Содержание

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Вопросы безопасности

- Уязвимость

- Противодействие

- Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями

- Справочники

- Возможные значения

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Конфликты политик

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Безопасность: к ПК разрешен доступ анонимного пользователя

- Безопасность: к ПК разрешен доступ анонимного пользователя

- Уточнение

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

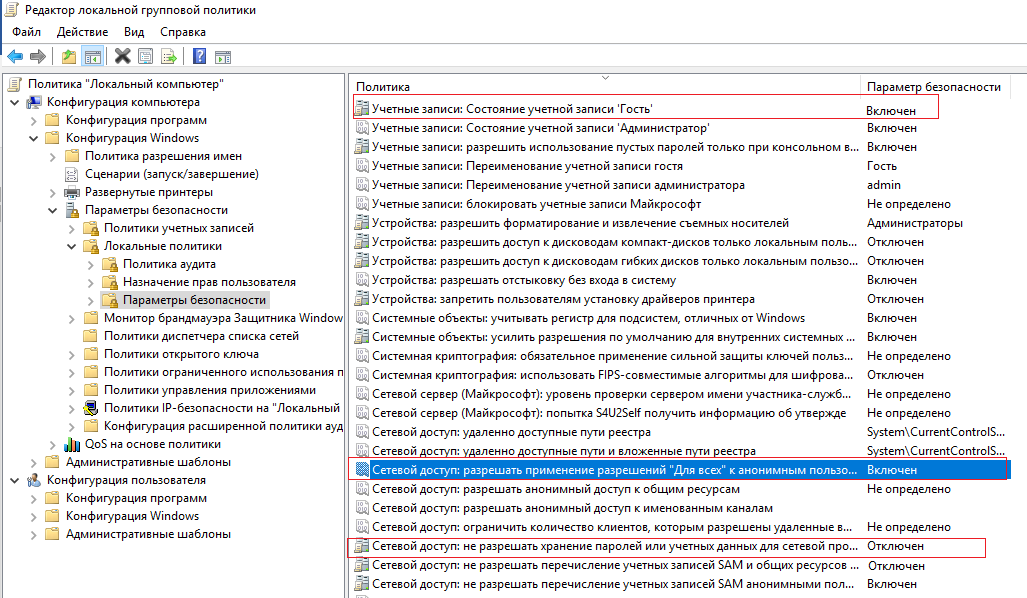

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Настройте следующие политики:

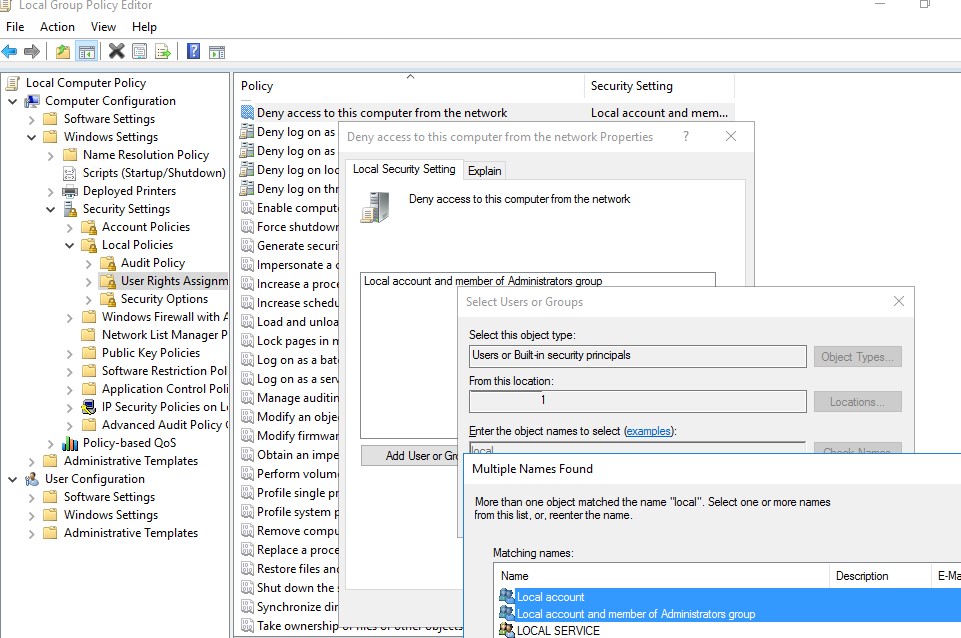

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

Настройка анонимного доступа к общей папке

Предоставление анонимного доступа к общему сетевому принтеру

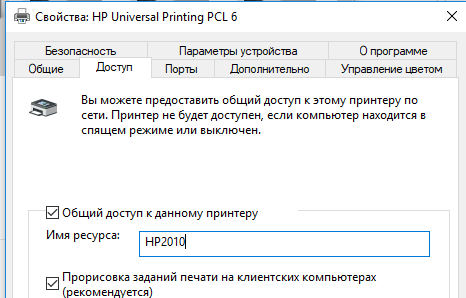

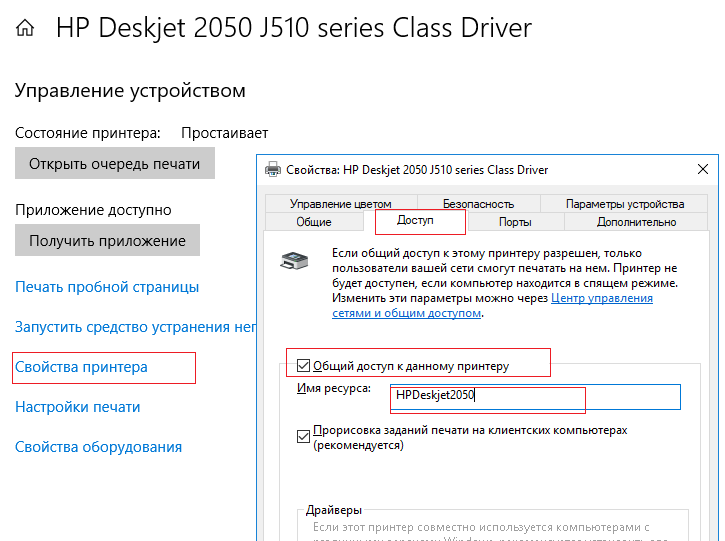

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

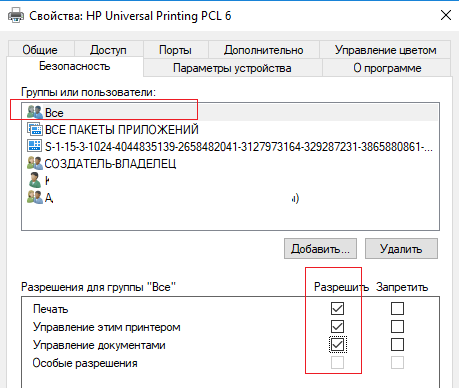

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Источник

Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям

Область применения

Описывает передовую практику, расположение, значения, управление политикой и соображения безопасности для доступа к Сети. Разрешить всем пользователям применять разрешения к параметру политики безопасности анонимных пользователей.

Справочники

Этот параметр политики определяет, какие дополнительные разрешения выданы для анонимных подключений к устройству. При вложении этого параметра политики анонимные пользователи могут учесть имена учетных записей домена и общих папок и выполнить некоторые другие действия. Эта возможность удобна, например, когда администратор хочет предоставить доступ пользователям в доверенного домена, который не поддерживает взаимное доверие.

По умолчанию маркер, созданный для анонимных подключений, не включает sid Everyone. Поэтому разрешения, которые назначены группе Everyone, не применяются к анонимным пользователям.

Возможные значения

Sid Everyone добавляется в маркер, созданный для анонимных подключений, а анонимные пользователи могут получить доступ к любому ресурсу, для которого группе Everyone были назначены разрешения.

Sid Everyone удаляется из маркера, созданного для анонимных подключений.

Рекомендации

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PolicesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы и использовать эти сведения для попытки угадать пароли, выполнить атаки социальной инженерии или запустить doS-атаки.

Противодействие

Отключение доступа к Сети. Разрешить всем пользователям применяться к анонимным настройкам пользователей.

Источник

Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями

Область применения

Описывает наиболее оптимальные методы, расположение, значения и соображения безопасности для доступа к Сети: не допускайте анонимного переумыкания учетных записей SAM и параметров политики безопасности.

Справочники

Этот параметр политики определяет, какие дополнительные разрешения будут назначены для анонимных подключений к устройству. Windows позволяет анонимным пользователям выполнять определенные действия, такие как список имен учетных записей домена и сетевых акций. Это удобно, например, когда администратор хочет предоставить доступ пользователям в доверенного домена, который не поддерживает взаимное доверие. Однако даже при включенном параметре политики анонимные пользователи будут иметь доступ к ресурсам с разрешениями, которые явно включают встроенную группу ANONYMOUS LOGON.

Этот параметр политики не влияет на контроллеры домена. Неправильное использование этого параметра политики — распространенная ошибка, которая может привести к потере данных или проблемам с доступом к данным или безопасностью.

Возможные значения

Администратор не может получить дополнительные разрешения для анонимных подключений к устройству. Анонимные подключения будут зависеть от разрешений по умолчанию. Однако неавторизованный пользователь может анонимно перечислять имена учетных записей и использовать эти сведения для попытки угадать пароли или выполнить атаки соцтехники.

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Конфликты политик

Даже при включенном параметре политики анонимные пользователи будут иметь доступ к ресурсам с разрешениями, которые явно включают встроенную группу ANONYMOUS LOGON (на системах до Windows Server 2008 и Windows Vista).

Групповая политика

Эта политика не влияет на контроллеры домена.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы и использовать эти сведения для попытки угадать пароли или выполнить атаки соцсети.

Противодействие

Включить доступ к Сети. Не разрешайте анонимное переумеление учетных записей SAM и параметров акций.

Возможное влияние

Невозможно предоставить доступ пользователям другого домена через однобокий траст, так как администраторы доверяемого домена не могут перечислять списки учетных записей в другом домене. Пользователи, которые анонимно имеют доступ к файловым и печатным серверам, не могут перечислять общие сетевые ресурсы на этих серверах; для просмотра списков общих папок и принтеров пользователям необходимо пройти проверку подлинности.

Источник

Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам

Область применения

Описывает передовую практику, расположение, значения, управление политиками и соображения безопасности для доступа к Сети: ограничение анонимного доступа к параметру политики безопасности Named Pipes и Shares.

Справочники

Этот параметр политики позволяет или отключает ограничение анонимного доступа только к тем общим папкам и трубам, которые называются в сетевом доступе: именные трубы, к которые можно получить анонимный доступ, и к сетевым доступам: к акциям, которые можно получить анонимные параметры. Параметр управляет доступом сеанса null к общим папкам на компьютерах, добавляя RestrictNullSessAccess со значением 1 в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManServerParameters. Это значение реестра отключается от общих папок null session, чтобы определить, ограничивает ли служба Server доступ неавентированных клиентов к названным ресурсам.

Null sessions — это слабость, которую можно использовать с помощью различных общих папок на устройствах в вашей среде.

Возможные значения

Рекомендации

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Включено |

| Dc Effective Default Параметры | Включено |

| Действующие параметры по умолчанию для рядового сервера | Включено |

| Действующие параметры по умолчанию для клиентского компьютера | Включено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Null sessions are a weakness that can be exploited through shared folders (including the default shared folders) on devices in your environment.

Противодействие

Включить доступ к Сети. Ограничить анонимный доступ к параметру «Именные трубы» и «Акции».

Возможное влияние

Вы можете включить этот параметр политики, чтобы ограничить доступ к сеансам null-session для недостоверных пользователей для всех серверных труб и общих папок, за исключением тех, которые указаны в записях NullSessionPipes и NullSessionShares.

Источник

Безопасность: к ПК разрешен доступ анонимного пользователя

Опции темы

Безопасность: к ПК разрешен доступ анонимного пользователя

Здрасьте! Сегодня после проверки увидел след пункт: «Безопасность: к ПК разрешен доступ анонимного пользователя». Чтобы это значило? и как отключить анонимный доступ?

Спасибо

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Используется анонимный доступ когда есть сеть из компьютеров. Когда компьютеров только несколько, то надёжней будет их всех прописать(друг у друга) и запретить анонимный доступ, когда их сотни- это становиться проблематично

Когда компьютер один- смело закрыть

чтобы отключить эту опцию нужно выполнить скрипт в AVZ:

Уточнение

Подскажите, а как это сделать: «надёжней будет их всех прописать(друг у друга)». У меня домашняя сеть из 3-х машин с WinXP. Никак не разберусь с настройками доступов и прав (в NT все было проще).

И ещё: какое значение должно быть в оригинале у ключа ‘RestrictAnonymous’? А то я УЖЕ отключил анонимный доступ, поторопился. Теперь хочу вернуть все на место.

Просто на всех своих компьютерах прописать пользователей. Есть, например, ВАСЯ на одном, то он должен быть заведен в пользователи со своим паролем на всех остальных, ПЕТЯ на другом, то он тоже прописан в пользователях со своим паролем на остальных.

Павел

AVZ HijackThis помощь с 10-00 до 18-00МСК

Windows7, SEP(work)

WindowsXP KIS(home)

На up не реагирую

Источник

|

В политиках :Сетевой доступ: разрешать анонимный доступ к общим ресурсам Значение по умолчанию отсутствует: в свойствах пустое окошко. Как запретить? |

|

|

Отключить/заблокировать учётную запись гость/guest |

|

|

Можно и : |

|

|

Ачкет Салопаник Guest |

#6 Это нравится:0Да/0Нет 12.03.2011 01:55:28 Для того чтобы запретить анонимным пользователям просматривать учетные записи и открытые ресурсы,необходимо в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa создать параметр RestricAnonymous типа REG_DWORD и присвоить ему значение 1.Для того чтобы полностью запредить пользователю открывать ресурсы,необходимо добавить параметр типа REG_DWORD NoFileSharingControl в раздел HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesNetwork и изменить его значение на 1. |

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

С точки зрения безопасности не рекомендуется открывать анонимный сетевой доступ для гостевого аккаунта. Тем более нельзя включать анонимный доступ на контроллерах домена. Поэтому перед включением анонимного доступа попробуйте выбрать более правильный путь – включение компьютеров рабочей группы в домен, или создайте для всех пользователей рабочей группы персональные учётные записи в домене. Это гораздо правильнее с точки зрения предоставления и управления доступом.

Содержание:

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

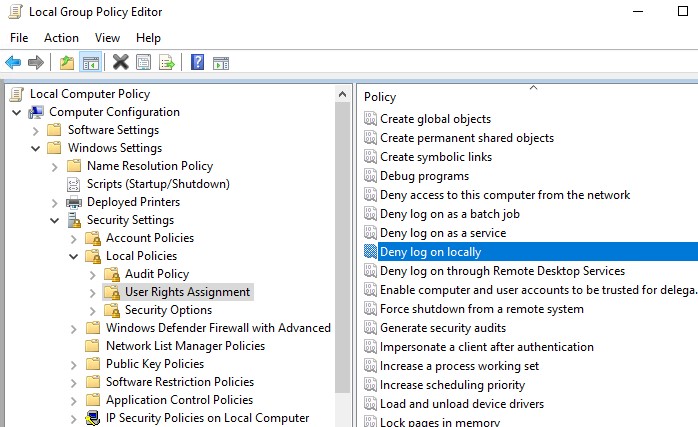

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

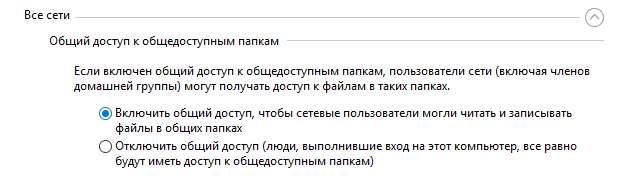

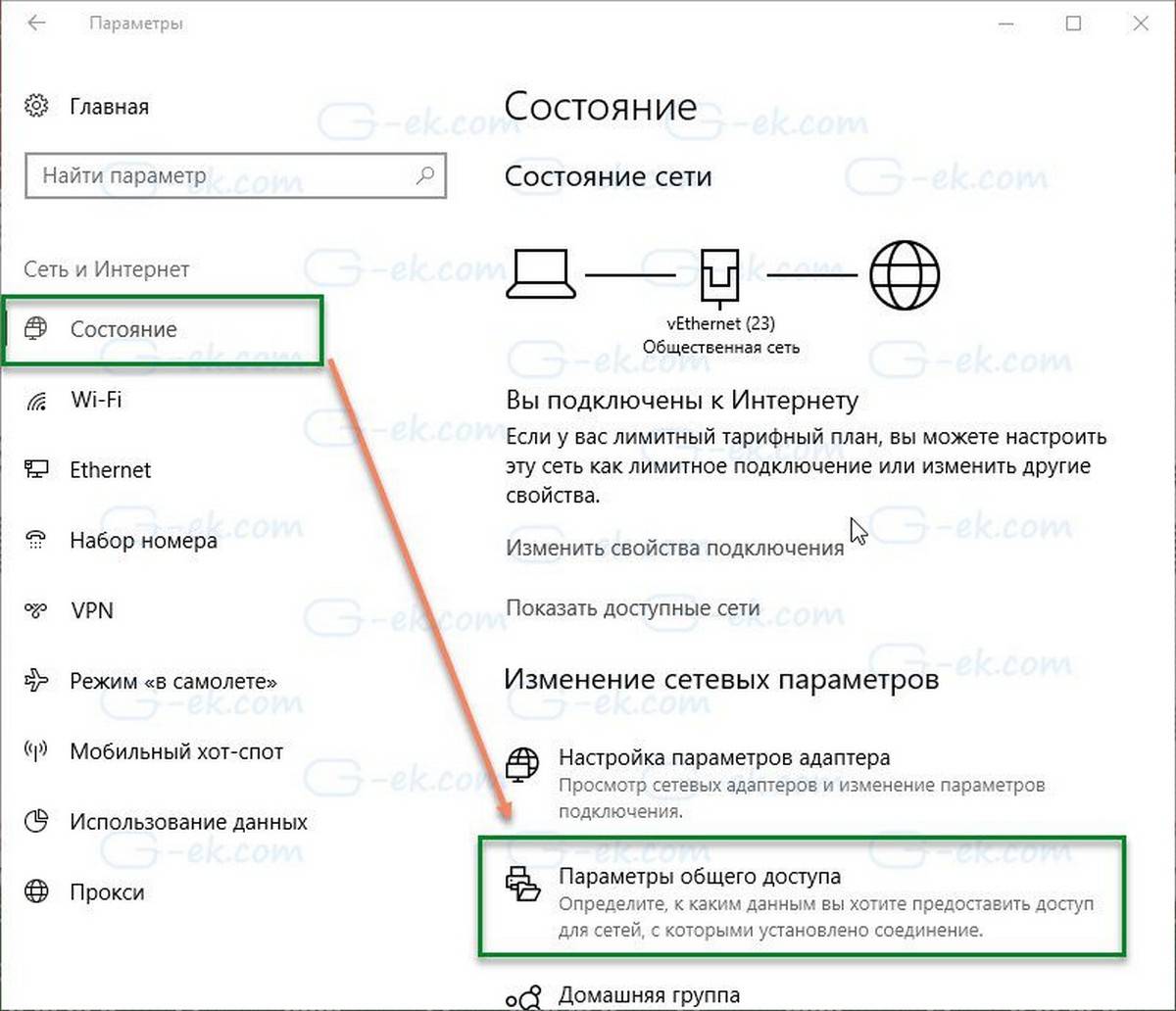

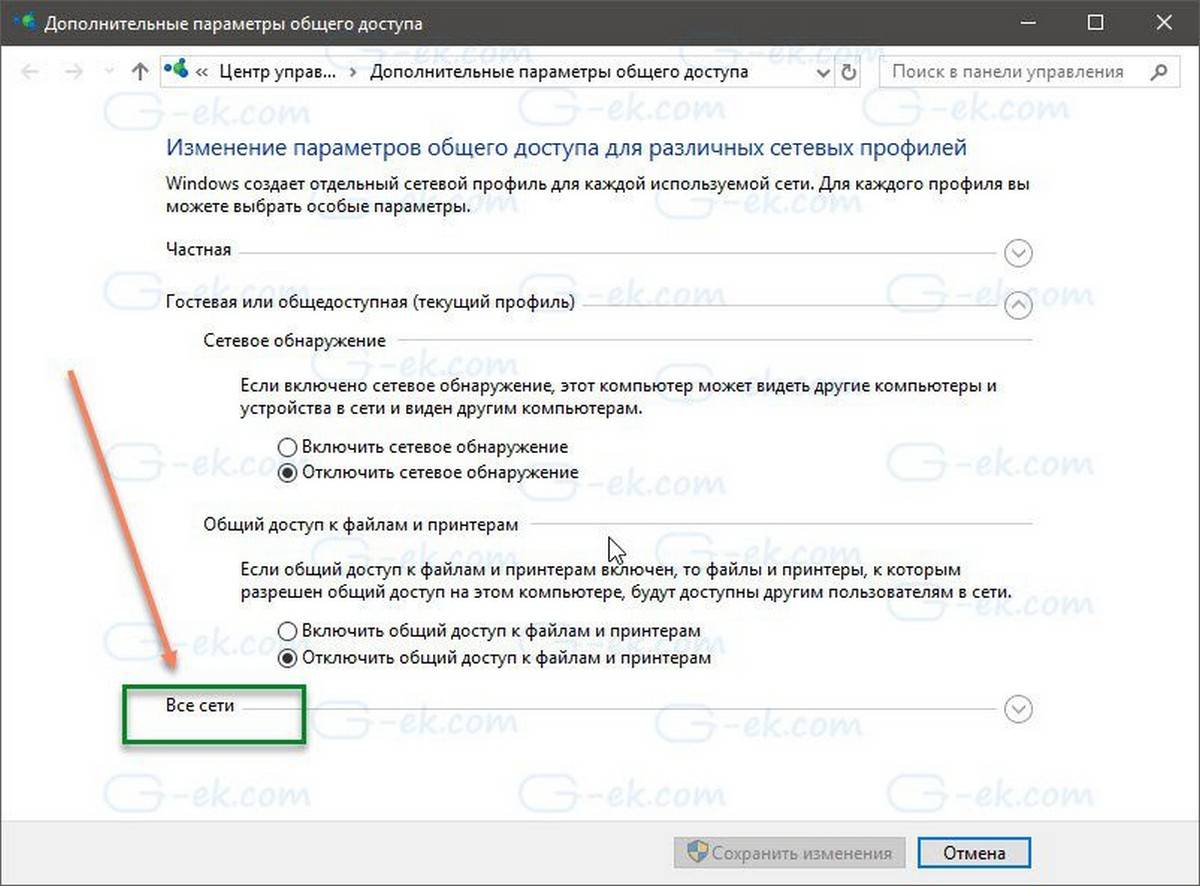

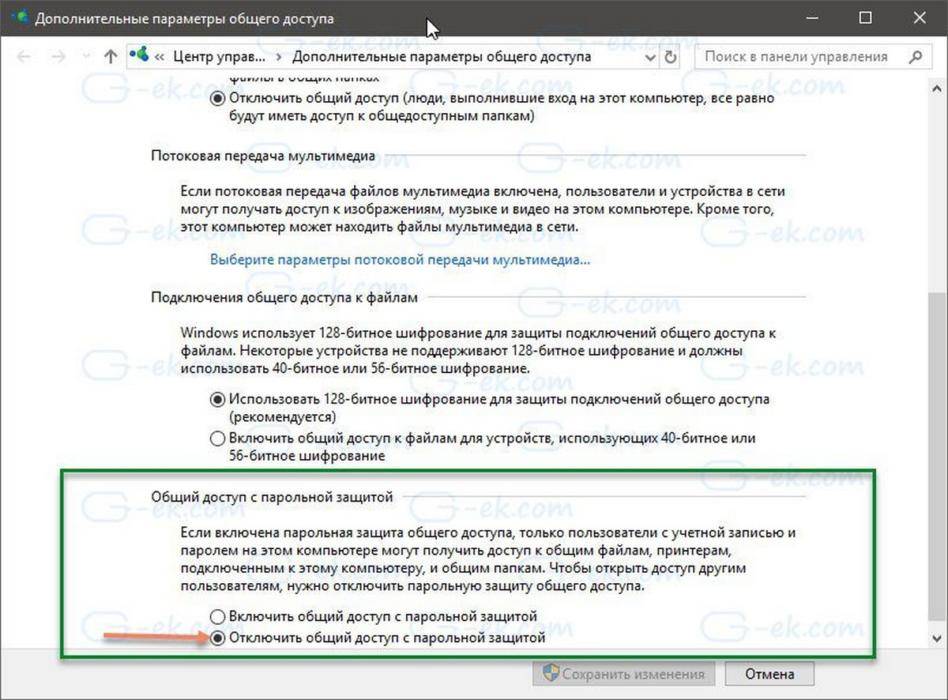

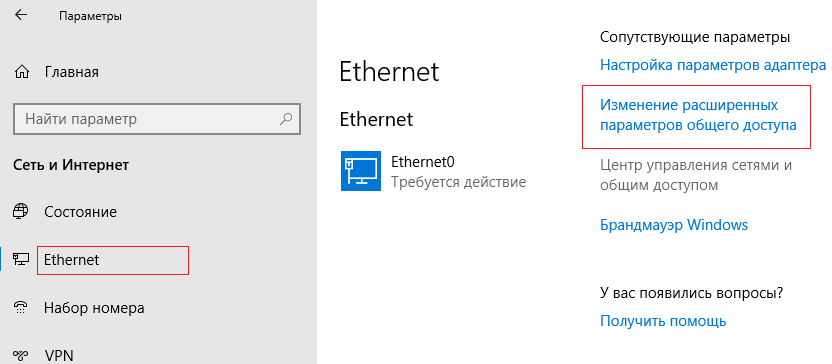

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

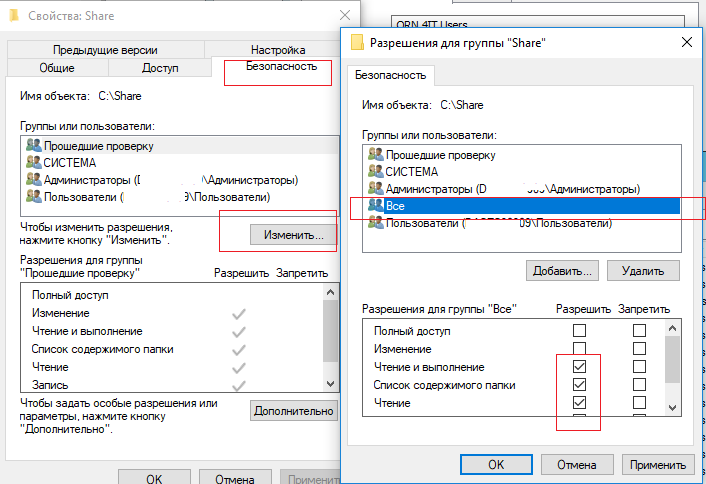

Настройка анонимного доступа к общей папке

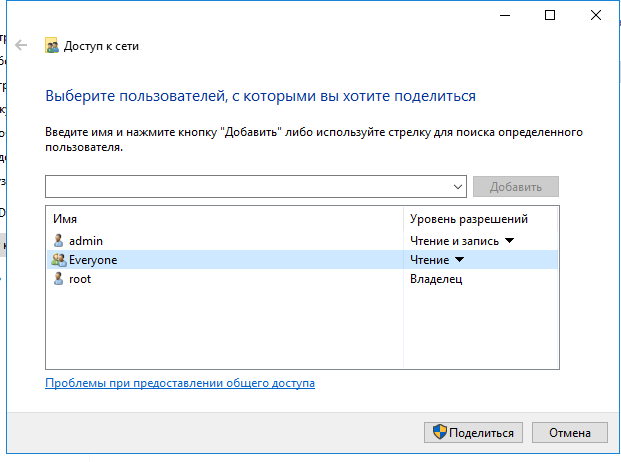

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

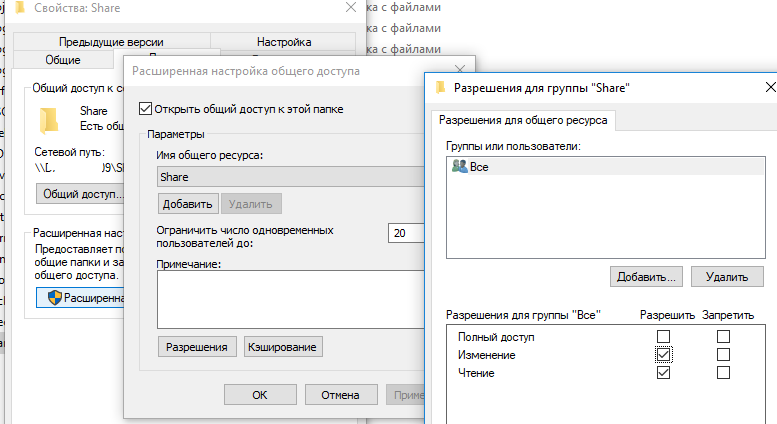

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

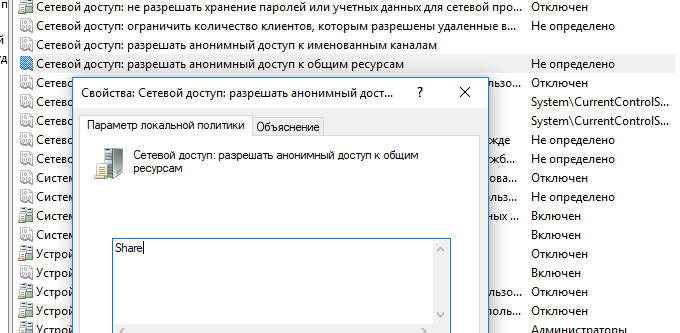

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управленияОборудование и звукУстройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\servernameshare) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

В Windows 10 1709 и выше по умолчанию блокируется сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью с ошибкой “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности”. См. статью.

Самый лучший способ сделать так, чтобы никто из домочадцев не испытывал интерес к вашему личному компьютеру – купить каждому из них по своему компьютеру. Но, увы, не каждая семья может себе позволить такую роскошь. Ведь если покупать не ноутбук, а десктоп, нужно ещё и позаботиться об обустройстве компьютерного места в доме. Если своё виртуальное пространство всё же приходится делить с близкими, чтобы не накалять обстановку, тогда как хотя бы защитить его? Как минимум от ненамеренных действий детей или взрослых людей, но полных новичков. Ниже рассмотрим 5 способов такой защиты, реализуемых в среде Windows 10. Итак…

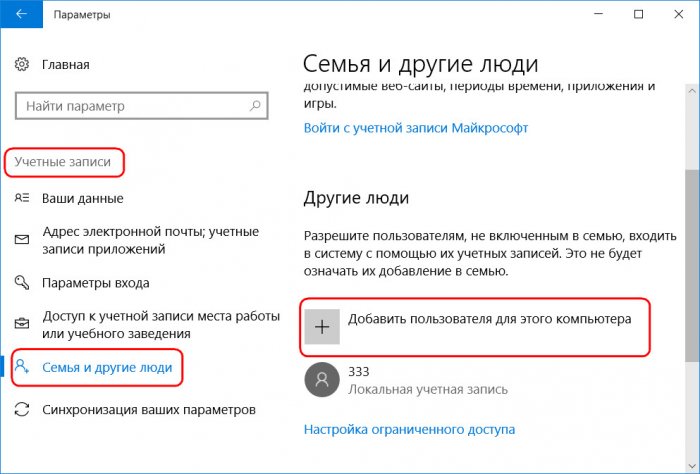

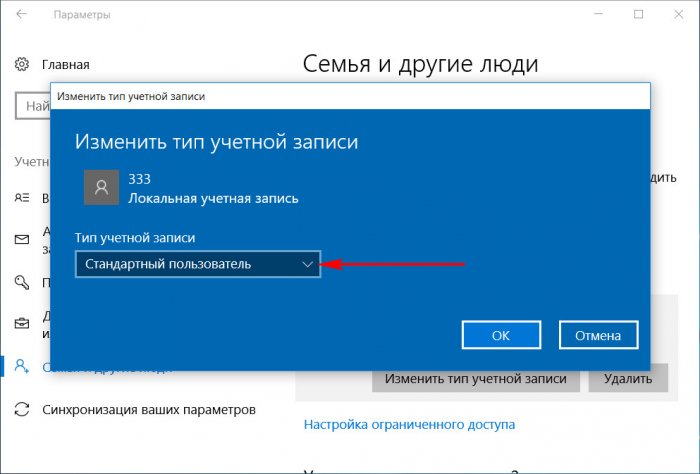

При установке любой версии Windows всегда создаётся учётная запись администратора, а внутри неё уже можно формировать сколь угодно учётных записей типа «Стандартный пользователь». Именно посредством таких и нужно делить компьютер с неопытными домочадцами. В Windows 10 создать другим пользователям отдельную среду для работы с компьютером можно в приложении «Параметры», в разделе «Учётные записи».

Тогда как с учётной записи администратора с Windows можно делать практически всё – устанавливать и запускать какой угодно софт, вносить в систему свои настройки, удалять любые, даже некоторые системные файлы, с учётной записи стандартного пользователя эти действия будут блокироваться. Стандартный пользователь сможет работать с Интернетом и программами, запуск которых неограничен получением разрешения на запрос UAC.

Подробнее о создании учётных записей в среде Windows 10 читайте здесь.

Такой подход не решит всех проблем, которые порождает совместное использование технологий в доме, но как минимум снизит риск заражения компьютера вирусами. И в части случаев предотвратит сбой работы Windows. По всем вопросам запуска программ, требующих прав администратора, стандартному пользователю придётся обращаться к вам. И вы сможете контролировать действия того, кому доверили своё устройство.

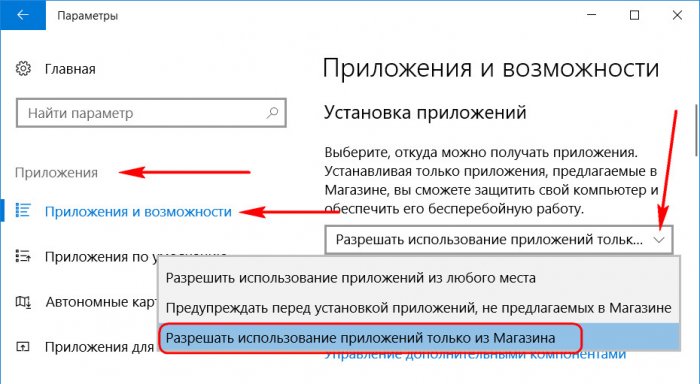

Права стандартного пользователя в актуальной версии Windows 10 (обновлённой до Creators Update) можно ещё больше ограничить, запретив установку в систему десктопного ПО. В учётной записи администратора открываем приложение «Параметры» и проходим в раздел «Приложения». В первой вкладке раздела нам нужна функция «Установка приложений». В её выпадающем перечне выбираем опцию, разрешающую установку на компьютер только универсальных приложений из магазина Windows Store.

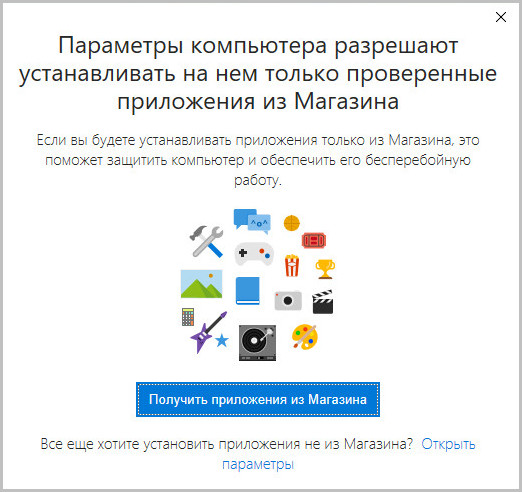

Для администратора это ограничение действовать не будет. А вот стандартный пользователь теперь не сможет установить в Windows ни одну десктопную программу. Как только он запустит инсталлятор, увидит такое вот сообщение.

В плане исследования новинок ему придётся довольствоваться только выбором контента из Windows Store. Ну или искать портативные программы, не требующие разрешения UAC.

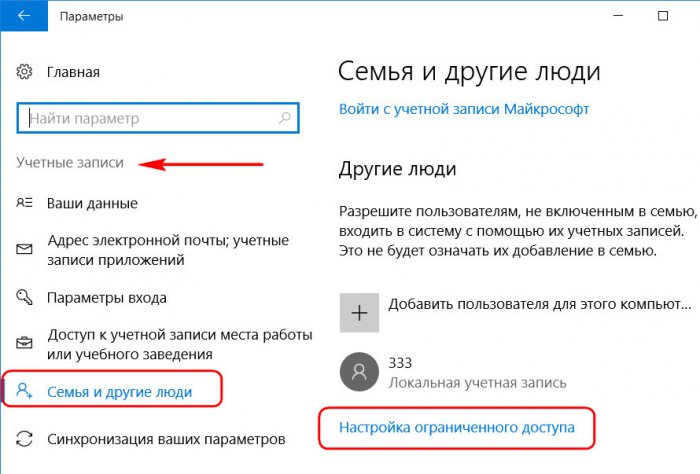

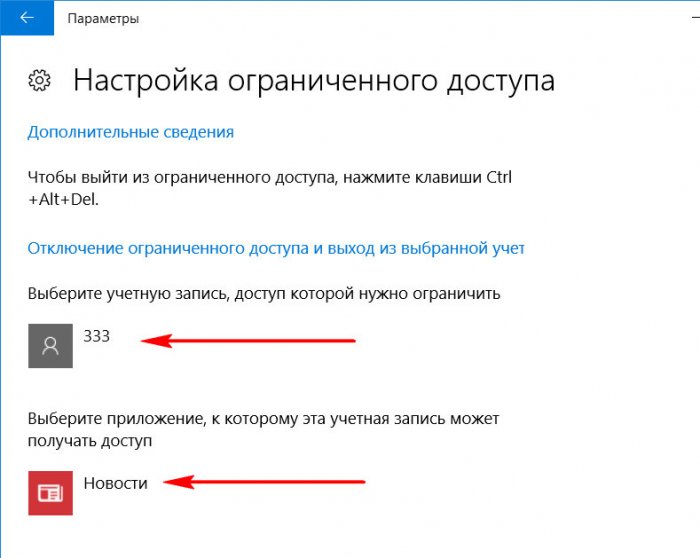

Свести совсем уж к минимуму возможности стандартного пользователя можно, ограничив его работу только с одним универсальным приложением. Редакция Windows 10 Pro предусматривает доступ к одному из приложений только из числа универсальных. А вот в редакциях системы Enterprise и Education в качестве единственного окна доступа учётной записи можно назначать браузер или десктопную программу. Такое ограничение настраивается в разделе управления учётными записями внутри приложения «Параметры».

В настройках ограниченного доступа необходимо указать учётную запись стандартного пользователя и единственное доступное ему приложение.

Выход из учётной записи, работающей в режиме ограничения, осуществляется клавишами Ctrl+Alt+Del.

Примечание: друзья, в предыдущих версиях Windows существовал ещё один тип учётной записи — «Гость». Microsoft её специально предусмотрела для случаев временной работы встречных-поперечных пользователей, которым владелец компьютера вынужден давать его на время попользоваться, чтобы не прослыть скупердяем. В версии системы 10 этот тип учётной записи упразднён, но при желании её всё же можно организовать. Как это делается, читайте в этой статье.

Более гибкие настройки ограничения использования Интернета может предложить ПО типа «Родительский контроль», в том числе и штатный функционал Windows 10, который будет рассмотрен ниже. Пока же такое ПО в системе не настроено, от случая к случаю ограничивать стандартных пользователей в работе с Интернетом можно за счёт отключения сетевой карты или Wi-Fi адаптера и правки файла hosts. Включение/отключение сетевых устройств и замена редакции файла hosts требуют наличия прав администратора. Следовательно, стандартному пользователю без пароля администраторской учётной записи эти ограничения никак не удастся обойти.

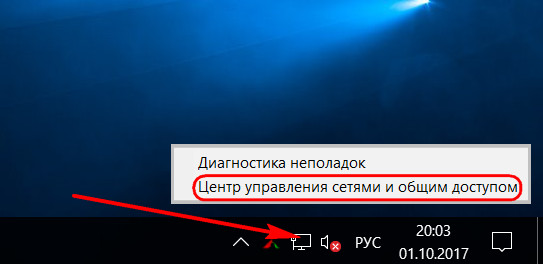

Чтобы полностью отключить Интернет на компьютере, на значке сети в системном трее вызываем контекстное меню и отправляемся раздел сетевых настроек системы.

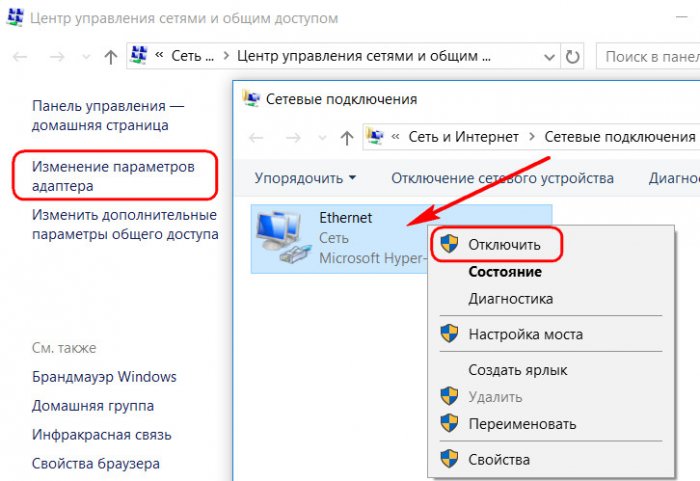

Переключаемся на раздел «Изменение параметров адаптера» и с помощью контекстного меню отключаем активность сетевой карты или Wi-Fi.

Включаем, соответственно, обратным способом.

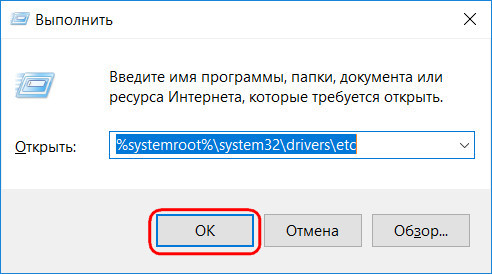

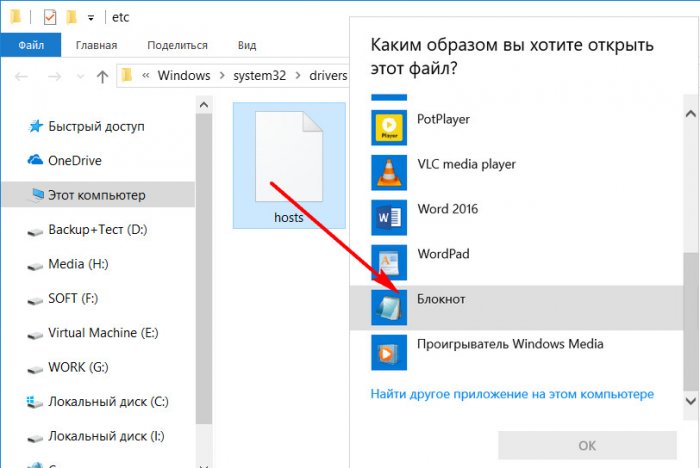

Чтобы ограничить доступ только к отдельным интернет-сайтам, жмём клавиши Win+R, вводим:

%systemroot%system32driversetc

После нажатия «Ок» в системном проводнике обнаружим путь хранения файла hosts. Открываем его с помощью любого редактора TXT-файлов, например, штатного блокнота.

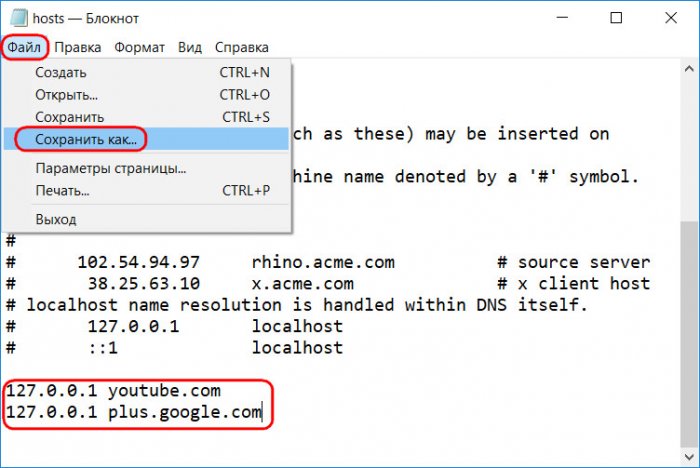

В самом низу файла вносим записи блокировки сайтов по типу:

127.0.0.1 домен_сайта

Домен указывается через пробел после цифровых значений, как показано на скриншоте. После чего сохраняем файл как текстовый в любом месте компьютера.

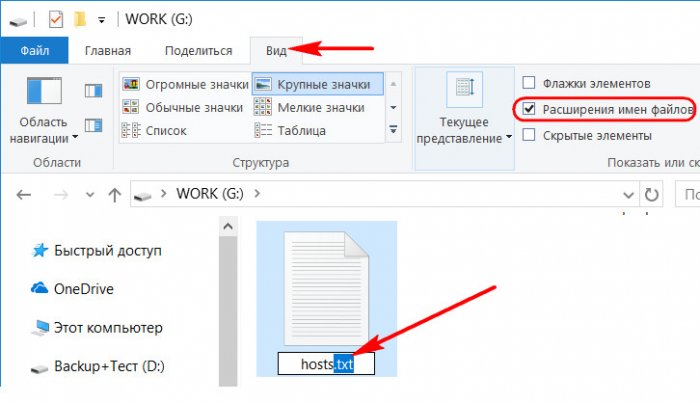

Включаем в проводнике отображение расширений файлов и переименовываем (клавиша F2) — убираем из имени «hosts.txt» расширение, то есть часть имени «.txt». Жмём Enter.

Теперь отправляемся по пути нахождения исходного файла hosts, удаляем его (или перемещаем куда-нибудь для хранения в качестве резервной копии), а на его место переносим только что отредактированный файл hosts с заблокированными сайтами. Для возврата настроек системы в исходное состояние либо возвращаем на место первую редакцию файла hosts, либо таким же образом правим текст существующей редакции и удаляем значения блокировки сайтов.

Каждое ПО, реализуемое в среде Windows функцию родительского контроля, имеет свои особенности. Возможности такой функции в составе Windows 10 позволяют гибко устанавливать и снимать ограничения для детских учётных записей, причём ещё и удалённо по Интернету — из веб-интерфейса учётной записи Microsoft. Правда, без Интернета управлять этой функцией нельзя. Применение к учётной записи родительского контроля позволит гибко ограничивать пользователя в действиях:

- Разрешать или запрещать доступ к определённому перечню сайтов;

- Запрещать покупку приложений из Windows Store;

- Разрешать доступ к компьютеру по графику;

- Блокировать запуск отдельного ПО (причём как универсальных приложений, так и десктопных программ);

- Отслеживать действия пользователя и т.п.

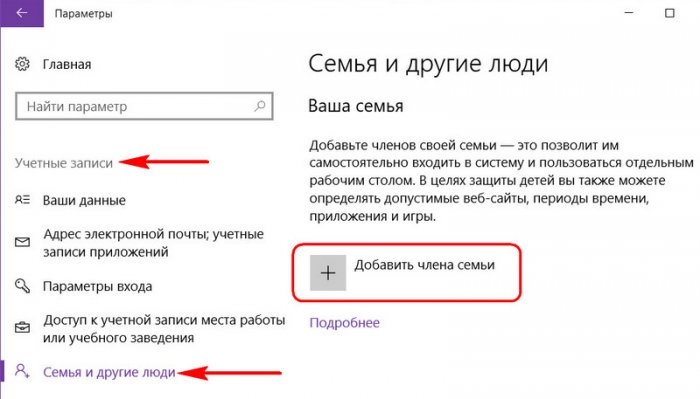

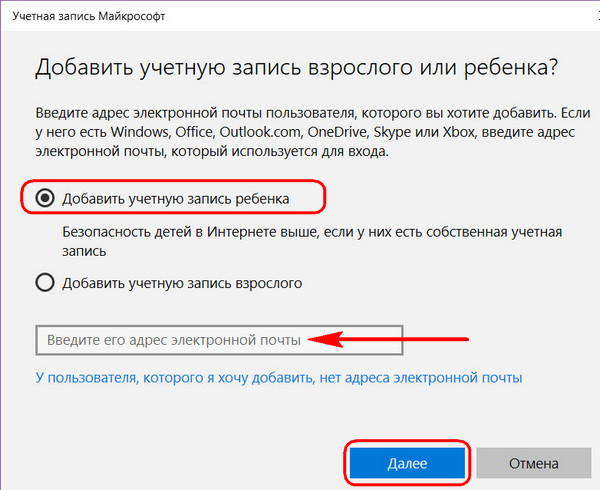

Для использования штатной функции родительского контроля и у родителя, и у ребёнка должны быть зарегистрированы учётные записи Microsoft. И, соответственно, с помощью последней должен быть выполнен вход в систему. В разделе управления семейными учётными записями добавляем нового члена семьи.

Указываем, что это ребёнок, вводим адрес электронной почты, к которой подвязана его учётная запись Microsoft.

Затем заходим в почтовый ящик ребёнка и по ссылке в письме от Microsoft подтверждаем его присоединение к семье. После этого в разделе «Семья» веб-интерфейса учётной записи Microsoft взрослого откроется доступ к настройкам родительского контроля ребёнка.

как защитить мой компьютер от нежелательного гостя

Изменить пароль своей учетной записи, отключить учетные записи что не используются, а также удаленный доступ, убрать из автозапуска программы и службы не относящиеся к Майкрософт.

Измените пароль для своей учетной записи.

Войдите в меню Пуск — Панель управления — Учетные записи пользователей и семейная безопасность — Учетные записи пользователей — Создание пароля своей учетной записи или Изменение своего пароля.

Отключите не используемые учетные записи пользователей.

Войдите в меню Пуск — Все программы — Стандартные — Командная строка, выполните команду:

Отобразятся имена пользователей, что присутствуют в системе, далее для каждой учетной записи вводите команду, кроме своей:

net user Имя_уч.записи /active:no

Имя_уч.записи — это имена пользовательских учетных записей, что отобразились после выполненной команды net user.

Отключите удаленный доступ к ПК.

Войдите в меню Пуск, нажмите правой кнопкой мыши Компьютер, выберите Свойства, в левой части окна нажмите Настройка удаленного доступа, снимите флажок Разрешить подключения удаленного помощника к этому компьютеру, переведите отметку Не разрешать подключения к этому компьютеру.

Отключите автозапуск программ и служб не относящиеся к Майкрософт.

Для того, чтобы выполнить «чистую загрузку» Windows, выполните следующие действия:

Войдите в меню Пуск, в поле Найти программы и файлы введите:

msconfig

В верхней части отобразится программа msconfig, нажмите на ней правой кнопкой мыши и выберите Запуск от имени администратора, разрешите программе внести изменения на компьютере, откроется окно Конфигурация системы.

Переведите отметку Выборочный запуск, снимите флажок Загружать элементы автозагрузки, перейдите на вкладку Службы, отметьте флажком Не отображать службы Майкрософт, нажмите кнопку Отключить все, нажмите кнопку Применить, OK, перезагрузите компьютер.

Источник

К пк разрешен доступ анонимного пользователя как отключить в windows 7

да вроде по русски написано — то и значит ;)можно перефразировать : «Доступ к компьютеру для не зарегистрированных пользователей возможен «

Используется анонимный доступ когда есть сеть из компьютеров. Когда компьютеров только несколько, то надёжней будет их всех прописать(друг у друга) и запретить анонимный доступ, когда их сотни- это становиться проблематично 😉

Когда компьютер один- смело закрыть 😉

чтобы отключить эту опцию нужно выполнить скрипт в AVZ:

begin

RegKeyIntParamWrite(‘HKEY_LOCAL_MACHINE’, ‘SYSTEMCurrentControlSetControlLSA’,’RestrictAn onymous’, 2);

RebootWindows(true);

end.

Подскажите, а как это сделать: «надёжней будет их всех прописать(друг у друга)». У меня домашняя сеть из 3-х машин с WinXP. Никак не разберусь с настройками доступов и прав (в NT все было проще).

И ещё: какое значение должно быть в оригинале у ключа ‘RestrictAnonymous’? А то я УЖЕ отключил анонимный доступ, поторопился. Теперь хочу вернуть все на место.

И ещё: какое значение должно быть в оригинале у ключа ‘RestrictAnonymous’?

Здесь (http://technet2.microsoft.com/WindowsServer/en/library/bfba3c82-b2c2-49e2-a5eb-92a3cd620afc1033.mspx?mfr=true)смотрите, например:

Примерный перевод:

0 — Анонимные пользователи не запрещены.

1 — анонимные пользователи не могут видеть списки доменных пользователей и сетевые ресурсы домена. Так же, эти пользователи не могут использовать Windows explorer, оснастку «Локальные пользователи и группы» и другие программы, которые отображают сетевые ресурсы и имена пользователей.

2 — анонимные пользователи не имеют доступа без явного разрешения.

Насколько я понимаю, значение параметра 1 используется для ограничения доступа в смешанных сетях; значение параметра 2 используется в сетях , где нет машин под управлением windows 95-98-ME и машин с Windows NT

По умолчанию данный ключ вообще отсутствует.

Второй ваш вопрос не совсем понятен. Нужно явно прописать права для пользователей на общие ресурсы. При этом, в рабочей группе, скорее всего, будет требоваться ввод имени пользователя и пароля для доступа к общему ресурсу. Может быть, вас простой общий доступ смущает (http://support.microsoft.com/kb/307874/ru)?

Подскажите, а как это сделать: «надёжней будет их всех прописать(друг у друга)». У меня домашняя сеть из 3-х машин с WinXP. Никак не разберусь с настройками доступов и прав (в NT все было проще).

Спасибо.

Просто на всех своих компьютерах прописать пользователей. Есть, например, ВАСЯ на одном, то он должен быть заведен в пользователи со своим паролем на всех остальных, ПЕТЯ на другом, то он тоже прописан в пользователях со своим паролем на остальных.

Соответственно, ваша задача — на каждой машине сформировать список пользователей — то, о чем написал PavelA — и задать явные разрешения для общих ресурсов. Это то, что drongo назвал «прописать друг у друга», как я понимаю. Замечу, что это не всегда удобно: например, при такой схеме печать на сетевой принтер становится проблемным делом — я должен сначала открыть окно состояния данного принтера, ввести имя пользователя и пароль, только затем смогу на него печатать.

Нельзя ли каким-нибудь способом сделать так чтобы пароль запоминался и при загрузки системы восст. подключение принтера, как и других сетевых ресурсов? Когда все под одним пользователем, тогда таких проблем не наблюдается.

У нас во многих местах все работают под одним пользователем и одним паролем. Доменов нет, т.к. поддерживать доменную структуру нет специалистов.

Сейчас готовлюсь вступить в борьбу с этим. Знаний не хватает, значит буду задавать вопросы, иногда глупые.

Побочные эффекты от изменения данного ключа реестра

(актуально в случае сетевой машины)

RegKeyIntParamWrite(‘HKEY_LOCAL_MACHINE’, ‘SYSTEMCurrentControlSetControlLSA’,’RestrictAn onymous’, 2);

Устранение неполадок, связанных с событиями 8021 и 8032 в основных обозревателях:

http://support.microsoft.com/kb/135404/ru

.

На контроллерах домена под управлением Windows 2000, на которых параметру RestrictAnonymous присвоено значение 2, служба «Обозреватель компьютеров» не может получать список доменов и список серверов от компьютеров, являющихся резервными обозревателями, основными обозревателями и основными обозревателями домена, если на этих компьютерах параметру RestrictAnonymous также присвоено значение 2. В результате приложения, которые используют сведения, предоставляемые службой «Обозреватель компьютеров», могут работать с ошибками.

Несмотря на упоминание DC, чудеснейшим образом относится и к «равным» компьютерам в одноранговой сети.

Источник

К пк разрешен доступ анонимного пользователя как отключить в windows 7

Сообщения: 51410

Благодарности: 14732

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

Вы не LanmanServer отключаете, а административные ресурсы. Обычные расшаренные папки останутся доступны.

Последний раз редактировалось Petya V4sechkin, 07-10-2008 в 10:21 .

Сообщения: 153

Благодарности: 9

Сообщения: 51410

Благодарности: 14732

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

Последний раз редактировалось Petya V4sechkin, 13-01-2012 в 18:45 .

Сообщения: 25351

Благодарности: 4210

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку

Источник

Adblock

detector

Содержание

- Ограничение доступа к компьютеру из сети

- Windows: Запретить сетевой доступ под локальным учетным записям

- Запрет на вход через RDP для локальных пользователей и администратора

- Запрет сетевого доступа к компьютеру по сети

- Запретить локальный вход в Windows

- Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам

- Содержание

- Содержание

- Для чего нужна локальная сеть

- Что нужно для создания локальной сети

- Нужное оборудование у нас есть, что дальше?

- Настройка обнаружения

- Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

- Как открыть доступ к папкам?

- Как подключить принтер в локальную сеть

- Администрирование и создание локальных сетей с помощью программ

- RAdmin

- Hamachi

- Стерильный вход: Как ограничить доступ к своему компьютеру

- А нужно ли это

- Пароль на включение компьютера

- Другие средства ограничения доступа

- Homesoft KEY 1.0 b.7

- WinLock 1.75

- NVD Monitor 3.0

- Форпост 2.2D

- Desktop-Lok 6.0.0

- Limited Access 2.0

- DeviceLock ME 1.0 Beta 2

- AdjustCD 5.0 beta

Ограничение доступа к компьютеру из сети

Приветствую, уважаемые коллеги и участники форума.

Решил таки запостить такую тему, как ограничение доступа к компьютеру из сети, я таким образом «закручиваю» компьютеры на администрируемых мною объектах. Что это дает?

В корпоративной сети это дает ряд преимуществ в повышении эффективности защиты сети от несанкционированного доступа, предупреждает распространение вирусов и прочих сетевых угроз, для дома это защищает Ваш ПК, например, при совместном использовании WiFi с соседом, при компроментации пароля от Вашего домашнего WiFi и подключении к нему других ПК/устройств, или при попытке несанкционированного доступа находясь с «кулхацкером» в одной подсети провайдера.

Данная мера, на мой взгляд, крайне необходима для любого компьютера.

В данной статье будет представлен комплексный метод ограничения при помощи встроенного инструментария операционных систем семейства Windows.

Центр управления сетями и общим доступом.

Первым делом заходим «Пуск=>Панель управления=>Центр управления сетями и общим доступом=>Изменить дополнительные параметры общего доступа»

Изменяем (сверяем) настройки, как показано на скриншоте ниже

Там же в «Центре управления сетями и общим доступом» заходим в «Изменение параметров адаптера» выбираем активный адаптер (который служит для подключения к сети/интернету), нажимаем «Свойства» и снимаем галочку на «Служба доступа к файлам и принтерам Microsoft» и нажимаем «Ok».

Если Ваш ПК не работает в корпоративной сети и Вы не подключаетесь к принтерам и папкам, расшаренных на других ПК в локальной сети и/или к NAS-хранилищу, то можно смело отключить и «Клиент для сетей Microsoft»

Локальная политика безопасности.

Запускаем оснастку локальной политики безопасности «Win+R=>secpol.msc=>Enter», и сразу же переходим в «Параметры безопасности=>Локальные политики=>Назначение прав пользователя».

Находим там два пункта и применяем к ним следующие действия:

1. Доступ к компьютеру из сети – удаляем всех имеющихся там пользователей и групп;

2. Отказать в доступе к этому компьютеру из сети – добавляем «Все».

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данной оснастке закрыт.

На этом этапе всё.

Запускаем Службы: «Win+R=>services.msc=>Enter», находим службу Брандмауэра и убеждаемся, что она запущена, если отключена – запускаем.

Для большей отказоустойчивости, раз уж мы здесь, в свойствах службы на вкладке «Восстановление» выставляем перезапуск служб во всех 3(трех) случаях, а интервал перезапуска ставим на 0(ноль).

Теперь запускаем сам брандмауэр «Win+R=>wf.msc=>Enter»

В открывшемся окне переходим в «Свойства» и устанавливаем блокировку для всех профилей

После чего должно получиться следующее

Удаляем в правилах входящих подключений все.

Создаем правило в брандмауэре, в данном случае, открываем порты для исходящих соединений:

Если требуется создать правило для ip-адреса, то на втором этапе выбираем тип правила «Настраиваемые»:

Если необходимо сделать так, чтобы компьютер пинговался из локальной сети, то создаем правило для протокола ICMP, если нет, то оставляем пустым.

Лично я на рабочих машинах оставляю ICMP и открываю порт TCP 4899 для Radmin’а, а на домашнем ПК вообще не использую никаких правил для входящих подключений, т.е. оставляю это поле пустым.

В правилах исходящих подключений создайте настраиваемые правила следующих назначений:

Правило для портов UDP 53, 67, 68, 123 где:

Порт 53 – DNS;

Порты 67 и 68 – DHCP (если используется статический ip-адрес, то можно не открывать);

123 – NTP (используется для синхронизации времени).

Правило для портов TCP 80, 443, где:

Порт 80 – HTTP;

Порт 443 – HTTPS.

Без этих портов интернет через браузеры работать не будет.

Настраиваемое правило, в котором необходимо указать ip-адрес роутера

Остальные правила для исходящих соединений, например, открытие портов на игровые сервера, создаются по мере необходимости.

Для дома я открываю порты HTTP/HTTPS, NTP, DNS и ip-адрес роутера, в принципе, этого более чем достаточно.

Список портов TCP/UDP

Важно: необходимо в обязательном порядке отслеживать настройки брандмауэра не предмет лишних правил при установке программ, плагинов, драйверов и прочего софта!

Теперь нужно, как говорится, «затянуть гайки».

Идем в «Свойства системы=>Настройка удаленного доступа», снимаем галку на «Разрешить подключение удаленного помощника к этому компьютеру» и попутно проверяем, чтобы был выбран пункт «Не разрешать подключаться к этому компьютеру».

Потом шагаем в «Управление компьютером=>Локальные пользователи и группы=>Пользователи»

На всякий случай, отключаем неактивных пользователей, в частности учетную запись «Гость».

На действующую учетную запись, под которой Вы работаете в системе, установите надежный пароль.

Внимание: данный способ неприменим к версиям «Windows Home/Basic», т.к. в них доступ к данным функциям закрыт.

Снова запускаем Службы: «Win+R=>services.msc=>Enter»

Останавливаем и отключаем следующие службы:

— Обнаружение SSDP;

— Общий доступ к подключению к Интернету (ICS);

— Поставщик домашней группы;

— Публикация ресурсов обнаружения функций;

— Рабочая станция;

— Сервер.

Вот так, при помощи несложных манипуляций, а главное, не прибегая к использованию сторонних программ, можно эффективно ограничить доступ к своему компьютеру из сети.

Примечание: опубликованный в данной статье метод защиты применим к операционным системам Windows 7/8/8.1/10.

Источник

Windows: Запретить сетевой доступ под локальным учетным записям

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

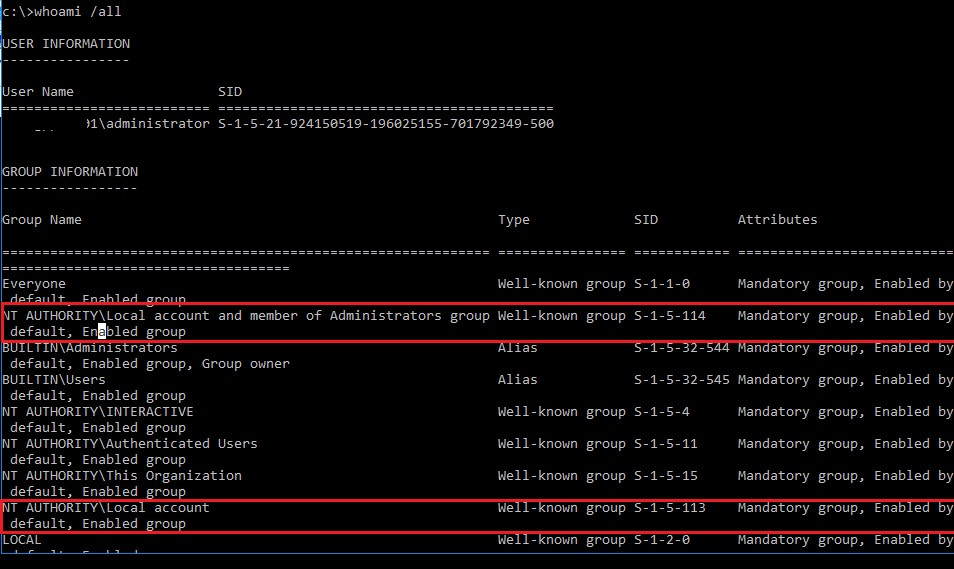

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

Запрет на вход через RDP для локальных пользователей и администратора

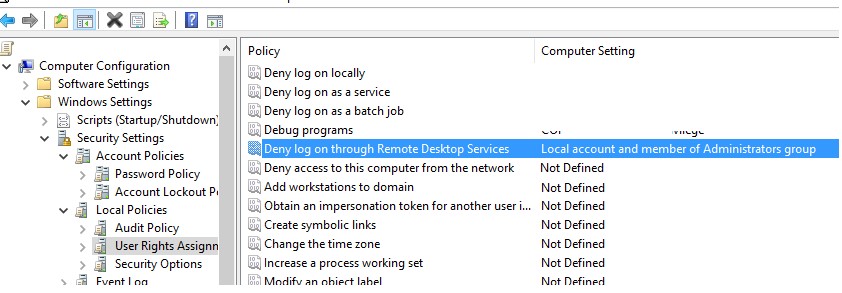

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

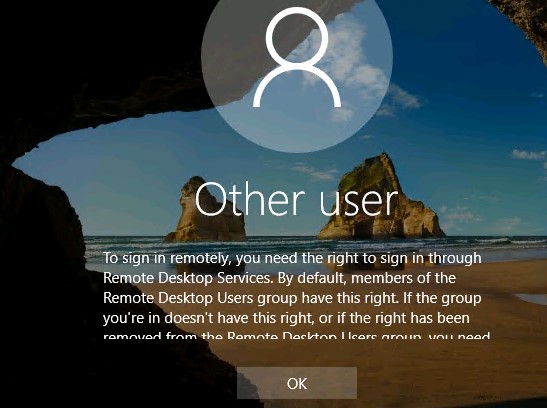

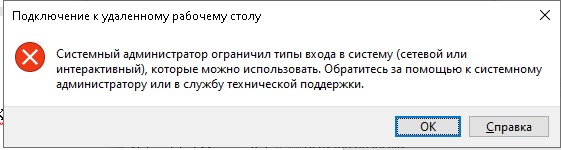

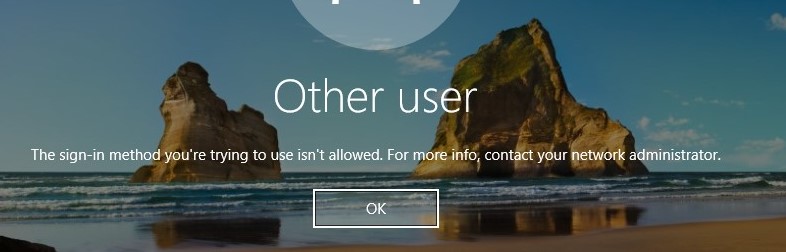

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

При попытке установить RDP сессию под учетной записью локального администратора (.administrator) появится сообщение об ошибке.

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Источник

Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам

Содержание

Содержание

Локальная сеть (Local Area Network, сокращенно LAN) — несколько компьютеров и гаджетов (принтеры, смартфоны, умные телевизоры), объединенных в одну сеть посредством специальных инструментов. Локальные сети часто используются в офисах, компьютерных классах, небольших организациях или отделениях крупных компаний. Локальная сеть дает большой простор для деятельности, например, создание умного дома с подключением саундбаров, телефонов, кондиционеров, умных колонок. Можно перебрасывать с телефона фотографии на компьютер без подключения по кабелю, настроить распознавание команд умной колонкой. Преимуществом является то, что локальная сеть — это закрытая система, к которой посторонний не может просто так подключиться.

Для чего нужна локальная сеть

Локальная сеть дает множество удобных функций для использования нескольких компьютеров одновременно:

Что нужно для создания локальной сети

Для создания собственной LAN-сети минимальной конфигурации достаточно иметь пару компьютеров, Wi-Fi роутер и несколько кабелей:

Нужное оборудование у нас есть, что дальше?

Сначала необходимо определиться, каким образом будут соединяться между собой компьютеры. Если используется проводной способ подключения, то подключаем все кабели к роутеру или коммутатору и соединяем их в сеть. Существует несколько способов создания LAN-сетей.

Если используется Wi-Fi, то сначала необходимо убедиться, поддерживают ли устройства данный вид связи. Для компьютера может пригодиться отдельный Wi-Fi-адаптер, который придется отдельно докупать. В ноутбуках же он предустановлен с завода. Подключаем устройства к одному Wi-Fi-маршрутизатору.

Настройка обнаружения

Просто подключить оборудование друг к другу недостаточно, поэтому идем дальше:

Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

Важно убедиться, чтобы у всех компьютеров были правильные IP-адреса. Обычно система автоматически настраивает данный параметр, но если при работе LAN появятся сбои, то нужно будет указать адреса вручную. Проверить IP можно с помощью «настроек параметров адаптера». Заходим в «Центр управления сетями и общим доступом» и оттуда нажимаем «Изменение параметров адаптера».

Нажимаем ПКМ по подключению и открываем свойства. Дальше открываем свойства IP версии 4 TCP / IPv4 (может иметь название «протокол Интернета версии 4»). IP-адрес — то, что нам нужно. Смотрим, чтобы у первого компьютера был адрес, отличный от второго. Например, для первого будет 192.168.0.100, 192.168.0.101 у второго, 192.168.0.102 у третьего и т.д. Для каждого последующего подключенного компьютера меняем последнюю цифру адреса. Стоит учесть, что у разных роутеров могут быть разные, отличные от указанных IP-адреса. На этом этапе локальная сеть уже готова и функционирует.

Заходим в раздел «Сеть» проводника. Если все подключено правильно, то мы увидим подключенные к сети устройства. Если же нет, то Windows предложит нам настроить сетевое обнаружение. Нажмите на уведомление и выберите пункт «Включить сетевое обнаружение и доступ к файлам». Стоит учесть, что брадмауэр может помешать работе LAN, и при проблемах с работой сети надо проверить параметры брадмауэра. Теперь надо только включить нужные папки и файлы для общего доступа.

Как открыть доступ к папкам?

Нажимаем ПКМ по нужной папке и заходим во вкладку «Доступ». Нажимаем «Общий доступ» и настраиваем разрешения. Для домашней локальной сети легче всего выбрать вариант «Все». Выбираем уровень доступа для остальных участников «чтение или чтение + запись».

Теперь из свойств папки заходим во вкладку безопасности. Нажимаем «Изменить» и «Добавить». Выбираем «Все» и активируем изменения. В списке разрешений для папки должна находиться группа «Все». Если нужно открыть доступ не к отдельной папке, а всему локальному диску, то нужно зайти в свойства диска, нажать «Расширенная настройка» и поставить галочку в поле «Открыть общий доступ». Командой «localhost» можно посмотреть, какие папки данного компьютера имеют общий доступ для локальной сети. Чтобы просмотреть файлы из общих папок нужно в проводнике найти раздел «Сеть» и открыть папку нужного компьютера.

Как подключить принтер в локальную сеть

В «Устройствах и принтерах» нужно выбрать принтер и нажав ПКМ перейти в свойства принтера. Во вкладке «Доступ» нажать на галочку «Общий доступ». Принтер должен отображаться иконкой, показывающей, что устройство успешно подключено к LAN.

Если нужно закрыть доступ к папке, то в свойствах надо найти пункт «Сделать недоступными». Если же нужно отключить весь компьютер от LAN, то легче всего изменить рабочую группу ПК.

Администрирование и создание локальных сетей с помощью программ

Бывают ситуации, когда необходимо сделать локальную сеть, но это физически невозможно. На помощь приходит программное обеспечение, позволяющее создавать виртуальные локальные сети. Существуют разные программы для создания администрирования локальных сетей. Расскажем о паре из них:

RAdmin

Очень удобное приложение, позволяющее работать с локальной сетью или VPN в пару кликов. Основные функции программы это: удаленное управление компьютером с просмотром удаленного рабочего стола, передача файлов. Также программа может помочь геймерам, играющим по локальной сети.

Hamachi

Пожалуй, самая популярная программа в данной категории. Может создавать виртуальные локальные сети с собственным сервером. Позволяет переписываться, передавать файлы и играть в игры по сети. Также имеет клиент для Android.

Источник

Стерильный вход: Как ограничить доступ к своему компьютеру

А нужно ли это

Наверняка на вашем компьютере есть какие-то данные, которые вы не захотите терять. Важные документы, записи к непройденным играм, гигабайты музыки, дистрибутивы полезных программ, адреса друзей — все это должно храниться в безопасности. Но реальность такова, что всей этой архиважной информации можно лишиться за считанные секунды, особенно если компьютером пользуетесь не вы одни. Маме/подружке/младшему братику тоже может понадобиться ваша “машина” — например, для набора текстов в Ворде. Излишне любопытные гости тоже могут заинтересоваться вашим компом, а хуже всего, если к машине подойдет “специалист” (по его мнению) и начнет что-то кому-то доказывать и показывать. В ваше отсутствие компьютером может пользоваться практически кто угодно, последствия чего нередко бывают весьма печальны. Вирусы, трояны, “нечаянно” запущенный format c: и многое другое сваливается как снег на голову в самый неподходящий момент.

Во избежание всевозможных неприятностей нелишним будет прикрыть доступ к компьютеру (или некоторым настройкам) излишне любопытным людям. О том, как это можно сделать, и пойдет речь в данной статье.

| S-1-5-113 | NT AUTHORITYLocal account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITYLocal account and member of Administrators group |

Существует несколько путей решения этой проблемы. Самый простой — это использовать стандартные пароли, сделанные разработчиками для своих нужд. Вот некоторые из них (какой из них подойдет именно вам, зависит от производителя БИОСа, название которого можно посмотреть в момент загрузки):

AMI BIOS: AMI, AMI_SW, SER.

Другие: SKY_FOX или 9 пробелов.

Если же это не помогает, можно воспользоваться специальными утилитами, взять которые можно с нашего диска. Правда, чтобы их запустить, вам все равно потребуется как-то включить компьютер. А вот если вы забыли пароль для изменения BIOS — это то, что доктор прописал.

Напоследок упомяну возможность обнулить BIOS, вытащив батарейку (срабатывает не всегда) или воспользовавшись специальной перемычкой на материнской плате. Более подробно объяснять не буду — кто понял, о чем я, сам догадается, что делать. Тем же, кто не понял мою мысль, лучше ничего не трогать. Целее будет ;-).

Пароль на включение компьютера

Другие средства ограничения доступа

В ряде случаев запрещать другим включать компьютер нецелесообразно, гораздо удобнее будет просто ограничить их права при работе. Чтобы они, что называется, не лезли, куда не следует. К сожалению, в операционных системах Windows 95/98/ME нет возможности настроить все соответствующим образом, поэтому вам придется либо ставить Windows 2000/NT, либо воспользоваться специальным программным обеспечением. Windows NT — это тема для отдельного разговора, поэтому мы пойдем другим путем — рассмотрим ряд программ, предназначенных для разделения доступа к машине.

Homesoft KEY 1.0 b.7

Язык интерфейса: Русский/Английский

Сочетает в себе массу полезных функций, позволяя полностью контролировать права всех пользователей компьютера. Во- первых, здесь есть настройки, определяющие доступ к системным ресурсам (панель управления, удаленный доступ, корзина, редактор реестра и т.п.). Во-вторых, вы можете запретить запуск любой программы (на ваш выбор). В-третьих, здесь есть возможность полностью заблокировать компьютер, запретить его перезагрузку, а также ограничить работу с машиной в определенное время (например, установить лимит использования компа для каждого дня недели). Также можно заблокировать рабочий стол (скажем, если вы куда-нибудь отлучаетесь), управлять автоматическим включением/выключением системы и делать многие другие вещи. При всем богатстве возможностей интерфейс программы весьма прост и разобраться с ним не составит никакого труда.

WinLock 1.75

Разработчик: Shellfish Software

Язык интерфейса: Английский

Служит для ограничения времени работы операционной системы, запрещения запуска выбранных приложений и открытия важных файлов. Имеется возможность запрещать нажатия некоторых комбинаций клавиш (Ctrl-Alt-Del, Alt-Tab и других). Кроме того, есть опция, блокирующая рабочий стол. Что весьма удобно — программу можно полностью автоматизировать, включив ее автозагрузку и настроив нужное время работы. Для того чтобы изменить настройки приложения, требуется ввести пароль, так что ни в коем случае не забывайте его.

NVD Monitor 3.0

Разработчик: Николай В. Дудкин

Язык интерфейса: Русский

Утилита является резидентным монитором, который позволяет отслеживать и запрещать определенные файловые операции (переименование, удаление). Очень удобной надо назвать возможность следить за файлами, расположенными в различных каталогах вашего компьютера (например, в системном каталоге Windows). Единственное, что от вас потребуется — это правильно настроить приложение. По умолчанию программа следит за каталогом WindowsTemp (временный каталог операционной системы), что не очень удобно — ведь весь активный софт помещает свои временные файлы именно туда. Но зато, подойдя к настройке проги с умом, вы получите отличную защиту от неумелых пользователей, вирусов, троянов и прочих напастей.

Форпост 2.2D

Язык интерфейса: Русский

“Форпост”, без сомнения, является самой навороченной программой из всех представленных в данном обзоре. По уверениям разработчиков, этот продукт полностью защитит ваш компьютер/сеть от любых неприятностей — вирусов, недоброжелательно настроенных пользователей и т.п. После уверений в подобной крутости появляется желание немедленно опробовать программку в действии, что я и сделал. Единственное, что мне не понравилось — это то, что дистрибутив разбит на дискетки. Навряд ли сейчас можно найти хоть одну организацию, в которой нет ни одного CD-ROM-драйва (про домашние компьютеры я вообще молчу) — все-таки не в каменном веке живем. После копирования данных (при установке) программа без всяких вопросов перезагрузила мой компьютер, при этом уничтожив все несохраненные файлы. Затем вместо привычной загрузочной заставки возник логотип разработчиков, что тоже порядком “порадовало” (все-таки изменять такие вещи без согласия пользователя не очень-то хорошо). А вот дальше началось самое интересное. Система полностью отказывалась загружаться, кроме как в безопасном режиме. Тут надо упомянуть об одной интересной “фишке” — загрузиться в Safe Mode после установки описываемого софта может только администратор сети, пароль которого разработчики сообщить не удосужились. Ситуация сложилась почти безвыходная. Впрочем, загрузившись под DOS и повозившись с системными файлами, я смог-таки “прибить” этот “шедевр” и восстановить почти все, что было испорчено. Интересно только, что в такой ситуации будет делать не очень продвинутый пользователь? Так что использовать эту программу я не советую — ведь и у вас могут возникнуть те же проблемы. Нервные клетки, как известно, не восстанавливаются; лучше присмотрите что-либо другое.

| Если вы забыли пароль BIOS |

Desktop-Lok 6.0.0

Разработчик: Coqui SoftDev Vic Vega

Язык интерфейса: Английский

С помощью этой программы вы сможете защитить свой компьютер от нежелательных вторжений. Будучи запущенной, программа демонстрирует картинку рабочего стола, но для доступа к каким-либо функциям пользователь должен ввести свое имя и пароль. Довольно неплохая утилита, надежно спасающая вашу систему от набегов “чайников”.

Limited Access 2.0

Разработчик: Рутштейн Александр Вадимович

Язык интерфейса: Русский/Английский

Этот продукт своими возможностями напоминает предыдущий, отличаясь от него тем, что здесь можно сделать не просто картинку рабочего стола, а полноценный десктоп с действующими ярлычками для “разрешенных” программ. Данное приложение оптимально подходит для случая, когда другим пользователям вашего компьютера нужна только пара программ, а вот остальное им лучше не трогать.

Демонстрационные версии большинства описанных программ вы сможете найти на нашем диске. Единственное, чего там нет — это “Форпоста”. Мы не рискнули выкладывать на компакт столь “опасную” для вашей системы программу. Но если она вас заинтересовала — качайте ее на свой страх и риск по адресу, указанному в тексте.

DeviceLock ME 1.0 Beta 2

Разработчик: Smartline Inc.

Язык интерфейса: Русский

Данная утилита служит для ограничения доступа к различным дискам (как винчестерам, так и cd-, zip- и floppy-дисководам). Основное предназначение программы — защита важных данных, например, дистрибутивов софта, документов и т.п. Кроме того, крайне полезной может оказаться возможность отключения стандартного дисковода. Ведь вирусы и трояны в большинстве случаев попадают в систему с зараженных дискет, принесенных “заботливыми” товарищами. Излишне доверчивые и неискушенные люди навряд ли додумаются проверить дискетку антивирусом, результатом чего может стать девственно чистый винт или похищенный пароль для доступа в Интернет.

AdjustCD 5.0 beta

Разработчик: LeSamiro Software

Язык интерфейса: Английский

Помимо рассмотренных, существует немало различных утилит, защищающих вашу систему от посторонних вторжений (впрочем, упомянутые в статье программы — на наш взгляд, лучшие), многие из которых весьма полезны. Единственное, о чем следует предупредить, это возможные проблемы с некорректной работой приложений. Поэтому не злоупотребляйте такими штучками — помните, что это палка о двух концах. Что вы будете делать, если сами попадетесь в свою же ловушку? Будьте внимательны и старайтесь не использовать особо “крутые” защиты, лучше ограничьтесь программами попроще.

Источник

Содержание

- 1 Нет Домашней группы (HomeGroup) в Windows 10 1803

- 2 Настройка служб общего доступа в Windows 10

- 3 Как открыть общий доступ к сетевому принтеру в Windows 10 1803

- 4 Открываем общий сетевой доступ к папке (файлу) в Windows 10 1803

Задайте вопрос Быстрый доступ

-

Общие обсуждения

-

- Изменено8 мая 2017 г. 5:50

- Изменен тип26 мая 2017 г. 11:08Обсуждение

7 мая 2017 г. 12:33

Все ответы

- Так а все таки вы пытаетесь отключить настройку (как пишите в заголовке), или включить (как пишите в теле вопроса)

The opinion expressed by me is not an official position of Microsoft

7 мая 2017 г. 16:13

- Отключить не могу (поправил вопрос).8 мая 2017 г. 5:51

-

Тоже мучился, нашел решение: https://social.technet.microsoft.com/Forums/ru-RU/753dec38-195a-41aa-918e-2da19ccdd1d8/

Цитата: «ПКМ по МОЙ КОМПЬЮТЕР — управление — локальные пользователи — пользователи — ПКМ по ГОСТЬ — убрать галочки ЗАПРЕТИТЬ СМЕНУ ПАРОЛЯ ПОЛЬЗОВАТЕЛЕМ и ОТКЛЮЧИТЬ УЧ.ЗАПИСЬ (то бишь она должна быть включена) — ОК — снова ПКМ по ГОСТЬ — ЗАДАТЬ ПАРОЛЬ — оставляем поля пустыми — ОК — перезагрузка теперь можно отключить общий доступ с парольной защитой»

После этого, появилась возможность отключать общий доступ с парольной защитой.

- Изменено11 февраля 2018 г. 15:10

11 февраля 2018 г. 15:09

- 16 июня 2019 г. 7:37

-

Дополняю ваш ответ.

Доступ по сети с ПК с Windows XP к ПК с Windows 10 Домашняя. Проблема. В Windows 10 настройка «Отключить общий доступ с парольной защитой» не сохраняется. Решение. 1. Запустить C:WindowsSystem32Netplwiz.exe 2. Добавить Пользователя Гость «Встроенная учетная запись для доступа гостей к компьютеру или домену» Без учетной записи Microsoft и Без пароля. 3. В Центре управления сетями выбрать «Отключить общий доступ с парольной защитой» и СОХРАНИТЬ. 4. Важно! Доступ к ПК с Windows 10 возможен только по IP адресу. Поэтому ПК с Windows 10 должен иметь фиксированный адрес!!! 16 июня 2019 г. 7:38

По умолчанию функция общего доступа с парольной защитой включена в Windows 10. Это означает, что только пользователи, имеющие учетную запись с паролем, могут обращаться к общим файлам, общим папкам и общим принтерам, подключенным к этому компьютеру. Чтобы предоставить доступ другим пользователям, общий доступ с парольной защитой в Windows 10 должен быть отключен. В этой статье мы рассмотрим, как сделать общие ресурсы доступными на вашем компьютере для пользователей без учетной записи, отключив функцию совместного использования паролей.

Прежде чем продолжить, вы должны знать, что отключение — доступа с парольной защитой не является безопасным. Когда функция отключена, любой пользователь вашей локальной сети сможет получить доступ к вашим общим ресурсам.

Чтобы упростить процедуру совместного доступа, начиная с Windows 7, существует параметр HomeGroup. При помощи простого в использовании мастера, который позволяет вам легко настроить и быстро делиться своими документами и др. файлами и устройствами. Он даже автоматически генерирует пароль, поэтому нет необходимости обрабатывать учетные записи пользователей.

Но если вы работаете в надежной сетевой среде или не хотите создавать Домашнюю группу (HomeGroup), вы можете отключить общий доступ с парольной защитой в Windows 10. Вот как это можно сделать.

Примечание: Чтобы продолжить, войдите в систему с учетной записью администратора.

Чтобы отключить общий доступ с парольной защитой в Windows 10, выполните следующие действия.

- Откройте приложение «Параметры» нажав сочетание клавиш Win + I .

- Перейдите: Сеть и Интернет → Состояние

- Справа откройте раздел Параметры общего доступа

- В открывшимся окне «Параметры общего доступа» разверните раздел «Все сети».

- В разделе «Общий доступ с парольной защитой» Включите параметр «Отключить общий доступ с парольной защитой».

- Нажмите кнопку «Сохранить изменения»

Готово!

Чтобы снова включить функцию общего доступа с парольной защитой, вам необходимо включить одноименную функцию.

Рейтинг: /5 — голосов —>

—>

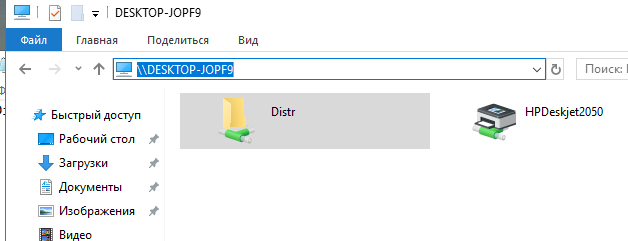

В Windows 10 April Update 1803 Microsoft удалила функционал Домашней группы (HomeGroup). Домашняя группа впервые появилась еще в Windows 7 и предназначалась для упрощения организации небольшой домашней или офисной сети и простой настройки общего доступа к файлам, папкам и принтерам. Несмотря на то, что в Windows 10 нет домашней группы, вы все еще можете предоставить сетевой доступ к своим папкам и принтерам с помощью других встроенных функций Windows 10.

Итак, в этой статье мы разберемся, как предоставить общий сетевой доступ к папкам, файлам и принтерам на вашем компьютере с Windows 10 1803 без использования домашней группы с помощью встроенного функционала общего доступа к ресурсам по протоколу SMB.

Содержание:

Нет Домашней группы (HomeGroup) в Windows 10 1803

В Windows 10 1803 и выше уже нет возможности создавь Домашнюю группу. Этот функционал более не поддерживается. С одной стороны, я считаю, что это правильный, шаг, т.к. настройка HomeGroup довольно запутанная и относительно сложная для неподготовленного пользователя.

После того, как вы обновили Windows 10 до версии 1803, вы столкнетесь с тем, что:

- Раздел «Домашняя группа» (HomeGroup) не отображается в навигационной панели Explorer.

- Пункт HomeGroup отсутствует в панели управление. Это значит, что вы не можете создать, присоединиться или выйти из домашней группы.

- Нельзя предоставить общий доступ к файлам и принтерам с помощью Домашней группы.

- Все общие принтеры и сетевые папки, созданные с помощью HomeGroup по-прежнему будут доступны. Но создать новые вы не сможете.

Однако, в Windows 10 вы все еще можете предоставить общий доступ к ресурсам, которое раньше раздавали в рамках Домашней группы. Просто процесс предоставления общего доступа выглядит немного по-другому, не так как при использовании HomeGroup.

Настройка служб общего доступа в Windows 10

Для корректной работы вашего компьютера с Windows 10 1803 в качестве сервера, который предоставляет общий доступ к своим папкам и принтерам другим устройствам в локальной сети, необходимо настроить некоторые сетевые службы.

Все эти настройки и службы мы подробно описывали в статье Компьютеры с Windows 10 не видны в сетевом окружении.

В настройках Windows (на обоих компьютерах) нужно перейти в Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings > Network & Internet > Ethernet -> Change advanced sharing options).

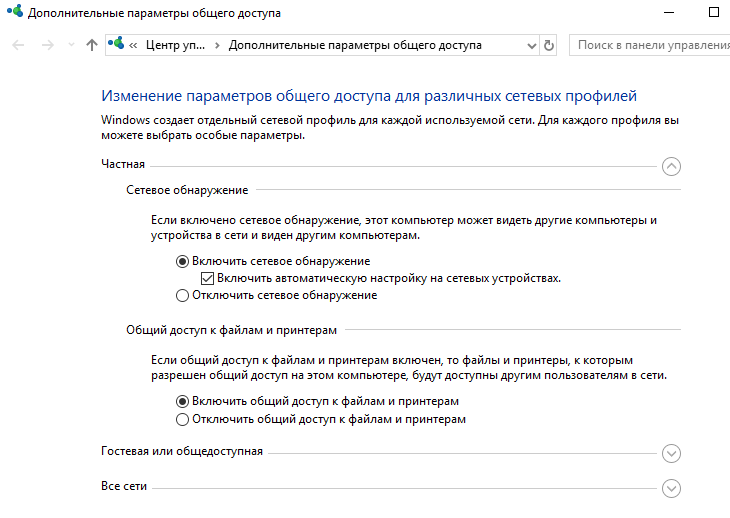

Затем в разделе Частная сеть (Private) включить опции:

- Включить сетевое обнаружение (Turn on network discovery)

- Включить общий доступ к файлам и принтерам (Turn on file and printer sharing)

В разделе Все сети включите опции:

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках

- Отключить парольную защиту. Как правило парольную защиту в домашней сети можно отключить, т.к. вы доверяете всем устройствам в вашей сети). В локальной сети небольшого офиса можно включить парольную защиту. При этом вы можете авторизоваться при доступе к ресурсам другого компьютера (под учетной запись и паролем пользователя с удаленного компьютера), либо на всех компьютерах использовать одинаковый аккаунт с одинаковым паролем.

Проверьте выполнение следующих условий:

- У всех компьютеров в вашей локальной сети используются уникальные имена и IP адреса.

- В качестве типа сети указана Частная (Private) сеть (подробнее о сетевых профилях).

- В том случае, если в вашей сети есть старые версии Windows (XP, Vista), для их корректной работы на Windows 10 вам придется включить поддержку протокола SMBv1, а также разрешить сетевой доступ под гостевой учётной записью (смотри статью).

- Переведите службы «Публикация ресурсов обнаружения функции» (Function Discovery Resource Publication) и «Хост поставщика функции обнаружения» (Function Discovery Provider Host) в автоматический запуск. Иначе при доступе к сетевым ресурсам вы можете получить ошибку 0x80070035.

Те же самые настройки нужно сделать на другом компьютере Windows 10, который будет использоваться в качестве клиента и получать доступ к общим ресурсам по сети.

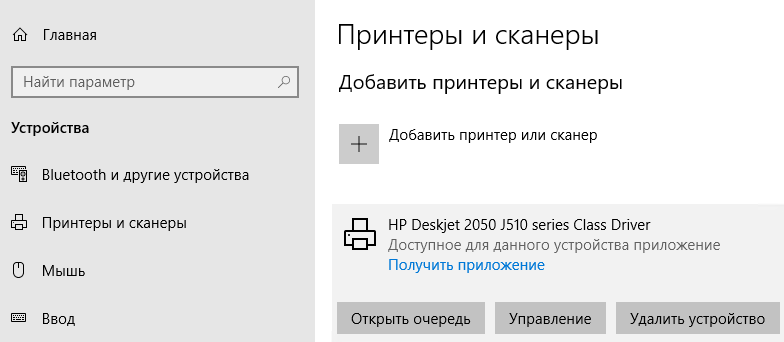

Как открыть общий доступ к сетевому принтеру в Windows 10 1803

В Windows 10 вы можете предоставить общий доступ к принтеру, подключенному к вашему компьютеру другим компьютерам в сети. Предполагаем, что вы уже подключили принтер (через USB, LPT или беспроводное подключение) и настроили его на своем компьютере.

Затем на компьютере, к которому подключен принтер:

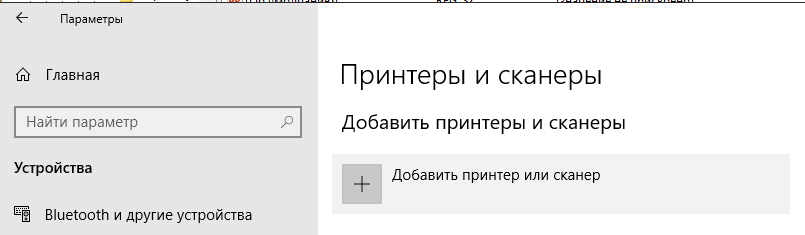

- Перейдите в раздел Параметры -> Устройства -> Принтеры и сканеры (Settings -> Devices ->Printers and scanners).

- Выберите принтер, к которому вы хотите открыть общий доступ и нажмите кнопку «Управление» (Manage).

- Откройте раздел «Свойства принтера» (Printer Properties) и перейдите на вкладку «Доступ» (Sharing).

- Включите опцию «Общий доступ к данному принтеру» (Share this printer) и укажите сетевое имя принтера. Желательно, чтобы имя не содержало пробелов и состояло только из английских символов и цифр (это имя будет использоваться для подключения принтера на других компьютерах).

Теперь вы можете подключить данный сетевой принтер на другом компьютере с Windows 10.

- Перейдите в раздел Параметры -> Устройства -> Принтеры и сканеры (Settings -> Devices ->Printers and scanners).

- Нажмите кнопку Добавить принтер и сканер (Add a printer or scanner).

- Система выполнит поиск новый принтеров (локальных и сетевых).

- Выберите нужный принтер и нажмите «Добавить устройство» (Add Device).

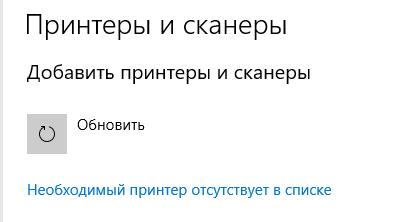

- Если нужного принтера в списке нет, выберите опцию «Необходимый принтер отсутствует в списке» (The printer that I want isn’t listed).

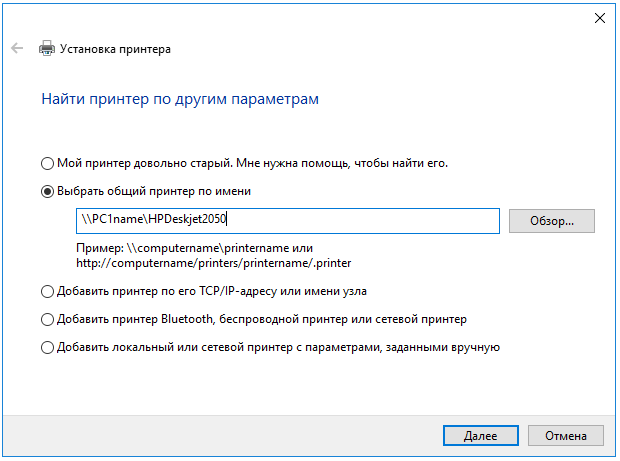

- В диалоговом окне установки принтера выберите опцию «Выбрать общий принтер по имени» (Select a shared printer by name) и укажите полное сетевое имя принтера, которое включает имя (или IP адрес) компьютера, на котором расшарен принтер. Формат сетевого имени может быть PC1nameHPDeskjet2050 или такой http://PC1name /HPDeskjet2050/.printer

- Нажмите кнопку Далее, после чего мастер установит новый сетевой принтер и драйвер печати.

- Теперь вы можете использовать данный принтер для печати на удаленном компьютере.

Открываем общий сетевой доступ к папке (файлу) в Windows 10 1803

Разберёмся как в Windows 10 April Update 1803 предоставить общий доступ к локальному каталогу другим компьютерам в вашей рабочей группы или домене по сети.

Совет. Самый простой способ передать файл между компьютерами с Windows 10 – воспользоваться функцией Nearby sharing.

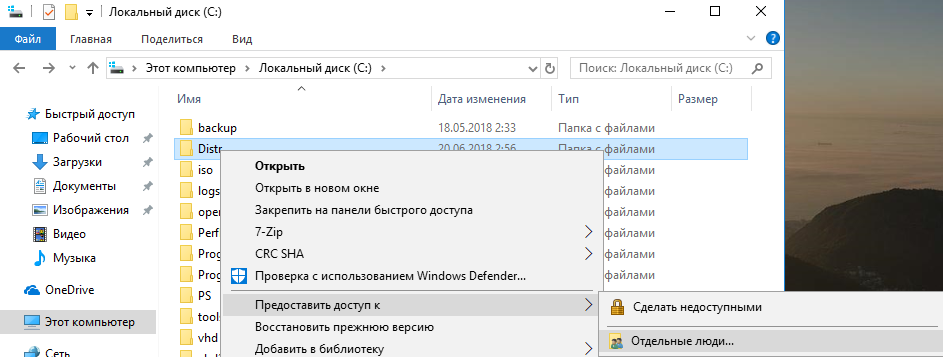

- В проводнике найдите папку или файл, доступ к которой вы хотите предоставить.

- Щелкните по ней ПКМ и выберите Предоставить доступ к -> Отдельные люди (Give access to -> Specific people).

- Вы можете предоставить доступ конкретной учетной записи (при включенном парольном доступе при доступе к данной сетевой папке у пользователя будет запрашиваться пароль. Либо вы можете включить доступ для всех пользователей, в том числе анонимных (группа Everyone). В этом случае при доступе к файлам в данном сетевом каталоге пароль запрашиваться не будет.

- При предоставлении сетевого доступа к папке вы можете дать доступ на чтение (Read), чтение и запись (Read/Write) или запретить доступ.

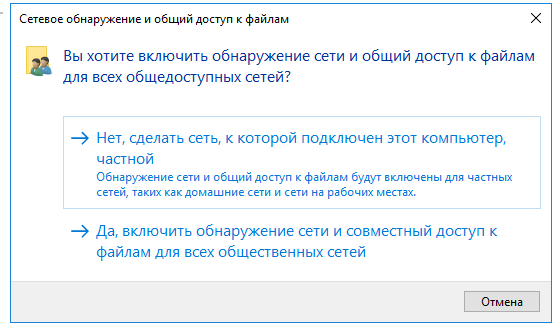

- ли вы были ранее не включили сетевое обнаружение, появится запрос:Сетевое обнаружение и общий доступ к файламВы хотите включить обнаружение сети и общий доступ к файлам для всех общедоступных сетей?

- Нет, сделать сеть, к которой подключен этот компьютер, частной (Обнаружение сети и общий доступ к файлам будут включены для частных сетей, таких как домашние сети и сети на рабочих местах)

- Да, включить обнаружение сети и совместный доступ к файлам для всех общественных сетей.

Если вы настраиваете домашнюю сеть или офисную, выберите что ваша сеть частная.

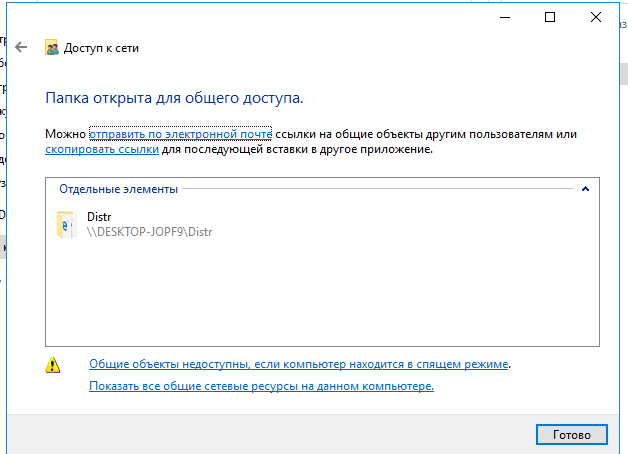

- После этого появится сообщение, что данная папка открыта для доступа и указан ее сетевой адрес в формате UNC: Desktop-JOPF9Distr. Вы можете скопировать этот адрес или отправить его на электронную почту.

Совет. Для более тонкой настройки параметров и разрешений на сетевую папку можно использовать консоль fsmgmt.msc.Совет. Чтобы увидеть все папки, к которым вы предоставили сетевой доступ, перейдите в адресной строке на localhost .

Теперь вы можете получить доступ к данной папке с другого компьютера по сети. Для этого в окне проводника просто перейдите по адресу вашей папки, например Desktop-JOPF9Distr . Для удобства пользователя вы можете создать у него на рабочем столе ярлык на данную папку или подключить ее как сетевой диск через команду net use.

Совет. Если вы не можете открыть сетевую папку с удаленного компьютера, проверьте что в настройках файервола разрешен доступ к общим файлам и принтерам в приватной сети (правил File and Printer Sharing). Также попробуйте получить доступ не по имени компьютера, а по его IP адресу, например: 192.168.1.20Distr.Используемые источники:

- https://social.technet.microsoft.com/forums/windows/ru-ru/8022e99a-385e-4067-a565-81c08ba942b0/10531077-1084108610751091

- https://g-ek.com/obshhij-dostup-windows10

- https://winitpro.ru/index.php/2018/06/21/obshchij-dostup-k-setevym-papkam-i-printeram-bez-homegroup/

Рекомендуемые сообщения

Искандер

2

-

- Share

Всем привет. Объясните пожалуйста, как понять запись в отчёте AVZ «к ПК разрешён доступ анонимного пользователя».

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

Dzon

46

-

- Share

Всем привет. Объясните пожалуйста, как понять запись в отчёте AVZ «к ПК разрешён доступ анонимного пользователя».

1. Пароль на администратора установлен?

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

hinote

116

-

- Share

не заблокирован аккаунт Guest?

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

Искандер

2

- Автор

-

- Share

1. Пароль на администратора установлен?

Да, установлен.

не заблокирован аккаунт Guest?

А это как понять? Если не затруднит подробнее.

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

hinote

116

-

- Share

понять так: My Computer —> прав кнопка —> Manage

там выбрать ветку с пользователями и посмотреть, стоит красный крест у Guest или Гость…

AVZ это исправлять вроде сам умеет…

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

Искандер

2

- Автор

-

- Share

понять так: My Computer —> прав кнопка —> Manage

там выбрать ветку с пользователями и посмотреть, стоит красный крест у Guest или Гость…

AVZ это исправлять вроде сам умеет…

А, гость. Понятно. Да стоит красный крестик. Ну гость, он изночально был отключен. Получается эта запись «к ПК разрешён доступ анонимного пользователя» относится к учётной записи Гостя?

Изменено 2 июля, 2009 пользователем Искандер

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

C. Tantin

340

-

- Share

Получается эта запись «к ПК разрешён доступ анонимного пользователя» относится к учётной записи Гостя?

Нет, скорее всего речь идёт о политиках, разрешающих анонимный доступ к компьютеру из сети.

Как устранить — ковыряться в политиках (gpedit.msc) или спросить у специалистов по АВЗ — возможно, она это умеет (скриптом).

- Цитата

Ссылка на сообщение

Поделиться на другие сайты

Искандер

2

- Автор

-

- Share