В этой инструкции подробно о том, как именно заблокировать запуск программы двумя упомянутыми методами. В случае, если цель запрета — ограждение ребенка от использования отдельных приложений, в Windows 10 вы можете использовать родительский контроль. Также существуют следующие методы: Запрет запуска всех программ кроме приложений из Магазина, Режим киоска Windows 10 (разрешение запуска только одного приложения).

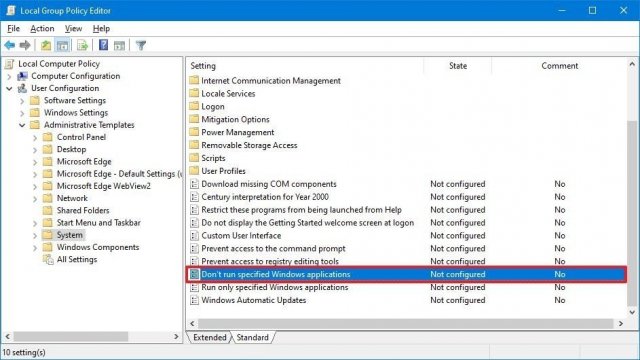

Запрет запуска программ в редакторе локальной групповой политики

Первый способ — блокировка запуска определенных программ с использованием редактора локальной групповой политики, доступного в отдельных редакциях Windows 10, 8.1 и Windows 7.

Для установки запрета этим способом, выполните следующие шаги

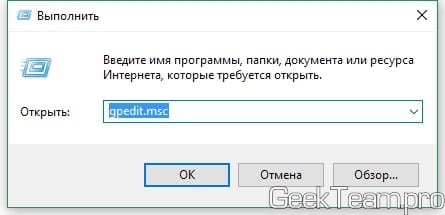

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики (при его отсутствии, используйте метод с помощью редактора реестра).

- В редакторе перейдите к разделу Конфигурация пользователя — Административные шаблоны — Система.

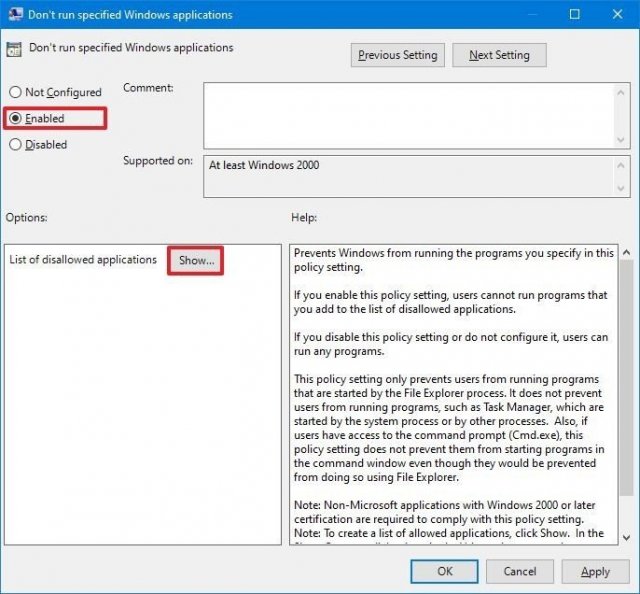

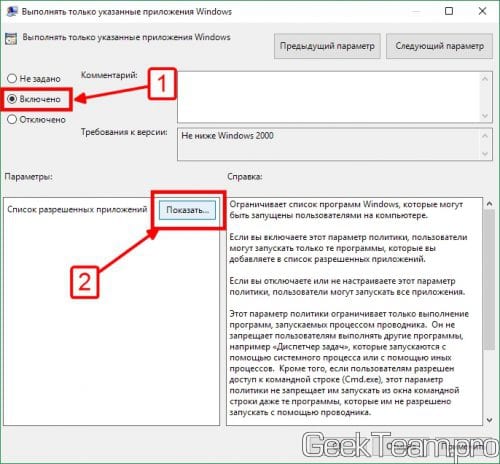

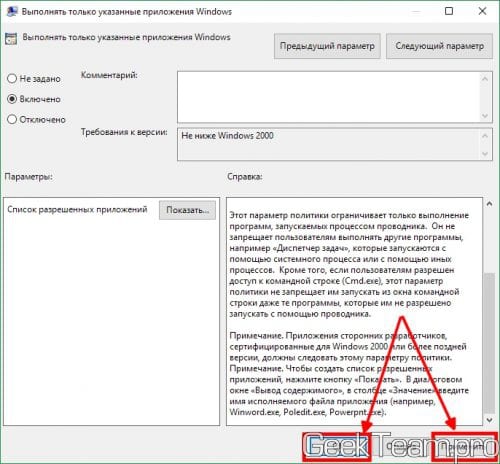

- Обратите внимание на два параметра в правой части окна редактора: «Не запускать указанные приложения Windows» и «Выполнять только указанные приложения Windows». В зависимости от задачи (запретить отдельные программы или разрешить только выбранные программы) можно использовать каждый из них, но рекомендую использовать первый. Дважды кликните мышью по «Не запускать указанные приложения Windows».

- Установите «Включено», а затем нажмите по кнопке «Показать» в пункте «Список запрещенных программ».

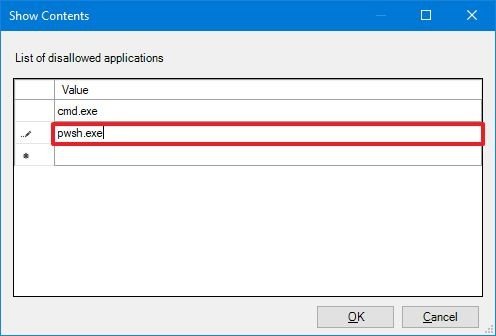

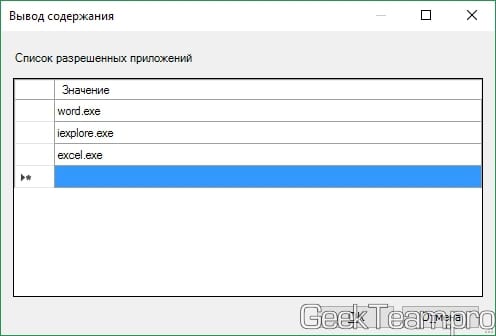

- Добавьте в список имена .exe файлов тех программ, которые нужно заблокировать. Если вы не знаете имя .exe файла, можно запустить такую программу, найти её в диспетчере задач Windows и посмотреть его. Полный путь к файлу указывать не нужно, при его указании запрет работать не будет.

- После добавления всех необходимых программ в список запрещенных, нажмите Ок и закройте редактор локальной групповой политики.

Обычно изменения вступают в силу сразу, без перезагрузки компьютера и запуск программы становится невозможным.

Блокировка запуска программ с помощью редактора реестра

Настроить запрет запуска выбранных программ можно и в редакторе реестра, если gpedit.msc недоступен на вашем компьютере.

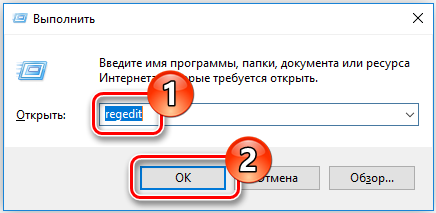

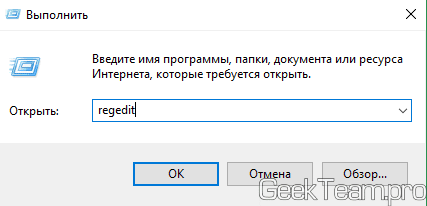

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter, откроется редактор реестра.

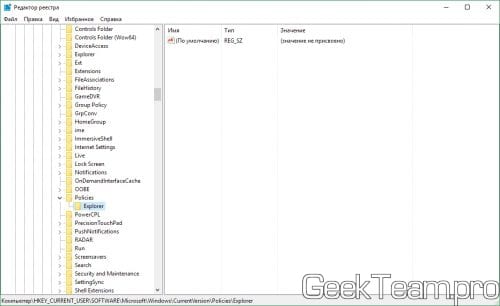

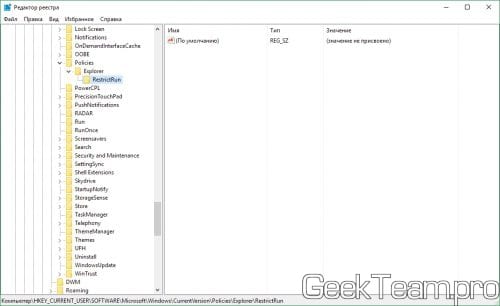

- Перейдите к разделу реестра

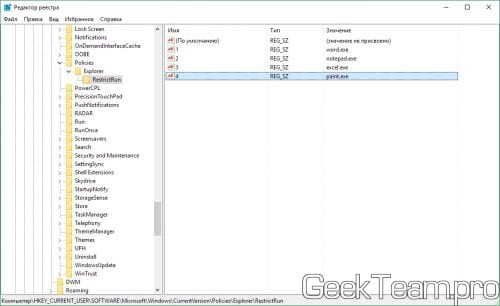

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

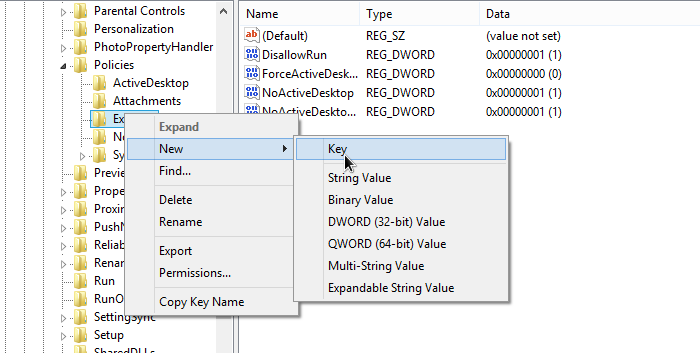

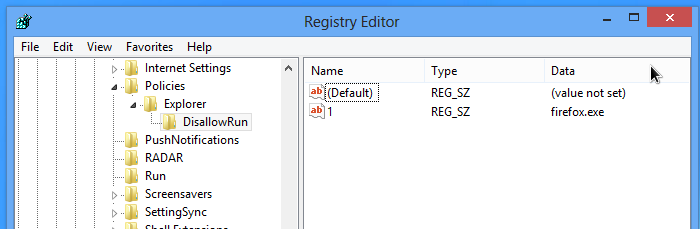

- В разделе «Explorer» создайте подраздел с именем DisallowRun (сделать это можно, нажав правой кнопкой мыши по «папке» Explorer и выбрав нужный пункт меню).

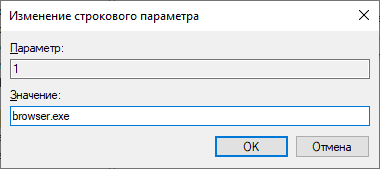

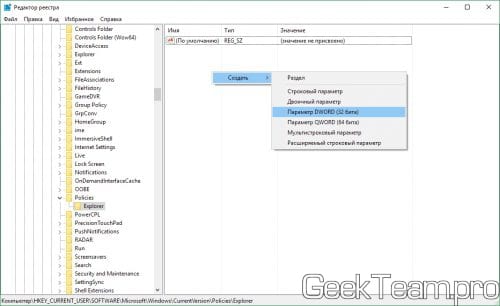

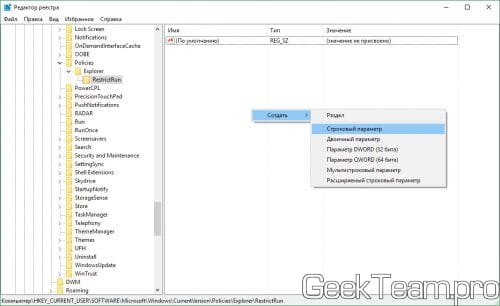

- Выберите подраздел DisallowRun и создайте строковый параметр (правый клик в пустом месте правой панели — создать — строковый параметр) с именем 1.

- Дважды нажмите по созданному параметру и в качестве значения укажите имя .exe файла программы, которую нужно запретить запускать.

- Повторите те же действия для блокировки других программ, давая имена строковых параметров по порядку.

На этом весь процесс будет завершен, а запрет вступит в силу без перезагрузки компьютера или выхода из Windows.

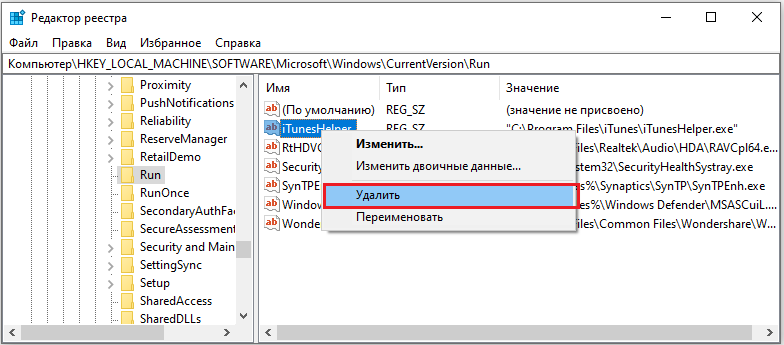

В дальнейшем, чтобы отменить запреты, сделанные первым или вторым способом, можно с помощью regedit удалить параметры из указанного раздела реестра, из списка запрещенных программ в редакторе локальной групповой политики или просто отключить (установить «Отключено» или «Не задано») измененную политику в gpedit.

Дополнительная информация

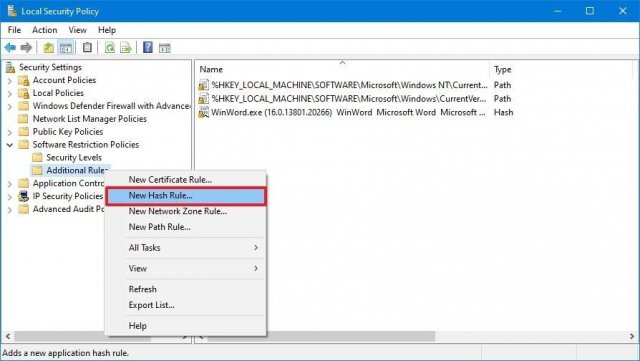

В Windows также доступен запрет запуска программ с помощью Software Restriction Policy, однако настройка политик безопасности SRP выходит за рамки этого руководства. В общем упрощенном виде: вы можете зайти в редактор локальной групповой политики в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности, нажать правой кнопкой мыши по пункту «Политики ограниченного использования программ» и в дальнейшем производить настройку необходимых параметров.

Например, самый простой вариант — создать правило для пути в разделе «Дополнительные правила», запретив запуск всех программ, расположенных в указанной папке, но это лишь очень поверхностное приближение к Software Restriction Policy. А если для настройки использовать редактор реестра, то задача ещё усложняется. Но эту технику используют некоторые сторонние программы, упрощающие процесс, например, можете ознакомиться с инструкцией Блокировка программ и системных элементов в AskAdmin.

- Содержание статьи

- Как работает применение групповой политики

- Применение политик ограничения запуска программ

- Активирование политики ограниченного использования программ

- Общие параметры настроек политики

- Типы файлов

- Доверенные издатели

- Создание правил политики

- Правило зоны

- Правило пути

- Правило сертификата

- Правило хеша

- Область действия политик ограниченного использования программ и приоритет правил

- Планирование создания правил политики

- Небольшие примеры использования

- Добавить комментарий

Одной из отличительных особенностей Active Directory по праву считают механизм групповых политик, обеспечивающий эффективное и централизованное управление многочисленными параметрами операционных систем и приложений. Применение групповых политик позволяет администраторам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Это позволяет достаточно просто и эффективно поддерживать вычислительную среду предприятия в рабочем состоянии.

Безусловно, к числу важнейших задач администрирования можно отнести обеспечение безопасности системы в целом. Не последнюю роль в этом играет процесс контроля программ, выполняемых на компьютерах домена. Наиболее яркий пример необходимости в нем – создание рабочей среды, исключающей возможность запуска вредоносного программного обеспечения. Впрочем, существуют и другие причины, по которым может возникнуть необходимость создания и применения правил, позволяющих или запрещающих исполнение различных программ. Ну, вот, допустим, босса раздражают скучающие сотрудники, раскладывающие пасьянс. Или новая версия используемого ПО вызывает конфликты с другими приложениями.

Решение таких задач с использованием политик ограниченного использования программ предоставляет администратору способ идентификации программ, выполняемых на компьютере домена и создание правил, устанавливающих возможность их выполнения. Использование таких политик возможно на операционных системах Windows Vista, Windows Server 2003 и Windows XP.

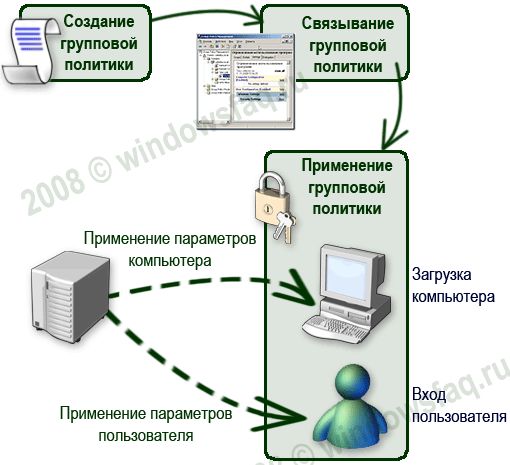

Как работает применение групповой политики

Применение групповой политики

Вкратце, собственно сам механизм применения групповой политики выглядит следующим образом. Вначале администратор создает объект групповой политики (GPO), содержащий определенный набор параметров рабочей среды. Этот объект может содержать настройки, применяемые как компьютеру, так и к пользователю. Далее, с помощью связывания (или привязки, linking) этот объект ассоциируется с одним или несколькими элементами дерева Active Directory. При загрузке компьютера, входящего в домен, выполняется запрос списков групповой политики у контроллера домена. Контроллер пересылает необходимые списки в том порядке, в котором они должны применяться на компьютере. Когда пользователь осуществляет вход в систему, выполняется еще один запрос о необходимых объектах групповой политики, которые затем применяются к пользователю, выполнившему вход в систему.

Применение политик ограничения запуска программ

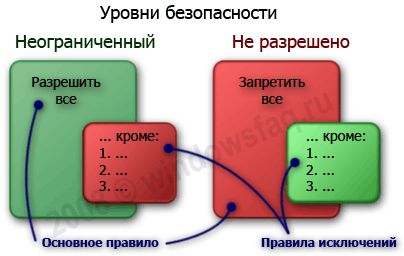

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

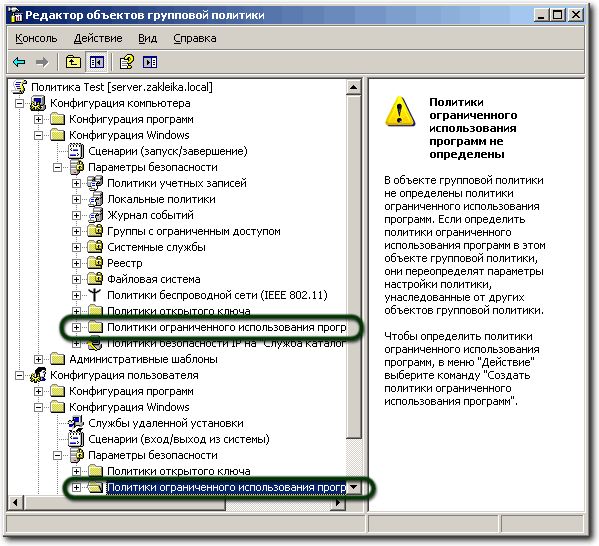

Активирование политики ограниченного использования программ

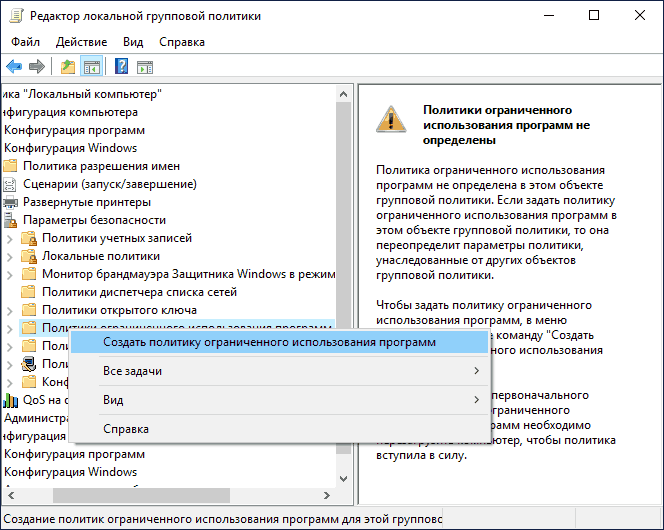

Создайте объект групповой политики или откройте в редакторе существующий. Откройте ветвь Конфигурация компьютера или Конфигурация пользователя (в зависимости от того, к чему необходимо будет применить политику). Найдите и выберите раздел Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ.

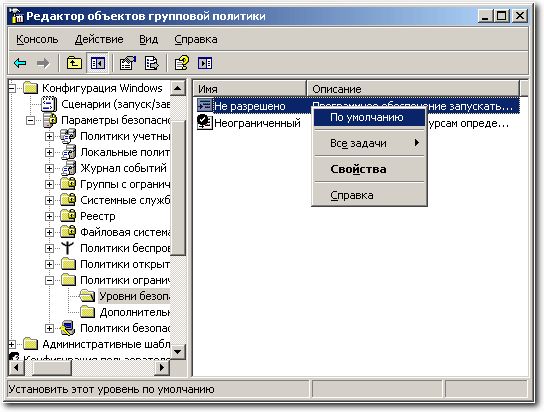

Активирование политики ограниченного использования программ

Если политики еще не были определены, в окне редактора вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Поскольку именно это мы и собираемся сделать, выбираем в меню Действие команду Создать политики ограниченного использования программ.

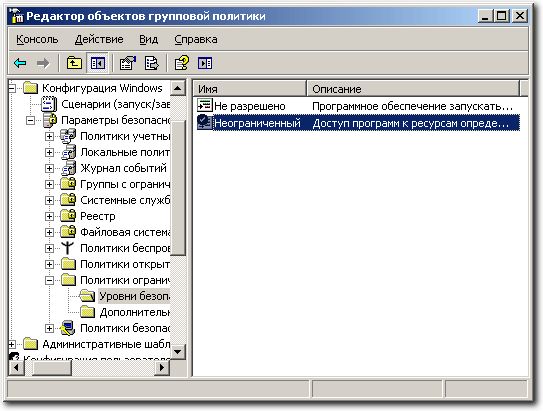

Переходим в раздел Уровни безопасности. Действующий уровень отмечен иконкой с галочкой. По умолчанию им является уровень Неограниченный.

Активирование политики ограниченного использования программ

Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Особого смысла в использовании такого уровня безопасности нет, кроме случаев, когда необходимо запретить использование небольшого количества программ, не представляющих явную угрозу безопасности для вычислительной системы (как раз для примера с пасьянсом). Для обеспечения действенного запрета на использование нежелательных программ необходимо использовать уровень безопасности Не разрешено. Для изменения уровня необходимо сделать двойной щелчок мышью на нужном параметре и в открывшемся окне нажать кнопку По умолчанию, или, щелкнув правой кнопкой мыши выбрать в контекстном меню команду По умолчанию.

Активирование политики ограниченного использования программ

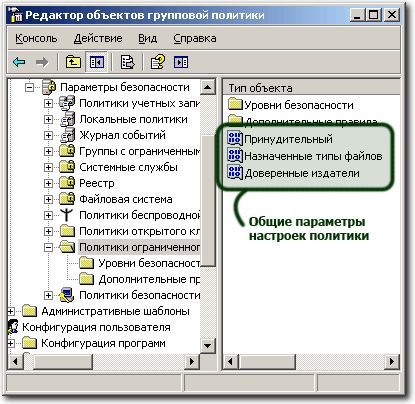

Общие параметры настроек политики

В узле Политики ограниченного использования программ расположены общие параметры настроек, определяющих применение политик.

Общие параметры

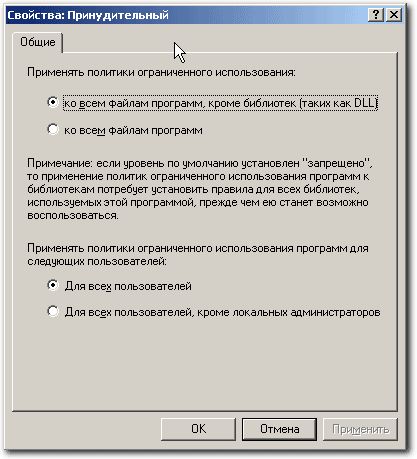

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

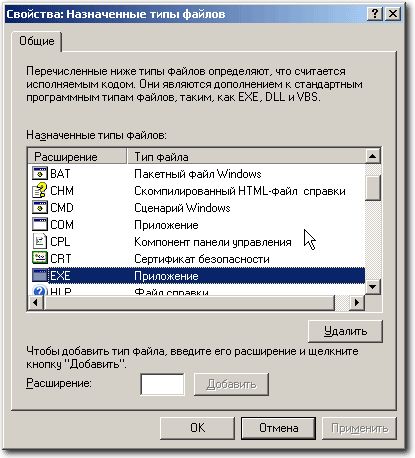

Типы файлов

Здесь перечисляются все типы файлов, ассоциированные с их расширением, которые политика будет идентифицировать как исполняемый код.

Типы файлов

Список редактируемый – вы можете исключать из него перечисленные типы, а также добавлять новые.

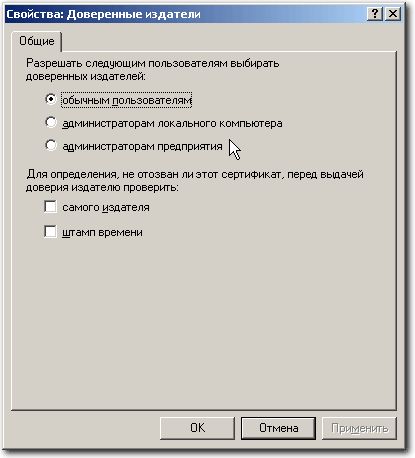

Доверенные издатели

Эта группа параметров позволяет настраивать реагирование политики на элементы управления ActiveX® и другое подписанное содержимое.

Доверенные издатели

Здесь можно указать, кто будет принимать решение о доверии подписанному содержимому (лучше оставить это право администраторам предприятия), а также задать параметры проверки сертификатов – проверить, не отозван ли сертификат, и удостовериться, что он не просрочен.

Создание правил политики

Правило политики ограниченного использования программ – это и есть тот механизм, с помощью которого программа «опознается». Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла — или, другими словами, применять один из четырех типов правил:

- Зона

- Путь

- Сертификат

- Хеш

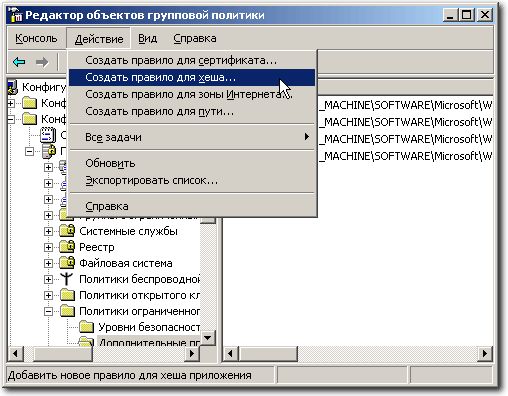

Создание нового правила

Для создания нового правила необходимо перейти в раздел Дополнительные правила, щелкнув по нему мышью в списке объектов редактора групповой политики, и затем выбрав в меню Действие (или в меню, открываемом правым щелчком мыши) необходимый тип правила.

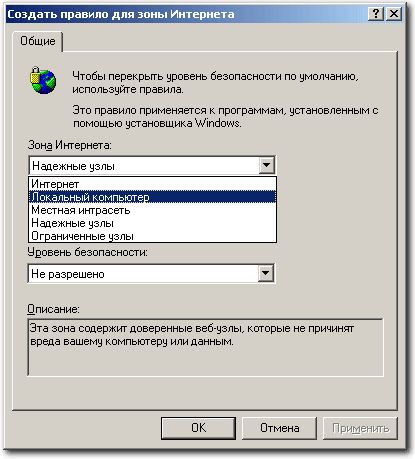

Правило зоны

Дабы избежать некоторой двусмысленности, сразу оговоримся, что речь пойдет о зонах, используемых Internet Explorer, а не учреждениях пенитенциарной системы. Этот тип правила позволяет задать зону Интернета и установить для нее правило – разрешить запуск или запретить его.

Правило зоны

Главный минус, делающий его практически бесполезным – применяется только к файлам пакетов установщика Windows (Windows Installer, расширение *.msi).

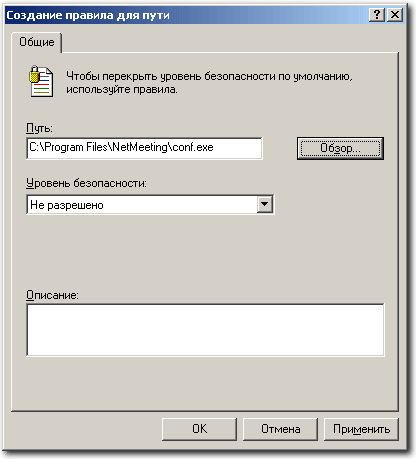

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

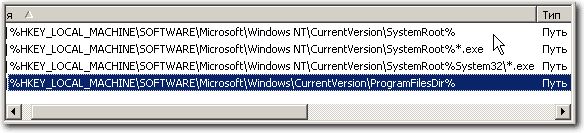

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

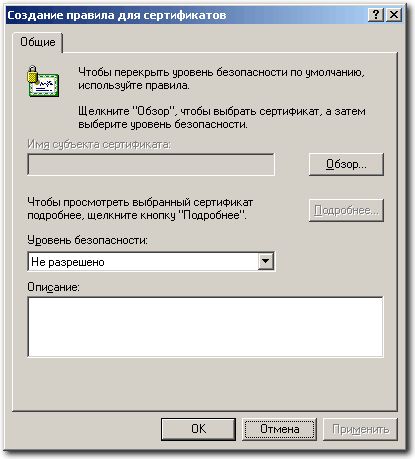

Правило сертификата

Устанавливаются для файлов, имеющих цифровую подпись издателя. Для создания правила нажмите кнопку Обзор и укажите необходимый сертификат.

Правило для сертификата

Способ идентификации программ с помощью сертификатов достаточно надежен, но и у него существуют минусы. Во-первых, он требует применения центров сертификации. Во-вторых, невозможно установить разные значения правил для программ одного издателя. Например, тот же пасьянс из стандартных игр Windows таким правилом запретить не получится, поскольку оно запретит и запуск ключевых компонентов всей операционной системы.

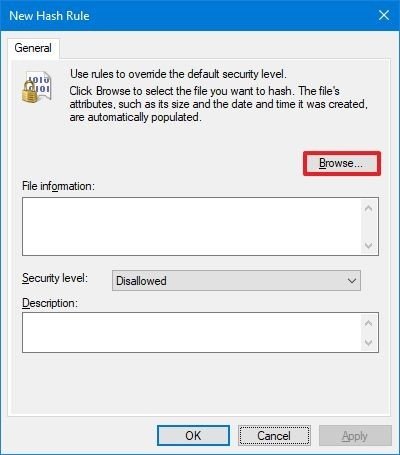

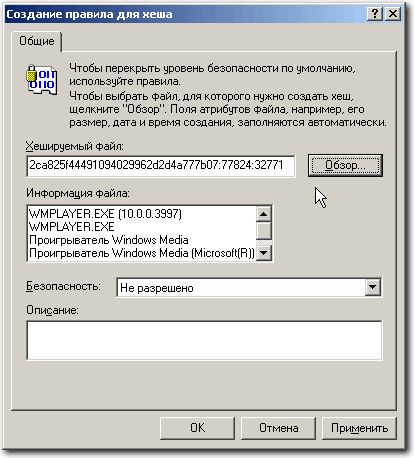

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \COMP_NAMEC$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

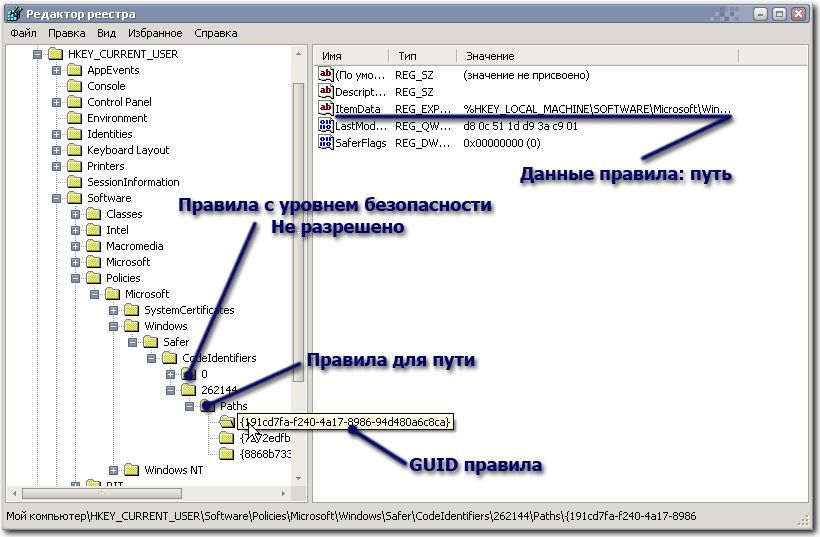

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLMSOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:WINDOWSsystem32userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:Windowssystem32userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCUSoftwarePoliciesMicrosoftWindows, политика компьютера хранится в разделе HKLMSOFTWAREPoliciesMicrosoftWindows.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Небольшие примеры использования

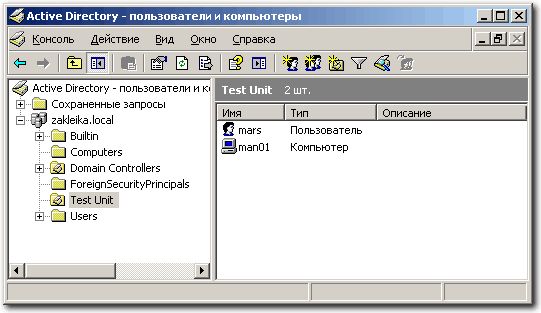

Покажем все вышеизложенное на небольшом примере в тестовой среде. Создадим OU (пусть это будет Test Unit), поместим в него учетные записи компьютера и пользователя.

Тестовая OU

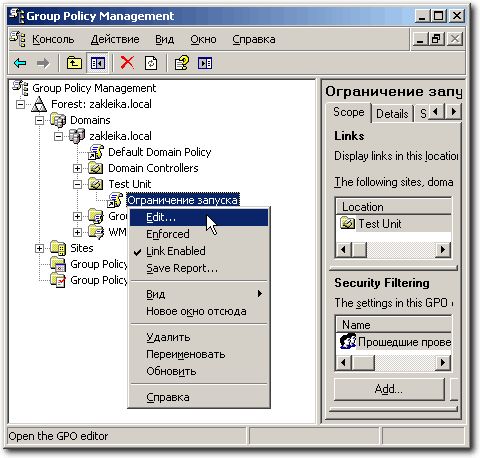

Для управления групповой политикой будет использоваться консоль gpmc. Создаем GPO – правой кнопкой мыши щелкаем на Test Unit, выбираем команду Свойства, в открывшемся окне переходим на вкладку Group Policy. Открываем консоль gpmc, еще раз делаем правый щелчок на Test Unit, и выбираем в меню команду Создать и связать GPO здесь… (Create and Link a GPO Here). Указываем имя для создаваемой политики, нажимаем кнопку ОК. Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

Редактирование GPO

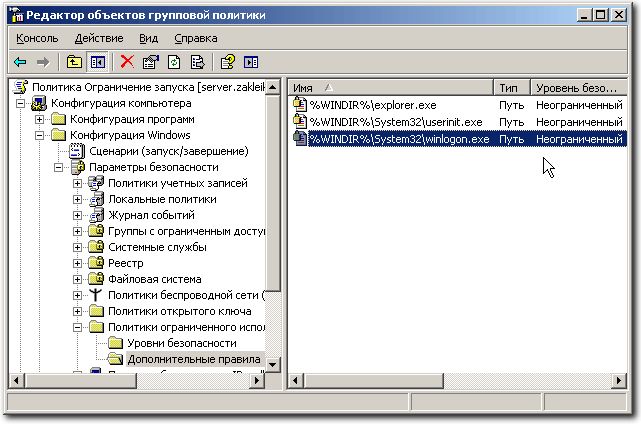

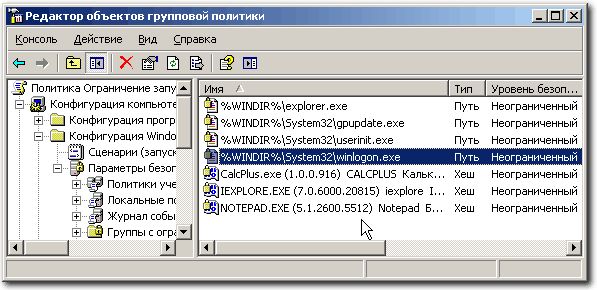

Откроется редактор объектов групповой политики. Сначала создадим политику, применяемую к компьютеру. Мы собираемся запретить всем пользователям на компьютерах группы Test Unit запуск любых программ, кроме Internet Explorer. Переходим в раздел Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В меню Действие (или с помощью правой кнопки мыши) выбираем команду Новые политики. Переходим в раздел Уровни безопасности, включаем Не разрешено. Учитывая, что автоматически были созданы дополнительные правила, удаляем их. Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае (тестовая система с «чистой» установкой), необходимо, как минимум, разрешить запуск winlogon.exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

Созданные правила

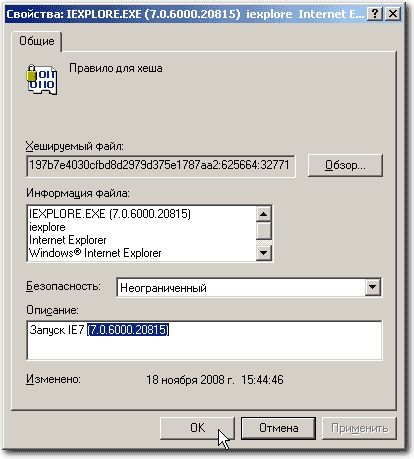

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где мы производим настройку групповой политики диск C тестового компьютера. В редакторе объектов групповой политики в меню Действие выбираем команду Создать правило для хеша. Нажимаем кнопку Обзор, переходим в папку Program FilesInternet Explorer расположенную на тестовом компьютере и указываем файл IEXPLORE.EXE.

Правило хеша для IE

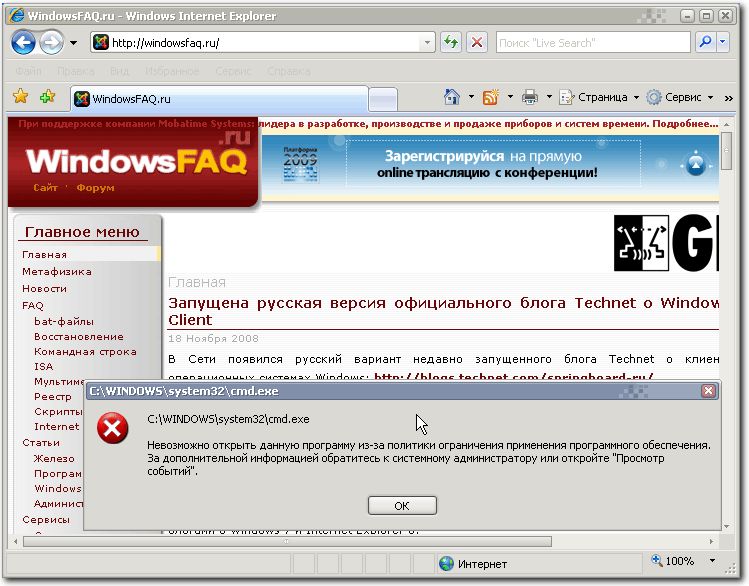

Чтобы потом не путаться, указываем в поле Описание название программы и ее версию. Отправляемся к тестируемому компьютеру проверять, что получилось. Для применения политик перезагружаем компьютер или выполняем на нем команду gpupdate /force. Пробуем запустить что-нибудь.

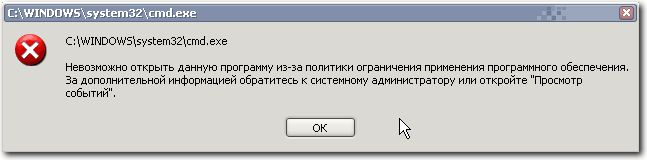

Запрет запуска программы

Отлично, запрет работает. Но самое забавное, что щелчок по ярлыку IE на рабочем столе его тоже не запускает (хотя прямой запуск из Проводника в рабочей папке IE сработает). Отменяем действие политики, чтобы посмотреть журнал ее применения (иначе Блокнот тоже не запустится). Наткнувшись на строчку вида

explorer.exe (PID = 372) identified C:Documents and SettingsадминистраторРабочий столЗапустить обозреватель Internet Explorer.lnk as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

вспоминаем, что ярлыки (то есть файлы с расширением .lnk) также расцениваются как исполняемый код. Поскольку у нас разрешен Проводник, нет особой нужды запрещать запуск ярлыков, тем более, что мы разрешаем запускать лишь определенные программы. Поэтому просто удалим тип LNK из списка назначенных типов файлов.

Напомним, что обновление параметров групповой политики происходит при загрузке компьютера, а обработка параметров, относящихся к пользователю – при его входе в систему. Принудительно обновить параметры групповой политики можно с помощью команды gpupdate /force. Утилита gpupdate.exe также является исполняемым кодом, и это следует учесть в период тестирования. Чтобы не перезагружать компьютер каждый раз после изменения параметров групповой политики для проверки работы правил, добавим gpupdate.exe в список разрешенных приложений. Разрешим еще запуск Блокнота и Калькулятора с помощью правил хеша. Все правила выглядят так:

Добавление правил для запуска Блокнота и Калькулятора

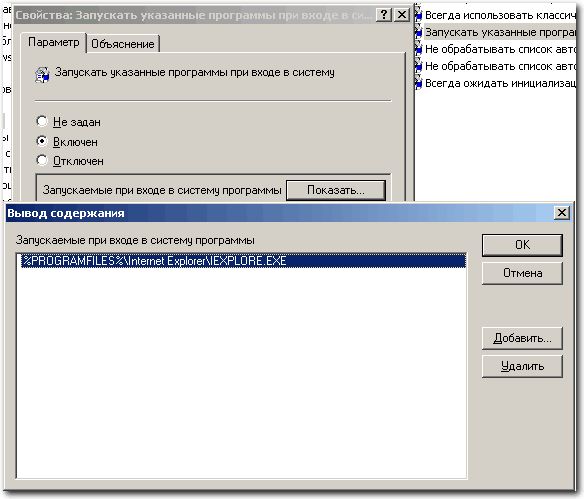

В дополнение к ограничениям, можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберите параметр Запускать указанные программы при входе в систему. Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Запуск программ при входе в систему

Компьютер теперь представляет собой подобие терминала, на котором любой пользователь (включая администраторов) может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду Открыть и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

В следующем примере мы изменим настройки политики, применяя ее лишь к тем пользователям, которые входят в Test Unit. Для этого создаем одноименные параметры в ветви Параметры пользователя, а настройки из ветви Параметры компьютера удаляем. Если вы отключали обработку параметров пользователя для ускорения обработки политики, ее необходимо будет включить (наоборот, теперь, если параметры компьютера не используются, можно отключить их обработку). Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Пользователь с ограничениями

А здесь — пользователь, не входящий в Test Unit, не будет попадать под действие политики ограниченного использования программ.

Пользователь без ограничений

Заключение

Настоятельно рекомендуется не изменять базовую доменную политику безопасности, а создавать новые объекты групповой политики. Это позволит в случае каких-либо непредвиденных ситуаций редактировать вновь созданные GPO, не затрагивая параметры безопасности всего домена. Следует учесть, что политика ограниченного использования программ при входе в систему пользователя, являющегося локальным администратором, в безопасном режиме не обрабатывается. Это дает возможность исправить политику, вызывающую проблемы.

Применение политик возможно и на компьютерах с ОС Windows, не являющихся членами домена. Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

При планировании применения политики ограниченного использования программ приходится учитывать множество аспектов, в том числе не явных. Поэтому еще раз обращаем внимание на то, что их настройку лучше производить в тестовой среде. Это позволит убедиться, что политика обеспечивает запуск необходимых приложений (например, используемые антивирусные программы), и запрещает исполнение нежелательного ПО. Такое использование позволит значительно снизить риск выполнения на компьютере вредоносных программ и упростит его дальнейшее администрирование.

Сейчас мы разберемся с тем, как запретить запуск программы на компьютере в операционной системе Windows. В некоторых ситуациях, пользователю может понадобиться заблокировать запуск программы на ПК, например, в целях безопасности или для предотвращения несанкционированного доступа.

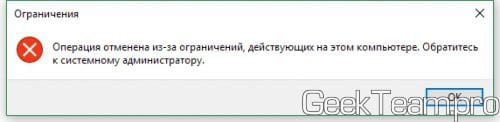

В случае блокировки запуска приложения, нельзя будет запустить программу в Windows, потому что система отменит эту операцию. Невозможно будет воспользоваться, например, определенными компьютерные играми и программами.

Содержание:

- Запрет запуска программ в Родительском контроле Windows

- Как узнать имя и тип файла для ограничения запуска программы

- Как запретить запуск программы через групповые политики

- Как отменить ограничение на запуск программы в редакторе локальной групповой политики

- Запрет запуска программы после изменений в реестре

- Отмена ограничения на запуск программы в редакторе реестра

- Создание файла реестра для запрета запуска программ

- Выводы статьи

Существуют сторонние приложения для ограничения запуска программ, установленных на компьютере. В этом руководстве вы найдете инструкции, в которых мы решим проблему системными средствами, без использования стороннего программного обеспечения.

В операционной системе Windows запретить запуск программ можно несколькими способами:

- с помощью выполнения изменений в системном реестре;

- применением параметров в локальной групповой политике;

- используя родительский контроль.

Во всех случаях можно запретить запуск программы пользователю, в зависимости от конкретной ситуации: ограждение ребенка от нежелательной информации, невозможность запуска отдельных программ другими лицами и т. д. На экране появится окно «Ограничения» с сообщением об ограничении использования программы: «Операция отменена из-за ограничений, действующих на этом компьютере. Обратитесь к системному администратору».

Сейчас посмотрим, как запретить запуск программы в Windows 10, Windows 8.1, Windows 8, Windows 7. Описанные в статье способы одинаково работают в этих версиях Windows.

Запрет запуска программ в Родительском контроле Windows

В операционную систему Windows встроено приложение для осуществление родительского контроля. Этот режим ограничивает ребенка, не разрешает ему выходить за рамки заранее созданных определенных правил при использовании компьютера.

Для использования родительского контроля необходимо использовать учетную запись Майкрософт, при помощи которой осуществляется контроль за ребенком. На ПК создается учетная запись пользователя с ограниченными правами, дети входят в систему через эту учетную запись.

Помимо других ограничений (посещение сайтов различных категорий, время работы на ПК), взрослые могут ограничить запуск определенных игр, программ и мультимедийных файлов. Подробное описание родительского контроля в Windows 10 и Windows 7 описано в статьях на моем сайте.

В случае необходимости, можно изменить параметры контроля, снова включить возможность запуск тех или иных приложений.

Как узнать имя и тип файла для ограничения запуска программы

В этой статье рассмотрены способы, при которых пользователь должен самостоятельно добавить приложение в список для запрета запуска в Windows. Для этого, нам потребуется узнать название и тип файла.

Название — название приложения в папке на компьютере, а тип файла — расширение файла, большинстве случаев «.exe», исполняемый файл. Узнать необходимую информацию можно в свойствах ярлыка или в свойствах самого приложения. В некоторых случаях, название приложения может быть сокращено, например, программа FastStone Capture (официальное название) отображена, как «FSCapture.exe».

Сначала узнаем имя и расширение приложения в свойствах ярлыка программы:

- Кликните правой кнопкой мыши по ярлыку программы.

- В контекстном меню выберите пункт «Свойства».

- В окне свойств программы, в поле «Объект:» в самом конце пути вы увидите название программы и ее расширение.

Эти данные нужно будет вводить для запрещения запуска на ПК этого конкретного приложения.

Теперь посмотрим свойства приложения:

- Войдите в меню «Пуск».

- В списке установленных программ выберите нужное приложение.

- Щелкните по нужной программе правой кнопкой мыши, в контекстном меню сначала выберите «Дополнительно», а затем «Перейти к расположению файла».

- В открывшейся папке кликните правой кнопкой мыши по ярлыку программы, выберите «Расположение файла».

В Windows 7 после клика по названию программы выберите «Расположение файла».

- В папке с программой кликните правой кнопкой мыши по файлу, имеющему тип «Приложение».

- В контекстном меню нажмите на «Свойства».

- В окне свойств приложения, во вкладке «Общие» вы увидите название программы и ее расширение.

Как запретить запуск программы через групповые политики

В старших версиях Windows имеются групповые политики, с помощью изменения которых можно запретить запуск программ.

Редактор локальной групповой политики работает в операционных системах Windows Профессиональная (Windows Professional) и Windows Корпоративная (Windows Enterprise). Пользователи версии Windows Домашняя (Windows Home) могут воспользоваться другим методом с командной строкой.

Выполните следующие действия:

- Нажмите на клавиатуре на клавиши «Win» + «R».

- В диалогом окне «Выполнить» введите команду: «gpedit.msc» (без кавычек), нажмите на клавишу «Enter».

- В окне «Редактор локальной групповой политики» откройте «Конфигурация пользователя», перейдите сначала в политику «Административные шаблоны», затем в политику «Система».

- Дважды щелкните по опции «Не запускать указанные приложения Windows».

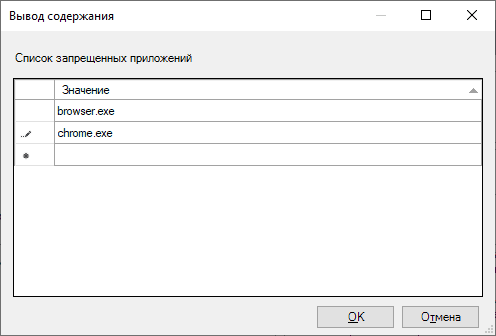

- В окне «Не запускать приложения Windows» задайте параметр «Включено», а в параметре «Список запрещенных приложений» нажмите на кнопку «Показать…».

- В окне «Вывод содержимого», в опции «Список запрещенных приложений», в поле «Значение» добавьте имя файла с расширением, например, «chrome.exe», а затем нажмите на кнопку «ОК».

- В окне «Не запускать приложения Windows» нажмите на кнопку «ОК» для применения настройки.

- Закройте редактор локальной групповой политики.

Как отменить ограничение на запуск программы в редакторе локальной групповой политики

После изменения ситуации, пользователю понадобилось снять ограничения на запуск приложений. Необходимо снова войти в настройки групповых политик для изменения параметров.

- Откройте редактор локальной групповой политики.

- В окне «Редактор локальной групповой политики» пройдите по пути: «Конфигурация пользователя» → «Административные шаблоны» → «Система» → «Не запускать указанные приложения Windows».

- В окне «Не запускать указанные приложения Windows» укажите значение параметра «Не задано», нажмите на кнопку «ОК».

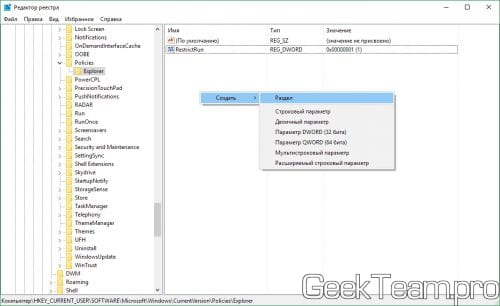

Запрет запуска программы после изменений в реестре

При помощи редактора реестра пользователь может запретить запуск программ на компьютере.

- Запустите редактор реестра одним из этих способов.

- Пройдите по пути к следующему разделу:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Если в системном реестре нет раздела «Explorer», создайте его. Щелкните правой кнопкой мыши по разделу «Policies», в контекстном меню выберите «Создать, затем «Раздел». Присвойте имя «Explorer» созданному разделу.

- В разделе «Explorer» создайте новый раздел «DisallowRun».

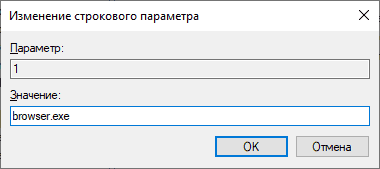

- Щелкните правой кнопкой мыши по свободному месту в окне редактора реестра, выберите в открывшемся меню «Создать», потом «Строковый параметр».

- Присвойте имя параметру «1». Щелкните по параметру правой кнопкой мыши, выберите пункт «Изменить…».

- В окне «Изменение строкового параметра» в поле значение введите «имя_программы.exe», нажмите «ОК».

- Создайте следующие параметры с именами «2», «3», «4» и т. д., для запрета запуска других программ на данном компьютере.

- Закройте окно редактора реестра.

Отмена ограничения на запуск программы в редакторе реестра

Для включения запуска программы, потребуется снова войти в редактор реестра.

В окне «Редактор реестра» пройдите по пути:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Если вам нужно отменить ограничения на запуск всех программ удалите раздел «DisallowRun». Если потребовалось снять запрет с запуска отдельного приложения, войдите в раздел «DisallowRun», удалите параметр, соответствующий заблокированной программе (посмотрите на имя программы в поле «Значение»).

Создание файла реестра для запрета запуска программ

Пользователь имеет возможность для самостоятельного создания файла реестра, который внесет изменения в системный реестр Windows, без запуска редактора реестра.

Для этого, выполните следующие действия:

- Запустите на компьютере программу Блокнот.

- В окно программы Блокнот добавьте следующий код:

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer] "DisallowRun"=dword:00000001 [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun] "1"="software.exe" "2"="software2.exe" "3"="software3.exe"

Вместо «software.exe», «software2.exe» и т. д., введите имена программ, запуск которых нужно заблокировать на компьютере, например, «firefox.exe», «browser.exe». Удалите ненужные имена программ из этого перечня.

- Нажмите на меню «Файл», выберите «Сохранить как…».

- В поле «Тип файла» выберите «Все файлы».

- В поле «Имя файла» введите «DisallowRun.reg» (без кавычек), а затем нажмите на кнопку «Сохранить».

На вашем ПК появится файл «DisallowRun.reg» с помощью которого можно заблокировать запуск определенных программ или одной программы, в зависимости от того, какие параметры вы ввели в этот файл.

Для применения параметров на компьютере, щелкните по файлу «DisallowRun.reg» правой кнопкой мыши, в контекстном меню выберите «Слияние», согласитесь на применение изменений в реестре Windows.

Выводы статьи

При работе на компьютере, может возникнуть необходимость для блокировки запуска отдельных приложений в операционной системе Windows. С помощью встроенных средств системы пользователь может запретить запуск программы при помощи локальной групповой политики или применив изменения в редакторе реестра. Имеется возможность ограничить использование компьютера для ребенка с помощью родительского контроля.

Похожие публикации:

- Как отключить зарезервированное хранилище Windows 10

- Как убрать размытие экрана в Windows 10 — 3 способа

- Как убрать надпись активация Windows — 3 способа

- Как отформатировать диск через командную строку — 3 способа

- Windows 10 LTSB — система с долгосрочной поддержкой

Вы здесь: Главная / Статьи о PC / Система / Как разрешить запуск только определенных программ в Windows 10, 8.1, 8, 7

Здравствуйте. И хотя прошлая статья имеет мало практического применения, так как легко обходится элементарным изменением имени файла. Но перейдем в более приятную, для системных администраторов части нашей программы. А точнее, запрет запуска всех программ, кроме списка разрешенных. Этот вариант имеет гораздо больше практического применения. Есть два способа, поэтому вот меню для перехода к нужному способу:

1. Через редактор групповых политик (только издания Professional и выше)

2. Через реестр Windows (универсален)

Открываем редактор групповых политик, для этого зажимаем клавиши Win+R и в открывшееся окно вводим gpedit.msc

Переходим в раздел:

«Конфигурация пользователя«→»Административные шаблоны«→»Система»

Ищем параметр «Выполнять только указанные приложения Windows» и открываем его.

Переключаем точку на «Включено» и ниже жмём по появившейся кнопке «Показать» напротив строки «Список разрешенных приложений»

В открывшемся окошке вводим имена исполняющих файлов программ, которые хотим разрешить (например, word.exe, excel.exe, paint.exe, notepad.exe). Жмём ОК.

Да, это самое узкое место в данной системе, так как указываются только имена, а не полный путь и можно переименовать какую-нибудь программу в одно из этих имён. Но для более серьезного запрета используется другие средства, о которых мы поговорим в другой раз. Для большинства пользователей и эта система защита будет непреодолимой.

Жмём ОК или Применить для сохранения настроек.

2. Разрешаем запуск только определенного списка программ с помощью редактор реестра Windows.

Открываем редактор реестра, для этого зажимаем клавиши Win+R и вводим regedit

В открывшемся окне переходим в раздел:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorer

Если какого раздела нет в реестре, просто создавайте его.

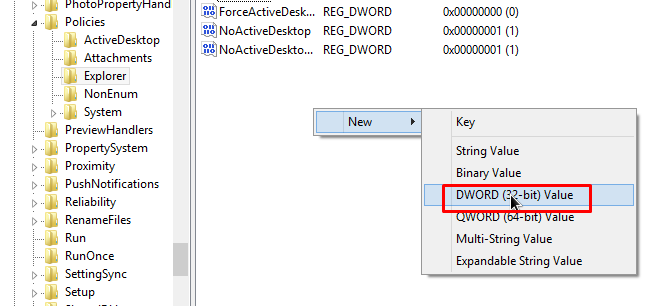

По правой части окна жмём правой клавишей мыши и выбираем «Создать«→»Параметр DWORD»

Задаём ему имя RestrictRun и кликаем двойным кликом, чтобы открыть настройку параметра. Указываем в качестве значения 1

Теперь создаем раздел и задаем ему тоже имя RestrictRun

В этом новом разделе, создаем строковый параметр с именем 1 и указываем в его значении имя исполняющего файла программы (например word.exe), которую хотим разрешить.

Для добавления следующей программы имя строкового параметра нужно указать как следующий порядковый номер (2, 3, 4, 5…).

Результатом наших действий в обоих способах будет следующим:

программы, включенные в список будут без проблем запускать;

при попытке запусти программу, не включенную в список будет выдаваться следующее окно.

Вроде всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Спасибо за внимание

Материал сайта geekteam.pro

После старта Windows на компьютере запускается группа программ, настроенная под определённого пользователя. Эти «элементы запуска» могут быть как сторонними программами, установленными пользователем и настроенными для запуска при загрузке системы, до встроенных программ Windows, которые система должна запускать при старте автоматически. Windows – это операционная система, которая передаёт полный контроль над компьютером пользователю. В этом случае пользователи Windows также имеют право определять, какие программы должны при старте запускаться, а какие нет.

Пользователям Windows иногда необходимо запретить запуск некоторых программ по ряду причин (начиная с того, что целевая программа является вредоносной или иным образом опасной, и заканчивая тем, что целевая программа поглощает много ресурсов компьютера). К счастью, предотвратить запуск программы при запуске на компьютере под управлением Windows довольно легко. Для разных версий операционной системы используются одни и те же решения, реализованные по-разному. Рассмотрим их более подробно.

Чтобы отключить запуск программ в Windows, поочерёдно выполняйте описанные дальше действия, пока не добьётесь положительного результата. Например, если первый метод не работает, только тогда переходите ко второму, а затем к третьему, пока полностью не предотвратите выполнение целевой программы при запуске.

Запрет запуска программ через редактор групповых политик

Первое решение оказывается эффективным в большинстве случаев, поэтому начинать нужно именно с него. Чтобы запретить запуск приложений через редактор групповых политик, выполните следующие действия:

Готово! Теперь запуск указанных приложений запрещён на уровне системы локальной политики. Перезагрузите ПК и убедитесь, что изменения вступили в силу. В противном случае переходите к следующему решению.

Запрет запуска программ через реестр Windows

Возможность запретить запуск программ в Windows при старте также есть в реестре. В таком случае вы можете запретить запуск некоторых программ при старте Windows, только если вы это сделаете через Реестр на вашем компьютере.

ВАЖНО. Содержит инструкции по редактированию реестра. Если вы сделаете какую-либо ошибку при редактировании реестра, вы можете вызвать сбой или невозможность загрузки Windows, что потребует переустановки Windows. Редактируйте реестр на свой страх и риск. Всегда делайте резервную копию реестра, прежде чем вносить какие-либо изменения. Если вам неудобно редактировать реестр, не пытайтесь выполнить эти инструкции. Вместо этого обратитесь за помощью к поставщику компьютерной поддержки.

Чтобы удалить загрузочную запись из реестра:

- Нажмите Win-R. В поле «Открыть:» введите regedit и нажмите Enter.

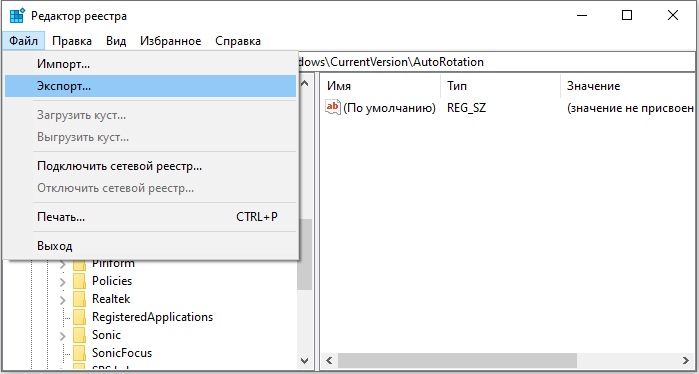

- Чтобы сохранить резервную копию реестра, в меню Файл выберите Экспорт ….

- Обязательно отметьте место назначения файла; по умолчанию он будет сохранён на рабочем столе.

- Дайте файлу понятное имя, например, реестр или регбэк, чтобы вы помнили, что этот файл является резервной копией реестра.

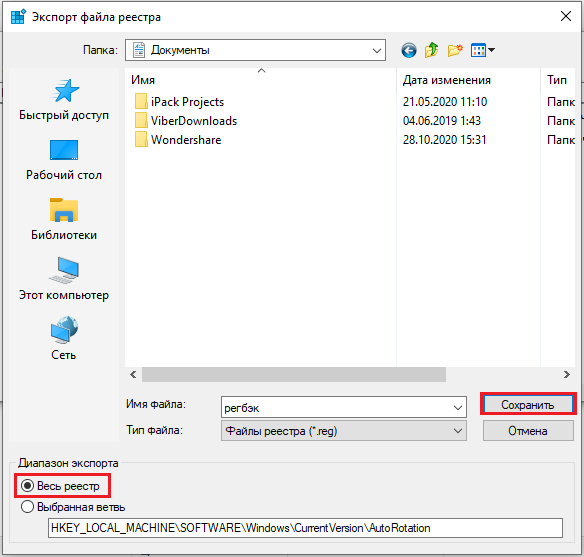

- В поле «Диапазон экспорта» убедитесь, что выбрано «Всё», и нажмите «Сохранить». Это создаст резервную копию рабочего реестра.

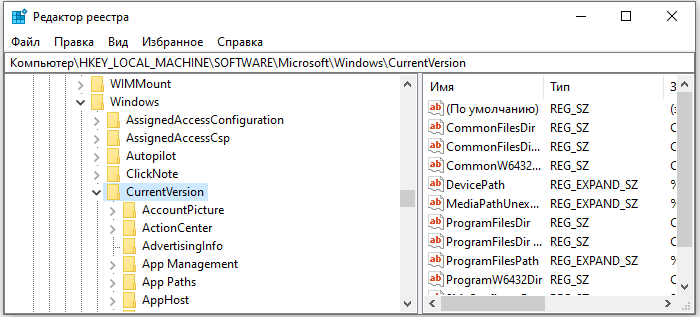

- Чтобы развернуть HKEY LOCAL MACHINE, нажмите + (знак плюс) слева.

- Разверните дерево Software, затем Microsoft, затем Windows, а затем CurrentVersion.

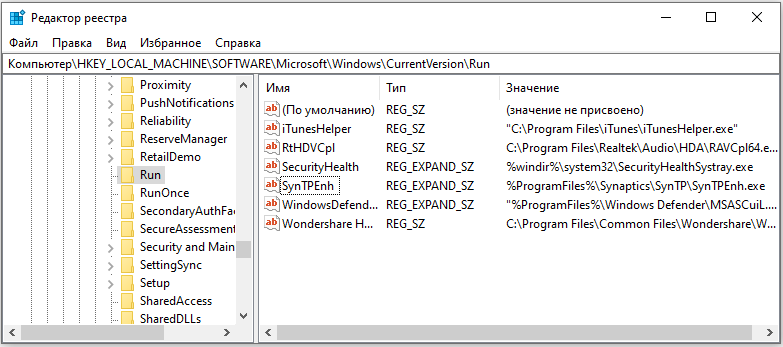

- Выделите папку «Run». В правой части экрана вы увидите программы, настроенные на запуск при старте, которые могут отсутствовать в папке «Автозагрузка». Некоторые из них могут быть важными, такими как антивирусные программы или брандмауэры. Также могут быть нежелательные или ненужные программы, такие как шпионское и рекламное программное обеспечение. Вам нужно будет выяснить, что нужно, а что нет.

- Выделите любую программу (программы), которую вы хотите запретить для автоматического запуска, а затем нажмите клавишу Del. Помните, что удаление программ здесь не удаляет их с вашего компьютера; это только останавливает их автоматический запуск.

Изменения в реестре вносятся немедленно, поэтому вам не нужно сохранять свои изменения. На этом этапе вы можете просто закрыть редактор реестра.

Ещё один вариант ограничения запуска программ в Windows через реестр:

- Откройте реестр Windows и перейдите в каталог: HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «DisallowRun».

- Откройте «DisallowRun» и присвойте ему значение «1».

- Щёлкните правой кнопкой мыши и добавьте новый «Ключ», также называемый «DisallowRun». Будет создана новая папка.

- Выберите папку «DisallowRun» на левой панели.

- Щёлкните правой кнопкой мыши пустую область с правой стороны и добавьте новое «DWORD (32-разрядное) значение» с именем «1».

- Откройте «1» и в поле значение введите название программы, которую вы хотите заблокировать, например, «itunes.exe».

- Повторите описанные шаги с любыми приложениями, которые необходимо заблокировать, только увеличивайте число, используемое в «DWORD (32-битном) значении» каждый раз (2, 3, 4, 5 и т. д.)

После этого даже при попытке принудительного запуска программы вы увидите сообщение «Эта операция была отменена из-за действующих на этом компьютере ограничений. Пожалуйста, обратитесь к системному администратору».

Запрет запуска программ с помощью сторонних программ

Кажется, что какой бы мощный компьютер ни был с точки зрения аппаратного обеспечения, он никогда не бывает достаточно быстрым, чтобы всё делать то, что вы хотите. Будь то новейшие игры или редактирование/создание/кодирование видео, большинству пользователей захочется выжать каждую единицу производительности, которую только можно получить. Конечно, вы можете прибегнуть к разгону, но для некоторых пользователей это просто не вариант.

Некоторые приложения требуют значительных системных ресурсов. Фоновое обновление компонентов Windows, запуск запланированных заданий, дефрагментация жёсткого диска или другие системные процессы, которые запускаются в автоматическом режиме, могут препятствовать стабильной работе компьютера. Многие задачи на ПК также требуют закрытия всех запущенных в данный момент программ, и при установке большинства программного обеспечения необходимо закрывать все другие приложения, чтобы минимизировать конфликты и избежать замены используемых файлов.

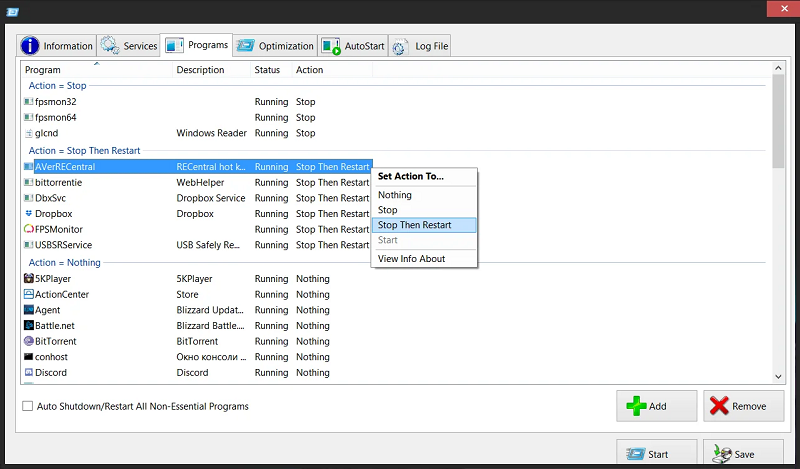

Один из способов запрета запуска программ и определённых служб – использовать инструмент, который может сделать это автоматически. Теоретически, чем меньше вы работаете в фоновом режиме, занимая процессорное время, память и используя жёсткий диск, тем быстрее и стабильнее будет запускаться игра или интенсивное приложение. Вот несколько самых популярных программ, с помощью которых можно запретить автозагрузку приложений.

AlacrityPC

AlacrityPC основан на старом инструменте повышения производительности, называемом FSAutoStart, который был создан специально для разгона Microsoft Flight Simulator. Теперь он разработан, чтобы помочь вам максимально эффективно использовать свой компьютер при выполнении любых ресурсоёмких задач, заранее отключив ненужные службы и заблокировав запуск приложений. AlacrityPC работает с профилями, и вы можете использовать одно из значений по умолчанию или задать собственный настройки, чтобы отключить именно те процессы и службы, которые вы хотите. Перетащите значок профиля на рабочий стол, чтобы запустить его автоматически.

Существуют некоторые дополнительные оптимизации, такие как дефрагментация памяти, выключение оболочки рабочего стола, удаление обоев и выключение/перезагрузка системы после закрытия программы автозапуска. Автозапуск запустит программу после применения форсирования, а затем вернётся обратно после закрытия программы.

AlacrityPC не обновлялся с 2008 года, хотя известно, что он работает с Windows 7, и на сайте есть небольшое обновление, но вы должны вручную скопировать файлы в папку ProgramFiles. Чтобы отключить сообщение об ошибке обновления при запуске, выберите Сервис/Параметры. Для работы приложения требуется .NET Framework 2.0.

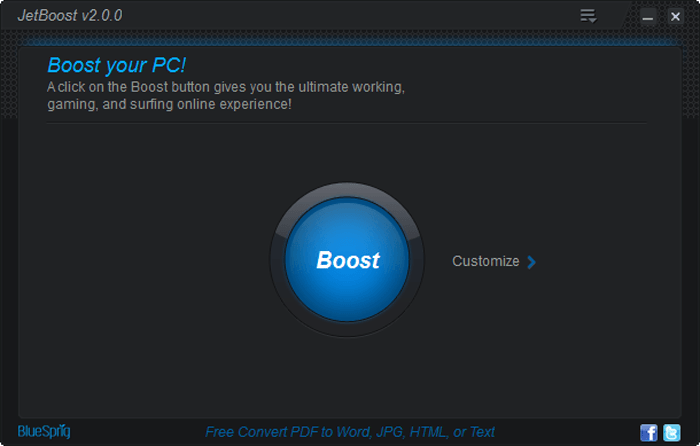

JetBoost

Если вы ищете удобное приложение-бустер, которое не требует большого количества настроек, вам обязательно стоит попробовать JetBoost. Интерфейс приложения прост и понятен – для запуска программы в Windows просто нажмите кнопку Boost.

Метод увеличение производительности по умолчанию не слишком агрессивен и просто отключит некоторые службы, очистит системную память, буфер обмена, изменит профиль питания на высокую производительность и предотвратит запуск автоматических обновлений. Если вы хотите получить больше контроля, отключив больше функций, нажмите кнопку «Настроить». Здесь можно отключить запущенные процессы, сторонние службы и Explorer.exe.

Немного странная, но полезная функция – возможность создавать переносную версию из установленного приложения. Для этого нажмите значок «Дополнительно» в правом верхнем углу окна. JetBoost работает от Windows 2000 до Windows 10 32-разрядных и 64-разрядных.

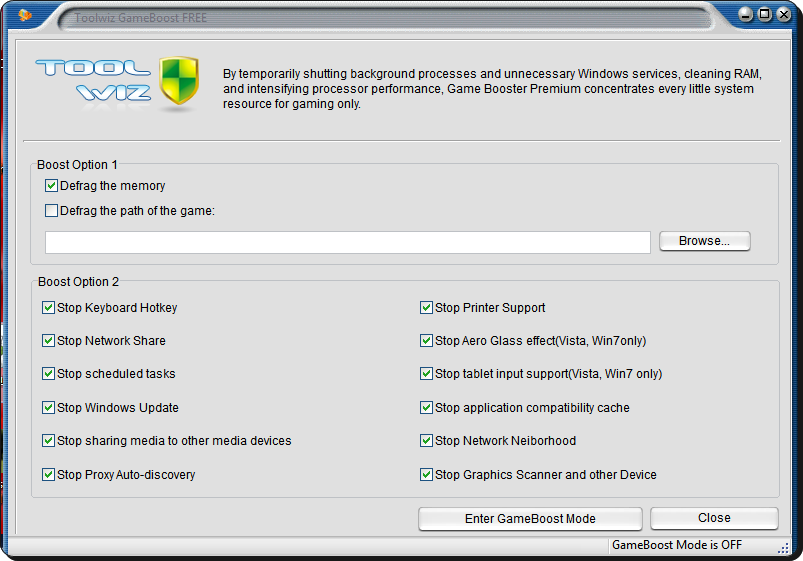

ToolWiz GameBoost

ToolWiz GameBoost – это ещё один простой в использовании инструмент. Он не будет путать вас множеством опций, которые потенциально могут вызвать системные проблемы. Как и в JetBoost, если вы хотите использовать программу без каких-либо настроек, просто загрузите её и нажмите EnterGameBoostMode – она начнёт закрываться и оптимизировать перечисленные компоненты системы.

Фактически, GameBoost не имеет много параметров для настройки. Здесь только 2 раздела, которые называются BootOption 1 и BoostOption 2. У Option 1 есть единственная опция по умолчанию, которая не включена: вы можете дефрагментировать файлы и папки, в которых находится игра.

Память и все параметры Option2, такие как отключение запланированных задач, обновление Windows, поддержка принтера, Aeroglass, ввод с планшета, сетевое окружение и т. д., включены по умолчанию. Работает от WindowsXP до Windows10.

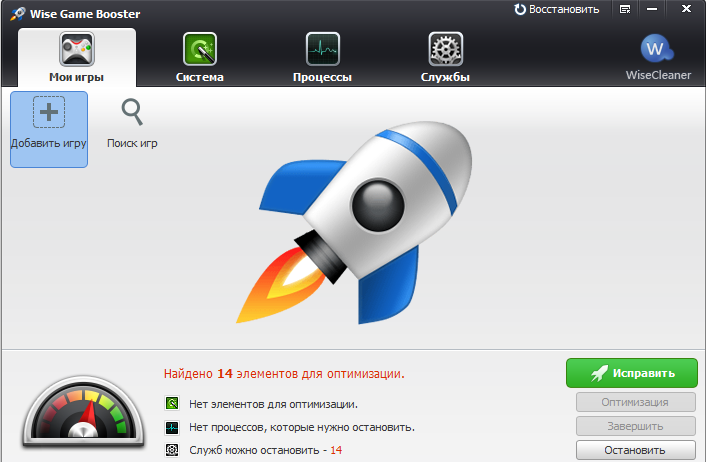

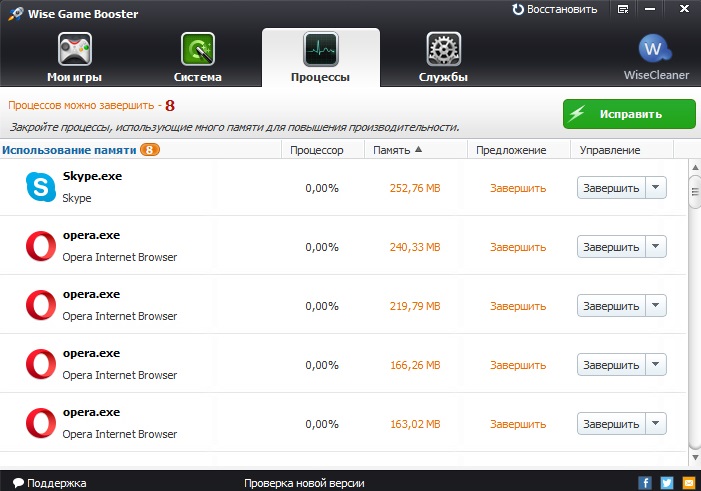

Wise Game Booster

Wiseбольше известен своими приложениями для очистки и оптимизации дисков/реестра. GameBooster – ещё один отличный инструмент, который может помочь максимизировать количество системных ресурсов, доступных для игр или интенсивных приложений. Чтобы быстро оптимизировать систему, просто нажмите кнопку «Оптимизировать все» на вкладке «Мои игры». Вкладка «Мои игры» – это область ярлыков, в которую можно поместить любимые приложения, запускаемые во время использования программы.

Помимо ряда системных служб и любых ненужных процессов, которые отключаются при оптимизации системы, можно настроить около 20 системных параметров, таких как запуск Explorer в отдельном процессе, оптимизация 5 сетевых настроек и повышение скорости отклика нескольких систем.

К сожалению, в программе нет простой кнопки восстановления, чтобы вернуть все настройки пользователя по умолчанию, и вам придётся настраивать каждый раздел отдельно. Работает на Windows XP и выше, доступна портативная версия.

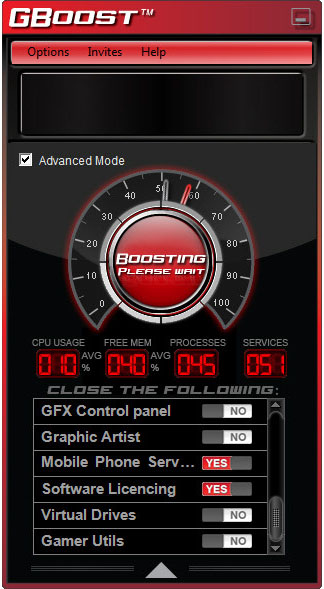

GBoost

Внешне GBoost напоминает приложение для разгона компонентов ПК. Программа необходима для быстрого и лёгкогоотключения ненужных служб и процессов, чтобы получить последние единицы производительности своего компьютера. Кнопка «Нажать для ускорения» отключит компоненты по умолчанию и, чтобы восстановить всё обратно, снова нажмите эту же кнопку.

Циферблат вокруг кнопки ускорения – это показатель того, насколько оптимизированной GBoost считает систему: чем ближе к 100, тем лучше. Нажмите стрелку вниз или поле «Расширенный режим», чтобы получить список всего, что можно отключить. Опытным пользователям могут не понравиться общие названия для параметров отключения, таких как Gamer Utils, Graphic Artist или Music Players и т. д.

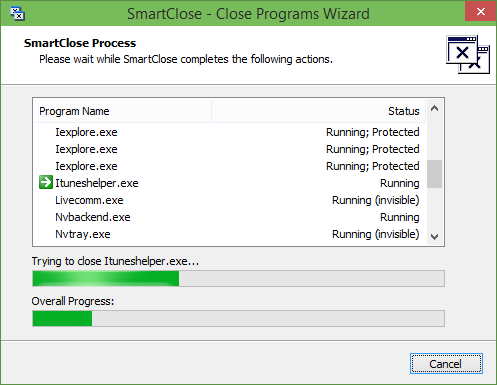

SmartClose

SmartClose – это инструмент, который в некоторых случаях легче использовать, чем другие аналогичные программы, а в других – сложнее. То, как работает программа, больше похоже на ПО для резервного копирования, использующее образы «До» и «После», чтобы отключить процессы и службы, а затем восстановить их снова. Полезной функцией является мастер настройки Windows, который поможет вам в процессе создания образа системы.

На этапе настройки мастера вы можете закрыть все открытые процессы, закрыть окна (Internet) Explorer, отключить заставку, остановить службы и создать файл образа. Если вы хотите, чтобы SmartClose никогда не останавливал определённый процесс, его необходимо настроить и добавить в качестве защищённой программы.

Если вы хотите остановить или защитить выбранные службы, они должны быть настроены в текстовом файле INI с помощью Блокнота. Вы можете сохранить несколько образов для разных сценариев, а затем восстановить или отредактировать любой из них с помощью мастера. Работает на Windows XP, Vista и 7.

Game Booster

Game Booster от IObit– это, пожалуй, самый тщательный и продвинутый бесплатный инструмент для улучшения системы из всех, если вы серьёзный геймер и хотите выжать из своей системы каждый последний кадр в секунду. Он работает, как и большинство других инструментов, временно отключая фоновые процессы, останавливая службы, очищая оперативную память, очищая буфер обмена и отключая обновление Windows. Если вы хотите попробовать и посмотреть, как это работает без особых настроек, просто нажмите на большую кнопку Start Boost.

Вы можете сами перейти к настройке процесса, сервиса и других общих настроек с помощью кнопки «Настроить» и добавить игры в Песочницу, которая скорее представляет собой окно быстрого запуска и ускорения. Game Booster идёт ещё дальше, предоставляя возможность проверять наличие обновлений драйверов, дефрагментировать файлы для каждой отдельной игры в Game Box и применять несколько общих системных настроек. В нижней части окна также есть монитор температуры.

Другие полезные дополнительные инструменты для геймеров – это возможность сохранить скриншот или даже видео вашей сессии и установить счётчик FPS на игровом экране. Они управляются через настраиваемые горячие клавиши.

В последней версии Game Booster IObit сотрудничал с производителем периферийных устройств для ПК Razer, и теперь вам необходимо создать учётную запись в Razer для использования этой программы. Многие давние пользователи Game Booster рекомендуют более раннюю бета-версию 3.4 или 3.5, поскольку они не требуют регистрации, в два раза меньше по размеру, но имеют схожие функции.

Эффективность этих инструментов, очевидно, зависит от нескольких факторов, и результат от компьютера к компьютеру будет отличаться. Если ваша система в хорошем состоянии, и вы строго контролируете, какие службы включены и какие программы запускаются в вашем трее и т. д., результативность, скорее всего, будет слишком минимальной, чтобы её заметить. Однако, если у вас есть несколько задач, выполняющихся в фоновом режиме, или ваша система не очень мощная, отключение всего возможного может дать достаточный прирост производительности для заметного ускорения.

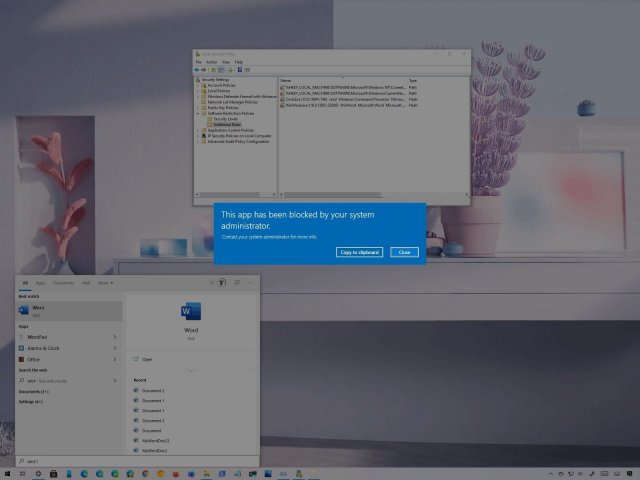

В Windows 10 есть способ ограничить доступ к большинству приложений и мы рассмотрим два из этих способов.

В Windows 10 можно отключать доступ к некоторым приложениям. Это может быть кстати во многих сценариях. Например, когда вы хотите запретить пользователям запускать встроенные инструменты (такие как PowerShell и командную строку), запускать скрипты или вносить нежелательные системные изменения. Возможно, вам нужно настроить приложение, которое должно быть доступно только вам и никому другому на компьютере. Или вы установили версию Office Microsoft 365 и поскольку вы не можете изменять её, вам необходимо ограничить доступ к некоторым из приложениям для Windows, чтобы выполнять требования политики вашей организации.

Какова бы ни была причина, если необходимо ограничить доступ к некоторым приложениям, Windows 10 предлагает как минимум два способа сделать это: с помощью редактора групповой политики или консоли политики безопасности.

В этой статье по Windows 10 мы расскажем, как отключить доступ к одному или нескольким приложениям рабочего стола на вашем компьютере.

Как отключить доступ к приложениям с помощью групповой политики

Чтобы отключить доступ к приложениям Windows 10 с помощью групповой политики, выполните следующие действия:

- Нажмите кнопку «Пуск».

- Наберите в поиске gpedit и нажмите на верхний результат, чтобы открыть редактор локальной групповой политики.

- Перейдите по следующему адресу:

Конфигурация пользователя > Административные шаблоны > Система - На правой стороне дважды нажмите политику «Не запускать указанные приложения Windows».

- Выберите вариант «Включено».

- Нажмите на кнопку «Показать».

- Укажите названия приложений, которые вы хотите заблокировать.

Примечание: добавляйте только одно название в строке. Также необходимо указать файл .exe. Например, чтобы заблокировать командную строку, вы должны добавить cmd.exe. pwsh.exe, заблокирует встроенную версию PowerShell.

- Нажмите кнопку «Применить».

- Нажмите кнопку OK.

После выполнения этих действий указанные вами приложения больше не будут доступны пользователям этого устройства. Настройки должны вступить в силу немедленно, но в некоторых случаях может потребоваться перезагрузить компьютер.

Вы всегда можете отменить изменения, используя описанные выше шаги, но в пункте 5 нужно выбрать параметр «Не задано».

Эти инструкции отключат доступ к приложениям для всех пользователей. Можно также использовать редактор локальной групповой политики, чтобы применить настройки к одному или нескольким пользователям.

Как отключить доступ к приложениям с помощью политики безопасности

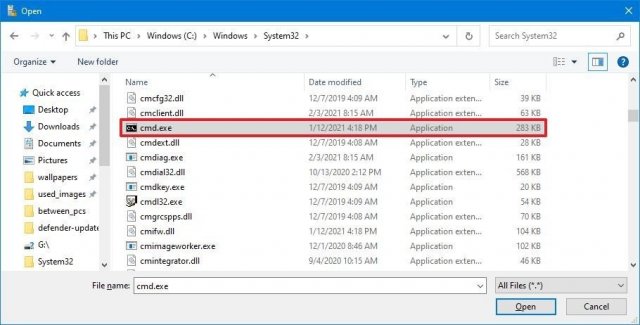

Чтобы запретить пользователям запускать определённые приложения с помощью локальной политики безопасности, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Задайте в поиске «локальная политика безопасности» и нажмите на верхний результат, чтобы открыть приложение.

- Дважды кликните, чтобы развернуть ветку «Политики ограниченного использования программ».

- Нажмите правой кнопкой мыши категорию «Дополнительные правила» и выберите параметр «Новое правило хеширования».

Совет: если категория недоступна, нажмите правой кнопкой мыши ветвь «Политики ограниченного использования программ» и выберите параметр «Создать политику ограниченного использования программ».

- Нажмите на кнопку «Обзор».

- Перейдите в папку с нужным вам приложением.

- Выберите основной исполняемый файл (.exe). Например, cmd.exe.

- Нажмите кнопку «Открыть».

- Нажмите кнопку «Применить».

- Нажмите кнопку OK.

- Перезагрузите компьютер.

После выполнения этих действий пользователи больше не смогут запускать указанное вами приложение. Повторив эти шаги, вы можете заблокировать доступ к другим приложениям рабочего стола.

Если вы хотите отменить изменения, выполняйте те же инструкции, но в пункте 4 нажмите правой кнопкой мыши «Хэш заблокированного приложения» и выберите команду «Удалить».

Если вы отключаете приложения, чтобы пользователи не могли вносить изменения в систему, вы можете использовать эти инструкции, ограничив доступ к PowerShell или командной строке. Вы также можете ограничить доступ к диспетчеру задач и реестру.

Кроме того, вы можете попробовать сменить тип учётной записи на «Стандартный пользователь», чтобы запретить пользователям вносить изменения в систему и сделать учётную запись более безопасной. Единственное предостережение в этом случае заключается в том, что пользователи по-прежнему будут иметь доступ к таким приложениям, как PowerShell и командная строка, для выполнения некоторых неадминистративных задач.

На компьютерах с Windows 11 или Windows 10 пользователи ПК могут применять строгие меры безопасности, такие как защита и предотвращение атак и инфекций программ-вымогателей, блокировать установку или запуск программ пользователями, а также использовать AppLocker, чтобы запретить пользователям устанавливать или запускать приложения. В этом посте мы расскажем, как заблокировать запуск файлов .exe на клиенте Windows или Windows Server с помощью политик ограниченного использования программ — набора правил, которые можно настроить с помощью редактора групповой политики.

Что такое политики ограниченного использования программ?

Согласно документации Microsoft, политики ограниченного использования программ (SRP) — это функция на основе групповой политики, которая идентифицирует программы, работающие на компьютерах в домене, и контролирует возможность запуска этих программ. Политики ограниченного использования программ являются частью стратегии безопасности и управления Майкрософт, призванной помочь предприятиям повысить надежность, целостность и управляемость своих компьютеров.

SRP интегрированы с Microsoft Active Directory и групповой политикой, но их также можно использовать для создания строго ограниченных политик конфигурации на автономных компьютерах, в которых вы разрешаете запуск в системе только определенных приложений.

Подобно настройке контролируемого доступа к папкам с помощью групповой политики и PowerShell, при включении которой эта функция может отслеживать исполняемые файлы, сценарии и библиотеки DLL, которые пытаются внести изменения в файлы в защищенных папках, пользователи ПК могут блокировать файлы .exe в уязвимых местах. папки от запуска с политиками ограниченного использования программ в Windows 11/10.

Чтобы заблокировать запуск исполняемых файлов с помощью групповой политики в Windows 11/10, выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите gpedit.msc и нажмите Enter, чтобы открыть редактор групповой политики.

- В редакторе локальной групповой политики используйте левую панель, чтобы перейти по указанному ниже пути:

Конфигурация компьютера > Параметры Windows > Параметры безопасности > Политики ограниченного использования программ

- В этом месте на левой панели навигации щелкните папку «Политики ограниченного использования программ», чтобы свернуть ее.

- Затем щелкните правой кнопкой мыши узел папки Дополнительные правила.

- Выберите «Новое правило пути…» в контекстном меню.

- Теперь введите путь к папке, из которой вы хотите запретить запуск исполняемых файлов, и обязательно добавьте суффикс *.exe в конце, чтобы вы блокировали только исполняемые файлы.

- Добавьте описание, если хотите.

- Нажмите Применить > ОК, чтобы сохранить изменения.

- Повторите для дополнительных папок.

Вы можете заблокировать (как минимум) следующее:

- C:WindowsTemp*.exe

- C:WindowsTemp**.exe

- %USERPROFILE%AppDataLocal*.exe

- %USERPROFILE%AppDataLocal**.exe

- %USERPROFILE%AppDataRoaming*.exe

- %USERPROFILE%AppDataRoaming**.exe

После этого вы можете выйти из редактора локальной групповой политики. Если вы хотите разрешить некоторые конкретный исполняемые файлы для запуска в этих папках, просто создайте исключение, выбрав параметр Unrestricted в Уровень безопасности падать.

Для пользователей Windows 11/10 Домашняя вы можете добавить функцию редактора локальной групповой политики, а затем выполнить инструкции, как указано выше.

Вот и все о том, как заблокировать запуск exe-файлов с помощью групповой политики в Windows 11/10!

Связанный пост: Блокировка запуска макросов в Microsoft Office с помощью групповой политики

Как отключить .exe из групповой политики?

Чтобы отключить .exe из редактора групповой политики или применить объект групповой политики для блокировки программного обеспечения по имени файла, следуйте этим инструкциям:

- Запустите редактор реестра.

- Расширять Конфигурация пользователя > Политики > Административные шаблоны > Система.

- Дважды щелкните Не включать указанные приложения Windows.

- Щелкните Включить.

- Нажмите кнопку Показать.

- Введите имя файла, который вы хотите заблокировать.

Как заблокировать EXE-файл?

Вы можете заблокировать exe в Windows 11/10 одним из следующих способов:

- Использование правила пути: в зависимости от имени исполняемого файла и расширения его файла блокируются все версии указанного приложения.

- Использование хеш-значения: после обнаружения исполняемого файла на сервере вычисляется хеш-значение исполняемого файла.

Как исправить, что эта программа заблокирована групповой политикой?

Чтобы исправить эту программу, заблокированную ошибкой групповой политики в вашей системе, сделайте следующее:

- Откройте редактор групповой политики.

- Расширять Конфигурация пользователя > Политики > Административные шаблоны > Система.

- Нажмите кнопку Показать.

- Удалите целевую программу или приложение из списка запрещенных.

- Нажмите «ОК».

Как запустить программу, заблокированную администратором?

Чтобы запустить программу, заблокированную администратором, нужно разблокировать файл. Вот как:

- Щелкните правой кнопкой мыши файл, который вы пытаетесь запустить.

- Выберите «Свойства» в контекстном меню.

- Перейдите на вкладку Общие.

- Под Безопасность раздел, установите флажок Разблокировать.

- Нажмите кнопку «Применить» > «ОК».

Надеюсь, вы найдете этот пост полезным!

Связанные чтения:

- Запретить пользователям установку программ в Windows.

- Windows Program Blocker — это бесплатное программное обеспечение для блокировки приложений или приложений, которое блокирует запуск программного обеспечения.

- Как заблокировать установку сторонних приложений в Windows.

При желании вы можете запретить пользователям устанавливать или запускать программы в Windows 10/8/7, а также в семействе Windows Vista/XP/2000 и Windows Server. Это можно сделать с помощью определенных параметров Групповой политики , чтобы управлять поведением установщика Windows, запретить запуск или ограничение определенных программ через Редактор реестра .

Установщик Windows , msiexec.exe , ранее известный как установщик Microsoft, – это механизм установки, обслуживания и удаления программного обеспечения в современных системах Microsoft Windows.

В этом посте мы увидим, как заблокировать установку программного обеспечения в Windows 10/8/7.

Содержание

- Отключить или ограничить использование установщика Windows через групповую политику

- Всегда устанавливайте с повышенными привилегиями

- Не запускайте указанные приложения Windows

- Запретить установку программ через редактор реестра

Отключить или ограничить использование установщика Windows через групповую политику

Введите gpedit.msc в начале поиска и нажмите Enter, чтобы открыть редактор групповой политики. Перейдите к Конфигурациям компьютера> Административные шаблоны> Компоненты Windows> Установщик Windows. В панели RHS дважды щелкните Отключить установщик Windows . Настройте опцию как требуется.

Этот параметр может запретить пользователям устанавливать программное обеспечение в своих системах или разрешить пользователям устанавливать только те программы, которые предлагаются системным администратором. Если вы включите этот параметр, вы можете использовать параметры в окне Отключить установщик Windows, чтобы установить параметр установки.

Параметр «Никогда» означает, что установщик Windows полностью включен. Пользователи могут устанавливать и обновлять программное обеспечение. Это поведение по умолчанию для установщика Windows в Windows 2000 Professional, Windows XP Professional и Windows Vista, когда политика не настроена.

Параметр «Только для неуправляемых приложений» позволяет пользователям устанавливать только те программы, которые назначает системный администратор (предлагает на рабочем столе) или публикует (добавляет их в «Установка и удаление программ»). Это поведение по умолчанию установщика Windows в семействе Windows Server 2003, когда политика не настроена.

Параметр «Всегда» означает, что установщик Windows отключен.

Этот параметр влияет только на установщик Windows. Это не мешает пользователям использовать другие методы для установки и обновления программ.

Всегда устанавливайте с повышенными привилегиями

В редакторе групповой политики перейдите к Конфигурация пользователя> Административные шаблоны> Компоненты Windows. Прокрутите вниз и нажмите «Установщик Windows» и установите для него значение Всегда устанавливать с повышенными привилегиями .

Этот параметр указывает установщику Windows использовать системные разрешения при установке любой программы в системе.

Этот параметр расширяет привилегии всех программ. Эти привилегии обычно зарезервированы для программ, которые были назначены пользователю (предлагаются на рабочем столе), назначены компьютеру (установлены автоматически) или стали доступны в разделе «Установка и удаление программ» на панели управления. Этот параметр позволяет пользователям устанавливать программы, которым требуется доступ к каталогам, которые пользователь может не иметь разрешения на просмотр или изменение, включая каталоги на компьютерах с ограниченными правами.

Если этот параметр отключен или не настроен, система применяет разрешения текущего пользователя при установке программ, которые системный администратор не распространяет или не предлагает.

Этот параметр отображается в папках «Конфигурация компьютера» и «Конфигурация пользователя». Чтобы этот параметр вступил в силу, необходимо включить параметр в обеих папках.

Опытные пользователи могут использовать разрешения, предоставляемые этим параметром, для изменения своих привилегий и получения постоянного доступа к файлам и папкам с ограниченным доступом. Обратите внимание, что версия этого параметра в конфигурации пользователя не гарантируется как безопасная.

Не запускайте указанные приложения Windows

В редакторе групповой политики перейдите к Конфигурация пользователя> Административные шаблоны> Система

Здесь, на панели RHS, дважды нажмите Не запускать указанные приложения Windows и в открывшемся окне выберите Включено. Теперь под опциями нажмите Показать. В открывшемся новом окне введите путь к приложению, которое вы хотите запретить; в этом случае: msiexec.exe .

Это запретит запуск установщика Windows, который находится в папке C: Windows System32 .

Этот параметр не позволяет Windows запускать программы, указанные в этом параметре. Если вы включите этот параметр, пользователи не смогут запускать программы, добавленные вами в список запрещенных приложений.

Этот параметр запрещает пользователям запускать программы, запускаемые процессом Windows Explorer.Это не мешает пользователям запускать программы, такие как диспетчер задач, которые запускаются системным процессом или другими процессами. Кроме того, если вы разрешаете пользователям получать доступ к командной строке cmd.exe, этот параметр не запрещает им запускать программы в командном окне, которые им не разрешено запускать с помощью проводника Windows. Примечание. Чтобы создать список запрещенных приложений, нажмите «Показать». В диалоговом окне «Показать содержимое» в столбце «Значение» введите имя исполняемого файла приложения (например, msiexec.exe).

Запретить установку программ через редактор реестра

Откройте редактор реестра и перейдите к следующему ключу:

HKEY_CURRENT_USER Software Microsoft Windows Текущая версия Policies Explorer DisallowRun

Создайте строковое значение с любым именем, например, 1, и установите его значение в EXE-файле программы.

Например, если вы хотите ограничить msiexec , создайте строковое значение 1 и установите для него значение msiexec.exe . Если вы хотите ограничить большее количество программ, просто создайте дополнительные строковые значения с именами 2, 3 и т. Д. И установите для их значений исполняемый файл программы.

Возможно, вам придется перезагрузить компьютер.

Также читайте:

- Запретить пользователям запуск программ в Windows 10/8/7

- Запускайте только указанные приложения Windows

- Windows Program Blocker – это бесплатное ПО для блокировки приложений или приложений, блокирующее запуск программного обеспечения.

- Как заблокировать установку сторонних приложений в Windows 10.

Добрый день, друзья. Как заблокировать программу в Windows 10? Довольно часто бывает, вы желаете заблокировать запуск определённой программы, но точно не знаете, как это сделать? В этом случае, можно попробовать сделать блокировку программы при помощи реестра, или групповых политик.

Итак, давайте рассмотрим, как не дать запуститься определённым программам? Если вы не желаете разрешить запускаться программе, чтобы оградить ребёнка от опасности, существует программа родительский контроль, я уже о не писал. Кроме этого, можно запретить запускаться всем приложениям из магазина, или только одной программе.

Создайте черный список в редакторе реестра

Сначала убедитесь, что вы вошли в учетную запись Windows, в которой хотите заблокировать приложения. Затем нажмите Win + R и введите regedit в поле «Выполнить», чтобы открыть редактор реестра.

В редакторе реестра перейдите к:

HKEY_CURRENT_USER SOFTWARE Microsoft Windows CurrentVersion Policies

Здесь, на панели слева, щелкните правой кнопкой мыши Policies, затем выберите Создать → Раздел и назовите новый ключ Explorer.

Выберите только что созданную папку/ключ Explorer, затем на панели справа щелкните правой кнопкой мыши пустое место и выберите Создать → Параметр DWORD (32 бита) и назовите его «DisallowRun» (без кавычек).

Дважды щелкните «DisallowRun» и измените в поле «Значение» «0» на «1».

Наконец, щелкните правой кнопкой мыши папку Explorer, которую вы создали, на панели слева, выберите Создать → Раздел и назовите DisallowRun.

Вы создали чёрный список. Далее просто добавляйте в папку DisallowRun те приложения, которые хотите заблокировать.

Запрет запуска программ через редактор групповых политик

Первое решение оказывается эффективным в большинстве случаев, поэтому начинать нужно именно с него. Чтобы запретить запуск приложений через редактор групповых политик, выполните следующие действия:

- Удерживая нажатой клавишу Windows, нажмите «R», чтобы запустить диалоговое окно «Выполнить» в Windows.

- Введите «gpedit.msc», затем нажмите «Enter». Откроется редактор групповой политики.

- Разверните Конфигурация пользователя/Административные шаблоны/Система.

- В правой части окна откройте политику «Не запускать указанные приложения Windows».

- Установите политику «Включено», затем выберите «Показать…».

- Добавьте программы, автозагрузку которых необходимо запретить, в Список запрещённых приложений. Используйте имя файла запуска приложения, например, «itunes.exe», «bittorent.exe» и т. д.