Ранее мы уже рассказывали про Hashcat в статье «Использовании Hashcat на Kali Linux». Сегодня покажу, как установить и использовать Hashcat на Windows. Будем взламывать хеш пароля в MD5, MD4, SHA1, SHA3 и коснемся других способов взлома хешей.

Еще по теме: Создание флешки Kali Linux (быстрый способ)

Hashcat — самый быстрый инструментом для взлома паролей. Он кроссплатформенный и доступен для Windows, macOS и Linux. Взломщик паролей поддерживает большое количество алгоритмов хеширования, включая LM Hash, NT hash, MD4, MD5, SHA-1 и 2 и многие другие. На сегодняшний день поддерживает 237 различных типов хешей.

Как пользоваться Hashcat на Windows

Рассмотрим команду использования Hashcat в Windows:

|

.hashcat —m 0 —a 0 .crackme.txt .rockyou.txt |

.hashcat -m 0 -a 0 .файл_хешей.txt .словарь.txt

- -m (тип хеша) — Например, MD5, SHA1 и т. д. В этом примере мы будем использовать

—m 0 для MD5. - -a (тип атаки) — Указывает Hashcat, каким методом взламывать пароль. Например, с использованием словаря слов, или перебора, или знаменитой комбинированной атаки. В этом примере мы будем использовать

—a 0 для атаки по словарю. - [файл_хешей.txt] — Задает расположение файла, содержащего хеш-коды, которые вы собираетесь взломать. В примере я использовал

crackme.txt. - [словарь.txt | маска | каталог] — Задает используемый словарь (список слов), маску или каталог. В этом примере мы будем использовать словарь для брута

rockyou.txt.

Установка и настройка Hashcat в Windows

Зайдите на сайт Хешкэт и скачайте бинарник (версию для Windows).

Запустите командную строку и с помощью команды

cd перейдите в папку с извлеченным из архива Hashcat.

Убедитесь, что находитесь в папке Hashcat введя hashcat.exe.

Создайте новый текстовый документ внутри папки hashcat, где будут хранятся хеши ваших паролей, в моем случае — это файл crackme.txt. Ниже приведен список тестовых хэшей, которые вы можете использовать.

|

6c569aabbf7775ef8fc570e228c16b98 e10adc3949ba59abbe56e057f20f883e 25f9e794323b453885f5181f1b624d0 5f4dcc3b5aa765d61d8327deb882cf9 d8578edf8458ce06fbc5bb76a58c5ca4 fcea920f7412b5da7be0cf42b8c93759 96e79218965eb72c92a549dd5a330112 25d55ad283aa400af464c76d713c07ad e99a18c428cb38d5f260853678922e03 7c6a180b36896a0a8c02787eeafb0e4c 3f230640b78d7e71ac5514e57935eb69 f6a0cb102c62879d397b12b62c092c06 |

Добавьте не менее 5 хешей.

Можете сгенерировать свои собственные хэши каким-нибудь онлайн-сервисом.

Теперь создайте словарь для брута. Hashcat имеет свой словарь example (файл DICT), но лучше использовать словарь Kali Linux rockyou.txt или свой словарь.

Использование Hashcat в Windows

Откройте командную строку и убедитесь, что находитесь в папке Hashcat.

Для справки введите команду:

Большой выбор алгоритмов хеширования:

Для взлома наших хешей используем атаку по словарю

—a 0 на хеш MD5

—m 0.

Как можно видеть на скрине ниже, Хешкэт взломал несколько хешей.

Hashcat добавляет все взломанные пароли в файл potfile и сохраняет в своей папке.

На этом все. Теперь вы знаете как пользоваться мощным инструментом Хешкэт, для взлома паролей.

Еще по теме: Актуальные методы взлома паролей

Listen to this article

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее.

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

пользователям NVidia нужен «NVIDIA Driver» (367.x или более поздний)

пользователям AMD нужен «AMD Radeon Software Crimson Edition» (15.12 или более поздний)

Как правило, в Windows уже установлен драйвер для видеокарты.

Перейдите на официальный сайт Hashcat и скачайте исполнимые файлы (hashcat binaries). В едином архиве находятся все исполнимые файлы (для 64- и 32-битных систем, для Linux и Windows). Также теперь нет разделения на версию для графических процессоров и центральных процессоров — всё слито в одну версию.

Распакуйте архив. Это портативная программа, другой установки она не требует.

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

И в ней запустите требуемый файл:

hashcat64.exe -V

Подготовка рукопожатий для Hashcat в Windows

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat-utilsbin

Конвертация файлов .cap в формат .hccapx

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

cap2hccapx.exe рукопожатие.cap хеш.hccapx

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

cap2hccapx.exe RT-733322.cap RT-733322.hccapx

Отлично, у меня всё получилось:

В текстовом виде:

Networks detected: 1 [*] BSSID=64:66:b3:48:99:9a ESSID=RT-733322 (Length: 9) --> STA=1c:7b:21:db:cf:56, Message Pair=2, Replay Counter=1 Written 1 WPA Handshakes to: RT-733322.hccapx

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

cd C:UsersAlexDownloadsВзлом Wi-Fihashcat

Можно запускать перебор.

Атака по словарю на рукопожатие

hashcat64.exe -m 2500 RT-733322.hccapx newrockyou.txt

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Пример работы:

Атака брутфорсом на рукопожатие

Для атаки брут-форсом, а также атаки по маске нужно указать опцию -a 3 и саму маску — в самом конце вместо файла словаря.

В маске могут использоваться следующие символы.

? | Набор символов

===+=========

l | abcdefghijklmnopqrstuvwxyz

u | ABCDEFGHIJKLMNOPQRSTUVWXYZ

d | 0123456789

h | 0123456789abcdef

H | 0123456789ABCDEF

s | !"#$%&'()*+,-./:;<=>[email protected][]^_`{|}~

a | ?l?u?d?s

b | 0x00 - 0xff

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

hashcat64.exe -m 2500 -a 3RT-726940.hccapx ?d?d?d?d?d?d?d?d

Вы можете сформировать собственный набор пользовательских символов. Для этого используются опции -1, -2, -3, -4. Например, я хочу, чтобы в мой пользовательский набор (-1) входили все цифры, большие и маленькие буквы (?l?d?u), и из моего пользовательского набора символов я составляю маску длиной восемь символов ?1?1?1?1?1?1?1?1. Моя команда приобретает вид:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной восемь символов, в которой встречаются только цифры и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d RT-726940.hccapx ?1?1?1?1?1?1?1?1

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

hashcat64.exe -m 2500 -a 3 -1 ?l?d?u -i --increment-min=8 --increment-max=10 RT-726940.hccapx ?1?1?1?1?1?1?1?1

На протяжении всего времени работы программы перед нами будет строка запроса:

[s]tatus [p]ause [r]esume [b]ypass [c]heckpoint [q]uit =>

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

Session..........: hashcat Status...........: Running Hash.Type........: WPA/WPA2 Hash.Target......: RT-733322 (AP:64:66:b3:48:99:9a STA:1c:7b:21:db:cf:56) Time.Started.....: Thu Apr 06 07:29:55 2017 (1 min, 44 secs) Time.Estimated...: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) Guess.Base.......: File (newrockyou.txt) Guess.Queue......: 1/1 (100.00%) Speed.Dev.#1.....: 33029 H/s (8.76ms) Recovered........: 0/1 (0.00%) Digests, 0/1 (0.00%) Salts Progress.........: 3435520/9606541 (35.76%) Rejected.........: 0/3435520 (0.00%) Restore.Point....: 3379200/9606541 (35.18%) Candidates.#1....: christinecoleman -> clonetrooper5 HWMon.Dev.#1.....: Util: 94% Core: 800MHz Mem:1000MHz Bus:16

Здесь:

- Status………: Running означает, что программа работает.

- Speed.Dev.#1…..: 33029 H/s (8.76ms) — скорость перебора (количество хешей в секунду).

- Time.Estimated…: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) — сколько времени осталось до конца перебора.

Пример удачного взлома:

Здесь в строке

f2887bad99b8a3036dd52d7291edf338:02082264457b:903c92cd3389:Tele2 Mini 1.1:66666666

найденным паролем от Wi-Fi является 66666666.

Также строка

Recovered........: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

говорит о том, что восстановлен один пароль.

Источник статьи: https://hackware.ru

Если Вам понравилась статья — поделитесь с друзьями

7 044 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

С хешем определенного файла восстановить исходный файл невозможно по этой причине хорошей практикой безопасности является хранение хэшей паролей в базах данных, чтобы никто не мог получить информацию в виде простого текста. Однако, чтобы взломать этот «хеш», вы проверяете тысячи комбинаций и сравниваете ли они одинаковые.

Другое использование, которое может быть дано хешу, это проверить целостность файла то есть узнать, был ли он изменен или нет. Размер хэша каждого файла уникален, в случае обнаружения того, что два разных файла или данные генерируют один и тот же хэш, считается, что произошла коллизия, и этот используемый алгоритм хэширования небезопасен.

Хеш обычно меньше, чем исходные данные , Это так, потому что хеширование просто генерирует код определенной фиксированной длины, хотя есть хеш-функции, которые имеют переменный вывод. Хеш добавляет уровень защиты при хранении паролей , поскольку невозможно расшифровать его, если вы не атакуете его грубой силой или словарем. Существует инструмент под названием Hashcat что позволит вам взламывать пароли, используя основные алгоритмы хеширования для хранения паролей. На этот раз мы покажем вам шаг за шагом, как установить этот инструмент в Windows 10, хотя он также совместим с Linux и операционные системы macOS.

Зачем мне иметь такой инструмент на моем компьютере? Как профессионалы в области компьютерной безопасности, так и энтузиасты используют этот инструмент, чтобы проверить, насколько защищены различные пароли. Однако, как и любой инструмент такого типа, он может использоваться злоумышленниками в злонамеренных целях. В любом случае, мы считаем, что важно, чтобы каждый имел доступ к инструментам с этими утилитами для образовательных и профессиональных целей.

Содержание

- Как установить Hashcat в Windows 10

- Выполнение атаки грубой силы

- Команда для атаки грубой силы на хеш MD5

- Кто использует Hashcat?

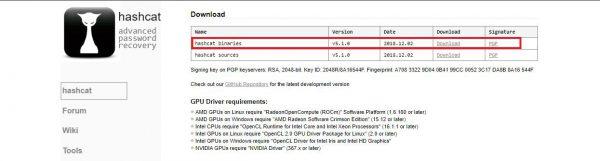

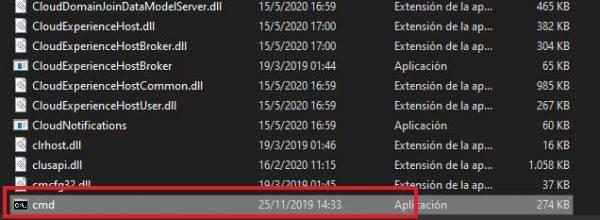

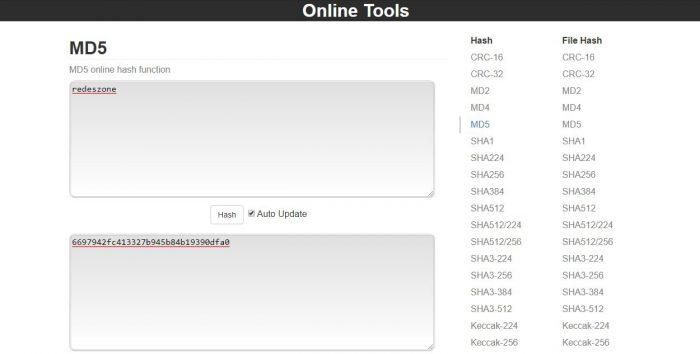

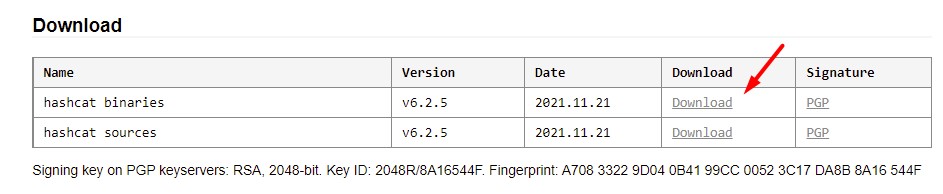

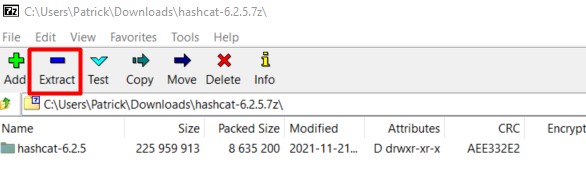

Что мы будем делать в первую очередь, это ввести Официальный представитель в Грузии Hashcat портал и скачать файл в двоичном формате. Рассмотрим этот скриншот для справки:

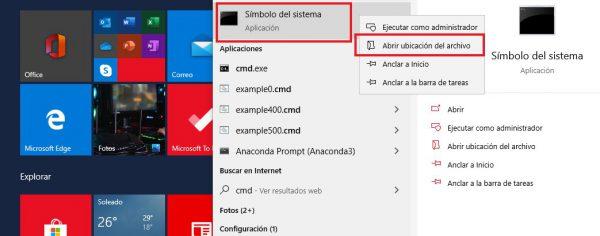

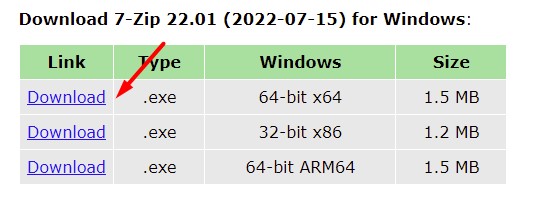

Файл будет загружен в сжатом виде. Кстати, чтобы иметь возможность распаковывать и управлять всеми сжатыми файлами, используйте 7-Zip программа , Разархивируйте папку в удобном месте, чтобы найти и войти в эту папку. Вы увидите несколько файлов и, прежде чем начать, мы скопируем ярлык на Командная строка (командная строка) для более удобного доступа к Hashcat всякий раз, когда нам нужно:

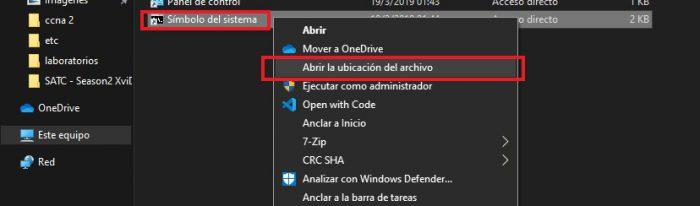

Как только мы нашли CMD исполняем, копируем и вставляем в папку, из которой скачиваем Hashcat .

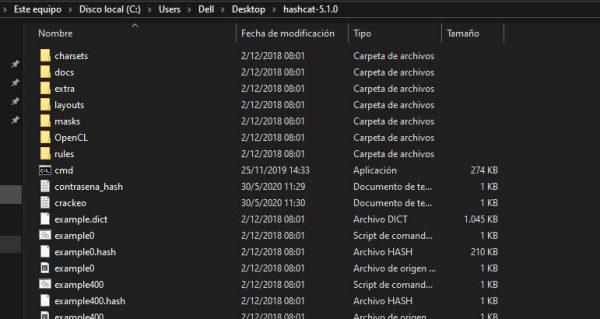

Как только мы вставим cmd в папку, мы можем начать использовать Hashcat через командную строку

Мы открываем cmd и сразу же начинаем использовать инструмент из папки, которую мы скачали.

Простая команда, которая поможет нам проверить правильность работы инструмента, выглядит следующим образом:

hashcat64.exe --help

Если наша операционная система 32-битная, мы используем следующую команду:

hashcat32.exe --help

Появится обширный список аргументов команд и вся информация, необходимая для использования Hashcat в различных сценариях.

Выполнение атаки грубой силы

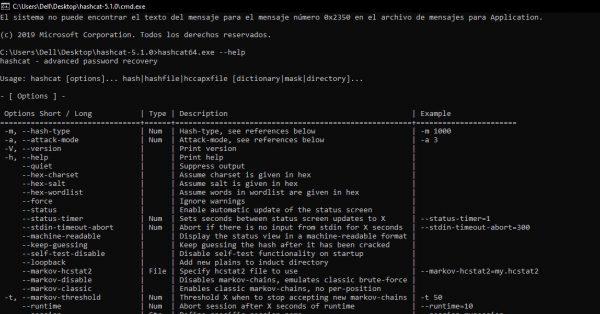

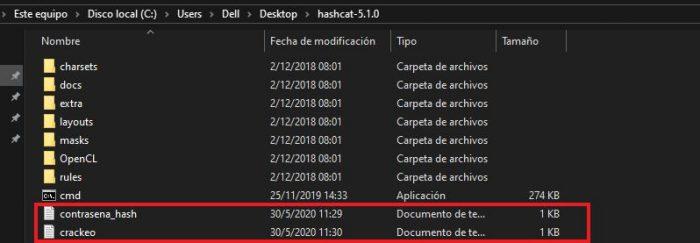

Всегда в одной папке, мы собираемся создать два .текст файлы для имитации нашего атака грубой силой , В первом файле мы будем хранить наш зашифрованный пароль, а во втором файле пароль уже взломан.

В этом примере для хранения зашифрованного пароля я вызываю файл пароль_хэш а где взломанный пароль будет называться просто трещина .

Чтобы зашифровать наш пароль, мы можем найти несколько генераторов хеша. Тот, который мы использовали вот этот , который предлагает широкий спектр алгоритмов шифрования. Просто вы должны ввести текст для шифрования и в реальном времени генерировать хэш. Когда вы добавляете больше слов в текст, сгенерированный хэш автоматически обновляется.

После того как вы сгенерировали хеш, вы сохраните его в файле, который мы недавно создали для хранения зашифрованного пароля. Наш пример: пароль_хэш , Затем мы возвращаемся к командной строке Hashcat, чтобы выполнить процесс взлома нашего зашифрованного пароля.

Структура команды проста и будет варьироваться в зависимости от того, что мы хотим сделать. Таким образом, мы должны иметь в виду, что в соответствии с алгоритмом шифрования, который мы используем для шифрования данных, и типом атаки, ЦП использование может значительно увеличиться. Следовательно, мы должны убедиться, что наш компьютер не перегревается из-за взлома паролей.

Хорошей практикой является наличие программ, которые отслеживают температуру нашего компьютера и использование процессора, и открывают его одновременно с Hashcat. Таким образом, мы можем предотвратить любую случайность. Например, синий экран .

Команда для атаки грубой силы на хеш MD5

hashcat64.exe -m0 -o crackeo.txt contrasena_hash.txt

Команда, которую мы видим выше, имеет разные аргументы, которые означают следующее:

- hashcat64.exe — исполняемый файл Hashcat

- -m0 — алгоритм шифрования для взлома (MD5)

- -o — тип выполняемой атаки, который будет грубая сила

- crackeo.txt — файл, в котором будет храниться взломанный пароль

- password_hash.txt — файл, где у нас есть пароль для взлома

Конечно, это относится и к массовому взлому паролей. То есть в одном и том же файле мы можем иметь сотни тысяч или миллионы паролей. Хорошо бы подчеркнуть тот факт, что для этого потребуется хорошее потребление ресурсов. Поэтому мы рекомендуем проявлять крайнюю осторожность при использовании этого решения.

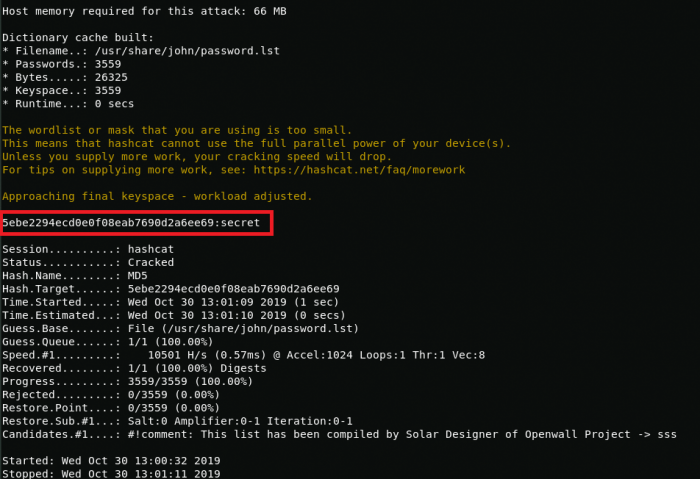

После того, как вы запустите эту команду, вам больше ничего не нужно делать. Если все в порядке, нужно подождать несколько минут, пока не будет получен вывод, был ли процесс взлома успешным или неудачным. Это пример того, был ли взлом успешным:

Кто использует Hashcat?

Первоначально это решение было создано для использования в законных целях. Прежде всего, в профессиональных целях. Например, системный администратор может использовать Hashcat для проверки безопасности паролей пользователей, которые являются частью сети. Если вам удалось взломать его самостоятельно, киберпреступник тоже может это сделать.

Другой контекст, в котором это может быть применено, находится в pentesting , Основная задача pentester — найти как можно больше дыр в безопасности, чтобы его клиенты могли применять как можно больше мер безопасности для защиты своих систем. Как в профессиональном, так и в академическом контексте, инструменты этого типа могут быть использованы.

Невозможно запретить киберпреступникам использовать этот тип инструментов для атаки и присвоения данных миллионами людей по всему миру. Тем не менее, те, кто использует его в законных целях, осознают важность не только надежных паролей, но и важность их хранения с максимально возможным уровнем защиты.

Вы можете подумать, что Hashcat — это инструмент, который делает практически бесполезным использование алгоритмов хеширования для наших паролей, даже с самыми надежными алгоритмами, такими как SHA3. Не лучше ли выбрать хранить все в виде простого текста и все? Нет, также обязательно, чтобы организации, которым требуются пароли для доступа к их службам, хранили их надежно, таким образом, чтобы обеспечить большую безопасность и конфиденциальность.

Compiling hashcat for Windows with Windows Subsystem for Linux.

Tested on Windows 10 x64, should also work to build hashcat for Windows on Linux.

I had it tested with WSL2 using Ubuntu_2004.2020.424.0_x64.appx.

Make sure to have the system upgraded after install (otherwise it will fail to find the gcc-mingw-w64-x86-64 package).

Installation

Enable WSL.

Press the win + r key on your keyboard simultaneously and in the «Run» popup window type bash and make sure to install additional dependencies necessary for hashcat compilation

sudo apt install gcc-mingw-w64-x86-64 g++-mingw-w64-x86-64 make git

git clone https://github.com/hashcat/hashcat

git clone https://github.com/win-iconv/win-iconv

cd win-iconv/

patch < ../hashcat/tools/win-iconv-64.diff

sudo make install

cd ../

Building

You’ve already cloned the latest master revision of hashcat repository above, so switch to the folder and type «make win» to start compiling hashcat

The process may take a while, please be patient. Once it’s finished, close WSL.

Press the win + r keys together and (in the «Run» popup window) type cmd, using cd navigate to the hashcat folder e.g.

cd "C:Usersuserhashcat"

and start hashcat by typing

Hashcat is my favorite password cracker. You can use it on any operating system or distribution, but it’s often easier to use Windows to avoid drivers issues (especially with a recent GPU). Anyway, I will explain how to install it on Windows in this tutorial.

Hashcat is officially supported on Windows, binaries files can be downloaded on the official website directly. Once the files extracted, Hashcat can be used directly in the command prompt, there is no installation required.

If you are new to this, it might not be obvious to you, but don’t worry, I’ll explain everything in this step-by-step tutorial.

Hide your IP address and location with a free VPN:

Try it for free now, companies are paying for you.

1500 servers in 120 countries. It’s free. Forever. No email required.

Here are the required steps to install Hashcat on Windows:

- Download the latest Hashcat version from the official website.

- Extract the files on your computer.

- Open a command prompt and run hashcat in command line.

I will now explain each step in details.

Download Hashcat

Stay tuned with the latest security news!

You’ll enjoy receiving the recent articles directly in your inbox every week!

The first step is to download the latest Hashcat version. It’s available on their official website:

- Go to the Hashcat website homepage.

- Find the binaries and click on “Download” to get the archive on your computer.

The file is an archive, so the next step will be to extract the files before using them.

Extract the files

The files are compressed with 7zip. If you can’t open the archive, you might need to install it first:

- Go to the 7zip website.

- Download the file corresponding to your operating system (the first link should be fine if your computer is recent, or use the 32-bit version if you have any doubt).

- Once downloaded, double-click on the file to install 7zip on your computer.

Follow the installation wizard, keep the default options.

Once done, you should be able to open the Hashcat archive and extract the files.

Click on the “Extract” button in the top bar:

I recommend choosing a different path for the extract location. I don’t know you, but in my case, I tend to delete everything in the “Downloads” folder from time to time, and if I keep hashcat there, I will need to reinstall it eventually.

So, for the example, I’m extracting the files to C:hashcat, but you can put them wherever you want:

Remember the files location, as you’ll have to go to this path on the next step.

Ethical Hacking Course

Learn Ethical Hacking From Scratch

Become an ethical hacker that can hack computer systems like black hat hackers and secure them like security experts.

Start now

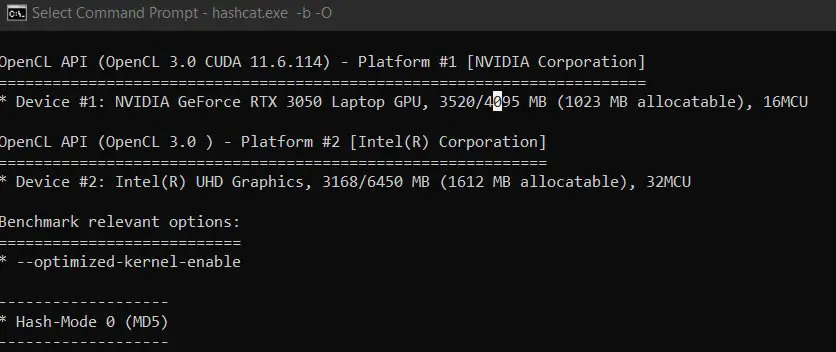

Run Hashcat for the first time

We are almost done, we’ll just make sure everything is working as expected:

This command will run a benchmark of your system, telling you the decryption rate you can expect on this computer, but also showing errors if there is something misconfigured on your system (like missing GPU drivers).

How to use Hashcat on Windows

Stay tuned with the latest security news!

You’ll enjoy receiving the recent articles directly in your inbox every week!

If the benchmark command is working correctly, you can now use Hashcat on your Windows computer with the same commands as on Linux. It’s the same thing.

I already have several tutorials on this topic on the website, so I won’t repeat myself here, but if you need further assistance, feel free to read these tutorials:

- Is MD5 Easy to Crack? (and how long does it really takes)

- How to Brute Force a Password? (MD5 Hash)

- How to Install and Use Hashcat to Decrypt MD5? (Tutorial)

Hashcat FAQ

Is there a GUI for Hashcat?

Hashcat doesn’t include a graphic interface by default, but a few projects exist with the goal to add an interface to it, like the hashcat GUI toolkit (Windows interface) or Crackerjack (web interface).

Is Hashcat cross-platform?

Hashcat can run on most operating systems (Linux, Windows and macOS). The installation is slightly different on each system, but the command usage is the same on all platforms.

You can find my guide on how to install Hashcat on Ubuntu there.

How to install OpenCL on Windows?

Running hashcat on Windows require the latest drivers for your OpenCL device (your GPU). AMD and Nvidia official drivers include OpenCL by default, and for Intel GPU you have to install an additional package (link here).

If you experience any issue, make sure you installed the latest version of your graphic card driver, downloading it from the official website.

Installing this on Linux could be a nightmare with some distributions and hardware, but on Windows it’s pretty straightforward (in theory).

This is a guide to installing hashcat on a windows 10 build. Hashcat allows for the use of GPUs to crack hashes which is significantly faster then within a VM and/or using a CPU alone.

Legal Usage:

The information provided by executeatwill and this website is to be used for educational purposes only. The website creator and/or editor is in no way responsible for any misuse of the information provided. All the information on this website is meant to help the reader develop penetration testing and vulnerability aptitude to prevent attacks discussed. In no way should you use the information to cause any kind of damage directly or indirectly. Information provided by this website is to be regarded from an “ethical hacker” standpoint. Only preform testing on systems you OWN and/or have expressed written permission. Use information at your own risk.

By continued reading, you acknowledge the aforementioned user risk/responsibilities.

Keep in mind by using your GPU the faster the clock speed the faster it will crack hashes. Understand with increased speed comes increased heat. Our goal should be to ensure we control the heat being generated from large password lists to which I recommend MSI Afterburner.

(recommended) — MSI Afterburner can be used to monitor/overclock GPUs and is found at:

within the hash.txt — add hashes you would like to crack.

within the cracked.txt — you should have cracked hashes append here.

Testing a MD5 hash

create a quick MD5 hash at: http://www.miraclesalad.com/webtools/md5.php

1 |

|

change directory and navigate to hashcat directory.

1 |

|

1 |

|

in my case I have x1 GTX 1070 for cracking.

In this example it took 10s to crack this MD5 hash using brute force with x1 GTX 1070.

Hashcat GUI

For a bit easier user experience I recommend checking out Hashcat GUI.

Setup:

Start by downloading the HashcatGUI_1.1beta0.zip from above website.

We are going to need to extract the zip and copy all the contents from the orginal hashcat into GUI directory.

files from hashcat folder were pasted into GUI folder.

where are you going to find wordlists you ask? Lets checkout SecLists on github: https://github.com/danielmiessler/SecLists

hashkiller download section also has an frequently updated password list:

https://hashkiller.co.uk/downloads.aspx

configure the input file to the hash.txt and the output file to the cracked.txt.

untick “Disabled Pot File”

untick “CPU only”

change Format: Plain

change Hashcat Path

configured in my case to crack MD5 hashes.

Хеш-функция — это результат преобразования одного значения в другое с помощью алгоритма. Когда нам нужно сохранить пароль в базе данных или в системе, мы на самом деле не храним пароль, но мы давайте сохраним хеш этого пароля . Причина в том, что хеш-функция работает только в одном направлении: мы хэшируем пароль и сохраняем хеш-код этого ключа.

С хешем определенного файла , исходный файл восстановить невозможно по этой причине рекомендуется хранить хэши паролей в базах данных, чтобы никто не мог получить информацию в виде обычного текста. Однако, чтобы разбить этот «хеш», вам нужно попробовать тысячи комбинаций и сравнить, совпадают ли хеши.

Другие варианты использования хэша: проверить целостность файла , то есть было ли оно изменено или нет. Хэш-код каждого файла уникален, если обнаруживается, что два разных файла или данных генерируют один и тот же хеш-код, считается, что произошла коллизия, и что этот используемый алгоритм хеширования небезопасен.

Хеш обычно меньше исходных данных . Это связано с тем, что хеширование просто генерирует код определенной фиксированной длины, хотя существуют хеш-функции, выходные данные которых являются переменными. Хеш добавляет уровень защиты при хранении паролей , потому что его невозможно расшифровать, если вы не атакуете его грубой силой или словарём. Есть инструмент под названием Hashcat что позволит вам взламывать пароли, используя основные алгоритмы хеширования для хранения паролей. В этом случае мы покажем вам шаг за шагом, как установить этот инструмент в Windows 10, хотя он также совместим с операционными системами Linux и macOS.

Зачем мне нужен такой инструмент на моем компьютере? Профессионалы и энтузиасты ИТ-безопасности используют этот инструмент для проверки степени защиты различных паролей. Однако, как и любой подобный инструмент, он может быть использован киберпреступниками в злонамеренных целях. В любом случае мы считаем важным, чтобы каждый имел доступ к инструментам с этими утилитами как для образовательных, так и для профессиональных целей.

Что мы собираемся сделать в первую очередь, так это войти в официальный портал Hashcat и скачайте файл в двоичном формате. Рассмотрим этот снимок экрана для справки:

Файл будет загружен в сжатом виде. Кстати, для распаковки и управления всеми сжатыми файлами в целом используйте программу 7-Zip . Разархивируйте папку в удобном месте, чтобы найти ее и перейти к этой папке. Вы увидите несколько файлов, и перед тем, как мы начнем, мы скопируем ярлык на подсказка от command (командная строка), чтобы нам было проще получить доступ к Hashcat, когда он нам понадобится:

Как только мы нашли исполняемый файл CMD , мы его копируем и давай придерживаться в папке, которую мы скачали из Hashcat .

После того, как мы вставили cmd в папку, мы можем начать использовать Hashcat через командную строку.

Мы открываем cmd и сразу начинаем использовать инструмент из папки, которую мы скачали.

Простая команда, которая поможет нам проверить правильность работы инструмента:

hashcat64.exe --help

Если наша операционная система 32-битная, мы используем следующую команду:

hashcat32.exe --help

Появится полный список аргументов команды, а также вся информация, необходимая для использования Hashcat в различных сценариях.

Выполнение атаки методом грубой силы

Все еще в той же папке мы создадим два файла .текст чтобы смоделировать наш атака грубой силой . В первом файле мы будем хранить наш зашифрованный пароль, а в другом — уже взломанный пароль.

В этом примере для хранения зашифрованного пароля я вызываю файл пароль_хэш а где будет взломанный пароль, он будет просто называться растрескивание .

Чтобы зашифровать наш пароль, мы можем найти несколько генераторов хешей. Тот, который мы использовали, это , который предлагает широкий спектр алгоритмов шифрования. Просто вам нужно ввести текст для шифрования, и в реальном времени он генерирует хеш. Когда вы добавляете в текст больше слов, сгенерированный хеш автоматически обновляется.

Создав хэш, вы сохраните его в файле, который мы недавно создали для хранения зашифрованного пароля. Наш пример: пароль_хэш . Затем мы возвращаемся в командную строку Hashcat, чтобы выполнить процесс взлома зашифрованного пароля.

Структура команды проста и будет варьироваться в зависимости от того, что мы хотим сделать. Таким образом, мы должны иметь в виду, что в зависимости от алгоритма шифрования, который мы используем для шифрования данных, и типа атаки, загрузка ЦП может резко возрасти. Следовательно, нам нужно убедиться, что наш компьютер не перегревается из-за взлома пароля.

Хорошая практика — иметь программы, которые отслеживают температуру нашего компьютера и использование процессора, и открывать их одновременно с Hashcat. Таким образом мы можем предотвратить любые непредвиденные обстоятельства. Например, синий экран .

Команда для атаки грубой силы на хеш MD5

hashcat64.exe -m0 -o crackeo.txt contrasena_hash.txt

У команды, которую мы видим выше, есть разные аргументы, которые означают следующее:

- hashcat64.exe — исполняемый файл Hashcat

- -m0 — алгоритм шифрования для взлома (MD5)

- -o — тип атаки, которая будет грубая сила

- cracked.txt — файл, в котором должен храниться взломанный пароль

- password_hash.txt — файл, в котором у нас есть пароль для взлома

Конечно, это касается и массового взлома паролей. Другими словами, в одном файле могут быть сотни тысяч или миллионы паролей. Хорошо бы подчеркнуть тот факт, что для этого потребуется хорошее потребление ресурсов. Поэтому мы рекомендуем соблюдать крайнюю осторожность при использовании этого раствора.

После того, как вы запустите эту команду, вам больше ничего не нужно делать. Если все в порядке, нужно подождать несколько минут до «выхода», указывающего, был ли процесс взлома успешным или нет. Вот пример успешного взлома:

Кто использует Hashcat?

Изначально это решение было создано для законного использования. В основном для деловых целей. Например, системный администратор может использовать Hashcat для проверки безопасности паролей для пользователей, находящихся в сети. Если вам удалось его расшифровать самостоятельно, то это может сделать и киберпреступник.

Другой контекст, в котором он может применяться, — это pentesting . Основная цель пентестера — найти как можно больше дыр в безопасности, чтобы его клиенты могли применять больше мер безопасности для защиты своих систем. Инструменты этого типа могут использоваться как в профессиональном, так и в академическом контексте.

Невозможно предотвратить использование киберпреступниками подобных инструментов для атак и кражи данных миллионов людей по всему миру. Однако те, кто использует его в законных целях, осознают важность не только надежных паролей, но и важность их хранения с максимально возможным уровнем защиты.

Вы можете подумать, что Hashcat — это инструмент, который делает использование алгоритмов хеширования для наших паролей практически ненужным, даже с самыми надежными алгоритмами, такими как SHA3. Не лучше ли было бы хранить все в виде открытого текста и все? Нет, также обязательно, чтобы организации, которым требуются пароли для доступа к своим службам, хранили их в безопасном месте для дальнейшего обеспечения безопасности и конфиденциальности.