Process Monitor – это фирменная утилита от Microsoft для ОС Windows, позволяющая в режиме реального времени отследить активность любой программы или приложения, установленного на компьютере. Грубо говоря, Process Monitor отвечает на вопросы: как узнать, что делает та или иная программа при установке, запуске, работе, удалении, какие записи вносит в системный реестр Windows, как используется интернет-соединение, и многие другие. Однако, при первом знакомстве с этой утилитой многие пользователи не сразу поймут, как же работать с программой Process Monitor, поэтому далее вкратце рассмотрим основные моменты.

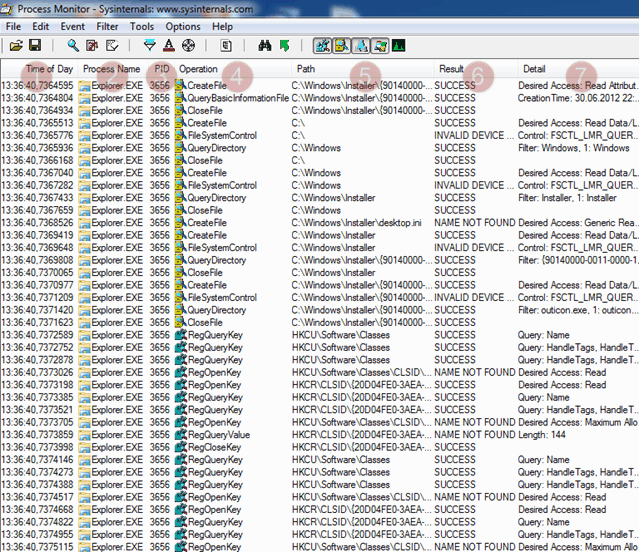

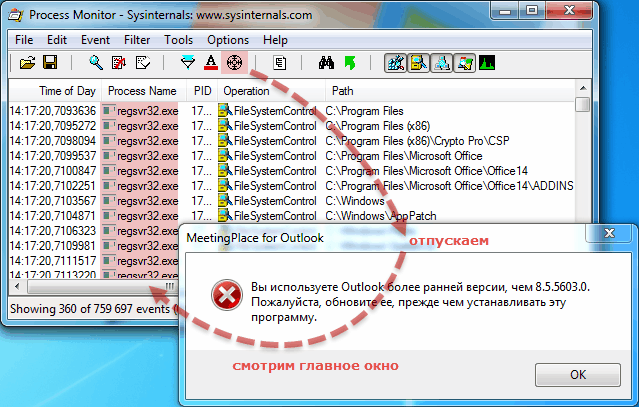

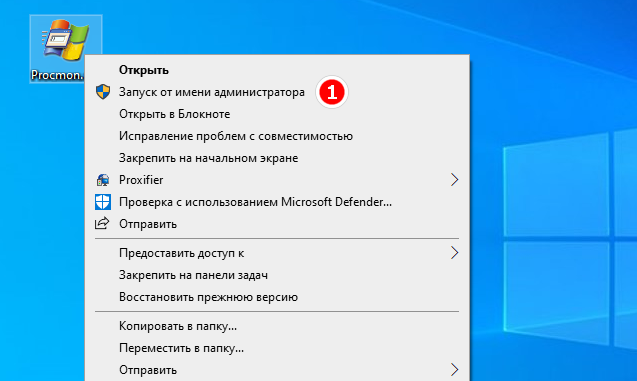

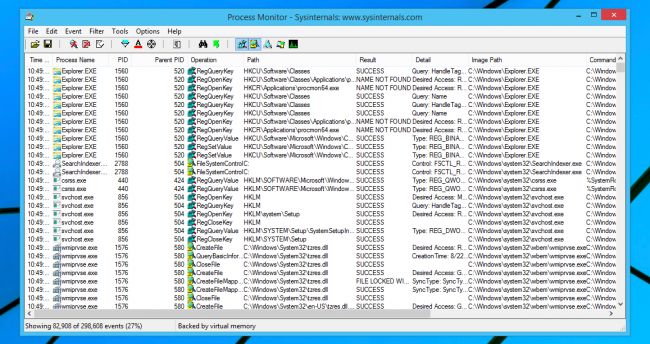

И так, скачать последнюю версию Process Monitor вы можете с нашего сайта. Скачав, и запустив утилиту, в главном окне программы мы увидим примерно следующее.

Несмотря на отсутствие русского интерфейса Process Monitor, найти то что нужно, используя эту утилиту, не составит особого труда, а всё благодаря простой и интуитивно понятной системе фильтрации.

Далее рассмотрим работу программы (как работают фильтры в Process Monitor) на примере.

Допустим, что нам требуется узнать о том, что делает то или иное приложение на нашем компьютере, к примеру браузер Google Chrome.

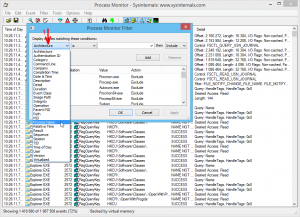

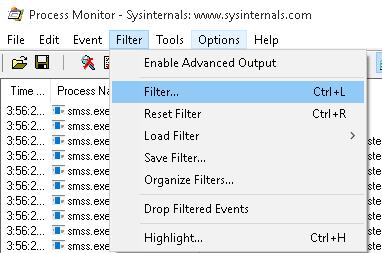

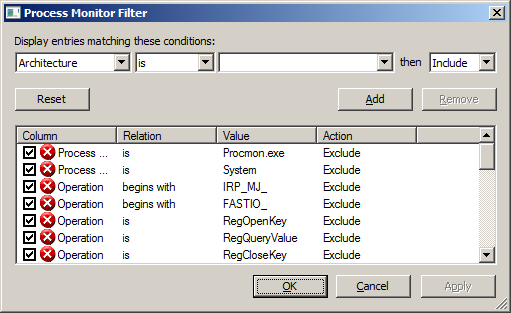

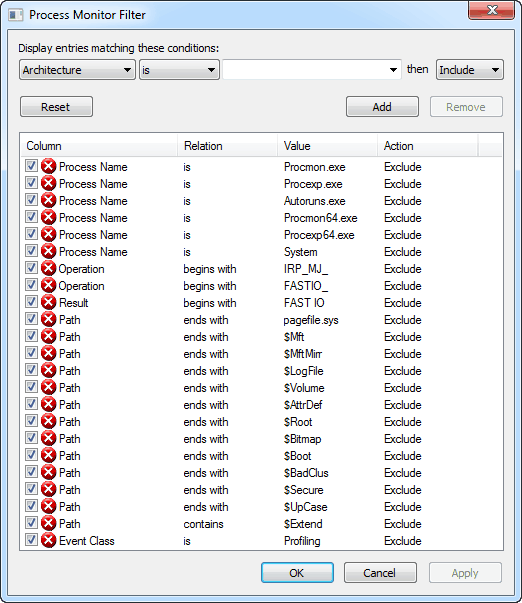

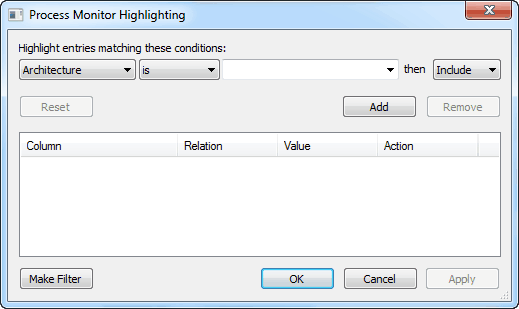

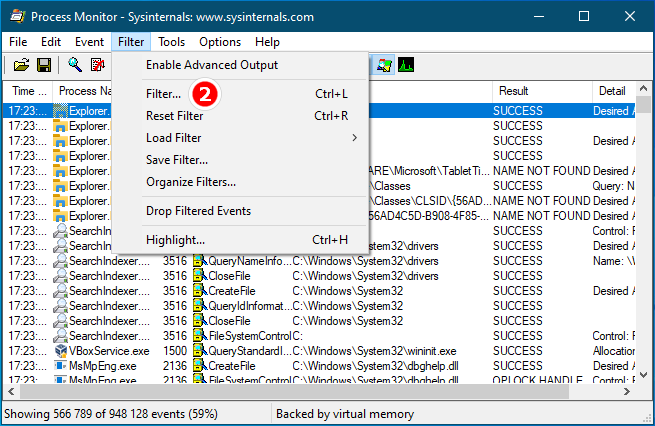

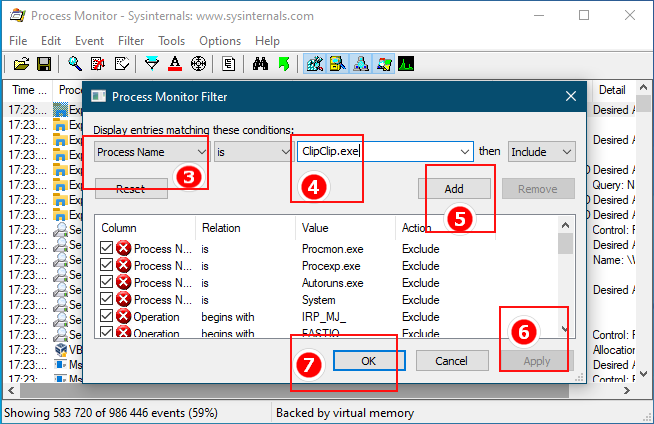

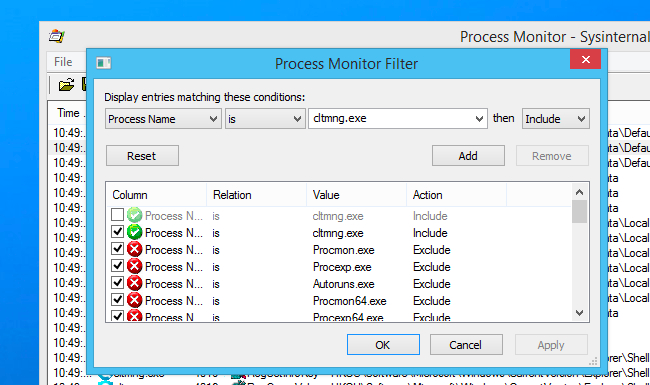

Для начала нам необходимо знать имя исследуемого процесса, в нашем примере это chrome.exe. Дальше алгоритм действий следующий: используя контекстное меню программы (Filter) или сочетание клавиш (Ctrl+L) открываем Process Monitor Filter (окно на скриншоте ниже).

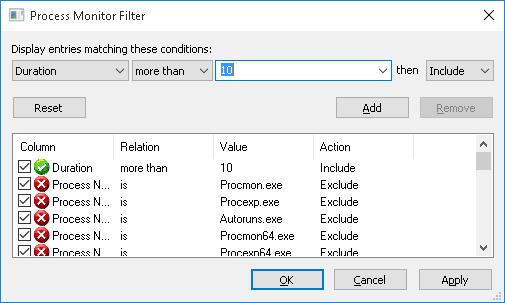

Здесь мы видим, что по умолчанию в программе уже задействован ряд фильтров, исключающих из общего списка (отображены в главном окне программы) различного рода системные процессы, в которых нет необходимости для анализа априори.

В примере мы создадим свой собственный фильтр (по имени процесса) с целью найти и отследить только то, что касается браузера Google Chrome (файлы, записи в системном реестре, сетевая активность и т.д.).

В первом выпадающем списке выбираем «Process Name» (по умолчанию там «Architecture»).

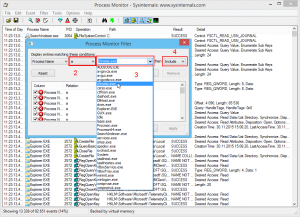

Во втором случае оставляем «is», т.е. мы включаем значение в поиск, а далее выбираем сам процесс «chrome.exe», при условии, что браузер уже запущен (если мы ходим отследить, что делает та или иная программа до запуска, то название процесса в это поле необходимо вводить вручную).

В четвёртом поле также оставляем значение по умолчанию «Include» (это позволит отображать в общем потоке, только интересующий нас процесс). Для добавления фильтра нажимаем «Add».

Нажимаем «Apply» и «OK».

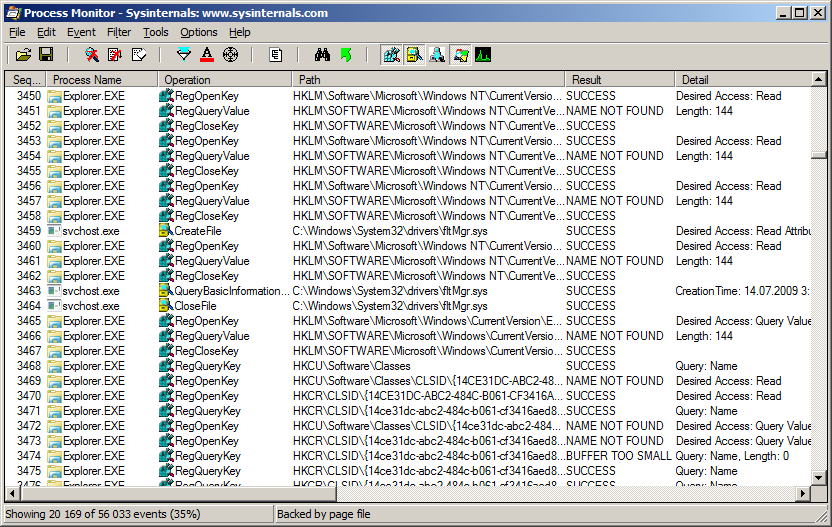

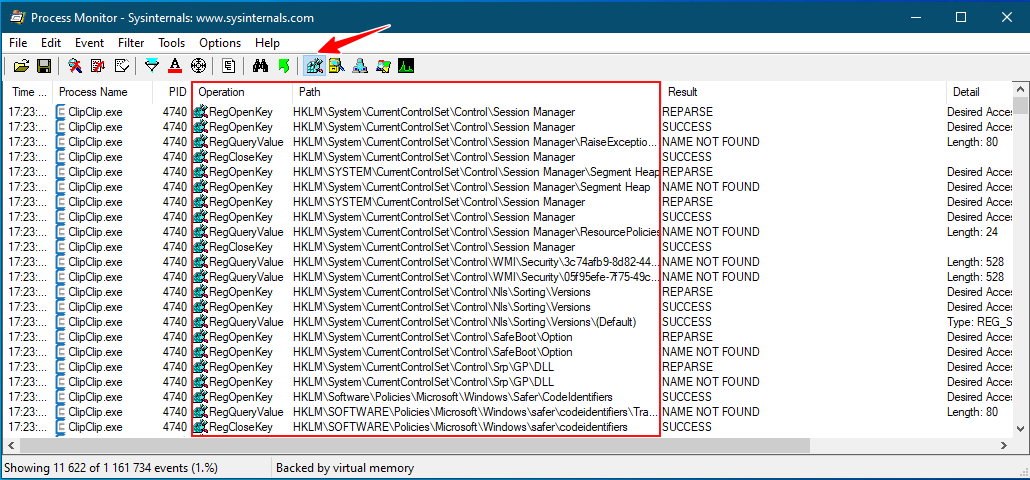

И сразу же видим всю детальную информацию именно по процессу «chrome.exe»: ID процесса, потока, обращения к файлам, системному реестру Windows и т.д.

Нажав зелёную стрелочку в меню программы, можно сразу же перейти к месту расположения любого файла или ключа реестра из списка.

Если у вас имеются вопросы, или возникли проблемы в процессе работы с Process Monitor, то рекомендуем посетить официальный форум разработчика (Sysinternals), посвященный этой программе.

А вдруг и это будет интересно:

- Как удалить папку Windows.old

- SHAREit: передача файлов со смартфона на компьютер по Wi-Fi

- Tab Freeze – оптимизация потребления оперативной памяти в Google Chrome

- Исправляем ошибку запуска VMware в Windows 10: VMware Player and Device/Credential Guard are not compatible

- Google Chrome блокирует загрузку файлов

- Как отключить область уведомлений на панели задач в Windows 10

Дата: 2015-12-01 | Размещено в Статьи

Часто ли вы используете Диспетчер задач на своем ПК с Windows 10 для отслеживания различных процессов в вашей системе и того, сколько ЦП или памяти они используют? Если это так, вы можете обнаружить, что предпочитаете два альтернативных варианта — Process Monitor или Process Explorer.

Оба являются бесплатными инструментами, которые можно установить на ПК с Windows 10. Они включают ту же информацию, которую вы можете увидеть в диспетчере задач Windows, а также многое другое.

Process Monitor — это бесплатный расширенный инструмент мониторинга, включенный в набор утилит Windows Sysinternals. Он позволяет просматривать подробную информацию обо всех процессах, запущенных в вашей системе.

В частности, это подробности о событиях, запускаемых конкретными процессами.

Следующие поля информации о процессе выбираются по умолчанию при первом запуске приложения.

- Имя процесса

- Дорожка

- Деталь

- Результат

- Операция

- Время суток

- Идентификатор процесса (PID)

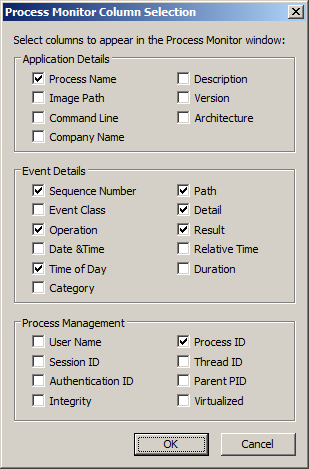

Есть 20 дополнительных полей, которые вы можете выбрать, чтобы увидеть еще больше информации о каждом процессе.

Вы не ограничены только просмотром информации о процессе с помощью этого инструмента. Вы также можете установить фильтры для любого поля, чтобы ограничить отображаемые данные, регистрировать события процесса для устранения неполадок и создать дерево процессов, которое позволяет увидеть взаимосвязь между родительскими и дочерними процессами.

Что такое Process Explorer?

Process Explorer — лучший инструмент для понимания того, как различные приложения работают в вашей системе. Благодаря инновационной древовидной структуре он покажет вам, какие файлы, каталоги и другие процессы контролирует каждый родительский процесс.

Вы можете использовать Process Explorer в «режиме дескриптора», который помогает вам увидеть, какое окно обрабатывает каждый процесс, или в «режиме DLL», который показывает вам библиотеки DLL и отображенные в память файлы, открытые каждым процессом.

Это делает Process Explorer чрезвычайно полезным при устранении неполадок или отладке приложений, запущенных на вашем компьютере.

Теперь, когда вы знаете, для чего используется каждая из этих бесплатных утилит SysInternals, давайте подробнее рассмотрим, как вы можете использовать каждую из них на своем ПК с Windows 10.

Как использовать Process Monitor

После извлечения файлов Process Monitor вы увидите разные файлы для запуска утилиты. Если вы используете 64-разрядную систему Windows, выберите файл с именем Procmon64.exe. Если нет, выберите файл Procmon.exe.

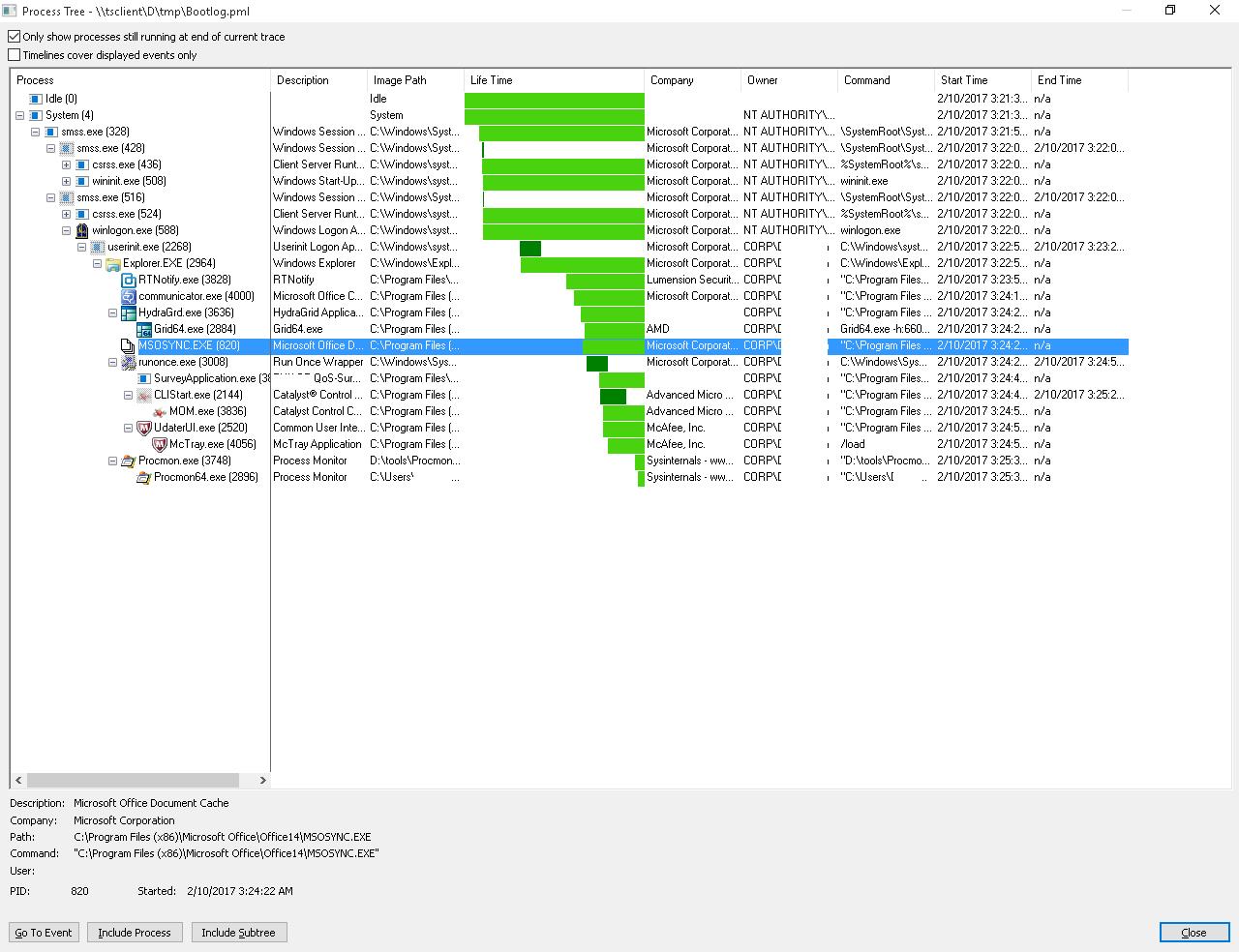

Из главного окна монитора процессов вы можете запустить представление, подобное приложению Process Explorer. Это представление в виде дерева процессов. Чтобы просмотреть это, просто выберите небольшой значок документа с изображением древовидной диаграммы на нем.

Некоторая информация, которую вы можете увидеть в этом представлении, включает родительский процесс и все запущенные им процессы. Вы можете увидеть его команду запуска, разработчика приложения (если доступно), как долго оно работает и дату его запуска.

Он не так информативен, как Process Explorer, но позволяет быстро увидеть большую часть той же информации.

Создать фильтр монитора процессов

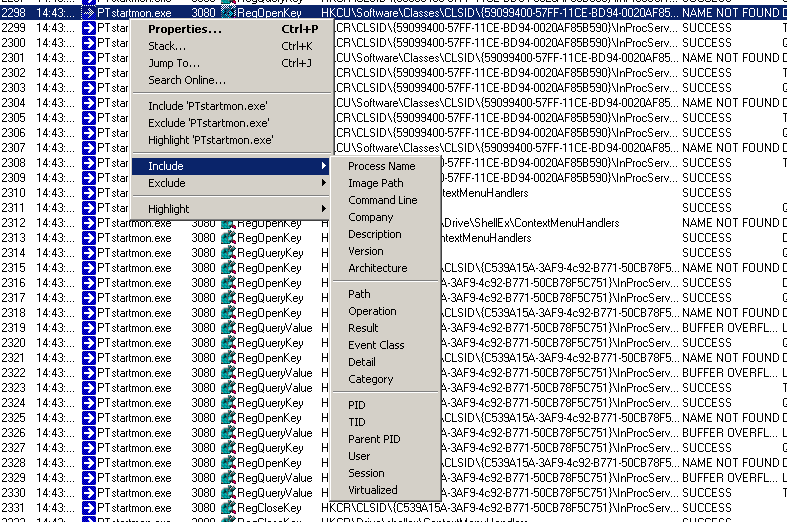

Вернувшись на главный экран (окно событий процессов), щелкните правой кнопкой мыши любой из процессов и выберите «Изменить фильтр», чтобы обновить фильтр процесса.

В этом окне показано, как работает фильтрация в Process Monitor. Первое раскрывающееся меню позволяет выбрать объект для фильтра. В данном случае это имя процесса. В следующем раскрывающемся списке указан оператор, например, есть, нет, меньше и т. Д. В этом поле вы можете ввести или выбрать фильтр, а также указать, хотите ли вы включить или исключить эти записи.

Когда вы выбираете «Добавить», он добавит этот новый фильтр в ваш список и соответствующим образом изменит общий вид процессов.

Чтобы создать новый фильтр, выберите меню «Фильтр» и выберите «Фильтр».

Откроется то же окно, но с пустым фильтром. Просто выберите каждое раскрывающееся меню, введите элемент фильтра, который вы хотите исключить или включить, и добавьте его в свой список фильтров.

После того, как вы нажмете ОК, он обновит ваше основное представление, чтобы включить новый фильтр.

Самая полезная функция Process Monitor — это регистрация системных событий во время некоторых действий. Вы можете регистрировать системные события следующим образом:

- Нажмите значок лупы «Захват», чтобы остановить запись.

- Выберите ластик на бумаге Значок «Очистить», чтобы очистить журнал.

- Снова нажмите значок захвата, чтобы начать запись.

- Выберите Фильтр и Включить расширенный вывод.

- Воссоздайте проблему.

- Еще раз щелкните значок «Захват», чтобы остановить запись.

- Выберите значок «Сохранить на диске», чтобы сохранить журнал на свой компьютер.

Вы можете просмотреть журнал, чтобы увидеть все события процесса, которые произошли, когда вы воссоздали проблему или ошибку, которую вы пытаетесь устранить.

Изучение глубже с помощью событий

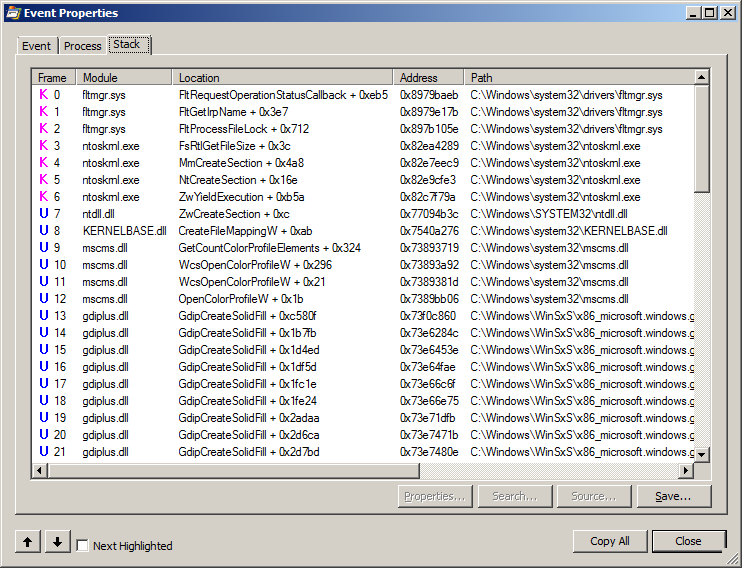

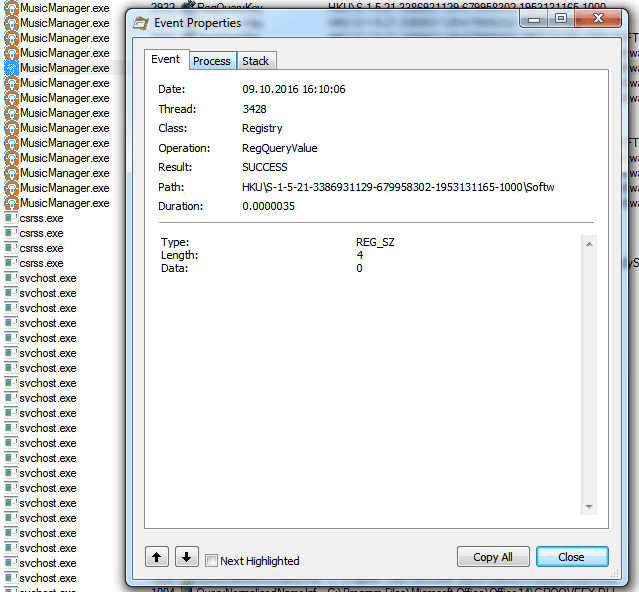

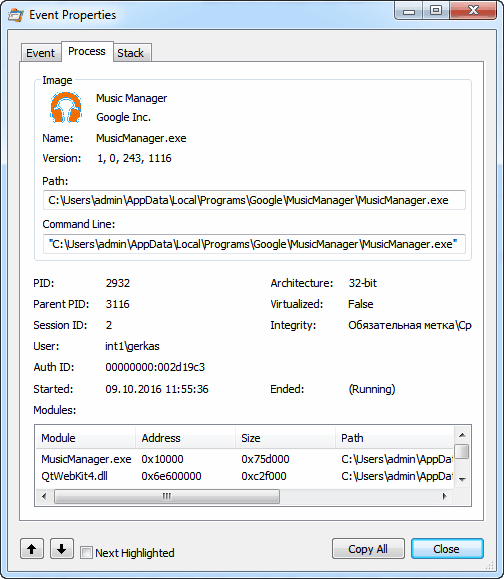

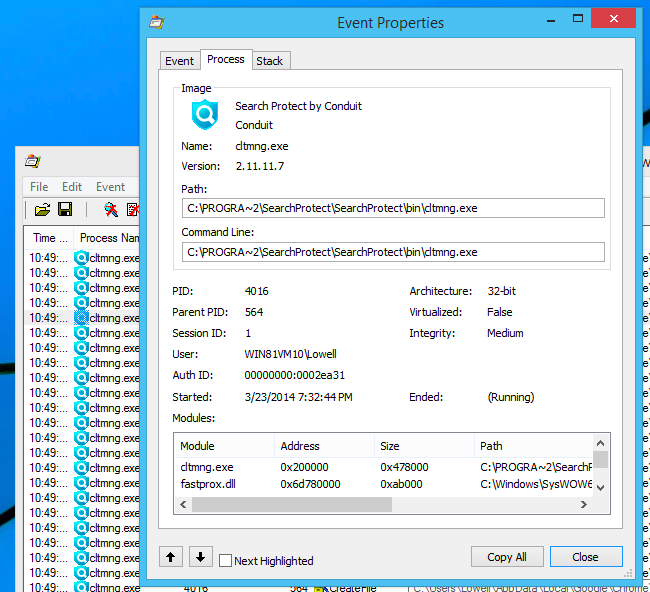

Когда вы выбираете определенные события в Process Monitor, вы можете изучить более подробную информацию через меню Event.

Выберите событие, которое хотите изучить. Затем выберите меню «Событие» и выберите «Свойства».

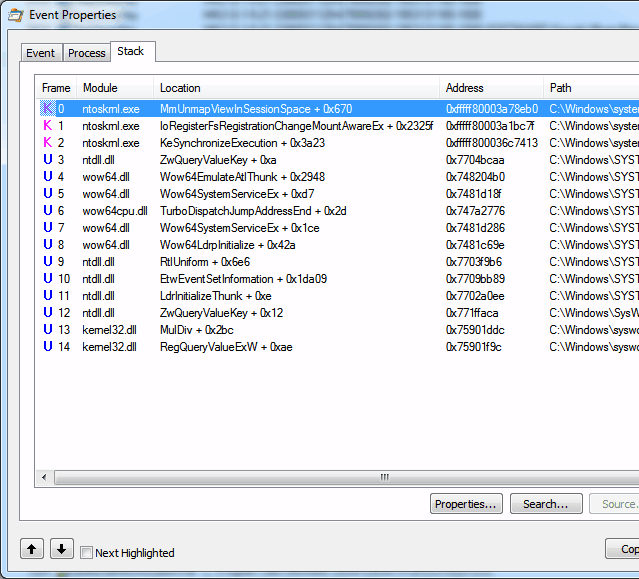

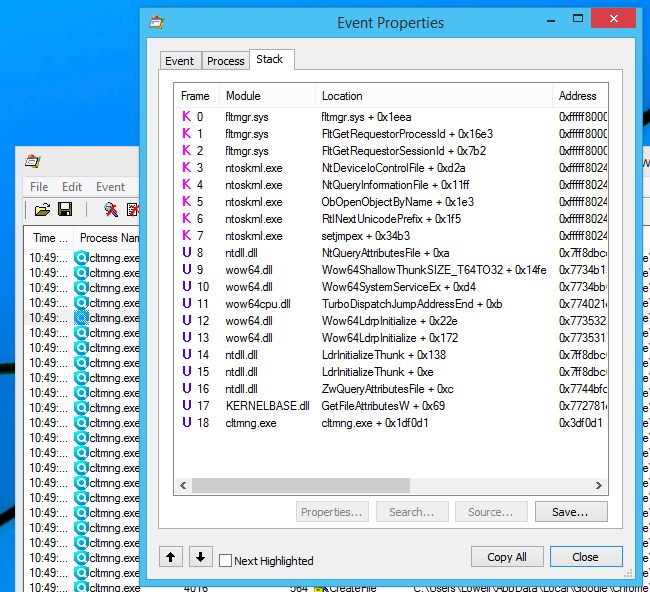

Это показывает все свойства для события. Вкладка «Событие» показывает в основном то, что было в главном окне Process Monitor. На вкладке «Процесс» отображаются такие вещи, как путь к приложению и командная строка запуска, а также модули, используемые процессом. На вкладке «Стек» представлены модули, хранящиеся в памяти процессом, и их детали.

Вы можете получить доступ только к вкладке «Стек», выбрав вместо этого «Стек» в меню «События».

Если вы хотите внимательно следить за одним событием, выберите его, а затем выберите меню «Событие» и выберите «Переключить закладку».

Это выделит событие, чтобы его было легче отслеживать.

Вы также можете увидеть записи реестра для любого процесса, выбрав меню «Событие» и выбрав «Перейти к».

Это быстрый способ увидеть любые записи реестра, которые вы можете переключить для настройки этого приложения.

В правой части панели инструментов вы увидите пять значков, которые можно использовать для точной настройки фильтров по умолчанию.

Вы можете использовать их для включения или выключения каждого из следующих фильтров:

- Регистрационная деятельность

- Активность файловой системы

- Сетевая активность

- Активность процессов и потоков

- Профилирование событий

Как использовать Process Explorer

Используйте тот же подход для 32-разрядной или 64-разрядной версии при запуске Process Explorer.

В меню «Просмотр» вы можете настроить отображение информации о процессе на каждой панели.

Используйте представление нижней панели, чтобы изменить отображаемые там данные с дескрипторов на библиотеки DLL.

Самое главное меню здесь — Процесс. Ниже приводится то, что показывает каждый пункт меню и позволяет вам управлять.

Set Affinity показывает, на каких процессорах может выполняться выбранный процесс. Вы можете включить или отключить любой из процессоров, если хотите.

Set Priority позволяет вам увеличивать или дискретизировать приоритет, который CPU дает этому процессу. Это хороший способ устранить проблемы с запаздывающими или медленно работающими приложениями, чтобы убедиться, что это проблема слишком большого количества запущенных других процессов.

Следующие четыре параметра позволяют управлять каждым процессом.

Они включают:

- Kill Process: принудительная остановка отдельного процесса

- Убить дерево процессов: принудительно остановить процесс и все дочерние процессы

- Перезагрузить: остановить и запустить выбранный процесс.

- Приостановить: подозревать выбранный процесс

Вы можете создать файлы дампа или мини-дампа, связанные с выбранным процессом, выбрав меню «Процесс» и выбрав «Создать дамп». Затем выберите, хотите ли вы минидамп или полный дамп.

Если вы выберете Проверить VirusTotal в меню Процесс, Process Explorer отправит хэши для файлов, связанных с процессом, и DLL на VirusTotal.com. VirusTotal просканирует и проанализирует их на предмет вирусной активности. Вам нужно будет согласиться с условиями обслуживания VirusTotal, прежде чем вы сможете использовать эту функцию.

Наконец, если вы выберете «Свойства» в меню «Процесс», вы сможете просмотреть широкий спектр свойств выбранного процесса.

Сюда входит информация, касающаяся производительности, использования графического процессора, общего количества потоков, сетевой активности и многого другого.

Что следует использовать: Process Monitor или Process Explorer?

Хотя эти две утилиты похожи, они не совпадают. Process Monitor лучше использовать, если вам нужно отслеживать, как ваши процессы взаимодействуют с вашей системой. Он позволяет отслеживать и регистрировать события, запускаемые каждым процессом.

Это может помочь вам увидеть, вызывает ли взаимодействие между вашими процессами и вашей системой ошибки или ведет себя ненормально.

Process Explorer, с другой стороны, сильно ориентирован на процессы. Это помогает вам увидеть отношения между родительскими и дочерними процессами. Он также позволяет вам глубже разбираться в параметрах и свойствах каждого процесса, гораздо больше, чем любая другая доступная утилита Windows.

Выберите нужную утилиту в зависимости от того, что конкретно вы устраняете.

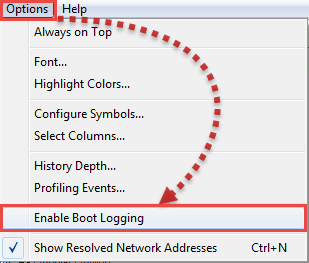

Для диагностики причин медленной загрузки ОС Windows существует ряд довольно мощных утилит и методик анализа журналов событий, позволяющих выполнить детальную отладку всех этапов процесса загрузки системы и запуска служб (xperf/xbootmgr из Windows Performance Toolkit / Analyzer). Но их использование может вызвать ряд трудностей, особенно для начинающего системного администратора. В этой статье мы покажем, как с помощью Process Monitor можно довольно просто и быстро определить, какие программы, службы и драйвера долго выполняются при старте системы, увеличивая тем самым общее время загрузки для пользователя.

Безусловно, всем системным администраторам Windows, должна быть знакома утилита Process Monitor из комплекта системных утилит Sysinternals. Утилита Process Monitor позволяет в реальном времени отслеживать активность запущенных процессов, обращения к файловой системе и реестру. Одной из малоизвестной функцией Process Monitor является возможность включения режима мониторинга процессов запускаемых во время загрузки Windows.

Для диагностики этапа загрузки, Process Monitor создает отдельную службу в разделе реестра HKLMSYSTEMCurrentControlSetServices. Данная служба загружает драйвер режима загрузки procmon23.sys, стартующий после запуска Winload.exe, который протоколирует активность всех, процессов выполняющихся во время запуска системы и входа пользователя.

- Скачайте и распакуйте архив с Process Monitor (http://download.sysinternals.com/files/ProcessMonitor.zip)

- Запустите с правами администратора файл procmon.exe

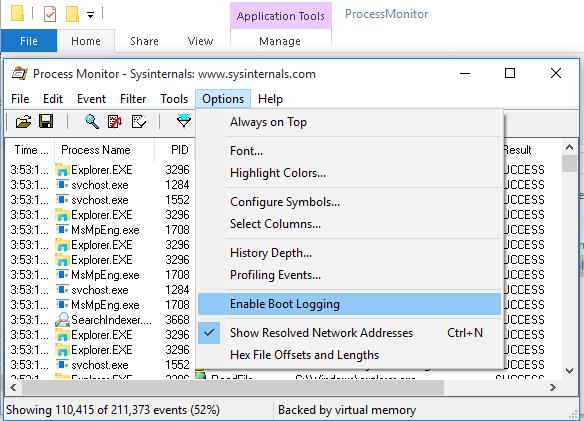

- В меню Options выберите пункт Enable Boot Logging

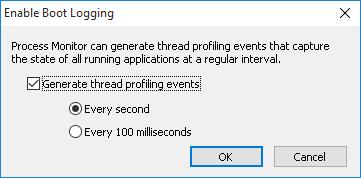

- В появившемся окне выберите опцию Generate thread profiling events -> Every second. В этом режиме драйвер procmon будет перехватывать состояние всех процессов каждую секунду

- Перезагрузите компьютер и дождитесь появления рабочего стола

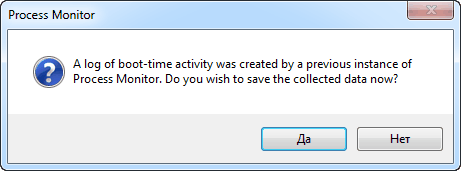

- Драйвер procmon23.sys будет записывать все события до тех пор, пока пользователь не запустит утилиту Process Monitor . После этого режим протоколирования загрузки отключается.

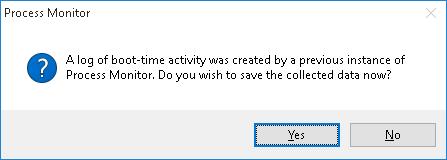

- В окне Process Monitor соглашаемся с предложение сохранить собранные данные в файл.

Примечание. Если не остановить работу Process Monitor, то временный файл журнала %windir%procmon.pmb со временем займет все свободное место на системном диске.

- Выберите каталог, в котором нужно сохранить файл и дождётесь его сохранения. В моем случае в целевом каталоге появилось три файла Bootlog .pml, Bootlog-1.pml и Bootlog-2.pml общим размером 700 Мб.

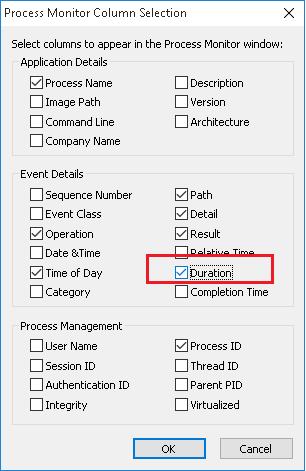

- Щелкните по заголовку таблицы в окне ProcMon, выберите Select Columns и включите отображение столбца Duration

- Создадим новый фильтр в меню Filter.

- В качестве параметра фильтрации укажем Duration, условие more than и значение 10. Нажмите кнопку Add и ОК.

- Таким образом, в списке процессов окажутся только те процессы, у которых на выполнение некоторых операций ушло больше 10 секунд (10 секунд я выбрал для большей наглядности примера).

- Также для анализа процесса загрузки можно воспользоваться функцией в меню Tools ->Process Tree, позволяющей отобразить все процессы в виде графического дерева с информацией о начале, завершении и длительности процесса.

Осталось проанализировать полученный список процессов (в случае необходимости можно провести дальнейший анализ проблемного процесса, включив фильтр по имени исполняемого файла), соотнести процессы со службами, программами и драйверами и провести оптимизацию системы.

Как правило, этот анализ поможет выявить «тормозящие» процессы, засевший в системе троян (в первую очередь нужно анализировать дочерние процессы Winlogon.exe), принять решение о необходимости удалить/обновить проблемное ПО или драйвер устройства, отключить некоторые службы или изменить тип их запуска (отложенный запуск или ручной по запросу), убрать программы из автозагрузки. Чаще всего в этом списке оказываются антивирусы и другое «тяжелое» ПО.

Серия уроков по пакету утилит SysInternals

1. Что такое инструменты SysInternals и как их использовать?

2. Знакомство с Process Explorer

3. Использование Process Explorer для устранения неполадок и диагностики

4. Понимание Process Monitor

5. Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра

6. Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО

В этом уроке мы собираемся научить вас, как утилита Process Monitor позволяет заглянуть под капот и увидеть, что ваши любимые приложения действительно делают за кулисами — к каким файлам они обращаются, какие ключи реестра меняют или считывают и многое другое.

В отличие от утилиты Process Explorer, с которой мы познакомились в предыдущих частях, Process Monitor предназначен для пассивного наблюдения за всем, что происходит на вашем компьютере, а не для активных действий, таких как завершение процессов или закрытие дескрипторов. Это похоже на просмотр глобального файла журнала для каждого отдельного события, которое происходит на вашем ПК с Windows.

Хотите понять, в каких разделах реестра ваше любимое приложение на самом деле хранит свои настройки? Хотите узнать, к каким файлам обращается служба и как часто? Хотите узнать, когда приложение подключается к сети или открывает новый процесс? На помощь приходит Process Monitor.

Если вы когда-нибудь задумывались, как какой-нибудь компьютерщик обнаружил секретный ключ реестра системы, который никто никогда раньше не знал, то, вероятно, это было сделано с помощью Process Monitor.

Утилита Process Monitor была создана путём объединения двух разных старых утилит, Filemon и Regmon, которые, как следует из их названий, использовались для мониторинга файлов и активности реестра. Хотя эти утилиты все ещё доступны, и хотя они могут соответствовать вашим конкретным потребностям, вам будет намного лучше с Process Monitor, потому что он может лучше обрабатывать большой объем событий из-за того, что он был разработан для этого.

Также стоит отметить, что Process Monitor всегда требует режима администратора, потому что под капотом он загружает драйвер ядра для захвата всех этих событий. В Windows Vista и более поздних версиях вам будет предложено диалоговое окно UAC, но для XP или 2003 вам нужно будет убедиться, что используемая вами учётная запись имеет права администратора.

Process Monitor собирает массу данных, но не всё, что происходит на вашем компьютере. Например, Process Monitor не заботится о том, перемещаете ли вы указатель мыши, и он не знает, оптимально ли работают ваши драйверы. Он не будет отслеживать, какие процессы открыты и расходуют ресурсы ЦП на вашем компьютере — в конце концов, это задача Process Explorer.

Что он делает, так это фиксирует определённые типы операций ввода-вывода, независимо от того, происходят ли они через файловую систему, реестр или даже сеть. Он также будет отслеживать несколько других событий в ограниченном режиме. Этот список охватывает события, которые он фиксирует:

- Реестр — это может быть создание ключей, их чтение, удаление или запрос. Вы будете удивлены, насколько часто это происходит.

- Файловая система — это может быть создание, запись, удаление файлов и т.д., и это может быть как для локальных жёстких дисков, так и для сетевых дисков.

- Сеть — покажет источник и назначение TCP/UDP-трафика, но, к сожалению, не показывает данные, что делает его немного менее полезным.

- Процесс — это события для процессов и потоков, в которых процесс запускается, поток запускается или завершается, и т. Д. Это может быть полезной информацией в определенных случаях, но часто это то, что вам нужно вместо этого просмотреть в Process Explorer.

- Профилирование — эти события фиксируются Process Monitor для проверки количества процессорного времени, используемого каждым процессом, и использования памяти. Опять же, вы, вероятно, захотите использовать Process Explorer для отслеживания этих вещей большую часть времени, но здесь он пригодится, если вам это нужно.

Таким образом, Process Monitor может фиксировать любой тип операций ввода-вывода, независимо от того, происходит ли это через реестр, файловую систему или даже сеть, хотя фактические записываемые данные не фиксируются. Мы просто смотрим на тот факт, что процесс выполняет запись в один из этих потоков, чтобы позже мы могли больше узнать о том, что происходит.

Как запустить Process Monitor

Если вы скачали весь пакет SysInternals, то запустите файл Procmon64.exe или Procmon.exe — для 64-битных и 32-битных систем соответственно.

Как уже было сказано, у вас должны быть права администратора.

Интерфейс монитора процесса

Когда вы впервые загрузите интерфейс Process Monitor, вам будет представлено огромное количество строк данных, которые быстро прибывают, и это может быть ошеломляющим. Главное — иметь хоть какое-то представление о том, на что вы смотрите, а также о том, что ищете. За довольно короткое время там могут набраться миллионы строк.

Первое, что вам нужно сделать, это отфильтровать эти миллионы строк до гораздо меньшего подмножества данных, которое вы хотите видеть, и мы собираемся научить вас создавать фильтры и сосредоточиться на том, что вы хотите найти. Но сначала вы должны понять интерфейс и какие данные на самом деле доступны.

Столбцы Process Monitor

Столбцы, которые присутствуют по умолчанию в интерфейсе Process Monitor, содержат массу полезной информации, но вам определённо понадобится некоторый контекст, чтобы понять, какие данные на самом деле содержит каждый, потому что некоторые из них могут выглядеть так, как будто произошло что-то плохое, когда они действительно невинные события, которые происходят все время когда работает операционная система. Вот для чего используется каждый из столбцов по умолчанию:

- Time — Время — этот столбец не требует пояснений, он показывает точное время, когда произошло событие.

- Process Name — Имя процесса — процесс, создавшый событие. По умолчанию здесь не отображается полный путь к файлу, но если вы наведёте курсор на поле, вы сможете точно увидеть, какой это был процесс.

- PID — ИД процесса — идентификатор процесса, создавшего событие. Это очень полезно, если вы пытаетесь понять, какой процесс svchost.exe сгенерировал событие. Это также отличный способ изолировать один процесс для мониторинга, если он не запускается повторно.

- Operation — Операция — это имя операции, которая регистрируется, и есть значок, который соответствует одному из типов событий (реестр, файл, сеть, процесс). Названия RegQueryKey или WriteFile могут немного сбить с толку, но мы постараемся помочь вам разобраться.

- Path — Путь — это не путь процесса, это путь к тому, над чем работало это событие. Например, если произошло событие WriteFile, в этом поле будет отображаться имя файла или папки с которыми был обмен данных. Если бы это было событие реестра, он бы показал полный доступ к ключу.

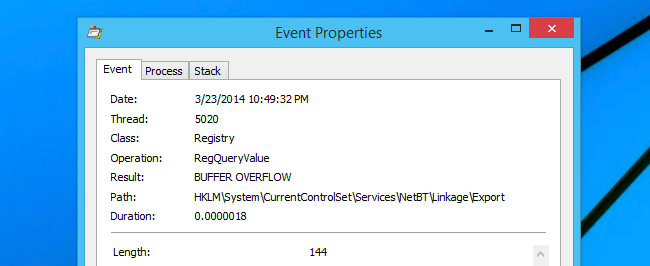

- Result — Результат — показывает результат операции, который имеет код SUCCESS (успех) или ACCESS DENIED (доступ запрещён). Хотя у вас может возникнуть соблазн интуитивно предположить, что BUFFER TOO SMALL (СЛИШКОМ МАЛЕНЬКИЙ БУФЕР) означает, что произошло что-то действительно плохое, в большинстве случаев это не так.

- Detail — Подробности — дополнительная информация, которая часто не используется в обычном мире устранения неполадок.

Вы также можете добавить несколько дополнительных столбцов к отображению по умолчанию, выбрав Options → Select Columns. Это не является первостепенной необходимостью при знакомстве с программой, но, поскольку мы объясняем столбцы, об этом стоит упомянуть.

Одна из причин для добавления дополнительных столбцов к отображению заключается в том, что вы можете очень быстро отфильтровать эти события, не перегружаясь данными. Вот несколько дополнительных столбцов, которые мы используем, но в зависимости от ситуации вы можете найти применение и другим столбцам в списке.

- Command Line — Строка команды — хотя вы можете дважды щёлкнуть любое событие, чтобы увидеть аргументы командной строки для процесса, который сгенерировал каждое событие, может быть полезно быстро просмотреть все параметры.

- Company Name — Название компании — основная причина, по которой этот столбец полезен, заключается в том, что вы можете просто быстро исключить все события Microsoft и сузить свой мониторинг до всего остального, что не является частью Windows. (Вы должны убедиться, что у вас нет каких-либо странных процессов rundll32.exe, запущенных с помощью Process Explorer, поскольку они могут скрывать вредоносные программы).

- Parent PID — Родительский PID — это может быть очень полезно при устранении неполадок в процессе, который содержит множество дочерних процессов, таких как веб-браузер или приложение, которое продолжает запускать отрывочные вещи как другой процесс. Затем вы можете отфильтровать по родительскому PID, чтобы убедиться, что вы захватываете их всех.

Стоит отметить, что вы можете фильтровать данные столбца, даже если столбец не отображается, но гораздо проще щёлкнуть правой кнопкой мыши и отфильтровать, чем делать это вручную. И да, мы снова упомянули фильтры, хотя ещё не объяснили их.

Изучение отдельного события

Просмотр объектов в списке — отличный способ быстро увидеть множество разных точек данных одновременно, но это определённо не самый простой способ изучить отдельный фрагмент данных, а в списке так много информации. К счастью, вы можете дважды щёлкнуть любое событие, чтобы получить доступ к сокровищнице дополнительной информации.

Вкладка Event («Событие») по умолчанию даёт вам информацию, которая во многом похожа на то, что вы видели в списке, но добавит немного больше информации о вечеринке. Если вы просматриваете событие файловой системы, вы сможете увидеть определённую информацию, такую как атрибуты, время создания файла, попытки доступа во время операции записи, количество записанных байтов и продолжительность.

Переключение на вкладку Process («Процесс») даёт вам много полезной информации о процессе, создавшем событие. Хотя обычно Process Explorer используется для работы с процессами, может быть очень полезно иметь много информации о конкретном процессе, который сгенерировал конкретное событие, особенно если это что-то, что произошло очень быстро, а затем исчезло из списка процессов. Таким образом и собираются данные.

Вкладка Stack («Стек») иногда бывает чрезвычайно нужной, но часто бывает совсем неполезной. Причина, по которой вам следует взглянуть на стек, заключается в том, что для устранения неполадок вы работаете со вкладкой Module («Модуль») на предмет чего-либо, что выглядит не совсем правильно.

В качестве примера представьте, что процесс постоянно пытается запросить или получить доступ к файлу, которого не существует, но вы не знаете почему. Вы можете просмотреть вкладку Stack и посмотреть, есть ли какие-либо модули, которые выглядят некорректно, а затем изучить их. Вы можете обнаружить, что проблема связана с устаревшим компонентом или даже вредоносным ПО.

Или вы можете обнаружить, что здесь нет ничего полезного для вас, и это тоже нормально. Есть много других данных, на которые стоит обратить внимание.

Замечания о переполнении буфера

Прежде чем мы продолжим, мы хотим отметить код результата, который вы будете часто видеть в списке, и, исходя из всех ваших знаний, вы можете немного испугаться. Поэтому, если вы начнёте видеть в списке BUFFER OVERFLOW (ПЕРЕПОЛНЕНИЕ БУФЕРА), не думайте, что кто-то пытается взломать ваш компьютер.

Переполнение буфера

Хотя да, многие хакеры и создатели вредоносных программ используют уязвимость переполнения буфера для удалённого или локального взлома компонента и получения дополнительного доступа, это сообщение об ошибке фактически встроено в Windows API и означает полную противоположность.

Примечание: представьте себе буфер, похожий на коробку шоколадных батончиков возле кассы в продуктовом магазине. Люди продолжают покупать их, и когда в коробке заканчивается, магазин снова наполняет её.

В идеале они не будут ждать, пока коробка опустеет, потому что это расстроит клиентов, и они также в идеале не будут бегать назад каждый раз, когда клиент покупает одну шоколадку, потому что это было бы пустой тратой время. Это буфер и предназначен для предотвращения задержек.

Сообщение BUFFER OVERFLOW в Windows API и, в частности, в Process Monitor, на самом деле означает, что клиентское приложение запросило данные, но не имело достаточно большой корзины для хранения всех данных. Таким образом, сервер отвечает, чтобы сообщить клиенту, что ему нужна большая корзина.

В примере для снимка экрана выше приложение запросило в реестре конкретное значение, но приказало Windows API поместить результат в место в памяти, которое было слишком маленьким для размещения всех этих данных. Таким образом, Windows вернула сообщение, чтобы приложение знало, что им нужно место побольше, чтобы разместить все данные. Вот и все.

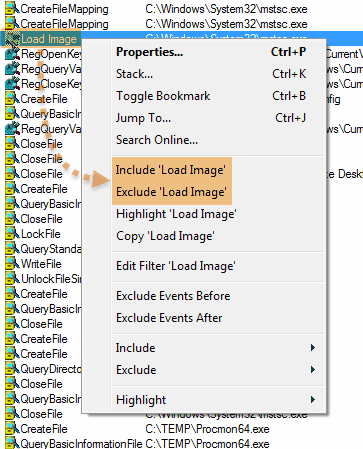

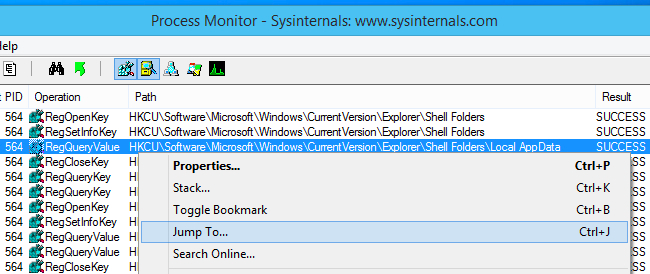

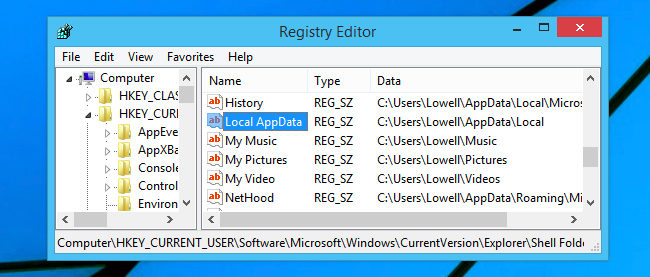

Переход к пути к данным события

Вся эта информация действительно хороша, но никто не хочет исследовать, вручную просматривая каждое место в списке. К счастью, вы можете щёлкнуть правой кнопкой мыши поле Path («Путь») для элемента и использовать опцию Jump To («Перейти к»), чтобы быстро получить доступ к этим данным, чтобы увидеть, что они содержат, и попытаться выяснить, почему приложение вообще запрашивает эти данные.

Примечание. Вы также можете использовать функцию Search Online (поиск в Интернете), чтобы быстро найти имя процесса, путь в реестре или любое другое поле, что может быть действительно полезно, когда вы не понимаете, для чего что-то используется.

В приведённом выше примере вы можете видеть, что приложение, которое мы отслеживали, пыталось просмотреть значение реестра, поэтому мы использовали функцию Jump To, и Process Monitor сразу же открыл редактор реестра, в котором уже найден этот ключ.

Итак, теперь мы знаем, что приложение пытается выяснить, где находится моя папка appdata, и мы знаем, какая это была папка… что помогает объяснить, что происходит.

В данном случае приложение представляло собой поисковую вредоносную программу Conduit, которая искала мою пользовательскую папку, запрашивая регистрацию, чтобы начать возиться с файлами и папками в моем профиле Google Chrome.

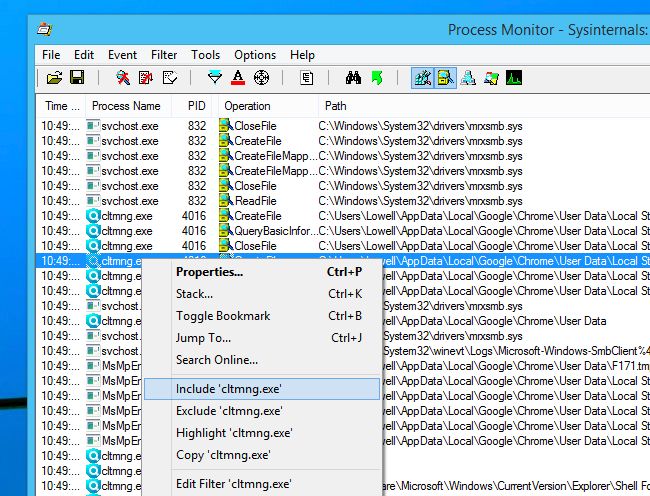

Фильтрация данных, которые собирает Process Monitor

Как мы уже упоминали пару раз, фильтры, которые предоставляет Process Monitor, позволяют вам точно контролировать, какие события вы собираетесь захватывать, что значительно упрощает вам работу по выяснению того, что важно в списке. Если вы знаете, что вас не интересуют все события, генерируемые, например, explorer.exe, то было бы разумно просто отфильтровать их, удалив из списка.

Вы можете очень быстро выполнить фильтрацию по любому столбцу, используя контекстное меню и функции Include («Включить») или Exclude («Исключить») — если вы включите элемент, список будет содержать только события, соответствующие этому конкретному элементу или любым другим, которые вы специально включили, но не будут содержать что-нибудь ещё. Если вы исключите элемент, будет отображаться всё, кроме событий, которые соответствуют конкретному элементу, который вы исключили.

В этом случае мы решили включить процесс cltmng.exe, и теперь все, что мы видим в списке, связано с этим процессом.

Вы также можете использовать опцию Edit Filter («Редактировать фильтр») в меню или получить доступ к разделу Filters («Фильтры») меню, чтобы отобразить список фильтров и отредактировать их. Вы можете выбрать из раскрывающихся диалоговых окон и сопоставить по любому из доступных полей, выбрать, будет ли значение, которое вы вводите в поле, совпадать точно, или просто «начинается с», или ряд других параметров. Затем вы можете выбрать, включать или исключать события, соответствующие этим критериям.

Только не забудьте нажать кнопку Add («Добавить») после того, как вы определили фильтр, и прежде чем нажимать «ОК» или Apply («Применить»), потому что в противном случае ваш новый фильтр фактически не будет активирован. Поверьте, это частая ошибка!

Вы также можете удалить или отредактировать фильтры, выбрав их в списке, а затем изменив или удалив их.

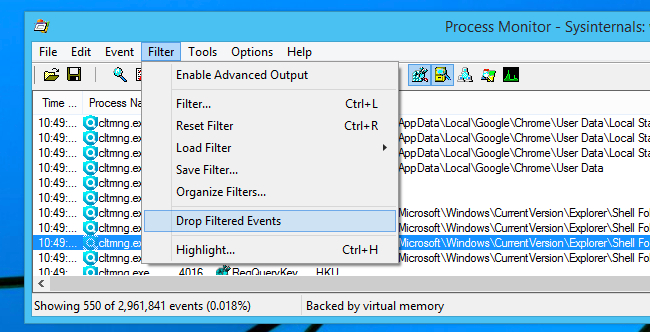

Слишком много данных? Попробуйте удалить отфильтрованные события

Если вы точно знаете, что у вас правильные фильтры, чтобы смотреть только на то, что вы действительно хотите видеть, вы можете рассмотреть возможность использования функции Filter -> Drop Filtered Events (Отбросить отфильтрованные события).

На самом деле здесь происходит то, что экземпляр Process Monitor показывает только те элементы, которые соответствуют фильтру, но все остальное по-прежнему фиксируется в фоновом режиме, что может быть ТОННОЙ данных за очень короткое время — обратите внимание на строку состояния в приведённом ниже примере мы работали всего несколько минут. Если бы у нас была включена опция Drop Filtered Events («Отбрасывать отфильтрованные события»), она захватывала бы только те события, которые нам нужны.

Однако у использования этой функции есть большой недостаток: вы не сможете вернуть эти отфильтрованные события, если поняли, что отфильтровали список слишком сильно, и захотели изучить события из другого процесса. Вам придётся переделывать весь сценарий, что может быть слишком поздно. Поэтому используйте эту опцию с осторожностью.

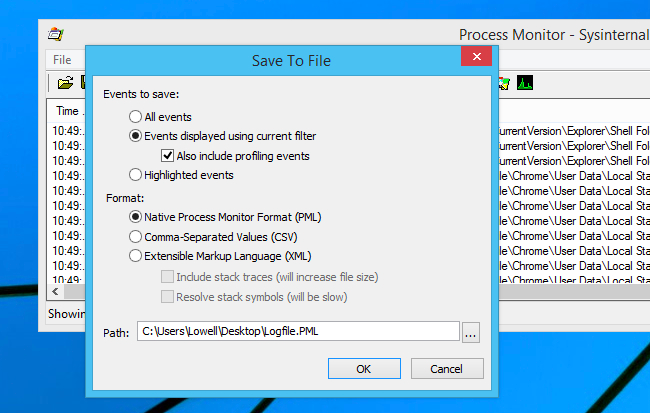

Сохранение дампов для последующего анализа

И последнее, о чем мы поговорим сегодня, — это функция Open / Save («Открыть / Сохранить»), которую мы обычно не выделяем в других приложениях, но в данном случае это действительно важно.

Представьте, что вы работаете на чьём-то действительно старом и паршивом компьютере и хотите диагностировать конкретную проблему, но компьютер просто работает слишком медленно, чтобы сидеть на нем и все время заниматься этим. Вы можете просто запустить сканирование Process Monitor на их компьютере, сохранить данные на флэш-накопитель, а затем загрузить Process Monitor на свой невероятно быстрый персональный ноутбук и приступить к работе, анализируя, что могло произойти. Вы даже можете пойти в кофейню и проанализировать оттуда.

И, конечно же, вы также можете удалённо попросить запустить Process Monitor, выполнить сканирование, сохранить файл и отправить его вам для анализа. Таким образом вы можете сделать работу удалённо.

Следующий урок

В следующем уроке мы соберём воедино все полученные знания и покажем, как использовать Process Monitor в реальном мире для выполнения забавных и интересных вещей.

Связанные статьи:

- Использование Process Explorer для устранения неполадок и диагностики (100%)

- Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра (100%)

- Что такое инструменты SysInternals и как их использовать? (85%)

- Знакомство с Process Explorer (85%)

- Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО (85%)

- Как настроить очистку корзины по расписанию в Windows 10 (RANDOM — 50%)

Здравствуйте, расскажите, пожалуйста, как пользоваться программой для мониторинга процессов Process Monitor? Как в ней фильтровать процессы.

Илья.

Илья, прошрамма Process Monitor — позволяет отслеживать активность процессов Windows.

Общие сведения о программе Process Monitor .

Process Monitor — программа от компании Sysinternals для наблюдения в реальном масштабе времени за действиями различных процессов в среде операционной системы Windows. После приобретения Sysinternals компанией Майкрософт, в разделе технической поддержки появился раздел Windows Sisinternals где можно найти описание и ссылки для скачивания большинства программных продуктов Sysinternals.

Утилита Process Monitor, включает в себя возможности программы мониторинга обращений к реестру Regmon и программы мониторинга обращений к файловой системе Filemon, и дополнительно, позволяет получать более подробную информацию о взаимодействии процессов, использовании ресурсов, сетевой активности и операциях ввода-вывода.

Авторы — Марк Руссинович (Mark Russinovich) и Брюс Когсуэлл (Bryce Cogswell)

Программа работает во всех версиях ОС Windows (проверено на Windows 2000 и старше), не требует инсталляции, однако должна выполняться под учетной записью с правами администратора. В архиве также присутствует файл документации на английском языке procmon.chm и текстовый файл с кратким описанием и лицензионным соглашением.

Для своей работы, Process Monitor устанавливает в системе собственный драйвер PROCMON20.SYS , с помощью которого выполняется перехват контролируемых монитором системных функций и сбор данных подлежащих мониторингу. Наблюдение выполняется для следующих классов операций — обращения к файловой системе (file system), обращение к реестру (Registry), работа с сетью (Network), и активность процессов (Process).

При первом запуске на экран будет выдано лицензионное соглашение, требующее подтверждения пользователя. Затем, после старта программы Process Monitor, выводится окно с фильтрами для исключения из процесса наблюдения событий стандартной активности системы и самого монитора.

Созданию фильтров будет посвящен отдельный раздел статьи, поэтому пока можно просто закрыть это окно и продолжить знакомство с программой.

После запуска исполняемого файла procmon.exe начинается сбор, обработка и вывод данных об отслеживаемых событиях в основном окне программы:

Интерфейс программы состоит из 3-х частей — строка меню (menu bar), панель инструментов (toolbar) и область вывода данных в виде списка. Программа перехватывает отслеживаемые события, связанные с активностью процессов и выдает данные в соответствии с заданными критериями фильтрации и пользовательскими настройками отображаемых колонок. Для остановки мониторинга нужно щелкнуть мышкой по кнопке с лупой на панели инструментов, так, чтобы ее изображение стало перечеркнутым красной линией. Повторный щелчок вернет режим перехвата.

Каждому событию, перехваченному программой Process Monitor, соответствует одна строка в окне вывода данных. Двойной щелчок на отдельной строке вызовет окно просмотра свойств события (Event Properties). Порядок следования строк соответствует последовательности выполнения операций. Информация в окне вывода данных разделена на несколько столбцов, состав которых можно выбрать с помощью контекстного меню Select Columns, вызываемого правой кнопкой мышки на поле описания колонок или через главное меню — Options — Select Columns.

Возможен вывод колонок, разбитых на 3 категории:

Application Details — сведения о процессе

Event Details — сведения о событии

Process Management — данные о родительском процессе, порождаемых потоках и контексте учетной записи безопасности исследуемого процесса.

Вывод всех колонок на экран неудобен, поэтому лучше ограничиться их минимально необходимым количеством, а более детализированную информацию получать двойным щелчком на строке отображаемого события.

В последних версиях Process Monitor при первом запуске выводятся колонки, наиболее подходящие для быстрого анализа информации и дающие представление о том, какой процесс, какую операцию выполнил, и с каким результатом.:

Sequence — номер строки (порядок следования события по времени) с начала сессии перехвата отслеживаемых событий.

Process Name — имя процесса, вызвавшего событие.

Operation — выполняемая операция. Значение зависит от типа обращения и представляет собой краткое описание, как , например, открытие ключа реестра RegOpenKey или отправка TCP пакета TCP Send

Path — путь, связанный с используемым ресурсом. Это может быть файл, ключ реестра, данные TCP соединения и т.п.

Result — результат выполнения запроса:

END OF FILE — обнаружен признак конца файла (EOF)

NAME NOT FOUND — файл, каталог или данные реестра не найдены

NAME COLLISION — была попытка создать новый файл, но файл с таким именем уже существует.

FILE LOCKED -файл открыт для монопольного доступа.

SUCCESS — операция выполнена успешно.

INVALID DEVICE REQUEST — неверный запрос к устройству.

FAST I/O DISALLOWED — операция ввода/вывода с использованием устаревшего запроса к драйверу запрещена (интерфейс «fast I/O» в большинстве современных драйверов не поддерживается и заменен на интерфейс IRP — I/o Request Packet — пакет запроса на ввод/вывод).

Detail — дополнительная информация о событии, описывающая тип запроса, права доступа, свойства файла или каталога, тип данных, значение ключа реестра и т.п.

Панель инструментов позволяет быстро выполнить наиболее необходимые и часто используемые в практической работе с программой, действия. Кнопки панели инструментов выполнены в стиле, характерном для большинства программных продуктов Sysinternals и, в основном, имеют схожее предназначение. — Open — открыть ранее сохраненные данные мониторинга. Комбинация клавиш Ctrl+O

— Save — сохранить текущие данные мониторинга в файл. Имеется возможность сохранить все события (All Events), события, отфильтрованные текущими фильтрами (Events displayed using current filter) или события выделенные подсветкой (Highlighted events). Можно также использовать различный формат сохраняемых данных — обычный формат утилиты Process Monitor (PML), файл с разделителями (CSV), файл в формате XML.. Комбинация клавиш Ctrl+S

— Capture — Включение / выключение режима перехвата событий. Если значок лупы перечеркнут — мониторинг активности процессов остановлен. Комбинация клавиш Ctrl+E

— Autoscroll — Включение / выключение режима автоматической прокрутки экрана данных. При включении, в окне данных будут отображаться последние по времени выполнения операции. Если значок перечеркнут — прокрутка не будет выполняться. Комбинация клавиш Ctrl+E

— Clear — очистить текущие данные перехвата событий активности процессов. Комбинация клавиш Ctrl+X

— Filter — вызвать окно настройки фильтров. Комбинация клавиш Ctrl+L

— Highlight — вызвать окно настройки подсвечиваемых событий. Комбинация клавиш Ctrl+H

— Include Process From Window — Позволяет включить в мониторинг процесс, связанный с определенным окном. Для выбора окна нужно нажать левую кнопку мышки на значке мишени и (не отпуская кнопку) переместить указатель на нужное окно.

— Show Process Tree — отобразить окно с деревом процессов. Информация отображается в виде иерархической структуры, отображающей зависимости между родительскими и порожденными процессами. Процессы, имеющие одного и того же родителя, отображаются в порядке, соответствующем времени запуска. Так, например, процесс wininit.exe c идентификатором ( PID ) равным 364 запустил services.exe с идентификатором 420, который, в свою очередь породил несколько процессов svchost.exe и т.д.

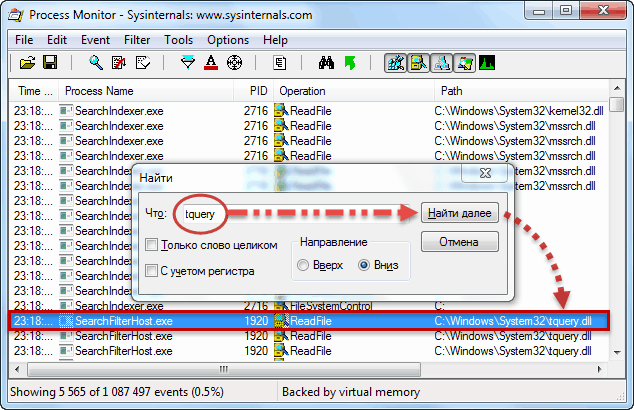

При отображении дерева процессов для каждого из них выводится информация с именем, описанием, путем исполняемого файла, владельцем, командной строкой запуска и временем старта. При установке указателя мыши на строку конкретного процесса, в нижней части окна будет выведена подробная информация о нем. — Find — стандартный диалог поиска строки Windows . Комбинация клавиш Ctrl+F

— Jump To Object — Стандартная для многих приложений от Sysinternals возможность быстрого перехода к исследуемому объекту — ключу или разделу в редакторе реестра, папке или файлу в проводнике Windows. Комбинация клавиш Ctrl+J

Следующая группа кнопок панели инструментов задает тип отображаемых событий (класс событий). Если кнопка «утоплена» — события данного типа будут отображаться: — Show Registry Activity — отображать информацию об обращениях к реестру Windows

— Show File System Activity — отображать информацию об обращениях к файловой системе Windows

— Show Network Activity — отображать информацию о сетевой активности процессов

— Show Process and Thread Activity — отображать информацию об активности процессов, связанной с загрузкой библиотек, созданием и завершением других процессов или потоков.

— Show Process and Thread Activity — отображать информацию об активности процессов, связанной с загрузкой библиотек, созданием и завершением других процессов или потоков.

— Show Profiling Events — Отображать события класса Profiling. Применяется для определения степени использования центрального процессора (CPU) отдельными процессами и их компонентами.

Open CTRL+O — открыть из файла ранее сохраненный отчет и просмотреть его

Save CTRL+S — сохранить содержимое окна в файл отчета .

Backing Files CTRL+B — файл для записи информации о событиях. По умолчанию, используется файл подкачки (pagefile.sys).

Capture Events CTRL+E — Включить/выключить режим перехвата событий.

Export Configuratuion — экспорт конфигурации. Позволяет сохранить текущие настройки Process Monitor в специальном файле конфигурации (.PMC)

Import Configuration — загрузить настройки Process Monitor из сохраненного файла конфигурации.

Пункты основного меню

Edit

Copy CTRL-C — скопировать в буфер обмена выделенные строки.

Find CTRL+F — поиск строки с заданным текстом.

Auto Scroll CTRL+A — автоматическая прокрутка в окне отображения событий.

Clear Display CTRL+X — очистить список перехваченных данных. Удаляются все строки, записанные с момента начала перехвата.

Пункты основного меню

Event

Properties CTRL-P — отобразить свойства выбранного события.

Отображается окно свойств события Event Properties

Вкладка Event содержит подробную информацию о событии — время, класс события, выполняемая операция, результат и некоторые данные, зависящие от типа выполняемой операции.

Вкладка Process позволяет просмотреть подробную информацию о процессе — имя, версию, путь исполняемого файла, параметры командной строки, PID самого процесса и PID его родителя, список загруженных библиотек.

Вкладка Stack — информация о вызовах функций модулей ядра (помечены буквой K) и модулей среды пользователя (помечены буквой U).

Jump to CTRL+J — быстрый переход к просмотру источника события.

Search Online — поиск в Интернет информации, связанной с описанием события..

Include — добавление в список отслеживаемых событий по имени процесса, пути исполняемого файла, параметров командной строки и т.д.

Exclude — исключение из списка отслеживаемых событий по имени процесса, пути исполняемого файла, параметров командной строки и т.д.

Highlight — выделение из списка отслеживаемых событий по имени процесса, пути исполняемого файла, параметров командной строки и т.д.

Последние три пункта меню позволяют быстро сформировать фильтры для обработки данных Process Monitor.

Пункты основного меню Filter

Enable Advanced Output — расширенный вывод данных события. Касается, в основном, представления информации о выполненной операции.

Filter CTRL+L — вызов окна настройки фильтров.

Reset Filter CTRL+R — сброс текущих настроек фильтров.

Load Filter — загрузить ранее созданный фильтр.

Save Filter — сохранить текущий фильтр.

Organize Filter — удалить, переименовать, экспортировать или импортировать фильтр.

Highlight CTRL+H — вызов окна настройки выделения (подсвечивания) событий.

Пункты основного меню Tools

System Details — показать информацию о системе — имя компьютера, операционную систему, корневой каталог ОС, количество процессоров (CPU), объем оперативной памяти, разрядность 32/64 бит..

Process Tree CTRL+T — вывести дерево процессов.

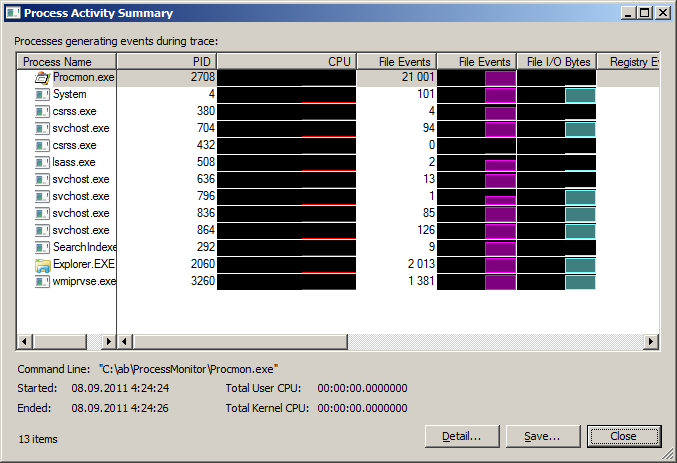

Process Activity Summary — суммарные данные активности процессов. По каждому процессу выдается суммарная таблица количества операций ввода-вывода, обращений к файлам и реестру, степени использования процессора.

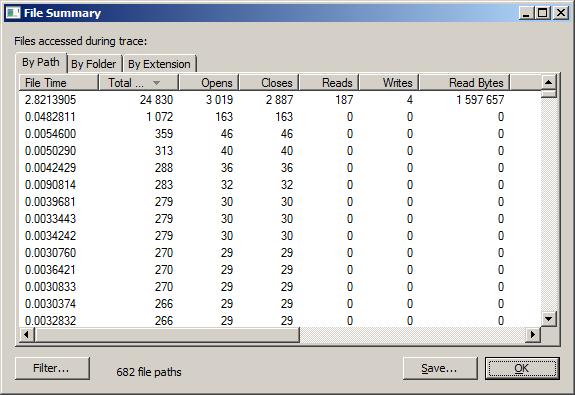

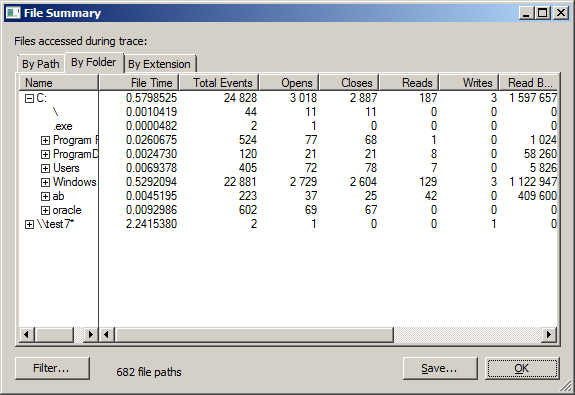

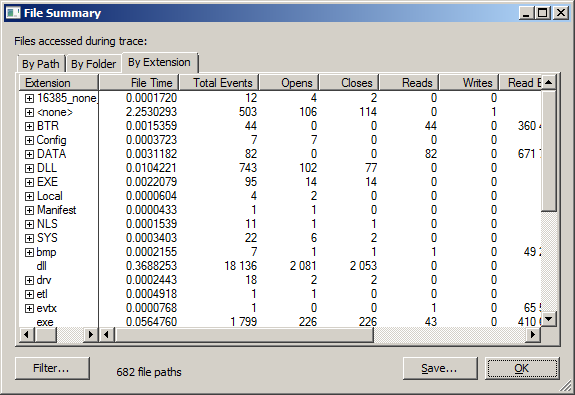

File Summary — суммарные данные использования файловой системы. С помощью выбора вкладок можно получить статистику по использованию путей, каталогов, файлов с определенными расширениями.

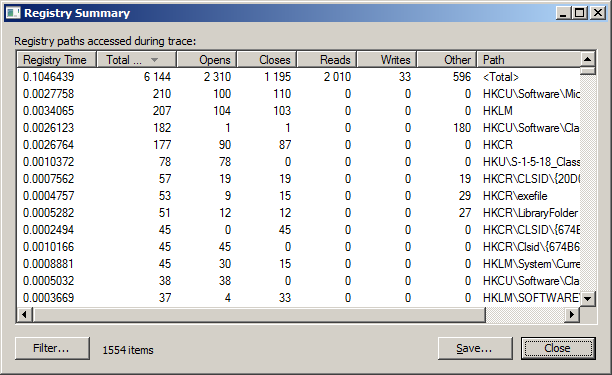

Registry Summary — суммарные данные по обращениям к реестру Windows. Общее количество обращений, количество операций открытия, закрытия, чтения, записи. Статистика обращений к различным разделам и ключам.

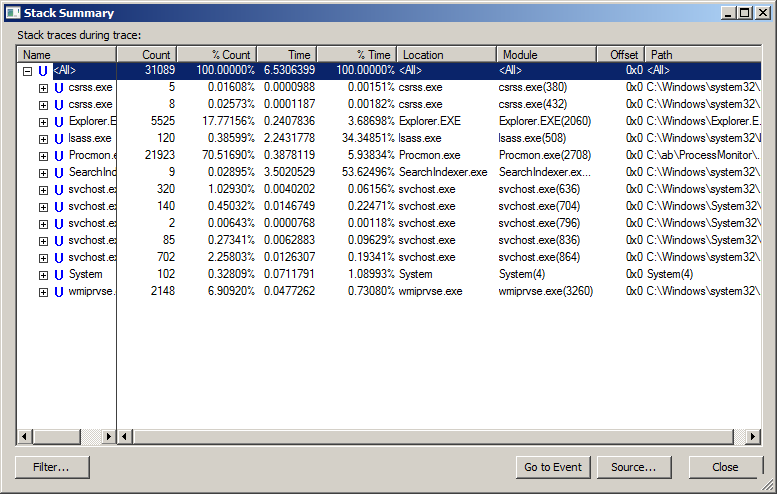

Stack Summary — суммарные данные по использованию функций Windows.

Network Summary — суммарные данные по использованию сети Число установлений соединений, число разрывов, число передач и приемов, количество принятых и переданных байт, сетевые пути.

Cross Reference Summary — суммарные данные по совместному использованию ресурсов Windows разными процессами. Информация о файлах, в которые одни процессы выполняют запись, а другие — чтение.

Count Occurrences — можно получить суммарные данные по выбранным колонкам. Название колонки нужно выбрать в поле Column и нажать кнопку Count В поле данных будет выведена статистическая информация об использовании различных значений выбранной колонки.

Пункты основного меню Options

Always on Top — всегда отображать окно программы Process Monitor поверх всех остальных окон.

Font — выбор шрифта для окна

Highlight Colors — выбор цвета для фона и текста записей, выбранных в качестве подсвечиваемых.Позволяет задать цвет текста (кнопка FG) и цвет фона (кнопка BG) для выделяемых подсветкой событий

Configure Symbols — конфигурирование источника для определения имен функций. .

History Depth — Позволяет задать степень использования виртуальной памяти (количество запоминаемых в течении сессии записей — от 1 до 199 миллионов). В случае, когда монитор процессов работает длительное время, часть записей о событиях может быть отброшена, но в любом случае наиболее часто регистрируемая активность будет сохранена.

Profiling Events — интервал перехвата состояния выполняющихся процессов.

Enable Boot Logging — установить режим мониторинга процессов во время загрузки ОС.

Show Resolved Network Addresses CTRL+N — установить режим отображения сетевых имен вместо IP-адресов.

Установка фильтров программы Process Monitor .

Process Monitor запоминает последний используемый набор фильтров и применяет его при следующем запуске программы. Задать условия фильтрации можно сразу после старта утилиты или вызвав окно настройки фильтров ( Process Monitor Filters ) в любой момент времени с использованием меню программы или комбинации клавиш CTRL+L. Кроме непосредственного создания правил фильтрации вручную, возможно использование кнопок панели инструментов и контекстного меню, вызываемого правой кнопкой мышки.

Меню позволяет выполнять действия фильтров Include, Exclude и Highlight с использованием данных выбранного события. Так, например, выбор пункта меню Exclude «PTStartmon.exe» приведет к созданию правила фильтра для исключения из наблюдения процесса с именем PTStartmon.exe. Выбор Highlight — выпадающее меню — Result вызовет подсвечивание всех записей, в поле результата выполнения отслеживаемой операции которых, будет такое же значение, как и в текущем событии.

Exclude и Category — исключить из выходных данных события, категория которых совпадает с категорией выбранной записи.

Обычно, используется исключение операций, путей и процессов, информация о которых не нужна в выходных данных.

Создание фильтров вручную позволяет получать более гибкие правила, основанные на использовании логических выражений.

Запись правила фильтрации состоит из 4-х колонок:

Column — колонка (содержимое поля описания события) записи события. Можно выбрать одно из возможных полей отображаемого в окне данных программы события.

Relation — логическое выражение. Is — равно, принимает значение

Is not — не равно

Less then — меньше чем

More then — больше чем

Begin with — начинается с

Ends with — заканчивается на

Contains — содержит

Excludes — не содержит

Value — значение. Зависит от свойств выбранного поля в первой колонке (Columns)

Action — действие. Exclude — исключить событие, соответствующее условиям данного фильтра. Include — включить событие, соответствующее условиям данного фильтра.

Выпадающие меню позволяют выбрать элемент события (признак по которому будет срабатывать правило фильтрации), логическую операцию над ним и действие, выполняемое при удовлетворении условий фильтрации. Например, для того, чтобы не отслеживались события, связанные с процессами компании Microsoft, можно создать следующее правило:

Column (колонка) — выбираем значение Company

Relation (выражение — можно выбрать is (равно) или, более универсально — contain (содержит)

Value (значение) — выбираем Microsoft Corporation

Action (действие) — выбираем Exclude — исключить.

В итоге, получаем правило — «не отображать события, в поле имени компании которых присутствует значение Microsoft Corporation».

Необходимо учитывать, что Procces Monitor, при завершении работы, запоминает последний активный фильтр и при следующем запуске применяет его в качестве текущего. Для сброса фильтра используется комбинация клавиш CTRL+R.

Практика применения утилиты Process Monitor .

Одно из основных применений Process Monitor — определение причин аварийного завершения приложений в случае отсутствия или неверного расположения файлов, каталогов, разделов и ключей реестра. Иногда программа используется для исследования работы конкретного приложения, например для определения местонахождения настроек обозревателя Mozilla Firefox.

При исследовании поведения конкретного приложения, желательно создать такие условия фильтрации, чтобы не отображалась лишняя информация и не потерялась нужная. Как правило, настройки приложений хранятся либо в реестре, либо в файле, поэтому, нужно отсеять отображение событий, не связанных с данным приложением (имя процесса не равно firefox.exe) и нужным видом активности Event Class (исключить события сетевой активности Network и класса Profiling и включить события классов Registry и File System).

После настройки фильтра, желательно очистить активный буфер (CTRL+X) и вызвать выполнение исследуемого события — т.е. перейти в окно Firefox.exe, изменить и сохранить какую-либо из настроек. После чего нужно вернуться в окно Process Monitor, остановить процесс перехвата событий и приступить к анализу полученных данных.

Конечно, в случае сложной программы, количество операций обращения к реестру и файловой системе может исчисляться сотнями или даже тысячами, и в подобных случаях, придется разбираться исходя из здравого смысла и возможной логики работы приложения. Так, наиболее вероятно, что

— настройки любого приложения не могут храниться во временных файлах, поэтому их можно сразу исключить из анализа.

— настройки обозревателя Firefox индивидуальны для каждого пользователя, и следовательно, связаны с его профилем ( каталог C:documents And Settingsпользователь для Win2k/XP, C:UsersПользователь для Windows Vista/7) и раздел реестра HKEY CURRENT USER (HKCU) )

— можно также выделить тот факт, что сохранение настроек — это операция записи.

В результате таких предположений, круг поиска будет значительно сужен и процесс анализа событий станет проще.

В качестве ответа для задачи поиска места хранения настроек Firefox — пользовательские настройки хранятся не в реестре, а файле с именем prefs.js. Анализ содержимого файла подтверждает предположение, что это именно настройки. В первых строках содержится текст:

Из перевода становится понятно, что настройки, внесенные вручную в данный файл, при запущенном обозревателе, не будут сохранены, поскольку будут перезаписаны при его завершении. И для ручного изменения настроек следует в адресной строке Mozilla Firefox набрать about:config . За дополнительной информацией предлагается перейти по ссылке на сайт mozilla.org.

А также, понятно, что для сохранения текущих настроек обозревателя, можно скопировать содержимое файла prefs.js в файл с другим именем и при необходимости, в любой момент, восстановить их из сохраненной копии.

Возможности Process Monitor позволяют также получать суммарные показатели использования ресурсов системы (меню Tools — : Summary)

Пример отображения суммарных показателей использования файловой системы (меню Tools — File Summary):

При необходимости получения данных о статистике использования отдельных каталогов можно перейти на вкладку By Folder

При необходимости получения статистики использования файлов по расширениям нужно перейти на вкладку By Extensions

Пример отображения суммарных показателей использования реестра (меню Tools — Registry Summary):

Отображается статистика

Total — общее число обращений к реестру

Opens — число выполнений операций открытия

Closes — число выполнений операций закрытия

Reads — число выполнений операций чтения

Writes — число выполнений операций записи

Others — число выполнений других операций

Paths — Путь раздела или ключа реестра

Пример отображения суммарных показателей активности процессов (меню Tools — Process Summary):

Отображается информация о количестве событий отдельных категорий — обращений к реестру, обращений к файловой системе, сетевой активности и т.п.

Пример отображения суммарных показателей использования различных вызовов (меню Tools — Stack Summary):

Позволяет получить данные об использовании различными процессами пользовательских функций и функций ядра. По сути, позволяет определить наиболее используемые процессами в период мониторинга библиотеки, службы, драйверы. Нажатие кнопки Go to Event позволяет перейти к событию, связанному с текущим вызовом в окне вывода данных Process Monitor.

Еще одна очень полезная возможность утилиты Process Monitor — получить журнал активности процессов в ходе загрузки операционной системы.

Для этого выбираете меню Options — Enable Boot Logging. Программа выдаст сообщение, что Procmon сконфигурирован для записи событий мониторинга в процессе следующей перезагрузки системы:

В данном окне можно также включить режим периодического перехвата состояния всех процессов (Profiling) с интервалом в 1 секунду или 100 миллисекунд.

Режим записи информации в журнал мониторинга начнется в ходе загрузки Windows с момента запуска драйвера программы ( PROCMON20.SYS ) и будет продолжаться до тех пор, пока утилита Process Monitor не будет запущена вновь вошедшим в систему пользователем. Данный режим выполняется только для одной перезагрузки системы.

После нового запуска Process Monitor, пользователь получит сообщение о том, что имеется журнал с данными мониторинга активности в процессе загрузки Windows, созданный предыдущим экземпляром программы и запрос на сохранение собранных данных.

После ответа «Да» файл отчета будет сохранен, и можно приступать к анализу полученной информации.

Необходимо учитывать тот факт, что процесс записи данных мониторинга продолжается после завершения загрузки системы и регистрации пользователя, и если не выполнить запуск Process Monitor, то файл журнала ( C:Windowsprocmon.pmb ) будет продолжать расти в размере и, в конце концов, может вызвать переполнение диска.

источник: http://ab57.ru/procmon.html

Можем смоделировать Вашу сеть на виртуальном стенде

Помните, что все действия вы выполняете на свой страх и риск и загрузка неверных данных может повлечь за собой крах системы и потерю информации.

Тестирование в тестовой среде никто не отменяет.

Администрация сайта не несет ответственность за ваши действия.

Вся информация на сайте носит исключительно справочный характер и не является публичной офертой, определяемой в Статье 437 Гражданского кодекса Российской Федерации.

По программе Process Monitor дано уже довольно-таки много материала, да и изучение основ функционирования утилиты всегда было доступно даже для неподготовленного пользователя. Но все же, я лично не совсем понимал многие аспекты работы (а некоторые не понимаю до сих пор :), поэтому и решил набросать очередную заметку по поводу данной, весьма полезной утилиты, дабы впоследствии можно было использовать статью как своего рода подсказку. Если рассматривать любую операционную систему с точки зрения обобщения, то можно условно дифференцировать её на блоки кода/данных, которые взаимодействуют между собой на основе определенных закономерностей. Чтобы приблизиться к привычным нам терминам, будем считать упомянутый блок процессом, объединяющим в себе и код и данные, предназначающимся для решения определенной задачи. Таким образом, взаимодействие между подобными процессами и составляет (за некоторым исключением) понятие функционирования операционной системы. Во время работы операционной системы, в ней выполняется большое количество процессов и назначение любого из этих процессов может варьироваться в достаточно широком диапазоне.

Каждый процесс в операционной системе совокупностью собственных операций и результатов их выполнения, фактически определяет отпечаток активности системы в тот или иной момент времени. Но, как мы знаем из теории, сами процессы являются лишь контейнерами для потоков (нитей), которые непосредственно и делают всю вычислительную работу. Понятно, что потоки представляют собой код, набор машинных команд, исполняемых процессором, но это на достаточно низкоуровневом восприятии. Если же оперировать структурами Windows, то потоки все так же содержат машинный код, однако весь функционал операционной системы доступен через обращение к функциям различных системных библиотек и вызовы драйверов, поэтому потоки, помимо простых арифметико-логических операций, взаимодействуют с различными подсистемами Windows: виртуальной памятью, файловой системой, реестром, аппаратными компонентами и многими другими. Межпроцессное взаимодействие настолько интенсивно, что в каждый момент времени в системе выполняются тысячи подобных операций. Соответственно, в реалиях Windows нам было бы интересно наблюдать взаимодействие процессов именно с определенными компонентами операционной системы на уровне функций и результатов их исполнения, поскольку именно такой уровень активности вполне достаточен для решения большинства задач. Подобная информация была бы нам крайне полезна и с точки зрения чисто исследовательского интереса к изучению алгоритмов, и с точки зрения поиска решения тех или иных проблем, возникающих в процессе работы. Но нам потребуется инструмент, который в состоянии предоставить столь подробную информацию, ведь нам необходимо погрузиться в межпроцессное взаимодействие значительно глубже уровня встроенного инструментария, понять, что конкретно делают процессы. Что-то подобное нам предоставляет средство под называнием Process Monitor, принадлежащее к классу инструментов с расширенной функциональностью, и будет темой нашей сегодняшней статьи.

Process Monitor — программа мониторинга активности процессов в операционной системе, которая в режиме протоколирования операций позволяет отслеживать активность процессов по отношению к таким подсистемам ОС как файловая система, реестр, сеть. Позволяет оценивать количество процессорного времени, расходуемого для выполнения потоков в рамках процессов.

Process Monitor выполняется наблюдение в реальном времени для следующих классов событий:

- Файловая система: создание(открытие)/закрытие/чтение/запись/удаление элементов файловой системы: файлов, каталогов, атрибутов, содержимого.

- Реестр: создание/чтение/запись/перечисление/удаление элементов реестра: ветвей, ключей, значений.

- Сеть: установка соединения, передача данных, закрытие соединения. Информация об источнике/приемнике TCP/UDP трафика. Общая информация о протоколах, пакетах. Сами передаваемые данные не записываются.

- Процесс/поток: Создание процесса, создание потока внутри процесса, завершение потока/процесса. детальная информация о процессе (путь, командная строка, ID пользователя/сессии), запуск/завершение, загрузка образов (библиотеки/драйвера), стек выполнения.

- Профилирование: Специальный класс событий, записываемых с целью отслеживания количества процессорного времени, затрачиваемого каждым процессом. Использование памяти процесса.

На ум сразу приходят основные, наиболее вероятные сценарии применения Process Monitor:

- В каких именно ключах реестра та или иная программа хранит свои установки?

- Какие операции совершает процесс при старте, в процессе функционирования и на этапе закрытия?

- Кому принадлежат те или иные файлы? Как часто владелец к ним обращается?

- Какой процесс обращается к внешним узлам сети?

- Какой процесс тормозит загрузку операционной системы?

Process Monitor позволяет получить ответ на вопрос: какие действия выполняет тот или иной процесс в системе.

Но, в отличии от таких инструментов, как Process Exploer, это не утилита реального времени, позволяющая на ходу взаимодействовать с процессами, закрывать хендлы, убивать процессы и производить другие подобные действия, это скорее глобальный журнал, состоящий из событий, происходящих в операционной системе. Ключевым словом в предыдущем предложении было «подробный», потому как имеются в виду не те события, которые мы привыкли видеть, к примеру, в Журнале событий, а более низкоуровневые, происходящие на заданного набора функций API некоторых компонентов ОС. Эти, как и некоторые другие, уникальные особенности функционала делают программу Process Monitor практически незаменимым инструментом для устранения неполадок и выяснения причин подозрительной активности в системе.

Но не спешите очаровываться, ибо на каждую бочку меда всегда припасена своя ложка дегтя. Так и в случае с Process Monitor имеются некоторые «нюансы». Не стоит рассматривать Process Monitor в качестве эдакой волшебной палочки-выручалочки на все случаи жизни, поскольку «видит» он далеко не все. К примеру, он не отследит перемещение указателя мыши, перетаскивание окон, не покажет содержимое пакетов сетевого трафика, не покажет все многообразие вызываемых программой функций, и это далеко не полный перечень тех вещей, которых Process Monitor делать не умеет. Как и в любом деле диагностирования проблем операционной системы, подобный инструментарий предоставляет, грубо говоря, ограниченный набор функций и операций потока, оставляя поле для деятельности и требуя от специалиста самостоятельных выводов и порой достаточно глубоких знаний, которые и составляют основу любого анализа. Я не берусь утверждать, что абсолютно все диагностируемые с помощью Process Monitor проблемы требуют высокого уровня знания архитектуры ОС, но это не такое уж и редкое явление. Пример из дикой природы: как-то раз попался баг с Outlook 2010, когда в свойствах программы outlook.exe были выставлены опции совместимости, которые препятствовали запуску программы со стартовой ошибкой «Невозможно открыть почтовые папки, используемые по умолчанию. Не удается открыть банк сообщений». Отследить данную проблему при помощи утилиты Process Monitor можно, но надо знать, что именно искать в огромном стоге сообщений от процесса Outlook. Для того случая надо было искать флаги WINSRV08SP1 и RUNASADMIN при считывании ключа AppCompatFlags, что уже само по себе говорит о том, что порой надо представлять что мы хотим найти. В идеале (а идеал недостижим), неплохо бы представлять себе, как именно меняется профиль загружаемой в режиме совместимости программы на уровне генерируемых событий по отношению к типовой загрузке приложения. В конечном итоге надо было понять, почему именно почтовому клиенту не удалось загрузить конфигурацию пользователя. Конечно, возможно именно этот пример не такой уж и показательный, потому как достаточно сложен, и было бы разумнее использовать другие средства, просто я хочу обратить внимание на то, что Process Monitor это не отладчик, и он не может отловить место вызова функции отображения окна с ошибкой, не сможет проникнуть в логику работы той или иной внутренней функции, не покажет состояние регистров, областей памяти и прочих важных для процесса структур. Иногда нет видимого результата об отсутствии доступа, поэтому иногда собираемая информация неявно содержит описание проблемы и над полученными результатами, выдаваемыми Process Monitor, надо еще поразмышлять. Изредка и вовсе наблюдаются случаи, когда функциональных возможностей Process Monitor’а просто не хватает чтобы докопаться до сущности проблемы, но это никак не умоляет достоинств данного инструмента, поскольку в большинстве случаев он довольно быстро позволяет добраться до причины бага. Ну не будете же Вы по каждой ошибке сразу браться за отладчик и тратить часы на пролет в попытке изучить алгоритм работы сбойного модуля? .. хотя

Утилита Process Monitor включает в себя возможности более ранних программ Sysinternals: программы отслеживания обращений к реестру Regmon и программы отслеживания обращений к файловой системе Filemon, давно уже сошедших со сцены. В дополнение ко всему Process Monitor может сохранять весь журнал событий в файл весом до 1 гигабайта.

Как это работает

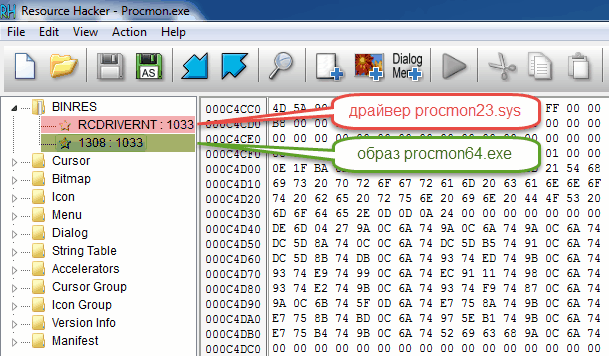

В процессе наблюдения за активностью Process Monitor была выявлена интересная особенность, оказывается программа использует собственный драйвер режима ядра (а как же подпись? а подпись от Symantec). В 32-разрядной системе Process Monitor использует 32-битный драйвер-фильтр под названием procmon23.sys как в процессе работы непосредственно исполняемого образа, так и на этапе загрузки операционной системы (при включении опции Enable Boot Logging). Но ведь кроме самого исполняемого образа procmon.exe в рабочей директории приложения нет никаких других бинарных файлов? Дело в том, что драйвер упакован в тело главного исполняемого модуля procmon.exe. При помощи любого средства работы с ресурсами PE-файлов можно удостовериться в том, что драйвер procmon23.sys содержится внутри исполняемого файла в ресурсе RCDRIVERNT директории BINRES секции ресурсов, то есть является частью основного файла:

В 64-разрядной системе Process Monitor при запуске распаковывает во временную директорию %TEMP% скрытый файл с именем Procmon64.exe. Образ procmon64.exe содержится в ресурсе 1308 директории BINRES внутри ресурсной секции основного файла procmon.exe. А вот уже в самом Procmon64.exe, в секции BINRES ресурсной секции содержится 64-битный драйвер, который используется в процессе работы.

Драйвер procmon23.sys может работать и как драйвер режима загрузки. Когда пользователь активирует опцию Enable Boot Logging, Process Monitor копирует драйвер в папку %SystemRoot%System32Drivers и прописывает его в разделе реестра HKLMSYSTEMCurrentControlSetServices со значением параметра Start = 0, что говорит о том, что драйвер будет загружен на стадии выполнения Winload.exe при загрузке операционной системы.

Похоже, через этот драйвер-фильтр проходят все события, отслеживаемые Process Monitor. В дополнение к этому, Process Monitor использует технологию Трассировки событий (ETW, Event Tracing for Windows), как минимум для наблюдения за событиями сетевой активности. Не совсем пока ясно, тот же драйвер используется в качестве контроллера и получателя для ETW или же сам исполняемый модуль? Напомню, что ETW это своеобразная расширяемая система журналирования, встроенная в систему Windows, реализованная на уровне ядра и позволяющая (по запросу) собирать события от приложений пользовательского режима и модулей режима ядра. А как мы знаем, практически во все компоненты операционной системы включена возможность отслеживания выполняемых операций. Понятное дело, что функционал ETW значительно шире, он предоставляет обширнейшую информацию по функционированию: переключение контекста, статистика по прерываниям, отложенные вызовы процедур (DPC), процедуры обработки прерываний (ISR), создание и уничтожение процессов и потоков, дисковый ввод-вывод, ошибки страниц, переходы процессора между режимами в рабочем состоянии (p-state), операции с реестром, и многое другое.

Интерфейс

Перед запуском неплохо было бы получить исполняемый модуль утилиты. Скачать Process Monitor можно отсюда. Утилита распространяется в виде портабельного приложения и не требует инсталляции, а просто может быть извлечена из архивного файла в произвольную директорию, что крайне полезно при диагностировании с переносных носителей и при интегрировании в среду предустановки (WinPE).

Поскольку Process Monitor использует собственный драйвер, для запуска ей требуются права локального администратора.

В случае запуска Process Monitor с установленными в предыдущих сеансах работы фильтрами, программа открывает окно настройки фильтров (Filter). Делается это для того, чтобы пользователь смог, при желании, модифицировать фильтры перед началом процедуры сбора данных.

Интерфейс программы Process Monitor чрезвычайно прост и по умолчанию выглядит следующим образом:

Согласитесь, всё гениальное действительно просто. Простота интерфейса обуславливает интуитивность восприятия происходящего в системе. Непосредственно после запуска Process Monitor сразу же начинает захватывать события, происходящие в операционной системе, производится мониторинг основных компонентов, таких как: файловая система, реестр, сеть, активность процессов/потоков. После захвата события, не попавшие под фильтр, выводятся в хронологическом порядке в главное окно приложения. Причем пользователь наблюдает такое огромное количество данных, которое просто по первости может запросто обескуражить, вся эта тонна данных мгновенно переполняет основное окно программы и устремляется за её пределы, о чем красноречиво говорит стремительно уменьшающийся боковой ползунок прокрутки. Каждая выводимая таким образом строка представляет собой событие, произошедшее в системе, видимое и захваченное драйвером Process Monitor и не попавшее под правила фильтрации. Основной массив информации отформатирован в виде таблицы, соответственно каждая строка поделена на некоторое количество столбцов, состав и расположение которых может быть изменен через настройки программы. В конфигурации по-умолчанию используются следующие столбцы:

| Столбец | Наименование | Обозначение |

|---|---|---|

| 1 | Time of Day | Время возникновения события. Отображается в долях секунд в формате ЧЧ:ММ:СС,ССССССС с точностью в семь десятичных знаков после запятой. Точность выводимого временного значения зависит от точности используемого в компьютере аппаратного таймера (8254/RTC/HPET). |

| 2 | Process Name | Имя процесса. Колонка отображает имя процесса, который выполнил операцию. Выводится только лишь имя процесса, однако если вы наведете курсор мыши на интересующее имя, дополнительно отобразиться и полный путь к модулю. В колонке отображается иконка (значок) приложения, запакованная в ресурсной секции бинарного файла. |

| 3 | PID | Идентификатор процесса. Довольно полезный параметр, особенно для «комплексных» процессов, таких как svchost.exe. |

| 4 | Operation | Операция. Имя зафиксированной низкоуровневой операции, производимой процессом по отношению к целевому объекту. Обычно данное имя соответствует имени функции, которая вызывается для выполнения операции. Дополнительно отображается иконка класса события (регистр, файл, сеть, процесс). |

| 5 | Path | Путь к целевому объекту, по отношению к которому процесс выполняет операцию. Не путайте с путем к процессу (модулю). Выводится только в том случае, если путь применим к объекту. Возможные значения:

|

| 6 | Result | Результат операции. Возвращаемый функцией результат операции, обозначающий степень успешности того или иного действия. Более подробно описан в отдельной таблице, приведенной ниже. |

| 7 | Detail | Развернутая информация о деталях произошедшего события. Как то: Запрашиваемый уровень доступа, размер данных, тип данных, размер пакета сетевого ввода-вывода, коды атрибутов файлов. |

Поле результата операции (Result) является одним из ключевых и требует дополнительного пояснения:

| Результат | Результат | Описание |

|---|---|---|

| SUCCESS | УСПЕХ | Операция завершена успешно. |

| ACCESS DENIED | ОТКАЗАНО В ДОСТУПЕ | Операция не выполнена. Дескриптор защиты объекта не предоставляет процессу необходимые права доступа к объекту. |

| SHARING VIOLATION | НАРУШЕНИЕ СОВМЕСТНОГО ДОСТУПА К ФАЙЛУ | Операция не выполнена. Объект уже кем-то открыт и не поддерживает режим совместного использования. |

| NAME COLLISION | КОНФЛИКТ ИМЕН | Процесс пытался создать уже существующий объект. |

| NAME NOT FOUND | ИМЯ НЕ НАЙДЕНО | Попытка открытия несуществующего объекта: объект не найден. Не смотря на «громкую» формулировку, в большинстве случаев не представляет интереса при поиске проблем. Дело в том, что данный результат довольно часто является результатом штатных операций. Типичным примером может служить проверка существования файла или ключа реестра по определенному пути. После возврата подобного результата, код, выполнявший проверку, просто пойдет по другому логическому ветвлению. Поэтому: Данный результат может использоваться, а может и не использоваться для поиска проблем. |

| PATH NOT FOUND | ПУТЬ НЕ НАЙДЕН | Попытка открытия несуществующего объекта: путь не найден. То же самое, что и предыдущий. Данный результат может использоваться для поиска проблем с оговорками. |

| NO SUCH FILE | ФАЙЛ НЕ СУЩЕСТВУЕТ | Попытка открытия несуществующего объекта или группы объектов. Иногда возвращается при запросе группы объектов по маске, например *.exe указывает на все файлы с расширением .exe в запрашиваемой директории. Если ни одного файла, подпадающего под установленную маску не найдено, то возвращается подобный результат. |

| NAME INVALID | НЕПРАВИЛЬНОЕ ИМЯ | Процесс запросил объект с неправильным именем. Вероятно возникает, когда имя запрашиваемого объекта имеет неправильный формат, содержит недопустимые символы, в общем, является недопустимым. |

| NO MORE ENTRIES | ЗАПИСИ ОТСУТСТВУЮТ | Процесс завершил перечисление содержимого раздела реестра. Обычно говорит о фактическом окончании данного процесса, указывает на то, что больше записей нет. |

| NO MORE FILES | ФАЙЛЫ ОТСУТСТВУЮТ | Возникает при запросе перечисления объектов в каталоге файловой системы. Обычно говорит о фактическом окончании данного процесса, указывает не то, что больше файлов нет. |

| END OF FILE | КОНЕЦ ФАЙЛА | Достигнут конец файла. Процесс достиг конца файла в одной из своих операций (например: чтение из файла). |