Сегодня Windows 10 — самая популярная операционная система в мире, в 2019 году ее используют уже 46% пользователей. Расскажем, как защитить «десятку» от воров, хакеров и коллег по работе.

Позаботьтесь о конфиденциальности

Windows 10 собирает много личных данных пользователей для внутренних отчетов и показа релевантной рекламы. Остановить слежку можно в настройках.

Зайдите в Параметры — Конфиденциальность — Общие и отключите первые три параметра. В разделе «Отзывы и диагностика» запретите ОС собирать данные для статистики, выбрав значение «Никогда».

Настройте удаленную блокировку

Этот совет поможет найти потерянное или украденное устройство, но придется пожертвовать анонимностью и разрешить Microsoft определять ваше местоположение.

На другом устройстве войдите в учетную запись Microsoft и перейдите в раздел «Устройства». Там найдите устройство, которое нужно заблокировать, и нажмите Показать сведения — Найти устройство — Заблокировать.

Можно вывести на экран потерянного устройства сообщение с контактами для связи. Также функция удаленной блокировки показывает местоположение устройства на карте.

Подробную информацию о всех возможностях удаленного доступа ищите на официальном сайте Microsoft.

Отключите вебкамеру

Начинающие хакеры любят шантажировать пользователей снимками с вебкамеры, но это не значит, что ее обязательно нужно заклеивать изолентой — существуют более элегантные методы. Например, с помощью диспетчера устройств Windows.

Нажмите клавиши Windows и R и введите в появившемся окне команду devmgmt.msc. Перед вами откроется список устройств — найдите в нем вебкамеру. Затем щелкните правой кнопкой мыши на имя камеры и выберите «Отключить устройство».

Готово! Кликните правой кнопкой мыши и выберите «Включить», если вам снова понадобится вебкамера.

Активируйте динамическую блокировку

Удаленная блокировка пригодится в офисе — когда приходится часто уходить с рабочего места. Функция синхронизирует телефон и компьютер по Bluetooth, чтобы не приходилось каждый раз вводить пароль вручную.

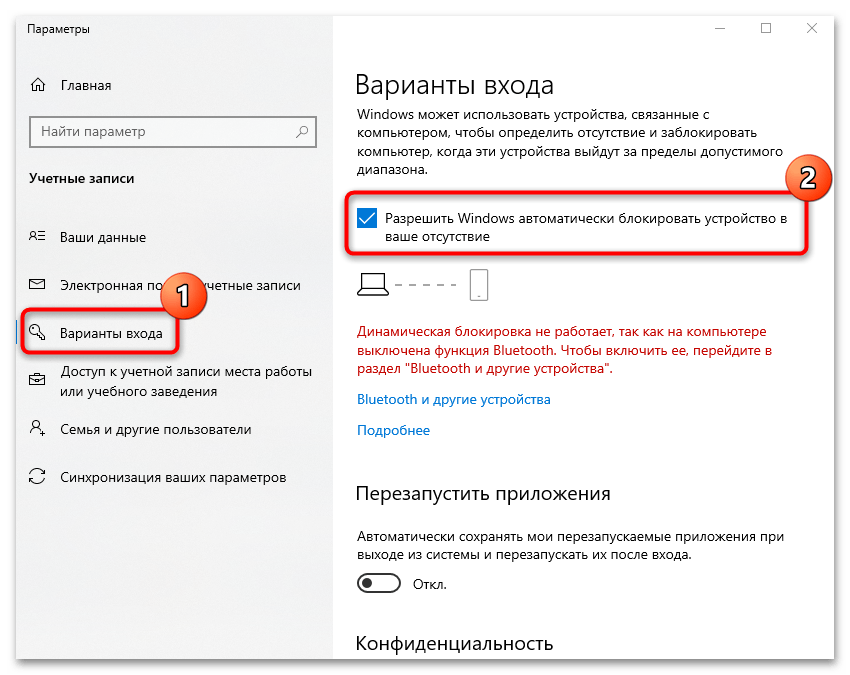

Выберите Пуск — Параметры Windows — Учетные записи — Параметры входа. В разделе «Динамическая блокировка» установите флажок «Разрешить Windows автоматически блокировать устройство, когда вас нет».

Теперь компьютер будет автоматически блокироваться через минуту после вашего ухода. Главное, чтобы коллеги за это время не успели вас разыграть.

Добавьте PIN-код

PIN-код — это короткий код, который подходит для быстрого входа в Windows 10. Обычно он состоит из 4 цифр, но можно придумать комбинацию из 127 разных символов.

Зайдите в Настройки — Учетные записи — Параметры входа. Прокрутите вниз до раздела «PIN-код» и нажмите «Добавить». Затем вам понадобится ввести пароль от учетной и записи и придумать PIN-код.

Windows 10 проверит надежность кода и не даст поставить заурядную комбинацию вроде 1234 или 0000. Есть еще одно ограничение — нельзя поставить PIN-код на незапароленную учетную запись.

Защитите важные файлы

В Windows 10 есть функция защиты выбранных папок от несанкционированного доступа вредоносных программ.

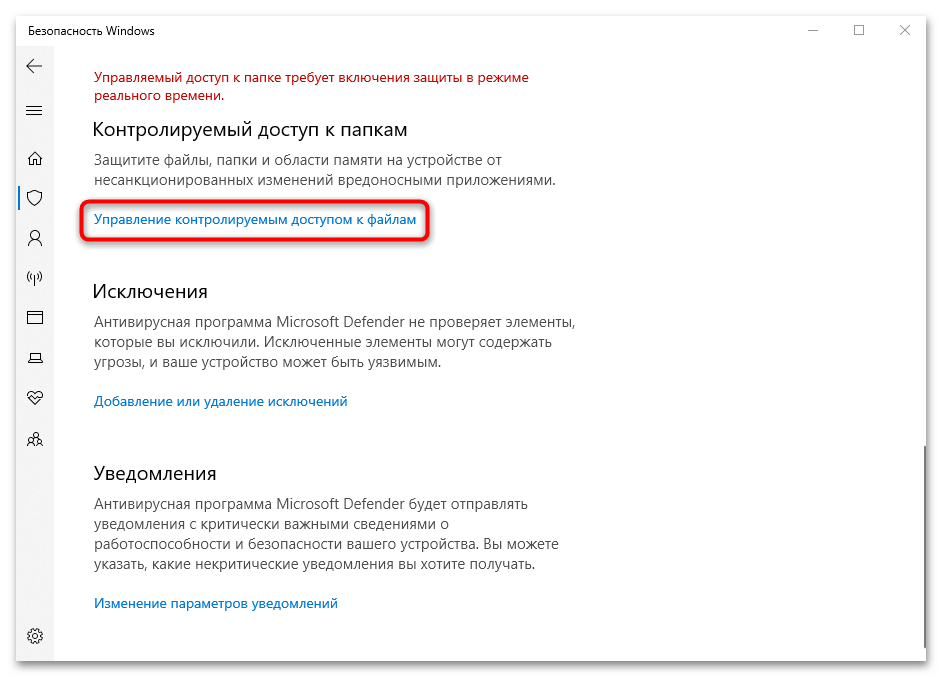

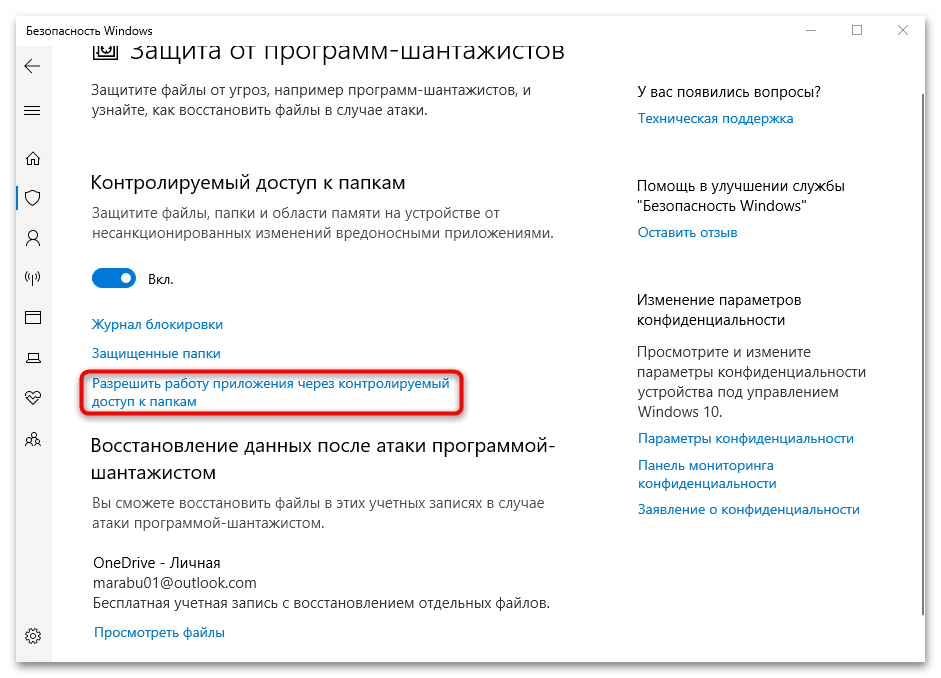

Перейдите в Центр безопасности — Защитник Windows — Защита от вирусов и угроз — Параметры защиты от вирусов и других угроз. Найдите функцию «Контролируемый доступ к папкам» и активируйте ее.

Нужно понимать, что это базовая функция, поэтому не стоит полагаться только на нее. Для комплексной защиты используйте антивирус ESET NOD32 Internet Security, который эффективно борется с вирусами и не нагружает систему.

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

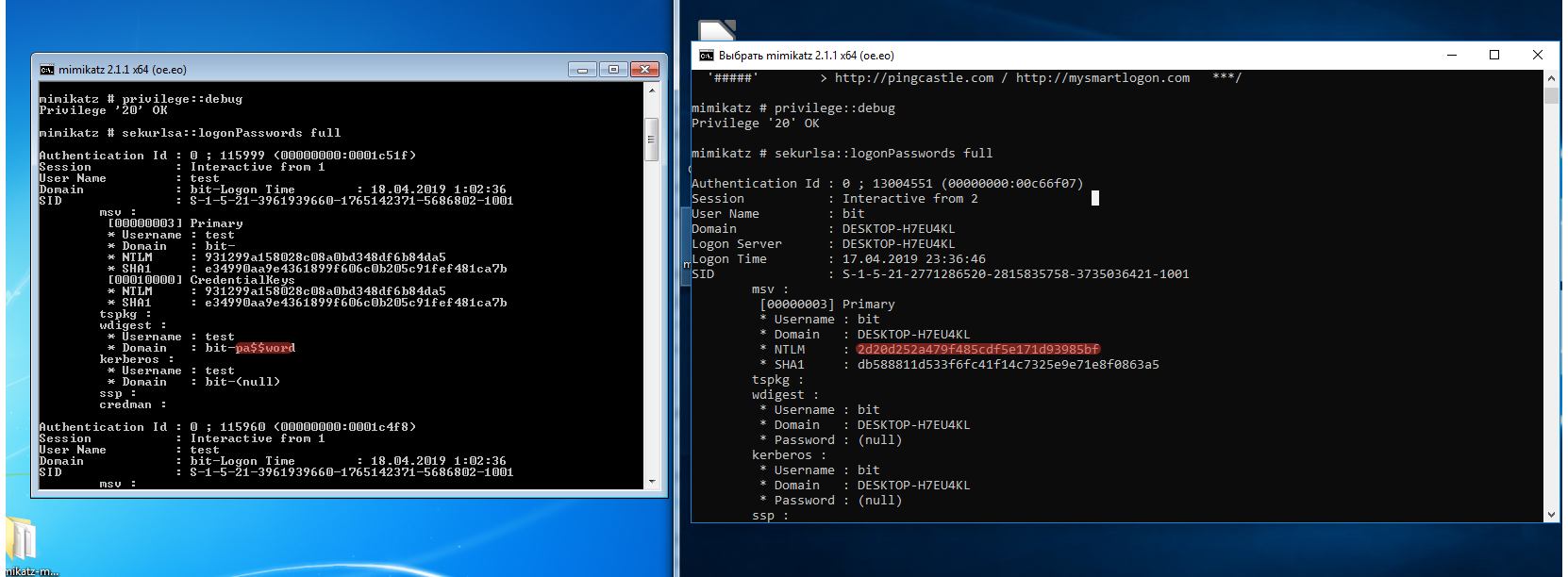

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

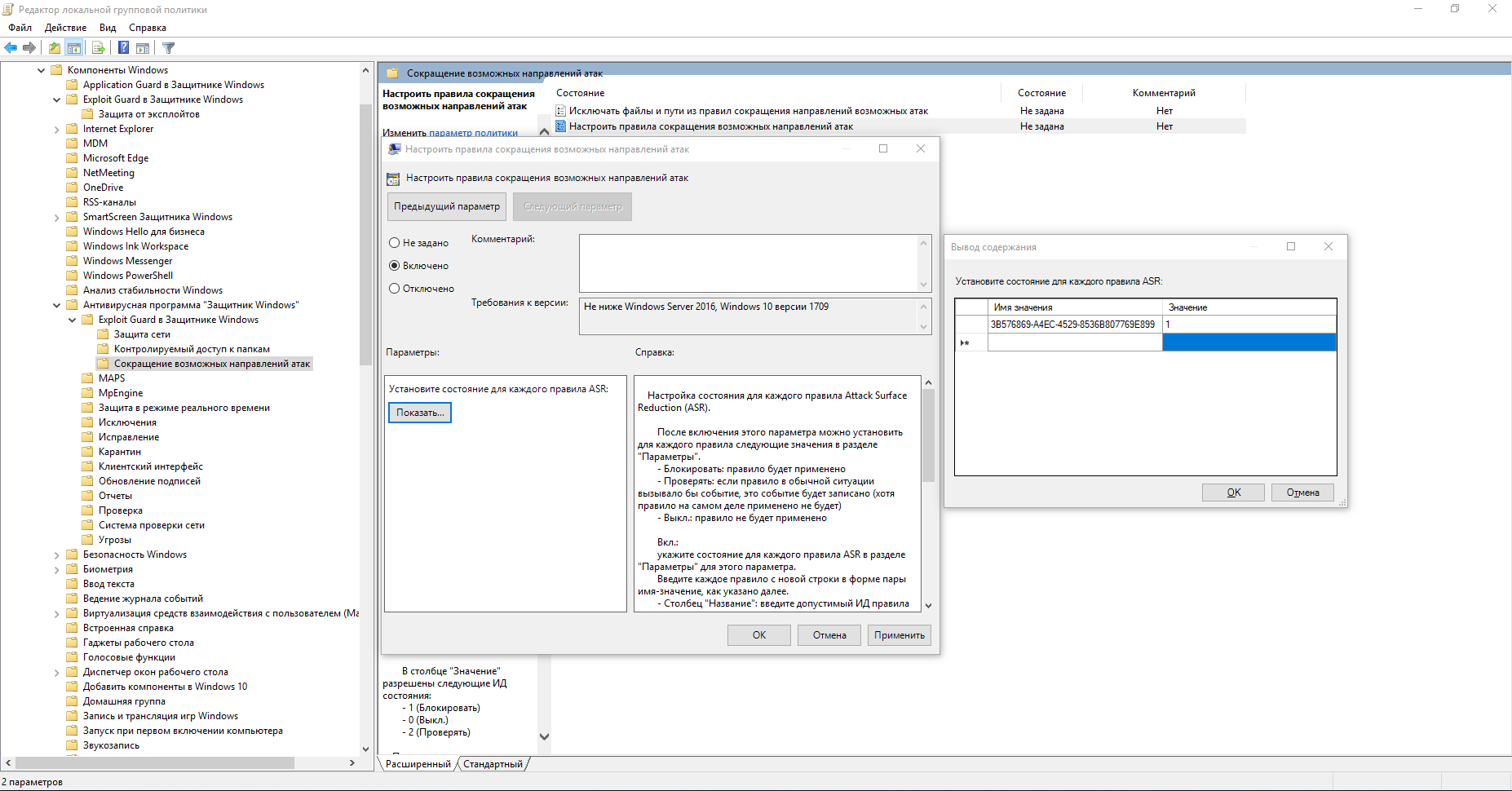

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

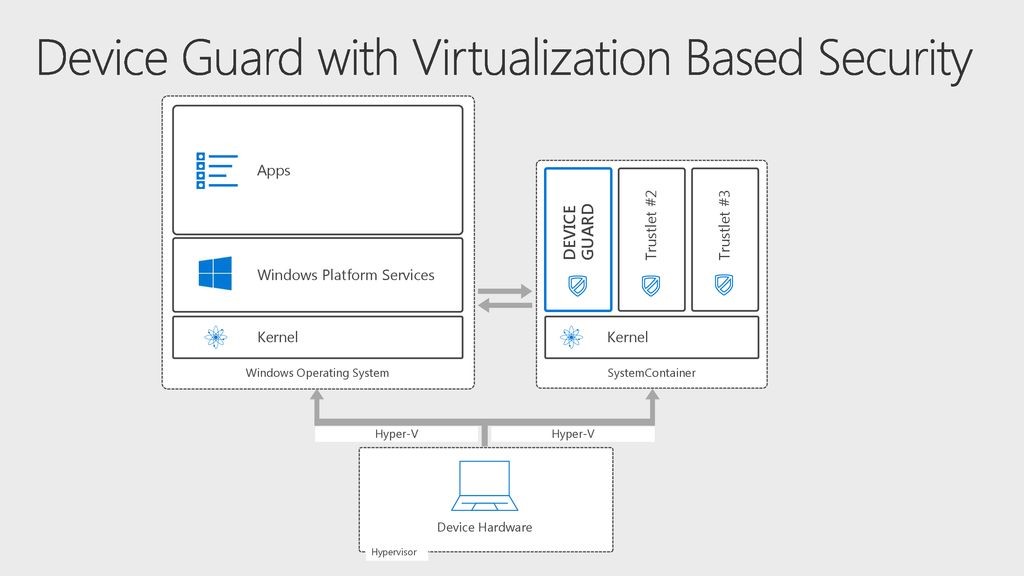

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

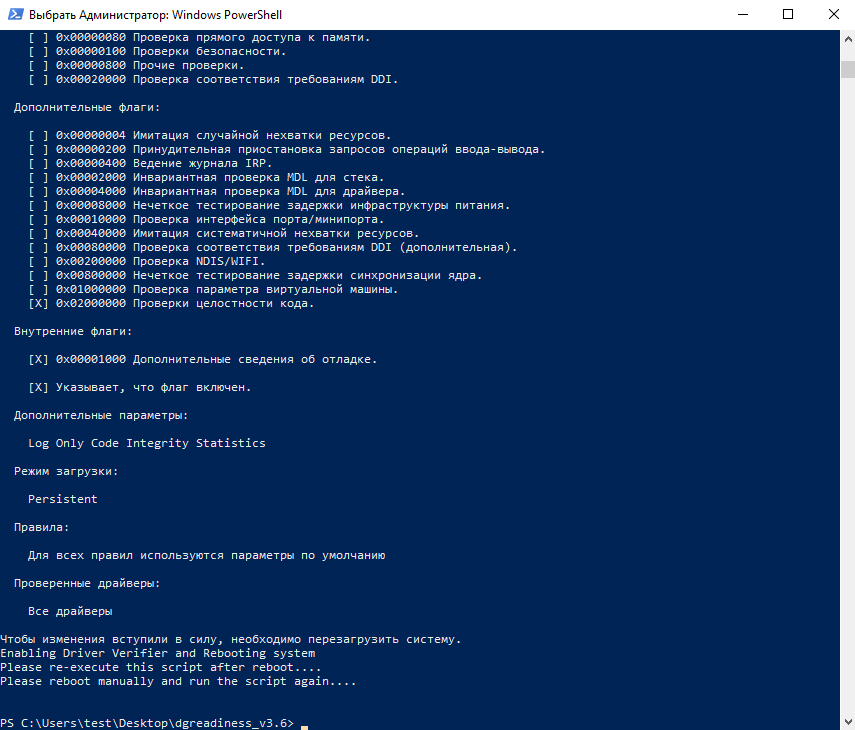

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

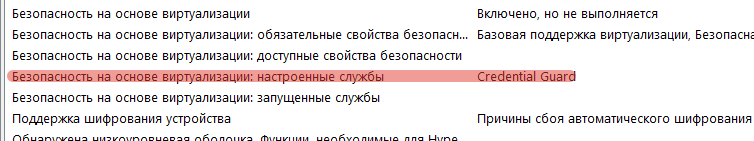

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

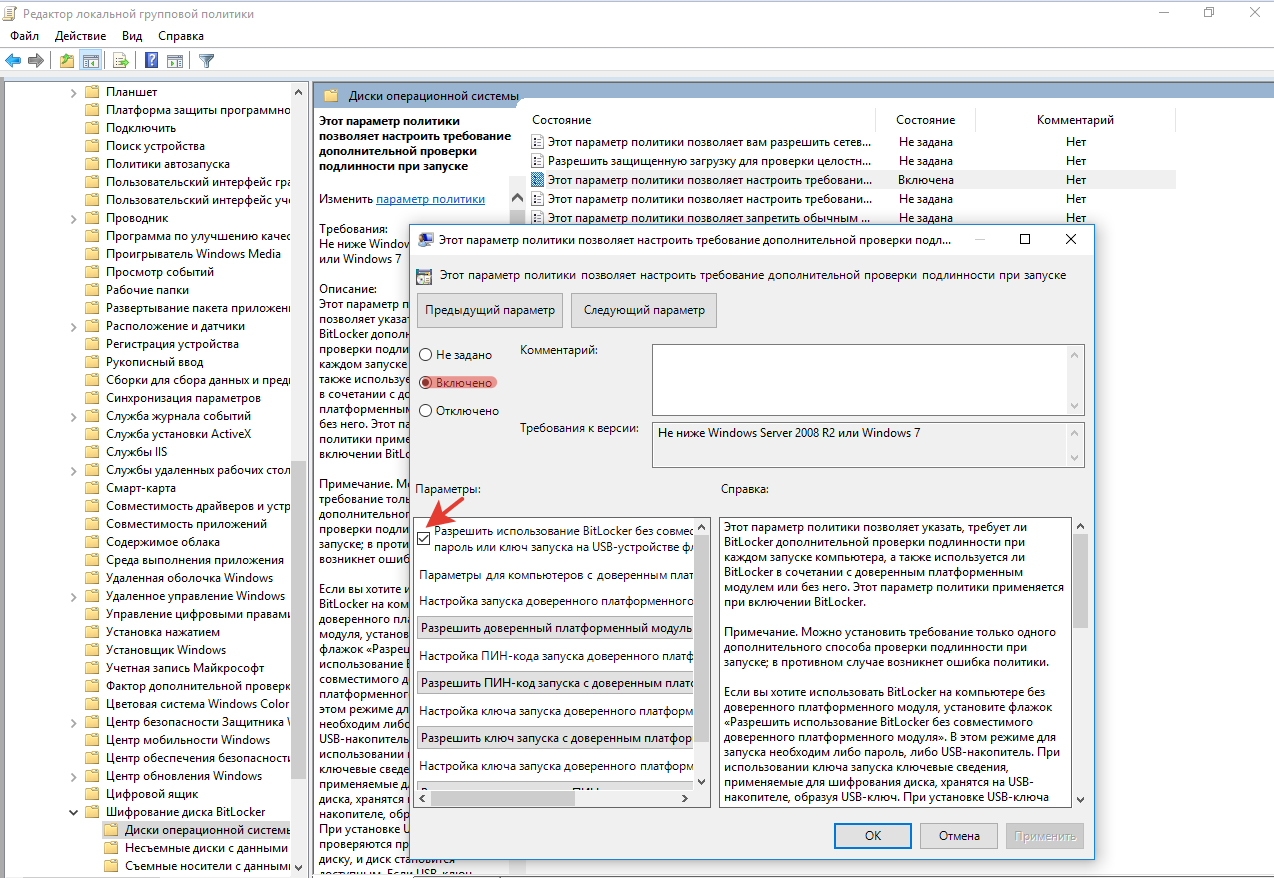

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

Содержание

- Как открыть «Безопасность Windows»

- Важные сведения о безопасности ОС

- Обзор возможностей и их настройка

- Защита от вирусов и угроз

- Защита учетных записей

- Брандмауэр и безопасность сети

- Управление приложениями/браузером

- Безопасность устройства

- Параметры для семьи

- Как задать расписание проверок на вирусы

- Вопросы и ответы

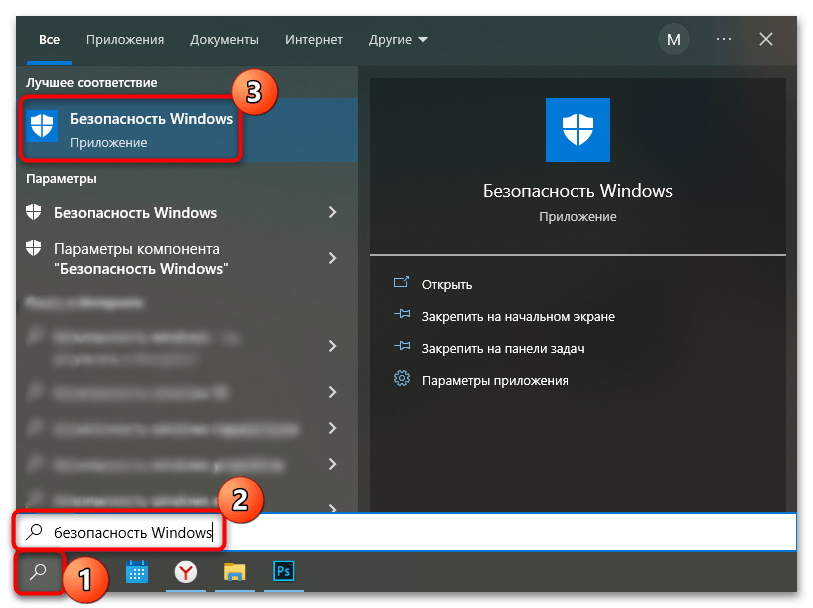

В приложении «Безопасность Windows» доступны тонкие настройки и управление соответствующими средствами операционной системы. Здесь есть параметры «Защитника Windows», который обеспечивает защиту компьютера в реальном времени от различного вредоносного программного обеспечения. Чтобы открыть службу, можно воспользоваться поисковой строкой меню «Пуск», введя запрос «Безопасность Windows».

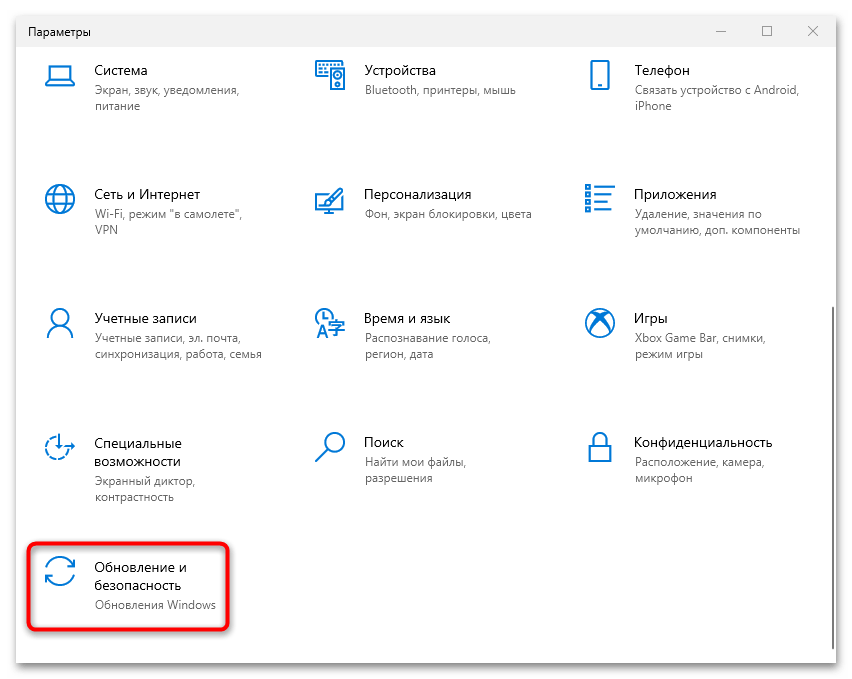

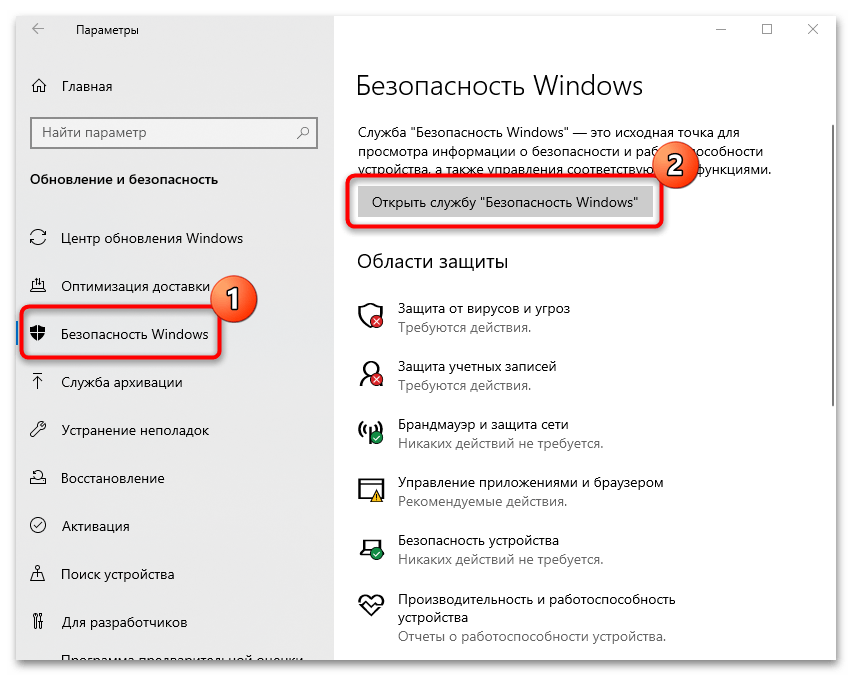

Также существует еще один способ перейти к настройкам встроенной защиты:

- Кликните по иконке «Пуск», затем нажмите на пункт «Параметры».

- В появившемся окне перейдите в раздел «Обновление и безопасность».

- Щелкните по вкладке «Безопасность Windows», затем по строке «Открыть службу «Безопасность Windows»».

Отобразится простой и интуитивно понятный интерфейс, функции которого размещены в отдельных разделах, что обеспечивает удобство при навигации.

Важные сведения о безопасности ОС

Чтобы понимать, какие настройки можно производить, а также для чего нужно то или иное средство, следует ознакомиться с несколькими важными нюансами.

По умолчанию операционная система использует встроенную антивирусную программу «Защитник Windows 10», или «Microsoft Defender».

Читайте также: Как отключить / включить Защитник Windows 10

Если на ПК устанавливается другая антивирусная программа, то «Защитник» автоматически отключается, а после удаления такого софта – самостоятельно включается снова.

В более ранних операционных системах приложение называлось «Центр безопасности Windows».

Обзор возможностей и их настройка

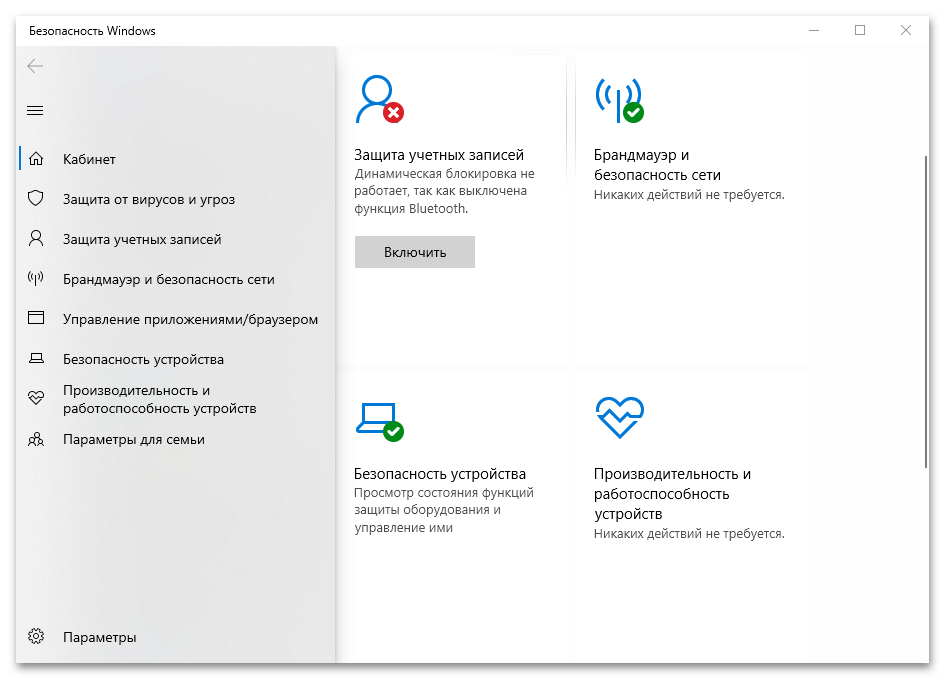

Все настройки безопасности ОС находятся в интерфейсе службы, откуда пользователь может управлять ими, отключать или включать различные средства.

На домашней странице располагается состояние функций безопасности, которые доступны в Windows 10. Отсюда можно узнать о действиях, которые вам рекомендуется предпринять для обеспечения защиты компьютера.

Зеленая галочка рядом со средством говорит о том, что никаких действий не требуется. Желтый восклицательный предупреждает о том, что есть рекомендации по безопасности, а красный крестик означает, что необходимо срочно принять меры.

Разберем разделы с настройками функций безопасности, а также их возможности и настройки.

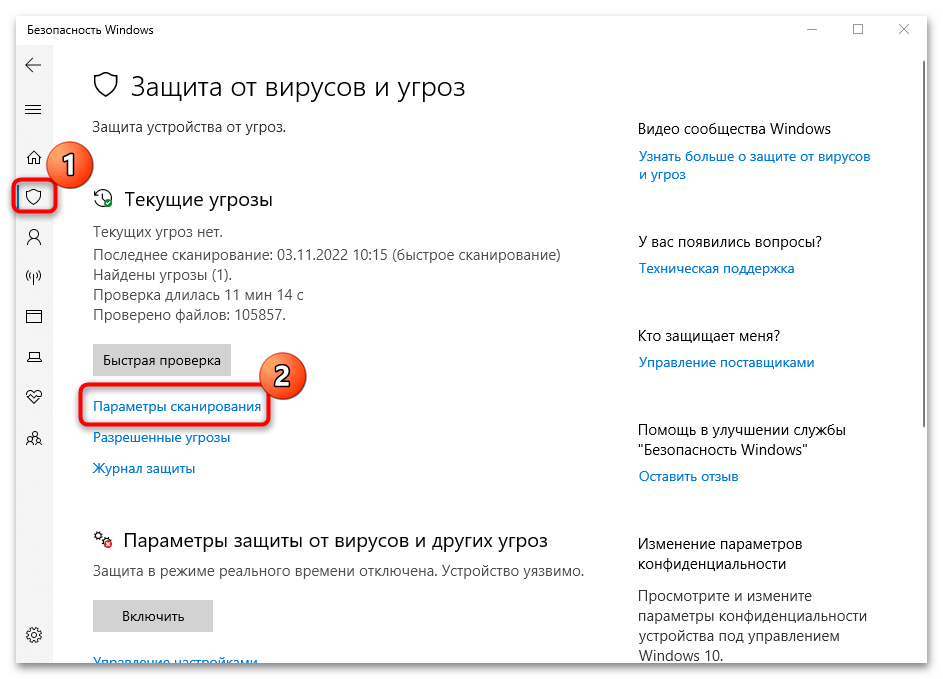

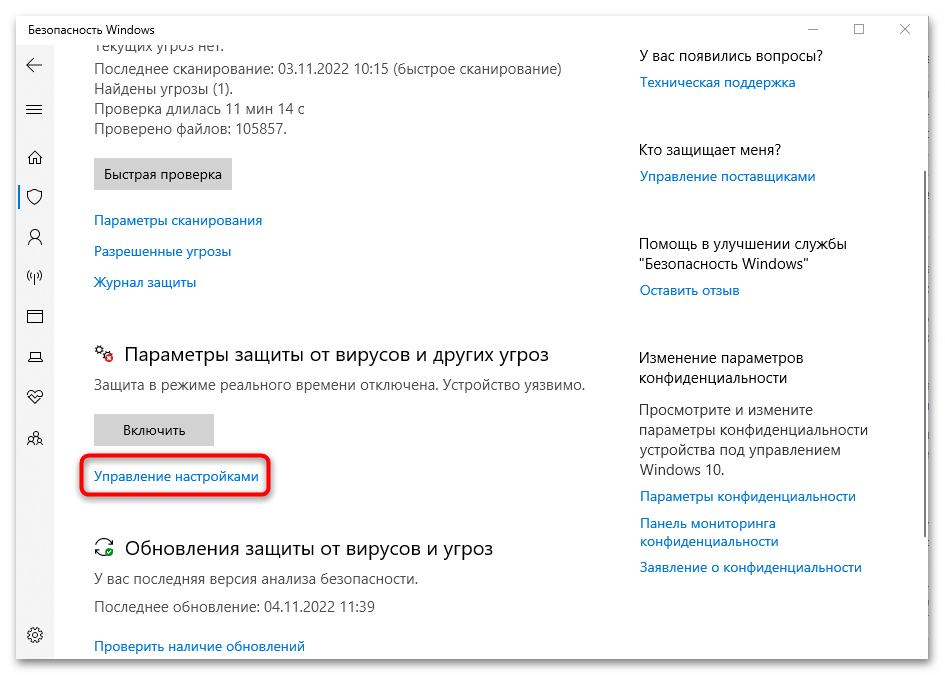

Защита от вирусов и угроз

В разделе «Защита от вирусов и угроз» располагаются настойки встроенной антивирусной программы. Если установлен сторонний софт, то отобразятся его параметры, а также кнопка для его запуска. Через область возможно сканирование компьютера на наличие потенциально опасных угроз и подозрительных утилит, а также настройка автономной проверки и расширенной функции защиты от утилит-шантажистов.

Текущие угрозы

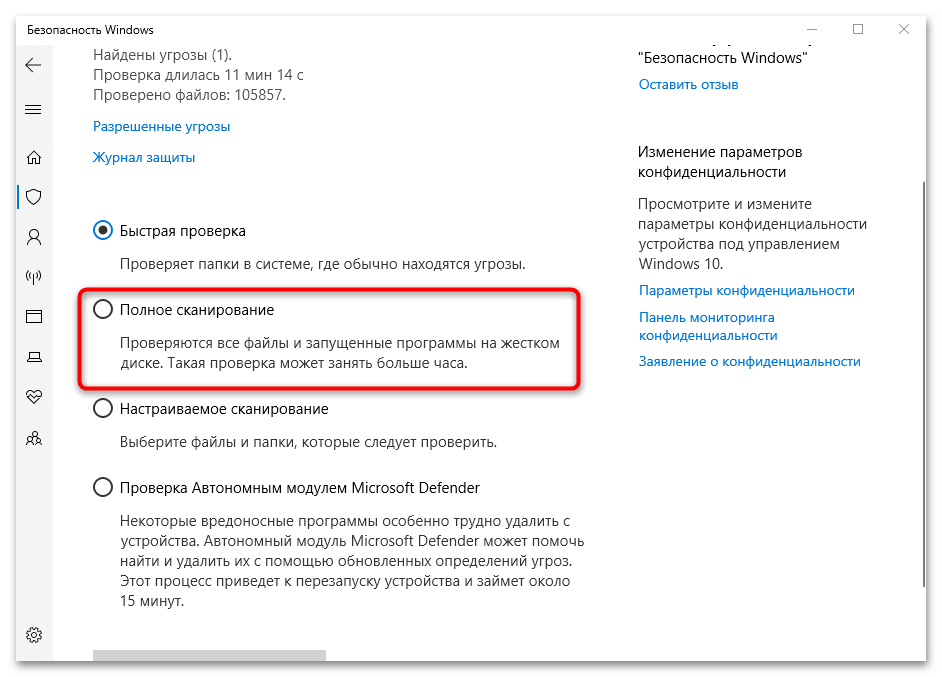

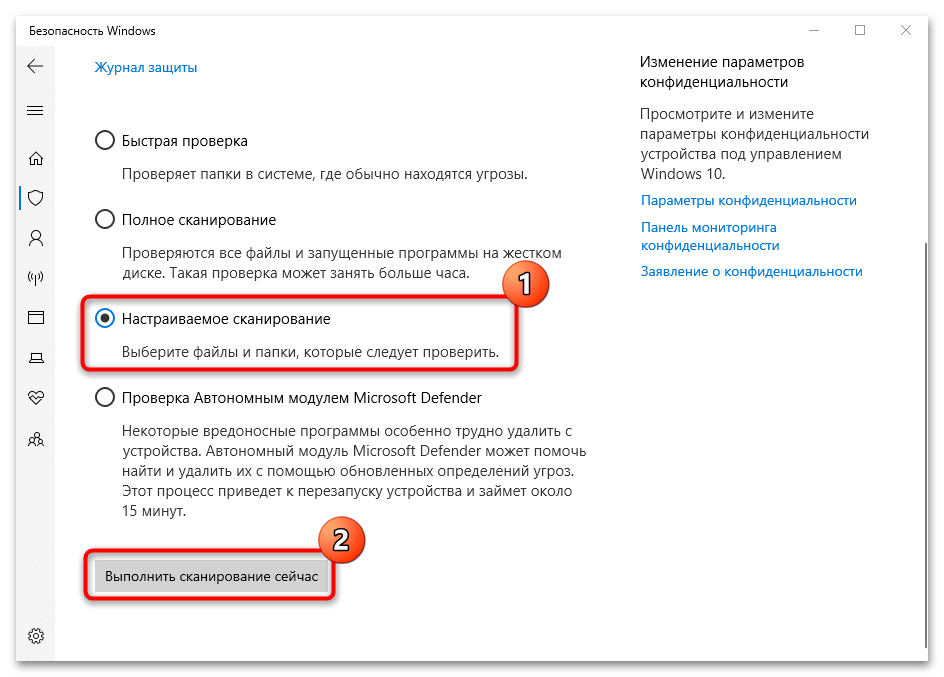

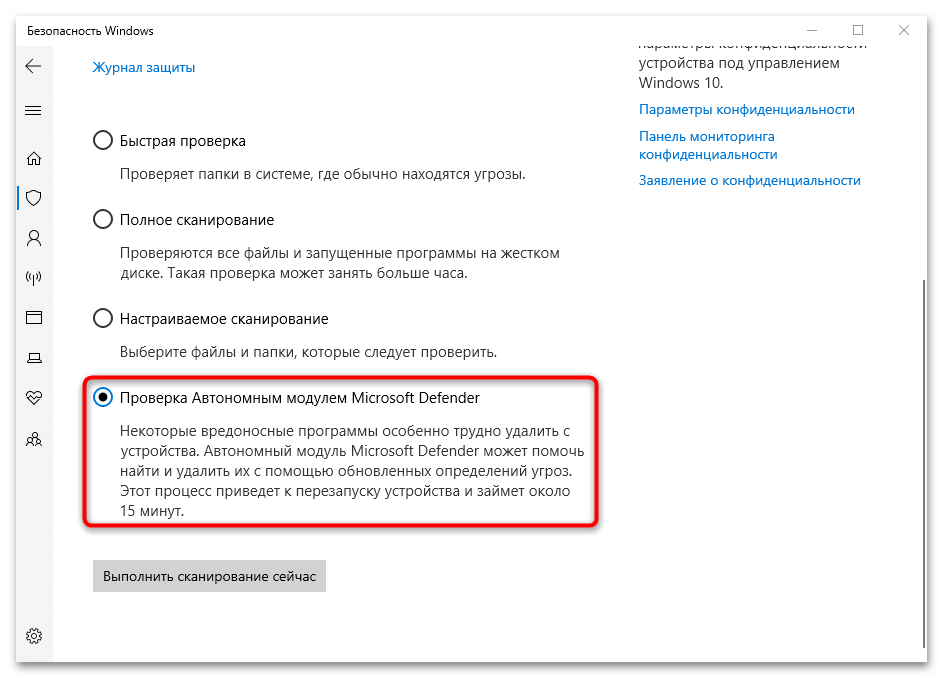

В блоке «Текущие угрозы» настраивается сканирование системы на вирусы. При нажатии на кнопку «Быстрая проверка» запустится процедура, которая поможет выявить подозрительные файлы и утилиты, но при этом не произведет глубокого анализа, соответственно, проверка не займет много времени. Также имеются и другие типы сканирования:

- Кликните по строке «Параметры сканирования».

- На новой странице есть несколько вариантов, включая быструю проверку. При нажатии на кнопку «Полное сканирование» антивирусная программа произведет глубокий анализ, что займет достаточно времени, но при этом будут проверены все файлы, приложения и другие данные на всех накопителях. Продолжительность зависит от количества информации на компьютере.

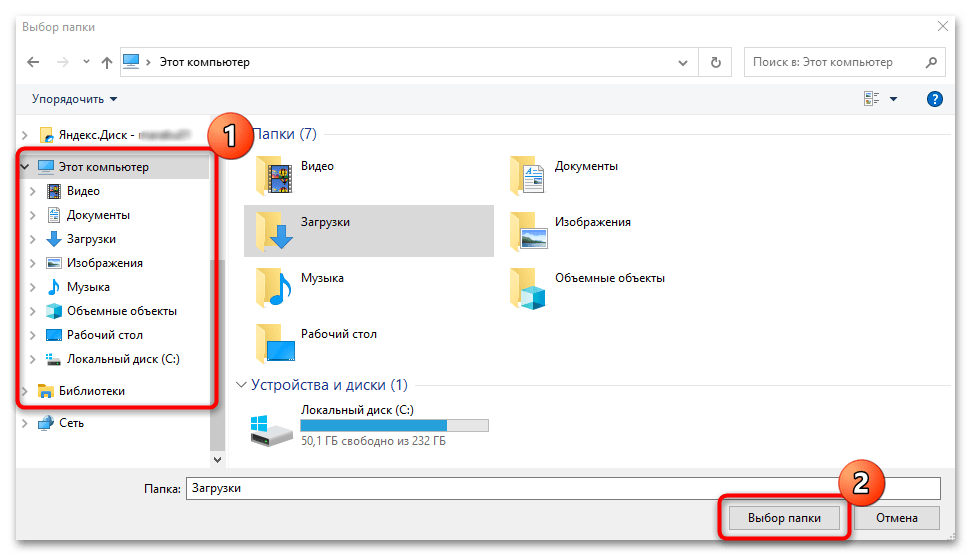

- Функция «Настраиваемое сканирование» позволяет пользователю самостоятельно выбрать папки, которые нужно проверить. Отметьте пункт, затем нажмите на кнопку «Выполнить сканирование сейчас».

- После этого запустится встроенный «Проводник», через ветки которого можно отыскать подозрительный каталог. Выделите нужное, затем кликните по кнопке «Выбор папки». Встроенная защита проверит только выбранный элемент.

Отдельного внимания заслуживает функция «Проверка Автономным модулем Microsoft Defender». С помощью нее выполняется глубокий анализ системы, позволяющий найти и обезвредить вирусы, которые очень сложно отыскать обычными методами. Принцип работы функции заключается в том, что произойдет автоматический перезапуск Windows, и во время загрузки системы средство выполнит тщательный поиск затаившихся вредоносных утилит.

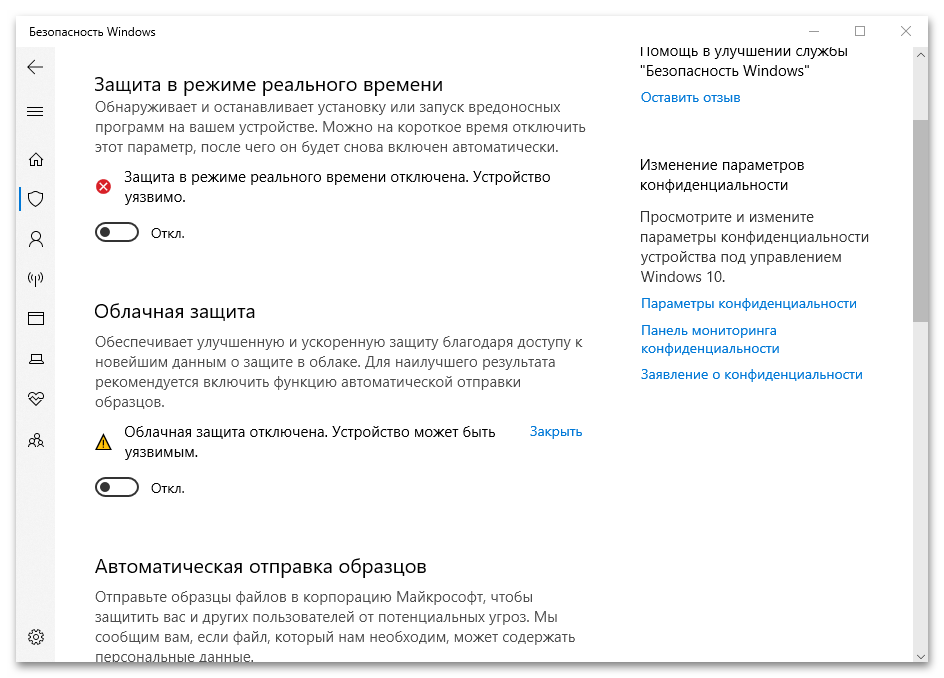

Параметры защиты от вирусов и других угроз

Одна из важнейших составляющих программного обеспечения – это функция параметров, обеспечивающих защиту в реальном времени, облачную защиту, блокировку несанкционированного доступа к ПК и пользовательским данным, контроль получения доступа к каталогам, списки исключения и другие возможности.

Нажмите на строку «Управление настройками», чтобы перейти на страницу с расширенными возможностями.

В этом окне можно включать или отключать различные средства защиты, которые были перечислены выше. Активируйте или деактивируйте опции «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов» и «Защита от подделки» по своему усмотрению.

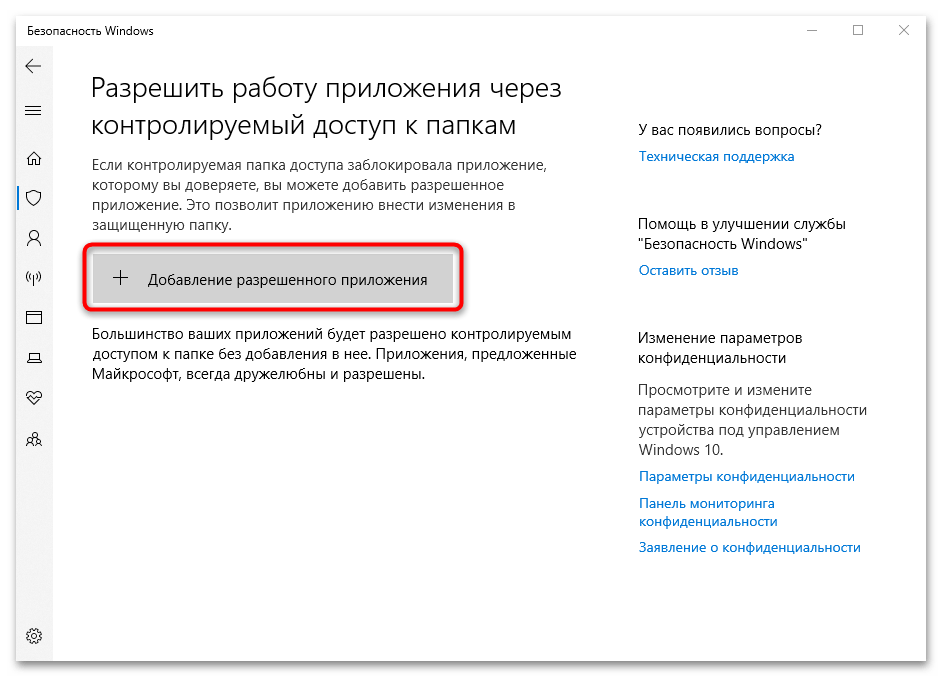

В блоке «Контролируемый доступ к папкам» подразумевается настройка защиты от программ-вымогателей и другого вредоносного софта:

- Кликните по строке «Управление контролируемым доступом к файлам».

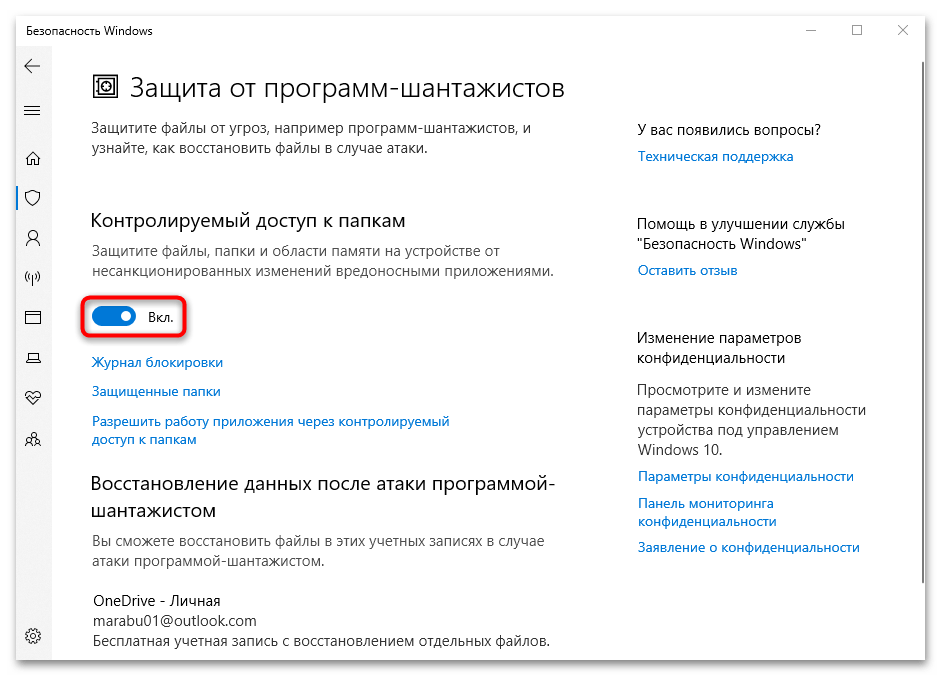

- Произойдет переход в раздел «Защита от программ-шантажистов», в который также можно попасть через главную страницу «Защита от вирусов и угроз». По умолчанию настройка отключена — активируйте ее, чтобы открылись дополнительные возможности.

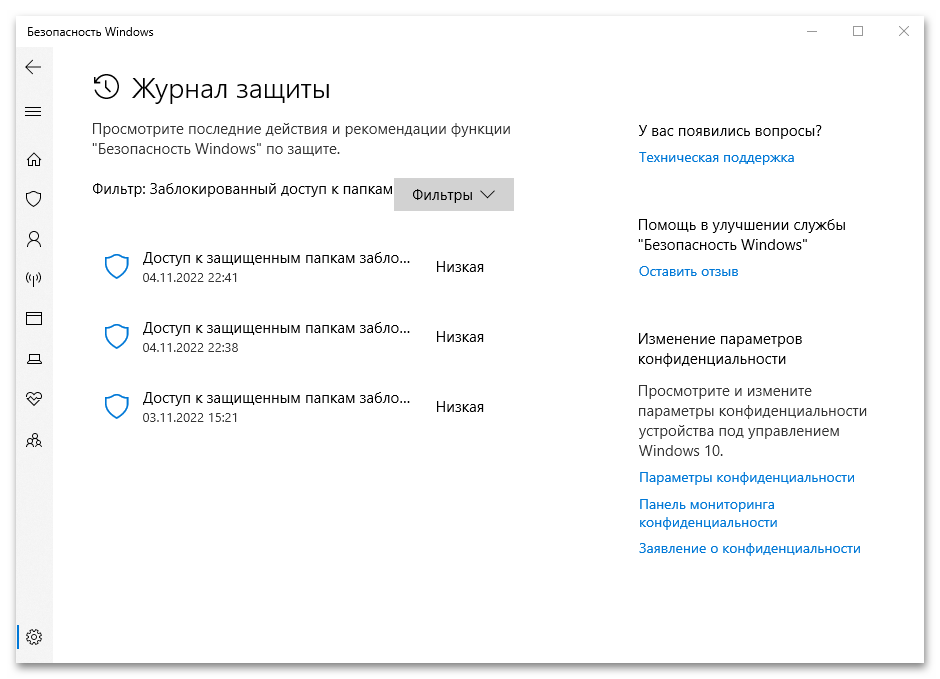

- На странице «Журнала блокировки» отображаются сведения о недавно заблокированном подозрительном ПО и действиях в системе.

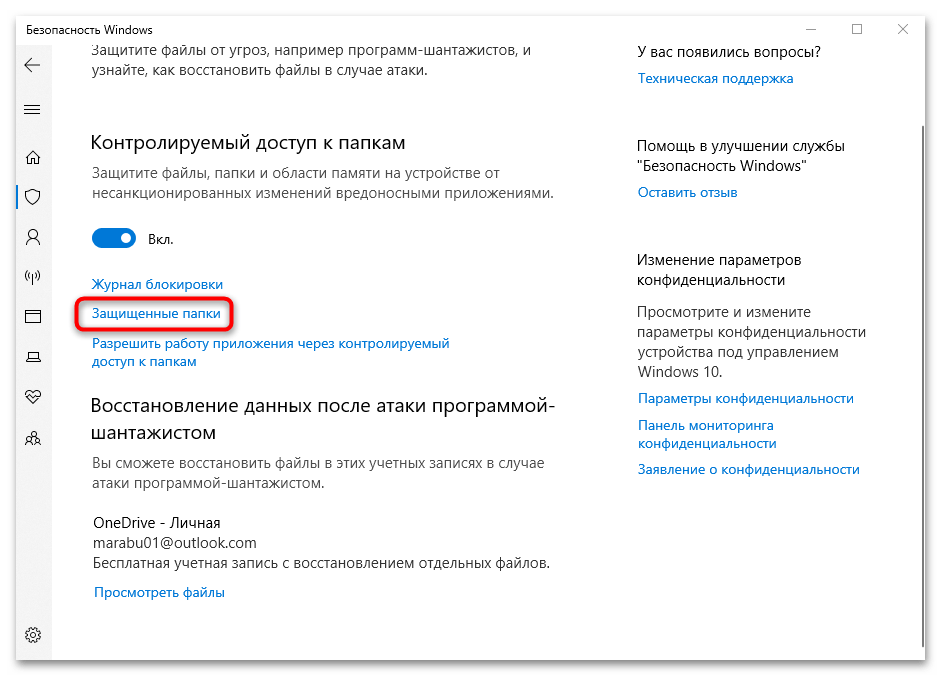

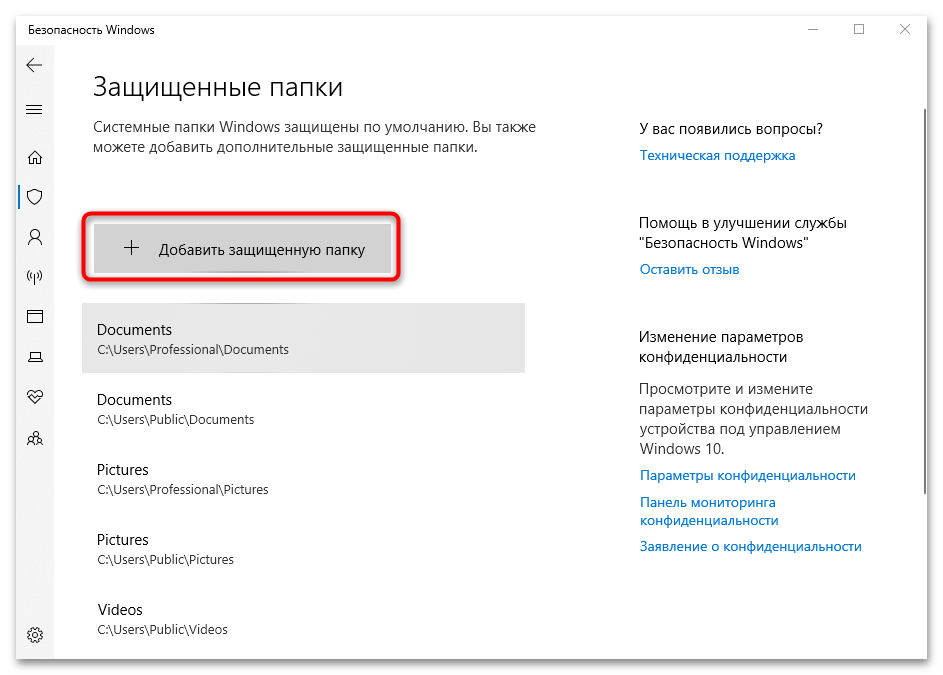

- Чтобы поставить защиту на определенные папки, нажмите на строку «Защищенные папки».

- По умолчанию пользовательские папки на локальном системном диске уже защищены, но вы можете добавить и другие каталоги. Для этого нажмите на соответствующую кнопку.

- Если контролируемый каталог заблокировал какое-либо приложение, которому вы доверяете, можете добавить его в список исключений. Для этого щелкните по ссылке «Разрешить работу приложения через контролируемый доступ к папкам».

- На новой странице находится выбор приложений. Нажмите на кнопку добавления для отображения всплывающего меню, где и выберите нужный пункт. Добавление происходит путем указания пути к исполняемому файлу или ярлыку через «Проводник».

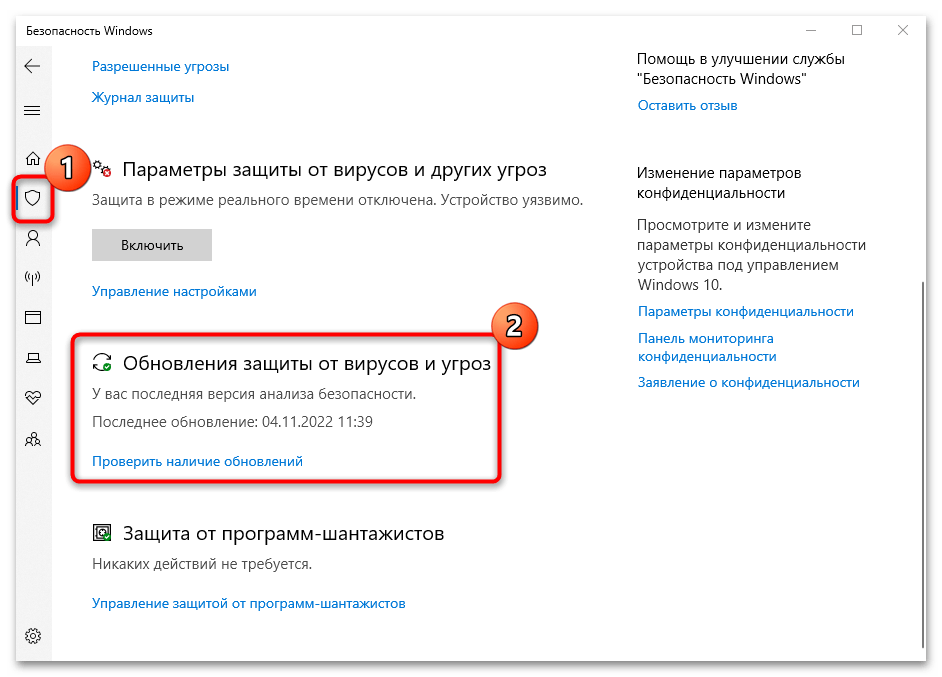

Также в разделе «Защита от вирусов и угроз» можно проверить обновление средства. Здесь указаны дата и время последней проверки, и если актуальная версия для функции есть, то она автоматически загрузится и установится.

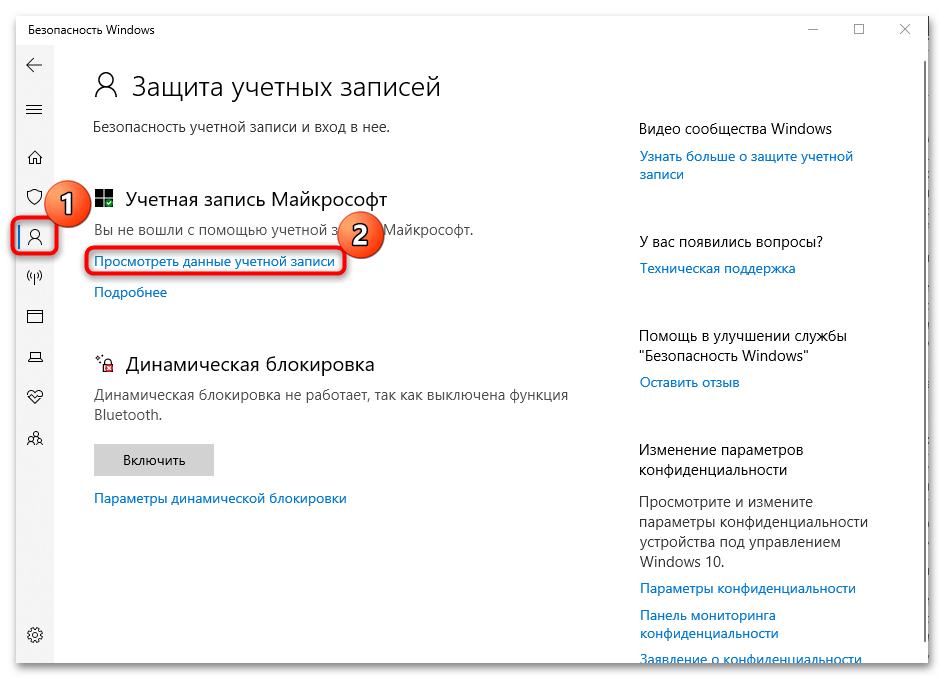

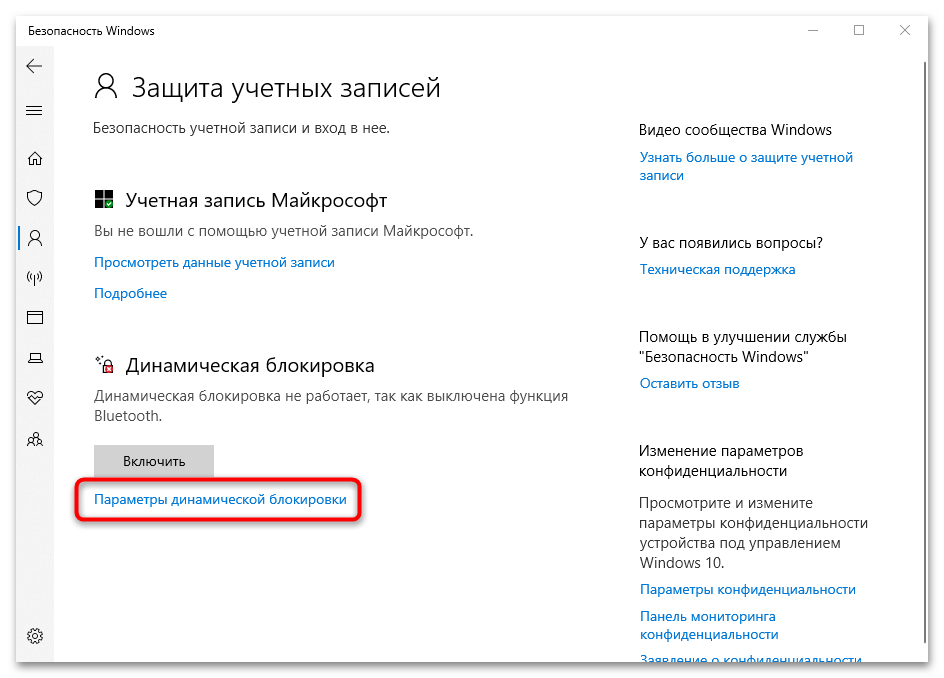

Защита учетных записей

В блоке с настройкой защиты учетных записей доступны параметры аккаунта Microsoft. Чтобы через него можно посмотреть его данные, нажмите по соответствующей строке.

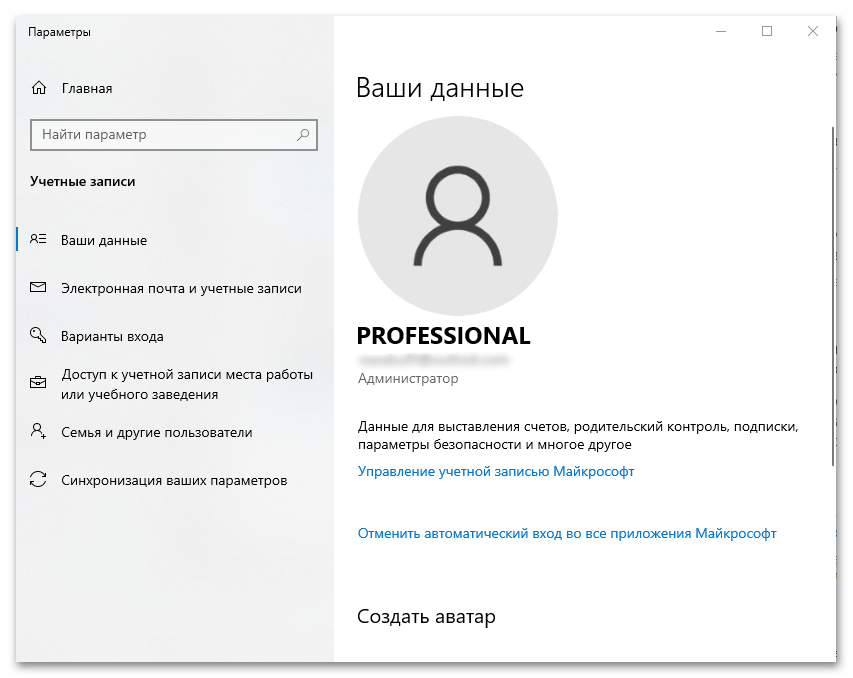

Осуществится переход в раздел «Учетные записи» приложения «Параметры». На вкладке «Ваши данные» отображается ник, аватар, привязанная электронная почта. При необходимости можно перейти на страницу управления аккаунтом.

Вернемся в интерфейс «Безопасность Windows» и разберем, что такое «Динамическая блокировка» — еще один пункт на странице с учетными данными. Она настраивается пользователем самостоятельно и предназначена для автоматической блокировки компьютера, что особенно актуально в общественных местах или на работе. Причем компьютер самостоятельно определяет, что пользователя нет рядом.

Личные данные не всегда в безопасности даже дома, поэтому «Динамическая блокировка» позволяет защитить конфиденциальные данные на то время, пока вы отошли от компьютера.

- Нажмите на кнопку «Параметры динамической блокировки», чтобы открыть «Параметры» с настройкой функции.

- На вкладке «Варианты входа» можно выбрать способ разблокировки системы. Еще здесь есть блок «Динамическая блокировка» с возможностью активации. Отметьте пункт «Разрешить Windows автоматически блокировать устройство в ваше отсутствие».

Чтобы функция полноценно работала, потребуется активировать модуль Bluetooth и синхронизировать через него компьютер и мобильное устройство. После соединения устройства по Bluetooth всякий раз, когда вы уходите и покидаете радиус действия беспроводной связи, система автоматически блокируется.

Функция не сработает, если подключенный смартфон останется рядом с ПК или ноутбуком.

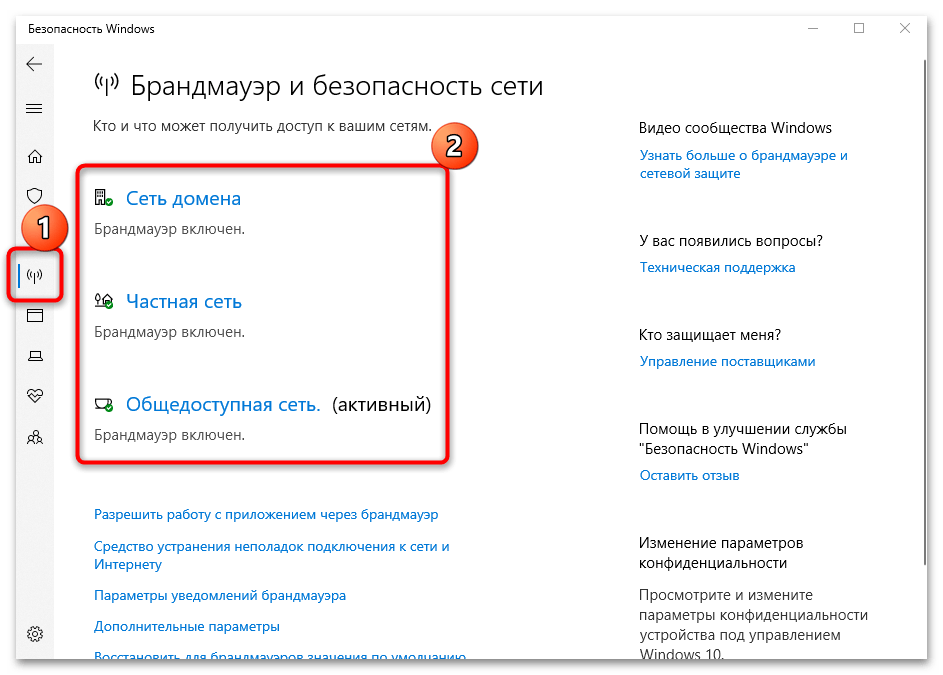

Брандмауэр и безопасность сети

В разделе «Брандмауэр и безопасность сети» есть параметры встроенного брандмауэра, а также через него можно отслеживать события, которые происходят с сетями и подключениями к интернету.

На странице отображается доменная, частная и общедоступная сети. Чтобы настроить один из этих параметров, щелкните по нему левой кнопкой мыши. Причем для каждого из подключений можно активировать или выключить встроенный брандмауэр Microsoft Defender и запретить входящие соединения, что особенно актуально для подключений в общественных местах.

Также имеются дополнительные настройки брандмауэра:

- добавление приложений и портов в список исключений, файлы и данные которых не будут проверяться встроенной защитой;

- запуск встроенного средства устранение неполадок подключения к сети;

- настройка отображения уведомлений от Microsoft Defender;

- кнопка «Дополнительные параметры», перенаправляющая в интерфейс утилиты «Монитор брандмауэра в режиме повышенной безопасности» для более тонких настроек «Защитника»;

- сброс настроек брандмауэра.

Читайте также:

Руководство по настройке брандмауэра в Windows 10

Добавление исключений в Защитнике Windows 10

Открываем порты в брандмауэре Windows 10

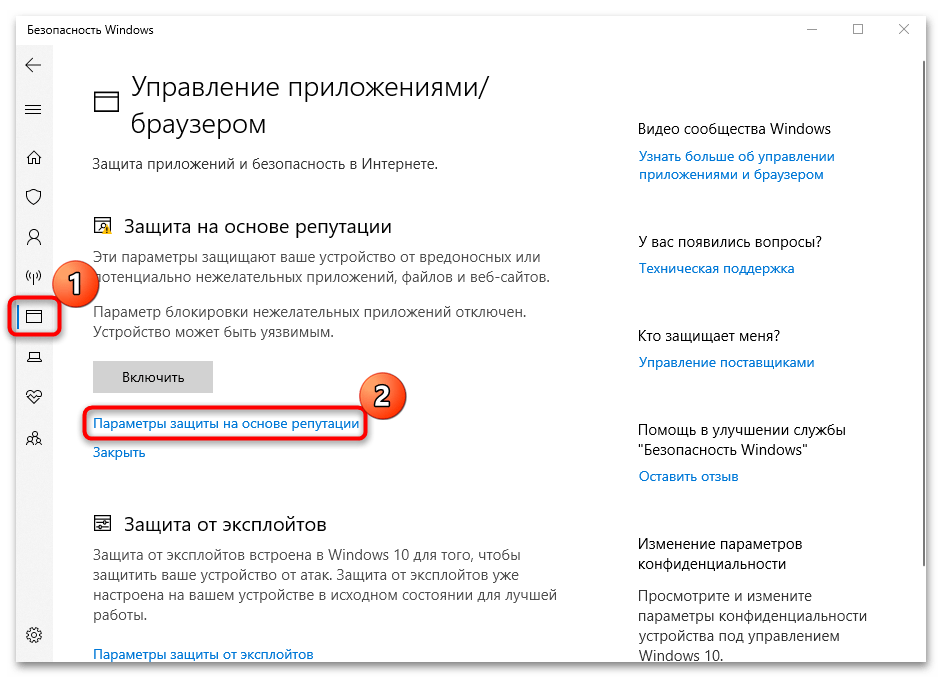

Управление приложениями/браузером

Через этот раздел осуществляется управление защитой программ и сетевых подключений. Здесь доступно обновление параметров фильтра SmartScreen, а также тонкие настройки для защиты устройство от потенциально опасных приложений, загрузок, файлов.

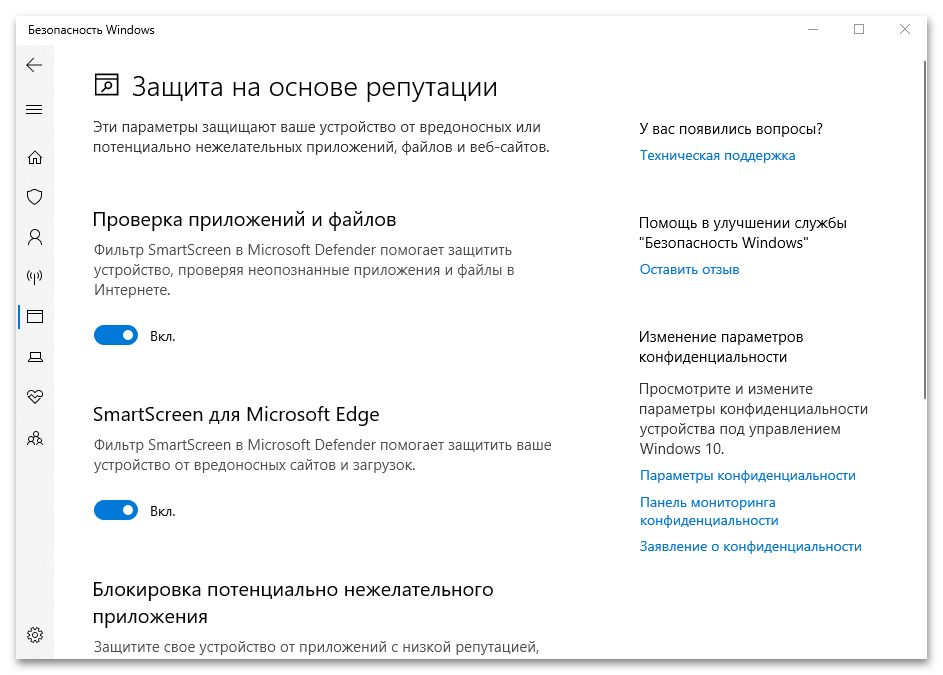

Защита на основе репутации

Параметр предназначен для блокировки нежелательных приложений, поскольку устройство может оказаться уязвимым к различному опасному программному обеспечению. После его включения кликните по строке параметров, чтобы открыть более тонкие настройки.

В новом окне предусмотрены инструменты для проверки неопознанных приложений в интернете. Если вы используете фирменный браузер Microsoft Edge, лучше для него включить фильтр SmartScreen, что обеспечит защиту от подозрительных загрузок из интернета или открытия потенциально опасных веб-ресурсов.

Еще есть фильтр SmartScreen для приложений, скачиваемый через официальный магазин Microsoft Store.

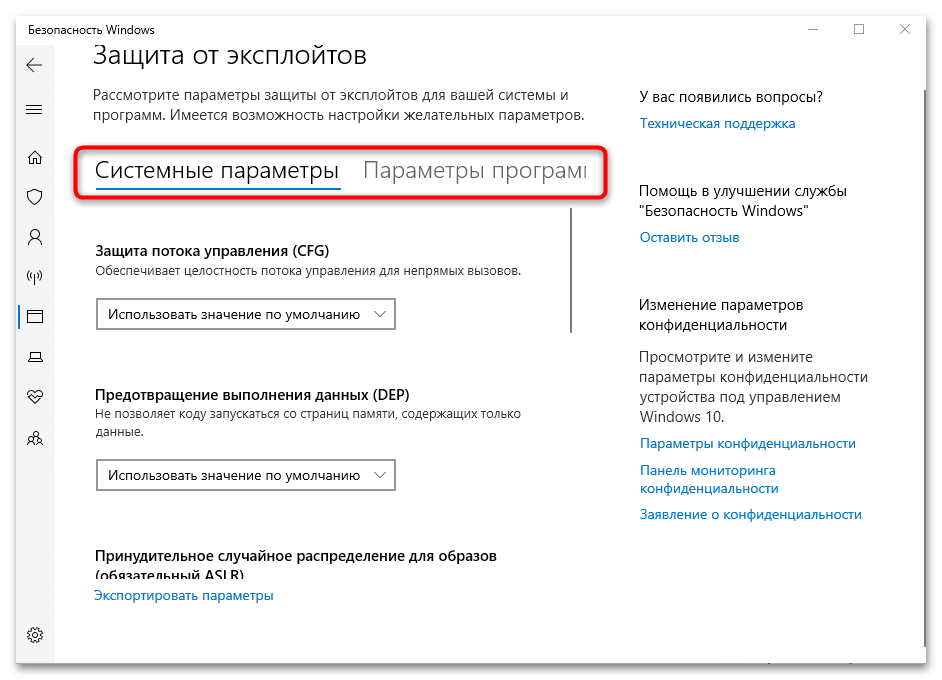

Защита от эксплойтов

Как известно, эксплойты – это программы, части кода или скрипты, которые получают выгоду при обнаружении уязвимости в системе. В их составе есть исполняемый код или даже данные, способные уничтожить или повредить информацию на локальном или удаленном компьютере.

При переходе на страницу с параметрами защиты от эксплойтов отобразится список функций с описанием, для которых в большинстве случаев доступно несколько действий: использование по умолчанию, выключено и включено. Каждый пункт дополнительно настраивается вручную.

Возможно управление не только системными параметрами, но и параметрами программ. Переключение между разделами происходит через вкладки вверху.

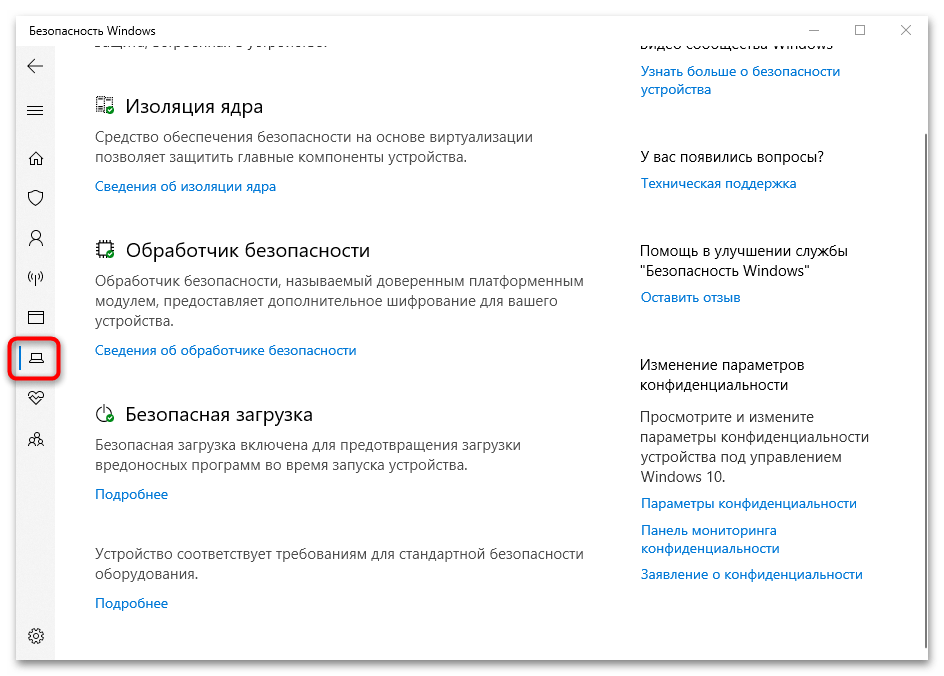

Безопасность устройства

В окне с информацией безопасности устройства есть сведения о состоянии нескольких возможностей аппаратной защиты компьютера, если таковая предусматривается компонентами ПК. Внизу должно быть уведомление, соответствует ли компьютер требованиям для аппаратной защиты.

В разделе есть еще несколько важных параметров:

- «Изоляция ядра» — функция, обеспечивающая защиту от вредоносных утилит и различных атак посредством изоляции процессов от самого устройства и операционной системы;

- «Обработчик безопасности» — доверенный платформенный модуль TPM, тот самый необходимый для установки Windows 11;

- «Безопасная загрузка» — предотвращение заражения системы на аппаратном уровне во время загрузки системы.

В зависимости от возможностей ПК пункты могут различаться. О каждом параметре можно узнать более подробную информацию, если кликнуть по строке со сведениями.

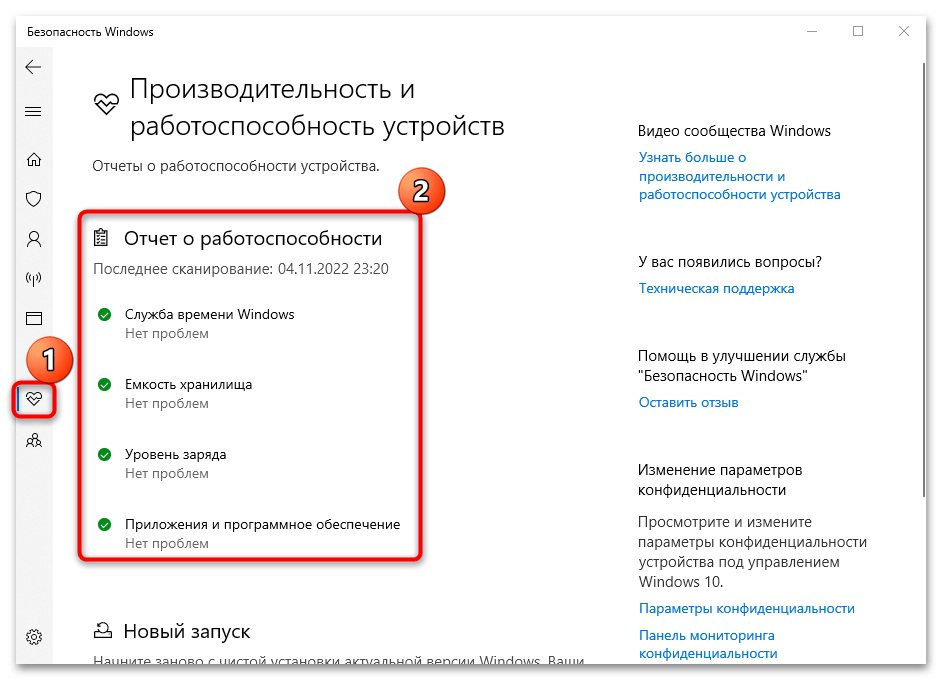

Производительность и работоспособность устройств

На странице с информацией о производительности и работоспособности устройства даются общие сведения о работе вашего компьютера в виде отчета с указанием последнего сканирования.

Если на устройстве есть проблемы с хранилищем, аккумулятором, приложениями или программным обеспечением, то средство оповестит об этом, чтобы пользователь мог оперативно исправить появившуюся неполадку.

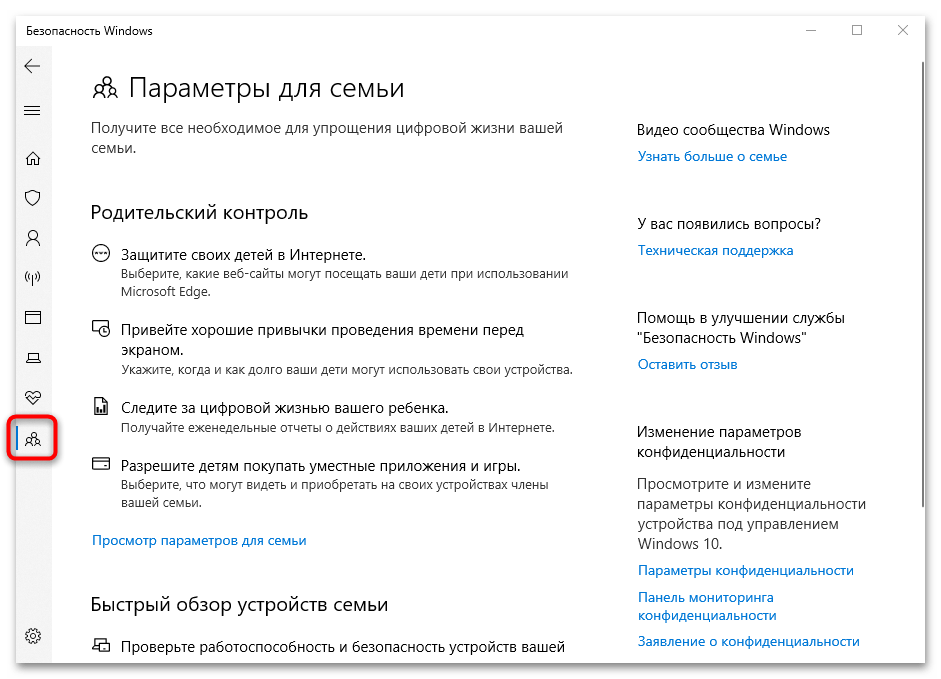

Параметры для семьи

Следующий раздел предназначен, скорее, для информирования о возможностях родительского контроля. Он пригодится, когда компьютером пользуются и дети. У вас есть возможность выбрать сайты, которые может посещать ребенок, а также определять время, в течение которого ему разрешено проводить время перед ПК, а также контролировать действия детей в интернете с помощью еженедельных отчетов.

Переходите по ссылке ниже, чтобы узнать, как включить и настроить функцию в Windows 10.

Подробнее: Особенности «Родительского контроля» в Windows 10

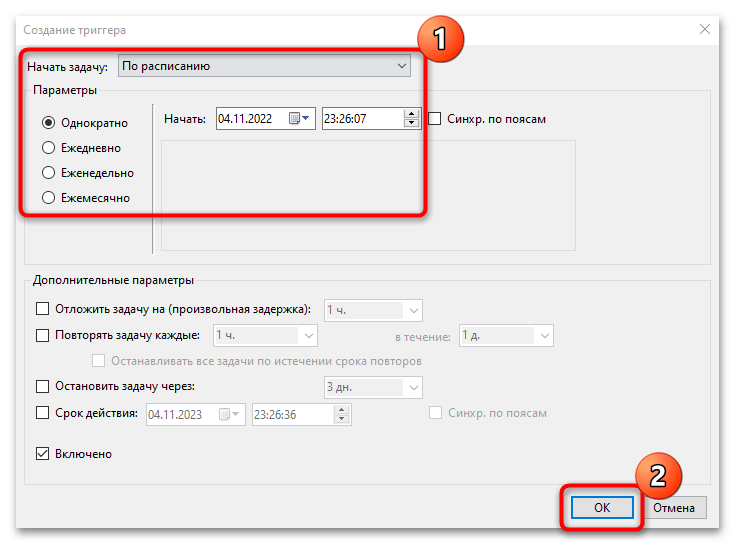

Как задать расписание проверок на вирусы

Выше мы рассматривали способы проверки компьютера с помощью встроенной защиты Windows 10. Несмотря на то, что все методы активируются вручную, в ОС есть возможность задать расписание сканирования, которое позволит сэкономить время, при этом поддерживая безопасность устройства:

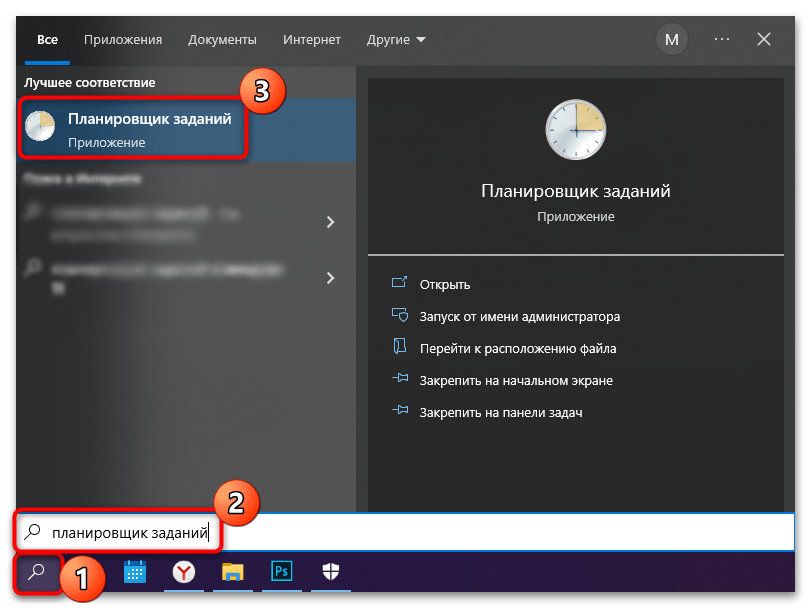

- Через системный поиск «Пуска» найдите приложение «Планировщик заданий».

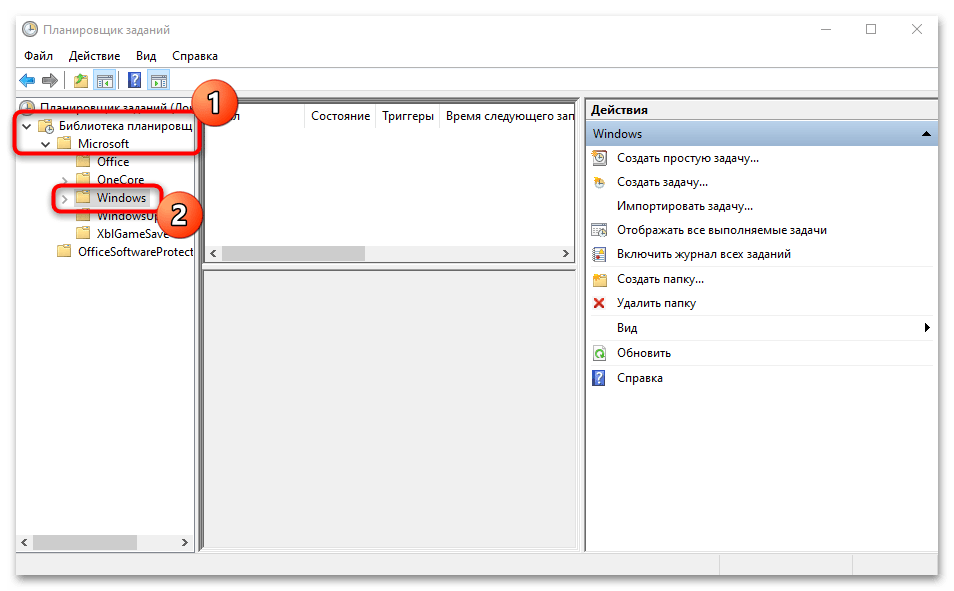

- Разверните ветку библиотеки на левой панели, затем поочередно папки «Microsoft» и «Windows».

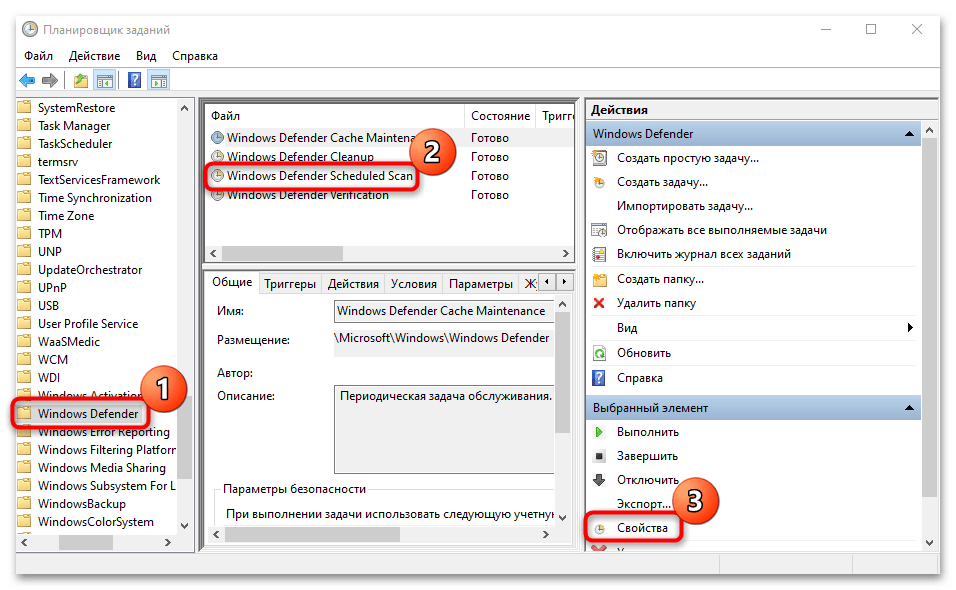

- В раскрывшемся списке отыщите параметр «Windows Defender». На панели в центре кликните по пункту «Windows Defender Scheduled Scan». Справа нажмите на пункт «Свойства» в разделе «Действия».

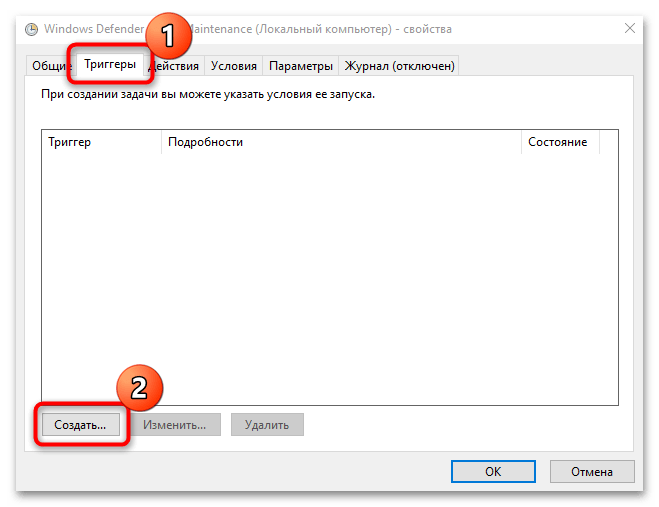

- Откроется новое окно, где нужно перейти на вкладку «Триггеры». Щелкните по кнопке «Создать».

- Останется задать время проверки и периодичность. Подтвердите действие.

После этого система будет автоматически запускать сканирование устройства на наличие вирусов в заданное время и с указанной периодичностью.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Security Team has rolled out Tamper Protection for all Windows users. In this post, we will share how you can enable or disable Tamper Protection in Windows Security or Windows Defender via UI, Registry or InTune. While you can turn it off it, we highly recommend you keep it enabled at all times, for your protection.

What is Tamper Protection in Windows 11/10

In simple English, it makes sure nobody can tamper with the Protection system aka Windows Security. The onboard software is good enough to handle most of the security threats, including Ransomware. But if it is turned off by a third party software or a malware which sneaks in, then you can get into trouble.

Tamper Protection feature in Windows Security makes sure to prevent malicious apps from changing relevant Windows Defender Antivirus settings. Features like Real-time protection, cloud protection are essential to keep you safe from emerging threats. The feature also makes sure that nobody can change or modify the settings via Registry or Group Policy.

Here is what Microsoft says about it:

- To help ensure that Tamper Protection doesn’t interfere with third-party security products or enterprise installation scripts that modify these settings, go to Windows Security and update security intelligence to version 1.287.60.0 or later. Once you’ve made this update, Tamper Protection will continue to protect your registry settings and will log attempts to modify them without returning errors.

- If the Tamper Protection setting is On, you won’t be able to turn off the Windows Defender Antivirus service by using the DisableAntiSpyware group policy key.

Tamper Protection is enabled by default for Home users. Keeping Tamper Protection On doesn’t mean that you cannot install third-party antivirus. It only means no other software can change the settings of Windows Security. Third-party antivirus will continue to register with the Windows Security application.

While third parties are blocked from making any changes, you as an administrator can make the changes. Even though you can, we will highly recommend you to keep it enabled all the time. You can configure it in three ways:

- Windows Security UI

- Registry changes

- InTune or Microsoft 365 Device Management portal

There is no Group Policy Object to change this setting.

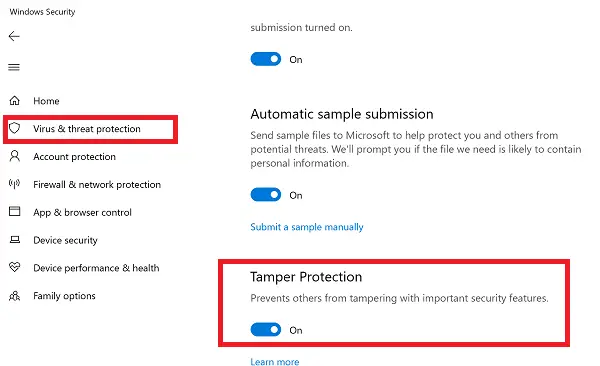

1] Using Windows Security UI to disable or enable Tamper Protection

- Click on the Start button, and from the app list, locate Windows Security. Click to launch when you find it.

- Switch to Virus and Threat protection > Manage Settings

- Scroll a bit to find Tamper Protection. Make sure its toggled On.

- If there is a particular need, you may turn it off, but make sure to turn it on again when work is done.

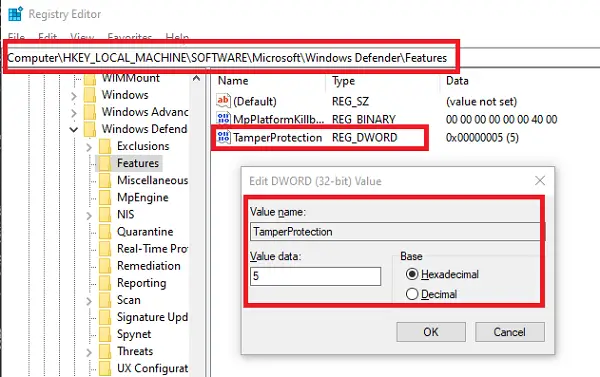

2] Registry changes to disable or enable Tamper protection

- Open Registry Editor by typing Regedit in the Run Prompt followed by the Enter key

- Navigate to HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderFeatures

- Double click on DWORD

TamperProtectionto edit the value. - Set it to “0” to disable Tamper Protection or “5” to enable Tamper Protection

3] Turn Tamper Protection on or off for your organization using Intune

If you are using InTune, i.e. Microsoft 365 Device Management portal, you can use it to Turn Tamper Protection on or off. Apart from having appropriate permissions, you need to have the following:

If you are part of your organization’s security team, you can turn Tamper Protection on (or off) for your organization in the Microsoft 365 Device Management portal (Intune) assuming your organization has Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP):

- Your organization must have Microsoft Defender ATP E5, Managed by Intune, and running Windows OS 1903 or later.

- Windows security with security intelligence updated to version 1.287.60.0 (or above)

- Your machines must be using anti-malware platform version 4.18.1906.3 (or above) and anti-malware engine version 1.1.15500.X (or above)

Now follow the steps to enable or disable Tamper Protection:

- Go to the Microsoft 365 Device Management portal and sign in with your work or school account.

- Select Device configuration > Profiles

- Create a profile that includes the following settings:

- Platform: Windows 10 and later

- ProfileType: Endpoint protection

- Settings > Windows Defender Security Center > Tamper Protection. Configure it on or off

- Assign the profile to one or more groups

If you do not see this option right away, it is still being rolled out.

Whenever a change occurs, an alert will be displayed on the Security Center. The security team can filter from the logs by following the text below:

AlertEvents | where Title == "Tamper Protection bypass"

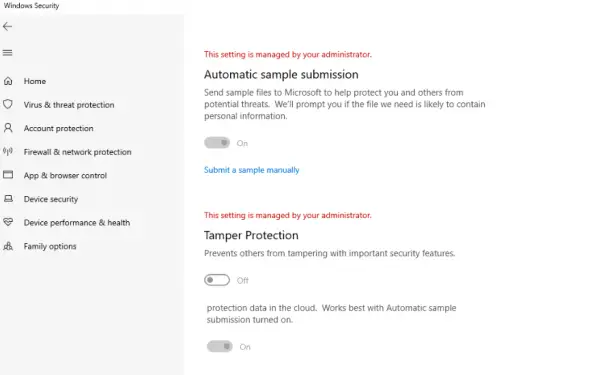

No Group Policy Object for Tamper Protection

Lastly, there is no Group Policy available to manage multiple computers. A note by Microsoft clearly says:

Your regular group policy doesn’t apply to Tamper Protection, and changes to Windows Defender Antivirus settings will be ignored when Tamper Protection is on.

You can use the Registry method for multiple computers by remotely connecting to that computer, and deploying the change. Once done, this is how it will look in users individual settings:

We hope the steps were easy to follow, and you were able to enable or disable Tamper Protection as per your requirement.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Security Team has rolled out Tamper Protection for all Windows users. In this post, we will share how you can enable or disable Tamper Protection in Windows Security or Windows Defender via UI, Registry or InTune. While you can turn it off it, we highly recommend you keep it enabled at all times, for your protection.

What is Tamper Protection in Windows 11/10

In simple English, it makes sure nobody can tamper with the Protection system aka Windows Security. The onboard software is good enough to handle most of the security threats, including Ransomware. But if it is turned off by a third party software or a malware which sneaks in, then you can get into trouble.

Tamper Protection feature in Windows Security makes sure to prevent malicious apps from changing relevant Windows Defender Antivirus settings. Features like Real-time protection, cloud protection are essential to keep you safe from emerging threats. The feature also makes sure that nobody can change or modify the settings via Registry or Group Policy.

Here is what Microsoft says about it:

- To help ensure that Tamper Protection doesn’t interfere with third-party security products or enterprise installation scripts that modify these settings, go to Windows Security and update security intelligence to version 1.287.60.0 or later. Once you’ve made this update, Tamper Protection will continue to protect your registry settings and will log attempts to modify them without returning errors.

- If the Tamper Protection setting is On, you won’t be able to turn off the Windows Defender Antivirus service by using the DisableAntiSpyware group policy key.

Tamper Protection is enabled by default for Home users. Keeping Tamper Protection On doesn’t mean that you cannot install third-party antivirus. It only means no other software can change the settings of Windows Security. Third-party antivirus will continue to register with the Windows Security application.

While third parties are blocked from making any changes, you as an administrator can make the changes. Even though you can, we will highly recommend you to keep it enabled all the time. You can configure it in three ways:

- Windows Security UI

- Registry changes

- InTune or Microsoft 365 Device Management portal

There is no Group Policy Object to change this setting.

1] Using Windows Security UI to disable or enable Tamper Protection

- Click on the Start button, and from the app list, locate Windows Security. Click to launch when you find it.

- Switch to Virus and Threat protection > Manage Settings

- Scroll a bit to find Tamper Protection. Make sure its toggled On.

- If there is a particular need, you may turn it off, but make sure to turn it on again when work is done.

2] Registry changes to disable or enable Tamper protection

- Open Registry Editor by typing Regedit in the Run Prompt followed by the Enter key

- Navigate to HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows DefenderFeatures

- Double click on DWORD

TamperProtectionto edit the value. - Set it to “0” to disable Tamper Protection or “5” to enable Tamper Protection

3] Turn Tamper Protection on or off for your organization using Intune

If you are using InTune, i.e. Microsoft 365 Device Management portal, you can use it to Turn Tamper Protection on or off. Apart from having appropriate permissions, you need to have the following:

If you are part of your organization’s security team, you can turn Tamper Protection on (or off) for your organization in the Microsoft 365 Device Management portal (Intune) assuming your organization has Microsoft Defender Advanced Threat Protection (Microsoft Defender ATP):

- Your organization must have Microsoft Defender ATP E5, Managed by Intune, and running Windows OS 1903 or later.

- Windows security with security intelligence updated to version 1.287.60.0 (or above)

- Your machines must be using anti-malware platform version 4.18.1906.3 (or above) and anti-malware engine version 1.1.15500.X (or above)

Now follow the steps to enable or disable Tamper Protection:

- Go to the Microsoft 365 Device Management portal and sign in with your work or school account.

- Select Device configuration > Profiles

- Create a profile that includes the following settings:

- Platform: Windows 10 and later

- ProfileType: Endpoint protection

- Settings > Windows Defender Security Center > Tamper Protection. Configure it on or off

- Assign the profile to one or more groups

If you do not see this option right away, it is still being rolled out.

Whenever a change occurs, an alert will be displayed on the Security Center. The security team can filter from the logs by following the text below:

AlertEvents | where Title == "Tamper Protection bypass"

No Group Policy Object for Tamper Protection

Lastly, there is no Group Policy available to manage multiple computers. A note by Microsoft clearly says:

Your regular group policy doesn’t apply to Tamper Protection, and changes to Windows Defender Antivirus settings will be ignored when Tamper Protection is on.

You can use the Registry method for multiple computers by remotely connecting to that computer, and deploying the change. Once done, this is how it will look in users individual settings:

We hope the steps were easy to follow, and you were able to enable or disable Tamper Protection as per your requirement.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Парень заходит в бар для программистов, и спрашивает: «Как мне защитить свой компьютер с Windows 10?», а ему отвечают: «Установи Linux».

Забавно, но не очень полезно для подавляющего большинства людей, которые вполне довольны своим компьютером с Windows 10, но хотят сделать его более безопасным. К счастью, это не так уж и сложно. Все, что вам нужно сделать, это выполнить эти восемь простых шагов.

В чем проблема с Windows 10?

Нравится это вам или нет, но Microsoft Windows была самой распространенной операционной системой, еще до того, как многие из вас купили свой первый компьютер. Это простой факт. Также факт, что Windows в целом, включая Windows 10, испытала более чем справедливую долю опасений по поводу безопасности. В 2019 в сети было достаточно новостей о «коварных и злых» вредоносных программах, которые могут обходить безопасность Windows 10, скрытом бэкдоре используемом группами APT, критических угрозах нулевого дня для пользователей Windows 10 и нескончаемый поток проблем с обновлением Windows 10.

Тем не менее, и я рискую вызвать гнев поклонников Windows XP или Windows 7, которые, несомненно, не согласятся с этим, Windows 10 почти наверняка является самой безопасной версией ОС на сегодняшний день. В таком случае зачем вам руководство для его защиты? Хороший вопрос и простой ответ: вы всегда можете улучшить то, что у вас есть, когда дело доходит до защиты компьютера с Windows. Будь то новое устройство из коробки, когда вам нужно будет правильно настроить параметры безопасности, или старый ПК, если вы, возможно, изменили эти настройки в менее безопасном направлении.

Группа экспертов по безопасности поделится главными советами по обеспечению безопасности Windows 10 во всех вариантах, от Windows 10 Home до Pro и выше. Ниже мы представим основные советы, сведенных к восьми простым шагам по защите Windows 10; некоторые из них больше нацелены на бизнес-пользователей, другие на обычных, но большинство применимо ко всем.

Ищете лучший способ защитить Windows 10? Вот восемь советов от экспертов. Подумайте об этом как о советах, которые можно и нужно использовать.

Шаг 1. Включите BitLocker

«Крайне необходимо включить шифрование диска», — говорит Ричард Хендерсон, глава отдела глобальной аналитики угроз Lastline. Хотя и Windows 10 Pro, и Windows 10 Enterprise включают BitLocker, Windows 10 Home – не имеет встроенного шифрования. Тем не менее, «все версии Windows включают ту или иную версию шифрования диска, — говорит Хендерсон, — и существует большое количество бесплатных программ». Включение полного шифрования диска сводит к минимуму вероятность использования данных на вашем компьютере злоумышленником. После того, как вы включили BitLocker или любое другое решение для полно дискового шифрования, которое вы выберете, не забудьте «надежно сохранить ключ восстановления как на USB-накопителе, так и на бумаге», — говорит Мэтт Олдридж, главный архитектор решений в Webroot.

- Шифрование файлов и папок с использованием EFS в Windows 10.

Шаг 2. По возможности используйте «Локальную» учетную запись для входа

«Используйте локальную учетную запись для входа в систему, а не свою учетную запись Windows», — говорит Кьяран Бирн, руководитель отдела эксплуатации платформы в Edgescan. Хотя Windows 10 Home по умолчанию будет использовать вашу учетную запись Windows, поскольку это упрощает вход на всех устройствах с одной учетной записью, Бирн говорит, что «Проблема в том, что если, скажем, ваши учетные данные в частности почта были скомпрометированы, то и ваш компьютер также будет скомпрометирован».

Шаг 3. Включите контролируемый доступ к папкам

Рассмотрите возможность включения контролируемого доступа к папкам, говорит Крис Доман, исследователь безопасности из AT&T Alien Labs, «Чтобы ограничить ущерб, причиняемый программами-вымогателями. Это доступно во всех выпусках Windows 10».

Шаг 4. Включите Windows Hello

«Включите Windows Hello, — говорит Джо Морли, будущий консультант SoftwareONE. — Один из самых простых способов для малых предприятий защитить Windows 10 — это включить функцию Windows Hello». Это позволяет пользователям разблокировать устройства с помощью распознавания лиц и считывателей отпечатков пальцев, минуя пароли, которые с большей вероятностью могут быть подсмотрены или украдены. Windows Hello предоставляет не только более быстрый, но и более безопасный метод входа в систему».

- Как настроить динамическую блокировку в Windows 10

Шаг 5. Включите Защитник Windows

«Включите Защитник Windows, — говорит Кьяран Бирн, глава отдела операций по платформе Edgescan, — он не хуже любого платного антивируса на рынке, и его поддерживают люди, которые знают Windows 10 лучше, чем кто-либо другой». Хорошо также включить встроенный брандмауэр, чтобы заблокировать любые нежелательные вторжения. «Блокируйте, блокируйте, блокируйте и разблокируйте по частям позже, если вы столкнетесь с какими-либо проблемами из-за правил брандмауэра», — говорит Бирн. Включите защиту в реальном времени Защитника Windows и настройте сканирование от вирусов и угроз. «Если вы случайно загрузили вредоносный файл, наличие надлежащей защиты может помочь удалить его до того, как ваша система будет взломана, и хакер получит контроль».

Шаг 6. Не используйте учетную запись администратора

«Создавайте отдельные учетные записи пользователей для повседневных нужд и не используйте их с правами администратора, — говорит Кен Андерхилл, главный инструктор Cybrary, — если, конечно, этого не требует ваша повседневная работа». Мэтт Олдридж, главный архитектор решений в Webroot, говорит, что в идеале нужно иметь одну учетную запись администратора, которую вы используете «только для установки нового программного обеспечения или обновлений», при этом сохраняя учетную запись непривилегированного пользователя для всего остального. «Очевидно, убедитесь, что для обеих учетных записей используются уникальные и безопасные пароли», — говорит Олдридж. Если при установке программного обеспечения требуются права администратора, скажем, вам не придется менять учетные записи, поскольку в Windows 10 появится всплывающее окно с запросом пароля администратора, если вы хотите продолжить. Это просто и безопасно, именно так, как мне нравится.

- Настройка ограниченного доступа в Windows 10.

Шаг 7. Автоматическое обновление Windows 10

«Не отключайте автоматическое обновление Windows 10», — говорит Джо Морли, будущий консультант SoftwareONE, — «Windows 10 предоставляется «как услуга», поэтому обновляется постоянно». Это может быть спорным предложением для некоторых пользователей, учитывая проблемы, с которыми они сталкиваются в последнее время. И все же я согласен с Морли; с установленными обновлениями Windows ваш компьютер намного безопаснее, чем без них. По словам Дэвида Хиггинса, технического директора CyberArk Дэвида Хиггинса, технического директора (EMEA) в CyberArk, компаниям следует «сначала развертывать обновления в тестовых средах, чтобы обеспечить безопасность, потому что это позволяет командам безопасности проверять, безопасно ли развертывание исправлений для всего бизнеса». Однако для всех остальных мгновенный доступ к исправлениям безопасности является козырем автоматического обновления.

- Наиболее распространенные коды ошибок установки и обновления Windows 10.

Шаг 8. Резервное копирование

Резервное копирование данных должно быть частью каждой стратегии безопасности на случай, если что-то пойдет не так. «Используйте надежную облачную службу резервного копирования для непрерывного резервного копирования данных, — говорит Мэтт Олдридж, главный архитектор решений в Webroot, — и храните автономные копии ваших критически важных файлов локально». Вы также должны включить восстановление системы, и убедится, что точки восстановления успешно создаются. «Это совет, который люди обычно игнорируют, пока не случается неприятность, но это все же мудрый совет», — говорит Ричард Хендерсон, глава отдела глобальной аналитики угроз в Lastline, «И в равной степени это применимо для домашних пользователей. Наличие автономного резервного копирования обеспечивает тройную защиту от атаки программ-вымогателей, сбоя оборудования или кражи устройства».

- Создание контрольной точки восстановления в Windows 10 с помощью PowerShell

- Создать точку восстановления Windows 10 одним кликом мыши.

- Резервное копирование папок «Рабочий стол», «Документы», «Изображения» в Windows 10 с помощью OneDrive.

Теперь Вы! Поделитесь своим способом защитить Windows 10, в комментариях ниже.

Как защитить свою учетную запись

показать все

Настройте параметры входа

Зачем: чтобы вашу учетную запись не взломали.

Windows 10 предлагает несколько способов входа в систему: буквенно-цифровой или графический пароль, PIN-код, распознавание лиц или отпечатков пальцев и аппаратный ключ безопасности. Для наиболее эффективной защиты рекомендуем пользоваться PIN-кодом или сканером отпечатка пальца.

PIN-код хранится на устройстве локально, привязан к вашему компьютеру. Даже если кто-то узнает эту комбинацию, он не сможет войти в вашу учетную запись с другого устройства — в этом преимущество PIN-кода перед паролем.

Надежная секретная комбинация соответствует следующим требованиям:

- Состоит из 8 или более символов.

- Содержит строчные и заглавные буквы, цифры и спецсимволы ($, @ и другие).

- Не является слишком простым номером, например, 12345678 или 00000000.

- Не совпадает с вашими паролями от других аккаунтов, в том числе Microsoft.

- Не является реально существующим словом или известной фразой.

- Не состоит из информации, которую легко узнать посторонним (ваше имя или имя близкого человека, кличка питомца, дата рождения и тому подобное).

Чтобы создать PIN-код:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Учетные записи.

- В меню слева выберите Варианты входа.

- Найдите пункт ПИН-код для Windows Hello и нажмите кнопку Добавить.

- Нажмите Далее. При необходимости введите пароль локальной учетной записи или аккаунта Microsoft.

- В открывшемся окне выберите Включить буквы и символы и создайте надежную комбинацию.

Используйте короткий и простой PIN-код, только если вы уверены, что никто кроме вас не получит доступ к компьютеру. В противном случае посторонним будет легко угадать комбинацию и добраться до ваших личных данных.

Помимо входа в систему этот же PIN-код можно использовать для защиты программ и служб на компьютере. Например, входить с его помощью в приложения и онлайн-службы, такие как OneDrive или Dropbox.

Если у вас есть специальный сканер или он встроен в устройство, после создания PIN-кода вы можете включить вход по отпечатку пальца. Подделать отпечаток не так просто, что делает этот метод безопаснее системы распознавания лица, которую в некоторых случаях можно обмануть, например, фотографией. Однако помните, что Windows будет отправлять ваши биометрические данные и информацию об использовании датчика в Microsoft.

Чтобы включить вход по отпечатку:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Учетные записи.

- В меню слева выберите Варианты входа.

- Найдите пункт Распознавание отпечатков пальцев Windows Hello и нажмите кнопку Настройка.

- Нажмите Начать.

- Введите PIN-код, который вы используете для входа в систему.

- Проведите сканирование.

- Нажмите Закрыть.

Включите автоматическую блокировку экрана

Зачем: чтобы посторонние не получили доступ к системе, пока вы отошли от устройства.

Windows 10 может блокировать компьютер, когда вы его не используете. Это закроет посторонним доступ к конфиденциальной информации в ваше отсутствие.

Чтобы настроить блокировку экрана:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Персонализация.

- В меню слева выберите Экран блокировки.

- Нажмите Параметры заставки.

- В открывшемся окне установите отметку Начинать с экрана входа в систему и выберите комфортный для вас интервал блокировки.

- Нажмите ОК.

Можно настроить блокировку так, чтобы система запрашивала пароль при выходе из спящего режима. По умолчанию эта функция включена, однако ее можно отключить. Рекомендуем проверить настройки и при необходимости снова активировать ее:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Учетные записи.

- В меню слева выберите Варианты входа.

- Если вы видите, что в разделе Требуется вход выбрано Никогда, нажмите на стрелку справа от этой надписи и кликните Время выхода компьютера из спящего режима.

Заблокировать компьютер вручную можно сочетанием клавиш Win + L или через меню Пуск. Для этого:

- Откройте меню Пуск.

- Нажмите левой кнопкой мыши на значок с изображением вашего профиля.

- Выберите Заблокировать.

Включите динамическую блокировку экрана

Зачем: чтобы блокировка включалась автоматически, когда вы отходите от компьютера.

Windows 10 может блокировать компьютер, когда вас нет рядом. Система ориентируется на связанные с компьютером гаджеты, например сотовый телефон. Для использования этой функции нужно подсоединить устройство к компьютеру через Bluetooth. Компьютер заблокируется, если вы покинете зону действия сигнала (обычно это около 10 метров) более чем на минуту.

Чтобы включить динамическую блокировку:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Учетные записи.

- В меню слева выберите Варианты входа.

- Установите отметку в разделе Динамическая блокировка.

- При появлении предупреждения перейдите в раздел Bluetooth и другие устройства и привяжите свой гаджет к компьютеру.

Помните, что сигнал Bluetooth может передаваться через стены и другие препятствия. Поэтому для блокировки компьютера может быть недостаточно выйти в соседнюю комнату.

Рекомендуем использовать эту функцию вместе с автоматической блокировкой экрана. В таком случае данные останутся в безопасности, даже если вы забудете привязанный гаджет рядом с компьютером.

Как защитить свои данные

показать все

Включите функцию поиска устройства

Зачем: чтобы заблокировать компьютер, если вы его потеряете.

Windows 10 регулярно сохраняет расположение вашего устройства, чтобы вы смогли найти его. Если вы потеряете компьютер или его украдут, вы сможете узнать, где он находится, и при необходимости заблокировать его. Эта функция включена по умолчанию, но мы рекомендуем проверить настройки:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Обновление и безопасность.

- В меню слева выберите Поиск устройства.

- Нажмите кнопку Изменить и включите поиск устройства.

Найти и заблокировать утерянное устройство можно в разделе Устройства на странице учетной записи Microsoft.

Помните, что для поиска устройства необходимо использовать ту же учетную запись Microsoft, с помощью которой вы входили на потерянный компьютер. Утерянное устройство может отправлять сведения о своем расположении, только если оно включено и имеет доступ к Интернету.

Неудобство: данные о местонахождении вашего компьютера будут передаваться на сервер компании и храниться на устройстве.

Запретите выводить данные на заблокированный экран

Зачем: чтобы не выставлять личные сведения на всеобщее обозрение.

Windows 10 может показывать информацию вашего аккаунта Microsoft на экране блокировки. Это позволяет посмотреть свой график встреч на завтра или уведомления о входящих сообщениях, не входя в систему. Однако если вы оставите где-нибудь свой ноутбук, эти данные могут увидеть посторонние. По умолчанию эта функция отключена, однако мы рекомендуем проверить настройки:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Учетные записи.

- В меню слева выберите Варианты входа.

- Убедитесь, что функция Отображать сведения об учетной записи (например, мой адрес электронной почты) на экране входа отключена.

Чтобы запретить приложениям показывать уведомления на экране блокировки:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Система.

- В меню слева выберите Уведомления и действия.

- В разделе Уведомления снимите отметки:

- Отображать уведомления на экране блокировки.

- Показывать напоминания и входящие VoIP-вызовы на экране блокировки.

Чтобы запретить показывать уведомления на экране входа лишь отдельным приложениям:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Персонализация.

- В меню слева выберите Экран блокировки.

- Поочередно нажмите на значки приложений, подробные и краткие сведения о состоянии которых отображаются на заблокированном экране, и выберите Ничего.

Как избавиться от лишних уведомлений и рекламы

показать все

Отключите уведомления с рекомендациями

Зачем: чтобы Windows не заваливала вас предложениями от Microsoft.

По умолчанию Windows 10 выводит уведомления с советами и рекомендует продукты Microsoft. Такие оповещения можно отключить. Для этого:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Система.

- В меню слева выберите Уведомления и действия.

- В разделе Уведомления снимите отметку Получать советы, подсказки и рекомендации при использовании Windows.

Если вам мешает только звук уведомлений, вы можете сделать их беззвучными. Для этого в разделе Уведомления снимите отметку Разрешать воспроизведение звуков уведомлениями.

Отключите рекламный идентификатор

Зачем: чтобы Microsoft и рекламодатели меньше знали о вас.

Рекламный идентификатор привязан к вашей учетной записи, он используется для персонализации рекламных объявлений. Можно запретить сбор некоторых сведений для настройки рекламы и отключить рекламный идентификатор. Для этого:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность. Вы окажетесь на вкладке с общими настройками.

- Деактивируйте все переключатели в разделе Изменение параметров конфиденциальности, чтобы запретить приложениям и сайтам собирать ваши сведения для настройки рекламы.

При этом вы все равно продолжите получать предложения и рекламу от Microsoft, хотя они и не будут персонализированы.

Как защититься от слежки

показать все

Ограничьте доступ к камере и микрофону

Зачем: чтобы за вами никто не шпионил.

Приложения и сайты получают доступ к камере и микрофону вашего компьютера, например, для видеозвонков. Некоторые вредоносные программы и веб-страницы пытаются тайно или обманом получить такие же разрешения и шпионить за вами. Можно закрыть или ограничить доступ к камере и микрофону как системе, так и приложениям и сайтам.

Чтобы запретить доступ к камере:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева выберите Камера.

- Если вы хотите запретить Windows и всем приложениям доступ к камере, нажмите кнопку Изменить и выключите эту функцию.

- Если вы хотите запретить доступ к камере большинству приложений (подробнее об исключениях см. после инструкций), деактивируйте переключатель в разделе Разрешить приложениям доступ к камере.

- Если вы хотите запретить доступ к камере отдельным приложениям, прокрутите страницу вниз до списка приложений из Microsoft Store и деактивируйте переключатели у программ, которым камера не нужна. После этого приложения не смогут напрямую обращаться к камере устройства, но смогут просить вас предоставить им доступ через приложение Камера. Этот доступ останется у приложения до тех пор, пока вы его не отзовете.

Учтите, что если вы используете для входа Windows Hello, у этой службы в любом случае останется доступ к камере.

Чтобы запретить доступ к микрофону:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева выберите Микрофон.

- Если вы хотите запретить Windows и всем приложениям доступ к микрофону, нажмите кнопку Изменить и отключите эту функцию.

- Если вы хотите запретить доступ к микрофону большинству приложений, деактивируйте переключатель в разделе Разрешить приложениям доступ к микрофону.

- Если вы хотите запретить доступ к микрофону отдельными приложениями, прокрутите страницу вниз до списка приложений Microsoft Store и деактивируйте переключатели напротив названий программ, которым нужно запретить его использовать.

У некоторых приложений не из Microsoft Store может остаться доступ к камере и микрофону, даже если вы запретили его для приложений из других источников. Например, когда программа устанавливает драйвер, она получает возможность напрямую обращаться к оборудованию.

Для более надежной защиты внешние камеру и микрофон можно отсоединить. Встроенные камеру и микрофон можно отключить с помощью диспетчера устройств, однако для этого понадобится знать их названия. Вы можете найти эту информацию, посмотрев технические характеристики компьютера на сайте производителя. Чтобы выключить камеру и микрофон:

- Кликните правой кнопкой мыши на значке Пуск в левом нижнем углу экрана.

- В развернувшемся списке выберите Диспетчер устройств.

- Дважды щелкните категорию Камеры.

- В развернувшемся списке нажмите правой кнопкой мыши на название вашей камеры и выберите Отключить устройство.

- Чтобы отключить микрофон, среди категорий диспетчера устройств дважды щелкните категорию Звуковые, игровые и видеоустройства.

- В развернувшемся списке нажмите правой кнопкой мыши на название своего микрофона и выберите Отключить устройство.

Камеру и микрофон можно включить снова в любой момент. Для этого откройте Диспетчер устройств, как указано в пунктах 1 и 2, затем найдите вашу камеру и микрофон в списке оборудования, как указано в пунктах 3–6 и вместо Отключить устройство выберите Включить устройство.

Неудобство: если вам понадобится камера или микрофон, например для видеозвонка, их придется включать вручную через диспетчер устройств.

Проверьте разрешения приложений

Зачем: чтобы программы на вашем компьютере не позволяли себе лишнего.

По умолчанию Windows 10 предоставляет приложениям доступ к чтению и отправке SMS и MMS, звонкам, диагностическим данным других приложений, электронной почте и другим данным. Вредоносные программы могут маскироваться под безобидные приложения и также получать разрешения в системе. Рекомендуем проверить настройки и отозвать доступ у тех приложений, которым вы не доверяете. Для этого:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева поочередно выберите Уведомления, Контакты, Календарь, Телефонные звонки, Журнал вызовов, Электронная почта, Задачи, Обмен сообщениями, Радио, Другие устройства, Автоматическое скачивание файлов, Документы, Изображения, Видео.

- Если вы хотите запретить Windows и всем приложениям доступ к этим данным, нажмите кнопку Изменить и выключите эту функцию.

- Если вы хотите запретить доступ приложениям, деактивируйте переключатель в соответствующем разделе.

- Если вы хотите запретить доступ отдельным приложениям, прокрутите страницу вниз до списка приложений Microsoft Store и деактивируйте переключатели напротив названий программ.

Учтите, что в списке вы найдете только стандартные приложения и приложения из Microsoft Store. Настройка не будет действовать на программы, загруженные из других источников.

К некоторым параметрам при желании можно запретить доступ не всем приложениям, а только классическим (установленным не из Microsoft Store). Правда, такой запрет будет действовать только на часть из них. Чтобы сторонние программы не могли просматривать вашу личную информацию, загружайте приложения из надежных источников.

Ограничьте доступ приложений к данным учетной записи

Зачем: чтобы разработчики не знали о вас слишком много.

Приложения Windows имеют доступ к сведениям вашей учетной записи, например к календарю, контактам, журналу звонков и другим данным. Эта информация может использоваться для улучшения работы программ и персонализации рекламы, а также передаваться третьим лицам. Можно заблокировать доступ к этим данным для ОС, всех приложений или для отдельных программ. Для этого:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева выберите Сведения учетной записи.

- Если вы хотите запретить Windows и всем приложениям доступ к данным учетной записи, нажмите кнопку Изменить и деактивируйте переключатель.

- Если вы хотите запретить доступ приложениям, деактивируйте переключатель в разделе Разрешить приложениям доступ к данным учетной записи.

- Если вы хотите запретить доступ отдельными приложениями, прокрутите страницу до списка приложений Microsoft Store и деактивируйте переключатели напротив названий программ.

Учтите, что в списке можно найти только стандартные приложения и приложения из Microsoft Store. Настройка не будет действовать на программы из других источников.

Как спрятаться от Большого Брата

показать все

Отключите службы геолокации

Зачем: чтобы на компьютере не хранилась история ваших перемещений.

Операционная система и некоторые приложения собирают данные о вашем местоположении. Эта информация отправляется на серверы Microsoft и разработчиков программ, а также сохраняется на вашем компьютере. Геолокация используется для построения маршрутов, предоставления сведений о погоде, автоматического определения часового пояса и реализации других возможностей. Если вы не хотите делиться данными о вашем местонахождении, отключите геолокацию:

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева выберите Расположение.

- Нажмите кнопку Изменить и выключите эту функцию.

- Выключите функцию Разрешить приложениям доступ к вашему местоположению.

- Если вы хотите запретить доступ отдельным приложениям, прокрутите страницу вниз до списка приложений Microsoft Store и деактивируйте переключатели напротив названий программ .

- Чтобы удалить сохраненные данные о геолокации устройства, найдите раздел Журнал сведений о местоположении и нажмите кнопку Очистить.

Даже если вы отключили доступ к геолокации, некоторые приложения по-прежнему смогут получать приблизительные данные о местоположении компьютера. Они определяют его с помощью Wi-Fi, Bluetooth или беспроводного модема.

Неудобство: отключив геолокацию, вы не сможете воспользоваться функцией поиска утерянного устройства.

Отключите голосовую активацию

Зачем: чтобы вас не подслушивали голосовые помощники.

Кортана и некоторые приложения могут реагировать на специальные голосовые команды. По умолчанию голосовая активация включена и Windows 10 постоянно прослушивает микрофон устройства, в том числе когда компьютер заблокирован. Кроме того, образцы вашей речи периодически отправляются разработчикам для улучшения приложения.

Разработчики голосовых помощников утверждают, что эта функция не несет угрозы приватности. Однако если вы чувствуете себя неуютно, голосовую активацию можно отключить.

- Откройте Параметры системы с помощью шестеренки в меню Пуск или сочетания клавиш Win + I.

- Перейдите в раздел Конфиденциальность.

- В меню слева выберите Голосовая активация.

- Деактивируйте переключатели:

- Разрешить приложениям использовать голосовую активацию

- Разрешить приложениям использовать голосовую активацию, когда это устройство заблокировано

- Если вы хотите заблокировать голосовую активацию отдельным приложениям, прокрутите страницу вниз до списка.

Если вы заблокировали приложениям с голосовой активацией доступ к микрофону, сама голосовая активация тоже будет недоступна. Однако учтите, что обратное не действует: запрет на использование голосовой активации не блокирует остальным приложениям доступ к микрофону.

Что бы произошло, если бы вы выбрали другой уровень тревожности?

Также рекомендуем

Главная /

Оптимальные настройки приватности Windows 10