Содержание

- Хранилище сертификатов Windows 10 — где лежат

- Что такое хранилище сертификатов в Windows системах

- Для чего оно нужно

- Как посмотреть установленные цифровые сертификаты в Windows 7 или 10

- Просмотр через консоль управления

- Доступ через проводник

- Просмотр через Internet Explorer

- Просмотр сертификатов через Крипто ПРО

- Просмотр сертификатов через Certmgr

- Как удалить сертификат в Windows 10

- Какую информацию хранят системные файлы windows

- Инструмент для анализа системных файлов

- Что в себя включает программа Анализатор:

- Анализируем системные файлы windows

- Строим защиту – отключаем создание эскизов

Хранилище сертификатов Windows 10 — где лежат

Для основной массы пользователей знания о хранилищах сертификатов не пригодятся. На практике с этой функцией Виндовс сталкиваются системные администраторы и хорошо подготовленные пользователи. Именно им время от времени приходится удалять ненужные, но важные зашифрованные документы, цифровые подписи и другую секретную информацию. Также на их ответственности и установка новых секретных документов.

Что такое хранилище сертификатов в Windows системах

Термин «хранилище сертификатов» можно расшифровать как часть оперативной памяти ПК, где помещена на хранение самая секретная зашифрованная информация. К таковой относятся:

- учетные данные;

- доступ к определенным программным продуктам.

Сертификаты служат для идентификации человека посредством сети интернет, после чего он сможет подтвердить допуск к определенным утилитам.

Доступ к секретным документам имеют единицы. Хранилище, как объект ОС, можно обозначить как отдельный файл, но для его открытия используются совсем другие средства, нежели доступные многим программы.

Хранилище имеет два отдельных раздела. В одном хранятся личные данные пользователя, в другом – средства идентификации самого компьютера. Сохранение происходит локально для каждого ПК и для каждого пользователя, который работает на нем.

У файла сертификата расширение .cer или .csr. Он занимает совсем немного места. Объем занятой памяти не превышает нескольких килобайт. Кстати, подобные файлы эксплуатируются в ОС Linux, MacOS. Файлы с подобным расширением можно назвать стандартным форматом ЭЦП. Во многих странах используются сертификаты стандарта .x509. В РФ они распространения не получили.

Для чего оно нужно

Каждый документ в хранилище призван сохранить безопасность работы операционной системы ПК. Это предотвращает проникновение в систему опасных или нежелательных и сомнительных программ. Каждая цифровая подпись отвечает за благонадежность отдельно взятого софта. Иногда такую же проверку проходит и сам пользователь. То есть для него тоже имеется свой идентификатор.

Корневой центр сертификации

У Виндовс есть свои корневые сертификаты. Благодаря им поддерживается стандартная работа ОС. Например, можно совершенно спокойно пользоваться функцией «Центр обновления Windows».

Очень широкое применение сертификация получила в Google Chrome. Особенно она востребована для взаимодействия с государственными сайтами. Чтобы иметь доступ к базам данных, обязательно нужно соответствующее разрешение. Вот его и выдает государственный сайт.

Немало утилит создают свои шифры. Например, если требуется изменить характеристики оборудования. Таким образом они обеспечивают программному продукту законность.

Как посмотреть установленные цифровые сертификаты в Windows 7 или 10

Прежде всего можно посмотреть доступные важные документы, такие как:

- Сертификаты для оборудования. Они предустановлены разработчиком для обеспечения оптимальной работы аппарата. Их могут увидеть все желающие. Для открытия этого каталога нужно синхронно нажать на кнопки Win + R. Появится пустая строка. Туда следует вбить символы certlm.msc. Откроется весь перечень секретных документов.

- Персональные сертификаты. К ним доступ имеет пользователь с текущей учетной записью. Доступ можно получить, используя все те же клавиши Win + R. Только в строчке нужно прописать команду certmgr.msc. Появится список всех доступных пользователю зашифрованных данных. Личная информация будет в файле «Личное».

Есть и другие способы, как просмотреть хранилище сертификатов Windows 7, 8, 10, ХР.

Просмотр установленных сертификатов

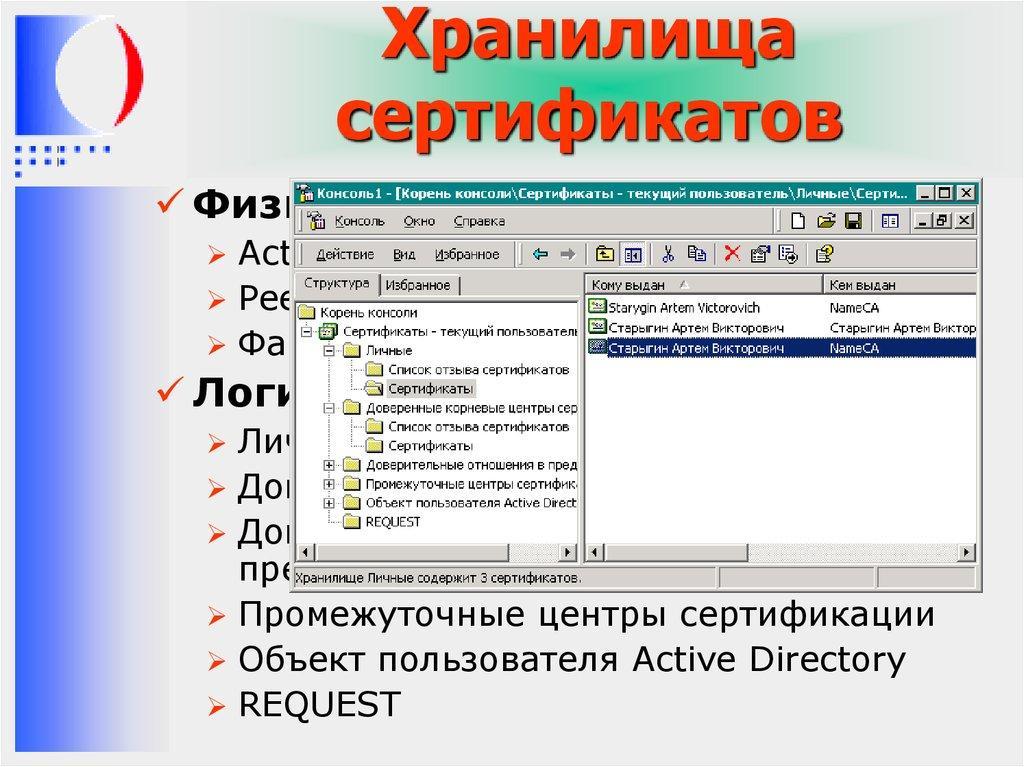

Просмотр через консоль управления

Предустановленной функцией просмотра секретной информации является консоль управления. Используя ее, тоже можно найти требуемые ключи. Для этого следует:

- Запустить ОС.

- Активировать «Командную строку» («cmd»).

- Нажать на «Enter».

- Вбить команду «mmc».

- Тапнуть «Enter».

- Открыть раздел «Файл».

- Активировать вкладку «Добавить или удалить оснастку».

- Кликнуть на «Добавить» и на «Добавить изолированную оснастку».

- Выбрать вкладку «Сертификаты».

Таким же способом можно в формате чтения просматривать сертифицированные учетки, зарегистрированные в Виндовс. Также можно вносить, убирать, исправлять и копировать документы.

Важно! Иметь права администратора обязательно.

Доступ через проводник

В современных ОС Виндовс, все зашифрованные данные находятся по веб-адресу C:UsersПОЛЬЗОВАТЕЛЬAppDataRoamingMicrosoftSystemCertificates. Если вместо слова «Пользователь» вписать рабочую учетку, то полный перечень открытых зашифрованных документов будет доступен для ознакомления.

Что касается закрытых ЭЦП, то они лежат на USB-рутокене. Для их просмотра потребуется другой секретный пароль. Его выдает администратору удостоверяющий центр.

В папке Виндовс хранится еще копия сертификата ЭЦП. Она предназначена для программной поддержки. Доступа пользователям к этой папке нет.

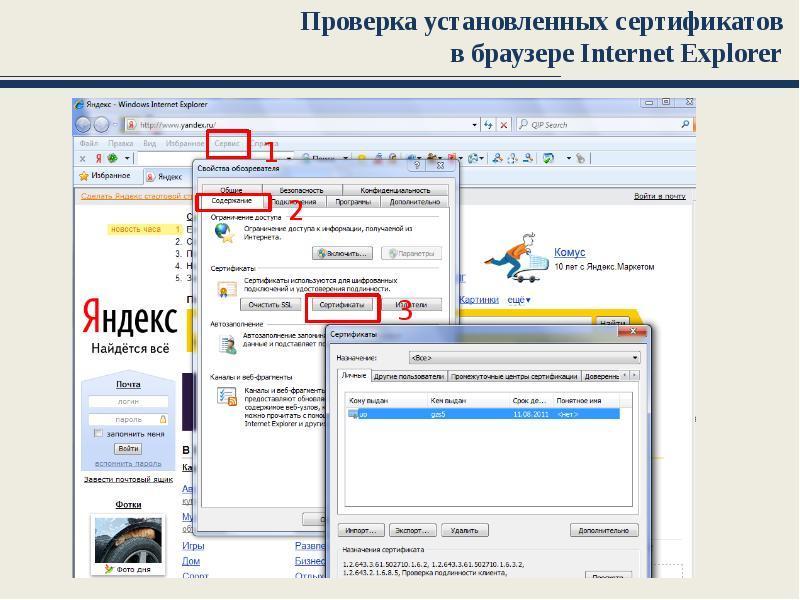

Просмотр через Internet Explorer

Найти ЭЦП можно и при помощи браузера Internet Explorer. Он установлен в современных аппаратах с ОС Windows 10, ХР. При отсутствии его легко можно скачать.

Просмотр сертификатов через Internet Explorer

Чтобы найти хранилище с секретными документами через этот браузер, следует его запустить. Далее нужно активировать вкладки:

В новом окошке будут представлены все сертификаты.

Важно! Корневые сертификаты удостоверяющих центров удалять нельзя.

Востребованность этого варианта просмотра зашифрованной информации в том, что видеть их можно, не имея права администратора. Просматривать могут все пользователи, но вносить изменения – прерогатива системных администраторов.

В Internet Explorer перечень особо важных документов можно просмотреть, используя меню «Центр управления сетями и общим доступом». Для этого нужно будет открыть «Панель управления» и войти в раздел «Свойства обозревателя». Далее следует активировать вкладки «Содержание» и «Сертификаты».

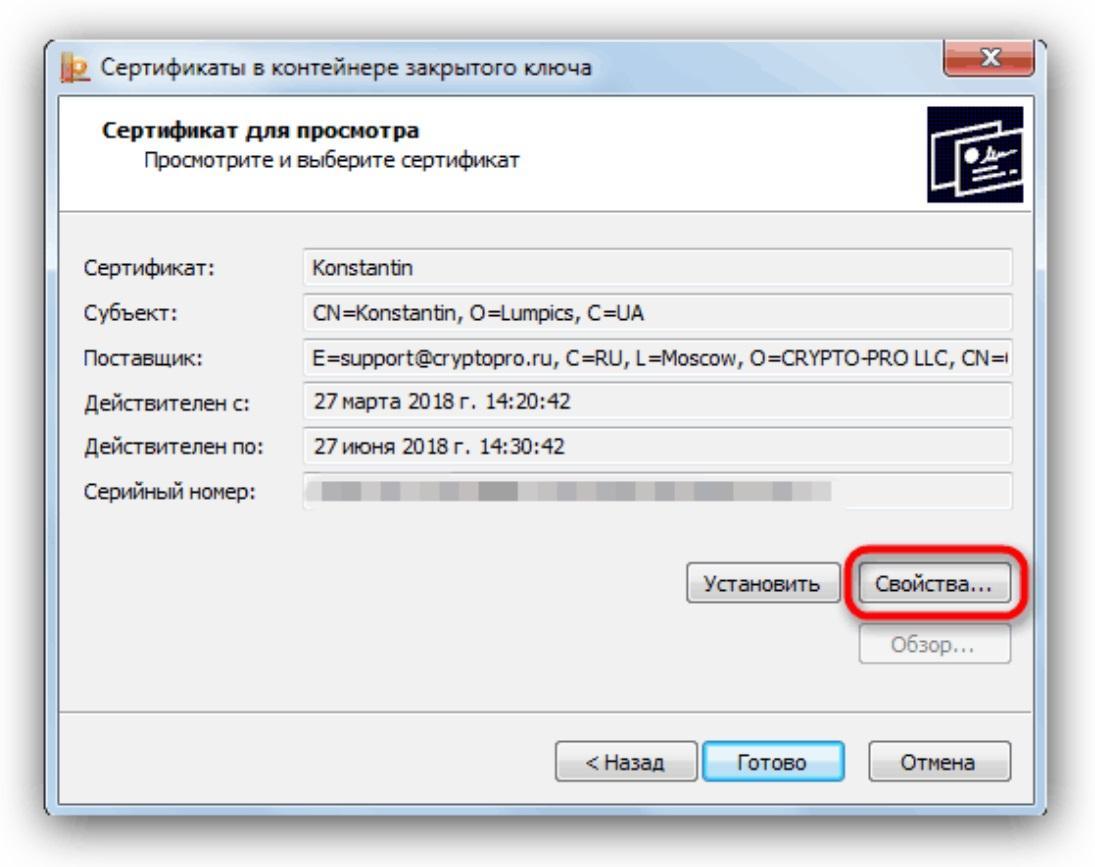

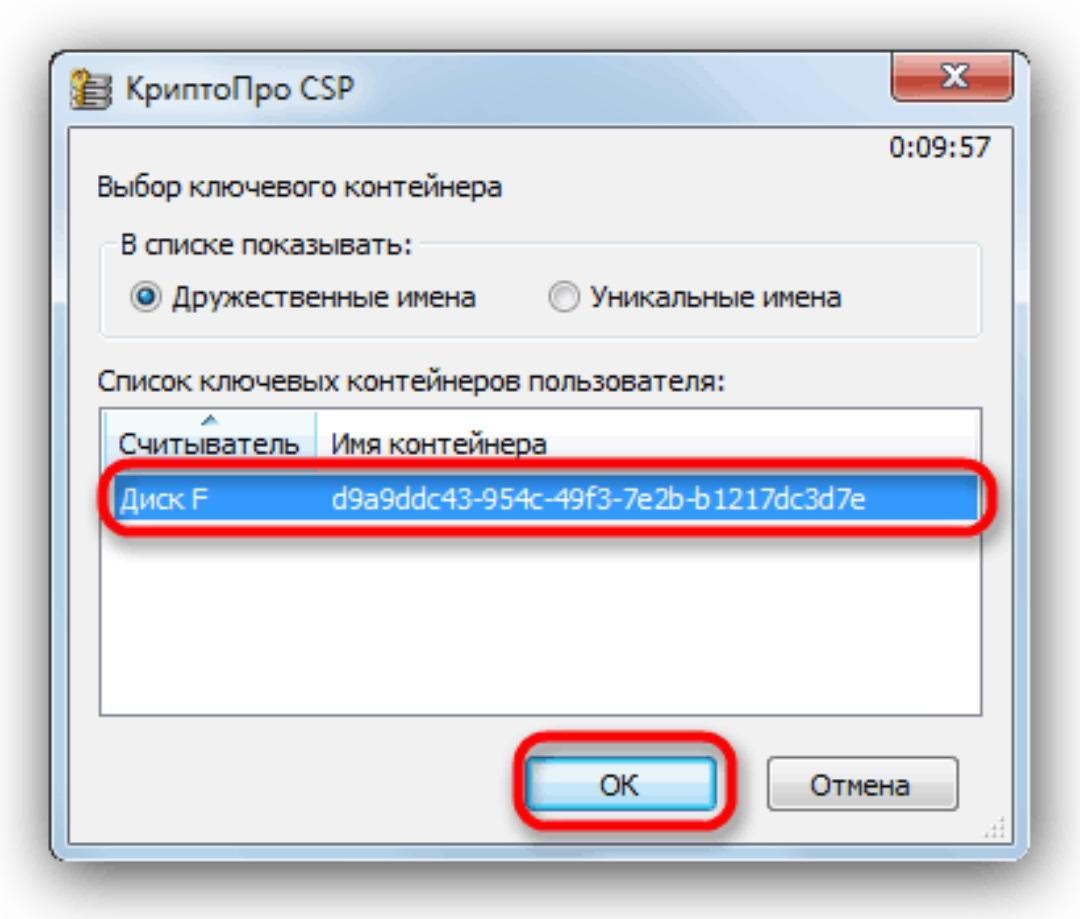

Просмотр сертификатов через Крипто ПРО

Просматривать ЭЦП можно с помощью программы-дистрибутива (Крипто ПРО).

Путь к просмотру:

- Запустить ОС.

- Войти в «Пуск».

- Открыть раздел «Все программы».

- Выбрать «Крипто ПРО».

- Нажать на вкладку «Сертификаты».

Электронный сертификат в Крипто ПРО

В появившемся окне появится перечень всех актуальных сертификатов. Имея права администратора, возможно управление сертификатами Windows 10 и других версий ОС. С ними можно проводить различные действия. То есть, можно удалять, редактировать, копировать. Последнее возможно при наличии ключа и допуска центра. С ними можно будет использовать скопированный ЭЦП на другом аппарате.

Просмотр сертификатов через Certmgr

В ОС Виндовс предусмотрен встроенный менеджер, который работает с имеющимися зашифрованными данными. С его помощью можно ознакомиться со всеми сертификатами (личные ЭЦП, сертификаты партнеров Майкрософт и т. д.).

Просмотреть секретные данные, используя данный менеджер можно так:

- Запустить ОС кнопкой «Пуск».

- Вбить команду «certmgr.msc».

- Подтвердить намерение кнопкой «Enter».

Во всплывающем окне появятся разделы «Личное» и «Корневые сертификаты удостоверяющего центра». Активируя их можно раскрыть полные реестры и найти требуемые ключи.

Нужно знать! Все эти действия может проводить только доверенный администратор. В ином случае менеджер не запустится.

У приложения есть ограничения в части шифрованных данных, где имеется специальное кодирование информации.

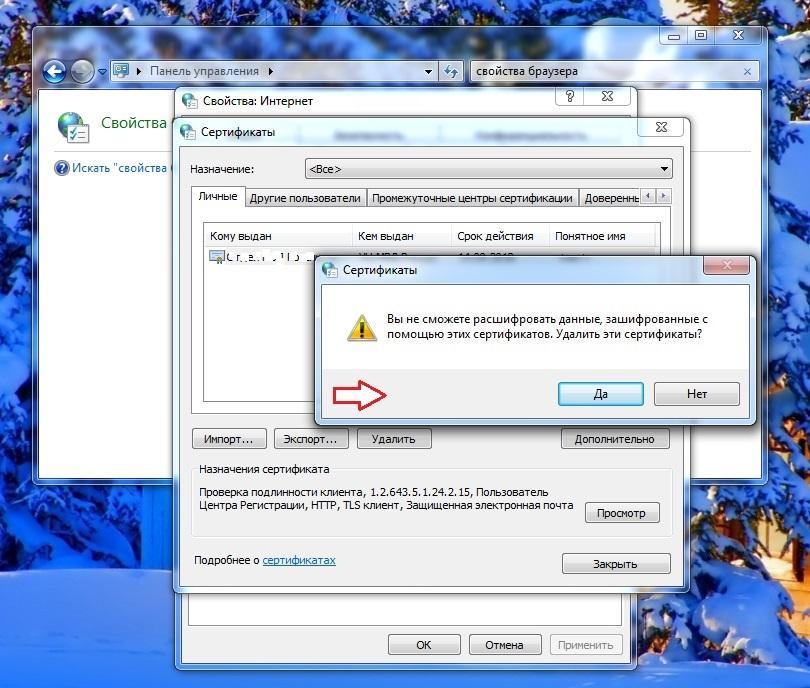

Как удалить сертификат в Windows 10

Через какое-то время некоторая важная информация теряет актуальность или становится известной третьим лицам. Иногда файлы, содержащие ее, повреждаются или нуждаются в замене на более новую версию. Тогда ненужные данные требуется удалить. При этом корневые в любой ситуации нужно сохранить!

Внимание! До удаления настоятельно рекомендуется удостовериться в окончательной неактуальности секретного файла. Обратного хода у процесса нет, даже при том, что закрытый ключ остается.

Процедуру выполняет системный администратор или хотя бы один из теоретически подготовленных пользователей.

К хранилищу доступ можно получить двумя способами:

- через Internet Explorer;

- через управление Виндовс.

К примеру, требуется удалить ЭЦП пользователя.

- Открыть «Панель управления».

- Выбрать «Сеть» и «Интернет».

- Активировать раздел «Управление настройками браузера». Всплывет окошко «Свойства».

- Открыть пункт «Содержание».

- Тапнуть кнопку «Сертификаты».

На экране всплывет перечень секретных документов. Ненужные можно выбрать, удалить. Важно не забыть сохраняться.

С использованием панели управления можно получить более полное разрешение к зашифрованной информации. Порядок действий в этом случае будет таким:

В появившемся окне будут перечислены все сертификаты хранилища, как пользовательские, так и корневые.

Сертификаты – важная составляющая безопасной работы компьютерной техники. Их достоверность гарантирует сертификационный центр. Работа с секретной информацией требует определенных знаний, поэтому выполнение работ в этой области нужно доверить специалисту. Для обычного пользователя достаточно иметь теоретические знания о том, что такое хранилище сертификатов Windows 10 и других версий ОС Виндовс. Применять их на практике рекомендуется только в исключительных случаях.

Какую информацию хранят системные файлы windows

Сегодня я Вам предлагаю проанализировать системные файлы windows и посмотреть, что же все-таки сохраняет ОС.

Нет, конечно же мы не шпионы и не в какие игры играть не будем. Но каждый должен знать, где таится опасность. Как говорится, кто предупрежден, тот вооружен.

Инструмент для анализа системных файлов

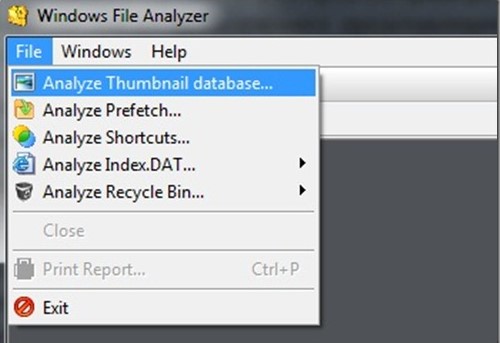

Чтобы посмотреть системные файлы windows и сделать кое-какие выводы нам понадобится программа “Windows File Analizer”.

“Windows File Analyzer” – это утилита, которая позволяет извлечь и проанализировать данные из служебных файлов Windows. Как правило, ОС скрывает подобную информацию от обычного пользователя. В этих файлах находится интересная информация, которую можно использовать для «криминалистического анализа».

Результаты работы программы можно удобно распечатать. Программа позволяет работать одновременно с несколькими файлами.

Что в себя включает программа Анализатор:

1. Файлов “Thumbs.db” – инструмент сканирует файлы Thumbs.db и отображает содержащиеся в них эскизы изображений, а также имена оригиналов и даты их создания.

2. Папки “Prefetch” – данный анализатор сканирует файлы, хранящиеся в папке Prefetch и извлекает информацию о дате последнего изменения, времени последнего запуска, количестве запусков и др. (В папке C:WindowsPrefetch содержится информация о часто открываемых программах для быстрого доступа системы к ним.)

3. Ярлыков – этот инструмент анализирует все ярлыки в выбранной папке и отображает служебную информацию о дате создания и последнего изменения каждой папки в пути к объекту ярлыка.

4. Файлов “Index.DAT” – анализатор сканирует специальные файлы “Index.Dat” и отображает их содержимое. (Файлы Index.Dat содержат данные о cookies, временных файлах и истории Internet Explorer.)

5. Корзины – анализатор декодирует и отображает файлы Info2, хранящие информацию о содержимом корзины.

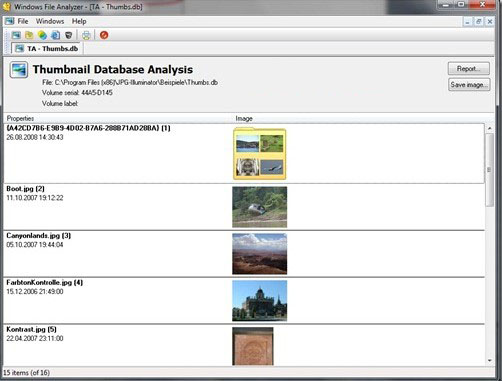

Анализируем системные файлы windows

Как работать с программой, разберем на примере анализатора файлов “Thumbs.db”. Такие файлы ОС создает в папке с изображения для их последующего представления в виде эскизов. Интересно, что в таких файлах сохраняются данные даже о тех картинках, которые были удалены.

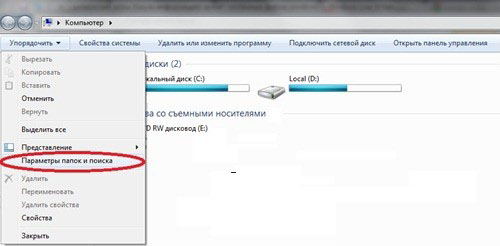

1. В настройках по умолчанию ОС делает файлы “Thumbs.db” скрытыми и недоступными. Для анализа нам необходимо исправить ситуацию.

Для Windows XP:

Запустите “Мой компьютер”. Откройте окно “Параметры папок”. Для этого в верхнем меню “Моего Компьютера” найдите вкладку “Сервис”, выберите пункт “Свойства папки…”, в открывшемся окошке перейдите во вкладку “Вид”, найдите пункт “Скрывать защищенные системные файлы (Рекомендуется)” и снимите галочку в чекбоксе, далее в списке необходимо еще активировать пункт “Показывать скрытые файлы и папки”. Жмем “Применить” и “ОК”.

Для Windows 7:

Проделайте все тоже самое. Окно “Параметры папок” открывается следующим образом. “Мой компьютер” –> в верхнем меню выбираем вкладку “Упорядочить” и кликаем по пункту “Параметры папок и поиска”.

2. Для запуска программы необходимо разархивировать скачанный пакет и запустить приложение. Установка не требуется.

3. После запуска программы перейдите в меню “File” –> “Analize Thumbnail database”

Перейдите в любую папку с рисунками и откройте файл “Thumbs.db”. Программа отобразит список сохраненных эскизов файлов. Возможно среди них Вы найдете уже удаленные изображения или фотографии.

Восстановить таким образом удаленные файлы нельзя. Но вот посмотреть, что было когда-то записано – вполне возможно.

Кстати, результат анализа можно распечатать, нажав на кнопку “Print”.

Строим защиту – отключаем создание эскизов

Друзья, я предлагаю отключить кеширование изображений. Пользы от этой операции не так много (ускорение загрузки эскизов на слабых ПК), а вот дополнительную информацию хранить о нас не надо.

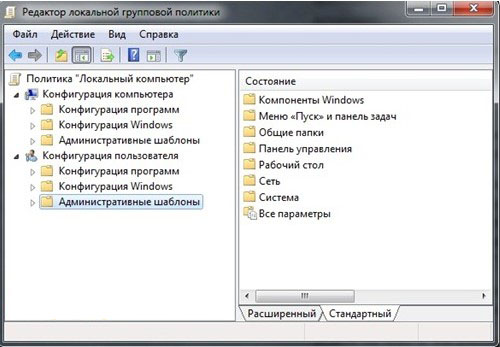

Жмем известную уже комбинацию клавиш “Win +R”, вводим команду “gpedit.msc” –> далее жмем “Enter”. В появившемся окне “Управления групповыми политиками” в правой части последовательно переходим по вкладкам “Конфигурация пользователя” –> “Административные шаблоны” –> “Компоненты Windows” –> “Проводник” и выбираем в главной части окна пункт “Отключить кеширование эскизов изображений” –> в появившемся окне выбираем пункт “включен” –> жмем “ОК”.

Друзья, надеюсь, данная статья была для Вас полезной. Ну как минимум интересной – это точно.

Содержание

- Секретная информация которая хранится в windows тест

- Популярные тесты

- Преимущества

- Пользователям

- Тест на тему «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ»

- Дистанционное обучение как современный формат преподавания

- Современные педтехнологии в деятельности учителя

- Математика и информатика: теория и методика преподавания в образовательной организации

- Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

- Общая информация

- Похожие материалы

- Лекция на тему «Понятие информационной безопасности. Основные составляющие.»

- Игра в логические операции

- Презентация «БАЗЫ ДАННЫХ» 11 класс

- Тест. «Общение в Интернете в реальном времени»

- Презентация «Разновидности объектов и их классификация»

- Практическая работа №1 «Основные объекты операционной системы Windows»

- Методическая разработка практического занятия «Оформление абзацев документов. Колонтитулы».

- Конспект урока. Электронные таблицы. 7-й класс

- Вам будут интересны эти курсы:

- Оставьте свой комментарий

- Подарочные сертификаты

- Тест с ответами: “Криптография”

Секретная информация которая хранится в windows тест

Если вы родом из СССР, то точно сможете закончить фразы тех времен на все 10 из 10

Если вы закончите представленные 15 фраз, то вы настоящий интеллектуал!

А насколько вы умны?

Тест, который осилят лишь настоящие профи в мировой географии

Умеете ли вы готовить? Сложный кулинарный Блиц-тест ресторатора Ивана Шишкина

Звериный интеллект: скольких животных ты знаешь?

Тест на широкий кругозор: сможете ли вы ответить хотя бы на половину вопросов?

Тест на общую эрудицию. Сумеешь набрать хотя бы 10 баллов?

Насколько у вас хорошая логика?

Тест на общие знания, который без ошибок проходят лишь единицы. А получится ли у вас?

Тест Роршаха расскажет, что сейчас творится у вас в голове

А насколько хорошо натренирован ваш мозг?

Вы невероятно умны, если смогли пройти этот тест на 10 из 10

Никто не может ответить больше чем на 7 из 10 вопросов в этом тесте на IQ

Сможете ответить на вопросы на общие знания, в которых стыдно сделать ошибку?

Сможете ли вы узнать 20 людей, определивших ход истории?

Никто не может угадать, какое из этих колец самое дорогое

На какое животное вы похожи, когда злитесь?

Тест на грамотность: Технарь вы или гуманитарий?

Тест на общие знания, который на 11/11 осилит лишь настоящий эрудит

Популярные тесты

Если вы родом из СССР, то точно сможете закончить фразы тех времен на все 10 из 10

Если вы закончите представленные 15 фраз, то вы настоящий интеллектуал!

А насколько вы умны?

Тест, который осилят лишь настоящие профи в мировой географии

Умеете ли вы готовить? Сложный кулинарный Блиц-тест ресторатора Ивана Шишкина

Звериный интеллект: скольких животных ты знаешь?

Тест на широкий кругозор: сможете ли вы ответить хотя бы на половину вопросов?

Тест на общую эрудицию. Сумеешь набрать хотя бы 10 баллов?

Насколько у вас хорошая логика?

Тест на общие знания, который без ошибок проходят лишь единицы. А получится ли у вас?

Тест Роршаха расскажет, что сейчас творится у вас в голове

А насколько хорошо натренирован ваш мозг?

Вы невероятно умны, если смогли пройти этот тест на 10 из 10

Никто не может ответить больше чем на 7 из 10 вопросов в этом тесте на IQ

Сможете ответить на вопросы на общие знания, в которых стыдно сделать ошибку?

Сможете ли вы узнать 20 людей, определивших ход истории?

Никто не может угадать, какое из этих колец самое дорогое

На какое животное вы похожи, когда злитесь?

Тест на грамотность: Технарь вы или гуманитарий?

Тест на общие знания, который на 11/11 осилит лишь настоящий эрудит

Преимущества

Можете встраивать тесты на Ваш сайт. Тест показывается нашем и других сайтах. Гибкие настройки результатов. Возможность поделиться тестом и результатами. Лавинообразный («вирусный») трафик на тест. Русскоязычная аудитория. Без рекламы!

Пользователям

Вам захотелось отдохнуть? Или просто приятно провести время? Выбирайте и проходите онлайн-тесты, делитесь результатом с друзьями. Проверьте, смогут они пройти также как Вы, или может лучше?

Внимание! Наши тесты не претендуют на достоверность – не стоит относиться к ним слишком серьезно!

Источник

Тест на тему «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ»

Тест ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А) комплекс мероприятий, направленных на обеспечение информационной безопасности.

Б) процесс разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

А) от компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

А) целостность

Б) достоверность

В) конфиденциальность

А) возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая независимость

В) нет правильного ответа

А) целостность информации

Б) непротиворечивость информации

В) защищенность от разрушения

А) защита от несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

А) получения определенных информационных услуг

Б) обработки информации

В) все ответы правильные

А) статическую

Б) динамичную

В) структурную

А) анализе потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

А) сведения о технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические проблемы

В) все ответы правильные

А) потенциальная возможность определенным образом нарушить информационную безопасность

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям данного этапа

А) попытка реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную безопасность

В) программы, предназначенные для поиска необходимых программ.

А) потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

А) промежуток времени от момента, когда появится возможность слабого места и до момента, когда пробел ликвидируется.

Б) комплекс взаимосвязанных программ для решения задач определенного класса конкретной предметной области

В) формализованный язык для описания задач алгоритма решения задачи пользователя на компьютере

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены соответствующие заплаты.

В) заплаты должны быть установлены в защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А) по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

А) отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

А) отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

А) ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

А) невозможность и нежелание обслуживающего персонала или пользователя выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

А) вредоносная функция

Б) внешнее представление

В) способ распространения

А) вирусы

Б) черви

В) все ответы правильные

А) код обладающий способностью к распространению путем внедрения в другие программы

Б) способность объекта реагировать на запрос сообразно своему типу, при этом одно и то же имя метода может использоваться для различных классов объектов

В) небольшая программа для выполнения определенной задачи

А) код способный самостоятельно, то есть без внедрения в другие программы вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие программы

В) программа действий над объектом или его свойствами

А) предметную

Б) служебную

В) глобальную

А) случайные

Б) преднамеренные

В) природные

А) объективные

Б) субъективные

В) преднамеренные

А) нарушение права собственности

Б) нарушение содержания

В) внешняя среда

А) случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

А) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

Б) некоторая последовательность действий, необходимых для выполнения конкретного задания

В) структура, определяющая последовательность выполнения и взаимосвязи процессов

А) неправильное выполнение элементом одной или нескольких функций происходящее в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

В) негативное воздействие на программу

А) такое нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

Б) неправильное выполнение элементом одной или нескольких функций происходящее в следствие специфического состояния

В) объект-метод

А) негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

А) ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

А) системные порты

Б) администрация

В) программное обеспечение

А) лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

А) сильной защиты

Б) особой защиты

В) слабой защиты

А) пассивные

Б) активные

В) полупассивные

А) совокупность законодательных актов, нормативно-правовых документов, руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) нет правильного ответа

А) международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

А) государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

А) сведения, защищаемые государством в области военной, экономической … деятельности

Б) документированная информация

В) нет правильного ответа

А) программа, специально разработанная для нарушения нормального функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые образуют ее структуру и поведение

А) трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

А) взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

А) хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

А) аппаратные

Б) криптографические

В) физические

А) специальные программы и системы защиты информации в информационных системах различного назначения

Б) структура, определяющая последовательность выполнения и взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит идея о том, что любое выражение из значений можно представить в виде совокупности объектов и связи между ними

50. Криптографические средства – это…

А) средства специальные математические и алгоритмические средства защиты информации, передаваемые по сетям связи, хранимой и обрабатываемой на компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах различного назначения

В) механизм, позволяющий получить новый класс на основе существующего

Если Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с сайта, Вы можете оставить жалобу на материал.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс повышения квалификации

Современные педтехнологии в деятельности учителя

Курс профессиональной переподготовки

Математика и информатика: теория и методика преподавания в образовательной организации

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

также Вы можете выбрать тип материала:

Общая информация

Международная дистанционная олимпиада Осень 2022

Похожие материалы

Лекция на тему «Понятие информационной безопасности. Основные составляющие.»

Игра в логические операции

Презентация «БАЗЫ ДАННЫХ» 11 класс

Тест. «Общение в Интернете в реальном времени»

Презентация «Разновидности объектов и их классификация»

Практическая работа №1 «Основные объекты операционной системы Windows»

Методическая разработка практического занятия «Оформление абзацев документов. Колонтитулы».

Конспект урока. Электронные таблицы. 7-й класс

Не нашли то что искали?

Воспользуйтесь поиском по нашей базе из

5229460 материалов.

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

Более половины родителей не состоят в родительских чатах

Время чтения: 1 минута

РАО учредит научно-образовательный центр для подготовки научных кадров

Время чтения: 1 минута

55 российских школ остаются на карантине по коронавирусу

Время чтения: 0 минут

В школе в Пермском крае произошла стрельба

Время чтения: 1 минута

Рособрнадзор оставил за регионами решение о дополнительных школьных каникулах

Время чтения: 1 минута

Каникулы для школьников в Орловской области продлят до 15 ноября

Время чтения: 1 минута

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

Источник

Тест с ответами: “Криптография”

1. Что такое шифрование?

а) способ изменения сообщения или другого документа, обеспечивающее искажение его содержимого+

б) совокупность тем или иным способом структурированных данных и комплексом аппаратно-программных средств

в) удобная среда для вычисления конечного пользователя

2. Что такое кодирование?

а) преобразование обычного, понятного текста в код+

б) преобразование

в) написание программы

3. Для восстановления защитного текста требуется:

а) ключ

б) матрица

в) вектор

4. Сколько лет назад появилось шифрование?

а) четыре тысячи лет назад+

б) две тысячи лет назад

в) пять тысяч лет назад

5. Первое известное применение шифра:

а) египетский текст+

б) русский

в) нет правильного ответа

6. Секретная информация, которая хранится вWindows:

а) пароли для доступа к сетевым ресурсам+

б) пароли для доступа в Интернет+

в) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере+

7. Что такое алфавит?

а) конечное множество используемых для кодирования информации знаков+

б) буквы текста

в) нет правильного ответа

8. Что такое текст?

а) упорядоченный набор из элементов алфавита+

б) конечное множество используемых для кодирования информации знаков

в) все правильные

9. Выберите примеры алфавитов:

а) Z256 – символы, входящие в стандартные коды ASCII и КОИ-8+

б) восьмеричный и шестнадцатеричный алфавиты+

в) АЕЕ

10. Что такое шифрование?

а) преобразовательный процесс исходного текста в зашифрованный+

б) упорядоченный набор из элементов алфавита

в) нет правильного ответа

11. Что такое дешифрование?

а) на основе ключа шифрованный текст преобразуется в исходный+

б) пароли для доступа к сетевым ресурсам

в) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере

12. Что представляет собой криптографическая система?

а) семейство Т преобразований открытого текста, члены его семейства индексируются символом k+

б) программу

в) систему

13. Что такое пространство ключей k?

а) набор возможных значений ключа+

б) длина ключа

в) нет правильного ответа

14. На какие виды подразделяют криптосистемы?

а) симметричные+

б) ассиметричные+

в) с открытым ключом+

15. Количество используемых ключей в симметричных криптосистемах для шифрования и дешифрования:

а) 1+

б) 2

в) 3

16. Количество используемых ключей в системах с открытым ключом:

а) 2+

б) 3

в) 1

17. Ключи, используемые в системах с открытым ключом:

а) открытый+

б) закрытый+

в) нет правильного ответа

18. Выберите то, как связаны ключи друг с другом в системе с открытым ключом:

а) математически+

б) логически

в) алгоритмически

19. Что принято называть электронной подписью?

а) присоединяемое к тексту его криптографическое преобразование+

б) текст

в) зашифрованный текст

20. Что такое криптостойкость?

а) характеристика шрифта, определяющая его стойкость к дешифрованию без знания ключа+

б) свойство гаммы

в) все ответы верны

21. Выберите то, что относится к показателям криптостойкости:

а) количество всех возможных ключей+

б) среднее время, необходимое для криптоанализа+

в) количество символов в ключе

22. Требования, предъявляемые к современным криптографическим системам защиты информации:

а) знание алгоритма шифрования не должно влиять на надежность защиты+

б) структурные элементы алгоритма шифрования должны быть неизменными+

в) не должно быть простых и легко устанавливаемых зависимостью между ключами +последовательно используемыми в процессе шифрования+

23. Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

а) длина шифрованного текста должна быть равной лине исходного текста+

б) зашифрованное сообщение должно поддаваться чтению только при наличии ключа+

в) нет правильного ответа

24. Основными современными методами шифрования являются:

а) алгоритм гаммирования+

б) алгоритмы сложных математических преобразований+

в) алгоритм перестановки+

25. Чем являются символы исходного текста, складывающиеся с символами некой случайной последовательности?

а) алгоритмом гаммирования+

б) алгоритмом перестановки

в) алгоритмом аналитических преобразований

26. Чем являются символы оригинального текста, меняющиеся местами по определенному принципу, которые являются секретным ключом?

а) алгоритм перестановки+

б) алгоритм подстановки

в) алгоритм гаммирования

27. Самая простая разновидность подстановки:

а) простая замена+

б) перестановка

в) простая перестановка

28. Количество последовательностей, из которых состоит расшифровка текста по таблице Вижинера:

а) 3+

б) 4

в) 5

29. Таблицы Вижинера, применяемые для повышения стойкости шифрования:

а) во всех (кроме первой) строках таблицы буквы располагаются в произвольном порядке+

б) в качестве ключа используется случайность последовательных чисел+

в) нет правильного ответа

30. Суть метода перестановки:

а) символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов+

б) замена алфавита

в) все правильные

31. Цель криптоанализа:

а) Определение стойкости алгоритма+

б) Увеличение количества функций замещения в криптографическом алгоритме

в) Уменьшение количества функций подстановок в криптографическом алгоритме

г) Определение использованных перестановок

32. По какой причине произойдет рост частоты применения брутфорс-атак?

а) Возросло используемое в алгоритмах количество перестановок и замещений

б) Алгоритмы по мере повышения стойкости становились менее сложными и более подверженными атакам

в) Мощность и скорость работы процессоров возросла+

г) Длина ключа со временем уменьшилась

33. Не будет являться свойством или характеристикой односторонней функции хэширования:

а) Она преобразует сообщение произвольной длины в значение фиксированной длины

б) Имея значение дайджеста сообщения, невозможно получить само сообщение

в) Получение одинакового дайджеста из двух различных сообщений невозможно, либо случается крайне редко

г) Она преобразует сообщение фиксированной длины в значение переменной длины+

34. Выберите то, что указывает на изменение сообщения:

а) Изменился открытый ключ

б) Изменился закрытый ключ

в) Изменился дайджест сообщения+

г) Сообщение было правильно зашифровано

35. Алгоритм американского правительства, который предназначен для создания безопасных дайджестов сообщений:

а) Data Encryption Algorithm

б) Digital Signature Standard

в) Secure Hash Algorithm+

г) Data Signature Algorithm

36. Выберите то, что лучшеописывает отличия между HMAC и CBC-MAC?

а) HMAC создает дайджест сообщения и применяется для контроля целостности; CBC-MAC используется для шифрования блоков данных с целью обеспечения конфиденциальности

б) HMAC использует симметричный ключ и алгоритм хэширования; CBC-MAC использует первый блок в качестве контрольной суммы

в) HMAC обеспечивает контроль целостности и аутентификацию источника данных; CBC-MAC использует блочный шифр в процессе создания MAC+

г) HMAC зашифровывает сообщение на симметричном ключе, а затем передает результат в алгоритм хэширования; CBC-MAC зашифровывает все сообщение целиком

37. Определите преимущество RSA над DSA?

а) Он может обеспечить функциональность цифровой подписи и шифрования+

б) Он использует меньше ресурсов и выполняет шифрование быстрее, поскольку использует симметричные ключи

в) Это блочный шифр и он лучше поточного

г) Он использует одноразовые шифровальные блокноты

38. С какой целью многими странами происходит ограничение использования и экспорта криптографических систем?

а) Без ограничений может возникнуть большое число проблем совместимости при попытке использовать различные алгоритмы в различных программах

б) Эти системы могут использоваться некоторыми странами против их местного населения

в) Криминальные элементы могут использовать шифрование, чтобы избежать обнаружения и преследования+

г) Законодательство сильно отстает, а создание новых типов шифрования еще больше усиливает эту проблему

39. Выберите то, что используют для создания цифровой подписи:

а) Закрытый ключ получателя

б) Открытый ключ отправителя

в) Закрытый ключ отправителя+

г) Открытый ключ получателя

40. Выберите то, что лучше всего описывает цифровую подпись:

а) Это метод переноса собственноручной подписи на электронный документ

б) Это метод шифрования конфиденциальной информации

в) Это метод, обеспечивающий электронную подпись и шифрование

г) Это метод, позволяющий получателю сообщения проверить его источник и убедиться в целостности сообщения+

41.Эффективная длина ключа в DES:

а) 56+

б) 64

в) 32

г) 16

42. Причина, по которой удостоверяющий центр отзывает сертификат:

а) Если открытый ключ пользователя скомпрометирован

б) Если пользователь переходит на использование модели PEM, которая использует сеть доверия

в) Если закрытый ключ пользователя скомпрометирован+

г) Если пользователь переходит работать в другой офис

43. Выберите то, что лучше всего описывает удостоверяющий центр?

а) Организация, которая выпускает закрытые ключи и соответствующие алгоритмы

б) Организация, которая проверяет процессы шифрования

в) Организация, которая проверяет ключи шифрования

г) Организация, которая выпускает сертификаты+

44. Расшифруйте аббревиатуру DEA:

а) Data Encoding Algorithm

б) Data Encoding Application

в) Data Encryption Algorithm+

г) Digital Encryption Algorithm

45. Разработчик первого алгоритма с открытыми ключами:

а) Ади Шамир

б) Росс Андерсон

в) Брюс Шнайер

г) Мартин Хеллман+

46. Процесс, выполняемый после создания сеансового ключа DES:

а) Подписание ключа

б) Передача ключа на хранение третьей стороне (key escrow)

в) Кластеризация ключа

г) Обмен ключом+

47. Количество циклов перестановки и замещения, выполняемый DES:

а) 16+

б) 32

в) 64

г) 56

48. Выберите правильное утверждение в отношении шифрования данных, выполняемого с целью их защиты:

а) Оно обеспечивает проверку целостности и правильности данных

б) Оно требует внимательного отношения к процессу управления ключами+

в) Оно не требует большого количества системных ресурсов

г) Оно требует передачи ключа на хранение третьей стороне (escrowed)

49. Название ситуации, в которой при использовании различных ключей для шифрования одного и того же сообщения в результате получается один и тот же шифротекст:

а) Коллизия

б) Хэширование

в) MAC

г) Кластеризация ключей+

50. Определение фактора трудозатрат для алгоритма:

а) Время зашифрования и расшифрования открытого текста

б) Время, которое займет взлом шифрования+

в)Время, которое занимает выполнение 16 циклов преобразований

г) Время, которое занимает выполнение функций подстановки

51. Основная цельиспользования одностороннего хэширования пароля пользователя:

а) Это снижает требуемый объем дискового пространства для хранения пароля пользователя

б) Это предотвращает ознакомление кого-либо с открытым текстом пароля+

в) Это позволяет избежать избыточной обработки, требуемой асимметричным алгоритмом

г) Это предотвращает атаки повтора (replay attack)

52. Алгоритм, основанный на сложности разложения больших чисел на два исходных простых сомножителя:

а) ECC

б) RSA+

в)DES

г) Диффи-Хеллман

53. Что является описанием разницы алгоритмов DES и RSA:

а) DES – это симметричный алгоритм, а RSA – асимметричный +

б) DES – это асимметричный алгоритм, а RSA – симметричный

в) Они оба являются алгоритмами хэширования, но RSA генерирует 160-битные значения хэша

г) DES генерирует открытый и закрытый ключи, а RSA выполняет шифрование сообщений

54. Алгоритм, использующий симметричный ключ и алгоритм хэширования:

а) HMAC+

б) 3DES

в) ISAKMP-OAKLEY

г) RSA

55. Количество способов гаммирования:

а) 2+

б) 5

в) 3

56. Показатель стойкости шифрования методом гаммирования:

а) свойство гаммы+

б) длина ключа

в) нет правильного ответа

57. То, что применяют в качестве гаммы:

а) любая последовательность случайных символов+

б) число

в) все ответы верны

58. Метод, который применяют при шифровании с помощью аналитических преобразований:

а) алгебры матриц+

б) матрица

в) факториал

59. То, что применяют в качестве ключа при шифровании с помощью аналитических преобразований:

а) матрица А+

б) вектор

в) обратная матрица

60. Способ осуществления дешифрования текста при аналитических преобразованиях:

а) умножение матрицы на вектор+

б) деление матрицы на вектор

в) перемножение матриц

Источник

Сегодня я Вам предлагаю проанализировать системные файлы windows и посмотреть, что же все-таки сохраняет ОС.

Нет, конечно же мы не шпионы и не в какие игры играть не будем. Но каждый должен знать, где таится опасность. Как говорится, кто предупрежден, тот вооружен.

Содержание:

- 1 Инструмент для анализа системных файлов

- 2 Что в себя включает программа Анализатор:

- 3 Анализируем системные файлы windows

- 4 Строим защиту – отключаем создание эскизов

Инструмент для анализа системных файлов

Чтобы посмотреть системные файлы windows и сделать кое-какие выводы нам понадобится программа “Windows File Analizer”.

“Windows File Analyzer” – это утилита, которая позволяет извлечь и проанализировать данные из служебных файлов Windows. Как правило, ОС скрывает подобную информацию от обычного пользователя. В этих файлах находится интересная информация, которую можно использовать для «криминалистического анализа».

Результаты работы программы можно удобно распечатать. Программа позволяет работать одновременно с несколькими файлами.

Что в себя включает программа Анализатор:

1. Файлов “Thumbs.db” – инструмент сканирует файлы Thumbs.db и отображает содержащиеся в них эскизы изображений, а также имена оригиналов и даты их создания.

2. Папки “Prefetch” – данный анализатор сканирует файлы, хранящиеся в папке Prefetch и извлекает информацию о дате последнего изменения, времени последнего запуска, количестве запусков и др. (В папке C:WindowsPrefetch содержится информация о часто открываемых программах для быстрого доступа системы к ним.)

3. Ярлыков – этот инструмент анализирует все ярлыки в выбранной папке и отображает служебную информацию о дате создания и последнего изменения каждой папки в пути к объекту ярлыка.

4. Файлов “Index.DAT” – анализатор сканирует специальные файлы “Index.Dat” и отображает их содержимое. (Файлы Index.Dat содержат данные о cookies, временных файлах и истории Internet Explorer.)

5. Корзины – анализатор декодирует и отображает файлы Info2, хранящие информацию о содержимом корзины.

Как работать с программой, разберем на примере анализатора файлов “Thumbs.db”. Такие файлы ОС создает в папке с изображения для их последующего представления в виде эскизов. Интересно, что в таких файлах сохраняются данные даже о тех картинках, которые были удалены.

1. В настройках по умолчанию ОС делает файлы “Thumbs.db” скрытыми и недоступными. Для анализа нам необходимо исправить ситуацию.

Для Windows XP:

Запустите “Мой компьютер”. Откройте окно “Параметры папок”. Для этого в верхнем меню “Моего Компьютера” найдите вкладку “Сервис”, выберите пункт “Свойства папки…”, в открывшемся окошке перейдите во вкладку “Вид”, найдите пункт “Скрывать защищенные системные файлы (Рекомендуется)” и снимите галочку в чекбоксе, далее в списке необходимо еще активировать пункт “Показывать скрытые файлы и папки”. Жмем “Применить” и “ОК”.

Для Windows 7:

Проделайте все тоже самое. Окно “Параметры папок” открывается следующим образом. “Мой компьютер” –> в верхнем меню выбираем вкладку “Упорядочить” и кликаем по пункту “Параметры папок и поиска”.

2. Для запуска программы необходимо разархивировать скачанный пакет и запустить приложение. Установка не требуется.

3. После запуска программы перейдите в меню “File” –> “Analize Thumbnail database”

Перейдите в любую папку с рисунками и откройте файл “Thumbs.db”. Программа отобразит список сохраненных эскизов файлов. Возможно среди них Вы найдете уже удаленные изображения или фотографии.

Восстановить таким образом удаленные файлы нельзя. Но вот посмотреть, что было когда-то записано – вполне возможно.

Кстати, результат анализа можно распечатать, нажав на кнопку “Print”.

Строим защиту – отключаем создание эскизов

Друзья, я предлагаю отключить кеширование изображений. Пользы от этой операции не так много (ускорение загрузки эскизов на слабых ПК), а вот дополнительную информацию хранить о нас не надо.

Жмем известную уже комбинацию клавиш “Win +R”, вводим команду “gpedit.msc” –> далее жмем “Enter”. В появившемся окне “Управления групповыми политиками” в правой части последовательно переходим по вкладкам “Конфигурация пользователя” –> “Административные шаблоны” –> “Компоненты Windows” –> “Проводник” и выбираем в главной части окна пункт “Отключить кеширование эскизов изображений” –> в появившемся окне выбираем пункт “включен” –> жмем “ОК”.

Друзья, надеюсь, данная статья была для Вас полезной. Ну как минимум интересной – это точно.