Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

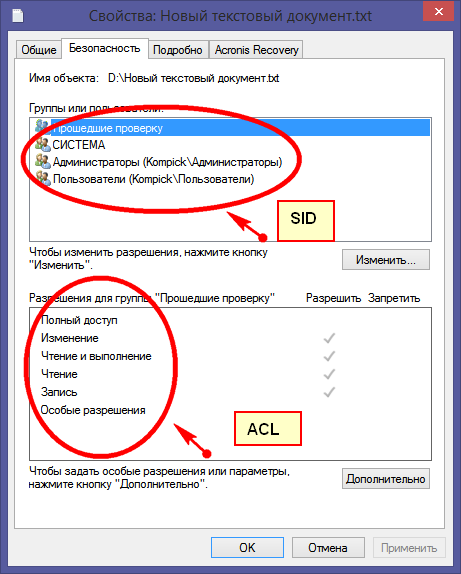

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

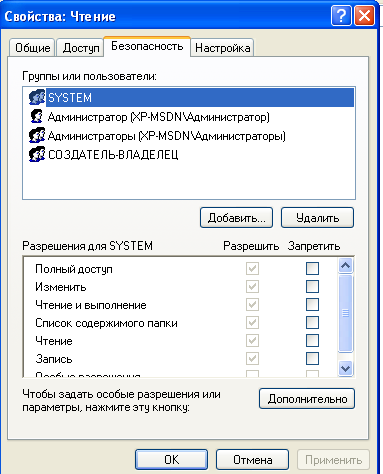

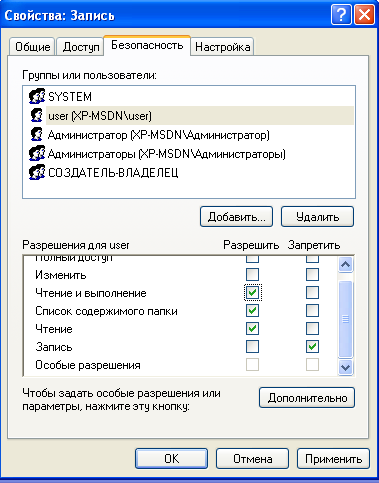

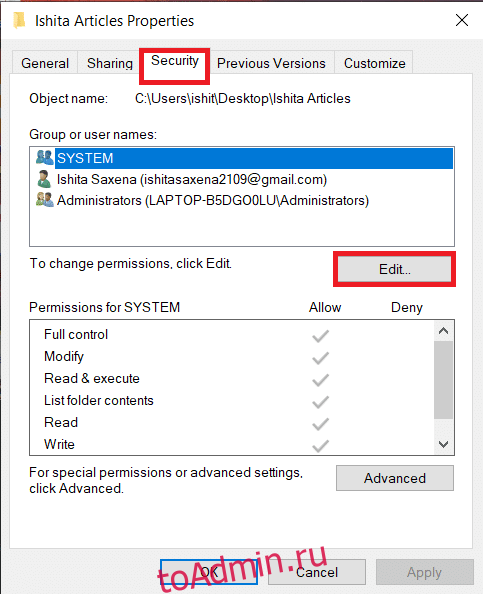

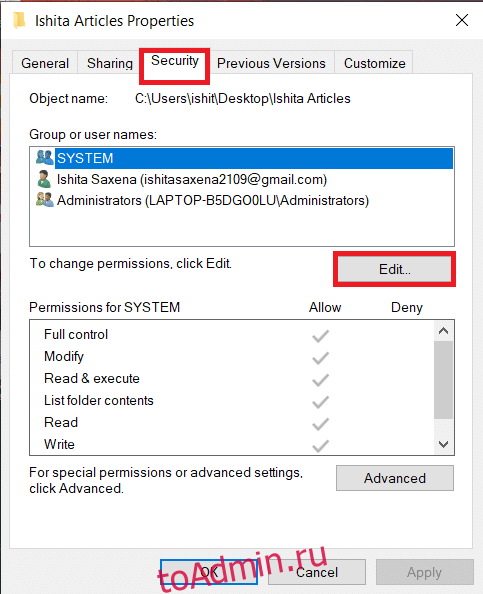

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

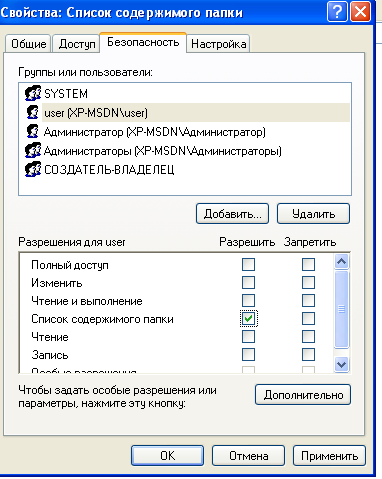

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

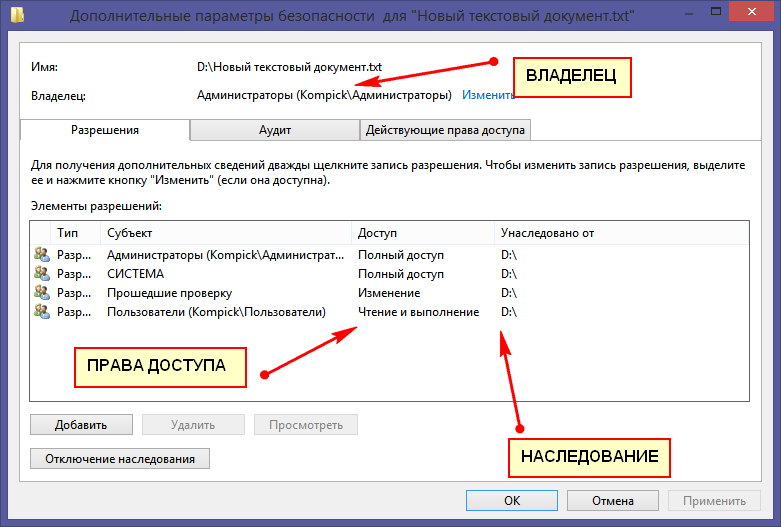

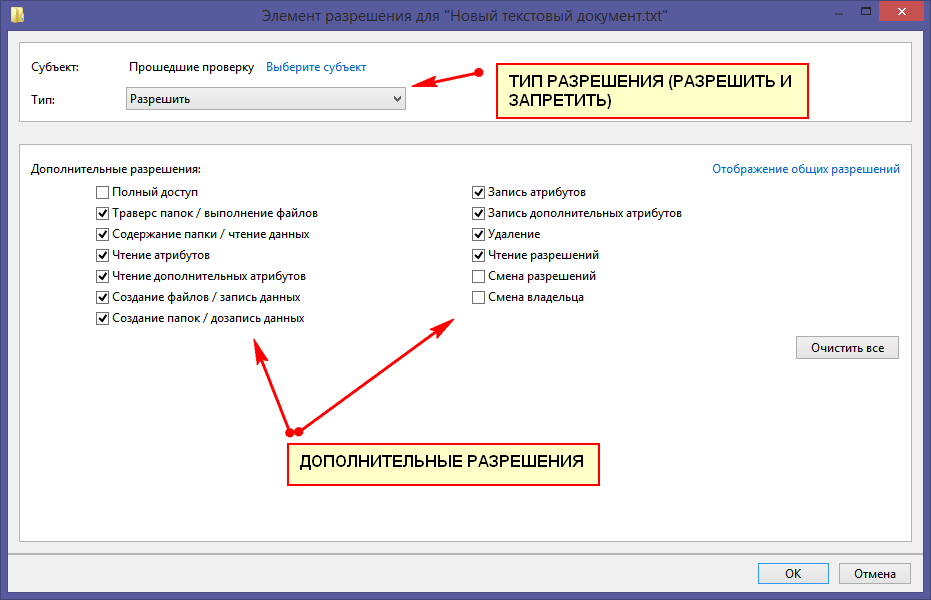

Элементы разрешений на доступ

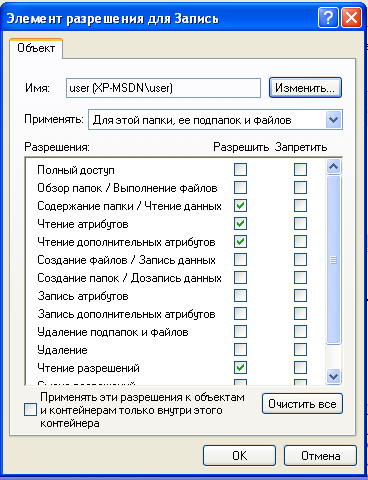

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

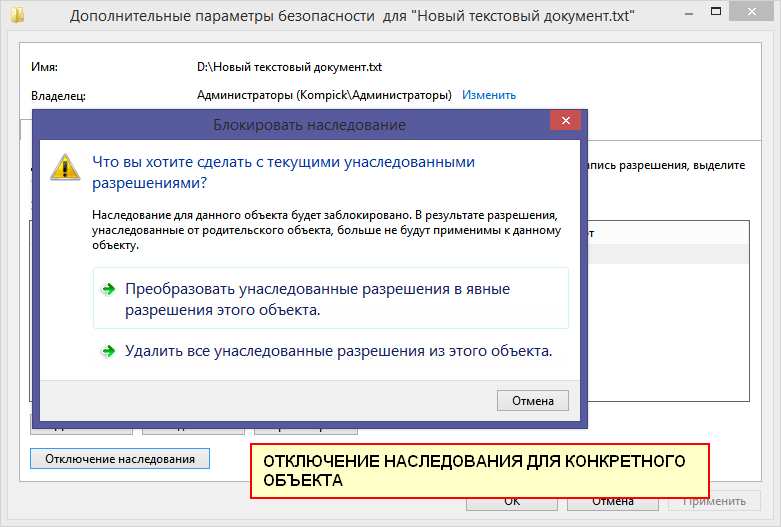

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

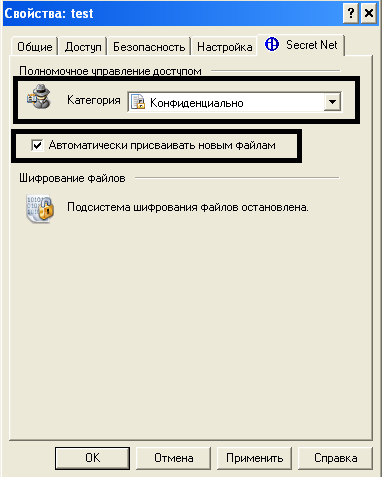

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Иногда при работе с файлами можно увидеть такое сообщение — «Отсутствует доступ к файлу». Сам файл есть, он на вашем компьютере, вы его главный и единственный пользователь, но почему-то вам не дают распоряжаться файлами. В чём дело?

А дело в том, что в операционной системе есть две важные сущности, которые отвечают за этот процесс:

- Пользователи — о них мы говорили недавно.

- Права доступа — об этом поговорим сейчас.

При чём тут операционная система

Когда вы хотите что-то сделать с файлом на компьютере, это действие происходит не напрямую: оно проходит через операционную систему. Копирование, переименование, чтение файла — всё через операционку.

Когда операционка получает задачу, например переименовать файл, она может броситься делать это сразу; а может провести какие-то дополнительные проверки — например, существует ли этот файл и нет ли в новом названии запрещённых символов или служебных обозначений. Это делается для безопасности работы компьютера, чтобы он ненароком не сломал сам себя.

Среди проверок может быть и проверка прав доступа.

Что такое права доступа

Так вот, у каждого пользователя в системе есть свои права: они определяют, что может делать этот пользователь, а что нет. Что они включают в себя:

- Какие файлы и папки пользователь может прочитать.

- В какие файлы и папки он может записать данные.

- Какие программы может запустить, какие инструкции исполнить.

Если операционная система видит, что пользователь хочет сделать что-то за пределами своих прав, она должна его остановить.

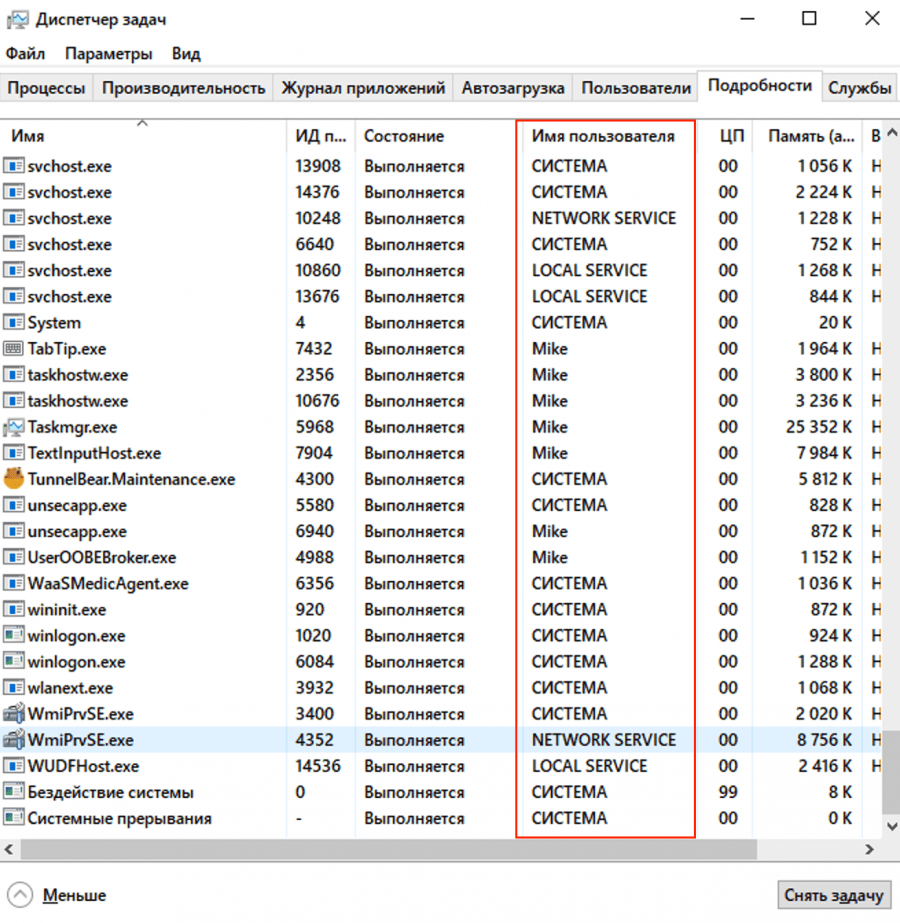

Какие ещё есть пользователи на компьютере кроме нас

Даже если вы работаете за компьютером в гордом одиночестве, параллельно с вами работают системные службы и сервисы. Обычно у каждой это службы есть либо свой «системный пользователь», либо они объединены в едином пользователе «система»:

- менеджер печати, который отвечает за печать на принтере;

- система работы сети — она следит за всеми сетями и организует доступ к ним для всех приложений;

- системные процессы, которые занимаются техническими задачами — файловой системой, драйверами и приложениями.

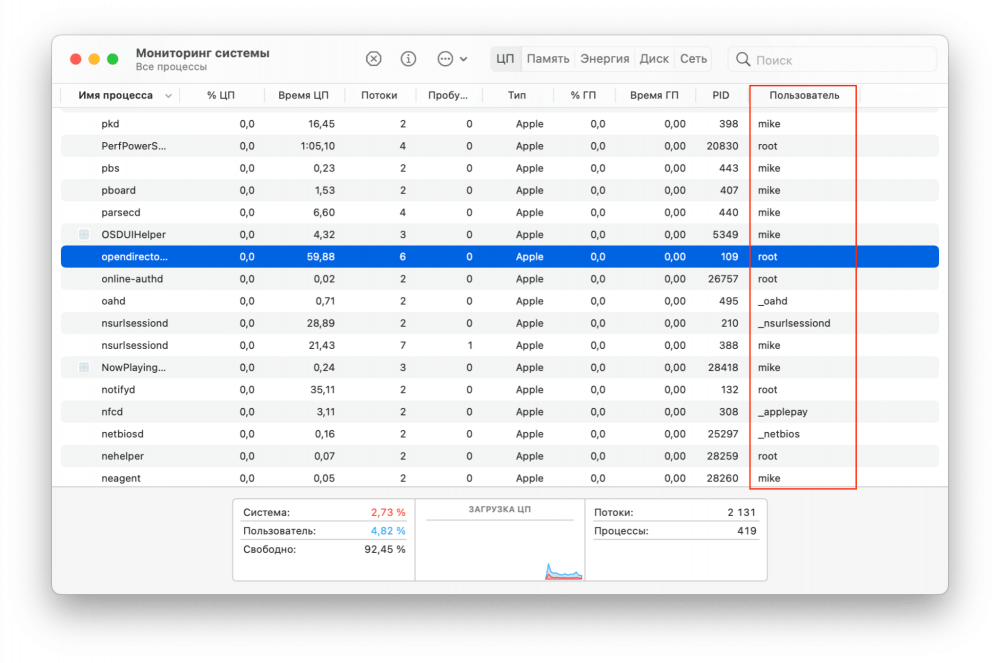

Если в Windows открыть диспетчер задач, вы заметите этих скрытых пользователей и службы:

Почему права доступа разные и зачем это нужно

Основная задача разделения прав доступа — чтобы один пользователь не мог помешать работе другого пользователя и системы в целом.

Например, в Windows есть пользователь SYSTEM (Система) или Администратор, а в MacOS и Linux — root. Они отвечают за самые важные параметры и настройки компьютера, поэтому у них самый высокий уровень доступа — они могут делать с любыми файлами что угодно. При этом им могут принадлежать какие-то свои файлы и папки, к которым доступ может быть запрещён для других пользователей.

У других служебных пользователей уровень доступа другой — они могут распоряжаться только своими файлами, но запретить к ним доступ другим пользователям они тоже могут.

А обычному пользователю можно работать только со своими файлами и с теми, к которым разрешили доступ другие пользователи. Поэтому мы можем просматривать разные системные файлы, но удалить что-то действительно важное нам не позволят права доступа.

Чтение, запись и исполнение

Чаще всего в файловых системах используются три категории доступа — на чтение, запись и исполнение. Они могут применяться одновременно или по отдельности для разных категорий пользователей.

Например, одному файлу можно назначить права «Все могут читать, но писать и запускать может только администратор». А какой-нибудь папке общего доступа можно сказать «В тебя могут писать файлы все, читать тоже все».

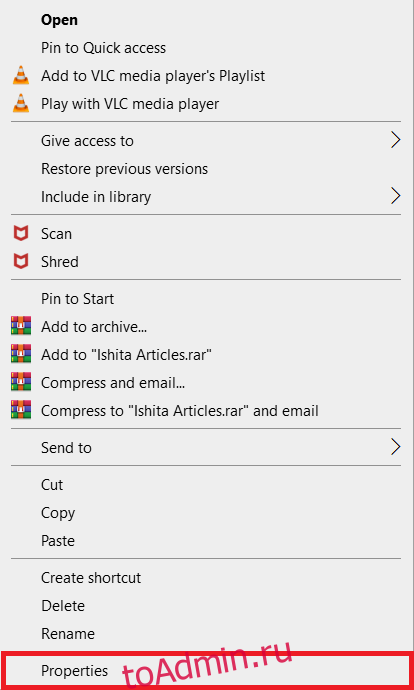

Как поменять права доступа

В MacOS и Linux права доступа меняются двумя командами:

chown меняет владельца и группу

chmod управляет разрешениями файла

Подробнее про эти команды поговорим в статье про скрипты в операционных системах.

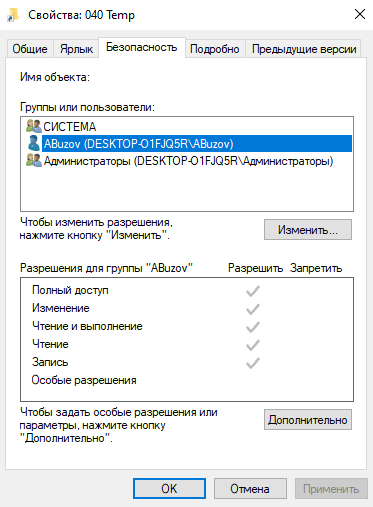

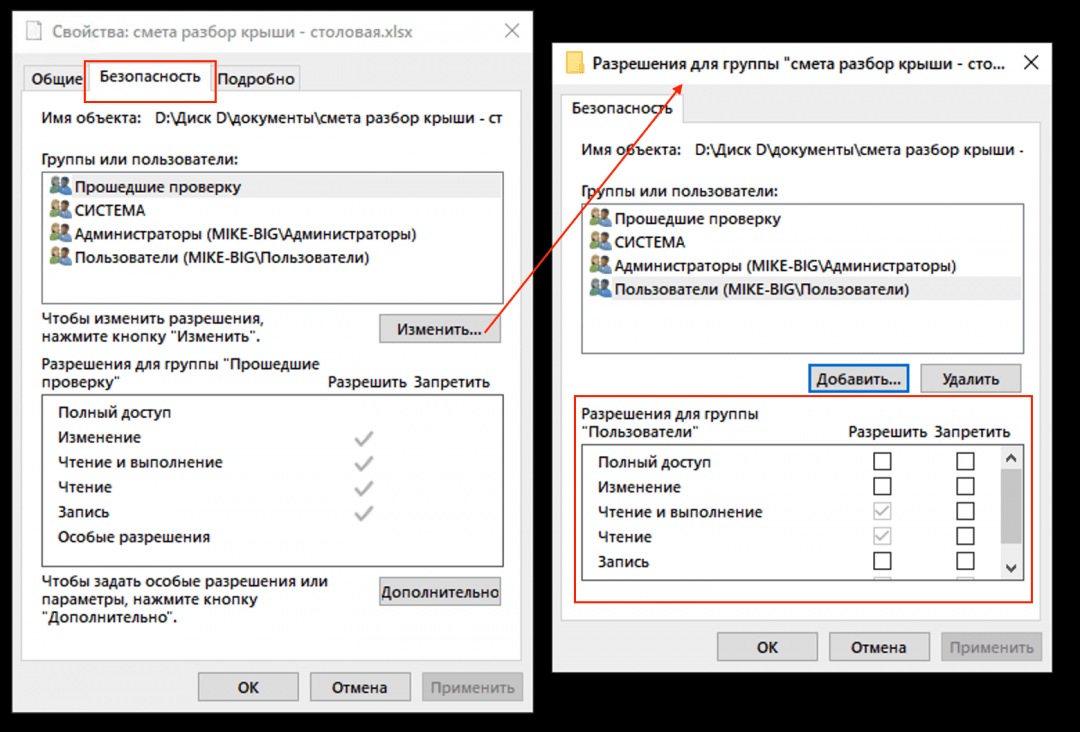

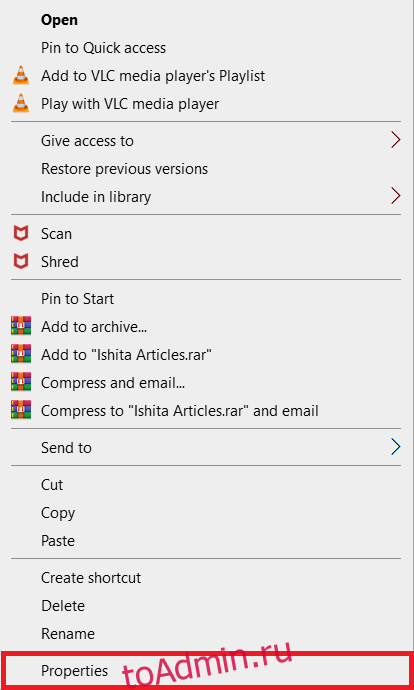

В Windows права доступа меняются сложнее — нужно щёлкнуть правой кнопкой мыши по файлу, выбрать вкладку «Безопасность», в ней нажать кнопку «Изменить» и в новом окне добавить пользователей или настроить права для тех, кто есть в списке:

Как заполучить безграничную власть

Чтобы получить системные права на всё, нужно зайти в неё, имея права суперпользователя или администратора. В Linux это можно сделать двумя способами:

- Залогиниться в «Терминал» под именем и с паролем суперпользователя.

- Перед исполнением опасной команды использовать команду sudo. Она позволяет выполнить следующую за ней команду от имени администратора системы root.

Например, если в Ubuntu набрать в терминале команду sudo rm -rf --no-preserve-root, она сначала спросит пароль администратора системы, а потом начнёт удалять все файлы и папки в текущей папке. Если вы предварительно оказались в корневой папке своей системы, то эта команда молча сотрёт всё, что было на диске, в том числе системные файлы. Системное ядро запаникует, консоль зависнет, и ваш компьютер превратится в тыкву. Это настоящая команда саморазрушения. Пруф:

Что дальше

Кроме файлов с разными правами доступа, на компьютере можно найти скрытые папки. Зачем они нужны и почему они скрытые — об этом поговорим в следующей статье.

Вёрстка:

Кирилл Климентьев

Файловая система NTFS позволяет настраивать права доступа к отдельным папкам или файлам для отдельных пользователей или целых групп пользователей. Но данные правила могут быть конкретизированы не только на уровне «можно» или «нельзя», но и на уровне действий, которые разрешено или запрещено производить пользователю с данным объектом. Список данных действий состоит из 6 стандартных прав доступа к файлам и может быть расширен до 14 пунктов.

Стандартные права доступа к файлу в Windows

Стандартные права доступа к папке или к файлу удобнее всего настраивать в окне «Разрешения для группы…», которые открывается после нажатия кнопки Изменить во вкладке Безопасность окна Свойства папки или файла. Всего их 7:

- Полный доступ. Данное право доступа к файлу/папке наделяет пользователя неограниченными возможностями по использованию и настройке папки или файла. Большие возможности есть только у Владельца папки или файла.

- Владелец. Владелец папки имеет такой же полный доступ, как и любой другой пользователь с правами доступа Полный доступ. Различие заключается только в том, что если даже на владельца папки или файла будет навешен запрет на любые попытки докопаться до этих файлов, он сможет сделать это. Только для этого ему необходимо будет разрешить себе доступ в правах доступа к объекту.

Очень напоминает группу в Вконтакте: создатель группы может в любой момент изменить любую настройку, даже если он не входит в эту группу. - Изменение. Пользователь имеет полный доступ к файлу или папке за исключением возможности изменять права доступа к данному объекту.

- Чтение и выполнение. Данное правило запрещает удаление, изменение содержимого или изменение прав доступа папки или файла. У пользователя есть возможность чтения и выполнения содержимого файла или папки.

- Список содержимого папки. Название данного разрешения говорит само за себя: пользователь получает право просматривать содержимое папки. И только.

- Чтение. Пользователь получает разрешение на чтение файла или папки. Запрещает выполнение файла.

- Запись. Данное правило позволяет изменять содержимое файла или папки, кроме его удаления.

Дополнительные права доступа к файлу/папке

Чтобы увидеть дополнительный список прав доступа к папке или к файлу, нужно открыть Свойства данного объекта и перейти во вкладку Безопасность. Далее необходимо нажать кнопку Дополнительно. В открывшемся окне нужно выделить пользователя, права доступа которого необходимо изменить, и нажать кнопку Изменить. В следующем окне нужно нажать кнопку Отображение дополнительных разрешений. После данных действий Вы увидите 14 дополнительных прав доступа. Эти дополнительные права доступа к файлу в Windows на самом деле не являются дополнительными. Все они входят в состав 7 стандартных прав доступа. Другими словами, дополнительные права доступа ни что иное как элементарные права доступа к файлу, из которых и были составлены 7 более сложных стандартных прав доступа. Вот полный список прав доступа к файлу:

- Смена разрешений

- Полный доступ

- Траверс папок/ выполнение файлов

- Создание папок/ дозапись данных

- Содержание папки/ чтение данных

- Удаление

- Чтение атрибутов

- Создание файлов/ запись данных

- Запись атрибутов

- Запись дополнительных атрибутов

- Удаление подпапок и файлов

- Чтение дополнительных атрибутов

- Чтение разрешений

- Смена разрешений

- Смена владельца

Элементарные права доступа в Windows используются в тех случаях, когда стандартных 7 прав доступа недостаточно для конкретизации разрешений доступа к определенному файлу или папке. На этом всё..

При этом каждый пользователь получает свое личное пространство на компьютере и возможность настраивать внешний вид операционной системы по своему вкусу.

Но кроме этого учетная запись пользователя определяет, к каким файлам и папкам пользователь имеет доступ, а также какие изменения в работу компьютера пользователь может вносить.

Это и есть права пользователей Windows.

В этой заметке я хочу рассказать о том, какие права пользователей Windows существуют и какими правами следует наделить свою учетную запись.

В Windows существуют три типа учетных записей, которые дают пользователям разные права по управлению компьютером:

- Обычный доступ – пользователь может запускать и работать в большинстве программ. Также пользователь имеет право изменять настройки операционной системы, которые не влияют на настройки других пользователей или безопасность компьютера. Это значит, что пользователям этой группы будут недоступны некоторые инструменты Панели управления. Также они не смогут работать в программах, которые могут влиять на работоспособность операционной системы Windows.

Это идеальный тип учетной записи для начинающих пользователей, так как под этой учетной записью сложно что-либо испортить в Windows или в программах. Но тут есть и существенные ограничения. Например, не все программы вы сможете установить, находясь в учетной записи этого типа.

Сказать по правде, я считаю, что все начинающие пользователи должны работать именно под этой учетной записью. Дело в том, что работая под учетной записью администратора вы ставите под угрозу свой компьютер и информацию на нем хранящуюся. Если вирус или вредоносная программа каким-либо образом проберется на ваш компьютер, то ему будет на порядок легче совершить свое гнусное дело под учетной записью администратора, нежели под учетной записью, имеющей обычный доступ.

- Администратор – пользователь, имеющий данный тип учетной записи, получает полный контроль над компьютером. Он может производить любые настройки, причем даже те, которые касаются других пользователей компьютера.

- Гость – встроенная учетная запись, которую применяют для временного доступа к компьютеру. Это самая ограниченная в правах учетная запись. Она по умолчанию отключена в операционной системе и ее используют крайне редко.

По выше изложенной причине я рекомендую всем пользователям работать под ограниченной учетной записью. Устанавливать программы или производить какие-то другие действия связанные с настройкой или обслуживанием компьютера следует под отдельной, защищенной хорошим паролем записью администратора.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

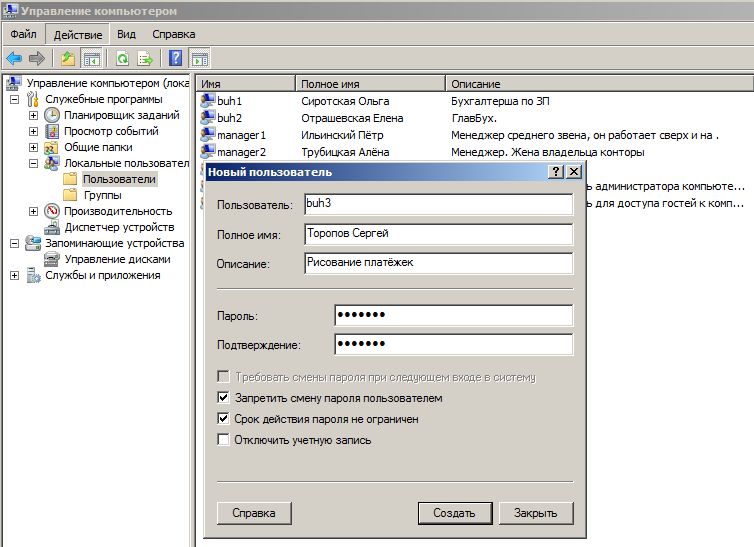

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

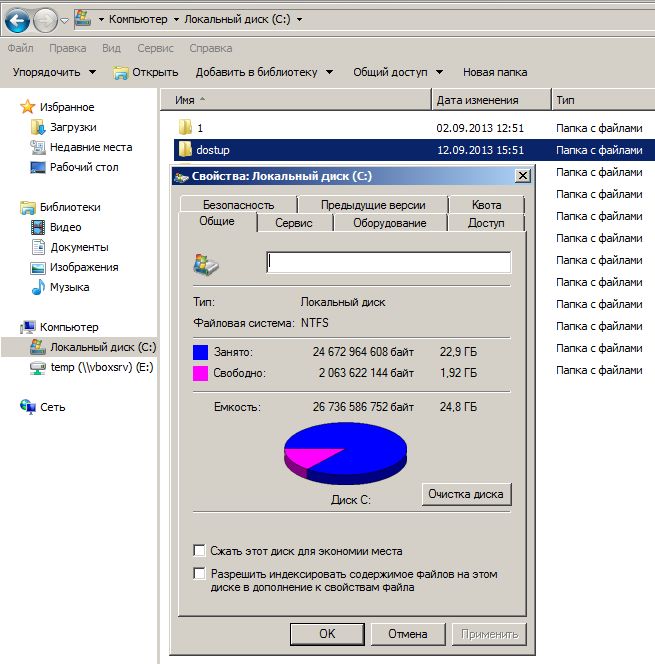

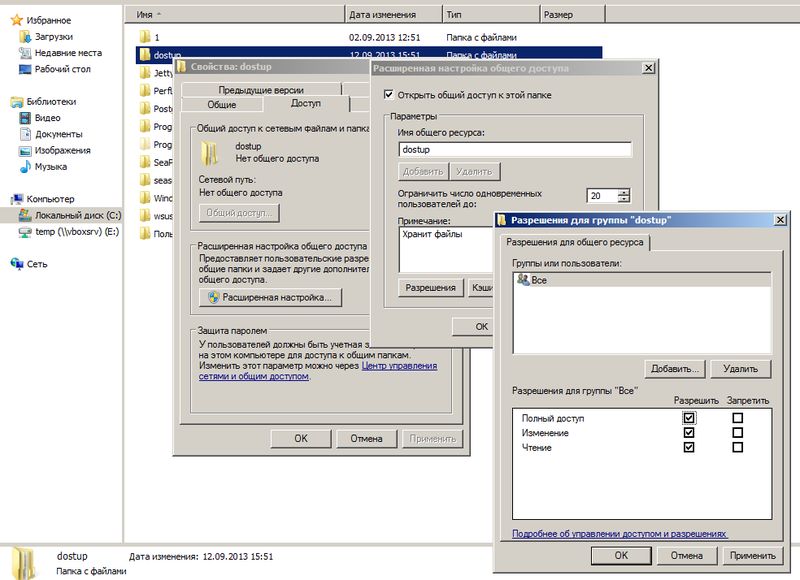

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:dostup. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

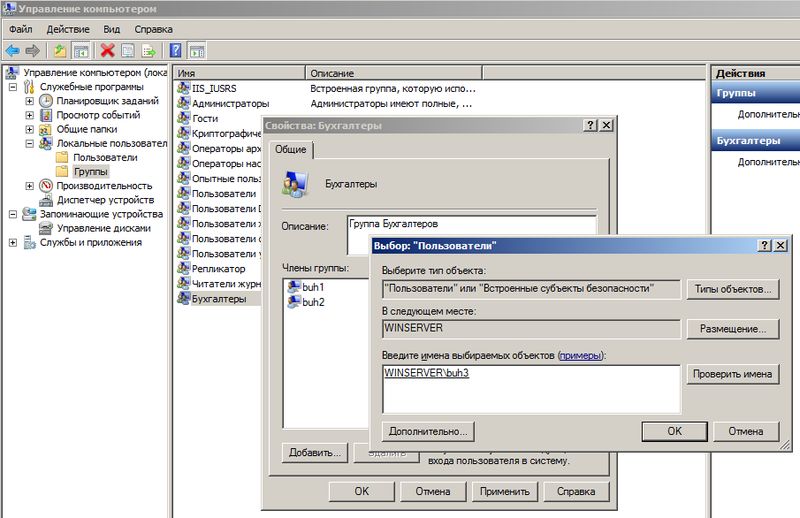

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРАучётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVERbuh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

Итак, у нас есть директория по адресу C:dostup, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:dostup ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

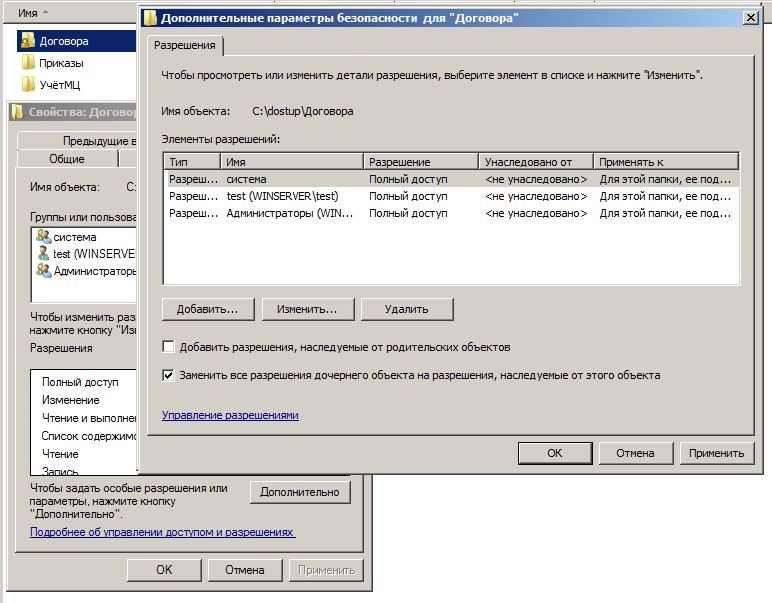

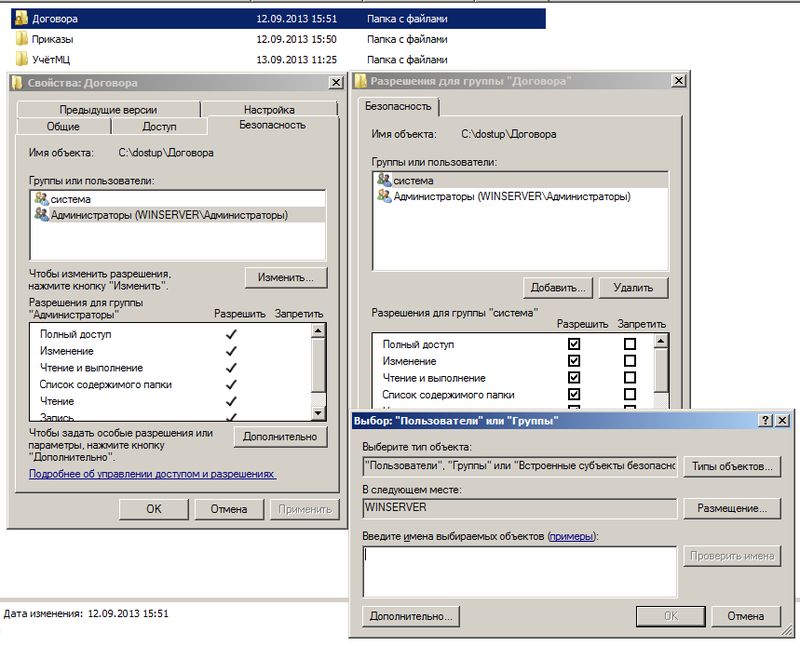

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

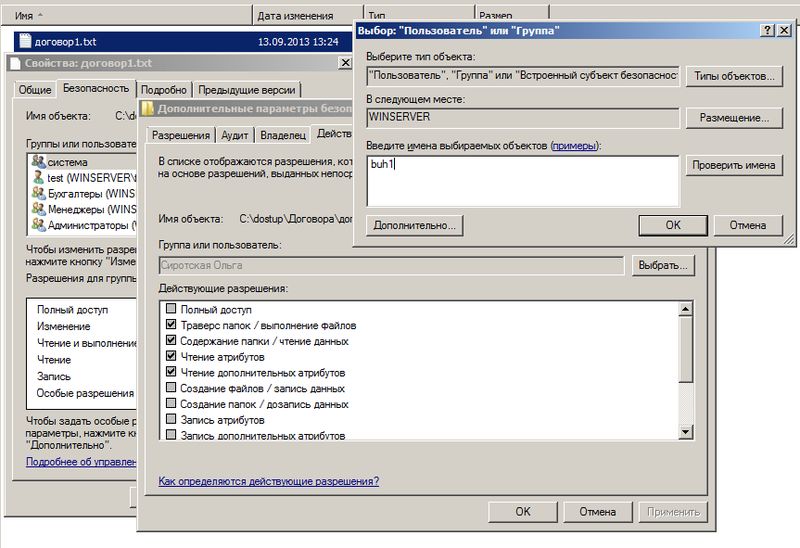

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

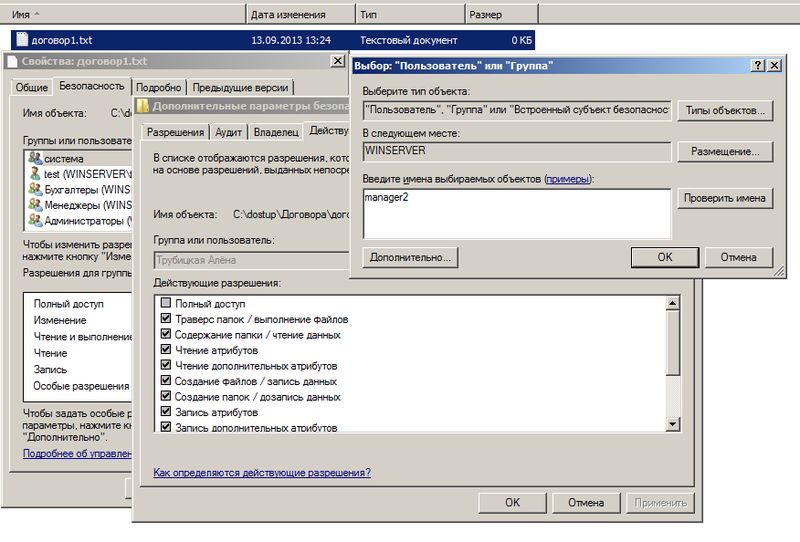

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26

Возможно, вам придется поделиться своим компьютером со многими людьми по разным причинам. Windows 10 предлагает и управляет всеми правами доступа к файлам на системном уровне. Он защищает ваши данные от других пользователей. На ПК с Windows 10 файлы, созданные пользователями, по умолчанию легко доступны. Вы можете изменить права доступа к файлам Windows 10, если вы являетесь администратором, что позволит другим пользователям редактировать только свои файлы. Права доступа к файлам можно легко изменить. В этой статье мы предлагаем вам полезное руководство, которое научит вас, как изменить права доступа к файлам в Windows 10.

В Windows 10у вас могут возникнуть проблемы с правами доступа к файлам в следующих случаях:

- Когда другие пользователи указали разрешения для файлов, которые вам не разрешено просматривать на общем ПК.

- Вы хотите изменить системные файлы, хотя редактирование системных файлов не рекомендуется, так как это может привести к неожиданным проблемам.

- Защищенные данные, загруженные с USB-накопителя или внешнего устройства, которые вы хотите изменить на своем ПК.

- Вы хотите внести изменения в файлы, которые были перенесены из других операционных систем, таких как macOS.

- Вы хотите удалить авторизацию других пользователей, чтобы они не могли просматривать определенные общие файлы.

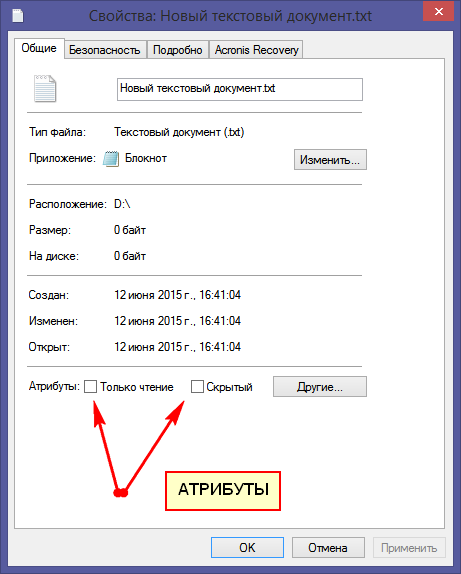

Отличаются ли права доступа к файлам и атрибуты файлов?

Прежде чем научиться изменять права доступа к файлам в Windows 10, важно понимать разницу между правами доступа к файлам и атрибутами.

-

Атрибуты файла — это свойства файла. Например, доступен ли он только для чтения или нет. Атрибуты остаются неизменными, даже если файл копируется, загружается, загружается или отправляется по почте. Обычно для изменения атрибутов не требуются права администратора.

-

Права доступа к файлам — обычно они являются эксклюзивными для ПК, т. е. разрешения могут измениться, если файл будет открыт на другом ПК. Они контролируют, кто может получить доступ к файлам и их содержимому.

О чем следует помнить

Прежде чем мы перейдем к тому, как вы можете изменить разрешения в Windows 10, вы должны знать уровень прав пользователя, необходимый вам для изменения прав доступа к файлам в Windows 10.

- Системные файлы и папки: для изменения прав доступа к файлам необходимы права администратора.

- Пользовательские файлы: вам требуются права администратора или учетные данные для учетной записи пользователя Windows.

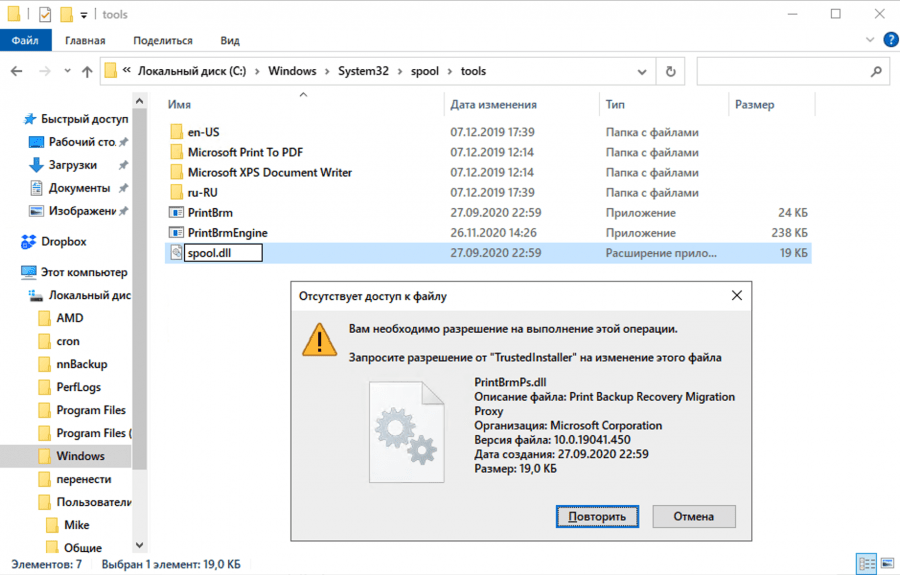

- Файлы, принадлежащие TrustedInstaller: для внесения изменений в файл или папку, контролируемую TrustedInstaller, необходимы права администратора.

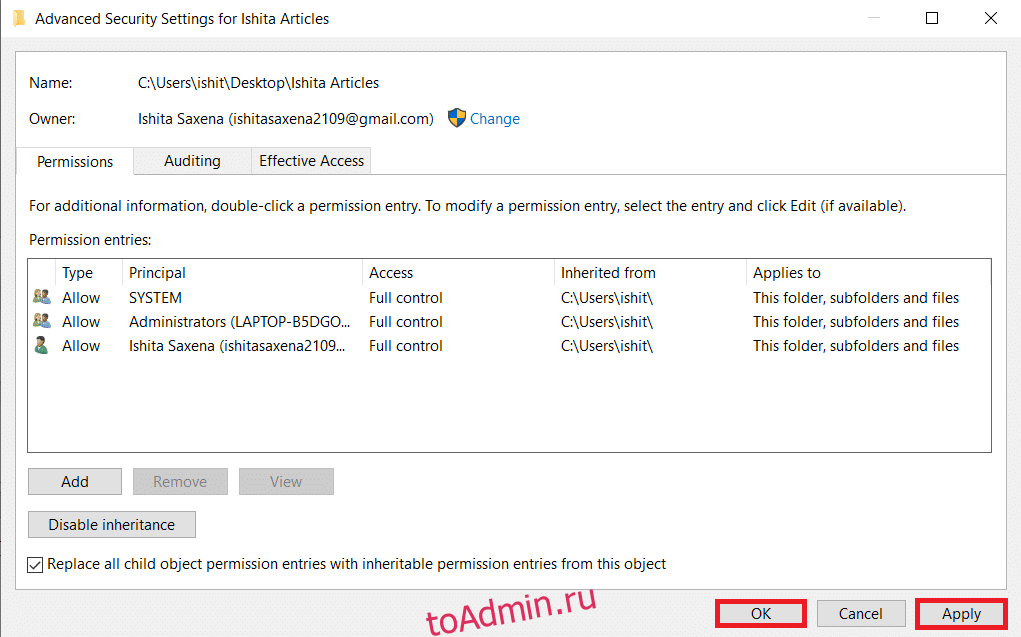

Способ 1: изменить профиль пользователя в свойствах безопасности папки

Этот метод применим ко всем пользователям. Как правило, работа с файлами и папками, которыми вы владеете, не является проблемой. Однако люди сообщают, что не могут изменять файлы, которыми они владеют или создали. После входа в систему с правильной учетной записью пользователя выполните следующие действия, чтобы изменить права доступа к файлам в Windows 10.

1. Откройте проводник, одновременно нажав клавиши Win + E.

2. Перейдите к файлу, права доступа которого вы хотите изменить.

3. Щелкните его правой кнопкой мыши и выберите в контекстном меню пункт Свойства.

4. Перейдите на вкладку «Безопасность» и нажмите «Изменить».

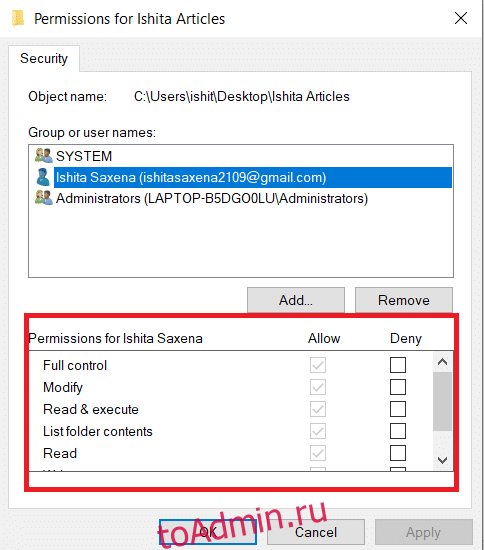

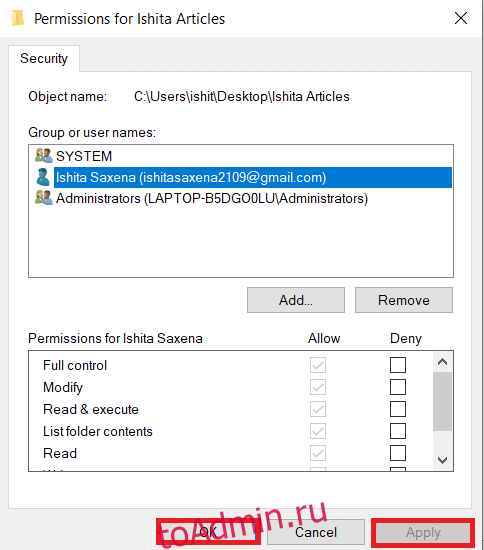

Вы можете проверить и изменить разрешения для каждого из перечисленных пользователей или групп в следующем окне.

5. Выберите пользователя или группу.

6. Для каждого пользователя вы можете получить разные разрешения. Например, если в столбце «Запретить» установлен флажок «Полный доступ», выбранный пользователь не сможет открыть файл.

7. Вы увидите следующие варианты:

-

Полный доступ — файл может быть прочитан, записан, изменен или удален пользователем.

-

Modify — файл может быть прочитан, записан и изменен пользователем.

-

Чтение и выполнение — файл можно прочитать или запустить выбранный файл.

-

Список содержимого папки — файл можно просмотреть в выбранной папке.

-

Чтение — файл может быть открыт пользователем.

-

Запись — файл может быть отредактирован или создан пользователем.

Установите флажки разрешений в соответствии с вашими требованиями. Щелкните Применить > ОК.

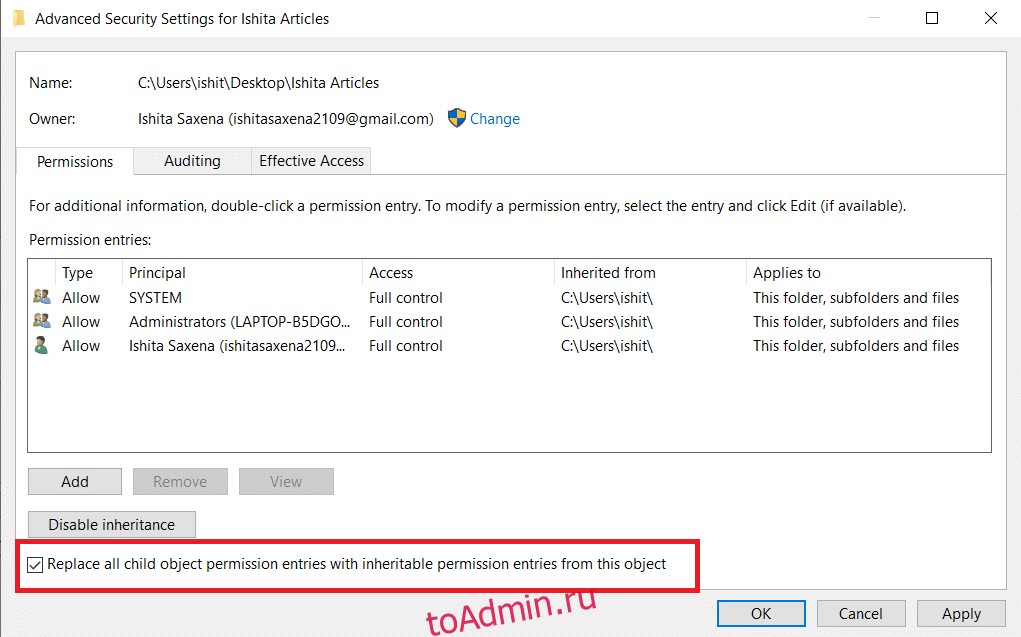

Способ 2: заменить все записи разрешений дочерних объектов

В некоторых случаях разрешение изменить нельзя. Разрешения в столбце «Разрешить» выделены серым цветом и не могут быть выбраны. Вы можете изменить это, перейдя в Дополнительные настройки, вот как это сделать.

1. Выполните шаги 1, 2 и 3 из метода 1, чтобы открыть свойства папки.

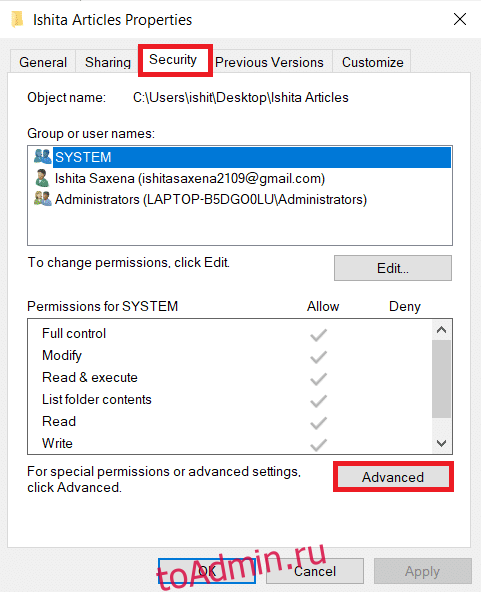

2. Перейдите на вкладку «Безопасность» и нажмите «Дополнительно».

3. Установите флажок «Заменить все записи разрешений дочерних объектов на записи разрешений, наследуемые от этого объекта», и выберите свою учетную запись в качестве пользователя.

4. Щелкните Применить. После этого появится запрос подтверждения, нажмите Да на нем.

Вы должны иметь возможность просматривать и изменять права доступа к выбранной папке или файлам и понимать, как изменить права доступа к файлам в Windows 10.

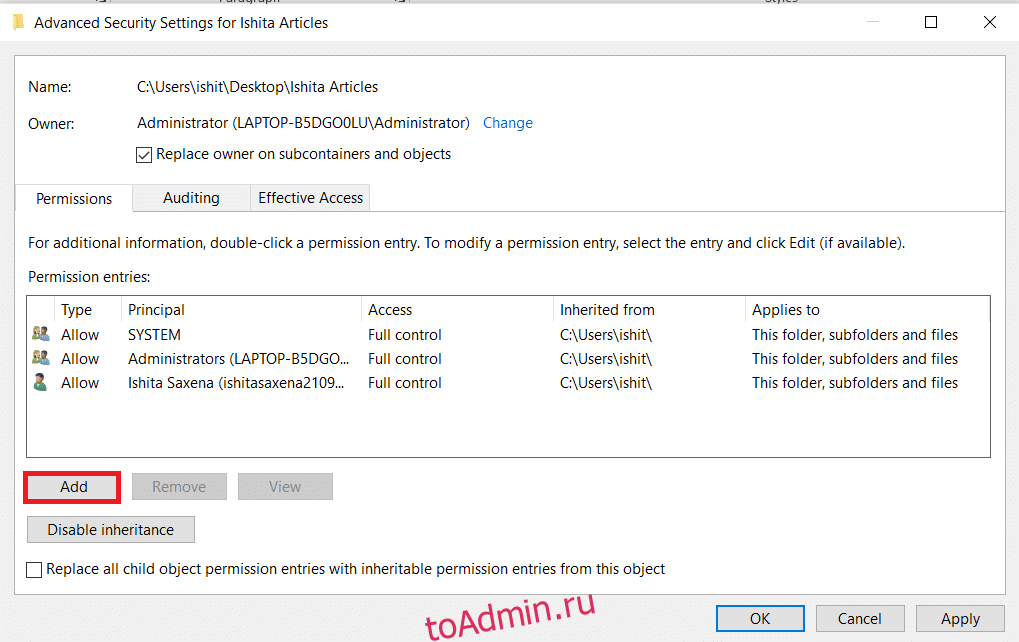

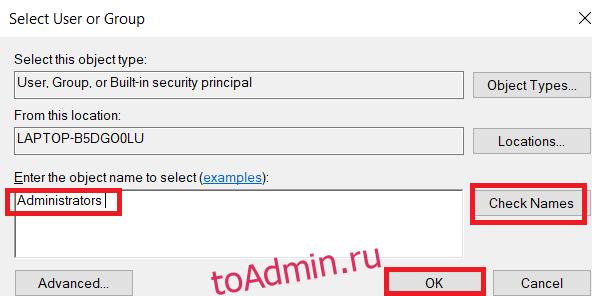

Способ 3: добавить новый профиль администратора

Иногда пользователь вообще не упоминается в списке пользователей или групп. Вы должны вручную добавить пользователя в этот сценарий, прежде чем сможете предоставить ему разрешение. В противном случае они не смогут получить доступ к файлам, поскольку их нет в списке пользователей. Выполните следующие действия, чтобы добавить пользователя и предоставить ему права доступа к файлам.

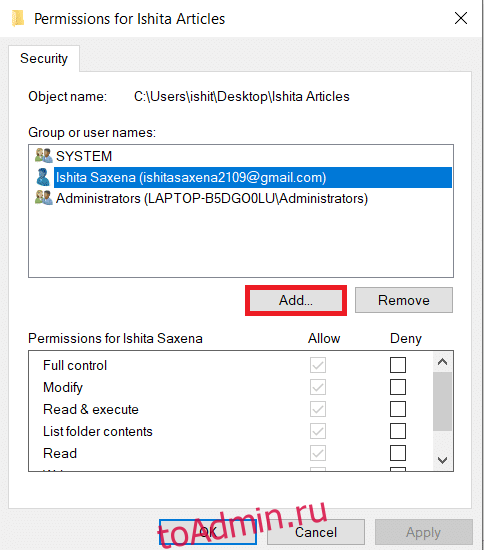

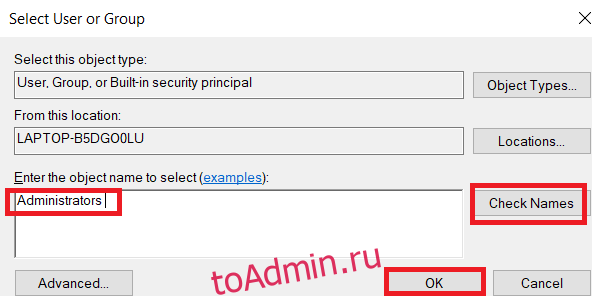

1. Щелкните правой кнопкой мыши папку/файл, к которому вы хотите предоставить общий доступ, и выберите в меню Свойства.

2. Перейдите на вкладку «Безопасность» и выберите «Изменить».

3. Нажмите Добавить.

4. В поле Введите имя объекта для выбора окна подсказки введите имя пользователя, которому вы хотите предоставить доступ. Нажмите «Проверить имена». Он автоматически выберет имя пользователя и проверит его. Нажмите «ОК».

5. Теперь имя пользователя появится на вкладке «Безопасность» в разделе «Имена групп или пользователей».

6. Выберите имя пользователя и предоставьте ему необходимое разрешение. Щелкните Применить > ОК.

Способ 4: сменить владельца на администратора

Вы можете легко изменить права доступа к файлу, взяв его во владение. Это самый простой способ изменить файл. Следуйте приведенным ниже инструкциям, чтобы получить полный контроль над файлом, взяв его на себя.

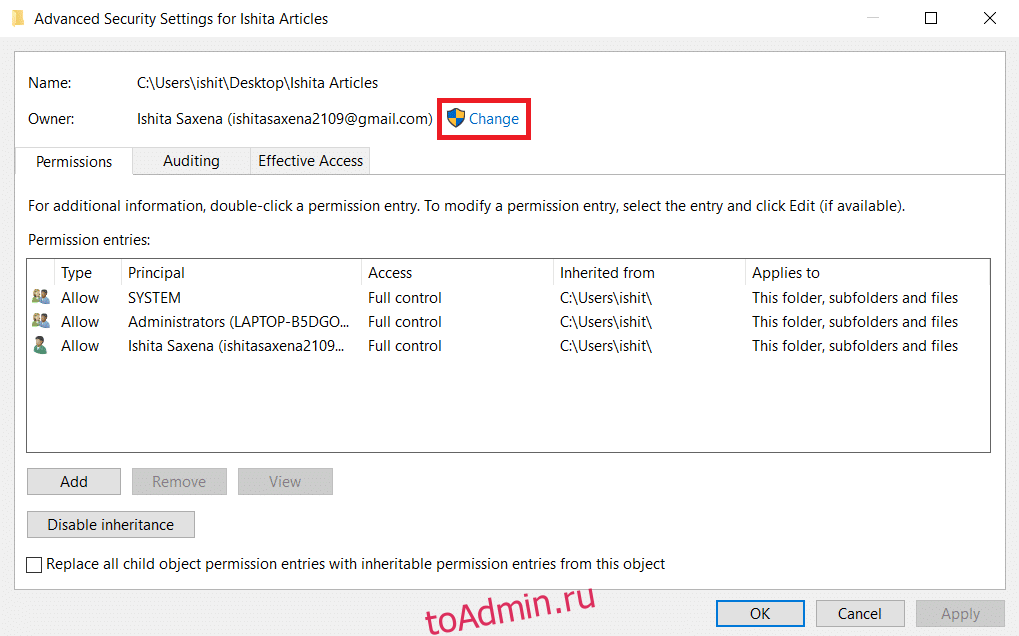

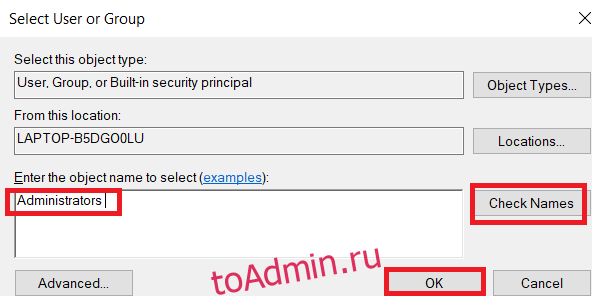

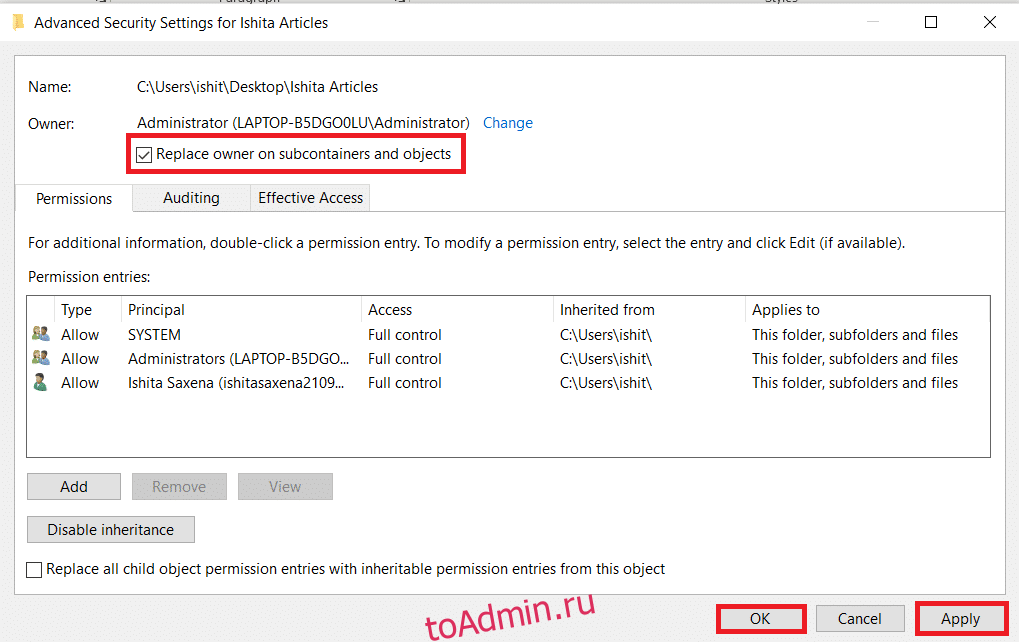

Вариант I. Изменение владельца в дополнительных настройках безопасности

1. Выполните шаги 1 и 2 из метода 2, чтобы перейти к дополнительным параметрам безопасности.

2. Нажмите «Изменить» рядом с разделом «Владелец» в верхней части страницы.

3. Появится всплывающее окно. Введите свое имя пользователя в поле Введите имя объекта для выбора. Выберите «Проверить имена» и подождите, пока они не будут проверены. Нажмите OK, чтобы сохранить изменения.

4. Теперь раздел владельца будет обновлен. Чтобы сохранить изменения, установите флажок «Заменить владельца вложенных контейнеров и объектов», затем нажмите «Применить» и «ОК».

Примечание. Вы можете установить флажок «Заменить все записи разрешений дочерних объектов», как советуют некоторые эксперты.

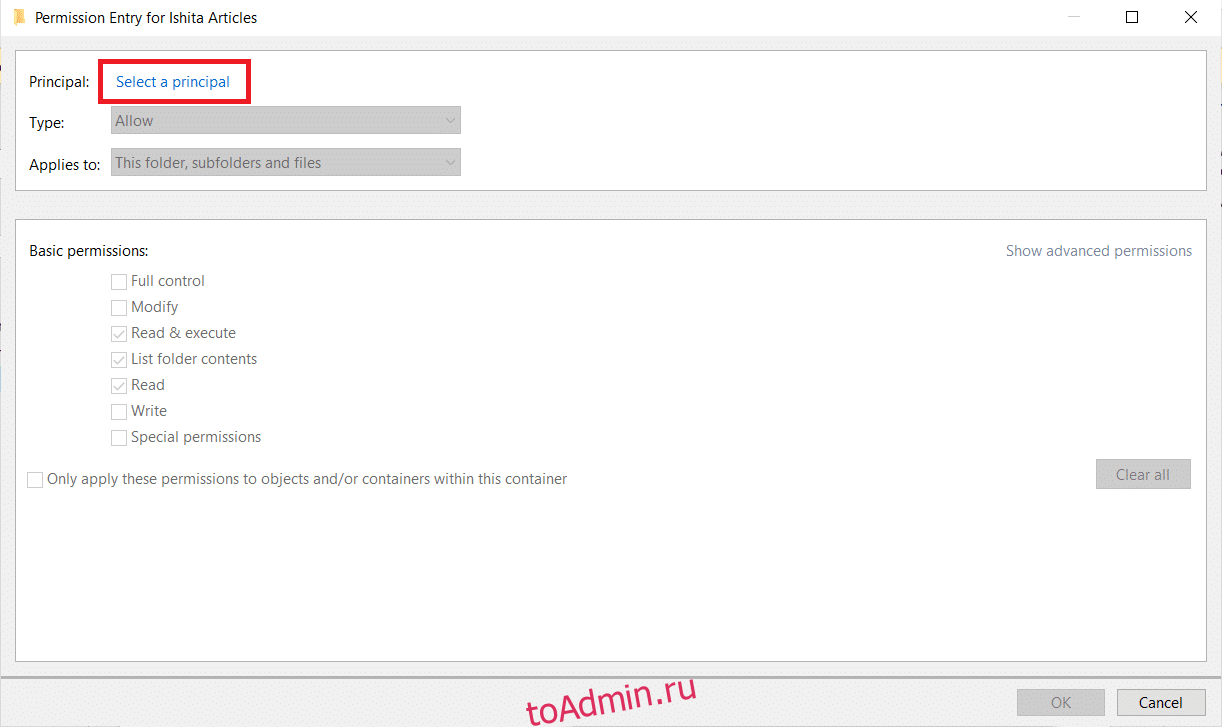

Вариант II. Предоставление прав доступа к файлам вручную

В редких случаях вам может потребоваться вручную предоставить доступ к файлам для вашей учетной записи. Для этого просто выполните следующие действия:

1. Перейдите к дополнительным параметрам безопасности.

2. Будет показан список всех пользователей. Нажмите кнопку «Добавить», если ваша учетная запись пользователя не отображается.

3. Щелкните Выбрать принципала.

4. Теперь введите имя своей учетной записи пользователя в поле подсказки, как показано на шаге 3 метода 4.

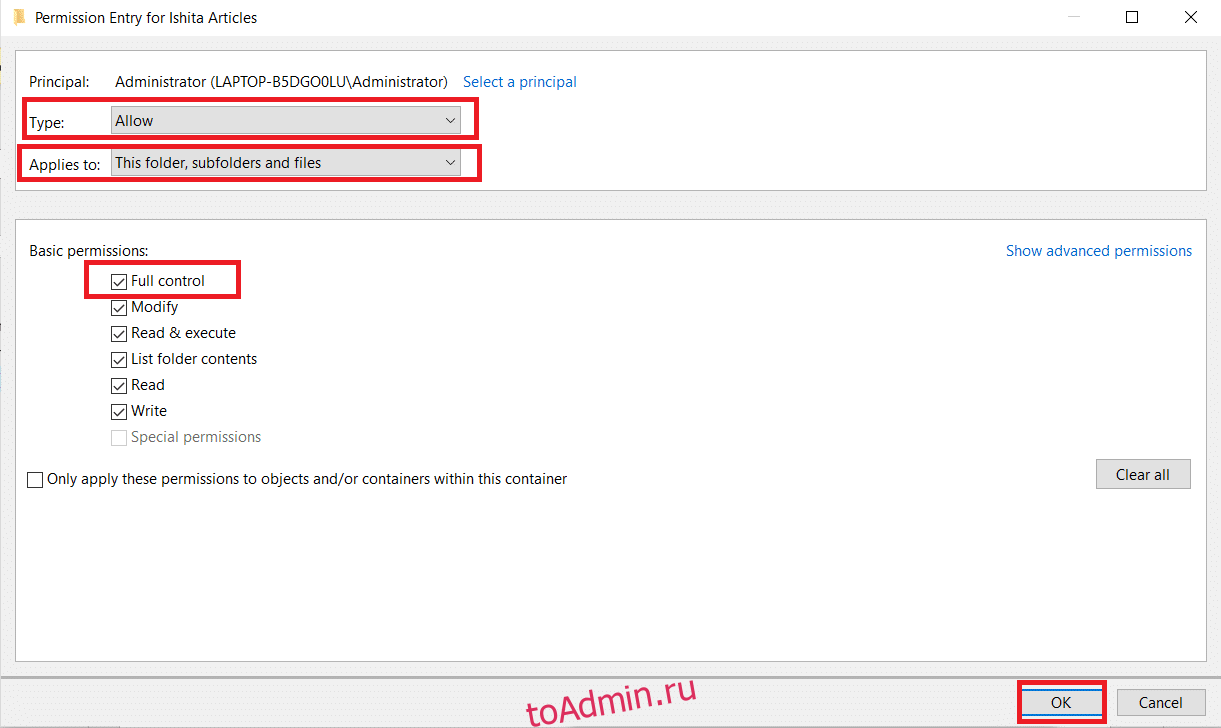

5. Выберите Полный доступ. В поле «Тип» выберите «Разрешить», а в разделе «Применяется» выберите «Эта папка, подпапки и файлы». Нажмите «ОК».

Теперь у вас есть полный доступ к выбранному файлу.

Вариант III: через командную строку

Если вы все еще не можете стать владельцем файла, вы можете использовать командную строку, которая напрямую изменит свойства файла. Вот как изменить права доступа к файлам в Windows 10 с помощью командной строки.

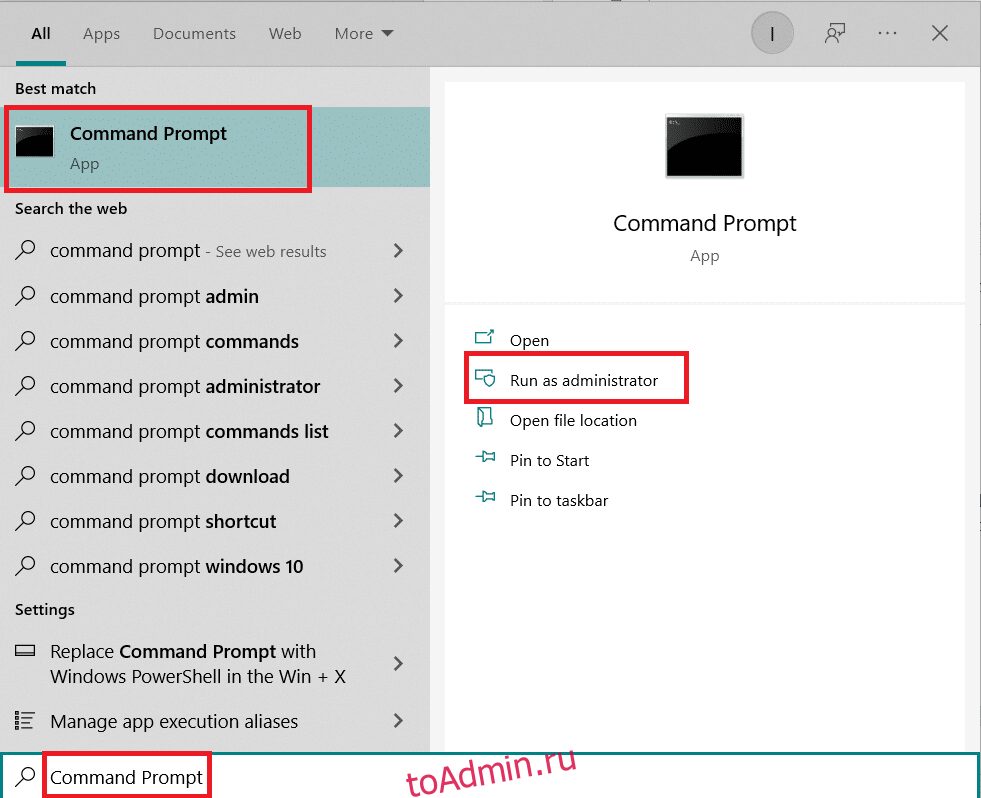

1. Нажмите клавишу Windows, введите «Командная строка» и нажмите «Запуск от имени администратора».

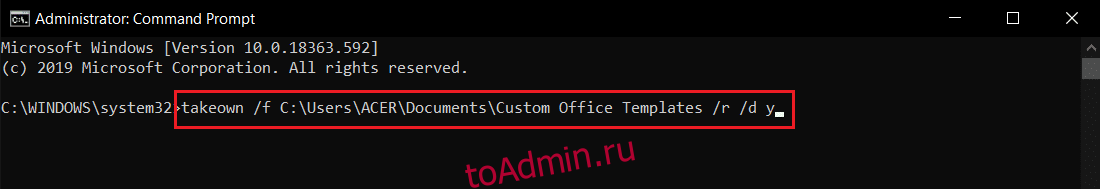

2. Введите следующую команду и нажмите клавишу Enter.

takeown /f path_to_folder /r /d y

Примечание. Замените path_to_folder на путь к папке/файлу, владельцем которого вы хотите стать.

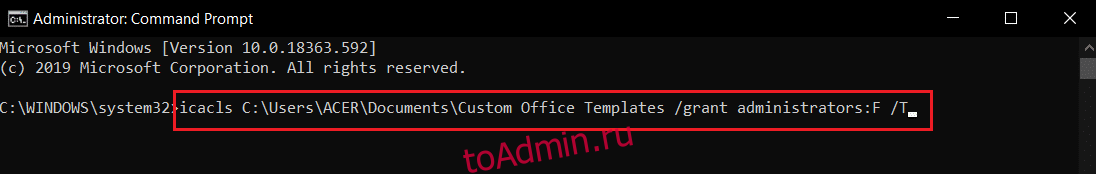

3. Теперь введите следующую команду и нажмите клавишу Enter.

icacls path_to_folder /grant administrators:F /T

Примечание. Замените администраторов своей учетной записью/именем пользователя.

Теперь у вас должен быть полный доступ к выбранной папке/файлу после выполнения этих двух команд.

Часто задаваемые вопросы (FAQ)

В. Что такое разрешения в Windows 10?

Ответ: Разрешения для приложений позволяют им получать доступ к определенным компонентам вашего устройства, таким как аппаратное обеспечение, такое как GPS, для определения вашего местоположения или программное обеспечение, такое как камера. Очень важно понимать, какие программы используют какие разрешения.

***

Мы надеемся, что это руководство было полезным, и вы смогли узнать, как изменить права доступа к файлам в Windows 10. Сообщите нам, какой метод сработал для вас лучше всего. Если у вас есть какие-либо вопросы или предложения, не стесняйтесь оставлять их в разделе комментариев.

Как и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу.

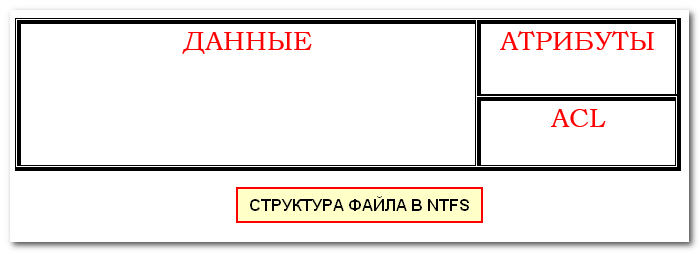

Атрибуты и ACL

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

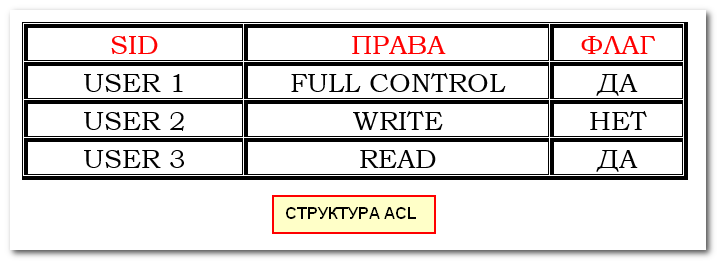

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID), вторая — описание прав (read, write и т.д.), третья — флаг, указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла.

• Write разрешает чтение и запись.

• Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов.

• Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control.

Наследование

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование.

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А».

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет.

• Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет

2. Явное разрешение

3. Неявный запрет

4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются.

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Загрузка…