Назначение аудита

безопасности

-

Определение

истинных виновников компьютерных

правонарушений и причин, способствовавших

их возникновению. -

Обнаружение

подготовительных действий к совершению

компьютерного правонарушения. -

Немедленная

реакция на событие, связанное с

безопасностью компьютерной системы

(в ОС Windows

не реализовано).

Основные требования

политики аудита

-

Ассоциирование

пользователя с событием аудита; -

обязательность

аудита стандартного набора событий –

идентификации и аутентификации

пользователя, доступа к объектам,

уничтожения объектов, действий

привилегированного пользователя и

др.; -

наличие необходимого

набора атрибутов записи журнала аудита

– даты и времени события, логического

имени инициировавшего событие

пользователя, типа события, признака

успешного или неудачного завершения

вызвавшего событие действия, имени

связанного с событием объекта; -

возможность

фильтрации записей журнала аудита; -

поддержка и защита

от несанкционированного доступа к

журналу аудита.

Аудит безопасности

в ОС Windows

-

Журнал

аудита содержится в файле windows

System32

Config

secevent.evt,

а доступ к нему осуществляется с помощью

административной функции «Просмотр

событий» Панели управления Windows.

Возможна регистрация

следующих событий:

-

вход пользователей

в систему; -

доступ субъектов

к объектам; -

доступ

к службе каталогов Active

Directory; -

изменение политики

безопасности; -

использование

привилегий; -

отслеживание

процессов; -

системные события;

-

события входа в

систему; -

управление учетными

записями пользователей и групп; -

доступ к глобальным

системным объектам; -

использование

прав на архивацию и восстановление

объектов.

-

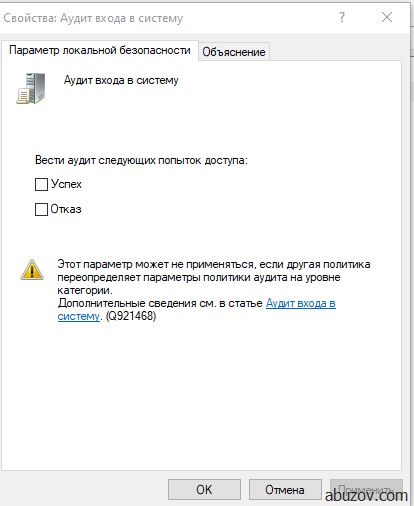

Для каждой категории

регистрируемых событий администратор

может указать тип события (успешное и

(или) неудачное завершение) либо отменить

его регистрацию в журнале аудита. -

При

аудите использования привилегий

регистрируются попытки использования

не всех возможных привилегий, а лишь

тех, которые считаются потенциально

опасными с точки зрения разработчиков

подсистемы безопасности защищенных

версий Windows

(например, создание маркерного объекта

или создание журналов безопасности).

Следует отметить, что не все объективно

опасные привилегии входят в этот список.

К системным

событиям, которые могут регистрироваться

в журнале аудита, относятся:

-

перезагрузка

операционной системы; -

завершение работы

операционной системы; -

загрузка пакета

аутентификации; -

запуск

процесса входа (Winlogon); -

сбой при регистрации

события в журнале аудита; -

очистка журнала

аудита; -

загрузка пакета

оповещения об изменении в списке

пользователей.

Другие

параметры аудита (Windows

7 и старше)

-

Максимальный

размер журнала аудита. -

Реакция операционной

системы на его переполнение:-

затирать старые

события при необходимости (реакция по

умолчанию); -

архивировать

журнал при заполнении, не перезаписывать

события; -

не переписывать

события (очистить журнал вручную).

-

Аудит доступа к

объектам

-

Используется

системный список контроля доступа

SACL,

содержимое которого формируется

администратором системы. -

Элементы

ACE

списка SACL

имеют один и тот же тип и содержат

заголовок ACE,

маску регистрируемых в журнале аудита

прав доступа и SID

пользователя или группы, чьи попытки

доступа к объекту должны регистрироваться

(если в ACE

не указан SID,

то регистрируются попытки доступа к

объекту всех пользователей).

Расширенная

политика аудита (Windows

7 и старше)

Пример. Изменение

аудита использования прав:

-

Использование

прав, не затрагивающее конфиденциальные

данные. -

Использование

прав, затрагивающее конфиденциальные

данные. -

Аудит других

событий использования прав.

Пример. Изменение

аудита доступа к объектам:

-

Файловой системы.

-

Общих папок.

-

Объектов ядра.

-

Реестра.

-

Диспетчера учетных

записей безопасности. -

Других событий

доступа к объектам. -

И другие параметры.

Администраторы

и аудиторы

-

Для обеспечения

безопасности информации в КС целесообразно

разделить полномочия администраторов

КС и аудиторов (пользователей с правами

доступа к файлу аудита). Если этого не

сделать, то возникнет ситуация, при

которой установка параметров политики

безопасности и проверка ее соблюдения

сосредоточатся в одних руках. -

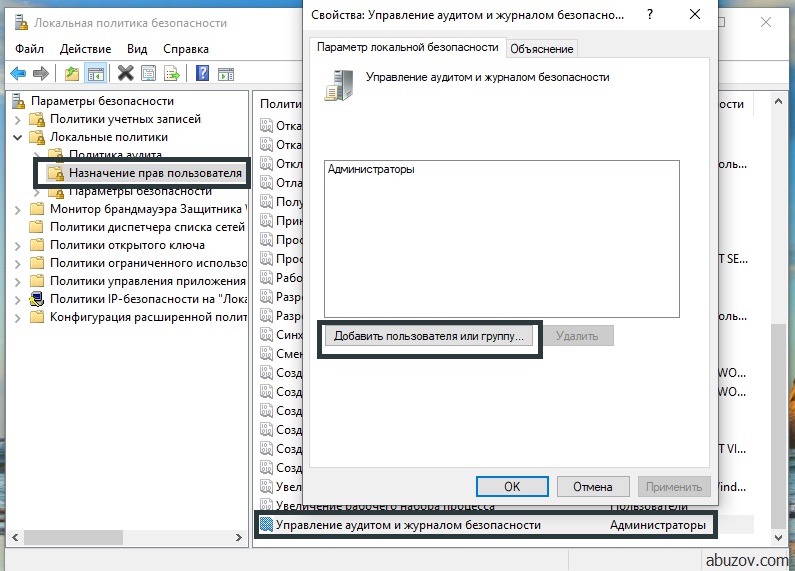

В ОС

Windows

можно сделать так, что просматривать

и очищать журнал аудита, а также управлять

списками SACL

объектов доступа смогут только члены

группы аудиторов компьютерной системы

(право «Управление аудитом и журналом

безопасности»). -

Но полномочия на

изменение значений параметров политики

аудита при этом сохранятся у членов

группы администраторов компьютерной

системы.

Аудит

событий безопасности в ОС Unix

Системные

журналы в Unix-системах

сохраняются в каталогах /usr/adm

(старые версии), /var/adm

(более современные версии) или /var/log

(некоторые версии Solaris,

Linux

и др.) в файлах:

-

acct

– регистрация команд, выполненных

пользователем; -

loginlog

– регистрация неудачных попыток входа; -

sulog

– регистрация использования команды

su; -

wtmp

– регистрация входов и выходов

пользователей, загрузки и завершения

работы ОС; -

security

– сообщения подсистемы безопасности; -

vold.log

– регистрация ошибок внешних устройств

и др.

-

Для регулярного

архивирования и сохранения файлов

системных журналов могут использоваться

командные сценарии. -

В других

Unix-системах

каждый файл системного журнала из

каталога /var/log

обновляется в соответствии со своим

набором правил. -

Многие

Unix-системы

имеют средства централизованного сбора

информации о событиях (сообщениях)

безопасности (сервис syslog).

Сообщение аудита

в ОС Unix

-

имя программы,

при выполнении которой было сгенерировано

сообщение; -

источник сообщения

(модуль операционной системы); -

приоритет (важность)

сообщения; -

содержание

сообщения.

Параметры

аудита в ОС Unix

Каждая

строка конфигурационного файла

/etc/syslog.conf

состоит из двух частей, разделяемых

символом табуляции:

-

селектора, в

котором указываются приоритеты и

источники регистрируемых сообщений

(например, все сообщения об ошибках или

все отладочные сообщения ядра системы); -

описания действия,

которое должно быть выполнено при

поступлении сообщения указанного типа

(например, записать в системный журнал

или отослать на терминал указанного

пользователя).

Расширение аудита

в ОС Linux

В ОС

Linux,

начиная с версии ядра 2.6, существует

возможность аудита попыток доступа к

файлам и выполнения системных вызовов

(демон auditd).

Основные дополнительные возможности

этой службы:

-

Ротация файла

аудита (его перезапись при переполнении). -

Задание максимального

размера файла аудита. -

Аудит попыток

доступа к файлам. -

Утилиты для

определения параметров аудита, фильтрации

записей аудита, формирования отчетов

на основе журналов аудита.

Соседние файлы в предмете Защита информации

- #

- #

- #

- #

- #

- #

- #

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

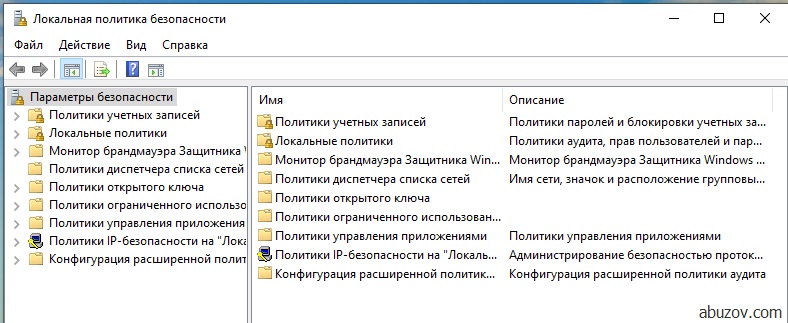

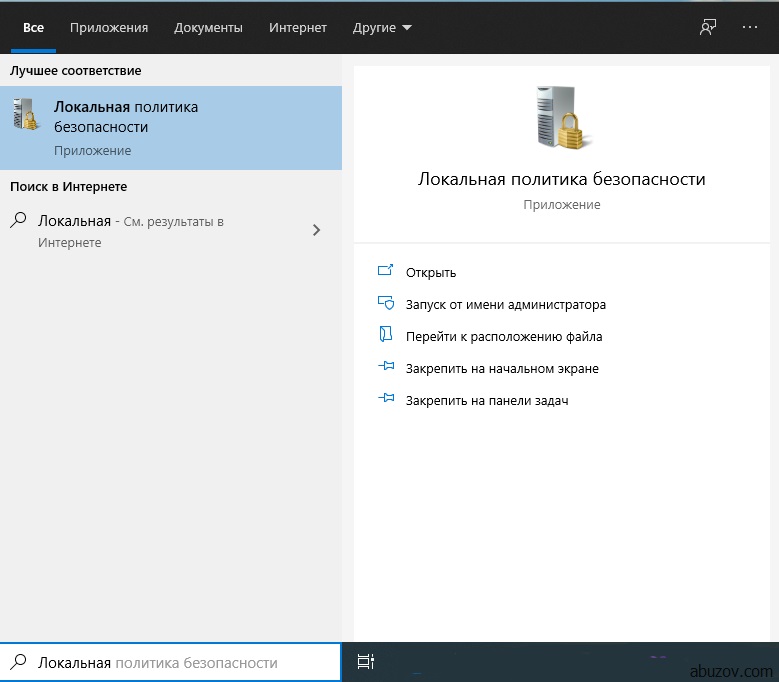

Политика аудита

Политика аудита безопасности операционной системы предназначена для определения категорий сообщений о событиях безопасности. Выбранные категории сохраняются в соответствующих журналах безопасности. Для настройки политики используется приложение локальная политика безопасности.

Для запуска введите его название в строке поиска.

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

Например, в категории «аудит входа в систему» можно включить фиксацию успешных или неудачных попыток входа в систему.

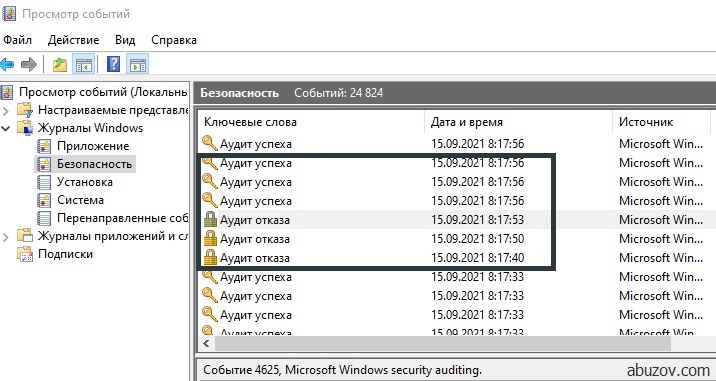

При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

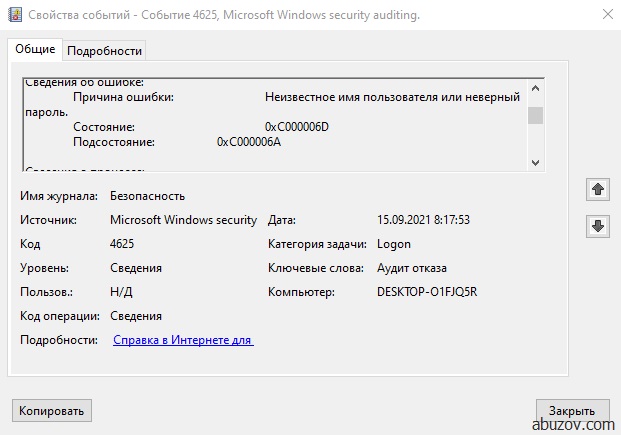

Теперь я попробую ввести неверный пароль, пытаясь зайти под одним пользователем. А затем совершить удачную попытку входа под другим пользователем.

Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

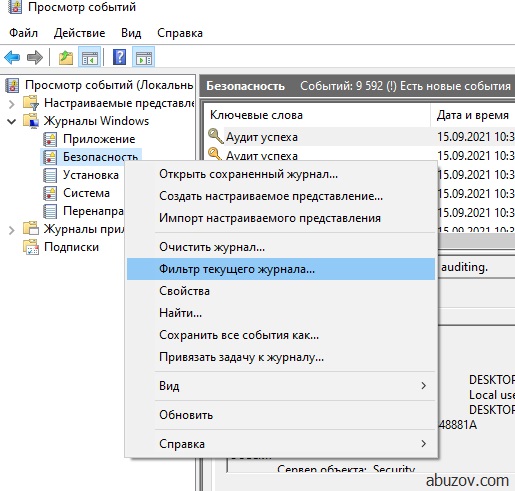

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

Кликнув на событие, вы можете просмотреть его свойства и подробности.

Существуют следующие типы входов операционную систему Windows.

| Тип | Название | Описание |

| 0 | Системный (System) | Используется только учетной записью System, например при запуске системы. |

| 2 | Интерактивный (Interactive) | Локальный вход пользователя на компьютер. |

| 3 | Сетевой (Network) | Пользователь вошёл на данный компьютер через сеть. |

| 4 | Пакетный (Batch) | Пакетный тип входа используется пакетными серверами |

| 5 | Служба (Service) | Служба запущена Service Control Manager. |

| 7 | Разблокирование (Unlock) | Эта рабочая станция разблокирована |

| 8 | Сетевой ввод пароля (NetworkCleartext) | Пользователь вошёл на данный компьютер через сеть. Пароль пользователя передан в нехэшированной форме. |

| 9 | Новые полномочия (NewCredentials) | Посетитель клонировал свой

текущий маркер и указал новые учётные записи для исходящих соединений |

| 10 | Удаленный интерактив (RemoteInteractive) | Пользователь выполнил удалённый вход на этот компьютер, используя

службу терминалов или удаленный рабочий стол. |

| 11 | Кешированный интерактив (CachedInteractive) | Пользователь вошёл на этот

компьютер с сетевыми учётными данными, которые хранились локально на компьютере. |

| 12 | Кешированный удаленный интерактив (CachedRemoteInteractive) | Метод используется для внутреннего аудита, аналогичен типу 11. |

События администрирования

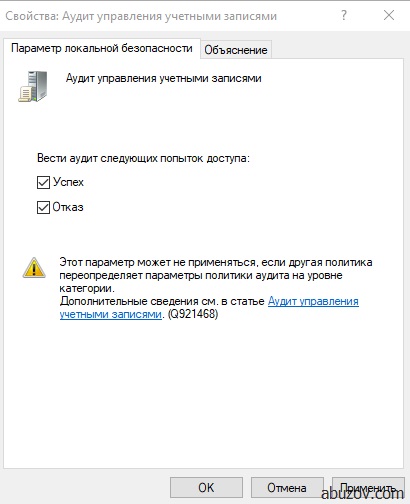

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

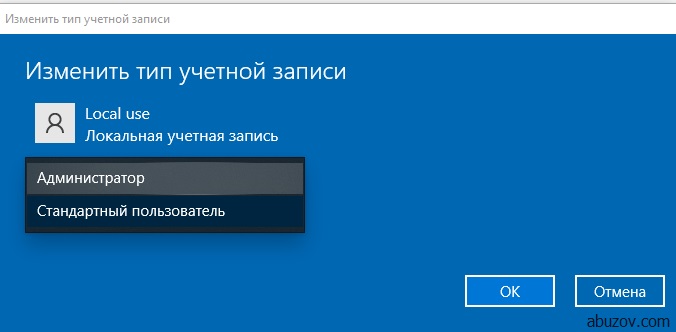

Затем я изменил тип учетной записи – сделал пользователя администратором.

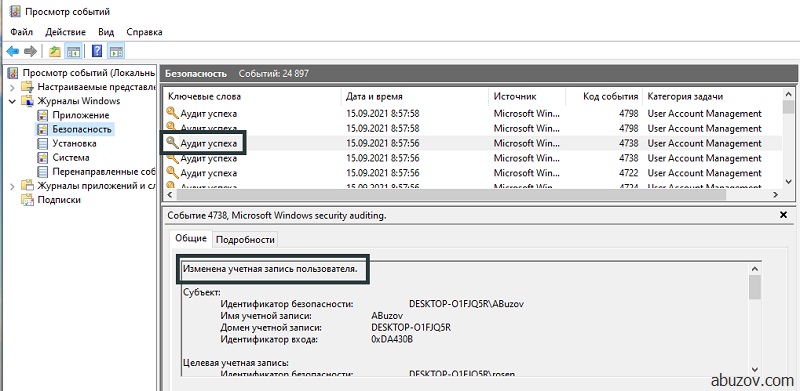

В журнале безопасности появилась соответствующая запись.

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

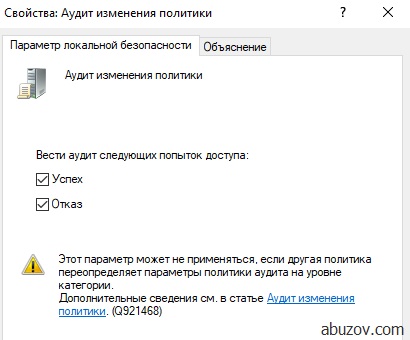

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

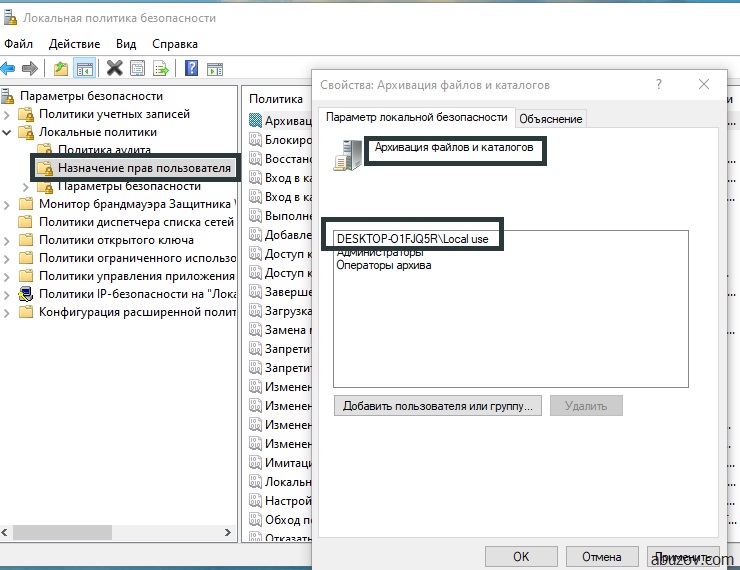

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

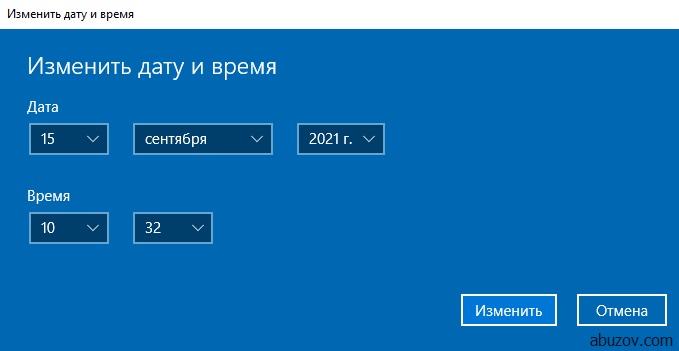

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

Измените системное время.

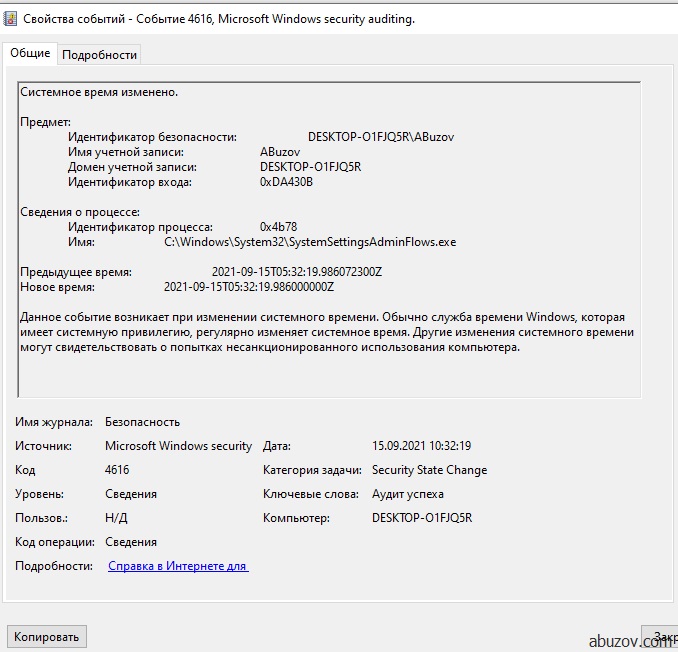

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

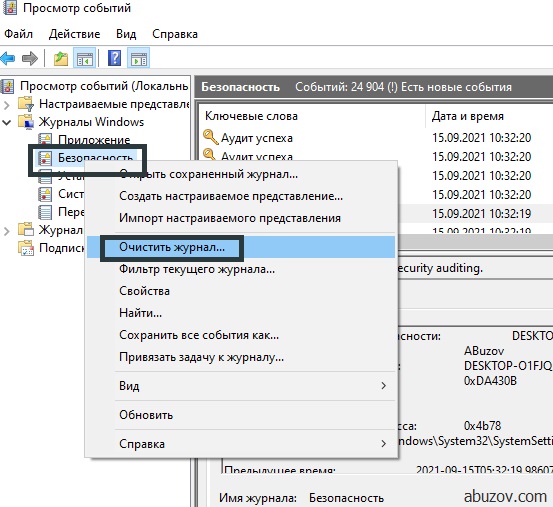

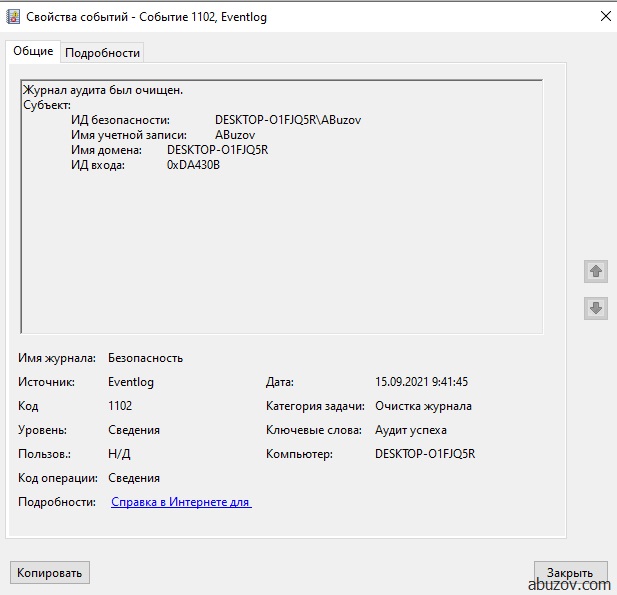

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

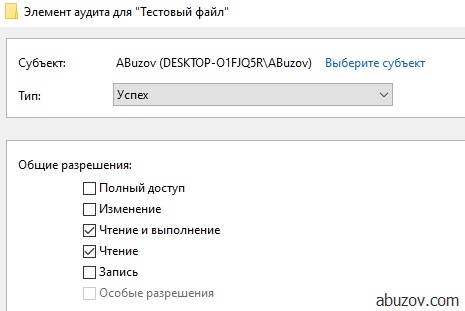

Для примера я создам текстовый фал. Для настройки нужно перейти в его свойства -> безопасность -> дополнительно -> аудит. Далее следует добавить субъект и разрешения.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

Управление журналом аудита

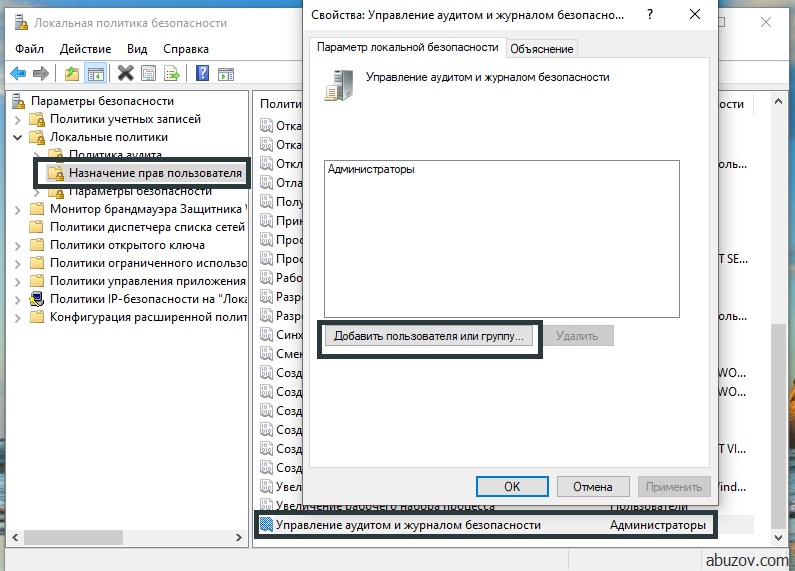

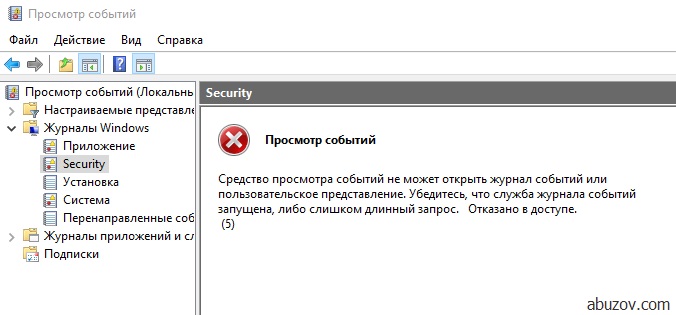

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

Время прочтения

17 мин

Просмотры 46K

Уважаемые друзья, в предыдущих публикациях мы говорили об основах информационной безопасности, законодательстве по защите персональных данных и критической информационной инфраструктуры, безопасности в кредитно-финансовой сфере, а также провели анализ основных стандартов по управлению рисками информационной безопасности и обсудили системы класса IRP, предназначенные для автоматизации реагирования на инциденты ИБ. Как мы знаем, при обработке инцидентов детальный анализ событий безопасности с устройств является одним из ключевых этапов. В данной публикации мы рассмотрим настройку подсистемы аудита ОС Windows, принципы анализа и централизованного сбора журналов аудита с Windows-устройств и их пересылку в SIEM-систему IBM QRadar, а также покажем, как можно с помощью штатных средств Windows и утилиты Sysmon настроить простейшую систему реагирования на инциденты ИБ. Вперед!

Для решения задачи обработки инцидентов ИБ логично рассуждать, что чем больше данных (логов, событий безопасности) мы собираем, храним и анализируем, тем проще нам будет в дальнейшем не только оперативно среагировать на инцидент, но и расследовать обстоятельства произошедших атак для поиска причин их возникновения. При этом большое количество данных для обработки имеет и очевидный минус: нас может просто «засыпать» сообщениями, алертами, уведомлениями, поэтому необходимо выбрать самые значимые с точки зрения ИБ события и настроить соответствующие политики аудита. Microsoft предлагает использовать бесплатный набор утилит и рекомендаций (Baselines) в своем наборе Microsoft Security Compliance Toolkit, в котором в том числе приведены и рекомендуемые настройки аудита для контроллеров домена, рядовых серверов и рабочих станций. Кроме рекомендаций вендора можно обратиться еще к документам CIS Microsoft Windows Server Benchmark и CIS Microsoft Windows Desktop Benchmark, в которых, в числе прочего, указаны рекомендуемые экспертами политики аудита для, соответственно, серверных и десктопных версий ОС Windows. Однако зачастую выполнение абсолютно всех рекомендаций неэффективно именно по причине потенциального появления большого количества «шумящих», малозначительных с точки зрения ИБ событий, поэтому в настоящей статье мы сначала приведем список наиболее полезных и эффективных (с нашей точки зрения) политик аудита безопасности и соответствующих типов событий безопасности ОС Windows.

Напомню, что в ОС Microsoft Windows, начиная с Microsoft Windows Server 2008 и Vista, используется достаточно продвинутая система аудита, настраиваемая при помощи конфигурирования расширенных политик аудита (Advanced Audit Policy Configuration). Не стоит забывать о том, что как только на устройствах будут включены политики расширенного аудита, по умолчанию старые «классические» политики аудита перестанут быть эффективными, хотя данное поведение может быть переопределено в групповой политике «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии))» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings).

Политики аудита Windows

Пройдем последовательно по настройкам, эффективным для решения задач аудита ИБ и выработки целостной политики аудита безопасности.

|

Категория аудита |

Подкатегория аудита |

События аудита |

EventID |

Комментарии |

|

Вход учетной записи |

Аудит проверки учетных данных |

Успех, Отказ |

4776 |

Целесообразно контролировать на домен-контроллерах при использовании NTLM-аутентификации. |

|

Аудит службы проверки подлинности Kerberos |

Успех, Отказ |

4771 |

Неуспешная аутентификация учетной записи на контроллере домена с использованием Kerberos-аутентификации. |

|

|

4768 |

Запрос билета Kerberos, при этом следует анализировать коды ответа сервера. |

|||

|

Примечание: Данный тип аудита следует включать на контроллерах домена, при этом для детального изучения попыток подключения и получения IP-адреса подключающегося устройства на контроллере домена следует выполнить команду nltest /dbflag:2080ffff и проводить аудит текстового лог-файла %windir%debugnetlogon.log |

||||

|

Управление учетными записями |

Аудит управления учетными записями компьютеров |

Успех |

4741 |

Заведение устройства в домен Active Directory; может использоваться злоумышленниками, поскольку любой пользователь домена по умолчанию может завести в домен 10 устройств, на которых может быть установлено неконтролируемое компанией ПО, в том числе вредоносное. |

|

Аудит управления группами безопасности |

Успех, Отказ |

4728 |

Добавление члена глобальной группы. |

|

|

4732 |

Добавление члена локальной группы. |

|||

|

4756 |

Добавление члена универсальной группы. |

|||

|

Аудит управления учетными записями пользователей |

Успех, Отказ |

4720 |

Создание учетной записи. |

|

|

4725 |

Отключение учетной записи. |

|||

|

4740 |

Блокировка учетной записи. |

|||

|

4723 |

Смена пароля. |

|||

|

4724 |

Сброс пароля. |

|||

|

Подробное отслеживание |

Аудит создания процессов |

Успех |

4688 |

При создании процесса. |

|

4689 |

При завершении процесса. |

|||

|

Примечание: Чтобы для командного интерпретатора велась запись введенных команд, следует включить политику «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Система — Аудит создания процессов -> Включать командную строку в события создания процессов». Примечание: Чтобы велась запись выполняемых PowerShell-команд и загруженных PowerShell-модулей, следует включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Компоненты Windows — Windows PowerShell» политики «Включить ведение журнала модулей» (в настройках политики указать все модули символом «*») и «Включить регистрацию блоков сценариев PowerShell» (в настройках политики отметить check-box «Регистрация начала или остановки вызова блоков сценариев»). Работа PowerShell-скриптов регистрируется с EventID=4104,4105,4106 в журнале Microsoft-Windows-PowerShell/Operational, а загрузка PowerShell-модулей регистрируется с EventID=800 в журнале Windows PowerShell. |

||||

|

Вход/выход |

Аудит выхода из системы |

Успех |

4634 |

Для неинтерактивных сессий. |

|

4647 |

Для интерактивных сессий и RDP-подключений. |

|||

|

Примечание: При этом следует обращать внимание на код Logon Type, который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). |

||||

|

Аудит входа в систему |

Успех, Отказ |

4624 |

При успешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM и Kerberos-аутентификации. |

|

|

4625 |

При неуспешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM аутентификации; при Kerberos-аутентификации на контроллере домена создается EventID=4771. |

|||

|

4648 |

При попытке входа с явным указанием учетных данных, например, при выполнении команды runas, а также при работе «хакерской» утилиты Mimikatz. |

|||

|

Примечание: При этом следует обращать внимание на код входа (Logon Type), который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). Целесообразно также обращать внимание на код ошибки (Status/SubStatus), который также сохраняется в событии аудита и характеризует причину неуспешного входа — несуществующее имя учетной записи, недействительный пароль, попытка входа с заблокированной учетной записью и т.д. |

||||

|

Аудит других событий входа и выхода |

Успех, Отказ |

4778 |

RDP-подключение было установлено. |

|

|

4779 |

RDP-подключение было разорвано. |

|||

|

Аудит специального входа |

Успех |

4672 |

При входе с административными полномочиями. |

|

|

Доступ к объектам |

Аудит сведений об общем файловом ресурсе |

Успех, Отказ |

5145 |

При доступе к системных сетевым ресурсам, таким как \C$ . Данное событие будет создаваться при работе ransomware, нацеленного на горизонтальное перемещение по сети. |

|

Аудит других событий доступа к объектам |

Успех, Отказ |

4698 |

При создании задания в «Планировщике задач», что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

|

|

Изменение политики |

Аудит изменения политики аудита |

Успех |

4719 |

Изменение политики аудита. |

|

4906 |

Изменение настройки CrashOnAuditFail. |

|||

|

Примечание: Изменить реакцию ОС на невозможность вести журнал аудита безопасности (настройка CrashOnAuditFail) можно в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» в политике «Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности». |

||||

|

Система |

Аудит расширения системы безопасности |

Успех |

4610 4614 4622 |

При появлении в системе новых пакетов аутентификации, что не должно происходить несанкционированно. |

|

4697 |

При создании нового сервиса, что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

Кроме описанных выше настроек, имеет смысл также контролировать появление в журнале безопасности события с EventID=1102, которое формируется сразу после очистки журнала безопасности, что может говорить о вредоносной активности. Более того, разумно будет включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» политику «Сетевая безопасность: ограничения NTLM: исходящий трафик NTLM к удаленным серверам» в значение «Аудит всего». После этого EventID=8001 в журнале Microsoft-Windows-NTLM/Operational будет содержать информацию об автоматической аутентификации на веб-ресурсах с учетной записью пользователя. Следующим шагом станет allow list с перечнем веб-ресурсов, которые легитимно могут запрашивать учетные записи, а указанную политику можно будет перевести в режим блокировки. Это не позволит вредоносным ресурсам получать NTLM-хэши пользователей, которые кликнули на ссылку из фишингового письма.

Обратим внимание и на то, что подсистема журналирования Windows весьма гибка и позволяет настроить аудит произвольных папок и веток реестра — следует лишь выбрать критичные для ИТ-инфраструктуры объекты аудита и включить данные опции.

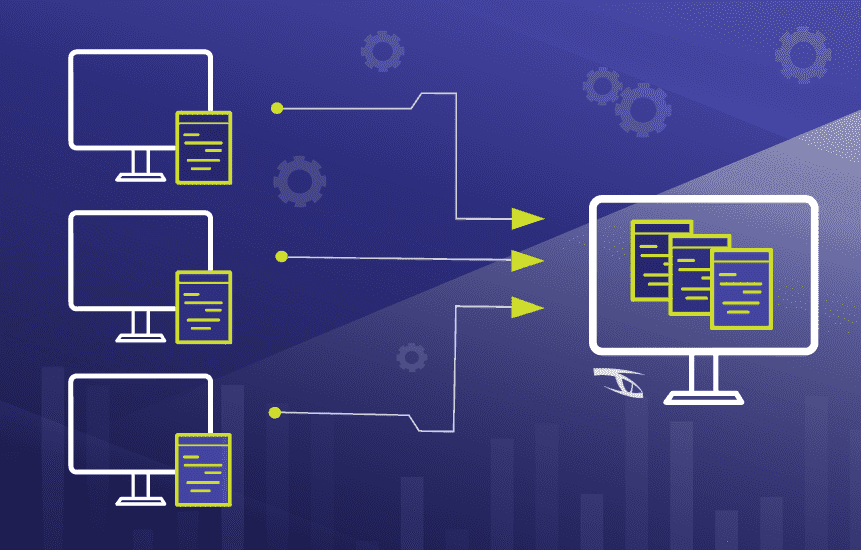

Настройка Windows Event Forwarding, интеграция с IBM QRadar

Настроив необходимые параметры аудита, перейдем к решению вопроса автоматизации сбора журналов аудита и их централизованного хранения и анализа. Штатный механизм Windows Event Forwarding, который работает из коробки с Microsoft Windows Server 2008 / Vista и старше, позволяет осуществлять централизованный сбор журналов аудита на устройстве-коллекторе (не ниже Windows Server 2008 и Vista, но все же рекомендуется использовать выделенный Windows Server 2012R2 и старше) с устройств-источников с применением функционала WinRM (Windows Remote Management, использует протокол WS-Management) и использованием т.н. «подписок» на определенные события (набор XPath-выражений, о которых мы поговорим далее, для выбора интересующих журналов и событий на источнике). События с удаленных устройств могут быть как запрошены коллектором (режим Pull/Collector initiated), так и отправлены самим источником (режим Push/Source computer initiated). Мы рекомендуем использовать последний режим, поскольку в режиме Push служба WinRM слушает входящие соединения только на коллекторе, а на клиентах-источниках WinRM не находится в режиме прослушивания и лишь периодически обращается к коллектору за инструкциями, что уменьшает поверхность потенциальной атаки на конечные устройства. По умолчанию для шифрования трафика от источников к коллектору, принадлежащих одному Windows-домену, используется Керберос-шифрование SOAP-данных, передаваемых через WinRM (режим HTTP-Kerberos-session-encrypted), при этом HTTP-заголовки и соответствующие метаданные передаются в открытом виде. Другой опцией является использование HTTPS с установкой SSL-сертификатов на приемнике и источнике, при этом они могут не принадлежать одному домену. При дальнейшем изложении будем считать, что мы работаем в одном домене и используем настройку по умолчанию.

Рассмотрев концепцию пересылки логов с Windows-устройств, перейдем непосредственно к настройке нашей связки: источник событий -> сервер-коллектор -> утилита IBM WinCollect -> SIEM-система IBM QRadar.

Для включения сервиса сбора логов следует выполнить нижеописанные шаги:

1. На сервере-коллекторе выполнить команду winrm qc, ответить согласием на оба последующих вопроса (включение службы WinRM и прослушивание порта TCP:5985 для входящих соединений от источников). Следует учесть, что выполнение команды winrm qc одновременно включает Windows Remote Shell (WinRS) и разрешает принимать входящие соединения для удаленного управления через функционал WinRS. Отключить WinRS можно либо через политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленная оболочка Windows / Разрешить доступ к удаленной оболочке -> Запретить» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Shell / Allow Remote Shell Access -> Disabled), либо командой winrm set winrm/config/winrs @{AllowRemoteShellAccess=»false»}

2. На сервере-коллекторе выполнить команду wecutil qc, согласиться на включение службы «Сборщик событий Windows» (Windows Event Collector). При этом в Windows Firewall создается разрешающее правило для входящих соединений на коллектор по TCP:5985.

3. На источниках событий следует включить службу WinRM: установить «Тип запуска» в значение «Автостарт» и запустить «Службу удаленного управления Windows» (Windows Remote Management (WS-Management)).

4. Проверить состояние службы WinRM на сервере-колекторе можно командой winrm enumerate winrm/config/listener, в результате выполнения которой отобразятся настройки порта и список локальных IP-адресов, на которых прослушиваются соединения по TCP:5985. Команда winrm get winrm/config покажет подробные настройки службы WinRM. Переконфигурировать настройки можно либо непосредственно через утилиту winrm, либо через групповые политики по пути «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленное управление Windows» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Management).

5. На источниках событий требуется предоставить доступ к журналам аудита службе WinRM путем включения встроенной учетной записи NT AUTHORITYNETWORK SERVICE (SID S-1-5-20) в локальную группу BUILTINEvent Log Readers («Читатели журнала событий»). После этого необходимо перезапустить «Службу удаленного управления Windows» (WinRM) и службу «Журнал событий Windows» (EventLog).

6. Затем следует создать и применить конфигурацию групповой политики для источников, в которой будет указана конфигурация и адрес сервера-коллектора. Требуется включить политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Пересылка событий / Настроить адрес сервера…» (Computer Configuration / Administrative Templates / Windows Components / Event Forwarding / Configure the server address…) и указать адрес сервера-коллектора в следующем формате:

Server=http://servername.domain.local:5985/wsman/SubscriptionManager/WEC,Refresh=60

где 60 – частота обращения (в секундах) клиентов к серверу за новыми инструкциями по пересылке журналов. После применения данной настройки на устройствах-источниках следует сделать перезапуск службы WinRM.

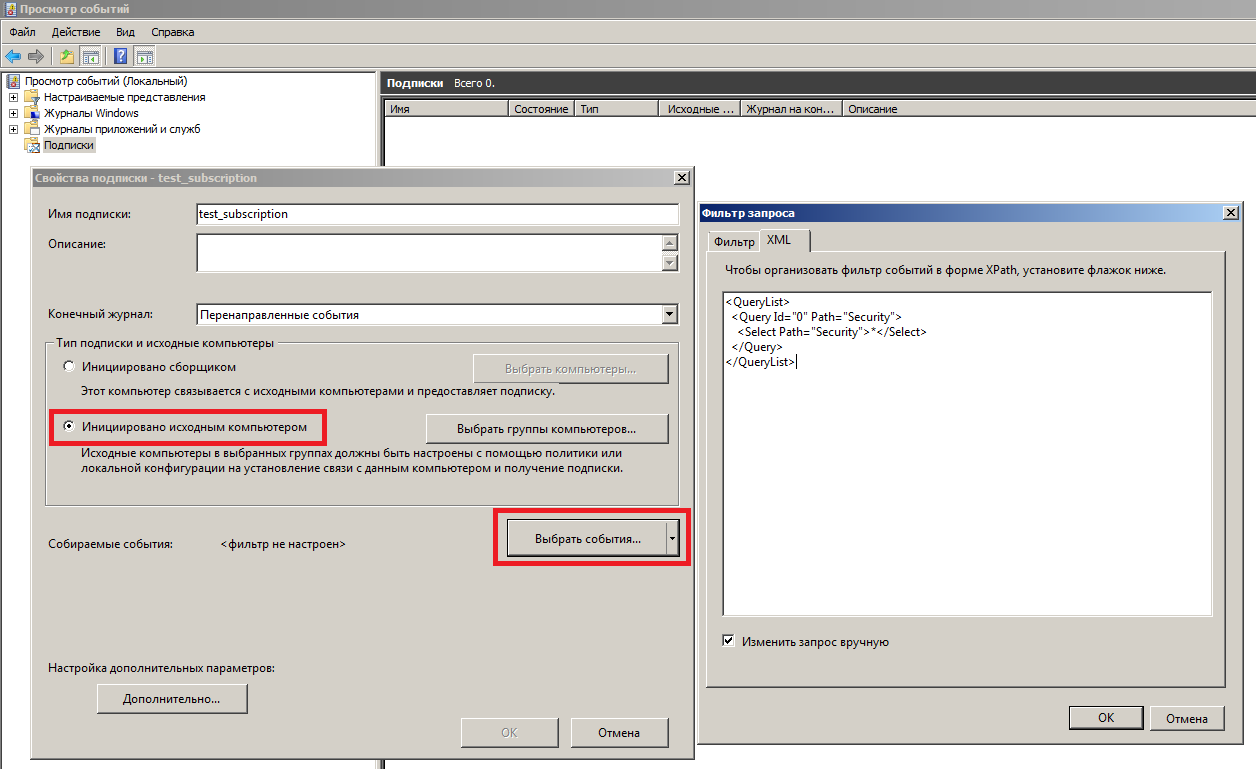

7. Далее создаем и применяем конфигурацию подписки на сервере-коллекторе: открываем оснастку управления журналами аудита (eventvwr.msc) и находим внизу раздел «Подписки» (Subscriptions). Нажимаем правой кнопкой мыши и выбираем «Создать подписку», задаем имя подписки. Далее выбираем опцию «Инициировано исходным компьютером» (Source Computer Initiated, это означает предпочтительный режим Push). Нажимаем на кнопку «Выбрать группы компьютеров» (Select Computer Groups), выбираем из Active Directory те устройства или их группы, которые должны будут присылать логи на коллектор. Далее, нажимаем «Выбрать события» (Select Events) и вводим XPath-запрос (пример для сбора журналов Security):

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*</Select>

</Query>

</QueryList>8. В итоге, клиенты должны иметь активные сетевые соединения по TCP:5985 с сервером-коллектором. На сервере-коллекторе в eventvwr.msc в свойствах «Подписки» можно будет увидеть список клиентов-источников, а пересланные события будут находиться в разделе «Журналы Windows – Перенаправленные события» (Windows Logs – Forwarded Events) на сервере-коллекторе.

9. Далее решаем задачу пересылки собранных на сервере-коллекторе логов с источников в SIEM систему IBM QRadar. Для этого нам потребуется установить на сервере-коллекторе утилиту IBM WinCollect.

Рекомендуем использовать управляемый (Managed) режим работы WinCollect для упрощения его администрирования. Для того, чтобы отправляемые через WinCollect агрегированные события корректно обрабатывались в IBM QRadar, нам следует воспользоваться рекомендациями IBM и на сервере-коллекторе с установленной утилитой WinCollect перевести формат пересылаемых событий в RenderedText, а также сменить их локаль на EN-US командой wecutil ss SubscriptionName /cf:RenderedText /l:en-US (где SubscriptionName — имя подписки, заданное в п.7 выше). Кроме того, необходимо обеспечить сетевую доступность между сервером-коллектором с установленным WinCollect и нодами IBM QRadar по TCP:8413 и TCP/UDP:514.

10. После установки утилиты WinCollect на сервер-коллектор, в самой SIEM-системе IBM QRadar нужно будет добавить этот сервер в список источников (тип источника Microsoft Security Event Log, в поле Target Destination в выпадающем списке лучше выбрать вариант с TCP-syslog-подключением, отметить check-box Forwarded Events).

После применения указанных настроек новые события и устройства-источники, пересылающие Windows-логи на сервер-коллектор, появятся в консоли IBM QRadar автоматически. В итоге, после внедрения SIEM-системы данные в ней и регистрацию событий информационной безопасности можно будет легко обогатить журналами аудита Windows, собранными описанным способом с различных устройств в инфраструктуре компании.

Утилита Sysmon

Кроме задействования штатного функционала подсистемы журналирования, можно воспользоваться и официальной бесплатной утилитой Sysmon из пакета Microsoft Windows Sysinternals, которая существенно расширяет и дополняет возможности мониторинга ОС. Данная утилита дает возможность проводить аудит создания файлов, ключей реестра, процессов и потоков, а также осуществлять мониторинг загрузки драйверов и библиотек, сетевых подключений, WMI-событий и именованных каналов. Из особо полезных функций отметим возможность утилиты показывать родительский процесс и командную строку процесса, отображать значение хэш-сумм при событиях создания процесса и загрузки драйверов и библиотек с указанием наличия и действительности цифровой подписи. Несложным путем можно автоматизировать сравнение полученных хэш-сумм с индикаторами компрометации (IoCs, Indicator of Compromise) из данных фидов CyberThreat Intelligence, а также использовать приложение QVTI для IBM QRadar, с помощью которого хэши запускаемых файлов автоматически проверяются через сервис VirusTotal. Еще одной приятной опцией является возможность создания XML-конфигураций, в которых можно предельно четко указать объекты контроля и настройки работы Sysmon. Одними из наиболее продвинутых и детальных вариантов XML-конфигураций, с нашей точки зрения, являются конфиги https://github.com/ion-storm/sysmon-config и https://github.com/SwiftOnSecurity/sysmon-config .

Установка Sysmon предельно проста и также может быть легко автоматизирована:

1. Дистрибутив скачивается с https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

Все исполняемые файлы подписаны.

2. Создается или скачивается по приведенным выше ссылкам xml-файл с конфигурацией Sysmon.

3. Установка sysmon для x64 производится командой:

C:foldersysmon64.exe -accepteula -i C:foldersysmonconfig-export.xml , где sysmonconfig-export.xml – файл конфигурации, sysmon64.exe – файл-установщик.

Поддерживается запуск установки из сетевой папки.

4. После установки создается журнал Microsoft-Windows-Sysmon/Operational , размер которого мы сразу рекомендуем увеличить как минимум до 100 Мб.

Перезапуск устройства не требуется, Sysmon работает в виде сервиса, его исполняемый файл находится в C:Windowssysmon64.exe . По нашим подсчетам, footprint на конечной системе даже при использовании максимально детального конфига Sysmon не превышает 5-10% ЦПУ и около 100 Мб ОЗУ.

XPath-запросы

Наконец, выполнив необходимые настройки файлов журналов Windows, перейдем непосредственно к поиску интересующей информации. Заметим, что в случае включения всех рекомендованных политик аудита ИБ сами журналы событий становятся достаточно объемными, поэтому поиск по их содержимому может быть медленным (этих недостатков лишены специализированные решения, предназначенные в том числе для быстрого поиска информации — Log Management и SIEM-системы). Отметим также, что по умолчанию не все журналы Windows отображаются к графической оснастке (eventvwr.msc), поэтому в данной оснастке следует перейти в меню «Вид» и отметить check-box «Отобразить аналитический и отладочный журналы».

Итак, поиск по журналам аудита будем осуществлять с помощью встроенного редактора запросов XPath (XPath queries). Открыв интересующий нас журнал, например, журнал безопасности Windows (вкладка «Журналы Windows» -> «Безопасность» / Security), нажатием правой кнопки мыши на имени журнала выберем пункт «Фильтр текущего журнала». Нам откроется графический редактор поисковых запросов, при этом для наиболее продуктивной работы следует открыть вторую вкладку открывшегося окна с названием XML, отметив внизу check-box «Изменить запрос вручную». Нам будет предложено изменить XML-текст (по сути, XPath запрос) в соответствии с нашими критериями поиска.

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

1. Поиск по имени учетной записи в журнале Security — возьмем для примера имя Username:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='TargetUserName']='Username']]

</Select>

</Query>

</QueryList>2. Поиск по значению конкретного свойства события в журнале Sysmon — возьмем для примера поиск событий, в которых фигурировал целевой порт 443:

<QueryList>

<Query Id="0" Path="Microsoft-Windows-Sysmon/Operational">

<Select Path="Microsoft-Windows-Sysmon/Operational">*[EventData[Data[@Name='DestinationPort'] = '443']]</Select>

</Query>

</QueryList>3. Произведем поиск сразу по двум условиям — возьмем для примера событие входа с EventID=4624 и имя пользователя Username:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

</Select>

</Query>

</QueryList>4. Поиск по трем условиям — дополнительно укажем Logon Type = 2, что соответствует интерактивному входу в ОС:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

and

*[EventData[Data[@Name='LogonType']='2']]

</Select>

</Query>

</QueryList>5. Рассмотрим функционал исключения из выборки данных по определенным критериям — это осуществляется указанием оператора Suppress с условиями исключения. В данном примере мы исключим из результатов поиска по фактам успешного входа (EventID=4624) все события, которые имеют отношения к системным учетным записям (SID S-1-5-18/19/20) с нерелевантным для нас типам входа (Logon Type = 4/5), а также применим функционал задания условий поиска с логическим оператором «ИЛИ», указав не интересующие нас имя процесса входа (Advapi) и методы аутентификации (Negotiate и NTLM):

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[(EventID=4624)]]</Select>

<Suppress Path="Security">*[EventData[(Data[@Name='TargetUserSid'] and (Data='S-1-5-18' or Data='S-1-5-19' or Data='S-1-5-20') and Data[@Name='LogonType'] and (Data='4' or Data='5'))]]

or

*[EventData[(Data[@Name='LogonProcessName'] and (Data='Advapi') and Data[@Name='AuthenticationPackageName'] and (Data='Negotiate' or Data='NTLM'))]]

</Suppress>

</Query>

</QueryList>IRP-система штатными средствами Windows

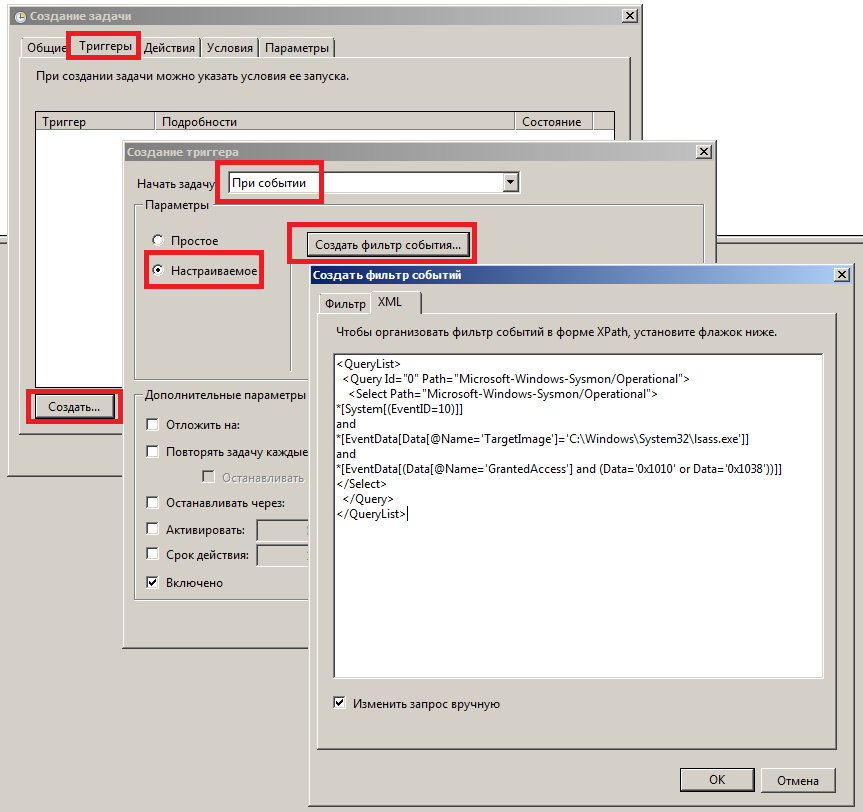

Как мы увидели, встроенный функционал подсистемы журналирования Windows позволяет весьма гибко осуществлять поиск по зафиксированным событиям аудита ИБ, комбинируя различные условия поиска. Однако, у Windows есть еще одна интересная «фишка», которая позволяет использовать сформированные описанным выше образом правила поиска событий — мы говорим про создание задач с определенным триггером в «Планировщике заданий» Windows, что также является штатным функционалом ОС.

Как мы знаем, задачи в ОС Windows могут выполнять совершенно разные функции, от запуска диагностических и системных утилит до обновления компонент прикладного ПО. В задаче можно не только указать исполняемый файл, который будет запущен при наступлении определенных условий и триггеров, но и задать пользовательский PowerShell/VBS/Batch-скрипт, который также будет передан на обработку. В контексте применения подсистемы журналирования интерес для нас представляет функционал гибкой настройки триггеров выполнения задач. Открыв «Планировщик заданий» (taskschd.msc), мы можем создать новую задачу, в свойствах которой на вкладке «Триггеры» мы увидим возможность создать свой триггер. При нажатии на кнопку «Создать» откроется новое окно, в котором в drop-down списке следует выбрать вариант «При событии», а в открывшейся форме отображения установить radio-button «Настраиваемое». После этих действий появится кнопка «Создать фильтр события», нажав на которую, мы увидим знакомое меню фильтрации событий, на вкладке XML в котором мы сможем задать произвольное поисковое условие в синтаксисе XPath-запроса.

Например, если мы хотим выполнять некоторую команду или скрипт при каждом интерактивном входе в систему пользователя Username, мы можем задать в качестве триггера задачи следующее поисковое выражение, уже знакомое нам по примеру выше:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

and

*[EventData[Data[@Name='LogonType']='2']]

</Select>

</Query>

</QueryList>Другой пример: оповещение администратора при подозрительном обращении к системному процессу lsass.exe, который хранит в своей памяти NTLM-хэши и Керберос-билеты пользователей Windows, что может говорить об использовании утилиты Mimikatz или аналогичных ей:

<QueryList>

<Query Id="0" Path="Microsoft-Windows-Sysmon/Operational">

<Select Path="Microsoft-Windows-Sysmon/Operational">

*[System[(EventID=10)]]

and

*[EventData[Data[@Name='TargetImage']='C:WindowsSystem32lsass.exe']]

and

*[EventData[(Data[@Name='GrantedAccess'] and (Data='0x1010' or Data='0x1038'))]]

</Select>

</Query>

</QueryList>Таким образом, при условии работоспособности системы журналирования событий Windows можно не только детально и глубоко анализировать все произошедшее на устройстве, но и выполнять произвольные действия при появлении в журнале ОС событий, отвечающих условиям XPath-запроса, что позволяет выстроить целостную систему аудита ИБ и мониторинга событий безопасности штатными средствами ОС. Кроме того, объединив рекомендованные политики аудита информационной безопасности, утилиту Sysmon с детально проработанными конфигами, запрос данных из TI-фидов, функционал XPath-запросов, пересылку и централизацию событий с помощью Windows Event Forwarding, а также настраиваемые задачи с гибкими условиями выполнения скриптов, можно получить фактически бесплатную (по цене лицензии на ОС) систему защиты конечных точек и реагирования на киберинциденты, используя лишь штатный функционал Windows.

АНАЛИЗ СОСТОЯНИЯ ОПЕРАЦИОННОЙ СИСТЕМЫ И СИСТЕМНЫХ СОБЫТИЙ

В ходе разработки операционных систем семейства Windows представители компании Microsoft всегда уделяли особое внимание надежности и безопасности своих систем, и в этом необходимо отдать им должное. Под «безопасностью системы» подразумевается не только ее защищенность от взлома посторонними лицами (кстати, тут они не всегда были на высоте), но, в первую очередь, защищенность системных файлов и файлов реестра. С целью обеспечения надежности и безопасности операционных систем семейства Windows разработчики включили в их состав систему аудита, позволяющую контролировать, производить оценку и прогнозировать их состояние.

Аудит операционной системы семейства Windows – это процесс, предназначенный для обнаружения и регистрации событий, происходящих в системе, для проведения последующего анализа. Система аудита, встроенная в ОС Windows, позволяет фиксировать большинство событий, происходящих в ней, а сами события регистрируются в специальных журналах Windows. Следует отметить, что информация, которая регистрируется в вышеуказанных журналах, порядок настройки регистрируемых параметров и порядок анализа событий, происходящих в системе, зависят от типа операционной системы. Например, для операционных систем Windows XP фиксация событий, влияющих на безопасность системы, возможна только после активации хотя бы одного из параметров, подлежащих контролю. А в более поздних вариантах операционных систем некоторые события безопасности регистрируются постоянно, независимо от настроек аудита.

Типы событий операционных систем

В операционных системах семейства Windows существует несколько журналов, в которые записывается большинство событий, происходящих в системе. При этом некоторые события записываются автоматически, а регистрацию других (в основном, касающихся безопасности системы) необходимо активировать и настраивать. Событиями можно назвать любые изменения состояния операционной системы. К ним относятся запуск системы (компьютера), вход в систему любого пользователя, любые процессы, запускаемые или отключаемые в операционных системах, попытка доступа к системным файлам и защищенным файлам реестра и многое другое. События подразделяются на типы, к которым относятся: а) информация, б) предупреждение и в) ошибка. Кроме этого, существуют еще такие события, как «Успешный аудит» и «Неуспешный аудит». Последние два типа событий предназначены для специалистов, обеспечивающих контроль безопасности системы, и в данной статье будут рассмотрены только в части, касающейся активации параметров «Журнала безопасности Windows».

События типа «Информация» (еще этот тип событий называется «Сведения») отображают факт успешной операции. Этим событиям соответствует пиктограмма в журнале событий в виде кружочка с буквой «i» внутри кружочка (см.12 Рис.2). Справа от пиктограммы текстом отображается тип события «Сведения».

Событие типа «Предупреждение» отображает некоторые проблемы, имеющие место в работе операционной системы. Данное событие свидетельствует о незначительной проблеме в работе системы (приложения) и не требует немедленного вмешательства пользователя, но регулярное появление одного и того же события может со временем привести к ошибкам. Этим событиям соответствует пиктограмма в журнале событий в виде желтого треугольника с восклицательным знаком внутри (не показано). Справа от пиктограммы текстом отображается тип события «Предупреждение».

Событие «Ошибка» отображает проблемы, которые могут привести к потере работоспособности системы или потере информации. Этим событиям соответствует пиктограмма в журнале событий в виде красного кружочка с восклицательным знаком внутри кружочка (см.13 Рис.2). Справа от пиктограммы текстом отображается тип события «Ошибка».

Журналы событий и их включение

Как уже отмечалось выше, все события регистрируются в специальных журналах. Чтобы запустить любой из журналов, необходимо воспользоваться утилитой «Администрирование» из панели управления. Для этого необходимо последовательно нажать кнопки Пуск Панель управления Система и безопасность Администрирование, и перед вами откроется окно Рис.1. В случае с Windows XP вам необходимо запустить Панель управления, перейти к классическому виду отображения Панели управления и из перечня утилит выбрать «Администрирование». Если вы обладатель ОС Windows 10, воспользуйтесь рекомендациями, выложенными в статье «КУДА ДЕЛАСЬ ПАНЕЛЬ УПРАВЛЕНИЯ В WINDOWS 10?», либо кнопкой «Поиск», с последующим введением в поле поиска поискового слова «Администрирование». В любом случае, результатом ваших действий должно быть открытие окна Рис.1. Чтобы открыть необходимый вам журнал, вы должны выбрать оснастку «Управление компьютером» (см.1 Рис.1), после чего перед вами откроется окно Рис.2.

В окне Рис. 2 откройте вкладку «Просмотр событий» (см.1 Рис.2). Выберите «Журналы Windows» (см.2 Рис.2) и в открывшемся перечне существующих журналов (см.3 Рис.2) выберите тот, который вас интересует. Но, если вы пытаетесь найти причину проблемной работы вашего ПК, вам наверняка придется анализировать все журналы.

Существует три основных журнала, в которые записываются наиболее важные события. Это: а) Система, б) Приложения и в) Безопасность. Кроме этого, есть еще и такие журналы, как «Установка» и «Перенаправленные события» (см.3 Рис.2). Названия вышеуказанных журналов отображают события, которые в них фиксируются (системные события, события приложений и т.д.).

Все события, имевшие место на вашем компьютере, записываются в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLog, который имеет подключи, соответствующие имеющимся журналам (Система, Безопасность и т.д.). А это значит, что пользователь ПК имеет возможность создавать новые журналы, адаптированные под его запросы.

И еще несколько слов об окне Рис.2. При открытии любого из журналов событий Windows, окно делится на три вертикальных подокна. Первое (левое) подокно (см.4 Рис.2) служит для выбора соответствующего журнала. Второе (среднее) подокно (см.5 Рис.2) служит для анализа событий. И третье (правое подокно) содержит набор органов управления для выполнения определенных действий со стороны пользователя компьютера. Среднее окно (см.5 Рис.2) является основным источником проведения анализа.

Анализ событий в операционных системах Windows

Если на вашем ПК периодически проявляются сбои, то эти факты однозначно должны послужить причиной проведения анализа. Если же внешних проявлений сбоев не отмечается, то пользователям все равно периодически необходимо открывать журналы событий и оценивать их с целью выявления повторяющихся ошибок и предупреждений, т.к. эти ошибки могут привести к полному отказу вашего компьютера. Кроме этого, Журнал безопасности может помочь вам выявить случаи злонамеренных или неумышленных, но опасных действий пользователей, имеющих доступ к вашему ПК.

Все события, зарегистрированные в соответствующем журнале, отображаются в среднем вертикальном подокне (см.5 Рис.2), которое делится на три горизонтальных части. В верхней части отображается перечень зафиксированных событий (см.7 Рис.2). Под ней расположен раздел с информацией о коде события и источнике события (см.8 Рис.2), а ниже – детальная информация о событии с его описанием, если оно есть в перечне событий Windows.

Как отмечалось выше, основными событиями являются Информация (Сведения) (см.12 Рис.2), Предупреждения и Ошибки (см.13 Рис.2). Событие типа «Предупреждение» не показано на Рис.2, но внешний вид его детально описан в начале статьи.

Для проведения анализа событий, имевших место на вашем ПК, необходимо открыть соответствующие журналы событий и найти события, которые предшествовали неустойчивой работе (сбоям) компьютера. При этом делается привязка по времени внешнего проявления неустойчивой работы (сбоя) компьютера и событий, зафиксированных в Журналах событий. Если все зафиксированные в Журналах события четко привязываются к системному времени (см.14 Рис.2), то внешнее проявление (сбой, зависание и т.п.) вам необходимо зафиксировать самостоятельно.

Если неустойчивой работы ПК не отмечалось, то целесообразно просто просмотреть события за определенный период во всех имеющихся журналах.

Среди зафиксированных системой событий необходимо искать в первую очередь события типа «Ошибка». Что касается событий типа «Информация» («Сообщение»), то обычному пользователю нет смысла анализировать эти события, т.к. они информируют об успешном выполнении какой-либо задачи. К примеру, успешный переход системы в режим «Сон», выход из режима «Сон» и т.п. Но, если у кого-нибудь возникнет желание или необходимость, он сможет самостоятельно выбрать событие типа «Информация», выделить его и посмотреть его описание в разделе с детальной информацией (см.9 Рис.2).

Итак, как вы, наверное, уже догадались, выделение любого события из списка событий (см.13 Рис.2) приводит к появлению соответствующей информации в разделах «Код события» (см.8 Рис.2) и «Детальная информация о событии» (см.9 Рис.2). Вам только остается внимательно изучить эту детальную информацию и, в первую очередь, текстовую информацию в подокне «Описание события» (см.10 Рис.2). Но, если этой информации недостаточно и вам не понятно, что вы должны предпринять, то воспользуйтесь кнопкой «Справка в Интернете для…» (см.11 Рис.2).

Примечание: В разных операционных системах кнопка «Справка в Интернете для…» (см.11 Рис.2) может называться по-другому. В Windows 7 эта кнопка называется «Веб-справка журнала».

После нажатия на кнопку «Справка в Интернете для…» (см.11 Рис.2) система запросит у вас разрешения на отправку в компанию Microsoft информации о вашем событии. Это проявится в появлении окна Рис.3, в котором вам необходимо будет нажать кнопку «Да» (см.1 Рис.3).

После того, как вы нажмете кнопку «Да» (см.1 Рис.3), ваш браузер, установленный по умолчанию, откроет окно на официальном сайте Microsoft, где должно быть описание ошибки и рекомендации об ее устранении. Вот только для операционных систем Windows 10 это не всегда работает, видимо, потому, что для данной системы накоплено недостаточное количество статистического материала. А вот что касается Windows 7, то тут все нормально. Для большинства ошибок есть и описание, и рекомендации.

Теперь несколько слов о журнале «Безопасность». Как я уже говорил, по умолчанию в Windows XP этот журнал не активирован, т.е. в нем не фиксируется ни одно событие. В операционных системах Windows 7 и выше фиксируется несколько событий, причем для разных систем они различны. Чтобы активировать этот журнал для Windows XP или расширить список событий для других систем, необходимо произвести настройку аудита параметров безопасности. Для этого в окне «Администрирование» необходимо выбрать «Локальная политика безопасности» (см.2 Рис.1).

В новом окне Рис.4 откройте вкладку «Локальные политики» (см.1 Рис.4) и выберите «Политика аудита» (см.2 Рис.4), после чего в правой части этого окна у вас появится перечень событий, которые подлежат аудиту (см. 3 Рис.4). Выбрав любое из событий, для которого вы хотите назначить аудит, выполните настройку этого аудита. Вы можете настраивать аудит таким образом, чтобы фиксировались все удачные попытки или только неудачные попытки совершения события («Успех» или «Отказ»). Вы можете задать перечень объектов, доступ к которым ограничен определенным представителям пользователей компьютера. Вы можете включить и настроить аудит отслеживания определенных процессов и многое другое. Единственное, что не следует забывать, так это то, что для настройки параметров аудита безопасности необходимо зайти на компьютер как представитель группы «Администраторы».

И в заключение следует отметить, что, если с вашим компьютером начало происходить что-то непонятное, он стал чаще глючить или еще что-нибудь в этом роде, не спешите удалять недавно установленные программы и драйвера, а просмотрите события, которые предшествуют моментам «глюков» и изучите рекомендации по устранению ошибок. Наверняка, у кого-то была подобная проблема, и этот вопрос изучен представителями компании Microsoft, а рекомендации они выложили на своем сайте. Ну, а если вы пользуетесь лицензионным ПО, то не стесняйтесь обращаться в техподдержку Microsoft. Эти представители честно отрабатывают те деньги, которые вы заплатили за свою операционную систему.

Иценко Александр Иванович

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом.

Привилегии связанные с аудитом

С аудитом доступа связаны две привилегии:

- SeSecurityPrivilege — необходима для управления журналом событий безопасности и для просмотра или настройки SACL.

- SeAuditPrivilege — позволяет процессам, вызывать системные службы аудита для успешного генерирования записей аудита.

Настройка политики аудита

Настройка политики аудита осуществляется из оснастки “Локальная политика безопасности” (secpol.msc).

Схема работы аудита

LSASS отправляет сообщения SRM, чтобы проинформировать его о политике аудита в ходе инициализации системы, а потом при изменениях политики. В свою очередь LSASS получает события аудита от SRM, добавляет дополнительную информацию и отправляет их регистратору событий (Event Logger).

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

- если запись аудита невелика (меньше чем максимальный размер сообщения ALPC), она отправляется как ALPC-сообщение;

- ну а если запись аудита имеет большой размер, SRM использует общую память, чтобы сообщение было доступно LSASS, и просто передает указатель в ALPC-сообщении.

Аудит доступа к объекту

Аудит доступа к объекту по умолчанию выключен, как и другие политики аудита. Чтобы понаблюдать за тем, как работает аудит доступа к объекту, выполните следующие действия. В проводнике перейдите к файлу, к которому у вас есть доступ и откройте свойства этого файла, затем перейдите на вкладку “Безопасность“:

Там нажмите кнопку “Дополнительно” и перейдите на вкладку “Аудит“.

Затем нажмите кнопки “Продолжить” и “Добавить” и в открывшимся окне нажмите на ссылку “Выберите субъект“:

В открывшимся окне впишите логин своего пользователя и нажмите кнопку “Проверить имя“. Если ввели логин верно, то в списке пользователей отобразиться имя вашего пользователя:

Теперь нажмите на кнопку “ОК“, и выставьте все флажки в области “Особые разрешения” и ещё раз нажмите на кнопку “ОК“:

Затем нажмите ещё два раза на кнопку “ОК“, чтобы закрыть дополнительные параметры безопасности и свойства файла.

Дальше запустите оснастку secpol.msc и перейдите в “Локальные политики“. Там откройте “Аудит доступа к объектам” и поставьте флажок “Успех“, затем нажмите “ОК“:

Итак, политику аудита мы включили и на файле аудит настроили. Теперь откройте файл, запишите в него что нибудь и закройте сохранив изменения. Затем откройте журнал “eventvwr.exe” и перейдите в “Журналы Windows / Безопасность“:

Найдите событие с кодом 4656 — это и есть доступ к вашему файлу:

В событии вы увидите:

- ИД безопасности — это ваша учетная запись.

- Тип объекта — File.

- Имя объекта — путь к файлу.

- Имя процесса — путь к файлу программы (System32notepad.exe).

- Ключевые слова — Аудит успеха.

- И другую информацию.

Глобальная политика аудита

Настраивать для каждого файла аудит безопасности не всегда удобно. Иногда нужно включить аудит безопасности для всех файлов или для всех разделов реестра разом. Делается это через командную строку.

Чтобы посмотреть краткую информацию о командах для настройки и запроса политики глобального аудита выполните:

>auditpol /resourceSACL

Чтобы посмотреть глобальные списки SACL для файловой системы и для реестра выполните такие команды:

>auditpol /resourceSACL /type:File /view >auditpol /resourceSACL /type:Key /view

Для установки аудита всех файлов с доступом на запись (FW) выполните:

> auditpol.exe /resourceSACL /set /type:File /user:<username> /success /failure /access:FW

В примере выше вместо имени пользователя можно ввести группу.

Чтобы выключить глобальный аудит, включенный предыдущей командой, выполните:

> auditpol.exe /resourceSACL /remove /type:File /user:<username>

Конфигурация расширенной политики аудита

В оснастке “Локальная политика безопасности” можно настроить конфигурацию расширенной политики аудита:

В этой конфигурации настройка политики аудита выполняется более тонко. Например, включение “Аудита доступа к объектам” рассматриваемое выше включало аудит для разных объектов. А тут можно выбрать тип объектов:

А “Аудит доступа к глобальным объектам” включает или отключает глобальные SACL, которые мы включали ранее из командной строки:

При включении “Аудита доступа к глобальным объектам” этот параметр нужно будет настроить, указав пользователей для аудита и тип доступа, в общем то что мы делали в командной строке выше:

Вернуться к оглавлению

Сводка

Имя статьи

Аудит безопасности

Описание

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом

Что такое аудит безопасности в Windows?

Аудит безопасности Windows — это технические средства и мероприятия, направленные на регистрацию и систематический регулярный анализ событий,

влияющих на безопасность информационных систем предприятия.

Технически, аудит безопасности в Windows реализуется через настройку политик аудита и настройку аудита объектов.

Политика аудита определяет какие события и для каких объектов будут генерироваться в журнал событий Безопасность.

Регулярный анализ данных журнала безопасности относится к организационным мерам, для поддержки которых может применяться различное программное обеспечение.

В самом простом случае можно обходиться приложением Просмотр событий.

Для автоматизации задач анализа событий безопасности могут применяться более продвинутые программы и системы управления событиями безопасности (SIEM),

обеспечивающие постоянный контроль журналов безопасности, обнаружение новых событий, их классификацию, оповещение специалистов при обнаружении критических событий.

Наша программа Event Log Explorer также содержит набор функций для автоматизации мониторинга событий для любых журналов событий.

See also: Security event log

Как установить и настроить аудит безопасности в Windows?

Аудит безопасности Windows включается через Групповую политику (Group Policy) в Active Directory или Локальную политику безопасности.

Чтобы настроить аудит на отдельном компьютере, без Active Directory, выполните следующие шаги:

- Откройте Панель управления Windows, выберите Администрирование (Administrative Tools), и затем запустите Локальная политика безопасности (Local Security Policy)

- Откройте ветвь Локальные политики и выберите Политика Аудита

- В правой панели окна Локальная политика безопасности (Local Security Policy) вы увидите список политик аудита. Двойным кликом на интересующей вас политике откройте параметры и установите флажки Аудит успехов или Аудит отказов (Success or Failure).

Так настраиваются базовые политики аудита.

Начиная с Windows 2008 R2/Windows 7, вы можете использовать Расширенные политики (Advanced Security Audit Policy):

Local Security Policy -> Advanced Audit Policy Configuration -> System Audit Policies.

Подробная информация про расширенные политики (Advanced Security Audit Policy) доступна тут https://technet.microsoft.com/en-us/library/dn319056.aspx

Как контролировать события входа в Windows?

Аудит безопасности Windows позволяет контроллировать события входа в систему и обнаруживать неудачные попытки входа.

Система Windows генерирует такие события не только при непосредственной попытке входа в систему, но и при удаленном доступе с другого компьютера

к ресурсам с общим доступом.

Аудит событий входа помогает обнаруживать подозрительную активность или потенциальные атаки при администрировании и расследовании инцидентов

Для отдельного компьютера (без Active Directory) аудит событий входа настраивается так:

- Откройте ветвь Локальные политики (Local Policies) в Локальная политика безопасности (Local Security Policy)

- Выберите Audit Policy.

- Двойным кликом откройте Аудит событий входа (Audit logon events) и включите опции аудита успехов и отказов (Success и Failure).

После этого все попытки входа — успешные и неудачные будут протоколироваться в журнал событий Безопасность

Список кодов важных событий входа в систему

| Event ID | Текст описания события |

|---|---|

| 4624 | Вход с учетной записью выполнен успешно |

| 4625 | Не удалось выполнить вход с учетной записью |

| 4648 | Попытка входа в систему, используя явные учетные данные |

| 4675 | Идентификаторы безопасности были отфильтрованы |

Подробнее с кодами событий безопасности можно ознакомиться тут https://support.microsoft.com/ru-ru/kb/977519

Как контролировать события доступа к файлам?

Средства Аудита безопасности Windows позволяют контролировать доступ к файлам, папкам, ключам реестра и другим объектам и другим системным объектам

у которых есть SACL. Мониторинг доступа к файлам для файл-сервера может быть важной задачей и средства аудита безопасности Windows помогают администраторам в этом.

Аудит доступа к файлам и реестру позволяет обнаруживать попытки несанкционированного доступа к файлам и предотвращать или отслеживать изменения конфигураций системы и программ.

Подробнее с кодами событий безопасности можно ознакомиться тут https://support.microsoft.com/ru-ru/kb/977519