Главная / Безопасность /

Безопасность сетей / Тест 15

Упражнение 1:

Номер 1

Основными средствами управления AD являются:

Ответ:

(1) Aсtive Directory Domains and Trusts

(2) Group Policy Management Console

(3) Group Policy Results

(4) ADSIEdit

Номер 2

Средствами управления AD не являются:

Ответ:

(1) Aсtive Directory Domains and Trusts

(2) Group Policy Results

(3) ADSIEdit

(4) secedit.exe

Номер 3

Сколько уровней аутентификации в LAN Manager?

Ответ:

(1) 6

(2) 4

(3) 10

(4) 2

Упражнение 2:

Номер 1

Для выполнения каких действий могут использоваться групповые политики (GP)?

Ответ:

(1) блокировка рабочих столов пользователей

(2) удаление пользователей

(3) установка разрешения реестра и файловой системы

(4) настройка конфигурации беспроводной сети

Номер 2

Какие порты в дополнение к стандартным используются в Windows 2000?

Ответ:

(1) 80, 443, 88, 25

(2) 88, 445, 464, 500

(3) 25, 110, 80, 500

(4) 88, 445, 500

Номер 3

Для выполнения каких действий не могут использоваться групповые политики (GP).

Ответ:

(1) блокировка рабочих столов пользователей

(2) подключение компьютера к домену

(3) установка разрешения реестра и файловой системы

Упражнение 3:

Номер 1

В службе терминалов Windows 2003 Server шифрование с 56-битным ключом соответствует уровню:

Ответ:

(1) Low (Низкий)

(2) Client Compatible

(3) High (Высокий)

(4) FIPS Compliant

Номер 2

В службе терминалов Windows 2003 Server шифрование с ключом максимальной длины, поддерживаемого клиентом соответствует уровню:

Ответ:

(1) Low (Низкий)

(2) Client Compatible

(3) High (Высокий)

(4) FIPS Compliant

Номер 3

В службе терминалов Windows 2003 Server шифрование в соответствии со стандартом Federal Information Processing Standard 140-1 соответствует уровню:

Ответ:

(1) Low (Низкий)

(2) Client Compatible

(3) High (Высокий)

(4) FIPS Compliant

Упражнение 4:

Номер 1

Основными возможностями утилиты secedit.exe являются:

Ответ:

(1) анализ

(2) конфигурация

(3) удаление

(4) экспорт

Номер 2

На что указывает ключ /overwrite при использовании утилиты secedit.exe?

Ответ:

(1) необходимость перезаписи политики в шаблоне безопасности

(2) указывает области безопасности шаблона, которые следует применить к системе

(3) сообщает команде secedit о том, что необходимо отображать детальные сведения во время выполнения

(4) отключает вывод данных на экран в процессе выполнения

Номер 3

На что указывает ключ /DB при использовании утилиты secedit.exe?

Ответ:

(1) указывает путь к базе данных, содержащей конфигурацию, которую необходимо экспортировать

(2) указывает путь сохранения шаблона безопасности

(3) указывает путь к файлу журнала, который будет создан в результате выполнения команды

(4) отключает вывод данных на экран в процессе выполнения

Упражнение 5:

Номер 1

Какие события в системе рекомендуется фиксировать в большинстве случаев?

Ответ:

(1) аудит событий входа через учетные записи, успех или неудача

(2) аудит управления учетными записями, успех или неудача

(3) аудит отслеживания событий

(4) аудит использования привилегий

Номер 2

Как должна настраиваться политика аудита?

Ответ:

(1) в соответствии с политикой безопасности организации

(2) так чтобы зафиксировать все события в системе

(3) так чтобы фиксировался необходимый минимум событий

Номер 3

В каком формате могут сохраняться файлы журналов?

Ответ:

(1) текстовый (txt)

(2) MS Excel (xls)

(3) MS Word (doc)

(4) Adobe Acrobat (pdf)

Упражнение 6:

Номер 1

В какой папке располагаются файлы журнала в windows 2000?

Ответ:

(1) %systemroot%

(2) %systemroot%system32config

(3) %systemroot%system32

(4) %systemroot%system

Номер 2

Кому разрешен доступ к файлу журнала?

Ответ:

(1) всем пользователям

(2) администраторам

(3) никому

Номер 3

Может ли информация в журнале служить доказательством противоправных действий конкретного пользователя?

Ответ:

(1) да, всегда

(2) нет

(3) да, в некоторых случаях

Упражнение 7:

Номер 1

В Windows 2003 в групповую политику добавлены два отдельных элемента, какие?

Ответ:

(1) политики ограничения программного обеспечения

(2) политики беспроводных сетей

(3) политики аудита

(4) политики открытого ключа

Номер 2

Сколько областей в утилите Group Policies?

Ответ:

(1) 1

(2) 2

(3) 3

(4) 4

Номер 3

Какие области существуют в утилите Group Policies?

Ответ:

(1) домен

(2) пользователь

(3) компьютер

(4) AD

Упражнение 8:

Номер 1

Каков порядок шагов автоматически выполняемые системой Windows при оценке/применении Group Policy?

Ответ:

(1) область Computer Configuration оснастки Local Security Policy; Область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с доменом; Область Computer Configuration оснастки Group Policies, связанной с OU

(2) область Computer Configuration оснастки Local Security Policy; Область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с OU

(3) область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Local Security Policy; Область Computer Configuration оснастки Group Policies, связанной с OU

Номер 2

Каков порядок шагов автоматически выполняемые системой Windows 2003 при входе пользователя?

Ответ:

(1) области User Configuration оснастки Local Security Policy; Области User Configuration оснастки Site Group Policies, Области User Configuration оснастки Domain Group Policies, Области User Configuration оснастки OU Group Policies

(2) область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с сайтом

(3) область Computer Configuration оснастки Group Policies, связанной с сайтом; Область Computer Configuration оснастки Group Policies, связанной с OU

Номер 3

Какие средства управления групповой политикой предоставляет Windows?

Ответ:

(1) Group Policy Management Console

(2) Group Policy Results

(3) ADSIEdit

(4) secedit.exe

Упражнение 9:

Номер 1

Какие учетные записи имеются по умолчанию в Windows 2000?

Ответ:

(1) администратор, Гость

(2) администратор, Пользователь, Гость

(3) администратор, Пользователь

Номер 2

Каковы требования фильтра паролей по умолчанию?

Ответ:

(1) длина всех паролей должна быть не менее шести символов, пароли не должны содержать частей имени пользователя и содержать, по крайней мере, какие либо из следующих элементов: цифры, символы, строчные или прописные буквы

(2) длина всех паролей должна быть не менее десяти символов, пароли должны содержать, по крайней мере, какие либо из следующих элементов: цифры, символы, строчные или прописные буквы

(3) пароли должны содержать, по крайней мере, какие либо из следующих элементов: цифры, символы, строчные или прописные буквы

(4) длина всех паролей должна быть не менее шести символов, пароли не должны содержать частей имени пользователя и содержать, по крайней мере, какие либо из следующих элементов: ! @ # $ % ^ & * ( )

Номер 3

На какую учетную запись не распространяется политика блокировки?

Ответ:

(1) администратор

(2) Гость

(3) пользователь

(4) администратор, Гость

Упражнение 10:

Номер 1

Какие пользователи имеют доступ к файлам зашифрованными с помощью файловой системы EFS?

Ответ:

(1) администраторы

(2) владельцы файла

(3) все пользователи

(4) владельцы файла и администраторы

Номер 2

Какой основной недостаток файловой системы NTFS?

Ответ:

(1) требовательность к ресурсам ПК

(2) ненадежность

(3) отсутствие шифрования

Номер 3

Что произойдет с зашифрованным файлом при копировании его на диск с файловой системой отличной от NTFS 5.0?

Ответ:

(1) ничего

(2) файл будет расшифрован

(3) файл не удастся скопировать, предварительно не расшифровав его

Упражнение 11:

Номер 1

Какой признак будет указывать на попытку взлома системы?

Ответ:

(1) записи в журнале о неудачных попытках входа в систему

(2) пустой файл журнала

(3) единичные попытки доступа к закрытым файлам

Номер 2

Какие признаки говорят о взломе системы?

Ответ:

(1) записи в журнале о неудачных попытках входа в систему

(2) пустой файл журнала

(3) пробелы в файле журнала

Номер 3

О чем может говорить наличие запущенных в системе неизвестных процессов?

Ответ:

(1) ни о чем, так и должно быть

(2) о возможном проникновении в систему

(3) невнимательности работы сотрудников

Упражнение 12:

Номер 1

Что из ниже перечисленного является ключевым компонентами AD и их функциями?

Ответ:

(1) пользователь, Домен, Организационная единица (OU), Групповые политики

(2) Global Catalog, Схема, Домен, Организационная единица (OU), Групповые политики, Доверительные взаимоотношения

(3) компьютер, Схема, Домен, Организационная единица (OU), Групповые политики, Доверительные взаимоотношения

Номер 2

Домен – это...

Ответ:

(1) группа компьютеров, объединенных для формирования административной ограниченной области пользователей, групп, компьютеров и организационных единиц

(2) группа компьютеров объединенных в сеть

(3) компьютеры, находящиеся в одной организации

Номер 3

На каких уровнях могут применяться групповые политики?

Ответ:

(1) на уровне сайта, домена и OU, а также к пользователям и компьютерам в Aсtive Directory

(2) на уровне сайта, домена

(3) на уровне пользователя

(4) на уровне компьютера

From Wikipedia, the free encyclopedia

|

|

Parts of this article (those related to Windows 10 issues) need to be updated. Please help update this article to reflect recent events or newly available information. (September 2018) |

Group Policy is a feature of the Microsoft Windows NT family of operating systems (including Windows 7, Windows 8.1, Windows 10, Windows 11, and Windows Server 2003+) that controls the working environment of user accounts and computer accounts. Group Policy provides centralized management and configuration of operating systems, applications, and users’ settings in an Active Directory environment. A set of Group Policy configurations is called a Group Policy Object (GPO). A version of Group Policy called Local Group Policy (LGPO or LocalGPO) allows Group Policy Object management without Active Directory on standalone computers.[1][2]

Active Directory servers disseminate group policies by listing them in their LDAP directory under objects of class groupPolicyContainer. These refer to fileserver paths (attribute gPCFileSysPath) that store the actual group policy objects, typically in an SMB share \domain.comSYSVOL shared by the Active Directory server. If a group policy has registry settings, the associated file share will have a file registry.pol with the registry settings that the client needs to apply.[3]

The Policy Editor (gpedit.msc) is not provided on Home versions of Windows XP/Vista/7/8/8.1/10/11.

Operation[edit]

Group Policies, in part, control what users can and cannot do on a computer system. For example, a Group Policy can be used to enforce a password complexity policy that prevents users from choosing an overly simple password. Other examples include: allowing or preventing unidentified users from remote computers to connect to a network share, or to block/restrict access to certain folders. A set of such configurations is called a Group Policy Object (GPO).

As part of Microsoft’s IntelliMirror technologies, Group Policy aims to reduce the cost of supporting users. IntelliMirror technologies relate to the management of disconnected machines or roaming users and include roaming user profiles, folder redirection, and offline files.

Enforcement[edit]

To accomplish the goal of central management of a group of computers, machines should receive and enforce GPOs. A GPO that resides on a single machine only applies to that computer. To apply a GPO to a group of computers, Group Policy relies on Active Directory (or on third-party products like ZENworks Desktop Management) for distribution. Active Directory can distribute GPOs to computers which belong to a Windows domain.

By default, Microsoft Windows refreshes its policy settings every 90 minutes with a random 30 minutes offset. On domain controllers, Microsoft Windows does so every five minutes. During the refresh, it discovers, fetches and applies all GPOs that apply to the machine and to logged-on users. Some settings — such as those for automated software installation, drive mappings, startup scripts or logon scripts — only apply during startup or user logon. Since Windows XP, users can manually initiate a refresh of the group policy by using the gpupdate command from a command prompt.[4]

Group Policy Objects are processed in the following order (from top to bottom):[5]

- Local — Any settings in the computer’s local policy. Prior to Windows Vista, there was only one local group policy stored per computer. Windows Vista and later Windows versions allow individual group policies per user accounts.[6]

- Site — Any Group Policies associated with the Active Directory site in which the computer resides. (An Active Directory site is a logical grouping of computers, intended to facilitate management of those computers based on their physical proximity.) If multiple policies are linked to a site, they are processed in the order set by the administrator.

- Domain — Any Group Policies associated with the Windows domain in which the computer resides. If multiple policies are linked to a domain, they are processed in the order set by the administrator.

- Organizational Unit — Group policies assigned to the Active Directory organizational unit (OU) in which the computer or user are placed. (OUs are logical units that help organizing and managing a group of users, computers or other Active Directory objects.) If multiple policies are linked to an OU, they are processed in the order set by the administrator.

The resulting Group Policy settings applied to a given computer or user are known as the Resultant Set of Policy (RSoP). RSoP information may be displayed for both computers and users using the gpresult command.[7]

Inheritance[edit]

A policy setting inside a hierarchical structure is ordinarily passed from parent to children, and from children to grandchildren, and so forth. This is termed inheritance. It can be blocked or enforced to control what policies are applied at each level. If a higher level administrator (enterprise administrator) creates a policy that has inheritance blocked by a lower level administrator (domain administrator), this policy will still be processed.

Where a Group Policy Preference Settings is configured and there is also an equivalent Group Policy Setting configured, then the value of the Group Policy Setting will take precedence.

Filtering[edit]

WMI filtering is the process of customizing the scope of the GPO by choosing a (WMI) filter to apply. These filters allow administrators to apply the GPO only to, for example, computers of specific models, RAM, installed software, or anything available via WMI queries.

Local Group Policy[edit]

Local Group Policy (LGP, or LocalGPO) is a more basic version of Group Policy for standalone and non-domain computers, that has existed at least since Windows XP,[when?] and can be applied to domain computers.[citation needed] Prior to Windows Vista, LGP could enforce a Group Policy Object for a single local computer, but could not make policies for individual users or groups. From Windows Vista onward, LGP allow Local Group Policy management for individual users and groups as well,[1] and also allows backup, importing and exporting of policies between standalone machines via «GPO Packs» – group policy containers which include the files needed to import the policy to the destination machine.[2]

Group Policy preferences[edit]

Group Policy Preferences are a way for the administrator to set policies that are not mandatory, but optional for the user or computer.

There is a set of group policy setting extensions that were previously known as PolicyMaker. Microsoft bought PolicyMaker and then integrated them with Windows Server 2008. Microsoft has since released a migration tool that allows users to migrate PolicyMaker items to Group Policy Preferences.[8]

Group Policy Preferences adds a number of new configuration items. These items also have a number of additional targeting options that can be used to granularly control the application of these setting items.

Group Policy Preferences are compatible with x86 and x64 versions of Windows XP, Windows Server 2003, and Windows Vista with the addition of the Client Side Extensions (also known as CSE).[9][10][11][12][13][14]

Client Side Extensions are now included in Windows Server 2008, Windows 7, and Windows Server 2008 R2.

Group Policy Management Console[edit]

Originally, Group Policies were modified using the Group Policy Edit tool that was integrated with Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, but it was later split into a separate MMC snap-in called the Group Policy Management Console (GPMC). The GPMC is now a user component in Windows Server 2008 and Windows Server 2008 R2 and is provided as a download as part of the Remote Server Administration Tools for Windows Vista and Windows 7.[15][16][17][18]

Advanced Group Policy Management[edit]

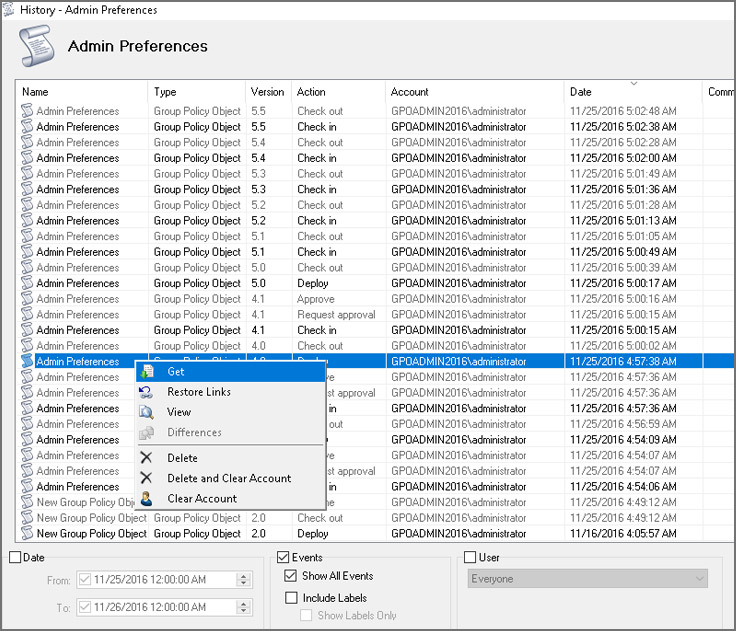

Microsoft has also released a tool to make changes to Group Policy called Advanced Group Policy Management[19] (a.k.a. AGPM). This tool is available for any organization that has licensed the Microsoft Desktop Optimization Pack (a.k.a. MDOP). This advanced tool allows administrators to have a check in/out process for modification Group Policy Objects, track changes to Group Policy Objects, and implement approval workflows for changes to Group Policy Objects.

AGPM consists of two parts — server and client.

The server is a Windows Service that stores its Group Policy Objects in an archive located on the same computer or a network share.

The client is a snap-in to the Group Policy Management Console, and connects to the AGPM server. Configuration of the client is performed via Group Policy.

Security[edit]

Group Policy settings are enforced voluntarily by the targeted applications. In many cases, this merely consists of disabling the user interface for a particular function.[20]

"Circumventing Group Policy as a Limited User</ref>

Windows 8 enhancements[edit]

Windows 8 has introduced a new feature called Group Policy Update. This feature allows an administrator to force a group policy update on all computers with accounts in a particular Organizational Unit. This creates a scheduled task on the computer which runs the gpupdate command within 10 minutes, adjusted by a random offset to avoid overloading the domain controller.

Group Policy Infrastructure Status was introduced, which can report when any Group Policy Objects are not replicated correctly amongst domain controllers.[21]

Group Policy Results Report also has a new feature that times the execution of individual components when doing a Group Policy Update.[22]

See also[edit]

- Administrative Templates

- Group Policy improvements in Windows Vista

- Workgroup Manager

References[edit]

- ^ a b LLC), Tara Meyer (Aquent. «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». go.microsoft.com.

- ^ a b Sigman, Jeff. «SCM v2 Beta: LocalGPO Rocks!». Microsoft. Retrieved 2018-11-24.

- ^ «[MS-GPOD]: Group Policy Protocols Overview». Microsoft. Section 1.1.5 Group Policy Data Storage. Retrieved 2020-02-22.

- ^

Gpupdate - ^ «Group Policy processing and precedence». Microsoft Corporation. 22 April 2012.

- ^ «Group Policy — Apply to a Specific User or Group — Windows 7 Help Forums». www.sevenforums.com.

- ^ Archiveddocs. «Gpresult». technet.microsoft.com.

- ^ «Group Policy Preference Migration Tool (GPPMIG)». Microsoft.

- ^ «Group Policy Preference Client Side Extensions for Windows XP (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows XP x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 x64 Edition (KB943729)». Microsoft Download Center.

- ^

«How to Install GPMC on Server 2008, 2008 R2, and Windows 7 (via RSAT)». 2009-12-23. - ^

Microsoft Remote Server Administration Tools for Windows Vista - ^

Microsoft Remote Server Administration Tools for Windows Vista for x64-based Systems - ^

Remote Server Administration Tools for Windows 7 - ^ «Windows — Official Site for Microsoft Windows 10 Home & Pro OS, laptops, PCs, tablets & more». www.microsoft.com.

- ^ Raymond Chen, «Shell policy is not the same as security»

- ^ «Updated: What’s new with Group Policy in Windows 8». 17 October 2011.

- ^ «Windows 8 Group Policy Performance Troubleshooting Feature». 23 January 2012.

Further reading[edit]

- «Group Policy for Beginners». Windows 7 Technical Library. Microsoft. 27 April 2011. Retrieved 22 April 2012.

- «Group Policy Management Console». Dev Center — Desktop. Microsoft. 3 February 2012. Retrieved 22 April 2012.

- «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». Windows Vista Technical Library. Microsoft. Retrieved 22 April 2012.

- «Group Policy processing and precedence». Windows Server 2003 Product Help. Microsoft. 21 January 2005. Retrieved 22 April 2012.

External links[edit]

- Official website

- Group Policy Team Blog

- Group Policy Settings Reference for Windows and Windows Server

- Force Gpupdate

From Wikipedia, the free encyclopedia

|

|

Parts of this article (those related to Windows 10 issues) need to be updated. Please help update this article to reflect recent events or newly available information. (September 2018) |

Group Policy is a feature of the Microsoft Windows NT family of operating systems (including Windows 7, Windows 8.1, Windows 10, Windows 11, and Windows Server 2003+) that controls the working environment of user accounts and computer accounts. Group Policy provides centralized management and configuration of operating systems, applications, and users’ settings in an Active Directory environment. A set of Group Policy configurations is called a Group Policy Object (GPO). A version of Group Policy called Local Group Policy (LGPO or LocalGPO) allows Group Policy Object management without Active Directory on standalone computers.[1][2]

Active Directory servers disseminate group policies by listing them in their LDAP directory under objects of class groupPolicyContainer. These refer to fileserver paths (attribute gPCFileSysPath) that store the actual group policy objects, typically in an SMB share \domain.comSYSVOL shared by the Active Directory server. If a group policy has registry settings, the associated file share will have a file registry.pol with the registry settings that the client needs to apply.[3]

The Policy Editor (gpedit.msc) is not provided on Home versions of Windows XP/Vista/7/8/8.1/10/11.

Operation[edit]

Group Policies, in part, control what users can and cannot do on a computer system. For example, a Group Policy can be used to enforce a password complexity policy that prevents users from choosing an overly simple password. Other examples include: allowing or preventing unidentified users from remote computers to connect to a network share, or to block/restrict access to certain folders. A set of such configurations is called a Group Policy Object (GPO).

As part of Microsoft’s IntelliMirror technologies, Group Policy aims to reduce the cost of supporting users. IntelliMirror technologies relate to the management of disconnected machines or roaming users and include roaming user profiles, folder redirection, and offline files.

Enforcement[edit]

To accomplish the goal of central management of a group of computers, machines should receive and enforce GPOs. A GPO that resides on a single machine only applies to that computer. To apply a GPO to a group of computers, Group Policy relies on Active Directory (or on third-party products like ZENworks Desktop Management) for distribution. Active Directory can distribute GPOs to computers which belong to a Windows domain.

By default, Microsoft Windows refreshes its policy settings every 90 minutes with a random 30 minutes offset. On domain controllers, Microsoft Windows does so every five minutes. During the refresh, it discovers, fetches and applies all GPOs that apply to the machine and to logged-on users. Some settings — such as those for automated software installation, drive mappings, startup scripts or logon scripts — only apply during startup or user logon. Since Windows XP, users can manually initiate a refresh of the group policy by using the gpupdate command from a command prompt.[4]

Group Policy Objects are processed in the following order (from top to bottom):[5]

- Local — Any settings in the computer’s local policy. Prior to Windows Vista, there was only one local group policy stored per computer. Windows Vista and later Windows versions allow individual group policies per user accounts.[6]

- Site — Any Group Policies associated with the Active Directory site in which the computer resides. (An Active Directory site is a logical grouping of computers, intended to facilitate management of those computers based on their physical proximity.) If multiple policies are linked to a site, they are processed in the order set by the administrator.

- Domain — Any Group Policies associated with the Windows domain in which the computer resides. If multiple policies are linked to a domain, they are processed in the order set by the administrator.

- Organizational Unit — Group policies assigned to the Active Directory organizational unit (OU) in which the computer or user are placed. (OUs are logical units that help organizing and managing a group of users, computers or other Active Directory objects.) If multiple policies are linked to an OU, they are processed in the order set by the administrator.

The resulting Group Policy settings applied to a given computer or user are known as the Resultant Set of Policy (RSoP). RSoP information may be displayed for both computers and users using the gpresult command.[7]

Inheritance[edit]

A policy setting inside a hierarchical structure is ordinarily passed from parent to children, and from children to grandchildren, and so forth. This is termed inheritance. It can be blocked or enforced to control what policies are applied at each level. If a higher level administrator (enterprise administrator) creates a policy that has inheritance blocked by a lower level administrator (domain administrator), this policy will still be processed.

Where a Group Policy Preference Settings is configured and there is also an equivalent Group Policy Setting configured, then the value of the Group Policy Setting will take precedence.

Filtering[edit]

WMI filtering is the process of customizing the scope of the GPO by choosing a (WMI) filter to apply. These filters allow administrators to apply the GPO only to, for example, computers of specific models, RAM, installed software, or anything available via WMI queries.

Local Group Policy[edit]

Local Group Policy (LGP, or LocalGPO) is a more basic version of Group Policy for standalone and non-domain computers, that has existed at least since Windows XP,[when?] and can be applied to domain computers.[citation needed] Prior to Windows Vista, LGP could enforce a Group Policy Object for a single local computer, but could not make policies for individual users or groups. From Windows Vista onward, LGP allow Local Group Policy management for individual users and groups as well,[1] and also allows backup, importing and exporting of policies between standalone machines via «GPO Packs» – group policy containers which include the files needed to import the policy to the destination machine.[2]

Group Policy preferences[edit]

Group Policy Preferences are a way for the administrator to set policies that are not mandatory, but optional for the user or computer.

There is a set of group policy setting extensions that were previously known as PolicyMaker. Microsoft bought PolicyMaker and then integrated them with Windows Server 2008. Microsoft has since released a migration tool that allows users to migrate PolicyMaker items to Group Policy Preferences.[8]

Group Policy Preferences adds a number of new configuration items. These items also have a number of additional targeting options that can be used to granularly control the application of these setting items.

Group Policy Preferences are compatible with x86 and x64 versions of Windows XP, Windows Server 2003, and Windows Vista with the addition of the Client Side Extensions (also known as CSE).[9][10][11][12][13][14]

Client Side Extensions are now included in Windows Server 2008, Windows 7, and Windows Server 2008 R2.

Group Policy Management Console[edit]

Originally, Group Policies were modified using the Group Policy Edit tool that was integrated with Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, but it was later split into a separate MMC snap-in called the Group Policy Management Console (GPMC). The GPMC is now a user component in Windows Server 2008 and Windows Server 2008 R2 and is provided as a download as part of the Remote Server Administration Tools for Windows Vista and Windows 7.[15][16][17][18]

Advanced Group Policy Management[edit]

Microsoft has also released a tool to make changes to Group Policy called Advanced Group Policy Management[19] (a.k.a. AGPM). This tool is available for any organization that has licensed the Microsoft Desktop Optimization Pack (a.k.a. MDOP). This advanced tool allows administrators to have a check in/out process for modification Group Policy Objects, track changes to Group Policy Objects, and implement approval workflows for changes to Group Policy Objects.

AGPM consists of two parts — server and client.

The server is a Windows Service that stores its Group Policy Objects in an archive located on the same computer or a network share.

The client is a snap-in to the Group Policy Management Console, and connects to the AGPM server. Configuration of the client is performed via Group Policy.

Security[edit]

Group Policy settings are enforced voluntarily by the targeted applications. In many cases, this merely consists of disabling the user interface for a particular function.[20]

"Circumventing Group Policy as a Limited User</ref>

Windows 8 enhancements[edit]

Windows 8 has introduced a new feature called Group Policy Update. This feature allows an administrator to force a group policy update on all computers with accounts in a particular Organizational Unit. This creates a scheduled task on the computer which runs the gpupdate command within 10 minutes, adjusted by a random offset to avoid overloading the domain controller.

Group Policy Infrastructure Status was introduced, which can report when any Group Policy Objects are not replicated correctly amongst domain controllers.[21]

Group Policy Results Report also has a new feature that times the execution of individual components when doing a Group Policy Update.[22]

See also[edit]

- Administrative Templates

- Group Policy improvements in Windows Vista

- Workgroup Manager

References[edit]

- ^ a b LLC), Tara Meyer (Aquent. «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». go.microsoft.com.

- ^ a b Sigman, Jeff. «SCM v2 Beta: LocalGPO Rocks!». Microsoft. Retrieved 2018-11-24.

- ^ «[MS-GPOD]: Group Policy Protocols Overview». Microsoft. Section 1.1.5 Group Policy Data Storage. Retrieved 2020-02-22.

- ^

Gpupdate - ^ «Group Policy processing and precedence». Microsoft Corporation. 22 April 2012.

- ^ «Group Policy — Apply to a Specific User or Group — Windows 7 Help Forums». www.sevenforums.com.

- ^ Archiveddocs. «Gpresult». technet.microsoft.com.

- ^ «Group Policy Preference Migration Tool (GPPMIG)». Microsoft.

- ^ «Group Policy Preference Client Side Extensions for Windows XP (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows XP x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 x64 Edition (KB943729)». Microsoft Download Center.

- ^

«How to Install GPMC on Server 2008, 2008 R2, and Windows 7 (via RSAT)». 2009-12-23. - ^

Microsoft Remote Server Administration Tools for Windows Vista - ^

Microsoft Remote Server Administration Tools for Windows Vista for x64-based Systems - ^

Remote Server Administration Tools for Windows 7 - ^ «Windows — Official Site for Microsoft Windows 10 Home & Pro OS, laptops, PCs, tablets & more». www.microsoft.com.

- ^ Raymond Chen, «Shell policy is not the same as security»

- ^ «Updated: What’s new with Group Policy in Windows 8». 17 October 2011.

- ^ «Windows 8 Group Policy Performance Troubleshooting Feature». 23 January 2012.

Further reading[edit]

- «Group Policy for Beginners». Windows 7 Technical Library. Microsoft. 27 April 2011. Retrieved 22 April 2012.

- «Group Policy Management Console». Dev Center — Desktop. Microsoft. 3 February 2012. Retrieved 22 April 2012.

- «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». Windows Vista Technical Library. Microsoft. Retrieved 22 April 2012.

- «Group Policy processing and precedence». Windows Server 2003 Product Help. Microsoft. 21 January 2005. Retrieved 22 April 2012.

External links[edit]

- Official website

- Group Policy Team Blog

- Group Policy Settings Reference for Windows and Windows Server

- Force Gpupdate

Написал admin. Опубликовано в рубрике Локальные сети

1. О локальной групповой политике

С помощью настроек локальной групповой политики можно расширить предустановленные возможности Windows, отключить ненужные или проблемные функции, а также ограничить других пользователей компьютера в определённых действиях. Что касается ограничивающего аспекта, безусловно, такой инструмент больше подходит для корпоративной среды. С его помощью сотрудников организаций можно ограничить во многом – от банального запрета изменения корпоративных обоев рабочего стола до блокировки подключаемых устройств и запускаемых программ.

На домашних компьютерах столь широкого размаха контроля, как правило, не требуется. Для защиты личного виртуального пространства каждого из членов семьи обычно хватает запароленной учётной записи, а контролировать детей вполне себе можно с помощью ПО типа родительского контроля. Но сколь бы ни было продвинуто такого рода ПО, у локальной групповой политики всё равно будут преимущества:

• Бесплатное использование, если мы сравниваем не со штатным функционалом родительского контроля Windows и бесплатными сторонними продуктами, а с платными мощными решениями;

• Огромное множество настраиваемых параметров.

2. Редактор gpedit.msc

Управление локальной групповой политикой осуществляется посредством штатного редактора gpedit.msc. Он может быть запущен только в учётной записи администратора. И только в редакциях Windows, начиная с Pro. Потенциально его можно запустить и в редакции Windows Home, но для этого в систему потребуется внедрить специальный патч от сторонних разработчиков. Запустить редактор можно, введя его название gpedit.msc в поле поиска по системе или в окно команды «Выполнить». Хейтеры ввода данных на латинице могут ввести в поисковик запрос «групповой».

В левой части окна редактора в древовидной структуре отображаются два равнозначных родительских каталога:

• «Конфигурация компьютера» — каталог, который содержит параметры, определяющие работу компьютера вне зависимости от того, кто из пользователей на нём работает;

• «Конфигурация пользователя» – каталог, предусматривающий параметры, которые могут быть применены как для всех, так и для отдельных учётных записей компьютера.

Оба родительских каталога предусматривают одинаковые подкаталоги:

• «Конфигурация программ» — ветка настройки параметров сторонних программ;

• «Конфигурация Windows» — ветка настройки сценариев, параметров безопасности и прочих моментов;

• «Административные шаблоны» — ветка настройки параметров штатного функционала системы. Именно здесь содержится большая часть возможностей по тонкой настройке Windows.

У родительских каталогов есть отличные параметры, но большая часть из них идентичны. Для конфликтующих настроек идентичных параметров высший приоритет будет иметь «Конфигурация компьютера».

3. Параметры

Параметры групповой политики каталогизированы по папкам компонентов системы, к которым они относятся, и отображаются в правой части окна редактора. Их представление можно отсортировать по двум критериям – комментарию, если он задан, и состоянию активности. Последний удобен при активной работе с групповой политикой: таким образом можно быстро выявить внесённые ранее изменения в случае необходимости отменить их.

Параметры запускаются двойным кликом. Непосредственно в окошке каждого из них можем почитать справку, детально разъясняющую специфику их применения, и с помощью опций «Включено» или «Отключено» (в зависимости от настраиваемой функции) активировать. А затем — настроить, если выбранный параметр предусматривает варианты выбора или какие-то дополнительные опции.

Вот перечень лишь части возможностей локальной групповой политики — самых востребованных параметров, к задействованию которых прибегают пользователи Windows:

• Отключение системных обновлений;

• Отключение Защитника Windows;

• Отключение проверки подписи драйверов;

• Запрет автоматической установки драйверов;

• Блокировка доступа к съёмным носителям;

• Блокировка доступа к магазину Windows Store;

• Блокировка запуска десктопного ПО и процессов его установки;

• Блокировка доступа к панели управления, приложению «Параметры», прочим системным службам и компонентам;

• Блокировка сетевых подключений;

• Отключение принтеров;

• Ограничения профилей пользователей;

• И т.п.

Не все изменения, внесённые в редактор, вступают в силу немедленно, для некоторых нужен перезаход в систему или перезагрузка компьютера.

4. Настройка параметров для отдельных учётных записей

Параметры, настройка которых произведена непосредственно в окне редактора gpedit.msc, будут применены для всех пользователей компьютера – и для администраторов, и для стандартных учётных записей. Если нужно настроить поведение Windows только для отдельных пользователей, редактор нужно добавить в консоль mmc.exe, а в качестве объекта группой политики указать учётные записи этих самых отдельных людей. Как это сделать?

Запускаем с помощью команды «Выполнить» или системного поисковика консоль mmc.exe. В её окне жмём Ctrl+M. Добавляем оснастку редактора.

В окне выбора объектов кликаем кнопку обзора.

Переключаемся на вкладку «Пользователи» и указываем те учётные записи, для которых будет настраивается групповая политика. Можно указать как конкретных пользователей, так и выбрать категорию «Не администраторы». В последнем случае параметры будут применяться для всех стандартных учётных записей, которые имеются на компьютере.

Жмём «Готово».

Затем – «Ок».

Сохраняем файл консоли в удобном месте и с удобным названием.

Каждый раз запуская этот файл консоли, будем иметь доступ к редактору gpedit.msc, ограниченному в части предоставления возможности настройки параметров для выбранных пользователей.

При этом поведение Windows внутри учётной записи администратора не изменится.

5. Бэкап

Обычно перед различными экспериментами с настройками Windows рекомендуется обеспечивать возможность отката операционной системы. Это, конечно, никогда не будет лишним, но в плане сохранения настроек групповой политики можно обойтись обычным копированием папки в системном каталоге. Жмём Win+R и вводим:

C:WindowsSystem32

В «System32» ищем папку «GroupPolicy» и копируем её куда-нибудь на несистемный раздел. А если создавалась консоль с оснасткой редактора для отдельных пользователей, то также копируем папку «GroupPolicyUsers». Копии этих папок и будут бэкапом.

При необходимости возврата в исходное состояние настроек групповой политики просто заменяем ранее скопированными папками их более поздние редакции по указанному выше пути. Если нужно вернуть исходные настройки для всего компьютера, заменяем бэкапом папку «GroupPolicy». А если необходимо откатить только настройки отдельных пользователей, подменяем папку «GroupPolicyUsers».

Кстати, по этому же принципу можем сохранять текущие настройки групповой политики перед переустановкой Windows. И путём замены папок внедрять сохранённые настройки в новую систему.

Подписывайся на канал MyFirstComp на YouTube!

Загрузка…

Теги: windows, группа администраторов, групповая политика

Хотели бы вы изменить некоторые способы поведения Windows 10? Возможно, вам нужен больший контроль над определенными функциями или вы хотите настроить твики, недоступные на панели «Настройки».

Отличный способ получить больше контроля над вашим компьютером — это использование групповой политики. Существует множество полезных параметров групповой политики, которые домашние пользователи могут использовать для настройки работы Windows 10. Давайте рассмотрим некоторые из лучших параметров групповой политики для улучшения вашей системы.

Групповая политика обеспечивает централизованный способ настройки и применения всех видов параметров на компьютерах в сети Active Directory. Эти параметры поддерживаются контроллером домена, и отдельные компьютеры не могут их переопределить.

Таким образом, групповая политика наиболее распространена на доменах Windows в бизнес-настройках.

, Однако компьютеры, которые не находятся в сети Active Directory (имеется в виду большинство домашних компьютеров), могут по-прежнему настраивать свои параметры локально с помощью редактора локальной групповой политики.

Думайте об этом как о панели управления, кроме гораздо более мощных. С помощью групповой политики вы можете ограничить доступ к частям системы, назначить определенную домашнюю страницу для всех пользователей и даже запускать определенные сценарии всякий раз, когда компьютер запускается или выключается.

За кулисами большинство параметров в редакторе групповой политики просто вносят изменения в реестр Windows. Редактор групповой политики предоставляет гораздо более дружественный интерфейс для управления этими параметрами без необходимости вручную просматривать реестр.

Единственным недостатком является то, что по умолчанию групповая политика доступна только для компьютеров, работающих под управлением Professional или более поздних версий Windows. Если вы работаете в Windows Home, это упущение может убедить вас перейти на Windows 10 Pro

— хотя есть обходной путь, который мы упомянем ниже.

Доступ к редактору групповой политики

Доступ к редактору групповой политики проще, чем вы думаете, особенно в Windows 10. Как и в большинстве утилит в Windows, есть несколько способов получить к нему доступ.

Вот один надежный метод:

- Откройте меню «Пуск».

- Искать групповая политика,

- Запустите Изменить групповую политику запись, которая подходит.

Для другого способа нажмите Win + R открыть диалоговое окно «Выполнить». Там введите gpedit.msc запустить редактор групповой политики.

Хотя мы упоминали, что групповая политика обычно недоступна в домашних выпусках Windows, есть обходной путь, который вы можете попробовать. Он включает в себя некоторые базовые настройки системы и установку стороннего редактора групповой политики.

Если вы заинтересованы, ознакомьтесь с нашим пошаговым руководством по установке редактора групповой политики в Windows Home.

,

Применение обновлений групповой политики

Для некоторых параметров групповой политики вам необходимо перезагрузить компьютер, чтобы они вступили в силу. В противном случае, как только вы закончите вносить изменения, запустите командную строку с повышенными правами и выполните следующую команду:

gpupdate /forceЭто заставляет любые обновления, внесенные вами в групповую политику, вступать в силу немедленно.

Что делать с групповой политикой

Редактор групповой политики позволяет изменять сотни различных параметров, предпочтений и параметров, поэтому здесь невозможно охватить все.

Вы можете свободно смотреть по сторонам, но если вы не уверены, возможно, стоит избегать экспериментов со случайными политиками. Один плохой твик может вызвать проблемы или нежелательное поведение. Ознакомьтесь с нашим введением в групповую политику

чтобы стать более знакомым в первую очередь.

Теперь рассмотрим некоторые рекомендуемые параметры групповой политики, чтобы вы могли начать работу.

1. Ограничить доступ к панели управления и настройкам

Ограничения панели управления жизненно важны для деловых сетей и школьной среды. Тем не менее, они также могут быть полезны дома для компьютеров, используемых несколькими пользователями. Если вы хотите запретить детям изменять настройки, это хороший шаг.

Чтобы полностью заблокировать панель управления, включите этот объект:

User Configuration > Administrative Templates > Control Panel > Prohibit access to Control Panel and PC SettingsЕсли вы хотите вместо этого предоставить доступ только к определенным частям панели управления, вы можете настроить это, используя один из двух следующих пунктов:

User Configuration > Administrative Templates > Control Panel > Hide specified Control Panel itemsUser Configuration > Administrative Templates > Control Panel > Show only specified Control Panel ItemВключите их, и вы сможете указать, какие апплеты панели управления вы хотите показать или скрыть. использование Канонические названия элементов панели управления Microsoft перечислить их.

2. Заблокируйте командную строку

Несмотря на то, насколько полезной может быть командная строка, она может стать неприятностью в чужих руках. Позволять пользователям запускать нежелательные команды и обходить другие ограничения, которые у вас могут быть, не очень хорошая идея. Таким образом, вы можете отключить его.

Чтобы отключить командную строку, перейдите к этому значению:

User Configuration > Administrative Templates > System > Prevent access to the command promptОбратите внимание, что включение этого ограничения означает, что cmd.exe не может работать вообще. Таким образом, он также предотвращает выполнение командных файлов в форматах CMD или BAT.

3. Запретить установку программного обеспечения

У вас есть много способов заблокировать пользователям установку нового программного обеспечения. Это может помочь сократить объем технического обслуживания, которое необходимо выполнять, когда люди небрежно устанавливают мусор. Это также снижает вероятность проникновения вредоносных программ в вашу систему.

Чтобы предотвратить установку программного обеспечения с использованием групповой политики, посетите:

Computer Configuration > Administrative Templates > Windows Components > Windows Installer > Turn off Windows Installer

Обратите внимание, что это блокирует только установщик Windows, поэтому пользователи могут устанавливать приложения с помощью Магазина Windows.

4. Отключить принудительный перезапуск

Несмотря на то, что вы можете включить некоторые параметры, чтобы отложить его, Windows 10 в конечном итоге перезагрузит компьютер самостоятельно, если у вас есть ожидающие обновления. Вы можете вернуть контроль, включив элемент групповой политики. После этого Windows будет применять только ожидающие обновления, когда вы перезапустите их самостоятельно.

Вы найдете это здесь:

Computer Configuration > Administrator Templates > Windows Components > Windows Update > No auto-restart with logged on users for scheduled automatic update installations5. Отключите автоматическое обновление драйверов

Знаете ли вы, что Windows 10 также обновляет драйверы устройств без вашего явного разрешения? Во многих случаях это полезно, поскольку оно направлено на то, чтобы поддерживать вашу систему как можно более актуальной.

Но что, если вы используете собственный драйвер? Или, возможно, последняя версия драйвера для определенного аппаратного компонента содержит ошибку, которая приводит к сбою системы. Это времена, когда автоматические обновления драйверов более вредны, чем полезны.

Включите это, чтобы отключить автоматическое обновление драйверов:

Computer Configuration > Administrative Templates > System > Device Installation > Device Installation Restrictions > Prevent installation of devices that match any of these device IDsПосле включения вы должны будете предоставить идентификаторы оборудования для устройств, для которых не требуется автоматическое обновление драйверов. Вам нужно будет получить их через диспетчер устройств, который занимает несколько шагов. Следуйте нашему руководству по управлению обновлениями драйверов в Windows 10

для полных инструкций.

6. Отключите съемные носители

Съемные носители, такие как USB-накопители, могут пригодиться. Но неизвестные USB-устройства также могут представлять опасность. Кто-то, имеющий доступ к вашему компьютеру, может загрузить вредоносное ПО на флэш-диск и попытаться его запустить.

Хотя в большинстве случаев это не является необходимым, вы можете запретить Windows полностью читать съемные диски для защиты вашей системы. Это особенно важно в деловых условиях.

Чтобы отключить съемные носители, включите это значение:

User Configuration > Administrative Templates > System > Removable Storage Access > Removable Disks: Deny read accessВ этой папке вы также увидите опции для других видов носителей, таких как CD и DVD. Не стесняйтесь отключить все это, но USB-накопители являются главной проблемой.

7. Скрыть уведомления о воздушных шарах и тостах

Уведомления на рабочем столе могут быть полезны, но только когда им есть что сказать. Большинство уведомлений, которые вы видите, не стоит читать, что часто приводит к тому, что они отвлекают вас и нарушают вашу концентрацию.

Включите это значение, чтобы отключить всплывающие уведомления в Windows:

User Configuration > Administrative Templates > Start Menu and Taskbar > Turn off all balloon notificationsНачиная с Windows 8, большинство системных уведомлений переключаются на всплывающие уведомления. Таким образом, вы также должны отключить их:

User Configuration > Administrative Templates > Start Menu and Taskbar > Notifications > Turn off toast notificationsЭто простой способ заблокировать множество всплывающих окон.

8. Удалить OneDrive

OneDrive встроен в Windows 10. Несмотря на то, что вы можете удалить его, как и любое другое приложение, его также можно запретить запускать с помощью элемента групповой политики.

Отключите OneDrive, включив это:

Computer Configuration > Administrative Templates > Windows Components > OneDrive > Prevent the usage of OneDrive for file storageЭто исключит возможность доступа к OneDrive из любой точки системы. Он также стирает ярлык OneDrive на боковой панели Проводника.

9. Отключите Защитник Windows

Защитник Windows управляет собой, поэтому он перестанет работать, если вы установите стороннее антивирусное приложение. Если по какой-то причине это не работает должным образом или вы хотите полностью отключить его, вы можете включить этот элемент групповой политики:

Computer Configuration > Administrative Templates > Windows Components > Windows Defender > Turn off Windows DefenderХотя Защитник Windows легко отключить, он является достаточно хорошим решением безопасности для большинства людей. Обязательно замените его другой доверенной антивирусной программой Windows

если вы удалите его.

10. Запустите сценарии при входе в систему / запуске / завершении работы

Наш последний совет немного более сложный, поэтому он, вероятно, не будет вам полезен, если вы не знакомы с пакетными файлами и / или не пишете сценарии PowerShell. Но если да, то вы можете автоматически запускать указанные сценарии с помощью групповой политики.

Чтобы настроить скрипт запуска / завершения работы, посетите:

Computer Configuration > Windows Settings > Scripts (Startup/Shutdown)Чтобы настроить сценарий входа или выхода, перейдите по ссылке:

User Configuration > Windows Settings > Scripts (Logon/Logoff)Это позволяет вам выбирать фактические файлы сценариев и предоставлять параметры для этих сценариев, что делает его довольно гибким. Вы также можете назначить несколько сценариев каждому событию триггера.

Обратите внимание, что это не то же самое, что запуск конкретной программы при запуске. Для этого посмотрите, как использовать папку автозагрузки Windows.

,

Самые полезные параметры групповой политики для вас

Групповая политика предоставляет вам большой контроль над тем, как работает Windows 10. Мы только рассмотрели несколько примеров здесь; есть намного больше функциональных возможностей, если вы знаете, где искать. Однако, как вы можете видеть, большинство опций вращаются вокруг удаления или блокировки функциональности, а не добавления новых инструментов.

У вас нет доступа к групповой политике или вы хотите настроить Windows? Посмотрите наше введение в реестр Windows

,

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

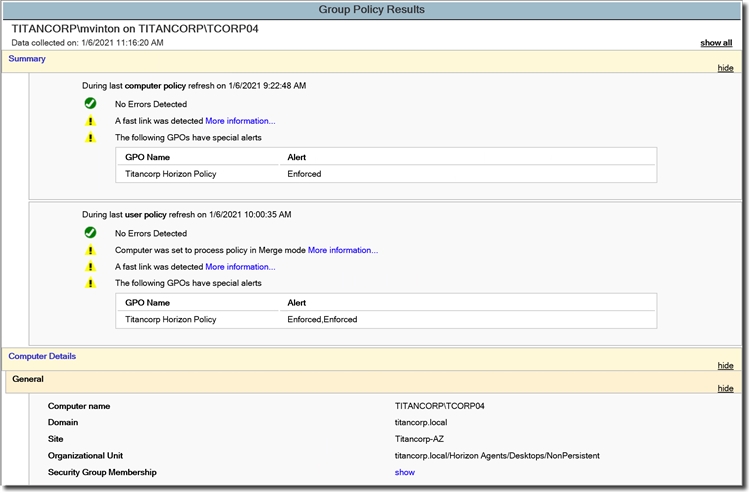

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

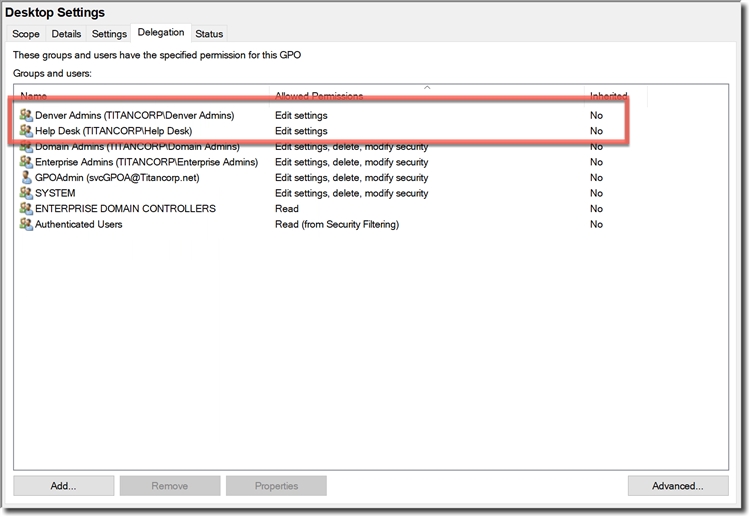

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

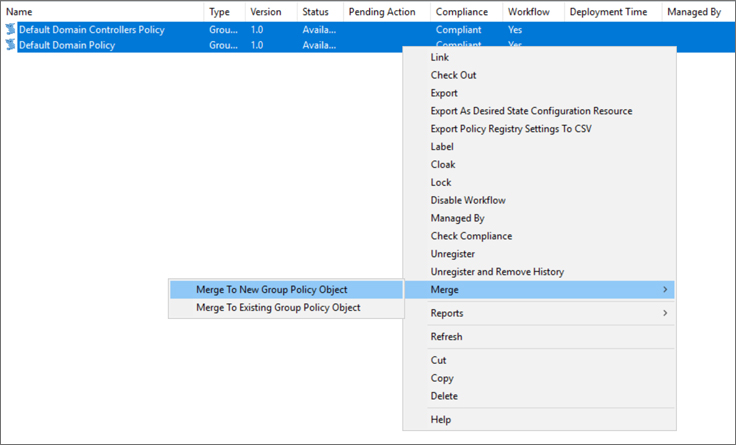

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

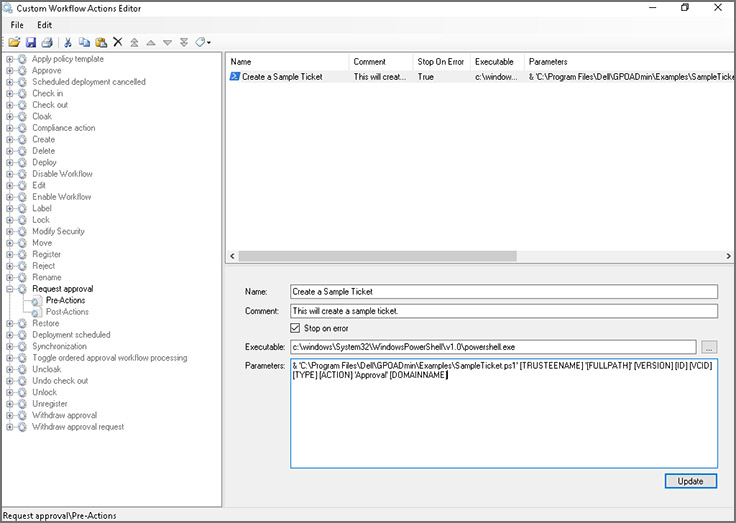

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

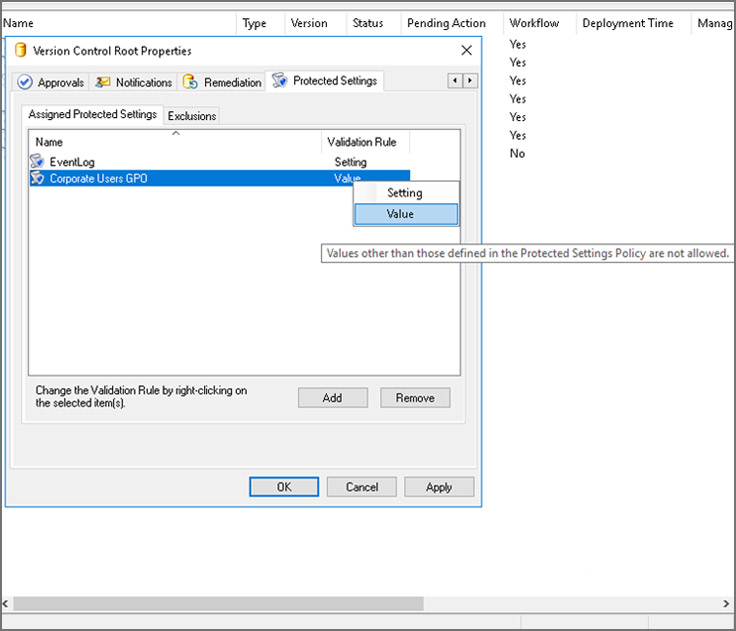

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

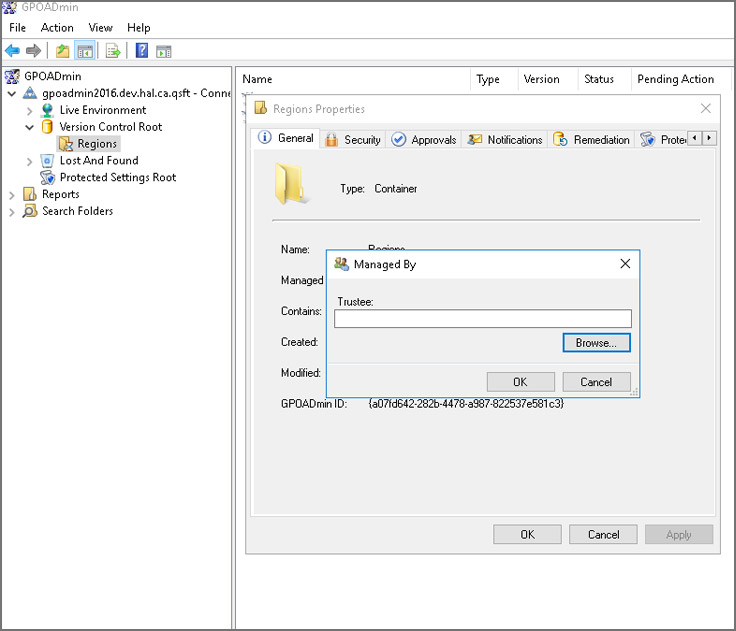

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

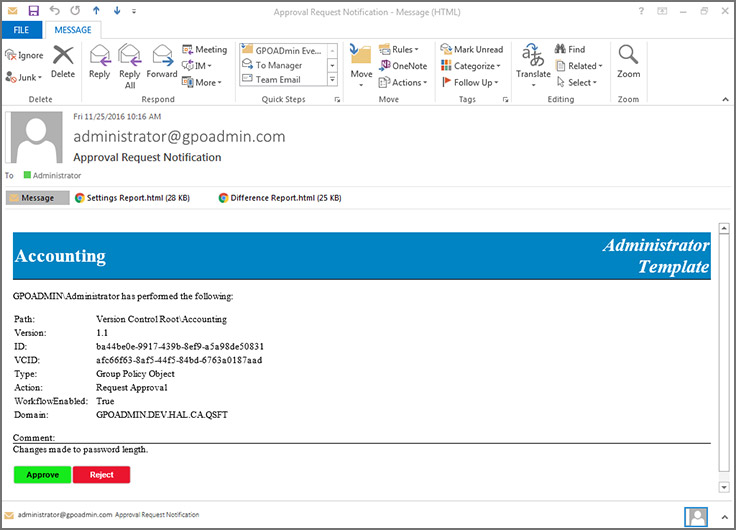

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

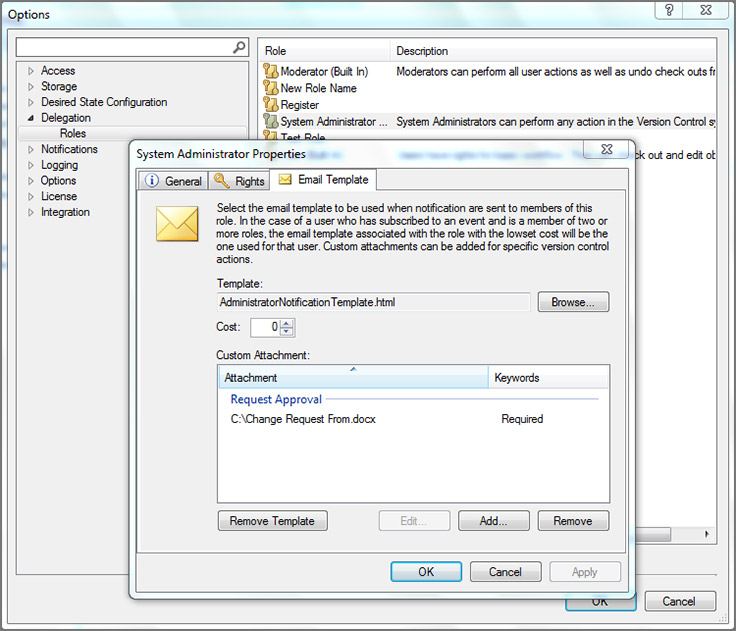

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

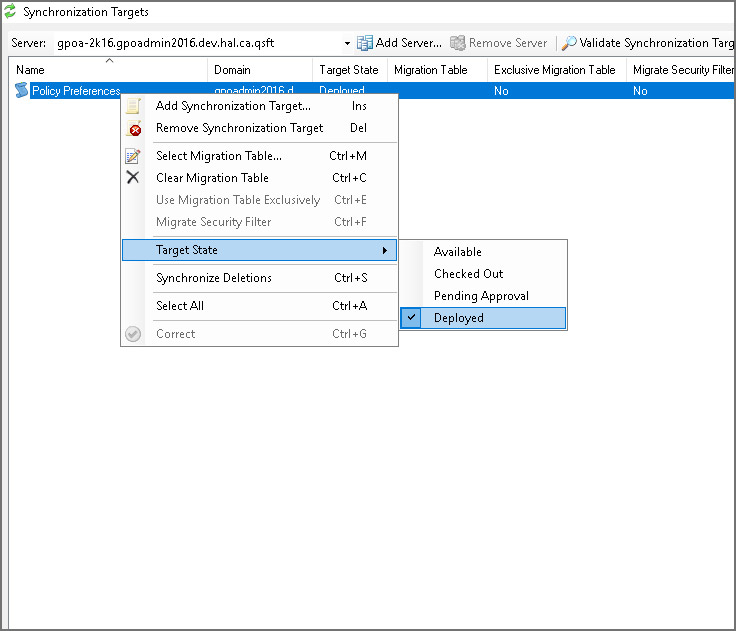

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

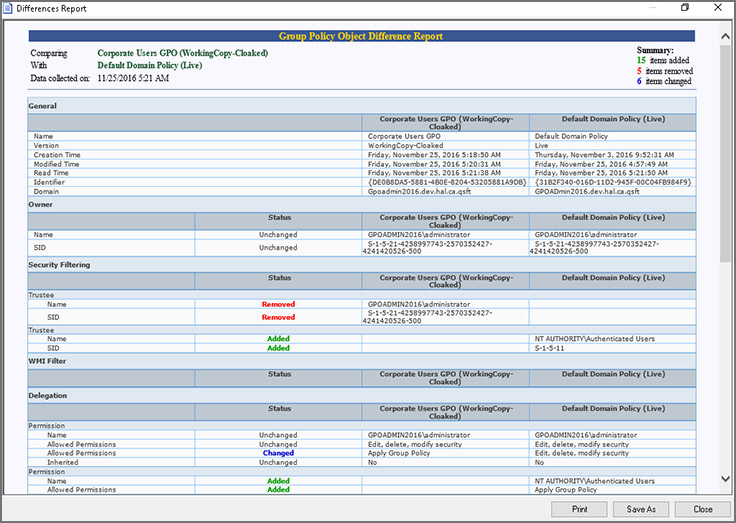

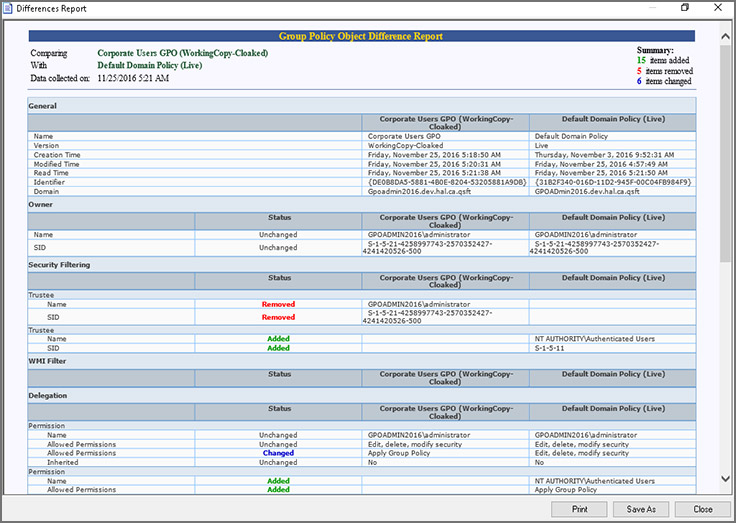

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»