Главная / Сетевые технологии /

Администрирование сетей на платформе MS Windows Server / Тест 2

Упражнение 1:

Номер 1

Windows Server 2003 Web Edition oтличается тем, что

Ответ:

(1) в этой редакции частично поддерживается Active Directory

(2) эта редакция не может использоваться для создания контроллера домена

(3) сервер с ОС данной редакции самый производительный

Упражнение 2:

Номер 1

В какой из этих редакций реализована возможность "горячего" добавления памяти?

Ответ:

(1) Enterprise Edition

(2) Web Edition

(3) Datacenter Edition

(4) Standard Edition

Номер 2

В какой из этих редакций реализована поддержка сетевых мостов?

Ответ:

(1) Standard Edition

(2) Web Edition

(3) Enterprise Edition

Номер 3

В какой из этих редакций ОС MS Windows 2003 Server реализована служба кластеров?

Ответ:

(1) Web Edition

(2) Enterprise Edition

(3) Datacenter Edition

(4) Standard Edition

Упражнение 3:

Номер 1

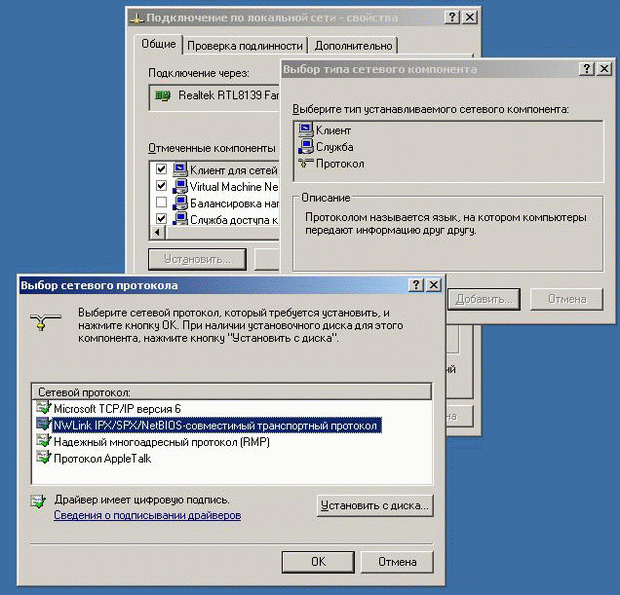

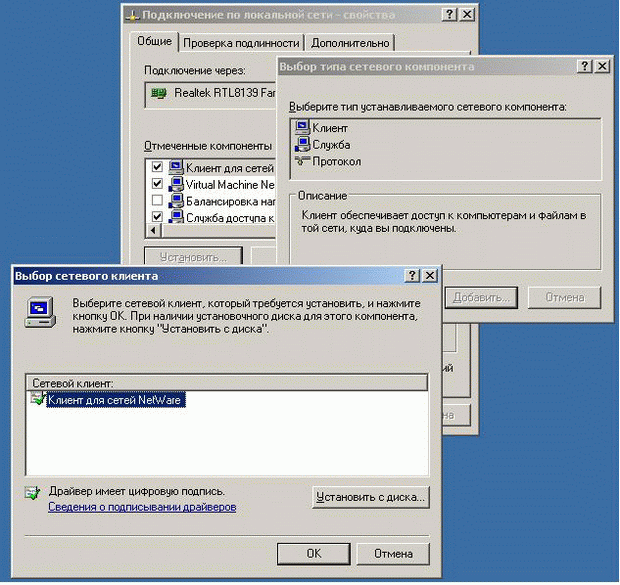

Благодаря какому компоненту клиент для сетей Microsoft может пользоваться любым установленным протоколом?

Ответ:

(1) UDP

(2) NDIS

(3) TDI

Номер 2

Какой компонент позволяет приложению на компьютере с Windows 2003 Server открывать файлы на общем диске?

Ответ:

(1) интерфейс API

(2) редиректор

(3) служба

Номер 3

Назовите причины, по которым в качестве сетевого протокола по умолчанию в Windows применяется TCP/IP вместо NetBEUI

Ответ:

(1) протокол NetBEUI не поддерживает обмен данными с Интернетом

(2) протокол NetBEUI не является маршрутизируемым

(3) протокол TCP/IP является маршрутизируемым

Упражнение 4:

Номер 1

Как называется программный компонент, который позволяет ОС обмениваться данными с устройством?

Ответ:

(1) драйвер

(2) канал DMA

(3) диспетчер устройств

(4) прерывание int 21

Номер 2

На сервере установлен дисковый контроллер, драйверы которого отсутствуют в базовом наборе драйверов системы, ваши действия:

Ответ:

(1) при начальной загрузке нажать F6 и следовать инструкциям

(2) в этой ситуации система предложит вам скачать обновления из сети Интернет

(3) это невозможная ситуация, т.к. в ОС Windows имеются драйвера с общими для всех контроллеров функциями, с котороми возможно продолжить установку

Номер 3

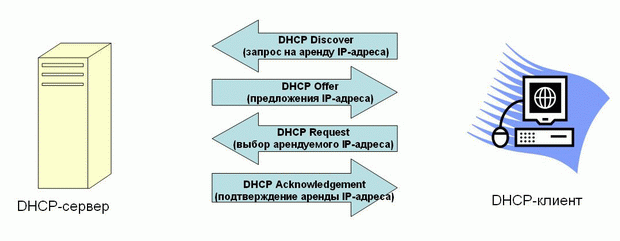

Какие варианты назначения ip-адреса существуют при установке сервера Windows 2003?

Ответ:

(1) статический IP-адрес

(2) динамический IP-адрес назначаемый DHCP сервером сети

(3) автоматическая частная IP-адресация (APIPA) для динамических адресов, при отсутствии сервера DHCP

Упражнение 5:

Номер 1

Windows 2003 Server позволяет модернизировать ОС при установке, при условии, что

Ответ:

(1) предыдущая ОС была Novell NetWare

(2) предыдущая ОС была Windows NT версии 4.0 Server

(3) предыдущая ОС была Windows NT версии 3.51 или более ранних

Номер 2

Windows 2003 Server позволяет модернизировать ОС при установке, при условии, что

Ответ:

(1) предыдущая ОС была Windows 98

(2) предыдущая ОС была Windows 2000 Server

(3) предыдущая ОС была Windows 2000 Advanced Server

Упражнение 6:

Номер 1

Какой протокол обеспечивает именование и разрешение имен в рабочих группах Windows?

Ответ:

(1) NetBIOS

(2) DNS

(3) Kerberos

(4) CIFS

Номер 3

Какие протоколы нужно установить на компьютрах сети, чтобы все они получили доступ к сетям NetWare и Интернету

Ответ:

(1) NWLink и TCP/IP

(2) TCP/IP

(3) NWLink

Упражнение 7:

Номер 1

Какие из перечисленных компонентов конфигурируются в Windows Server 2003 автоматически?

Ответ:

(1) удаленный доступ

(2) локальные подключения

(3) таблицы маршрутизации

Номер 2

Какие из указанных компонентов привязываются к подключениям автоматически?

Ответ:

(1) клиент для сетей NetWare

(2) драйвер сетевого монитора

(3) клиент для сетей Microsoft

Номер 3

Какие из перечисленных функций не могут конфигурироваться из консоли "Маршрутизация и удаленный доступ"

Ответ:

(1) Active Directory

(2) удаленный доступ

(3) фильтрация пакетов

(4) общий доступ к Интернету

Упражнение 8:

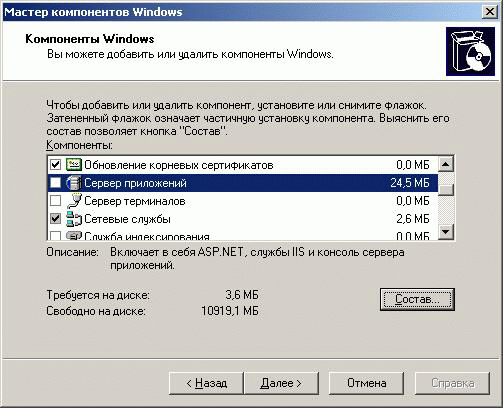

Номер 2

Какие компоненты Windows надо установить для обеспечения функциональности DHCP, DNS и WINS?

Ответ:

(1) сетевые службы

(2) другие службы доступа к файлам и принтерам сети

(3) средства управления и наблюдения

Номер 3

Какие подкомпоненты Windows cодержат агенты мониторинга и управления серверами Windows, UNIX и сетевым оборудованием?

Ответ:

(1) протокол RIP

(2) протокол SNMP

(3) протокол SMTP

Упражнение 9:

Номер 1

Как обычно осуществляется разрешение имен в собственных доменах Windows Server 2003?

Ответ:

(1) посредством DHCP

(2) посредством DNS

(3) посредством SNMP

Номер 2

Для работы каких из перечисленных сетевых компонентов не обязательна инфраструктура открытого ключа?

Ответ:

(1) cовместное использование файлов

(2) IPsec

(3) SSL

Номер 3

Компьютер с Windows 2003 Server может работать с...

Ответ:

(1) типами кадров 802.02

(2) типом кадров 802.3

(3) типом кадров 802.2

(4) типами кадров 802.03

Упражнение 10:

Номер 1

Выберите протоколы ориентированные на соединение

Ответ:

(1) NCP

(2) TCP

(3) SPX

(4) UDP

Номер 2

Какие из перечисленных ниже протоколов могут в одиночку обеспечить совместный доступ к файлам в Windows по сети?

Ответ:

(1) TCP/IP

(2) IPX

(3) NetBEUI

Номер 3

Вы планируете развернуть компьютеры под управлением Windows Server 2003 в отделе из 250 служащих. Сервер будет хранить домашние каталоги, общие папки и обслуживать несколько принтеров. Какая редакция Windows Server 2003 является наиболее выгодным решением?

Ответ:

(1) Windows Server 2003 Standard Edition — надежная платформа для служб доступа к файлам и принтерам для небольших и средних предприятий или отделов

(2) Windows Server 2003 Web Edition

(3) Windows Server 2003 Datacenter Edition

Упражнение 11:

Номер 1

Вы собираетесь развернуть компьютеры под управлением Windows Server 2003 для нового домена Active Directory в крупной корпорации, содержащей несколько отдельных доменов Active Directory, каждый из которых обслуживается дочерними компаниями корпорации. Компания приняла решение использовать Exchange Server 2003 в качестве единой платформы для обмена сообщениями между дочерними предприятиями и планирует использовать службу MMS (Microsoft Metadirectory Services) для синхронизации соответствующих свойств объектов по всей организации. Какая редакция Windows Server 2003 является наиболее выгодным решением?

Ответ:

(1) Windows Server 2003 Enterprise Edition — наиболее дешевое решение, поддерживающее MMS

(2) Windows Server 2003 Standard Edition

(3) Windows Server 2003 Web Edition

Номер 3

Какие из перечисленных версий Windows Server 2003 требуют активации?

Ответ:

(1) Windows Server 2003 Standard Edition, розничная версия

(2) Windows Server 2003 Enterprise Edition, пробная версия

(3) Windows Server 2003 Enterprise Edition, версия Open License

(4) Windows Server 2003 Standard Edition, версия Volume License

Упражнение 12:

Номер 1

Какие из следующих утверждений о программе установки Windows Server 2003 верны?

Ответ:

(1) программу установки можно запустить, загрузив компьютер с компакт диска

(2) программу установки можно запустить, загрузив компьютер с дискет

(3) программа установки просит ввести непустой пароль, удовлетворяющий требованиям сложности

(4) программа установки позволит ввести идентификатор продукта, состоящий из одних единиц

Номер 3

При выборе пароля, не отвечающего критериям Microsoft для устойчивых паролей, когда доменная политика по безопасности пароля не задействована ...

Ответ:

(1) пустой и простой пароль не допускаются

(2) пароль будет безоговорочно принят

(3) появится предупреждение

Транспортный уровень эталонной модели OSI находится

- между прикладным и уровнем представления

- (Правильный ответ) между сетевым и сеансовым

- между канальным и физическим уровнями

Как классифицируют сети протяженностью более 1000 км.?

- городские сети (MAN, Metropolitan Area Network)

- локальные сети (LAN, Local Area Network)

- (Правильный ответ) глобальные сети (WAN, Wide Area Network)

Витая пара — это

- (Правильный ответ) среда передачи информации из перекрученных между собой электрических проводов, характеризующаяся простотой монтажа и низкой стоимостью

- среда передачи информации, электрический кабель, состоящий из центрального проводника и металлической оплетки, разделенных диэлектриком

- среда передачи информации, представляющая собой стеклянное или пластиковое волокно в оболочке, по которому распространяется световой сигнал

Модель TCP/IP также называют

- моделью взаимодействия открытых систем

- (Правильный ответ) моделью Министерства обороны США

- (Правильный ответ) моделью DARPA

Отметьте протоколы маршрутизации

- ICMP

- (Правильный ответ) OSPF

- (Правильный ответ) RIP

Компонент сетевой инфраструктуры: кабельная система, может быть построена

- (Правильный ответ) на основе витой пары

- (Правильный ответ) на основе коаксиального кабеля

- бригадой линейщиков

Какой уровень определяет методы доступа к среде передачи данных?

- сеансовый

- (Правильный ответ) канальный

- прикладной

- (Правильный ответ) предыдущая ОС была Windows 2000 Advanced Server

- (Правильный ответ) предыдущая ОС была Windows 2000 Server

- предыдущая ОС была Windows 98

Какие протоколы нужно установить на компьютрах сети, чтобы все они получили доступ к сетям NetWare и Интернету

- NWLink

- (Правильный ответ) NWLink и TCP/IP

- TCP/IP

Какие из перечисленных компонентов конфигурируются в Windows Server 2003 автоматически?

- локальные подключения

- удаленный доступ

- (Правильный ответ) таблицы маршрутизации

Windows 2003 Server позволяет модернизировать ОС при установке, при условии, что

- (Правильный ответ) предыдущая ОС была Windows NT версии 4.0 Server

- предыдущая ОС была Novell NetWare

- предыдущая ОС была Windows NT версии 3.51 или более ранних

Какие компоненты Windows надо установить для обеспечения функциональности DHCP, DNS и WINS?

- другие службы доступа к файлам и принтерам сети

- средства управления и наблюдения

- (Правильный ответ) сетевые службы

Какие варианты назначения ip-адреса существуют при установке сервера Windows 2003?

- (Правильный ответ) статический IP-адрес

- (Правильный ответ) автоматическая частная IP-адресация (APIPA) для динамических адресов, при отсутствии сервера DHCP

- (Правильный ответ) динамический IP-адрес назначаемый DHCP сервером сети

Как обычно осуществляется разрешение имен в собственных доменах Windows Server 2003?

- посредством SNMP

- (Правильный ответ) посредством DNS

- посредством DHCP

Какие из указанных компонентов привязываются к подключениям автоматически?

- драйвер сетевого монитора

- клиент для сетей NetWare

- (Правильный ответ) клиент для сетей Microsoft

Windows Server 2003 Web Edition oтличается тем, что

- (Правильный ответ) в этой редакции отсутствует Active Directory

- (Правильный ответ) эта редакция не может использоваться для создания контроллера домена

- сервер с ОС данной редакции самый производительный

Что используется для определения идентификатора сети назначения пакета?

- класс адреса

- IP-заголовок

- (Правильный ответ) маска подсети

В каком домене находится запись ресурса PTR для компьютера с IP-адресом 10.11.86.4?

- (Правильный ответ) 4.86.11.10.in-addr.arpa

- in-addr.arpa.4.86.11.10

- 10.11.86.4.in-addr.arpa

DNS-сервер, отправляющий все запросы разрешения имен в заданном домене другому DNS-серверу, является

- (Правильный ответ) условной пересылкой запросов

- сервером пересылки

- сервером кэширования

- сервером с зоной-заглушкой

Сколько узлов возможно обозначить в сети с маской 192.168.0.0/16?

- 256

- (Правильный ответ) 65534

- 65536

Отметьте количество сетей, в классе сети А

- (Правильный ответ) 126

- 16384

- 2097152

Вам нужно включить динамическую DNS в определенной зоне и сконфигурировать сервер так, чтобы он разрешал только безопасные обновления. Что для этого необходимо?

- (Правильный ответ) зона должна быть интегрированной в AD

- зона должна быть корневой

- в зоне должна быть запись SRV

Classless Internet Domain Routing (CIDR)

- cпособ IP-адресации, при котором не используются маска подсети по умолчанию, но остается традиционное деление IP-адрессов на классы

- (Правильный ответ) cпособ IP-адресации, при котором не используются маска подсети по умолчанию и традиционное деление IP-адрессов на классы

- cпособ IP-адресации, при котором используются маска подсети по умолчанию и традиционное деление IP-адрессов на классы

The distinguished name (DN) — это

- 128-ми битовый идентификатор, гарантирующий уникальность

- (Правильный ответ) уникальный идентификатор объекта, содержит имя домена, который содержит объект

- имя которое содержит имя пользователя и имя домена, в котором пользователь расположен

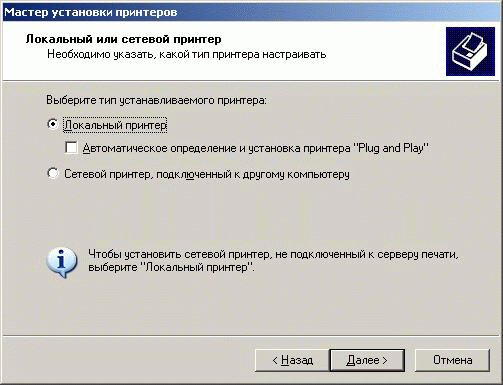

Вы настраиваете принтер на компьютере под управлением Windows Server 2003. Компьютер будет использоваться в качестве сервера печати. Вы планируете использовать принтер, в настоящий момент подключенный к сети как изолированное устройство печати. Принтер какого типа следует добавить на сервер печати?

- (Правильный ответ) общий

- сетевой

- удаленный

Какие минимальные разрешения NTFS требуются, чтобы пользователи могли открывать файлы и запускать программы из общей папки?

- список содержимого папки (List Folder Contents)

- запись (Write)

- (Правильный ответ) чтение и выполнение (Read and Execute)

Вы устанавливаете принтер на клиентском компьютере. Принтер будет подключен к логическому принтеру, установленному на сервере печати Windows Server 2003. Сведения какого типа (типов) нужно предоставить для настройки принтера?

- драйвер принтера

- модель печатающего устройства

- (Правильный ответ) UNC-путь к общему ресурсу печати

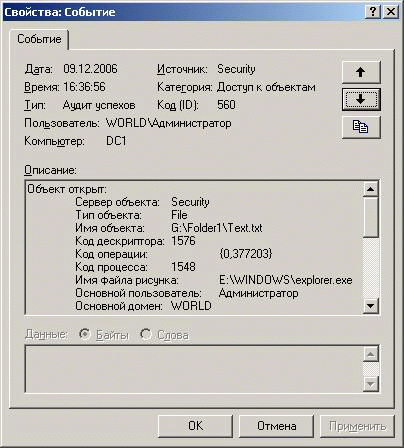

Что из следующего нужно сделать, чтобы сгенерировать журнал событий доступа к файлу или папке?

- настроить разрешения NTFS, позволяющие учетной записи System вести аудит доступа к ресурсу

- включить политику Аудит использования привилегий (Audit Privilege Use)

- (Правильный ответ) включить политику Аудит доступа к объектам (Audit Object Access)

Один из ваших принтеров неисправен, и вы хотите запретить пользователям отправлять задания печати на логический принтер, обслуживающий это устройство. Что нужно сделать?

- сменить порт принтера

- (Правильный ответ) прекратить общий доступ к принтеру

- удалить принтер из AD

Что делает распознаватель в первую очередь при разрешении DNS-имени?

- выполняет широковещание в локальной подсети

- cчитывает файл Hosts

- (Правильный ответ) проверяет локальный кэш

Какие функции поддерживают комбинированные маршрутизаторы помимо собственной маршрутизации?

- (Правильный ответ) NAT

- (Правильный ответ) DHCP

- NetBIOS

Как настроить DHCP-сервер на обновление записей ресурсов А и PTR от имени клиентов под управлением Windows NT 4?

- зарегистрировать клиента как динамический узел с помощью DHCP-сервера

- ничего не нужно предпринимать

- (Правильный ответ) на вкладке DNS окна свойств DHCP-сервера отметить флажок Динамически обновлять DNS А- и PTR-записи для DHCP-клиентов, не требующих обновления (Dynamically Update DNS A And PTR Records For DHCP Clients That Do Not Request Updates)

- на вкладке DNS окна свойств DHCP-сервера отметить флажок Всегда динамически обновлять DNS А- и PTR-записи (Always Dynamically Update DNS A And PTR Records)

На новом DNS-сервере создается зона «», а затем — поддомены этого корневого домена. Какая функция будет недоступна этому серверу?

- cервер не сможет кэшировать имена

- cервер не сможет подключиться к Интернету

- (Правильный ответ) cервер не сможет разрешать имена из Интернета

Какой неверно настроенный параметр, скорее всего, является причиной того, что компьютер с TCP/IP не способен взаимодействовать с ПК сети?

- предпочитаемый DNS-сервер

- (Правильный ответ) ip-адрес

- отсутствует Клиент для сетей Microsoft

Какой IP-адрес требуется клиентскому ПК, обращающемуся к Web-серверам в Интернете через маршрутизатор NAT

- зарегистрированный и незарегистрированный

- (Правильный ответ) незарегистрированный

- зарегистрированный

Какой из перечисленных серверов может быть первым DHCP-сервером в сети?

- (Правильный ответ) cервер рабочей группы Windows Server 2003 в сети, где нет доменов

- (Правильный ответ) контроллер домена Windows Server 2003 в сети с Active Directory

- cервер рабочей группы Windows Server 2003 в сети с Active Directory

Какая запись ресурса используется для разрешения доменных имен, указываемых в адресах электронной почты, в IP-адрес связанного с доменом почтового сервера?

- PTR

- CNAME

- (Правильный ответ) MX

Какой IP-адрес требуется корпоративному Web-серверу, работающему в Интернет

- (Правильный ответ) зарегистрированный

- зарегистрированный и незарегистрированный

- незарегистрированный

Какое максимальное число адресов возможно в пуле с маской подсети 255.255.255.248?

- 32

- (Правильный ответ) 6

- 8

Вам поручено каждый вечер создавать резервные копии файлового сервера Windows Server 2003. Вы вручную выполняете обычную архивацию, затем составляете расписание, по которому задание архивации запускается каждый вечер в течение следующих двух недель. Какой из типов архивации обеспечивает самый простой способ восстановления данных?

- (Правильный ответ) обычный

- добавочный

- разностный

Жесткий диск на сервере Windows Server 2003 вышел из строя. Вы заменили диск, загрузили систему, инициализировали новый диск и создали на нем новый том NTFS. Теперь вы намерены восстановить данные, которые хранились на старом диске, из последнего архива. Как следует восстанавливать эти данные?

- восстановить данные, используя архив ASR

- (Правильный ответ) запустить мастер восстановления из программы Архивация данных

- скопировать данные на диск с помощью консоли восстановления

Файловый сервер в вашей сети перестал загружаться. Испробовав все способы, вы решили восстановить систему с помощью ASR. Вы создали архив ASR сразу после установки Windows Server 2003 и еще один — два месяца назад после установки драйвера устройства. Каждую неделю вы выполняете полную архивацию файлов данных. Какие данные будут восстановлены из архива ASR?

- (Правильный ответ) состояние системы двухмесячной давности

- (Правильный ответ) конфигурация диска

- состояние системы на момент последней полной архивации

Один из руководителей вернулся из деловой поездки. Перед поездкой он скопировал файлы из сетевой папки на жесткий диск своего компьютера. В общей папке хранятся документы других руководителей, которые изменяли свои файлы в его отсутствие. Вернувшись, он скопировал файлы в сетевой ресурс, обновив не столько свои, но и чужие файлы. Другие руководители не были в восторге от того, что их файлы были заменены старыми версиями. К счастью, вчера вечером вы выполнили обычную архивацию этой папки. Какой параметр восстановления следует выбрать?

- не заменять файл на компьютере (Do Not Replace The File On My Computer)

- всегда заменять файл на компьютере (Always Replace The File On My Computer)

- (Правильный ответ) заменять файл на компьютере, только если он старее (Replace The File On Disk OnlIf The File On Disk Is Older)

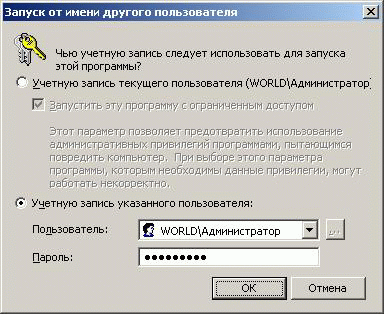

Какие реквизиты необходимы для администрирования удаленного компьютера из консоли ММС?

- гостевые

- (Правильный ответ) административные

- пользовательские

Можно ли перетащить файл из окна локального ПК в окно ПК подключенному по средствам сесси служб терминалов

- да

- (Правильный ответ) нет

- да после соответствующих настроек

Может ли оснастка одновременно отображать информацию о локальном и удаленном компьютерах?

- (Правильный ответ) нет, либо о локальном, либо о удаленном

- да, но это не предустановленная консоль, ее придется создавать

- да

Какое программное средство используется на сервере для включения удаленного подключения к рабочему столу?

- лицензирование служб терминалов (Terminal Services Licensing)

- (Правильный ответ) система (System Properties) из Панели управления

- настройка служб терминалов (Terminal Services Configuration)

Для каких ОС доступен Удаленный рабочий стол для администрирования для настольных ОС

- Windows 9x

- Windows NT

- (Правильный ответ) Windows XP

Если администратор щелкнет правой кнопкой мыши на имени пользователя User1 и выберет в меню пункт «Удаленное управления», то он

- (Правильный ответ) при получении согласия пользователя будет работать с ним в одной сессии

- при получении согласия пользователя будет работать в сессии, в которой только что работал пользователь, который в свою очередь будет отключен от сеанса

- без получения согласия пользователя будет работать с ним в одной сессии

Укажите расположение журнала Безопастность по умолчанию

- SystemRoot%system32configSysEvont.Evt

- %SystemRoot%system32configAppEvent.Evt

- (Правильный ответ) %SystemRoot%system 32сопfigSecEvent.Evt

Все ли функции оснастки, применяемые на локальном компьютере, можно использовать при удаленном подключении?

- да, при условии наличия прав администратора

- да

- (Правильный ответ) нет

В системе Windows Server имеются клиенты служб терминалов для систем

- (Правильный ответ) Windows 98

- (Правильный ответ) Windows ME

- (Правильный ответ) Windows 2000

Если требуется ограничить доступ к оснастке, как сконфигурировать содержащую ее консоль ММС?

- нажать кнопку Ограничить доступ и выбрать из списка

- удалить разрешения из списка ограничения доступа

- (Правильный ответ) сохранить в одном из пользовательских режимов, в зависимости от требуемых условий ограничения доступа

Может ли администратор сервера подключиться к любой сессии?

- (Правильный ответ) да, используя Диспетчер служб терминалов, получив соглашение

- нет

- (Правильный ответ) да, используя Диспетчер служб терминалов, без получения соглашения

На основе какого протокола работает Удаленный рабочий стол?

- Ethetnet

- X.250

- (Правильный ответ) RDP

Ваш компьютер дает сбой примерно через час после каждой загрузки системы. Вы подозреваете, что проблема в приложении, допускающем утечку памяти, что приводит к нехватке памяти в системе. Как средствами Диспетчера задач выявить проблемное приложение?

- средств Диспетчера задач недостаточно для выполнения такого рода анализа

- (Правильный ответ) просмотреть изменение параметра Memory Usage Delta Память — изменение, если этот параметр растет даже при отсутствии действий в системе, то это приложение виновно в перезагрузках

- просмотреть загрузку процессора, приложение потребляющие процессор дольще других может вызывать причину перезагрузок

Для отслеживания в Сетевом мониторе протокола TCP, необходимо:

- в фильтре отображения установить Protocol == UDP

- (Правильный ответ) в фильтре отображения установить Protocol == TCP

- в фильтре отображения установить Protocol == TCP/IP

Укажите размер журнала безопасности по умолчанию

- 50 Мб

- 16 Мб

- (Правильный ответ) 128 Мб

Журналы трассировки служат для

- отслеживания значений счетчиков, но не для накопления в журнале, а для отправки оповещения назначенным для этой задачи пользователям

- (Правильный ответ) отслеживания запуска и работы приложений

- (Правильный ответ) накопления данных в файле журнала на жестком диске или в базе данных

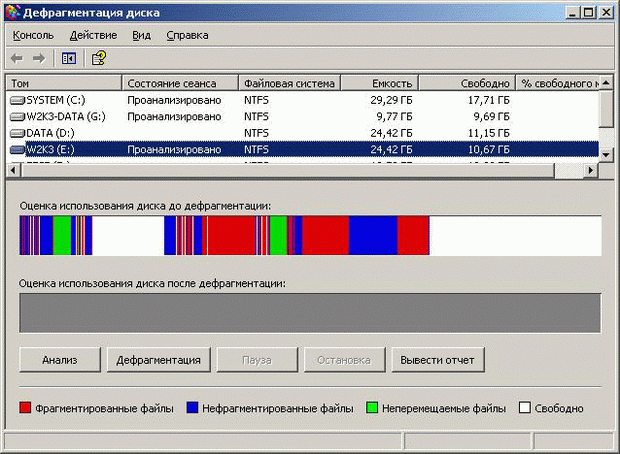

Ваша цель — наблюдать за работой всех серверов Windows Server 2003, чтобы дефрагментировать их диски по расписанию и максимально эффективно. Для работы вашей программы дефрагментации диска требуется, минимум, 20 % свободного места на каждом томе. Что нужно сделать?

- (Правильный ответ) для каждого счетчика настроить оповещение, срабатывающее, когда на диске свободно меньше 20 % емкости

- (Правильный ответ) настроить отправку предупреждений

- (Правильный ответ) настроить оснастку Журналы и оповещения производительности (Performance Logs And Alerts) на рабочей станции (или на относительно свободном сервере) для мониторинга счетчика % свободного места (% Free Space) каждого экземпляра объекта Логический диск (LogicalDisk) для всех удаленных серверов

Основные назначение журналов оповещений

- (Правильный ответ) обнаружение ситуации, когда какие-то показатели cтановятся меньше определенных критических значений

- (Правильный ответ) обнаружение ситуации, когда какие-то показатели превышают установленные критические значения

- (Правильный ответ) выполнение каких-либо действий в качестве реакции на данное событие

Выберите верное о программе Диспетчер задач (Task Manager)

- (Правильный ответ) не позволяет конфигурировать память

- (Правильный ответ) средство используемое на локальном компьютере

- (Правильный ответ) используется для назначения приоритетов приложениям, а также их привязки к определенным процессорам

В каком режиме по умолчанию создаются консоли ММС?

- пользовательском с полным доступом

- (Правильный ответ) авторском

- пользовательском

Что входит в физическую организацию AD?

- (Правильный ответ) контроллер домена

- (Правильный ответ) сайты

- леса

- деревья

Какое из перечисленных условий работы удаленного помощника связаны с брандмауэрами?

- (Правильный ответ) порт 3389 должен быть открыт

- нельзя использовать механизм Общий доступ к подключению Интернета (Internet Connection Sharing)

- нельзя использовать NAT

Клиент для подключения к серверу терминалов нужно проинсталлировать на систему

- Windows 2003

- Windows XP

- (Правильный ответ) Windows 2000

Чтобы открыть Диспечер задач, нужно

- (Правильный ответ) нажать комбинацию CTRL+ALT+DELETE и нажать кнопку Диспетчер задач

- (Правильный ответ) нажать CTRL+SHIFT+ESC

- (Правильный ответ) нажать Пуск ? Выполнить ? набрать taskmgr ? нажать Enter

Главная /

Сетевые технологии /

Администрирование сетей на платформе MS Windows Server

Правильные ответы выделены зелёным цветом.

Все ответы: Курс посвящен изучению основ теории и получению практических навыков сетевого администрирования информационной системы организации — управления сетевыми узлами, сетевыми протоколами, службами каталогов, сетевыми службами, управления файловыми ресурсами системы, правами доступа к ресурсам, устройствами печати, системами резервного копирования и восстановления информации, осуществления мониторинга сетевых устройств и служб.

Как классифицируют сети протяженностью более 1000 км.?

(1) глобальные сети (WAN, Wide Area Network)

(2) городские сети (MAN, Metropolitan Area Network)

(3) локальные сети (LAN, Local Area Network)

Какой IP-адрес требуется корпоративному Web-серверу, работающему в Интернет

(1) зарегистрированный

(2) незарегистрированный

(3) зарегистрированный и незарегистрированный

Встроенный инструмент для создания резервных копий?

(1) ntbackup

(2) xpbackup

(3) ntarch

Вы открыли ММС-консоль Windows 2000 Server с помощью подменю Администрирование. В каком режиме она работает?

(1) пользовательском

(2) авторском

(3) авторизации

Windows Server 2003 Web Edition oтличается тем, что

(1) в этой редакции частично поддерживается Active Directory

(2) эта редакция не может использоваться для создания контроллера домена

(3) сервер с ОС данной редакции самый производительный

Отметьте символьное имя

(1) 00-53-45-00-00-00

(2) www.intuit.ru

(3) 127.0.0.1

Каковы минимальные полномочия, необходимые для создания учетной записи компьютера с Windows Server 2003 в ОП в домене?

(1) администраторы домена (Domain Admins)

(2) операторы учета (Account Operators) на контроллере домена

(3) администраторы (Administrators) на данном сервере

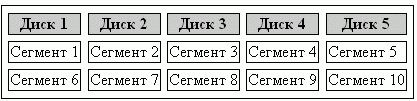

RAID-0 —

(1) тома с чередованием информации

(2) дисковый массив без дополнительной отказоустойчивости

(3) дисковый массив c дополнительной отказоустойчивостью

Компонент сетевой инфраструктуры: кабельная система, может быть построена

(1) на основе коаксиального кабеля

(2) на основе витой пары

(3) бригадой линейщиков

Какой IP-адрес требуется клиентскому ПК, обращающемуся к Web-серверам в Интернете через маршрутизатор NAT

(1) зарегистрированный

(2) незарегистрированный

(3) зарегистрированный и незарегистрированный

Какие типы архиваций копируют файлы с установленным атрибутом?

(1) добавочный

(2) разностный

(3) обычный

Может ли оснастка одновременно отображать информацию о локальном и удаленном компьютерах?

(1) нет, либо о локальном, либо о удаленном

(2) да

(3) да, но это не предустановленная консоль, ее придется создавать

Ваша цель — наблюдать за работой всех серверов Windows Server 2003, чтобы дефрагментировать их диски по расписанию и максимально эффективно. Для работы вашей программы дефрагментации диска требуется, минимум, 20 % свободного места на каждом томе. Что нужно сделать?

(1) настроить оснастку Журналы и оповещения производительности (Performance Logs And Alerts) на рабочей станции (или на относительно свободном сервере) для мониторинга счетчика % свободного места (% Free Space) каждого экземпляра объекта Логический диск (LogicalDisk) для всех удаленных серверов

(2) для каждого счетчика настроить оповещение, срабатывающее, когда на диске свободно меньше 20 % емкости

(3) настроить отправку предупреждений

В какой из этих редакций реализована возможность «горячего» добавления памяти?

(1) Enterprise Edition

(2) Web Edition

(3) Datacenter Edition

(4) Standard Edition

Broadcast-адрес используется для

(1) широковещательной передачи всем адресам подсети

(2) соединения типа «один-ко-многим»

(3) соединения типа «один-к-одному»

Какие платформы можно присоединять к домену?

(1) Windows 95

(2) Windows NT 4

(3) Windows 98

(4) Windows 2000

(5) Windows ME

(6) Windows XP

(7) Windows Server 2003

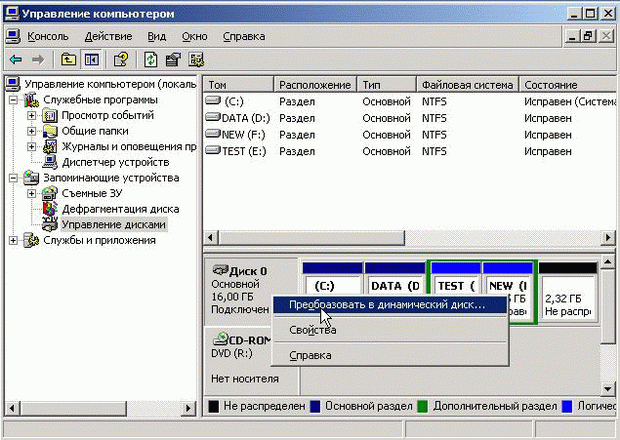

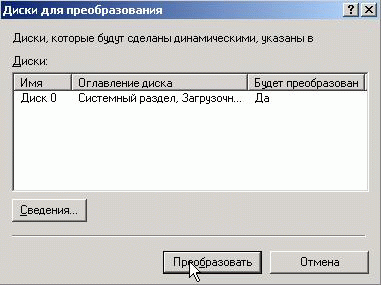

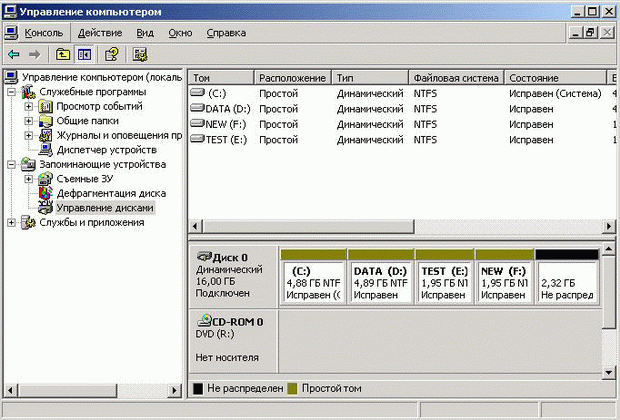

Динамические диски доступны в следующих ОС:

(1) Windows 95

(2) Windows NT 4.0

(3) Windows 98

(4) Windows 2000

(5) Windows ME

(6) Windows XP

(7) Windows Server 2003

В задачи сетевого администратора входит:

(1) планирование сети

(2) установка и настройка сетевых узлов

(3) установка и настройка сетевых протоколов

Какой метод выделения адресов DHCP следует применять для назначения адреса Web-серверу

(1) ручной

(2) динамический

(3) по средствам APIPA

Какие типы архивации архивируют все файлы

(1) обычная

(2) ежедневная

(3) копирующая

Можно ли изменить контекст существующей оснастки ММС с локального на удаленный, или для удаленного подключения необходимо загружать в консоль ММС еще одну оснастку того же типа?

(1) можно, перенастроив ее свойства

(2) нельзя

(3) можно, но нужно загружать еще одну

Благодаря какому компоненту клиент для сетей Microsoft может пользоваться любым установленным протоколом?

Сколько узлов возможно обозначить в сети с маской 192.168.0.0/16?

(1) 65536

(2) 256

(3) 65534

Что из перечисленного ниже соответствует самой дальней (внешней) границе действия единственной схемы?

(1) дерево доменов

(2) домен

(3) лес

Какие из следующих средств служат для администрирования общих папок на удаленном сервере?

(1) оснастка общие папки (Shared Folders)

(2) проводник Windows, запущенный на локальном компьютере и подключенный к общей папке на удаленном сервере или к скрытому общему диску

(3) проводник Windows, запущенный на удаленном компьютере в сеансе служб терминалов или дистанционного подключения к рабочему столу

Транспортный уровень эталонной модели OSI находится

(1) между сетевым и сеансовым

(2) между прикладным и уровнем представления

(3) между канальным и физическим уровнями

Какой неверно настроенный параметр, скорее всего, является причиной того, что компьютер с TCP/IP способен взаимодействовать с ПК ЛС, но не может связаться с ПК других сетей?

(1) основной шлюз

(2) маска подсети

(3) ip-адрес

Какое из следующих размещений нельзя использовать для хранения резервной копии системы Windows Server 2003?

(1) локальный привод CD-RW

(2) локальный ленточный накопитель

(3) локальный жесткий диск

Как оптимальным образом предоставить администраторам возможность удаленного управления сервером через службы терминалов?

(1) создать отдельную пользовательскую учетную запись с более низким уровнем авторизации для повседневного использования группой Администраторы (Administrators) и поместить ее в группу Удаленный рабочий стол для администрирования (Remote Desktop for Administration)

(2) удалить группу Администраторы (Administrators) из списка разрешений в подключении к серверу терминалов и поместить их административную учетную запись в группу Удаленный рабочий стол для администрирования (Remote Desktop for Administration)

(3) не выполнять никаких действий; они уже имеют доступ, поскольку являются администраторами

Для доступа средствами WMI к удаленному компьютеру и настройки его параметров требуются полномочия

(1) администратора

(2) оператора

(3) пользователя

Как называется программный компонент, который позволяет ОС обмениваться данными с устройством?

(1) драйвер

(2) канал DMA

(3) диспетчер устройств

(4) прерывание int 21

Cеть 10.0.0.0/8 является

(1) сетью класса А и состоит из приватных ip-адресов

(2) сетью с публичными ip-адресами

(3) сетью класса С и состоит из приватных ip-адресов

Как Active Directory использует DNS?

(1) Active Directory использует DNS как службу локатора (locator service)

(2) контроллеры домена регистрируют все предоставляемые ими службы (включая Active Directory) в DNS в виде записей SRV

(3) AD не использует DNS

Общая папка находится на томе FAT32. Группе Project Managers назначено разрешение Полный доступ (Full Control). Группе Project Engineers назначено разрешение Чтение (Read). Пользователь Julie входит в группу Project Engineers. Она получила повышение и стала членом группы Project Managers. Какое разрешение доступа к этой папке для нее действуют?

(1) полный доступ (Full Control)

(2) полудоступ (Half Control)

(3) чтение (Read)

Оптоволоконный кабель — это

(1) среда передачи информации из двух перекрученных между собой электрических проводов, характеризующаяся простотой монтажа и низкой стоимостью

(2) среда передачи информации, электрический кабель, состоящий из центрального проводника и металлической оплетки, разделенных диэлектриком

(3) среда передачи информации, представляющая собой стеклянное или пластиковое волокно в оболочке, по которому распространяется световой сигнал

Как узнать, вызвано ли отсутствие связи с сетью сбоем разрешения имен?

(1) попробовать связаться с компьютером используя его ip-адрес

(2) попробовать связаться с компьютером используя его MAC-адрес

(3) попробовать связаться с компьютером используя утилиту ping

Вам поручено каждый вечер создавать резервные копии файлового сервера Windows Server 2003. Вы вручную выполняете обычную архивацию, затем составляете расписание, по которому задание архивации запускается каждый вечер в течение следующих двух недель. Какой из типов архивации завершится быстрее?

(1) обычный

(2) добавочный

(3) копирующий

В чем сходство программ Удаленный помощник (Remote Assistance) и Удаленный рабочий стол для администрирования (Remote Desktop for Administration)?

(1) требуют подтверждать начало сеанса

(2) позволяют удаленно управлять компьютером, как если бы пользователь физически работал с консолью на сервере

(3) могут использовать лишь те учетные записи, локальные или доменные, которым разрешены подключения Сервер терминалов

Укажите расположение журнала Приложение по умолчанию

(1) SystemRoot%system32configSysEvent.Evt

(2) %SystemRoot%system32configAppEvent.Evt

(3) %SystemRoot%system 32сопfigSecEvent.Evt

Windows 2003 Server позволяет модернизировать ОС при установке, при условии, что

(1) предыдущая ОС была Novell NetWare

(2) предыдущая ОС была Windows NT версии 4.0 Server

(3) предыдущая ОС была Windows NT версии 3.51 или более ранних

На каком из четырех уровней модели TCP/IP-сетей выполняется маршрутизация пакетов между источником и адресатом?

(1) межсетевой уровень

(2) уровень сетевого доступа

(3) прикладной уровень

Пользователь Bill жалуется, что не может получить доступ к плану отдела. Вы открываете вкладку Безопасность (Security) в окне свойств плана и видите, что все разрешения доступа к документу наследуются от родительской папки плана. Для группы, куда включен Bill, разрешение Чтение (Read) отменено. Какое из следующих действий позволило бы пользователю Bill получить доступ чтения к плану?

(1) изменить разрешения доступа к плану, чтобы предоставить пользователю Bill разрешение Чтение (Read)

(2) изменить разрешения родительской папки, чтобы предоставить пользователю Bill разрешение Полный доступ (Full Control)

(3) изменить разрешения родительской папки, чтобы предоставить пользователю Bill разрешение Чтение (Read)

На каком уровне эталонной модели OSI выполняется передача битов по физическим каналам?

(1) на физическом

(2) на канальном

(3) на всех

DHCP-область настроена с параметром 003 Маршрутизатор (003 Router), который определяет адрес основного шлюза на клиентах. Однако после выполнения команды Ipconfig /all на клиенте Clientl обнаруживается, что клиент получает IP-адрес из назначенной области, но ему не назначается адрес основного шлюза. Какая самая вероятная причина неполадки?

(1) Client 1 отключился от сети

(2) IP-адрес для Clientl предоставлен в рамках резервирования.

(3) на уровне сервера не определены параметры области

Вам поручено каждый вечер создавать резервные копии файлового сервера Windows Server 2003. Вы выполняете обычную архивацию, а на следующий день решаете, какую архивацию выбрать: добавочную или разностную. Если бы НА СЛЕДУЮЩИЙ ДЕНЬ на сервере произошел сбой, одинаково эффективными были бы операции восстановления?

(1) нет, разностная архивация выгоднее

(2) да

(3) нет, добавочная архивация выгоднее

MMC — это

(1) базовый интерфейс для системных служебных программ в Windows Server 2003

(2) контейнер для оснасток

(3) удобное средство администрирования

Какой протокол обеспечивает именование и разрешение имен в рабочих группах Windows?

(1) NetBIOS

(2) DNS

(3) Kerberos

(4) CIFS

Какие из перечисленных сервисов подключаются к UDP-портам?

(1) DNS

(2) DHCP

(3) Ethernet

(4) Telnet

Какой из следующих протоколов удаленного доступа используется службой маршрутизации и удаленного доступа чаще всего и при этом разрешает как входящие, так и исходящие вызовы?

Что из следующего нужно сделать, чтобы сгенерировать журнал событий доступа к файлу или папке?

(1) настроить разрешения NTFS, позволяющие учетной записи System вести аудит доступа к ресурсу

(2) настроить элементы аудита, указав виды доступа, которые нужно отслеживать

(3) включить политику Аудит использования привилегий (Audit Privilege Use)

Выберите определение понятия сетевой протокол:

(1) совокупность технических, программных средств и правил, обеспечивающих взаимодействие различных устройств

(2) набор правил, алгоритм обмена информацией между абонентами сети

(3) программа обмена мгновенными сообщениями в сети Internet

При настройке DNS значения по умолчанию на DHCP-клиенте и сервере не изменялись. Какая запись (или записи) ресурсов клиента в DNS будет обновлена DHCP- сервером? (Предполагается, что клиент работает под управлением Windows XP).

(1) ни А, ни PTR

(2) A

(3) PTR

Вам нужно протестировать процедуру восстановления на сервере, не повредив производственные копии архивных данных. Какое размещение для восстановления лучше выбрать?

(1) исходное размещение (Original location)

(2) одну папку (Single folder)

(3) альтернативное размещение (Alternate location)

Может ли эксперт сам инициировать сеанс удаленного помощника с пользователем?

(1) да, с подтверждением пользователя

(2) да, без ведома пользователя

(3) нет

Чтобы открыть Диспечер задач, нужно

(1) нажать CTRL+SHIFT+ESC

(2) нажать комбинацию CTRL+ALT+DELETE и нажать кнопку Диспетчер задач

(3) нажать Пуск ⇒ Выполнить ⇒ набрать taskmgr ⇒ нажать Enter

Какие из перечисленных компонентов конфигурируются в Windows Server 2003 автоматически?

(1) удаленный доступ

(2) локальные подключения

(3) таблицы маршрутизации

Вы администратор сети из 10 компьютеров с Windows Server 2003 и 200 компьютеров с Microsoft Windows XP Professional. В сети установлен DNS-сервер DNS1, обслуживающий зону world.ru. Зона также настроена на возможность динамического обновления. DHCP-сервер отвечает за определение IP-конфигурации всех компьютеров под управлением Windows XP Professional. Один из этих компьютеров, pkl.world.ru, доступен только по IP-адресу, но не по имени. Как зарегистрировать этот компьютер в DNS?

(1) выполнить команду Nbtstat -R

(2) выполнить команду Ipconfig /registerdns

(3) выключить и перезагрузить pk.world.ru

Какова функция глобального каталога?

(1) позволяет хранить общие базы данных на одном сервере

(2) позволяет хранить общие файлы и папки на одном сервере

(3) позволяет пользователям получать доступ, используя групповые права

Вы настраиваете принтер на компьютере под управлением Windows Server 2003. Компьютер будет использоваться в качестве сервера печати. Вы планируете использовать принтер, в настоящий момент подключенный к сети как изолированное устройство печати. Принтер какого типа следует добавить на сервер печати?

(1) сетевой

(2) удаленный

(3) общий

Отметьте основные достоинства TCP/IP

(1) независимость от платформы и физической среды передачи данных

(2) стек протоколов TCP/IP включает в свой состав средства поддержки основных приложений Internet

(3) обеспечивает надежную связь

Какая запись ресурса используется для разрешения доменных имен, указываемых в адресах электронной почты, в IP-адрес связанного с доменом почтового сервера?

Журналы с регистрацией последних десяти процедур архивации/восстановления находятся в папке:

(1) «%system drive%WindowsNTBackupdata»

(2) «%system drive%Windows NTNTBackupdata»

(3) «%system drive%Documents and SettingsАдминистраторLocal SettingsApplication DataMicrosoftWindows NTNTBackupdata»

В системе Windows Server имеются клиенты служб терминалов для систем

(1) Windows NT 4

(2) Windows 95

(3) Windows ME

Журналы трассировки служат для

(1) отслеживания значений счетчиков, но не для накопления в журнале, а для отправки оповещения назначенным для этой задачи пользователям

(2) накопления данных в файле журнала на жестком диске или в базе данных

(3) отслеживания запуска и работы приложений

Как обычно осуществляется разрешение имен в собственных доменах Windows Server 2003?

(1) посредством DHCP

(2) посредством DNS

(3) посредством SNMP

Как обычно осуществляется разрешение имен в собственных доменах Windows Server 2003?

(1) посредством DHCP

(2) посредством DNS

(3) посредством SNMP

В каком порядке проходят 4 стадии проектирования AD?

(1) (1) создание плана домена; (2) создание плана дерева; (3) создание плана OU; (4) создание плана сайтов

(2) (1) создание плана дерева; (2) создание плана домена; (3) создание плана OU; (4) создание плана сайтов

(3) (1) создание плана дерева; (2) создание плана домена; (3) создание плана сайтов; (4) создание плана OU

Вы администрируете компьютер под управлением Windows Server 2003, настроенный в качестве сервера печати, и хотите выполнить сервисные работы на подключенном к нему принтере. В очереди печати находится несколько документов. Вам нужно, чтобы принтер приостановил печать и обработал задания позже без их перезапуска. Как это лучше сделать?

(1) открыть окно свойств принтера и на вкладке Доступ (Sharing) выбрать Нет общего доступа к данному принтеру (Do Not Share This Printer)

(2) открыть окно свойств принтера и выбрать порт, не связанный ни с одним печатающим устройством

(3) открыть окно очереди печати и для каждого задания в меню Документ (Document) выбрать Приостановить (Pause)

(4) открыть окно очереди печати и в меню Принтер (Printer) выбрать Приостановить печать (Pause Printing)

На каком уровне работает протокол DNS?

(1) транспортный

(2) прикладной

(3) уровень сетевого интерфейса

Какое максимальное число адресов возможно в пуле с маской подсети 255.255.255.248?

Вы настраиваете задание архивации на компьютере под управлением Windows Server 2003 и намерены архивировать реестр, загрузочные файлы и регистрационную БД классов СОМ+. Какой вариант архивации следует выбрать?

(1) состояние системы

(2) %Systemroot

(3) %Windir%

Позволяет ли режим удаленного управления сервером, использовать шифрование?

(1) да, с использованием 56-битного ключа шифрования

(2) да, причем есть возможно определять уровень поддерживаемого шифрования на другой стороне соединения

(3) да, с использованием 128-битного ключа

Система при возникновении события отмеченного в журнале оповещений может:

(1) создать запись в журнале событий приложений

(2) отправить сетевое сообщение

(3) запустить журнал производительности

(4) запустить программу

Выберите протоколы ориентированные на соединение

(1) NCP

(2) TCP

(3) SPX

(4) UDP

DNS-сервер, который содержит записи типа SOA, NS и A, является

(1) сервером кэширования

(2) сервером с зоной-заглушкой

(3) сервером пересылки

(4) условной пересылкой запросов

Для разработки эффективного проектного решения инфраструктуры AD необходимо наличие:

(1) группы проектировщиков

(2) результатов коммерческого и технического анализа

(3) среды тестирования

Вы администрируете компьютер под управлением Windows Server 2003, настроенный в качестве сервера печати. Пользователи из группы Marketing жалуются, что не могут печатать документы с помощью принтера на этом сервере. Вы просматриваете разрешения в окне свойств принтера. Группе Marketing дано разрешение Управление документами (Manage Documents). Почему пользователи не могут печатать на этом принтере?

(1) группе Marketing должно быть предоставлено разрешение Печать (Print)

(2) разрешение Управление документами (Manage Documents) должно быть предоставлено группе Все (Everyone)

(3) разрешение Управление документами (Manage Documents) должно быть предоставлено группе Администраторы (Administrators)

Отметьте протоколы маршрутизации

(1) RIP

(2) OSPF

(3) ICMP

Какой из типов NAT обеспечивает наилучшую защиту?

(1) статический

(2) маскирующий

(3) динамический

Какой критерий чаще всего используется в качестве фильтра для архивации файлов?

(1) атрибуты

(2) имя

(3) расширение

На основе какого протокола работает Удаленный помощник?

(1) RDP

(2) X.250

(3) Ethetnet

Фильтры просмотра «Сетевого монитора» используются для отбора кадров по следующим критериям:

(1) по адресу отправителя или получателя

(2) по протоколу передачи кадров

(3) по свойствам и значениям, которые содержит кадр

Какие из следующих утверждений о программе установки Windows Server 2003 верны?

(1) программу установки можно запустить, загрузив компьютер с компакт диска

(2) программу установки можно запустить, загрузив компьютер с дискет

(3) программа установки просит ввести непустой пароль, удовлетворяющий требованиям сложности

(4) программа установки позволит ввести идентификатор продукта, состоящий из одних единиц

Какой из тэгов Lmhosts позволяет обращаться к файлам Lmhosts, расположенным на общих сетевых ресурсах?

(1) #INCLUDE

(2) #DOM

(3) #PRE

Зона, интегрированная в Active Directory — Active Directory Integrated Zone

(1) тип DNS-зоны, в которой база данных DNS хранится как часть базы данных Active Directory

(2) тип DNS-зоны, когда информация DNS автоматически реплицируется между контроллерами домена

(3) тип DNS-зоны, в которой база данных DNS отсутствует

Вам нужно настроить логический принтер так, чтобы большие документы с низким приоритетом печатались по ночам. Какой из следующих параметров необходимо настроить в окне свойств принтера?

(1) приоритет (Priority)

(2) доступен с/по (Available From/To)

(3) начинать печать после помещения в очередь всего задания (Start Printing After Last Page Is Spooled)

Компьютеры сети включены после перерыва в электроснабжении. DNS-клиент обращается с рекурсивным запросом на локальный DNS-сервер, пытаясь разрешить Интернет-имя, для которого данный сервер не является полномочным. Что происходит в первую очередь?

(1) DNS-клиент разрешает имя на основании информации из собственного кэша

(2) DNS-сервер разрешает имя на основании информации из собственного кэша

(3) DNS-сервер пересылает рекурсивный запрос вышестоящему DNS-серверу

Если администратор щелкнет правой кнопкой мыши на имени пользователя User1 и выберет в меню пункт «Удаленное управления», то он

(1) при получении согласия пользователя будет работать с ним в одной сессии

(2) без получения согласия пользователя будет работать с ним в одной сессии

(3) при получении согласия пользователя будет работать в сессии, в которой только что работал пользователь, который в свою очередь будет отключен от сеанса

Для того чтобы расширить информацию о сетевых подключениях, в Диспетчере задач можно

(1) выбрать дополнительные столбцы из меню Вид ⇒ Выбрать столбцы

(2) выбрать дополнительные столбцы щелкнув по графику правой кнопкой мыши и выбрать столбцы

(3) столбцы на вкладке сеть фиксированы

Какие компоненты необходимы для реализации хостинга Web-сервера?

(1)

(2)

(3)

The relative distinguished name (RDN) — это

(1) часть объекта DN

(2) 128-ми битовый идентификатор, гарантирующий уникальность

(3) имя которое содержит имя пользователя и имя домена, в котором пользователь расположен

Вы устанавливаете принтер на клиентском компьютере. Принтер будет подключен к логическому принтеру, установленному на сервере печати Windows Server 2003. Сведения какого типа (типов) нужно предоставить для настройки принтера?

(1) URL принтера на сервере печати

(2) TCP/IP-порт принтера

(3) модель печатающего устройста

Что нужно сделать, чтобы информация о маршруте к новой защищенной подсети была доступна только узлам подсети 2?

(1) нe развертывать протокол маршрутизации на маршрутизаторе, подключенном к защищенной подсети. Настроить на рабочих станциях подсети 2 статические маршруты в защищенную подсеть

(2) развернуть в сети протокол OSPF и сконфигурировать маршрутизатор, подключенный к защищенной подсети, как маршрутизатор границы области

(3) настроить фильтры равных RIP-маршрутизаторов на маршрутизаторе, подключенном к защищенной подсети

Файловый сервер в вашей сети перестал загружаться. Испробовав все способы, вы решили восстановить систему с помощью ASR. Вы создали архив ASR сразу после установки Windows Server 2003 и еще один — два месяца назад после установки драйвера устройства. Каждую неделю вы выполняете полную архивацию файлов данных. Какие данные будут восстановлены из архива ASR?

(1) конфигурация диска

(2) файлы данных на момент последней полной архивации

(3) файлы данных двухмесячной давности

Можно ли работая в сессии служб терминалов, скопировав информацию из своего ПК в буфер обмена вставить ее на подключенный ПК?

(1) да

(2) да, можно использовать механизм drag and drop

(3) нет

«Сетевой монитор» может перехватывать фреймы для интерфейсов —

(1) модемы

(2) сетевые адаптеры

(3) VPN-соединения

Вы собираетесь развернуть компьютеры под управлением Windows Server 2003 для нового домена Active Directory в крупной корпорации, содержащей несколько отдельных доменов Active Directory, каждый из которых обслуживается дочерними компаниями корпорации. Компания приняла решение использовать Exchange Server 2003 в качестве единой платформы для обмена сообщениями между дочерними предприятиями и планирует использовать службу MMS (Microsoft Metadirectory Services) для синхронизации соответствующих свойств объектов по всей организации. Какая редакция Windows Server 2003 является наиболее выгодным решением?

(1) Windows Server 2003 Enterprise Edition — наиболее дешевое решение, поддерживающее MMS

(2) Windows Server 2003 Standard Edition

(3) Windows Server 2003 Web Edition

DNS-сервер, отправляющий все запросы разрешения имен в заданном домене другому DNS-серверу, является

(1) сервером кэширования

(2) сервером с зоной-заглушкой

(3) сервером пересылки

(4) условной пересылкой запросов

Cервер под управлением Windows Server 2003, на котором установлена и работает служба Active Directory — это

(1) сайт

(2) OU

(3) контроллер домена

Вы группируете принтеры в пул на компьютере под управлением Windows Server 2003. Пул принтеров содержит три одинаковых печатающих устройства. Вы открываете окно свойств принтера и на вкладке Порты (Ports) устанавливаете флажок Разрешить группировку принтеров в пул (Enable Printer Pooling). Что следует сделать далее?

(1) настроить порт LPT1 для обслуживания трех принтеров

(2) выбрать или создать порты, связанные с этими тремя принтерами

(3) на вкладке Параметры устройства (Device Settings) настроить устанавливаемые дополнения для обслуживания двух дополнительных устройств печати

Как классифицируют сети, занимающие пространство одного здания?

(1) глобальные сети (WAN, Wide Area Network)

(2) городские сети (MAN, Metropolitan Area Network)

(3) локальные сети (LAN, Local Area Network)

Какой IP-адрес требуется для Web-сервера, работающего в частной интрасети и предоставляющий сотрудникам сведения о кадрах

(1) зарегистрированный

(2) незарегистрированный

(3) зарегистрированный и незарегистрированный

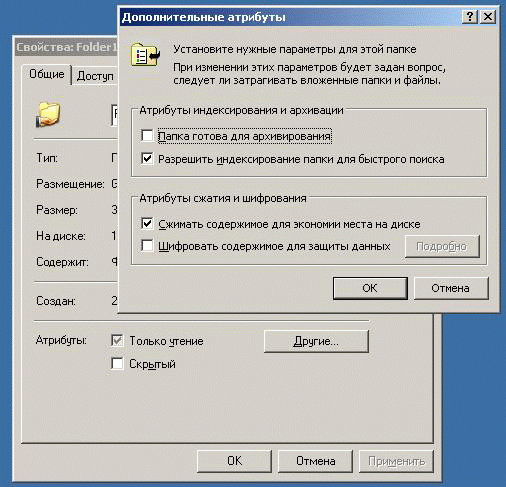

Какой атрибут говорит программе архиватору, о том что он подлежит архивированию

(1) сжимать

(2) файл готов для архивирования

(3) на отправку

В каком режиме по умолчанию создаются консоли ММС?

(1) пользовательском с полным доступом

(2) авторском

(3) пользовательском

Необходимо, чтобы данные в журнале Безопасность (Security) не перезаписывались, в то же время нужно, чтобы компьютер Windows Server 2003 не прекращал обслуживание сети. Какие параметры нужно задать на сервере?

(1) нe задавать групповую политику с параметром Параметры безопасности (Security Options)Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности (Audit: Shut Down System Immediately If Unable To Log Security Audits), поскольку в этом случае сервер перестанет быть доступным в сети после заполнения журнала безопасности

(2) в свойствах журнала безопасности задайте параметр Не затирать события (очистка журнала вручную)

(3) запланировать регулярный анализ журнала

Unicast-адрес используется для

(1) соединения типа «один-ко-многим»

(2) соединения типа «один-ко-всем»

(3) соединения типа «один-к-одному»

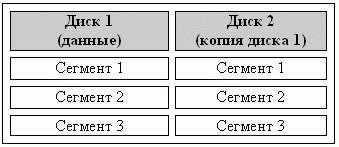

RAID-5 —

(1) тома с чередованием информации

(2) дисковый массив с зеркалированием данных

(3) дисковый массив с чередованием данных и вычислением контрольных сумм для записываемых данных

К сетевым протоколам относят

(1) TCP/IP

(2) SPX/IPX

(3) Ethernet

Адреса какого класса поддерживают максимальное число хостов в подсети?

Какие типы архиваций не очищают атрибут?

(1) обычный

(2) добавочный

(3) копирующий

(4) разностный

Какие реквизиты необходимы для администрирования удаленного компьютера из консоли ММС?

(1) пользовательские

(2) гостевые

(3) административные

Ваш компьютер дает сбой примерно через час после каждой загрузки системы. Вы подозреваете, что проблема в приложении, допускающем утечку памяти, что приводит к нехватке памяти в системе. Как средствами Диспетчера задач выявить проблемное приложение?

(1) просмотреть загрузку процессора, приложение потребляющие процессор дольще других может вызывать причину перезагрузок

(2) средств Диспетчера задач недостаточно для выполнения такого рода анализа

(3) просмотреть изменение параметра Memory Usage Delta Память — изменение, если этот параметр растет даже при отсутствии действий в системе, то это приложение виновно в перезагрузках

В какой из этих редакций ОС MS Windows 2003 Server реализована служба кластеров?

(1) Web Edition

(2) Enterprise Edition

(3) Datacenter Edition

(4) Standard Edition

Ip-адрес 172.0.0.1 в 2-й системе счисления выглядит

(1) 10101100.11111111.11111111.11111111

(2) 11111111.00000000.00000000.00000001

(3) 10101100.00000000.00000000.00000001

Ваша организация расширилась и создала второй домен. В последние выходные несколько компьютеров из вашего домена были переведены в новый домен. Открыв консоль Active Directory — пользователи и компьютеры (Active Directory Users And Computers), вы видите, что эти компьютеры все еще отображаются в вашем домене, но помечены красным крестом «X». Какие действия лучше всего предпринять?

(1) включить эти учетные записи

(2) отключить эти учетные записи

(3) удалить эти учетные записи

Какой специальный символ используется для того чтобы скрыть папку от простмотра в окне «сетевое окружение»?

В задачи сетевого администратора входит:

(1) мониторинг сетевых узлов

(2) мониторинг сетевого трафика

(3) обеспечение защиты данных

Какую функцию выполняет агент ретрансляции DHCP?

(1) позволяет получать ip-адреса от DHCP-серверов, расположенных в других подсетях

(2) позволяет повторять запрос на получение ip-адреса, в случае загрузки DHCP сервера

(3) позволяет транслировать незарегистрированные динамические ip-адреса в сеть Интернет, аналог NAT

Функция Windows Server 2003, которая после настройки на сервере и клиентских компьютерах позволяет пользователям извлекать предыдущие версии файлов без вмешательства администратора

(1) Теневые копии общих папок

(2) EasyRecoveryPro

(3) Shadow copies of shared folders

Сколько одновременных подключений разрешено к серверу терминалов, работающему в режиме удаленного администрирования?

(1) два удаленных и одно с локальной консоли

(2) четыре

(3) пять

Выберите верное о оснастке Журналы и оповещения производительности (Performance Logs And Alerts)

(1) записывает через указанные интервалы показания настроенных объектов счетчиков

(2) служит для записи в журналы счетчиков данных

(3) не предназначена для конфигурирования

Назовите причины, по которым в качестве сетевого протокола по умолчанию в Windows применяется TCP/IP вместо NetBEUI

(1) протокол NetBEUI не поддерживает обмен данными с Интернетом

(2) протокол NetBEUI не является маршрутизируемым

(3) протокол TCP/IP является маршрутизируемым

Отметьте количество сетей, в классе сети А

(1) 2097152

(2) 16384

(3) 126

Каковы преимущества доверия к сокращению?

(1) доверие к сокращению позволяет устанавливать прямые доверительные отношения между двумя доменами, которые могут быть уже связаны цепочкой транзитивных доверий

(2) доверие к сокращению позволяет устанавливать прямые доверительные отношения между двумя доменами, которые еще не связаны цепочкой транзитивных доверий

(3) доверие к сокращению ускоряет обработку запросов между связанными доменами

Какие из следующих средств служат для администрирования общих папок на удаленном сервере?

(1) оснастка общие папки (Shared Folders)

(2) проводник Windows, запущенный на удаленном компьютере в сеансе служб терминалов или дистанционного подключения к рабочему столу

(3) консоль Управление файловым сервером (File Server Management)

Канальный уровень эталонной модели OSI находится

(1) между прикладным и сеансовым

(2) между физическим и сетевым

(3) между транспортным и уровнем представления

Какой неверно настроенный параметр, скорее всего, является причиной того, что компьютер с TCP/IP не способен взаимодействовать с ПК сети?

(1) предпочитаемый DNS-сервер

(2) отсутствует Клиент для сетей Microsoft

(3) ip-адрес

Какие из следующих размещений нельзя использовать для хранения резервной копии системы Windows Server 2003?

(1) локальный привод DVD+R

(2) общая папка на удаленном сервере

(3) ленточный накопитель на удаленном сервере

Какие выгоды приносит использование программы Удаленный помощник (Remote Assistance)?

(1) не требуется присутствие на месте

(2) появляется возможность получить консультацию человека, чье присутствие не обязательно

(3) увеличивается скорость реагирования

Укажите размер журнала безопасности по умолчанию

(1) 50 Мб

(2) 16 Мб

(3) 128 Мб

Какие варианты назначения ip-адреса существуют при установке сервера Windows 2003?

(1) статический IP-адрес

(2) динамический IP-адрес назначаемый DHCP сервером сети

(3) автоматическая частная IP-адресация (APIPA) для динамических адресов, при отсутствии сервера DHCP

Сообщение RARP Request, или Reverse ARP Request (обратный ARP-запрос) — это

(1) запрос на определение IP-адреса по известному MAC-адресу

(2) ответ узла на обратный ARP-запрос

(3) широковещательный запрос, отправляемый на физическом уровне модели TCP/IP, для определения MAC-адреса узла, имеющего конкретный IP-адрес

Вам нужно включить динамическую DNS в определенной зоне и сконфигурировать сервер так, чтобы он разрешал только безопасные обновления. Что для этого необходимо?

(1) зона должна быть интегрированной в AD

(2) зона должна быть корневой

(3) в зоне должна быть запись SRV

Какие минимальные разрешения NTFS требуются, чтобы пользователи могли открывать файлы и запускать программы из общей папки?

(1) чтение и выполнение (Read and Execute)

(2) запись (Write)

(3) список содержимого папки (List Folder Contents)

Витая пара — это

(1) среда передачи информации из перекрученных между собой электрических проводов, характеризующаяся простотой монтажа и низкой стоимостью

(2) среда передачи информации, электрический кабель, состоящий из центрального проводника и металлической оплетки, разделенных диэлектриком

(3) среда передачи информации, представляющая собой стеклянное или пластиковое волокно в оболочке, по которому распространяется световой сигнал

Какой из перечисленных серверов может быть первым DHCP-сервером в сети?

(1) контроллер домена Windows Server 2003 в сети с Active Directory

(2) cервер рабочей группы Windows Server 2003 в сети, где нет доменов

(3) cервер рабочей группы Windows Server 2003 в сети с Active Directory

Пользователь случайно удалил данные из документа Microsoft Word. Обычная архивация выполнялась на сервере вчера вечером. Какой параметр следует выбрать, чтобы восстановить исходный файл?

(1) всегда заменять файл на компьютере (Always Replace The File On My Computer)

(2) заменять файл на компьютере, только если он старее (Replace The File On Disk Only If The File On Disk Is Older)

(3) не заменять файл на компьютере (Do Not Replace The File On My Computer)

Какое из перечисленных условий работы удаленного помощника связаны с брандмауэрами?

(1) порт 3389 должен быть открыт

(2) нельзя использовать NAT

(3) нельзя использовать механизм Общий доступ к подключению Интернета (Internet Connection Sharing)

При установке службы DNS появится журнал

(1) DNS-сервер

(2) Directory Service Cлужба каталогов

(3) File Replication Service Служба репликации

Какой из перечисленных протоколов относится к транспортному уровню?

(1) UDP

(2) IGMP

(3) Ethernet

Вам нужно обеспечить шифрование всех удостоверений, передаваемых между удаленными клиентами и сервером маршрутизации и удаленного доступа. Какой из следующих способов аутентификации вы могли бы задействовать?

(1) CHAP

(2) SPAP

(3) MS-CHAP

Пользователь Bill жалуется, что не может получить доступ к плану отдела. Вы открываете вкладку Безопасность (Security) в окне свойств плана и видите, что все разрешения доступа к документу наследуются от родительской папки плана. Для группы, куда включен Bill, разрешение Чтение (Read) отменено. Какое из следующих действий позволило бы пользователю Bill получить доступ к плану?

(1) изменить разрешения доступа к плану: снять флажок Разрешить наследование разрешений… (Allow Inheritable Permissions…), щелкнуть Копировать (Сору) и удалить запрет

(2) изменить разрешения доступа к плану, чтобы предоставить пользователю Bill разрешение Чтение (Read)

(3) изменить разрешения родительской папки, чтобы предоставить пользователю Bill разрешение Чтение (Read)

Какой уровень эталонной модели OSI отвечает за маршрутизацию?

(1) сетевой

(2) транспортный

(3) канальный

Как настроить DHCP-сервер на обновление записей ресурсов А и PTR от имени клиентов под управлением Windows NT 4?

(1) ничего не нужно предпринимать

(2) на вкладке DNS окна свойств DHCP-сервера отметить флажок Динамически обновлять DNS А- и PTR-записи для DHCP-клиентов, не требующих обновления (Dynamically Update DNS A And PTR Records For DHCP Clients That Do Not Request Updates)

(3) на вкладке DNS окна свойств DHCP-сервера отметить флажок Всегда динамически обновлять DNS А- и PTR-записи (Always Dynamically Update DNS A And PTR Records)

(4) зарегистрировать клиента как динамический узел с помощью DHCP-сервера

Один из руководителей вернулся из деловой поездки. Перед поездкой он скопировал файлы из сетевой папки на жесткий диск своего компьютера. В общей папке хранятся документы других руководителей, которые изменяли свои файлы в его отсутствие. Вернувшись, он скопировал файлы в сетевой ресурс, обновив не столько свои, но и чужие файлы. Другие руководители не были в восторге от того, что их файлы были заменены старыми версиями. К счастью, вчера вечером вы выполнили обычную архивацию этой папки. Какой параметр восстановления следует выбрать?

(1) не заменять файл на компьютере (Do Not Replace The File On My Computer)

(2) заменять файл на компьютере, только если он старее (Replace The File On Disk OnlIf The File On Disk Is Older)

(3) всегда заменять файл на компьютере (Always Replace The File On My Computer)

Как запросить помощь у Удаленного помощника?

(1) позвонить

(2) по электронной почте

(3) c помощью файла

Когда возникает подозрение, что кто-то из пользователей пытается получить несанкционированный доступ к информации целесообразно:

(1) отключить аудит доступа к объектам

(2) включить аудит доступа к объектам

(3) включть аудит управления учетными записями

При использовании политик аудита доступа к объектам рекомендуется

(1) устанавливать аудиты только когда в них есть реальная необходимость

(2) устанавливать как можно большее количество аудитов

(3) устанавливать небольшое количество аудитов, чтобы проще было проводить анализ

Какие протоколы нужно установить на компьютрах сети, чтобы все они получили доступ к сетям NetWare и Интернету

(1) NWLink и TCP/IP

(2) TCP/IP

(3) NWLink

Что входит в физическую организацию AD?

(1) контроллер домена

(2) сайты

(3) деревья

(4) леса

Что из следующего является допустимым условием фильтра для поиска событий доступа к файлу или папке в журнале безопасности? Выберите все подходящие варианты

(1) дата события

(2) имя пользователя — инициатора события

(3) тип доступа к объекту, повлекшего событие

(4) успех или неудача предпринятого действия

На каком уровне модели TCP/IP работают TCP, UDP?

(1) на транспортном

(2) в Internet

(3) на уровне приложений

Что делает распознаватель в первую очередь при разрешении DNS-имени?

(1) выполняет широковещание в локальной подсети

(2) cчитывает файл Hosts

(3) проверяет локальный кэш

Пользователь удалил файл в общей папке на сервере. Открыв окно свойств папки, пользователь не видит вкладки Предыдущие версии (Previous Versions). Что может являться причиной?

(1) теневое копирование не включено для данной папки

(2) пользователь не имеет разрешения на просмотр кэша теневого копирования

(3) теневое копирование не включено для тома на сервере

(4) клиент теневого копирования не установлен на компьютере пользователя

Какие варианты прекращения работы в терминальной сессии существуют, у создателя сессии с правами администратора?

(1) «Перезагрузка»

(2) «Отключение сеанса»

(3) «Завершение сеанса»

(4) «Завершение работы»

Ваше приложение требует большое количество оперативной памяти, что можно сделать для ускорения его работы с помощью Диспетчера задач?

(1) ничего Диспетчер задач не управляет выделением памяти

(2) можно отбразить столбец Память максимум, щелкнуть на процессе приложения и написать количество память в соответствующем поле

(3) можно, только если у вас имеются права администратора

Какие из перечисленных функций не могут конфигурироваться из консоли «Маршрутизация и удаленный доступ»

(1) Active Directory

(2) удаленный доступ

(3) фильтрация пакетов

(4) общий доступ к Интернету

Какие компоненты необходимы для реализации разрешения имен для клиентов Интернета?

(1)

(2)

(3)

(4)

The distinguished name (DN) — это

(1) уникальный идентификатор объекта, содержит имя домена, который содержит объект

(2) 128-ми битовый идентификатор, гарантирующий уникальность

(3) имя которое содержит имя пользователя и имя домена, в котором пользователь расположен

Вы настраиваете принтер на компьютере под управлением Windows Server 2003. Компьютер будет использоваться в качестве сервера печати. Вы планируете использовать принтер, в настоящий момент подключенный к сети как изолированное устройство печати. Принтер какого типа следует добавить на сервер печати?

(1) сетевой

(2) общий

(3) локальный

Модель TCP/IP также называют

(1) моделью DARPA

(2) моделью Министерства обороны США

(3) моделью взаимодействия открытых систем

На DNS-сервере не удается выполнить рекурсивный тест. Допустим, что несмотря на это сервер успешно взаимодействует с другими DNS-серверами. Назовите возможные причины такого поведения.

(1) DNS-сервер настроен как корневой сервер

(2) такое поведение невозможно

(3) файл корневых ссылок неправильно сконфигурирован

Обычно объем лент DLT IV составляет:

(1) 10 Гбайт без сжатия и 26 Гбайт со сжатием

(2) 35-40 Гбайт без сжатия и 70-80 Гбайт со сжатием

(3) 1 Гбайт без сжатия и 2 Гбайт со сжатием

Службы терминалов могут работать в режиме

(1) сервера ожидающего соединения

(2) удаленного управления сервером

(3) сервера приложений

Какие подкомпоненты Windows cодержат агенты мониторинга и управления серверами Windows, UNIX и сетевым оборудованием?

(1) протокол RIP

(2) протокол SNMP

(3) протокол SMTP

В каком домене находится запись ресурса PTR для компьютера с IP-адресом 10.11.86.4?

(1) in-addr.arpa.4.86.11.10

(2) 4.86.11.10.in-addr.arpa

(3) 10.11.86.4.in-addr.arpa

The user principal name (UPN) — это

(1) уникальный идентификатор объекта, содержит имя домена, который содержит объект

(2) 128-ми битовый идентификатор, гарантирующий уникальность

(3) имя которое содержит имя пользователя и имя домена, в котором пользователь расположен

Один из ваших принтеров неисправен, и вы хотите запретить пользователям отправлять задания печати на логический принтер, обслуживающий это устройство. Что нужно сделать?

(1) удалить принтер из AD

(2) сменить порт принтера

(3) прекратить общий доступ к принтеру

На каком уровне работает протокол SNMP?

(1) прикладной уровень

(2) транспортный уровень

(3) уровень межсетевого взаимодействия

На новом DNS-сервере создается зона «», а затем — поддомены этого корневого домена. Какая функция будет недоступна этому серверу?

(1) cервер не сможет кэшировать имена

(2) cервер не сможет подключиться к Интернету

(3) cервер не сможет разрешать имена из Интернета

Вы установили сканер на компьютере под управлением Windows Server 2003. После этого ОС перестала загружаться. Каким максимально щадящим методом следует в первую очередь попробовать восстановить систему?

(1) консоль восстановления

(2) режим восстановления служб каталогов

(3) безопасный режим загрузки

В системе Windows Server имеются клиенты служб терминалов для систем

(1) Windows 2000

(2) Windows ME

(3) Windows 98

Журналы счетчиков служат для

(1) отслеживания значений счетчиков, но не для накопления в журнале, а для отправки оповещения назначенным для этой задачи пользователям

(2) накопления данных в файле журнала на жестком диске или в базе данных

(3) отслеживания запуска и работы приложений

Компьютер с Windows 2003 Server может работать с…

(1) типами кадров 802.02

(2) типом кадров 802.3

(3) типом кадров 802.2

(4) типами кадров 802.03

Выберите все верные утверждения о разрешении NetBIOS-имен с использованием широковещательной рассылки

(1) широковещательная рассылка генерирует больше трафика, чем WINS

(2) широковещательная рассылка работает быстрее WINS

(3) для использования широковещательной рассылки компьютеру требуется файл Lmhost

(4) широковещательная рассылка обеспечивает разрешение имен только для компьютеров ЛС

Почему вы должны стараться минимизировать количество доменов в организации?

(1) добавление доменов в лес прибавляет проблем управления, и увеличивает нагрузку на аппаратуру

(2) добавление доменов в лес добавляет проблем при управлении

(3) добавление доменов в лес увеличивает нагрузку на аппаратуру

Логический принтер

(1) в контексте пользовательского интерфейса Microsoft Windows это логический принтер, являющийся клиентом общего логического принтера (то есть подключенный к нему) на другом компьютере

(2) принтер имеющий интерфейс сети (например Ethernet)

(3) представляет физический принтер, обслуживая порт этого принтера

Какому уровню в модели OSI соответствует транспортный уровень модели TCP/IP?

(1) прикладному

(2) сетевому

(3) транспортному

Какие функции поддерживают комбинированные маршрутизаторы помимо собственной маршрутизации?

(1) DHCP

(2) NAT

(3) NetBIOS

Файловый сервер в вашей сети перестал загружаться. Испробовав все способы, вы решили восстановить систему с помощью ASR. Вы создали архив ASR сразу после установки Windows Server 2003 и еще один — два месяца назад после установки драйвера устройства. Каждую неделю вы выполняете полную архивацию файлов данных. Какие данные будут восстановлены из архива ASR?

(1) конфигурация диска

(2) состояние системы двухмесячной давности

(3) состояние системы на момент последней полной архивации

Клиент для подключения к серверу терминалов нужно проинсталлировать на систему

(1) Windows 2000

(2) Windows XP

(3) Windows 2003

Компонента «сетевой монитор» позволяет просматривать:

(1) адрес отправителя и получателя кадра

(2) данные заголовка кадра

(3) передаваемые данные кадра

Какие из перечисленных версий Windows Server 2003 требуют активации?

(1) Windows Server 2003 Standard Edition, розничная версия

(2) Windows Server 2003 Enterprise Edition, пробная версия

(3) Windows Server 2003 Enterprise Edition, версия Open License

(4) Windows Server 2003 Standard Edition, версия Volume License

Выберите из следующего списка все, от чего позволяет отказаться хранение записей ресурса в БД AD?

(1) дополнительные зоны

(2) передача зоны

(3) основные зоны

(4) зоны-заглушки

Classless Inter-Domain Routing (CIDR)

(1) cпособ IP-адресации, при котором не используются маска подсети по умолчанию и традиционное деление IP-адрессов на классы

(2) cпособ IP-адресации, при котором используются маска подсети по умолчанию и традиционное деление IP-адрессов на классы

(3) cпособ IP-адресации, при котором не используются маска подсети по умолчанию, но остается традиционное деление IP-адрессов на классы