Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Запись опубликована в рубрике Windows Server 2008 R2 с метками Windows Server 2008. Добавьте в закладки постоянную ссылку.

- Remove From My Forums

есть ли пароль по умолчанию

-

Вопрос

-

если при установке сервера 2008 не задан пароль админа (а такое возможно???), то каков пароль по умолчанию?? или как он формируется?? (имя компа, домена, ID)??

Установила сервер на диск D (на C — Vista), ноутбук asus. все замечательно сервер установлен, вижу все консоли, панели и т.д. При установке выдал новое имя компа, ID — все записала. после перезагрузки просит пароль админа, но заданный пароль не принимает. Кроме окошка с логином и паролем не дает больше никаких дейсствий. Кто что может посоветовать. Все возможные варианты паролей пробовала.

Установочный файл на компе (не с диска шла установка).

-

Перемещено

22 апреля 2012 г. 19:21

(От:Windows Server 2008)

-

Перемещено

Ответы

-

Спасибо за младенца. Все оказалось проще: «сменить пользователя» и «блокировка» компа рядом_ видимо случайно нажала блокировку. Так что иногда мозг младенца эффективнее, нежели мудреца, который пытается найти сложное и красивое ршение

-

Помечено в качестве ответа

ILYA [ sie ] Sazonov

29 сентября 2009 г. 7:21

-

Помечено в качестве ответа

Одни из самых важных политик безопасности Windows, знакомые каждому администратору Windows, — политики паролей. Эти политики позволяют назначить требования к качеству паролей (например, минимальную длину и максимальный возраст пароля) локальных и доменных учетных записей пользователя.

Гибкое решение

Существенное ограничение политик паролей в Windows 2003 и Windows 2000 заключается в том, что администраторы могут определить лишь одну политику паролей, которая применяется ко всем учетным записям пользователей в домене. Глобальную доменную политику паролей можно задать параметрами Password Policy объекта групповой политики (GPO) Default Domain Policy или из любого другого GPO, связанного с объектом домена Active Directory (AD). Для доступа к интерфейсу настройки политик паролей следует обратиться к GPO-контейнеру Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies. В объектах GPO можно определять различные политики паролей и связывать их с организационными единицами (OU) AD или учетными записями компьютеров, но политики паролей не применяются к учетным записям в домене. Они применяются к локальным учетным записям, определенным в базах данных безопасности учетных записей компьютеров, на которые воздействуют объекты GPO.

Часто компании выдвигают особые требования к качеству паролей определенных категорий учетных записей домена. Типичный пример — различные политики паролей для учетных записей администраторов и рядовых пользователей. Логика безопасности проста: учетные записи администраторов имеют больше прав, чем учетные записи простых пользователей, поэтому к администратору естественно применить более строгую проверку подлинности, чем к обычному сотруднику. Другой способ повысить надежность проверки — ввести для учетных записей администраторов регистрацию с помощью смарт-карт.

В Windows 2003 и Windows 2000 применяется два обходных приема для компаний, которым нужно определить различные политики паролей в одном домене, хотя оба способа довольно сложны. Один из них — развернуть отдельные домены для каждой категории учетных записей, которой назначается специальный пароль. Другой обходной прием — подготовить специальную DLL-библиотеку «фильтрации паролей» и развернуть ее на всех контроллерах домена (DC). Второй вариант применяется редко, так как он еще более трудоемок, чем первый.

В Server 2008 проблема решена благодаря детализированным политикам паролей, которые позволяют администраторам определить разные политики паролей для различных категорий учетных записей в одном домене. Новую детализированную функциональность можно применять только к учетным записям домена, но не к локальным учетным записям.

Такая же функциональность появилась в Server 2008 для политик блокирования учетных записей, которые в прошлых версиях Windows Server имели те же ограничения (можно определить лишь одну политику блокирования для всех учетных записей домена). Политики блокирования учетных записей гарантируют, что учетные записи пользователей автоматически становятся недоступны, если пользователь определенное число раз вводит неверный пароль. Настраивая политику блокирования учетных записей, администратор должен определить порог для неверных паролей.

Настройка детализированных политик паролей

Настройка детализированных политик паролей Server 2008 коренным образом отличается от определения обычной политики паролей доменной или локальной учетной записи в предшествующих версиях Windows (описанных раньше). Нельзя использовать настройки GPO для детализированных политик паролей, так как здесь применяется другой (не на основе GPO) механизм для хранения и применения этих политик.

Детализированные политики паролей Server 2008 хранятся в новом контейнере AD, именуемом AD Password Settings Container, который находится в контейнере System контекста именования домена AD. Чтобы определить новую детализированную политику паролей, необходимо создать в этом контейнере новый объект AD класса msDS-PasswordSettings. В документации Microsoft объекты этого класса именуются объектами настроек пароля (Password Settings object, PSO). По умолчанию только члены группы Domain Admins могут создавать объекты PSO, так как только члены этой группы имеют разрешения AD Create Child и Delete Child в контейнере Password Settings. Инструменты, используемые для создания и настройки объектов PSO, будут рассмотрены ниже.

Чтобы применить подготовленные объекты PSO, необходимо связать PSO с объектом пользователя или группы AD. Для этого не требуется разрешений собственно в объекте AD; достаточно разрешения записи в объекте PSO. По умолчанию это разрешение имеют только члены группы Domain Admins. Поэтому только члены группы Domain Admins могут связать объект PSO с группой или пользователем, хотя, конечно, разрешения можно делегировать другим администраторам.

В таблице приведена сводка атрибутов, связанных с объектами PSO в Windows Server 2008. Обратите внимание, что в объекте PSO могут храниться не только настройки политики паролей, но и настройки политики блокирования учетных записей. Помните, что Server 2008 поддерживает детализированные как политики паролей, так и блокирования учетных записей. Два важных атрибута PSO — msDS-PSOAppliesTo и msDS-PasswordSettingsPrecedence.

PSOAppliesTo — атрибут со многими значениями, который определяет, к каким учетным записям пользователей или групп AD привязан объект PSO. Хотя политики паролей и блокирования учетных записей могут быть связаны с любым объектом пользователя, группы или компьютера AD либо организационной единицей (OU), объекты PSO действуют только для учетных записей пользователей и глобальных групп, с которыми они связаны. Кроме того, объекты PSO действуют только в том случае, если домен AD находится на собственном функциональном уровне Windows Server 2008, т. е. все контроллеры домена (DC) в домене должны работать с Windows Server 2008.

Атрибут msDS-PasswordSettingsPrecedence объекта PSO содержит целочисленное значение, которое используется для устранения конфликтов при применении нескольких объектов PSO к объекту пользователя или группы. Малое значение msDS-PasswordSettings Precedence указывает, что приоритет данного объекта PSO выше, чем у других PSO. Например, если с объектом пользователя связаны два объекта PSO, один со значением msDS-PasswordSettings Precedence, равным 10, а другой со значением 40, то объект PSO со значением атрибута 10 (меньшим) имеет более высокий ранг и будет применен к объекту пользователя. Если с группой или пользователем связано несколько объектов PSO, то Windows Server 2008 выбирает PSO по следующим критериям.

-

Объект PSO, связанный напрямую с объектом пользователя, является результирующим PSO. Если более одного PSO напрямую связаны с объектом пользователя, то результирующим будет объект PSO с наименьшим значением msDS-PasswordSettingsPrecedence.

-

Если с объектом пользователя не связано ни одного PSO, но объекты PSO связаны с глобальными группами, в которые входит пользователь, то Windows Server 2008 сравнивает значение msDS-PasswordSettingsPrecedence различных объектов PSO глобальных групп. И вновь результирующим будет объект PSO с наименьшим значением msDS-PasswordSettingsPrecedence.

-

Если по этим условиям не удается определить объект PSO, то применяется традиционная политика домена по умолчанию.

Чтобы администраторы могли без труда определить объект PSO, в конечном итоге применяемый к пользователю, компания Microsoft дополнила каждый объект пользователя AD новым атрибутом msDS-ResultantPSO. Этот атрибут содержит составное имя (DN) объекта PSO, примененного к данному пользователю.

Инструменты создания и настройки объектов PSO

Компания Microsoft не планирует выпуск инструмента с графическим интерфейсом или оснастку консоли Microsoft Management Console (MMC) для настройки детализированных политик в первом выпуске Windows Server 2008. Однако можно использовать существующие инструменты запросов LDAP, такие как LDP или LDIFDE, или оснастку ADSI Edit консоли MMC, чтобы определить и настроить объекты PSO. Эти инструменты доступны в любой установке AD в Windows Server 2008. Несмотря на сложность этих трех инструментов, опытные администраторы AD смогут без проблем назначать с их помощью новые политики паролей.

Начинающие администраторы AD или опытные специалисты, желающие упростить задачу, могут воспользоваться инструментом командной строки Джо Ричардса, psomgr.exe или программой Specops Password Policy фирмы Special Operations Software. Благодаря Specops Password Policy можно использовать специальную оснастку MMC для настройки объектов PSO из графического интерфейса Windows. Оба инструмента скрывают сложность AD за детализированными политиками паролей и существенно упрощают их настройку. Инструмент PSOMgr можно загрузить по адресу www.joeware.net/freetools/tools/psomgr . Полнофункциональная коммерческая версия Specops Password Policy опубликована по адресу www.specopssoft.com/products/specopspasswordpolicy ; бесплатную версию с ограниченными возможностями, Specops Password Policy Basic, можно получить по адресу www.specopssoft.com/wiki/index.php/specopspasswordpolicybasic . Полнофункциональная версия расширяет обычную политику паролей Windows, дополняя ее такими возможностями, как запрет использования в паролях имен пользователей и определенных слов и автоматическое уведомление пользователя об истечении срока действия пароля по электронной почте.

Чтобы применить ADSI Edit для определения нового объекта PSO, необходимо запустить ADSI Edit и подключиться к домену, в котором предстоит определить детализированную политику паролей. Затем нужно перейти к контейнеру SystemPassword Policy Settings. Щелкните на контейнере правой кнопкой мыши и выберите New, Object. В диалоговом окне Create Object (экран 1) выберите класс объекта msDSPasswordSettings и введите нужный пароль и значения политики блокирования учетных записей для различных атрибутов PSO.

Чтобы применить LDP для определения нового объекта PSO, необходимо инициировать несколько команд LDAP из интерфейса LDP. Дополнительные сведения об использовании LDP см. в статье Microsoft «Using Ldp.exe to Find Data in the Active Directory» по адресу support.microsoft.com/kb/224543. Прежде чем применить утилиту командной строки LDIFDE, чтобы определить новый PSO, необходимо создать файл конфигурации LDF, который задает различные атрибуты PSO. Информацию по использованию LDIFDE можно найти в статье Microsoft «Using LDIFDE to import and export directory objects to Active Directory» по адресу support.microsoft.com/kb/237677. Более подробные инструкции приведены в статье «Step-by-Step Guide for Fine-Grained Password and Account Lockout Policy Configuration» по адресу technet2.microsoft.com/windowsserver2008/en/library/2199dcf7-68fd-4315-87cc-ade35f8978ea1033.mspx?mfr=true.

При использовании версии ADSI Edit, поставляемой вместе с Windows Server 2008 для определения объектов PSO, требуется ввести четыре временных атрибута PSO (msDS-MaximumPasswordAge, msDS-MinimumPasswordAge, msDS-LockoutObservationWindow и msDS-LockoutDuration) в формате дни:часы:минуты:секунды. Например, чтобы задать максимальный срок действия пароля 40 дней, нужно указать срок 40:00:00:00. При использовании команды ldifde или старой (предшествующей Server 2008) версии ADSI Edit для создания объектов PSO необходимо вводить значения этих атрибутов в формате I8 (целочисленное представление в 8 байт). Время в формате I8 хранится в интервалах -100 нс. Это означает, что при использовании LDIFDE или старой версии ADSI Edit для присвоения атрибутам PSO значений нужно преобразовать время в минутах, часах и днях во время в интервалах в 100 нс, а затем поставить перед полученным значением знак «минус» (-).

Формат I8 использовать неудобно, поэтому рекомендуется определять объекты PSO с помощью версии ADSI Edit для Server 2008, PSOMgr или Specops Password Policy. В статье Microsoft «Step-by-Step Guide for Fine-Grained Password and Account Lockout Policy Configuration» (technet2.microsoft.com/windowsserver2008/en/library/2199dcf7-68fd-4315-87cc-ade35f8978ea1033.mspx?mfr=true) приведено более подробное объяснение преобразования I8.

Наряду с использованием ADSI Edit, LDP, LDIFDE, PSOMgr или Specops Password Policy, для привязки объектов PSO к пользователям или глобальным группам можно задействовать оснастку Active Directory Users and Computers консоли MMC. Чтобы связать PSO с пользователем или группой из этой оснастки, следует открыть оснастку и проверить, активизировано ли представление Advanced Features. Чтобы включить его, воспользуйтесь разделом Advanced Features в меню View. Затем нужно открыть контейнер Passwords Settings в контейнере System, щелкнуть правой кнопкой мыши на PSO, который предстоит привязать, и выбрать пункт Properties. В диалоговом окне Properties следует выбрать вкладку Attribute Editor, атрибут msDS-PSOAppliesTo и щелкнуть на кнопке Edit. Наконец, в окне Edit (экран 2) необходимо ввести составное имя пользователя или группы, которое можно получить из оснастки Active Directory Users and Computers. В области подробностей оснастки щелкните правой кнопкой мыши на имени пользователя или глобальной группы безопасности, выберите пункт Properties, вкладку Attribute Editor и посмотрите значение атрибута distinguishedName пользователя или группы в списке Attributes.

Ценное дополнение

Детализированные политики паролей и блокирования учетных записей Server 2008 — ценное дополнение к набору средств управления безопасностью Windows. Хотя в первом выпуске Server 2008 определить и настроить эти политики непросто (настоятельно рекомендуется использовать инструмент PSOMgr или Specops Password Policy), политики значительно повышают гибкость управления. Например, благодаря детализированным политикам паролей Server 2008 отпадает необходимость в развертывании дополнительных доменов Windows или проектировании специальных фильтров паролей.

Жан де Клерк (jan.declerq@hp.com ) — член Security Office корпорации HP. Специализируется на проблемах управления идентичностью и вопросах безопасности продуктов Microsoft

Использование политик паролей Server 2008

Шаг 1. Политики паролей Windows Server 2003 и Windows 2000 Server позволяют администраторам определить только одну политику паролей, применяемую ко всем учетным записям пользователей в домене.

Шаг 2. В Windows Server 2008 появились детализированные политики паролей, с помощью которых администратор может определить разные политики паролей для различных категорий учетных записей в одном домене.

Шаг 3. Необходимо создать объекты Password Settings (PSO), чтобы определить новые детализированные политики паролей.

Шаг 4. Чтобы определить и настроить созданные объекты PSO, следует использовать инструмент запросов LDAP (например, LDP, LDIFDE, ADSI Edit), PSOMgr или Specops.

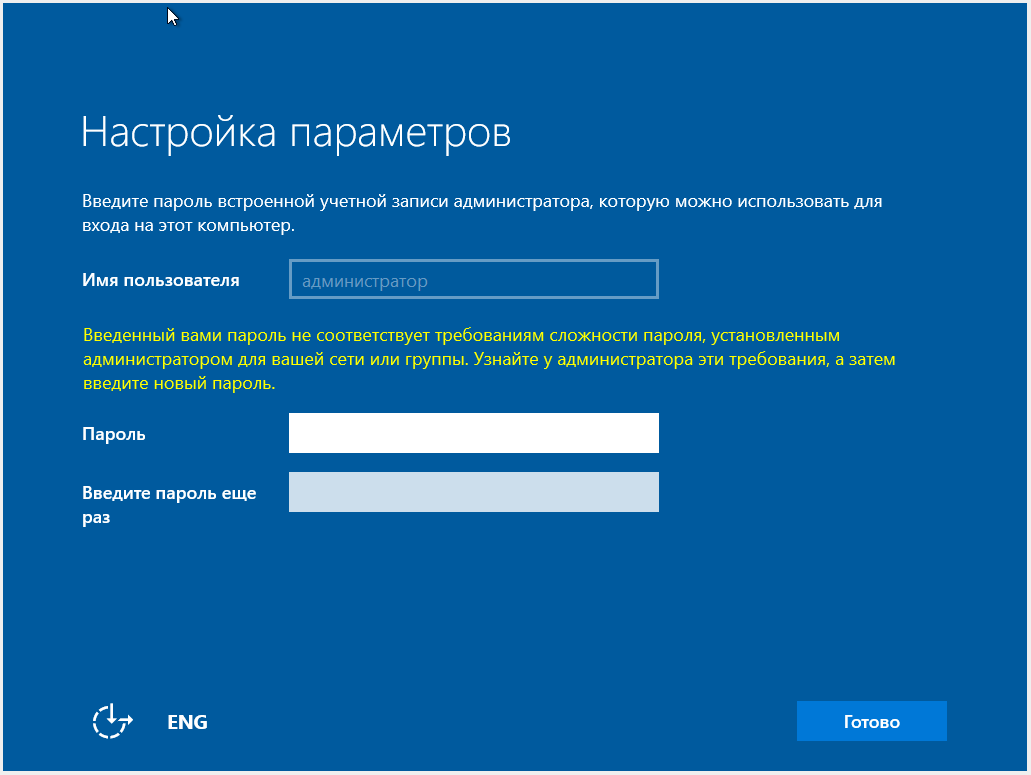

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

- Прописные буквы европейских языков (от A до Z, с диакритическими знаками, греческими и кириллическими символами)

- Строчные буквы европейских языков (от a до z, sharp-s, с диакритическими знаками, греческими и кириллическими символами)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитно-цифровые символы: ~!@#$%^&*_-+=`|(){}[]:;»‘<>,.?/

- Любой символ Юникода, который классифицируется как буквенный символ, но не в верхнем или нижнем регистре. Это включает в себя символы Unicode из азиатских языков.

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Дополнительная информация

- Passwords must meet complexity requirements

- Passwords Technical Overview

- Password policy

- Strong passwords

- Password Best practices

- Security Configuration Manager tools

Связанные статьи:

- Как установить или поменять свой пароль от Windows (100%)

- Как в Windows поменять пароль для другого пользователя (100%)

- Работающий способ сбросить пароль Windows 10 в 2021 (100%)

- Как создать локальный аккаунт при установке Windows 10 (94.7%)

- Как создать новую учётную запись локального пользователя в Windows 10 (94.7%)

- Биометрическая безопасность не так надёжна, как вы думаете, и вот почему (RANDOM — 5.4%)

Written on 01 Декабря 2008. Posted in Windows Server 2008

В предыдущих версиях Active Directory (AD) у нас была лишь одна политика для пароля и блокировки учетной записи (account lockout policy) для всего домена. У некоторых компаний возникает необходимость использования нескольких доменов, чтобы использовать различные политики пароля (password policy) для различных пользователей; другие должны разрабатывать свои собственные фильтры для паролей или покупать решения сторонних производителей. В операционной системе Windows Server 2008 у нас есть возможность указать различные политики паролей для различных пользователей и групп.

Новое в классе

Коротко, новая функциональность, называемая “Granular Password Settings” или “Fine-Grained Password Policy“, основана на введении двух новых классов объектов в схему: контейнер настроек пароля или “Password Settings Container” и настройки пароля “Password Setting”. Эти объекты предоставляют нам возможность введения нескольких политик паролей в одном домене AD. Но давайте посмотрим, что нам еще для этого нужно …

Инструменты и требования

Это краткий обзор инструментов и требований, необходимых для создания дополнительных политик пароля.

ADUC

Прежде всего весь функциональный уровень домена Active Directory должен использовать “Windows Server 2008”. Это можно проверить с помощью инструмента под названием Active Directory Users and Computers (ADUC пользователи и компьютеры AD). Нажимаем правой кнопкой мыши на домене > выбираем “Raise domain functional level (поднять функциональный уровень домена)” – текущий функциональный уровень домена должен быть “Windows Server 2008” (ниже представлен рисунок для версии beta 3 операционной системы Windows Server 2008 номер сборки 6001):

GPMC

Мы все равно должны использовать консоль управления политиками группы (Group Policy Management Console или GPMC), чтобы задать политику пароля по умолчанию для всего домена. Если вы забыли, как задать настройки политики паролей и политики блокировки учетной записи по умолчанию, то их можно найти в GPMC на уровне домена в “Default Domain Policy” > Computer Configuration > Windows Settings > Security Settings > Account Policies > Password Policy/Account Lockout Policy.

Между прочим, GPMC включен в состав операционной системы Windows Server 2008 (как и Windows Vista), но ее необходимо добавить из “Feature” – выбрать “Add Feature” в Server Manager, выбрать ‘Group Policy Management’ и через некоторое время ‘Group Policy Ready’ (политика группы готова).

ADSI Edit

Самый важный инструмент для этого упражнения – это инструмент, который большинство администраторов боялись на протяжении многих лет – т.к. оно используется лишь тогда, когда все очень плохо. Я говорю о утилите под названием ADSI Edit (adsiedit.msc). Большинство настроек политики паролей создается и настраивается с помощью этого инструмента. ADSI Edit является частью Windows Server 2008, поэтому вам не нужно устанавливать его дополнительно.

Этапы

Это краткий обзор этапов, необходимых для настройки ‘Granular Password Settings’ в операционной системе Windows Server 2008:

- Создание объекта настроек пароля или Password Settings Object (PSO) в контейнере настроек пароля или Password Settings Container (PSC) с помощью ADSI Edit

- Настройка параметров PSO с помощью обычного мастера ADSI Edit

- Назначение PSO для учетной записи пользователя или глобальной группы безопасности

- Подтверждение настроек

Теперь, когда мы знаем все этапы, давайте приступим!

Приступим

Сперва, давайте запустим ADSI Edit, нажав на Start > Run… > “adsiedit.msc” и нажав на кнопку OK (или клавишу Enter).

Щелкните правой кнопкой в корне “ADSI Edit” и выберите “Connect to…” (подключиться к…)

Нажмите на кнопку OK, чтобы выбрать настройки по умолчанию в диалоговом окне “Connection Settings” (настройки соединения):

В ADSI Edit у вас теперь появится возможность развернуть домен, развернуть контейнер ‘System’ и после этого нужно нажать правой кнопкой мыши ‘Password Settings Container’ (PSC) и выбрать New > “Object…”.

Теперь вы должны выбрать класс для нового объекта, но у вас для выбора лишь один элемент (иногда здорово иметь всего один вариант, не так ли?). Выберите msDS-PasswordSettings и нажмите на кнопку Next (далее):

После этого мастер поможет нам создать объект настроек для пароля (Password Settings Object или PSO). Нам необходимо будет указать значение для каждого из следующих 11 атрибутов. Наберите значение, как показано в таблице ниже (не забудьте ввести знаку минуса для тех значений, где это требуется) или же ввести свои настройки.

| Атрибут | Значение | Краткое описание |

|---|---|---|

| Cn | PassPolAdmins | Название политики. Старайтесь присваивать политикам понятные имена, если у вас их будет много. |

| msDS-PasswordSettingsPrecedence | 10 | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. |

| msDS-PasswordReversibleEncryptionEnabled | False | Булевое значение. Верно, если пароль хранится и использованием обратного шифрования (обычно очень полезно) |

| msDS-PasswordHistoryLength | 32 | Количество ранее использованных паролей, которое должны помнить система |

| msDS-PasswordComplexityEnabled | True | Булевое значение. Верно, если вы хотите, чтобы пользователь использовал сложный пароль |

| msDS-MinimumPasswordLength | 16 | Минимальное количество символов для пароля для учетной записи пользователя |

| msDS-MinimumPasswordAge | -864000000000(9 нулей) | Минимальное время жизни пароля (в этом случае 1). Не забудьте поставить знак минус. |

| msDS-MaximumPasswordAge | -36288000000000(9 нулей) | Максимальное время жизни пароля? (в этом случае 42 дня). Не забудьте поставить знак минус. |

| msDS-LockoutTreshold | 30 | Количество попыток ввода неверного пароля после которого учетная запись будет заблокирована |

| msDS-LockoutObservationWindow | -18000000000(9 нулей) | Через это время счетчик количества попыток ввода неверного пароля будет обнулен (в этом случае 6 минут). Не забудьте поставить знак минус. |

| msDS-LockoutDuration | -18000000000(9 нулей) | Как долго будет заблокирована учетная запись пользователя при вводе большого количества неверных паролей (в этом случае 6 минут). Не забудьте поставить знак минус. |

После завершения ввода этой информации вы увидите следующее диалоговое окно – просто нажмите в нем на кнопку Finish (Завершить).

Сделаем это

Теперь, когда мы создали объект PSO, он должен появиться ниже PSC в ADSI Edit и ADUC/Server Manager (не забудьте подключить “Advanced Features (дополнительные возможности)” в меню View (просмотр)), и должен выглядеть примерно так:

После этого все, что нам остается сделать, это назначить новую политику определенному пользователю, нескольким пользователям, глобальной группе безопасности, нескольким глобальным группами безопасности или набору пользователей и глобальных групп безопасностей.

Для этого щелкните правой кнопкой на PSO в ADUC (или в ADSI Edit) и выберите пункт Properties (свойства)– нажмите на Filter (фильтр) и убедитесь, что у вас выбраны следующие настройки:

Если вы не видите рисунок, то я могу рассказать вам, что выбраны следующие параметры: “Mandatory”, “Optional”, “Constructed”, “Backlinks” и “System-only”. Параметр “Show only attributes that have values” не выбран.

Теперь найдите msDS-PSOAppliesTo, выберите его и нажмите на кнопку Edit (Редактировать).

В редакторе “Multi-valued String Editor” вставьте необходимое имя пользователя или глобальной группы безопасности в поле “Value to add” и нажмите на кнопку Add (Добавить). Вы можете добавить несколько различных имен с помощью этого окна – после того, как вы закончите, просто нажмите на кнопку OK.

В примере, изображенном на рисунке, я добавил глобальную группу безопасности под названием “Admins” (полное имя “CN=Admins,CN=Users,DC=Contoso,DC=Local”). Каждая учетная запись пользователя, которая входит в состав этой группы, теперь будет подчиняться новой политике пароля “PassPolAdmins”, вместо доменной политики по умолчанию (Default Domain Policy). Здорово!

После этого у вас может возникнуть вопрос, а что произойдет, если пользователь находится в зоне действия нескольких конфликтующих политик пароля. Более подробно об этом я расскажу в следующей статье из этого цикла, но спешу вам напомнить, что вы указали значение приоритета, при создании PSO.

Вы заметили перемены?

Когда вы раньше работали в ADUC, вы обратили внимание на новую закладку “Attribute Editor” (редактор атрибутов), которая теперь есть для большинства объектов (необходимо зайти View > “Advanced Features”)?

Это в действительности здорово, т.к. она позволяет администратору просматривать и редактировать множество элементов, что обычно делается при помощи инструмента ADSI Edit. С помощью этой закладки мы можем перенести свойства PSO в домен и изменить атрибут msDS-PSOAppliesTo, чтобы легко применить политику пароля для пользователя или группы (или удалить пользователя или группу из этой политики). Пожалуйста, обратите внимание, что вы не можете установить политику пароля в свойствах пользователя или группы – информация о том, какая политика применяется к пользователю или группе устанавливается самим объектом настроек пароля Password Settings Object!

Как я могу увидеть, что политика выиграла?

Может быть очень сложно определить, что политика ‘выиграла’ для конкретного пользовательского объекта. Но я рад сообщить вам, что компания Microsoft подумала об этом, и ввела атрибут msDS-ResultantPSO для пользовательского объекта (только лишь).

Это значение позволяет определить, какая политика применяется для конкретного пользователя (в нашем примере пользователь называется “Windows Admin”). Другими словами это активная политика пароля и блокировки учетной записи для выбранного пользователя.

И объекты групп и объекты пользователей имеют еще один новый атрибут, msDS-PSOApplied, который описывает (в многострочной строке) все политики, под влияние которых попадает группа или пользователь – либо напрямую, либо благодаря членству. В примере ниже группа под названием “Admins” попадает под действие двух различных политик пароля.

Примечание: Если вы не видите значения, о которых я здесь говорю, не забудьте задать настройки фильтра в закладке “Attribute Editor”, о которых я упоминал в параграфе под названием «Сделаем это».

Почему я захочу это сделать?

Теперь мы увидели, как создать PSO и назначить их для пользователей и групп, но для чего нам нужно несколько политик пароля и блокировки учетной записи (password and account lockout policy), можете спросить вы? Хорошо. Существует множество причин для этого – одно может заключаться в размещении сценариев, когда несколько компаний представлены в одном домене AD domain. Другая причина, которая встречается гораздо чаще, заключается в том, что мы должны более жестко контролировать группы людей с расширенными правами (как администраторы домена, сотрудники службы помощи и т.п.).

Для этих привилегированных учетных записей могут предъявляться особые требования к сложности и длине пароля, к другим, более ограниченным учетным записям могут предъявляться более легкие требования – хотя я всем рекомендую использовать пароли длинной не мене 16 символов (более подробно об этом ниже в этой статье).

Чего это может коснуться?

Рискуя повториться, я все же скажу, чтобы это было на 100% ясно. Новая функциональность многопарольной политики (“multiple password policy”) в операционной системе Windows Server 2008 (кодовое название “Longhorn”) позволяет нам задавать индивидуальные политики пароля и блокировки учетной записи для объектов пользователей (user), объектов interOrgPerson и глобальных групп безопасности (global security groups).

Новые политики пароля нельзя напрямую применить для организационной единицы OU – теперь вместо этого мы должны применять эти политики для групп. Но не для любых групп, это должны быть группы безопасности (security group) глобальной области действия. Существует также возможность установки параметров/атрибутов для других групп; однако, это работает не так, как ожидалось (настройки игнорируются).

Если мы действительно хотим обрабатывать политики паролей внутри структуры OU, то могут быть полезны теневые группы ‘Shadow Groups’ – смотрите раздел ‘Shadow Groups and how to script them’ ниже в этой статье.

По умолчанию только члены группа администраторы домена “Domain Admins” могут устанавливать, создавать и удалять политики пароля – лучше известные как объекты настроек пароля (Password Setting Objects PSO). Однако, эти привилегии можно также передавать и забирать в случае необходимости, но для большинство сред этих настроек будет достаточно. Чтобы быть более точным, только члены группы администраторов домена (Domain Admins) имеют необходимые привилегии ‘Create Child’ (создать дочерний объект) и ‘Delete Child’ (удалить дочерний объект) для объекта Password Settings Container (PSC).

Чтобы применить PSO для пользователя или группы, вы должны обладать привилегиями на запись (‘Write’ permission) для объекта PSO – по умолчанию такими привилегиями обладают члены группы администраторов домена (Domain Admin).

Посмотрите на эти атрибуты

Я также должен упомянуть об некоторых из атрибутов, которые делают все это возможным.

- msDS-PSOAppliesTo

- Каждый объект PSO имеет атрибут под названием msDS-PSOAppliesTo, который известен также, как ссылка, связывающая с пользователем или группой. Она может указывать на одного пользователя, одну группу, несколько пользователей, несколько групп или несколько пользователей и групп. Эти ссылки в действительности лишь выдающиеся имена (distinguished names), например, “CN=GroupA,OU=MyGoups,DC=Contoso,DC=Local” для объектов.

- У вас может возникнуть вопрос, а что будет, если мы переименуем или удалим пользователя или группу (в другой контейнер или OU), последует ли PSO за объектами? Да – атрибут PSO под названием msDS-PSOAppliesTo автоматически обновится службой директории в фоновом режиме, и будет указывать на новое место.

- msDS-PSOApplied

- Вышеупомянутый атрибут msDS-PSOAppliesTo для PSO можно редактировать в отличие от атрибута msDS-PSOApplied, который представляет пользователя или группу. Последний атрибут предназначен только для чтения и обрабатывается в фоновом режиме службой директории.

- Атрибут msDS-PSOApplied содержит ссылку на PSO, указывающий на родительский объект – как пользователи, так и группы могут иметь несколько PSO, назначенных им.

- msDS-ResultantPSO

- Атрибут msDS-ResultantPSO существует только для объектов пользователей. Он содержит вычисляемое значение, которое также называют “Resultant Set of Policy” (RsoP результирующий набор политики). Это ссылка на один “счастливый” PSO, который активен для определенного объекта пользователя. Это значение определяется службой директории в фоновом режиме с помощью правил, упомянутых в следующем разделе этой статьи (“Проект”).

- Вы можете спросить, если политика пароля активна для пользователя, который добавлен в группу? Как только пользователь добавляется в группу, то результирующая PSO также высчитывается для пользовательского объекта службой директории (directory service). То же самое происходит при удалении учетной записи пользователя из группы.

- msDS-PasswordSettingsPrecedence

- Атрибут msDS-PasswordSettingsPrecedence присутствует на объектах PSO. Низкое значение этого атрибута говорит о том, что PSO имеет высокий приоритет. Этот атрибут используется в том случае, когда для одного пользователя применяется несколько PSO – т.о. выбирается самое низкое значение. Если вы назначите несколько уникальных значений для каждого объекта PSO в домене, то легко можно будет определить эффективную политику пароля для определенного пользователя.

Проект

Перед тем, как реализовать несколько политик паролей (multiple password policies) в домене, рекомендуется получить обзор того, какие политики необходимы для завершения общего дизайна этих политик и их взаимодействия.

Вы можете назначить несколько политик для одного пользователя напрямую или же с помощью членства, но только один PSO может быть эффективен для определенного пользователя в определенный момент времени, и настройки пароля или блокировки нельзя объединить, как в случае с политикой группы – можно лишь использовать одну из них.

Поэтому нам нужны некоторые правила и расчет приоритетов в том случае, когда несколько PSO назначены для одного пользователя.

Простые правила …

Результирующая PSO определяется следующим образом:

- PSO, которая связана напрямую с пользователем, будет использоваться до тех пор, пока напрямую пользователю не назначено несколько PSO. Если назначено более одной PSO, то результирующей PSO будет PSO с наименьшим значением (msDS-PasswordSettingsPrecedence). Если система обнаружит, что с пользователем связаны две или более PSO с одинаковым значением msDS-PasswordSettingsPrecedence, то будет применена PSO с меньшим значением глобального уникального идентификатора (Global Unique Identifier GUID).

- Если ни один PSO не связан с пользователем, то входит в рассмотрение членство пользователя в глобальной группе безопасности (global security group). Если пользователь является членом нескольких групп безопасности с различными PSO, то результирующим PSO будет PSO с наименьшим значением. Если система обнаруживает два или более PSO, назначенных для групп, в состав которых входит этот пользователь, с одинаковым значением msDS-PasswordSettingsPrecedence, то применяется PSO с наименьшим значением GUID.

Если не удается получить ни одного PSO исходя из условий 1 и 2, то применяются настройки для пароля и блокировки из доменной политики по умолчанию “Default Domain Policy”, точно также как и в предыдущих версиях Active Directory (AD).

Таким образом, мы немного сократили нашу историю: PSO, назначенный пользователю, выиграет у PSO, назначенному группе, а меньшее значение выиграет у большего – если такое сравнение не удается, то в ход вступает значение GUID. А если ничего не подходит, то мы приходим к началу – к доменной политике по умолчанию “Default Domain Policy”!

В качестве общих рекомендаций, я упомяну эти:

Поле ‘Description’ (описание) может быть использовано для указания настроек пароля и блокировки, которые включены в PSO. Используйте его для краткого описания конфигурации PSO.

Используйте соглашение по наименование (naming convention) для PSO, как вы делаете это для других объектов AD.

Назначайте PSO для групп, вместо пользователей, для лучшего обзора и простоты управления.

Назначайте уникальное значение (unique precedence value) для каждого PSO в вашем домене, так будет намного проще определить эффективную политику пароля для определенного пользователя.

Правило Default Deny All (по умолчанию запретить все)

Я знаю, что это может быть не очень популярно, но я рекомендую вам установить настройки политик, содержащихся в “Default Domain Policy” (доменная политика по умолчанию) на очень высокий уровень безопасности. Это делается для того, что вы или кто-нибудь еще может забыть включить пользователя в одну из групп политик безопасности. В этом случае для учетной записи такого пользователя будут применяться политики для пароля, заданные в политике по умолчанию, которая задается на уровне домена.

Можно сравнить политику безопасности для доменной политики по умолчанию (Default Domain Policy) с правилом “Default Deny All” (запретить все по умолчанию) для брандмауэра – если ни одно из правил (политик) не подходит для пользователя (или группы, членом которой он является), то мы должны применить к нем самую строгую политику. В этом случае пользователь почти наверняка позвонит в службу помощи, чтобы исправить это. Если же мы дадим пользователю слишком много прав, то он скорее всего никогда не позвонит.

Еще одни способ выполнить это, заключается в указании политики паролей для группы “Domain Users” (пользователи домена) с использованием наименьшего приоритета – но опять же, по каким-либо причинам учетная запись может выпасть из этой группы… Поэтому лично я всегда задаю правило Default Deny All (запретить все по умолчанию)!

Теневые группы и как их описывать в сценарии

Если вы никогда не слышали о теневых группах “Shadow Groups”, не беспокойтесь – два месяца назад я тоже ничего о них не слышал. Теневая группа (Shadow Group SG) – это группа безопасности (в этом случае глобальная группа безопасности), которая содержит объекты внутри определенной OU в качестве членов. Можно сказать, что SG – это группа безопасности, которая отображается на OU.

Например, у вас может быть OU, “OU=Sales,OU=CorpUsers,DC=Contoso,DC=Local”, с учетными записями для всего отдела продаж – SG будет группа, которая на 100% соответствует ее содержимому. Для политик паролей это действительно может быть хорошей возможностью, если мы хотим, чтобы политики паролей виртуально удовлетворяли структуре OU, вместо того, чтобы совпадать со структурой группы безопасности (Security Group).

Вы, вероятно, можете представить, что это может означать большой объем работы, если нам необходимо будет вручную обновлять SG каждый час, именно поэтому я написал простой сценарий на VBS для автоматизации этого процесса, который будет запускаться по расписанию.

Этот сценарий собирает учетные записи пользователей из определенной OU, которая указывается в качестве аргумента для сценария, и помещает их в объект словарь. Сценарий затем собирает пользователей внутри определенной группы, которая указывается в качестве аргумента к сценарию – и помещает их в другой объект словарь. Путем сравнения этих словарей, сценарий добавляет или удаляет пользователей и теневой группы. Сценарий запускается по расписанию, и может быть использован со следующим синтаксисом: ShadowGroup.vbs «Target OU» «Shadow Group»

Пример:

ShadowGroup.vbs "OU=Test,DC=Contoso,DC=Local" "CN=Shadow,OU=Test,DC=Contoso,DC=Local"

Сценарий можно загрузить отсюда, но используйте его в промышленной среде на свой собственный страх и риск. Также рекомендую добавить некоторые процедуры для обработки ошибок, а также функциональность для отчетов. Было бы неплохо также реализовать поддержку дочерних OU. Я могу предоставить такой сценарий позже.

Написание сценариев

Существует также возможность написать сценарий для создания и изменения политик для пароля, а также назначения этих политик для определенных пользователей и групп. Однако, в этой статье подробна не рассказывается о таких возможностях.

Конечно, мы можем использовать инструмент под названием LDIFDE, или PowerShell. Windows PowerShell включен в состав операционной системы Windows Server 2008 и может быть добавлен в качестве инструмента – выберите “Add Feature” (добавить возможность) в новом менеджере сервера Server Manager, выберите Windows PowerShell и через несколько секунд PowerShell готов к использованию

Я также рекомендую вам попробовать Quest AD Cmdlets и зайти на PowerGui.org.

Бесплатный инструмент, работающий из командной строки под названием PSOmgr, уже доступен от Joeware. С помощью этого инструмента вы можете управлять объектами настроек паролей Password Settings Objects в операционной системе Windows Server 2008 очень просто, в том числе просматривать примененные политики и эффективность политики для определенного пользователя, просматривать PSO в домене/лесу, добавлять или удалять пользователя из PSO, создавать, переименовывать, удалять, изменять PSO и многое другое …

Якоб Хейдельберг (Jakob H. Heidelberg)