На чтение 5 мин Просмотров 102к. Опубликовано 14 марта 2018

Обновлено 31 января 2023

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

- WPA3

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

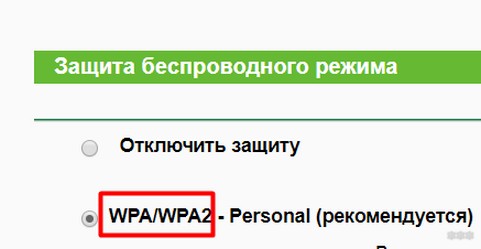

Защита беспроводного режима на маршрутизаторе TP-Link

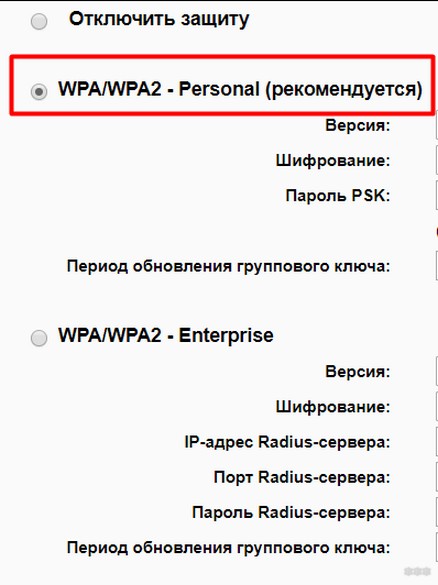

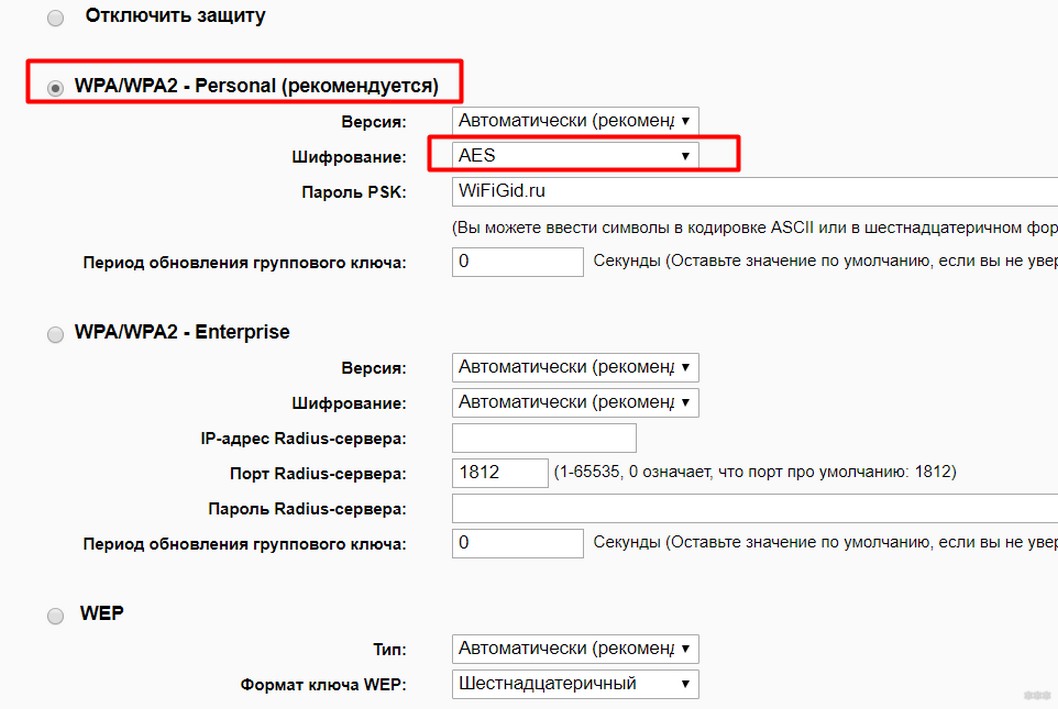

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

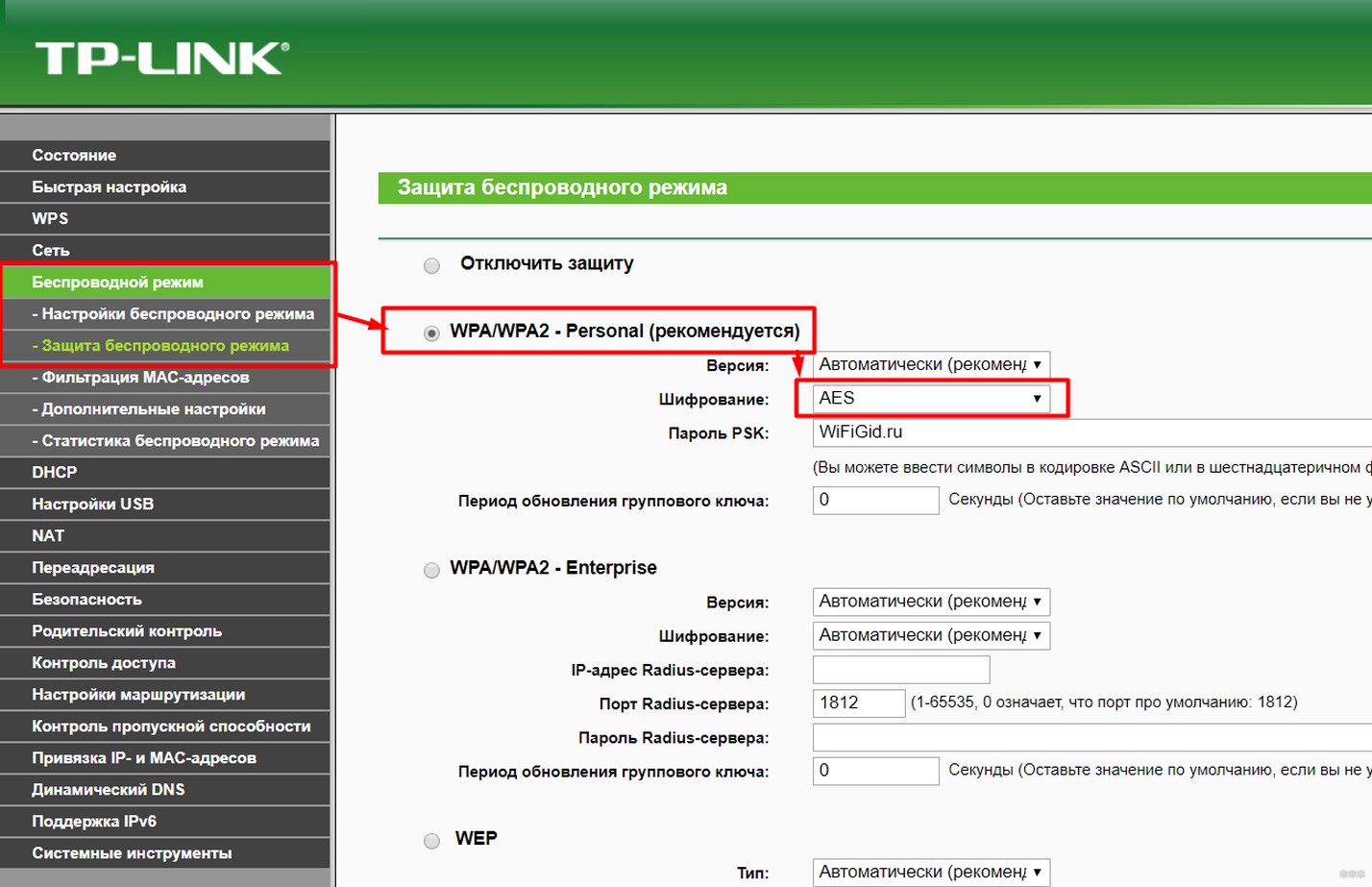

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

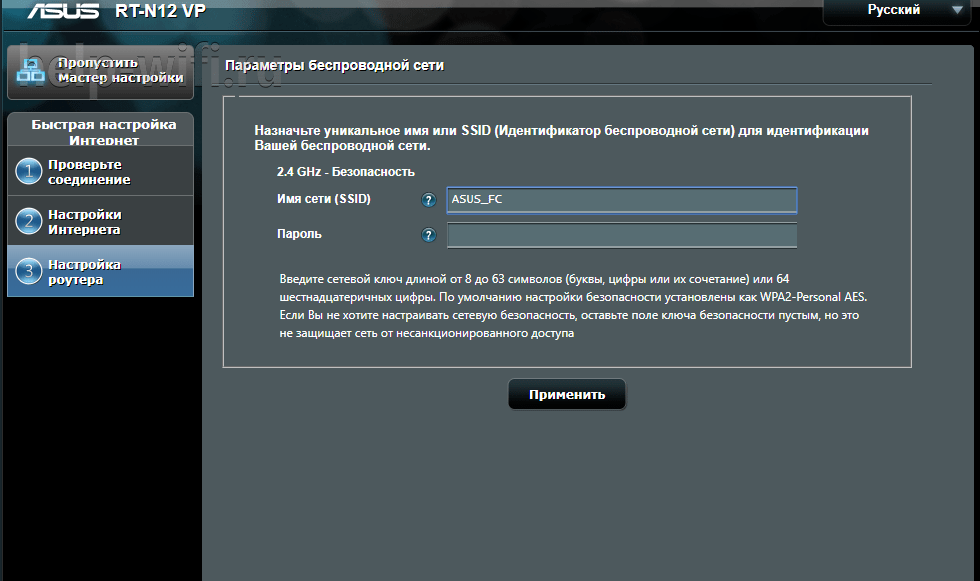

Метод проверки подлинности на роутере ASUS

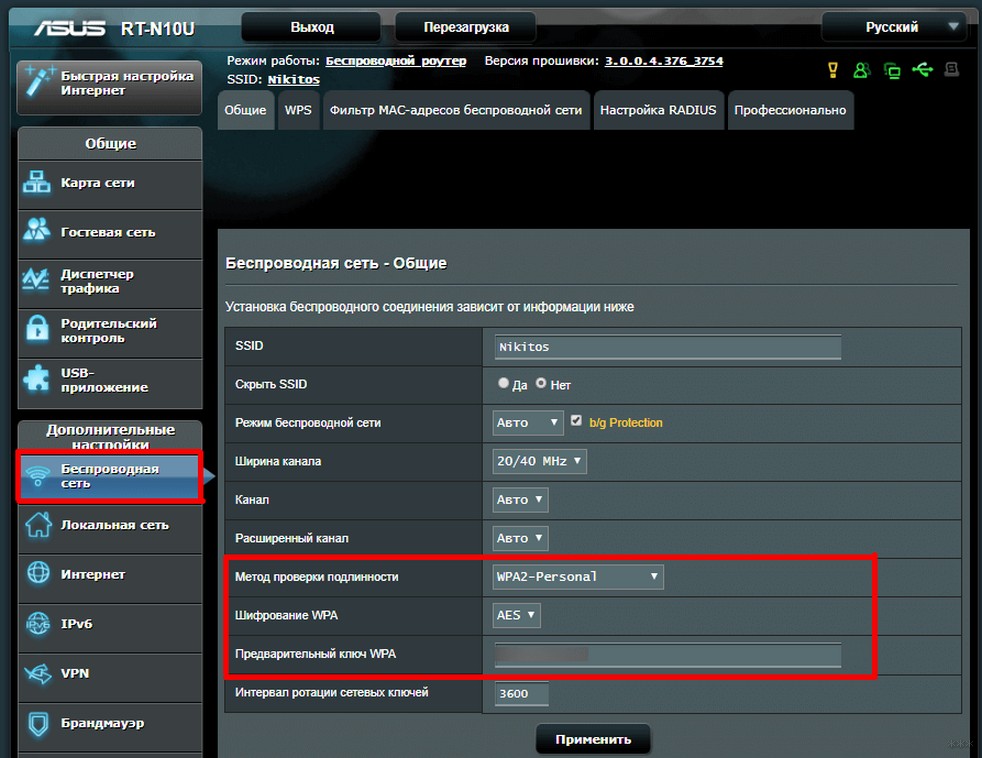

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

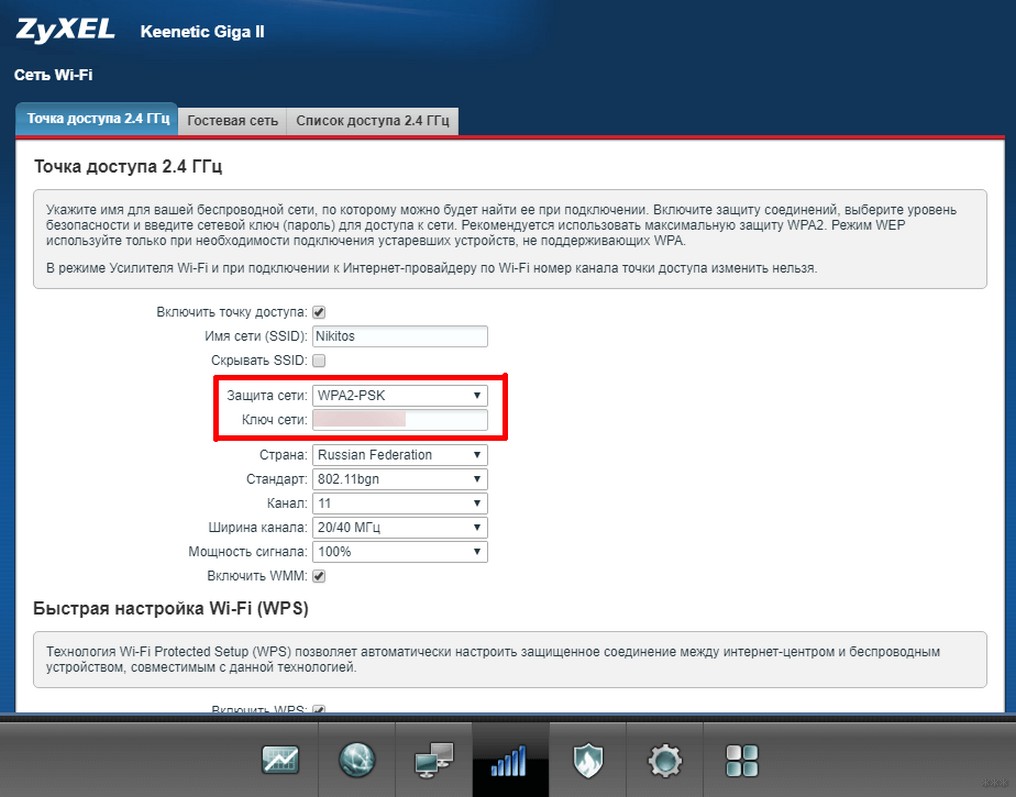

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

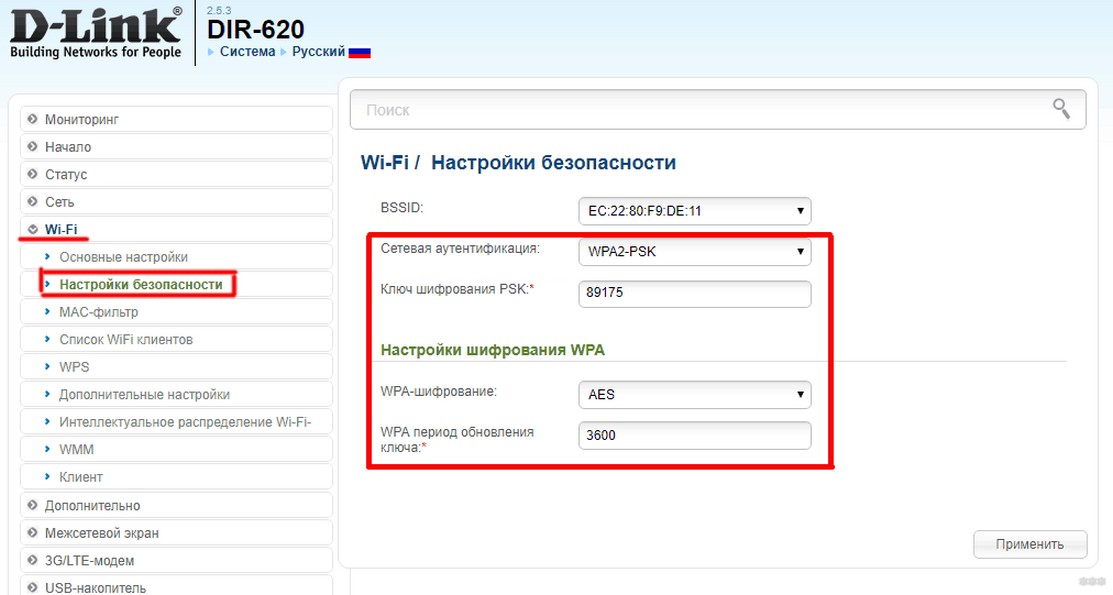

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность»

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

Видео по настройке типа шифрования на маршрутизаторе

Актуальные предложения:

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

Статья обновлена: 13 июля 2022

ID: 12779

Когда вы подключаетесь к публичной сети Wi-Fi, например в кафе, данные передаются в незашифрованном виде. Это значит, что ваши пароли, логины, переписка и другая конфиденциальная информация становятся доступны для злоумышленников. Электронные адреса могут быть использованы для рассылки спама, а данные на странице вашей социальной сети могут быть изменены.

Домашние сети Wi-Fi также под угрозой. Даже самый высокий уровень защиты для беспроводных сетей, шифрование WPA2, можно «взломать» методом атаки с переустановкой ключа (KRACK). Подробнее смотрите в статье блога «Лаборатории Касперского».

При подключении к любой сети Wi-Fi всегда выполняйте следующие рекомендации:

- Убедитесь, что у вас установлен и включен Сетевой экран. Этот компонент защиты проверяет сетевой трафик и защищает компьютер от сетевых атак.

Сетевой экран входит в состав программ «Лаборатории Касперского»: Kaspersky Internet Security, Kaspersky Anti‑Virus, Kaspersky Total Security, Kaspersky Security Cloud и Kaspersky Small Office Security. - Используйте защищенное соединение HTTPS. Проверяйте, чтобы в адресной строке вашего браузера была зеленая или серая иконка замка. Подробнее смотрите в статье блога «Лаборатории Касперского».

- Обезопасьте ваше соединение с помощью VPN, добавив еще один уровень шифрования. Для этого установите на ваше устройство Kaspersky Secure Connection и включайте безопасное соединение при каждом подключении к интернету.

- Если вы пользуетесь операционной системой Windows, выключите службу общего доступа к файлам и принтерам для всех публичных сетей, к которым вы подключаетесь. Инструкция на сайте поддержки Microsoft.

- По возможности используйте мобильный интернет вместо публичных сетей Wi-Fi.

Ниже вы найдете рекомендации по настройке роутера для защиты домашней сети Wi-Fi.

Придумайте надежный пароль для доступа к роутеру

Придумайте уникальное имя (SSID) для сети Wi-Fi

Сделайте вашу сеть Wi-Fi невидимой

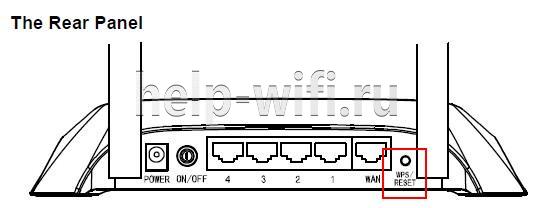

Отключите WPS

Включите шифрование

Придумайте надежный пароль для сети Wi-Fi

Включите фильтрацию MAC-адресов

Уменьшите радиус сигнала Wi-Fi

Обновите прошивку роутера

Измените ключ и тип безопасности сети Wi-Fi в Windows

Каждому человеку, который собирается организовать в пределах квартиры беспроводной доступ к интернету, нужно покупать роутер и в дальнейшем настраивать его. При самостоятельной настройке маршрутизатора многие не могут выбрать подходящий тип шифрования Wi-Fi. Чтобы избежать таких трудностей, необходимо заранее ознакомиться с основными разновидностями шифрования и их главными особенностями.

Что такое Wi-Fi шифрование

Прежде чем ознакомиться с основными разновидностями шифрования, необходимо разобраться с общими особенностями защиты сети Wi-Fi.

При использовании беспроводной сети пользователь должен придумать уникальный код. Он будет использоваться для блокировки или предоставления доступа к его личной сети. В данном случае главным будет не сам пользовательский пароль, а особенности шифрования придуманного кода и информации, которая будет передаваться между роутером и другими подколоченными устройствами.

Исходя из этого можно сделать вывод, что Wi-Fi шифрование — это технология, которая отвечает за защиту беспроводного подключения к интернету и сохранность пользовательских данных.

Дополнительная информация! Безопасность роутера Wi-Fi во многом зависит от того, какой вид шифра используется для защиты передаваемой информации. Именно поэтому к выбору используемого типа шифрования нужно отнестись очень серьезно.

Защита сети Wi-Fi: какую выбрать

Выделяют четыре основных вида защиты беспроводных сетей. Каждый из них имеет определенные особенности, с которыми надо ознакомиться. Это поможет подобрать наиболее походящий способ защиты.

OPEN

Людям, которых действительно интересует надежное шифрование вай-фай, не стоит пользоваться данной технологией. Дело в том, что при выборе типа OPEN пользовательские данные и беспроводное интернет-подключение никак не будут защищены. Поэтому пользоваться маршрутизаторами с установленным типом OPEN не стоит, так как каждый желающий сможет получить доступ к передаваемым через него данным.

Стоит отметить, что по такому же принципу работают и проводные сети. Они не имеют встроенной защиты. Каждый человек, который подключится к одному из хабов проводной сети, сможет без проблем получать все передаваемые через нее пакеты.

Дополнительная информация! Если никто не позаботился о безопасности роутера Wi-Fi и у него будет использоваться вид шифрования OPEN, мошенники смогут получить к нему доступ даже с расстояния. Достаточно просто приблизиться к маршрутизатору на 20-50 метров и проверить, чтобы был хороший уровень сигнала.

WEP (Wired Equivalent Privacy)

Еще 15-20 лет назад мало кто думал над тем, какое шифрование выбрать для Wi-Fi. Дело в том, что в конце 90-х и начале 2000-х годов активно использовалась технология WEP, которая на тот момент времени не имела достойных конкурентов.

Сейчас WEP уже не пользуется такой популярностью и считается одним из наиболее слабых способов защиты данных. В большинстве современных роутеров отсутствует поддержка этой технологии. Если же в маршрутизаторе можно использовать WEP, то делать этого не стоит. Этот режим защиты очень слабый и его очень легко взломать, даже если установлен сложный пароль.

У данной технологии есть несколько недостатков, из-за которых ее перестали использовать:

- Короткая комбинация паролей. При использовании WEP пароли не могут быть больше 104 бит. Скорость взлома этой технологии поражает. Расшифровать такой код можно в течение нескольких секунд.

- Ошибки в проектировании технологии. Каждый пакет данных, который передается через WEP, содержит в себе несколько байт ключа. Именно поэтому данный тип безопасности Wi-Fi перестали использовать для защиты маршрутизаторов.

WPA и WPA2 (Wi-Fi Protected Access)

Людям, которые не знают какой тип шифрования Wi-Fi выбрать сейчас, следует обратить внимание на WPA и WPA2. Сегодня это один из наиболее современных и надежных типов сетевой защиты, который поддерживается большинством моделей роутеров.

Первая версия WPA появилась в начале 2000-х годов и разрабатывалась для смены малоэффективной технологии WEP. Среди основных достоинств этой защиты можно выделить то, что она поддерживает комбинацию паролей до 63 байт. Поэтому людям понадобится потратить немало времени перед тем как узнать пароль для Wi-Fi с типом защиты WPA.

Дополнительная информация! Сейчас большинство пользователей используют для шифрования данных беспроводной сети технологию WPA2. Главная ее особенность — поддержка двух режимов аутентификации. Это позволяет в разы улучшить защиту домашней сети вай-фай.

WPS/QSS

Многие пользователи не знают, какой метод проверки подлинности Wi-Fi лучше для ноутбуков Asus или техники от других производителей. Чаще всего выбирают технологию WPA. Однако есть люди, использующие WPS.

Этот вид шифрования позволяет подключаться к точке доступа при помощи пароля, состоящего из восьми символов. Однако при разработке этого стандарта была допущена ошибка, благодаря которой подключаться к вай-фай сети можно используя всего четыре символа. Поэтому у людей, использующих этот тип безопасности Wi-Fi, ноутбук, роутер и персональный компьютер могут быть с легкостью взломаны.

Нужен ли пароль при выборе типа шифрования

Некоторые не могут понять, как выбрать тип безопасности вай-фай. При выборе технологии шифрования нужно учитывать, где будет использоваться роутер. Если он будет стоять в частном доме, можно установить WPS защиту или отключить ее вовсе. При таких условиях использования вероятность взлома крайне мала. Люди, проживающие в многоквартирных домах, должны позаботиться о безопасности. В таких случаях лучше использовать WPA2.

Независимо от типа используемой защиты, на маршрутизаторе придется устанавливать пароль. Он нужен, чтобы никто из посторонних не смог подключиться к точке доступа и пользоваться интернетом.

Wi-Fi сеть должна быть обязательно защищена, чтобы посторонние люди не имели к ней доступ. Для этого можно использовать любой из вышеперечисленных типов шифрования. Однако все же лучше использовать технологию WPA2, так как она наиболее надежная.

Последнее обновление — 9 июля 2022 в 09:03

Содержание

- Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?

- Для чего нужно шифровать WiFi?

- Шифрование WiFi данных и типы аутентификации

- Что такое WEP защита wifi?

- Что такое ключ WPA или пароль?

- Что такое WPA2-PSK — Personal или Enterprise?

- Что такое WPA3-PSK?

- Типы шифрования WPA — TKIP или AES?

- Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

- Wi-Fi сети: проникновение и защита. 1) Матчасть

- Передайте мне сахар

- План атаки

- Механизмы защиты Wi-Fi

- Тип безопасности и шифрования беспроводной сети. Какой выбрать?

- Защита Wi-Fi сети: WEP, WPA, WPA2

- Шифрование беспроводной сети

- Какую защиту ставить на Wi-Fi роутере?

- Пароль (ключ) WPA PSK

- Важно знать. Как защитить свой Wi-Fi

- Скрываем SSID

- Включаем шифрование

- Настраиваем фильтр MAC адресов

- Включаем гостевой доступ

- Отключаем удаленное администрирование

Тип Шифрования WiFi — Какой Выбрать, WEP или WPA2-PSK Personal-Enterprise Для Защиты Безопасности Сети?

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое тип шифрования WiFi — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при настройке роутера вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK, WPA3-PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной безопасности WiFi сети без потери скорости.

Для чего нужно шифровать WiFi?

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Источник

Wi-Fi сети: проникновение и защита. 1) Матчасть

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символов a-z (2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.

Источник

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

WPA/WPA2 может быть двух видов:

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

Какую защиту ставить на Wi-Fi роутере?

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Источник

Важно знать. Как защитить свой Wi-Fi

Как показывает практика, большинство пользователей забывают или пренебрегают защитой своей домашней сети сразу после установки пароля на Wi-Fi.

Защита беспроводной сети – не самая простая, но очень важная задача.

Получив доступ к вашей сети, злоумышленник может безнаказанно размещать нелегальный контент или занять ваш канал и значительно снизить скорость соединения, за которое вы, кстати, платите. Он также может получить доступ не только к вашему компьютеру, но и ко всем устройствам в вашей сети.

Вместо того, чтобы испытывать судьбу – давайте пройдёмся по простым и очевидным мероприятиям, которыми пользователи частенько пренебрегают.

Скрываем SSID

Имя сети или SSID (Service Set Identifier), которое мы видим, сканируя пространство вокруг, в поисках Wi-Fi. Зная это имя сети можно подключиться к той или иной Wi-Fi сети. По умолчанию роутеры и точки доступа показывают SSID вашей сети всем желающим. Однако, его можно отключить в разделе “настройки беспроводных сетей” (Wireless Settings) вашего роутера или точки доступа. В данном разделе есть опция “включить SSID” (Enable SSID) или “отключить SSID” (Disable SSID). Устанавливаем или убираем галочку, в зависимости от названия опции в соответствующей настройке роутера.

Включаем шифрование

Следующий момент – шифрование канала. Эта опция так же находится в разделе “настройки беспроводных сетей” (Wireless Settings) и называется “тип шифрования” (Encryption settings). Раскрываем выпадающий список и видим штук 5 вариантов на выбор (в зависимости от модели роутера). Чем отличаются одни типы шифрования от других?

WEP (WIRED EQUIVALENT PRIVACY).

Вышел еще в конце 90-х и является одним из самых слабых типов шифрования. Во многих современных роутерах этот тип шифрования вовсе исключен из списка возможных вариантов шифрования. Основная проблема WEP — заключается в ошибке при его проектировании. WEP фактически передаёт несколько байт ключа шифрования (пароля) вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности пароля можно взломать любую точку доступа зашифрованную при помощи WEP, перехватив достаточное для взлома пароля число пакетов.

WPS/QSS

WPS, он же QSS — позволяет забыть о пароле и подключаться к сети простым нажатием на кнопку на роутере. WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр. Но не всё так радужно. За счет использования только цифр, криптостойкость WPS намного ниже чем у WEP и получить доступ к вашей сети не составит особого труда.

WPA и WPA2 (WI-FI PROTECTED ACCESS)

Одни из самых современных на данный момент типов шифрования и новых пока не придумали. WPA/WPA2 поддерживают два разных режима начальной аутентификации (проверка пароля для доступа клиента к сети) — PSK и Enterprise.

WPA PSK или WPA Personal – это самый распространённый вариант шифрования для домашних Wi-Fi сетей. Подключение к сети осуществляется по единому паролю, который вводится на устройстве при подключении.

WPA Enterprise отличается от WPA Personal тем, что для его использования необходим отдельный сервер — RADIUS (Remote Authentication Dial In User Service). По сути RADIUS сервер – это служба удалённой аутентификации пользователей, которая проверяет учетные данные пользователя для аутентификации.

Настраиваем фильтр MAC адресов

Самый радикальный способ обезопасить вашу домашнюю Wi-Fi сеть – это настроить фильтрацию устройств по MAC-адресу. MAC-адрес – это уникальный идентификатор вашего устройства в сети. По нему можно отфильтровать устройства, которым разрешён доступ в вашу сеть или наоборот.

Включаем гостевой доступ

Ограничив доступ к сети по MAC-адресу, вы значительно повысите уровень безопасности вашей сети. А как же друзья и знакомые, которые захотят выйти в Интернет через ваше подключение, со своих смартфонов или планшетов? Добавлять MAC-адрес каждого устройства явно дольше, чем просто дать пароль от Wi-Fi. На такой случай в большинстве современных роутеров предусмотрен гостевой доступ. Гостевой доступ подразумевает, что роутер создает отдельную сеть с собственным паролем, никак не связанную с вашей домашней. Включить гостевой доступ (при его наличии) можно в разделе “настройки домашней сети” (Home Network) или в “настройки беспроводной сети” (Wireless Network).

Отключаем удаленное администрирование

Некоторые беспроводные маршрутизаторы оснащены функцией удаленного администрирования, через интернет. У большинства пользователей нет необходимости в этой функции, а оставив её включённой вы создаете дополнительную точку входа, которым может воспользоваться злоумышленники, чтобы получить доступ к вашей Wi-Fi сети. Так же стоит отключить возможность настройки роутера через Wi-Fi. Изменения в настройки роутера после его первичной настройки вносятся очень редко, поэтому не стоит оставлять еще одну “дыру” в безопасности. Данную функцию стоит поискать в разделе безопасность (network security).

Описанные выше меры по повышению безопасности вашей Wi-Fi сети не могут гарантировать абсолютную защиту вашей сети. Не стоит пренебрегать профилактикой и изредка просматривать список подключенных устройств к вашей сети. В интерфейсе управления роутером можно найти информацию о том, какие устройства подключались или подключены к вашей сети.

Wi-Fi мы используем не только дома или на работе. Не стоит забывать об опасности использования публичных Wi-Fi сетей в кафе, торговых комплексах, аэропортах и других общественных местах. Все мы любим халявный бесплатный Wi-Fi, посидеть в социальных сетях, проверить почту за чашечкой кофе или просто полазить по любимым сайтам, ожидая посадки на рейс в аэропорту. Места с бесплатным Wi-Fi привлекают кибермошенников, так как через них проходят огромные объемы информации, а воспользоваться инструментами взлома может каждый.

Наиболее распространёнными вариантами атак и угрозами в публичных Wi-Fi сетях можно назвать:

Sniffing – перехват данных в wi-fi сети. Перехватывая пакеты на пути от вашего устройства к роутеру злоумышленник может перехватить абсолютно любую информацию, в том числе логины и пароли от сайтов.

Sidejacking – вклинивание в канал связи между вашим устройством и роутером. На многих сайтах безопасные протоколы (https://) используются только на странице с авторизацией, после которой связь устанавливается через небезопасное соединение (http://). После процесса авторизации устройство пользователя получает идентификатор сеанса, сгенерированный случайным образом. Перехватив этот идентификатор, злоумышленник получает полный доступ к аккаунту без необходимости перехвата логина и пароля.

Ewil twin – сеть созданная злоумышленником, который находится неподалёку от вас. Создав такую сеть ему остаётся лишь дождаться, пока кто-нибудь к ней подключится. Соответственно вся информация о всех ваших действиях будет проходить через ноутбук злоумышленника.

Что мы можем посоветовать, если вы всё-таки решили поработать из кофейни или аэропорта? Рекомендации опять же общеизвестны, но мало кем соблюдаются.

Помните! Злоумышленники для взлома используют человеческий фактор, и только потом прибегают к сложным техническим манипуляциим. Будьте бдительны и не забывайте элементарные меры по защите ваших устройств и данных.

Источник

Содержание

- Методы проверки подлинности

- Отсутствие защиты

- WEP

- WPA/WPA2 – Enterprise и WPA/WPA2-Personal

- Как изменить метод проверки подлинности Wi-Fi

- Какую защиту ставить на Wi-Fi роутере

- Для чего нужно шифровать WiFi?

- Шифрование WiFi данных и типы аутентификации

- Что такое WEP защита wifi?

- Что такое ключ WPA или пароль?

- Что такое WPA2-PSK — Personal или Enterprise?

- Типы шифрования WPA — TKIP или AES?

- Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

- Защита беспроводного режима на маршрутизаторе TP-Link

- Метод проверки подлинности на роутере ASUS

- Защита сети через руотер Zyxel Keenetic

- Настройка безопасности роутера D-Link

- История протоколов безопасности

- Wired Equivalent Privacy (WEP)

- WiFi Protected Access (WPA)

- WiFi Protected Access 2 (WPA2)

- WiFi Protected Access 3 (WPA3)

- WPA против WPA2: чем они отличаются

- AES против TKIP

- В чём разница

- Случай 1. Точка доступа работает в режиме TKIP+AES

- Случай 2. Точка доступа использует только TKIP

- На примере D-Link

- На примере TP-Link

- Windows 10 и Windows 8.1

- Windows 7

- Windows XP

- Что такое WPA2 и WPA3

- AES или TKIP: что лучше

- WPA и TKIP замедлят ваш Wi-Fi

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение. Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

Если вы уже ранее выполняли настройку проверки подлинности своего соединения, но не уверены в выборе правильного метода, обязательно проверьте его сейчас. Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Какую защиту ставить на Wi-Fi роутере

Важным вопросом считается защита сети Wi-Fi, в частности — какую выбрать.

Приложения для контроля вай фай сетей и мониторинга трафика на Андроди

На вай-фай роутер обязательно необходимо ставить защиту. Ввиду вышеуказанной информации, сделать правильное решение будет несложно.

Для настройки способа защиты, в частности, метода шифрования, необходимо обратиться в раздел дополнительных настроек на панели управления роутером (например, TP-Link с актуальной версией прошивки).

Во вкладке дополнительных настроек следует проверить беспроводной режим.

Обратите внимание! При использовании старой версии вай-фай роутера, необходимые для защиты конфигурации, находятся в разделе безопасной защиты.

В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA. В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно.

На маршрутизаторах «Асус» все параметры Wi-Fi расположены на одной странице «Беспроводная сеть». Аналогично и у Zyxel Keenetic — раздел «Сеть Wi-Fi — Точка доступа — Wi-Fi шифрование»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link На D-Link надо найти раздел «Wi-Fi — Безопасность».

Таким образом, на основании представленной в статье информации можно узнать, какой метод проверки подлинности Wi-Fi лучше, каким образом осуществить надежную защиту домашней, а также корпоративной сетей.

Для чего нужно шифровать WiFi?

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

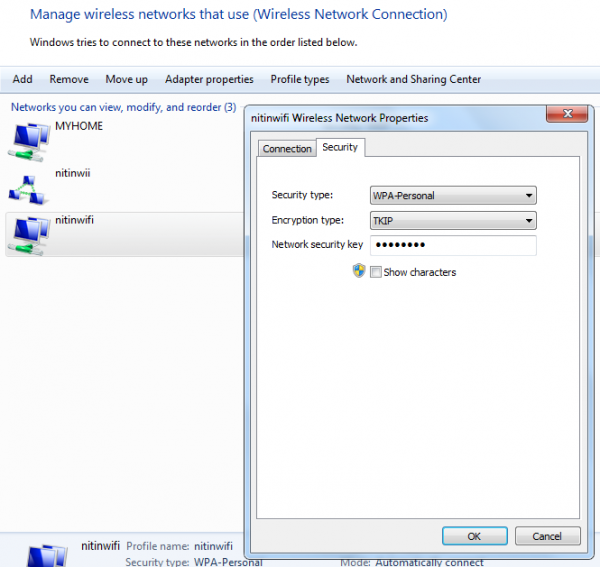

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность»

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о фильтрации контента на роутере по MAC и IP адресам и других способах защиты.

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

WiFi Protected Access 3 (WPA3)

По мере выявления уязвимостей вносятся соответствующие изменения и улучшения. В Как ожидается, эта новая версия будет иметь «новые функции для упрощения безопасности Wi-Fi, обеспечения более надежной аутентификации и повышения криптографической устойчивости для высокочувствительных данных». Новая версия WPA3 все еще внедряется, поэтому оборудование, сертифицированное для поддержки WPA3, пока не является доступным для большинства людей.

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

| WPA | WPA2 | |

| Год выпуска | 2003 | 2004 |

| Метод шифрования | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Уровень безопасности | Выше, чем в WEP, предлагает базовый уровень безопасности | Выше, чем в WPA, предлагает повышенный уровень безопасности |

| Поддержка устройств | Может поддерживать более старое ПО | Совместим только с более новым ПО |

| Длина пароля | Допускается более короткий пароль | Требуется более длинный пароль |

| Использование в компаниях | Нет версии для компаний | Есть версия для компаний |

| Требуемые вычислительные мощности | Минимальные | Требуется больше мощностей |

При сравнении WPA и WPA2, протокол WPA2 будет лучшим вариантом, если ваше устройство может его поддерживать.

AES против TKIP

TKIP и AES – это два разных типа шифрования, которые могут использоваться сетью Wi-Fi. TKIP на самом деле является более старым протоколом шифрования, введенным с WPA, чтобы заменить незащищенное шифрование WEP в то время. TKIP на самом деле очень похож на WEP-шифрование. TKIP больше не считается безопасным и теперь устарел. Другими словами, вы не должны его использовать.

AES – это более безопасный протокол шифрования, введенный с WPA2. AES – это не какой-то скрипучий стандарт, разработанный специально для сетей Wi-Fi. Это серьезный мировой стандарт шифрования, который даже был принят правительством США. Например, когда вы шифруете жесткий диск с помощью TrueCrypt, для этого может использоваться шифрование AES. AES, как правило, считается достаточно безопасным, и основными недостатками могут быть атаки грубой силы (предотвращенные с использованием сильной кодовой фразы) и недостатки безопасности в других аспектах WPA2.

Коротко говоря TKIP является более старым стандартом шифрования, используемым WPA. AES – это новое решение для шифрования Wi-Fi, используемое новым и безопасным стандартом WPA2. Теоретически это конец. Но, в зависимости от вашего роутера, просто выбор WPA2 может быть недостаточно хорошим.

Хотя WPA2 должен использовать AES для обеспечения оптимальной безопасности, он также может использовать TKIP, где необходима обратная совместимость с устаревшими устройствами. В таком состоянии устройства, поддерживающие WPA2, будут подключаться к WPA2, а устройства, поддерживающие WPA, будут подключаться к WPA. Поэтому «WPA2» не всегда означает WPA2-AES. Однако на устройствах без видимой опции «TKIP» или «AES» WPA2 обычно является синонимом WPA2-AES.

И в случае, если вам интересно, «PSK» в этих именах означает «предварительный общий ключ». Предварительно общий ключ – это, как правило, ваша кодовая фраза шифрования. Это отличает его от WPA-Enterprise, который использует сервер RADIUS для раздачи уникальных ключей в крупных корпоративных или правительственных сетях Wi-Fi.

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

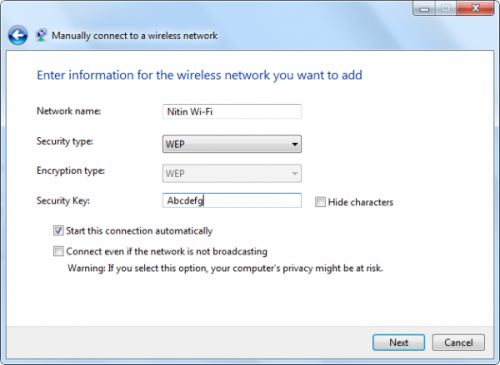

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

Нажмите Save Settings.

На примере TP-Link

Откройте раздел Wireless.

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Нажмите кнопку Save:

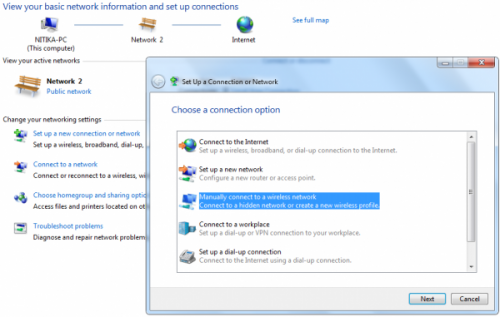

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

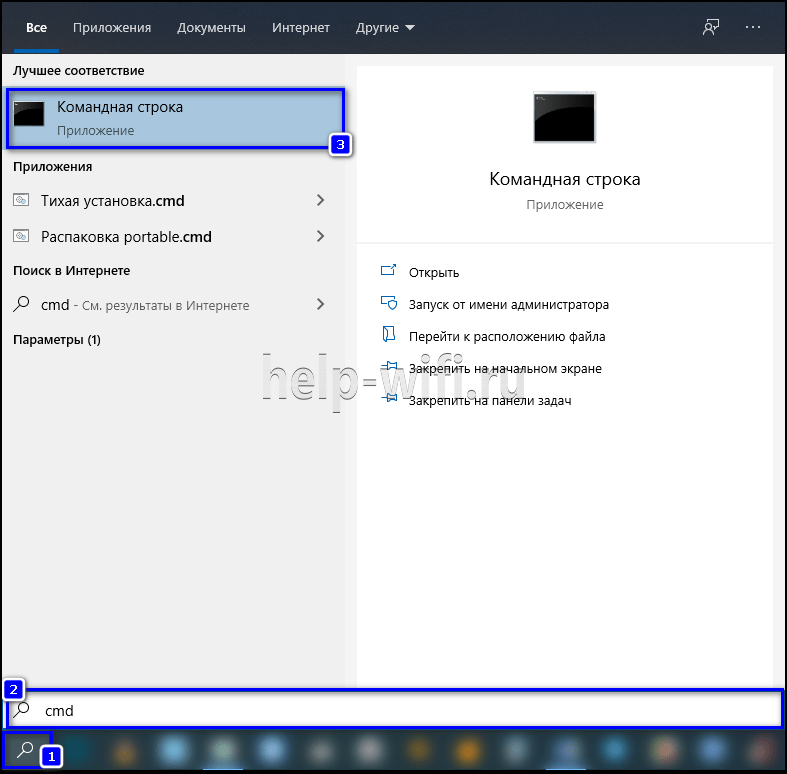

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

netsh wlan delete profile "имя вашей сети"

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново. При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Что такое WPA2 и WPA3

WPA2 — это вторая версия стандарта безопасности беспроводной связи. Дословно аббревиатура расшифровывается как Wi-Fi Protected Access — защищенный доступ к Wi-Fi. Стандарт включает в себя ряд протоколов и алгоритмов шифрования.

Предшественниками были WPA и WEP.

WPA3 — долгожданное обновление, которое пока мало распространено, но уже встречается на рынке маршрутизаторов. По сравнению с предшественником отмечу преимущества:

- улучшенная защита от подборки пароля методом словарного перебора;

- шифрование данных, независимо от пароля;

- обеспечение безопасного подключения умной техники (холодильники, телевизоры и.т.п.);

- добавление 192-битного шифрования, что значительно повышает уровень безопасности.

AES или TKIP: что лучше

AES и TKIP это методы шифрования, которые входят в состав стандарта безопасности WPA2. TKIP (протокол целостности временного ключа) является более старым. Использует для шифрования данных 128-битный ключ, что равносильно 500 миллиардам возможных вариаций. Несмотря на кажущуюся внушительность цифры, это не самый лучший показатель. К тому же есть некоторые уязвимости, которые теоретически могут позволить хакерам расшифровать ключ при перехвате достаочного количества трафика.

AES расшифровывается как симметричный алгоритм блочного шифрования. Он представляет из себя 128-битный, 192-битный или 256-битный блочный шифр, который не имеет ни одной из тех уязвимостей, которые есть у TKIP. Даже 128-битный шифр обеспечивает высокую надежность, так как для его расшифровки требуются значительные вычислительные мощности и может уйти несколько сотен лет для расшифровки.

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные Wi-Fi роутеры, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит / с, если вы включите WPA или TKIP. Они делают это для того, чтобы гарантировать совместимость с этими более старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит / с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит / с при оптимальных условиях (считайте: идеальный).

На большинстве роутеров, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES).

Если у вас есть нечетный тип роутера, который предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства, безусловно, будут работать с ним, и это быстрее и безопаснее. Это простой выбор, если вы помните, что AES – хорош

Источники

- https://nastroyvse.ru/net/vayfay/metody-proverki-podlinnosti-seti.html

- https://Vpautinu.com/wifi/metod-proverki-podlinnosti-wifi-kakoy-luchshe-asus

- https://wifika.ru/3-tipa-shifrovaniya-wifi-kakoy-vybrat-wep-ili-wpa2-psk-personal-enterprise-dlya-zaschity-bezopasnosti-seti.html

- https://www.cloudav.ru/mediacenter/security/wpa-vs-wpa2/

- https://greatech.ru/2017/10/15/wi-fi-security-should-you-use-wpa2-aes-wpa2-tkip-or-both/

- https://compfixer.info/tkip-aes/

- https://realadmin.ru/admining/aes-vs-tkip.html

Кратко объясним, что такое WEP, WPA и WPA2 и в чем разница между ними.

Расшифровка: Wired Equivalent Privacy. Переводится как Безопасность, эквивалентная проводному соединению. Видимо, изобретатели переоценили надежности этого типа защиты, когда давали название.

WEP- это устаревший режим безопасности беспроводных сетей. Обеспечивает низкий уровень защиты. В Windows режиме безопасности WEP часто называется Open , т.е. открытым типом.

WPA

Расшифровка: Wi-Fi Protected Access (защищенный Wi-Fi доступ)

Подразделяется на 2 подвида:

- WPA-Personal (-Personal Key или -PSK)

- WPA-Enterprise.

WPA-PSK

Этот вариант подойдет для домашнего использования. Для авторизации в сети нужен только ключ безопасности.

WPA-Enterprise

Это более продвинутый и замороченный вариант для корпоративных сетей для обеспечения более высокого уровня безопасности. Для авторизации требуется сервер Radius.

WPA2

WPA2 — более современная и улучшенная версия защиты WPA. Точно так же может работать в обоих режимах: PSK и Enterprise. Отличается тем, что поддерживает тип шифрования AES CCMP.

Что лучше? WEP, WPA или WPA2?

На современном оборудовании в большинстве случаев оптимальным вариантом будет использование режима WPA2-PSK с типом шифрования AES:

Что делать, если я не знаю, какой тип безопасности использует wifi-сеть?

Если вы не знаете, какое шифрование используется на точке доступа (роутере), отключитесь от сети и удалите её профиль. Затем подключитесь заново. Вам придется ввести лишь ключ безопасности. При этом режим безопасности будет выбран автоматически.

По теме:

О типах шифрования (Cipher Type, Encryption Type) читайте в статье:

- AES или TKIP

На чтение 10 мин Просмотров 30.8к.

Юрий Санаев

Системный администратор. Менеджер по продажам компьютеров и wi-fi оборудования. Опыт работы – 10 лет. Знает о «железе» и софте все и даже больше.

Задать вопрос

При настройке беспроводной сети в доме или офисе пользователи часто интересуются, как обезопасить ее и маршрутизатор от доступа со стороны посторонних. Для этого нужно знать, какие способы защиты и виды шифрования существуют, что такое ключ безопасности сети, где его посмотреть, изменить или удалить, если это потребуется.

Содержание

- Определение

- Способы защиты и виды шифрования

- Как узнать ключ безопасности

- С помощью роутера

- С помощью компьютера

- На телефоне

- Инструкция или наклейка на устройстве

- Дополнительные способы

- Меняем ключ безопасности

- Asus

- TP-Link

- D-Link

- ZYXEL

- Сброс на заводские настройки

- Создаем сложный пароль

Определение

Ключ безопасности Wi-Fi сети – это набор символов, цифр и букв, защищающий доступ к роутеру. Он создается при первой настройке или после возврата устройства к заводским установкам.

Способы защиты и виды шифрования

Известны четыре типа защиты Wi-Fi: WEP, WPA, WPA2, WPA3.

WEP (Wired Equivalent Privacy) – начальный метод. Устарел и небезопасен. Не рекомендуется его выбирать для защиты своего устройства. WEP ключ Wi-Fi сети с легкостью взламывают злоумышленники, чтобы получить к ней доступ.

WPA – современная и качественная защита. Расшифровывается как Wi-Fi Protected Access. Отличается максимальной совместимостью с любой техникой и ОС.

WPA2 – обновленная, улучшенная версия ключа WPA. Поддерживает способ шифрования AES CCMP. Делится на два типа:

- WPA/WPA 2 – Personal (PSK) – стандартный тип аутентификации. Используется при выборе пароля для доступа к сети. Один и тот же ключ предназначается для каждого подсоединяемого устройства. Размещается на маршрутизаторе, доступен для просмотра или редактирования. Рекомендуемый тип.

- WPA/WPA2 – Enterprise – сложнейший вид защиты, применяемый в офисах или иных заведениях. Выделяется повышенной безопасностью. Используется лишь тогда, когда подключенная техника авторизуется через RADIUS-сервер, выдающий пароли.

WPA3 — из названия понятно, что это обновленный вид WPA2. Это последняя и лучшая версия защиты на настоящий день, выпущенная в 2018 году. Улучшенное подключение устройств к сети, защита от назойливых соседей, которые занимаются подбором паролей (брутфорс атаками), и безопасность при подключении к общественным сетям.

Рекомендуем использовать WPA3, если подключаемые устройства поддерживают данный тип шифрования.

Дома для маршрутизатора рекомендуется выбирать тип защиты WPA2 – Personal (PSK) или комбинированный ключ шифрования WPA/WPA2, чтобы не испытывать затруднений с подключением устаревшей техники. Именно он используется на роутерах по умолчанию или отмечен как «Рекомендуемый».

После установки типа защиты нужно выбрать способ шифрования. Доступны два варианта – устаревший TKIP или современный AES. Для использования рекомендован второй тип – его поддерживают все новые устройства, расшифровать его невозможно. Первый применяется при подключении старой техники. При выборе типа шифрования рекомендуется устанавливать AES или «Авто». TKIP недоступен в режиме 802.11n. При установке способа защиты WPA2 – Personal применяется только AES-шифрование.

Как узнать ключ безопасности

Если пароль от Wi-Fi утерян, его нужно где-то посмотреть. Узнать ключ безопасности от своей беспроводной сети можно на роутере, ноутбуке, смартфоне.

С помощью роутера

Увидеть сетевой ключ для роутера пользователь сможет в интерфейсе устройства.

Инструкция:

- На тыльной стороне корпуса маршрутизатора найти IP-адрес для входа (192.168.1.1 или 192.168.0.1).

- Параметры для авторизации – «admin/admin».

- Развернуть раздел «Беспроводная сеть» или «Wireless».

- Название подключения в поле «SSID». Пароль в строке «PSK Password» или «Предварительный ключ WPA».

На технике разных брендов и моделей язык интерфейса и названия вкладок различны, но общий принцип одинаков.

С помощью компьютера

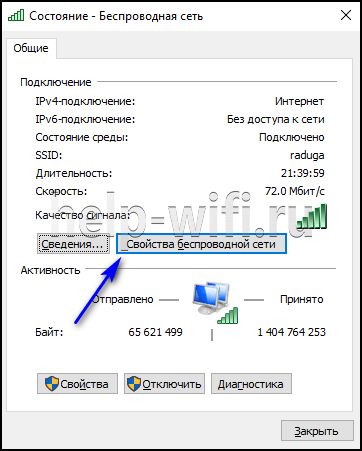

Посмотреть ключ безопасности от своей беспроводной сети можно на компьютере, находящемся в Wi-Fi сети.

Вот так можно узнать пароль от wi-fi на Windows 10:

- Развернуть трей, навести курсор на иконку соединения с Сетью, нажать и выбрать «Открыть «Параметры сети и Интернет».

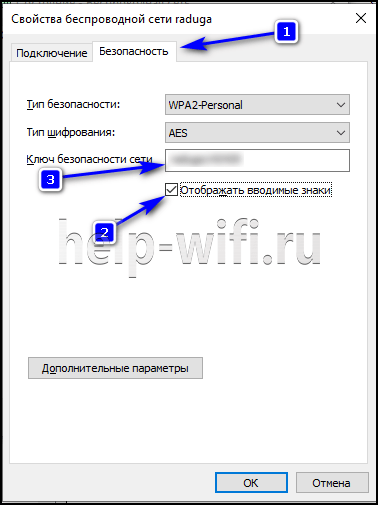

- Вызвать «Центр управления сетями и общим доступом».

- Кликнуть на активное соединение и выбрать «Свойства беспроводной сети».

- Во вкладке «Безопасность» включить отображение введенных знаков. В строке «Ключ безопасности» откроется скрытая комбинация.

На Виндовс 7 действия незначительно отличаются:

- Открыть «Центр управления сетями и общим доступом».

- В колонке слева нажать на «Управление беспроводными сетями».

- Навести курсор на Wi-Fi, ПКМ вызвать меню и нажать «Свойства».

- Перейти в «Безопасность».

- Активировать отображение вводимых знаков.

- Нужная комбинация появится в поле «Ключ безопасности».

Если устройство не использует Wi-Fi, это решение не подойдет.

Читайте также, как узнать пароль от Wi-Fi-роутера на Windows 7.

На телефоне

Узнать утерянный код безопасности Wi-Fi сети можно на телефоне или планшете, но только под управлением ОС Android с разблокированными ROOT-правами.

Получить ROOT-права помогут приложения из Play Market, например, Root Explorer.

Инструкция:

- Скачать из Google Play и открыть приложение для получения Root-прав.

- Открыть внутреннюю память смартфона, последовательно открыть папки «Data» — «Misc» — «WiFi».

- Найти файл «wpa_supplicant.conf» и открыть через приложение для чтения текстовых файлов или в веб-обозревателе.

- Найти «SSID» и «PSK». Значение в первой строке – это название Wi-Fi, во второй – пароль.

Если ROOT-права не получены, воспользоваться способом не получится.

Инструкция или наклейка на устройстве

После покупки или сброса маршрутизатора до заводских параметров на нем будет действовать ключ безопасности вайфай сети, нанесенный на наклейку снизу роутера. Код будет подписан как «Ключ сети», «Wi-Fi пароль», «Wireless Key», «Wi-Fi Key», «PIN».

Способ актуален, если секретная комбинация не редактировалась в ходе настройки устройства.

Дополнительные способы

Если предыдущие способы, как узнать пароль от Wi-Fi, неэффективны, можно задействовать стороннее ПО для десктопных и мобильных платформ.

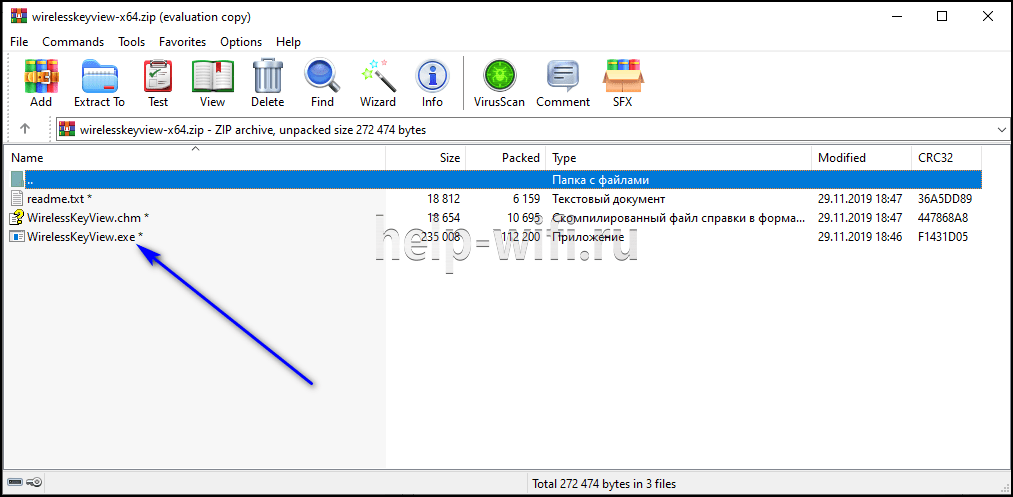

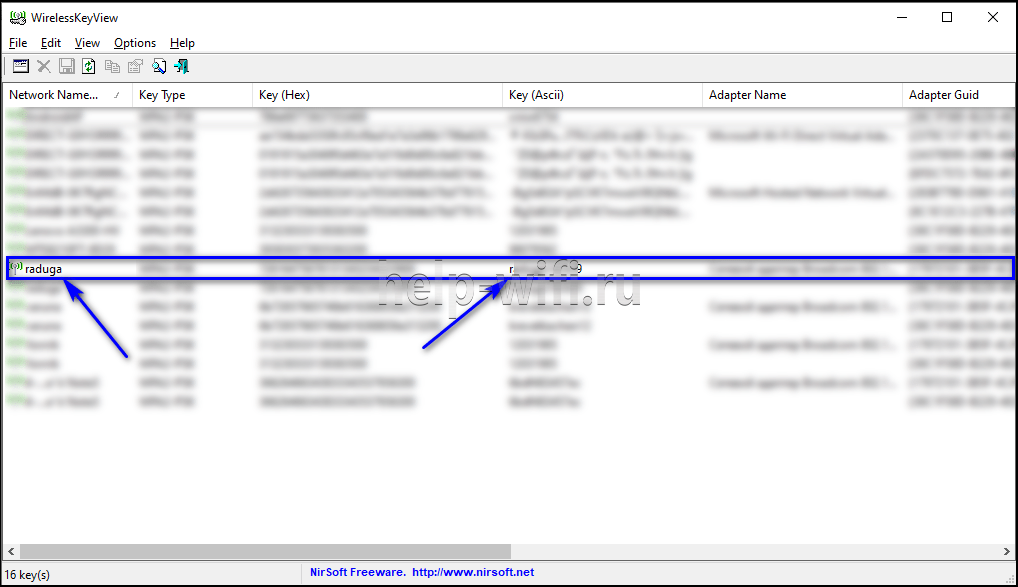

Чтобы найти ключ безопасности сети на ноутбуке, потребуется установить WirelessKeyView. Она подойдет для всех версий Windows, от 10 до XP. Способ подходит, если Интернет на компьютере ранее был настроен через интересующую беспроводную сеть, но теперь устройство отключено от Wi-Fi.

Инструкция по использованию утилиты:

- Перейти по ссылке http://www.nirsoft.net/utils/wireless_key.html.

- Прокрутить страницу вниз, скачать 32-битную или 64-битную версию программы.

- Открыть архив (пароль рядом с ссылками на скачивание).

- Кликнуть на WirelessKeyView.exe, чтобы запустить утилиту.

Откроется окно с информацией обо всех сетях, к которым подключалось устройство, включая нужную.

Руководство для смартфонов с ОС Андроид:

- Открыть Play Market.

- Скачать специальное приложение, для просмотра паролей к беспроводным сетям, например, Wi-Fi Password.

- Запустить приложение с открытыми ROOT-правами.

- Выбрать сеть.

- Посмотреть секретную комбинацию.

Определить пароль от Wi-Fi иногда предлагается с помощью хакерского ПО для взлома Wi-Fi. Это не самое лучшее решение. При скачивании таких программ на телефон или ПК существует риск заразить технику вирусами или установить вредоносное ПО, способное нанести ущерб технике и ее владельцу.

Меняем ключ безопасности

Менять ключ безопасности нужно сразу после покупки роутера, при первом подключении. Позднее эта процедура выполняется через веб-интерфейс. На технике разных брендов редактирование отличается.

Перед тем, как изменить ключ безопасности сети, потребуется открыть веб-интерфейс.