Ответьте на тесты:

- В зависимости от удаленности компьютеров сети условно разделяют на

1. местные

2.локальные

3. домашние

4. глобальные

5. национальные

2. Локальная вычислительная сеть представляет собой:

1. систему управления базами данных

2. коммуникационную систему

3. операционную систему

4. информационную систему

3. Что такое login:

1. Пароль

2. Имя пользователя

3. Протокол передачи данных 4. Web-браузер

4. Отметьте основные аппаратные компоненты ЛВС:

1. персональные компьютеры

2. серверы

3. рабочие станции

4. принтеры

5. линии передачи данных

5. Какие из ниже перечисленных программ относятся к серверному программному обеспечению:

1. SQL Server

2. PowerPoint

3. Outlook

4. Exchange Server

5. Internet Information Server

6. Какой тип прав доступа не предоставляется Windows:

1. только чтение

- полный доступ

3. только модификация

4. определяется паролем

7. Какой из ниже перечисленных адресов является именем сетевого ресурса:

1. \bsusrvpublic

2.c:bsusrvmail

3. //bsusrv/public

4. c:/bsusrv/mail

8. При вводе сетевого пароля он отображается:

1. так как набирается

2. точками

3. звездочками

4. в обратном порядке

9. Для сетевого имени компьютера используется максимум:

1. 4 символа

2.8 символов

3. 16 символов

4. 32 символа

5. 64 символа

6. 128 символов

10. Укажите порядок установки сетевого принтера:

1. дважды щелкнуть на значке Установка принтера

2. выбрать, печатать ли пробную страницу

3. в меню Настройка выбрать команду Принтеры

4. выбрать Сетевой принтер

5.указать сетевое имя принтера

6. нажать кнопку Пуск

Ключ

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 2,4 | 2 | 2 | 1,2,3,5 | 1,4,5 | 3 | 4 | 2 | 1 | 2,6,1,3,4,5 |

Лист 7.3.1 (назад)

Лекционный материал

Тема: Правовые аспекты использования информационных технологий и программного обеспечения.

—законодательство в сфере защиты информационной собственности и авторских прав; (

ПРЕЗЕНТАЦИЯ)

-методы и средства защиты информации от несанкционированного доступа.

1.В наше время большинство информации хранится в цифровом виде. Поэтому актуален вопрос безопасности хранения данных.

ЭТО ИНТЕРЕСНО

Какие компьютерные пираты пытались засудить других пиратов за незаконное использование их марки?

Многие любители компьютерных игр помнят, что в конце 1990-х многие нелегальные диски с играми продавались под маркой «Фаргус». Переводы от «Фаргуса» в целом были более качественными, чем у других пиратов. Однако позже качество снизилось, в том числе и потому, что для улучшения продаж не имеющие отношения к «Фаргусу» пираты стали ставить на дисках его логотип. Владельцы официально зарегистрировали название «Фаргус» и подали в 2005 году иск к одной из торговых точек за незаконное использование марки, то есть по сути одни пираты заявили в суд на других. Иск был отклонён, и других попыток уже не предпринималось.

Под информационной безопасностью понимается состояние защищенности информационной среды. Соответственно, говоря о защите информации, мы имеем в виду технические и организационные меры по ее охране для предотвращения несанкционированного доступа к ней, ее искажения, повреждения или удаления. (Но вместе с тем — обеспечение беспрепятственного доступа к информации со стороны легитимных пользователей).

Можно говорить о информационной безопасности как личности, так и организации или государства.

Сейчас компьютерные технологии используются в самых важных областях человеческой деятельности. Поэтому необходимо защищать информацию.

Защищать информацию можно техническими и правовыми средствами.

Виды угроз:

1. Кража или утечка информации

2. Разрушение или уничтожение информации

Меры защиты:

1. Резервное копирование;

2. Регулярное осуществление антивирусной проверки;

3. Использование бесперебойного питания.

4. Разграничение доступа для разных групп пользователей.

5. Шифрование и криптография, цифровая подпись.

Технические средства защиты информации:

Технические средства защиты информации делятся на аппаратные и программные (в частности, антивирусные программы).

1. Шифрование информации. Наука о шифровании (кодировании) — криптография.

2. Методы идентификации и аутентификации (доказательства авторства и подлинности сообщения), цифровой подписи.

Правовые средства защиты информации:

Под правовыми средствами защиты понимается совокупность нормативных и правовых актов, регулирующих вопросы защиты информации

В каждой стране есть специальные законы, предусматривающие уголовное наказание за неправомерный доступ, кражу или порчу информации.

В Российской Федерации это:

Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации”, принятый 27 июля 2006 г. взамен ранее действовавшего Федерального закона № 24-ФЗ «Об информации, информатизации и защите информации” от 20 февраля 1995 г.

В частности, статья 1 Закона «Об информации, информационных технологиях и о защите информации” гласит, что данный закон «регулирует отношения, возникающие при:

1) осуществлении права на поиск, получение, передачу, производство и распространение информации;

2) применении информационных технологий;

3) обеспечении защиты информации”.

Статья 3 формулирует понятия «безопасность” и «защита информации” в рамках принципов правового регулирования отношений в сфере информации, информационных технологий и защиты информации. Причем в качестве одного из основных принципов постулируется «обеспечение безопасности Российской Федерации при создании информационных систем, их эксплуатации и защите содержащейся в них информации”.

А вот статья 10, носящая название «Распространение информации или предоставление информации”, уже напрямую касается проблемы спам-рассылок:

• пункт 2: «Информация, распространяемая без использования средств массовой информации, должна включать в себя достоверные сведения о ее обладателе или об ином лице, распространяющем информацию, в форме и в объеме, которые достаточны для идентификации такого лица”;

• пункт 3: «При использовании для распространения информации средств, позволяющих определять получателей информации, в том числе почтовых отправлений и электронных сообщений, лицо, распространяющее информацию, обязано обеспечить получателю информации возможность отказа от такой информации”;

• пункт 4: «Предоставление информации осуществляется в порядке, который устанавливается соглашением лиц, участвующих в обмене информацией”.

Следовательно, противозаконной является рассылка любой информации, в которой отсутствуют точные и достоверные сведения о ее распространителе, причем даже при наличии таких сведений пользователь должен иметь возможность отказа от получения этой информации. Однако если вы сами где-либо подписались на электронную рассылку, то ее отправка вам становится законной в соответствии с любыми теми условиями, которые указаны в правилах этой рассылки или в соответствующем «публичном договоре”.

Далее, статья 16 Закона «Об информации, информационных технологиях и о защите информации” рассматривает уже основные понятия и положения, касающиеся защиты информации:

• пункт 1: «Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации,

2) соблюдение конфиденциальности информации ограниченного доступа,

3) реализацию права на доступ к информации”;

• пункт 2: «Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства Российской Федерации об информации, информационных технологиях и о защите информации”;

• пункт 4: «Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

1) предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации,

2) своевременное обнаружение фактов несанкционированного доступа к информации,

3) предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации,

4) недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование,

5) возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней,

6) постоянный контроль за обеспечением уровня защищенности информации”.

Эти положения закона относятся, например, к администрации и техническим службам организаций, поддерживающих размещенные в Интернете базы данных, к владельцам серверов для размещения пользовательских сайтов и т.д.

Наконец, статья 17 рассматриваемого Закона определяет ответственность за правонарушения в сфере информации, информационных технологий и защиты информации.

Еще один законодательный акт — Федеральный закон № 152-ФЗ «О персональных данных”, вступивший в действие 27 июля 2006 г., определяет основные понятия и положения о защите персональной, т.е. личной информации каждого человека. Так, статья 3 гласит, что персональные данные — это «любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация”. А согласно пункту 1 статьи 6, обработка таких персональных данных может осуществляться оператором только с согласия субъектов этих персональных данных, за исключением лишь особо оговоренных пунктом 2 этой статьи случаев.

Что же грозит тем, кто, несмотря на предупреждения двух рассмотренных выше законов (причем незнание закона, как известно, не освобождает от ответственности!), будет создавать вредоносные программы или производить какие-либо вредоносные действия либо пытаться получить несанкционированный доступ к чужой информации? В России соответствующие меры наказания определены в Уголовном кодексе Российской Федерации (УК РФ), носящем номер 63-ФЗ и вступившем в действие 13.06.1996 г. Преступления, связанные с компьютерной информацией, рассмотрены в нем в главе 28, где содержатся три следующие статьи:

• статья 272. Неправомерный доступ к компьютерной информации — наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

• статья 273. Создание, использование и распространение вредоносных программ для ЭВМ — наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

• статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети — наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

Ответчиков по компьютерным преступлениям можно условно разделить на три категории: пираты, хакеры, крекеры (взломщики).

Пираты, главным образом, нарушают авторское право, создавая незаконные версии программ и данных.

Хакеры незаконно открывают доступ к компьютерам других пользователей и файлам в них.

Крекеры — наиболее серьезные нарушители. Они «взламывают» банковские системы, совершают кражи, шантажируют частные и государственные организации.

Для обеспечения компьютерной безопасности создаются специальные компании, занимающиеся изучением уязвимых мест компьютерных программ и разработкой средств защиты.

Этикет в компьютерных сетях

1. Не передавайте никому ваше имя и пароль для входа в сеть

2. Если вы оставляете компьютер более чем на 10 минут, перед уходом прекратите выполнение всех программ с сетевой поддержкой и закройте их.

3. Никогда не оставляйте в сети частную информацию о себе или своих родителях

4. Если кто-то говорит вам, присылает или вы сами обнаружили в сети что-либо смущающее вас, не старайтесь разобраться в этом самостоятельно. Обратитесь ко взрослым.

5. Встреча в реальной жизни с Интернет — знакомыми не является хорошей идеей. Обязательно сообщите о подобной встрече взрослым.

6. Не открывайте письма электронной почты, полученные вами с незнакомых адресов или от незнакомых людей.

7. Будьте вежливы.

Это интересно…

Компания iDefence, занимающаяся вопросами компьютерной безопасности, объявила о вознаграждении в 8000 долларов хакерам, которым удастся обнаружить уязвимости в браузере Internet Explorer 7 и операционной системе MS Windows Vista.

Лицензионные, условно бесплатные и бесплатные программы.

Программы по их юридическому статусу можно разделить на три большие группы: лицензионные, условно бесплатные (shareware) и свободно распространяемые программы (freeware).

Дистрибутивы лицензионных программ (диски с которых производится установка программ на компьютеры пользователей) распространяются разработчиками на основании договоров с пользователями на платной основе, проще говоря, лицензионные программы продаются. Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Некоторые фирмы – разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести следующие:

- новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

- программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

- дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

- устаревшие версии программ;

- драйверы к новым устройствам или улучшенные драйверы к уже существующим.

Правовая охрана информации

Правовая охрана программ и баз данных. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом РФ «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.

Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для ЭВМ (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма.

Для признания и осуществления авторского права на программы для ЭВМ не требуется ее регистрация в какой-либо организации. Авторское право на программы для ЭВМ возникает автоматически при их создании.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

- буквы С в окружности или круглых скобках ©;

- наименования (имени) правообладателя;

- года первого выпуска программы в свет.

Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом:

© Корпорация Microsoft, 1993-1997.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модификацию программы.

Организация или пользователь, правомерно владеющий экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать возмещения причиненных убытков и выплаты нарушителем компенсации в определяемой по усмотрению суда сумме от 5000-кратного до 50 000-кратного размера минимальной месячной оплаты труда.

Электронная подпись.

В 2002 году был принят Закон РФ «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в России. По этому закону электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Защита информации.

Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Защита пользовательских настроек имеется в операционной системе Windows (при загрузке системы пользователь должен ввести свой пароль), однако такая защита легко преодолима, так как пользователь может отказаться от введения пароля. Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль. Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль.

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы авторизации и идентификации пользователей. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы распознавания речи, системы идентификации по отпечаткам пальцев, а также системы идентификации по радужной оболочке глаза.

Защита программ от нелегального копирования и использования.

Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии.

Для того чтобы программное обеспечение ‘компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на диске. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на диске, может использоваться специальная защита. На диске может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Redantant Arrays of Independent Disks — избыточный массив независимых дисков). Несколько жестких дисков подключаются к специальному RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Защита информации в Интернете. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.

Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными:

- загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере;

- некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

- с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall — межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

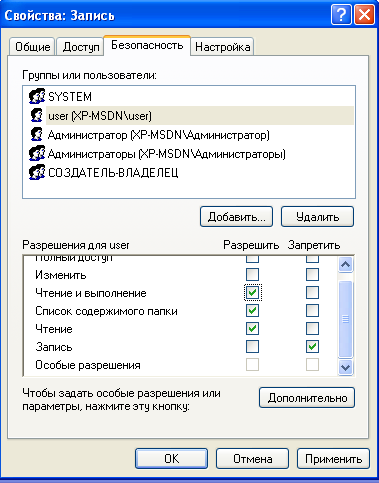

Файловая система NTFS позволяет настраивать права доступа к отдельным папкам или файлам для отдельных пользователей или целых групп пользователей. Но данные правила могут быть конкретизированы не только на уровне «можно» или «нельзя», но и на уровне действий, которые разрешено или запрещено производить пользователю с данным объектом. Список данных действий состоит из 6 стандартных прав доступа к файлам и может быть расширен до 14 пунктов.

Стандартные права доступа к файлу в Windows

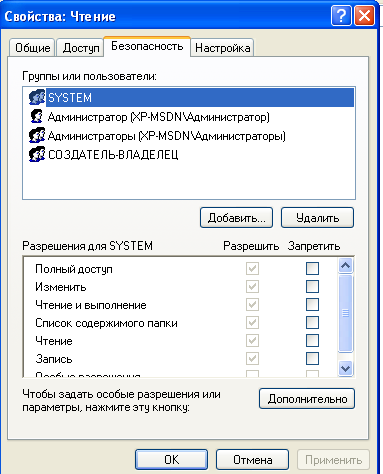

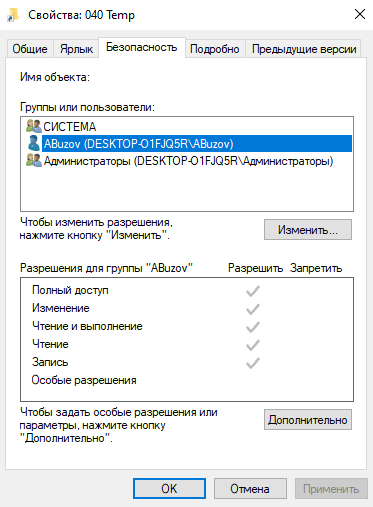

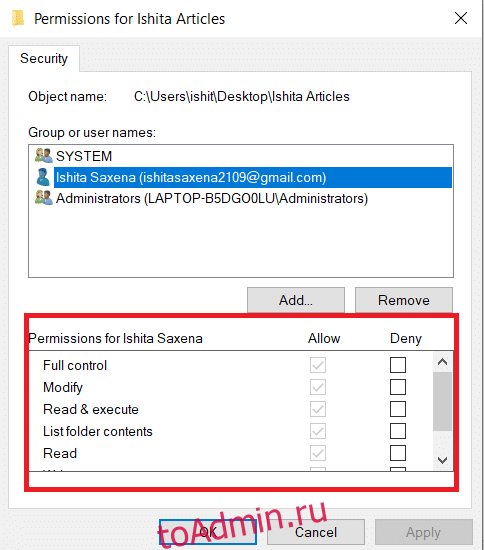

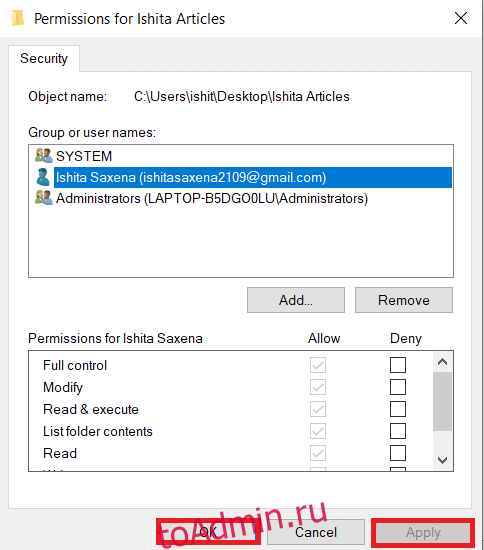

Стандартные права доступа к папке или к файлу удобнее всего настраивать в окне «Разрешения для группы…», которые открывается после нажатия кнопки Изменить во вкладке Безопасность окна Свойства папки или файла. Всего их 7:

- Полный доступ. Данное право доступа к файлу/папке наделяет пользователя неограниченными возможностями по использованию и настройке папки или файла. Большие возможности есть только у Владельца папки или файла.

- Владелец. Владелец папки имеет такой же полный доступ, как и любой другой пользователь с правами доступа Полный доступ. Различие заключается только в том, что если даже на владельца папки или файла будет навешен запрет на любые попытки докопаться до этих файлов, он сможет сделать это. Только для этого ему необходимо будет разрешить себе доступ в правах доступа к объекту.

Очень напоминает группу в Вконтакте: создатель группы может в любой момент изменить любую настройку, даже если он не входит в эту группу. - Изменение. Пользователь имеет полный доступ к файлу или папке за исключением возможности изменять права доступа к данному объекту.

- Чтение и выполнение. Данное правило запрещает удаление, изменение содержимого или изменение прав доступа папки или файла. У пользователя есть возможность чтения и выполнения содержимого файла или папки.

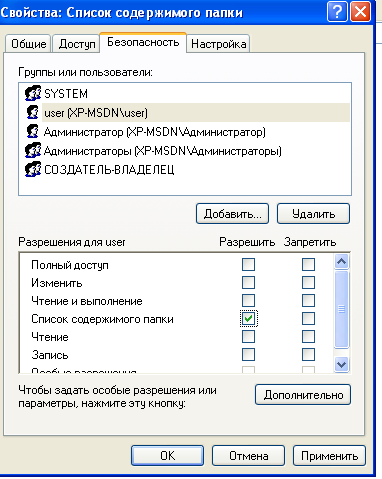

- Список содержимого папки. Название данного разрешения говорит само за себя: пользователь получает право просматривать содержимое папки. И только.

- Чтение. Пользователь получает разрешение на чтение файла или папки. Запрещает выполнение файла.

- Запись. Данное правило позволяет изменять содержимое файла или папки, кроме его удаления.

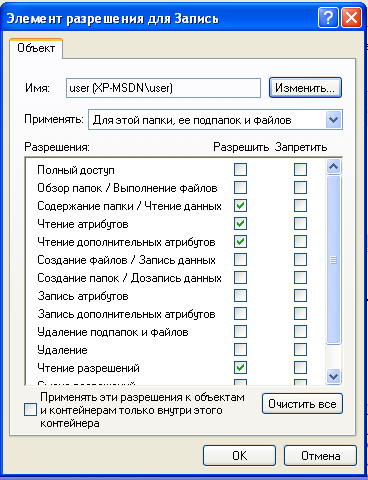

Дополнительные права доступа к файлу/папке

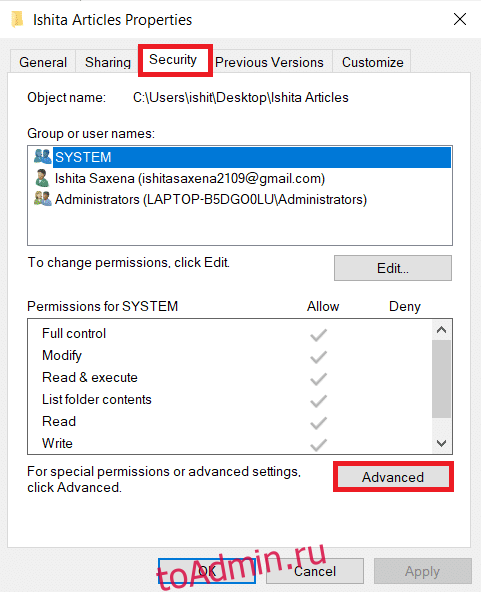

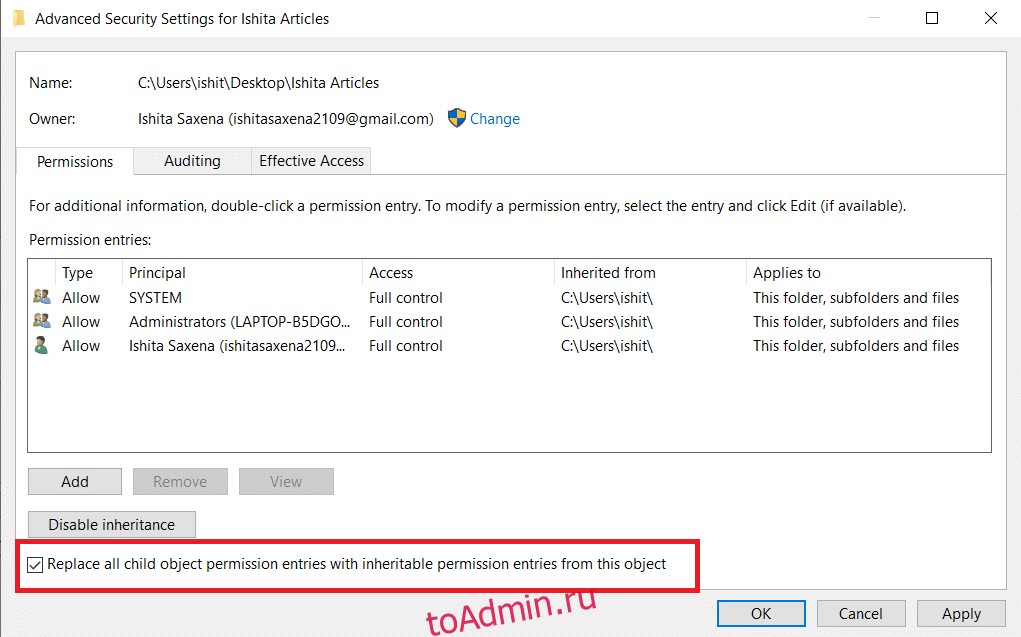

Чтобы увидеть дополнительный список прав доступа к папке или к файлу, нужно открыть Свойства данного объекта и перейти во вкладку Безопасность. Далее необходимо нажать кнопку Дополнительно. В открывшемся окне нужно выделить пользователя, права доступа которого необходимо изменить, и нажать кнопку Изменить. В следующем окне нужно нажать кнопку Отображение дополнительных разрешений. После данных действий Вы увидите 14 дополнительных прав доступа. Эти дополнительные права доступа к файлу в Windows на самом деле не являются дополнительными. Все они входят в состав 7 стандартных прав доступа. Другими словами, дополнительные права доступа ни что иное как элементарные права доступа к файлу, из которых и были составлены 7 более сложных стандартных прав доступа. Вот полный список прав доступа к файлу:

- Смена разрешений

- Полный доступ

- Траверс папок/ выполнение файлов

- Создание папок/ дозапись данных

- Содержание папки/ чтение данных

- Удаление

- Чтение атрибутов

- Создание файлов/ запись данных

- Запись атрибутов

- Запись дополнительных атрибутов

- Удаление подпапок и файлов

- Чтение дополнительных атрибутов

- Чтение разрешений

- Смена разрешений

- Смена владельца

Элементарные права доступа в Windows используются в тех случаях, когда стандартных 7 прав доступа недостаточно для конкретизации разрешений доступа к определенному файлу или папке. На этом всё..

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

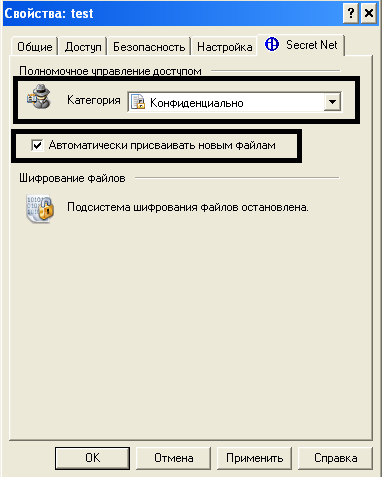

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Возможно, вам придется поделиться своим компьютером со многими людьми по разным причинам. Windows 10 предлагает и управляет всеми правами доступа к файлам на системном уровне. Он защищает ваши данные от других пользователей. На ПК с Windows 10 файлы, созданные пользователями, по умолчанию легко доступны. Вы можете изменить права доступа к файлам Windows 10, если вы являетесь администратором, что позволит другим пользователям редактировать только свои файлы. Права доступа к файлам можно легко изменить. В этой статье мы предлагаем вам полезное руководство, которое научит вас, как изменить права доступа к файлам в Windows 10.

В Windows 10у вас могут возникнуть проблемы с правами доступа к файлам в следующих случаях:

- Когда другие пользователи указали разрешения для файлов, которые вам не разрешено просматривать на общем ПК.

- Вы хотите изменить системные файлы, хотя редактирование системных файлов не рекомендуется, так как это может привести к неожиданным проблемам.

- Защищенные данные, загруженные с USB-накопителя или внешнего устройства, которые вы хотите изменить на своем ПК.

- Вы хотите внести изменения в файлы, которые были перенесены из других операционных систем, таких как macOS.

- Вы хотите удалить авторизацию других пользователей, чтобы они не могли просматривать определенные общие файлы.

Отличаются ли права доступа к файлам и атрибуты файлов?

Прежде чем научиться изменять права доступа к файлам в Windows 10, важно понимать разницу между правами доступа к файлам и атрибутами.

-

Атрибуты файла — это свойства файла. Например, доступен ли он только для чтения или нет. Атрибуты остаются неизменными, даже если файл копируется, загружается, загружается или отправляется по почте. Обычно для изменения атрибутов не требуются права администратора.

-

Права доступа к файлам — обычно они являются эксклюзивными для ПК, т. е. разрешения могут измениться, если файл будет открыт на другом ПК. Они контролируют, кто может получить доступ к файлам и их содержимому.

О чем следует помнить

Прежде чем мы перейдем к тому, как вы можете изменить разрешения в Windows 10, вы должны знать уровень прав пользователя, необходимый вам для изменения прав доступа к файлам в Windows 10.

- Системные файлы и папки: для изменения прав доступа к файлам необходимы права администратора.

- Пользовательские файлы: вам требуются права администратора или учетные данные для учетной записи пользователя Windows.

- Файлы, принадлежащие TrustedInstaller: для внесения изменений в файл или папку, контролируемую TrustedInstaller, необходимы права администратора.

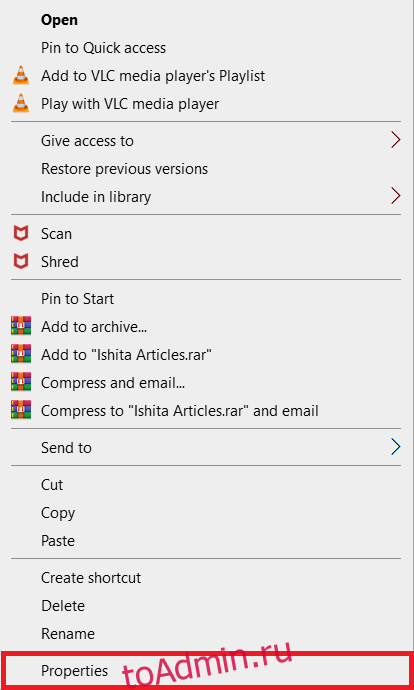

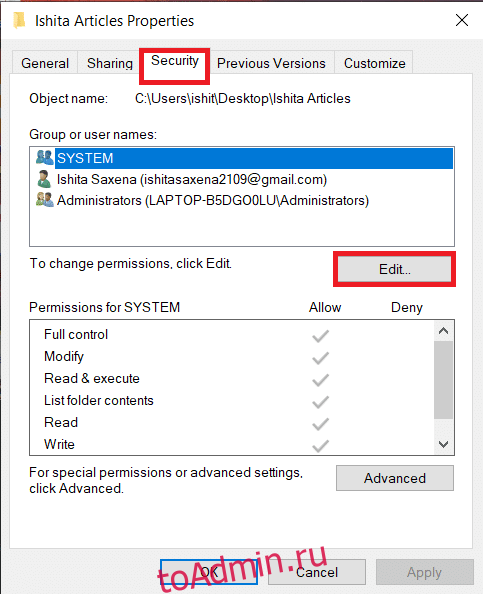

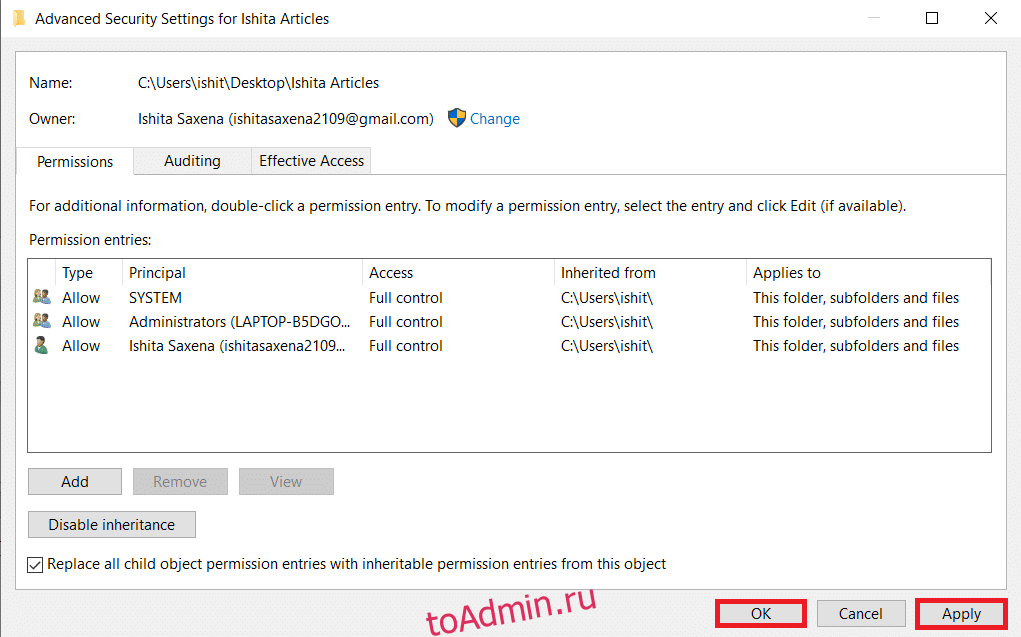

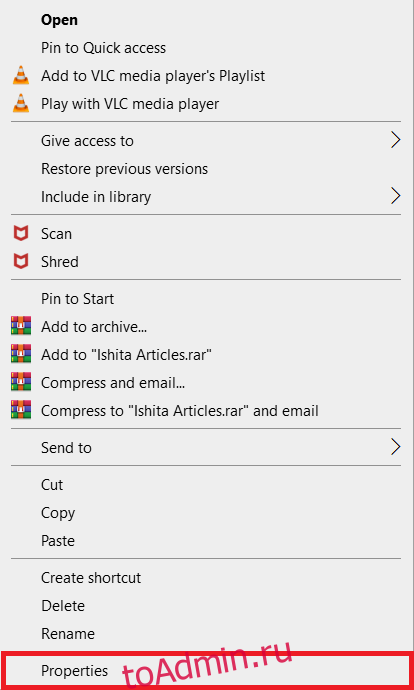

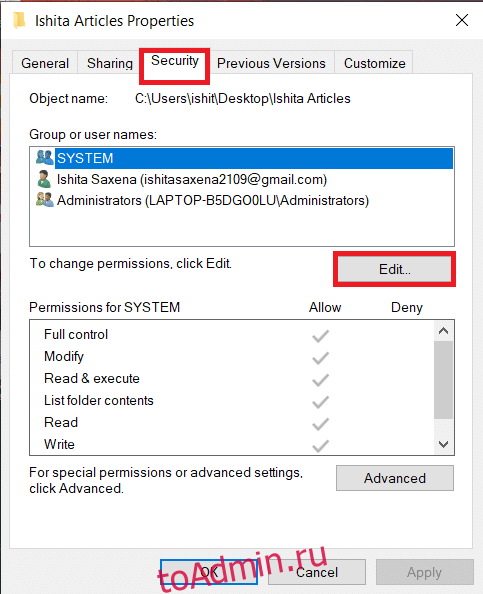

Способ 1: изменить профиль пользователя в свойствах безопасности папки

Этот метод применим ко всем пользователям. Как правило, работа с файлами и папками, которыми вы владеете, не является проблемой. Однако люди сообщают, что не могут изменять файлы, которыми они владеют или создали. После входа в систему с правильной учетной записью пользователя выполните следующие действия, чтобы изменить права доступа к файлам в Windows 10.

1. Откройте проводник, одновременно нажав клавиши Win + E.

2. Перейдите к файлу, права доступа которого вы хотите изменить.

3. Щелкните его правой кнопкой мыши и выберите в контекстном меню пункт Свойства.

4. Перейдите на вкладку «Безопасность» и нажмите «Изменить».

Вы можете проверить и изменить разрешения для каждого из перечисленных пользователей или групп в следующем окне.

5. Выберите пользователя или группу.

6. Для каждого пользователя вы можете получить разные разрешения. Например, если в столбце «Запретить» установлен флажок «Полный доступ», выбранный пользователь не сможет открыть файл.

7. Вы увидите следующие варианты:

-

Полный доступ — файл может быть прочитан, записан, изменен или удален пользователем.

-

Modify — файл может быть прочитан, записан и изменен пользователем.

-

Чтение и выполнение — файл можно прочитать или запустить выбранный файл.

-

Список содержимого папки — файл можно просмотреть в выбранной папке.

-

Чтение — файл может быть открыт пользователем.

-

Запись — файл может быть отредактирован или создан пользователем.

Установите флажки разрешений в соответствии с вашими требованиями. Щелкните Применить > ОК.

Способ 2: заменить все записи разрешений дочерних объектов

В некоторых случаях разрешение изменить нельзя. Разрешения в столбце «Разрешить» выделены серым цветом и не могут быть выбраны. Вы можете изменить это, перейдя в Дополнительные настройки, вот как это сделать.

1. Выполните шаги 1, 2 и 3 из метода 1, чтобы открыть свойства папки.

2. Перейдите на вкладку «Безопасность» и нажмите «Дополнительно».

3. Установите флажок «Заменить все записи разрешений дочерних объектов на записи разрешений, наследуемые от этого объекта», и выберите свою учетную запись в качестве пользователя.

4. Щелкните Применить. После этого появится запрос подтверждения, нажмите Да на нем.

Вы должны иметь возможность просматривать и изменять права доступа к выбранной папке или файлам и понимать, как изменить права доступа к файлам в Windows 10.

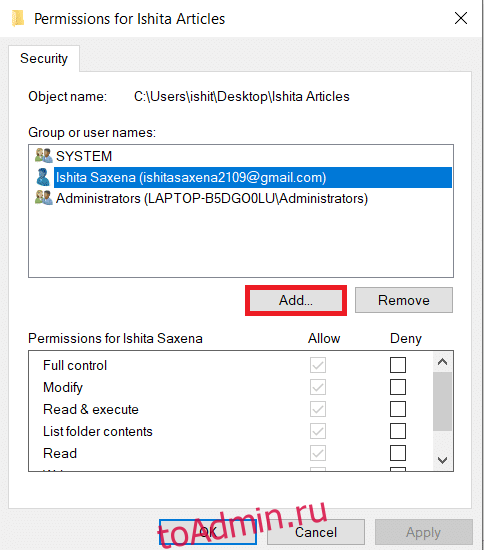

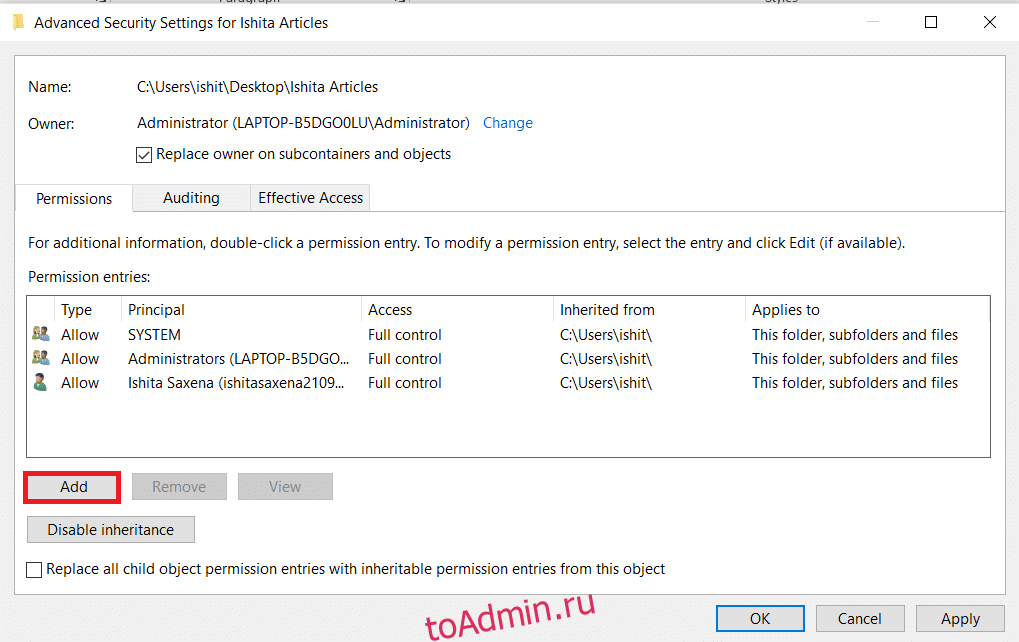

Способ 3: добавить новый профиль администратора

Иногда пользователь вообще не упоминается в списке пользователей или групп. Вы должны вручную добавить пользователя в этот сценарий, прежде чем сможете предоставить ему разрешение. В противном случае они не смогут получить доступ к файлам, поскольку их нет в списке пользователей. Выполните следующие действия, чтобы добавить пользователя и предоставить ему права доступа к файлам.

1. Щелкните правой кнопкой мыши папку/файл, к которому вы хотите предоставить общий доступ, и выберите в меню Свойства.

2. Перейдите на вкладку «Безопасность» и выберите «Изменить».

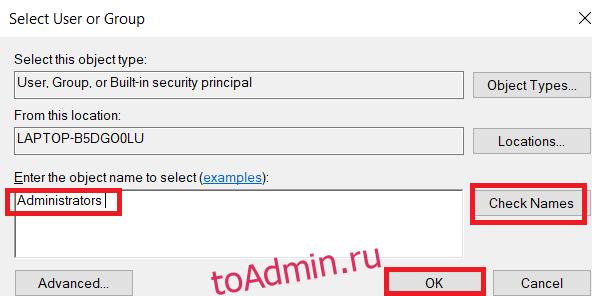

3. Нажмите Добавить.

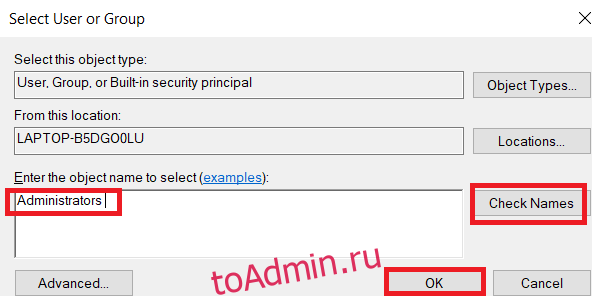

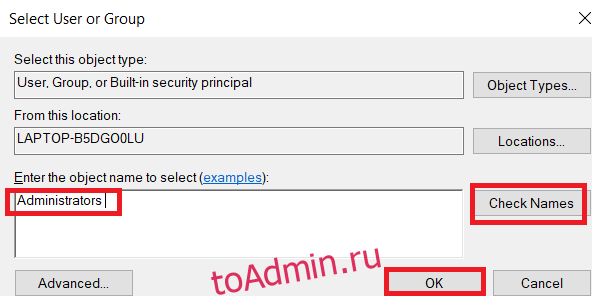

4. В поле Введите имя объекта для выбора окна подсказки введите имя пользователя, которому вы хотите предоставить доступ. Нажмите «Проверить имена». Он автоматически выберет имя пользователя и проверит его. Нажмите «ОК».

5. Теперь имя пользователя появится на вкладке «Безопасность» в разделе «Имена групп или пользователей».

6. Выберите имя пользователя и предоставьте ему необходимое разрешение. Щелкните Применить > ОК.

Способ 4: сменить владельца на администратора

Вы можете легко изменить права доступа к файлу, взяв его во владение. Это самый простой способ изменить файл. Следуйте приведенным ниже инструкциям, чтобы получить полный контроль над файлом, взяв его на себя.

Вариант I. Изменение владельца в дополнительных настройках безопасности

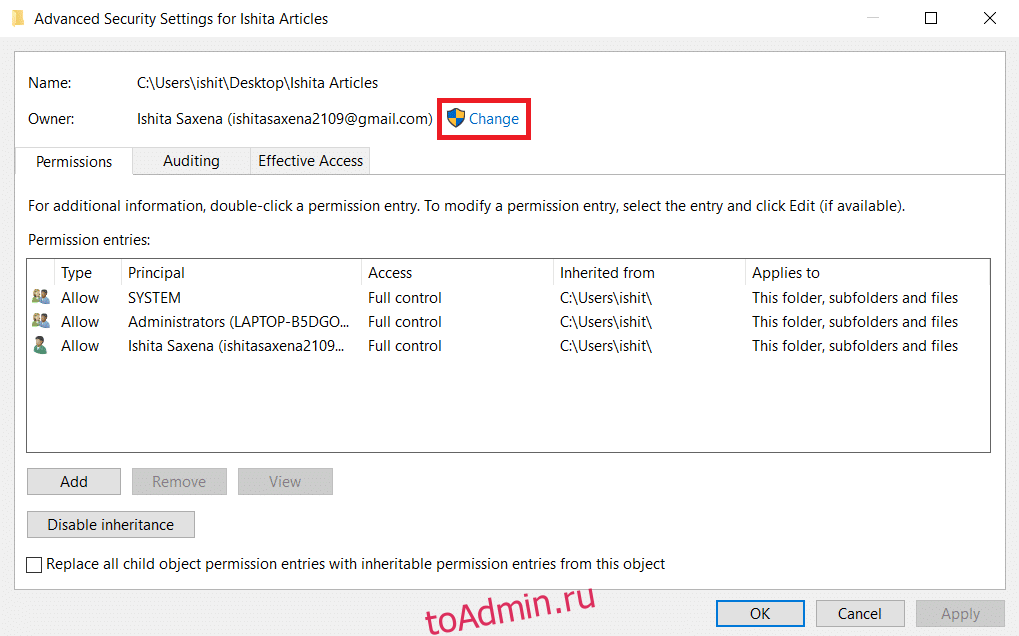

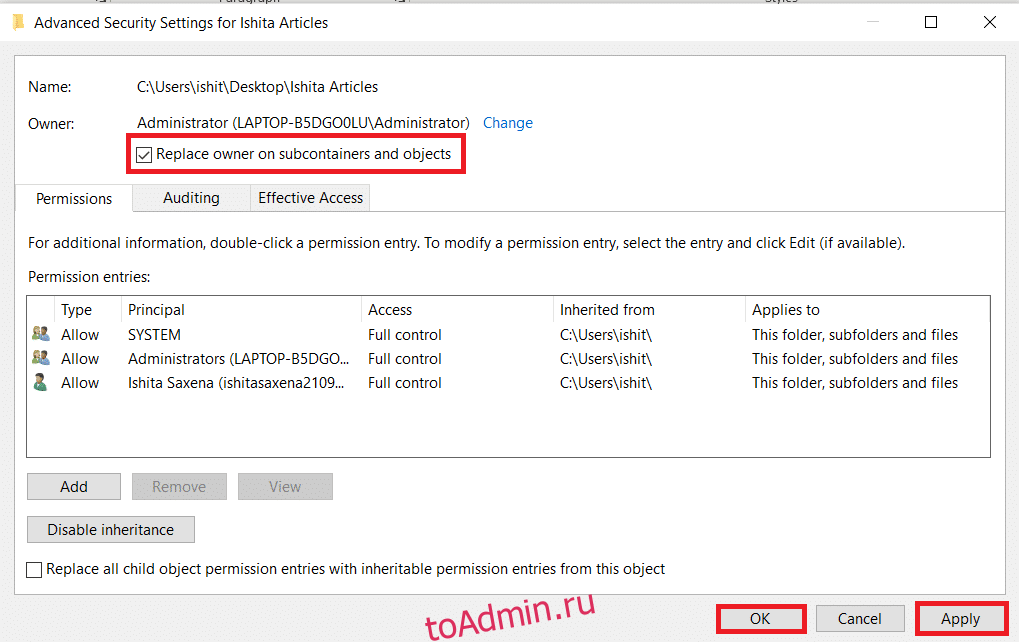

1. Выполните шаги 1 и 2 из метода 2, чтобы перейти к дополнительным параметрам безопасности.

2. Нажмите «Изменить» рядом с разделом «Владелец» в верхней части страницы.

3. Появится всплывающее окно. Введите свое имя пользователя в поле Введите имя объекта для выбора. Выберите «Проверить имена» и подождите, пока они не будут проверены. Нажмите OK, чтобы сохранить изменения.

4. Теперь раздел владельца будет обновлен. Чтобы сохранить изменения, установите флажок «Заменить владельца вложенных контейнеров и объектов», затем нажмите «Применить» и «ОК».

Примечание. Вы можете установить флажок «Заменить все записи разрешений дочерних объектов», как советуют некоторые эксперты.

Вариант II. Предоставление прав доступа к файлам вручную

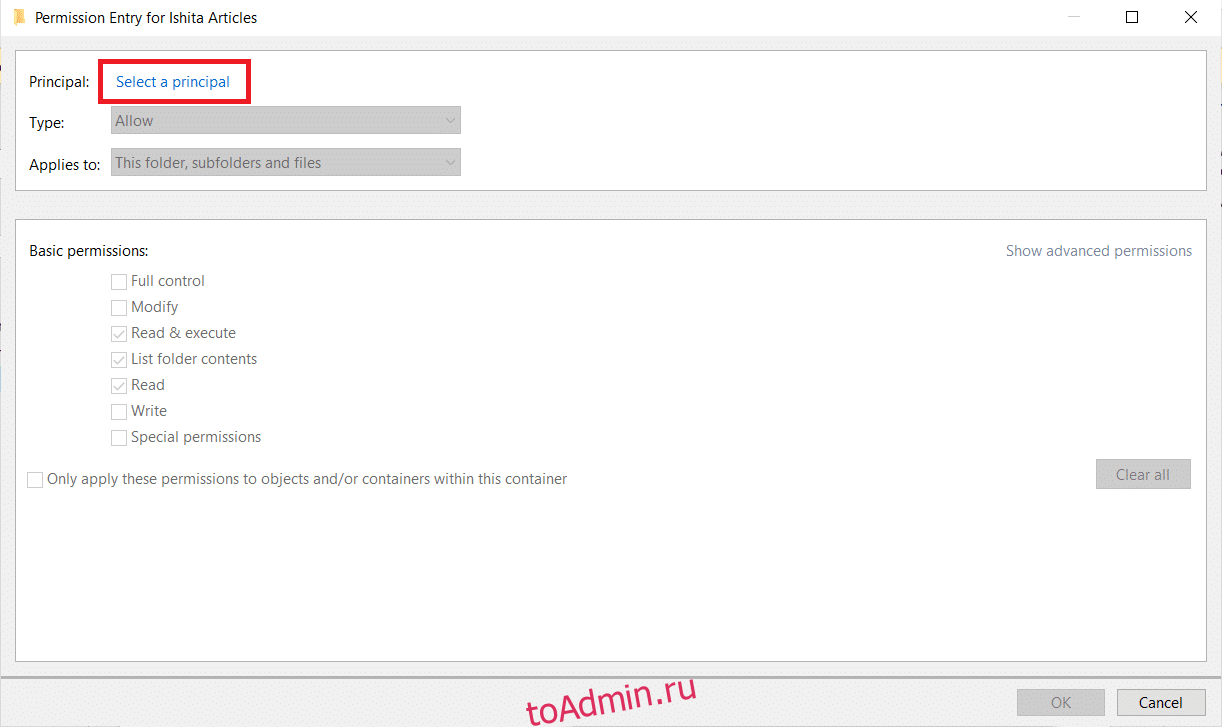

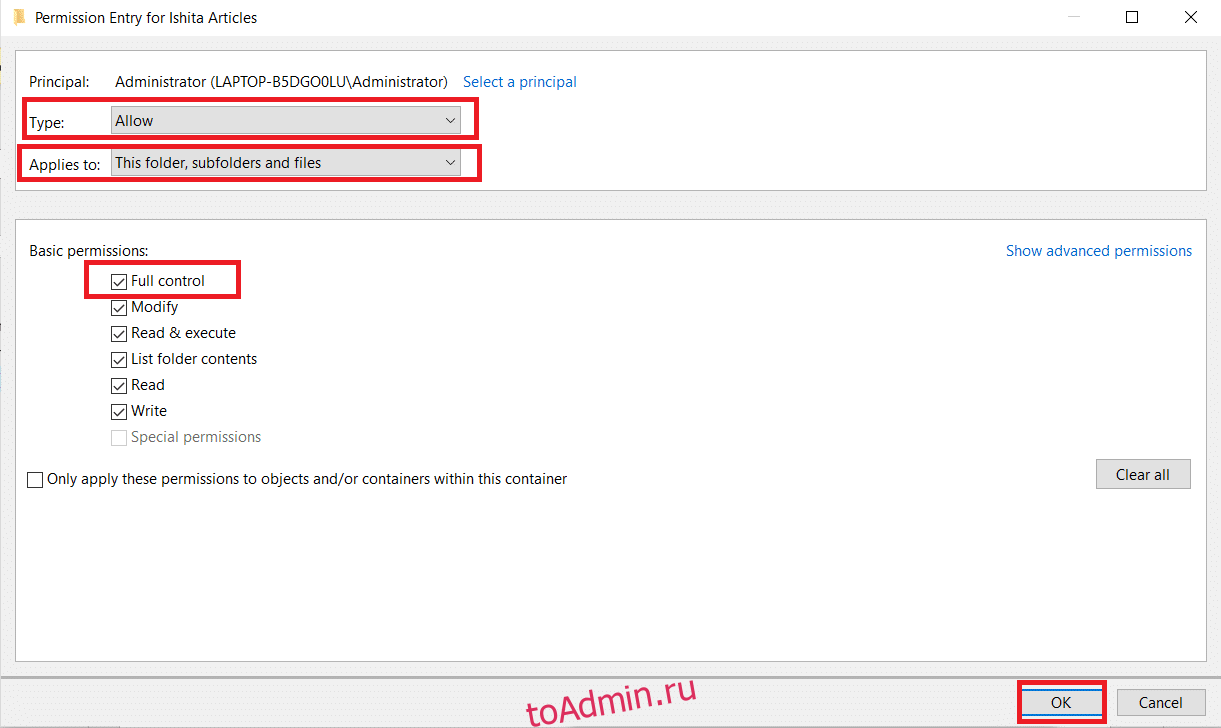

В редких случаях вам может потребоваться вручную предоставить доступ к файлам для вашей учетной записи. Для этого просто выполните следующие действия:

1. Перейдите к дополнительным параметрам безопасности.

2. Будет показан список всех пользователей. Нажмите кнопку «Добавить», если ваша учетная запись пользователя не отображается.

3. Щелкните Выбрать принципала.

4. Теперь введите имя своей учетной записи пользователя в поле подсказки, как показано на шаге 3 метода 4.

5. Выберите Полный доступ. В поле «Тип» выберите «Разрешить», а в разделе «Применяется» выберите «Эта папка, подпапки и файлы». Нажмите «ОК».

Теперь у вас есть полный доступ к выбранному файлу.

Вариант III: через командную строку

Если вы все еще не можете стать владельцем файла, вы можете использовать командную строку, которая напрямую изменит свойства файла. Вот как изменить права доступа к файлам в Windows 10 с помощью командной строки.

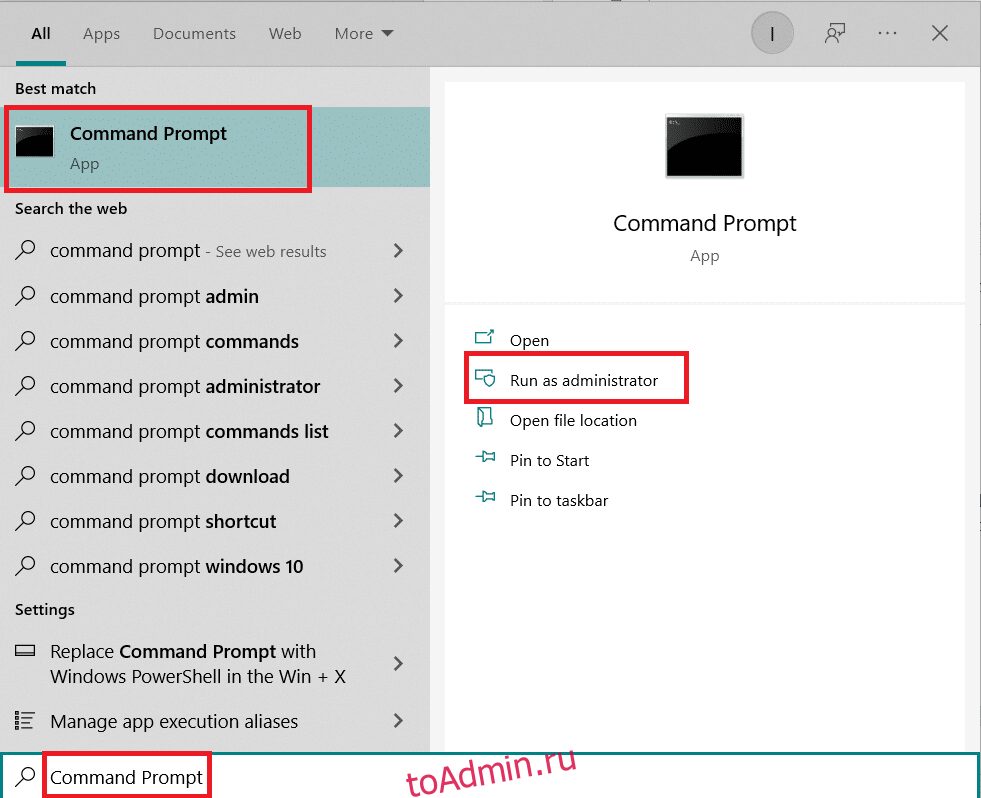

1. Нажмите клавишу Windows, введите «Командная строка» и нажмите «Запуск от имени администратора».

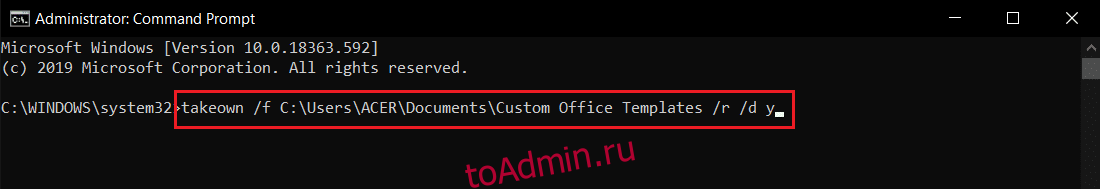

2. Введите следующую команду и нажмите клавишу Enter.

takeown /f path_to_folder /r /d y

Примечание. Замените path_to_folder на путь к папке/файлу, владельцем которого вы хотите стать.

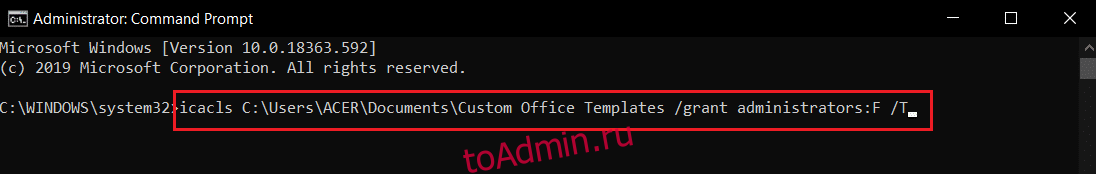

3. Теперь введите следующую команду и нажмите клавишу Enter.

icacls path_to_folder /grant administrators:F /T

Примечание. Замените администраторов своей учетной записью/именем пользователя.

Теперь у вас должен быть полный доступ к выбранной папке/файлу после выполнения этих двух команд.

Часто задаваемые вопросы (FAQ)

В. Что такое разрешения в Windows 10?

Ответ: Разрешения для приложений позволяют им получать доступ к определенным компонентам вашего устройства, таким как аппаратное обеспечение, такое как GPS, для определения вашего местоположения или программное обеспечение, такое как камера. Очень важно понимать, какие программы используют какие разрешения.

***

Мы надеемся, что это руководство было полезным, и вы смогли узнать, как изменить права доступа к файлам в Windows 10. Сообщите нам, какой метод сработал для вас лучше всего. Если у вас есть какие-либо вопросы или предложения, не стесняйтесь оставлять их в разделе комментариев.

Права доступа к файлам и папкам простым языком.

На просторах России много фирм и мелких предприятий не имеют в штате своего системного администратора на постоянной основе или приходящего время от времени. Фирма растёт и рано или поздно одной расшаренной папки в сети, где каждый может делать что захочет, становится мало. Требуется разграничение доступа для разных пользователей или групп пользователей на платформе MS Windows. Линуксоидов и опытных админов просьба не читать статью.

Самый лучший вариант — взять в штат опытного админа и задуматься о покупке сервера. Опытный админ на месте сам решит: поднимать ли MS Windows Server с Active Directory или использовать что-то из мира Linux.

Но данная статья написана для тех, кто решил пока мучаться самостоятельно, не применяя современные программные решения. Попытаюсь объяснить хотя бы как правильно реализовывать разграничение прав.

Прежде чем начать хотелось бы разжевать пару моментов:

- Любая операционная система «узнаёт» и «различает» реальных людей через их учётные записи. Должно быть так: один человек = одна учётная запись.

- В статье описывается ситуация, что в фирме нет своего админа и не куплен, к примеру, MS Windows Server. Любая обычная MS Windows одновременно обслуживает по сети не более 10 для WinXP и 20 человек для Win7. Это сделано фирмой Microsoft специально, чтобы клиентские Windows не перебегали дорогу серверам Windows и вы не портили бизнес Microsoft. Помните число 10-20 и когда в вашей фирме будет более 10-20 человек, вам придётся задуматься о покупке MS Windows Server или попросить кого-либо поднять вам бесплатный Linux Samba сервер, у которого нет таких ограничений.

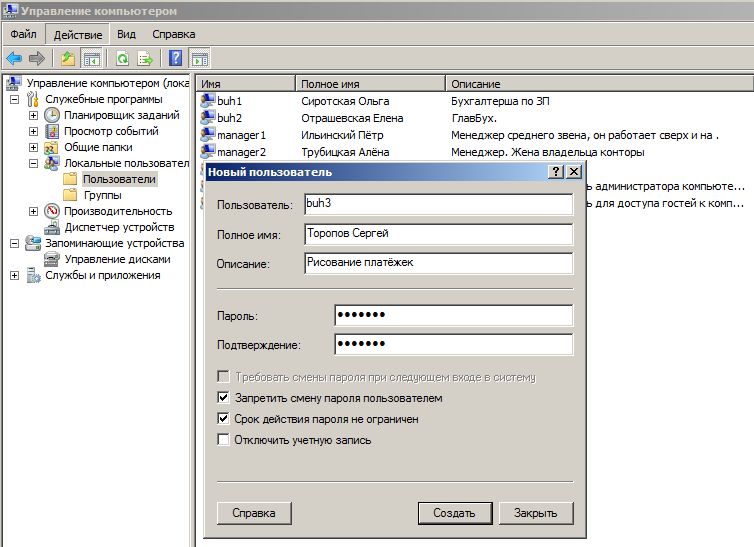

- Раз у вас нет грамотного админа, то ваш обычный комп с клиентской MS Windows будет изображать из себя файловый сервер. Вы вынуждены будете продублировать на нём учётные записи пользователей с других компьютеров, чтобы получать доступ к расшаренным файлам. Другими словами, если есть в фирме ПК1 бухгалтера Оли с учётной записью olya, то и на этом «сервере» (именую его в дальнейшем как WinServer) нужно создать учётную запись olya с таким же паролем, как и на ПК1.

- Люди приходят и уходят. Текучесть кадров есть везде и если вы, тот бедный человек, который не админ и назначен (вынужден) поддерживать ИТ вопросы фирмы, то вот вам совет. Делайте учётные записи, не привязанные к личности. Создавайте для менеджеров — manager1, manager2. Для бухгалтеров — buh1, buh2. Или что-то подобное. Ушёл человек? Другой не обидится, если будет использовать manager1. Согласитесь это лучше, чем Семёну использовать учётную запись olya, так как влом или некому переделывать и уже всё работает 100 лет.

- Забудьте такие слова как: «сделать пароль на папку». Те времена, когда на ресурсы накладывался пароль давным давно прошли. Поменялась философия работы с различными ресурсами. Сейчас пользователь входит в свою систему с помощью учётной записи (идентификация), подтверждая себя своим паролем (аутентификация) и ему предоставляется доступ ко всем разрешённым ресурсам. Один раз вошёл в систему и получил доступ ко всему — вот что нужно помнить.

- Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Приготовление.

В Проводнике уберите упрощённый доступ к нужным нам вещам.

- MS Windows XP. Меню Сервис — Свойства папки — Вид. Снять галочку Использовать мастер общего доступа

- MS Windows 7. Нажмите Alt. Меню Сервис — Параметры папок — Вид. Снять галочку Использовать простой общий доступ к файлам.

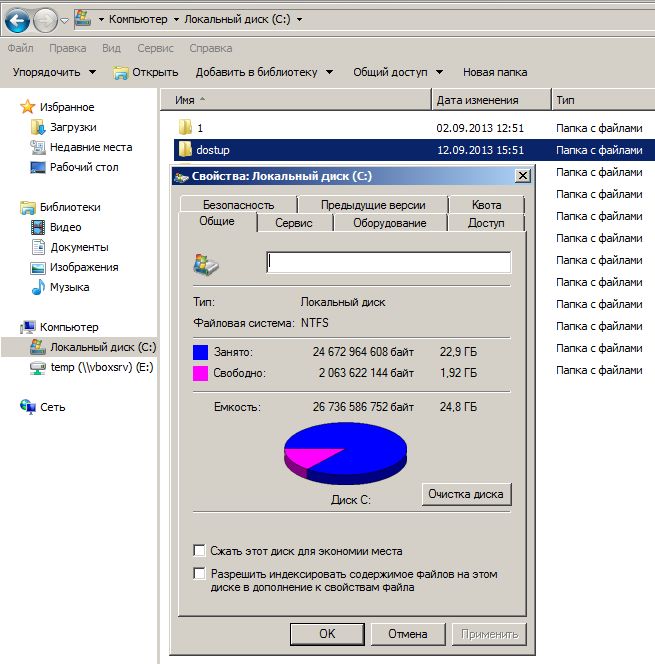

Создайте на вашем компьютере WinServer папку, которая будет хранить ваше богатство в виде файлов приказов, договоров и так далее. У меня, как пример, это будет C:dostup. Папка обязательна должна быть создана на разделе с NTFS.

Доступ по сети.

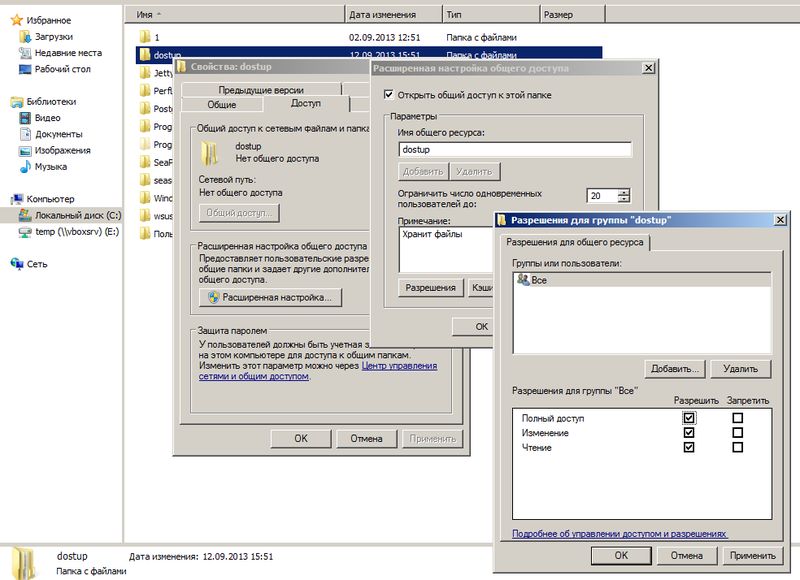

На данном этапе нужно выдать в доступ по сети (расшарить — share) папку для работы с ней другими пользователями на своих компьютерах данной локальной сети.

И самое главное! Выдать папку в доступ с полным разрешением для всех! Да да! Вы не ослышались. А как же разграничение доступа?

Мы разрешаем по локальной сети всем подсоединяться к папке, НО разграничивать доступ будем средствами безопасности, сохраняемые в файловой системе NTFS, на которой расположена наш каталог.

- MS Windows XP. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

- MS Windows 7. На нужной папке (C:dostup) правой клавишей мыши и там Свойства. Вкладка Доступ — Расширенная настройка. Ставим галочку Открыть общий доступ к этой папке. Заполняем Примечание. Жмём Разрешение. Группа Все должна иметь по сети право Полный доступ.

Пользователи и группы безопасности.

Нужно создать необходимые учётные записи пользователей. Напоминаю, что если на многочисленных ваших персональных компьютерах используются различные учётные записи для пользователей, то все они должны быть созданы на вашем «сервере» и с теми же самыми паролями. Этого можно избежать, только если у вас грамотный админ и компьютеры в Active Directory. Нет? Тогда кропотливо создавайте учётные записи.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Новый пользователь. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Пользователи. Меню Действие — Создать пользователя.

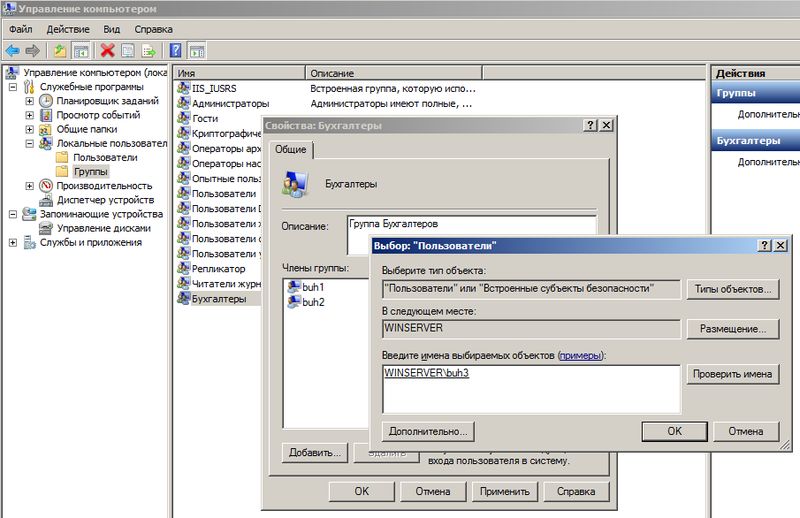

Теперь очередь за самым главным — группы! Группы позволяют включать в себя учётные записи пользователей и упрощают манипуляции с выдачей прав и разграничением доступа.

Чуть ниже будет объяснено «наложение прав» на каталоги и файлы, но сейчас главное понять одну мысль. Права на папки или файлы будут предоставляться группам, которые образно можно сравнить с контейнерами. А группы уже «передадут» права включённым в них учётным записям. То есть нужно мыслить на уровне групп, а не на уровне отдельных учётных записей.

- MS Windows XP. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу. - MS Windows 7. Панель Управления — Администрирование — Управление компьютером.

Локальные пользователи и группы — Группы. Меню Действие — Создать группу.

Нужно включить в нужные группы нужные учётные записи. Для примера, на группе Бухгалтеры правой клавишей мыши и там Добавить в группу или Свойства и там кнопка Добавить. В поле Введите имена выбираемых объектов впишите имя необходимой учётной записи и нажмите Проверить имена. Если всё верно, то учётная запись изменится к виду ИМЯСЕРВЕРАучётная_запись. На рисунке выше, учётная запись buh3 была приведена к WINSERVERbuh3.

Итак, нужные группы созданы и учётные записи пользователей включены в нужные группы. Но до этапа назначения прав на папках и файлах с помощью групп хотелось бы обсудить пару моментов.

Стоит ли заморачиваться с группой, если в ней будет одна учётная запись? Считаю, что стоит! Группа даёт гибкость и маневренность. Завтра вам понадобится ещё одному человеку Б дать те же права, что и определённому человеку с его учётной записью А. Вы просто добавите учётную запись Б в группу, где уже имеется А и всё!

Намного проще, когда права доступа выданы группам, а не отдельным персонам. Вам остаётся лишь манипулировать группами и включением в них нужных учётных записей.

Права доступа.

Желательно выполнять нижеперечисленные действия от встроенной учётной записи Администратор или от первой учётной записи в системе, которая по умолчанию входит в группу Администраторы.

Вот и добрались до этапа, где непосредственно и происходит магия разграничения прав доступа для различных групп, а через них и пользователям (точнее их учётным записям).

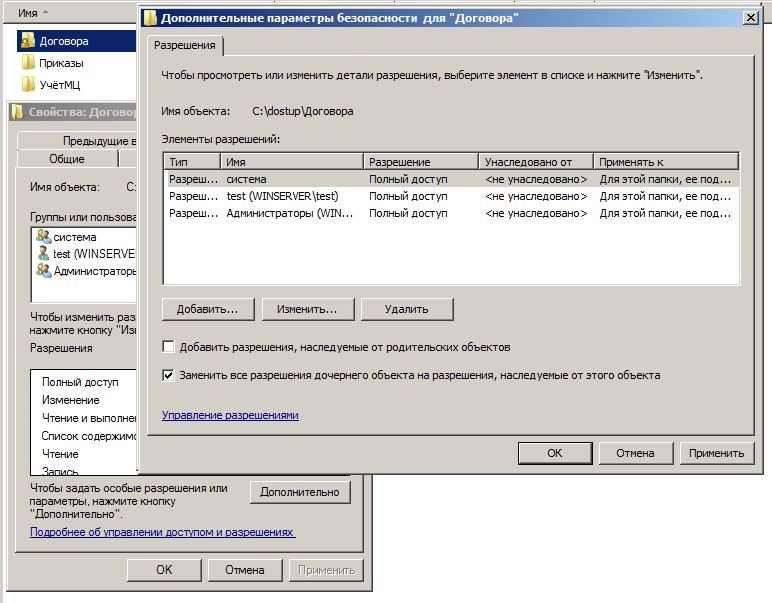

Итак, у нас есть директория по адресу C:dostup, которую мы уже выдали в доступ по сети всем сотрудникам. Внутри каталога C:dostup ради примера создадим папки Договора, Приказы, Учёт МЦ. Предположим, что есть задача сделать:

- папка Договора должна быть доступна для Бухгалтеров только на чтение. Чтение и запись для группы Менеджеров.

- папка УчётМЦ должна быть доступна для Бухгалтеров на чтение и запись. Группа Менеджеров не имеет доступа.

- папка Приказы должна быть доступна для Бухгалтеров и Менеджеров только на чтение.

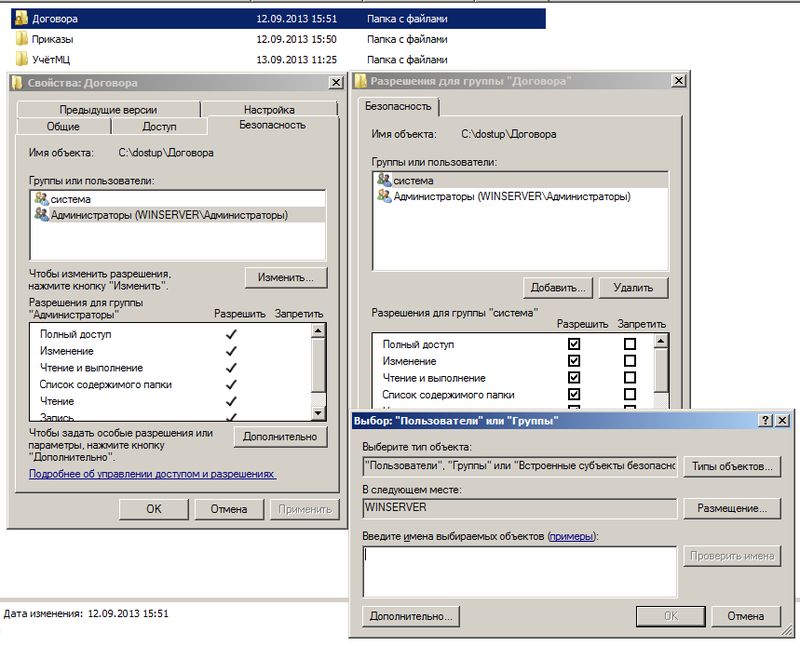

На папке Договора правой клавишей и там Свойства — вкладка Безопасность. Мы видим что какие-то группы и пользователи уже имеют к ней доступ. Эти права были унаследованы от родителя dostup, а та в свою очередь от своего родителя С:

Мы прервём это наследование прав и назначим свои права-хотелки.

Жмём кнопку Дополнительно — вкладка Разрешения — кнопка Изменить разрешения.

Сначала прерываем наследование прав от родителя. Снимаем галочку Добавить разрешения, наследуемые от родительских объектов. Нас предупредят, что разрешения от родителя не будут применяться к данному объекту (в данном случае это папка Договора). Выбор: Отмена или Удалить или Добавить. Жмём Добавить и права от родителя останутся нам в наследство, но больше права родителя на нас не будут распространяться. Другими словами, если в будущем права доступа у родителя (папка dostup) изменить — это не скажется на дочерней папке Договора. Заметьте в поле Унаследовано от стоит не унаследовано. То есть связь родитель — ребёнок разорвана.

Теперь аккуратно удаляем лишние права, оставляя Полный доступ для Администраторов и Система. Выделяем по очереди всякие Прошедшие проверку и просто Пользователи и удаляем кнопкой Удалить.

Кнопка Добавить в данном окне Дополнительные параметры безопасности предназначена для опытных админов, которые смогут задать особые, специальные разрешения. Статья же нацелена на знания опытного пользователя.

Мы ставим галочку Заменить все разрешения дочернего объекта на разрешения, наследуемые от этого объекта и жмём Ок. Возвращаемся назад и снова Ок, чтобы вернуться к простому виду Свойства.

Данное окно позволит упрощённо достигнуть желаемого. Кнопка Изменить выведет окно «Разрешения для группы».

Жмём Добавить. В новом окне пишем Бухгалтеры и жмём «Проверить имена» — Ок. По умолчанию даётся в упрощённом виде доступ «на чтение». Галочки в колонке Разрешить автоматически выставляются «Чтение и выполнение», «Список содержимого папки», «Чтение». Нас это устраивает и жмём Ок.

Теперь по нашему техническому заданию нужно дать права на чтение и запись для группы Менеджеры. Если мы в окне Свойства, то снова Изменить — Добавить — вбиваем Менеджеры — Проверить имена. Добавляем в колонке Разрешить галочки Изменение и Запись.

Теперь нужно всё проверить!

Следите за мыслью. Мы приказали, чтобы папка Договора не наследовала права от свого родителя dostup. Приказали дочерним папкам и файлам внутри папки Договора наследовать права от неё.

На папку Договора мы наложили следующие права доступа: группа Бухгалтеры должна только читать файлы и открывать папки внутри, а группа Менеджеры создавать, изменять файлы и создавать папки.

Следовательно, если внутри директории Договора будет создаваться файл-документ, на нём будут разрешения от его родителя. Пользователи со своими учётными записями будут получать доступ к таким файлам и каталогам через свои группы.

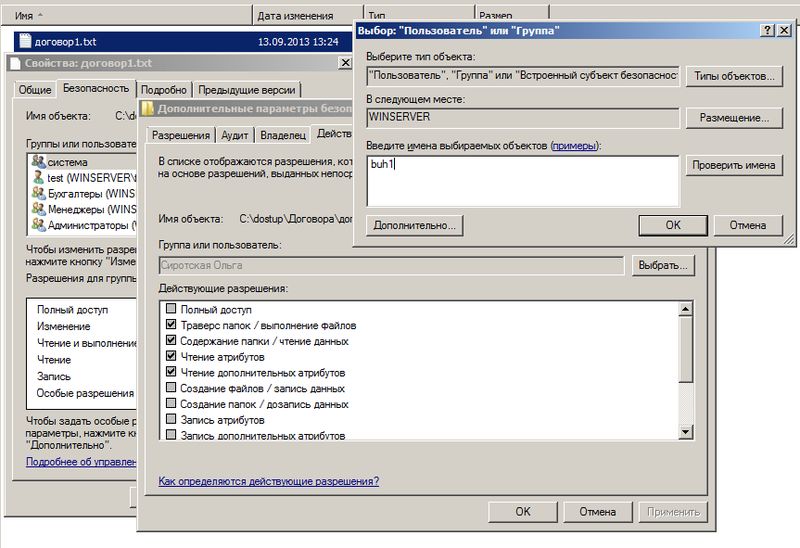

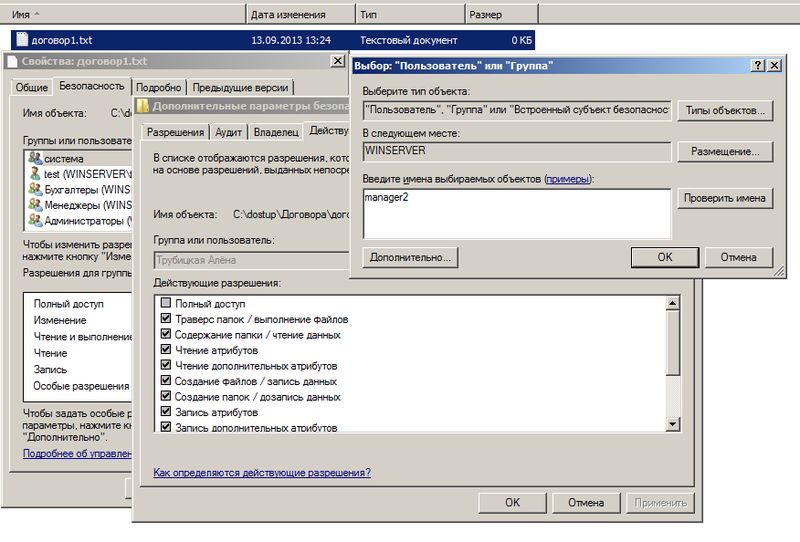

Зайдите в папку Договора и создайте тестовый файл договор1.txt

На нём щелчок правой клавишей мыши и там Свойства — вкладка Безопасность — Дополнительно — вкладка Действующие разрешения.

Жмём Выбрать и пишем учётную запись любого бухгалтера, к примеру buh1. Мы видим наглядно, что buh1 получил права от своей группы Бухгалтеры, которые обладают правами на чтение к родительской папке Договора, которая «распространяет» свои разрешения на свои дочерние объекты.

Пробуем manager2 и видим наглядно, что менеджер получает доступ на чтение и запись, так как входит в группу Менеджеры, которая даёт такие права для данной папки.

Абсолютно так же, по аналогии с папкой Договора, накладываются права доступа и для других папок, следуя вашему техническому заданию.

Итог.

- Используйте разделы NTFS.

- Когда разграничиваете доступ на папки (и файлы), то манипулируйте группами.

- Создавайте учётные записи для каждого пользователя. 1 человек = 1 учётная запись.

- Учётные записи включайте в группы. Учётная запись может входить одновременно в разные группы. Если учётная запись находится в нескольких группах и какая-либо группа что-то разрешает, то это будет разрешено учётной записи.

- Колонка Запретить (запрещающие права) имеют приоритет перед Разрешением. Если учётная запись находится в нескольких группах и какая-либо группа что-то запрещает, а другая группа это разрешает, то это будет запрещено учётной записи.

- Удаляйте учётную запись из группы, если хотите лишить доступа, которого данная группа даёт.

- Задумайтесь о найме админа и не обижайте его деньгами.

Задавайте вопросы в комментариях и спрашивайте, поправляйте.

Видеоматериал показывает частный случай, когда нужно всего лишь запретить доступ к папке, пользуясь тем, что запрещающие правила имеют приоритет перед разрешающими правила.

Дополнительные материалы:

Как связать Microsoft Access с MySQL.

Дата последней правки: 2015-12-01 09:57:26

Windows 8 Enterprise Windows 8 Pro Windows 8 Windows 7 Enterprise Windows 7 Professional Windows 7 Ultimate Windows 7 Home Premium Windows 7 Home Basic Windows 7 Starter Windows Vista Enterprise Windows Vista Ultimate Windows Vista Business Windows Vista Home Premium Windows Vista Home Basic Windows Vista Starter Microsoft Windows XP Professional Microsoft Windows XP Home Edition Microsoft Windows XP Starter Edition Еще…Меньше

Аннотация

При попытке доступа к файлам и папкам в Windows или работе с ними могут возникать такие проблемы:

-

Проблема 1. Вы получаете сообщение об ошибке «Отказано в доступе» или аналогичное.

-

Проблема 2. Невозможно получить доступ к файлам и папкам, изменить, сохранить или удалить их.

-

Проблема 3. Невозможно открыть файл или папку после установки новой версии Windows.

Способ

Чтобы решить конкретную проблему, выберите наиболее подходящее к вашей ситуации описание и выполните указанные действия. Используйте метод, соответствующий вашей версии Windows.

Примечание. При подобных проблемах не всегда появляется сообщение об ошибке «Отказано в доступе». Если устранить проблему не удается, попробуйте другие предлагаемые действия.

Причина

Сообщение об ошибке «Отказано в доступе» может появляться по одной или нескольким из следующих причин:

-

Изменился владелец папки.

-

У вас нет необходимых разрешений.

-

Файл зашифрован.

Решение

Windows 8

Возможно, вы не являетесь владельцем файла или папки.

Если вы недавно обновили систему до Windows 8, могли измениться некоторые сведения о вашей учетной записи. Поэтому вы можете больше не быть владельцем некоторых файлов или папок. Эту проблему можно устранить, снова став владельцем файлов и папок.

Чтобы стать владельцем файла или папки, выполните указанные ниже действия.

-

Нажмите и удерживайте папку, владельцем которой вы хотите стать, и выберите пункт Свойства. (Если вы используете мышь, щелкните папку правой кнопкой и выберите пункт Свойства.)

-

Откройте вкладку Безопасность, нажмите кнопку Дополнительно и выберите пункт Изменить. При получении запроса на ввод пароля администратора или подтверждение введите пароль или подтвердите действие.

-

Введите имя пользователя, которому нужно предоставить права владельца, и выберите элемент Проверить имена.

Примечание. Появится имя учетной записи лица, которому вы предоставляете права владельца.

-

Нажмите кнопку ОК.

-

Если необходимо, чтобы этот пользователь также стал владельцем файлов и вложенных папок в этой папке, установите флажок Заменить владельца подконтейнеров и объектов.

-

Нажмите кнопку ОК.

Возможно, у вас нет необходимых разрешений.

Проблемы при доступе к файлам и папкам могут быть связаны с разрешениями. Разрешения — это правила, которые определяют, может ли пользователь получать доступ к файлам и папкам или изменять их. Чтобы проверить разрешения на файл или папку:

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

Для открытия файла необходимо разрешение на чтение. Чтобы изменить разрешения на файл или папку, выполните указанные ниже действия.

Важно! Чтобы изменить разрешения на файлы и папки, необходимо войти в систему с правами администратора.

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

-

Нажмите кнопку Изменить, выберите свое имя, установите флажки для нужных разрешений и нажмите кнопку ОК.

Файл или папка могут быть зашифрованы.

Шифрование позволяет защитить файлы и папки от нежелательного доступа. Открыть зашифрованный файл или папку без сертификата, который использовался для шифрования, невозможно. Чтобы увидеть, зашифрованы ли файл или папка:

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Перейдите на вкладку Общие и нажмите кнопку Дополнительно.

Если установлен флажок Шифровать содержимое для защиты данных, для открытия файла или папки потребуется сертификат, который использовался для их шифрования. В этом случае следует получить этот сертификат у пользователя, который создал или зашифровал файл или папку, либо попросить его расшифровать их.

Windows 7

Возможно, вы не являетесь владельцем файла или папки.

Если вы недавно обновили систему до Windows 7, могли измениться некоторые сведения о вашей учетной записи. Поэтому вы можете больше не быть владельцем некоторых файлов или папок. Эту проблему можно устранить, снова став владельцем файлов и папок.

Чтобы стать владельцем файла или папки:

-

Щелкните правой кнопкой мыши значок папки, владельцем которой вы хотите стать, и выберите пункт Свойства.

-

Откройте вкладку Безопасность, нажмите кнопку Дополнительно и выберите вкладку Владелец.

-

Нажмите кнопку Изменить.

Примечание. При получении запроса на ввод пароля администратора или подтверждения введите пароль или подтвердите действие.

-

Выберите имя лица, которому требуется предоставить права владельца.

-

Если необходимо, чтобы этот пользователь также стал владельцем файлов и вложенных папок в этой папке, установите флажок Заменить владельца подконтейнеров и объектов.

-

Нажмите кнопку ОК.

Возможно, у вас нет необходимых разрешений.

Проблемы при доступе к файлам и папкам могут быть связаны с разрешениями. Разрешения — это правила, которые определяют, может ли пользователь получать доступ к файлам и папкам или изменять их. Чтобы установить разрешения файла или папки, выполните указанные ниже действия.

-

Щелкните файл или папку правой кнопкой мыши и выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

Для открытия файла необходимо разрешение на чтение. Чтобы изменить разрешения на файл или папку, выполните указанные ниже действия.

Важно! Чтобы изменить разрешения на файлы и папки, необходимо войти в систему с правами администратора.

-

Щелкните файл или папку правой кнопкой мыши и выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

-

Нажмите кнопку Изменить, выберите свое имя, установите флажки для нужных разрешений и нажмите кнопку ОК.

Дополнительные сведения о разрешениях см. в статье Что такое разрешения?.

Файл или папка могут быть зашифрованы.

Шифрование позволяет защитить файлы и папки от нежелательного доступа. Открыть зашифрованный файл или папку без сертификата, который использовался для шифрования, невозможно. Чтобы увидеть, зашифрованы ли файл или папка:

-

Щелкните файл или папку правой кнопкой мыши и выберите пункт Свойства.

-

Откройте вкладку Общие и нажмите кнопку Дополнительно.

Если установлен флажок Шифровать содержимое для защиты данных, для открытия файла или папки потребуется сертификат, который использовался для их шифрования.

Этот сертификат следует получить у пользователя, который создал или зашифровал файл или папку, либо попросить его расшифровать их.

Дополнительные сведения см. в статье Импорт и экспорт сертификатов и закрытых ключей.

Причина

Проблемы с доступом к файлам и папкам и при работе с ними могут возникать по одной или нескольким из следующих причин:

-

Изменился владелец папки.

-

У вас нет необходимых разрешений.

-

Файл зашифрован.

-

Файл поврежден.

-

Профиль пользователя поврежден.

Решение

Windows 8

Возможно, вы не являетесь владельцем файла или папки.

Если вы недавно обновили систему до Windows 8, могли измениться некоторые сведения о вашей учетной записи. Поэтому вы можете больше не быть владельцем некоторых файлов или папок. Эту проблему можно устранить, снова став владельцем файлов и папок.

Чтобы стать владельцем файла или папки, выполните указанные ниже действия.

-

Нажмите и удерживайте папку, владельцем которой вы хотите стать, и выберите пункт Свойства. (Если вы используете мышь, щелкните папку правой кнопкой и выберите пункт Свойства.)

-

Откройте вкладку Безопасность, нажмите кнопку Дополнительно и выберите пункт Изменить. При получении запроса на ввод пароля администратора или подтверждение введите пароль или подтвердите действие.

-

Введите имя пользователя, которому нужно предоставить права владельца, и выберите элемент Проверить имена.

Примечание. Появится имя учетной записи лица, которому вы предоставляете права владельца.

-

Нажмите кнопку ОК.

-

Если необходимо, чтобы этот пользователь также стал владельцем файлов и вложенных папок в этой папке, установите флажок Заменить владельца подконтейнеров и объектов.

-

Нажмите кнопку ОК.

Возможно, у вас нет необходимых разрешений.

Проблемы при доступе к файлам и папкам могут быть связаны с разрешениями. Разрешения — это правила, которые определяют, может ли пользователь получать доступ к файлам и папкам или изменять их. Чтобы проверить разрешения на файл или папку:

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

Для открытия файла необходимо разрешение на чтение. Чтобы изменить разрешения на файл или папку, выполните указанные ниже действия.

Важно! Чтобы изменить разрешения на файлы и папки, необходимо войти в систему с правами администратора.

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

-

Нажмите кнопку Изменить, выберите свое имя, установите флажки для нужных разрешений и нажмите кнопку ОК.

Дополнительные сведения о разрешениях см. в статье Что такое разрешения?.

Файл или папка могут быть зашифрованы.

Шифрование позволяет защитить файлы и папки от нежелательного доступа. Открыть зашифрованный файл или папку без сертификата, который использовался для шифрования, невозможно. Чтобы увидеть, зашифрованы ли файл или папка:

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Перейдите на вкладку Общие и нажмите кнопку Дополнительно.

Если установлен флажок Шифровать содержимое для защиты данных, для открытия файла или папки потребуется сертификат, который использовался для их шифрования. В этом случае следует получить этот сертификат у пользователя, который создал или зашифровал файл или папку, либо попросить его расшифровать их.

Файл или папка могут быть повреждены

Файлы могут оказаться поврежденными по разным причинам. Наиболее часто это случается, когда при открытом файле происходит сбой компьютера или пропадает питание. Большинство поврежденных файлов невозможно восстановить. В таком случае необходимо удалить файл или восстановить его из резервной копии.

Дополнительные сведения о поврежденных файлах и способах их восстановления см. в статье Поврежденные файлы: вопросы и ответы.

Ваш локальный профиль пользователя может быть поврежден.

Иногда Windows может неправильно читать данные локального профиля пользователя. Это может заблокировать доступ к файлам и папкам. В таком случае может потребоваться новый локальный профиль пользователя. Для его создания сначала создайте учетную запись локального пользователя. При создании учетной записи также создается и профиль. Чтобы создать учетную запись локального пользователя:

-

Проведите пальцем от правого края экрана, нажмите Параметры и выберите Изменение параметров компьютера. (Если вы используете мышь, наведите указатель на правый верхний угол экрана, переместите его вниз, нажмите Параметры, а затем Изменение параметров компьютера.)

-

В области навигации выберите элемент Пользователи.

-

Выберите команду Добавить пользователя, а затем выберите пункт Возможен ли вход без учетной записи Майкрософт?

-

Выберите элемент Локальная учетная запись.

-

Введите имя новой учетной записи.

-

Если вы хотите использовать пароль, введите и подтвердите его. Если вы решили не использовать пароль, не вводите его и нажмите кнопку Далее.

-

Нажмите кнопку Готово.

Windows 7

Возможно, вы не являетесь владельцем файла или папки.

Если вы недавно обновили систему до Windows 7, могли измениться некоторые сведения о вашей учетной записи. Поэтому вы можете больше не быть владельцем некоторых файлов или папок. Эту проблему можно устранить, снова став владельцем файлов и папок.

Чтобы стать владельцем файла или папки:

-

Щелкните правой кнопкой мыши значок папки, владельцем которой вы хотите стать, и выберите команду Свойства.

-

Откройте вкладку Безопасность, нажмите кнопку Дополнительно и выберите вкладку Владелец.

-

Нажмите кнопку Изменить. При получении запроса на ввод пароля администратора или подтверждение введите пароль или подтвердите действие.

-

Выберите имя лица, которому требуется предоставить права владельца.

-

Если необходимо, чтобы этот пользователь также стал владельцем файлов и вложенных папок в этой папке, установите флажок Заменить владельца подконтейнеров и объектов.

-

Нажмите кнопку ОК.

Возможно, у вас нет необходимых разрешений.

Проблемы при доступе к файлам и папкам могут быть связаны с разрешениями. Разрешения — это правила, которые определяют, может ли пользователь получать доступ к файлам и папкам или изменять их. Чтобы проверить разрешения на файл или папку:

-

Нажмите и удерживайте (или щелкните правой кнопкой мыши) файл или папку, а затем выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

Для открытия файла необходимо разрешение на чтение. Чтобы изменить разрешения на файл или папку, выполните указанные ниже действия.

Важно! Чтобы изменить разрешения на файлы и папки, необходимо войти в систему с правами администратора.

-

Щелкните файл или папку правой кнопкой мыши и выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В разделе Группы или пользователи выберите свое имя, чтобы увидеть имеющиеся у вас разрешения.

-

Нажмите кнопку Изменить, выберите свое имя, установите флажки для нужных разрешений и нажмите кнопку ОК.

Дополнительные сведения о разрешениях см. в статье Что такое разрешения?.

Файл или папка могут быть зашифрованы.

Шифрование позволяет защитить файлы и папки от нежелательного доступа. Открыть зашифрованный файл или папку без сертификата, который использовался для шифрования, невозможно. Чтобы увидеть, зашифрованы ли файл или папка:

-

Щелкните файл правой кнопкой мыши и выберите пункт Свойства.

-

Откройте вкладку Общие и нажмите кнопку Дополнительно.

Если установлен флажок Шифровать содержимое для защиты данных, для открытия файла или папки потребуется сертификат, который использовался для их шифрования.

Этот сертификат следует получить у пользователя, создавшего файл. Дополнительные сведения см. в статье Импорт и экспорт сертификатов и закрытых ключей.

Файл или папка могут быть повреждены

Файлы могут оказаться поврежденными по разным причинам. Наиболее часто это случается, когда при открытом файле происходит сбой компьютера или пропадает питание. Большинство поврежденных файлов невозможно восстановить. В таком случае необходимо удалить файл или восстановить его из резервной копии.

Дополнительные сведения о поврежденных файлах и способах их восстановления см. в статье Поврежденные файлы: вопросы и ответы.

Ваш профиль пользователя может быть поврежден.

Иногда Windows может неправильно читать данные локального профиля пользователя. Это может заблокировать доступ к файлам и папкам. В таком случае может потребоваться новый локальный профиль пользователя. Для его создания сначала создайте учетную запись локального пользователя. При создании учетной записи также создается и профиль.

Дополнительные сведения о создании профилей пользователя см. в статье Восстановление поврежденного профиля пользователя. После того как профиль пользователя создан, можно скопировать в него существующие файлы, чтобы иметь к ним доступ.

Причина

Проблемы с доступом к файлам и папкам после обновления версии Windows могут возникать по одной или нескольким из следующих причин:

-

Изменился владелец папки.

-

Файлы из предыдущей системы сохранены в папку Windows.old.

Решение

Windows 8

Возможно, вы не являетесь владельцем файла или папки.

Если вы недавно обновили систему до Windows 8, могли измениться некоторые сведения о вашей учетной записи. Поэтому вы можете больше не быть владельцем некоторых файлов и папок. Эту проблему можно устранить, снова став владельцем файлов и папок.

Чтобы стать владельцем файла или папки:

-

Нажмите и удерживайте папку, владельцем которой вы хотите стать, и выберите пункт Свойства. (Если вы используете мышь, щелкните папку правой кнопкой и выберите пункт Свойства.)

-

Откройте вкладку Безопасность, нажмите кнопку Дополнительно и выберите пункт Изменить. При получении запроса на ввод пароля администратора или подтверждение введите пароль или подтвердите действие.

-

Введите имя пользователя, которому нужно предоставить права владельца, и выберите элемент Проверить имена.

Примечание. Появится имя учетной записи лица, которому вы предоставляете права владельца.

-

Нажмите кнопку ОК.

-

Если необходимо, чтобы этот пользователь также стал владельцем файлов и вложенных папок в этой папке, установите флажок Заменить владельца подконтейнеров и объектов.

-