Разграничение

доступа

Под

разграничением

доступа

принято понимать установление полномочий

субъектов для полследующего контроля

санкционированного использования

ресурсов, доступных в системе. Принято

выделять два основных метода

разграничения доступа:

дискреционное и мандатное.

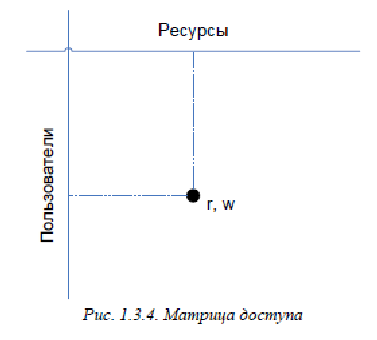

Дискреционным

называется

разграничение доступа между поименованными

субъектами и поименованными объектами.

На практике дискреционное разграничение

доступа

может быть реализовано, например, с

использованием матрицы

доступа (рис.

1.3.4).

Как

видно из рисунка, матрица доступа

определяет права доступа для каждого

пользователя по отношению к каждому

ресурсу.

Очевидно,

что вместо матрицы доступа можно

использовать списки полномочий: например,

каждому пользователю может быть

сопоставлен список доступных ему

ресурсов с соответствующими правами,

или же каждому ресурсу может быть

сопоставлен список пользователей с

указанием их прав на доступ к данному

ресурсу.

Мандатное

разграничение доступа обычно

реализуется как разграничение доступа

по уровням секретности. Полномочия

каждого пользователя задаются в

соответствии с максимальным уровнем

секретности, к которому он допущен. При

этом

все

ресурсы АС должны быть классифицированы

по уровням секретности.

Принципиальное

различие между дискреционным и мандатным

разграничением доступа состоит в

следующем: если в случае дискреционного

разграничения доступа права на доступ

к ресурсу для пользователей определяет

его владелец, то в случае мандатного

разграничения доступа уровни секретности

задаются извне, и владелец ресурса не

может оказать на них влияния. Сам термин

«мандатное» является неудачным переводом

слова mandatory – «обязательный». Тем самым,

мандатное разграничение доступа следует

понимать как принудительное.

Разграничение

доступа в ОС Windows

ОС

Microsoft

являются на сегодняшний день одной из

наиболее распространенных в мире. В

тоже время штатные средства разграничения

доступа, основанные на дискреционной

модели, не позволяют решить проблему

потенциальной утечки конфиденциальной

информации.

Защита

от несанкционированного доступа и

воздействия на информацию в компьютерных

системах решается с помощью методов

аутентификации (подтверждения подлинности

субъектов доступа), авторизации

(разграничения прав субъектов) и

администрирования (определения и

реализации адекватной угрозам политики

безопасности). Для разграничения прав

доступа к объектам в компьютерных

системах применяются различные модели

безопасности. Наиболее распространенными

на сегодняшний день являются дискреционное

и мандатное управление доступом.

Дискреционная

модель разграничения доступа предполагает

назначение каждому объекту списка

контроля доступа, элементы которого

определяют права доступа к объекту

конкретных пользователей или групп.

Эта модель отличается простотой

реализации, но ее недостатком является

отсутствие механизмов слежения за

безопасностью потоков информации. Это

означает, что права на доступ к объекту

проверяются только при первом обращении

к объекту. При этом возникает опасность

переноса информации из защищенного

объекта в общедоступный.

Мандатная

модель разграничения доступа предполагает

назначение объекту грифа секретности,

а субъекту – уровня допуска. Доступ

субъектов к объектам в мандатной модели

определяется на основании правил «не

читать выше» и «не записывать ниже».

Это означает, что пользователь не может

прочитать информацию из объекта, гриф

секретности которого выше, чем его

уровень допуска. Также пользователь не

может перенести информацию из объекта

с большим грифом секретности в объект

с меньшим грифом секретности. Использование

мандатной модели предотвращает утечку

конфиденциальной информации, но снижает

производительность компьютерной

системы.

В

наиболее распространенных сегодня ОС

Windows и UNIX используется дискреционное

разграничение доступа. Это означает,

что им присуща описанная выше проблема

возможной утечки конфиденциальной

информации. Пользователь, имеющий право

работать с защищенным объектом может

перенести содержащуюся в нем информацию

в другой общедоступный объект. Причем

это может произойти как преднамеренно,

если это делает сам пользователь, так

и непреднамеренно, например, через

вредоносное или шпионское ПО, запущенной

от его имени.

Можно

предложить метод, позволяющий

контролировать возможность утечки

конфиденциальной информации в операционных

системах, использующих дискреционную

модель разграничения доступа к объектам

для защищенных систем семейства Microsoft

Windows. Тем самым защищенность подобных

систем будет существенно повышена без

ущерба для производительности и простоты

определения прав доступа.

Необходимыми

условиями реализации мандатной модели

в системах с дискреционным контролем

доступа являются:

-

отслеживание

(мониторинг) доступа к объектам системы; -

реакция

на попытку получения несанкционированного

доступа; -

защищенное

хранение информации о грифе секретности

объектов и уровне допуска субъектов

системы; -

наличие

механизмов слежения за работой с буфером

обмена.

Проведенное

исследование системы безопасности ОС

семейства Windows показало, что наиболее

подходящим механизмом мониторинга

событий обращений к объектам файловой

системы является перехват системных

вызовов. Технология перехвата системных

вызовов SCH (System Call Hooking) позволяет в

реальном времени перехватывать обращения

к системным объектам. Эта технология

предполагает написание низкоуровневого

драйвера режима ядра, осуществляющего

мониторинг функций, через которые

происходит взаимодействие с объектами

системы. Недостатком этого подхода

является высокая сложность реализации.

Одной из причин этого является закрытость

операционной системы и не документированность

архитектуры файловой системы NTFS, а также

системных функций работы с ней. Безусловным

плюсом является возможность прямого

блокирования доступа к объекту.

Предполагается

реализация следующих вариантов реакций

на попытки получения несанкционированного

доступа:

-

блокирование

доступа к объекту; -

вывод

на экран сообщения о возникшей опасности

утечки конфиденциальной информации; -

запись

в журнал аудита; -

закрытие

приложения, осуществившего

несанкционированный доступ; -

завершение

сеанса работы пользователя (с возможностью

блокирования данной учетной записи).

При

этом администратору будет предоставлена

возможность выбора необходимого

варианта, а также их комбинации.

Информации

о грифах секретности предлагаются

хранить в системных списках аудита

объектов системы. При этом предполагается

создание в системе групп безопасности

соответствующих каждому использующемуся

уровню конфиденциальности. Для хранения

информации об уровнях допуска субъектов

используются групп безопасности ОС

Windows (локальных или уровня домена).

В

операционных системах Windows существует

универсальный инструмент, позволяющий

перемещать информацию между приложениями

– буфер обмена. Безусловно, если не

учитывать эту особенность, то вся

предлагаемая модель разграничения

доступа теряет смысл, т.к. пользователь

может открыть документ, содержащий

конфиденциальную информацию, скопировать

его фрагмент в буфер обмена, и закрыть

документ. После этого он может использовать

содержимое буфера обмена в своих целях,

например, поместить его в общедоступный

объект. Для решения этой проблемы

предлагается вариант шифрования

содержимого буфера обмена. Это позволить

полностью контролировать работу

пользователя с буфером обмена. При этом

возможность корректного расшифрования

содержимого буфера будет предоставлена

только авторизованным приложениям.

Предложенный

метод позволяет реализовать мандатный

принцип разграничения доступа к ресурсам

в ОС семейства Microsoft Windows. Разработанное

программное средство позволяет

отслеживать обращение пользователей

(и инициируемых ими процессов) к объектам

системы и предотвращать несанкционированный

доступ к информации на основе правил

мандатной модели управления доступом.

Система,

в которой установлено разработанное

программное средство, является намного

более защищенной, по сравнению со

стандартными настройками, хотя и теряет

небольшую честь функциональности.

Безусловно, эффективная работа в такой

системе подразумевает хорошее понимание

пользователем правил, которых он должен

придерживаться в соответствии со своим

уровнем допуска, иначе работа для него

будет проблематична.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

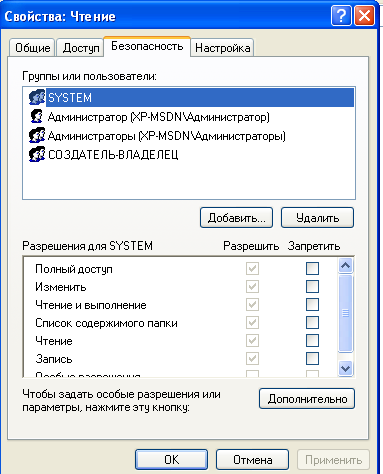

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

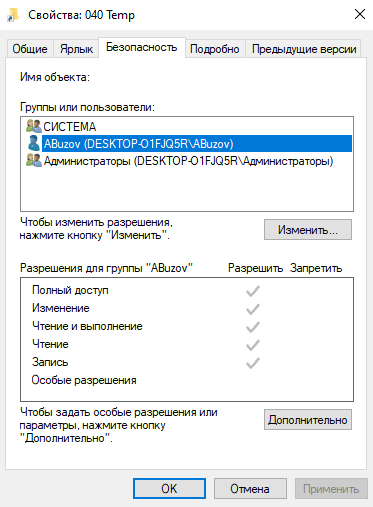

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

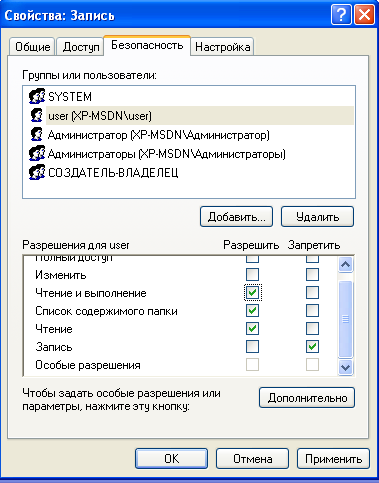

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

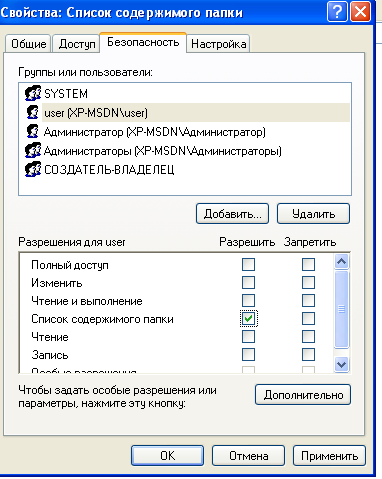

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

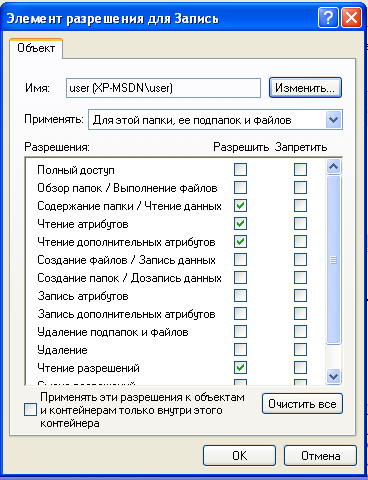

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

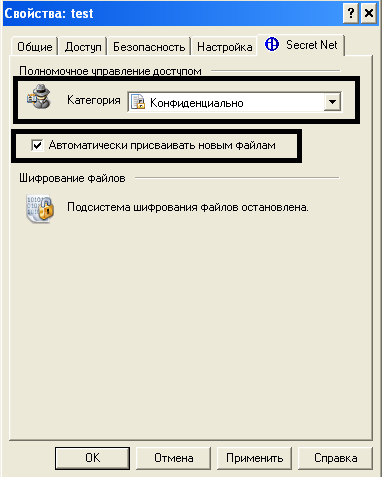

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Разграничение доступа — совокупность правил, регламентирующих порядок и условия доступа субъекта к объектам информационной системы. Также данные правила называют правами доступа или политиками безопасности. Существуют две основные модели разграничения доступа:

- мандатное разграничение доступа;

- дискреционное (избирательное) разграничение доступа.

Мандатное разграничение доступа

В мандатной модели обычные пользователи лишены возможности управлять настройками политик безопасности. Например, возможность доступа к тому или иному объекту определяется уровнем секретности объекта и уровнем доступа пользователя, которые жестко заданы для каждого пользователя и объекта. Данная модель обладает невысокой гибкостью и высокой трудоемкостью настройки политик безопасности, но при этом позволяет достичь высокого уровня управляемости безопасностью.

Дискреционное разграничение доступа

Дискреционное (избирательное, контролируемое) разграничение доступа — управление доступом субъектов к объектам базируется на том, что пользователи в том или ином объеме могут управлять настройками политик безопасности. Наиболее популярной реализацией дискреционной модели является модель, которая реализует ограничение доступа к файлам и объектам межпроцессной коммуникации в обычных пользовательских представителях семейств операционных систем Unix и Windows. В этих реализациях пользователь может произвольно изменить права доступа к файлу, который он создал, например, сделать его общедоступным.

Владелец

Одним из стандартных понятий, появляющихся в стандартной реализации дискреционной модели доступа в рамках файловой системы, является владелец объекта — субъект, который несет ответственность за конфиденциальность, целостность и доступность объекта. На владельца возлагается ответственность за корректное ограничение доступа к данному объекту других субъектов, другими словами, имеет возможность предоставить те или иные права доступа к объекту любому другому субъекту. Обычно владельцем объекта автоматически назначается субъект, создавший данный объект. В дальнейшем владелец с помощью соответствующего метода доступа к объекту может быть изменен.

Избирательное управление доступом является базовой реализацией разграничительной политики доступа к ресурсам при обработке конфиденциальных сведений, согласно требованиям к системе защиты информации.

Улучшенные с точки зрения безопасности версии операционных систем ограничивают доступ к файлам и другим объектам с помощью мандатного ограничения доступа. В результате пользователь, даже являясь создателем объекта, не может произвольно менять права доступа к этому файлу. Не гарантируется и то, что после создания пользователь сохранит доступ к созданному объекту, если специально это не оговорено в соответствующей политике безопасности.

Привилегии

Другим понятием, возникающим в реализациях дискреционной модели доступа, является понятие привилегии на определенный метод доступа. Говорят, что субъект имеет некоторую привилегию, если он имеет право на доступ по некоторому методу ко всем объектам, поддерживающим данный метод доступа.

Как правило, небольшая группа привилегированных пользователей — контролирует все процессы и настройки системного уровня. Подобных пользователей называют суперпользователями.

Ролевая модель

Удобным средством описания политик безопасности является ролевая модель. Ролевая модель представляет собой набор групп, объединяющих пользователей с одинаковым уровнем доступа. Уровень доступа к тому или иному объекту определяется по совокупности групп, которым принадлежит субъект. Например, если пользователь принадлежит группе Стерилизационное отделение и группе Заведующие отделениями, он обладает полномочиями, предписанными должности заведующего стерилизационным отделением.

Ролевая модель может использоваться для описания политик безопасности как в дискреционной, так и в мандатной модели разграничения доступа.

Разграничение доступа пользователей в ОС Windows. ПАК СЗИ НСД «Аккорд-Win64» (1/11)

Общие сведения о комплексе

Здравствуйте!

В данной лекции мы поговорим о разграничении доступа пользователей в операционной системе Windows с использованием программно-аппаратного комплекса защиты информации от НСД «Аккорд-Win64» производства компании ОКБ САПР. Мы рассмотрим его назначение, состав, технические требования и организационные меры, необходимые для применения комплекса, а также поговорим об особенностях защитных функций данного комплекса.

Итак, программно-аппаратный комплекс СЗИ от НСД «Аккорд-Win64» (далее для краткости будем его называть комплекс «Аккорд») предназначен для применения на СВТ, функционирующих под управлением 64-х битных ОС Windows с целью обеспечения защиты от несанкционированного доступа к СВТ и АС на их основе при многопользовательском режиме эксплуатации. Поддерживаются все на данный момент существующие 64-х битные операционные системы, их перечень приведен на слайде. По мере выхода новых ОС добавляется также их поддержка. Обращу внимание, что для 32-х битных ОС есть аналогичный комплекс СЗИ от НСД «Аккорд-Win32», он поддерживает все существующие в настоящее время 32-х битные операционные системы. И все рассмотренное далее распространяется также и на него.

Комплекс «Аккорд-Win64» включает в себя аппаратные и программные средства:

- программно-аппаратный комплекс СЗИ НСД «Аккорд-АМДЗ», который мы подробно рассматривали на прошлых трех лекциях. Кратко повторю, что в него входит:

- одноплатный контроллер, устанавливаемый в свободный слот материнской платы СВТ;

- съемник информации с контактным устройством, обеспечивающий интерфейс между контроллером комплекса и персональным идентификатором пользователя;

- персональные идентификаторы пользователя;

- программные средства – встраиваемое программное обеспечение;

- служебные (сервисные) программы комплекса.

- также в комплекс входит специальное программное обеспечение разграничения доступа в среде операционных систем Windows — СПО «Аккорд-Win64». Это программное обеспечение состоит из:

- ядра защиты – то есть программ, реализующих защитные функции комплекса;

- программ управления защитными функциями комплекса, то есть программ настройки комплекса в соответствии с ПРД;

Для установки комплекса «Аккорд» требуется следующий минимальный состав технических и программных средств:

- установленная на СВТ 64-х битная операционная система из перечня поддерживаемых ОС;

- наличие CD ROM для установки СПО разграничения доступа;

- наличие USB-разъема. Он необходим в случае использования в качестве идентификатора устройства с USB-интерфейсом или устройств, использующих USB-интерфейс для подключения их считывателей.

- наличие считывателя смарт-карт. Он необходим в случае использования смарт-карт в качестве идентификатора;

- объем дискового пространства для установки СПО разграничения доступа должен быть не менее 11 Мб;

- необходимо наличие соответствующего свободного слота на материнской плате СВТ для установки контроллера комплекса «Аккорд-АМДЗ».

Теперь рассмотрим организационные меры, необходимые для применения комплекса.

Для эффективного применения средств защиты комплекса и для того чтобы поддерживать необходимый уровень защищенности СВТ и информационных ресурсов автоматизированной системы (АС) необходимы:

- наличие администратора безопасности информации (супервизора). Это привилегированный пользователь, имеющий особый статус и абсолютные полномочия. Администратор БИ планирует защиту информации на предприятии, определяет права доступа пользователям в соответствии с утвержденным Планом защиты, организует установку комплекса в СВТ, эксплуатацию и контроль за правильным использованием СВТ с внедренным комплексом «Аккорд», в том числе, ведет учет выданных Идентификаторов. Также он осуществляет периодическое тестирование средств защиты комплекса. Более подробно обязанности администратора БИ по применению комплекса можно прочитать в методических материалах к лекции – «Руководстве администратора» на комплекс.

- также необходимы разработка и ведение учетной и объектовой документации (инструкция администратора, инструкции пользователей, журнал учета идентификаторов и отчуждаемых носителей пользователей и др.). Все разработанные учетные и объектовые документы должны быть согласованы, утверждены у руководства и доведены до сотрудников (пользователей). Это необходимо для того, чтобы План защиты организации (предприятия, фирмы и т.д.) и действия Администратора БИ получили юридическую основу;

- помимо этого требуется физическая охрана СВТ и его средств, в том числе проведение мероприятий по недопущению изъятия контроллера комплекса;

- следующая организационная мера — использование в СВТ технических и программных средств, сертифицированных как в Системе ГОСТ Р, так и в государственной системе защиты информации (ГСЗИ);

- и последняя мера — запрет на использование в СВТ любых сторонних служб и протоколов, позволяющих осуществить удаленный доступ к подконтрольным объектам (Telnet, SSH, TeamView и т.д.).

Теперь давайте поговорим об особенностях защитных функций комплекса.

Защитные функции комплекса реализуются при помощи следующего:

- защиты от НСД СВТ, которая включает:

- идентификацию пользователя по уникальному Идентификатору;

- аутентификацию с учетом необходимой длины пароля и времени его жизни;

- аппаратный (до загрузки ОС) контроль целостности технических средств СВТ, программ и данных на жестком диске (в том числе системных областей диска и модулей программной части комплекса);

- ограничение времени доступа субъекта к СВТ в соответствии с установленным режимом работы пользователей;

- блокировку несанкционированной загрузки СВТ с отчуждаемых носителей (FDD, CD-ROM, ZIP-drive, USB-disk и др.).

- следующая защитная функция — это блокирование экрана и клавиатуры по команде пользователя или по истечению установленного интервала «неактивности» пользователя;

- следующая возможность — разграничение доступа к локальным и сетевым ресурсам СВТ в соответствии с установленными ПРД и определяемыми атрибутами доступа, которые устанавливаются администратором БИ. Комплекс позволяет администратору использовать как дискреционный, так и мандатный методы контроля;

- далее — это управление процедурами ввода/вывода на отчуждаемые носители информации. Дополнительно для каждого пользователя контролируется список разрешённых USB-устройств и SD карт в соответствии с их уникальными идентификационными номерами;

- следующее — это контроль доступа к любому устройству, или классу устройств, доступных в «Диспетчере устройств» Windows, в том числе последовательных и параллельных портов, устройств PCMCI, IEEE 1394, WiFi, Bluetooth и так далее;

- помимо контроля доступа к устройствам – есть еще возможность гарантированной очистки оперативной памяти и остаточной информации на жестких дисках и внешних носителях;

- следующая возможность – это контроль вывода на печать документов из любых программ и программных пакетов и автоматическая маркировка печатных листов специальными пометками, грифами и т.д. Процесс печати протоколируется в отдельном журнале (создаётся учетная карточка документа);

- помимо этого возможно осуществление регистрации контролируемых событий, в том числе несанкционированных действий пользователей, в системном журнале, доступ к которому предоставляется только Администратору БИ;

- также есть возможность защиты от НСД систем терминального доступа, функционирующих на базе терминальных служб сетевых операционных систем Windows и программного обеспечения компании Citrix Systems для терминальных серверов;

- следующая возможность — контроль целостности критичных с точки зрения информационной безопасности программ и данных (дисциплины защиты от несанкционированных модификаций). Кроме процедур, выполняемых контроллером комплекса, в программной части комплекса возможна проверка целостности программ и данных по индивидуальному списку для отдельного пользователя, или группы пользователей — статический и динамический контроль целостности.

- имеется возможность функционального замыкания информационных систем, т.е. создания изолированной программной среды за счет использования защитных механизмов комплекса;

- так же есть возможность встраивания или совместного использования других средств защиты информации, в том числе криптографических;

- и последнее — защитные функции комплекса реализуются при помощи других механизмов защиты в соответствии с требованиями нормативных документов по безопасности информации;

В комплексе «Аккорд» используются и некоторые дополнительные механизмы защиты от НСД к СВТ. Так, в частности, для пользователя администратор БИ может установить, время жизни пароля и его минимальную длину, временные ограничения использования СВТ; параметры управления экраном – гашение экрана через заранее определенный интервал времени, подачу соответствующих звуковых и визуальных сигналов при попытках несанкционированного доступа к СВТ и к их ресурсам.

Итак, в данной лекции мы поговорили о назначении, составе комплекса разграничения доступа «Аккорд-Win64», рассмотрели технические требования и организационные меры, необходимые для применения этого комплекса и особенности его защитных функций. На следующей лекции мы поговорим о том, как строится система защиты информации на основе рассмотренного комплекса.

Спасибо за внимание, до встречи на следующей лекции!