Hello and Welcome,

Here I am with another article on recover windows 10 administrator password. If you have laptop installed window 1o and Forgot password on laptop. then some questions will arise in your mind “how to recover windows 10 OS password on a laptop?” or “how to recover laptop password?” so you are searching for solution, and solution here I am resetting my password by Kali Linux.

Similar as previous version of Window’s Operating system like Window XP/7/8/8.1 password of Window 10 are saved in SAM (Security Account Manager) file located in C:/Windows/system32/config. These password are encrypted with NTLMv2. In this post I will show you to dump the hashes and crack it using John password cracker tool. User can do that by follow the given steps:

Step 1:Boot Window machine with Kali Linux Live DVD/Flash Drive

Step 2: Mount Windows System Drive

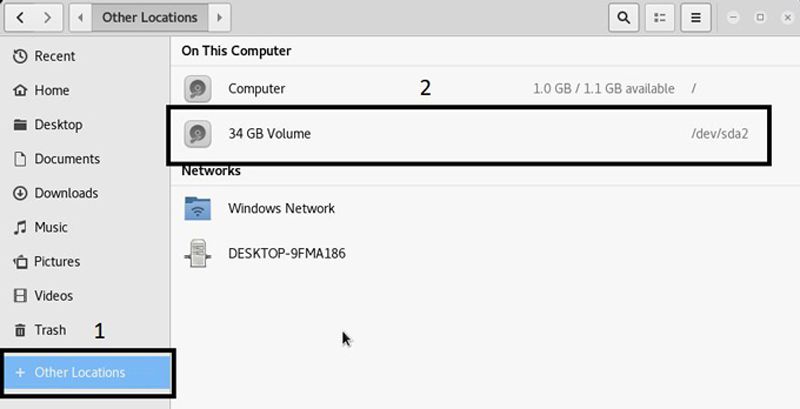

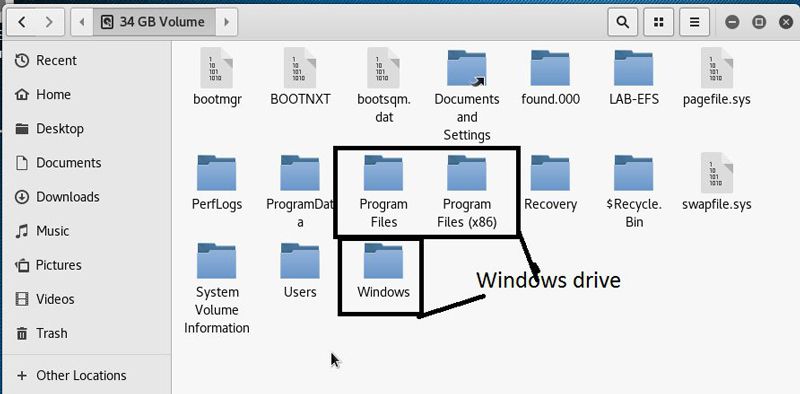

- Click on the Places and the menu bar will open click on Computer. The file manager will open.

- Click on other location, and again click on the Windows media. New windows will be open and looks like image.

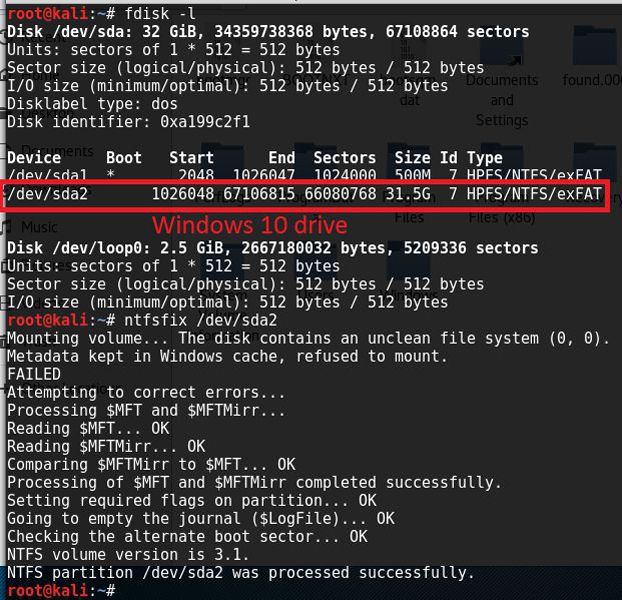

Note: If you will not able to open this drive automatic use following command to fix error. This happen because Windows 10 does not shut down properly. By default it is going to sleep mode, So you will have to run following command.

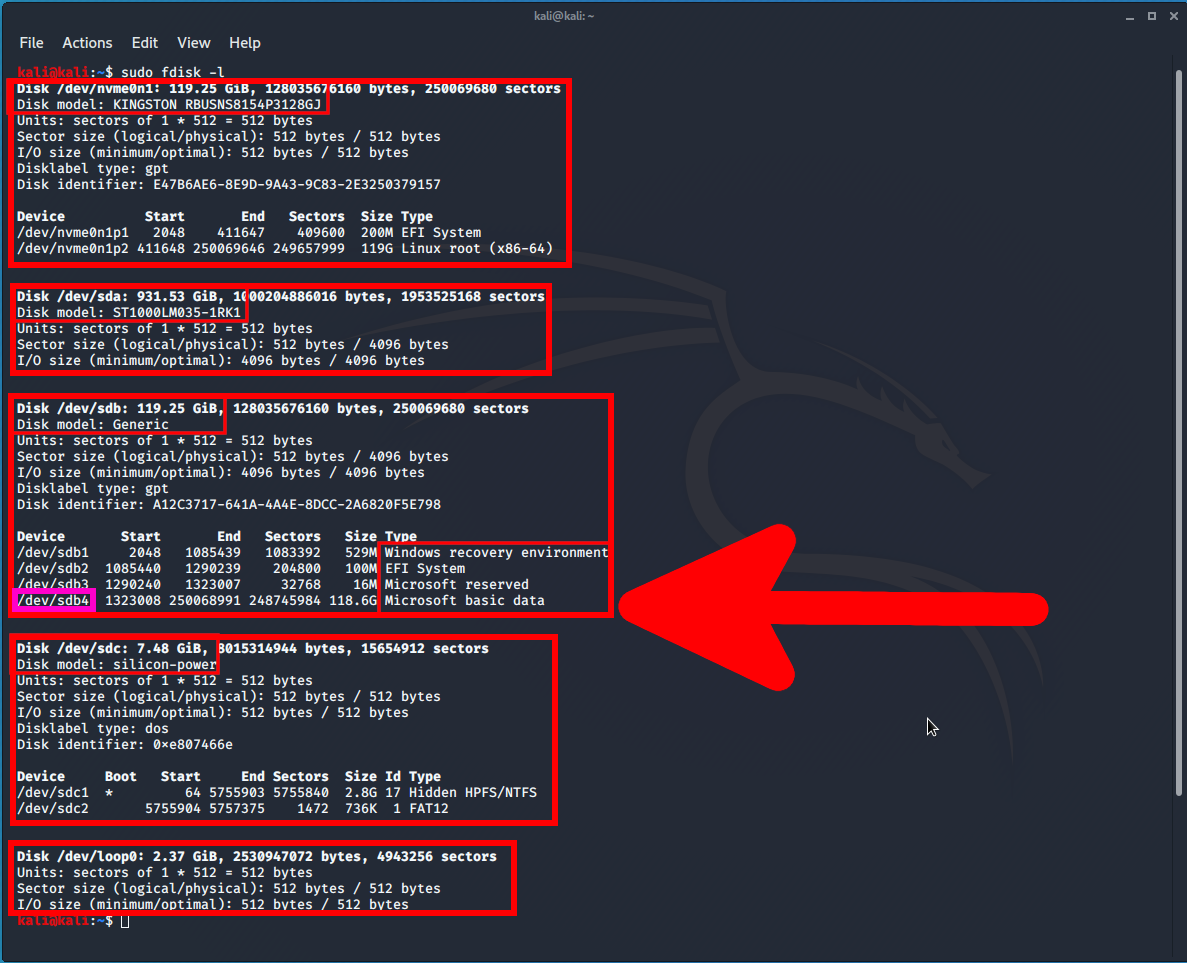

#fdisk -l

this command is used to check the attached hardisk and its partition. its upto you how will you find the windows partition. if you will run following command with wrong partition, then no issue.

#ntfsfix /dev/sda2 (partition address) - Try again to open Windows media, Once you will open go to next step.

Step 3: Open terminal and Go into the SAM file location

#cd /Media/Media No./Windows/System32/config

Old method to get windows 10 password hashes

Step 4: Find the system bootkey using bkhive utility

#bkhive SYSTEM /root/Desktop/system

Step 5: Dump Password hashes using samdump2

#samdump2 SAM /root/Desktop/system > /root/Desktop/hashes.txt

New Method to get windows 10 password hashes – 2017

STEP 4+5: This is very important step, because in this step you are going to retrieve Windows 10 password hashes. So run the following command and dump the hashes.

#pwdump SYSTEM SAM > /root/Desktop/hashes.txt

You can provide any name instead of hashes.txt

Step 6: Change working directory as /root/Desktop

#cd /root/Desktop

Step 7: See available hashes in hashes.txt file

#cat hashes.txt

Step 8: Find the password from hashes using John the Ripper

#john –format=nt2 –users=UserName hashes.txt

Find the password Have a fun 🙂

Method 2. How to Recover Windows 10 administrator password If You Forgot.

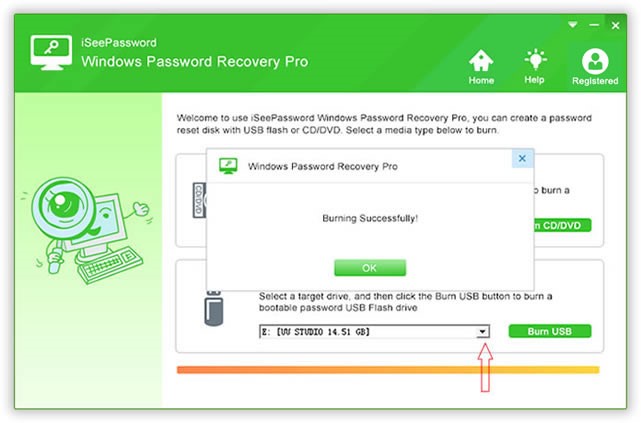

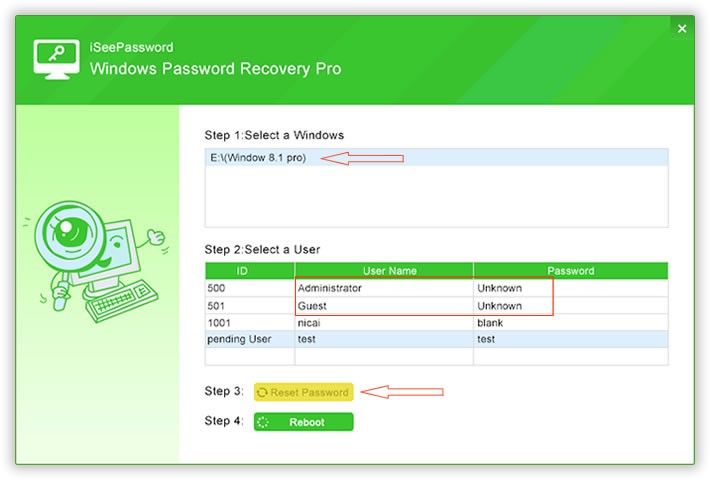

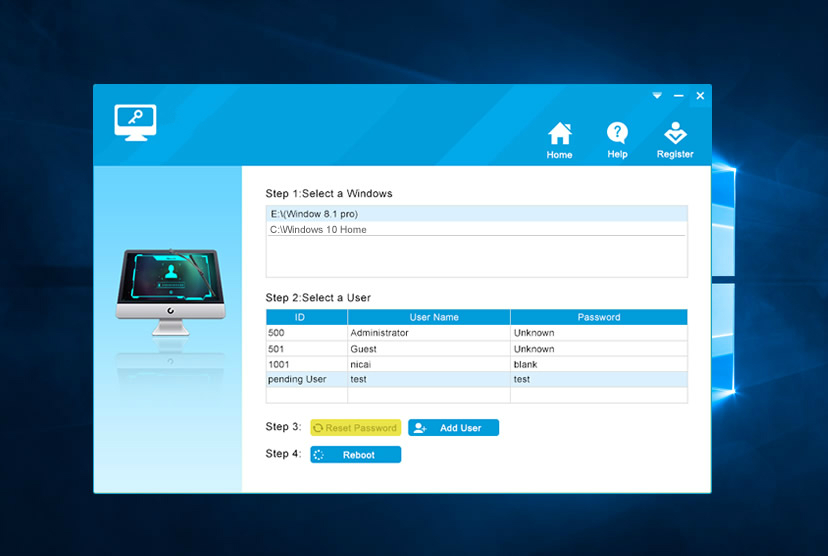

Another tool that can be used to recover windows 10 administrator password is the iSeePassword Windows Password Recovery Pro, this is a best PC Unlocker software. It is a professional password recovery tool that is meant to reset or unlock computer password. It is available for many other Windows operating systems including Windows Vista, 7, 8 and XP. You only need a USB flash drive. When compared to other methods mentioned above, this is the easiest way to recover a lost password and has no drawbacks. It works by listing all user accounts on your computer, you only need to select a user account on your computer and click the password reset button. You can login to your Windows account after restarting.

Let’s see how iSeePassword Windows Password Recovery Pro Works.

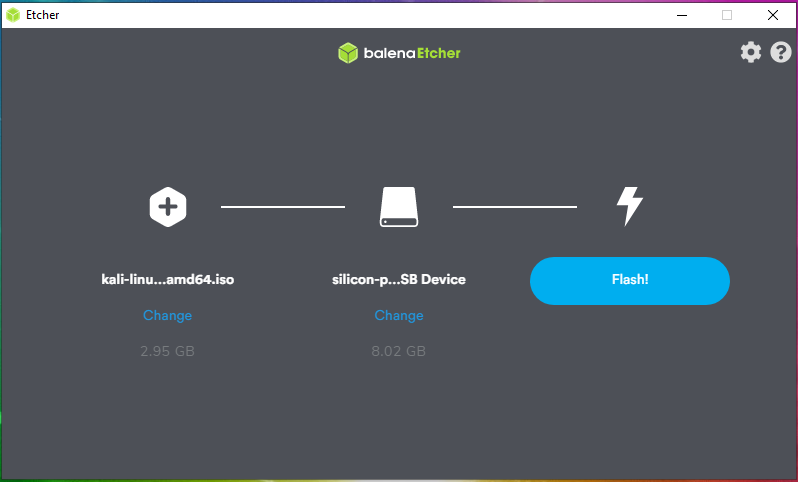

Step 1. Download iSeePassword Windows Password Recovery Pro and install and launch it on another available PC. There are 2 ways to burn a password reset disk, USB or DVD/CD, just inset a USB flash drive into it. Click “Burn”.

Step 2. When successful message pops up, click OK and exit removal device. Password recovery disk have been burned successfully.

Step 3: Insert the newly created USB drive to the locked Windows 10 computer. Set USB drive as the first boot device in BIOS setup. This computer will reboot. Then it will load the program, and detect all system and account on your computer, follow the interface to reset your Windows 10 password.

After you successfully reset the password, disconnect the boot disk and reboot your PC when password is reset to blank. Then your PC will restart normally and Windows 10 can login without password.

iSeePassword Windows Password Recovery Pro is easy to use and safe. With it,you can fast access to your windows if you forgot login password on Windows 10 without system re-installation.

В этой статье будет описано как узнать пароль от Windows (любых версий), НЕ сбросить, НЕ изменить, а именно УЗНАТЬ.

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задал пароль что-нибудь вроде «1», «1111», «123», «admin», «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

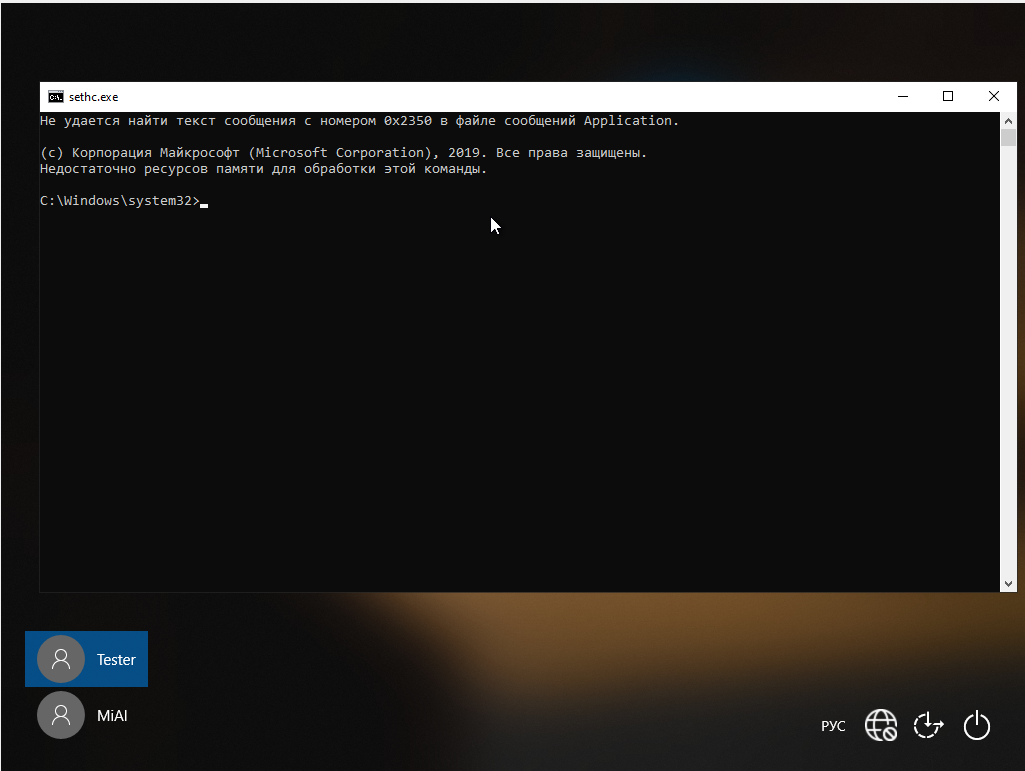

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

net user имя_пользователя *

Т.е. если имя пользователя admin, то нужно набрать:

net user admin *

А теперь я буду снимать своё видео.

Опять шучу.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C:<systemroot>System32config (C:<systemroot>sys32config).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Отсюда важное замечание: получение пароля носит вероятностный характре. Если удасться расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C:. Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C:<systemroot>repair. По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION]. Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

C:> expand SAM uncompressedSAM

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называймый загрузочный ключ) используя следующие шаги:

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM (C:<systemroot>System32config (C:<systemroot>sys32config)).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

- Сделать дамп хэшей паролей.

- Взломать их оффлан используя инструмент, например такой как John the Ripper.

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC (модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System

/dev/hdb1* 1 2432 19535008+ 86 NTFS

/dev/hdb2 2433 2554 979965 82 Linux swap/Solaris

/dev/hdb3 2555 6202 29302560 83 Linux

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows.

Монтируете системный раздел Windows используя команду как показано в следующем примере:

mount -t <WindowsType> <Windows partition> /mnt/windows

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте:

Как защититься от кражи пароля для входа в Windows:

- Во-первых, не нужно надеяться на этот пароль. Этот пароль не спасёт вас даже от вашего сына-школьника. Этот пароль не поможет вам защитить данные, а также бесполезен при краже компьютера. (Ситуация с паролем на BIOS примерно такая же — не предоставляет никакой реальной защиты, время от времени портит жизнь бухгалтерам и людям с плохой памятью).

- Если вам важно ограничить доступ к данным или ко всей системе, используйте такие программы шифрования как VeraCrypt и TrueCrypt (но если уж вы в этом случае забудете пароль, то данные будут безвозвратно утеряны).

- Чтобы ваш пароль на вход в Windows не могли расшифровать школьники, придумывайте сложный, длинный пароль с разными регистрами, цифрами и буквами (в том числе русскими) и т. д. Но ещё раз повторю — этот пароль не защищает ничего.

http://webware.biz/?p=1757

На чтение 2 мин Опубликовано 12.08.2017

В этом руководстве вы научитесть изменять пароль Windows с Kali Linux при помощи Kali Linux Live USB.

Используя этот метод вы можете сбросить Windows XP, 7, Vista, 8, и 8.1 паролей.

Все более старые версии Windows используют файл SAM, чтобы сохранить пароли, и этот файл расположен в /Windows/System32/config.

Если вы смогли получить доступ к файлу SAM, не загружая компьютер жертвы, вы можете легко сбросить или изменить пароль.

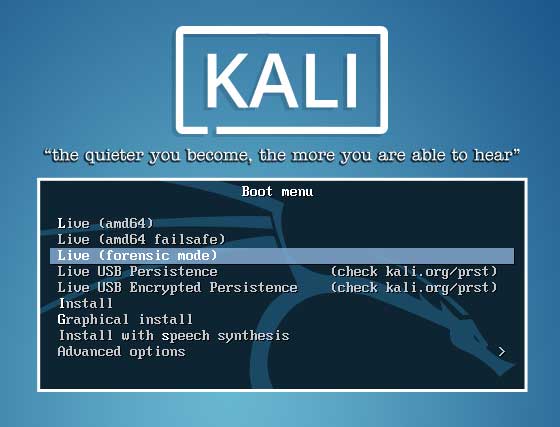

При помощи Kali Linux Live (forensic mode) вы можете получить доступ к файлу SAM, который содержит пароль Windows.

Чтобы изменить пароль Windows, используя Kali Linux, вам будет нужен Kali Linux Pendrive, чтобы использовать Live (forensic mode).

1.Создайте свой Kali Linux Pendrive. Как это сделать вы можете прочитать тут Как загрузить Kali Linux на флешку USB

2.Запустите компьютер жертвы и выберите Boot from USB.

Вы увидете Kali – меню начальной загрузки и выбирайте 3-ю опцию, которая называется Live (forensic mode).

3. Запустите Kali и откройте терминал.

Впишите:

# cd ./media

4. Далее с помощью команды ls найдите название жесткого диска

5. Теперь, когда вы нашли название жесткого диска “yourhardrive”, выполните:

# /media/”yourhardrive”/Windows/System32/config

6. Далее вы увидите список базы данных файла SAM

7. Введите команду, чтобы получить все имена пользователей, существующие в системе Windows.

# сhntpw-l SAM

8. Выберите необходимый Username и выполните эту команду, чтобы изменить пароль:

# chntpw-u “username” SAM.

В моем случае я выбрал пользователя Administrator на сброс его пароля.

Команда будет выглядеть так :

# chntpw -u Administrator SAM

После этого вы увидите меню, в котором сможете редактировать, удалить пароль или заблокировать пользователя.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте.

Это поле для комментариев, а не спамбокс.

Рекламные ссылки не индексируются!

You’re locked out of your Windows 10 computer because you forgot the password, and now you’re wondering whether you’ll have to reinstall the operating system to regain access.

Stop right there!

Before you go and do something as drastic and final as that (you’ll lose all your data and settings), consider other methods of unlocking a Windows 10 PC. This article shows you how to reset a Windows 10 password using Kali Linux, as well as another, easier option.

Contents

- 1 #1 Creating the Linux Live CD or Drive

- 2 #2 Booting to CMD with Admin Access

- 3 #3 Resetting the Password

- 4 A Better Alternative to Reset Windows 10 Password

#1 Creating the Linux Live CD or Drive

The first step is to create what is called a bootable drive or disk for Kali Linux. Obviously, you can’t do it on your locked PC, so you’ll need a different Windows computer for this part of the process. Make sure you have admin access and that the system has an optical drive or a working USB port.

On your secondary computer, download the latest Kali Linux bootable ISO file (download file from here) and insert a storage device. USB is recommended since it’s more portable, but you can also use a physical disk.

For creating the bootable Kali Linux drive or disk, you can use a free ISO burner like Universal USB Installer or Free ISO Burner. If the other computer is also running Windows 10, you can use Command Prompt to create the bootable Kali Linux installer.

Remember, we’re not actually going to load Kali on your locked PC!

we’re merely using it as an OS pre-installation environment so the password can be reset, once again using Command Prompt.

#2 Booting to CMD with Admin Access

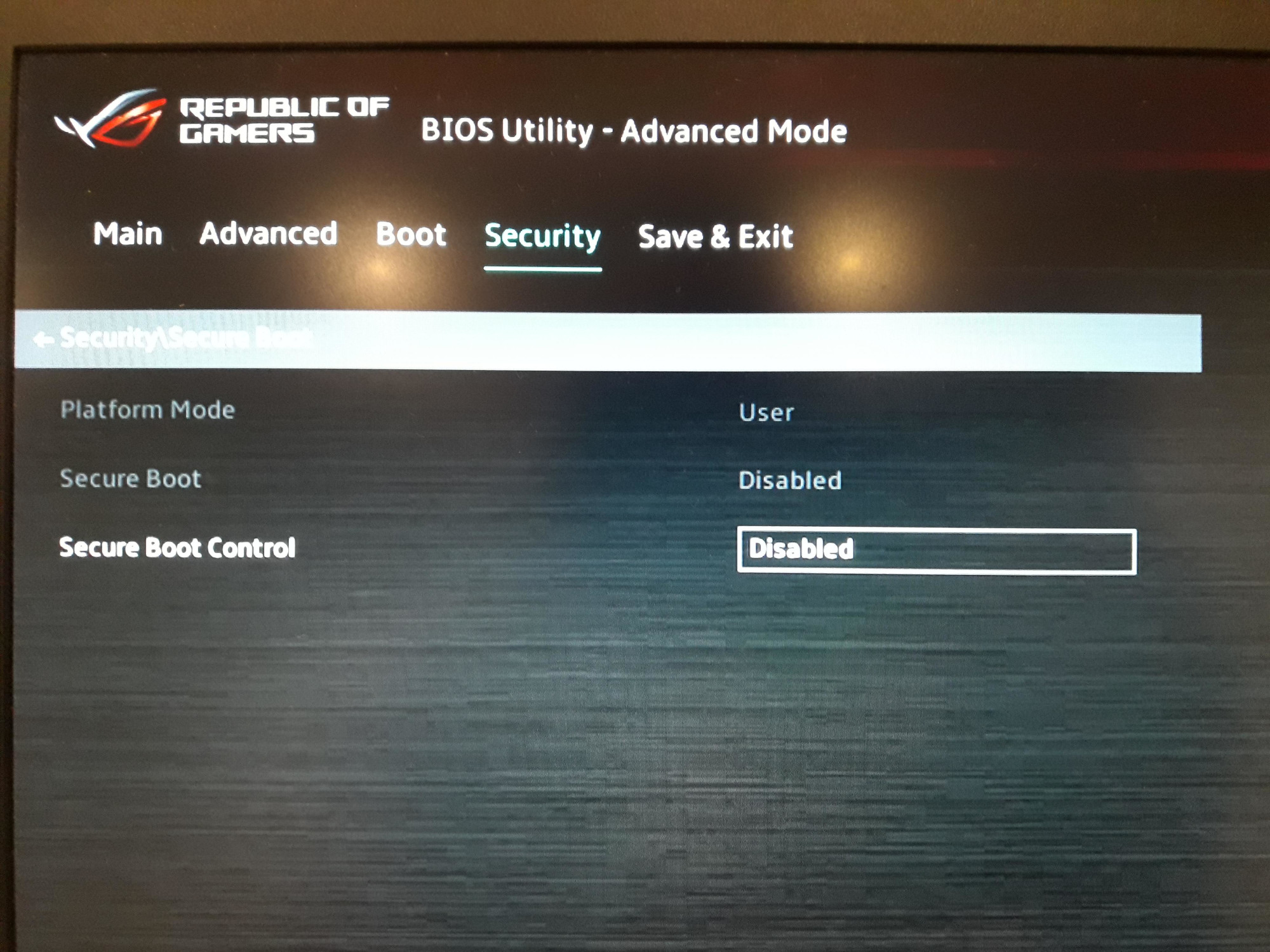

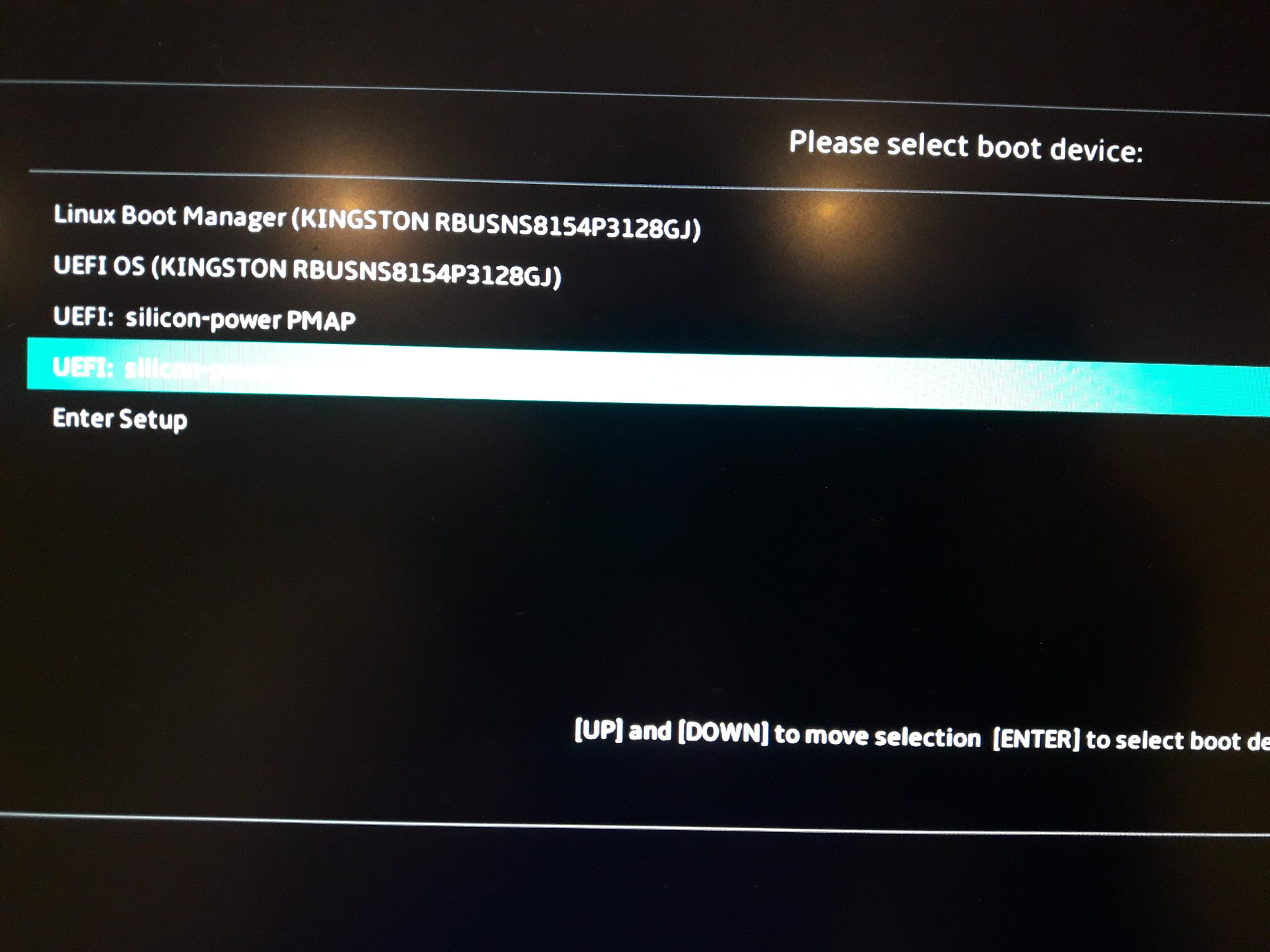

Once you have the Linux installer in hand, remove it and insert it into the computer that’s locked. Hit the boot key on start-up so it boots to the BIOS Utility Setup. Change the boot priority as your installer disk or drive, save the changes and exit to resume boot.

cd /media/root/DCC056BBC0569B98/windows/system32

Next, we’re going to use the Accessibility feature in Windows 10 to bypass password security. Once we can access CMD, we’ll be running another command to change the password without having to know the old one. But first, run this command:

mv Magnify.exe magnify.old

mv cmd.exe Magnify.exe

#3 Resetting the Password

Now that we’ve switched the cmd executable with the magnify executable, this is what will happen: when you exit Linux and reboot to Windows 10, click the Accessibility icon and then on where it says Magnifier.

Since we swapped the two .exe files in the last step, you will see CMD open with admin access privileges. You can now change the password by executing this next command:

net user

Change the parameters within the angle brackets as appropriate. Your password has now been reset, but don’t forget to switch back the magnify.exe and cmd.exe files.

Once that’s done, you can reboot normally and log in with the new password.

A Better Alternative to Reset Windows 10 Password

If you feel that’s too complex for you to mess around with, don’t worry. There are other tools like WinPWD Windows Password Recovery that can help you create a bootable password reset disk and simply blank your current password even if you don’t remember it.

This one is a particularly intuitive tool that uses a built-in ISO burning tool and WinPE environment along with the code for the actual password reset process. And it’s designed for first-time users who have forgotten their Windows login password.

This can then be used to boot your locked Windows 10 machine. The interface lets you select the right ISO file and unlock any local or network user account password with just one click.

If the Kali Linux method of resetting your Windows 10 password looks a little daunting, PassMoz LabWin can get you out of the jam in just a few minutes.

Even there are other methods to reset windows 10 password like the one we have mentioned here- Reset Windows Password Without Disk.

Уже много лет известен способ смены пароля, который заключается в вызове командной строки и смены пароле в ней. В настоящее время если делать по старым инструкциям, то этот метод не сработает — не появится окно командной строки.

Данная инструкция содержит полностью работоспособный способ смены пароля и протестирована на Windows 10 сборка 1909 с самыми последними обновлениями.

Алгоритм действий следующий:

- нужно загрузиться помощью Live образа и переименовать два файла

- загружаемся в безопасном режиме в Windows

- вызываем командную строку и меняем в ней пароль любого пользователя

В качестве Live системы я буду использовать Kali Linux.

Если вам нужно разблокировать уже заблокированного пользователя, либо эта инструкция вам не подходит по другой причине, то смотрите альтернативный метод в статье «Как сбросить пароль Windows».

Инструкция может показаться объёмной, но на самом деле она очень простая — размер инструкции из-за того, что каждый шаг прописан максимально подробно.

Если вы уверенный пользователь ПК, то вот вам краткое содержание все инструкции:

1) файл C:/Windows/System32/sethc.exe нужно переименовать в C:/Windows/System32/sethc.exe.bak, а затем нужно сделать копию файла C:/Windows/System32/cmd.exe и назвать её C:/Windows/System32/sethc.exe. Т.е. по сути мы делаем резервную копию файла sethc.exe, а оригинальный файл sethc.exe заменяем файлом cmd.exe

2) загружаемся в безопасном режиме, поскольку в последних версиях Защитник Windows не позволяет открыть командную строку таким образом, а при безопасном режиме Защитник Windows не запускается

3) меняем пароль командой вида

net user ИМЯ_ПОЛЬЗОВАТЕЛЯ НОВЫЙ_ПАРОЛЬ

Вот так всё просто! А теперь подробности:

- невозможно изменить файлы в папке C:/Windows/System32/ пока Windows включена, к тому же, если мы не знаем пароля, то мы в любом случае не можем войти в систему, поэтому мы будем использовать для этого Live систему.

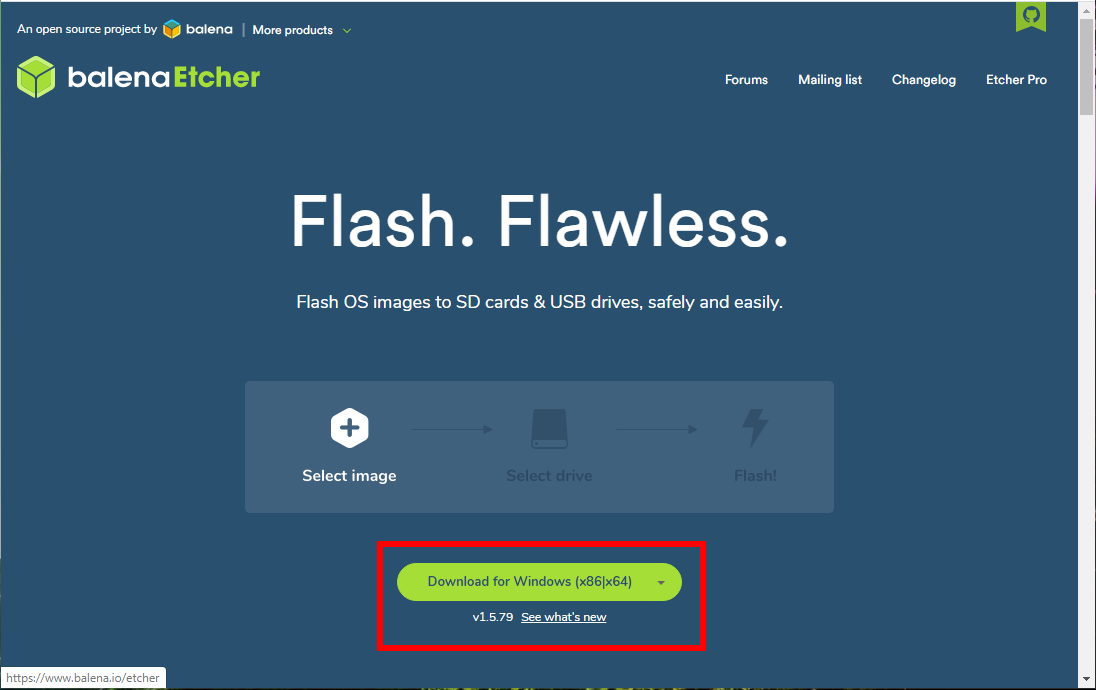

Как записать LIVE образ Kali Linux

Зайдите на официальную страницу Kali Linux: https://www.kali.org/downloads/

Найдите там Kali Linux 64-Bit (Live) и скачайте торрент.

Теперь переходим на сайт программы Etcher: https://www.balena.io/etcher/ и скачиваем её:

Подключите вашу USB флешку, запустите Etcher, выберите скаченный ISO образ Kali Linux LIVE, затем просто нажмите кнопку Flash! и дождитесь завершения.

Как загрузиться с флешки

Теперь нам нужно следующее:

1) отключить Secure boot и Fast boot в EFI (BIOS)

2) выбрать в качестве диска для загрузки USB флешку с Kali Linux

Secure boot и Fast boot присутствуют только в EFI — это такой новый BIOS. Если у вас древний компьютер, то эти настройки могут отсутствовать и отключать их не нужно.

Зайдите в BIOS — на разных ноутбуках и материнских платах это может выполняться по-разному, как правило для этого в самом начале загрузки нужно много раз нажимать кнопку ESC, или кнопку Delete, или одну из функциональных клавиш F*. Если ничего не помогло, то поищите в Гугле, как войти в БИОС для вашей модели ноутбука/материнской платы.

Отключение Secure boot и Fast boot нужно только чтобы загрузиться с флешки, т. е. после сброса пароля Windows эти настройки можно вернуть в исходное состояние.

Затем при загрузке или там же, в БИОСе, выберите в качестве диска для загрузки USB флешку или внешний диск:

Если вы видите меню загрузки Kali Linux, значит у вас всё получилось:

Как в Linux подключиться к диску Windows

Современные дистрибутивы Linux автоматически монтируют (то есть подключают к системе) все диски. Но в некоторых случаях диск монтируется только для чтения, также точки монтирования у разных дисков разные. Поэтому мы сделаем следующее:

- найдём диск с Windows

- отмонтируем (отсоединим) его от системы

- выполним команду для устранения возможных проблем подключения диска Windows к Linux

- заново смонтируем его

Плюс такого подхода в том, что:

- диск точно будет смонтирован с правами записи и не будет других проблем

- поскольку мы сами выберем точку монтирования, то команды для изменения пароля Windows можно просто копировать — не нужно в них что-то менять и подставлять свой путь до диска.

Вначале выполните команду:

sudo fdisk -l

Будут выведены все диски, которые подключены к компьютеру:

Информация о дисках и их разделах разделена на блоки. Каждый блок начинается со слова «Disk: », в каждом блоке указана Disk model (модель диска) и размер диска — именно по этим данным найдите диск, на котором установлена операционная система Windows.

Также если это Windows 10, то на диске с операционной системой должны быть разделы «Windows recovery environment» (используется для восстановления системы), «EFI System» (файлы для загрузки операционной системы), «Microsoft reserved» (зарезервированный раздел), «Microsoft basic data» (основной раздел с данными, на котором находится операционная система и все файлы диска C:) — всего четыре раздела.

На мой диск с Windows указывает стрелка на скриншоте. Нам нужно было узнать имя диска и имя раздела «Microsoft basic data», в моём случае это /dev/sdb4. Это самый большой раздел. На более старых версиях Windows может быть меньше разделов.

Теперь нужно запустить команду вида в которой РАЗДЕЛ замените на ваше значение:

sudo umount /dev/РАЗДЕЛ

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

sudo umount /dev/sdb4

Теперь нужно запустить команду вида:

sudo ntfsfix /dev/РАЗДЕЛ

У меня раздел путь до диска /dev/sdb4 тогда команда следующая:

sudo ntfsfix /dev/sdb4

В этой команде не нужно ничего менять:

sudo mkdir /mnt/windows

В следующей команде вновь вставьте значение вашего РАЗДЕЛа:

sudo mount /dev/РАЗДЕЛ /mnt/windows

У меня следующая команда:

sudo mount /dev/sdb4 /mnt/windows

Теперь выполните следующие команды:

sudo mv /mnt/windows/Windows/System32/sethc.exe /mnt/windows/Windows/System32/sethc.exe.bak sudo cp /mnt/windows/Windows/System32/cmd.exe /mnt/windows/Windows/System32/sethc.exe

Как вызвать командную строку для смены пароля в Windows

При включении компьютера, нажмите кнопку Выключение.

Удерживая нажатой клавишу Shift, нажмите «Перезагрузка».

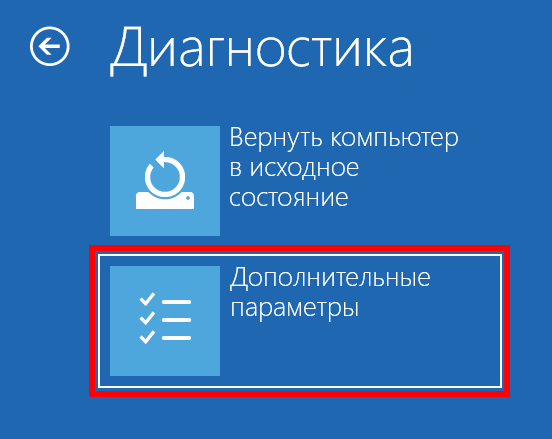

Выберите «Поиск и устранение неисправностей»:

Затем «Дополнительные параметры»:

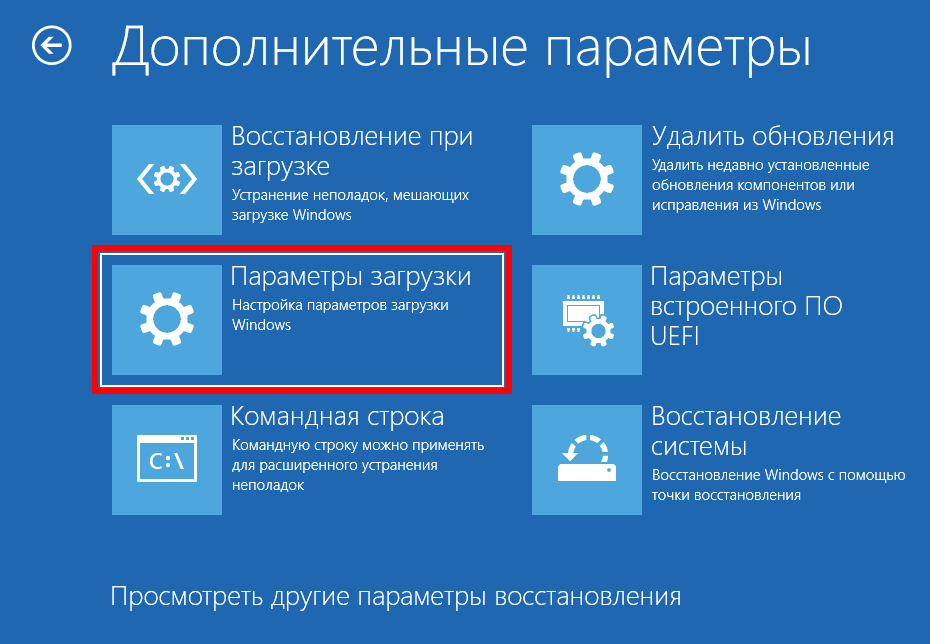

Далее «Параметры загрузки»:

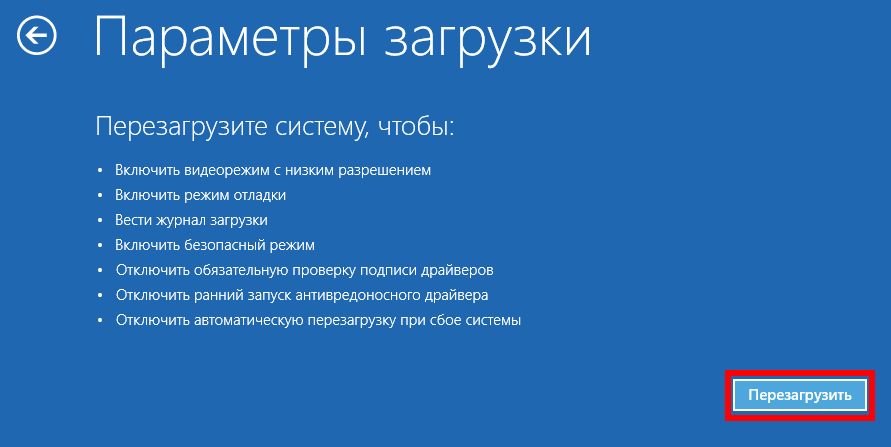

Нажмите кнопку «Перезагрузить»:

Нажмите клавишу F4:

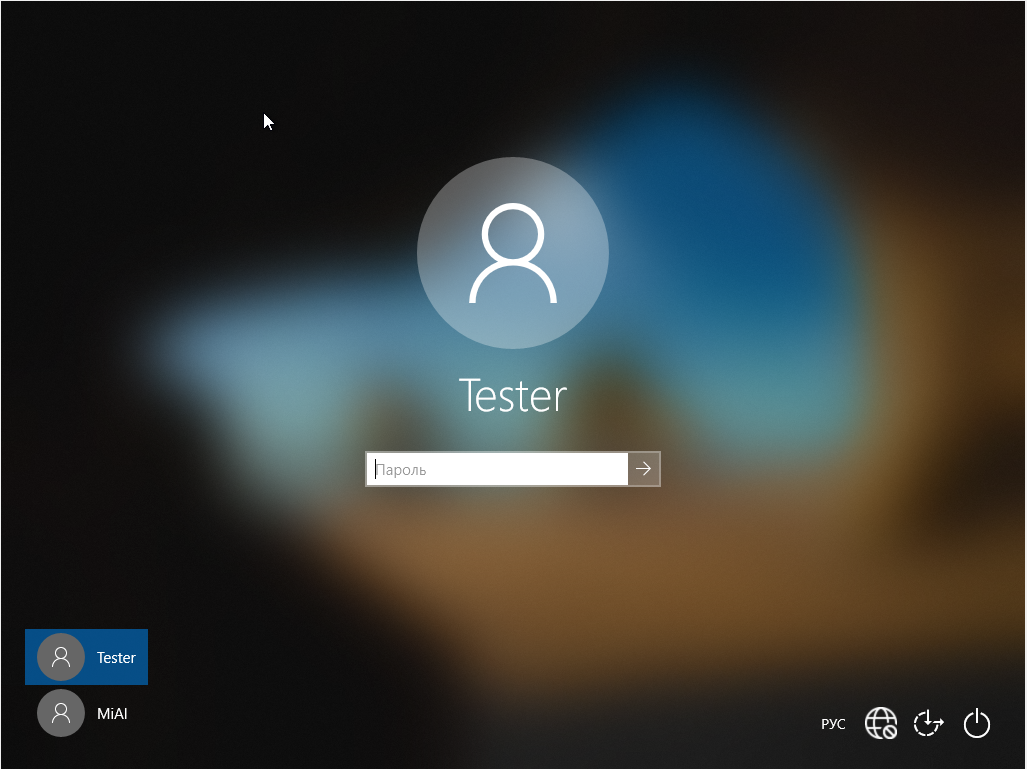

Когда будет предложено ввести пароль, вместо этого нажмите пять раз кнопку Shift,

появится приглашение командной строки:

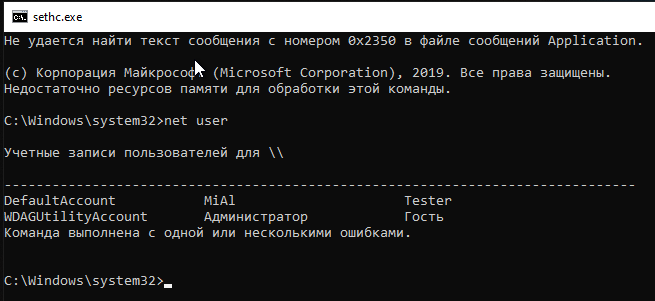

Следующая команда выведет список пользователей Windows:

net user

Для смены пароля используйте команду вида:

net user ИМЯ_ПОЛЬЗОВАТЕЛЯ НОВЫЙ_ПАРОЛЬ

Например, для пользователя Tester я хочу установить новый пароль 1234, тогда команда следующая:

net user Tester 1234

Теперь можно закрыть окно командной строки и либо сразу войти в систему с новым паролем (в этом случае вы продолжите работу в Безопасном режиме), либо перезагрузитесь, чтобы компьютер загрузился как обычно.

Это самый простой способ сброса пароля Windows, но если вам нужен другой вариант, то смотрите статью «Как сбросить пароль Windows».

Связанные статьи:

- Удаление скрытых разделов на флешке и восстановление после записи образа ISO (69%)

- Как установить или поменять свой пароль от Windows (60.8%)

- Как в Windows поменять пароль для другого пользователя (60.8%)

- Как отключить аккаунт пользователя Windows (56%)

- Как указать другое имя пользователя или пароль при доступе к сетевой папке Windows (55.5%)

- Как изменить Тип сетевого профиля (Открытая и Частная сеть) в Windows 11 (RANDOM — 50%)