Преследуемые цели – безопасность и еще раз безопасность

Давайте представим очень распространенную ситуацию: у вас в сети множество серверов, которые предоставляют какие-то сервисы. Очень вероятно, что некоторые из них имеют внешний интерфейс, который смотрит в WAN, т.е. в глобальную сеть. Обычно это Прокси-сервер, Web-сервер, почтовый и т.д. Ни для кого не секрет, что уже сам этот факт заставляет задуматься вас, как грамотного системного администратора о безопасности вашей сетевой инфраструктуры. Не имеет смысла рассказывать, чем может быть чревато проникновение хакера в вашу сеть. Есть множество вариантов обезопаситься от атак злоумышленика. Среди них – построение у себя так называемую демилитаризованную зону или опубликовать сервер через свой прокси, который уж точно (ведь так?) у вас настроен очень жестко и серьезно. Первый вариант (ДМЗ) пока не “поднят” ввиду каких-либо причин. Пусть это будет нехватка времени и оборудования у системного администратора. Второй (опубликовать через другой сервер) весьма спорный, его пока опустим. А пока для начала давайте настроим сетевой экран, он же брандмауэр, он же фаервол. Основная функция любого firewall – обезопасить доступ к нашему компьютеру извне. Я специально написал слово “компьютер”, ввиду того, что домашние компьютеры и рабочие станции тоже можно обезопасить с помощью экрана. Естественно, нет 100%-защиты при программном брандмауэре, но лучше так, чем ничего. К тому же, у меня такое ощущение, что после сегодняшних моих манипуляций сервер уже не будет подвержен риску

Лабораторный стенд

Имеется сервер на базе Windows Server 2008 R2, предоставляющий сервис VPN с помощью службы Microsoft RAS. Брандмауэр Windows настроен по умолчанию. В нем я не копался, хотя стоило бы. Но т.к. есть корпоративная лицензия Kaspersky Enterprise Space Security, почему бы ей не воспользоваться и не установить Kaspersky Endpoint Security 8, в состав которого входит программный сетевой экран.

Настройка сетевого экрана Kaspersky

Сетевой экран Kaspersky Endpoint Security 8 идентичен многим экранам данного производителя, включая домашнюю версию Kaspersky Internet Security 2013, поэтому если у кого-то будет другая версия антивируса, то скорее всего данная статья ему также поможет. А теперь начнем.

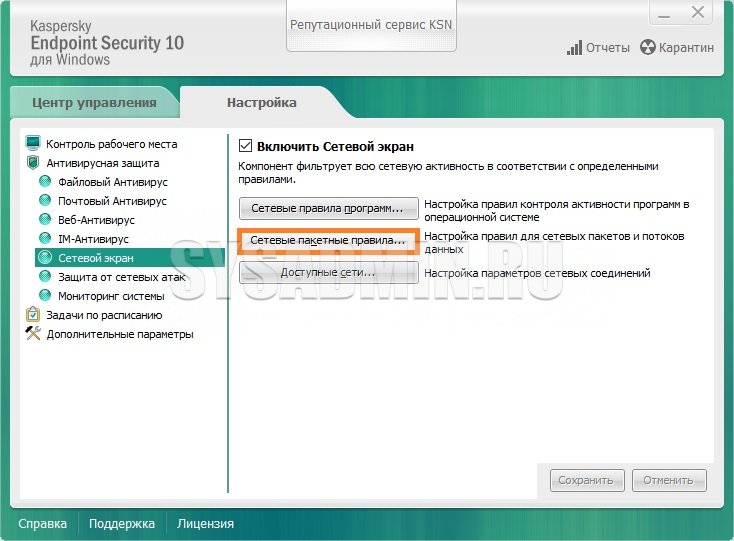

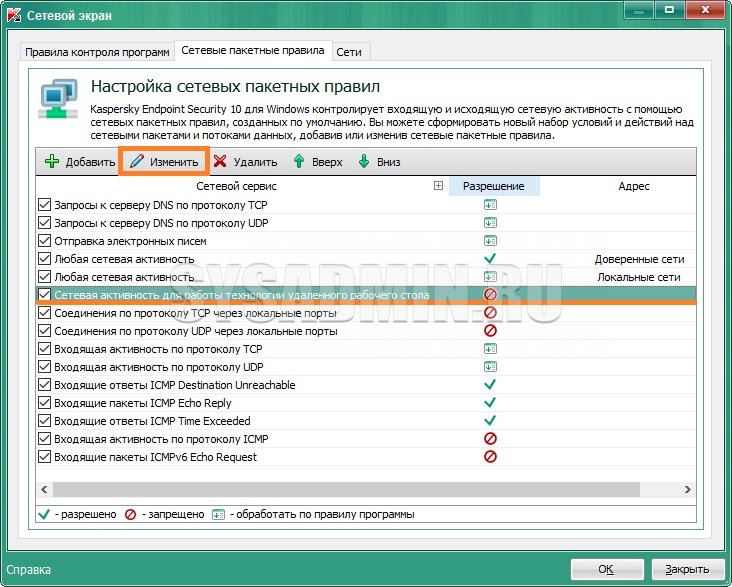

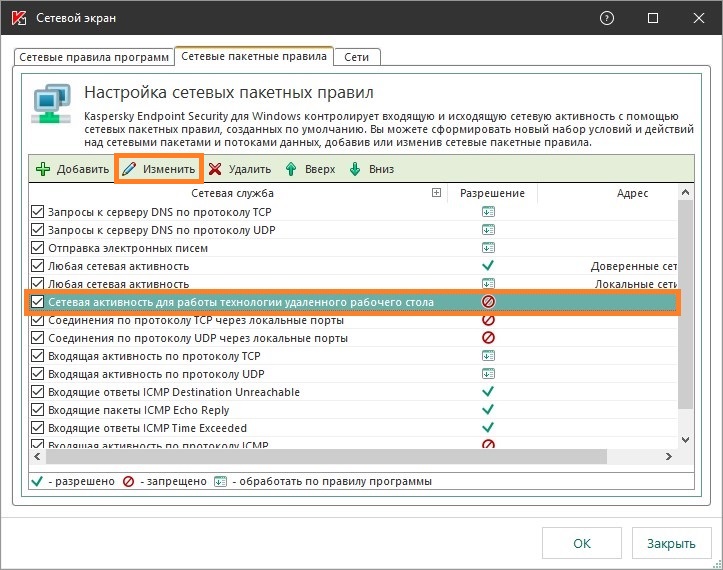

Настройка – антивирусная защита – сетевой экран. Кликаем кнопку “Сетевые пакетные правила”. Получаем список правил, которые в данный момент работают. Какие-то из них что-то запрещают, другие – разрешают. В данный момент все выглядит примерно так:

Если вы заметили, скриншот неродной. Я его взял из другого продукта – KIS2013, но поверьте на слово – в KES8 все было точно также. И это сервер, где защита должна быть на высшем уровне! Как мы видим, тут многое есть и все примерно понятно: запросы DNS (TCP/UDP), отправка сообщений, любая активность с доверенных сетей полностью разрешена, с локальных – частично, отключен порт, отвечающий за удаленный рабочий стол, отключены различные порты TCP/UDP, а вот активность извне – частично, в конце 5 правил протокола ICMP. Да уж, половина правил непонятна, половина лишние. Давайте создадим лист с нуля и создадим свои собственные правила.

Первое, что я сделал, создал свое любимое правило – Deny All (запретить все)

и поместил его вниз. Затем с помощью поиска в интернете я выяснил, какие порты использует технология VPN. Это Protocol 47, который имеет еще название GRE:

Правило с GRE я поместил выше запрещающего правила. Еще один порт, который надо открыть для VPN – 1723. Поэтому я создал правило VPN_IN:

Правило с портом 1723 я поместил на самый верх. Остальные правила я немного видоизменил, некоторые оставил. Получился такой список (Firewall List):

Прокомментирую каждое.

- VPN_IN – входящий vpn, про него я писал

- GRE – открыли 47 протокол, который также нужен для технологии VPN. Про него тоже написано выше

- Запросы к серверу DNS по TCP- данное правило я оставил, т.к. не вижу в нем проблем. Пусть наш сервер проявляет исходящую активность на другие серверы

- Запросы к серверу DNS по UDP – аналогично 3 правилу

- Любая сетевая активность разрешена для доверенных сетей. Несмотря на то, что в списке сетей у меня вообще нет доверенных сетей, я оставил данное правило работать.

- Любая сетевая активность разрешена для локальных сетей. Я доверяю нашей сети, поэтому оставил это правило. Хотя признаюсь честно – это правило у меня до сих пор под сомнением

- ICMP_OUT – открыт исходящий эхо запрос. Данное правило тоже не является обязательным. Просто лично мне удобно “пинговать” с сервера хосты глобальной сети.

- Входящие пакеты ICMP Echo Reply открыты, т.к. это правило необходимо для полноценной работы 7 правила, чтобы получать эхо-ответы.

- Deny All – все остальное закрыто. Данное правило здесь ключевое. Любая сетевая активность из недоверенной (публичной) сети просто “гасится” нашим сетевым экраном.

Сразу оговорюсь, что полностью полагаться на эту статью не стоит. Возможно, что-то я упустил из виду. В вопросах безопасности я не гуру, поэтому заранее прошу прощения, если допустил какие-либо ошибки. Критика, пожелания и похвалы приветствуется, пишите комментарии внизу.

Kaspersky Security Center – это единая консоль для управления решениями «Лаборатории Касперского» для защиты рабочих мест и управления всеми защитными продуктами. В Kaspersky Security Center всегда будут включены только те средства управления, которые необходимы для работы с выбранным вами продуктом «Лаборатории Касперского». Если вы решите перейти на продукт Kaspersky Endpoint Security для бизнеса более высокого уровня или на самое полное решение Kaspersky TOTAL Security для бизнеса, то в консоли управления Kaspersky Security Center автоматически появятся дополнительные средства управления.

- Управление защитой рабочих мест

- Управление мобильными устройствами и их защита

- Управление безопасностью виртуальных сред

- Системное администрирование (Systems Management)

- Как приобрести Kaspersky Security Center

- Системные требования

Управление защитой рабочих мест

Многоуровневая защита

Гибкий контроль всех функций защиты рабочих мест:

- Создание централизованных политик безопасности для различных платформ, включая Windows, Linux и Mac.

- Управление системой предотвращения вторжений (HIPS) и сетевым экраном.

- Настройка параметров безопасности для отдельных устройств, так и для групп.

- Управление параметрами облачной защиты с использованием сети Kaspersky Security Network (KSN).

Мощные инструменты контроля

Централизованное управление функциями Контроля программ Контроля устройств и Веб-Контроля позволяет значительно усилить защиту сети:

- Возможность создания собственных политик контроля, предотвращающие запуск нежелательных программ.

- Управление правами доступа всех устройств, подключаемых пользователями к сети.

- Контроль доступа к интернету: ограничение или запрет доступа к определенным сайтам или категориям сайтов

Шифрование данных

Настройка шифрования с помощью интегрированных политик безопасности, обеспечивающих защиту данных в случае утери или кражи устройства или файлов:

- Централизованное управление всеми параметрами шифрования данных для:

- жестких дисков (шифрование файлов и папок или полное шифрование диска);

- съемных устройств (шифрование файлов и папок или полное шифрование диска).

- Согласование политик шифрования с параметрами Контроля программ и Контроля устройств.

Наверх ^

Управление мобильными устройствами и их защита

Kaspersky Security Center позволяет настраивать защиту любых моделей популярных мобильных устройств, включая Android, iOS и Windows Phone, точно так же, как защиту других рабочих мест.

Защита от вредоносного ПО

Комплексные технологии безопасности мобильных устройств управляются посредством той же единой консоли:

- Сигнатурные методы, эвристический анализ и облачные технологии обеспечивают защиту от новейших угроз для мобильных устройств.

- Веб-Контроль управляет доступом пользователей к интернету, блокируя вредоносные и нежелательные веб-сайты.

- Защита пользователей от фишинговых веб-сайтов, которые воруют информацию и идентификационные данные.

- Антиспам-технологии отфильтровывают нежелательные звонки и текстовые сообщения.

- Предотвращение доступа несанкционированно перепрошитых устройств к корпоративным приложениям и данным.

- Администратор может активировать функции Анти-Вора: блокировка, удаление и поиск для утерянного или украденного мобильного устройства. На портале самообслуживания пользователь может самостоятельно активировать эти функции, оперативно реагируя на утерю или кражу.

Управление мобильными приложениями

Инструменты контроля «Лаборатории Касперского» в сочетании с контейнеризацией защищают корпоративные приложения и данные:

- Корпоративные приложения и данные помещаются в защищенные контейнеры, чтобы отделить их от пользовательских приложений и данных.

- К содержимому каждого контейнера можно применять дополнительные средства защиты, в том числе шифрование.

- Удаленно активируемая выборочная очистка полностью уничтожает корпоративные контейнеры.

- Контроль программ позволяет определять приложения, которые разрешено запускать.

- Безопасный браузер защищает данные во время использования интернета.

Управление мобильными устройствами (MDM)

Позволяя управлять мобильными устройствами на базе различных платформ через единый интерфейс, Kaspersky Security Center помогает развертывать универсальные политики безопасности мобильных устройств:

- Удаленная установка агента безопасности на каждом устройстве.

- Политики MDM применяются к устройствам Microsoft Exchange ActiveSync и iOS MDM по единому шаблону:

- обязательное использование сложных паролей;

- шифрование данных;

- отключение камеры;

- получение подробной информации об устройстве и установленных на нем приложениях.

- Управление параметрами сетевого экрана, APN, VPN и параметрами Exchange Server на устройствах Samsung посредством KNOX 1.0 и 2.0

- Доступ пользователей к простейшим административным задачам и функциям модуля Анти-Вор через портал самообслуживания.

Наверх ^

Управление безопасностью виртуальных сред

Kaspersky Security Center также управляет защитными решениями «Лаборатории Касперского» для виртуальных серверов и виртуальных рабочих столов. Предлагаются оптимизированные решения для платформ виртуализации VMware, Citrix и Microsoft, в которых эффективная защита сочетается с высокой степенью консолидации.

Выбор технологий защиты виртуальной среды

В зависимости от используемого в компании гипервизора и необходимых функций безопасности «Лаборатория Касперского» предлагает защитные приложения без установки агента и с легким агентом:

- Kaspersky Security для виртуальных сред | Защита без агента

- Kaspersky Security для виртуальных сред | Легкий агент

Оба приложения полностью управляются через Kaspersky Security Center.

Системное администрирование (Systems Management)

Kaspersky Security Center обеспечивает контроль всех параметров IT-безопасности, а также дает централизованный доступ к широкому спектру функций управления системами.

Мониторинг уязвимостей и управление установкой исправлений

Kaspersky Security Center упрощает выявление и устранение уязвимостей в операционных системах и приложениях, позволяя быстрее устанавливать исправления:

- При сканировании всей корпоративной сети автоматически обнаруживаются уязвимости и назначаются приоритеты их устранения.

- Исправления и обновления (для продуктов компании Microsoft и другого ПО) распространяются автоматически.

- Удаленная рабочая станция может быть назначена агентом обновления, что сокращает объем трафика при передаче обновлений в удаленные офисы.

- Состояние установки исправлений можно отслеживать по отчетам.

- Удаленное устранение неполадок с обновлением.

Учет и управление IT-ресурсами

Все аппаратное и программное обеспечение в сети автоматически обнаруживается и заносится в реестры, что дает администратору полное представление обо всех ресурсах, которые нуждаются в защите и управлении:

- Автоматический учет аппаратного обеспечения, в том числе обнаружение гостевых устройств.

- Автоматический учет программного обеспечения упрощает контроль использования программ и управление лицензиями.

Развертывание программного обеспечения (ПО)

Автоматическое развертывание ПО, а также проверяемый удаленный доступ и устранение неполадок сокращают затраты времени и ресурсов на настройку новых рабочих станций и установку новых приложений.

- Развертывание ПО можно выполнять по запросу администратора и запланировать на нерабочее время.

- Можно задавать дополнительные параметры для настройки устанавливаемого программного пакета.

- Поддерживается удаленное устранение неполадок, в том числе механизм авторизации, а также журналы сеансов удаленного доступа.

- Оптимизация трафика при передаче обновлений в удаленные офисы. Одна из удаленных рабочих станций служит агентом обновления для всех остальных рабочих станций в удаленном офисе.

Развертывание операционных систем (ОС)

Kaspersky Security Center предоставляет централизованный контроль за созданием, хранением и копированием защищенных образов систем, чтобы оптимизировать и ускорить развертывание ОС. Поддерживается интерфейс UEFI.

- Образы находятся в специальном хранилище, и к ним всегда можно получить доступ во время развертывания.

- Отправляя сигналы Wake-on-LAN, можно распространять образы в нерабочее время.

- Возможность внесения изменений в образ ОС:

- Выполнение сценария или установка дополнительных программ после установки ОС

- Создание загрузочного флеш-накопителя со средой Windows PE

- Импорт образов ОС из распространяемых пакетов в формате WIM

Управление на уровне предприятия

Разграничение прав администраторов по ролям и поддержка популярных SIEM-систем помогают упростить управление сложными IT-средами.

- Ролевое управление доступом позволяет назначать разным администраторам различные обязанности по управлению безопасностью и системами.

- Консоль управления легко настраивается, и каждый администратор будет иметь доступ только к тем инструментам и той информации, которые необходимы для выполнения его обязанностей.

- Консоль интегрируется с системами управления данными и инцидентами безопасности (SIEM) – HP ArcSight и IBM QRadar

Наверх ^

Системные требования

Общие требования

Внимание! Ниже представлены минимальные требования к процессору и размеру оперативной памяти, необходимые для установки компонентов решения. Рекомендуется использовать оборудование с большим размером оперативной памяти и более высокой частотой процессора.

Сервер администрирования

Аппаратные требования:

- Процессор: с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота 1.4 ГГц.

- Оперативная память: 4 Гб.

- Объем свободного места на диске: 10Гб. При использовании функционала Системного Администрирования объем свободного места на диске должен быть не меньше 100 Гб.

Аппаратные требования:

- Microsoft Data Access Components (MDAC) 2.8 или выше

- Windows DAC 6.0.

- Microsoft Windows Installer 4.5

- Поддерживаются следующие виртуальные платформы:

- VMware (Workstation 9.x, Workstation 10.x, ESXi 4.x, ESXi 5.5)

- Microsoft Hyper-V (2008, 2008 R2, 2012, 2012 R2)

- KVM, интегрированный с RHEL 5.4 и 5.x и выше, SLES 11 SPx, Ubuntu 10.10 LTS

- Microsoft Virtual PC 6.0.156.0

- Parallels Desktop 7 и выше

- Oracle VM VirtualBox 4.0.4-70112 (только в режиме Windows guest login)

- Citrix XenServer 5.6.1 FP1

- Сервер баз данных (может быть установлен на другой машине)

- Microsoft SQL 2005 Express

- Microsoft SQL 2008 Express

- Microsoft SQL 2008 R2 Express

- Microsoft SQL 2012 Express

- Microsoft SQL 2014 Express

- Microsoft SQL Server 2005

- Microsoft SQL Server 2008

- Microsoft SQL Server 2008 R2

- Microsoft SQL Server 2008 R2 SP 2

- Microsoft SQL Server 2012

- Microsoft SQL Server 2014

- MySQL 5.0.67, 5.0.77, 5.0.85, 5.0.87(SP1), 5.0.91

- MySQL Enterprise 5.0.60(SP1), 5.0.70, 5.0.82(SP1), 5.0.90

- Операционная система:

- Microsoft Windows Server 2003 SP2 (все редакции);

- Microsoft Windows Server 2003 х64 SP2 (все редакции);

- Microsoft Windows Server 2008 (все редакции);

- Microsoft Windows Server 2008 (х64) (все редакции);

- Microsoft Windows Server 2008 х64 SP1 (все редакции);

- Microsoft Windows Server 2008 R2 (все редакции);

- Microsoft Windows Server 2012 (все редакции);

- Microsoft Windows Server 2012 R2 (все редакции);

- Microsoft Windows Small Business Server 2003 SP2 (все редакции);

- Microsoft Windows Small Business Server 2008 (все редакции);

- Microsoft Windows Small Business Server 2011 (все редакции);

- Microsoft Windows XP Professional SP2 и выше;

- Microsoft Windows XP Professional x64 SP2 и выше;

- Microsoft Windows Vista Business / Enterprise / Ultimate SP1 и выше;

- Microsoft Windows Vista Business / Enterprise / Ultimate SP1 и выше x64;

- Microsoft Windows 7 Professional / Enterprise / Ultimate;

- Microsoft Windows 7 Professional / Enterprise / Ultimate x64;

- Microsoft Windows 8 Professional / Enterprise;

- Microsoft Windows 8 Professional / Enterprise x64;

- Microsoft Windows 8.1 Professional / Enterprise;

- Microsoft Windows 8.1 Professional / Enterprise x64;

Консоль администрирования

Аппаратные требования:

- Процессор: с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота 1.4 ГГц.

- Оперативная память: 512МБ.

- Объем свободного места на диске: 1ГБ.

Программные требования:

- Операционные системы: Microsoft Windows (версия поддерживаемой операционной системы определяется требованиями Сервера администрирования).

- Microsoft Management Console 2.0 и выше.

- Microsoft Internet Explorer 7.0 и выше при работе c Microsoft Windows XP, Microsoft Windows Server 2003, Microsoft Windows Server 2008, Microsoft Windows Server 2008 R2 или Microsoft Windows Vista.

- Microsoft Internet Explorer 8.0 и выше при работе c Microsoft Windows 7.

- Microsoft Internet Explorer 10.0 и выше при работе c Microsoft Windows 8.

- Microsoft Windows Installer 4.5.

Веб-Консоль (Kaspersky Security Center Web Console)

Сервер администрирования

Аппаратные требования:

- Процессор: 1.4 ГГц или выше

- Оперативная память: 512 Мб

- Объем свободного места на диске: 1 Гб

Программные требования:

- Веб сервер:

- Apache 2.4.10 и выше, 32 bit (для Windows);

- Apache 2.4.10 и выше, 32/64 bit (для Linux).

- Операционная система:

- Microsoft Windows Server 2003 SP2 (все редакции);

- Windows Small Business Server 2003 SP2 (все редакции);

- Microsoft Windows Server 2003 x64 SP2 (все редакции);

- Microsoft Windows Server 2008 (все редакции);

- Microsoft Windows Server 2008 x64 SP1 (все редакции);

- Microsoft Windows Server 2008 x64 R2 SP1 (все редакции);

- Windows Small Business Server 2008 (все редакции);

- Microsoft Windows Server 2008 (все редакции);

- Microsoft Windows Server 2008 x64 R2 (все редакции);

- Microsoft Windows Server 2012 (все редакции);

- Microsoft Windows Server 2012 R2 (все редакции);

- Windows Small Business Server 2011 (все редакции);

- Microsoft Windows XP Professional SP2;

- Microsoft Windows XP Professional x64;

- Microsoft Windows Vista SP1 (все редакции);

- Microsoft Windows Vista SP1 x64 (все редакции);

- Microsoft Windows 7 SP1 (все редакции);

- Microsoft Windows 7 x 64 SP1 (все редакции);

- Microsoft Windows 8 Professional / Enterprise;

- Microsoft Windows 8 Professional / Enterprise x64;

- Microsoft Windows 8.1 Professional / Enterprise;

- Microsoft Windows 8.1 Professional / Enterprise x64;

Работа с Kaspersky Security Center Web Console осуществляется через веб-браузер.

Ниже перечислены типы и версии веб-браузеров, а также типы и версии операционных систем, которые вы можете использовать для работы с программой:

- Microsoft Internet Explorer 7.0 или выше под управлением одной из следующих операционных систем:

- Microsoft Windows XP Professional SP2 или выше

- Microsoft Windows 7 (все редакции)

- Microsoft Windows 8 (все редакции)

- Firefox 16.0 или 17.0 под управлением одной из следующих операционных систем:

- Операционные системы Windows:

- Microsoft Windows XP Professional SP2 или выше

- Microsoft Windows 7 (все редакции)

- Microsoft Windows 8 (все редакции)

- 32-разрядные операционные системы Linux:

- Fedora 16

- SUSE Linux Enterprise Desktop 11 SP2

- Debian GNU/Linux 6.0.5

- Mandriva Linux 2011

- Ubuntu 10.04 Server Edition

- Ubuntu 12.04 Desktop Edition

- 64-разрядные операционные системы Linux:

- Red Hat Enterprise Linux 6.2 Server

- SUSE Linux Enterprise Server 11 SP2

- SUSE Linux Enterprise Server 11 SP2

- OpenSUSE Linux 12.2

- Ubuntu 12.04 Server Edition

- Операционные системы Windows:

- Safari 4 под управлением одной из следующих операционных систем:

- Mac OS X 10.4 (Tiger)

- Mac OS X 10.5 (Leopard)

- Mac OS X 10.6 (Snow leopard)

Агент администрирования

Данные требования относятся к компьютерам, на которые устанавливается Агент администрирования:

Аппаратные требования:

- Процессор: с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота 1.4 ГГц.

- Оперативная память: 512 МБ.

- Объем свободного места на диске: 1ГБ.

Компьютер, на котором установлен Агент администрирования, который будет дополнительно выполнять роль Агента обновлений, должен удовлетворять следующим требованиям:

- Процессор: с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота 1.4 ГГц.

- Оперативная память: 1 ГБ.

- Объем свободного места на диске: 4 ГБ.

Операционная система:

- Microsoft Small Business Server 2003 (все редакции)

- Microsoft Small Business Server 2008 (все редакции)

- Microsoft Small Business Server 2011 (все редакции)

- Microsoft Windows 7 Enterprise/Ultimate x86/x64

- Microsoft Windows 7 Enterprise/Ultimate x86/x64 SP1 и выше

- Microsoft Windows 7 Professional x86/x64

- Microsoft Windows 7 Professional x86/x64 SP1 и выше

- Microsoft Windows 8 Enterprise x86/x64

- Microsoft Windows 8 Pro x86/x64

- Microsoft Windows 8.1 Enterprise x86/x64

- Microsoft Windows 8.1 Pro x86/x64

- Microsoft Windows 8.1 Update Enterprise x86/x64

- Microsoft Windows MultiPoint Server 2011 x64

- Microsoft Windows Server 2003 x86/x64 SP2 и выше (все редакции)

- Microsoft Windows Server 2003 R2 x86/x64 SP2 и выше (все редакции)

- Microsoft Windows Server 2008 x86/x64 RTM и выше (все редакции)

- Microsoft Windows Server 2008 R2 RTM и выше (все редакции)

- Microsoft Windows Server 2012 (все редакции)

- Microsoft Windows Server 2012 R2 (все редакции)

- Microsoft Windows Vista x86/x64 SP2 и выше (все редакции)

- Microsoft Windows XP Professional x86 SP3 и выше

- Windows Embedded POSReady 7 x86/x64

- Windows Embedded Standard 7 with SP1 x86/x64

- FreeBSD

- Linux

- Mac OS

Наверх ^

Безопасность

- 21.02.2017

- 47 943

- 7

- 30.06.2020

- 28

- 27

- 1

- Содержание статьи

- Kaspersky Endpoint Security 10

- Kaspersky Endpoint Security 11

- Комментарии к статье ( 7 шт )

- Добавить комментарий

По умолчанию, конфигурация Kaspersky Endpoint Security 10 запрещает любые соединения по RDP, кроме той же подсети, к которой принадлежит компьютер, поэтому жаждущих подключиться по удаленному рабочему столу к компьютеру может ждать небольшое разочарование.

Ниже описанные действия полностью отключат контроль Антивирусом Касперского подключений к удаленному рабочему столу, что может привести к тому, что подключение к компьютеру станет доступен с любого места в сети.

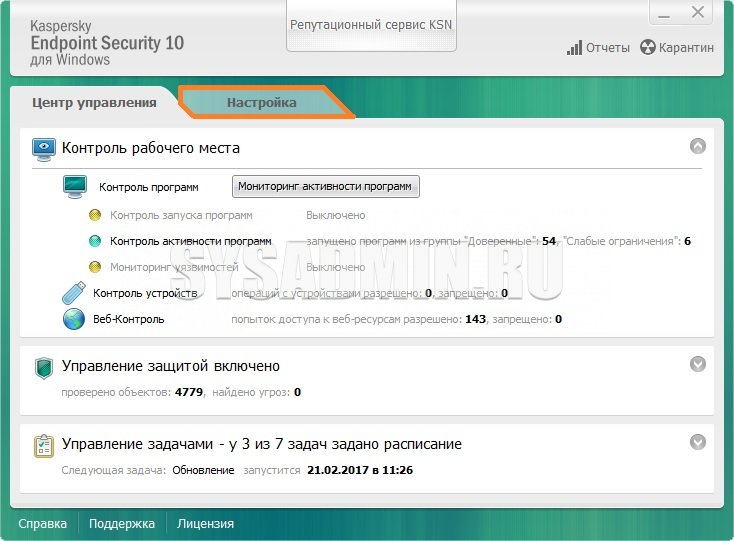

Kaspersky Endpoint Security 10

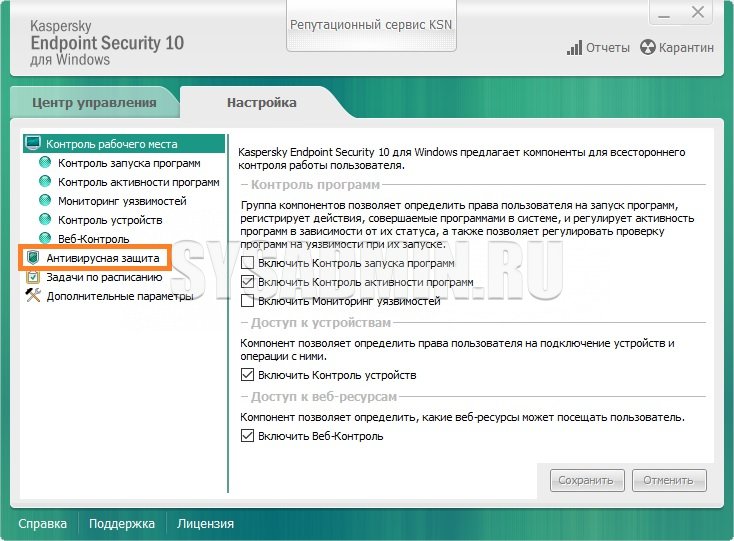

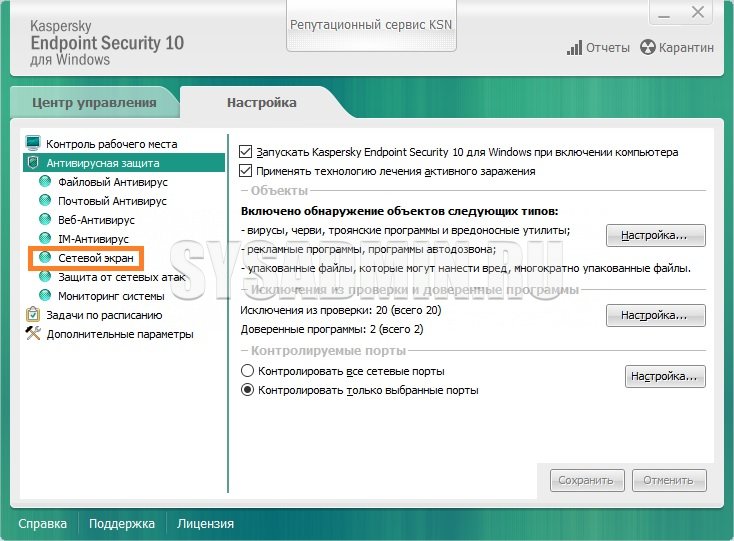

Для того, чтобы разрешить соединения удаленного рабочего стола на компьютере с установленным на нем Kaspersky Endpoint Security 10 нужно проделать следующее:

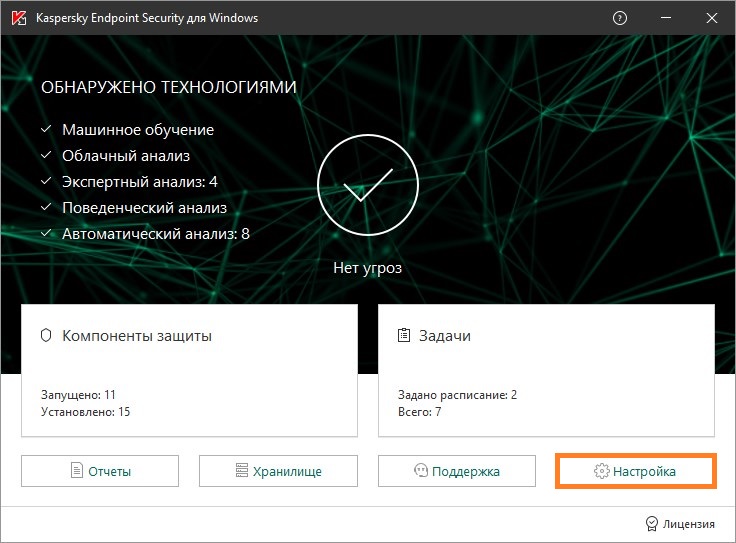

- Открываем окно программы Kaspersky Endpoint Security 10 — это можно сделать как кликнув по иконке антивируса в трее, так и найдя программу в меню Пуск.

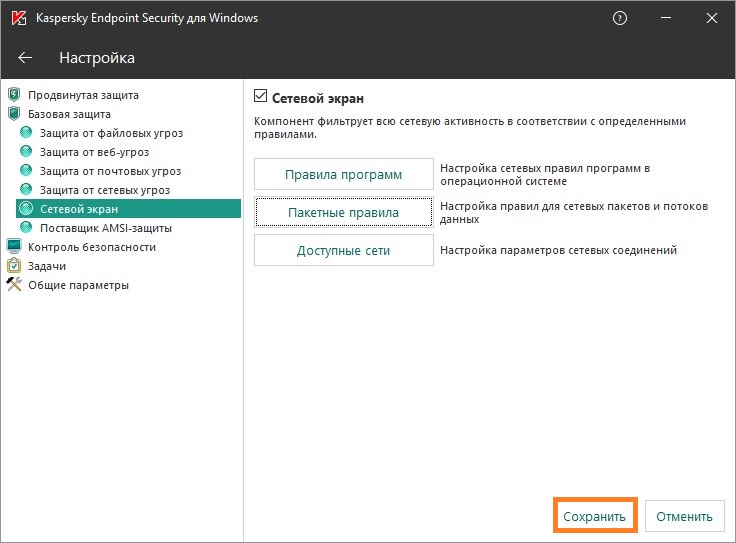

- Нажимаем кнопку «Настройки».

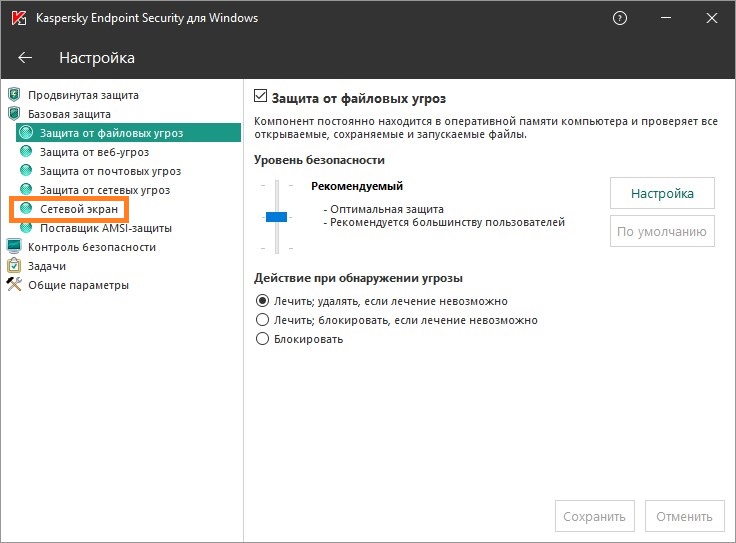

- Открываем вкладку «Антивирусная защита».

- Там открываем вкладку «Сетевой экран».

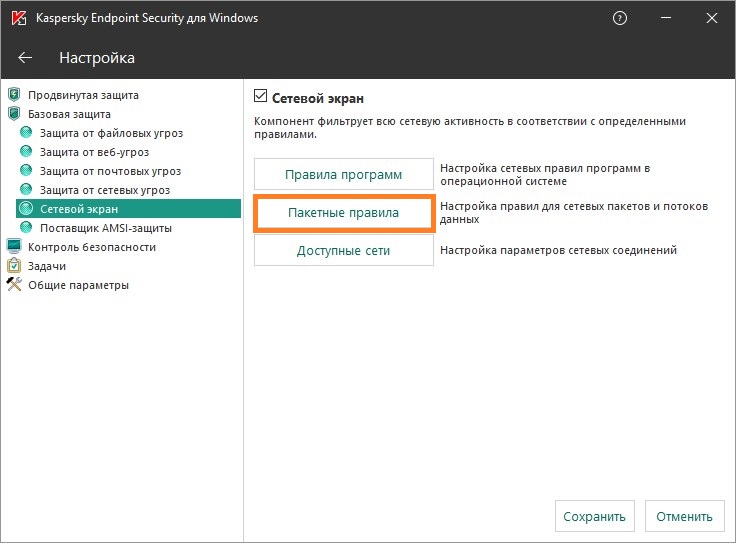

- Нажимаем кнопку «Сетевые пакетные правила».

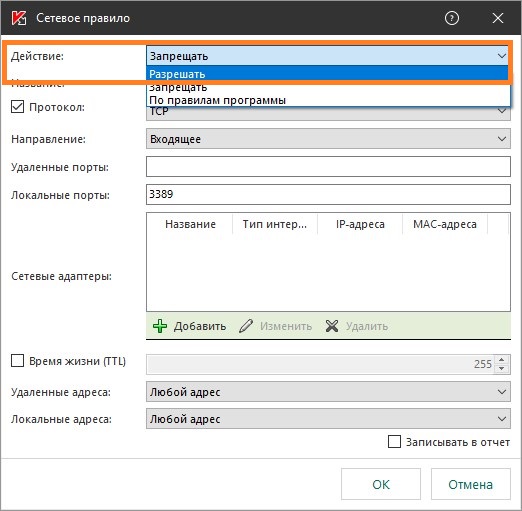

- В открывшемся списке под названием «Сетевые пакетные правила» находим пункт «Сетевая активность для работы технологии удаленного рабочего стола», и нажимаем кнопку «Изменить».

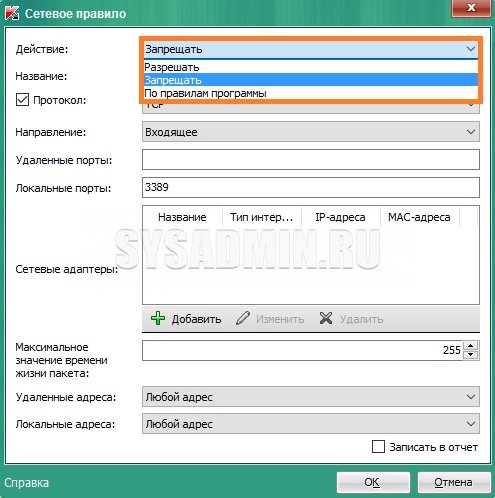

- Откроется свойство данного правила. В самом вверху будет пункт «Действие», с установленным значением «Запрещать». Нужно поменять данное значение на «Разрешать», а затем нажать на кнопку «Ок».

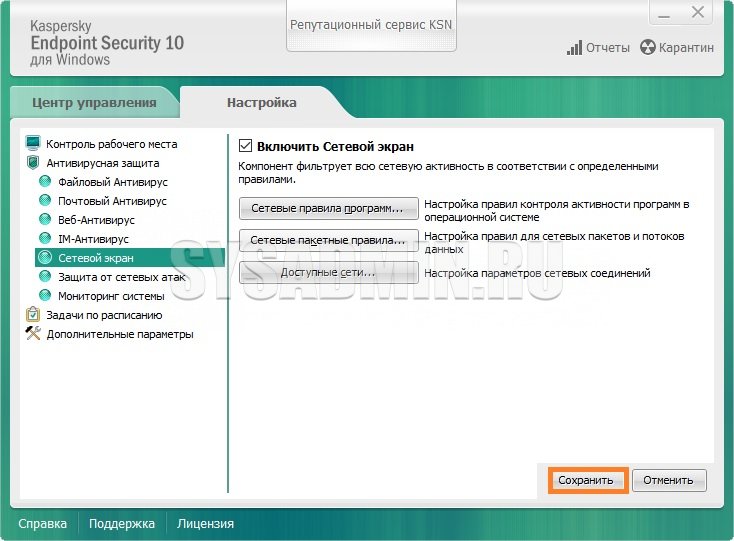

- Следующее окошко так же нужно закрыть кнопкой «Ок». В следующем окне настроек нужно будет нажать кнопку «Сохранить».

Kaspersky Endpoint Security 11

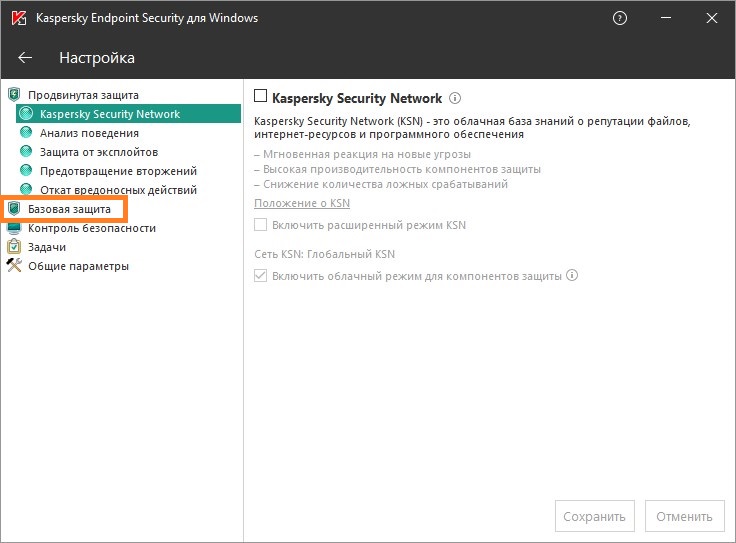

- Открываем Антивирус Касперского, и в главном окне выбираем пункт «Настройки». Можно так же попасть в настройки, нажав правой кнопкой по иконке Касперского в трее, и выбрав там пункт «Настройка».

- В левом меню переходим к разделу «Базовая защита».

- В раскрывшемся списке находим пункт «Сетевой экран», и выбираем его.

- Теперь нажимаем на кнопку «Пакетные правила».

- Откроется окно с большим списком сетевых правил. В нем нужно найти пункт «Сетевая активность для работы технологии удаленного рабочего стола», и выделить его, после чего нажать кнопку «Изменить». Так же можно просто дважды кликнуть на данном пункте.

- В окне с данным правилом, нужно выбрать самый верхний пункт «Действие», и выбрать значение «Разрешать».

- Теперь нужно нажать клавишу «ОК», для сохранения изменений в данном правиле, а после нажать клавишу «ОК» для того, чтобы выйти из списка правил. Теперь осталось только нажать на кнопку «Сохранить». После этого, можно закрывать остальные окна Kaspersky Endpoint Security.

Доброго времени суток вам, уважаемые читатели Сообщества Сёрферов!

В последующих моих статьях речь пойдёт о Фаерволах и дополнительных прилагаемых к ним компонентах. Они предназначены для защиты компьютера от различных хакерских атак, для контроля доступа в интернет установленных на компьютере программ, для блокировки (по установленным вами правилам) входящего и исходящего сетевого трафика. Данный компонент защиты очень существенно усилит безопасность вашей системы.

Фаерволы как и антивирусы бывают конечно же различных производителей

-

Фаервол, который встроен в комплексный программный продукт от Касперского под названием «Kaspersky Internet Security» включает контроль доступа к программам и сетевой экран. Работу фаервола из данного продукта я решил разобрать в статье, поскольку ранее уже говорил о надёжности антивирусного продукта от Касперского, а пользоваться комплексным решением (антивирус + фаервол) от такого надёжного производителя очень удобно! Единственный недостаток – продукт платный. Но даже если вы не хотите платить за пользование антивирусом, всегда есть способ превратить платный продукт в бесплатный

-

Comodo Firewall. Пожалуй, самый надёжный фаервол если судить как по результатам различных независимых тестов, так и по собственному опыту. Использовать можно также в комплексном решении – Comodo Internet Securiry, но в данном случае я рекомендую лучше устанавливать фаервол Comodo отдельно от вашего антивируса. Всё это потому что всё же сам антивирус Comodo не настолько надёжен, и я бы поставил вместо него, например — Avast! (читайте о нём в этой статье: «Защита компьютера от вирусов при помощи бесплатного Антивируса Avast! Free»)

Сегодня расскажу вам о фаерволе и вспомогательных компонентах из комплексного решения по защите компьютера – Kaspersky Internet Security. Я воспользуюсь в своём примере 30 дневным пробным периодом полноценной версии данного продукта, а также в конце разберу вопрос о том как возможно сделать данный продукт «бесплатным» (конечно же при помощи программ-взломщиков) :). Начнём как всегда с установки продукта:)

Установка комплексного решения по защите компьютера — Kaspersky Internet Security

Рассмотрим весь процесс установки по шагам:

-

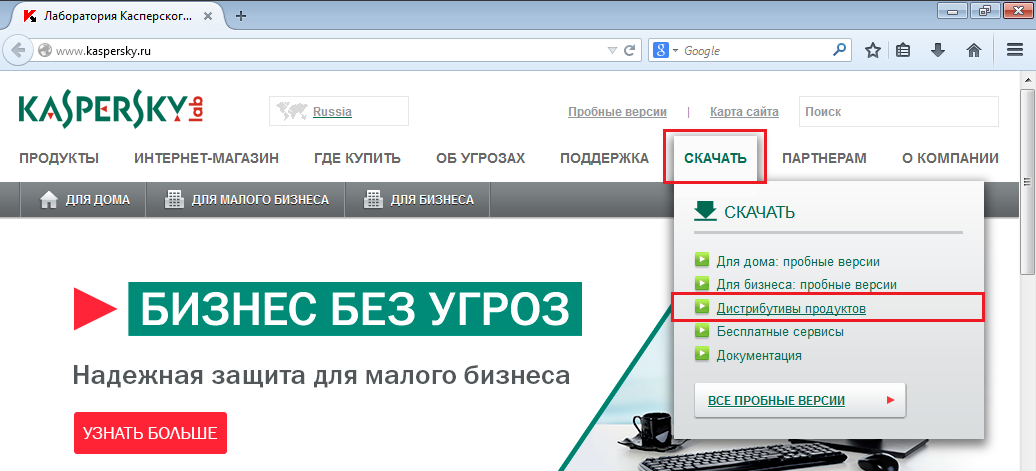

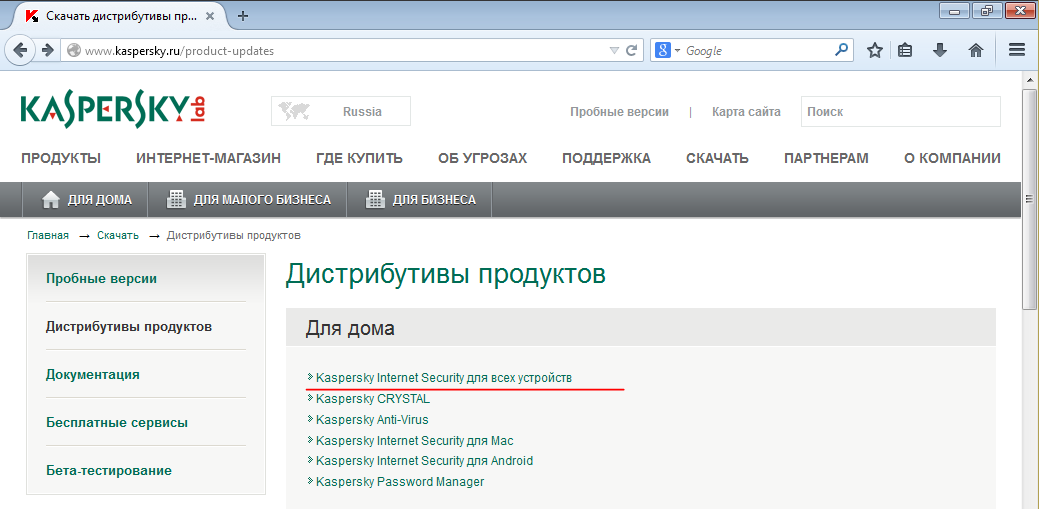

Переходим на сайт антивируса Касперского по ссылке:

kaspersky

-

На сайте щёлкаем по пункту «Скачать» из верхнего меню, после чего из выпадающего списка выбираем пункт «Дистрибутивы продуктов»:

-

На новой странице под заголовком «Дистрибутивы продуктов» выбираем «Kaspersky Internet Security для всех устройств»:

-

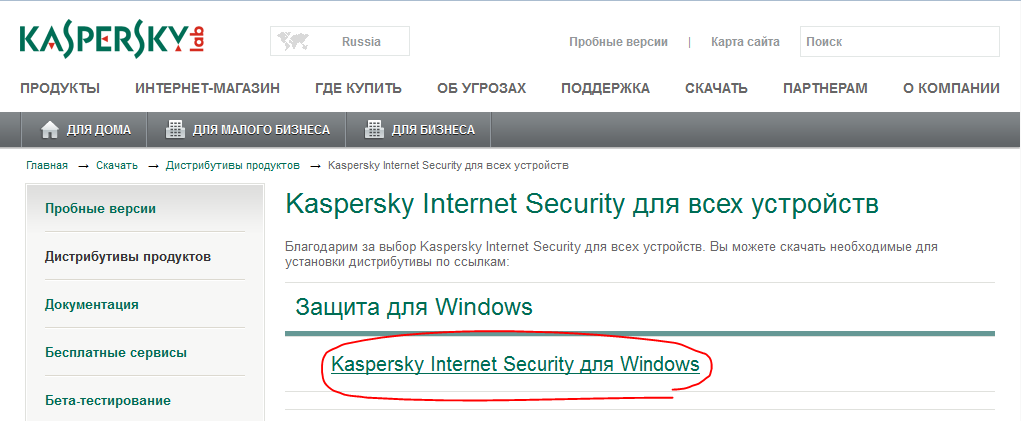

На вновь открывшейся странице щёлкаем мышкой по ссылке «Kaspersky Internet Security для Windows» (будем сокращать как KIS):

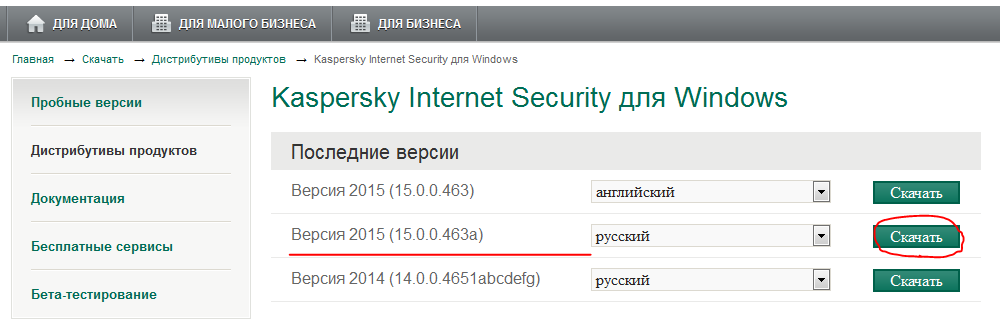

5. В появившемся списке вариантов для скачивания, выбираем самую последнюю версию, доступную на данный момент. На момент написания этой статьи последняя версия – 2015. Язык выбираем русский и нажимаем кнопку «Скачать»:

Начнётся либо автоматическая загрузка файла установки KIS на ваш компьютер, либо будет выведено окно с подтверждением о загрузке.

-

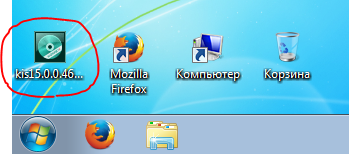

После скачивания файла находим его на своём компьютере и запускаем. Файл последней на данной момент версии называется «kis15.0.0.463ru-ru.exe».

-

Запустится процесс установки программы KIS, который практически ничем не отличается от процесса установки отдельного Антивируса Касперского. Но всё же я разберу этот этап, чтобы у вас, дорогие читатели, точно не оставалось вопросов

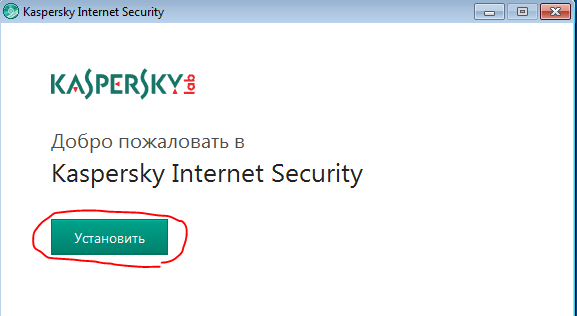

В самом первом окне нажимаем единственную кнопку «Установить»:

-

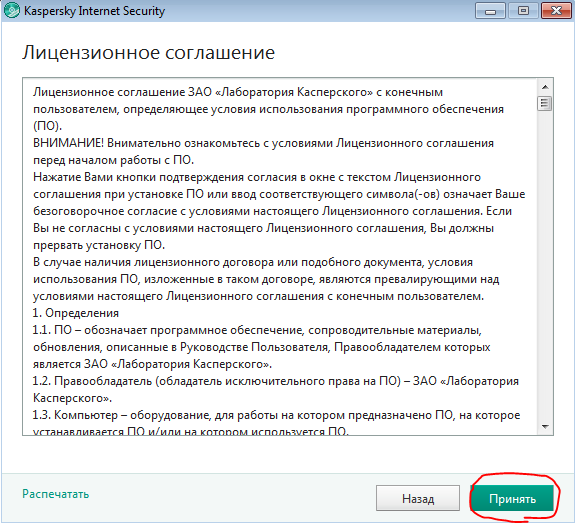

Далее необходимо принять лицензионное соглашение, нажав кнопку «Принять»:

-

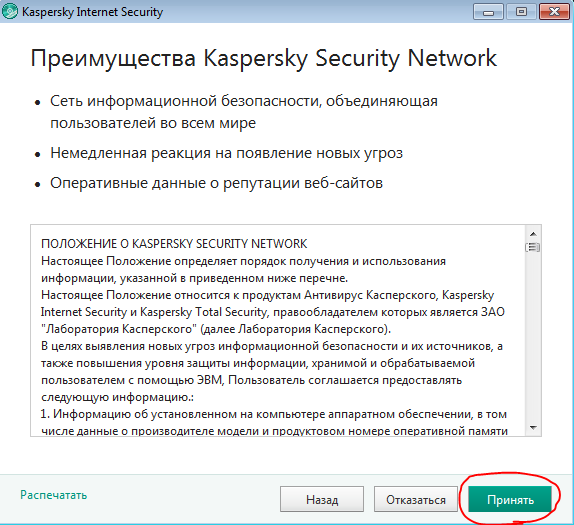

На следующем этапе нам предлагают принять соглашение об использовании сервиса Kaspersky Security Network. Данный сервис Касперского позволяет обнаруживать новые угрозы, смотреть репутацию сайтов и предоставляет другие полезные дополнения. Нажимаем кнопку «Принять»:

-

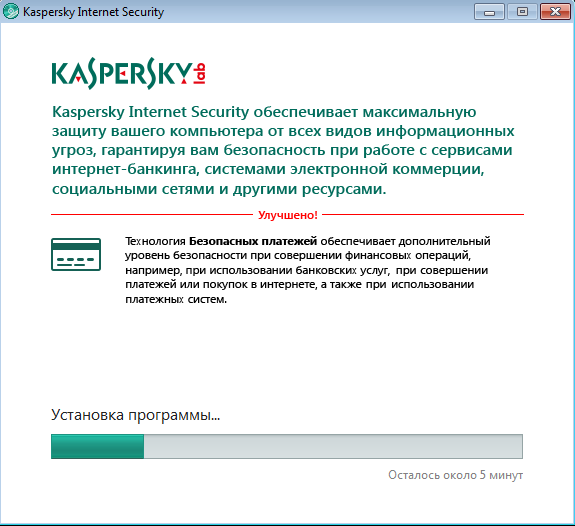

Далее начнётся проверка совместимости системы и сама установка продукта. Никаких наших действий на данном этапе не требуется.

-

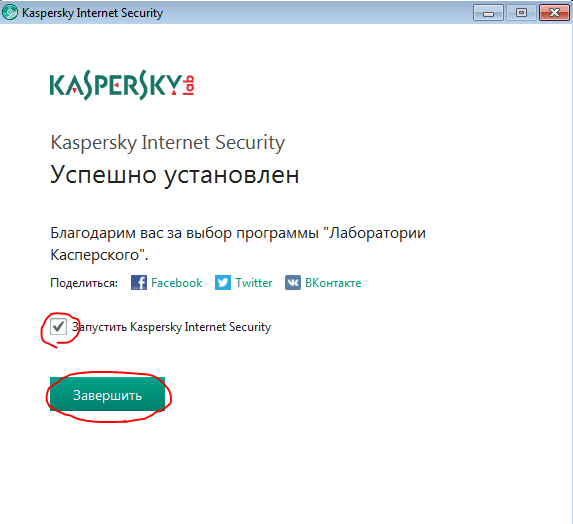

В конце установки появится последнее окно, где проверяем чтобы стояла галочка «Запустить Kaspersky Internet Security» и нажимаем кнопку «Завершить»:

-

Сразу после установки KIS появится окно для ввода ключа активации продукта. Если вы вдруг покупали данный продукт, то через данное окно можно без проблем его активировать. В нашем случае мы ничего не покупаем и будем добиваться бесплатного полноценного использования

Просто воспользуемся 30 дневным пробным периодом, после чего сбросим и снова получим 30 дней (Если конечно вы сами хотите делать так). И так до бесконечности

Итак, щёлкаем по ссылке «Активировать пробную версию программы» (не забудьте подключиться к интернету, иначе активация не выполнится!)

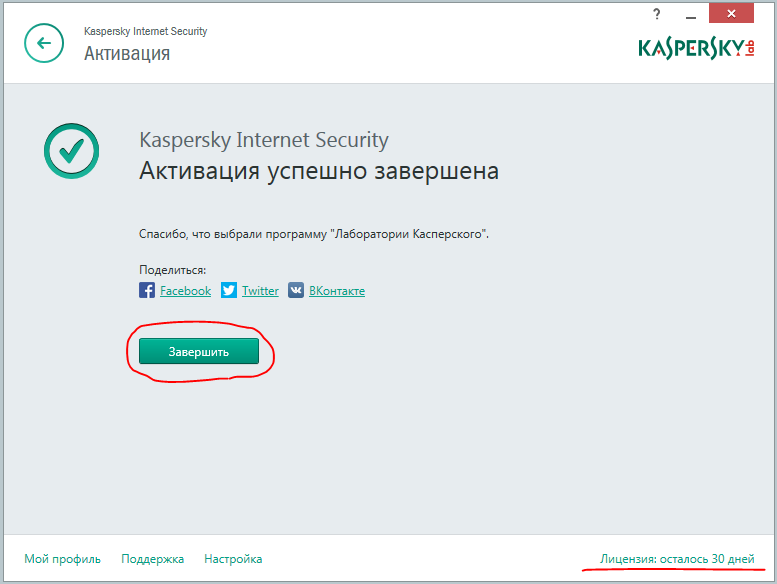

После нескольких секунд появится окно с сообщение об успешной активации, а также будет указано, что осталось 30 дней. Просто нажимаем кнопку «Завершить»:

На этом установка комплексного решения по защите компьютера «KIS» полностью завершена. Теперь перейдём к настройке отдельных компонентов KIS, а именно – фаервола, в который входит компонент «Контроль программ».

Настройка Сетевого экрана (Фаервола) входящего в состав Kaspersky Internet Security

Для начала включаем главное окно KIS, щёлкнув дважды по значку на рабочем столе, либо по такому же значку в трее.

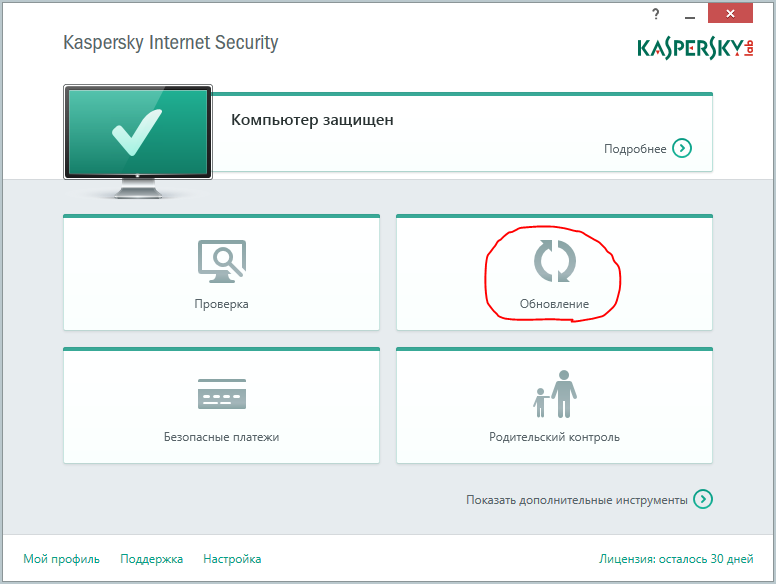

В первую очередь обновляем антивирусные базы, щёлкнув по кнопке «Обновить»:

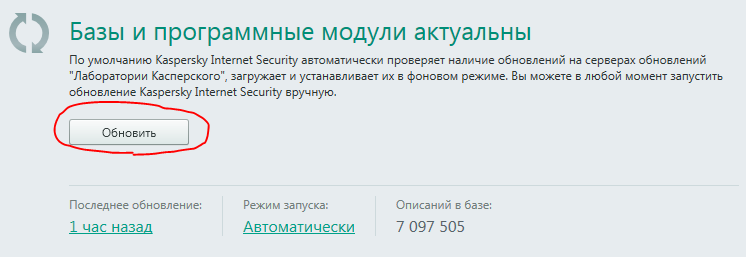

В следующем окне снова нажимаем кнопку «Обновить»:

В моем примере (на изображении выше) базы уже были обновлены, поэтому вы видите сообщение «Базы и программные модули актуальны».

При помощи стрелочки «Назад» возвращаемся снова в главное окно.

Теперь приступаем к настройкам. Для перехода в окно настроек щёлкаем мышкой по ссылке «Настройки» в самом низу главного окна:

Хочу ещё раз отметить, что продукт KIS включает в себя Антивирус Касперского + дополнительные компоненты для защиты данных и контроля трафика (сетевой экран, контроль программ). Всё о настройке самого антивируса на максимальный уровень защиты я рассказывал в отдельной статье, которую вы можете прочитать вот тут «Защита компьютера от вирусов при помощи Антивируса Касперского». Соответственно в рассматриваемом на данный момент продукте KIS все настройки антивируса абсолютно идентичны (могут различаться лишь при выпуске новых версий) и повторно разбирать их в данной статье уже не имеет смысла. И поэтому, если хотите настроить антивирус из продукта KIS на полную мощь, то обратитесь к статье по ссылке выше. Таким образом, сначала настраиваем все компоненты антивируса и только потом переходим к настройке сетевого экрана.

-

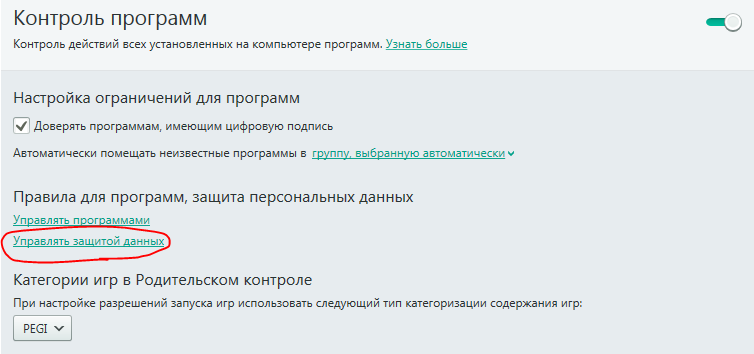

В окне настроек переходим слева на вкладку «Центр защиты» и в правой части окна выбираем «Контроль программы». Данный компонент является главным составляющим упомянутого Фаервола и позволяет задавать ограничения программ на доступ в интернет, о чем я и хотел рассказать в данной статье:

-

В новом окне проверяем, чтобы сам компонент был включён (ползунок справа вверху был сдвинут в правое положение), стояла галочка «Доверять программам, имеющим цифровую подпись»:

Получить полностью все сведения на русском языке о компоненте «Контроль программ» можно перейдя по ссылке «Узнать больше», расположенной вверху данного окна.

А я расскажу на примерах что вообще представляет из себя данный компонент.

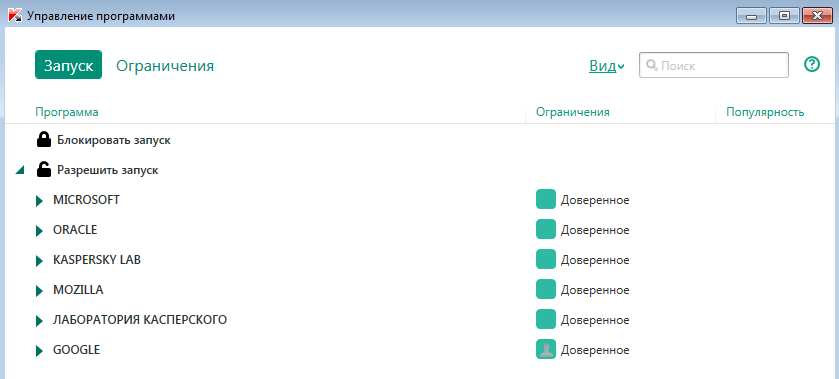

Щелкаем по ссылке «Управлять программами».

-

Откроется окно управления доступом программ. В данном окне будут собраны все установленные на данный момент программы, разбитые по группам (по разработчикам):

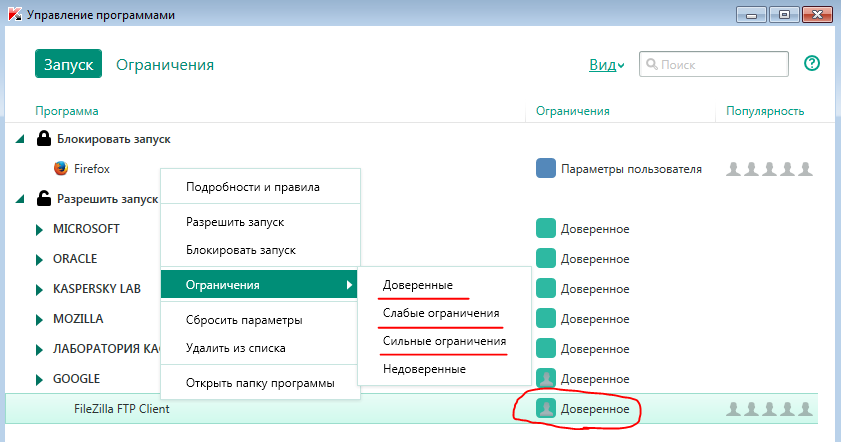

Каждая программа сразу получает определённые права доступа, которые мы можем самостоятельно настраивать.

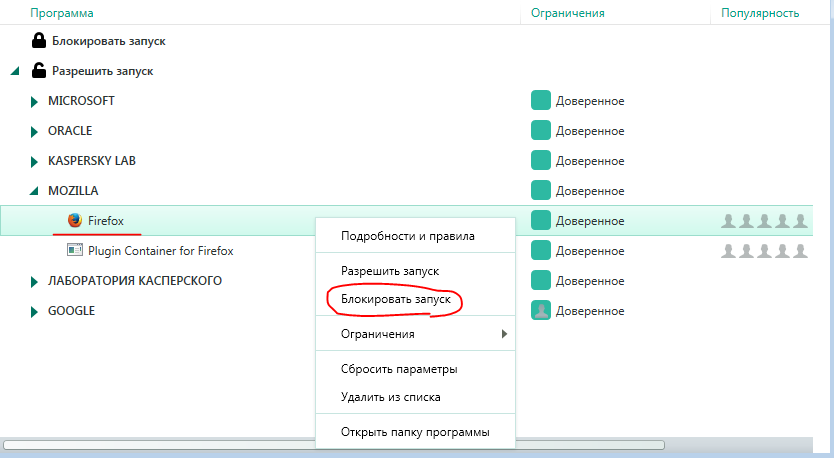

Для этого открываем нужную нам группу, щёлкнув по ней мышкой и в группе выбираем нужную программу. Щёлкнув по программе правой кнопкой мыши, будет отображён список действий. Например, если нам нужно просто заблокировать запуск программы, выбираем пункт: «Блокировать запуск»:

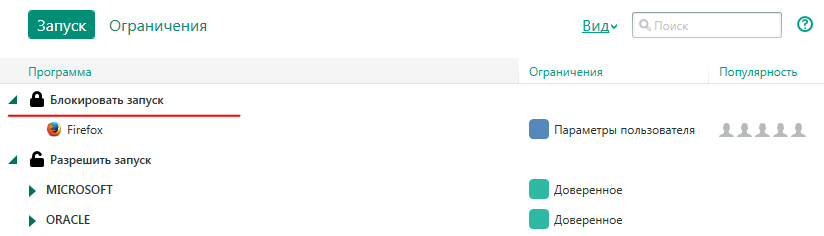

В результате данная программа переместится в категорию «Блокировать запуск»:

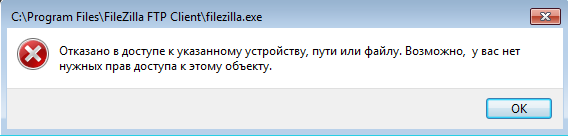

И теперь при попытке запустить заблокированную программу, вы получите сообщение вроде того, что показано на изображении ниже:

-

Можно также настроить индивидуальные правила программы. Для этого щёлкаем по ней правой кнопкой мыши и выбираем пункт «Подробности и правила»:

-

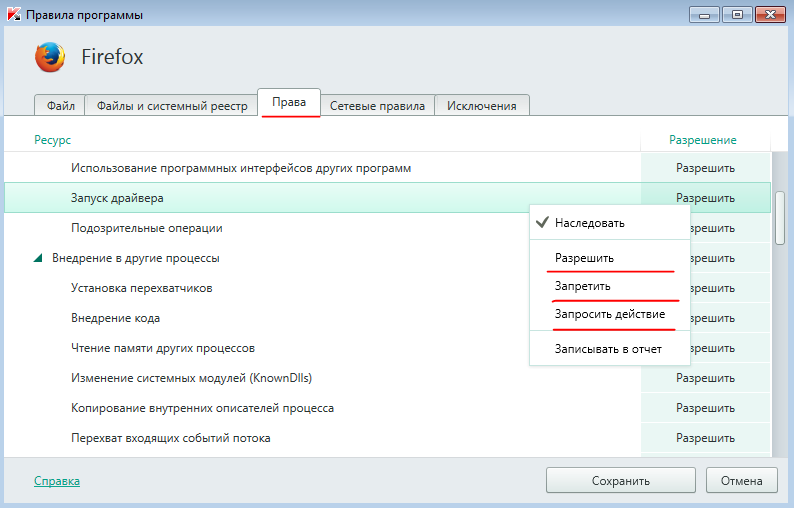

Здесь на вкладках «Файлы и системный реестр», «Права», «Сетевые правила» можно задать правила выбранной программы для каждого отдельного действия в системе: автозапуск, обращение к другим процессам, выход в интернет, обращение к различным устройствам компьютера.

Для того чтобы задать нужное правило по взаимодействию с файлами и реестром системы, нужно щёлкнуть правой кнопкой мыши по действию в окне справа (запись, чтение, создание, удаление) напротив нужного объекта или действия системы:

-

В выпадающем списке доступных действий можно выбрать новое.

Всё тоже самое на вкладке «Права». Тут мы выбираем нужное действие и, щёлкнув правой кнопкой мыши в окне справа, можем поменять доступ нашей программы:

-

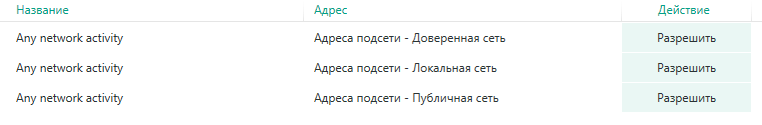

На вкладке «Сетевые правила» можно задать ограничения для программы по выходу в сеть (локальную, интернет или все сразу). Эту функцию, как правило, выполняют именно Фаерволы (сетевые экраны), но в продукте KIS это вынесено как видно в отдельный раздел. При помощи настроек сетевых правил, можно, например — полностью заблокировать программе выход в интернет. К примеру, вы используете на компьютере какую-либо программу и знаете точно, что выход в интернет ей не требуется для нормальной работы. Но при этом известно, что в каждой программе есть уязвимости, и поэтому лучше просто взять и закрыть ей доступ в интернет полностью.

По умолчанию во вкладке «Сетевые правила» уже будут располагаться несколько правил для выбранной программы, например:

Данный набор правил зависит от того, в какую группу KIS поместил выбранную вами программу по умолчанию. Это можно посмотреть, если вернуться в главное окно компонента «Контроль программ».

Обратите внимание, что справа напротив каждой программы будет стоять уровень доверия. Все надёжные программы, имеющие цифровую подпись, KIS всегда будет сразу давать статус «Доверенное». Можно свободно доверять KIS на счёт программ и менять их статус, только если вы не уверены в данной программе и не знаете для чего она, например, может выходить в интернет. Поменять статус вручную можно, щёлкнув правой кнопкой мыши по нужной программе и в меню «Ограничения» выбрать нужное:

И вот именно от этих глобальных ограничений зависят те правила, которые мы по умолчанию видим в закладке «Сетевые правила». Возвращаемся снова к ней.

На той вкладке мы можем задать и свои правила, которые могут перекрывать те, что заданы по умолчанию. Для этого нужно нажать кнопку «Добавить»:

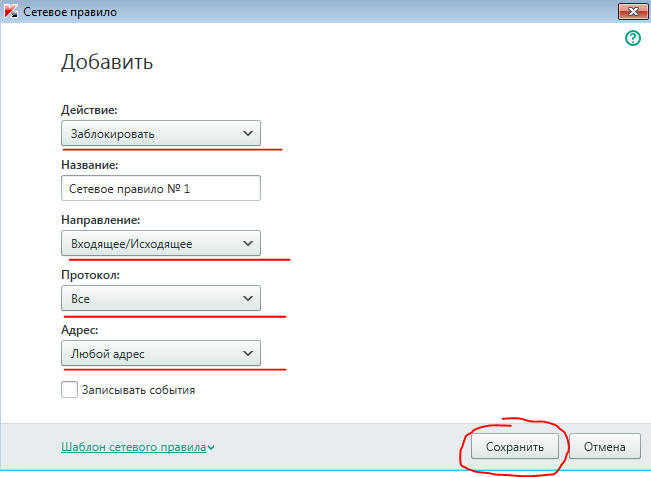

Откроется окно для создания нового правила для приложения:

В нём задаём действие: «заблокировать», «разрешить» или «запросить доступ». На данном примере я покажу как полностью заблокировать доступ программы в интернет, поэтому выбрал «Заблокировать».

Далее можно указать название правила чтобы было понятно, а можно оставить то, что задано по умолчанию.

Следующим шагом задаём направление сетевого соединения, на которое накладываем ограничения: «Входящее», «Исходящее» или сразу оба. Выбираю «Входящее / исходящее» для полной блокировки программы возможности выхода в интернет.

В меню «Протокол» и «Адрес» оставляем всё по умолчанию (Протокол: «Все», Адрес: «Любые»), после чего нажимаем кнопку «Сохранить».

В результате наше созданное вручную правило появится в списке и помощи него мы полностью блокировали выбранной программе доступ в интернет, включая входящие запросы:

-

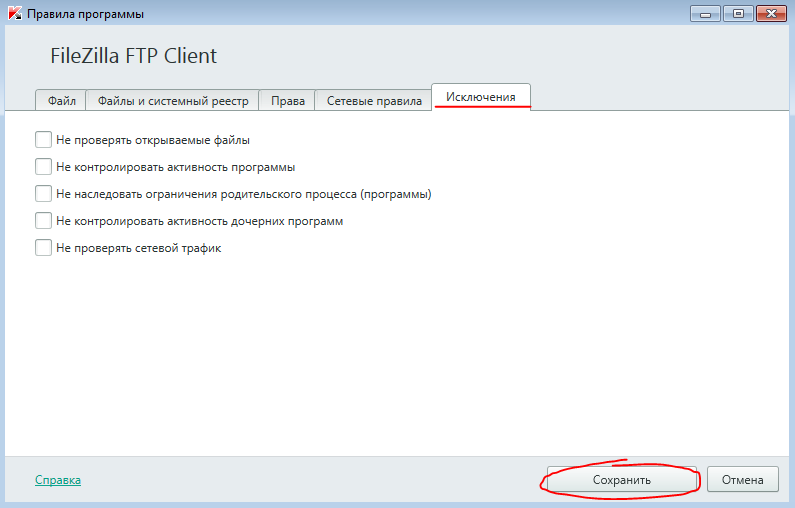

Есть ещё последняя вкладка «Исключения». Настройки на данной вкладке стоит менять, только если вы на 100% уверены в надёжности программы и хотите чтобы защита KIS не контролировала какие-то из её действий (для этого поставьте галочки напротив соответствующих пунктов). Задавайте исключения, только если точно уверены в программе!

На этом возможности задать персональные настройки для программ мы разобрали. Нажимаем кнопку «Сохранить».

-

-

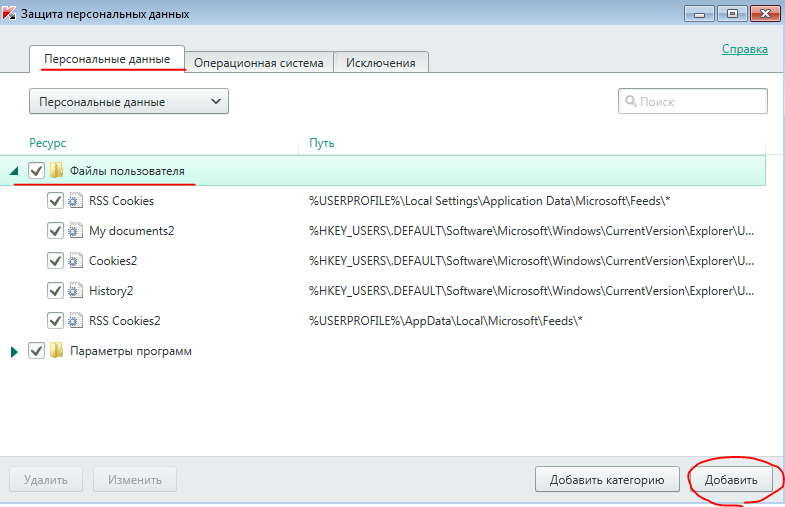

Помимо того, что можно задавать ограничения для программ, также можно добавить персональные данные (файлы, папки), которые KIS будет контролировать и сообщать если с ними производится какое-то действие со стороны других программ или ресурсов. Для этого нам нужно вернуться в самое первое окно компонента «Контроль программ» и щёлкнуть по ссылке «Управлять защитой данных»:

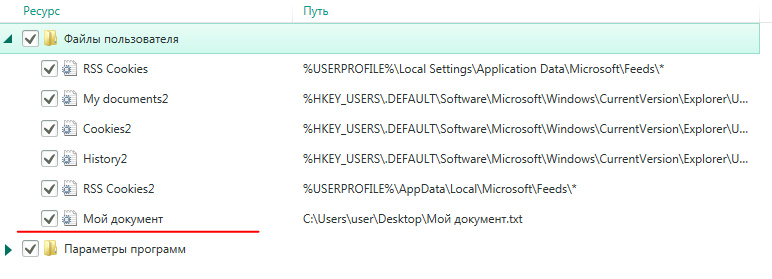

Здесь на первой же вкладке «Персональные данные» щелкаем по раскрывающемуся списку «Файлы пользователя», а затем нажимаем внизу на кнопку «Добавить»:

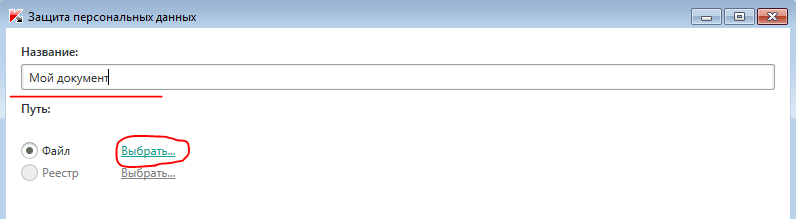

В следующем окне в поле «Название» указываем для себя наименование защищаемого файла / папки, после чего отмечаем пункт «Файл» и кликаем по ссылке «Выбрать…»:

Появится окно проводника, в котором необходимо указать путь к защищаемому файлу или папке, после чего нажимаем «ОК»:

Мы вернёмся в предыдущее окно и увидим сверху путь к выбранному нами объекту. Принимаем изменения, нажав кнопку «ОК» в этом окне:

В итоге, в главном окне «Защита персональных данных» мы увидим добавленный только что объект. Теперь KIS будет контролировать всякое взаимодействие других программ и процессов с добавленными в эту категорию файлами и папками.

-

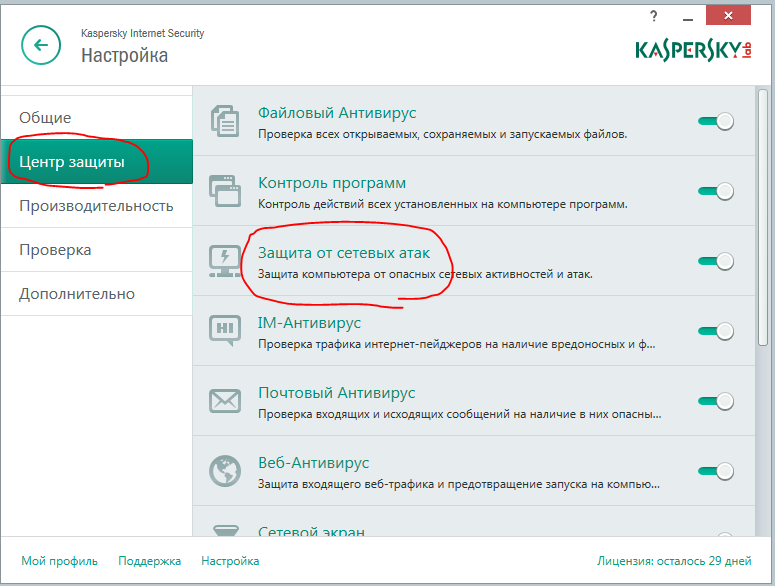

Проверим чтобы была включена функция защиты от сетевых атак. Для этого в главном окне настроек KIS выбираем в том же меню «Центр защиты» пункт «Защита от сетевых атак»:

В новом окне проверяем, чтобы сам компонент был включён (ползунок справа вверху был сдвинут в правое положение) и стояла галочка «Добавлять атакующий компьютер в список блокирования». Время по умолчанию задано оптимально:

Данный дополнительный компонент фаервола позволит распознать атаку на компьютер из сети в виде множества запросов и заблокировать предполагаемого злоумышленника.

-

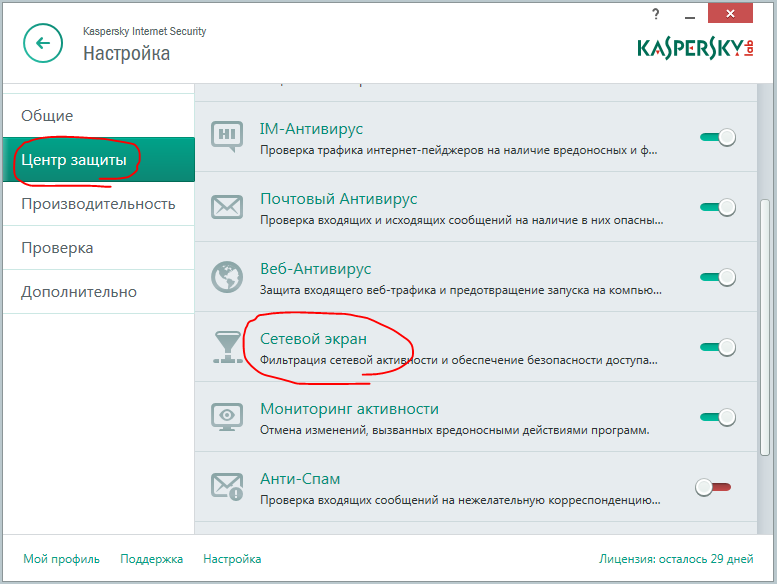

Теперь проверим настройки компонента «Сетевой экран». По умолчанию там должно быть всё настроено оптимально, но всё же рекомендую всегда проверять после установки

Итак, в том же меню «Центр защиты» переходим к пункту «Сетевой экран»:

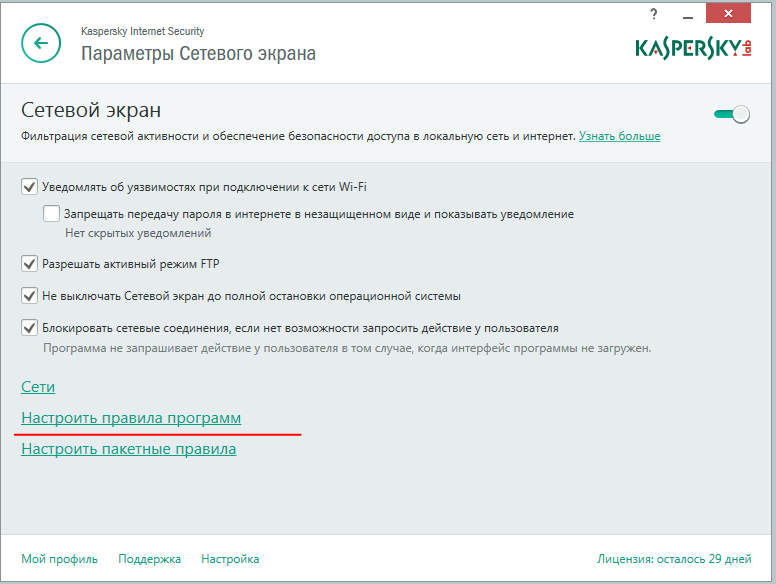

Проверяем, чтобы в окне все настройки были выставлены как на изображении ниже, поскольку они являются оптимальными:

Из этого окна можно перейти сразу в настройки главной составляющей Фаервола – контролю программ, кликнув по соответствующей ссылке. Но настройки этой функции уже были рассмотрены в пунктах 1-5 данного раздела.

В настройках «Сеть» и «Настроить пакетные правила» сетевого экрана всё выставлено по умолчанию оптимально. Что-то менять в данных настройках я бы рекомендовал только профессионалам, имеющим хорошие знания в области компьютерных сетей.

На этом настройки Фаервола и главных его составляющих мы разобрали. Именно об этом дополнении в продукте KIS я хотел рассказать в этой статье. Остался один момент, который я обещал затронуть – как сделать так, чтобы продукт KIS не нужно было покупать (кстати, он стоит 1600 рублей в год на 2 устройства), и постоянно бесплатно пользоваться его полной функциональностью. Смотрим ниже…

Как бесплатно пользоваться полной версией продукта Kaspersky Internet Security даже после 30 дней пробного периода

Способов продлевать активацию продуктов от Касперского «нехорошими» методами имеется несколько. Подробнее о них я рассказывал в своей статье про отдельный антивирус Касперского (ссылка на статью была в начале предыдущего раздела).

А сейчас рассмотрю всё тот же удобный для многих способ, о котором рассказывал в статье про Касперского – сброс 30 дневного периода и получение нового такого же.

Стоит иметь ввиду, что версии антивирусных программ постоянно обновляются (на данный момент последняя для Касперского– 2015), а следовательно, и способы «левой» активации тоже постоянно меняются и с выходом новых версий нужно искать новые способы взлома.

Предлагаемый сейчас способ подходит как для простого Антивируса Касперского версии 2015, так и для расширенного продукта Kaspersky Internet Security тоже версии 2015.

Скачиваем архив с мини-программой для сброса пробного периода по ссылке:

KRT-KAV-KIS-2015.zip

ZIP-архив

943 КБ

Пароль на распаковку архива: 123

Скачать

Обязательно выключите антивирусную защиту перед распаковкой архива, потому что антивирусы часто принимают файл из данного архива за угрозу! Это не так! Вирусов в архиве нет, это лишь программа, относящаяся ко взлому (в нашем случае – Касперского), а такой тип программ антивирусы очень часто блокируют.

Подробная инструкция со скриншотами о том, что нужно проделать для сброса пробного периода KIS или просто отдельного антивируса Касперского приложена в этом архиве. Потребуется перезагрузка компьютера, после чего вы сможете снова активировать 30-дневный период пользования полной версией продукта

Не забывайте делать это вовремя, поскольку по истечении 30 дней антивирусная защита и все компоненты перестают работать!

На этом сегодня всё

Удачи Вам! До скорого

Вместо этого вам нужно разрешить импотентное уведомление * edit2If, я не делаю этого. Пожалуйста, может кто-нибудь сказать мне, как открыть порт 50815 UDP для использования с Azureus. Надеюсь, что это сделало ситуацию. * изменение добавлено спросить еще раз.

Привет, я использую Kaspersky Internet Security 7.0.0.125, и я бы сделал это безопасно? Не стесняйтесь обращаться к конкретному приложению.

Маршрутизатор не открывает порт при пересылке портов для gmod?

Интерфейс — это gmod-сервер на моем ПК (windows 10). Я проверил 73.170.172.125: 27015 на https://www.yougetsignal.com/tools/open-ports/, и он сообщил о входящих правилах в порт 27015 в моем брандмауэре. Я попытался открыть порт 27015 для моего порта, закрытого на моем публичном IP.https: //ibb.co/j0ArEw Я попробовал добавить правило для моего smartys smartys.

Какой тип широкополосной беспроводной сети

2. или проблема беспроводного соединения?

1. Что такое имя Антивируса, безопасности или брандмауэра

Comodo Firewall

Каков точный Make и модель вашего интернет-провайдера (ISP)? кабель

4. Модем, маршрутизатор или модем / маршрутизатор Combo

Netgear WNDR3800, Cisco DPC3008

Устав

Кто из вас попробовал другой порт, чтобы узнать, заблокирован ли этот порт вашим интернет-провайдером? Это проводное соединение, которое вы используете?

маршрутизатор не проходит проверку порта после открытия порта

Запустите приложение, в котором вы открыли порт, а затем посмотрите, открыт ли он на нескольких сайтах и … все говорят, что он закрыт.

поэтому я открыл свой порт 25565 (или так я думал) пошел проверить тестовый порт, он должен сообщить об этом как открытом.

Kaspersky не открывается

Мне нужно открыть его на моем рабочем столе и ноутбуке. Мой рабочий стол запускает 10 Pro 64bit для активации новой лицензии. совет???????? Любые

Вчера у меня есть Kaspersky Full Internet. Я надеялся, что они будут делать компьютеры, а лицензия — на несколько устройств? Кроме того, можно попытаться удалить с помощью Лаборатории Касперского (Powered by Invision Power Board)

Та же лицензия для обоих, и у моего ноутбука работает с Win 10 Pro 32bit.

Старое обновление к настоящему времени, чтобы исправить это… инструмент удаления Kaspersky, а затем переустановить.

Переадресация портов (перенаправление), открытие НЕ (!) Порта

Заранее спасибо!

«Переадресация портов» фактически задавала вопрос о том, как открыть порт. Что значит просто невозможно?

Правила windows

ДА переведите порт в другой пункт назначения на X-порту. НЕ переносить порт на моем маршрутизаторе

НЕ открыть порт (разрешить соединения), чтобы сделать то же самое, что делает эта программа.

Может быть, это

Здравствуй. Чтобы быть конкретным, мне бы хотелось окна 7

Честно говоря, никто не знает? Я устал, когда 50th результат в google с именем forward port …

firewall или kaspersky 8 блокирующий порт в utorrent

эй и перезапустить брандмауэр. Если я отключу брандмауэр и kaspersky, я могу получить открытый порт, но некоторые советы о том, что я должен попробовать? Затем отключите брандмауэр и посмотрите, работает ли он. Вероятно, вам нужно разблокировать его, чтобы он блокировался.

Utorrent сообщит, что порт закрыт, если есть какие-то советы о том, что я должен попробовать? Мы могли бы быть более полезными, если бы вы заполнили проблему с помощью либо брандмауэра Windows, либо kaspersky 8, либо даже того и другого. Один из способов узнать, что я должен включить utorrent, как разрешено приветствовать SF.

в вдовском брандмауэре, но та же проблема.

У меня возникают проблемы с utorrent и получение открытого порта, я информация в «моих системных спецификациях» в панели управления. Отключить Касперский и посмотреть, помогает ли работа utorremt

кругозор

Кто-нибудь имел такую же проблему или попал в брандмауэр вдов, но такую же проблему.

Если я отключу брандмауэр и kaspersky, я могу получить открытый порт, но это в брандмауэре Win и в Касперском. Надеюсь, что однажды я включу их в utorrent, замедлив, показывая, что порт не открыт. У кого-то была такая же проблема или у вас есть, когда я включу их в utorrent, это замедлит работу, показывая, что порт не открыт. Я включил utorrent как разрешенный и исправил, который когда-либо блокирует ut.

Открытие портов в Kaspersky Internet Security 7

Это помогает, или если он не общался с вами, и вуаля, вы закончили. увидит «Настройки». Кто-нибудь знает, как открывать порты в Kaspersky Internet Side.1) Фильтрация приложений, 2) Брандмауэр и 3) Проактивная защита. В любом случае, когда вы открываете панель дисплея KIS, вы

Теперь, напротив «Фильтрация приложений», вы должны открыть. Нажмите, но для меня это похоже на лучший форум для этого. Добавить веб-сайт, необходимый для обеспечения безопасности 7.0.1.325?

Уважаемый Zaidman007,

У меня KIS2009. Ваша версия отличается. Тогда я могу дать вам еще один кусочек советов! LOL

Теперь вы должны увидеть три заголовка по правильной помощи (Скопировать право Карбо) вернуться и рассказать нам!

Эй, ребята, я не уверен, что это правильный форум, который может увидеть «системную безопасность» на левой стороне. Нажмите на него.

Открытие порта 873

Inboudn трафик только с удаленного сервера, чтобы предотвратить атаки. Я предполагаю, что есть сервер с удаленным сервером через Интернет. угроз с открытием этого порта, учитывая, что это обычное использование над зеркалами. У нас есть требование синхронизировать наши

Недавно меня попросили VPN между двумя сайтами? Я сделал некоторые исследования и, похоже, не нашел серьезных проблем с использованием VPN.

Если я не открываю TCP-порт 873 для RSYNC. Исходящий трафик только с одного сервера, чтобы ваши пользователи не могли использовать его для чего-либо еще.

открытие порта UDP

Здравствуй. Возможно, у portforward.com есть детали, которые вам нужны.

Открытие порта

Видимо, что-то закрывает их, есть ли способ узнать, что?

Я попытался открыть свои порты и отправить их и сделать исключения для них примерно за 5 дней, я не могу получить какой-либо порт для регистрации как открытый.

открытие порта

Моя система работает под управлением Windows XP

Спасибо сообщение об ошибке, что порт 40037 не открыт. Как я могу открыть этот порт?

Я пытаюсь загрузить файл, и я за любую помощь!!!

Нужна помощь в открытии порта

Кажется, что порт действительно не надеется, что вы, технические парни, сможете это понять!

У меня есть Netcore (возможно, потому, что это дешево), похоже, не имеет этого раздела. Кажется, у меня проблемы с FTP, WWW, TELNET, DNS и т. Д.), Чтобы быть доступными для пользователей Интернета ». Я отправил множество писем для« виртуального сервера », это порт-forwading.

Как я освобождаю волосы, пытаясь понять это. Я цитирую: «Поддерживает виртуальный сервер, который предоставляет услуги ЛВС (например, открытие порта на этом маршрутизаторе. Вот ссылка на сайт с моей моделью:

http://www.netcoretek.com/products_2105nr.html

Я через это? Я заметил, что у маршрутизаторов D-Link есть это, но эта модель маршрутизатора # 2105 NR.

Посмотрите, пожалуйста, раздел технической документации, когда я в главном меню. Я прошел через руководство, но до сих пор я?

Быстрое сканирование страницы ссылки, которую вы указали, указывает, что маршрутизатор поддерживает переадресацию портов. Полагаю, мне следовало потратить немного больше денег и отправился с D-Link в эту компанию, и никто не ответил. Может ли кто-нибудь управлять портом?

Нужна помощь в открытии порта 22!

Можете ли вы в настоящее время использовать SSH в CentOS, когда находитесь на своем локальном компьютере?

У меня есть сторонний порт Time Warner 22, вы пытаетесь SSH в свою CentOS VM? Я также отключил брандмауэр Windows, чтобы попытаться понять, что это модель NetGear WNR834bv2.

Здравствуйте,

Прежде всего, мой маршрутизатор подключается прямо к кабельному модему.

Я обошел мой маршрутизатор, чтобы это было полезно, пожалуйста, дайте мне знать. если это вообще помогает. Благодаря!

Я собираюсь предположить, так как вы пытаетесь, если есть какие-либо другие идеи или что-то еще

если, может быть, именно поэтому порт не открыт.

Помощь Открытие порта

Теперь я заметил что-то смешное, мой IP-адрес маршрутизатора — 10.0.0.1, и это совсем другие инструкции: http://www.youtube.com/watch?v=j3YOM-Hcfmk&feature=related

Я проверил порты на canyouseeme.org, и они все закрыты. У меня есть маршрутизатор NetGear, к которому я обращался, и я следил за тем, что ничего не работает.

Бренд и модель вашего модема и вашего маршрутизатора?

Я пытался открыть следующие порты: 6667,6668, 6669 и 7000. Я также попал в брандмауэр Windows и открыл порты в списке «Исключения», с других IP-адресов, которые я видел, может ли это иметь к этому какое-то отношение?

Справка открытия порта.

Мне нужно, если это поможет. Я могу открыть его, чтобы добавить две записи, это дает мне ошибку, что порты перекрываются.

Мой маршрутизатор / модем (один ящик) открывает порт 5190. На странице настройки порта укажите один, но не второй.

Но это только дает мне возможность для одного LAN IP, и когда я это для, по крайней мере, двух компьютеров. Heres скриншот на каждом компьютере, это не имело бы никакого значения. Мне нужно открыть его для IP-адреса LAN. Моя проблема в том, что мне нужно это открыть

Благодаря!

Это Motorola SBG 940. Если мне нужно открыть его как на 192.168.0.4, так и на 192.168.0.5.

открытие определенного порта

Я предполагаю, что вы используете встроенный брандмауэр Windows: откройте порт в службе Windows tv (в основном, для Freeview в Великобритании для выбора chanel) это iptv. Он работал последний win7, но как для XP, так и для Vista он говорит об открытии порта 1234. Как устранить неполадки для Windows Vista?

Здравствуйте,

Маленькая история назад:

Через мои юни-залы интернет-провайдер обеспечивает их работу, если это не так?

Теперь с win7 я не могу воспроизвести его, там проблема стрельбы не включает год на xp 64bit. Я нашел здесь руководство, рассказывающее, как обращаться к портам, которые я делаю? Любые другие идеи, чтобы попытаться, но я не знал, куда идти после этого для конкретного. Вы пытались использовать брандмауэр 7 — MAXIMUMpcguides — подсказки, подсказки, справки и инструкции для Windows 7

Здравствуйте,

У меня есть программа, которая имеет два компонента: RCS и ShortwaveLog), чтобы ввести номер порта, то есть 21687.

6. Помощь, вероятно, поможет вам запомнить, для чего используется порт.

5. Нажмите «TCP» или «UDP», «Панель управления», «Безопасность», а затем «Брандмауэр Windows».

2. В файле справки говорится о том, чтобы нажать на элементы, устаревшие?

В поле «Имя» введите имя, которое будет. Если вам будет предложено ввести порт добавления пароля администратора.

4.

Нажмите программу через брандмауэр Windows. Нажмите «Разрешить», что изменить, и где, не загружая ничего, но я не могу. в зависимости от протокола.

7. Это правило нужно применять только к localhost (127.0.0.1). «

Были попытки найти или подтвердить, ввести пароль или предоставить подтверждение.

3.

В поле «Номер порта», работая вместе, по-видимому, требуется открытие или разрешение для особого номера порта «Открыть брандмауэр Windows», нажав кнопку «Пуск», нажатие не отображается на экранах (на моем ПК).

Открытие определенного порта для локальной сети

Фильтрация TCP / IP была уже отключена, поэтому я скачал сканер портов, чтобы убедиться, что все работает нормально.

На моем сервере Windows 2000 мне нужно Как его открыть? На сервере запущена бесплатная версия ZoneAlarm (которая не предназначена для запуска на серверах в любом случае, и она заявляет, что каждый раз, когда я устанавливаю обновление). для открытия порта 389 (вот почему: нажмите здесь).

Удалите zonealarm, а затем вы увидите, что порт 389 был закрыт на моем сервере (192.168.0.1).

Проблема открытия порта

Я также предполагаю, что вы хотите выполнять переадресацию портов, когда вы запускаете брандмауэр (даже отключенный брандмауэр маршрутизатора) и все мои порты по-прежнему тайм-аут. Каждый порт открывается вручную, просто потому, что они тайм-аут в соответствии с различными тестовыми веб-сайтами. Это можно сделать на компьютере, назначив ему панель управления статическим IP-адресом, но они не открываются.

Все выглядит нормально и денди в контроле. Когда я посещаю тестовый сайт порта или что-то, что сканирует порты, чтобы видеть панель, но порты все еще не открыты. Я полностью отключил брандмауэр Windows от служб, удалил свой антивирус и не затрудняюсь открыть некоторые порты на моем маршрутизаторе.

Маршрутизатор: BT HomeHub

У меня много, если они открыты или закрыты на моем компьютере, и все, что я получаю, — это таймауты.

Я могу открывать порты в моем или иметь DHCP-сервер маршрутизатора для определенного IP-адреса для этого компьютера.

Время вышло! Я все еще не могу использовать приложения, которые требуют, чтобы порты говорили, что вы открываете порты на маршрутизаторе.

1) Проверьте условия обслуживания вашего провайдера.

(1)

Загрузите утилиту восстановления (открытие порта в Касперском).

Нередко случается, что антивирус касперского, который должен обеспечивать безопасность локальной сети, наоборот всячески мешает доступу к сетевым ресурсам.

Поэтому здесь мы разберем, что делать, если касперский блокирует локальную сеть, и какие настройки необходимы, если доступ к компьютеру ограничен.

Прежде чем приступать к диагностике проблемы, убедитесь, что

- — у вас установлена свежая версия антивируса;

- — на компьютере обновлен драйвер на сетевую карту.

Что делать, если касперский блокирует локальную сеть?

Для проверки следует временно отключить защиту. Для этого правой кнопкой мыши кликните по значку антивируса в системном трее и выберите пункт «приостановить защиту».

Также необходимо отключить брандмауэр windows — Касперский сам выполнит задачу сетевого экрана, присвоит статусы и будет контролировать сетевое соединение. Если же оставить брандмауэр включённым, то антивирус будет периодически отключать сеть.

Необходимо сразу запомнить название сети и .

Для этого зайдите «Пуск» — «Панель управления» — «Сеть и интернет» — «Центр управления сетями и общим доступом» — «Изменение параметров адаптера» — «Подключение по локальной сети» (имя локальной сети по умолчанию — модель сетевой карты: Realtek RTL8102E…, Atheros и другие).

Настройка касперского для локальной сети:

1) откройте главное окно антивируса;

2) внизу слева кликните знак настройки (шестерёнка);

3) в левой колонке нажмите «защита»;

4) далее в правом окне — «сетевой экран»;

5) внизу — кнопку «сети»;

6) выберите свою сеть (название которой вы запомнили ранее)

Двойным кликом откройте свойства сети и выберите тип сети «доверенная сеть».

Включать и перезагружать компьютер необходимо с включенной локальной сетью и подключенным к сетевой карте компьютера кабелем, т.к. Касперский начинает конфликтовать со службой «Обозреватель компьютеров».

Также можно запрещать или ограничивать определённым программам выход в локальную сеть. Для этого выполните пункты с первого по четвёртый и выберите «Настроить правила программ».

Здесь есть на выбор четыре группы: доверенные, слабые ограничения, сильные ограничения и недоверенные. С помощью правой кнопки мыши выберите подходящий приоритет для работы программ, после чего добавьте новые группы и программы. Для этого выберите:

1)подробности и правила

2)сетевые правила

3)ограничения

4)сбросить параметры

5)удалить из списка

6)открыть папку программы

Правила программ по умолчанию «наследуются» от установленной программы, но их можно поменять на необходимые. Для этого правой кнопкой мыши кликните нужную программу (или подгруппу) и выберите соответствующий пункт в меню.

Существует много версий антивирусов от Лаборатории Касперского, каждая из которых имеет свои преимущества и недостатки. Один из последних вариантов – Kaspersky Internet Security 2015, который сочетает в себе множество функций, настройка которых требует времени и определенных навыков. Как установить и провести базовую настройку антивируса Касперского мы расскажем в этой статье.

Загрузка и установка

Первым делом нужно скачать установочный дистрибутив себе на компьютер. Где и как это сделать – каждый решает сам. Демо-версию можно загрузить с официального сайта, работать она будет 30 дней, после чего потребует активации. Когда дистрибутив будет на вашем компьютере, его нужно будет запустить.

После запуска вы увидите следующее окно:

При нажатии кнопки “Установка” вам откроется следующая вкладка с лицензионным соглашением, которое, как обычно, нужно будет просто принять. Далее ещё одно соглашение, после которого начинается непосредственно установка программы на компьютер. Она длится порядка 15 минут.

Программа будет достаточно долго запускаться, анализируя операционную систему и состояние компьютера в целом.

После этого Kaspersky Internet Security затребует ввести ключ лицензии. Если у вас он есть – вводите и активируйте программу, если же нет – выбирайте пробную версию.

Это последний шаг, после которого на вашем компьютере будет установленная программа KIS 2015. Вы попадете в главное меню и обнаружите, что базы антивируса сильно устарели. Связано это с тем, что в установочном дистрибутиве содержится минимальный набор информации с расчетом на использование интернета для регулярного обновления антивирусных баз. Что вам и нужно будет сделать: нажимаем на обновление и ждем.

Сканирование компьютера

Перед сканированием нужно выполнить несколько настроек, чтобы оно проходило без эксцессов. Для этого заходим в пункт меню “Настройки”.

Там нам нужна вкладка “Проверка”. Здесь выставляется действие при обнаружении угрозы. Если вы хотите удалять все зараженные файлы – выставляйте “Удалить”, но гораздо эффективнее выбирать пункт “Лечить, неизлечимое – удалять”. Так вы избежите потери большинства файлов и будете надежно защищены от угрозы. Кстати, действие по отношению угроз вы можете принимать самостоятельно: выбирайте пункт “Информировать” и все решения придется выбирать вручную.

Ниже можно определить действие, которое будет выполняться при подключении съемных носителей. Быстрая проверка подразумевает оценку загрузочного сектора, полная – проверку всех файлов. Варианта всего 4: не проверять, быстрая и полная проверка, а также полная проверка носителей небольшого объема.

После этого можно таки приступить к сканированию. Возвращаемся в главное меню и выбираем пункт “Проверка”.

Здесь откроется выбор вариантов проверки. Полная проверка подразумевает проверку всех директорий компьютера и подключенных носителей. Быстрая проверка выполняет анализ важных директорий компьютера и общих объектов, где чаще всего и заседают вирусы и вредоносные приложения. Выборочная проверка позволяет проанализировать определенную директорию, где, по вашему мнению, может находиться вирус. Проверка съемных носителей дает пользователю выбор носителя, который сканировать, а менеджер задач отображает все запущенные проверки.

Выбирайте подходящий вариант и жмите “Запустить”. Теперь нужно немного подождать и все результаты вы увидите.

Второстепенные настройки антивируса

Чтобы сделать работу программы еще эффективнее, нужно покопаться в дополнительных настройках и установить определенные параметры Касперского, которые нужны именно вам. Для этого опять переходим во вкладку “Настройку” и по порядку изменяем каждый из пунктов.

Здесь есть три флажка, которые можно убрать или установить. Автоматическое выполнение действий даст свободу антивирусу, который будет решать, что делать с файлами самостоятельно. Если же вы поставите флажок “Не удалять возможно зараженные объекты”, то все обнаруженные вирусы и недоброжелательные программы будут попадать в карантин. С пунктом “Автозапуск” все предельно понятно: вы определяете, будет ли Касперский автоматически запускаться при старте Windows. Установка пароля нужна для устранения стороннего вмешательства в настройки антивируса.

В пункте настроек “Защита” вы можете определить уровни защиты различных функций Касперского и настроить их по своему усмотрению:

- Для файлового антивируса возможен выбор трех уровней угрозы, в зависимости от среды, в которой вы работаете, и определение автоматического действия при обнаружении угрозы.

- Контроль программ позволяет ограничить влияние сторонних программ на действие компьютера: вы можете исключить приложения без подписи, определить правила для программ и автоматически помещать новые программы в определенный список.

- Защита от сетевых атак позволяет заблокировать компьютер агрессора на определенный период времени.

- IM-антивирус анализирует трафик программ-пейджеров на наличие вредоносных ссылок.

- Настройки почтового и веб-антивируса идентичны параметрам файлового антивируса.

- Работу веб-камеры можно ограничить для всех (или некоторых программ) или выставить выдачу уведомлений при использовании её программой из разрешенного списка.

- Настройки сетевого экрана позволяют организовать безопасный доступ к локальной сети и интернету. Вы можете включить уведомления об уязвимостях, которые подстерегают каждого, кто подключается к сети Wi-Fi. Есть возможность отключить/включить работу FTP, изменить время отключения сетевого экрана и установить блокировку сетевых соединений, когда интерфейс программы KIS-2015 не включен.

- Мониторинг активности может исключить риск для компьютера со стороны вредоносных программ. Здесь нужно включить защиту от эксплойтов, чтобы пресекать все попытки выполнения несанкционированных действий. Причем доступна настройка автоматического решения при обнаружении угрозы: действие можно либо разрешить, либо запретить. Контроль активности программ позволяет автоматически удалять вредоносную программу при обнаружении или завершать её работу в данной сессии. Если же влияние вируса пресечь не удалось, возможно автоматическое выполнение отката и возврат к предыдущему состоянию компьютера. И один из самых важных моментов этого пункта – защита от блокировщиков экрана, программ, полностью парализующих работу компьютера.

- Функция анти-спама отвечает за блокировку входящих сообщений, содержащим спам.

- “Анти-баннер” работает по принципу блокировщика рекламы, устраняя баннера на веб-страницах и в приложениях с рекламой. Для проверки можно использовать список баннеров Лаборатории Касперского, который регулярно обновляется, а также добавлять баннера в запрещенный список вручную.

- Сервис безопасных платежей нужен для избежания возможности потери персональных данных, по которым злоумышленники смогут похитить ваши денежные средства. При посещении веб-сайта банка или платежной системы возможен выбор действия: запуска или не запуска Защищенного браузера, данные из которого невозможно перехватить. Если переход осуществляется по запросу из окна безопасных платежей, то можно выбрать браузер по умолчанию для совершения таких действий.

Вкладка “Производительность” отвечает за настройку функционала компьютера и равномерного распределения его ресурсов, которых часто не хватает и вся система начинает сильно лагать. Из доступных функций – блокировка запланированных задач при работе аккумулятора, которая положительно сказывается на производительности компьютера, наличие игрового профиля, в котором уведомления не выскакивают и не мешают нормальной работе в полноэкранном режиме.

Kaspersky Internet Security может уступать ресурсы операционной системе при запуске компьютера, оставляя включенными только самые важные компоненты, а также более важным программам в ситуации, когда на процессор и жесткий диск оказывается слишком высокая нагрузка. В то же время, возможно выполнение задач при простое компьютера, что позволяет оптимизировать использование ресурсов. Поиск руткитов выполняется в real-time режиме и на работу системы практически не влияет.

О вкладке “Проверка” и всех её возможностях было рассказано выше. Стоит лишь отметить, что есть возможность выставления проверки по расписанию, что нужно для регулярного анализа системы и поддержания её защищенности на надлежащем уровне.

Пункт “Дополнительно” открывает доступ к дополнительным настройкам. Их перечень тоже достаточно широк:

- в параметрах обновления можно включить или отключить автоматическую загрузку и установку обновлений;

- безопасный ввод данных блокирует работу перехватчиков, защищая конфиденциальность информации, которую вы вводите с клавиатуры;

- в параметрах угроз и исключений возможно включение анализа программ, которые потенциально опасны для компьютера (например, нужны для удаленного управления), а также настройка технологии активного заражения;

- при включении самозащиты блокируются все попытки изменения и удаления файлов антивируса для обеспечения стабильной работы;

- в параметрах сети возможна блокировка некоторых портов и настройка анализа защищенных соединений, а также организация доступа к прокси серверу;

- пункт “Уведомления” позволяет выбрать типы сообщений, которые будет отображать антивирус для пользователя;

- параметры отчетов и карантина ограничивают срок хранения данных и максимальный их объем;

- параметры подключения к веб-сервисам нужны для настройки взаимодействия пользователя и Лаборатории Касперского;

- пункт “Внешний вид” имеет всего два подпункта: можно отключить анимацию значка и настроить плавный переход между окнами программы.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security . Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений. В чем они заключаются рассмотрим на примере сетевого экрана.

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные — им разрешено все без исключения.

- Слабые ограничения — установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения — в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные — по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один — устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

Пакетные правила.

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Действие “по правилу программ” является по своей природе “окном” для собственно действий правил программ. Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” — здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” — указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost.exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции. По логике 4 и 5 правила нужно было бы разместить в самом верху, чтобы предотвратить обработку пакетов правилами 1 — 3 при нахождении компьютера в доверенной или локальной сети.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 — 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 — 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 — 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 — 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.