Статья обновлена: 11 августа 2020

ID: 5927

Статья относится к:

- Kaspersky Security 10.1.2 для Windows Server;

- Kaspersky Security 10.1.1 для Windows Server;

- Kaspersky Security 10.1.0 для Windows Server;

- Kaspersky Security 10.0.0 для Windows Server.

Некоторые программы на сервере могут работать нестабильно при обращении к файлам, которые перехватываются Kaspersky Security для Windows Server. К таким программам относятся программы сервера с функциями контроллера домена, IIS сервер и другие.

Чтобы не нарушать работу этих программ, исключите их из проверки в параметрах доверенной зоны, инструкция в статье. В таблице ниже приведены папки, которые мы рекомендуем исключить из проверки:

| Функция / роль сервера | Исключение | Комментарий |

|---|---|---|

| Контроллер домена |

%systemroot%SYSVOL %systemroot%NTDS |

Включая вложенные папки и файлы.* |

| DNS сервер |

%systemroot%system32dns |

|

| DHCP сервер |

%systemroot%system32dhcp |

|

| WINS сервер |

%systemroot%system32wins |

|

| IIS |

%systemroot%system32inetsrv %systemroot%IIS Temporary Compressed Files (для IIS 6.0) <Диск>:inetpubtempIIS Temporary Compressed Files (для IIS 7.0) |

|

| SQL сервер |

%Program Files%Microsoft SQL Server |

|

| WSUS |

<Диск>:MSSQL$WSUS <Диск>:WSUS |

|

| Sharepoint |

<Диск>:Program FilesSharePoint Portal Server <Диск>:Program FilesCommon FilesMicrosoft SharedWeb Storage System |

|

| Microsoft Operations Manager 2005 Server |

%Program Files%Microsoft Operations Manager 2005 %allusersprofile%Application DataMicrosoftMicrosoft Operations Manager |

|

| Hyper — V |

<Диск>:ProgramDataMicrosoftWindowsHyper-V <Диск>:UsersPublicDocumentsHyper-V Каталоги конфигурации виртуальных машин Каталоги жестких дисков виртуальных машин |

|

По умолчанию Kaspersky Security для Windows Server проверяет папки, добавленные в доверенную зону.

Дополнительную информацию смотрите на сайте поддержки Microsoft.

Вам помогла эта страница?

Содержание

- Касперский компьютер добавлен в список недоверенных

- Касперский компьютер добавлен в список недоверенных

- Как открыть сайт, если антивирус не разрешает

- Остановлен переход на недоверенный сайт — что делать

- Как настроить список доверенных сайтов в Kaspersky Internet Security или Kaspersky Security Cloud

- Если нужно углубиться в настройки

- Заключение

- Антивирус не дает запустить программу? Выход есть!

- В чем разница между доверенными программами и добавлением в исключения

- Что делать, если антивирус не дает запустить программу

- Что делать, если антивирус ругается на программу при сканировании

- Заключение

- Касперский компьютер добавлен в список недоверенных

Касперский компьютер добавлен в список недоверенных

Kaspersky Security Center получает информацию об устройствах, если на компьютерах установлена программа Kaspersky Endpoint Security и включен Контроль устройств. Добавить устройство в список доверенных, информации о котором в Kaspersky Security Center нет, невозможно.

Вы можете добавить устройство в список доверенных по следующим данным:

Чтобы добавить устройства в список доверенных, выполните следующие действия:

Списки доверенных устройств родительских и дочерних политик будут объединены. Для объединения списков должно быть включено наследование параметров родительской политики. Доверенные устройства родительской политики отображаются в дочерних политиках и доступны только для просмотра. Изменение или удаление доверенных устройств родительской политики невозможно.

Способ добавления устройств по маске модели (VID и PID) имеет особенность. Если вы ввели маску модели, которая не соответствует ни одной модели, Kaspersky Endpoint Security проверяет идентификатор устройства (HWID) на соответствие маске. Kaspersky Endpoint Security проверяет на соответствие только часть идентификатора устройства, определяющую поставщика и тип устройства ( SCSI CDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD005&354AE4D7&0&000000 ). Если маска модели соответствует этой части идентификатора устройства, на компьютере в список доверенных устройств будут добавлены устройства удовлетворяющие маске. При этом в Kaspersky Security Center по кнопке Обновить отобразится пустой список устройств. Для корректного отображения списка устройств вы можете использовать способ добавления по маске идентификатора устройства.

В таблице отобразится список устройств, которые удовлетворяют заданным параметрам фильтрации.

По умолчанию доступ к доверенным устройствам разрешен для группы «Все».

При подключении устройства Kaspersky Endpoint Security проверяет список доверенных устройств для авторизованного пользователя. Если устройство доверенное, Kaspersky Endpoint Security разрешает доступ к устройству со всеми правами, даже если доступ к типу устройств или шине подключения запрещен. Если устройство недоверенное и доступ запрещен, вы можете запросить доступ к заблокированному устройству.

Источник

Касперский компьютер добавлен в список недоверенных

Kaspersky Security Center получает информацию об устройствах, если на компьютерах установлена программа Kaspersky Endpoint Security и включен Контроль устройств. Добавить устройство в список доверенных, информации о котором в Kaspersky Security Center нет, невозможно.

Вы можете добавить устройство в список доверенных по следующим данным:

Чтобы добавить устройства в список доверенных, выполните следующие действия:

Списки доверенных устройств родительских и дочерних политик будут объединены. Для объединения списков должно быть включено наследование параметров родительской политики. Доверенные устройства родительской политики отображаются в дочерних политиках и доступны только для просмотра. Изменение или удаление доверенных устройств родительской политики невозможно.

Способ добавления устройств по маске модели (VID и PID) имеет особенность. Если вы ввели маску модели, которая не соответствует ни одной модели, Kaspersky Endpoint Security проверяет идентификатор устройства (HWID) на соответствие маске. Kaspersky Endpoint Security проверяет на соответствие только часть идентификатора устройства, определяющую поставщика и тип устройства ( SCSI CDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD005&354AE4D7&0&000000 ). Если маска модели соответствует этой части идентификатора устройства, на компьютере в список доверенных устройств будут добавлены устройства удовлетворяющие маске. При этом в Kaspersky Security Center по кнопке Обновить отобразится пустой список устройств. Для корректного отображения списка устройств вы можете использовать способ добавления по маске идентификатора устройства.

В таблице отобразится список устройств, которые удовлетворяют заданным параметрам фильтрации.

По умолчанию доступ к доверенным устройствам разрешен для группы «Все».

При подключении устройства Kaspersky Endpoint Security проверяет список доверенных устройств для авторизованного пользователя. Если устройство доверенное, Kaspersky Endpoint Security разрешает доступ к устройству со всеми правами, даже если доступ к типу устройств или шине подключения запрещен. Если устройство недоверенное и доступ запрещен, вы можете запросить доступ к заблокированному устройству.

Источник

Как открыть сайт, если антивирус не разрешает

Если антивирус не дает открыть нужный сайт, не стоит отключать защиту. Рассказываем, как настроить список доверенных ресурсов.

Это происходит очень редко, но иногда у защитных решений случаются ложные срабатывания — и вполне безобидный ресурс вызывает подозрение. Если вы уверены в надежности сайта, а защита не пускает, то эту проблему можно решить, не отключая защиту. Разберем, как это сделать на примере Kaspersky Internet Security и Kaspersky Security Cloud.

Остановлен переход на недоверенный сайт — что делать

Увидев сообщение «Остановлен переход на недоверенный сайт», прежде всего подумайте, когда и как вы планируете пользоваться соответствующей страницей. Если вы не планируете заходить на нее в будущем, быстрее всего — и безопаснее тоже — разрешить доступ к ней только на один раз.

Это можно сделать прямо из браузера, даже не заходя в настройки. Антивирус не запомнит ваш выбор и в следующий раз опять предупредит вас — чтобы вы могли принять обоснованное решение.

Разовая разблокировка сайта

Если же вы планируете часто заходить на сайт, лучше добавить его в список доверенных ресурсов.

Как настроить список доверенных сайтов в Kaspersky Internet Security или Kaspersky Security Cloud

Защитное решение проверяет веб-страницы и сайты, чтобы оценить их безопасность. Если вам регулярно нужно обращаться к сайту, который антивирус считает небезопасным, вы можете добавить его в список доверенных и исключить из этой проверки раз и навсегда (или пока не передумаете).

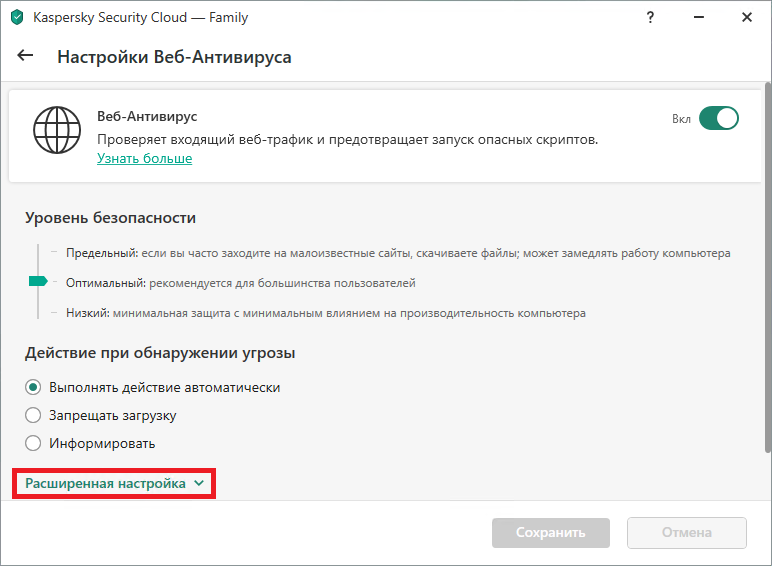

Настройки Kaspersky Internet Security или Kaspersky Security Cloud

Параметры веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

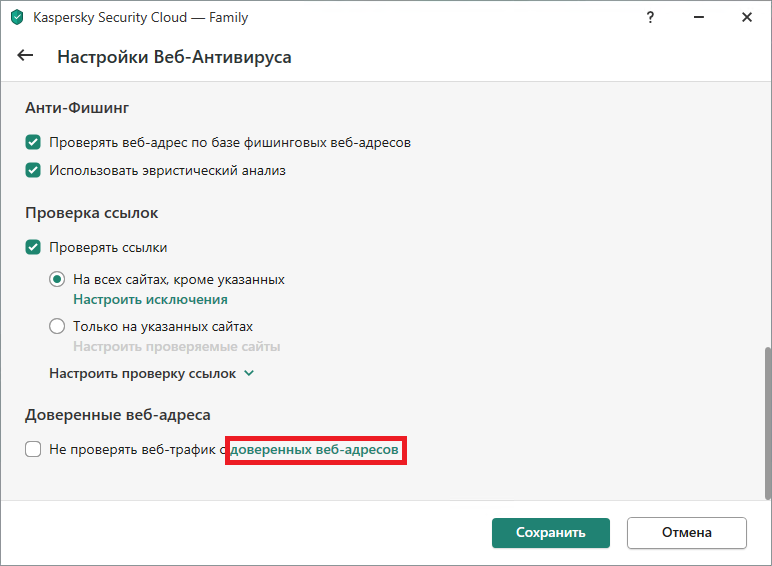

Список расширенных настроек веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

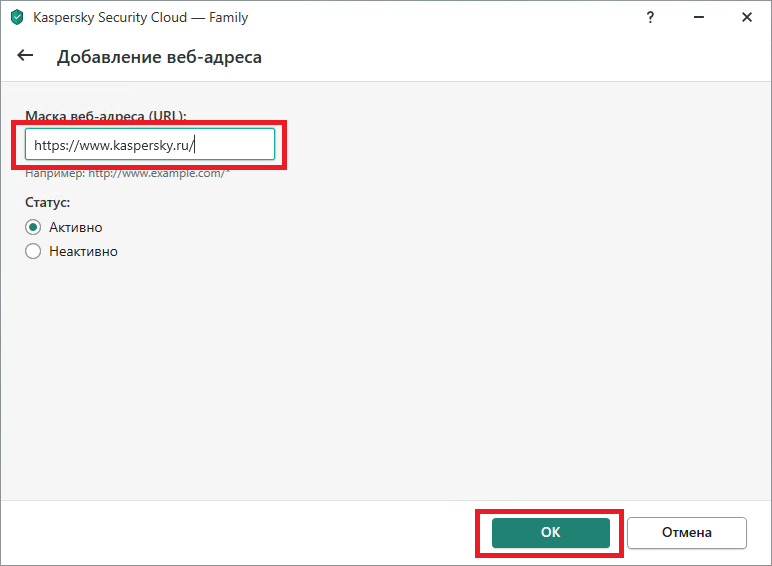

Окно для добавления доверенных сайтов

Добавление доверенного веб-адреса

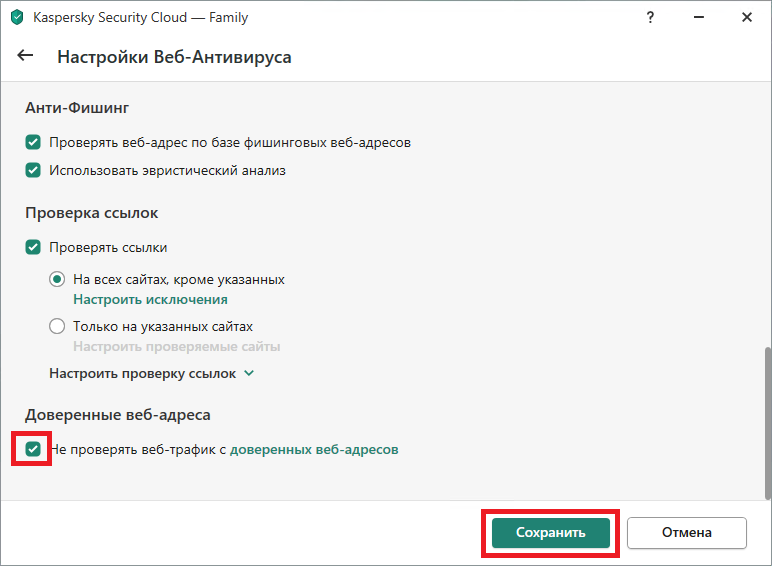

Отключение проверки трафика с доверенного сайта

Если нужно углубиться в настройки

Более подробно о настройке веб-антивируса, в том числе о составлении списка доверенных сайтов в Kaspersky Internet Security, можно прочитать в Базе знаний «Лаборатории Касперского». Для пользователей Kaspersky Security Cloud также есть подробная статья по проверке веб-страниц.

Заключение

Помните, что злоумышленники могут взломать даже известные сайты — и использовать их в своих целях. Кроме того, киберпреступники часто маскируют вредоносные страницы под легальные веб-ресурсы. Когда антивирус сигнализирует об угрозе, лучше перестраховаться и не заходить на сайт, даже если вы ему доверяете. Но если вам очень нужно перейти по ссылке, то минимизируйте риски — не отключайте защиту полностью, а добавьте сайт в исключения.

Источник

Антивирус не дает запустить программу? Выход есть!

Рассказываем, как открыть программу, даже если антивирус бьет тревогу при ее запуске.

Задача любого защитного решения — обеспечивать безопасность системы и сообщать пользователю об угрозах. А что делать, если вместо зловреда антивирус блокирует безобидную программу или без причины бьет тревогу во время сканирования? Возможно, вы столкнулись с ложноположительным срабатыванием.

Как показывают независимые тесты, наши решения крайне редко поднимают ложную тревогу, но иногда такое все же случается. В таком случае не нужно отключать антивирус — это поставит ваш компьютер под угрозу. Лучше добавить приложение, в котором вы уверены, в список исключений. Рассказываем, как это сделать в решениях «Лаборатории Касперского» для домашних пользователей.

В чем разница между доверенными программами и добавлением в исключения

Мы хотим, чтобы пользователям было удобно работать с нашими программами. Поэтому в наших самых популярных решениях — Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud — исключения настраиваются одинаково. Но прежде чем перейти к подробным инструкциям, позволим себе отступление, чтобы вам было легче понять, что именно вы будете делать дальше.

Современные защитные решения подходят к защите комплексно: они не только проверяют (при антивирусном сканировании и перед запуском), нет ли чего-то вредоносного в коде программ, но еще и следят за подозрительными действиями установленных в системе программ.

Такие дополнительные проверки нужны потому, что злоумышленники в стремлении обойти защиту иногда засылают на компьютеры вполне безобидные приложения, которые позже скачивают более опасных товарищей, а также создают зловредов, которые долго «спят», прежде чем начать подрывную деятельность.

Поэтому наши разработчики разделили настройки для этих двух типов проверок:

Теперь подробнее о том, где и как можно настроить обе эти опции в Kaspersky Internet Security, Kaspersky Total Security или Kaspersky Security Cloud.

Что делать, если антивирус не дает запустить программу

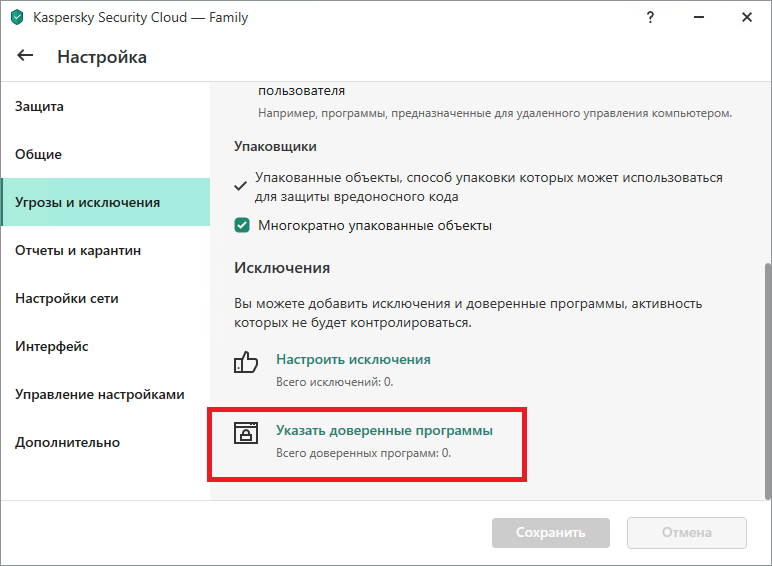

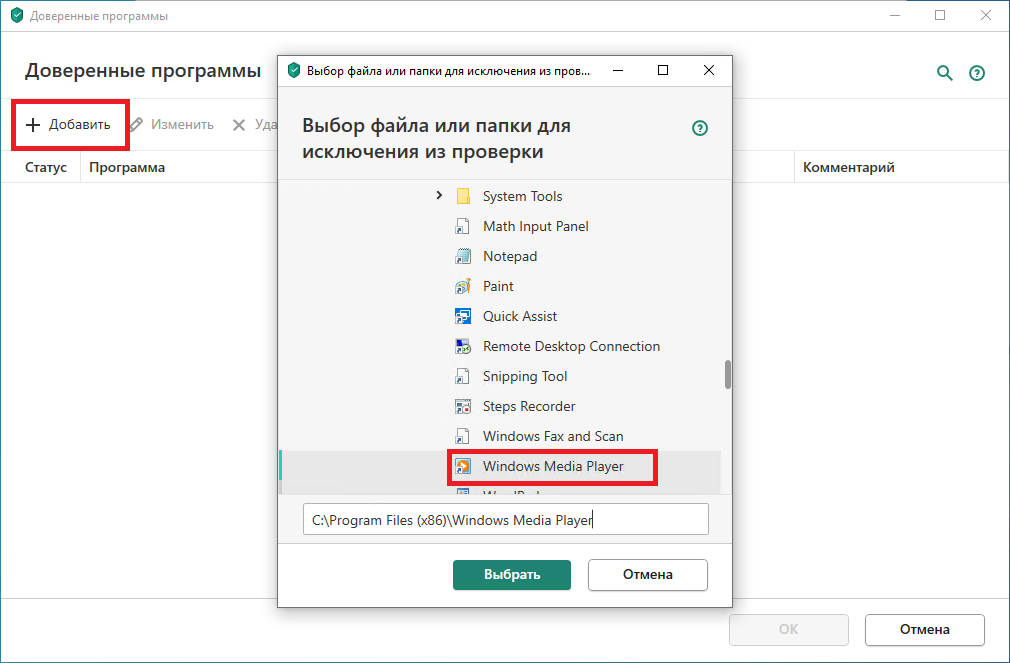

Как правило, антивирус блокирует запуск программы, если видит в ее активности что-то потенциально опасное. Если вы уверены, что ваше приложение делает только то, что нужно, добавьте его в список доверенных. Для этого в настройках исключений:

Настройки доверенных программ в Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud

Выбор доверенной программы

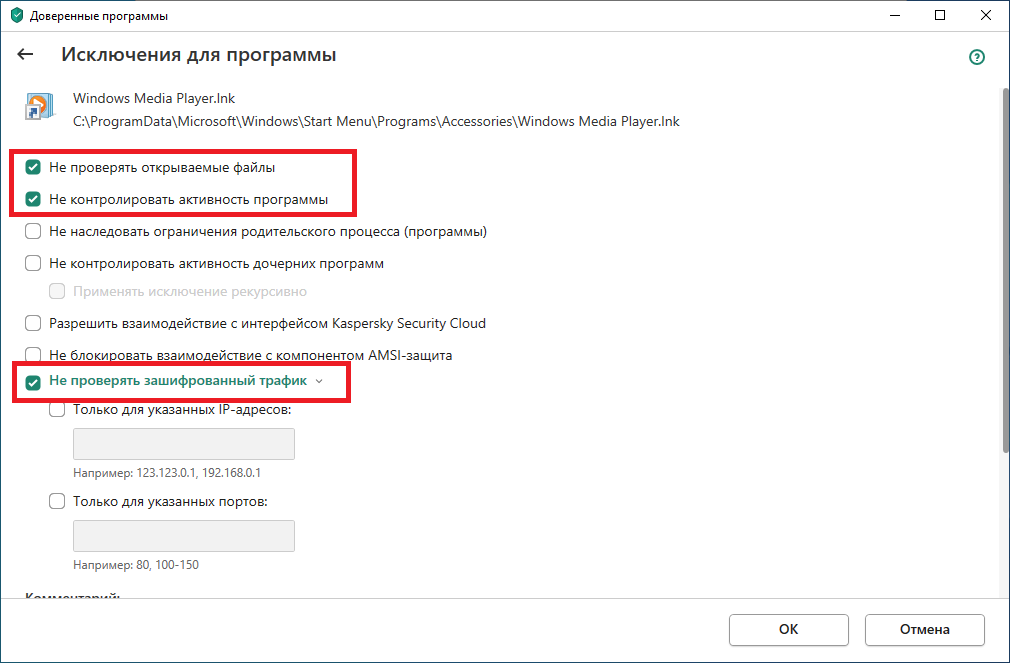

Общее правило тут простое: чем меньше галочек, тем лучше. Мы советуем поэкспериментировать, поочередно включая и отключая следующие три:

Никогда не разрешайте взаимодействие с интерфейсом защитного решения! Добропорядочным приложениям это не нужно.

Допустимые опции для исключения из защиты

Что делать, если антивирус ругается на программу при сканировании

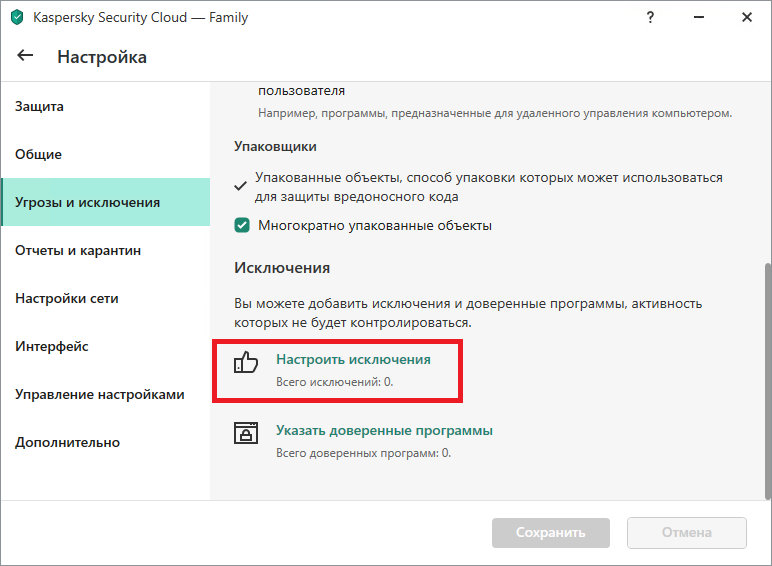

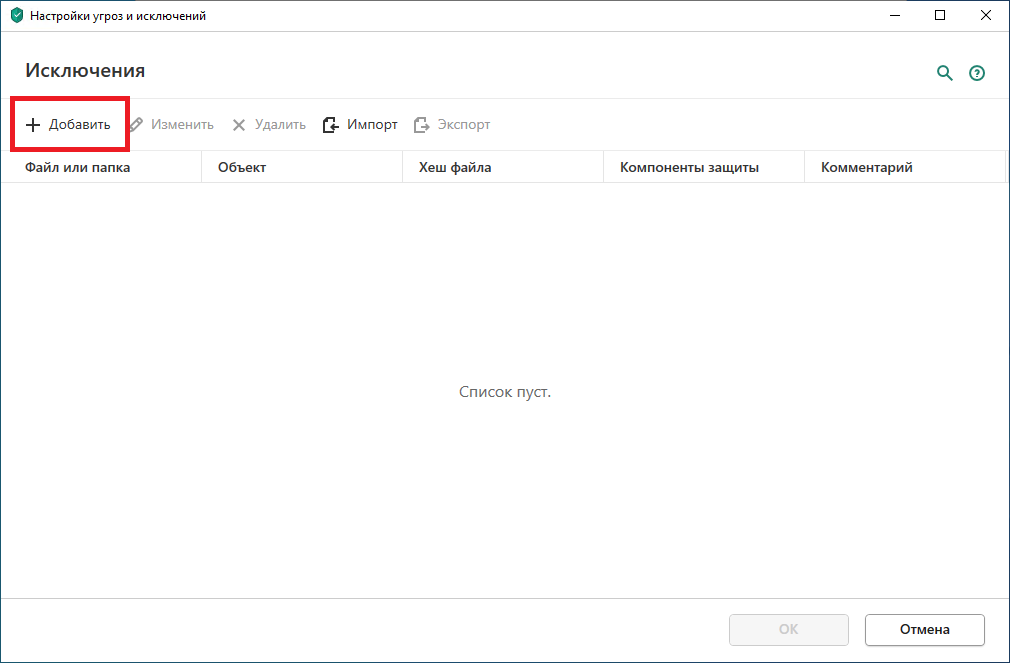

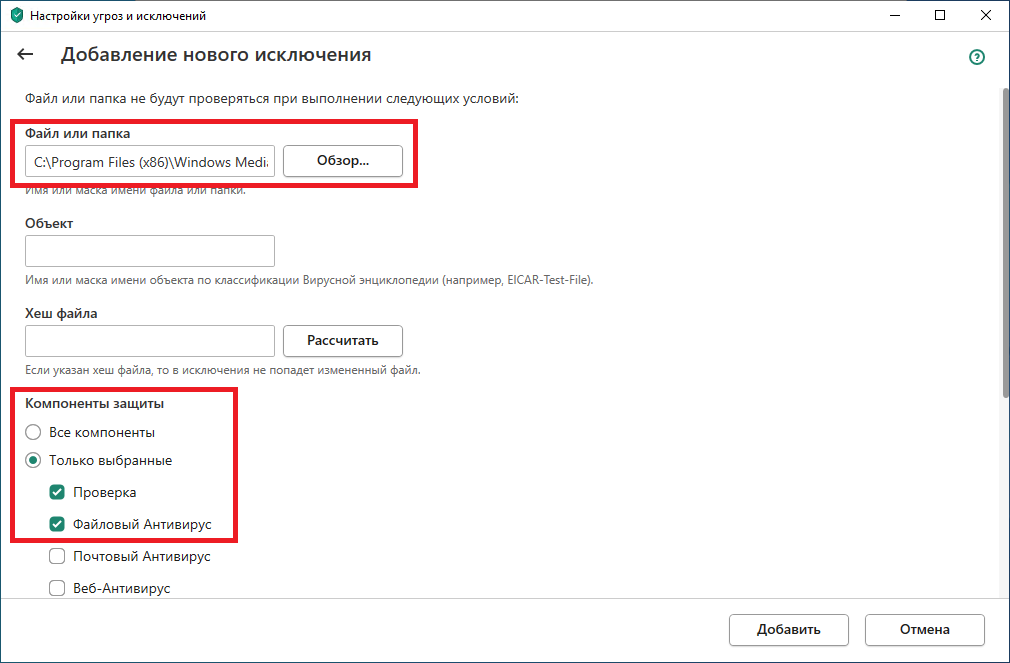

Если программа вызывает у антивируса вопросы при сканировании, или же вы попробовали добавлять ее в список доверенных, но это не помогло, можно попробовать добавить ее в исключения из проверки. Для этого вернемся к разделу Угрозы и исключения в настройках.

Настройки исключений в Kaspersky Internet Security, Kaspersky Total Security и Kaspersky Security Cloud

Добавление нового исключения

Путь к файлу-исключению и выбор компонентов, которые будут его игнорировать

Заключение

Теперь вы знаете, как настроить антивирус под свои нужды, если вам кажется, что он мешает работе. Однако помните, что его цель — защитить ваш компьютер, а не помешать вам. Поэтому не стоит увлекаться и злоупотреблять списком исключений, чтобы не пропустить реальную угрозу.

Источник

Касперский компьютер добавлен в список недоверенных

Kaspersky Security Center получает информацию об устройствах, если на компьютерах установлена программа Kaspersky Endpoint Security и включен Контроль устройств. Добавить устройство в список доверенных, информации о котором в Kaspersky Security Center нет, невозможно.

Вы можете добавить устройство в список доверенных по следующим данным:

Чтобы добавить устройства в список доверенных, выполните следующие действия:

Списки доверенных устройств родительских и дочерних политик будут объединены. Для объединения списков должно быть включено наследование параметров родительской политики. Доверенные устройства родительской политики отображаются в дочерних политиках и доступны только для просмотра. Изменение или удаление доверенных устройств родительской политики невозможно.

Способ добавления устройств по маске модели (VID и PID) имеет особенность. Если вы ввели маску модели, которая не соответствует ни одной модели, Kaspersky Endpoint Security проверяет идентификатор устройства (HWID) на соответствие маске. Kaspersky Endpoint Security проверяет на соответствие только часть идентификатора устройства, определяющую поставщика и тип устройства ( SCSI CDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD005&354AE4D7&0&000000 ). Если маска модели соответствует этой части идентификатора устройства, на компьютере в список доверенных устройств будут добавлены устройства удовлетворяющие маске. При этом в Kaspersky Security Center по кнопке Обновить отобразится пустой список устройств. Для корректного отображения списка устройств вы можете использовать способ добавления по маске идентификатора устройства.

В таблице отобразится список устройств, которые удовлетворяют заданным параметрам фильтрации.

По умолчанию доступ к доверенным устройствам разрешен для группы «Все».

При подключении устройства Kaspersky Endpoint Security проверяет список доверенных устройств для авторизованного пользователя. Если устройство доверенное, Kaspersky Endpoint Security разрешает доступ к устройству со всеми правами, даже если доступ к типу устройств или шине подключения запрещен. Если устройство недоверенное и доступ запрещен, вы можете запросить доступ к заблокированному устройству.

Источник

продукты

Как открыть сайт, если антивирус не разрешает

Если антивирус не дает открыть нужный сайт, не стоит отключать защиту. Рассказываем, как настроить список доверенных ресурсов.

-

13 сентября 2021

Иногда бывает так, что вы пытаетесь открыть ссылку, но антивирус блокирует переход на сайт, выдав предупреждение об опасности. Один из вариантов решения этой проблемы — временно отключить защиту. Но делать этого не стоит — вы рискуете поставить под удар всю систему. Чаще всего антивирус не бьет тревогу просто так, а действительно старается уберечь вас от проблем.

Это происходит очень редко, но иногда у защитных решений случаются ложные срабатывания — и вполне безобидный ресурс вызывает подозрение. Если вы уверены в надежности сайта, а защита не пускает, то эту проблему можно решить, не отключая защиту. Разберем, как это сделать на примере Kaspersky Internet Security и Kaspersky Security Cloud.

Остановлен переход на недоверенный сайт — что делать

Увидев сообщение «Остановлен переход на недоверенный сайт», прежде всего подумайте, когда и как вы планируете пользоваться соответствующей страницей. Если вы не планируете заходить на нее в будущем, быстрее всего — и безопаснее тоже — разрешить доступ к ней только на один раз.

Это можно сделать прямо из браузера, даже не заходя в настройки. Антивирус не запомнит ваш выбор и в следующий раз опять предупредит вас — чтобы вы могли принять обоснованное решение.

- На странице с предупреждением нажмите Показать детали. Вы увидите причину, по которой антивирус считает веб-ресурс небезопасным, а также дату, когда он попал в список неблагонадежных.

- Еще раз взвесив все риски, кликните Перейти на сайт, и страница загрузится.

Разовая разблокировка сайта

Если же вы планируете часто заходить на сайт, лучше добавить его в список доверенных ресурсов.

Как настроить список доверенных сайтов в Kaspersky Internet Security или Kaspersky Security Cloud

Защитное решение проверяет веб-страницы и сайты, чтобы оценить их безопасность. Если вам регулярно нужно обращаться к сайту, который антивирус считает небезопасным, вы можете добавить его в список доверенных и исключить из этой проверки раз и навсегда (или пока не передумаете).

- В настройках программы Kaspersky Internet Security (или Kaspersky Security Cloud) выберите раздел Защита, а затем пункт Веб-Антивирус.

Настройки Kaspersky Internet Security или Kaspersky Security Cloud

- В окне настройки Веб-Антивируса нажмите Расширенная настройка.

Параметры веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

- Прокрутите вниз до самого конца и нажмите Доверенные веб-адреса.

Список расширенных настроек веб-антивируса в Kaspersky Internet Security или Kaspersky Security Cloud

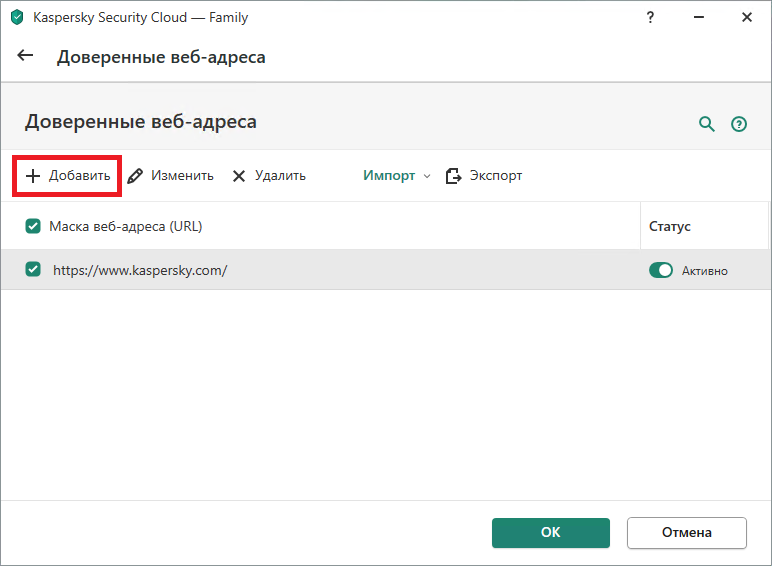

- Чтобы внести веб-адрес в исключения, нажмите Добавить. На этой же странице вы сможете управлять списком доверенных сайтов, например удалять их.

Окно для добавления доверенных сайтов

- Введите URL ресурса, трафик которого будет исключен из проверки на наличие угроз.

Добавление доверенного веб-адреса

Сохраните изменения.

- Убедитесь, что напротив пункта Не проверять веб-трафик с доверенных веб-адресов стоит галочка.

Отключение проверки трафика с доверенного сайта

Если нужно углубиться в настройки

Более подробно о настройке веб-антивируса, в том числе о составлении списка доверенных сайтов в Kaspersky Internet Security, можно прочитать в Базе знаний «Лаборатории Касперского». Для пользователей Kaspersky Security Cloud также есть подробная статья по проверке веб-страниц.

Заключение

Помните, что злоумышленники могут взломать даже известные сайты — и использовать их в своих целях. Кроме того, киберпреступники часто маскируют вредоносные страницы под легальные веб-ресурсы. Когда антивирус сигнализирует об угрозе, лучше перестраховаться и не заходить на сайт, даже если вы ему доверяете. Но если вам очень нужно перейти по ссылке, то минимизируйте риски — не отключайте защиту полностью, а добавьте сайт в исключения.

Советы

Как отключить слежку в iOS?

У вас есть iPhone, iPad или iPod? Потратьте несколько минут на настройку служб геолокации, чтобы сэкономить заряд батареи и сохранить конфиденциальность перемещений.

Нередко случается, что антивирус касперского, который должен обеспечивать безопасность локальной сети, наоборот всячески мешает доступу к сетевым ресурсам.

Поэтому здесь мы разберем, что делать, если касперский блокирует локальную сеть, и какие настройки необходимы, если доступ к компьютеру ограничен.

Прежде чем приступать к диагностике проблемы, убедитесь, что

- — у вас установлена свежая версия антивируса;

- — на компьютере обновлен драйвер на сетевую карту.

Что делать, если касперский блокирует локальную сеть?

Для проверки следует временно отключить защиту. Для этого правой кнопкой мыши кликните по значку антивируса в системном трее и выберите пункт «приостановить защиту».

Также необходимо отключить брандмауэр windows — Касперский сам выполнит задачу сетевого экрана, присвоит статусы и будет контролировать сетевое соединение. Если же оставить брандмауэр включённым, то антивирус будет периодически отключать сеть.

Необходимо сразу запомнить название сети и .

Для этого зайдите «Пуск» — «Панель управления» — «Сеть и интернет» — «Центр управления сетями и общим доступом» — «Изменение параметров адаптера» — «Подключение по локальной сети» (имя локальной сети по умолчанию — модель сетевой карты: Realtek RTL8102E…, Atheros и другие).

Настройка касперского для локальной сети:

1) откройте главное окно антивируса;

2) внизу слева кликните знак настройки (шестерёнка);

3) в левой колонке нажмите «защита»;

4) далее в правом окне — «сетевой экран»;

5) внизу — кнопку «сети»;

6) выберите свою сеть (название которой вы запомнили ранее)

Двойным кликом откройте свойства сети и выберите тип сети «доверенная сеть». Далее по необходимости можно отключить драйвер NDIS filter (скорость обмена по сети значительно увеличится). Отключается он в настройках локальной сети и настройке не подлежит.

Включать и перезагружать компьютер необходимо с включенной локальной сетью и подключенным к сетевой карте компьютера кабелем, т.к. Касперский начинает конфликтовать со службой «Обозреватель компьютеров».

Также можно запрещать или ограничивать определённым программам выход в локальную сеть. Для этого выполните пункты с первого по четвёртый и выберите «Настроить правила программ».

Здесь есть на выбор четыре группы: доверенные, слабые ограничения, сильные ограничения и недоверенные. С помощью правой кнопки мыши выберите подходящий приоритет для работы программ, после чего добавьте новые группы и программы. Для этого выберите:

1)подробности и правила

2)сетевые правила

3)ограничения

4)сбросить параметры

5)удалить из списка

6)открыть папку программы

Правила программ по умолчанию «наследуются» от установленной программы, но их можно поменять на необходимые. Для этого правой кнопкой мыши кликните нужную программу (или подгруппу) и выберите соответствующий пункт в меню.

Cетевой экран Kaspersky Internet Security, разбираемся с настройками по умолчанию

Alexander Antipov

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security . Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений. В чем они заключаются рассмотрим на примере сетевого экрана.

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные — им разрешено все без исключения.

- Слабые ограничения — установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения — в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные — по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один — устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

Пакетные правила.

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Действие “по правилу программ” является по своей природе “окном” для собственно действий правил программ. Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” — здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” — указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost.exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции. По логике 4 и 5 правила нужно было бы разместить в самом верху, чтобы предотвратить обработку пакетов правилами 1 — 3 при нахождении компьютера в доверенной или локальной сети.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 — 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 — 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 — 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 — 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.

Настройки сетевого экрана KIS по умолчанию безусловно хороши и подходят большинству пользователей домашних компьютеров, на которых, собственно, и ориентирован этот продукт. Но гибкость и нетребовательность к дополнительным настройкам, о которой упоминалось в начале статьи, к сожалению достигается за счет безопасности самих же пользователей, делая эту самую безопасность очень сильно зависимой от человеческого фактора: знаний и безошибочных действий самого пользователя.

Преследуемые цели – безопасность и еще раз безопасность

Давайте представим очень распространенную ситуацию: у вас в сети множество серверов, которые предоставляют какие-то сервисы. Очень вероятно, что некоторые из них имеют внешний интерфейс, который смотрит в WAN, т.е. в глобальную сеть. Обычно это Прокси-сервер, Web-сервер, почтовый и т.д. Ни для кого не секрет, что уже сам этот факт заставляет задуматься вас, как грамотного системного администратора о безопасности вашей сетевой инфраструктуры. Не имеет смысла рассказывать, чем может быть чревато проникновение хакера в вашу сеть. Есть множество вариантов обезопаситься от атак злоумышленика. Среди них – построение у себя так называемую демилитаризованную зону или опубликовать сервер через свой прокси, который уж точно (ведь так?) у вас настроен очень жестко и серьезно. Первый вариант (ДМЗ) пока не “поднят” ввиду каких-либо причин. Пусть это будет нехватка времени и оборудования у системного администратора. Второй (опубликовать через другой сервер) весьма спорный, его пока опустим. А пока для начала давайте настроим сетевой экран, он же брандмауэр, он же фаервол. Основная функция любого firewall – обезопасить доступ к нашему компьютеру извне. Я специально написал слово “компьютер”, ввиду того, что домашние компьютеры и рабочие станции тоже можно обезопасить с помощью экрана. Естественно, нет 100%-защиты при программном брандмауэре, но лучше так, чем ничего. К тому же, у меня такое ощущение, что после сегодняшних моих манипуляций сервер уже не будет подвержен риску Приступим.

Лабораторный стенд

Имеется сервер на базе Windows Server 2008 R2, предоставляющий сервис VPN с помощью службы Microsoft RAS. Брандмауэр Windows настроен по умолчанию. В нем я не копался, хотя стоило бы. Но т.к. есть корпоративная лицензия Kaspersky Enterprise Space Security, почему бы ей не воспользоваться и не установить Kaspersky Endpoint Security 8, в состав которого входит программный сетевой экран.

Настройка сетевого экрана Kaspersky

Сетевой экран Kaspersky Endpoint Security 8 идентичен многим экранам данного производителя, включая домашнюю версию Kaspersky Internet Security 2013, поэтому если у кого-то будет другая версия антивируса, то скорее всего данная статья ему также поможет. А теперь начнем.

Настройка – антивирусная защита – сетевой экран. Кликаем кнопку “Сетевые пакетные правила”. Получаем список правил, которые в данный момент работают. Какие-то из них что-то запрещают, другие – разрешают. В данный момент все выглядит примерно так:

Если вы заметили, скриншот неродной. Я его взял из другого продукта – KIS2013, но поверьте на слово – в KES8 все было точно также. И это сервер, где защита должна быть на высшем уровне! Как мы видим, тут многое есть и все примерно понятно: запросы DNS (TCP/UDP), отправка сообщений, любая активность с доверенных сетей полностью разрешена, с локальных – частично, отключен порт, отвечающий за удаленный рабочий стол, отключены различные порты TCP/UDP, а вот активность извне – частично, в конце 5 правил протокола ICMP. Да уж, половина правил непонятна, половина лишние. Давайте создадим лист с нуля и создадим свои собственные правила.

Первое, что я сделал, создал свое любимое правило – Deny All

(запретить все)

и поместил его вниз. Затем с помощью поиска в интернете я выяснил, какие порты использует технология VPN. Это Protocol 47

, который имеет еще название GRE

:

Правило с GRE я поместил выше запрещающего правила. Еще один порт, который надо открыть для VPN – 1723

. Поэтому я создал правило VPN_IN:

Правило с портом 1723 я поместил на самый верх. Остальные правила я немного видоизменил, некоторые оставил. Получился такой список (Firewall List):

Прокомментирую каждое.

Сразу оговорюсь, что полностью полагаться на эту статью не стоит. Возможно, что-то я упустил из виду. В вопросах безопасности я не гуру, поэтому заранее прошу прощения, если допустил какие-либо ошибки. Критика, пожелания и похвалы приветствуется, пишите комментарии внизу.

Вам так же понравится:

Мониторим нагрузку сервера с Munin

Расширенные функции администрирования у

позволяют удаленно централизовать и автоматизировать мониторинг уязвимостей, распространение исправлений и обновлений, ведение учета и развертывания программ, что не только экономит время администраторов, но и повышает безопасность организации.

Расширенные возможности системного администрирования подразумевают полный контроль администратора над подконтрольными устройствами через единую консоль управления. Благодаря данной функции, администратор может в любое время:

1. Узнать о появлении нового устройства или приложения, в том числе гостевого устройства. Данная функция позволяет централизованно управлять доступом пользователей и устройств к корпоративным данным и приложениям в соответствии с политикой компании.

2. Самостоятельно загружать, устанавливать, тестировать, обновлять приложения. Администратор может настроить автоматическую загрузку обновлений и исправлений с серверов «Лаборатории Касперского». Перед установкой программы, администратор вправе протестировать приложение на нагрузку производительности системы.

3. Проверять сеть для учета программного и аппаратного обеспечения. При проверке сети, администратор может получить полную картину корпоративной сети со всеми устройствами и определить устаревшие версии ПО, которые необходимо обновить, для повышения безопасности системы.

4. Выявлять уязвимости. Поиск уязвимостей может выполняться не только автоматически, но и по расписанию, которое задано администратором.

На данный момент сетевая инфраструктура предприятия требует усиленной защиты каждого элемента сети. Одним из самых уязвимых мест для атаки вредоносного ПО является файловый сервер. Чтобы защитить сервер требуется специализированное решение, которое способно обеспечить его должным уровнем безопасности.

Обладает большим количеством функций нежели . Одно из главных преимуществ этой программы является то, что она способна защитить файловые серверы от атаки шифровальщиков.

|

Функция |

Kaspersky Endpoint Security 10 для Windows (для файловых серверов) |

Kaspersky Security 10 для Windows Server |

|

Единая консоль Kaspersky Security Center 10 |

||

|

Защита терминальных серверов |

Terminal Services (Remote Desktop Services) Windows Server 2008 R2 |

Terminal Services Windows Server 2008 R2 / 2012 / 2012 R2 Citrix XenApp 6.0, 6.5, 7.0, 7.5, 7.6 Citrix XenDesktop 7.0, 7.1, 7.5, 7.6 |

|

Распределение нагрузки на сервер |

||

|

Определение серверов, работающих с высокой нагрузкой |

||

|

Поддержка конфигурации Cluster mode |

||

|

Поддержка конфигурации Core mode |

||

|

Поддержка локальной операционной системы ReFS, используемой в Windows Server |

||

|

Поддержка сетевого протокола управления SNMP устройствами в сетях TCP/UDP |

||

|

Индивидуальная настройка защитных параметров для каждой защищаемой области |

||

|

Контроль запуска приложений |

||

|

Сетевой экран |

||

|

Защита от шифровальщиков |

Чтобы добавить или изменить правило доступа к веб-ресурсам, выполните следующие действия:

- Откройте окно настройки параметров программы .

- В левой части окна в разделе Контроль рабочего места

выберите подраздел Веб-Контроль

.В правой части окна отобразятся параметры компонента Веб-Контроль.

- Выполните одно из следующих действий:

- Если вы хотите добавить правило, нажмите на кнопку Добавить

. - Если вы хотите изменить правило, выберите правило в таблице и нажмите на кнопку Изменить

.

Откроется окно .

- Если вы хотите добавить правило, нажмите на кнопку Добавить

- Задайте или измените параметры правила. Для этого выполните следующие действия:

- В поле Название

введите или измените название правила. - В раскрывающемся списке Фильтровать содержание

выберите нужный элемент:- Любое содержание

. - По категориям содержания

. - По типам данных

. - По категориям содержания и типам данных

.

- Любое содержание

- Если выбран элемент, отличный от Любое содержание

, откроются блоки для выбора категорий содержания и / или типов данных. Установите флажки напротив названий желаемых категорий содержания и / или типов данных.Установка флажка напротив названия категории содержания и / или типа данных означает, что Kaspersky Endpoint Security, в соответствии с правилом, контролирует доступ к веб-ресурсам, принадлежащим к выбранным категориям содержания и / или типам данных.

- В раскрывающемся списке Применять к адресам

выберите нужный элемент:- Ко всем адресам

. - К отдельным адресам

.

- Ко всем адресам

- Если выбран элемент К отдельным адресам

, откроется блок, в котором требуется создать список адресов веб-ресурсов. Вы можете добавлять или изменять адреса веб-ресурсов, используя кнопки Добавить

, Изменить

, Удалить

. - Установите флажок Укажите пользователей и / или группы

. - Нажмите на кнопку Выбрать

.Откроется окно Microsoft Windows Выбор пользователей или групп

. - Задайте или измените список пользователей и / или групп пользователей, для которых разрешен или ограничен доступ к веб-ресурсам, описанным в правиле.

- Из раскрывающегося списка Действие

выберите нужный элемент:- Разрешать

. Если выбрано это значение, то Kaspersky Endpoint Security разрешает доступ к веб-ресурсам, удовлетворяющим параметрам правила. - Запрещать

. Если выбрано это значение, то Kaspersky Endpoint Security запрещает доступ к веб-ресурсам, удовлетворяющим параметрам правила. - Предупреждать

. Если выбрано это значение, то при попытке доступа к веб-ресурсам, удовлетворяющим правилу, Kaspersky Endpoint Security выводит предупреждение о том, что веб-ресурс не рекомендован для посещения. По ссылкам из сообщения-предупреждения пользователь может получить доступ к запрошенному веб-ресурсу.

- Разрешать

- Выберите из раскрывающегося списка Расписание работы правила

название нужного расписания или сформируйте новое расписание на основе выбранного расписания работы правила. Для этого выполните следующие действия:- Нажмите на кнопку Настройка

напротив раскрывающегося списка Расписание работы правила

.Откроется окно Расписание работы правила

. - Чтобы добавить в расписание работы правила интервал времени, в течение которого правило не работает, в таблице с изображением расписания работы правила левой клавишей мыши выберите ячейки таблицы, соответствующие нужному вам времени и дню недели.

Цвет ячеек изменится на серый.

- Чтобы в расписании работы правила изменить интервал времени, в течение которого правило работает, на интервал времени, в течение которого правило не работает, левой клавишей мыши выберите серые ячейки таблицы, соответствующие нужному вам времени и дню недели.

Цвет ячеек изменится на зеленый.

- Нажмите на кнопку Сохранить как

.Откроется окно Название расписания работы правила

. - Введите название расписания работы правила или оставьте название, предложенное по умолчанию.

- Нажмите на кнопку OK

.

- Нажмите на кнопку Настройка

- В поле Название

- В окне Правило доступа к веб-ресурсам

нажмите на кнопку OK

. - Нажмите на кнопку Сохранить

, чтобы сохранить внесенные изменения.

Касперский блокирует локальную сеть: что делать?

Содержание

- 1 Что делать, если касперский блокирует локальную сеть?

- 2 Настройка касперского для локальной сети:

Нередко случается, что антивирус касперского, который должен обеспечивать безопасность локальной сети, наоборот всячески мешает доступу к сетевым ресурсам.

Поэтому здесь мы разберем, что делать, если касперский блокирует локальную сеть, и какие настройки необходимы, если доступ к компьютеру ограничен.

Прежде чем приступать к диагностике проблемы, убедитесь, что

- – у вас установлена свежая версия антивируса;

- – на компьютере обновлен драйвер на сетевую карту.

Что делать, если касперский блокирует локальную сеть?

Для проверки следует временно отключить защиту. Для этого правой кнопкой мыши кликните по значку антивируса в системном трее и выберите пункт «приостановить защиту».

Также необходимо отключить брандмауэр windows – Касперский сам выполнит задачу сетевого экрана, присвоит статусы и будет контролировать сетевое соединение. Если же оставить брандмауэр включённым, то антивирус будет периодически отключать сеть.

Необходимо сразу запомнить название сети и проверить её настройки.

Для этого зайдите «Пуск» – «Панель управления» – «Сеть и интернет» – «Центр управления сетями и общим доступом» – «Изменение параметров адаптера» – «Подключение по локальной сети» (имя локальной сети по умолчанию – модель сетевой карты: Realtek RTL8102E…, Atheros и другие).

Также рекомендуется отключить DHCP на сетевом оборудовании. Теперь потребуется перезагрузить компьютер. Если всё ОК включите защиту касперского обратно.

Настройка касперского для локальной сети:

1) откройте главное окно антивируса;

2) внизу слева кликните знак настройки (шестерёнка);

3) в левой колонке нажмите “защита”;

4) далее в правом окне – “сетевой экран”;

5) внизу – кнопку “сети”;

6) выберите свою сеть (название которой вы запомнили ранее)

Двойным кликом откройте свойства сети и выберите тип сети “доверенная сеть”. Далее по необходимости можно отключить драйвер NDIS filter (скорость обмена по сети значительно увеличится). Отключается он в настройках локальной сети и настройке не подлежит.

Включать и перезагружать компьютер необходимо с включенной локальной сетью и подключенным к сетевой карте компьютера кабелем, т.к. Касперский начинает конфликтовать со службой “Обозреватель компьютеров”.

Также можно запрещать или ограничивать определённым программам выход в локальную сеть. Для этого выполните пункты с первого по четвёртый и выберите “Настроить правила программ”.

Здесь есть на выбор четыре группы: доверенные, слабые ограничения, сильные ограничения и недоверенные. С помощью правой кнопки мыши выберите подходящий приоритет для работы программ, после чего добавьте новые группы и программы. Для этого выберите:

- подробности и правила

- сетевые правила

- ограничения

- сбросить параметры

- удалить из списка

- открыть папку программы

Правила программ по умолчанию “наследуются” от установленной программы, но их можно поменять на необходимые. Для этого правой кнопкой мыши кликните нужную программу (или подгруппу) и выберите соответствующий пункт в меню.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(18 голосов, среднее: 3.6 из 5)

Поделитесь с друзьями!

В данной статье вы узнаете о системных требованиях к приложениям:

- Kaspersky Security 10 для Windows Server;

- Kaspersky Security Center 10/11;

- Kaspersky Security для виртуальных сред 5.0 | Защита без агента;

- Kaspersky Security для виртуальных сред 5.0 | Легкий агент;

- Kaspersky Endpoint Security 10 для Linux.

Kaspersky Security 10 для Windows Server

Вы можете установить Kaspersky Security 10.1.2 для Windows Server на сервер под управлением одной из следующих 32-разрядных операционных систем Microsoft Windows:

- Windows Server 2008 Standard / Enterprise / Datacenter SP1 или выше.

- Windows Server 2008 Core Standard / Enterprise / Datacenter SP1 или выше.

Вы можете установить Kaspersky Security 10.1.2 для Windows Server на сервер под управлением одной из следующих 64-разрядных операционных систем Microsoft Windows:

- Windows Server 2008 Standard / Enterprise / Datacenter SP1 или выше.

- Windows Server 2008 Core Standard / Enterprise / Datacenter SP1 или выше.

- Microsoft Small Business Server 2008 Standard / Premium.

- Windows Server 2008 R2 Foundation / Standard / Enterprise / Datacenter SP1 или выше.

- Windows Server 2008 R2 Core Standard / Enterprise / Datacenter SP1 или выше.

- Windows Hyper-V Server 2008 R2 SP1 или выше.

- Microsoft Small Business Server 2011 Essentials / Standard.

- Microsoft Windows MultiPoint Server 2011.

- Windows Server 2012 Foundation / Essentials / Standard / Datacenter / MultiPoint Server.

- Windows Server 2012 Core Standard / Datacenter.

- Windows Storage Server 2012.

- Windows Hyper-V Server 2012.

- Windows Server 2012 R2 Foundation / Essentials / Standard / Datacenter.

- Windows Server 2012 R2 Core Standard / Datacenter.

- Windows Storage Server 2012 R2.

- Windows Hyper-V Server 2012 R2.

- Windows Server 2016 Essentials / Standard / Datacenter / MultiPoint Premium Server.

- Windows Server 2016 Core Standard / Datacenter.

- Windows Storage Server 2016.

- Windows Hyper-V Server 2016.

- Windows Server 2019 все редакции (включая Core / Terminal / Hyper-V).

- Windows Server IoT 2019 for Storage.

Вы можете установить Kaspersky Security 10.1.2 для Windows Server на терминальные серверы под управлением:

- Windows Server 2008 Microsoft Remote Desktop Services.

- Windows Server 2008 R2 Microsoft Remote Desktop Services.

- Windows Server 2012 Microsoft Remote Desktop Services.

- Windows Server 2012 R2 Microsoft Remote Desktop Services.

- Windows Server 2016 Microsoft Remote Desktop Services.

- Windows 2019 Server.

- Citrix® XenApp® 6.0, 6.5, 7.0, 7.5 — 7.9, 7.15.

- Citrix XenDesktop® 7.0, 7.1, 7.5 — 7.9, 7.15.

Kaspersky Security Center 10/11

— Сервер администрирования

Минимальные аппаратные требования:

- Процессор с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота процессора – 1.4 ГГц.

- Оперативная память: 4 ГБ.

- Объем свободного места на диске: 10 ГБ. При использовании функциональности Системное администрирование объем свободного места на диске должен быть не менее 100 ГБ.

Программные требования:

- Microsoft Data Access Components (MDAC) 2.8;

- Microsoft Windows DAC 6.0;

- Microsoft Windows Installer 4.5.

Операционная система:

- Microsoft Windows 10 Enterprise 2016 LTSB 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise 2015 LTSB 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro для рабочих станций (New in RS3) (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro для рабочих станций RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS5 (October 2018 Update, 1809) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro для рабочих станций RS5 (October 2018 Update, 1809) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS5 (October 2018 Update, 1809) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS5 (October 2018 Update, 1809) 32-разрядная / 64-разрядная;

- Microsoft Windows 8.1 Pro 32-разрядная / 64-разрядная;

- Microsoft Windows 8.1 Enterprise 32-разрядная / 64-разрядная;

- Microsoft Windows 8 Pro 32-разрядная / 64-разрядная;

- Microsoft Windows 8 Enterprise 32-разрядная / 64-разрядная;

- Microsoft Windows 7 Professional Service Pack 1 и выше 32-разрядная / 64-разрядная;

- Microsoft Windows 7 Enterprise / Ultimate Service Pack 1 и выше 32-разрядная / 64-разрядная;

- Windows Small Business Server 2011 Essentials 64-разрядная;

- Windows Small Business Server 2011 Premium Add-on 64-разрядная;

- Windows Small Business Server 2011 Standard 64-разрядная;

- Windows Small Business Server 2008 Standard / Premium 64-разрядная;

- Microsoft Windows Server 2019 Standard;

- Microsoft Windows Server 2019 Datacenter;

- Microsoft Windows Server 2016 Server Standard RS3 (v1709) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2016 Server Datacenter RS3 (v1709) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2016 (вариант установки Server Core RS3 (v1709)) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2016 Standard (LTSB) 64-разрядная;

- Microsoft Windows Server 2016 (вариант установки Server Core) (LTSB) 64-разрядная;

- Microsoft Windows Server 2016 Datacenter (LTSB) 64-разрядная;

- Microsoft Windows Server 2012 R2 Standard 64-разрядная;

- Microsoft Windows Server 2012 R2 Server Core 64-разрядная;

- Microsoft Windows Server 2012 R2 Foundation 64-разрядная;

- Microsoft Windows Server 2012 R2 Essentials 64-разрядная;

- Microsoft Windows Server 2012 R2 Datacenter 64-разрядная;

- Microsoft Windows Server 2012 Standard 64-разрядная;

- Microsoft Windows Server 2012 Server Core 64-разрядная;

- Microsoft Windows Server 2012 Foundation 64-разрядная;

- Microsoft Windows Server 2012 Essentials 64-разрядная;

- Microsoft Windows Server 2012 Datacenter 64-разрядная;

- Windows Server 2008 R2 Standard Service Pack 1 и выше 64-разрядная;

- Windows Server 2008 with Service Pack 2 (все редакции);

- Microsoft Windows Server 2008 Foundation Service Pack 2 и выше 32-разрядная / 64-разрядная;

- Microsoft Windows Storage Server 2016 64-разрядная;

- Microsoft Windows Storage Server 2012 R2 64-разрядная;

- Microsoft Windows Storage Server 2012 64-разрядная;

- Microsoft Windows Storage Server 2008 R2 64-разрядная.

Сервер баз данных (может быть установлен на другой машине):

- Microsoft SQL Server 2008 Express 32-разрядная;

- Microsoft SQL Server 2008 R2 Express 64-разрядная;

- Microsoft SQL Server 2012 Express 64-разрядная;

- Microsoft SQL Server 2014 Express 64-разрядная;

- Microsoft SQL Server 2016 Express 64-разрядная;

- Microsoft SQL Server 2017 Express 64-разрядная;

- Microsoft SQL Server 2008 (все редакции) 32-разрядная / 64-разрядная;

- Microsoft SQL Server 2008 R2 (все редакции) 64-разрядная;

- Microsoft SQL Server 2008 R2 Service Pack 2 (все редакции) 64-разрядная;

- Microsoft SQL Server 2012 (все редакции) 64-разрядная;

- Microsoft SQL Server 2014 (все редакции) 64-разрядная;

- Microsoft SQL Server 2016 (все редакции) 64-разрядная;

- Microsoft SQL Server 2017 на Windows 64-разрядная;

- MySQL Standard Edition 5.6 32-разрядная / 64-разрядная;

- MySQL Enterprise Edition 5.6 32-разрядная / 64-разрядная;

- MySQL Standard Edition 5.7 32-разрядная / 64-разрядная;

- MySQL Enterprise Edition 5.7 32-разрядная / 64-разрядная;

- Все версии SQL-серверов, поддерживаемые в облачных платформах Amazon RDS и Microsoft Azure.

Поддерживаются следующие платформы виртуализации:

- VMware vSphere 6;

- VMware vSphere 6.5;

- VMware Workstation 14 Pro;

- Microsoft Hyper-V Server 2008 64-разрядная;

- Microsoft Hyper-V Server 2008 R2 64-разрядная;

- Microsoft Hyper-V Server 2008 R2 Service Pack 1 и выше 64-разрядная;

- Microsoft Hyper-V Server 2012 64-разрядная;

- Microsoft Hyper-V Server 2012 R2 64-разрядная;

- Microsoft Hyper-V Server 2016 64-разрядная;

- Citrix XenServer 7;

- Citrix XenServer 7.1 LTSR;

- Parallels Desktop 11 и выше;

- Oracle VM VirtualBox 5.x.

- Kaspersky Security Center 11 Web Console

— Сервер Kaspersky Security Center 11 Web Console

Минимальные аппаратные требования:

- Процессор: 4 ядра, частота от 2.5 ГГц.

- Оперативная память: 8 ГБ.

- Объем свободного места на диске: 40 ГБ.

Программные требования:

- Microsoft Windows (только 64-разрядные версии):

- Microsoft Windows 10 Enterprise 2016 LTSB;

- Microsoft Windows 10 Enterprise 2015 LTSB;

- Microsoft Windows 10 Pro RS3 (Fall Creators Update, v1709);

- Microsoft Windows 10 Pro для рабочих станций (New in RS3) (Fall Creators Update, v1709);

- Microsoft Windows 10 Enterprise RS3 (Fall Creators Update, v1709);

- Microsoft Windows 10 Education RS3 (Fall Creators Update, v1709);

- Microsoft Windows 10 Pro RS4 (April 2018 Update, 17134);

- Microsoft Windows 10 Pro для рабочих станций RS4 (April 2018 Update, 17134);

- Microsoft Windows 10 Enterprise RS4 (April 2018 Update, 17134);

- Microsoft Windows 10 Education RS4 (April 2018 Update, 17134);

- Microsoft Windows 10 Pro RS5 (October 2018 Update, 1809);

- Microsoft Windows 10 Pro для рабочих станций RS5 (October 2018 Update, 1809);

- Microsoft Windows 10 Enterprise RS5 (October 2018 Update, 1809);

- Microsoft Windows 10 Education RS5 (October 2018 Update, 1809);

- Microsoft Windows 8.1 Pro;

- Microsoft Windows 8.1 Enterprise;

- Microsoft Windows 8 Pro;

- Microsoft Windows 8 Enterprise;

- Microsoft Windows 7 Professional Service Pack 1 и выше;

- Microsoft Windows 7 Enterprise / Ultimate Service Pack 1 и выше;

- Windows Small Business Server 2011 Essentials;

- Windows Small Business Server 2011 Premium Add-on;

- Windows Small Business Server 2011 Standard;

- Windows Small Business Server 2008 Standard / Premium;

- Microsoft Windows Server 2019 Standard;

- Microsoft Windows Server 2019 Datacenter;

- Microsoft Windows Server 2016 Server Standard RS3 (v1709) (LTSB / CBB);

- Microsoft Windows Server 2016 Server Datacenter RS3 (v1709) (LTSB / CBB);

- Microsoft Windows Server 2016 (вариант установки Server Core RS3 (v1709)) (LTSB / CBB);

- Microsoft Windows Server 2016 Standard (LTSB);

- Microsoft Windows Server 2016 (вариант установки Server Core) (LTSB);

- Microsoft Windows Server 2016 Datacenter (LTSB);

- Microsoft Windows Server 2012 R2 Standard;

- Microsoft Windows Server 2012 R2 Server Core;

- Microsoft Windows Server 2012 R2 Foundation;

- Microsoft Windows Server 2012 R2 Essentials;

- Microsoft Windows Server 2012 R2 Datacenter;

- Microsoft Windows Server 2012 Standard;

- Microsoft Windows Server 2012 Server Core;

- Microsoft Windows Server 2012 Foundation;

- Microsoft Windows Server 2012 Essentials;

- Microsoft Windows Server 2012 Datacenter;

- Microsoft Windows Server 2008 R2 Standard Service Pack 1 и выше;

- Windows Storage Server 2016;

- Windows Storage Server 2012 R2;

- Windows Storage Server 2012;

- Windows Storage Server 2008 R2.

- Debian GNU / Linux 8.х (Jessie);

- Ubuntu Server 18.04 LTS (Bionic Beaver);

- CentOS 7.x;

- Red Hat Enterprise Linux Server 7.x;

- SUSE Linux Enterprise Server 12 (все пакеты обновлений);

- Node.js.

— Клиентские устройства

Клиентскому устройству для работы с Kaspersky Security Center 11 Web Console требуется только браузер.

Требования к аппаратному и программному обеспечению устройства соответствуют требованиям браузера, который используется для работы с Kaspersky Security Center 11 Web Console.

Браузер:

- Mozilla Firefox 60 Extended Support Release;

- Mozilla Firefox 60 и выше;

- Google Chrome 62 и выше;

- Safari 12.

— Сервер мобильных устройств iOS Mobile Device Management (iOS MDM)

Аппаратные требования:

- Процессор с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота процессора – 1.4 ГГц.

- Оперативная память: 2 ГБ.

- Объем свободного места на диске: 2 ГБ.

Операционная система Microsoft Windows (версия поддерживаемой операционной системы определяется требованиями Сервера администрирования).

Сервер мобильных устройств Exchange ActiveSync

- Программные и аппаратные требования для Сервера мобильных устройств Exchange ActiveSync полностью включены в требования для сервера Microsoft Exchange Server.

- Поддерживается работа с Microsoft Exchange Server 2007, Microsoft Exchange Server 2010 и Microsoft Exchange Server 2013.

— Консоль администрирования

Аппаратные требования:

- Процессор с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота процессора – 1.4 ГГц.

- Оперативная память: 512 МБ.

- Объем свободного места на диске: 1 ГБ.

Программные требования:

- Операционная система Microsoft Windows (версия поддерживаемой операционной системы определяется требованиями Сервера администрирования);

- Microsoft Management Console 2.0;

- Microsoft Windows Installer 4.5;

- Microsoft Internet Explorer 9.0 и выше при работе c Microsoft Windows XP, Microsoft Windows Server 2003, Microsoft Windows Server 2008, Microsoft Windows Server 2008 R2 или Microsoft Windows Vista;

- Microsoft Internet Explorer 10.0 и выше при работе c Microsoft Windows 8 и 10;

- Microsoft Edge при работе c Microsoft Windows 10.

— Агент администрирования

Минимальные аппаратные требования:

- Процессор с частотой 1 ГГц или выше. При работе с 64-разрядной операционной системой минимальная частота процессора – 1.4 ГГц.

- Оперативная память: 512 МБ.

- Объем свободного места на диске: 1 ГБ.

Программные требования:

- Microsoft Windows Embedded POSReady 2009 32-разрядная;

- Microsoft Windows Embedded POSReady 7 32-разрядная / 64-разрядная;

- Microsoft Windows Embedded Standard 7 Service Pack 1 32-разрядная / 64-разрядная;

- Microsoft Windows Embedded 8 Standard 32-разрядная / 64-разрядная;

- Microsoft Windows Embedded 8.1 Industry Pro 32-разрядная / 64-разрядная;

- Microsoft Windows Embedded 8.1 Industry Enterprise 32-разрядная / 64-разрядная;

- Microsoft Windows Embedded 8.1 Industry Update 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise 2015 LTSB 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise 2016 LTSB 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Home RS1 (Anniversary Update, v1607) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS1 (Anniversary Update, v1607) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS1 (Anniversary Update, v1607) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS1 (Anniversary Update, v1607) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Home RS2 (Creators Update, v1703) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS2 (Creators Update, v1703) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS2 (Creators Update, v1703) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS2 (Creators Update, v1703) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Home RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS3 (Fall Creators Update, v1709) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Home RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS4 (April 2018 Update, 17134) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Home RS5 (октябрь 2018) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Pro RS5 (октябрь 2018) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Enterprise RS5 (октябрь 2018) 32-разрядная / 64-разрядная;

- Microsoft Windows 10 Education RS5 (октябрь 2018) 32-разрядная / 64-разрядная;

- Microsoft Windows 8.1 Pro 32-разрядная / 64-разрядная;

- Microsoft Windows 8.1 Enterprise 32-разрядная / 64-разрядная;

- Microsoft Windows 8 Pro 32-разрядная / 64-разрядная;

- Microsoft Windows 8 Enterprise 32-разрядная / 64-разрядная;

- Microsoft Windows 7 Professional Service Pack 1 и выше 32-разрядная / 64-разрядная;

- Microsoft Windows 7 Enterprise / Ultimate Service Pack 1 и выше 32-разрядная / 64-разрядная;

- Microsoft Essential Business Server 2008 Standard / Premium 64-разрядная;

- Windows Small Business Server 2008 Standard / Premium 64-разрядная;

- Windows Small Business Server 2011 Essentials 64-разрядная;

- Windows Small Business Server 2011 Premium Add-on 64-разрядная;

- Windows Small Business Server 2011 Standard 64-разрядная;

- Microsoft Windows Home Server 2011 64-разрядная;

- Microsoft Windows MultiPoint Server 2011 Standard / Premium 64-разрядная;

- Microsoft Windows Server 2008 Foundation Service Pack 2 32-разрядная / 64-разрядная;

- Microsoft Windows Server 2008 Service Pack 2 (все редакции) 32-разрядная / 64-разрядная;

- Windows Server 2008 R2 Standard Service Pack 1 и выше 64-разрядная;

- Microsoft Windows Server 2012 Server Core 64-разрядная;

- Microsoft Windows Server 2012 Datacenter 64-разрядная;

- Microsoft Windows Server 2012 Essentials 64-разрядная;

- Microsoft Windows Server 2012 Foundation 64-разрядная;

- Microsoft Windows Server 2012 Standard 64-разрядная;

- Microsoft Windows Server 2012 R2 Server Core 64-разрядная;

- Microsoft Windows Server 2012 R2 Datacenter 64-разрядная;

- Microsoft Windows Server 2012 R2 Essentials 64-разрядная;

- Microsoft Windows Server 2012 R2 Foundation 64-разрядная;

- Microsoft Windows Server 2012 R2 Standard 64-разрядная;

- Microsoft Windows Server 2016 Datacenter (LTSB) 64-разрядная;

- Microsoft Windows Server 2016 Standard (LTSB) 64-разрядная;

- Microsoft Windows Server 2016 (вариант установки Server Core) (LTSB) 64-разрядная;

- Microsoft Windows Server 2016 Server Datacenter RS3 (v1709) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2016 Server Standard RS3 (v1709) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2016 (вариант установки Server Core RS3 (v1709)) (LTSB / CBB) 64-разрядная;

- Microsoft Windows Server 2019 Standard;

- Microsoft Windows Server 2019 Datacenter;

- Microsoft Windows Storage Server 2008 R2 64-разрядная;

- Microsoft Windows Storage Server 2016 64-разрядная;

- Microsoft Windows Storage Server 2012 64-разрядная;

- Microsoft Windows Storage Server 2012 R2 64-разрядная;

- Debian GNU / Linux 9.х (Stretch) 32-разрядная / 64-разрядная;

- Debian GNU / Linux 8.х (Jessie) 32-разрядная / 64-разрядная;

- Debian GNU / Linux 7.х (до 7.8) 32-разрядная / 64-разрядная;

- Ubuntu Server 18.04 LTS (Bionic Beaver) 32-разрядная / 64-разрядная;

- Ubuntu Server 16.04 LTS (Xenial Xerus) 32-разрядная / 64-разрядная;

- Ubuntu Server 14.04 LTS (Trusty Tahr) 32-разрядная / 64-разрядная;

- Ubuntu Desktop 18.04 LTS (Bionic Beaver) 32-разрядная / 64-разрядная;

- Ubuntu Desktop 16.04 LTS (Xenial Xerus) 32-разрядная / 64-разрядная;

- Ubuntu Desktop 14.04 LTS (Trusty Tahr) 32-разрядная / 64-разрядная;

- CentOS 7.0 64-разрядная;

- CentOS 6.х (до 6.6) 64-разрядная;

- Red Hat Enterprise Linux Server 6.x 64-разрядная;

- Red Hat Enterprise Linux Server 7.x 64-разрядная;

- SUSE Linux Enterprise Server 12 (все пакеты обновлений) 64-разрядная;

- SUSE Linux Enterprise Desktop 12 (все пакеты обновлений) 64-разрядная;

- OS X 10.10 (Yosemite);

- OS X 10.11 (El Capitan);

- macOS Sierra (10.12);

- macOS High Sierra (10.13);

- macOS Mojave (10.14);

- VMware Workstation 12.x Pro;

- Microsoft Hyper-V Server 2008 64-разрядная;

- Microsoft Hyper-V Server 2008 R2 64-разрядная;

- Microsoft Hyper-V Server 2008 R2 Service Pack 1 и выше 64-разрядная;

- Microsoft Hyper-V Server 2012 64-разрядная;

- Microsoft Hyper-V Server 2012 R2 64-разрядная;

- Microsoft Hyper-V Server 2016 64-разрядная;

- Citrix XenServer 6.2;

- Citrix XenServer 6.5;

- Citrix XenServer 7;

- Citrix XenServer 7.1 LTSR.

Поддерживаются следующие платформы виртуализации:

- VMware vSphere 4.1;

- VMware vSphere 5.0;

- VMware vSphere 5.1;

- VMware vSphere 5.5;

- VMware vSphere 6;

- VMware vSphere 6.5.

Kaspersky Endpoint Security 10 для Linux

Аппаратные и программные требования (для версии 10.1.1.6421)

Минимальные аппаратные требования:

Для 32-битных операционных систем:

- Процессор Core 2 Duo 1.86 GHz или выше.

- 1 ГБ оперативной памяти.

- Раздел подкачки не менее 1 ГБ.

- 1 ГБ на жестком диске для установки приложения и хранения временных файлов.

Для 64-битных операционных систем:

- Процессор Core 2 Duo 1.86 GHz или выше.

- 2 ГБ оперативной памяти.

- Раздел подкачки не менее 1 ГБ

- 1 ГБ на жестком диске для установки приложения и хранения временных файлов.

- Программные требования:

- 32-битные операционные системы:

- Ubuntu 16.04 LTS и выше;

- Red Hat® Enterprise Linux® 6.7 и выше;

- CentOS-6.7 и выше;

- Debian GNU / Linux 8.6 и выше;

- Debian GNU / Linux 9.4 и выше;

- Linux Mint 18.2 и выше;

- Linux Mint 19 и выше;

- Альт Линукс СПТ 7.0.6 (работа с графическим пользовательским интерфейсом не поддерживается);

- Альт Линукс СПТ 8.0.0 Рабочая станция;

- Альт Линукс СПТ 8.0.0 Сервер;

- Альт Линукс 8.2 Рабочая станция;

- Альт Линукс 8.2 Рабочая станция К;

- Альт Линукс 8.2 Сервер;

- Альт Линукс 8.2 Образование;

- Гослинукс 6.6;

- Лотос;

— Mageia 4.

64-битные операционные системы:

- Ubuntu 16.04 LTS и выше;

- Ubuntu 18.04 LTS;

- Red Hat Enterprise Linux 6.7 и выше;

- Red Hat Enterprise Linux 7.2 и выше;

- CentOS-6.7 и выше;

- CentOS-7.2 и выше;

- Debian GNU / Linux 8.6 и выше;

- Debian GNU / Linux 9.4 и выше;

- OracleLinux 7.3 и выше;

- SUSE® Linux Enterprise Server 15;

- openSUSE® 15;

- Альт Линукс СПТ 7.0.6 (работа с графическим пользовательским интерфейсом не поддерживается);

- Альт Линукс СПТ 8.0.0 Рабочая станция;

- Альт Линукс СПТ 8.0.0 Сервер;

- Альт Линукс 8.2 Рабочая станция;

- Альт Линукс 8.2 Рабочая станция К;

- Альт Линукс 8.2 Сервер;

- Альт Линукс 8.2 Образование;

- Amazon Linux AMI;

- Linux Mint 18.2 и выше;

- Linux Mint 19 и выше;

- Micro Focus Open Enterprise Server 2018;

- Astra Linux Special Edition 1.5;

- Astra Linux Special Edition 1.6;

- Astra Linux Common Edition «Орел» 2.12;

- Циркон-36К;

- Циркон-36С;

- ОС РОСА «КОБАЛЬТ» 7.3 для клиентских систем;

- ОС РОСА «КОБАЛЬТ» 7.3 для серверных систем;

- ЕМИАС 1.0;

- Гослинукс 6.6;

- Лотос;

- РЕД ОС 7.1;

- РЕД ОС 7.2.

- Контейнер Docker: Docker Engine v.17 или выше.

- Интерпретатор языка Perl версии 5.10 или выше.

- Установленная утилита which.

- Установленные пакеты для компиляции программ (gcc, binutils, glibc, glibc-devel, make, ld, rpcbind), исходный код ядра операционной системы для компиляции модулей Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 1 для Linux на операционных системах, не поддерживающих fanotify.

- До установки программы и Агента администрирования на операционной системе SUSE Linux Enterprise Server 15 должен быть установлен пакет insserv-compat.

- Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 1 для Linux совместим с Kaspersky Security Center 10 и Kaspersky Security Center 11.

- Для работы плагина управления Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 1 для Linux должен быть установлен Microsoft Visual C++ 2015 Redistributable Update 3 RC.

Системные требования Kaspersky Security для виртуальных сред 5.0 Легкий агент

Требования к виртуальной инфраструктуре

В виртуальной инфраструктуре должен быть установлен один из следующих гипервизоров:

- Microsoft Windows Server 2016 Hyper-V (в режиме полной установки или в режиме Server Core) со всеми доступными обновлениями.

- Microsoft Windows Server 2012 R2 Hyper-V (в режиме полной установки или в режиме Server Core) со всеми доступными обновлениями.

- Citrix XenServer 7.

- Citrix XenServer 7.1 LTSR.

- VMware ESXi 6.7 с последними обновлениями.

- VMware ESXi 6.5 с последними обновлениями.

- VMware ESXi 6.0 c последними обновлениями.

- VMware ESXi 5.5 c последними обновлениями.

- Huawei Fusion Sphere 6.3.

- KVM (Kernel-based Virtual Machine) на базе одной из следующих операционных систем:

- Proxmox 5.0.

- Proxmox 5.1.

Только Proxmox на базе KVM.

Поддерживается программно-аппаратный комплекс СКАЛА-Р.

Поддерживается установка и работа программы на гипервизорах Microsoft Windows Server (Hyper-V), входящих в состав кластера гипервизоров под управлением службы Windows Failover Clustering. На узлах кластера должна быть включена технология Cluster Shared Volumes.

Для развертывания и работы SVM (виртуальная машина защиты) на гипервизорах VMware ESXi в виртуальной инфраструктуре должен быть установлен сервер VMware vCenter 5.5, VMware vCenter 6.0, VMware vCenter 6.5 или VMware vCenter 6.7 со всеми доступными обновлениями. Сервер VMware vCenter — сервер управления виртуальной инфраструктурой, используется для развертывания SVM и предоставления SVM информации о виртуальной инфраструктуре.

Для развертывания SVM на гипервизорах Microsoft Windows Server Hyper-V, VMware ESXi и Citrix XenServer вы можете использовать сервер управления виртуальной инфраструктурой Microsoft SCVMM одной из следующих версий:

- Microsoft SCVMM 2012 R2 с последними обновлениями.

- Microsoft SCVMM 2016 с последними обновлениями.

Для развертывания SVM на гипервизорах KVM под управлением операционной системы CentOS необходимо удалить или закомментировать строку Defaults requiretty в конфигурационном файле /etc/sudoers операционной системы гипервизора.

Требования к ресурсам SVM для установки компонента Сервер защиты

Для функционирования программы для SVM требуется выделить следующее минимальное количество системных ресурсов:

- двухъядерный виртуальный процессор;

- объем свободного места на диске — 30 ГБ;

- объем оперативной памяти — 2 ГБ;

- виртуализированный сетевой интерфейс с полосой пропускания 100 Мбит/сек.

Требования к виртуальной машине с компонентом Легкий агент для Windows

Для установки и функционирования компонента Легкий агент для Windows виртуальная машина должна удовлетворять следующим минимальным аппаратным требованиям:

- виртуальный процессор с частотой 1,5 ГГц;

- объем свободного места на диске — 2 ГБ;

- объем оперативной памяти — 2 ГБ;

- виртуализированный сетевой интерфейс с полосой пропускания 100 Мбит/сек.

- Перед установкой компонента Легкий агент для Windows на виртуальной машине под управлением гипервизора Citrix XenServer должна быть установлена программа XenTools.

Перед установкой компонента Легкий агент для Windows на виртуальной машине под управлением гипервизора VMware ESXi должен быть установлен пакет VMware Tools.

На виртуальной машине под управлением гипервизора Microsoft Windows Server (Hyper-V) должен быть установлен пакет служб интеграции (Integration Services).

Поддерживаемые гостевые операционные системы:

- Windows 7 Professional / Enterprise Service Pack 1 (32 и 64-разрядная).

- Windows 8.1 Update 1 Professional / Enterprise (32 и 64-разрядная).

- Windows 10 Pro / Enterprise / Enterprise LTSB / RS1 / RS2 / RS3 / RS4 / RS5 (32 и 64-разрядная).

- Windows Server 2008 R2 Service Pack 1 все редакции (в полном режимe) (64-разрядная).

- Windows Server 2012 все редакции (в полном режиме) (64-разрядная).

- Windows Server 2012 R2 все редакции (в полном режиме) (64-разрядная).

- Windows Server 2016 все редакции (в полном режиме) (64-разрядная).

- Windows Server 2019 все редакции (в полном режиме) (64-разрядная).

Во избежание задержек процесса установки программы на операционных системах Windows 7 и Windows Server 2008 R2 убедитесь, что операционная система Windows автоматически обновляет списки доверенных и недоверенных (отозванных) сертификатов поставщиков программного обеспечения через интернет с помощью Windows Update. Для систем, не имеющих доступа к Windows Update, или систем, на которых автоматическое обновление списков доверенных и недоверенных сертификатов отключено, требуется обеспечить актуальность этих списков вручную согласно рекомендациям Microsoft, описанным на сайте Microsoft: https://support.microsoft.com/en-us/kb/2677070 и https://support.microsoft.com/en-us/kb/2813430.

Компонент Легкий агент для Windows может защищать виртуальные машины в составе инфраструктуры, в которой используются следующие решения для виртуализации:

- Citrix XenApp/XenDesktop 7.15.

- Citrix Provisioning Services 7.15.