Windows 10, version 2004, all editions Windows Server version 2004 Windows 10, version 20H2, all editions Windows Server, version 20H2, all editions Windows 10, version 21H1, all editions Еще…Меньше

Версия:

Сборки ОС 19041.1083, 19042.1083 и 19043.1083)

21.06.21

ВАЖНОЭтот выпуск включает пакет удаления флэш-памяти. Это обновление приведет к удалению Adobe Flash с компьютера. Дополнительные сведения см. в разделе «Обновление на adobe Flash Player End of Support».

11/17/20

Сведения о терминологии обновления Windows см. в статье о типах обновлений Windows и типах ежемесячных исправлений. Чтобы просмотреть другие заметки и сообщения, ознакомьтесь с домашней страницей журнала обновлений Windows 10 версии 2004.

Примечание

Следуйте @WindowsUpdate, чтобы узнать, когда новое содержимое публикуется на информационной панели сведений о выпуске.

Ключевые моменты

-

Обновления удаленного выполнения кода в службе Очереди печати Windows, известной как PrintNightmare, как описано в CVE-2021-34527.

Улучшения и исправления

Примечание: Чтобы просмотреть список исправленных проблем, щелкните или коснитесь имени ОС, чтобы развернуть свертываемый раздел.

-

Это обновление вносит улучшения в стек обслуживания — компонент, устанавливающий обновления Windows. Обновления стека обслуживания (SSU) гарантируют, что у вас есть надежный и надежный стек обслуживания, чтобы устройства могли получать и устанавливать обновления Майкрософт.

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

-

Эта сборка включает все улучшения из Windows 10 версии 2004.

-

Дополнительные проблемы в этом выпуске не обнаружены.

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

-

Эта сборка включает все улучшения из Windows 10 версии 2004.

-

Дополнительные проблемы в этом выпуске не обнаружены.

Это обновление для системы безопасности направлено на улучшение качества работы ОС. Основные изменения в этом обновлении:

-

Адресует эксплойт удаленного выполнения кода в службе Очереди печати Windows, известный как PrintNightmare, как описано в CVE-2021-34527. После установки этого и более поздних обновлений Windows пользователи, которые не являются администраторами, могут устанавливать на сервер печати только подписанные драйверы печати. По умолчанию администраторы могут устанавливать подписанные и неподписаные драйверы принтера на сервер печати. Установленные корневые сертификаты в доверенных корневых центрах сертификации системы доверяют подписанным драйверам. Корпорация Майкрософт рекомендует немедленно установить это обновление во всех поддерживаемых клиентских и серверных операционных системах Windows, начиная с устройств, на которых в настоящее время размещена роль сервера печати. Вы также можете настроить параметр реестра RestrictDriverInstallationToAdministrators , чтобы запретить неадминистраторам устанавливать подписанные драйверы принтера на сервере печати. Дополнительные сведения см. в статье KB5005010.

Если предыдущие обновления уже установлены, на устройство будут загружены и установлены только новые исправления из этого пакета.

клиентский компонент Центра обновления Windows улучшения

Корпорация Майкрософт выпустила обновление непосредственно для клиента клиентский компонент Центра обновления Windows для повышения надежности. Всем устройствам с Windows 10, настроенным для автоматического получения обновлений из Центра обновления Windows, в том числе устройства с выпусками Windows 10 Корпоративная и Windows 10 Pro, будет предложено последнее обновление компонентов Windows 10 в зависимости от совместимости устройства и политики отсрочки Центра обновления Windows для бизнеса. Это не относится к выпускам с долгосрочным обслуживанием.

Известные проблемы, связанные с этим обновлением

|

Признаки |

Временное решение |

|---|---|

|

При использовании microsoft Japanese Input Method Editor (IME) для ввода символов кандзи в приложении, которое автоматически разрешает ввод символов Фуриганы, могут не отображаться правильные символы фуриганы. Может потребоваться ввести символы Фуриганы вручную. Примечание Затронутые приложения используют функцию ImmGetCompositionString( ). |

Эта проблема устранена в KB5005101. |

|

Устройства с установками Windows, созданные на основе настраиваемого автономного носителя или пользовательского образа ISO, могли устаревшая версия Microsoft Edge этим обновлением, но не были автоматически заменены новым Microsoft Edge. Эта проблема возникает только при создании пользовательских автономных носителей или образов ISO путем передачи этого обновления в образ без предварительной установки автономного обновления стека обслуживания (SSU), выпущенного 29 марта 2021 г. или более поздней версии. Примечание Устройства, которые подключаются непосредственно клиентский компонент Центра обновления Windows получать обновления, не затрагиваются. К ним относятся устройства, использующие клиентский компонент Центра обновления Windows для бизнеса. Любое устройство, подключаясь к клиентский компонент Центра обновления Windows всегда должно получать последние версии SSU и последнее накопительное обновление (LCU) без каких-либо дополнительных действий. |

Чтобы избежать этой проблемы, не забудьте сначала интегрировать SSU, выпущенный не ранее 29 марта 2021 г., в настраиваемый автономный носитель или ISO-образ, а затем интегрировать поток LCU. Чтобы сделать это с комбинированными пакетами SSU и LCU, которые сейчас используются для Windows 10 версии 20H2 и Windows 10 версии 2004, необходимо извлечь SSU из комбинированного пакета. Чтобы извлечь SSU, выполните следующие действия.

Если вы уже столкнулись с этой проблемой при установке ОС с помощью затронутых настраиваемых носителей, можно частично смягчить ее непосредственной установкой нового Microsoft Edge. Если вам нужно развернуть новый Microsoft Edge для бизнеса, см. статью Скачивание и развертывание Microsoft Edge для бизнеса. |

|

После установки этого обновления могут возникнуть проблемы при печати на определенных принтерах. Затрагиваются различные торговые марки и модели, в основном принтеры квитанций или меток, которые подключаются через USB. Примечание Эта проблема не связана с CVE-2021-34527 или CVE-2021-1675. |

Эта проблема устранена в KB5004237. |

|

После установки обновлений от 25 мая 2021 г. (KB5003214) и 21 июня 2021 г. (KB5003690) некоторые устройства не смогут установить новые обновления, такие как обновления от 6 июля 2021 г. (KB5004945) или более поздние версии. Вы получите сообщение об ошибке «PSFX_E_MATCHING_BINARY_MISSING». |

Дополнительные сведения и обходное решение см. в статье KB5005322. |

|

Приложения универсальной платформы Windows (UWP) могут не открываться на устройствах, на которых выполнен сброс устройства с Windows. Сюда относятся операции, инициируемые с помощью управления мобильными устройствами (MDM), например с помощью функции «Вернуть компьютер в исходное состояние», «Быстрый сброс параметров» и «Сброс Autopilot». Приложения UWP, скачанные из Microsoft Store, не затрагиваются. Затрагивается только ограниченный набор приложений, включая:

Затронутые приложения не будут открываться без сообщений об ошибках или других наблюдаемых симптомов. Их требуется повторно установить для восстановления функциональности. |

Эта проблема устранена в KB5015878 для всех выпусков начиная с 21 июня 2021 г. и позднее. |

Порядок получения обновления

Перед установкой этого обновления

Теперь корпорация Майкрософт объединяет последнее обновление стека обслуживания (SSU) для операционной системы с последним накопительным пакетом обновления (LCU). Общие сведения об SSU см. в статьях об обновлениях стека обслуживания и стеке обслуживания Обновления (SSU): часто задаваемые вопросы.

Необходимый компонент:

Для Windows Server Update Services (WSUS):

-

Установите обновление от 11 мая 2021 г. (KB5003173) перед установкой последнего накопительного обновления.

Для автономного развертывания службы образов развертывания и управления ими (DISM.exe) выполните следующее.

-

Если образ не имеет накопительного обновления от 24 февраля 2021 г. (KB4601382) или более поздней версии, установите SSU от 12 января 2021 г. (KB4598481) и обновление от 11 мая 2021 г. (KB5003173).

Установка этого обновления

|

Канал выпуска |

Доступна |

Следующий шаг |

|---|---|---|

|

Центр обновления Windows или Центр обновления Майкрософт |

Да |

Нет. Это обновление будет скачано и установлено автоматически из Центра обновления Windows. |

|

Обновление Windows для бизнеса |

Да |

Нет. Эти изменения будут включены в следующее обновление системы безопасности для этого канала. |

|

Каталог Центра обновления Майкрософт |

Да |

Чтобы получить автономный пакет для этого обновления, перейдите на веб-сайт каталога центра обновления Майкрософт. |

|

Службы Windows Server Update Services (WSUS) |

Да |

Это обновление будет автоматически синхронизироваться с WSUS, если вы настроите продукты и классификации следующим образом: Продукт: Windows 10, версия 1903 и более поздние Классификация: обновления для системы безопасности |

Если вы хотите удалить LCU

Чтобы удалить LCU после установки объединенного пакета SSU и LCU, используйте параметр командной строки DISM/Remove-Package с именем пакета LCU в качестве аргумента. Имя пакета можно найти с помощью команды DISM /online /get-packages.

Запуск клиентский компонент Центра обновления Windows автономного установщика (wusa.exe) с параметром /uninstall в объединенном пакете не будет работать, так как объединенный пакет содержит SSU. Вы не можете удалить SSU из системы после установки.

Сведения о файлах

Чтобы получить список файлов, указанных в этом обновлении, скачайте сведения о файлах для накопительного пакета обновления 5004945.

Чтобы получить список файлов, указанных в обновлении стека обслуживания, скачайте сведения о файлах для SSU версии 19041.1081, 19042.1081 и 19043.1081.

Нужна дополнительная помощь?

Windows 10 KB5004945 emergency update is rolling out to address a new Windows zero-day vulnerability called “PrintNightmare”. According to reports, PrintNightmare vulnerability is being actively exploited by attackers to achieve local privilege and remote code execution on affected machines.

Microsoft has now started rolling out out-of-band Windows updates to remedy a PrintNightmare security bug affecting all supported versions of Windows 10.

KB5004945 is a new mandatory security update for those on v2004 or newer. This patch will download/install automatically on Windows 10 Home, Pro and other editions. For those using Windows 10 version 1909 (November 2019 Update), they’ll be getting KB5004946 and this patch will also install automatically depending on update policies.

For Windows 10 version 1809 and Windows Server 2019, there’s a different patch – KB5004947.

List of PrintNightmare updates released for Windows:

- Version 21H1, 20H1, 2004 – KB5004945 (Build 19043.1083).

- Version 1909 – KB5004946 (Build 18363.1646).

- Version 1809 and Windows Server 2019 – KB5004947 (Build 17763.2029).

- Version 1803 – KB5004949

- Version 1507 – KB5004950.

- Windows 8.1 and Windows Server 2012 – KB5004954 and KB5004958 (security only).

- Windows 7 SP1 and Windows Server 2008 R2 SP1 – KB5004953 and KB5004951 (security only)

- Windows Server 2008 SP2 – KB5004955 and KB5004959 (security only).

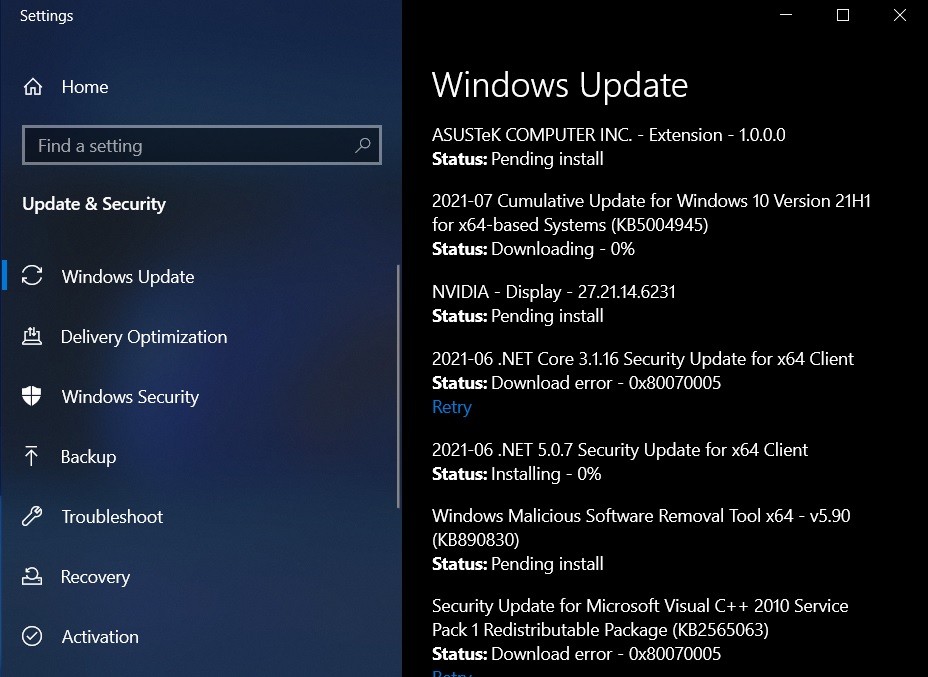

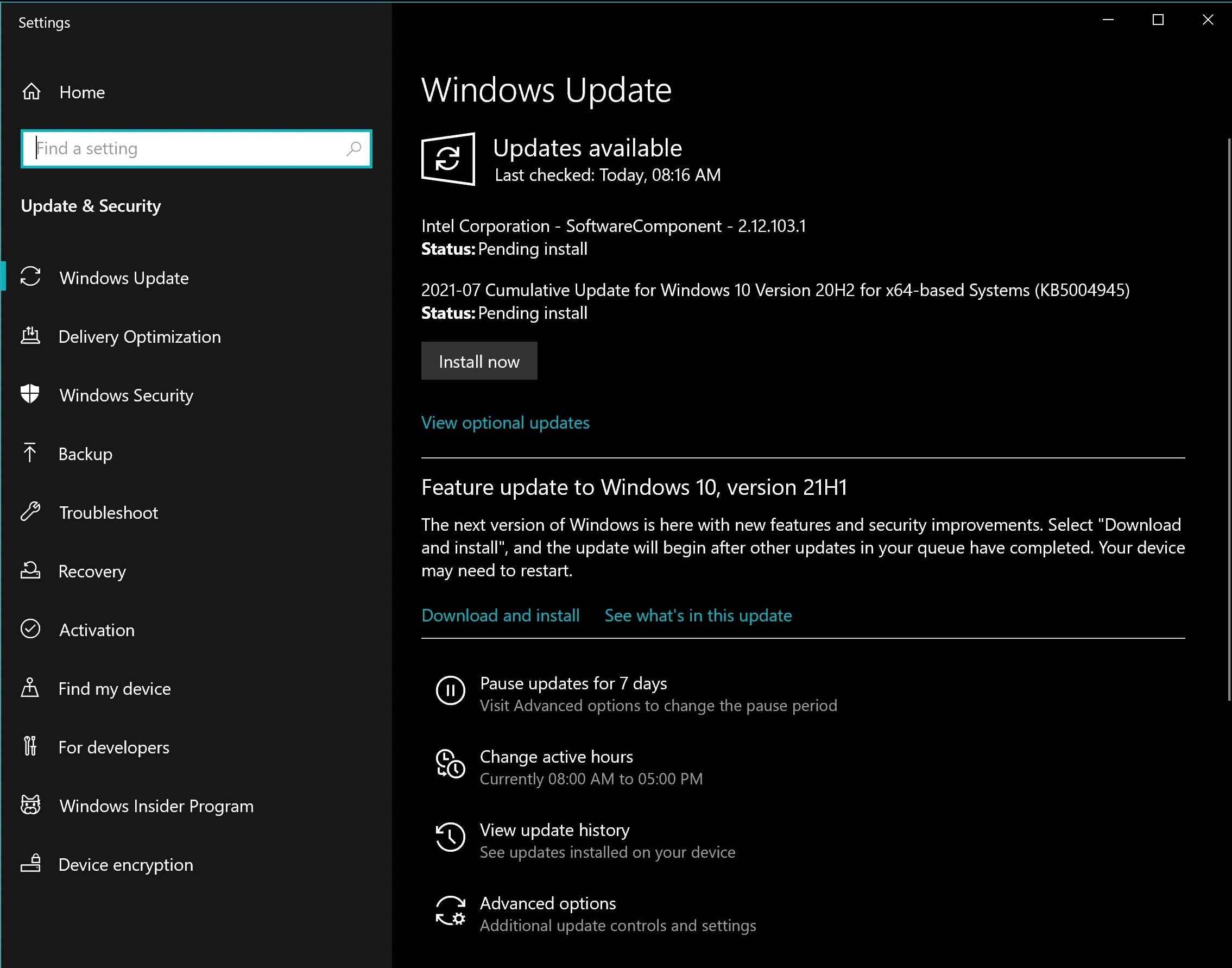

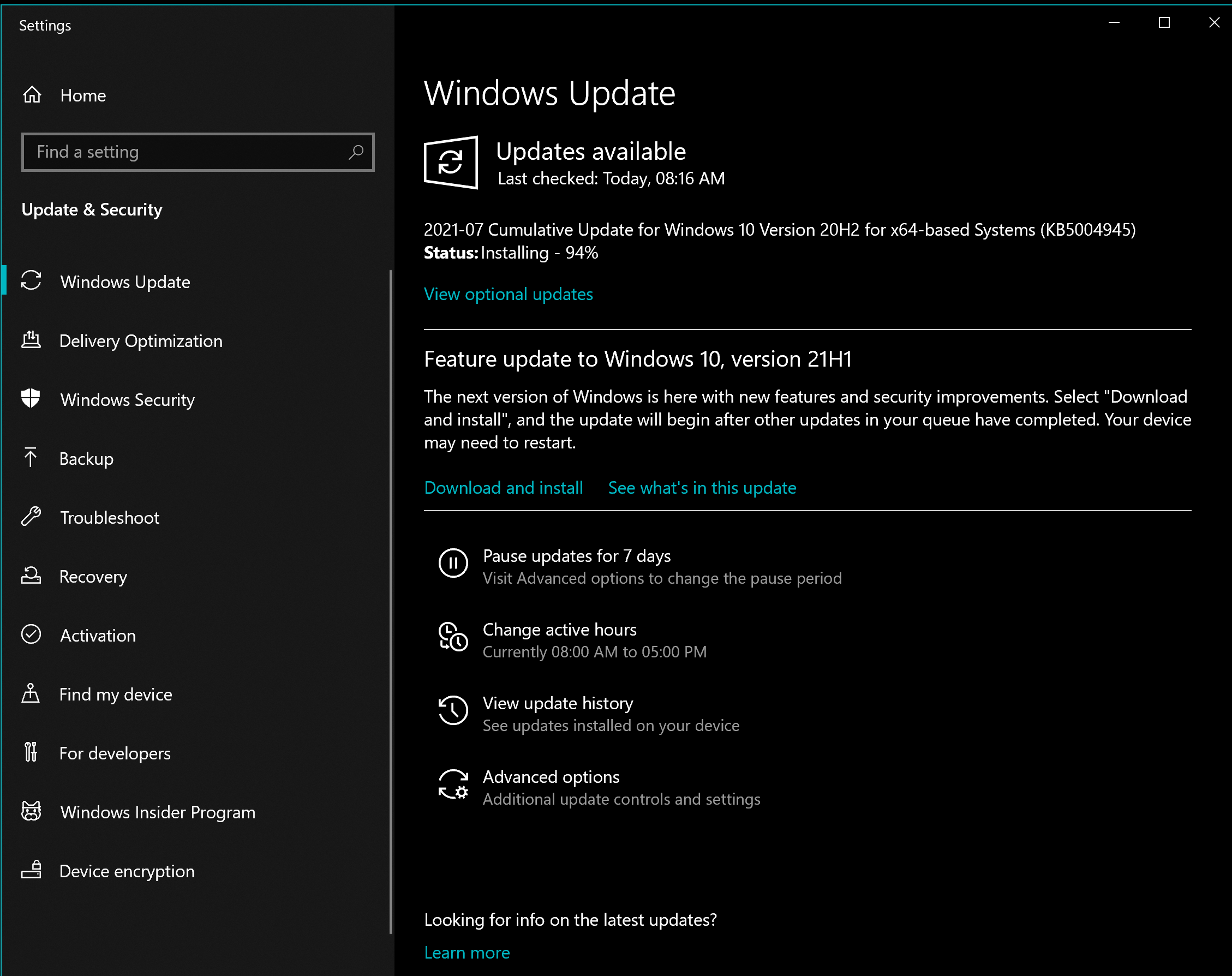

As mentioned, Windows 10 version 2004 and newer will be getting the following Windows Update when they check for updates today:

2021-07 Cumulative Update for Windows 10 Version 21H1 for x64-based Systems (KB5004945)

This update will advance the build number to Build 19043.1083 (19042.1083 or 19041.1083).

How to fix PrintNightmare vulnerability on Windows 10

To fix PrintNightmare vulnerability, follow these steps:

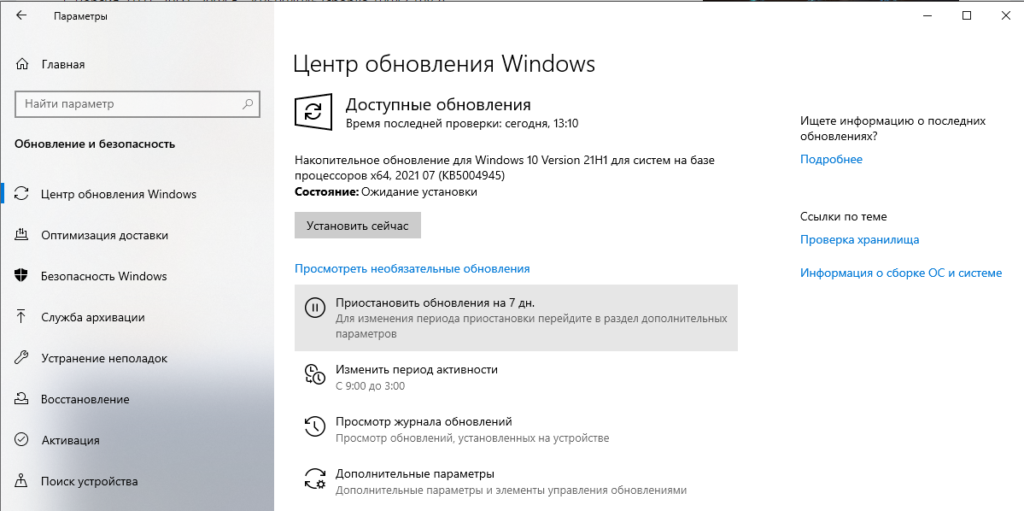

- Open Windows Settings > Updates & Security > Windows Update.

- Click on “Check for updates“.

- A new July patch will automatically start downloading on your device.

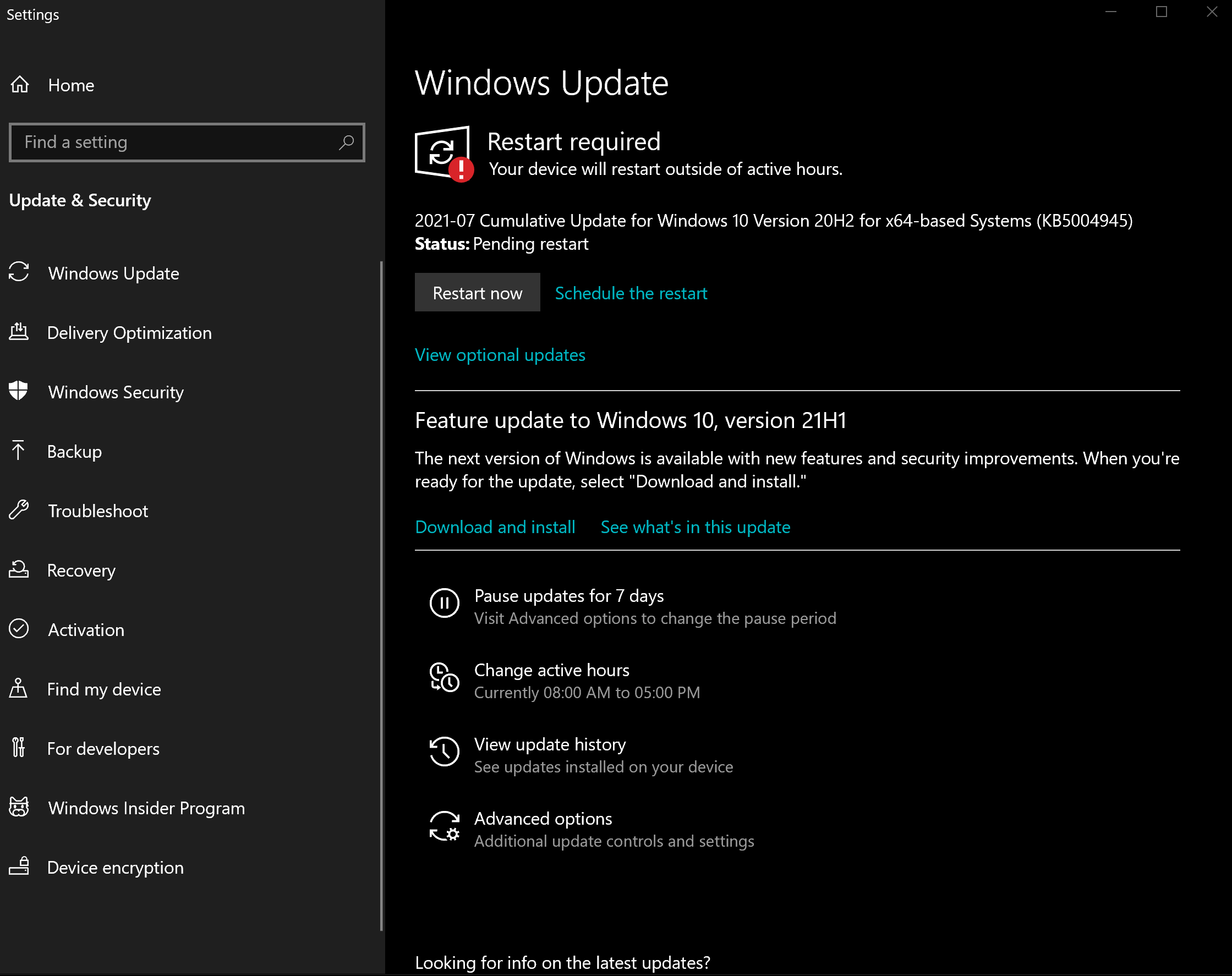

- Click on “Restart now” after the patch is downloaded.

Alternatively, you can manually download the offline installers from the Microsoft Update Catalog.

Download Links for Windows 10 KB5004945

Windows 10 KB5004945 Direct Download Links: 64-bit and 32-bit (x86).

On Microsoft Update Catalog, you can find offline installers to any Windows Update. To find the update, click on the search box and enter the KB number. Next to the correct version/edition of Windows, click on the “Download” button. This will open a new window in your browser.

To begin the download, copy the .msu link and paste it into another tab.

The patch consists of various fixes geared towards addressing issues with Windows printer vulnerability that could allow an attacker to bypass the software security protections on affected devices.

The PrintNightmare bug affects Print Spooler which is a service responsible for managing all print jobs for hardware printers or print servers. This feature is enabled default on all Windows machines including Home and Pro editions, and it can be abused by attackers to remotely execute code. If exploited, attackers would gain full access to a domain controller.

Microsoft is advising users to install the emergency on affected devices as soon as possible.

“An Out-of-band update has been released to address a remote code execution exploit in the Windows Print Spooler service. We recommend you update your device as soon as possible,” the company said in a statement.

PrintNighmare vulnerability is also known as CVE-2021-34527 and it does not directly affect Point/Print technology, but it still poses a security threat. For example, it weakens the local security and exploitation could be possible.

In the document, Microsoft explained that installing the emergency Windows Update addresses the critical remote code execution bug in Print Spooler service, and admins can once again apply signed or unsigned printer drivers to a print server.

Here’s a timeline of how the vulnerability was first discovered and reported:

- On June 30, a proof-of-concept (PoC) exploit of the unpatched vulnerability was accidentally posted online, with reports suggesting this issue allows remote code execution.

- On July 1, security agencies issued a warning to enterprises recommending enterprises to disable the Windows Print Spooler service wherever possible.

- On July 2, Microsoft acknowledged the reports and offered workarounds.

- On the same day, reports revealed that attackers have already started actively exploiting the PrintNightmare zero-day after it leaked online. Microsoft recommended users to follow the mitigation measures and prevent attackers from taking over the systems.

- On July 6, Microsoft issued emergency updates for consumers and businesses.

As mentioned at the outset, if you don’t want to install the emergency update, there’s a second workaround – disable Windows Print Spooler service.

How to mitigate Print Spooler PrintNightmae

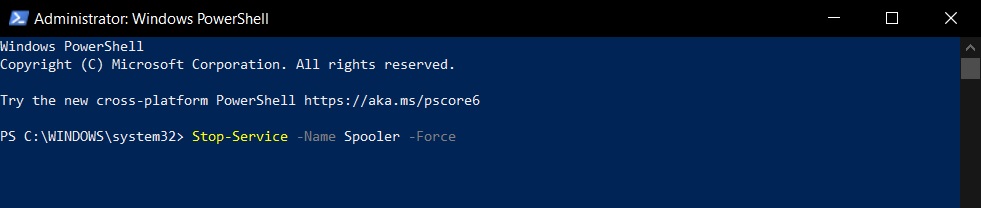

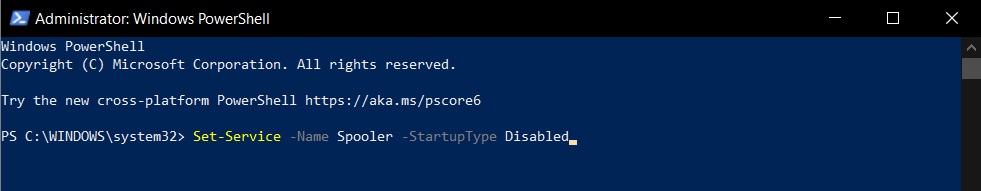

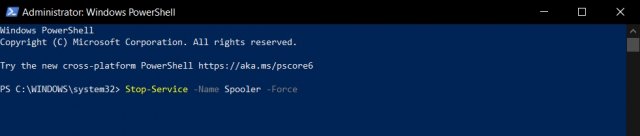

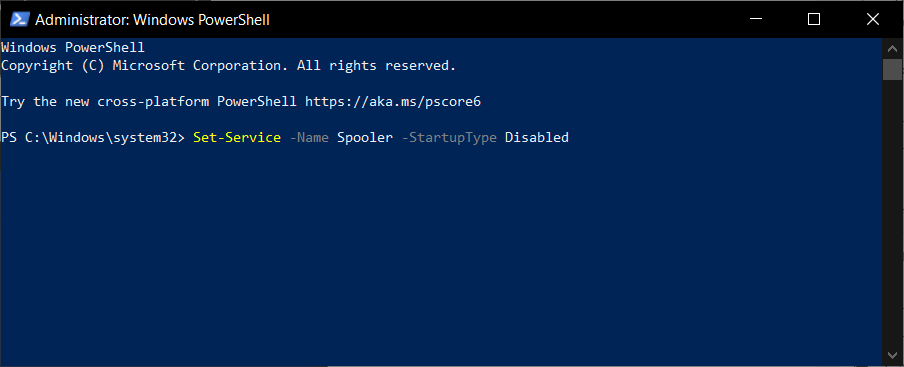

To disable Print Spooler service to fix the PrintNightmare vulnerability, follow these steps:

- Open Windows Search.

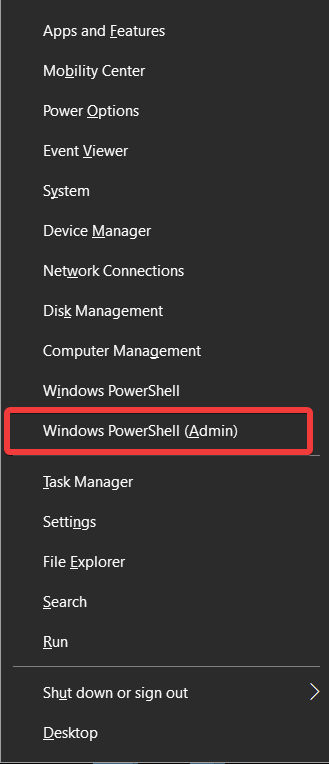

- Type PowerShell and run it as “administrator”.

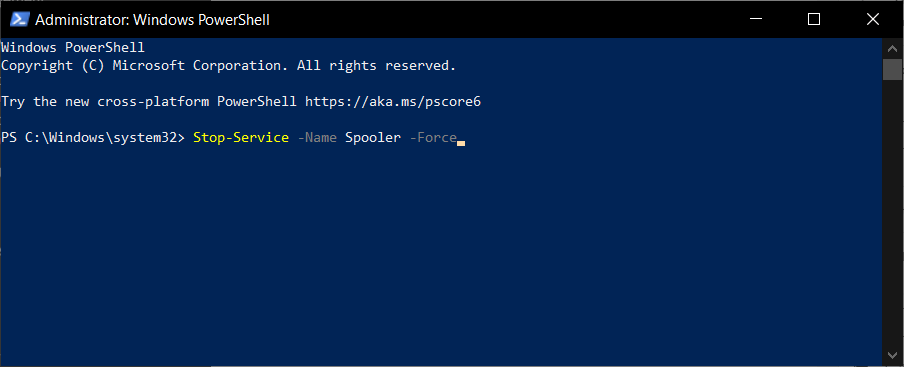

- Type the following command: Stop-Service -Name Spooler -Force

- Press enter.

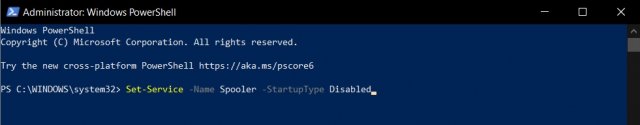

- Type the following command: Set-Service -Name Spooler -StartupType Disabled

- Press enter.

When you run the above two commands, Windows will disable and prevent the Print Spooler service from starting again. If you want to re-enable the service, run these commands in PowerShell:

- Set-Service -Name Spooler -StartupType Automatic

- Start-Service -Name Spooler

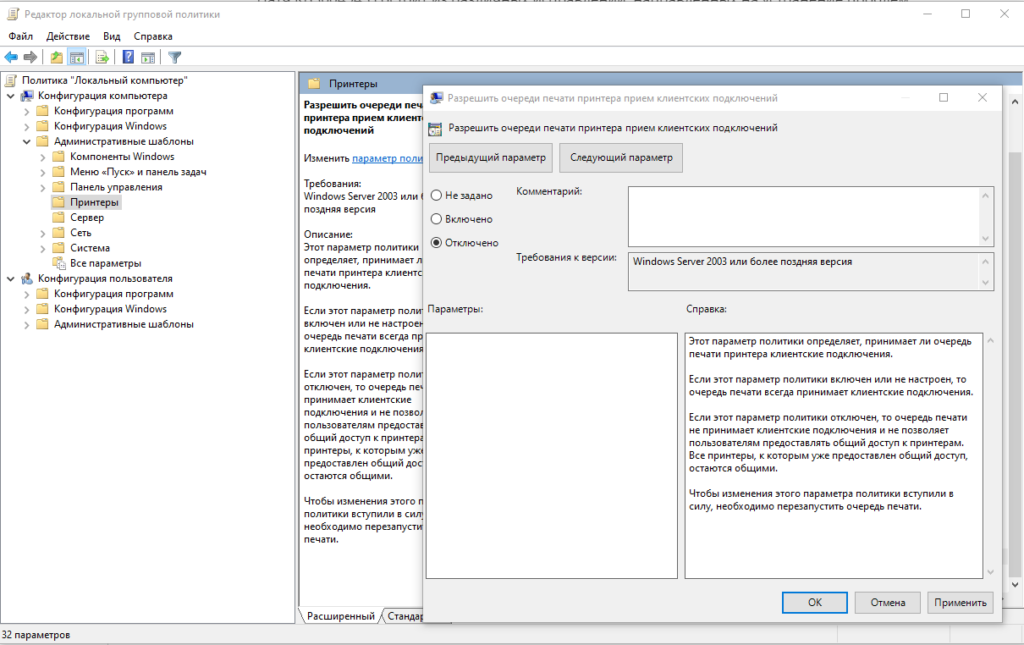

Alternatively, you can mitigate the printing vulnerability by making changes to the Group Policy Editor. To disable the Print Spooler and address PrintNightmare bug, follow these steps:

- Search for gpedit.msc in Windows Search.

- Open the Local Group Policy Editor and navigate to Computer Configuration > Administrative Templates > Printers.

- Select and open Allow Print Spooler to accept client connections policy.

- Select the Disabled option and click on OK

If you want to re-enable the service, follow the above steps again and select “Not configured” or “Enabled”. This will restore the print spooler service and a system reboot is not required.

Remember that these steps should be followed only if you’re planning to skip the out of band update.

Microsoft is currently not aware of any new issues in the emergency patch.

For remaining supported versions of Windows like version 1903, Microsoft is planning to release the emergency patch in the coming days.

If you skip today’s patch, you’ll receive the same fix in July’s Patch Tuesday updates, which will begin rolling out next week (July 13).

The upcoming July Patch Tuesday update is also expected to include a fix for Windows 10’s blurry taskbar bug and issues with News and interests feed. It will also resolve another bug affecting the performance (FPS and graphics quality) of some games, such as Call of Duty and PlayerUnknown’s Battleground (PUBG).

Microsoft выпустила экстренное обновление для Windows 10 KB5004945, которое исправляет уязвимость «нулевого дня» под названием «PrintNightmare».

Согласно информации от Майкрософт, уязвимость PrintNightmare активно используется злоумышленниками для получения локальных привилегий и удаленного выполнения кода на пораженных машинах.

KB5004945 — обязательное обновление безопасности которое автоматически загрузится и установится в сборках Windows 10 2004 и новее.

Список ОС для которых выпущены исправления уязвимости диспетчера печати:

- Версия 21H1, 20H1, 2004 г. — KB5004945 (сборка 19043.1083).

- Версия 1909 — KB5004946 (сборка 18363.1646).

- Версия 1809 и Windows Server 2019 — KB5004947 (сборка 17763.2029).

- Версия 1803 — KB5004949

- Версия 1507 — KB5004950.

- Windows 8.1 и Windows Server 2012 — KB5004954 и KB5004958 (только безопасность).

- Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1) — KB5004953 и KB5004951 (только безопасность)

- Windows Server 2008 SP2 — KB5004955 и KB5004959 (только безопасность).

Пользователи Windows 10 версии 2004 увидят следующее обновление при проверке:

Накопительное обновление для Windows 10 Version 21H1 для систем на базе процессоров x64, 2021 07 (KB5004945)

Описание обновления

Патч KB5004945 состоит из различных исправлений, направленных на устранение проблем с уязвимостью печати Windows, которая может позволить злоумышленнику обойти защиту программного обеспечения на уязвимых устройствах.

Уязвимость «PrintNightmare» затрагивает диспетчер очереди печати, который является службой, отвечающей за управление всеми заданиями на печать для аппаратных принтеров или серверов печати. Эта функция включена по умолчанию на всех компьютерах с Windows, включая выпуски Home и Pro.

Microsoft советует пользователям как можно скорее установить аварийное исправление на затронутых устройствах.

Уязвимость «PrintNighmare», также известной как CVE-2021-34527, можно избежать с помощью редактирования групповой политики.

- Найдите gpedit.msc в Поиске Windows.

- Откройте редактор локальной групповой политики и перейдите в раздел Конфигурация компьютера > Административные шаблоны > Принтеры.

- Установите политику «Разрешить очереди печати принтера прием клиентских подключений» в положение «Отключено«.

Советуем пока что отключить данную политику, так как по информации портала bleepingcomputer.com на данный момент патч KB5004945 не устраняет уязвимость полностью.

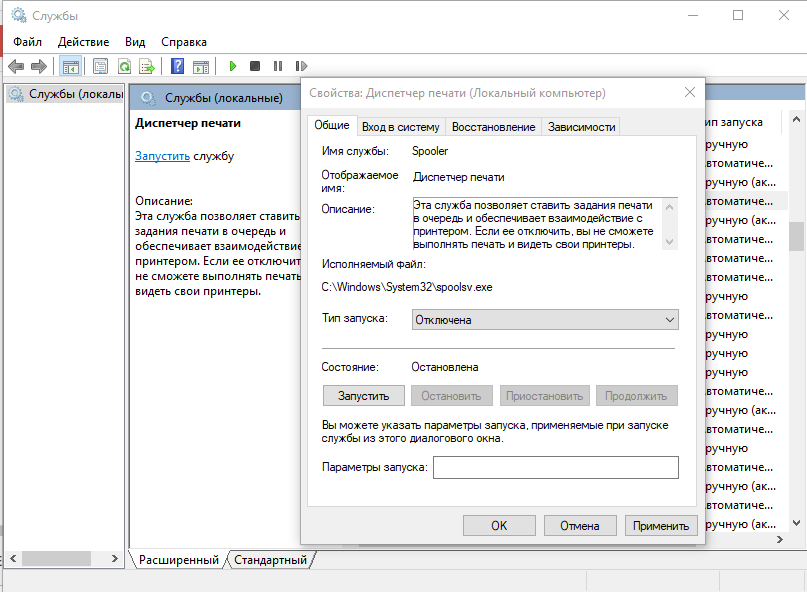

Также можно полностью отключить диспетчер печати в службах Windows, если нет необходимости печатать на ПК.

Панель управления > Администрирование > Службы > Диспетчер печати (Spooler)

Ссылки для скачивания для Windows 10 KB5004945

Windows 10 KB5004945: прямые ссылки для скачивания в каталоге Центра обновления Майкрософт: 64-разрядная и 32-разрядная (x86) версии.

Выпущено экстренное обновление Windows 10 KB5004945 для устранения новой уязвимости Windows «нулевого дня» под названием «PrintNightmare». Согласно сообщениям, уязвимость PrintNightmare активно используется злоумышленниками для получения локальных привилегий и удаленного выполнения кода на пораженных машинах.

Корпорация Майкрософт приступила к развертыванию дополнительных обновлений Windows для исправления ошибки безопасности PrintNightmare, затрагивающей все поддерживаемые версии Windows 10.

KB5004945 – это новое обязательное обновление безопасности для пользователей версии 2004 и новее. Этот патч загрузится и установится автоматически в Windows 10 Home, Pro и других выпусках. Те, кто использует Windows 10 версии 1909 (обновление за ноябрь 2019 г.), получат KB5004946, и этот патч также будет установлен автоматически в зависимости от политик обновления.

Для Windows 10 версии 1809 и Windows Server 2019 есть другой патч – KB5004947.

Список обновлений PrintNightmare, выпущенных для Windows:

- Версия 21H1, 20H1, 2004 – KB5004945.

- Версия 1909 – KB5004946.

- Версия 1809 и Windows Server 2019 – KB5004947.

- Версия 1803 – KB5004949.

- Версия 1507 – KB5004950.

- Windows 8.1 и Windows Server 2012 – KB5004954 и KB5004958.

- Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1) – KB5004953 и KB5004951

- Windows Server 2008 SP2 – KB5004955 и KB5004959.

Как уже упоминалось, Windows 10 версии 2004 и новее будет получать следующее обновление Windows, когда пользователи проверят наличие обновлений сегодня:

Накопительное обновление 2021-07 для Windows 10 версии 21H1 для систем на базе x64 (KB5004945)

Это обновление повысит номер сборки до сборки 19043.1083 (19042.1083 или 19041.1083).

Как исправить уязвимость PrintNightmare в Windows 10

Чтобы исправить уязвимость PrintNightmare, выполните следующие действия:

- Откройте Параметры Windows –> Обновления и безопасность –> Центр обновления Windows.

- Кликните «Проверить наличие обновлений».

- Новый июльский патч автоматически начнет загружаться на ваше устройство.

- После загрузки патча нажмите «Перезагрузить сейчас».

Кроме того, вы можете вручную загрузить автономные установщики из каталога Центра обновления Майкрософт.

KB5004945 – аварийное обновление Windows PrintNightmare

Патч состоит из различных исправлений, направленных на устранение проблем с уязвимостью принтера Windows, которая может позволить злоумышленнику обойти защиту программного обеспечения на уязвимых устройствах.

Ошибка PrintNightmare затрагивает диспетчер очереди печати, который является службой, отвечающей за управление всеми заданиями на печать для аппаратных принтеров или серверов печати. Эта функция включена по умолчанию на всех компьютерах с Windows, включая выпуски Home и Pro, и злоумышленники могут злоупотреблять ею для удаленного выполнения кода. В случае использования злоумышленники получат полный доступ к контроллеру домена.

Microsoft советует пользователям как можно скорее установить аварийную заплатку на затронутых устройствах.

«Было выпущено внешнее обновление для устранения уязвимости удаленного выполнения кода в службе диспетчера очереди печати Windows. Мы рекомендуем вам как можно скорее обновить свое устройство», – говорится в заявлении компании.

Как упоминалось в начале, если вы не хотите устанавливать экстренное обновление, есть второй обходной путь – отключите службу Windows Print Spooler.

Как уменьшить влияние PrintNightmare на Диспетчера очереди печати

Чтобы отключить службу диспетчера очереди печати для устранения уязвимости PrintNightmare, выполните следующие действия:

- Откройте поиск Windows.

- Введите PowerShell и запустите его от имени администратора.

- Введите следующую команду: Stop-Service -Name Spooler -Force

- Нажмите Ввод.

- Введите следующую команду: Set-Service -Name Spooler -StartupType Disabled

- Нажмите Ввод.

Когда вы запускаете две вышеуказанные команды, Windows отключит и предотвратит повторный запуск службы диспетчера очереди печати.

Для остальных поддерживаемых версий Windows Microsoft планирует выпустить аварийное исправление в ближайшие дни. Если вы пропустите сегодняшний патч, вы получите такое же исправление в июльских обновлениях патчей во вторник, развертывание которых начнется на следующей неделе (13 июля).

by Vladimir Popescu

Being an artist his entire life while also playing handball at a professional level, Vladimir has also developed a passion for all things computer-related. With an innate fascination… read more

Published on July 8, 2021

- The tech company issued an emergency patch to address the PrintNightmare security situation.

- Attackers taking advantage of the vulnerability can remotely run code with system-level privileges.

- The software is available for multiple Windows versions that were affected, including the outdated Windows 7.

- Microsoft is advising users to install these security patches and improve their online protection.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

The Redmond-based tech company has released a critical emergency patch to fix a problem with the Windows Print Spooler service.

This vulnerability in question is known as PrintNightmare and it was under constant exploit from malicious entities.

When exploited, it allowed attackers to install software; view, alter, delete data; or even create new accounts with full user rights. However, user reports are indicating that the patch doesn’t really fix the entire issue.

KB5004945 is a new security update that has been released for any Windows version newer than v2004.

Users who have Windows 10 version 1909 will first get the KB5004946 patch, and then the PrintNightmare patch will also be installed.

The patch is available for multiple Windows versions

The above-mentioned security patch is now available for quite a few versions of Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2021 R2, Windows Server 2008, and Windows RT 8.1.

If you are a Windows 7 user, this patch is also available for you, even though the operating system is out of support.

The only OS versions for which this patch is currently unavailable are Windows 10 version 1607, Windows Server 2016, and Windows Server 2012, but Microsoft stated that they are working on it.

This whole situation seems to be pretty serious, considering that the software is also addressed to Windows 7, this fact being an indicator of the severity of the problem.

Even more, knowing the Windows 7 OS has been out of support ever since January 14, 2020.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

Information about this also circulated on social media, where security researchers said that Microsoft’s patch only addresses one element of the vulnerability.

The Microsoft fix released for recent #PrintNightmare vulnerability addresses the remote vector – however the LPE variations still function. These work out of the box on Windows 7, 8, 8.1, 2008 and 2012 but require Point&Print configured for Windows 2016,2019,10 & 11(?). 🤦♂️ https://t.co/PRO3p99CFo

— Hacker Fantastic (@hackerfantastic) July 6, 2021

What’s disconcerting is that malicious third parties can still target these vulnerabilities. Word on the internet is that there are ways for people to completely bypass Microsoft’s patch and target vulnerable systems.

This is achieved via remote code execution in addition to the previous local privilege execution.

As you can see, Microsoft is taking this threat very seriously, so we think that you should too.

Update to Windows 10 Version 20H2 & 21H1

1. Open Windows Update

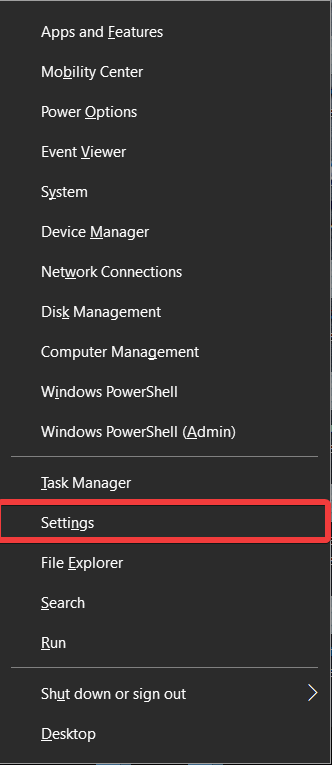

- Press the Win + X key combination by using your keyboard.

- Choose Settings from the pop-up menu.

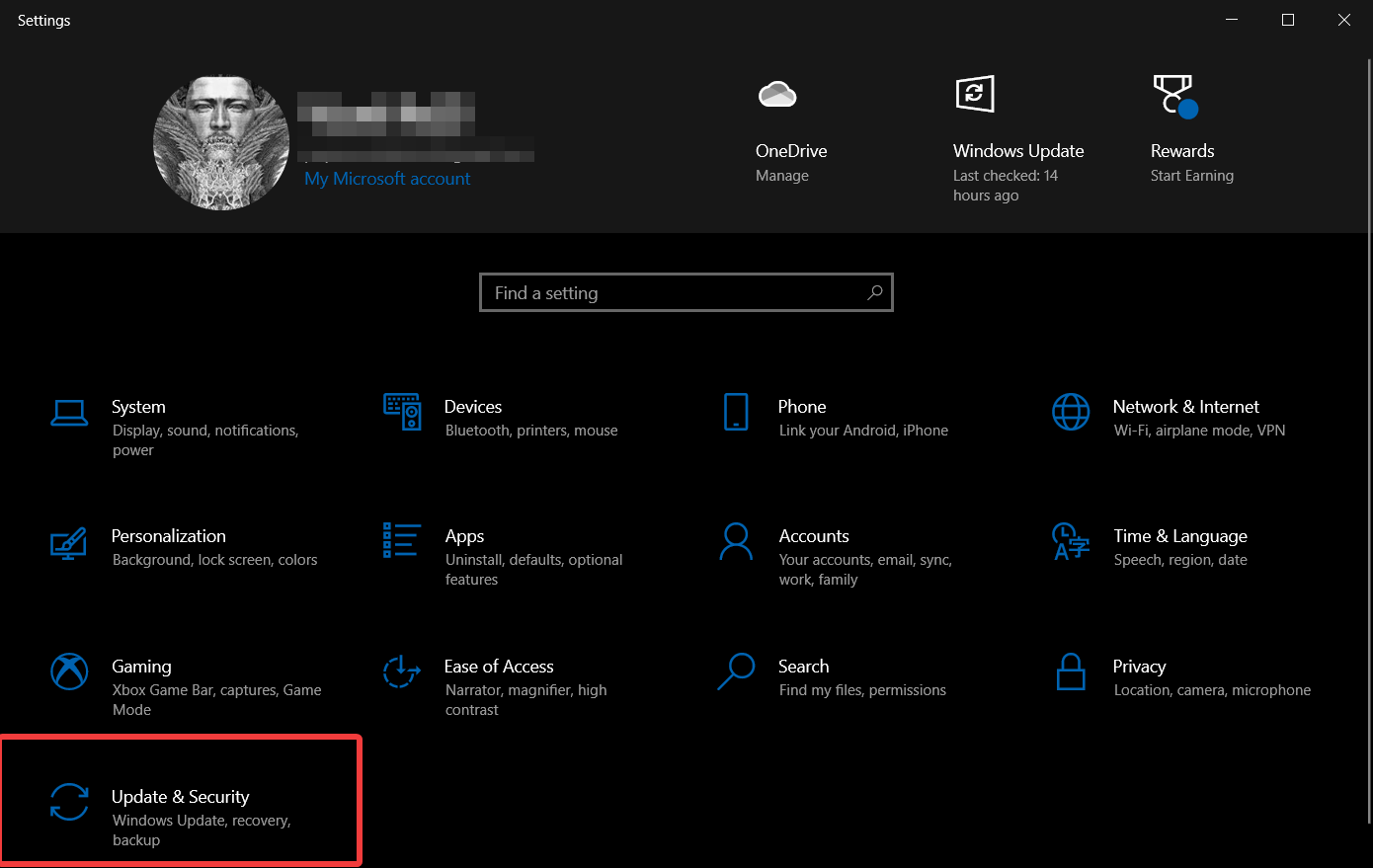

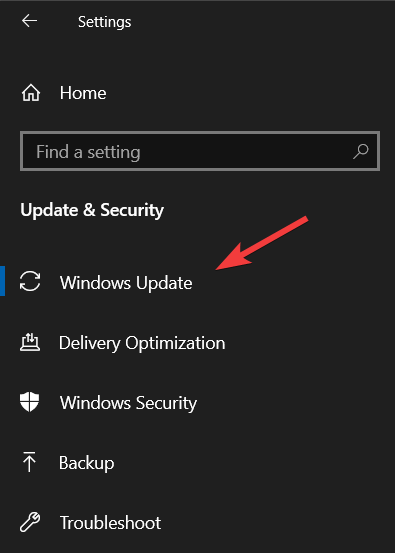

- Navigate to Updates & Security.

- Choose Windows Update.

2. Perform the update

- Open the Windows Update window and click Check for Updates.

- Press the Install now button to update to version 20H2 of Windows 10, thus getting the KB5004945 patch.

- Wait for the installation process to complete.

- Click Restart now.

NOTE

How can I fix the Print Spooler PrintNightmare without updating?

Even though it is not recommended that you follow this path, it might be useful in the case of some users, so here are the required steps to successfully stop the Print Spooler service:

- Press Win+X keys to open the sub-menu.

- Choose Windows PowerShell (Admin).

- In the command prompt, type the following command and run it by pressing Enter:

Stop-Service -Name Spooler -Force - Disable it entirely by using the following command:

Set-Service -Name Spooler -StartupType Disabled - Press Enter to run the command.

Performing these steps will ensure that Windows will firstly disable the corrupted service, and the second command will stop it from running at the startup of your system.

If for any reason, you will want to revert these changes at some point, you can run the following commands:

- To start the service again:

Start-Service -Name Spooler - To allow it to run at Windows startup:

-Name Spooler -StartupType Automatic

Microsoft now urges users to install this security update and make the best efforts to keep their private content inaccessible to external sources.

Online safety should be one of the first things on our minds, seeing how these threats can greatly impact individuals and companies alike.

What extra security measures are you taking, to protect your data? Let us know in the comments section below.

Newsletter

by Vladimir Popescu

Being an artist his entire life while also playing handball at a professional level, Vladimir has also developed a passion for all things computer-related. With an innate fascination… read more

Published on July 8, 2021

- The tech company issued an emergency patch to address the PrintNightmare security situation.

- Attackers taking advantage of the vulnerability can remotely run code with system-level privileges.

- The software is available for multiple Windows versions that were affected, including the outdated Windows 7.

- Microsoft is advising users to install these security patches and improve their online protection.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

The Redmond-based tech company has released a critical emergency patch to fix a problem with the Windows Print Spooler service.

This vulnerability in question is known as PrintNightmare and it was under constant exploit from malicious entities.

When exploited, it allowed attackers to install software; view, alter, delete data; or even create new accounts with full user rights. However, user reports are indicating that the patch doesn’t really fix the entire issue.

KB5004945 is a new security update that has been released for any Windows version newer than v2004.

Users who have Windows 10 version 1909 will first get the KB5004946 patch, and then the PrintNightmare patch will also be installed.

The patch is available for multiple Windows versions

The above-mentioned security patch is now available for quite a few versions of Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2021 R2, Windows Server 2008, and Windows RT 8.1.

If you are a Windows 7 user, this patch is also available for you, even though the operating system is out of support.

The only OS versions for which this patch is currently unavailable are Windows 10 version 1607, Windows Server 2016, and Windows Server 2012, but Microsoft stated that they are working on it.

This whole situation seems to be pretty serious, considering that the software is also addressed to Windows 7, this fact being an indicator of the severity of the problem.

Even more, knowing the Windows 7 OS has been out of support ever since January 14, 2020.

Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken.

We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

Information about this also circulated on social media, where security researchers said that Microsoft’s patch only addresses one element of the vulnerability.

The Microsoft fix released for recent #PrintNightmare vulnerability addresses the remote vector – however the LPE variations still function. These work out of the box on Windows 7, 8, 8.1, 2008 and 2012 but require Point&Print configured for Windows 2016,2019,10 & 11(?). 🤦♂️ https://t.co/PRO3p99CFo

— Hacker Fantastic (@hackerfantastic) July 6, 2021

What’s disconcerting is that malicious third parties can still target these vulnerabilities. Word on the internet is that there are ways for people to completely bypass Microsoft’s patch and target vulnerable systems.

This is achieved via remote code execution in addition to the previous local privilege execution.

As you can see, Microsoft is taking this threat very seriously, so we think that you should too.

Update to Windows 10 Version 20H2 & 21H1

1. Open Windows Update

- Press the Win + X key combination by using your keyboard.

- Choose Settings from the pop-up menu.

- Navigate to Updates & Security.

- Choose Windows Update.

2. Perform the update

- Open the Windows Update window and click Check for Updates.

- Press the Install now button to update to version 20H2 of Windows 10, thus getting the KB5004945 patch.

- Wait for the installation process to complete.

- Click Restart now.

NOTE

How can I fix the Print Spooler PrintNightmare without updating?

Even though it is not recommended that you follow this path, it might be useful in the case of some users, so here are the required steps to successfully stop the Print Spooler service:

- Press Win+X keys to open the sub-menu.

- Choose Windows PowerShell (Admin).

- In the command prompt, type the following command and run it by pressing Enter:

Stop-Service -Name Spooler -Force - Disable it entirely by using the following command:

Set-Service -Name Spooler -StartupType Disabled - Press Enter to run the command.

Performing these steps will ensure that Windows will firstly disable the corrupted service, and the second command will stop it from running at the startup of your system.

If for any reason, you will want to revert these changes at some point, you can run the following commands:

- To start the service again:

Start-Service -Name Spooler - To allow it to run at Windows startup:

-Name Spooler -StartupType Automatic

Microsoft now urges users to install this security update and make the best efforts to keep their private content inaccessible to external sources.

Online safety should be one of the first things on our minds, seeing how these threats can greatly impact individuals and companies alike.

What extra security measures are you taking, to protect your data? Let us know in the comments section below.

Newsletter

Ранее на прошлой неделе Microsoft признала, что исследует критическую уязвимость в Windows 10, которая при использовании может позволить злоумышленникам запустить произвольный код в системе жертвы. Уязвимость, отслеживаемая в CVE-2021-34527, присутствует в службе диспетчера очереди печати Windows и называется print «PrintNightmare», которая позволяет удаленное выполнение кода (RCE). Поскольку уязвимость все еще исследовалась, компания перечислила два возможных обходных пути для снижения рисков, вызванных ошибкой.

Сегодня вышло обновление KB5004945 в списке Microsoft Security Response Center (MSRC) для уязвимости, отметив, что выпускает исправление для последних версий Windows 10 для решения этой проблемы. Обновление в настоящее время развертывается для трех последних версий Windows 10: 2004, 20H2 и 21H1, добавляя их к сборкам Windows 10 19041.1083, 19042.1083 и 19043.1083 соответственно. Поскольку эти версии основаны на одной и той же кодовой базе, обновления идентичны для всех версий. Журнал изменений и документация по обновлению еще не опубликованы.

Учитывая, что это обновления безопасности для устранения критической уязвимости, они являются обязательными обновлениями и загружаются автоматически через Центр обновления Windows. Пользователи также могут вручную скачать KB5004945 из каталога обновлений здесь.

Майкрософт не сообщает, как эта уязвимость влияет на более старые версии ОС, но отмечает, что расследование проблемы завершено. Сегодняшние обновления развертываются только для трех самых последних и полностью поддерживаемых версий Windows 10, но неудивительно, что исправление, доступное для более старых версий, по-прежнему поддерживается для клиентов Enterprise и Education, поскольку компания отмечает, что поддерживаемые версии Windows, не получившие сегодня обновления, получат его после 6 июля.

Для тех, кто не знает, уязвимость PrintNightmare вызвана тем, что служба диспетчера очереди печати не ограничивает доступ к функции, которая используется для удаленной установки драйверов принтера. Злоумышленник, получивший неограниченный доступ, может выполнить произвольный код с привилегиями SYSTEM, примеры которых уже доступны в Интернете. Учитывая серьезность уязвимости, всем пользователям лучше как можно скорее выполнить обновление до последней сборки.

Обновление доступно для большинства поддерживаемых Windows 10, Windows 8.1 и Windows 7 (пользователи ESU). Вы можете выполнить обновление через Центр обновления Windows или перейти к документу MSRC, чтобы найти ссылки на необходимые страницы каталога обновлений. Компания также предоставила ссылки на статьи базы знаний, но, как и в наши дни, эти страницы еще не обновлены. Windows 10 версии 1607, Windows Server 2012 и Windows Server 2016 еще не получили обновления.