Windows 7 Service Pack 1 Windows Server 2008 R2 Service Pack 1 Еще…Меньше

Версия:

Ежемесячный накопительный пакет

Улучшения и исправления

Это обновление системы безопасности включает усовершенствования и исправления, которые вошли в состав обновления KB4093113 (выпущенного 17 апреля 2018 г.), а также устраняет следующие ошибки:

-

Устраняет проблему, которая могла вызвать утечку памяти в серверах SMB после установки обновления KB4056897 или любых других ежемесячных обновлений. Эта утечка может возникать, если запрошенный путь обходит символическую ссылку, точку подключения или точку соединения каталогов и разделу реестра задано значение 1: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesLanManServerParametersEnableEcp

-

Устраняет проблему, которая может вызвать ошибку при подключении к серверу удаленного рабочего стола. Дополнительные сведения см. в статье Обновления CredSSP для CVE 2018-0886.

-

Обновления системы безопасности для Internet Explorer, приложений для Windows, ядра Windows, компонента Microsoft Graphics, хранилища и файловых систем Windows, справки в формате HTML и Windows Hyper-V.

Дополнительные сведения об устраненных уязвимостях системы безопасности см. в руководстве по обновлениям для системы безопасности.

Известные проблемы, связанные с этим обновлением

|

Проблема |

Возможное решение |

|

STOP-ошибка происходит на компьютерах, которые не поддерживают расширения Streaming Single Instructions Multiple Data (SIMD) 2 (SSE2). |

Обновите свои компьютеры, установив процессор, поддерживающий SSE2, либо виртуализируйте эти компьютеры. |

|

После применения этого обновления контроллер сетевого интерфейса может перестать работать в некоторых конфигурациях клиентского программного обеспечения. Это происходит из-за отсутствия файла oem<number>.inf. Проблемные конфигурации на данный момент в точности не известны. |

А. Можно также установить драйверы для сетевого устройства, щелкнув правой кнопкой мыши устройство и выбрав Обновить. Затем выберите Автоматический поиск обновленных драйверов или Выполнить поиск драйверов на этом компьютере. |

|

После установки этого обновления, некоторые файлы Windows 7.0 SP1 возвращались к более ранним версиям. |

Эта проблема устранена в обновлении KB4103713. |

Как получить обновление

Это обновление будет автоматически скачано и установлено клиентским компонентом Центра обновления Windows. Чтобы получить это обновление отдельным пакетом, перейдите на веб-сайт каталога Центра обновления Майкрософт.

Сведения о файлах

Чтобы получить список файлов, которые предоставляются в этом обновлении, скачайте сведения о файлах обновления 4103718.

Нужна дополнительная помощь?

To obtain updates from this website, scripting must be enabled.

To use this site to find and download updates, you need to change your security settings to allow ActiveX controls and active scripting. To get updates but allow your security settings to continue blocking potentially harmful ActiveX controls and scripting from other sites, make this site a trusted website:

In Internet Explorer, click Tools, and then click Internet Options.

On the Security tab, click the Trusted Sites icon.

Click Sites and then add these website addresses one at a time to the list:

You can only add one address at a time and you must click Add after each one:

http://*.update.microsoft.com

https://*.update.microsoft.com

http://download.windowsupdate.com

Note:

You might have to uncheck the Require server verification (https:) for all sites in the zone option to enter all the addresses.

Введение

Очередное обновление windwos 10 не обходится без сюрпризов, жаль что большая их часть связана вызывает различного рода неполадки и сбои в системе. В обновлении от 8 мая 2018 года была устранена критическая уязвимость в системе безопасности подключения к удалённым рабочим столам RDP.

Протокол поставщик поддержки безопасности учетных данных (CredSSP) — это поставщик проверки подлинности, который обрабатывает запросы на проверку подлинности для других приложений. Существует уязвимость удаленного выполнения кода в Неисправленные версии CredSSP. Злоумышленник, успешно воспользовавшийся данной уязвимостью, передает учетные данные пользователя для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности может быть уязвимо для атаки этого типа.

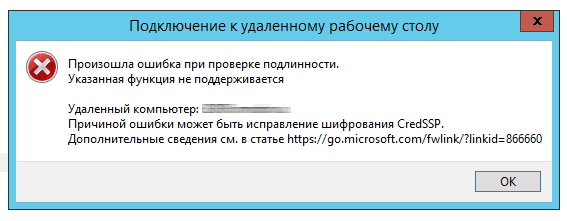

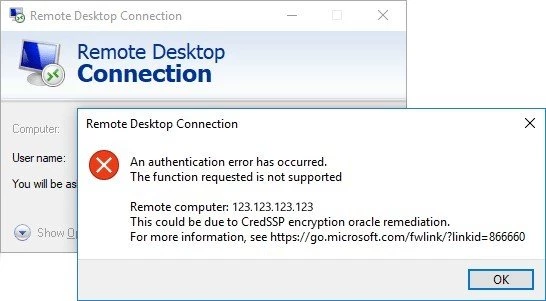

И вы тут потому что, скорее всего, получили ошибку протокола CredSSP:

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

Пункт 1: Причины возникновения ошибки CreedSSP

Возникновение ошибки CredSSP связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Ошибка подключения по RDP возникает после установки следующих обновлений:

- Windows 7 / Windows Server 2008 R2 (KB4103718)

- Windows 8.1 / Windows Server 2012 R2 (KB4103725)

- Windows Server 2016 (KB4103723)

- Windows 10 1803 (KB4103721)

- Windows 10 1709 (KB4103727)

- Windows 10 1703 (KB4103731)

- Windows 10 1609 (KB4103723)

Пункт 2: Способы решения проблем CredSSP с подключением по RDP

Для решения данной ошибки c протоколом CredSSP необходимо убрать всплывающее уведомление, которое блокирует соединение. Но это только временное решение, правильней всего будет установить необходимые обновления на терминальные сервера, к которым вы пытаетесь подключиться.

Так же читайте мою статью о том как из Windows 10 сделать терминальный сервер.

Необходимые обновления

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Но прежде чем установить обновления на сервер, скорее всего, вам ещё нужно будет к нему подключиться. А досадная ошибка этого делать не даёт. Так как обойти протокл CredSSP?

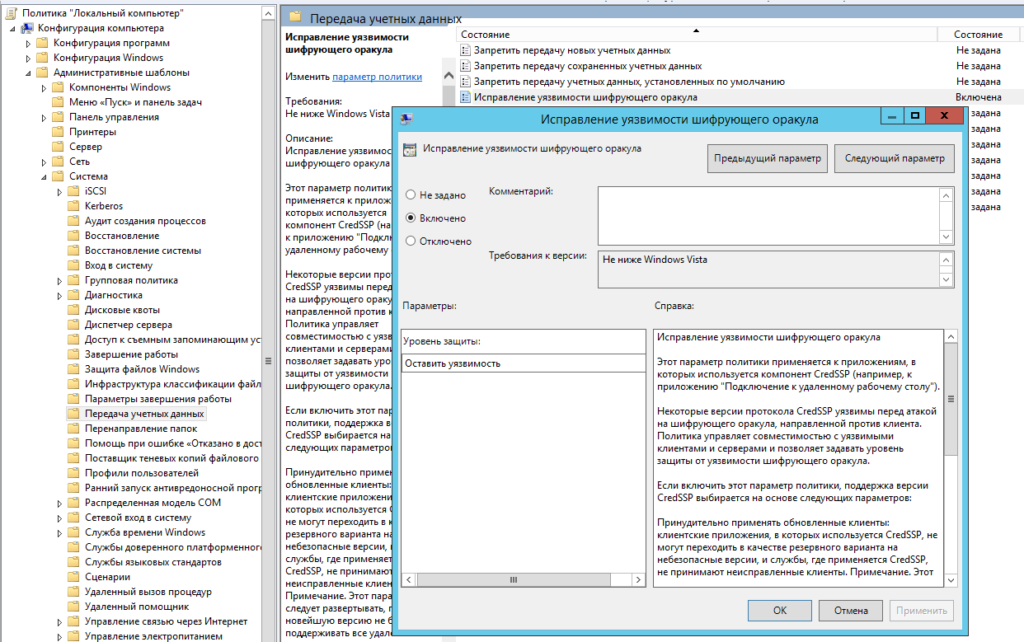

При помощи редактирования локальных групповых политик системы!

- Через окно «Выполнить» (Win + R)

- Откройте редактор групповых политик: gpedit.msc

- Идём в раздел Computer Configuration / Administrative Templates / System / Credentials Delega (Конфигурация компьютера / Административные шаблоны / Система / Передача учетных данных)

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула)

- В параметрах ставим Enabled (Включено)

- Открываем окно «Выполнить» (Win + R)

- Обновляем политики на компьютере: gpupdate /force

Однако в таких редакциях как Windows Home редактора груповых политик GPO просто нет. В этом случае, для решение ошибки CredSSP Encryption Oracle Remediation, необходимо внести изменение прямо в реестр.

Одной командой через «Выполнить»

Включение команду, чтобы разрешить подключаться к рабочему столу не обращая внимания на версию протокола CredSSP:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Не забудьте отключить фичу после обновления терминального сервера:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Запустив .reg файл

Содержимое .reg файла следующее:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSP] [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters] "AllowEncryptionOracle"=dword:00000002

Надеюсь смог помоч с возникшей проблемой работы протокола CredSSP при подключении к удалённому рабочему столу. 😀

Ошибка возникает в связи с очередным обновлением от Microsoft на клиентских машинах. Это по сути не ошибка, а категоричная настойчивая просьба установки заплатки на сервер и отказ подключения без нее.

Проблема появляется после установки следующих обновлений у клиента:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

Есть 3 варианта решения этой проблемы:

1) Удалить обновление на клиенте (номер обновления смотри выше).

2) Установить обновление (заплатку) на сервере, к которому подключается клиентская машина.

Скачать можно со страницы описания уязвимости — ссылка на microsoft.com

3) Добавить нужный параметр в реестр на клиентской машине и не мучаться с ручной правкой политик безопасности, как рекомендуют на многих сайтах. Тем более, что у пользователей Win 10 Home, политика Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула) отсутствует, также как и файл gpedit.msc. Поэтому быстрее и проще добавить строку вручную, чтобы пропатченный клиент смог подключаться к не патченному серверу.:

Запустить от имени администратора командную строку или Windows PowerShell ( или CMD);

Ввести или скопировать отсюда строчку

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Нажать Enter и перезагрузить комп.

p.s. если вы хотите сами покопаться в редакторе групповых политик, но у вас его нет и файла gpedit.msc тоже, то его можно добавить легким движением в Windows 10 Home — статья тут

__________________________________________________________________________________________________

Подробнее почитать можно тут:

https://habr.com/company/vps_house/blog/358190/

https://pikabu.ru/story/oshibka_pri_podklyuchenii_po_rdp_creedssp_encryption_oracle_remediation_5896396#comments

http://winitpro.ru/index.php/2018/05/11/rdp-auth-oshibka-credssp-encryption-oracle-remediation/

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Поделиться через:

- На главную

- Категории

- Операционные системы

- Ошибка CredSSP. Не подключается удаленный доступ. Решение.

Сегодня столкнулся с тем, что пользователи не могли зайти на «ферму». После пятничных обновлений ПК. Ошибка возникает в связи с очередным обновлением от Microsoft на клиентских машинах. Это по сути не ошибка, а категоричная настойчивая просьба установки заплатки на сервер и отказ подключения без нее.

2018-05-14 12:03:5714

Проблема появляется после установки следующих обновлений у клиента:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

Варианты решения проблемы (проверены все 3 способа, но рекомендуемый все же второй!):

1) Удалить обновление на клиенте (номер обновления смотрим выше).

2) Установить обновление (заплатку) на сервере, к которому подключается клиентская машина.

Скачать можно со страницы описания уязвимости — ссылка на microsoft.com

3) Добавить нужный параметр в реестр на клиентской машине и не мучаться с ручной правкой политик безопасности, как рекомендуют на многих сайтах. Тем более, что у пользователей Win 10 Home, политика Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула) отсутствует, также как и файл gpedit.msc. Поэтому быстрее и проще добавить строку вручную, чтобы пропатченный клиент смог подключаться к не патченному серверу.:

Запустить от имени администратора командную строку или Windows PowerShell ( или CMD);

Ввести или скопировать отсюда строчку

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Нажать Enter и перезагрузить ПК (у меня сработало и без перезагрузки, но для уверенности можно и перезапустить).

Источник — http://140200.pro/archives/1561

Ваш покорный слуга — компьютерщик широкого профиля: системный администратор, вебмастер, интернет-маркетолог и много чего кто. Вместе с Вами, если Вы конечно не против, разовьем из обычного блога крутой технический комплекс.

On Tuesday, Microsoft released new cumulative updates for Windows 10, Windows 8.1 and Windows 7. Microsoft is addressing the security issues and bugs in Windows 7 operating system with the latest cumulative updates. Direct download links for Windows 7 KB4103718 and Windows 8.1 KB4103725 is now available on Microsoft’s Update Catalog.

The latest updates for Windows 7 and 8.1 fixes the security issues and also addresses other bugs. In comparison to Windows 10 cumulative updates, Microsoft has fixed fewer issues in Windows 7 and 8.1. However, the company has included all the important fixes to address the security concern.

Windows 7 KB4103718 could be installed to fix the bugs and security issues. The KB4103712 for Windows 7 only includes security, and Windows Server 2008 R2 SP1 is also receiving the same updates. On the other hand, Windows 8.1 and Windows Server 2012 R2 are getting KB4103725 and security-only update KB4103715.

These updates are necessary to secure your devices, and while it includes fewer improvements, the security fixes included are enough to keep systems protected against the vulnerabilities discovered by the software giant in the past few months.

Windows 7 KB4103718 Direct Download Links: 32-bit (x86) and 64-bit.

KB4103712 Download Links for Windows 7 (security-only)

Windows 7 KB4103712 Direct Download Links: 32-bit (x86) and 64-bit.

KB4103718 Windows 7 Full Changelog

It’s worth noting that most of the fixes are for enterprises. For example Microsoft has addressed an issue that may cause a memory leak on SMB servers and the company has also fixed a bug that may cause an error when connecting to a Remote Desktop server.

Microsoft is also releasing security updates to Internet Explorer, Microsoft Graphics Component, Windows kernel, Windows apps, Windows storage and filesystems, Windows Hyper-V and HTML help. Other fixes concern bugs affecting the performance of the system.

KB4103725 Download Links for Windows 8.1

Windows 8.1 KB4103725 Direct Download Links: 32-bit (x86) and 64-bit.

KB4103715 Download Links for Windows 8.1 (security-only)

Windows 8.1 KB4103715 Direct Download Links: 32-bit (x86) and 64-bit.

Microsoft is also fixing the Remote Desktop bug in Windows 8.1 with the latest cumulative update, and it also includes a fix for an issue where the system blocks customers from typing Hangul in Microsoft Word Online.

You can install updates in both Windows 7 and 8.1 from the Control Panel. While the latest patch for Windows 10 is causing a black screen, we’re not aware of any issues in patches for Windows 7 or 8.1. We will update the article if and when users report bugs with any of the update.

После установки майских обновлений безопасности (от 8 мая 2018 г. на платформы Windows 7/8/10 и серверные платформы на ОС Windows Server 2008 R2 / 2012 R2 / 2016) пользователи не получают доступ к удаленной машине посредством RDP и RemoteApp, и происходит следующая ошибка:

В начале весны 2018 года Microsoft выпустила обновление, предотвращающее удалённое выполнение кода с помощью уязвимости в протоколе CredSSP, и в мае было выложено обновление после установки которого по умолчанию клиентским машинам запрещено подключение к удаленным RDP-серверам с уязвимой версией протокола CredSSP. Соответственно если на клиентах весенние обновления установлены, а на серверах с ОС Windows Server — не установлены, то мы получим ошибку при подключении:

«Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление CredSSP.»

Или английский вариант:

«This could be due to CredSSP encryption oracle remediation.»

Ошибка клиента RDP появляется после установки обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

- Windows 10 1803 — обновление KB4103721

- Windows 10 1709 — обновление KB4103727

- Windows 10 1703 — обновление KB4103731

- Windows 10 1609 — обновление KB4103723

- Windows Server 2016 — обновление KB4103723

Для восстановления подключения можно просто удалить вышеуказанные обновления, но это действие откроет найденную уязвимость, поэтому план действий для решения проблемы будет такой:

- Мы временно, на компьютере с которого подключаемся по RDP, уберем уведомление безопасности, которое блокирует подключение;

- Подключимся к нему по уже восстановленному RDP-подключению, и установим необходимый патч безопасности;

- Включим обратно уведомление безопасности которое временно отключали в первом пункте плана действий.

Поехали!

- Открываем редактор локальных групповых политик: Пуск — Выполнить — gpedit.msc;

- Переходим в раздел Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных (Computer Configuration — Administrative Templates — System — Credentials Delegation — англ.);

- Находим политику с именем Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation- англ.). Включите политику Включено (Enabled — англ.), в качестве параметра в выпадающем списке выберите Оставить уязвимость (Vulnerable — англ.);

- Осталось обновить политики на компьютере (для этого открываем Cmd и используем команду gpupdate/force) и попробовать подключится по RDP. При включенной политике клиентские приложения с поддержкой CredSSP смогут подключаться даже к непропатченным Remote Desktop серверам.

Если это домашний компьютер с урезанной версией Windows, и у вас нет доступа к консоли локальных групповых политик — не беда, воспользуемся редактором реестра (Regedit). Запускаем его, и проходим по пути:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

и установить значение параметра AllowEncryptionOracle в значение 2 (0х00000002).

Затем, необходимо скачать и установить обновления безопасности, подходящие для вашей системы (публикую прямые ссылки на обновления для Windows Server для вашего удобства, которые очень рекомендую установить):

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2012 R2 / Windows 8 — KB4103715

- Windows Server 2008 R2 / Windows 7 — KB4103712

После установки этих обновлений политику в GPO нужно вернуть на значение Force Updated Clients, так как только в этом случае ваша ОС будет защищена от уязвимости подключения к незащищенным хостам с CredSSP. Для ОС с ответствующей оснасткой локальной GPO — запускаем Regedit, и идем по пути:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

и устанавливаем значение параметра AllowEncryptionOracle в значение 0.

На этом на сегодня всё. Проблема RDP-подключения решена, уязвимость закрыта.

Компания Microsoft выпустила обновления для Windows 7, Windows Server 2008 R2 SP1, Windows 8.1 и Windows Server 2012 R2. Вот список данных обновлений:

• Windows 7 и Windows Server 2008 R2 SP1 (

KB4103718

), (

KB4103712

);

• Windows 8.1 и Windows Server 2012 R2 (

KB4103725

), (

KB4103715

);

Вот список исправлений обновления KB4103718:

• Исправлена проблема, которая могла вызвать утечку памяти на SMB-серверах после установки KB4056897 или любого другого недавнего ежемесячного обновления. Эта утечка могла произойти, когда запрошенный путь проходит через символьную ссылку, точку монтирования или узел каталога, а ключ реестра имеет значение 1: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesLanManServerParametersEnableEcp;

• Исправлена проблема, которая могла вызвать ошибку при подключении к серверу Remote Desktop. Для получения дополнительной информации, смотрите обновления CredSSP для CVE-2018-0886;

• Есть обновления безопасности для Internet Explorer, Windows apps, Windows kernel, Microsoft Graphics Component, Windows storage and filesystems, HTML help и Windows Hyper-V;

В нем также имеется известная проблема:

• Ошибка остановки на компьютерах, которые не поддерживают Streaming Single Instructions Multiple Data (SIMD) Extensions 2 (SSE2);

Вот список исправлений обновления KB4103725:

• Исправлена проблема, которая мешала клиентам правильно набирать Hangul с Microsoft Korean IME в Microsoft Word Online;

• Исправлена проблема, которая могла вызвать ошибку при подключении к серверу Remote Desktop. Для получения дополнительной информации, смотрите обновления CredSSP для CVE-2018-0886;

• Есть обновления безопасности для Internet Explorer, Windows apps, Windows kernel, Microsoft Graphics Component, Windows storage and filesystems, HTML help и Windows Hyper-V;

8 мая 2018 г. Microsoft выпустило обновление, которое предотвращает удаленное выполнение кода с помощью уязвимости в протоколе CreedSSP.

После установки данного обновление пользователи не могут подключиться к удаленным ресурсам посредством RDP или RemoteApp. При подключении происходит такая ошибка:

Рисунок 1 — Ошибка проверки подлинности RDP

Появление ошибки обусловлено установкой данных обновлений безопасности:

- Windows Server 2016 — обновление KB4103723

- Windows 10 1609 — обновление KB4103723

- Windows 10 1703 — обновление KB4103731

- Windows 10 1709 — обновление KB4103727

- Windows 10 1803 — обновление KB4103721

- Windows 7 / Windows Server 2008 R2 — обновление KB4103718

- Windows 8.1 / Windows Server 2012 R2 — обновление KB4103725

В данной статье мы рассмотрим варианты исправления данной ошибки.

Вариант №1: Убираем проверку подлинности.

Заходим в свойства компьютера, переходим на вкладку Удаленный доступ и снимаем галку с чекбокса.

Рисунок 2 — Проверка подлинности

Вариант №2 (рекомендуемый): Обновление клиентских и серверных ОС.

Устанавливаем специально выпущенные патчи обновления, которые закрыли уязвимость в RDP-клиенте. Данные обновления можно посмотреть на сайте Microsoft. После установки данного обновления, мы обновляем CredSSP.

Вариант №3: Через групповые политики.

Локально заходим в групповые политики устройства, к которому пытаемся подключиться. Для того чтобы открыть редактор групповых политик выполним следующее действие: Нажимаете Win+R, а затем введите gpedit.msc. Переходите по данному пути: Конфигурация компьютера > Административные шаблоны > Система > Передача учетных данных > Защита от атак с использованием криптографического оракула.

В свойствах данной политики выбираем пункт Включено и ниже в параметрах выбираем уровень защиты Оставить уязвимость.

После того, как данные действия выполнены, необходимо зайти в командную строку от имени администратора и выполнить данную команду:

Вариант №4. Редактирование реестра.

Локально заходим на устройство, к которому пытаемся подключиться и нажимаем Win+R. Вводим regedit. После того, как откроется редактор реестра идем по следующему пути:

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

Затем находим параметр AllowEncryptionOracle, открываем его и ставим значение 2.

После выполнения данных действий с реестром выполняем перезагрузку устройства.

Нужна помощь в настройке RDP-подключений? Обращайтесь к нам!