Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

23

branches

126

tags

Code

-

Use Git or checkout with SVN using the web URL.

-

Open with GitHub Desktop

-

Download ZIP

Latest commit

Files

Permalink

Failed to load latest commit information.

Type

Name

Latest commit message

Commit time

Kleopatra packaging notes ========================= The build dependencies should be fairly straightforward (see CMakeLists.txt) Runtime Dependencies ==================== Kleopatra is a GUI for GnuPG so it needs a working GnuPG setup. - gnupg2 -- gnupg-agent (part of gnupg2 sources) -- dirmngr (part of gnupg2 sources) -- gpgsm (part of gnupg2 sources) - Pinentry (Qt / Gtk / Gnome) - PaperKey (http://www.jabberwocky.com/software/paperkey/) For Pinentry preferably pinentry-qt alternatively pinentry-gtk2 and pinentry-gnome also work. Pinentry-curses does not work for Kleopatra. Kleopatra may work with gnupg 1, too but the selftest will warn about this and some functionality will be unavailable. It should depend on gnupg2. GnuPG 2.1.x is supported, too. You can use Kleopatra's selftest to check your packaging it should show no errors. PaperKey is not checked in selftest but users will get a warning and a failure if they try to "Print Secret Key" if paperkey is not installed. Downstream Dependers ==================== - Dolphin Kleopatra provided crypto integration for Dolphin through installed desktop files. You might want to suggest / recommend it. - Kontact / KMail / KDEPIM While Kontact / KMail crypto works without Kleopatra it should be installed with KMail as it provides Crypto Configuration GUI. It also provides Certificate Details. This should probably be recommended and part of a kdepim meta package. - GnuPG itself GnuPG can, of course, be used without Kleopatra. In GUI environments you might want to weakly suggest Kleopatra as a GUI for GnuPG (especially GpgSM)

Gpg4win

для Windows

Gpg4win — бесплатный набор инструментов, предназначенных для шифрования файлов и электронных сообщений. В состав пакета входят следующие компоненты: ядро программы, менеджер сертификатов и ключей шифрования, плагин для почтового клиента Microsoft Outlook 2003/2007, плагин для шифрования файлов, а также небольшой почтовый клиент.

Основные возможности программы:

- Поддержка стандартов шифрования OpenPGP и S/MIME (X.509).

- Шифрование папок и файлов из контекстного меню Windows Explorer.

- Создание и проверка контрольных сумм файлов.

- Встроенный плагин для Microsoft Outlook 2003/2007, позволяющий шифровать электронные сообщения.

- Наличие менеджера сертификатов и ключей шифрования Kleopatra.

- Возможность экспорта сертификатов.

- Наличие небольшого почтового клиента с интегрированной поддержкой GnuPG.

ТОП-сегодня раздела «Клиенты»

Gpg4win — бесплатный набор инструментов, предназначенных для шифрования файлов и электронных…

The Bat! Pro — функциональный почтовый клиент, который предлагает пользователю все необходимые…

The Bat! — удобный и мощный почтовый клиент. The Bat! позволяет работать с неограниченным…

Mailbird 2.9.64.0

Удобный почтовый клиент для Windows, который поможет существенно повысить вашу…

SeaMonkey 2.53.15

SeaMonkey — интегрированный набор инструментов для работы во всемирной сети Интернет….

Отзывы о программе Gpg4win

Отзывов о программе Gpg4win 4.1.0 пока нет, можете добавить…

Программы семейства GPG (GNU Privacy Guard) / PGP (Pretty Good Privacy) позволяют «прозрачно» подписывать и зашифровывать все типы цифровой информации. По своей сути, названные инструменты являются лишь удобной обёрткой, упрощающей практическое использование открытых алгоритмов асимметричной криптографии.

Несколько лет ведется полемика об актуальности использования GPG, в рамках которой высказывается много скептицизма о громоздкости и устаревании этого криптографического продукта. Высокий порог вхождения очевиден при соответствующем поисковом запросе, который выдает много сложной информации и инструкции по работе с утилитой GPG в терминале Linux.

В этой статье рассмотрим приложение с открытым исходным кодом для работы с инструментарием GPG в графической оболочке — находка для новичков и тех, кто просто избегает загадочного черного окна командной строки. Благодаря кроссплатформенности Клеопатры, статья одинаково полезна для пользователей Windows, Linux и FreeBSD.

Установка

Во многих unix-like операционных системах Клеопатра имеется в репозиториях по умолчанию. В Debian установка выглядит так: sudo apt-get install kleopatra.

Для Windows программа распространяется в пакете GPG4Win, объединяющем в себе несколько полезных инструментов: непосредственно Kleopatra, GpgEX — удобный плагин для проводника Windows, который добавляет в контекстное меню пункты «Зашифровать», «Подписать», «Расшифровать», «Проверить контрольные суммы» и некоторые другие, GPA — еще один более простой на вид и менее функциональный менеджер ключей, GpgOL — плагин для почтового клиента Outlook).

Первый шаг в использовании GPG — создание своей пары ключей. Публичный ключ предоставляется всем желающим, а секретный хранится в надежном месте и служит для подписания информации от лица его владельца и расшифровки адресованной ему информации.

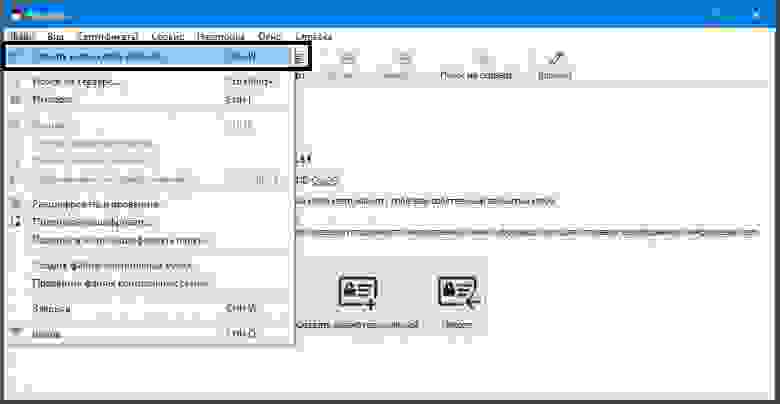

Создание пары ключей

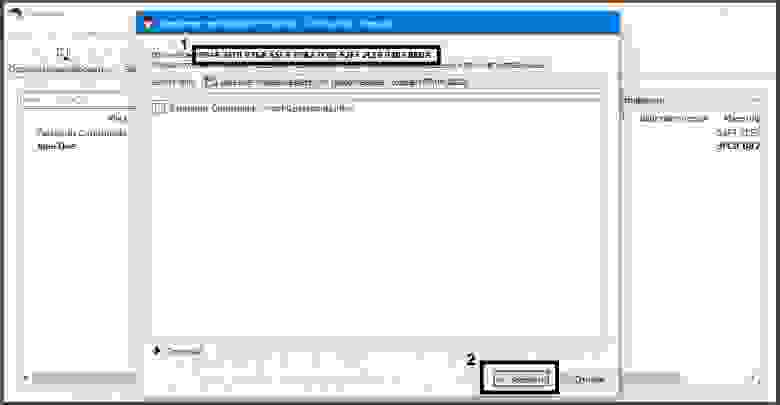

На выбор предлагаются типы ключей X.509 (практически применяется в корпоративной среде) и OpenPGP. Выбираем OpenPGP. Вводим контактые данные, которые будут отображаться у всех владельцев нашего открытого ключа. Вместо настоящего имени можно указать никнейм. В дальнейшем некоторую информацию ключа будет возможно изменить.

По умолчанию используется шифрование RSA с длиной ключа в 2048 бит (2048 нулей и единиц машинного кода). С учетом развития квантовых технологий, данное шифрование всё менее и менее кажется надежным. В настоящее время себя хорошо зарекомендовало использование криптографии на эллиптических кривых. Подобные алгоритмы имеют невероятную криптостойкость и хорошую производительность, благодаря небольшой длине ключа.

Чтобы создать пару ключей на эллиптических кривых, переходим в дополнительные параметры. Пункт ECDSA/EdDSA — то, что нам надо. Дополнительный чекбокс (галочка) «+ECDH» даст ключу возможность шифровать, без нее сертификат можно будет использовать только для подписи и идентификации, так как ECDSA/EdDSA — алгоритмы подписи, а не шифрования. В выпадающих списках предлагается выбрать один из алгоритмов: ed25519, brainpool и NIST.

-

ed25519 (Curve25519) — эталонная и непатентованной реализация криптографии на эллиптической кривой, имеет 128-битную длину. Является ключом EdDSA — самым актуальным алгоритмом цифровой подписи (считается, что без закладок от силовых структур каких-либо стран).

-

brainpool — алгоритм, разработанный немецким сообществом криптографоф, в число которых входят университеты, государственные ведомства и коммерческие организации, например, компания Bosch. Поддерживает длины в 256, 384 и 512 бит. При подписи использует несколько устаревший алгоритм ECDSA.

-

NIST — американский алгоритм, разработанный Национальным Институтом Стандартов и Технологий. Рекомендован для использования государственными органами США. Поддерживает длины в 256, 384 и 521 бит. По оценке некоторых специалистов, NIST лучше brainpool по производительности. При подписи использует несколько устаревший алгоритм ECDSA.

Для примера в обоих случаях используется алгоритм brainpool с максимальной длиной ключа. По умолчанию ключ создается со сроком годности в два года. Этот параметр можно изменить, либо вовсе отключить, тогда ключ будет бессрочным.

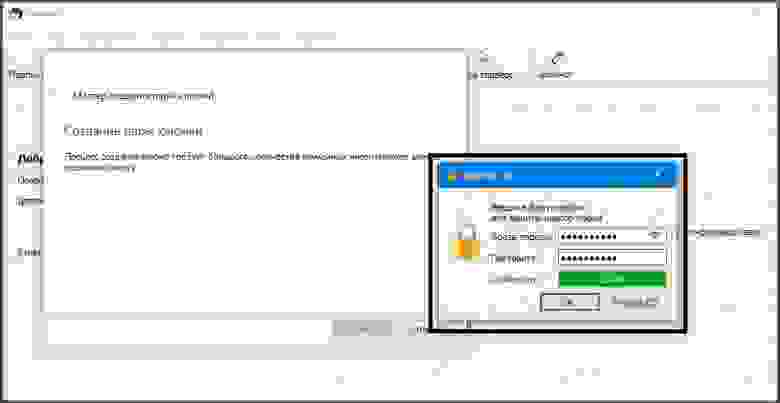

На следующем шаге задается пароль, который является последним рубежом защиты секретного ключа. Не следует передавать кому-то секретный ключ, но если так все-таки вышло, будет лучше, когда вы задали очень надежный пароль. Рекомендуется использовать специальные знаки (символы пунктуации и прочее) для надежной защиты от брутфорса. Лучшим вариантом будет длинный пароль, полученный из генератора случайных символов, однако не забывайте про золотую середину между использованием и безопасностью. Например, вводить на телефоне очень длинный и сложный пароль с символами из расширенной таблицы ASCII, не имея возможности его скопировать из менеджера паролей, будет весьма проблематично.

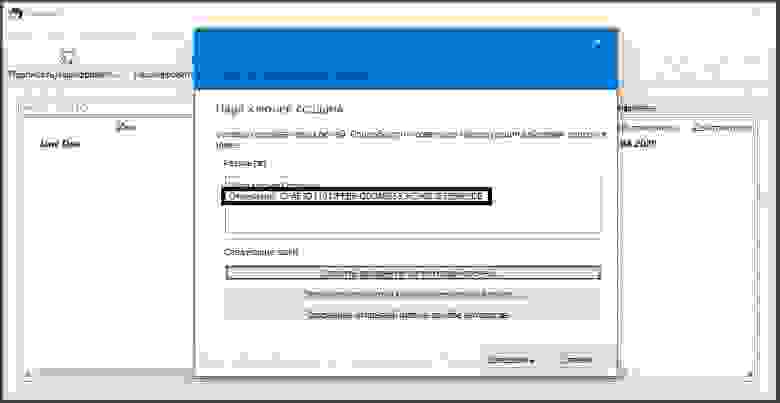

Итак, пара ключей создана! Обратите внимание на отпечаток, это уникальный идентификатор вашего ключа. Даже если кто-то захочет представиться вами, создав ключ с такими же именем и электронной почтой, его отпечаток будет отличаться. Именно поэтому важно сверять отпечатки получаемых ключей.

Клеопатра предлагает сделать резервную копию ключей, что по факту является экспортом закрытого ключа. Эту операцию в дальнейшем можно произвести в любой момент.

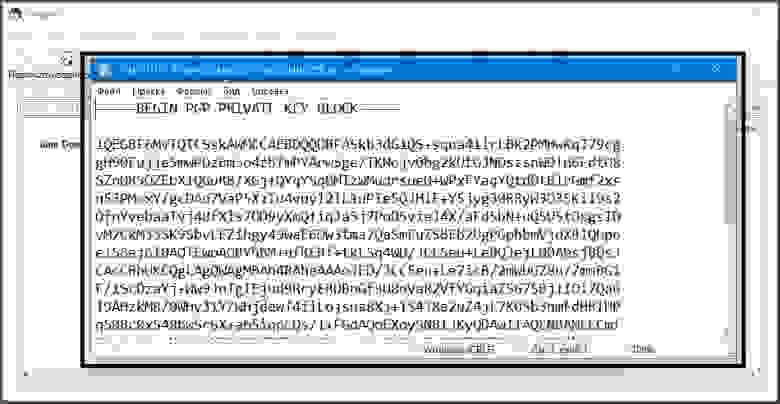

Открыв экспортированный ключ в текстовом редакторе, мы увидим специфичный фрагмент текста, начинающийся словами «BEGIN PGP PRIVATE KEY BLOCK». Будьте внимательны, не отправьте его кому-то по ошибке! Открытые ключи, предназначенные для передачи вторым лицам, начинаются со слов «BEGIN PGP PUBLIC KEY BLOCK».

Большое преимущество GPG перед другими средствами идентификации заключается в легкой переносимости ключа. Например, его можно распечатать на бумаге или выучить наизусть. Хранить можно только приватный ключ, так как при необходимости кому-то передать публичный, мы всегда можем экспортировать его из секретного (выводится математическим путём).

Экспорт и импорт

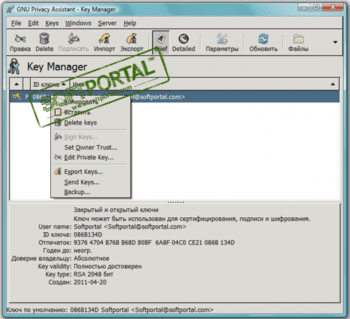

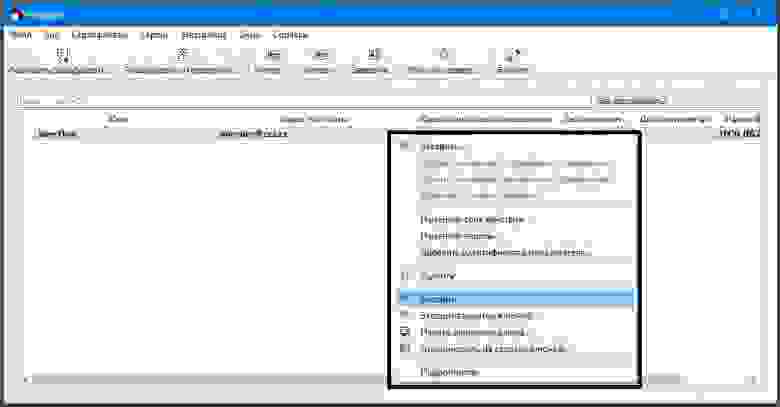

Для операций с ключом, щелкните по нему правой кнопкой мыши.

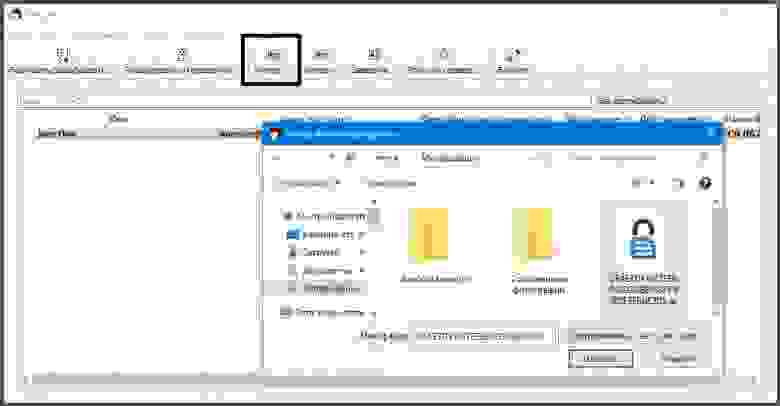

Для импорта ключей (нашего уже существующего на новом устройстве или полученного публичного), воспользуемся кнопкой «Импорт». Также можно использовать двойной клик по файлу ключа, это автоматически откроет Клеопатру и импортирует выбранный ключ. GPG-файлы встречаются с расширениями *.asc, *.pgp и *.gpg. Это не имеет большого значения, так как расширение нужно больше для удобства пользователя и лишь немного — приложений. Файл будет корректно прочитан и в случае, когда специальное расширение изменено или удалено.

Очень часто ключи распространяются в виде текстового блока. В таком случае, скопировав ключ, можно импортировать его через меню операций с буфером обмена.

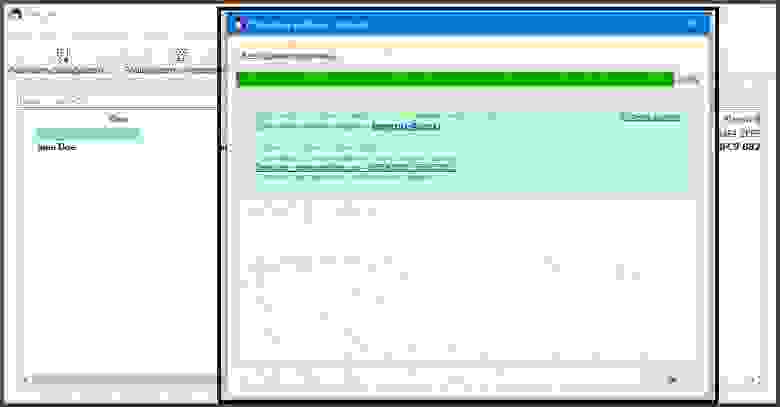

Программа попросит удостовериться в подлинности ключа. В настоящее время самым простым и эффективным способом является сравнение отпечатка, поэтому его публикуют вместе с ключом. Если отпечаток совпадает с заявленным, заверяем сертификат.

Теперь мы можем проверять подпись владельца нового ключа и шифровать для него информацию.

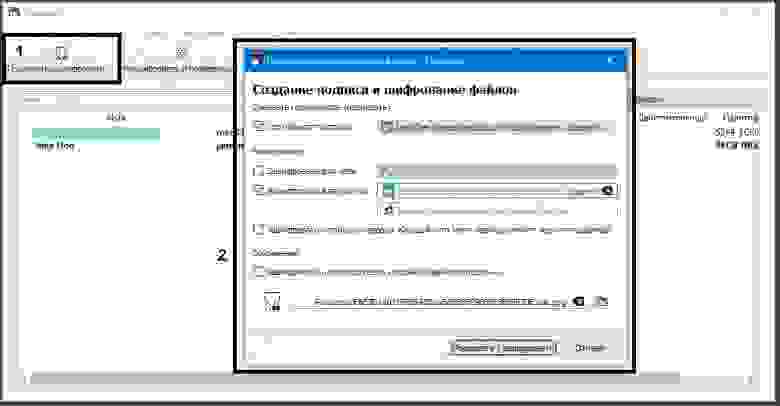

Шифрование и подпись

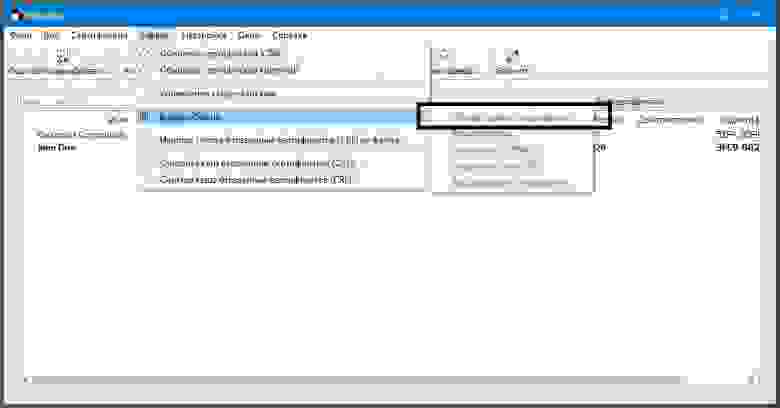

Чтобы зашифровать и подписать файл, воспользуемся соответствующим пунктом меню на верхней панели.

После выбора файла, предлагается выбрать нужные операции. Подпись позволяет получателю убедиться в авторстве файла. Эта функция очень полезна: расшифровав архив, мы точно знаем, что архив был зашифрован владельцем обозначенного ключа, а не кем-то другим, кто просто располагает нашим публичным ключом. Использовать подпись — полезная привычка в большинстве случаев.

Распространненым способом безопасного хранения данных на облачном хранилище является GPG-шифрование файлов «для себя». В таком случае расшифровать информацию можно будет только нашим ключом.

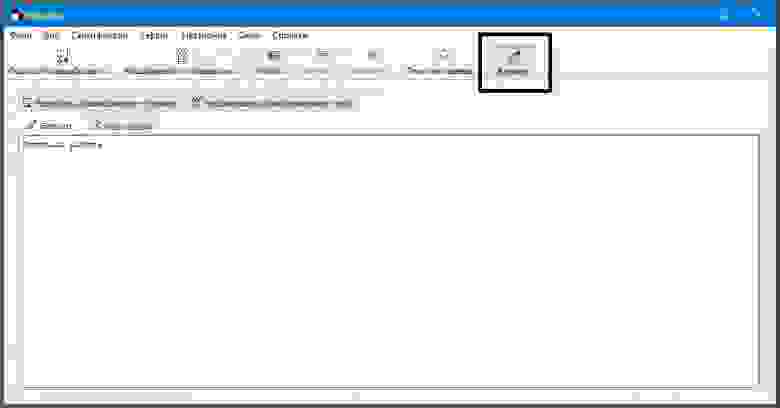

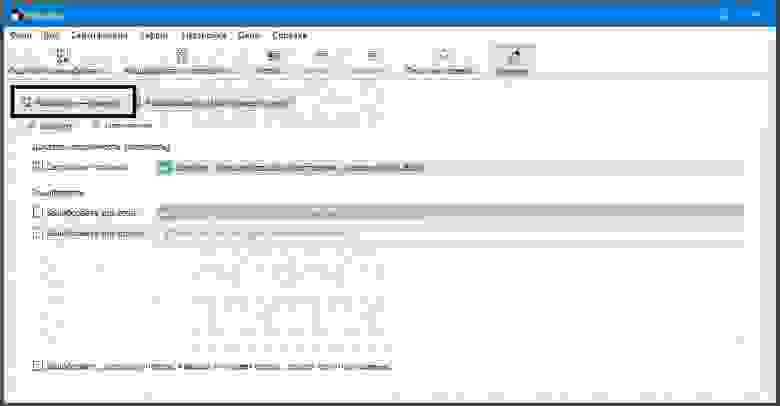

Также возможна подпись без шифрования. Чаще всего применимо к текстовой информации. Механизм подписания строится на хеш-сумме: позволяет сравнить актуальное состояние информации с тем, какой она была, когда ее подписывал отправитель. Для примера откроем «блокнот».

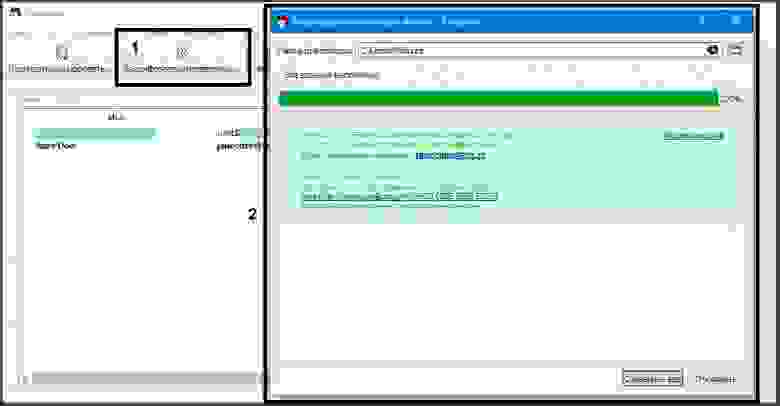

Назначив отсутствие шифрования для кого-либо, оставляем только подпись и нажимаем кнопку «Подписать».

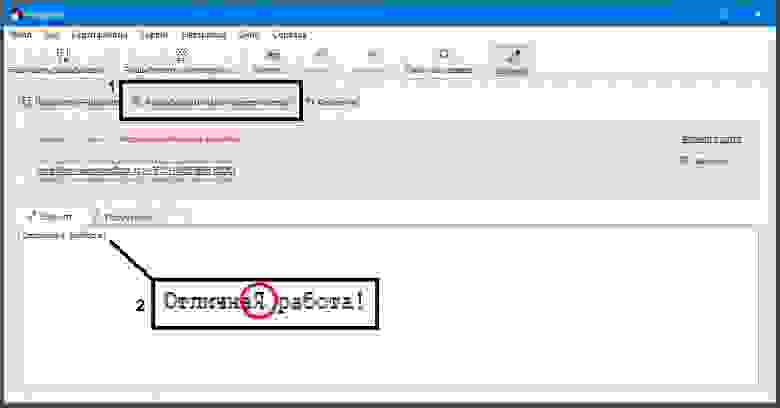

После ввода пароля от ключа, видим, что к фразе «Отличная работа» добавился дополнительный текстовый блок с хеш-суммой SHA512.

Если сейчас проверить подпись, она будет верна, но если изменить хотя бы один символ или добавить пробел, проверка выявит недействительную для данного текста подпись. Это связано с тем, что хеш-сумма данного массива информации абсолютна отлична от той, когда вместо буквы «Я» стояла «я».

В случае подписи файла без шифрования, в директории файла создается сигнатура с расширением *.sig, которую следует передавать вместе с исходным файлом. Если в файле изменится хотя бы один бит, проверка подписи выдаст ошибку.

Постскриптум

Все локальные ключи централизованно хранятся на устройстве в специальной папке. Все программы, взаимодействующие с GPG, будут их видеть. Для общения по протоколу XMPP (Jabber), защищенного GPG-шифрованием, можно использовать Gajim, который также является кроссплатформенным. Для ведения защищенной почтовой переписки удобно использовать этичный клиент Thunderbird, в который необходимо будет импортировать секретный ключ, так как он имеет свое изолированное хранилище ключей. Об использовании Thunderbird написано тут.

В статье опущено много технических нюансов, так как она рассчитана на широкий круг пользователей, которые в том числе имеют низкий уровень познаний в криптографии и ищут стартовую позицию для знакомства с действительно надеждным сквозным шифрованием.

Kleopatra — многофункциональное C++ / QT / KDE (kcmutils / kmime) графическое приложение позволяющее подписывать и шифровать файлы, а также обеспечивает создание, хранение и управление сертификатами и ключами шифрования.

Kleopatra разрабатывается как часть рабочего окружения KDE (KDE Applications / KDE Utilities), поддерживает управление сертификатами X.509 и OpenPGP в ключах шифрования GnuPG (GPG), основные возможности приложения реализованы на криптографической библиотеке libkleo (KDE PIM cryptographic library), использующей функционал GnuPG Made Easy (GPGME).

GPG / GnuPG (GNU Privacy Guard) — консольная утилита для шифрования информации и создания электронных цифровых подписей с помощью различных алгоритмов (RSA, DSA, AES и др…). Утилита создана как свободная альтернатива проприетарному PGP (Pretty Good Privacy) и полностью совместима с стандартом IETF OpenPGP (может взаимодействовать с PGP и другими OpenPGP-совместимыми системами).

Kleopatra имеет традиционный для большинства KDE приложений пользовательский интерфейс и множество настроек, во многом приложение аналогично KGpg (KDE приложение для создания и централизованного хранения ключей шифрования и паролей), но имеет множество дополнительных возможностей. Приложение поставляется с параметрами «по умолчанию» обеспечивающих большинству пользователей приемлемый уровень безопасности и комфорта.

Для полноценной работы Kleopatra необходимо наличие хотя бы одной пары ключей, при первом запуске приложением автоматически сканируются каталоги в которых «по умолчанию» находятся ключи GPG (~/.gnupg и пр). Поддерживается импорт сертификатов из файлов множества наиболее распространённых форматов (*.acs, *.cer, *.crt, *.pem, *.pfx и др).

Kleopatra помощью «Мастера создания ключей» позволяет быстро создать пару ключей OpenPGP, просто введя имя и электронную почту (при желании можно изменить алгоритм шифрования), или пару ключей X.509 и запросить сертификат (заверяются удостоверяющим центром), в дальнейшем параметры ключей можно редактировать (из контекстного меню в списке ключей).

С помощью Kleopatra можно шифровать файл или каталог используя симметричное шифрование, данные будут зашифрованы паролем и расшифровать его можно на любом компьютере с GPG (при наличии пароля). Шифрование с ключом намного сложнее, но безопаснее, сначала нужно создать свою пару ключей и задать кодовую разу, приватный и открытый, приватный (секретный) необходим хранить в надёжном месте, а открытый использовать для обмена зашифрованными сообщениями.

Kleopatra поддерживает ASCII шифрование и шифрование с ненадёжными ключами, поддерживается подпись и публикация, а также получение (синхронизация) ключей с LDAP серверами, есть возможность поиска по сервера ключей. В окне менеджера ключей можно просмотреть имеющиеся ключи, отсортировав их по любому параметру, из контекстного меню можно выполнить любое действие с одним и/или несколькими ключами.

Kleopatra простой текст шифрует и расшифровывается в «Блокноте«, поддерживается шифрование «на лету» текста из буфера обмена, при наличии клиента электронной почты KMail (разрабатываемый в рамках проекта KDE) зашифрованное письмо можно сразу отправить, а зашифрованное расшифровать. При шифровании к файлам и каталогам добавляется расширение (*.gpg или *.pgp), поддерживается создание или проверка контрольной суммы файла (группы файлов) и многое другое…

Kleopatra интегрируется в область уведомлений (системный трей), а также в контекстное меню файловых менеджеров Konqueror и Dolphin (при использовании в рабочем окружении KDE). Для управления большинством функций используется мышь, частично можно использовать клавиатурные сочетания (настраивается).

Лицензия: GNU General Public License version 2.0 (GPLv2)

Домашняя страница

Страница на KDE UserBase Wiki

Обновлено

2022-07-07 20:03:53

Совместимость

Windows XP, Windows Vista, Windows 7, Windows 8

Описание

Gpg4win предоставляет пользователям набор бесплатных утилит, с помощью которых можно шифровать любые файлы, а также электронную почту. С помощью этого комплекта можно защитить важную информацию от посторонних глаз, используя надежные алгоритмы шифрования и цифровые сертификаты.

В состав Gpg4win входят следующие инструменты:

- GnuPG — ядро программы, используется для шифрования данных;

- Kleopatra — менеджер сертификатов OpenPGP и X.509 (S/MIME);

- GPA — альтернативный менеджер сертификатов OpenPGP и X.509;

- GpgOL — плагин для почтового клиента Microsoft Outlook 2003/2007/2010/2013 для шифрования электронной почты;

- GpgEX — плагин для Проводника Windows, для шифрования файлов;

- Claws Mail — полноценный почтовый клиент с поддержкой шифрования писем;

- Gpg4win Compendium — документация для начинающих и опытных пользователей.

Версии

Download Kleopatra Pgp For Windows

at Software Informer

Build 4 foundations beginning with the aces in the left & ending with the kings.

Build four foundations beginning with the aces in the left and ending with the kings on the right.

3

PGP Corporation

171

Shareware

Full disk encryption for all data on desktops, laptops, and removable media.

11

Symantec Corporation

3,237

Commercial

It can secure an individual’s most valuable and confidential information.

PGP Corporation

37

Shareware

You can integrate encryption into batch processes, scripts and applications.

ArticSoft, Ltd

35

Shareware

FileAssurity OpenPGP allows you to encrypt and digitally sign your files.

Expert System S.p.A.

3

Commercial

Cost-effective, comprehensive encryption for enterprise data protection.

More Download Kleopatra Pgp For Windows

Download Kleopatra Pgp For Windows in introduction

Fabio Gravina and Primiano Tucci

Open source

Portable PGP is a fully featured, lightweight, java based, open source PGP tool.

43

Linoma Software

403

Freeware

It is a free desktop tool that makes it easy to protect sensitive files.

Encipher.it

301

Freeware

Encipher It is an utility that allows you to encrypt text and files on PC.

6

ElcomSoft Co. Ltd.

1,142

Shareware

Effortlessly access data locked with various encryption types.

dCipherMAIL

Freeware

Get Your Free Encrypted Now.

2

InternetSoft Corporation

19

Shareware

Cost effective, secure, reliable ftp client software.

Additional titles, containing download kleopatra pgp for windows

Len Budney / Brian Warner

20

Freeware

Provides a simple interface to public key cryptography with PGP.

SafeLogic

1

Shareware

cGeep is a powerful PGP encryption software using the OpenPGP standard.

61

EldoS Corporation

4

Shareware

Add support for SFTP, SSH, FTPS, PGP, PDF, XMLSec to SQL Server Integration.

EldoS Corporation

Shareware

Add support for SFTP, SSH, FTPS, PGP, PDF, XML security to BizTalk orchestration.

99

InstantCrypt

11

Freeware

Encryption program using the Open PGP standard to send and receive secure email.

EldoS Corporation

9

Shareware

Use SSL/TLS, SSH, PKI, SFTP, PGP, PDF, XML, ZIP, EDI, SAML protocols in PHP.

EldoS Corporation

4

Shareware

Add SSL, SSH, PKI, SFTP, PGP, PDF, XML, ZIP, EDI security to Java applications.

EldoS Corporation

4

Shareware

Use SSL/TLS, SSH, PKI, SFTP, PGP, PDF, XML, ZIP, EDI, SAML protocols in C++.

Sierra

61

Nobilis

8

Nobilis

2

Still, looking for more ways to add extra padding to your emails? Today, I’ll be talking about one of the most peculiar and useful mail encryption tools I’ve happen to come across. Meet Kleopatra – not the femme fatale ruler of the Nile – your very own certificate manager and Graphical User Interface for the GnuPG. What is this tool useful for? As the article’s title suggests, it will help you encrypt email messages using the OpenPGP standard. For more info about how PGP came to be and how it works, be sure to check out my article on PGP encryption. Enough babble – let’s see how to encrypt email in Kleopatra.

What exactly is Kleopatra?

Before we get around to encrypting emails, we should say a few words about our queenly certificate manager. First of all, Kleopatra is not an email client, meaning that you won’t be able to send a message. Kleopatra is a desktop repository of OpenPGP certificates and public-private keys. Yes, I know this could be construed as a manager turn-off but, luckily, Kleopatra can be easily associated with open-source email clients such as KMail.

I’ll be talking more about the PGP-compatible email solution in a future article. So, Kleopatra lets you create public-private key pairs, store and modify certificates, share said certificates with your peers – or confederates, depending on the case – and more. Please remember Kleopatra’s for storage, not for actual email communication. With this clarification in mind, let’s explore this awesome tool.

How to Encrypt Email in Kleopatra

Are you ready to do some serious gpg4win encryption? Let’s get down to business.

Step 1. Download and install Kleopatra.

Kleopatra is a message encryption utility that’s part of a large package. This pack is called Gpg4win. Download the package from the official webpage and follow the onscreen instruction to complete the installation process.

Step 2. Set up Kleopatra.

Once the installation process is done, open Kleopatra. On the first run, Kleopatra will ask you to create a key pair (i.e., public-private key). Click on the New Key Pair button. Type in your name and associated email address and press Next to continue. The message “Creating a New Key Pair” will pop up on your screen. After a couple of seconds, a new window will appear, asking you to provide a passphrase.

Kleopatra has a built-in password strength evaluator that will show you how weak or strong your password is based on your choice of alphanumeric symbols. Go ahead and type in your passphrase and click Ok to continue.

After a couple of (more) seconds, your key pair will be created. The key pair creation wizard’s summarization screen contains a copy of your fingerprint (i.e. the shorter version of your public PGP key) and several other useful functions such as key pair backup, upload the public key to directory service, or send the public key via email.

Step 3. Manage your certificates.

Congrats! You’ve just created your first key pair with Kleopatra. Now, before you proceed, I strongly recommend you made a local backup of your key pair. To do that, click on the key pair backup button. Press the browse file button, choose a storage folder, name it, and Ok to continue. This will create a secret key on your machine. Type in your passphrase, click ok and close the wizard.

You’re all set up to encrypt and decrypt messages using PGP. There’s one thing missing thought – the recipient. To encryptdecrypt messages from your peer or peers, you’ll need to certify his or her certificate. To do that, ask your peer to send you his PGP public key via email. Once you’ve received it, open a notepad document and copy the contents of the email.

Extra caution when you copy a PGP key – you must include everything from title (e.g. – – – – – BEGIN PGP PUBLIC KEY BLOCK – – – – -) to footer (- – – – – END PGP PUBLIC KEY BLOCK- – – – – ) and dashes. Now, once you’ve copied the recipient’s public key to a notepad document, select the text, right-click, and select Cut. Go back to Kleopatra, click on Tools, highlight Clipboard, and click on the certificate Import.

Step 4. Validating the recipient’s certificate.

In the Certify Certificate window, click the check box next to your recipient’s name (i.e., if no name was appended to the public key, this field will appear blank; you may still select it). Highlight the box next to “I have verified the fingerprint” and click Next to continue. In the following window, select “Certify only for myself”, and click on Certify to continue. You may be asked to provide your passphrase. Do that and click on ok.

Step 5. How to encrypt email in Kleopatra.

Once you’ve validated your peer’s certificate, you will be able to PGP- or SMIME-encrypt your messages. First, compose your message. Open a fresh notepad document and type in your plaintext message. When you’re done, highlight the message, right-click and select copy. Go back to Kleopatra, click on tools, select Clipboard, and click on Encrypt. Under recipients, click on the “Add recipient” button.

Don’t forget to have your OpenPGP function selected. In the next window, select your recipient, and press Ok. Your message will now be PGP encrypted. Close the encryption window, open a fresh notepad document, right-click, and hit paste.

This is your PGP-encrypted document. Use your favorite email client to send this PGP block to your peer and that’s it. Both sender and recipient can decrypt the message by using the decrypt function in Kleopatra. Just hit decrypt, select your certificate, paste the text from the email’s body, and hit the ok button to begin decryption. That’s it!

Email is the most common attack vector used as an entry point into an

organization’s systems.

Heimdal® Email Security

Is the next-level email protection solution which secures

all your incoming and outgoing comunications.

- Completely secure your infrastructure against email-delivered threats;

- Deep content scanning for malicious attachments and links;

- Block Phishing and man-in-the-email attacks;

- Complete email-based reporting for compliance & auditing requirements;

Parting thoughts

Kleopatra is a very useful and free tool for sending PGP- and SMIME-encrypted messages. On top of that, it’s far safer to use for corporate comms compared to iGolder or other free-to-use resources. Again, I have to emphasize that Kleopatra is just a certificate manager and not an email client. You will need to use another transport vector to send your encrypted message across.

Of course, encrypting your emails is not enough. In a previous article, I’ve highlighted that SMIME is prone to message takeover attacks. Moreover, even PGP is vulnerable to cryptanalytical attacks. An extra layer of protection always makes sense.

Solutions like Heimdal™ Security’s Email Security can protect your assets against spam attacks, ransomware, and even some sophisticated forms of cryptanalytical attacks. As always, stay safe and shoot me an email if you have any questions about Kleopatra or PGP encryption.

If you liked this post, you will enjoy our newsletter.

Get cybersecurity updates you’ll actually want to read directly in your inbox.