Содержание

- Использование встроенного SSH клиента в Windows 10

- Установка клиента OpenSSH в Windows 10

- Как использовать SSH клиенте в Windows 10?

- SCP: копирование файлов из/в Windows через SSH

- Безопасная оболочка (SSH)

- использование клиента Windows 10 OpenSSH

- Использование PuTTY

- Скачивание SSH-клиента

- Подключение к устройству

- Обновление пароля учетной записи

- настройка устройства Windows IoT Core

- Часто используемые служебные программы

- Установка OpenSSH

- Установка OpenSSH с помощью приложения «Параметры» в Windows

- Установка OpenSSH с помощью PowerShell

- Запуск и настройка OpenSSH Server

- Подключение к OpenSSH Server

- Удаление OpenSSH с помощью приложения «Параметры» в Windows

- Удаление OpenSSH с помощью PowerShell

- OpenSSH Что это такое, и с чем это едят

- Авторизация по SSH ключу

- Шифрованное копирование файлов

- Удаляем openssh, 100% защита от ботнета, миф?

Использование встроенного SSH клиента в Windows 10

В Windows 10 и Windows Server 2019 появился встроенный SSH клиент, который вы можете использовать для подключения к *Nix серверам, ESXi хостам и другим устройствам по защищенному протоколу, вместо Putty, MTPuTTY или других сторонних SSH клиентов. Встроенный SSH клиент Windows основан на порте OpenSSH и предустановлен в ОС, начиная с Windows 10 1809.

Установка клиента OpenSSH в Windows 10

Клиент OpenSSH входит в состав Features on Demand Windows 10 (как и RSAT). Клиент SSH установлен по умолчанию в Windows Server 2019 и Windows 10 1809 и более новых билдах.

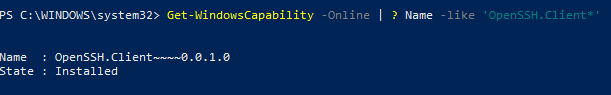

Проверьте, что SSH клиент установлен:

В нашем примере клиент OpenSSH установлен (статус: State: Installed).

Если SSH клиент отсутствует (State: Not Present), его можно установить:

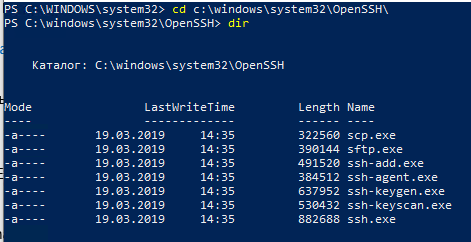

]Бинарные файлы OpenSSH находятся в каталоге c:windowssystem32OpenSSH.

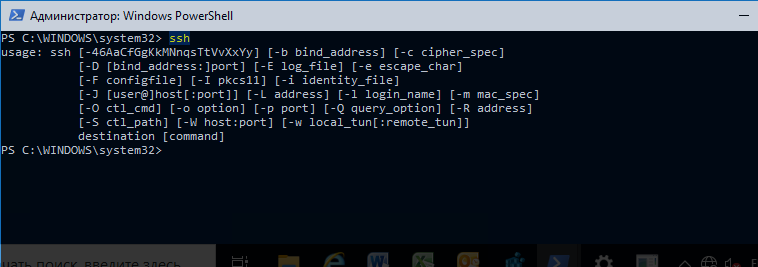

Как использовать SSH клиенте в Windows 10?

ssh

usage: ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-E log_file] [-e escape_char]

[-F configfile] [-I pkcs11] [-i identity_file]

[-J [user@]host[:port]] [-L address] [-l login_name] [-m mac_spec]

[-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address]

[-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]

destination [command]

Для подключения к удаленному серверу по SSH используется команда:

Если SSH сервер запущен на нестандартном порту, отличном от TCP/22, можно указать номер порта:

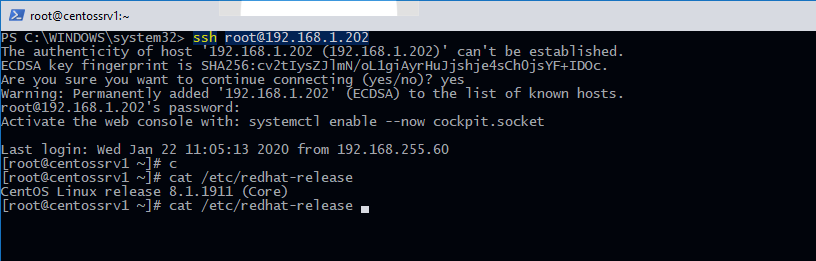

Например, чтобы подключиться к Linux хосту с IP адресом 192.168.1.202 под root, выполните:

Затем появится запрос пароля указанной учетной записи, укажите пароль root, после чего должна открытся консоль удаленного Linux сервера (в моем примере на удаленном сервере установлен CentOS 8).

Если вы используете SSH аутентификацию по RSA ключам (см. пример с настройкой SSH аутентификации по ключам в Windows), вы можете указать путь к файлу с закрытым ключом в клиенте SSH так:

Также вы можете добавить ваш закрытый ключ в SSH-Agent. Сначала нужно включить службу ssh-agent и настроить ее автозапуск:

set-service ssh-agent StartupType ‘Automatic’

Start-Service ssh-agent

Добавим ваш закрытый ключ в базу ssh-agent:

Теперь вы можете подключиться к серверу по SSH без указания пути к RSA ключу, он будет использоваться автоматически. Пароль для подключения не запрашивается (если только вы не защитили ваш RSA ключ отдельным паролем):

Еще несколько полезных аргументов SSH:

SCP: копирование файлов из/в Windows через SSH

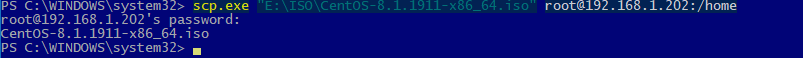

С помощью утилиты scp.exe, которая входит в состав пакета клиента SSH, вы можете скопировать файл с вашего компьютера на SSH сервер:

scp.exe «E:ISOCentOS-8.1.1911-x86_64.iso» root@192.168.1.202:/home

Можно рекурсивно скопировать все содержимое каталога:

И наоборот, вы можете скопировать файл с удаленного сервера на ваш компьютер:

scp.exe root@192.168.1.202:/home/CentOS-8.1.1911-x86_64.iso e:tmp

Итак, теперь вы можете прямо из Windows 10 подключаться к SSH серверам, копировать файлы с помощью scp без установки сторонних приложений и утилит.

Источник

Безопасная оболочка (SSH)

Secure Shell (SSH) позволяет удаленно администрировать и настраивать Windows устройства IoT Core.

использование клиента Windows 10 OpenSSH

клиент Windows OpenSSH требует, чтобы ос узла клиента SSH была Windows 10 версии 1803 (17134). кроме того, устройство Windows 10 IoT Базовая должно работать под RS5 Windows Insider Preview выпуска 17723 или более поздней версии.

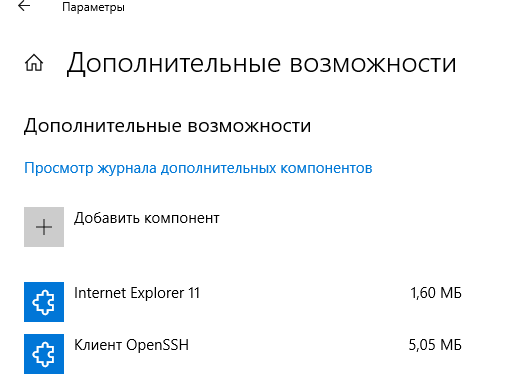

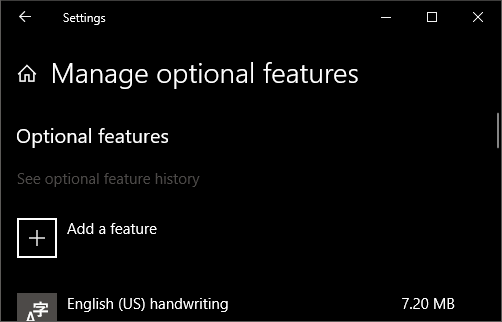

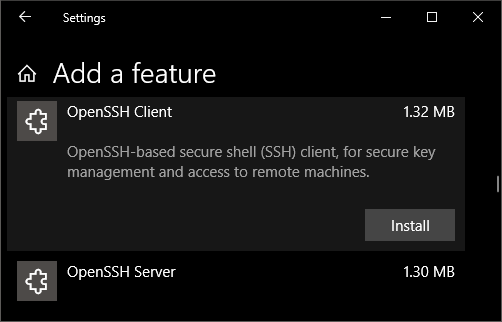

клиент OpenSSH был добавлен в Windows 10 в 1803 (сборка 17134) как дополнительный компонент. чтобы установить клиент, можно выполнить поиск по запросу управление дополнительными компонентами в параметрах Windows 10. Если клиент OpenSSH не указан в списке установленных компонентов, выберите Добавить компонент.

Затем выберите в списке клиент OpenSSH и нажмите кнопку установить.

Чтобы войти с помощью имени пользователя и пароля, используйте следующую команду:

где host — это IP-адрес Windows устройства IoT Core или имя устройства.

При первом подключении появится сообщение следующего вида:

Введите Да и нажмите клавишу Ввод.

Если необходимо войти как Дефаултаккаунт, а не как администратор, потребуется создать ключ и использовать его для входа. На рабочем столе, с которого планируется подключиться к устройству IoT, откройте окно PowerShell и перейдите в папку личных данных (например, CD

Зарегистрируйте ключ с помощью ssh-агента (необязательно, для интерфейса единого входа). Обратите внимание, что SSH-Add необходимо выполнять из папки, которая является ACL, в качестве пользователя, выполнившего вход в систему (Builtin администраторы NT_AUTHORITY system также ОК). По умолчанию компакт-диск

из PowerShell должен быть достаточно, как показано ниже.

Если ключ не зарегистрирован в ssh-agent, он должен быть указан в командной строке для входа:

Если закрытый ключ зарегистрирован в ssh-agent, необходимо указать только DefaultAccount@host :

При первом подключении появится сообщение следующего вида:

Введите Да и нажмите клавишу Ввод.

Теперь вы должны подключиться как дефаултаккаунт

Кроме того, необходимо задать список ACL для administrators_authorized_keys в соответствии с ACL ssh_host_dsa_key в том же каталоге.

Настройка ACL с помощью PowerShell

Использование PuTTY

Скачивание SSH-клиента

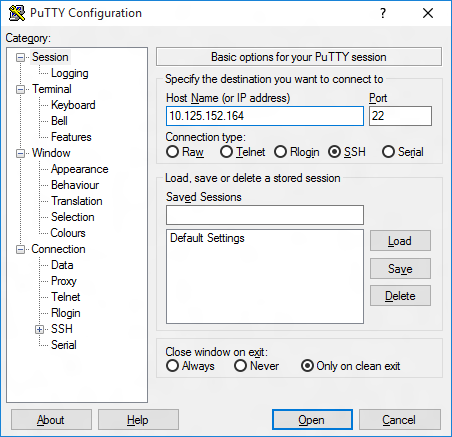

Чтобы подключиться к устройству с помощью SSH, сначала необходимо скачать клиент SSH, например, выполнив.

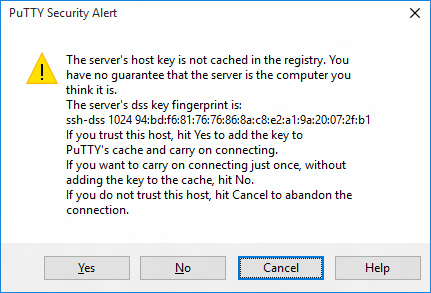

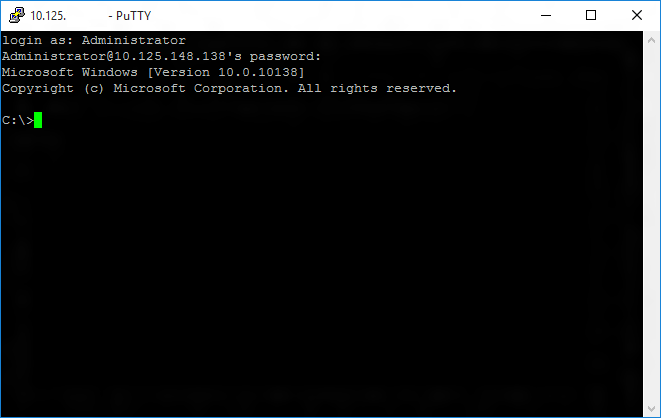

Подключение к устройству

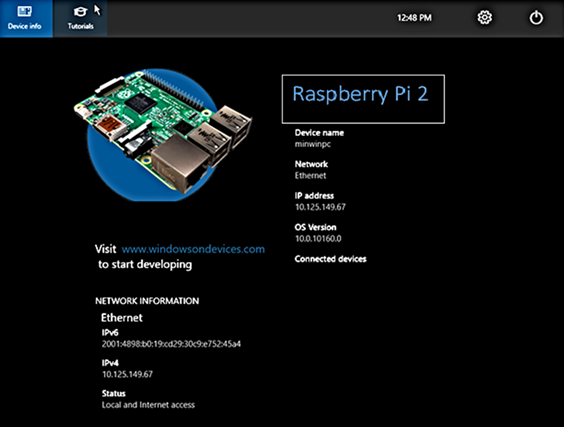

Чтобы подключиться к устройству, сначала необходимо получить IP-адрес устройства. после загрузки устройства Windows IoT Core на экране, подключенном к устройству, будет отображаться IP-адрес:

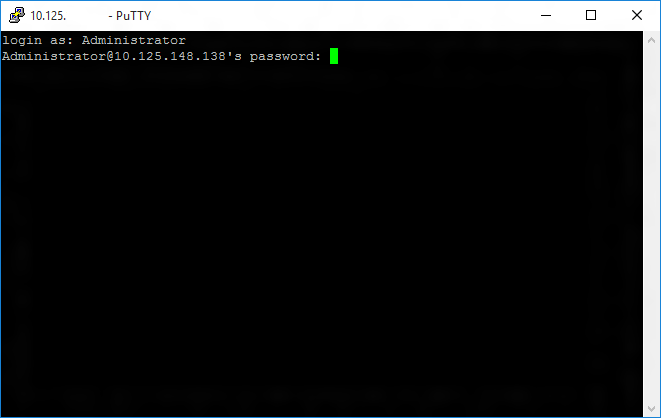

Если соединение прошло успешно, login as: на экране появится запрос на вход.

Введите Administrator и нажмите клавишу ВВОД. Затем введите пароль по умолчанию в p@ssw0rd качестве пароля и нажмите клавишу ВВОД.

Если вы смогли успешно войти в систему, вы увидите нечто вроде:

Обновление пароля учетной записи

Настоятельно рекомендуется обновить пароль по умолчанию для учетной записи администратора.

Для этого введите следующую команду в консоли выводимых команд, заменив [new password] строгим паролем:

настройка устройства Windows IoT Core

чтобы иметь возможность развертывать приложения из Visual Studio 2017, необходимо убедиться, что Удаленный отладчик Visual Studio запущена на устройстве Windows IoT Core. Удаленный отладчик должен запускаться автоматически во время загрузки компьютера. Чтобы дважды проверить, используйте команду TList, чтобы вывести список всех запущенных процессов из PowerShell. На устройстве должно быть открыто два экземпляра msvsmon.exe.

время ожидания Удаленный отладчик Visual Studio может истекает после длительных периодов бездействия. если Visual Studio не удается подключиться к устройству Windows IoT Core, попробуйте перезагрузить устройство.

При необходимости можно также переименовать устройство. Чтобы изменить имя компьютера, используйте setcomputername программу:

Чтобы изменения вступили в силу, необходимо перезагрузить устройство. Команду можно использовать shutdown следующим образом:

Часто используемые служебные программы

Источник

Установка OpenSSH

Область применения Windows Server 2019, Windows 10: Windows Server 2022,

OpenSSH — это средство подключения для удаленного входа, использующее протокол SSH. Оно шифрует весь трафик между клиентом и сервером для предотвращения перехвата информации, перехвата подключения и других атак.

OpenSSH можно использовать для подключения устройств с Windows 10 (версия 1809 и более поздние) или Windows Server 2019 с установленным клиентом OpenSSH к таким устройствам с установленным сервером OpenSSH.

Если вы скачали OpenSSH из репозитория GitHub по адресу PowerShell/openssh-portable, следуйте приведенным в репозитории инструкциям, а не инструкциям в этой статье.

Установка OpenSSH с помощью приложения «Параметры» в Windows

Оба компонента OpenSSH можно установить с помощью «Параметров» Windows на устройствах Windows Server 2019 и Windows 10.

Чтобы установить компоненты OpenSSH, сделайте следующее:

Откройте приложение Параметры, выберите элементы Приложения > Приложения и возможности, щелкните Дополнительные возможности.

Просмотрите этот список и определите, установлено ли средство OpenSSH. Если нет, выберите пункт Добавить компонент в верхней части страницы и сделайте следующее:

После завершения установки вернитесь в раздел Приложения > Приложения и возможности и Дополнительные возможности, где теперь должно появиться средство OpenSSH.

Установка OpenSSH с помощью PowerShell

Чтобы установить OpenSSH с помощью PowerShell, запустите PowerShell от имени администратора. Для проверки доступности OpenSSH выполните следующий командлет:

Если ни один из них не установлен, должно отобразиться следующее:

Затем установите нужный серверный или клиентский компонент:

Оба командлета должны вернуть такие выходные данные:

Запуск и настройка OpenSSH Server

Чтобы запустить и настроить OpenSSH Server для первого использования, откройте PowerShell от имени администратора и выполните следующие команды для запуска sshd service :

Подключение к OpenSSH Server

После установки вы можете подключиться к серверу OpenSSH с устройства Windows 10 или Windows Server 2019, на котором установлен клиент OpenSSH, с помощью PowerShell, как показано ниже. Обязательно запустите PowerShell от имени администратора:

Когда подключение будет установлено, отобразится примерно следующее сообщение:

Если выбрать Да, этот сервер будет добавлен в список известных узлов SSH в клиенте Windows.

На этом этапе нужно ввести пароль. В целях безопасности пароль не будет отображаться по мере ввода.

После подключения вы увидите командную оболочку Windows:

Удаление OpenSSH с помощью приложения «Параметры» в Windows

Чтобы удалить OpenSSH с помощью приложения «Параметры» в Windows, сделайте следующее:

Удаление OpenSSH с помощью PowerShell

Чтобы удалить компоненты OpenSSH с помощью PowerShell, выполните следующие команды:

Если служба использовалась во время удаления, может потребоваться перезагрузка Windows.

Источник

OpenSSH Что это такое, и с чем это едят

На одном из моих серверов, в логах я заметил не очень позитивную активность, а именно китайцев, которые перебирали пароли, пытаясь авторизоваться под «админом», «рутом» и прочими логинами. Ок, я бы понял, если бы у меня был бы стандартный порт, но порт у меня был не стандартный, сервер вообще был в качестве тестовой среды и, короче, было странно, я заблокировал пол Китая и забил.

Далее меня откровенно стала надоедать необходимость постоянно вводить пароль для авторизации на серверах. Не, ну а если у меня двадцать серверов — нужно знать двадцать паролей, причем разных, потому что ставить один и тот же пароль на весь зоопарк глупо.

Авторизация по SSH ключу

Собственно в OpenSSH есть такая интересная возможность, как авторизация по ключам. Для корректной работы этого метода используется два ключа, открытый (который publik_key) и закрытый (privat_key соответственно). Открытый ключ должен находится в домашней каталоге пользователя, на сервере, на который мы будем заходить, а закрытый ключ должен обитать в домашнем каталоге пользователя, на ноутбуке (или ПК, смартфоне, телефоне, холодильнике, космическом шатле и т.д.) с которого мы будем ломиться на сервер. Далее, при авторизации, грубо говоря, эти ключи сравниваются, клиент авторизуется на сервер, сервер авторизуется у клиента, и клиент попадает на сервер. Само преимущество этого метода заключается в том, что его нельзя украсть, так как при авторизации ключ не передается на сервер, а только доказывает серверу, что у него есть этот ключ.

Ну если, username, мы смогли тебя убедить в том, что это необходимо, то начнем с генерации ключа. Заходим на наш сервер и генерируем ключ из под обычного пользователя (не root):

Далее в ответ «генератор» задаст нам несколько вопросов:

На этом вопросы заканчиваются, а ключи генерируются. Кстати, непонимающие «гуглочитатели» могут задать вопрос, почему я ввел ключ rsa, а не dsa? Все просто, dsa используется только для цифровой подписи, и не используется для шифрования. Так что смело вводите rsa.

В папке, в которой вы находитесь (или той,которую могли указать) вы найдете два файла, по названиям которых вы поймёте сто там публичное, а что там приватное.

Теперь, установим ключ на сервере:

и настроим openssh сервер, чтобы тот не просил логин и пароль, но мог авторизоваться по ключу. Для этого, уже под root пользователем или при помощи sudo, откроем файл конфигурации openssh любимым редактором:

приведем некоторые параметры к подобному виду:

и перезапустим службу openssh:

Но с сервера пока не выходите, особенно если он далеко от вас..

Теперь займемся настройками ноутбука, с которого вы будите ломиться на сервер.

Для этого скопируем файл закрытого ключа с сервера при помощи такой прекрасной утилиты, как scp:

и добавим ключ для своего ssh клиента:

Все, на это по идее можно закончить настройку авторизации, и авторизовываться на сервере можно таким образом:

Но мне это не особо удобно. Что я имею в виду? Например мы можем авторизовываться на сервер набрав в терминале

Для этого достаточно в файл

/.ssh/config добавить эти строки:

Это называется Алиасом. Подробно ознакомиться с ключами вы можете на OpenNet.ru или набрав команду man ssh_config.

И еще, если вы собираетесь заходить на серверы с операционной системы Windows при помощи Putty, то вам понадобится утилита PuttyGen.

Шифрованное копирование файлов

Да, что то я ранее упоминал про такую штуку, как scp. Это не то, что вы, возможно, прочли на лурке, а это протокол RCP копирования файлов, использующий в качестве транспорта не RSH, а SSH.

При помощи этого протокола вы сможете копировать файл site1.zip на сервер со своего компьютера, в папку

/my_sites вот такой командой:

Можно скопировать файл sites22.zip с сервера на свой ноутбук в папку sites вот такой командой:

А если, вдруг, ваш ssh работает на другом порту, то делаем копирование вот такой командой:

Ну а в нашем случае, при настроенном алиасе в файле

/.ssh/config, скопировать файл мы сможем такой командой:

Удобненько, не правда ли?

На этом, пожалуй, обзор команд я закончу. Этого много есть в интернете, но и пусть будет в моем блоге.

В написании этого шедевра мне помогли следующие ресурсы:

Источник

Удаляем openssh, 100% защита от ботнета, миф?

Чем чревато удаление ssh (и клиент и сервер), в случае если удаленный доступ не требуется?

upd: как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

половина софта работать не будет, которая от них зависит

например все, что требует удаленного управления? (оно как раз нам и ненадо, все верно)

любопытно, насколько это безопасно, если ботнеты будут ломится в 22 порт.

Уаление openssh / openssl, 100% от ботнета, миф?

Чем чревато удаление ssh, в случае если удаленный доступ не требуется?

upd: как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

любопытно, насколько это безопасно, если ботнеты будут ломится в 22 порт.

При сложном пароле или настроенных ключах ничем, только логи будут замусориваться. И с этим можно бороться фильтрами, fail2ban всякими и т.п. А ещё можно тупо убрать sshd со стандартного порта на любой другой повыше и не париться совсем.

Нет, неадекватное. Скорее всего сломается вообще всё хоть как то связанное с сетью.

ну, вопрос в другом ключе ведь, безопасно ли именно удалить и то и другое, и удалить из iptables исключение для порта 22)

ssh удалять безопасно, если он совсем не нужен, с ним ничего не линкуется. openssl линкуется со всем сетевым, удаление openssl сломает 23 софта. Если тебе от линукса нужен только баш с чорной текстовой консолью смело удаляй.

убрать sshd со стандартного порта

и что мешает злоумышленнику подключиться на нестандартный? их не так уж и много, чтобы было сложно перебрать

Согласен, скурил пару мануалов по openssl, удалю из шапки темы упоминание о нем вообще, вдруг какой борец с ZOG снесет его ненароком))) ломает вообще все что связанно с сетью, все правильно.

В случае серверов «ломают» как правило именно через 80 порт, а точнее через то похапешное дерьмо, что на нем висит. Так что вперед и с песней, пионер.

и что мешает злоумышленнику подключиться на нестандартный? их не так уж и много, чтобы было сложно перебрать

Зайти помешает длинный сложный пароль или ключ. Речь не о злоумышленнике, а о тупых ботах, которые портов не перебирают, просто чтобы логи не пухли. Злоумышленнику придётся порты сканировать и искать ssh, это не есть вежливое и ожидаемое поведение от хоста и для таких ситуаци есть древний как копролит и надёжный как шотган portsentry например, не считая множества других IDS. Серьёзного дядю и это не испугает конечно, но 99% остальных будут зобанены на этом этапе.

насколько это безопасно, если ботнеты будут ломится в 22 порт.

Это очень опасно и приводит к износу порта

upd: как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

Это ни как не помешает боту на твоем компе самому делать запросы куда нибудь для получения инструкций.

и как это поможет от уязвимости к примеру в движке сайта предоставляющему eval? В том то и дело что никак.

Просто через iptables закрой вх. соединения на 22 порт если конечно тебе самому доступ не нужен. И да, почитай теорию про iptables. Для обновления системы используются исх. соединения, а для доступа к данному пк по ssh вх.

если не веришь openssl (и правильно) libressl твой выбор

в случае если удаленный доступ не требуется?

Можно конкретный юз-кейс? Не могу себе представить ситуацию, когда доступ в интернет есть, а удалённый доступ в том или ином виде при этом не нужен и не снимает кучу лишнего геморроя.

Если у тебя CLI к серверу и так под рукой, или сервер под кроватью, то конечно тебе ssh не нужен.

Чем чревато удаление ssh (и клиент и сервер), в случае если удаленный доступ не требуется?

Ох блин. Повесь ssh на нестандартный порт, настрой порт-кноккинг и не морочь себе голову. Если удаленный доступ не требуется, то вообще ничем не чревато.

как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

ты наивно считаешь что если в боте реализован перебор паролей, там будет сложно реализовать перебор портов, если 22 не отвечает?

ты наивно считаешь что если в боте реализован перебор паролей, там будет сложно реализовать перебор портов, если 22 не отвечает?

Потому что это тупо невыгодно. Стратегически лучше сразу после отлупа идти дальше по диапазону чем упорно высканивать неведомый порт ssh, который вполне может вообще отсутствовать, и тем самым беспокоить IDS. Сканирующий все порты в IP диапазоне в поисках неведомо чего ботнет долго не проживёт, быстро спалится и будет массово зобанен. Наивен тут ты, предлагаю прекратить несмешную клоунаду.

Зачем удалять? Просто останови sshd.

почему это не выгодно? пока люди считают смену порта «защитой» по советам таких местных «аналитиков», такая атака имеет смысл. Ведь боты делают допущение, что существуют клоуны которые пользуются паролями для аутентификации SSH. Порт же перебрать дешевле чем пароли. К тому же никто не говорит, что сбор адресов, которые отвечают на SSH и собственно перебор паролей отдельно.

Наивен тут ты, предлагаю прекратить несмешную клоунаду.

и перестать давать идиотские советы

Источник

Skip to content

- ТВикинариум

- Форум

- Поддержка

- PRO

- Войти

OpenSSH Authentication Agent

Имя службы: ssh-agent

Отображаемое имя: OpenSSH Authentication Agent

Состояние: не работает

Тип запуска: Отключена

Зависимости: нет

Описание по умолчанию

Agent to hold private keys used for public key authentication.

Нормальное описание

Служба для OpenSSH-клиента, входящего в Компоненты Windows, который по умолчанию отключён. Служба появилась в Windows 10 build 1803 в состоянии Вручную, после, в 1809, 1903 и далее перешла в состояние Отключено. Бесполезная служба, учитывая, что родным клиентом OpenSSH опытный пользователь в здравом уме пользоваться не будет. Для этого есть другие решения, не требующие никаких дополнительных служб.

Рекомендации

Учитывая следующее:

- Другие службы не зависят от этой службы

- Сама служба не зависит от других служб

- Служба отключена по умолчанию

Службу можно не трогать. Однако, с точки зрения безопасности, службу можно выпилить Командой:

sc delete ssh-agent

В более старых версиях Windows, то есть Windows Vista, 7 и 8 / 8.1, запустить SSH было непросто. Вам пришлось немало сделать, чтобы его настроить. Так было с Windows 10 до Creators Update. Однако Fall Creators Update — это совсем другая история; теперь вы можете установить OpenSSH в Windows 10 в качестве дополнительной функции. Вы можете установить как клиент OpenSSH, так и сервер OpenSSH.

Откройте приложение «Настройки» и перейдите в группу настроек «Приложения».

Перейдите на вкладку «Приложения и функции» и нажмите «Управление дополнительными функциями».

На экране «Управление дополнительными функциями» перечислены только языковые пакеты. Чтобы просмотреть другие компоненты, которые можно установить, нажмите кнопку «Добавить компонент».

Ищите функцию OpenSSH Client или OpenSSH Server. Щелкните его, а затем нажмите кнопку «Установить». Подождите, пока он установится, и все. Вы можете установить один или оба клиента OpenSSH и сервер OpenSSH, используя этот же метод. Мы должны упомянуть, что он находится в бета-версии, поэтому ожидайте обычных ошибок, которые вы можете ожидать от Microsoft.

Вам нужно будет настроить дополнительные вещи, но OpenSSH есть, и теперь вы можете использовать SSH, помимо прочего, для безопасного подключения к серверу.

Удалить OpenSSH

Чтобы удалить OpenSSH в Windows 10, откройте приложение «Настройки» и выберите «Приложения»> «Приложения и функции». Снова щелкните Управление функциями параметров. На этот раз просканируйте список установленных дополнительных функций, то есть список, который обычно показывает вам языковые пакеты, которые можно установить. Сервер и клиент OpenSSH появятся здесь, если они установлены. Щелкните по нему и нажмите кнопку Удалить.

Учитывая, что и клиент, и сервер OpenSSH находятся в стадии бета-тестирования, вы можете ожидать ошибок, но вы также должны быть готовы к меньшему количеству продуктов. Большинство пользователей, скорее всего, сравнят его с Putty, но он пока не работает.

Обновление Fall Creators Update вышло в октябре этого года, так что эта функция более или менее все еще находится на очень ранней стадии, если хотите. Это и хорошо, и плохо. Плохо, потому что это означает ошибки и ограниченную функциональность, и хорошо, потому что это означает, что пользователи могут надеяться на улучшения, и они могут надеяться, что в один прекрасный день это снова сложится Putty.

У команды Microsoft, ответственной за разработку OpenSSH, есть грубая дорожная карта это может дать вам представление о том, чего ожидать. Имейте в виду, что эта дорожная карта не самая последняя. Windows 10 уже некоторое время поддерживает SSH, но до Fall Creators Update пользователям, которые хотели установить OpenSSH в Windows 10, приходилось устанавливать его через Github. Если вы все еще не обновились до Fall Creators Update или хотите попробовать самые последние версии OpenSSH, вы можете сделать это на странице проекта на Github.

Что вы думаете об этой статье?

Если вы заядлый разработчик, вы, возможно, уже заметили, что Microsoft наконец-то добавила поддержку SSH-соединений в Windows 10 . Это интеграция OpenSSH в Windows 10, которая поставляется с выпуском Windows 10 Fall Creators Update. Теперь пользователи получают возможность отключить клиентское программное обеспечение SSH, например PuTTY , для подключения к локальному или серверу, расположенному в Интернете. Если вы новичок в этом, давайте сначала обсудим, что такое SSH или Secure Shell.

Что такое OpenSSH

SSH или Secure Shell – это не что иное, как общий протокол, подобный FTP или HTTP, который используется для отправки данных из источника в пункт назначения. Но здесь отправленные данные строго зашифрованы. OpenSSH очень популярен среди разработчиков, работающих на машинах Linux, поскольку он позволяет им получать доступ к удаленному серверу в сети и управлять им.

Прежде чем мы начнем, я хотел бы отметить, что эта функция доступна как бета-версия и может иногда показывать некоторые глюки.

Действия по включению OpenSSH в Windows 10

С функциями Windows:

Перейдите в «Настройки»> «Приложения»> «Приложения и функции» или перейдите по этому адресу:

мс-настройки: appsfeatures

Теперь нажмите Управление дополнительными функциями.

Выберите Добавить функцию. Это приведет вас к новой странице.

Прокрутите вниз до Клиент OpenSSH (бета) и Сервер OpenSSH (бета) .

Установите их оба и перезагрузите компьютер

Это загрузит и установит все компоненты по этому пути:

C: Windows System32 OpenSSH

Теперь вы можете использовать Powershell или командную строку (CMD), чтобы перейти к указанному пути, а затем начать работать с SSH, как в Linux.

С подсистемой Windows для Linux (WSL)

Прежде всего, откройте меню «Пуск» и введите Функции Windows , а затем выберите Включить и выключить функции Windows.

Установите флажок Подсистема Windows для Linux и нажмите ОК.

Перейдите в магазин Microsoft Store и найдите Ubuntu .

Установите это приложение.

Теперь выполните поиск Ubuntu в меню «Пуск» или в Cortana, чтобы запустить командную строку Linux Bash и использовать возможности SSH.

В настоящее время эта функция перенесена в Windows 10 с помощью Win32 Port самой Microsoft. В настоящее время доступно обновление для Windows 10 Fall Creators: 0.0.19.0 , но если вы зайдете в их репозиторий GitHub, вы обнаружите, что последняя версия – 0.0.24.0 , которая новее встроенного и, следовательно, будет гораздо более стабильным. Вы можете прочитать больше об установке через Powershell в их документации по GitHub, указанной выше.

Наконец, похоже, что Microsoft усиливает использование технологий с открытым исходным кодом, интегрируя их непосредственно в Windows 10 и улучшая их для разработчиков. Это делает утверждение Терри Майерсона (исполнительного вице-президента группы разработчиков Windows в Microsoft) верным, что

«Windows 10 – лучшая чертова девбокс на планете».

И мы не можем дождаться добавления более полезных функций, подобных этой, во встроенную Windows 10!

MacOS можно установить на виртуальную машину VMware, работающую на ESXi. Это можно сделать после подготовки загрузочного установочного образа в формате ISO с помощью hdiutil, применения бесплатного патча на сервере ESXi и настройки определенных параметров виртуальной машины.

Удаление Cygwin

- Остановите и удалите все службы cygrunsrv.

- Остановите все процессы Cygwin и отключите монтирование любой файловой системы с помощью команды mount.

- Удалите корневую папку Cygwin и все подпапки.

- Удалите ярлыки Cygwin на рабочем столе и в меню «Пуск».

Как мне остановить Cygwin?

Остановка Cygwin / X

- Выбор опции «Выход…» в меню значков в области уведомлений.

- В оконном режиме: нажмите Alt-F4, чтобы выключить X-сервер.

Как удалить службу sshd?

3 ответы

- удалить LOCAL_MACHINESYSTEMControlSet001servicessshd.

- запустите ‘sc delete sshd’

- перезагружать.

Как удалить окна GCC?

Для командной строки вы можете просто отредактировать переменные PATH / Path вашего окна (Control PanelSystem и SecuritySystem → Advanced system settings -> Environment Variables…). Вы можете удалить все ссылки на вашу предыдущую установку TDM-GCC и добавить все необходимые записи для новой установки.

Могу ли я удалить папку Cygwin?

Чтобы удалить папку, нажмите пользователь должен «стать владельцем» этого папка. Это не может быть легко сделано в графическом интерфейсе Windows. Однако это довольно легко сделать в окне командной строки, используя три командные строки.

Cygwin — это эмулятор?

Cygwin — это набор инструментов с открытым исходным кодом, который позволяет компилировать приложения Unix или Linux и запускать их в операционной системе Windows из интерфейса, подобного Linux. … DLL служит Эмулятор Linux, а набор инструментов обеспечивает среду разработки, подобную Linux.

Могу ли я удалить клиент OpenSSH?

Удалите OpenSSH с помощью настроек Windows

Откройте «Настройки», затем перейдите в «Приложения»> «Приложения и функции». Перейдите к дополнительным функциям. В списке выберите OpenSSH Client или OpenSSH Server. Выберите Удалить.

Почему истекло время соединения SSH?

Сообщение об ошибке: «Ошибка при подключении к [экземпляру], причина: Превышено время ожидания подключения: подключение». к проблемам с подключением к экземпляру, что означает, что запрос не достигает экземпляра и истекает время ожидания. Это может произойти, если на экземпляре не работает SSH или если брандмауэр блокирует доступ.

Как переустановить SSH?

Как переустановить OpenSSH в Ubuntu

- Щелкните меню «Приложения», щелкните «Стандартные» и щелкните «Терминал».

- Введите «sudo apt-get –reinstall install имя_пакета» в окно терминала, заменив «имя_пакета» на «openssh-client» для клиента OpenSSH или «openssh-server» для сервера OpenSSH.

Как мне избавиться от GCC?

—очистка Используйте очистку вместо удаления для всего, что нужно удалить. Звездочка («*») будет отображаться рядом с пакетами, очистка которых запланирована. remove –purge эквивалентна команде очистки. Элемент конфигурации: APT :: Get :: Purge.

Как мне удалить GDB из Windows?

1 ответ. Чтобы удалить GDB из Homebrew, вы должны использовать варить rm gdb . Простое удаление символической ссылки / usr / local / bin / gdb все равно оставит формулу построенной, но не связанной. Обычно вам не следует пытаться удалить файлы Homebrew вручную.

Как удалить блоки кода в Windows 10?

Метод 2: удалите кодовые блоки с помощью приложений и компонентов / программ и компонентов. Ищите CodeBlocks в списке и щелкните по нему. Следующим шагом является нажатие на удаление, чтобы вы могли начать удаление.

В прошлый раз я устранял ошибки при подключении к серверу OpenSSH на Windows 10. Там же я расписал шаги по установке этого компонента (OpenSSH) на Windows 10. Но это была дефолтовая установка. Сейчас я решил её допилить, чтобы была хоть какая-то защита.

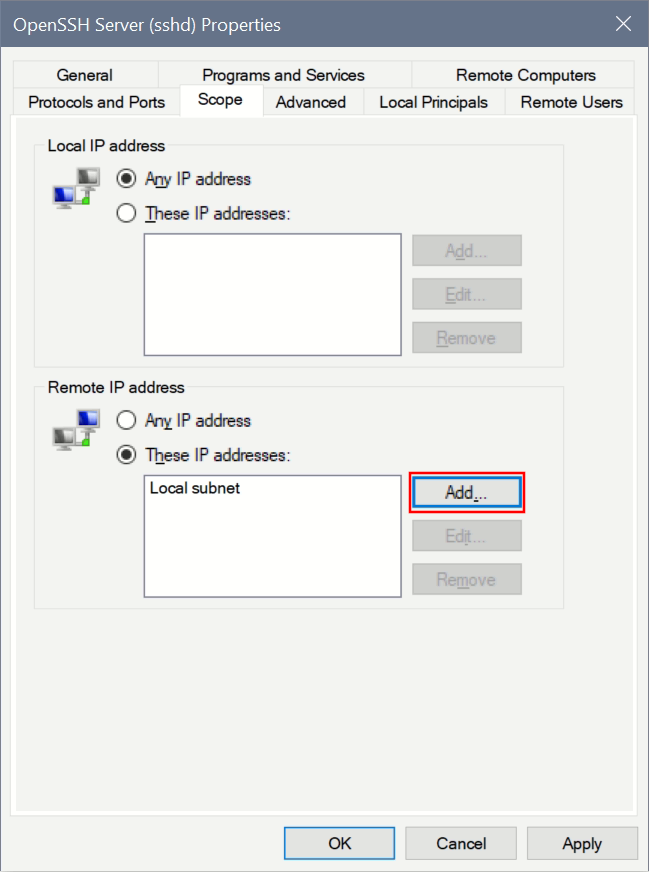

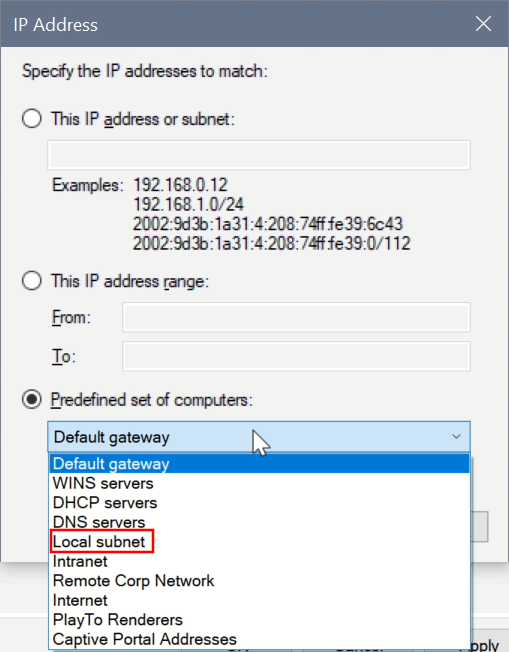

Настройка Firewall на сервере

1. Откроем настройки брандмауэра (не нравится мне это слово, лучше всё же firewall).

▶ ▶ ▶ ▶ ▶ ▶

2. В диалоге выбора IP-адресов переключимся на третий вариант (Predefined set of computers) и выберем Local subnet:

Можно конечно ограничиться вообще только одним IP-адресом компьютера админа, тогда все остальные будут получать ошибку:

PS C:WindowsSystem32OpenSSH> .ssh 192.168.1.4 -p 22 ssh: connect to host 192.168.1.4 port 22: Connection timed out

Создание ключей пользователя

Мы находимся на компьютере с которого будем логинится на сервер OpenSSH. Здесь нам нужно сгенерировать аутентификационные ключи, поэтому переходим к следующему шагу.

3. Переходим в папку OpenSSH:

cd C:WindowsSystem32OpenSSH

4. Запускаем утилиту для генерации ключей:

.ssh-keygen.exe

Вывод будет таким:

PS C:WindowsSystem32OpenSSH> .ssh-keygen.exe

Generating public/private rsa key pair.

Enter file in which to save the key (C:UsersAdmin/.ssh/id_rsa):5. Мы ничего вводить не будем, а просто нажмём клавишу Enter , т.о. ключи сохранятся в папку по умолчанию.

Если ключи в этой папке уже есть, будет предложено их перезаписать.

6. Введём кодовую фразу (passphrase) для шифрования файлов закрытого ключа.

Будет создана пара ключей — публичный и приватный:

PS C:WindowsSystem32OpenSSH> .ssh-keygen.exe

Generating public/private rsa key pair.

Enter file in which to save the key (C:UsersAdmin/.ssh/id_rsa):

C:UsersAdmin/.ssh/id_rsa already exists.

Overwrite (y/n)? y

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in C:UsersAdmin/.ssh/id_rsa.

Your public key has been saved in C:UsersAdmin/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:3mmo0ncL25SQ+g5iqIQDFTNr6LfQGplb5auMJHsrJa8 Admin@Notebook

The key's randomart image is:

+---[RSA 3072]----+

| + |

| . = |

|. + . |

|.o+ o . |

|.* + . S |

|+ O.. .o + o |

|+O..ooo + * |

|=+=.o..+.*. |

|E=.+ ..o+.o. |

+----[SHA256]-----+После генерации мы получили пару ключей id_rsa (закрытый) и id_rsa.pub (открытый), они расположены в папке C:UsersAdmin.ssh на локальном компьютере.

Безопасное хранение закрытых ключей

Для сохранения закрытых ключей в Windows реализована специальная служба

7. Запустим агент SSH (на клиентском компе в консоли PowerShell под админом):

Start-Service ssh-agent

В случае отключенной службы мы получим ошибку:

Start-Service : Service 'OpenSSH Authentication Agent (ssh-agent)' cannot be started due to the following error:

Cannot start service ssh-agent on computer '.'.

At line:1 char:1

+ Start-Service ssh-agent

+ ~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : OpenError: (System.ServiceProcess.ServiceController:ServiceController) [Start-Service],

ServiceCommandException

+ FullyQualifiedErrorId : CouldNotStartService,Microsoft.PowerShell.Commands.StartServiceCommand

В этом случае нужно выставить режим запуска службы на ручной:

Get-Service -Name ssh-agent | Set-Service -StartupType Manual

8. Выполним проверку состояния службы:

Get-Service ssh-agent

Вывод должен быть таким:

PS C:WindowsSystem32OpenSSH> Get-Service ssh-agent

Status Name DisplayName

------ ---- -----------

Running ssh-agent OpenSSH Authentication Agent

9. Загрузим наши ключи в хранилище ssh-agent:

ssh-add.exe C:UsersAdmin.sshid_rsa

Если воспользоваться командой из примера, то получим ошибку:

C:WindowsSystem32OpenSSH> ssh-add ~.sshid_rsa ~.sshid_rsa: No such file or directory

Так что придётся указывать полный путь. Сейчас нет времени разбираться, почему ssh-add не понимает ~

10. Мы успешно добавили закрытый ключ в ssh-agent, так что теперь файл нужно удалить (при необходимости можно сделать его резервную копию):

del C:UsersAdmin.sshid_rsa

Использование открытых ключей

Как вы помните, у нас ещё остался файл открытого ключа: id_rsa.pub. Его мы скопируем на сервер SSH в папку C:UsersAdmin.ssh. Сделать это можно либо через программу удалённого управления типа AnyDesk, либо с помощью SCP:

scp -P 22 C:UsersAdmin.sshid_rsa.pub admin@192.168.1.4:C:UsersAdmin.sshauthorized_keys

Вывод на экран должен быть примерно такой:

[\Admin@Clientcomp] C:WindowsSystem32OpenSSH> scp -P 22 C:UsersAdmin.sshid_rsa.pub admin@192.168.1.4:C:UsersAdmin.sshauthorized_keys

id_rsa.pub 100% 568 92.5KB/s 00:00Если файл копировали через AnyDesk, то после того, как файл скопировали, его нужно переименовать на authorized_keys. Можно сразу переименовать, а потом скопировать — здесь я написал так, чтобы не было путаницы с именами.

Если теперь попытаться подключиться с клиентской машины по SSH на сервер, то получим примерно такой вывод:

[\CLIENTCOMP] C:Windowssystem32OpenSSH> .ssh 192.168.1.4 -p 22

The authenticity of host '[192.168.1.4]:22 ([192.168.1.4]:22)' can't be established.

ECDSA key fingerprint is SHA256:EJWy+91UYxn5ppBlEILm2XNK9WXx6dgAGJPxRr/oPCY.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '[192.168.1.4]:22' (ECDSA) to the list of known hosts.После этого мы уже будем залогинены на сервере (при этом IP нашего сервера будет добавлен в список в файле known_hosts).

Настройки сервера OpenSSH в Windows хранятся в следующем файле:

«C:ProgramDatasshsshd_config»

Здесь мы разрешим авторизацию по ключам и запретим авторизацию по паролю:

StrictModes no

PubkeyAuthentication yes

PasswordAuthentication no

PermitEmptyPasswords no

ChallengeResponseAuthentication noМожно сменить порт с дефолтового 22 на какой-то другой:

Port 2232Хотел написать про отдельную настройку в файле «C:ProgramDatasshsshd_config». Речь идёт о «Match Group administrators». В текущей версии OpenSSH (OpenSSH.Server~~~~0.0.1.0 и OpenSSH.Client~~~~0.0.1.0) коннект под Админом работает без неё, но вдруг…

Опция AuthorizedKeysFile

Если наш пользователь входит в группу администраторов, то для них нужен отдельный файл ключей (актуально для Windows редакции 1809 и выше):

C:ProgramDatasshadministrators_authorized_keys

Обратите внимание, что если пользователь входит в группу администраторов, используется %programdata%/ssh/administrators_authorized_keys.

MSDN

Но, как я уже писал выше, у меня работает БЕЗ этой настройки! Возможно это имеет отношение только к работе в домене.

Если админ единственный, то можно изменить путь к его папке профиля. Для этого нужно снять комментарий и изменить путь в следующем конфигурационном файле:

«C:ProgramDatasshsshd_config»

В самом конце находятся строчки:

Match Group administrators

AuthorizedKeysFile __PROGRAMDATA__/ssh/administrators_authorized_keysЭто как раз наш файл:

C:ProgramDatasshadministrators_authorized_keys

Здесь можно либо указать путь к нашему файлу ключей, либо наш файл переписать в эту папку с новым именем.

Если оставляете открытый ключ в файле administrators_authorized_keys, то на него нужно оставить доступ только группе Администраторы и SYSTEM, а группу «Авторизованные пользователи» убрать из доступа.

После этого нужно перезапустить службу OpenSSH SSH Server, либо через PowerShell (всё это на СЕРВЕРЕ!!!)

restart-service sshd

Решение проблем

Режим отладки на сервере включается в консоли PowerShell:

sshd.exe -d

Аналогично можно включить режим отладки на клиенте:

.ssh 192.168.1.4 -p 22 -v

Лог будет достаточно длинный, но нам важны строчки об успешном коннекте:

debug1: Authentications that can continue: publickey,keyboard-interactive

debug1: Next authentication method: publickey

debug1: Offering public key: C:\Users\Admin/.ssh/id_rsa RSA SHA256:lYYjSR1WExXA8BhOPgZj+3nUPTRZtF4d92fsEWqc+BU agent

debug1: Server accepts key: C:\Users\Admin/.ssh/id_rsa RSA SHA256:lYYjSR1WExXA8BhOPgZj+3nUPTRZtF4d92fsEWqc+BU agent

debug1: Authentication succeeded (publickey).

Authenticated to 192.168.1.4 ([192.168.1.4]:22).

debug1: channel 0: new [client-session]

debug1: Requesting no-more-sessions@openssh.com

debug1: Entering interactive session.

debug1: pledge: network

debug1: ENABLE_VIRTUAL_TERMINAL_INPUT is supported. Reading the VTSequence from console

debug1: ENABLE_VIRTUAL_TERMINAL_PROCESSING is supported. Console supports the ansi parsing

debug1: client_input_global_request: rtype hostkeys-00@openssh.com want_reply 0Удалить ранее сохранённые открытые ключи из хранилища OpenSSH Authentication Agent:

.ssh-add.exe -D

Ошибка username@192.168.1.4: Permission denied (publickey)

Эту ошибку я вынес в отдельный подзаголовок, т.к. сам попадался несколько раз!

Если имя локального пользователя отличается от имени пользователя удалённого компьютера, то может возникнуть такая ошибка:

username@192.168.1.4: Permission denied (publickey)

При этом в логах будет запись:

debug1: Authentications that can continue: publickey

debug1: Trying private key: C:\Users\username/.ssh/id_rsa

debug1: Trying private key: C:\Users\username/.ssh/id_dsa

debug1: Trying private key: C:\Users\username/.ssh/id_ecdsa

debug1: Trying private key: C:\Users\username/.ssh/id_xmss

debug1: No more authentication methods to try.

username@192.168.1.4: Permission denied (publickey).

Проблема в том, что на удалённой машине нет этого пользователя (хотя странно, что об этом не пишется в логах). В нашем случае придётся указывать его вручную:

.ssh 192.168.1.4 -l Administrator -p 22Либо так:

.ssh Administrator@192.168.1.4 -p 22 -vПосле этого ввести пароль пользователя Administrator удалённого компьютера.

- Об авторе

- Недавние публикации

Ответ на:

комментарий

от Harald 28.12.16 23:49:22 MSK

например все, что требует удаленного управления? (оно как раз нам и ненадо, все верно)

любопытно, насколько это безопасно, если ботнеты будут ломится в 22 порт.

- Показать ответы

- Ссылка

Уаление openssh / openssl, 100% от ботнета, миф?

Удаление головы — отличное средство от менингита? Да, при условии что от организма нам нужны лишь спиномозговые рефлексы и нанедолго. IMHO удаление openssl сломает практически всё связанное с сетями.

Чем чревато удаление ssh, в случае если удаленный доступ не требуется?

Клиента или демона? Клиента — невозможностью доступа к другим по ssh, демона — наоборот. Если доступ не требуется — ничем.

upd: как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

man iptables , там всё написано.

Jameson ★★★★★

(29.12.16 00:12:49 MSK)

Последнее исправление: Jameson 29.12.16 00:14:47 MSK

(всего

исправлений: 1)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 00:12:49 MSK

openssh client — понятно, но openssl — его снести, адекватное ли это решение, чтобы лишний раз обезопаситься?

- Показать ответ

- Ссылка

Ответ на:

комментарий

от crawl_over_you 28.12.16 23:51:05 MSK

любопытно, насколько это безопасно, если ботнеты будут ломится в 22 порт.

При сложном пароле или настроенных ключах ничем, только логи будут замусориваться. И с этим можно бороться фильтрами, fail2ban всякими и т.п. А ещё можно тупо убрать sshd со стандартного порта на любой другой повыше и не париться совсем.

Jameson ★★★★★

(29.12.16 00:17:07 MSK)

- Показать ответы

- Ссылка

Ответ на:

комментарий

от crawl_over_you 29.12.16 00:15:52 MSK

openssl — его снести, адекватное ли это решение, чтобы лишний раз обезопаситься?

Нет, неадекватное. Скорее всего сломается вообще всё хоть как то связанное с сетью.

Jameson ★★★★★

(29.12.16 00:18:30 MSK)

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 00:17:07 MSK

ну, вопрос в другом ключе ведь, безопасно ли именно удалить и то и другое, и удалить из iptables исключение для порта 22)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от crawl_over_you 29.12.16 00:19:13 MSK

ssh удалять безопасно, если он совсем не нужен, с ним ничего не линкуется. openssl линкуется со всем сетевым, удаление openssl сломает 23 софта. Если тебе от линукса нужен только баш с чорной текстовой консолью смело удаляй.

Jameson ★★★★★

(29.12.16 00:22:11 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 00:17:07 MSK

убрать sshd со стандартного порта

и что мешает злоумышленнику подключиться на нестандартный? их не так уж и много, чтобы было сложно перебрать

avsej ★

(29.12.16 00:23:09 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 00:22:11 MSK

Согласен, скурил пару мануалов по openssl, удалю из шапки темы упоминание о нем вообще, вдруг какой борец с ZOG снесет его ненароком))) ломает вообще все что связанно с сетью, все правильно.

- Показать ответ

- Ссылка

В случае серверов «ломают» как правило именно через 80 порт, а точнее через то похапешное дерьмо, что на нем висит. Так что вперед и с песней, пионер.

- Ссылка

Ответ на:

комментарий

от avsej 29.12.16 00:23:09 MSK

и что мешает злоумышленнику подключиться на нестандартный? их не так уж и много, чтобы было сложно перебрать

Зайти помешает длинный сложный пароль или ключ. Речь не о злоумышленнике, а о тупых ботах, которые портов не перебирают, просто чтобы логи не пухли. Злоумышленнику придётся порты сканировать и искать ssh, это не есть вежливое и ожидаемое поведение от хоста и для таких ситуаци есть древний как копролит и надёжный как шотган portsentry например, не считая множества других IDS. Серьёзного дядю и это не испугает конечно, но 99% остальных будут зобанены на этом этапе.

Jameson ★★★★★

(29.12.16 00:40:28 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от crawl_over_you 28.12.16 23:51:05 MSK

насколько это безопасно, если ботнеты будут ломится в 22 порт.

Это очень опасно и приводит к износу порта

zolden ★★★★★

(29.12.16 08:07:21 MSK)

- Ссылка

upd: как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

Это ни как не помешает боту на твоем компе самому делать запросы куда нибудь для получения инструкций.

★★★★★

(29.12.16 08:13:57 MSK)

- Ссылка

и как это поможет от уязвимости к примеру в движке сайта предоставляющему eval? В том то и дело что никак.

- Ссылка

Просто через iptables закрой вх. соединения на 22 порт если конечно тебе самому доступ не нужен. И да, почитай теорию про iptables. Для обновления системы используются исх. соединения, а для доступа к данному пк по ssh вх.

rumgot ★★★★★

(29.12.16 15:35:13 MSK)

- Ссылка

Ответ на:

комментарий

от crawl_over_you 29.12.16 00:26:21 MSK

Миф. Через sshd взломы исключительно редки. Исключение — если разрешён вход с паролями и пароли простые, либо если у кого-то из админов украли ключ. Но это к безопасности sshd не имеет никакого отношения. В общем решение с удалением openssh бесполезно чуть менее, чем совсем.

в случае если удаленный доступ не требуется?

Можно конкретный юз-кейс? Не могу себе представить ситуацию, когда доступ в интернет есть, а удалённый доступ в том или ином виде при этом не нужен и не снимает кучу лишнего геморроя.

Deleted

(29.12.16 15:51:42 MSK)

- Показать ответ

- Ссылка

Если у тебя CLI к серверу и так под рукой, или сервер под кроватью, то конечно тебе ssh не нужен.

- Ссылка

Чем чревато удаление ssh (и клиент и сервер), в случае если удаленный доступ не требуется?

Ох блин. Повесь ssh на нестандартный порт, настрой порт-кноккинг и не морочь себе голову. Если удаленный доступ не требуется, то вообще ничем не чревато.

как закрыть все порты кроме 80, и порт, используемый для обновления системы (к примеру у debian)?

INTUT или OUTPUT? В любом случае ответ один — iptables!

Deleted

(29.12.16 16:02:20 MSK)

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 00:40:28 MSK

ты наивно считаешь что если в боте реализован перебор паролей, там будет сложно реализовать перебор портов, если 22 не отвечает?

avsej ★

(29.12.16 18:01:12 MSK)

- Показать ответ

- Ссылка

Ответ на:

комментарий

от avsej 29.12.16 18:01:12 MSK

ты наивно считаешь что если в боте реализован перебор паролей, там будет сложно реализовать перебор портов, если 22 не отвечает?

Потому что это тупо невыгодно. Стратегически лучше сразу после отлупа идти дальше по диапазону чем упорно высканивать неведомый порт ssh, который вполне может вообще отсутствовать, и тем самым беспокоить IDS. Сканирующий все порты в IP диапазоне в поисках неведомо чего ботнет долго не проживёт, быстро спалится и будет массово зобанен. Наивен тут ты, предлагаю прекратить несмешную клоунаду.

Jameson ★★★★★

(29.12.16 18:20:34 MSK)

Последнее исправление: Jameson 29.12.16 18:22:49 MSK

(всего

исправлений: 2)

- Показать ответ

- Ссылка

Зачем удалять? Просто останови sshd.

- Ссылка

Ответ на:

комментарий

от Jameson 29.12.16 18:20:34 MSK

почему это не выгодно? пока люди считают смену порта «защитой» по советам таких местных «аналитиков», такая атака имеет смысл. Ведь боты делают допущение, что существуют клоуны которые пользуются паролями для аутентификации SSH. Порт же перебрать дешевле чем пароли. К тому же никто не говорит, что сбор адресов, которые отвечают на SSH и собственно перебор паролей отдельно.

Наивен тут ты, предлагаю прекратить несмешную клоунаду.

и перестать давать идиотские советы

avsej ★

(30.12.16 18:35:23 MSK)

- Ссылка

Ответ на:

комментарий

от Deleted 29.12.16 15:51:42 MSK

Помоему как раз удаление, и блок порта — напрочь убивает проблему.

- Ссылка

Вы не можете добавлять комментарии в эту тему. Тема перемещена в архив.

- Remove From My Forums

-

Question

-

Hello All,

Is there a way to remove openssh in windows 10 using commandline or vbscript? I’m using Windows 10 1803 , I don’t see this feature when I use the commandline dism /online /get-features. But I can see the openssh files under C:windowssystem32openssh

folder . I’m aware that this can be removed using the powershell but unfortunately powershell is disabled in our environment and blocked.Thanks,

Answers

-

Appears to be a capability and not a feature.

C:> dism /online /Get-Capabilities /Format:Table | findstr -i ssh

OpenSSH.Client~~~~0.0.1.0 | Installed

OpenSSH.Server~~~~0.0.1.0 | Not PresentThis should work for the client.

dism /online /Remove-Capability /CapabilityName:OpenSSH.Client~~~~0.0.1.0

-

Proposed as answer by

Monday, October 12, 2020 6:28 AM

-

Marked as answer by

rtr1234

Monday, October 12, 2020 10:42 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hello All,

Is there a way to remove openssh in windows 10 using commandline or vbscript? I’m using Windows 10 1803 , I don’t see this feature when I use the commandline dism /online /get-features. But I can see the openssh files under C:windowssystem32openssh

folder . I’m aware that this can be removed using the powershell but unfortunately powershell is disabled in our environment and blocked.Thanks,

Answers

-

Appears to be a capability and not a feature.

C:> dism /online /Get-Capabilities /Format:Table | findstr -i ssh

OpenSSH.Client~~~~0.0.1.0 | Installed

OpenSSH.Server~~~~0.0.1.0 | Not PresentThis should work for the client.

dism /online /Remove-Capability /CapabilityName:OpenSSH.Client~~~~0.0.1.0

-

Proposed as answer by

Monday, October 12, 2020 6:28 AM

-

Marked as answer by

rtr1234

Monday, October 12, 2020 10:42 PM

-

Proposed as answer by