Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Книга «Внутреннее устройство Windows» создана для профессионалов, желающих разобраться во внутренней жизни основных компонентов Windows 10. Опираясь на эту информацию, разработчикам будет проще находить правильные проектные решения, создавая приложения для платформы Windows, и решать сложные проблемы, связанные с их эксплуатацией. Системные администраторы, зная, что находится у операционной системы «под капотом», смогут разобраться с поведением системы и быстрее решать задачи повышения производительности и диагностики сбоев. Специалистам по безопасности пригодится информация о борьбе с уязвимостями операционной системы.

Динамика списков страниц

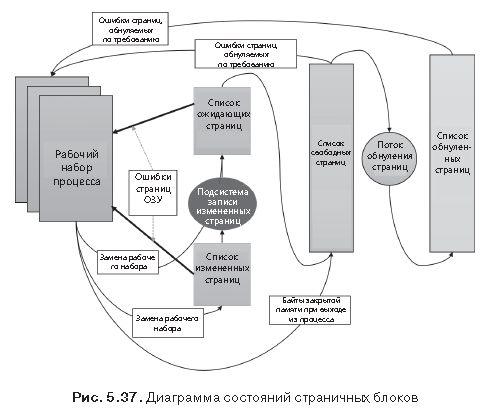

На рис. 5.37 показана диаграмма состояний переходов страничных блоков. Для простоты на ней не представлен список измененных, но не подлежащих записи страниц.

Страничные блоки перемещаются между страничными списками следующими способами.

1. Когда диспетчеру памяти для обслуживания ошибки страницы, связанной с требованием обнуленной страницы (обращение к странице, которая определена как полностью заполненная нулями, или к закрытой подтвержденной странице пользовательского режима, к которой еще не было обращений), нужна страница, заполненная нулями, сначала предпринимается попытка получить эту страницу из списка таких страниц. Если список пуст, страница берется из списка свободных страниц и заполняется нулями. Если пуст и список свободных страниц, происходит обращение к списку ожидающих страниц, и заполняется нулями страница из этого списка.

2. Одна из причин востребованности страниц, заполненных нулями, заключается в выполнении различных требований безопасности — например, общих критериев (Common Criteria). Большинство положений общих критериев указывает на то, что процессы пользовательского режима должны получать обнуленные страничные блоки, чтобы они не могли прочитать содержимое памяти предыдущих процессов. Поэтому диспетчер памяти предоставляет процессам пользовательского режима обнуленные страничные блоки, если только страница не была считана из резервного хранилища. В таком случае диспетчер памяти использует необнуленные страничные блоки, инициализируя их данными с диска или с удаленного хранилища. Список страниц, заполненных нулями, пополняется из списка свободных страниц системным программным потоком, который называется потоком обнуления страниц (zero page thread), — это поток 0 в процессе System. Поток обнуления страниц ждет сигнала на работу от объекта шлюза. Когда в списке свободных имеется восемь и более страниц, шлюз подает сигнал. Но поток обнуления страниц запускается, только если хотя бы у одного процессора нет других выполняемых потоков, поскольку поток обнуления страниц запускается с приоритетом 0, а наименьший приоритет, который может быть установлен для пользовательского потока, равен 1.

ПРИМЕЧАНИЕ Когда память в результате выделения физической страницы драйвером, вызывающим функцию MmAllocatePagesForMdl или MmAllocatePagesForMdlEx, должна быть заполнена нулями Windows-приложением, вызывающим функцию AllocateUserPhysicalPages или AllocateUserPhysicalPagesNuma, или когда приложение выделяет большие страницы, диспетчер памяти обнуляет память, используя высокопроизводительную функцию под названием MiZeroInParallel, которая отображает более крупные области, чем поток обнуления страниц, обнуляющий только одну страницу за раз. Кроме того, на мультипроцессорных системах диспетчер памяти создает дополнительный системный поток для обнуления в параллельном режиме (а на NUMA-платформах это делается в стиле, оптимизированном под технологию NUMA).

3. Когда диспетчеру памяти не нужна страница, заполненная нулями, он сначала обращается к списку свободных страниц. Если этот список пуст, он переходит к списку обнуленных страниц. Если и список обнуленных страниц пуст, он переходит к списку ожидающих страниц. Перед тем как диспетчер памяти сможет воспользоваться страничным блоком из списка ожидающих страниц, он должен сначала вернуться и удалить ссылку из недостоверной PTE-записи (или из прототипной PTE-записи), которая все еще указывает на страничный блок. Поскольку в записях базы данных PFN-номеров содержатся обратные указатели на предыдущую страницу пользовательской таблицы страниц (или на страницу пула прототипной PTE-записи для общих страниц), диспетчер памяти может быстро найти PTE-запись и внести в нее соответствующее изменение.

4. Когда процесс должен отказаться от страницы из своего рабочего набора (либо потому, что он ссылается на новую страницу и его рабочий набор заполнен, либо потому, что диспетчер памяти урезал его рабочий набор), страница переходит в список ожидающих, если она оставалась нетронутой (неизмененной), или в список измененных страниц, если страница была изменена, находясь в физической памяти.

5. Когда процесс завершает работу, все закрытые страницы переходят в список свободных страниц. Кроме того, если при закрытии последней ссылки на раздел, поддерживаемый страничным файлом, в разделе не осталось отображенных представлений, страницы этого раздела также попадают в список свободных страниц.

ЭКСПЕРИМЕНТ: ПРОСМОТР СПИСКОВ СВОБОДНЫХ И ОБНУЛЕННЫХ СТРАНИЦ

За освобождением закрытых страниц при завершении работы процесса можно наблюдать в окне System Information (Системная информация) программы Process Explorer. Сначала нужно создать процесс с большим количеством закрытых страниц в его рабочем наборе. Мы уже делали это в одном из предыдущих экспериментов с помощью утилиты TestLimit:

C:ToolsSysinternals>Testlimit.exe -d 1 -c 1500

Testlimit v5.24 - test Windows limits

Copyright (C) 2012-2015 Mark Russinovich

Sysinternals - www.sysinternals.com

Process ID: 13928

Leaking private bytes with touch 1 MB at a time...

Leaked 1500 MB of private memory (1500 MB total leaked). Lasterror: 0

The operation completed successfully.Ключ –d заставляет TestLimit не только выделить память в качестве закрытой и подтвержденной, но и «прикоснуться» к ней, т. е. обратиться к этой памяти. Это приводит к выделению физической памяти и присвоению ее процессу, чтобы освободить область закрытой подтвержденной виртуальной памяти. Если в системе имеется достаточный объем доступной оперативной памяти, для процесса в оперативной памяти будет выделено целых 1500 Мбайт. Теперь этот процесс будет ждать, пока вы не заставите его завершить или прервать работу (возможно, с комбинацией клавиш Ctrl+C в его командном окне). Выполните следующие действия.

1. Откройте Process Explorer.

2. Выберите команду ViewSystem Information и перейдите на вкладку Memory.

3. Понаблюдайте за размерами списков свободных (Free) и обнуленных (Zeroed) страниц.

4. Завершите или прервите процесс TestLimit.

Возможно, вам удастся увидеть, что список свободных страниц кратковременно увеличился в размере. Мы говорим «возможно», потому что поток обнуления страниц «проснется», как только в списке обнуленных страниц останется всего восемь записей, и отработает очень быстро. Process Explorer обновляет это окно только раз в секунду, и похоже, что остальные страницы уже успевают обнулиться и попасть в список обнуленных страниц, пока нам удалось «поймать» это состояние. Если вам удалось заметить временное увеличение списка свободных страниц, то вслед за этим вы увидите, что его размер упадет до нуля, а в списке обнуленных страниц произойдет соответствующее увеличение. Если же момент будет упущен, вы просто увидите увеличение списка обнуленных страниц.

ЭКСПЕРИМЕНТ: ПРОСМОТР СПИСКОВ ИЗМЕНЕННЫХ И ОЖИДАЮЩИХ СТРАНИЦ

За перемещением страниц из рабочего набора процесса в список измененных страниц и затем в список ожидающих страниц можно понаблюдать при помощи программ VMMap и RAMMap из пакета Sysinternals или в отладчике ядра. Выполните следующие действия.

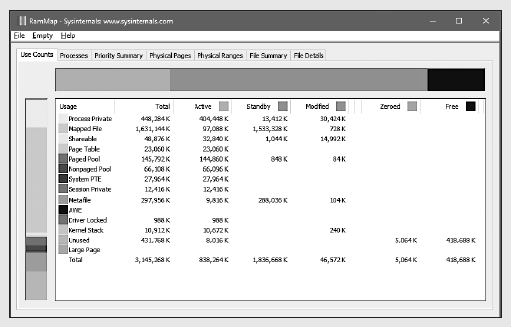

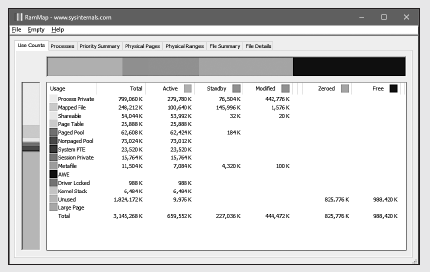

1.Запустите программу RAMMap и понаблюдайте за спокойным состоянием системы. В данном случае это система x86 с 3 Гбайт оперативной памяти. Столбцы в окне отражают различные состояния страниц (см. рис. 5.37). Некоторые столбцы, которые не имеют значения для данного эксперимента, для удобства были сужены.

2. У системы имеется около 420 Мбайт свободной оперативной памяти (складывающейся из свободных и обнуленных страниц). Около 580 Мбайт фигурирует в списке ожидающих страниц (следовательно, часть из них «доступна», но, скорее всего, содержит данные, ранее утраченные процессами или используемые при супервыборке). Около 830 Мбайт активны, будучи отображенными непосредственно на виртуальные адреса через достоверные записи таблицы страниц.

3. Каждая строка далее разбивается в соответствии с состояниями страниц по использованию или происхождению (закрытые страницы процесса, отображаемый файл и т. д.). Например, на данный момент из активных 830 Мбайт около 400 Мбайт обусловлено выделением закрытых страниц процесса.

4. Теперь, как и в предыдущем эксперименте, воспользуйтесь утилитой TestLimit, чтобы создать процесс с большим количеством страниц в рабочем наборе. Здесь опять мы используем ключ –d, чтобы заставить TestLimit сделать запись в каждую страницу, но на этот раз без ограничения, чтобы создать как можно больше закрытых измененных страниц:

C:ToolsSysinternals>Testlimit.exe -d

Testlimit v5.24 - test Windows limits

Copyright (C) 2012-2015 Mark Russinovich

Sysinternals - www.sysinternals.com

Process ID: 7548

Leaking private bytes with touch (MB)...

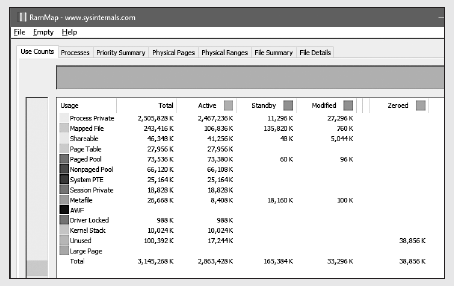

Leaked 1975 MB of private memory (1975 MB total leaked). Lasterror: 85. Теперь программа TestLimit создала 1975 областей выделения по 1 Мбайт каждая. Для обновления экрана в программе RAMMap нужно воспользоваться командой FileRefresh для обновления экрана, поскольку самостоятельно программа RAMMap этого не делает (из-за больших затрат на выполнение этой операции).

6. Как видите, активно свыше 2,8 Гбайт, из которых 2,4 Гбайт находятся в строке закрытых страниц процесса (строка Process Private). Это результат выделения памяти и доступа к ней со стороны процесса TestLimit. Также обратите внимание на то, что списки ожидающих (Standby), обнуленных (Zeroed) и свободных (Free) страниц теперь стали намного меньше. Большая часть памяти, выделенной программе TestLimit, взята из страниц, фигурировавших в этих списках.

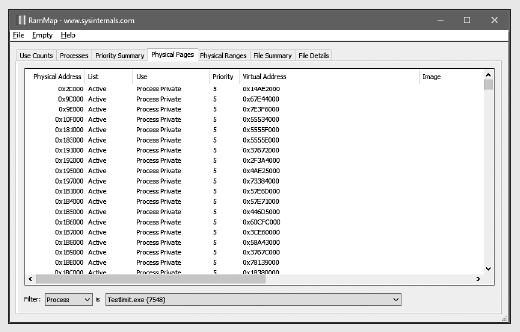

7. Далее с помощью RAMMap нужно оценить выделение физических страниц процесса. Перейдите на вкладку Physical Pages и установите фильтр, находящийся в нижней части столбца Process, присвоив ему значение Testlimit.exe. В следующем окне показаны все физические страницы, являющиеся частью рабочего набора процесса.

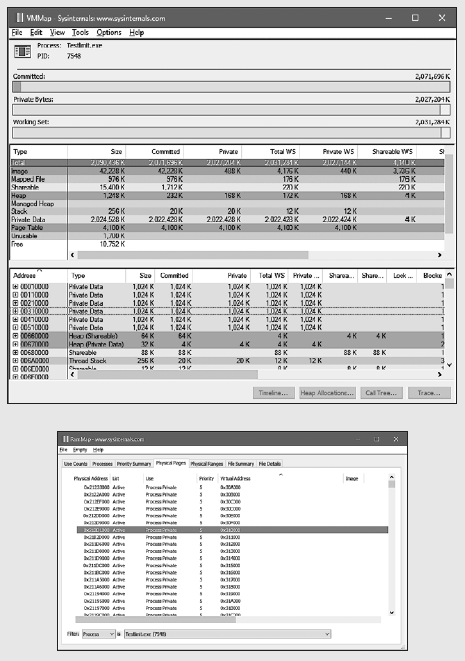

8. Нам нужно идентифицировать физическую страницу, задействованную в выделении физического адресного пространства, которое было выполнено с помощью ключа –d при запуске программы TestLimit. RAMMap не дает никаких указаний на то, какие виртуальные области были выделены благодаря вызову из RAMMap функции VirtualAlloc. Но мы можем получить ценную подсказку на этот счет с помощью программы VMMap. Вызвав VMMap для

того же процесса, мы получим следующий результат (см. рис. на с. 535 вверху).

9. В нижней части выводимой информации находятся сотни выделенных областей для закрытых данных процесса, каждая из которых имеет размер 1 Мбайт при 1 Мбайт подтвержденной памяти. Это соответствует размеру памяти, выделенной программой TestLimit. В предыдущей копии экрана подсвечен первый из таких вариантов распределения. Заметьте, что его начальный виртуальный адрес равен 0x310000.

10. Теперь вернемся к информации о физической памяти, выводимой на экран программой RAMMap. Перестройте столбцы так, чтобы хорошо был виден столбец Virtual Address. Щелкните на нем, чтобы отсортировать строки по этому значению, и вы сможете найти нужный виртуальный адрес (см. рисунок на с. 535 внизу).

11. Здесь показано, что виртуальная страница, начинающаяся с адреса 0x310000, в данный момент отображена на физический адрес 0x212D1000. С ключом -d программа TestLimit записывает в первые байты каждой выделенной области свое имя. Это можно продемонстрировать с помощью команды !dc локального отладчика ядра (dc — сокращение от «display characters», т. е. вывод символов по физическому адресу):

lkd> !dc 0x212d1000

#212d1000 74736554 696d694c 00000074 00000000 TestLimit.......

#212d1010 00000000 00000000 00000000 00000000 ................

...12. Если промедлить, попытка может завершиться неудачей — страница может быть уже удалена из рабочего набора. В последней фазе эксперимента мы покажем, что данные остаются неизменными (по крайней мере, на какое-то время) после того, как рабочий набор процесса сократится, а страница переместится сначала в список измененных, а затем — ожидающих страниц.

13. Выбрав в программе VMMap процесс TestLimit, откройте меню View и выберите команду Empty Working Set, чтобы сократить рабочий набор процесса до минимума. Теперь в окне VMMap должна выводиться следующая информация:

14. Обратите внимание на то, что линейка Working Set (Рабочий набор) практически пуста. В средней части для процесса показано, что общий размер рабочего набора равен всего лишь 4 Кбайт, причем почти все его пространство занято таблицами страниц. Теперь вернитесь в RAMMap. На вкладке Use Counts видно, что количество активных страниц существенно сократилось, а большое количество страниц находится в списке измененных и существенное количество страниц — в списке ожидающих.

15. Данные на вкладке Processes программы RAMMap подтверждают, что большинство этих страниц появилось в данных списках из-за процесса TestLimit.

» Более подробно с книгой можно ознакомиться на сайте издательства

» Оглавление

» Отрывок

Для Хаброжителей скидка 20% по купону — Windows

Обновлено 02.12.2018

Доброго времени суток, многоуважаемые читатели и начинающие компьютерные инженеры. В данный раз я бы хотел представить вашему вниманию, очередную книгу, которая заслуживает вашего внимания, и называется она «Внутреннее устройство Windows, 7-е издание (2018)». Книга создана для профессионалов, желающих разобраться во внутренней жизни основных компонентов Windows 10. Опираясь на эту информацию, разработчикам будет проще находить правильные проектные решения, создавая приложения для платформы Windows, и решать сложные проблемы, связанные с их эксплуатацией.

Системные администраторы, зная что находится у операционной системы «под капотом», смогут разобраться с поведением системы и быстрее решать задачи повышения производительности и диагностики сбоев. Специалистам по безопасности пригодится информация о борьбе с уязвимостями операционной системы. Прочитав эту книгу, вы будете лучше разбираться в работе Windows и в истинных причинах того или иного поведения ОС.

Автор: Марк Руссинович, Дэвид Соломон, Алекс Ионеску, Павел Йосифович

Издательство: Питер

Серия: Классика Computer Science

Размер: 94 мб

Жанр: Компьютерная литература

Формат: PDF

Качество: OCR без ошибок

Иллюстрации: Черно-белые

Содержание книги

- Концепции и средства

- Версии операционной системы Windows

- Windows 10 и будущие версии Windows

- Windows 10 и OneCore

- Фундаментальные концепции и термины

- Windows A P I

- Разновидности Windows A P I

- Windows Runtime

- .NET Framework

- Службы, функции и процедуры

- Процессы

- Потоки

- Волокна

- Планирование пользовательского режима (UMS)

- Задания

- Виртуальная память

- Режим ядра и пользовательский режим

- Гипервизор

- Микропрограммы

- Службы терминалов и сеансы

- Объекты и дескрипторы

- Безопасность

- Реестр

- Юникод

- Изучение внутреннего устройства Windows

- Системный монитор и Монитор ресурсов

- Отладка ядра

- Средства отладки для Windows

- Программа LiveKd

- Windows Software Development Kit

- Windows Driver Kit

- Средства Sysinternals

- Глава 2. Архитектура системы

- Требования и цели проектирования

- Модель операционной системы

- Обзор архитектуры

- Портируемость

- Симметричная многопроцессорная архитектура

- Масштабируемость

- Различия между клиентскими и серверными версиями

- Отладочная сборка

- Обзор архитектуры безопасности на основе виртуализации

- Ключевые компоненты системы

- Подсистемы среды и DLL среды

- Другие подсистемы

- Ядро

- Слой абстрагирования оборудования (HAL)

- Драйверы устройств

- Системные процессы

- Глава 3. Процессы и задания

- Создание процесса

- Аргументы функций CreateProcess*

- Создание современных процессов Windows

- Создание других разновидностей процессов

- Внутреннее устройство процессов

- Защищенные процессы

- Облегченные защищенные процессы (PPL)

- Сторонняя поддержка PPL

- Минимальные процессы и процессы Pico

- Минимальные процессы

- Процессы Pico

- Трастлеты (безопасные процессы)

- Структура трастлета

- Метаданные политики трастлетов

- Атрибуты трастлета

- Встроенные системные трастлеты

- Идентификация трастлета

- Изолированные службы пользовательского режима

- Системные функции, доступные для трастлетов

- Порядок работы функции CreateProcess

- Этап 1. Преобразование и проверка параметров и флагов

- Этап 2. Открытие образа, предназначенного для исполнения

- Этап 3. Создание объекта процесса исполняющей системы Windows

- Этап 4. Создание исходного потока, а также его стека и контекста

- Этап 5. Выполнение инициализации, относящейся к подсистеме Windows

Этап 6. Начало выполнения исходного потока - Этап 7. Выполнение инициализации процесса в контексте нового процесса

- Завершение процесса

- Загрузчик образов

- Ранняя стадия инициализации процесса

- Разрешение имен DLL-библиотек и перенаправление

- База данных загруженных модулей

- Анализ импорта

- Технология SwitchBack

- Наборы API-функций

- Задания

- Ограничения заданий

- Работа с заданиями

- Вложенные задания

- Контейнеры Windows (серверные участки)

- Глава 4. Потоки

- Создание потоков

- Внутреннее устройство потоков

- Структуры данных

- Рождение потока

- Изучение активности потока

- Ограничения, накладываемые на потоки защищенного процесса

- Планирование потоков

- Обзор организации планирования в Windows

- Уровни приоритета

- Состояния потоков

- База данных диспетчера

- Кванты времени

- Повышение приоритета

- Переключения контекста

- Сценарии планирования

- Потоки простоя

- Приостановка потока

- (Глубокое) замораживание

- Выбор потока

- Многопроцессорные системы

- Выбор потока на многопроцессорных системах

- Выбор процессора

- Неоднородное планирование (big.LITTLE)

- Групповое планирование

- Распределенное справедливое долевое планирование

- Ограничения долевого использования процессоров

- Рабочие фабрики (пулы потоков)

- Создание рабочей фабрики

- Глава 5. Управление памятью

- Знакомство с диспетчером памяти

- Компоненты диспетчера памяти

- Большие и малые страницы

- Анализ использования памяти

- Внутренняя синхронизация

- Сервисные функции, предоставляемые диспетчером памяти

- Состояние страниц и выделение памяти

- Нагрузка подтверждения памяти и предел подтверждения

- Блокировка памяти

- Гранулярность выделения памяти

- Общая память и отображенные файлы

- Защита памяти

- Предотвращение выполнения данных

- Копирование при записи

- Address Windowing Extensions

- Кучи режима ядра (пулы системной памяти)

- Размеры пулов

- Анализ использования пулов

- Резервные списки

- Диспетчер кучи

- Кучи процессов

- Типы куч

- Синхронизация кучи

- Низкофрагментированная куча

- Сегментная куча

- Безопасность кучи в Windows

- Средства отладки кучи

- Pageheap

- Отказоустойчивая куча

- Структуры виртуального адресного пространства

- Структура адресных пространств х86

- Пространство сеанса на платформе х86

- Записи системной таблицы страниц

- Структура адресного пространства A R M

- Структура адресных пространств 64-разрядных систем

- Ограничения виртуальной адресации на платформе х64

- Динамическое управление системным виртуальным адресным пространством

- Квоты системного виртуального адресного пространства

- Структура пользовательского адресного пространства

- Преобразование адресов

- Преобразование виртуальных адресов на платформе х86

- Буфер быстрого преобразования адресов

- Преобразование виртуальных адресов на платформе х64

- Преобразование виртуальных адресов на платформе A R M

- Обработка ошибок страниц

- Недостоверные РТЕ-записи

- Прототипные РТЕ-записи

- Страничный ввод/вывод

- Конфликтные ошибки отсутствия страниц

- Кластерные ошибки страниц

- Страничные файлы

- Показатель подтверждения и системный лимит подтверждения

- Показатель подтверждения и размер страничного файла

- Стеки

- Пользовательские стеки

- Стеки ядра

- DPC-стек

- Дескрипторы виртуальных адресов

- Дескрипторы виртуальных адресов процесса

- Чередование дескрипторов виртуальных адресов

- NUMA

- Объекты разделов

- Рабочие наборы

- Подкачка по требованию

- Компонент логической предвыборки

- Политика размещения

- Диспетчер рабочего баланса и потока подкачки

- Системные рабочие наборы

- События уведомлений в памяти

- База данных номеров страничных блоков

- Динамика списков страниц

- Приоритеты страниц

- Подсистема записи измененных страниц

- Структуры данных PFN-записи

- Резервирование страничных файлов

Лимиты физической памяти - Лимиты памяти клиентских версий Windows

- Сжатие памяти

- Пример сжатия

- Архитектура сжатия

- Секции памяти

- Комбинирование памяти

- Фаза поиска

- Фаза классификации

- Фаза комбинирования страниц

- От закрытой PTE-записи к общей

- Освобождение комбинированных страниц

- Анклавы в памяти

- Программный интерфейс

- Инициализация анклавов

- Построение анклава

- Загрузка данных в анклав

- Инициализация анклава

- Упреждающее управление памятью (супервыборка)

- Компоненты

- Трассировка и протоколирование

- Сценарии

- Приоритеты страниц и перебалансировка

- Устойчивое функционирование

- ReadyBoost

- ReadyDrive

- Глава 6. Подсистема ввода/вывода

- Компоненты подсистемы ввода/вывода

- Диспетчер ввода/вывода

- Стандартная обработка ввода/вывода

- IRQL и отложенные вызовы процедур

- IRQL

- Отложенные вызовы процедур

- Драйверы устройств

- Типы драйверов устройств

- Структура драйвера

- Объекты драйверов и устройств

- Открытие устройств

- Обработка ввода/вывода

- Типы ввода/вывода

- Пакеты запросов ввода/вывода

- Запрос ввода/вывода к одноуровневому драйверу

- Запросы ввода/вывода к многоуровневым драйверам

- Независимый от программных потоков ввод/вывод

- Отмена ввода/вывода

- Порты завершения ввода/вывода

- Определение приоритетов ввода/вывода

- Уведомления о сеансах

- Программа Driver Verifier

- Параметры проверки, относящиеся к вводу/выводу

- Параметры проверки, относящиеся к памяти

- РпР-диспетчер

- Уровень поддержки технологии Plug and Play

- Перечисление устройств

- Стеки устройств

- Поддержка Plug and Play драйверами

- Установка драйвера

- Общая схема загрузки и установки драйверов

- Загрузка драйверов

- Установка драйвера

- Windows Driver Foundation

- KMDF

- Диспетчер электропитания

- Режим ожидания с подключением и текущий режим ожидания

- Работа диспетчера электропитания

- Участие драйверов в управлении электропитанием

- Управление электропитанием устройств со стороны драйверов и приложений

- Инфраструктура управления электропитанием

- Запросы на изменение режима электропитания

- Глава 7. Безопасность

Оценка безопасности - Критерии оценки заслуживающих доверия компьютерных систем

- Общие критерии

- Системные компоненты безопасности

Безопасность на основе виртуализации - Охранник учетных данных

- Device Guard

- Защита объектов

- Проверки прав доступа

- Идентификаторы безопасности

- Виртуальные учетные записи служб

- Дескрипторы безопасности и управление доступом

- Динамическое управление доступом

- AuthZ API

- Условные ACE-элементы

- Права доступа и привилегии

- Права учетной записи

- Привилегии

- Суперпривилегии

- Маркеры доступа процессов и потоков

- Аудит безопасности

- Аудит доступа к объекту

- Глобальная политика аудита

- Конфигурация расширенной политики аудита

- AppContainer

- Общие сведения о приложениях UWP

- !AppContainer

- Брокеры

- Вход в систему

- Инициализация Winlogon

- Этапы входа пользователя в систему

- Гарантированная аутентификация

- Биометрическая среда для аутентификации пользователей

- Windows Hello

- Управление учетными записями пользователей и виртуализация

- Файловая система и виртуализация реестра

- Повышение привилегий

- Снижение риска атак

- Защитные меры уровня процессов

- C F I

- Заявления безопасности

- Идентификация приложений (AppID)

- AppLocker

- Политики ограниченного использования программ

- Защита ядра от модификации

- PatchGuard

- HyperGuard

Скачать книгу Внутреннее устройство Windows, 7-е издание (2018)

Дек 2, 2018 21:28

С обновлениями по 22/11/2018 13:23

Если Вы всерьёз задались целью изучить операционную систему Windows от Microsoft, то вам для начало нужно скачать Внутреннее устройство Windows Руссинович Марк 7-е издание 2018 книга PDF бесплатно и от начала и до конца как минимум прочитать, а лучше изучить. Для профессионалов не важно какой специфики, безопасности или системным администраторам просто как воздух необходима информация изложенная в данной книге. Найти правильные проектные решения, создание стабильных приложений для windows, диагностика при сбоях, повысить производительность в конкретном случае, и многое другое, без труда можно даже новичку, если хотябы изучить данную книгу.

Название книги PDF: Внутреннее устройство Windows Руссинович Марк 7-е издание 2018

Жанр: Компьютерная литература

Автор: Марк Руссинович, Алекс Ионеску, Дэвид Соломон, Павел Йосифович

Иллюстрации: Черно-белые

Размер раздачи: 93,9 Mb

Скачать Внутреннее устройство Windows Руссинович торрент

Скриншоты книги — Внутреннее устройство Windows Руссинович

Напоминаем, что для безопасности рекомендуется использовать оригинальные msdn образы Windows, которые скачивают тут или на нашем сайте. Избегайте подозрительные сайты и сверяйте контрольные суммы скаченных ISO образов с оригинальными, md5 смотрите на официальном сайте Microsoft или по md5, через поисковую систему можно понять что это за образ. Если в поисковой системе нет информации по контрольной сумме скаченного вами образа, устанавливать такой образ крайне не рекомендуем. В ISO образах допускается установщик браузера на рабочий стол и некоторые пользовательские изменения по умолчнию для браузера Chrome, каждый может без проблем изменить настройки браузера на свои предпочтительные. Все авторские сборки перед публикацией на сайте, проходят проверку на вирусы. ISO образ открывается через dism, и всё содержимое сканируется антивирусом на вредоносные файлы.

|

Добавлена: 13.08.2018 Версия: 1.004.

Поделиться: (ссылка для форума) АннотацияС момента выхода предыдущего издания этой книги операционная система Windows прошла длинный путь обновлений и концептуальных изменений,результатом которых стала новая стабильная архитектура ядра Windows 10. Книга создана для профессионалов, желающих разобраться во внутренней жизни основных компонентов Windows 10. Опираясь на эту информацию, разработчикам будет проще находить правильные проектные решения, создавая приложения для платформы Windows, и решать сложные проблемы, связанные с их эксплуатацией. Системные администраторы, зная что находится у операционной системы «под капотом», смогут разобраться с поведением системы и быстрее решать задачи повышения производительности и диагностики сбоев. Специалистам по безопасности пригодится информация о борьбе с уязвимостями операционной системы. Рекомендации:эту книгу рекомендовали 0 пользователей. |

Конец бесплатного ознакомительного фрагмента

К сожалению, полный текст книги недоступен для бесплатного чтения в связи с жалобой правообладателя.

Оглавление:

-

ГЛABA 1 Концепции и инструменты

4

-

ГЛABA 2 Архитектура системы

18

Настройки:

Ширина: 100%

Выравнивать текст

Основная информация

Название руководства: Внутреннее устройство Windows

Выпуск: 7-е издание 2018

Жанр книги: Компьютеры

Авторы: Руссинович, Ионеску, Соломон, Йосифович

Иллюстрации в руководстве: Черно-белые

Размер книги: 93,9 MБ

Скачать Внутреннее устройство Windows Руссинович торрент

Сканы книги Внутреннее устройство Windows

Узнайте, как устроена Windows

Поверьте, в 21 веке оплачиваются именно знания и умения администраторов, а не диплом. Обретите эти знания, и у вас будут лучшие возможности заработка. Выбор каждого человека – прогресс или деградация. Выбирая прогресс, вы с помощью этого руководства обретете практические умения по конфигурированию системы, которые очень нужны в наше время.

Некоторые юзеры освоили лишь пользовательский интерфейс 7-ки и считают себя крутыми специалистами. На самом деле весь этот интерфейс – лишь оболочка очень мощной и гибкой системы, возможности которой можно раскрывать до бесконечности. Ведь комбинаций в настройке – бесчисленное множество. Вооружившись знаниями, юзер сможет в кратчайший срок осуществлять любую нужную конфигурацию системы.

Те, кто в свое время не поленились и разобрались в тонкостях администрирования старой Windows 2000, до сих пор пожинают плоды успеха. Суть винды особо не поменялась с тех пор. Седьмая версия стала расцветом операционной системы Microsoft, и когда вы узнаете ее получше, то увидите, что в 10-й свежайшей версии ОС скрыты все те же самые принципы Windows 7, добавлены лишь несколько дополнительных технологий и интерфейс для домохозяек.

Изучение Windows можно уподобить интереснейшему квесту. На каждом новом этапе будете узнавать все больше о возможностях системы, так что в итоге поймете, что WIndows – огромный мир, который вы можете администрировать. Система эта напрямую связана с реальным миром, поэтому знания увеличат ваши возможности в жизни. И то, как вы ими воспользуетесь (станете полезным обществу сисадмином или хакером) – это уже ваш выбор. Главное, что у вас будут объективные знания, а не чушь, основанная на догадках.

Станьте квалифицированным администратором

В жизни надо непрерывно развивать свои компьютерные навыки, иначе окажетесь за бортом современной цивилизации. Ведь прогресс проник повсюду. И для начала просто попытайтесь уловить разницу между терминами «пользователь» и «администратор». Пока вы – пользователь, система владеет вами, когда вы — администратор, то вы управляете системой. От версии к версии Windows все больше требует знаний для того, чтобы ее администрировать. Если вы — чайник, то система вас даже не пустит в глобальные настройки, хотя и будет при этом вежливо обращаться как к Администратору. Глупо при этом мнить себя специалистом, если вы даже это простое руководство не прочитали (или другую аналогичную книгу). Потому что Windows основана на знании, а не каких-либо юзерских догадках и предположениях. Обладая знанием, вы будете четко знать ответы на вопросы, связанные с квалифицированным администрированием систем Microsoft.

Чтобы управлять системой, всегда ее нужно изучать. При помощи книги временные затраты на этот процесс сократятся к минимуму. Конечно, есть и другой подход: методом проб/ошибок. Но это долго, не эффективно и не профессионально. Узнав теорию, будущему администратору необходимо будет также попрактиковаться. Вообще, в процессе изучения ОС важна и теория, и практика. Полезно читать книгу и одновременно проверять все описываемые настройки, попробовать изменить их, посмотреть на результаты. Еще очень важно уловить те логические принципы, по которым функционирует Windows 7, да и вообще любая ОС. Они могут отличаться от привычной логики, но при наличии гибкости ума разобраться не сложно. Желаем успехов в изучении!

М.Руссинович, Д.Соломон

Внутреннее устройство Microsoft Windows (главы 1–4)

Windows Server™ 2003, Windows XP и Windows 2000

4-е издание

Предыстория

Я вновь признателен Дэвиду Соломону (David Solomon) и Марку Руссиновичу (Mark Russinovich) за то, что они предоставили мне возможность сказать несколько слов о новом издании их книги «Внутреннее устройство Microsoft Windows». Прошло уже более трех лет с момента выхода последнего издания этой книги, и за это время на свет появились два выпуска операционной системы Windows — очень значимые обновления клиентской и серверной систем.

Перед авторами стояли две задачи, которые постоянно усложняются: отслеживание эволюционного развития системы Microsoft Windows NT и документирование того, как менялась реализация ее компонентов в каждой версии. B этом смысле авторы проделали просто выдающуюся работу.

(Слева направо) Дэвид Соломон, Дэвид Катлер и Марк Руссинович

Впервые я познакомился с Дэвидом Соломоном, когда ему было всего 16 лет, а я работал в Digital Equipment Corporation над операционной системой VMS для VAX. C тех пор он участвовал в разработке операционных систем, а также преподавал в этой области. C Марком Руссиновичем я познакомился позже, но уже задолго до этого был немало наслышан о его глубоких познаниях в области операционных систем. B числе его заслуг версия файловой системы NTFS, которую он заставил работать в Microsoft Windows 98, и «живой» отладчик ядра Windows, позволяющий заглянуть внутрь системы Windows в процессе ее выполнения.

Истоки Windows NT восходят к октябрю 1988 года, когда было решено создать переносимую операционную систему, совместимую с OS/2, поддерживающую POSIX и многопроцессорную обработку, обладающую высокой защищенностью, надежностью и интегрированными средствами работы в сетях. C приходом Windows 3.0 и ее колоссальным успехом заявленные цели несколько изменились: совместимость с OS/2 была перенесена с уровня всей системы на уровень отдельной подсистемы.

Поначалу мы полагали, что сумеем создать Windows NT за пару лет, но в действительности ее первая версия вышла лишь через четыре с половиной года — летом 1993-го. Эта версия поддерживала процессоры Intel i386, Intel i486 и MIPS R4000. Шесть недель спустя мы ввели поддержку и для процессоров Digital Alpha.

Первая версия Windows NT получилась более громоздкой и медленной, чем ожидалось, так что следующей вехой стал проект Daytona (так называется автострада во Флориде). Главной целью в этой версии было уменьшение размера системы, повышение ее быстродействия и, разумеется, надежности. Через полгода после выпуска Windows NT 3.5 осенью 1994-го мы подготовили Windows NT 3.51, которая представляла собой обновленную версию с дополнительной поддержкой процессора IBM PowerPC.

Толчком к созданию следующей версии Windows NT стало желание сделать пользовательский интерфейс, совместимый с Windows 95, и включить технологии Cairo, уже находившиеся в разработке пару лет. Ha создание этой системы ушло еще два года, и летом 1996 года была представлена Windows NT 4.0.

Название следующей версии NT было изменено на Windows 2000. Она стала последней системой, для которой одновременно выпускались клиентская и серверная версии. Windows 2000 была построена на той же технологии Windows NT, что и предыдущие версии, но обладала новой важной функциональностью, поддерживая, в частности, Active Directory. Ha разработку Windows 2000 ушло три с половиной года, и на тот период она была самой оптимизированной и наиболее тщательно протестированной версией технологии Windows NT Windows 2000 стала кульминацией более чем одиннадцатилетних разработок, реализованных на четырех архитектурах.

B конце разработки Windows 2000 мы приступили к работе над амбициозным планом реализации новых версий клиентской и серверной систем, которые должны были предоставить новые, более совершенные возможности потребителям и улучшить характеристики серверов. Ho потом стало ясно, что реализация серверных средств привела бы к задержке в реализации клиентских, и поэтому было решено разделить выпуски. B августе 2001 года на свет появились Windows XP Professional и Windows XP Home Edition, a через год с небольшим, в марте 2003 года была выпущена Microsoft Windows Server 2003. Помимо архитектуры Intel x86, эти системы поддерживали Intel IA64, благодаря чему Windows NT впервые вышла на стезю 64-разрядных вычислений.

Эта книга единственная, где так глубоко и полно рассмотрены внутренние структуры и принципы функционирования Windows XP и Windows Server

2003. Кроме того, она предлагает заглянуть в будущее — перевод Windows на 64-разрядные «рельсы», т. е. на ее поддержку архитектур x64 (AMD64) и Intel EM64T, объявленных AMD в 2003 году и Intel в феврале 2004 года соответственно. Выпуск клиентской и серверной версий с полной поддержкой x64 запланирован на первую половину 2005 года, и в этой книге содержится масса информации о внутренних деталях реализации х64-системы.

Архитектура х64 — это начало новой эры для Windows NT в тот момент, когда время архитектуры x86 подходит к концу. Архитектура x64 обеспечивает совместимость с 32-разрядной х86-платформой и предоставляет 64-разрядную адресацию для наиболее требовательных, совершенно новых приложений. Это позволит сохранить инвестиции в 32-разрядное программное обеспечение, в то же время вдохнув новую жизнь в Windows NT на ближайшее десятилетие или даже на более длительный период.

Хотя название NT-системы за последние несколько лет неоднократно менялось, она по-прежнему полностью основана на исходной кодовой базе Windows NT. Ho время бежит, появляются новые технологии, и реализация многих внутренних компонентов и функций значительно изменилась. Авторы проделали внушительную работу, собрав столько детальной информации о кодовой базе Windows NT и ее реализациях в разных выпусках на разных платформах, а также создав примеры и утилиты, которые помогают читателю разобраться в том, как работают компоненты и подсистемы Windows. Экземпляр этой книги должен лежать на столе у каждого разработчика серьезного программного обеспечения.

Дэвид H. Катлер, заслуженный старший инженер корпорации Microsoft

Предисловие

Microsoft Windows была частью моей жизни целых 14 лет. За это время — от версии к версии — наша операционная система развивалась вширь и вглубь. Сегодня работа над Windows — один из самых важных и сложных проектов в мире. B выпуске Windows участвуют более 5000 инженеров. Среди пользователей Windows есть представители уже почти всех культур, она используется как на крупных предприятиях, так и маленькими детьми. Пользователи Windows постоянно требуют ее совершенствования практически во всех сферах — от эффективной работы на крупнейших серверах до применения в дошкольном обучении. Windows поставляется в самых разных ипостасях — от встраиваемых версий и выпусков для медиа-центров до редакций для центров обработки данных. Все эти продукты опираются на одни и те же базовые компоненты Windows, которые развиваются и совершенствуются в каждой новой версии.

Это фундаментальная книга о внутреннем устройстве базовых компонентов Windows. Если вы хотите как можно быстрее освоить принципы внутренней работы Windows, тогда эта книга для вас. Освоение всех частей столь основательного продукта — задача устрашающая. Ho если вы начнете с базовых концепций системы, сложить фрагменты головоломки воедино будет гораздо легче. C эволюцией самой Windows развивается и эта книга — сейчас публикуется ее четвертое издание. Мы уже давно используем ее для обучения новых сотрудников Microsoft, так что предлагаемые вам материалы проверены на практике.

Если вы вроде меня, значит, вам тоже нравится разбираться в том, как устроены вещи. Чтение книжек типа «как использовать то-то и то-то» меня никогда не удовлетворяло. Когда понимаешь, как именно устроена вещь, пользуешься ею гораздо эффективнее и, честно говоря, с большим удовольствием. Если вас интересует Windows «с изнанки», вы выбрали подходящую книгу.

Дэвид и Марк проделали превосходную работу, написав книгу о технической «изнанке» Windows. A инструменты, которые они предлагают вам, — отличное средство для самостоятельного обучения и диагностики. Прочитав эту книгу, вы будете гораздо лучше понимать, как взаимодействуют между собой различные компоненты и подсистемы, какие усовершенствования внесены в новую версию и как выжать из них максимум возможного.