While troubleshooting an issue that causes an unexpected reboot or shutdown of a Windows machine, it is important to know which event IDs are related to system reboot/shutdown and how to find the appropriate logs.

In this note i am publishing all the event IDs related to reboots/shutdowns.

I am also showing how to display the shutdown events with date and time, using a Windows Event Viewer or from the command-line using a PowerShell.

Cool Tip: How to boot Windows in Safe Mode! Read more →

The list of the Windows event IDs, related to the system shutdown/reboot:

| Event ID | Description |

|---|---|

| 41 | The system has rebooted without cleanly shutting down first. |

| 1074 | The system has been shutdown properly by a user or process. |

| 1076 | Follows after Event ID 6008 and means that the first user with shutdown privileges logged on to the server after an unexpected restart or shutdown and specified the cause. |

| 6005 | The Event Log service was started. Indicates the system startup. |

| 6006 | The Event Log service was stopped. Indicates the proper system shutdown. |

| 6008 | The previous system shutdown was unexpected. |

| 6009 | The operating system version detected at the system startup. |

| 6013 | The system uptime in seconds. |

Display Shutdown Logs in Event Viewer

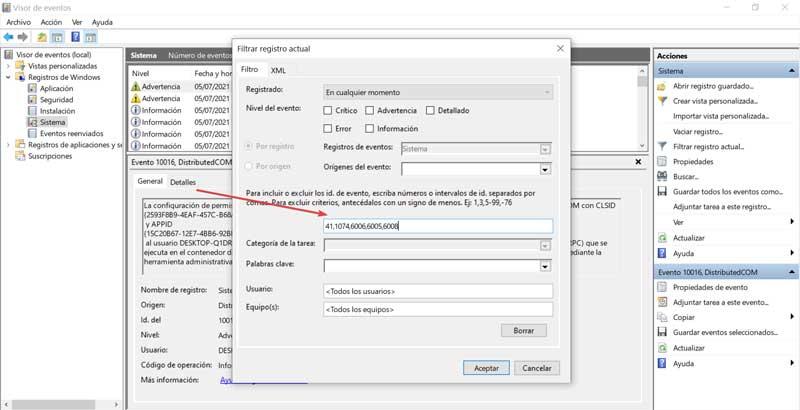

The shutdown events with date and time can be shown using the Windows Event Viewer.

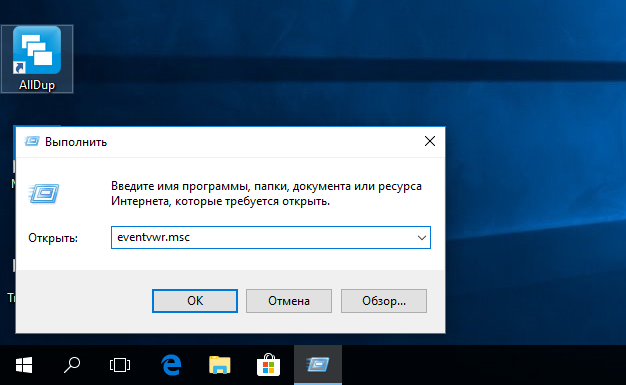

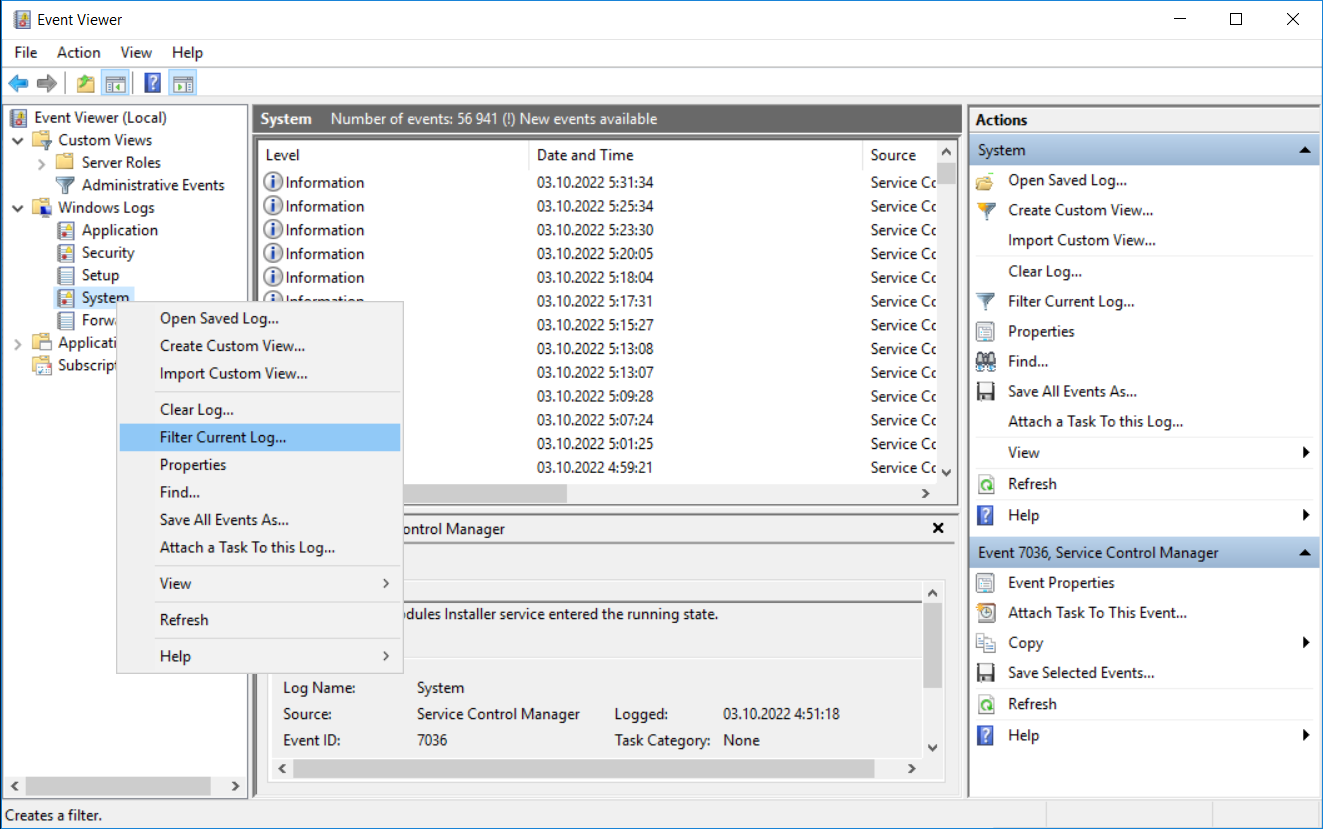

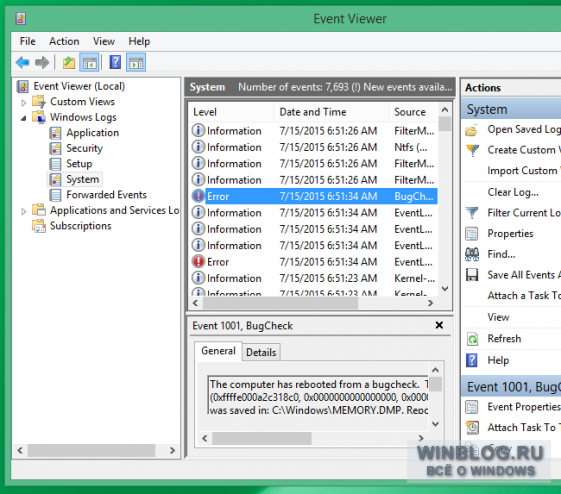

Start the Event Viewer and search for events related to the system shutdowns:

- Press the ⊞ Win keybutton, search for the

eventvwrand start theEvent Viewer - Expand

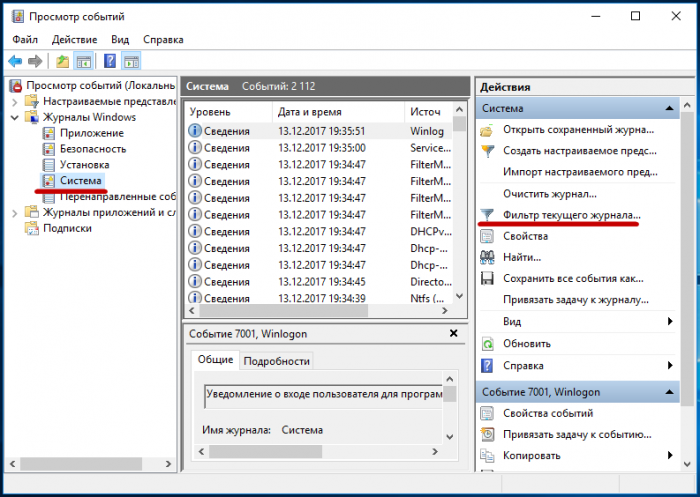

Windows Logson the left panel and go toSystem - Right-click on

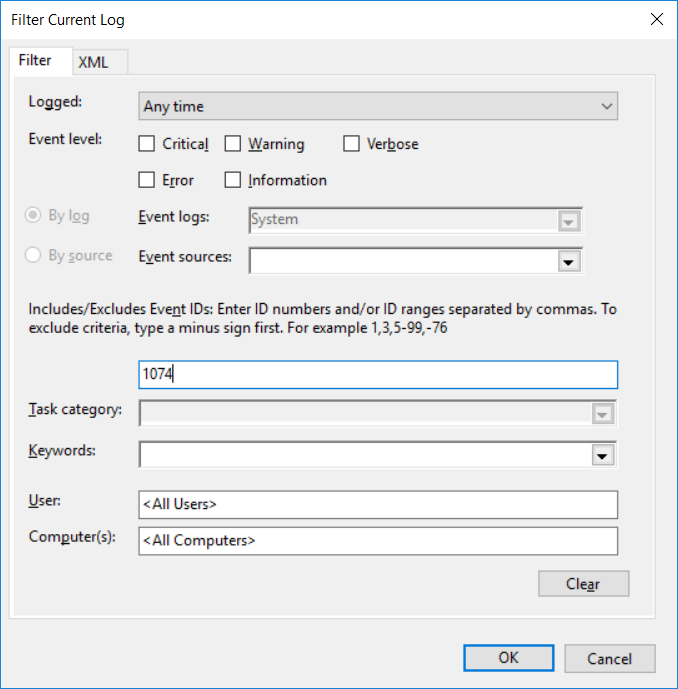

Systemand selectFilter Current Log... - Type the following IDs in the

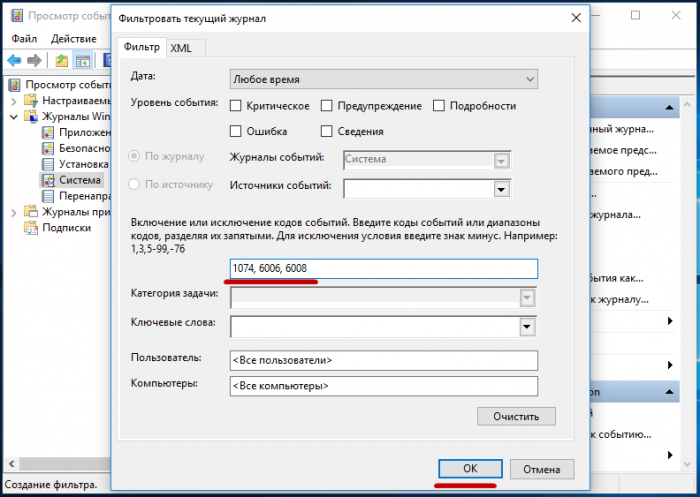

<All Event IDs>field and clickOK:41,1074,1076,6005,6006,6008,6009,6013

Cool Tip: Get history of previously executed commands in PowerShell! Read more →

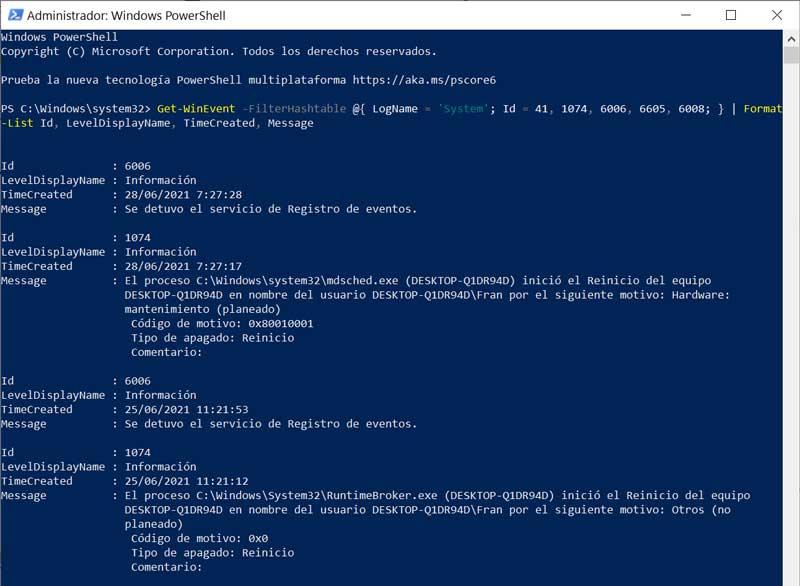

Find Shutdown Logs using PowerShell

The shutdown/reboot logs in Windows can also be retrieved from the command-line using the PowerShell’s Get-EventLog command.

For example, to filter the 10000 most recent entries in the System Event Log and display only events related to the Windows shutdowns, run:

PS C:> Get-EventLog System -Newest 10000 | `

Where EventId -in 41,1074,1076,6005,6006,6008,6009,6013 | `

Format-Table TimeGenerated,EventId,UserName,Message -AutoSize -wrap

Cool Tip: Start/Stop a service in Windows from the CMD & PowerShell! Read more →

Известно, что выключать компьютер могут не только пользователи. Инициировать завершение работы Windows способны также встроенные и сторонние приложения, ещё система может завершить работу аварийно вследствие разных ошибок. А теперь представьте себе такую ситуацию. Уходя из дома, вы оставили свой компьютер включенным, а вернувшись, нашли его выключенным. Возможно, вы захотите узнать, что же стало причиной выключения компьютера.

Как узнать, что стало причиной аварийного завершения работы Windows 10

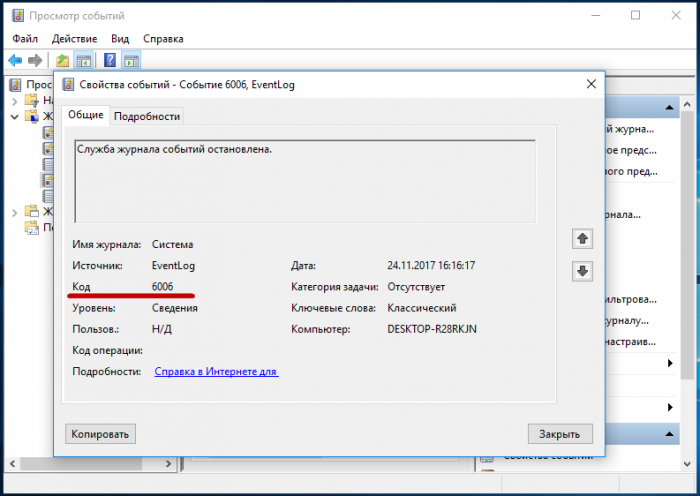

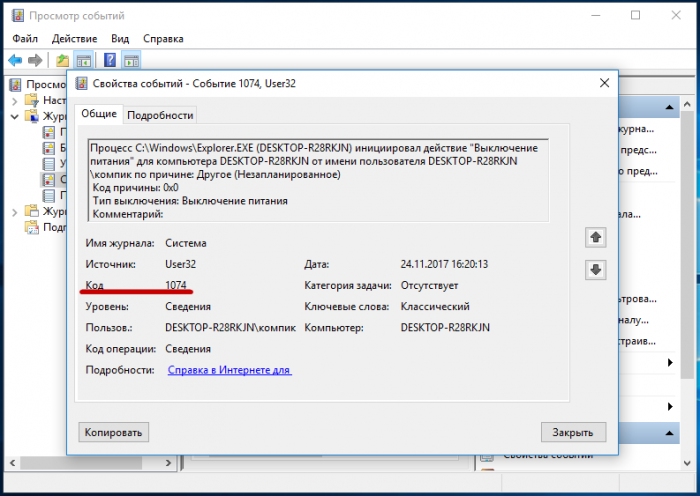

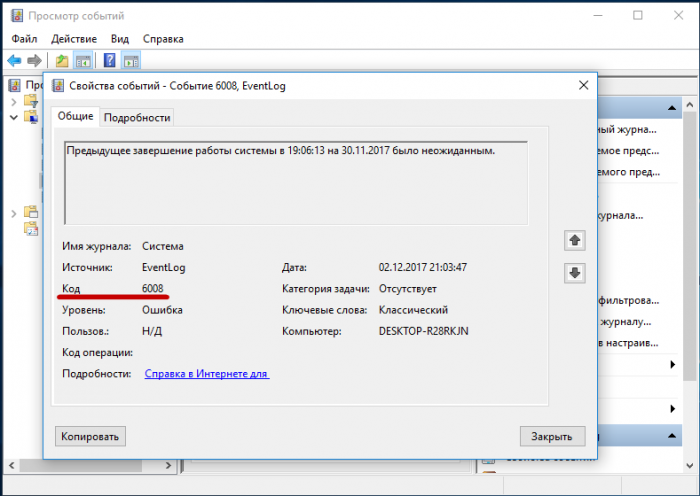

Так вот, сделать это очень просто. В Windows 7, 8.1 и 10 все события, связанные с завершением работы или перезагрузкой, записываются в системный журнал. Каждое событие имеет соответствующий код. Событие с кодом 1074 указывает, что завершение работы системы было инициировано приложением, например, таймером или Центром обновления Windows. Если событие имеет код 6006, работа Windows была завершена пользователем в обычном режиме. Если же событие обозначено кодом 6008, причиной завершения работы Windows стала ошибка или внезапное отключение электропитания. Получить доступ ко всем этим данным нетрудно. Откройте командой eventvwr.msc

встроенный Журнал событий, в левой колонке выберите Журналы Windows → Система, а справа нажмите ссылку «Фильтр текущего журнала».

В открывшемся окне в поле включения или исключение кодов событий введите через запятую числа 1074, 6006, 6008 и нажмите OK.

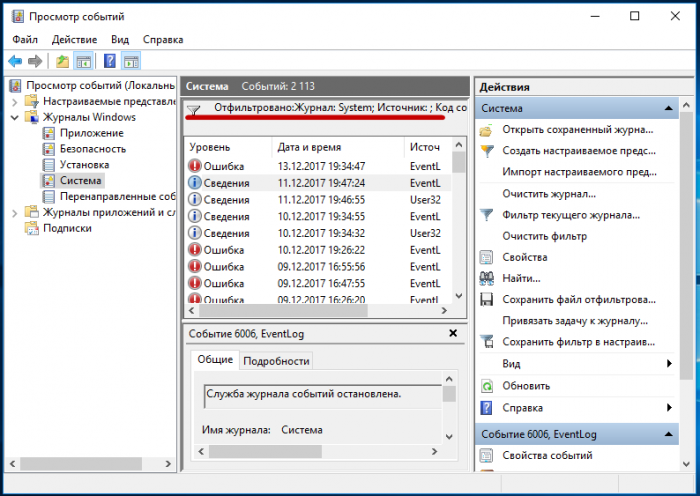

Окно закроется, и записи в центральной колонке главного окна будут отфильтрованы согласно заданным параметрам.

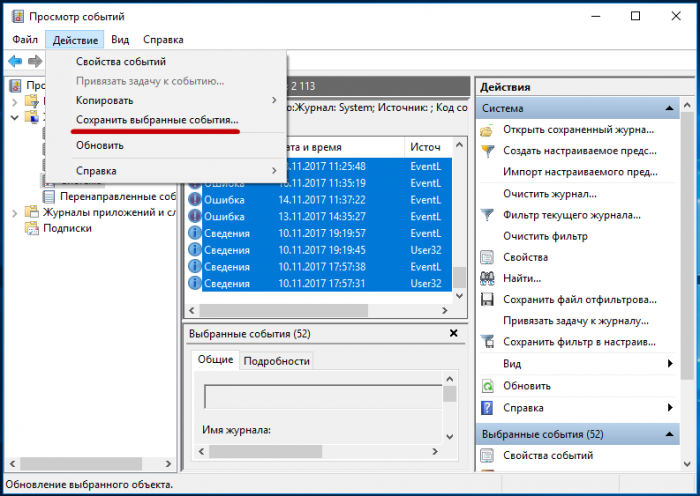

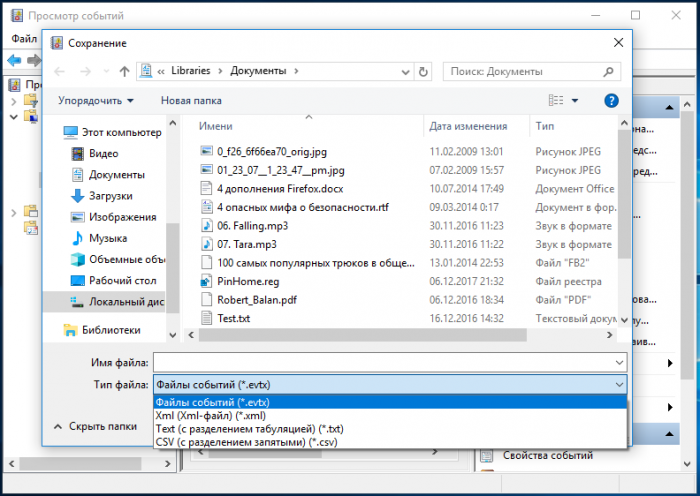

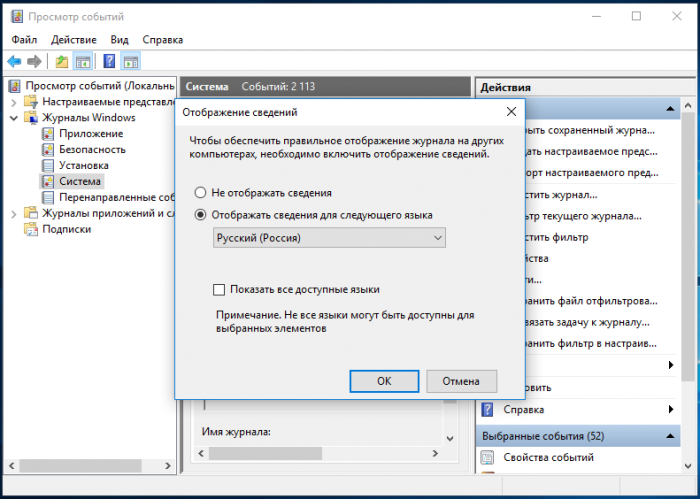

Теперь вы можете просматривать интересующие вас события, кликая по ним мышкой, также журнал предоставляет возможность сохранения выбранных событий в текстовый лог формата XML, CSV или ТXТ для последующего изучения в автономном режиме.

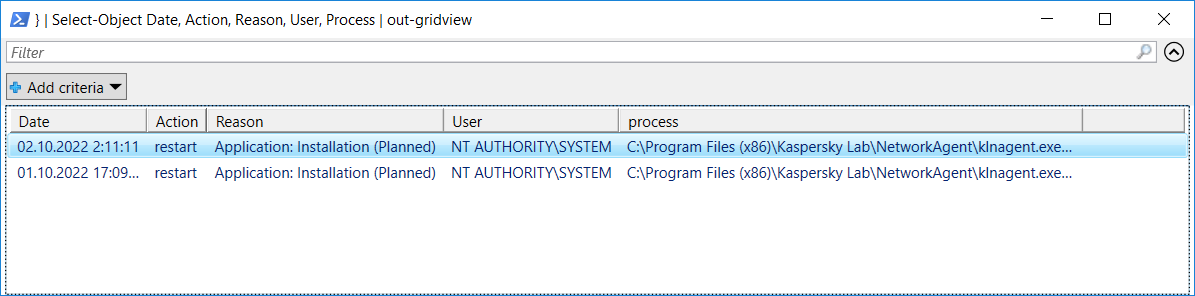

На выходных ночью перезагрузился сервер. Операционка — Windows Server 2016 Standard. Никаких ошибок нет, сервер перезагрузился штатно. Никто в перезагрузке не признаётся, а разработчики бегают злые, — что-то там у них было запущено.

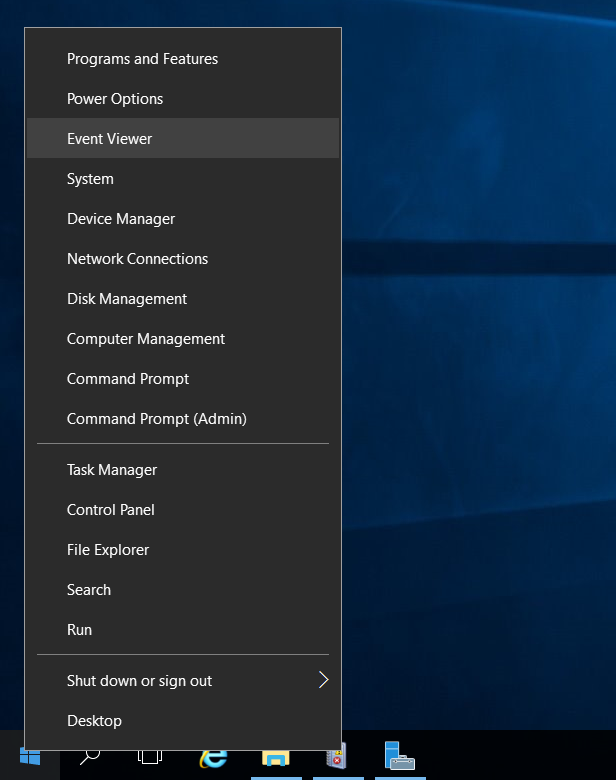

Выясняем причину перезагрузки. Открываем журнал событий (Event Viewer):

eventvwr.mscИли правой кнопкой на Пуск → Event Viewer.

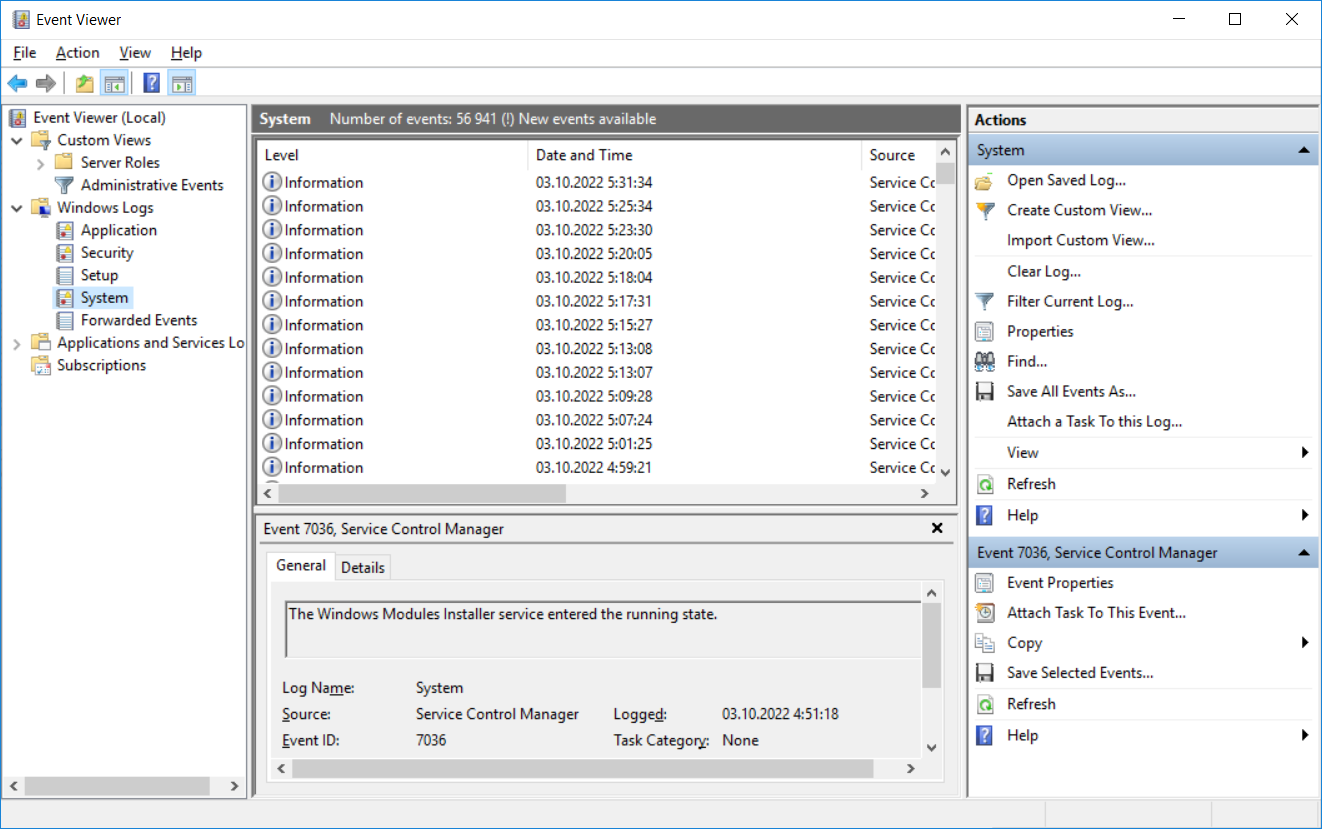

Открывается оснастка журнала событий. Windows Logs → System.

Правой кнопкой на System → Filter Current Log.

Указываем Event ID «1074».

OK.

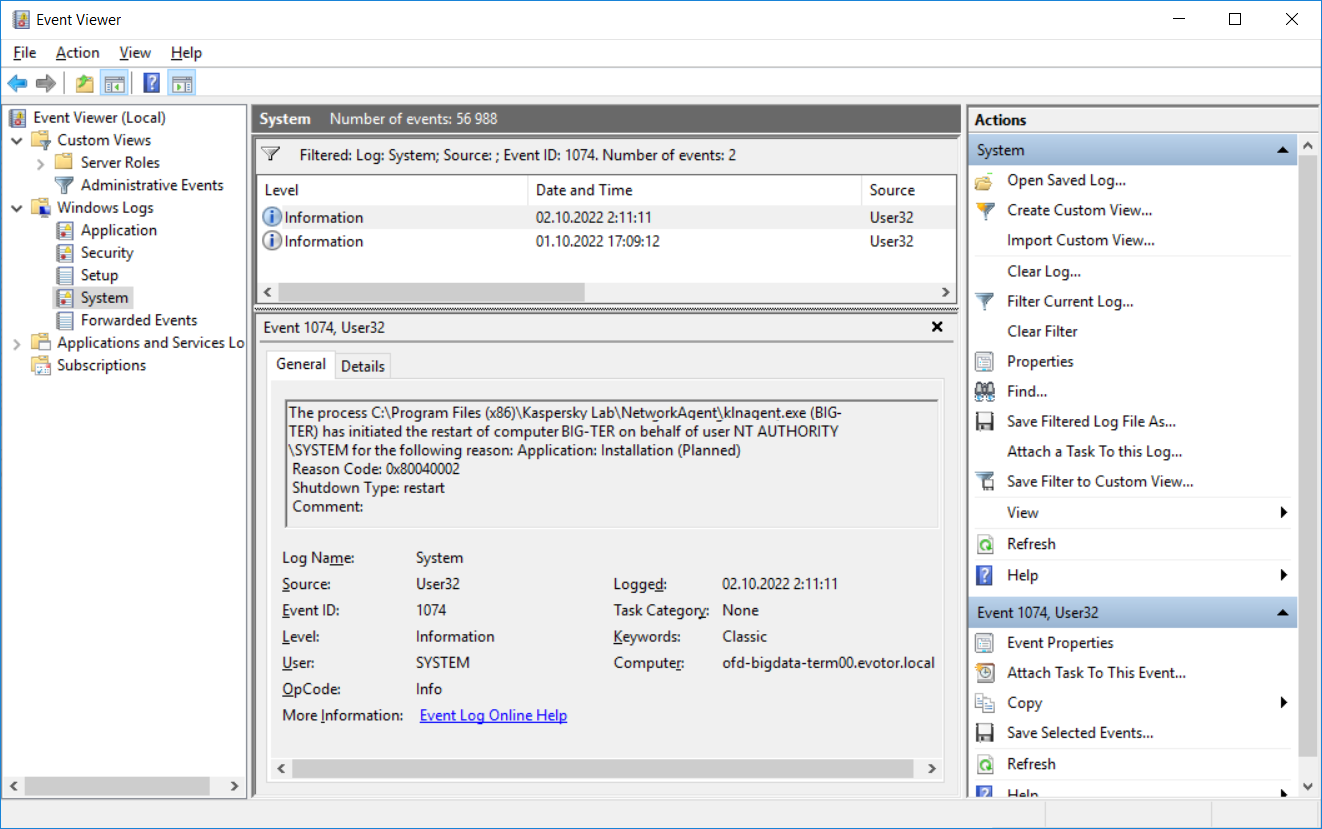

В результате фильтрации в журнале останутся только события с Event ID 1074.

Источник User32. Здесь можно посмотреть имя пользователя или название процесса от имени пользователя NT AUTHORITYSYSTEM, послужившего источником перезагрузки. В моём случае причина перезагрузки следующая:

The process C:Program Files (x86)Kaspersky LabNetworkAgentklnagent.exe (BIG-TER) has initiated the restart of computer BIG-TER on behalf of user NT AUTHORITYSYSTEM for the following reason: Application: Installation (Planned)

Reason Code: 0x80040002

Shutdown Type: restart

Comment:

Бл#$&кий Каспер…

Примечания

Если Windows была перезагружена не штатно, то нужно искать событиt с Event ID 6008.

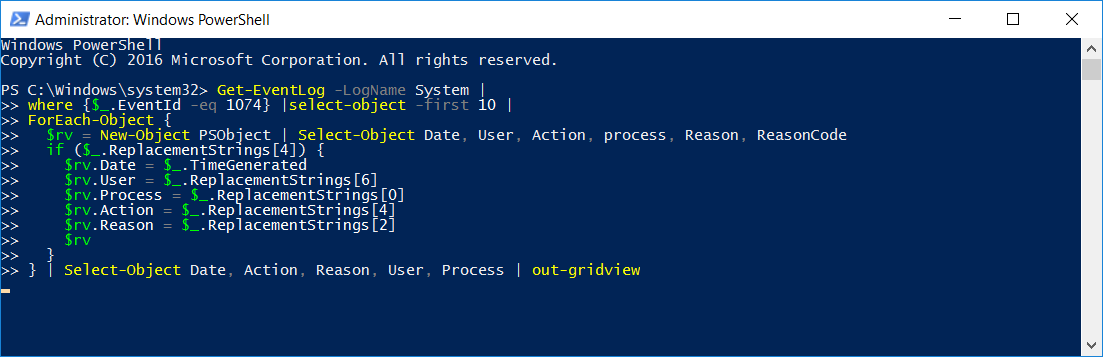

Список последних 10 событий Event ID 1074 через PowerShell:

Get-EventLog -LogName System |

where {$_.EventId -eq 1074} |select-object -first 10 |

ForEach-Object {

$rv = New-Object PSObject | Select-Object Date, User, Action, process, Reason, ReasonCode

if ($_.ReplacementStrings[4]) {

$rv.Date = $_.TimeGenerated

$rv.User = $_.ReplacementStrings[6]

$rv.Process = $_.ReplacementStrings[0]

$rv.Action = $_.ReplacementStrings[4]

$rv.Reason = $_.ReplacementStrings[2]

$rv

}

} | Select-Object Date, Action, Reason, User, Process | out-gridviewТаблица отобразится в отдельном окне с помощью команды out-gridview.

Содержание

- Windows: Лог Выключений/Перезагрузок

- Коды Событий Выключения

- «Просмотр событий» — История Выключений

- Логи Выключений в PowerShell

- Зафиксировать причину отключения компьютера.

- Как зафиксировать причину отключения компьютера через реестр?

- Как узнать, почему компьютер с Windows аварийно выключается или зависает

- Как узнать ошибку выключения компьютера?

- Где посмотреть причину выключения компьютера?

- Как посмотреть логи выключения компьютера?

- Как посмотреть логи перезагрузки Windows?

- Как посмотреть время выключения компьютера Windows 10?

- Как посмотреть перезагрузку компьютера?

- Как посмотреть на Windows 10 История включения компьютера?

- Как удалить сведения о включении компьютера?

- Как зайти в журнал событий Windows 7?

- Как узнать время включения и выключения компьютера Windows 7?

- Как посмотреть логи в Windows 7?

- Почему компьютер сам перезагружается Windows 10?

- Как узнать время работы компьютера за всё время?

- Как посмотреть время запуска компьютера?

- Как узнать дату первого запуска ноутбука?

- Как узнать когда был включен и выключен компьютер?

- Как узнать, почему Windows 10 отключается без причины

- Почему мой компьютер выключается без причины?

- Проверьте, почему Windows автоматически перезагружается

- Для получения подробной информации используйте средство просмотра событий.

- Узнайте, почему Windows завершает работу с помощью PowerShell

- Найдите источник выключения с помощью командной строки

- Исправить внезапное выключение Windows 10

- Обновить драйверы

- Отключить спящий режим

- Проверьте температуру процессора с помощью Quick-CPU

- Проверьте состояние жесткого диска

Windows: Лог Выключений/Перезагрузок

При диагностики проблемы, которая вызывает неожиданные перезагрузки или выключения машины под управлением Windows, важно знать, какие события могут быть с этим связаны, коды этих событий (англ. event ID) и как найти соответствующие логи.

В этой заметке я публикую коды событий, связанных с выключением/перезагрузкой системы.

Я также показываю, как просмотреть историю включений/выключений с помощью стандартного приложения «Просмотр событий» (англ. Event Viewer) или из командной строки с помощью PowerShell.

Коды Событий Выключения

Список кодов в журнале событий Windows, связанных с выключением или перезагрузкой системы:

| Event ID | Описание |

|---|---|

| 41 | Система была перезагружена без корректного завершения работы. |

| 1074 | Система была корректного выключена пользователем или процессом. |

| 1076 | Следует за Event ID 6008 и означает, что первый пользователь (с правом выключения системы) подключившийся к серверу после неожиданной перезагрузки или выключения, указал причину этого события. |

| 6005 | Запуск «Журнала событий Windows» (англ. Event Log). Указывает на включение системы. |

| 6006 | Остановка «Журнала событий Windows» (англ. Event Log). Указывает на выключение системы. |

| 6008 | Предыдущее выключение системы было неожиданным. |

| 6009 | Версия операционной системы, зафиксированная при загрузке системы. |

| 6013 | Время работы системы (англ. system uptime) в секундах. |

«Просмотр событий» — История Выключений

События связанные с выключениями системы (включая дату и время) могут быть просмотрены с помощью программы «Просмотр событий».

Запустить «Просмотр событий» и найти события связанные с выключениями:

Дельный Совет: История команд в PowerShell! Читать далее →

Логи Выключений в PowerShell

Например, чтобы отфильтровать 10000 последних записей из системного журнала событий в Windows и отобразить только те события, которые связаны с включениями или выключениями системы, выполните:

Источник

Зафиксировать причину отключения компьютера.

Когда вы сами перезагружаете или выключаете компьютер, вам беспокоиться не о чем: завершение сеанса Windows происходит в штатном режиме. А если это не так, и компьютер беспричинно отключается? Сейчас я покажу вам как узнать причину отключения компьютера средствами Windows. В системе есть для этого специальная настройка в групповых политиках, которая создаст особый файл, в котором будет указана на то причина.

Чтобы активировать эту возможность, в строке поиска в панели инструментов или из Выполнить (WIN + R) введите команду

В Групповых политиках отправляемся в Конфигурацию компьютера – Административные шаблоны – Система. Найдите функцию Отображать диалог слежения за совершением работы и дважды щёлкните по ней, впоследствии выбрав функцию Включить. Далее Применить – ОК.

А теперь применим этот на практике. Закройте все приложения и перезагрузите компьютер. Но перед перезагрузкой вы увидите нехарактерное для этих действий окно:

Вот оно – окно регистрации завершения работы. Вы можете закомментировать происходящее. По нажатии на ниспадающий список система может сама кое-что предложить.

Помимо всего прочего, можно посмотреть на причину отключения компьютера в Журнале событий. Он является прекрасным инструментом регистрации событий. Инструкция по его пользованию лежит в статье Как читать Журнал событий Windows.

Давайте посмотрим на Журнал. Нажмите Пуск и введите команду eventvwr. В разделе с чудным названием (видимо, следствием некорректного перевода) События страницы сводки можно найти событие за номером 1074 соответствующее перезагрузке системы. Там по-русски вы сможете прочитать, что перезагрузил её такой-то пользователь. То есть вы.

Как зафиксировать причину отключения компьютера через реестр?

В реестре нам нужно найти ветку:

Это можно сделать вручную, однако я советую вам воспользоваться статьёй о том, как моментально найти нужную ветку в реестре с помощью специальной команды в консоли команд.

Нам нужны два параметра с названиями ShutdownReasonUI и ShutdownReasonOn. Присвойте им значения 1. Если вы уже установили возможность зафиксировать причину отключения компьютера через групповые политики системы, то значение 1 уже будет установлено.

Источник

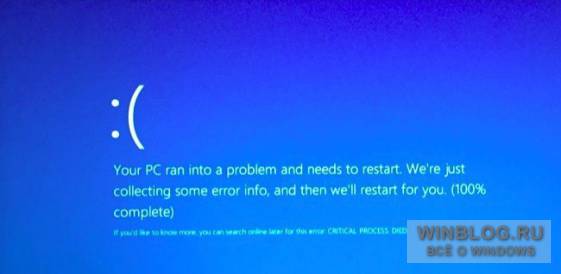

Как узнать, почему компьютер с Windows аварийно выключается или зависает

Компьютерам свойственно периодически зависать или аварийно выключаться. Вам тоже наверняка хоть раз приходилось обнаружить, что Windows самопроизвольно перезагрузилась. В таком случае, скорее всего, работа системы завершилась синим экраном смерти, пока вы не видели. Первый шаг в решении любых подобных проблем – поиск более подробной информации об ошибке.

Это позволит выявить причину неполадок. Например, системные утилиты могут указать на проблемы с определенным драйвером. В таком случае либо сам драйвер работает некорректно, либо неисправно устройство, для которого он предназначен. В любом случае, у вас появится информация для дальнейшего поиска решения.

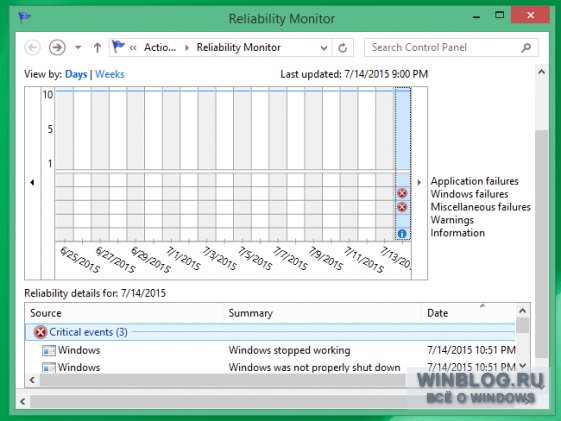

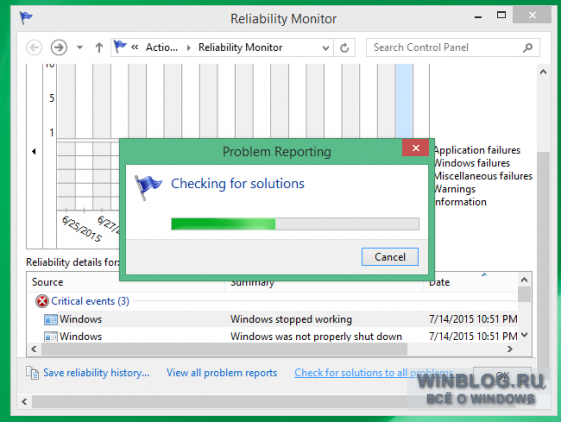

Проверка Монитора стабильности системы

Монитор стабильности системы (Reliability Monitor) показывает информацию о недавних сбоях системы и приложений в простом удобном интерфейсе. Он появился еще в Windows Vista и присутствует во всех современных версиях Windows. Чтобы его запустить, нажмите клавишу [Win] и введите ключевое слово «стабильность» (Reliability). Выберите в результатах «Просмотр журнала надежности системы» (View reliability history).

Если Windows зависала или аварийно завершала работу, в журнале будет информация о сбое Windows (Windows failure). Также журнал содержит сведения о сбоях приложений (Application failures). Есть и другие полезные данные – например, даты установки различных программ. Если проблемы появились после установки определенного приложения или драйвера, можно предположить, что причина именно в нем.

Здесь же можно нажать ссылку «Проверить наличие решений для всех проблем» (Check for solutions to problems), чтобы найти справочную информацию. Впрочем, пользы от этой справки мало и решения в ней находятся редко, если судить по нашему опыту. В лучшем случае будет рекомендовано обновить драйверы.

Монитор стабильности системы хорош тем, что показывает информацию из «Просмотра событий» (Event Viewer) в более понятном формате. Если бы не он, пришлось бы выуживать сведения о событиях из общего журнала самостоятельно.

В принципе, это все равно можно сделать. Выполните поиск в меню «Пуск» (Start)/на начальном экране по ключевым словам «просмотр событий». В открывшемся окне выберите пункт «Журналы Windows > Система» (Windows Logs > System) и ищите сообщения об ошибках (Error). Это те же сообщения, что показывает Монитор стабильности системы. Но в «Просмотре событий» кроме этого масса лишних сведений.

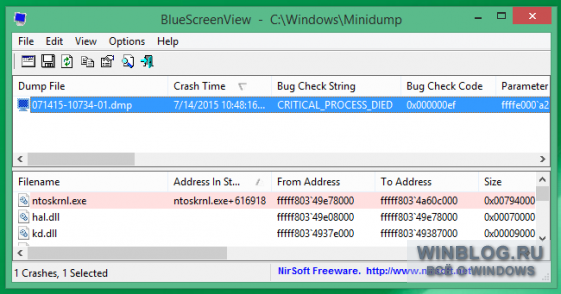

Просмотр дампов памяти

При сбое и возникновении синего экрана информация об этом сохраняется в дампе памяти. Удобнее всего смотреть эти сведения с помощью бесплатной утилиты BlueScreenView от NirSoft (обычно мы сторонние программы не рекомендуем, но NirSoft доверяем).

Утилита проверяет файлы дампов памяти, созданных при возникновении синего экрана, и показывает их список. Важная информация содержится в пункте «Bug Check String» – это то самое сообщение об ошибке, которое появляется на синем экране. Если поискать по этому сообщению в Интернете, можно найти сведения о проблеме и способах ее решения.

Может пригодиться и список драйверов внизу окна. Так, постоянное возникновение синего экрана может быть связано с определенным файлом того или иного драйвера, например, видеокарты. Это может свидетельствовать о том, что данный драйвер неисправен или сбоит из-за поломки самого оборудования. В любом случае, это поможет определиться с дальнейшим направлением поисков.

Если вы успели застать синий экран лично, запишите сообщение об ошибке. В Windows 10 и Windows 8 синий экран теперь выводит простое сообщение, и только внизу содержится информация об ошибке, которая может пригодиться для поисков. В Windows 7 и более ранних версиях эти данные (bug check string) отображаются не внизу, а наверху.

Сообщения об ошибке быстро исчезают, поскольку после синего экрана Windows автоматически перезагружается. Можно, конечно, отключить в настройках автоматическую перезагрузку при возникновении синего экрана. А можно просто использовать утилиту BlueScreenView для просмотра информации об ошибке уже после появления синего экрана.

Перечисленные выше инструменты помогут приблизиться к пониманию сути проблемы. По сообщению об ошибке с синего экрана можно хотя бы поискать в Интернете – и возможно, найти причину. Это гораздо лучше, чем пытаться найти ответ на общий вопрос «почему компьютер зависает или выключается?».

Если компьютер завис или перезагрузился всего один раз, волноваться не стоит. Программное обеспечение не совершенно – возможно, это была случайная ошибка Windows или драйвера, которая больше не повторится. Беспокоиться стоит, если компьютер сбоит постоянно. Современным компьютерам с Windows это совсем не свойственно – синие экраны возникают исключительно редко.

Если сбои происходят постоянно, возможно, лучше даже не тратить время на поиск причины, а просто выполнить восстановление компьютера (PC Reset) средствами Windows 10 или Windows 8. Система будет возвращена в исходное заводское состояние, что исправит все внутрисистемные ошибки, удалит проблемные драйверы и приложения. Нужные программы потребуется переустанавливать. А в случае с Windows 7 стоит просто переустановить систему. Если это не поможет – причина, скорее всего, в оборудовании (либо, если после переустановки были поставлены те же драйверы, – в драйверах).

Может пригодиться также средство диагностики проблем с памятью (Memory Diagnostics), встроенное в Windows. Оно проверяет, корректно ли работают модули памяти. Если они повреждены, это может быть причиной нестабильности и возникновения синих экранов.

Автор: Chris Hoffman

Перевод SVET

Оцените статью: Голосов

Источник

Как узнать ошибку выключения компьютера?

Где посмотреть причину выключения компьютера?

Чтобы его запустить, нажмите клавишу [Win] и введите ключевое слово «стабильность» (Reliability). Выберите в результатах «Просмотр журнала надежности системы» (View reliability history). Если Windows зависала или аварийно завершала работу, в журнале будет информация о сбое Windows (Windows failure).

Как посмотреть логи выключения компьютера?

Зайти в панель управления, либо из кнопки Пуск, либо в Мой компьютер, затем в разделе «Система и безопасность», выбрать раздел «Просмотр журнала событий». И вот тут по правую сторону приложения ищем строчку с Источником «Kernel General», именно она отвечает за запуск и выключения компьютера.

Как посмотреть логи перезагрузки Windows?

В строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите eventvwr. msc и нажмите клавишу Enter.

Как посмотреть время выключения компьютера Windows 10?

В Windows 10 можно воспользоваться горячей комбинацией клавиш «Win+X». Переходим во вкладку Просмотр Событий, выбираем Журнал Windows. Разворачиваем список и выбираем пункт «Система». Перед вами будут показаны все основные операции, связанные с компьютером, в том числе и дату последнего включения машины.

Как посмотреть перезагрузку компьютера?

Откройте Центр обновления Windows из меню «Пуск» и проверьте настройки, когда он настроен на перезагрузку. Ввод этого в командной строке даст вам время запуска ОС. Оттуда вы можете сделать перекрестную ссылку с помощью средства просмотра событий, чтобы увидеть, что произошло до этого времени.

Как посмотреть на Windows 10 История включения компьютера?

Windows 10: как просмотреть журналы событий Windows?

Как удалить сведения о включении компьютера?

Очистить журнал событий в “Просмотр событий”

Как зайти в журнал событий Windows 7?

Приложение «Просмотр событий» можно открыть следующими способами:

Как узнать время включения и выключения компьютера Windows 7?

Самые простые способы: нажать комбинацию клавиш Ctrl+Alt+Del и щелкнуть мышкой по соответствующему пункту в появившемся списке; щелкнуть правой кнопкой мышки по пустому месту на Панели задач и в появившемся контекстном меню выбрать пункт «Диспетчер задач» (в Windows 7 этот пункт называется «Запустить диспетчер задач»).

Как посмотреть логи в Windows 7?

После нажатия комбинации “ Win+R и введите eventvwr. msc ” в любой системе Виндовс вы попадаете в просмотр событий. У вас откроется окно, где нужно развернуть Журналы Windows. В данном окне можно просмотреть все программы, которые открывались на ОС и, если была допущена ошибка, она также отобразится.

Почему компьютер сам перезагружается Windows 10?

Windows 10 может сама перезагружаться, если в настройках ОС активирована опция автоматической перезагрузки (используется при появлении BSoD). Чтобы отключить эту опцию, вам нужно сделать следующее: … уберите галочку с опции «Выполнить автоматическую перезагрузку»; сохраните изменения и перезагрузите компьютер.

Как узнать время работы компьютера за всё время?

Откройте Диспетчер задач с помощью сочетания клавиш Ctrl + Shift + Esc и клавиш, или щелкните правой кнопкой мыши панель задач и выберите Диспетчер задач в контекстном меню. Нажмите на кнопку Подробнее (если вы используете компактный вид). Перейдите на вкладку Производительность.

Как посмотреть время запуска компьютера?

История включения компьютера в журнале событий Windows

Как узнать дату первого запуска ноутбука?

Первый из способов, вероятно, один из самых простых. Просто запустите командную строку (в Windows 10 это можно сделать через меню правого клика по кнопке «Пуск», а во всех версиях Windows — нажав клавиши Win+R и введя cmd) и введите команду systeminfo после чего нажмите Enter.

Как узнать когда был включен и выключен компьютер?

На рабочем столе Нажмите правой кнопкой мыши на значок Мой компьютер и выбираем пункт Управление.

Источник

Как узнать, почему Windows 10 отключается без причины

В Windows 10 есть собственная функция системного мониторинга, которая будет отвечать за выяснение, почему наш компьютер мог выключиться без видимой причины. В Microsoft Операционная система позволит нам различными способами проверить причину, дату и время, когда компьютер внезапно выключился.

Почему мой компьютер выключается без причины?

Неожиданное выключение компьютера может быть вызвано несколькими причинами, в основном это может быть связано с тем, что он обнаружил серьезная ошибка вызывая появление ужасного синего экрана. Также может случиться так, что при переводе нашего ПК в период длительной приостановки он вызвал случайное завершение работы. Точно так же проблема может быть связана с проблемами питания, установленными драйверами, температурами, а также проблемами оборудования или вирусами.

Важно, чтобы мы знали причину этого поведения, которое неожиданно возникает в Windows 10. Чтобы проверить это, операционная система Microsoft позволяет нам использовать три инструмента, такие как средство просмотра событий, PowerShell и командную строку. С их помощью мы можем определить причину отключения, чтобы это не повторилось в будущем.

Проверьте, почему Windows автоматически перезагружается

Когда дело доходит до того, чтобы узнать, почему наш компьютер с Windows 10 неожиданно выключается, операционная система Microsoft предлагает нам три инструмента, которые помогут нам с этой задачей, например, средство просмотра событий, PowerShell и командную строку.

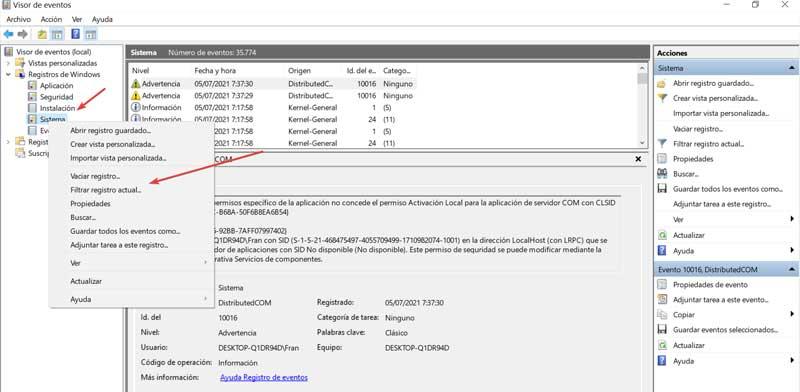

Для получения подробной информации используйте средство просмотра событий.

Средство просмотра событий Windows позволит нам проверить сохраненные журналы, чтобы определить, почему наш компьютер выключился без причины. Для этого мы должны использовать строку поиска в меню «Пуск», написать средство просмотра событий и выбрать приложение. Позже мы должны перейти по следующему маршруту:

Visor de eventos (local) / Registros de Windows / Sistemas

После обнаружения мы должны щелкнуть правой кнопкой мыши по категории «Система». Это вызовет появление контекстного меню, в котором мы должны выбрать опцию «Фильтровать текущую запись».

После того, как мы ввели значения, разделенные запятыми, нажмите кнопку «ОК».

Позже мы дважды щелкаем запись, чтобы проверить информацию, чтобы увидеть настоящие причины, по которым наше устройство неожиданно выключилось. Это поможет нам узнать, что происходит, и исправить это.

Узнайте, почему Windows завершает работу с помощью PowerShell

Windows PowerShell также может помочь нам найти источник внезапного выключения. Для этого мы должны использовать поле поиска в меню «Пуск», написать powershell и запустить его от имени администратора. Когда появится консоль, мы должны написать следующую команду, чтобы увидеть журнал событий, и нажать Enter:

После этого мы можем проверить информацию реестра, чтобы определить причину, дату и время выключения Windows.

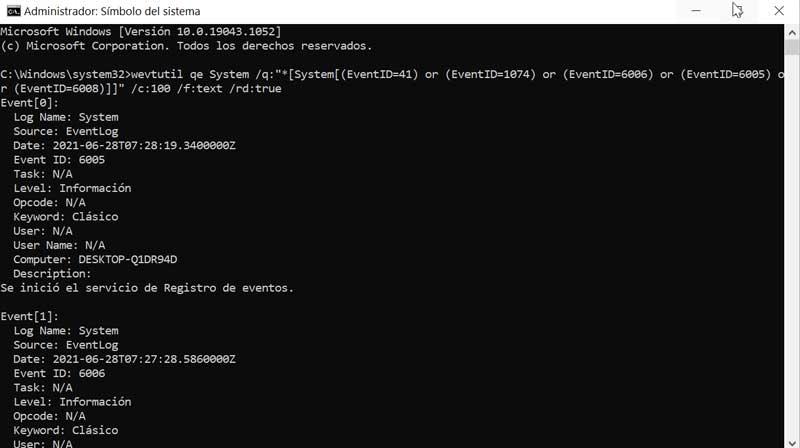

Найдите источник выключения с помощью командной строки

Инструмент командной строки также может помочь нам найти источник неожиданного завершения работы Windows. Для этого мы должны ввести командную строку в поле поиска меню «Пуск» и выполнить ее с правами администратора. Как только он появится, мы должны написать следующую команду, чтобы просмотреть журналы событий, и нажать Enter.

wevtutil qe System /q:»*[System[(EventID=41) or (EventID=1074) or (EventID=6006) or (EventID=6005) or (EventID=6008)]]» /c:100 /f:text /rd:true

Эта команда будет отвечать за проверку 100 самых последних записей, чтобы получить информацию о причине отключения. Это значение может быть изменено другим числом, если мы хотим отметить больше или меньше событий. Благодаря этому мы можем проверить в описании каждой записи возможные причины, по которым наш компьютер отключился без причины.

Исправить внезапное выключение Windows 10

Принимая меры, чтобы Windows 10 не выключилась внезапно, мы можем выполнить следующие действия.

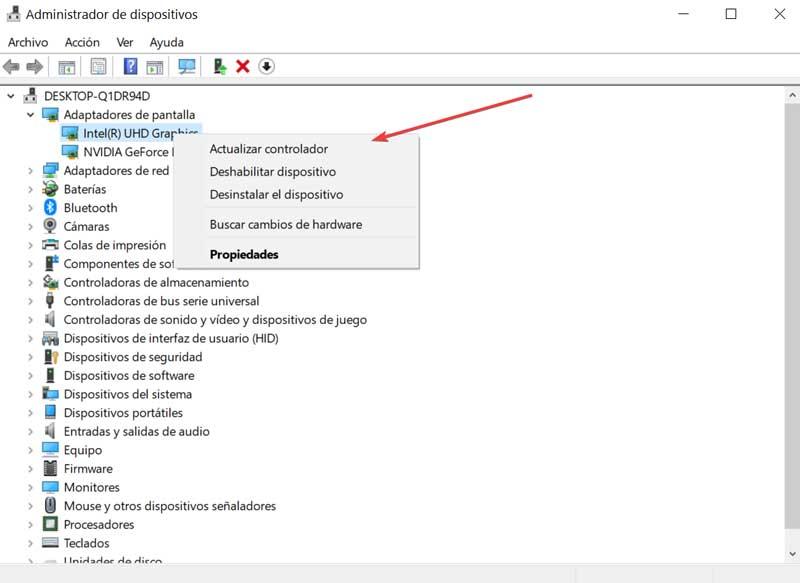

Обновить драйверы

Чтобы обновить драйверы, набираем диспетчер устройств в поле поиска меню «Пуск». Позже мы развернем вкладку экранных адаптеров. Щелкните правой кнопкой мыши по видеокарте (если у нас их две, в каждой из них), и в появившемся меню выбираем «Обновить устройства».

Мы также можем выбрать вариант «Удалить устройство» и снова переустановить драйверы, чтобы исключить, что они являются причиной проблемы.

Отключить спящий режим

Спящий режим позволяет нашему компьютеру оставаться неактивным в течение длительного периода. Это также стало проблемой, поскольку иногда мы не можем повторно активировать Windows, и она постоянно остается «спящей». Но, возможно, стоит отключить его.

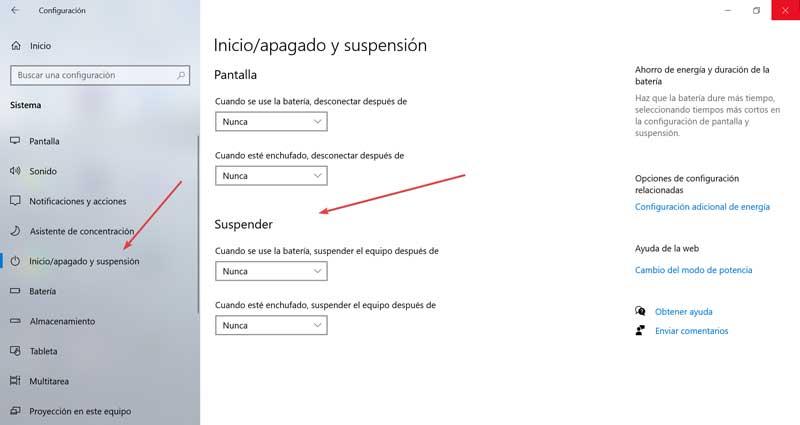

Для этого нажмите сочетание клавиш Windows + I для доступа к настройкам и нажмите «Система». В левом столбце нажимаем «Пуск / выключение и приостановка». В разделе «Приостановить» выбираем «Никогда».

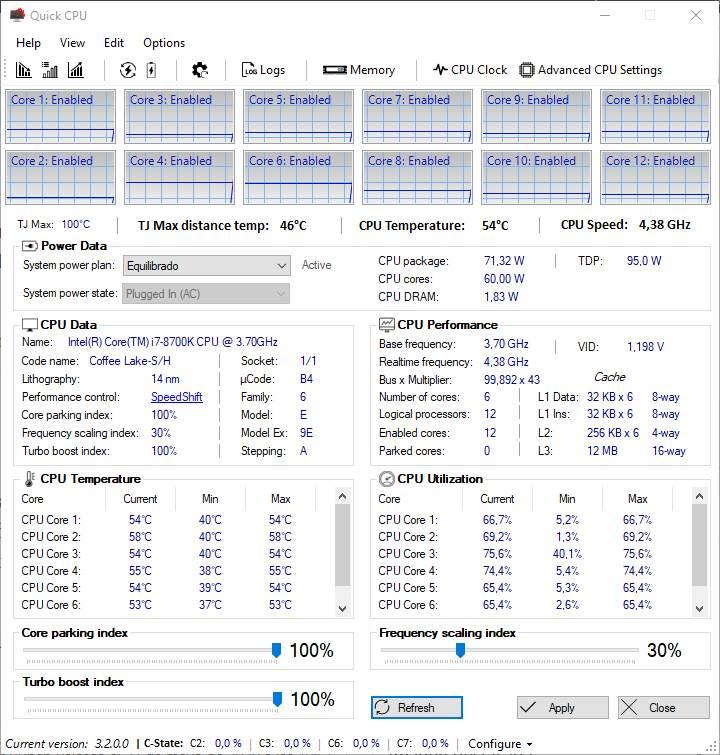

Проверьте температуру процессора с помощью Quick-CPU

В случае высокой температуры мы можем очистить отсек вентилятора, чтобы предотвратить концентрацию горячего воздуха внутри устройства, избегать интенсивного использования в самые жаркие часы дня, а в случае с ноутбуком использовать основание с дополнительными вентиляторами, которые помогут снизить нагрев.

Проверьте состояние жесткого диска

Другое дело, что мы должны проверить состояние нашего жесткого диска, так как его повреждение может вызвать внезапное отключение. Чтобы убедиться в этом, мы должны ввести командную строку в поле поиска меню «Пуск» и выполнить ее с правами администратора. Далее мы пишем следующую команду и нажимаем Enter:

wmic diskdrive get status

Мы узнаем, что жесткий диск в хорошем состоянии, когда он запросит у нас OK в каждом разделе этого.

Источник