- Remove From My Forums

-

Вопрос

-

После настройки с помощью «Мастера безопасности» не могу попасть на компьютер по RDP.

В настройке удаленного доступа получаю предупреждение: «Нужно задействовать исключение брандмауэра для удаленного рабочего стола» .

Действуя по справке «В группе Разрешенные программы и компоненты установите флажок, следующий за

Удаленный рабочий стол , а затем используйте флажки в столбцах, чтобы выбрать типы расположения сетей, в которых нужно разрешить подключения.»Столкнулся с тем, что пункта «Удаленный рабочий стол» у меня нету, через

«Разрешить другую программу» тоже не могу найти RDP (см. скриншет — http://i.piccy.info/i5/70/29/822970/0008.png)Добавление в брандмауэр разрешающего правила «Дистанционное управление рабочим столом»

( http://i.piccy.info/i5/94/29/822994/0009.png ) тоже не помогло (Как все-таки включить разрешение для RDP?

Спасибо.

Ответы

-

Да, что-то случилось с хостом скриншетов.

Удаленного рабочего стола в списке разрешенных программ не было. Правило было включено для всех профилей. Да и отключение брандмауэра не помогало.

На вкладке Remote -«Разрешить подключение компьютеров с любой версией удаленного рабочего стола»

Мне помогло (с помощью Мастера настройки безопасности): откат последней политики безопасности, создание новой политики с разрешением параметра удаленного рабочего стола. (см. скриншет — http://i.piccy.info/i5/08/78/837808/0003.png)

Странно что по умолчанию галка не стояла, хотя rdp был включен.

-

Помечено в качестве ответа

14 декабря 2010 г. 9:56

-

Помечено в качестве ответа

Administrators can use the command-line utility Netsh to modify the network configuration of an online workstation. Under normal circumstances, Netsh can be used either locally or remotely, but Microsoft blocks administrators from executing remote Netsh commands to alter Windows Firewall settings. One way to reconfigure Windows Firewall from another system is to connect to the target computer via Remote Desktop Connection and then run Netsh.

Configure Remote Desktop Connection

-

Sign on to the target workstation. Click «Start | Control Panel | System and Security | Allow Remote Access.» Check «Allow Remote Assistance Connections to This Computer.»

-

Select «Allow Connections From Computers Running Any Version of Remote Desktop» to enable older versions of Windows to connect to the PC; select «Allow Connections Only From Computers Running Remote Desktop With Network Level Authentication» to prevent all OSes excluding Windows 7 or later from connecting to the workstation.

-

Click «Select Users.» Click «Add» then «Location.» Choose the computer or domain associated with the administrative account and then enter the account name into the field.

-

Click «Check Names.» Select the appropriate account from the results and then click «OK» to close each dialog box.

-

Click «Start.» Enter «cmd» into the search box and then click «cmd.exe» to launch Command Prompt.

-

Type «ipconfig /all» into the console and press «Enter.» Write down the IP address listed under the section named Wireless LAN Adapter Wireless Network Connection.

-

Run the following command to enable remote administration on the machine:

netsh firewall set service RemoteAdmin enable

Change Firewall Settings

-

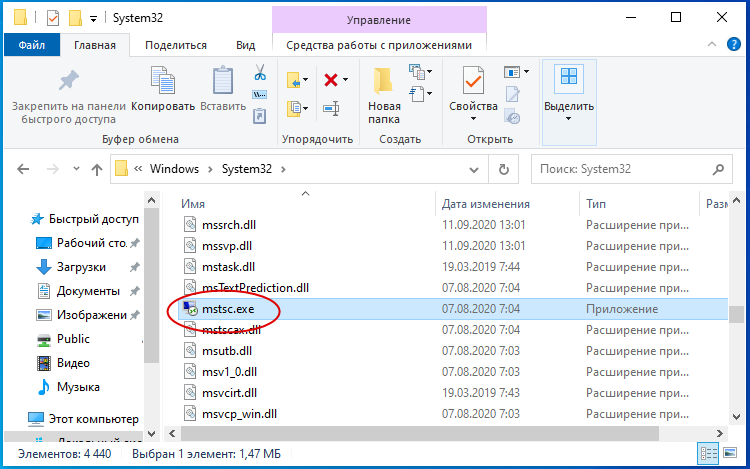

Click «Start» on the alternate workstation. Enter «remote» into the search box and select «Remote Desktop Connection» from the results.

-

Enter the IP address of the target workstation into the «Computer» field and click «Connect.» Open Command Prompt.

-

Enter the appropriate Netsh command into the console to reconfigure Windows Firewall. For example, to enable port 25 in Windows Firewall via Netsh, execute the following command:

netsh advfirewall firewall add rule name=»Allow Port 25″ dir=in action=allow protocol=TCP localport=25

Administrators can use the command-line utility Netsh to modify the network configuration of an online workstation. Under normal circumstances, Netsh can be used either locally or remotely, but Microsoft blocks administrators from executing remote Netsh commands to alter Windows Firewall settings. One way to reconfigure Windows Firewall from another system is to connect to the target computer via Remote Desktop Connection and then run Netsh.

Configure Remote Desktop Connection

-

Sign on to the target workstation. Click «Start | Control Panel | System and Security | Allow Remote Access.» Check «Allow Remote Assistance Connections to This Computer.»

-

Select «Allow Connections From Computers Running Any Version of Remote Desktop» to enable older versions of Windows to connect to the PC; select «Allow Connections Only From Computers Running Remote Desktop With Network Level Authentication» to prevent all OSes excluding Windows 7 or later from connecting to the workstation.

-

Click «Select Users.» Click «Add» then «Location.» Choose the computer or domain associated with the administrative account and then enter the account name into the field.

-

Click «Check Names.» Select the appropriate account from the results and then click «OK» to close each dialog box.

-

Click «Start.» Enter «cmd» into the search box and then click «cmd.exe» to launch Command Prompt.

-

Type «ipconfig /all» into the console and press «Enter.» Write down the IP address listed under the section named Wireless LAN Adapter Wireless Network Connection.

-

Run the following command to enable remote administration on the machine:

netsh firewall set service RemoteAdmin enable

Change Firewall Settings

-

Click «Start» on the alternate workstation. Enter «remote» into the search box and select «Remote Desktop Connection» from the results.

-

Enter the IP address of the target workstation into the «Computer» field and click «Connect.» Open Command Prompt.

-

Enter the appropriate Netsh command into the console to reconfigure Windows Firewall. For example, to enable port 25 in Windows Firewall via Netsh, execute the following command:

netsh advfirewall firewall add rule name=»Allow Port 25″ dir=in action=allow protocol=TCP localport=25

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

1 |

|

Как настроить брандмауэр, чтобы он не блокировал удаленный рабочий стол?18.06.2015, 16:58. Показов 30643. Ответов 10

Доброго времени суток! Помогите разобраться со следующей ситуацией. Появилась необходимость создать на сервере (Windows Server 2008, располагающимся в локальной сети с доменной структурой) правило для брандмауэра, чтобы он блокировал подключение по определенному порту. Так вот после включения брандмауэра (именно в разделе «Доменные сети») пропадает ping и возможность подключения через удаленный рабочий стол. При просто запущенном брандмауэре созданное правило не срабатывает, а при установке параметра «Включение брандмауэра Windows» в Панель управления -> Проверка состояния брандмауэра -> Включение и отключение б. -> Параметры размещения в доменной сети, — правило работает, но отключается удаленка. Что можно предпринять? Миниатюры

__________________

0 |

|

135 / 129 / 21 Регистрация: 23.05.2013 Сообщений: 514 |

|

|

18.06.2015, 21:29 |

2 |

|

Для RDP — https://ireznykov.wordpress.co… _firewall/

0 |

|

Модератор 6871 / 3818 / 477 Регистрация: 13.03.2013 Сообщений: 14,059 Записей в блоге: 9 |

|

|

19.06.2015, 06:24 |

3 |

|

Windows Server 2008, располагающимся в локальной сети с доменной структурой В Вашем случае параметры брандмауэра нужно настраивать в доменной политике.

1 |

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

19.06.2015, 10:09 [ТС] |

4 |

|

uel, Сделал, как указано в статье. У меня вообще не были настроены групповые политики для брандмауэра. Включил «Allow inbound Remote Desktop exceptions» и «Allow inbound remote administration exception» с нужными свойствами. Нет результата. В правилах для входящих подключений перепробовал включить все разрешения на все, что начинается со слова Remote Desktop. Нет результата. Добавлено через 4 минуты

0 |

|

135 / 129 / 21 Регистрация: 23.05.2013 Сообщений: 514 |

|

|

20.06.2015, 16:02 |

5 |

|

amicus_ratio, уточни, подключение к Удаленному рабочему столу или развернут Сервер удаленных рабочих столов?

0 |

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

20.06.2015, 23:55 [ТС] |

6 |

|

uel, Подключение к Удаленному рабочему столу. Сервер развернут на виртуальной машине. Если честно, не знаю, что такое Сервер удаленных рабочих столов.

0 |

|

135 / 129 / 21 Регистрация: 23.05.2013 Сообщений: 514 |

|

|

21.06.2015, 00:01 |

7 |

|

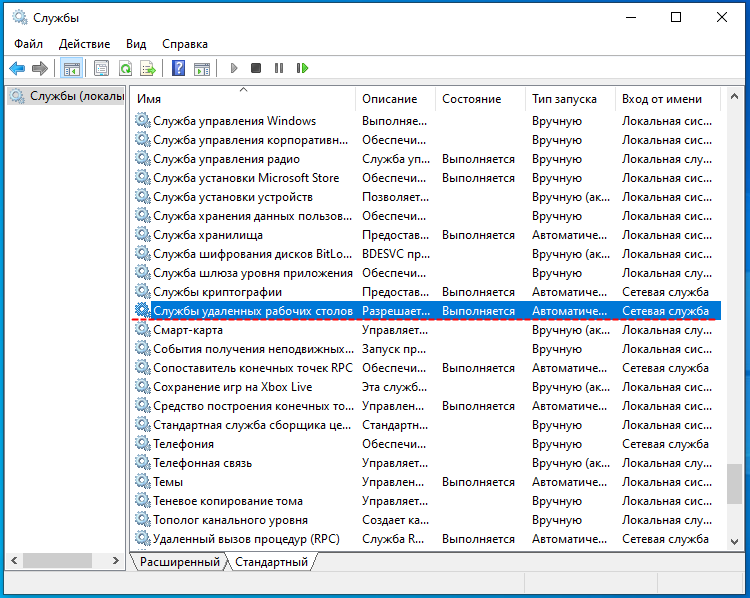

что такое Сервер удаленных рабочих столов Сервер терминалов, я неправильно написал, правильно Службы удаленных рабочих столов. Попробуй иначе. Отключи удаленный доступ. Включи файрвол для домена, параметры сбрось на умолчания. Снова включи удаленный доступ. Должен появится запрос на открытие нужных портов, согласись, далее закрывай что еще нужно.

0 |

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

21.06.2015, 00:05 [ТС] |

8 |

|

Попробуй иначе. Отключи удаленный доступ. Включи файрвол для домена, параметры сбрось на умолчания. Снова включи удаленный доступ. Должен появится запрос на открытие нужных портов, согласись, далее закрывай что еще нужно. Сейчас проверить возможности не имею. В понедельник попробую этот вариант и отпишусь. Спасибо.

0 |

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

22.06.2015, 11:47 [ТС] |

9 |

|

uel, Под отключением удаленного доступа понимать отключение службы удаленных рабочих столов?

0 |

|

135 / 129 / 21 Регистрация: 23.05.2013 Сообщений: 514 |

|

|

22.06.2015, 18:29 |

10 |

|

Да, которые в Свойства системы — Удаленный доступ

1 |

|

0 / 0 / 0 Регистрация: 05.03.2014 Сообщений: 34 |

|

|

23.06.2015, 11:48 [ТС] |

11 |

|

uel, после отключения удаленного доступа, сброса параметров брандмауэра и включения удаленного доступа запроса на открытие портов не появилось. Однако проблема решилась другим путем. Оказалось виноват антивирус. При его выключении удаленный рабочий стол начал работать даже при включенном брандмауэре (только надо было поднастроить правила). Странно то, что при выключенном файрволе антивирус никак не блокировал удаленку.

0 |

Содержание

- Настройка брандмауэра в Server Core и удаленное управление

- Диспетчер устройств (Device Manager)

- Управление дисками (Disk Management)

- IPSec Management

- Настройка брандмауэра Windows из командной строки cmd

- Выключение и включение

- Разрешение протоколов

- Закрытие и открытие портов

- Ограничения по IP адресам

- Правила для приложений

- Комбинирования параметров

- Настройка удаленного WMI-подключения

- Параметры брандмауэра Windows

- Параметры контроля учетных записей

- Параметры DCOM

- Параметры CIMOM

- Настройка брандмауэра Windows для удаленной отладки

- Настройка портов для удаленной отладки

- Порты на удаленном компьютере, обеспечивающие удаленную отладку

- Настройка удаленной отладки через брандмауэр Windows

- Разрешение и настройка удаленного отладчика через брандмауэр Windows

- Устранение неполадок подключения удаленной отладки

- Штатное средство «Подключение к удаленному рабочему столу» в ОС Windows 10

- Редакции операционных систем

- Учетные записи пользователей

- Этапы подготовки компьютера с операционной системой Microsoft Windows 10 в качестве узловой системы для удаленного рабочего стола

- Отключение режима автоматического засыпания

- Настройка брандмауэра операционной системы Microsoft Windows 10 для удаленного рабочего стола

- Активация удаленного рабочего стола

- Настройка параметров сетевого обнаружения

- Разрешение доступа к удаленному рабочему столу для определенных пользователей

- 1 способ

- 2 способ

- Подключение к удаленному компьютеру через графический интерфейс

- Решение проблемы при удаленном подключении с Windows XP к компьютерам под управлением Windows 7/8/8.1/10, а также к серверным операционным системам

- Решение проблемы при подключении к удаленному компьютеру, используя учетные данные пользователя с пустым паролем в операционной системе Windows 10

Настройка брандмауэра в Server Core и удаленное управление

Как вы знаете Server Core в Windows Server 2008 не включает в себя традиционный полный графический интерфейс пользователя (GUI).

Как и в стандартной (полной) установке Windows Server 2008, брандмауэр Windows включен по умолчанию, и большинство сетевых портов сразу после установки блокируются. Однако, поскольку основной задачей севера является предоставление некой услуги (будь то некая служба, файл, или что-то другое, что должно быть доступно по сети), вам необходимо разрешить определенный сетевой трафик на брандмауэре.

Одной из причин для открытия входящего трафика на брандмауэре – необходимость дистанционного управления сервером. Как уже упоминалось в предыдущих статьях, вы можете управлять Server Core с помощью локальной командной строки, дистанционно с помощью обычной MMC оснастки, через WinRM и WinRS, и даже через удаленный рабочий стол (хотя вы все равно получите обычное окно командной строки …)

В большинстве случаев после начальной конфигурации сервера, у Вас возникнет необходимость управления ролями и функциями, установленными на сервере, и вероятно, вы захотите использовать MMC-оснастку Administration tools. Есть три сценария удаленного управления через MMC:

Эта команда разрешает использование большинства методик удаленного управления и разрешает доступ к большинству оснасток MMC. Однако есть оснастки, удаленный доступ к которым настраивается дополнительно:

Диспетчер устройств (Device Manager)

Чтобы разрешить подключаться к диспетчеру устройств, нужно включить параметр политики «Allow remote access to the PnP interface».

Управление дисками (Disk Management)

IPSec Management

Вы должны сначала установить удаленное управление для IPSec. Это можно сделать с помощью скрипта scregedit.wsf (он лежит в папке system32):

Таким образом, доступ к большинству MMC оснасток удаленного администрирования, включается одним правилом на брандмауэре — Remote Administration firewall rules. Однако зачастую бывает необходимость предоставить доступ только ограниченному числу MMC-оснасток.

В брандмауэре существуют правила не для всех оснасток, в таблице перечислены существующие правила:

Чтобы включить любую из этих групп, нужно набрать команду:

Где — имя из приведенной таблицы.

Вы также можете удаленно включить их из брандмауэра Windows, запущенного в режиме Advanced Security. Для просмотра всех правил, просто сделайте сортировку по столбцу “Enable”:

Источник

Настройка брандмауэра Windows из командной строки cmd

Способ управления брандмауэром через командную строку имеет массу незаменимых преимуществ перед оконным способом. Если вы хорошо владеете командной строкой, то гораздо быстрей выполните необходимые настройки написав нужные команды в cmd, чем кликая курсором по окнам. К тому же, консольный способ дает возможность управлять брандмауэром удаленного компьютера незаметно для его пользователя.

Рассмотрим подробнее какие команды есть для настройки брандмауэра Windows из командной строки CMD.

Для управление брандмауэром с помощью команд, командную строку CMD необходимо запустить с правами администратора.

Выключение и включение

Выключение сетевых профилей:

Включение сетевых профилей:

Запрет всех входящих соединений и разрешение исходящих:

Разрешение протоколов

Следующее правило принимает входящий трафик по ICMP-протоколу, проще говоря разрешает ping:

Закрытие и открытие портов

Разрешение входящих протоколов TCP и UDP на 80 порт:

Запрет входящих протоколов на 80 порт:

Открыть диапозон портов для исходящего UDP трафика

Удаление правил по имени

Ограничения по IP адресам

правило ограничивающие подключение одно ip-адреса

Ограничение подключений с диапазона ip-адресов или сетей.

Правила для приложений

Разрешить соединения для программы MyApp.exe

Комбинирования параметров

Можно использовать длинные выражения путем комбинирования сразу нескольких параметров:

Мы создали правило, которое разрешает входящие соединения к приложению MyApp из сетей с ip-адресами 157.60.0.1,172.16.0.0/16 и доменным профилем сетевого подключения.

На официальном сайте Microsoft можно ознакомится с примерами сравнения старого контекста Windows XP и нового, который начал использоваться в Windows 7.

Источник

Настройка удаленного WMI-подключения

для подключения к пространству имен WMI на удаленном компьютере может потребоваться изменить параметры брандмауэра Windows, контроля учетных записей (UAC), DCOM или модель CIM диспетчера объектов (CIMOM).

В этом разделе обсуждаются следующие разделы:

Параметры брандмауэра Windows

параметры wmi для Windows параметры брандмауэра позволяют использовать только подключения WMI, а не другие приложения DCOM.

Необходимо задать исключение в брандмауэре для инструментария WMI на удаленном целевом компьютере. Исключение для WMI позволяет инструментарию WMI принимать удаленные подключения и асинхронные обратные вызовы для Unsecapp.exe. Дополнительные сведения см. в разделе Настройка безопасности при асинхронном вызове.

Если клиентское приложение создает собственный приемник, этот приемник необходимо явно добавить в исключения брандмауэра, чтобы разрешить успешные обратные вызовы.

вы можете включить или отключить трафик WMI через пользовательский интерфейс брандмауэра Windows.

Включение или отключение трафика WMI с помощью пользовательского интерфейса брандмауэра

Вы можете включить или отключить трафик WMI через брандмауэр в командной строке.

Включение или отключение трафика WMI в командной строке с помощью группы правил WMI

Используйте следующие команды в командной строке. Введите следующую команду, чтобы включить трафик WMI через брандмауэр.

netsh advfirewall firewall set Rule Group = «Инструментарий управления Windows (WMI)» новое включение = да

Введите следующую команду, чтобы отключить трафик WMI через брандмауэр.

netsh advfirewall firewall set Rule Group = «Инструментарий управления Windows (WMI)» новое включение = нет

Вместо использования одной команды группы правил WMI можно также использовать отдельные команды для каждой DCOM, службы WMI и приемника.

Включение трафика WMI с помощью отдельных правил для DCOM, WMI, приемника обратного вызова и исходящих подключений

Чтобы установить исключение брандмауэра для порта DCOM 135, используйте следующую команду.

netsh advfirewall Firewall добавить правило dir = in Name = «DCOM» Program =% systemroot% system32 svchost.exe Service = RPCSS Action = Allow Protocol = TCP localPort = 135

Чтобы установить исключение брандмауэра для службы WMI, используйте следующую команду.

netsh advfirewall Firewall Add правило dir = in Name = «WMI» Program =% системный_корневой_каталог% system32 svchost.exe Service = Winmgmt Action = Allow Protocol = TCP localPort = Any

Чтобы установить исключение брандмауэра для приемника, который получает обратные вызовы с удаленного компьютера, используйте следующую команду.

netsh advfirewall Firewall добавить правило dir = in имя = «Унсекапп» Program =% systemroot% system32 WBEM unsecapp.exe действие = разрешить

Чтобы установить исключение брандмауэра для исходящих подключений к удаленному компьютеру, с которым локальный компьютер обменивается данными в асинхронном режиме, используйте следующую команду.

netsh advfirewall Firewall добавить правило DIR = OUT имя = «WMI _ out» программа =% SystemRoot% system32 svchost.exe служба = Winmgmt Action = разрешить протокол = TCP localPort = Any

Чтобы отключить исключения брандмауэра по отдельности, используйте следующие команды.

Отключение трафика WMI с помощью отдельных правил для DCOM, WMI, приемника обратного вызова и исходящих подключений

Для отключения исключения DCOM.

netsh advfirewall Firewall Delete Rule Name = «DCOM»

Для отключения исключения службы WMI.

netsh advfirewall Firewall Delete Rule Name = «WMI»

Для отключения исключения приемника.

netsh advfirewall Firewall Delete Rule Name = «Унсекапп»

, Чтобы отключить исходящее исключение.

netsh advfirewall Firewall удаление правила Name = «WMI _ out»

Параметры контроля учетных записей

Управление учетными записями пользователей (UAC) — фильтрация маркеров может влиять на то, какие операции разрешены в пространствах имен WMI или какие данные возвращаются. В разделе UAC все учетные записи в локальной группе «Администраторы» выполняются с маркером доступаобычного пользователя, также известным как фильтрация маркера доступа UAC. Учетная запись администратора может выполнять скрипт с повышенными привилегиями — «Запуск от имени администратора».

При отсутствии подключения к встроенной учетной записи администратора UAC влияет на подключения к удаленному компьютеру по-разному в зависимости от того, находятся ли два компьютера в домене или рабочей группе. Дополнительные сведения об UAC и удаленных подключениях см. в разделе Управление учетными записями пользователей и инструментарий WMI.

Параметры DCOM

Дополнительные сведения о параметрах DCOM см. в разделе Защита удаленного WMI-подключения. Однако UAC влияет на подключения для недоменных учетных записей пользователей. При подключении к удаленному компьютеру с использованием недоменной учетной записи пользователя, входящей в локальную группу администраторов удаленного компьютера, необходимо явным образом предоставить учетной записи права удаленного доступа DCOM, активации и запуска.

Параметры CIMOM

Необходимо обновить параметры CIMOM, если удаленное подключение установлено между компьютерами, не имеющими отношения доверия. в противном случае асинхронное соединение завершится ошибкой. Этот параметр не следует изменять для компьютеров в том же домене или в доверенных доменах.

Чтобы разрешить анонимный обратный вызов, необходимо изменить следующую запись реестра:

HKey _ _ Программное обеспечение локального компьютера Microsoft WBEM CIMOM аллованонимаускаллбакк

Если значение аллованонимаускаллбакк равно 0, то служба WMI предотвращает анонимный обратный вызов клиента. Если значение равно 1, служба WMI разрешает клиенту анонимные обратные вызовы.

Источник

Настройка брандмауэра Windows для удаленной отладки

В сети, защищенной брандмауэром Windows, необходимо настроить брандмауэр для разрешения удаленной отладки. Visual Studio и средства удаленной отладки пытаются открыть правильные порты брандмауэра во время установки или запуска, но также может потребоваться открыть порты или разрешить отладку приложений вручную.

В этой статье описывается настройка брандмауэра Windows для включения удаленной отладки на компьютерах с Windows 10, 8/8.1 и 7, а также на компьютерах с Windows Server 2012 R2, 2012 и 2008 R2. Компьютер с Visual Studio и удаленный компьютер не должны работать под управлением разных операционных систем. Например, на компьютере с Visual Studio может использоваться Windows 10, а на удаленном компьютере — Windows Server 2012 R2.

Инструкции по настройке брандмауэра Windows немного различаются в зависимости от операционной системы. Кроме того, они другие в прежних версиях Windows. В параметрах Windows 8/8.1, Windows 10 и Windows Server 2012 используется слово приложение, тогда как в Windows 7 и Windows Server 2008 используется слово программа.

Настройка портов для удаленной отладки

Visual Studio и удаленный отладчик пытаются открыть правильные порты во время установки или запуска. Однако в некоторых сценариях, таких использование стороннего брандмауэра, может потребоваться открыть порты вручную.

Открытие порта

В меню Windows Пуск найдите и откройте Брандмауэр Windows в режиме повышенной безопасности. В Windows 10 это Брандмауэр Защитника Windows с повышенной безопасностью.

Для нового входящего порта выберите Правила для входящего трафика, затем Новое правило. Для правила для исходящего трафика выберите Правила для исходящего трафика.

В окне мастера создания правил для входящего трафика выберите Порт, а затем нажмите кнопку Далее.

Выберите TCP или UDP в зависимости от номера порта из следующих таблиц.

В разделе Определенные локальные порты введите номер порта из следующих таблиц, а затем нажмите кнопку Далее.

Нажмите кнопку Проверить соединение, а затем Далее.

Выберите один тип сети или несколько для включения, в том числе тип сети для удаленного подключения, а затем нажмите кнопку Далее.

Присвойте правилу имя (например, msvsmon, IIS или Веб-развертывание), а затем нажмите кнопку Готово.

Новое правило должно появиться и быть выбранным в списке Правила для входящего трафика или Правила для исходящего трафика.

Чтобы открыть порт с помощью PowerShell, выполните следующие действия:

Для Брандмауэра Windows можно использовать команды PowerShell, например New-NetFirewallRule.

В следующем примере порт 4026 открывается для удаленного отладчика на удаленном компьютере. Путь, который необходимо использовать, может отличаться.

В следующем примере порт 4024 открывается для удаленного отладчика на удаленном компьютере. Путь, который необходимо использовать, может отличаться.

Порты на удаленном компьютере, обеспечивающие удаленную отладку

Для удаленной отладки на удаленном компьютере должны быть открыты следующие порты.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4026 | Входящий | TCP | Для Visual Studio 2022. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4025 | Входящий | TCP | Для Visual Studio 2022. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4024 | Входящий | TCP | Для Visual Studio 2019. Номер порта увеличивается на 2 с каждой версией Visual Studio. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4025 | Входящий | TCP | Для Visual Studio 2019. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 4022 | Входящий | TCP | Для Visual Studio 2017. Номер порта увеличивается на 2 с каждой версией Visual Studio. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 4023 | Входящий | TCP | Для Visual Studio 2017. Номер порта увеличивается на 2 с каждой версией Visual Studio. Этот порт используется только для удаленной отладки 32-разрядного процесса из 64-разрядной версии удаленного отладчика. Более подробную информацию см. в разделе Назначение портов удаленного отладчика Visual Studio. |

| 3702 | Исходящий | UDP | (Необязательно.) Требуется для обнаружения удаленного отладчика. |

Если выбрать параметр Использовать режим совместимости управляемого кода в разделе Сервис > Параметры > Отладка, следует открыть эти дополнительные порты удаленного отладчика. Режим совместимости управляемого кода позволяет использовать устаревшую версию отладчика Visual Studio 2010.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 135, 139, 445 | Исходящий | TCP | Обязательный. |

| 137, 138 | Исходящий | UDP | Обязательный. |

Если, согласно политике домена, обмен данными по сети должен выполняться по протоколу IPSec, необходимо открыть дополнительные порты как на компьютере с Visual Studio, так и на удаленном компьютере. Для отладки на удаленном веб-сервере IIS откройте порт 80 на удаленном компьютере.

| Порты | Входящий или исходящий | Протокол | Описание |

|---|---|---|---|

| 500, 4500 | Исходящий | UDP | Требуется, если в соответствии с политикой домена обмен данными по сети должен осуществляться по протоколу IPSec. |

| 80 | Исходящий | TCP | Требуется для отладки веб-сервера. |

Сведения о разрешении взаимодействия с конкретными приложениями через брандмауэр Windows см. в разделе Настройка удаленной отладки через брандмауэр Windows.

Настройка удаленной отладки через брандмауэр Windows

Можно установить средства удаленной отладки на удаленном компьютере или запустить их из общей папки. В любом случае необходимо правильно настроить брандмауэр удаленного компьютера.

На удаленном компьютере средства удаленной отладки находятся в следующей папке:

Разрешение и настройка удаленного отладчика через брандмауэр Windows

В меню Windows Пуск найдите и откройте Брандмауэр Windows или Брандмауэр Защитника Windows.

Щелкните Разрешить взаимодействие с приложением через брандмауэр Windows.

Если удаленный отладчик или удаленный отладчик Visual Studio не отображаются в разделе Разрешенные приложения и компоненты, выберите Изменить параметры, а затем выберите Разрешить другое приложение.

В списке Приложения выберите только что добавленный удаленный отладчик. Выберите Типы сетей, затем выберите один тип сети или несколько для включения, в том числе тип сети для удаленного подключения.

Выберите Добавить, а затем нажмите кнопку ОК.

Устранение неполадок подключения удаленной отладки

Если вы не можете присоединиться к приложению с помощью удаленного отладчика, проверьте правильность всех портов брандмауэра, протоколов, типов сетей и параметров приложения для удаленной отладки.

В меню Windows Пуск найдите и откройте Брандмауэр Windows, а затем выберите Разрешить взаимодействие с приложением через брандмауэр Windows. Убедитесь, что в списке Разрешенные приложения и компоненты отображается выбранный удаленный отладчик или удаленный отладчик Visual Studio и выбраны правильные типы сетей. В противном случае добавьте необходимые приложения и параметры.

В меню Windows Пуск найдите и откройте Брандмауэр Windows в режиме повышенной безопасности. Убедитесь, что в разделе Правила для входящего трафика (и при необходимости в разделе Правила для исходящего трафика) отображается удаленный отладчик или удаленный отладчик Visual Studio с зеленым флажком, а все параметры заданы правильно.

Источник

Штатное средство «Подключение к удаленному рабочему столу» в ОС Windows 10

Встроенное средство Подключение к удаленному рабочему столу позволяет сетевому пользователю подключаться к локальному компьютеру. При этом состояние экрана локального компьютера будет передаваться по сети на удаленный компьютер и отображаться на мониторе. Кроме того, удаленный пользователь сможет пользоваться мышью и клавиатурой своего компьютера так, будто они принадлежат локальному компьютеру.

Удаленный рабочий стол работает по протоколу RDP (англ. Remote Desktop Protocol, протокол удалённого рабочего стола). По умолчанию используется порт TCP 3389. Можно удаленно управлять ПК с ПК, сервером с сервера, ПК с сервера или сервером с ПК. Серверный компонент RDP уже встроен в операционную систему Windows, но необходимо включить remote desktop на целевом компьютере.

При установлении соединения в Windows XP, Vista, 7, 8.1, 10, Remote Desktop производит вывод из сеанса текущего пользователя. Это значит, что он не сможет наблюдать за действиями пользователя, установившего соединение. При передаче звука, если пропускной способности канала связи недостаточно, Remote Desktop изменяет его качество, снижая нагрузку на сеть. Помимо передачи изображения удаленного рабочего стола и звука, при использовании протокола RDP возможно подключение в качестве сетевых ресурсов дисков и принтеров локального компьютера, и его портов, совместное использование буфера обмена. Для снижения объема передаваемых по сети данных можно изменять разрешение и количество цветов дисплея.

Редакции операционных систем

Не все редакции операционных систем Microsoft Windows могут служить узловыми компьютерами для удаленного рабочего стола.

Учетные записи пользователей

В целях безопасности подключаться к рабочему столу удаленного компьютера по умолчанию Windows разрешено следующим учетным записям:

По умолчанию пользователи должны иметь учетные записи, защищенные паролями, чтобы им было разрешено пользоваться удаленным рабочим столом. Данное правило регулируется групповой политикой

Этапы подготовки компьютера с операционной системой Microsoft Windows 10 в качестве узловой системы для удаленного рабочего стола

Чтобы подготовить компьютер для выполнения обязанностей узлового компьютера удаленного рабочего стола, необходимо:

Отключение режима автоматического засыпания

По умолчанию большинство рабочих станций Windows 10 сконфигурированы так, чтобы переходить в спящий режим после 30 минут отсутствия активности (сбалансированная схема управления питанием (по умолчанию)). Удаленные клиенты не смогут подключиться к узловому компьютеру, если он находится в спящем режиме.

Данный параметр также можно настроить на этапе включения службы удаленного рабочего стола.

Рис.1 Параметры системы

Рис.2 выбор раздела Питание и спящий режим

Рис.3 Настройка параметров раздела Сон

Настройка брандмауэра операционной системы Microsoft Windows 10 для удаленного рабочего стола

По умолчанию брандмауэр Windows не пропускает подключения к удаленному рабочему столу. Для разрешения удаленных подключений необходимо настроить брандмауэр для удаленного рабочего стола.

1. Открыть Брандмауэр Защитника Windows

Для того, чтобы открыть окно брандмауэра можно воспользоваться одним из следующих вариантов:

2. Выбрать ссылку Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows

Рис.4 Настройка брандмауэра

3. В открывшемся окне Разрешенные программы нажать кнопку Изменить параметры.

Рис.5 Настройка разрешенных программ для брандмауэра

4. Установить флажок в чекбоксе элемента Удаленное управление Windows

Рис.6 выбор компонента Удаленное управление Windows

При подключении с более ранними версиями необходимо установить флажок в чекбоксе элемента Удаленное управление Windows (режим совместимости)

Активация удаленного рабочего стола

Рис.7 выбор раздела Удаленный рабочий стол

Рис.8 включение удаленного рабочего стола

Рис.9 окно Параметры удаленного рабочего стола

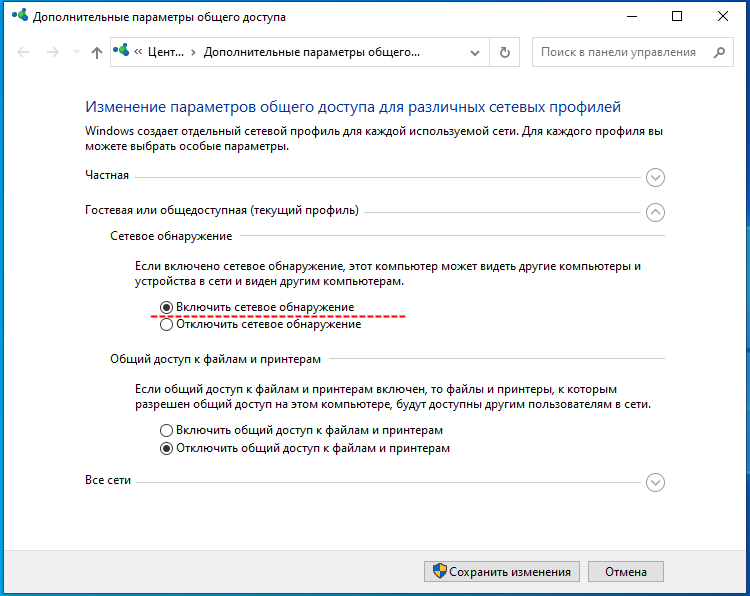

Настройка параметров сетевого обнаружения

Открыть Параметры > Сеть и интернет > Параметры общего доступа

Открыть Панель управления > Центр управления сетями и общим доступом > Изменить дополнительные параметры общего доступа.

Рис.10 Настройка параметров общего доступа

Разрешение доступа к удаленному рабочему столу для определенных пользователей

Если необходимо указать конкретных пользователей, которые не входят в группу Администраторы, но которым будет разрешено удаленно подключаться к компьютеру, их необходимо включить в группу Пользователи удаленного рабочего стола.

Способы добавления пользователей в группу Пользователи удаленного рабочего стола.

1 способ

Рис.11 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.12 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.13 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.14 Включение пользователей в группу Пользователи удаленного рабочего стола

2 способ

Рис.15 Включение пользователей в группу Пользователи удаленного рабочего стола

Подключение к удаленному компьютеру через графический интерфейс

Рис.16 Выбор утилиты Подключение к удаленному рабочему столу

Рис.17 Подключение к удаленному рабочему столу

Рис.18 Подключение к удаленному рабочему столу

Рис.19 Подключение к удаленному рабочему столу

При успешном подключении на экране локального компьютера будет выведен рабочий стол удаленного компьютера, и можно будет работать с ресурсами этого компьютера.

Рис.20 Удаленный рабочий стол

Решение проблемы при удаленном подключении с Windows XP к компьютерам под управлением Windows 7/8/8.1/10, а также к серверным операционным системам

При установке удаленного подключения с операционной системы Windows XP к рабочему столу Windows 7/8.1/10 может возникнуть следующая ошибка: Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Рис.21 Окно Удаленный рабочий стол отключен

Чтобы решить данную проблему, можно воспользоваться одним из предложенных вариантов.

1 вариант – редактирование реестра в OC Windows XP

Рис.22 Редактирование реестра в OC Windows XP

Рис.23 Редактирование реестра в OC Windows XP

Рис.24 Редактирование реестра в OC Windows XP

2 вариант – разрешение подключения без проверки подлинности на уровне сети в ОС Windows 10

Рис.25 Настройка разрешений для удаленного доступа

Решение проблемы при подключении к удаленному компьютеру, используя учетные данные пользователя с пустым паролем в операционной системе Windows 10

Конечно использовать данный способ крайне нерационально в плане безопасности, но он имеет право на существование.

Параметр политики Учетные записи: разрешить использование пустых паролей только при консольном входе определяет, разрешены ли для локальных учетных записей с пустым паролем удаленные интерактивные входы в систему, выполняемые сетевыми службами, такими как службы удаленных рабочих столов, протокол FTP.

При включении данного параметра, локальная учетная запись должна иметь пароль, чтобы можно было осуществлять интерактивный или сетевой вход с удаленного клиента.

На интерактивные входы, которые выполняются физически на консоли, данный параметр не влияет. Также данный параметр не влияет на удаленный интерактивный вход в систему с использованием сторонних средств удаленного администрирования.

Рис.26 Редактор локальной групповой политики

Изменения этой политики вступает в силу без перезагрузки компьютера.

Источник

Что делать, если подключение по rdp не работает

Существует достаточно много причин, по которым удаленное подключение может не функционировать. Если у вас не работает RDP в Windows 10, проверьте эти настройки:

- Открыв штатный брандмауэр, нажмите слева «Разрешение взаимодействия с приложением или…». Найдите опцию «Удаленное управление Windows» и включите ее.

В центре управления сетями и общим доступом попробуйте включить сетевое обнаружение.

Проверьте, включена и работает ли у вас служба удаленных рабочих столов.

Listener state not listening на windows 10 что делать?

К сожалению, с «десяткой» не все так легко. Разработчики программы RDPWrapper не адаптировали ее под все сборки Windows 10 и не так часто уже обновляют. И далеко не всегда получится настроить. Зависит от дистрибутива установленной Windows. Еще раз советую обновить систему до Pro.

Rdp в windows 10 home / rdp wrap

Выше мы уже упоминали, что редакция Home не поддерживает протокол RDP. Вплоть до билда 1809 в Windows 10 Домашняя для обхода этого ограничения использовалась своего рода заплатка — программа RDP Wrapper, однако в последних версиях она больше не работает, так как в Microsoft, похоже на то, закрыли эту лазейку.

Безопасность при использовании технологии rdp

Все соединения по RDP шифруются, тем не менее, не будет излишним проверить некоторые настройки безопасности. Большую часть настроек можно выполнить через редактор Gpedit.

- Откройте его командой gpedit.msc и проследуйте по указанной на скриншоте цепочке настроек.

- Активируйте указанную на скриншоте политику, уровень безопасности выставьте «Согласование» или «SSL».

Включите политику «Требовать безопасное RPC-подключение».

Следующей активируйте указанную на скриншоте политику;

Перейдите по указанной на изображении цепочке настроек и включите справа политику «Системная криптография: использовать FIPS-совместимые алгоритмы…».

Измените порт RDP в Windows 10 по умолчанию, для чего, открыв редактор реестра командой regedit , перейдите по указанной ветке и дважды кликните по параметру PortNumber. В окошке редактирования укажите свой произвольный порт, открыв его затем в брандмауэре.

Откройте командой secpol.msc политики безопасности, зайдите в раздел Локальные политики → Параметры безопасности и убедитесь, что указанная на скриншоте настройка включена. Это — запрет устанавливать соединения с учетными записями без пароля.

Зайдите в дополнительные параметры штатного брандмауэра и в правилах для входящих подключений найдите элемент «Удаленный рабочий стол — пользовательский режим (трафик TCP)». Кликните по ней два раза, переключитесь в окне свойств на вкладку «Область», активируйте радиокнопку «Указанные IP адреса», нажмите «Добавить».

Для начала проверим текущие настройки нашей операционной системы и работоспособность службы удаленных рабочих столов. В «свойствах компьютера» (Этот компьютер) откроем «дополнительные параметры»:

Во вкладке «Удаленный доступ» проверим наличие флага:

Затем переходим в «панель управления», «Система и безопасность»- «Администрирование»-«Службы»:

В списке служб находим «Службы удаленных рабочих столов» В «домашней» версии эта служба часто отключена. Режим запуска должен быть либо «Вручную» либо «автоматически».

Чтобы включить ее, заходим внутрь и меняем тип запуска на «автоматический»; запускаем службу:

Для чего можно использовать удалённый доступ по rdp?

Организации, как правило, используют RDP-сервера для совместной работы в программе 1С. А некоторые, даже, разворачивают на них рабочие места пользователей. Таким образом, пользователь, особенно, если у него разъездная работа, может при наличии 3G интернета или отельного/кафешного Wi-Fi – подключаться к своему рабочему месту удалённо и решать все вопросы.

В некоторых случаях домашние пользователи могут использовать удалённый доступ к своему домашнему компьютеру, чтобы получить какие-то данные с домашних ресурсов. В принципе, служба удалённого рабочего стола позволяет полноценно работать с текстовыми, инженерными и графическими приложениями.

С обработкой видео и звука по вышеприведённым причинам – работать не получится, но всё равно – это очень существенный плюс. А ещё можно на работе просматривать закрытые политикой компании ресурсы, подключившись к домашнему компьютеру безо всяких анонимайзеров, vpn и прочей нечисти.

Захотелось странного. ниже тесты rdp в нескольких играх

Попытка запуска Dota2 через RDPИграть в доту через новый RDP вполне можно! В видео (ближе к концу) будет дисконнект из-за проблем с Ethernet кабелем. После того, как я воткнул кабель обратно, трансляция автоматически возобновилась… впрочем, как обычно.

Попытка запуска платформера Ori через RDPИграбельно. Есть небольшой input лаг по сравнению со STEAM трансляцией, но ведь RDP никогда и не задумывался как протокол стриминга игр!Обиднее всего, что не вышло подключить свой Elite Xbox one контроллер. К сожалению даже RemoteFX не позволяет этого сделать. Контроллер просто не появляется в списке:

Попытка запуска Serious Sam

Как вернуть права trustedinstaller?

Копируем скачанный файл termsrv.dll и владельцем назначаем пользователя TrustedInstaller. Тут у многих возникают трудности, потому что среди владельцев этот не указан явно.

Как подключиться к удаленному рабочему столу в windows 10 через rdp

Как узнать ip-адрес удаленного компьютера

Чтобы получить доступ к удаленному компьютеру, вам надо знать его IP-адрес. Для этого проделайте следующие шаги:

- Нажмите Win R и введите cmd. Откроется Командная строка.

- Введите ipconfig. Найдите строчку IPv4-адрес и запишите / запомните ее значения. К примеру, 192.168.1.254.

- Закройте Командную строку.

Какие версии windows 10 поддерживают rdp

Следует помнить, что не все редакции WIndows 10 поддерживают использование этого протокола подключения. Протокол доступен в редакциях Pro и Enterprise, исключения составляют редакции Домашняя и Single Language.

Многопользовательский режим rdp

Количество параллельных сессий RDP на рабочих хостах ограничено одним подключением, если же вы попытаетесь открыть следующую сессию, система выдаст предупреждение и попросит отключить сеанс первого пользователя. Это ограничение можно попробовать обойти с помощью программы RDP Wrapper, получив возможность подключать в Windows 10 по RDP несколько пользователей.

Настройка и управление ip

Вместо имени компьютера часто используется IP. Чтобы его просмотреть, правым кликом по значку текущего подключения вызовите Центр управления сетями.

Далее кликните непосредственно по каналу связи с интернетом (например, Ethernet) для просмотра состояния.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IP.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, и тогда потребуется его каждый раз заново узнавать. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

Важно! Если у вашей сети есть ответственный администратор, проконсультируйтесь с ним о допустимости такой настройки. Впрочем, это относится и к разрешению удаленного доступа в целом.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Настройка порта rdp

Если система, которой выполняется RDP подключение, находится за роутером, то может потребоваться настройка порта. Для этого стандартным образом подключитесь к роутеру через веб-интерфейс (используемый для этого адрес необходимо уточнить в инструкции к оборудованию).

- название может быть произвольным;

- в качестве порта выберите 3389 TCP;

- IP введите от своего ПК;

- локальный порт также пропишите 3389;

- выберите протокол TCP из списка.

После этого станет возможно подключаться удаленно и работать с ПК.

Осуществление подключения

Выполнив все шаги по подготовке, можете перейти к другому устройству и начать отправлять запрос, используя приведённые ниже инструкции. Если у вас нет доступа ко второму компьютеру, ноутбуку, телефону или планшету, с которого будет вестись отладка, то отправьте необходимые данные мастеру.

Отключить протокол ipv6

Отключите IPv6 (версия интернет-протокола), одно из самых эффективных решений, которое помогает большинству пользователей устранять проблемы с подключением к удаленному рабочему столу.

- Нажмите Windows R, введите ncpa.cpl и хорошо

- В окнах сетевых подключений щелкните правой кнопкой мыши активный сетевой адаптер и выберите свойства.

- Ищите флажок, который говорит Интернет-протокол версии 6 (TCP / IPv6), снимите этот флажок.

- Нажмите кнопку ОК и перезагрузите компьютер.

Подключение к удаленному рабочему столу в windows 10

После настройки для подключения в режиме RDP можно использовать стандартную программу.

Минимальные требования для соединения – указать имя или IP целевого компьютера.

Далее система сама запросит данные для входа в учетную запись. Используйте один из тех аккаунтов, которые добавили на этапе настройки. Можно поставить галочку, чтобы в будущем не вводить их заново.

Если показывается уведомление об отсутствии сертификата, его допустимо проигнорировать (вы же уверены в своем ПК, верно?).

Также в окне подключения можно раскрыть детальные параметры подключения:

Важно! В отличие от настройки RDP на Windows Server 2020, здесь одновременно работать может только один пользователь, независимо от того, прямо за компьютером или удаленно. Так что если попробуете подключиться к системе, куда уже кто-то вошел, появится предупреждение. Можно или отключить активного пользователя, или самому подключиться позже.

Если вам нужно настроить РДП с одновременной работой, переходите на серверные ОС, такие как Windows Server 2021 r2.

После этого откроется окно с удаленной системой. По умолчанию режим полноэкранный, а сверху показывается панель подключения.

Получение поддержки в приложении быстрая помощь windows

Для того, чтобы получить помощь на удаленном компьютере, выполните следующие шаги:

- Запустите приложение на своем компьютере.

- В окне «Быстрая помощь» нажмите на элемент «Получить помощь».

- В окне «Ввести код», в поле «Код» введите полученный код безопасности, а затем нажмите на кнопку «Отправить».

- В окне «Демонстрация экрана» необходимо дать согласие на просмотр файлов и управление вашим компьютером. Нажмите на кнопку «Разрешить».

При подключении к удаленному рабочему столу произошла ошибка при проверке подлинности, как исправить?

При первом подключении может возникнуть ошибка проверки подлинности. В «свойствах компьютера» через «дополнительные параметры системы» открываем вкладку «удаленный доступ» и проверяем настройки как на фотографии:

Флаг «проверка подлинности» убираем. Если планируется многопользовательская работа — заводим учетные записи пользователей и через «Выбрать пользователей» добавляем их в список (на проф. версии). Всем удачи!

Проверьте есть проблема с сетью

Прежде чем идти вперед, сначала проверьте и убедитесь, что:

- Ваша Система подключена к локальной сети, все в порядке с вашей Сетью и подключением к Интернету.

- Перезагрузите ваш роутер и компьютер, чтобы устранить проблему, если возникла временная ошибка.

- Кабель Ethernet правильно подключен к сетевому адаптеру, зеленый индикатор мигает.

Проверьте службы зависимости rdp

- Нажмите Windows R, введите services.msc и хорошо

- В окне InServices прокрутите вниз и проверьте состояние каждой службы, имеющей «удаленный» термин в названии.

- Все эти сервисы должны быть установлены на ручной или автоматический

- И убедитесь, что ни один из них не имеет статуса Disabled.

- Как только вы подтвердите это, RDC начнет работать как положено.

Решение 1. проверьте подключение к интернету

Как я уже сказал, для удаленного рабочего стола требуется соединение с другим устройством. Итак, проверьте, все ли в порядке с вашим подключением к интернету.

Если вы обнаружите, что у вас есть проблемы с подключением к Интернету, ознакомьтесь с нашими статьями о проблемах с Интернетом и ограниченным подключением к Интернету в Windows 10, и вы можете найти решение.

Решение 2 – изменить настройки брандмауэра

Брандмауэр Windows также является одной из наиболее распространенных причин проблем с удаленным рабочим столом. Если удаленный рабочий стол заблокирован брандмауэром, вы не сможете подключить его к другому устройству.

Чтобы проверить, заблокирован ли брандмауэр Windows удаленный рабочий стол, выполните следующие действия:

- Перейдите в Поиск , введите брандмауэр и откройте Брандмауэр Защитника Windows .

- Перейдите на Разрешить приложение или функцию через брандмауэр Windows .

- Нажмите Изменить настройки .

- Найдите Удаленный рабочий стол , проверьте его и нажмите ОК , чтобы сохранить изменения.

Теперь попробуйте подключить свои компьютеры через удаленный рабочий стол, и он должен работать.

Удаленный рабочий стол не включен в брандмауэре по умолчанию, поэтому, если вы запускаете удаленный рабочий стол в первый раз, необходимо разрешить его через брандмауэр Windows.

Помимо брандмауэра, важно проверить, не блокирует ли ваш антивирус функцию удаленного рабочего стола. Иногда антивирус может мешать работе вашей системы и препятствовать нормальной работе этой функции.

В некоторых случаях вам может потребоваться удалить антивирус, чтобы решить эту проблему.Если вы ищете новый антивирус, совместимый с удаленным рабочим столом, рекомендуем вам воспользоваться Bitdefender .

Этот антивирус в настоящее время занимает первое место в мире и предлагает отличную защиту и множество функций, поэтому мы настоятельно рекомендуем вам защитить его с помощью ПК.

Он также прекрасно работает с Windows 10, поэтому он не будет мешать другим процессам и приложениям, создавая проблемы.

- Получить сейчас Bitdefender 2021 (специальная скидка 35%)

Решение 4 – используйте стороннее приложение

Если вы все еще не можете решить проблему с удаленным рабочим столом на вашем ПК, возможно, вас заинтересует стороннее решение.

Существует множество отличных сторонних приложений для дистанционного управления, которые удобны и просты в использовании.

Если вы ищете стороннее программное обеспечение для дистанционного управления, обязательно попробуйте Mikogo .

Это простое в использовании приложение, позволяющее вам совместно использовать экран с несколькими участниками и настраивать сеансы несколькими способами: от выбора скорости передачи до приостановки сеансов.

- Загрузите программу Mikogo с официальной веб-страницы .

Решение 5. удалите свои учетные данные с удаленного рабочего стола

По словам пользователей, иногда Remote Desktop не может подключиться из-за проблем с вашими учетными данными. Однако эту проблему можно устранить, просто удалив сохраненные учетные данные. Для этого просто выполните следующие действия:

- Нажмите Windows Key S и введите удаленный рабочий стол . Нажмите Подключение к удаленному рабочему столу в меню.

- Когда откроется окно Подключение к удаленному рабочему столу , перейдите на вкладку Дополнительно и нажмите Настройки .

- Теперь нажмите Удалить учетные данные .

После удаления ваших учетных данных проверьте, сохраняется ли проблема. Многие пользователи сообщили, что это решение решило проблему для них, поэтому обязательно попробуйте.

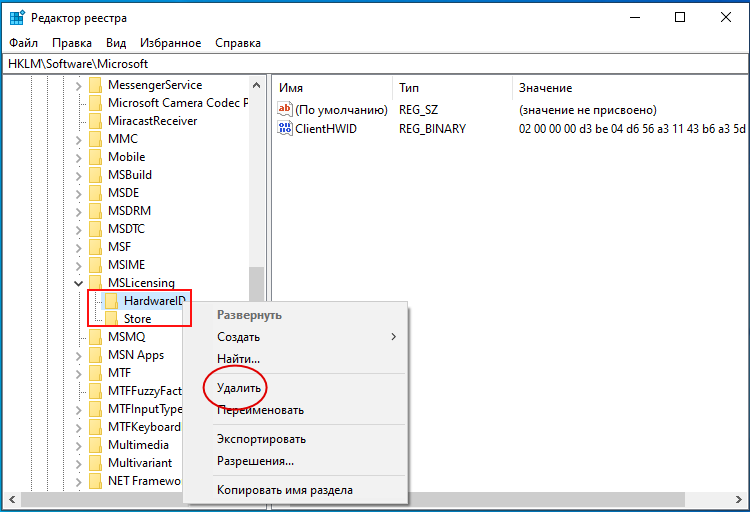

Решение 7. внесите изменения в свой реестр

По словам пользователей, вы можете решить эту проблему, внеся одно небольшое изменение в ваш реестр. Для этого выполните следующие действия:

Решение 8. добавьте ip-адрес и имя сервера в файл hosts

Несколько пользователей сообщили, что им не удалось использовать удаленный рабочий стол из-за файла hosts. По их словам, для решения этой проблемы вам нужно вручную добавить IP-адрес и имя сервера в файл hosts на вашем ПК.

Для этого перейдите в каталог C : : WindowsSystem32Driversetc и отредактируйте файл hosts с помощью Блокнота .

Помните, что файл hosts – это системный файл, поэтому, если вы хотите изменить его, вам потребуются права администратора.

Для получения дополнительной информации о том, как изменить ваш файл hosts и получить права администратора, мы настоятельно рекомендуем проверять Access denied при редактировании статьи из файла hosts.

После того, как вы внесете изменения в ваш файл hosts, проблема с удаленным рабочим столом должна быть решена.

Решение 9. проверьте, включен ли порт 3389

Если удаленный рабочий стол не подключается, возможно, проблема в брандмауэре. Ваш брандмауэр может блокировать определенные порты для защиты вашего ПК, но иногда ваш брандмауэр может заблокировать определенные порты по ошибке.

Например, порт 3389 используется удаленным рабочим столом, и если ваш брандмауэр блокирует этот порт, вы вообще не сможете использовать эту функцию.

Если этот порт включен, но проблема все еще появляется, попробуйте отключить и включить брандмауэр. Иногда быстрая перезагрузка брандмауэра может решить проблему, поэтому вы можете попробовать это.

Не удается сбросить брандмауэр? Мы получили ваше полное руководство о том, как это сделать!

Сторонние приложения для удаленного рабочего стола

Если вы не очень уверены в вышеуказанном решении и, возможно, оно не работает для вас должным образом, выберите другое. Если вам не нужно полноценное решение, вы можете выбрать удаленное соединение через Skype или что-то подобное.

Однако, если вы хотите законченное решение, лучше использовать такие решения, как TeamViewer. Приложение теперь доступно и в Магазине Windows и позволяет использовать его.

Удаленный доступ через другие программы

Кроме встроенных с операционную систему возможностей, удаленно работать на других компьютерах можно и посредством специальных программ, которые также работают через интернет или по локальной сети, таких как:

- TeamViewer – одна из самых часто используемых программ. Ее скачивание и установка проста и не требует особых знаний. Программка обязательно должна быть установлены на оба устройство. Для подсоединения надо вписать в соответствующие поля ID и пароль второго устройства. Может использоваться на устройствах с Android;

Средства администрирования удаленного сервера для Windows 10 разнообразны и довольно просты в использовании. Важно помнить, что дистанционный доступ к вашему устройству, несет определенную угрозу и опасность, поэтому употребляйте исключительно надежные пароли доступа.

Через macos

Для подключения к Windows через Macbook потребуется бесплатная сторонняя программа от Microsoft:

- Откройте официальный магазин Apple, отыщите и установите утилиту Microsoft Remote Desktop.

Устанавливаем приложение Microsoft Remote Desktop из App Store - Разверните установленное ранее приложение и кликните по иконке с плюсиком, чтобы перейти к установке нового соединения. Заполните все необходимые поля.

Заполняем все поля для подключения - Если данные вбиты правильно, вы увидите рабочий стол Windows на своём Macbook.

На экране Macbook появилась картинка Windows

Через windows

Во все Windows 10 встроен RDP-клиент, позволяющий работать с удалённым доступом:

Через мобильное устройство

Данный метод подойдёт пользователям планшетов и телефонов под управлением IOS, Android или Windows 10 Mobile:

- Откройте официальный магазин вашей платформы — Google Play, Windows Store или App Store. Отыщите в нём приложение Microsoft Remote Desktop и установите его. На обеих платформах оно бесплатно.

Скачиваем Microsoft Remote Desktop из Google Play - Начните создание соединения и пропишите все требуемые данные. Как только синхронизация выполнится, вы увидите рабочий стол Windows на своём IOS, Windows Mobile или Android-устройстве.

Вводим данные для подключения с мобильного устройства

Заключение

Преимуществом использования RDP является более высокая скорость подключения, чем при использовании сторонних сервисов, но минусов у него гораздо больше. Протокол RDP изначально разрабатывался для удаленного управления в локальных сетях, но позже он был модифицирован с тем, чтобы использовать его для подключения из внешней сети.

Похоже, дело не было доведено до ума — отсюда множество разных ошибок и необходимость ручного проброса портов. Для создателей системы, позиционируемой как наиболее удобной для пользователя, подобное решение вряд ли можно назвать эффективным. Нельзя пройти мимо и мимо уязвимости протокола RPD.