- Remove From My Forums

Применение групповой политики

-

Вопрос

-

Доброго времени суток!

Вопрос заключается в следующем: в домене заводится новый пользователь, помещается в группы «Пользователи домена» и «Domain users». К пользователю применяются политики «Default Domain Policy» и политика пользовательской OU. После входа пользователя на рабочую станцию у него нет прав на создание/изменение/удаление объектов в папках «Рабочий стол», «Program files» и в корне диска «С», при этом есть эти права во всех дочерних папках диска «С», кроме вышеперечисленных.

Подскажите, пожалуйста, какой объект GP отвечает за эти права и как их назначить?

И, если есть, какая-то толковая литература (справочник) именно по настройке объектов GP?

GPresult пишет, что есть права только на чтения для этого пользователя.

P.S. Пользователь включен в локальную группу «Администраторы» на рабочей станции.

Ответы

-

За эти права может отвечать любой объект политики. Объекты абсолютно одинаковы изначально. Сделайте Resultant Set of Policies и посмотрите настроены ли политики для файловой системы.

-

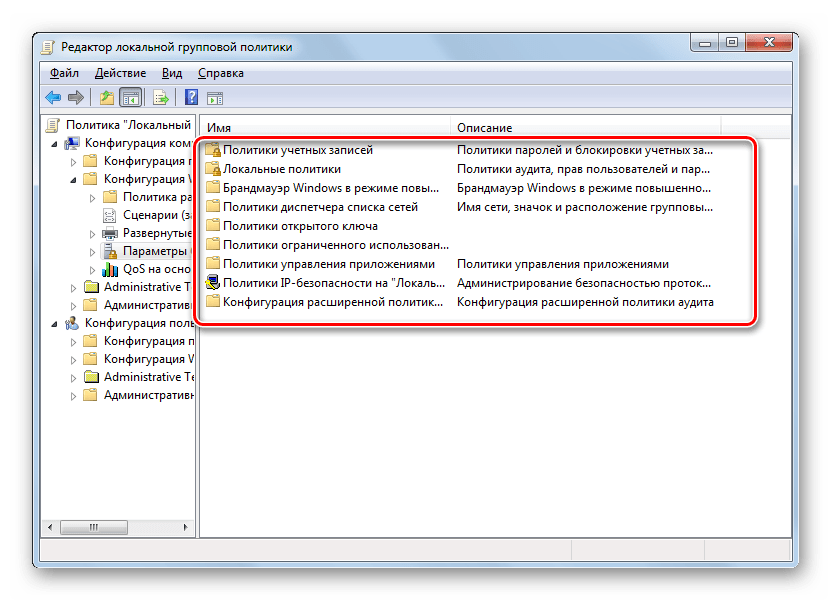

Computer Configuration — Windows Settings — Security settings — File System (EN)

Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Файловая система (RUS)

Здесь можно задать нужные вам права на локальные папки.

Содержание

- Варианты настройки политики безопасности

- Способ 1: Применение инструмента «Локальная политика безопасности»

- Способ 2: Использование инструмента «Редактор локальной групповой политики»

- Вопросы и ответы

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

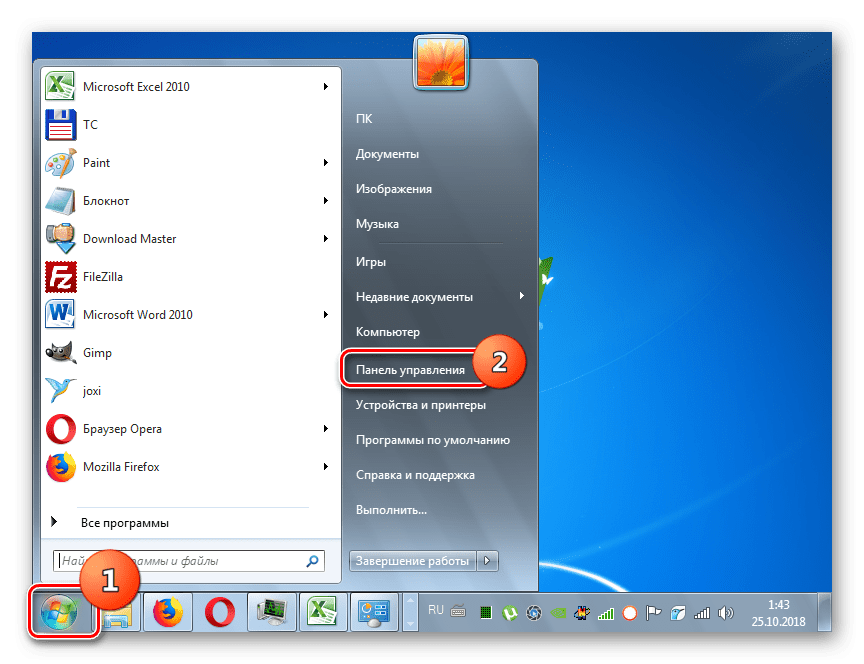

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

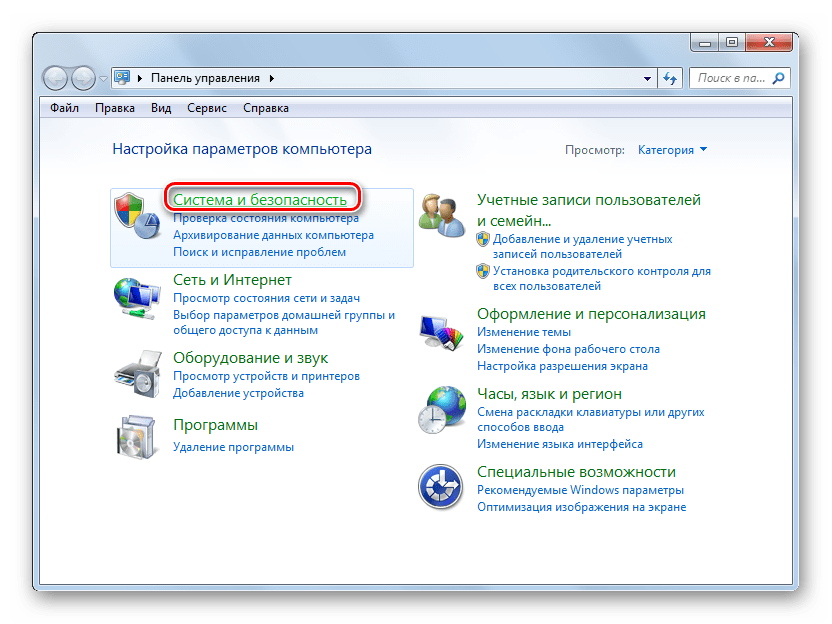

- Далее откройте раздел «Система и безопасности».

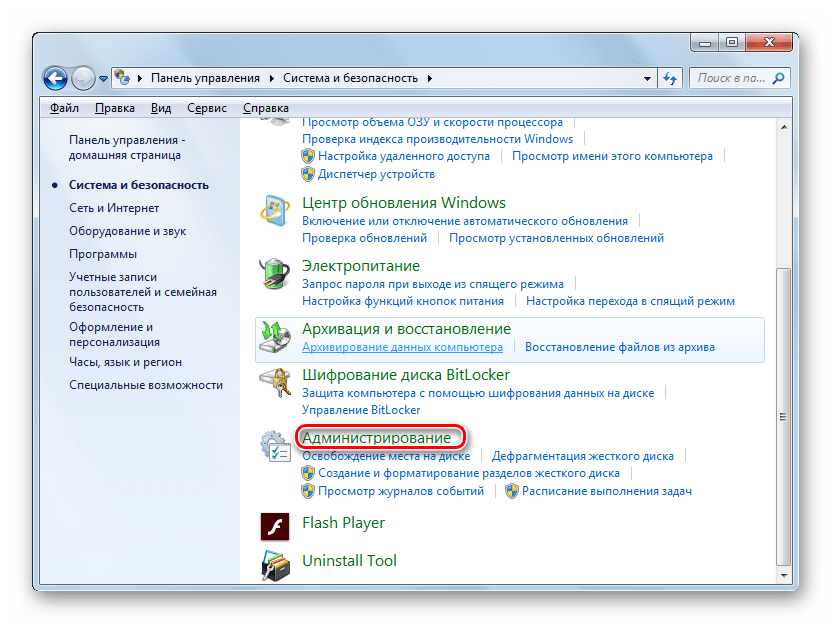

- Щелкните «Администрирование».

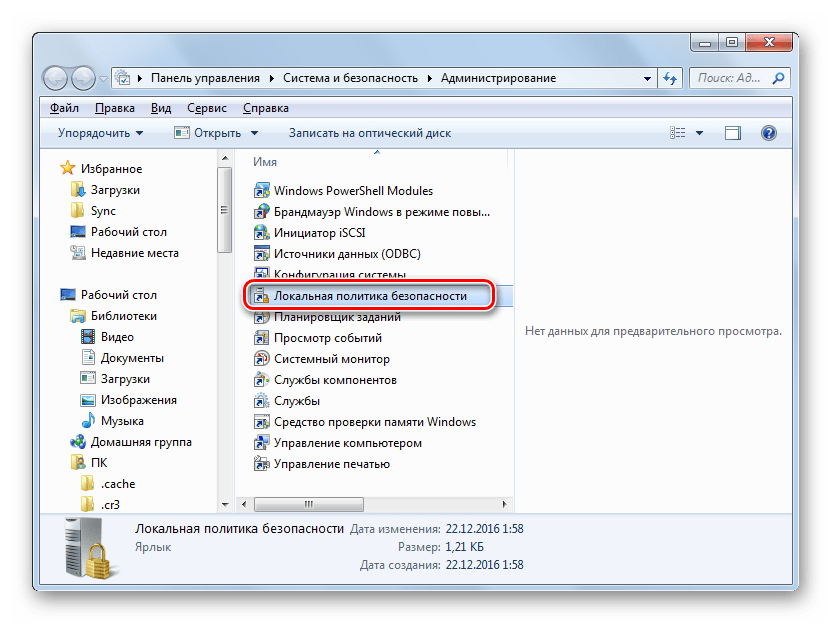

- Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

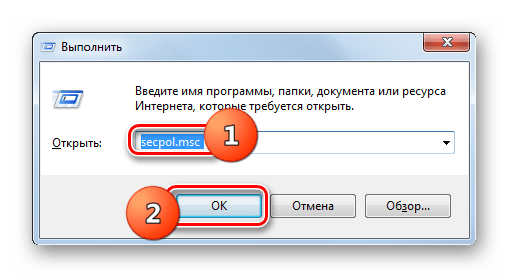

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

secpol.mscЗатем щелкните «OK».

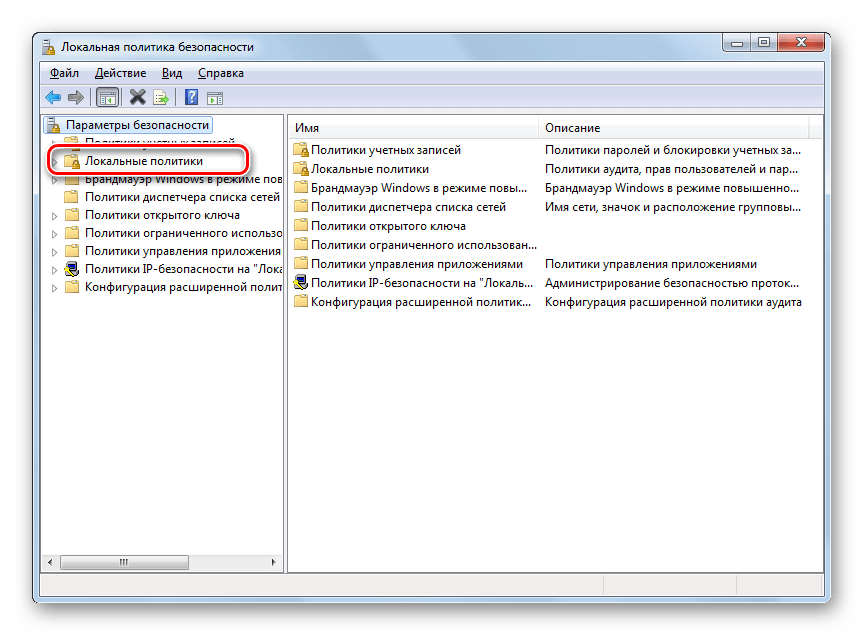

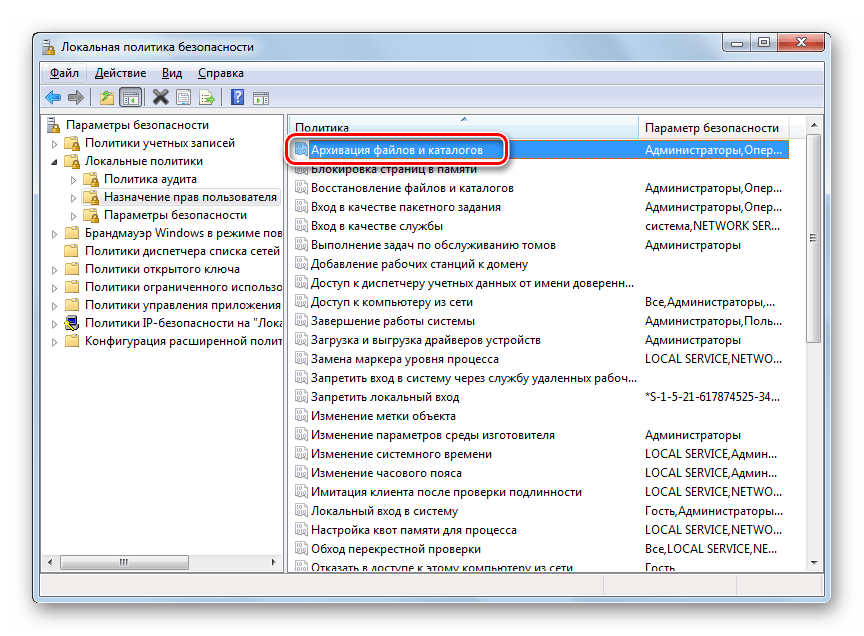

- Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.

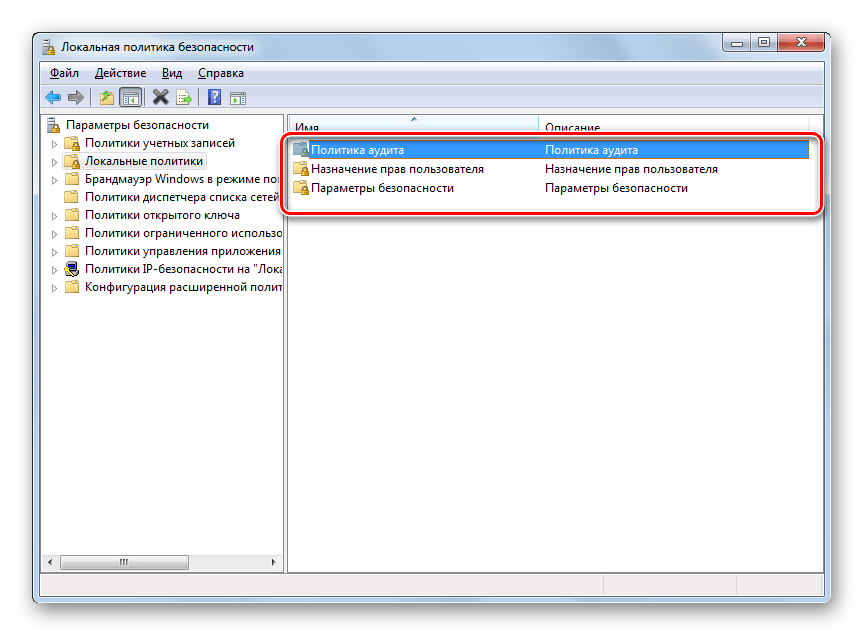

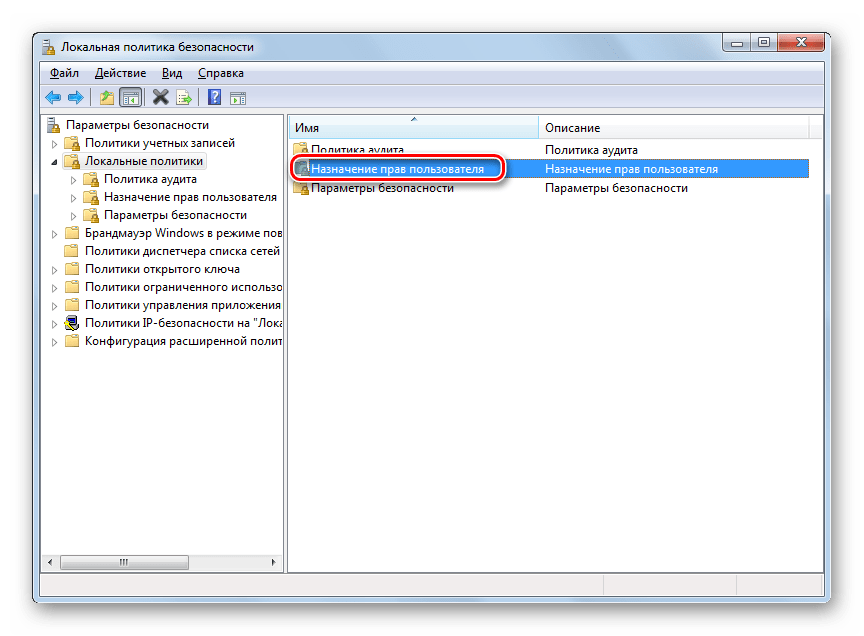

- В данном каталоге располагается три папки.

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7

- Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов.

- Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.

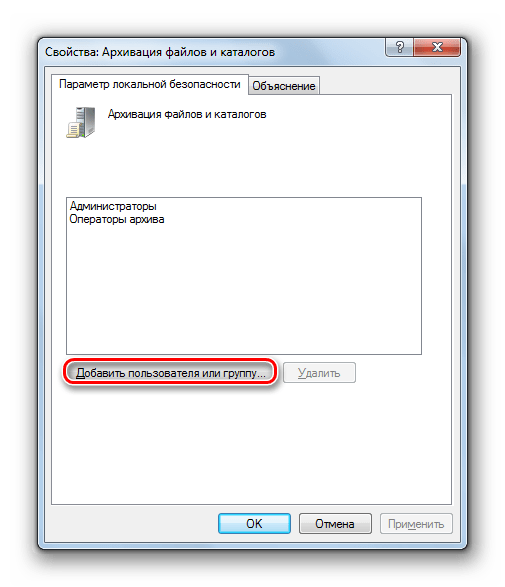

- После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

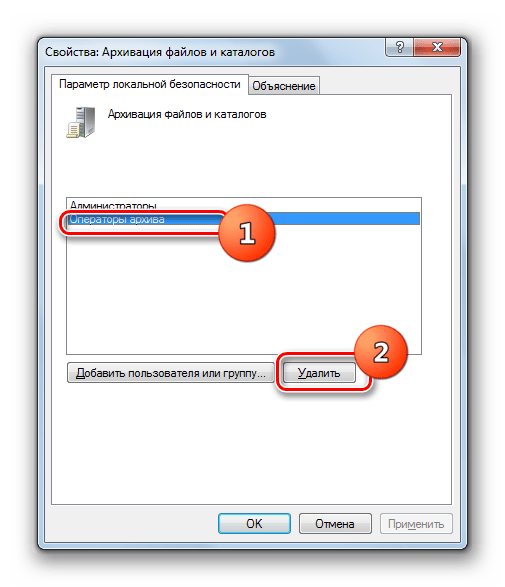

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

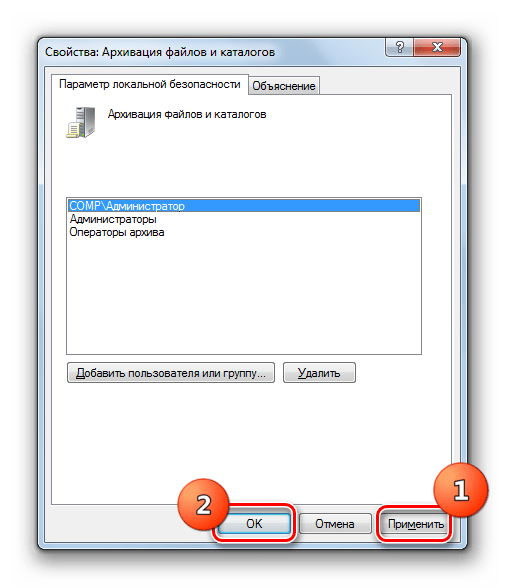

- После завершения манипуляций в окне редактирования политики для сохранения внесенных корректировок не забудьте нажать кнопки «Применить» и «OK», а иначе изменения не вступят в силу.

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

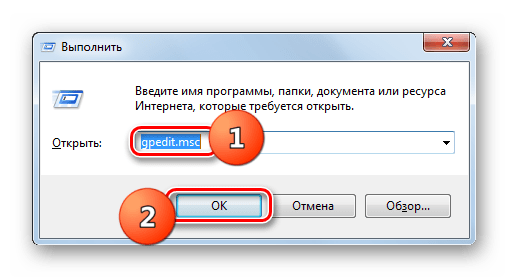

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

gpedit.mscЗатем щелкните «OK».

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

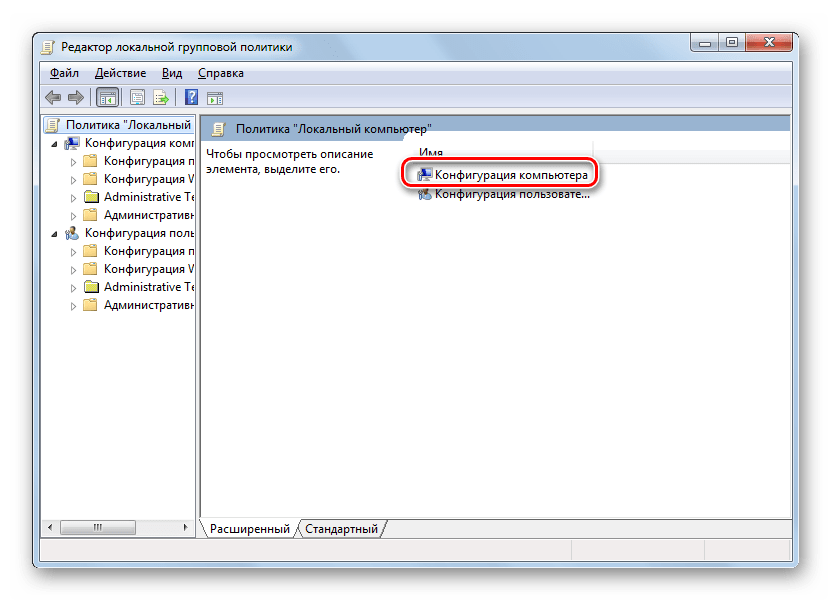

- Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

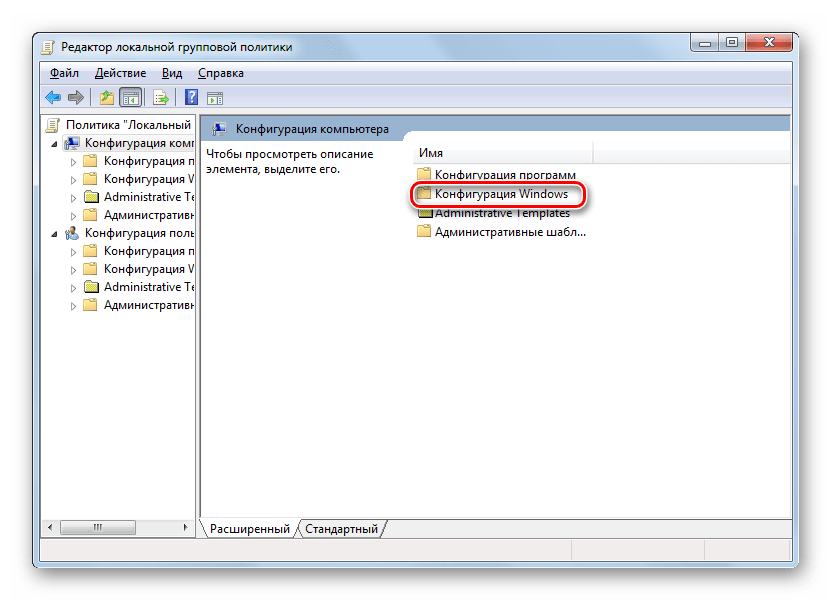

- Далее щелкните по папке «Конфигурация Windows».

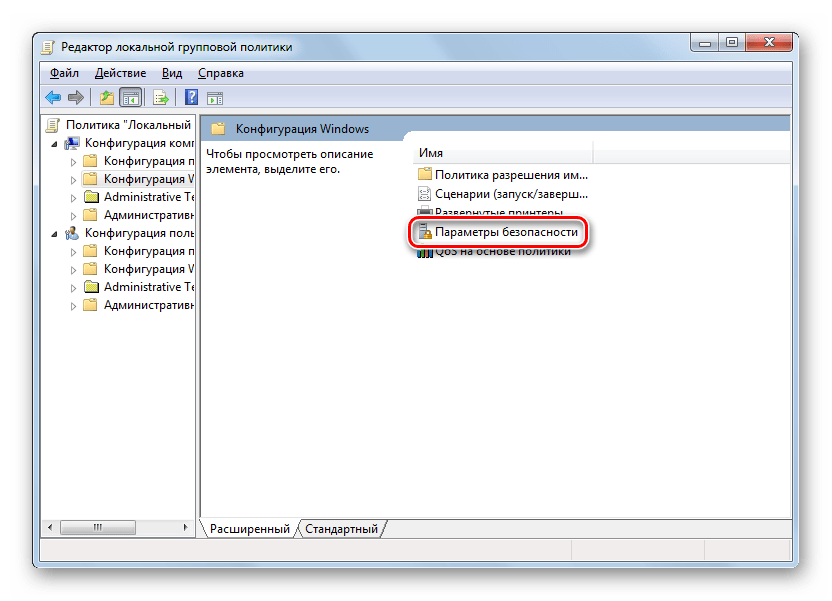

- Теперь щелкните по элементу «Параметры безопасности».

- Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента.

Урок: Групповые политики в Windows 7

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Еще статьи по данной теме:

Помогла ли Вам статья?

Одной из наиболее распространенных в настоящее время клиентских операционных систем является Microsoft Windows XP. Именно о защите клиентского компьютера (компьютера домашнего или офисного пользователя) и будет идти речь.

Не секрет, что любую атаку проще начинать с клиентского рабочего места, поскольку основное внимание в вопросах защиты администраторы традиционно уделяют серверам локальных сетей. Несомненно, на рабочих местах необходима и антивирусная защита, и усиленные меры идентификации и аутентификации пользователей. Однако в первую очередь необходимо все же обеспечить защиту с помощью встроенных средств операционной системы.

Настройка системы безопасности Windows XP

Операционная система Windows XP обладает развитой системой безопасности, которая, тем не менее, нуждается в настройке. Надеемся, вы понимаете, что система Windows XP должна устанавливаться на разделах NTFS, что применение файловой системы FAT32 не рекомендуется, исходя из принципов безопасности (встроенные средства безопасности просто не могут быть реализованы при условии применения FAT32). В случае применения файловой системы FAT 32 почти все утверждения данного раздела теряют для вас всякое значение. Единственный способ включить все разрешения файловой системы — это преобразовать диск в формат NTFS.

После чистой установки Windows XP предлагаемые по умолчанию параметры безопасности работают как переключатели типа «включить-выключить». Такой интерфейс носит по умолчанию название «Простой общий доступ» (Simple File Sharing).

Такая конфигурация обладает низким уровнем безопасности, практически совпадающей со стандартной конфигурацией Windows 95/98/Me.

Если вас не устраивает такая конфигурация, вы можете воспользоваться всей мощью разрешений для файлов в стиле Windows 2000. Для этого откройте произвольную папку в Проводнике и выберите Сервис > Свойства папки (Tools > Folder options). Перейдите на вкладку Вид, найдите в списке флажокИспользовать простой общий доступ к файлам (рекомендуется) (Use File Sharing (recommended)) — и снимите его.

Свойства папки

Когда вы выключаете простой общий доступ, в диалоговом окне свойств любой папки появляется вкладка Безопасность. Аналогично осуществляется выдача разрешений на файлы. Все разрешения хранятся в списках управления доступом (Access Control List — ACL).

При установке и удалении разрешений руководствуйтесь следующими основными принципами:

- Работайте по схеме «сверху вниз»

- Храните общие файлы данных вместе

- Работайте с группами везде, где это только возможно

- Не пользуйтесь особыми разрешениями

- Не давайте пользователям большего уровня полномочий, чем это абсолютно необходимо (принцип минимизации полномочий).

Настройка операционной системы

Как уже было сказано, нельзя настраивать встроенные средства безопасности на файловой системе FAT32. В связи с этим необходимо либо на этапе установки операционной системы (разметки диска) выбрать файловую систему NTFS, либо приступить к преобразованию файловой системы сразу же после установки ОС.

Преобразование файловой системы

Чтобы преобразовать диск из FAT (FAT32) в NTFS, воспользуйтесь утилитой Convert. Синтаксис команды:

CONVERT том: /FS:NTFS [/V] [/CvtArea:имя_файла] [/NoSecurity] [/X]

где:

- том — определяет букву диска (с последующим двоеточием) точку подключения или имя тома;

- /FS:NTFS — конечная файловая система: NTFS;

- /V — включение режима вывода сообщений;

- /CVTAREA:имя_файла — указывает непрерывный файл в корневой папке для резервирования места для системных файлов NTFS;

- /NoSecurity — параметры безопасности для преобразуемых файлов и папок будут доступны для изменения всем;

- /X — принудительное снятие этого тома (если он был подключен). Все открытые дескрипторы этого тома станут недопустимыми.

Если в вашей организации используется большое количество компьютеров, необходимо продумать процесс автоматизации установки ОС.

Существует два варианта автоматизации процесса установки:

- Автоматизированная установка. В этом случае используется пакетный файл и сценарий (называемый файлом ответов) — благодаря этому отключаются запросы операционной системы, а необходимые данные выбираются из файлов ответов автоматически. Существует пять режимов автоматической установки.

- Копирование диска (клонирование). В этом случае запускается утилита подготовки системы к копированию (sysprep.exe), которая удаляет идентификатор безопасности (Security Identifier — SID). Затем диск копируется с помощью программы клонирования дисков, например Ghost (

www.symantec.com/ghost) или Drive Image (www.powerquest.com/driveimage). После копирования будет выполнена «сжатая» процедура установки (5-10 минут).

Вы установили операционную систему, однако самая тяжелая и продолжительная часть работы еще впереди.

Установка необходимых обновлений

Согласно документации установка ОС занимает около часа — но на самом деле установка, настройка, установка всех критических патчей (обновлений) займет, по меньшей, мере 4-5 часов (это при условии, что все патчи уже есть на жестком диске или CD-ROM и вам не нужно вытягивать их из интернета).

Итак, операционную систему вы установили. Для дальнейшей установки патчей есть два пути:

- воспользоваться службой автоматического обновления Windows Update. Этот путь достаточно хорошо описан в литературе и каких-либо усилий со стороны программиста не требует. Однако предположим, что в вашей организации хотя бы 20 компьютеров. В таком случае вам придется воспользоваться этой службой 20 раз. Это не самый лучший способ, но если у вас быстрый канал и руководство не против такого способа выбрасывания денег, то этот путь вам может и подойти. Однако учтите, что при переустановке ОС все придется вытягивать заново;

- воспользоваться каким-либо сканером безопасности для поиска необходимых патчей (обновлений). Для примера рассмотрим бесплатный сканер Microsoft Base Security Analyzer (в данной статье не будет подробно рассматриваться вопрос о методах работы с данным сканером). Данный сканер можно бесплатно загрузить с сайта Microsoft из раздела TechNet.

До начала тестирования необходимо будет извлечь файл mssecure.xml файл из

http://download.microsoft.com/download/xml/security/1.0/nt5/en-us/mssecure.cab Файл mssecure.xml должен быть помещен в ту же папку, где развернут Microsoft Base Security Analyzer. Результатом сканирования будет перечень необходимых патчей, которые вы должны будете установить на конкретном ПК.

На мой взгляд, удобнее применять коммерческие сканеры безопасности типа LAN Guard Network Scanner или XSpider.

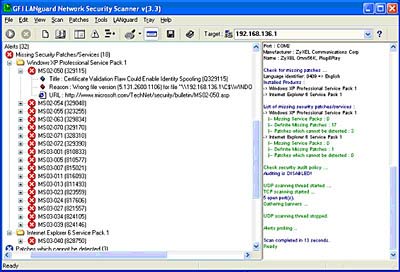

LAN Guard Network Scanner

Этот сканер предназначен для поиска уязвимостей в компьютерных сетях не только на базе Windows. Однако в нашем случае можно легко воспользоваться им для поиска уязвимостей на отдельном компьютере. Вам будет рекомендовано посетить конкретные страницы бюллетеня безопасности от Microsoft.

Результат работы LAN Guard Network Scanner

В таком случае гораздо проще устанавливать обновления, появляется также возможность узнать, для устранения какой именно уязвимости создано данное обновление.

Стоит исследовать эти шаги подробнее:

- Анализ. Посмотрите на текущую среду и потенциальные угрозы. Определите патчи, которые следует инсталлировать, чтобы сократить количество угроз вашей среде.

- План. Установите, какие патчи нужно инсталлировать, чтобы сдерживать потенциальные угрозы и «прикрыть» обнаруженные уязвимые места. Определитесь, кто будет осуществлять тестирование и инсталляцию и какие шаги следует произвести.

- Тестирование. Просмотрите доступные патчи и разделите их на категории для вашей среды.

- Инсталляция. Инсталлируйте нужные патчи, чтобы защитить эту среду.

- Мониторинг. Проверьте все системы после инсталляции патчей, чтобы удостовериться в отсутствии нежелательных побочных эффектов.

- Просмотр. Важной частью всего процесса является тщательный просмотр новых патчей и вашей среды, а также выяснение того, какие именно патчи нужны вашей компании. Если во время просмотра вы обнаружите необходимость в новых патчах, начните снова с первого шага.

Примечание: настоятельно рекомендуется сделать резервную копию всей рабочей системы до инсталляции патчей.

Проверка среды на предмет недостающих патчей

Поскольку процесс этот непрерывен, вам следует убедиться в том, что ваши патчи соответствуют последним установкам. Рекомендуется постоянно следить за тем, чтобы иметь новейшую информацию о патчах. Иногда выпускается новый патч — и вам необходимо установить его на всех станциях. В других случаях в сети появляется новая станция, и на ней нужно установить все необходимые обновления. Вам следует продолжать проверку всех ваших станций, чтобы убедиться в том, что на них установлены все необходимые и актуальные патчи.

Вообще, вопрос установки патчей не так прост, как это кажется на первый взгляд. Однако полное рассмотрение этого вопроса выходит за пределы нашей статьи.

Следует учесть, что иногда после установки последующего патча возникает необходимость в переустановке предыдущего. По крайней мере, в моей практике такое встречалось неоднократно.

Итак, предположим, что все патчи установлены и дырок в вашей системе нет. Учтите, что это состояние только на текущий момент времени — вполне возможно, что завтра вам придется устанавливать новые патчи. Процесс этот, увы, беспрерывен.

Восстановление системных файлов

Полезная функция — если только ваш компьютер не используется исключительно для ресурсоемких задач типа игр. Так что лучше оставить ее включенной. При этом компьютер периодически создает слепки критичных системных файлов (файлы реестра, COM+ база данных, профили пользователей и т.д.) и сохраняет их как точку отката. Если какое-либо приложение снесет систему или если что-то важное будет испорчено, вы сможете вернуть компьютер в предыдущее состояние — к точке отката.

Эти точки автоматически создаются службой Восстановления системы (System Restore) при возникновении некоторых ситуаций типа установки нового приложения, обновления Windows, установки неподписанного драйвера и т.п. Точки отката можно создавать и вручную — через интерфейс Восстановления системы (System Restore): Пуск > Программы > Стандартные > Служебные > Восстановление системы (Start > Programs > Accessories > System Tools > System Restore).

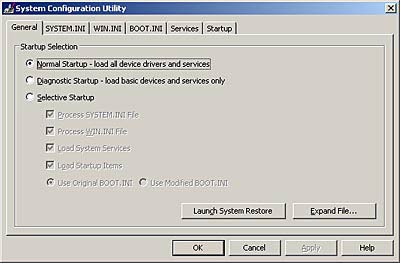

Аналогичный результат можно получить и с помощью утилиты msconfig, которая запускается из режима командной строки или черезПуск > Выполнить.

Восстановление системных файлов опирается на фоновую службу, которая минимально сказывается на быстродействии и записывает снимки, отнимающие часть дискового пространства. Вы можете вручную отвести максимальный объем дискового пространства для данной службы. Можно также полностью отключить службу для всех дисков (поставив галочку Отключить службу восстановления). Поскольку служба восстановления системных файлов может влиять на результаты тестовых программ, то перед тестированием ее обычно отключают.

Автоматическая очистка диска

Для проведения очистки жесткого диска от ненужных файлов используется программа cleanmgr.exe. Ключи программы:

- /d driveletter: — указывает букву диска, которая будет очищаться;

- /sageset: n — эта команда запускает мастер очистки диска и создает в реестре ключ для сохранения параметров. Параметр n может принимать значения от 0 до 65535;

- /sagerun: n — используется для запуска мастера очистки диска с определенными параметрами, которые были заданы заранее с помощью предыдущего ключа.

Для автоматизации этого процесса можно воспользоваться планировщиком заданий.

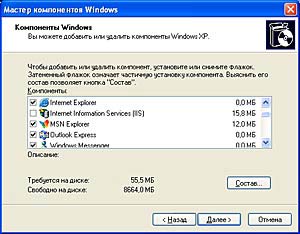

Удаление «скрытых» компонентов

В процессе установки Windows XP (в отличие от случая с Windows 9*/NT) не предусмотрена возможность выбора необходимых компонентов. На мой взгляд, это правильное решение: сначала следует установить операционную систему со всеми ее причудами — а уж затем, поработав с ней, решать, что оставить, а от чего избавиться.

Однако при этом в окне Add/Remove Windows Components, которое присутствует в аплете Add or Remove Programs контрольной панели, удалять-то практически нечего — многие из составляющих Windows скрыты от шаловливых ручек не слишком опытных пользователей. Для решения этой проблемы открываем системную папку Inf (по умолчанию — C:WindowsInf), находим там файл sysoc.inf, открываем его и удаляем во всех его строках словоHIDE. Главное при этом — оставить неизменным формат файла (то есть удалению подлежит только HIDE, запятые же до и после этого слова трогать не следует).

Для примера — исходная строка и то, что должно получиться:

msmsgs=msgrocm.dll,OcEntry,msmsgs.inf,hide,7

msmsgs=msgrocm.dll,OcEntry,msmsgs.inf,,7

Сохраняем файл sysoc.inf, открываем Add/Remove Windows Components — и видим уже куда более длинный список, чем тот, что был изначально (рис.). Правда, и в этом случае много удалить не получится.

Кстати, точно таким же образом можно поступить и в случае с Windows 2000…

Окно компонентов Windows XP

Вы можете задать резонный вопрос: а какое отношение имеет все это к безопасности?

Во-первых, если в вашей организации существует корпоративная политика в области использования программного обеспечения и в ней в качестве почтового клиента выбран, например, The Bat! или почтовый клиент Mozilla (Opera), то не стоит оставлять на компьютере насквозь дырявый Outlook Express и вводить пользователя в искушение пользоваться этим клиентом.

Во-вторых, если у вас не принято использовать службу мгновенных сообщений, то Windows Messenger лучше удалить.

И, наконец, избавьтесь от просто ненужных вам компонент. Меньше неиспользуемого ПО — меньше возможностей использовать его не по назначению (а, следовательно, вольно или невольно нанести вред вашей организации).

Настройка автоматически выполняемых программ

Одна из типичных проблем, связанных с безопасностью, это запуск программ типа «троянский конь» в процессе загрузки Windows XP. Программа может быть запущена автоматически одним из следующих способов:

- добавление в папку Автозагрузка для данного пользователя;

- добавление в папку Автозагрузка для всех пользователей;

- ключ Run (компьютера) ключ реестра HKLMSoftwareMicrosoftWindowsCurrentVersionRun;

- ключ Run (пользователя) ключ реестра HKCUSoftwareMicrosoftWindowsCurrentVersionRun;

- ключ RunServices. Разница между RunServices и просто Run в том, что при запуске программы в ключе RunServices она будет запущена как обслуживающий процесс и при работе ей будет выделено меньше приоритетного процессорного времени. При запуске же в ключе Run программа запуститься как обычно с нормальным приоритетом;

- папки Планировщика задач;

- win.ini. Программы, предназначенные для 16-разрядных версий Windows, могут добавить строки типа Load= и Run= этого файла;

- ключи RunOnce и RunOnceEx. Группа ключей реестра, которая содержит список программ, выполняемых однократно в момент запуска компьютера. Эти ключи могут относиться и к конкретной учетной записи данного компьютера HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnce HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnceEx HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnceEx;

- групповая политика. Содержит две политики (с именами Запуск программ при входе пользователя в систему). Находятся в папках Конфигурация компьютера > Конфигурация Windows > Административные шаблоны > Система > Вход в систему (Computer configuration > Administrative Templates > System > Logon) и Конфигурация пользователя > Конфигурация Windows > Административные шаблоны > Система > Вход в систему (User configuration > Administrative Templates > System > Logon);

- сценарии входа в систему. Настраиваются Групповая политика: Конфигурация компьютера > Конфигурация Windows > Сценарии и Конфигурация пользователя > Конфигурация Windows > Сценарии (входа в систему и выхода из системы);

- файл autoexec.bat в корневом каталоге загрузочного диска. Все программы, которые вы хотите запустить из него, должны выполняться в реальном режиме DOS, поскольку выполнение этого командного файла происходит до загрузки графической оболочки. Используется для того, чтобы снова и снова копировать в Автозапуск из скрытой папки рекламные модули, которые пользователь удалил.

Для настройки списка автоматически вызываемых программ в состав Windows XP входит утилита Настройка системы (System Configuration Utility) — Msconfig.exe. Эта утилита позволяет вывести список всех автоматически загружаемых программ. Рабочее окно программы приведено на рис.

Рабочее окно программы Msconfig

Параметры Internet Explorer

Настройте рекомендованные параметры пользователя для Internet Explorer в административном шаблоне по указанному адресу с помощью редактора объектов групповой политики.

Рекомендуемые параметры пользователя для Internet Explorer (включены)

- Меню обозревателя Отключить параметр «Сохранить эту программу на диске»

- Панель управления обозревателем Отключить страницу «Дополнительно»

- Панель управления обозревателем Отключить страницу «Безопасность»

- Автономные страницы Отключить добавление каналов

- Автономные страницы Отключить добавление расписаний для автономных страниц

- Автономные страницы Отключить все расписания для автономных страниц

- Автономные страницы Полное отключение пользовательского интерфейса каналов

- Автономные страницы Отключить загрузку содержимого подписки

- Автономные страницы Отключить редактирование и создание новых групп расписаний

- Автономные страницы Отключить изменение расписаний для автономных страниц

- Автономные страницы Отключить протоколирование обращений к автономным страницам

- Автономные страницы Отключить удаление каналов

- Автономные страницы Отключить удаление расписаний для автономных страниц

- Настройка Outlook Express

- Отключить изменение параметров страницы «Дополнительно»

- Отключить изменение параметров автонастройки

- Отключить изменение параметров сертификатов

- Отключить изменение параметров подключений

- Отключить изменение параметров прокси

- Отключить мастер подключения к интернету

- Запретить автозаполнению сохранение паролей

Хотелось бы рекомендовать размер кэша Internet Explorer выставлять в минимум: если в кэше тысяч сто мелких файлов размером в два-три килобайта, то любой антивирус при сканировании данной папки будет работать очень медленно.

Для защиты Internet Explorer от «изобретательных» пользователей можно воспользоваться следующим:

IExplorer: Hide General Page from Internet Properties

Чтобы спрятать вкладку Общие в параметрах Internet Explorer’a, добавьте в реестр:

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoft Internet ExplorerControl Panel]

«GeneralTab»=dword:1

IExplorer: Hide Securiry Page from Internet Properties

Чтобы спрятать вкладку Безопасность в параметрах Internet Explorer’a, в реестр следует добавить:

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoft Internet ExplorerControl Panel]

«SecurityTab»=dword:1

IExplorer: Hide Programs Page from Internet Properties

Чтобы спрятать вкладку Программы в параметрах Internet Explorer’a:

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoft Internet ExplorerControl Panel]

«ProgramsTab»=dword:1

IExplorer: Hide Advanced Page from Internet Properties

Чтобы спрятать вкладку Дополнительно, добавьте:

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoft Internet ExplorerControl Panel]

«AdvancedTab»=dword:1

IExplorer: Hide Connections Page from Internet Properties

И, наконец, чтобы скрыть вкладкуПодключения в параметрах Internet Explorer’a, в реестр внесите:

[HKEY_CURRENT_USERSoftwarePoliciesMicrosoft Internet ExplorerControl Panel]

«ConnectionsTab»=dword:1

Защита подключения к интернету

Для обеспечения безопасности при подключении к сети Интернет необходимо:

- активизировать брандмауэр подключения к интернету (Internet Connection Firewall) или установить брандмауэр третьих фирм;

- отключить Службу доступа к файлам и принтерам сетей Microsoft.

Активация брандмауэра

- Откройте Панель управления > Сетевые подключения;

- щелкните правой кнопкой мыши на соединении, которое вы хотели бы защитить, и выберите из меню пункт Свойства;

- перейдите на вкладку Дополнительно, поставьте галочку Защитить мое подключение к Интернет.

Политика ограниченного использования программ

Политика ограниченного использования программ позволяет администратору определить программы, которые могут быть запущены на локальном компьютере. Политика защищает компьютеры под управлением Microsoft Windows XP Professional от известных конфликтов и предотвращает запуск нежелательных программ, вирусов и «троянских коней». Политика ограниченного использования программ полностью интегрирована с Microsoft Active Directory и групповой политикой. Ее можно использовать также на автономных компьютерах.

Администратор вначале определяет набор приложений, которые разрешается запускать на клиентских компьютерах, а затем устанавливает ограничения, которые будут применяться политикой к клиентским компьютерам.

Политика ограниченного использования программ в исходном виде состоит из заданного по умолчанию уровня безопасности для неограниченных или запрещенных параметров и правил, определенных для объекта групповой политики.

Политика может применяться в домене, для локальных компьютеров или пользователей. Политика ограниченного использования программ предусматривает несколько способов определения программы, а также инфраструктуру на основе политики, обеспечивающую применение правил выполнения определенной программы.

Запуская программы, пользователи должны руководствоваться принципами, установленными администратором в политике ограниченного использования программ.

Политики ограниченного использования программ применяются для выполнения следующих действий:

- определение программ, разрешенных для запуска на клиентских компьютерах;

- ограничение доступа пользователей к конкретным файлам на компьютерах, на которых работает несколько пользователей;

- определение круга лиц, имеющих право добавлять к клиентским компьютерам доверенных издателей;

- определение влияния политики на всех пользователей или только пользователей на клиентских компьютерах;

- запрещение запуска исполняемых файлов на локальном компьютере, в подразделении, узле или домене.

Архитектура политики ограниченного использования программ обеспечивает целый спектр возможностей.

Политика ограниченного использования программ позволяет администратору определять и контролировать программы, запускаемые на компьютерах под управлением Windows XP Professional в рамках домена. Возможно создание политик, которые блокируют выполнение несанкционированных сценариев, дополнительно изолирующих компьютеры или препятствующих запуску приложений. Оптимальным вариантом для управления политикой ограниченного использования программ на предприятии является использование объектов групповой политики и адаптация каждой созданной политики к требованиям групп пользователей и компьютеров организации.

Не приветствуются попытки управлять группами пользователей в автономной среде. Результатом правильного применения политики ограниченного использования программ будет улучшение целостности, управляемости — и, в конечном счете, снижение совокупной стоимости владения и поддержки операционных систем на компьютерах организации.

Политика паролей

Использование регулярно изменяемых сложных паролей снижает вероятность их взлома. Параметры политики паролей служат для определения уровня сложности и длительности использования паролей. В этом разделе описаны все параметры политики безопасности для окружений «ПК на предприятии» и «Система с высоким уровнем безопасности».

Дополнительные сведения

- Для получения дополнительных сведений о настройке параметров безопасности в Microsoft Windows XP рекомендуется ознакомиться с руководством «Threats and Countermeasures: Security Settings in Windows Server 2003 and Windows XP», которое можно загрузить по адресу: http://go.microsoft.com/fwlink/?Linkld=15159.

- Для получения сведений об использовании Microsoft Operations Framework (MOF) на предприятии посетите страницу www.microsoft.com/business/services/mcsmof.asp.

- Сведения о «Стратегической программе защиты технологий» можно получить по адресу http://microsoft.com/security/mstpp.asp.

- Информация о Microsoft Security Notification Service доступна по следующему адресу: www.microsoft.com/technet/treeview/default.asp?url=/technet/security/bulletin/notify.asp.

- Для получения дополнительных сведений о восстановлении и защите данных можно ознакомиться на www.microsoft.com/windowsxp/pro/techinfo/administration/recovery/default.asp.

Заключение

Изложенные выше рекомендации не являются исчерпывающим материалом по настройке операционной системы Windows XP Professional — однако помочь в этом нелегком процессе смогут.

Загрузка…

При запуске некоторых команд из командной строки выводится сообщение о том, что у вас нет разрешений для выполнения этой операции

При запуске команд из cmd, которые изменяют настройки системы или системных приложений могут потребоваться привилегии встроенной административной учетной записи, иначе команды могут не отрабатываться. Некоторые приложения, которые требуют доступа на запись к реестру или к системным папкам, также из-за этого могут работать некорректно или могут работать с ошибками.

вверх

Почему?

😪Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

Если нужно перезагрузить систему в безопасном режиме или просмотреть список доступных ОС, то команда msconfig вам в помощь. Там можно отредактировать параметры загрузки системы. Кстати, присмотритесь к вкладке Tools, там немало полезных сокращений.

. magnify

Лупа или увеличительное стекло, которое предусмотрено для людей с ограниченными возможностями запускается с помощью команды magnify.

. charmap

Таблица шрифтов Windows отображает все доступные для выбранного шрифта символы. Тут можно копировать символ и вставлять в нужное место или запомнить Alt код конкретного шрифта. Если выбрать Advanced View, то можно получить доступ к строке поиска.

. ncpa.cpl

Моя самая любимая команда. Позволяет открыть окно с текущими сетевыми соединениями. Особенно полезна, если у пользователя нет администраторских прав. В этом случае командная строка cmd, запускается от имени привилегированного пользователя, затем уже в командной строке выполняется команда ncpa.cpl.

. mrt

Нет – эта команда не активирует функцию МРТ на компьютере. Вы, наверное, не знали, что в Windows есть встроенная утилита для удаления вредоносных программ. Правда, эффективность под вопросом, – она все же есть. Но в любом случае, лучше установить антивирус.

. devmgmt.msc

Пожалуй, второй мой фаворит. Команда devmgmt.msc позволяет запускать окно с устройствами, где можно установить, обновить или удалить драйвера. Так же полезна в случае, если у пользователя нет администраторских прав. В этом случае схема работы такая же, как и с ncpa.cpl.

. netplwiz

Эта команда чаще всего используется в скриптах для автоматического создания пользователя. Правда, в плане безопасности это не очень хорошо, потому что этим методом пользуются злоумышленники, но тем не менее данная команда позволяет назначать пароль пользователям и управлять другими настройками безопасности.

. services.msc

Одна из часто используемых команд в мире ИТ. Отображает все существующие в системе сервисы и их состояние. Выбрав конкретный сервис, в левом окошке можно просмотреть за что он отвечает. И тут тоже не рекомендуется отключать или проводить другие манипуляции, если не знаете что делаете.

. appwiz.cpl

Давно пользовались приложением Установка и удаление программ? Обычно пользователи устанавливают программы и забывают, что они у них есть. Хотя для улучшения производительности компьютера лучше регулярно проверять и удалять ненужные программы. Для быстрого доступа используется команда appwiz.cpl. Тут также можно посмотреть установленные обновления и установить дополнительные фичи.

. control

В старых версиях Windows данная команда не пользовалась популярностью, так как чуть ли не каждая ссылка вела именно на Панель управления. Но в Windows 10 Microsoft активно продвигает новое приложение Настройки, поэтому попасть на Панель управления не легко, но возможно благодаря команде control.

. “.” (точка)

Как обычно поступают пользователи, если нужно попасть в папку текущего пользователя? Открывают проводник и оттуда попадают куда нужно. Но есть вариант попроще: просто в окне быстрого запуска набираете точку и нажимаете Ввод (Enter)”.” – заветная папка открыта.

Resmon

Мощная утилита, которая помогает разобраться, что грузит ресурсы компьютера в данный момент. Там можно найти информацию по работе ЦП, жесткого диска, оперативной памяти, сетевой карты.

. Экранная клавиатура

Иногда по какой то причине приходится пользоваться экранной клавиатурой. Вызвать его можно командой osk.

. snippingtool

Приложение Ножницы, которое делает скриншот экрана можно вызвать командой snippingtool. Для запуска же новой версии на Windows 10, можно использовать комбинацию клавиш Win Shift S. А для запуска Paint используйте команду – mspaint.

. mdsched

В Windows также есть встроенная утилита диагностики оперативной памяти. Она не только выявляет проблему, но в большинстве случаев и исправляет их. А если не справляется, то выдают отчет о проблеме. Запустить данную утилиту можно командой mdsched.

P.S. Для проверки компьютер автоматически перезагрузиться, так что имеет смысл сохранить открытые документы.

. Открытие веб-сайтов

Да-да, все верно. Через командную строку можно открывать и веб-сайты. Сайт откроется в браузере по умолчанию. Но сегодня мало, кто помнит название сайтов. Все пользуются поиском.

. mstsc

Для быстрого запуска приложения удаленного доступа используйте команду mstsc. Но для начала на компьютерах нужно разрешить удаленный доступ.

. cmd

Найдется очень мало людей, которым незнакома эта команда. cmd – запускает командную строку, которая дает вам неограниченную власть над системой. Хотя я погорячился, Windows – это не касается.

Msinfo

Приложение System Information предоставляет обширную информацию об оборудовании и программном обеспечении вашего ПК. Это обязательная команда для просмотра спецификаций любого ПК. Информация разделена на категории, что облегчает поиск нужной информации. Здесь можно экспортировать информацию в файл, что идеально подходит для получения технической помощи в Интернете.

Sdclt

Данная команда открывает окно “Резервного копирования и восстановления системы”.

Настройки мыши – main.cpl

Все настройки относительно мыши можно сделать в этом окне: поменять роли кнопок, скорость реакции т.п.

Кстати, идея чтобы пошутить с другом: поменяйте роли кнопок мыши. Это прикольно.

Regedit

Пожалуй, одна из самых известных утилит, которой пользуются сисадмины – это regedit. Все настройки Windows – порт RDP по умолчанию, разны пути, настройки программ – хранятся в реестре. Чтобы запустить его с окна быстрого запуска введите regedit.exe.

Внимание! Все изменения в реестре влияют на работоспособность системы, потому крайне не рекомендуется редактировать его, если не знаете чего хотите.

Sysadm.cpl

Нет – это не команда быстрого вызова сисадмина. Она запускает параметры системы, где можно настроить производительность, переменные среды и т.п.

Powercfg.cpl

Быстрый доступ к настройкам питания. Именно здесь настраивается поведение компьютера в зависимости от режима питания, таймоут до спящего режима и т.п.

Optionalfeatures

Часто при поиске проблем на новом компьютере обнаруживается, что не установлены нужные утилиты вроде telnet. Так вот эти все фичи можно установить через меню дополнительных компонентов Windows, которое можно вызвать командой optionalfeatures.

Mpcmdrun.exe

Вот весь список, который я скопировал из результатов командной строки:

Использование: MpCmdRun.exe [команда] [-опции]

Описание команд:

- -?/-h : отображает все доступные опции для этого инструмента

- -Trace [-Grouping #] [-Level #] : запускает диагностическую трассировку

- -RemoveDefinitions [-All] : восстанавливает установленные определения сигнатур в предыдущую резервную копию или в исходный набор сигнатур по умолчанию

- -RestoreDefaults . Сбрасывает значения реестра для параметров службы Microsoft Antimalware на известные хорошие значения по умолчанию.

- -SignatureUpdate [-UNC] . Проверяет наличие новых обновлений определений.

- -Scan [-ScanType] . Сканирование на наличие вредоносного программного обеспечения.

- -Restore -Name [-All] . Восстановление самого последнего или всех помещенных в карантин элементов на основе имени

- -GetFiles : собирает информацию о поддержке

- -Восстановление . Восстановите или перечислите элементы на карантине

- -AddDynamicSignature : загружает динамическую подпись

- -ListAllDynamicSignatures : список загруженных динамических подписей.

- -RemoveDynamicSignature : удаляет динамическую подпись.

Надеюсь, это поможет вам начать.

Анализ безопасности системы

В любое время Вы можете выполнить анализ текущих настроек безопасности системы на предмет соответствия базовому шаблону. Анализ полезно выполнить по нескольким различным причинам:

• Чтобы обнаружить слабые места в безопасности, которые могут существовать при текущих настройках.

• Чтобы обнаружить изменения, которые политика безопасности сделает в системе, до ее применения.

• Чтобы обнаружить изменения, произошедшие вследствие применения политики к системе.

В этой части руководства Вы выполните анализ текущих параметров системы по отношению к шаблону безопасности, созданному Вами в предыдущем разделе. Если Вы предполагаете, что Ваш шаблон задает системе более безопасные настройки, анализ выявит потенциальные уязвимости безопасности, которые могут существовать в текущей конфигурации, а также покажет те изменения, которые будут внесены в систему, если шаблон будет применен для ее настройки.

Чтобы загрузить оснастку MMC Анализ и настройка безопасности (

Security Configuration and Analisis)

:

1. В меню

Пуск (

Start) выберите

Выполнить (

Run) и введите:

MMC /s.

2. В меню

Консоль выберите

Добавить или удалить оснастку (

AddRemove Snap-in) и нажмите кнопку

Добавить (

Add).

3. Выберите

Анализ и настройка безопасности (

Security Configuration and Analisis).

4. Щелкните

Добавить (

Add), а затем

Закрыть (

Close). Нажмите

OK.

Создание базы данных

Все операции конфигурирования и анализа выполняются с использованием базы данных. Следовательно, прежде чем выполнять анализ, Вы должны внести основной шаблон анализа в базу данных.

Для создания базы данных:

1. Щелкните

Анализ и настройка безопасности (

Security Configuration and Analysis) в панели слева.

2. Щелкните правой кнопкой мыши элемент

Анализ и настройка безопасности (

Security Configuration and Analysis) в панели слева.

3. Щелкните

Открыть базу данных (

Open Database)

.

4. Введите

Mysecurews.sdb в качестве имени базы данных.

5. Щелкните

Открыть (

Open).

6. Выберите

Mysecure.inf для импорта в базу данных в качестве шаблона безопасности.

7. Щелкните

Открыть (

Open)

.

Обратите внимание, что имя базы теперь отображено в правой панели, и что в контекстном меню узла

Анализ и настройка безопасности добавилось еще несколько пунктов меню.

Для выполнения анализа:

1. Щелкните правой кнопкой мыши пункт

Анализ и настройка безопасности (

Security Configuration and Analysis) и выберите из контекстного меню пункт

Анализ компьютера… (

Analyze Computer Now), как показано ниже на Рисунке 8.

Рисунок 8 – Выбор Анализ компьютера…

2. &;nbsp; Определите следующий файл журнала событий для процесса анализа: (

Примечание. Вы можете просто нажать кнопку

Обзор (

Browse) вместо ввода пути и имени файла)

%windir%securitylogsMysecurews.log

Где %windir% – это путь к Вашему каталогу Windows, например:

C:WINNTsecuritylogsMysecure.log

3. Щелкните

Открыть (

Open) и нажмите

OK. Индикатор выполнения, похожий на тот, что изображен ниже на Рисунке 7, покажет ход выполнения анализа.

Рисунок 9 – Отчет выполнения анализа безопасности системы

Просмотр результатов анализа

После того, как анализ будет выполнен, под пунктом Анализ и настройка безопасности будут доступны области безопасности.

Для просмотра результатов:

1. Выделите пункт Анализ и настройка безопасности (

Security Configuration and Analysis) и нажмите

Вид (

View).

2. Выберите

Область описания (

Description Bar), чтобы раскрыть базу данных, с которой Вы сейчас работаете.

3. Раскройте пункт

Анализ и настройка безопасности (

Security Configuration and Analysis) в панели слева, после чего раскройте

Локальные политики (

Local policies) и щелкните

Параметры безопасности (

Security Options), как показано ниже на Рисунке 10.

Рисунок 10 – Новые Параметры безопасности

В правой панели для каждого элемента безопасности будут отображены текущее состояние и настройки базы данных. Несоответствия в настройках будут выделены красным Х. Согласованные настройки выделены зеленым знаком. Если нет ни красного Х, ни зеленого знака, то данный параметр безопасности не определен в базе данных (то есть, параметр безопасности не задан в импортированном шаблоне).

Дважды щелкните любой параметр в окне сведений, чтобы изучить несоответствия и, при необходимости, изменить параметры базы данных.

Например:

1. В левой панели раскройте пункт

Файловая система (

File System).

2. Раскройте каталог %windir% (например, C:WINNT).

3. Выполните правый щелчок по каталогу

repair.

Обратите внимание на то, что файлы внутри каталога

repair также обозначены статусом ОК или как несоответствующие. Когда шаблон определяет объект контейнера в режиме перезаписи (как было в случае, когда мы настраивали каталог repair), все дочерние объекты данного контейнера анализируются на соответствие.

Когда шаблон определяет объект контейнера в режиме наследования разрешений, анализ дочерних объектов не выполняется. Дочерние объекты, которые не наследуют разрешения от своего родительского объекта, помечены как несоответствующие, так как режим перезаписи разрешений предполагает, что все дочерние объекты (не перечисленные в шаблоне) должны наследовать разрешения от своего родительского объекта.

Дочерние объекты, наследующие разрешения своего родительского объекта (и не имеющие собственных явно заданных разрешений) обозначены, как согласованные, даже если в настоящее время они наследуют другой избирательный список контроля доступа (Discretionary Access Control List, DACL), отличный от определенного в шаблоне для родительского объекта. В последнем случае, релевантное несоответствие обозначено в родительском объекте.

4. Дважды щелкните вкладку

Безопасность (

Security). Вы можете просмотреть проанализированные разрешения, разрешения базы данных, или и те, и другие.

5. Щелкните

Показать безопасность (

View Security) и нажмите

ОК. (Обратите внимание на то, что Вы не можете изменять текущие настройки системы, пока просматриваете результаты анализа).

6. Перетащите диалоговое окно

Последний анализ безопасности для (

Last Analyzed Security) в сторону и щелкните

Изменить безопасность (

Edit Security) в первом окне. Выровняйте окна, как показано на рисунке ниже.

Рисунок 11 – Сравнение ACL для каталога repair

Вы можете увидеть DACL, определенный в базе данных, импортированной из шаблона Mysecure, и текущий DACL на момент выполнения анализа. В связи с тем, что DACL отличаются, каталог repair обозначен, как несоответствующий.

7. Закройте эти три окна.

Изменение основных параметров анализа

После ознакомления с результатами анализа, Вы, возможно, захотите обновить параметры основной базы данных, используемой для выполнения анализа. Это может быть целесообразно, если Вы изменили свое мнение относительно параметров безопасности, изначально определенных для анализируемого объекта. Например:

• Если Вы считаете нужным обеспечивать безопасность данного объекта, во время просмотра отметьте пункт

Определить следующую политику в базе данных (

Define this policy in the database). Если флажок не установлен, значит, объект не доступен для конфигурирования, а значит, унаследует разрешения от своего родительского объекта, как это определено.

• Если Вы хотите все последующие операции анализа и настройки выполнять, основываясь на других спецификациях безопасности, щелкните кнопку

Изменить безопасность (

Edit Security), чтобы изменить сохраненное в базе данных описание параметров безопасности.

В описанном выше примере Вы уже щелкнули

Изменить безопасность (

Edit Security)

, выполняя пункт 6. По необходимости измените список ACL, определенный в базе данных для каталога repair. Все последующие операции анализа и настройки будут выполняться с учетом нового ACL.

Готовые шаблоны безопасности

Предустановленные шаблоны безопасности

Предустановленные в Windows 2000 шаблоны безопасности могут быть применены только к компьютерам, работающим под управлением Windows 2000, чистая установка которой была произведена на раздел NTFS. Если компьютеры были обновлены с системы Windows NT 4.

0 или более ранней, настройки безопасности изменены не будут (обновление с операционных систем Win9x рассматривается, как чистая установка). Настройки безопасности не будут применены, если Windows 2000 была установлена на файловую систему FAT.

Ниже приведены основные шаблоны безопасности, предназначенные для усиления безопасности систем, обновленных с более ранних версий на разделах NTFS до уровня чистой установки на NTFS раздел:

•

Basicwk.inf для компьютеров работающих под управлением Windows 2000 Professional.

•

Basicsv.inf для компьютеров работающих под управлением Windows 2000 Server.

•

Basicdc.inf для контроллеров домена работающих под управлением Windows 2000 Server.

Эти шаблоны безопасности по умолчанию устанавливают настройки безопасности Windows 2000 для всех областей безопасности, за исключением прав пользователей и членства в группах.

Инкрементальные шаблоны безопасности

Как запретить пользователю менять расположение папки мои документы и других папок профиля

Политика, запрещающая пользователю изменять путь к папке “Мои документы” изменена в Windows Vista.Теперь эта политика в Windows Vista запрещает пользователям переназначать любые папки в профиле и называется “Запретить пользователю переназначение папок профиля”Когда политика включена в сети пользователи Windows Vista не смогут вручную переназначить пути к любым папкам их профиля.

Но пользователям предыдущих версий Windows будет недоступно изменение только расположения папки “Мои документы”По умолчанию эта политика не включена в Windows Vista и пользователи могут вручную изменить расположение папки “Мои документы”. При включенной политике, когда пользователь попытается изменить расположение папок профиля, ему будет показано уведомление о том, что эта возможность ограничена политикой.Для включения этой политики выполните следующие действия:

- Нажмите Пуск, в строке поиска напишите gpedit.msc и нажмите Enter

- В левой панели редактора групповой политики разверните “Конфигурация пользователя”, далее “Административные шаблоны” и выберите “Рабочий стол”

- В правой панели редактора групповой политики откройте параметр “Запретить пользователям изменять путь папок профиля”

По умолчанию пользователь может изменить место папок его личного профиля, таких как «Документы», «Музыка» и т. д., введя новый путь на вкладке «Размещение» диалогового окна «Свойства» этой папки. После включения этого параметра пользователь не сможет изменять путь к папкам профиля.

вверх

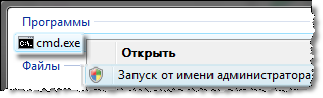

Как запустить командную строку (cmd.exe) с правами администратора

Для запуска командной строки (cmd.exe) сделайте следующее:

вверх

Как настроить запрос учетных данных при запуске приложений с повышением прав (“запуск от имени администратора”)

При выборе пункта “Запуск от имени администратора” в контекстном меню исполняемых файлов обычно происходит выполнение файла от имени встроенной учетной записи Администратор с запросом подтверждения действия.

Для того чтобы был выбор учетной записи от имени которой вы хотите произвести выполнение файла необходимо изменить значение двух параметров политики безопасности в редакторе групповой политики (gpedit.msc):

- Управление учетными записями пользователей: поведение запроса на повышение прав для обычных пользователей

- Управление учетными записями пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Эти параметры располагаются по следующему пути: Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Параметры безопасностиВ обоих параметрах необходимо выставить значение “Запрос учетных данных” вместо установленного по умолчанию.

После этого как при использовании функции “Запуск от имени администратора” так и для любой операции, требующей повышения прав, выводится приглашение для выполняющего согласование администратора ввести имя пользователя и пароль.Если вводятся действительные учетные данные, операция будет продолжена с применимыми привилегиями.

В случае если компьютер является членом домена, эти настройки нужно выполнить как часть групповой политики домена из клиента Vista, назначив то же значение в тех же объектах групповой политики.

вверх

Как отключить контроль учетных записей (uac)

Откройте панель управления, выберите Учетные записи пользователей и нажмите ссылку “Включение и отключение контроля учетных записей”В открывшемся окне снимите птичку с параметра “Используйте контроль учетных записей для защиты компьютера”

Примечание: крайне не рекомендуется отключать UAC. Эта функция поможет предотвратить несанкционированное выполнение вредоносных или деструктивных функций, поэтому без крайней необходимости не отключайте ее.

вверх

Как отключить контроль учетных записей (uac) только для администраторов

Как уже упоминалось в предыдущем вопросе, отключать UAC не рекомендуется по причине резкого снижения уровня безопасности системы в связи с его отключением.Однако многие выбирают отключение UAC из-за его “назойливости”, поэтому наиболее корректным вариантом будет отключение UAC только для учетных записей с привилегиями администратора компьютера.Для осуществления этого проделайте следующие действия:

- Нажмите Пуск и в поле поиска введите secpol.msc

- Разверните группу Локальные политики и перейдите к разделу Параметры безопасности

- Откройте параметр “Контроль учетных записей: поведение запроса повышения привилегий для администраторов в режиме одобрения администратором”

- Переведите политику в состояние Повышение без запроса

Для вступления в силу настройки этой политики требуется перезагрузка компьютера.Примечание. Помните, что такой сценарий должен использоваться только в средах с максимальными ограничениями.

вверх

Команды cmd windows | блог любителя экспериментов -блог любителя экспериментов

выполнять нужные действиязапускать нужные команды

, которые я опишу ниже

:

appwiz.cpl – Установка и удаление программ

certmgr.msc – Сертификаты

ciаdv.msc – Служба индексирования

cliconfg – Программа сетевого клиента SQL

clipbrd – Буфер обмена

compmgmt.msc – Управление компьютером

dcomcnfg – Консоль управления DCOM компонентами

ddeshare – Общие ресурсы DDE (на Win7 не работает)

desk.cpl – Свойства экрана

devmgmt.msc — Диспетчер устройств

dfrg.msc – Дефрагментация дисков

diskmgmt.msc – Управление дисками

drwtsn32 – Dr.Watson

dxdiag – Служба диагностики DirectX

eudcedit – Редактор личных символов

eventvwr.msc – Просмотр событий

firewall.cpl – настройки файерволла Windows

gpedit.msc – Груповая политика

iexpress – IExpress (не знаю что это

fsmgmt.msc – Общие папки

fsquirt – Мастер передачи файлов Bluetooth

chkdsk – Проверка дисков (обычно запускается с параметрами буква_диска: /f /x /r)

control printers – Принтеры и факсы – запускается не всегда

control admintools – Администрирование компьютера – запускается не всегда

control schedtasks – Назначенные задания (планировщик)

control userpasswords2 – Управление учётными записями

compmgmt.msc – Управление компьютером (compmgmt.msc /computer=pc – удаленное управление компьютером pc)

lusrmgr.msc – Локальные пользователи и группы

mmc— создание своей оснастки

mrt.exe – Удаление вредоносных программ

msconfig – Настройка системы (автозапуск, службы и др…)

mstsc – Подключение к удаленному рабочему столу

ncpa.cpl – Сетевые подключения

ntmsmgr.msc – Съёмные ЗУ

ntmsoprq.msc – Запросы операторов съёмных ОЗУ (для XP)

odbccp32.cpl – Администратор источников данных

perfmon.msc – Производительность

regedit – Редактор реестра

rsop.msc – Результатирующая политика

secpol.msc – Локальные параметры безопасности (Локальная политика безопасности)

services.msc – Службы

sfc /scannow – Восстановление системных файлов

sigverif – Проверка подписи файла

sndvol — управление громкостью

sysdm.cpl – Свойства системы

sysedit – Редактор системных файлов (не знаю, что это

syskey – Защита БД учётных записей

taskmgr – Диспетчер задач

utilman Диспетчер служебных программ

verifier Диспетчер проверки драйверов

wmimgmt.msc – Инфраструктура управления WMI

Данный список – это в основном GUI’овые пролижения. Ниже в отдельный список выделю консольные команды.

Также запустить приложения в панели управления с правами администратора, можно если щелкнуть правой кнопкой мышки одновременно удерживая клавишу Shift. И выбрать Запуск от имени.(RunAs…) (актуально для Win XP).

Список консольных команд:

nbtstat -a pc — имя пользователя работающего за удаленной машиной pc

net localgroup group user /add — Добавить в группу group, пользователя user

net localgroup group user /delete — Удалить пользователя из группы

net send pc ”текст ‘‘ – отправить сообщение пользователю компьютера pc

net sessions — список пользователей

net session /delete – закрывает все сетевые сессии

net use l: имя компапапка – подключить сетевым диском l: папку на удаленном компьютере

net user имя /active:no – заблокировать пользователя

net user имя /active:yes – разблокировать пользователя

net user имя /domain – информация о пользователе домена

net user Имя /add — добавить пользователя

net user Имя /delete — удалить пользователя

netstat -a – список всех подключений к компьютеру

reg add — Добавить параметр в реестр

reg compare — Сравнивать части реестра.

reg copy — Копирует из одного раздела в другой

reg delete — Удаляет указанный параметр или раздел

reg export — Экспортировать часть реестра

reg import — Соответственно импортировать часть реестра

reg load — Загружает выбранную часть реестра

reg query — Выводит значения заданной ветки реестра

reg restore — Восстанавливает выбранную часть реестра из файла

reg save — Сохраняет выбранную часть реестра

reg unload — Выгружает выбранную часть реестра

shutdown — выключение компьютера , можно удаленно выключить другой.

SystemInfo /s machine – покажет много полезного об удаленной машине

Большинство материала было взято с padmoga.com, а так же из поисковиков

С Уважением, Mc.Sim!

Теги: cmd, Microsoft Windows, команды, консоль

Настройка безопасности системы

К настоящему моменту Вы создали шаблон безопасности с необходимыми настройками (Mysecure.inf) и проанализировали текущие параметры системы в сравнении с ним. Если Вы удовлетворены изменениями безопасности, выявленными этим шаблоном (указанными флажками несоответствия в анализе), то можете приступать к настройке системы с данными параметрами безопасности.

Чтобы настроить безопасность системы с новыми параметрами:

1. Щелкните правой кнопкой мыши элемент

Анализ и настройка безопасности (

Security Configuration and Analysis).

2. Выберите

Настроить компьютер… (

Configure System Now)

3. Укажите следующий путь для файла журнала:

%windir%securitylogsMysecure.log

где %windir% – это путь к Вашему каталогу Windows (например,C:WINNT).

4. Нажмите

ОК. Диалоговое окно отобразит ход выполнения настройки областей безопасности. По ее окончании Ваша система будет настроена согласно параметрам, определенным в шаблоне Mysecure.inf.

5. Нажмите кнопку

Закрыть (

Close) в правом верхнем углу оснастки Анализ и настройка безопасности.

6. Нажмите

Да (

Yes), чтобы сохранить параметры консоли.

7. Сохраните файл под именем

SCA.

Это позволит Вам в будущем запускать оснастку Анализ и настройка безопасности без необходимости предварительно добавлять ее в консоль. Обратите внимание, что обе оснастки Шаблоны безопасности и Анализ и настройка безопасности могут быть добавлены в одну консоль.

Просмотр обновленной локальной политики безопасности

Диспетчер настройки безопасности автоматически отслеживает изменения, сделанные в локальных параметрах безопасности, и сохраняет их в базе данных локальных политик. При желании Вы можете просмотреть эти параметры, как Вы делали это в первой части данного руководства.

Чтобы просмотреть политику:

1. В меню

Пуск (

Start) выберите

Выполнить (

Run). Введите

Gpedit.msc и нажмите

OK.

2. Последовательно раскройте элементы

Конфигурация компьютера (

Computer Configuration), далее

Конфигурация Windows (

Windows Settings), затем

Параметры безопасности (

Security Settings) затем раскройте

Политики учетных записей (

Account Policies).

3. Щелкните

Политика паролей (

Password Policy), как показано на Рисунке 12 ниже.

Примечание. Для просмотра локальной политики Вы должны войти в систему как Администратор, в противном случае, благодаря только что созданной и примененной ограниченной групповой политике, Вы не будете обладать административными привилегиями.

Вы видите, что минимальный срок действия пароля (установленный нами при изменении локальной политики безопасности в соответствующем разделе настоящего руководства равным одному дню) теперь равен двум дням, как это указано в шаблоне Mysecure.inf.

Рисунок 12 – Политика паролей

Точно также изменен текст сообщения для пользователей при входе в систему:

4. Раскройте в левой панели

Локальные политики (

Local Policies) и щелкните

Параметры безопасности (

Security Options), как показано ниже на Рисунке 13.

Рисунок 13 – Просмотр параметров безопасности

Просмотр обновленных параметров безопасности файловой системы

В связи с тем, что параметры доступа к каталогам файловой системы невозможно задать при помощи групповых политик, Вы можете проверить настройки каталога

repair с помощью Проводника Windows (

Windows Explorer).

Чтобы просмотреть параметры безопасности системы:

1. В меню

Пуск (

Start) выберите

Программы (

Programs), далее

Стандартные (

Accessories) и щелкните

Проводник (

Windows Explorer).

2. Если Проводник уже открыт, щелкните меню

Вид (

View) и в меню

Панели обозревателя (

Explorer Bar) выберите пункт

Папки (

Folder).

3. Раскройте

%windir% (где %windir% – это путь к Вашему каталогу Windows. Например, C:WINNT).

4. Щелкните правой кнопкой мыши каталог

Repair и выберите

Свойства (

Properties).

5. Щелкните вкладку

Безопасность (

Security). Ниже на Рисунке 14 наглядно показаны эти два окна, выровненные в один ряд.

Рисунок 14 – Просмотр параметров безопасности файловой системы

6. Щелкните кнопку

Закрыть (

Close) в правом верхнем угла окна Групповая политика (Group Policy).

Теперь, когда заданные в шаблоне Mysecure.inf параметры безопасности применены к системе, Вы можете контролировать любые расхождения с этой политикой, периодически осуществляя анализ системы в сравнении с базой данных.

Настройка и анализ с помощью командной строки

Операции настройки и анализа, доступные из оснастки

Анализ и настройка безопасности (

Security Configuration and Analysis), также могут быть выполнены с использованием утилиты командной строки Secedit.exe. Использование командной строки позволяет выполнять операции анализа и настройки безопасности совместно с другими административными инструментами, такими, как Microsoft Systems Management Server или Планировщик заданий (Task Scheduler), входящий в поставку Windows 2000. Утилита Secedit.exe также предлагает ряд возможностей, не доступных в графическом интерфейсе пользователя.

Просмотр справки утилиты Secedit.exe

Интерактивная справка, поставляемая с утилитой Secedit.exe, описывает синтаксис используемых команд.

Чтобы отобразить текст справки:

1. В меню

Пуск (

Start) выберите

Выполнить (

Run) и введите

CMD. Нажмите

OK.

2. Введите

Secedit и нажмите

Enter, чтобы увидеть интерактивную справку для этой команды.

Утилита предлагает пять высокоуровневых операций:

•

Analyze

•

Configure

•

Export

•

RefreshPolicy

•

Validate

Analyze и

Configure соответствуют таким же задачам, доступным при использовании оснастки Анализ и настройка безопасности (Security Configuration and Analysis).

Export служит для экспорта сохраненного шаблона из базы данных безопасности в файл (.inf) шаблона безопасности. Эта возможность также доступна из контекстного меню оснастки Анализ и настройка безопасности после открытия базы данных безопасности.

RefreshPolicy позволяет Вам принудительно применить групповую политику, которая по умолчанию всегда обновляется при загрузке системы, каждые 60-90 минут в фоновом режиме, а также когда локальная политика безопасности изменяется при использовании расширения Параметры безопасности (Security Settings) для групповой политики (как описано в данном руководстве).

Когда применение политики инициировано, ее распространение можно ускорить при помощи соответствующих расширений групповой политики (в данном случае расширения “Параметры безопасности”). Чтобы принудительно обновить политику вне зависимости от того, была ли она изменена, используйте параметр /Enforce вместе с параметром /RefreshPolicy.

Validate проверяет синтаксис шаблона безопасности, созданного при помощи оснастки Шаблоны безопасности (Security Templates).

Как было описано ранее в этой статье, все операции анализа и настройки управляются базой данных. Следовательно, Secedit.exe поддерживает параметры для указания базы данных (/db), а также шаблона безопасности (/cfg), который должен быть импортирован в базу данных перед выполнением операций настройки.

По умолчанию файл конфигурации присоединен к базе данных. Для замещения существующей в базе данных конфигурационной информации, используйте параметр /overwrite. Так же, как и в оснастке, Вы можете указать файл журнала (/log). Кроме того, Secedit.exe позволяет записывать в журнал более детальную информацию (/verbose).

Обратите внимание, что, если оснастка каждый раз настраивает все параметры безопасности одновременно, Secedit.exe позволяет Вам выбирать области безопасности (/areas) для настройки. Если области безопасности не определены параметром /areas, они будут проигнорированы, даже если в базе данных содержатся необходимые параметры безопасности.

Настройка безопасности с использованием Secedit.exe

Следующий пример переназначает только конфигурацию файловой системы, определенную в Mysecure.inf.

Чтобы настроить безопасность файловой системы при помощи Secedit.exe:

1. Перейдите в каталог %windir%securitydatabase (где %windir% – это путь к Вашему каталогу Windows). Например, в командной строке введите следующее:

cdc:windirsecuritylogs

2. Введите следующее:

secedit /configure /db mysecure.sdb /areas FILESTORE /log %windir% securitylogsMysecure.log /verbose

где %windir% – это путь к Вашему каталогу Windows (например, C:WINNT).

Так как база данных уже существует и содержит информацию о настройках, ранее импортированных из шаблона Mysecure.inf, нет необходимости указывать параметр /cfg. Также обратите внимание на то, что пути для ключей /db, /cfg, и /log отличаются от текущего каталога и должны быть абсолютными.

3. Введите

%windir%securitylogsMysecure.log

Обратите внимание на то, что предыдущие параметры настраивали все области безопасности, в то время, как последний относится только к безопасности файлов.

Выполнение анализа безопасности при помощи Secedit.exe

В настоящий момент Ваша система настроена в соответствии с настройками, определенными в шаблоне Mysecure.inf. Теперь Вы попробуете нарушить политику и выполнить анализ из командной строки, чтобы выявить нарушение.

Чтобы нарушить политику и выявить нарушение

Заключение

Run еще удобен тем, что он запоминает все введенные команды, так что во второй раз достаточно набрать первую букву и вы получите список введенных ранее команд на эту букву.

Настройка

безопасности для всего диска С:

С помощью политик безопасности

вы можете установить различные права доступа к устройству для разных пользователей

(например, полный контроль для администраторов и права на чтение и создание

подкаталогов, а также полный контроль над создаваемыми файлами — для пользователей)!

Такая настройка невозможна для обычных компьютеров. Для настройки безопасности

устройства на контроллере домена:

| 1. | Запустите оснастку Групповая политика для локального объекта групповой политики. |

| 2. | Откройте узел Конфигурация компьютера | Конфигурация Windows | Параметры безопасности, выберите папку Файловая система. |

| 3. | Щелкните правой кнопкой мыши и выберите в контекстном меню команду Добавить файл (Add File). Запустится браузер файловой системы. |

| 4. | В окне диалога Добавление файла или папки (Add file or folder) выберите диск С: и нажмите кнопку ОК. |

| 5. | По умолчанию группа Все (Everyone) имеет полный доступ к диску. В открывшемся окне диалога Безопасность базы данных (Database Security for) с помощью кнопки Удалить можно очистить список пользователей. Нажав кнопку Добавить, можно выбрать пользователей и группы, а затем определить соответствующие разрешения для диска С:. Чтобы настроить особые права доступа, нажмите кнопку Дополнительно (Advanced). |

| 6 | После установки необходимых разрешений нажмите кнопку ОК. |

| 7. | В открывающемся затем окне Параметр шаблона политики безопасности (Template Security Policy Setting) выберите тип действия безопасности (распространить, заменить и игнорировать разрешения). Здесь можно нажать кнопку Изменить безопасность (Edit Security) и вернуться к редактированию разрешений. |

| 8. | Закончив выбор необходимых действий, нажмите кнопку ОК. |