- Remove From My Forums

-

Question

-

I have setup WSUS on a Windows Server 2016 Standard system. I has been up an running for 6 months. My question is if I can install the management console for it on a Windows 10 desktop system on my desk to that I don’t have to remote desktop

into the server every time I want to check on the update rollout? I did this years ago when I had used a Windows 2003 server and a Windows XP desktop computer but wasn’t sure if it could still be done and if it is where to get the console installer to

install it on a Windows 10 system.Thanks,

Brent

-

Changed type

Thursday, October 12, 2017 4:19 PM

-

Changed type

Answers

-

-

Proposed as answer by

Elton_Ji

Friday, October 13, 2017 6:20 AM -

Marked as answer by

BrentA

Monday, October 16, 2017 7:05 PM

-

Proposed as answer by

Содержание

- Шаг 1. Установка роли сервера WSUS

- Установка роли сервера WSUS

- Этап 2. Установка сервера WSUS или консоли администрирования

- Если используется диспетчер сервера

- Если используется файл WUSSetup.exe

- Использование мастера настройки WSUS 3.0 с пакетом обновления 2 (SP2)

- Доступен Windows Server Update Services 3.0

- Введение

- Дополнительная информация

- Требования к системе

- Предварительные условия программного обеспечения WSUS 3.0 Server

- Предварительные условия программного обеспечения консоли администрирования WSUS 3.0

- Сведения об обновлении

- Важная проблема конфигурации

- Установка и настройка сервера обновлений WSUS

- Перед установкой

- Установка роли

- Первый запуск и настройка WSUS

- Завершение настройки сервера обновлений

- Установка Microsoft Report Viewer

- Донастройка WSUS

- 1. Группы компьютеров

- 2. Автоматические утверждения

- 3. Добавление компьютеров в группы

- Настройка клиентов

- Групповая политика (GPO)

- Настройка клиентов через реестр Windows

- Автоматическая чистка WSUS

Шаг 1. Установка роли сервера WSUS

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

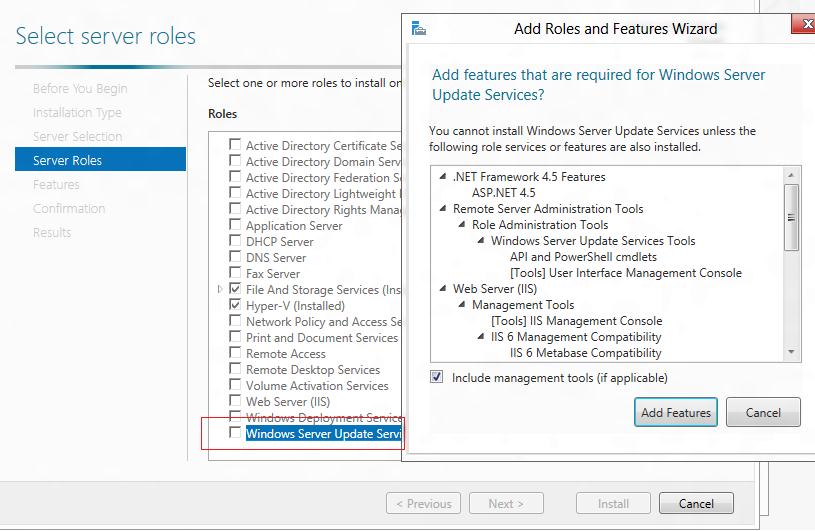

Следующий шаг в развертывании сервера WSUS — это установка роли сервера WSUS. Далее описано, как установить роль сервера WSUS с помощью диспетчера серверов.

Эта процедура охватывает установку WSUS только с использованием внутренней базы данных Windows (WID). Процедуры установки WSUS с помощью Microsoft SQL Server описаны на форуме WSUS.

Установка роли сервера WSUS

Выполните вход на сервер, на котором планируется установка роли сервера WSUS, используя учетную запись, являющуюся членом локальной группы администраторов.

В диспетчере серверов щелкните Управление и Добавить роли и компоненты.

На странице Перед работой нажмите кнопку Далее.

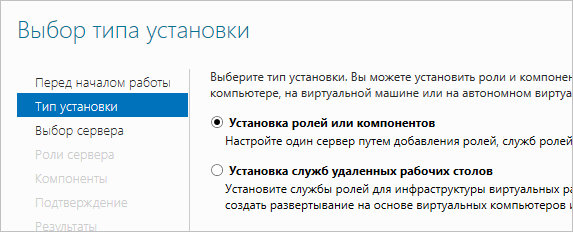

На странице Выбор типа установки убедитесь, что выбрано свойство Установка ролей или компонентов и щелкните Далее.

На странице Выбор целевого сервера выберите расположение сервера (пул серверов или виртуальный жесткий диск). После выбора расположения укажите сервер, на котором требуется установить роль сервера WSUS, и нажмите кнопку Далее.

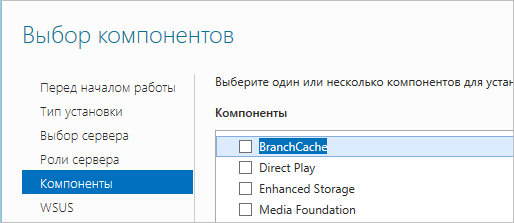

На странице Выбор компонентов не изменяйте параметры, выбранные по умолчанию, и щелкните Далее.

Службам WSUS требуется только настройка по умолчанию роли веб-сервера. Если в процессе настройки служб WSUS предлагается дополнительная настройка роли веб-сервера, можно принять значения по умолчанию и продолжить настройку WSUS.

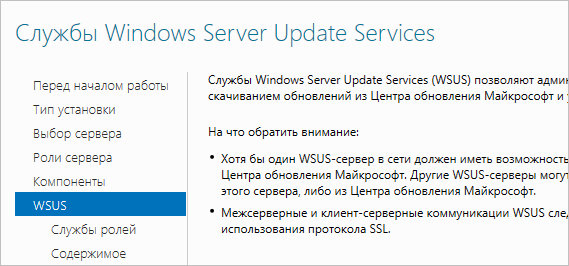

На странице Службы Windows Server Update Services нажмите кнопку Далее.

На странице Выбор служб ролей не изменяйте выбранные по умолчанию службы, а затем нажмите кнопку Далее.

Вы должны выбрать один тип базы данных. Если все параметры базы данных очищены (не выбраны), произойдет сбой задач после установки.

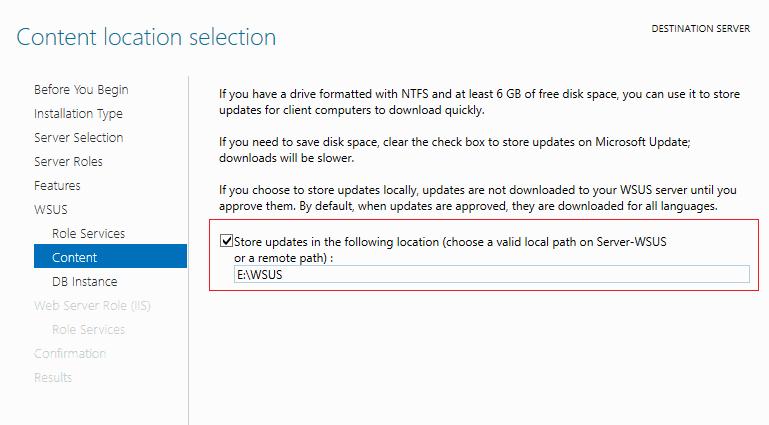

На странице Выбор расположения содержимого введите правильное расположение для хранения обновлений. Например, можно создать папку с именем WSUS_database в корне диска K специально для этой цели и ввести k:WSUS_database как правильное расположение.

На странице Подтверждение выбранных элементов для установки просмотрите выбранные элементы и нажмите кнопку Установить. Запускается мастер установки служб WSUS. Установка может занять несколько минут.

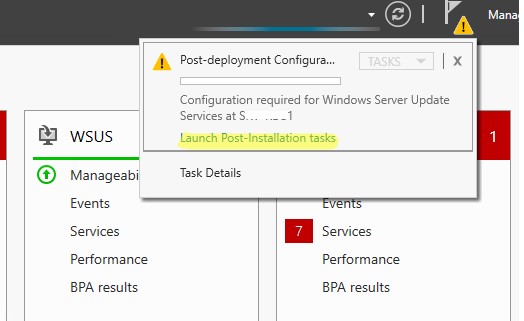

После завершения установки служб WSUS в окне сводки на странице хода установки щелкните Запуск послеустановочных задач. Текст изменяется и появляется запрос: Подождите, пока выполняется настройка сервера. После завершения задачи текст изменяется следующим образом: Настройка успешно завершена. Нажмите кнопку Закрыть.

В окне Диспетчер сервера проверьте, настроено ли отображение уведомлений о необходимости перезагрузки. Этот параметр может меняться в зависимости от установленной роли сервера. Если необходимо выполнить перезапуск для окончания установки, убедитесь, что он был осуществлен.

Процесс установки будет завершен, но чтобы обеспечить работоспособность службы WSUS, перейдите к разделу Шаг 2. Настройка WSUS.

Источник

Этап 2. Установка сервера WSUS или консоли администрирования

Убедившись, что сервер удовлетворяет минимальным требованиям для установки и что для установки имеются достаточные права доступа, можно устанавливать Windows Server Update Services 3.0 (WSUS 3.0) с пакетом обновления 2 (SP2). Начните установку WSUS 3.0 с пакетом обновления 2 (SP2) с помощью процедуры и типа установки, применимых для вашей операционной системы, (используйте диспетчер сервера или файл WUSSetup.exe).

Если используется диспетчер сервера

Начало установки WSUS 3.0 с пакетом обновления 2 (SP2) с помощью диспетчера сервера

На сервере, где планируется установить WSUS 3.0 с пакетом обновления 2 (SP2), необходимо войти в систему с учетной записью, входящей в локальную группу «Администраторы».

Нажмите кнопку Пуск, перейдите к пункту Администрирование, затем выберите пункт Диспетчер сервера.

На правой панели в окне диспетчера сервера, в разделе «Сводка по ролям» выберите пункт Добавить роли.

Если появится страница «Прежде чем начать», нажмите кнопку Далее.

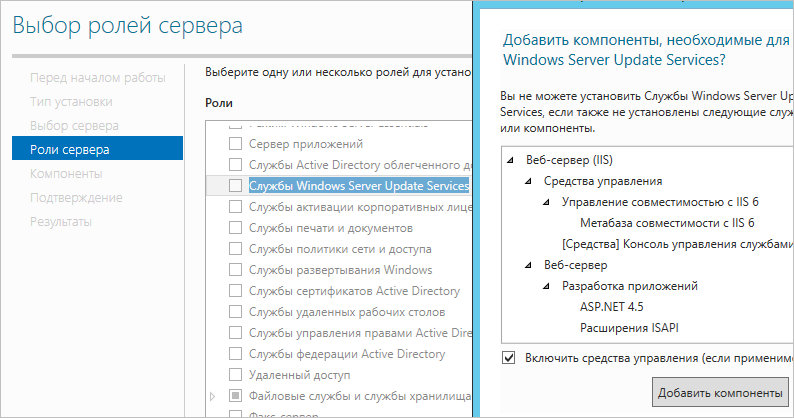

На странице «Выбор ролей сервера» выберите роль Windows Server Update Services.

На странице «Windows Server Update Services» нажмите кнопку Далее.

На странице «Подтвердите выбранные элементы» нажмите кнопку Установить.

После запуска мастера настройки WSUS 3.0 с пакетом обновления 2 (SP2) пропустите следующий раздел и ознакомьтесь с процедурой «Продолжение установки WSUS 3.0 с пакетом обновления 2 (SP2)».

Если используется файл WUSSetup.exe

Начало установки сервера или консоли управления WSUS 3.0 с пакетом обновления 2 (SP2) с помощью файла WUSSetup.exe

На сервере, где планируется установить WSUS 3.0 с пакетом обновления 2 (SP2), необходимо войти в систему с учетной записью, входящей в локальную группу «Администраторы».

Дважды щелкните установочный файл WSUSSetup.exe.

После запуска мастера настройки Windows Server Update Services 3.0 с пакетом обновления 2 (SP2) ознакомьтесь с процедурой «Продолжение установки WSUS 3.0 с пакетом обновления 2 (SP2)».

Использование мастера настройки WSUS 3.0 с пакетом обновления 2 (SP2)

Мастер настройки WSUS можно запустить, используя диспетчер сервера или файл WUSSetup.exe.

Продолжение установки WSUS 3.0 с пакетом обновления 2 (SP2)

На первой странице мастера настройки Windows Server Update Services 3.0 нажмите кнопку Далее.

На странице «Выбор режима установки» выберите вариант Полная установка сервера, включая консоль администрирования, если необходимо установить сервер WSUS на данный компьютер, или вариант Только консоль администрирования, если нужна только эта консоль.

На странице «Лицензионное соглашение» прочитайте условия соглашения, выберите вариант Я принимаю условия лицензионного соглашения и нажмите кнопку Далее.

Источник обновлений для клиентов можно указать на странице «Выбор источника обновления». По умолчанию флажок Хранить обновления локально установлен, и обновления будут храниться на сервере WSUS в заданном месте. Если снять флажок Хранить обновления локально, клиентские компьютеры будут получать одобренные обновления, подключаясь к веб-узлу Microsoft Update. Сделайте свой выбор и нажмите кнопку Далее.

На странице «Параметры базы данных» выберите программное обеспечение для управления базой данных WSUS 3.0. По умолчанию, мастер установки предлагает установить внутреннюю базу данных Windows.

Если было выбрано подключение к серверу SQL Server на странице Подключение к экземпляру сервера SQL Server, WSUS будет выполнять попытки подключения к указанному экземпляру сервера SQL Server. Когда подключение будет выполнено успешно, нажмите кнопку Далее для продолжения.

На странице «Выбор веб-узла» можно указать веб-узел для использования WSUS. Если необходимо использовать стандартный веб-узел на порту 80, выберите пункт Использовать существующий веб-узел IIS по умолчанию. Если на порту 80 уже имеется веб-узел, можно создать альтернативный узел на порту 8530, выбрав пункт Создать веб-узел Windows Server Update Services 3.0 с пакетом обновления 2 (SP2). Нажмите кнопку Далее.

На странице Все готово для установки Microsoft Windows Server Update Services 3.0 просмотрите выбранные параметры и нажмите кнопку Далее.

На последней странице мастера установки будет отображено, успешно ли завершил работу мастер установки WSUS. После нажатия кнопки Готово будет запущен мастер настройки.

Источник

Доступен Windows Server Update Services 3.0

В этой статье содержится информация о Windows Server Update Services пакете установки 3.0.

Применяется к: Windows Server 2012 R2, Windows 10 — все выпуски

Исходный номер КБ: 935524

Введение

В этой статье описывается версия версии Windows Server Update Services (WSUS) 3.0. WSUS 3.0 обновляет более ранную версию этого продукта. Можно установить версию WSUS 3.0 RTW на следующих операционных системах:

Дополнительная информация

WSUS 3.0 предоставляет новые функции, что позволит администраторам легче развертывать обновления и управлять обновлениями в организации. Это обновление может обновить компьютеры, на которые запущены следующие версии WSUS до WSUS 3.0 RTW:

Перед установкой WSUS 3.0 убедитесь, что компьютер соответствует минимальным требованиям системы.

Требования к системе

Предварительные условия программного обеспечения WSUS 3.0 Server

Windows Server 2003 с Пакет обновления 1 или более поздним пакетом службы

WSUS 2.0, WSUS 2.0 Пакет обновления 1 или WSUS 3.0 RC

службы IIS (IIS) 6.0 или более поздней версии

Консоль управления Майкрософт 3.0

Microsoft Report Viewer

Необязательный: Microsoft SQL Server 2005 с Пакет обновления 1

Если совместимая версия SQL Server не установлена, WSUS 3.0 внутренняя база данных Windows.

Предварительные условия программного обеспечения консоли администрирования WSUS 3.0

Сведения об обновлении

Дополнительные сведения о том, как скачать файлы поддержки Майкрософт, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

119591 Получение файлов поддержки Майкрософт из онлайн-служб

Корпорация Майкрософт отсканирует этот файл для вирусов. Корпорация Майкрософт использовала самое текущее программное обеспечение для обнаружения вирусов, доступное в день публикации файла. Файл хранится на серверах с усиленной безопасностью, которые помогают предотвратить любые несанкционированные изменения в файле.

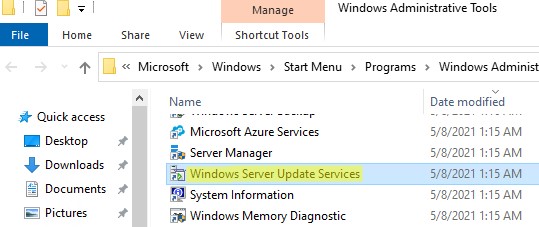

Ярлык для запуска консоли администрирования WSUS 3.0 можно найти в папке Административные средства. В Windows XP с SP2 и в Windows Vista папка административных инструментов находится в панели управления.

Важная проблема конфигурации

Если используется прокси-сервер, который требует проверки подлинности, необходимо переписать пароль прокси-сервера в мастере конфигурации WSUS Server. Если этого не сделать, сервер WSUS может не синхронизировать обновления. Так как мастер конфигурации запускается автоматически в конце процесса установки, эта проблема может вызвать ошибки синхронизации после обновления до WSUS 3.0. Эту проблему можно избежать, отменив мастер конфигурации после обновления или повторно вписав правильный прокси-пароль при запуске мастера. Чтобы восстановить эту проблему после ее решения, выполните следующие действия:

Источник

Установка и настройка сервера обновлений WSUS

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

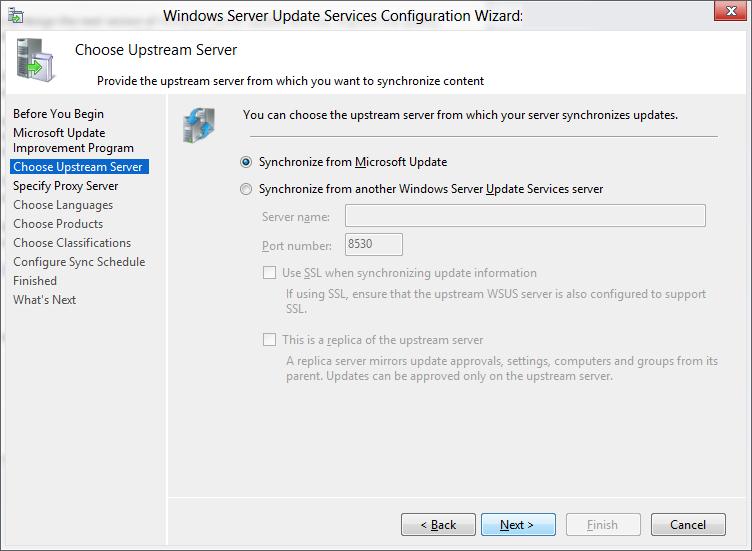

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

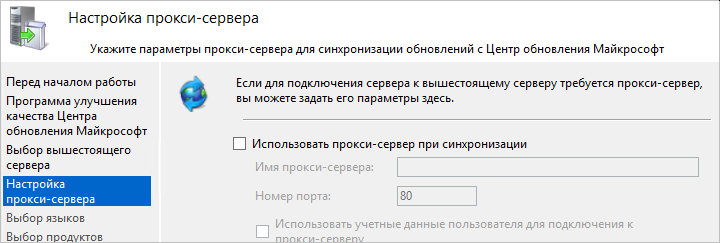

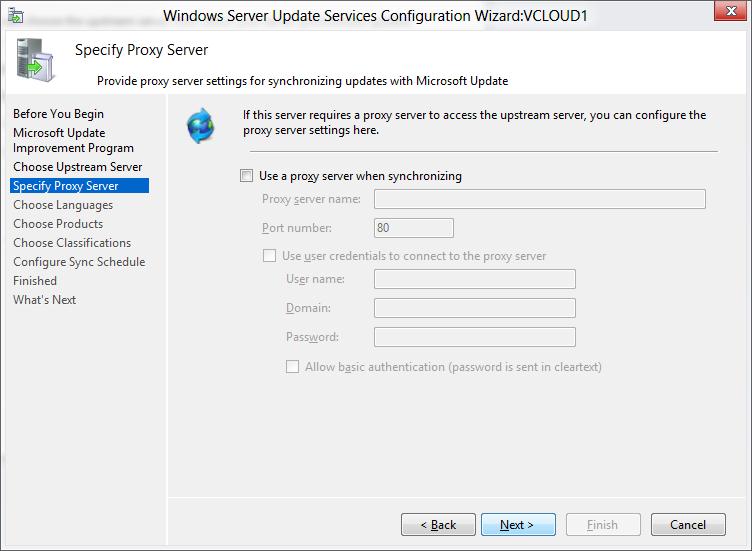

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

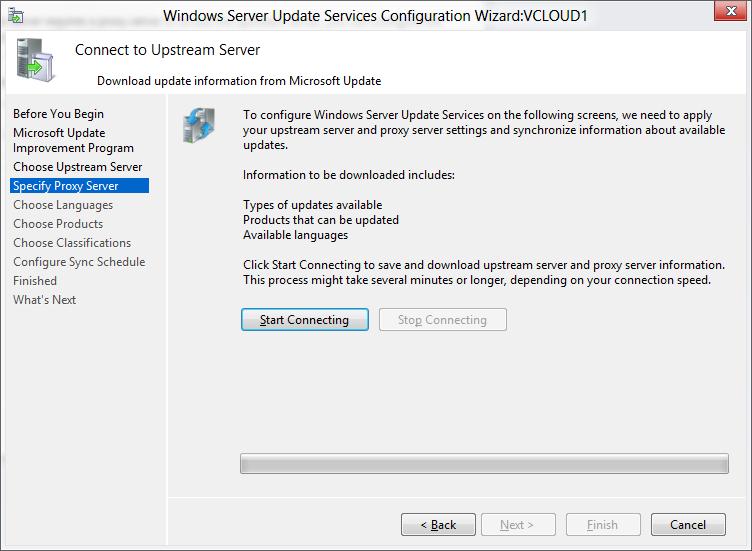

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

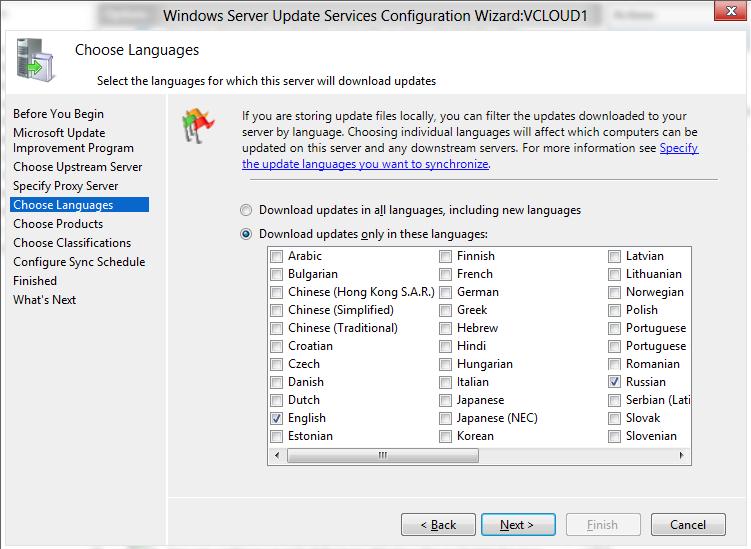

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

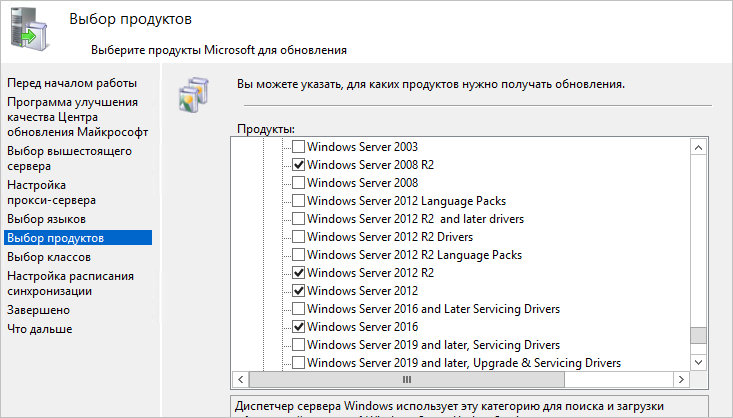

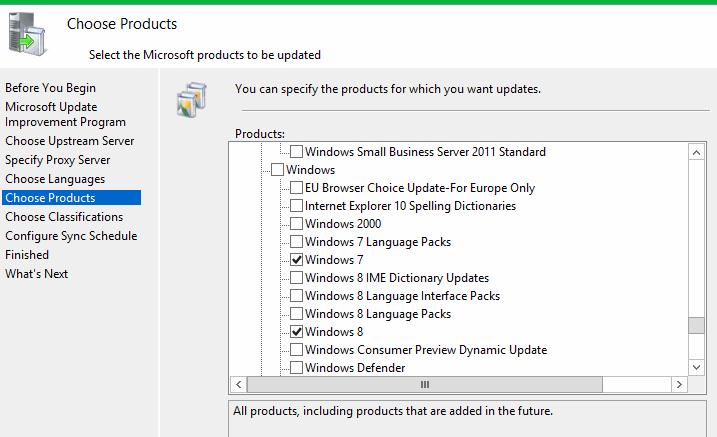

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

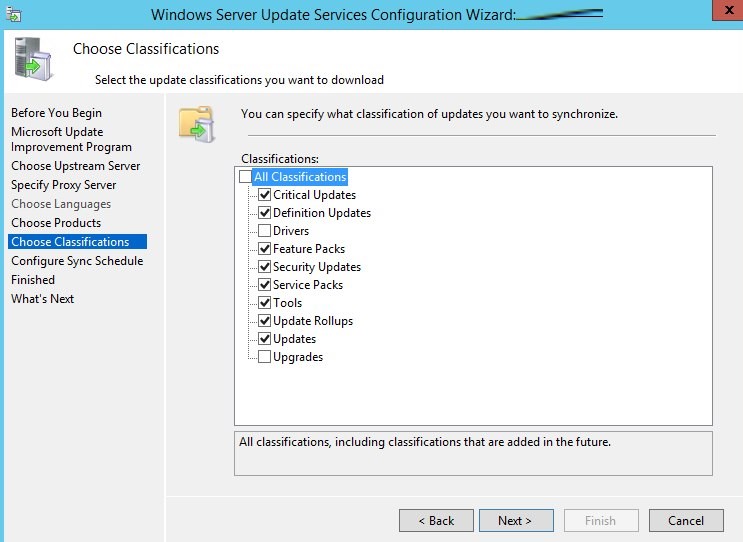

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

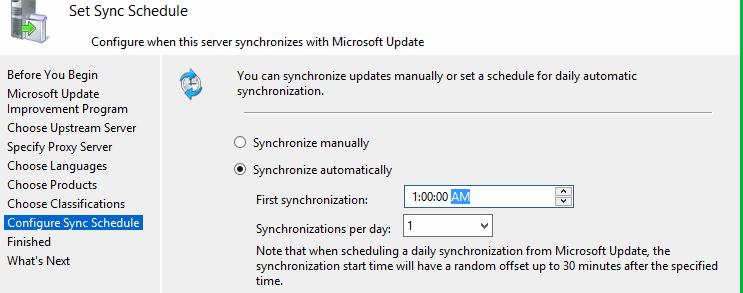

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

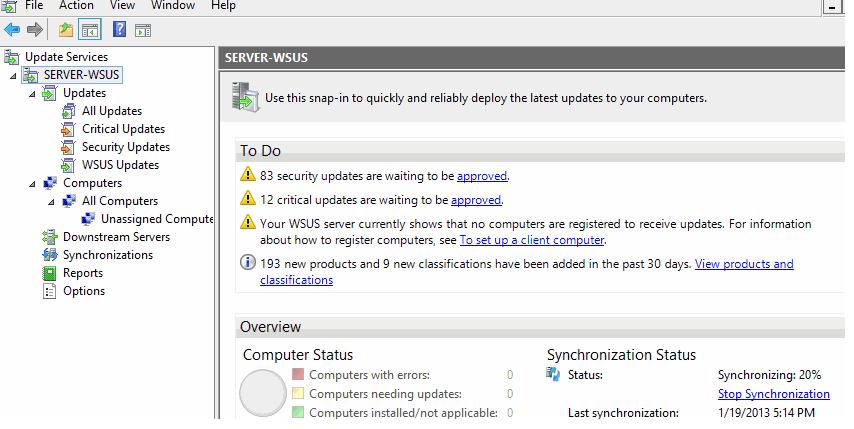

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

Продолжаем установку и завершаем ее.

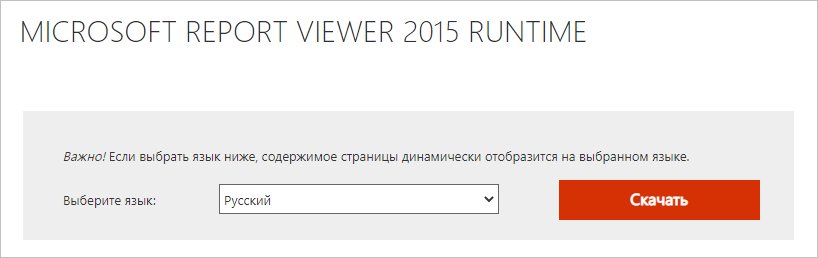

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/en-us/download/details.aspx?id=3841 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. |

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * |

Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: — Рабочие станции — Серверы — Тестовая группа |

Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdate. Нам необходимо создать следующие ключи:

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdateAU. Если он отсутствует, создаем вручную. После нужно создать ключи:

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Источник

С помощью сервера обновлений Windows Server Update Services (WSUS) вы можете развернуть собственную централизованную систему обновления продуктов Microsoft (операционных систем Widows, Office, SQL Server, Exchange и т.д.) на компьютерах и серверах в локальной сети компании. В этой статье мы рассмотрим, как установить и настроить сервер обновлений WSUS в Windows Server 2019/2016/2012R2.

Содержание:

- Установка роли WSUS в Windows Server

- Начальная настройка сервера обновлений WSUS в Windows Server

- Установка консоли администрирования WSUS в Windows 10/11

- Оптимизация производительности WSUS

Как работает WSUS?

Сервер WSUS реализован в виде отдельной роли Windows Server. В общих словах сервис WSUS можно описать так:

- После установки сервер WSUS по расписанию синхронизируется с серверами обновлений Microsoft Update в Интернете и скачивает новые обновления для выбранных продуктов;

- Администратор WSUS выбирает, какие обновления нужно установить на рабочие станции и сервера компании и одобряет их установку;

- Клиенты WSUS в локальной сети скачивают и устанавливают обновления с вашего сервера обновлений согласно настроенным политикам.

Установка роли WSUS в Windows Server

Начиная с Windows Server 2008, сервис WSUS выделен в отдельную роль, которую можно установить через консоль управления сервером или с помощью PowerShell.

Если вы развертываете новый сервер WSUS, рекомендуется сразу устанавливать его на последнем релизе Windows Server 2022 (возможна установка на Windows Serve Core).

Чтобы установить WSUS, откройте консоль Server Manager и отметьте роль Windows Server Update Services (система автоматически выберет и предложит установить необходимые компоненты веб сервера IIS).

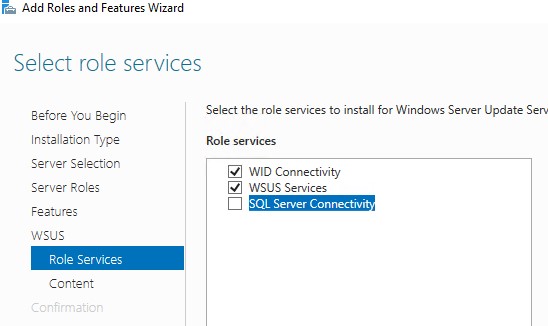

В следующем окне нужно выбрать, какие компоненты WSUS нужно установить. Обязательно отметьте опцию WSUS Services. Две следующие опции зависят от того, какую базу данных вы планируете использовать для WSUS.

Настройки сервера, метаданные обновлений, информация о клиентах WSUS хранятся в базе данных SQL Server. В качестве базы данных WSUS вы можете использовать:

- Windows Internal Database (WID) – встроенную базу данных Windows, опция WID Connectivity (это рекомендуемый и работоспособный вариант даже для больших инфраструктур);

- Отдельную базу Microsoft SQL Server, развернутую на локальном или удаленном сервере. Вы можете использовать редакции MS SQL Enterprise, Standard (требуют лицензирования) или бесплатную Express редакцию. Это опция SQL Server Connectivity.

Внутреннюю базу Windows (Windows Internal Database) рекомендуется использовать, если:

- У вас отсутствуют лицензии MS SQL Server;

- Вы не планируется использовать балансировку нагрузки на WSUS (NLB WSUS);

- При развертывании дочернего сервера WSUS (например, в филиалах). В этом случае на вторичных серверах рекомендуется использовать встроенную базу WSUS.

В бесплатной SQL Server Express Edition максимальный размер БД ограничен 10 Гб. Ограничение Windows Internal Database – 524 Гб. Например, в моей инфраструктуре размер базы данных WSUS на 3000 клиентов составил около 7Гб.

При установке роли WSUS и MS SQL Server на разных серверах есть ряд ограничений:

- SQL сервер с БД WSUS не может быть контроллером домена Active Directory;

- Сервер WSUS нельзя разворачивать на хосте с ролью Remote Desktop Services.

База WID по умолчанию называется SUSDB.mdf и хранится в каталоге windir%widdata. Эта база поддерживает только Windows аутентификацию (но не SQL). Инстанс внутренней (WID) базы данных для WSUS называется server_nameMicrosoft##WID.

Базу WID можно администрировать через SQL Server Management Studio (SSMS), если указать в строке подключения

\.pipeMICROSOFT##WIDtsqlquery

.

Если вы хотите хранить файлы обновлений локально на сервере WSUS, включите опцию Store updates in the following locations и укажите путь к каталогу. Это может быть папка на локальном диске (рекомендуется использовать отдельный физический или логический том), или сетевой каталог (UNC путь). Обновления скачиваются в указанный каталог только после их одобрения администратором WSUS.

Размер базы данных WSUS сильно зависит от количества продуктов и версий ОС Windows, которое вы планируете обновлять. В большой организации размер файлов обновлений на WSUS сервере может достигать сотни Гб.

Если у вас недостаточно места на дисках для хранения файлов обновлений, отключите эту опцию. В этом случае клиенты WSUS будут получать одобренный файлы обновлений из Интернета (вполне рабочий вариант для небольших сетей).

Также вы можете установить сервер WSUS с внутренней базой данный WID с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name UpdateServices, UpdateServices-WidDB, UpdateServices-Services, UpdateServices-RSAT, UpdateServices-API, UpdateServices-UI –IncludeManagementTools

Начальная настройка сервера обновлений WSUS в Windows Server

После окончания установки роли WSUS вам нужно выполнить его первоначальную настройку. Откройте Server Manager и выберите Post-Deployment Configuration -> Launch Post-Installation tasks.

Для управления WSUS из командной строки можно использовать консольную утилиту

WsusUtil.exe

. Например, чтобы указать путь к каталогу с файлами обновлений WSUS, выполните:

CD "C:Program FilesUpdate ServicesTools"

WsusUtil.exe PostInstall CONTENT_DIR=E:WSUS

Или, например, вы можете перенастроить ваш WSUS на внешнюю базу данных SQL Server:

wsusutil.exe postinstall SQL_INSTANCE_NAME="SQLSRV1SQLINSTANCEWSUS" CONTENT_DIR=E:WSUS_Content

Затем откройте консоль Windows Server Update Services. Запустится мастер первоначальной настройки сервера обновлений WSUS.

Укажите, будет ли сервер WSUS скачивать обновления с сайта Microsoft Update напрямую (Synchronize from Microsoft Update) или он должен получать их с вышестоящего WSUS сервера (Synchronize from another Windows Update Services server). Дочерние WSUS сервера обычно развертываются на удаленных площадках с большим количеством клиентов (300+) для снижения нагрузки на WAN канал.

Если в вашей сети используется прокси-сервер для доступа в Интернет, далее нужно указать адрес и порт прокси сервера, и логин/пароль для аутентификации.

Проверьте подключение к вышестоящему серверу обновлений (или Windows Update). Нажмите кнопку Start Connecting.

Выберите языки продуктов, для которых WSUS будет получать обновления. Мы укажем English и Russian (список языков может быть в дальнейшем изменен из консоли WSUS).

Затем выберите продукты, для которых WSUS должен скачивать обновления. Выберите только те продукты Microsoft, которые используются в Вашей корпоративной сети. Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Обязательно включите в классификации следующие общие разделы:

- Developer Tools, Runtimes, and Redistributable — для обновления библиотек Visual C++ Runtime

- Windows Dictionary Updates в категории Windows

- Windows Server Manager – Windows Server Update Services (WSUS) Dynamic Installer

На странице Classification Page, нужно указать типы обновлений, которые будут распространяться через WSUS. Рекомендуется обязательно указать: Critical Updates, Definition Updates, Security Packs, Service Packs, Update Rollups, Updates.

Обновления редакций (билдов) Windows 10 (21H2, 20H2, 1909 и т.д.) в консоли WSUS входят в класс Upgrades.

Настройте расписание синхронизации обновлений. В большинстве случаев рекомендуется использовать автоматическую ежедневную синхронизацию сервера WSUS с серверами обновлений Microsoft Update. Рекомендуется выполнять синхронизацию в ночные часы, чтобы не загружать канал Интернет в рабочее время.

Первоначальная синхронизация сервера WSUS с вышестоящим сервером обновлений может занять несколько дней (в зависимости от количества продуктов, которое вы выбрали ранее).

После окончания работы мастера запустится консоль WSUS.

Консоль WSUS состоит из нескольких разделов:

- Updates – обновления, доступные на сервере WSUS (здесь можно управлять одобрением обновлений и назначать их для установки)

- Computers – здесь можно создать группы клиентов WSUS (компьютеры и серверы)

- Downstream Servers – позволяет настроить, будете ли вы получать из обновления Windows Update или вышестоящего сервера WSUS

- Syncronizations –расписание синхронизации обновлений

- Reports – отчёты WSUS

- Options – настройка сервера WSUS

Клиенты теперь могут получать обновления, подключившись к WSUS серверу по порту 8530 (в Windows Server 2003 и 2008 по умолчанию использоваться 80 порт). Проверьте, что этот порт открыт на сервере обновлений:

Test-NetConnection -ComputerName wsussrv1 -Port 8530

Можно использовать защищенное SSL подключение по порту 8531. Для этого нужно привязать сертификат в IIS.

Если порт закрыт, создайте соответствующее правило в Windows Defender Firewall.

Установка консоли администрирования WSUS в Windows 10/11

Для администрирования сервера обновления WSUS используется консоль Windows Server Update Services (

wsus.msc

). Вы можете управлять серверов WSUS как с помощью локальной консоли, так и по сети с удаленного компьютера.

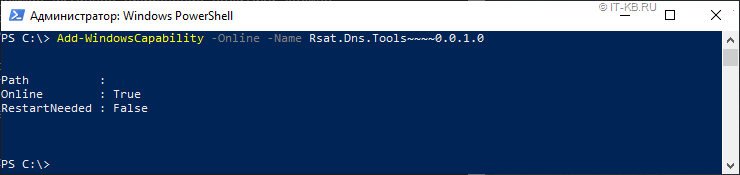

Консоль администрирования WSUS для десктопных компьютеров с Windows 10 или 11 входит в состав RSAT. Для установки компонента Rsat.WSUS.Tool, выполните следующую PowerShell команду:

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Если вы хотите установить консоль WSUS в Windows Server, выполните команду:

Install-WindowsFeature -Name UpdateServices-Ui

При установке WSUS в Windows Server создаются две дополнительные локальные группы. Вы можете использовать их для предоставления доступа пользователям к консоли управления WSUS.

- WSUS Administrators

- WSUS Reporters

Для просмотра отчетов по установленным обновлениям и клиентам на WSUS нужно установить:

- Microsoft System CLR Types для SQL Server 2012 (SQLSysClrTypes.msi);

- Microsoft Report Viewer 2012 Runtime (ReportViewer.msi).

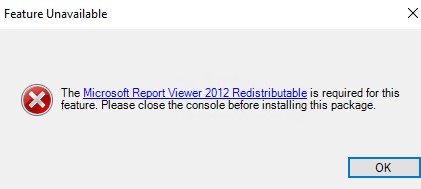

Если компоненты не установлен, при формировании любого отчета WSUS появится ошибка:

The Microsoft Report Viewer 2012 Redistributable is required for this feature. Please close the console before installing this package.

Оптимизация производительности WSUS

В этом разделе опишем несколько советов, касающихся оптимизации производительности сервера обновлений WSUS в реальных условиях.

- Для нормальной работы WSUS на сервере обновлений нужно должно быть свободным минимум 4 Гб RAM и 2CPU;

- При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Для решения проблемы нужно добавить RAM на сервер и оптимизировать настройки пула IIS в соответствии с рекомендациями в статье. Воспользуетесь такими командами:

Import-Module WebAdministration

Set-ItemProperty -Path IIS:AppPoolsWsusPool -Name queueLength -Value 2500

Set-ItemProperty -Path IIS:AppPoolsWsusPool -Name cpu.resetInterval -Value "00.00:15:00"

Set-ItemProperty -Path IIS:AppPoolsWsusPool -Name recycling.periodicRestart.privateMemory -Value 0

Set-ItemProperty -Path IIS:AppPoolsWsusPool -Name failure.loadBalancerCapabilities -Value "TcpLevel" - Включите автоматическое одобрения для обновлений антивируса Microsoft В противном случае WSUS станет существенно тормозить и потреблять всю доступную оперативную память.

Антивирусные проверки могут негативно влиять на производительность WSUS. Во встроенном Microsoft Defender антивирусе в Windows Server рекомендуется исключить следующие папки из области проверки:

- WSUSWSUSContent;

- %windir%widdata;

- SoftwareDistributionDownload.

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Подготовка сервера

Установка роли сервера обновлений

Постустановка и настройка WSUS с помощью мастера

Ручная настройка сервера

Установка Microsoft Report Viewer

Конфигурирование сервера

Настройка клиентов

Групповой политикой

Реестром

Автоматическая чистка

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

- Задаем имя компьютера.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление — Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services — в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства — Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

… и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

… и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

… и среди компонентов на соответствующей странице выбираем .NET Framework 3.5:

Продолжаем установку и завершаем ее.

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/ru-ru/download/details.aspx?id=45496 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

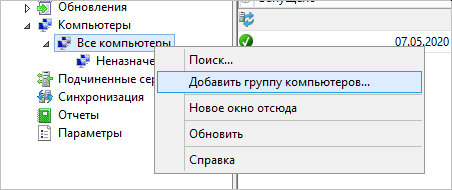

В консоли управления WSUS переходим в Компьютеры — кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров…:

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры — Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

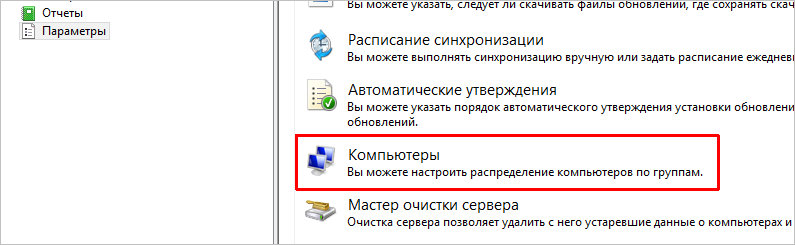

В консоли WSUS переходим в Параметры — Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Центр обновления Windows. Стоит настроить следующие политики:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. |

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * |

Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: — Рабочие станции — Серверы — Тестовая группа |

Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdate. Нам необходимо создать следующие ключи:

- WUServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- WUStatusServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- TargetGroupEnabled, REG_DWORD — значение 1

- TargetGroup, REG_DWORD — значение целевой группы, например, «Серверы».

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdateAU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

wuauclt.exe /detectnow

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры — Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

Службы обновления Windows Server ( WSUS ) — это программа, разработанная Microsoft, которая является эффективным инструментом для администраторов обновлений Windows.

Содержание

- Что такое Windows Update

- Введение в службы обновления Windows Server

- Системные требования для WSUS

- Настройка лаборатории WSUS

- Порты/исключения брандмауэра WSUS

- Установка роли WSUS на Windows Server 2016

- Роли сервера — Windows Server Update Services

- Тип базы данных WSUS — службы ролей

- Расположение содержимого WSUS

- Конфигурируем IIS

- Настройка служб обновления Windows Server (WSUS)

- Выберите вышестоящий сервер WSUS

- Прокси сервер

- Выберите языки для обновлений

- Выберите продукты

- Выберите Обновить классификации

- Настройка расписания синхронизации WSUS

- Установка Microsoft Report Viewer

- Настройка WSUS

- Классификация обновлений

- Настройка групп компьютеров WSUS

- Настройка ПК на получение обновлений WSUS через GPO

- Политика установки обновлений WSUS для рабочих станций

- Назначаем политики WSUS на OU Active Directory

Что такое Windows Update

Давайте начнем с некоторых основ. Когда вы устанавливаете операционную систему или создаете образ машины, вы всегда следите за тем, чтобы на нее были установлены последние обновления. Не только операционная система, но и почти каждое программное обеспечение, которое мы используем, нуждается в постоянном обновлении.

Обновления Windows выпускаются для исправления ошибок, устранения проблем безопасности в ОС и добавления новых функций в операционную систему. Обновления Windows полагаются на службу Центра обновления Windows, которая по умолчанию настроена на автоматический запуск.

Служба Windows Update автоматически загружает и устанавливает рекомендуемые и важные обновления.

Обновления Microsoft можно разделить на следующие категории:

- Критические обновления

- Обновления безопасности

- Обновления определений

- Драйверы

- Накопительные пакеты обновлений

- Пакеты услуг

- Инструменты

- Пакеты функций

- Обновления

Если вы перешли с Windows 7 на Windows 10, вы заметите множество новых опций в Центре обновления Windows. Вы получаете несколько интересных опций, таких как приостановка обновлений на 7 дней, изменение активных часов для установки обновлений. В дополнение к этому есть много полезных опций в разделе «Дополнительные параметры».

Введение в службы обновления Windows Server

Службы Windows Server Update Services (WSUS) позволяют администраторам развертывать последние обновления продуктов Microsoft. WSUS — это роль сервера Windows Server, и при ее установке вы можете эффективно управлять обновлениями и развертывать их.

Одной из наиболее важных задач системных администраторов является постоянное обновление клиентских и серверных компьютеров с помощью последних исправлений программного обеспечения и обновлений безопасности. Без WSUS было бы очень сложно управлять развертыванием обновлений.

Если в вашей установке есть один сервер WSUS, обновления загружаются непосредственно из Центра обновления Майкрософт. Однако, если вы устанавливаете несколько серверов WSUS, вы можете настроить сервер WSUS для работы в качестве источника обновлений, который также известен как вышестоящий сервер.

Вместо того, чтобы позволять нескольким компьютерам загружать обновления непосредственно из Интернета, вы можете настроить сервер WSUS и указать клиентам загружать все обновления с сервера WSUS. При этом вы экономите пропускную способность интернета, а также ускоряете процесс обновления Windows.

Системные требования для WSUS

Минимум требования к оборудованию для WSUS

| Процессор | Процессор x64 1,4 ГГц (2 ГГц или выше повторно рекомендуется) |

| Память | Дополнительные 2 ГБ ОЗУ больше, чем требуется серверу |

| Доступное место на диске | 10 ГБ (рекомендуется 40 ГБ или больше) |

| Сетевой адаптер | 100 Мбит/с или больше |

В этом примере рассматривается процедура установки служб обновления Windows Server с использованием внутренней базы данных Windows (WID).

Настройка лаборатории WSUS

| Имя сервера | Операционная система | Роли | ip Адрес |

| server1.pentagon.loc | Server 2016 Standart | WSUS | 10.0.0.3 |

| dc1.pentagon.loc | Server 2016 Standart | AD,DNS | 10.0.0.1 |

Порты/исключения брандмауэра WSUS

При настройке сервера WSUS важно, чтобы сервер подключался к обновлению Microsoft для загрузки обновлений. Если между WSUS и Интернетом есть корпоративный брандмауэр, возможно, вам придется настроить этот брандмауэр, чтобы WSUS мог получать обновления.

Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Вы должны разрешить доступ в Интернет из WSUS к следующему списку URL-адресов:

- http://windowsupdate.microsoft.com

- http://*.windowsupdate.microsoft.com

- https://*.windowsupdate.microsoft.com

- http://*.update.microsoft.com

- https://*.update.microsoft.com

- http://*.windowsupdate.com

- http://download.windowsupdate.com

- https://download.microsoft.com

- http://*.download.windowsupdate.com

- http://wustat.windows.com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

Установка роли WSUS на Windows Server 2016

Шаги по установке роли служб обновления Windows Server (WSUS) в Windows Server 2019 включают:

- Войдите на сервер Windows 2016, на котором вы планируете установить роль сервера WSUS, используя учетную запись, которая является членом группы локальных администраторов.

- В диспетчере серверов нажмите «Manage» и нажмите «Add Roles and Features » .

- На странице «Before you begin» нажмите « Next» .

- На странице выбора типа установки выберите вариант Role-based or feature-based installation . Нажмите «Next» .

На странице «Выбор сервера» проверьте имя сервера и нажмите « Next» .

Роли сервера — Windows Server Update Services

На странице «Роли сервера» выберите роль « Windows Server Update Services ». Вы должны увидеть поле Add Features, необходимые для служб Windows Server Update Services. Нажмите « Add Features» и нажмите «Next» .

На странице «Select features» оставьте параметры по умолчанию и нажмите « Next» .

На странице Службы обновления Windows Server нажмите кнопку Далее .

Тип базы данных WSUS — службы ролей

Необходимо выбрать службы ролей/тип базы данных для установки служб Windows Server Update. Выберите «WID Connectivity» и «WSUS Services» . Нажмите «Next» .

Расположение содержимого WSUS

Укажите расположение содержимого для хранения обновлений. Я бы рекомендовал хранить обновления на другом диске, а не на диске C:. Размер этой папки со временем может увеличиться, и вы не хотите, чтобы эта папка находилась на диске C:. Поэтому выберите либо отдельный диск, либо храните обновления на удаленном сервере.

Нажмите «Далее» .

Далее у вас будет настройка роли Web Server Role(IIS) , нажмите пару раз next

Окончательное подтверждение перед установкой WSUS. Проверьте настройки и нажмите « Install» .

После завершения установки WSUS щелкните Launch Post-Installation tasks после установки .

Либо сделайте это тут

Дождитесь окончания процесса

Конфигурируем IIS

При большом количестве клиентов WSUS (более 1500) вы можете столкнутся с существенным снижением производительность пула IIS WsusPoll, который раздает обновления клиентам. Может появляться ошибка 0x80244022 на клиентах, или при запуске консоль WSUS падать с ошибкой Error: Unexpected Error + Event ID 7053 в Event Viewer (The WSUS administration console has encountered an unexpected error. This may be a transient error; try restarting the administration console. If this error persists).

Queue Length = 2000 (up from default of 1000)

Idle Time-out (minutes) = 0 (down from the default of 20)

Ping Enabled = False (from default of True)

Private Memory Limit (KB) = 0 (unlimited, up from the default of 1843200 KB)

Regular Time Interval (minutes) = 0 (to prevent a recycle, and modified from the default of 1740)Настройка служб обновления Windows Server (WSUS)

После установки WSUS вы можете настроить сервер WSUS с помощью мастера настройки сервера WSUS. Это одноразовая конфигурация, в которой вы настроите некоторые важные параметры WSUS.

Если вы не видите мастер настройки сервера WSUS или пропустили его по ошибке, не беспокойтесь. Вы можете запустить его, открыв WSUS Console > Options > WSUS Server Configuration wizard.

Примечание. Прежде чем приступить к настройке WSUS, несколько важных моментов.

- Убедитесь, что брандмауэр сервера разрешает клиентам доступ к серверу WSUS. Если у клиентов возникают проблемы с подключением к серверу WSUS, обновления не будут загружаться с сервера.

- WSUS загружает обновления с вышестоящего сервера, которым в нашем случае являются сервера обновления Microsoft. Поэтому убедитесь, что брандмауэр разрешает серверу WSUS подключаться к Центру обновления Майкрософт.

- Если в вашей настройке есть прокси-сервер, вы должны ввести учетные данные для прокси-сервера при настройке WSUS. Имейте их под рукой, поскольку они необходимы.

На странице «Перед началом» нажмите « Далее » .

Нажмите «Далее» .

Выберите вышестоящий сервер WSUS

Это важный раздел, в котором вы выбираете вышестоящий сервер. Вы получаете два варианта.

- Синхронизировать из Центра обновления Майкрософт — при выборе этого параметра обновления будут загружаться из Центра обновления Майкрософт.

- Синхронизировать с другого сервера служб обновления Windows Server — выберите этот параметр, если хотите, чтобы этот сервер WSUS загружал обновления с уже существующего сервера WSUS. Вы должны указать имя сервера и номер порта (8530) по умолчанию. Если вы выбираете вариант использования SSL во время синхронизации обновлений, убедитесь, что вышестоящий сервер WSUS также настроен на поддержку SSL.

Поскольку это будет мой единственный сервер WSUS, я выберу Synchronize from Microsoft Update . Нажмите «Далее» .

Прокси сервер

Укажите информацию о прокси-сервере, если он у вас есть. Если выбран этот параметр, убедитесь, что вы указали имя прокси-сервера и номер порта. В дополнение к этому укажите учетные данные для подключения к прокси-серверу. Если вы хотите включить базовую аутентификацию для пользователя, подключающегося к прокси-серверу, нажмите Разрешить базовую аутентификацию (пароль в открытом виде) .

Нажмите «Далее» .

На странице «Connect to upstream server» нажмите кнопку « Начать подключение » . Подключение может быть не быстрым, у меня оно было около часу, в любом случае дождитесь ответа , это будет либо ошибка либо даст возможность продолжить далее настроивать сервер

Выберите языки для обновлений

На странице «Выбор языков» у вас есть возможность выбрать языки из обновлений. Если вы выберете загрузку обновлений на всех языках, вы найдете обновления на всех языках в консоли WSUS.

Однако, если вы хотите получать обновления только для определенных языков, выберите Загружать обновления только на этих языках . Выберите языки, для которых вы хотите получать обновления.

Нажмите «Далее» .

Выберите продукты

На этой странице вы выбираете продукты, для которых хотите получать обновления. Продукт — это конкретная версия операционной системы или приложения.

Из списка продуктов вы можете выбрать отдельные продукты или семейства продуктов, для которых вы хотите, чтобы ваш сервер синхронизировал обновления. В этом случае в качестве продуктов я выбрал , все, но вы можете выбрать отдельно к примеру Windows Server 2016, windows 10, windows 7-8-9-xp-11

Например, если вы уверены, что в вашей сети не осталось компьютеров с Windows 7 или Windows 8, не выбирайте эти опции.

Нажмите «Далее» .

Выберите Обновить классификации

В начале поста я перечислил типы обновлений. На странице Choose Classifications выберите нужные классификации. Я выбрал критические обновления , обновления безопасности и накопительные пакеты обновлений .

Нажмите «Далее» .

Настройка расписания синхронизации WSUS

Вы должны решить, как вы хотите выполнять синхронизацию WSUS. На странице Set Sync Schedule (Установить расписание синхронизации) можно выбрать, выполнять ли синхронизацию вручную или автоматически.

Если вы выберете Синхронизировать вручную , вы должны вручную запустить процесс синхронизации из Консоли администрирования WSUS. Если выбран этот параметр, вам придется каждый раз выполнять синхронизацию вручную. Поэтому не выбирайте этот параметр, если вы настраиваете WSUS в рабочей среде.

Если вы выберете « Синхронизировать автоматически », сервер WSUS будет синхронизироваться через заданные промежутки времени. Вы можете установить время первой синхронизации. Затем установите количество синхронизаций в день. В раскрывающемся списке вы можете выбрать значение от 1 до 24.

Нажмите «Далее» .

Щелкните Начать первоначальную синхронизацию . Нажмите «Далее» .

Наконец, на последней странице нажмите « Готово » . На этом шаги по настройке WSUS завершены.

Установка Microsoft Report Viewer

Открываем консоль Windows Server Update Services, в разделе Reports выбираем любой из пунктов и видим сообщение что необходима установка Microsoft Report Viewer

Переходим по ссылке и скачиваем

Запускаем инсталляцию ReportViever и получаем следующее сообщение.

Установка Microsoft System CLR Types for SQL Server

Скачиваем и устанавливаем

после установки при нажатии на репорт ошибка осталась,закройте консоль WSUS и откройте заново.

Теперь при нажатии на любой из репортов должно открываться новое окно, для проверки открываем Update Status Summary

Настройка WSUS

Открываем раздел Options.

Здесь можно изменить те данные, которые вносились при первичной настройке WSUS, либо запустить настройку заново.

Открываем Update files and Languages и задаем скачивание обновлений после утверждения.

Тем самым с Microsoft не будут загружаться не нужные обновления и захламлять место на диске. Минус данного способа в том, что если пользователь ПК решил обновить свой Windows, а обновления еще не были утверждены и закачены на сервер, то это вызовет ошибку в обновлении на ПК пользователя.

Если галочка убрана, то все обновления нужные и не нужные после синхронизации с Microsoft будут загружаться на сервер.

Что следует понимать под не нужными обновлениями. Предположим вы не давно обновили версию Windows на Windows 10 и на всех компьютерах у вас версия 1909. Соответственно обновления для всех остальных версий вам не нужны.

Определить версию операционной системы Windows

В командной строке выполним systeminfo, получаем:

Windows 10 (2004) 19041.423

Windows 10 (1909) 18363.997

Windows 10 (1903) 18362.997

Windows 10 (1809) 10.0.17763

Windows 10 (1803) 10.0.17134

Windows 10 (1709) 10.0.16299

Windows 10 (1703) 10.0.15063

Windows 10 (1607) 10.0.14393

Windows 10 (1511) 10.0.10586

Windows 10 10.0.10240

Windows Server 2016 (Long-Term Servicing Channel) 1607 14393.0Классификация обновлений

На этом этапе мы разделим обновления по классификации.

Выбираем Updates и правой кнопкой, выбираем New Update View.

1. Устанавливаем галочки

2. Выбираем классификацию обновления

3. Выбираем продукт

4. Задаем имя.

В нашем примере мы создаем более мелкие классификации обновлений.

Если этот вариант Вам не нравится, Вы можете объединить в один

Update View все обновления, например, для Windows 10 или один тип обновлений для нескольких ОС.

Для Windows Defender выбираем Definition Updates.

Windows Defender проверяет наличие обновлений через клиента автоматического обновления.

Настройка групп компьютеров WSUS

Создавая группы компьютеров, вы можете сначала тестировать и нацеливать обновления на определенные компьютеры. Когда вы откроете консоль WSUS, вы найдете две группы компьютеров по умолчанию — « All Computers » и «Unassigned Computers» .

Вы можете создавать настраиваемые группы компьютеров для управления обновлениями в вашей организации. Согласно Microsoft, вы должны создать хотя бы одну группу компьютеров в консоли WSUS. Тестируйте обновления, прежде чем развертывать их на других компьютерах в вашей организации.

Чтобы создать новую группу компьютеров в консоли WSUS

В консоли администрирования WSUS в разделе «Службы обновления» разверните сервер WSUS. Разверните компьютеры, щелкните правой кнопкой мыши All Computers и выберите Add Computer Group .

В диалоговом окне «Добавить группу компьютеров» укажите имя новой группы и нажмите « Add» .

Созданим 2 группы — WorkStation , Servers

Данное условие не касается обновлений например для Windows Defender, которое можно установить на автоматическое обновление без утверждений, но об этом поговорим позже.

Распределение компьютеров по группам может происходить двумя разными способами. Можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Во вкладке Options выбираем Computers и выбираем нужный способ распределения компьютеров.

В нашем случае установим через Group Policy. Все новые компьютеры будут появляться в каталоге Unassigned Computers откуда мы их будем разносить по нужным группам и применять к ним обновления. Опция Use group Policy or registry settings on computers — Это выбор через групповые политики.

Настройка ПК на получение обновлений WSUS через GPO

Групповые политики AD позволяют администратору автоматически назначить компьютеры в различные группы WSUS, избавляя его от необходимости ручного перемещения компьютеров между группами в консоли WSUS и поддержки этих групп в актуальном состоянии. Назначение клиентов к различным целевым группам WSUS основывается на метке в реестре на клиенте (метки задаются групповой политикой или прямым редактированием реестра). Такой тип соотнесения клиентов к группам WSUS называется client side targeting (Таргетинг на стороне клиента).

Предполагается, что в нашей сети будут использоваться две различные политики обновления — отдельная политика установки обновлений для серверов (Servers) и для рабочих станций (Workstations). Эти две группы нужно создать в консоли WSUS в секции All Computers.

Политика использования сервера обновлений WSUS клиентами во многом зависит от организационной структуры OU в Active Directory и правил установки обновлении в организации. Это всего лишь частный вариант, позволяющий понять базовые принципы использования политик AD для установки обновлений Windows.

В первую очередь необходимо указать правило группировки компьютеров в консоли WSUS (targeting). По умолчанию в консоли WSUS компьютеры распределяются администратором по группам вручную (server side targeting). Нас это не устраивает, поэтому укажем, что компьютеры распределяются в группы на основе client side targeting (по определенному ключу в реестре клиента). Для этого в консоли WSUS перейдите в раздел Options и откройте параметр Computers. Поменяйте значение на Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Теперь можно создать GPO для настройки клиентов WSUS. Откройте доменную консоль управления групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Для запуска консоли групповых политик можно установить дополнительно пакет Grop Policy Management либо настроивать через контроллер домена и пакет модуля RSAT для работы с AD

Создадим две OU в AD , под компьютеры

После запускаем gpmc.msc — Group Policy Manager

Выдяляем OU Servers и создаем в нем груповую политику и именуем ее в ServerWSUSPolicy

Начнем с описания серверной политики ServerWSUSPolicy.

Настройки групповых политик, отвечающих за работу службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows > Разрешить клиенту присоединится к целевой группе). По английски будет Enable client-side targeting

В нашей организации мы предполагаем использовать данную политику для установки обновлений WSUS на сервера Windows. Предполагается, что все попадающие под эту политику компьютеры будут отнесены к группе Servers в консоли WSUS. Кроме того, мы хотим запретить автоматическую установку обновлений на серверах при их получении. Это значит, что продуктивные сервера не будут автоматически устанавливать обновления и перезагружаться без подтверждения администратора (обычно эти работы выполняются системным администратором в рамках ежемесячных плановых регламентных работ). Для реализации такой схемы зададим следующие политики:

- Configure Automatic Updates (Настройка автоматического обновления): Enable. 3 – Auto download and notify for install (Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их появлении;

- Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений): http://server1:8530, Set the intranet statistics server (Укажите сервер статистики в интрасети): http://server1:8530 – здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают);

- No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя): Enable – запретить автоматическую перезагрузку при наличии сессии пользователя;

- Enable client-side targeting (Разрешить клиенту присоединение к целевой группе): Enable. Target group name for this computer (Имя целевой группу для данного компьютера): Servers – в консоли WSUS отнести клиенты к группе Servers.

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Политика установки обновлений WSUS для рабочих станций

Выдяляем OU Workstation и создаем в нем груповую политику и именуем ее в WorkstationWSUSPolicy

Мы предполагаем, что обновления на клиентские рабочие станции, в отличии от серверной политики, будут устанавливаться автоматически ночью сразу после получения обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически (предупреждая пользователя за 5 минут).

В данной GPO (WorkstationWSUSPolicy) мы указываем:

Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений): Disabled — запрет на немедленную установку обновлений при их получении;

- Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях): Enabled — отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку;

- Configure Automatic Updates: Enabled. Configure automatic updating: 4 — Auto download and schedule the install. Scheduled install day: 0 — Every day. Scheduled install time: 05:00 – при получении новых обновлений клиент скачивает в локлаьный кэш и планирует их автоматическую установку на 5:00 утра;

- Enable client-side targeting: Workstation – в консоли WSUS отнести клиента к группе Workstation;

- No auto-restart with logged on users for scheduled automatic updates installations: Disabled — система автоматически перезагрузится через 5 минут после окончания установки обновлений;

- Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates: http://server1:8530, Set the intranet statistics server: http://server1:8530 –адрес корпоративного WSUS сервера.

- Do not allow update deferral policies to cause scans against Windows Update — Отключение обновления из интернета , если не доступен wsus

Включим в этой же политике принудительный запуск обновлений windows

Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначаем политики WSUS на OU Active Directory

Следующий шаг – назначить созданные политики на соответствующие контейнеры (OU) Active Directory. В нашем примере структура OU в домене AD максимально простая: имеются два контейнера – Servers (в нем содержаться все сервера организации, помимо контроллеров домена) и Workstation (Workstations –компьютеры пользователей).

Чтобы назначить политику на OU, щелкните в консоли управления групповыми политиками по нужному OU, выберите пункт меню Link as Existing GPO и выберите соответствующую политику.

Осталось обновить групповые политики на клиентах для привязки клиента к серверу WSUS:

gpupdate /force

и получить обновления на клиенте , после они появятся в списке

Содержание

- 1 RSAT в Windows 10 как Features on Demand (FoD)

- 2 Установка RSAT в Windows 10 с помощью PowerShell

- 3 Ошибка 0x800f0954 при установке RSAT в Windows 10

- 4 Установка RSAT в Windows 10 в офлайн режиме

- 5 Table of Contents

- 6 Running the Server Manager

- 7 Pro-Tip

- 8 Known Issue

- 9 Summary

Ранее мы уже писали об особенностях установки пакета Remote Server Administration Tools (RSAT) в Windows 10. Но время идёт и новые релизы Windows 10 вносят новые правила работы с этим пакетом. В этой заметке мы поговорим об особенностях автономной установки RSAT в актуальной версии Windows 10 1903.

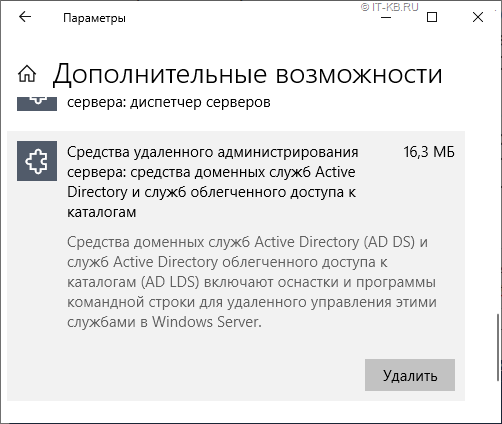

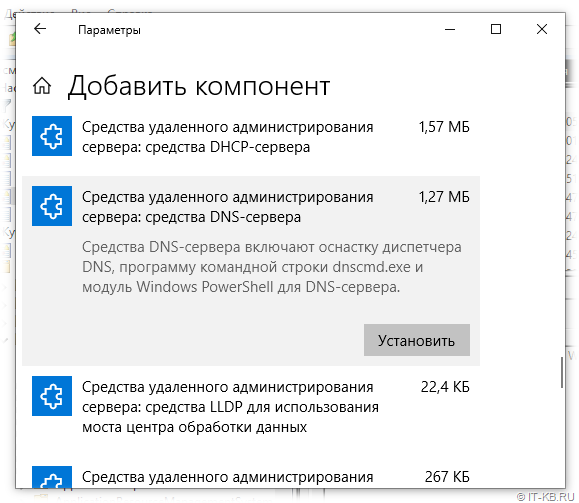

Графический интерфейс «Параметры Windows» и UAC

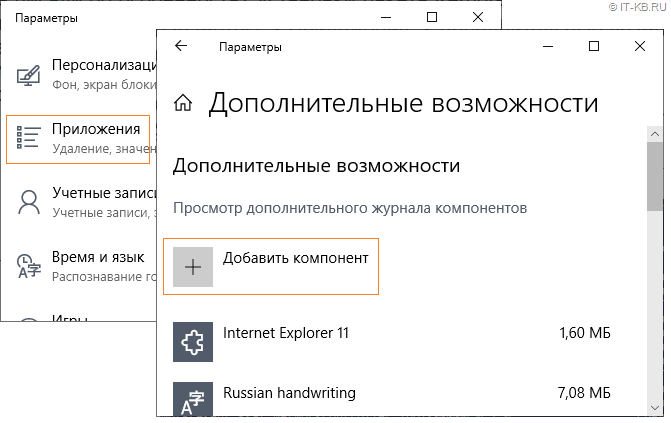

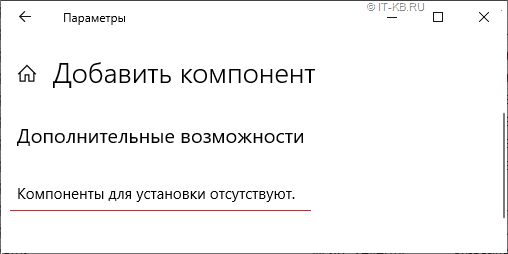

В рассматриваемой нами версии Windows 10 активацию компонент RSAT можно выполнить через графический интерфейс Windows, пройдя последовательно в Параметры Windows > Приложения > Дополнительные возможности > Добавить компонент

Однако, если с помощью этого графического интерфейса мы попытаемся выполнить добавление компонент на системе, подключенной к локальному серверу WSUS/SCCM SUP, то может получиться так, что мы даже не сможем получить перечень доступных к установке компонент.

Эта проблема будет воспроизводится в том случае, если текущий пользователь системы не имеет прав локального администратора и доступ к интерфейсу добавления компонент выполняется с запросом повышения привилегий UAC. При этом, если войти в систему интерактивно с правами администратора, то список компонент в графическом интерфейсе мы всё же сможем увидеть.

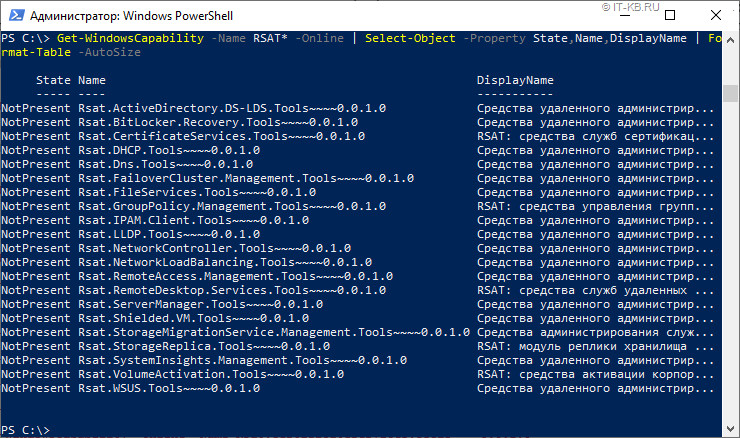

Компоненты RSAT и PowerShell

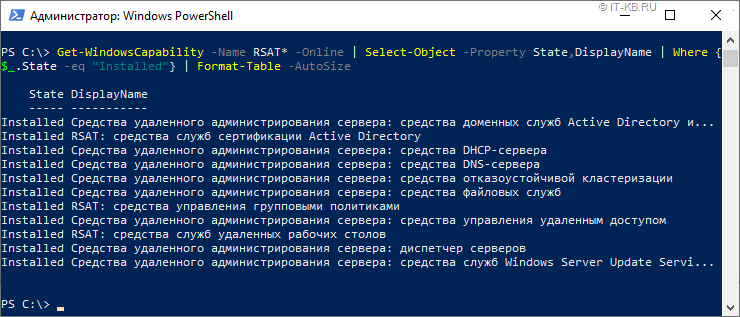

В качестве альтернативного варианта получения списка опциональных компонент Windows можно использовать оболочку PowerShell, запущенную с правами администратора. Для получения компонент, относящихся к пакету RSAT можно выполнить команду:

Get-WindowsCapability-NameRSAT*-Online | Select-Object-Property State,Name,DisplayName | Format-Table-AutoSize

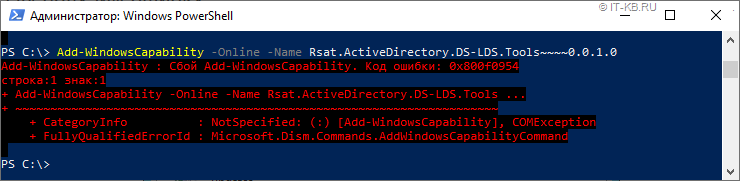

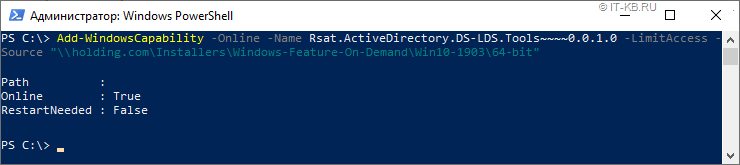

Установку той или иной компоненты можно выполнить командой типа:

Add-WindowsCapability-Online-NameRsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Feature On Demand и проблема Offline-клиентов

Теперь нам понятно, что графический интерфейс Windows 10 1903 работает с UAC криво, а в PowerShell всё в этом плане хорошо. Однако, безотносительно способа установки, в том случае, если компьютер настроен на использование WSUS/SUP и не имеет прямого доступа в интернет, при попытке установки выбранной компоненты мы можем получить ошибку 0x800f0954.

И ошибка эта будет воспроизводиться как при использовании PowerShell, так и при использовании графического интерфейса. Правда, в графическом интерфейсе, опять же, это может быть не так очевидно.

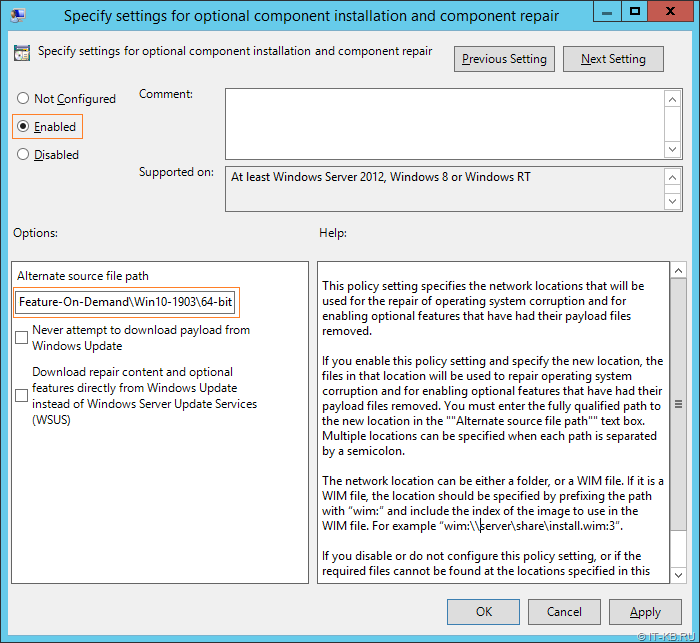

Как я понял, связано это с тем, что для установки опциональных компонент требуется наличие доступа к комплекту пакетов установки Feature On Demand (FOD) для нашей «модной» версии Windows 1903. Именно в этот комплект включаются компоненты RSAT, начиная с обновления Windows 10 1809 от Октября 2018 года. Об этом, в частности, гласит примечание на странице загрузки Remote Server Administration Tools for Windows 10

Интересно то, что на этой же веб-странице имеется сноска о том, что пользователям, использующим WSUS/SUP, и получающим выше обозначенную ошибку 0x800f0954, для возможности установки компонент RSAT придётся настраивать прямой доступ на Windows Update, либо использовать метод с сетевым каталогом.

Known issues affecting various RSAT versions:

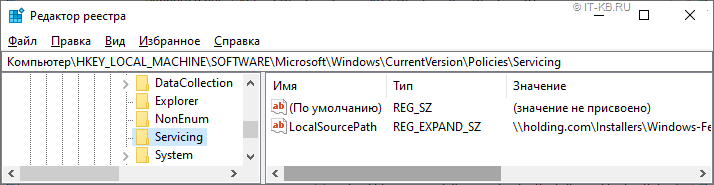

И в этой ситуации администраторы используют разные пути. Некоторые идут по пути наименьшего сопротивления, не заморачиваясь при этом вопросами удобства и безопасности, и отключают на время установки RSAT нацеливание клиента на WSUS с последующей организацией прямого доступа к Windows Update.

На мой взгляд, этот метод «так себе», так как далеко не всегда и не во всех ситуациях возможно, или даже временно допустимо, обеспечивать прямой доступ на внешние интернет-узлы. К тому же решение с временной правкой реестра и последующим перезапуском службы клиента Windows Update назвать удобным язык не повернётся. При этом ведь ещё нужно помнить про том, что нигде в групповых политиках не должно быть настроено явных запретов на до-загрузку контента Windows c Windows Update.

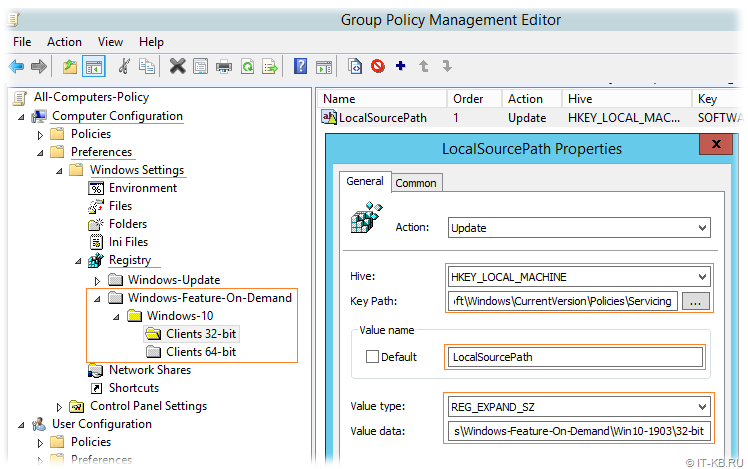

Feature On Demand и WSUS

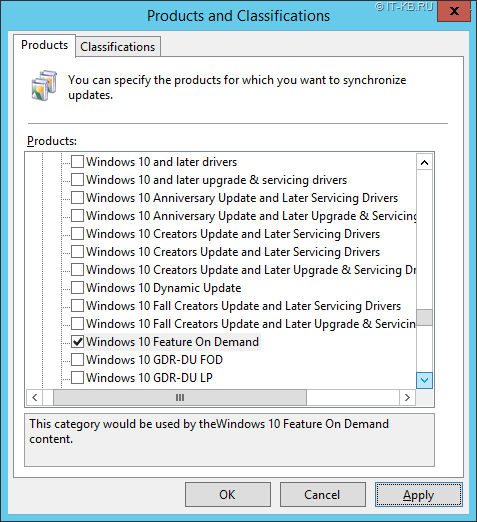

А что же нам в этой ситуации может предложить наш локальный источник обновлений — WSUS? Если заглянуть в свойствах сервера WSUS в перечень продуктов, относящихся к Windows 10 (…интересно, в Microsoft сами ориентируются в этом списке?…), то мы увидим такую интересную позицию, как Windows 10 Feature On Demand.

Не найдя нигде в открытых источниках вменяемого развёрнутого описания этой позиции (…впрочем, как и многих других…) мы решили включить её и проверить, что она нам даст. По итогу могу сказать, что среди метаданных о более, чем тысячи обновлений, прилетевших после синхронизации WSUS с Windows Update, я увидел только некоторые компоненты FOD, большинство из которых применимы только для старых версий Windows 10. Ну и в придачу мы получили целый ворох языковых пакетов на всех мыслимых и немыслимых языках, невзирая на то, что в настройках сервера WSUS у нас включены только английский и русский языки. В общем и целом эта позиция на WSUS для нас оказалась бесполезной и даже вредительской.

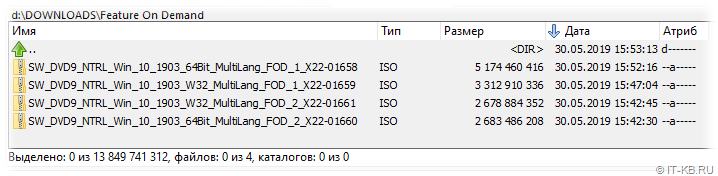

Раздача Feature On Demand для Offline-клиентов