По умолчанию UAC включен и требует подтверждения для любых действий, могущих оказать влияние на операционную систему, однако вы можете отключить UAC или настроить его уведомления удобным для себя способом. В конце инструкции также имеется видео, где показаны оба способа отключения контроля учетных записей Windows 10. Примечание: если даже при отключенном контроле учетных записей какая-то из программ не запускается с сообщением, что администратор заблокировал выполнение этого приложения, должна помочь эта инструкция: Приложение заблокировано в целях защиты в Windows 10.

- Отключение контроля учетных записей в панели управления Windows 10

- Изменение параметров UAC в редакторе реестра

- Отключение UAC в командной строке

- Как отключить контроль учетных записей в редакторе локальной групповой политики

- Видео инструкция

Как отключить контроль учетных записей в панели управления Windows 10

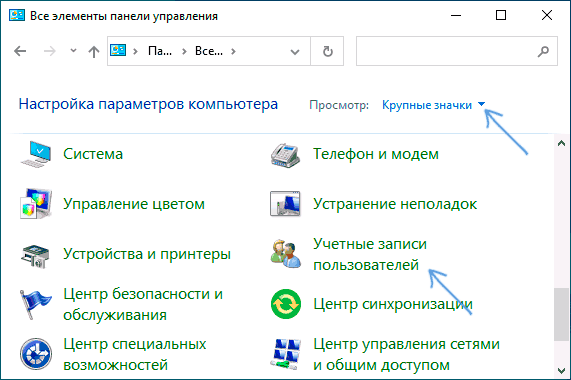

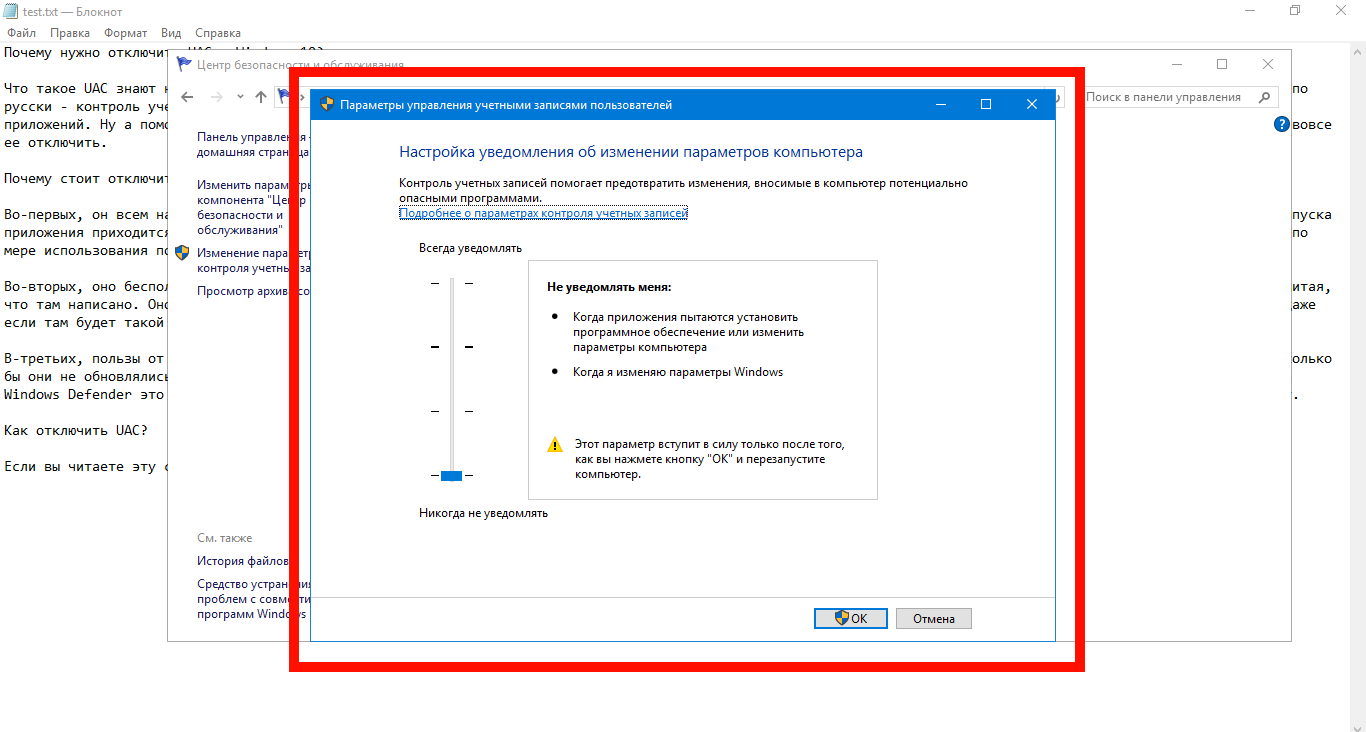

Первый способ — использовать соответствующий пункт в панели управления Windows 10 для изменения настроек контроля учетных записей.

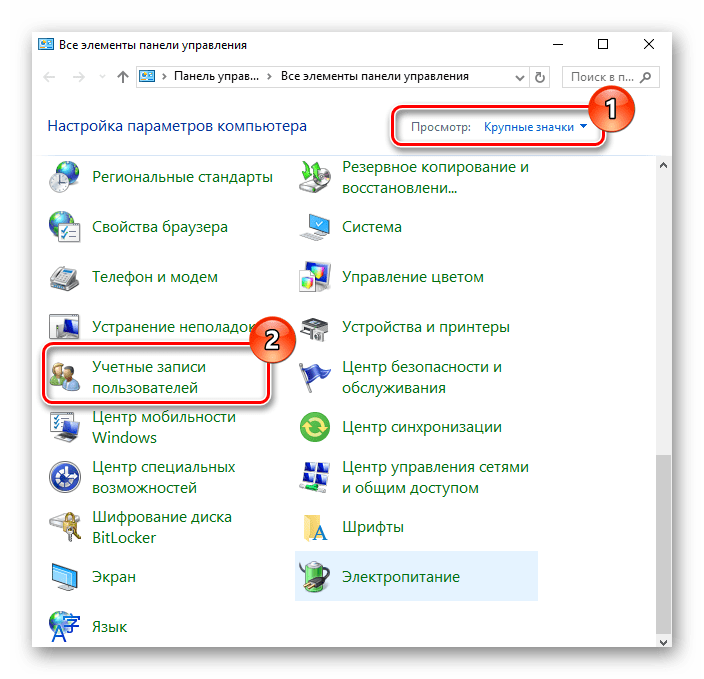

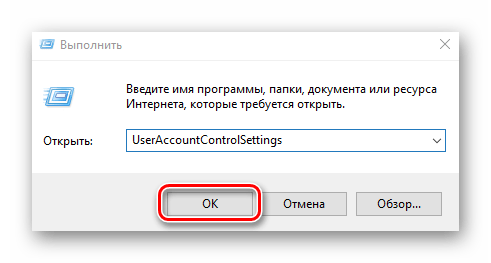

- Откройте панель управления, для этого можно использовать поиск в панели задач или нажать клавиши Win+R, ввести control и нажать Enter. А можно сразу перейти к 4-му шагу, нажав Win+R и введя UserAccountControlSettings

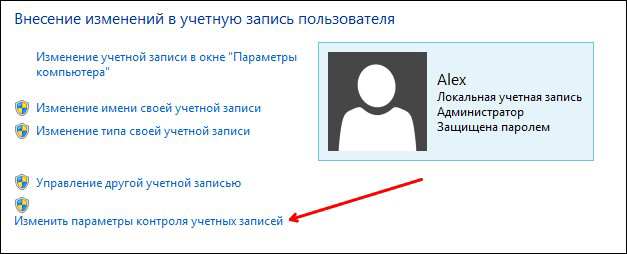

- В панели управления вверху справа в поле «Просмотр» вместо «Категории» установите «Значки», а затем откройте пункт «Учетные записи пользователей».

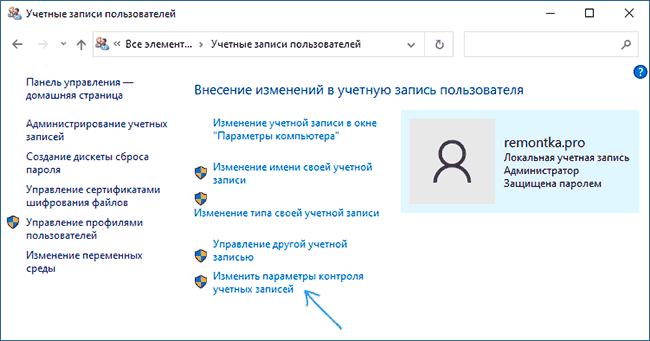

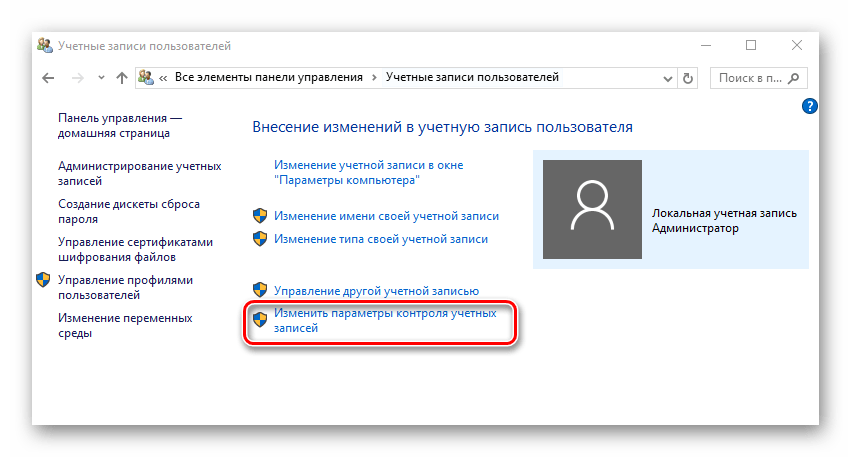

- В следующем окне нажмите «Изменить параметры контроля учетных записей».

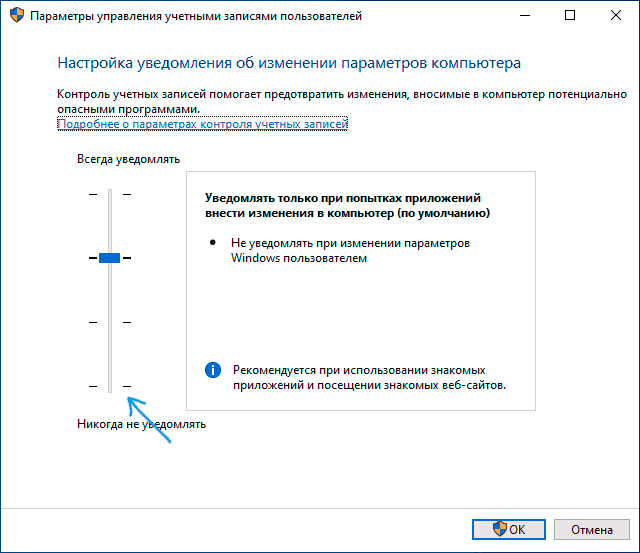

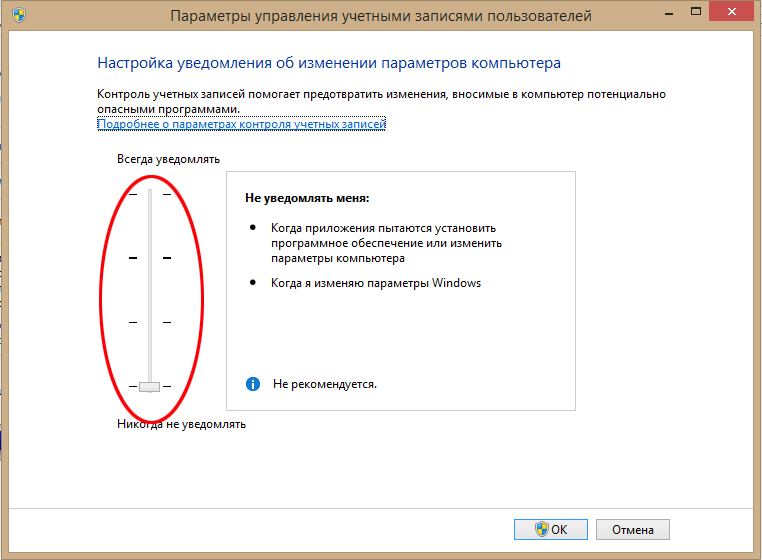

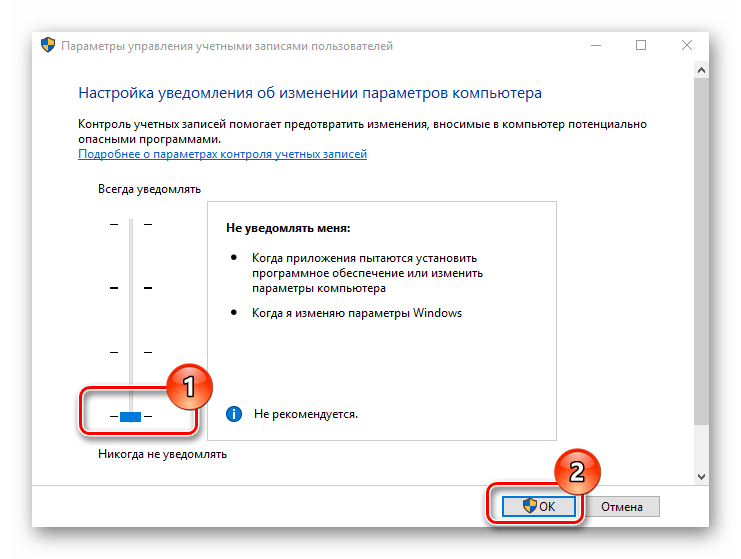

- Далее вы можете вручную задать параметры UAC или отключить контроль учетных записей Windows 10, достаточно выбрать один из вариантов настроек работы UAC, каждый из которых пояснён далее.

Возможные варианты настроек контроля учетных записей в панели управления от верхнего к нижнему:

- Всегда уведомлять, когда приложения пытаются установить программное обеспечение или при изменении параметров компьютера — самый безопасный вариант, при любом своем действии, которое может что-то изменить, а также при действиях сторонних программ вы будете получать уведомление об этом. Обычные пользователи (не администраторы) должны будут ввести пароль для подтверждения действия.

- Уведомлять только при попытках приложений внести изменения в компьютер — этот параметр установлен в Windows 10 по умолчанию. Он означает, что контролируются только действия программ, но не действия пользователя.

- Уведомлять только при попытках приложений внести изменения в компьютер (не затемнять рабочий стол). Отличие от предыдущего пункта в том, что рабочий стол не затемняется и не блокируется, что в некоторых случаях (вирусы, трояны) может быть угрозой безопасности.

- Не уведомлять меня — UAC отключен и не уведомляет о каких-либо изменениях в параметрах компьютера, инициированных вами или программами.

Если вы решили отключить контроль учетных записей Windows 10, что является совсем не безопасной практикой, в дальнейшем следует быть очень внимательным, поскольку все программы будут иметь к системе тот же доступ, что и вы, в то время как контроль учетных записей не сообщит, если какая-то из них может повлиять на работу системы. Иными словами, если причина отключения UAC только в том, что он «мешает», я настойчиво рекомендую включить его обратно.

Изменение параметров контроля учетных записей в редакторе реестра

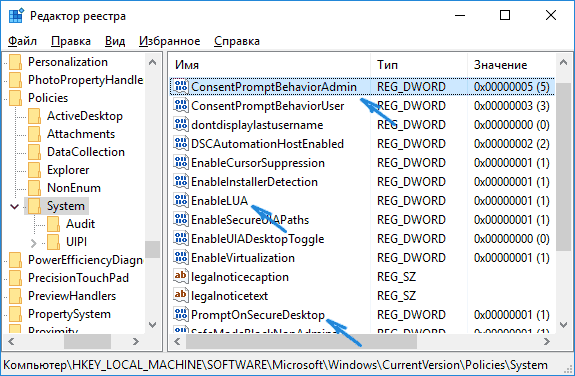

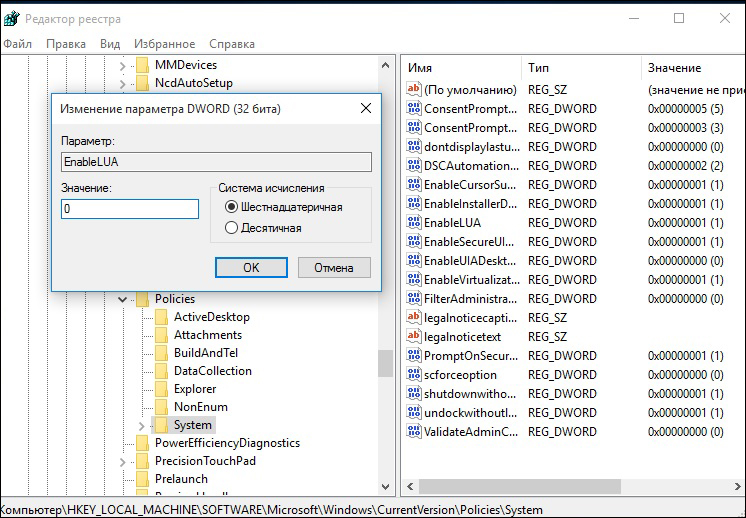

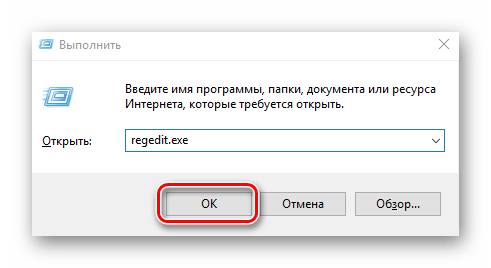

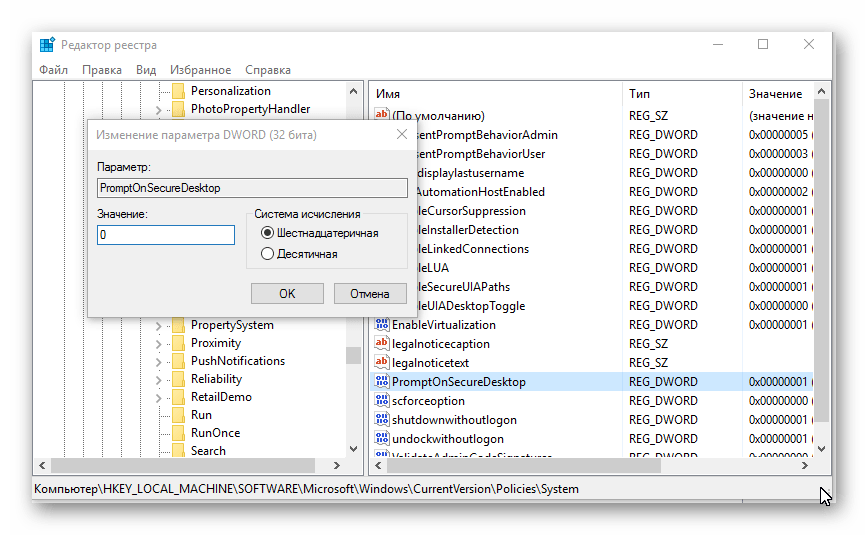

Отключение UAC и выбор любого из четырех вариантов работы контроля учетных записей Windows 10 возможен и с помощью редактора реестра (чтобы запустить его нажмите Win+R на клавиатуре и введите regedit).

Параметры работы UAC определяются тремя ключами реестра, находящимися в разделе

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Перейдите в этот раздел и найдите следующие параметры DWORD в правой части окна: PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin. Для полного отключения контроля учетных записей достаточно изменить значение параметра EnableLUA на 0 (ноль), закрыть редактор реестра и перезагрузить компьютер.

Однако, когда вы меняете параметры UAC в панели управления, сама Windows 10 оперирует тремя параметрами одновременно и делает это несколько иначе (хотя предыдущий метод проще и быстрее). Далее привожу значения каждого из ключей PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin в том порядке, как они указаны для разных вариантов оповещений контроля учетных записей.

- Всегда уведомлять — 1, 1, 2 соответственно.

- Уведомлять при попытках приложений изменить параметры (значения по умолчанию) — 1, 1, 5.

- Уведомлять без затемнения экрана — 0, 1, 5.

- Отключить UAC и не уведомлять — 0, 1, 0.

Отключение UAC в командной строке

Быстрый способ полностью отключить контроль учетных записей — использовать командную строку, для этого:

- Запустите командную строку от имени администратора, в Windows 10 для этого можно начать вводить «Командная строка» в поиск на панели задач, а когда найдется нужный результат — либо нажать по нему правой кнопкой мыши и выбрать нужный пункт меню, либо выбрать «Запуск от имени администратора» в панели справа.

- Введите команду (нажав Enter после ввода)

reg ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f

- Закройте командную строку и перезапустите компьютер или ноутбук.

По своей сути этот метод является вариантом способа с редактором реестра, который описан выше: просто нужный параметр изменяется с помощью указанной команды.

Как отключить контроль учетных записей UAC в редакторе локальной групповой политики Windows 10

Этот метод подойдёт для Windows 10 Pro и Enterprise, где присутствует редактор локальной групповой политики. Шаги будут следующими:

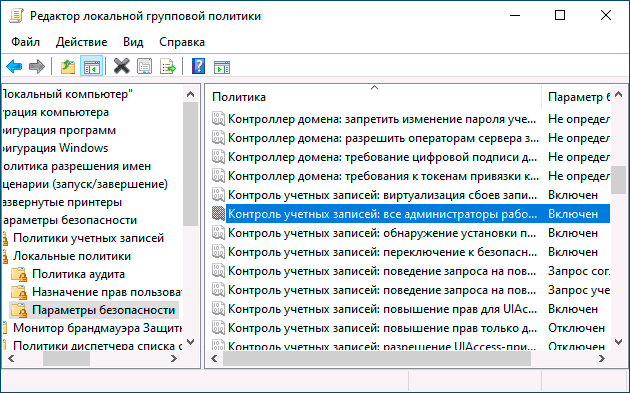

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- В редакторе перейдите к разделу «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры Безопасности» — «Локальные политики» — «Параметры безопасности».

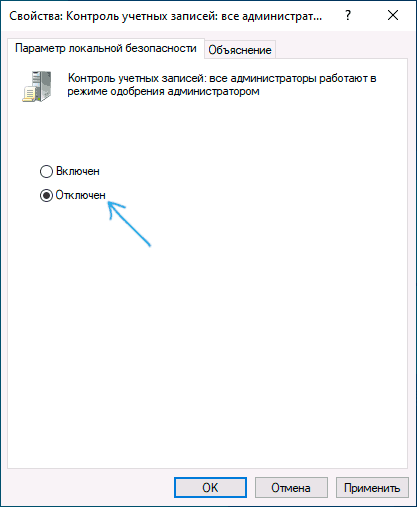

- В правой панели найдите параметр «Контроль учетных записей: все администраторы работают в режиме одобрения администратором» и дважды нажмите по нему.

- Установите параметр в значение «Отключен» и нажмите «Ок».

Перезагрузка компьютера обычно не требуется.

Видео

В завершение еще раз напомню: я не рекомендую отключать контроль учетных записей ни в Windows 10 ни в других версиях ОС, если только вы абсолютно точно не знаете, для чего вам это нужно, а также являетесь достаточно опытным пользователем.

From Wikipedia, the free encyclopedia

User Account Control «Windows Security» alerts in Windows 11 in light mode. From top to bottom: blocked app, app with unknown publisher, app with a known/trusted publisher.

User Account Control (UAC) is a mandatory access control enforcement feature introduced with Microsoft’s Windows Vista[1] and Windows Server 2008 operating systems, with a more relaxed[2] version also present in Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, and Windows 11. It aims to improve the security of Microsoft Windows by limiting application software to standard user privileges until an administrator authorises an increase or elevation. In this way, only applications trusted by the user may receive administrative privileges and malware are kept from compromising the operating system. In other words, a user account may have administrator privileges assigned to it, but applications that the user runs do not inherit those privileges unless they are approved beforehand or the user explicitly authorises it.

UAC uses Mandatory Integrity Control to isolate running processes with different privileges. To reduce the possibility of lower-privilege applications communicating with higher-privilege ones, another new technology, User Interface Privilege Isolation, is used in conjunction with User Account Control to isolate these processes from each other.[3] One prominent use of this is Internet Explorer 7’s «Protected Mode».[4]

Operating systems on mainframes and on servers have differentiated between superusers and userland for decades. This had an obvious security component, but also an administrative component, in that it prevented users from accidentally changing system settings.

Early Microsoft home operating-systems (such as MS-DOS, Windows 95-98 and Windows Me) did not have a concept of different user-accounts on the same machine. Subsequent versions of Windows and Microsoft applications encouraged the use of non-administrator user-logons, yet some applications continued to require administrator rights. Microsoft does not certify applications as Windows-compliant if they require administrator privileges; such applications may not use the Windows-compliant logo with their packaging.

Behavior in Windows versions[edit]

- MS-DOS and Windows versions 1.0 to 3.11: all applications had privileges equivalent to the operating system;

- Windows 9x: all applications enjoyed system-wide privileges rivaling those of the operating system itself;

- All versions of Windows NT up to Windows XP: introduced multiple user-accounts, but in practice most users continued to function as an administrator for their normal operations. Further, some applications would require that the user be an administrator for some or all of their functions to work.[5]

- Windows Vista: Microsoft developed Vista security firstly from the Limited User Account (LUA), then renamed the concept to User Account Protection (UAP) before finally shipping User Account Control (UAC).[6] Introduced in Windows Vista, User Account Control (UAC) offers an approach to encourage «super-user when necessary». The key to UAC lies in its ability to elevate privileges without changing the user context (user «Bob» is still user «Bob»). As always, it is difficult to introduce new security features without breaking compatibility with existing applications.

- When someone logs into Vista as a standard user, the system sets up a logon session and assigns a token containing only the most basic privileges. In this way, the new logon session cannot make changes that would affect the entire system.

- When a person logs in as a user with membership in the Administrators group, the system assigns two separate tokens: the first token contains all privileges typically awarded to an administrator, and the second is a restricted token similar to what a standard user would receive.

- User applications, including the Windows Shell, then start with the restricted token, resulting in a reduced-privilege environment – even when running under an Administrator account.

- When an application requests higher privileges or when a user selects a «Run as administrator» option, UAC will prompt standard users to enter the credentials of an Administrator account and prompt Administrators for confirmation and, if consent is given, continue or start the process using an unrestricted token.[7]

- Windows 7: Microsoft included a user interface to change User Account Control settings, and introduced one new notification mode: the default setting. By default, UAC does not prompt for consent when users make changes to Windows settings that require elevated permission through programs stored in %SystemRoot% and digitally signed by Microsoft. Programs that require permission to run still trigger a prompt. Other User Account Control settings that can be changed through the new UI could have been accessed through the registry in Windows Vista.[8]

- Windows 8 and 8.1: add a design change. When UAC is triggered, all applications and the taskbar are hidden when the desktop is dimmed.

- Windows 10: copies the same layout as Windows 8 and 8.1, but the Anniversary Update has a more modern look. Also, Windows 10 adds support for Windows Hello in the User Account Control dialog box.

Tasks that trigger a UAC prompt[edit]

Tasks that require administrator privileges will trigger a UAC prompt (if UAC is enabled); they are typically marked by a security shield icon with the 4 colors of the Windows logo (in Vista and Windows Server 2008) or with two panels yellow and two blue (Windows 7, Windows Server 2008 R2 and later). In the case of executable files, the icon will have a security shield overlay. The following tasks require administrator privileges:[9][10]

- Running an Application as an Administrator

- Changes to system-wide settings

- Changes to files in folders that standard users don’t have permissions for (such as %SystemRoot% or %ProgramFiles% in most cases)

- Changes to an access control list (ACL), commonly referred to as file or folder permissions

- Installing and uninstalling applications outside of:

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- Chrome’s and Firefox’s installer ask for admin rights during install, if given, Chrome will install in the Program Files folder and be usable for all users, if denied, Chrome will install in the %APPDATA% folder instead and only be usable by the current user.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- The Microsoft Store.

- The folder of the installer and its sub-folders.

- Steam installs its games in the /steamapps/ sub-folder, thus not prompting UAC. Some games require prerequisites to be installed, which may prompt UAC.

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Installing device drivers

- Installing ActiveX controls

- Changing settings for Windows Firewall

- Changing UAC settings

- Configuring Windows Update

- Adding or removing user accounts

- Changing a user’s account name or type

- Creating a new account or deleting a user account

- Turning on Guest account (Windows 7 to 8.1)

- Turning on network discovery, file and printer sharing, Public folder sharing, turning off password protected sharing or turning on media streaming

- Configuring Parental Controls (in Windows 7) or Family Safety (Windows 8.1)

- Running Task Scheduler

- Backing up and restoring folders and files

- Merging and deleting network locations

- Turning on or cleaning logging in Remote Access Preferences

- Running Color Calibration

- Changing remote, system protection or advanced system settings

- Restoring backed-up system files

- Viewing or changing another user’s folders and files

- Running Disk Defragmenter, System Restore or Windows Easy Transfer (Windows 7 to 8.1)

- Running Registry Editor

- Running the Windows Experience Index assessment

- Troubleshoot audio recording and playing, hardware / devices and power use

- Change power settings, turning off Windows features, uninstall, change or repair a program

- Change date and time and synchronizing with an Internet time server

- Installing and uninstalling display languages

- Change Ease of Access administrative settings

Common tasks, such as changing the time zone, do not require administrator privileges[11] (although changing the system time itself does, since the system time is commonly used in security protocols such as Kerberos). A number of tasks that required administrator privileges in earlier versions of Windows, such as installing critical Windows updates, no longer require administrator privileges in Vista.[12] Any program can be run as administrator by right-clicking its icon and clicking «Run as administrator», except MSI or MSU packages as, due to their nature, if administrator rights will be required a prompt will usually be shown. Should this fail, the only workaround is to run a Command Prompt as an administrator and launch the MSI or MSP package from there.

Features[edit]

User Account Control asks for credentials in a Secure Desktop mode, where the entire screen is temporarily dimmed, Windows Aero disabled, and only the authorization window at full brightness, to present only the elevation user interface (UI). Normal applications cannot interact with the Secure Desktop. This helps prevent spoofing, such as overlaying different text or graphics on top of the elevation request, or tweaking the mouse pointer to click the confirmation button when that’s not what the user intended.[13] If an administrative activity comes from a minimized application, the secure desktop request will also be minimized so as to prevent the focus from being lost. It is possible to disable Secure Desktop, though this is inadvisable from a security perspective.[14]

In earlier versions of Windows, Applications written with the assumption that the user will be running with administrator privileges experienced problems when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM).[5] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to a directory such as «C:Program Filesappnamesettings.ini» to which the user does not have write permission, the write will be redirected to «C:UsersusernameAppDataLocalVirtualStoreProgram Filesappnamesettings.ini». The redirection feature is only provided for non-elevated 32-bit applications, and only if they do not include a manifest that requests specific privileges.[15]

There are a number of configurable UAC settings. It is possible to:[16]

- Require administrators to re-enter their password for heightened security,

- Require the user to press Ctrl+Alt+Del as part of the authentication process for heightened security;

- Disable only file and registry virtualization[17]

- Disable Admin Approval Mode (UAC prompts for administrators) entirely; note that, while this disables the UAC confirmation dialogs, it does not disable Windows’ built-in LUA feature, which means that users, even those marked as administrators, are still limited users with no true administrative access.

Command Prompt windows that are running elevated will prefix the title of the window with the word «Administrator», so that a user can discern which instances are running with elevated privileges.[18]

A distinction is made between elevation requests from a signed executable and an unsigned executable; and if the former, whether the publisher is ‘Windows Vista’. The color, icon, and wording of the prompts are different in each case; for example, attempting to convey a greater sense of warning if the executable is unsigned than if not.[19]

Internet Explorer 7’s «Protected Mode» feature uses UAC to run with a ‘low’ integrity level (a Standard user token has an integrity level of ‘medium’; an elevated (Administrator) token has an integrity level of ‘high’). As such, it effectively runs in a sandbox, unable to write to most of the system (apart from the Temporary Internet Files folder) without elevating via UAC.[7][20] Since toolbars and ActiveX controls run within the Internet Explorer process, they will run with low privileges as well, and will be severely limited in what damage they can do to the system.[21]

Requesting elevation[edit]

A program can request elevation in a number of different ways. One way for program developers is to add a requestedPrivileges section to an XML document, known as the manifest, that is then embedded into the application. A manifest can specify dependencies, visual styles, and now the appropriate security context:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges> <requestedExecutionLevel level="highestAvailable" /> </requestedPrivileges> </security> </trustInfo> </assembly>

Setting the level attribute for requestedExecutionLevel to «asInvoker» will make the application run with the token that started it, «highestAvailable» will present a UAC prompt for administrators and run with the usual reduced privileges for standard users, and «requireAdministrator» will require elevation.[22] In both highestAvailable and requireAdministrator modes, failure to provide confirmation results in the program not being launched.

An executable that is marked as «requireAdministrator» in its manifest cannot be started from a non-elevated process using CreateProcess(). Instead, ERROR_ELEVATION_REQUIRED will be returned. ShellExecute() or ShellExecuteEx() must be used instead. If an HWND is not supplied, then the dialog will show up as a blinking item in the taskbar.

Inspecting an executable’s manifest to determine if it requires elevation is not recommended, as elevation may be required for other reasons (setup executables, application compatibility). However, it is possible to programmatically detect if an executable will require elevation by using CreateProcess() and setting the dwCreationFlags parameter to CREATE_SUSPENDED. If elevation is required, then ERROR_ELEVATION_REQUIRED will be returned.[23] If elevation is not required, a success return code will be returned at which point one can use TerminateProcess() on the newly created, suspended process. This will not allow one to detect that an executable requires elevation if one is already executing in an elevated process, however.

A new process with elevated privileges can be spawned from within a .NET application using the «runas» verb. An example using C#:

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\Windows\system32\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

In a native Win32 application the same «runas» verb can be added to a ShellExecute() or ShellExecuteEx() call:[7]

ShellExecute(hwnd, "runas", "C:\Windows\Notepad.exe", 0, 0, SW_SHOWNORMAL);

In the absence of a specific directive stating what privileges the application requests, UAC will apply heuristics, to determine whether or not the application needs administrator privileges. For example, if UAC detects that the application is a setup program, from clues such as the filename, versioning fields, or the presence of certain sequences of bytes within the executable, in the absence of a manifest it will assume that the application needs administrator privileges.[24]

Security[edit]

UAC is a convenience feature; it neither introduces a security boundary nor prevents execution of malware.[25][26][27][28]

Leo Davidson discovered that Microsoft weakened UAC in Windows 7 through exemption of about 70 Windows programs from displaying a UAC prompt and presented a proof of concept for a privilege escalation.[29]

Stefan Kanthak presented a proof of concept for a privilege escalation via UAC’s installer detection and IExpress installers.[30]

Stefan Kanthak presented another proof of concept for arbitrary code execution as well as privilege escalation via UAC’s auto-elevation and binary planting.[31]

Criticism[edit]

There have been complaints that UAC notifications slow down various tasks on the computer such as the initial installation of software onto Windows Vista.[32] It is possible to turn off UAC while installing software, and re-enable it at a later time.[33] However, this is not recommended since, as File & Registry Virtualization is only active when UAC is turned on, user settings and configuration files may be installed to a different place (a system directory rather than a user-specific directory) if UAC is switched off than they would be otherwise.[14] Also Internet Explorer 7’s «Protected Mode», whereby the browser runs in a sandbox with lower privileges than the standard user, relies on UAC; and will not function if UAC is disabled.[20]

Yankee Group analyst Andrew Jaquith said, six months before Vista was released, that «while the new security system shows promise, it is far too chatty and annoying.»[34] By the time Windows Vista was released in November 2006, Microsoft had drastically reduced the number of operating system tasks that triggered UAC prompts, and added file and registry virtualization to reduce the number of legacy applications that triggered UAC prompts.[5] However, David Cross, a product unit manager at Microsoft, stated during the RSA Conference 2008 that UAC was in fact designed to «annoy users,» and force independent software vendors to make their programs more secure so that UAC prompts would not be triggered.[35] Software written for Windows XP, and many peripherals, would no longer work in Windows Vista or 7 due to the extensive changes made in the introduction of UAC. The compatibility options were also insufficient. In response to these criticisms, Microsoft altered UAC activity in Windows 7. For example, by default users are not prompted to confirm many actions initiated with the mouse and keyboard alone such as operating Control Panel applets.

In a controversial article, New York Times Gadgetwise writer Paul Boutin said «Turn off Vista’s overly protective User Account Control. Those pop-ups are like having your mother hover over your shoulder while you work.»[36] Computerworld journalist Preston Gralla described the NYT article as «…one of the worst pieces of technical advice ever issued.»[37]

See also[edit]

- Comparison of privilege authorization features

- Features new to Windows Vista

- Polkit

- runas

- Secure attention key (SAK)

- Security and safety features new to Windows Vista

- sudo – A similar feature in UNIX-like operating systems

References[edit]

- ^ «What is User Account Control?». Microsoft. January 2015. Retrieved 2015-07-28.

- ^ Windows 7 Feature Focus: User Account Control Archived 2014-05-04 at the Wayback Machine, An overview of UAC in Windows 7 by Paul Thurott

- ^ «The Windows Vista and Windows Server 2008 Developer Story: Windows Vista Application Development Requirements for User Account Control (UAC)». The Windows Vista and Windows Server 2008 Developer Story Series. Microsoft. April 2007. Retrieved 2007-10-08.

- ^ Marc Silbey, Peter Brundrett (January 2006). «Understanding and Working in Protected Mode Internet Explorer». Microsoft. Retrieved 2007-12-08.

- ^ a b c Torre, Charles (March 5, 2007). «UAC – What. How. Why» (video). Retrieved 2007-12-08.

- ^

Howard, Michael; LeBlanc, David (2010). Writing Secure Code for Windows Vista. O’Reilly Media, Inc. ISBN 9780735649316. Retrieved 2013-08-06.UAC started life as the Limited User Account (LUA), then was renamed to User Account Protection (UAP), and finally we got UAC.

- ^ a b c Kerr, Kenny (September 29, 2006). «Windows Vista for Developers – Part 4 – User Account Control». Retrieved 2007-03-15.

- ^ «Registry Tweaks to Customize User Account Control (UAC) Options in Windows Vista and Later — AskVG».

- ^ Bott, Ed (2007-02-02). «What triggers User Account Control prompts?». Archived from the original on 2015-09-27.

- ^ «Living with and benefiting from User Account Control». Microsoft. 2014-12-09.

- ^ Allchin, Jim (2007-01-23). «Security Features vs. Convenience». Windows Vista Team Blog. Microsoft.

- ^ «User Account Control Overview». TechNet. Microsoft.

- ^ «User Account Control Prompts on the Secure Desktop». UACBlog. Microsoft. 4 May 2006.

- ^ a b Bott, Ed (2 February 2007). «Why you need to be discriminating with those Vista tips». Ed Bott’s Windows Expertise.

- ^ «Determine How to Fix Applications That Are Not Windows 7 Compliant». TechNet. Microsoft. Retrieved 2013-09-09.

- ^ «Chapter 2: Defend Against Malware». Windows Vista Security Guide. Microsoft. November 8, 2006.

- ^ User Account Control: Virtualize file and registry write failures to per-user locations

- ^ «Administrator Marking for Command Prompt». UACBlog. Microsoft. 1 August 2006.

- ^ «Accessible UAC Prompts». Windows Vista Blog. Microsoft. Archived from the original on 2008-01-27. Retrieved 2008-02-13.

- ^ a b Russinovich, Mark (June 2007). «Inside Windows Vista User Account Control». TechNet Magazine. Microsoft.

- ^ Friedman, Mike (10 February 2006). «Protected Mode in Vista IE7». IEBlog. Microsoft.

- ^ Carlisle, Mike (10 March 2007). «Making Your Application UAC Aware». The Code Project.

- ^ Zhang, Junfeng (18 October 2006). «Programmatically determine if an application requires elevation in Windows Vista». Junfeng Zhang’s Windows Programming Notes. Microsoft.

- ^ «Understanding and Configuring User Account Control in Windows Vista». TechNet. Microsoft. Retrieved 2007-07-05.

- ^ «Disabling User Account Control (UAC) on Windows Server». Microsoft Support Knowledge Base. Microsoft. Retrieved 2015-08-17.

- ^ Russinovich, Mark. «Inside Windows 7 User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Johansson, Jesper. «The Long-Term Impact of User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Russinovich, Mark. «Inside Windows Vista User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Davidson, Leo. «Windows 7 UAC whitelist: – Code-injection Issue – Anti-Competitive API – Security Theatre». Retrieved 2015-08-25.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 11): privilege escalation for dummies». Full disclosure (mailing list). Retrieved 2015-08-17.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 31): UAC is for binary planting». Full disclosure (mailing list). Retrieved 2015-08-25.

- ^ Trapani, Gina (31 January 2007). «Geek to Live: Windows Vista upgrade power tips». Lifehacker.

- ^ «Disable UAC in Vista». Archived from the original on 2021-12-22.

- ^ Evers, Joris (2006-05-07). «Report: Vista to hit anti-spyware, firewall markets». ZDNet. CBS Interactive. Archived from the original on 2006-12-10. Retrieved 2007-01-21.

- ^ Espiner, Tom (11 April 2008). «Microsoft: Vista feature designed to ‘annoy users’«. CNET. CBS Interactive.

- ^ Boutin, Paul (14 May 2009). «How to Wring a Bit More Speed From Vista». New York Times – Gadgetwise. Retrieved 2015-01-04.

- ^ Gralla, Preston (2009-05-14). «New York Times blooper: Throw away your anti-virus software». Computerworld. Retrieved 2022-10-04.

External links[edit]

- Turning UAC On or Off in Windows 7

- Documentation about UAC for Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista

- UAC Understanding and Configuring More Information at Microsoft Technet

- Development Requirements for User Account Control Compatibility More information at Microsoft Developer Network

- UAC Team Blog

From Wikipedia, the free encyclopedia

User Account Control «Windows Security» alerts in Windows 11 in light mode. From top to bottom: blocked app, app with unknown publisher, app with a known/trusted publisher.

User Account Control (UAC) is a mandatory access control enforcement feature introduced with Microsoft’s Windows Vista[1] and Windows Server 2008 operating systems, with a more relaxed[2] version also present in Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10, and Windows 11. It aims to improve the security of Microsoft Windows by limiting application software to standard user privileges until an administrator authorises an increase or elevation. In this way, only applications trusted by the user may receive administrative privileges and malware are kept from compromising the operating system. In other words, a user account may have administrator privileges assigned to it, but applications that the user runs do not inherit those privileges unless they are approved beforehand or the user explicitly authorises it.

UAC uses Mandatory Integrity Control to isolate running processes with different privileges. To reduce the possibility of lower-privilege applications communicating with higher-privilege ones, another new technology, User Interface Privilege Isolation, is used in conjunction with User Account Control to isolate these processes from each other.[3] One prominent use of this is Internet Explorer 7’s «Protected Mode».[4]

Operating systems on mainframes and on servers have differentiated between superusers and userland for decades. This had an obvious security component, but also an administrative component, in that it prevented users from accidentally changing system settings.

Early Microsoft home operating-systems (such as MS-DOS, Windows 95-98 and Windows Me) did not have a concept of different user-accounts on the same machine. Subsequent versions of Windows and Microsoft applications encouraged the use of non-administrator user-logons, yet some applications continued to require administrator rights. Microsoft does not certify applications as Windows-compliant if they require administrator privileges; such applications may not use the Windows-compliant logo with their packaging.

Behavior in Windows versions[edit]

- MS-DOS and Windows versions 1.0 to 3.11: all applications had privileges equivalent to the operating system;

- Windows 9x: all applications enjoyed system-wide privileges rivaling those of the operating system itself;

- All versions of Windows NT up to Windows XP: introduced multiple user-accounts, but in practice most users continued to function as an administrator for their normal operations. Further, some applications would require that the user be an administrator for some or all of their functions to work.[5]

- Windows Vista: Microsoft developed Vista security firstly from the Limited User Account (LUA), then renamed the concept to User Account Protection (UAP) before finally shipping User Account Control (UAC).[6] Introduced in Windows Vista, User Account Control (UAC) offers an approach to encourage «super-user when necessary». The key to UAC lies in its ability to elevate privileges without changing the user context (user «Bob» is still user «Bob»). As always, it is difficult to introduce new security features without breaking compatibility with existing applications.

- When someone logs into Vista as a standard user, the system sets up a logon session and assigns a token containing only the most basic privileges. In this way, the new logon session cannot make changes that would affect the entire system.

- When a person logs in as a user with membership in the Administrators group, the system assigns two separate tokens: the first token contains all privileges typically awarded to an administrator, and the second is a restricted token similar to what a standard user would receive.

- User applications, including the Windows Shell, then start with the restricted token, resulting in a reduced-privilege environment – even when running under an Administrator account.

- When an application requests higher privileges or when a user selects a «Run as administrator» option, UAC will prompt standard users to enter the credentials of an Administrator account and prompt Administrators for confirmation and, if consent is given, continue or start the process using an unrestricted token.[7]

- Windows 7: Microsoft included a user interface to change User Account Control settings, and introduced one new notification mode: the default setting. By default, UAC does not prompt for consent when users make changes to Windows settings that require elevated permission through programs stored in %SystemRoot% and digitally signed by Microsoft. Programs that require permission to run still trigger a prompt. Other User Account Control settings that can be changed through the new UI could have been accessed through the registry in Windows Vista.[8]

- Windows 8 and 8.1: add a design change. When UAC is triggered, all applications and the taskbar are hidden when the desktop is dimmed.

- Windows 10: copies the same layout as Windows 8 and 8.1, but the Anniversary Update has a more modern look. Also, Windows 10 adds support for Windows Hello in the User Account Control dialog box.

Tasks that trigger a UAC prompt[edit]

Tasks that require administrator privileges will trigger a UAC prompt (if UAC is enabled); they are typically marked by a security shield icon with the 4 colors of the Windows logo (in Vista and Windows Server 2008) or with two panels yellow and two blue (Windows 7, Windows Server 2008 R2 and later). In the case of executable files, the icon will have a security shield overlay. The following tasks require administrator privileges:[9][10]

- Running an Application as an Administrator

- Changes to system-wide settings

- Changes to files in folders that standard users don’t have permissions for (such as %SystemRoot% or %ProgramFiles% in most cases)

- Changes to an access control list (ACL), commonly referred to as file or folder permissions

- Installing and uninstalling applications outside of:

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- Chrome’s and Firefox’s installer ask for admin rights during install, if given, Chrome will install in the Program Files folder and be usable for all users, if denied, Chrome will install in the %APPDATA% folder instead and only be usable by the current user.

- Most of the time this is in %APPDATA%. (e.g. C:Users{logged in user}AppData), by default, this is a hidden folder.

- The Microsoft Store.

- The folder of the installer and its sub-folders.

- Steam installs its games in the /steamapps/ sub-folder, thus not prompting UAC. Some games require prerequisites to be installed, which may prompt UAC.

- The %USERPROFILE% (e.g. C:Users{logged in user}) folder and its sub-folders.

- Installing device drivers

- Installing ActiveX controls

- Changing settings for Windows Firewall

- Changing UAC settings

- Configuring Windows Update

- Adding or removing user accounts

- Changing a user’s account name or type

- Creating a new account or deleting a user account

- Turning on Guest account (Windows 7 to 8.1)

- Turning on network discovery, file and printer sharing, Public folder sharing, turning off password protected sharing or turning on media streaming

- Configuring Parental Controls (in Windows 7) or Family Safety (Windows 8.1)

- Running Task Scheduler

- Backing up and restoring folders and files

- Merging and deleting network locations

- Turning on or cleaning logging in Remote Access Preferences

- Running Color Calibration

- Changing remote, system protection or advanced system settings

- Restoring backed-up system files

- Viewing or changing another user’s folders and files

- Running Disk Defragmenter, System Restore or Windows Easy Transfer (Windows 7 to 8.1)

- Running Registry Editor

- Running the Windows Experience Index assessment

- Troubleshoot audio recording and playing, hardware / devices and power use

- Change power settings, turning off Windows features, uninstall, change or repair a program

- Change date and time and synchronizing with an Internet time server

- Installing and uninstalling display languages

- Change Ease of Access administrative settings

Common tasks, such as changing the time zone, do not require administrator privileges[11] (although changing the system time itself does, since the system time is commonly used in security protocols such as Kerberos). A number of tasks that required administrator privileges in earlier versions of Windows, such as installing critical Windows updates, no longer require administrator privileges in Vista.[12] Any program can be run as administrator by right-clicking its icon and clicking «Run as administrator», except MSI or MSU packages as, due to their nature, if administrator rights will be required a prompt will usually be shown. Should this fail, the only workaround is to run a Command Prompt as an administrator and launch the MSI or MSP package from there.

Features[edit]

User Account Control asks for credentials in a Secure Desktop mode, where the entire screen is temporarily dimmed, Windows Aero disabled, and only the authorization window at full brightness, to present only the elevation user interface (UI). Normal applications cannot interact with the Secure Desktop. This helps prevent spoofing, such as overlaying different text or graphics on top of the elevation request, or tweaking the mouse pointer to click the confirmation button when that’s not what the user intended.[13] If an administrative activity comes from a minimized application, the secure desktop request will also be minimized so as to prevent the focus from being lost. It is possible to disable Secure Desktop, though this is inadvisable from a security perspective.[14]

In earlier versions of Windows, Applications written with the assumption that the user will be running with administrator privileges experienced problems when run from limited user accounts, often because they attempted to write to machine-wide or system directories (such as Program Files) or registry keys (notably HKLM).[5] UAC attempts to alleviate this using File and Registry Virtualization, which redirects writes (and subsequent reads) to a per-user location within the user’s profile. For example, if an application attempts to write to a directory such as «C:Program Filesappnamesettings.ini» to which the user does not have write permission, the write will be redirected to «C:UsersusernameAppDataLocalVirtualStoreProgram Filesappnamesettings.ini». The redirection feature is only provided for non-elevated 32-bit applications, and only if they do not include a manifest that requests specific privileges.[15]

There are a number of configurable UAC settings. It is possible to:[16]

- Require administrators to re-enter their password for heightened security,

- Require the user to press Ctrl+Alt+Del as part of the authentication process for heightened security;

- Disable only file and registry virtualization[17]

- Disable Admin Approval Mode (UAC prompts for administrators) entirely; note that, while this disables the UAC confirmation dialogs, it does not disable Windows’ built-in LUA feature, which means that users, even those marked as administrators, are still limited users with no true administrative access.

Command Prompt windows that are running elevated will prefix the title of the window with the word «Administrator», so that a user can discern which instances are running with elevated privileges.[18]

A distinction is made between elevation requests from a signed executable and an unsigned executable; and if the former, whether the publisher is ‘Windows Vista’. The color, icon, and wording of the prompts are different in each case; for example, attempting to convey a greater sense of warning if the executable is unsigned than if not.[19]

Internet Explorer 7’s «Protected Mode» feature uses UAC to run with a ‘low’ integrity level (a Standard user token has an integrity level of ‘medium’; an elevated (Administrator) token has an integrity level of ‘high’). As such, it effectively runs in a sandbox, unable to write to most of the system (apart from the Temporary Internet Files folder) without elevating via UAC.[7][20] Since toolbars and ActiveX controls run within the Internet Explorer process, they will run with low privileges as well, and will be severely limited in what damage they can do to the system.[21]

Requesting elevation[edit]

A program can request elevation in a number of different ways. One way for program developers is to add a requestedPrivileges section to an XML document, known as the manifest, that is then embedded into the application. A manifest can specify dependencies, visual styles, and now the appropriate security context:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0"> <trustInfo xmlns="urn:schemas-microsoft-com:asm.v2"> <security> <requestedPrivileges> <requestedExecutionLevel level="highestAvailable" /> </requestedPrivileges> </security> </trustInfo> </assembly>

Setting the level attribute for requestedExecutionLevel to «asInvoker» will make the application run with the token that started it, «highestAvailable» will present a UAC prompt for administrators and run with the usual reduced privileges for standard users, and «requireAdministrator» will require elevation.[22] In both highestAvailable and requireAdministrator modes, failure to provide confirmation results in the program not being launched.

An executable that is marked as «requireAdministrator» in its manifest cannot be started from a non-elevated process using CreateProcess(). Instead, ERROR_ELEVATION_REQUIRED will be returned. ShellExecute() or ShellExecuteEx() must be used instead. If an HWND is not supplied, then the dialog will show up as a blinking item in the taskbar.

Inspecting an executable’s manifest to determine if it requires elevation is not recommended, as elevation may be required for other reasons (setup executables, application compatibility). However, it is possible to programmatically detect if an executable will require elevation by using CreateProcess() and setting the dwCreationFlags parameter to CREATE_SUSPENDED. If elevation is required, then ERROR_ELEVATION_REQUIRED will be returned.[23] If elevation is not required, a success return code will be returned at which point one can use TerminateProcess() on the newly created, suspended process. This will not allow one to detect that an executable requires elevation if one is already executing in an elevated process, however.

A new process with elevated privileges can be spawned from within a .NET application using the «runas» verb. An example using C#:

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\Windows\system32\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

In a native Win32 application the same «runas» verb can be added to a ShellExecute() or ShellExecuteEx() call:[7]

ShellExecute(hwnd, "runas", "C:\Windows\Notepad.exe", 0, 0, SW_SHOWNORMAL);

In the absence of a specific directive stating what privileges the application requests, UAC will apply heuristics, to determine whether or not the application needs administrator privileges. For example, if UAC detects that the application is a setup program, from clues such as the filename, versioning fields, or the presence of certain sequences of bytes within the executable, in the absence of a manifest it will assume that the application needs administrator privileges.[24]

Security[edit]

UAC is a convenience feature; it neither introduces a security boundary nor prevents execution of malware.[25][26][27][28]

Leo Davidson discovered that Microsoft weakened UAC in Windows 7 through exemption of about 70 Windows programs from displaying a UAC prompt and presented a proof of concept for a privilege escalation.[29]

Stefan Kanthak presented a proof of concept for a privilege escalation via UAC’s installer detection and IExpress installers.[30]

Stefan Kanthak presented another proof of concept for arbitrary code execution as well as privilege escalation via UAC’s auto-elevation and binary planting.[31]

Criticism[edit]

There have been complaints that UAC notifications slow down various tasks on the computer such as the initial installation of software onto Windows Vista.[32] It is possible to turn off UAC while installing software, and re-enable it at a later time.[33] However, this is not recommended since, as File & Registry Virtualization is only active when UAC is turned on, user settings and configuration files may be installed to a different place (a system directory rather than a user-specific directory) if UAC is switched off than they would be otherwise.[14] Also Internet Explorer 7’s «Protected Mode», whereby the browser runs in a sandbox with lower privileges than the standard user, relies on UAC; and will not function if UAC is disabled.[20]

Yankee Group analyst Andrew Jaquith said, six months before Vista was released, that «while the new security system shows promise, it is far too chatty and annoying.»[34] By the time Windows Vista was released in November 2006, Microsoft had drastically reduced the number of operating system tasks that triggered UAC prompts, and added file and registry virtualization to reduce the number of legacy applications that triggered UAC prompts.[5] However, David Cross, a product unit manager at Microsoft, stated during the RSA Conference 2008 that UAC was in fact designed to «annoy users,» and force independent software vendors to make their programs more secure so that UAC prompts would not be triggered.[35] Software written for Windows XP, and many peripherals, would no longer work in Windows Vista or 7 due to the extensive changes made in the introduction of UAC. The compatibility options were also insufficient. In response to these criticisms, Microsoft altered UAC activity in Windows 7. For example, by default users are not prompted to confirm many actions initiated with the mouse and keyboard alone such as operating Control Panel applets.

In a controversial article, New York Times Gadgetwise writer Paul Boutin said «Turn off Vista’s overly protective User Account Control. Those pop-ups are like having your mother hover over your shoulder while you work.»[36] Computerworld journalist Preston Gralla described the NYT article as «…one of the worst pieces of technical advice ever issued.»[37]

See also[edit]

- Comparison of privilege authorization features

- Features new to Windows Vista

- Polkit

- runas

- Secure attention key (SAK)

- Security and safety features new to Windows Vista

- sudo – A similar feature in UNIX-like operating systems

References[edit]

- ^ «What is User Account Control?». Microsoft. January 2015. Retrieved 2015-07-28.

- ^ Windows 7 Feature Focus: User Account Control Archived 2014-05-04 at the Wayback Machine, An overview of UAC in Windows 7 by Paul Thurott

- ^ «The Windows Vista and Windows Server 2008 Developer Story: Windows Vista Application Development Requirements for User Account Control (UAC)». The Windows Vista and Windows Server 2008 Developer Story Series. Microsoft. April 2007. Retrieved 2007-10-08.

- ^ Marc Silbey, Peter Brundrett (January 2006). «Understanding and Working in Protected Mode Internet Explorer». Microsoft. Retrieved 2007-12-08.

- ^ a b c Torre, Charles (March 5, 2007). «UAC – What. How. Why» (video). Retrieved 2007-12-08.

- ^

Howard, Michael; LeBlanc, David (2010). Writing Secure Code for Windows Vista. O’Reilly Media, Inc. ISBN 9780735649316. Retrieved 2013-08-06.UAC started life as the Limited User Account (LUA), then was renamed to User Account Protection (UAP), and finally we got UAC.

- ^ a b c Kerr, Kenny (September 29, 2006). «Windows Vista for Developers – Part 4 – User Account Control». Retrieved 2007-03-15.

- ^ «Registry Tweaks to Customize User Account Control (UAC) Options in Windows Vista and Later — AskVG».

- ^ Bott, Ed (2007-02-02). «What triggers User Account Control prompts?». Archived from the original on 2015-09-27.

- ^ «Living with and benefiting from User Account Control». Microsoft. 2014-12-09.

- ^ Allchin, Jim (2007-01-23). «Security Features vs. Convenience». Windows Vista Team Blog. Microsoft.

- ^ «User Account Control Overview». TechNet. Microsoft.

- ^ «User Account Control Prompts on the Secure Desktop». UACBlog. Microsoft. 4 May 2006.

- ^ a b Bott, Ed (2 February 2007). «Why you need to be discriminating with those Vista tips». Ed Bott’s Windows Expertise.

- ^ «Determine How to Fix Applications That Are Not Windows 7 Compliant». TechNet. Microsoft. Retrieved 2013-09-09.

- ^ «Chapter 2: Defend Against Malware». Windows Vista Security Guide. Microsoft. November 8, 2006.

- ^ User Account Control: Virtualize file and registry write failures to per-user locations

- ^ «Administrator Marking for Command Prompt». UACBlog. Microsoft. 1 August 2006.

- ^ «Accessible UAC Prompts». Windows Vista Blog. Microsoft. Archived from the original on 2008-01-27. Retrieved 2008-02-13.

- ^ a b Russinovich, Mark (June 2007). «Inside Windows Vista User Account Control». TechNet Magazine. Microsoft.

- ^ Friedman, Mike (10 February 2006). «Protected Mode in Vista IE7». IEBlog. Microsoft.

- ^ Carlisle, Mike (10 March 2007). «Making Your Application UAC Aware». The Code Project.

- ^ Zhang, Junfeng (18 October 2006). «Programmatically determine if an application requires elevation in Windows Vista». Junfeng Zhang’s Windows Programming Notes. Microsoft.

- ^ «Understanding and Configuring User Account Control in Windows Vista». TechNet. Microsoft. Retrieved 2007-07-05.

- ^ «Disabling User Account Control (UAC) on Windows Server». Microsoft Support Knowledge Base. Microsoft. Retrieved 2015-08-17.

- ^ Russinovich, Mark. «Inside Windows 7 User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Johansson, Jesper. «The Long-Term Impact of User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Russinovich, Mark. «Inside Windows Vista User Account Control». Microsoft. Retrieved 2015-08-25.

- ^ Davidson, Leo. «Windows 7 UAC whitelist: – Code-injection Issue – Anti-Competitive API – Security Theatre». Retrieved 2015-08-25.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 11): privilege escalation for dummies». Full disclosure (mailing list). Retrieved 2015-08-17.

- ^ Kanthak, Stefan. «Defense in depth – the Microsoft way (part 31): UAC is for binary planting». Full disclosure (mailing list). Retrieved 2015-08-25.

- ^ Trapani, Gina (31 January 2007). «Geek to Live: Windows Vista upgrade power tips». Lifehacker.

- ^ «Disable UAC in Vista». Archived from the original on 2021-12-22.

- ^ Evers, Joris (2006-05-07). «Report: Vista to hit anti-spyware, firewall markets». ZDNet. CBS Interactive. Archived from the original on 2006-12-10. Retrieved 2007-01-21.

- ^ Espiner, Tom (11 April 2008). «Microsoft: Vista feature designed to ‘annoy users’«. CNET. CBS Interactive.

- ^ Boutin, Paul (14 May 2009). «How to Wring a Bit More Speed From Vista». New York Times – Gadgetwise. Retrieved 2015-01-04.

- ^ Gralla, Preston (2009-05-14). «New York Times blooper: Throw away your anti-virus software». Computerworld. Retrieved 2022-10-04.

External links[edit]

- Turning UAC On or Off in Windows 7

- Documentation about UAC for Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Vista

- UAC Understanding and Configuring More Information at Microsoft Technet

- Development Requirements for User Account Control Compatibility More information at Microsoft Developer Network

- UAC Team Blog

Для того чтобы ответить на вопрос, как включить или отключить контроль учётных записей в Windows, нужно понять, что это такое. UAC — это защитная опция операционной системы, поддерживаемая всеми последними версиями Windows (Vista, 7, 8, 10). Независимо от того, какую учётную запись использует пользователь, система выдаёт запрос о разрешении запускаемому приложению внести изменения.

Порядок включения и отключения UAC в Windows 10 имеет свои отличия.

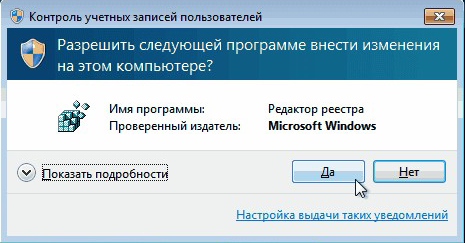

Если владелец ПК Администратор, то он может разрешить или нет этой программе войти в ОС и изменить параметры, лишь нажав кнопки «Да» или «Нет». В ином случае придётся вводить пароль. Причины для отключения контроля учётных данных могут быть разные, но иногда это действительно необходимо.

На что нужно обратить внимание при появлении консоли

При загрузке приложения в появившемся окне уведомления 10 ОС имеется информация об имени программы, её издателе и источнике файла. Всё это даёт полную картину о запускаемом софте. Поэтому, когда приложение не имеет названия, у пользователей должен возникнуть вопрос о его «добропорядочности». Таким образом, вместе с установочным файлом очень часто проникают и вирусы. Если же программа проверена или вы полагаетесь на антивирус, в любом случае есть возможность отключить защиту.

ВАЖНО. UAC в системе Windows 10 включён по умолчанию. После его отключения всегда можно включить контроль заново.

Отключение контрольной функции

Способ 1.

Чтобы вызвать уведомление контроля в Windows 10, можно попробовать загрузить установочный файл любой простой программки, например, Media Player. Для этого у пользователей должен быть доступ к записи Администратором. В нижнем правом углу появившегося сообщения щёлкнуть по «Настройке выдачи таких уведомлений». Отредактировать функцию по своему усмотрению.

Способ 2.

В меню «Пуск» ввести слово «UAC». Далее выбрать «Изменение параметров контроля учётных записей». В настройках сообщения установить селектор на нижний уровень «Никогда не уведомлять».

Способ 3.

В меню «Пуск» найти вкладку «Панель управления». В правой части окна открыть «маленькие значки» и выбрать строчку «Учётные записи пользователей». Затем нажать на пункт «Изменить параметры контроля учётных записей». Также настроить работу опции или вовсе отключить её.

Способ 4.

На клавиатуре набрать Win+R. В открывшейся консоли прописать «UserAccountControlSetting» и ввод. В появившихся параметрах произвести отключение опции.

Способ 5.

Кликнуть по клавишам Win+R. В окне «Выполнить» ввести слово «regedit» и «ок». В левой части редактора реестра найти «Sistem». В открывшейся правой консоли кликнуть двойным нажатием мыши по надписи «EnableLUA». В появившемся окошке поменять значение «1» на «0» и «ок». Для сохранения изменений выскочит уведомление о перезагрузке компьютера.

Для того чтобы включить контрольную защиту в ОС Windows 10, в его настройках следует вернуть селектор в исходное положение. Также можно настроить функцию под свои параметры, где наилучшим вариантом может считаться второе положение селектора сверху.

Что означают 4 положения UAC

- Всегда уведомлять — самый безопасный и оптимальный вариант. То есть любое несанкционированное действие программы будет вызывать появление окна с уведомлением.

- Уведомлять при попытке приложения внести изменения (по умолчанию). Обычно включается при загрузке программы.

- Уведомлять о внесении изменений без затемнения и блокировки экрана. Такое положение не препятствует вторжению троянов.

- Не уведомлять никогда, то есть полное отключение функции.

Если всё же было решено отключить защитную опцию в Windows 10, следует быть готовым к атакам вредоносного ПО. В этом случае нужно быть особо внимательным к запускаемым приложениям, так как они имеют такой же доступ к информации на компьютере, как и у пользователей с правами Администратора. Поэтому, если вы отключили UAC только для того, чтобы он не мешал, то это очень неправильная тактика. В этом случае лучше установить защитную функцию по умолчанию.

Несколько кликов — и подтверждать свои действия больше не придётся.

Что такое контроль учётных записей в Windows 10 и как он работает

Контроль учётных записей, или UAC (User Account Control), — это встроенный компонент Windows для защиты от изменений, которые могут нанести потенциальный вред компьютеру. Когда пользователь или программа пытаются скорректировать системные файлы и настройки, UAC уведомляет об этом и требует подтверждения действий.

Предусмотрено четыре уровня контроля. При включении самого жёсткого будут отображаться уведомления при изменении параметров пользователем и программами. Второй уровень предусматривает сообщения только при попытке изменений программами. Третий тоже подразумевает слежение за действиями утилит, но без затемнения экрана. А четвёртый — это полное отключение функции.

В целях безопасности по умолчанию включён второй уровень контроля учётных записей. При желании его можно перенастроить или отключить вовсе.

Что будет, если отключить контроль учётных записей в Windows 10

После деактивации UAC больше не нужно будет разрешать действия, которые требуют прав администратора. Соответственно, уведомления об этом перестанут отображаться.

Однако владельцы стандартных учётных записей пользователей — если они есть на компьютере — не смогут внести никаких изменений, требующих права администратора.

Также стоит понимать, что после этого потенциальные злоумышленники смогут корректировать системные настройки на ПК.

Как отключить контроль учётных записей в Windows 10 через панель управления

Самый простой и наглядный способ, который доступен и в Windows 10, и в любых других версиях ОС.

Начните набирать в поиске «контроль» и выберите из подсказок «Изменение параметров контроля учётных записей».

Переместите ползунок в нижнее положение, нажмите OK, а затем «Да» для подтверждения действия.

Как отключить контроль учётных записей в Windows 10 через командную строку

Ещё один вариант, который работает не только в Windows 10, но и в остальных версиях ОС.

Введите в поиске cmd и кликните «Запуск от имени администратора».

Скопируйте и вставьте в открывшееся окно команду reg ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

Как отключить контроль учётных записей в Windows 10 через Редактор локальной групповой политики

Если у вас Windows 10 Pro или Enterprise, то вам доступен ещё один вариант.

Нажмите клавиши Win + R для открытия диалогового окна «Выполнить», введите gpedit.msc и кликните OK.

Перейдите с помощью бокового меню в раздел «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → «Локальные политики» → «Параметры безопасности».

Отыщите в списке строку «Контроль учётных записей: все администраторы работают в режиме одобрения администратором». Затем дважды кликните по ней, выберите значение «Отключён» и нажмите OK.

Читайте также 💻💿🖥

- Как настроить автозагрузку Windows 10, чтобы компьютер не тормозил

- Как настроить файл подкачки Windows 10

- Как отключить гибернацию в Windows 10

- Что делать, если не запускается Windows

- Восстановление Windows 10: что сделать, чтобы всё удалось

Содержание

- Отключаем UAC в Виндовс 10

- Способ 1: Панель управления

- Способ 2: Редактор реестра

- Вопросы и ответы

UAC или контроль учетных записей — это одновременно компонент и технология от компании Майкрософт, задача которой улучшить безопасность путем ограничения доступа программ к системе, позволяя им выполнять более привилегированные функции только с позволения администратора. Другими словами, UAC предупреждает пользователя что работа того или иного приложения может привести к изменению системных файлов и настроек и не позволяет этой программе выполнять эти действия, пока он не запустит ее с правами администратора. Это сделано для того, чтобы защитить ОС от потенциально опасных воздействий.

По умолчанию в Виндовс 10 включен UAC, который требует от пользователя постоянного подтверждения практически всех действий, которые теоретически могут в той или иной мере повлиять на работу операционной системы. Поэтому у многих возникает потребность отключить надоедливые предупреждения. Рассмотрим, как можно деактивировать UAC.

Способ 1: Панель управления

Один из двух методов отключения (полного) контроля учетных записей — это использование «Панели управления». Процедура отключения UAC таким способом выглядит следующим образом.

- Запустите «Панель управления». Это можно осуществить, кликнув правой кнопкой мыши по меню «Пуск» и выбрав соответствующий пункт.

- Выберите режим просмотра «Крупные значки», а затем нажмите на пункт «Учетные записи пользователей».

- Далее кликните по пункту «Изменить параметры контроля учетных записей» (для выполнения этой операции потребуются права администратора).

- Перетяните ползунок в самый низ. При этом будет выбрано положение «Не уведомлять меня» и кликните по кнопке «ОК» (также потребуется наличие прав администратора).

Существует альтернативный способ зайти в окно редактирования UAC. Для этого нужно через меню «Пуск» зайти в окно «Выполнить» (вызывается комбинацией клавиш «Win+R»), там ввести команду UserAccountControlSettings и нажать кнопку «ОК».

Способ 2: Редактор реестра

Второй метод избавится от уведомлений UAC состоит во внесении изменений в редактор реестра.

- Откройте «Редактор реестра». Наиболее простой способ это сделать — в окне «Выполнить», которое открывается через меню «Пуск» или комбинацию клавиш «Win+R», ввести команду

regedit.exe. - Перейдите в следующую ветку

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem. - С помощью двойного клика измените параметр DWORD для записей «EnableLUA», «PromptOnSecureDesktop», «ConsentPromptBehaviorAdmin» (установите значения 1, 0, 0 соответственно каждому пункту).

Стоит заметить, что отключение контроля учетных записей, независимо от метода, обратимый процесс, то есть, всегда можно вернуть первоначальные настройки.

Как итог, можно отметить, что отключение UAC может иметь негативные последствия. Поэтому, если Вы не уверены в том, что этот функционал Вам не нужен, не выполняйте подобных действий.

Еще статьи по данной теме:

Помогла ли Вам статья?

Опубликовано 29.10.2017 Обновлено

Что такое UAC знают не все пользователи Windows, однако сталкиваться с ним приходится постоянно. Вообще аббревиатура расшифровывается как User Account Control или, если говорить по-русски, контроль учетных записей.

Как заявляют разработчики, UAC контролирует загрузку приложений в операционной системе и препятствует запуску вредоносных приложений, ну а помогает ему супер экран, снабженный искусственным интеллектом, под названием Smart Screen и Windows Defender. Несмотря на все похвалы со стороны Microsoft’a, у меня есть несколько доводов, чтобы отключить все эти агрегаты.

Почему стоит отключить User Account Control?

- Во-первых, он всем надоедает. Бесконечно вылезают окна с вопросом, хотим ли мы запустить то или иное приложение, а бывают даже такие ситуации, когда для запуска софта приходится кликать по одинаковым окнам несколько раз, что жутко бесит. Мало того, при включенном UAC программы выполняются с ограниченным доступом и если нам по мере использования понадобятся права администратора, то софтину придется перезапускать.

- Во-вторых, он бесполезен, хотя бы потому, что когда вылезает окно с запросом, пользователи в автоматическом режиме нажимают ”ДА”, даже не читая, что там написано. Эти тупые окна до того всем надоели, что никто уже в принципе не смотрит на эти предупреждения. Это происходит интуитивно на подсознательном уровне и даже если там будет такой вопрос: ”Форматировать все диски и перезагрузить компьютер?” – юзер нажмет ”ДА”.

- В-третьих, пользы от этих запросов вообще никакой. Разработчики троянов и различной малвари уже давно научились обходить стандартные средства защиты Windows, сколько бы они не обновлялись. И вообще, Microsoft – это не антивирусная лаборатория, поэтому ни о какой хорошей защите не может идти и речи. Весь этот UAC, Smart Screen и Windows Defender это всего лишь игрушки, которые сделаны для того, чтобы операционная система не загнулась сразу же после первого подключения к Интернету.

Как отключить UAC?

Если вы читаете эту статью, значит UAC вас достал, а значит нужно его отключить. Дабы вы не напрягались и не искали эту информацию, выкладываю простую инструкцию.

Инструкция по отключению UAC

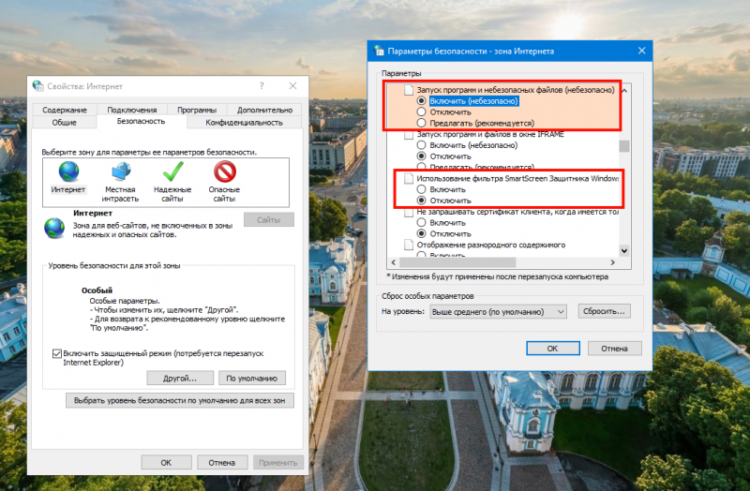

Вообще в панели управления есть опция отключения, но с ее помощью не получится полностью вырубить эту субстанцию. На скриншоте как раз она.

Для полного отключения нам понадобится вызвать редактор реестра. Итак, нажимаем клавиши Win + R и в появившееся окно вводим regedit. Далее переходим в этот раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

где находим параметр EnableLUA и меняем его значение на 0. В центре уведомлений сразу же появится запрос на перезагрузку компьютера и мы конечно же перезагружаемся. После такой операции запросы на запуск программ от UAC не будут нас беспокоить.

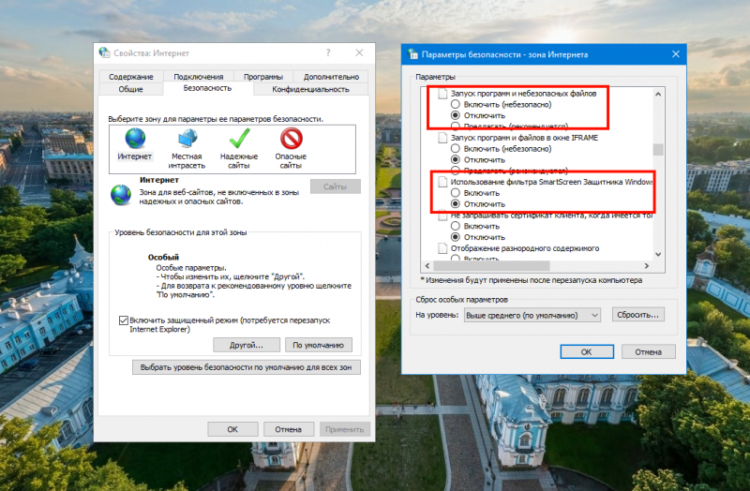

Инструкция по отключению Smart Screen

Однако Smart Screen будет нас по-прежнему доставать, поэтому мы отключим и его. Запускаем редактор реестра, как написано выше, и переходим по этому пути

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System

В этом разделе создаем параметр DWORD (32 бита), причем для ОС с любой разрядностью. Параметру задаем имя EnableSmartScreen и присваиваем ему значение 0.

Далее открываем панель управления и нажимаем ”Свойства браузера”. Переходим на вкладку Безопасность -> Другой. Тут ищем следующие пункты ”запуск программ и небезопасных файлов”, ”использование фильтра Smart Screen”, первое включаем, а второе отключаем. Опять перезагружаем машину.

После выполнения всех процедур все всплывающие окна с запросами о разрешении запуска программ или запроса прав администратора исчезнут. По поводу Windows Defender беспокоиться не стоит – он, осознав свою бесполезность, отключится сам, когда вы установите любую антивирусную программу.

Что еще нужно сделать?

Отключив все это, не забудьте установить себе на компьютер хороший, а лучше всего коммерческий антивирус. Наша редакция рекомендует использовать комбайны от ведущих антивирусных вендоров – DrWeb или Kaspersky.