-

-

April 25 2016, 14:44

- Политика

- Cancel

Задача: Необходимо на ключевом компьютере организации настроить политику запуска программ по белому списку, т.е. запуск всех программ запрещен кроме “белого списка”.

Сразу скажу, что без танцев с бубном решить проблему не удавалось. Да и в принципе до конца так и не решилась.

На данном этапе пока вижу два минуса:

Первый- при загрузке Windows Касперский грузиться не сразу и есть интервал в течении которого можно запустить ПО, которое не в “белом списке”.

Второй – добавление ПО в “белый список”. Добавление происходит по хешу файла или просто указывается разрешенный каталог. Просто по имени файла не работает, не знаю почему. В данный момент общаюсь по этому поводу с ТП Касперского, решение пока никакого нет.

Итак, начнем

Имеем на клиентской машине Kaspersky Endpoint Security 10.

1. Запускаем Kaspersky Security Center на Сервере, заходим в созданную группу “Контроль запуска программ”, переходим на закладку политики

2. Открываем политику

3. Выбираем Контроль рабочего места – Контроль запуска программ. В правой части ставим галку напротив Контроль запуска программ

4. Далее закрываем политику

5. Идем в раздел “Управление программами” – Категории программ

6. Сверху “Создать категорию” – Тип категории (пополняемая вручную категория)

7. Вводим название категории

8. Добавить – Из свойства файла

9. Получить данные – Из файла

10. Выбираем файл exe (я взял для примера Excel.exe)

11. Ставим переключатель на Хеш файла и ОК.

П.С. Если оставить на метаданных и прописать просто имя файла, то не работает. Проблема пока не решена.

12. В разделе Категории программ появится наша категория test

13. Далее заходим в созданную группу “Контроль запуска программ”, переходим на закладку политики

14. Открываем политику

15. Выбираем Контроль рабочего места – Контроль запуска программ

16. Разрешить Все ставим ВЫКЛ

17. Нажимаем +Добавить и добавляем нашу категорию test, Пользователи- Все, галочка – Доверенные программы обновления и OK.

18. Желательно перегрузить клиентский ПК, чтоб политика активировалась. Можно и не перегружать, тогда необходимо подождать. Но для 100% уверенности я перегружал.

Выводы: В принципе на этом все. Решить данную проблему можно и через групповые политики AD, что скорее всего более разумно т.к. фильтр по exe файлу в Касперском не работает пока. А если исключать по хешу файла, то тогда использовать Касперский. Ну и пришлось обновить на клиентской машине Касперского до последней версии чтоб хоть как то контроль заработал. Без обновления вообще не работало никак.

П.С. после обновления на клиентской машине необходимо запустить утилиту klmover, которая связывает клиентскую машину и сервер администрирования Касперского.

klmover -address 172.16.1.1 -logfile klmover.log

где address, ip адрес сервера администрирования Касперского

Как контролировать запуск приложений на компьютере

Контроль запуска программ на пользовательских компьютерах актуален для системных администраторов корпоративных сетей. Специализированный софт позволяет ограничить использование сотрудниками мессенджеров (Viber, WhatsApp, Telegram, Skype), социальных сетей (vk, facebook, ok), отдельных веб-сайтов.

Подобный контроль снижает объём сетевого трафика, не позволяют сотрудникам компании применять рабочие ПК в личных целях. Использование софта для контроля приложений в домашних условиях поможет родителям ограничить детей от просмотра нежелательного интернет-контента.

Методы контроля запуска приложений

Администраторы корпоративных сетей могут контролировать использование софта, установленного на компьютеры коллег, несколькими способами. Наибольшее распространение получили три решения:

- встроенные средства операционных систем;

- мониторы сетевого трафика из антивирусных пакетов;

- средства фильтрации программного обеспечения сетевого оборудования.

В первом случае системному администратору потребуется вручную настраивать каждый компьютер. Брандмауэр Windows позволяет ограничить доступ ПО к сетевым ресурсам. Необходимые манипуляции выполняются посредством учетной записи с административными правами, пользователь не может самостоятельно вернуть исходные настройки. Централизованное логирование сетевой активности не осуществляется.

Антивирусный софт работает по аналогичной схеме. Администратору компьютера необходимо вручную настроить запрет доступа программ к отдельным веб-страницам или серверам. Уведомления об ограничениях локальны — ИТ-специалист не может отслеживать попытки передачи пакетов данных со всех ПК одновременно.

Операционные системы сетевых маршрутизаторов оснащены встроенным интернет-фильтром. Он позволяет настраивать DNS-серверы для ограничения доступа к социальным сетям или развлекательным ресурсам. Отдельные модели роутеров предоставляют возможность гибкой настройки интернет-правил для каждого устройства. Стоп-листы могут содержать не только перечень веб-страниц, но и используемые мессенджерами IP-адреса. Оборудование позволяет ограничивать скорость соединения с интернетом отдельных компьютеров или групп из нескольких машин.

Интернет-шлюз ИКС предоставляет возможность отслеживать сетевую активность софта, контролировать запуск приложений на всех компьютерах с доступом к корпоративному Wi-Fi или проводному соединению. Настройка необходимых параметров осуществляется посредством сервера компании.

Реализация контроля в ИКС

Интернет-шлюз ИКС обладает встроенным модулем для контроля приложений — Application Firewall — позволяет настроить запрещающие правила с использованием библиотек nDPI или данных утилиты Xauth.

Application Firewall сканирует формируемые компьютером пакеты данных, определяя приложение-источник трафика. Библиотеки nDPI остаются открытым ПО и поставляются «как есть», что усложняет их актуализацию.

Решением этой проблемы становится утилита Xauth — собственная разработка нашей компании. Интегрированное в ИКС решение позволяет системному администратору контролировать все соединения с корпоративным ресурсами. В веб-интерфейсе ИКС ответственный специалист может отслеживать запущенные в настоящий момент приложения и блокировать те из них, которые не относятся к рабочему процессу.

Запрещающие правила могут создаваться для отдельных пользователей или групп. Возможности Xauth в Application Firewall позволят ИТ-отделу компании ограничить доступ сотрудников к сетевым и развлекательным ресурсам.

Запрет запуска приложений со сменных носителей с помощью установленного корпоративного решения «Лаборатории Касперского»

На небольших предприятиях, использующих защитные решения без единого центра управления, периодически встает вопрос проверки запуска программ. Что имеется в виду? Запуск конкретных программ и приложений тем или иным пользователем, необходимость блокирования игр, несанкционированно установленных браузеров и т. д. Одной из подобных задач, в первую очередь касающихся соблюдения режима безопасности, является запрет запуска приложений со сменных носителей. Для этого предусмотрен целый ряд решений. Мы рассмотрим решение данной задачи с помощью установленного корпоративного решения «Лаборатории Касперского».

Запрет запуска приложений со сменных носителей для всех пользователей

Откройте основное окно программы Kaspersky Endpoint Security 10 для Windows (KES 10) и перейдите на вкладку «Настройка» (см. экран 1).

|

| Экран 1. Окно настройки параметров KES 10 |

Выберите слева раздел «Контроль запуска программ». На вкладке «Настройка» не забудьте установить флажок «Включить контроль запуска программ». В противном случае по умолчанию функция будет отключена. Чтобы добавить правило контроля, выполните следующие действия:

- Нажмите кнопку «Добавить». Откроется окно «Правило контроля запуска программ».

- Создайте параметры правила:

а) в поле «Название» введите название правила, например «Сменные носители»;

б) в таблице «Включающие условия» сформируйте список включающих условий срабатывания правила контроля запуска программ (в нашем случае включите «Условие по носителю файла» (см. экран 2);

|

| Экран 2. Проверка по носителю файла |

в) задайте список пользователей или групп пользователей, которым разрешено запускать программы, удовлетворяющие включающим условиям срабатывания правилам. В нашем случае удалите список «Все», нажав на кнопку «Удалить»;

г) задайте список пользователей, которым запрещено запускать программы, удовлетворяющие включающим условиям срабатывания правила. В нашем случае «Все». Если хотите, предоставьте разрешение на запуск локальному администратору.

Учтите, что правило не контролирует запуск программ пользователями или группами пользователей, которые не указаны в полях для разрешения и запрета запуска программ.

После выполнения перечисленных выше действий при попытке запуска пользователем программы со сменного носителя появится предупреждение, показанное на экране 3.ё

|

| Экран 3. Запуск со сменного носителя запрещен |

Если вы хотите запретить использование игр, это правило можно задать с помощью так называемых KL-категорий.

Однако больше всего хлопот вызывает применение различных браузеров и особенно их обновление. Так как проще всего, на мой взгляд, в корпоративной среде обновить Internet Explorer, создадим правило, которое будет разрешать запуск Internet Explorer, но запрещать применение всех остальных браузеров. Для этого сформируем правило, выполнив следующие шаги:

- Выберем категорию Запрет всех браузеров (из списка KL-категория) (см. экран 4).

- Исключение составляет Internet Explorer (см. экран 5).

|

| Экран 4. Правило запрета браузеров |

|

| Экран 5. Разрешение запуска |

Выбираем из списка запускавшихся программ Internet Explorer, однако указываем, что версия файла (программы) должна быть выше или на уровне текущей, что обеспечит запуск программы в случае обновления. Выполним проверку, для чего попробуем запустить браузер Opera (см. экран 6).

|

| Экран 6. Запуск Opera запрещен |

Итак, нам без труда удалось запретить нежелательные браузеры в организации. Ну и напоследок закроем доступ к играм.

Запрет доступа к играм

Создадим по аналогии с браузерами запрет на использование игровых программ в организации. Выбираем программы из категории «Развлечения», подкатегория «Игры» (см. экран 7).

|

| Экран 7. Выбор KL-категории «Игры» |

Как видите, создание запрета на игры аналогично предыдущему запрету на браузеры.

Безусловно, существует немало программ для контроля запуска тех или иных продуктов, и бездумное их применение может не только не улучшить, а даже ухудшить защиту вашей сети и уж тем более микроклимат в коллективе.

Перед тем как создавать те или иные правила контроля запуска программ, я бы рекомендовал вначале составить «матрицу ролей» ваших пользователей (то есть какой пользователь выполняет ту или иную задачу и, соответственно, нуждается в том или ином программном обеспечении). Исходя из этого следует определить необходимый минимум программного обеспечения и уже затем закрывать все остальное. Почему минимум? Во-первых, программное обеспечение стоит денег. Во-вторых, чем больше сторонних программ установлено на рабочем месте, тем выше вероятность ошибок пользователя. Ну и, наконец, чем больше на рабочем месте сторонних программ, тем выше риск проникновения в систему через уязвимые места в той или иной программе. А все это будет отрицательно сказываться как на производительности ваших сотрудников, так и на общем уровне безопасности организации.

- Содержание статьи

- Как работает применение групповой политики

- Применение политик ограничения запуска программ

- Активирование политики ограниченного использования программ

- Общие параметры настроек политики

- Типы файлов

- Доверенные издатели

- Создание правил политики

- Правило зоны

- Правило пути

- Правило сертификата

- Правило хеша

- Область действия политик ограниченного использования программ и приоритет правил

- Планирование создания правил политики

- Небольшие примеры использования

- Добавить комментарий

Одной из отличительных особенностей Active Directory по праву считают механизм групповых политик, обеспечивающий эффективное и централизованное управление многочисленными параметрами операционных систем и приложений. Применение групповых политик позволяет администраторам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Это позволяет достаточно просто и эффективно поддерживать вычислительную среду предприятия в рабочем состоянии.

Безусловно, к числу важнейших задач администрирования можно отнести обеспечение безопасности системы в целом. Не последнюю роль в этом играет процесс контроля программ, выполняемых на компьютерах домена. Наиболее яркий пример необходимости в нем – создание рабочей среды, исключающей возможность запуска вредоносного программного обеспечения. Впрочем, существуют и другие причины, по которым может возникнуть необходимость создания и применения правил, позволяющих или запрещающих исполнение различных программ. Ну, вот, допустим, босса раздражают скучающие сотрудники, раскладывающие пасьянс. Или новая версия используемого ПО вызывает конфликты с другими приложениями.

Решение таких задач с использованием политик ограниченного использования программ предоставляет администратору способ идентификации программ, выполняемых на компьютере домена и создание правил, устанавливающих возможность их выполнения. Использование таких политик возможно на операционных системах Windows Vista, Windows Server 2003 и Windows XP.

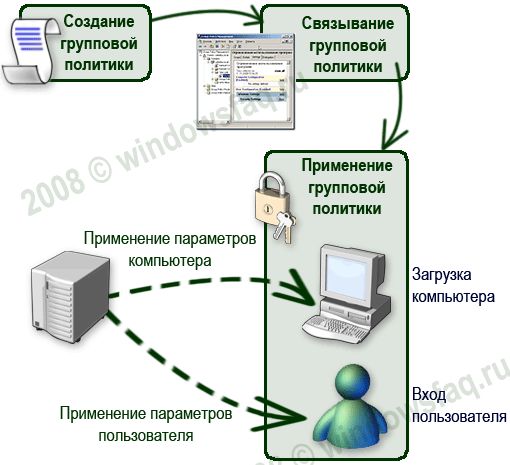

Как работает применение групповой политики

Применение групповой политики

Вкратце, собственно сам механизм применения групповой политики выглядит следующим образом. Вначале администратор создает объект групповой политики (GPO), содержащий определенный набор параметров рабочей среды. Этот объект может содержать настройки, применяемые как компьютеру, так и к пользователю. Далее, с помощью связывания (или привязки, linking) этот объект ассоциируется с одним или несколькими элементами дерева Active Directory. При загрузке компьютера, входящего в домен, выполняется запрос списков групповой политики у контроллера домена. Контроллер пересылает необходимые списки в том порядке, в котором они должны применяться на компьютере. Когда пользователь осуществляет вход в систему, выполняется еще один запрос о необходимых объектах групповой политики, которые затем применяются к пользователю, выполнившему вход в систему.

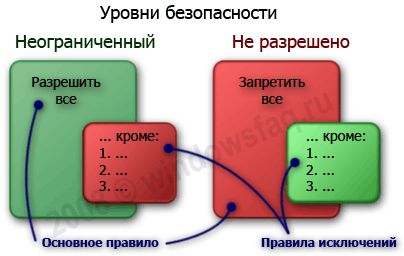

Применение политик ограничения запуска программ

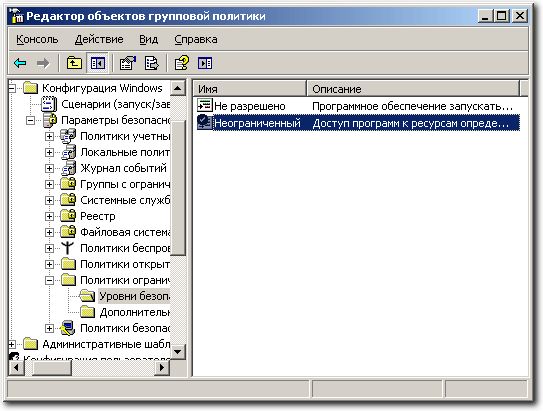

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

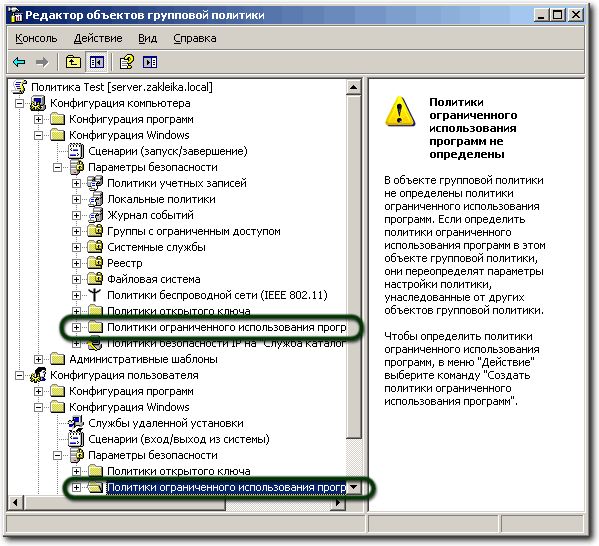

Активирование политики ограниченного использования программ

Создайте объект групповой политики или откройте в редакторе существующий. Откройте ветвь Конфигурация компьютера или Конфигурация пользователя (в зависимости от того, к чему необходимо будет применить политику). Найдите и выберите раздел Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ.

Активирование политики ограниченного использования программ

Если политики еще не были определены, в окне редактора вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Поскольку именно это мы и собираемся сделать, выбираем в меню Действие команду Создать политики ограниченного использования программ.

Переходим в раздел Уровни безопасности. Действующий уровень отмечен иконкой с галочкой. По умолчанию им является уровень Неограниченный.

Активирование политики ограниченного использования программ

Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Особого смысла в использовании такого уровня безопасности нет, кроме случаев, когда необходимо запретить использование небольшого количества программ, не представляющих явную угрозу безопасности для вычислительной системы (как раз для примера с пасьянсом). Для обеспечения действенного запрета на использование нежелательных программ необходимо использовать уровень безопасности Не разрешено. Для изменения уровня необходимо сделать двойной щелчок мышью на нужном параметре и в открывшемся окне нажать кнопку По умолчанию, или, щелкнув правой кнопкой мыши выбрать в контекстном меню команду По умолчанию.

Активирование политики ограниченного использования программ

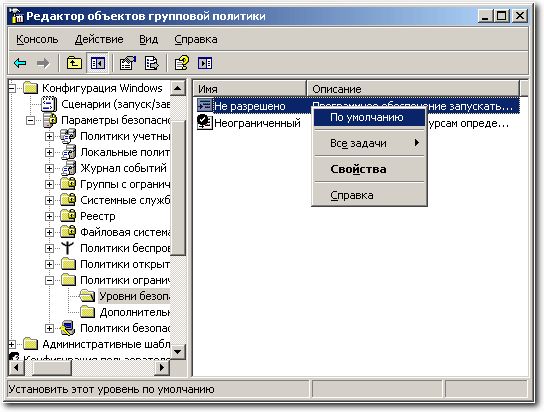

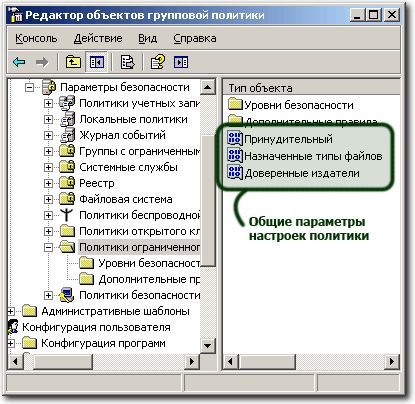

Общие параметры настроек политики

В узле Политики ограниченного использования программ расположены общие параметры настроек, определяющих применение политик.

Общие параметры

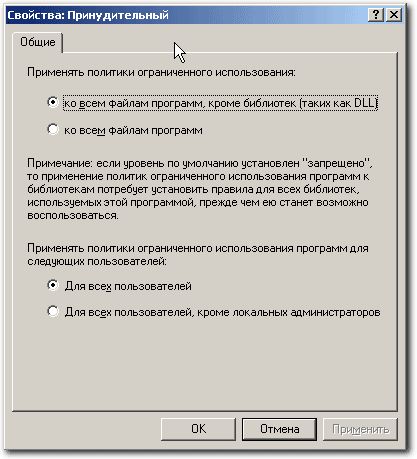

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

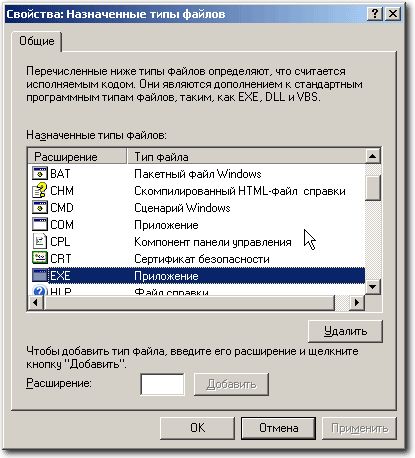

Типы файлов

Здесь перечисляются все типы файлов, ассоциированные с их расширением, которые политика будет идентифицировать как исполняемый код.

Типы файлов

Список редактируемый – вы можете исключать из него перечисленные типы, а также добавлять новые.

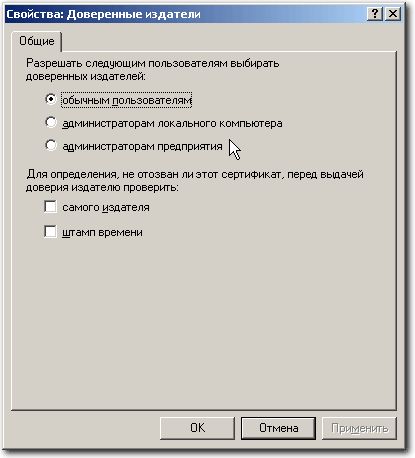

Доверенные издатели

Эта группа параметров позволяет настраивать реагирование политики на элементы управления ActiveX® и другое подписанное содержимое.

Доверенные издатели

Здесь можно указать, кто будет принимать решение о доверии подписанному содержимому (лучше оставить это право администраторам предприятия), а также задать параметры проверки сертификатов – проверить, не отозван ли сертификат, и удостовериться, что он не просрочен.

Создание правил политики

Правило политики ограниченного использования программ – это и есть тот механизм, с помощью которого программа «опознается». Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла — или, другими словами, применять один из четырех типов правил:

- Зона

- Путь

- Сертификат

- Хеш

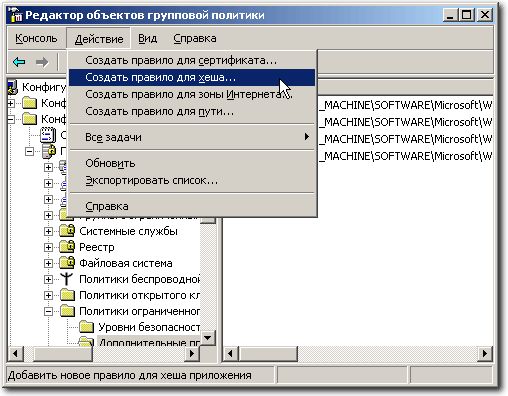

Создание нового правила

Для создания нового правила необходимо перейти в раздел Дополнительные правила, щелкнув по нему мышью в списке объектов редактора групповой политики, и затем выбрав в меню Действие (или в меню, открываемом правым щелчком мыши) необходимый тип правила.

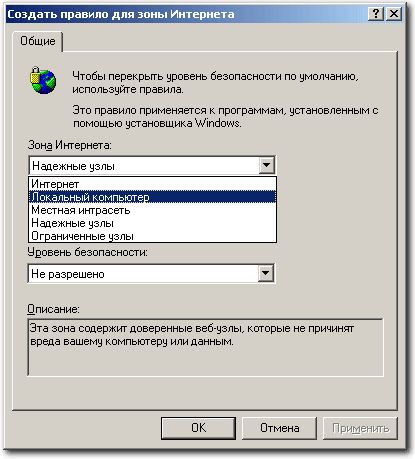

Правило зоны

Дабы избежать некоторой двусмысленности, сразу оговоримся, что речь пойдет о зонах, используемых Internet Explorer, а не учреждениях пенитенциарной системы. Этот тип правила позволяет задать зону Интернета и установить для нее правило – разрешить запуск или запретить его.

Правило зоны

Главный минус, делающий его практически бесполезным – применяется только к файлам пакетов установщика Windows (Windows Installer, расширение *.msi).

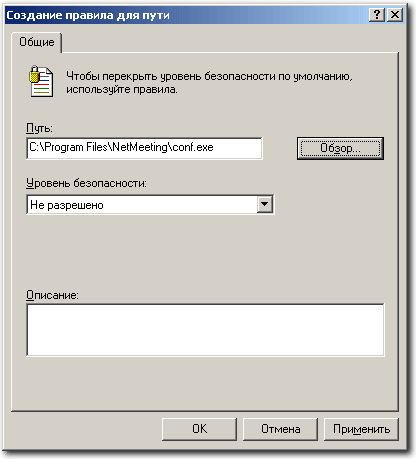

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

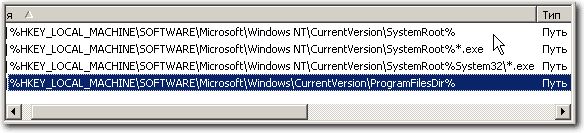

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

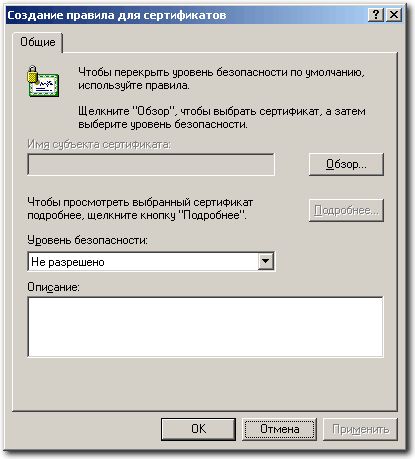

Правило сертификата

Устанавливаются для файлов, имеющих цифровую подпись издателя. Для создания правила нажмите кнопку Обзор и укажите необходимый сертификат.

Правило для сертификата

Способ идентификации программ с помощью сертификатов достаточно надежен, но и у него существуют минусы. Во-первых, он требует применения центров сертификации. Во-вторых, невозможно установить разные значения правил для программ одного издателя. Например, тот же пасьянс из стандартных игр Windows таким правилом запретить не получится, поскольку оно запретит и запуск ключевых компонентов всей операционной системы.

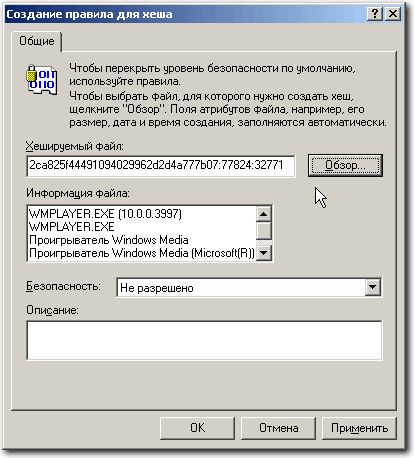

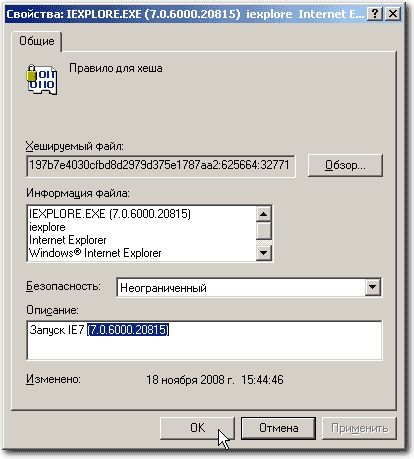

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \COMP_NAMEC$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

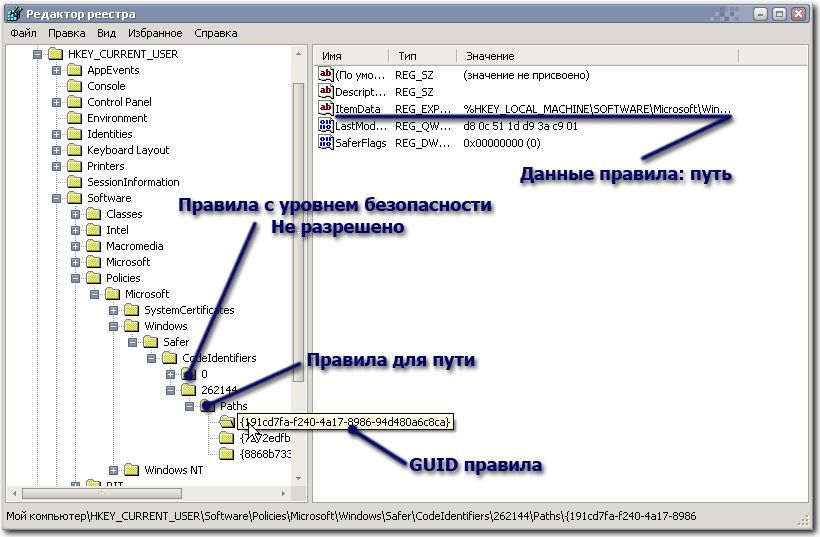

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLMSOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:WINDOWSsystem32userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:Windowssystem32userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCUSoftwarePoliciesMicrosoftWindows, политика компьютера хранится в разделе HKLMSOFTWAREPoliciesMicrosoftWindows.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Небольшие примеры использования

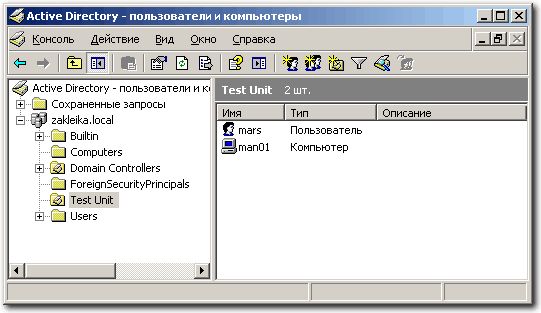

Покажем все вышеизложенное на небольшом примере в тестовой среде. Создадим OU (пусть это будет Test Unit), поместим в него учетные записи компьютера и пользователя.

Тестовая OU

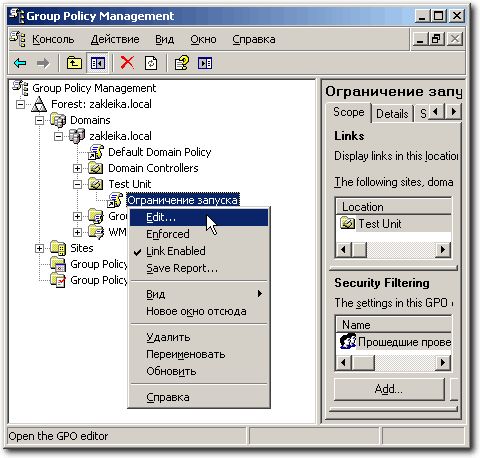

Для управления групповой политикой будет использоваться консоль gpmc. Создаем GPO – правой кнопкой мыши щелкаем на Test Unit, выбираем команду Свойства, в открывшемся окне переходим на вкладку Group Policy. Открываем консоль gpmc, еще раз делаем правый щелчок на Test Unit, и выбираем в меню команду Создать и связать GPO здесь… (Create and Link a GPO Here). Указываем имя для создаваемой политики, нажимаем кнопку ОК. Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

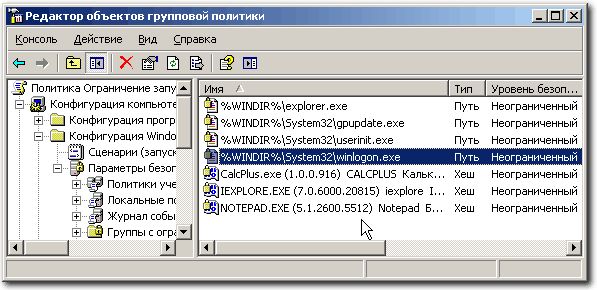

Редактирование GPO

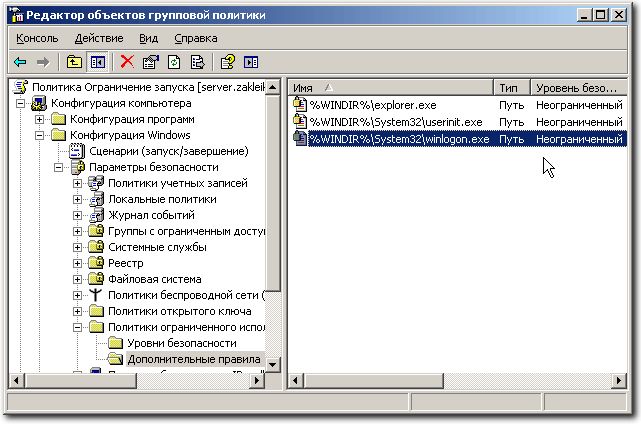

Откроется редактор объектов групповой политики. Сначала создадим политику, применяемую к компьютеру. Мы собираемся запретить всем пользователям на компьютерах группы Test Unit запуск любых программ, кроме Internet Explorer. Переходим в раздел Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В меню Действие (или с помощью правой кнопки мыши) выбираем команду Новые политики. Переходим в раздел Уровни безопасности, включаем Не разрешено. Учитывая, что автоматически были созданы дополнительные правила, удаляем их. Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае (тестовая система с «чистой» установкой), необходимо, как минимум, разрешить запуск winlogon.exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

Созданные правила

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где мы производим настройку групповой политики диск C тестового компьютера. В редакторе объектов групповой политики в меню Действие выбираем команду Создать правило для хеша. Нажимаем кнопку Обзор, переходим в папку Program FilesInternet Explorer расположенную на тестовом компьютере и указываем файл IEXPLORE.EXE.

Правило хеша для IE

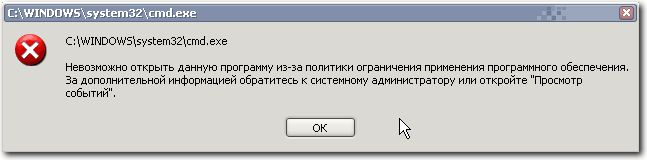

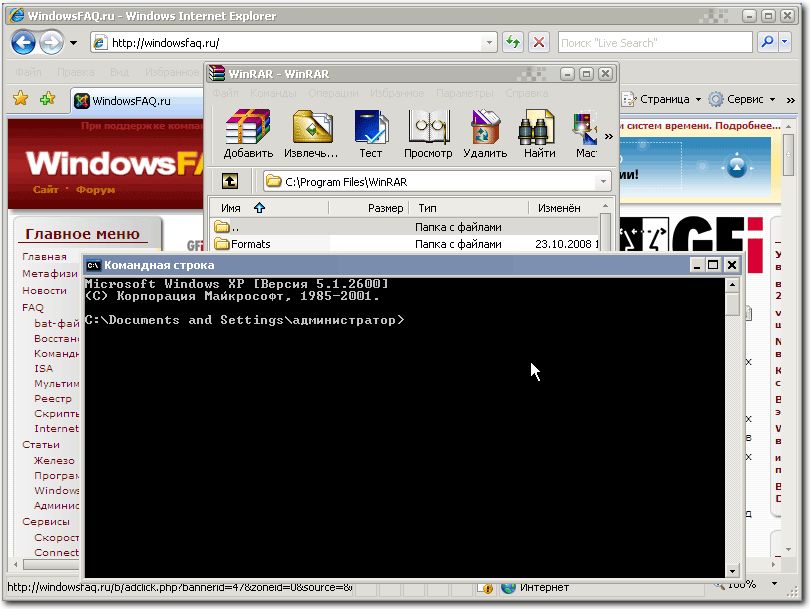

Чтобы потом не путаться, указываем в поле Описание название программы и ее версию. Отправляемся к тестируемому компьютеру проверять, что получилось. Для применения политик перезагружаем компьютер или выполняем на нем команду gpupdate /force. Пробуем запустить что-нибудь.

Запрет запуска программы

Отлично, запрет работает. Но самое забавное, что щелчок по ярлыку IE на рабочем столе его тоже не запускает (хотя прямой запуск из Проводника в рабочей папке IE сработает). Отменяем действие политики, чтобы посмотреть журнал ее применения (иначе Блокнот тоже не запустится). Наткнувшись на строчку вида

explorer.exe (PID = 372) identified C:Documents and SettingsадминистраторРабочий столЗапустить обозреватель Internet Explorer.lnk as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

вспоминаем, что ярлыки (то есть файлы с расширением .lnk) также расцениваются как исполняемый код. Поскольку у нас разрешен Проводник, нет особой нужды запрещать запуск ярлыков, тем более, что мы разрешаем запускать лишь определенные программы. Поэтому просто удалим тип LNK из списка назначенных типов файлов.

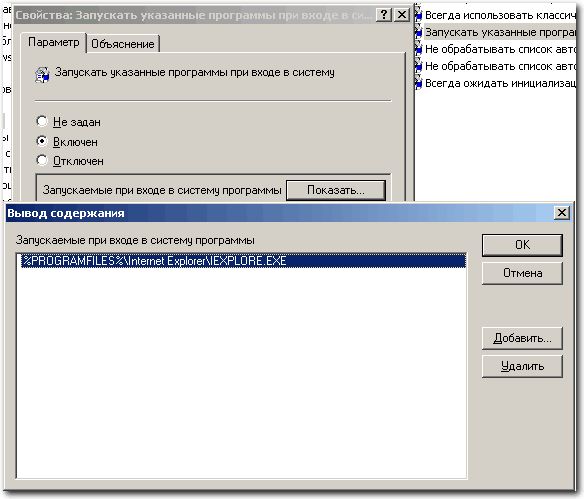

Напомним, что обновление параметров групповой политики происходит при загрузке компьютера, а обработка параметров, относящихся к пользователю – при его входе в систему. Принудительно обновить параметры групповой политики можно с помощью команды gpupdate /force. Утилита gpupdate.exe также является исполняемым кодом, и это следует учесть в период тестирования. Чтобы не перезагружать компьютер каждый раз после изменения параметров групповой политики для проверки работы правил, добавим gpupdate.exe в список разрешенных приложений. Разрешим еще запуск Блокнота и Калькулятора с помощью правил хеша. Все правила выглядят так:

Добавление правил для запуска Блокнота и Калькулятора

В дополнение к ограничениям, можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберите параметр Запускать указанные программы при входе в систему. Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Запуск программ при входе в систему

Компьютер теперь представляет собой подобие терминала, на котором любой пользователь (включая администраторов) может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду Открыть и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

В следующем примере мы изменим настройки политики, применяя ее лишь к тем пользователям, которые входят в Test Unit. Для этого создаем одноименные параметры в ветви Параметры пользователя, а настройки из ветви Параметры компьютера удаляем. Если вы отключали обработку параметров пользователя для ускорения обработки политики, ее необходимо будет включить (наоборот, теперь, если параметры компьютера не используются, можно отключить их обработку). Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Пользователь с ограничениями

А здесь — пользователь, не входящий в Test Unit, не будет попадать под действие политики ограниченного использования программ.

Пользователь без ограничений

Заключение

Настоятельно рекомендуется не изменять базовую доменную политику безопасности, а создавать новые объекты групповой политики. Это позволит в случае каких-либо непредвиденных ситуаций редактировать вновь созданные GPO, не затрагивая параметры безопасности всего домена. Следует учесть, что политика ограниченного использования программ при входе в систему пользователя, являющегося локальным администратором, в безопасном режиме не обрабатывается. Это дает возможность исправить политику, вызывающую проблемы.

Применение политик возможно и на компьютерах с ОС Windows, не являющихся членами домена. Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

При планировании применения политики ограниченного использования программ приходится учитывать множество аспектов, в том числе не явных. Поэтому еще раз обращаем внимание на то, что их настройку лучше производить в тестовой среде. Это позволит убедиться, что политика обеспечивает запуск необходимых приложений (например, используемые антивирусные программы), и запрещает исполнение нежелательного ПО. Такое использование позволит значительно снизить риск выполнения на компьютере вредоносных программ и упростит его дальнейшее администрирование.

Очень часто в организациях бывает необходимо запретить запуск определенных программ для пользователей. Со времен Windows XP/2003 в групповой политике есть замечательный инструмент в GPO — «Политика ограниченного использования программ«. Затем в Windows 2008/7 появился дополнительный инструмент под названием AppLocker.

В этом небольшом обзоре я хочу поделиться несколькими нюансами использования GPO, о которых очень мало информации в интернете.

В качестве примера мы возьмем вот такую ситуацию: есть сотрудники, которым разрешено носить домой свои служебные ноутбуки для выполнения различных заданий. Мы же со своей стороны хотим не допустить использование пиринговых сетей для скачивания разного рода ерунды. В стенах предприятия эта задача решается легко на фаерволе — блокируем весь трафик относящийся к uTorrent’у и прочим подобным клиентам. Но как быть, если сотрудник унес ноутбук домой, где интернет ничем не ограничен и человек может легко скачивать любой контент через uTorrent?

Чтобы запретить пользоваться определенной программой где бы то ни было приходится блокировать не трафик, который она генерирует, а саму программу в принципе. Благо для этого в групповой политике есть все необходимое. С помощью инструмента ограниченного использования программ есть три основных способа решения этой задачи:

1. Настроить всё так, что по умолчанию будет запрещен запуск любых программ за исключением белого списка. Способ в принципе хороший, но во-первых весьма опасный, потому как если в этот список по какой-либо причине не попадут необходимые компоненты Windows, то это может повлиять на работоспособность системы. Ну и во-вторых блокировать все это как-то не гуманно. По этим двум причинам этот способ мне не понравился.

2. Блокировать по маске названия или пути расположения файла программы. Плохой способ, потому что uTorrent установки не требует и при желании его можно положить в любую папку, а особо «продвинутые» пользователи переименуют исполняемый файл. Был файл utorrent.exe, а станет exploer.exe и все наши блокировки по названию плакали горькими слезами.

3. По хэш-сумме файла программы. Достаточно надежный способ. Хэш по своей сути это уникальный отпечаток файла, вычисляемый по специальной формуле. Перед запуском Windows вычисляет хэш запускаемого файла и сверяет его со значением прописанным в политике. Если хэши совпадают, то запуск запрещается. Недостаток этого способа в том, что каждый раз когда будет выходить новая версия uTorrent’а, вам каждый раз нужно будет добавлять хэш новой версии в политику блокировки. Постоянно следить за обновлениями программ и делать корректировки в политике не самая лучшая перспектива.

Но есть еще 4й способ блокировки — блокировка по цифровому сертификату издателя программы. В интернетах почему-то вскользь упоминается об этом способе, при этом все пишут много умных букв о том, что придется поднимать центры сертификации и прочее. Одним словом ахтунг! Чтобы развеять все эти домыслы мы сегодня во всех подробностях рассмотрим этот способ блокировки.

Открываем GPO, идем по пути Конфигурация компьютераКонфигурация WindowsПараметры безопасностиПолитика ограниченного использования программ:

Если вы до этого никогда не использовали этот инструмент, то вам необходимо создать политику по умолчанию. Для этого нажимаем правой кнопкой мыши по пунку «Политики ограниченного использования программ» и в появившемся меню выбираем «Создать новые политики». При этом у нас появятся дополнительные пункты ниже:

По умолчанию политика будет разрешать запуск всех программ за исключением явно запрещенных. Список явно запрещенных программ создается правилами в разделе «Дополнительные правила».

Теперь давайте посмотрим свойства файла нашей подопытной программы. Переходим на закладку цифровые подписи, выбираем сертификат в списке и жмем кнопку «Сведения»:

В окне Сведений нам надо будет нажать кнопку «Просмотр сертификата»:

Затем в окне свойств сертификата надо перейти на закладку «Состав» и нажать там кнопку «Копировать в файл»:После чего запустится мастер сохранения сертификата в отдельный файл.

Теперь возвращаемся в редактор групповой политики. Переходим раздел «Дополнительные правила» и в правой части консоли MMC жмем правой кнопкой мыши в любом свободном месте. В появившемся меню выбираем пункт «Создать правило для сертификата»:

В появившемся окне с помощью кнопки «Обзор» добавляем наш ранее сохраненный сертификат, указываем «Уровень безопасности — Не разрешено» и жмем ОК:

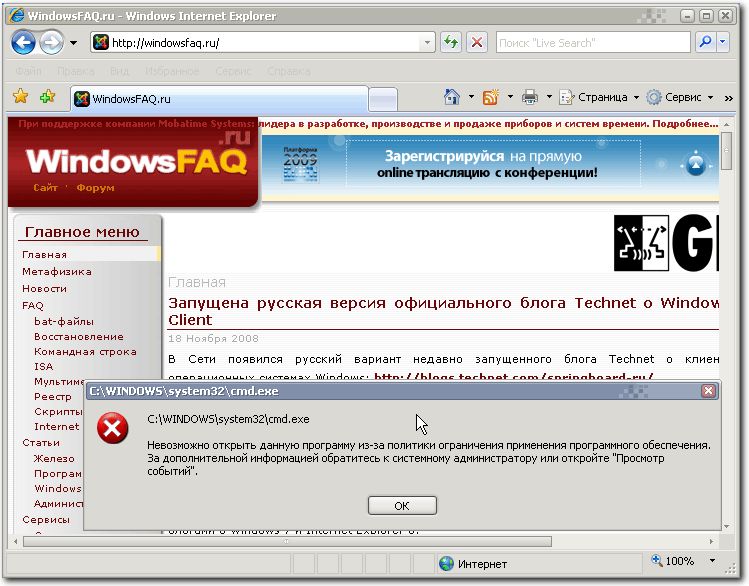

Вот собственно почти всё. Теперь после применения политики на всех машинах с Windows XP при запуске любой версии программы uTorrent из любого места она будет блокироваться. При этом пользователю будет выводиться вот такое сообщение:

Один нюанс заключается в том, что по умолчанию правила запрета по сертификатам не работают, несмотря на то что в GPO они явно прописаны. А один раз я столкнулся с ситуацией, когда на Windows XP эти правила заработали, а в Winodws 7 нет. Если посмотреть первоисточник, то там сказано, что за ограничения запуска программ по правилам сертификата отвечает специальный ключ в реестре по пути:

HKLMSoftwarePolicyMicrosoftWindowsSaferCodeIdentifiers — AuthenticodeEnabled.

Значение ключа должно быть равно 1. В Windows 7, например, отсутствовал не только этот ключ, а целиком ветка CodeIdentifiers. Это тоже важно. Нужно чтобы был не только ключ, но и остальные параметры ветки. Поэтому для простоты настройки я сделал reg файл, который добавляет в реестр всё необходимое.

Удачных экспериментов!

Технологии безопасности

Технологии безопасности

19 Фев 2013

мин. на чтение

Часть 1

Все гениальное – просто?

Идея Default Deny очень проста и логична. Однако до настоящего момента этот подход был ориентирован на исключительно узкую аудиторию. В первую очередь, это связано с техническими трудностями, возникающими на пути реализации решения, приемлемого для широкого использования и снимающего ряд критических ограничений.

Новый этап развития Application Control

Использование режима Default Deny означает смещение приоритетов при выборе политики безопасности: от свободы действий и удобства конечных пользователей в сторону выполнения главной задачи любой системы защиты информации – сведения к минимуму риска утечки и/или потери критически важных для бизнеса данных.

Однако ранее внедрение жесткого режима контроля запуска и исполнения приложений приводило к возникновению серьезных функциональных ограничений, что делало использование такого режима практически невозможным. Обеспечение качественной поддержки режима Default Deny требует дополнительного функционала, без реализации которого переход на этот режим может нарушить нормальную работу корпоративной сети.

При переходе в Default Deny перед системными администраторами встает ряд задач, и, чтобы облегчить им решение этих задач, Application Control как основной компонент, осуществляющий управление приложениями корпоративной сети, должен был претерпеть существенные изменения.

Итак, использование режима Default Deny стало возможным только после внедрения следующего функционала:

- Инвентаризация – сбор информации обо всем ПО, установленном в корпоративной сети, — на всех компьютерах и сетевых ресурсах.

- Категоризация – деление идентифицированного в сети ПО на функциональные группы: компоненты ОС, браузеры, мультимедиа, игры и т.д.

- Конфигурирование, или Application Management – введение для пользователей/групп пользователей ограничений на запуск и исполнение приложений определенных категорий (собственно, определение политик безопасности).

- Dynamic Allowlist – база знаний обо всём многообразии выпускаемого в мире ПО. Актуальная и регулярно обновляемая информация о приложениях, их репутации, категориях и популярных/рекомендованных аналогах. Это экспертные данные, которые поставляются производителями решений по безопасности.

- Безопасные механизмы обновления ПО – автономные средства поддержки регулярных обновлений популярного ПО, избавляющие администраторов от необходимости повторно проводить утомительную процедуру идентификации и легализации обновлённых в сети приложений.

- Поддержка списков доверенных пользователей, источников ПО – инструментарий, предоставляющий администраторам сетей, инженерам информационной безопасности простые и удобные способы легализации ПО. В частности, создание списков доверенных сетевых ресурсов в интернете и в локальной корпоративной сети (HTTP/FTP/Shared folders/etc.) — источников чистых приложений, которые разрешено устанавливать и использовать.

- Тестирование и поддержка режима опытной эксплуатации – средства статического или динамического обнаружения системных коллизий, возникающих в ходе внедрения тех или иных политик безопасности (несовместимости/неработоспособности различных приложений), в результате которых могут быть нарушены бизнес-процессы.

- Обратная связь и поддержка пользователей – инструменты управления возникающими инцидентами для максимального облегчения процесса сопровождения и поддержки пользователей.

- Мониторинг и аудит – развитые средства для сбора, агрегации и систематизации отчётности.

Остановимся на ключевой составляющей Allowlist Security Approach – динамической базе чистых файлов (Dynamic Allowlist). Интерес к Dynamic Allowlist обусловлен не только ее техническими, но и организационными составляющими, без которых невозможно обеспечить максимальную эффективность базы Allowlist.

Dynamic Allowlist: динамическая база знаний о ПО

Что же такое база Dynamic Allowlist? Это база знаний обо всём многообразии легитимного ПО. С технической точки зрения Dynamic Allowlist представляет собой огромную базу «чистого» программного обеспечения, которая непрерывно пополняется новыми дистрибутивами, различного рода файлами, а главное – знаниями о данных объектах. Качество и полнота данных в такого рода источниках экспертных данных зависит от их поставщиков. Ведущие компании – производители решений по безопасности сами формируют базы Dynamic Allowlist.

Dynamic Allowlist является компонентом, который необходим для решения трёх из семи задач, стоящих при реализации Default Deny (см. таблицу выше). Очевидно, что качество предлагаемого вендором решения будет напрямую зависеть от качества используемой в нем базы знаний.

Для решения перечисленных выше задач база должна содержать:

- Базовую информацию о ПО: производитель, название продукта, версия последнего, прочая информация, главным образом извлекаемая из атрибутов самих объектов.

- Расширенную информацию (экспертные знания):

- данные о степени риска – классификация ПО, его репутация: доверенное, недоверенное, сомнительное и т.п.;

- категория ПО: системное ПО, браузеры, игры, офисные приложения и т.д.;

- бизнес-ориентация приложений: бухгалтерия и финансы, маркетинг, HR, CRM, логистика и т.д.;

- альтернативное ПО – информация об аналогах ПО;

- статистические данные – например, популярность ПО, его распределение по регионам и т.д.

Какие ещё требования, помимо состава данных, предъявляются к таким базам знаний?

Прежде всего, база Dynamic Allowlist должна быть динамичной, что, собственно, и отражено в её названии. Ежедневно в свет выходит множество новых легитимных приложений и обновлений к уже существующему ПО, а это означает, что поставщики решений по безопасности должны незамедлительно реагировать на любые изменения в мире ПО, оперативно обновляя свои базы знаний. А для этого следует обеспечить регулярное и своевременное пополнение базы чистого ПО из множества источников из разных регионов мира. И это обновление должно происходить в автоматическом режиме, ведь речь идет о гигантских объемах информации (терабайты данных в сутки). Для этих целей поставщики баз Dynamic Allowlist разворачивают в Сети так называемые краулеры (от англ. crawler) – поисковые агенты, которые осуществляют мониторинг нового ПО и при необходимости – загрузку новых приложений.

Для поддержки актуальности базы данных необходимо также развитие технологических партнерских отношений вендора с крупными производителями и дистрибуторами ПО (Independent Software Vendors). Цель такого партнерства — получение, обработка и анализ (классификация и категоризация) нового ПО до выхода его публичных релизов с целью минимизации ложных срабатываний: случаев несовместимости решений по безопасности и ПО вендора-партнера.

Еще один возможный источник пополнения базы — глобальная информационная сеть, созданная вендором на базе сообщества его пользователей. Отметим, что такая информационная сеть является серьёзным конкурентным преимуществом. Она позволяет отслеживать метаданные о ПО, запускаемом на компьютерах пользователей, и снабжать базу знаний информацией о появлении новых приложений и выпуске различных обновлений ПО.

Качество динамической базы Allowlist «Лаборатории Касперского» было доказано в независимом тесте, проведенном компанией West Coast Labs. Согласно результатам тестирования в нашей базе содержится информация о 94% всего чистого ПО, выпущенного в мире.

Необходимо внимательно контролировать все поступающие в базу Dynamic Allowlist объекты, а главное, поддерживать репутацию о них в актуальном состоянии. Ведь ПО, которое сегодня может быть классифицировано как «чистое», завтра, при более тщательном анализе, может оказаться носителем опасного вредоносного кода.

Надо отметить, что регулярное сканирование базы Dynamic Allowlist — весьма нетривиальная задача. Для ее решения, кроме автоматических средств обработки и анализа информации, необходима команда выделенных экспертов, способная в случаях возможных логических коллизий анализировать программный код и выносить финальный вердикт. Маленькие компании или производители «бесплатных» антивирусных продуктов позволить себе такой выделенной антивирусной лаборатории не могут. Кроме того, специфика обработки вредоносного и чистого ПО разная. В идеале компания должна располагать не только антивирусной, но и специализированной Allowlisting лабораторией, которая будет отслеживать входящие информационные потоки, заниматься обучением интеллектуальных систем, а также незамедлительно реагировать в экстренных случаях (такая Allowlisting лаборатория есть у «Лаборатории Касперского»).

От теории к практике: Endpoint 10 «Лаборатории Касперского»

Администраторы корпоративных сетей выполняют сложные, часто повторяемые задачи по обслуживанию множества рабочих станций различного назначения. Использование подхода Allowlist Security Approach (режима Default Deny) гарантирует значительно более высокий уровень безопасности в корпоративной сети. При этом внедрение режима Default Deny с его жёсткой системой ограничений требует реализации в соответствующих продуктах серьёзных средств автоматизации задач, которые встают перед администратором.

Рассмотрим, как осуществляется переход от теории к практике на примере продуктах класса Endpoint Security «Лаборатории Касперского», последовательно проследив все этапы жизненного цикла от инвентаризации ПО до поддержки корпоративной сети (после внедрения продукта).

Впервые Allowlist Security Approach был реализован в Kaspersky Endpoint Security 8 for Windows в 2011 году. В 2013 году Kaspersky Endpoint Security 10 for Windows представит еще более широкую функциональность, в том числе в области Application Control.

- Инвентаризация. В самом начале, после установки продукта, администратор должен провести автоматическую процедуру инвентаризации всего ПО, установленного в корпоративной сети. В рамках этой задачи Kaspersky Endpoint Security собирает информацию обо всем ПО, установленном на компьютерах сети и сетевых ресурсах.

Результат инвентаризации приложений в указанной директории

- Категоризация (автоматическая, на базе Dynamic Allowlist). По окончании инвентаризации автоматически проходит категоризация всего ПО — разбиение на соответствующие группы согласно правилам, заложенным в продукте (ОС, мультимедиа, периферия, игры, браузеры и т.д.). Отметим, что такой функционал есть не у всех вендоров, реализовавших Application Control. Однако мы сочли, что для удобства управления огромным разнообразием ПО, установленного в корпоративной сети, он просто необходим. Поэтому разделили нашу базу Allowlist на 16 категорий верхнего уровня и 96 листовых категорий (см. наш каталог категорий).

Каталог категорий «Лаборатории Касперского»

Для определения критически важных компонентов ОС и драйверов в Kaspersky Endpoint Security реализована особая категория файлов ОС — Golden Image. В нее входят все необходимые компоненты для Win XP, Vista, Win7, Win8 (32 и 64) и более 15 локализаций для каждой (всего более 100 версий и локализаций). Администратору достаточно добавить в категорию Golden Image файлы из локальной Allowlist базы — и конфигурация Default Deny готова.

- Категоризация (ручная). Важно учитывать, что список разрешенных любого производителя защитных решений не может содержать информацию обо всем ПО, установленном в сети конкретной компании. Например, компании нередко имеют специализированный проприетарный софт, разработанный на месте или по заказу. В новом Kaspersky Endpoint Security 10 в Application Control администратор имеет возможность создать локальный список разрешенных.Также в Kaspersky Endpoint Security 10 добавлена функциональность мультивекторной категоризации. Т.е. одно приложение может одновременно принадлежать сразу нескольким категориям.

Возможности пользовательской категоризации файлов

- Конфигурирование. В Kaspersky Endpoint Security существует возможность управлять категоризированным ПО в зависимости от пользователей и групп пользователей. К примеру, можно разрешить использовать ПО категории «Accounting» только бухгалтерии, чтобы никто больше не имел доступа к финансовой информации компании.

Именно на этом этапе можно ограничить использование нелицензионного и не связанного с работой ПО. Т.е., к примеру, запретить использование любого ПО, лицензиями на которое не располагает компания, или запретить все IM, кроме Skype например. Также можно запретить использование конкретных версий ПО, например, запретить все браузеры, кроме указанной версии Internet Explorer. - Безопасные механизмы обновлений ПО. Режим автоматического обновления ПО в Kaspersky Endpoint Security обеспечивает технология Trusted updaters. Она позволяет реализовать безопасную процедуру обновления продуктов, учитывающую сложные цепочки программных вызовов, выполняемых в процессе обновления.

- Тестирование и поддержка режима опытной эксплуатации. Поскольку внедрение жестких политик в сети достаточно ответственное дело, мы предусмотрели специальный режим Test Mode, который администратор может использовать для моделирования и оценки работы любого правила. Реальная блокировка приложений в режиме Test Mode не происходит, но администратор по отчётам системы видит, что было бы, если бы данный режим работал. Это позволяет внести соответствующие коррективы в правила перед боевой реализацией, не вызывая негативной реакции со стороны пользователей и не нарушая бизнес-процессов компании в случае некорректной работы отлаживаемых правил.

- Обратная связь и поддержка пользователей. IT-среда компании динамична, поэтому пользователь всегда должен иметь возможность запросить у администратора разрешение на запуск нового ПО, а администратор должен иметь возможность простым нажатием кнопки в удобном интерфейсе запретить или разрешить соответствующий запрос. В нашем продукте реализованы обе возможности. Для обеспечения гибкости работы даже в режиме Default Deny мы внедрили возможность обслуживания администратором пользовательских жалоб. В случае если какое-либо приложение оказалось заблокированным, а пользователь считает, что оно необходимо ему для работы, ему достаточно нажать кнопку «Отправить запрос», и соответствующая нотификация поступит администратору автоматически.

Пример сообщения, которое автоматически отправляется системному администратору в случае блокировки запуска приложения

Последний год независимые тестовые лаборатории активизировались в новом для себя направлении тестирования Application Control. Сразу две компании проверили эффективность технологии Application Control для защиты от целевых атак и управления неавторизованным ПО.

В начале 2012 года компания West Coast Labs опубликовала отчет по результатам первого в индустрии независимого теста, где технология «Лаборатории Касперского» заняла первое место.

Позднее компания Dennis Labs также провела сравнительное тестирование и в начале 2013 года предоставила результат публике. Наше решение второй раз подряд получило высшую оценку.

Заключение

Увеличение количества и, главное, усложнение угроз заставляет производителей антивирусного ПО искать новые решения для эффективной защиты корпоративных сетей. Новый подход — Allowlist Security Approach — позволяет запуск и исполнение в системе только проверенного ПО из списков разрешенных. Соответственно, запрещается запуск любого неизвестного или неавторизованного ПО. В результате любая вредоносная программа просто не может запуститься в системе. Такой подход позволяет обеспечить защиту от сложных и неизвестных угроз, в том числе целевых атак.

Allowlist Security Approach является новым витком развития технологии контроля запуска и исполнения программ (Application Control), дополненной реализацией развитой поддержки режима «Запрет по умолчанию» (Default Deny), а также инновационной технологии списков разрешенных (Dynamic Allowlist).

Реализация режима повышенной безопасности Default Deny требует внедрения дополнительного функционала. Сценарий работы Application Control должен предусматривать несколько простых механизмов, таких как инвентаризация, категоризация, конфигурирование (Application Management), гибкое управление политиками локального списка разрешенных и возможность использовать облачную базу Dynamic Allowlist, которая способна незамедлительно реагировать на регулярные изменения в мире ПО. А такой функционал как тестирование и поддержка режима опытной эксплуатации необходим для грамотного перехода в режим Default Deny.

Allowlist Security Approach помогает системному администратору выполнять ряд задач:

- Контролировать (разрешать, запрещать, гибко ограничивать и осуществлять аудит) запуск на рабочих станциях чистых программ в соответствии с политикой безопасности, действующей в компании.

- От поставщика решения получать экспертизу о чистоте файлов из базы Dynamic Allowlist.

- Гарантировать нормальную работу чистого и разрешенного ПО.

- Управлять категориями ПО, а не отдельными программами.

- На этапе промышленной эксплуатации осуществлять мониторинг, контроль и реагировать на проблемы, возникающие вследствие блокирования того или иного ПО.

- Оптимизировать использование IT-ресурсов компании и повышать их производительность за счет контроля использования постороннего и нелицензионного ПО в сети.

Application Control в совокупности с поддержкой Default Deny является мощным и удобным инструментом, который упрощает системному администратору задачу обслуживания рабочих станций в корпоративной сети и обеспечивает ее безопасность.

Мы в «Лаборатории Касперского» считаем Allowlist Security Approach одним из ключевых средств защиты корпоративных сетей будущего. В то же время мы полагаем, что не существует панацеи или единственной технологии, способной обеспечить защиту от всех угроз. Поэтому для корпоративных сетей целесообразно использование мощного endpoint-продукта, сочетающего различные технологии защиты. Только многоуровневая система защиты и контроля позволяет обеспечить максимально возможный уровень защиты корпоративной сети.

Авторы выражают благодарность Владиславу Мартыненко за помощь в подготовке главы «Компонентный состав современных продуктов безопасности».

Последние публикации

Отчеты

Эксперты Kaspersky ICS CERT выявили волну атак на предприятия и государственные учреждения нескольких стран Восточной Европы и Афганистана. В ходе исследования выявлено вредоносное ПО, ранее использованное в атаках, которые другие исследователи отнесли к APT TA428.

ToddyCat является относительно новой APT-группой, ответственной за серии атак на высокостатусные организации Европы и Азии. Два ключевых отличительных признака этой группы — ранее неизвестные инструменты, которые мы назвали «бэкдор Samurai» и «троянец Ninja».

Недавно мы обнаружили протрояненное DeFi-приложение, которое имплантирует в систему полнофункциональный бэкдор. Проанализировав этот бэкдора, мы обнаружили многочисленные совпадения с другими инструментами группы Lazarus.

В конце 2021 года мы обнаружили прошивку UEFI, в которую был внедрен вредоносный код, названный нами MoonBounce. В данном отчете мы подробно опишем принцип действия импланта MoonBounce и его связь с APT41.

Результат инвентаризации приложений в указанной директории

Результат инвентаризации приложений в указанной директории Каталог категорий «Лаборатории Касперского»

Каталог категорий «Лаборатории Касперского» Возможности пользовательской категоризации файлов

Возможности пользовательской категоризации файлов Пример сообщения, которое автоматически отправляется системному администратору в случае блокировки запуска приложения

Пример сообщения, которое автоматически отправляется системному администратору в случае блокировки запуска приложения