Active Directory является ключевым элементом в методах аутентификации для пользователей в системах Microsoft. Он также управляет проверкой компьютеров и устройств, подключенных к сети, а также может быть развернут как часть системы разрешений файлов.

Microsoft все больше полагается на систему Active Directory для обеспечения управления учетными записями пользователей для ряда своих продуктов. Например, AD лежит в основе методологии аутентификации пользователей для Exchange Server.

Мы подробно расскажем об инструментах, представленных ниже, но если у вас есть время только для краткого изложения, вот наш список из пяти Лучшие инструменты для управления лесами и доменами Active Directory:

- SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Контролирует реализации AD для Windows, SharePoint, Exchange Server и Windows File Share.

- Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ) Три бесплатных инструмента, которые помогут вам управлять правами доступа в AD.

- ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Привлекательный интерфейс Active Directory, который будет управлять разрешениями для Office 365, G-Suite, Exchange и Skype, а также стандартными правами доступа к утилитам Windows.

- Paessler Active Directory Мониторинг с помощью PRTG Инструмент для мониторинга системы «три в одном», охватывающий сети, серверы и приложения. Включает монитор AD для управления репликацией AD.

- Диаграмма топологии Microsoft Active Directory Хороший бесплатный инструмент, который генерирует структуру вашей структуры AD для интерпретации через Visio.

Contents

- 1 Домены, деревья и леса

- 2 Распространение и тиражирование

- 3 Преимущества тиражирования

- 4 Определение леса

- 5 Глобальный каталог

- 6 Несколько лесов

- 7 Службы федерации Active Directory

- 8 Управление AD лесами и доменами

- 9 Лучшие инструменты управления Active Directory

- 9.1 1. SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.2 2. Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

- 9.3 3. ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.4 4. Мониторинг Paessler Active Directory с помощью PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.5 5. Диаграмма топологии Microsoft Active Directory

- 10 Управление Active Directory

Домены, деревья и леса

Концепция домена обычно понимается сетевым сообществом. Веб-сайт является доменом и идентифицируется во Всемирной паутине по доменному имени. Другое использование этого термина заключается в адресации в сети, где все компьютеры находятся в одном адресном пространстве, или ‘сфера.»

В терминологии Active Directory домен — это область сети, охватываемая единой базой данных аутентификации. Хранилище этой базы данных называется контроллер домена.

Все знают, что такое лес в реальном мире — это территория, покрытая деревьями. Итак, где находятся деревья в Active Directory?

Несколько доменов могут быть связаны вместе в древовидная структура. Таким образом, вы можете иметь родительский домен с дочерние домены связано с этим. Дочерние домены наследуют адресное пространство родителя, поэтому дочерний домен является поддоменом. Вершина древовидной структуры является корневой домен. Вся группа родителей и детей образует дерево. Дочерний по отношению к одному домену также может быть родительским по отношению к другим доменам.

Итак, представьте себе группу доменов, которые имеют тот же адрес корневого домена, что и дерево. Как только вы увидите деревья, вы сможете понять, что такое лес: это коллекция деревьев.

Распространение и тиражирование

Понятие леса немного усложняется тем фактом, что это коллекция уникальных деревьев. В больших сетях это обычная практика реплицировать контроллер домена и иметь несколько копий на разных серверах по всей системе — это ускоряет доступ.

Если вы работаете в многосайтовой сети WAN, вам нужна единая система доступа к сети для всей организации. Расположение контроллера домена может иметь серьезное влияние на производительность, пользователям в удаленных местах приходится дольше ждать, чтобы войти в сеть. Наличие копий контроллера домена локально решает эту проблему.

Если у вас есть несколько копий одного контроллера домена в разных местах, у вас нет леса.

Модуль центрального администрирования Active Directory необходимо согласовать все копии чтобы убедиться, что все базы данных одинаковы. Это требует процесса репликации. Хотя база данных разрешений Active Directory распределена по сети, это не то, что официально считается ‘распределенная база данных.В распределенной базе данных коллекция записей разделена между несколькими серверами. Таким образом, вам нужно будет посетить каждый сервер, чтобы собрать полную базу данных. Это не относится к Active Directory, потому что каждый сервер (контроллер домена) имеет точная и полная копия базы данных.

Преимущества тиражирования

Реплицированный контроллер домена имеет несколько дополнительные преимущества для безопасности. Если один контроллер домена был случайно поврежден, вы можете заменить все исходные записи, скопировав базу данных с другого сайта. Если хакер получает учетные данные от одного из пользователей в сети, он может попытаться изменить разрешения, хранящиеся в локальном контроллере домена, чтобы получить высокие привилегии или более широкий доступ к ресурсам в сети. Эти изменения могут быть отменены после обнаружения.

Постоянное сравнение баз данных контроллеров домена обеспечивает ключевую меру безопасности. Процесс репликации также может помочь вам закрыть взломанный аккаунт по всей системе. Однако восстановление исходной базы данных и развертывание обновленных записей требует очень регулярных системных проверок и проверок целостности, чтобы быть эффективными.

Управление репликацией является ключевой задачей для сетевых администраторов, работающих с Active Directory. Дело в том, что может быть много локальных контроллеров домена может дать злоумышленникам возможность обойти сегмент сети и украсть или изменить данные прежде чем быть обнаруженным и заблокированным. Координация между копиями контроллеров домена может вскоре стать очень сложной и трудоемкой задачей. Это не может быть выполнено вручную в течение разумного периода времени. Вам необходимо использовать автоматизированные методы для частых проверок на всех контроллерах домена и обновления всех серверов при изменении разрешений, которые они содержат..

Определение леса

Чтобы иметь лес, вам нужно иметь несколько доменных деревьев. Этот сценарий может существовать, если вы хотите иметь разные разрешения для разных областей вашей сети. Таким образом, у вас может быть отдельный домен для каждого сайта, или вы можете захотеть оставить разрешения для определенных ресурсов или служб в вашей сети полностью отделенными от обычной системы сетевой аутентификации. Таким образом, домены могут перекрываться географически.

Сеть вашей компании может содержать много контроллеров домена и некоторые из них будут содержать одну и ту же базу данных, в то время как другие содержат разные разрешения.

Представьте, что ваша компания предоставляет услуги для пользователей в своей сети и хочет держите эти разрешения отдельно из ресурсов, доступных сотрудникам. Это создаст два отдельных домена. Если вы также используете Exchange Server для системы электронной почты вашей компании, у вас будет другой домен AD.

Хотя система электронной почты персонала, вероятно, будет иметь такое же доменное имя, что и веб-сайт, вы НЕ ДОЛЖНЫ хранить все домены с одинаковым корнем домена в одном и том же дереве. Таким образом, система электронной почты может иметь дерево одного домена, а пользовательская сеть может иметь отдельное дерево одного домена. Итак, в этом сценарии вы имеете дело с тремя отдельными доменами, которые образуют лес.

Домен Exchange вполне может иметь только один контроллер домена, потому что реальный сервер для системы электронной почты находится только в одном месте, и поэтому ему нужен только один доступ к базе данных аутентификации. Пользовательский домен может находиться только в одном месте — на сервере шлюза. тем не мение, Вы могли бы реализовать экземпляр контроллера домена вашего персонала для каждого из сайтов вашей компании. Таким образом, у вас может быть семь контроллеров домена, пять для домена персонала, один для домена пользователя и один для домена электронной почты.

Возможно, вы захотите разделить внутреннюю сеть на подразделы по офисным функциям, поэтому у вас будет раздел с учетными записями и отдел продаж без возможности взаимодействия. Это будут два дочерних домена родительского домена персонала, образующие дерево.

Одна из причин отделять сеть персонала от сети пользователя — это безопасность. Необходимость конфиденциальности во внутренней системе может даже распространяться на создание отдельного доменного имени для этой сети сотрудников, который не должен быть доведен до сведения широкой общественности. Этот шаг заставляет создавать отдельное дерево, потому что вы не можете иметь разные доменные имена, включенные в одно дерево. Хотя система электронной почты и система доступа пользователей имеют только один домен каждый, они также представляют дерево. Точно так же, если вы решили создать новый сайт с другое доменное имя, это не может быть объединено с администрацией первого сайта, потому что у него другое доменное имя.

Разделение домена персонала для создания дочерних доменов требует большего количества контроллеров домена. Вместо одного контроллера домена на сайт для сети сотрудников, теперь у вас есть три на сайт, что составляет 15 на пять сайтов.

Эти 15 штатных контроллеров домена должны быть реплицированы и скоординированы с отношениями древовидной структуры между тремя исходными доменами, сохраненными на каждом из пяти сайтов. Каждый из двух других контроллеров домена отличается и не будет частью процедур репликации домена персонала. На участке есть три дерева и один лес.

Как видно из этого относительно простого примера, сложность управления доменами, деревьями и лесами может быстро стать неуправляемой без комплексного инструмента мониторинга..

Глобальный каталог

Хотя разделение ресурсов на домены, субдомены и деревья может повысить безопасность, оно не устраняет автоматически видимость ресурсов в сети. Система называется Глобальный каталог (GC) перечисляет все ресурсы в лесу, и он реплицируется на каждый контроллер домена, который является членом этого леса.

Протокол, лежащий в основе GC, называется ‘транзитивная иерархия доверия.Это означает, что все элементы системы предполагаются добросовестными и не наносят ущерба безопасности сети в целом. Следовательно, записи аутентификации, введенные в одном домене, можно доверять для предоставления доступа к ресурсу, который зарегистрирован в другом домене..

Пользователи, получившие разрешения на ресурсы в одном домене, не получают автоматически доступ ко всем ресурсам, даже в пределах одного домена. Функция GC, которая делает ресурсы видимыми для все не означает, что все пользователи могут получить доступ ко всем ресурсам во всех доменах одного леса. Все, что GC перечисляет, является именем всех объектов в лесу. Члены других доменов не могут запрашивать даже атрибуты этих объектов в других деревьях и доменах..

Несколько лесов

Лес — это не просто описание всех деревьев, управляемых одной и той же группой администрирования, это общие элементы для всех доменов, которые находятся на уровне леса. Эти общие черты описаны как ‘схема.Схема содержит схему леса и всех баз данных контроллера домена в нем. Это имеет объединяющий эффект, который выражается в общем GC, который реплицируется на все контроллеры в одном лесу.

Есть несколько сценариев, в которых вам может понадобиться более одного леса для вашего бизнеса. Из-за GC, если есть ресурсы, которые вы хотите сохранить в тайне от членов доменов, вам придется создать для них отдельный лес.

Другая причина, по которой вам может потребоваться настроить отдельный лес, — это если вы устанавливаете программное обеспечение для управления AD. Хорошей идеей может быть создание изолированной копии вашей системы AD, чтобы опробовать конфигурацию вашего нового программного обеспечения, прежде чем выпустить его в вашей действующей системе..

Если ваша компания приобретает другой бизнес, который уже использует Active Directory в своей сети, вы столкнетесь с рядом вариантов. То, как ваш бизнес взаимодействует с новой компанией, будет определять, как вы будете управлять сетью этого нового подразделения. Если ваша организация перейдет к бизнесу новой компании, а название и личность этой компании будут удалены, то вам нужно будет перенести всех пользователей и ресурсы приобретенного бизнеса на существующие домены, деревья и леса.

Если приобретенная компания будет вести торговлю под своим существующим названием, то это будет продолжаться с его текущими доменными именами, который не может быть интегрирован в ваши существующие домены и деревья. Вы можете перенести деревья этого нового подразделения в ваш существующий лес. Однако более простой способ — оставить эту приобретенную сеть такой, какая она есть, и связать вместе леса. Можно создать транзитивный доверительный орган между двумя независимыми лесами. Это действие должно быть выполнено вручную, и оно расширит доступность и видимость ресурсов, чтобы эффективно объединить два леса на логическом уровне. Вы по-прежнему можете поддерживать два леса отдельно, и эта трастовая связь позаботится о взаимной доступности для вас..

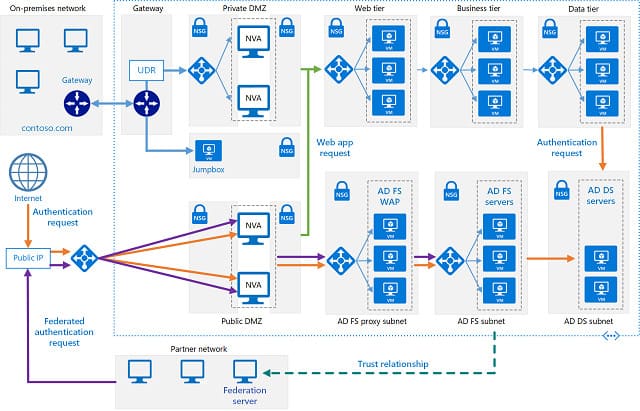

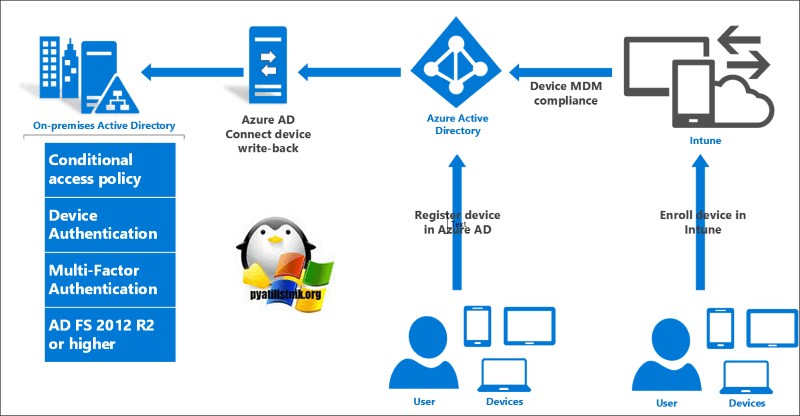

Active Directory запускает ряд служб, которые аутентифицировать различные аспекты вашей системы или помочь сплоченности между доменами. Одним из примеров услуги является Службы сертификатов Active Directory (AD CS), которая контролирует сертификаты открытых ключей для систем шифрования, таких как безопасность транспортного уровня. Служба, которая имеет отношение к доменам и лесам, является Службы федерации Active Directory (AD FS).

AD FS — это система единого входа, которая распространяет аутентификацию вашей сети на службы, управляемые другими организациями. Примерами систем, которые могут быть включены в этот сервис, являются средства Google G-Suite и Office 365..

система единого входа обменивается токенами аутентификации между вашей реализацией AD и удаленной службой, поэтому, как только пользователи войдут в вашу сеть, им не нужно будет снова входить в участвующую удаленную службу единого входа.

Управление AD лесами и доменами

Относительно простая структура Active Directory может быстро стать неуправляемой, как только вы начнете создавать поддомены и несколько лесов.

Обычно, лучше ошибиться, чтобы получить как можно меньше доменов. Хотя разделение ресурсов на разные домены и поддомены имеет преимущества для безопасности, повышенная сложность архитектуры с несколькими экземплярами может затруднить отслеживание вторжений..

Если вы начинаете новую реализацию Active Directory с нуля, рекомендуется начать с одного домена в одном дереве, все содержится в одном лесу. Выберите инструмент управления AD, чтобы помочь вам в установке. Как только вы освоите управление доменом с помощью выбранного вами инструмента, вы можете рассмотреть возможность разделения вашего домена на поддомены, а также добавления большего количества деревьев или даже лесов..

Лучшие инструменты управления Active Directory

Не пытайтесь управлять своей системой аутентификации без помощи инструментов. Вы очень быстро ошеломитесь, если попытаетесь обойтись без специальных инструментов. к счастью, многие инструменты управления и мониторинга Active Directory бесплатны, таким образом, у вас нет проблемы с бюджетом, сдерживающей вас от попытки.

В настоящее время на рынке представлено много инструментов AD, поэтому вы потратите много времени на оценку программного обеспечения, если попытаетесь просмотреть все из них. Просто выбрать первый инструмент, который появляется на странице результатов поисковой системы, также является ошибкой. Чтобы облегчить ваш квест, мы составили список рекомендуемых инструментов для AD.

Связанный: Вы можете прочитать больше об этих опциях в следующих разделах этого руководства. Более длинный список программного обеспечения AD можно найти в разделе 12 лучших инструментов и программного обеспечения Active Directory..

1. SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

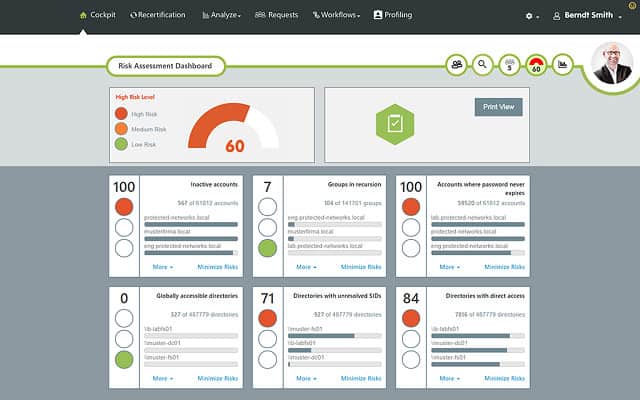

верхняя часть линии инструмента для управления AD является SolarWinds Access Rights Manager. Этот инструмент устанавливается на все версии Windows Server. Этот инструмент управления Active Directory способен контролировать реализации AD, которые работают для SharePoint, Exchange Server, и Windows File Share а также общий доступ к операционной системе.

Этот инструмент включает в себя большую автоматизацию, которая может помочь вам выполнить стандартные задачи без особых усилий. Эта категория задач включает в себя создание пользователя и есть также портал самообслуживания чтобы позволить существующим пользователям изменять свои собственные пароли.

Access Rights Manager круглосуточно отслеживает активность пользователей и доступ к ресурсам через система регистрации. Это позволяет вам обнаружить любое вторжение, даже если это происходит в нерабочее время или когда вы находитесь вне своего рабочего стола.

Утилита также имеет особенность анализа это может помочь вам решить, как оптимизировать реализацию AD. Access Rights Manager выделит неактивные учетные записи и поможет привести в порядок контроллеры домена, отсеяв оставленные учетные записи пользователей..

Инструменты отчетности в Access Rights Manager согласованы с требованиями органов по стандартам безопасности данных, поэтому вы можете применять правила и демонстрировать соответствие с помощью этого помощника AD.

Вы можете получить 30-дневную бесплатную пробную версию Access Rights Manager. Вырубленная версия инструмента доступна бесплатно. Это называется Анализатор разрешений SolarWinds для Active Directory.

SolarWinds Access Rights ManagerЗагрузить 30-дневную бесплатную пробную версию

Анализатор разрешений SolarWinds для Active DirectoryСкачать 100% БЕСПЛАТНЫЙ инструмент

2. Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

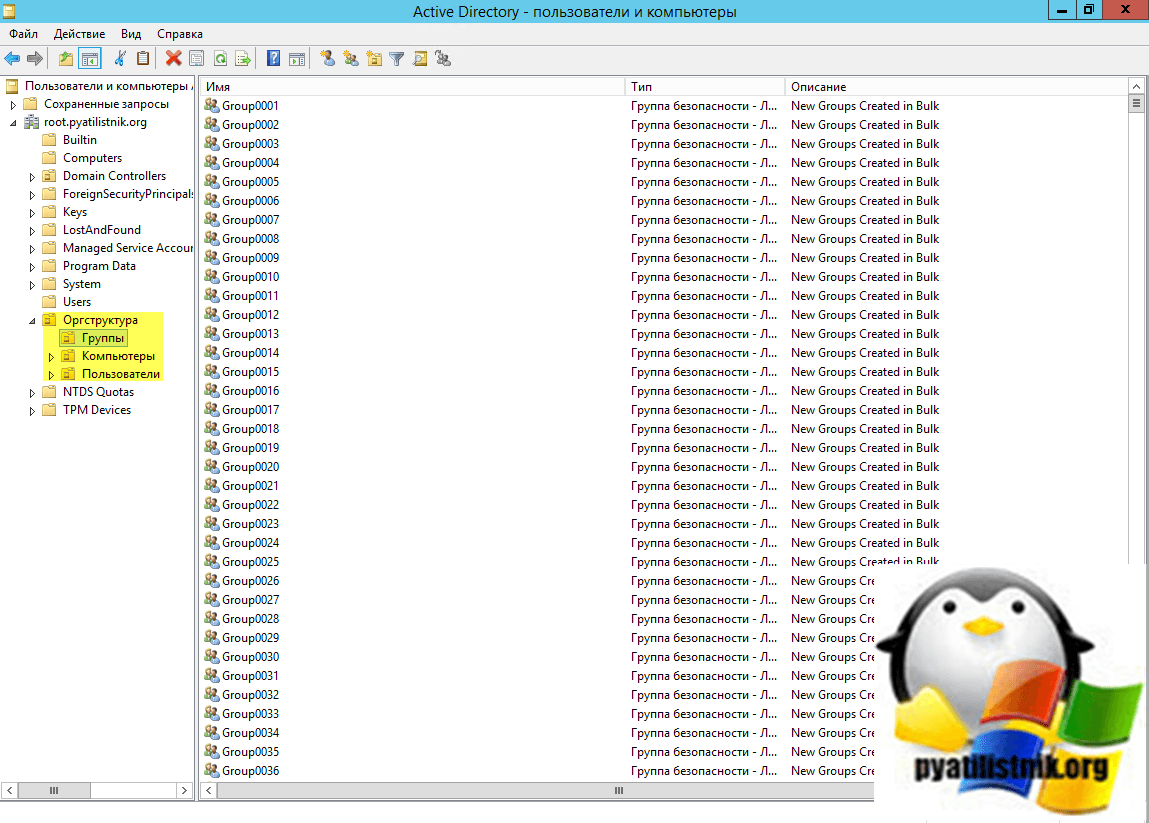

SolarWinds производит еще один вариант мониторинга Active Directory с их Пакет Admin для Active Directory. Этот пакет инструментов включает в себя:

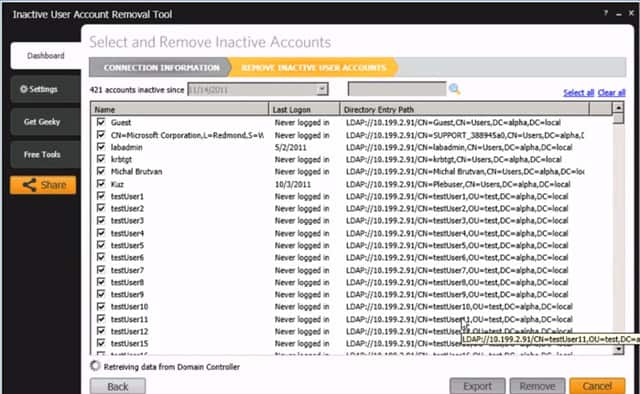

- Инструмент удаления неактивной учетной записи пользователя

- Средство удаления неактивной учетной записи компьютера

- Инструмент импорта пользователя

User Import Tool дает вам возможность создавать учетные записи пользователей оптом из файла CSV. Утилита удаления неактивной учетной записи пользователя поможет вам идентифицировать и закрыть неиспользуемые учетные записи пользователей. С помощью инструмента удаления неактивной учетной записи компьютера вы можете идентифицировать несуществующие записи устройства в ваших контроллерах домена Active Directory. Эта бесплатный инструмент расслоение работает на Windows Server.

Пакет администрирования SolarWinds для Active DirectoryСкачать пакет инструментов бесплатно на 100%

3. ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

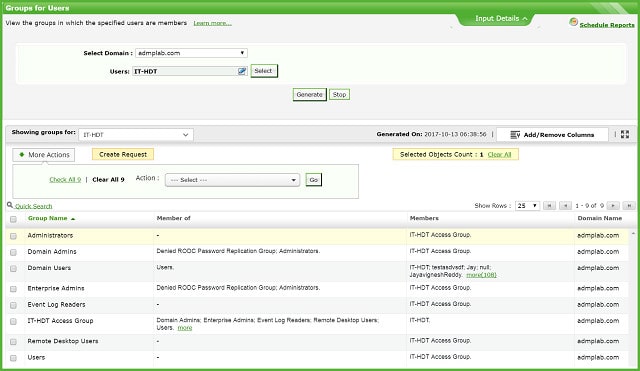

ManageEngine производит системы мониторинга ресурсов, и этот комплексный инструмент управления AD соответствует высокому стандарту компании. Вы можете управлять реализациями Active Directory для управления разрешениями для Офис 365, G-люкс, обмен, и Skype а также ваши права доступа к сети.

ADManager Plus имеет веб-интерфейс, поэтому он может работать в любой операционной системе. Вы можете создавать, редактировать и удалять объекты с вашего контроллера домена, включая массовые действия. Инструмент контролирует использование учетной записи так что вы можете обнаружить мертвые учетные записи и ряд инструментов управления AD можно автоматизировать с помощью утилиты.

Функция аудита и отчетности ADManager Plus поможет вам продемонстрировать соответствие SOX и HIPAA и другие стандарты безопасности данных.

Эта система доступна в стандартной и профессиональной версиях. Вы можете получить 30-дневную бесплатную пробную версию инструмента. Если вы решите не покупать после окончания пробного периода, программное обеспечение будет работать как ограниченная бесплатная версия.

ManageEngine ADManager Plus Скачать 30-дневную бесплатную пробную версию

4. Мониторинг Paessler Active Directory с помощью PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

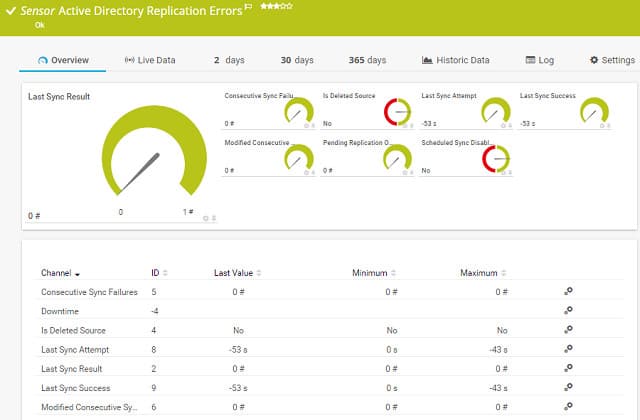

Песслера PRTG представляет собой набор инструментов, каждый из которых называется ‘датчик.Утилита включает в себя датчики Active Directory, которые помогают отслеживать реализацию AD. PRTG работает Windows Server и ты можешь используйте это бесплатно если вы активируете только 100 датчиков. Цена платного инструмента зависит от того, сколько датчиков вы активируете.

Датчики AD в PRTG отслеживают систему репликации Active Directory. Это гарантирует, что вся база данных будет скопирована во все версии контроллера домена, расположенные в вашей сети. Инструмент также регистрирует активность пользователей, чтобы помочь вам обнаружить неактивные учетные записи пользователей. Вы можете получить 30-дневную бесплатную пробную версию всей системы с неограниченным количеством датчиков..

Paessler Active Directory Мониторинг PRTGСкачать 30-дневную бесплатную пробную версию

5. Диаграмма топологии Microsoft Active Directory

Этот инструмент отображения от Microsoft является действительно полезным бесплатным помощником, когда вы управляете сложной реализацией AD. Создает карту в Visio это показывает отношения между всеми вашими доменами, деревьями и лесами. К сожалению, последняя версия Windows, на которой она может быть установлена, Windows 7 и последняя версия Windows Server который может запустить инструмент Windows Server 2008 R2. Вам также нужно установить Visio, чтобы использовать этот инструмент.

Управление Active Directory

Теперь, когда вы понимаете основы конфигураций Active Directory, вам следует рассмотреть возможность использования инструмента, который поможет вам управлять своей реализацией. Надеемся, что наше руководство поможет вам эффективнее использовать AD.

Используете ли вы какие-либо инструменты для управления Active Directory? Используете ли вы какие-либо инструменты из нашего списка? Оставьте сообщение в Комментарии раздел ниже, чтобы поделиться своим опытом с сообществом.

Автор:

SeaGirl

Для

непосвященного человека название статьи

может показаться безумной попыткой

слепить в одно совершенно несовместимые

вещи. Однако для искушенного администратора

эти понятия лежат в основе работы с

Active Directory (AD, Активный каталог).

Доменом

называют логическую группу пользователей

и компьютеров, которые поддерживают

централизованное администрирование и

безопасность. Домен также является

единицей для репликации – все контроллеры

домена, которые входят в один домен,

должны участвовать в репликации друг

с другом. Домены принято именовать,

используя пространство имен DNS (Domain Name

Service), например sources.com.

Доверие

– это “соглашение” между двумя доменами,

устанавливающее разрешения на доступ

к тем или иным объектам другого домена.

Деревом

называется набор доменов, которые

используют связанные (прилегающие)

пространства имен. Например, можно

создать дочерний домен, называемый

comp,

в домене sources.com,

тогда его полное имя будет –

comp.sources.com.

Дочерний

домен автоматически получает двухсторонние

доверительные отношения с родительским

доменом. Заметим, что при этом домен

comp.sources.com

продолжает оставаться отдельным доменом,

а это значит, что он остается единицей

для целей безопасности и репликации.

Поэтому администраторы из домена

sources.com не могут администрировать домен

comp.sources.com

до тех пор, пока им явно не будет дано

такое право.

Лес

является наиболее крупной структурой

в Active Directory и объединяет деревья, которые

поддерживают единую Схему (определение

объектов, которые могут создаваться).

В лесу все деревья объединены

двунаправленными доверительными

отношениями, что позволяет пользователям

в любом дереве получать доступ к ресурсам

в любом другом, если они имеют

соответствующие разрешения и права на

доступ. По умолчанию первый домен,

создаваемый в лесу, считается его

корневым доменом. Кроме того, в корневом

домене по умолчанию хранится Схема. Вы

не можете переименовать или удалить

корневой домен – это вызовет удаление

всего леса Active Directory. В отличие от доменов

и доверительных отношений, лес не

представлен ни как контейнер, ни как

любой другой вид объекта Active Directory.

Как

уже говорилось, домены именуются с

использованием пространств имен DNS.

Считается, что домены, которые используют

одно пространство имен, входят в одно

доменное дерево. Например, домены

comp_1.sources.com,

comp_2.sources.com

и sources.com

– части доменного дерева sources.com.

Дерево, состоящее из одного домена,

является наиболее распространенным

решением, однако в больших корпорациях,

состоящих из множества компаний,

используется в основном мультидоменное

дерево. Каждая компания хочет поддерживать

собственную информацию, а, следовательно,

и свое пространство имен. Описание

сценария построения Active Directory для

корпорации – самый лучший способ

показать отношения между лесами, доменами

и деревьями. Допустим, каждая компания,

входящая в состав корпорации, хочет,

чтобы доменное имя их Активного Каталога

соответствовало названию этой компании.

Есть два способа это сделать:

Для

каждой компании спроектировать доменное

дерево в одном лесу;

Для

каждой компании спроектировать отдельный

лес.

Одним

из главных отличий между этими двумя

вариантами будет наличие доверительных

отношений между доменами, находящимися

в пределах одного леса, в то время как

в отдельных лесах они полностью

отсутствуют. Без доверительных отношений

пользователь одного леса не сможет

получить доступ к ресурсам домена,

входящего в состав другого леса. Если

же мы хотим, чтобы пользователь имел

доступ к ресурсам любого домена, то

система с множеством деревьев в одном

лесу будет лучше, чем система с множеством

отдельных лесов. Транзитивные доверительные

отношения устанавливаются между

корневыми доменами каждого доменного

дерева, в результате чего каждый домен

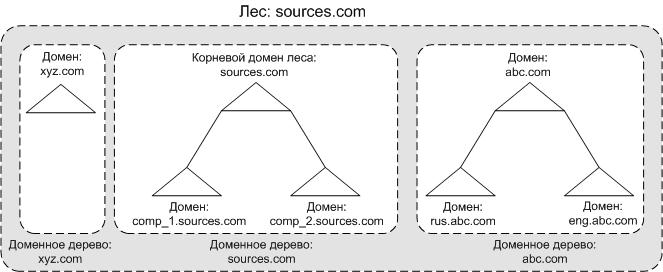

в лесу считается «доверенным». На рисунке

1 изображен пример с тремя доменными

деревьями в лесу sources.com

Рис.

1 Лес sources.com,

содержащий три дерева

Если

же будет выбран вариант с отдельным

лесом для каждой компании, то для создания

модели, полностью покрываемой

доверительными отношениями, придется

создавать доверия между доменами в

каждом лесу отдельно. При большом

количестве доменов эта задача может

занять много времени. В Windows Server 2003 Active

Directory появилась возможность использовать

новый тип доверительных отношений

доверие между лесами (forest trusts).

Различают

следующие типы доверительных отношений:

Транзитивные

доверительные отношения;

Односторонние

доверительные отношения;

Доверительные

отношения леса;

Доверительные

отношения области.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Обновлено 27.04.2022

Введение в основные понятия Active Directory

🛠Служба Active Directory — Расширяемая и масштабируемая служба каталогов Active Directory ( Активный каталог) позволяет эффективно управлять сетевыми ресурсами.

Active Directory — это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных. Компьютер, на котором работает Active Directory, называется контроллером домена. С Active Directory связаны практически все административные задачи.

Технология Active Directory основана на стандартных Интернет — протоколах и помогает четко определять структуру сети, более детально как развернуть с нуля домен Active Directory читайте тут.

📔Что такое Active Directory и DNS

В Active Directory используется доменная система имен.

Domen Name System, (DNS) — стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например zeta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа.

Для доступа к ресурсам в домене применяется полное имя узла, например zeta.webatwork.com. Здесь zeta — имя индивидуального компьютера, webatwork — домен организации, a com — домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами (root domains). Они организованы географически, с названиями на основе двухбуквенных кодов стран (ru для России), по типу организации (сот для коммерческих организаций) и по назначению (mil для военных организаций).

Обычные домены, например microsoft.com, называются родительскими (parent domain), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где jacob — имя компьютера, sealtle — поддомен, а microsoft.com — родительский домен. Другое название поддомена — дочерний домен (child domain).

📔Облачная и наземная Active Directory

Сейчас в 2022 году уже ни кого не удивишь словом облако или облачный сервис и это нормально. И так классическая установка Active Directory называется «on-premise» по простому локальная AD, это когда все контроллеры домена располагаются у вас, это может быть как локальные сервера, так и мощности арендованные в цоде. Облачная Active Directory — это Azure AD.

Azure Active Directory (Azure AD или AAD) — это облачная служба каталогов, которая является частью платформы облачных вычислений Microsoft Azure.

Azure AD используемая для аутентификации входа в облачные приложения и обеспечивающая доступ с единым входом к другим часто используемым приложениям SaaS, таким как Slack и Salesforce. Однако Azure AD не является контроллером домена. Следовательно, он не обладает всеми возможностями оригинальной Active Directory. Серверы не могут быть добавлены в Azure AD. В Azure AD нет функции групповой политики. Поддержка Kerberos, LDAP или NTLM недоступна. Вы можете синхронизировать текущую локальную службу AD с Azure AD, но пути миграции с одной на другую нет.

Azure AD может работать в тандеме с Microsoft AD для управления доступом к SaaS и другим облачным приложениям, но не может обрабатывать ваши локальные операции. Исключением может быть ситуация, когда ваш бизнес использует исключительно облачные приложения и не имеет реальных локальных операций (т. е. вся рабочая сила удалена). Тогда вы можете просто использовать Azure AD.

Azure Active Directory поддерживает единый вход (SSO). Это означает, что пользователям необходимо войти в систему только один раз , чтобы начать использовать разные службы Microsoft 365.

Azure AD использует REST API, тогда как Windows AD использует LDAP, как упоминалось ранее

Windows AD использует для аутентификации Kerberos и NTLM, тогда как Azure AD использует собственные встроенные веб-протоколы аутентификации.

Может ли Azure AD полностью заменить локальную версию?

НЕТ. Во всяком случае, еще нет. Azure AD на самом деле не является облачной копией оригинала. Ключевым моментом здесь является замена — можно заменить локальную AD на Azure AD, если у вас нет устаревших приложений, которым требуется локальный контроллер домена, в современных реалиях это мало вероятно. Также можно заменить некоторые функции групповой политики на Microsoft InTune, но этого мало. Существуют также сценарии, в которых желательно отказаться от локальной инфраструктуры, и Microsoft 365 и Azure AD позволяют это сделать.

Пока вы не сможете полностью перейти на облако, лучше всего использовать два решения вместе для управления доступом как для облачных, так и для локальных приложений.

Самая большая разница между локальным Active Directory и Azure AD заключается в том, как они структурированы. В то время как Active Directory поддерживает использование организационных единиц (OU) и объектов групповой политики (GPO) и позволяет администраторам визуализировать, организовывать предприятие во всей совокупности его компонентов и подразделений, Azure Active Directory НЕ поддерживает организационные единицы и объекты групповой политики. Для облачных пользователей это может привести к ряду проблем:

- Отсутствие организационных единиц: в Azure AD невозможно создать те же домены, деревья и леса, что и в обычной AD.

- Большая административная рабочая нагрузка: поскольку нет организационных подразделений, сложнее делегировать административные задачи или достичь определенного уровня стандартизации и/или автоматизации в Azure AD.

- Меньший контроль: поскольку Azure AD не поддерживает групповые политики, нет возможности более подробно контролировать функции и настройки устройства .

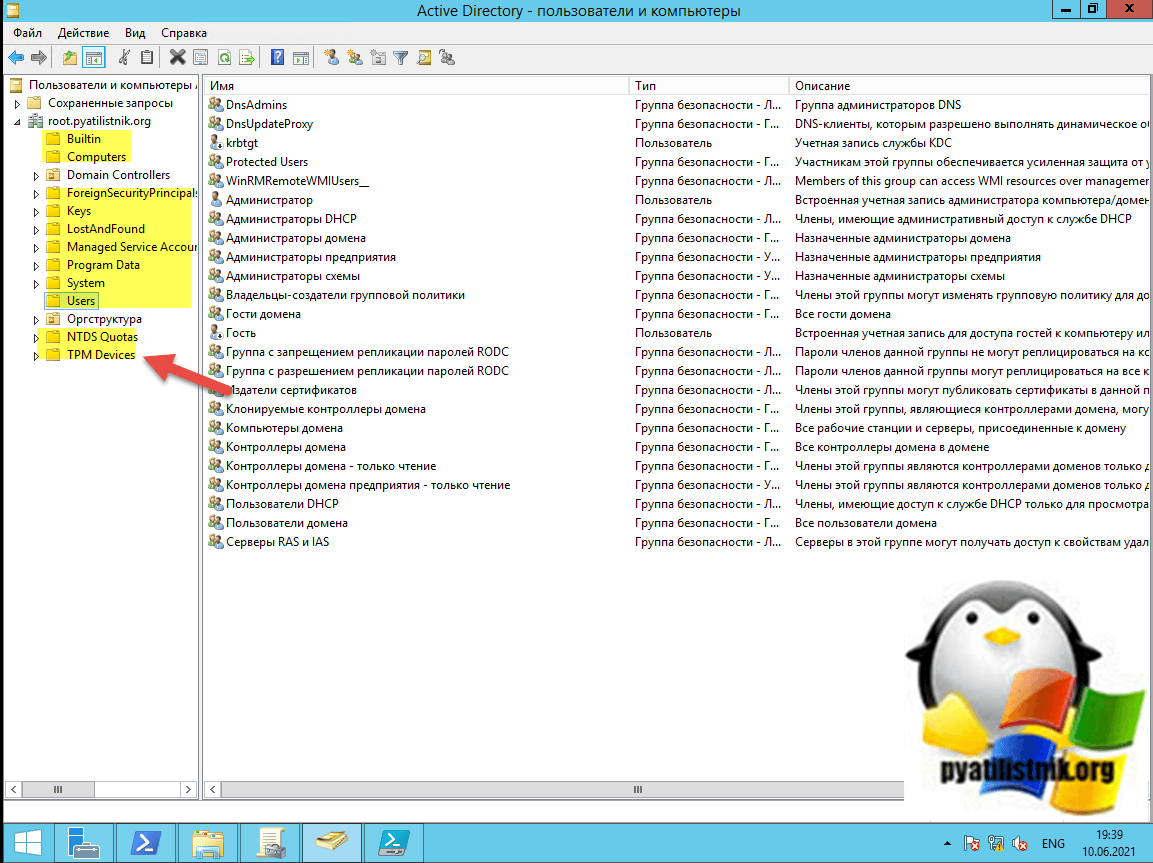

⚙️Компоненты Active Directory on-premise

Введение в основные понятия Active Directory-02

Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы:

- Организационное подразделение (organizational unit) — подгруппа компьютеров, как правило, отражающая структуру компании;

- Контейнер (Container) — Его очень часто путают с организационным подразделением. Контейнер кардинально от него отличается, по сути это просто папка, на которую вы не можете отдельно создать групповую политику, в отличии от OU. Например Active Directory по умолчанию имеет популярные контейнеры: Computers, Builtin, Users и многие другие. На контейнер будут распространяться только групповые политики на уровне домена. Контейнеры созданные по умолчанию Active Directory невозможно удалить.

- Домен (domain) — группа компьютеров, совместно использующих общую БД каталога;

- Дерево доменов (domain tree) — один или несколько доменов, совместно использующих непрерывное пространство имен;

- Лес доменов (domain forest) — одно или несколько деревьев, совместно использующих информацию каталога.

Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы:

- Подсеть (subnet) — сетевая группа с заданной областью IP- адресов и сетевой маской;

- Сайт (site) — одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

Контейнер

При установке Active Directory автоматически создается несколько контейнеров по умолчанию и организационных единиц (OU). В следующем списке перечислены контейнеры по умолчанию и их содержимое:

- Builtin — Контейнер Builtin содержит учетные записи администраторов служб по умолчанию и локальные группы безопасности домена. Этим группам предоставляются предварительно назначенные разрешения, необходимые для выполнения задач управления доменом.

- Computers — Контейнер Computers содержит все компьютеры, присоединенные к домену без учетной записи компьютера. Это расположение по умолчанию для новых учетных записей компьютеров, созданных в домене.

- Domain Controllers — Подразделение контроллеров домена — это расположение по умолчанию для учетных записей компьютеров для контроллеров домена.

- ForeignSecurityPrincipals — Контейнер ForeignSecurityPrincipals содержит прокси-объекты для участников безопасности в доменах или доменах за пределами леса.

- LostAndFound — Контейнер LostAndFound содержит объекты, перемещенные или созданные одновременно с удалением организационной единицы. Из-за репликации Active Directory родительское подразделение может быть удалено на одном контроллере домена, в то время как администраторы на других контроллерах домена могут добавлять или перемещать объекты в удаленное подразделение до того, как изменение будет реплицировано. Во время репликации новые объекты помещаются в контейнер LostAndFound

- NTDS Quotas — Контейнер NTDS Quotas содержит объекты, которые содержат ограничения на количество объектов, которыми могут владеть пользователи и группы.

- Program Data — Контейнер Program Data содержит данные для конкретного приложения, созданные другими программами. Этот контейнер пуст, пока его не использует программа, предназначенная для хранения информации в Active Directory.

- System — Контейнер System содержит информацию о конфигурации домена, включая группы безопасности и разрешения, общий ресурс SYSVOL домена, информацию о конфигурации DFS и политики безопасности IP.

- Users — Контейнер Users содержит дополнительные предопределенные учетные записи пользователей и групп (помимо тех, что находятся во встроенном контейнере). Пользователи и группы имеют предварительно назначенное членство и разрешения для выполнения задач управления доменами и лесами.

Организационные подразделения службы Active Directory

Организационные подразделения (ОП) (organizational unit) — это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. Например, можно создать в домене microsoft.com подразделения Resourses, IT, Marketing. Потом эту схему можно расширить, чтобы она содержала дочерние подразделения.

В ОП разрешается помещать объекты только из родительского домена. Например, ОП из домена Seattle.microsoft.com содержат объекты только этого домена. Добавлять туда объекты из my.microsoft.com нельзя. ОП очень удобны при формировании функциональной или бизнес — структуры организации. Но это не единственная причина их применения.

ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами.

Организационные подразделения позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене. Это называется делегирование.

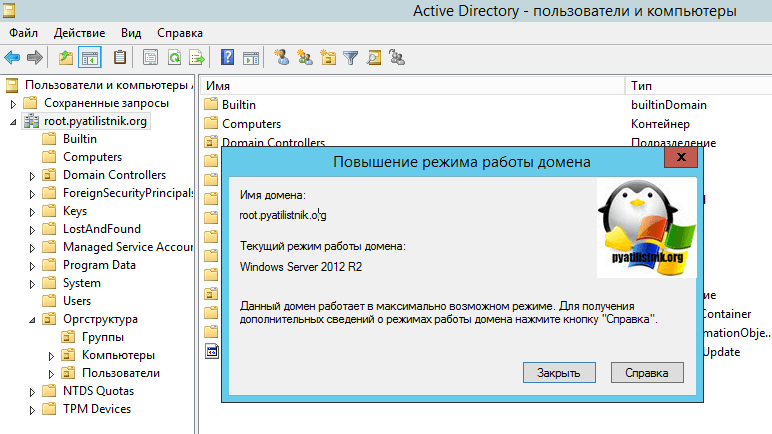

Также внешний вид OU отличается от контейнера и имеет значок папка с папкой, ниже представлено на скриншоте.

Домен

Домен Active Directory — это группа компьютеров, пользователей, принтеров и других объектов, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными. Например, не может быть двух доменов microsoft.com, но может быть родительский домен microsoft.com с дочерними доменами seattle.microsoft.com и my.microsoft.com. Если домен является частью закрытой сети, имя, присвоенное новому домену, не должно конфликтовать ни с одним из существующих имен доменов в этой сети. Если домен — часть глобальной сети Интернет, то его имя не должно конфликтовать ни с одним из существующих имен доменов в Интернете. Чтобы гарантировать уникальность имен в Интернете, имя родительского домена необходимо зарегистрировать через любую полномочную регистрационную организацию.

В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т. е. состоят из нескольких сайтов, а сайты — объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки.

Функции домена ограничиваются и регулируются режимом его функционирования. Существует ряд функциональных режима доменов:

- Смешанный режим Windows 2000 (mixed mode) — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003 и выше;

- Основной режим Windows 2000 (native mode) — поддерживает контроллеры доменов, работающие под управлением Windows 2000 и Windows Server 2003 и выше;

- Промежуточный режим Windows Server 2003 (interim mode) — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003 и выше;

- Режим Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows Server 2003 и выше.

- Режим Windows Server 2008 — Этот режим работы предоставляет все функции, доступные при режиме работы леса Windows Server 2003, но не имеет дополнительных функций

- Режим Windows Server 2008 R2 — позволяет использовать корзину Active Directory. Так же контроль механизма проверки подлинности, добавляющий в пакет сведения о способе входа в систему (смарт-карта или имя пользователя и пароль), будет в маркере Kerberos каждого пользователя. что позволит проводить его проверку подлинности в рамках домена. И второе нововведение это автоматическое управление именем субъекта-службы для служб, запущенных на определенном компьютере в контексте управляемой учетной записи службы при изменении имени или имени узла DNS-сервера учетной записи компьютера

- Режим Windows Server 2012 — Несет в себе все функции Active Directory, которые присутствовали в режиме Windows Server 2008 R2. Так же появилась поддержка KDC-утверждений с комплексной проверкой подлинности

- Режим Windows Server 2012 R2 — Сохраняет за собой все функции предшественника и добавляет: Расширяет уровень защиты со стороны домена защищенных пользователей. Например, если защищенный пользователь прошел проверку подлинности в домене Windows Server 2012 R2, то у него больше не будет возможности использовать NTLM как проверку подлинности, не сможет при предварительной проверке подлинности Kerberos использовать DES и RC4, не сможет продлевать пользовательские билеты (TGT) и использовать их более 4 часов

- Режим Windows Server 2016 — Несет в себе все функции Active Directory по умолчанию, которые были в Windows Server 2012 R2. Из нового: теперь у контроллеров домена есть возможность автоматического отката протокола NTLM и другие секреты на основе пароля для пользователя, у которого настроено требование проверки подлинности с использованием PKI. Так же если у пользователя компьютер присоединен к домену и доступ разрешен только с данного устройства, то контроллеры домена могут поддерживать проверку сети по протоколу NTLM

- Режим Windows Server 2019 — Не имеет усовершенствований в режиме работы Active Directory

- Режим Windows Server 2022 — Не имеет усовершенствований в режиме работы Active Directory

Леса и деревья

Каждый домен Active Directory обладает DNS-именем типа microsoft.com. Домены, совместно использующие данные каталога, образуют лес (forest). Имена доменов леса в иерархии имен DNS бывают несмежными (discontiguous) или смежными (contiguous).

Домены, обладающие смежной структурой имен, называют деревом доменов. Если у доменов леса не смежные DNS-имена, они образуют отдельные деревья доменов в лесу. В лес можно включить одно или несколько деревьев. Для доступа к доменным структурам предназначена консоль Active Directory — домены и доверие (Active Directory Domains and Trusts).

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких режимов три:

- Windows 2000 — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0, Windows 2000 и Windows Server 2003;

- промежуточный (interim) Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows NT 4.0 и Windows Server 2003 и выше;

- Windows Server 2003 — поддерживает контроллеры доменов, работающие под управлением Windows Server 2003 и выше.

Самые современные функции Active Directory доступны в режиме Windows Server 2003. Если все домены леса работают в этом режиме, можно пользоваться улучшенной репликацией (тиражированием) глобальных каталогов и более эффективной репликацией данных Active Directory. Также есть возможность отключать классы и атрибуты схемы, использовать динамические вспомогательные классы, переименовывать домены и создавать в лесу односторонние, двухсторонние и транзитивные доверительные отношения.

Сайты и подсети доменных служб Active Directory

Сайт — это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов.

В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска, например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными (well connected).

В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

• Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию.

• Информация каталога реплицируется чаще внутри сайтов, чем между сайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию.

Можно настроить порядок репликации данных каталога, используя связи сайтов (site links). Например, определить сервер-плацдарм (bridgehead) для репликации между сайтами.

Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory — сайты и службы (Active Directory Sites and Services).

Работа с доменами Active Directory

В сети Windows Server 2003 служба Active Directory настраивается одновременно с DNS. Тем не менее у доменов Active Directory и доменов DNS разное назначение. Домены Active Directory помогают управлять учетными записями, ресурсами и защитой.

Иерархия доменов DNS предназначена, главным образом, для разрешения имен.

В полной мере воспользоваться преимуществами Active Directory способны компьютеры, работающие под управлением Windows XP Professional и Windows 2000. Они работают в сети как клиенты Active Directory и им доступны транзитивные доверительные отношения, существующие в дереве или лесу доменов. Эти отношения позволяют авторизованным пользователям получать доступ к ресурсам в любом домене леса.

Система Windows Server 2003 функционирует как контроллер домена или как рядовой сервер. Рядовые серверы становятся контроллерами после установки Active Directory; контроллеры понижаются до рядовых серверов после удаления Active Directory.

Оба процесса выполняет мастер установки Active Directory. В домене может быть несколько контроллеров. Они реплицируют между собой данные каталога по модели репликации с несколькими хозяевами, которая позволяет каждому контроллеру обрабатывать изменения каталога, а затем передавать их на другие контроллеры. Благодаря структуре с несколькими хозяевами все контроллеры по умолчанию обладают равной ответственностью. Впрочем, можно предоставить некоторым контроллерам домена приоритет над другими в определенных задачах, например, создать сервер-плацдарм, который обладает приоритетом при репликации данных каталога на другие сайты.

Кроме того, некоторые задачи лучше выполнять на выделенном сервере. Сервер, обрабатывающий специфический тип задач, называется хозяином операций (operations master).

Для всех компьютеров с Windows 2000, Windows XP Professional и Windows Server 2003, присоединенных к домену, создаются учетные записи, хранящиеся, подобно другим ресурсам, в виде объектов Active Directory. Учетные записи компьютеров служат для управления доступом к сети и ее ресурсам, Прежде чем компьютер получает доступ к домену по своей учетной записи, он в обязательном порядке проходит процедуру аутентификации.

Структура каталога

Данные каталога предоставляются пользователям и компьютерам через хранилище данных (data stores) и глобальные каталоги (global catalogs). Хотя большинство функций Active Directory затрагивают хранилище данных, глобальные каталоги (ГК) не менее важны, поскольку используются для входа в систему и поиска информации. Если ГК недоступен, обычные пользователи не смогут войти в домен. Единственный способ обойти это условие — локальное кэширование членства в универсальных группах.

Доступ и распространение данных Active Directory обеспечиваются средствами протоколов доступа к каталогу (directory access protocols) и репликации (replication).

Репликация нужна для распространения обновленных данных на контроллеры. Главный метод распространения обновлений — репликация с несколькими хозяевами, но некоторые изменения обрабатываются только специализированными контроллерами — хозяевами операций (operations masters).

Способ выполнения репликации с несколькими хозяевами в Windows Server 2003 также изменился благодаря появлению разделов каталога приложений (application directory partitions). Посредством их системные администраторы могут создавать в лесу доменов разделы репликации, которые представляют собой логические структуры, используемые для управления репликацией в пределах леса доменов. Например, можно создать раздел, который будет ведать репликацией информации DNS в пределах домена. Другим системам домена репликация информации DNS запрещена.

Разделы каталога приложений могут быть дочерним элементом домена, дочерним элементом другого прикладного раздела или новым деревом в лесу доменов. Реплики разделов разрешается размещать на любом контроллере домена Active Directory, включая глобальные каталоги. Хотя разделы каталога приложений полезны в больших доменах и лесах, они увеличивают издержки на планирование, администрирование и сопровождение.

Хранилище данных

Хранилище содержит сведения о важнейших объектах службы каталогов Active Directory — учетных записях, общих ресурсах, ОП и групповых политиках. Иногда хранилище данных называют просто каталогом (directory). На контроллере домена каталог хранится в файле NTDS.DIT, расположение которого определяется при установке Active Directory (это обязательно должен быть диск NTFS). Некоторые данные каталога можно хранить и отдельно от основного хранилища, например, групповые политики, сценарии и другую информацию, записанную в общем системном ресурсе SYSVOL.

Предоставление информации каталога в совместное пользование называют публикацией (publish). Например, открывая принтер для использования в сети, его публикуют; публикуется информация об общей папке и т. д. Контроллеры доменов реплицируют большинство изменений в хранилище по схеме с несколькими хозяевами. Администратор небольшой или среднего размера организации редко управляет репликацией хранилища, поскольку она осуществляется автоматически, но её можно настроить согласно специфике сетевой архитектуры.

Реплицируются не все данные каталога, а только:

- данные домена — информация об объектах в домене, включая объекты учетных записей, общих ресурсов, ОП и групповых политик;

- данные конфигурации — сведения о топологии каталога: список всех доменов, деревьев и лесов, а также расположение контроллеров и серверов ГК;

- данные схемы — информация обо всех объектах и типах данных, которые могут храниться в каталоге; стандартная схема Windows Server 2003 описывает объекты учетных записей, объекты общих ресурсов и др., её можно расширить, определив новые объекты и атрибуты или добавив атрибуты для существующих объектов.

Глобальный каталог

Если локальное кэширование членства в универсальных группах не производится, вход в сеть осуществляется на основе информации о членстве в универсальной группе, предоставленной ГК.

Он также обеспечивает поиск в каталоге по всем доменам леса. Контроллер, выполняющий роль сервера ГК, хранит полную реплику всех объектов каталога своего домена и частичную реплику объектов остальных доменов леса.

Для входа в систему и поиска нужны лишь некоторые свойства объектов, поэтому возможно использование частичных реплик. Для формирования частичной реплики при репликации нужно передать меньше данных, что снижает сетевой трафик.

По умолчанию сервером ГК становится первый контроллер домена. Поэтому, если в домене только один контроллер, то сервер ГК и контроллер домена — один и тот же сервер. Можно расположить ГК на другом контроллере, чтобы сократить время ожидания ответа при входе в систему и ускорить поиск. Рекомендуется создать по одному ГК в каждом сайте домена.

Есть несколько способов решения этой проблемы. Разумеется, можно создать сервер ГК на одном из контроллеров домена в удаленном офисе. Недостаток этого способа — увеличение нагрузки на сервер ГК, что может потребовать дополнительных ресурсов и тщательного планирования времени работы этого сервера.

Другой способ решения проблемы — локальное кэширование членства в универсальных группах. При этом любой контроллер домена может обслуживать запросы на вход в систему локально, не обращаясь к серверу ГК. Это ускоряет процедуру входа в систему и облегчает ситуацию в случае выхода сервера ГК из строя. Кроме того, при этом снижается трафик репликации.

Вместо того чтобы периодически обновлять весь ГК по всей сети, достаточно обновлять информацию в кэше о членстве в универсальной группе. По умолчанию обновление происходит каждые восемь часов на каждом контроллере домена, в котором используется локальное кэширование членства в универсальной группе.

Членство в универсальной группе индивидуально для каждого сайта. Напомним, что сайт — это физическая структура, состоящая из одной или нескольких подсетей, имеющих индивидуальный набор IP-адресов и сетевую маску. Контроллеры домена Windows Server 2003 и ГК, к которому они обращаются, должны находиться в одном сайте. Если есть несколько сайтов, придется настроить локальное кэширование на каждом из них. Кроме того, пользователи, входящие в сайт, должны быть частью домена Windows Server 2003, работающего в режиме леса Windows Server 2003.

Репликация в Active Directory

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена Схема и данные конфигурации реплицируются на все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в ГК. Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится ГК, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (он реплицируется только между серверами ГК), а также все объекты каталога и свойства для своего домена.

Чтобы понять суть репликации, рассмотрим такой сценарий настройки новой сети.

- ✅В домене А установлен первый контроллер. Этот сервер — единственный контроллер домена. Он же является и сервером ГК. Репликация в такой сети не происходит, поскольку нет других контроллеров.

- ✅В домене А устанавливается второй контроллер, и начинается репликация. Можно назначить один контроллер хозяином инфраструктуры, а другой — сервером ГК. Хозяин инфраструктуры следит за обновлениями ГК и запрашивает их для измененных объектов. Оба этих контроллера также реплицируют данные схемы и конфигурации.

- ✅В домене А устанавливается третий контроллер, на котором нет ГК. Хозяин инфраструктуры следит за обновлениями ГК, запрашивает их для измененных объектов, а затем реплицирует изменения на третий контроллер домена. Все три контроллера также реплицируют данные схемы и конфигурации.

- ✅Создается новый домен Б, в него добавляются контроллеры. Серверы ГК в домене А и домене Б реплицируют все данные схемы и конфигурации, а также подмножество данных домена из каждого домена. Репликация в домене А продолжается, как описано выше, плюс начинается репликация внутри домена Б.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Роли хозяина операций

Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами. Существует пять ролей хозяина операций, которые можно назначить одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, для других достаточно уровня домена. В каждом лесе Active Directory должны существовать следующие роли:

- Хозяин схемы (schema master ) — управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в домене, достаточно открыть окно командной строки и ввести: dsquery server -hasfsmo schema.

- Хозяин именования доменов (domain naming master) — управляет добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен, требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в данное время является хозяином именования доменов, достаточно в окне командной строки ввести: dsquery server -hasfsmo name.

Эти роли, общие для всего леса в целом, должны быть в нем уникальными. В каждом домене Active Directory в обязательном порядке существуют следующие роли.

- Хозяин относительных идентификаторов (relative ID master) — выделяет относительные идентификаторы контроллерам доменов. Каждый раз при создании объекта пользователя, группы или компьютера контроллеры назначают объекту уникальный идентификатор безопасности, состоящий из идентификатора безопасности домена и уникального идентификатора, который был выделен хозяином относительных идентификаторов. Чтобы определить, какой сервер в данное время является хозяином относительных идентификаторов в домене, достаточно в окне командной строки ввести: dsquery server -hasfsmo rid.

- Эмулятор PDC (PDC emulator) — в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT. Он аутентифицирует вход в Windows NT, обрабатывает изменения пароля и реплицирует обновления на PDC. Чтобы определить, какой сервер в данное время является эмулятором PDC в домене, достаточно в окне командной строки ввести dsquery server -hasfsmo pdc.

- Хозяин инфраструктуры (infrastructure master) — обновляет ссылки объектов, сравнивая данные своего каталога с данными ГК. Если данные устарели, он запрашивает из ГК обновления и реплицирует их на остальные контроллеры в домене. Чтобы определить, какой сервер в данное время является хозяином инфраструктуры в домене, достаточно в окне командной строки и ввести dsquery server -hasfsmo infr.

Эти роли, общие для всего домена, должны быть в нем уникальными. Иными словами, можно настроить только один хозяин относительных идентификаторов, один эмулятор PDC и один хозяин инфраструктуры для каждого домена.

Обычно роли хозяина операций назначаются автоматически, но их можно переназначить. При установке новой сети все роли хозяев операций получает первый контроллер первого домена. Если позднее будет создан новый дочерний домен или корневой домен в новом дереве, роли хозяина операций также автоматически назначаются первому контроллеру домена. В новом лесу доменов контроллеру домена назначаются все роли хозяина операций. Если новый домен создается в том же лесу, его контроллеру назначаются роли хозяина относительных идентификаторов, эмулятора РDС и хозяина инфраструктуры. Роли хозяина схемы и хозяина именования доменов остаются у первого домена леса.

Если в домене только один контроллер, он выполняет все роли хозяев операций. Если в сети один сайт, стандартное расположение хозяев операций оптимально. Но по мере добавления контроллеров домена и доменов иногда требуется переместить роли хозяев операций на другие контроллеры доменов.

Если в домене два или более контроллеров, рекомендуется сконфигурировать два контроллера домена для выполнения ролей хозяина операций. Например, назначить один контроллер домена основным хозяином операций, а другой — запасным, который понадобится при отказе основного. Также небольшая заметка про роли тут про то как их посмотреть тут

Администрирование Active Directory

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

- В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Утилиты командной строки Active Directory

Для управления объектами Active Directory существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

- DSADD — добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

- DSGET — отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory.

- DSMOD — изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory.

- DSMOVE — перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

- DSQXJERY — осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

- DSRM — удаляет объект из Active Directory.

- NTDSUTIL — позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Другие службы Active Directory

Помимо доменных служб Active Directory, AD предоставляет несколько других важных служб. Некоторые из этих услуг перечислены ниже:

- ✅Упрощенные службы каталогов (Lightweight Directory Services): AD LDS — это служба каталогов облегченного протокола доступа к каталогам (LDAP). Он предоставляет только подмножество функций AD DS, что делает его более универсальным с точки зрения того, где его можно запускать. Например, его можно запустить как автономную службу каталогов без необходимости интеграции с полной реализацией Active Directory.

- ✅Службы сертификации (Certificate Services): вы можете создавать, управлять и обмениваться сертификатами шифрования, которые позволяют пользователям безопасно обмениваться информацией через Интернет.

- ✅Службы федерации Active Directory (Active Directory Federation Services): ADFS — это решение единого входа (SSO) для AD, которое позволяет сотрудникам получать доступ к нескольким приложениям с одним набором учетных данных, тем самым упрощая взаимодействие с пользователем.

- ✅Службы управления правами (Rights Management Services): AD RMS — это набор инструментов, помогающих управлять технологиями безопасности, которые помогают организациям обеспечивать безопасность своих данных. Такие технологии включают шифрование, сертификаты и аутентификацию и охватывают ряд приложений и типов контента, таких как электронные письма и документы Word.

Установка и настройка Active Directory on-premise

Сам процесс установки и последующей настройки Active Directory я описывал на базе Windows Server 2019, посмотрите там все очень подробно описано.

Контроллер домена в облаке (IaaS)

Другой способ объединения обеих служб — это расширить локальные AD DS до Azure. Для этого вам необходимо перенести текущий контроллер домена на виртуальную машину в Azure. Другими словами, вы развертываете инфраструктуру AD на виртуальной машине Azure. Это решение хорошо подходит для организаций, которые используют как локальные, так и облачные ресурсы, подключенные через VPN или Azure ExpressRoute.

Этот вариант лучше всего напоминает локальную Active Directory, поскольку Microsoft предоставляет только инфраструктуру (в виде серверов Windows на виртуальных машинах Azure). В отличие от Azure AD DS, эта модель дает вам полный контроль над доменом. Однако это также означает, что вы несете ответственность за его чистоту и актуальность (исправления, обновления, резервные копии и т. д.).

Спасибо, что вы дочитали до конца, мы с вами разобрали что такое Active Directory, из чего она состоит, как с ней взаимодействовать и управлять. С вами был Иван Сёмин. Материал сайта Pyatilistnik.org

Аннотация: Данная лекция описывает основные понятия служб каталогов Active Directory. Даются практические примеры управления системой безопасности сети. Описан механизм групповых политик. Дается представление о задачах сетевого администратора при управлении инфраструктурой службы каталогов

Современные сети часто состоят из множества различных программных платформ, большого разнообразия оборудования и программного обеспечения. Пользователи зачастую вынуждены запоминать большое количество паролей для доступа к различным сетевым ресурсам. Права доступа могут быть различными для одного и того же сотрудника в зависимости от того, с какими ресурсами он работает. Все это множество взаимосвязей требует от администратора и пользователя огромного количества времени на анализ, запоминание и обучение.

Решение проблемы управления такой разнородной сетью было найдено с разработкой службы каталога. Службы каталога предоставляют возможности управления любыми ресурсами и сервисами из любой точки независимо от размеров сети, используемых операционных систем и сложности оборудования. Информация о пользователе, заносится единожды в службу каталога, и после этого становится доступной в пределах всей сети. Адреса электронной почты, принадлежность к группам, необходимые права доступа и учетные записи для работы с различными операционными системами — все это создается и поддерживается в актуальном виде автоматически. Любые изменения, занесенные в службу каталога администратором, сразу обновляются по всей сети. Администраторам уже не нужно беспокоиться об уволенных сотрудниках — просто удалив учетную запись пользователя из службы каталога, он сможет гарантировать автоматическое удаление всех прав доступа на ресурсы сети, предоставленные ранее этому сотруднику.

В настоящее время большинство служб каталогов различных фирм базируются на стандарте X.500. Для доступа к информации, хранящейся в службах каталогов, обычно используется протокол Lightweight Directory Access Protocol ( LDAP ). В связи со стремительным развитием сетей TCP/IP, протокол LDAP становится стандартом для служб каталогов и приложений, ориентированных на использование службы каталога.

Служба каталогов Active Directory является основой логической структуры корпоративных сетей, базирующихся на системе Windows. Термин » Каталог » в самом широком смысле означает » Справочник «, а служба каталогов корпоративной сети — это централизованный корпоративный справочник. Корпоративный каталог может содержать информацию об объектах различных типов. Служба каталогов Active Directory содержит в первую очередь объекты, на которых базируется система безопасности сетей Windows, — учетные записи пользователей, групп и компьютеров. Учетные записи организованы в логические структуры: домен, дерево, лес, организационные подразделения.

С точки зрения изучения материала курса «Сетевое администрирование» вполне возможен следующий вариант прохождения учебного материала: сначала изучить первую часть данного раздела (от основных понятий до установки контроллеров домена), затем перейти к

«Служба файлов и печати»

, а после изучения

«Служба файлов и печати»

вернуться к

«Служба каталогов Active Directory»

для изучения более сложных понятий служб каталогов.

6.1 Основные термины и понятия (лес, дерево, домен, организационное подразделение). Планирование пространства имен AD. Установка контроллеров доменов

Модели управления безопасностью: модель «Рабочая группа» и централизованная доменная модель

Как уже говорилось выше, основное назначение служб каталогов — управление сетевой безопасностью. Основа сетевой безопасности — база данных учетных записей (accounts) пользователей, групп пользователей и компьютеров, с помощью которой осуществляется управление доступом к сетевым ресурсам. Прежде чем говорить о службе каталогов Active Directory, сравним две модели построения базы данных служб каталогов и управления доступом к ресурсам.

Модель «Рабочая группа»

Данная модель управления безопасностью корпоративной сети — самая примитивная. Она предназначена для использования в небольших одноранговых сетях (3–10 компьютеров) и основана на том, что каждый компьютер в сети с операционными системами Windows NT/2000/XP/2003 имеет свою собственную локальную базу данных учетных записей и с помощью этой локальной БД осуществляется управление доступом к ресурсам данного компьютера. Локальная БД учетных записей называется база данных SAM ( Security Account Manager ) и хранится в реестре операционной системы. Базы данных отдельных компьютеров полностью изолированы друг от друга и никак не связаны между собой.

Пример управления доступом при использовании такой модели изображен на рис. 6.1.

Рис.

6.1.

В данном примере изображены два сервера (SRV-1 и SRV-2) и две рабочие станции (WS-1 и WS-2). Их базы данных SAM обозначены соответственно SAM-1, SAM-2, SAM-3 и SAM-4 (на рисунке базы SAM изображены в виде овала). В каждой БД есть учетные записи пользователей User1 и User2. Полное имя пользователя User1 на сервере SRV-1 будет выглядеть как «SRV-1User1», а полное имя пользователя User1 на рабочей станции WS-1 будет выглядеть как «WS-1User1». Представим, что на сервере SRV-1 создана папка Folder, к которой предоставлен доступ по сети пользователям User1 — на чтение (R), User2 — чтение и запись (RW). Главный момент в этой модели заключается в том, что компьютер SRV-1 ничего «не знает» об учетных записях компьютеров SRV-2, WS-1, WS-2, а также всех остальных компьютеров сети. Если пользователь с именем User1локально зарегистрируется в системе на компьютере, например, WS-2 (или, как еще говорят, «войдет в систему с локальным именем User1 на компьютере WS-2»), то при попытке получить доступ с этого компьютера по сети к папке Folder на сервере SRV-1 сервер запросит пользователя ввести имя и пароль (исключение составляет тот случай, если у пользователей с одинаковыми именами одинаковые пароли).

Модель «Рабочая группа» более проста для изучения, здесь нет необходимости изучать сложные понятия Active Directory. Но при использовании в сети с большим количеством компьютеров и сетевых ресурсов становится очень сложным управлять именами пользователей и их паролями — приходится на каждом компьютере (который предоставляет свои ресурсы для совместного использования в сети) вручную создавать одни и те же учетные записи с одинаковыми паролями, что очень трудоемко, либо делать одну учетную запись на всех пользователей с одним на всех паролем (или вообще без пароля), что сильно снижает уровень защиты информации. Поэтому модель «Рабочая группа» рекомендуется только для сетей с числом компьютеров от 3 до 10 (а еще лучше — не более 5), при условии что среди всех компьютеров нет ни одного с системой Windows Server.

Доменная модель

В доменной модели существует единая база данных служб каталогов, доступная всем компьютерам сети. Для этого в сети устанавливаются специализированные серверы, называемые контроллерами домена, которые хранят на своих жестких дисках эту базу. На рис. 6.2. изображена схема доменной модели. Серверы DC-1 и DC-2 — контроллеры домена, они хранят доменную базу данных учетных записей (каждый контроллер хранит у себя свою собственную копию БД, но все изменения, производимые в БД на одном из серверов, реплицируются на остальные контроллеры).

Рис.

6.2.

В такой модели, если, например, на сервере SRV-1, являющемся членом домена, предоставлен общий доступ к папке Folder, то права доступа к данному ресурсу можно назначать не только для учетных записей локальной базы SAM данного сервера, но, самое главное, учетным записям, хранящимся в доменной БД. На рисунке для доступа к папке Folder даны права доступа одной локальной учетной записи компьютера SRV-1 и нескольким учетным записям домена (пользователя и группам пользователей). В доменной модели управления безопасностью пользователь регистрируется на компьютере («входит в систему») со своей доменной учетной записью и, независимо от компьютера, на котором была выполнена регистрация, получает доступ к необходимым сетевым ресурсам. И нет необходимости на каждом компьютере создавать большое количество локальных учетных записей, все записи созданы однократно в доменной БД. И с помощью доменной базы данных осуществляется централизованное

управление доступом к сетевым ресурсам независимо от количества компьютеров в сети.

Назначение службы каталогов Active Directory

Каталог (справочник) может хранить различную информацию, относящуюся к пользователям, группам, компьютерам, сетевым принтерам, общим файловым ресурсам и так далее — будем называть все это объектами. Каталог хранит также информацию о самом объекте, или его свойства, называемые атрибутами. Например, атрибутами, хранимыми в каталоге о пользователе, может быть имя его руководителя, номер телефона, адрес, имя для входа в систему, пароль, группы, в которые он входит, и многое другое. Для того чтобы сделать хранилище каталога полезным для пользователей, должны существовать службы, которые будут взаимодействовать с каталогом. Например, можно использовать каталог как хранилище информации, по которой можно аутентифицировать пользователя, или как место, куда можно послать запрос для того, чтобы найти информацию об объекте.

Active Directory отвечает не только за создание и организацию этих небольших объектов, но также и за большие объекты, такие как домены, OU (организационные подразделения) и сайты.

Об основных терминах, используемых в контексте службы каталогов Active Directory, читайте ниже.

Служба каталогов Active Directory (сокращенно — AD) обеспечивает эффективную работу сложной корпоративной среды, предоставляя следующие возможности:

- Единая регистрация в сети ; Пользователи могут регистрироваться в сети с одним именем и паролем и получать при этом доступ ко всем сетевым ресурсам и службам (службы сетевой инфраструктуры, службы файлов и печати, серверы приложений и баз данных и т. д.);

- Безопасность информации. Средства аутентификации и управления доступом к ресурсам, встроенные в службу Active Directory, обеспечивают централизованную защиту сети;

- Централизованное управление. Администраторы могут централизованно управлять всеми корпоративными ресурсами;

- Администрирование с использованием групповых политик. При загрузке компьютера или регистрации пользователя в системе выполняются требования групповых политик; их настройки хранятся в объектах групповых политик (GPO) и применяются ко всем учетным записям пользователей и компьютеров, расположенных в сайтах, доменах или организационных подразделениях;

- Интеграция с DNS. Функционирование служб каталогов полностью зависит от работы службы DNS. В свою очередь серверы DNS могут хранить информацию о зонах в базе данных Active Directory;

- Расширяемость каталога. Администраторы могут добавлять в схему каталога новые классы объектов или добавлять новые атрибуты к существующим классам;

- Масштабируемость. Служба Active Directory может охватывать как один домен, так и множество доменов, объединенных в дерево доменов, а из нескольких деревьев доменов может быть построен лес;