Рассмотрим как выполнить сброс пароля от учетной записи Администратор в ОС Windows Server 2008 R2/Windows Server 2012 R2.

Инструкция

Перезагружаем сервер и запускаемся с установочного диска Windows Server 2008 R2/Windows Server 2012 R2.

Выбираем режим Repair your computer (Восстановление системы)

Выбираем Troubleshoot (Устранение неполадок)

В разделе Advanced options (Дополнительные параметры) нажмите Command Promt (Командная строка)

В командной строке выполните следующие команды:

|

d: cd windows system32 ren Utilman.exe Utilman.exe.old copy cmd.exe Utilman.exe |

Закройте командную строку и нажмите Продолжить.

Система загрузится в обычном режиме. На экране входа в систему, нажмите комбинацию клавиш Windows + U.

В командной строке вы можете изменить пароль, введя следующую команду:

|

net user administrator Password123 |

После смены пароля перезагружаем систему и загружаемся с установочного диска. Необходимо вернуть файлы в исходное состояние, в командной строке выполняем действия:

|

d: cd windowssystem32 del utilman.exe и подтверждаем удаление copy utilman.exe.old utilman.exe |

Перезагружаем систему и входим под учетной записью администратора с указанным паролем.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

Прочитано:

40 122

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Сейчас я покажу пошагово, как сбросить пароль локального Администратора на сервере под управлением Windows Server 2008 R2.

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

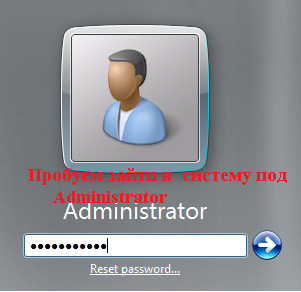

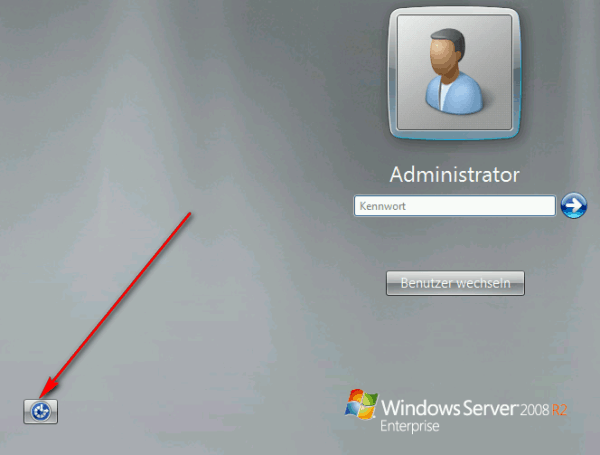

Окно входа:

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

Загружаемся с установочного диска:

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт “Repair your computer”:

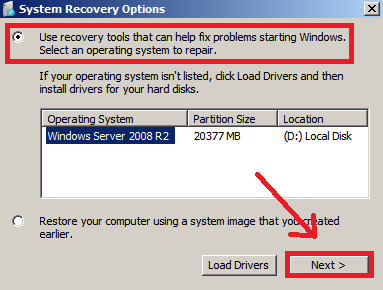

В появившемся окне “System Recovery Options” выбираем пункт по дефолту “Use recovery tools”, продолжаем, выбрав “Next”.

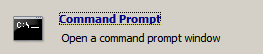

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

В открывшимся окне командной строки проделываем следующие манипуляции:

X:Sources>cd /d d:

D:cd Windows

D:Windowscd System32

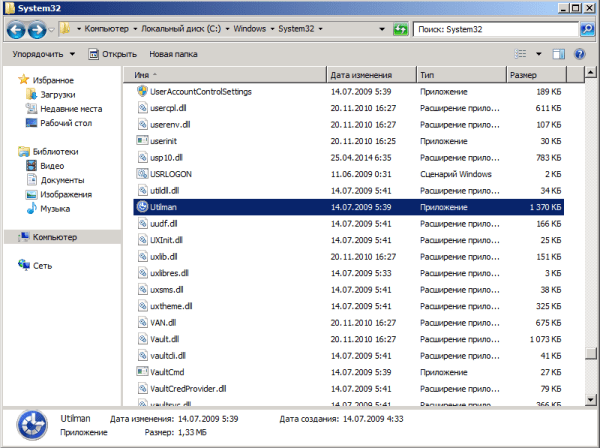

D:WindowsSystem32move Utilman.exe Utilman.exe.backup

D:WindowsSystem32copy cmd.exe utilman.exe

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

Выбираем “Ease of access”, щелкаем по нему левой кнопкой мыши:

См. скриншот.

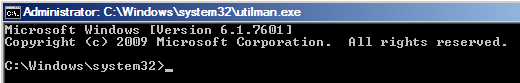

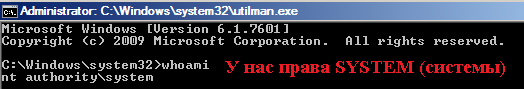

Запуститься окно командной строки:

Теперь у нас доступ к системе с правами NT AuthoritySYSTEM:

Whoami

Теперь меняем пароль на локальную учётную запись Администратора:

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

И возвращаем utilman.exeобратно, в текущей запущенной командной строке сделать это невозможно. Следует проделать точно такие же шаги как мы делали выше.

В окне командной строке вводим:

X:Sources>cd /d d:WindowsSystem32

D:WindowsSystem32copy utilman.exe.backup utilman.exe

Overwrite utilman.exe? (Yes/No/All): y

1 file(s) copied.

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.

Загружаемся с установочного диска Windows Server (он же является и диском восстановления).

Сразу после выбора языка выбираем Восстановление системы (“Repair your computer”)

Для Windows Server 2016-2019 выбираем Диагностика (“Troubleshoot”), для Server 2008 — переходим к следующему шагу.

Выбираем Командная строка (“Command Prompt”)

Выполняем команды (для Windows Server 2008, 2008R2, 2016 и 2019):

copy c:WindowsSystem32Utilman.exe с:WindowsSystem32Utilman.exe.old

copy c:WindowsSystem32cmd.exe с:WindowsSystem32Utilman.exe

Закрываем командную строку и нажимаем Продолжить(“Continue”).

Сервер загрузится и выведет logon screen. Нажимаем Windows Key + U (специальные возможности, внизу экрана).

Выполняем команду:

net user administrator 123456

где 123456 — новый пароль

Если УЗ Administrator заблокирована, разблокируем её следующей командой. После разблокирования необходимо перезагрузить сервер, т.к. УЗ Administrator будет недоступна без перезагрузки.

net user administrator /active:yes

После разблокирования учётной записи необходимо вернуть Utilman.exe на прежнее место.

Друзья, привет. На нашем сайте есть раздел статей, посвящённый различным способам сброса пароля Windows. Приведённая ниже информация пополнит этот раздел статей новым способом, как можно убрать пароль от системной учётной записи — локальной или Microsoft. Но на сей раз это будет самый простой способ. Ровно 7 кликов потребуется нам, чтобы избавиться от запароленного входа в операционную систему. Но эти 7 кликов нужно будет сделать на борту Live-диска Сергея Стрельца, в небольшой утилите Password Reset. Как всё это происходит?

Самый лёгкий способ сбросить пароль Windows с помощью Live-диска Сергея Стрельца

Прежде, друзья, напомню, что забытый пароль от учётной записи Microsoft при наличии Интернета и другого компьютерного или мобильного устройства мы всегда сможем изменить на новый прямо на экране блокировки операционной системы. И для этого нам не нужны никакие сторонние средства. Но вот для локальных учёток сброс пароля является проблемой: так, если мы заранее не побеспокоились о создании специальной флешки или не подготовили контрольные вопросы в Win10, для восстановления доступа к компьютеру нам нужно только прибегать к сторонним средствам типа Live-диска от Стрельца.

Скачиваем ISO-образ свежей русскоязычной сборки WinPE с сайта Сергея:

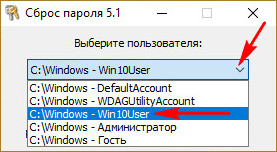

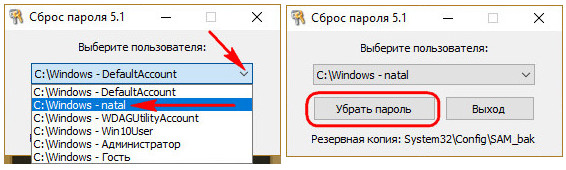

Записываем ISO на флешку, например, программой Rufus 3.1. Загружаем компьютер с этой флешки. Запускаем внутри Live-диска утилиту Password Reset:

• Пуск – Все программы – Сброс паролей — Password Reset

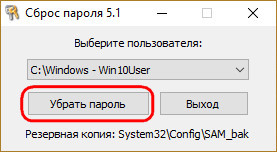

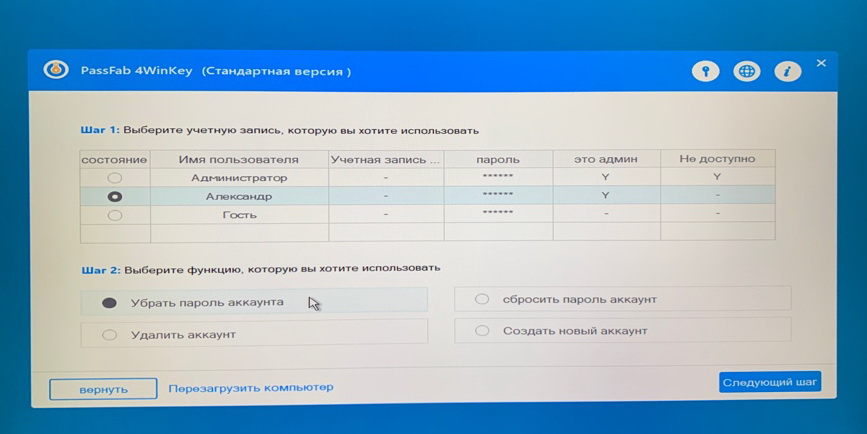

В окошке утилиты выбираем свою учётную запись – локальную или Microsoft.

Жмём «Убрать пароль».

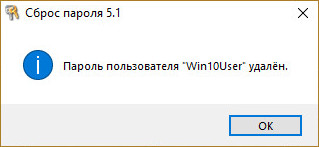

Всё.

Вот так всё просто. Можем беспрепятственно заходить на компьютер.

Если учётная запись Microsoft подключалась поверх локальной, в окне утилиты Password Reset она будет значиться по имени локального пользователя. Но если учётка Microsoft подключалась с самого начала, то в окне Password Reset она будет значиться по первым пяти символам адреса электронной почты.

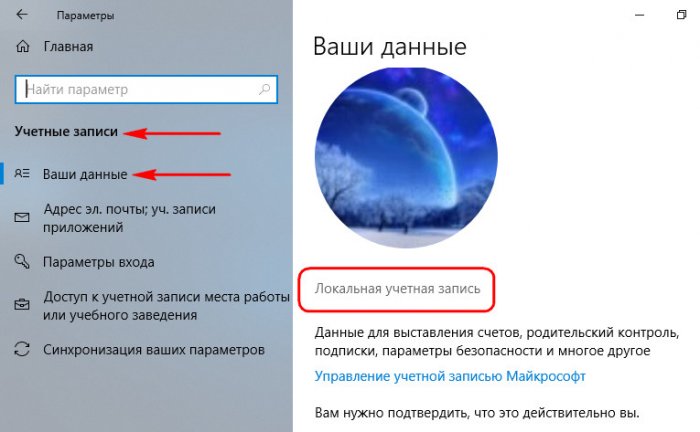

После сброса пароля от учётной записи Microsoft она превратится в локальную.

Система уведомит, что с учёткой возникли проблемы, и нам якобы нужно решить их, повторно введя данные аккаунта Microsoft. При таком повторном введении пароль от учётной записи заработает вновь.

Читаем по данной теме:

- Как сбросить пароль учётной записи Майкрософт в случае, если операционная система не загружается

- Обзор программ Elcomsoft System Recovery и Reset Windows Password! Или как узнать пароль Windows, не оставляя следов взлома учётной записи

- Не запускаются программы на LiveDisk

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windowssystem32, заменить на cmd.exe. Вводим в командной строке:

move D:windowssystem32utilman.exe D:windowssystem32utilman.bak

copy D:windowssystem32cmd.exe D:windowssystem32utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:windowssystem32utilman.exe

move D:windowssystem32utilman.bak D:windowssystem32utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windowssystem32config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITYSYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:temp

instsrv PassRecovery c:tempsrvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINESystemCurrentControlSetServicesPassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Создаем подраздел с именем Parameters и добавляем в него два ключа реестра типа REG_SZ (строка): Application со значением с:tempcmd.exe и AppParameters со значением /k net user administrator P@$$w0rd .

Application указывает, что запускать, AppParameters — с какими параметрами. В нашем случае будет запущена командная строка, в которой будет выполнена команда net user, которая сменит пароль администратора на P@$$w0rd. Можно задать свой вариант, главное чтобы он соответствовал требованиям доменной политике безопасности.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Сегодня обратился ко мне за помощью, директор соседнего предприятия, с просьбой восстановить пароль администратора windows server 2008. Оказывается он дал сотруднице пароль от админской учетки, чтобы она поработала в 1С. Не создавать же нового пользователя, для того чтобы пару дней поработала временная сотрудница )))))).

Не знаю как и зачем она это сделала, но у неё получилось сменить пароль админа. Причем она уверяла что этого не делала и вообще она с компьютерами на «ВЫ». Ну что же, раз просят, значит нужно помогать, тем более лишняя «копейка» не помешает.

В принципе, нет ничего сложного. Как и в статье со сбросом пароля для windows 7, нам нужно будет подменить файл. Но так же как и в случае с семеркой, у меня сделать не получилось, так как не было под рукой установочного диска с Windows Server 2008.

Но у меня всегда под рукой есть мультизагрузочная флешка с livecd на борту. Вставил флешку, загрузился в LiveCD открыл «Компьютер» и вуаля, диск «С» виден и доступен для чтения/записи.

Теперь переходим в папку WindowsSystem32 и находим там файл Utilman.exe

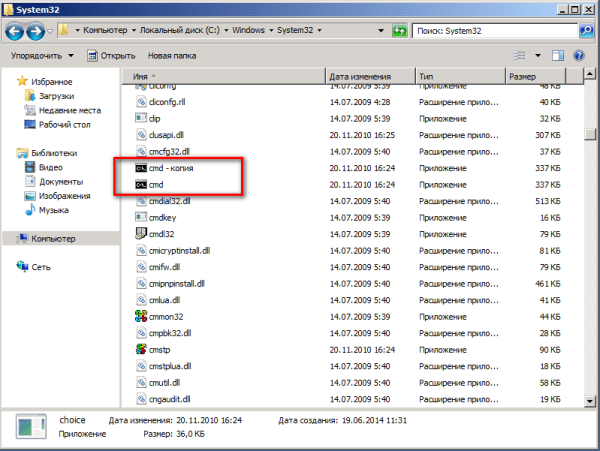

Теперь находим файл cmd.exe копируем его и вставляем в эту же директорию, чтобы получилось как на скриншоте

После этих действий, команда запускаемая Utilman будет открывать командную строку. Именно это нам и нужно. Перезагружаем сервер и ждем окна ввода учетных данных. Когда оно появится, нажмите на значок в нижнем левом углу экрана

В открывшейся командной строке введите следующее:

net user Администратор NewPa$$word

Вместо NewPa$$word введите свой новый пароль. После успешной смены пароля, введите его и убедитесь что все получилось.

Если все прошло успешно (а по другому и не могло пройти), снова загружаетесь в LiveCD открываете папку WindowsSystem32 и удаляете файл Utilman.exe, а файл Utilman-backup.exe снова переименовываете в Utilman.exe. Если этого не сделать, вы оставляете огромную дыру в безопасности!

Сегодня хочу рассказать о очень хорошей программе для сброса паролей с Windows 2000/XP/Vista/7/8.1/10, Windows Server 2003(R2)/2008(R2)/2012(R2)/2015/2019 и macOS. Она позволяет сделать это проще чем с помощью ручных методов описанных в этой статье. Кроме того есть бесплатная версия позволяющая сделать это для типовых задач пользователя. Расширенные версии имеют очень широкий функционал и подходят для использования профессионалами занимающимися восстановлением доступа к операционным системам Windows и macOS. И называется эта программа PassFab 4WinKey

- Очень проста в использовании, так как имеет интуитивно понятный GUI.

- Позволяет создать DVD диск сброса пароля в пробной версии

- Позволяет сбрасывать пароль в версиях Windows 2000/XP/Vista/7/8/10 для ПК бесплатно

- Позволяет сбрасывать пароль в серверных версиях Windows c Актив Директори

- Позволяет сбрасывать пароль администратора в AD

- Позволяет создать загрузочную флешку

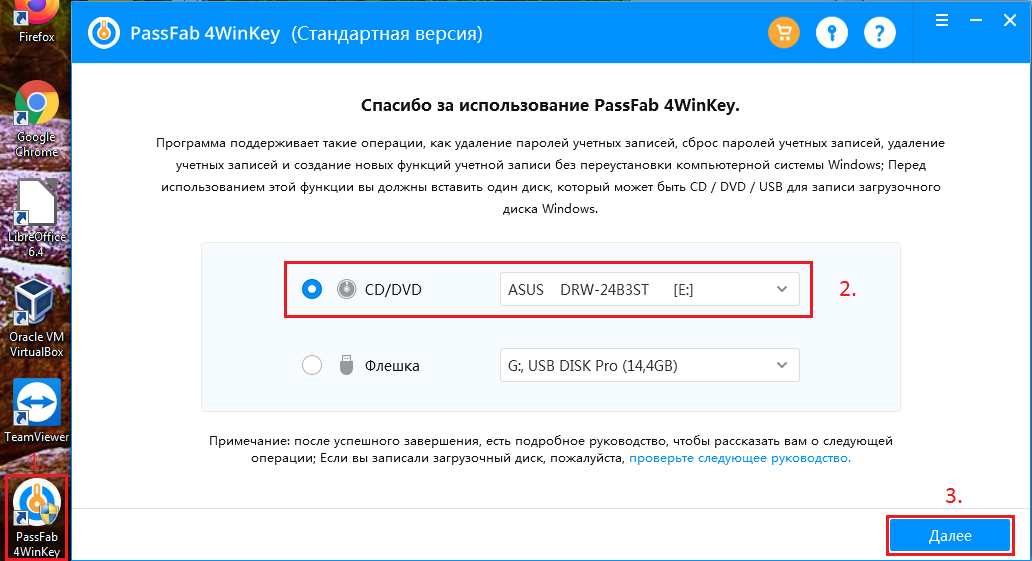

Создание загрузочного CD/DVD диска.

Запускаем установленную программу PassFab 4WinKey с ярлыка на рабочем столе:

Программа предложит очистить ваш CD/DVD-RW если на нём есть информация:

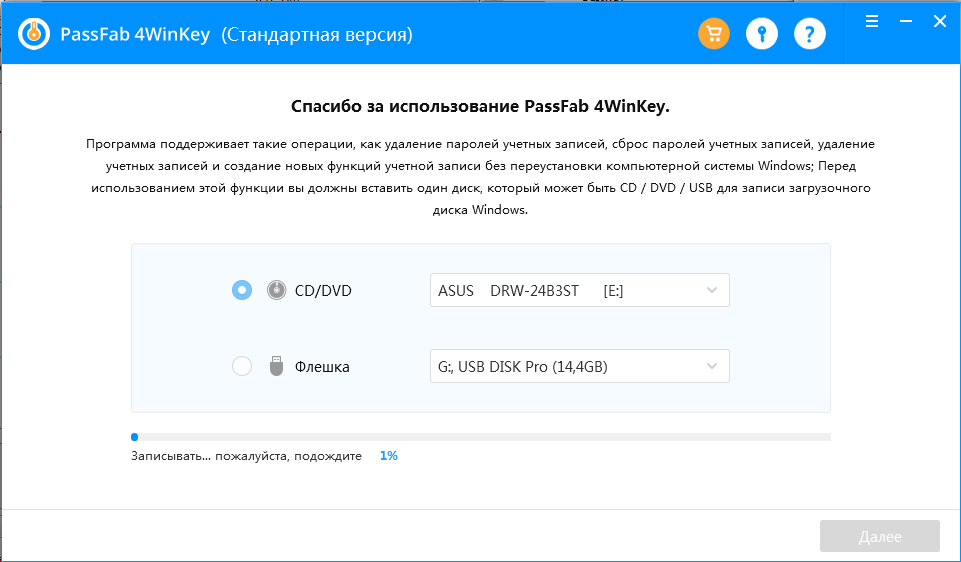

Сразу же после очистки носителя CD/DVD начнётся записть загрузочных файлов.

После окончания записи носителя отобразятся инструкции по загрузке компьютера с дисковода/флешки. Для опытного пользователя это не составляет труда, но если вы только начинаете своё знакомство с ПК рекомендуем ознакомиться с ними.

Загрузка с CD/DVD носителя на материнских платах Gigabyte.

Для примера загрузимся с диска вызвав загрузочное меню с помощью F12. Меню вызывается перед загрузкой Windows.

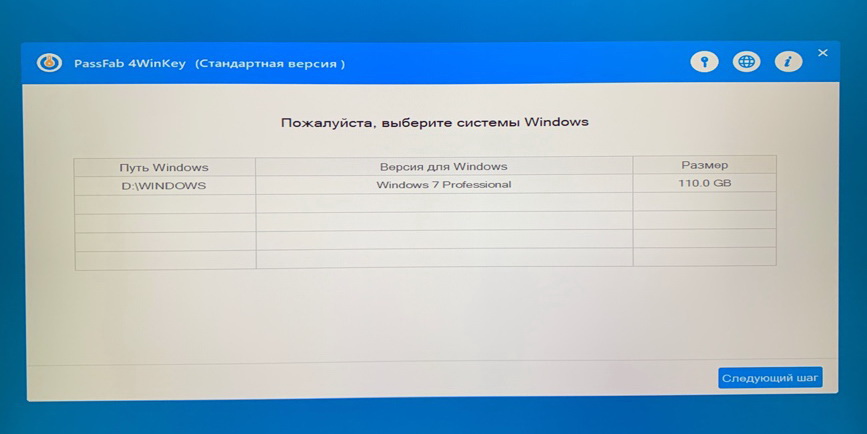

Выбираем загрузочное устройство. В нашем случае это ASUS DRW-24B3ST.

Начинается загрузка:

Выбираем версию Windows с которой надо снять пароль:

Выбираем учётную запись с которой надо снять пароль:

Ждём пока закончится снятие пароля:

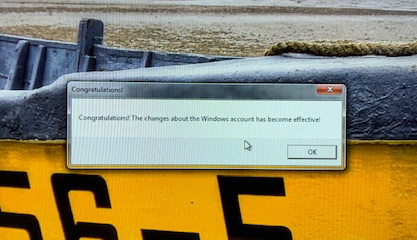

После перезагрузки системы нас позравляют со снятием пароля на английском языке:

Как видете всё гораздо проще чем в случае ручного съёма пароля стандартными инструментами Windows:

- Каким способом сбросить пароль на Windows 10?

- Как сбросить пароль Windows 7 используя загрузочный DVD

Так что утилиту PassFab 4WinKey я рекомендую заменой стандартных инструментов как более удобную и к тому же бесплатную для простых задач пользователя.

Немного ранее я рассматривал ситуацию, когда для сброса пароля Windows требовался загрузочный системный образ, но он может быть не всегда под рукой, кроме того, обычно вес рабочих дисков сисадмина (речь о LiveCD с софтом) намного меньше.

Сегодня речь пойдёт о работе со специализированным софтом для редактирования базы данных SAM (Security Account Manager). Однажды я описывал процедуру сброса пароля администратора в Windows.

Сам файл SAM (какой каламбур) расположен в каталоге windowssystem32config (для 32-хбитной системы) или windowssyswow64config (для 64-хбитной системы) и получить к нему доступ (и особенно на запись) не удастся. Именно поэтому мы используем различные LiveCD, которые в большом количестве можно найти на рутрекере или ином сайте, посвящённом работе сисадмина.

Например вот такая сборка: LiveSeven (LiveCD AZJIO v5.6 от 01.01.2013 CD/USB WIM) с рутрекера весит чуть больше 270 мегабайт, но позволяет вполне сносно решать различные задачи сисадмина в операционной системы, поэтому рекомендую скачать и записать дисочек или флешку. Так как сборка авторская, никакого пиратства в этом нет, думаю, создатель будет только рад, что его подборкой пользуются люди.

Кстати, нашёл весьма приятный способ записывать ISO-шники на флешку. Если кто не знал – это легко делается без различных сторонних утилит, обычной UltraISO. Открываем ISO-образ, вставляем флешку, выбираем пункт “Самозагрузка -> Записать образ жёсткого диска…”

Ну и, разумеется, кнопку “Записать”.

Подробнее читайте в отдельной статье:

Ну да ладно, как записать диск, выставить в BIOS загрузку с носителя – думаю, не проблема. После загрузки мы увидим рабочий стол системы – это хорошо:

Здесь своеобразное меню “Пуск”, выбираем пункт “Сброс пароля -> Reset Windows Password”. Потом я разберу работу с программой “Password Renew” для сравнения.

В главном окне программы выбираем Русский язык интерфейса и режим работы SAM. То есть работаем с локальной базой учётных записей. Подозреваю, что можно работать и с базой AD контроллера домена Windows, пока не пробовал, но возможность приятная.

Кроме того, имеется выпадающий список действий, нас интересует сброс или изменение пароля пользователя. Жмём Далее.

Далее программа автоматически определяет расположение баз данных SAM и SYSTEM (они хранятся в каталоге config) и представляют собой ульи реестра. Зачем может понадобиться указание путей к этим файлам вручную?

Случай 1. Мы имеем несколько установленных операционных систем и нужно произвести сброс паролей в конкретной из них.

Случай 2. Мы имеем отдельно расположенные файлы кустов реестра, взятые с другого компьютера (например нам прислали эти файлы по почте и нужно сбросить пароль и вернуть владельцу).

Так или иначе, возможность указать эти файлы вручную присутствует и нужно об этом помнить. В нашем случае система установлена одна, поэтому программа всё определила правильно.

Далее, появился список пользователей, которые существуют в файле SAM. Здесь мы выбираем того, чей пароль нужно изменить/сбросить. Кстати, здесь видно, имеются ли привилегии администратора и установлен ли вообще пароль.

В следующем окне мы можем произвести определённые действия с уже выбранной учёткой – поменять флаги блокировки, отключения, истекшего пароля. Установить новый пароль – эта опция меня порадовала, можно не просто убрать, а ещё и задать произвольный. Отмечаем нужные действия и жмём кнопку “Сбросить/Изменить”.

Всё готово!

Как я и обещал, рассмотрю и другую программу из той же области. Она называется Password Renew.

После запуска программы нам предлагается выбрать папку Windows.

Жмём “Обзор” и выбираем наш каталог Windows. Кстати, вот отличие от предыдущей программы – нет возможности скормить ей сторонние файлы SAM.

В выпадающем списке выбираем нужного пользователя и задаём произвольный пароль. 123, разумеется!

Я долго думал, что жать потом. Оказывается, слева второй пункт “Применить”. Какой-то не очень удачный интерфейс, нарушается принцип последовательности “Слева-направо, сверху-вниз”. Ну да ладно. Зато программа отработала.

Помимо этого можно завести нового пользователя. Выбираем пункт 2.2 “Создать нового пользователя” и задаём имя и пароль. Так же жмём 1.2 “Применить”. Ну и можем добавить права администратора 2.3 пункт.

Честно говоря, интерфейс программы не очень удачен, но она работает и это нужно брать на вооружение. Кто знает, что окажется у нас в руках в трудной ситуации?

Видео по теме:

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!