Содержание

Концепции групповой политики

Политики работают по принципу » все или ничего»

Политики наследуются и накапливаются

Интервалы обновления групповой политики

Основы групповой политики

Репликация групповой политики является встроенной

Объекты GРО самостоятельно выполняют очистку при удалении

Для применения настроек GРО вход не требуется

Локальные политики и объекты групповой политики

Объект LGPO для администраторов и не администраторов

Объект LGPO, специфичный для пользователя

Создание объектов GPO

Модификация стандартного поведения групповой политики

Настройки для управления групповой политикой

Применение групповой политики

Каким образом применяется групповая политика

Фильтрация групповой политики с помощью с писков управления доступом

Принудительное применение и блокирование наследования

Возможности настроек групповой политики

Настройки конфигурации пользователя и компьютера

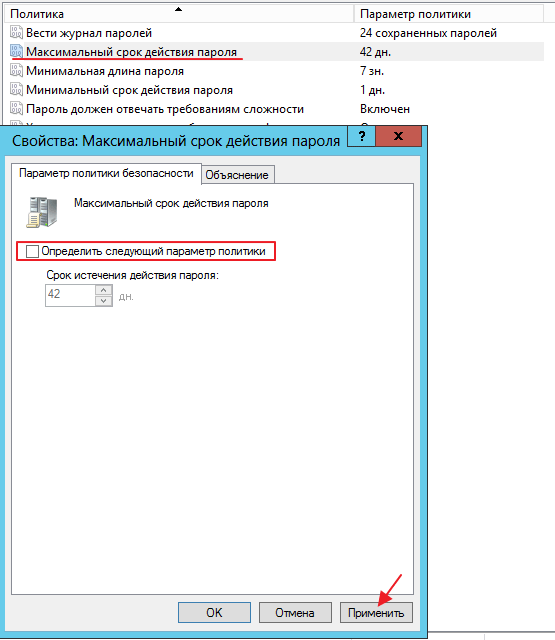

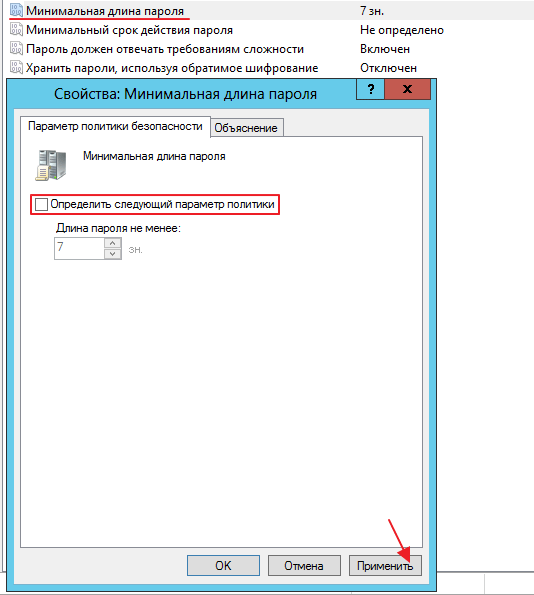

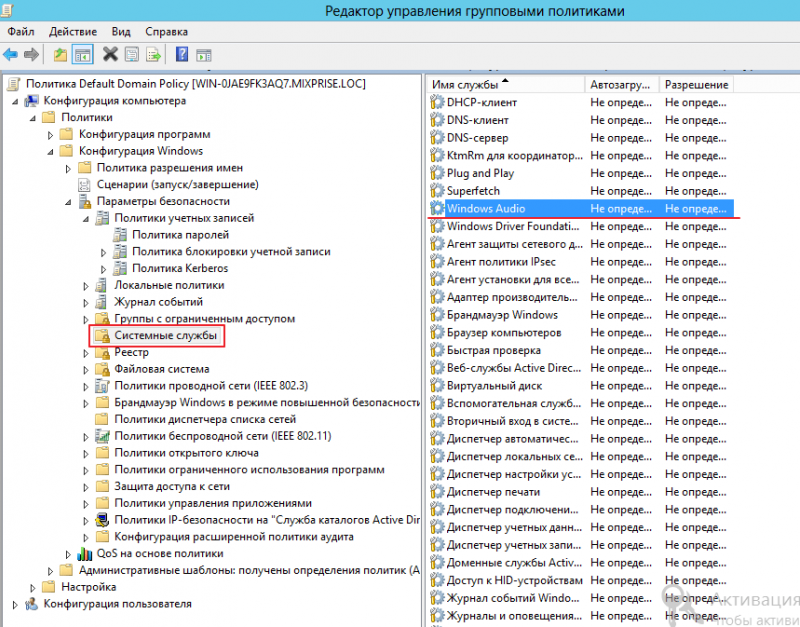

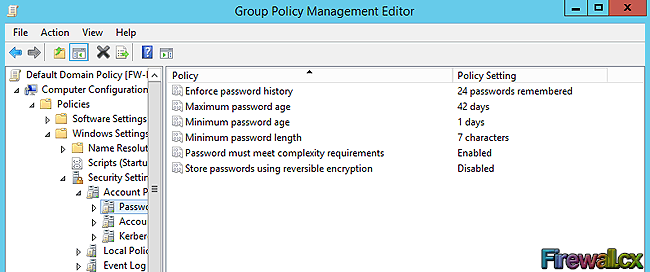

Использование групповой политики для установки политики паролей и блокировки учетных записей

Предпочтения групповой политики

Новая и усовершенствованная консоль GРМС

Стартовые объекты GРО

Резервное копирование и восстановление объектов GPO

Поиск и устранение неполадок в групповых политиках

Инструмент Resultant Set of Policy

Получение результатов групповой политики с использованием консоли GPMC

Моделирование групповой политики с использованием консоли GPMC

gpresult.exe

Использование программы Event Viewer

Основы поиска и устранения неполадок: с охраняйте простоту

Делегирование Active Directory

Делегирование прав администрирования групповой политикой

Делегирование управления с использованием организационных единиц

Создание новой организационной единицы

Перемещение учетных записей пользователей в организационную единицу

Создание группы MktPswAdm

Делегирование управления сбросом паролей в организационной единице Marketing группе MktPswAdm

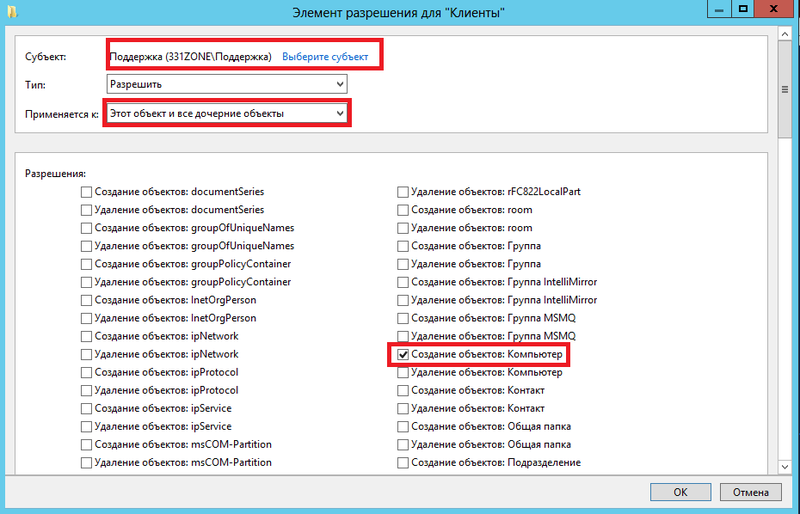

Расширенное делегирование: ручная установка разрешений

Выяснение установленных делегирований, или отмена делегирования

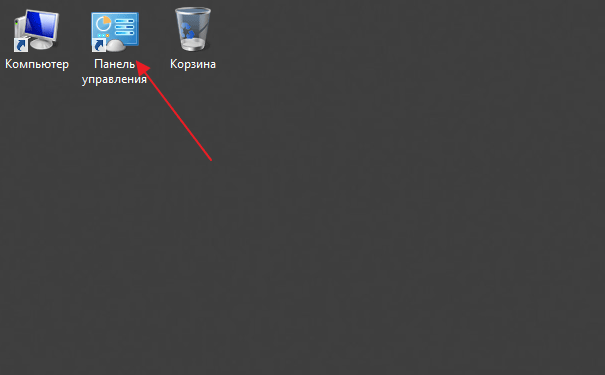

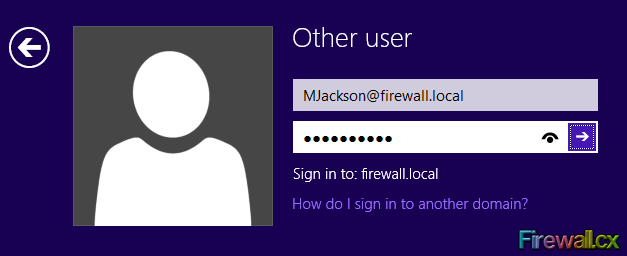

Когда ведутся разговоры на разнообразные темы, связанные с Active Directory,

необходимо также говорить о групповой политике (Group Policy). Групповая

политика не является новой технологией для Active Directory, но с момента своего появления в Windows 2000 Server она разрасталась и совершенствовалась с каждой выпущенной версией ОС и пакетом обновлений. Технология Group Poicy и возможности, которые она предлагает в Windows Server 2012 R2, претерпели настолько радикальные улучшения по сравнению с первоначальной версией, что ее впору считать полностью новой технологией. Изменениям и усовершенствованиям были подвергнуты средства управления групповой политикой (консоль управления групповой политикой (Group Poicy Management Consoe) и редактор управления групповыми политиками (Group Policy Management Editor)), управление доступными настройками (теперь их более 5000), управление целевыми объектами и устранение неполадок в инфраструктуре Group Policy. Если вы — опытный пользователь Group Poicy, то непременно сосредоточите внимание на разделах этой главы, посвященных предпочтениям групповой политики, консоли управления групповой политикой (Group Poicy Management Consoe — GPMC) и устранению неполадок.

В этой главе вы изучите следующие темы:

• понятие локальных политик и объектов групповой политики (Group Policy

object — GPO);

• создание объектов GPO;

• устранение неполадок в групповых политиках;

• делегирование управления с использованием организационных единиц;

• применение расширенного делегирования мя установки отдельных разреше

ний вручную;

• выяснение, какие делегирования были установлены.

Концепции групповой политики

Давайте начнем с рассмотрения важных концепций, терминов и правил, кото

рые необходимо знать, чтобы овладеть групповой политикой. Во время объяснения

функциональности групповой политики мы будем упоминать отдельные настройки,

не показывая, как их в действительности включать в оснастке Group Policy. В настоящий момент просто сосредоточьтесь на концепциях. Позже в этом разделе мы предоставим полный экскурс в консоль управления групповой политикой (GPMC);

мы рассмотрим использование групповой политики (включая опции Enforce

(Применить) и Block lnheritance (Блокировать наследование политики)) и расширенные настройки.

Администраторы конфигурируют и развертывают групповую политику путем

построения обьектов групповоu политики (Group Policy object — GPO). Объекты

G РО — это контейнеры мя групп настроек (настроек политики), которые могут

быть применены к учетным записям пользователей и компьютеров через Active

Directory. Объекты групповой политики создаются с использованием редактора управления групповыми политиками (Group Policy Management Editor — GPME), который запускается при редактировании объекта GPO из консоли GPMC. В одном

объекте G РО можно указать набор приложений, предназначенных мя установки на

рабочих столах всех пользователей, реализовать очень строгую политику дисковых квот и ограничений на просмотр, а также определить политики паролей и блокировки учетных записей, действующие на уровне домена. Возможно создание одного всеохватывающего объекта GPO или нескольких объектов GPO, по одному на каждый тип функции.

Объект G РО состоит из двух частей, представленных в виде узлов.

• Computer Configuration (Конфигурация компьютера). Политики конфигурации

компьютера управляют настройками, специфичными мя машины, такими как

дисковые квоты, аудит безопасности и ведение журналов событий.

• User Configuration (Конфигурация пользователя). Политики конфигурации

пользователя управляют настройками, специфичными для пользователя, таки

ми как конфигурация приложений, управление меню Start (Пуск) и переадре

сация папок.

Однако между этими двумя частями есть немало общего, особенно теперь, когда

введен набор предпочтений групповой политики (Group Policy Preferences), о котором пойдет речь далее в этой главе. Нередко одна и та же политика встречается и

в узле User Configuration, и в узле Computer Configuration. Будьте готовы к тому, что придется обдумывать, где активизировать необходимую политику — на уровне пользователя или на уровне компьютера. Имейте н виду, что вы можете создать политику, которая использует оба типа настроек, или предусмотреть разные объекты GPO для управления настройками User Configuration и Computer Configuration.

Вопреки своему назАанию, объекты групповой политики сонершенно не ориен

тированы на группы. Может быть, их так назвали из-за того, что разные настройки управления конфигураuией сгруппированы в одном месте. Не обращая внимания на это, объекты групповой политики не могут напрямую применяться к группам. Вы можете применять их локально, к сайтам, доменам и организаuионным единиuам (в Microsoft вместе это называют LSOOU (Local, Site, Oomain, OU — локально, к сайту, к домену, к организаuионной единиuе)) внутри имеющегося леса. Такое действие по назначению объектов GPO сайту, домену или организационной единице называется связыванием. Отношение между объектом GPO и LSOOU может иметь тип «многие к одному» (например, многие объекты GPO связаны с одной организаuионной единицей) или «один ко многим» (один объект GPO связан с несколькими разными организационными единицами). После связывания с LSOOU политики пользователя оказывают воздействие на учетные записи пользователей внутри организационной единицы (и во вложенных в нее организационных единиuах), а политики компьютера — на учетные записи компьютеров внутри организационной единицы (и во вложенных в нее организационных единицах). Оба типа настроек политики применяются в соответствии с частотой периодического обновления, которая составляет каждые приблизительно 90 минут.

Утверждение о том, что объекты GPO хранятся в АО, не сонсем точно. Объекты

GPO хранятся в виде двух частей — контейнер групповой политики (Group Policy

container — GPC) и шаблон групповой политики (Group Policy template — GPT),

который является структурой папок. Часть контейнера хранится в базе данных

Active Oirectory и содержит информацию о свойствах, сведения о версии, состояниеи список компонентов.

Путь к структуре папок выглядит как Windows SYSVOL

sysvol \Policies GUID, где GИID — это глобально уникальный

идентификатор для объекта GPO. Эта папка содержит настройки администрирова

ния и безопасности, информацию о доступных приложениях, настройки реестра,

сценарии и многое друтое.

политики работают по принципу «все или ничего»

Любой объект GPO содержит множество возможных настроек для многих фун

кций; обычно в каждом объекте GPO вы будете конфигурировать только неболь

шое их количество. Остальные настройки можно оставить «неактивными» подоб

но помещению комментария REM перед командой в сценарии либо использованию

точки с запятой в начале строки внутри файла INF. После конфигурирования на

строек политики и сообшения АО о том, что этот объект G РО связан с доменом

Bigfirm . сош, например, отдельные настройки или типы настроек не могут быть

применены выборочно. Все настройки User Configuration будут применяться ко

всем учетным записям пользователей, входящих в системы Windows 7, Windows 8

и Windows Server 2012 R2 внутри связанного домена. Все настройки Computer

Configuration будут применяться ко всем машинам Windows 7, Windows 8 и Windows Server 2012 R2 в домене. Предположим, что вы создали объект G РО, который разнертывает набор стандартных настольных приложений, таких как Word, Ехсе и Outlook, и ввели несколько ограничений, предотвращающих изменение пользователями своих конфигураций. Если вы не хотите, чтобы пользователи IТ-отдела подпадали под эти излишне строгие ограничения, то можете предпринять пару действий.

• Вы можете создать отдельный объект GPO для таких настроек политики и

связать этот объект G РО с организаuионной единиuей, которая содержит всех

рядовых пользователей. Но эта орrанизаuионная единиuа будет единственной,

которая получит приложения Office.

• Вы можете установить разрешения в объекте G РО так, чтобы предотвратить

применение политики к пользователям из IТ-отдела (это называется фильтро

ванием). Однако если для решения данной проблемы вы используете фильтро

вание, то ни одна из настроек в объекте GPO не будет применена к пользова

телям из IТ-отдела.

Политики наследуются и накапливаются

Настройки групповой политики являются накопительными и наследуются от

родительских контейнеров Active Directory. Например, домен В i g f i rrn . сот имеет

несколько разных объектов GPO. Один из объектов GPO, связанных с доменом,

устанавливает ограничения паролей, блокировку учетных записей и стандартные

настройки безопасности.

Каждая организационная единица в домене также имеет связанный с ней объект GPO, который развертывает и поддерживает стандартные приложения, а также настройки переадресации папок и ограничения рабочего стола. Учетные записи пользователей и компьютеров, находящиеся в организационной единице, получают настройки от объекта GPO, связанного с доменом, и от объекта GPO, связанного с этой организационной единицей.

Таким образом, некоторые всеохватывающие настройки политики могут быть применены ко всему домену, тогда как другие могут быть наuелены на учетные записи согласно организационным единиuам, с которыми они связаны.

интервалы обновления групповой политики

Политики применяются в фоновом режиме каждые 90 минут, с «рандомизаци

ей» в пределах до 30 минут, что защищает контроллер домена от одновременного

обращения сотен или даже тысяч компьютеров. Контро1U1еры домена отличаются от обычных компьютеров и обновляют групповые политики каждые 5 минут. Однако,

как будет показано далее в главе, имеется политика для конфигурирования всего этого. В интервал обновления не входят переадресация папок, установка ПО, применение сuенариев, предпочтения групповой политики для принтеров и отображений сетевых дисков.

Они применяются только при входе (для учетных записей пользователей) или загрузке системы (для учетных записей компьютеров); в противном случае может оказаться, что вы удалите какое-то приложение, тогда как кто-то пытается им воспользоваться. Или же пользователь может работать в папке, которая переадресуется на новый сетевой ресурс. По существу для обеспечения целостности данных эти настройки политики применяются только в «фоновом» обновлении группо1юй политики.

Основы групповой политики

Чтобы лучше понять, как технология Group Policy функционирует в среде Active

Directory, необходимо разобраться с тем, каким образом она работает «за кулисами».

Если вы только начали знакомство с групповой политикой, то довольно быстро

увидите, что многие премагаемые ею средства обладают преимуществами по срав

нению со старыми технологиями, такими как системные политики.

Репликация групповой политики является встроенной

Объекты GPO реплицируют себя автоматически, не требуя какой-либо работы с

вашей стороны. Среда Active Directory реплицируется с использованием репликаuии АО Repication (управляемой средством проверки целостности знаний (Knowledge Consistency Checker) и генератором межсайтовой топологии (lntersite Topology Generator)) и управляется службой репликации файлов (File Replication Service) или службой распределенной репликации файлов (Distributed File Replication Service).

Объекты GPO самостоятельно выполняют очистку при удалении

Все настройки административных шаблонов G PO записывают свою информа

цию в определенные части реестра и самостоятельно производят очистку, когда настройка политики или объект GPO удаляется.

Это исправляет давнюю проблему, присущую технологии управления политика

ми при первом ее появлении. Например, предположим, что вы создали в унасле

дованной системе системную политику, которая устанавливает для всех пользователей цвет фона в какой-то раздражающий оттенок и также настроили политику,препятствующую им изменять этот uвет. Такие настройки записываются в реестр.

Ранее после удаления политики записи в реестре не уничтожались, следовательно, раздражающий цвет фона оставался в системе. Часто это называли «татуировкой».

Вам пришлось бы настроить вторую политику, чтобы исправить настройки в реестре. В случае объектов GPO в этом нет необходимости. Удаление политики устраняет все ее влияние.

для применения настроек СРО вход не требуется

Реальную славу групповой политике приносит фоновое обновление. Поскольку

все компьютеры в домене проверяют наличие изменений каждые 90 минут или

около того, настройки политики применяются непрерывно. Это означает, что на

стройка, которую вы сделали в понедельник в 6:00, предназначенная для управления какой-то настройкой безопасности на каждом рабочем столе, не требует, чтобы все компьютеры находились в функционирующем состоянии. Взамен к компьютеру будет применено фоновое обновление, когда пользователь в 8:00 прибудет на свое рабочее место.

Машины Windows 2000 Server и более поздних версий с Active Directory получают свои настройки политики из домена, членами которого являются, после включения электропитания (вспомните, что машины также входят в домен), а пользователи получают политики из своего домена, когда входят в него.

Локальные политики и объекты групповой политики

Когда вы открываете инструмент редактора групповой политики (gpedi t .rnsc),

он автоматически выбирает объект GPO локальной машины (рис. 9. 1).

Рис. 9.1 . Редактор управления групповыми политиками для локальной машины

Администраторы могут использовать этот инструмент мя конфигурирования на

строек учетных записей (таких как минимальная мина пароля и количество неудавшихся попыток входа, прежде чем учетная запись заблокируется), чтобы настроить аудит и указать другие смешанные настройки. Тем не менее, редактор политики домена, т.е. редактор управления групповыми политиками (Group Policy Management

Editor — GPME), включает набор настроек (в том числе установку ПО и переадресация папок), которые мя локальных политик являются недоступными.

СТРУКТУРА ПАПОК ГРУППОВОЙ ПОЛИТИКИ

Локальная структура папок групповой политики похожа такую структуру других объектов GPO домена и находится в Windowssystem32GroupPolicy.

Если вы работаете на компьютере Windows Server 2012 R2 или Windows 8, то мо

жете конфигурировать не только локальный объект GPO (local GPO — LGPO). На

таких компьютерах вы также можете иметь объекты GPO, которые могут быть на

целены на группы локальных пользователей (объект LGPO мя администраторов и

не администраторов) и отдельных пользователей (объект LGPO, специфичный мя

пользователя).

Объект LGPO для администраторов и не администраторов

Настройки в объектах LGPO для администраторов и не администраторов будут

нацелены либо на пользователей в группе Administrators , либо на пользовате

лей во всех других группах. Идея заключается в том, что когда пользователь имеет членство в локальной группе Administrators, то он должен обладать большими привилегиями, чем пользователь, не входящий в эту группу.

Обратите внимание на то, что объекты LGPO, управляющие такими настройками, модифицируют только настройки, связанные с пользователями. В объектах

LG РО нет настроек, управляющих настройками уровня компьютера, которые находятся в узле Computer Coпfiguratioп (Конфигурация компьютера).

Из-за наличия двух «типов» групп, д11я управления ими предусмотрены два объ

екта LGPO. Чтобы управлять обоими типами пользователей, понадобится скон

фигурировать оба объекта LG РО. Для доступа к этим объектам LG РО должна

применяться консоль М МС. Шаги подобны рассмотренным ранее; имеется лишь

небольшое отличие в области действия объекта групповой политики, который за

гружен в М МС. Вместо выбора Local Computer (Локальный компьютер) из списка

объектов групповой политики щелкните на кнопке Browse (Обзор), чтобы найти

на вкладке Users (Пользователи) группу Administrators (Администраторы) или

Non-Administrators (Не администраторы), как показано на рис. 9.2.

Рис. 9.2. С помощью консоли ММС можно просматривать объекты LGPO

для групп Administrators и Non-Administrators

Для доступа к этим локальным объектам GPO с целью редактирования выполни

те перечисленные ниже шаги.

. Выберите в меню Start (Пуск) пункт Run (Выполнить).

2. В поле Open (Открыть) введите И«: и щелкните на кнопке ОК.

ТРЕБУЮТСЯ РАЗРЕШЕНИЯ

Это задача администрирования; следовательно, при включенной функции управления учетными записями пользователей вы должны согласиться с повышенными разрешениями, которые требует оснастка Group Policy Maпagemeпt Editor консоли ММС.

3. В окне консоли ММС откройте меню File (Файл).

4. Выберите пункт Add/Remove Snap-in (Добавить или удалить оснастку).

5. В списке оснасток выберите Group Policy Object Editor (Редактор объектов

групповой политики).

6. Оставьте вариант Local Computer (Локальный компьютер) в поле Group Policy

Object (Объект групповой политики).

7. Щелкните на кнопке Browse (Обзор).

8. Перейдите на вкладку Users (Пользователи) в диалоговом окне поиска объекта

групповой политики.

9. Выберите в списке группу Administrators (Администраторы) и щелкните на

кнопке ОК.

10. Щелкните на кнопке Finish (Готово) в диалоговом окне Select Group Policy

Object (Выбор объекта групповой политики).

1 1 . Щелкните на кнопке ОК в диалоговом окне Add ог Remove Snap-ins (Добав

ление и удаление оснасток).

12. Разверните узел Local ComputerAdministrators Policy (Политика «Локальный компьютер Администраторы») в окне консоли.

Повторите шаги 4-12 для объекта LGPO, относящемуся к не администраторам,

но вместо Administrators указывайте Non-Administrators.

Объект LGPO, специфичный для пользователя

На любом компьютере Windows Serveг 2012 R2 и Windows 8 можно конфигуриро

вать очень детализированный объект LG РО. Эта политика направлена на индивидуальные учетные записи пользователей. В этом объекте LGPO есть только настройки политики, специфичные для пользователя, и они нацелены только на одиночного пользователя.

Чтобы можно было использовать этот объект LGPO, пользователь должен иметь

локальную учетную запись SAM (Secutity Account Manager — диспетчер учетных записей безопасности) на конфигурируемом компьютере.

Для просмотра и настройки данного объекта LG РО вы также будете применять

консоль ММС и следовать тем же самым шагам, что и при работе с объектами

LGPO администраторов и не администраторов. Однако во время добавления оснас

тки Group Policy Object Editor к консоли М МС на вкладке Users диалогового окна поиска объекта групповой политики вы выберете учетную запись пользователя, для которого хотите создать объект LG РО. В случае выбора учетной записи администратора окно консоли М МС будет выглядеть примерно так, как показано на рис. 9.3.

Рис. 9.3. После выбора пользователя для управления его объектом LGPO

он отобразится в консоли ММС со всеми настройками User Configuration

Ниже перечислены шаги, необходимые для доступа к объектам LGPO, специ

фичным для пользователей.

1 . Выберите в меню Start (Пуск) пункт Run (Выполнить).

2. В поле Open (Открыть) введите мс и щелкните на кнопке ОК.

ТРЕБУЮТСЯ РАЗРЕШЕНИЯ

Это задаqа администрирования; следовательно, при включенной функции управления учетными записями пользователей вы должны согласиться с повышенными разрешениями, которые требует оснастка Group Policy Management Editor консоли ММС.

3. В окне консоли ММС откройте меню File (Файл).

4. Выберите пункт Add/Remove Snap-in (Добавить или удалить оснастку).

5. В списке оснасток выберите Group Policy Object Editor (Редактор объектов

групповой политики).

6. Оставьте вариант Local Computer (Локальный компьютер) в поле Group

Policy Object (Объеi<т групповой политики). 7. Щелкните на кнопке Browse (Обзор). 8. Перейдите на вкладку Users (Пользователи) в диалоговом окне поиска объекта групповой политики. 9. Выберите в списке учетную запись нужного пользователя и щелкните на кнопке ОК. 10. Щелкните на кнопке Finish (Готово) в диалоговом окне Select Group Policy Object (Выбор объекта групповой политики). 1 1. Щелкните на кнопке ОК в диалоговом окне Add or Remove Snap-ins (Добав ление и удаление оснасток). 1 2. Разверните узел Local Computer Policy (Политика «Локальный компьютер «) в окне консоли.

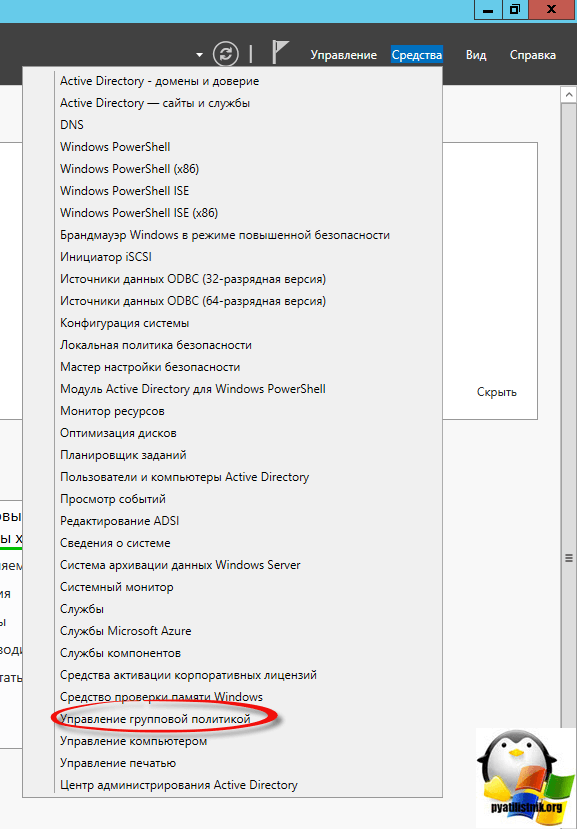

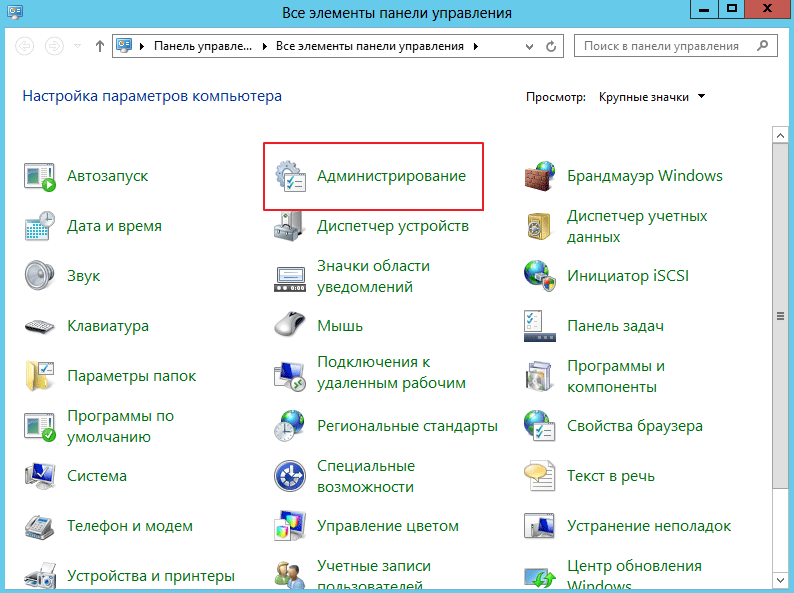

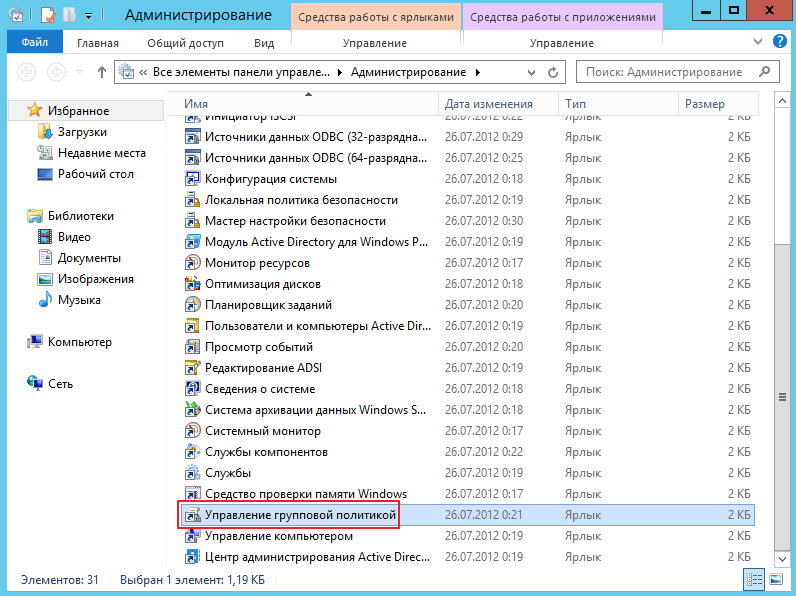

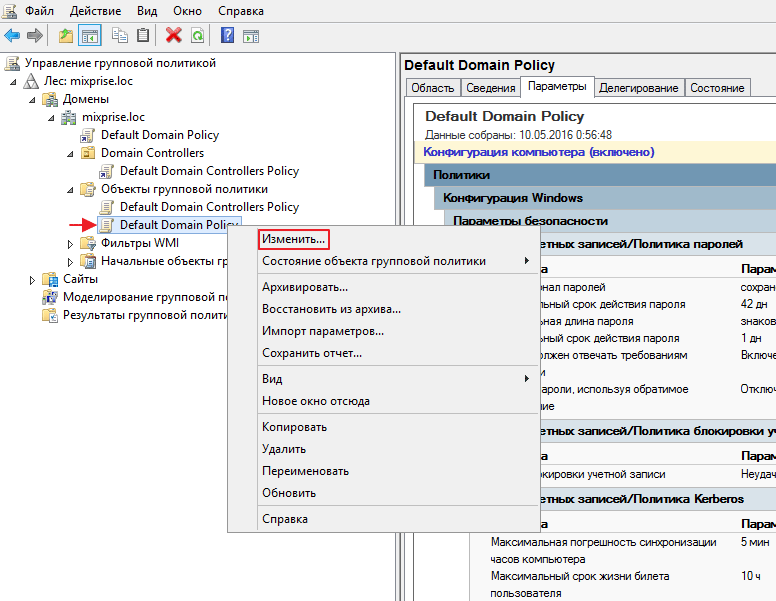

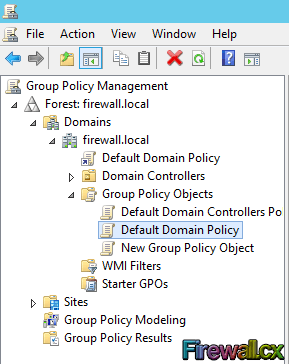

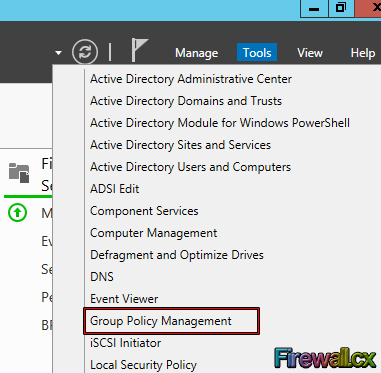

Создание объектов GPO

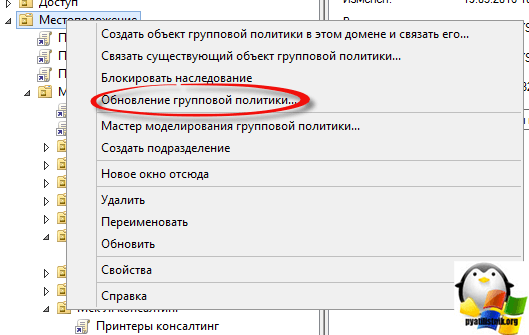

Теперь, когда вы понимаете главные концепции групповой политики и знаете об отличиях между локальными и доменными объектами GPO, давайте посмотрим, какие шаги необходимо выполнить для создания и редактирования объекта доменного GPO. В этом разделе мы продемонстрируем все настройки, которые обсуждались в предыдущем «теоретическом» разделе. ДОМЕННЫЕ ОБЪЕКТЫ СРО Начиная с этого момента, мы будем сконцентрированы только на доменных объектах GPO, поскольку они являются предпочтительным, логичным и безопасным способом развертывания настроек, которые существуют в объекте GPO. 516 ГЛАВА 9 Для управления всеми доменными объектами GPO вы будете пользоваться кон солью GPMC. В Windows Server 201 2 R2 консоль GPMC понадобится установить с применением диспетчера серверов, как бьшо показано в главе 2. После установки консоли GPMC она будет доступна через меню Startq Admiпistrative Tools (Пуск�=�Администрирование). После выбора инструмента GPMC из упомянутого меню он откроется и отобразит домен, в котором управляющий компьютер имеет членство (рис. 9.4).

Рис. 9.4. Консоль GPMC является предпочтительным инструментом

для управления объектами GPO

Для создания нового объекта GPO в домене нужно развернуть структуру GPMC,

чтобы можно было видеть все узлы, существующие в домене (рис. 9.5).

Рис. 9.5. Разворачивание структуры GPMC с целью отображения всех узлов внутри домена

Чтобы создать объект GPO в домене, выполните следующие шаги.

1. Щелкните правой кнопкой мыши на узле Group Policy Objects (Объекты груп

повой политики) и выберите в контекстном меню пункт New (Создать).

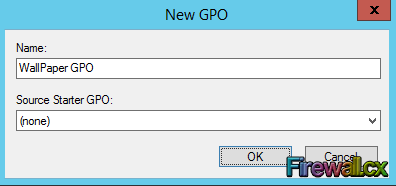

2. В диалоговом окне New GPO (Новый объект GPO) введите имя объекта GPO

(в данном случае Desktop Security) и щелкните на кнопке ОК.

В результате создается пустой объект GPO по имени Desktop Security, кото

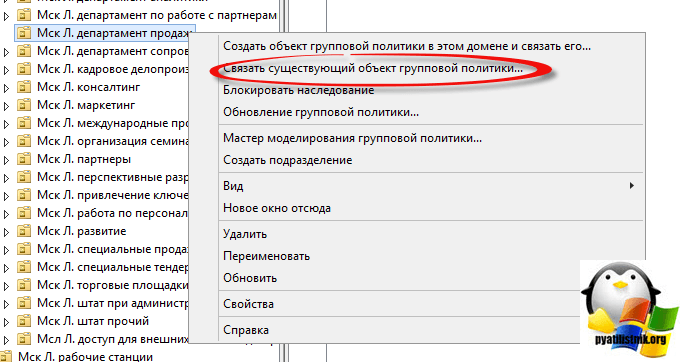

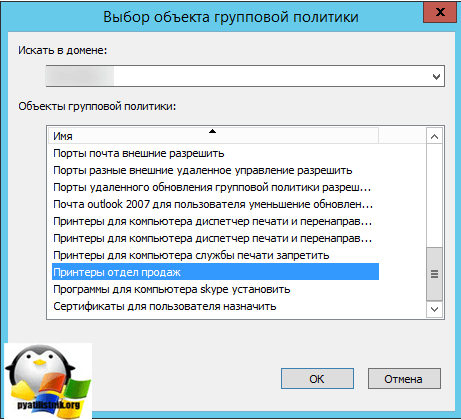

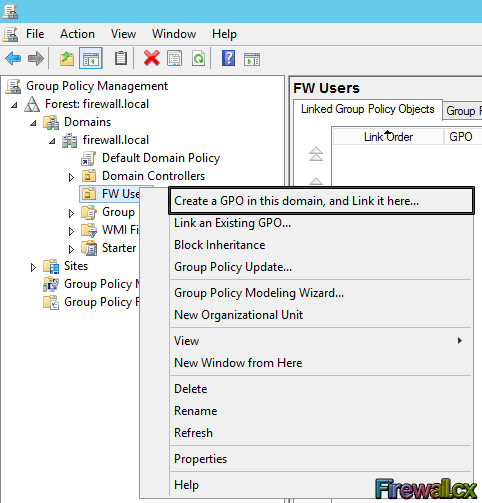

рый пока еще не связан ни с одним контейнером в домене. В этот момент вы хотите сконфигурировать настройки объекта GPO и затем связать его с сайтом, доменом или организационной единицей. Чтобы связать GPO с каким-то узлом в Active Directory, выполните перечисленные ниже шаги.

1 . Щелкните правой кнопкой мыши на желаемом узле (в этом случае на органи

зационной единице Desktops (Рабочие столы)).

2. Выберите в контекстном меню пункт Link ап Exi s ting GPO (Связать с существу

ющим объектом G РО).

3. В диалоговом окне Select GPO (Выбор объекта GPO) выберите объект GPO по

имени Desktop Security и щелкните на кнопке ОК.

Обратите внимание, что организационная единица Desktops теперь имеет ассо

циированный с ней объект G РО. Если вы хотите создать и связать объект G РО

с организационной единицей, это можно сделать за один шаг. Для этого понадо

бится щелкнуть правой кнопкой мыши на организационной единицей (либо на

домене или сайте, если уж на то пошло) и выбрать в контекстном меню пункт

под названием Create а GPO in this domain, and link it here (Создать объект GPO в этом домене и связать его). Два шага выполнятся как одно действие.

4. Щелкните на объекте GPO (в данном случае Desktop Security ) .

Обратите внимание, что с объектом GPO ассоциированы некоторые вкладки

и свойства, отображаемые в правой панели GPMC. Как показано на рис. 9.6,

для каждого GPO предусмотрено четыре вкладки: Scope (Область действия),

Details (Детали), Settings (Настройки) и Delegation (Делегирование).

Вкладка Scope помогает отслеживать многие аспекты объекта GPO. Наиболее

важные сведения находятся в областях Links (Ссылки) и Security Filtering (Фильтрация

безопасности). В области Links перечислены сайты, домены и организационные единицы, с которыми в текущий момент связан объект GPO. Область Security Filtering отражает, какие группы и пользователи имеют разрешение применять настройки в GPO. На такую фильтрацию мы ссылались ранее, когда она использовалась для управления тем, какие пользователи в домене будут иметь настройки из примененного объекта GPO, путем их добавления или удаления из этой вкладки. В последней

области этой вкладки, WMI Filtering (Фильтрация WMI), указывается фильтр WMI, на который объект GPO имеет ссылку, если он предусмотрен. Фильтры WMI позволяют нацеливать объекты G РО на учетные записи компьютеров в зависимости от состояния, в котором пребывает компьютер во время выполнения запроса WM 1.

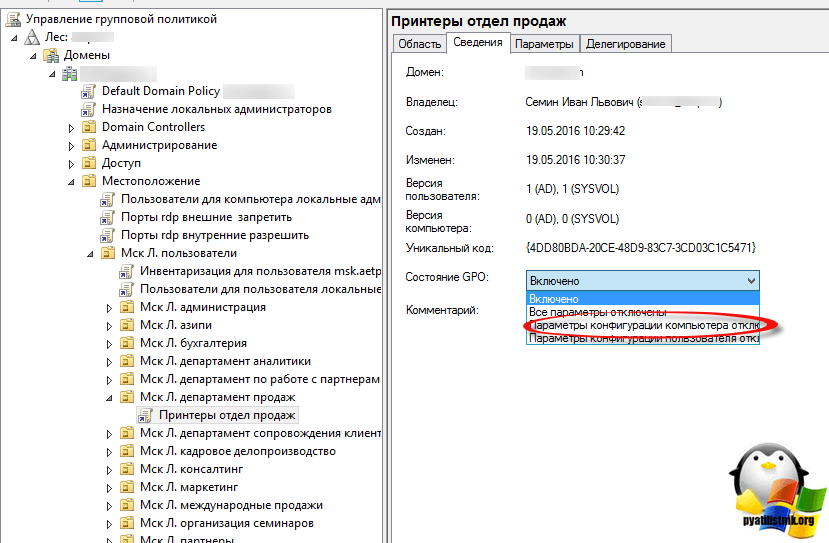

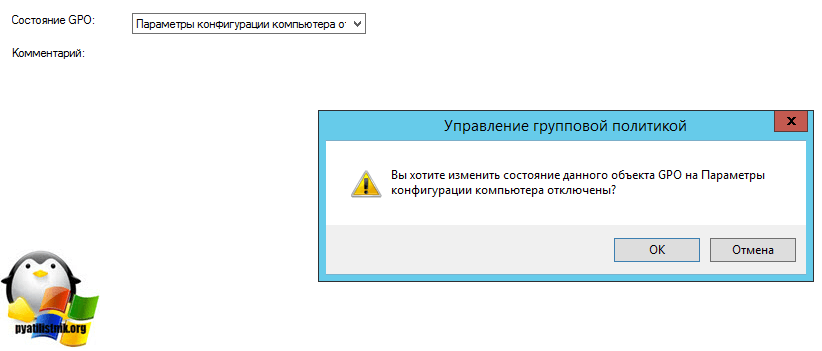

Как показано на рис. 9.7, вкладка Details помогает отслеживать информацию

об объекте GPO, связанную с его созданием и состоянием. Здесь можно просмот

реть идентификатор GUID, дату создания, версию и другие сведения, относящиеся

518 ГЛАВА 9

к GPO. Можно также включать или отключать весь или часть (компьютера и/или

пользователя) объекта G РО.

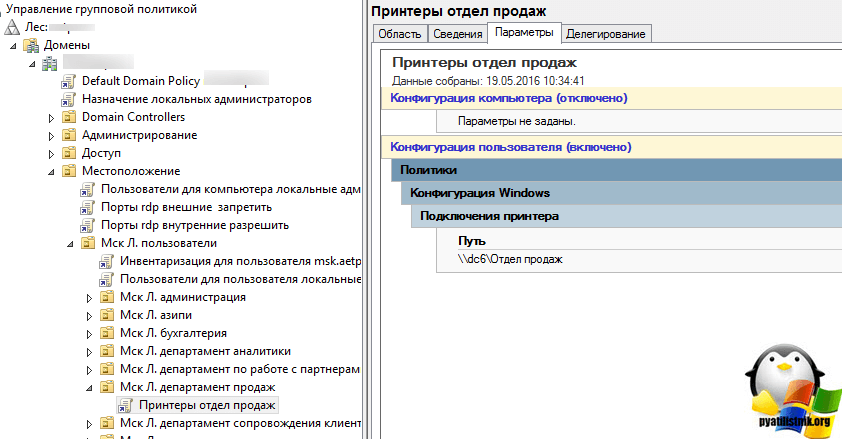

Вкладка Settings содержит динамические данные, относящиеся к настройкам,

которые сконфигурированы в объекте G РО.

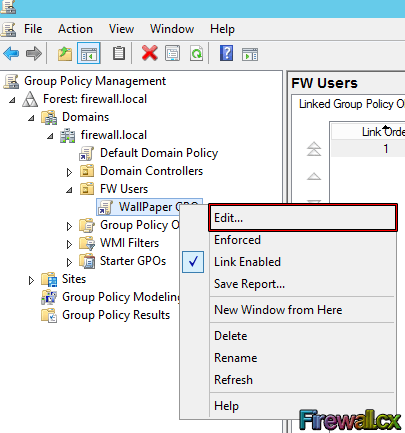

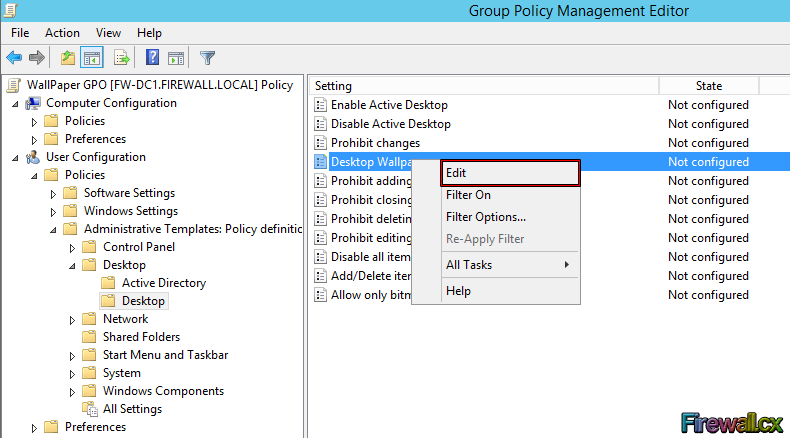

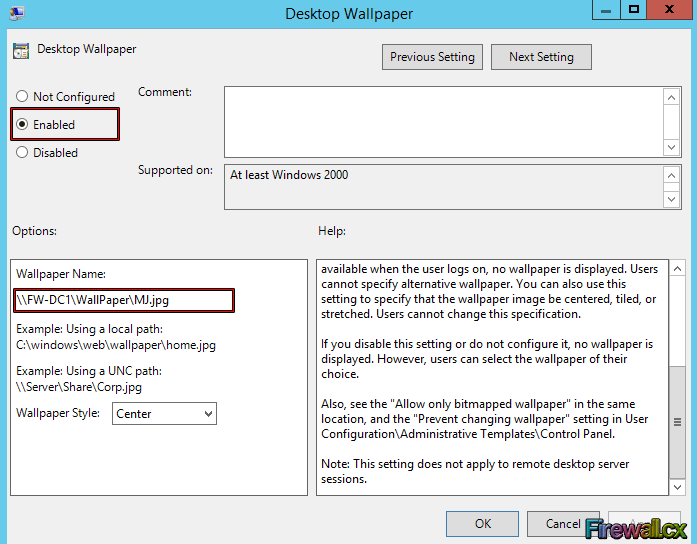

Рис. 9.9. Вкладка Delegation консоли GPMC отображает разрешения для уровней администрирования, выданные группам и пользователям 520 ГЛАВА 9 А теперь давайте просмотрим и модифицируем новый объект GPO. Вернитесь к узлу Group Policy Objects в консоли GPMC, щелкните правой кнопкой мыши на объ екте GPO и выберите в контекстном меню пункт Edit (Редактировать). Откроется редактор GPME в отдельном окне, и вы увидите в корне пространства имен имя объекта политики, в данном случае Desktop Security [HOST1.BIGFIRM.COM] Policy. Это указывает на то, какая политика просматривается и редактируется. На рис. 9.10 представлена политика, развернутая в дереве консоли, чтобы были видны важные узлы объекта GPO. Вспомните, что HOSTl — это is контроллер домена дпя домена Bigfirm.сот.

Рис. 9.1 О. Редактирование групповой политики в GPME

Как упоминалось ранее, существуют два основных типа настроек. Настройки

Computer Coпfiguration применяются к учетным записям компьютеров при их запуске и через интервалы фонового обновления. Настройки User Configuration применяются к учетным записям при их входе и также через интервалы фонового обновления.

После конфигурирования настроек групповой политики просто закройте окно

GPME. Никаких опций вроде Save (Сохранить) или Save Changes (Сохранить из

менения) не предусмотрено. Изменения записываются в объект G РО в результате

щелчка на кнопке ОК или Apply (Применить) дпя отдельной настройки, но поль

зователь или компьютер в действительности не увидит этих изменений до тех пор, пока политика будет обновлена.

Модификация стандартного поведения групповой политики

Сама по себе групповая политика превосходна, но есть аспекты поведения, ко

торые вы можете решить подкорректировать или изменить. Доступны настройки

GPO, позволяющие управлять поведением групповой политики рядом ее настроек.

Вы обнаружите, что многие из этих настроек в конфигурировании не нуждаются,

но в случаях, когда требуются какие-то небольшие корректировки, они становятся

полезными.

настройки для управления групповой политикой

Настройки G РО для управления групповой политикой находятся в узлах

Administrative Templates (Административные шаблоны) внутри узлов User Configuration и Computer Configuration (PoliciesAdministrative TemplatesSystemGroup

Policy). Узел Computer Configuration содержит большинство обсуждаемых политик.

На рис. 9.1 1 и 9.12 показаны опции конфигурирования Group Policy (Групповая политика) в узлах User Configuration и Computer Configuration.

Н иже приведен краткий обзор наиболее важных опций.

• Интервалы обновления групповой политики (Group Policy Refresh lntervals) для пользователей/компьютеров/контроллеров домена. Эти отдельные политики определяются, насколько часто объекты G PO обновляются в фоновом режиме,

пока пользователи и компьютеры работают. Эти параметры разрешают вносить изменения в стандартные интервалы фонового обновления и подстраивать время смещения.

• Turn Off Background Refresh of Group Policy (Отключить фоновое обновление

групповой политики). Если вы включите эту настройку, политики будут обновляться только при запуске систем и входе пользователей. Это оказывается полезным в офисах филиалов по причинам, связанным с производительностью,

т. к. обновление политик, например, на 1500 комп ьютерах может привести к

перегрузке канала WAN.

Применение групповой политики

Подобно большинству технологий, с групповой политикой ассоциирована ло

гика, которая обеспеч ивает ее применение в надежной манере. По большей части применение групповой политики будет прямолинейным. Эта логика становится более сложной, только когда появляются конфликтующие настройки во множестве объектов GPO, и вы начинаете изменять стандартное поведение. Невзирая на это,когда вы принимаетесь за проектирование и реализацию своих настроек политики, вы должны полностью понимать, какой конечный результат будет у всех компьютеров и пользователей.

В этом разделе мы раскроем стандартное применение групповой политики, кото

рое будет разрешать все вопросы, касающиеся конфликтов между настройками G РО.

Примером таких вопросов может быть » Что, если есть связанный с доменом объект GРО, который уда.1яет из меню Start (Пуск) пункт Run (Выполнить), а другой объект G PO, связанный с организационной единицей Des ktops, добавляет пункт Run в меню Start?» Мы также углубимся в области, которые помогут «нацеливать» настройки G РО, когда настройки политики получает слишком много (или наоборот, недостаточно) пользователей и компьютеров. Вам доступны на выбор фильтры WMI, принудительное применение, блокирование наследования и многие другие варианты.

каким образом применяется групповая политика

И мея в наличии один или два работающих объекта GPO, вы столкнетесь с наиболее хлопотливой частью группоюй политики: выяснением конечного результата для каждого компьютера и пользователя. Для примера представьте, что вам звонит пользователь и спрашивает «Почему у меня цвет фона фиолетовый?» Затем вы обнаружите, ‘ПО имеется много мест, откуда система получает политики, и они могут противоречить друг другу в том, что касается цвета фона. Итак, какая же политика выиграет?

Политики выполняются снизу вверх в графическом пользовательском интерфейсе

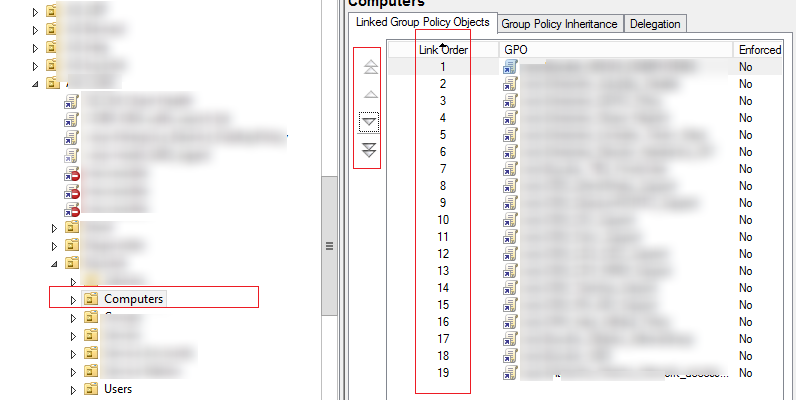

Давайте начнем с рассмотрен ия простой ситуации: всего лишь политики в домене. Предположим, что вы просматриваете узел домена 13 консоли G PMC и видите, что он имеет много связанных объектов GPO (рис. 9. 1 3).

Рис. 9.13. Узел домена и связанные объекты GPO

В этой (надо сказать, воображаемой) ситуации домен имеет пять групповых

политик, четыре из которых пытаются установить цвет фона на рабочей станции

в серый, зеленый, красный или синий. (Еще одной политикой является стандартная политика домена (Default Domain Policy), которая ничего не предпринимает в этом отношении.) Чтобы ознакомиться с порядком применения объектов GPO, вы

можете щелкнуть на узле домена и перейти на вкладку Liпked Group Policy Objects

(Связанные объекты групповой политики) в правой панели. Итак, глядя на рис. 9.13,

какой цвет одержит победу: серый, красный, зеленый или синий?

Ответ кроется в двух базовых правилах разрешения конфликтов для объектов

GPO.

Правило 1. Воспринимайте ту политику, которую вы слушали последней.

Правило 2. Выполняйте политики снизу вверх согласно тому, как они отобра

жаются в графическом пользовательском интерфейсе.

Просматривая диалоговое окно снизу вверх, вы заметите, что система сначала

видит политику, которая устанавливает цвет фона в серый, затем политику, устанавливающую его в зеленый, политику, которая устанавливает цвет фона в красный,и, наконец, политику, устанавливаюшую его в синий. Поскольку политика, которая устанавливает цвет фона в синий, оказалась последней примененной, она и выигрывает, а результаты действия предыдущих трех политик теряются.

Вы можете также перейти на вкладку Group Policy lпheritaпce (Наследование групповой политики), на которой отображается порядок применения объектов GPO, поступающих из всех местоположений внутри Active Directory. На рис. 9. 14 можно видеть,что политика, устанавливающая синий цвет фона, выигрывает у остальных политик.

Но что, если вы хотите, чтобы выиграла политика, устанавливающая красный

цвет фона? Заметили стрелки вверх и вниз в левой части вкладки Liпked Group Policy Objects? Вы можете смешивать их как вашей душе угодно.

Рис. 9.14. Наследование объектов GPO для узла домена

Фильтрация групповой политики с помощью списков управления доступом

Но мы еще не подошли близко к завершению. Ситуация может выглядеть так, что

к вашей системе применяется множество политик, но на самом деле политик совсем мало. Причина в том, что объекты GPO имеют списки управления доступом (access control list — ACL). Щелкните на любом объекте GPO в консоли GPMC (на Desktop Security в рассматриваемом примере) и взгляните на вкладку Scope в правой панели.

В разделе Security Filtering вы увидите список ACL для этого объекта GPO (рис. 9. 15).

Рис. 9.15. Список ACL для объекта GPO в консоли GPMC

Как отмечалось ранее, администраторы домена ( Domain Admins ) и администра

торы предприятия ( Enterprise Admins ) имеют разрешения Read (Чтение) и Modify

(Изменение), а аутентифиuированные пользователи ( Authenticated Users ) — разрешения Read и Apply Group Policy (Применение групповой политики). Тем не менее,обратите внимание, что в списке присутствует только группа Authenticated Users.

Почему так? Дело в том, что это список только пользователей, компьютеров и

групп, которые имеют разрешение применять настройки GPO. Для просмотра полного списка ACL вы должны сначала выбрать вкладку Delegatioп и затем щелкнуть на кнопке Advaпced (Дополнительно). Отобразится хорошо знакомое диалоговое окно настроек безопасности, показанное на рис. 9.1 6.

Может случиться так, что вы создаете объект G РО для ограничения рабочих столов и не хотите применять его к определенной группе пользователей. В состав группы Authenti cated Users входят все учетные записи (пользователей и компьютеров) кроме гостей, так что по умолчанию данный объект GPO будет применяться ко всем, исключая гостей; это означает, что настройки политики получат даже члены групп Domain Admins и Enterprise Admins. Чтобы предотвратить получение политики группами Domain Admins и Enterpri se Admins, вы должны отметить флажок Deny (Запретить) рядом с разрешением Apply Group Policy (Применить групповую политику), как показано на рис. 9.1 7. Членам обеих групп достаточно отмеченного флажка Dепу для одной из двух групп, но если члены групп Domain Admins и Enterprise Admins являются разными людьми, то придется отметить флажок Deny для обеих групп. Чтобы освободить остальных от получения политики, поместите их в отдельную группу доступа и добавьте ее в список. Недостаточно просто снять отметку с флажка Allow (Разрешить) для разрешений Read и Apply Group Policy; пользователи в этой спеuиальной группе доступа являются также членами группы Authenticated Users, поэтому в действительности для данной группы необходимо отметить флажки Deny для упомянутых разрешений. Опuия Deny имеет более высокий приоритет, чем Allow.

В качестве альтернативы установки всех списков ACL можно также удалить группу Authenticated Users из области Security Filteriпg вкладки Scope, поместить всех пользователей, которым нужны настройки, в новую группу доступа и затем добавить эту группу в область Security Filteriпg на вкладке Scope (рис. 9.18).

Рис. 9.18. Фильтрация безопасности для групповой политики

без группы Authenticated Users

Между прочим, ничего не препятствует добавлению отдельных пользователей

в список разрешений для объекта G РО. Однако это неудачный с точки зрения безопасности и управления прием, т.к. невозможно отслеживать индивидуальных

пользователей, помещенных в списки ACL, по всему предприятию. Мы еще раз

подчеркиваем, что фильтрация безопасности для групповой политики является

исключительно мощным средством — его можно назвать инструментом, который

позволяет «угнетать» отдельных лиц или группы. Тем не менее, в реальности добавление списков ACL в политику может стать настоящим кошмаром при попытках выяснения пару лет спустя причину, по которой политика присоединена к домену, но не применяется к большинству пользователей в домене.

Принудительное применение и блокирование наследования

Точно так же, как фильтрация безопасности может использоваться для предотвращения применения политики, специальная настройка Block lпheritaпce (Блокировать наследование) в узле AD (домена или организационной единицы) позволяет препятствовать продвижению вниз объектов GPO более высокого уровня. Когда настройка Block lпheritaпce включена, настройки находящихся выше политик не будут применяться к контейнерам, расположенным ниже.

Например, если вы создали объект GPO для определенной организационной

единицы, скажем, Brunswick, и сконфигурировали все необходимые настройки мя

Brunswick, а затем хотите предотвратить влияние объектов GPO домена Bigfirm

на организационную единицу Brunswick, то должны включить настройку Block

lnheritance мя организационной единицы Brunswick. После этого к Brunswick будут применяться только те объекты G РО, которые связаны непосредственно с этой организационной единицей.

Существует также противоположность блокированию наследования. Когда мя

объекта GPO включена настройка Enforce (Принудительно применять), то настройка Block lnheritance мя этого объекта нейтрализуется. Кроме того, настройки в последующих объектах GPO не будут изменять настройки из принудительно применяемого объекта GPO.

Например, если администраторы домена имеют набор весьма спорных настро

ек, включенных на уровне домена, а мятежные администраторы Brunswick скон

фигурировали собственные настройки политики на уровне своей организацион

ной единицы и включили настройку Block lnheritaпce, то организационная единица Brunswick благополучно минует эти спорные настройки, но только до тех пор,пока администраторы домена не поймут, в чем дело, и не включат настройку Enforce.

В результате администраторы домена выиграют, и пользователям организационной

единицы Brunswick придется мириться с теми же ограничениями, что все осталь

ные пользователи. Настройка Enforce побеждает настройку Block lпheritance (подобно тому, как бумага побеждает камень, накрывая его).

Как и все секретное оружие, настройки Enforce и Block lnheritance лучше использовать умеренно. Иначе при устранении неполадок станет довольно сложно определить, какие объекты GPO применяются в том или ином случае. Это может нанести вред психическому здоровью (и потенциально безопасности работы) сетевого администратора.

Ниже представлена сводка по факторам, которые позволяют принять решение о

том, какой объект групповой политики получает приоритет.

• Просматривайте политики в следующем порядке: локальные объекты GPO,

объекты GPO сайта, объекты GPO домена, объекты G PO организационной

единицы, объекты GPO дочерней организационной единицы и т.д.

• Внутри любого узла АО — сайта, домена или организационной единицы —

просматривайте политики в том порядке, в каком они отображаются в графи

ческом пользовательском интерфейсе, снизу вверх.

• Когда настройки политики конфликтуют друг с другом, уделите внимание

только настройке в последнем просмотренном объекте GPO при условии, что

вы уже не столкнулись с политикой, имеющей включенную настройку Enforce.

Это значит, что независимо от того, какая конфликтующая настройка посту

пит впоследствии, она должна игнорироваться, поскольку в этом объекте G РО

включена настройка Enforce.

• Леред тем, как действительно применить объект G РО, проверьте его список

ACL. Если целевой пользователь или компьютер не имеет разрешений Read и

Apply Group Policy (обычно через членство в группах), то этот объект GPO не

будет применен.

Возможности настроек групповой политики

С помощью настроек групповой политики можно делать по существу все то, что

есть возможность делать посредством реестра локальной системы и большей части

конфигурирования. Ниже приводится несколько примеров.

• Развертывание проrраммноrо обеспечения. Вы можете собрать все файлы, необ

ходимые для установки нужной порции ПО, в пакет, разместить его где-то на

сервере и затем воспользоваться групповыми политиками для указания поль

зовательскому рабочему столу на этот пакет. Пользователь увидит, что прило

жение досrупно, и вы достигаете своих целей по его установке из центрального

местоположения, не имея необходимости в визите к каждому рабочему столу

по отдельности. Когда пользователь попытается запустить это приложение в

первый раз, оно установится безо всякого вмешательства со стороны пользо

вателя.

• Ограничение набора приложений, которые пользователи могут запускать. Вы мо

жете управлять рабочим столом пользователя, разрешая ему запускать только

заданное множество приложений, например, Outlook, Woгd и lntemet Exploгer.

• Управление настройками системы. Объекты GPO обеспечивают простейший

способ управления дисковыми квотами. Многими системами Windows легче

всего управлять с помощью настроек политики, а n некоторых системах поли

тики являются единственным методом их контроля.

• Установка сценариев входа, выхода, заrрузки и завершения. Объекты G РО поз

воляют любому событию входа, выхода, загрузки и завершения либо им всем

запускать указанный сценарий.

• Упрощение и ограничение программ. Объекты GPO можно использовать для

удаления многих функциональных средств из lnternet E x plorer , проводника

Windows и друтих программ.

• Общее ограничение рабочего стола. Вы можете удалить большинство или все

элементы из меню Start (Пуск), запретить добавление принтеров или отклю

чить возможность выхода из системы либо изменения конфигурации рабочего

стола. С помощью настроек политики в действительности можно даже по,1но

стью блокировать рабочий стол пользователя. (Однако чрезмерная блокиров

ка может привести к появлению одного неэффективного сотрудника, так что

будьте осторожны.)

Политики позволяют выполнять также множество других работ, но это введение

дает вам базовое представление об их функциях.

настройки конфигурации пользователя и компьютера

Операционные системы Windows Server 2012 R2 и Windows 8 поступают с совер

шен но по-новому выглядящими настройками конфигурации пользователя и ком

пьютера 11 редакторе GPME. Тем самым разработчики из Microsoft оказали нам огромную услугу. Было введено свыше 3000 дополнительных настроек GPO. Чтобы

лучше справляться с таким объемом настроек, в Microsoft решили также изменить способ представления настроек в GPME.

На рис. 9.1 9 видно, что в интерфейсе GPME имеются два главных узла: User

Configuration (Конфигурация пользователя) и Computer Configuration (Конфигураuия компьютера). Оба узла содержат следующие подузлы: Policies (Политики) и Preferences (Предпочтения). Подузел Policies в дальнейшем разбит на следующие

подузлы: Software Settings (Настройки программного обеспечения), Windows Settings(Настройки Windows) и Administrative Templates (Административные шаблоны).

Подузел Preferences разделен на такие подузлы: Control Рапе! (Панель управления) и

Windows Settings (Настройки Windows).

Рис. 9.21 . Добавление сценария в групповую политику

Созданные и назначенные сценарии должны быть скопированы в следующую

папку: Windows SYSVOL SysVol имя_домена Pol icies { GfJID } Machine

Scripts Startup (or Shutdown). (Или же они могут быть скопированы в User

Script s Logon либо UserScriptsLogoff, в зависимости от того, где на

значаются сценарии — в узле Computer Configuration или в узле User Configuration.)

Идентификатор GU I D для объекта групповой политики представляет собой длинную строку, выглядящую как 1 FAOBAF4 1-38AB-11D3-BD1FC9B6902FAOOB } . Если вы хотите просмотреть сценарии, сохраненные в объекте G PO и , возможно, открыть их с целью редактирования, щелкните на кнопке Show Files (Показать файлы)

в нижней части диалогового окна свойств. Это приведет к открытию соответствующей папки в проводнике Windows.

Как вам должно быть известно, указать сценарий входа можно также в диалого

вом окне свойств учетной записи пользователя, открывающемся в результате запуска dsa . msc. В Microsoft называют это унаследованными сценариями входа и рекомендуют назначать сценарии для клиентов, осведомленных о Windows AD, с помощью групповой политики. Преимущество применения сценариев в групповой политике связано с тем, что они выполняются асинхронно в скрытом окне. Таким образом, если назначено множество сценариев или сценарии являются сложными, пользователю не придется ожидать их завершения. Унаследованные сценарии входа выполняются в окне на рабочем столе. С другой стороны, выполнять сценарии скрытым образом может быть нежелательно (а некоторые сценарии ожидают ввода пользователем определенной информации). На этот случай предусмотрено несколько настроек политики, которые помогают определять поведение сценариев для групповой

политики. Такие настройки находятся в узле SystemScriptsAdministrative Templates.

Здесь вы обнаружите настройки дnя указания того, каким образом выполнять сценарий — синхронно или асинхронно, и должен он быть видимым или невидимым.

Переадресация папок

Одна из наиболее полезных работ, которые можно проделывать с помощью на

строек User Configuration в групповой политике, связана с упорядочением папок

AppData, Desktop, Start Menu, Documents, Favori tes и Links для пользовате

ля, что сопровождать его от компьютера к компьютеру. Эти папки являются важ

ными элементами рабочей среды пользователя. В папке Appoata хранится инфор

мация, специфичная для приложений пользователя (она нужна, например, lntemet

Explorer), а папка Desktop может содержать важные папки и ярлыки для пользо

вателя. В папке Start Menu хранятся группы программ и ярлыки к программам, а

папка Documents является стандартным местом для сохранения и извлечения фай

лов, своего рода разновидностью локального домашнего каталога.

Для использования переадресации папок существует несколько веских причин.

Прежде всего, оно удобно для пользователей, которые входят в систему на разных компьютерах. Кроме того, если вы укажете сетевое местоположение для некоторых или всех таких папок, они будут регулярно копироваться и защишаться силами IТ-отдела. Если по-прежнему применяются блуждаюшие профили, то настройка переадресации папок ускоряет синхронизацию серверноrо профиля с локальным профилем при входе и выходе, поскольку переадресованные папки в обновлении не нуждаются. Переадресация папок Desktop и Start Menu в централизованное,совместно используемое местоположение упрощает стандартизацию рабочих сред пользователей и помогает устранять проблемы дистанционной поддержки, потому что персоналу технической поддержки будет известно, что все компьютеры сконфигурированы единообразно. Лучше всего то, что эти подходы можно смешивать и сочетать. Вполне допустимо указать общее местоположение лля папок Desktop и Start Мепu, в то время как разрешить пользователям иметь собственные папки

Documents и AppData. Давайте взглянем на это.

Чтобы установить сетевое местоположение дЛЯ папки Documents в групповой

политике, выполните перечисленные ниже шаги.

1 . Перейдите к папке User ConfigurationPoliciesWindows SettingsFolder

RedirectionDocumeпts.

2. Щелкните правой кнопкой мыши на выделенной папке Documents и выбери

те в контекстном меню пункт Properties (Свойства).

Откроется диалоговое окно свойств, в котором обнаруживается, что данная

настройка по умолчанию не сконфигурирована.

3. В раскрывающемся списке выберите вариант Basic (Базовая), чтобы указать

единственное местоположение дЛЯ папки Documents, совместно используемое

всеми пользователями, или вариант Advanced (Расширенная), чтобы устано

вить местоположения на основе членства в группах доступа.

Если вы хотите иметь единственное местоположение для общей папки

Documents, просто введите в поле Root Path (Корневой путь) сетевой путь или

проследуйте к нему, щелкнув на кнопке Browse (Обзор).

4. Для обозначения разных местоположений сначала выберите группу доступа и

затем укажите сетевой путь.

На рис. 9.22 демонстрируется переадресация папки Documents дЛЯ всех чле

нов группы Domain Engineering на общий ресурс CentralEng на сервере

Zooropa. Независимо от выбора варианта переадресации Basic или Advanced,

политика разрешает выбрать одну из четырех опций:

• Redirect the folder to the user’s home directory (Переадресовать папку на домашний каталог пользователя)

• Create а folder for each user under the root path (Создать папку лля каждого

пользователя в корневом пути)

• Redirect to the following location (which you specify) (Переадресовать на сле

дующее местоположение (которое вы укажете))

• Redirect to the local user profile location (Переадресовать на местоположение

локального профиля пользователя)

5. Для этого примера выберите вторую опцию; все члены группы Doma in

Engineering будут использовать один и тот же корневой путь, но иметь инди

видуальные папки Documents.

Когда выбрана данная опция, система создает подпапку, носяшую имя пользо

вателя, по указанному корневому пути.

6. Перейдите на вкладку Settings (Настройки), чтобы сконфигурировать настройки переадресации. Ради полноты настройки переадресации папки Documents

показаны на рис. 9.23.

Рис. 9.23. Дополнительные настройки в групповой политике, касающиеся переадресации папки Documents пользователя Опции, которые вы видите на рис. 9.23, отражают стандартный выбор дЛЯ папки Documents. Обратите внимание, что по умолчанию пользователь будет иметь эксклюзивные права доступа к этой папке. Также по умолчанию содержимое соответствующей папки будет перемещено в новое местоположение.

Даже после удаления политики папка останется переадресованной, если только вы явно не отключите ее переадресацию.

Настройки безопасности Настройки безопасности, наряду с административными шаблонами, формируют значительную часть групповой политики. Стандартные настройки безопасности специально открыты дЛЯ минимизации головной боли при администрировании и дЛЯ гарантии того, что пользователи и приложения работают ожидаемым образом. По мере усиления защиты пользователи и приложения имеют больше ограничений, и время их поддержки увеличивается.

Другими словами, безопасность обратно пропорциональна удобству. Как только вы начинаете блокировать системы, обязательно что-то перестает работать.

Эй, рядовые пользователи по умолчанию не могут даже устанавливать приложения в системе Windows Vista.

Когда вы начнете принудительно применять пароли с дЛиной восемь и более символов, которые содержат буквы и цифры, не могут включать какую-либо часть имени пользователя и не могут повторно использоваться до тех пор, пока не будут применены 1 5 других паролей, все станет значительно сложнее.

Для организаций, желающих усилить защиту, имеются инструменты и руководства. Например, если вам приходилось когда-либо защищать сервер Windows согласно установленным руководствам в военном или другом ведомстве с высокими требованиями к безопасности, то вы знаете, что приходится устанавливать отдельные разрешения на определенных папках, изменять стандартные разрешения дЛЯ доступа к некоторым ключам реестра, а также на изменение или создание других записей в реестре. В целом это отнимает несколько часов на одном сервере, даже у результативноrо ацминистратора.

А что если у вас есть 50 серверов и 500 рабочих станций? Для одних действий можно написать сценарии, но для других это не удастся.

Не существует каких-то инструментов от Microsoft или независимых разработчиков, которые сделали бы все автоматически на всех компьютерах. И менно здесь на помощь приходит групповая политика.

Предполагая, что вы собираетесь заняться стандартизацией путем группирования серверов или рабочих станций либо даже части организации, вы должны изменить эти опасные разреше ния в отношении реестра и настройки только однажды с применением групповой политики.

Вам придется только оди н раз установить разрешения NTFS.

Эти разрешения можно даже установить в одной политике и скопировать в другую. В любом случае, хотите вы высокую защиту или просто чуть большую, чем стандартная, велики шансы того, что вы пожелаете внести какие-то изменения, направленные на стандартизанию, и узел Security Settings (Настройки безопасности) определенно облегчит вам жизнь.

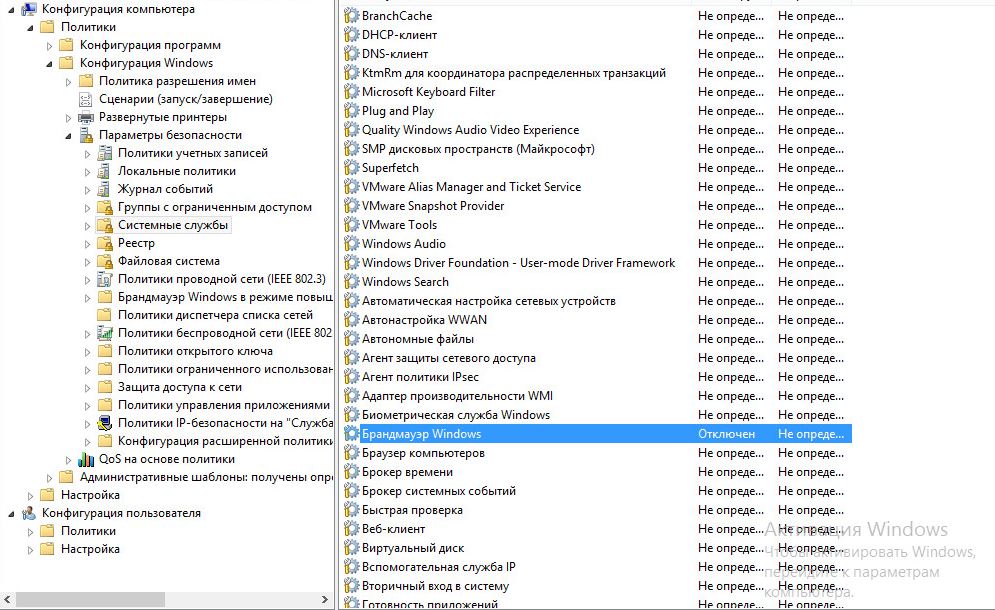

Масса настроек безопасности находится в узле Computer Configurat ionPolicies Windows Settings Security Settings, хотя политики открытых ключей и политики ограничения программного обеспечения доступны по тому же пути, но в узле User Configuration. Н иже перечислены важные категории настроек о Security Settings.

• Account Policies (Политики учетных записей). Указывает ограничения паролей, политики блокировка и политику KerЬeros Local Policies (Локальные политики).

Конфигурирует аудит и назначение прав пользователям, а также смешанные настройки безопасности. • Event Log (Журнал событий). Uентрализует опнии конфигурании дня журнала событий.

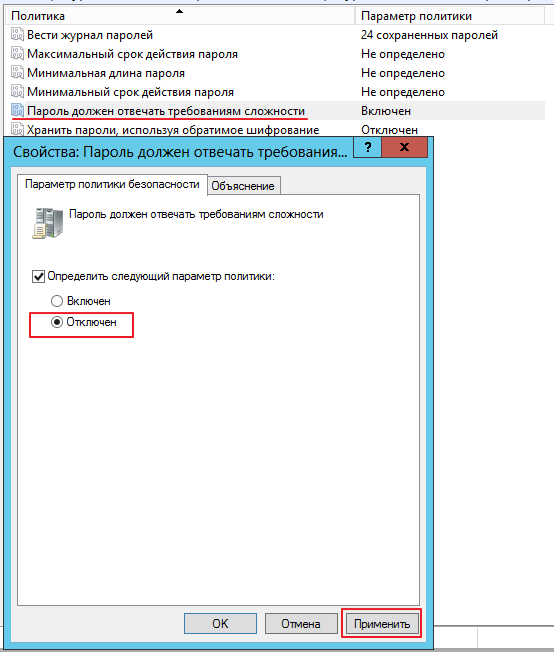

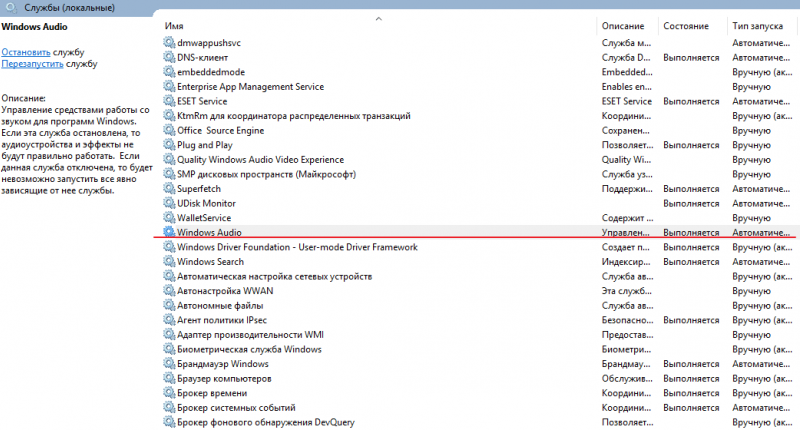

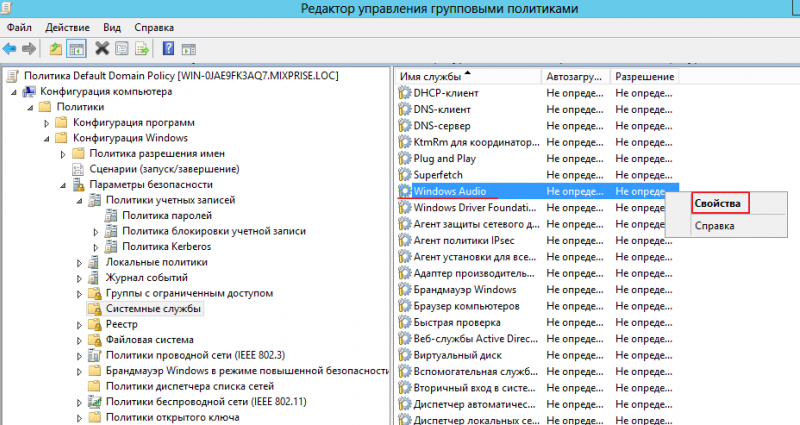

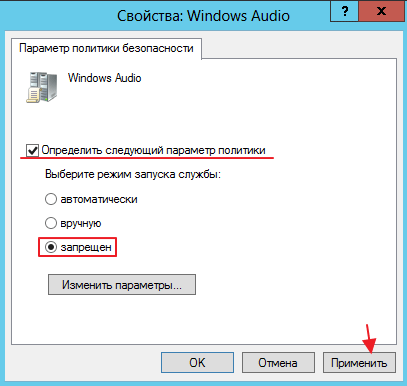

• Restricted Groups (Оrраничеиные rруппы). Принудительно применяет и управ ляет членством в определенных группах, таких как Administrators. • System Services (Системные службы). Стандартизирует службы и конфигура ции, а также защищает от изменений. • Registry (Реестр). Создает шаблоны безопасности для разрешений на ключах реестра, чтобы упрамять тем, кто и какие ключи может изменять, и управлять доступом по чтению к частям реестра.

• File System (Файловая система). Создает шаблоны безопасности для разреше ний на файлах и папках, чтобы обеспечить наличие и сохранение файлами и папками желаемых разрешений.

• PuЫic Кеу Policies (ПОJIИТИКИ открытых ключей). Управляет настройками для организаций, использующих инфраструктуру открытых ключей.

• Software Restrictions Policies (ПОJIИТИКИ оrраничений проrраммноrо обеспечения). Помещает ограничения на то, какое программное обеспечение может функционировать в системе. Это новое средство направлено на предотвращение запуска в системе вирусов и ненацежноrо ПО. Использование шаблонов безопасности Чтобы достичь «массового» внедрения мер зашиты из предьшушего примера, вам понацобится какой-нибудь способ «ввести» настройки и затем их «развернуть».

Развертывание осуществляется довольно просто, т.к. имеется AD и групповая поли тика. Далее возникает вопрос о том, как «ввести» информацию безопасности, чтобы ее можно было отслеживать, многократно использовать и быстро модифицировать’? Ответ: применить шаблоны безопасности.

Мы полагаем, что если вы упустили их и1 виду, то просто-таки обязаны начать ими пользоваться. В этом разделе вы узнаете причины. Предположим, вы решили, что группы Power Users (Опытные пользователи) на рабочих станциях гарантированно должны быть пустыми.

Вы крайне утомлены процедурой избавления от последнего червя, приникшего в веб-сервер на всех компьютерах, на которых установлены службы lIS, так что вы собрались отключить службу веб-публикации на всех серверах, где она не нужна. Однако это требует объемной работы.

Таким образом, примите другой план: документ требований к безопасности. В этом документе вы обрисовываете, что должно быть сделано на каждой рабочей станции или сервере, согласно корпоративным требованиям.

Вы распространяете готовый документ, но ни у кого нет времени, чтобы прочитать его.

Также не существует простого способа проверить, удовлетворяют ли системы описанным требованиям. Или это только кажется? Было бы замечательно щелкнуть на какой-то кнопке и внести нужные изменения в каждую систему. Это можно сделать с помощью нескольких инструментов: secedi t . е х е (оснастка консоли М МС под названием Security Coпfiguration and Analysis (Конфигурирование и анализ безопасности)) и шаблоны безопасности.

Возможности шаблонов безопасности В своей основе шаблон безопасности — это АSСll-файл, который вводится в программу по имени secedi t . ехе.

Данный шаблон является набором инструкций (по существу сценарием), который сообщает инструменту secedit . ехе онеобходимости внесения разнообразных изменений в систему. Шаблоны не позволяют изменять что-то, что вы не можете изменить другим способом; они просто предлагают удобный, сценарный и воспроизводимый метод внесения модификаций и затем легкого проведения аудита систем с целью проверки, удовлетворяют ли они требованиям этих шаблонов.

Любое такое изменение можно было бы внести вручную через графический пользовательский интерфейс, но это отняло бы много времени.

С помощью шаблонов можно модифицировать перечисленные ниже данные.

• Разрешения NTFS. Если необходимо выдать каталогу С : STUFF разрешение Full Control (Полный доступ) для системы и группы Administrators и запретить доступ остальным, это можно сделать посредством шаблона. Поскольку шаб лоны могут применяться не только к одному компьютеру, а также к их множеству (при условии, что вы пользуетесь групповыми политиками), вы применяете нужный набор разрешений NTFS ко всему домену.

• Членство в локальных rpyrmax. Возможно, у вас есть политика, настраивающая рабочие станции так, что членами локальной группы Administrators должны быть только учетная запись Administrator и доменная группа Domain Admins. Но кое-когда какой-то сотрудник службы поддержки «временно» повышает учетную запись пользователя до члена группы Administrators, простодушно намереваясь отменить это действие «как только в нем отпадет надобность».

И поскольку данный сотрудник службы поддержки постоянно занят, как и весь персонал этой службы, отмена никогда не будет сделана. За счет применения шаблона безопасности, который говорит «в локальной группе Administrators может быть только учетная запись Administrator и группа Domain Admins», любые другие учетные записи будут удалены из группы Administrators. ПРИНУДИТЕЛЬНОЕ ПРИМЕНЕНИЕ НАСТРОЕК БЕЗОПАСНОСТИ Шаблоны автоматизируют процесс установки определенной ин ф ормации, связанной с безопасностью, в точности как вы делаете это через графический пользовательский интерфейс. Не существует магического ангела-хранителя, который бы постоянно контролировал систему, обеспечивая постоянное применение желаемых настроек шаблона.

Единственный способ гарантии того, что настройки остаются в силе, пре дусматривает либо повторное применение шаблона на какой-то регулярной основе, либо создание объекта GPO для применения шаблона, т.к. настройки безопасности в объекте GPO обновляются каждые 16 часов независимо от изменений.

• Настройки локальной политики безопасности. Каждый компьютер имеет десят ки настроек локальной политики безопасности, такие как «Должно ли быть показано имя персоны, вошедшей в систему?», «Насколько часто должны ме няться пароли для локальных учетных записей?» и «Кому разрешено изменять время в данной системе?», а также многие другие. Ра б ота с ша блонами Продемонстрировать работу с шаблонами лучше всего на примере, поэтому да вайте создадим шаблон для выполнения перечисленных ниже действий.

• Мы обеспечим, чтобы в систему не могли войти члены локальной группы Power Users. + Мы установим такие разрешения NTFS, чтобы каталог с: SECRET был доступен только для локальной группы Administrators.

+ Наконец, мы завершим службы l ntemet Infomlation Services, этот надоедливый веб-сервер, который, похоже, устанавливает себя сам в каждой операционной системе производства Microsoft. Прежде всего, нам понадобятся некоторые инструменты.

Давайте построим единый инструмент, используя консоль М МС. Кроме того, нам будут необходимы две оснастки: Security Templates (Шаблоны безопасности) и Security Coпfiguration and Analysis (Конфигурирование и анализ безопасности).

Выполните следующие шаги по настройке такого инструмента. l. Откройте меню Start (Пуск), введите mmc /а в поле поиска и нажмите клавишу , чтобы запустить пустую консоль М МС. 2. В пустой консоли М МС выберите пункт Add/Remove Snap-in (Добавить или удалить оснастку) в меню File (Файл). 3. В диалоговом окне Add ог Remove Snap-ins (Добавление и удаление оснас ток) выберите оснастку Security Configuration and Analysis и щелкните на кноп ке Add (Добавить).

Затем выберите оснастку Security Templates и снова щелк ните на кнопке Add. Щелкните на кнопке ОК. 5. Сохраните новый специальный инструмент для будущего применения. Инструмент должен выглядеть так, как показано на рис. 9.24.

Рис. 9.24. Консоль ММС с оснастками Security Templates и

Разверните узел Security Templates и добавьте новый путь для поиска шаблонов —

С : Windows Secur i ty Templates. Вы увидите предварительно построенный

шаблон контроллера домена под названием securi ty. inf.

РАЗВЕРТЫВАНИЕ ШАБЛОНОВ БЕЗОПАСНОСТИ

Развернув шаблон безопасности контроллера домена security. inf, в панели спра

ва вы увидите папки, соответствующие всему тому, чем можно управлять.

• Account Policies (П олитики учетных записей). Установка политик паролей, бло

кировок учетных записей и Kerberos.

• Local Poticies (Л окальные п олитики). Управление настройками аудита, правами

доступа пользователей и параметрами безопасности.

• Event Log Settings (Настройки жур нала событий). Управление параметрами со

хранения событий.

• Restricted Groups (Огранич енны е группы). Управление членством в разнообраз

н ых локальных группах.

• System Services (Систем ные служб ы). Включение и отключение служб, а также

управление тем, кто имеет права на такие изменения.

• Registry Security (Безопасность реестра). Установка разрешений на изменение

или просмотр любого заданного ключа реестра (и для каких ключей будет вес

тись аудит изменений).

• File System (Файлов ая система). Управление разрешениями NTFS для папок и

файлов.

Но мы заинтересованы в построении нового шаблона с нуля. Чтобы сделать это,

щелкните правой кнопкой мыши на пути к шаблону и выберите в контекстном

меню пункт New Template (Создать шаблон). Введите имя шаблона и желаемое опи

сание. Новый шаблон появится в виде папки в панели слева, наряду с предвари

тельно построенным шаблоном. Новому шаблону назначено имя S imple. Первым

делом очистим группу Power Users.

1 . Откройте шаблон Simple.

2. Внутри вы увидите папку под названием Restricted Groups (Ограниченные

группы). Щелкните на ней, чтобы она появилась в панели слева.

З. Щелкните правой кнопкой мыши на папке Restricted Groups и выберите в

контекстном меню пункт Add Group (Добавить группу).

4. В открывшемся диалоговом окне Add Group (Добавление группы) введите

Power Users или воспользуйтесь кнопкой Browse (Обзор), чтобы выбрать

группу Power Users.

Обратите внимание, что если вы работаете на контроллере домена, то группа

Powe.:- Users, естественно, отсутствует.

По умолчанию включение группы в шаблон безопасности указывает этому шаб

лону на необходимость удаления из группы всех ее членов, так что дело сделано.

Если вы хотите применить шаблон безопасности для помещения кого-то в группу,

щелкните правой кнопкой мыши на имени группы и выберите в контекстном меню

пункт Properties (Свойства), что позволит указать членов группы.

А теперь давайте настроим шаблон безопасности так, чтобы любая система, в кото

рой имеется каталог с : SECRET, бьша доступна только локальным администраторам.

1 . В левой панели щелкните правой кнопкой мыши на папке File System

(Файловая система) и выберите в контекстном меню пункт Add File (Добавить

файл).

2. В открывшемся диалоговом окне вы можете либо перейти с помощью кнопки

Browse (Обзор) к конкретному каталогу, либо просто ввести имя нужного ка

талога.

Да, пункт контекстного меню назывался Add File, но допускается выбирать

также и каталоги.

З. Введите С : SECRET и щелкните на кнопке ОК.

Вы увидите стандартное диалоговое окно разрешений Windows NTFS.

4. Удалите разрешения для всех пользователей и групп кроме группы

Administrators. Выдайте группе Admin i strators разрешение Full Control

(Полный доступ).

Будет задан вопрос о том, хотите вы применить это разрешение только к дан

ной папке или также ко всем вложенным папкам.

5. Выберите предпочитаемый вами вариант и щелкните на кнопке ОК.

Наконеu, давайте завершим IIS.

1 . Щелкните на папке System Services (Системные службы).

2. В панели справа щелкните правой кнопкой мыши на элементе World Wide Web

PuЫishing Services (Службы веб-публикации) и выберите в контекстном меню

пункт Properties (Свойства).

3. Отметьте флажок Define This Policy Setting i n the Template (Определить

эту настройку политики в шаблоне) и выберите переключатель DisaЫed

(Отключена).

4. Щелкните на кнопке ОК.

Теперь сохраните шаблон — щелкните правой кнопкой мыши на Simple (или как

вы там назвали шаблон) и выберите в контекстном меню пункт Save (Сохранить).

Если только вы не предусмотрели для своих шаблонов отдельную папку, как

было описано ранее, вы получите файл по имени simple . inf в папке Windows

SecurityTemplates.

Чтобы увидеть, как этот шаблон будет модифицировать систему, или чтобы при

менить настройку шаблона, используя оснастку М МС, вы должны создать базу дан

ных безопасности. Для этого вам понадобится по существу скомпилировать ее из

простой формы ASCII в двоичную форму, которая и называется базой данных. Это

делается из другой оснастки, Secшity Configuration and Analysis.

l . Щелкните правой кнопкой мыши на оснастке Security Configuration апd

Analysis и выберите в контекстном меню пункт Open Database (Открыть базу

данных), чтобы открыть диалоговое окно Open Database (Открытие базы дан

ных), которое запрашивает базу данных для загрузки.

В диалоговом окне Open Database вы хотите создать новую базу данных, но

никаких опций для этого не предусмотрено; взамен просто введите имя нооой

базы данных.

2. Для целей рассматриваемого примера введите Simple и нажмите .

Ввод нового имени для базы данных приводит к тому, что оснастка определяет

необходимость в создании новой базы данных, поэтому выдается запрос шаб

лона, из которого она должна быть построена. (Возможно, это звучит немного

запутанно.) По умолчанию диалоговое окно отображает файлы с расширением

. inf в папке WindowsSecurityTemplates.

3. Если вы следовали предыдущему примеру, выберите simple . inf.

Однако прежде чем щелкать на кнопке Open (Открыть), обратите внимание на

флажок Clear This Database Before lmporting (Перед импортом очистить эту базу

данных).

4. Отметьте этот флажок.

В противном случае, когда вы экспериментируете с шаблоном, оснастка бу

дет накапливать производимые вами изменения (что может хорошо подходить

вам, но не всегда нам), а не переделываться сначала и начинать все с нуля.

5. Выберите шаблон и щелкните на кнопке Open.

Ничего заметного не произошло, но на самом деле оснастка «скомпилировала»

(это наш термин, а не Microsoft, и по нашему мнению он выглядит неплохим

сокращением для обозначения процесса преобразования шаблона ASCII в дво

ичную базу данных безопасности) шаблон в базу данных безопасности по име

ни simple . sdb в папке Му DocurnentsSecurityDatabase. В панели дета

лей вы увидите опuии Configure (Конфиrурировать) и Analyze (Анализировать).

6. Щелкните правой кнопкой мыши на оснастке Security Configuration and

Analysis, и вы заметите в контекстном меню пункты Analyze Computer

Now (Проанализировать компьютер сейчас) и Configure Computer Now

(Сконфигурировать компьютер сейчас).

Анализ не приводит к внесению изменений в компьютер. Вместо этого проис

ходит сравнение состояния компьютера с состоянием, которое вы хотите создать

с помощью шаблона. Затем анализ показывает (и сохраняет объяснения в фай

ле журнала), каким образом ваша система изменится в результате применения

шаблона. Файл журнала записывается в папку DocurnentsSecurityLogs.

7. Чтобы просмотреть, насколько ваш компьютер соответствует настройкам в

базе данных, выберите пункт Analyze Computer Now, и вы увидите, насколько

текущие настройки сравнимы с тем, к чему вы стремитесь.

8. Если вы хотите безрассудно прыгнуть вперед и применить настройки, то

вместо Analyze Computer Now выберите пункт Configure Computer Now, чтобы

модифицировать настройки системы, чтобы идти в ногу с шаблоном.

Все это очень хорошо, но как применить это к десяткам компьютеров? Придется

подходить к каждому из них? Да, придется, если вы хотите использовать этот инс

трумент. Другим вариантом может быть инструмент командной строки, который

называется secedi t . ехе. Он преобразует шаблоны в базы данных и применяет их.

Чтобы прочитать, применить и в процессе работы создать базу данных, воспользуй

тесь следующим синтаксисом:

secedi � /con figure /cfg имя_файла_ша блона /db имя_файла_базы_данных

/overwrite /log имя_файла_журнала

Чтобы применить существующую базу данных без первоначального чтения шаб

лона, оставьте только ключ /cfg и его аргумент. Для применения шаблона к своим

рабочим станциям вы могли бы поместить в сценарий входа (удостоверьтесь, что

указали имена с полными путями для файлов шаблона. базы данных и журнала),

чтобы это делалось при каждом входе. Также можно бьuю бы воспользоваться служ

бой планировщика задач (Task Scheduler), чтобы запускать пакетный файл и повтор

но применять шаблон через заданные интервалы. Или же можно было бы включить

сервер Telnet на компьютерах с сервером Windows и просто применять шаблон, ког

да вам заблагорассудится.

Автоматизация и написание сценариев хороши, но что, если вы хотите использо

вать в своих интересах «автоматические» фоновые обновления. которые предлагает

групповая политика, а также принудительное 16-часовое обновление настроек безо

пасности? Нет никаких проблем. Вы узнаете, как это делать, в следующем разделе.

И споль з ование доменных групповых политик дл я применения ша б лонов

Инструмент secedi t удобен, но его приходится вызывать вручную либо из па

кетного файла, а это означает беспорядочное редактирование сценариев входа или

возню с запланированными запачами во всех системах. В случае использования cue-

нариев входа шаблон безопасности применяется только во время входа в систему.

А как обеспечить более частое применение настроек безопасности’? С помощью

объекта GPO.

Доменные объекты GPO обладают рядом преимуществ.

• Легко управлять тем, к чему они применяются, что намного проще, чем иссле

дование содержимого пакетных файлов.

• Они применяются повторно не только при входе в систему, но и на протяже

нии дня — рабочая станuия обращается к ним с периодичностью от 60 до 120

минут.

• Настройки безопасности «применяются повторно» каждые 16 часов, на случай,

если какая-то настройка была изменена пользователем, приложением и т.д.

И мпорт ша б лонов б езопасности

В предыдущем разделе вы создали собственный шаблон безопасности

s imple . inf. Теперь вы хотите развернуть настройки безопасности из шаблона с

использованием объекта G РО.

Шаги по импортированию шаблона очень просты. Ниже перечислены шаги ш�я

импорта шаблона simple . inf в объект GPO.

1 . Запустите консоль GPMC.

2. Перейдите к орrанизаuионной единиuе, содержащей компьютеры, к которым

вы хотите применить настройки безопасности.

Например, шаблон simple . inf мог бы применяться ко всем рабочим столам

в организаuии.

3. Щелкните правой кнопкой мыши на организаuионной единиuе Desktops

(Рабочие столы) и выберите n контекстном меню пункт Сгеаtе а GPO in this

domain, and link it here (Создать объект GPO в этом домене и привязать его).

4. Введите имя нового объекта G РО, скажем, Desktop Enforcement Policy

(Политика применения к рабочим столам).

5. Щелкните правой кнопкой мыши на объекте Desktop Enforcement Policy и вы

берите в контекстном меню пункт Edit (Редактировать).

6. Внутри редактора GPME доберитесь до узла Security Settings (Настройки бе

зопасности), который находится в Computer ConfigurationPoliciesWindows

Settings (Конфигурация компьютера Политики Настройки Windows).

7. Щелкните правой кнопкой мыши на узле Security Settings и выберите n кон

текстном меню пункт lmport Policy (Импортировать политику).

8. Щелкните на шаблоне безопасности s imple . inf (можете воспользоваться

кнопкой Browse (Обзор), если он хранится в сетевом общем ресурсе или на

внешнем устройстве USB) и затем на кнопке Open (Открыть).

9. Удостоверьтесь в том, что настройки были импортированы, пройдя к узлу

Restricted Groups (Ограниченные группы) под узлом Security Settings.

1 О. Щелкните на узле Restricted Groups и убедитесь, что в нем присутствует ваша политика в отношении группы Power Users.

Основной вопрос в том, что вы собираетесь делать сейчас? Хорошо, если есть

возможность подождать 90 минут, то ничего делать не придется. nросто позвольте

выполниться стандартному фоновому обновлению политики — и все ваши настрой

ки будут применены ко всем компьютерам в организационной единице Desktops.

Новые административные шаблоны (ADMX/ ADMLJ

Административные шаблоны старого стиля были неплохи, но не лишены про

блем. Так, эти шаблоны ADM страдали проблемами с размером, сложностью на

писания сценариев и языковыми барьерами. Для решения всех этих проблем в

Microsoft разработали новый тип файла, который заменяет шаблон ADM, появив

шийся в версии Windows Server 2008. Новые шаблоны основаны на XML и встреча

ются парами. Новыми файловыми расширениями являются ADMX и ADML.

Файлы ADMX и ADM L теперь хранятся в С : Windows Pol icyDefinit ions.

Открыв эту папку, вы обнаружите в ней более 100 файлов ADMX, наряду со стан

дартной лапкой для английского языка, которая называется en-US. nапка en-US

содержит всю специфичную для языка информацию, используемую при отображе

нии настроек в редакторе GPM E.

Новые файлы ADMX/ADM L обладают несколькими преимуществами.

Эти файлы не хранятся внутри структуры папок объекта GPO.

• Эти файлы могут переноситься практически на любой язык при условии, что

для него подготовлен новый файл ADML и структура папок.

• Имеется возможность создания центрального хранилища, что позволяет про

водить централизованное администрирование файлов ADMX/ADML.

Создание uентрального хранилища для хранения и администрирования этих

файлов так же просто, как создание копии структуры папок! Да, именно так — мя

централизаuии управления данными файлами понадобится всего лишь скопировать

структуру папок на контроллеры домена. Чтобы создать центральное хранилище,

выполните следующие шаги.

1 . Откройте на компьютере Windows 8 или Windows Server 2012 R2 проводник и

отобразите в нем папку С : WindowsPolicyDefinitions.

2. Щелкните правой кнопкой мыши на папке PolicyDefinitions и выберите в

контекстном меню пункт Сору (Копировать).

3. Откройте папку С : Windows Sysvol sysvol Policies на

любом контроллере домена.

4. Щелкните правой кнопкой мыши на папке Policies и выберите в контекс

тном меню пункт Paste (Вставить).

В результате на контроллере домена появится дубликат структуры папок и фай

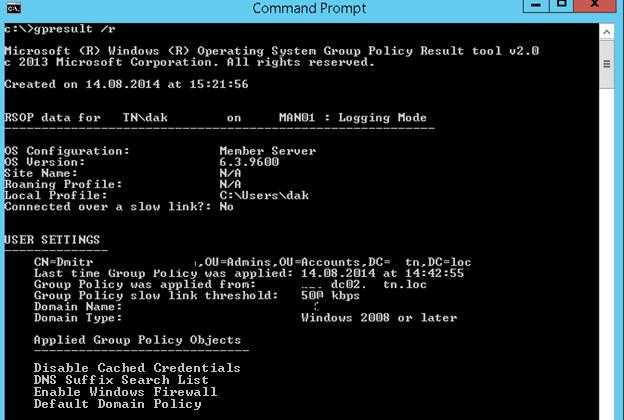

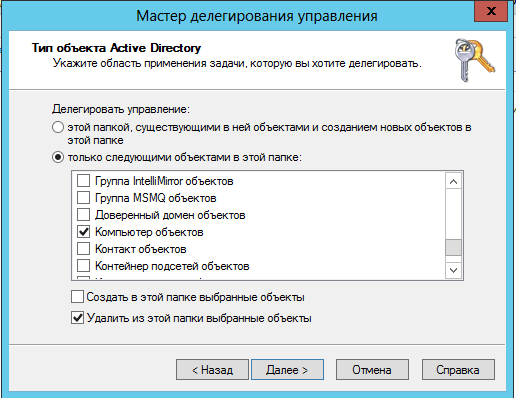

лов ADMX/ADML, как показано на рис. 9.25. Поскольку папка находится на конт