На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

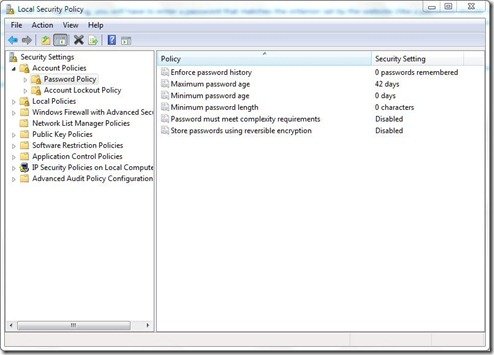

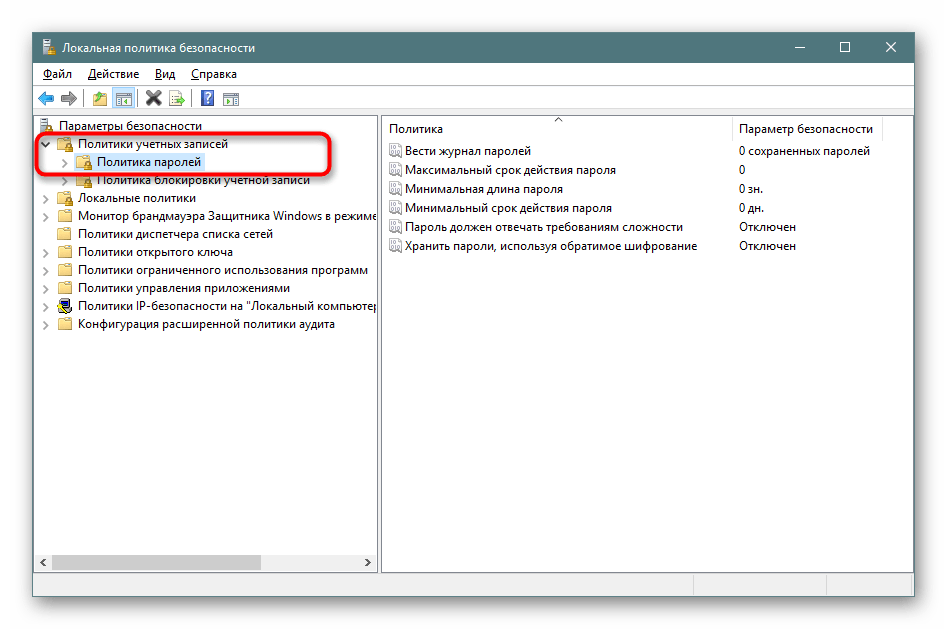

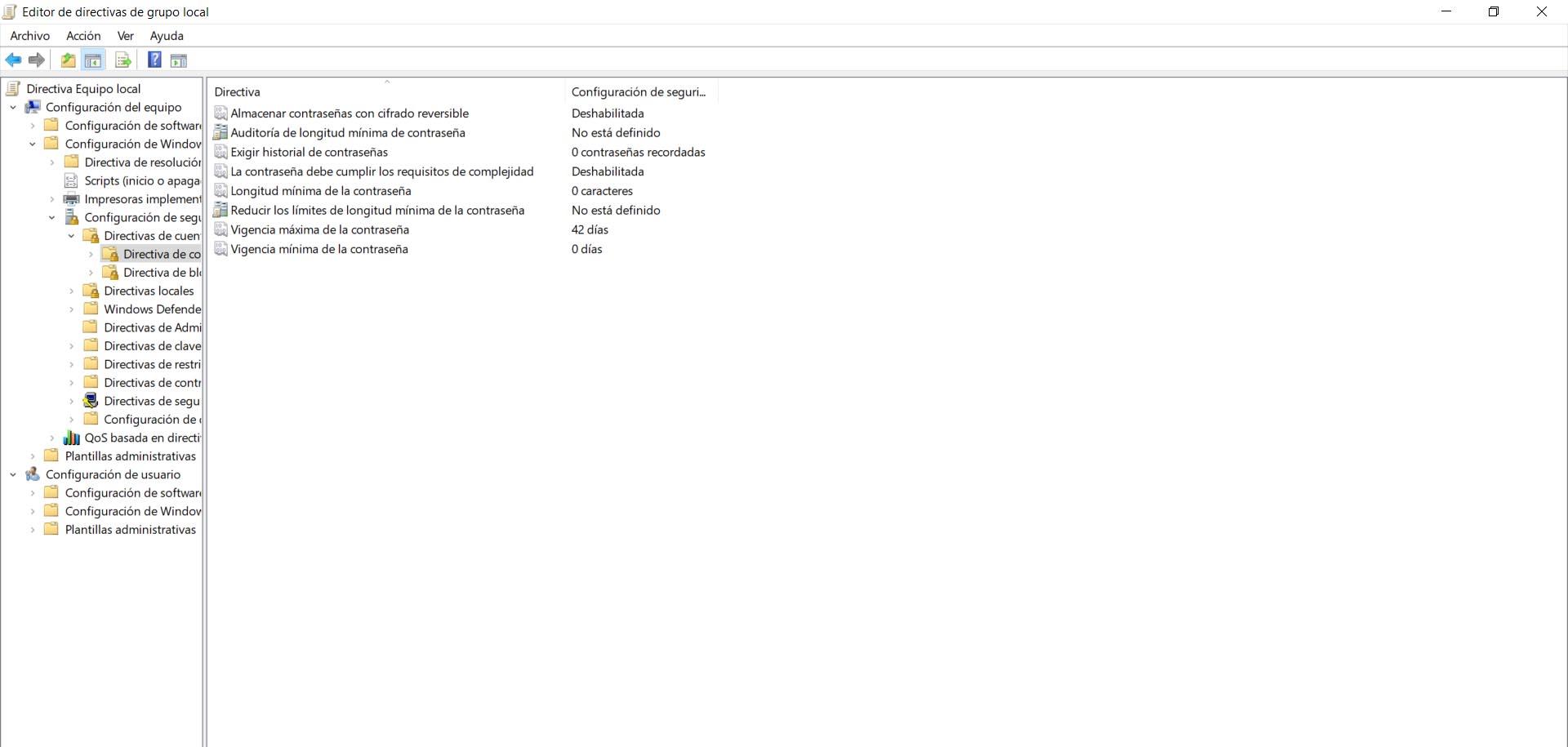

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

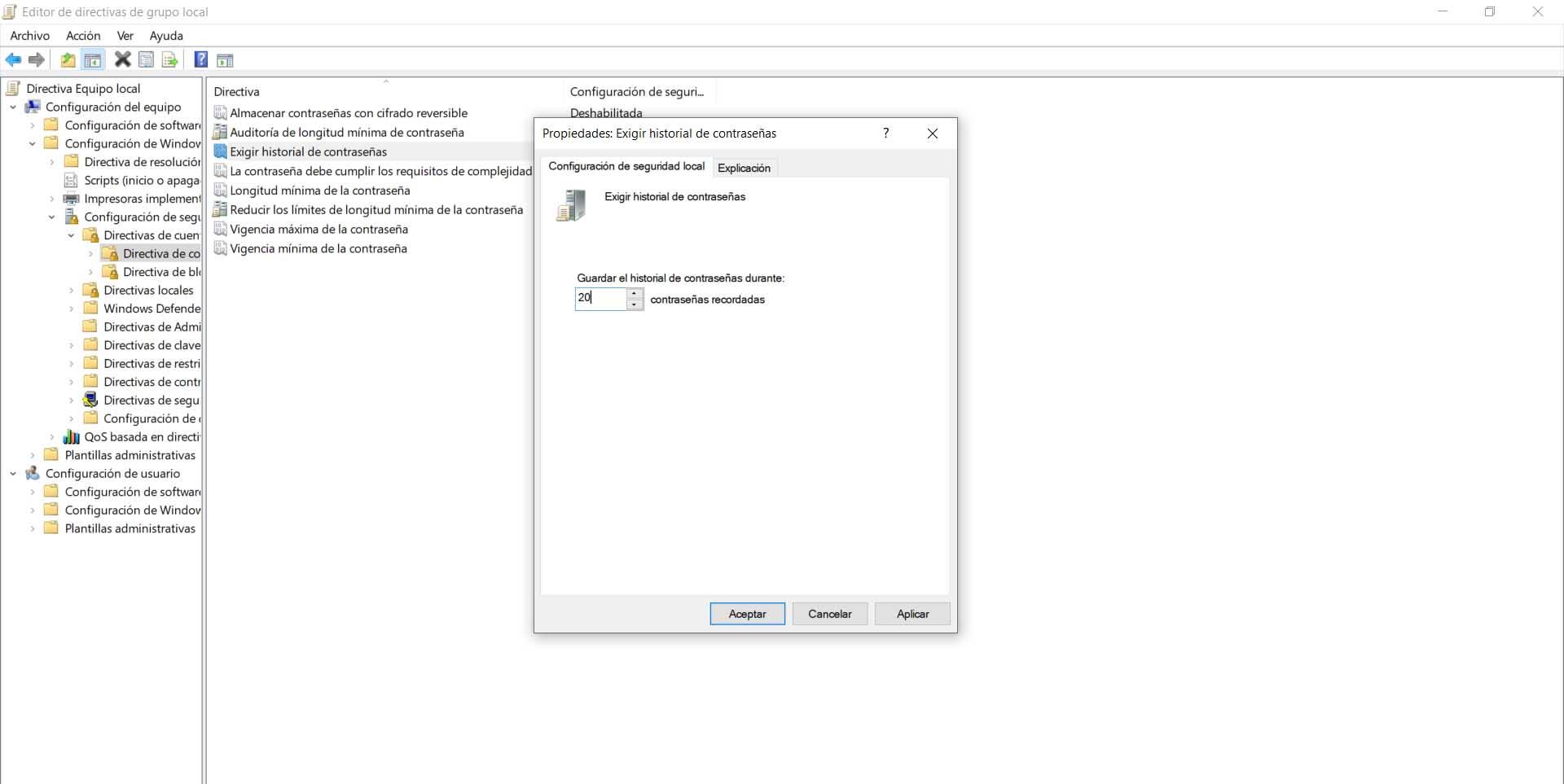

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

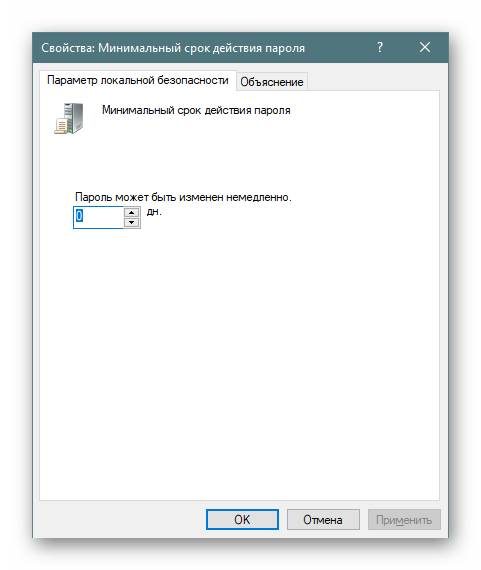

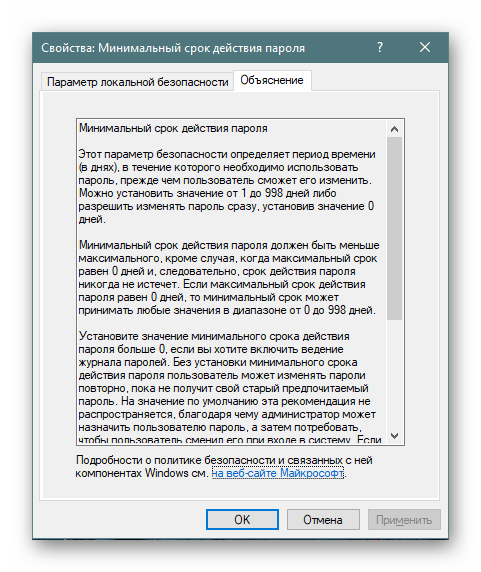

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

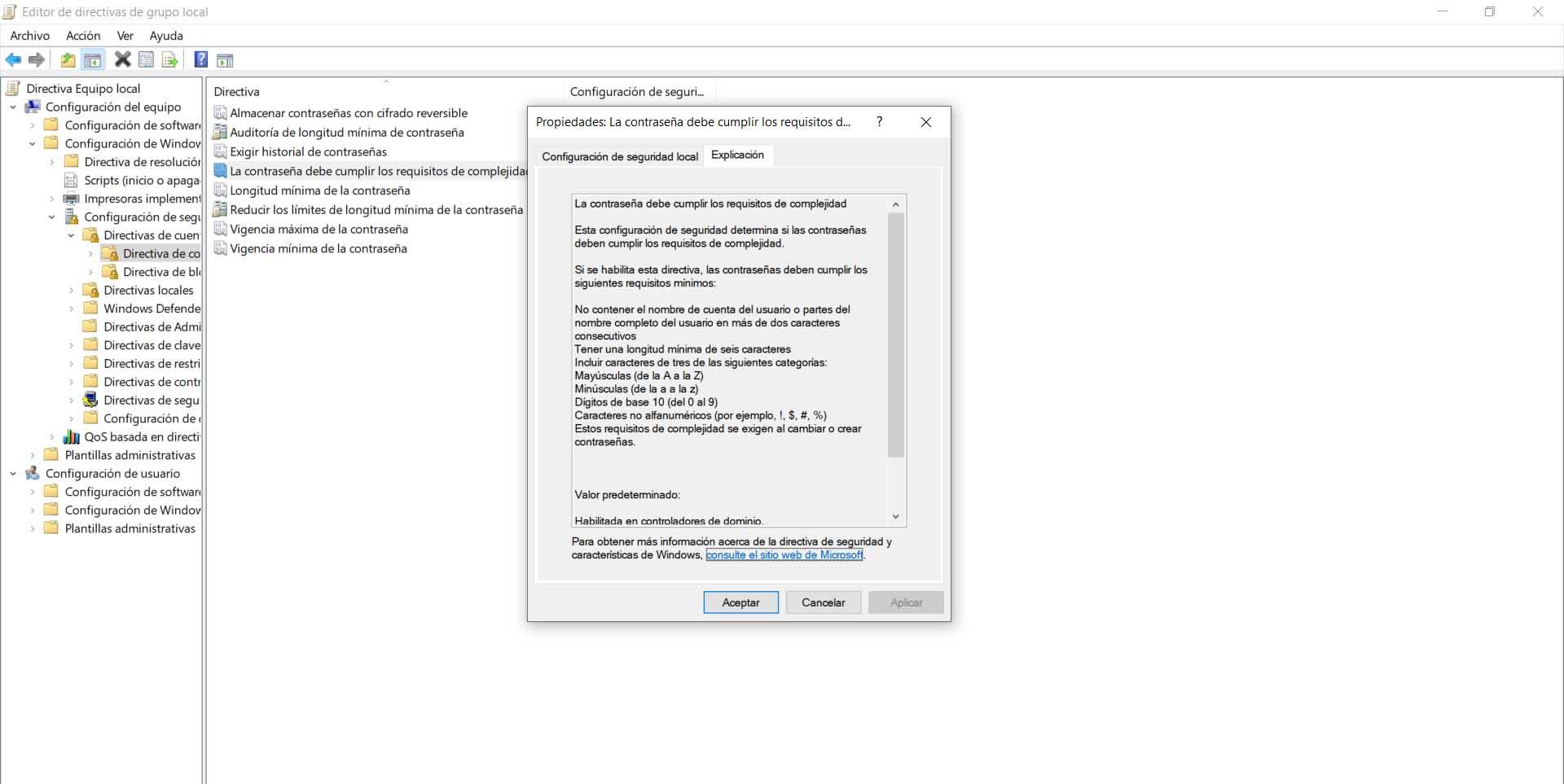

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например,!, $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

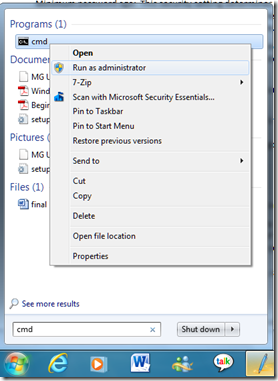

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

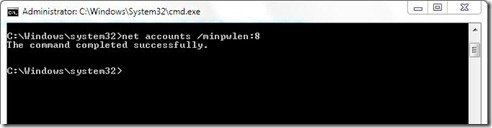

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days – . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

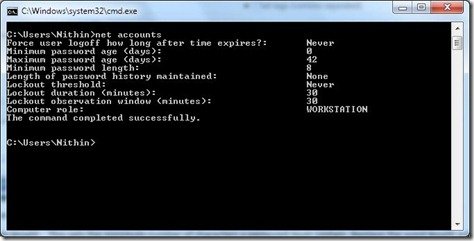

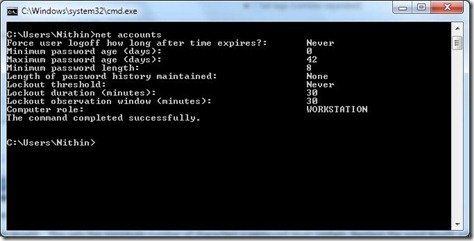

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Обзор всех настроек будет показан!

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

You might have seen on certain websites that for registering, you will have to enter a password that matches the criterion set by the website (for example a password should be minimum 8 characters long, should contain lower and upper case letters, etc.). You can implement this feature in Windows 11/10/8/7 as well, using either Local Security Policy for Windows or using an elevated command prompt for users with other Windows 111/10 editions.

You can change the following aspects of your Password Policy in Windows 11/10:

- Enforce Password History

- Maximum password age

- Minimum password age

- Minimum password length

- Password must meet complexity requirements

- Store password using reversible encryption.

1) Using Local Security Policy

Type Local Security Policy in the start menu search and press Enter. The LSP window will open. Now from the left pane, choose Password Policy from under Account Policies. Now on the right side, six options will be listed.

Details of each of those options are listed below.

Enforce Password History

This security setting determines the number of unique new passwords that have to be associated with a user account before an old password can be reused. The value must be between 0 and 24 passwords. This policy enables administrators to enhance security by ensuring that old passwords are not reused continually.

Maximum password age

This security setting determines the period of time (in days) that a password can be used before the system requires the user to change it. You can set passwords to expire after a number of days between 1 and 999, or you can specify that passwords never expire by setting the number of days to 0. If the maximum password age is between 1 and 999 days, the Minimum password age must be less than the maximum password age. If the maximum password age is set to 0, the minimum password age can be any value between 0 and 998 days.

Minimum password age

This security setting determines the period of time (in days) that a password must be used before the user can change it. You can set a value between 1 and 998 days, or you can allow changes immediately by setting the number of days to 0. The minimum password age must be less than the maximum password age, unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 and 998.

Minimum password length

This security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Password must meet complexity requirements

This security setting determines whether passwords must meet complexity requirements. If this policy is enabled, passwords must meet the following minimum requirements:

– Not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters

– Be at least six characters in length

– Contain characters from three of the following four categories:

- English uppercase characters (A through Z)

- English lowercase characters (a through z)

- Base 10 digits (0 through 9)

- Non-alphabetic characters (for example, !, $, #, %)

Complexity requirements are enforced when passwords are changed or created.

Store password using reversible encryption

This security setting determines whether the operating system stores passwords using reversible encryption. This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information.

To change any or all these options, just double click the option, select the appropriate choice, and click OK.

Read: How to harden Windows Login Password Policy & Account Lockout Policy.

2) Using an elevated Command Prompt

Type cmd in the start menu search. From under Programs, right-click cmd and select Run as administrator.

The commands and their explanation is given below.

1] This sets the minimum number of characters a password must contain. Replace the word length with the desired number of characters. The range is 0-14.

net accounts /minpwlen:length

2] This sets the maximum number of days after which the user will have to change the password. Replace days with the desired value. The range is from 1-999. If used unlimited, no limit is set. The value of maxpwage should always be greater than minpwage.

net accounts /maxpwage:days

3] This sets the minimum number of days that must pass before the password can be changed. Replace days with the desired value. The range is from 1-999.

net accounts /minpwage:days

4] This sets the number of times after which a password can be used again. Replace number with the desired value. The maximum value is 24.

net accounts /uniquepw:number

To use a command, just enter it in the command prompt as shown, and press Enter.

To review the settings type the following in the CMD and press Enter:

net accounts

An overview of all the settings will be shown.

Hope this helps.

Содержание

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

- Конфигурация расширенной политики аудита

- Вопросы и ответы

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

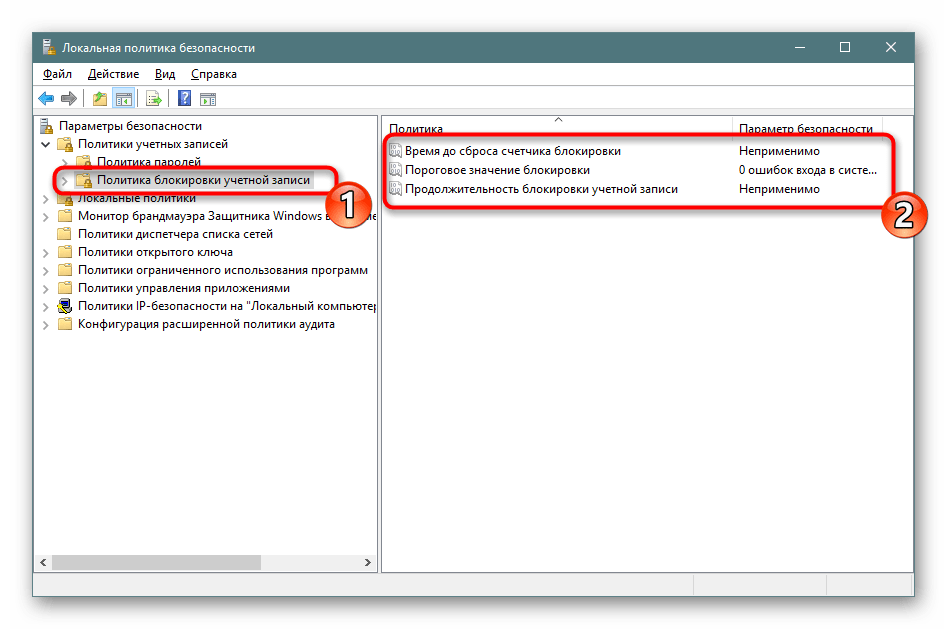

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

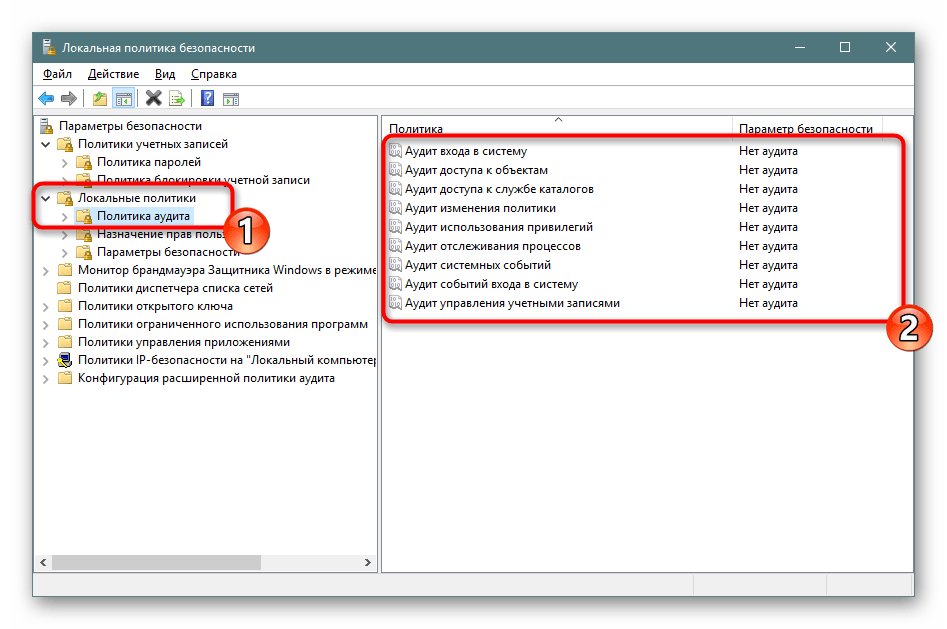

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

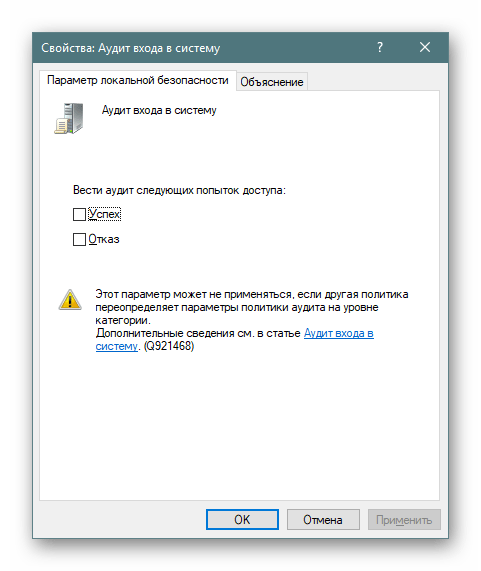

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

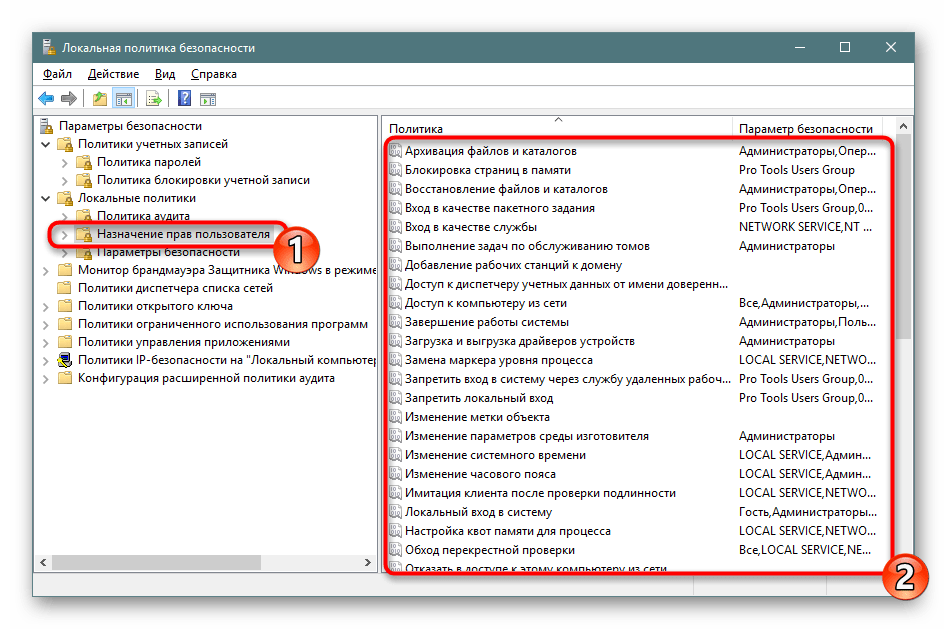

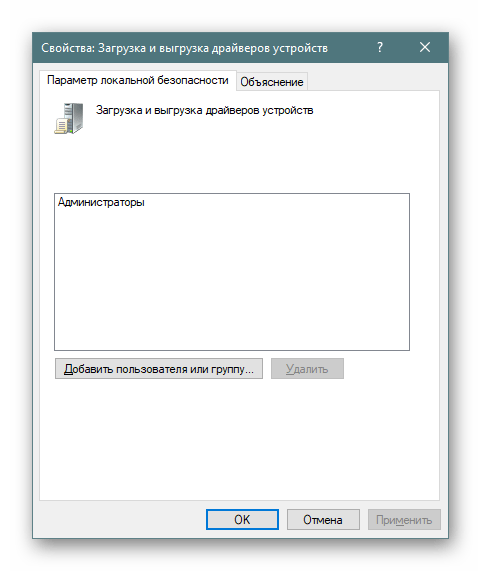

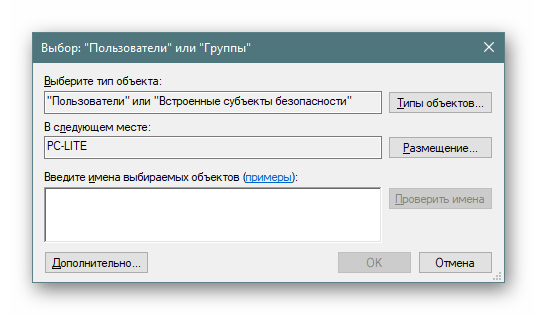

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

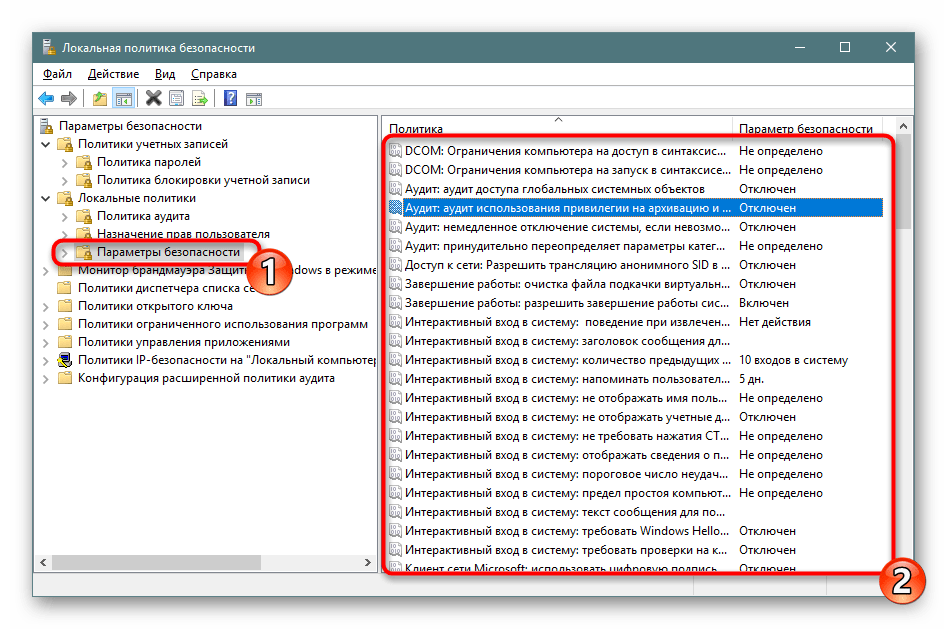

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

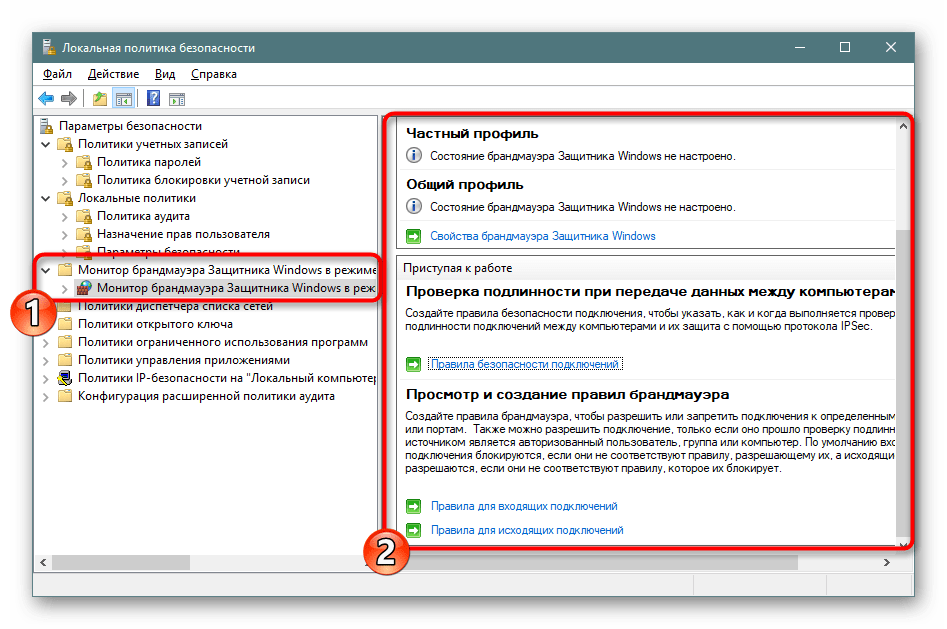

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

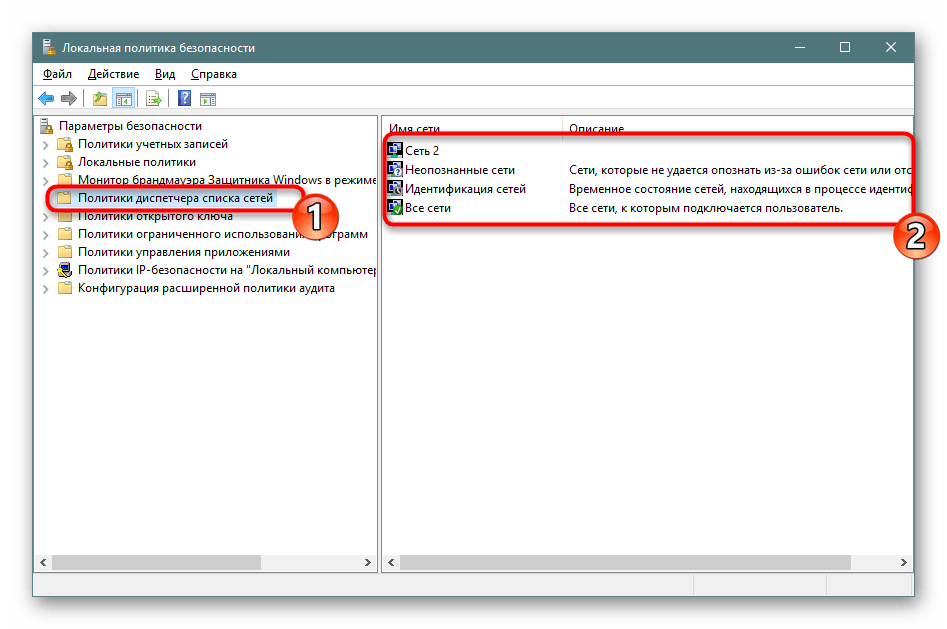

Политики диспетчера списка сетей

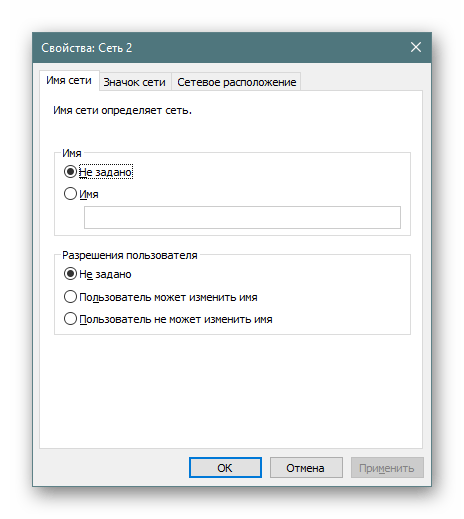

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

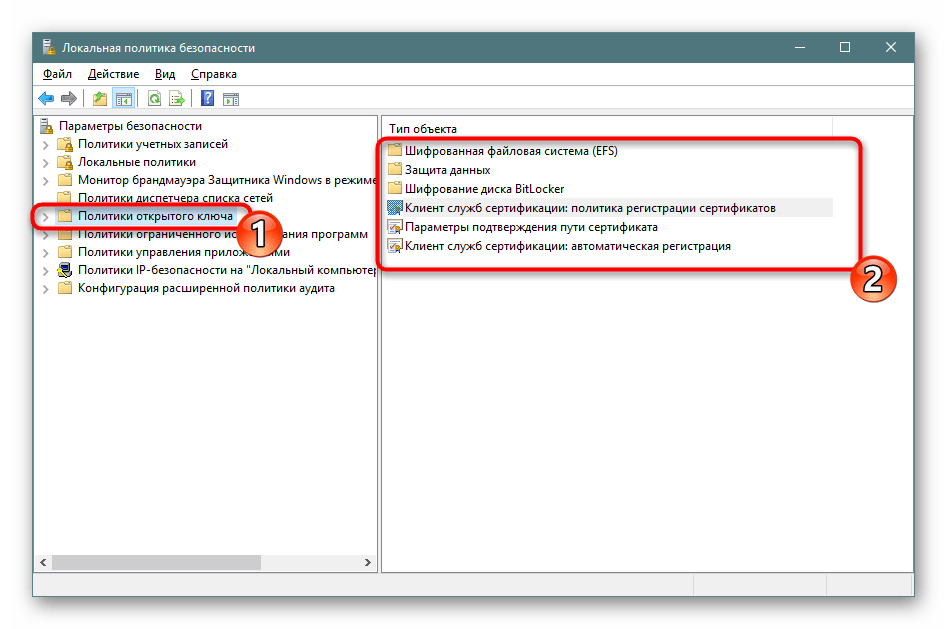

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

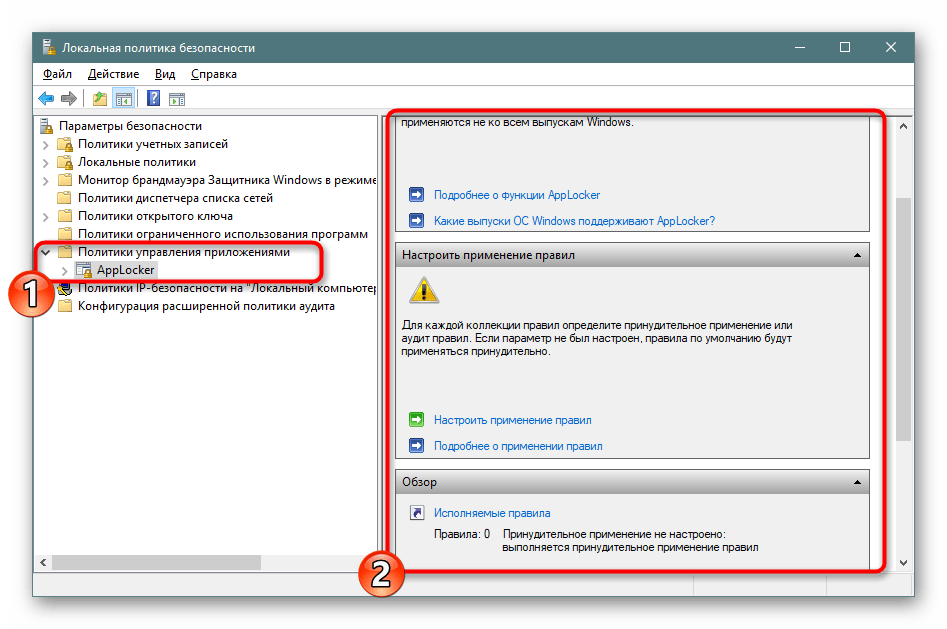

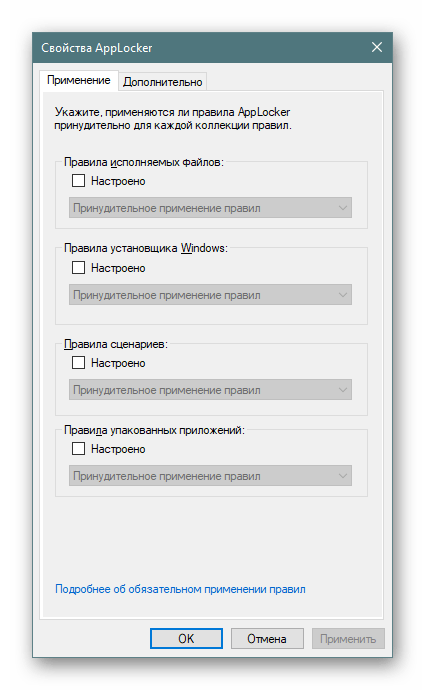

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

AppLocker в операционной системе Windows

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

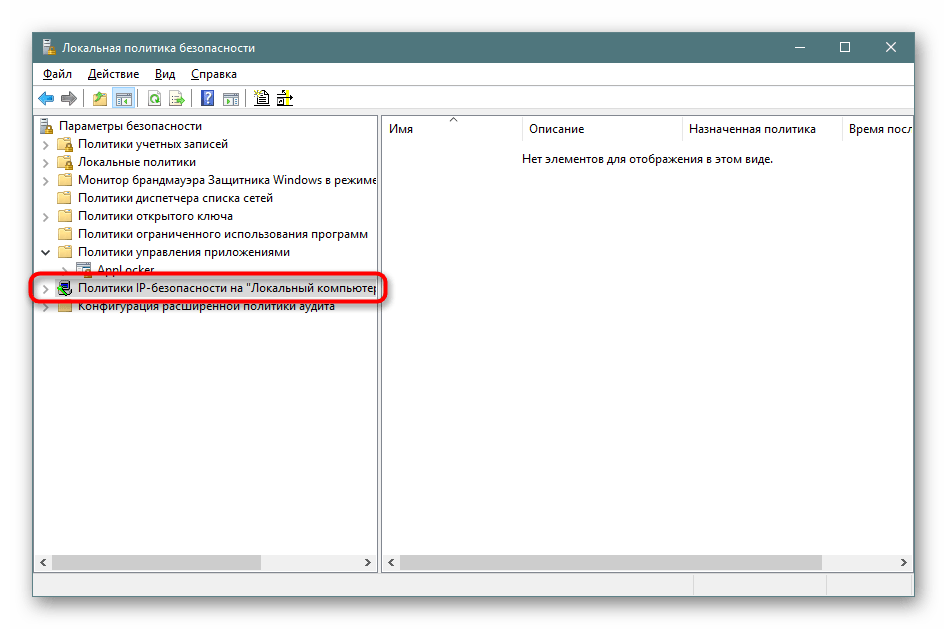

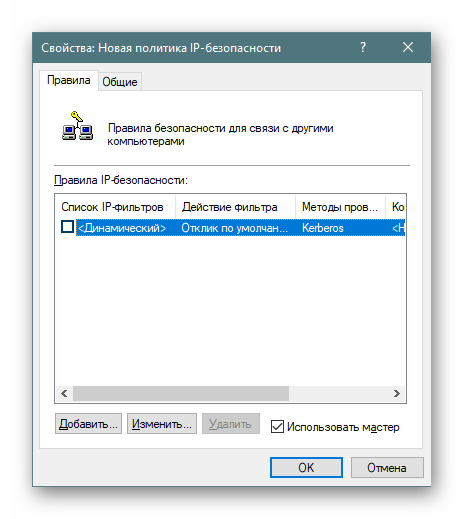

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

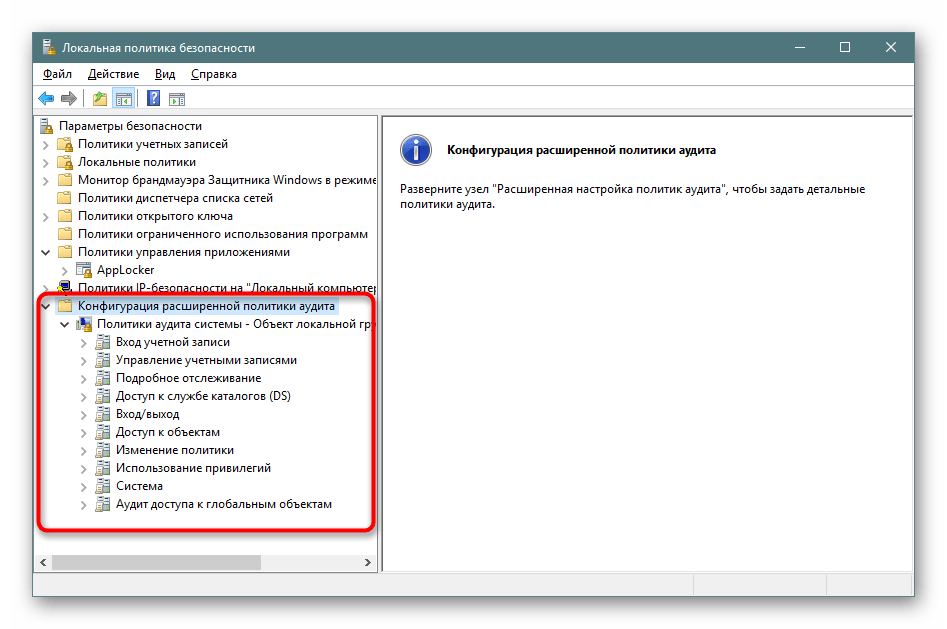

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

В этой инструкции подробно о том, как установить минимальную длину пароля Windows 10 для локальной учетной записи 2-мя способами: в командной строке или редакторе локальной групповой политики. Также может быть интересным: Как ограничить количество попыток ввода пароля Windows 10, Как ограничить срок действия пароля Windows 10, Как отключить запрос пароля при входе в Windows 10 и при выходе из режима сна.

Установка ограничения на длину пароля в командной строке

Самый простой метод установить минимальную длину пароля — использовать командную строку:

- Запустите командную от имени администратора, в Windows 10 для этого удобно использовать поиск в панели задач, но есть и другие способы.

- В командной строке введите следующую команду, нажав Enter после неё:

net accounts /minpwlen:N

В этой команде вместо N вставьте необходимое число (от 0 до 14), которое и задаст минимальное количество символов в пароле.

На этом процесс завершен, минимальная длина пароля установлена. Если вам потребуется отменить ограничение, просто установите его равным 0.

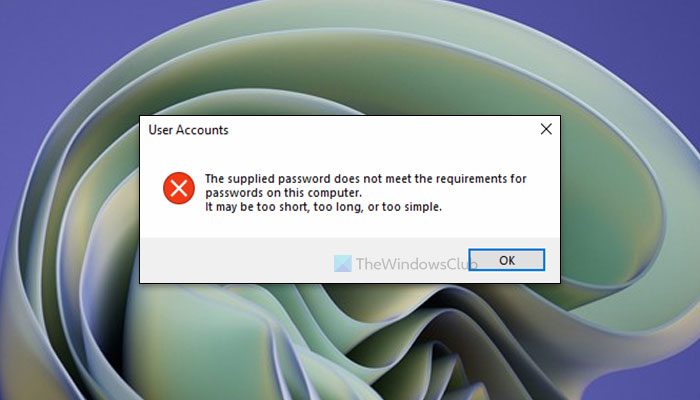

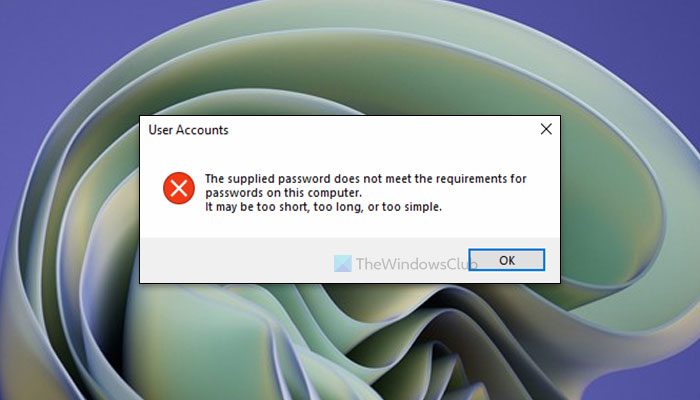

Внимание: на текущий пароль это изменение не повлияет (то есть если он меньше нужного, вам об этом не сообщат), но при смене пароля или при установке пароля для нового пользователя задать пароль меньшей длины уже не получится, о чем вы увидите уведомление, например, как на скриншоте ниже.

В редакторе локальной групповой политики

Если на вашем компьютере установлена Windows 10 Pro, корпоративная или для образовательных учреждений, то подойдет следующий метод:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики.

- Перейдите в раздел «Конфигурация компьютера» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей» — «Политика паролей».

- Дважды нажмите по параметру «Минимальная длина пароля» и задайте нужное значение, не превышающее 14.

После применения настроек будет установлена минимальная длина пароля Windows 10 при следующей его смене или при установке паролей для новых пользователей. Напомню, речь идет только о локальных аккаунтах, здесь может оказаться полезным: Как создать локальную (автономную) учетную запись при установке Windows 10 Домашняя.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Не показывать кнопку отображения пароля

Работа в спокойных офисных условиях сильно отличается от работы в торговом зале или на складе, где постоянно находится большое количество людей, особенно если некоторые из них могут видеть экран рабочего компьютера. В этом случае кнопка отображения пароля является прямой угрозой безопасности и это не преувеличение. Некоторые администраторы думают, мол что такого, если кто-то на пару секунд увидит сложный пароль, попробуй запомни… Но сложный пароль не всегда является сложным, с точки зрения политики паролей Windows такой пароль является вполне допустимым:

Masha2008!Но с точки зрения безопасности это полный провал, особенно если мы знаем, что дочь сотрудника зовут Машей, все остальное выяснить не сильно сложно. Можно ужесточать требования к длине пароля, но это только лишь повлечет создание новых, вполне читабельных и запоминаемых конструкций, скажем:

Anna+Vova=2008Svadba!!!Здесь можно смеяться, можно плакать, но все эти примеры взяты нами из реальной жизни. Такие пароли, даже при беглом взгляде, очень легко запоминаются, особенно если разложить их на составные части и привязать к личности пользователя.

Можно, конечно, самостоятельно сгенерировать сложные, устойчивые пароли и раздать их пользователям, но лучше от этого не станет. Если предыдущую комбинацию можно было запомнить и быстро ввести, лишь иногда подглядывая на ввод, то сложный пароль будет вводиться медленно, возможно и по бумажке, с постоянной проверкой правильности ввода. Так что лучше мы однозначно не сделаем.

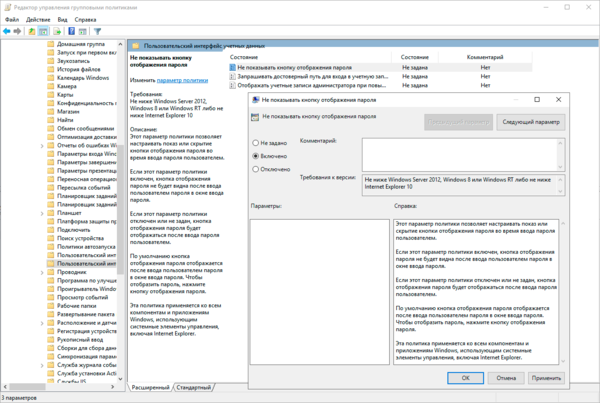

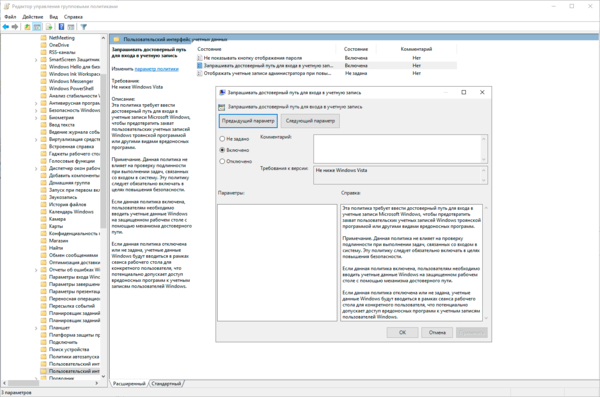

Поэтому самый разумный вариант — отключить кнопку отображения пароля. Нет кнопки — нет проблемы. А помогут нам в этом групповые политики.

Откроем редактор групповых политик и создадим новую политику, затем перейдем в Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Пользовательский интерфейс учетных данных. В данном разделе найдем политику Не показывать кнопку отображения пароля и включим ее. Никаких дополнительных настроек у данной политики нет, только включено или выключено.

gpupdate /forceИ сравним полученный результат. Было:

На этом можно бы было и закончить данную статью, но в указанном нами разделе есть и другие, не менее интересные политики, рассмотрим и их.

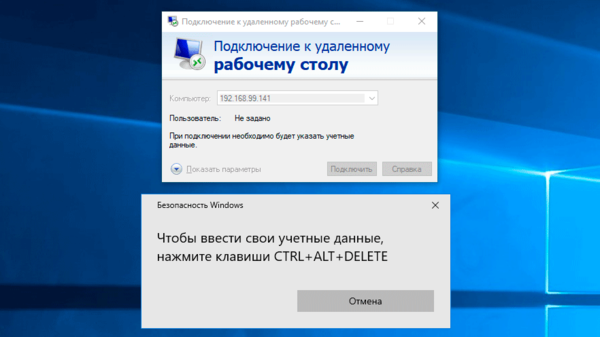

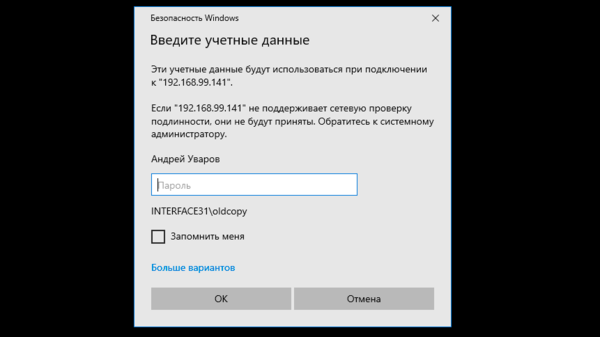

Запрашивать достоверный путь для входа в учетную запись

Уже само название политики является чем-то замысловатым и не совсем понятным. Не добавляет ясности и описание.

Также примите во внимание, что данная политика не влияет на вход в систему.

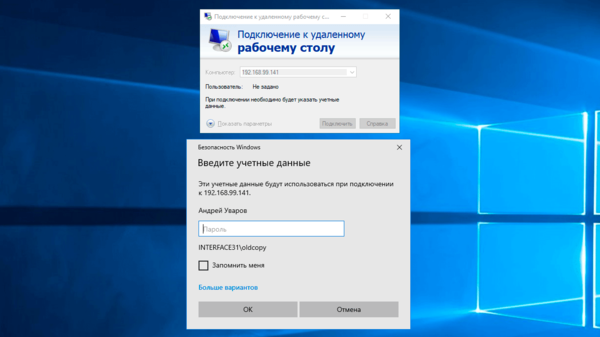

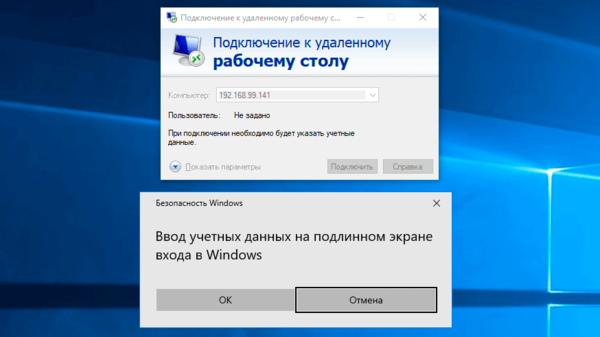

Все еще не понятно? Давайте разбираться. Допустим мы хотим подключиться к удаленному серверу по RDP. В обычной ситуации мы получим привычное окно для ввода учетных данных, прямо в текущем сеансе.

Ну и наконец экран темнеет, также, как и при запросе повышения прав через UAC и предлагается ввести учетные данные:

Это безопасно, так как ни один пользовательский процесс не может перехватить вводимые данные, программно ввести значения в поля ввода или нажать кнопку, но вряд ли удобно простому пользователю.

Когда может пригодиться эта политика? Для тех случаев, когда безопасность ставится выше удобств и имеется реальная угроза перехвата данных. Скажем, носимые устройства, которые находясь за пределами периметра никак не контролируются, а вернувшись в корпоративную сеть могут представлять угрозу ее безопасности.

Если обобщить: данная политика предотвращает возможный перехват или подмену учетных данных в сеансе пользователя, но резко снижает удобство использования системы.

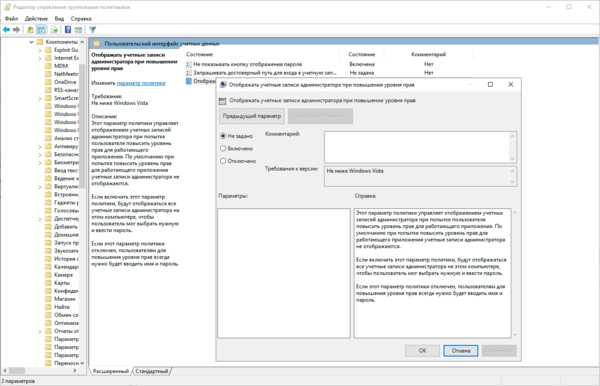

Отображать учетные записи администратора при повышении уровня прав

В отличие от предыдущей — это простая и понятная политика. Она показывает, будут ли при повышении прав показаны учетные записи администраторов. По умолчанию политика выключена и это правильно, так как имена учетных записей администраторов следует если не держать в секрете, то, по крайней мере, не показывать первым встречным.

Лично мы не видим сценариев, для которых бы пришлось включать данную политику, но знать о ее существовании нужно, также, как и проверить, а не оказалась ли она случайно включена.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В Windows 11 и Windows 10 можно настроить политику паролей с помощью панели локальной политики безопасности. Однако, если пароль не соответствует требованиям, вы можете получить сообщение об ошибке: Предоставленный пароль не соответствует требованиям для паролей на этом компьютере. Если вы получили эту ошибку, следуйте этой статье, чтобы избавиться от этой проблемы.

Поставляемый пароль не соответствует требованиям к паролям на этом компьютере. он может быть слишком коротким, слишком длинным или слишком простым.

Независимо от того, используете ли вы Windows 11 или Windows 10, вы можете создать несколько учетных записей пользователей и установить для них пароль от имени администратора. Поскольку количество угроз безопасности увеличивается день ото дня, рекомендуется везде использовать надежный пароль.

В Windows можно установить политику требования к паролю, чтобы ваши пользователи всегда могли использовать надежный пароль. Всякий раз, когда вы включаете этот параметр и пытаетесь заменить текущий пароль на новый, который не соответствует требованиям, вы получите эту ошибку.

Таким образом, у вас есть два способа обойти эту ошибку на вашем компьютере. Во-первых, вы можете сохранить неизменными политики требований к паролям и использовать пароль соответственно. Во-вторых, вы можете временно отключить политику требования к паролю на вашем компьютере, изменить пароль и снова включить ее.

Поставляемый пароль не соответствует требованиям к паролям на этом компьютере.

Чинить Поставляемый пароль не соответствует требованиям к паролям на этом компьютере. ошибка, выполните следующие действия:

- Используйте надежный пароль

- Отключить требования к сложности пароля

Чтобы узнать больше об этих шагах, продолжайте читать.

1]Используйте надежный пароль

Поскольку вы используете функцию требований к сложности пароля, вы можете захотеть, чтобы ваши пользователи всегда устанавливали надежный пароль. Это хорошая практика, и мы рекомендуем вам это сделать. Говоря об обходе сообщения об ошибке, вы должны использовать пароль в соответствии с требованиями. Однако, если вы забыли требования к сложности, вы можете открыть редактор локальной групповой политики или панель локальной политики безопасности, чтобы узнать о них.

2]Отключить требования к сложности пароля

Это второе решение, и оно работает, когда вы не хотите использовать надежный пароль или использовать пароль без соответствия требованиям. Есть два способа отключить требования к сложности пароля в Windows 11/10, и вы можете использовать любой из них для выполнения работы. Однако в этой статье объясняется процедура его отключения с помощью локальной политики безопасности. Для этого сделайте следующее:

- Нажмите Win + R, чтобы открыть окно «Выполнить».

- Введите secpol.msc и нажмите кнопку Enter.

- Перейдите в Политики учетных записей> Политика паролей.

- Дважды щелкните параметр «Пароль должен соответствовать требованиям сложности».

- Выберите вариант Отключено.

- Щелкните кнопку ОК.

После этого вы можете изменить пароль по своему усмотрению.

Как исправить? Пароль не соответствует требованиям политики паролей?

Чинить Пароль не соответствует требованиям политики паролей. ошибка на компьютерах с Windows 11 или Windows 10, вам необходимо следовать вышеупомянутому руководству. Либо используйте надежный пароль, соответствующий требованиям сложности, либо отключите Пароль должен соответствовать требованиям сложности параметр. Вы можете сделать это с помощью редактора локальной групповой политики и панели локальной политики безопасности.

Как решить? Этот пароль не соответствует требованиям вашей корпоративной политики паролей по длине сложности или истории?

Чтобы исправить этот пароль, не соответствует требованиям к длительности сложности или истории вашей корпоративной ошибки политики паролей в Windows 11/10, вам необходимо отключить требования к сложности пароля. Для этого у вас есть два варианта: редактор локальной групповой политики или локальная политика безопасности. Откройте любой инструмент и отключите Пароль должен соответствовать требованиям сложности параметр.

Надеюсь, это руководство помогло вам решить проблему на вашем компьютере.

Прочтите: Усиление политики паролей для входа в Windows и политики блокировки учетной записи в Windows.

Содержание

- Зачем использовать политику паролей

- Как получить доступ к политике паролей

- Включить требования и настройки

- Пароль должен соответствовать требованиям сложности

- Включить историю паролей

- Минимальная длина пароля

- Максимальная и минимальная действительность пароля

- Храните пароли с обратимым шифрованием

- Как увидеть, как работает новая политика

Зачем использовать политику паролей

Прежде всего, мы собираемся объяснить, почему интересно использовать эту функцию и настроить политику паролей Windows. Мы должны исходить из того, что ключи являются основным барьером безопасности, который мы можем использовать для предотвращения вторжений в наши учетные записи и устройства.

Когда мы устанавливаем Windows на наш компьютер, мы можем создать любой пароль. Этот пароль позволит нам получить доступ к пользователю. Но, конечно, сначала мы сможем поставить все, что придет в голову. Если, например, мы введем код доступа 123456, система примет его как хороший. Теперь это далеко не правильный барьер безопасности.

к избежать проблем при создании ключей , Microsoft операционная система имеет политику паролей. Функция, которую мы можем включить и настроить так, как если бы она была «семафором», который сообщает нам, верен ли создаваемый нами ключ или нет. Если мы поставим слабый и небезопасный пароль, как в примере 123456, он нас не пустит.

Поэтому, если мы спросим себя, для чего нужна политика паролей Windows и почему мы должны ее использовать, ответ будет очевиден: безопасность . Если мы хотим избежать злоумышленников и минимизировать вероятность того, что пароль будет найден, это хорошая идея.

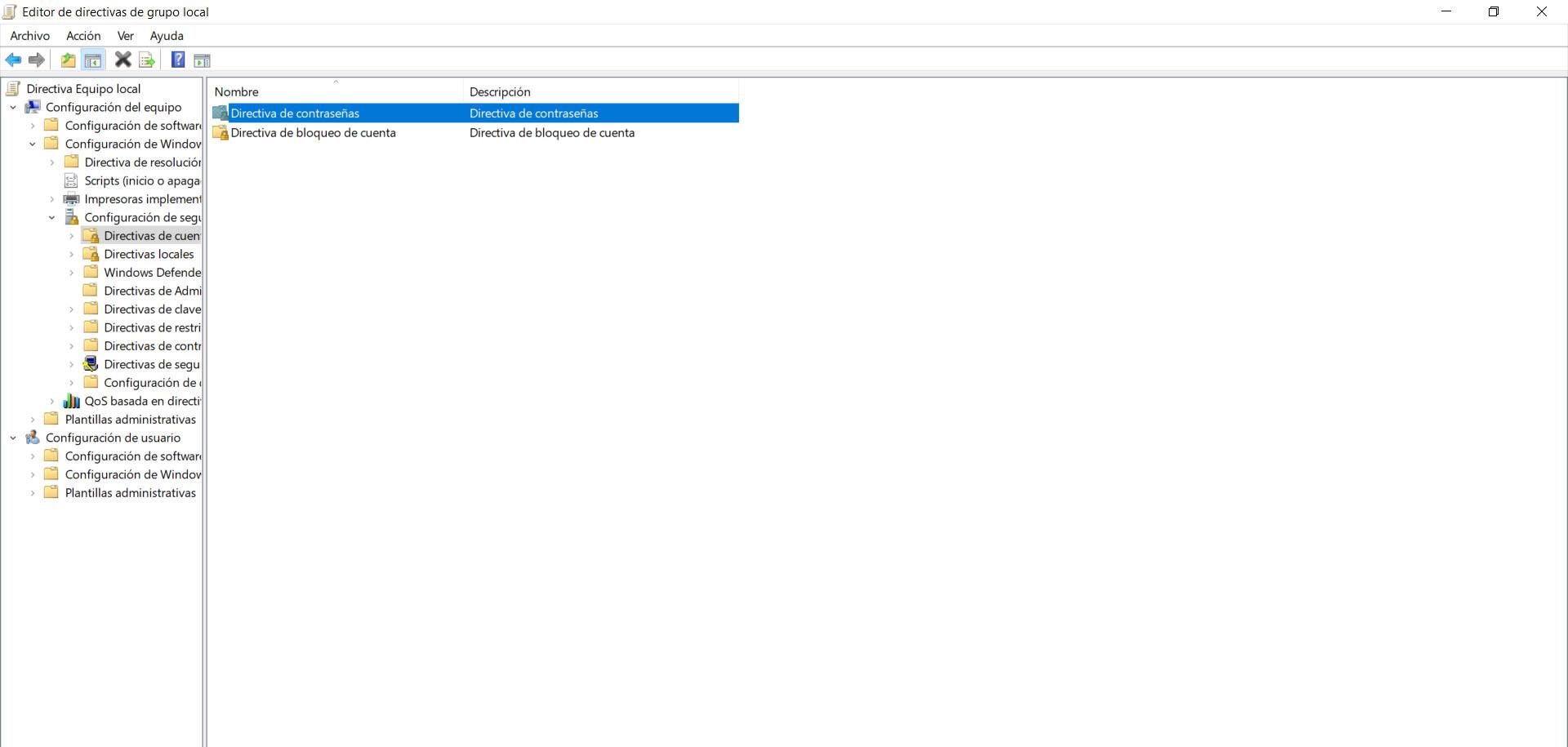

Как получить доступ к политике паролей

Прежде всего нам нужно перейти к редактор локальной групповой политики . Для этого просто нажмите комбинацию клавиш Windows + R и запустите gpedit.msc. Мы также можем щелкнуть правой кнопкой мыши кнопку «Пуск» и выбрать «Выполнить».

Когда мы находимся внутри, мы должны зайти в Конфигурация компьютера, Настройки Windows, Охранник Настройки и Политики учетной записи . Мы должны открыть эту папку, и появятся другие. Нас интересует политика паролей.

Появится меню со всеми возможными конфигурациями. По сути, это будут элементы, которые мы сможем включить и настроить в политике паролей Windows. Это основная часть всего этого, и мы увидим ее так, как показано на изображении ниже.

Включить требования и настройки

После объяснения того, как мы можем получить доступ к политике паролей Windows, мы поговорим о каждом из функции . Все они помогут сделать ключ, который, по нашему мнению, является максимально безопасным и отвечает всем требованиям, чтобы не допустить возможных злоумышленников.

Конечно, мы должны иметь в виду, что все эти требования, которые мы увидим и которые мы можем включить или нет, не будут применяться к паролям, которые мы уже создали. Поэтому, если мы хотим повысить безопасность, рекомендуется изменить пароль после правильной настройки.

Пароль должен соответствовать требованиям сложности

Прежде всего, мы должны активировать функцию «Пароль должен соответствовать требованиям сложности». По умолчанию он отключен. В основном это то, что позволит новому паролю, который мы создаем, или при изменении существующего пароля, соответствовать требованиям, таким как длина или использование прописных и строчных букв, цифр и других символов.

Эти последние параметры, о которых мы говорим, действительно усложнят ключ доступа. Мы не должны создавать тот, который состоит только из букв или даже букв и цифр; В идеале на нем также должен быть дополнительный символ, например «%», «&», «$»…

Если мы щелкнем и нажмем «Свойства», а затем перейдем к «Объяснение», мы увидим информацию, относящуюся к этой функции.

Включить историю паролей

Это интересно для обеспечения того, чтобы мы создавали уникальные пароли и чтобы они не повторялись. Допустим, некоторое время назад мы использовали пароль, и он по какой-то причине просочился. Мы создали другой, но когда мы изменили его снова, мы поставили тот же, который просочился давным-давно.

Требуя история паролей , Windows не позволит нам ввести ключ, который мы уже ввели ранее. По умолчанию он не сохраняет пароли, но мы можем указать для этого номер. Например «20» и запомните последние 20 ключей, которые мы поставили.

Минимальная длина пароля

Еще один очень важный фактор — это длина пароля . Просто добавив к паролю букву, цифру или дополнительный символ, мы сделаем его более безопасным. Следовательно, сумма, которую мы вложим, будет существенной.

Когда мы активируем требования к сложности, автоматически минимальная длина этого пароля становится равной 6. Мы не можем, например, создать пароль длиной всего 5 символов. В таком случае это будет сочтено небезопасным и нас не пустит.

Сейчас 6 все еще очень мало. В идеале должно быть не менее 10-12 символов . Мы можем настроить его таким образом и потребовать, чтобы у нас были более длинные пароли, и мы можем быть более безопасными.

Максимальная и минимальная действительность пароля

Мы также увидим, что появятся две опции, которые указывают максимальную и минимальную действительность ключа. По умолчанию первый случай отмечен как 42 дня, а второй — как 0 дней. Что это значит?

Назначение максимальная достоверность означает, что нам придется сменить пароль до этой даты. Например, если мы поставим 30 дней или оставим заранее определенные 42 дня, по прошествии этого времени Windows потребует от нас ввести другой пароль, и мы не будем всегда использовать один и тот же пароль.

В случае с минимальный срок действия , это означает, что это минимальное время, в течение которого созданный нами ключ будет действителен. Таким образом, мы избежим изменения пароля до этой даты. Однако в идеале оставить его равным 0 и позволить нам изменять его столько раз, сколько мы захотим, поскольку это не проблема.

Храните пароли с обратимым шифрованием

Если мы посмотрим на список функций, которые у нас есть в политике паролей, одна из них — хранить пароли с обратимое шифрование . Мы можем активировать его или нет, и это еще одна опция, которая может определять безопасность и быть более или менее защищенной.

В этом случае мы включаем или отключаем Windows для хранения паролей с обратимым шифрованием. Это обеспечит поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации.

Наш совет заключается в никогда не включайте эту опцию . Это в основном означает то же самое, что и хранение паролей в виде обычного текста. Он не идеален, и если он не нужен по какой-либо причине и нас не интересует, мы должны оставить его таким, каким он выглядит по умолчанию.

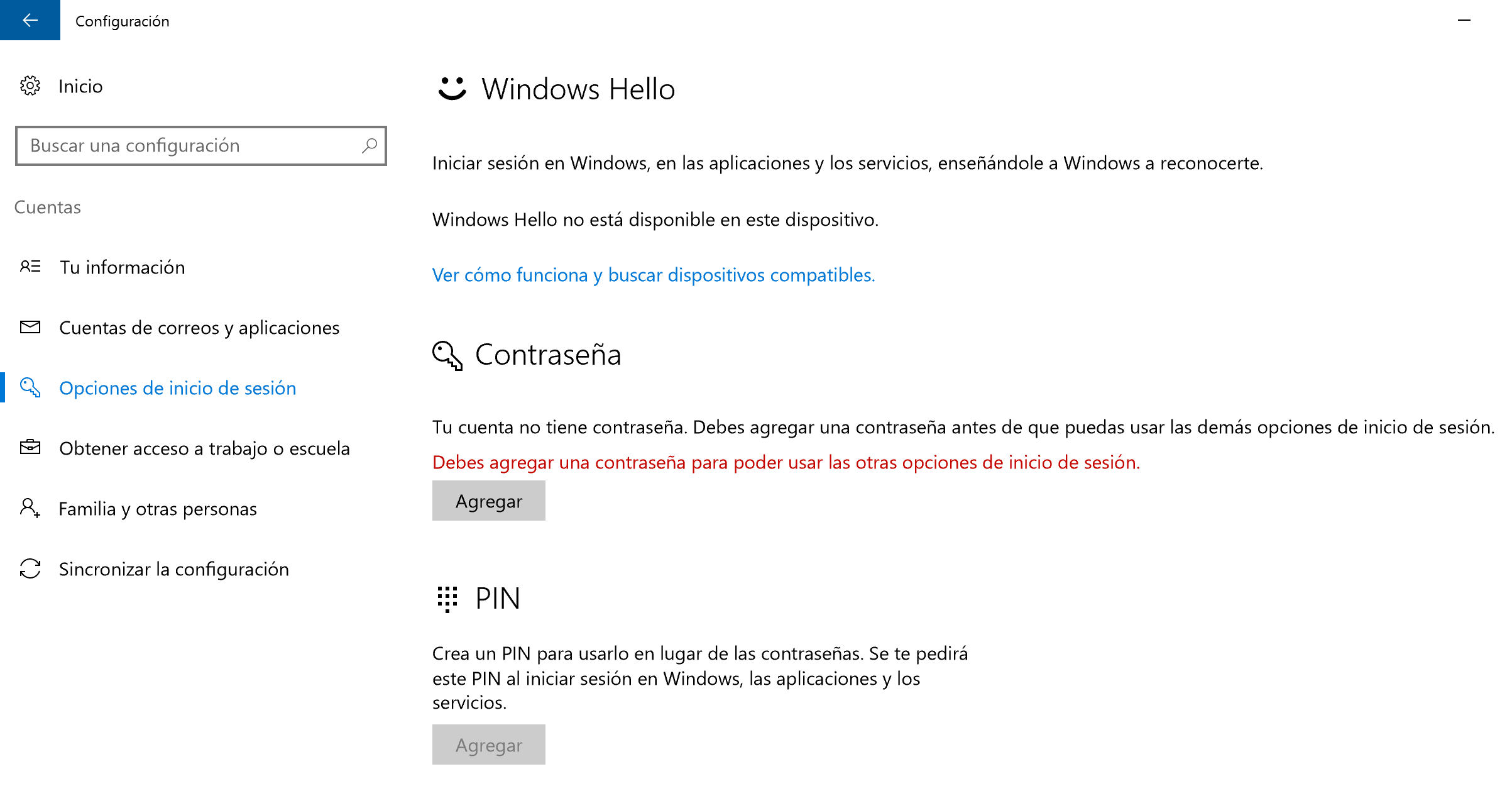

Как увидеть, как работает новая политика

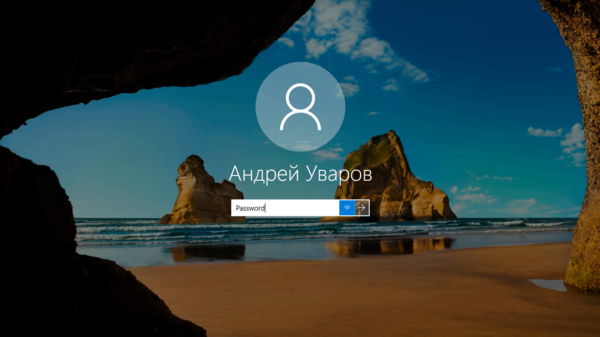

Мы объяснили, как включить политику паролей и для чего предназначен каждый из разделов, которые мы увидим в главном меню. Теперь остается только применить его на практике и убедиться, что он действительно работает и выполнит свою миссию, которая является не чем иным, как позволением нам иметь полностью безопасные пароли .

Что мы можем сделать? Ну нет ничего лучше чем создание пароля . Для этого мы должны зайти в «Пуск», «Настройки», зайти в «Учетные записи» и там нажать «Параметры входа». В «Пароль» даем «Добавить» и помещаем все, что не соответствует установленным нами требованиям. Например 12345.

Когда мы создали пароль и нажмем «Далее», он отправит нам сообщение о том, что введенный нами пароль не соответствует требованиям политики паролей. Это покажет нам, что он действительно был настроен правильно.

В конечном итоге так работает политика паролей Windows. Это интересная функция для максимальной безопасности ключей, которые мы создаем в системе. Еще один способ обезопаситься и избежать проблем.