Мастер SCW можно запустить из окна Диспетчера сервера (Server Manager), или выбрав одноименную ссылку в окне Администрирование (Administrative Tools) в панели управления.

SCW необходимо использовать сразу после установки всех ролей и компонентов, которые должны иметься на сервере. Если предполагаются приложения сторонних производителей, их также следует установить до запуска SCW.

Работа мастера разделена на несколько этапов. Первый этап – это выбор того, хотите ли вы создать новую политику безопасности, изменить или применить существующую политику или выполнить откат к первоначальным настройкам.

Для создания новой политики SCW должен проанализировать компьютер, определяя какие компоненты и роли тот поддерживает. При нажатии кнопки «Далее» мастер запрашивает, какой компьютер следует использовать как базовый вариант (прототип) для новой политики. Обычно стоит выбирать локальный компьютер, но можно использовать в качестве прототипа и удаленный компьютер.

После указания компьютера начинается фаза анализа. В ней SCW формирует список установленных ролей и компонентов и сопоставляет его с базой данных. База данных содержит информацию о том, какие службы используются каждой ролью и компонентом, какие сетевые порты им нужны и прочую важную информацию о настройке.

По завершении анализа можно нажать кнопку просмотра базы данных настроек, чтобы увидеть, что нашел SCW. Эти сведения открываются в SCW Viewer для чтения и предоставляют исчерпывающую информацию обо всех настройках сервера. Если вам действительно интересно, что находится на вашем сервере, можете посвятить побольше времени изучению этой информации.

После анализа переходим непосредственно к настройке. Нажимаем кнопку «Далее» и попадаем в первый из четырех разделов SCW — настройку служб на основе ролей. Обратите внимание, что имеющиеся в SCW роли не совсем совпадают с ролями в мастере добавления ролей. SCW предлагает некоторые роли, не включенные в мастер добавления ролей.

По умолчанию показываются установленные роли, то есть роли, которые сервер потенциально способен поддерживать без установки дополнительных компонентов. Выбранные роли – это роли, которые он поддерживает в настоящий момент. Также можно выбрать показ всех ролей, для чего просто укажите «Все роли» в раскрывающемся списке. Это может понадобится при необходимости создать политику на сервере, на котором еще не установлены все необходимые роли. В любом случае, нам надо отметить только те роли, которые будет исполнять данный сервер (в нашем случае это сервер удаленного доступа).

Далее следует диалог выбора клиентских возможностей. Любой сервер является еще и клиентом, например обращается с запросами к DNS-серверу, получает обновления с сервера WSUS и т.д., и все это нужно учесть.

В следующем окне выбираем параметры управления сервером. Выбор включает оснастки, необходимые для управления выбранными ролями сервера. Кроме того, здесь можно разрешить удаленное управление сервером с помощью средств администрирования (напр. Server Manager).

Службы, найденные SCW на компьютере и отсутствующие в базе данных, показываются на странице дополнительных служб. Поскольку все встроенные службы должны быть описаны в базе, этот диалог обычно возникает, если установлены какие-либо службы от сторонних производителей.

Затем мастер прелагает выбрать, что делать со службами, которые на данный момент не определены. Этот вариант предназначен для случаев, когда создаваемую политику предполагается применить к другому компьютеру, который содержит иной набор служб, чем тот, на котором создается политика. По умолчанию предлагается оставить их в покое. Второй вариант – отключить их, это более безопасно, но может вызвать сбои в работе сервера.

Завершая работу с разделом настройки ролей, подытожим сделанное. Как мы видим, SCW отключает все службы, которые не нужны для выполнения сервером своих задач, тем самым уменьшая область, доступную для атак.

Следующий этап SCW — настройка правил сетевой безопасности. После первоначальной страницы приветствия появляется диалог правил сетевой безопасности. Здесь нам предлагается список всех правил брандмауэра, основанных на поддержке ролей, выбранных в предыдущих разделах.

Можно не производить настроек в разделе работы с сетью, тогда SCW создаст правила брандмауэра, блокирующие сетевые интерфейсы так, что будут доступны только выбранные роли и компоненты. А можно усилить безопасность сервера, дополнительно настроив предложенные правила. Для этого выбираем правило и нажимаем кнопку «Изменить». Здесь можно затребовать проверку подлинности IPsec, включить шифрование, а на вкладке «Область» можно ограничить подключение только с определенных IP-адресов.

Следующий, третий раздел — параметры реестра. В нем мы вносим изменения в настройки реестра, отвечающие за связь с другими компьютерами — протоколы, типы аутентификации и т.п. Это может потребоваться для блокировки обмена данными с определенным типом клиентов, например работающих под управлением более ранних версийWindows. Также, при наличии свободных мощностей процессора можно включить подписывание трафика, передаваемого по протоколу SMB.

Подписывание SMB осуществляет проверку подлинности, помещая цифровую подпись в каждый блок сообщений SMB. Затем цифровая подпись проверяется как клиентом, так и сервером. За преимущества подписывания SMB приходится расплачиваться быстродействием. Несмотря на то, что работа протокола не требует затрат сетевого трафика, процессору требуются дополнительные циклы для подписывания.

Затем следует выбор метода проверки подлинности (аутентификации) при подключении к удаленным компьютерам. Если сервер является членом домена, то однозначно выбираем доменные учетные записи, если нет — то локальные.

Если выбрана доменная аутентификация, то здесь можем ограничить общение нашего сервера с системами не ниже Windows NT 4.0 SP6A (если такие еще остались). А если клиенты должны синхронизировать свои системы именно с этим сервером, мы также можем выбрать эту опцию здесь, хотя по умолчанию большинство систем синхронизируют системное время с контроллером домена Active Directory.

И в завершение смотрим изменения в реестре.

Последний раздел — настройка политик аудита. В зависимости от требуемого уровня безопасности можно не включать аудит вообще, включить только аудит успешных действий или аудит всех действий на сервере. Имейте ввиду, что аудит требует немало системных ресурсов, да и на чтение журналов безопасности прийдется потратить немало времени, так что стоит хорошенько подумать.

Затем смотрим изменения, внесенные в политику аудита. Обратите внимание на то, что опция, включающая шаблон безопасности SCWaudit.inf по умолчанию включена. Этот шаблон служит для упрощения аудита доступа к файловой системе. Будьте осторожны — когда шаблон SCWaudit.inf применен, его нельзя удалить с помощью функции отката вSCW.

На этом этапы настройки завершены. Остается только сохранить созданную политику. Для этого нужно указать место для сохранения файла политики и добавить ее описание. Также можно просмотреть политику или подключить дополнительные шаблоны безопасности.

В завершение мастер предлагает нам выбрать, применить сразу созданную политику или отложить решение этого вопроса. Отмечаем нужный вариант, жмем кнопку «Далее», затем «Готово». На этом работа мастера завершена.

Также следует упомянуть об утилите командной строки scwcmd.exe, при помощи которой можно производить некоторые действия с созданными политиками:

- scwcmd view /x:<Policyfile.xml> — просмотр созданной политики;

- scwcmd configure /p:<Policyfile.xml> — применение созданной политики;

- scwcmd rollback — откат последней примененной политики;

- scwcmd transform /p:<Policyfile.xml> /g:<GPODisplayName> — преобразование политики в объект групповой политики (GPO).

Полный набор возможностей утилиты можно посмотреть командой scwcmd /?

Вопрос безопасности сервера был и будет актуальным. Рассмотрим базовые правила обеспечения безопасности серверов под управлением ОС семейства Window Server.

Регулярно устанавливать обновления операционной системы и установленного программного обеспечения.

В быту существует мнение, что Windows не нуждается в обновлениях и их вообще лучше отключить, якобы “чтобы система не тормозила”. Это одна из самых главных ошибок. Обновления важно устанавливать своевременно, особенно критические. Упрощает эту задачу специальная утилита, с которой можно ознакомиться на официальном сайте Центра обновления Windows.

Также важно поддерживать в актуальном состоянии установленное сопутствующее программное обеспечение, в том числе СУБД, различные фреймворки и прочее.

Использовать ПО из проверенных источников.

Рекомендуем перед загрузкой установочного пакета программного обеспечения, в том числе и Open Source, убедиться в надежности источника. Нередко бывает так, что визуально похожий на официальный сайт ресурс, распространяет уже скомпрометированое ПО. В пакет установки может быть добавлен файл с вредоносным кодом.

Грамотно настроить межсетевой экран.

Важно понимать, что сервер доступен из сети Интернет. По этой причине, ОС должна быть защищена любым устройством выполняющим функции файрволла. Если подобных устройств нет, то Брандмауэр Windows будет последней надеждой на защиту от несанкционированных подключений к серверу.

Чем меньше TCP/UDP портов доступно извне, тем меньше шансов провести атаку на сервер. В этом вопросе важно разобраться что блокировать. Если речь идет о web-сервере, то доступными необходимо оставить 80 и 443 TCP-порты (эти порты служба слушает по умолчанию).

Это были публичные порты, но не стоит забывать, что существуют порты, доступ к которым должен предоставляться по принципу “белого” списка, т.е. только определенному кругу лиц. Пример портов:

- 3389 — RDP (Remote Desktop Protocol);

- 135-139 — NetBIOS;

- 445 — Samba (общий доступ к файлам и папкам);

- 5000 — 5050 — FTP в пассивном режиме;

- 1433 — 1434 — порты SQL;

- 3306 — стандартный порт MySQL;

- 53 — DNS

Создать правило не сложно. Открываем Пуск → Панель управления → Система и безопасность → Администрирование → Брандмауэр Windows в режиме повышенной безопасности.

В окне программы кликаем правой кнопкой мыши по “Правила для входящих подключений”. В открывшемся контекстном меню выбираем “Создать правило...”.

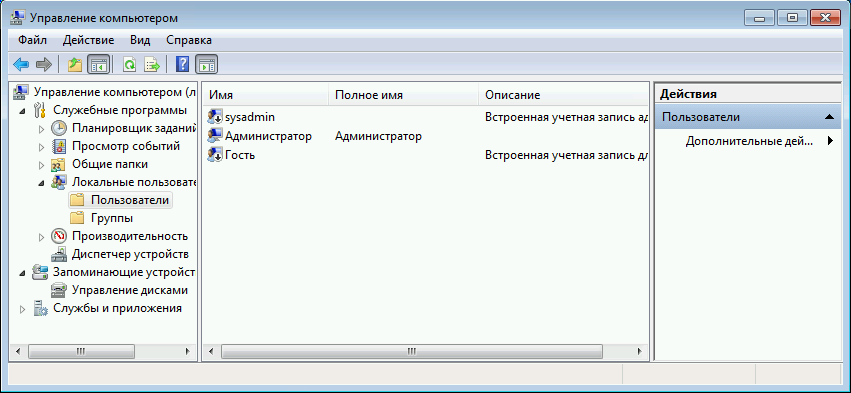

Переименовать учетную запись администратора.

Использовать несколько аккаунтов администратора.

Если администрированием сервера занимается несколько специалистов, следует создать индивидуальную учетную запись для каждого. Подобная мера позволит выследить виновника в произошедшем.

Использовать учетную запись пользователя с ограниченными правами.

Для выполнения повседневных задач не всегда требуется использовать учетную запись с правами администратора. Рекомендуем создать учетную запись с ограниченными правами. В случае если учетная запись будет скомпрометирована, злоумышленнику придется постараться чтобы получить права администратора. Также, подобная мера может помочь спасти сервер от собственных действий.

В случае несанкционированного доступа под учетной записью администратора, злоумышленник получит полный доступ к системе.

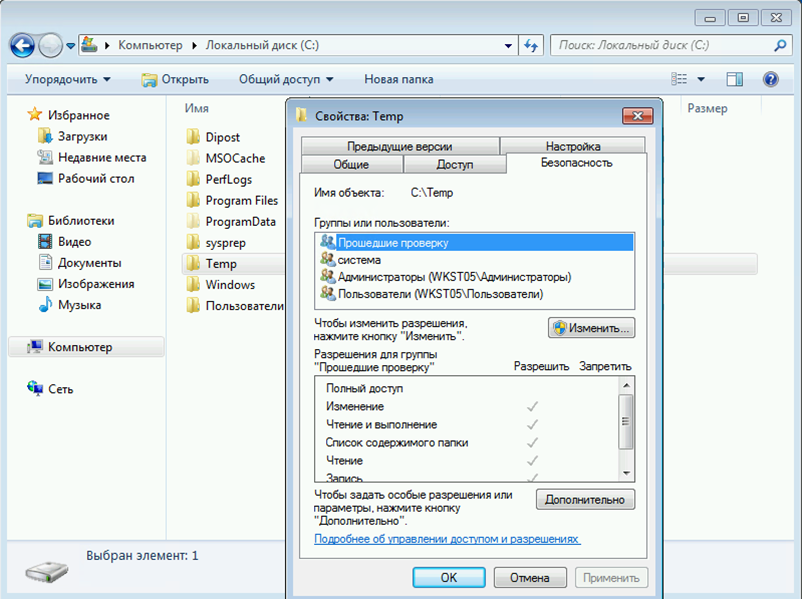

Ограничить общий доступ к файлам и папкам, включить защиту паролем.

Мы настоятельно не рекомендуем предоставлять подключение к общим каталогам анонимным пользователям и пользователям без пароля. Даже если файлы, хранящиеся в папках, не представляют никакой ценности, ничто не мешает злоумышленнику подменить файл на файл с вредоносным содержимым. Последствия такой подмены могут быть самыми разными.

Кроме использования парольной защиты, рекомендуем ограничить разных пользователей в уровне доступа как к файлам, так и папкам (чтение, запись, изменение).

Включить запрос пароля для входа в систему при выходе из режима ожидания, а также отключение сессий при бездействии.

При использовании физического сервера (не удаленного и не виртуального), рекомендуется включить запрос пароля пользователя при выходе из режима ожидания. Данный параметр настраивается в панели управления: Панель управления → Все элементы панели управления → Электропитание.

Также важно установить лимиты бездействия пользователя, а “по возвращении” запросить пароль. Это исключит возможность входа другого лица от имени пользователя, в случае если тот отлучился или забыл закрыть RDP-сессию. Чтобы настроить этот пункт, следует воспользоваться настройкой локальных политик secpol.msc.

Использовать Мастер настройки безопасности.

Мастер настройки безопасности (SCW – Security Configuration Wizard) позволяет создавать XML-файлы политик безопасности, которые впоследствии, можно перенести на другие серверы. Эти политики включают в себя не только правила использования сервисов, но и общие параметры системы и правила Firewall.

Корректно настроить политики безопасности.

Кроме первоначальной настройки групповых политик Active Directory, периодически следует проводить их ревизию и повторную настройку. Это один из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, можно воспользоваться не только встроенной в Windows Server утилитой «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager).

Использовать локальные политики безопасности.

Кроме использования групповых политик безопасности Active Directory следует использовать и локальные политики, которые затрагивают права как удаленных пользователей, так и локальные аккаунты.

Для управления локальными политиками вы можете использовать соответствующую оснастку «Локальная политика безопасности», вызываемую командой secpol.msc из Пуск -> Выполнить (клавиша Windows + R).

Защитить службу удаленных рабочих столов (RDP).

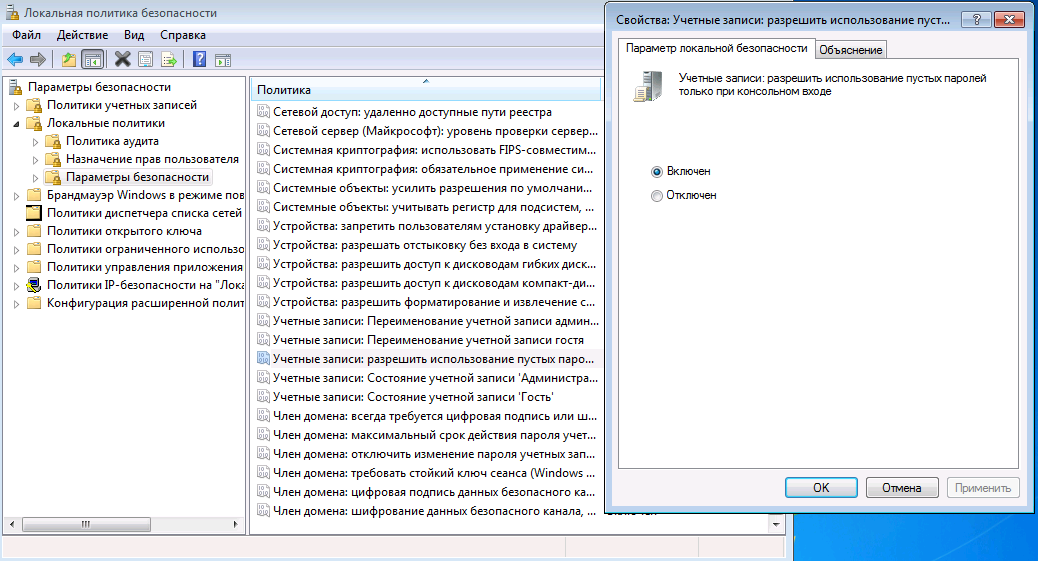

1. Блокировать RDP-подключения для пользователей с пустым паролем.

Наличие пользователей без паролей недопустимо, но если этого миновать не удается, то можно хотя бы запретить подключение к RDP. Для этого открываем Пуск → Средства администрирования.

В открывшемся каталоге, запускаем Локальная политика безопасности.

В окне локальный политик безопасности, слева, выбираем Локальные политики → Параметры безопасности. В основной части окна, находим “Учетные записи: Разрешить использование пустых паролей только при консольном входе”.

Выбираем этот пункт двойным кликом и переводим переключатель в положение “Отключен”. Нажимаем кнопку “OK”.

2. Поменять стандартный TCP-порт RDP.

Замена номеров TCP-портов стандартных сервисов на другие значения, вполне может повысить безопасность сервера, главное не забыть новый номер порта.

Для замены порта:

1. открываем редактор Реестра Windows — Windows + R

2. На всякий случай, создаем резервную копию реестра (Файл → Экспорт)

3. Разворачиваем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp и, в правой доле окна, находим параметр PortNumber.

4. Открываем параметр двойным кликом мыши. В открывшемся окне выбираем Систему исчисления: Десятичная, указываем новое значение порта, нажимаем кнопку “OK” и закрываем окно редактора реестра.

5. Чтобы была возможность подключиться к серверу, создаем соответствующее правило для Брандмауэра Windows. Кликаем правой кнопкой мыши по “Правила для входящих подключений”, в контекстном меню выбираем “Создать правило”.

В окне “Мастера”, выбираем “Для порта”

Затем выбираем “Протокол TCP”, “Определенные локальные порты” и указываем новый номер порта.

Следующим шагом выбираем “Разрешить подключение”

Настраиваем для каких сетей будет действовать правило, нужное отмечаем галками.

На итоговом шаге, указываем название правила и описание к нему.

6. Перезагружаем сервер чтобы применить изменения.

7. Для подключения к удаленному рабочему столу теперь используем IP-адрес или доменное имя, а через двоеточие указываем порт.

Настроить шлюз службы терминалов.

Служба “Шлюз TS (служб удаленных рабочих столов)” позволяет обезопасить подключение к удаленному рабочему столу путем использования протокола HTTPS(SSL), тем самым избавляя системного администратора от необходимости настройки VPN. Инструмент способен комплексно контролировать доступ к машинам, а также устанавливать правила авторизации и требования к удаленным пользователям, например:

- Пользователи или группы пользователей, которым разрешено подключаться к внутренним сетевым ресурсам;

- Сетевые ресурсы, к которым могут подключаться пользователи;

- Должны ли клиентские компьютеры иметь членство в Active Directory;

- Необходимо ли клиентам использовать проверку подлинности на основе смарт-карт или пароля, или они могут использовать один из вышеперечисленных способов аутентификации.

Логика работы работы шлюза удаленных рабочих столов требует использования отдельной машины. Однако, не запрещает использовать самостоятельную виртуальную машину.

Установим службу шлюза TS.

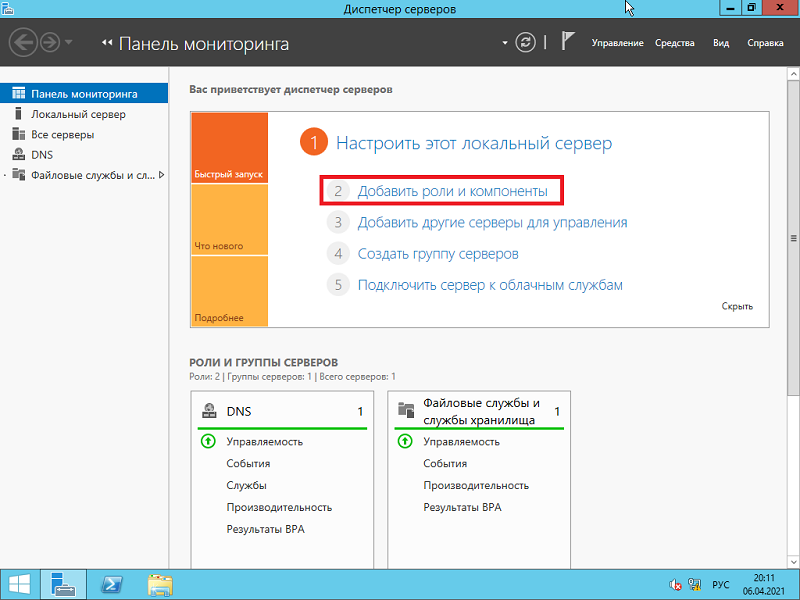

1. Открываем Диспетчер серверов.

2. Выбираем “Добавить роли и компоненты”

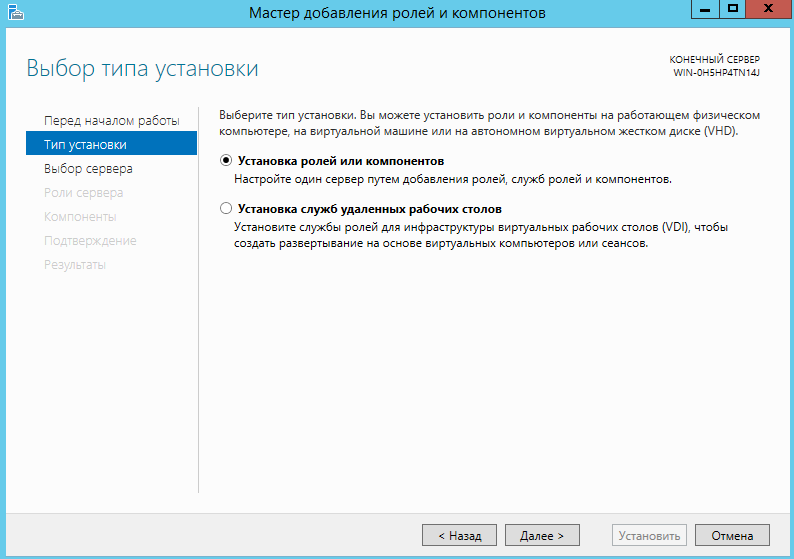

3. На этапе “Тип установки”, выбираем “Установка ролей и компонентов«.

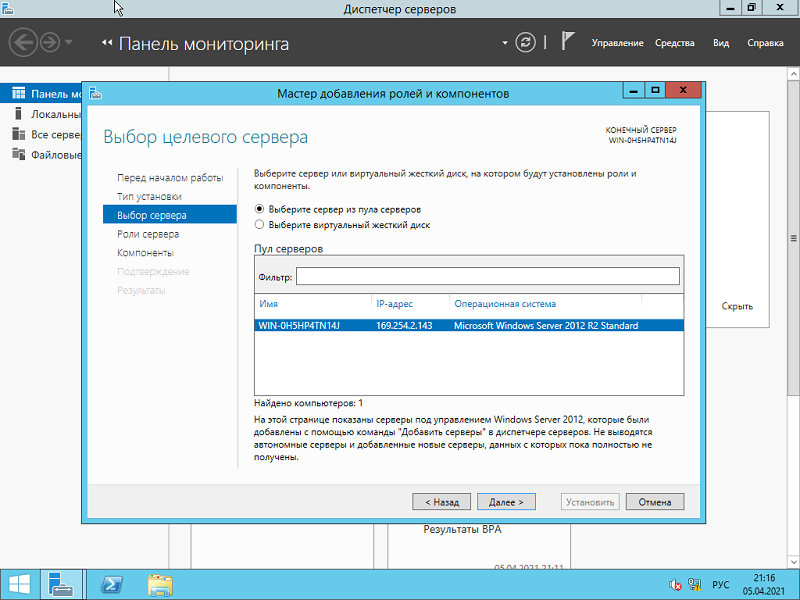

4. Следующим шагом выбираем текущий сервер.

5. Роль сервера — Служба удаленных рабочих столов.

6. Переходим к службе ролей. Выбираем “Шлюз удаленных рабочих столов”.

7. Переходим к этапу подтверждения, нажимаем кнопку “Установить”.

Устанавливаем SSL-сертификат.

После установки роли, в окне Диспетчера серверов, выбираем Средства → Remote Desktop Services → Диспетчер шлюза удаленных столов.

В открывшемся окне, в левой его части, нажимаем по значку сервера. В основной части окна, выбираем “Просмотр и изменение свойств сертификата”.

В открывшемся окне “Свойства” переходим на вкладку “Сертификат SSL”. Выбираем пункт “Создать самозаверяющий сертификат”, нажимаем кнопку “Создать и импортировать сертификат”.

Если у вас есть созданный ранее сертификат, можно воспользоваться одним из пунктов ниже, в зависимости от того, кем он был выдан.

В новом окне следует проверить параметры. Если все верно — нажимаем “OK”.

Новым окном система оповестит об успешном создании сертификата и выдаст путь до файла.

Переходим к окну свойств сервера. Нажимаем “Применить”.

Остается только настроить групповые политики.

В окне “Диспетчер шлюза удаленных рабочих столов”, в левой колонке, раскрываем ветку сервера, выбираем “Политики”, затем “Политики авторизации подключений”. В правой колонке того же окна, выбираем “Создать новую политику” → “Мастер”.

В новом окне выбираем ”Создать только политику авторизации подключений к удаленным рабочим столам”, нажимаем “Далее”.

Указываем желаемое имя для политики. Мы рекомендуем указывать имя латиницей.

Следующим шагом будет выбор удобного метода аутентификации — пароль или смарт-карта. Оставляем отмеченным только “Пароль”. Нажимаем кнопку “Добавить группу…”

В окне выбора групп кликаем по кнопке “Дополнительно”.

Размер окна изменится. Кликаем по кнопке “Поиск”. В найденных результатах выбираем “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем этапе выбираем пункт “Включить перенаправление устройств для всех клиентских устройств” и нажимаем “Далее”.

Настраиваем таймауты сессий. И действия по их истечении. Рекомендуем отключать сеанс, чтобы фоновые пользовательские процессы не отнимали процессорное время. Нажимаем “Далее”.

На крайнем этапе просматриваем сводку, нажимаем “Готово”.

На подтверждение создания политики нажимаем “Закрыть”.

Настроим политику авторизации ресурсов.

Процесс выполняется подобно предыдущему.

В окне диспетчера шлюза удаленных рабочих столов, раскрываем ветку Политики → Политики авторизации подключений. В правой части окна выбираем “Создать новую политику” → “Мастер”.

В открывшемся окне выбираем “Создать только политику авторизации ресурсов удаленных рабочих столов”, нажимаем кнопку “Далее”.

Первым шагом указываем желаемое имя для политики авторизации. Настоятельно рекомендуем указывать имя латиницей. Нажимаем кнопку “Далее”.

В окне выбора групп кликаем по кнопке “Дополнительно”.

Окно изменит размеры. Нажимаем кнопку “Поиск”. В результатах поиска находим “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

На следующем шаге разрешаем подключение пользователей к любому сетевому ресурсу. Для этого выбираем соответствующий параметр и нажимаем кнопку “Далее”.

Настраиваем разрешенные порты. сли порт RDP-сервера не был изменен, то оставляем 3389. Нажимаем “Далее”.

Финальным этапом проверяем настройки и нажимаем кнопку “Готово”.

В обновленном окне нажимаем “Закрыть”.

Изолировать серверные роли. Отключить неиспользуемые сервисы.

На этапе предварительного планирования сетевой архитектуры, одной из основных задач является планирование рисков в случае выхода из строя какого-либо элемента сети. Причин этому может быть много — от выхода из строя оборудования, до “взлома” извне. Чем большее количество ролей возложено на сервер, тем тяжелее будут последствия при отказе сервера. Для минимизации рисков и ущерба следует, по возможности, разграничить роли серверов еще на этапе проектирования. Отключение сервисов и ролей сервера, в которых необходимости, также положительно скажется на его работе.

Идеальный случай — один сервер выполняет одну конкретную функцию, например Контроллер домена или файловый сервер, или сервер терминалов. На практике, подобное разделение ролей труднодостижимо.

С изоляцией ролей вполне могут справиться и виртуальные серверы. Современные технологии виртуализации предлагают высокий уровень производительности и стабильности, при том, что не администратор, не пользователь не испытывают каких-либо ограничений. Грамотно подобранная аппаратная и настроенная программная части могут являться полноценной заменой целому парку техники.

Обзор Windows Nano Server.

Дальнейшим развитием Windows Server Core стал Nano Server. Данная версия дистрибутива исключает использование графического интерфейса пользователя. Всё управление сосредоточено на WMI — инструментарий управления Windows, а также Windows PowerShell. Данный дистрибутив Windows-сервер имеет на 92% меньше критических рекомендаций безопасности. Nano Server доступен только для клиентов Microsoft Software Assurance и на платформах облачных вычислений, например, Microsoft Azure и Amazon Web Services. Начиная со сборки Windows Server 1709, Nano Server можно устанавливать только внутри хоста контейнера .

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

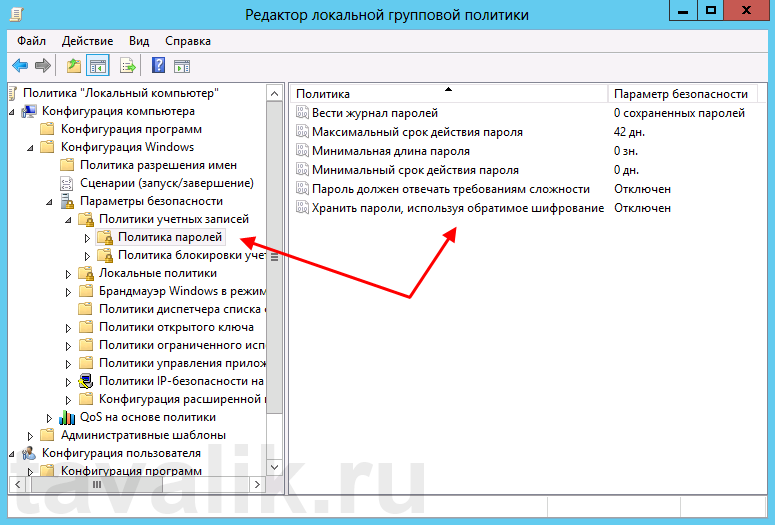

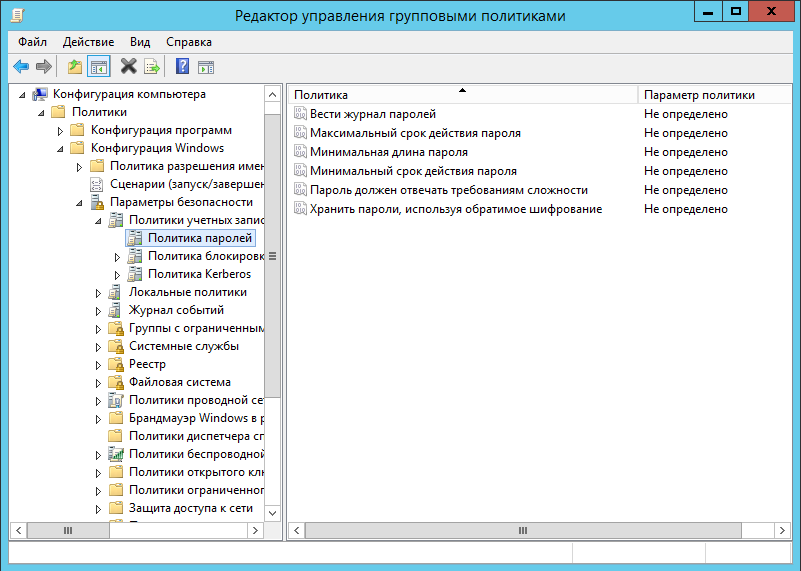

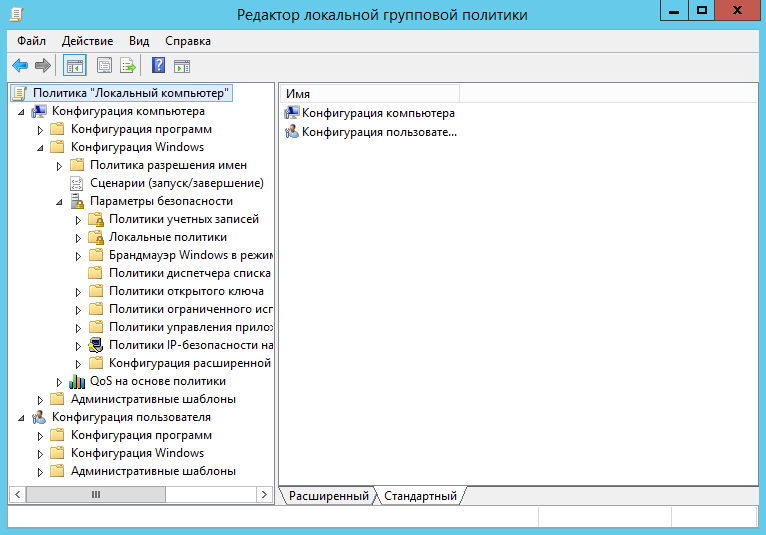

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

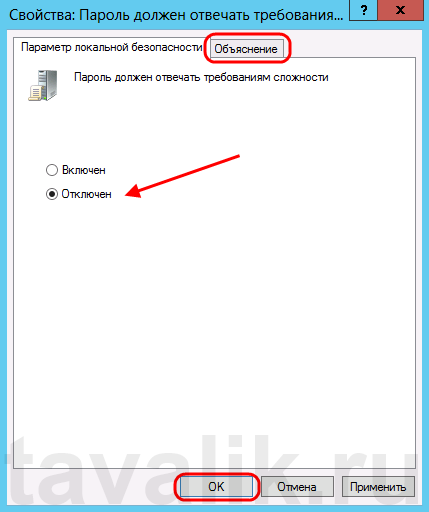

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

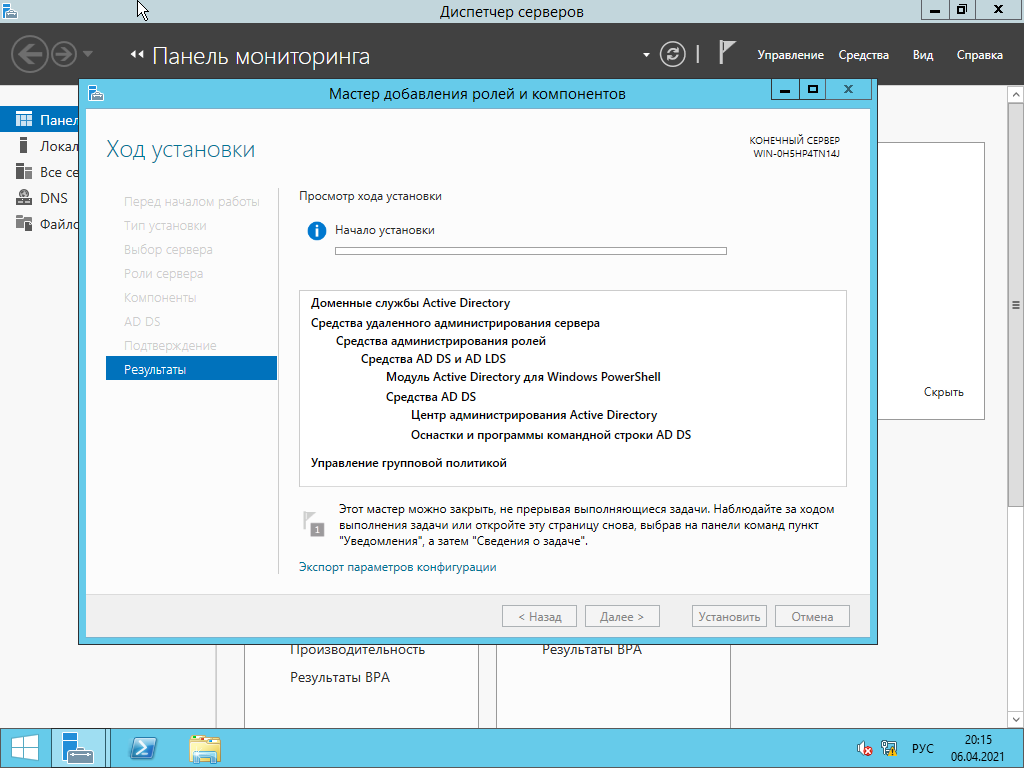

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

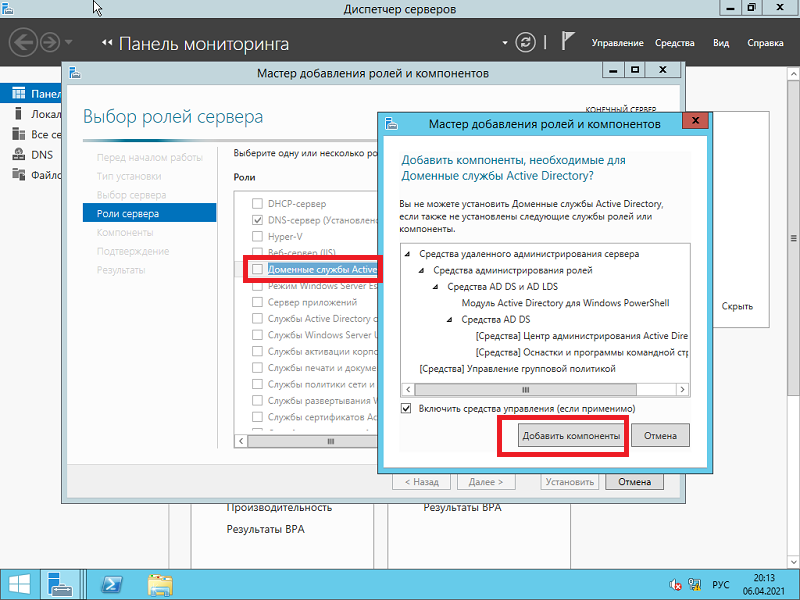

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

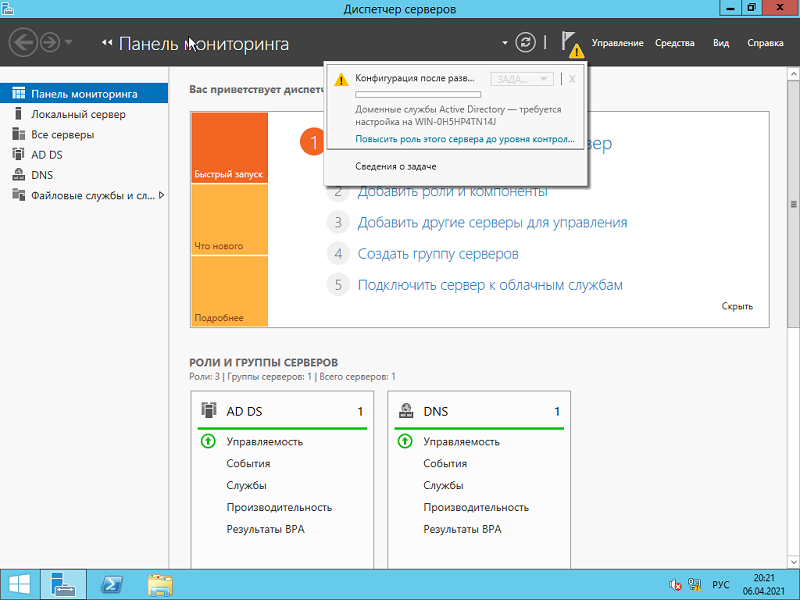

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

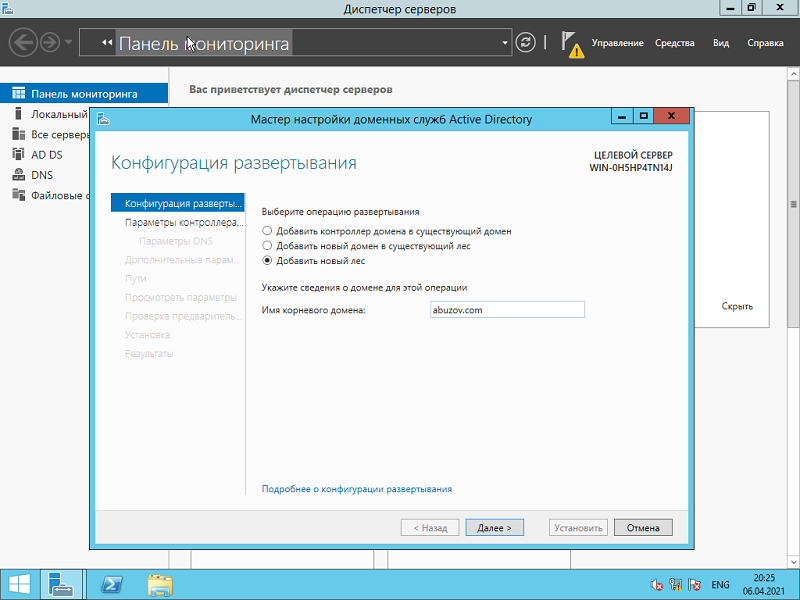

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

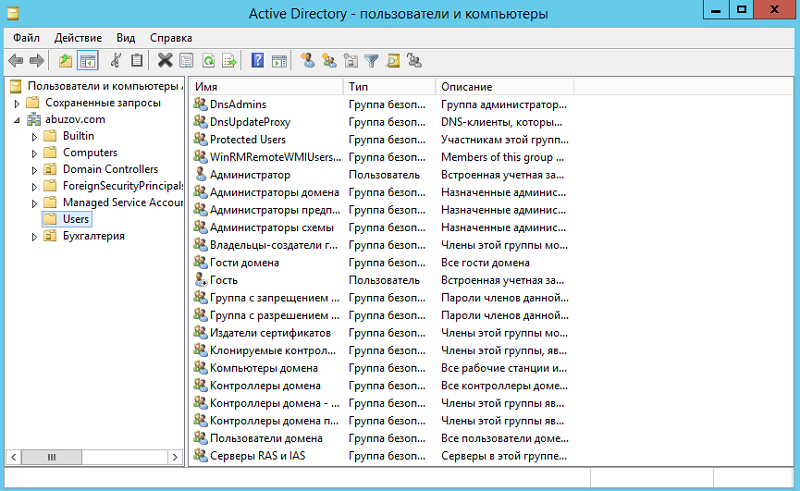

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

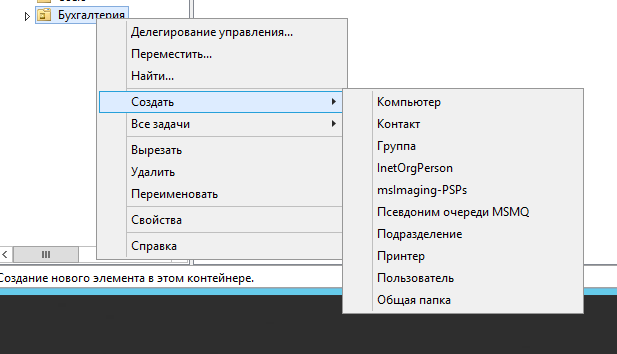

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

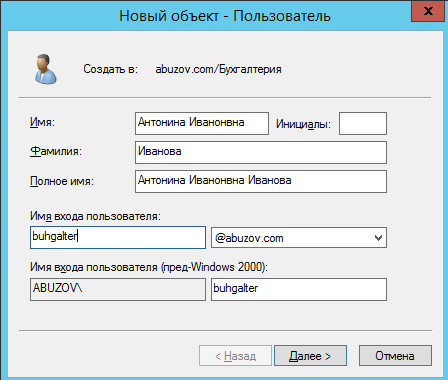

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

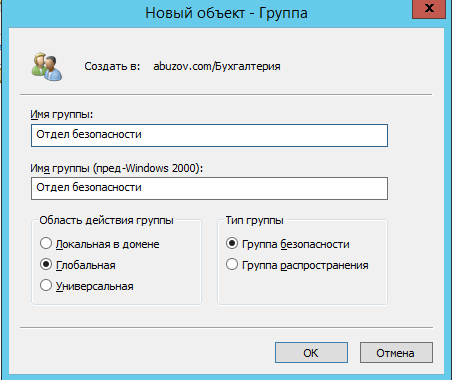

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

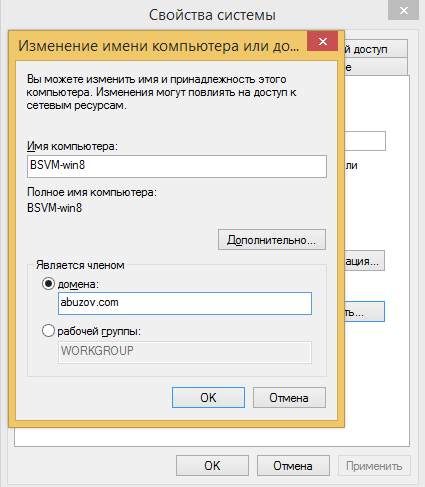

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

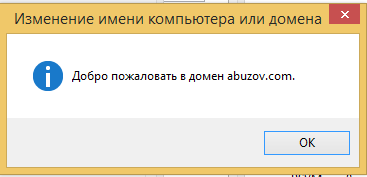

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

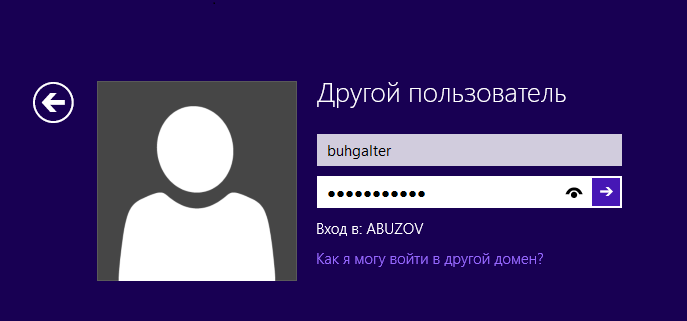

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

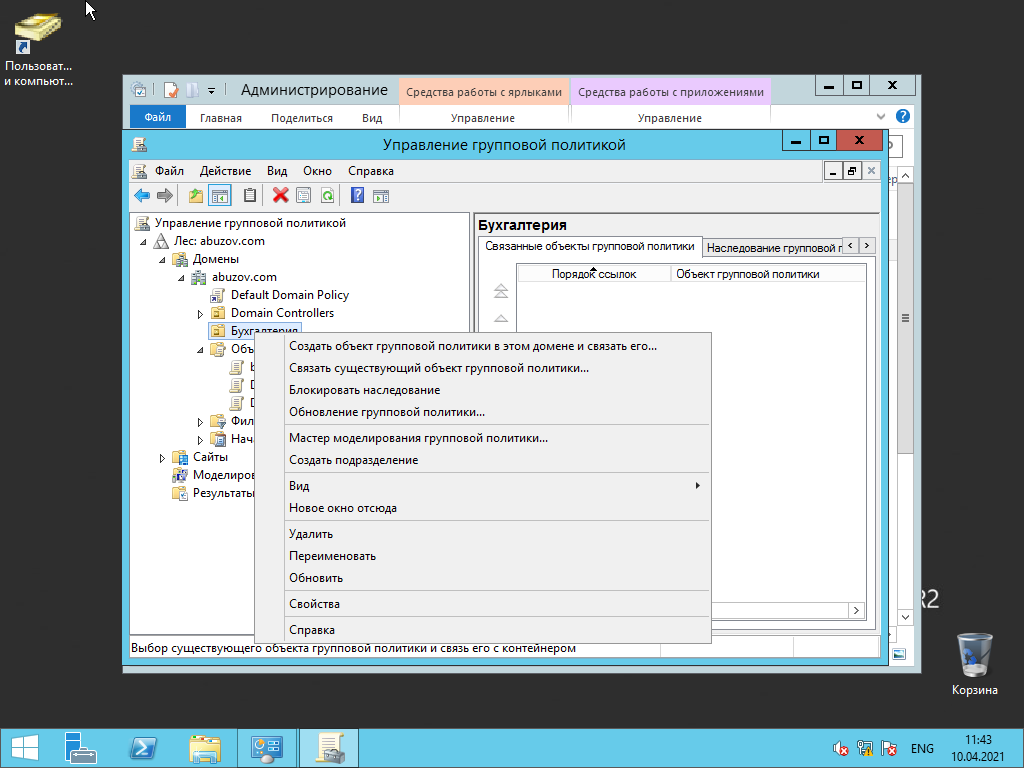

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

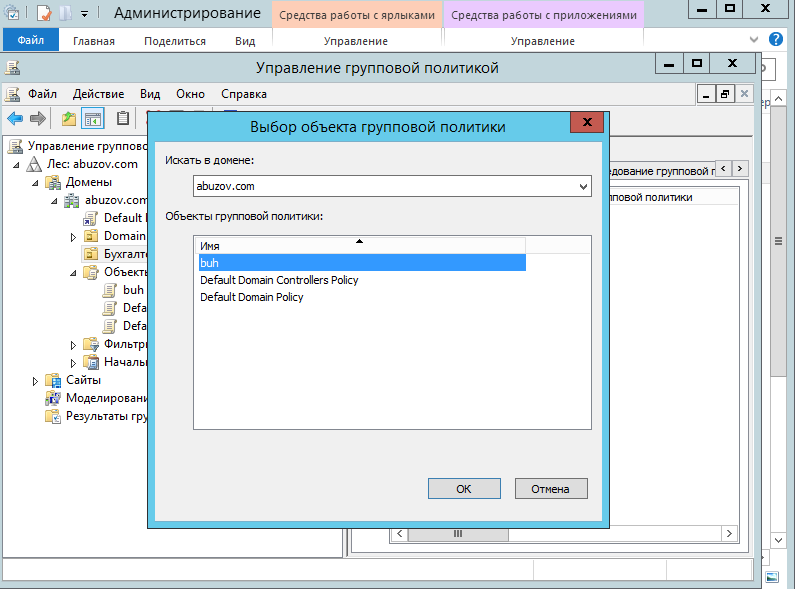

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

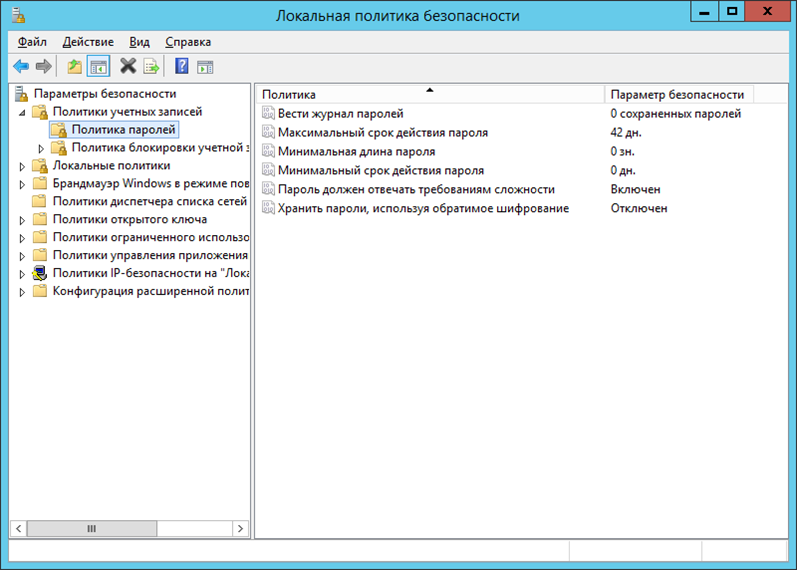

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

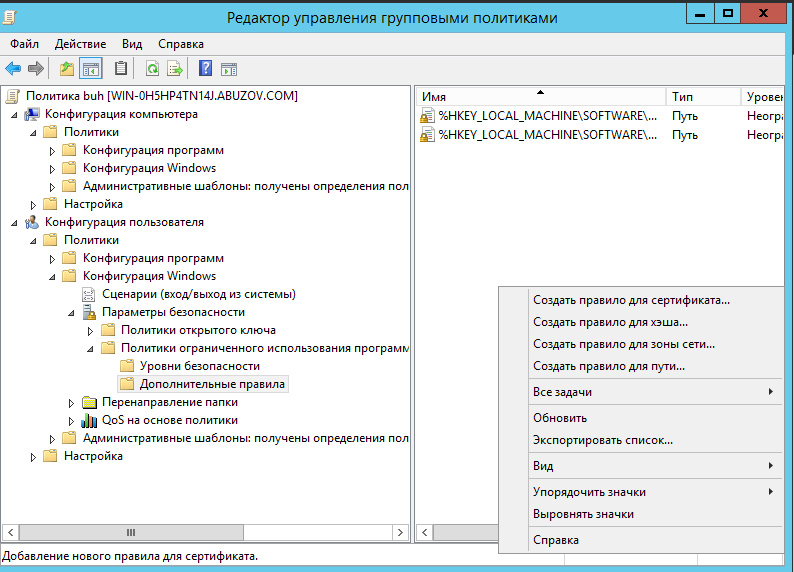

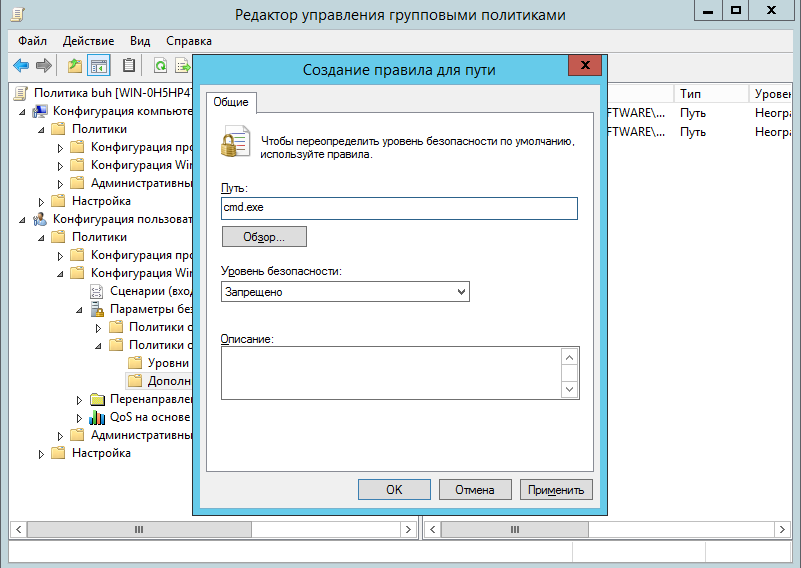

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

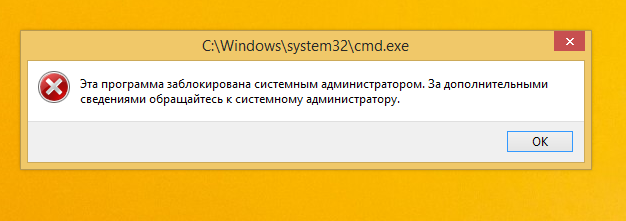

При попытке запустить командную строку на клиентской машине вы получите сообщение.

Защита информации на уровне операционных систем Windows Server 2012

Защита информации на уровне операционных систем

Требования к защите информации

Обеспечение защиты средств вычислительной техники (СВТ) и

автоматизированных систем (АС) осуществляется системой разграничения

доступа субъектов и объектов доступа, а также обеспечивающими средствами

для этой системы.

Концепция защиты средств вычислительной техники и автоматизированных систем

от несанкционированного доступа к информации утверждена решением

Государственной технической комиссии при Президенте Российской Федерации от

30 марта 1992 г.

Способы реализации системы разграничения доступа (СРД) зависят от

конкретных особенностей СВТ и АС. Возможно применение следующих способов

защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

В случае использования средств защиты от НСД в государственных информационных системах (ГИС) они должны

быть сертифицированы минимум по 6-ому классу. Средства вычислительной техники при этом должны быть

сертифицированы не менее чем по 5-ому классу.

Кроме того, в ГИС первого и второго классов защищенности

средства защиты от НСД должны быть сертифицированы не ниже чем по 4 уровню

контроля отсутствия недекларированных возможностей.

В информационных системах персональных данных (ИСПДн):

- в ИСПДн 1 уровня защищенности — средства защиты от НСД не ниже 4 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 2 уровня защищенности — средства защиты от НСД не ниже 5 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 3 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 4 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 6 класса.

В ИСПДн первого и второго уровня защищенности должны использоваться

средства защиты информации, также сертифицированные не ниже чем

по 4 уровню

контроля отсутствия недокументированных возможностей (НДВ).

Данные о сертификации средств защиты находится в Государственном реестре

сертифицированных средств защиты информации, администрируемом ФСТЭК России.

В частности, для продукции компании Microsoft имеем:

| № сертификата | Дата внесения в реестр | Срок действия сертификата |

Предназначение средства (область применения), краткая характеристика параметров / (оценка возможности использования в ИСПДн) |

| 1929/1 | 14.05.2010 | 14.05.2019 |

Microsoft Windows Server 2008 Enterprise Edition (SP2)– по 5 классу СВТ (может использоваться в 1Г и может использоваться для защиты информации в ИСПДн до 3 класса включительно) |

| 4006 | 29.08.2018 | 29.08.2023 | MS Windows Server 2016 — по 5 классу защищенности для СВТ |

| 4369 | 10.02.2021 | 10.02.2026 | ОС Microsoft Windows 10 в редакции Корпоративная — требования доверия (6), Требования к ОС, Профиль защиты ОС (А шестого класса защиты. ИТ.ОС.А6.ПЗ) |

Классы защищенности СВТ от НСД

ФСТЭК России устанавливает семь классов защищенности СВТ от НСД к

информации. Самый низкий класс — седьмой, самый высокий — первый. Классы

подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Требования безопасности информации к операционным системам

Требования безопасности информации к операционным системам утверждены

приказом ФСТЭК России от 19 августа 2016 г. №119, вступили в силу с 1 июня

2017 г. Устанавливают 3 типа (А, Б, В)

и 6 классов защиты ОС:

- Тип А – ОС общего назначения,

- Тип Б – встраиваемая ОС,

- Тип В – ОС реального времени.

6 класс – самый низкий, 1 класс – самый высокий

Операционные системы 6 класса защиты применяются

в ГИС 3 и 4 классов

защищенности, в АСУТП 3 класса защищенности, в ИСПДн при необходимости

обеспечения 3 и

4 уровней защищенности персональных данных

Операционные системы 1, 2, 3 класса применяются в информационных системах,

обрабатывающих государственную тайну.

Профили защиты операционных систем

Профили защиты операционных систем подробно рассмотрены в следующих методических документах ФСТЭК России:

- Методические документы. Профили защиты операционных систем типов «Б» и «В“. Утверждены ФСТЭК России 11 мая 2017 г.

- Методические документы. Профили защиты операционных систем типа «А“. Утверждены ФСТЭК России 8 февраля 2017 г.

Операционная система Microsoft Windows Server 2012 имеет развитые

встроенные механизмы и средства защиты, а именно:

- разграничение прав и полномочий пользователей с помощью учётных записей и групп;

- разграничение прав (разрешений) на доступ к объектам (на уровне объекта);

- локальная политика безопасности и групповые политики;

- защита реестра и ограничение прав доступа к нему;

- использование шифрующей файловой системы EFS и шифрование диска BitLocker;

- средства обеспечения безопасности сетевых подключений;

- средства аудита.

Разграничение полномочий для групп и учетных записей пользователей

Компьютеры, на которых установлена поддерживаемая версия Windows, могут

контролировать использование системных и сетевых ресурсов с помощью

взаимосвязанных механизмов аутентификации и авторизации. После

аутентификации пользователя операционная система Windows использует

встроенные технологии авторизации и контроля доступа для реализации второго

этапа защиты ресурсов: определения, имеет ли аутентифицированный

пользователь правильные разрешения для доступа к ресурсу.

Владельцы объектов обычно предоставляют разрешения группам безопасности, а

не отдельным пользователям. Пользователи и компьютеры, добавленные в

существующие группы, принимают разрешения этой группы. Если объект

(например, папка) может содержать другие объекты (например, подпапки и

файлы), он называется контейнером. В иерархии объектов связь между

контейнером и его содержимым выражается ссылкой на контейнер как на

родителя. Объект в контейнере называется дочерним, а дочерний объект

наследует настройки контроля доступа родительского элемента. Владельцы

объектов часто определяют разрешения для контейнерных объектов, а не

отдельных дочерних объектов, чтобы упростить управление доступом.

Разрешения на доступ к ресурсам для групп и учетных записей пользователей

Общие ресурсы доступны пользователям и группам, отличным от владельца

ресурса, и их необходимо защищать от несанкционированного использования. В

модели управления доступом пользователи и группы (также называемые

субъектами безопасности) представлены уникальными идентификаторами

безопасности (SID).

Им назначаются права и разрешения, которые информируют

операционную систему о том, что может делать каждый пользователь и группа.

Каждый ресурс имеет владельца, который предоставляет разрешения участникам

безопасности. Во время проверки контроля доступа эти разрешения

проверяются, чтобы определить, какие участники безопасности могут получить

доступ к ресурсу и как они могут получить к нему доступ.

К общим ресурсам относятся файлы, папки, принтеры, разделы реестра и

объекты доменных служб Active Directory (AD DS).

Общие ресурсы используют списки контроля доступа

(ACL) для назначения разрешений. Это позволяет

администраторам ресурсов осуществлять контроль доступа следующими способами:

- запретить доступ неавторизованным пользователям и группам;

- установите четко определенные ограничения на доступ, который предоставляется авторизованным пользователям и группам.

Права доступа определяют тип

доступа, который предоставляется пользователю

или группе для объекта или свойства объекта. Используя пользовательский

интерфейс управления доступом, можно установить разрешения NTFS для таких

объектов, как файлы, объекты Active Directory, объекты реестра или

системные объекты, такие как процессы. Разрешения могут быть предоставлены

любому пользователю, группе или компьютеру. Рекомендуется назначать

разрешения группам, поскольку это повышает производительность системы при

проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- группы, пользователи и другие объекты с идентификаторами безопасности в домене;

- группы и пользователи в этом домене и любые доверенные домены;

- локальные группы и пользователи на компьютере, где находится объект.

Права доступа к объекту зависят от типа объекта. Например, разрешения,

которые можно прикрепить к файлу, отличаются от разрешений, которые можно

прикрепить к разделу реестра. Однако некоторые разрешения являются общими

для большинства типов объектов:

- чтение;

- изменение;

- смена владельца;

- удаление

Когда устанавливаются разрешения, указываются уровни доступа для групп и

пользователей. Например, можно разрешить одному пользователю читать

содержимое файла, разрешить другому пользователю вносить изменения в файл и

запретить всем другим пользователям доступ к файлу. Можно установить

аналогичные разрешения для принтеров, чтобы определенные пользователи могли

настраивать принтер, а другие пользователи могли только печатать.

Локальная групповая политика (gpedit.msc)

Политики параметров безопасности — это правила, которые можно настроить на

компьютере или нескольких компьютерах для защиты ресурсов на компьютере или

в сети. Расширение Параметры безопасности

оснастки Редактор локальной

групповой политики (Gpedit.msc)

позволяет определять конфигурации безопасности как часть объекта групповой политики

(GPO). Объекты групповой политики связаны с контейнерами Active Directory,

такими как сайты, домены и организационные единицы, и позволяют администраторам управлять

параметрами безопасности для нескольких компьютеров с любого компьютера,

присоединенного к домену.

Настройки безопасности могут контролировать:

- аутентификацию пользователя в сети или на компьютере;

- ресурсы, к которым пользователям разрешен доступ;

- записывать ли действия пользователя или группы в журнал событий;

- членство в группе.

Для управления настройками безопасности для нескольких компьютеров можно

использовать один из следующих вариантов:

- отредактировать определенные параметры безопасности в объекте групповой политики.

-

использовать оснастку Шаблоны безопасности, чтобы создать шаблон

безопасности, содержащий политики безопасности, которые вы хотите

применить, а затем импортировать шаблон безопасности в объект групповой

политики. Шаблон безопасности — это файл, представляющий конфигурацию

безопасности, который можно импортировать в объект групповой политики,

применить к локальному компьютеру или использовать для анализа

безопасности.

Локальная политика безопасности

Помимо использования групповых политик безопасности Active Directory

следует также использовать локальные политики, так как они затрагивают не

только права пользователей, выполняющих вход через доменную учетную запись,

но и локальные аккаунты. Для управления локальными политиками нужно

использовать соответствующую оснастку Локальная политика безопасности,

вызываемую командой secpol.msc (Выполнить (WIN+R)).

Например, при помощи локальной политики безопасности можно блокировать

RDP-подключения для учетных записей с пустым паролем:

Computer Configuration — Настройки Windows — Настройки безопасности

— Локальные политики безопасности — Параметры безопасности и включите

(Enable) параметр Учетные записи: Разрешить использование пустых паролей

только при консольном входе:

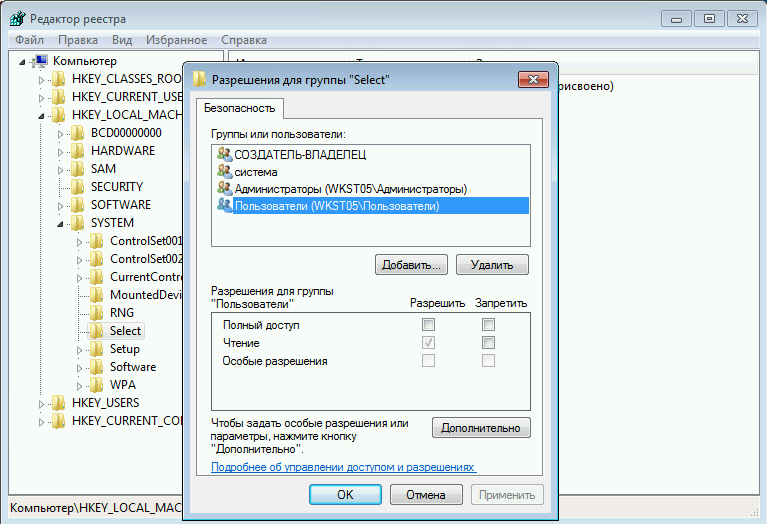

Защита реестра Windows

Реестр, а точнее разделы реестра, также относится к общим ресурсам Windows.

Соответственно к ним также могут быть применены ограничения на доступ

отдельных пользователей или групп:

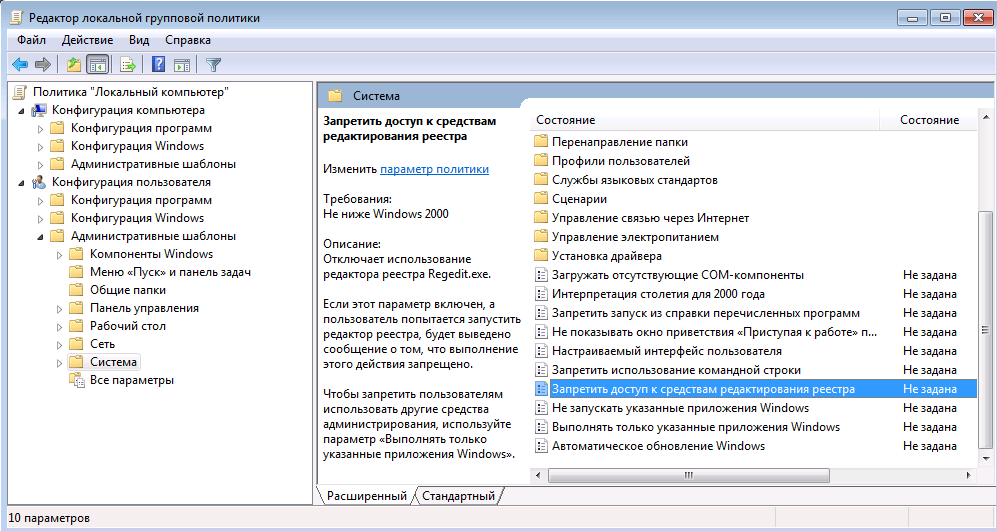

Либо можно через редактор локальной групповой политики полностью запретить доступ к средствам редактирования реестра:

Нажать комбинацию клавиш Win+R, в окне редактирования

следует ввести: gpedit.msc Откроется редактор локальной

групповой политики. В нем в Конфигурация пользователя выбрать

Административные шаблоны далее Система. Из списка найти пункт

Запретить доступ к средствам редактирования реестра и кликнуть на нем

дважды. Выбрать Включить и затем нажать ОК

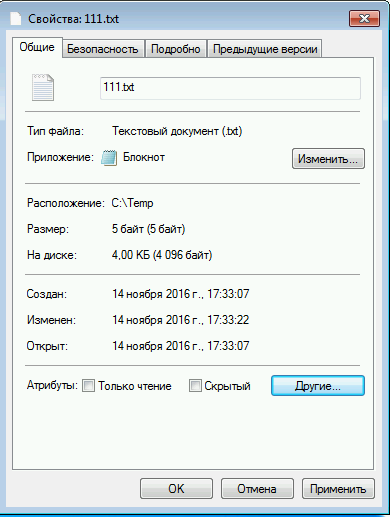

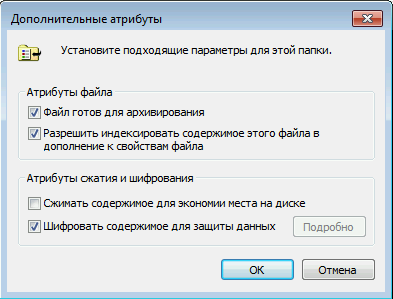

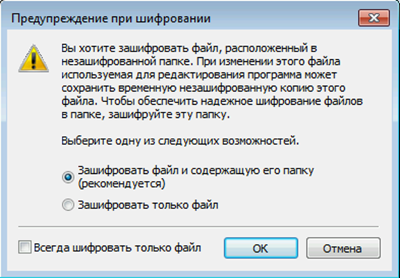

Шифрующая файловая система EFS

Шифрованная система Encrypting File System (EFS) позволяет быстро

зашифровать и поставить пароль на ваши файлы и папки в системе windows,

используя собственную учетную запись пользователя. Поскольку файлы или

папки были зашифрованы с использованием пароля учетной записи пользователя

windows, другие пользователи на вашей системе, включая администратора, не

может открыть, изменить или переместить папки, или файлы. Система EFS

является полезной, если вы не хотите, чтобы другие пользователи смотрели

ваши файлы и папки.

Encrypting File System и BitLocker это разные системы для шифрования. EFS

считается менее безопасной, чем BitLocker. Любое лицо, знающее пароль

учетной записи, под которой было произведено шифрование, может легко

получить доступ к зашифрованной информации. Вы не сможете шифровать целые

разделы диска, EFS работает только с файлами и папками, а BitLocker

наоборот, только с дисками и съемными носителями.

Средства безопасности сетевых подключений

Операционная система Windows Server 2012 имеет развитые средства

безопасности сетевых подключений:

- брандмауэр Windows в режиме повышенной безопасности;

- политика сети и удаленного доступа — служба маршрутизации и удалённого доступа;

- преобразование сетевых адресов NAT;

- криптографическая аутентификация, использование цифровых подписей и сертификатов безопасности;

- использование виртуальных частных сетей (VPN);

- шифрование передаваемых данных, возможность использования безопасного IP-протокола – Ipsec и протокола TLS.

Брандмауэр Windows позволяет создавать расширенные правила сетевых

подключений для достаточно мощной защиты. Возможно создание правила доступа

к Интернету для программ, белые списки, ограничивать трафик для

определенных портов и IP адресов, не устанавливая сторонних

программ-фаерволов для этого.

Подробнее средства безопасности сетевых подключений рассмотрены в материале

Техническая защита информации в локальных и глобальных сетях»

Статья большая, поэтому я решил разбить ее на две части. В первой части мы остановимся на динамическом контроле доступа (Dynamic Access Control), который представляет собой большой шаг вперед в модели авторизации в Windows и Active Directory. Во второй части будут рассмотрены другие изменения в AD Server 2012, которые касаются вопросов безопасности, а именно:

- Новые функции управления безопасностью в ADAC (графический интерфейс корзины AD и гранулярных политик паролей),

- Сервисные учетные записи, управляемые группами (Group Managed Service Accounts)

- Первичные компьютеры.

Хочу отметить, что язык статьи достаточно сложный, поэтому перевод местами может хромать. Прошу заранее извинить за это.

Динамический контроль доступа: все дело в заявках

Динамический контроль доступа представляет собой наиболее фундаментальное изменение в плане безопасности, которое включено в Server 2012. Динамический контроль доступа интегрирует в себе модель контроля доступа на основе заявок (claims-based access control — CBAC) с моделью ОС Windows и AD. Заявки (claims) представляют собой своеобразные утверждения о пользователях или устройствах (например, “Имя моей учетной записи JanDC”, “Я состою в отделе продаж” и т.д.), которые выпускаются доверенными источниками (trusted authority). Microsoft впервые представила CBAC в Active Directory Federation Services v 1.0 (ADFS v1) в Windows Server 2003.

Заявки могут представить гибкий механизм для обмена доверенными идентификационными атрибутами между ADFS серверами. Организации теперь могут использовать заявки для защиты данных в файле и папке, хранящихся на доменных (domain-joined) машинах под Windows Server 2012 или Windows 8. Контроллеры домена в Server 2012 могут выпускать заявки (claim statements) в ходе аутентификации пользователя или машины; осуществляется это путем включения заявки в аутентификационный билет (authentication ticket) пользователя или машины. (Более подробная информация о заявках и том, как Microsoft использует их, находится на MSDN A Guide to Claims-based Identity and Access Control.)

Динамический контроль доступа основан на нескольких новых и усовершенствованных функциях авторизации данных в Windows, которые предназначены для:

- Классификации и тегирования данных

- Применения настроек контроля доступа на основе заявок (CBAC)

- Аудита доступа к данным

- Шифрования данных.

С точки зрения разработчиков в динамический контроль доступа были внесены многочисленные изменения в ключевые компоненты, службы и протоколы Windows. Они касаются AD, объектов групповых политик, DNS, Kerberos, Local Security Authority (LSA) и Netlogon процессов, равно как и такие сетевых протоколов как Server Message Block (SMB), LDAP и удаленный вызов процедур (remote procedure call – RPC). Microsoft привнесла несколько изменений в Server 2012, которые были обусловлены появлением динамического контроля доступа:

- Расширение логики контролера домена и Kerberos Key Distribution Center (KDC) для того, чтобы активировать выпуск заявок и токенах аутентификации (authentication tokens)

- Изменение формата токена Kerberos для осуществления транспортировки заявок

- Добавлены альтернативные потоки данных (alternate data streams — ADS) в NTFS, добавлена поддержка кастомных свойств для файлов и папок

- Включено хранение конфиденциальных выражений в ACL файла и папки для осуществления гибкого контроля доступа и настройки аудита

- Расширена схема AD, что теперь позволяет осуществлять централизованное хранение свойств и политик динамического контроль доступа.

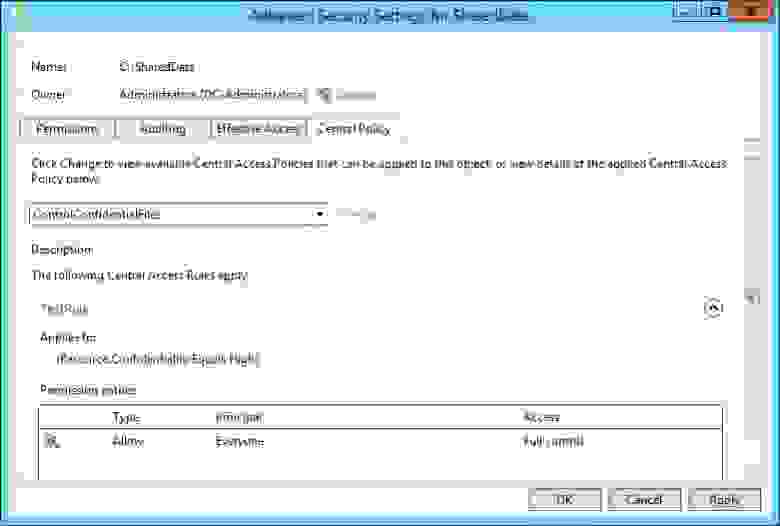

Политики центрального доступа

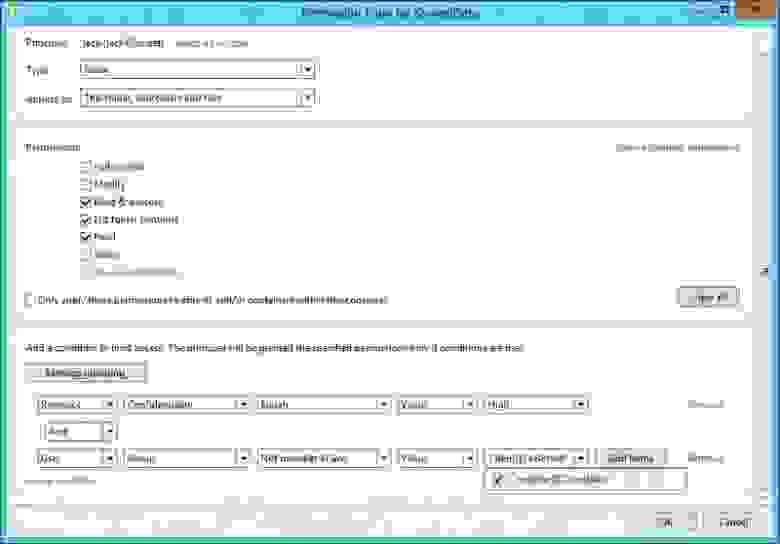

Динамический контроль доступа может использовать AD для хранения политик центрального доступа (central access policies — CAP); делается это для того, чтобы применить эти политики к членам домена. В диалоговом окне Advanced Security Settings для папок была добавлена вкладка Central Policy (показано на рисунке 1). Из этой вкладки, администраторы могут выбрать политику центрального доступа (CAP), которую они хотят присвоить заданной папке. Теперь можно задавать политику доступа к файлам и папкам в вашем домене или лесе, основываясь на значениях стандартных и кастомных атрибутов ваших объектов AD (пользователи или компьютеры). Например, вы можете отказать пользователю в доступе к сетевой папке на файловом сервере, если атрибут Department пользовательского объекта AD не содержит значение “Sales» или «Marketing.» Эта гибкая логика авторизации очень отличается от той логики, которая была раньше (SID пользователя и группы).

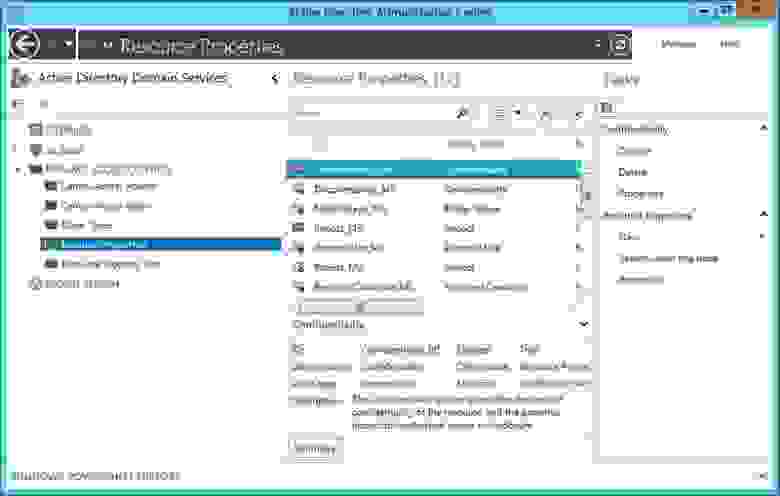

Центральные политики доступа (CAP) можно задать из контейнера динамического контроля доступа (DAC), который представлен в обновленном Active Directory Administrative Center (ADAC), что показан на рисунке 2, или c помощью PowerShell комендлетов. С помощью тех же инструментов можно активировать поддержку заявок (claim statements) для объектов AD (пользователи и компьютеры) и добавить значения этим атрибутам. Контроллер домена Server 2012 добавит заявки (claim statements) к токенам авторизации пользователя и компьютера только в том случае, если атрибуты этих объектов действительно содержат информацию и связаны с активированным типом заявки. Перед тем как ваш контроллер домена в Windows Server 2012 сможет выпускать заявки, эту фунцию необходимо включить; имейте ввиду, что КД в Server 2012 по умолчанию не активны для использования CBAC. Чтобы включить CBAC, используйте настройку объекта групповой политики Domain Controller support for Dynamic Access Control and Kerberos armoring в контейнере Computer ConfigurationPoliciesAdministrative TemplatesSystemKDC. Чтобы использовать объекты групповых политик для распространения CAP на ваши машины, вы можете использовать опцию объекта групповой политики Central Access Policy в контейнере Computer ConfigurationPoliciesWindows SettingsSecurity SettingsFile System.

Аудит доступа к файлам и папкам в Windows Server 2012

С введением динамического контроля доступа заявки можно гибко использовать не только для делегирования доступа к файлам и папкам, но и для аудита доступа к ним. Например, в Server 2012 мы можете настроить правило аудита для отслеживания всех пользователей, которым был предоставлен или запрещен доступ к папкам, которые помечены как “конфиденциальные” (свойство “confidential”). Чтобы централизованно задать настройки аудита для файлов и папок на основании заявок, используйте объект групповой политики Global Object Access Auditing, который Microsoft представила в Windows Server 2008 R2 и который теперь расширен с помощью динамического контроля доступа.

Администраторы могут задавать гибкие настойки контроля доступа и аудита доступа к файлам и папкам; это осуществлять как в качестве добавления, так и независимо от централизованно определённых CAP’ов. Были изменены диалоговые окна в Advanced Security Settings в Windows 8 и Server 2012, чтобым можно было задавать условные выражения (conditional expressions) при настройке авторизации и аудита файлов и папок. Рисунок 3 показывает этот новый интерфейс, иллюстрируя тем самым определение разрешения, которые включает условное выражение в папку, названную SharedData.

Классификация данных

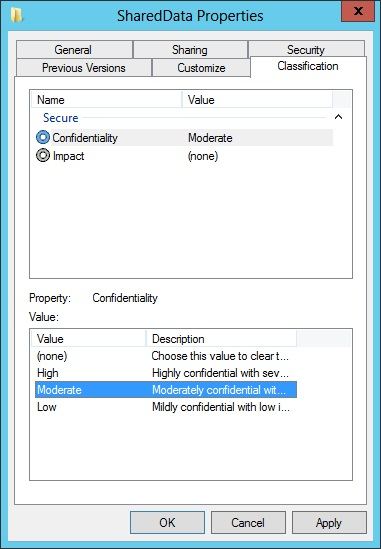

Помимо аудита и контроля доступа Dynamic Access Control также дает новые гибкие механизмы классификации данных. Теперь можно добавить кастомные свойства файлу или папке, которые получили название свойства глобальных ресурсов (global resource properties); это осуществляется через диалоговые окна настроек аудита и контроля доступа. Снова, вы можете сделать то же самое с помощью ADAC или PowerShell командлетов. Чтобы распространить (propagate) эти кастомные свойства на ваши доменные компьютеры, Microsoft оснастила клиенты Windows 8 и Server 2012 специальными расширениями, которые используют LDAP, чтобы подключиться к AD и извлечь эти свойства. Эта новая функция классификации дает вам осуществлять гибкую классификацию данных на основе выбранных вами атрибутов и, соответственно, применять защиту.

Вы можете классифицировать файлы и папки вручную, используя вкладку Classification в свойствах файла или папки, как показано на рисунке 4. Эта вкладка появляется только в системах, в которых присутствует установленная функция Desktop Experience и которая хостит (host) File Server Resource Manager role service

Автоматизация процесса классификации файлов

Процесс классификации файлов можно автоматизировать, если использовать функцию File Classification Infrastructure (FCI). FCI была представлена в Server 2008 R2 и позволяет администраторам определять кастомные классификационные ярлыки (теги), устанавливать правила классификации и истечения ее срока и формировать отчеты по классификациям. Администраторы могут управлять FCI прямо из File Server Resource Manager (FSRM). FCI может быть использована с RMS Bulk Protection Tool, чтобы автоматически применять RMS защиту к файлам.

Это довольно короткое введение в динамический контроль доступа. Подробную информацию (настройка, конфигурирование, решение проблем) можно найти в white paper от Microsoft («Understand and Troubleshoot Dynamic Access Control in Windows Server 8 Beta».)

Запускаем редактор групповых политик

Для этого в Windows 10 или Server 2012 R2 кликаем правой кнопкой мыши по Пуск и нажимаем Панель управления:

В более ранних версиях Windows кликаем по Пуск и выбираем Панель управления:

Теперь открываем Система и безопасность:

Администрирование:

И выбираем Локальная политика безопасности:

* Совет: редактор групповых политик можно открыть через командную строку командой gpedit.msc.

* Нюанс: в доменной среде с сервером Active Directory необходимо открывать групповые политики на стороне контроллера домена и применять их к серверам или компьютерам компании.

Настраиваем политику

Раскрываем Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Политика аудита:

В окне справа кликаем дважды по Аудит доступа к объектам:

В открывшемся окне ставим галочки на Успех и Отказ:

Нажимаем OK и закрываем редактор управления групповыми политиками.

Настраиваем аудит для файлов и папок

Кликаем правой кнопкой мыши по папке, для которой нужно настроить аудит и выбираем Свойства:

Переходим на вкладку Безопасность:

Нажимаем по Дополнительно:

В открывшемся окне переходим на вкладку Аудит и нажимаем Продолжить:

Кликаем Добавить:

Кликаем по Выберите субьект:

и выбираем учетную запись или группу пользователей, для которых необходимо установить аудит, например, все:

Нажимаем OK и выставляем галочки напротив действий, для которых система будет протоколировать события:

Нажимаем OK три раза.

Была ли полезна вам эта инструкция?

Да Нет