Локальные политики безопасности

Политики безопасности критически важны для реализации защищенных серверов Windows Server 2003 и защиты доменов. Администраторы могут управлять политикой безопасности на локальных и удаленных компьютерах, включая политики паролей, политики блокировки учетных записей, политики Kerberos, политики аудита, права пользователей и другие политики. Управлять политиками безопасности можно путем редактирования политик на локальном компьютере, в OU или в домене, а также путем применения файлов с шаблонами безопасности (файлы с расширением имени .inf). Настройки Local Security Policy можно задавать на автономных компьютерах или применять к членам домена. В домене Active Directory настройки Domain Security Policy имеют приоритет по сравнению настройками Local Security Policy.

Примечание. Как Microsoft, так и агентство NSA (National Security Agency) предлагают файлы шаблонов безопасности, которые можно использовать для защиты Windows, серверов, рабочих станций и приложений. Их следует использовать с большой осторожностью и только после обширного тестирования. После их установки может нарушиться работа многих конфигураций приложений и серверов.

Чтобы модифицировать Local Security Policy, сделайте следующее.

- Выполните вход на данный компьютер с административными правами.

- Выберите Start/Programs/Administrative Tools/Local Security Policy. Появится консоль Local Security Settings.

Локальные политики безопасности для учетных записей

Windows Server 2003 использует политики учетных записей для управления двумя важными составляющими аутентификации по учетной записи.

- Password policy (Политика паролей). Определяет настройки для реализации функций управления паролями пользователей.

- Account lockout policy (Политика блокировки учетных записей).Определяет, когда и насколько будет блокирована от системы учетная запись в случае отказа в аутентификации пользователя.

- Enforce Password History (Журнал паролей).Должно быть задано запоминание 12 паролей.

- Maximum Password Age (Максимальный срок действия паролей).Промежуток времени, после которого пользователям требуется изменить свой пароль. Должно быть задано значение от 45 до 90 дней.

- Minimum Password Age (Минимальный срок действия паролей).Минимальный промежуток времени, в течение которого пользователи не могут изменять пароль. Должно быть задано значение 1 день.

- Minimum Password Length (Минимальная длина паролей).Минимальное количество символов, которое должно быть в пользовательских паролях. Должно быть задано значение не менее 8 символов. Каждый дополнительный символ в пароле существенно повышает трудность взлома пароля.

- Password Must Meet Complexity Requirements (Пароль должен отвечать требованиям сложности).Требует использования сильных паролей и поэтому должна быть включена (Enabled). Это требует задания пароля, содержащего не менее трех символов из следующих четырех наборов символов: прописные буквы, строчные буквы, числа и неалфавитные символы.

Примечание. Слабые пароли пользователей и администраторов являются одной из основных причин проникновения хакеров на серверы. Если хакер может «разгадать» пароль Domain Administrators, то он фактически «владеет» всем доменом.

Политики блокировки учетных записей

Существует несколько подходов к реализации политик блокировки учетных записей. В одной из рекомендаций говорится, что блокировку учетных записей реализовать не следует: если политики паролей сконфигурированы должным образом, то никакой злоумышленник не сможет разгадать пароль за приемлемый период времени. Кроме того, активизация политик блокировки учетных записей значительно повышает возможность отказа в обслуживании, если делаются попытки компрометации сервера с помощью автоматизированных атакующих программ. Эти программы часто осуществляют перебор небольшого числа типичных паролей, что может привести к блокировке некоторых или всех учетных записей на сервере (за исключением учетной записи Administrator, которая не может быть блокирована).

Внимание. Существует ряд «червей», которые пытаются выполнить вход для открытия разделяемых сетевых ресурсов путем перебора небольшого числа паролей для учетной записи Administrator. Если им удается выполнить вход, это открывает бреши для проникновения хакеров в систему.

Ниже приводятся некоторые рекомендованные настройки на тот случай, если вы решили реализовать политику блокировки учетных записей.

- Account Lockout Duration (Длительность блокировки учетной записи).Должна быть задана равной 0, что требует помощи администратора для разблокирования учетной записи. Эта политика блокирует учетную запись на указанный период времени после неудачных попыток ввода пароля.

- Account Lockout Threshold (Предельное число попыток перед блокировкой учетной записи).Учетные записи следует блокировать после пяти неверных попыток входа.

- Reset Account Lockout Counter After (Сброс счетчика попыток через).Должно быть задано значение 30 минут. Эта политика задает, как долго должно оставаться в счетчике предельное число попыток, прежде чем выполнить его сброс.

Локальные политики

Локальные политики позволяют администраторам реализовать настройки безопасности, которые относятся к отдельным компьютерам или пользователям. Для конфигурирования можно использовать секцию Local Policies.

- User rights assignment (Назначение прав пользователей).Охватывает разнообразные политики, определяющие типы действий, которые могут выполнять отдельные пользователи или группы. Их конкретная реализация зависит от сайта и компьютера.

- Security options (Параметры безопасности).Управление различными настройками для компьютера. Их конкретная реализация зависит от окружения сайта и того, как используется сервер.

- Audit policy (Политика аудита). Определяет, какие события безопасности регистрируются в журнале событий безопасности на данном компьютере. Управление журналом безопасности Windows Security осуществляется из оснастки Event Viewer.

Существует целый ряд опций безопасности,которые вы можете реализовать в Windows Server 2003. Конфигурирование этих опций сильно зависит от окружения сервера и характера использования данного сервера. Например, контроллер домена может иметь опции, отличные от связанного с интернетом веб-сервера. Возможно, вы захотите просмотреть и реализовать некоторые из этих политик. Две из наиболее важных политик — это переименование учетной записи Administrator и учетной записи Guest.

Следующие политики безопасности можно задавать для повышения безопасности локальных компьютеров и компьютеров, являющихся членами домена.

- Set Additional Restrictions for Anonymous Connections (Задание дополнительных ограничений для анонимных соединений).Отключает для анонимных пользователей возможность доступа к спискам учетных записей SAM и разделяемых ресурсов. Это затрудняет определение учетных записей, которые могут быть компрометированы. Эта политика должна быть включена (Enabled).

- Disable Shutdown Without Logon (Запрет завершения работы компьютера до выполнения входа). Запрещает пользователям завершать работу компьютера, пока он не выполнил вход в систему. Эта политика должна быть отключена (Disabled).

- Clear Virtual Memory Page File When System Shuts Down (Удаление файла виртуальной памяти при завершении работы системы).Удаление файла подкачки при завершении работы системы. Это гарантирует, что любая информация, остающаяся в файле подкачки, будет недоступна следующему пользователю, выполняющему вход на эту машину. Эта политика должна быть включена (Enabled).

- Disable CTRL+ALT+DEL Required for Logon (Исключить требование CTRL+ALT+DEL для входа). Упрощает вход в сеанс пользователя. По умолчанию эта политика отключена (Disabled). Не активизируйте эту политику!

- Do Not Display Last User Name on Logon Screen (Не выводить имя последнего пользователя в окне входа).Удаление имени последнего пользователя из сеанса входа. В этом случае злоумышленнику придется угадывать идентификатор и пароль пользователя. Эта политика должна быть включена (Enabled).

- Implement an Authorized Usage Warning (Реализация предупреждения об авторизованном использовании). Реализация интерактивного окна входа, где выводится баннер входа с заголовком и предупреждением. Администраторы могут задавать заголовок и текст сообщения.

-

Rename Administrator Account (Переименование учетной записи администратора).Снижает вероятность успешных атак за счет того, что потенциальному хакеру придется угадывать пароль и пользовательский идентификатор учетной записи

Administrator. Администраторы могут задавать новое имя для учетной записи Administrator.

- Rename Guest Account (Переименование учетной записи гостя). Снижает вероятность успешных атак за счет того, что потенциальному хакеру придется угадывать пароль и пользовательский идентификатор учетной записи Guest. Администраторы могут задавать новое имя для учетной записи Guest.

152

Проблема передачи открытого сетевого трафика решается прежде всего тем, что в технологии терминального доступа вся обработка защищаемых данных выполняется на сервере, а на рабочие станции передается лишь измененное содержимое информационных окон соответствующих приложений. Кроме того, возможно шифрование трафика средствами терминального сервера. Терминальный сервер поддерживает несколько уровней безопасности, каждый из которых определяет направление шифруемого трафика и длину ключа, используемого при шифровании.

В состав Windows Server 2003 включена служба Microsoft Terminal Services (MSTS) [18]. Она предоставляет возможность либо удаленно администрировать сервер, либо превратить его в сервер приложений (терминальный сервер). Кроме того, существует надстройка над данной службой, разработанная компанией Citrix, которая вводит ряд дополнительных возможностей и увеличивает число поддерживаемых платформ.

Следует отметить, что сама реализация MSTS не свободна от недостатков, которые потенциально могут быть применены злоумышленниками для нарушения безопасности данных. Так как все пользователи, подключающиеся к серверу в терминальном режиме, по сути, осуществляют интерактивный вход в систему, то они могут зарегистрироваться в системе с консоли сервера. Следовательно, использование терминального сервера предъявляет повышенные требования к администрированию и к выполнению необходимых настроек безопасности применяемого программного обеспечения.

Безопасность режима терминального доступа обеспечивается совокупностью настроек ОС Windows Server 2003, серверной части MSTS и протокола терминального доступа — RDP. В каждом из этих компонентов реализованы различные механизмы защиты, но в то же время каждый компонент имеет собственные уязвимости, которые могут быть использованы злоумышленниками.

Основными группами уязвимостей ОС Windows Server 2003, которые представляются актуальными для защиты в терминальном режиме, являются:

−возможность сетевого доступа к обрабатываемой сервером информации;

−возможность расширения полномочий при осуществлении локального доступа.

6.2.1. Ограничение возможности сетевого доступа

Возможность сетевого доступа реализуется благодаря излишнему количеству сетевых сервисов, по умолчанию предоставляемых сервером ОС Windows Server 2003. Упорядоченный по наименованию перечень сетевых сервисов, функционирующих в ОС по умолчанию, приведен в табл. 6.1. Полный перечень сетевых сервисов ОС Windows Server 2003 приведен в Приложении 2.

153

Таблица 6.1 Перечень сетевых сервисов ОС Windows Server 2003

|

Порт |

Тип |

Протокол |

Наименование системной службы |

|

137 |

TCP |

NetBIOS Name Resolution |

Computer Browser |

|

137 |

UDP |

NetBIOS Name Resolution |

Computer Browser |

|

138 |

UDP |

NetBIOS Datagram Service |

Computer Browser |

|

139 |

TCP |

NetBIOS Session Service |

Computer Browser |

|

139 |

TCP |

NetBIOS Session Service |

Fax Service |

|

445 |

TCP |

SMB |

Fax Service |

|

445 |

UDP |

SMB |

Fax Service |

|

500 |

UDP |

IPSec ISAKMP |

IPSec Services |

|

138 |

UDP |

NetBIOS Datagram Service |

License Logging Service |

|

139 |

TCP |

NetBIOS Session Service |

License Logging Service |

|

445 |

TCP |

SMB |

License Logging Service |

|

445 |

UDP |

SMB |

License Logging Service |

|

138 |

UDP |

NetBIOS Datagram Service |

Messenger |

|

137 |

TCP |

NetBIOS Name Resolution |

Net Logon |

|

137 |

UDP |

NetBIOS Name Resolution |

Net Logon |

|

138 |

UDP |

NetBIOS Datagram Service |

Net Logon |

|

139 |

TCP |

NetBIOS Session Service |

Net Logon |

|

3389 |

TCP |

Terminal Services |

NetMeeting Remote Desktop Sharing |

|

139 |

TCP |

NetBIOS Session Service |

Performance Logs and Alerts |

|

139 |

TCP |

NetBIOS Session Service |

Print Spooler |

|

445 |

TCP |

SMB |

Print Spooler |

|

445 |

UDP |

SMB |

Print Spooler |

|

135 |

TCP |

RPC |

Remote Procedure Call |

|

139 |

TCP |

NetBIOS Session Service |

Remote Procedure Call Locator |

|

445 |

TCP |

SMB |

Remote Procedure Call Locator |

|

445 |

UDP |

SMB |

Remote Procedure Call Locator |

|

4500 |

UDP |

NAT-T |

Routing and Remote Access |

|

137 |

TCP |

NetBIOS Name Resolution |

Server |

|

137 |

UDP |

NetBIOS Name Resolution |

Server |

|

138 |

UDP |

NetBIOS Datagram Service |

Server |

|

139 |

TCP |

NetBIOS Session Service |

Server |

|

445 |

TCP |

SMB |

Server |

|

445 |

UDP |

SMB |

Server |

|

1900 |

UDP |

SSDP |

SSDP Discovery Service |

|

5000 |

TCP |

SSDP legacy event notification |

SSDP Discovery Service |

|

3389 |

TCP |

Terminal Services |

Terminal Services |

|

137 |

TCP |

NetBIOS Name Resolution |

Windows Internet Name Service |

|

137 |

UDP |

NetBIOS Name Resolution |

Windows Internet Name Service |

|

123 |

UDP |

NTP |

Windows Time |

|

123 |

UDP |

SNTP |

Windows Time |

154

Как известно, перечень открытых сетевых портов может быть получен командой netatat –aon. Результаты выполнения этой команды для ОС Windows Server 2003 приведены на рис. 6.1.

Рис. 6.1. Результаты выполнения команды netstat

Согласно приведенной выше схеме организации доступа к защищаемым данным, сервер терминального доступа должен выполнять только задачу обеспечения службы MSTS. Сервер терминального доступа, в частности, не должен выполнять функции контроллера домена. Таким образом, из перечня функционирующих по умолчанию сетевых служб должны быть исключены все службы кроме службы Terminal Services, TCP-порт 3389.

Для обеспечения защиты сетевого трафика дополнительно может понадобиться функционирование службы IPSec Services (UDP-порт 500), а также иных служб, используемых специализированными СЗИ.

Исключение служб может быть осуществлено двумя способами: остановом службы в оснастке Services (рис. 6.2) либо запрещением доступа к службе с применением межсетевого экранирования.

Способом останова должны быть исключены службы: Computer Browser, Server, Windows Internet Name Service, Net Logon, Messenger, License Logging Service, Fax Service, Performance Logs and Alerts, Print Spooler, Remote Procedure Call Locator, Routing and Remote Access, SSDP Discovery Service, Windows Time. Отключение службы Remote Procedure Call, функционирую-

щей на 135 TCP-порту, приводит к неработоспособности узла, поэтому запрет доступа к этому порту будет производиться с использованием технологии межсетевого экранирования.

Путем модификации настройки сетевых соединений (рис. 6.3) и отключения службы NetBIOS через TCP/IP запрещаются службы, использующие порт TCP 139.

155

Рис. 6.2. Окно перечня служб ОС Windows

Рис. 6.3. Окно настройки свойств протокола TCP/IP

156

В итоге после отключения вышеуказанных служб открытыми остаются порты TCP: 135, 445, 1025, 3389; UDP: 445, 500, 4500 (рис. 6.4). Запретить данные порты, являющиеся, безусловно, опасными с точки зрения осуществления несанкционированного доступа, возможно лишь путем межсетевого экранирования.

Рис. 6.4. Перечень открытых портов, остающихся после останова сетевых служб

Технология межсетевого экранирования в ОС Windows Server 2003 может быть применена с использованием:

−настроек протокола IPSec;

−штатного межсетевого экрана «Брандмауэр Windows»;

−дополнительного межсетевого экрана, реализованного сертифицированным средством защиты информации.

Вслучае использования настроек протокола IPSec ограничение доступа

кпортам может быть осуществлено либо через параметры фильтрации протокола TCP/IP в окне дополнительных параметров свойств протокола TCP/IP (рис. 6.5), либо путем создания шаблона безопасности для IP-протокола в окне «Локальная политика безопасности» (рис. 6.6).

При использовании параметров фильтрации протокола TCP/IP необходимо запретить все порты, кроме порта TCP 3389, отвечающего за функционирование MSTS (рис. 6.7). Однако в этом случае не удается запретить функционирование протокола ICMP, т. е. невозможно исключить входящие ICMPзапросы и исходящие ICMP-ответы.

При использовании шаблона безопасности для IP-протокола создается новая политика, разрешающая функционирование TCP-порта 3389 и запрещающая функционирование иных IP-протоколов, включая ICMP.

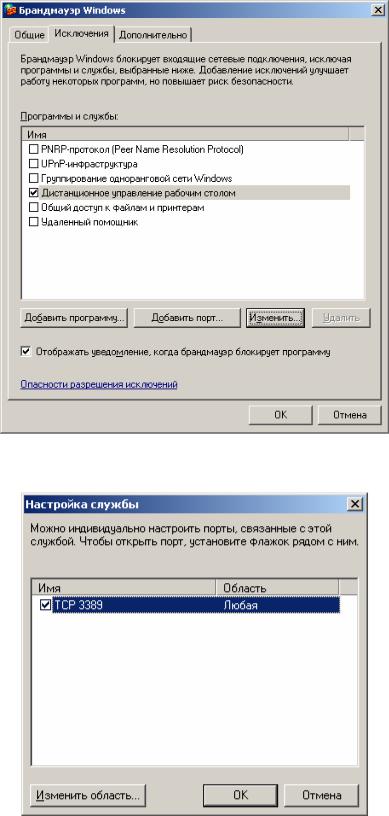

Вслучае использования штатного межсетевого экрана «Брандмауэр Windows» (рис. 6.8) необходимо также запретить использование всех портов, за исключением TCP-порта 3389 (рис. 6.10). Указанный порт именуется в программе «Дистанционным управлением рабочим столом» (рис. 6.9). Дополнительно следует отключить функционирование протокола ICMP (рис. 6.11).

157

Рис. 6.5. Окно дополнительных параметров свойств протокола TCP/IP

Рис. 6.6. Окно «Локальная политика безопасности»

Применение специализированных сертифицированных средств защиты, реализующих средства межсетевого экранирования, в частности СЗИ VipNet, является, безусловно, более предпочтительным, чем использование штатных средств ОС Windows.

158

Рис. 6.7. Установка фильтра, разрешающего соединение

Рис. 6.8. Окно штатного межсетевого экрана «Брандмауэр Windows»

159

Рис. 6.9. Окно настроек «Брандмауэра Windows»

Рис. 6.10. Окно настройки службы «Дистанционное управление рабочим столом»

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Using policy-based mechanisms to secure your systems and network

Windows domains rely on policy-based security mechanisms, but Windows security policy deployment can be confusing to the uninitiated. What’s the difference between the local security policy, domain security policy and domain controller security policies? When and how do you use each? How do you use site GPOs and OU GPOs for best security, and how do they all interact together? What security policy tools are included with the operating system and how is each used? This article will provide an overview of the roles of Server 2003 security policies and how to use them to secure your systems and network.

Policy-based Security: What does it Mean?

A security policy can be defined as a set of rules and practices that govern how an organization manages and protects its assets (which can include facilities, equipment, infrastructure or information). IT security focuses on the protection of:

-

Computer systems/software

-

Network connectivity

-

Sensitive or confidential information

Policy-based security, then, begins by defining the organization’s philosophy and priorities in regard to protection of the above. This is the management definition of «security policy.» Application of the rules and practices outlined in the policy statement is then accomplished via the technical definition of «security policy.»

In this context, a security policy is a template used to select and configure the various security mechanisms supported by the operating system or application. Modern Windows operating systems support many different types of security policies, which are configured through the Group Policy interface.

Security Policy Interfaces and Tools

The operating system tools that are used to configure, manage and apply security policies locally or across a Windows domain include:

-

Local Security Policy MMC: This interface is used to configure security settings that apply only to the local computer. It’s accessed via the Administrative Tools menu in Control Panel. Local settings include: password policy, account lockout policy, audit policy, IPsec policy, user rights assignment, and others. Local Security Policy is not used on domain controllers; they are governed by the Domain Controller Security Policy.

-

Default Domain Security Settings: You use this interface to set security policies for all computers in a domain. These settings override the Local Computer Policy settings for domain members if there is a conflict between the two. This interface is accessed via the Group Policy tab in the Properties of the domain node in Active Directory Users and Computers (Administrative Tools menu).

-

Domain Controller Security Settings: You use this interface to configure security settings for the domain controllers in the domain. These settings take precedence over the Domain Security Policy for DCs. This interface is accessed by logging onto the domain controller as an admin and selecting Domain Controller Security Policy from the Administrative Tools menu.

-

Resultant Set of Policies (RSoP): RSoP is a tool that allows you to query existing and planned policies and get the results of the query so you can see the effects that policy changes would have, before actually applying them.

Note: The Group Policy Management Console (GPMC) consolidates Group Policy management tasks that previously had to be accessed from several different interfaces. The GPMC can be downloaded from the Microsoft Web site.

Server 2003 Security Policies

Security policies that can be configured through the Server 2003 GUI and command line tools include:

-

Account policy: allows you to define password requirements (length, complexity, maximum age, history), lockout parameters (number of permitted logon attempts, duration of lockout) and Kerberos key policies (how long the keys are valid).

-

Audit policy: allows you to set up security auditing and define which events will be logged (for example, failed/successful logon attempts, access to specific resources, etc.).

-

Cryptographic policy: allows you to control the algorithms used by TLS/SSL.

-

Domain policy: allows you to add and remove computers and create trusts between domains.

-

Firewall policy: allows you to set standard policies for Windows Firewall for all the computers within a domain or OU.

-

IPsec policy: allows you to configure the use of Internet Protocol Security (IPsec) to encrypt data in transit over the network.

-

EFS policy: allows you to define whether EFS can be used to encrypt files and folders on NTFS partitions.

-

Disk quota policy: allows you to enable/disable and define defaults for disk quotas, and specify what happens when a quota limit is reached.

-

PKI policy: allows you to define support for PKI policies regarding auto-enrollment for digital certificates issued by the Windows Server 2003 certification authority.

-

Smart card usage policy: allows you to require smart cards to be used for Windows logon to provide multi-factor authentication.

Group Policy Objects

Security settings can be applied through Group Policy Objects (GPOs) at various levels of the Active Directory hierarchy. A GPO is essentially a collection of policy settings that affect users and computers, and which is associated with an Active Directory container object (site, domain, OU) or local computer. One GPO can be linked to multiple containers or multiple GPOs can be linked to a single container. Group policies are inherited by child objects and are applied from highest to lowest. Group policies are processed in the following order:

-

Local GPO (applies to the local computer only). This is accessed via the Local Security Policy interface described above.

-

Site GPO (applies to all users and computers in all domains in the site). These are accessed and edited through the Group Policy tab on the Properties sheet of a site, which you access by right clicking the site in the Active Directory Sites and Services administrative tool.

-

Domain GPO (applies to all users and computers in the domain). These are accessed via the Active Directory Users and Computers tool or the Group Policy Management console as described above.

-

OU GPO (applies to all users and computers in the OU, and in any OUs nested within the OU). These are accessed through the Group Policy tab on the Properties sheet of the OU, which you access by right clicking the OU in the Active Directory Users and Computers MMC.

As you can see, Group policy applies to all the users and computers in the container to which the GPO is linked. It does not affect security groups, but you can filter Group Policy according to security groups by setting a group’s permissions on the GPO.

Group Policy information for all but local policies is stored in Group Policy containers and in the Group Policy template. The Group Policy container is an area in the Active Directory. The Group Policy templates are folders located in the Policies folder within the SysVol folder on the domain controllers. Each template folder contains a file named Gpt.ini in its root, which stores information about the GPO. The domain in which each GPO (except those for local policies) is stored is the storage domain. A GPO can be linked to domains other than the one in which it’s stored.

Note: Even though Group Policy can be processed across domains, it’s best to avoid cross-domain GPO assignments because it slows down logon and startup when the Group Policy has to be obtained from a different domain.

By default, you can create new GPOs and edit existing GPOs if you’re a member of one of the following groups:

-

Domain administrators

-

Enterprise administrators

-

Group Policy Creator owners

These Group Policies won’t apply to members of these groups unless they have the Apply Group Policy attribute set as a member of some group to which they belong. However, by default, Authenticated Users have Read permissions to GPOs with the Apply Group Policy attribute, and members of the above groups are also members of the Authenticated Users group. If you don’t want the policy to apply to administrators, you can set the Apply Group Policy attribute to Deny for the Domain admins and Enterprise admins groups. This will override the Apply Group Policy ¿ Allow attribute that’s set on the Authenticated Users group for those admins, since a Deny setting in any group to which you belong always takes precedence.

Summary

Windows Server 2003 relies on policy-based security, and policies are implemented via Group Policy. Understanding the relationship of organizational policies to the application of Group Policy, and how policy deployment works at different levels. For more detailed information about configuring security policies in Windows Server 2003, see the following resources:

-

Windows Server 2003 Common Criteria Administrator’s Guide

-

Windows Server 2003 Security Guide

-

Group Policy Settings Reference for Windows Server 2003 with SP1

Debra Littlejohn Shinder, MCSE, MVP (Security) is a technology consultant, trainer and writer who has authored a number of books on computer operating systems, networking, and security. She is also a tech editor, developmental editor and contributor to more than 20 additional books. Her articles are regularly published on TechRepublic’s TechProGuild Web site and Windowsecurity.com, and have appeared in print magazines such as Windows IT Pro (formerly Windows & .NET) magazine. She has authored training materials, corporate white papers, marketing material and product documentation for Microsoft Corp., Hewlett-Packard, DigitalThink, GFI Software, Sunbelt Software, CNET and other technology companies. She lives and works in the Dallas-Fort Worth area and can be reached at deb@shinder.net or at www.shinder.net.

Copyright © 2006 IDG Communications, Inc.

Using policy-based mechanisms to secure your systems and network

Windows domains rely on policy-based security mechanisms, but Windows security policy deployment can be confusing to the uninitiated. What’s the difference between the local security policy, domain security policy and domain controller security policies? When and how do you use each? How do you use site GPOs and OU GPOs for best security, and how do they all interact together? What security policy tools are included with the operating system and how is each used? This article will provide an overview of the roles of Server 2003 security policies and how to use them to secure your systems and network.

Policy-based Security: What does it Mean?

A security policy can be defined as a set of rules and practices that govern how an organization manages and protects its assets (which can include facilities, equipment, infrastructure or information). IT security focuses on the protection of:

-

Computer systems/software

-

Network connectivity

-

Sensitive or confidential information

Policy-based security, then, begins by defining the organization’s philosophy and priorities in regard to protection of the above. This is the management definition of «security policy.» Application of the rules and practices outlined in the policy statement is then accomplished via the technical definition of «security policy.»

In this context, a security policy is a template used to select and configure the various security mechanisms supported by the operating system or application. Modern Windows operating systems support many different types of security policies, which are configured through the Group Policy interface.

Security Policy Interfaces and Tools

The operating system tools that are used to configure, manage and apply security policies locally or across a Windows domain include:

-

Local Security Policy MMC: This interface is used to configure security settings that apply only to the local computer. It’s accessed via the Administrative Tools menu in Control Panel. Local settings include: password policy, account lockout policy, audit policy, IPsec policy, user rights assignment, and others. Local Security Policy is not used on domain controllers; they are governed by the Domain Controller Security Policy.

-

Default Domain Security Settings: You use this interface to set security policies for all computers in a domain. These settings override the Local Computer Policy settings for domain members if there is a conflict between the two. This interface is accessed via the Group Policy tab in the Properties of the domain node in Active Directory Users and Computers (Administrative Tools menu).

-

Domain Controller Security Settings: You use this interface to configure security settings for the domain controllers in the domain. These settings take precedence over the Domain Security Policy for DCs. This interface is accessed by logging onto the domain controller as an admin and selecting Domain Controller Security Policy from the Administrative Tools menu.

-

Resultant Set of Policies (RSoP): RSoP is a tool that allows you to query existing and planned policies and get the results of the query so you can see the effects that policy changes would have, before actually applying them.

Note: The Group Policy Management Console (GPMC) consolidates Group Policy management tasks that previously had to be accessed from several different interfaces. The GPMC can be downloaded from the Microsoft Web site.

Server 2003 Security Policies

Security policies that can be configured through the Server 2003 GUI and command line tools include:

-

Account policy: allows you to define password requirements (length, complexity, maximum age, history), lockout parameters (number of permitted logon attempts, duration of lockout) and Kerberos key policies (how long the keys are valid).

-

Audit policy: allows you to set up security auditing and define which events will be logged (for example, failed/successful logon attempts, access to specific resources, etc.).

-

Cryptographic policy: allows you to control the algorithms used by TLS/SSL.

-

Domain policy: allows you to add and remove computers and create trusts between domains.

-

Firewall policy: allows you to set standard policies for Windows Firewall for all the computers within a domain or OU.

-

IPsec policy: allows you to configure the use of Internet Protocol Security (IPsec) to encrypt data in transit over the network.

-

EFS policy: allows you to define whether EFS can be used to encrypt files and folders on NTFS partitions.

-

Disk quota policy: allows you to enable/disable and define defaults for disk quotas, and specify what happens when a quota limit is reached.

-

PKI policy: allows you to define support for PKI policies regarding auto-enrollment for digital certificates issued by the Windows Server 2003 certification authority.

-

Smart card usage policy: allows you to require smart cards to be used for Windows logon to provide multi-factor authentication.

Group Policy Objects

Security settings can be applied through Group Policy Objects (GPOs) at various levels of the Active Directory hierarchy. A GPO is essentially a collection of policy settings that affect users and computers, and which is associated with an Active Directory container object (site, domain, OU) or local computer. One GPO can be linked to multiple containers or multiple GPOs can be linked to a single container. Group policies are inherited by child objects and are applied from highest to lowest. Group policies are processed in the following order:

-

Local GPO (applies to the local computer only). This is accessed via the Local Security Policy interface described above.

-

Site GPO (applies to all users and computers in all domains in the site). These are accessed and edited through the Group Policy tab on the Properties sheet of a site, which you access by right clicking the site in the Active Directory Sites and Services administrative tool.

-

Domain GPO (applies to all users and computers in the domain). These are accessed via the Active Directory Users and Computers tool or the Group Policy Management console as described above.

-

OU GPO (applies to all users and computers in the OU, and in any OUs nested within the OU). These are accessed through the Group Policy tab on the Properties sheet of the OU, which you access by right clicking the OU in the Active Directory Users and Computers MMC.

As you can see, Group policy applies to all the users and computers in the container to which the GPO is linked. It does not affect security groups, but you can filter Group Policy according to security groups by setting a group’s permissions on the GPO.

Group Policy information for all but local policies is stored in Group Policy containers and in the Group Policy template. The Group Policy container is an area in the Active Directory. The Group Policy templates are folders located in the Policies folder within the SysVol folder on the domain controllers. Each template folder contains a file named Gpt.ini in its root, which stores information about the GPO. The domain in which each GPO (except those for local policies) is stored is the storage domain. A GPO can be linked to domains other than the one in which it’s stored.

Note: Even though Group Policy can be processed across domains, it’s best to avoid cross-domain GPO assignments because it slows down logon and startup when the Group Policy has to be obtained from a different domain.

By default, you can create new GPOs and edit existing GPOs if you’re a member of one of the following groups:

-

Domain administrators

-

Enterprise administrators

-

Group Policy Creator owners

These Group Policies won’t apply to members of these groups unless they have the Apply Group Policy attribute set as a member of some group to which they belong. However, by default, Authenticated Users have Read permissions to GPOs with the Apply Group Policy attribute, and members of the above groups are also members of the Authenticated Users group. If you don’t want the policy to apply to administrators, you can set the Apply Group Policy attribute to Deny for the Domain admins and Enterprise admins groups. This will override the Apply Group Policy ¿ Allow attribute that’s set on the Authenticated Users group for those admins, since a Deny setting in any group to which you belong always takes precedence.

Summary

Windows Server 2003 relies on policy-based security, and policies are implemented via Group Policy. Understanding the relationship of organizational policies to the application of Group Policy, and how policy deployment works at different levels. For more detailed information about configuring security policies in Windows Server 2003, see the following resources:

-

Windows Server 2003 Common Criteria Administrator’s Guide

-

Windows Server 2003 Security Guide

-

Group Policy Settings Reference for Windows Server 2003 with SP1

Debra Littlejohn Shinder, MCSE, MVP (Security) is a technology consultant, trainer and writer who has authored a number of books on computer operating systems, networking, and security. She is also a tech editor, developmental editor and contributor to more than 20 additional books. Her articles are regularly published on TechRepublic’s TechProGuild Web site and Windowsecurity.com, and have appeared in print magazines such as Windows IT Pro (formerly Windows & .NET) magazine. She has authored training materials, corporate white papers, marketing material and product documentation for Microsoft Corp., Hewlett-Packard, DigitalThink, GFI Software, Sunbelt Software, CNET and other technology companies. She lives and works in the Dallas-Fort Worth area and can be reached at deb@shinder.net or at www.shinder.net.

Copyright © 2006 IDG Communications, Inc.

Использование групповой политики для управления конфигурацией системы безопасности

Управление конфигурацией безопасности на сотнях или тысячах машин Windows — одна из важнейших задач современного ИТ-администратора. Хорошо известно, что неудачное решение этой проблемы может привести к потере данных, необходимости тратить время на восстановление машин и в худшем случае к необратимым последствиям для компании. К счастью, в Windows 2000 появились групповые политики (Group Policy) — мощное средство для быстрого изменения параметров безопасности на всех машинах, работающих с Windows 2000 и более поздними версиями в среде Active Directory (AD). В данной статье речь пойдет о том, как использовать Group Policy для развертывания и управления конфигурацией системы безопасности, и о некоторых трудностях, возникающих при внедрении различных типов политик безопасности.

Мы рассмотрим также ряд параметров политик безопасности на базе Group Policy и попытаемся максимально использовать их преимущества. Но сначала необходимо понять, как назначить политику безопасности для домена — то есть как настроить параметры безопасности на объекте групповой политики (Group Policy Object, GPO), связанном с доменом AD (GPO можно связать с сайтами AD, доменами или организационными единицами — OU).

Следует обратить внимание, что все рассмотренные в данной статье функции реализованы в Windows Server 2003, Windows XP и Windows 2000, если специально не оговорено, что требуется определенная версия операционной системы.

Политики безопасности для домена

Одна из первых проблем безопасности, которую необходимо решить при развертывании AD, — политика для учетных записей (account policy). Политика для учетных записей представляет собой часть параметров безопасности GPO, с помощью которых можно задать для учетных записей домена нужную длину пароля, его сложность и режим блокировки. Чтобы задать политику, следует открыть редактор Group Policy Object Editor консоли управления Microsoft Management Console (MMC), отыскать GPO и перейти в раздел Computer ConfigurationWindows SettingsSecurity SettingsAccount Policies для этого GPO. Если политику для учетных записей требуется применить к пользовательским учетным записям, определенным в AD, то эту политику необходимо определить внутри GPO, связанного с доменом, потому что DC в домене AD обрабатывают лишь политики для учетных записей, содержащие GPO, связанные с данным доменом. DC также игнорируют три другие политики безопасности, если они не связаны с доменом:

- автоматическое отключение пользователей по истечении времени регистрации;

- переименование учетной записи administrator;

- переименование учетной записи guest.

Эти три политики расположены в разделе Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options для GPO.

Может возникнуть вопрос, почему Microsoft требует, чтобы политики для учетных записей и эти три политики безопасности были в GPO, связанном с доменом. Как известно, если сервер в домене назначается контроллером домена AD, то по умолчанию AD сохраняет DC в организационном подразделении Domain Controllers. Однако если переместить DC в другое организационное подразделение OU, то он сможет получать различные политики безопасности. Политики для учетных записей и три указанные политики безопасности должны быть согласованы на всех DC, поэтому специалисты Microsoft составили программный код обработки GPO таким образом, что эти политики игнорируются, кроме тех случаев, когда они связаны с доменом. Таким образом, гарантируется, что все DC, независимо от местоположения, получают одинаковые политики. Другие политики безопасности, такие как политики аудита и ограниченные группы, могут быть разными на DC в различных OU. Следует помнить об этой особенности политик, если требуется переместить DC из организационной единицы Domain Controllers.

Рекомендуемые подходы

При построении нового домена AD внутри него создаются два GPO: Default Domain Policy и Domain Controllers Policy, связанные с OU Domain Controllers. Эти GPO помогают администраторам Windows настроить доменную учетную запись и другие политики безопасности, но некоторые специалисты не рекомендуют затрагивать готовые GPO. Поэтому многие администраторы не знают, следует ли использовать их для политик безопасности или лучше построить собственные. В принципе, возможны оба подхода.

При развертывании политик безопасности в масштабах домена необходимо соблюдать два правила. Как уже отмечалось, политику для учетной записи в масштабах домена можно назначить только для GPO, связанного с доменом. Если нужно применить в домене другие политики безопасности (например, указать стандартный размер журнала Security на всех DC домена), то следует назначать эти политики в GPO, связанном с Domain Controllers OU (предполагается, что DC не были удалены из этой организационной единицы). Windows обрабатывает GPO по порядку: сначала локально, затем в сайтах, доменах и OU, поэтому политики безопасности, заданные в GPO, связанных с Domain Controllers OU, обрабатываются последними и замещают любые политики, связанные с доменами.

Однако это правило может вступить в конфликт с другим правилом: включение режима No Override в GPO, связанном с доменом. В режиме No Override нижние по иерархии GPO не могут отменить противоречащие политики более высокого уровня. Если необходимо, чтобы политика была основной во всех случаях, следует активизировать No Override в связанном с доменом GPO, который задает политику для учетных записей. Но если тот же связанный с доменом GPO используется для назначения других политик безопасности (например, политики аудита), то он отменит любые параметры аудита, заданные в GPO, связанных с OU Domain Controllers. Поэтому я рекомендую не возлагать других функций на GPO, определяющий политику для учетных записей. Таким образом, администрирование этого GPO и политики для учетных записей домена можно делегировать специалистам по безопасности, оставив за собой право назначать нужные политики безопасности непосредственно на компьютеры.

Просмотр действующей политики

Часто приходится слышать вопрос: «Как просмотреть действующую политику безопасности на DC, серверах и рабочих станциях?» Конечно, для просмотра параметров безопасности на данном компьютере можно использовать различные инструменты определения результирующей политики, например, консоли Resultant Set of Policies (RSoP) или такие инструменты командной строки, как GPResult. Однако для просмотра локального GPO на данном компьютере проще использовать редактор Group Policy Object Editor.

Для всех параметров политики, за исключением безопасности, при просмотре GPO на локальном компьютере отображаются параметры, сохраненные в статических файлах в локальной файловой системе (%systemroot%system32grouppolicy). Но при просмотре локального GPO политики безопасности редактор Group Policy Object Editor показывает действующие параметры, установленные на данном компьютере. На системе Windows 2000 одновременно отображаются локальные параметры и действующие значения, предоставляемые объектом GPO, связанным с AD (экран 1).

Windows 2003 и XP формируют несколько иное представление. При просмотре политики безопасности локального GPO в любой из этих версий Windows видны только действующие параметры. Локальный параметр можно отредактировать, дважды щелкнув на нем мышью, но нельзя редактировать параметр, управляемый GPO, связанным с AD.

При изменении политики безопасности локального GPO в отсутствие политики безопасности, связанной с AD, изменения вносятся в действующую базу данных SAM данной локальной машины, а не в набор файлов, расположенных в файловой структуре локального GPO в %systemroot%system32grouppolicy, как в случае с другими параметрами локального GPO.

Гарантированное применение политики безопасности

Способ, используемый Windows для обработки политик, иногда противоречит гарантированному развертыванию политики безопасности. Чтобы разобраться в этом конфликте, необходимо иметь базовые знания о том, как обрабатываются групповые политики. При создании и редактировании GPO, связанных с AD, с помощью редактора Group Policy Object Editor параметры GPO сохраняются в AD и на системном томе (sysvol) компьютера, а также назначаются параметры, которые GPO будет применять на данной машине. Расширения клиентской стороны (Client-side Extensions, CSE) на компьютере обрабатывают параметры и вносят изменения в конфигурацию. Microsoft реализует CSE в DLL и поставляет их в составе операционной системы. Для каждой из основных областей политики существуют свои CSE, например для установки программ безопасности и административных шаблонов политик.

Чтобы увидеть CSE, зарегистрированные в настоящий момент на данной машине, нужно открыть реестр и просмотреть подразделы HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions. Каждый GUID-именованный подраздел в разделе GPExtensions представляет один CSE. Внутри GUID-именованных подразделов находится имя DLL, в которой реализованы функциональность политики и параметры, управляющие поведением CSE при обработке параметров политики.

Общая особенность всех GSE заключается в том, что они не выполняют повторную обработку GPO, если объект не изменялся за время, прошедшее с предыдущей обработки. Windows обрабатывает политику для компьютера, например политику безопасности, при запуске (или выключении) системы, а политику для пользователя — при регистрации или завершении сеанса пользователя. Такие события называются активными процессами. В дополнение к этим двум процессам Windows обрабатывает политики в фоновом режиме через каждые 90 минут (с небольшим отклонением) на рабочих станциях и автономных серверах домена и через каждые 5 минут — на контроллерах домена. Однако CSE пропускают обработку данного GPO как в активном, так и в фоновом режиме, если он не менялся со времени последнего цикла обработки. Поэтому если пользователь каким-то образом вносит в локальную конфигурацию изменения, противоречащие политике связанного с AD объекта GPO, то это локальное изменение остается в силе до тех пор, пока кто-нибудь не изменит GPO, управляющее данной политикой, — возможно, спустя много времени. По этой причине CSE безопасности периодически обновляют политику безопасности, независимо от того, изменялся ли GPO. Параметр MaxNoGPOListChangesInterval раздела HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonGPExtensions{827D319E-6EAC-11D2-A4EA-00C04F79F83A} определяет интервал обновления. Стандартное значение — 960 минут (16 часов), но интервал можно увеличить или уменьшить, изменив значение параметра реестра. Если требуется максимально строгое применение политики безопасности, то CSE можно настроить на обработку политики безопасности в каждом цикле, независимо от изменений GPO. Безусловно, дополнительная обработка увеличивает вычислительную нагрузку, но обработку можно выполнять лишь на отдельных машинах, обеспечив своевременное изменение конфигурации системы безопасности на важнейших серверах и рабочих станциях.

Чтобы изменить поведение CSE на компьютере, следует открыть Group Policy Object Editor и перейти в раздел Computer ConfigurationAdministrative TemplatesSystemGroup PolicySecurity Policy Processing для GPO, обрабатываемого компьютером. Даже если объекты Group Policy не изменились, следует выбрать Process (экран 2). После этого система будет обновлять политику безопасности во время каждого фонового и приоритетного цикла обработки.

Я рассмотрел некоторые механизмы развертывания политик безопасности на базе GPO. Наша задача — максимально эффективно использовать сильные стороны политик безопасности Windows.

Применение политики безопасности Windows

В Windows 2003, XP и Windows 2000 насчитываются сотни параметров для настройки защищенной конфигурации серверов и рабочих станций. Как отыскать все эти параметры и определить их назначение? Отправной точкой для изучения параметров политик безопасности может служить документация Microsoft.

В апреле Microsoft выпустила руководство Windows Server 2003 Security Guide, в котором приведены шаблоны безопасности для разнообразных типовых ролей серверов (например, конфиденциальных файл-серверов и DC). Аналогичные шаблоны можно загрузить для Windows 2000 Server. В XP базовые шаблоны безопасности находятся в папке %systemroot%security emplates.

Для использования шаблона в среде Group Policy достаточно импортировать в GPO файл шаблона .inf, в котором будут храниться параметры, щелкнув правой кнопкой на контейнере Security Settings в редакторе Group Policy Object Editor, и выбрать пункт Import Policy. Можно также воспользоваться оснасткой Security Templates консоли MMC для просмотра и редактирования шаблонов Windows 2003 и Windows 2000 (экран 3).

Слабые места Windows

Изучая шаблоны, можно заметить, что во многих из них параметры безопасности установлены в контейнере Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options объекта GPO. Я называю эту область политики безопасности страницей защиты уязвимых мест (vulnerability defense page), так как в ней хранятся параметры, предназначенные для устранения обнаруженных за период эксплуатации Windows слабых мест.

С помощью параметров контейнера Security Options можно выполнить такие действия, как переименование учетных записей administrator и guest на всех машинах или отключение анонимного просмотра (enumeration) учетных записей SAM. Благодаря блокированию известных уязвимых мест, в шаблонах безопасности Windows 2003 и Windows 2000 реализованы оптимальные режимы защиты Windows-машин, но перед массовым внедрением необходимо протестировать параметры. Некоторые параметры могут помешать корректному функционированию сети, особенно если клиенты работают с операционными системами старых версий, несовместимых с этими параметрами.

Политика программных ограничений

В данной статье невозможно описать все политики безопасности, реализованные в Group Policy, но одна область заслуживает внимания — это политика программных ограничений (software restriction policy). Данная политика — новшество Windows 2003 и XP, поэтому использовать ее можно только с этими версиями. Политика программных ограничений доступна в Group Policy как параметр для отдельных компьютеров или отдельных пользователей. В сущности, политика программных ограничений запрещает запуск определенных приложений. Приложение можно ограничить в соответствии с сертификатом X.509, использованным для подписи, значением хеш-функции, Internet-зоной, в которой размещается программа, или путем к файлу.

Чтобы объяснить, как используется политика программных ограничений, проще всего проанализировать пример. Предположим, нам нужно запретить всем пользователям домена AD выполнять любые приложения, запускаемые из папки Temporary Internet Files в профиле пользователя. Как правило, в этой папке временно хранятся файлы, загруженные браузером Microsoft Internet Explorer (IE); поэтому в ней следует ограничить выполнение программного кода.

Прежде всего необходимо установить программные ограничения внутри GPO. Для этого следует перейти к Computer ConfigurationWindows SettingsSecurity Settings, щелкнуть правой кнопкой мыши на контейнере Software Restriction Policies и выбрать пункт Create New Policies. Windows немедленно создает набор объектов, с помощью которых можно изменить ограничения, накладываемые на программы, и отображает их в редакторе Group Policy Object Editor (экран 4). Три концевых узла в правой панели — Enforcement, Designated File Types и Trusted Publishers — позволяют установить глобальные параметры для политики программных ограничений. В большинстве случаев для каждого из них можно выбрать стандартные параметры.

Папка Security Levels содержит два параметра, из которых следует выбрать один, Disallowed и Unrestricted. По умолчанию выбирается режим Unrestricted, в котором пользователи могут запускать все программы, за исключением явно запрещенных политикой программных ограничений. В режиме Disallowed пользователи не могут запускать никаких программ, кроме явно разрешенных политикой программных ограничений. В данном примере используется выбираемый по умолчанию режим Unrestricted.

Основные компоненты политики программных ограничений находятся в папке Additional Rules. Если щелкнуть на ней правой кнопкой мыши, можно будет составить правила в соответствии с четырьмя описанными выше критериями. Для данного примера нужно составить правило, запрещающее выполнение любых программ из папки Temporary Internet Files в пользовательском профиле. Поэтому я создал новое правило для пути, назначил путь %userprofile%local settings emporary internet files, а затем установил для этого правила режим безопасности Disallowed (экран 5).

После того как данная политика вступит в силу, система не будет выполнять из папки Temporary Internet Files никаких приложений, чьи типы внесены в список Designated File Types. Очевидно, что политика программных ограничений может быть мощным средством, которое не позволит неизвестному программному коду причинить вред сетевой среде.

Дополнительные средства безопасности

Надеюсь, после прочтения статьи у многих читателей появится желание более глубоко изучить и активно использовать параметры настройки безопасности Windows Group Policy. Помимо упоминавшихся политик, администратор может назначать полномочия для файлов, реестра и служб и даже использовать политики ограниченных групп для управления членством в группах. В Windows 2003 реализована политика для беспроводных сетей, с помощью которой можно определить, с какими узлами доступа Access Point разрешается устанавливать соединения беспроводным клиентам Windows и обязательно ли при этом использовать защиту Wired Equivalent Privacy.

В целом групповые политики превосходно обеспечивают тонкую настройку системы безопасности Windows, так что в интересах администратора изучить их возможности в совершенстве.

Даррен Мар-Элиа — редактор журнала Windows & NET Magazine. С ним можно связаться по адресу: dmarelia@winnetmag.net.