- Remove From My Forums

-

Вопрос

-

Есть сервер по управлением win server 2008R2 SP1 без домена. После манипуляций (обижен видимо был при увольнении) предыдущего «сис. админа» с данной машиной стоит запрет на локальный вход и по RDP. Шары доступны, логины и пароли есть, учетка «Администратор»

переименована — пароль известен. В безопасном режиме тоже постигла неудача. Посредством WinRE командную строку + secedit не заработало (логи приложу завтра). Собственно , вопрос как разрешить локальный вход (переустановка ОС не подходит)?

Ответы

-

-

Помечено в качестве ответа

17 апреля 2012 г. 9:56

-

Помечено в качестве ответа

-

Взять инструмент, позволяющий не через политики, а непосредственно (удалённо) менять права пользователя — которые User Rights (описание по ссылке, которую привёл Илья Сазонов). В принципе, это до сих пор можно успешно делать утилитками управления от NT4

:), наверное, большинству проще найти что-то посовременнее ;), типа —

http://www.systemtools.com/ — 30 дневной версии для таких целей «выше крыши».Подключаться к серверу с явным указанием известных админских реквизитов. Должно получиться, поскольку шары доступны, значит SeNetworkLogonRight и SeDenyNetworkLogonRight не меняли.

Смотреть и менять SeDenyInteractiveLogonRight, SeDenyRemoteInteractiveLogonRight (убирать лишнее) и SeInteractiveLogonRight, SeRemoteInteractiveLogonRight (добавлять нужное).

Сразу после изменений, пока не применились в очередной раз локальные политики :), логиниться по RDP (или локально), и менять то же самое уже редактором локальных политик (secpol.msc/gpedit.msc).

Кроме политик, можно создать шаблон безопасности с «нужными» значениями, и зашедулить его периодическое накатывание secedit’ом, или нечто подобное -то есть, нужно внимательно посмотреть на запланированные задания

S.A.

-

Помечено в качестве ответа

s.kolesnikov

17 апреля 2012 г. 9:55

-

Помечено в качестве ответа

Включить RDP Windows удаленно и локально, за минуту

Включить RDP Windows удаленно и локально, за минуту

Постановка задачи

Разобрать все методы, позволяющие вам включать RDP доступ на Windows системах, понимать какие ключи реестра за это отвечают и как это можно применять на практике.

Методы активации доступа по RDP

Я могу выделить вот такие способы:

- Классический метод с использованием оснастки свойств системы Windows

- С помощью оболочки и командлетов PowerShell

- Удаленное включение, через реестр Windows

- Через GPO политику

Как удаленно включить RDP

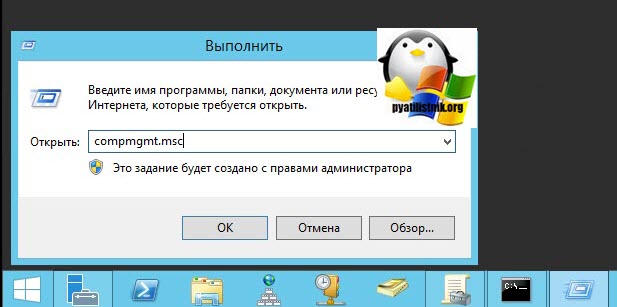

И так начну с более интересного метода. Предположим, что у вас есть сервер или компьютер, от которого у вас есть учетные данные для входа, но не активен вход через удаленный рабочий стол. И вам хотели бы его активировать. Делается все это просто. Тут мы воспользуемся удаленным доступом через консоль. Откройте окно выполнить (Сочетание клавиш WIN и R одновременно) и в открывшемся окне введите:

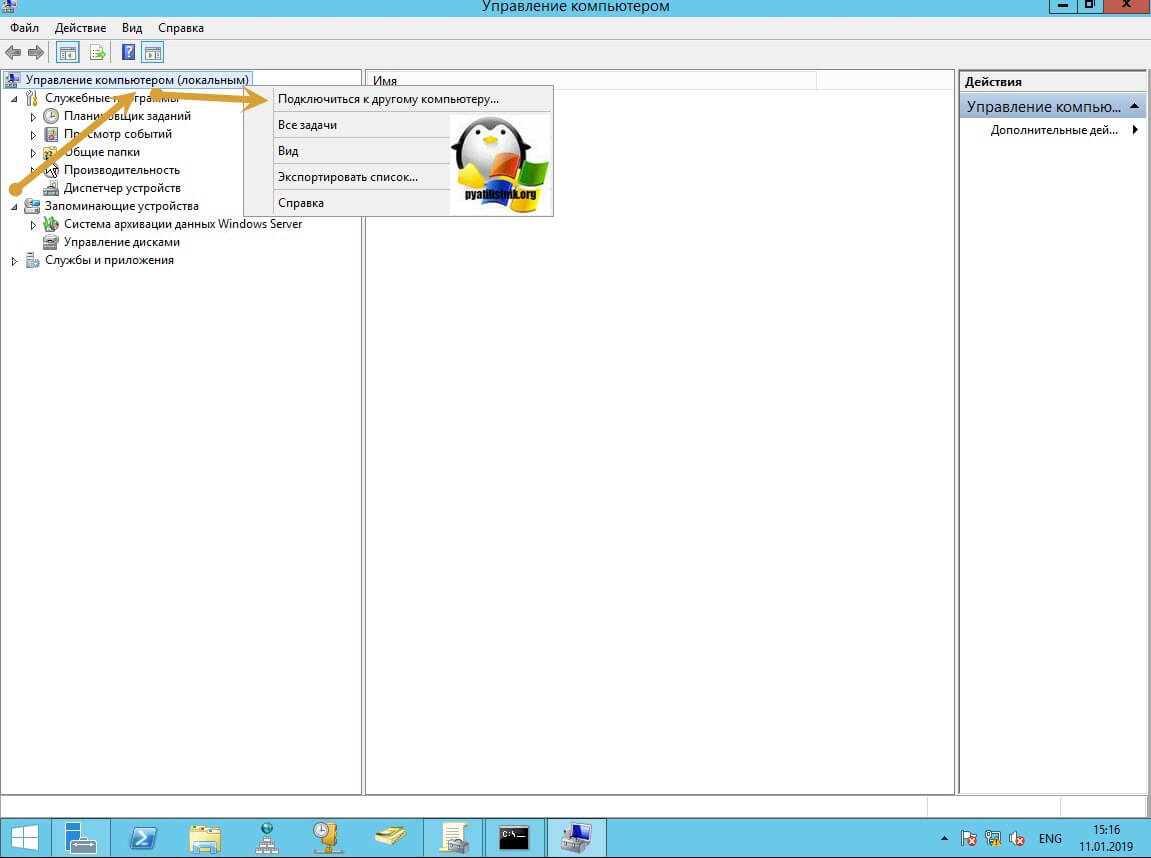

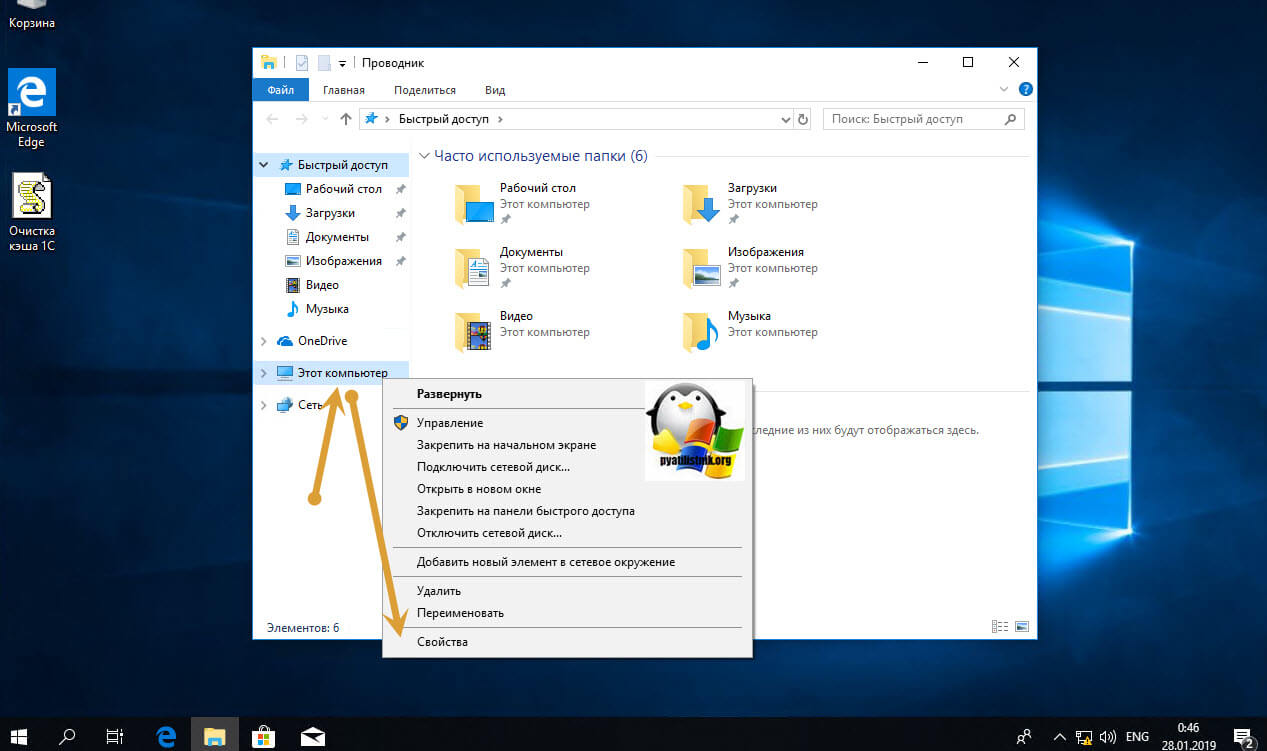

Далее щелкаете по корню «Управление компьютера (локальным)» правым кликом и в открывшемся окне выберите пункт «Подключиться к другому компьютеру»

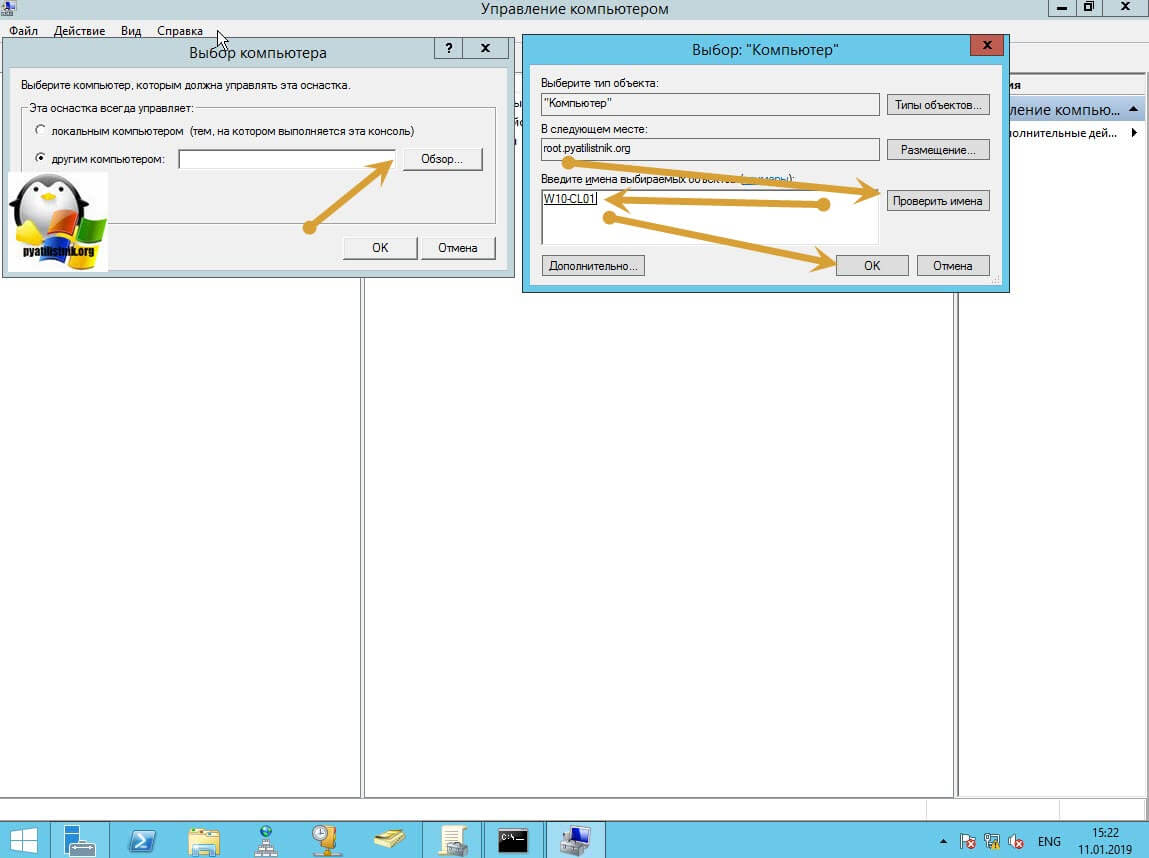

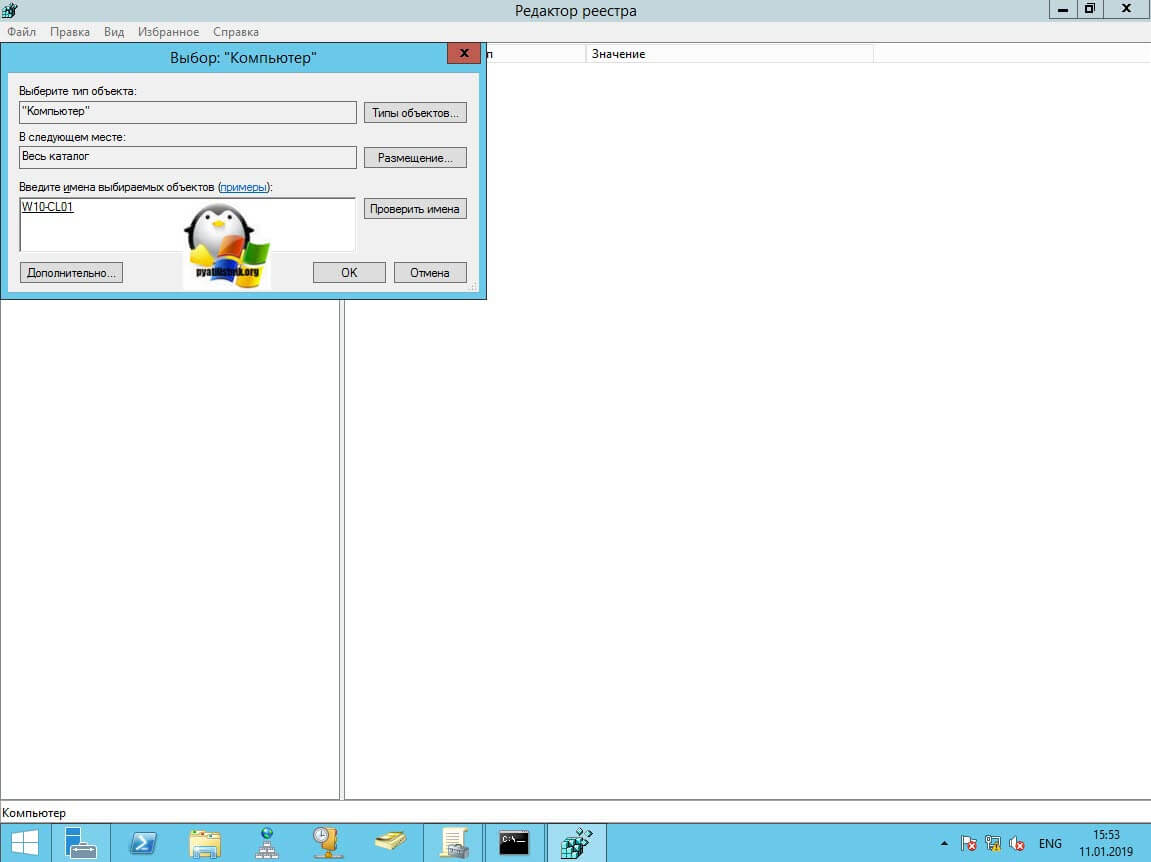

В окне выбора компьютера, вам необходимо нажать кнопку «Обзор», которое откроет второе окошко, где нужно выбрать необходимый компьютер, так как у меня доменная сеть, то мне еще проще. В моем примере это будет компьютер с операционной системой Windows 10 под DNS-именем W10-CL01. Нажимаем ок.

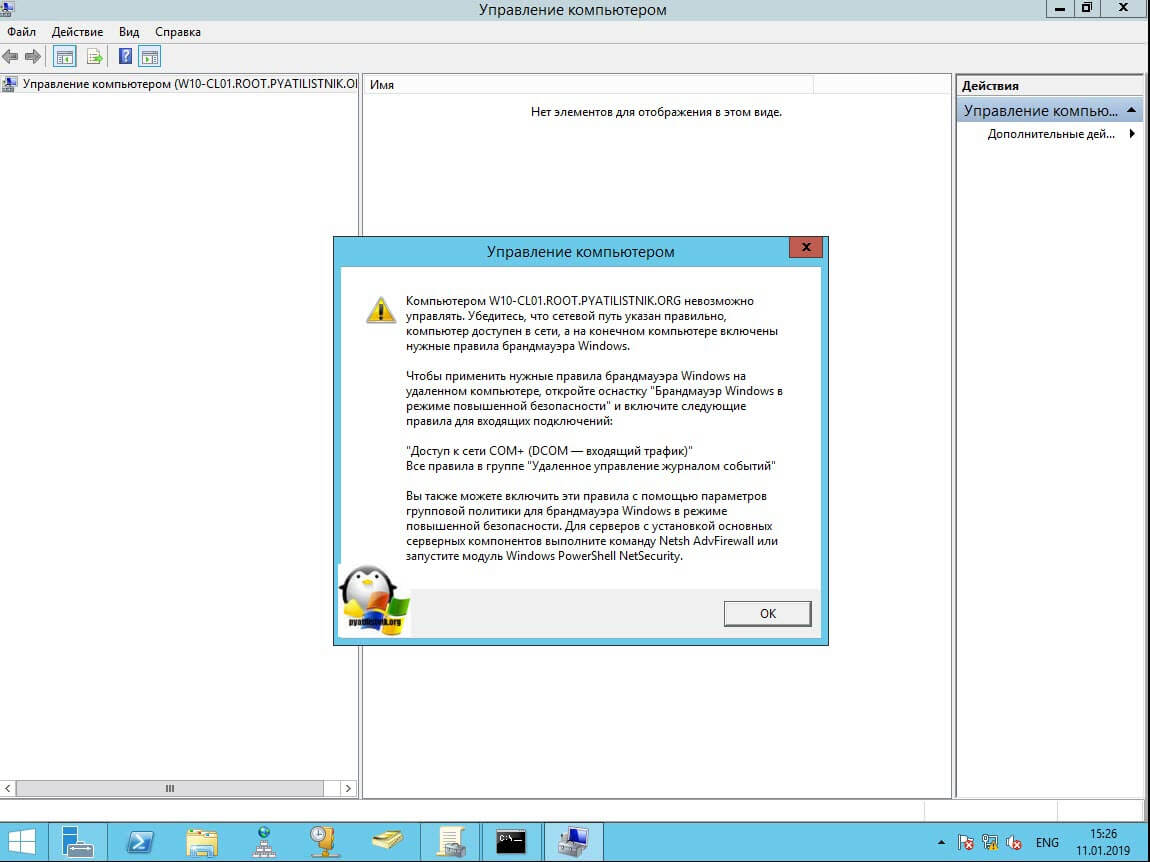

У вас будет произведено подключение к данному компьютеру. Если у вас выскочит ошибка:

В данном случае, нужно проверить две вещи:

- Доступен ли компьютер по сети, для этого проведите элементарный ping компьютера.

- Это нужно на этом компьютере в брандмауэре Windows разрешить «Удаленное управление журналом событий»

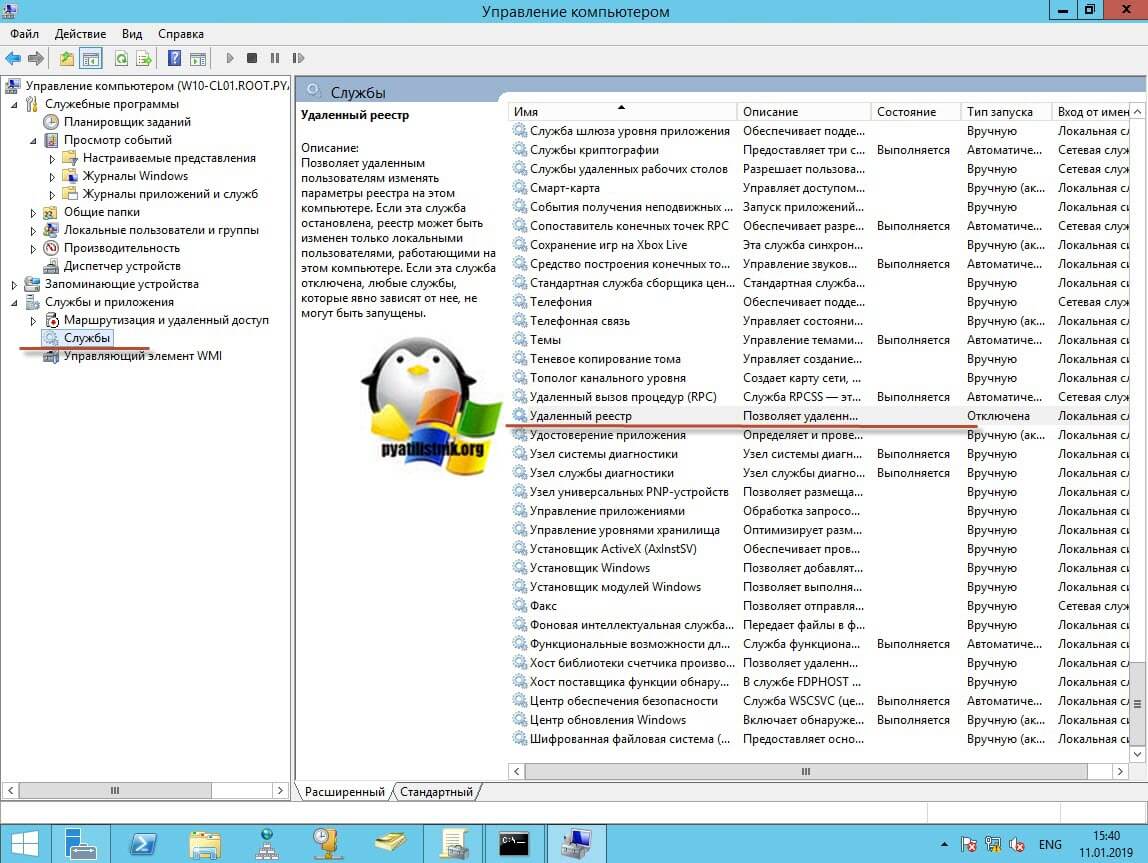

Про то как локально разрешать в брандмауэре службы и порты я говорил, посмотрите по ссылке. Если доступа нет, сделать, это локально, то ниже я приведу пример, как это сделать удаленно. Когда вы подключились к нужному компьютеру или серверу, вам необходимо перед удаленным включением RDP доступа, удостовериться, что у вас на вкладке службы, в активном состоянии запущен сервис «Удаленный реестр».

В моем примере я подключился к удаленным службам, через управление компьютером.

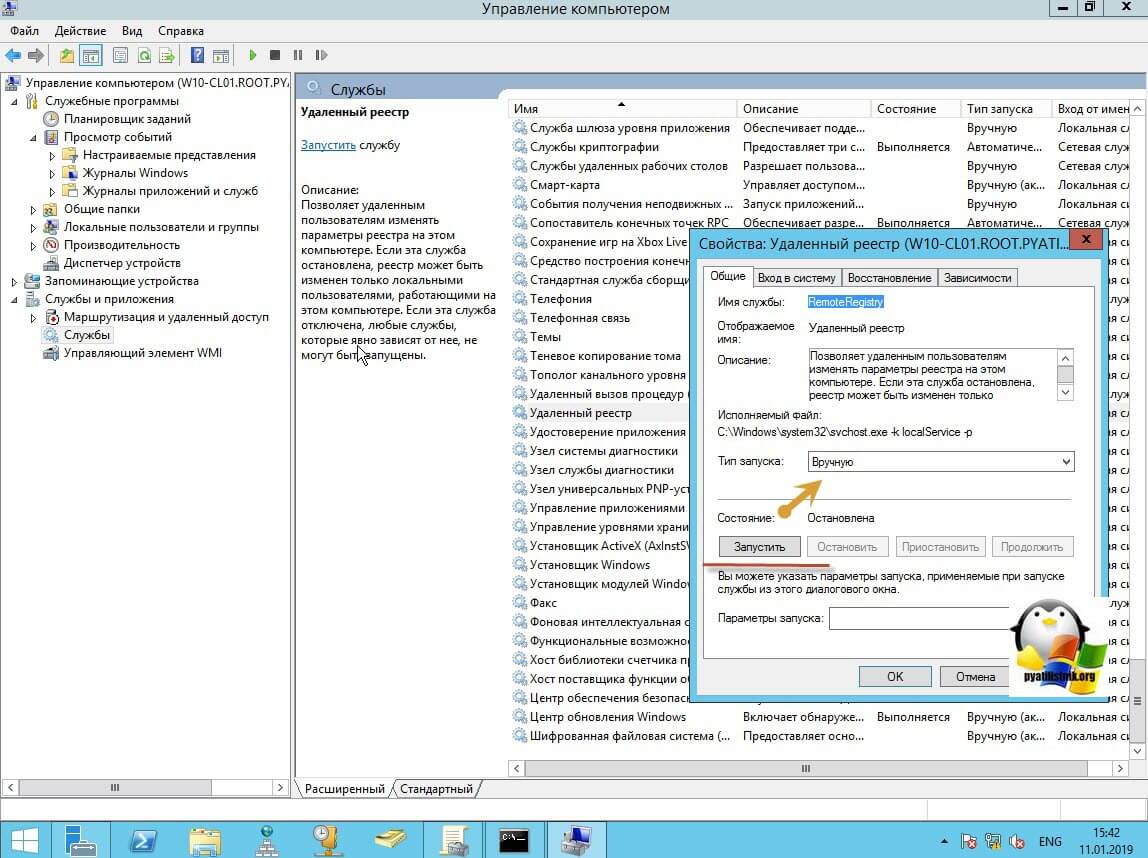

Если этого не сделать, то подключиться к реестру не получиться, и вы не сможете включить RDP по сети. Переходим в свойства данной службы и в типе запуска выставите вручную, после чего нажмите применить. После этого у вас станет активной кнопка запуска, нажимаем ее и проверяем, что сервис стартанул. После этого переходим к редактированию реестра по локальной сети.

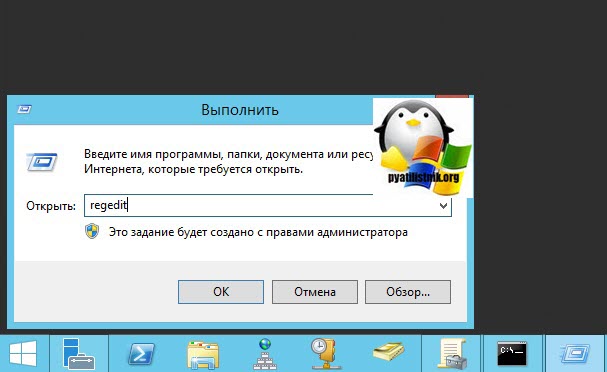

В окне выполнить введите regedit и у вас откроется реестр Windows .

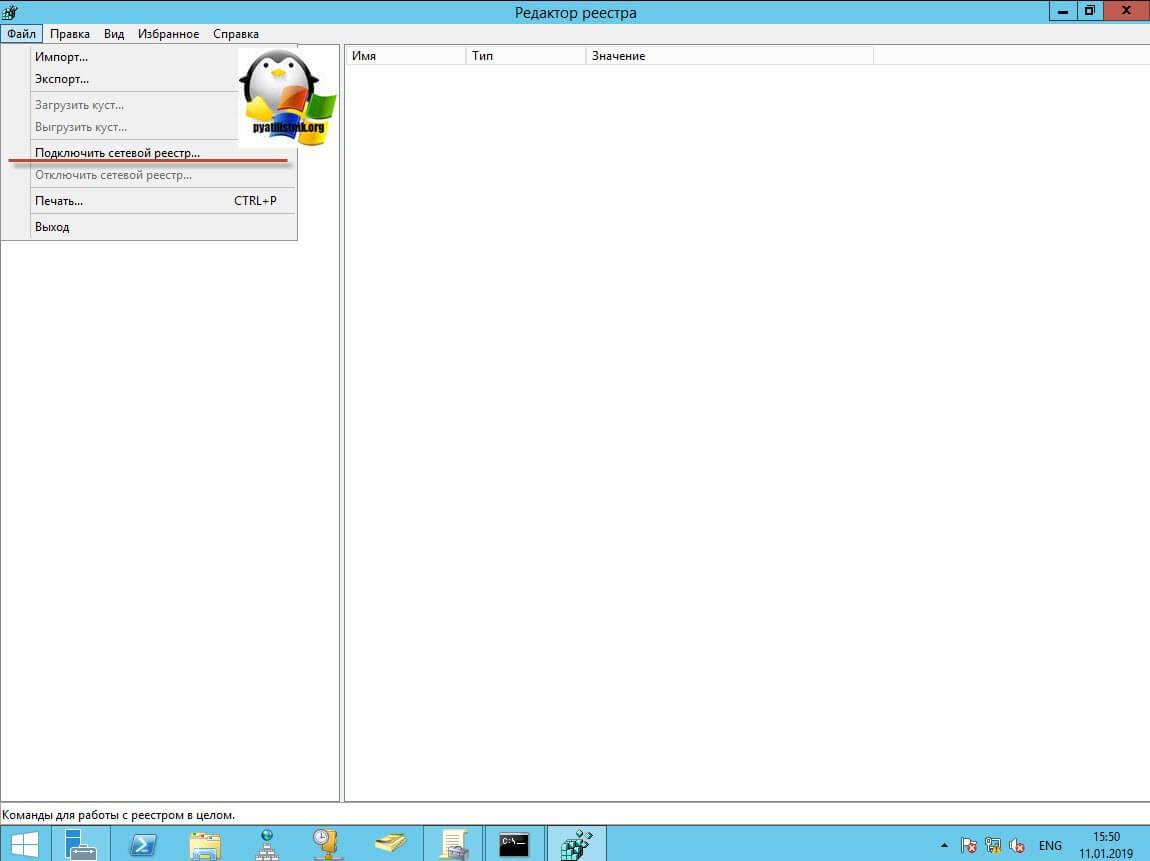

В самом верху есть меню файл, открыв его вам необходимо найти пункт «Подключить сетевой реестр».

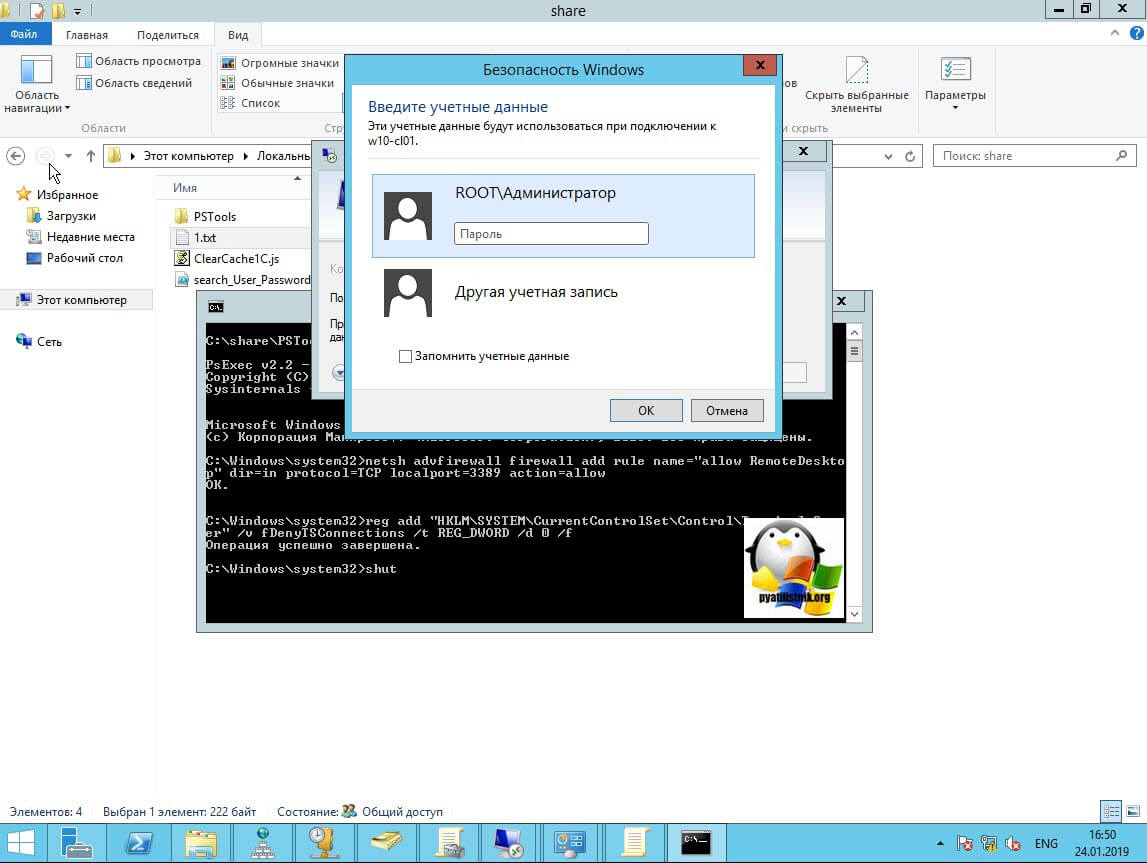

У вас откроется окно поиска, где вам необходимо найти нужный вам сетевой компьютер или сервер, после чего нажать ок.

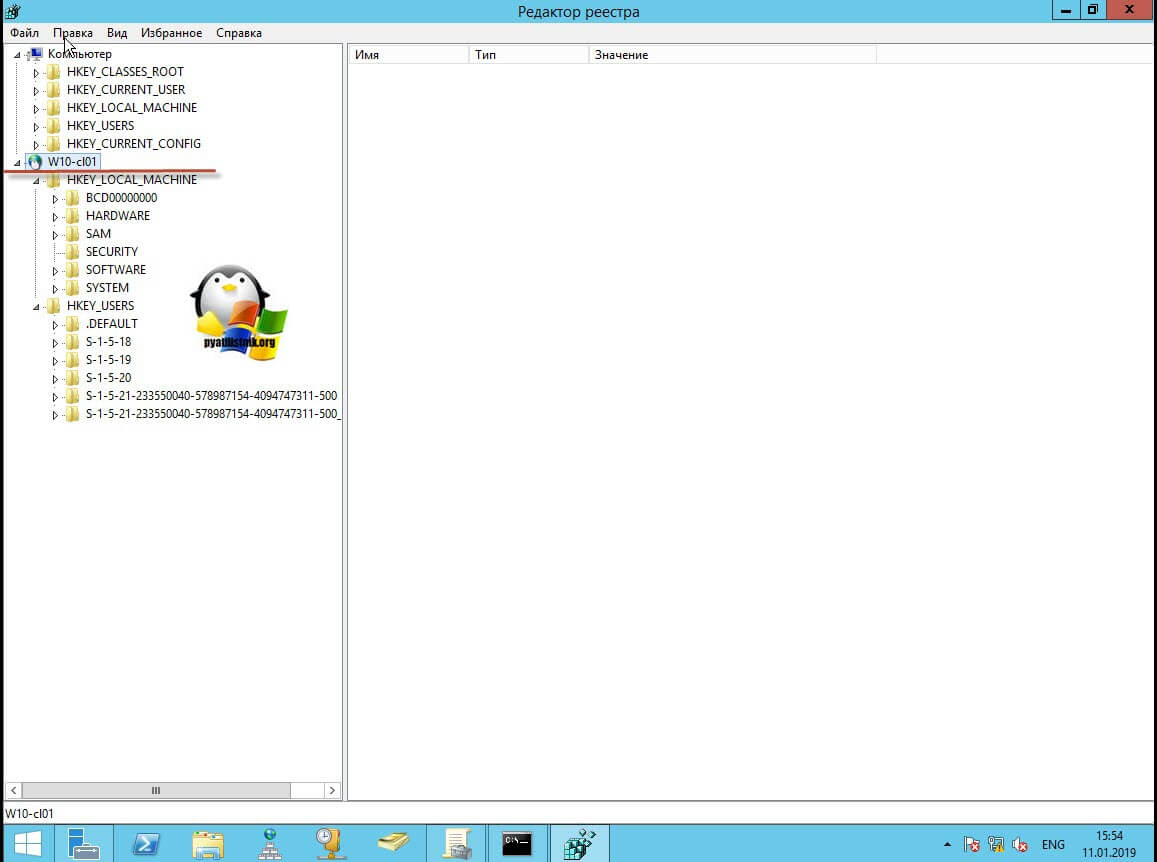

В итоге у вас в окне редактора реестра Windows появится еще один куст. Именно через данный реестр вы включите RDP службу на удаленной системе.

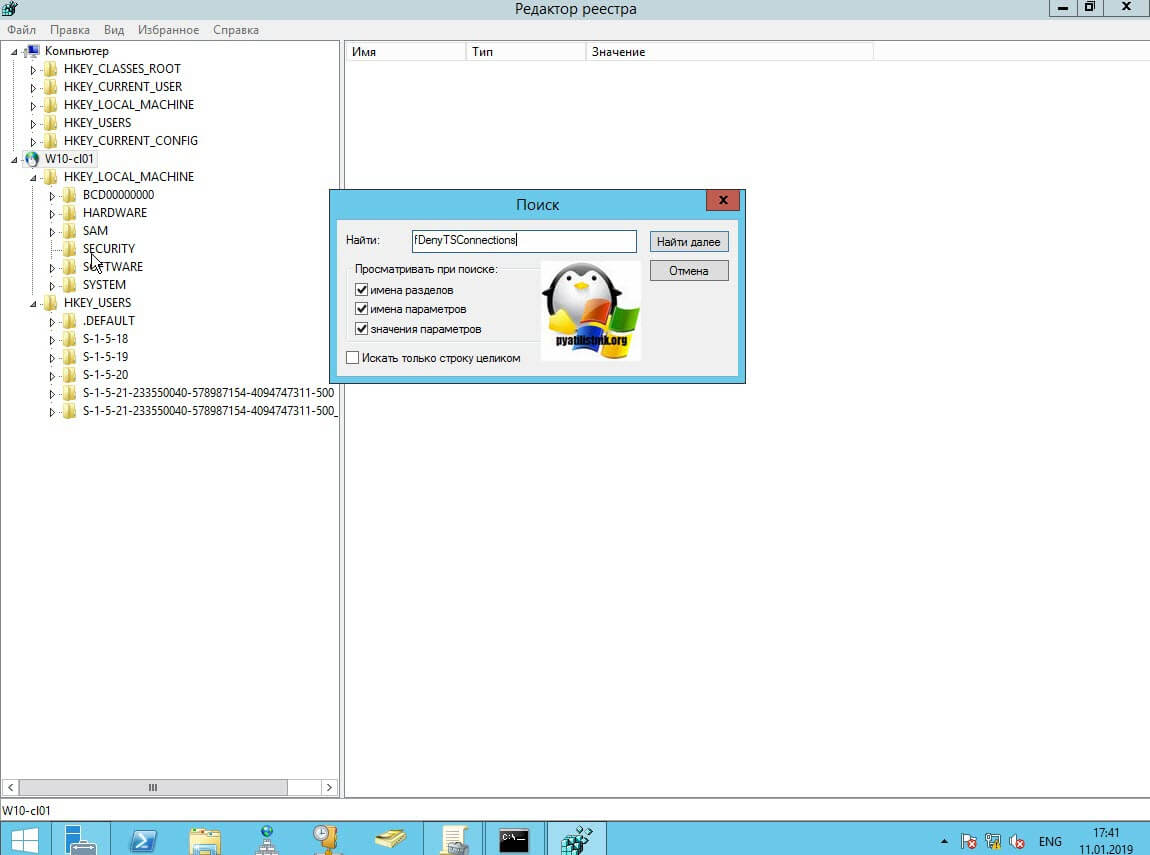

Теперь выбираем корень сетевого реестра Windows и нажимаем кнопку CTRL+F, у вас откроется форма поиска по нему. Тут вам необходимо найти ключ fDenyTSConnections.

Он также по сути должен лежать по пути:

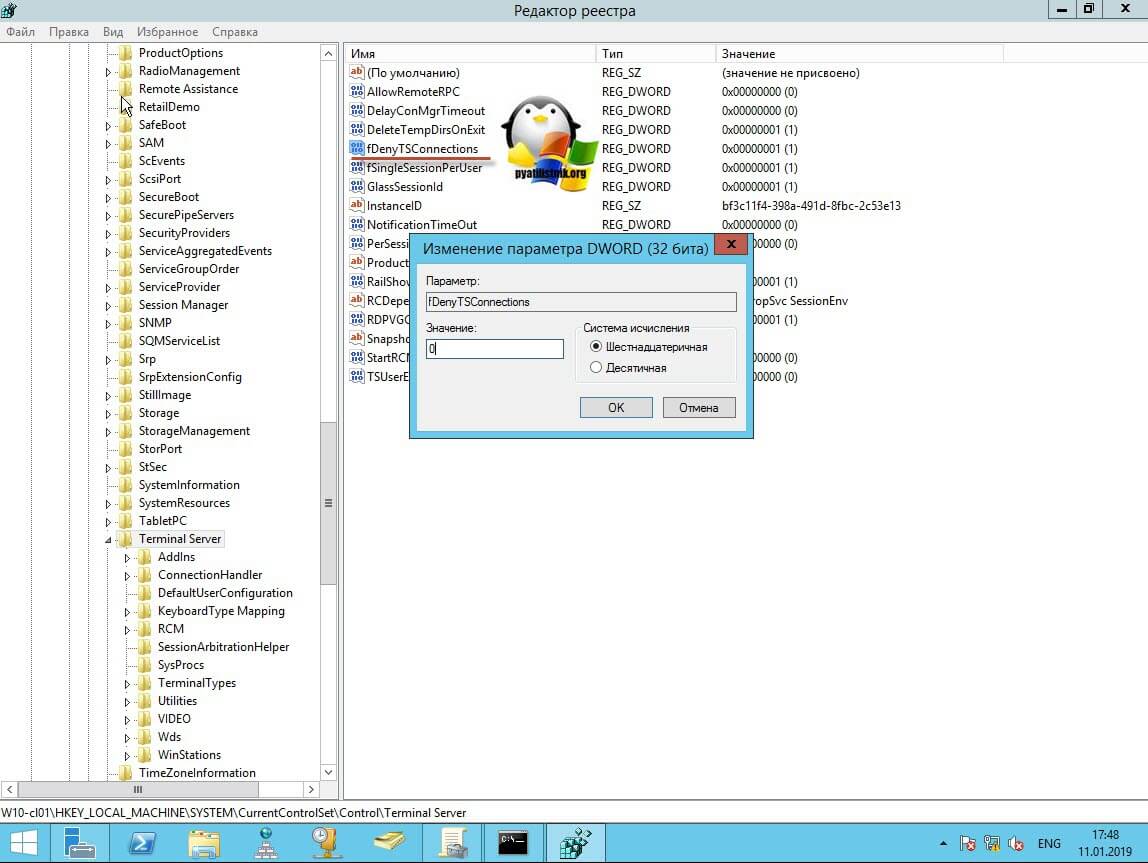

Где ключу fDenyTSConnections вам необходимо изменить значение с 1 на 0, чтобы включить RDP доступ к удаленному компьютеру.

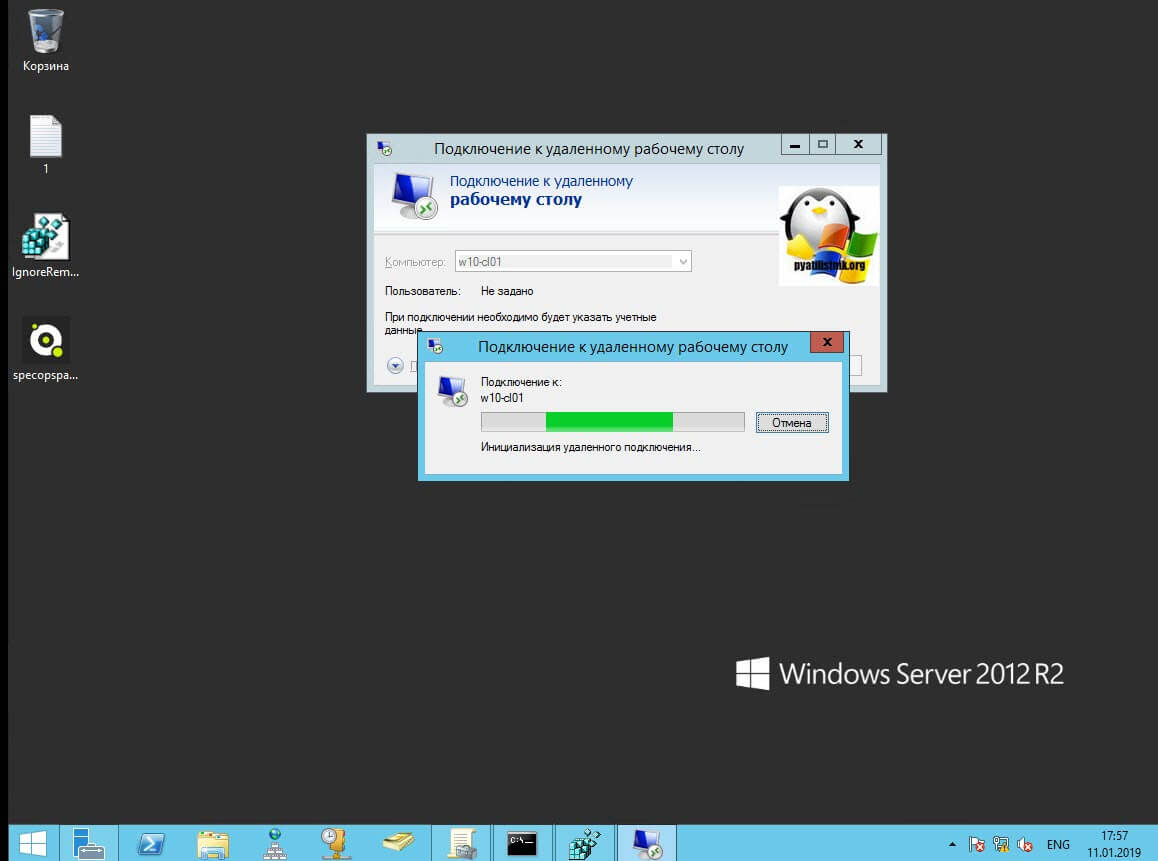

Пробуем произвести подключение, для этого откройте клиента подключения к удаленному рабочему столу (mstsc) и смотрим результат.

Если у вас будут закрыты порты, то вы увидите вот такую картину. При попытке подключиться у вас будет висеть инициализация удаленного подключения.

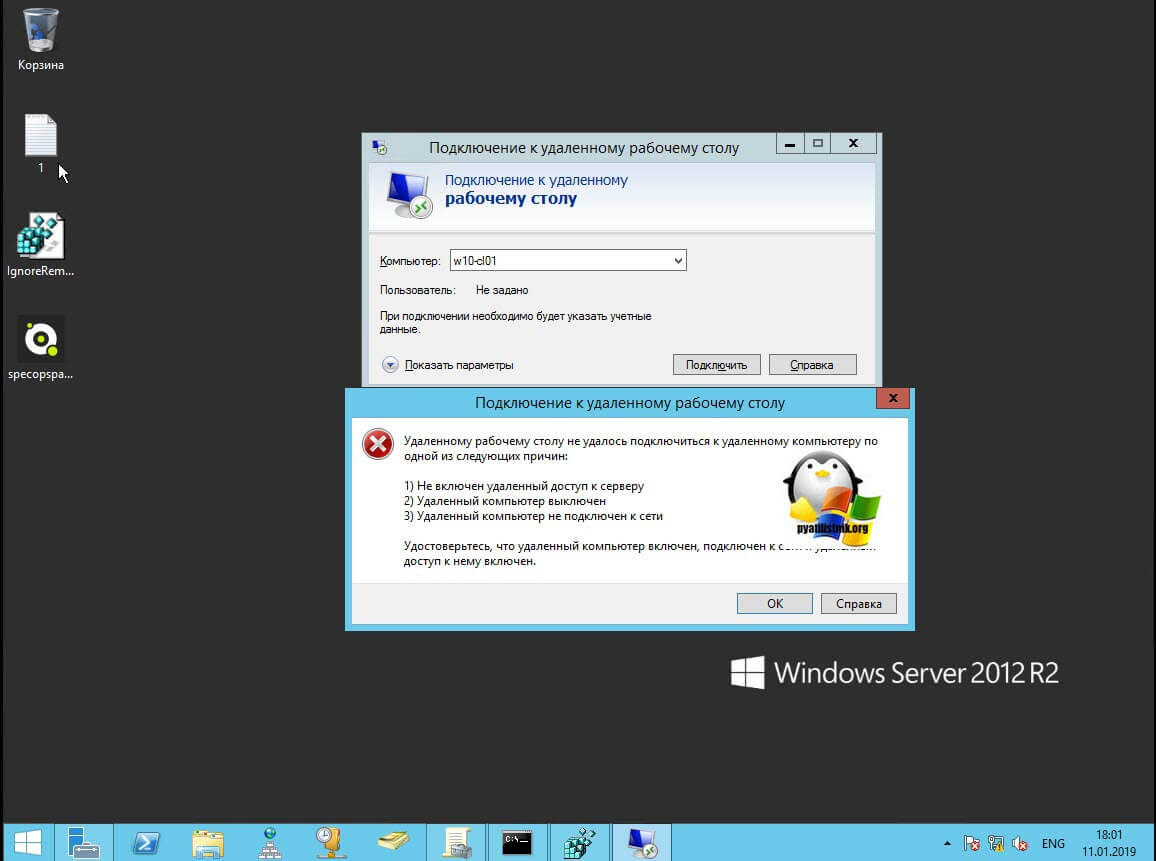

После чего вы увидите ошибку:

- Удаленному рабочему столу не удается подключиться к удаленному компьютеру по одной из следующих причин:

Не включен удаленный доступ к серверу - Удаленный компьютер выключен

- Удаленный компьютер не подключен к сети

Удостоверьтесь, что удаленный компьютер включен, подключен к сети и удаленный доступ к нему включен

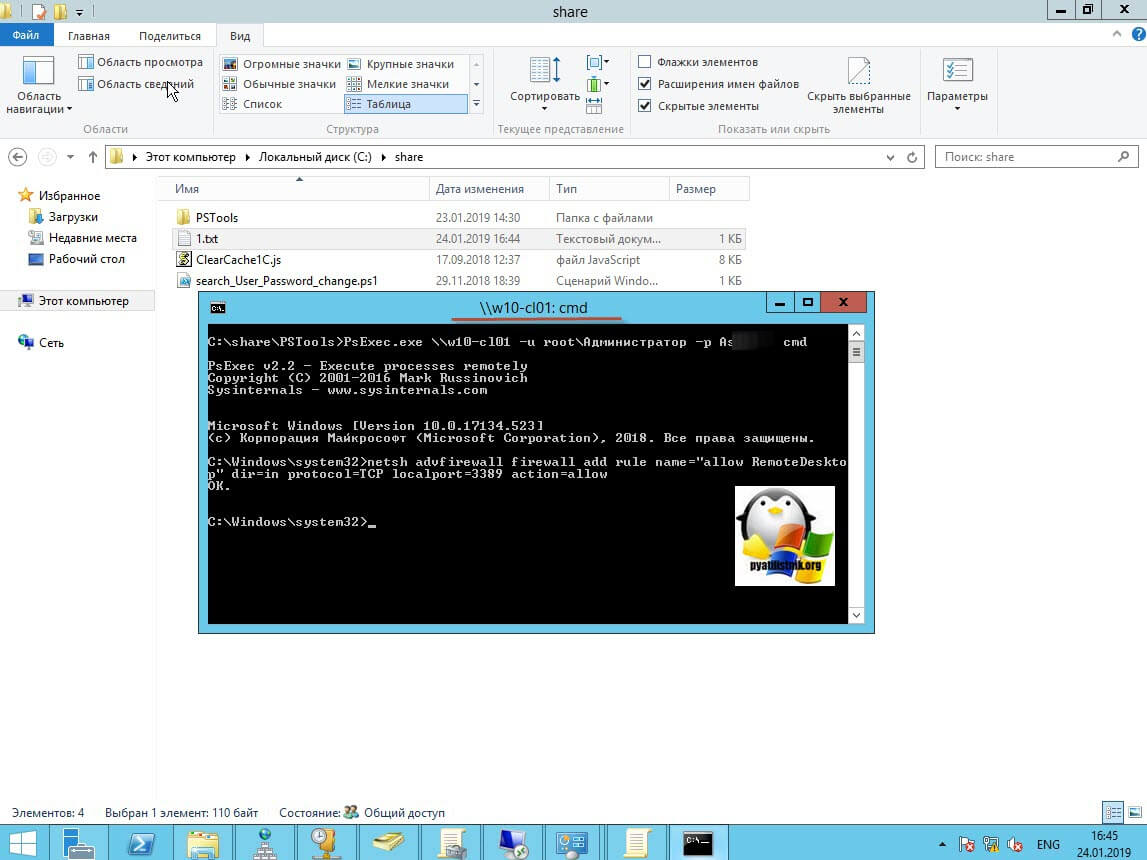

Напоминаю, что вы можете проверить доступность порта , через утилиту Telnet. Проверять нам нужно порт 3389. Вероятнее всего он не ответит. Как я и писал выше откроем порты и создадим правило в брандмауэре. Для этого мы воспользуемся утилитой PSTools.

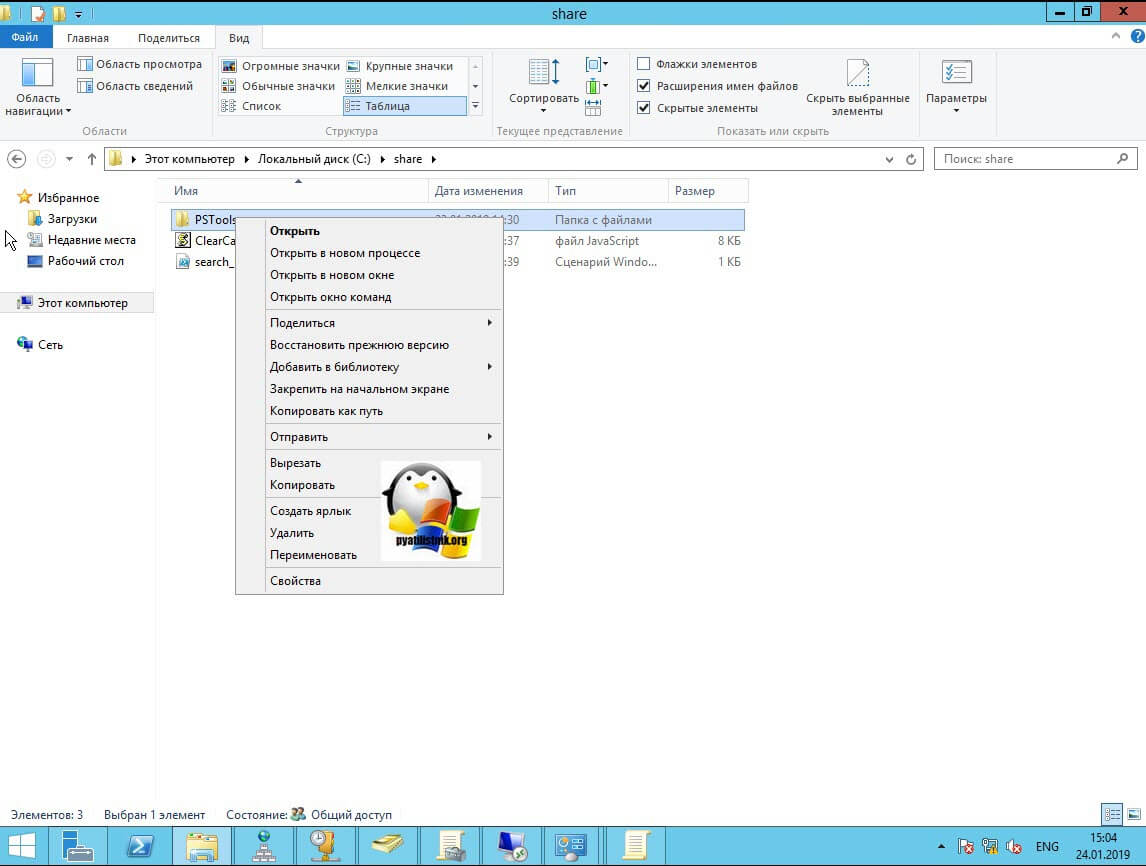

На выходе у вас будет архив с утилитами, который нужно будет распаковать через архиватор. Когда вы распакуйте его, зажмите клавишу Shift и кликните правым кликом по папке PSTools. Из контекстного меню выберите пункт «Открыть окно команд».

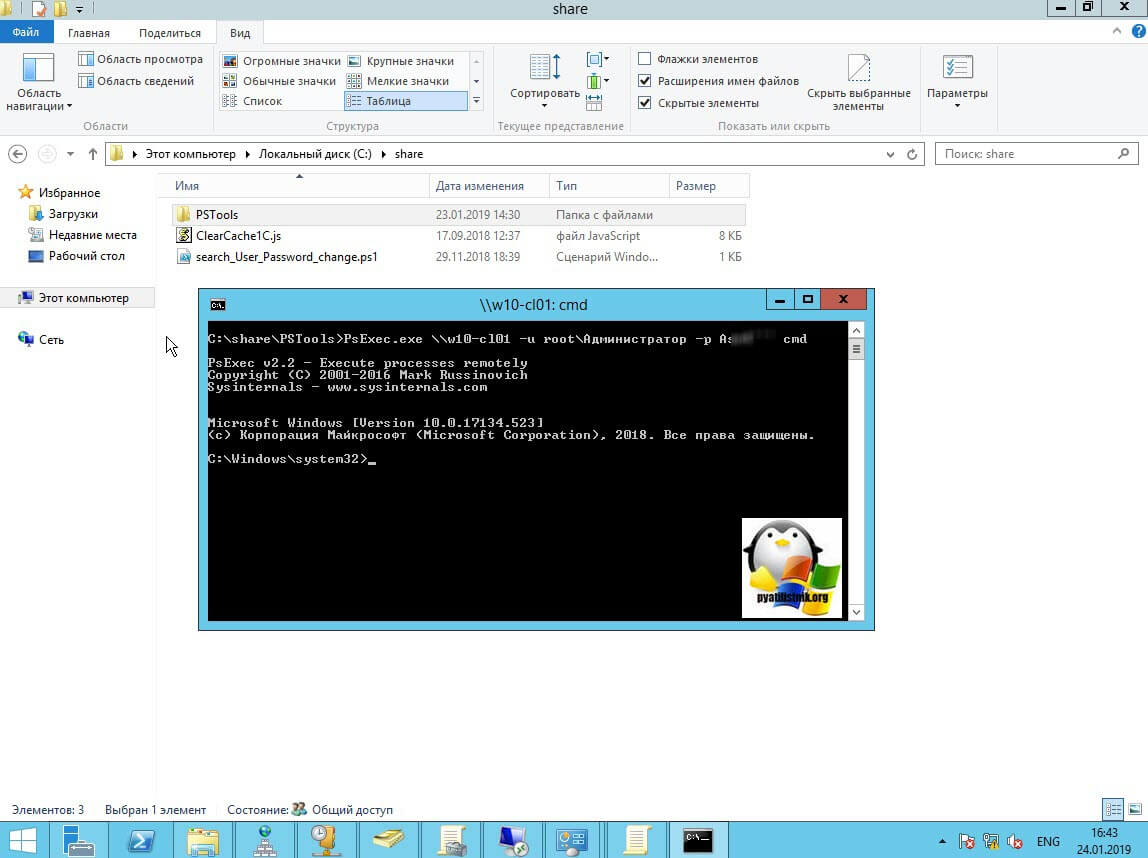

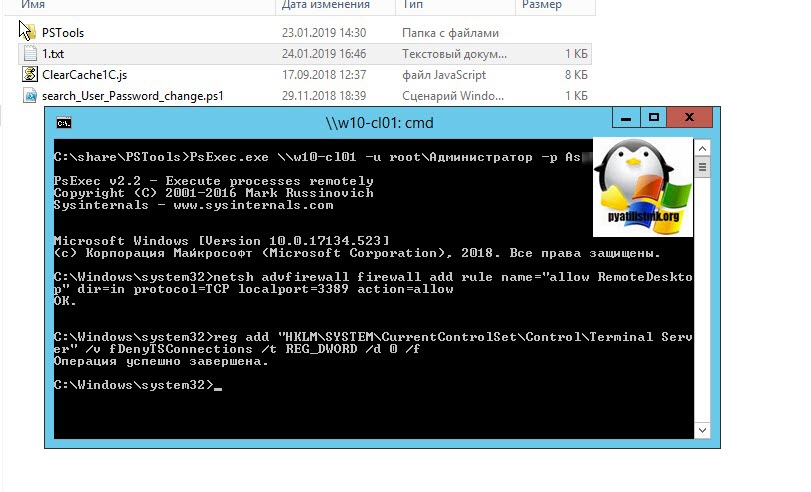

Введите вот такую команду:

Мой пример: PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

В итоге у вас будет произведено подключение к удаленному компьютеру, вы увидите в заголовке \dns-имя: cmd. Это означает, что вы успешно подключены.

Далее вступает утилита командной строки netsh, благодаря ей мы создадим правило разрешающее входящие подключения по RDP.

Если вы до этого не включали через реестр доступ к удаленному рабочему столу, то так же это можно выполнить в PsExec.exe:

По идее все должно работать сразу и без перезагрузки, но если она требуется, то выполните команду:

Классический метод включения удаленного рабочего стола

С удаленным включением служб RDP мы разобрались, теперь напомню для новичков, как можно локально его активировать. По умолчанию данная служба, как я и писал не работает. Чтобы это исправить есть два метода. Универсальный метод для любой версии Windows, я буду показывать на десятке, но для семерки, восьмерки, все будет одинаково. Откройте проводник Windows. Найдите в левой части объект «Этот компьютер (Мой компьютер)». Кликните по нему правым кликом и из контекстного меню перейдите в пункт «Свойства».

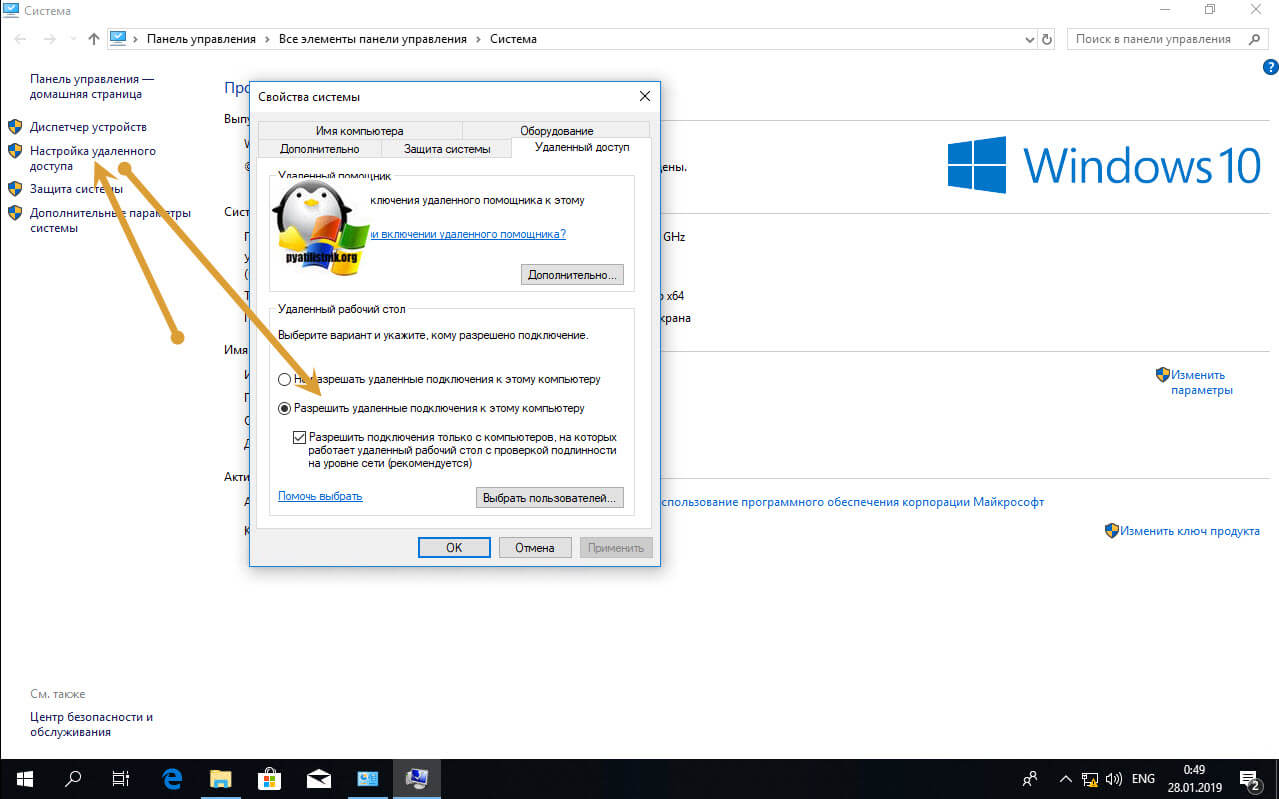

У вас откроется окно система. В правой части нажмите пункт «Настройка удаленного доступа», которое вызовет окно свойств системы. НА вкладке «Удаленный доступ», чтобы активировать службы удаленных рабочих столов Windows, вам нужно активировать пункт «Разрешить удаленные подключения к этому компьютеру». После этого у вас в системе сразу будет работать RDP доступ.

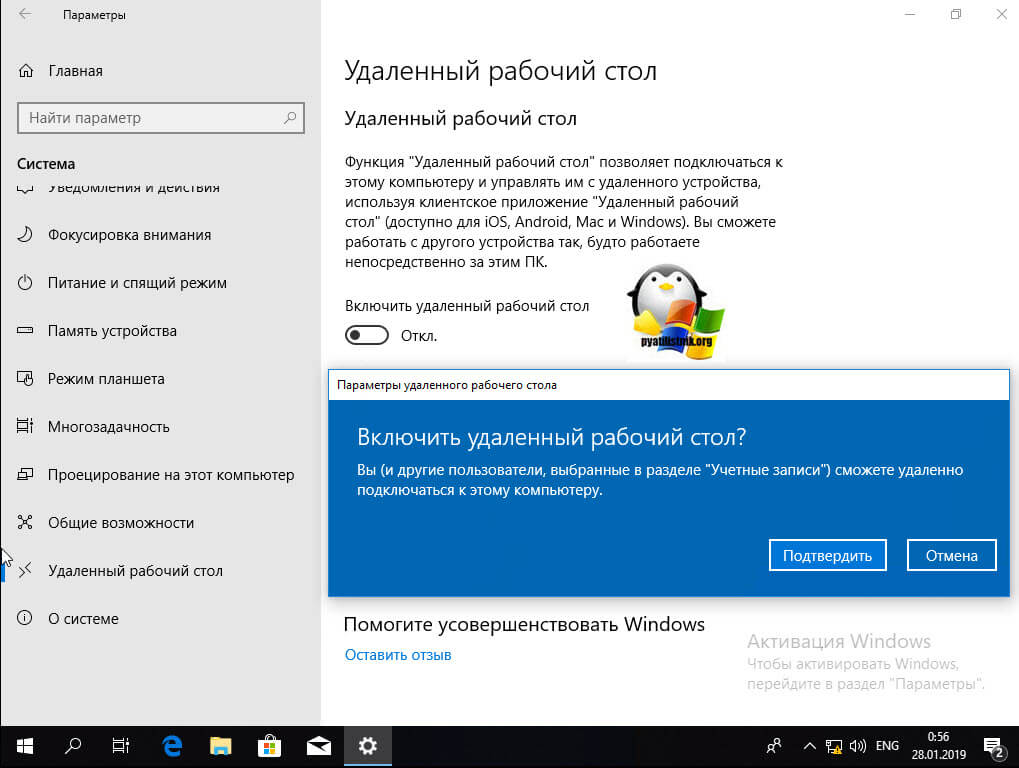

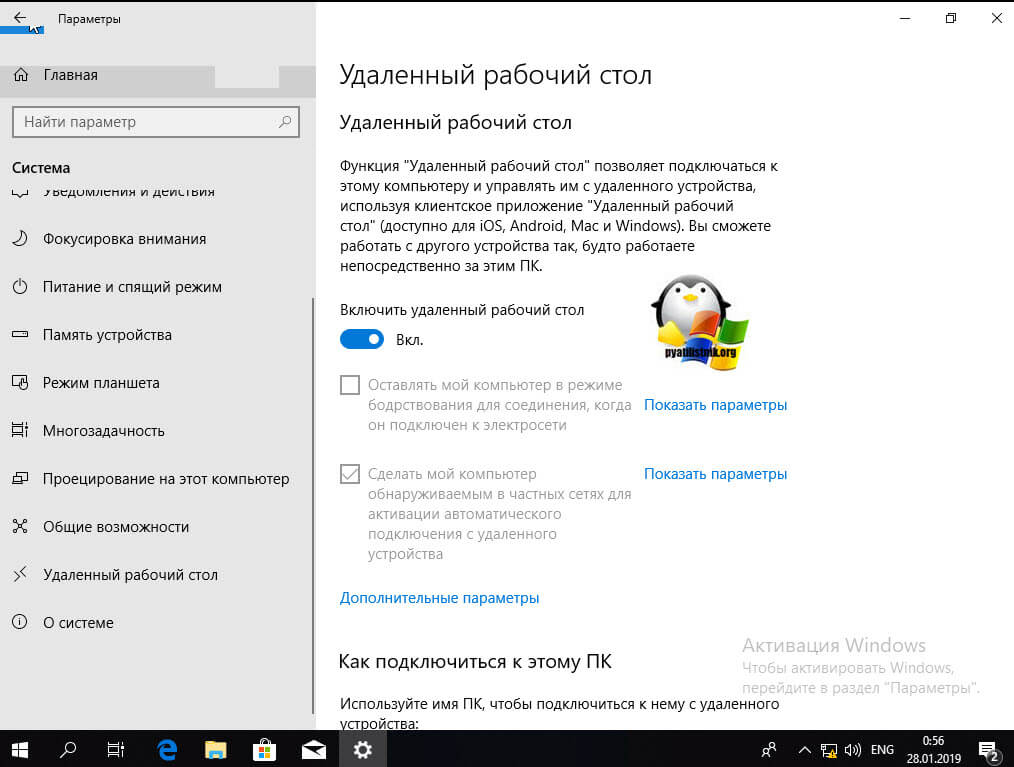

А вот метод исключительно для Windows 10 или Windows Server 2016 и выше. Вы открываете параметры Windows. Переходите в пункт система. В системе будет пункт «Удаленный рабочий стол». Активируем ползунок «Включить удаленный рабочий стол». Выскочит окно с подтверждением, говорим «Подтвердить».

Все функционал RDP активен, можно подключаться с других компьютеров. Данный метод по сути ставит все тужу галку, что мы видели и в классическом окне системы.

Этот подход можно с натяжкой назвать удаленным методом включения RDP, так как на той стороне вам потребуются руки которыми вы будите управлять по телефоны.

Как включить удаленный рабочий стол (RDP) через PowerShell

Открываем на компьютере, где необходимо включить RDP службу оснастку PowerShell.

(Get-WmiObject Win32_TerminalServiceSetting -Namespace rootcimv2TerminalServices).SetAllowTsConnections(1,1)

Вторая команда активирует галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

(Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace rootcimv2TerminalServices -Filter «TerminalName=’RDP-tcp’»).SetUserAuthenticationRequired(0)

Третья команда, включает правило в Брандмауэре

Enable-NetFirewallRule -DisplayGroup «Remote Desktop»

Данные команды вы можете собрать в скрипт и распространить его через групповую политику при включении компьютера или автологоне пользователя.

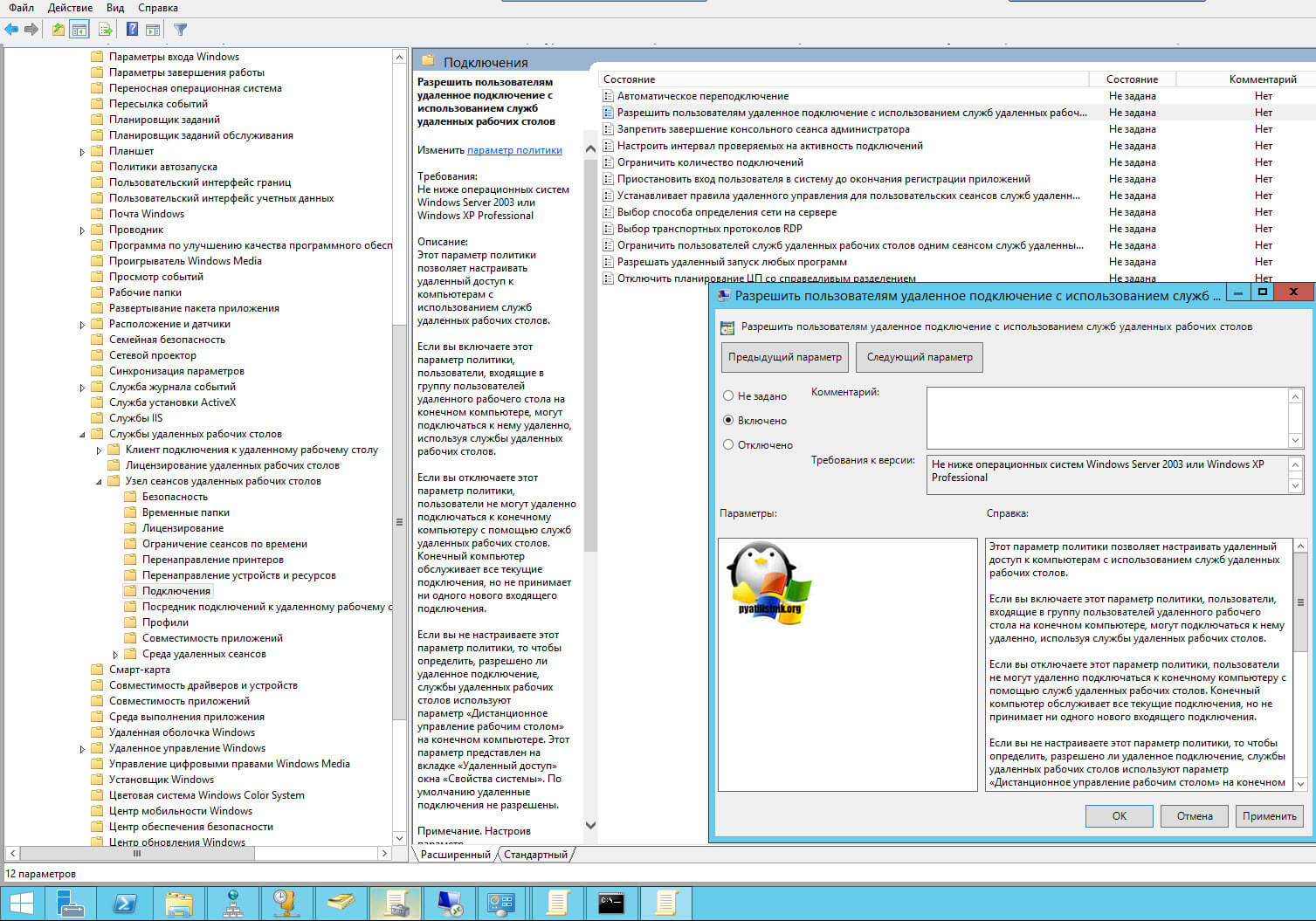

Как удаленно включить RDP через групповую политику

Данный метод включения удаленного рабочего стола на нужном компьютере возможен за счет домена Active Directory, благодаря централизованному управлению рабочих станций ваших сотрудников. Откройте редактор управления групповыми политиками. Создайте новую политику и прилинкуйте ее к нужному организационному подразделению, которое содержит нужный компьютер. После чего зайдите в свойства данной политики и измените ее настройки. Перейдите по пути:

Откройте эту настройку и включите ее. Не забываем после этого обновить групповую политику на нужном компьютере и не забываем там открыть порт для RDP. Так же политиками или локально.

Включив настройку вы можете указать конкретные ip-адреса откуда можно производить подключение или же ввести *, это будет означать, для всех.

Источник

Удаленный доступ к Рабочему столу в Windows Server 2008 и Windows 7м

Сегодня изолированный от всех, компьютер — большая редкость, все чаще пользователям необходимо организовать возможность работы с приложениями, установленными на удаленной системе, или подключаться через Интернет к ресурсам внутренней сети организации для доступа к файлам или сервисам. В операционных системах Windows Server 2008 R2 и Windows 7 есть все необходимое для этого.

Инструментарий, позволяющий выполнить команду или работать с приложениями на удаленных системах, существенно упрощает работу как пользователя, так и администратора. Не покидая рабочего места, на удаленной системе можно запустить сервис, изменить настройки, диагностировать и исправить проблему, создать документ, обработать данные.

Функции удаленного управления, реализованные в Windows NT, были весьма ограничены, в результате большинство операций администрирования приходилось выполнять в локальной консоли. Но с каждой новой версией операционной системы Windows и обновлением возможности расширялись, и в настоящее время количество доступных решений возросло на порядок. Администратор может управлять системами при помощи штатных средств Windows — консоли MMC, PowerShell, командной строки WinRS (Windows Remote Shell), групповых политик, средств удаленного доступа к Рабочему столу RDP (Remote Desktop Protocol Protocol — протокол удаленного Рабочего стола) и некоторых других. Этот список можно дополнить инструментами и утилитами сторонних разработчиков, но мы остановимся именно на штатных возможностях, заложенных в операционных системах, поскольку их функционал достаточен для решения большинства административных и пользовательских задач в малых и средних сетях.

Удаленный Рабочий стол

В операционной системе Windows, начиная с NT (точнее NT 4.0 Terminal Server Edition), появилась поддержка RDP — протокола, который предоставляет возможность подключаться к Рабочему столу удаленной системы или сервису терминальных подключений. Пользователь, подключившийся к удаленному компьютеру по RDP, получает практически те же возможности, что и при работе в локальной системе: доступ к установленным программам, дискам, сети, печати, звуковым устройствам и т. д. Иными словами, он видит перед собой Рабочий стол удаленной системы, которым управляет как обычно, а физически находится от него далеко. Вариант взаимодействия с системой при помощи графических инструментов очень популярен, так как не требует дополнительной подготовки пользователя и изучения команд, ведь все настройки производятся в обычном визуальном режиме. Самое главное то, что в этом случае мощность клиентского компьютера роли не играет, ведь все вычисления производятся на удаленной системе. А компьютер пользователя просто выводит результат на экран.

Клиенты для подключения по RDP имеются в большинстве популярных операционных систем — они встроены в Windows (в том числе Windows CE и Mobile), Linux, FreeBSD, OpenBSD, Mac OS X и некоторые другие. Что, по сути, снимает все ограничения.

В Windows Server 2008 R2 и Windows 7 доступен протокол RDP версии 7.0, получившая поддержку Aero, Direct2D и Direct3D в приложениях, улучшена мультидисплейная конфигурация и работа с мультимедиа.

В Windows серверных и клиентских версий поддерживается два режима работы:

- удаленное управление Рабочим столом — используется для удаленного управления компьютером администраторами, его обычно используют для устранения неполадок или настройки компьютера;

- службы удаленных Рабочих столов (Remote Desktop Services, RDS) — предназначен для подключения пользователей к удаленному Рабочему столу или приложениям.

В предыдущих версиях Windows служба удаленных Рабочих столов называлась сервер терминалов.

В исправлении Windows Server 2008 R2 с пакетом обновления SP1, появилось новое расширение — RemoteFX. Оно предоставляет большие возможности для работы по протоколу удаленного Рабочего стола — RDP, включая полную поддержку видео, Silverlight и 3D-анимаций. Технология RemoteFX позволяет использовать рабочую среду Aero на виртуальном Рабочем столе. Но для использования всех возможностей необходима специальная версия клиента RDP.

В первом режиме Windows Server 2008 R2 поддерживает только два одновременных RDP-подключения, к тому же не прерывается локальное. И такая работа не требует дополнительного лицензирования. Клиентские версии операционных систем, в том числе Windows 7, поддерживают работу только одного пользователя (локального или подключившегося через RDP). В итоге при удаленном подключении к компьютеру пользователь, который работает локально, будет автоматически отключен, и получить доступ к системе в это же время не сможет. Иными словами, при помощи функции удаленного управления Рабочим столом показать, как правильно выполнить некоторую операцию, весьма проблематично, можно лишь произвести действия по настройке, после чего отдать управление обратно пользователю.

Для помощи в настройках удаленному пользователю и одновременной консультации в режиме чата или голосового общения следует использовать Remote Assistance (Удаленный помощник). Он также позволяет взять управление системой, но с разрешения пользователя.

Чтобы разрешить удаленное управление Рабочим столом, достаточно в окне Диспетчера сервера перейти по ссылке Настроить удаленный рабочий стол или открыть Панель управления, выбрать Система и безопасностьСистема и щелкнуть кнопкой мыши на ссылке Настройка удаленного доступа. В результате появитя окно Свойства системы, открытое на вкладке Удаленный доступ.

Разрешаем подключение к удаленному рабочему столу в Windows Server 2008 R2

- Разрешать подключения от компьютеров с любой версией удаленного рабочего стола (опаснее) — позволит подключаться с клиентских компьютеров, работающих под управлением более ранних версий операционных систем Windows (или клиентов в других операционных системах — GNU/Linux, Mac OS X), которые не поддерживают новую версию протокола RDP. Такой вариант считается менее безопасным, хотя это не значит, что нужно отказаться от его использования.

- Разрешать подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети — выбираем, если в организации в наличии только Windows 7 или Windows Server 2008 R2.

Нажав кнопку Выбрать пользователей, указываем учетные записи, которым разрешено подключаться удаленно (Администратор, как правило, уже имеет удаленный доступ).

В Windows 7 настройки подключения аналогичны.

Естественно, для каждого компьютера вручную разрешать подключение к удаленному Рабочему столу долго, поэтому лучше воспользоваться возможностями групповых политик. Переходим в окно Диспетчера сервера, выбираем Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы терминалов и активизируем параметр Разрешать удаленное подключение с помощью служб терминалов.

Чтобы подключиться к удаленной системе, выбираем меню Пуск- Все программы — Стандартные — Подключение к удаленному рабочему столу. В появившемся окне необходимо ввести имя или IP-адрес удаленной системы и в нескольких вкладках настроить параметры подключения — размер экрана, глубину цвета, локальные ресурсы, которые будут подключены во время сеанса и др.

Программа подключения к удаленному Рабочему столу

Чтобы не вводить параметры сеанса каждый раз, их можно сохранить, нажав соответствующую кнопку.

В процессе подключения будет запрошен пароль учетной записи, используемой для входа в удаленную систему, и потребуется принять сертификат сервера. После этого получим доступ к удаленному Рабочему столу.

Удаленный сеанс Windows 7 в Windows Server 2008 R2

Источник

Hi all,

I am unable to log on to Windows 2008 domain controllers either locally from the console or remotely via RDP. I get the following error message «The user name or password is incorrect». However, I know that the username(s) and password(s) we

are trying are correct….. stay with me

We have Windows Server 2003 domain controllers in the same domain and we can log on to those without issue, both locally via the console or RDP.

Forest and domain functional elvels are 2003. All FSMO roles are currently held by a single 2003 DC that is also a GC (i know, i know…. I will move the infrastructure master to another machine and try again

Any new Windows 2008 servers that we promote to be a domain controllers (including W2K8R2) experience the same problem. Any new 2003 servers that we promote does

not have the problem.

I have promoted Windows 2008 servers and had them as both GC and non-GC, with no difference.

From the Windows 2003 server I can run every command that I know against the 2008 DCs and they work as expected. I can run ldp and bind and query AD against the 2008 servers without problem. All nltest etc commands run as expected with the following

possible exception —

nltest :DCNAME:xxx.yyy <— responds with «NetGetDCName failed: Status = 2453 0x995 NERR_DCNotFound»

Now then…. this may be a red herring but I will mention it anyway…..

The day that this problem started exhibiting itself I made the following GPO change —

Computer Configuration Windows Settings Security Settings Local Policies Security Options

Network security: Configure encryption types allowed for Kerberos

I ticked all options except Future encryption types.

Prior to this, we could log on to Windows 2008 DC’s.

However, this setting is no longer configured in the GPO and I have confirmed that the local policy on the DC does not have this set. It is no Not Configured in the GPO and the local policy. The GPO was linked but not enforced.

HELP!!!!!

H

E

L

P

!

Thanks

Hi all,

I am unable to log on to Windows 2008 domain controllers either locally from the console or remotely via RDP. I get the following error message «The user name or password is incorrect». However, I know that the username(s) and password(s) we

are trying are correct….. stay with me

We have Windows Server 2003 domain controllers in the same domain and we can log on to those without issue, both locally via the console or RDP.

Forest and domain functional elvels are 2003. All FSMO roles are currently held by a single 2003 DC that is also a GC (i know, i know…. I will move the infrastructure master to another machine and try again

Any new Windows 2008 servers that we promote to be a domain controllers (including W2K8R2) experience the same problem. Any new 2003 servers that we promote does

not have the problem.

I have promoted Windows 2008 servers and had them as both GC and non-GC, with no difference.

From the Windows 2003 server I can run every command that I know against the 2008 DCs and they work as expected. I can run ldp and bind and query AD against the 2008 servers without problem. All nltest etc commands run as expected with the following

possible exception —

nltest :DCNAME:xxx.yyy <— responds with «NetGetDCName failed: Status = 2453 0x995 NERR_DCNotFound»

Now then…. this may be a red herring but I will mention it anyway…..

The day that this problem started exhibiting itself I made the following GPO change —

Computer Configuration Windows Settings Security Settings Local Policies Security Options

Network security: Configure encryption types allowed for Kerberos

I ticked all options except Future encryption types.

Prior to this, we could log on to Windows 2008 DC’s.

However, this setting is no longer configured in the GPO and I have confirmed that the local policy on the DC does not have this set. It is no Not Configured in the GPO and the local policy. The GPO was linked but not enforced.

HELP!!!!!

H

E

L

P

!

Thanks