Skip to content

- ТВикинариум

- Форум

- Поддержка

- PRO

- Войти

Ловушка SNMP

Имя службы: SNMPTRAP

Отображаемое имя: Ловушка SNMP

Состояние: не работает

Тип запуска: Вручную

Зависимости: нет

Описание по умолчанию

Принимает сообщения перехвата, созданные локальными или удаленными агентами SNMP и пересылает их программам управления SNMP, запущенными на этом компьютере. Если эта служба остановлена, программы на основе SNMP на данном компьютере перестанут получать сообщения перехвата. Если эта служба отключена, любые службы, которые явно зависят от нее, не могут быть запущены.

Нормальное описание

Служба, необходимая системному администратору для уведомления об изменениях конфигурации на сетевых компьютерах.

Рекомендации

Учитывая следующее:

- Если у вас обычный компьютер или просто локальная сеть

Службу можно отключить.

Расшифровать аббревиатуру SNMP можно как Simple Network Management Protocol, то есть «простой протокол сетевого управления». Этот стандарт является одним из самых часто встречающихся при управлении устройствами в сети. В большинстве случаев этот протокол может быть использован в случаях, когда требуется контролировать исполнение на устройствах подключенных к сети заданных администратором требований. Данные, которые входят в обмен в рамках SNMP представляются в виде переменных. Благодаря им появляется возможность описания настройки управляемого объекта. Благодаря управляющим приложениям могут подаваться запросы, а в некоторых случаях и указываться переменные.

Возможности протокола

Основной особенностью данного протокола является удаленная настройка устройств в сети с помощью главного компьютера без использования стороннего ПО. В ходе управления сетевыми процессами можно проводить работу не только с определенными процедурами, но и наблюдать за производительностью в целом, проводить мониторинг ресурсов, а также определять возникающие неполадки в инфраструктуре. Поэтому протокол SNMP пользуется большой популярностью среди системных администраторов.

Самые распространенные составляющие:

- подчиненный объект – объект, на который отправляются разнообразные команды;

- MIB database;

- управляющая программа;

- подчиненная программа (агент);

- система, которая обеспечивает взаимодействия в сети.

Информация из объекта будет отправляться на управляющую программу, которая будет интерпретировать ее по заданным алгоритмам. На подчиненном устройстве существует программа агент, предназначенная для организации сбора информации по определенному устройству. Если нужно – программа (ПО) может транслировать эту информацию в формате, адаптированном к особенностям SNMP.

Сама система обеспечения взаимодействия между объектами в сети позволяет администратору работать сразу со многими управляющими программами. Это дает возможность полностью контролировать функционирование инфраструктуры. В сетях могут быть установлены сразу несколько типов такого ПО.

Самым важным элементом считается база управляющих сведений “MIB”. Этот элемент нужен для того, чтобы описать структуру базы данных (БД), что необходимо при обмене информацией в ходе администрирования девайсов. Такая БД дает возможность сохранить данные о компонентах, которые активируются на устройстве для управления им.

Главной составляющей базы являются идентификаторы типа OID, которые позволяют задавать переменные, определяемые и считываемые благодаря SMNP.

Возможности управляющих программ

Такой тип программ дает право на управление группами различных девайсов, расположенных в одном сетевом пространстве. Управляющая программа может работать только в том случае, если ее приложение-агент установлен на всех подчиненных устройствах. Приложение отправляет на сервер администратора нужные данные с помощью SNMP. На главном ПК в это же время функционирует программа-менеджер, которая отвечает за обработку поступающих с приложений-агентов сведений.

Примеры программного обеспечения

Существуют подобные программы, которые адаптированы к использованию на ОС Windows и Solaris. Рассмотрим некоторые из них.

Пакет SNMP от Castle Rock Computing

Это безопасная система сетевого управления, обеспечивающая постоянное наблюдение для всей сети.

Основные характеристики продукта:

- мониторинг устройств, WAN-соединений, серверов и приложений;

- поддержка интернет-протокола версии 6 (IPv6);

- поддержка SNMP v1, v2c и защищенной версии v3;

- масштабируемая и распределяемая архитектура;

- поддержка интеграции с сетевыми отчетами SNMPc OnLine;

- основные/резервные серверы с автоматической отказоустойчивостью;

- регистрация событий в Syslog;

- удаленная консоль Windows;

- автоматическое обнаружение сети;

- среда для программирования и написания скриптов.

Интерфейс программы:

Polygon SNMP Manager

Программа предназначена для контроля и управления сетевыми устройствами с использованием протокола SNMP.

Характеристики:

- формирование структуры MIB-дерева из MIB-файлов;

- чтение, изменение и запись параметров устройств по протоколу SNMP;

- прием ловушки сетевых устройств с формированием событий;

- периодический опрос элементов сети по протоколу ICMP или SNMP;

- подключение к объектам в сети по протоколам telnet и SSH.

SNMP Explorer

Утилита для исследования и мониторинга предназначенная для агентских систем. Она предоставлена в стиле проводника в MIB, который открыт на агенте. Имеет самый простой интерфейс из всех представленных, но также и самая сложная в использовании.

Программа позволяет:

- легко перемещать агент MIB, чтобы найти интересующие объекты и посмотреть их текущие значения;

- извлечь значения объектов одним щелчком мыши;

- просмотреть описания объектов MIB;

- отправлять и получать ловушки;

- автоматически обнаружить агенты в сети.

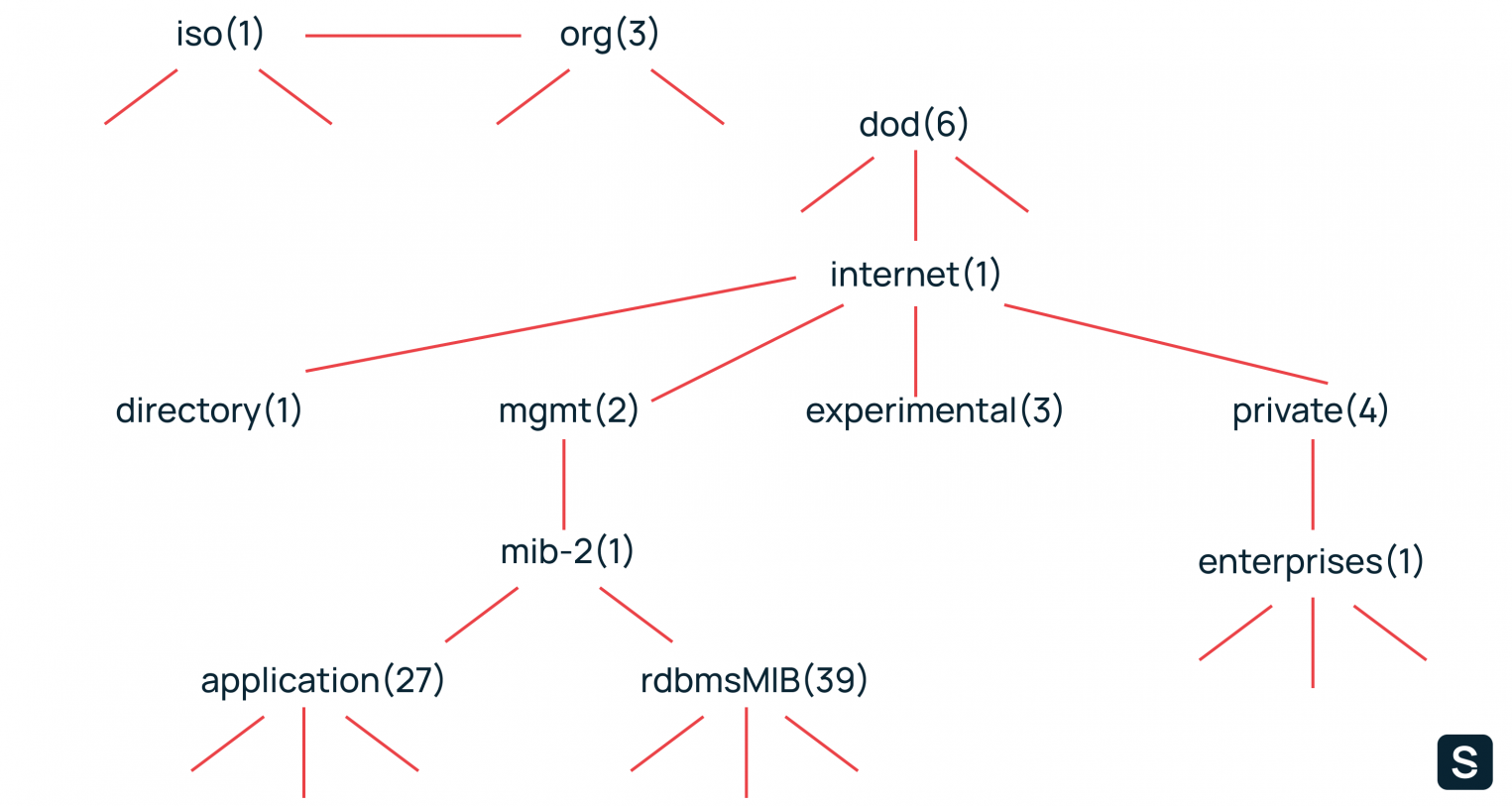

Особенности работы базы данных MIB

Главный процесс во время работы MIB – адресация переменных. Происходит она с учетом строения определенного элемента протокола. MIB имеет структуру в виде дерева, состоящую из совокупности элементов за каждым из которых закреплен уникальный ID.

В рамках базы MIB имя переменной отражает адрес до нее, начиная от корневого каталога. В структуре переменной могут храниться разнообразные данные, такие как продолжительность функционирования девайса. В MIB могут содержаться ветви с которыми может работать множество устройств, а также ветви, которые добавляет компания-разработчик, либо компания в которой проходит внедрение.

Перед введением структуры базы данных в работу нужно присвоить уникальный номер созданному набору переменных. Благодаря этому инженеры или администраторы, работающие с мониторингом, могут создать новую ветвь в структуре, которая позволит разместить переменные только от своего подразделения.

Что такое OID

OID – ID объекта, необязательный атрибут сертификата, предоставляющий дополнительную информацию о владельце, ключах, или несущий дополнительные данные для сервисов, которые используют этот сертификат.

Чаще всего OID используют для управления доступами на основе ролей. К примеру, в сертификате можно указать владельца ключа и информацию о нем. Благодаря этому его можно будет идентифицировать во всех информационных системах, а также он сможет получить доступ к нужным данным, исключая запросы на предоставление разрешений. Это возможно в тех случаях, когда во всех информационных системах используется сертификат пользователя для авторизации и одинаково анализируется один и тот-же атрибут.

Что такое ловушка SNMP

SNMP-ловушка — знак, который подает девайс, поддерживающий протокол SNMP. Ее основное назначение – сообщать администратору о чрезвычайных происшествиях в сети.

Пример: отдельные типы источников бесперебойного питания посылают такие сигналы во время смены устройством типа питания на питание от аккумуляторов, а не от сети. В большинстве случаев это требует скорейших действий и потому сообщение отправляется устройством по протоколу SNMP самостоятельно. Также к таким ловушкам стоит отнести отдельные марки датчиков вскрытия помещений. Эти датчики возможно подключить к сети, если нужно получать сигнал об открытии дверей.

В службах Windows также существует служба с названием “Служба ловушек SNMP”, выполняющая те же функции. На компьютерах, которые не подключены к локальной сети она не используется, но обычно включена. Для ее отключения необходимо зайти в “Пуск – Панель Управления – Администрирование – Службы” и в открывшемся списке найти указанную службу. Кликнуть по ней правой кнопкой мыши (ПКМ), далее “Свойства”, затем сменить “Тип запуска” на “Отключена”.

Инсталляция и конфигурирование SNMP

Инсталляция службы

Необходимо сделать следующее:

- Перейти по пути «Пуск» – «Панель управления»;

- Далее «Установка и удаление программ»;

- Найти в левой части окна пункт: «Установка компонентов Windows» и выбрать его;

- Далее, пункт «Средства управления и наблюдения», выбрать его и нажать “Состав”;

- Выбрать «Протокол SNMP»;

- Нажатиями по кнопкам «ОК» и «Далее» закончить инсталляцию.

Затем перейти к службам Windows и проделать следующее:

- включить “Служба SNMP”, это нужно для включения агента;

- запустить “Служба ловушек SNMP” для получения сообщений.

Конфигурация агента

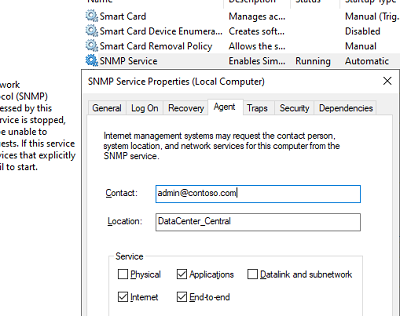

Для настройки агента в Windows:

- нажать «Пуск» – «Выполнить» – ввести «services.msc» и нажать кнопку «Enter» на клавиатуре. В результате откроется консоль управления службами;

- в правой части выбрать «Служба SNMP» кликнуть по нему ПКМ, затем «Свойства»;

- перейти к пункту «Агент SNMP». Ввести название и расположение сервера, а также выбрать события, о которых нужно сообщать серверу (если нужно);

- перейти в «Ловушки» и ввести название группы и имена получателей сообщений-ловушек (если нужно);

- в «Безопасность» выбрать нужный уровень безопасности для серверов;

- нажать на кнопку «Применить» и далее «ОК»;

- щелкнуть правой кнопкой мыши по службе и выбрать пункт «Перезапустить» для применения изменений.

Процесс настройки завершен.

Simple Network Management Protocol (SNMP) — это протокол прикладного уровня, он делает возможным обмен данными между сетевыми устройствами.

SNMP — это не продукт, а свод правил. Он определен Советом по архитектуре Интернета и является частью пакета TCP/IP. SNMP управляется и поддерживается Инженерной группой Интернета (IETF).

Протокол позволяет системному администратору проводить мониторинг, контролировать производительность сети и изменять конфигурацию подключенных устройств. SNMP используют в сетях любого размера: чем крупнее сеть, тем лучше раскрываются преимущества протокола. Он позволяет просматривать, контролировать и управлять узлами через единый интерфейс с функциями пакетных команд и автоматического оповещения.

Таким образом, SNMP избавляет администратора от необходимости ввода команд вручную. Всего были разработаны и развернуты три версии. Все они используются до сих пор, а самой распространенной стала вторая — SNMPv2с.

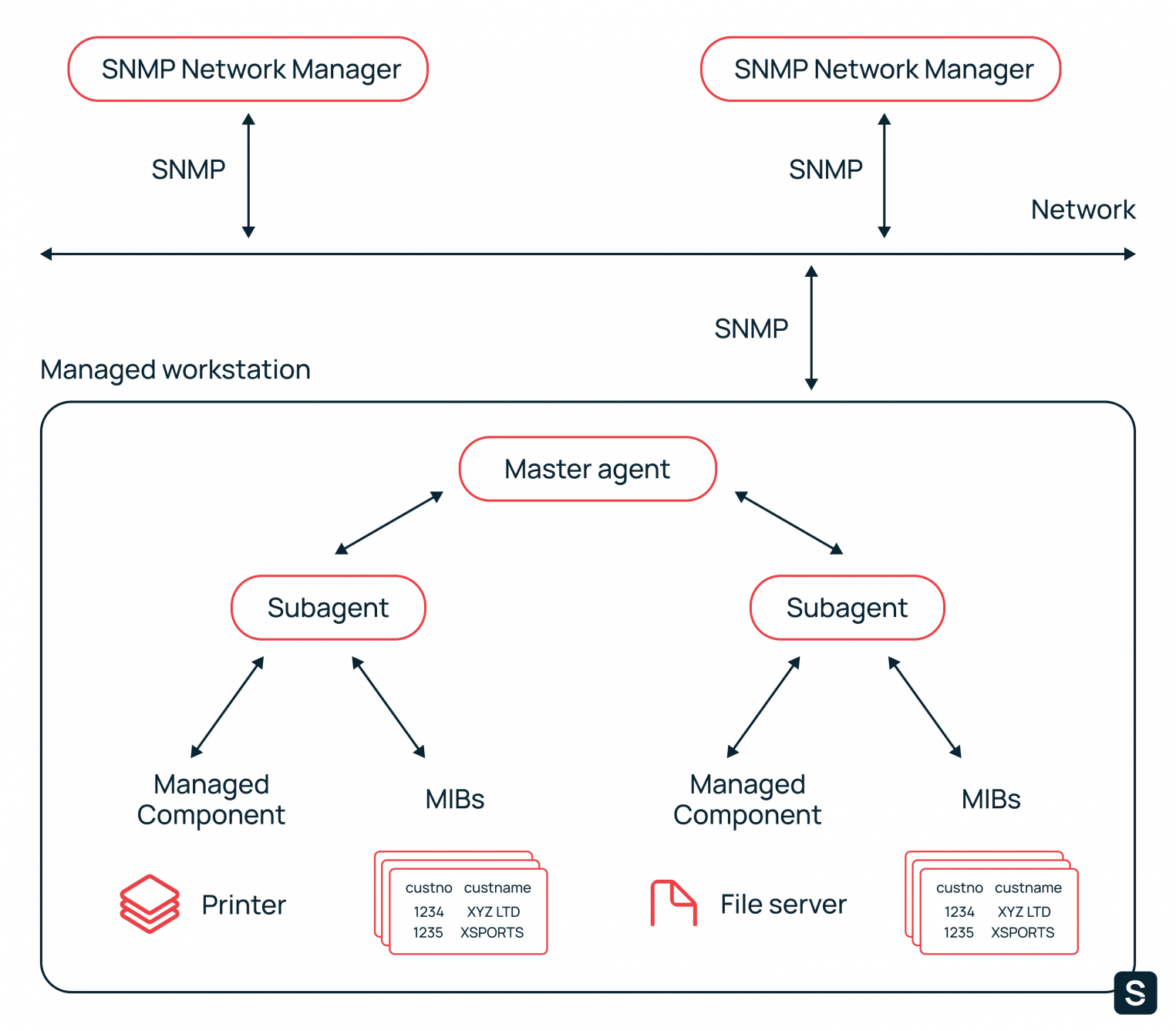

Компоненты, составляющие архитектуру SNMP:

- сетевая станция управления, включающая в себя сетевого менеджера;

- агенты;

- мастер-агенты;

- управляемые компоненты.

Сетевая станция управления — NMS

Network Management Station (NMS) удаленно мониторит управляемые устройства, получает данные, собранные мастер-агентами, отслеживает производительность и представляет полученную информацию в графическом виде. Встроенный менеджер NMS отвечает за связь с агентами.

Агенты

Мастер-агент

Это программа, связывающая сетевых менеджеров и субагентов. Мастер-агент анализирует запросы сетевого менеджера NMS и пересылает их субагентам, собирает и формирует ответы субагентов и отправляет их менеджеру. Мастер-агент уведомляет менеджера, если запрос некорректен или запрошенная информация недоступна.

Субагент

Это программа, поставляемая вендором вместе с сетевым устройством. Субагент пересылает собранную информацию мастер-агенту. У каждого управляемого компонента есть соответствующий субагент.

Управляемый компонент

Это подключенное к сети устройство или программное обеспечение с встроенным субагентом. К таким устройствам относятся не только маршрутизаторы, коммутаторы и серверы, но и IP-видеокамеры, МФУ и IP-телефоны. К софту с субагентами также относятся антивирусные программы, системы резервного копирования, ПО для систем ИБП.

База управляющей информации — MIB

MIB — это иерархическая база данных со сведениями об устройстве. У каждого типа устройства своя MIB-таблица: у принтера в ней содержится информация о состоянии картриджей, а у коммутатора — данные о трафике. Благодаря MIB менеджер знает, какую информацию он может запросить у агента устройства.

Идентификатор объекта — OID

Каждый объект в MIB имеет свой уникальный ID — OID, который представлен в числовом формате и имеет иерархическую структуру. OID — это числовой эквивалент пути к файлу. Он присваивает значения каждой таблице в MIB, каждому столбцу в таблице и каждому значению в столбце.

Например, OID 1.3.6.1.4.868.2.4.1.1.1.3.3562.3. означает iso.org.dod.internet.private.transition.products.chassis.card.slotCps.

cpsSlotSummary.cpsModuleTable.cpsModuleEntry.cpsModuleModel.3562.3.

Используя первые 6 цифр этого OID, можно пройти по дереву на схеме.

Часть значений в OID содержит данные о производителе устройства, что позволяет быстро получить определенную информацию о девайсе.

Древовидная иерархия MIB и OID в SNMP выглядит несколько запутанной, но у нее есть свои преимущества. Это простая и гибкая система организации сетевых устройств, она работает вне зависимости от размера сети.

Теория и логика работы протокола SNMP

Предназначение

Изначально протокол должен был предоставить системным администраторам инструмент для управления интернетом. Однако, гибкая архитектура SNMP позволила проводить мониторинг всех сетевых устройств и управлять ими с одной консоли. Это и стало причиной распространения SNMP.

PDU

Менеджеры и агенты обмениваются данными через протокол UDP. Вместо него также может использоваться TCP, IPX или протокол MAC-уровня. Обмен данными основан на Protocol Data Unit (PDU).

Всего в SNMP семь PDU:

- GET — запрос менеджера NMS на получение данных c устройства.

- GETNEXT — запрос, аналогичный GET. Отличие лишь в том, что менеджер запрашивает данные, находящиеся на следующем уровне иерархии OID, в MIB.

- SET — с помощью этого запроса менеджер изменяет или присваивает устройству новые данные.

- RESPONSE — сообщение от агента, высылаемое в ответ на запрос данных.

- TRAP — уведомление о произошедшем событии или ошибке. Агент отправляет его сразу после наступления события, не дожидаясь запроса менеджера. Менеджер никак не подтверждает получение сообщения, что может стать проблемой.

- GETBULK — запрос агенту на извлечение с устройства массива данных. Это улучшенный вариант запроса GETNEXT.

- INFORM — сообщение, аналогичное TRAP, но с подтверждением получения. Агент будет отправлять уведомление, пока менеджер не подтвердит, что оно дошло.

INFORM, GETBULK — есть только во второй и третьей версиях протокола SNMP.

Схема PDU

| IP заголовок | TCP/IP | TCP/IP |

| UDP заголовок | TCP/IP | TCP/IP |

| Версия SNMP | v1/v2/v3 | PDU |

| Строка сообщества |

Public, Private | PDU |

| Тип PDU | Get, GetNext, Response, Set, Trap, GetBulk, Inform |

PDU |

| ID запроса | Идентификатор запроса | PDU |

| Статус ошибки | 0, 1, 2, 3, 4, 5 | PDU |

| Индекс ошибки | 0, 1 | PDU |

| Связанные переменные |

Одна или несколько переменных в запросе |

PDU |

Применение

Статусы ошибок и их описание.

- 0 — noError — Процесс завершен успешно.

- 1 — tooBig — Объект слишком большой и не помещается в сообщение Response.

- 2 — noSuchName — Для запросов GET и SET: запрошенная переменная не существует в базе MIB. Для запросов GETNEXT: переменная не имеет приемника в дереве MIB.

- 3 — badValue — Для запросов SET: сделана ошибка в синтаксисе или задано недопустимое значение.

- 4 — readOnly — Ошибка не определена.

- 5 — genErr — Прочие ошибки, например, попытка присвоить значение, превышающее пределы реализации.

Сетевые порты SNMP

По умолчанию SNMP использует UDP-порты 161 и 162. Менеджер отправляет запросы на порт 161 агента. С порта 161 агент отправляет ответ менеджеру. При отправке запроса менеджер добавляет к нему ID, а агент вставляет этот ID в ответ, чтобы менеджер мог связать свой запрос с ответом агента.

Ловушки агент высылает на порт 162 менеджера. Если используется DLTS или TLS, то агент высылает сообщения на порт 10162, а менеджер — на порт 10161. Администратор может изменить порты SNMP, используемые по умолчанию, на любые другие.

Ловушки

Ловушка (Trap) — это важнейший способ коммуникации в SNMP. Менеджер отвечает за большое количество устройств, на многих из них может быть несколько управляемых компонентов. Агент отправляет ловушку по своей инициативе, когда необходимо сообщить менеджеру о событии. Например, ловушка может выслать отчет о перегреве машины или о том, что в тонере закончились чернила.

Получив уведомление, менеджер выбирает нужное действие, например, опрашивает агента, чтобы получить полное представление о том, что произошло. Перечень уведомлений, которые посылает ловушка:

- 0 — coldStart — Холодный запуск устройства.

- 1 — warmStart — Горячий запуск устройства.

- 2 — linkDown — Интерфейс отключился.

- 3 — linkUp — Интерфейс включился.

- 4 — authenticationFailure — Менеджер выслал сообщение с неверной строкой сообщества.

- 5 — egpNeighborLoss — Агент потерял связь с хостом по протоколу Exterior Gateway Protocol (EGP).

- 6 — entrpriseSpecific — Произошло событие, характерное для производителя данного устройства.

В SNMP есть два типа ловушек: Trap и Inform. Отличия между ними в том, что после получения Inform менеджер подтверждает получение ловушки. В противном случае агент будет отправлять Inform, пока не получит подтверждения. А вот после получения Trap менеджер не отправляет подтверждение. Если сообщение не дошло до менеджера, агент об этом не узнает.

Версии протокола SNMP

SNMPv1

Первая версия протокола создана в 80-х годах XX века. Легка в настройке — требуется только строка community. Версия широко используется до сих пор.

SNMPv2с

Вторая версия протокола SNMP появилась в 1993 году. Разработчики добавили в нее новый запрос GetBulk и ловушку Inform, а также усовершенствовали безопасность.

У этой версии есть два способа коммуницировать с устройствами, поддерживающими SNMPv1: двуязычная система сетевого управления и прокси-агенты. Прокси-агенты выполняют роль мастер-агентов, а в двуязычной системе управления менеджер определяет, какую версию SNMP поддерживает агент, и связывается с ним через SNMPv1 или SNMPv2c.

SNMPv3

Третья версия вышла в 1998 году. Разработчики добавили в SNMP криптографическую защиту, облегчили удаленную настройку и администрирование объектов. Этого удалось достичь за счет определения набора стандартизованных объектов управления, называемых объектами MIB удаленного сетевого мониторинга, — RMON MIB.

Безопасность

Изначально безопасность не была первоочередной задачей разработчиков. Первая версия SNMP была создана для удаленного администрирования во времена, когда угроза несанкционированного доступа была минимальной. Поэтому SNMPv1 слабо защищена от взлома, и злоумышленники могли использовать ее для проникновения в сетевую инфраструктуру.

В работе над второй версией протокола разработчики предложили несколько вариантов решения. Распространение получил вариант SNMPv2c — не самый надежный, но простой в использовании.

Основная проблема с безопасностью в том, что почти все оборудование поддерживает версию SNMPv1. И только часть работает с версиями SNMPv2с и SNMPv3. Именно поэтому самой популярной стала SNMPv2с. Она способна работать с устройствами, которые поддерживают первую или вторую версии SNMP.

Модели безопасности протоколов SNMP по версиям

| SNMPv1 | Community–based security |

| SNMPv2c | Community–based security |

| SNMPv2u | User–based security |

| SNMPv2 | Party–based security |

| SNMPv3 | User–based security |

Community-based Security — модель безопасности на основе строки сообщества. Фактически это идентификатор пользователя или пароль, который отправляется вместе с запросом. Если строка сообщества неверна, агент игнорирует запрос.

Строка сообщества зависит от вендора устройства. Часто вендоры по умолчанию выбирают «PUBLIC» в качестве пароля, поэтому первым делом на новых устройствах нужно изменить строку сообщества для защиты сети от злоумышленников.

Строки сообщества бывают трех видов:

- только для чтения — позволяет получать данные с устройства;

- чтение/запись — позволяет получать данные и изменять конфигурацию устройства;

- строка сообщества SNMP Trap — позволяет получать ловушки.

Строка сообщества широко используется из-за своей простоты и наличия внешних систем безопасности.

Party-based Security Model — модель на основе так называемых «сторон». Для коммуникации между менеджером и агентов выбирается логическая сущность, называемая стороной. Она устанавливает протоколы аутентификации и шифрования, а отправитель и получатель соглашаются со способом шифрования и дешифровки данных. Сложность использования модели помешала ее распространению среди пользователей.

User-based Security Model — модель безопасности на основе пользователей. Уровни аутентификации, безопасности и конфиденциальности протоколов и ключей настраиваются у агента и менеджера.

Лучше всего безопасность проработана в третьей версии SNMP за счет USM и VACM. Упрощенно VACM (View-based Access Control Model) можно описать как модель с разными уровнями доступа для групп менеджеров. При получении запроса агент решает, разрешен ли определенной группе менеджеров доступ к чтению, записи и получению уведомлений.

Типичные проблемы безопасности

- Периметр сети может быть небезопасен, если запросы SNMP разрешены межсетевыми экранами и пакетными фильтрами.

- При активации функций SNMP на некоторых устройствах имя строки сообщества по умолчанию PUBLIC. Хакер начнет поиск именно с этого.

- Прекращение отправки ловушек. Изменив запись в команде snmpEnableAuthenTraps, злоумышленник может прекратить отправку ловушек. В случае неудачной аутентификации он может не беспокоиться о том, что его безуспешные попытки взлома привлекут внимание администратора сети.

- Удаленный пакетный перехват при помощи снифферов — программ анализа сетевого трафика.

- Слабый контроль доступа к строке сообщества чтение-запись. Она дает всем пользователям возможность изменять конфигурацию устройств сети SNMP. Администратор должен внимательно следить за этим, иначе бесконтрольное изменение конфигураций поможет злоумышленнику нанести вред системе.

Если системный администратор не использует SNMP, то он должен отключить его на устройствах.

Практическое применение протокола

С помощью SNMP администратор управляет приложениям и облачными сервисами, администрирует локальную сеть и контролирует состояние сервера с одной консоли.

Возможности SNMP-протокола

Благодаря протоколу администратор может:

- удаленно сбрасывать пароли и перенастраивать IP-адреса;

- собирать информацию о нагрузке на пропускную способность сети;

- отправлять запросы для мониторинга сетевых устройств;

- получать уведомления о заканчивающемся пространстве на диске;

- отслеживать нагрузку на СPU сервера и получать сообщения о превышении допустимого порога;

- получать уведомления о неисправности подключенного к сети устройства;

- в реальном времени получать уведомления об ошибках на устройствах;

- собирать информацию об ошибках.

При помощи стороннего ПО можно также:

- управлять облачными сервисами;

- сканировать по диапазону IP-адресов;

- добавлять данные через кастомные OID.

SNMP и переход с IPv4 на IPv6

Протокол по умолчанию должен работать с IPv4 или IPv6. На практике IPv6 создает определенные проблемы для работы SNMP. Эти проблемы связаны объектами MIB, содержащими сетевые адреса. OID в MIB хранят информацию для нескольких уровней TCP/IP, и различия между IPv4 и IPv6 будут отражены в OID.

Отсутствие поддержки IPv6 в существующих объектах MIB проявляется двумя способами:

- объекты MIB поддерживают только IPv4, но не IPv6;

- содержащиеся в OID IPv4-адреса не обязательно представляют собой IP-адрес.

Эти проблемы решаются также двумя способами:

- созданием новых баз MIB с поддержкой только IPv6 или независимых от версий протокола Protocol-version independent (PVI);

- модификацией MIB для добавления новых или обновления существующих OID с поддержкой IPv6.

Инсталляция

Настройка SNMP в Windows

Она подробно описана в документации Microsoft.

Настройка данных агента SNMP

Пуск → Панель управления → Администрирование → Управление компьютером.

- В дереве консоли надо развернуть узел «Службы и приложения» и выбрать пункт «Службы».

- В области справа дважды щелкнуть элемент «Служба SNMP».

- Затем открыть вкладку «Агент».

- Ввести имя пользователя или администратора компьютера в поле «Контакт», а затем ввести физическое расположение компьютера или контакта в поле «Расположение». Эти комментарии обрабатываются как текст и являются необязательными.

- В разделе «Служба» надо установить флажки рядом со службами, предоставляемыми компьютером и нажать «OK».

Настройка сообщества и ловушек SNMP

Пуск → Панель управления → Администрирование → Управление компьютером.

- В дереве консоли надо развернуть узел «Службы и приложения» и выбрать пункт «Службы».

- В области справа дважды щелкнуть элемент «Служба SNMP».

- Открыть вкладку «Треппинг».

- В поле «Имя сообщества» ввести имя сообщества и нажать кнопку «Добавить в список».

- В разделе «Адресаты ловушек» нажать кнопку «Добавить».

- В поле «Host Name» ввести имя, IP-адрес узла и нажать «Добавить». Имя узла или адрес появится в списке назначение ловушек.

- Нажать «ОК».

Настройка безопасности SNMP

Пуск → Панель управления → Администрирование → Управление компьютером.

- В дереве консоли нужно развернуть узел «Службы и приложения» и выбрать пункт «Службы».

- В области справа дважды щелкнуть элемент «Служба SNMP».

- Открыть вкладку «Безопасность».

- Установить флажок «Пересылка ловушек проверки подлинности», если необходимо, чтобы агент отправлял ловушку при сбое проверки подлинности.

- В разделе «Приемлемые имена сообществ» надо нажать кнопку «Добавить».

- В поле «Права сообщества» выбрать разрешения, чтобы указать, как узел будет обрабатывать запросы SNMP от выбранного сообщества.

- В поле «Имя сообщества» ввести нужное имя сообщества с учетом регистра, а затем нажать кнопку «Добавить».

- Затем, чтобы принимать запросы SNMP от любого узла в сети, независимо от их удостоверения, надо выбрать вариант «Принимать пакеты SNMP с любого узла».

- Чтобы ограничить принятие пакетов SNMP, нужно нажать «Принимать пакеты SNMP с этих компьютеров», затем нажать «Добавить» и ввести в поле имя узла, IP-адрес или IPX-адрес соответствующего узла. Нажать «Добавить», а затем «ОК».

Настройка SNMP в Linux

Настройка SNMP в CentOS 7

Сначала нужно установить последние обновления при помощи yum/dnf:

yum update затем установить SNMP:

yum install net-snmp net-snmp-utilsи создать копию конфигурационного файла:

mv /etc/snmp/snmpd.conf /etc/snmp/snmpd.conf.origтеперь нужно отредактировать настройки агента

nano /etc/snmp/snmpd.confи добавить строки:

community public

syslocation MyLocation

syscontact admin@example.comЛокацию и email лучше указать реальные.

Пора добавить сервис в автозагрузку и перезапустить его:

systemctl enable snmpd.service

systemctl start snmpdКак проверить, что сервис запущен:

systemctl status snmpdОпрос агента с помощью утилиты snmpwalk:

snmpwalk -v 2c -c public -O e 127.0.0.1Опрос сервера локально командой:

snmpwalk -v2c -c public localhost systemНастройка SNMP в Debian 10

Сначала нужно установить демона, клиента и файлы:

apt install snmpd snmp libsnmp-devПосле установки переходим к настройке SNMP в Debian.

Файлом настройки SNMP-агента по умолчанию является /etc/snmp/snmpd.conf. Агент SNMP может быть запущен с настройками по умолчанию. Однако для включения удаленного мониторинга нужно сделать несколько изменений. Для этого создайте резервную копию файла:

cp /etc/snmp/snmpd.conf /etc/snmp/snmpd.conf.origТеперь нужно изменить директиву agentAdress. Ее текущие настройки разрешают доступ только с локального компьютера. Для включения удаленного мониторинга необходимо определить IP-адрес интерфейса:

vim /etc/snmp/snmpd.conf

###############################################################################

#

# AGENT BEHAVIOUR

#

# Listen for connections from the local system only

agentAddress udp:127.0.0.1:161,udp:192.168.43.62:161Для настройки аутентификации:

directive community [source [OID]]rocommunity предоставляет доступ только на чтение, а rwcommunity дает доступ к чтению/записи. В Access Control section нужно поместить строку

rocommunity S3CUrE 192.168.43.100

Кроме того, можно включить запрос с локального хоста rocommunity S3CUrE localhost:

rouser authOnlyUser

rwuser authPrivUser priv

rocommunity S3CUrE localhost

rocommunity S3CUrE 192.168.43.100Затем нужно перезапустить SNMP:

systemctl restart snmpdЧтобы добавить сервис в автозагрузку, введите:

systemctl enable snmpdИтог

SNMP — это простой и эффективный способ для сбора и обмена информацией между сетевыми устройствами, которые выпущены разными вендорами и работают на разном ПО. Этот протокол — не идеальное, но все еще одно из лучших решений для мониторинга и управления. На сегодняшний день нет другого инструмента с сопоставимым уровнем поддержки и использования.

Созданный 30 лет назад SNMP продолжает работать, потому что он обладает характеристиками, которых нет ни у одной из его аналогов. Он простой в использовании, бесплатный и поддерживается практически всеми вендорами.

SNMP (

Simple Network Management Protocol

) — это классический протокол для мониторинга и сбора информации о сетевых устройствах (сервера, сетевое оборудование, рабочие станции, принтеры и т.д.). Протокол SNMP довольно легкий, быстрый, для передачи данных использует UDP порты 161 и 162. В этой статье мы рассмотрим, как установить и настроить службу SNMP в Windows Server 2022/2019 и Windows 10/11.

Содержание:

- Установка службы SNMP в Windows Server 2022/2019

- Установка SNMP агента в Windows Server Core

- Установка службы SNMP в Windows 10/11

- Настройка службы SNMP в Windows Server и Windows 10/11

Установка службы SNMP в Windows Server 2022/2019

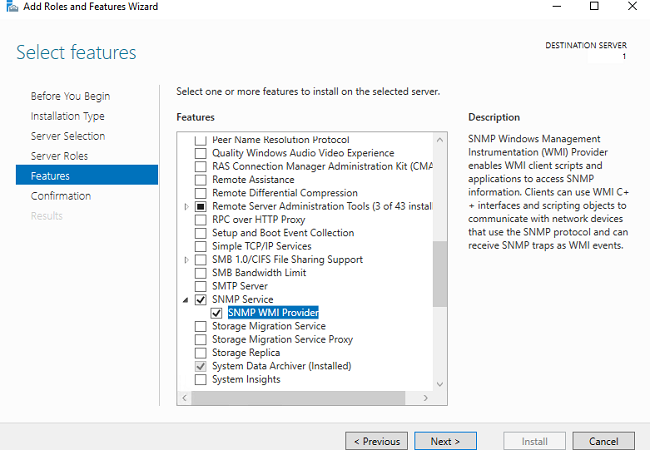

В Windows Server службу SNMP можно установить с помощью Server Manager.

Выберите Add roles and features -> Features. Выберите SNMP Service (если нужно отметьте также SNMP WMI Providers).

Служба SNMP WMI Provider позволяет опрашивать SNMP устройство через WMI.

Нажмите Next -> Install и дождитесь окончания установки.

Установка SNMP агента в Windows Server Core

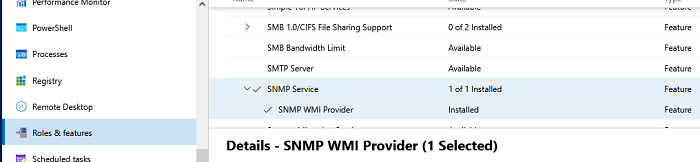

В Windows Server Core можно установить SNMP с помощью веб-интерфеса Windows Admin Center и PowerShell.

Если вы используете Windows Admin Center, подключитесь к хосту Windows Server, выберите Roles and Features -> SNMP Service.

Т.к. в Windows Server Core отсутствует графический интерфейс, а для его управления используется командная строка, вы можете установить службу SNMP из командной строки PowerShell.

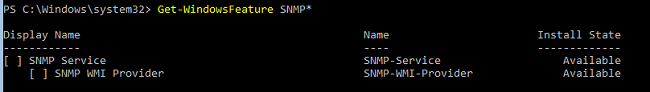

Для установки ролей в Windows Server из PowerShell используется командлет Install-WindowsFeature.

Проверьте, что служба SNMP не установлена:

Get-WindowsFeature SNMP*

Установите роль SNMP и WMI провайдер:

Install-WindowsFeature SNMP-Service,SNMP-WMI-Provider -IncludeManagementTools

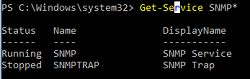

Проверьте, что службы SNMP запущены:

Get-Service SNMP*

В нашем примере SNMP служба запущена, а SNMPTRAP остановлена.

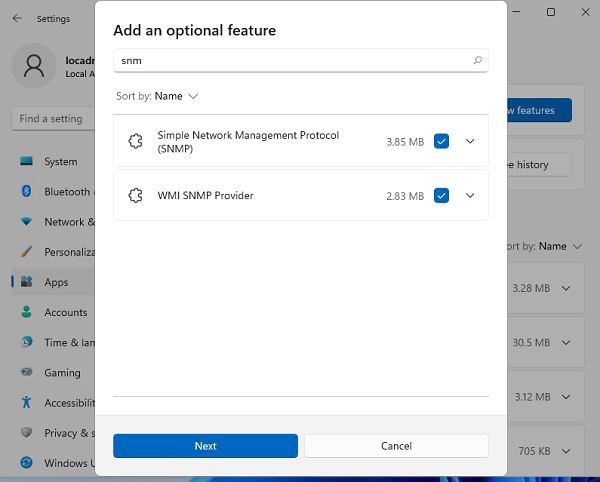

Установка службы SNMP в Windows 10/11

Вы можете использовать службу SNMP не только в Windows Server, но и в десктопных редакциях Windows 10 и 11.

В Windows 10/11 служба SNMP, вынесена в отдельный компонент Feature On Demand (как RSAT и OpenSSH).

Вы можете установить SNMP через панель Settings. Перейдите в Apps -> Optional features -> Add an optional feature -> View features.

В списке доступных компонентов выберите Simple Network Management Protocol (SNMP) и WMI SNMP Provider. Для начала установки нажмите Next (понадобится интернет подключение к серверам Microsoft).

Для установки службы SNMP через PowerShell, используйте команду:

Add-WindowsCapability -Online -Name SNMP.Client~~~~0.0.1.0

Для установки службы SNMP без подключения к интернету, вам понадобится скачать ISO образ Windows 10/11 Features on Demand из личного кабинета на сайте лицензирования Volume Licensing Service Center (VLSC).

Для офлайн установки службы SNMP с такого ISO образа используется команда:

Add-WindowsCapability -Online -Name SNMP.Client~~~~0.0.1.0 -LimitAccess -Source \msk-fs01DistrWindows-FODWin11

Настройка службы SNMP в Windows Server и Windows 10/11

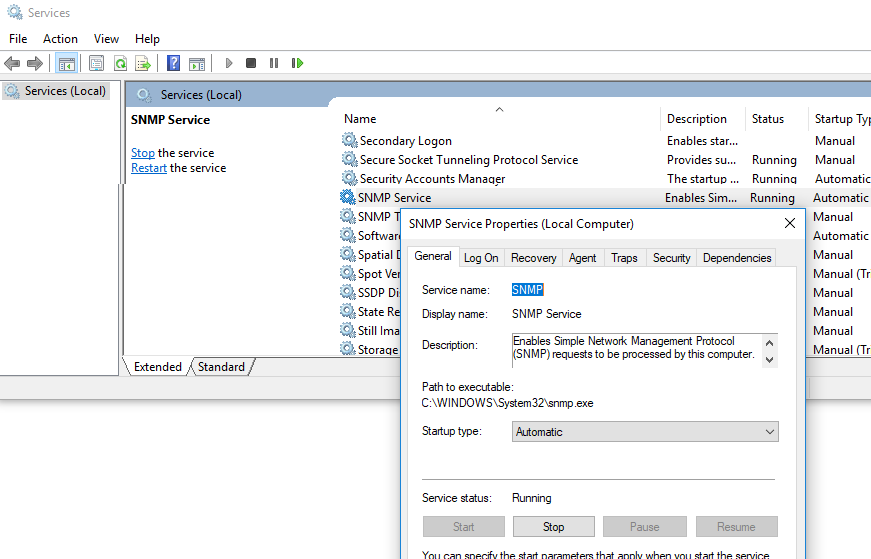

Вы можете настроить параметры службы SNMP в консоли services.msc. Найдите службу SNMP Services в списке и откройте ее свойства.

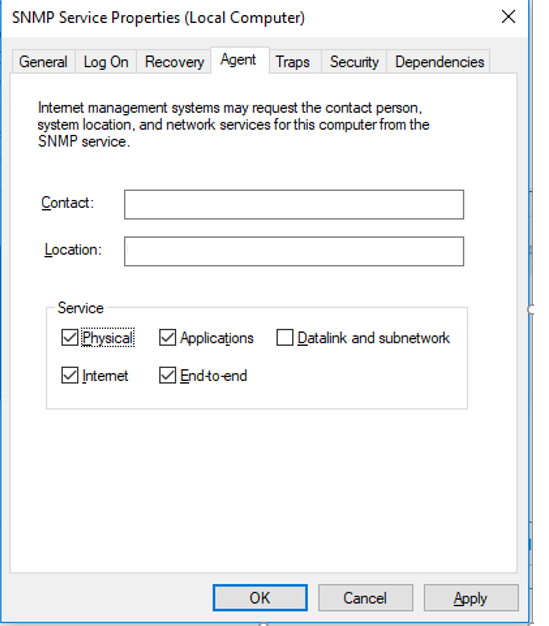

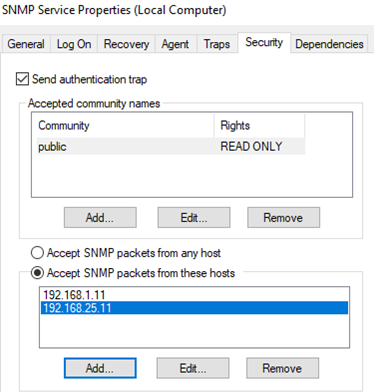

Обратите внимание, что у службы SNMP есть несколько дополнительных вкладок:

- Agent

- Traps

- Security

На вкладке Agent указывается базовая информация об устройстве (контакты администратора, местоположение). Здесь же можно указать тип информации, который может отправлять данное устройство при SNMP опросе.

В старых версиях протокола SNMP (SNMP v.1 и SNMP v.2) для авторизации пользователя используется строка сообщества (community string). На вкладке Security можно создать несколько строк подключения.

Можно выбрать один из пяти уровней доступа для сообщества:

- READ ONLY — позволяет получать данные с устройства;

- READ WRITE — позволяет получать данные и изменять конфигурацию устройства;

- NOTIFY — позволяет получать SNMP ловушки;

- READ CREATE – позволяет читать данные, изменять и создавать объекты;

- NONE

Вы можете создать несколько community string. Для этого нужно задать имя и выбрать права/ Для мониторинга состояние сервера достаточно выбрать READ ONLY.

В списке Accept SNMP packets from these hosts можно указать имена/IP адреса серверов, которым разрешено опрашивать данное устройство. Если вы не хотите ограничивать список разрешенных устройств, оставьте здесь Accept SNMP packets from any hosts.

На вкладке Traps указываются адрес серверов, на который SNMP агент должен отправлять SNMP-ловушка (SNMP trap). SNMP Trap это широковещательный USP пакет, используемый для асинхронного уведомления менеджера (например, сообщение о критическом событии).

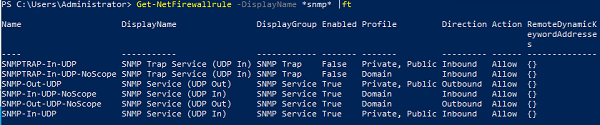

Не забудьте открыть в Windows Defender Firewall правила, разрешающие входящий и исходящий трафик для SNMP запросов и ловушек (TRAP). Нужные правила фаейрвола можно включить с помощью PowerShell.

В Windows Firewall есть несколько готовых правил для SNMP трафика:

Get-NetFirewallrule -DisplayName *snmp* |ft

- SNMPTRAP-In-UDP

- SNMPTRAP-In-UDP-NoScope

- SNMP-Out-UDP

- SNMP-In-UDP-NoScope

- SNMP-Out-UDP-NoScope

- SNMP-In-UDP

Можно включить все правила, или только определенное:

Get-NetFirewallrule -DisplayName *snmp* | Enable-NetFirewallRule

Get-NetFirewallrule SNMP-Out-UDP | Disable-NetFirewallRule

В списке служб Windows есть еще одна служба SNMP Trap. Она используется для получения сообщений от других SNMP агентов и пересылки на SNMP сервера (обычно это система мониторинга, опрашивающая устройства по SNMP, например PRTG или Zabbix).

Если вы настраиваете SNMP на Windows Server Core, вы не сможете использовать графический интерфейс службы SNMP для настройки ее параметров. Вместо этого придется вносить изменения в реестр с помощью PowerShell. Настройки службы SNMP хранятся в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSNMPParameters.

Следующие команды зададут описание агента:

New-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetservicesSNMPParametersRFC1156Agent" -Name "sysContact" -Value "[email protected]" -PropertyType REG_SZ

New-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetservicesSNMPParametersRFC1156Agent" -Name "sysLocation" -Value "MSK_Datacenter1" -PropertyType REG_SZ

Для каждой ловушки SNMP придется создать отдельный ключ в HKLMSYSTEMCurrentControlSetservicesSNMPParametersTrapConfiguration с именем community.

New-Item -Path "HKLM:SYSTEMCurrentControlSetservicesSNMPParametersTrapConfigurationpublic1"

Укажите разрешения для community:

New-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesSNMPParametersValidCommunities" -Name "public1" -Value 4 -PropertyType DWord

Возможные значения:

- 1 — NONE

- 2 — NOTIFY

- 4 — READ ONLY

- 8 — READ WRITE

- 16 — READ CREATE

Для каждого community можно указать список серверов, с которых разрешено принимать запросы:

New-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesSNMPParametersPermittedManagers" -Name "1" -Value "server1.winitpro.ru" -PropertyType REG_SZ

Перезапустите службу SNMP для применения новых настроек из реестра:

Get-Service SNMP|Restart Service

Если нужно распространить эти SNMP настройки на множество компьютеров/серверов Windows в домене, используйте возможности внесения изменений в реестр через GPO.

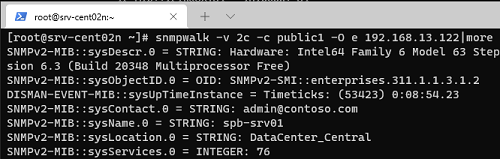

Проверить работу службы SNMP можно с помощью утилиты snmpwalk (доступна в любом Linux дистрибутиве):

# snmpwalk -v 2c -c public1 -O e 192.168.13.122

В этом примере мы опросили наш Windows хост через версию протокола SNMPv2.

Утилита вернула базовыую информацию о хосте (syscontact, sysname, syslocation) и довольно большое количество информации о состоянии сервера Windows.

Протокол Simple Network Management Protocol (SNMP) используется для мониторинга, оповещения о событиях и управления устройствами в сети. Протокол состоит из набора стандартов по управления сетью, в том числе протокол прикладного уровня (Application Layer protocol), схемы базы данных и набор объектов данных. SNMP может получать различную информацию (время аптайма, счетчики производительности, параметры устройств и т.д.) от любых сетевых устройств: коммутаторов, серверов, маршрутизаторов или простых компьютеров, на которых установлен агент SNMP.

В Windows 10 служба SNMP доступна в виде отдельного компонента Windows и по умолчанию не устанавливается. Рассмотрим, как установить и настроить SNMP в Windows 10.

- Установка службы SNMP в WIndows 10

- Настройка службы SNMP в Windows 10

Содержание:

Установка службы SNMP в WIndows 10

Вы можете проверить, установлена ли в вашей системе служба SNMP с помощью PowerShell командлета Get-Service:

Get-Service -Name snmp*

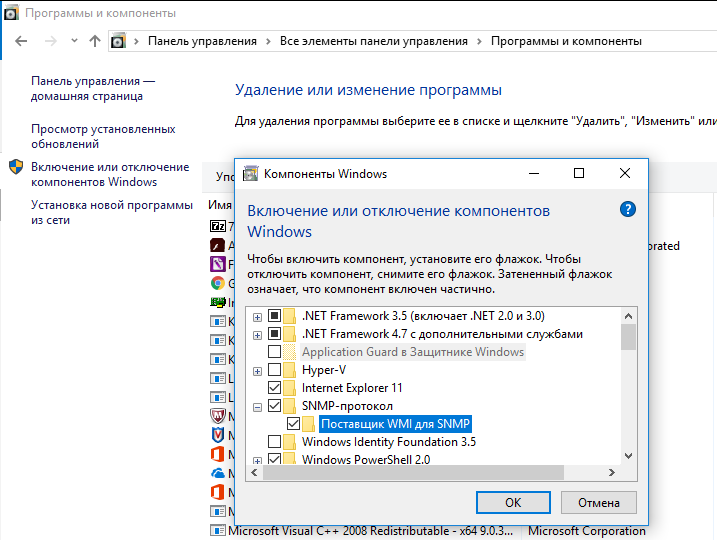

Вы можете установить службу SNMP через панель управления. Перейдите в Панель управленияВсе элементы панели управленияПрограммы и компоненты Включение или отключение компонентов Windows).

В списке компонентов выберите Simple Network Management Protocol (SNMP)/протокол, и WMI SNMP Provider / Поставщик WMI для SNMP (обеспечивает доступ к информации SNMP через интерфейсы Windows Management Instrumentation) и нажмите Ок.

Также вы можете установить службы SNMP из командной строки PowerShell:

Enable-WindowsOptionalFeature -online -FeatureName SNMP

Настройка службы SNMP в Windows 10

После установки службы SNMP должны запустится автоматически. Откройте консоль управления Services (services.msc). В списке службы должны появится две новые службы:

- SNMP Service – это основная служба SNMP агента, которая отслеживают активность и отправляет информацию;

- SNMP Trap — получает сообщения ловушки (trap messages) от локальных или удаленных агентов SNMP, и пересылает сообщения в управляющие программы SNMP, которые работают на этом компьютере.

Откройте свойства службы SNMP. Если она остановлена, запустите ее, нажав кнопку Start и измените тип запуска (Startup type) на автоматический.

Перейдите на вкладку Agent. Заполните поля contact и location (здесь вы можете указать контактное имя пользователя и местоположение компьютера), и выберите список сервисов, данные которых нужно собирать и отправить устройству мониторинга.

Доступны следующие типы сервисов:

- Physical

- Applications

- Internet

- End-to-end

- Datalink and subnetwork

Перейдите на вкладку Security. Здесь вы можете настроить различные параметры безопасности для различных серверов SNMP.

В списке Accepted community names перечислены имена сообществ, чьи SNMP узлы проходят аутентификацию для отправки SNMP-запросов на этот компьютер.

Community — это имя, которое обладает такими же функциями, как логин и пароль.

Нажмите кнопку Добавить и укажите имя Community и один из пяти уровней доступа (None, Notify, READ ONLY, READ WRITE, READ CREATE). READ WRITE – это максимальный уровень доступа, при которых сервер управления SNMP может вносить изменения в систему. В системах мониторинга обычно достаточно выбрать READ ONLY, при этом сервер мониторинга может только опрашивать систему, но не вносить изменения.

В нашем примере мы добавили комьюнити public с разрешениями READ ONLY.

Далее добавьте список серверов системы мониторинга (по DNS имени или по IP адресам), от которых вы хотите разрешить получать SNMP пакеты.

Совет. Вы можете выбрать опцию ‘Принимать пакеты SNMP от любого узла’/Accept SNMP packages from these hosts, но это не безопасно.

Сохраните изменения и перезапустите службу SNMP.

На этом настройка службы SNMP в Windows 10 по сути завершена. Если вам нужно включить SNMP сразу на множестве компьютеров, вы можете удаленно установить и настроить службы с помощью PowerShell или GPO.

Здравствуйте уважаемые читатели! В прошлых трех статьях мы разобрали использование запросов SNMP GetRequest и SNMP SetRequest в Windows, а также познакомились с такой интересной утилитой как snmpwalk. Для окончания первоначального обзора работы с SNMP в Windows, осталось только разобраться с SNMP Trap. Именно этот вопрос мы сегодня и будем разбирать.

Как мы уже говорили ранее, в первой статье из цикла о протоколе SNMP, сообщение SNMP Trap генерируется на агенте и отправляется менеджеру в случае возникновении на агенте определенных событий. Давайте попробуем реализовать это на практике. Для этого я буду использовать тестовый стенд аналогичный приведенному в статье SNMP в Windows часть 1. Но в данном случае в качестве агента я буду использовать физическую машину, а в качестве менеджера виртуальную машину.

На агенте, для наших экспериментов, создадим лупбек интерфейс. Лупбек интерфейс — это программный интерфейс. Весь отсылаемый на него трафик, тут же принимается им обратно. Но в данном случае он нам нужен не для этого, а только для того чтобы сымитировать падение интерфейса. Если у вас на компьютере есть две сетевые платы, то можете не создавать лупбек, а использовать вторую плату для экспериментов.

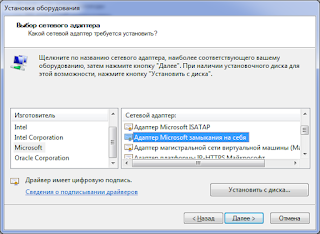

Для того чтобы создать лупбек перейдите в «Панель управления» — «Оборудование и звук» — «Диспетчер устройств». На вкладке «Действие» выберите «Установить старое устройство». Нажмите далее. Выберите «Установка оборудования, выбранного из списка вручную», затем «Сетевые адаптеры». В левой части окна выбираем «Microsoft», в правой «Адаптер Microsoft замыкания на себя». Нажимаем далее.

|

| Добавляем лупбек интерфейс в Windows |

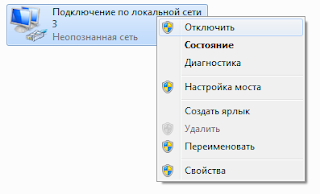

Теперь, если вы перейдете в «Панель управления» — «Сеть и интернет» — «Центр управления сетями и общим доступом» — «Изменения параметров адаптера», то вы увидите что у вас появилось новое сетевое подключение. Перейдите в его настройки и задайте ему IP адрес. После этого запустите командную строку и выполните в ней команду route print. В выводе данной команды обратите внимание на список сетевых интерфейсов и то какой номер получил ваш только что созданный лупбек интерфейс. В моем случае это номер 40. Запоминаем это и идем дальше, позже эта информация нам пригодится.

|

| Лупбек интерфейс получил номер 40 |

Для настройки агента SNMP на отправку Trapов перейдем в «Панель управления» — «Система и безопасность» — «Администрирование» — «Службы». Откроем свойства службы «Служба SNMP» и перейдем на вкладку «Ловушки». Здесь мы указываем IP адрес менеджера (в моем случае это IP адрес виртуальной машины) на который мы будет отправлять Trapы. А так же community, которое мы будем использовать для данных целей. Собственно на этом настройку агента можно считать законченной.

|

| Настройка агента для отправки SNMP трапов |

Перейдем к менеджеру. В качестве обработчика SNMP Trapов можно использовать огромное число программных продуктов, но раз уж мы использовали PowerSNMP Free Manager в одной из наших предыдущих статей о SNMP, давайте задействуем его и для отлова SNMP Trap. Для этого просто запускаем его на виртуальной машине и не делаем ничего более. Все, PowerSNMP Free Manager готов для прием SNMP Trap.

Теперь когда тестовый стенд настроен займемся непосредственно экспериментом. Перейдем на виртуальную машину. Откроем PowerSNMP Free Manager. Сосредотачиваем свое внимание на вкладке Traps в нижней части его окна и ждем.

|

| Вкладка Traps PowerSNMP Free Manager — трапов пока нет |

Так как SNMP агент в Windows по умолчанию поддерживает лишь очень малое число сообщений SNMP Trap, то ждать нам скорее всего придется очень долго ) Поэтому мы сами поможем, и создадим на физической рабочей станции какое либо событие, которое привело бы к генерации SNMP агентом сообщения SNMP Trap. Например, давайте отключим на физической рабочей станции, недавно нами созданный лупбек интерфейс.

|

| Отключаем лупбек интерфейс |

Теперь подождем пару секунд и перейдем в окно PowerSNMP Free Manager на станции менеджере. Если все сделано верно, то на вкладке Trap появится новая информация.

|

| Мы отловили первый SNMP Trap |

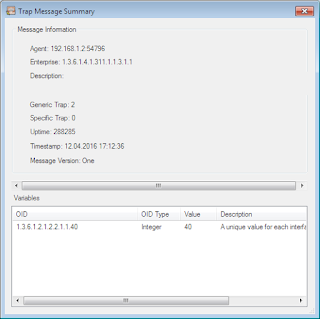

То что вы можете видеть, есть ни что иное как SNMP Trap полученный от агента. Давайте начнем его расшифровывать. Думаю поле Time не нуждается в комментариях. Поле Sender указывает на того, кто сгенерировал нам данный Trap (как легко заменить 192.168.1.2 — это IP адрес нашего рабочей станции на которой функционирует агент SNMP). В поле Originator указан сокет с которого был отправлен Trap. В поле Enterprise/OID указывает как не странно OID данного SNMP Trapa. Если немного воспользоваться гуглом, то нетрудно найти что 1.3.6.1.4.1.311.1.1.3.1.1 можно представить как iso.org.dod.internet.private. enterprises.microsoft.software.systems.os.windowsNT.workstation. Из этого можно сделать вывод, что данный SNMP Trap сообщает нам о каких то изменениях на рабочей станции под управлением Windows. Идем далее.

Поле GenericTrap указывает на тип произошедшего события, всего таких типов может быть 5+1:

- coldStart (0) — говорит о том что SNMP агент был перезагружен. Все значения переменных управления сброшены на значения по умолчанию. Посылается при включении устройства;

- warmStart (1) — говорит о том что произошел перезапуск SNMP агента Все значения переменных управления остались без изменения;

- linkDown (2) — говорит о том что на устройстве упал какой то интерфейс;

- linkUp (3) — говорит о том что на устройстве поднялся какой то интерфейс;

- authenticationFailure(4) — Говорит о том, что кто то пытался сделать запрос к вашему агенту с некорректным значением community;

- egpNeighborLoss (5) — Говорит о том что упал сосед по протоколу Exterior Gateway Protocol (EGP);

- enterpriseSpecific (6) — говорит о том что тип данного трапа не являться стандартным, и это нестандартное значение указывается в поле Specific Trap, и для его идентификации необходимо обратиться к документации производителя оборудования.

В нашем случае GenericTrap равен 2. Значит мы можем сделать вывод что на нашей рабочей станции с IP адресом 192.168.1.2 под управлением Windows отвалился какойто сетевой интерфейс. Осталось только узнать какой) Для этого кликаем правой кнопкой мыши по Trapу и выбираем пункт Info.

|

| Дополнительная информация по полученному трапу |

В открывшемся окне можно узнать номер упавшего сетевого интерфейса и его OID. Как не странно — упал интерфейс с номером 40. А именно этот номер мы уже видели ранее в выводе команды route print, как номер закрепленный за лупбек интерфейсом.

И так с помощью данного трапа мы смогли узнать что на рабочей станции с IP адресом 192.168.1.2 под управлением Windows отвалился лупбек интерфейс. Теперь я думаю вам понятен способ работы с SNMP Trap, и надеюсь вы горите желанием опробовать работу с трапами на практике.

Receives trap messages generated by local or remote Simple Network Management Protocol (SNMP) agents and forwards the messages to SNMP management programs running on your computer. If this service is stopped, SNMP-based programs on your computer will not receive SNMP trap messages. If this service is disabled, any services that explicitly depend on it will fail to start.

This service also exists in Windows 7, 8 and Vista.

Startup Type

| Windows 10 version | Home | Pro | Education | Enterprise |

|---|---|---|---|---|

| 1507 | Manual | Manual | Manual | Manual |

| 1511 | Manual | Manual | Manual | Manual |

| 1607 | Manual | Manual | Manual | Manual |

| 1703 | Manual | Manual | Manual | Manual |

| 1709 | Manual | Manual | Manual | Manual |

| 1803 | Manual | Manual | Manual | Manual |

| 1809 | Manual | Manual | Manual | Manual |

| 1903 | Manual | Manual | Manual | Manual |

| 1909 | Manual | Manual | Manual | Manual |

| 2004 | Manual | Manual | Manual | Manual |

| 20H2 | Manual | Manual | Manual | Manual |

| 21H1 | Manual | Manual | Manual | Manual |

| 21H2 | Manual | Manual | Manual | Manual |

| 22H2 | Manual | Manual | Manual | Manual |

Default Properties

| Display name: | SNMP Trap |

| Service name: | SNMPTRAP |

| Type: | own |

| Path: | %WinDir%System32snmptrap.exe |

| Error control: | normal |

| Object: | NT AUTHORITYLocalService |

| Privileges: |

|

Default Behavior

The SNMP Trap service is running as NT AUTHORITYLocalService in its own process of snmptrap.exe. It doesn’t share its process with other services. If SNMP Trap fails to start, the error is logged. Windows 10 startup proceeds, but a message box is displayed informing you that the SNMPTRAP service has failed to start.

Restore Default Startup Type of SNMP Trap

Automated Restore

1. Select your Windows 10 edition and release, and then click on the Download button below.

2. Save the RestoreSNMPTrapWindows10.bat file to any folder on your hard drive.

3. Right-click the downloaded batch file and select Run as administrator.

4. Restart the computer to save changes.

Note. Make sure that the snmptrap.exe file exists in the %WinDir%System32 folder. If this file is missing you can try to restore it from your Windows 10 installation media.

Yea, though I walk through the valley of the shadow of death, I will fear no evil: for thou art with me; thy rod and thy staff they comfort me.

Протокол Simple Network Management Protocol (SNMP) используется для получения данных как из самой операционной системы так и из Программного обеспечения если оно поддерживает передачу по SNMP. Так же данные можно не только читать — запрашивать в режиме READ чтение, но так же и изменять их если предоставлен доступ WRITER запись.

Так же у нас есть SNMP TRAP — отличие просто от SNMP в том что trap он сам передает данные, а просто в snmp мы их сами запрашиваем и устройство нам их отдает.

Например на устройстве настроено при определенном значении/отметке отправить данные такого то трапа.

Более подробно о работе SNMP можно посмотреть тут Пример работы SNMP запрос данных и SNMP Traps пример работы, что такое MIB их зависимости как правильно дать имя MIB файлу где их брать и тд.

Так же стоит отметить SNMP может быть реализован по обоим протоколам через локальную сеть. Хотя SNMP через порт TCP возможен, пакеты SNMP обычно отправляются через UDP.

SNMP — 161, SNMP Trap — 162, при использовании TLS или DTLS запросы получаются по порту 10161, а ловушки отправляются на порт 10162.

Переходим к установке службы SNMP

Для Windows 7 , 8 , 8.1 , 10

Панель управленияВсе элементы панели управленияПрограммы и компоненты

Включение или отключение компонентов Windows

Находим и Выбираем (ставим галочки)

SNMP-протокол

Поставщик WMI для SNMP

И жмем OK ждем завершения установки.

- Установка SNMP на Windiws 7 8 10

Так же можно проверить и установить при помощи PowerShell

Проверка

или

Установка

Код: Выделить всё

Enable-WindowsOptionalFeature -online -FeatureName SNMPили

Код: Выделить всё

Install-WindowsFeature SNMP-Service,SNMP-WMI-Provider -IncludeManagementToolsЕсли в Windows 10 нет такого пункта

- Установка SNMP на Windiws10 нет такого пункта

Добавление Службы SNMP на Windows Server

После заходим в Диспетчер сервера > Компоненты > Добавления компонентов. Выбираем Службы SNMP и SNMP WMI Providers

C помощью Server Manager -> Выберите Add roles and features -> Features. Выберите SNMP Service и SNMP WMI Providers

- Windows Server 2008 Диспетчер сервера добавление компонентов SNMP

SNMP WMI Providers — Поставщик WMI для SNMP (обеспечивает доступ к информации SNMP через интерфейсы Windows Management Instrumentation) Можно запрашивать данные из самой операционной системы Windows.

Установка службы SNMP в Windows 10/11

вынесена в отдельный компонент Feature On Demand (как RSAT и OpenSSH).

Параметры -> Приложения -> Приложения и возможности -> Дополнительные компоненты -> Добавить компонент -> Пишем SNMP ставим галки и жмем -> Установить

Apps -> Optional features -> Add an optional feature -> View features

- Установка SNMP на Windiws10 Параметры приложения

- Установка SNMP на Windiws10 Приложения и возможности Дополнительные компоненты

- Установка SNMP на Windiws10 Дополнительные компоненты Добавить компонент

После установки Переходим в Службы / Services ( Win + R и services.msc)

Через диспетчер задач, панель управления , Параметры или поиск кому как удобнее

- Службы в Диспетчере задач

В списке службы должны появится две новые службы:

SNMP Service – это основная служба SNMP агента, которая отслеживают активность и отправляет информацию;

SNMP Trap — получает сообщения ловушки (trap messages) от локальных или удаленных агентов SNMP, и пересылает сообщения в управляющие программы SNMP, которые работают на этом компьютере.

Откройте свойства службы SNMP. Если она остановлена, запустите ее, нажав кнопку Start и измените тип запуска (Startup type) на автоматический.

Переходим к настройке служб SNMP

Вкладки:

Agent / Агент SNMP — указывается базовая информация об устройстве (контакты администратора, местоположение). Здесь же можно указать тип информации, который может отправлять данное устройство при SNMP опросе.

Доступны следующие типы сервисов:

Physical Физическая

Applications Приложения

Internet Интернет

End-to-end Узел-узел

Datalink and subnetwork Канал данных и подсети

- Агент SNMP

Traps / Ловушки — указываются адрес серверов, на который SNMP агент должен отправлять SNMP-ловушка (SNMP trap).

SNMP Trap это широковещательный USP пакет, используемый для асинхронного уведомления менеджера (например, сообщение о критическом событии).

- SNMP Ловушки

Не забудьте открыть в Windows Defender Firewall правила, разрешающие входящий и исходящий трафик для SNMP запросов и ловушек (TRAP). Нужные правила фаейрвола можно включить с помощью PowerShell.

В Windows Firewall есть несколько готовых правил для SNMP трафика:

Код: Выделить всё

Get-NetFirewallrule -DisplayName *snmp* |ftSNMPTRAP-In-UDP

SNMPTRAP-In-UDP-NoScope

SNMP-Out-UDP

SNMP-In-UDP-NoScope

SNMP-Out-UDP-NoScope

SNMP-In-UDP

Можно включить все правила, или только определенное:

Код: Выделить всё

Get-NetFirewallrule -DisplayName *snmp* | Enable-NetFirewallRuleКод: Выделить всё

Get-NetFirewallrule SNMP-Out-UDP | Disable-NetFirewallRuleSecurity / Безопасность — можно создать несколько строк подключения, так же настроить различные параметры безопасности для различных серверов SNMP.

- SNMP Безопасность

Можно выбрать один из пяти уровней доступа для сообщества:

READ ONLY — позволяет получать данные с устройства;

READ WRITE — позволяет получать данные и изменять конфигурацию устройства;

NOTIFY — позволяет получать SNMP ловушки;

READ CREATE – позволяет читать данные, изменять и создавать объекты;

NONE

Вы можете создать несколько community string. Для этого нужно задать имя и выбрать права/ Для мониторинга состояние сервера достаточно выбрать READ ONLY.

В списке Accept SNMP packets from these hosts можно указать имена/IP адреса серверов, которым разрешено опрашивать данное устройство. Если вы не хотите ограничивать список разрешенных устройств, оставьте здесь Accept SNMP packets from any hosts.

В списке Accepted community names перечислены имена сообществ, чьи SNMP узлы проходят аутентификацию для отправки SNMP-запросов на этот компьютер.

Community — это имя, которое обладает такими же функциями, как логин и пароль.

Нажмите кнопку Добавить и укажите имя Community и один из пяти уровней доступа (None, Notify, READ ONLY, READ WRITE, READ CREATE). READ WRITE – это максимальный уровень доступа, при которых сервер управления SNMP может вносить изменения в систему. В системах мониторинга обычно достаточно выбрать READ ONLY, при этом сервер мониторинга может только опрашивать систему, но не вносить изменения.

В нашем примере мы добавили комьюнити public с разрешениями READ ONLY.

Далее добавьте список серверов системы мониторинга (по DNS имени или по IP адресам), от которых вы хотите разрешить получать SNMP пакеты.

Можно выбрать опцию ‘Принимать пакеты SNMP от любого узла’/Accept SNMP packages from these hosts, но это не безопасно.

Сохраните изменения и перезапустите службу SNMP.

В списке служб Windows есть еще одна служба SNMP Trap.

Она используется для получения сообщений от других SNMP агентов и пересылки на SNMP сервера (обычно это система мониторинга, опрашивающая устройства по SNMP, Zabbix).

Примеры:

ПО для передачи по SNMP через стандартную службу SNMP Windows

Dell-OpenManage snmpv2 RUS Состояние серверов Dell на основе ПО OPEN MANAGE SERVER ADMINISTRATOR

Kraftway PMC-Sierra Adaptec 5805 raid массива при помощи ПО Adaptec Storage Manager

ПО не использует стандартную службу SNMP Windows так как указывается другой порт для snmp

Для ИБП марки APC

APC Smart UPS 2200 через ПО PowerChute Business Edition

Далее переходим Мониторинг Windows OS при помощи SNMP

Шаблон ОС Windows SNMPv2