I am using Windows 10. I don’t have the makecert.exe, which I came to know when I tried to run commands to generate certificates like

makecert.exe

I get error :

‘makecert’ is not recognised as an internal or external command,

operable program or batch file.

and I already installed windows SDK for windows 10.

alex.pulver

2,0912 gold badges31 silver badges31 bronze badges

asked Jul 19, 2018 at 8:56

It may be installed but it’s probably just not in the path.

For instance, I can find it under C:Program Files (x86)Windows Kits10bin10.0.16299.0x64 but I can also find another one under C:Program Files (x86)Windows Kits10bin10.0.16299.0x86. Exact versions in the path will vary based on which exact version of the SDK you’ve installed.

Neither of those paths are in my PATH environment variable though (and I don’t remember explicitly removing it after installing the SDK), so I can’t just say makecert at the command line, I have to give a full path to the one I want to run.

A handy way to try to find where you have copies is the where command. Here I’ve limited my search to the SDKs directory but you can search your whole hard drive if you want:

C:UsersDamien>where /R "C:Program Files (x86)Windows Kits" makecert.*

C:Program Files (x86)Windows Kits10bin10.0.16299.0arm64makecert.exe

C:Program Files (x86)Windows Kits10bin10.0.16299.0x64makecert.exe

C:Program Files (x86)Windows Kits10bin10.0.16299.0x86makecert.exe

answered Jul 19, 2018 at 9:05

4

Currently makecert is depreciated, the new way with powershell ‘New-SelfSignedCertificate‘ (as admin), for example:

1.- We create a new root trusted cert:

$rootCert = New-SelfSignedCertificate -Subject 'CN=TestRootCA,O=TestRootCA,OU=TestRootCA' -KeyExportPolicy Exportable -KeyUsage CertSign,CRLSign,DigitalSignature -KeyLength 2048 -KeyUsageProperty All -KeyAlgorithm 'RSA' -HashAlgorithm 'SHA256' -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider'

2.- We create the cert from the root trusted cert chain:

New-SelfSignedCertificate -DnsName "localhost" -FriendlyName "MyCert" -CertStoreLocation "cert:LocalMachineMy" -Signer $rootCert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.1") -Provider "Microsoft Strong Cryptographic Provider" -HashAlgorithm "SHA256" -NotAfter (Get-Date).AddYears(10)

3.- We copy the thumbprint returned by the last command

4.- (If neccesary) We remove the last association ip/port/cert:

netsh http delete sslcert ipport=0.0.0.0:443

5.- We associate the new certificate with any ip and port 443 (the appid value does not matter, is any valid guid):

netsh http add sslcert ipport=0.0.0.0:443 appid='{214124cd-d05b-4309-9af9-9caa44b2b74a}' certhash=here_the_copied_thumbprint

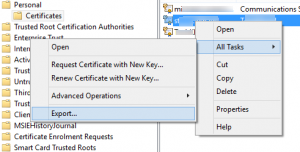

6.- Now, you must open MMC (Certificates Local Computer) and drag and drop the 'TestRootCA' certificate from your 'Personal/Certificates' subfolder to 'Trusted Root Certification Authorities/Certificates' subfolder.

These commands also resolve the error ERR_CERT_WEAK_SIGNATURE_ALGORITHM returned later by Google Chrome because the certificate is created with SHA1 instead of SHA256

answered Dec 6, 2020 at 13:06

beer73beer73

1762 silver badges9 bronze badges

6

This is how I installed the makecert.exe file

(Note: I Installed Windows 10 SDK first, but, this version does not install makecert.exe in the «bin» directory. No problem!)

- Downloaded the Windows SDK version 7.1 ISO from https://www.microsoft.com/en-us/download/details.aspx?id=8279

- The name of the ISO I downloaded is GRMSDK_EN_DVD.iso

- Navigate to download directory and MOUNT this ISO (there is software that makes mounting in windows 7/10 easy)

- Once mounted, navigate to directory in ISO called «SetupWinSDKTools» you will see two files in this directory. One is «WinSDKTools_x86.msi» and the other is «cab1.cab»

- Copy these two files to an empty directory on your hard drive

- From your hard drive go to the directory where you copied these files and right click on «WinSDKTools_x86.msi» then chose Install

- Look on your hard drive for a newly created directory at «C:Program Files (x86)Microsoft SDKsWindowsv7.1Bin»

- Makecert.exe should now be in this new directory along with some other applications and folders

- Profit?

Rob

45k24 gold badges120 silver badges149 bronze badges

answered Jan 7, 2019 at 8:11

SeonjiSeonji

711 silver badge1 bronze badge

2

If you have Fiddler installed, Fiddler comes with makecert.exe as well. It is located at

C:Users<yourwindowslogin>AppDataLocalProgramsFiddlermakecert.exe

answered Apr 13, 2021 at 17:03

Jeson MartajayaJeson Martajaya

6,8507 gold badges52 silver badges56 bronze badges

Я использую Windows 10. У меня нет makecert.exe, который я узнал, когда пытался запускать команды для генерации сертификатов, таких как makecert.exe

Я получаю ошибку:

‘makecert’ не распознается как внутренняя или внешняя команда, работающая программа или командный файл.

И я уже установил Windows SDK для Windows 10.

2 ответа

Лучший ответ

Возможно, он установлен , но, вероятно, его нет в пути .

Например, я могу найти его в C:Program Files (x86)Windows Kits10bin10.0.16299.0x64, но я также могу найти другой в C:Program Files (x86)Windows Kits10bin10.0.16299.0x86. Точные версии в пути будут зависеть от того, какую именно версию SDK вы установили.

Однако ни один из этих путей не входит в мою переменную среды PATH (и я не помню, чтобы он был явно удален после установки SDK), поэтому я не могу просто сказать makecert в командной строке, у меня есть чтобы дать полный путь тому, кого я хочу запустить.

Удобный способ выяснить, где у вас есть копии, — команда where. Здесь я ограничил поиск каталогом SDK, но вы можете выполнить поиск по всему жесткому диску, если хотите:

C:UsersDamien>where /R "C:Program Files (x86)Windows Kits" makecert.*

C:Program Files (x86)Windows Kits10bin10.0.16299.0arm64makecert.exe

C:Program Files (x86)Windows Kits10bin10.0.16299.0x64makecert.exe

C:Program Files (x86)Windows Kits10bin10.0.16299.0x86makecert.exe

4

Damien_The_Unbeliever

19 Июл 2018 в 09:53

Вот так я установил файл makecert.exe

(Примечание. Сначала я установил Windows 10 SDK, но эта версия не устанавливает makecert.exe в каталог bin. Нет проблем!)

- Загрузил ISO-образ Windows SDK версии 7.1 с https: // www. microsoft.com/en-us/download/details.aspx?id=8279

- Название загруженного ISO-образа GRMSDK_EN_DVD.iso

- Перейдите, чтобы загрузить каталог и смонтировать этот ISO (есть программное обеспечение, которое облегчает установку в Windows 7/10)

- После подключения перейдите в каталог в ISO, который называется «Setup WinSDKTools», и вы увидите два файла в этом каталоге. Один из них — «WinSDKTools_x86.msi», а другой — «cab1.cab».

- Скопируйте эти два файла в пустой каталог на вашем жестком диске.

- С вашего жесткого диска перейдите в каталог, куда вы скопировали эти файлы и щелкните правой кнопкой мыши на «WinSDKTools_x86.msi», затем выберите «Установить»

- Найдите на своем жестком диске недавно созданный каталог по адресу «C: Program Files (x86) Microsoft SDKs Windows v7.1 Bin»

- Makecert.exe должен теперь находиться в этом новом каталоге вместе с некоторыми другими приложениями и папками

- Прибыль ?

| Информация о файле | Описание |

|---|---|

| Размер файла: | 54 kB |

| Дата и время изменения файла: | 2020:01:02 09:11:52+00:00 |

| Тип файла: | Win32 EXE |

| Тип MIME: | application/octet-stream |

| Тип компьютера: | Intel 386 or later, and compatibles |

| Метка времени: | 2009:07:13 23:32:46+00:00 |

| Тип PE: | PE32 |

| Версия компоновщика: | 9.0 |

| Размер кода: | 29184 |

| Размер инициализированных данных: | 28160 |

| Размер неинициализированных данных: | 0 |

| Точка входа: | 0x5f07 |

| Версия ОС: | 6.1 |

| Версия образа: | 6.1 |

| Версия подсистемы: | 5.1 |

| Подсистема: | Windows command line |

| Номер версии файла: | 6.1.7600.16385 |

| Номер версии продукта: | 6.1.7600.16385 |

| Маска флагов файлов: | 0x003f |

| Флаги файлов: | (none) |

| Файловая ОС: | Windows NT 32-bit |

| Тип объектного файла: | Executable application |

| Подтип файла: | 0 |

| Код языка: | English (U.S.) |

| Набор символов: | Unicode |

| Наименование компании: | Microsoft Corporation |

| Описание файла: | ECM MakeCert |

| Версия файла: | 6.1.7600.16385 (win7_rtm.090713-1255) |

| Внутреннее имя: | MAKECERT.EXE |

| Авторское право: | © Microsoft Corporation. All rights reserved. |

| Название продукта: | Microsoft® Windows® Operating System |

| Версия продукта: | 6.1.7600.16385 |

✻ Фрагменты данных файлов предоставлены участником Exiftool (Phil Harvey) и распространяются под лицензией Perl Artistic.

Большинству администраторов Windows, знакомых с темой PKI, известна утилита MakeCert.exe, с помощью которой можно создать самоподписанный сертификат. Эта утилита включена в состав Microsoft .NET Framework SDK и Microsoft Windows SDK. В современных версиях Windows 11/10/8.1 и Windows Server 2022/2019/2016/2012R2 вы можете создать самоподписанный сертификат с помощью встроенных командлетов PowerShell без использования дополнительных утилит.

Содержание:

- New-SelfSignedCertificate: создать самоподписанный SSL сертификат в PowerShell

- Как сгенерировать SAN (SubjectAltName) сертификат с помощью PowerShell?

- Экспорт самоподписаного сертификата в Windows

- Сгенерировать сертификат для подписи кода типа Code Signing

- Создать самоподписанный SSL сертификат SHA-256 для IIS

New-SelfSignedCertificate: создать самоподписанный SSL сертификат в PowerShell

Для создания самоподписанного сертификата в PowerShell нужно использовать командлет New-SelfSignedCertificate, входящий в состав модуля PKI (Public Key Infrastructure).

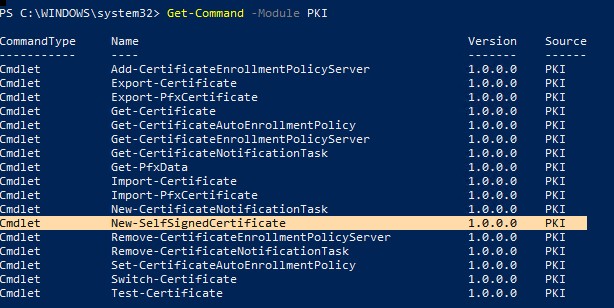

Чтобы вывести список всех доступных командлетов в модуле PKI, выполните команду:

Get-Command -Module PKI

Самоподписанные SSL сертификаты рекомендуется использовать в тестовых целях или для обеспечения сертификатами внутренних интранет служб (IIS, Exchange, Web Application Proxy, LDAPS, ADRMS, DirectAccess и т.п.), в тех случая когда по какой-то причине приобретение сертификата у внешнего провайдера или разворачивание инфраструктуры PKI/CA невозможны.

Совет. Не забывайте, что вы можете использования полноценные бесплатные SSL сертификаты от Let’s Encrypt. Например, вы можете SSL сертификат Let’s Encrypt и привязать его к сайту IIS.

Для создания сертификата нужно указать значения -DnsName (DNS имя сервера, имя может быть произвольным и отличаться от имени localhost) и -CertStoreLocation (раздел локального хранилища сертификатов, в который будет помещен сгенерированный сертификат).

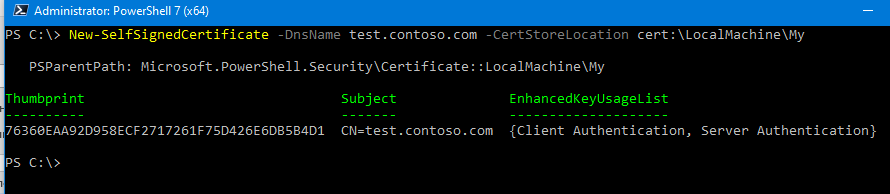

Чтобы создать новый SSL сертификат для DNS имени test.contoso.com (указывается FQDN имя) и поместить его в список персональных сертификатов компьютера, выполните команду:

New-SelfSignedCertificate -DnsName test.contoso.com -CertStoreLocation cert:LocalMachineMy

Команда вернет отпечаток нового сертификата (Thumbprint), Subject и EnhancedKeyUsageList. По умолчанию такой сертификат можно использовать для аутентификации клиента Client Authentication (1.3.6.1.5.5.7.3.2) или сервера Server Authentication (1.3.6.1.5.5.7.3.1).

Если вы запустите эту команду в PowerShell без прав администратор, появится ошибка:

New-SelfSignedCertificate : CertEnroll::CX509Enrollment::_CreateRequest: Access denied. 0x80090010 (-2146893808 NTE_PERM)

Если вы указали нестандартный криптографический провайдер CSPs (например, с помощью параметров

-KeyAlgorithm "ECDSA_secP256r1" -Provider 'Microsoft Smart Card Key Storage Provider'

), убедитесь, что он установлен на компьютере (по умолчанию используется CSP Microsoft Enhanced Cryptographic Provider). Иначе появится ошибка:

New-SelfSignedCertificate: CertEnroll::CX509Enrollment::_CreateRequest: Provider type not defined. 0x80090017 (-2146893801 NTE_PROV_TYPE_NOT_DEF).

По-умолчанию генерируется самоподписанный сертификат со следующим параметрами:

- Криптографический алгоритм: RSA;

- Размер ключа: 2048 бит;

- Допустимые варианты использования ключа: Client Authentication и Server Authentication;

- Сертификат может использоваться для: Digital Signature, Key Encipherment ;

- Срок действия сертификата: 1 год.

- Криптопровадер: Microsoft Software Key Storage Provider

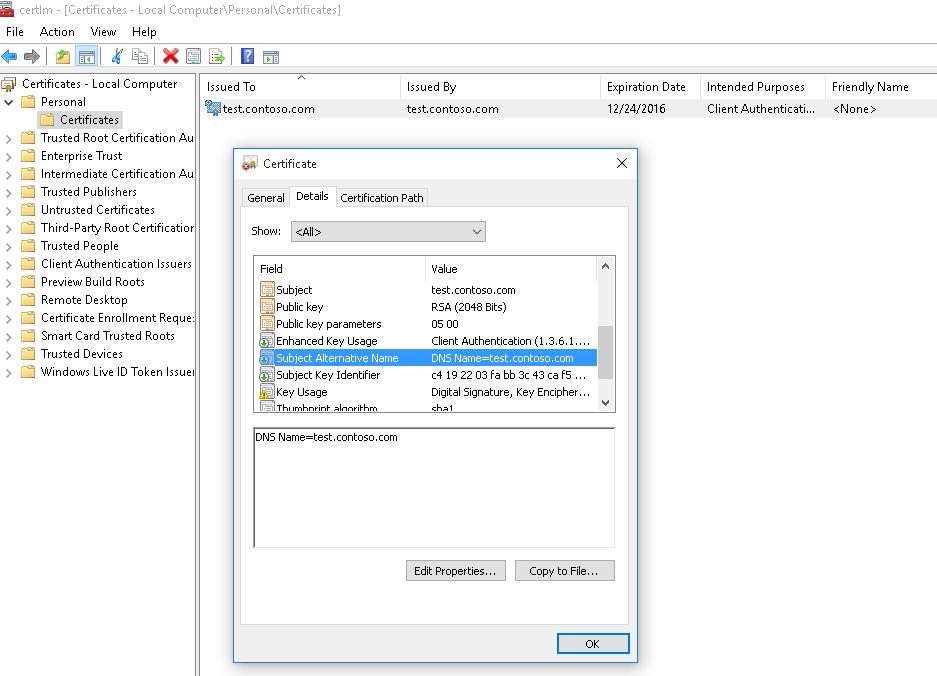

Данная команда создаст новый сертификат и импортирует его в персональное хранилище компьютера. Откройте оснастку certlm.msc и проверьте, что в разделе Personal хранилища сертификатов компьютера появился новый сертификат.

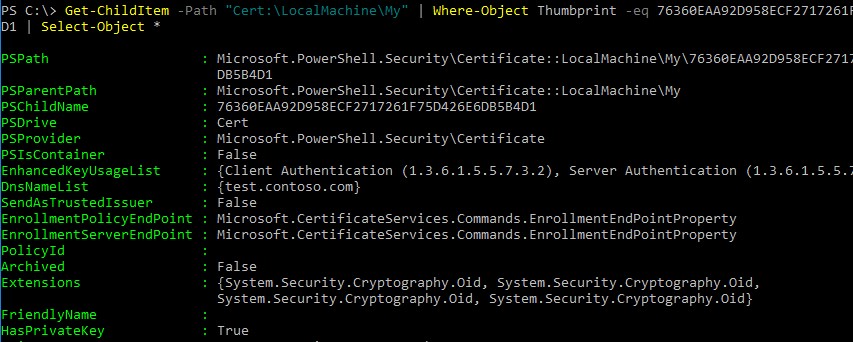

С помощью командлета Get-ChildItem можно вывести все параметры созданного сертификата по его отпечатку (Thumbprint):

Get-ChildItem -Path "Cert:LocalMachineMy" | Where-Object Thumbprint -eq 76360EAA92D958ECF2717261F75D426E6DB5B4D1 | Select-Object *

PSPath : Microsoft.PowerShell.SecurityCertificate::LocalMachineMy76360EAA92D958ECF2717261F75D426E6

DB5B4D1

PSParentPath : Microsoft.PowerShell.SecurityCertificate::LocalMachineMy

PSChildName : 76360EAA92D958ECF2717261F75D426E6DB5B4D1

PSDrive : Cert

PSProvider : Microsoft.PowerShell.SecurityCertificate

PSIsContainer : False

EnhancedKeyUsageList : {Client Authentication (1.3.6.1.5.5.7.3.2), Server Authentication (1.3.6.1.5.5.7.3.1)}

DnsNameList : {test.contoso.com}

SendAsTrustedIssuer : False

EnrollmentPolicyEndPoint : Microsoft.CertificateServices.Commands.EnrollmentEndPointProperty

EnrollmentServerEndPoint : Microsoft.CertificateServices.Commands.EnrollmentEndPointProperty

PolicyId :

Archived : False

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid,

System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

FriendlyName :

HasPrivateKey : True

PrivateKey : System.Security.Cryptography.RSACng

IssuerName : System.Security.Cryptography.X509Certificates.X500DistinguishedName

NotAfter : 12/2/2023 3:41:18 PM

NotBefore : 12/2/2022 3:21:18 PM

PublicKey : System.Security.Cryptography.X509Certificates.PublicKey

RawData : {48, 130, 3, 45…}

SerialNumber : 24682351DA9C59874573BA2B5BB39874

SignatureAlgorithm : System.Security.Cryptography.Oid

SubjectName : System.Security.Cryptography.X509Certificates.X500DistinguishedName

Thumbprint : 76360EAA92D958ECF2717261F75D426E6DB5B4D1

Version : 3

Handle : 2007435579936

Issuer : CN=test.contoso.com

Subject : CN=test.contoso.com

Примечание. Срок действия такого самоподписанного сертификата истекает через 1 год с момента его создания. Можно задать другой срок действия сертификата с помощью атрибута —NotAfter.Чтобы выпустить сертификат на 3 года, выполните следующие команды:

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

New-SelfSignedCertificate -dnsname test.contoso.com -notafter $add3year -CertStoreLocation cert:LocalMachineMy

Можно создать цепочку сертификатов. Сначала создается корневой сертификат (CA), а на основании него генерируется SSL сертификат сервера:

$rootCert = New-SelfSignedCertificate -Subject "CN=TestRootCA,O=TestRootCA,OU=TestRootCA" -KeyExportPolicy Exportable -KeyUsage CertSign,CRLSign,DigitalSignature -KeyLength 2048 -KeyUsageProperty All -KeyAlgorithm 'RSA' -HashAlgorithm 'SHA256' -Provider "Microsoft Enhanced RSA and AES Cryptographic Provider"

New-SelfSignedCertificate -CertStoreLocation cert:LocalMachineMy -DnsName "test2.contoso.com" -Signer $rootCert -KeyUsage KeyEncipherment,DigitalSignature

Чтобы изменить длину ключа сертификата и алгоритм шифрования, нужно использовать параметры

–KeyAlgorithm

,

–KeyLength

и

–HashAlgorithm

. Например:

New-SelfSignedCertificate -KeyAlgorithm RSA -KeyLength 2048 -HashAlgorithm "SHA256"

Если на компьютере доступен модуль TPM 2.0, можно использовать его для защиты ключа:

New-SelfSignedCertificate -Type Custom -Provider "Microsoft Platform Crypto Provider" ...

Провайдер Microsoft Platform Crypto Provider использует Trusted Platform Module чип устройства для создания ассиметричного ключа.

$Params = @{

"DnsName" = "mylocalhostname"

"CertStoreLocation" = "Cert:\CurrentUser\My"

"KeyUsage" = "KeyEncipherment","DataEncipherment","KeyAgreement"

"Type" = "DocumentEncryptionCert"

}

New-SelfSignedCertificate @Params

Как сгенерировать SAN (SubjectAltName) сертификат с помощью PowerShell?

Командлет New-SelfSignedCertificate позволяет создать сертификат с несколькими различными именами Subject Alternative Names (SAN).

Примечание. Утилита Makecert.exe, в отличии от командлета New-SelfSignedCertificate, не умеет создавать сертификаты с SAN.

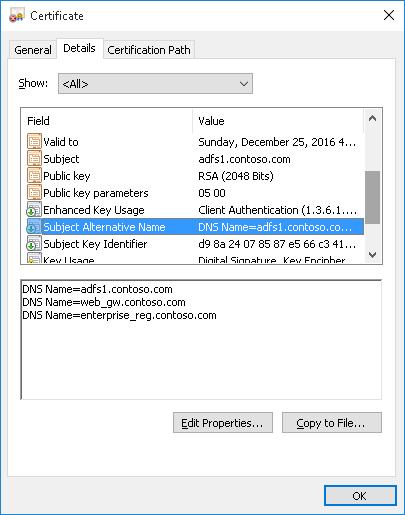

Если создается сертификат с несколькими именами, первое имя в параметре DnsName будет использоваться в качестве CN (Common Name) сертификата. К примеру, создадим сертификат, у которого указаны следующие имена:

- Subject Name (CN): adfs1.contoso.com

- Subject Alternative Name (DNS): web-gw.contoso.com

- Subject Alternative Name (DNS): enterprise-reg.contoso.com

Команда создания сертификата будет такой:

New-SelfSignedCertificate -DnsName adfs1.contoso.com,web_gw.contoso.com,enterprise_reg.contoso.com -CertStoreLocation cert:LocalMachineMy

Также можно сгенерировать wildcard сертификат для всего пространства имен домена, для этого в качестве имени сервера указывается *.contoso.com.

New-SelfSignedCertificate -certstorelocation cert:localmachinemy -dnsname *.contoso.com

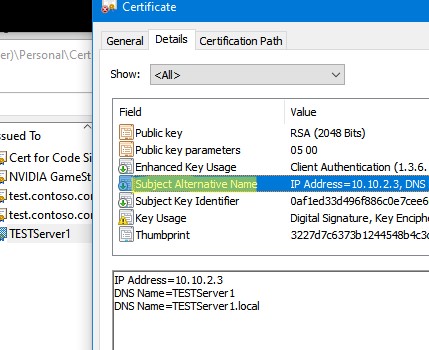

Вы можете привязать сертификат не только к DNS имени, но и к IP адресу. Для этого вместе параметр -DnsName нужно использовать -TextExtension. Например:

New-SelfSignedCertificate -TextExtension @("2.5.29.17={text}IPAddress=10.10.2.3&DNS=TESTServer1&DNS=TESTServer1.local")

Как вы видите, в поле Subject Alternative Name теперь содержится IP адрес.

Экспорт самоподписаного сертификата в Windows

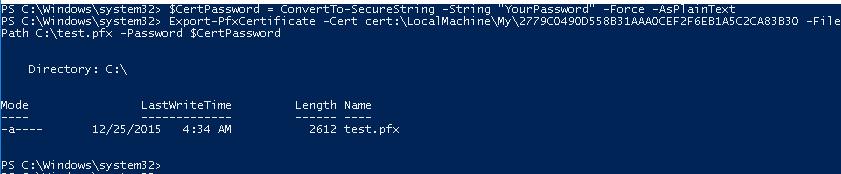

Для экспорта полученного сертификата c закрытым ключом в pfx файл, защищенный паролем, нужно получить его отпечаток (Thumbprint). Сначала нужно указать пароль защиты сертификата и преобразовать его в формат SecureString. Значение Thumbprint нужно скопировать из результатов выполнения команды New-SelfSignedCertificate.

$CertPassword = ConvertTo-SecureString -String “YourPassword” -Force –AsPlainText

Export-PfxCertificate -Cert cert:LocalMachineMy2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:test.pfx -Password $CertPassword

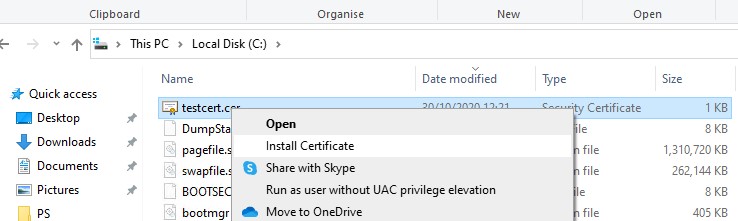

Export-Certificate -Cert Cert:LocalMachineMy2779C0490D558B31AAA0CEF2F6EB1A5C2CA83B30 -FilePath C:testcert.cer

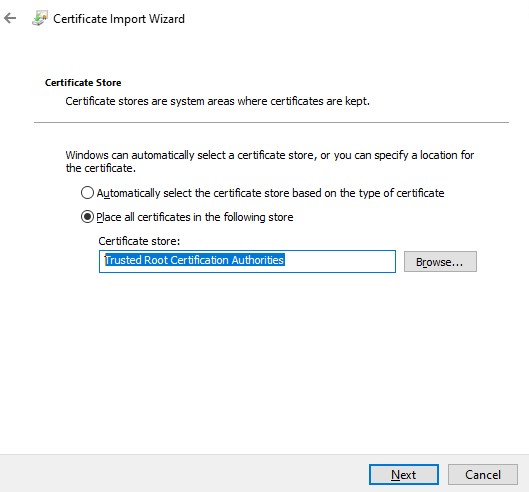

Проверьте, что в указанном каталоге появился CER (PFX) файл сертификата. Если щелкнуть по нему правой клавишей и выбрать пункт меню Install Certificate, можно с помощью мастера импорта сертификатов добавить сертификат в корневые доверенные сертификаты компьютера.

Выберите Store location -> Local Machine, Place all certificates in the following store -> Trusted Root Certification Authorities.

Можно создать сертификат и сразу импортировать его в доверенные корневые сертификаты компьютера командами:

$cert=New-SelfSignedCertificate …..

$certFile = Export-Certificate -Cert $cert -FilePath C:certname.cer

Import-Certificate -CertStoreLocation Cert:LocalMachineAuthRoot -FilePath $certFile.FullName

Полученный открытый ключ или сам файл сертификата можно распространить на все компьютеры и сервера в домене с помощью GPO (пример установки сертификата на компьютеры с помощью групповых политик).

Сгенерировать сертификат для подписи кода типа Code Signing

В PoweShell 3.0 командлет New-SelfSifgnedCertificate позволял генерировать только SSL сертификаты, которые нельзя было использоваться для подписывания кода драйверов и приложений (в отличии сертификатов, генерируемых утилитой MakeCert).

В версии PowerShell 5 командлет New-SelfSifgnedCertificate теперь можно использовать чтобы выпустить сертификат типа Code Signing.

Вы можете обновить версию PowerShell согласно инструкции.

Для создания самоподписанного сертфиката для подписывания кода приложений, выполните команду:

$cert = New-SelfSignedCertificate -Subject "Cert for Code Signing” -Type CodeSigningCert -CertStoreLocation cert:LocalMachineMy

Теперь можно подписать ваш PowerShell скрипт эти сертификатом:

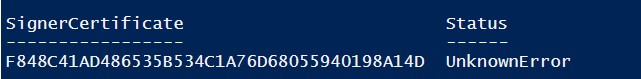

Set-AuthenticodeSignature -FilePath C:PStest_script.ps1 -Certificate $cert

Если при выполнении команды появится предупреждение UnknownError, значит этот сертификат недоверенный, т.к. находится в персональном хранилище сертификатов пользователя.

Нужно переместить его в корневые сертификаты (не забывайте периодически проверять хранилище сертификатов Windows на наличие недоверенных сертфикатов и обновлять списки корневых сертификатов):

Move-Item -Path $cert.PSPath -Destination "Cert:CurrentUserRoot"

Теперь вы можете использовать этот самоподписанный сертификат для подписи PowerShell скриптов, драйверов или приложений.

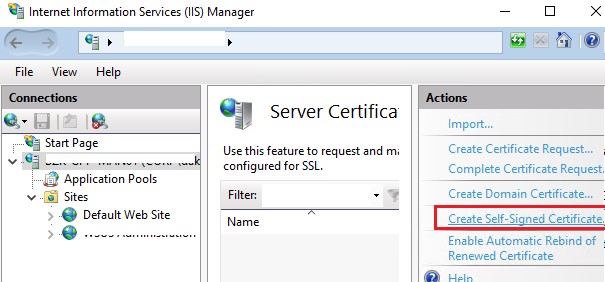

Создать самоподписанный SSL сертификат SHA-256 для IIS

Обратите внимание, что при создании самоподписанный сертификат для IIS через консоль Internet Information Manager (пункт меню Create Self-Signed Certificate), создается сертификат с использованием алгоритма шифрования SHA-1. Такие сертификаты многими браузерами считаются недоверенными, поэтому они могут выдавать предупреждение о небезопасном подключении. Командлет New-SelfSignedCertificate позволяет создать более популярный тип сертификата с помощью алгоритма шифрования SHA-256.

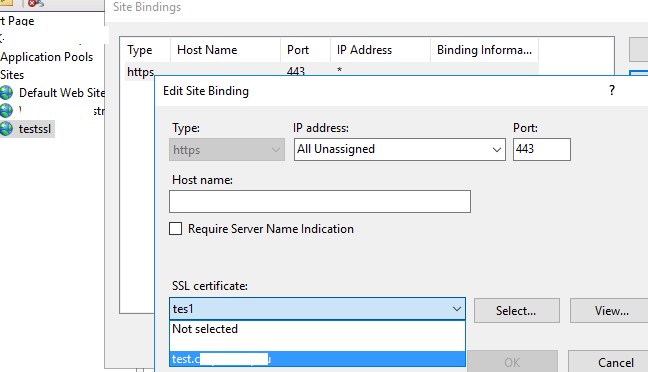

Вы можете привязать самоподписанный сертификат SHA-256, созданный в PowerShell, к сайту IIS. Если вы с помощью PowerShell создали SSL сертификат и поместили его в хранилище сертификатов компьютера, он будет автоматически доступен для сайтов IIS.

Запустите консоль IIS Manager, выберите ваш сайт, затем в настройке Site Binding, выберите созданный вами сертификат и сохраните изменения.

Также можно привязать SSL сертификат к сайту IIS по его отпечатку:

New-IISSiteBinding -Name "Default Web Site" -BindingInformation "*:443:" -CertificateThumbPrint $yourCert.Thumbprint -CertStoreLocation "Cert:LocalMachineMy" -Protocol https

MakeCert

💻 Make self-signed openssl certificates with ease on Windows OS!

This project is based on a gist by Vikas Kapadiya @vikas5914

Using this file (makecert.bat) you can create a custom self-signed ssl certificates with ease.

⚡ Features:

- Provide your own meta-data fields.

- If you dont want to provide your own info, you can use the default values just by pressing enter.

- Info preview before actual ssl certs generation.

- If you dont approve the previewed info to be used, you can enter new info again.

- Confirmation to generate your ssl certs.

- Provide secondary fields (Country, State, Email etc.) in a single config file. (v2.0.0)

📃 Changelog:

v2.0.0:

- Added support to set the Country, State, City, Organization, Organization Unit, Email in a config file.

- Added support to use the config file for providing the above mentioned fields.

- Command help added.

- Functionality for generating

.keyand.crtfiles without.cnffile added.

🤔 How to use:

Download the makecert.bat file to your desired folder and add it to the system path.

Sign out if required.

Use it from anywhere!

⚙ Options:

—no-cfg or -n: Use this option if you dont want .cnf file to be outputted.

—set-config or -s: Use this option to populate the config fields interactively.

The config file is stored at %USERPROFILE%makecert-config.ini

The makecert-config.ini example:

COUNTRY=IN STATE=MH CITY=Mumbai ORGANIZATION=example.com ORGANIZATION_UNIT=Backend EMAIL=administrator@example.com

The given config file does not exist out of the box. You have to generate it using this option.

—use-config or -c: Using this option you will have to provide the hostname and domain extension only. All the other data is grabbed from the config file.

—open-repo or -o: Open the project github repository in your browser.

—help or -h: Display the help regarding the options used.

📷 Screenshots:

NOTE: The info to be provided must not contain any blank-space ( ), use hyphen (-) or underscore (_) instead!

NOTE: This project assumes that the openssl is available on your system.

👍

Недавно возникла необходимость создания самоподписанных сертификатов для работы с Microsoft Azure. Например, сертификаты могут понадобится при настройке point-to-site VPN, или ADFS.

Существует несколько способов создания самоподписанного сертификата. На мой взгляд, проще всего воспользоваться утилитой makecert из состава Microsoft Visual Studio.

- Создание самоподписанного корневого сертификата

- Создание самоподписанного клиентского сертификата

- Экспорт клиентского сертификата

Содержание:

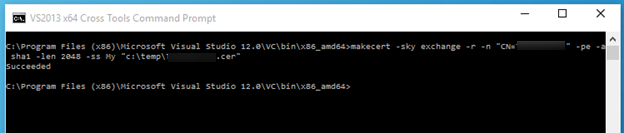

Создание самоподписанного корневого сертификата

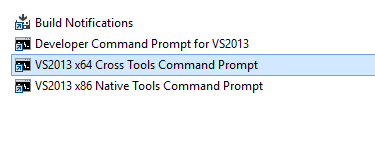

Скачайте и установите Microsoft Visual Studio Express 2013 for Windows Desktop (https://www.microsoft.com/en-us/download/details.aspx?id=40769)

Запустите командную строку Visual Studio Express Cross Tools Command Prompt с правами администратораю.

Команда создания корневого сертификата с помощью makecert будет выглядеть таким образом.

makecert -sky exchange -r -n "CN=RootCertificateName" -pe -a sha1 -len 2048 -ss My "RootCertificateName.cer"

Например,

makecert -sky exchange -r -n "CN=VMblog.ru" -pe -a sha1 -len 2048 -ss My "c:PSVMblog.ru.cer"

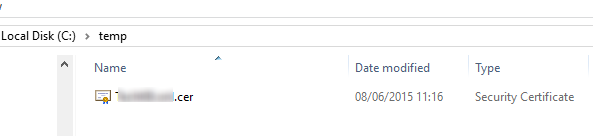

Команда создаст новый корневой сертификат и автоматически установит его в хранилище Personal Certificate store. Файл сертификата *.cer будет сохранен в указанном каталоге и в случае необходимости его можно загрузить в Azure Management Portal.

Совет. Создав корневой сертификат, на основе которого могут быть созданы клиентские сертификаты, рекомендуется экспортировать этот сертификат вместе с его закрытым ключом и сохранить где-нибудь в безопасном месте.

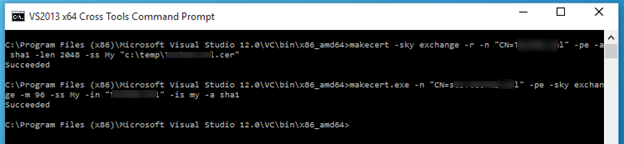

Создание самоподписанного клиентского сертификата

Чтобы на основе корневого сертификата создать клиентский, в том же окне командной строки Visual Studio Express выполните команду в формате:

makecert.exe -n "CN=ClientCertificateName" -pe -sky exchange -m 96 -ss My -in "RootCertificateName" -is my -a sha1

Например:

makecert.exe -n "CN=srv1.vmblog.ru" -pe -sky exchange -m 96 -ss My -in "VMblog.ru" -is my -a sha1

В результате в хранилище Personal Certificate store появится новый клиентский сертификат с CN srv1.vmblog.ru.

Примечание. Microsoft при работе с VPN подключением «точка-сайт» рекомендует создавать уникальный клиентский сертификат для каждого компьютера, который должен подключаться к к виртуальной сети.

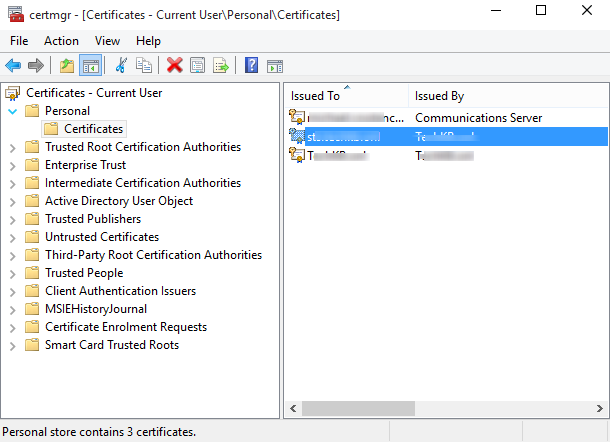

Экспорт клиентского сертификата

Чтобы экспортировать клиентский сертификат из вашего хранилища Personal Certificate store в файл и установить его на клиентской машине, воспользуйтесь оснасткой управления сертификатами certmgr.msc

Разверните хранилище Personal -> Certificates, выберите нужный сертификат, щелкните по нему ПКМ и выберите All tasks -> Export.

Экспортируйте сертификат с помощью опции Client Certificate with the private key . На выходе появится файл с расширением .pfx. Не забудьте запомнить и сохранить пароль, который вы установили для этого сертификата.

Наконец, скопируйте .pfx файл на клиентский компьютер и дважды щелкните для его установки. Во время установки оставьте предлагаемое хранилище и укажите пароль для доступа к сертификату.

Иногда система Windows отображает сообщения об ошибках поврежденных или отсутствующих файлов MAKECERT.EXE. Подобные ситуации могут возникнуть, например, во время процесса установки программного обеспечения. Каждая программа требует определенных ресурсов, библиотек и исходных данных для правильной работы. Поэтому поврежденный или несуществующий файл MAKECERT.EXE может повлиять на неудачное выполнение запущенного процесса.

Файл был разработан для использования с программным обеспечением . Здесь вы найдете подробную информацию о файле и инструкции, как действовать в случае ошибок, связанных с MAKECERT.EXE на вашем устройстве. Вы также можете скачать файл MAKECERT.EXE, совместимый с устройствами Windows XP, которые (скорее всего) позволят решить проблему.

Совместим с: Windows XP

Популярность пользователя

Исправьте ошибки MAKECERT.EXE

- 1 Информация о файле MAKECERT.EXE

- 2 Ошибки, связанные с файлом MAKECERT.EXE

- 3 Как исправить ошибки, связанные с MAKECERT.EXE?

- 3.1 Сканирование на наличие вредоносных программ

- 3.2 Обновление системы и драйверов

- 3.3 Инструмент проверки системных файлов

- 3.4 Восстановление системы

- 4 Скачать MAKECERT.EXE

- 4.1 Список версий файла MAKECERT.EXE

Информация о файле

| Основная информация | |

|---|---|

| Имя файла | MAKECERT.EXE |

| Расширение файла | EXE |

| Описание | ECM MakeCert |

| Программного обеспечения | |

|---|---|

| программа | Microsoft(R) Windows NT(R) Operating System |

| автор | Microsoft Corporation |

| подробности | |

|---|---|

| MIME тип | application/octet-stream |

| Тип файла | Executable application |

| система | Windows NT 32-bit |

| Авторские права | Copyright (C) Microsoft Corp. 1981-1997 |

| Набор символов | Unicode |

| Языковая треска | English (U.S.) |

Наиболее распространенные проблемы с файлом MAKECERT.EXE

Существует несколько типов ошибок, связанных с файлом MAKECERT.EXE. Файл MAKECERT.EXE может находиться в неправильном каталоге файлов на вашем устройстве, может отсутствовать в системе или может быть заражен вредоносным программным обеспечением и, следовательно, работать неправильно. Ниже приведен список наиболее распространенных сообщений об ошибках, связанных с файлом MAKECERT.EXE. Если вы найдете один из перечисленных ниже (или похожих), рассмотрите следующие предложения.

- MAKECERT.EXE поврежден

- MAKECERT.EXE не может быть расположен

- Ошибка выполнения — MAKECERT.EXE

- Ошибка файла MAKECERT.EXE

- Файл MAKECERT.EXE не может быть загружен. Модуль не найден

- невозможно зарегистрировать файл MAKECERT.EXE

- Файл MAKECERT.EXE не может быть загружен

- Файл MAKECERT.EXE не существует

MAKECERT.EXE

Не удалось запустить приложение, так как отсутствует файл MAKECERT.EXE. Переустановите приложение, чтобы решить проблему.

OK

Проблемы, связанные с MAKECERT.EXE, могут решаться различными способами. Некоторые методы предназначены только для опытных пользователей. Если вы не уверены в своих силах, мы советуем обратиться к специалисту. К исправлению ошибок в файле MAKECERT.EXE следует подходить с особой осторожностью, поскольку любые ошибки могут привести к нестабильной или некорректно работающей системе. Если у вас есть необходимые навыки, пожалуйста, продолжайте.

Как исправить ошибки MAKECERT.EXE всего за несколько шагов?

Ошибки файла MAKECERT.EXE могут быть вызваны различными причинами, поэтому полезно попытаться исправить их различными способами.

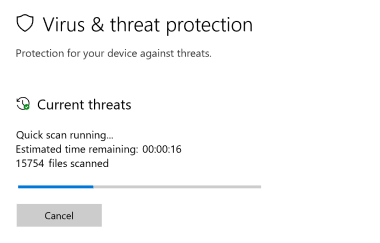

Шаг 1.. Сканирование компьютера на наличие вредоносных программ.

Файлы Windows обычно подвергаются атаке со стороны вредоносного программного обеспечения, которое не позволяет им работать должным образом. Первым шагом в решении проблем с файлом MAKECERT.EXE или любыми другими системными файлами Windows должно быть сканирование системы на наличие вредоносных программ с использованием антивирусного инструмента.

Если по какой-либо причине в вашей системе еще не установлено антивирусное программное обеспечение, вы должны сделать это немедленно. Незащищенная система не только является источником ошибок в файлах, но, что более важно, делает вашу систему уязвимой для многих опасностей. Если вы не знаете, какой антивирусный инструмент выбрать, обратитесь к этой статье Википедии — сравнение антивирусного программного обеспечения.

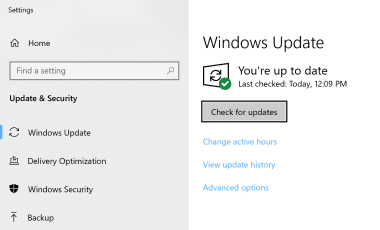

Шаг 2.. Обновите систему и драйверы.

Установка соответствующих исправлений и обновлений Microsoft Windows может решить ваши проблемы, связанные с файлом MAKECERT.EXE. Используйте специальный инструмент Windows для выполнения обновления.

- Откройте меню «Пуск» в Windows.

- Введите «Центр обновления Windows» в поле поиска.

- Выберите подходящую программу (название может отличаться в зависимости от версии вашей системы)

- Проверьте, обновлена ли ваша система. Если в списке есть непримененные обновления, немедленно установите их.

- После завершения обновления перезагрузите компьютер, чтобы завершить процесс.

Помимо обновления системы рекомендуется установить последние версии драйверов устройств, так как драйверы могут влиять на правильную работу MAKECERT.EXE или других системных файлов. Для этого перейдите на веб-сайт производителя вашего компьютера или устройства, где вы найдете информацию о последних обновлениях драйверов.

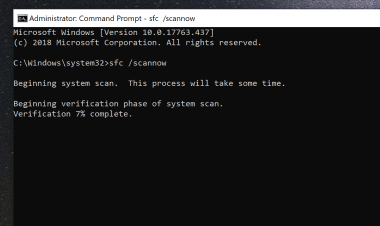

Шаг 3.. Используйте средство проверки системных файлов (SFC).

Проверка системных файлов — это инструмент Microsoft Windows. Как следует из названия, инструмент используется для идентификации и адресации ошибок, связанных с системным файлом, в том числе связанных с файлом MAKECERT.EXE. После обнаружения ошибки, связанной с файлом %fileextension%, программа пытается автоматически заменить файл MAKECERT.EXE на исправно работающую версию. Чтобы использовать инструмент:

- Откройте меню «Пуск» в Windows.

- Введите «cmd» в поле поиска

- Найдите результат «Командная строка» — пока не запускайте его:

- Нажмите правую кнопку мыши и выберите «Запуск от имени администратора»

- Введите «sfc / scannow» в командной строке, чтобы запустить программу, и следуйте инструкциям.

Шаг 4. Восстановление системы Windows.

Другой подход заключается в восстановлении системы до предыдущего состояния до того, как произошла ошибка файла MAKECERT.EXE. Чтобы восстановить вашу систему, следуйте инструкциям ниже

- Откройте меню «Пуск» в Windows.

- Введите «Восстановление системы» в поле поиска.

- Запустите средство восстановления системы — его имя может отличаться в зависимости от версии системы.

- Приложение проведет вас через весь процесс — внимательно прочитайте сообщения

- После завершения процесса перезагрузите компьютер.

Если все вышеупомянутые методы завершились неудачно и проблема с файлом MAKECERT.EXE не была решена, перейдите к следующему шагу. Помните, что следующие шаги предназначены только для опытных пользователей

Загрузите и замените файл MAKECERT.EXE

Последнее решение — вручную загрузить и заменить файл MAKECERT.EXE в соответствующей папке на диске. Выберите версию файла, совместимую с вашей операционной системой, и нажмите кнопку «Скачать». Затем перейдите в папку «Загруженные» вашего веб-браузера и скопируйте загруженный файл MAKECERT.EXE.

Перейдите в папку, в которой должен находиться файл, и вставьте загруженный файл. Ниже приведен список путей к каталогу файлов MAKECERT.EXE.

- Windows XP: C:Program FilesMicrosoft OfficeOffice10

Если действия не помогли решить проблему с файлом MAKECERT.EXE, обратитесь к профессионалу. Существует вероятность того, что ошибка (и) может быть связана с устройством и, следовательно, должна быть устранена на аппаратном уровне. Может потребоваться новая установка операционной системы — неправильный процесс установки системы может привести к потере данных.

Список версий файлов

Имя файла

MAKECERT.EXE

система

Windows XP

Размер файла

45056 bytes

Дата

2017-05-10

| Подробности файла | ||

|---|---|---|

| MD5 | 3a33129cca5b801e3c37d866bca1a1b5 | |

| SHA1 | 3e276752cc24ab82c341a1fa6815d066c6b56348 | |

| SHA256 | b160908540a64e6de08fafc9e0fea92a426a3ed77c381463d2c66a51c6e7fd10 | |

| CRC32 | e0cccf39 | |

| Пример расположения файла | C:Program FilesMicrosoft OfficeOffice10 |