Содержание

- Отключить мастер браузер windows 10

- А теперь как это работает?

- Как узнать какой компьютер Master Browser?

- Отключить мастер браузер windows 10

- Отключить мастер браузер windows 10

- Master Browser и Windows 10

Отключить мастер браузер windows 10

Это еретический пост. В нем будет рассмотрена популярная проблема в Windows сетях: компьютеры не видят друг друга, хотя находятся в одной рабочей группе.

Для того что бы это починить достаточно на одном из постоянно включенных компьютеров в реестре установить значение

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesBrowserParameters

«MaintainServerList»=»Yes»

«IsDomainMaster»=»True»

перезагрузить компьютер и перезапустить сеть.

А теперь как это работает?

Computer Browser — в русском переводе Windows 7 Обозреватель компьютеров — служба, отвечающая за корректную работу сетевого окружения. В локальной сети должен присутствовать только один Master Browser(и несколько резервных), именно он будет заправлять сопоставлением списка имен компьютеров в локальной сети и ip адресов, а так же заботиться об отображении сетевого окружения. Если же Master Broser’ов в сети несколько, компьютеры будут выбирать для использования ближайший, что приведет к негласному разделению локальной сети на куски, которые друг друга не видят. Master Browser определяется во время выборов, на которые нам нужно будет повлиять. Поумолчанию в Windows 7 служба Computer Browser включена и компьютер может выполнять роль Master Browser — потенциально у вас целый парк Master Brouser’ов.

Если у вас в сети есть компьютер с высоким аптаймом (для простоты будем называть его сервер), разумно отдать роль Master Browser ему. В интернетах популярен способ отключения службы (или запрет участия в выборах) на всех рядовых компьютерах и включение ее на нескольких серверах (кстати на Windows Server 2008 SP2 служба поумолчанию отключена), однако в этом случае придется вмешаться в работу каждого компьютера на производстве, отвлекать сотрудников и тратить свое время на однообразные, малопродуктивные действия.

Очень редко в статьях упоминается что есть параметр IsDomainMaster, который влияет на исход выборов мастер браузера в пользу компьютера, с включенным параметром. Таким образом можно определить исход выборов Master Browser принудительно. Для этого достаточно включить службу Обозревателя Компьютеров на сервере, установить параметры в реестре

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesBrowserParameters

«MaintainServerList»=»Yes»

«IsDomainMaster»=»True»

После чего нужно перезагрузиться и перезапустить всю сеть, что бы прошли единые выборы в разобщенных племенах коммпьютеров. При следующих выборах Master Browser’ом станет сервер.

Как узнать какой компьютер Master Browser?

nbtstat -a

пример на иллюстрации.

Таким образом придется проверить все машины в сети. Более простого способа я не нашел.

Отключить мастер браузер windows 10

Сообщения: 51908

Благодарности: 14931

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

Ok. Joke, после перезагрузки не видит?

В сети должны пройти выборы нового главного обозревателя (master browser), после которых всё должно нормализоваться.

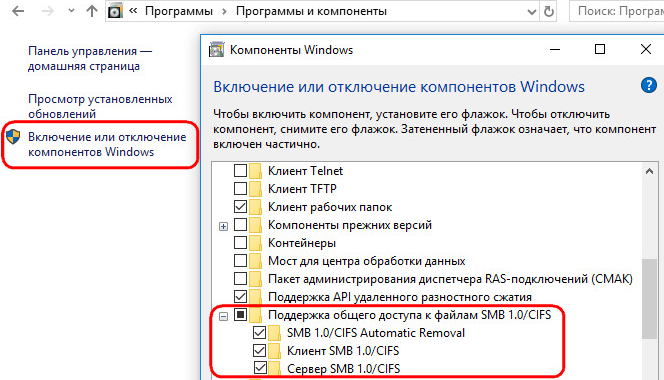

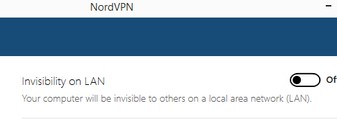

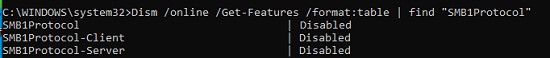

SMB 1.0 на Win 10 запускать пробовал — не помогло.

Это сообщение посчитали полезным следующие участники:

| Конфигурация компьютера | |

| ОС: Windows 10 Pro x64 |

Сообщения: 51908

Благодарности: 14931

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

| Конфигурация компьютера | |

| ОС: Windows 10 Pro x64 |

Последний раз редактировалось Ok. Joke, 31-07-2018 в 01:08 .

Сообщения: 51908

Благодарности: 14931

Отключить мастер браузер windows 10

Сообщения: 51908

Благодарности: 14931

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

Ok. Joke, после перезагрузки не видит?

В сети должны пройти выборы нового главного обозревателя (master browser), после которых всё должно нормализоваться.

SMB 1.0 на Win 10 запускать пробовал — не помогло.

Это сообщение посчитали полезным следующие участники:

| Конфигурация компьютера | |

| ОС: Windows 10 Pro x64 |

Сообщения: 51908

Благодарности: 14931

| Конфигурация компьютера | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Звук: Realtek ALC889 HD Audio | |

| CD/DVD: ASUS DRW-24B5ST | |

| ОС: Windows 8.1 Pro x64 | |

| Прочее: корпус: Fractal Design Define R4 |

| Конфигурация компьютера | |

| ОС: Windows 10 Pro x64 |

Последний раз редактировалось Ok. Joke, 31-07-2018 в 01:08 .

Сообщения: 51908

Благодарности: 14931

Master Browser и Windows 10

| Автор | ||||

|---|---|---|---|---|

| MikeNew Новичок Зарегистрирован: 15.04.2019

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Зарегистрируйтесь и реклама исчезнет!

|

||||

|

||||

| ipmanyak Windows guru  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 28.03.2007

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| MikeNew Новичок Зарегистрирован: 15.04.2019

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| ipmanyak Windows guru  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 28.03.2007

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| sokol_iz_pepla Участник форума Зарегистрирован: 18.02.2020 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| rex_3 Windows guru  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 23.02.2005 |

|

|||

| Вернуться к началу |

|

|||

|

||||

| ipmanyak Windows guru  Windows guru » title=» Windows guru » border=»0″/> Windows guru » title=» Windows guru » border=»0″/>

Зарегистрирован: 28.03.2007

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| MikeNew Новичок Зарегистрирован: 15.04.2019

|

|

|||

| Вернуться к началу |

|

|||

|

||||

| Мужичёк с гармошкой Старожил форума Зарегистрирован: 13.02.2007 Adblock |

Хотя технология NetBIOS устаревшая, глючная и подвержена атакам хакеров, Microsoft все равно продолжает ее поддерживать несмотря на то, что много раз заявляла об окончании поддержки.

Хочу рассказать свою историю о том, как Microsoft в очередной раз подкинула проблем на ровном месте.

Я был приглашен в одну организацию «NONAME» для решения проблемы с сетевым окружением. Проблема в организации возникла после приобретения нового персонального компьютера с установленной Windows 10 (часть компьютеров исчезла из сетевого окружения). Точнее, были видны все устройства с методом обнаружения WSD (Web Services on Devices), а машины с методом обнаружения NetBIOS канули в Лету.

Компьютерный парк в организации состоит из 12 машин, 2 МФУ и 1 принтера. Персональные компьютеры используются как печатные машинки, выделенных серверов нет, а Active Directory и Linux вообще матерные слова. По большому счету им оно и не надо. Операционная система в основном Windows 7 и пару Windows 8. Обмен документами через общие папки. Рабочая группа у всех одна.

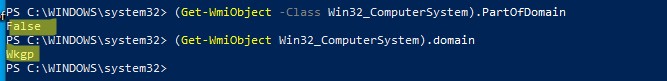

В процессе общения с пользователями было выяснено, что все машины в организации на ночь выключаются и вновь приобретённый компьютер включается в 99,9% случаях первым, т.е. 100% становится Master Browser в сети.

Первым делом у него была остановлена служба «Браузер компьютеров», что привело к проведению новых выборов Master Browser. Им стала машина с операционной системой Windows 8 и через некоторое время все устройства стали снова видны в сетевом окружении. Стало понятно, что виновата новая машина с Windows 10 (хотя это было понятно сразу, но чистота эксперимента превыше всего). Следующим шагом стала настройка всех машин как клиентов (чтоб не участвовали в выборах Master Browser). Машина с Windows 10 была настроена как Master Browser (всегда выигрывает выборы) и одна машина с Windows 7 как Backup Browser. Как это делается описывать не буду – в сети море статей по этому вопросу. После этого все хосты были перезапущены и первой включена машина с Windows 10, т.е. эта машина стала снова Master Browser. Результат: ничего не изменилось, часть компьютеров не видна (да и не должно было ничего измениться). Но было замечено, что машина с Windows 10 (Master Browser) видит в сетевом окружении все устройства, как WSD, так и NetBIOS. Мистика!!!! Сразу же после этого на машину с Windows 10 был установлен сниффер сетевых пакетов (в начале Wireshark, который мало помог, затем старенький Microsoft Network Monitor 3.4 (заточен под Windows)). Сниффер показал, что при запросе от клиентов у Master Browser (машина с Windows 10) списка серверов, Windows 10 возвращает ответ с ошибкой «Сервис не запущен». Были перепроверены все необходимые взаимосвязанные сервисы. Проверены настройки брандмауэра, который был затем отключен. Результат нулевой, все тоже самое – ошибка «Сервис не запущен».

Начались поиски на сайте Microsoft хоть какой-либо информации по данному вопросу и после 3-х дневного поиска наталкиваюсь на статью на сайте под названием «Рефакторинг процесса узла службы», которая при открытии меняет название на «Изменения для группировки узла службы в Windows 10» (Ссылка на оригинал статьи: https://docs.microsoft.com/ru-ru/windows/application-management/svchost-service-refactoring), которая гласит:

«Начиная с Windows 10 Creators Update версии 1703, службы, которые были ранее сгруппированные, будут разделены— каждая из них будет выполняться в собственном процессе SvcHost. Это изменение выполняется автоматически для систем с более чем 3,5 ГБ ОЗУ под управлением номера SKU клиентского рабочего стола. В системах с объемом ОЗУ 3,5 ГБ или меньше мы будем продолжать группировать службы в общий процесс SvcHost.».

Запускаю диспетчер задач и вижу, что почти все службы разгруппированы, т.е. запущены в отдельных процессах svchost.exe, да и памяти на машине с Windows 10 гораздо больше, чем 3,5 Гб (8 Гб).

А вот это уже горячо. Искусственно подрезаю размер памяти до 3484 МБ в настройках Windows 10. Перегружаю устройства и «бинго!» — все стало на свои места: машина с Windows 10 является Master Browser и на всех хостах в сетевом окружении правильно отображается список всех сетевых устройств, вне зависимости от метода обнаружения.

Осталось за малым: нужно вернуть настройки памяти для Windows 10 в исходное состояние и сохранить работоспособность Master Browser. Понятно, что для сохранения работоспособности Master Browser необходимо снова сгруппировать службы, отвечающие за правильную работу Master Browser, т.е. они должны быть в одном адресном пространстве.

Делается это следующим образом (описание в вышеупомянутой статье на сайте Microsoft). Две основные службы необходимые для правильной работы Master Browser это – служба «Браузер компьютеров» и служба «Сервер». Для их группировки в соответствующих ключах службы в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices необходимо создать или изменить значение ключа SvcHostSplitDisable (REG_DWORD) в 1, т.е. проделать следующее:

1. [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServer] "SvcHostSplitDisable"=dword:00000001

2. [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesBrowser] "SvcHostSplitDisable"=dword:00000001

После проделанных манипуляций с реестром нужно выключить все хосты, а затем включить машину с Windows 10 первой и затем все остальные. Теперь в диспетчере задач можно увидеть, что эти две службы снова сгруппированы, т.е. работают в одном адресном пространстве.

Теперь все работает красиво. Весь этот процесс можно сделать в виде скрипта Powershell.

Исходя из выше сказанного, можно сделать следующие выводы:

-

В Windows 10 32-bit для сборки 1703 и выше данная проблема не существует, т.к. Windows использует меньше 4 Гб при своей работе.

-

В Windows 10 64-bit для сборки 1703 и выше данная проблема также не существует, если размер оперативной памяти меньше или равно 4Гб, но если вдруг Вы решите добавить оперативной памяти в эту систему, то получите побочный эффект (спасибо Microsoft). После перезагрузки система увидит, что памяти стало больше 4 Гб и автоматически разгруппирует службы и сетевое окружение перестанет правильно работать и догадаться, что это произошло из-за увеличения количества памяти будет очень затруднительно. В случае размера оперативной памяти более 4 Гб проблема существует и ее «лечение» необходимо выполнить вышеописанным способом.

-

Для сборок Windows 10 ниже 1703 данная проблема не существует вне зависимости от разрядности Windows и размера оперативной памяти для 64-bit версии.

-

Описанная проблема актуальна и для Windows 11

Содержание

- Master browser windows 10 как отключить

- Master browser windows 10 как отключить

- А теперь как это работает?

- Как узнать какой компьютер Master Browser?

Master browser windows 10 как отключить

Сообщения: 52182

Благодарности: 15071

Ok. Joke, после перезагрузки не видит?

В сети должны пройти выборы нового главного обозревателя (master browser), после которых всё должно нормализоваться.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Сообщения: 52182

Благодарности: 15071

Сообщения: 52182

Благодарности: 15071

Источник

Master browser windows 10 как отключить

Предлагаю рассмотреть популярную проблему в Windows сетях: компьютеры не видят друг друга, хотя находятся в одной рабочей группе.

Для того что бы это починить достаточно на одном из постоянно включенных компьютеров в реестре установить значение

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesBrowserParameters

«MaintainServerList»=»Yes»

«IsDomainMaster»=»True»

перезагрузить компьютер и перезапустить сеть.

А теперь как это работает?

Если у вас в сети есть компьютер с высоким аптаймом (для простоты будем называть его сервер), разумно отдать роль Master Browser ему. В интернетах популярен способ отключения службы (или запрет участия в выборах) на всех рядовых компьютерах и включение ее на нескольких серверах (кстати на Windows Server 2008 SP2 служба поумолчанию отключена), однако в этом случае придется вмешаться в работу каждого компьютера на производстве, отвлекать сотрудников и тратить свое время на однообразные, малопродуктивные действия.

Очень редко в статьях упоминается что есть параметр IsDomainMaster, который влияет на исход выборов мастер браузера в пользу компьютера, с включенным параметром. Таким образом можно определить исход выборов Master Browser принудительно. Для этого достаточно включить службу Обозревателя Компьютеров на сервере, установить параметры в реестре

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesBrowserParameters

«MaintainServerList»=»Yes»

«IsDomainMaster»=»True»

После чего нужно перезагрузиться и перезапустить всю сеть, что бы прошли единые выборы в разобщенных племенах коммпьютеров. При следующих выборах Master Browser’ом станет сервер.

Как узнать какой компьютер Master Browser?

Таким образом придется проверить все машины в сети. Более простого способа я не нашел.

Источник

Adblock

detector

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

Содержание

- Служба «Обозреватель Компьютеров» и ошибка MrxSmb 8003

- Как работает служба Обозреватель компьютеров

- Настройка службы «Computer Browser»

- Отключение служб в Windows 10

- Как отключить службы в Windows 10

- Предостережение

- Какие службы Windows 10 можно отключить

- Какие службы в Windows нужны, а какие можно отключить.

- И так что это за службы Windows?

- Какие службы можно отключить в Windows 7, 8

- Для системного администратора

- Обозреватель компьютеров – Computer Browsing

- 2 комментов оставлено (Add 1 more)

Служба «Обозреватель Компьютеров» и ошибка MrxSmb 8003

В этой статье мы немного поговорим о службе Windows под названием Computer Browser (Обозреватель компьютеров). Итак, вспомним азы. Служба Обозревателя компьютеров появилась в сетях Microsoft для совместимости со старыми версиями ОС Microsoft: Windows 3.x, Windows 95/98, Millennium и т.д. Нужна она для того, чтобы два компьютера в сети могли найти друг друга. Реализуется эта функция с помощью широковещательных запросов. Т.к. широковещательные запросы не ретранслируются через маршрутизаторы, это означает, что служба Computer Browser нужна для локальных (LAN) сетей.

Как работает служба Обозреватель компьютеров

Согласно архитектуре Microsoft все хосты в сети делятся на: Master Browser (главный обозреватель), Backup Browser (резервный обозреватель) и всех остальных, считающихся клиентами.

При разворачивании сети между хостами происходят выборы за звание Master Browser, обычно в домене его получает контроллер домена, если же используется рабочая группа – то компьютер со старшей версией ОС. Обязанность главного обозревателя – создание списка резервных обозревателей (backup browser), обновление, хранение и передача списка компьютеров в сети серверам backup browser. Резервные обозреватели в свою очередь могут передавать список хостов в сети клиентам.

При первом включении в сети нового компьютера, служба «Браузера компьютеров» рассылает широковещательный, позволяющий найти в сети Master-Browser, и после его обнаружения просит добавить себя в список компьютеров сети.

В свою очередь Master-browser должен принять этот запрос, добавить информацию о новом хосте в свой список и передать новому компьютеру список доступных серверов Backup-browser, с которыми он будет взаимодействовать в дальнейшем, если ему понадобиться получить список хостов в сети.

Мы вкратце описали архитектуру службы Обозревателя компьютеров в сети MS.

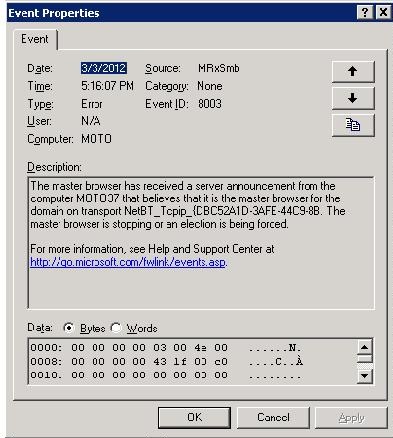

Все это к чему? Достаточно часто в логах компьютеров в сети Microsoft можно встретить ошибку MrxSMB с ID 8003:

The master browser has received a server announcement from the computer [Имя_компьютера] that believes that it is the master browser for the domain on transport NetBT_Tcpip_<#######-####-####-#. The master browser is stopping or an election is being forced

Настройка службы «Computer Browser»

Параметры службы «Обозреватель компьютеров» хранятся в ветке реестре:

HKLM/System/CurrentControlSet/Services/Browser/Parameters

Интересуют нас параметры:

Соответственно, наша задача – настроить службу так, чтобы никто из клиентов не мог стать главным обозревателем в сети и не участвовал в выборах (для этого у нас есть контроллер домена).

Указанную задачу можно решить простой модификацией реестра на клиенте. В случае необходимости массового распространения данных настроек, нам помогут групповые политики. Для этого можно воспользоваться технологией Group Policy Preferences (если клиенты новые), или же административными шаблонами.

PART «MaintainServerList» EDITTEXT

VALUENAME «MaintainServerList»

DEFAULT «AUTO»

END PART

END POLICY

END CATEGORY

[strings]

BrowserParameters=»Theese parameters specify behavior of Windows host in network»

Источник

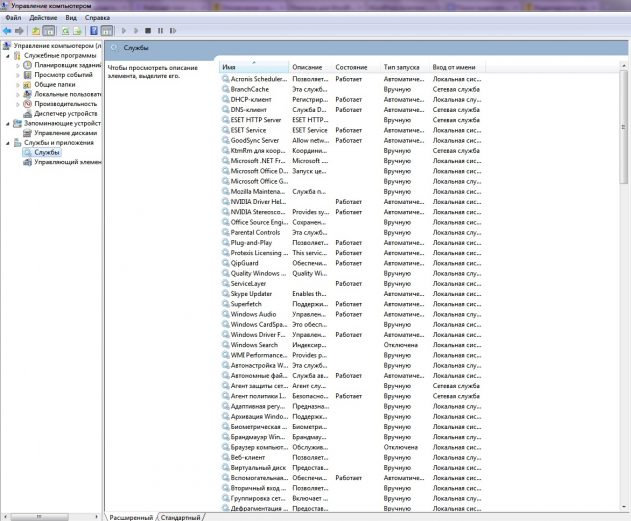

Отключение служб в Windows 10

В Windows 10 есть много служб, обеспечивающих бесперебойную работу операционной системы. И лучше всего оставить их по умолчанию, но есть некоторые энтузиасты предпочитающие тонкие настройки, которым хочется, чтобы их система работала еще быстрее.

Если вам интересно, какие службы Windows 10 можно безопасно отключить, то это руководство будет в помощь. Мы настоятельно рекомендуем сначала создать точку восстановления системы, а также записывать все изменения, которые вносятся в конфигурацию служб.

Каждая служба имеет имя, описание, состояние, тип запуска, зависимости и вход в систему с учетной записью. Дважды щелкните любой сервис, чтобы посмотреть его свойства.

Как отключить службы в Windows 10

Многие хотят отключить службы, поскольку они могут помочь ускорить работу компьютера. Лучше всего обратить внимание на сервисы, которые находятся в автоматическом режиме. Именно они, увеличивают время загрузки системы.

Откройте службы через системный поиск.

В списке служб щелкните заголовок «Тип запуска«, чтобы отобразить все автоматические службы. Найдите нужную и откройте ее «Свойства«.

Переведите «Тип запуска» в состояние «Отключена» нажмите кнопку «Остановить» и щелкните «OK«.

Предостережение

Обычному пользователю нелегко понять, какое влияние будет оказано после отключения службы, и если вы сомневаетесь, выбирайте тип «Вручную» или «Автоматически» (отложенный запуск). Это поможет не навредить системе и быстро загрузить компьютер.

Какие службы Windows 10 можно отключить

Следующие службы Windows могут быть безопасно отключены, если они считаются для вас ненужными.

Источник

Какие службы в Windows нужны, а какие можно отключить.

Здравствуйте дорогие читатели, сегодня я хотел бы поговорить:

1. О службах Windows, что это, для чего нужны и какие за что отвечают.

2. И как же повысить быстродействия компьютера?

И так что это за службы Windows?

Службы — приложения, автоматически или вручную запускаемые системой при запуске Windows и выполняющиеся вне зависимости от статуса пользователя различные задачи.

Открыть список служб можно несколькими способами:

1. Удерживая кнопку windows нажимаем R, откроется окно выполнить, там введите services.msc

2. Пуск > Панель управления > Администрирование > Службы

3. Пуск > правой кнопкой мыши по моему компьютеру > Управление > Службы и приложения > Службы

Как видите в Windows их достаточно много и скачав справочник служб, Вы можете ознакомиться какие службы существуют и за что каждая из них отвечает.

Так как службы это приложения, следовательно они работают и используют часть ресурсов компьютера. Отключив не нужные можно повысить его быстродействие. Посмотрим что можно отключить.

Какие службы можно отключить в Windows 7, 8

Я не стал составлять список тех служб которые можно отключить, т.к. многие службы индивидуальны. Я просто постарался описать каждую службу и в каких ситуациях их можно отключить. Если вам нужно что-нибудь отключить бездумно, то просто воспользуйтесь программой для автоматического отключения служб.

* BranchCache — Служба кэширует сетевое содержимое. Если не пользуетесь домашней сетью, то вообще можете отключить.

* DHCP-клиент — Если пользуетесь интернетом не трогайте ни в коем случае. Именно эта служба присваивает вам ip адрес.

* DNS-клиент — Так же необходимая служба для использования интернета. Работает с вашими DNS (служит для правильных направлений).

* KtmRm для координатора распределенных транзакций — системная функция транзакций. Её так же оставляем.

* Parental Controls — Служба для родительского контроля. Если не используете, можно отключить.

* Plug-and-Play — служит для автоматического распознавания изменений в системе. Например когда вы подключаете флешку, просыпается эта служба… Так что оставляем как есть.

* Quality Windows Audio Video Experience — передача аудио и видео по сети в режиме реального времени. Не нужна только если нет сети (или интернета) в остальных случаях оставляем.

* Remote Desktop Configuration — Для удаленного рабочего стола. Если не пользуетесь удаленными подключениями, отключаем.

* Superfetch — Полезная функция, работает с кэшем. Ускоряет работу Windows, так что оставляем.

* Windows Audio — Управляет звуком. Если не нужен звук отключаем. В остальных случаях оставляем.

* Windows CardSpace — ненужная и небезопасная служба. По этому отключаем.

* Windows Driver Foundation — User-mode Driver Framework — для нормальной работы драйверов, не трогайте. Пусть остается как есть.

* Windows Search — Индексирование файлов для поиска. Если не пользуетесь и есть время подождать пока найдется файл, то отключаем. На ssd обязательно отключаем!

* WMI Performance Adapter — нужна для служб требующие wmi, ставим вручную. Если каким-то приложениям понадобятся, те сами запустят)

* Автонастройка WWAN — служба для использования мобильного интернета. Если пользуетесь usb модемом, сим картой в ноуте, то не отключайте.

* Автономные файлы — помогает работать, автономно с недоступными файлами, которые загрузились до этого. Ставим вручную.

* Агент защиты сетевого доступа — Ставим вручную, т.к. при необходимости служба запустится, если какая-то программа запросит необходимую информацию.

* Агент политики IPsec — Нужна при наличии сети и интернета.

* Адаптивная регулировка яркости — Оставляем если есть датчик освещения.

* Архивация Windows — Если не пользуетесь отключайте. Но лучше почитайте про архивацию в windows мало ли, будете пользоваться.

* Биометрическая служба Windows — нужна лишь при использовании биометрических устройств. В остальных случаях отключаем.

* Брандмауэр Windows — Я если честно всегда отключаю, т.к. воровать у меня нечего) А если и зашифруют данные, то восстановлю) Но вам посоветую обзавестись например касперским интернет секьюрити, которого есть и антивирус и брандмауэр. А этот отключите нафиг, т.к. он иногда блокирует что не нужно) Вообщем он следит за безопасностью вашего компьютера и закрывает порты, чтобы ворюги не смогли залезть к вам в компьютер)

* Браузер компьютера — В домашней сети не нужна. Вручную.

* Веб-клиент — Нудна если нет интернета. Служит для работы с файлами в интернете. Оставляем.

* Виртуальный диск — Служба для работы с запоминающими устройствами. Ставим вручную.

* Вспомогательная служба IP — Работает с протоколом версии 6. Я всегда отключаю его самого, так что и службу можно вообще отключить.

* Вторичный вход в систему — Ставьте вручную, т.к. некоторые игры или программы включат её по необходимости.

* Группировка сетевых участников — Нужна для домашней группы. Ставьте вручную, мало ли понадобится…

* Дефрагментация диска — В принципе она не мешает. Можете оставить или отключить. Если отключите, то рекомендую делать раз в месяц. А для ssd дисков, вообще отключаем!

* Диспетчер автоматических подключений удаленного доступа — Ставим вручную. Нужна для удаленных подключений.

* Диспетчер печати — Нужна если есть с чего печатать. В остальных случаях отключаем.

* Диспетчер подключений удаленного доступа — вручную. Один раз вообще отключил и не смог создать подключение. Так что лучше вручную.

* Диспетчер сеансов диспетчера окон рабочего стола — Если не используете прозрачность от Aero, то можно отключить, даст большой прирост.

* Диспетчер удостоверения сетевых участников — Ставим лучше вручную.

* Диспетчер учетных данных — Лучше вручную. Хранит ваши данные, например логины и пароли.

* Диспетчер учетных записей безопасности — Лучше оставить как есть. Если отключить данную службу, то все изменения в локально политике безопасности пропадут.

* Доступ к HID-устройствам — Доступ к быстрым клавишам. Отключите, если какие-то комбинации перестанут работать, то поставьте обратно.

* Журнал событий Windows — записывает все события. Полезный инструмент для опытного пользователя. Отключить невозможно.

* Журналы и оповещения производительности — системная служба, оставляем как есть.

* Защита программного обеспечения — так же системная служба, оставляем как есть.

* Защитник Windows — Защита от шпионских и вредных программ. Установите нормальный антивирус, а эту службу отключите.

* Изоляция ключей CNG — Вручную.

* Инструментарий управления Windows — Системная служба, без неё, некоторые приложения могут работать некорректно, так что лучше оставить.

* Информация о совместимости приложений — Полезная штука, помогает запустится приложениям, которые отказываются работать на вашей ос. Ставим вручную.

* Клиент групповой политики — Оставляем. Отвечает за настройками политики безопасности.

* Клиент отслеживания изменившихся связей — Отслеживание файлов ntfs, не нужно. Отключаем.

* Координатор распределенных транзакций — Ставим вручную.

* Кэш шрифтов Windows Presentation Foundation — Ставим вручную. При необходимости её запустят приложения.

* Ловушка SNMP — Некоторые программы будут собирать о вас информацию. Так что отключайте.

* Локатор удаленного вызова процедур (RPC) — Вручную, при необходимости приложения её запустят.

* Маршрутизация и удаленный доступ — Не нужна. Отключаем.

* Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности — Не нужна, но лучше вручную.

* Модуль запуска процессов DCOM-сервера — Системная служба, оставляем как есть.

* Модуль поддержки NetBIOS через TCP/IP — Если нет других компьютеров в сети, то вручную.

* Немедленные подключения Windows — регистратор настройки — Вручную.

* Обнаружение SSDP — Оставьте как есть. Необходима для новых устройств.

* Обнаружение интерактивных служб — Вручную.

* Общий доступ к подключению к Интернету (ICS) — Не нужна, если вы не расшариваете ваш интернет в сетевых подключениях.

* Определение оборудования оболочки — необходима для диалогового окна автозапуска диска или флешки. Кому как удобно, большинству это нужно. Я оставил.

* Основные службы доверенного платформенного модуля — Нужно только для использования чипов ТМР и/или BitLocker.

* Перенаправитель портов пользовательского режима служб удаленных рабочих столов — Если не используете удаленные соединения, то не нужно. Лучше поставьте вручную.

* Перечислитель IP-шин PnP-X — Лучше поставить вручную.

* Питание — Не отключается. Оставляем.

* Планировщик заданий — Желательно оставить как есть, т.к. сейчас много программ его использует.

* Планировщик классов мультимедиа — Оставляем, для кого важен звук.

* Поддержка элемента панели управления «Отчеты о проблемах и их решениях» — Вручную.

* Политика удаления смарт-карт — для пользователей смарт-карт, лучше вручную.

* Поставщик домашней группы — Для использования домашних групп. Лучше вручную.

* Проводная автонастройка — Вручную.

* Программный поставщик теневого копирования (Microsoft) — Вручную.

* Прослушиватель домашней группы — Вручную.

* Протокол PNRP — Тоже оставляем вручную. Некоторые приложения могут использовать службу.

* Публикация ресурсов обнаружения функции — Нужна если вы хотите показывать свои файлы другим компьютерам по сети. Если не хотите, то вручную или отключить.

* Рабочая станция — лучше оставить, т.к. некоторые приложения задействуют данную службу.

* Распространение сертификата — Лучше вручную.

* Расширяемый протокол проверки подлинности (EAP) — Вручную.

* Сборщик событий Windows — Вручную.

* Сведения о приложении — Вручную.

* Сервер — Если компьютер не используется как сервер или не использует общий доступ к файлам и принтерам, то отключайте.

* Сервер упорядочения потоков — Отключаем если нет домашней группы.

* Сетевой вход в систему — Вручную.

* Сетевые подключения — Оставьте как есть. Если нет сети или интернета, то можете отключить.

* Система событий COM+ — ставим вручную. Приложения зависящие от это службы сами её запустят при необходимости.

* Системное приложение COM+ — Так же вручную.

* Служба SSTP — Оставляем как есть, нужна служба если есть интернет на компьютере.

* Служба автоматического обнаружения веб-прокси WinHTTP — Если нужен интернет, то оставьте как есть.

* Служба автонастройки WLAN — служба для беспроводных сетей. Соответственно если их нет, она не нужна.

* Служба базовой фильтрации — с одной стороны, она не нужна (если не нужна безопасность), но с другой, некоторые программы, могут выдавать ошибки. Так что оставляем.

* Служба ввода планшетного ПК — если экран не сенсорный, то не нужна.

* Служба времени Windows — нужна для синхронизации времени с интернетом.

* Служба загрузки изображений Windows (WIA) — Нужна служба, только если есть сканер. Она отвечает за получение изображений со сканеров и камер.

* Служба инициатора Майкрософт iSCSI — Ставим вручную, если программам понадобится, они сами её запустят.

* Служба интерфейса сохранения сети — Нужна для нормальной работы сети.

* Служба кэша шрифтов Windows — служит для повышения производительности, кэширует шрифты и не тратит время на загрузку.

* Служба медиаприставки Media Center — Если не используете никаких приставок, она не нужна.

* Служба модуля архивации на уровне блоков — Ставим вручную. Если понадобится архивация или восстановление, то служба сама запуститься.

* Служба общего доступа к портам Net.Tcp — По умолчанию выключена. Нужна если только понадобится протокол Net.Tcp.

* Служба общих сетевых ресурсов проигрывателя Windows Media — Вручную. Понадобится, включится.

* Служба перечислителя переносных устройств — Служит для синхронизации музыки, видео и т.д. со съемными носителями. Я бы поставил вручную. Не всегда это нужно.

* Служба планировщика Windows Media Center — Нужна если только смотрите передачи в Windows Media Player.

* Служба поддержки Bluetooth — Нужна если есть Bluetooth.

* Служба политики диагностики — Нужна для диагностики неполадок… Она если честно помогает редко. По этому можете по-экспериментировать, отключив её. Если понадобится — включите.

* Служба помощника по совместимости программ — служба нужна для запуска программ, несовместимый с вашей ОС. Если нет таковых поставьте вручную.

* Служба профилей пользователей — Лучше оставить. Она работает с профилями пользователей компьютера.

* Служба публикации имен компьютеров PNRP — Нужна для домашних групп.

* Служба регистрации ошибок Windows — Регистрирует ошибки. Лучше поставить вручную.

* Служба ресивера Windows Media Center — для просмотра телерадио передач в плеере.

* Служба сведений о подключенных сетях — Лучше оставить как есть, для нормальной работы сети.

* Служба списка сетей — Так же лучше оставить.

* Служба уведомления SPP — Для лицензирования. Оставьте вручную.

* Служба уведомления о системных событиях — Если не собираетесь смотреть сообщения Windows, то она вам не нужна.

* Служба удаленного управления Windows (WS-Management) — Поставьте вручную.

* Служба шифрования дисков BitLocker — Шифрует диски. Если не пользуетесь, то лучше отключите.

* Служба шлюза уровня приложения — Служба нужна только для работы с брандмауэром. Вручную.

* Службы криптографии — Для установки новых программ, лучше оставьте как есть.

* Службы удаленных рабочих столов — Если не пользуетесь удаленными рабочими столами, то отключайте.

* Смарт-карта — Если ими не пользуетесь, то она вам не нужна.

* Сопоставитель конечных точек RPC — Служба нужна для входящего трафика. С ней ничего нельзя сделать. По этому оставляем.

* Средство построения конечных точек Windows Audio — Если нужен звук, оставьте.

* Телефония — Оставьте вручную. Если понадобится, запустится.

* Темы — Едят много ресурсов памяти. Если не нужны, отключайте.

* Теневое копирование тома — Создает точки восстановления, архивация в фоновом режиме. Поставьте вручную. Если нужно будет запустится.

* Тополог канального уровня — Тоже вручную. Если понадобится, запустится.

* Удаленный вызов процедур (RPC) — Системная служба. Оставьте как есть.

* Удаленный реестр — Позволяет удаленным пользователям, манипулировать вашим реестром. Отключайте.

* Удостоверение приложения — Вручную.

* Узел системы диагностики — Диагностика проблем. Поставьте вручную.

* Узел службы диагностики — Так же вручную.

* Узел универсальных PNP-устройств — Ставьте вручную. Не все устройства PnP.

* Управление приложениями — Ставьте вручную. Служба позволяет настроить политики для приложений.

* Управление сертификатами и ключом работоспособности — Ставьте вручную, понадобится, запустится сама.

* Установщик ActiveX — Так же вручную. Понадобится установить такой объект, она сама запустится.

* Установщик модулей Windows — Устанавливает и удаляет компоненты и обновления. Вручную.

* Факс — Нужна если только есть факс.

* Фоновая интеллектуальная служба передачи (BITS) — Оставляем вручную. Служба полезная.

* Хост поставщика функции обнаружения — Оставляем вручную. Нужно будет запустится.

* Цветовая система Windows (WCS) — Вручную. Нужна будет устройствам, запустят.

* Центр обеспечения безопасности — Следит за безопасностью Windows. Меня она бесит со своими уведомлениями. Так что отключать или нет, выбирать вам.

* Центр обновления Windows — С одной стороны полезная функция. Заделывает дыры в системе, обновляет драйвера, но с другой стороны, активно использует интернет, ресурсы памяти и если при обновлении выключить компьютер, может рухнуть ОС. Так что так же вам выбирать что важнее, безопасность или быстродействие.

* Шифрованная файловая система (EFS) — Для безопасности файлов. Лучше оставьте как есть вручную.

Я постарался представить весь список служб. Отключив некоторые, вы повысите быстродействие компьютера. Можно так же по своему усмотрению решить какие нужны, а какие нет. Например если нет интернета, то тут половину смело рубить можно, если нет принтера, то тоже можно много выключить. Таким образом в зависимости от ваших потребностей, можно существенно взбодрить старый компьютер.

Источник

Для системного администратора

—>

Notice: Undefined variable: t in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Notice: Undefined variable: r in /var/www/user97185/data/www/system-administrators.info/yandex-ad.php on line 15

Рекомендую: Фриланс-биржа | Кэшбэк-сервис | Интернет-бухгалтерия

Обозреватель компьютеров – Computer Browsing

Достаточно часто в интернете возникают вопросы и проблемы с отображением компьютеров в сетевом окружении. Как показывает практика, проблема на самом деле возникает не в сетевом окружении, а в том, что многие пользователи не знают или не понимают принцип работы службы обозревателя компьютеров. Хотя в интернете размещено достаточно много хорошего материала по теме обозревателя, но зачастую он непонятен не то, чтобы рядовому пользователю, но и нередко системным администраторам. Так же значительная часть материала написана на английском языке, что для рядовых пользователей может составлять трудность. Служба обозревателя компьютеров используется уже более 10 лет, но вопросы по ней задаются до сих пор. Хочется оговориться, что служба обозревателя и сетевое окружение сейчас является устаревшей моделью доступа в доменной среде Active Directory и Microsoft постепенно отказывается от неё в сторону распределённой файловой системы DFS (Distributed File System). Это оправданное решение, т.к. служба обозревателя генерирует достаточно много широковещательного трафика (в следствии чего падает пропускная способность сети и снижается безопасность сети), имеет множество ограничений и имеет негарантированные (неконтролируемые) моменты в своей работе. В данной статье я постараюсь достаточно доступно и понятно рассмотреть работу службы обозревателя, особенности различных организаций (имплементаций) и связанные с ней проблемы.

Для начала разберём несколько понятий и терминов. Как известно, список компьютеров в сети можно посмотреть заглянув в сетевое окружение (My Network Places). Если всё настроено как надо, то мы видим список компьютеров и можем заходить на любые из них и просматривать расшаренные на них папки и принтеры. Как же организовывается такая схема?

Базовые настройки и понятия, необходимые для работы сетевого окружения

Возьмём некоторую локальную сеть в которой есть один домен широковещания, т.е. один компьютер или узел может найти другого по широковещательному запросу или как его ещё называют – броадкасту (broadcast). Широковещательные запросы свободно проходят через хабы и свитчи и ограничиваются лишь маршрутизаторами, которые не пропускают широковещательные пакеты в другие сети. Если все узлы в сети подключены к свитчу (или свитчам, между которыми на пути нету маршрутизаторов и соединены прямым кабелем), то каждый узел может общаться широковещательными пакетами с любым другим узлом в данной сети. Чаще всего все эти компьютеры будут входить в одну рабочую группу, по умолчанию именуемую Workgroup. В кратце ситуация происходит следующим образом: при запуске компьютеров в сети начинают происходить выборы главного компьютера, который будет отвечать за списки компьютеров в сетевом окружении и которого называют главным обозревателем или мастер-браузером (master browse server). В выборах участвуют только компьютеры с запущенной службой Computer Browser. После выбора мастер-браузера выбираются ноль или больше резервных обозревателей или резервных браузеров (backup browse server), которые будут обслуживать клиентов. Мастер-браузер (здесь и далее термин “браузер” будет использоваться для обозначения главного обозревателя компьютеров или резервного обозревателя). После прохождения всех выборов каждый узел с запущенной службой Server объявляет себя мастер-браузеру, чтобы тот включил его в общий список компьютеров. Когда все узлы объявят себя мастер-браузеру, то тот в свою очередь сформирует список для сетевого окружения. Регулярно, через некоторый интервал времени (от 1 до 12 минут) компьютер обращается к мастер-браузеру за списком резервных обозревателей. Получив его, компьютер произвольно выбирает одного из резервных браузеров и запрашивает уже у него список компьютеров в сети. Если же резервных браузеров нету, то сам мастер-браузер будет обслуживать клиента и передавать ему списки компьютеров. Именно этот список можно видеть в папке My Networks Places. Так всё выглядит в общем случае, но мы сейчас разберём весь механизм работы обозревателя более подробно.

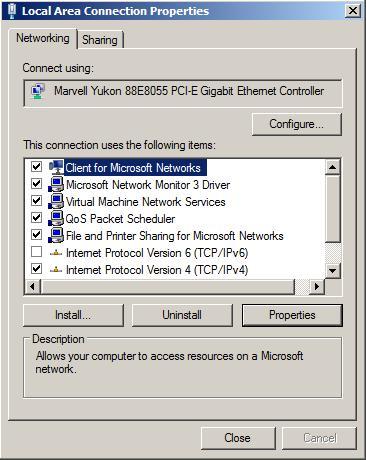

Для корректной работы обозревателя требуется наличие компьютера под управлением Microsoft Windows 9x/3.x for Workgroups (данная статья пишется под среду Windows 2000/XP/2003/Vista) и выше со включенным клиентом Client for Microsoft Networks и включенном транспортном протоколе NetBIOS и запущенной службой Server и Workstation.

Здесь показано и выделено место в свойствах сетевого адаптера, где выставляется параметр Client for Microsoft Networks. В следующем окне показано, как включить NetBIOS over TCP/IP (или как его называют NetBT или совсем просто NBT. Здесь и далее буду использовать сокращения). Как уже сказано выше, в качестве транспорта для трафика сетевого окружения будет использоваться транспорт NetBIOS поверх TCP/IP.

Переключатель должен быть выставлен либо в Default (тогда настройки этого параметра будут регулироваться либо DHCP сервером или явно разрешено при статической адресации), либо явно разрешён, игнорируя настройки DHCP сервера. Далее, на каждом компьютере запускаем службы Server и Workstation (по умочанию они включены). Запустить их можно зайдя в консоль services.msc. Так же в свойствах этих служб следует убедиться, что режим запуска стоит Automatic. Если у вас установлен брандмауэр, то вам необходимо в нём настроить разрешения для NetBIOS трафика. Если используется Windows Firewall (встроенный в ОС Windows XP SP2 и выше), то в нём, во вкладке Exceptions необходимо выставить галочку напротив File and Printer Sharing, как это показано на рисунке:

Если же используется другой брандмауэр, который не поддерживает стандартную опцию исключения NetBIOS, то необходимо открыть следующие входящие порты:

1)137 UDP;

2)138 UDP;

3)139 TCP;

4)445 TCP.

А так же необходимо позволить системе отправлять данные на эти же порты удаленных компьютеров.

Краткое резюме: мы с вами познакомились с основными компонентами, которые обеспечивают поддержку работоспособности сетевого окружения такие как:

Выборы главного обозревателя (мастер-браузера) и роли обозревателей

Теперь необходимо выбрать несколько компьютеров на роль кандидата главного обозревателя сети или мастер-браузера. Не вдаваясь в глубокие рассуждения, скажу, что для этих целей не стоит(!) использовать компьютеры у которых активированы несколько сетевых карт, т.е. multihomed компьютер. Тут введу ещё одно понятие:

Сочетание 3-х вещей:

в терминологии NetBIOS называется LANA (“сетевой адаптер NetBIOS”). Так вот, multihomed компьютер – это компьютер, у которого больше одного LANA. Необходимо избегать работу мастер браузеров, эмуляторов PDC контроллеров домена и серверов WINS на multihomed компьютерах. Дело в том, что такой режим работы может привести к непрогнозируемым и негарантированным результатам работы. О некоторых проблемах multihomed серверов можно узнать здесь:

http://support.microsoft.com/kb/191611/ru

http://support.microsoft.com/kb/188305/ru# (см.вторую часть)

http://support.microsoft.com/kb/181774

http://support.microsoft.com/kb/166159

Поэтому службу Computer Browser по необходимости следует запускать только на компьютерах имеющие активную только одну сетевую карту. Браузеры между собой могут разделять 5 ролей:

1)мастер-браузер (master browse server) – Как уже говорилось выше, в сети (в логической группе) должен быть один главный обозреватель, который будет собирать списки компьютеров и их расшаренных ресурсов в единый список, который называется список обозревателя (browse list) для всей рабочей группы или домена, если он является так же и доменным обозревателем (о нём написано ниже). Мастер-браузер практически никогда не обслуживает клиентов, за него это делают резервные браузеры. Поэтому мастер-браузер лишь собирает сведения от клиентов и пересылает копию списка обозревателя резервным браузерам, с которыми уже непосредственно контактируют клиенты. Мастер-браузер выбирается в сети посредством выборов. О самом процессе выборов будет написано ниже.

2)доменный мастер-браузер (domain master browse server) – это тот же главный обозреватель сети, но его область действия не ограничивается одной рабочей группой, а всем доменном. Исходя из названия можно предположить, что данный браузер будет доступен только в условиях домена Active Directory. Доменный мастер-браузер имеет право собирать списки компьютеров и расшаренных ресурсов со всех удалённых подсетей (которые находятся за маршрутизатором) в пределах всего домена. Эта роль всегда назначается первому контроллеру домена или контроллеру домена, который держит FSMO роль – эмулятор PDC (PDC Emulator), т.к. только эмулятор PDC имеет некоторые особенные возможности, которыми не обладают другие браузеры. Доменный мастер-браузер выбирается посредством условных выборов и эта роль всегда закрепляется за эмулятором PDC. Почему условно – лишь для соблюдения формальности и избежания ситуации, когда может быть одновременно два доменных мастер-браузера. Как правило доменный обозреватель совмещает и роль мастер-браузера в своей подсети. Так же добавлю, что во всём домене может быть только один контроллер, который держит FSMO роль эмулятора PDC. В случае выключения контроллера домена, который является эмулятором PDC, то в домене не назначаются новые выборы и домен остаётся без доменного мастер-браузера, а только резервные браузеры, которыми как правило становятся дополнительные контроллеры домена.

3)резервный браузер (backup browse server) – это браузер, который проигрывает выборы на роль мастер-браузера. Резервные браузеры периодически (с интервалом от 1 до 12 минут) получают копии списка обозревателя от мастер-браузера и по требованию клиента отправляют ему этот список. Резервные браузеры не составляют сами этот список, а только получают его от главного обозревателя. В случае, если из сети выйдет мастер-браузер или тот перестанет отвечать копиями списка обозревателя резервные браузеры форсируют новые выборы мастер-браузера.

4)потенциальный браузер (potential browser) – это то тот же самый кандидат в мастер-браузеры, за исключением того, что при полном комплекте резервных браузеров (о комплектации сети браузерами будет сказано ниже) он прекращает быть браузером и становится клиентом до первого требования главного обозревателя, когда необходимо повысить свою роль до резервного обозревателя. Роль потенциального браузера можно определять в реестре:

И там есть ключ MaintainServerList, который может принимать 3 значения:

Примечание: Здесь привожу значения, которые регулируют количество браузеров в сети:

На каждые последующие 32 компьютера полагается по одному дополнительному резервному браузеру. Дополнительные резервные браузеры назначаются как правило из списка потенциальных браузеров. Так же хочу отметить, что в обычном режиме нет необходимости изменять данный параметр реестра без острой на то необходимости, а оставить всё как есть и использовать данные значения реестра в информативных целях.

5)предпочтительный браузер (preferred master browser) – это специально настроенный кандидат в мастер-браузеры, который всегда выигрывает выборы. Ввиду этого факта, настройку данного типа браузера стоит выполнять только при чётком понимании процесса выборов и когда в этом есть необходимость. Настроить предпочтительного обозревателя можно в реестре:

В котором надо изменить параметр REG_SZ (а если его нету, то создать) IsDomainMaster и его значение выставить в True. Если же значение отсутствует или выставлено в False, или No, то компьютер такой ролью обладать не будет. К слову, первый контроллер домена в сети или держатель роли эмулятора PDC носит статус предпочтительного браузера. И при наличии в домене нескольких контроллеров, держатель роли эмулятора PDC при любом раскладе выиграет выборы, т.к. только он может быть доменным мастер-браузером.

На заметку: Казалось бы, зачем объявлять новые выборы, если предпочтительный браузер всё равно выиграет их? Дело в том, что в любой момент времени в одной логической сети не может быть больше одного мастер-браузера, поэтому при любых объявлениях выборов текущий мастер-браузер обязан понизить себя до резервного барузера и в этот момент до окончания выборов в сети главного обозревателя не будет. Когда в сети появится предпочтительный обозреватель, то он объявляет себя мастер-браузером и сигналом объявления выборов делает себя единственным мастер-браузером, т.к. по правилам, при получении сигнала о начале выборов текущий мастер-браузер должен понизить свою роль.

Внимание. вышеупомянутые параметры реестра не следует изменять без острой необходимости в этом. Изменение данных значений может вызвать конфликты обозревателей в сети и необходимо отслеживать, чтобы в сети было бы не более одного предпочтительного обозревателя.

Следовательно, службу Computer Browser следует включить в режим Automatic только на тех компьютерах, которые должны быть либо главными обозревателями, либо резервными. Выше мы говорили о 5, а не 2-х ролях, но остальные 3 роли являются лишь расширениями основных двух ролей – главного и резервых браузеров. На остальных же компьютерах выставить Manual или Disabled. При запуске компьютеров в сети все компьютеры с запущенной службой Computer Browser приступают к выборам главного обозревателя сети (остальные мирно слушают эфир и ждут окончания выборов). В общем случае выборы назначаются в 3-х случаях:

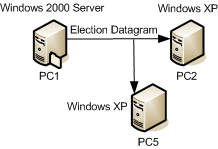

Первый претендент на роль главного обозревателя или предпочтительный обозреватель отправляет в сеть специальный широковещательный пакет, который извещает остальные компьютеры в сети о начале новых выборов, именуемый как ElectionDatagram, в котором указывает необходимые данные критериев выборов. Так же, при получении этого сообщения мастер-браузер сети (если он есть) обязан себя понизить до резервного браузера. На данный пакет реагируют только те компьютеры, на которых запущена служба Computer Browser и которые являются или могут исполнять роль мастер-браузера, т.е. обозреватели. Клиенты же на этот пакет никак не реагируют.

В качестве критериев определения лучшего используются следующие основные параметры:

Браузер, получивший данный пакет сравнивает все эти показатели со своими и выясняет, является ли он более лучшим, чем тот компьютер, который отправил этот пакет. Своё мнение компьютер выражает в ответном пакете отправителю.

Более подробно о критериях выборов можно прочитать здесь:

Если вдруг окажется, что в сети никого нету с запущенной службой Computer Browser и выборы не происходят, либо клиент не может найти ни одного мастер-браузера, то каждый компьютер у которого режим запуска службы Computer Browser стоит Manual форсирует запуск этой службы (что не является гарантированным событием при таких условиях) и объявляет новые выборы мастер-браузера. В таком случае процесс может очень сильно затянуться (вплоть до 72 минут). Но это не гарантирует успешного завершения выборов (при большом количестве кандидатов) и может оказаться, что сетевое окружение в сети не будет работать вообще.

Когда выборы окончены и выбран мастер-браузер (об этом все компьютеры извещаются ширковещательным сообщением с указанием имени победителя) и список компьютеров пуст, мастер-браузер посылает в сеть специальный сигнал, который форсирует клиентов для объявления самих себя мастер-браузеру. Такая же процедура происходит при перезапуске службы Computer Browser на главном обозревателе сети (при перезапуске службы список компьютеров очищается) или при появлении в сети предпочтительного браузера. Эффект появления в сети предпочтительного браузера был описан выше.

Периодически (в произвольный интервал времени от 1 до 12 минут) каждый компьютер объявляет (представляет) себя перед мастер-браузером. Мастер-браузер в свою очередь собирает эти данные в единый список. Проигравшие выборы браузеры автоматически становятся резеврными браузерами (backup browser) и они регулярно получают копию списка сетевого окружения от мастер-браузера. Они же и занимаются обслуживанием конечных клиентов. Например, один из клиентов хочет запросить список компьютеров в сети. Для этого он обращается к мастер-браузеру за списком резервных браузеров. Тот им отвечает списком имён резервных браузеров и клиент произвольно выбирает одного из 3-х (имена остальных двух он записывает в кэш) и уже с ним договаривается о списке компьютеров для публикации в сетевом окружении. Если же в сети нету резервных браузеров, то клиент будет напрямую взаимодействовать с мастер-браузером и уже с него получать списки компьютеров и расшаренных ресурсов.

Работа обозревателя в одном физическом сегменте

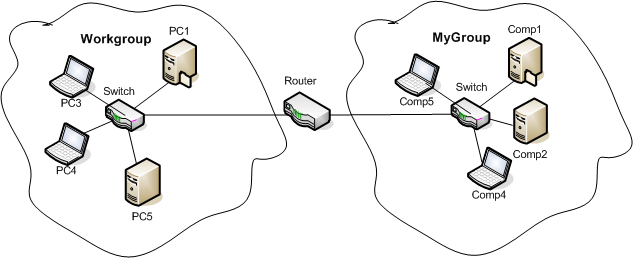

А теперь рассмотрим более детально как всё будет происходить в реальной сети. В данном случае будет использоваться простая логическая сеть из 5 компьютеров, которые подключены в один свитч или хаб:

Здесь в виде больших компьютеров я показал те компьютеры, на которых была запущена служба Computer Browser, а в виде маленьких – где эта служба не запущена. При включении компьютеров в сеть, компьютер PC1 посылает в сеть сигнал о начале выборов (Election datagram) со своими показателями критериев выборов как это показано на следующем рисунке:

Компьютеры PC2 и PC5 срванивают показатели компьютера PC1 со своими и генерируют ответное сообщение с указанием своего статуса (хуже, или лучше). Если PC1 будет настроен как предпочтительный браузер, то он станет мастер-браузером в любом случае, т.к. этот статус имеет наивысокий приоритет. На картинке изображено, что PC1 выиграл выборы и стал мастер-браузером для сети Workgroup (сбоку пририсована папочка), т.к. он работает под управлением Windows 2000 Server, который имеет приоритет перед Windows XP. И PC1 отправляет в сеть широковещательный пакет с указанием своего имени и имени своей логической группы (логическую группу ещё называют LAN-группой), который называется Workgroup Announcement или Domain Announcement и которым мастер-браузер объявляет себя в сети. После выборов компьютер PC1 отправит в сеть другой запрос на объявления компьютеров специальным широковещательным пакетом RequestAnnouncement. Клиенты (и резервные браузеры) начинают объявлять себя мастер-браузеру (т.е. компьютеру PC1). После того как все компьютеры объявят себя мастер-браузер составит список для сетевого окружения именнуемого списком обозревателя (browse list) и отправит его копию каждому резервному браузеру, т.е. компьютерам PC2 и PC5 в нашем примере. На следующем рисунке эта процедура отмечена стрелочками с цифрой 1.

Теперь клиент захочет посмотреть список компьютеров в сети. Для этого он отправляет в сеть широковещательный запрос GetBackupList [цифра 2 на рисунке] на поиск мастер-браузера и получения списка резервных браузеров, на который мастер-браузер отвечает [3] списком, который будет состоять из PC2 и PC5. Клиент произвольно выбирает себе понравившегося бэкап-браузера и уже у него запрашивает список компьютеров в сети [4]. Резервный браузер отвечает списком [5] и клиент публикует его в окне My Network Places в котором будут отражены компьютеры PC1, PC2, PC3, PC4 и PC5. Если в этом окне зайти на любой компьютер, то клиент уже не будет обращаться к браузеру а будет контактировать напрямую со своим собеседником, которого он хочет посмотреть. Точно так же будет работать и доменная сеть, когда все компьютеры домена находятся в одном сегменте. Можно сразу сказать, что в качестве компьютера PC1 на рисунке будет выступать первый контроллер домена, или другой контроллер, который держит роль эмулятора PDC.

Работа нескольких обозревателей в одном сегменте

Бывают ситуации, когда мы хотим разделить один физический сегмент на несколько логических рабочих групп, например Workgroup и Workgroup1. Как уже сказано выше, при объявлении самого себя мастер-бразуер отправляет в сеть специальный пакет Workgroup Announcement или Domain Announcement (только если компьютер находится в домене), который слушают не только клиенты своей логической группы, но и мастер-браузеры других логических сетей. Когда мастер-браузер другой сети получает такой пакет, то он добавляет в список новую логическую группу и имя главного обозревателя той сети. И если клиент захочет обратиться к компьютеру из другой LAN группы, то он от своего мастер-браузера получает список доступных логических групп в данном сегменте и связанных с ними мастер-браузеров. И клиент просто отправляет в сеть широковещательный пакет GetBrowserList, но с указанием имени конкретной LAN-группы. Тогда мастер-браузер указанной в запросе LAN-группы возвращает клиенту список бэкап-браузеров и вся остальная работа сводится к работе, которая описана в предыдущей главе. Разница лишь в том, что для каждой логической группы избирается свой собственный мастер-браузер. И только мастер-браузер собирает названия других логических групп и имена связанных с ними мастер-браузерами (списки компьютеров других LAN-групп они не собирают, только для своих). Эта информация будет доступна и клиенту. Выглядеть это будет примерно следующим образом:

Здесь мы видим 4 LAN-группы в кружочках (NetworkA, NetworkB, NetworkC и Domain), которые находятся в одном сегменте. Так же я показал имена мастер-браузеров (MasterA, MasterB, MasterC и DC1) для каждой LAN-группы. Так же я показал широковещательные пакеты Workgroup/Domain Announcement, которые принимают и обрабатывают все мастер-браузеры в пределах слышимости широковещательных сообщений (т.е. одного физического сегмента).

В содержании Workgroup Announcement или Domain Announcement включается название LAN-группы, или домена, имя мастер-браузера данной группы и версия ОС, под которой управляется мастер-браузер конкретной группы. Стрелочкой от DC1 к PC2 я показал пересылку копии списка browse list, которую мастер-браузер DC1 отправляет резервному браузеру LAN-группы Domain. В этом списке будет отражено то, что приведено в жёлтом прямоугольнике, а именно – список доступных LAN-групп и имена их мастер-браузеров (эта информация не отображается в сетевом окружении). Этот список будет отражаться в сетевом окружении у пользователя. Когда пользователь зайдёт в одну из них, то сначала он свяжется с мастер-браузером пакетом GetBackupList, чтобы получить список резервных браузеров LAN-группы. А далее – по обычной схеме, выбирает произвольно одного из резервных-браузеров от которого он уже получит список всех компьютеров в логической группе и в той группе, в последующем будет работать с этим резервным браузером.

Работа двух логических групп в двух физических сегментах

Предположим, у нас есть два физических сегмента сети, которые соединены между собой посредством маршрутизатора (роутера), как это показано на рисунке:

нас есть две логические группы (LAN-группы) которые называются Workgroup и MyGroup. Каждая группа находится в своём физическом сегменте и эти сегменты соединены между собой маршрутизатором. Каждая LAN-группа сама по себе будет работать как описано в разделе “Работа обозревателя в одном физическом сегменте” данной статьи. Но как быть, если мы захотим просмотреть список компьютеров группы MyGroup из LAN-группы Workgroup? Как известно, каждый мастер-браузер объявляет себя другим мастер-браузерам в сегменте путём широковещательного сообщения Workgroup Announcement. Но маршрутизатор не пропустит через себя этот пакет в другую сеть (маршрутизаторы не перенаправляют широковещательные сообщения), а значит, мастер-браузер сети Workgroup не узнает, что в сети существует LAN-группа MyGroup и кто в ней является мастер-браузером. К сожалению (а может и к счастью) в условиях рабочей группы нету никакого механизма, чтобы реализовать просмотр списка компьютеров из другого физического сегмента сети.

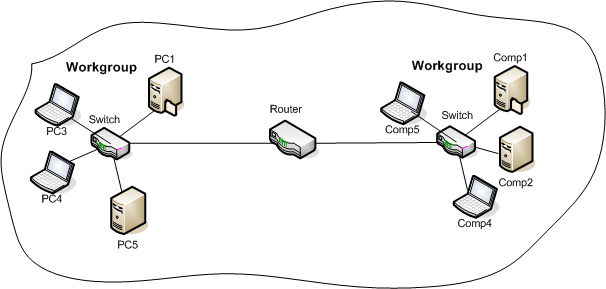

Работа одной логической группы в двух физических сегментах

Допустим, у нас есть два сегмента сети, которые соединены маршрутизатором, но все компьютеры в этих сегментах состоят в одной LAN-группе под названием Workgroup как это изображено на рисунке:

Так же, как и в предыдущем примере мы сталкиваемся с маршрутизатором, который не будет пропускать из одного сегмента сети в другую широковещательные пакеты объявления выборов, объявления мастер-браузеров и т.д. В данном случае схема вырождается в предыдущий пример, т.е. у нас в сети получаются две независмые LAN-группы, в каждой из них будут проходить свои выборы и в каждой сети будет свой мастер-браузер со своим набором резервных браузеров. На компьютерах PC3 и Comp4 будет видна LAN-группа Workgroup, но список будет составлять только компьютеры из своей сети. И левая LAN-группа Workgroup не сможет контактировать через сетевое окружение с правой LAN-группой Workgroup и наоборот. Хотя имена у них будут одинаковые, но никакой взаимосвязи на уровне сетевого окружения у них не будет, т.е. просто две изолированные группы с совпадающим названием как и в предыдущем примере.

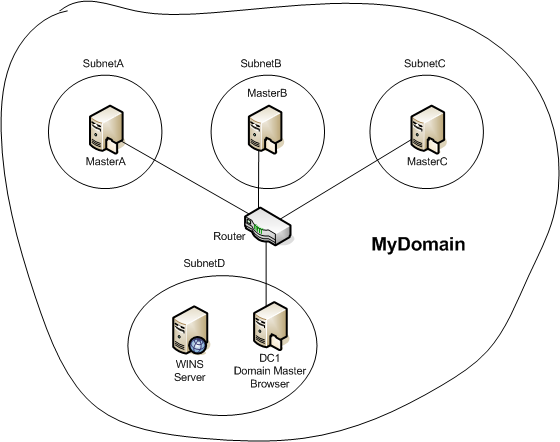

Работа сетевого окружения в домене, поделённого на сегменты маршрутизатором

Итак, мы узнали, что в среде рабочей группы с маршрутизатором LAN-группы не могут общаться между собой через сетевое окружение, находясь в разных сегментах сети. Если в сети реализован домен, то здесь у нас есть возможность воспользоваться особыми возможностями доменного мастер-браузера, которыми не обладают остальные мастер-браузеры. Но и в домене не всё так просто, как, наверное, хотелось бы. Рассмотрим следующую картинку:

Давайте ещё раз вспомним, как происходит публикация LAN-групп и их мастер-браузеров в сети и вспомним, какие же проблемы у нас возникали при использовании маршрутизатора. В каждом физическом сегменте (SubnetA, SubnetB, SubnetC, SubnetD) объявляются выборы мастер-браузера, которые вне зависимости от реализации имеют одну и ту же схему, поэтому я этот вопрос здесь уже не рассматриваю. После окончания выборов в каждой подсети назначается свой мастер-браузер (MasterA, MasterB, MasterC и DC1). DC1 являясь держателем роли эмулятора PDC становится доменным обозревателем – Domain Master Browse Server. После окончания выборов по закону каждый мастер-браузер должен объявить себя и свою LAN-группу остальным мастер-браузерам широковещательным пакетом Domain Announcement. Т.к. у нас домен, а не рабочая группа, то все компьютеры в домене входят в одну LAN-группу, которая совпадает с именем домена. В нашем примере, домен называется MyDomain. Если посмотреть на наш рисунок, то мы увидим, что этот пакет дойдёт только до маршрутизатора (Router) и его никто в соседних сетях не услышит и никто никогда так и не узнает о существовании, например MasterA в подсети SubnetA, кроме членов этой подсети. NetBIOS обычно разрешает имена тоже путём отправки в сеть широковещательного пакета. Поэтому нужен какой-то дополнительный механизм для объявления мастер-браузеров и разрешения имён (в частности разрешения имени доменного обозревателя). В качестве этого механизма будет выступать система WINS (Windows Internet Name Service).

На заметку: WINS выполняет практически те же функции, что и DNS (Domain Name Service) за той лишь разницей, что DNS разрешает доменные имена компьютеров в IP-адреса, а WINS разрешает NetBIOS-имена в IP-адреса. В начале статьи было сказано, что в качестве транспорта служба сетевого обозревателя (окружения) использует только NetBIOS транспорт. Т.к. DNS не занимается разрешением NetBIOS-имён, то этим будет заниматься именно WINS.

WINS работает по схожей схеме, как и DNS. Он имеет свою таблицу сопоставления NetBIOS-имён компьютеров их IP-адресам. Т.к. в доменных сетях разрешение имён путём широковещания зачастую будет осложнено маршрутизаторами, поэтому на каждом компьютере необходимо прописывать адрес WINS-сервера. Если в сети развёрнут протокол динамической настройки клиентов DHCP (Dynamic Host Configuration Protocol), то сервер DHCP будет сам выдавать клиентам вместе с их IP-адресом и адрес WINS-сервера. При наличии его адреса клиент получает возможность разрешить NetBIOS-имя любого компьютера в домене в его IP-адрес путём простого прямого (не широковещательного) запроса WINS-сервера. Итак, первую проблему – проблему разрешения имён мы решили при помощи внедрения в сеть WINS-сервера (Windows Internet Name Service).

Более подробно о функциях и настройки WINS можно прочитать тут:

Примечание: о порядке и правилах разрешения NetBIOS-имён можно прочитать тут:

Но осталось решить другую проблему – как узнать, кто в сети является доменным обозревателем? Ведь только доменный обозреватель может собирать списки компьютеров со всех подсетей домена в единый список домена, который будет включать все компьютеры домена. Для этой задачи будет также будет задействован сервер WINS. Я уже упоминал об одной особенной возможности доменного мастер-браузера и которой не обладает ни один другой мастер-браузер. Теперь пора раскрыть эту особенность – контроллер домена, держащий роль эмулятора PDC может себя регистрировать на WINS-сервере как доменный мастер-браузер. Остальные же компьютеры (вне зависимости от их роли браузера или клиента) себя регистрируют на WINS-сервере просто как компьютеры. И клиенты могут прямым запросом сервера WINS выяснить имя и IP-адрес доменного обозревателя и уже прямым сообщением (которое маршрутизатор пропустит в другую сеть) объявить себя и свою подсеть доменному мастер-браузеру.

А теперь, используя наши знания, давайте посмотрим, как же будет выглядеть процесс работы сетевого окружения. Предположим, что в WINS уже есть таблица сопоставления NetBIOS-имён всех компьютеров домена. Тогда доменный мастер-браузер регистрирует себя особым образом на WINS-сервере и объявляет себя для всего домена как доменный мастер-браузер. Например в подсети SubnetA закончились выборы и компьютер MasterA стал для этой сети мастер-браузером. Сперва он объявляет себя в своём сегменте и посылает в свою сеть широковещательный запрос RequestAnnouncement, сообщая остальным компьютерам его LAN-группы объявить себя мастер-браузеру. Т.е. по такой же схеме, как и в разделе “Работа обозревателя в одном физическом сегменте“. Когда список browse list будет составлен и его копия будет выдана всем резервным обозревателям сегмента, мастер-браузер по закону должен себя объявить перед доменным мастер-браузером. Для этого он сперва пробует широковещательным запросом найти доменного обозревателя. Т.к. у нас стоит маршрутизатор, то этот запрос тихонечко умрёт без ответа. Если ответ не будет получен, то мастер-браузер обратится к серверу WINS с запросом – есть или нету в сети доменный мастер-браузер. Если он есть (контроллер домена включен), то WINS отвечает именем доменного обозревателя (т.е. DC1). Получив имя, мастер-браузер сети SubnetA попытается разрешить имя DC1 в IP-адрес при помощи того же сервера WINS. Получив IP-адрес, мастер-браузер MasterA отправляет прямой (не широковещательный) пакет MasterBrowserAnnouncement доменному обозревателю с указанием своего имени. После чего доменный мастер-браузер запросит копию списка всех компьютеров (browse list) в удалённом сегменте (SubnetA) и по получении этого списка доменный обозреватель его обрабатывает и включает все компьютеры из этой сети в общий доменный список. Доменный список будет содержать одноуровневый список всех компьютеров в домене без их деления по физическому расположению, т.к. все компьютеры являются членами одного домена. После этого, доменный мастер-браузер отправляет мастер-браузеру сети SubnetA свою копию browse list списка, который будет включать все компьютеры в сети, которые подключены к сети и успели себя объявить либо напрямую, либо через промежуточные мастер-браузеры. Такая же процедура будет происходить и в отношении остальных подсетей, которые находятся за маршрутизатором.

Работа сетевого окружения при отключении компьютеров от сети

В предыдущих главах мы рассмотрели процесс работы сетевого окружения при подключении и постоянной работе компьюетров в сети. Теперь осталось рассмотреть поведение сети и сетевого окружения, когда компьютеры выходят из сети как в штатном режиме (т.е. корректно выключаются), так и в аварийном (например, отключилось питание или компьютер просто отключён от сети (не от питающей)).

Внимание. Системным администраторам не следует без особой необходимости передавать роль эмулятора PDC (равно как и остальные 4 роли: хозяин схемы, хозяин операций, RID-master и хозяин инфраструктуры) при временном выведении держателя любой из этих ролей. Дело в том, что при захвате этих ролей при помощи утилиты ntdsutil контроллер, который раньше держал любую из этих ролей больше в домен возвращать нельзя, пока с него не будет полностью удалена база Active Directory. Поэтому принудительный захват этих ролей следует проивзодить лишь при полной уверенности, что контроллер, несущий эти роли восстановить не удастся стандартными методами, а только, как минимум полным удалением базы Active Directory или полной переинсталляцией системы. Поэтому, если временно выведен из строя эмулятор PDC не передавайте эту роль другим контроллерам.

Оригинал статьи находиться тут

Этот пост February 25, 2008 at 1:42 pm опубликовал molse в категории администрирование Windows. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

2 комментов оставлено (Add 1 more)

У нас маленький офис: 6 компьютеров + сервер на базе WinXP (одна рабочая группа).

На сервере стоят две сетевые карты: одна для интернета через ADSL-модем, другая для локальной сети. IP сервера для локальной сети 192.168.0.1, все другие получают IP динамически. После работы компьютеры регулярно выключаем, сервер включен постоянно. И у нас проблема, что несколько компьютером регулярно не видно из Сетевого окружения, хотя если зайти по IP или по имени, то они доступны.

После прочтения статьи мне все понятно, кроме одного: Вы не рекомендуете использовать компьютер если на нем стоят две сетевых карты как главного обозревателя (мастер-браузера). Но поскольку у нас все время включен только сервер, то как быть в таком случае?

Источник

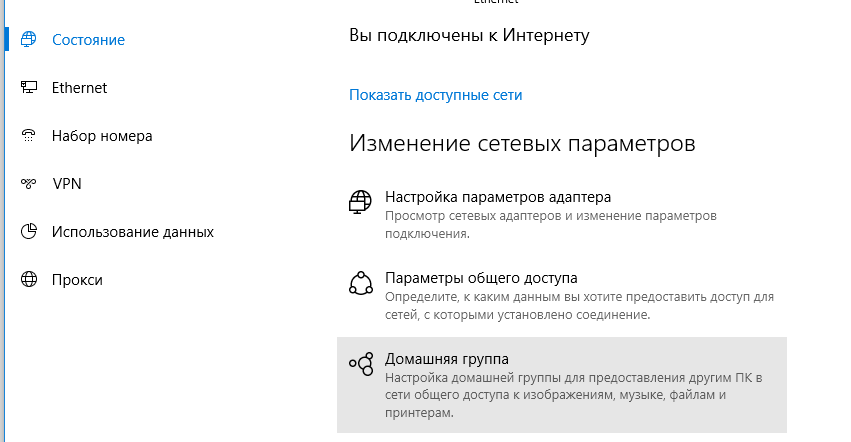

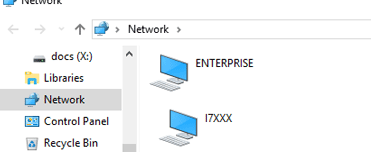

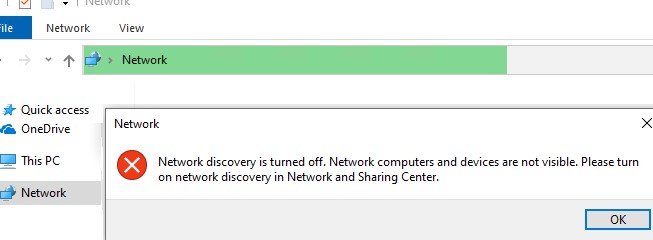

Ко мне несколько раз обращались читатели с просьбой помочь решить проблему — почему компьютер не отображается в сетевом окружении в последних билдах Windows 10. Действительно, в последних релизах Windows 10 ваш компьютер может перестать видеть соседние компьютеры в рабочей группе локальной сети, либо же сам не отображаться в сетевом окружении на других компьютерах. В данной статье мы рассмотрим, как включить сетевое обнаружение в Windows 10.

Пользователи стали сталкиваться с проблемами отображения соседних компьютеров в локальной сети рабочей группы еще начиная с Windows 10 1703 (Creators Update). После установки этой (или более новой версии Windows 10) ваш компьютер может перестать видеть соседние компьютеры при просмотре устройств в сетевом окружении.

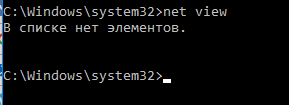

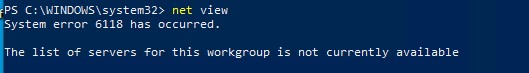

Список компьютеров в сетевом окружении можно просмотреть в проводнике либо командой: net view

Если список пуст (команда вернула В списке нет элементов/ There are no entries in the list.), что в первую очередь проверьте следующие настройки.

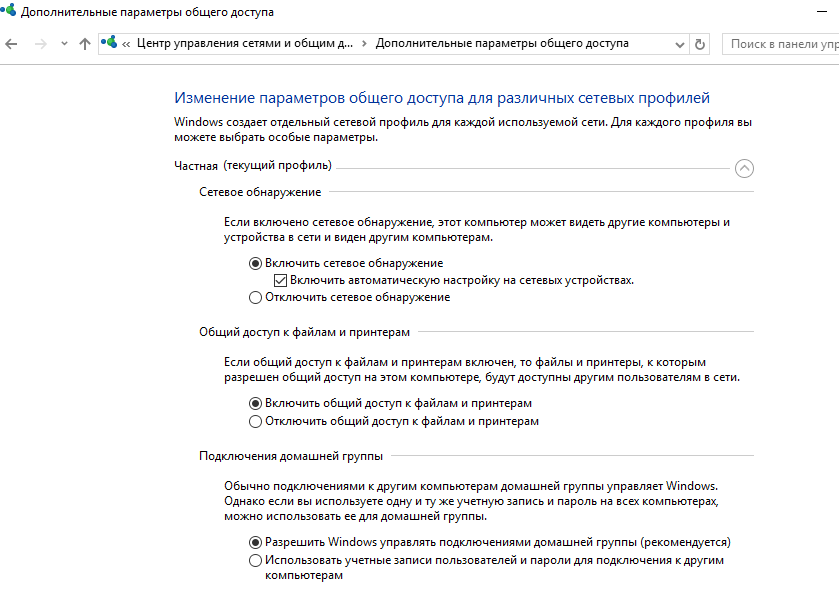

Проверьте, включен ли у вас сервис доступа к файлам и папкам. Перейдите в раздел Панель управления -> Центр управления сетями и общим доступом -> Дополнительные параметры общего доступа.

Убедитесь, что у вас в секции текущего сетевого профиля Частная / Private (текущий профиль) включены опции:

- Turn on network discovery (Включить сетевое обнаружение) + Turn on automatic setup of network connected devices (Включить автоматическую настройку на сетевых устройствах);

- Turn on file and printer sharing (Включить общий доступ к файлам и принтерам);

Разрешить Windows управлять подключениями домашней группы (если у вас используется домашняя группа).

Затем в профили Все сети активируйте опции:

- Включить общий доступ (Turn on sharing), чтобы сетевые пользователи могли читать и записывать файлы в общих папках;

- Отключить парольную защиту — Turn off password Protect Sharing (если вы доверяете всем устройствам в вашей сети).

- Если в вашей сети есть старые устройства (старые версии Windows, Samba, сетевые NAS хранилища), включите опцию “Включить общий доступ к файлам для устройств, использующих 40-битное или 56-битное шифрование”;

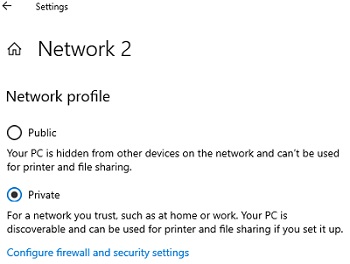

Затем откройте пункт Параметры Windows -> Сеть и Интернет -> Ethernet (если вы подключены к локальной сети через беспроводное адаптер, выберите Wi-Fi). Щелкните по сетевому значку и проверьте, что включена опция “Сделать этот компьютер доступным для обнаружения”.

Сбросьте кеш DNS на компьютере:

ipconfig /flushdns

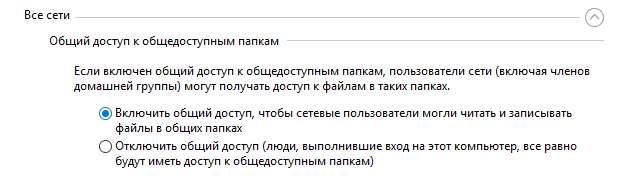

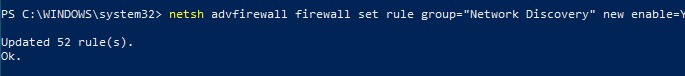

Для включения обнаружения нужно в командной строке с правами администратора выполнить команду, разрешающую трафик сетевого обнаружений (Network Discovery) в Windows 10:

netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

Или вручную разрешите протокол Network Discovery хотя бы для Частной (Private) сети в настройках Брандмауэр Защитника Windows (Control PanelAll Control Panel ItemsБрандмауэр Защитника WindowsAllowed apps).

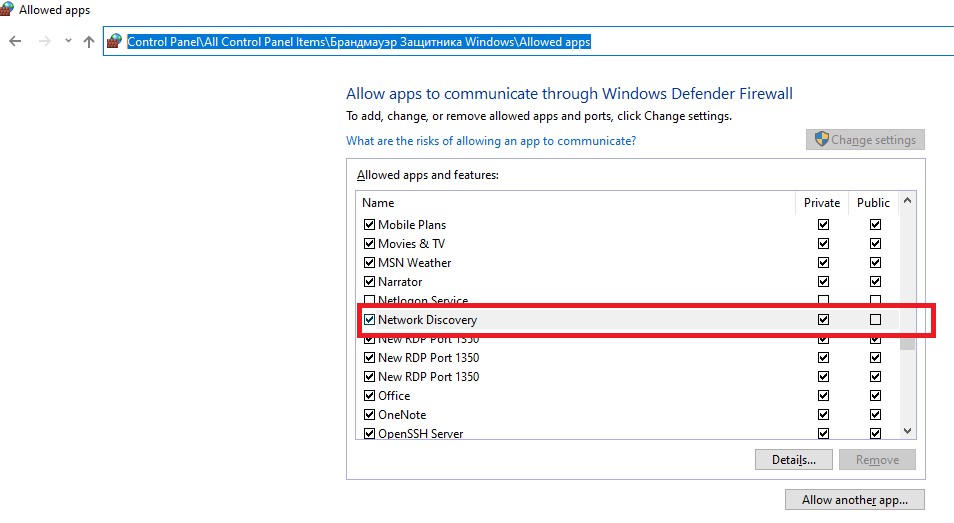

Бывает, что компьютер с Windows может не отображаться в сетевом окружении из-за неправильных настроек рабочей группы. Попробуйте заново добавить этот компьютер в рабочую группу, переприменив параметры (Панель управления -> Система -> Дополнительные параметры системы -> Имя компьютера -> кнопка Идентификация).

В открывшемся мастере присоединения к домену или рабочей группе выберите последовательно: Компьютер входит в корпоративную сеть -> Моя организация использует сеть без доменов -> имя вашей рабочей группы. После этого нужно перезагрузить компьютер.

Если после перезагрузки компьютер появился в сетевом окружении, но зайти на него не удается, проверьте тип сети компьютера. Скорее всего ваша локальная сеть распозналась как Публичная. Нужно сменить тип сети на Частная. Для этого откройте Параметры -> Сеть и Интернет -> Состояние -> Домашняя группа -> Изменение расположения в сети.

Нажмите на ссылку Изменение расположения в сети, после этого в боковой панели с запросом “Вы хотите разрешить другим компьютерам и устройства в этой сети обнаруживать ваш ПК? Рекомендуем делать это в домашней или рабочей сети, а не в общедоступных”, выберите “Да”.

Откройте сетевое окружение и проверьте, отображаются ли соседние компьютеры.

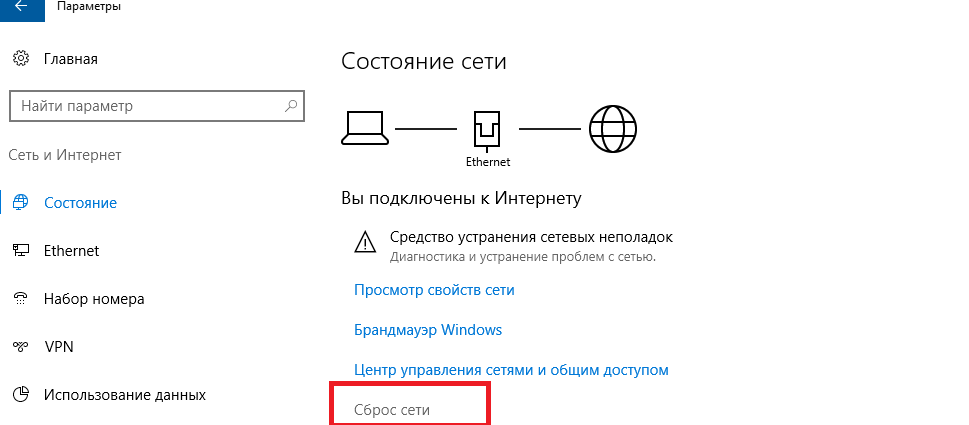

Если указанные советы не помогли, и компьютеры в рабочей группе все еще не отображаются, попробуйте сбросить настройки сети (Параметры -> Сеть и Интернет -> Состояние -> Сброс сети).

Сбросить сетевые настройки и правила файервола можно командами:

netsh int ip reset reset.txt

netsh winsock reset

netsh advfirewall reset

После чего нужно перезагрузить компьютер.

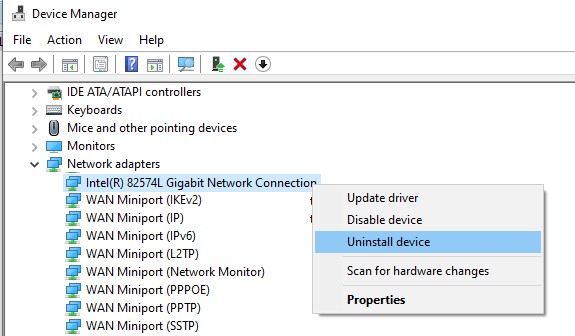

В некоторых случаях нужно полностью удалить ваш сетевой адаптер в диспетчере устройств (консоль devmgmt.msc -> Сетевые адаптеры -> ваша сетевая карта -> Удалить устройство).

Затем перезагрузите компьютер. Windows должна автоматически определить вашу сетевую карту и установить подходящие драйвера. При этом все старые настройки протоколов для сетевой карты будут сброшены.

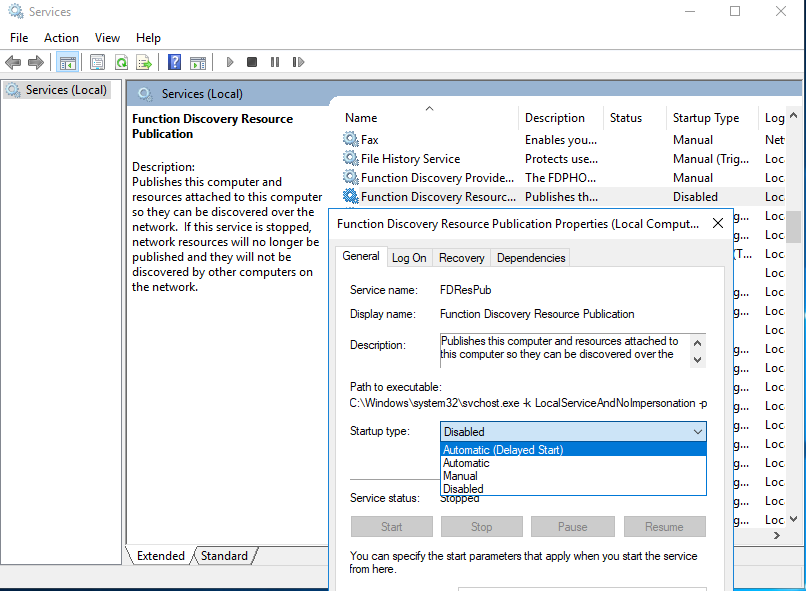

Также проверьте запущены ли следующие службы (для корректного отображения сетевого окружения они должны находится в состоянии автоматического запуска). Откройте консоль services.mcs:

- Function Discovery Provider Host — fdPHost (Хост поставщика функции обнаружения) – отвечает за обнаружение в сети других компьютеров;

- Function Discovery Resource Publication — FDResPub (Публикация ресурсов обнаружения функции, см. ниже) – отвечает за то, чтобы другие компьютеры могут обнаружить в сети ваш компьютер;

- DNS Client — dnscache (Служба DNS-клиента);

- SSDP Discovery — SSDPSrv (Служба обнаружения SSDP);

- UPnP Device Host — upnphost (Узел универсальных PNP-устройств);

В некоторых случаях сторонние антивирусы и файерволы могут блокировать запросы имени NetBIOS, WDS и широковещательные DNS запросы (точно была проблема с ESET NOD32). Попробуйте временно отключить антивирус/файервол и проверить, работает ли сетевое обнаружение в Windows 10.

Включить сетевое обнаружение в Windows 10

В Windows 10 1803 (Spring Creators Update) разработчики убрали возможность создавать домашнюю группу компьютеров, кроме того компьютеры с Windows 10 перестают отображаться в сетевом окружении проводника при просмотре устройств сети.