Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами успешно настроили сеть на CentOS 7.6, двигаемся вперед. В сегодняшней публикации я вам хочу продемонстрировать, как вы можете выполнить экспорт сертификата или импорт сертификата из хранилища Windows. Уверен, что вы сами с легкостью можете найти кучу разных сценариев при которых вы можете использовать мою инструкцию.

Примеры сценариев при импорте и экспорте сертификата

Если вы мой постоянный читатель, то вам уже должны быть знакомы понятие SSL сертификата, его виды и назначение. Сейчас уже сложно себе представить работу юридических лиц, ИП и обычных граждан без сертификатов и ЭЦП. Многие программы используют их для шифрования трафика, например при документообороте или при доступе к сервису, очень частый пример, это кабинет клиент-банка.

В большинстве случаев у людей на компьютере установлена операционная система Windows, она не идеальна и бывают частые случаи ее выхода из строя. При таком раскладе у вас легко могла возникать ситуация по восстановлению вашего сертификата из хранилища Windows, или при обновлении вашего компьютера на более новый, где так же производили перенос сертификатов, я приводил такой пример для КриптоПРО. Переходим к практике.

Импорт сертификата в Windows

Ранее я вам рассказывал, где в операционной системе Windows хранятся сертификаты и вы помните, что там есть два глобальных контейнера:

Я в своем примере буду импортировать сертификат в раздел локального компьютера, в личное расположение. И так у меня есть Wildcard сертификат имеющий формат PFX архива. Существует два метода импорта сертификата в операционных системах Windows:

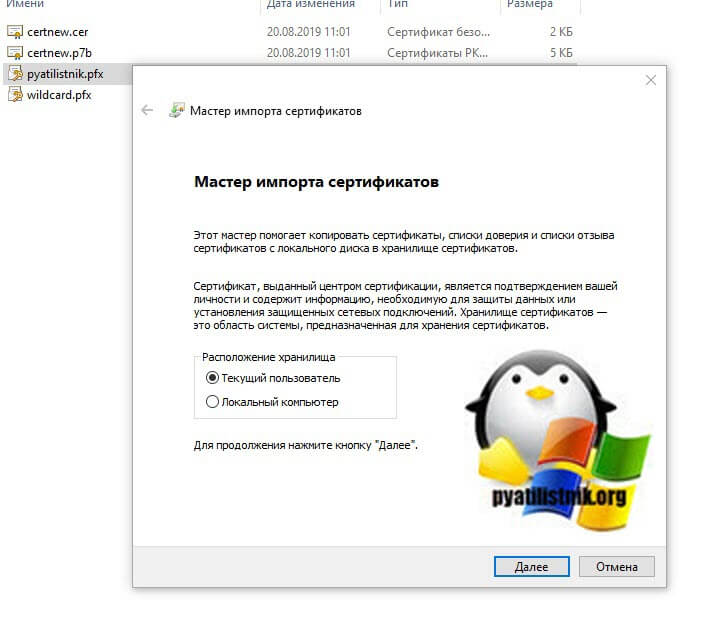

Давайте начнем с самого простого метода, через графический интерфейс. У меня есть файл pyatilistnik.pfx. Я щелкаю по нему двойным кликом и запускаю мастер импорта сертификатов.

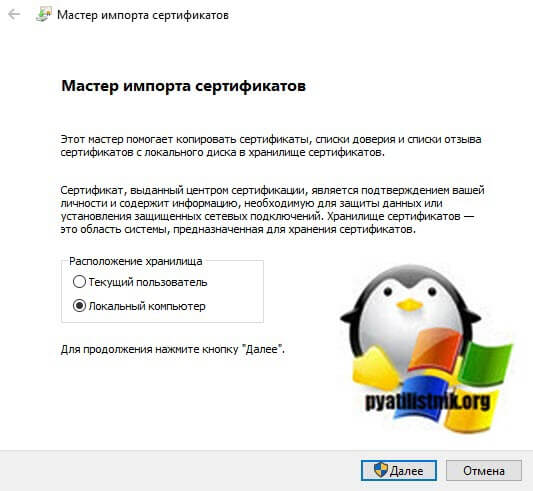

Я указываю, что буду копировать сертификат в хранилище локального компьютера, нажимаю далее.

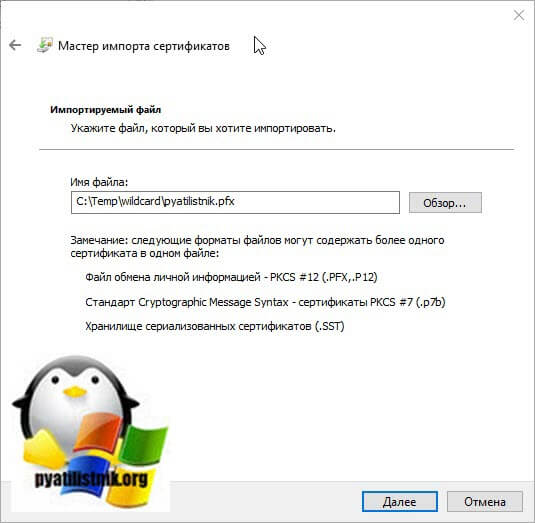

Мастер импорта сертификата попытается удостовериться, какой файл вы будите копировать, поддерживаются форматы PFX, P12, p7b и SST.

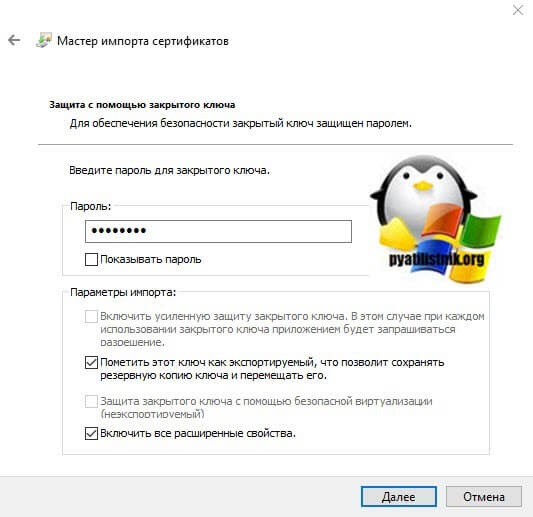

На следующем этапе вы указываете пароль от данного сертификата, при желании можете поставить галку «Пометить этот ключ как экспортируемый, что позволит сохранить резервную копию ключа и перемещать его». Данная галка полезна при использовании сертификата их реестра, ну и потом можно будет его при необходимости перенести, но это МЕНЕЕ БЕЗОПАСНО, не не смертельно если есть пароль.

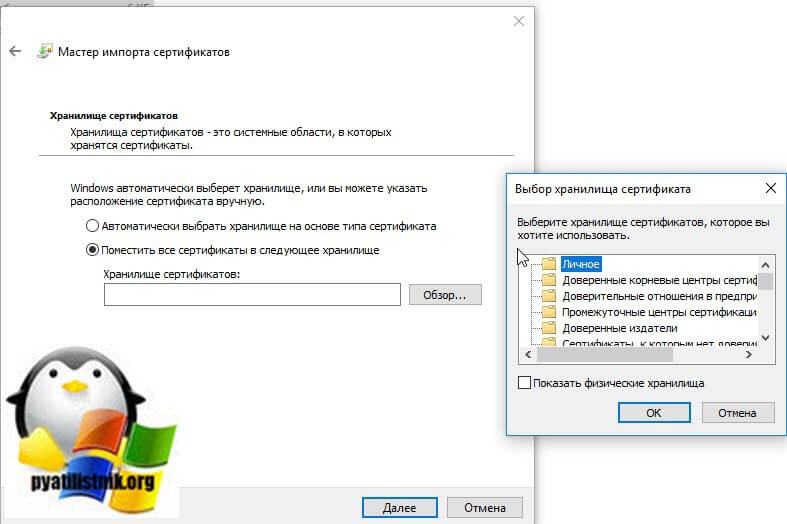

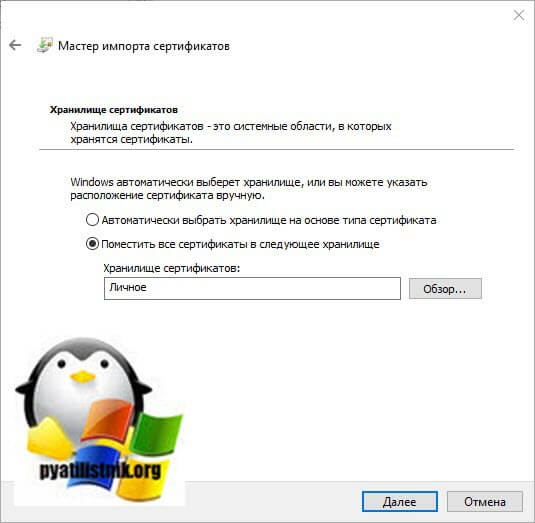

Далее вы выбираете куда вы будите помещать сертификат при импорте, я выберу ручное помещение в личное хранилище.

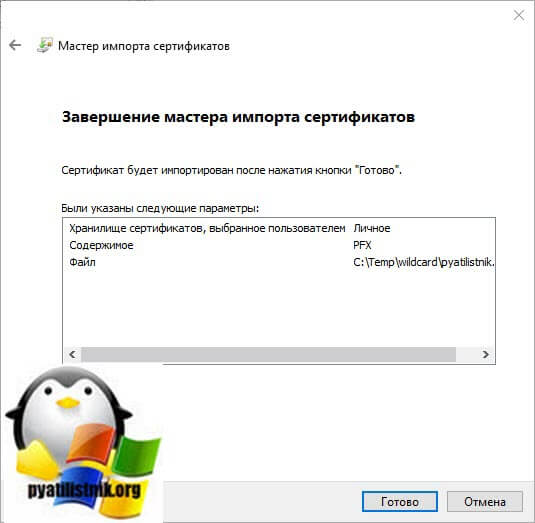

Завершаем мастер импорта сертификатов.

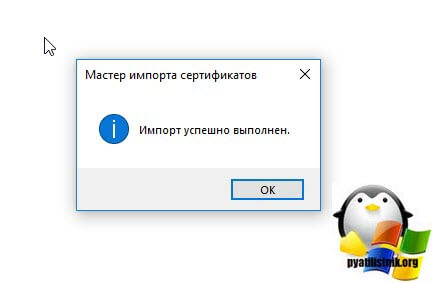

В результате импортирование сертификата успешно выполнено.

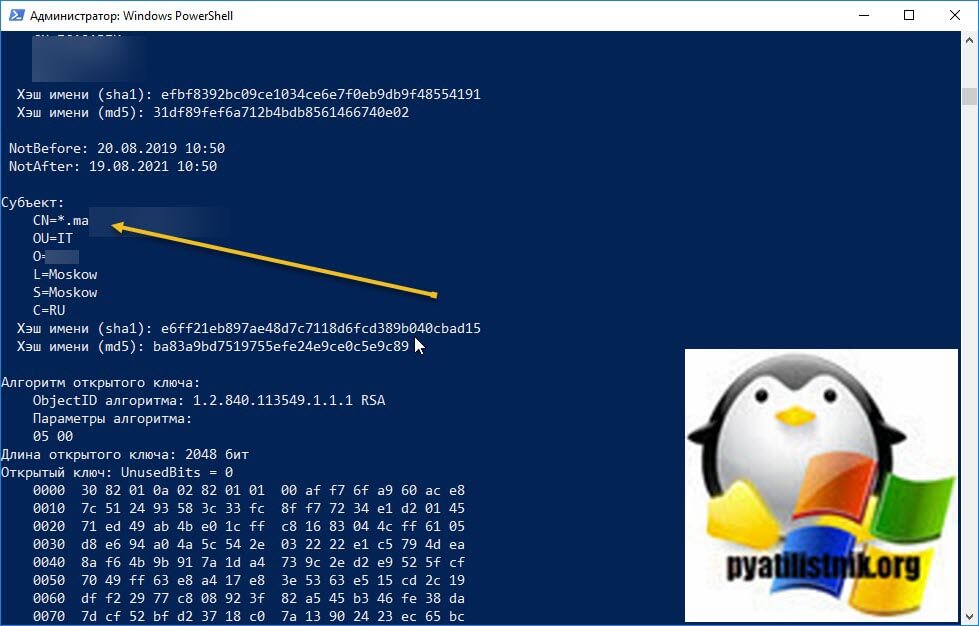

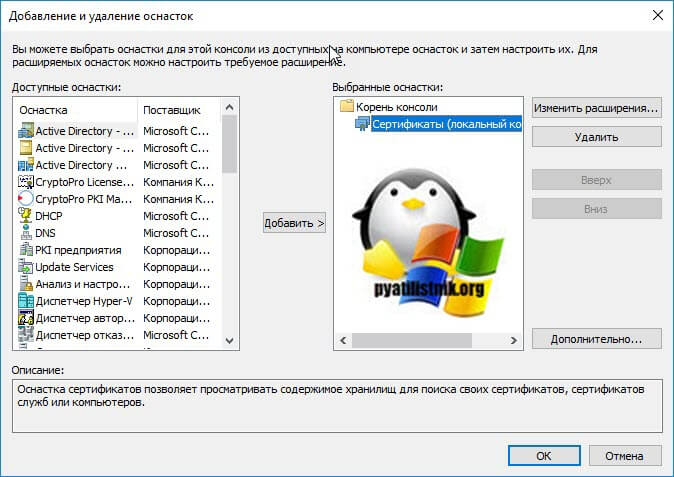

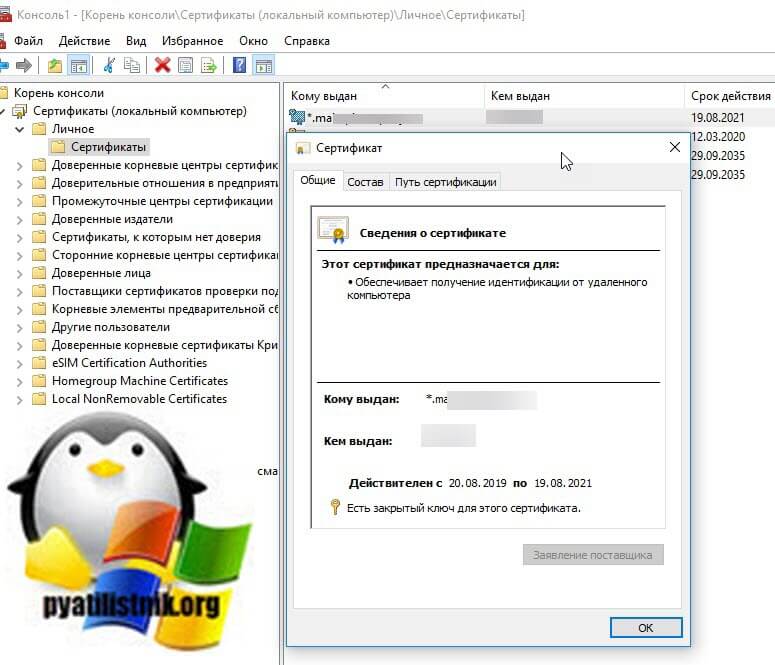

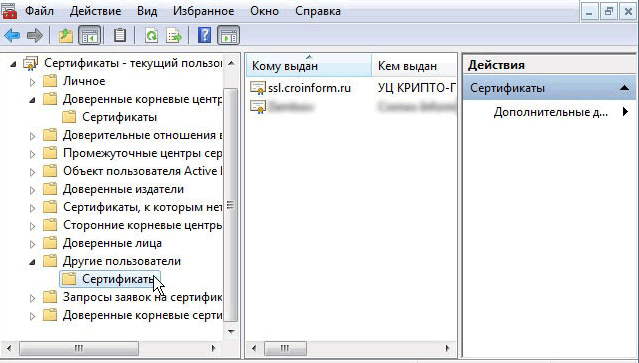

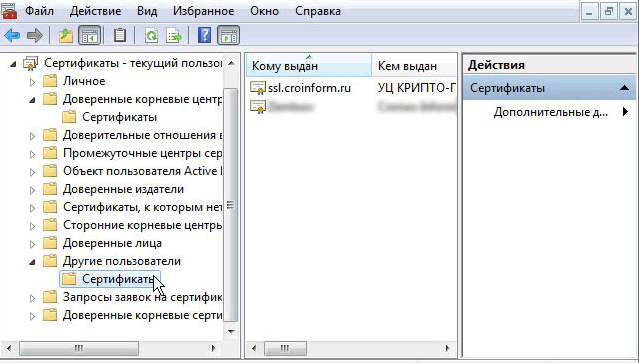

Давайте удостоверимся, что у вас появился ваш сертификат, тут вы можете воспользоваться оснасткой mmc «сертификаты» или же утилитой certutil. Я покажу оба варианта, откройте командную строку или оболочку PowerShell и выполните:

В итоге у вас будет список всех ваших сертификатов, если знаете его CN, то можете отфильтровать по findstr. Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку «Сертификаты» (Подробнее по ссылке выше про mmc).

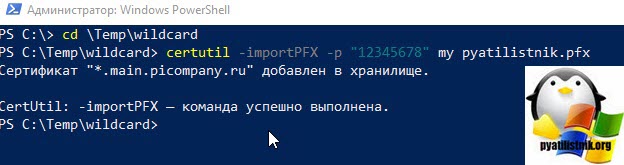

Для импорта сертификата вам нужно через команду cd перейти в каталог, где хранится pfx архив. В моем примере, это каталог C:Tempwildcard.

Далее импортируем наш сертификат. пишем команду:

Все с копированием сертификата в ваше локальное хранилище мы разобрались, переходим к экспорту.

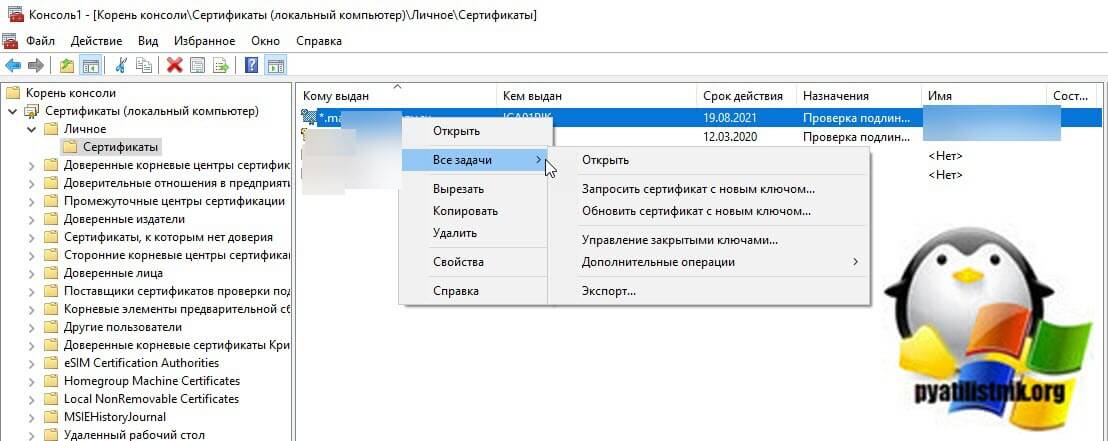

Экспорт сертификата Windows

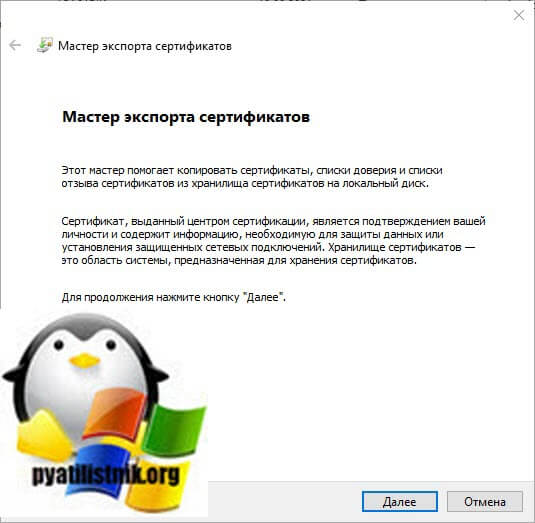

У вас откроется окно мастера экспорта сертификатов, нажимаем далее.

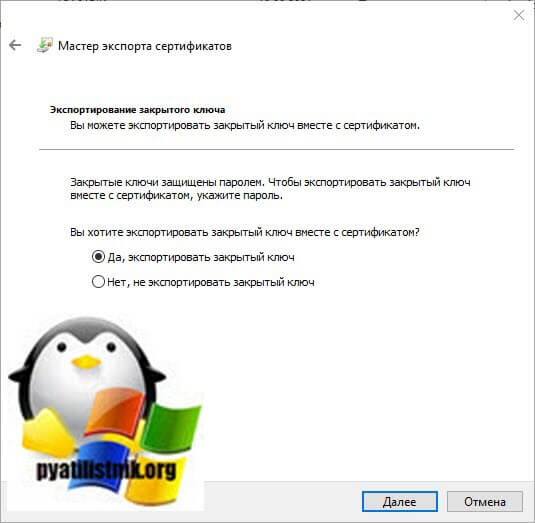

Если есть возможно и закрытый ключ экспортируемый, то можете выставить режим «Да, экспортировать закрытый ключ».

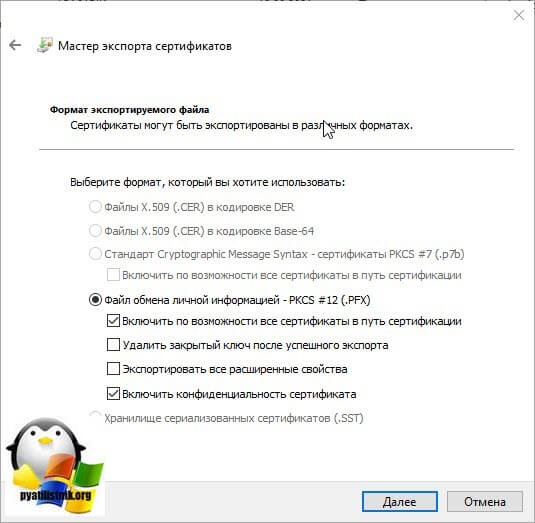

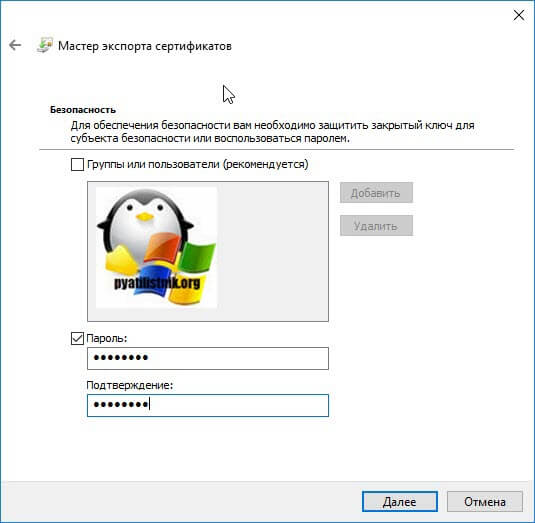

Задаем обязательный пароль два раза, лучше сразу задавать стойкий пароль.

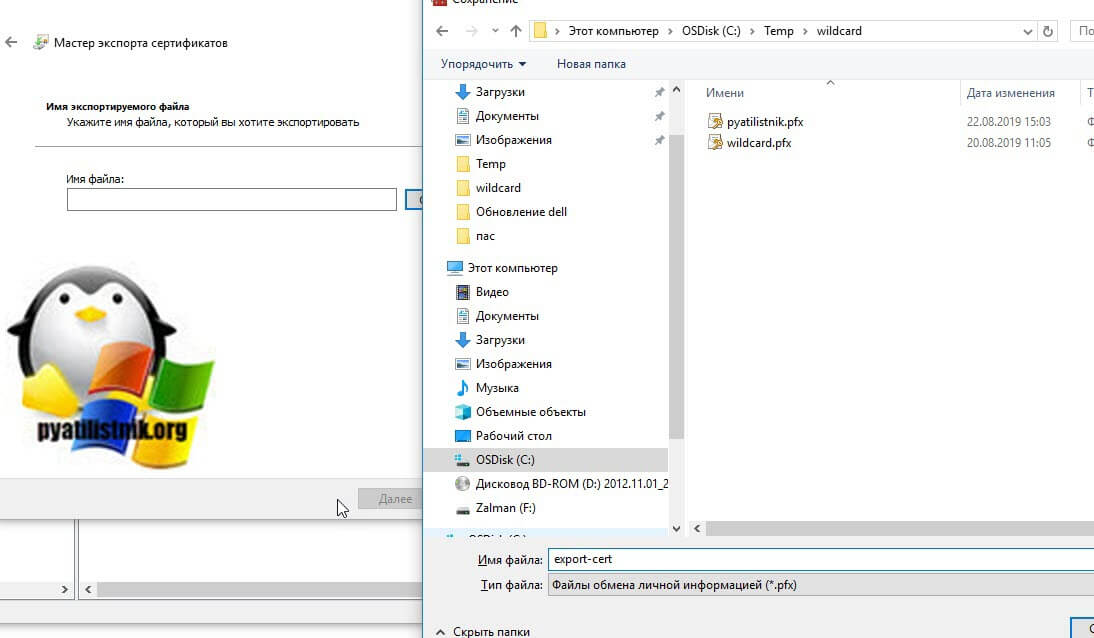

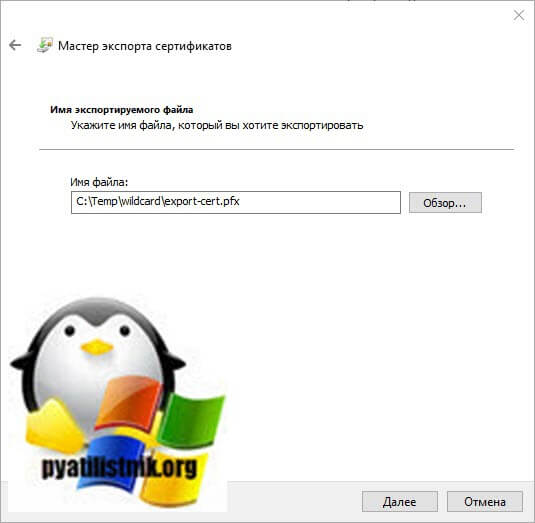

В следующем окне мастера по экспорту сертификатов, вы задаете его имя и где он будет сохранен.

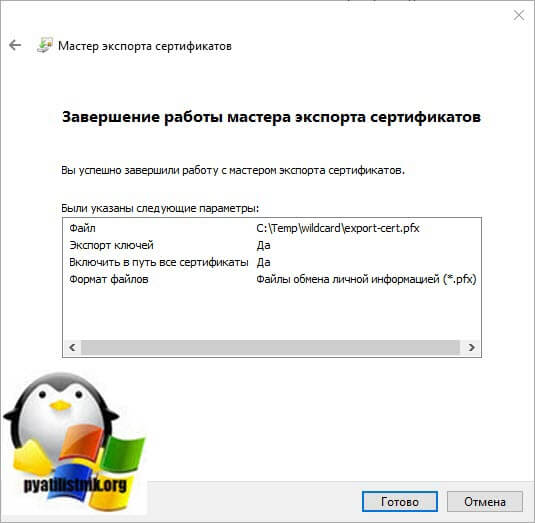

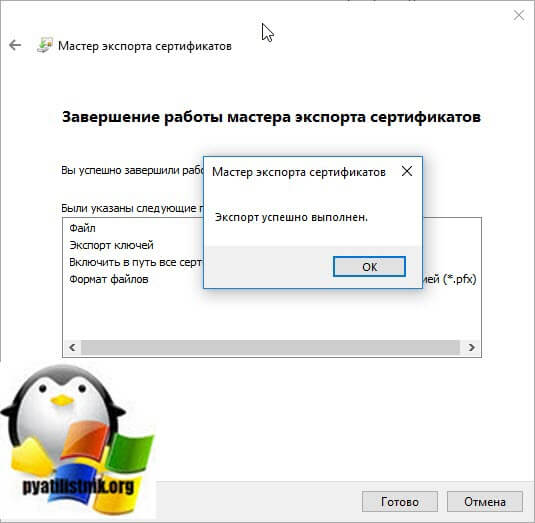

Завершаем процедуру экспорта pfx архива из нашего хранилища сертификатов.

Экспорт успешно выполнен.

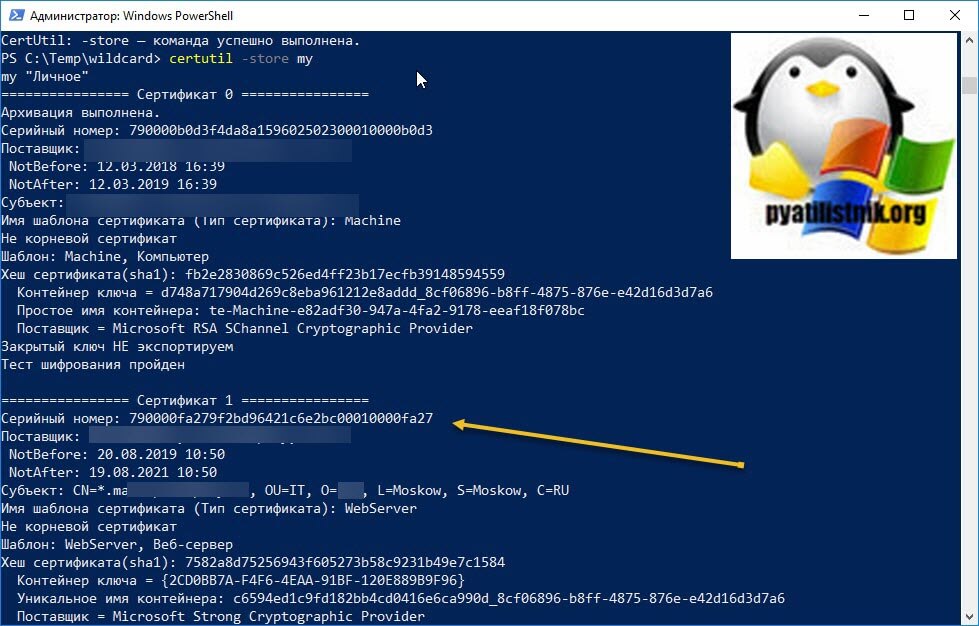

Теперь давайте произведем экспорт с помощью утилиты certutil. Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата.Для этого выполните команду:

Находим поле «Серийный номер» у нужного сертификата и копируем его.

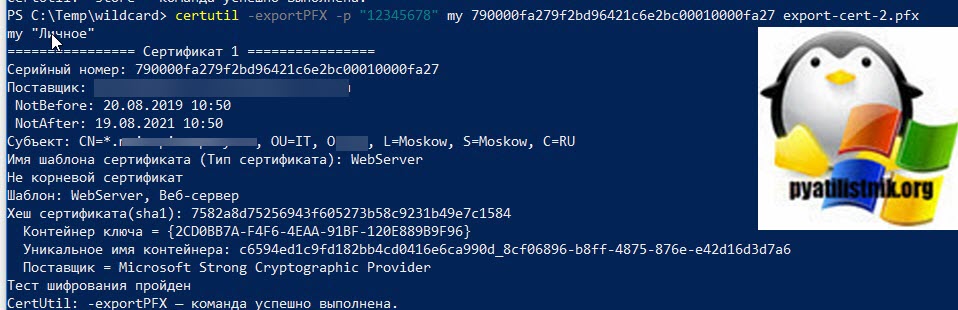

Далее пишем команду для экспорта сертификата;

Все успешно отработало.

На выходе я получил файл export-cert-2.pfx. Открыть архив с сертификатом вы легко сможете через утилиту keytool или Key Store Explorer.

Источник

В этой статье помогают устранить ошибку, которая возникает при попытке импортировать файл закрытого сертификата ключа безопасного уровня sockets (SSL) (.pfx) в локальный магазин персональных сертификатов компьютера с помощью Microsoft IIS (IIS) Manager.

Оригинальная версия продукта: службы IIS

Исходный номер КБ: 919074

В статье содержатся сведения об изменении реестра. Перед внесением любых изменений в реестр, создайте его резервную копию. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о том, как восстановить, восстановить и изменить реестр, см. в Windows реестра для продвинутых пользователей.

Симптомы

Невозможно импортировать файл pfx. Либо вы ввели неправильный пароль для этого файла, либо срок действия сертификата истек.

Произошла внутренняя ошибка. Это может быть либо недоступный профиль пользователя, либо закрытый ключ, который вы импортируете, может потребоваться поставщику криптографических служб, который не установлен в вашей системе.

Причина

Такое поведение происходит, когда одно или несколько из следующих условий являются верными:

Чтобы устранить это поведение, используйте одно из следующих решений, соответствующее вашей ситуации.

Разрешение 1. Установите правильные разрешения для папки MachineKeys

Если у вас недостаточно разрешений для доступа к папке на компьютере, установите правильные разрешения DriveLetter:Documents and SettingsAll UsersApplication DataMicrosoftCryptoRSAMachineKeys для папки.

Дополнительные сведения о том, как установить разрешения для папки MachineKeys, см. в дополнительных сведениях о разрешениях по умолчанию для папок MachineKeys.

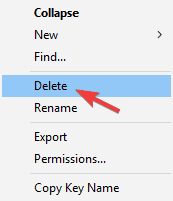

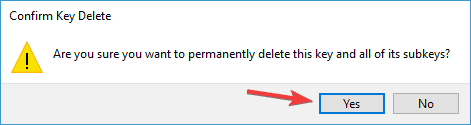

Разрешение 2. Удаление под ключа сторонних реестров

Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным путем может привести к возникновению серьезных неполадок. Из-за них может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Если существует следующий подкай реестра, удалите его:

HKEY_USERSDefaultSoftwareMicrosoftCryptographyProvidersType 001

После удаления этого под ключа реестра IIS может получить доступ к поставщику криптографических служб.

Разрешение 3. Локальное хранение профиля пользователя для сеанса служб терминалов

Если профиль пользователя для сеанса служб терминалов не хранится локально на сервере с включенной службой терминалов, переместим профиль пользователя на сервер, на который включены службы терминалов. Кроме того, используйте профили роуминга.

Статус

Такое поведение является особенностью данного продукта.

Источник

Экспорт сертификата и его закрытого ключа без предоставления доступа к паролю

Верно ли, что существует новая возможность Windows Server 2012, позволяющая осуществить защищенный импорт содержимого файла PKCS#12 без предоставления соответствующего пароля всем администраторам, участвующим в операции импорта?

В. Нам необходимо экспортировать на одном из веб-серверов сертификат X.509 и связанный с ним закрытий ключ и затем импортировать их на всех остальных веб-серверах нашей фермы серверов. Для этого мы планируем использовать мастер экспорта сертификатов системы Windows, мастер импорта сертификатов и файл формата PKCS#12 (*.pfx), защищенный с помощью пароля.

О. Да, это так. Операционные системы Windows Server 2012 и Windows 8 поддерживают новую возможность, позволяющую обеспечивать защиту сертификата и его закрытого ключа, содержащихся в файле формата PKCS#12, с помощью учетной записи пользователя или группы Active Directory (AD). Данная возможность очень полезна при экспорте и импорте сертификатов и закрытых ключей, так как вам не нужно сообщать пароль всем участникам данного процесса.

Для поддержки такой возможности мастер экспорта сертификатов в системах Server 2012 и Windows 8 предоставляет новый вариант защиты, позволяющий защитить файл. pfx с помощью учетной записи пользователя или группы AD. Как показано на экране, в мастере на закладке Security появился новый параметр Group or user names (recommended). При выборе этого параметра вы можете добавить учетную запись AD с помощью кнопки Add. Логика мастера импорта сертификатов изменена таким образом, чтобы автоматически определять тот факт, что вы вошли в систему с действительной учетной записью AD, и разблокировать доступ к сертификату и закрытому ключу в файле. pfx без запроса на ввод пароля.

.jpg) |

| Экран. Страница Security мастера Certificate Export Wizard |

В действительности эта новая функция по-прежнему использует пароль, который генерируется автоматически для защиты файла. pfx. Данный пароль шифруется с помощью интерфейса API Windows Data Protection (DPAPI) и добавляется к файлу. pfx. Когда защищенный pfx-файл импортируется, Windows проверяет, присутствует ли учетная запись пользователя или компьютера, которые осуществляют импорт, в списке учетных записей, сформированном при создании файла. pfx. Если присутствует, то Windows автоматически расшифровывает пароль и предоставляет доступ к сертификату и закрытому ключу.

Эта функция работает только при экспорте сертификата и закрытого ключа на компьютерах с Windows Server 2012 или Windows 8, являющихся членами домена AD. Кроме того, компьютер, на котором вы импортируете сертификат и закрытий ключ, должен входить в домен, в котором имеется доступный контроллер домена с системой Server 2012.

Поделитесь материалом с коллегами и друзьями

Источник

Как выполнить экспорт или импорт сертификатов и ключей Windows

Чтобы воспользоваться сертификатом на своем или другом компьютере под управлением Windows, его нужно импортировать или экспортировать, соответственно.

Импорт сертификата и закрытого ключа

Если вам кто-то прислал сертификат или вы передали его с одного компьютера на другой, сертификат и закрытый ключ необходимо импортировать, прежде чем пользоваться ими. Импорт сертификата предполагает его размещение в соответствующую папку сертификатов.

Экспорт сертификата и закрытого ключа

Чтобы создать резервную копию сертификата или воспользоваться им на другом компьютере, сертификат сначала следует экспортировать.

Экспорт сертификата предполагает преобразование сертификата в файл, который затем можно передать с одного компьютера на другой или поместить в безопасное место. Рекомендуется экспортировать сертификаты на съемный носитель, например диск или USB флеш-память.

Примечание: Выбор нужного формата будет зависеть от того, как будет использоваться сертификат. Например, для сертификата с закрытым ключом следует выбирать формат обмена личными сведениями. Если нужно переместить несколько сертификатов с одного компьютера на другой одним файлом, следует выбирать стандарт Cryptographic Message Syntax. Если сертификат будет использоваться в нескольких операционных системах, следует выбирать формат в DER-кодировке X.509.

Источник

Службы сертификатов могут не запускаться на компьютере с Windows Server 2003 или Windows 2000 г.

В этой статье данная статья позволяет решить проблему, из-за которой службы сертификатов (CS) могут не запускаться на компьютере с Windows Server 2003 или Windows 2000.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 842210

Симптомы

На компьютере под управлением Microsoft Windows Server 2003 или Microsoft Windows 2000 Server службы сертификатов могут не запускаться.

Кроме того, следующее сообщение об ошибке может быть в журнале Приложения в viewer событий.

Причина

Перед началом служб сертификатов он приводит все ключи и сертификаты, которые были выданы в орган сертификации (CA), даже если срок действия ключей и сертификатов истек. Службы сертификатов не будут запускаться, если один из этих сертификатов был удален из локального магазина персональных сертификатов компьютера.

Решение

Для этого используйте один из следующих методов в зависимости от версии операционной системы, запущенной компьютером.

Метод 1: Windows Server 2003

Чтобы устранить эту проблему на компьютере Windows Server 2003, выполните следующие действия.

Шаг 1. Искать отсутствующие сертификаты

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Отпечатки пальцев сертификата указывают все сертификаты, которые были выданы этому ЦС. Каждый раз, когда сертификат обновляется, в список CaCertHash в реестр добавляется новый отпечатк сертификата. Количество записей в этом списке должно равняться числу сертификатов, выдаванных в ЦС и перечисленных в локальном хранилище персональных сертификатов компьютера.

Чтобы найти отсутствующие сертификаты, выполните следующие действия:

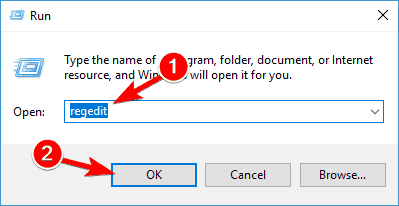

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvcConfiguration**Your_Certificate_Authority_Name *

В правой области дважды щелкните CaCertHash.

Обратите внимание на количество отпечатков пальцев сертификата, которые содержатся в списке данных Value.

Начните командную подсказку.

Сравните количество сертификатов, перечисленных в локальном хранилище персональных сертификатов компьютера, с числом отпечатков пальцев сертификата, перечисленных в записи реестра CaCertHash. Если цифры отличаются, перейдите на шаг 2: Импорт недостающих сертификатов. Если числа одинаковы, перейдите к шагу 3. Установите пакет средств администрирования Windows Server 2003.

Шаг 2. Импорт отсутствующих сертификатов

Выберите Начните, указать на все программы, указать на административные средства, а затем выбрать сертификаты.

Если сертификаты не отображаются в списке, выполните следующие действия:

Выберите Начните, выберите Run, введите mmc, а затем выберите ОК.

В меню File выберите Добавить или Удалить привязку.

Нажмите кнопку Добавить.

В списке Snap-in выберите Сертификаты, а затем выберите Добавить.

Если появится диалоговое окно «Сертификаты», выберите учетную запись пользователя и выберите Finish.

Выберите Закрыть, а затем — ОК.

Каталог сертификатов теперь добавляется в консоль управления Майкрософт (MMC).

В меню Файл выберите Сохранить как, введите сертификаты в поле имя файла, а затем выберите Сохранить.

Чтобы открыть сертификаты в будущем, выберите Начните, укайте все программы, указать на административные средства, а затем выберите Сертификаты.

Расширение сертификатов, расширение личных, правой кнопкой мыши Сертификаты, указать все задачи, а затем выбрать импорт.

На странице Welcome выберите Далее.

На странице Файл импорт введите полный путь файла сертификата, который необходимо импортировать в поле имя файла, а затем выберите Далее. Вместо этого выберите Просмотр, поиск файла, а затем выберите Далее.

На странице Хранилище сертификатов выберите Далее.

На странице Завершение мастера импорта сертификатов выберите Finish.

ЦС всегда публикует свои сертификаты ЦС в %systemroot%System32CertSvcCertEnroll папку. Отсутствующие сертификаты можно найти в этой папке.

Шаг 3. Установка пакета средств администрирования Windows Server 2003

После импорта сертификатов необходимо использовать средство Certutil для восстановления связи между импортируемыми сертификатами и связанным частным хранилищем ключей. Средство Certutil включено в средства сертификации ca. Средства сертификации Windows Server 2003 расположены в пакете средств администрирования Windows Server 2003. Если средства сертификации ca не установлены на компьютере, установите их сейчас.

Шаг 4. Восстановление ссылок

После установки пакета средств администрирования Windows Server 2003 выполните следующие действия:

Начните командную подсказку.

Введите следующее, а затем нажмите кнопку ENTER:

cd %systemroot%system32certsrvcertenroll

Сделайте примечание сертификата в папке Certenroll, которая похожа на следующее: Your_Server. Your_Domain.com_rootca.crt

В выходе из последней команды, ближе к концу, вы увидите строку, аналогичную следующей:

Key Id Hash (sha1): ea c7 7d 7e e8 cd 84 9b e8 aa 71 6d f4 b7 e5 09 d9 b6 32 1b

Данные о hash key Id являются специфическими для компьютера. Обратите внимание на эту строку.

Введите следующую команду, включая кавычка, а затем нажмите кнопку ENTER:

%systemroot%system32certutil-repairstore my «Key_Id_Hash_Data»

В этой команде Key_Id_Hash_Data строка, отмеченная в шаге 4. Например, введите следующее:

%systemroot%system32certutil-repairstore my «ea c7 7d 7e e8 cd 84 9b e8 aa 71 6d f4 b7 e5 09 d9 b6 32 1b»

Затем вы получите следующий вывод:

CertUtil: команда verifykeys выполнена успешно.

Шаг 5. Запуск службы сертификации

Метод 2: Windows 2000 г.

Чтобы устранить эту проблему на компьютере Windows 2000, выполните следующие действия.

Шаг 1. Поиск отсутствующих сертификатов

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Отпечатки пальцев сертификата указывают все сертификаты, которые были выданы этому ЦС. Каждый раз, когда сертификат обновляется, в список CaCertHash в реестр добавляется новый отпечатк сертификата. Количество записей в этом списке должно равняться числу сертификатов, выдаванных в ЦС и перечисленных в локальном хранилище персональных сертификатов компьютера.

Чтобы найти отсутствующие сертификаты, выполните следующие действия:

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCertSvcConfiguration**Your_Certificate_Authority_Name *

В правой области дважды щелкните CaCertHash.

Обратите внимание на количество отпечатков пальцев сертификата, которые содержатся в списке данных Value.

Начните командную подсказку.

Сравните количество сертификатов, перечисленных в локальном хранилище персональных сертификатов компьютера, с числом отпечатков пальцев сертификата, перечисленных в записи реестра CaCertHash. Если цифры отличаются, перейдите на шаг 2: Импорт недостающих сертификатов. Если числа одинаковы, перейдите к шагу 3. Установите пакет средств администрирования Windows Server 2003.

Шаг 2. Импорт отсутствующих сертификатов

Выберите Начните, указать на программы, указать на административные средства, а затем выбрать сертификаты.

Если сертификаты не отображаются в списке, выполните следующие действия:

Если появится диалоговое окно «Сертификаты», выберите учетную запись пользователя и выберите Finish. 5. Нажмите Закрыть. 6. Нажмите OK. 7. Каталог сертификатов теперь добавляется в консоль управления Майкрософт (MMC). 8. В меню Консоли выберите Сохранить как, введите сертификаты в качестве имени файла, а затем выберите Сохранить.

Чтобы открыть сертификаты в будущем, выберите Начните, указать на программы, указать на административные средства, а затем выберите Сертификаты.

Расширение сертификатов, расширение личных, правой кнопкой мыши Сертификаты, указать все задачи, а затем выбрать импорт.

На странице Welcome выберите Далее.

На странице Файл импорт введите полный путь файла сертификата, который необходимо импортировать в поле имя файла, а затем выберите Далее. Вместо этого выберите Просмотр, поиск файла, а затем выберите Далее.

На странице Хранилище сертификатов выберите Далее.

На странице Завершение мастера импорта сертификатов выберите Finish.

ЦС всегда публикует свои сертификаты ЦС в %systemroot%System32CertSvcCertEnroll папку. Отсутствующие сертификаты можно найти в этой папке.

Шаг 3. Установка Windows Server 2003 Certutil

После импорта сертификатов необходимо использовать средства сертификации Windows Server 2003 для восстановления связи между импортируемыми сертификатами и связанным частным хранилищем ключей.

Версии Windows Server 2003 Certutil.exe и Certreq.exe включены в пакет средств администрирования Windows Server 2003. Чтобы установить инструменты на компьютере на Windows 2000, сначала необходимо установить пакет средств администрирования Windows Server 2003 на компьютере с Windows Server 2003 или Microsoft Windows XP с Пакет обновления 1 (SP1) или с более поздним пакетом обслуживания. Пакет средств администрирования Windows Server 2003 не может быть установлен непосредственно Windows компьютере на 2000 основе.

После копирования средств сертификации Windows Server 2003 на компьютере на Windows 2000 года на компьютере на Windows 2000 года будут находиться две версии средства Certutil. Не удаляйте Windows 2000 Certutil. Другие программы зависят от Windows 2000 версии этого средства. Например, для оснастки сертификатов MMC требуется Windows 2000 Certutil. Кроме того, не регистрируйте файлы Windows Server 2003 Certcli.dll и Certadm.dll на компьютере Windows 2000 года.

Чтобы использовать средства сертификации Windows Server 2003 на компьютере на Windows 2000, выполните следующие действия:

Скачайте пакет Windows Server 2003

Во входе на компьютер с Windows Server 2003 или Windows XP с пакетом обновления 1 или более поздним пакетом служб.

Установите пакет Windows Server 2003.

В пакете средств администрирования Windows Server 2003 найдите следующие файлы, а затем скопируйте их на съемную среду хранения, например 3,5-дюймовый диск:

Certreq.exe

Certutil.exe

Certcli.dll

Certadm.dll

Во входе на Windows 2000 в качестве администратора.

Вставьте съемную среду хранения, используемую на шаге 4, в соответствующий диск компьютера Windows 2000.

Начните командную подсказку.

Сделайте новую папку, а затем скопируйте файлы на съемной среде хранения в новую папку. Для этого введите следующие команды и нажмите кнопку ENTER после каждой команды:

cd

md W2k3tool

cd w2k3tool

скопировать Removable_Media_Drive_Letter:cert*

Чтобы избежать конфликтов с Windows 2000 версий средства Certutil, уже на компьютере, не включите папку W2k3tool в путь поиска системы.

Шаг 4. Восстановление ссылок

После копирования файлов Windows ca Certificate Tools 2003 на компьютер на Windows 2000 года выполните следующие действия:

Начните командную подсказку.

Введите следующее, а затем нажмите кнопку ENTER:

cd %systemrootsystem32certsrvcertenroll

Обратите внимание на сертификат в папке Certenroll, которая похожа на следующую:

Your_Server.Your_Domain.com_rootca.crt

Root_Drive_Letter является буквой корневого каталога.

Your_Server.Your_Domain.com_rootca.crt — это имя сертификата в папке Certenroll, которую вы отметили в шаге 3.

В выходе из последней команды в конце вы увидите строку, аналогичную следующей: Key Id Hash (sha1): ea c7 7d 7e e8 cd 84 9b e8 aa 71 6d f4 b7 e5 09 d9 b6 32 1b

Данные о hash key Id являются специфическими для компьютера. Обратите внимание на эту строку.

Введите следующую команду, включая кавычка, и нажмите кнопку ENTER:

Root_Drive_Letter: w2k3toolcertutil-repairstore my «Key_Id_Hash_Data»

В этой команде Key_Id_Hash_Data есть строка, которую вы отметили в шаге 5. Например, введите следующее:

c:w2k3toolcertutil-repairstore my «ea c7 7d 7e e8 cd 84 9b e8 aa 71 6d f4 b7 e5 09 d9 b6 32 1b»

После завершения этой команды вы получите следующий вывод:

Чтобы проверить сертификаты, введите следующую команду и нажмите кнопку ENTER:

Root_Drive_Letter: w2k3toolcertutil-verifykeys

После этого команда будет получать следующие выходные данные:

CertUtil: команда verifykeys выполнена успешно.

Шаг 5. Запуск службы сертификации

Дополнительная информация

Вы должны отменить и заменить ЦС, если одно из следующих условий верно:

Вы не можете найти недостающие сертификаты.

Сертификаты нельзя переустановить.

Отостановка сертификатов для ЦС, который перестал работать правильно. Для этого выполните следующие действия:

Это отзовет все сертификаты, которые были выданы ЦС, которые перестали работать правильно.

Публикация списка отзыва сертификата (CRL) в следующем по максимуму ЦС. Для этого выполните следующие действия:

Если ЦС, который перестал правильно работать, был опубликован в службах каталогов Active Directory, удалите его. Чтобы удалить ЦС из Active Directory, выполните следующие действия:

Удалите службы сертификатов с сервера, на котором ЦС перестал работать правильно. Для этого выполните следующие действия:

Установка служб сертификатов. Для этого выполните следующие действия:

Все пользователи, компьютеры или службы с сертификатами, которые были выданы ЦС, которые перестали работать правильно, должны зарегистрироваться для сертификатов из нового ЦС.

Если эта проблема возникает в корневом ЦС иерархии инфраструктуры общедоступных ключей (PKI) и если проблему не удается устранить, вам придется заменить всю иерархию PKI. Дополнительные сведения о том, как удалить иерархию PKI, см. в этой Windows сертификации и удаление всех связанных объектов.

Источник

Сертификат можно выпустить с разными криптоалгоритмами, но сейчас речь не про них. Когда пара из сертификата и закрытого ключа экспортируется в файл .pfx для переноса на другой компьютер и т.п., она шифруется. При этом может использоваться алгоритм AES256-SHA256, TripleDES-SHA1 или другие, более старые. Так вот, шифрование pfx AES256-SHA256 понимает (в том числе умеет экспортировать в него) только Windows 10 сборка выше 1703, или Windows Server 2019. В более старых версиях при попытке импорта такого сертификата будет вводящее в заблуждение сообщение об ошибке пароля «The password you entered is incorrect» (не может расшифровать, а других сообщений нет). Чтобы исправить, необходимо импортировать сертификат на поддерживающей шифрование pfx SHA256 платформе с галкой, разрешающей экспорт закрытого ключа, а потом экспортировать назад с шифрованием 3des-sha1, оно спросит. И не содавать шифрованных sha256 pfx, если их предполагается испольозвать на старых версиях Windows. Источники раз и два.

Содержание

- Как выполнить экспорт или импорт сертификатов и ключей Windows

- Импорт сертификата и закрытого ключа

- Экспорт сертификата и закрытого ключа

- Мастер импорта сертификатов windows 7 введенный пароль неправилен

- Примеры сценариев при импорте и экспорте сертификата

- Импорт сертификата в Windows

- Экспорт сертификата Windows

- Что делать, если забыл пароль к сертификату электронной подписи?

- Что такое пароль и пин-код электронной подписи

- Пароль от контейнера электронной подписи

- Пин-код от токена электронной подписи

- Как восстановить пароль электронной подписи

- Забыл пароль подписи

- Забыл пин-код токена

- Решение №1. Заводской пароль.

- Решение №2. Подбор пин-кода и права администратора

- Симптомы

- Причина

- Разрешение 1. Установите правильные разрешения для папки MachineKeys

- Разрешение 2. Удаление под ключа сторонних реестров

- Разрешение 3. Локальное хранение профиля пользователя для сеанса служб терминалов

- Статус

- Экспорт сертификата и его закрытого ключа без предоставления доступа к паролю

Как выполнить экспорт или импорт сертификатов и ключей Windows

Чтобы воспользоваться сертификатом на своем или другом компьютере под управлением Windows, его нужно импортировать или экспортировать, соответственно.

Импорт сертификата и закрытого ключа

Если вам кто-то прислал сертификат или вы передали его с одного компьютера на другой, сертификат и закрытый ключ необходимо импортировать, прежде чем пользоваться ими. Импорт сертификата предполагает его размещение в соответствующую папку сертификатов.

Экспорт сертификата и закрытого ключа

Чтобы создать резервную копию сертификата или воспользоваться им на другом компьютере, сертификат сначала следует экспортировать.

Экспорт сертификата предполагает преобразование сертификата в файл, который затем можно передать с одного компьютера на другой или поместить в безопасное место. Рекомендуется экспортировать сертификаты на съемный носитель, например диск или USB флеш-память.

Примечание: Выбор нужного формата будет зависеть от того, как будет использоваться сертификат. Например, для сертификата с закрытым ключом следует выбирать формат обмена личными сведениями. Если нужно переместить несколько сертификатов с одного компьютера на другой одним файлом, следует выбирать стандарт Cryptographic Message Syntax. Если сертификат будет использоваться в нескольких операционных системах, следует выбирать формат в DER-кодировке X.509.

Источник

Мастер импорта сертификатов windows 7 введенный пароль неправилен

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз мы с вами успешно настроили сеть на CentOS 7.6, двигаемся вперед. В сегодняшней публикации я вам хочу продемонстрировать, как вы можете выполнить экспорт сертификата или импорт сертификата из хранилища Windows. Уверен, что вы сами с легкостью можете найти кучу разных сценариев при которых вы можете использовать мою инструкцию.

Примеры сценариев при импорте и экспорте сертификата

Если вы мой постоянный читатель, то вам уже должны быть знакомы понятие SSL сертификата, его виды и назначение. Сейчас уже сложно себе представить работу юридических лиц, ИП и обычных граждан без сертификатов и ЭЦП. Многие программы используют их для шифрования трафика, например при документообороте или при доступе к сервису, очень частый пример, это кабинет клиент-банка.

В большинстве случаев у людей на компьютере установлена операционная система Windows, она не идеальна и бывают частые случаи ее выхода из строя. При таком раскладе у вас легко могла возникать ситуация по восстановлению вашего сертификата из хранилища Windows, или при обновлении вашего компьютера на более новый, где так же производили перенос сертификатов, я приводил такой пример для КриптоПРО. Переходим к практике.

Импорт сертификата в Windows

Ранее я вам рассказывал, где в операционной системе Windows хранятся сертификаты и вы помните, что там есть два глобальных контейнера:

Я в своем примере буду импортировать сертификат в раздел локального компьютера, в личное расположение. И так у меня есть Wildcard сертификат имеющий формат PFX архива. Существует два метода импорта сертификата в операционных системах Windows:

Давайте начнем с самого простого метода, через графический интерфейс. У меня есть файл pyatilistnik.pfx. Я щелкаю по нему двойным кликом и запускаю мастер импорта сертификатов.

Я указываю, что буду копировать сертификат в хранилище локального компьютера, нажимаю далее.

Мастер импорта сертификата попытается удостовериться, какой файл вы будите копировать, поддерживаются форматы PFX, P12, p7b и SST.

На следующем этапе вы указываете пароль от данного сертификата, при желании можете поставить галку «Пометить этот ключ как экспортируемый, что позволит сохранить резервную копию ключа и перемещать его». Данная галка полезна при использовании сертификата их реестра, ну и потом можно будет его при необходимости перенести, но это МЕНЕЕ БЕЗОПАСНО, не не смертельно если есть пароль.

Далее вы выбираете куда вы будите помещать сертификат при импорте, я выберу ручное помещение в личное хранилище.

Завершаем мастер импорта сертификатов.

В результате импортирование сертификата успешно выполнено.

Давайте удостоверимся, что у вас появился ваш сертификат, тут вы можете воспользоваться оснасткой mmc «сертификаты» или же утилитой certutil. Я покажу оба варианта, откройте командную строку или оболочку PowerShell и выполните:

В итоге у вас будет список всех ваших сертификатов, если знаете его CN, то можете отфильтровать по findstr. Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку «Сертификаты» (Подробнее по ссылке выше про mmc).

Для импорта сертификата вам нужно через команду cd перейти в каталог, где хранится pfx архив. В моем примере, это каталог C:Tempwildcard.

Далее импортируем наш сертификат. пишем команду:

Все с копированием сертификата в ваше локальное хранилище мы разобрались, переходим к экспорту.

Экспорт сертификата Windows

У вас откроется окно мастера экспорта сертификатов, нажимаем далее.

Если есть возможно и закрытый ключ экспортируемый, то можете выставить режим «Да, экспортировать закрытый ключ».

Задаем обязательный пароль два раза, лучше сразу задавать стойкий пароль.

В следующем окне мастера по экспорту сертификатов, вы задаете его имя и где он будет сохранен.

Завершаем процедуру экспорта pfx архива из нашего хранилища сертификатов.

Экспорт успешно выполнен.

Теперь давайте произведем экспорт с помощью утилиты certutil. Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата.Для этого выполните команду:

Находим поле «Серийный номер» у нужного сертификата и копируем его.

Далее пишем команду для экспорта сертификата;

Все успешно отработало.

На выходе я получил файл export-cert-2.pfx. Открыть архив с сертификатом вы легко сможете через утилиту keytool или Key Store Explorer.

Источник

Что делать, если забыл пароль к сертификату электронной подписи?

Владельцы электронной подписи часто не могут вспомнить пароль от нее. Ситуация грустная, но не безвыходная. Как восстановить доступ к подписи — читайте в статье.

Пароль или пин-код электронной подписи (ЭП или ЭЦП) схож с пин-кодом банковской карты. Он защищает подпись от мошенников, его нужно запомнить или записать на листочек и хранить подальше от самой подписи. Но, в отличие от пин-кода карточки, пароль ЭП редко используют и часто забывают.

Возьмем экономиста Василия. Он получил электронную подпись, установил ее на компьютер, задал пароль, поставил галочку «Запомнить» — и все, больше никогда эту комбинацию не вводил. Но через полгода Василий переехал в другой кабинет и сел за новый компьютер. Попытался установить на него свою подпись, но не получилось — он забыл пароль электронной подписи, а листочек, на который записывал символы, потерял.

В своей беде Василий не одинок — многие владельцы ЭП не могут вспомнить или не знают, где взять пароль электронной подписи. В этой статье расскажем, что делать в подобной ситуации и когда нужно получать новую ЭП.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

После разблокировки счетчик попыток ввода сбросится. Но даже тогда, пока правильную комбинацию к токену не введут, доступ будет закрыт и использовать подпись не получится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

Источник

В этой статье помогают устранить ошибку, которая возникает при попытке импортировать файл закрытого сертификата ключа безопасного уровня sockets (SSL) (.pfx) в локальный магазин персональных сертификатов компьютера с помощью Microsoft IIS (IIS) Manager.

Оригинальная версия продукта: службы IIS

Исходный номер КБ: 919074

В статье содержатся сведения об изменении реестра. Перед внесением любых изменений в реестр, создайте его резервную копию. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о том, как восстановить, восстановить и изменить реестр, см. в Windows реестра для продвинутых пользователей.

Симптомы

Невозможно импортировать файл pfx. Либо вы ввели неправильный пароль для этого файла, либо срок действия сертификата истек.

Произошла внутренняя ошибка. Это может быть либо недоступный профиль пользователя, либо закрытый ключ, который вы импортируете, может потребоваться поставщику криптографических служб, который не установлен в вашей системе.

Причина

Такое поведение происходит, когда одно или несколько из следующих условий являются верными:

Чтобы устранить это поведение, используйте одно из следующих решений, соответствующее вашей ситуации.

Разрешение 1. Установите правильные разрешения для папки MachineKeys

Если у вас недостаточно разрешений для доступа к папке на компьютере, установите правильные разрешения DriveLetter:Documents and SettingsAll UsersApplication DataMicrosoftCryptoRSAMachineKeys для папки.

Дополнительные сведения о том, как установить разрешения для папки MachineKeys, см. в дополнительных сведениях о разрешениях по умолчанию для папок MachineKeys.

Разрешение 2. Удаление под ключа сторонних реестров

Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным путем может привести к возникновению серьезных неполадок. Из-за них может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Если существует следующий подкай реестра, удалите его:

HKEY_USERSDefaultSoftwareMicrosoftCryptographyProvidersType 001

После удаления этого под ключа реестра IIS может получить доступ к поставщику криптографических служб.

Разрешение 3. Локальное хранение профиля пользователя для сеанса служб терминалов

Если профиль пользователя для сеанса служб терминалов не хранится локально на сервере с включенной службой терминалов, переместим профиль пользователя на сервер, на который включены службы терминалов. Кроме того, используйте профили роуминга.

Статус

Такое поведение является особенностью данного продукта.

Источник

Экспорт сертификата и его закрытого ключа без предоставления доступа к паролю

Верно ли, что существует новая возможность Windows Server 2012, позволяющая осуществить защищенный импорт содержимого файла PKCS#12 без предоставления соответствующего пароля всем администраторам, участвующим в операции импорта?

В. Нам необходимо экспортировать на одном из веб-серверов сертификат X.509 и связанный с ним закрытий ключ и затем импортировать их на всех остальных веб-серверах нашей фермы серверов. Для этого мы планируем использовать мастер экспорта сертификатов системы Windows, мастер импорта сертификатов и файл формата PKCS#12 (*.pfx), защищенный с помощью пароля.

О. Да, это так. Операционные системы Windows Server 2012 и Windows 8 поддерживают новую возможность, позволяющую обеспечивать защиту сертификата и его закрытого ключа, содержащихся в файле формата PKCS#12, с помощью учетной записи пользователя или группы Active Directory (AD). Данная возможность очень полезна при экспорте и импорте сертификатов и закрытых ключей, так как вам не нужно сообщать пароль всем участникам данного процесса.

Для поддержки такой возможности мастер экспорта сертификатов в системах Server 2012 и Windows 8 предоставляет новый вариант защиты, позволяющий защитить файл. pfx с помощью учетной записи пользователя или группы AD. Как показано на экране, в мастере на закладке Security появился новый параметр Group or user names (recommended). При выборе этого параметра вы можете добавить учетную запись AD с помощью кнопки Add. Логика мастера импорта сертификатов изменена таким образом, чтобы автоматически определять тот факт, что вы вошли в систему с действительной учетной записью AD, и разблокировать доступ к сертификату и закрытому ключу в файле. pfx без запроса на ввод пароля.

.jpg) |

| Экран. Страница Security мастера Certificate Export Wizard |

В действительности эта новая функция по-прежнему использует пароль, который генерируется автоматически для защиты файла. pfx. Данный пароль шифруется с помощью интерфейса API Windows Data Protection (DPAPI) и добавляется к файлу. pfx. Когда защищенный pfx-файл импортируется, Windows проверяет, присутствует ли учетная запись пользователя или компьютера, которые осуществляют импорт, в списке учетных записей, сформированном при создании файла. pfx. Если присутствует, то Windows автоматически расшифровывает пароль и предоставляет доступ к сертификату и закрытому ключу.

Эта функция работает только при экспорте сертификата и закрытого ключа на компьютерах с Windows Server 2012 или Windows 8, являющихся членами домена AD. Кроме того, компьютер, на котором вы импортируете сертификат и закрытий ключ, должен входить в домен, в котором имеется доступный контроллер домена с системой Server 2012.

Поделитесь материалом с коллегами и друзьями

Источник

- Remove From My Forums

-

Вопрос

-

Hi everyone

I used the following command to create a pfx file:

makecert.exe -r -pe -sky exchange -n «CN=MyTestClient.com» MyTestClient.cer -sv MyTestClient.pvk

pvk2pfx.exe -pvk MyTestClient.pvk -spc MyTestClient.cer -pfx MyTestClient.pfx

In the process, I am forced to enter the private key password, and I entered the same password.

After that, I use mmc to import the pfx file into root store and again, the prompt dialog appeared and forced me to enter private key password, I enter the same password as before, however, a error dialog showed and indicating the password is incorrect.

What is the problem??

Can anyone help?

Thanks~

Deepblue

-

Перемещено

7 сентября 2009 г. 4:04

(From:Visual C# General)

-

Перемещено

Ответы

-

Hi,

My case could be different. However I found the similar issue and it is getting solved.

It works properly by passing the password into the command instead of supplying it on the dialog.

I did these:

1. makecert -sv MyTestClient.pvk -n «CN=MyTestClient.com» MyTestClient.cer

2. set the private password, e.g. p4sswd

3. pvk2pfx -pvk MyTestClient.pvk -pi «p4sswd» -spc MyTestClient.cer -pfx MyTestClient.pfx -po «p4sswd»Hopefully it is helpful

Agung

-

Помечено в качестве ответа

deepblue2009

20 марта 2010 г. 8:54

-

Помечено в качестве ответа

В этом разделе представлены сведения об устранении ошибки «Не

удается импортировать исходные данные, либо указан неверный

пароль», которая может возникать при попытке импорта стороннего

сертификата для Exchange с помощью командлета

Import-ExchangeCertificate.

При использовании командлета Get-ExchangeCertificate с

сертификатом сервера возникает следующая ошибка: «Обнаружен

сертификат с отпечатком <отпечаток>, но он не допустим для

сервера Exchange Server (причина: PrivateKeyMissing)»

Причина

Причина

Возникла проблема с закрытым ключом сертификата.

Решение

Решение

Чтобы устранить проблему с закрытым ключом, используйте

команду certutil -repairstore, как описано ниже.

Предварительная подготовка

Предварительная подготовка

Для выполнения описанных ниже действий используемой

учетной записи необходимо делегировать следующее:

- членство в локальной группе администраторов.

Дополнительные сведения о разрешениях, делегировании

ролей и правах, необходимых для администрирования Exchange Server

2007, см. в статье Permission Considerations (на английском языке).

Процедура

Процедура

Устранение

Устранение

неполадок с закрытым ключом с помощью команды certutil

-repairstore

-

Откройте консоль управления (MMC) и добавьте оснастку

«Сертификаты». Для этого нажмите кнопку Пуск, выберите пункт

Выполнить и введите mmc.exe -

Дважды щелкните импортированный сертификат в папке

«Личные». -

Откройте вкладку Сведения.

-

Щелкните пункт Серийный номер в столбце «Поле»,

выделите серийный номер и запишите его. -

Откройте командную строку.

-

Введите: certutil -repairstore my

«серийный_номер» (где «серийный_номер» — это серийный номер,

записанный в действии 4). -

В оснастке «Сертификаты» щелкните правой кнопкой мыши

пункт Сертификаты и выберите команду Обновить.

Сертификату будет назначен закрытый ключ. -

Чтобы проверить, устранена ли проблема, выполните

командлет Get-ExchangeCertificate, который должен выводить

правильный сертификат.

Ошибка при импорте файла SSL .pfx в локальном хранилище персональных сертификатов компьютера с помощью IIS Manager

В этой статье помогают устранить ошибку, которая возникает при попытке импортировать файл закрытого сертификата ключа безопасного уровня sockets (SSL) (.pfx) в локальный магазин персональных сертификатов компьютера с помощью Microsoft IIS (IIS) Manager.

Оригинальная версия продукта: службы IIS

Исходный номер КБ: 919074

В статье содержатся сведения об изменении реестра. Перед внесением любых изменений в реестр, создайте его резервную копию. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о том, как восстановить, восстановить и изменить реестр, см. в Windows реестра для продвинутых пользователей.

Симптомы

Вы пытаетесь импортировать SSL.pfx-файл в локальный магазин персональных сертификатов компьютера. В этой ситуации может возникнуть один из следующих симптомов, в зависимости от того, как вы пытаетесь импортировать файл .pfx:

Если вы пытаетесь импортировать файл .pfx с помощью IIS Manager, вы получите следующее сообщение об ошибке:

Невозможно импортировать файл pfx. Либо вы ввели неправильный пароль для этого файла, либо срок действия сертификата истек.

Если вы пытаетесь импортировать файл .pfx с помощью оснастки Консоли управления сертификатами Microsoft (MMC), вы получите следующее сообщение об ошибке:

Произошла внутренняя ошибка. Это может быть либо недоступный профиль пользователя, либо закрытый ключ, который вы импортируете, может потребоваться поставщику криптографических служб, который не установлен в вашей системе.

Причина

Такое поведение происходит, когда одно или несколько из следующих условий являются верными:

- У вас недостаточно разрешений для доступа к DriveLetter:Documents and SettingsAll UsersApplication DataMicrosoftCryptoRSAMachineKeys папке на компьютере.

- Существует под ключ сторонних реестров, который не позволяет IIS получить доступ к поставщику криптографических служб.

- Вы вошли на компьютер удаленно с помощью сеанса служб терминала. И профиль пользователя не хранится локально на сервере с включенной службой терминалов.

Чтобы устранить это поведение, используйте одно из следующих решений, соответствующее вашей ситуации.

Разрешение 1. Установите правильные разрешения для папки MachineKeys

Если у вас недостаточно разрешений для доступа к папке на компьютере, установите правильные разрешения DriveLetter:Documents and SettingsAll UsersApplication DataMicrosoftCryptoRSAMachineKeys для папки.

Дополнительные сведения о том, как установить разрешения для папки MachineKeys, см. в дополнительных сведениях о разрешениях по умолчанию для папок MachineKeys.

Разрешение 2. Удаление под ключа сторонних реестров

Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным путем может привести к возникновению серьезных неполадок. Из-за них может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Если существует следующий подкай реестра, удалите его:

HKEY_USERSDefaultSoftwareMicrosoftCryptographyProvidersType 001

После удаления этого под ключа реестра IIS может получить доступ к поставщику криптографических служб.

Разрешение 3. Локальное хранение профиля пользователя для сеанса служб терминалов

Если профиль пользователя для сеанса служб терминалов не хранится локально на сервере с включенной службой терминалов, переместим профиль пользователя на сервер, на который включены службы терминалов. Кроме того, используйте профили роуминга.

Ремонт: Windows Ошибка поставщика криптографических услуг в Windows

Windows Ошибка поставщика службы криптографии – это ошибка подписи документа, и если вы не подпишете документы PDF на регулярной основе, вы, вероятно, не будете часто видеть эту ошибку. Для тех, у кого есть эта ошибка, мы постараемся найти решение сегодня.

Как мы уже упоминали Windows Ошибка поставщика службы криптографии возникает при попытке подписать документы PDF или при попытке получить доступ к веб-сайтам с поддержкой CAC. Если вы часто подписываете документы в формате PDF, эта ошибка может доставить вам много хлопот, но, к счастью, есть решение.

Как решить проблемы с Windows Поставщик криптографических услуг в Windows 10

Windows Ошибка поставщика криптографических услуг может создать много проблем на вашем компьютере, и, говоря об этой ошибке, вот некоторые похожие проблемы, о которых сообщили пользователи:

- Windows Поставщик криптографических услуг сообщил об ошибке: набор ключей не определен, ключ не существует, ключ недействителен, объект не найден, подпись недействительна, параметр неверен, доступ запрещен – Может появиться множество сообщений об ошибках, но если вы их найдете, вы сможете исправить их с помощью одного из наших решений.

- Windows Криптографическая служба поставщика Adobe ошибка – Эта проблема может возникнуть с Adobe Acrobat, и, если вы обнаружите, убедитесь, что Adobe Acrobat обновлен. При необходимости проверьте наличие доступных обновлений и загрузите их.

- Windows Ошибка поставщика службы криптографии, которой нет у токена безопасности – Это еще одна ошибка, с которой вы можете столкнуться. Чтобы это исправить, просто удалите ненужные сертификаты и посмотрите, поможет ли это.

- Windows Поставщик криптографических услуг сообщил об ошибке 0, 1400 – По словам пользователей, эти ошибки могут возникать из-за стороннего программного обеспечения, особенно ePass2003, и, если вы используете этот инструмент, обязательно удалите его и проверьте, решает ли это вашу проблему.

Решение 1. Установите последние обновления для Adobe Acrobat

Многие пользователи сообщили Windows Ошибка поставщика службы криптографии при использовании Adobe Acrobat. Эта проблема возникает, если ваш Acrobat устарел. Однако вы можете решить эту проблему, просто обновив Adobe Acrobat до последней версии.

Чтобы вручную проверить наличие обновлений, просто перейдите на Справка> Проверить наличие обновлений, Если обновления доступны, они будут автоматически загружаться в фоновом режиме. После обновления Adobe Acrobat до последней версии проблема должна быть полностью решена.

Предупреждение: Windows Ошибка поставщика службы криптографии может появиться, если вы используете нелицензионную версию программного обеспечения Adobe. Если вы не уверены, мы рекомендуем получить его с официального сайта.

Решение 2 – Выберите другой сертификат подписи

При попытке подписать документ PDF не используйте сертификат подписи по умолчанию, вместо этого используйте раскрывающееся меню и выберите другие сертификаты подписи. Если тот сертификат подписи также выдает ошибку, попробуйте использовать другой.

Решение 3 – Установите для поставщика шифрования CSP

Если вы продолжаете получать Windows Ошибка поставщика службы криптографии, вам может потребоваться изменить поставщика услуг шифрования на CSP. Это относительно просто сделать, и вы можете сделать это, выполнив следующие действия:

- Открыть Инструменты клиента аутентификации SafeNet, Вы можете открыть его, перейдя в каталог установки или щелкнув по нему правой кнопкой мыши SafeNet значок в системном трее и выбора инструменты из меню

- Когда откроются инструменты клиента SafeNet Authentication, нажмите «Голден Гир» символ в верхней части, чтобы открыть Расширенный вид,

- В расширенном представлении разверните документация и перейдите к сертификату, который вы хотите использовать для подписи. Они должны быть расположены в группе пользовательских сертификатов.

- Щелкните правой кнопкой мыши по вашему сертификату и выберите Установить как CSP из выпадающего меню. Вам придется повторить Шаг 4 для всех сертификатов, которые вы используете.

- Закройте клиентские инструменты аутентификации SafeNet и попробуйте снова подписать документы.

После смены провайдера шифрования, проблема должна быть полностью решена.

Решение 4 – Удалить ненужные сертификаты

Иногда Windows Ошибка поставщика услуг криптографии может появиться из-за определенных сертификатов на вашем ПК. Однако вы можете решить эту проблему, просто выполнив поиск и удаление нежелательных сертификатов. Вы можете удалить ненужные сертификаты, выполнив следующие действия:

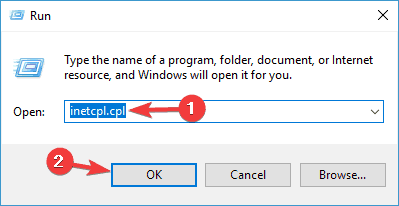

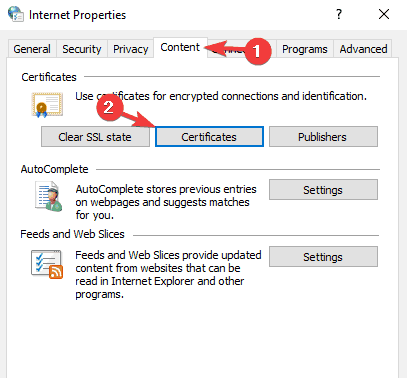

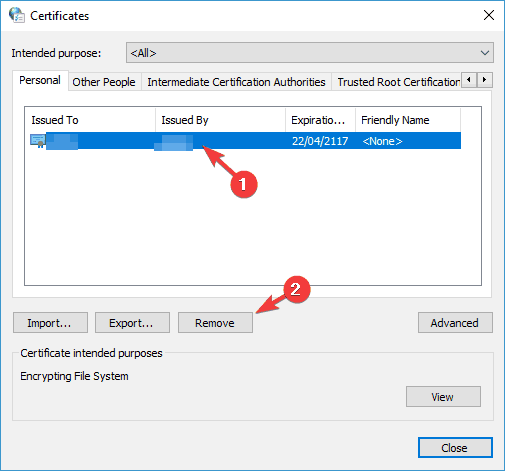

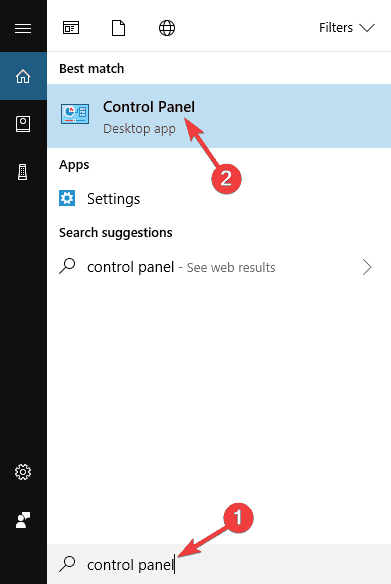

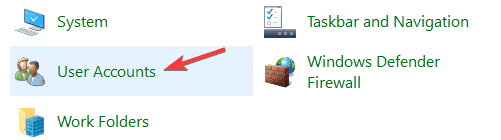

- Нажмите Windows Ключ + R и пишет inetcpl.cpl, Нажмите Залезай запустить его

- Перейти к содержание вкладку и нажмите на Сертификаты кнопка.

- Теперь вы увидите список ваших сертификатов.

- Выберите проблемные сертификаты и нажмите Удалить кнопка.

- Нажмите закрыть и затем нажмите Хорошо,

- Закройте Internet Explorer и все документы Adobe Acrobat.

- Попробуйте подписать документы еще раз.

После того, как вы удалите ненужные сертификаты, проверьте, сохраняется ли проблема.

Решение 5. Переустановите программное обеспечение ePass2003.

Эта ошибка может возникать при использовании электронного токена ePass2003, поэтому давайте удалим программное обеспечение ePass2003 и снова установим его.

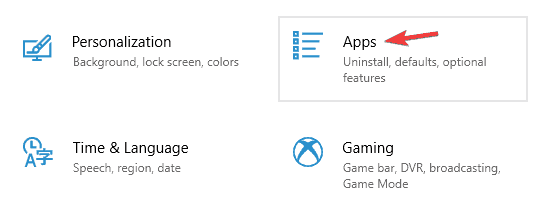

- Нажмите Windows Ключ + я открыть Приложение конфигурации, Теперь перейдите к Приложения раздел.

- Найти и удалить ePass2003 програмное обеспечение.

- Перезагрузите компьютер.

- Когда компьютер запустится, установите ePass2003 снова.

- При установке ePass2003 обязательно выберите Microsoft CSP при выборе опции CSP.

- После повторной установки ePass2003 все должно вернуться в нормальное состояние и Windows Ошибка поставщика услуг шифрования должна быть устранена.

Иногда использование этого метода не работает, так как могут быть некоторые оставшиеся файлы и записи реестра, которые могут помешать вашей системе и вызвать Windows Ошибка поставщика услуг шифрования для повторного появления.

Чтобы избежать этого, вам необходимо полностью удалить программное обеспечение ePass2003 с вашего компьютера. Лучший способ сделать это – использовать программу удаления, такую как Revo деинсталлятор, Программное обеспечение удаления предназначено для удаления любого приложения с вашего компьютера, включая все его файлы и записи реестра, и использование этого программного обеспечения обеспечит полное удаление приложения.

После удаления ePass2003 с помощью программного обеспечения для деинсталляции, пожалуйста, установите его снова и проверьте, сохраняется ли проблема.

Решение 6 – Изменить вашу регистрацию

Если вы продолжаете получать Windows Ошибка поставщика службы криптографии при использовании Adobe Acrobat, проблема может заключаться в его конфигурации. Большинство настроек хранятся в реестре, и для решения этой проблемы нам придется удалить некоторые значения реестра.

Это относительно просто, и вы можете сделать это, выполнив следующие действия:

- Нажмите Windows Ключ + R И введите смерзаться, Нажмите Залезай или нажмите Хорошо,

- Когда откроется редактор реестра, перейдите к HKEY_CURRENT_USERSПрограммное обеспечение AdobeAdobe Acrobat11.0 ключ. Этот ключ может немного отличаться в зависимости от используемой версии Adobe Acrobat.

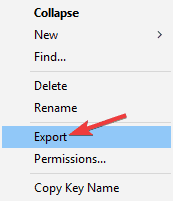

- На левой панели найдите Безопасность нажмите правую кнопку мыши и выберите Экспортировать,

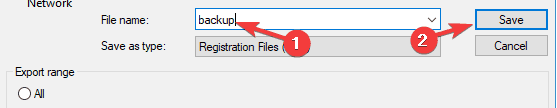

- Введите имя для резервной копии, выберите место для сохранения и нажмите Сохранить кнопка. Если после изменения реестра у вас возникла новая проблема, вы можете запустить созданный вами файл, чтобы восстановить его.

- После этого щелкните правой кнопкой мыши на Безопасность ключ, а затем выберите Удалить из меню

- Когда появится диалоговое окно подтверждения, нажмите да,

После этого снова откройте Adobe Acrobat, и проблема должна быть решена.

Редактор реестра не открывается? Не волнуйтесь, у нас есть это руководство для вас.

Решение 7. Используйте свою смарт-карту или активный ключ

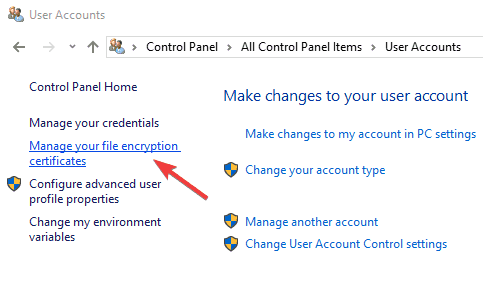

По словам пользователей, вы можете исправить Windows Ошибка поставщика услуг криптографии на вашем ПК просто при использовании смарт-карты или активного ключа. Если у вас нет смарт-карты или активного ключа, содержащего копию вашего сертификата, это решение не подойдет вам, поэтому вы можете пропустить его.

Чтобы решить эту проблему, вам просто нужно сделать следующее:

- Вставьте смарт-карту или активный ключ.

- Теперь нажмите Windows Key + S И введите панель управления, Выбрать Панель управления из списка.

- Когда откроется панель управления, перейдите к Учетная запись пользователя раздел.

- С левой панели выберите Управляйте своими сертификатами шифрования файлов,

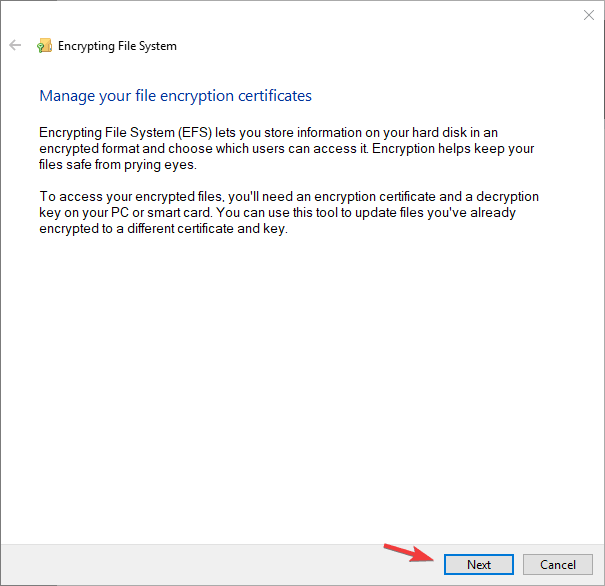

- Когда появится новое окно, нажмите следующий,

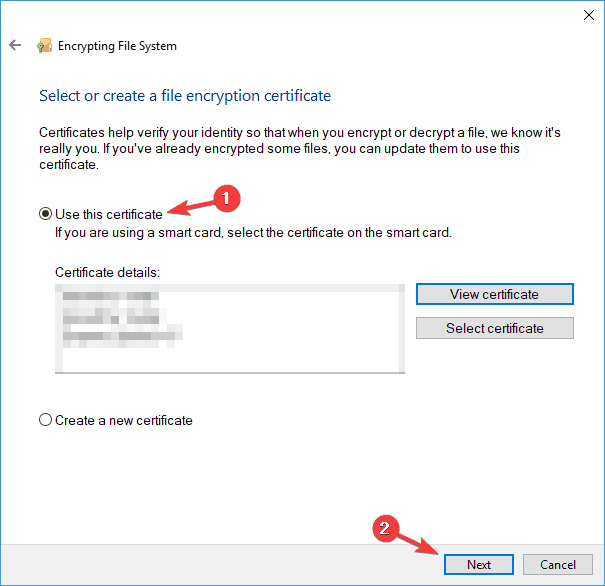

- Выбрать Используйте этот сертификат вариант. Если недоступно, нажмите Выберите сертификат кнопка.

- Теперь вы увидите экран активной смарт-карты / ключа. Войдите, если необходимо.

- щелчок следующий как только ваш сертификат загружен.

- Когда вы перейдете в окно «Обновление ранее зашифрованных файлов», проверьте Все логические контроллеры и обновить зашифрованные файлы.

- щелчок следующий а также Windows Вы должны обновить свои сертификаты без проблем.

Это расширенное решение, но некоторые пользователи утверждают, что оно работает, поэтому, если у вас есть смарт-карта или активный ключ, вы можете попробовать его.

Решение 8 – Создать новую подпись

По словам пользователей, Windows Ошибка поставщика служб шифрования может появиться в Adobe DC, и лучший способ решить эту проблему – создать новую подпись с Windows сертификат. После этого проблема должна быть решена, и все снова начнет работать.

Windows Ошибка поставщика криптографических услуг может вызывать проблемы, но мы надеемся, что вам удалось исправить ее с помощью решений, описанных в этой статье.

Часто задаваемые вопросы: узнайте больше о Windows Поставщик криптографических услуг

- Что такое криптографические услуги? Windows 10?

Криптографические сервисы предоставляют способы подтверждения цифровых подписей Windows файлы и разрешить установку новых программ. Они также помогают добавлять, удалять и обновлять корневые сертификаты компьютера.

- Как мне исправить Windows криптографическая ошибка?

Вы можете исправить это, следуя инструкциям в этой статье. Удалите сертификат, который вызывает ошибки, или, возможно, программное обеспечение, которое не было загружено из официального источника.

- Как отключить криптографию на Windows 10?

Вы можете отключить службу, запустив командную строку от имени администратора и запустив cryptsvc net stop Я отправляю.

редактор Note: Этот пост был первоначально опубликован в январе 2016 года и с тех пор был полностью переработан и обновлен в мае 2020 года, чтобы обеспечить свежесть, точность и полноту.

Полная ошибка поставщика служб криптографии Windows в Windows 10, 8.1, 7

Ошибка поставщика служб криптографии Windows – это ошибка, связанная с подписанием документов, и если вы не подпишете документы PDF на регулярной основе, вы, вероятно, не будете часто видеть эту ошибку. Для тех, у кого есть эта ошибка, мы попытаемся найти решение сегодня.

Как мы уже упоминали, ошибка поставщика услуг криптографии Windows возникает при попытке подписать документы PDF или при попытке получить доступ к веб-сайтам с поддержкой CAC. Если вы часто подписываете документы в формате PDF, эта ошибка может вызвать у вас много проблем, но, к счастью, есть решение.

Как исправить проблемы с Windows Cryptographic Service Provider в Windows 10

Ошибка поставщика служб криптографии Windows может создать много проблем на вашем компьютере, и, говоря об этой ошибке, вот некоторые похожие проблемы, о которых сообщили пользователи:

- Поставщик служб криптографии Windows сообщил об ошибке: набор ключей не определен, ключ не существует, ключ недействителен, объект не найден, недопустимая подпись, параметр неверен, доступ запрещен . различные сообщения об ошибках, которые могут появляться, но если вы столкнетесь с ними, вы сможете исправить их с помощью одного из наших решений.

- Ошибка поставщика служб шифрования Windows Adobe . Эта проблема может возникать в Adobe Acrobat, и если вы столкнулись с ней, убедитесь, что Adobe Acrobat обновлен. При необходимости проверьте наличие доступных обновлений и загрузите их.

- Ошибка поставщика служб криптографии Windows, которой нет в маркере безопасности . Это еще одна ошибка, с которой вы можете столкнуться. Чтобы это исправить, просто удалите ненужные сертификаты и проверьте, помогает ли это.

- Windows Cryptographic Service Provider сообщил об ошибке с кодом 0, 1400 – . По словам пользователей, эти ошибки могут возникать из-за стороннего программного обеспечения, особенно ePass2003, и если вы используете этот инструмент, обязательно удалите его и проверьте, решает ли это вашу проблему.

Решение 1 – Выбрать другой сертификат подписи

При попытке подписать документ PDF не используйте сертификат подписи по умолчанию, вместо этого используйте раскрывающееся меню и выберите другой сертификат подписи. Если тот сертификат подписи также выдает ошибку, попробуйте использовать другой.

- ЧИТАЙТЕ ТАКЖЕ: ИСПРАВЛЕНИЕ: регистрация службы обновления Windows отсутствует или повреждена

Решение 2 – Установите поставщика криптографии на CSP

Если вы продолжаете получать сообщение об ошибке провайдера криптографических услуг Windows, вам, возможно, придется изменить своего провайдера криптографии на CSP. Это относительно просто сделать, и вы можете сделать это, выполнив следующие действия:

- Откройте Инструменты клиента аутентификации SafeNet . Вы можете открыть его, перейдя в каталог установки или щелкнув правой кнопкой мыши значок SafeNet на панели задач и выбрав в меню Инструменты .

- Когда откроется Инструменты клиента аутентификации SafeNet , нажмите символ «золотая шестеренка» вверху, чтобы открыть Расширенный вид .

- В Расширенном представлении разверните Токены и перейдите к сертификату, который вы хотите использовать для подписи. Они должны находиться в группе пользовательских сертификатов .

- Нажмите правой кнопкой мыши на свой сертификат и выберите Установить как CSP в раскрывающемся меню. Вам нужно будет повторить Шаг 4 для всех сертификатов, которые вы используете.

- Закройте Инструменты клиента аутентификации SafeNet и попробуйте снова подписать документы.

После смены поставщика криптографии проблема должна быть полностью решена.

Решение 3 – Удалить ненужные сертификаты

Иногда ошибка Windows Cryptographic Service Provider может появиться из-за определенных сертификатов на вашем компьютере. Однако вы можете решить эту проблему, просто найдя и удалив ненужные сертификаты. Вы можете удалить ненужные сертификаты, выполнив следующие действия:

- Нажмите Windows Key + R и введите inetcpl.cpl . Нажмите Enter , чтобы запустить его.

- Перейдите на вкладку Контент и нажмите кнопку Сертификаты .

- Теперь вы увидите список ваших сертификатов.

- Выберите проблемные сертификаты и нажмите кнопку Удалить .

- Нажмите «Закрыть», а затем нажмите ОК .

- Закройте Internet Explorer и все документы Adobe Acrobat.

- Попробуйте подписать документы еще раз.

После удаления нежелательных сертификатов проверьте, сохраняется ли проблема.

- ЧИТАЙТЕ ТАКЖЕ: как исправить ошибку Adobe Reader 14 в Windows 10

Решение 4 – Переустановите программное обеспечение ePass2003

Эта ошибка может возникать при использовании e-токена ePass2003, поэтому давайте удалим программное обеспечение ePass2003 и снова установим его.

- Нажмите Ключ Windows + I , чтобы открыть приложение Настройки . Перейдите в раздел Приложения .

- Найдите и удалите программное обеспечение ePass2003 .

- Перезагрузите компьютер.

- Когда ваш компьютер загрузится, установите ePass2003 снова.

- При установке ePass2003 убедитесь, что вы выбрали MicroSoft CSP при выборе опции CSP.

- После повторной установки ePass2003 все должно вернуться в нормальное состояние, и ошибка поставщика служб шифрования Windows должна быть устранена.

Иногда использование этого метода не работает, так как могут существовать некоторые оставшиеся файлы и записи реестра, которые могут помешать вашей системе и вызвать ошибку поставщика служб криптографии Windows.

Чтобы предотвратить это, вам необходимо полностью удалить программное обеспечение ePass2003 с вашего ПК. Лучший способ сделать это – использовать программное обеспечение для удаления, такое как Revo Uninstaller . Программное обеспечение Uninstaller предназначено для удаления любого приложения с вашего компьютера, включая все его файлы и записи реестра, и с помощью этого программного обеспечения вы обеспечите полное удаление приложения.

После удаления ePass2003 с помощью программного обеспечения для удаления установите его снова и проверьте, сохраняется ли проблема.

- Читайте также: деинсталлятор Windows 10/8.1/7 не работает [100% FIX]

Решение 5. Установите последние обновления для Adobe Acrobat

Многие пользователи сообщали об ошибке Windows Cryptographic Service Provider при использовании Adobe Acrobat. Кажется, эта проблема возникает, если ваш Acrobat устарел. Однако вы можете решить эту проблему, просто обновив Adobe Acrobat до последней версии.

Чтобы проверить наличие обновлений вручную, просто перейдите в раздел Справка> Проверить наличие обновлений . Если какие-либо обновления доступны, они будут загружены автоматически в фоновом режиме. После обновления Adobe Acrobat до последней версии проблема должна быть решена полностью.

Решение 6 – Изменить ваш реестр

Если при использовании Adobe Acrobat вы продолжаете получать сообщение об ошибке Windows Cryptographic Service Provider, возможно, проблема в ваших настройках. Большинство настроек хранятся в реестре, и для решения этой проблемы нам придется удалить несколько значений из реестра.

Это относительно просто, и вы можете сделать это, выполнив следующие действия:

- Нажмите Windows Key + R и введите regedit . Нажмите Enter или нажмите ОК .

- Когда откроется Редактор реестра , перейдите к ключу HKEY_CURRENT_USERSoftwareAdobeAdobe Acrobat11.0 . Этот ключ может немного отличаться в зависимости от используемой версии Adobe Acrobat.

- На левой панели найдите ключ Безопасность , щелкните его правой кнопкой мыши и выберите Экспорт .

- Введите имя для резервной копии, выберите место для сохранения и нажмите кнопку Сохранить . Если после изменения реестра появятся какие-либо новые проблемы, вы можете просто запустить созданный файл, чтобы восстановить его.

- После этого нажмите правой кнопкой мыши клавишу Безопасность и выберите в меню Удалить .

- Когда появится диалоговое окно подтверждения, нажмите Да .

После этого снова откройте Adobe Acrobat, и проблема должна быть решена.

- ЧИТАЙТЕ ТАКЖЕ: ИСПРАВЛЕНИЕ: Adobe Reader не может быть установлен на ПК с Windows

Решение 7. Используйте свою смарт-карту или активный ключ

По словам пользователей, вы можете исправить ошибку Windows Cryptographic Service Provider на вашем компьютере, просто используя смарт-карту или активный ключ. Если у вас нет смарт-карты или активного ключа, содержащего копию сертификата, это решение не подойдет вам, поэтому вы можете просто пропустить его.

Чтобы решить эту проблему, вам просто нужно сделать следующее:

- Вставьте смарт-карту или активный ключ.

- Теперь нажмите Windows Key + S и войдите в панель управления . Выберите Панель управления из списка.

- Когда откроется Панель управления , перейдите в раздел Аккаунты пользователей .

- На левой панели выберите Управление сертификатами шифрования файлов .

- Когда появится новое окно, нажмите Далее .

- Выберите Использовать этот сертификат . Если он недоступен, нажмите кнопку Выбрать сертификат .

- Теперь вы увидите экран Smart Card/Active Key. Войдите, если необходимо.

- Нажмите Далее после загрузки сертификата.

- Когда вы попадете в окно Обновить ранее зашифрованные файлы , установите флажок Все логические драйверы и обновите зашифрованные файлы.

- Нажмите Далее , и Windows должна обновить ваши сертификаты без проблем.

Это продвинутое решение, но некоторые пользователи утверждают, что оно работает, поэтому, если у вас есть смарт-карта или активный ключ, вы можете попробовать его.

Решение 8 – Создать новую подпись

По мнению пользователей, ошибка Windows Cryptographic Service Provider может появиться в Adobe DC, и лучший способ исправить эту проблему – создать новую подпись с сертификатом Windows. После этого проблема должна быть решена, и все снова начнет работать.

Ошибка поставщика служб шифрования Windows может быть проблематичной, но мы надеемся, что вам удалось исправить ее, используя решения из этой статьи.

Примечание редактора . Это сообщение было первоначально опубликовано в январе 2016 года и с тех пор было полностью переработано и обновлено для обеспечения свежести, точности и полноты.