Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз. Редакция 3DNews не несет никакой ответственности за любые возможные последствия.

⇡#Коротко о главном

Да, Meltdown и Spectre — это действительно серьёзные аппаратные уязвимости. Нет, стопроцентной защиты от них нет. Лучше всего установить обновления для всех-всех программ, прошивок, ОС и драйверов и надеяться, что вас эти уязвимости не коснутся. В общем, обновитесь и молитесь!

⇡#Что такое Meltdown и Spectre?

Meltdown и Spectre или, говоря «по-научному», CVE-2017-5754, CVE-2017-5753 и CVE-2017-5715, — это легко запоминающиеся имена близких по своим особенностям аппаратных (подчеркнём этот момент) уязвимостей в очень и очень многих современных процессорах. Да, это действительно настолько серьёзные уязвимости, что для них пришлось придумать собственные «бренды» для облегчения продвижения и распространения информации о них. На текущий момент это, пожалуй, самые серьёзные проблемы в сфере информационных технологий если не за всю историю IT, то уж в XXI веке точно.

⇡#Что подвержено этим уязвимостям?

Исследователи заявляют, что уязвимости в том или ином виде присутствуют во многих процессорах, выпущенных с 1995 года. Необязательно все сразу, но от этого не легче. В частности проблемы имеются у продуктов AMD, ARM, Intel и IBM. Косвенно затронуты и продукты других компаний, например NVIDIA. Исключением являются процессоры Intel Itanium (с ними вы вообще вряд ли когда-либо сталкивались) и старые версии Intel Atom (до 2013 года), а также процессоры «Байкал», «Эльбрус », MIPS, RISC-V, SPARC. Дело несколько осложняет тот факт, что часть компаний (ARM, например) сами не производят эти процессоры, а продают этакие наборы для их создания другим фирмам, которые могут добавлять или убирать компоненты и блоки по своему желанию. Ну и даже если компания сама производит процессоры, то у неё вполне могут быть различающиеся разновидности одного и того же продукта, часть из которых сделана, к примеру, по спецзаказу.

⇡#Какие устройства в опасности?

Неспециалисту трудно сказать, какие именно устройства уязвимы, так что лучше всего на всякий случай подозревать их все. А вообще, потенциально уязвимы почти все компьютеры, ноутбуки (и их потомки нетбуки, хромбуки, ультрабуки и всякие другие «буки»), планшеты, смартфоны, NAS или DAS, ТВ-приставки и даже современные smart-телевизоры, а также серверы и куча другого оборудования. В общем, уязвимой может оказаться почти вся «умная» техника, которая всё больше нас окружает.

⇡#В чём суть этих уязвимостей?

Если не вдаваться глубоко в технические подробности, то эти уязвимости позволяют одним программам без разрешения и абсолютно незаметно для всех красть информацию у других программ. В случае Meltdown речь идёт о краже данных аж у самого ядра операционной системы, самого защищённого программного компонента, куда никто по идее вторгаться не имеет права. Но так как уязвимости именно что аппаратные, сделать это возможно. В случае Spectre всё на первый взгляд проще, так как дело касается только общения программ между собой, а не с ядром ОС. Но на практике именно Spectre сейчас наиболее опасны, потому что противодействовать им намного сложнее, чем Meltdown.

⇡#Кто виноват?

Все в целом и никто в частности. Все — потому что всем же хочется побольше производительности, и прямо сейчас. Никто — потому что механизм, в реализации которого и нашли уязвимости, является логичным продолжением развития мирового процессоростроения. Благодаря ему (но не только) современные процессоры столь быстры. При этом опасения, что в конкретных воплощениях этой идеи могут быть проблемы, высказывались очень и очень давно. Однако до прошлого года все они были мысленными экспериментами в духе «А что если… Чисто гипотетически можно представить, что… Но вряд ли это можно реализовать не в лабораторных условиях…». Это как головоломка или, скорее, математическая задача, которая с виду очень сложная и даже немного скучная, но для которой есть очень простое и неочевидное решение, после объявления которого все сразу хватаются за голову и причитают: «Как же мы раньше-то сами не догадались?»

⇡#Но спецслужбы-то/хакеры/разработчики/рептилоиды (нужное подчеркнуть) наверняка всё знали и скрывали?

Однозначного ответа на это нет. Даже если напрямую спросить их, то ответ будет стандартный: «Мы не можем ни подтвердить, ни опровергнуть эту информацию». Хотя некоторые божились, что ни сном ни духом. Однако в данном случае, с учетом почтенного по меркам IT возраста уязвимости, вряд ли кто-то действительно осознанно эксплуатировал её ранее. Некоммерческие организации, как правило, не очень хорошо следят за своими секретами, так что за столько лет информация наверняка бы утекла. Разработчики же давно бы уже втихую всё исправили, стараясь избегать огласки.

⇡#Чем опасны эти уязвимости?

Тем, что потенциально могут быть украдены ваши важные данные: пароли, банковская информация, личные данные и так далее. За последний месяц компании, занимающиеся информационной безопасностью, отметили резкий рост числа образцов вредоносных приложений, которые пытаются использовать Meltdown и Spectre. Счёт идёт на сотни! Более того, пользователю даже необязательно что-то скачивать и/или устанавливать — есть варианты атак, которые работают прямо в браузере, то есть достаточно зайти на веб-сайт. Даже на знакомых сайтах могут оказаться вредоносные блоки (рекламные, например). К тому же сейчас есть много приложений, которые мимикрируют под настоящие программы, но на самом деле тоже работают в специально созданном браузере. Так что установить защиту от Meltdown и Spectre всё же стоит, но решать вам.

⇡#Как узнать, есть ли эти уязвимости на моём устройстве?

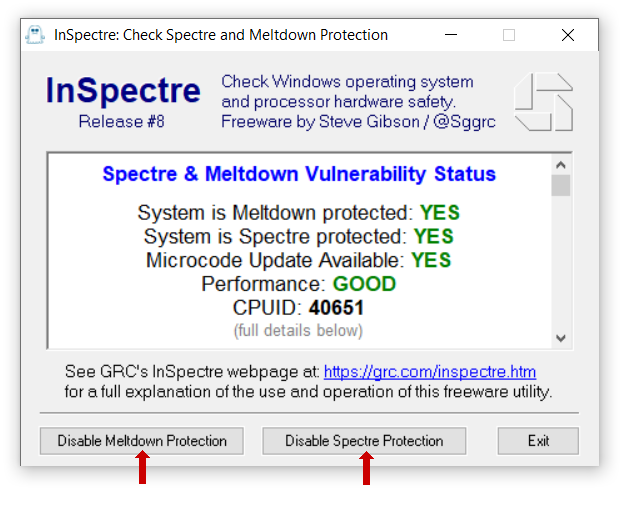

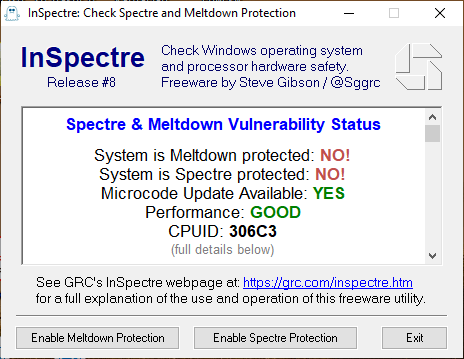

Неполный список уязвимых процессоров можно посмотреть здесь (там 7 страниц). Обратите внимание, что он постоянно обновляется и там представлены только модели, выпущенные после начала 2000-х. Для определения процессора на устройстве можно использовать утилиту CPU-Z (для Windows и Android). Если у вас Windows, то можно поступить проще: скачать и запустить утилиту InSpectre. Она почти мгновенно протестирует систему и скажет, есть ли уязвимости, а также сообщит о возможном снижении производительности (об этом позже). YES означает, что проблем нет. NO! означает, что проблема есть.

Защита от Meltdown есть, от Spectre нет. Производительность в норме

Защита от Meltdown есть, от Spectre нет. Производительность может быть пониженной

Защита от Meltdown и Spectre есть. Производительность в норме

Заметьте, что полноценной защиты от Spectre для всех-всех устройств пока нет. Но можно проверить ещё один важный компонент — веб-браузер. Для этого надо зайти на специальный веб-сайт и нажать кнопку Click to Check. Если ниже появится надпись Your browser is NOT VULNERABLE to Spectre , то, скорее всего, ваш браузер защищён от Spectre, но это не стопроцентный результат. А вот если результат is VULNERABLE , то уязвимость совершенно точно есть. Этой проверке надо подвергнуть все браузеры на устройстве, даже если каким-то из них вы не пользуетесь.

Проблем со Spectre в браузере нет.

⇡#Как защититься от Meltdown и Spectre в Linux, iOS и Mac OS, Android?

Пользователям продукции Apple повезло больше всего — для обеспечения безопасности им надо обновить операционную систему на всех устройствах до macOS 10.13.2, iOS 11.2 и tvOS 11.2 (или старше), а также обновить Safari как минимум до версии 11.0.2. Увы, старые устройства, которые не получили обновления своих ОС до этих версий, так и останутся уязвимыми. Следуйте инструкциям Apple.

С Android ситуация гораздо печальнее. Исправления для операционной системы выпускают производители устройств. А они и так-то далеко не всегда обновляют ОС на аппаратах вовремя, а уж патчи для устройств старше пары лет появляются совсем редко. Так что они тоже останутся уязвимыми. Проверить наличие обновлений можно, как правило, в настройках, в разделе About: «Об устройстве» или «О телефоне/планшете». Иногда имеется и отдельная встроенная программа, которая называется «Обновление ОС» или как-нибудь ещё в том же духе.

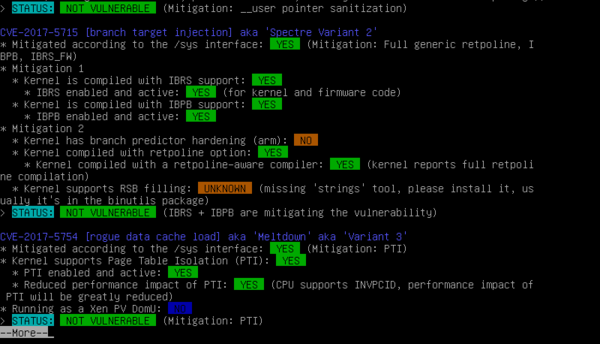

Если же вы пользуетесь Linux, то наверняка и так знаете, что надо обновить ядро до версии 4.14.11 и старше, а заодно обновить и все остальные программы с драйверами.

⇡#Как защититься от Meltdown и Spectre в Windows?

Здесь ситуация сложнее. Обновления выпущены только для Windows 7 SP1, Windows 8.1 и Windows 10, а также для браузеров Internet Explorer и Edge. Обновления можно поставить вручную. На этой странице выложены ссылки на обновления для всех версий ОС и браузеров: Security Update, Monthly Rollup и IE Cumulative. По ссылке на страницу придётся пройти дважды, так как в первый раз надо будет согласиться с условиями работы, поставив галочку Please read and acknowledge our terms of service и затем нажав Accept. Версию ОС можно узнать, кликнув правой кнопкой мыши по значку «Компьютер» в проводнике Windows и выбрав пункт «Свойства».

Если обновления ОС включены, то они наверняка уже были установлены. Но на всякий случай можно проверить. В Windows 7 в Панели управления нужно выбрать пункт Центр обновления Windows, в меню слева нажать Поиск обновлений, подождать, выбрать галочками все обновления и установить их. В Windows 10 в меню Пуск в разделе Параметры выбрать пункт Обновления и безопасность и так же проверить наличие патчей. Желательно также включить функцию обновления других продуктов Microsoft, если это не было сделано ранее.

⇡#Что ещё надо сделать для защиты от Meltdown и Spectre?

После всех манипуляций надо снова проверить ОС на уязвимости утилитой inSpectre. Скорее всего, вы увидите, что защиты от Spectre как не было, так и нет. Это связано с тем, что для устранения этой уязвимости мало программной заплатки, нужно ещё и обновление микрокода процессора. А ответственны за это производители оборудования! И вот с этим тоже есть проблема. Для старых версий практически наверняка никаких обновлений прошивки или BIOS/UEFI выпущено не будет. Но всё же стоит поискать информацию на официальных сайтах производителей где-нибудь в разделах News («Новости»), Support («Поддержка») и Downloads («Загрузки»). Увы, простого рецепта нет. Это касается вообще всех ваших «умных» устройств.

Для материнских плат и ноутбуков всех мастей можно начать поиск отсюда (там есть ссылки на соответствующие разделы сайтов некоторых производителей). Что точно не стоит делать, так это самостоятельно пытаться собрать прошивку или BIOS/UEFI, потому что можно попросту загубить оборудование.

Кроме того, вне зависимости от устройства и ОС крайне желательно установить и/или обновить антивирус. Все остальные программы, а в особенности браузеры, так же стоит обновить до самой последней версии. Желательно сделать это до установки обновлений самой ОС — чтобы избежать проблем с совместимостью. Из прочих простых мер защиты можно, как обычно, порекомендовать не посещать незнакомые сайты, установить блокировщик рекламы, а также не скачивать и не запускать файлы от неизвестных людей или из подозрительных источников.

В Google Chrome также есть экспериментальная функция, помогающая в защите от Spectre. Для её включения нужно перейти в раздел настроек (адрес chrome://flags/), включить (Enable) опцию Strict site isolation и перезапустить браузер.

⇡#Каковы последствия установки обновлений для защиты от уязвимостей?

Самое неприятное, что может произойти, — это зависания и невозможность загрузки устройства. В случае Windows Microsoft утверждает, что самые серьёзные проблемы устранены, но на всякий пожарный даёт инструкции по отключению защиты. А вообще, в последние два месяца везде происходит какая-то чехарда: производители выпускают патчи, пользователи жалуются на проблемы, производители убирают старые патчи, выпускают новые — и далее по кругу.

Другая проблема касается программ, которые после обновления перестают работать или работают неправильно. Особенно неприятно, когда к таким относятся антивирусы и прочие средства защиты. Попутно выяснилось, что некоторые такие утилиты используют в своей работе механизмы, в чём-то похожие (но не точно такие же) на те, которые характерны для этих уязвимостей.

Наконец, ещё одна проблема, которая почему-то больше всех взволновала обычных пользователей, — это снижение производительности. На самом деле она актуальна для серьёзных приложений, в первую очередь серверных (базы данных, например). А те же игры, браузеры, офисное ПО и прочий пользовательский набор утилит на практике не страдают от этого, за редкими исключениями. Ирония в том, что эти уязвимости косвенно показали уровень профессионализма программистов — больше всего проблем с производительностью у того ПО, которое было лучше всего оптимизировано под конкретные аппаратные платформы, то есть максимально использовало возможности железа.

⇡#Что делать, если у меня старое устройство, которое не получало обновлений?

Сложный вопрос. Очевидно, что его не надо использовать. Не менее очевидно, что это, мягко говоря, далеко не всегда возможный вариант. Изолировать такое устройство от Сети — тоже так себе затея. Покупать вместо него новое сейчас вроде бы и смысла нет, потому что уязвимости в нём всё равно будут, пусть и с частичной защитой от них. При этом ждать новые аппаратные платформы без этих уязвимостей придётся долго. Вряд ли они станут массово доступными в течение хотя бы года.

P.S.: буквально на днях исследователи придумали новые модификации атак (Spectre Prime и Meltdown Prime), которые рассчитаны в первую очередь на многоядерные процессоры. Похоже, заплатки от Meltdown и Spectre тоже могут частично помочь в защите от них, а вот аппаратные исправления придётся ждать ещё долго. И да, Prime-атаки тоже касаются почти всех современных процессоров.

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Содержание

- Как решить замедление ПК после патчей от Meltdown и Spectre

- Обновление до Windows 10 (если Вы используете Windows 7 или

- Обновите свое оборудование

- Отключите защиту в реестре Windows, если хотите

- Защита от Meltdown и Spectre:

влияние на быстродействие компьютера, как отключить - Отключение защиты от Meltdown и Spectre

- Результаты тестов

- Passmark 9.0

- Cinebench R15, Cinebench R20

- Geekbench 5

- WinRAR

- x264 FHD Benchmark

- Выводы

- Отключаем патчи Meltdown и Spectre в Windows 10, восстанавливаем производительность

- 1 Проверяем состояние защиты от уязвимостей

- 2 Альтернативный вариант с временным изменением прав пользователя

- 3 Результаты проверки

- 4 Включаем работу заплаток

- 5 Выключаем исправления

- 6 Владельцем процессоров AMD лучше подождать

- Как в Windows 10 отключить патч Meltdown и Spectre

- InSpectre или как отключить защиту от Meltdown и Spectre

- Видео

Как решить замедление ПК после патчей от Meltdown и Spectre

П атчи Windows для Meltdown и Spectre замедлят Ваш компьютер. На новом ПК под управлением Windows 10 Вы, вероятно, не заметите этого. Но на ПК с более старым процессором, особенно если он работает под управлением Windows 7 или 8, Вы можете заметить заметное замедление. Вот как убедиться, что Ваш компьютер работает быстро после его защиты.

Независимо от того, что Вы делаете, не избегайте установки патчей. Атаки Meltdown и Spectre плохие, очень плохие. Windows, MacOS, Linux, Android, iOS и Chrome OS все выпустили патчи, чтобы исправить проблему. Intel также пообещала, что они будут работать с компаниями-разработчиками программного обеспечения для снижения влияния производительности с течением времени. Но это большие дыры в безопасности, которые Вы должны исправлять.

Это не значит, что Вам приходится иметь дело с замедлением.

Обновление до Windows 10 (если Вы используете Windows 7 или

Патч работает лучше, если Вы используете Windows 10. Как полагает Microsoft, на компьютерах с «2015 года» с Haswell или более старым процессором «они ожидают, что некоторые пользователи заметят снижение производительность системы «. Но с Windows 7 или 8 на прежнем старом оборудовании они «ожидают, что большинство пользователей заметят снижение производительности системы».

Другими словами, на том же аппаратном обеспечении Microsoft заявляет, что большинство людей заметят замедление в Windows 7 или 8, в то время как большинство людей не заметят замедление в Windows 10. Поскольку Microsoft объясняет: «Старые версии Windows имеют большее влияние на производительность, поскольку Windows 7 и Windows 8 имеет больше переходов с ядром пользователя из-за устаревших решений по дизайну, таких как рендеринг шрифтов, происходящих в ядре». Windows 10 — это гораздо более новое программное обеспечение и имеет множество оптимизаций, которые старые Windows 7 и 8 просто не имеют.

Microsoft говорит о процессорах Intel, но при использовании процессоров AMD также может наблюдаться некоторое замедление. Исправление Meltdown не относится к системам AMD, но исправление Spectre относится. Мы еще не видели тестов производительности от систем AMD, поэтому мы не знаем, как изменилась производительность.

Вместо того, чтобы избегать или отключать патч, просто обновите систему до Windows 10.

Обновите свое оборудование

Современные ПК, то есть «компьютеры с 2016 года с Skylake, Kabylake или с более новыми процессорами», лучше работают с патчем, чем старые ПК. Фактически, Microsoft говорит, что «тесты показывают однозначное замедление, но мы не ожидаем, что большинство пользователей заметят изменения, потому что эти проценты отражаются в миллисекундах». Это потому, что у этих процессоров Intel есть идентификатор PCID (Process-Context Identifiers) которые помогают патчу работать лучше. Без этой функции больше работы должно выполняться в программном обеспечении, и это замедляет работу.

Если Вам интересно, имеет ли Ваша система функцию ускорения патча, мы рекомендуем загрузить и запустить инструмент InSpectre от Gibson Research Corporation. Он также расскажет Вам, защищен ли Ваш компьютер от Meltdown и Spectre или нет.

Если Вы видите «Performance: GOOD», у Вас есть современный ПК с соответствующими аппаратными функциями, и Вы не должны видеть заметного замедления. Если Вы этого не видите, у Вас более старый компьютер, и Вы можете увидеть некоторое отставание. (Хотя помните, что Вы можете значительно ускорить работу, обновившись до Windows 10, если Вы этого еще не сделали.)

Если Ваш компьютер не имеет подходящих аппаратных средств, и Вы чувствуете, что он работает медленно, единственный способ оставаться в безопасности и ускорить работу — это перейти на более новое оборудование. Современные процессоры видят гораздо меньший спад.

Отключите защиту в реестре Windows, если хотите

Windows позволяет отключить защиту от Meltdown и Spectre после установки патча, что делает Вашу систему уязвимой для этих опасных атак, но устраняет ограничение производительности, которое исходит от исправления.

ПРЕДУПРЕЖДЕНИЕ: Мы настоятельно рекомендуем не делать этого. Особенно, если Вы используете Windows 10 на современном оборудовании, Вы не должны замечать замедление. Даже если Вы используете Windows 10 с более старым процессором, замедление должно быть минимальным для большинства людей. И, если Вы чувствуете, что Ваша система Windows 7 или 8 заметно медленнее, самое лучшее, что Вы можете сделать, это перейти на Windows 10. Meltdown и Spectre — очень серьезные недостатки безопасности, которые потенциально могут быть использованы кодом, запущенным на веб-странице в Вашем веб-браузер. Вы не должны использовать уязвимую систему.

Тем не менее, Microsoft сделала эти настройки реестра доступными по какой-то причине. По их словам, замедление может быть плохо совместимо с приложениями ввода-вывода (IO) в системе Windows Server. В системах Windows Server Microsoft говорит: «Вы должны быть осторожным, чтобы оценить риск ненадежного кода для каждого экземпляра Windows Server и сбалансировать соотношение «безопасность и производительность» для Вашей среды». Другими словами, Вы можете отключить патч на некоторых серверных системах, если Вы уверены, что они не будут запускать ненадежный код. Имейте в виду, что даже код JavaScript, запущенный в веб-браузере или в коде, запущенном внутри виртуальной машины, может использовать эти ошибки. Обычные песочницы, которые ограничивают выполнение этого кода, не полностью защитят Ваш компьютер.

Вы можете отключить защиту Meltdown или Spectre с помощью инструмента InSpectre, о котором мы упоминали выше. Чтобы отключить защиту от Meltdown или Spectre, щелкните правой кнопкой мыши файл InSpectre.exe и выберите «Запуск от имени администратора». Затем Вы можете нажать на кнопки «Disable Meltdown Protection» и «Disable Spectre Protection» для включения или выключения защиты. Перезагрузите компьютер после внесения изменений. Если Вы повторно запустите инструмент InSpectre и прокрутите текст в поле, Вы увидите сообщение о том, что защита была отключена в реестре. Вы можете использовать те же кнопки для повторного включения защиты в будущем, если Вы передумаете.

Вы также можете отключить защиту в реестре самостоятельно, если хотите. Запустите команды в разделе «Чтобы отключить данное исправление» на этой странице поддержки Microsoft. Хотя инструкции для Windows Server, они также отключат исправление в других версиях Windows. Перезагрузите компьютер после изменения параметров реестра. Вы можете проверить, что исправление включено, запустив скрипт Get-SpeculationControlSettings PowerShell. Если Вы передумаете и захотите снова включить защиту в будущем, запустите инструкции в разделе «Чтобы включить исправление» на веб-странице Microsoft.

Источник

Защита от Meltdown и Spectre:

влияние на быстродействие компьютера, как отключить

В 2018 году стало известно о подверженности большинства современных процессоров уязвимостям Meltdown и Spectre, использующим для атак так называемое спекулятивное выполнение команд. Примечательно, что спекулятивное выполнение – это не какой-то инструмент взлома или хакерский прием, а механизм, который сами же производители активно внедряли в процессоры в целях повышения их быстродействия. Как выяснилось, используя его «побочные эффекты», злоумышленники могли получать несанкционированный доступ к обрабатываемой на компьютере информации.

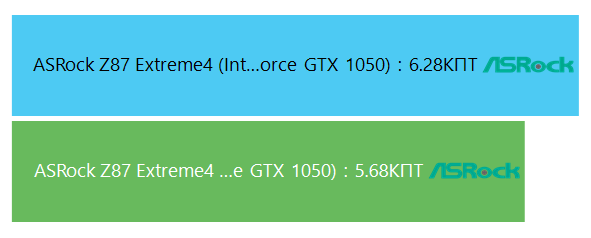

В целях устранения проблемы были выпущены специальные программные «заплатки» и обязательные обновления для операционных систем, установка которых заметно снижала быстродействие компьютеров (в некоторых случаях до 30 %). При этом, степень падения производительности варьировалась в зависимости от архитектуры процессора и версии Windows. В группу наиболее «пострадавших» попали старые процессоры Intel до микроархитектуры Haswell включительно.

Однако, в 2019 году вышли обновления Windows 10, которые, по заявлению компании Microsoft, проблему с быстродействием устранили. Имея в своем распоряжении ноутбук на базе процессора Core i5-4300U (Haswell), мы решили проверить, так ли это (провести замеры с включенной / отключенной защитой и поделиться результатами с читателями).

Система (Fujitsu Lifebook S904):

• Процессор: Intel Core i5-4300U (2 ядра / 4 потока, 1,9 – 2,9 ГГц);

• Видеокарта: встроенная Intel HD Graphics 4400 (разрешение экрана 1920×1080);

• Оперативная память: 2 x 4 GB DDR3-1600;

• Запоминающее устройство: SATA3 SSD Samsung 860 EVO 500 GB.

• Операционная система: Windows 10 Pro 64bit версия 1909 со всеми обновлениями, доступными по состоянию на начало марта 2020 года.

Отключение защиты от Meltdown и Spectre

Способов отключения защиты существует несколько, однако одним из самых простых и удобных является использование утилиты InSpectre. Она бесплатна и не требует установки. Скачать можно на сайте разработчика.

Отключить защиту при помощи InSpectre просто:

• запустить программу от имени администратора;

• поочередно нажать кнопки «Disable Meltdown Protection» и «Disable Spectre Protection»;

• закрыть программу и перезагрузить компьютер.

Чтобы снова включить защиту, нужно действовать в таком же порядке – запустить InSpectre от имени администратора, нажать кнопки «Enable Meltdown Protection» и «Enable Spectre Protection», закрыть программу, перезапустить компьютер.

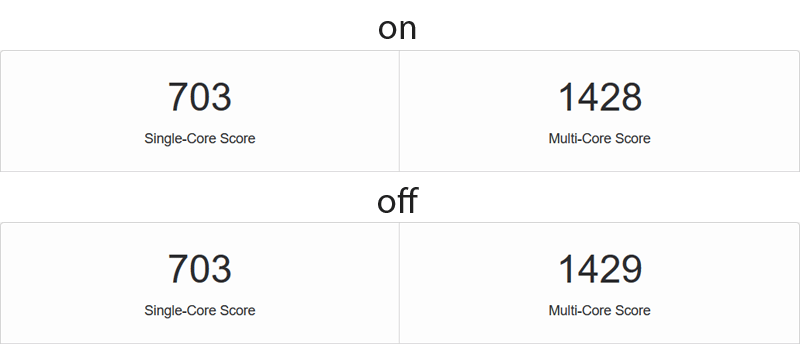

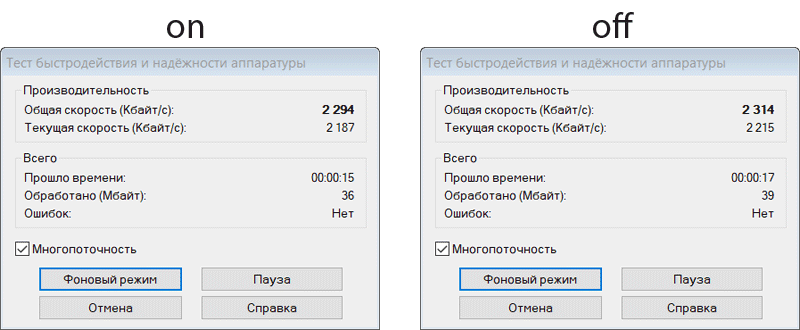

Результаты тестов

Passmark 9.0

Разница в производительности процессора с включенной защитой и без нее минимальна (4132.9 против 4140.9 баллов или меньше 1 %). Результаты замеров по другим показателям тоже весьма несущественны.

Cinebench R15, Cinebench R20

Снижения быстродействия минимально (

Geekbench 5

Быстродействие процессора с включенной и отключенной защитой остается одинаковым.

WinRAR

При включении защиты быстродействие процесора снизилось лишь на 0,8%.

x264 FHD Benchmark

Выводы

Влияние защиты от Meltdown и Spectre на производительность в Windows 10 с установленными последними обновлениями ничтожно мало даже на компьютере со старым процессором. По крайней мере, при обычном «домашнем» использовании оно не ощущается ни в одном приложении и почти не определяется при замерах быстродействия в синтетических бэнчмарках.

В наших тестах мы использовали ноутбук с маломощным 2-ядерным процессором. Предполагаем, что в десктопных системах с большим количеством вычислительных ядер влияние защиты от Meltdown / Spectre на быстродействие может быть более существенным, однако вряд ли до такой степени, чтобы иметь хоть какое-то практическое значение.

Поэтому отключать защиту от Meltdown и Spectre на компьютере с Windows 10 смысла нет. Это снизит уровень его защиты но не прибавит производительности.

Одной из особенностей компьютеров на базе процессоров AMD, которой они выгодно отличаются от платформ Intel, является высокий уровень совместимости процессоров и материнских плат. У владельцев относительно не старых настольных систем на базе AMD есть высокие шансы безболезненно «прокачать» компьютер путем простой замены процессора на «камень» из более новой линейки или же флагман из предыдущей.

Если вы принадлежите к их числу и задались вопросом «апгрейда», эта небольшая табличка вам в помощь.

В таблицу можно одновременно добавить до 6 процессоров, выбрав их из списка (кнопка «Добавить процессор»). Всего доступно больше 2,5 тыс. процессоров Intel и AMD.

Пользователю предоставляется возможность в удобной форме сравнивать производительность процессоров в синтетических тестах, количество ядер, частоту, структуру и объем кэша, поддерживаемые типы оперативной памяти, скорость шины, а также другие их характеристики.

Дополнительные рекомендации по использованию таблицы можно найти внизу страницы.

В этой базе собраны подробные характеристики процессоров Intel и AMD. Она содержит спецификации около 2,7 тысяч десктопных, мобильных и серверных процессоров, начиная с первых Пентиумов и Атлонов и заканчивая последними моделями.

Информация систематизирована в алфавитном порядке и будет полезна всем, кто интересуется компьютерной техникой.

Таблица содержит информацию о почти 2 тыс. процессоров и будет весьма полезной людям, интересующимся компьютерным «железом». Положение каждого процессора в таблице определяется уровнем его быстродействия в синтетических тестах (расположены по убыванию).

Есть фильтр, отбирающий процессоры по производителю, модели, сокету, количеству ядер, наличию встроенного видеоядра и другим параметрам.

Для получения подробной информации о любом процессоре достаточно нажать на его название.

Люди обычно оценивают процессор по количеству ядер, тактовой частоте, объему кэша и других показателях, редко обращая внимание на поддерживаемые им технологии.

Отдельные из этих технологий нужны только для решения специфических заданий и в «домашнем» компьютере вряд ли когда-нибудь понадобятся. Наличие же других является непременным условием работы программ, необходимых для повседневного использования.

Так, полюбившийся многим браузер Google Chrome не работает без поддержки процессором SSE2. Инструкции AVX могут в разы ускорить обработку фото- и видеоконтента. А недавно один мой знакомый на достаточно быстром Phenom II (6 ядер) не смог запустить игру Mafia 3, поскольку его процессор не поддерживает инструкции SSE4.2.

Если аббревиатуры SSE, MMX, AVX, SIMD вам ни о чем не говорят и вы хотели бы разобраться в этом вопросе, изложенная здесь информация станет неплохим подспорьем.

Проверка стабильности работы центрального процессора требуется не часто. Как правило, такая необходимость возникает при приобретении компьютера, разгоне процессора (оверлокинге), при возникновении сбоев в работе компьютера, а также в некоторых других случаях.

В статье описан порядок проверки процессора при помощи программы Prime95, которая, по мнению многих экспертов и оверлокеров, является лучшим средством для этих целей.

ПОКАЗАТЬ ЕЩЕ

Источник

Отключаем патчи Meltdown и Spectre в Windows 10, восстанавливаем производительность

Как отключить фиксы Microsoft от Spectre и Meltdown в Windows 10 и вернуть производительность на свой страх и риск

Компания Microsoft изрядно постаралась вовремя устранить «дыры» в своей операционной системе. Первыми исправлениями была залатана Windows 10,которая наименее подвержена уязвимостям. Потом патчи получили ОС Windows 7. Увы, фиксы изрядно притормозили компьютеры. Особенно это касается файловой производительности. И еще в большей степени падение заметили владельцы систем с традиционными жесткими дисками на магнитных носителях. Однако если внимательно изучить все технические ноты Microsoft, то обнаруживается забавная запись, поясняющая как отключить воздействие исправление на ОС.

Патчи против Meltdown и Spectre делятся на три категории. Первая — это исправления в BIOS для материнских плат. Вторые — это заплатки для операционной системы. И, наконец, последние — это исправления производителей процессоров, разработанные инженерами и поставляемые в виде программных фиксов. Все три ступени воздействуют на ПК не лучшим образом. С одной стороны они закрывают любые возможности проникновения, но с другой, раз за разом снижая производительность ПК. Как показывает практика, самым разрушительным воздействием обладают патчи Mocrosoft.

1 Проверяем состояние защиты от уязвимостей

2 Альтернативный вариант с временным изменением прав пользователя

3 Результаты проверки

4 Включаем работу заплаток

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

5 Выключаем исправления

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После изменений требуется обязательно перезагрузка ПК!

6 Владельцем процессоров AMD лучше подождать

Временно Microsoft перестала подписывать исправление KB4056892 для операционных систем Windows, потому что пользователи массово жаловались на работу компьютера. По заявлению Microsoft после установки обновления у части пользователей система переставала загружаться или циклически перезагружалась с ошибкой. На днях Microsoft подтвердила наличие данной проблемы и приостановила выдачу обновлений для компьютеров с такими процессорами. Сообщается, что Microsoft совместно с AMD уже работают над решением проблемы. Точные сроки возобновления распространения обновлений неизвестны.

Источник

Как в Windows 10 отключить патч Meltdown и Spectre

После установки обновления безопасности для устранения уязвимостей Meltdown и Spectre производительность устройств существенно снизилась, по данным компании Intel от 2% до 25%. Мы решили поделиться решением, как отключить патч Meltdown и Spectre дабы вернуть былую производительность компьютеру.

Прежде чем приступить к выполнению работ по отключению обновления безопасности Meltdown и Spectre, настоятельно рекомендуем создать резервные копии данных, кроме того все ниже описанные операции вы проводите на свой страх и риск, также не рекомендуем отключать данный патч если вы не заметили снижения производительности вашего устройства.

Если у вас возникнут сомнения в целесообразности отключения патча в данном руководстве также представлено, как включить патч для устранения уязвимостей Meltdown и Spectre.

Для того, чтобы отключить патч Meltdown и Spectre в Windows 10 необходимо запустить Командную строку либо Windows PowerShell от имени администратора. Для запуска Командной строки или Windows PowerShell введите в поле поиска Windows поисковой запрос «Командная строка» или «Windows PowerShell» (см. Скрин. 1).

Поочередно скопируйте нижеприведенные команды и вставьте в окно Командной строки или Windows PowerShell (*прим.; после ввода каждой команды нажать Enter) (см. Скрин. 2):

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

Об успешном выполнении команды вы будете проинформированы, что «Операция успешно завершена». После ввода команд и их успешном выполнении перезагрузите компьютер.

Проверить отключен ли патч Meltdown и Spectre можно с помощью утилиты InSpectre, которая предоставляет информацию о защите компьютера от уязвимостей Meltdown и Spectre.

В нашем случае если патч отключен, то в окне программы будет следующая информация (см. Скрин. 3); System is Meltdown protected: NO!, System is Spectre protected: NO!

Для включения патча для устранения уязвимостей Meltdown и Spectre в окно Командной строки или Windows PowerShell поочередно вставьте следующие команды (*прим.; после ввода каждой команды нажать Enter):

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После ввода команд и их успешного выполнении перезагрузите компьютер.

Источник

InSpectre или как отключить защиту от Meltdown и Spectre

Уязвимости Meltdown и Spectre: что это ?

Из исследований Янна Хорна (Jann Horn) мир узнал о Meltdown и Spectre, которые могут использоваться для кражи логинов и паролей, переписки в мессенджерах, личных фото и документов. Уязвимостям подвержены не только процессоры (чипсеты) Intel, AMD, ARM и популярные ОС, но и провайдеры облачных услуг и разрабатываемое ПО. В категорию «ущербных» попали все процессоры, выпущенные с 1995-го по 2013-ый год, кроме Intel Itanium и Atom.

Ошибки безопасности обнаружены в алгоритмах под названием «внеочередное и спекулятивное исполнения». Это опережающая подготовка процессором вычислительных результатов с целью задействовать их в будущем. Если активному приложению такие данные не нужны, они удаляются.

Итак, уязвимость Meltdown связана с особенностями внеочередного исполнения. Благодаря ему злоумышленник получает доступ к изолированной части процессорной памяти и извлекает из кэша шифрованную информацию и пароли. В свою очередь, Spectre затрагивает алгоритм спекулятивного исполнения и заставляет ЦП прогнозировать и исполнять «левые» команды, делая кэш доступным для чтения. Причем атаки Meltdown и Spectre могут использоваться одновременно, а обнаружить кражу данных практически невозможно.

После получения отчетов Хорна большинство разработчиков ОС и производителей процессоров выпустили патчи, «латающие дыры» в защите. Однако жалобы пользователей на зависания и спад производительности компьютеров приостановили массовый апдейтинг. Более того, Microsoft выложил «заплатку» KB4078130 для Windows 7 / 8.1 / 10, отключающую проблемный патч Intel, который поставлялся с одним из обновлений «операционки». По свидетельству TechCrunch.com, уменьшение производительности десктопов (ноутбуков) колеблется в пределах 5-30%, и больше всего повезло владельцам последних моделей процессоров.

Как пользоваться утилитой InSpectre

Портативная софтина создана американцем Стивом Гибсоном (Steve Gibson), дабы прояснить текущую ситуацию в системе. Она показывает информацию о защите от Meltdown и Spectre и, в случае необходимости, отключает ее через реестр Windows. Заинтересованные могут протестировать производительность ПК «до» и «после» силами AIDA64.

Как пользоваться InSpectre? Все просто: скачав героиню обзора по ссылке ниже, с правами администратора запустим ее. Если патчи безопасности установлены, в окне вы увидите «System is Meltdown protected: YES» и (или) «System is Spectre protected: YES». Для отключения защиты от уязвимостей нажмите «Disable Meltdown Protection» («Disable Spectre Protection«), засим перезагрузите устройство. Повторно открытое приложение подтвердит, что «System is Meltdown (Spectre) protected: NO!«, а «Performance» («Производительность») не «SLOWER» («Низкая»), а «GOOD» («Хорошая»).

Important!

Гендиректор Intel Брайан Кржанич (Brian Krzanich) пообещал выпустить чипы с защитой от Spectre и Meltdown до конца текущего года.

Дмитрий dmitry_spb Евдокимов

Источник

Видео

Meltdown и Spectre | Как отключить Meltdown и Spectre | Оптимизация процессора | InSpectre обзорСкачать

Тормозит ПК — виновата SuperfetchСкачать

Тормозит ПК — виновата Windows SearchСкачать

Windows 10 тормозит НОУТБУК долго включается Windows 10 ЗАВИСАЕТ виндовс 10 лагаетСкачать

Отключение обновлений Windows 10 — надежный способ.Скачать

Оптимизация Windows 10. МАКСИМАЛЬНОЕ УСКОРЕНИЕ✈Скачать

Чистка Windows 10 от программ и мусора🗑️. Тормозит компьютер🐌Скачать

Тормозит видео. Кодек h 265 hevc для виндовс 10. Что делать? Чде смотреть видео снято в 4К 8КСкачать

ОПТИМИЗАЦИЯ WINDOWS 10 — БЫСТРЕЕ В ИГРАХ, БЫСТРЕЕ В РАБОТЕ!!!Скачать

Оптимизация Windows 10 ускоряем работу системыСкачать

Компания Microsoft изрядно постаралась вовремя устранить «дыры» в своей операционной системе. Первыми исправлениями была залатана Windows 10,которая наименее подвержена уязвимостям. Потом патчи получили ОС Windows 7. Увы, фиксы изрядно притормозили компьютеры. Особенно это касается файловой производительности. И еще в большей степени падение заметили владельцы систем с традиционными жесткими дисками на магнитных носителях. Однако если внимательно изучить все технические ноты Microsoft, то обнаруживается забавная запись, поясняющая как отключить воздействие исправление на ОС.

Патчи против Meltdown и Spectre делятся на три категории. Первая — это исправления в BIOS для материнских плат. Вторые — это заплатки для операционной системы. И, наконец, последние — это исправления производителей процессоров, разработанные инженерами и поставляемые в виде программных фиксов. Все три ступени воздействуют на ПК не лучшим образом. С одной стороны они закрывают любые возможности проникновения, но с другой, раз за разом снижая производительность ПК. Как показывает практика, самым разрушительным воздействием обладают патчи Mocrosoft.

1 Проверяем состояние защиты от уязвимостей

Для начала устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl. Во время инсталляции отвечаем на два вопроса «Y». Если система ругается и не устанавливает дополнение, то следует пройти на сайт Microsoft и обновить powershell. После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings

2 Альтернативный вариант с временным изменением прав пользователя

Те, кто работает под учетной записью пользователя, возможно, не получится установить дополнения, для этого добавляем еще 2 шага в общий процесс. Сначала выполняем команду, которая предоставит права пользователю: Set-ExecutionPolicy Bypass. Потом устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl. Во время инсталляции отвечаем на два вопроса «Y». После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings. Возвращаем прежнюю настройку прав, выполнив команду Set-ExecutionPolicy Restricted.

3 Результаты проверки

- BTIHardwarePresent : True/False

- BTIWindowsSupportPresent : True/False

- BTIWindowsSupportEnabled : True/False

- BTIDisabledBySystemPolicy : True/False

- BTIDisabledByNoHardwareSupport : True/False

- KVAShadowRequired : True/False

- KVAShadowWindowsSupportPresent : True/False

- KVAShadowWindowsSupportEnabled : True/False

- KVAShadowPcidEnabled : True/False

4 Включаем работу заплаток

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

5 Выключаем исправления

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После изменений требуется обязательно перезагрузка ПК!

6 Владельцем процессоров AMD лучше подождать

Временно Microsoft перестала подписывать исправление KB4056892 для операционных систем Windows, потому что пользователи массово жаловались на работу компьютера. По заявлению Microsoft после установки обновления у части пользователей система переставала загружаться или циклически перезагружалась с ошибкой. На днях Microsoft подтвердила наличие данной проблемы и приостановила выдачу обновлений для компьютеров с такими процессорами. Сообщается, что Microsoft совместно с AMD уже работают над решением проблемы. Точные сроки возобновления распространения обновлений неизвестны.

Читайте также:

Уязвимости Spectre и Meltdown: проверь свой компьютер, смартфон и браузер

Как патчи от Meltdown и Spectre влияют на производительность

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему все так серьезно?

Есть одна известная старая шутка, в которой две новости и обе плохие. В данной ситуации она как никогда уместна. Начнем с того, что обе указанные уязвимости аппаратные, причем связанные не с ошибкой реализации конкретной модели процессора, а с изъянами некоторых положенных в основу современных CPU архитектурных решений. Это означает, что уязвимо все то, что было выпущено в обозримом прошлом, то, что лежит на прилавках и то, что сходит с конвейеров в настоящее время.

Данные уязвимости нельзя закрыть без серьезной переработки многих технологий работы процессора, которые направлены в первую очередь на увеличение производительности. Тем более до сих пор не понятно ограничится ли дело только Meltdown и Spectre, либо будут найдены новые ошибки в аппаратных алгоритмах. Как бы там ни было, первые процессоры с аппаратно исправленными ошибками скорее всего еще находятся в бумагах разработчиков, поэтому нам всем придется принять новую реальность и как-то к ней приспосабливаться.

Коротко о Meltdown

Данная уязвимость использует особенности спекулятивного выполнения и позволяет программе получить доступ к памяти используемой ядром операционной системы. Спекулятивное выполнение — это специальный механизм, предназначенный для ускорения работы процессора, который заключается в том, что если у процессора есть код, но еще нет данных, то он пытается их предсказать и произвести вычисления. Если предсказание было неудачным, то код выполняется заново, а ошибочный результат некоторое время находится в кеше, откуда его можно получить через данную уязвимость.

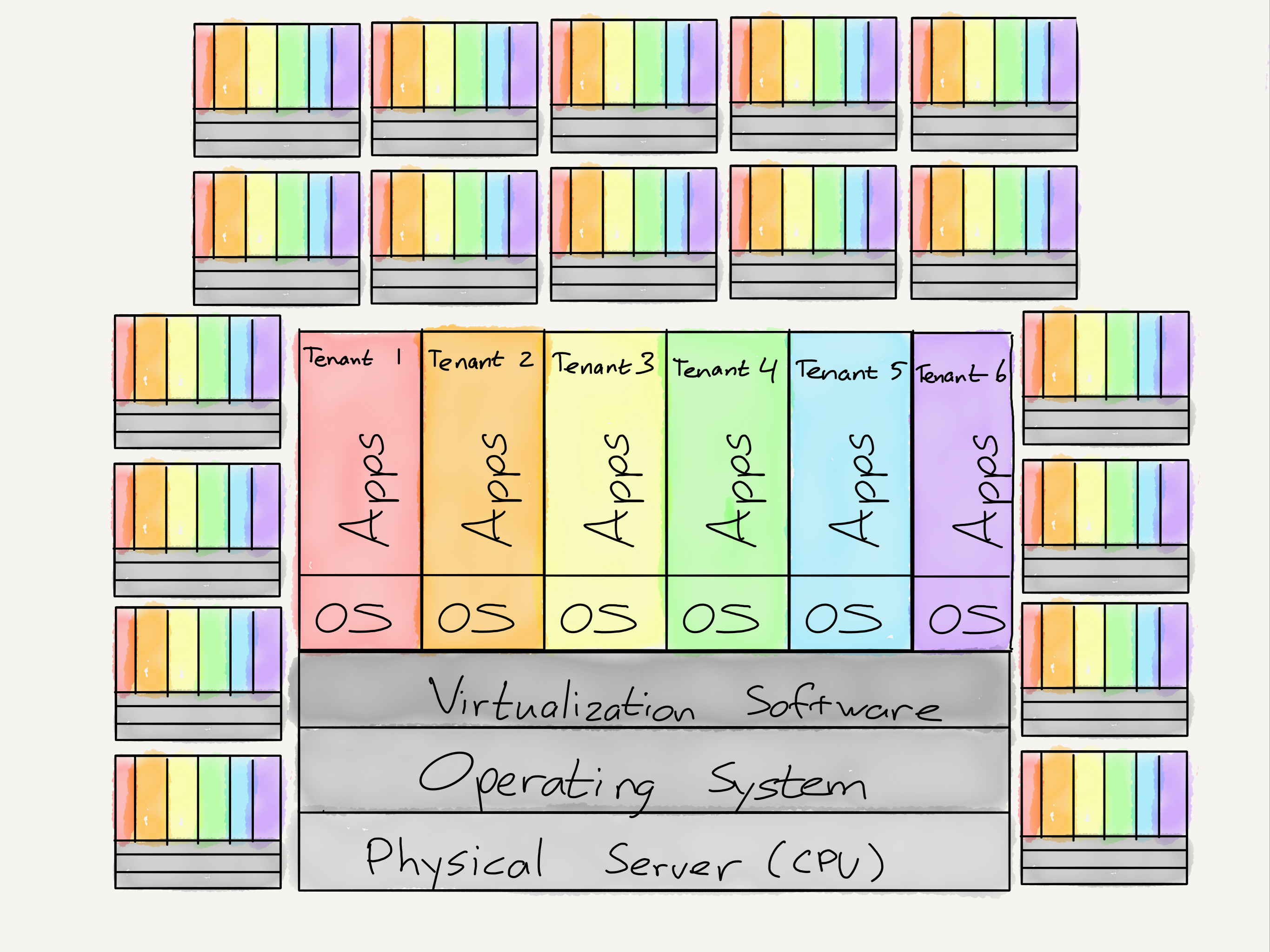

Если говорить проще, то основная опасность Meltdown именно в том, что процесс может прочитать память ядра, это позволяет запустить специальный код внутри виртуальной машины и получить данные хоста или других виртуальных машин. Т.е. теперь, чтобы украсть с VPS ваши данные, пароли, ключи шифрования больше не нужно атаковать, взламывать или заражать систему, достаточно вполне легально купить еще одну виртуальную машину на том же хосте.

Под угрозой Meltdown находятся в первую очередь хостеры и операторы облачных сервисов, а также их клиенты. Причем клиенты тут находятся в заведомо проигрышном положении, так как для закрытия уязвимости исправления должен установить хостер.

Из процессоров уязвимы только Intel и ARM, продукция AMD данной уязвимости не подвержена.

Коротко о Spectre

Если Meltdown — уязвимость достаточно простая и понятная, то Spectre гораздо глубже и до сих пор полностью не изучена. Она также связана со спекулятивным выполнением, но с другим его механизмом — блоком прогнозирования ветвлений, проще говоря, если код пять раз выполнился по ветви A, то в шестой раз процессор, не дожидаясь данных исполнит код по этой ветви. Злоумышленник может при помощи специального кода обучить этот блок таким образом, что когда придет запрос от атакуемой программы, то она будет предварительно выполнена по заложенному им сценарию и когда неудачные данные будут отброшены, то в кеше окажется интересующая его информация.

Обнаружить такие атаки крайне сложно, так как они не изменяют никаких данных, а только читают их, следовательно, не вызывают сбоев или ошибок и вообще не выделяются аномальной активностью. При этом уязвимы практически все современные процессоры: Intel, AMD, ARM, с последними ситуация осложняется тем, что сама ARM процессоров не производит, продавая лицензию и документацию, поэтому разновидностей этого семейства существует великое множество и уязвимы они могут быть в разной степени.

Насколько все плохо?

На первый взгляд может показаться, что все пропало и все мы находимся в списке потенциальных жертв. Но, если взглянуть на проблему трезво, то станет ясно, что Meltdown и Spectre — это локальные уязвимости. Их нельзя использовать удаленно, с их помощью нельзя получить доступ к системе либо как-то нарушить ее работу. Их можно эксплуатировать только легально запустив на целевом узле программный код.

Первое, что приходит на ум — это виртуалки, выше мы рассматривали этот сценарий. Но и на локальной системе легально запустить код в общем-то не сложно, достаточно специально написанного java-скрипта встроенного в сайт самого безобидного содержания. Однако такая возможность активно устраняется разработчиками браузеров.

Ну и никто не отменял классического вредоносного ПО, потому что практика показывает, что если пользователь хочет запустить какой-то файл, то он это сделает, несмотря на все уровни защиты системы и наличие в ней антивирусов. Эпидемии шифровальщиков отличное тому подтверждение.

Но в остальном, если на вашей системе нет возможности легально запускать сторонний код, то непосредственного риска от данных уязвимостей нет. Если у вас внутри периметра находятся рабочие сервера, на которых крутится только известное и проверенное ПО, то реальных сценариев атаки с помощью Meltdown и Spectre остается крайне немного — разве что вы сами запустите сторонний код.

Также на сегодняшний день не зафиксировано реального использования данных уязвимостей, что связано с высокой сложностью их реализации и крайне высокими требованиями к квалификации. С одной стороны, хорошо, что условный Джон Смит, Вася Пупкин или Чжан Сань не смогут на коленке собрать троян, ворующие пароли к онлайн-банку, но плохо то, что если такое ПО будет реализовано, то его уровень будет гарантированно высоким.

Исправления и производительность

Так как уязвимость аппаратная, то устранить ее без замены процессора невозможно физически, все существующие патчи устраняют возможность эксплуатации уже обнаруженных уязвимостей программным методом. На сегодняшний день выпущены как обновления микрокода CPU, так и программные заплатки для всех актуальных систем и это, вполне ожидаемо, привело к снижению производительности. Общая оценка снижения: от 10 до 30%.

Intel провела собственные исследования, согласно которым в большинстве задач на системах c SSD и процессорами 8-го поколения (Kaby Lake, Coffee Lake) падение производительности составило около 6%, на более старых процессорах и системах с HDD значение оказалось немного более высоким — около 10%. Однако есть задачи, на которые негативное влияние более существенно:

Тест, который показал наибольшее снижение производительности — SYSMark 2014 SE Responsiveness. Он показал, что производительность снижается на величину до 21% для рабочих нагрузок, таких как запуск приложений, запуск файлов, просмотр веб-страниц с несколькими вкладками, многозадачность, копирование файлов, шифрование и сжатие файлов, а также установка фонового приложения.

Исполнительный вице-президент Microsoft по Windows Терри Маерсон (Terry Myerson) в официальном блоге привел также различные данные:

На компьютерах под управлением Windows 10 на современных процессорах (относящихся к поколениям 2016 года или более новым, то есть Skylake, Kabylake и более новые), тесты продемонстрируют замедление от силы на единицы процентов, которое подавляющее большинство пользователей не сможет заметить, так как в абсолютных величинах разница будет измеряться миллисекундами.

Компьютеры с Windows 10 на относительно старых процессорах (относящихся к поколениям до 2015 года включительно, Haswell и более старые) в некоторых тестах могут показать более значительное падение производительности, возможно некоторые пользователи смогут его заметить.

Производительность систем под управлением Windows Server на любых процессорах заметно пострадает, особенно на приложениях, интенсивно использующих ввод-вывод, при активации изоляции недоверенного кода.

В Linux ситуация также обстоит не лучшим образом, исследования показывают падение производительности в пределах 5-30%. Довольно подробные исследования провели специалисты RedHat, их результаты во много перекликаются с предыдущими исследованиями:

Наибольшее проседание производительности (8-20%) наблюдается в работе СУБД на нагрузках OLTP, при случайном доступе к прокэшированной памяти, при активном буферизированном вводе/выводе, при большой интенсивности переключения контекста между ядром и пользовательским уровнем (выполнение системных вызовов). Большие потери наблюдаются в тестах tpc, sysbench, pgbench, netperf (до 256 байт) и fio (случайный доступ к памяти NvME).

Падение производительности на 3-7% отмечается при выполнении аналитических запросов в СУБД, в системах поддержки принятия решений (DSS) и в Java VM, в моменты интенсивного обмена информацией по сети или при обращениях к диску.

Снижение производительности на 2-5% наблюдается в решениях HPC (High Performance Computing) при большой вычислительной нагрузке на CPU.

Как видим, менее всего пострадали обычные рабочие станции и домашние ПК, в большинстве задач их пользователи могут совсем не заметить разницы. Для того, чтобы не быть голословными мы провели тестирование своей настольной системы с включенной и выключенной защитой от Meltdown и Spectre. Как и ожидалось, для процессора 4-го поколения i5-4670 (Haswell) потеря производительности составила около 10%.

Но этого нельзя сказать про профессиональные применения, на этой же рабочей станции мы обнаружили сильное падение производительности дисковой подсистемы, которая выразилась в сильном увеличении времени отклика и росте очереди при операциях записи большого объема информации (например, при постановке виртуальных машин на паузу) или активном случайном доступе.

Также достаточно сильно страдают операции с СУБД, начиная от внутренней базы 1С и заканчивая PostgreSQL и MS SQL, особенно это заметно на операциях переиндексации и реструктуризации, а также выгрузки-загрузки дампов (где дополнительно сказывается снижение производительности дисковой подсистемы).

Промежуточные выводы

Однозначно что-то советовать в данной ситуации нельзя, следует трезво взвесить все риски и выбрать наиболее оптимальное решение. Однозначно не следует отключать защиту, если вы предоставляете услуги хостинга, либо не контролируете запуск и выполнение стороннего кода на ваших серверах (виртуальные и терминальные среды, в которых работают пользователи).

Рабочие станции находятся в группе риска, однако он невелик, на текущий момент (осень 2018) нет известного вредоносного ПО, которое бы использовало данные уязвимости. Однако если вы не испытываете проблем с производительностью, то мы бы также не советовали отключать защиту.

А вот на серверах приложений и СУБД, а также в тестовых виртуальных средах защиту будет лучше выключить, риски в данном случае близки к нулю, а производительность страдает значительно, особенно если у вас не самое свежее железо.

В любом случае хорошо все обдумайте, а только потом действуйте, также будет неплохо выполнить объективный замер производительности с включенной и выключенной защитой, после чего еще раз оценить принятое решение.

Включаем / выключаем защиту от Meltdown и Spectre в Windows

Сразу хотим обратить ваше внимание, что описанные ниже методы работают только в том случае, если вы установили все требуемые обновления, в противном случае вносимые изменения не дадут никакого результата. Проще говоря, если патчи не стоят, то от правки реестра защита не включится. Полный список необходимых обновлений можно найти в официальной статье.

Для включения отключения защиты следует воспользоваться правкой реестра, официальные рекомендации Microsoft предлагают следующие варианты:

Отключение защиты от Meltdown и Spectre

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /fВключение защиты от Meltdown и Spectre

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /fОтключение защиты только от Spectre (актуально для AMD)

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverride /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /fВключение защиты только от Spectre

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 1 /fПосле применения изменений компьютер следует перезагрузить. Если вы не хотите возиться с реестром, то можно воспользоваться специальной утилитой InSpectre, которая позволяет выяснить статус защиты вашей системы, влияние ее на производительность, а также включать и отключать ее.

Включаем / выключаем защиту от Meltdown и Spectre в Linux

Также, как и в Windows описанные ниже методы будут работать только если вы обновили свою систему и установили все необходимые патчи. Ознакомиться с текущим состоянием защиты можно на официальных сатах используемых вами дистрибутивов, например, для Debian или Ubuntu. Если коротко, то изменения сводятся к включению опции Kernel Page Table Isolation (PTI), которая как раз негативно влияет на производительность и пачту от Google — retpoline, влияние которого на систему крайне незначительно.

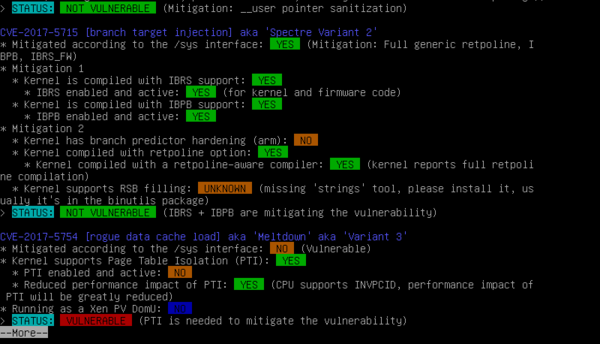

Прежде всего выясним текущий статус защиты, в системах Debian / Ubuntu для этого можно воспользоваться пакетом spectre-meltdown-checker.

Проще всего владельцам Ubuntu 18.04, для установки пакета им достаточно набрать:

apt-get install spectre-meltdown-checkerВ Debian 9 потребуется сначала подключить репозиторий stretch-backports, для этого выполним команду:

add-apt-repository "deb http://ftp.debian.org/debian stretch-backports main"Затем обновим список пакетов и установим нужный нам пакет с прямым указанием репозитория:

apt-get update

apt-get install -t stretch-backports spectre-meltdown-checker

Для Ubuntu 16.04 и Debian 8 проще всего будет скачать пакет вручную (первая команда сменит текущую директорию на домашнюю):

cd ~

wget http://ftp.ru.debian.org/debian/pool/main/s/spectre-meltdown-checker/spectre-meltdown-checker_0.39-1~bpo9+1_all.debИ установить его командой:

dpkg -i spectre-meltdown-checker_0.39-1~bpo9+1_all.debТеперь запустим проверку, так как выводится достаточно большое количество информации для удобства сразу перенаправим вывод утилите more:

spectre-meltdown-checker | moreНа экране вы должны увидеть примерно следующее:

Для отключения, негативно влияющего на производительность PTI, необходимо добавить специальную опцию загрузки. Для этого откроем /etc/default/grub и найдем там параметр GRUB_CMDLINE_LINUX_DEFAULT, в кавычках расположены опции данного параметра, в самый их конец, через пробел, добавим nopti, например, в Debian 9 у вас должно получиться:

GRUB_CMDLINE_LINUX_DEFAULT="quiet nopti"Сохраним файл и обновим загрузчик:

update-grubПерезагрузимся и вновь запустим проверку:

Как видим, система стала уязвима к Meltdown (Variant 3), но осталась защищена от Spectre Variant 1 и 2, потому что для защиты от них используется retpoline, который не вызывает снижения производительности.

Заключение

Надеемся, что после прочтения данной статьи вы будете лучше представлять, что такое Meltdown и Spectre, какие угрозы они несут и как от них можно защититься. Также сможете правильно оценить степень риска именно для вашей системы и принять правильное решение по включению или отключению защиты.

Следует помнить, что любая безопасность имеет свою стоимость и если она оказывается дороже, чем возможный ущерб от ее отсутствия, то такой уровень безопасности явно является чрезмерным. Поэтому любые решения следует принимать на основе объективных показателей и здравого смысла, а не под воздействием медийного шума.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

10 January 2018

| Пресс-центр

На прошлой неделе технологическая индустрия и многие наши пользователи узнали о новых уязвимостях в процессорах смартфонов, компьютеров и серверов. Нам (как и другим представителям отрасли) сообщили об этой уязвимости на условиях конфиденциальности несколько месяцев назад, и мы сразу же приступили к разработке решений устранения уязвимостей, а также к обновлению нашей облачной инфраструктуры. В этой статье я постараюсь дать максимально понятное описание обнаруженных уязвимостей, расскажу, что пользователи могут сделать, чтобы обеспечить свою безопасность, и поделюсь имеющейся у нас информацией о влиянии обновлений безопасности на производительность систем.

Что представляют собой новые уязвимости?

В среду, 3 января, специалисты в области безопасности обнародовали подробную информацию о трех потенциальных уязвимостях, которые получили названия Meltdown и Spectre. Авторы нескольких блогов попытались дать детальное описание этих уязвимостей. Наиболее четкое объяснение опубликовал ресурс Stratechery.

По сути, это означает, что вредоносное программное обеспечение может использовать уязвимость процессора, чтобы получить доступ к информации, используемой другой программой. Такие атаки могут распространяться и на браузеры, где вредоносный код JavaScript, запущенный через веб-страницу или рекламное объявление, может получить доступ к данным (например, к юридическим документам или финансовой информации) в другой запущенной программе или вкладке браузера. В мультисерверной среде с совместным использованием ресурсов (в некоторых конфигурациях облачных сервисов) благодаря использованию этих уязвимостей информация с одной виртуальной машины может быть получена другой.

Что я могу сделать, чтобы защитить систему?

На текущий момент мы располагаем информацией о трех возможных уязвимостях. В сотрудничестве с нашими партнерами-производителями микрочипов мы разработали защитные меры, включающие в себя изменения в Windows и в микрокомандах процессора.

| Уязвимость | Иденти-фикатор (CVE) | Имя уязвимости | Публичное имя уязвимости | Изменения в Windows | Обновление микрокоманд процессора, также выполняемое на хост-компьютере |

| Spectre | 2017-5753 | Вариант 1 | Bounds Check Bypass | Изменение компилятора; перекомпилированные двоичные коды теперь являются частью обновлений Windows Edge и IE11 для предотвращения эксплойтов JavaScript | Нет |

| Spectre | 2017-5715 | Вариант 2 | Branch Target Injection | Определение новых инструкций центрального процессора, чтобы исключить спекулятивное выполнение команд (branch speculation) в рискованных ситуациях | Да |

| Meltdown | 2017-5754 | Вариант 3 | Rogue Data Cache Load | Изоляция ядра и таблиц страниц в пользовательском режиме (user mode page tables) | Нет |

Поскольку существует множество способов, посредством которых пользователи Windows взаимодействуют с ненадежным ПО, включая просмотр страниц с рекламными объявлениями и загрузку приложений, мы рекомендуем защитить все системы с помощью обновлений Windows и обновлений микрокоманд процессора.

Администраторам Windows Server следует позаботиться о внедрении обновлений на уровне физических серверов, чтобы можно было изолировать работу виртуализированных приложений на сервере. При использовании локальных серверов это можно сделать путем применения соответствующего обновления микрокоманд на физическом сервере, а если вы используете Hyper-V, установите на ней последнее обновление Windows. Если вы используете Azure, вам не нужно предпринимать никаких действий для обеспечения виртуализированной изоляции, поскольку мы уже установили обновления на всех серверах Azure, обеспечив изоляцию ваших рабочих процессов от процессов других пользователей, запущенных в нашем облаке. Это означает, что другие пользователи Azure не смогут атаковать ваши виртуальные машины или приложения с помощью этих уязвимостей.

Пользователи Windows Server, как на локальных серверах, так и в облаке, также должны решить, принимать ли дополнительные меры безопасности на каждой из виртуальных машин Windows Server или на физических машинах. Эти меры необходимы, если вы запускаете ненадежное ПО на ваших экземплярах Windows Server (например, вы позволяете кому-то из ваших клиентов загружать программные коды или сниппеты, которые вы затем запускаете в вашей системе Windows Server), и вы хотите изолировать код, чтобы он не получил доступ к другим областям Windows Server. Вам не нужно применять обновления безопасности, чтобы изолировать ваши виртуальные машины Windows Server от других виртуальных машин на виртуализированных серверах, поскольку там необходимо только изолировать ненадежный код, запущенный на конкретном экземпляре Windows Server.

На данный момент мы поддерживаем 45 версий Windows. Патчи для 41 версии уже сейчас доступны в Windows Update. Мы ожидаем выхода обновлений для оставшихся версий в ближайшее время. Мы опубликовали таблицу с расписанием обновлений всех версий в инструкции для пользователей Windows.

Вендоры устанавливают обновление микрокоманд процессора на программное обеспечение, поставляемое вместе с устройством, которое только после этого поступает в продажу. Некоторые производители программного обеспечения используют Windows Update для поставки этих обновлений, а некоторые отдают предпочтение собственным каналам распространения обновлений. Таблица с информацией об обновлениях системных микрокоманд доступна здесь. Surface будет получать обновления через Windows Update начиная с сегодняшнего дня.

Как проверить, включить или отключить обновления безопасности:

- Windows Client

- Windows Server

- Microsoft Azure

Производительность

Один из вопросов, возникающих в связи с внедрением всех этих исправлений: какое влияние они окажут на компьютеры и серверы? Стоит отметить, что в большинстве тестов, опубликованных на сегодняшний день, не учтено влияние сразу двух видов обновлений: операционной системы и микрочипов. Мы проводим собственный цикл тестов и по завершении опубликуем их результаты, но я также хотел бы отметить, что одновременно с этим мы продолжаем работать над дальнейшим улучшением производительности. В целом, по нашим данным, исправления уязвимостей Варианта 1 и 3 практически не влияют на производительность системы, в то время как исправление уязвимостей Варианта 2, даже при одновременной установке обновлений системы и микрокоманд, оказывает влияние на производительность.

Вот выводы, которые мы получили на текущий момент:

- В Windows 10 с новыми процессорами (выпускаемыми с 2016 года, семейства Skylake, Kabylake или новее) тесты показывают минимальное снижение производительности, но мы ожидаем, что большинство пользователей не заметит изменений, поскольку речь идет о миллисекундах.

- В Windows 10 со старыми процессорами (Haswell 2015 года или старше) часть тестов показывает более существенное снижение, и мы ожидаем, что некоторые пользователи могут заметить снижение производительности.

- В Windows 8 и Windows 7 со старыми процессорами (Haswell 2015 года или старше), вероятнее всего, большинство пользователей заметит снижение производительности.

- В системах Windows Server на любых процессорах, особенно в приложениях с интенсивным вводом-выводом, наблюдается более существенное снижение производительности при выполнении исправления для изоляции ненадежного кода. Поэтому необходимо с осторожностью оценивать степень опасности ненадежного кода для каждого экземпляра Windows Server, определяя баланс безопасности и производительности для вашей среды.

Для новейших процессоров, таких как Skylake и выше, Intel обновила рекомендации по отключению спекулятивного выполнения ветвей, а точнее, непрямых ветвей, чтобы снизить влияние патчей Spectre на общую производительность. В старых версиях Windows наблюдается более существенное снижение производительности, поскольку в Windows 7 и Windows 8 используется больше переходов между режимом пользователя и режимом ядра в связи с особенностями их проектирования, в частности, рендеринг шрифта производится именно в ядре. Мы опубликуем результаты тестов производительности в ближайшие недели.

Заключение

Как вы можете заметить, тема сегодняшних уязвимостей тесно связана с обходными путями атак. Для исправления новых уязвимостей такого рода необходима слаженная работа всей отрасли и совместный поиск наилучших решений для наших пользователей. Безопасность пользовательских систем зависит от наших действий и является для нас ключевым приоритетом. Мы также стараемся быть как можно более открытыми и предоставлять как можно больше фактических данных, чтобы помочь нашим пользователям в принятии оптимальных решений по обеспечению безопасности их устройств и систем, которые используют организации по всему миру. Вот почему мы решили поделиться с вами сегодня более детальной информацией, и поэтому 3 января мы максимально быстро выпустили необходимые обновления и исправления.

Мы выполняем свои обязательства, предоставляя вам лучшие технологии и оптимизируя производительность во всех ситуациях, когда это возможно. Мы будем держать вас в курсе новостей по этой теме.

-Терри

Tags: Meltdown, Spectre, безопасность