Пролог

Начиная с версии Windows 10 1607 корпорация Microsoft ввела обязательную сертификацию сторонних драйверов по программе Windows Hardware Compatibility Program (новость об этом в блоге msdn , пост на хабре ). Работает это нововведение на чистых установках Windows 10 соответствующей версии с включенным режимом Secure Boot .

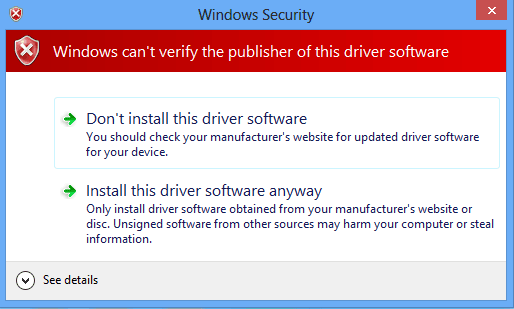

Несоблюдение этого условия в лучшем случае (при отключенном Secure Boot) приведет к появлению предупреждения:

В худшем — к запрету на установку драйвера:

Несмотря на наличие официальной документации по прохождению процедуры сертификации, этот процесс может быть сопровожден рядом неочевидных на первый взгляд сложностей. Ниже приводится поэтапный разбор всех подводных камней на примере прохождения сертификации драйвера веб-камеры для 32 и 64-битной версий Windows 10 с обновлением 1803.

Краткий обзор всей последовательности действий:

- Подготовка парка машин

- Развертывание тестового фреймворка Windows Hardware Lab Kit

- Создание и конфигурация тестового проекта

- Прохождение списка тестов

- Подготовка финального пакета с результатами

- Обработка результатов на серверах Microsoft и получение подписи

Дебют или этап подготовки

Очевидным предварительным условием для сертификации является наличие следующего:

- EV сертификата;

- Подготовленных компонентов драйвера (файлы .inf, .sys, .map, .pdb);

- Сгенерированного утилитой inf2cat (входит в состав Windows SDK ) cat-файла .

Файлы .sys и .cat должны быть подписаны EV сертификатом. Для этого используется утилита singtool из Windows SDK.

В нашем случае файлы .inf, .sys, .map, .pdb и .cat представлены в двух экземплярах для архитектур x86 и x64 соответственно.

Первым шагом к сертификации драйвера является прохождение серии тестов на совместимость оборудования для Windows. Для этих целей Microsoft предоставляет специализированный фреймворк Windows Hardware Lab Kit , ранее называвшийся Windows Hardware Certification Kit (HCK). А еще ранее этот же фреймворк носил имя Windows Hardware Logo Kit, что доставляет неудобство в поиске информации, так как по запросу HLK нередко выпадает устаревшая. С кратким обзором концепции тестирования можно ознакомиться по ссылке . В состав HLK входят серверная часть (включает в себя менеджер тестов HLK Controller и управляющую консоль HLK Studio ) и клиентская часть (HLK Client). Таким образом, HLK предполагает наличия тестового парка из как минимум двух машин.

Подготовка парка машин

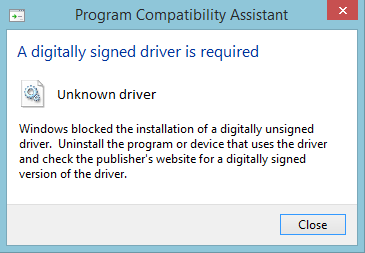

Для серверной части HLK ограничением является необходимость развертывания на Windows Server 2012, Windows Server 2012 R2 или Windows Server 2016.

Начиная с релиза 1709 HLK поддерживает тестирование клиентов только соответствующей версии Windows 10 , предыдущие редакции кита предусматривали возможность работы с некоторым подмножеством обновлений этой операционной системы.

Табличка поддерживаемых версий:

| HLK version | Supported version | Accepted device/component | Accepted system |

|---|---|---|---|

| 1803 | 1803 – Client | 1803 Client Device/Component | 1803 Client Systems |

| 1709 | 1709 – Client | 1709 Client Device/Component | 1709 Client Systems |

| 1703 | 1703 – Client | 1703 Client Device/Component | 1703 Client Systems |

| 1607 — Client | 1607 Client Device/Component | ||

| 1607 | 1607 – Client | 1607 Client Device/Component | 1607 Server Systems |

| 1607 – Server, Azure Stack, SDDC | 1607 Server Device/Component | ||

| 1511 — Client | 1511 Client Device/Component |

Для организации тестирования нам понадобятся одна управляющая машина с серверной версией Windows и две тестовые машины с 32 и 64-битными версиями Windows 10 в одной сети. При наличии нескольких доступных клиентов одной битности их можно использовать совместно, проводя тестирование параллельно. Альтернативной конфигурацией, в случае тестирования драйвера для двух архитектур, может быть схема с одним контроллером и одним клиентом (предполагается смена ОС клиента между тестовыми сессиями). Однако в этом случае возможны проблемы с настройкой пулов тестовых машин и потерей результатов тестирования. Кто виноват и что делать в такой ситуации будет рассказано ниже.

Миттельшпиль или работа с HLK

Важно: рекомендуется использовать свежеустановленные версии Windows с английской локалью во избежание появления внезапных проблем с тестами. Вас предупреждали.

Дополнительно на всех машинах парка можно отключить энергосберегающий режим и приостановить установку обновлений Windows, дабы исключить прерывания процесса тестирования, который может продолжаться несколько часов.

Развертывание HLK

На контроллере устанавливаем свежескаченный HLK корректной версии. В нашем случае это HLK 1803, поскольку на клиентах будет установлена Windows 10 с обновлением 1803. Существует вариант установки одной HLK Studio, однако он полезен только для работы с финальными пакетами hlkx.

Так же на контроллере должен быть установлен EV сертификат, которым были подписаны .sys и .cat файлы. Он понадобится нам позже, на этапе подготовки пакета для сабмита в Microsoft.

Клиентская часть ставится на тестовые машины по сети с контроллера:

\контроллерHCKInstallClientsetup.exe

Установка драйвера

На каждую машину нужно установить наш подопытный драйвер. Для этих целей используется утилита hdwwiz (выполнить из Windows -> Run -> hdwwiz).

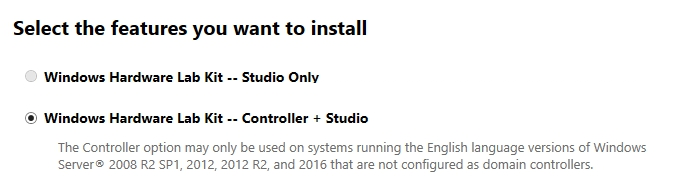

Стоит упомянуть о такой замечательной особенности Windows, как наличие кэша драйверов Driver Store. Если ранее в системе был установлен драйвера с версией, равной или новее той, которую вы пытаетесь поставить сейчас, существует вероятность, что Windows проигнорирует ваши попытки и возьмет копию из кэша. Для того, чтобы окончательно удалить предыдущий инстанс, можно воспользоваться приложением Driver Store Explorer .

Фильтры и плейлисты

Иногда с релизом нового обновления Windows или новой версии HLK часть тестов ломается. Результатом выполнения любого из них является ошибка, которая позже помешает нам подготовить финальный пакет hlkx. Для исключения сломанных тестов из общего списка тестирования, Microsoft выпускает специальные пакеты фильтров (HLK Filters). До начала процедуры тестирования необходимо скачать на контроллер архив самых свежих фильтров , распаковать их по пути

C:Program Files (x86)Windows Kits10Hardware Lab KitControllerи запустить приложение UpdateFilters.exe, расположенное там же.

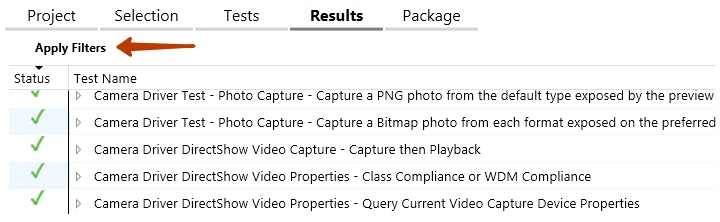

Важно: рекомендуется устанавливать фильтры до начала тестирования, так как их эффект применяется только к запущенным после установки тестам. Чтобы изменить результаты уже проведенных тестов, необходимо в проекте HLK Studio перейти на страницу Results и нажать кнопку Apply Filters.

Кроме фильтров Microsoft поставляет специализированные плейлисты (HLK Playlist), изменяющие состав базового списка тестов. Скачиваем архив с актуальными плейлистами и распаковываем его на контроллере.

Важно: плейлист может быть применен только к чистому проекту. Использовать его на серии пройденных тестов не удастся.

Информацию по выпуску новых фильтров и плейлистов можно найти в блоге Windows Hardware Certification

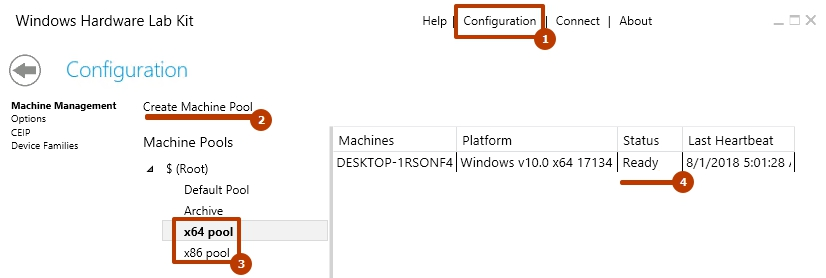

Подготовка пула тестовых машин

Пришло время подготовить пулы наших клиентских машин. Они нам понадобятся на этапе создания проекта. На вкладке Configuration все машины отобразятся в Default Pool. Нужно создать свои пулы (кнопка Create Machine Pool) и перетащить в них машины из пула по-умолчанию.

Важно: в одном пуле должны находиться машины с одинаковой битностью.

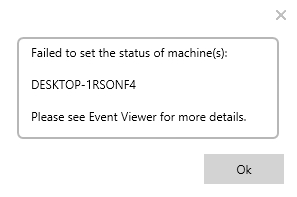

Поле Status у каждой машины будет Not Ready — нужно щелкнуть по ним правой кнопкой и изменить статус на Ready.

Важно: иногда студия выдает ошибку на попытку изменить статус машины.

Кроме прочего, такая ситуация появляется, когда меняется ОС на тестовом клиенте, например, в схеме с одним контроллером и одним клиентом. Решается это удалением машины из пула (пункт Delete Machine в контекстном меню), что заставляет контроллер создать новый инстанс клиента с правильными характеристиками в Defaul Pool. Внимание, удаление машины приводит к удалению всех ассоциированных с ней результатов тестирования. Во избежание напрасной потери результатов нескольких часов работы, перед удалением машины следует подготовить финальный hlkx пакет, включающий все пройденные тесты. О подготовке файла hlkx будет рассказано далее.

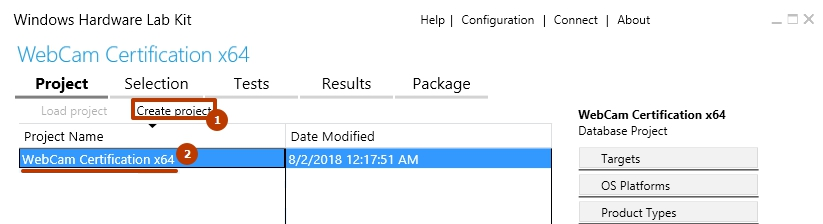

Подготовка и запуск проекта

На странице Projects выбираем Create project и задаем проекту произвольное имя. Активируем проект двойным кликом по нему. Каждый проект может тестироваться только на машинах одной битности.

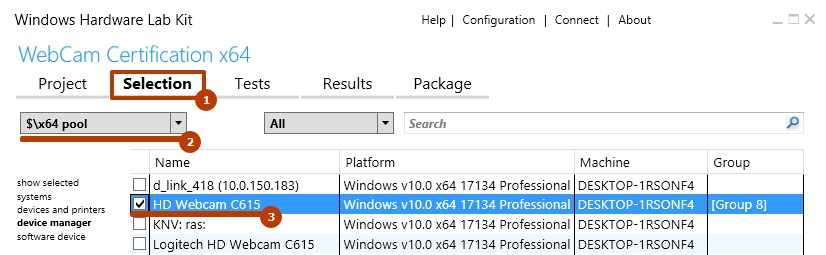

На странице Selection выбираем пул машин, на котором будет производиться тестирование. В списке отобразятся устройства, подключенные к машинам из этого пула. Отмечаем устройства, которые будут тестироваться.

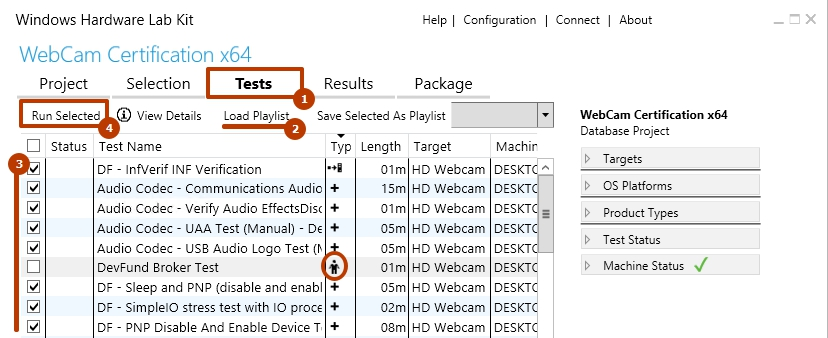

Переходим на страницу Tests. Перед запуском тестов применяем плейлист нужной версии, распакованный из архива ранее. Отмечаем тесты, которые будут запущены для устройства. Следует обратить внимание, что некоторые тесты проходят в ручном режиме (обозначены иконкой человечка в столбце Type) и требуют некоторого пользовательского ввода на стороне клиентской машины. Их лучше отложить на потом и сначала отметить все автоматические.

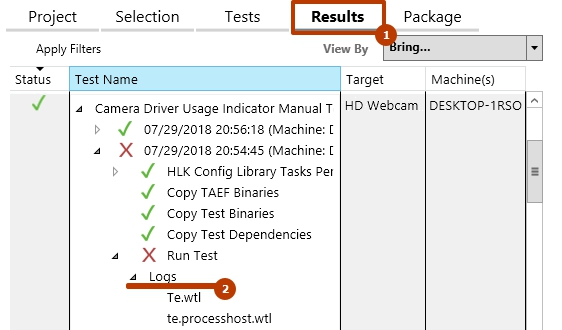

Несмотря на всю подготовительную работу, некоторые тесты все же могут завершаться с ошибками, несвязанными напрямую с качеством тестируемого драйвера. Некоторые из них успешно проходятся со второй попытки. Успех выполнения других, в том числе весьма продолжительные тесты Concurrent Hardware And Operating System , по результатам наблюдений может зависеть от аппаратной начинки клиента. Логи результатов тестирования — основной помощник выявления проблем. Посмотреть их можно на странице Results.

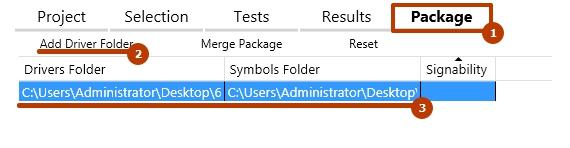

Финальный пакет — это файл с расширением .hlkx (zip-архив), который содержит результаты тестирования. Именно его нужно сабмитить в Microsoft через Partner Dashboard для получения цифровой подписи Microsoft Windows Hardware Compatibility Publisher.

При его создании необходимо указать:

- Путь к директории с драйвером (в директории должны находиться inf/sys/cat файлы);

- Путь к директории с отладочными символами (pdb/map).

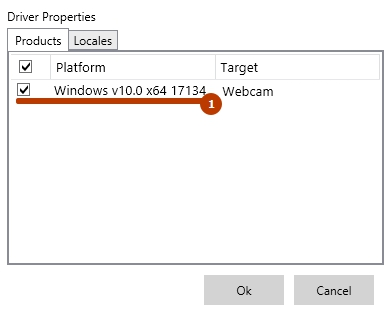

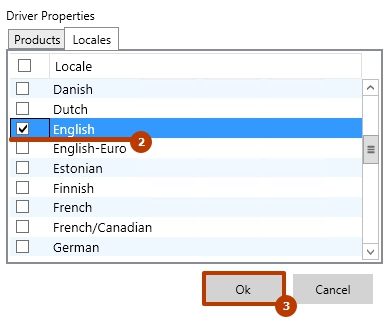

После нажатия на «Create Package» потребуется отметить:

- Целевые ОС;

- Locales (отмечаем English).

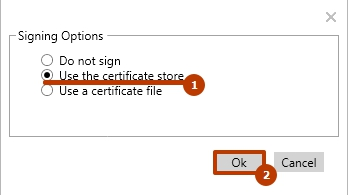

Создание финального пакета hlkx

Можно создавать неподписанные hlkx, например, просто для последующего открытия в студии. Для сабмита в Microsoft файл hlkx необходимо подписать EV сертификатом. Проще всего импортировать сертификат в систему и выбрать его в процессе создания пакета (кнопка Create Packageна странице Package). Получаем файл hlkx с результатами пройденных тестов.

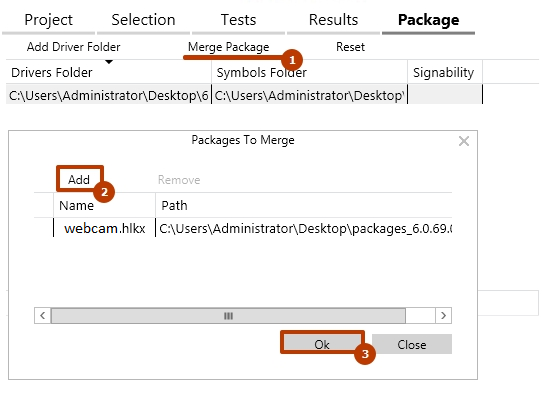

Мерджинг пакетов hlkx

Этот этап выполняется, если вы проходите тестирование для нескольких платформ. В нашем случае, тестирование проводится для x86 и x64.

Для конфигурации с одним контроллером и одним клиентом меняем битность тестовой ОС, повторяем шаги по настройке клиента, переинициализируем машину под соответствующий пул.

Создаем проект для следующей платформы и повторяем весь процесс тестирования.

На шаге создания пакета hlkx дополнительно вызываем меню Merge Package и указываем подготовленный hlkx пакет для платформы другой битности.

У нас готов hlkx пакет для отправки в Microsoft.

Эндшпиль или сабмит финального пакета hlkx в Microsoft

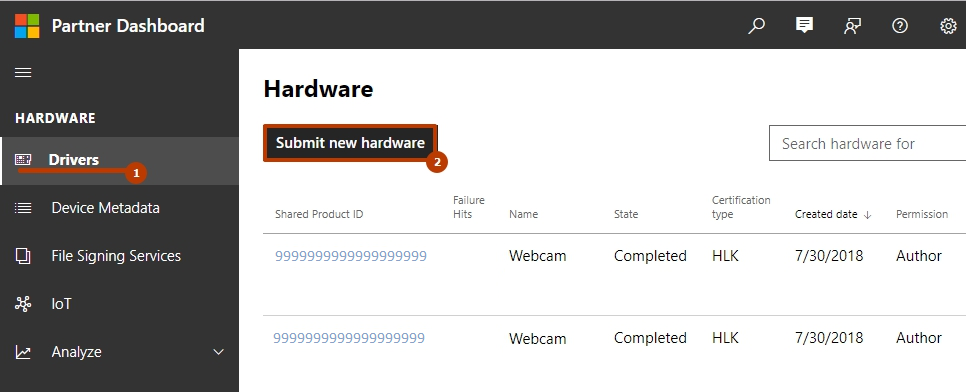

Заходим под своим аккаунтом на https://partner.microsoft.com/en-us/dashboard/.

На панели слева выбирвает Drivers. Нажимаем Submit new hardware.

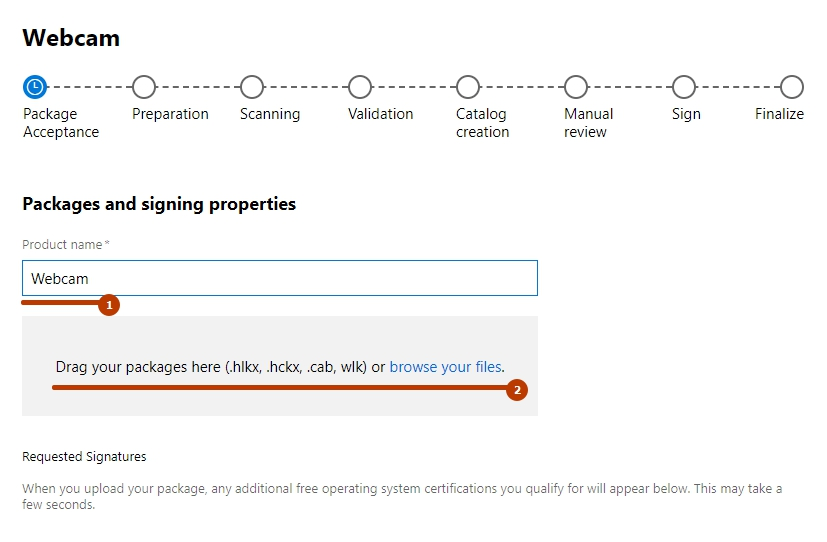

Заполняем поле Product name и загружаем наш пакет hlkx.

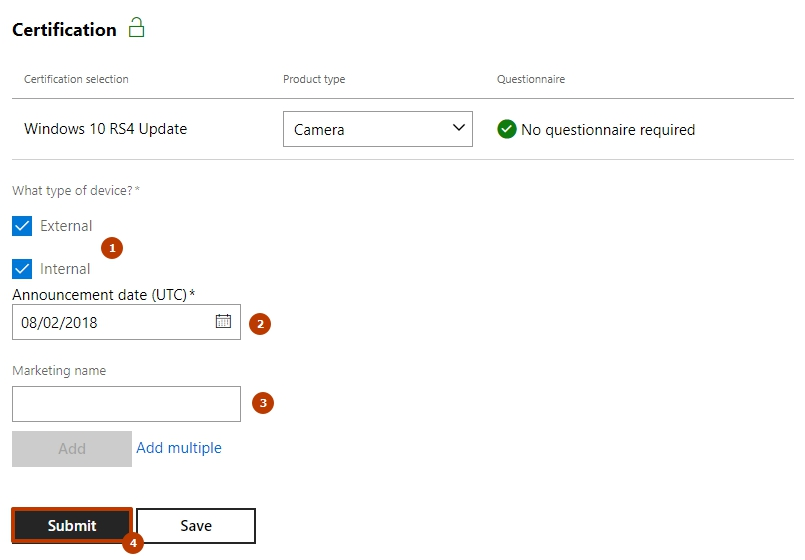

В разблокированной секции Certification заполняем поля тип устройства, дата анонса и опционально маркетинговое имя. Нажимаем Submit.

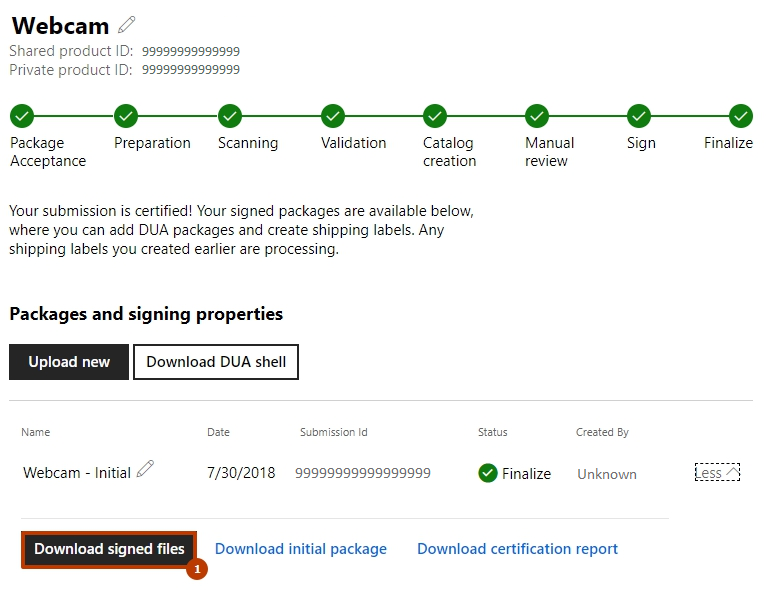

Через некоторое время получаем результаты сертификации. Подписанные компоненты драйвера можно скачать, нажав по кнопке Download signed files.

Конечный результат всех усилий:

На что следует обращать внимание

- Проверить соответствие версии HLK версиям Windows на клиентах;

- Настроить английскую локаль на клиентских машинах;

- Установить фильтры перед созданием проекта;

- Сохранить результаты тестирования в пакет hlkx перед удалением тестовой машины из пула;

- Применить плейлист нужной версии до запуска тестов;

- Смерджить пакеты hlkx, если тестирование проводится для нескольких платформ.

- Remove From My Forums

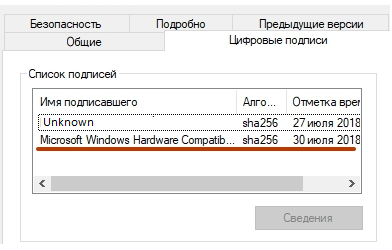

Цифровые подписи

-

Вопрос

-

После эксперементов с FLASH дисками удалось выяснить что причина не установки драйверов, в отсутсвии цифровых подписей. Интересно что целый год устанавливались и распозновались флешки без проблем, но в какой то момент, что то случилось. С админскими правами устройство FLASH устанавливается, но в диспетчере пишет «Цифровая подпись отсутствует».

Для драйверов флешки используются файлы «System32DRIVERSdisk.sys и PartMgr.sys» как я понимаю это стандартные драйвера Microsoft. в информации об этих файлах тоже указано что нет цифровой подписи.

Собственно вопрос. как вернуть подписи? У нас есть компьютеры где подписи присутсвуют, но что копировать?

в теме http://social.technet.microsoft.com/Forums/ru-RU/xpru/thread/0e6a9dcc-b1a4-42bf-b377-6e53f4556a71

советуют копировать CatRoot и CatRoot2, но это не помогает.

И ещё очень интересно, каким образом могут слететь эти подписи.

p.s. возможно ли что на клиентах упала нужная служба отвечающая за подписи?

Ответы

-

Тестовым путем было установлено, что на «плохом компьютере» где все устройства НЕ имеют цифровых подписей, если установить драйвера NVidea, на устройстве видеоадаптера цифровая подпись появляется. На всех других устройствах попрежнему цифровой подписи нет.

Где хранятся сами цифровые подписи к драйверам? Они вшиты в сам файл либо лежат отдельно?ощущение, что у вас сертификаты из хранилища каким-то образом загадочным улетели… сравните список сертификатов в Trusted Root Certification Authorities на «здоровой» и «больной» машинах — нет ли явных отклонений? также посмотрите Intermediate Certification Authorities и Untrusted Certificates. Цифровая подпись — часть файла. У вас нарушен механизм проверки подписи, а не сами подписи.

-

Помечено в качестве ответа

24 декабря 2010 г. 7:20

-

Помечено в качестве ответа

14 Декабря 2022 16:59

14 Дек 2022 16:59

|

Исследователи в области безопасности обнаружили серию кибератак с использованием вредоносных Windows-драйверов, подписанных корпорацией Microsoft – разработчиком операционной системы. На такие доверенные драйверы, которые позволяют злоумышленнику установить тотальный контроль над компьютером, не обращают внимание антивирусы.

Кибератаки через подписанные Microsoft драйверы

Специалисты по безопасности из компаний Mandiant, Sophos и SentinelOne зафиксировали кибератаки с использованием вредоносных драйверов устройств для Windows, подписанных Microsoft.

Антивирусным ПО такие драйверы воспринимаются как заведомо безопасные, что позволяет злоумышленникам внедрять на целевые машины вредоносы и устанавливать едва ли не полный контроль над системой, не вызывая при этом каких-либо подозрений.

Представители ИБ-компаний уведомили корпорацию о проблеме в октябре 2022 г. По итогам расследования, проведенного Microsoft, выяснилось, что с нескольких аккаунтов разработчиков в Microsoft Partner Center злоумышленники направляли запросы на получение цифровой подписи для собственных драйверов, содержащих вредоносный код. Соответствующие учетные записи были заблокированы.

Злоумышленники вновь атакуют Windows-системы с помощью подписанных Microsoft вредоносных драйверов

В 2021 г. Исследователи из компании G Data обнаружили подписанный Microsoft драйвер под названием Netfilter. В действительности он оказался ни чем иным, как руткитом, который передавал на удаленный на сервер в Китае содержимое зашифрованных каналов коммуникаций.

Как проходит аттестация драйверов Windows

В операционных системах Windows актуальных версий драйверы режима ядра (kernel-mode hardware drivers) при загрузке получают наивысший уровень привилегий в ОС. Оказавшись под контролем злоумышленника, такой драйвер способен на выполнение множества операций, недоступных программам, запущенным в пространстве пользователя. В числе таких операций – вывод из строя антивирусного ПО, удаление защищенных системой файлов, а также маскировать другие процессы в системе, ведя себя как руткит.

В 2015 г. Microsoft предупредила производителей «железа» о том, что с выходом Windows 10 все новые драйверы режима ядра должны будут в обязательном порядке получать цифровую подпись компании через Windows Hardware Developer Center (WHDC; центр разработки оборудования Windows).

Однако на деле соответствующие меры по обеспечению безопасности вступили в силу лишь в июле 2016 г., и с тех пор неподписанные драйверы Windows устанавливать отказывается.

Процедура аттестации драйвера Microsoft является многоступенчатой и довольно сложной. Так, разработчику для ее прохождения совершенно необходимо приобрести сертификат EV (Extended Validation; дополнительная проверка). Процедура его получения предусматривает подтверждение доверенным центром сертификации факта существования компании, на имя которой тот оформляется, и принадлежности этой компании сертифицированных доменных имен.

Затем разработчик должен привязать полученный EV-сертификат к учетной записи участника Windows Hardware Developer Program (WHDP; программа разработки оборудования Windows). После этого драйвер, нуждающийся в подписи, отправляется в Microsoft через партнерский портал для дальнейшей проверки на совместимость и наличие вредоносного содержимого. В случае ее успешного прохождения драйвер получает электронную подпись Microsoft (Microsoft Hardware Compatibility Publisher), поясняют в SentinelOne.

Разработчики многих ИБ-решений считают эту процедуру достаточно надежной и поэтому их продукты полностью доверяют ПО, подписанному Microsoft. Таким образом, для злоумышленника наличие возможности подписывать собственные драйверы уровня ядра с помощью сертификата Microsoft представляет огромную ценность.

Новый инструментарий для вывода из строя средств безопасности

Исследователи обнаружили новый хакерский инструментарий, состоящий из двух компонентов: загрузчика (STONESTOP) и драйвера режима ядра (POORTRY). Тулкит применяется для осуществления атаки типа BYOVD (Bring Your Own Vulnerable Driver), то есть за счет эксплуатации известных уязвимостей, как правило, в легитимном подписанном драйвере.

Максим Тятюшев, СберТех: Наш подход позволил клиентам быстро замещать решения ушедших вендоров

Импортозамещение

По информации Mandian и SentinelOne, STONESTOP представляет собой приложение, выполняемое в пространстве пользователя, которое предназначено для поиска и принудительного завершения процессов, связанных с ПО для защиты системы. Другая известная ИБ-специалистам модификация наделена функциональностью перезаписи и удаления файлов.

Антивирусы и подобное ПО защищено от попыток воздействия на него со стороны приложениями, запущенными в пространстве пользователя. Поэтому STONESTOP пытается загрузить POORTRY (драйвер режима ядра, подписанный Microsoft), который имеет достаточно полномочий для того, чтобы «убить» создающие для оператора помехи процессы или службы. Таким образом, STONESTOP не только выступает в роли загрузчика вредоносного драйвера, но и управляет его поведением.

Впрочем, как выяснил специалист компании SafeBreach Labs Ор Яир (Or Yair), повлиять на поведение некоторых популярных антивирусов можно и без внедрения в Windows вредоносных драйверов. Ранее CNews сообщил о том, что ИБ-решения способны по воле злоумышленника удалять любые, в том числе и системные, файлы.

Связь с кибервымогателями

Sophos, Mandiant и SentinelOne зафиксировали применение нового инструментария целым рядом известных группировок хакеров-вымогателей. В их числе Cuba и Hive. Кроме того, похожий тулкит еще в августе 2022 г. использовали участники UNC3944, которая для получения первоначального доступа в сеть организаций использует технику подмены SIM-карт.

В настоящий момент достоверно неизвестно, каким образом упомянутые группировки сумели обзавестись подобными наборами инструментов, содержащими подписанные Microsoft компоненты. Однако Mandiant и SentinelOne считают, что инструментарием или услугой подписи вредоносных драйверов торгуют в Сети. Эксперты предполагают, что за разработкой разновидностей нового тулкита стоит один человек или организация. На это, по их мнению, указывает тот факт, что применяемые «разношерстными» киберпреступниками инструменты сходны по функциональности и по структуре, входящих в их состав, вредоносных драйверов.

Артем Пермяков, Directum: HR-специалист становится агентом цифровизации

Цифровизация

Специалисты Mandiant выяснили, что для подписи вредоносных драйверов использовались сертификаты, выданные китайским компаниям: Qi Lijun; Luck Bigger Technology Co., Ltd; XinSing Network Service Co., Ltd; Hangzhou Shunwang Technology Co., Ltd; Fuzhou Superman; Beijing Hongdao Changxing International Trade Co., Ltd; Fujian Altron Interactive Entertainment Technology Co., Ltd; Xiamen Hengxin Excellence Network Technology Co., Ltd; Dalian Zongmeng Network Technology Co., Ltd.

Реакция Microsoft

Microsoft выпустила обновления безопасности, с помощью которых отозвала сертификаты, использованные для подписи вредоносных файлов и заблокировала учетные записи, через которые были отправлены заявки на аттестацию соответствующих драйверов.

В компании также пообещали усовершенствовать процедуру проверку таким образом, чтобы избежать возникновения подобных инцидентов в будущем. Однако о том, как именно злоумышленникам удалось подписать драйверы, не вызвав подозрений у специалистов, Microsoft пока не сообщила.

- Лучший софт для обеспечения ИТ-безопасности компании ― на ИТ-маркетплейсе Market.CNews. С ценами.

Содержание

- Простой гайд по исправлению просчетов и огрехов интерфейса Windows 11

- реклама

- реклама

- Контекстное меню

- реклама

- реклама

- Регулятор громкости

- Проблемы с анимацией окон

- Меню «Пуск»

- Лента проводника

- Панель задач

- Итоги

- Microsoft windows hardware compatibility publisher что это такое

- Лучший отвечающий

- Вопрос

- Ответы

- Все ответы

- Дебют или этап подготовки

- Подготовка парка машин

- Миттельшпиль или работа с HLK

- Развертывание HLK

- Установка драйвера

- Фильтры и плейлисты

- Подготовка пула тестовых машин

- Подготовка и запуск проекта

- Создание финального пакета hlkx

- Мерджинг пакетов hlkx

- Эндшпиль или сабмит финального пакета hlkx в Microsoft

- На что следует обращать внимание

- Roman Meita

- Microsoft windows hardware compatibility publisher что это такое

- Microsoft windows hardware compatibility publisher что это такое

- Чтобы отключить телеметрию в Windows, идем тоже в планировщик задач но только открываем ветку Windows:

- ShutUp10 программа для отключения телеметрии в Windows 10

- Microsoft переименовала шпионский сервис DiagTrack и снова запустила его

- Суть проблемы

- Отключение

Простой гайд по исправлению просчетов и огрехов интерфейса Windows 11

Перед выходом Windows 11 все внимание общественности было приковано к меню «Пуск» и скругленным углам окон, а остальные функции преподносились маркетологами как «потрясающие» и «дающие невиданное ранее удобство пользования». Редкие критические обзоры новой ОС тонут в потоке восторженных отзывов, но молчать о том, что сотворили с интерфейсом Windows разработчики, нельзя, ведь рано или поздно нам не оставят выбора, как в случае с переходом с Windows 7 на Windows 10, и Windows 11 станет ОС, которая будет необходима для «актуального» железа.

реклама

Есть и второй вариант развития событий, в котором Windows 11 повторит судьбу Windows 8, которая вызвала массовое отторжение у пользователей. Но если изменения, которые пришлись не по вкусу пользователям в Windows 8, касались в основном меню «Пуск», заточенному под планшеты и сенсорные экраны, то сомнительных изменений в Windows 11 намного больше.

И если Windows 8, несмотря на всю критику, давала пользователям множество полезных новшеств, большинство из которых стали популярны позднее, с приходом Windows 10, то Windows 11, «из-под капота» которой торчит старая добрая Windows 10, пока не дает практически ничего.

Пристальный взгляд на новую ОС дает понять, что интерфейс Windows 11 это не что иное, как наработки для Windows 10X, ОС, разрабатываемой для двух сенсорных экранов и совсем недавно замороженной. Взгляните на скриншоты интерфейса Windows 10X, доступные из утечек.

реклама

Вылитая Windows 11, не правда ли? Похоже, в очередной раз пользователям десктопов, в подавляющем большинстве пользующихся мышью и клавиатурой, предложили упрощенный до примитивизма интерфейс для сенсорных экранов. К счастью, в Windows 11 очень легко вернуть привычный интерфейс из Windows 10, что еще раз показывает, что ничего нового в «новой» ОС нет.

Контекстное меню

реклама

Начать стоит с контекстного меню, вызываемого правой кнопкой мыши. Вот так оно выглядит в Windows 11 при щелчке по папке.

Вернуть привычное контекстное меню можно правкой реестра, но я нашел более простой путь. Утилита Windows 11 Classic Context Menu v1.0 от известного разработчика Sordum вернет его за пару кликов.

реклама

После нажатия кнопки «Enable Win11 Classic Context Menu Style» классическое меню, к которому мы привыкли за десятилетия, возвращается в Windows 11.

Регулятор громкости

Следующее, что возмутило пользователей в Windows 11 еще больше, чем контекстное меню, это регулятор громкости. Мало того, что в него запихали дополнительные функции, которые там абсолютно не нужны большинству пользователей, так разработчики еще и додумались отключить в нем регулировку колесиком мыши!

Вы только представьте, много лет мы нажимаем на значок громкости и крутим колесиком мыши, но теперь маркетологи решили, что десктоп и интерфейс, заточенный под мышь, устарел и продвинутые пользователи будут регулировать громкость нажатием пальца по сенсорному экрану.

Вернуть привычный и удобный регулятор громкости, в котором изменение уровня производится колесиком мыши, можно с помощью бесплатной утилиты EarTrumpet из Microsoft Store. Утилита сразу открывает доступ и к регулировке уровня громкости разных приложений.

Осталось только скрыть системный значок громкости в настройках и удобство пользования будет полностью восстановлено.

Проблемы с анимацией окон

«Восхитительные» окна Windows 11 имеют серьезную проблему с недостатком кадровой частоты анимаций, о которой писали многие пользователи, в результате чего смотреть на их свертывание и развертывание становится почти физически больно. На скриншоте из видео это особенно заметно.

Жмем любую кнопку в инсталляторе и получаем интересный эффект в динамике:

Меню «Пуск»

Меню «Пуск» в Windows 11 заточено под сенсорные экраны, как и все остальное. Огромное по размеру, оно требует пролистывания панели со значками, уместное только тогда, если вы делаете это пальцем. Его расположение по центру экрана вопрос спорный с точки дизайна, но однозначно неприемлемый с точки зрения эргономики и удобства пользователя Windows, привыкшего к меню «Пуск» за 26(!) лет, со времен Windows 95.

Его расположение в углу экрана позволяет мгновенно открыть его, не прицеливаясь мышью, и хорошо хотя бы то, что нам разрешили вернуть меню «Пуск» в привычное место стандартными настройками Windows 11.

А вот вернуть удобное расположение значков и меню позволит утилита с открытым исходным кодом Open-Shell-Menu, скачать которую можно с GitHub. После ее установки нужно выбрать тип меню и поставить галочку «замена стартовой кнопки».

После этого мы получаем привычное, компактное и удобное меню «Пуск».

Лента проводника

Как и почти все остальные элементы интерфейса доставшегося Windows 11 от Windows 10, стандартная лента проводника просто скрыта от глаз пользователя и вернуть ее можно правкой реестра. Жмем сочетание клавиш Win+R, вводим regedit, чтобы открыть редактор реестра. Находим ветку HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionShell Extensions.

В Shell Extensions жмем «Создать», потом «Раздел». И создаем новый раздел с именем Blocked. В разделе Blocked создаем строковый параметр с именем . После этого лента проводника становится такой, какой она была в Windows 10, с элементами, которые нужны пользователям десктопов, особенно тем, кто работает с файлами, а не только жмет пальцем на экраны планшетов, чтобы запустить сериал или открыть Ютуб.

Панель задач

И, наконец, главное. Одна из самых важных частей интерфейса Windows, вырезанная в Windows 11, это панель задач. На панели задач Windows 11 не работает правый клик мышью, возможности перетащить файл или программу на панель задач тоже больше нет. Также стараниями Microsoft пользователи больше не смогут разгруппировать элементы и приложения на панели задач.

Заставить панель задач работать как прежде, стало возможным с помощью утилиты с открытым исходным кодом Explorer Patcher. Скачать ее можно из репозитория разработчика в GitHub. Она представляет собой файл dxgi.dll, который нужно скопировать в C:Windows и перезапустить проводник. После этого панель задач начинает работать как раньше.

Отображаемые системные значки на панели задач надо включить, для чего жмем Win + R, вставляем в окно следующий путь %windir%explorer.exe shell. <05d7b0f4-2121-4eff-bf6b-ed3f69b894d9>SystemIcons и запускаем. В открывшемся окне выбираем нужные значки.

Итоги

Как видите, вернуть Windows 11 удобство пользования Windows 10 довольно просто. Но общее впечатление о новой ОС удручающее. Разочаровывает не только примитивный интерфейс, заточенный под сенсорные экраны, но и технические проблемы, немыслимые для продукта такого уровня. И только от нас, пользователей, голосующих своим выбором, теперь зависит, будут ли и дальше корпорации кормить нас сырыми и неудобными продуктами, или будут делать их качественно.

Пишите в комментарии, пробовали ли вы Windows 11 и что думаете о новой ОС?

Источник

Microsoft windows hardware compatibility publisher что это такое

Этот форум закрыт. Спасибо за участие!

Лучший отвечающий

Вопрос

После эксперементов с FLASH дисками удалось выяснить что причина не установки драйверов, в отсутсвии цифровых подписей. Интересно что целый год устанавливались и распозновались флешки без проблем, но в какой то момент, что то случилось. С админскими правами устройство FLASH устанавливается, но в диспетчере пишет «Цифровая подпись отсутствует».

Для драйверов флешки используются файлы «System32DRIVERSdisk.sys и PartMgr.sys» как я понимаю это стандартные драйвера Microsoft. в информации об этих файлах тоже указано что нет цифровой подписи.

Собственно вопрос. как вернуть подписи? У нас есть компьютеры где подписи присутсвуют, но что копировать?

советуют копировать CatRoot и CatRoot2, но это не помогает.

И ещё очень интересно, каким образом могут слететь эти подписи.

p.s. возможно ли что на клиентах упала нужная служба отвечающая за подписи?

Ответы

Тестовым путем было установлено, что на «плохом компьютере» где все устройства НЕ имеют цифровых подписей, если установить драйвера NVidea, на устройстве видеоадаптера цифровая подпись появляется. На всех других устройствах попрежнему цифровой подписи нет.

Где хранятся сами цифровые подписи к драйверам? Они вшиты в сам файл либо лежат отдельно?

Все ответы

возможно ли что на клиентах упала нужная служба отвечающая за подписи?

возможно ли что на клиентах упала нужная служба отвечающая за подписи?

На проблемном компьютере установлен параметр «Не определено«.

Что интересно в GPO домена Win2008R2 такого параметра нет.

Но, даже если мы разрешим установку не подписанных драйверов, это не решит проблемы с тем, что потерялись подписи к стандартным драйверам Microsoft

This posting is provided «AS IS» with no warranties, and confers no rights.

Хорошо, какие существуют способы восстановления?

Простое копирование файлов драйвера с «рабочего» компьютера на «проблемный» компьютер, не дало результатов

Так же в диспетчере устройств на проблемном компьютере, я не нашел не одного устройства у которого был бы драйвер с цифровой подписью.

У нас порядка 200 ПК, и большая часть из них имеет эту проблему. По этому неисправность железа отпадает.

Я думаю что повредилась некая служба или общий сертификат, что компьютер перестал обрабатывать подписи, возможно это причина вирус / GPO / или что то ещё.

Ведь если бы мы скопировали файл драйвера «System32DRIVERSdisk.sys» с «рабочего» компьютера, Windows увидел бы у него подпись?

На проблемном компьютере установлен параметр «Не определено«.

Но, даже если мы разрешим установку не подписанных драйверов, это не решит проблемы с тем, что потерялись подписи к стандартным драйверам Microsoft

На проблемном компьютере установлен параметр «Не определено«.

Но, даже если мы разрешим установку не подписанных драйверов, это не решит проблемы с тем, что потерялись подписи к стандартным драйверам Microsoft

На «Хорошем» компьютере везде цифровая подпись Microsoft

Источник

Несоблюдение этого условия в лучшем случае (при отключенном Secure Boot) приведет к появлению предупреждения:

Несмотря на наличие официальной документации по прохождению процедуры сертификации, этот процесс может быть сопровожден рядом неочевидных на первый взгляд сложностей. Ниже приводится поэтапный разбор всех подводных камней на примере прохождения сертификации драйвера веб-камеры для 32 и 64-битной версий Windows 10 с обновлением 1803.

Краткий обзор всей последовательности действий:

Дебют или этап подготовки

Очевидным предварительным условием для сертификации является наличие следующего:

Подготовка парка машин

Для серверной части HLK ограничением является необходимость развертывания на Windows Server 2012, Windows Server 2012 R2 или Windows Server 2016.

Табличка поддерживаемых версий:

Для организации тестирования нам понадобятся одна управляющая машина с серверной версией Windows и две тестовые машины с 32 и 64-битными версиями Windows 10 в одной сети. При наличии нескольких доступных клиентов одной битности их можно использовать совместно, проводя тестирование параллельно. Альтернативной конфигурацией, в случае тестирования драйвера для двух архитектур, может быть схема с одним контроллером и одним клиентом (предполагается смена ОС клиента между тестовыми сессиями). Однако в этом случае возможны проблемы с настройкой пулов тестовых машин и потерей результатов тестирования. Кто виноват и что делать в такой ситуации будет рассказано ниже.

Миттельшпиль или работа с HLK

Важно: рекомендуется использовать свежеустановленные версии Windows с английской локалью во избежание появления внезапных проблем с тестами. Вас предупреждали.

Дополнительно на всех машинах парка можно отключить энергосберегающий режим и приостановить установку обновлений Windows, дабы исключить прерывания процесса тестирования, который может продолжаться несколько часов.

Развертывание HLK

На контроллере устанавливаем свежескаченный HLK корректной версии. В нашем случае это HLK 1803, поскольку на клиентах будет установлена Windows 10 с обновлением 1803. Существует вариант установки одной HLK Studio, однако он полезен только для работы с финальными пакетами hlkx.

Клиентская часть ставится на тестовые машины по сети с контроллера:

Установка драйвера

Фильтры и плейлисты

и запустить приложение UpdateFilters.exe, расположенное там же.

Важно: рекомендуется устанавливать фильтры до начала тестирования, так как их эффект применяется только к запущенным после установки тестам. Чтобы изменить результаты уже проведенных тестов, необходимо в проекте HLK Studio перейти на страницу Results и нажать кнопку Apply Filters.

Кроме фильтров Microsoft поставляет специализированные плейлисты (HLK Playlist), изменяющие состав базового списка тестов. Скачиваем архив с актуальными плейлистами и распаковываем его на контроллере.

Важно: плейлист может быть применен только к чистому проекту. Использовать его на серии пройденных тестов не удастся.

Информацию по выпуску новых фильтров и плейлистов можно найти в блоге Windows Hardware Certification

Подготовка пула тестовых машин

Пришло время подготовить пулы наших клиентских машин. Они нам понадобятся на этапе создания проекта. На вкладке Configuration все машины отобразятся в Default Pool. Нужно создать свои пулы (кнопка Create Machine Pool) и перетащить в них машины из пула по-умолчанию.

Важно: в одном пуле должны находиться машины с одинаковой битностью.

Важно: иногда студия выдает ошибку на попытку изменить статус машины.

Кроме прочего, такая ситуация появляется, когда меняется ОС на тестовом клиенте, например, в схеме с одним контроллером и одним клиентом. Решается это удалением машины из пула (пункт Delete Machine в контекстном меню), что заставляет контроллер создать новый инстанс клиента с правильными характеристиками в Defaul Pool. Внимание, удаление машины приводит к удалению всех ассоциированных с ней результатов тестирования. Во избежание напрасной потери результатов нескольких часов работы, перед удалением машины следует подготовить финальный hlkx пакет, включающий все пройденные тесты. О подготовке файла hlkx будет рассказано далее.

Подготовка и запуск проекта

На странице Projects выбираем Create project и задаем проекту произвольное имя. Активируем проект двойным кликом по нему. Каждый проект может тестироваться только на машинах одной битности.

На странице Selection выбираем пул машин, на котором будет производиться тестирование. В списке отобразятся устройства, подключенные к машинам из этого пула. Отмечаем устройства, которые будут тестироваться.

Переходим на страницу Tests. Перед запуском тестов применяем плейлист нужной версии, распакованный из архива ранее. Отмечаем тесты, которые будут запущены для устройства. Следует обратить внимание, что некоторые тесты проходят в ручном режиме (обозначены иконкой человечка в столбце Type) и требуют некоторого пользовательского ввода на стороне клиентской машины. Их лучше отложить на потом и сначала отметить все автоматические.

При его создании необходимо указать:

После нажатия на «Create Package» потребуется отметить:

Создание финального пакета hlkx

Можно создавать неподписанные hlkx, например, просто для последующего открытия в студии. Для сабмита в Microsoft файл hlkx необходимо подписать EV сертификатом. Проще всего импортировать сертификат в систему и выбрать его в процессе создания пакета (кнопка Create Packageна странице Package). Получаем файл hlkx с результатами пройденных тестов.

Мерджинг пакетов hlkx

Этот этап выполняется, если вы проходите тестирование для нескольких платформ. В нашем случае, тестирование проводится для x86 и x64.

Для конфигурации с одним контроллером и одним клиентом меняем битность тестовой ОС, повторяем шаги по настройке клиента, переинициализируем машину под соответствующий пул.

Создаем проект для следующей платформы и повторяем весь процесс тестирования.

На шаге создания пакета hlkx дополнительно вызываем меню Merge Package и указываем подготовленный hlkx пакет для платформы другой битности.

У нас готов hlkx пакет для отправки в Microsoft.

Эндшпиль или сабмит финального пакета hlkx в Microsoft

На панели слева выбирвает Drivers. Нажимаем Submit new hardware.

Заполняем поле Product name и загружаем наш пакет hlkx.

В разблокированной секции Certification заполняем поля тип устройства, дата анонса и опционально маркетинговое имя. Нажимаем Submit.

Через некоторое время получаем результаты сертификации. Подписанные компоненты драйвера можно скачать, нажав по кнопке Download signed files.

Конечный результат всех усилий:

На что следует обращать внимание

Roman Meita

Read more posts by this author.

В последнее время мне часто приходилось переписывать много адаптеров для списков, и каждый раз я брался за голову — в адаптере находилась бизнес-логика, сетевые запросы и роутинг приложения и многое другое. Все это очень

Источник

Microsoft windows hardware compatibility publisher что это такое

Сообщения: 46

Благодарности:

Я ни на что как бы не намекаю но позиция многих it-специалистов, в т.ч и на этом форуме резко негативная к подобным недооптимизаторам. »

CD/DVD: LG GH22NS50

| Ноутбук/нетбук: ASUS EEE PC Lamborghini VX6S: Atom D2700 (2,1Ghz) | 4Gb RAM | Radeon HD 6470M (1366×768; 12,1″) | Corsair «Force 3» SSD (90Gb) |

| Прочее: Клавиатура: Logitech G19 | Мышь: ASUS GX850 | Акустика: SVEN-Audio HA-385 |

prozak128, Я вот сейчас порылся ради интереса в Диспетчере устройств. Все драйвера имеют либо цифровую подпись Microsoft Windows Hardware Compatibility Publisher, либо просто Microsoft Windows. По всей видимости, первый вариант говорит о том, что драйвер написан сторонним вендором, а Майкрософт его только протестировала и подписала, а второй вариант говорит о том, что это драйвер за авторством самой Майкрософт. Единственное устройство, в котором автором цифровой подписи значился не Майкрософт, а некая Power Technology, оказался виртуальный аудиоадаптер DFX Audio Enhancer (на него перенаправляется весь выходящий звук с целью улучшения качества звучания). Однако по понятным причинам для этой хреновины нет драйвера от Майкрософт.

Думается мне, эта опция предназначена для тех невероятно редких случаев, когда есть некий фирменный драйвер с подписью (причем подпись эта не от Майкрософта) и другой драйвер, который тоже подходит и который подписан уже Майкрософтом. И чтобы Центр обновления не заменил случайно фирменный драйвер драйвером от Майкрософт, нужно активировать данную опцию.

Источник

Microsoft windows hardware compatibility publisher что это такое

Чтобы отключить телеметрию в Windows, идем тоже в планировщик задач но только открываем ветку Windows:

ShutUp10 программа для отключения телеметрии в Windows 10

Как пользоваться O&O ShutUp10:

Microsoft переименовала шпионский сервис DiagTrack и снова запустила его

Прошедшего времени достаточно, чтобы досконально разобраться в том, что из себя представляет апдейт. В целом, его приняли положительно: хороших нововведений там явно больше, чем плохих.

Но всё-таки несколько ложек дёгтя Microsoft приготовила. Во-первых, операционная система зачем-то автоматически удаляет на отдельных компьютерах некоторые установленные программы. Судя по сообщениям на форумах, среди «пострадавших» — CPU-Z, speccy, 8gadgetpack, клиент Cisco VPN, драйверы SATA, SpyBot, RSAT, F5 VPN, HWMonitor и другие. После обновления Windows программы можно без проблем установить обратно.

Во-вторых, после обновления Windows 10 изменяет некоторые настройки по умолчанию обратно на сервисы Microsoft. Опять же, потом дают возможность вернуть всё обратно.

Два вышеуказанных бага отловили достаточно быстро. Чего не скажешь о третьем, самом грязном и даже немного подлом баге.

Но сначала немного предыстории. Три недели назад представители Microsoft наконец признали, что в операционной системе невозможно стандартными средствами отключить мониторинг активности системы и коммуникацию с серверами Microsoft. Для этого нужно заходить в services.msc и останавливать сервис вручную.

Кстати, это хоть слабый, но аргумент в пользу истца на грядущем открытом судебном процессе против Роскомнадзора, который состоится 7 декабря. Напомним, что Роскомнадзор проверил Windows 10 и пришёл к выводу, что пользователь сам принимает лицензионное соглашение и соглашается на сбор данных (официальный ответ Роскомнадзора). Microsoft же признала, что сбор данных происходит без ведома пользователя. Ключевой сервис диагностики под названием DiagTrack (вроде бы со встроенным кейлоггером) невозможно отключить. И в случае сбоя системы эта информация отправляется в Microsoft.

Вице-президент Microsoft Джо Бельфиоре (Joe Belfiore) сказал, что компания прислушивается к мнению пользователей, и если публика считает это проблемой, то работу неотключаемого сервиса диагностики можно изменить.

С выходом Threshold 2 многие прониклись уважением к Microsoft. Компания действительно прислушалась к критике. После обновления следящий процесс DiagTrack исчез из списка сервисов. Эксперты отметили это, что стало ещё одним поводом похвалить Microsoft за хорошую работу над обновлением Threshold 2.

Только спустя две недели один из экспертов обратил внимание на «подлый трюк», как он его назвал. Оказывается, бывший сервис Diagnostics Tracking Service (DiagTrack) никуда не делся. Microsoft просто переименовала его в сервис Функциональные возможности для подключенных пользователей и телеметрия (Connected User Experiences and Telemetry).

Конечно, после переименования сервиса стали неактивными настройки пользователя. Если вы раньше остановили работу шпионского сервиса Diagnostics Tracking Service (DiagTrack), то сервис Функциональные возможности для подключенных пользователей и телеметрия с той же функциональностью работает как ни в чём не бывало!

Метод отключения остаётся прежним: зайти в services.msc, найти Функциональные возможности для подключенных пользователей и телеметрия и поменять запуск на Отключено.

Но за операционной системой нужно внимательно следить в будущем, проверяя настройки после каждого обновления. Помните, что операционная система не полностью под вашим контролем — команды для неё приходят из Редмонда вместе с апдейтами.

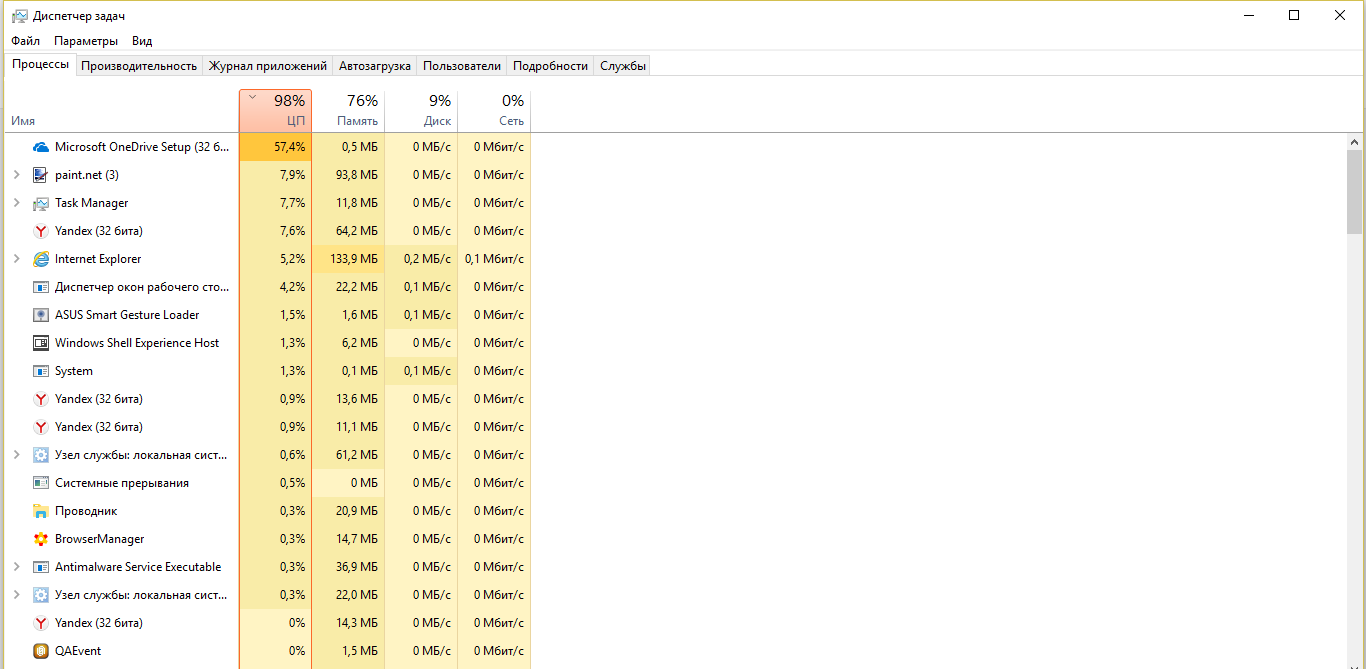

Суть проблемы

Такие неполадки возникают потому, что оказывается значительная нагрузка на процессор и оперативную память.

Но что же именно оказывает ее, если ранее те же самые программы работали нормально? Узнать об этом можно, если открыть Диспетчер задач.

Проделайте это следующим образом:

Также там указано, какой объем оперативной памяти занимают эти процессы, и какую нагрузку на ПК оказывают.

Если один из них имеет название Microsoft compatibility telemetry, посмотрите, как много памяти он занимает – обычно нагрузка очень велика.

Что же это за процесс?

Такое название имеет стандартная служба Windows, которая собирает данные о ваших действиях на компьютере – установке и удалении приложений, ошибках и подвисаниях программ, просматриваемых веб-страницах и т. п.

Затем эти данные отправляются в автоматическом режиме на сервера Майкрософт, где обрабатываются, а данные используются для улучшения качества обслуживания и создания обновлений.

Но этот процесс идет постоянно, так почему же неполадки в работе компьютера из-за него появляются только иногда?

В норме такая телеметрия не оказывает большой загруженности на процессор и пользователь не замечает ее работы.

Но при возникновении ошибки подключения к серверам, сбора информации или иной, он становится ресурсозатратным.

Самый простой способ устранения этой проблемы – отключение телеметрии вовсе. Он автоматически включится при следующем запуске ПК. При этом никаких торможений уже может не быть. вернуться к меню

Отключение

Чтобы остановить сбор телеметрии используйте следующий алгоритм:

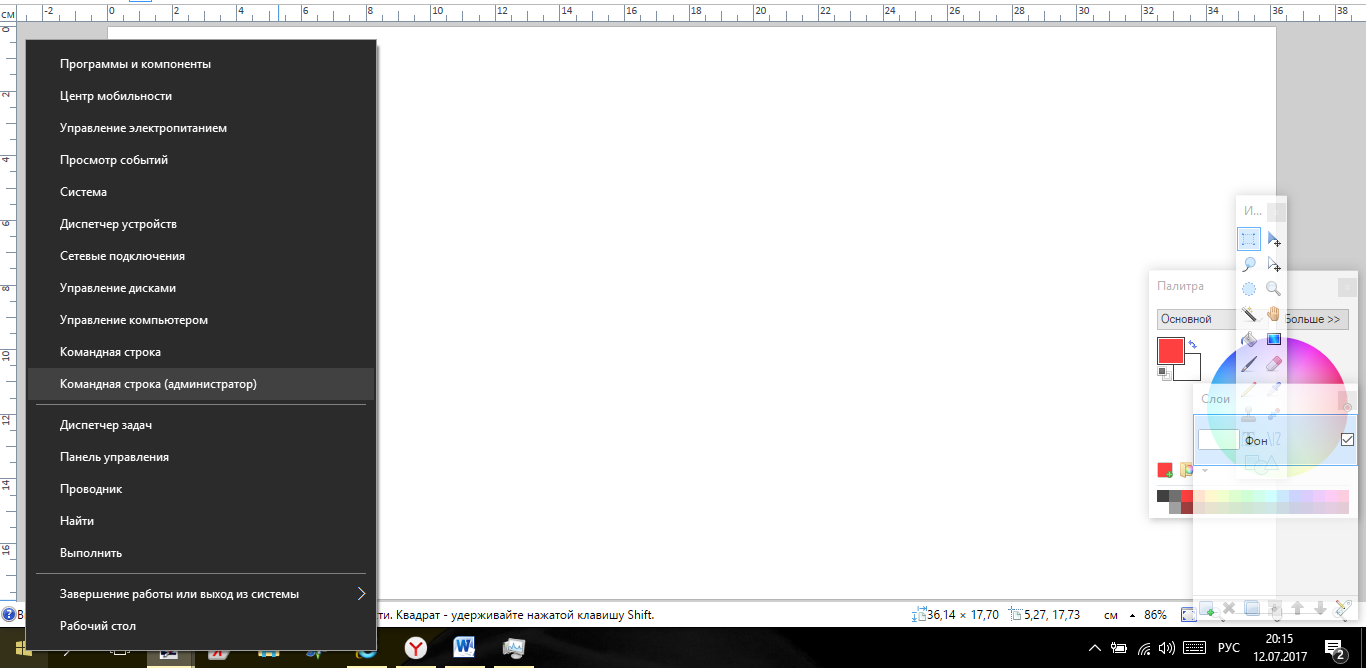

1. Правой кнопкой мыши щелкните по значку «Пуск»;

2. В открывшемся меню выбирайте пункт «Командная строка (администратор)» и нажмите на него левой клавишей;

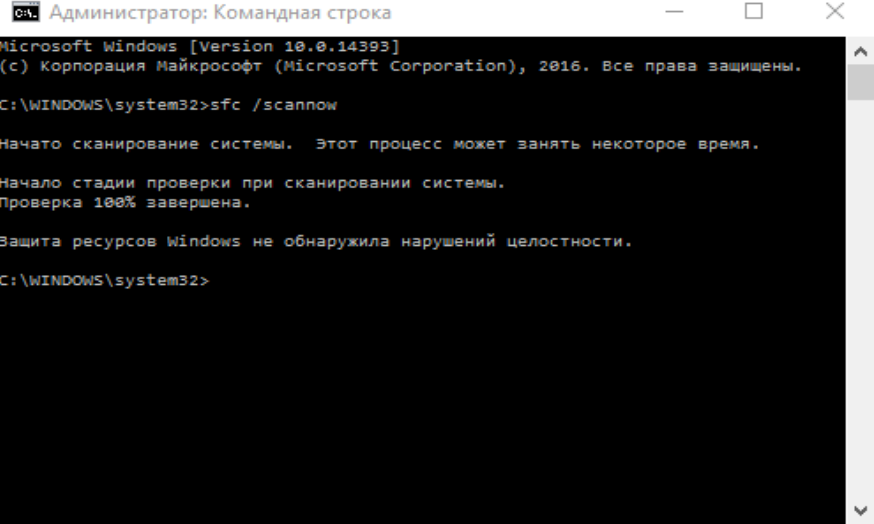

3. Откроется окно командной строки – в нем пропечатайте команду «sfc /scannow» без кавычек;

4. Нажмите Ввод и дождитесь окончания обработки данных;

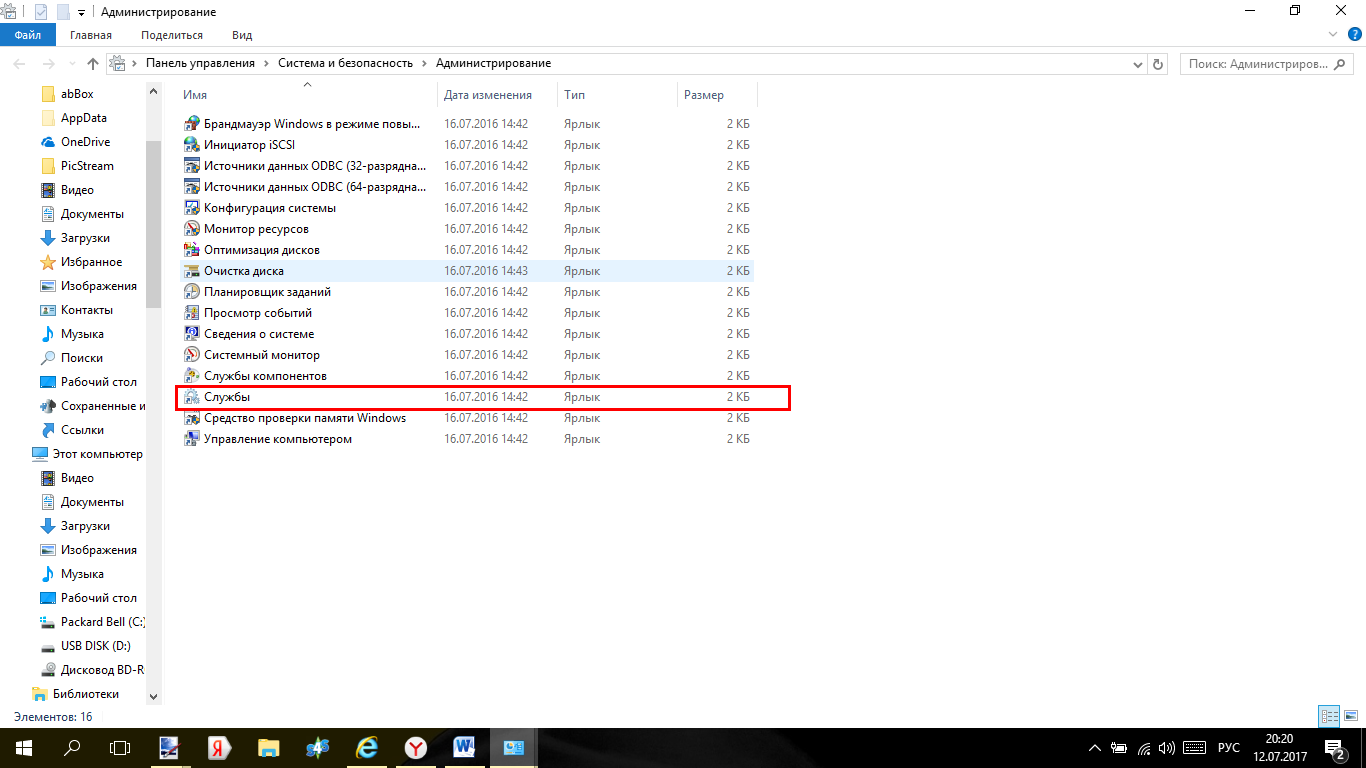

5. Нажмите левой кнопкой мыши на меню «Пуск» и начинайте печатать слова «Панель управления»;

6. Перейдите на Панель управления с помощью результатов поиска;

7. Там перейдите на пункт Администрирование, а с него – Службы;

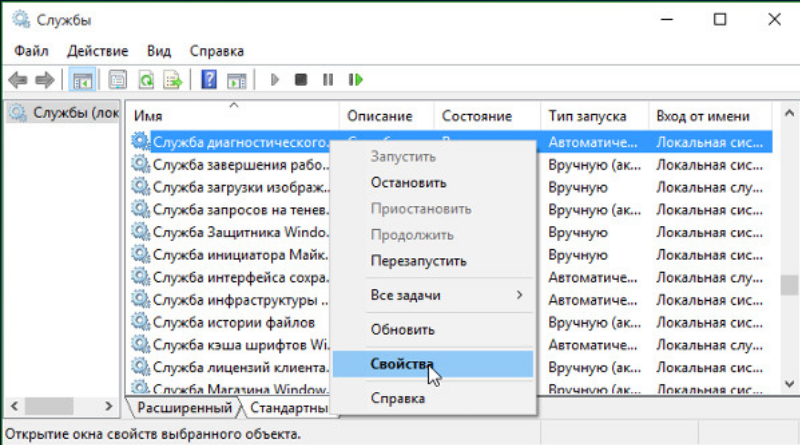

8. В списке выбирайте «Служба диагностического отслеживания» и кликните по нему правой кнопкой мыши;

9. В выпавшем меню перейдите на пункт «Свойства»;

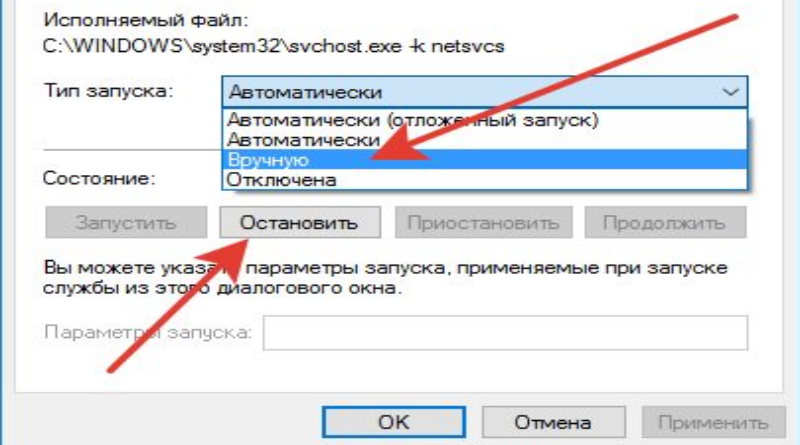

10. В открывшемся окне найдите поле Тип запуска;

11. В меню справа от него замените «Автоматически» на «Вручную»;

12. Нажмите ОК и закройте все окна;

13. Перезагрузите компьютер.

Теперь телеметрии не будет запускаться автоматически. Вы сами, при желании, сможете его запустить.

Источник

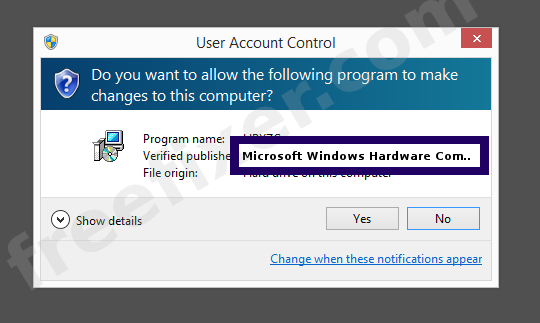

Microsoft Windows Hardware Compatibility Publisher — 0.074% Detection Rate *

Did you just find a download or a file on your computer that has been digitally signed by Microsoft Windows Hardware Compatibility Publisher? If that’s the case, please read on.

You’ll typically notice Microsoft Windows Hardware Compatibility Publisher when clicking to run the file. The publisher name is then displayed as the «Verified publisher» in the UAC dialog as the screenshot shows:

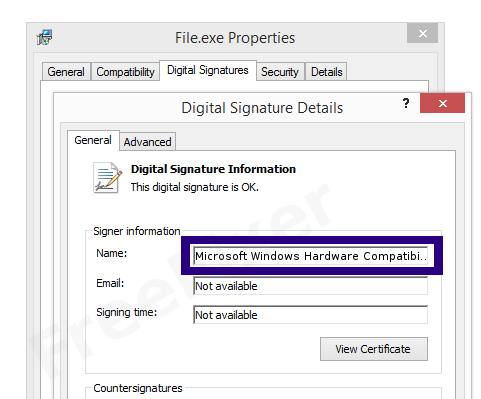

You can view additional details from the Microsoft Windows Hardware Compatibility Publisher certificate with the following procedure:

- Open Windows Explorer and locate the Microsoft Windows Hardware Compatibility Publisher file

- Right-click the file and select Properties

- Click on the Digital Signatures tab

- Click the View Certificate button

Here is a screenshot of a file signed by Microsoft Windows Hardware Compatibility Publisher:

As you can see in the screenshot above, Windows states that «This digital signature is OK». This means that the file has been published by Microsoft Windows Hardware Compatibility Publisher and that the file has not been tampered with.

If you click the View Certificate button shown in the screenshot above, you can examine all the details of the certificate, such as when it was issued, who issued the certificate, how long it is valid, etc. You can also examine the address for Microsoft Windows Hardware Compatibility Publisher, such as the street name, city and country.

Microsoft Windows Hardware Compatibility PCA, Microsoft Windows Hardware Compatibility, Microsoft Windows Third Party Component CA 2012 and Microsoft Windows Third Party Component CA 2014 has issued the Microsoft Windows Hardware Compatibility Publisher certificates. You can also see the details of the issuer by clicking the View Certificate button shown in the screengrab above.

The following are the Microsoft Windows Hardware Compatibility Publisher files I have gathered, thanks to the FreeFixer users.

The FreeFixer tool treats files from Microsoft Windows Hardware Compatibility Publisher as safe, which means that the Microsoft Windows Hardware Compatibility Publisher files will appear with a green background and that there is no removal checkbox for the file. However, as you can see in the scan results below, a few of the anti-virus scanners detects the Microsoft Windows Hardware Compatibility Publisher file(s). I’m pretty sure those detections are false positives and that the files are safe. It’s unlikely that Microsoft Windows Hardware Compatibility Publisher would ship a malware file.

| Detection Ratio | File Name |

|---|---|

| 2/50 | smax4pnp.exe |

| 1/53 | igfxpers.exe |

| 1/47 | SkyTel.EXE |

| 1/48 | Ati2mdxx.exe |

| 2/51 | hasplms.exe |

| 1/49 | fasttx2k.sys |

| 1/53 | PAStiSvc.exe |

| 1/66 | TwDsUiLaunch.exe |

| 1/53 | Ati2evxx.exe |

| 1/52 | igfxpers.exe |

| 2/50 | aksfridge.sys |

| 1/51 | igfxpers.exe |

| 1/48 | hkcmd.exe |

| 2/49 | igfxpers.exe |

| 1/49 | igfxtray.exe |

| 1/50 | igfxpers.exe |

| 1/47 | Ati2evxx.exe |

| 1/49 | vsnpstd.exe |

| 1/51 | nvsvc32.exe |

| 1/49 | viprt.sys |

| 1/55 | Ati2evxx.exe |

| 1/48 | atiesrxx.exe |

| 1/48 | Ati2evxx.exe |

| 1/52 | igfxpers.exe |

| 1/48 | hasplms.exe |

| 1/55 | Ati2evxx.exe |

| 1/52 | stacsv.exe |

| 1/52 | vsnp2std.exe |

| 1/48 | hardlock.sys |

| 1/51 | nvsvc32.exe |

| 1/51 | hkcmd.exe |

| 1/51 | atiesrxx.exe |

| 1/50 | Ati2evxx.dll |

| 1/47 | SOUNDMAN.EXE |

| 1/46 | stacsv64.exe |

| 1/47 | aksfridge.sys |

| 2/55 | sm56hlpr.exe |

| 1/51 | hpowiav1.dll |

| 1/47 | ps2.exe |

| 1/47 | nv_agp.sys |

| 1/48 | NvMcTray.dll |

| 1/51 | ApntEx.exe |

| 1/52 | hkcmd.exe |

| 1/51 | zstatus.exe |

| 1/47 | iastor.sys |

| 1/51 | hkcmd.exe |

| 1/51 | vsnpstd.exe |

| 1/54 | viamraid.sys |

| 2/46 | CAP3RSK.EXE |

| 1/42 | sm56hlpr.exe |

| 1/46 | E_DMSG00.EXE |

| 1/55 | fspuip.exe |

| 1/50 | sm56hlpr.exe |

| 1/51 | atiesrxx.exe |

| 1/48 | atieclxx.exe |

| 1/68 | TwDsUiLaunch.exe |

| 1/54 | igfxpers.exe |

| 1/66 | atieclxx.exe |

| 1/40 | igfxrTRK.lrc |

| 1/48 | aksfridge.sys |

| 2/54 | igfxsrvc.exe |

| 1/48 | BrmfBAgS.exe |

| 1/49 | SynTPEnh.exe |

| 2/56 | hasplms.exe |

| 1/46 | aksdf.sys |

| 1/50 | E_FUICLBE.DLL |

| 1/55 | DptfPolicyLpmServiceHelper.exe |

| 1/66 | TmUmEvt.dll |

| 1/42 | essspk.exe |

| 1/50 | SynTPEnh.exe |

| 1/51 | sm56hlpr.exe |

| 2/55 | hasplms.exe |

| 1/48 | aksfridge.sys |

| 1/45 | hardlock.sys |

| 1/41 | stapo.dll |

| 1/52 | atiesrxx.exe |

| 1/55 | VIASysFx.dll |

| 1/50 | CTHELPER.EXE |

| 1/45 | SOUNDMAN.EXE |

| 1/42 | E_FATIABE.EXE |

| 1/49 | igfxtray.exe |

| 1/56 | sttray.exe |

| 1/52 | atiesrxx.exe |

| 1/43 | CAP3LAK.EXE |

| 1/50 | igfxpers.exe |

| 1/46 | hardlock.sys |

| 1/48 | SynToshiba.exe |

| 1/51 | escndv.exe |

| 1/53 | vspc1000.exe |

| 3/46 | jraid.sys |

| 1/57 | adgnetworktdidrv.sys |

| 1/68 | TwDsUiLaunch.exe |

| 1/72 | ene.sys |

| 1/45 | hardlock.sys |

| 2/49 | STacSV.exe |

| 4/47 | S3trayp.exe |

| 2/50 | ahcix86.sys |

| 1/48 | anodlwf.sys |

| 1/40 | hposwia_p01d.dll |

| 1/50 | E_IUICFCE.DLL |

| 1/54 | esxw2ud.dll |

| 1/54 | hkcmd.exe |

| 2/64 | adgnetworktdidrv.sys |

| 1/50 | atiesrxx.exe |

| 1/42 | E_FATIAEL.EXE |

| 1/51 | nvraid.sys |

| 1/50 | stacsv.exe |

| 1/43 | LEXBCES.EXE |

| 1/49 | sm56hlpr.exe |

| 1/33 | Ati2evxx.exe |

| 1/46 | CNMUI83.DLL |

| 1/49 | netaapl.sys |

| 1/51 | atiesrxx.exe |

| 1/54 | SynTPAPI.dll |

| 1/54 | atiesrxx.exe |

| 1/55 | hccutils.DLL |

| 1/54 | nvsvc32.exe |

| 1/53 | atieclxx.exe |

| 1/49 | CNC_AQL.dll |

| 1/55 | fpapli.exe |

| 1/56 | ati2evxx.exe |

| 1/51 | ubsbm.sys |

| 1/50 | sbavmon.dll |

| 1/54 | Ati2evxx.exe |

| 1/52 | aticfx32.dll |

| 1/57 | aksdf.sys |

| 1/54 | atiesrxx.exe |

| 1/56 | igfxtray.exe |

| 1/58 | OSD.exe |

| 1/58 | UIUCU.EXE |

| 1/65 | VM331_STI.EXE |

| 1/67 | StlFspAPI32.dll |

| 1/67 | TwDsUiLaunch.exe |

| 1/67 | TwDsUiLaunch.exe |

| 1/69 | TwDsUiLaunch.exe |

| 1/72 | ati2evxx.exe |

| 1/72 | TwDsUiLaunch.exe |

| 2/66 | sttray64.exe |

| 0/52 | igfxdev.dll |

| 0/48 | igfxsrvc.dll |

| 0/50 | mdmxsdk.sys |

| 0/52 | igfxdev.dll |

| 0/52 | ALCMTR.EXE |

| 0/51 | igfxsrvc.dll |

| 0/50 | tiltwheel%USERNAME%.exe |

| 0/52 | igfxdev.dll |

| 0/51 | mdmxsdk.sys |

| 0/48 | ALCXMNTR.EXE |

Scanner and Detection Names

Here’s the detection names for the Microsoft Windows Hardware Compatibility Publisher files. I have grouped the detection names by each scanner engine. Thanks to VirusTotal for the scan results.

As mentioned above, I think these detections are false positives since it is very unlikely that Microsoft Windows Hardware Compatibility Publisher would ship a malware file.

| Scanner | Detection Names |

|---|---|

| APEX | Malicious |

| AegisLab | Troj.W32.Gen.m2M2, AdWare.W32.BrainInst, W32.Virut |

| Agnitum | Trojan.Inject!lsJh8B2mO2g |

| Antiy-AVL | Trojan/Win32.Tgenic, Trojan/Win32.Menti, Worm/Win32.Otwycal, Trojan/Win32.SGeneric, Trojan[:HEUR]/Win32.Unknown, Worm/Win32.Otwycal.gen, Worm/Win32.Klez.gen, Worm/Win32.WhiteIce.gen, Backdoor/Win32.Bifrose.gen, Trojan/Win32.Agent |

| Avira | WORM/Conficker.Z.32 |

| Baidu | Win32.Trojan.WisdomEyes.16070401.9500.9504, Win32.Trojan.WisdomEyes.16070401.9500.9669 |

| Baidu-International | Hacktool.Win64.NetFilter.A |

| Bkav | HW32.CDB.9be0, HW32.CDB.8117, W32.Clodaed.Trojan.4969, W32.HfsAutoA.Ffc1, HW32.CDB.619b, W32.Clodbae.Trojan.b5af, HW32.CDB.3205, HW32.Laneul.jsmg, W32.Clodea0.Trojan.d774, HW32.CDB.Bbe4, HW32.Laneul.hykq, W32.HfsAutoA.B76C, HW32.Packed.ECC9, HW32.CDB.F961, HW32.Laneul.juio, W32.Clod861.Trojan.2fb2, HW32.Nonim.xuak, HW64.packed.9E7E, HW32.Nonim.wqsy, W32.HfsReno.8a5c, HW64.packed.A908 |

| ByteHero | Trojan.Exception.gen.101, Trojan-Dropper.win32.Agent.a |

| CMC | Heur.Win32.Obfuscated.1!O |

| ClamAV | Win.Trojan.7507983, Win.Trojan.Agent-564482, Win.Trojan.Rootkit-6573, Win.Trojan.6536826, Win.Trojan.Agent-343335, Win.Trojan.Agent-230945, PUA.Win32.Packer.Msvcpp-1, Win.Trojan.Agent-576433, Win.Trojan.Slugin-357 |

| Comodo | UnclassifiedMalware |

| Cybereason | malicious.dda988 |

| Cylance | Unsafe |

| DrWeb | DLOADER.Trojan, BackDoor.Siggen.41201 |

| Emsisoft | Gen:Trojan.Heur.LP.ay4@aCPH@bli (B), Trojan.Generic.KDV.530539 (B), Win32.Worm.AutoIt.Z (B), Android.Adware.Kuguo.A (B), JS:Trojan.Clicker.NBP (B), Gen:Variant.Graftor.127006 (B), Android.Trojan.FakeInst.DA (B) |

| Invincea | virus.win32.sality.at |

| Jiangmin | Trojan/Reconyc.fid, Trojan.Cosmu.i, Win32/Virut.bn, I-Worm/Polip.cl, Trojan.Generic.fnrd |

| Kingsoft | Win32.Troj.Agent2.cq.(kcloud) |

| McAfee-GW-Edition | Heuristic.BehavesLike.Win32.Suspicious-DTR.K, Heuristic.LooksLike.Win32.Suspicious.I, Heuristic.LooksLike.Win32.Suspicious.B, Heuristic.LooksLike.Win32.Suspicious.E, BehavesLike.Win32.PWSZbot.dh |

| NANO-Antivirus | Trojan.Win32.Cholera.ctdfbm, Trojan.Win32.Inject.cslkna, Trojan.Win32.Agent.derwez, Trojan.Win32.Warezov.daszf, Trojan.Win32.Graftor.cticpm, Trojan.Win32.IframeExec.cxhgiu, Trojan.Win32.Heuristic210.dfvtzs |

| Prevx | Medium Risk Malware |

| Rising | PE:Trojan.Barys!6.50A, PE:Malware.XPACK-HIE/Heur!1.9C48, PE:Adware.OneStep!6.161D, PE:Trojan.Symmi!6.804, PE:Malware.Viking!6.17A9, PE:Backdoor.Agent!6.13D4, PE:Worm.Chir!6.171E, PE:Rootkit.Agent!6.2332 |

| Symantec | Suspicious.Insight |

| TheHacker | Backdoor/IRCNite.arz, Trojan/VB.qdc, Trojan/Menti.mxvf, Trojan/Agent.sjtk, Trojan/VBKrypt.efmc, Backdoor/IRCNite.cei, Trojan/Menti.myha, Trojan/AutoRun.AntiAV.t, Backdoor/Bredavi.eks, Trojan/Small.nav |

| Trapmine | malicious.moderate.ml.score |

| TrendMicro-HouseCall | TROJ_GEN.R0CBH0AA314, TROJ_GEN.F47V0201, Suspicious_GEN.F47V0818 |

| VBA32 | Trojan.Menti, Trojan.Agent, Trojan.Agent.ashi, Virus.Win32.Virut.X6 |

| ViRobot | Trojan.Win32.A.ShipUp.1404928, Trojan.Win32.A.NSAnti.102400.X, Trojan.Win32.A.Menti.90112.EH |

| Webwasher-Gateway | BlockReason.0 |

| Yandex | Riskware.Agent!, Trojan.MulDrop!kaXunN8DGBI |

| Zillya | Trojan.Monder.Win32.49829, Trojan.Menti.Win32.35788 |

| eGambit | Unsafe.AI_Score_91%, Unsafe.AI_Score_97% |

| eSafe | Win32.TrojanHorse, Win32.Trojan |

| nProtect | Trojan/W32.Agent.405504.XW, Trojan/W32.Agent.544768.L, Trojan-Downloader/W32.Cekar.61512 |

* How the Detection Percentage is Calculated

The detection percentage is based on that I have gathered 210176 scan reports for the Microsoft Windows Hardware Compatibility Publisher files. 156 of these scan results came up with some sort of detection. You can review the full details of the scan results by examining the files listed above.

Analysis Details

The analysis has been done on certificates with the following serial numbers:

- 6106c1ac000000000007

- 61060e0c000000000008

- 610e27d7000000000009

- 61054a4f000000000006

- 330000001e258e7c4251c5d1fa00010000001e

- 612cae34000000000003

- 614c617700010000000d

- 610c2e31000200000014

- 6101a07f00010000000e

- 6108feff00000000000a

- 33000000085200a3244e119a5b000100000008

- 6a0b994fc000eeaa11d64e4bf1626be2

- 6a0b994fc000dfaa11d5198f3b257168

- 61269246000100000011

- 330000002a04b4165d018871e000010000002a

- 6102d0d7000200000016

- 3300000009b3a6bb556666748b000100000009

- 330000000719ac6c921d3c2aad000000000007

- 33000000317c61d46115ceba6a000100000031

- 330000000cd4840c29fd1712a000000000000c

- 33000000244d59538809906ea7000100000024

- 33000000253a2738690a3451c1000000000025

- 330000000b19302c31b264785d00010000000b

- 3300000012b05493eaddceeb4b000000000012

- 3300000010d1ebbcbe1c4c7c49000100000010

- 330000002bf5bccdf91e36d04600010000002b

12.08.2016, 21:32. Показов 36569. Ответов 41

Эта статья — быстрый онлайн-помощник для тех, кто переходит на новое

подписывание драйверов в Windows 10 (EV, WHDC-портал). Здесь я постараюсь

дать основные рекомендации, чтобы помочь избежать глупых ошибок и, не

теряя времени, скорее адаптировать свои проекты под новые требования.

Для того, чтобы начать подписывать драйверы по-новому, вам потребуется:

* EV-сертификат, приобретенный у Symantec, DigiCert, GlobalSign, WoSign

или Entrust. В тот момент, когда пишутся эти строки, поддерживаются только

сертификаты, приобретенные в перечисленных выше организациях. В будущем список,

вероятно, будет дополняться.

По тексту ниже подразумевается, что сертификат уже установлен на вашем компьютере.

* Аккаунт на Microsoft (LiveID). Регистрация там бесплатная и занимает несколько минут.

* Утилита signtool с поддержкой SHA256. Утилиту лучше взять из последних версий WDK

(8 и выше), так как старые версии не поддерживают SHA256 и некоторые другие возможности,

которые вам потребуются.

* Несколько часов свободного времени.

Первое, что вам нужно сделать — зарегистрировать свою компанию на портале WHDC.

Идем сюда:

Microsoft Hardware Dev Center

https://developer.microsoft.co… s/hardware

жмем ‘Dashboard’ и логинимся в свой аккаунт Microsoft.

Далее вам будет предложено скачать файл winqual.exe, подписать его своим сертификатом и

загрузить обратно. Так портал определяет валидность сертификата, а также сможет сопоставить

цифровую подпись с вашей компанией, если это будет необходимо. Команда подписи для

signtool.exe затруднений вызывать не должна:

Код

signtool.exe sign /n "My EV Certificate Name" /a /fd SHA256 /tr http://timestamp.globalsign.com/?signature=sha2 /td SHA256 winqual.exe

Для вашего сертификата опции могут быть немного другие. Обратите внимание на ключи /fd и /td —

они указывают, что и для цифровой подписи, и для timestamp-сервера следует использовать

SHA256, а не SHA1. EV-сертификаты используют только SHA2. Также обратите внимание,

что здесь и далее больше не будут использоваться никакие кросс-сертификаты (ключ /ac),

так как для ‘attestation signing’ (подписывание драйверов через веб-портал) это не требуется.

Точно такой же командой вы будете подписывать submission (архив с файлами для подписи).

Подписав и загрузив winqual.exe, вы попадете на страницу, где вам предложат указать

сведения о компании — название, юридический адрес, почтовый индекс, телефон, e-mail…

Судя по всему, эта информация не проверяется и нужна только «для галочки».

Но указывать откровенно «липовые» данные, разумеется, не стоит.

Вот и все, теперь вы успешно зарегистрированы на веб-портале WHDC.

Осталось немного — дать нужные разрешения (permissions), а также подписать несколько

соглашений, которые предлагает вам Microsoft (по поводу Anti-Malware, DRM и остальные в

таком же духе, всего штук 10). Я не буду подробно описывать нужные шаги, т.к. они

достаточно очевидны.

После этого вам необходимо перелогиниться на веб-портале (выйти и зайти снова), чтобы

изменения вступили в силу.

Подписывание драйвера.

Сначала вам нужно создать cab-архив с файлами для подписи внутри.

Если пакет драйверов только один, cab-файл должен иметь такую структуру:

Код

DriverPackage

mydriver.sys

mydriver.inf

Если пакетов драйверов несколько, тогда добавляется нумерация:

Код

DriverPackage1

drv1.sys

drv1.inf

DriverPackage2

drv2.sys

drv2.inf

...

DriverPackageN

drvN.sys

drvN.inf

INF-файл обязателен, даже если у вас legacy-драйвер, которому INF не нужен.

Так что если вы никогда не делали INF-файлов, придется этому научиться.

Для legacy-драйверов можно использовать следующую заглушку, поставив

только правильные названия:

Кликните здесь для просмотра всего текста

Код

;

; TODO: Add copyright info here.

;

[Version]

Signature = "$Chicago$"

Provider = %Provider%

Class = "LegacyDriver"

ClassGuid = {8ECC055D-047F-11D1-A537-0000F8753ED1}

DriverVer = 07/24/2015,1.0.0.0

DriverPackageType = KernelService

DriverPackageDisplayName = %PackageDisplayName%

CatalogFile = setup.cat

[DefaultInstall]

CopyFiles = Setup.CopyFiles

[DefaultInstall.Services]

AddService = mydriver,,Setup.AddService

[SourceDisksFiles]

mydriver.sys = 1

[SourceDisksNames]

1 = "Disk"

[DestinationDirs]

DefaultDestDir = 12 ; "system32drivers" directory.

[Setup.CopyFiles]

mydriver.sys

[Setup.AddService]

ServiceName = mydriver

DisplayName = %DrvDisplayName%

Description = %DrvDescription%

ServiceType = 1 ; SERVICE_KERNEL_DRIVER

StartType = 1 ; SERVICE_SYSTEM_START

ErrorControl = 1 ; SERVICE_ERROR_NORMAL

ServiceBinary = %12%mydriver.sys ; 12 - "system32drivers" directory.

[Strings]

Provider = "My Driver Provider Name"

PackageDisplayName = "My Driver Package Display Name"

DrvDisplayName = "MyDriver"

DrvDescription = "My Driver Description"

Я сразу советую проверять, валиден ли ваш INF-файл, используя утилиту inf2cat из WDK.

Например:

Код

inf2cat.exe /v /DRV:C:MyDriverPackage /OS:XP_X64

Для создания cab-архива можно использовать разные программы, но проще всего

задействовать штатную утилиту Windows под названием makecab:

Код

makecab.exe /f путь-к-файлу-ddf

В файле ddf описываются директивы для создания cab-архива.

Я использую примерно такой шаблон:

Код

.OPTION EXPLICIT .Set CabinetFileCountThreshold=0 .Set FolderFileCountThreshold=0 .Set FolderSizeThreshold=0 .Set MaxCabinetSize=0 .Set MaxDiskFileCount=0 .Set MaxDiskSize=0 .Set CompressionType=MSZIP .Set Cabinet=on .Set Compress=on .Set CabinetNameTemplate=submission-8.cab .Set DestinationDir=DriverPackage1 C:SUBMISSIONSMyDriver164MyDriver1.sys C:SUBMISSIONSMyDriver164setup.inf .Set DestinationDir=DriverPackage2 C:SUBMISSIONSMyDriver264MyDriver2.sys C:SUBMISSIONSMyDriver264setup.inf

Файл cat, который сгенерировала утилита inf2cat.exe, в архив класть не нужно,

он все равно будет проигнорирован и портал при подписи создаст новый.

Важный момент: все пакеты драйверов в архиве должны быть под какую-то одну

архитектуру — или x64, или x86. На MSDN пишут, что Driver Package может

быть под обе архитектуры, но как правильно их упаковать в cab-архив — я

так и не понял. Попытки добавить еще один уровень в дереве папок внутри

архива (32/64, x86/x64, i386/amd64) успехом не увенчались.

Видимо, самый простой путь — делать две submission, одну чисто под x64,

вторую чисто под x86.

Когда cab-архив будет готов, вам нужно подписать его своим сертификатом.

Далее на веб-портале идем в раздел ‘File signing services’ и выбираем

пункт ‘Create driver signing submission’. После этого все очень просто:

вы указываете название своей submission (произвольное, это нужно только

для информативных целей), является ли ваш драйвер универсальным (см. концепцию

‘Universal Driver’ в MSDN), а также платформы, под которые собран драйвер,

их в настоящий момент четыре:

Microsoft Windows 10 AU Client family, x86

Microsoft Windows 10 AU Client family, x64

Microsoft Windows 10 Client family, x86

Microsoft Windows 10 Client family, x64

C x64/x86 все понятно, а вот разницу между Client и AU Client я не нашел —

подпись в конечном итоге получается одинаковая.

После этого вы загружаете свой cab-архив и жмете ‘Submit’. Все.

Обработка submission (процесс называется review) занимает некоторое время, у

меня было где-то около 15 минут, иногда может затянуться, как пишут, на

часы или даже сутки. Но обычно слишком долгий процесс обработки submission —

признак того, что что-то пошло не так и процесс будет завершен с ошибкой.

По завершении вам придет письмо на почту и архив с подписанными файлами можно

будет скачать там же, на веб-портале.

Кстати, можно запостить сразу несколько submission — они обрабатываются

параллельно и в некоторых случаях можно сэкономить немного времени.

В сведениях о цифровой подписи файлов, которые вам вернет портал, вы с удивлением

(а кто-то, возможно, и с радостью) обнаружите, что вместо ‘OOO Vasya Pupkin’ будет

вписано безликое и ужасное ‘Microsoft Windows Hardware Compatibility Publisher’.

Теперь драйвер можно ставить и запускать на Windows 10 — 1607 и никакие

Secure Boot, Device Guard и т.п. не помеха.

———————————————————————————-

Теперь вопросы чисто практического плана.

Q: Как быть с предыдущими версиями Windows (Vista, Windows 7, Windows 8, Windows 8.1)?

A: К сожалению, здесь без вариантов: либо вам придется купить еще один сертификат SHA1 и

использовать его, либо попробуйте пройти HLK-тесты через веб-портал и тогда получите

подпись, которую понимают все указанные выше версии Windows.

Прохождение HLK-тестов — достаточно большой и серьезный «квест», затрагивать эту

тему здесь я не буду.

Q: Как быть с Windows Server 2016 (vNext)? Его ведь нету в списке при отправке

submission на веб-портале…

A: Для Windows Server 2016 прохождение HLK-тестов для драйвера — единственный

легальный способ поддержки, другие типы цифровых подписей система принимать

не будет. Так что ждите через некоторое время очередную статью от меня про HLK.

Q: Как обстоят дела с двойными сигнатурами?

A: Портал добавляет свою подпись, не затирая старую. Поэтому можно, например,

подписать .sys-файл сначала стандартным сертификатом с SHA1 старым способом с

кросс-сертификатом (cross-signing), а затем отправить его на веб-портал, где

ему будет добавлена вторая подпись SHA256 для Windows 10 (attestation signing).

Такой драйвер сможет запускаться на любых версиях Windows.

Однако в случае с cat-файлами это не сработает, потому что, как уже писалось выше,

портал генерирует свой cat-файл, игнорируя тот, что лежит внутри cab-архива.

Поэтому, если ваш драйвер ставится через INF-файл и вы хотите поддерживать

максимально возможный диапазон версий Windows, придется иметь несколько

пакетов драйвера, один для систем до Windows 10, второй для Windows 10 и выше.

Q: Что делать с модулями, которые собираются с ключом /INTEGRITYCHECK и,

согласно MSDN, должны подписываться с опцией /ph (generate page hashes)?

Например, драйвер, использующий Object Callbacks (ObRegisterCallbacks)?

A: Ничего не нужно. Система подписывания остается такой же, как и для

остальных драйверов Windows 10.

Q: EV-сертификат поставляется на USB-токене, это секьюрно, но неудобно.

У нас разработчики географически удалены друг от друга, а подписывать,

получается, может только один?

A: К сожалению, здесь действительно есть ряд неудобств.

Например, токен SafeNet не работает нормально в RDP-сессии и время

от времени начинает требовать ввод пароля (PIN).

Для решения этой проблемы можно настроить параметры, как написано здесь:

Automate Extended Validation (EV) code signing

http://stackoverflow.com/quest… de-signing

А также воспользоваться приведенным кодом и утилитой RemoteSignTool

(обертка над signtool.exe, работающая через интернет).

В настоящее время ведутся дебаты о том, чтобы оставить EV только для регистрации

на веб-портале, а для подписи submission использовать «обычные» сертификаты

(т.е. без USB-токенов и тому подобного):

EV Cert to be Requires for EVERY sysdev submission…

http://www.osronline.com/showt… ink=278314

10

Чтобы отключить телеметрию в Windows, идем тоже в планировщик задач но только открываем ветку Windows:

ShutUp10 программа для отключения телеметрии в Windows 10

Как пользоваться O&O ShutUp10:

Microsoft переименовала шпионский сервис DiagTrack и снова запустила его

Прошедшего времени достаточно, чтобы досконально разобраться в том, что из себя представляет апдейт. В целом, его приняли положительно: хороших нововведений там явно больше, чем плохих.

Но всё-таки несколько ложек дёгтя Microsoft приготовила. Во-первых, операционная система зачем-то автоматически удаляет на отдельных компьютерах некоторые установленные программы. Судя по сообщениям на форумах, среди «пострадавших» — CPU-Z, speccy, 8gadgetpack, клиент Cisco VPN, драйверы SATA, SpyBot, RSAT, F5 VPN, HWMonitor и другие. После обновления Windows программы можно без проблем установить обратно.

Во-вторых, после обновления Windows 10 изменяет некоторые настройки по умолчанию обратно на сервисы Microsoft. Опять же, потом дают возможность вернуть всё обратно.

Два вышеуказанных бага отловили достаточно быстро. Чего не скажешь о третьем, самом грязном и даже немного подлом баге.

Но сначала немного предыстории. Три недели назад представители Microsoft наконец признали, что в операционной системе невозможно стандартными средствами отключить мониторинг активности системы и коммуникацию с серверами Microsoft. Для этого нужно заходить в services.msc и останавливать сервис вручную.

Кстати, это хоть слабый, но аргумент в пользу истца на грядущем открытом судебном процессе против Роскомнадзора, который состоится 7 декабря. Напомним, что Роскомнадзор проверил Windows 10 и пришёл к выводу, что пользователь сам принимает лицензионное соглашение и соглашается на сбор данных (официальный ответ Роскомнадзора). Microsoft же признала, что сбор данных происходит без ведома пользователя. Ключевой сервис диагностики под названием DiagTrack (вроде бы со встроенным кейлоггером) невозможно отключить. И в случае сбоя системы эта информация отправляется в Microsoft.

Вице-президент Microsoft Джо Бельфиоре (Joe Belfiore) сказал, что компания прислушивается к мнению пользователей, и если публика считает это проблемой, то работу неотключаемого сервиса диагностики можно изменить.

С выходом Threshold 2 многие прониклись уважением к Microsoft. Компания действительно прислушалась к критике. После обновления следящий процесс DiagTrack исчез из списка сервисов. Эксперты отметили это, что стало ещё одним поводом похвалить Microsoft за хорошую работу над обновлением Threshold 2.

Только спустя две недели один из экспертов обратил внимание на «подлый трюк», как он его назвал. Оказывается, бывший сервис Diagnostics Tracking Service (DiagTrack) никуда не делся. Microsoft просто переименовала его в сервис Функциональные возможности для подключенных пользователей и телеметрия (Connected User Experiences and Telemetry).

Конечно, после переименования сервиса стали неактивными настройки пользователя. Если вы раньше остановили работу шпионского сервиса Diagnostics Tracking Service (DiagTrack), то сервис Функциональные возможности для подключенных пользователей и телеметрия с той же функциональностью работает как ни в чём не бывало!

Метод отключения остаётся прежним: зайти в services.msc, найти Функциональные возможности для подключенных пользователей и телеметрия и поменять запуск на Отключено.

Но за операционной системой нужно внимательно следить в будущем, проверяя настройки после каждого обновления. Помните, что операционная система не полностью под вашим контролем — команды для неё приходят из Редмонда вместе с апдейтами.

Суть проблемы

Такие неполадки возникают потому, что оказывается значительная нагрузка на процессор и оперативную память.

Но что же именно оказывает ее, если ранее те же самые программы работали нормально? Узнать об этом можно, если открыть Диспетчер задач.

Проделайте это следующим образом:

- Кликните правой кнопкой мыши на Панели инструментов в нижней части экрана (при этом не важно, какая у вас открыта, так как эта панель присутствует всегда);

- Откроется выпадающее меню, в нем найдите строчку «Диспетчер задач» и кликните по ней;

- Откроется Диспетчер задач, который выглядит как таблица, в которой перечислены все, которые выполняет операционная система на момент запроса.

Также там указано, какой объем оперативной памяти занимают эти процессы, и какую нагрузку на ПК оказывают.

Если один из них имеет название Microsoft compatibility telemetry, посмотрите, как много памяти он занимает – обычно нагрузка очень велика.

Что же это за процесс?

Такое название имеет стандартная служба Windows, которая собирает данные о ваших действиях на компьютере – установке и удалении приложений, ошибках и подвисаниях программ, просматриваемых веб-страницах и т. п.

Затем эти данные отправляются в автоматическом режиме на сервера Майкрософт, где обрабатываются, а данные используются для улучшения качества обслуживания и создания обновлений.

Но этот процесс идет постоянно, так почему же неполадки в работе компьютера из-за него появляются только иногда?

В норме такая телеметрия не оказывает большой загруженности на процессор и пользователь не замечает ее работы.

Но при возникновении ошибки подключения к серверам, сбора информации или иной, он становится ресурсозатратным.

Диспетчер задач

Самый простой способ устранения этой проблемы – отключение телеметрии вовсе. Он автоматически включится при следующем запуске ПК. При этом никаких торможений уже может не быть. вернуться к меню

Отключение

Чтобы остановить сбор телеметрии используйте следующий алгоритм:

1. Правой кнопкой мыши щелкните по значку «Пуск»;

2. В открывшемся меню выбирайте пункт «Командная строка (администратор)» и нажмите на него левой клавишей;

3. Откроется окно командной строки – в нем пропечатайте команду «sfc /scannow» без кавычек;

Командная строка

4. Нажмите Ввод и дождитесь окончания обработки данных;

Запуск