Содержание

- EreTIk’s Box

- Разработка, исследование и низкоуровневое программирование

- Windows Secure Boot Key Creation and Management Guidance

- 1. Secure Boot, Windows and Key Management

- 1.1 Public-Key Infrastructure (PKI) and Secure Boot

- 1.2 Public Key Cryptography

- 1.3 Secure Boot PKI requirements

- 1.4 Signature Databases (Db and Dbx)

- 1.5 Keys Required for Secure Boot on all PCs

EreTIk’s Box

Разработка, исследование и низкоуровневое программирование

Сохнут волосы, метёт метла

В кобуре мороза пистолет тепла

Гражданская Оборона — «Тошнота»

Одним из новшеств в Windows 8.1 стала нотификация (объект обратного вызова, callback object) проверки цифровой подписи исполняемых файлов драйверов: SeRegisterImageVerificationCallback(. ) и SeUnregisterImageVerificationCallback(. ). Эти функции документированы в заголовочных файлах WDK 8.1:

Несмотря на такое детальное описание в заголовочном файле wdm.h, статьи описания работы функций SeRegisterImageVerificationCallback(. ) и SeUnregisterImageVerificationCallback(. ) просто нет. Хочу немного восполнить этот пробел.

Хотя функция регистрации SeRegisterImageVerificationCallback получает достаточно много параметров, большинство из них просто проверяются на валидность и не используются:

- ImageType == SeImageTypeDriver, иначе функция вернет STATUS_INVALID_PARAMETER_1

- CallbackType == SeImageVerificationCallbackInformational, иначе функция вернет STATUS_INVALID_PARAMETER_2

- Token == NULL, иначе функция вернет STATUS_INVALID_PARAMETER_5

То есть сейчас, фактически, функция принимает адрес функции обратного вызова, контекст функции обратного вызова и возвращает описатель зарегистрированного обратного вызова или статус ошибки.

Хочется отметить, что сам объект нотификации имеет имя в дереве объектов: «CallbackSeImageVerificationDriverInfo». Так же есть не экспортируемый символ объекта обратного вызова — nt!ExCbSeImageVerificationDriverInfo. Но регистрировать нотификацию нужно именно Se-функциями: в ядре присутствует счетчик, имя которого не включено в отладочную информацию. Но этот счетчик атомарно инкрементируется при регистрации, декрементируется при де-регистрации Se-функциями. Но самое важное — он проверяется на 0 перед вызовом самой нотификации. Это, видимо, своеобразная оптимизация: если нет подписчиков нотификации, то нет необходимости копировать структуру BDCB_IMAGE_INFORMATION и ставить WORK_ITEM для вызова нотификации.

Вторая особенность этой нотификации заключается в том, что вызов обработчиков всегда происходит из WORK_ITEM’а, то есть не в контексте нити проверки подписи. Оригинальная операция никак не блокируется, все данные копируются через пул. Последовательность вызовов:

- MiValidateSectionCreate

- SeValidateImageHeader (тут происходит проверка счетчика)

- SepScheduleImageVerificationCallbacks

- ExQueueWorkItem

- . миграция в другую нить.

- SepImageVerificationCallbackWorker

- ExNotifyWithProcessing

- SepImageVerificationCallbackPreProcess

- зарегистрированные обработчики нотификации

Я думаю, что это сделано сознательно, что бы избежать взаимо-блокировок, так как нотификация вызывается при загрузке файлов драйверов, сразу после работы успешного вызова функции CI!CiValidateImageHeader.

Хотя надо отметить, что в инсталляции «из коробки» Windows 8.1 имеет зарегистрированный нотификатор WdFilter!MpImageVerificationCallback. При изучении содержимого WdFilter.sys стоит учитывать, что адреса функций SeRegisterImageVerificationCallback(. ) и SeUnregisterImageVerificationCallback(. ) получаются вызовом MmGetSystemRoutineAddress(. ), (функция WdFilter!MpSetImageVerificationCallback).

Для теста я тоже набросал драйвер, получающий нотификацию проверки цифровой подписи и печатающий входные данные. Получилось что-то такое:

Windows Secure Boot Key Creation and Management Guidance

Vishal Manan, Architect, OEM Consulting, vmanan@microsoft.com

Arie van der Hoeven, Architect, OEM Consulting, ariev@microsoft.com

This document helps guide OEMs and ODMs in creation and management of the Secure Boot keys and certificates in a manufacturing environment. It addresses questions related to creation, storage and retrieval of Platform Keys (PKs), secure firmware update keys, and third party Key Exchange Keys (KEKs).

Note: These steps are not specific to PC OEMs. Enterprises and customers can also use these steps to configure their servers to support Secure Boot.

Windows requirements for UEFI and Secure Boot can be found in the Windows Hardware Certification Requirements. This paper does not introduce new requirements or represent an official Windows program. It is intended as guidance beyond certification requirements, to assist in building efficient and secure processes for creating and managing Secure Boot Keys. This is important because UEFI Secure Boot is based on the usage of Public Key Infrastructure to authenticate code before allowed to execute.

The reader is expected to know the fundamentals of UEFI, basic understanding of Secure Boot (Chapter 27 of the UEFI specification), and PKI security model.

Requirements, tests, and tools validating Secure Boot on Windows are available today through the Windows Hardware Certification Kit (HCK). However, these HCK resources do not address creation and management of keys for Windows deployments. This paper addresses key management as a resource to help guide partners through deployment of the keys used by the firmware. It is not intended as prescriptive guidance and does not include any new requirements.

1. Secure Boot, Windows and Key Management contains information on boot security and PKI architecture as it applies to Windows and Secure Boot.

2. Key Management Solutions is intended to help partners design a key management and design solution that fits their needs.

3. Summary and Resources includes appendices, checklists, APIs, and other references.

This document serves as a starting point in developing customer ready PCs, factory deployment tools and key security best practices.

1. Secure Boot, Windows and Key Management

The UEFI (Unified Extensible Firmware Interface) specification defines a firmware execution authentication process called Secure Boot. As an industry standard, Secure Boot defines how platform firmware manages certificates, authenticates firmware, and how the operating system interfaces with this process.

Secure Boot is based on the Public Key Infrastructure (PKI) process to authenticate modules before they are allowed to execute. These modules can include firmware drivers, option ROMs, UEFI drivers on disk, UEFI applications, or UEFI boot loaders. Through image authentication before execution, Secure Boot reduces the risk of pre-boot malware attacks such as rootkits. Microsoft relies on UEFI Secure Boot in Windows 8 and above as part of its Trusted Boot security architecture to improve platform security for our customers. Secure Boot is required for Windows 8 and above client PCs, and for Windows Server 2016 as defined in the Windows Hardware Compatibility Requirements.

The Secure Boot process works as follows and as shown in Figure 1:

Firmware Boot Components: The firmware verifies the OS loader is trusted (Windows or another trusted operating system.)

Windows boot components: BootMgr, WinLoad, Windows Kernel Startup. Windows boot components verify the signature on each component. Any non-trusted components will not be loaded and instead will trigger Secure Boot remediation.

Antivirus and Antimalware Software initialization: This software is checked for a special signature issued by Microsoft verifying that it is a trusted boot critical driver, and will launch early in the boot process.

Boot Critical Driver initialization: The signatures on all Boot-critical drivers are checked as part of Secure Boot verification in WinLoad.

Additional OS Initialization

Windows Logon Screen

Figure 1: Windows Trusted Boot Architecture

Implementation of UEFI Secure Boot is part of Microsoft’s Trusted Boot Architecture, introduced in Windows 8.1. A growing trend in the evolution of malware exploits is targeting the boot path as a preferred attack vector. This class of attack has been difficult to guard against, since antimalware products can be disabled by malicious software that prevents them from loading entirely. With Windows Trusted Boot architecture and its establishment of a root of trust with Secure Boot, the customer is protected from malicious code executing in the boot path by ensuring that only signed, certified “known good” code and boot loaders can execute before the operating system itself loads.

1.1 Public-Key Infrastructure (PKI) and Secure Boot

The PKI establishes authenticity and trust in a system. Secure Boot leverages PKI for two high-level purposes:

During boot to determine if early boot modules are trusted for execution.

To authenticate requests to service requests include modification of Secure Boot databases and updates to platform firmware.

A PKI consists of:

A certificate authority (CA) that issues the digital certificates.

A registration authority which verifies the identity of users requesting a certificate from the CA.

A central directory in which to store and index keys.

A certificate management system.

1.2 Public Key Cryptography

Public key cryptography uses a pair of mathematically related cryptographic keys, known as the public and private key. If you know one of the keys, you cannot easily calculate what the other one is. If one key is used to encrypt information, then only the corresponding key can decrypt that information. For Secure Boot, the private key is used to digitally sign code and the public key is used to verify the signature on that code to prove its authenticity. If a private key is compromised, then systems with corresponding public keys are no longer secure. This can lead to boot kit attacks and will damage the reputation of the entity responsible for ensuring the security of the private key.

In a Secure Boot public key system you have the following:

1.2.1 RSA 2048 Encryption

RSA-2048 is an asymmetric cryptographic algorithm. The space needed to store an RSA-2048 modulus in raw form is 2048 bits.

1.2.2 Self-signed certificate

A certificate signed by the private key that matches the public key of the certificate is known as a self-signed certificate. Root certification authority (CA) certificates fall into this category.

1.2.3 Certification Authority

The certification authority (CA) issues signed certificates that affirm the identity of the certificate subject and bind that identity to the public key contained in the certificate. The CA signs the certificate by using its private key. It issues the corresponding public key to all interested parties in a self-signed root CA certificate.

In Secure Boot, Certification Authorities (CAs) include the OEM (or their delegates) and Microsoft. The CAs generate the key pairs that form the root of trust and then use the private keys to sign legitimate operations such as allowed early boot EFI modules and firmware servicing requests. The corresponding public keys are shipped embedded into the UEFI firmware on Secure Boot-enabled PCs and are used to verify these operations.

(More information on usage of CAs and key exchanges is readily available on the internet which relates to the Secure Boot model.)

1.2.4 Public Key

The public Platform Key ships on the PC and is accessible or “public”. In this document we will use the suffix “pub” to denote public key. For example, PKpub denotes the public half of the PK.

1.2.5 Private Key

For PKI to work the private key needs to be securely managed. It should be accessible to a few highly trusted individuals in an organization and located in a physically secure location with strong access policy restrictions in place. In this document we will use the suffix “priv” to denote private key. For example, the PKpriv indicates private half of the PK.

1.2.6 Certificates

The primary use for digital certificates is to verify the origin of signed data, such as binaries etc. A common use of certificates is for internet message security using Transport Layer Security (TLS) or Secure Sockets Layer (SSL). Verifying the signed data with a certificate lets the recipient know the origin of the data and if it has been altered in transit.

A digital certificate in general contains, at a high level, a distinguished name (DN), a public key, and a signature. The DN identifies an entity — a company, for example — that holds the private key that matches the public key of the certificate. Signing the certificate with a private key and placing the signature in the certificate ties the private key to the public key.

Certificates can contain some other types of data. For example, an X.509 certificate includes the format of the certificate, the serial number of the certificate, the algorithm used to sign the certificate, the name of the CA that issued the certificate, the name and public key of the entity requesting the certificate, and the CA’s signature.

1.2.7 Chaining certificates

Figure 2: Three-certificate chain

User certificates are often signed by a different private key, such as a private key of the CA. This constitutes a two-certificate chain. Verifying that a user certificate is genuine involves verifying its signature, which requires the public key of the CA, from its certificate. But before the public key of the CA can be used, the enclosing CA certificate needs to be verified. Because the CA certificate is self-signed, the CA public key is used to verify the certificate.

A user certificate need not be signed by the private key of the root CA. It could be signed by the private key of an intermediary whose certificate is signed by the private key of the CA. This is an instance of a three-certificate chain: user certificate, intermediary certificate, and CA certificate. But more than one intermediary can be part of the chain, so certificate chains can be of any length.

1.3 Secure Boot PKI requirements

The UEFI-defined root of trust consists of the Platform Key and any keys an OEM or ODM includes in the firmware core. Pre-UEFI security and a root of trust are not addressed by the UEFI Secure Boot process, but instead by National Institute of Standards and Technology (NIST), and Trusted Computing Group (TCG) publications referenced in this paper.

1.3.1 Secure Boot requirements

You’ll need to consider the following parameters for implementing Secure Boot:

Windows Hardware Compatibility requirements

Key generation and management requirements.

You would need to pick hardware for Secure Boot key management like Hardware Security Modules (HSMs), consider special requirements on PCs to ship to governments and other agencies and finally the process of creating, populating and managing the life cycle of various Secure Boot keys.

1.3.2 Secure Boot related keys

The keys used for Secure Boot are below:

Figure 3: Keys related to Secure Boot

Figure 3 above represents the signatures and keys in a PC with Secure Boot. The platform is secured through a platform key that the OEM installs in firmware during manufacturing. Other keys are used by Secure Boot to protect access to databases that store keys to allow or disallow execution of firmware.

The authorized database (db) contains public keys and certificates that represent trusted firmware components and operating system loaders. The forbidden signature database (dbx) contains hashes of malicious and vulnerable components as well as compromised keys and certificates and blocks execution of those malicious components. The strength of these policies is based on signing firmware using Authenticode and Public Key Infrastructure (PKI). PKI is a well-established process for creating, managing, and revoking certificates that establish trust during information exchange. PKI is at the core of the security model for Secure Boot.

Below are more details on these keys.

1.3.3 Platform Key (PK)

As per section 27.5.1 of the UEFI 2.3.1 Errata C, the platform key establishes a trust relationship between the platform owner and the platform firmware. The platform owner enrolls the public half of the key (PKpub) into the platform firmware as specified in Section 7.2.1 of the UEFI 2.3.1 Errata C. This step moves the platform into user mode from setup mode. Microsoft recommends that the Platform Key be of type EFI_CERT_X509_GUID with public key algorithm RSA, public key length of 2048 bits, and signature algorithm sha256RSA. The platform owner may use type EFI_CERT_RSA2048_GUID if storage space is a concern. Public keys are used to check signatures as described earlier in this document. The platform owner can later use the private half of the key (PKpriv):

To change platform ownership you must put the firmware into UEFI defined setup mode which disables Secure Boot. Revert to setup mode only if there is a need to do this during manufacturing.

For desktop PC, OEMs manage PK and necessary PKI associated with it. For Servers, OEMs by default manage PK and necessary PKI. Enterprise customers or Server customers can also customize PK, replacing the OEM-trusted PK with a custom-proprietary PK to lock down the trust in UEFI Secure Boot firmware to itself.

1.3.3.1 To enroll or update a Key Exchange Key (KEK) Enrolling the Platform Key

The platform owner enrolls the public half of the Platform Key (PKpub) by calling the UEFI Boot Service SetVariable() as specified in Section 7.2.1 of UEFI Spec 2.3.1 errata C, and resetting the platform. If the platform is in setup mode, then the new PKpub shall be signed with its PKpriv counterpart. If the platform is in user mode, then the new PKpub must be signed with the current PKpriv. If the PK is of type EFI_CERT_X509_GUID, then this must be signed by the immediate PKpriv, not a private key of any certificate issued under the PK.

1.3.3.2 Clearing the Platform Key

The platform owner clears the public half of the Platform Key (PKpub) by calling the UEFI Boot Ser¬vice SetVariable() with a variable size of 0 and resetting the platform. If the platform is in setup mode, then the empty variable does not need to be authenticated. If the platform is in user mode, then the empty variable must be signed with the current PKpriv; see Section 7.2(Variable Services) under UEFI specification 2.3.1 Errata C for details. It is strongly recommended that the production PKpriv never be used to sign a package to reset the platform since this allows Secure Boot to be disabled programmatically. This is primarily a pre-production test scenario.

The platform key may also be cleared using a secure platform-specific method. In this case, the global variable Setup Mode must also be updated to 1.

Figure 4: Platform Key State diagram

1.3.3.3 PK generation

As per UEFI recommendations, the public key must be stored in non-volatile storage which is tamper and delete resistant on the PC. The Private keys stay secure at Partner or in the OEM’s Security Office and only the public key is loaded onto the platform. There are more details under section 2.2.1 and 2.3.

The number of PK generated is at the discretion of the Platform owner (OEM). These keys could be:

One per PC. Having one unique key for each device. This may be required for government agencies, financial institutions, or other server customers with high-security needs. It may require additional storage and crypto processing power to generate private and public keys for large numbers of PCs. This adds the complexity of mapping devices with their corresponding PK when pushing out firmware updates to the devices in the future. There are a few different HSM solutions available to manage large number of keys based on the HSM vendor. For more info, see Secure Boot Key Generation Using HSM.

One per model. Having one key per PC model. The tradeoff here is that if a key is compromised all the machines within the same model would be vulnerable. This is recommended by Microsoft for desktop PCs.

One per product line. If a key is compromised a whole product line would be vulnerable.

One per OEM. While this may be the simplest to set up, if the key is compromised, every PC you manufacture would be vulnerable. To speed up operation on the factory floor, the PK and potentially other keys could be pre-generated and stored in a safe location. These could be later retrieved and used in the assembly line. Chapters 2 and 3 have more details.

1.3.3.4 Rekeying the PK

This may be needed if the PK gets compromised or as a requirement by a customer that for security reasons may decide to enroll their own PK.

Rekeying could be done either for a model or PC based on what method was selected to create PK. All the newer PCs will get signed with the newly created PK.

Updating the PK on a production PC would require either a variable update signed with the existing PK that replaces the PK or a firmware update package. An OEM could also create a SetVariable() package and distribute that with a simple application such as PowerShell that just changes the PK. The firmware update package would be signed by the secure firmware update key and verified by firmware. If doing a firmware update to update the PK, care should be taken to ensure the KEK, db, and dbx are preserved.

On all PCs, it is recommended to not use the PK as the secure firmware update key. If the PKpriv is compromised then so is the secure firmware update key (since they are the same). In this case the update to enroll a new PKpub might not be possible since the process of updating has also been compromised.

On SOCs PCs, there is another reason to not use the PK as the secure firmware update key. This is because the secure firmware update key is permanently burnt into fuses on PCs that meet Windows Hardware Certification requirements.

1.3.4 Key Exchange Key (KEK)Key exchange keys establish a trust relationship between the operating system and the platform firmware. Each operating system (and potentially, each 3rd party application which need to communicate with platform firmware) enrolls a public key (KEKpub) into the platform firmware.

1.3.4.1 Enrolling Key Exchange Keys

Key exchange keys are stored in a signature database as described in 1.4 Signature Databases (Db and Dbx). The signature database is stored as an authenticated UEFI variable.

The platform owner enrolls the key exchange keys by either calling SetVariable() as specified in Section 7.2(Variable Services) under UEFI specification 2.3.1 Errata C. with the EFI_VARIABLE_APPEND_WRITE attribute set and the Data parameter containing the new key(s), or by reading the database using GetVariable(), appending the new key exchange key to the existing keys and then writing the database using SetVariable()as specified in Section 7.2(Variable Services) under UEFI specification 2.3.1 Errata C without the EFI_VARIABLE_APPEND_WRITE attribute set.

If the platform is in setup mode, the signature database variable does not need to be signed but the parameters to the SetVariable() call shall still be prepared as specified for authenticated variables in Section 7.2.1. If the platform is in user mode, the signature database must be signed with the current PKpriv

1.3.4.2 Clearing the KEK

It is possible to “clear” (delete) the KEK. Note that if the PK is not installed on the platform, “clear” requests are not required to be signed. If they are signed, then to clear the KEK requires a PK-signed package, and to clear either db or dbx requires a package signed by any entity present in the KEK.

1.3.4.3 Microsoft KEK

The Microsoft KEK is required to enable revocation of bad images by updating the dbx and potentially for updating db to prepare for newer Windows signed images.

Include the Microsoft Corporation KEK CA 2011 in the KEK database, with the following values:

SHA-1 cert hash: 31 59 0b fd 89 c9 d7 4e d0 87 df ac 66 33 4b 39 31 25 4b 30 .

Microsoft will provide the certificate to partners and it can be added either as an EFI_CERT_X509_GUID or an EFI_CERT_RSA2048_GUID type signature.

The Microsoft KEK certificate can be downloaded from: https://go.microsoft.com/fwlink/?LinkId=321185.

1.3.4.4 KEKDefault The platform vendor may provide a default set of Key Exchange Keys in the KEKDefault variable. Please reference UEFI specification section 27.3.3 for more information.

1.3.4.5 OEM/3rd party KEK — adding multiple KEK

Customers and Platform Owners don’t need to have their own KEK. On non-Windows RT PCs the OEM may have additional KEKs to allow additional OEM or a trusted 3rd party control of the db and dbx.

1.3.5 Secure Boot firmware update keyThe Secure firmware update key is used to sign the firmware when it needs to be updated. This key has to have a minimum key strength of RSA-2048. All firmware updates must be signed securely by the OEM, their trusted delegate such as the ODM or IBV (Independent BIOS Vendor), or by a secure signing service.

As per NIST publication 800-147 Field Firmware Update must support all elements of guidelines:

Any update to the firmware flash store must be signed by creator.

Firmware must check signature of the update.

1.3.6 Creation of keys for Secure Firmware Update

The same key will be used to sign all firmware updates since the public half will be residing on the PC. You could also sign the firmware update with a key which chains to Secure Firmware update key.

There could be one key per PC like PK or one per model or one per product line. If there is one key per PC that would mean that millions of unique update packages will need to be generated. Please consider based on resource availability what method would work for you. Having a key per model or product line is a good compromise.

The Secure Firmware Update public key (or its hash to save space) would be stored in some protected storage on the platform – generally protected flash (PC) or one-time-programmable fuses (SOC).

If only the hash of this key is stored (to save space), then the firmware update will include the key, and the first stage of the update process will be verifying that the public key in the update matches the hash stored on the platform.

Capsules are a means by which the OS can pass data to UEFI environment across a reboot. Windows calls the UEFI UpdateCapsule() to deliver system and PC firmware updates. At boot time prior to calling ExitBootServices(),Windows will pass in any new firmware updates found in the Windows Driver Store into UpdateCapsule(). UEFI system firmware can use this process to update system and PC firmware. By leveraging this Windows firmware support an OEM can rely on the same common format and process for updating firmware for both system and PC firmware. Firmware must implement the ACPI ESRT table in order to support UEFI UpdateCapsule() for Windows.

For details on implementing support for the Windows UEFI Firmware Update Platform consult the following documentation: Windows UEFI Firmware Update Platform.

Update capsules can be in memory or on the disk. Windows supports in memory updates.

1.3.6.1 Capsule (Capsule-in-Memory)

Following is the flow of events for an In-memory update capsule to work.

A capsule is put in memory by an application in the OS

Mailbox event is set to inform BIOS of pending update

PC reboots, verifies the capsule image and update is performed by the BIOS

1.3.7 Workflow of a typical firmware update

Download and install the firmware driver.

OS Loader detects and verifies the firmware.

OS Loader passes a binary blob to UEFI.

UEFI performs the firmware update (This process is owned by the silicon vendor).

OS Loader detection completes successfully.

OS finishes booting.

1.4 Signature Databases (Db and Dbx)

1.4.1 Allowed Signature database (db)

The contents of the EFI _IMAGE_SECURITY_DATABASE db control what images are trusted when verifying loaded images. The database may contain multiple certificates, keys, and hashes in order to identify allowed images.

The Microsoft Windows Production PCA 2011 with a SHA-1 Cert Hash of 58 0a 6f 4c c4 e4 b6 69 b9 eb dc 1b 2b 3e 08 7b 80 d0 67 8d must be included in db in order to allow the Windows OS Loader to load. The Windows CA can be downloaded from here: https://go.microsoft.com/fwlink/p/?linkid=321192.

On non-Windows RT PCs the OEM should consider including the Microsoft Corporation UEFI CA 2011 with a SHA-1 Certificate Hash of 46 de f6 3b 5c e6 1c f8 ba 0d e2 e6 63 9c 10 19 d0 ed 14 f3 . Signing UEFI drivers and applications with this certificate will allow UEFI drivers and applications from 3rd parties to run on the PC without requiring additional steps for the user. The UEFI CA can be downloaded from here: https://go.microsoft.com/fwlink/p/?linkid=321194.

On non-Windows RT PCs the OEM may also have additional items in the db to allow other operating systems or OEM-approved UEFI drivers or apps, but these images must not compromise the security of the PC in any way.

1.4.2 DbDefault: The platform vendor may provide a default set of entries for the Signature Database in the dbDefault variable. For more information see section 27.5.3 in the UEFI specification.

1.4.3 Forbidden Signature Database (dbx)

The contents of EFI_IMAGE_SIGNATURE_DATABASE1 dbx must be checked when verifying images before checking db and any matches must prevent the image from executing. The database may contain multiple certificates, keys, and hashes in order to identify forbidden images. The Windows Hardware Certification Requirements state that a dbx must be present, so any dummy value, such as the SHA-256 hash of 0 , may be used as a safe placeholder until such time as Microsoft begins delivering dbx updates. Click Here to download the latest UEFI revocation list from Microsoft.

1.4.4 DbxDefault: The platform vendor may provide a default set of entries for the Signature Database in the dbxDefault variable. For more information see section 27.5.3 in the UEFI specification.

1.5 Keys Required for Secure Boot on all PCs

PK – 1 only. Must be RSA 2048 or stronger.

Adblock

detector

| Key/db Name | Variable | Owner | Notes |

|---|---|---|---|

Данная статья предназначена в первую очередь для специалистов IT-служб компаний, которые планируют лицензировать программное обеспечение фирмы на базе продуктов Microsoft и озадачены тем, как получить наиболее оптимальный вариант и в то же время вписаться в бюджетную политику компании.

В последнее время в России набирает обороты тенденция использовать в бизнесе лицензионное программное обеспечение (ПО), что подтверждает бурный рост оборотов продаж, причем не только в Москве, но и в регионах. Как и во всем мире, лидером продаж является компания Microsoft. По словам генерального директора ООО «Майкрософт Рус» Стена Биргера, глобальный объем продаж компании за отчетный период составил 39,7 млрд. долл., превысив прогнозировавшуюся год назад цифру почти на 1 млрд. Microsoft предлагает своим пользователям широкий спектр различных программ. Как правило, бизнес интересует, как можно сэкономить при покупке ПО, какие программы корпоративного лицензирования наиболее выгодны. Сразу заметим, что как и во многих жизненных ситуациях, однозначного ответа здесь нет, а мы попробуем на примере унифицированной спецификации разобрать большинство возможных вариантов, оценив их преимущества и недостатки.

Представленная спецификация типична для сегмента среднего и малого бизнеса, как по количеству, так и по составу. Предполагаем, что компания лицензируется с «нуля», поэтому без ОЕМ-ных версий операционных систем не обойтись. Все сцены в спецификации являются условными, служащими для отражения соотношений.

Первой программой корпоративного лицензирования, которую мы рассмотрим, будет Value Company-wide. Подробности по каждой из программ ниже*. Отметим, что программа позволяет лицензировать только весь парк компьютеров компании.

| Описание | Кол-во | Цена | Сумма |

| Win XP Pro в OV Company Wide + OV Non Company Wide на остальные | |||

| Windows XP Home Edition SP2 Russian 1pk DSP OEI CD | 25 | 65,92$ | 1648,00$ |

| Windows XP Professional Listed Upg/SA Pack OLV NL 1YR Acq Y1 Ent |

25 | 57,63$ | 1440,75$ |

| Office Russian Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod | 20 | 150,44$ | 3008,80$ |

| Office Pro Russian Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod |

5 | 186,08$ | 930,40$ |

| Windows Svr Std Unlisted Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod | 1 | 392,52$ | 392,52$ |

| Windows Server CAL Unlisted Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod Device CAL |

25 | 15,87$ | 396,75$ |

| 1-й год | 7 817,22$ | ||

| 2-й год | 6 169,13$ | ||

| 3-й год | 6 169,13$ | ||

| Общая сумма за 3 года | 20 155,48$ |

Преимущества данной спецификации заключаются в равномерном распределении платежей, легальное пользование продуктами оплатив только треть стоимости, получение всех преимуществ опции Software Assurance (получение новых версий, техподдержка, обучение и т.д., подробнее ниже**), после третьего платежа вся продукция становиться собственностью компании.

В качестве облегченного варианта можно предложить исключительно Non Value Company-wide, которая позволяет выборочно лицензировать парк компьютеров компании.

| Описание | Кол-во | Цена | Сумма |

| Win XP Pro в ОЕМ + OV Non Company Wide на остальные | |||

| Windows XP Professional SP2 Russian 1pk DSP OEI CD | 25 | 139,05$ | 3476,25$ |

| Office Russian Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod | 20 | 150,44$ | 3008,80$ |

| Office Pro Russian Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod | 5 | 186,08$ | 930,40$ |

| Windows Svr Std Unlisted Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod | 1 | 392,52$ | 392,52$ |

| Windows Server CAL Unlisted Lic/SA Pack OLV NL 1YR Acq Y1 Addtl Prod Device CAL | 25 | 15,87$ | 396,75$ |

| 1-й год | 8 204,72$ | ||

| 2-й год | 4 728,41$ | ||

| 3-й год | 4 728,41$ | ||

| Общая сумма за 3 года | 17 661,54$ |

Как мы видим, сумма в целом меньше, но возрос платеж в первый год, и для Windows XP Professional SP2 мы лишились опции Software Assurance, вам решать на сколько страшна эта потеря.

Далее, разберем вариант с подпиской по программе Open Value Subscription, которая также предполагает лицензировать весь парк компьютеров компании.

| Описание | Кол-во | Цена | Сумма |

| Win XP Pro в ОЕМ и Win CAL в OLP + OVS (подписка) | |||

| Windows XP Professional SP2 Russian 1pk DSP OEI CD | 25 | 139,05$ | 3476,25$ |

| Windows Server CAL 2003 Russian OLP NL User CAL | 25 | 28$ | 700,00$ |

| Office SB Ed Listed Lic/SA Pack OLV NL 1YR Ent | 25 | 99,89$ | 2497,25$ |

| Access Listed Lic/SA Pack OLV NL 1YR Addtl Prod | 5 | 69,70$ | 348,50$ |

| Windows Svr Std Listed Lic/SA Pack OLV NL 1YR Addtl Prod | 1 | 294,39$ | 294,39$ |

| 1-й год | 7 316,39$ | ||

| 2-й год | 3 140,13$ | ||

| 3-й год | 3 140,13$ | ||

| Общая сумма за 3 года | 13 596,65$ |

Цена существенно упала, все преимущества мы сохранили, но по прошествии 3-х лет компания должна или продлить подписку, или выкупить продукты, или «удалить программные продукты с компьютеров».

По программе Open License рассрочек нет.

| Описание | Кол-во | Цена | Сумма |

| Win XP Pro в ОЕМ и OLP | |||

| Windows XP Professional SP2 Russian 1pk DSP OEI CD | 25 | 145,00$ | 3625,00$ |

| Office SB Ed 2003 Win32 Russian OLP NL | 20 | 257,00$ | 5140,00$ |

| Office Pro 2003 Win32 Russian OLP NL | 5 | 309,00$ | 1545,00$ |

| Windows Svr Std 2003 R2 Russian OLP NL | 1 | 697,00$ | 697,00$ |

| Windows Server CAL 2003 Russian OLP NL User CAL | 25 | 28,00$ | 700,00$ |

| Общая сумма | 11 707,00$ |

Самый экономичный вариант, но полностью отсутствует опция Software Assurance и платеж осуществляется единовременно.

Впрочем, опцию можно купить отдельно для OEM версий.

| Описание | Кол-во | Цена | Сумма |

| SA | |||

| Office SB Ed Win32 Russian SA OLP NL | 20 | 148,00$ | 2960,00$ |

| Office Pro Win32 Russian SA OLP NL | 5 | 180,00$ | 900,00$ |

| Windows Svr Std Russian SA OLP NL | 1 | 348,00$ | 348,00$ |

| Windows Server CAL Russian SA OLP NL User CAL | 25 | 15,00$ | 375,00$ |

| Общая сумма | 4 583,00$ |

Не трудно заметить, что совокупность таблиц 4 и 5 функционально идентична таблице 2 и сопоставима по стоимости, но в последнем случае наличествует рассрочка платежа.

Вместо выводов, которые вам предстоит сделать самостоятельно если придется покупать продукты, или не делать их вовсе если статья читалась в ознакомительных целях, представим сводную таблицу и ряд самых общих рекомендаций.

| Возможностипрограмма | OLP | OV | OVS |

| Наличие SA | +- (по желанию) | + | + |

| Рассрочка платежа | — | + | + |

| Приобретение в собственность | + | + | — |

Надеюсь, что данная статья окажется полезной при выборе корпоративных программ лицензирования Microsoft.

Содержание

- * Подробности о программе корпоративного лицензирования

- Программа Open Value предлагает

- Преимущества, получаемые клиентом по программе

- ** Преимущества, получаемые клиентом при использовании опции Software Assurance

- Вопросы и ответы по лицензированию Microsoft Windows

- Лицензии Windows ОЕМ и ESD

- Какие бывают типы лицензий?

- Что такое лицензия FPP и ESD?

- Что такое лицензия OEM?

- Видео

* Подробности о программе корпоративного лицензирования

Программа Open Value предлагает

Преимущества, получаемые клиентом по программе

** Преимущества, получаемые клиентом при использовании опции Software Assurance

Организация, которая приобрела лицензии Software Assurance, получает возможность обучить своих сотрудников продуктам Microsoft c помощью онлайн-курсов обучения, составленных профессиональными преподавателями. Данная форма обучения удобна тем, что сотрудники организации могут обучаться в удобном для них темпе и на своем рабочем месте. Предусмотрено регулярное обновление содержания учебных курсов.

Количество сотрудников, которые могут использовать курсы обучения, определяется количеством закупленных лицензий Software Assurance. Содержание курсов зависит от того, для каких продуктов закуплены лицензии SA (например, при покупке SA для серверных продуктов предоставляется обучение по серверным продуктам).

Организация, которая приобрела лицензии Software Assurance на продукты для настольных ПК, может предоставить своим сотрудникам возможность пройти обучение в одном из сертифицированных центров обучения Microsoft. Центры Microsoft CPLS гарантируют самый высокий уровень обучения, обеспечивая эффективную подготовку к сдаче экзаменов на получение статуса сертифицированного специалиста. Курсы проводят сертифицированные преподаватели Microsoft по официальным учебным материалам (Microsoft Official Curriculum).

Данное преимущество не требует активации. Для каждой серверной лицензии с действующим Software Assurance заказчик получает право установить копию этого программного обеспечения на сервер холодного резервирования.

Источник

Вопросы и ответы по лицензированию Microsoft Windows

Windows – это настольная операционная система от корпорации Microsoft. Существует также серверная операционная система – Microsoft Windows Server.

Актуальная версия на сегодняшний день – Windows 10. Она поступила в продажу 29 июля 2015 года.

Поддержка предыдущих версий Windows регулируются «политикой фиксированного жизненного цикла» Microsoft. Эта политика состоит из двух этапов: основной фазы поддержки и расширенной поддержки. Как видно из табл.1, в настоящее время все еще находятся на расширенной фазе поддержки версии Windows 8.1 и Windows 7.

| Клиентские операционные системы | Окончание основной фазы поддержки | Окончание расширенной поддержки |

| Windows 8.1 | 9 января 2018 г. | 10 января 2023 г. |

| Windows 7 с пакетом обновления 1 | 13 января 2015 г. | 14 января 2020 г. |

Табл. 1. Сроки окончания поддержки предыдущих версий Windows

Windows 10 выпускается в 4-х редакциях:

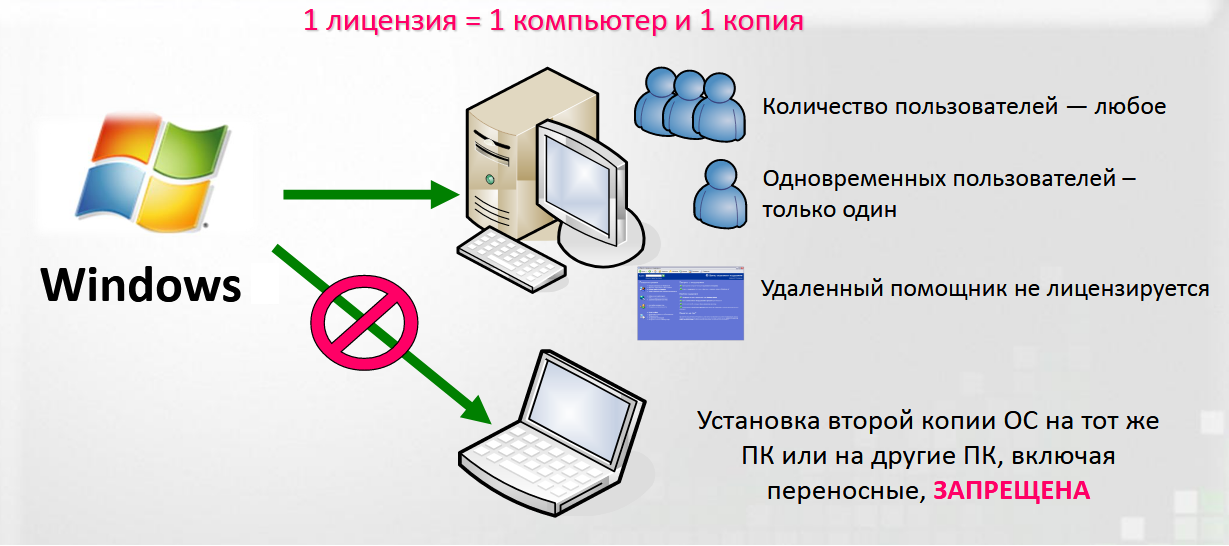

Windows лицензируется на копию и на устройство: необходимо приобрести лицензию на каждое устройство, к которому обращается или которое использует программное обеспечение (в локальном и в удаленном режиме). На одно устройство можно установить только одну копию. Вы можете установить эту копию в физической или в виртуальной операционной среде.

Рис. 1. Лицензирование Windows

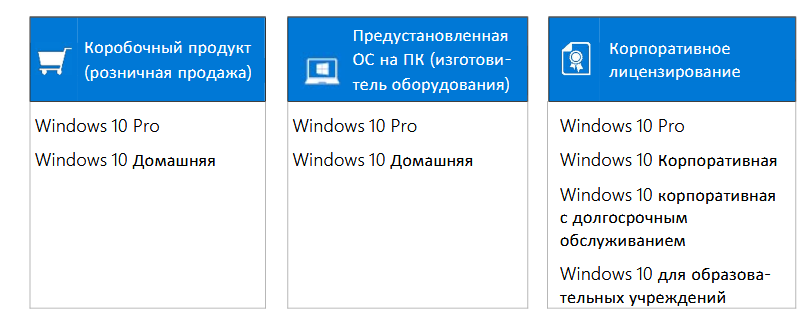

Лицензии Windows 10 различаются по формам поставки и объему предоставляемых прав.

Формы поставки лицензий Windows 10:

По объему предоставляемых прав лицензии делятся на:

Для правомерного использования лицензий на обновление необходимо иметь полную лицензию, с которой это обновление (апгрейд) делается.

«Для того чтобы операционная система Майкрософт (например, Windows 10, Windows 8.1, Windows 8, Windows 7 или Windows Vista) была должным образом лицензирована, требуется либо лицензия на полную версию операционной системы, либо сочетание лицензии на обновление операционной системы и лицензии на предыдущую полную версию операционной системы» – отсюда: https://www.microsoft.com/ru-ru/licensing/product-licensing/windows10?activetab=windows10-pivot:primaryr5

OEM версии Windows возможны в редакциях:

Позиции в прайс-листе:

В розницу продаются коробочные версии и электронные ключи для тех же редакций:

Позиции в прайс-листе:

Windows 10 Enterprise и Windows 10 Education можно приобрести только по корпоративным программам лицензирования.

Рис. 2. Доступность различных выпусков Windows в каналах продаж Microsoft

По корпоративным программам лицензирования продаются только обновления (апгрейды).

Позиция в прайс-листе:

Да, именно так. Перед покупкой лицензий обновления Windows по программе OLP или OV у вас уже должны быть приобретены лицензии Windows в одном из перечисленных выше вариантов поставок. Причем надо иметь в виду, что не каждая лицензия Windows подойдет для апгрейда на корпоративную лицензию. Есть закрытый перечень подходящих для такого апгрейда лицензий.

Это особая лицензия для легализации. При возникновении ситуации, требующей легализовать настольные операционные системы в вашей в организации, вы можете однократно воспользоваться данной лицензией, легализовав сразу все нелегальные установки Windows. Таким образом, нельзя сказать, что GGWA подходит для рядовой покупки лицензий Windows для новых компьютеров.

Во времена продаж Windows XP (в России это пришлось на пик волны легализации ПО) Microsoft выпустила на рынок 2 вида лицензий для легализации установленных пиратских копий: Get Genuine Kit (GGK) и Get Genuine Windows Agreement (GGWA).

Get Genuine Kit (GGK) – специальная поставка Windows для легализации имеющихся персональных компьютеров, являющаяся разновидностью OEM-лицензии. В состав поставки входит сертификат подлинности (COA, «наклейка»), дистрибутив, лицензионное соглашение с конечным пользователем (EULA).

Позиции в прайс-листе:

Get Genuine Kit в настоящее время продается для Windows 7 и Windows 10. GGK – неименная лицензия, может использоваться как организациями, так и частными лицами.

Get Genuine Windows Agreement (GGWA) – решение по легализации операционной системы Windows в рамках программы Open License:

GGWA – именная лицензия, может использоваться только в организации.

Позиция в прайс-листе:

Win Pro и Windows Home могут быть перенесены на другой ПК, если они приобретены отдельно от ПК (то есть возможность переноса есть у лицензий FPP или ESD, но не OEM).

GGK и GGWA не могут быть перенесены на другой ПК.

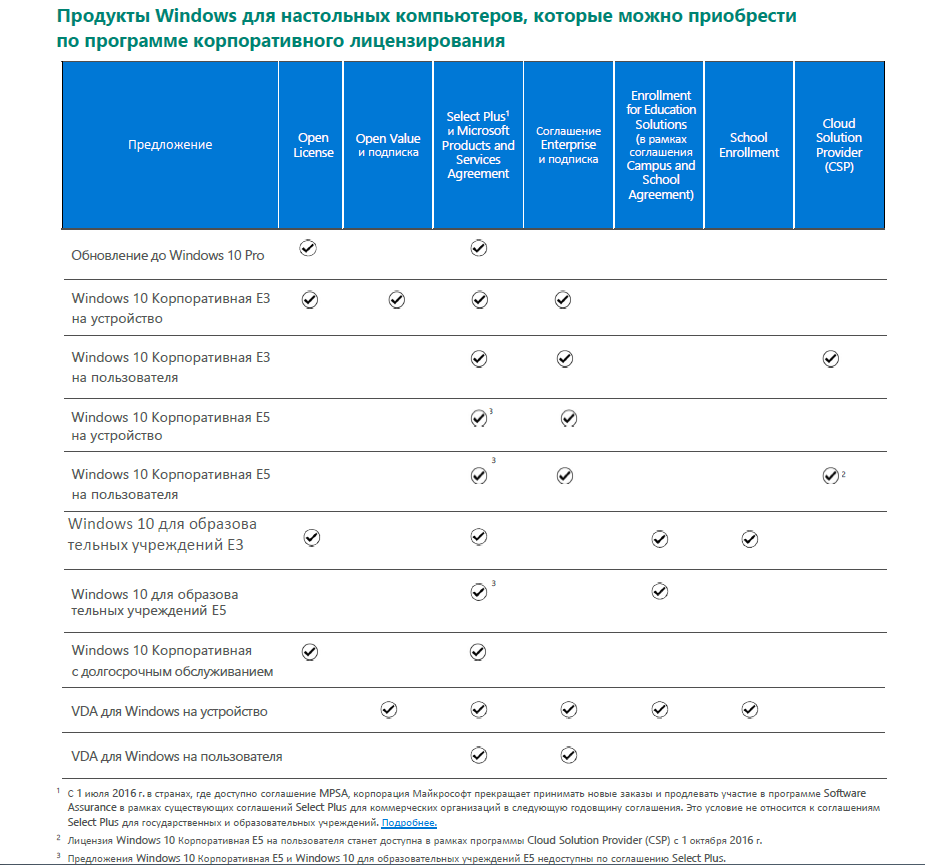

В рамках программ корпоративного лицензирования можно приобрести следующие продукты:

Лицензия на обновление до Windows 10 Pro

ОС Windows 10 Pro предназначена для малых и средних предприятий, позволяет им управлять устройствами и приложениями, обеспечивать защиту корпоративных данных, поддерживать сценарии удаленной и мобильной работы и использовать преимущества облачных технологий. Windows 10 Pro обладает средствами безопасности корпоративного уровня для защиты ваших данных, а также удобными возможностями настройки и управления в многопользовательской среде. Она совместима с любыми устройствами, обеспечивая вашу мобильность, и легко интегрируется с Office 365, объединяя участников вашей команды для максимально продуктивной работы. Лицензия на обновление до Windows 10 Pro рекомендуется в следующих случаях:

Windows 10 Корпоративная

Существуют два основных предложения ОС Windows 10 Корпоративная: Windows 10 Корпоративная E3 и Windows 10 Корпоративная E5. Оба варианта можно приобрести с лицензией на пользователя или на устройство и только в рамках программы корпоративного лицензирования, включая программу Cloud Solution Provider (CSP).

Windows 10 Корпоративная E3

Windows 10 Корпоративная E3 – выпуск, в основе которого лежит Windows 10 Pro, с дополнительными возможностями, предназначенными для средних и крупных организаций. Примерами таких возможностей являются расширенная защита от современных угроз безопасности, самый большой выбор вариантов для развертывания и обновления операционной системы, а также комплексное управление устройствами и приложениями. Клиенты с устройствами под управлением Windows 10 Корпоративная будут регулярно получать последние обновления безопасности и компонентов, а также смогут внедрять новые технологии в удобном для себя темпе. Windows 10 Корпоративная E3 лицензируется из расчета на пользователя или на устройство.

Windows 10 Корпоративная E5

Windows 10 Корпоративная E5 – это новейшее предложение для клиентов, которым требуются все возможности выпуска E3, а также Advanced Threat Protection в Защитнике Windows (ATP в Защитнике Windows) – новая служба, помогающая предприятиям выявлять, расследовать и отражать сложные атаки на их сети.

Служба ATP в Защитнике Windows основана на средствах безопасности, реализованных в Windows 10, и дополняет стек безопасности новым уровнем защиты, действующим после вторжения. Благодаря комбинации клиентской технологии, встроенной в Windows 10, и эффективной облачной службы данное решение поможет обнаруживать угрозы, преодолевшие другие средства защиты, предоставит предприятиям информацию для расследования бреши на всех конечных точках и предложит рекомендации по ответным мерам.

Windows 10 для образовательных учреждений

Windows 10 для образовательных учреждений содержит как основные возможности ОС Windows 10 Корпоративная, так и дополнительные компоненты корпоративного уровня, обеспечивающие повышенную безопасность и комплексное управление устройствами для современных учебных заведений.

Windows 10 для образовательных учреждений Е3

Windows 10 для образовательных учреждений E3 – это лучшее предложение Майкрософт для учебных заведений. Данный выпуск включает в себя весь функционал Windows 10 Корпоративная E3, а также предусматривает возможность перехода с выпусков Windows Домашняя методом обновления на месте. Пакет Microsoft Desktop Optimization Pack (MDOP), стандартный компонент Windows 10 для образовательных учреждений Е3, помогает администраторам управлять ИТ-средой.

Windows 10 для образовательных учреждений Е5

Windows 10 для образовательных учреждений Е5 – новое предложение для учебных заведений. Оно включает в себя все преимущества Windows 10 для образовательных учреждений Е3, а также службу Advanced Threat Protection в Защитнике Windows, новый уровень защиты, действующий после вторжения и помогающий обнаруживать, расследовать и отражать сложные атаки на сети.

На рис. 3 представлен список программ корпоративного лицензирования и продукты, которые можно по ним приобрести.

Рис. 3. Возможности приобретения Windows по программам корпоративного лицензирования.

Software Assurance и Virtual Desktop Access (VDA) для Windows

Программа Software Assurance включает ряд основных преимуществ, которые помогают повысить эффективность работы персонала, оптимизировать развертывание ПО и сократить затраты. Она также обеспечивает максимальную гибкость в работе с Windows, поскольку предусматривает корпоративные предложения и права на использование, отсутствующие в других программах лицензирования. Предоставляя разнообразные способы доступа к Windows с любых устройств, Software Assurance позволяет пользователям реализовать универсальные сценарии работы. Программа Software Assurance доступна с ОС Windows 10 Корпоративная в рамках корпоративного лицензирования, но она не предлагается с программой Cloud Solution Provider.

Чтобы обеспечить доступ к преимуществам Software Assurance для устройств или пользователей, не отвечающих условиям предложений Windows 10 Корпоративная, можно приобрести лицензию на подписку VDA для Windows. Software Assurance и VDA для Windows обеспечивают гибкий доступ к выпускам Windows Корпоративная, пакету Microsoft Desktop Optimization Pack (MDOP) и многочисленным дополнительным преимуществам.

Источник

Лицензии Windows ОЕМ и ESD

Приобретая в офлайн или онлайн-магазинах лицензионную операционную систему, вам предложат выбрать типы лицензий Windows, каждая из которых дает пользователю различные права. Эти типы определяют условия использования операционной системой, но никак не сказываются на ее функциональности.

Тип лицензии – это правовой инструмент, через который производитель «договаривается» с пользователем об особенностях использования продукта. Сегодня мы разберемся, какие типы лицензий Windows существуют, какие из них самые популярные и как выбрать нужный вариант для собственных нужд.

Какие бывают типы лицензий?

Операционные системы и другие программы можно разделить на два типа – бесплатные и платные. Оплаты не требует, как правило, сопроводительный (например, который идет в комплекте с платной утилитой), рекламный (знакомит покупателя с новым продуктом) или пиратский софт. Последний создается с единственной целью – внести уязвимости в систему, чтобы получить доступ к данным пользователя.

Платный софт, к которому относятся операционные системы Windows от Microsoft, продается на сайте производителя или в интернет-магазинах. В зависимости от того, для каких целей и кем будет использоваться система, компания предлагает выбрать тип лицензии:

Что такое лицензия FPP и ESD?

Retail или коробочная лицензия дороже всех остальных вариантов, доступных рядовому пользователю. В цену продукта вкладывается стоимость флешки (или другого материального носителя дистрибутива), логистика, расходы на хранение и доставку продукта. Такой вариант подходит в случае, если нужно купить лицензионную версию Windows на один ПК.

Главное преимущество лицензии FPP – материальное доказательство покупки. Упаковку, документацию и сертификат подлинности следует сохранить. В случае проверки, например, на предприятии доказать подлинность используемого программного обеспечения не составит труда.

Наибольшей популярностью пользуются электронные ключи, распространяемые по лицензии ESD. Так же, как и FPP, они привязываются не к железу, а к учетной записи. Такую лицензию можно установить на один компьютер, а после перенести на другой при условии, что лицензия была удалена с первого устройства.

Из-за отсутствия материального дистрибутива ESD лицензия Windows обходится дешевле, чем Retail. После оплаты установочный файл и ключ приходит пользователю на почту. Эти документы стоит заархивировать – они будут служить доказательством легальности ОС. Если вам требуется приобрести сразу несколько ключей Windows (для установки на несколько домашних компьютеров или активации работы операционных систем в небольшом офисе), этот вариант – оптимален.

Что такое лицензия OEM?

Производители и сборщики ПК могут выбрать операционку, например, Microsoft Windows 10 Pro OEM, купить ее и продавать оборудование уже с установленной и активированной ОС. Она поставляется, как и FPP, на физическом носителе, но имеет технологическую упаковку – футляр или подложку, залитую в пленку. В состав такого продукта входит:

Дистрибутив, сертификат и соглашение остаются у сборщика, а наклейка помещается на системник или корпус ноутбука. Она является дополнительным доказательством подлинности ключа.

OEM лицензия прописывает ключ в BIOS, то есть привязывает его к железу. Это и есть главный ее недостаток. Вы не сможете перенести лицензионную систему на другое устройство. Также могут быть сложности с заменой комплектующих. В таких компьютерах материнская плата не подлежит замене (иначе активация просто слетит), такие же ограничения могут быть наложены, например, на процессор. В большинстве случаев при апгрейде компьютера вам придется связываться с производителем и подтверждать активацию операционной системы. Да и делать это можно не бесконечно. Компания сама решает, в какой момент замена комплектующих нарушает права использования системой в соответствии с типом лицензии OEM и деактивирует ключ.

Покупать такой вариант есть смысл в случаях, когда вы изначально подобрали оптимальную по функционалу и мощности «машину» и в ближайшее время не собираетесь ее совершенствовать.

Источник

Видео

Индекс производительности Windows

🤔 Windows 11 и TPM. Стоит ли БОЯТЬСЯ?

Microsoft Plus! — история пакета дополнений

Windows PE — что это такое и как его создать

Эволюция Windows

Урок 1. Знакомство с ОС Windows.

Как сделать загрузочную флешку с Windows и программами ➤ Создаем реаниматор на базе Windows PE

С Windows и процессором Intel

Внимание ! Компания Microsoft всё же заблокировала скачивание Windows 11 в России !

Microsoft уже начинает разрабатывать Windows 12 c двумя TPM !

В данной статье мы разберем программное обеспечение, использование которого в данный момент неактуально. Для таких вот случаев есть множество современных альтернатив, а некоторые программы вообще уже не нужно использовать, потому что пользы от них нет.

Сразу скажу, чтобы удалять программы не используйте встроенный в Windows компонент «Программы и компоненты», он не удаляет то, что хотелось бы. Для этих целей существует множество других деинсталляторов, например, CCleaner, Uninstall Tool и другие. Обязательно используйте их.

Если вы давно не занимались удаление «мусора», то вы, скорее всего, удивитесь, как много его на вашем компьютере.

Microsoft Silverlight

Раньше, чтобы посещать сайты нужны были различные компоненты и дополнения для браузеров. В этом примере Microsoft Silverlight использовался для просмотра анимации, мультимедиа и графики, но сейчас эта штуковина уже не нужна. Поддержка Microsoft Silverlight прекратилась. Если вы обнаружили у себя этот компонент, смело удаляем. Вряд ли еще существуют сайты, которые связаны с Microsoft Silverlight.

Все компоненты Toolbar

Следует избегать дополнений, в которых имеется слово «Toolbar», например, Google Toolbar, Yandex Toolbar и прочее. Подобные дополнения только тормозят браузер и ничего полезного не несут. Конечно, если у вас иное мнение, то используйте на здоровье, либо удаляем весь ненужный хлам.

Чистилки системы, которые бесполезны

Существует такой тип программ, призванный очищать систему от различного мусора. Разработчики заверяют, что их продукт поднимет производительность вашего компьютера до небес, а на деле ничего, либо наоборот – резкое падение производительности, лаги, вылеты программ.

Конечно, я не говорю про все программы такого типа. Например, очень хорошая утилита CCleaner, которая действительно помогает оптимизировать систему. Также подобные программы стоит использовать только при малом количестве, как внутренней памяти, так и оперативной, то есть на слабых ПК.

Это интересно: Чистка и оптимизация системы с помощью Ashampoo WinOptimizer 11

Java

Конечно, все компоненты Java еще не совсем умерли. Еще есть много приложений, которым нужен Java. Если вы не используете подобные программы, а всего лишь занимаетесь серфингом в интернете, просмотром фильмов и прослушиванием музыки, то смело удаляем Java.

Если вы когда-либо установите утилиту, которой потребуется Java, то она об этом вам сообщит и вам придется скачать её и установить.

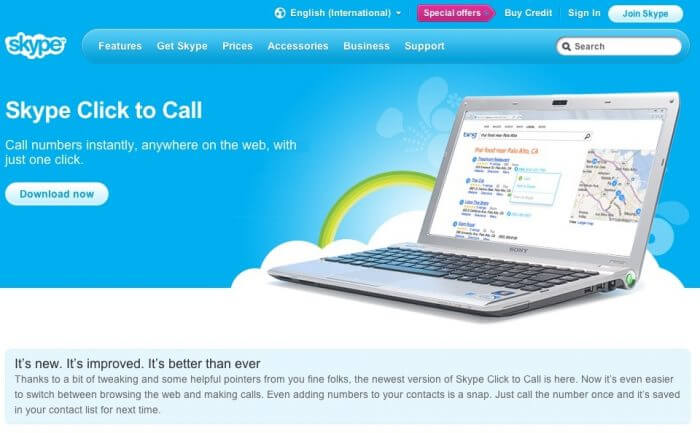

Skype Click to Call

Данное дополнение для Skype нужно только в том случае, если вы постоянно звоните на номера различных операторов. Если вы не используете эту возможность, то удаляем. Даже при использовании Skype отсутствие этого компонента никак не повлияет на его работу.

Это интересно: Советы пользования Skype

QuickTime

Утилиту эту лучше удалить, так как на Windows она не очень популярна. Тем более были обнаружены уязвимости, которые помогают удаленно запускать любой код на компьютере. Таким образом, это может быть использовано для хакеров. Конечно, атак подобного рода замечено почти не было, но кто знает, что будет потом.

Хочу напомнить, QuickTime – разработка Apple, и они прекратили поддержку этой программы. Поэтому исправлять какие-либо уязвимости никто не будет. Да и зачем вам этот QuickTime, когда есть множество аналогов для просмотра видео.

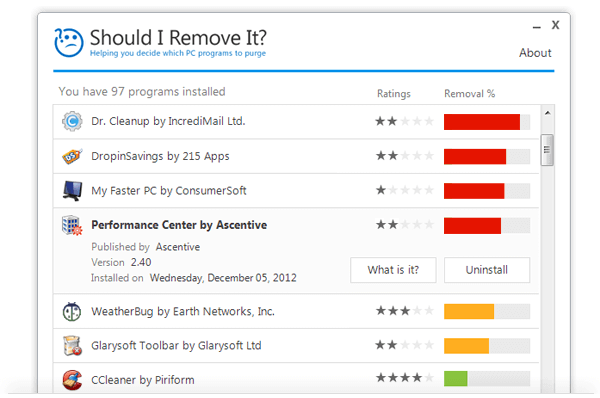

Встроенные утилиты производителей ноутбуков

Обычно, когда вы только приобрели ноутбук, можно заметить на нем уже установленное программное обеспечение. Причем программы могут быть не именно от их компании, а сторонние, например, от Adobe. Чтобы определить, что можно удалить, а что оставить, воспользуйтесь программой Should I Remove It?. Она проверить ваш компьютер на наличие полезных и бесполезных программ.

Internet Explorer

Уже столько времени прошло со времен создания данного браузера, но просто так бы я этот пункт сюда не вписал. Дело в том, что еще остались приверженцы данного программного обеспечения. Даже Microsoft уже заменила свое детище на новый продукт Microsoft Edge, который намного лучше.

В качестве альтернативы есть множество других браузеров: Google Chrome, Mozilla Firefox и другие. Только не используйте Амиго. Почему? Читаем в этой статье.

uTorrent

Древнейший торрент клиент, который прожил хорошую жизнь, но, к сожалению, его актуальность с каждым днем падает. Постоянные обновления, реклама и никчёмные дополнения, которые ничего не дают.

Множество пользователей занимаются поиском другого торрент-клиента. Я могу предложить два неплохих варианта – BitTorrent и qBitTorrent. В первом есть наличие интересных фишек, которых нет в uTorrent, также он бесплатный. К сожалению, реклама есть во всех приведенных программах, но ниже дан пример, как её отключить.

По теме:

- Как увеличить скорость загрузки торрента?

- Как отключить рекламу в uTorrent и напоминание версии?

Windows Media

Как только с этим мультимедиа инструментом не работали, вдохнуть в него жизнь не получается, а пользователи всё чаще ищут альтернативы. Их много, разобраться сложно. Поэтому ждите обзор, в котором я расскажу, какой плеер для просмотра видео или прослушивание музыки подойдёт больше всего.

Это интересно: Как удалить приложения Windows 10

Итого

Мы рассмотрели десять программ, использование которых не приукрасит вашу жизнь, не сделает работу за компьютером удобной, а только наоборот испортит всё впечатление. Все инструменты, указанные выше рекомендуется удалить. Если вы чем-то из этого пользуетесь, дело ваше, я всего лишь высказал своё мнение. Также читаем статью “Как удалить программу с компьютера с помощью утилит“. Там я обозреваю 12 утилит для удаления любого ПО с компьютера. Жду комментариев, как гневных, так и положительных.

( 16 оценок, среднее 3.75 из 5 )

Ask a question

Quick access

- Forums home

- Browse forums users

- FAQ

Search related threads

- Remove From My Forums

Asked by:

Archived Forums 801-820

>

Security

-

General discussion

-

0

Sign in to vote

i have certifcate issued by Microsoft Windows Production PCA 2011 and installed on processus ntoskrnl.exe

and qualys declare it as vulnérability ;please any help to renew this certificate ?

Monday, May 18, 2020 4:32 PM

On boot i get error message like this:

integrity: Loading X.509 certificate: UEFI:db

integrity: Loaded X.509 cert 'Microsoft Windows Production PCA 2011: a92902398e16c49778cd90f99e4f9ae17c55af53'

integrity: Loading X.509 certificate: UEFI:db

integrity: Loaded X.509 cert 'Microsoft Corporation UEFI CA 2011: 13adbf4309bd82709c8cd54f316ed522988a1bd4'

integrity: Loading X.509 certificate: UEFI:db

integrity: Problem loading X.509 certificate -65

integrity: Error adding keys to platform keyring UEFI:db

integrity: Loading X.509 certificate: UEFI:MokListRT (MOKvar table)

integrity: Loaded X.509 cert 'Canonical Ltd. Master Certificate Authority: ad91990bc22ab1f517048c23b6655a268e345a63'

after no error i don’t get and can use my laptop normally, but what is mean this error?

asked Nov 5, 2021 at 20:37

Often those are OEM certificates that are not valid anymore. Usually used for BIOS or firmware upgrades or some other crap. On my laptop I have two that fails to load, issuer CN=ABO and CN=DisablePW.

You can check which certificate it is. First get list

dmesg | grep integrity

Count in order which fails to load, then type

mokutil --db | grep Issuer:

answered Nov 5, 2021 at 21:56

2

On boot i get error message like this:

integrity: Loading X.509 certificate: UEFI:db

integrity: Loaded X.509 cert 'Microsoft Windows Production PCA 2011: a92902398e16c49778cd90f99e4f9ae17c55af53'

integrity: Loading X.509 certificate: UEFI:db

integrity: Loaded X.509 cert 'Microsoft Corporation UEFI CA 2011: 13adbf4309bd82709c8cd54f316ed522988a1bd4'

integrity: Loading X.509 certificate: UEFI:db

integrity: Problem loading X.509 certificate -65

integrity: Error adding keys to platform keyring UEFI:db

integrity: Loading X.509 certificate: UEFI:MokListRT (MOKvar table)

integrity: Loaded X.509 cert 'Canonical Ltd. Master Certificate Authority: ad91990bc22ab1f517048c23b6655a268e345a63'

after no error i don’t get and can use my laptop normally, but what is mean this error?

asked Nov 5, 2021 at 20:37

Often those are OEM certificates that are not valid anymore. Usually used for BIOS or firmware upgrades or some other crap. On my laptop I have two that fails to load, issuer CN=ABO and CN=DisablePW.

You can check which certificate it is. First get list

dmesg | grep integrity

Count in order which fails to load, then type

mokutil --db | grep Issuer:

answered Nov 5, 2021 at 21:56

2

#1

Sergei.set

-

- Members

- 1 Сообщений:

Newbie

Отправлено 23 Август 2022 — 00:43

ОС: Windows 11 Pro 21H2

Dr.Web версия 12

Каждый раз когда я открываю Task Manager в Event Viewer пишется сообщение от источника DrWebAVService:

Preventive Protection event: Open protected process

id: 36387, timestamp: 23.08.2022 00:29:04.0651, type: PsOpenProcess (18), flags: 1 (wait: 1)

sid: S-1-5-21-2590429880-1084254693-754849134-1001, cid: 7200/3664:DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe

context: start addr: 0x7ff6ff362ac0, image: 0x7ff6ff310000:DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe

behaviour: run_as_auto_elevated, run_from_shortcut

request by: DeviceHarddiskVolume3WindowsSystem32Taskmgr.exe:7200

fileinfo: size: 1501304, easize: 424, attr: 0x20, buildtime: 31.03.1981 15:36:35.0000, ctime: 09.08.2022 10:56:11.0289, atime: 22.08.2022 22:22:26.0178, mtime: 09.08.2022 10:56:11.0305, descr: Task Manager, ver: 10.0.22000.778 (WinBuild.160101.0800), company: Microsoft Corporation, oname: Taskmgr.exe

signer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows, issuer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Production PCA 2011, timestamp: 19.06.2022 02:38:56.0000, thumbprint: bbd2c438000344f439bfdfe5abac3223357cd67f, eku: unknown [28], flags: 0x2a, hash alg: Sha256

catfile: {f750e6c3-38ee-11d1-85e5-00c04fc295ee}microsoft-windows-client-desktop-required-package0413~31bf3856ad364e35~amd64~~10.0.22000.778.cat

creator name: Microsoft Windows

file sha1: 47bc63862d63964ac304f42bbddf7fc9e54946f4

file sha256: c8a82389f871f5863cc9f53149ffbe44c6954bfd33c6fb7f4a13ab663fe520b7

status: db_cert_white_list, signed_catroot, sfc, pe64, spc, system_file_auto_elevated / signed_catroot / unknown / taskmgr / white / unknown

target process: DeviceHarddiskVolume3WindowsSystem32lsass.exe:1060

type: 5, reason: 0x1, access: 0x1410

fileinfo: size: 84072, easize: 424, attr: 0x20, buildtime: 30.09.1943 08:01:15.0000, ctime: 09.08.2022 10:56:14.0554, atime: 22.08.2022 21:57:14.0006, mtime: 09.08.2022 10:56:14.0554, descr: Local Security Authority Process, ver: 10.0.22000.556 (WinBuild.160101.0800), company: Microsoft Corporation, oname: lsass.exe

signer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Publisher, issuer: C=US|ST=Washington|L=Redmond|O=Microsoft Corporation|CN=Microsoft Windows Production PCA 2011, timestamp: 02.03.2022 08:32:27.0000, thumbprint: 7b2177e03d07812a5a5842565a647db565f77bb8, eku: unknown [28], flags: 0x2a, hash alg: Sha256

catfile: {f750e6c3-38ee-11d1-85e5-00c04fc295ee}microsoft-windows-client-desktop-required-package0415~31bf3856ad364e35~amd64~~10.0.22000.795.cat

creator name: Microsoft Windows

file sha1: cb516d0ca53781bae927a61bc4d54921e76da3e2

file sha256: 33c714037e4121765147c687a849a6e76ae31c673d6c335e09646e17cc9a614e

status: db_cert_white_list, signed_catroot, sfc, pe64, spc / signed_catroot / unknown / lsass / white / unknown

attempt to read the memory of a protected process ==> denied

id: 36387 ==> denied [5], time: 0.103900 ms

- Наверх

#2

Dmitry_rus

Dmitry_rus

-

- Helpers

- 3 299 Сообщений:

Guru

Отправлено 23 Август 2022 — 08:51

Да, это нормально. При блокировке доступа к объекту/обнаружении угроз событие пишется в системный лог.

- Наверх

#3

Konstantin Yudin

Konstantin Yudin

-

- Dr.Web Staff

-

- 19 401 Сообщений:

Смотрящий

Отправлено 23 Август 2022 — 12:18

скоро в системном журнале вообще будут все события, аналогично sysmon.

With best regards, Konstantin Yudin

Doctor Web, Ltd.

- Наверх

#4

SergSG

SergSG

-

- Posters

- 14 381 Сообщений:

The Master

Отправлено 23 Август 2022 — 17:25

скоро в системном журнале вообще будут все события, аналогично sysmon.

Классно. Только непонятно зачем оно там нужно. Да еще и во всех ветках.

Вот если бы вы до ума довели работу с виндовой лентой уведомлений…

В системный журнал лезут единицы, а это позорище у всех на виду.

Сообщение было изменено SergSG: 23 Август 2022 — 17:29

- Наверх

Содержание

- Microsoft windows production pca 2011 что это

- Open Value

- Open Value Subscription

- Open License

- Что собой представляет канал лицензирования CSP?

- SBS 7

- Windows Small Business Server 2011 Essentials (Aurora)

- Windows Small Business Server 2011 Standard

Microsoft windows production pca 2011 что это

Крупная корпорация Microsoft продолжает путь изменений для того, чтобы предоставить возможность каждому пользователю и компании достигать своих целей. Для помощи клиентам на пути цифровой трансформации разработчик инициирует небольшое реформирование во взаимодействии с рынком.

В частности, с начала 2022 года произойдут изменения в программе корпоративного лицензирования от Microsoft Open License. В статье расскажем более подробно об основных усовершенствованиях, альтернативах каналу OLP, который скоро будет недоступен. И также узнаете почему выгодно использовать канал облачных решений CSP.

Для начала коротко рассмотрим все программы Microsoft Open, их основные особенности.

Open Value

Программное решение подходит для компаний малого и среднего бизнеса, использующих 5+ ПК. Open Value предусматривает оптимизацию управления лицензиями, контроль расходов на ПО и лучшее планирование инвестиций.

В программу входит Software Assurance, в котором актуальны функции обучения, обновления ПО, техподдержка, развертывание, что увеличивает продуктивность работы предприятия. В Open Value доступны права на бессрочно лицензируемое ПО.

Open Value Subscription

Приобретение возможно только по подписке, таким образом сможете использовать ПО на всех ПК только на протяжении действия договора с Майкрософт. В комплект входит также Software Assurance.

Open License

В рамках этой программы приобретение лицензий на ПО возможно по мере необходимости. Software Assurance не входит в общую комплектацию – его необходимо покупать дополнительно. Важное замечание – продажа продуктов в программе Open License прекращается с января 2022 года. Покупка нового и обновление старого ПО будет возможна через каналы Open Value Subscription или Open Value. Изменения в настоящее время не распространяются на клиентов из госкомпаний, организаций сферы образования и некоммерческих предприятий. Главная причина удаления Open License Program – улучшение качества обслуживания клиентов. Также это связано с тем, что есть альтернатива с похожими и даже с улучшенными возможностями – Cloud Solution Provider (CSP)

Что собой представляет канал лицензирования CSP?

Приобретение программ по Cloud Solution Provider – более усовершенствованный безопасный рабочий процесс, наличие личного виртуального офиса без лишних переплат. Все пользователи этой программы отмечают возможность резервирования данных. В случае перебоев ПК, ноутбука, при утере устройства можете не переживать о сохранности всех данных. С виртуальным офисом нужная информация всегда будет в доступности и в безопасном месте на любых устройствах. Поскольку совсем недавно, с 2021 года появилась возможность приобретать бессрочные лицензии в канале CSP, расскажем о них более детально. Бессрочные лицензии – услуга, предоставляющие возможность приобретать ПО Microsoft (Windows Server и SQL Server и пр.) в канале CSP.

Системные требования:

— Процессор двухъядерный 1.3 ГГц x64 Dual Core или одноядерный 1.4 ГГц x64

— 2 ГБ ОЗУ (максимально 8 ГБ)

— Жесткий диск емкостью не менее 160 ГБ

— Маршрутизатор с поддержкой DHCP

— VGA-монитор (только на время установки)

— Клавиатура и мышь (только на время установки)

Описание:

Windows Home Server 2011 — это серверная операционная система, базирующаяся на 64-битной версии Windows Server 2008 R2 и ориентированная на домашних пользователей (что видно из названия — англ. home — дом) для использования в домашних сетях.

Windows Home Server 2011 предназначена для компьютеров, использующихся в качестве координационного центра современного «цифрового дома». К таким ПК могут быть подключены десктопы, ноутбуки и игровые приставки Xbox для взаимодействия друг с другом и резервного копирования информации. Windows Home Server 2011 поддерживает до 10 подключенных устройств. Операционная система получила улучшенный инсталлятор, более функциональные инструменты для резервного копирования и восстановления информации, а также усовершенствованные средства по взаимодействию с медиаконтентом.

Размеры образов и CRC

Размер установочного образа: 4,01 ГБ (4 308 336 640 байт)

MD5-сумма установочного образа: 0ee13f60a6d854af6e41541e1256c58b

SHA1-сумма установочного образа: 86426a5894b2c0cdc7d9882d697c77a6d5e82ca3

Размер восстановительного образа: 469 МБ (462 204 032 байт)

MD5-сумма восстановительного образа: b24a8dadebe9c2c8b77fca61c414ee0f

SHA1-сумма восстановительного образа: e46776123950d6203cf454226dd974bae56b7ed7

Немного об активации

— В данной сборке используется активатор, в основе которого лежит не KMS-сервер, и не лодер, подменяющий загрузчик системы. Здесь используется специальный драйвер, эмулирующий SLIC-таблицу.

— Если во время установки системы вы вписали валидный лицензионный ключ в соответствующее поле, то система будет активирована при помощи этого ключа на совершенно законных основаниях. Если же поле оставить пустым, то будут задействованы альтернативные методы активации. Оставите вы галочку напротив «Автоматически активировать Windows при подключении к Интернету» или нет, значения не имеет.

— В случае, если вы устанавливаете систему на компьютер, имеющий в БИОС’е SLIC-таблицу версии 2.1, будут задействованы стандартные законные (почти) средства активации, разработанные Майкрософт для подобных компьютеров.

— Если у вас нет лицензионного ключа и нет SLIC-таблицы в БИОС’е, то система будет активирована встроенным в сборку активатором, в основе которого лежит специальный драйвер, эмулирующий SLIC-таблицу.

FAQ

Вопрос: Что вырезано или доработано в системе, установленной с данной сборки? Какие программы добавлены?

Ответ: Кроме активации, никаких отличий от официальной версии конечный продукт иметь не будет.

Вопрос: Сборка содержит два образа диска. Какой из них для чего?

Ответ: Один образ, что побольше — для установки Windows Home Server 2011. Второй, что поменьше — загрузочный диск для восстановления на ПК операционных систем из созданных, при помощи Windows Home Server 2011, резервных копий.

Вопрос: Почему я никак не могу задать пароль для входа в систему, хотя соблюдаю все условия, прописанные для пароля?

Ответ: При установке пароля для входа в систему нельзя использовать кириллицу. Это не указано во всплывающей подсказке, но, тем не менее, это так.

Вопрос: Можно ли включить автоматическое обновление для системы, установленной с данной сборки?

Ответ: Да, можно использовать автообновление безбоязненно.

Вопрос: В чем преимущество активации, основанной на наличии БИОС’е SLIC-таблицы версии 2.1 и какие компьютеры могут претендовать на данный метод активации?

Ответ: Преимущество этого метода в том, что он по сути разработан самой Майкрософт и заблокировать этот метод попросту невозможно. Можно смело качать любые обновления, проходить любые проверки — вычислить вас как владельца нелицензионной копии нереально. Метод этот разработан для оффлайн-активации системы на ноутбуках. Поэтому может быть использован преимущественно на них. Да и то не на всех — SLIC 2.1 имеется преимущественно на ноутбуках, проданных после начала продаж Windows 7. Иногда, правда, есть возможность обновить БИОС свежей прошивкой с офсайта, после чего появляется SLIC 2.1. Имеется, также, ряд компьютеров не-ноутбуков, в которых вшивается SLIC 2.1, но их очень мало. Ну и существуют хакерские способы по вшиванию SLIC 2.1 в свой БИОС самостоятельно — но неумелыми действиями можно угробить свой комп.

Вопрос: В чем преимущество активации, в основе которой драйвер, эмулирующий SLIC-таблицу, над активатором на основе лодера?

Ответ: Активатор, на основе драйвера не подменяет системных файлов, как в случае с лодером. Единственное жесткое вмешательство, которое он производит, это в 64-битной системе прорубает себе лазейку для установки неподписанных драйверов, что многие тоже сочтут за благо. При использовании этого активатора при установке системы отсутствуют конфликты с кард-ридерами, с Recovery-разделами ноутбуков, с загрузчиками другой, ранее установленной, системы (после установки доступен выбор запускаемой ОС).

Вопрос: Как мне узнать, система активировалась за счет вшитой в БИОС SLIC-таблицы или же сработал активатор?

Ответ: Запустите активатор Windows 7 Loader eXtreme Edition v3 от napalum. Если при его запуске у вас «вывалилась» ошибка, значит был использован активатор, в противном случае активация произведена за счет встроенной SLIC-таблицы.

Вопрос: Как долго проживет активация системы, встроенная в данную сборку?

Ответ: Если активация была произведена за счет встроенного в сборку активатора, то я без понятия. Я не представитель Майкрософт и не знаю когда они перекроют очередную лазейку и перекроют ли ее вообще. Но если активация была произведена за счет наличия в БИОС’е SLIC-таблицы, то вероятность слета такой активации составляет менее 0.01%. Активация валидным лицензионным ключом, как вы сами понимаете, слететь, также, не может.

По мнению производителя, Aurora идеально подходит на роль «первого сервера» для небольших предприятий с количеством пользователей менее 25 человек. Помимо вполне традиционных средств резервного копирования и восстановления данных, управления идентификационной информацией ID и обеспечения безопасности, платформа может использоваться для организации совместного доступа к файлам и принтерам, а также предоставления сотрудникам предприятия удаленного доступа к ресурсам корпоративной сети через web-браузер. Разработчики Microsoft поэтично называют продукт Aurora «мостом в облака», намекая на его тесную совместимость с онлайновыми сервисами, такими как Microsoft’s Business Productivity Online Suite.

Aurora поставляется в комплекте с инструментарием разработчика, который позволит партнерам Microsoft обеспечить более тесную интеграцию собственных сервисов с новой платформой. Подробные справочные материалы помогут разработчикам освоить доступные API-интерфейсов и упростят построение дополнительных модулей для сервера Aurora. В распоряжении корпоративных IT-специалистов также окажутся шаблоны для Visual Studio 2008, которые могут лечь в основу будущих дополнений. Эти аддоны позволят расширить исходную функциональность платформы и позволят оценить преимущества пользовательского интерфейса Launchpad, представленного в Vail.

SBS 7

Разработчики SBS 7 отмечают улучшенные инструменты для управления и обеспечения безопасности в новой платформе. Улучшена работа с файлами и печатью. Специально для небольших организаций SBS 7 предлагает максимально удобные средства для быстрой организации доступа к электронной почте и в интернет.

Важным компонентом платформы SBS 7 является единая консоль для централизованного управления сервером и клиентскими системами. Пользователи могут настроить автоматическое резервное копирование данных, отслеживать статус обновлений для клиентских антивирусов и систем безопасности. Также пользователи могут самостоятельно управлять работой межсетевого экрана. Платформа SBS 7 поддерживает установку программных надстроек, дополняющих функциональные возможности сервера. Эти программные надстройки позволят партнерам Microsoft предлагать заказчикам индивидуально адаптированные готовые решения, отвечающие конкретным потребностям каждого клиента в небольшой организации.