- Remove From My Forums

-

Question

-

Hi, I want to permanently disable Auditing or logging in Windows 10, I ran the following commands in Command Prompt but after rebooting the system, I see the logs in Event Viewer!

Auditpol /remove /allusers auditpol /clear auditpol /clear /y auditpol /ipaddress /disable Auditpol /set /category:"Account Logon" /Success:disable /failure:disable Auditpol /set /category:"Logon/Logoff" /Success:disable /failure:disable Auditpol /set /category:"Account Management" /Success:disable /failure:disable Auditpol /set /category:"DS Access" /Success:disable /failure:disable Auditpol /set /category:"Object Access" /Success:disable /failure:disable Auditpol /set /category:"policy change" /Success:disable /failure:disable Auditpol /set /category:"Privilege use" /Success:disable /failure:disable Auditpol /set /category:"System" /Success:disable /failure:disable

Please help me.

Thanks

-

Edited by

Friday, November 30, 2018 4:31 PM

-

Edited by

- Remove From My Forums

-

Question

-

Hi, I want to permanently disable Auditing or logging in Windows 10, I ran the following commands in Command Prompt but after rebooting the system, I see the logs in Event Viewer!

Auditpol /remove /allusers auditpol /clear auditpol /clear /y auditpol /ipaddress /disable Auditpol /set /category:"Account Logon" /Success:disable /failure:disable Auditpol /set /category:"Logon/Logoff" /Success:disable /failure:disable Auditpol /set /category:"Account Management" /Success:disable /failure:disable Auditpol /set /category:"DS Access" /Success:disable /failure:disable Auditpol /set /category:"Object Access" /Success:disable /failure:disable Auditpol /set /category:"policy change" /Success:disable /failure:disable Auditpol /set /category:"Privilege use" /Success:disable /failure:disable Auditpol /set /category:"System" /Success:disable /failure:disable

Please help me.

Thanks

-

Edited by

Friday, November 30, 2018 4:31 PM

-

Edited by

Отключаем расширенную политику аудита

Posted on 24/11/2012 by sie

Не так давно мне нужно было отловить некоторые хитрые события связанные с аутентификацией на домен-контроллерах. Для решения этой задачи пришлось включить с помощью групповых политик так называемый расширенный аудит, который появился в Windows Server 2008 R2 и Windows 7. Можно настроить 53 события аудита! Есть где разгуляться!

Эти события пишутся в отдельный журнал Microsoft-Windows-Audit; при этом журнал Security больше не пополняется новыми событиями аудита – прежняя система аудита отключается полностью.

Когда мое исследование было завершено, я выставил параметры расширенного аудита в групповой политике в «Not configured». К моему удивлению после применения политик к домен-контроллерам в журнал Security события аудита не начали поступать – классическая система аудита не включилась. Загадка!

В библиотеке Technet была найдена статья, которая ясно описывала шаги по отключению расширенного аудита:

1.Set all Advanced Audit Policy sub-categories to Not configured.

2.Delete all audit.csv files from the %SYSVOL% folder on the domain controller.

3.Reconfigure and apply the basic audit policy settings.

И так первый шаг мной уже сделан. Удалил файл audit.csv и обновил политики на домен-контроллерах. Не помогло!

Поискал файл audit.csv локально на домен-контроллере и нашел в двух местах C:WindowsSystem32GroupPolicy и C:Windowssecurityaudit. Обновил политики – не помогло. Чудеса!

Ключевым оказалось слово Reconfigure из третьего пункта: каждую настройку классического аудита в групповой политике надо выключить, сохранить, включить заново и опять сохранить. Затем применить обновленную политику. (Может достаточно передернуть одну настройку аудита, чтобы раздел GPO обновился и применился?)

Сразу после этого в журнал Security на домен-контроллерах полетели события.

Не зря сказано: слово из песни не выбросишь!

Полезные ссылки:

1. Advanced Security Audit Policy Step-by-Step Guide

2. Advanced Security Auditing in Windows 7 and Windows Server 2008 R2

3. Getting the Effective Audit Policy in Windows 7 and 2008 R2

4. Advanced Security Auditing FAQ

Filed under: Active Directory, Windows | Tagged: Active Directory, Audit, Group Policy |

- Remove From My Forums

-

Question

-

Since

I replaced my faulty motherboard and reinstall windows 10 home edition,

am getting annoying sound from the windows security auditing. Its very annoying having to listen to the sound every few seconds. Have not happened to me before. This log has grown very huge.Please help.

Thanks

Details below copied from event viewer

Audit Success 25-Aug-19 02:06:14 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:06:08 PM Microsoft Windows security auditing. 4672 Special Logon

Audit Success 25-Aug-19 02:06:08 PM Microsoft Windows security auditing. 4624 Logon

Audit Success 25-Aug-19 02:05:36 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:05:19 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:05:10 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:04:55 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:04:47 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:03:08 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:02:47 PM Microsoft Windows security auditing. 4798 User Account Management

Audit Success 25-Aug-19 02:02:42 PM Microsoft Windows security auditing. 4798 User Account Management

Это небольшая статья призвана показать пользователям способ, которым он узнает, кто пытался войти в систему без его ведома. Если компьютер находится в офисе и к нему имеют доступ не один человек, тогда способ может пригодиться. Советую ознакомиться со статьей – кто пытался войти через вашу учетную запись. Там говориться об учетной записи Microsoft, в которую могут войти любые злоумышленники.

Один из способов имеет название «Аудит входа в систему». Опция показываем время захода и его тип. Давайте уже разбираться.

Как использовать «Аудит входа в систему»

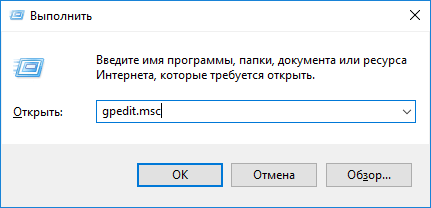

Данная функция доступна только в PRO версии Windows, где есть функция локальных групповых политик, в домашней или корпоративной её нет. Но в ниже есть другие варианты для вашей версии. Итак, откройте окно «Выполнить» и впишем команду:

gpedit.msc

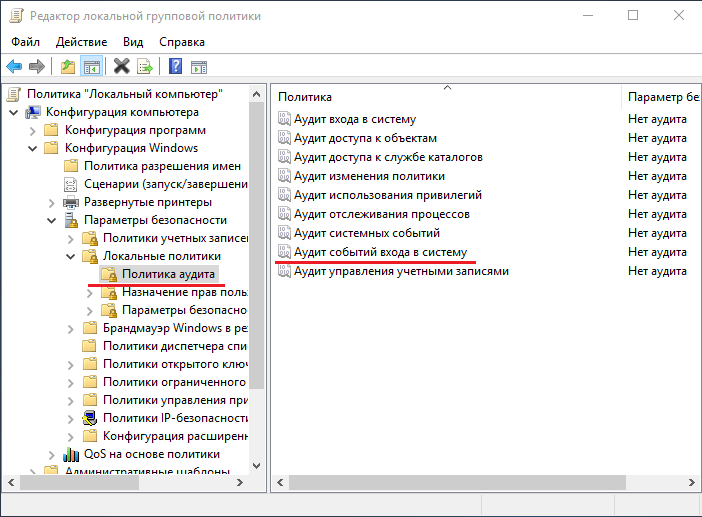

Так мы запустим утилиту групповых политик. С левой стороны окошка открываем вкладки «Конфигурация компьютера», далее «Конфигурация Windows», «Параметры безопасности», «Локальные политики» и «Политика аудита». Нажмите на этот раздел, чтобы правее от окна появились нужные опции.

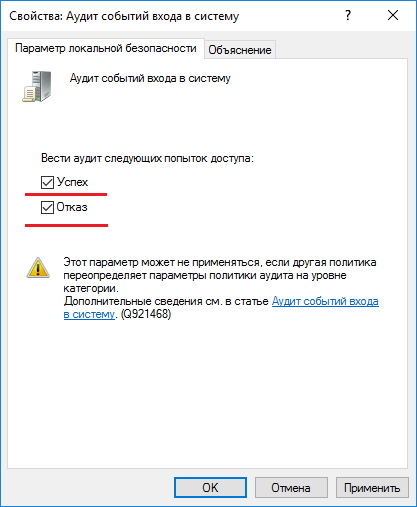

Теперь выбираем пункт «Аудит событий входа в систему» (Нажимаем на него правой кнопкой мышки дважды). Появится окно свойств, где выделяем галкой пункт «Успех». Таким образом, появится возможность отслеживать все входы в Windows. Отметив галкой «Отказ», будут отслеживаться неудачные входы в Windows.

Смотрим, кто пытался войти в систему

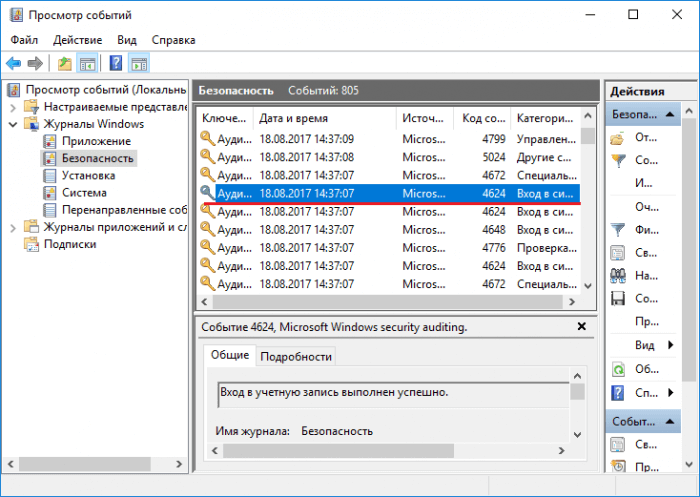

Активировав функцию, можно заново войти в систему. Давайте проверим, кто же входил в неё. Для этого дела нам понадобиться утилита «Просмотр событий». В поиске введите эти два слова.

В утилите перейдите в раздел «Журналы Windows» и подраздел «Безопасность». Справа находим ключевое событие «Аудит успеха», также смотрите по номеру события, он должен быть «4624».

Откройте событие, чтобы узнать его свойства. Там вы найдете время входа, имя пользователя и другие сведения.

В окне просмотра событий можно применить фильтр, чтобы было легче ориентироваться среди большого количества задач. Фильтровать можно по ключевым фразам, кодам, или категориям.

Это интересно: Команды выполнить о которых должен знать каждый пользователь

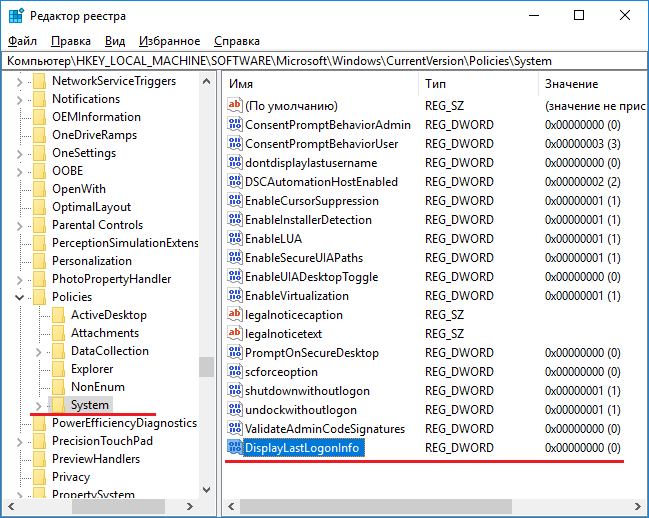

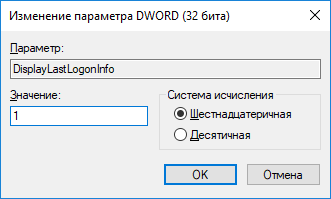

Если у вас не профессиональная редакция Windows, то воспользуемся реактором реестра. Снова откроем окошко «Выполнить» при помощи комбинации «Win+R» и запишем команду:

regedit

Открывшееся окно реестра слева имеет кучу разделов, с вложенными подразделами. Вам нужно дойти до самого последнего:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Выбрав последний раздел, в правой части окошка создаем параметр DWORD 32 бит. Дадим ему название DisplayLastLogonInfo. Нажимаем по нему два раза и ставим в качестве значения единицу.

Закрываем окна и перезагружаем ПК. После загрузки системы на экране появится окно с успешным входом. Там будет время, имя пользователя и дата.

Надеюсь этот небольшой материал поможет вам узнать, кто входил в систему при вашем отсутствии.

( 1 оценка, среднее 3 из 5 )

|

0 / 0 / 1 Регистрация: 14.04.2015 Сообщений: 72 |

|

|

1 |

|

|

14.06.2016, 21:42. Показов 7848. Ответов 7

Приветствую. Нужно избавится от поехавшего бати параноика, но не совсем от него, а от его любопытных рук, которые то и лезут в журнал безопасности и мониторит событие 1100, отвечающее за выключение ПК.

__________________

0 |

|

1146 / 954 / 76 Регистрация: 11.10.2010 Сообщений: 6,031 |

|

|

15.06.2016, 08:34 |

2 |

|

самый главный момент: кто администратор?

0 |

|

0 / 0 / 1 Регистрация: 14.04.2015 Сообщений: 72 |

|

|

16.06.2016, 10:35 [ТС] |

3 |

|

sacredheart, используется одна единственная основная существующая учетная запись.

0 |

|

1146 / 954 / 76 Регистрация: 11.10.2010 Сообщений: 6,031 |

|

|

16.06.2016, 10:50 |

4 |

|

создать вторую, админа запаролить.

0 |

|

0 / 0 / 1 Регистрация: 14.04.2015 Сообщений: 72 |

|

|

16.06.2016, 12:17 [ТС] |

5 |

|

sacredheart, могли бы пожалуйста разъяснить поподробнее, что это мне даст и как этим пользоваться? К тому же как-то нужно будет скрыть вторую учетку, ибо будет видно же ее. Миниатюры

0 |

|

0 / 0 / 1 Регистрация: 14.04.2015 Сообщений: 72 |

|

|

18.06.2016, 22:32 [ТС] |

7 |

|

sacredheart, да ничего он помоему особо не шарит. Я имел ввиду, что хоть я и отключаю Журнал событий Windows, то при включении его, если посмотреть на даты, то журнал даже при его отключении ведется в разделе Журнал — Система.

0 |

|

1146 / 954 / 76 Регистрация: 11.10.2010 Сообщений: 6,031 |

|

|

19.06.2016, 04:40 |

8 |

|

по-моему его не выключить, надо еще подумать, кстати справа есть пункт Очистить журнал.

0 |

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом.

Привилегии связанные с аудитом

С аудитом доступа связаны две привилегии:

- SeSecurityPrivilege — необходима для управления журналом событий безопасности и для просмотра или настройки SACL.

- SeAuditPrivilege — позволяет процессам, вызывать системные службы аудита для успешного генерирования записей аудита.

Настройка политики аудита

Настройка политики аудита осуществляется из оснастки “Локальная политика безопасности” (secpol.msc).

Схема работы аудита

LSASS отправляет сообщения SRM, чтобы проинформировать его о политике аудита в ходе инициализации системы, а потом при изменениях политики. В свою очередь LSASS получает события аудита от SRM, добавляет дополнительную информацию и отправляет их регистратору событий (Event Logger).

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

- если запись аудита невелика (меньше чем максимальный размер сообщения ALPC), она отправляется как ALPC-сообщение;

- ну а если запись аудита имеет большой размер, SRM использует общую память, чтобы сообщение было доступно LSASS, и просто передает указатель в ALPC-сообщении.

Аудит доступа к объекту

Аудит доступа к объекту по умолчанию выключен, как и другие политики аудита. Чтобы понаблюдать за тем, как работает аудит доступа к объекту, выполните следующие действия. В проводнике перейдите к файлу, к которому у вас есть доступ и откройте свойства этого файла, затем перейдите на вкладку “Безопасность“:

Там нажмите кнопку “Дополнительно” и перейдите на вкладку “Аудит“.

Затем нажмите кнопки “Продолжить” и “Добавить” и в открывшимся окне нажмите на ссылку “Выберите субъект“:

В открывшимся окне впишите логин своего пользователя и нажмите кнопку “Проверить имя“. Если ввели логин верно, то в списке пользователей отобразиться имя вашего пользователя:

Теперь нажмите на кнопку “ОК“, и выставьте все флажки в области “Особые разрешения” и ещё раз нажмите на кнопку “ОК“:

Затем нажмите ещё два раза на кнопку “ОК“, чтобы закрыть дополнительные параметры безопасности и свойства файла.

Дальше запустите оснастку secpol.msc и перейдите в “Локальные политики“. Там откройте “Аудит доступа к объектам” и поставьте флажок “Успех“, затем нажмите “ОК“:

Итак, политику аудита мы включили и на файле аудит настроили. Теперь откройте файл, запишите в него что нибудь и закройте сохранив изменения. Затем откройте журнал “eventvwr.exe” и перейдите в “Журналы Windows / Безопасность“:

Найдите событие с кодом 4656 — это и есть доступ к вашему файлу:

В событии вы увидите:

- ИД безопасности — это ваша учетная запись.

- Тип объекта — File.

- Имя объекта — путь к файлу.

- Имя процесса — путь к файлу программы (System32notepad.exe).

- Ключевые слова — Аудит успеха.

- И другую информацию.

Глобальная политика аудита

Настраивать для каждого файла аудит безопасности не всегда удобно. Иногда нужно включить аудит безопасности для всех файлов или для всех разделов реестра разом. Делается это через командную строку.

Чтобы посмотреть краткую информацию о командах для настройки и запроса политики глобального аудита выполните:

>auditpol /resourceSACL

Чтобы посмотреть глобальные списки SACL для файловой системы и для реестра выполните такие команды:

>auditpol /resourceSACL /type:File /view >auditpol /resourceSACL /type:Key /view

Для установки аудита всех файлов с доступом на запись (FW) выполните:

> auditpol.exe /resourceSACL /set /type:File /user:<username> /success /failure /access:FW

В примере выше вместо имени пользователя можно ввести группу.

Чтобы выключить глобальный аудит, включенный предыдущей командой, выполните:

> auditpol.exe /resourceSACL /remove /type:File /user:<username>

Конфигурация расширенной политики аудита

В оснастке “Локальная политика безопасности” можно настроить конфигурацию расширенной политики аудита:

В этой конфигурации настройка политики аудита выполняется более тонко. Например, включение “Аудита доступа к объектам” рассматриваемое выше включало аудит для разных объектов. А тут можно выбрать тип объектов:

А “Аудит доступа к глобальным объектам” включает или отключает глобальные SACL, которые мы включали ранее из командной строки:

При включении “Аудита доступа к глобальным объектам” этот параметр нужно будет настроить, указав пользователей для аудита и тип доступа, в общем то что мы делали в командной строке выше:

Вернуться к оглавлению

Сводка

Имя статьи

Аудит безопасности

Описание

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом