В данной статье мы рассмотрим самые начальные настройки Windows Server 2008 R2, данные настройки подходят для любой редакции (Standard, Enterprise и т.п). Мы рассмотрим самые популярные настройки, которые подходят для большинства задач, для которых устанавливают Windows Server. Это настройка сети, DNS, DHCP, настройка удаленных рабочих столов (RDP) и добавление пользователей.

Ознакомиться с процессом установки и активации Windows Server 2008 R2 можете в нашей прошлой статье.

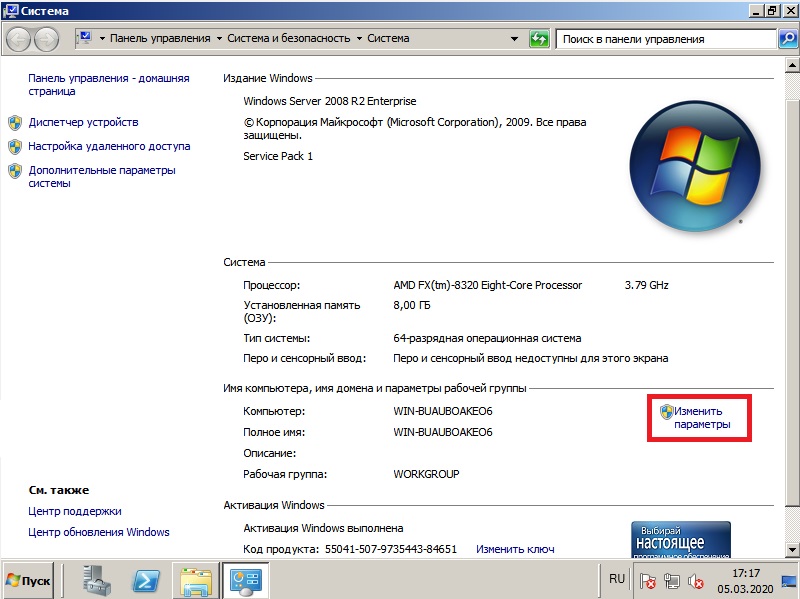

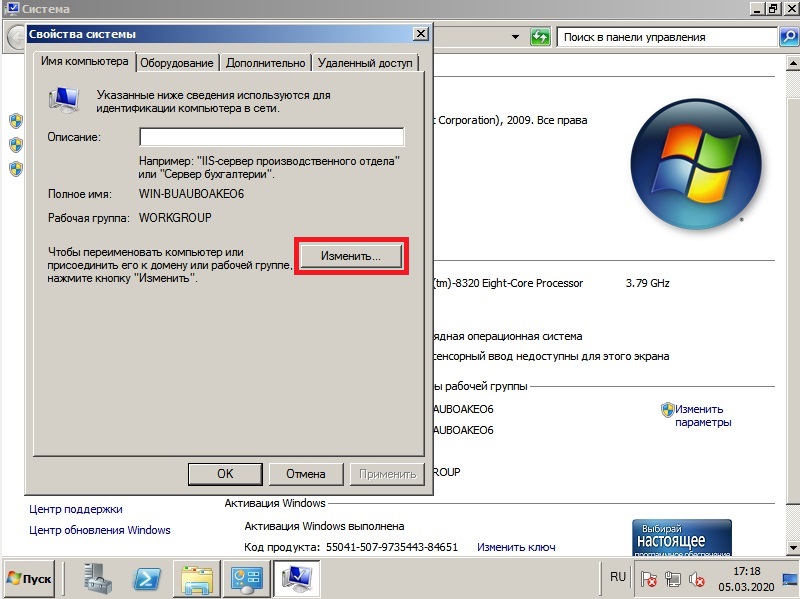

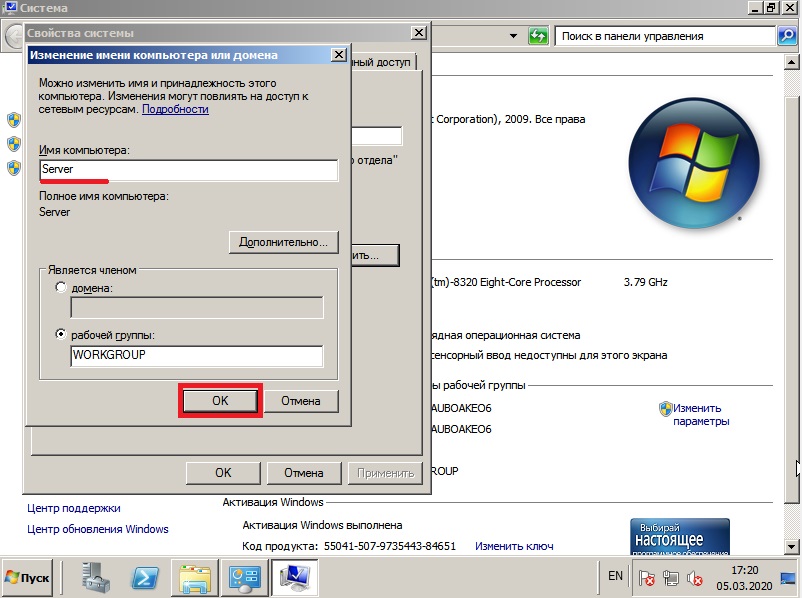

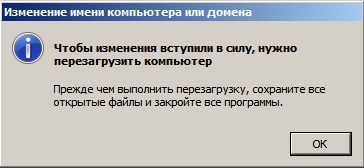

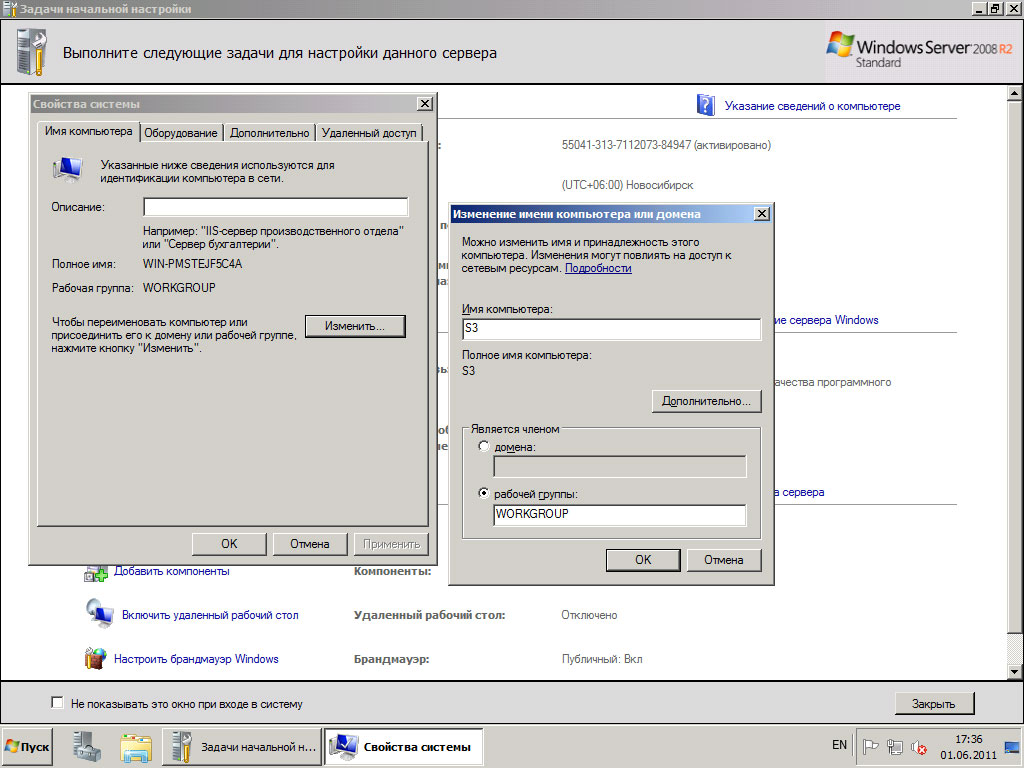

1) Итак, первым делом, нам нужно сменить имя сервера на свой, для более удобного его обозначения. Заходим в меню «Свойства» компьютера => Изменить параметры => В меню «Свойства системы» нажимаем кнопку «Изменить». Далее вводим в поле «Имя компьютера» свое желаемое наименование Вашего сервера. И нажимаем «ОК», Ваш компьютер должен перезагрузиться для применения параметров.

2) Теперь нам нужно задать серверу статический локальный IP адрес. К примеру если у Вас сервер присоединен к маршрутизатору (роутеру), то IP адрес выданный Вашим роутером можете проверить через терминал, путем нажатия кнопки «Выполнить» => CMD => В в ответе командной строки можете посмотреть Ваш локальный IP.

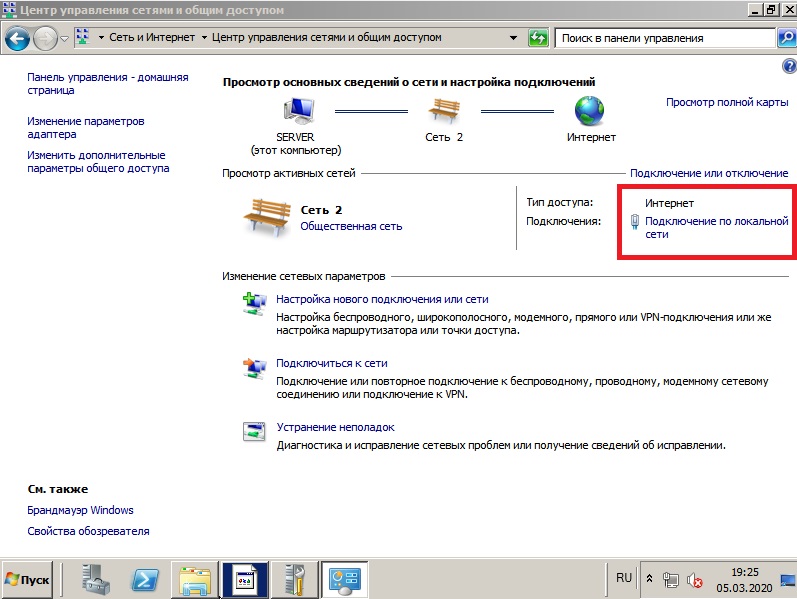

Далее заходим в «Панель управления» => Сеть и интернет => Центр управления сетями и общим доступом => Подключение по локальной сети.

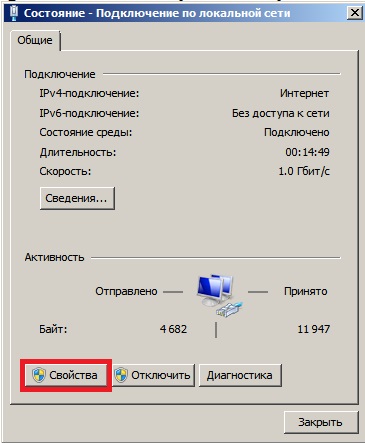

Выбираете Вашу сетевую карту => Свойства.

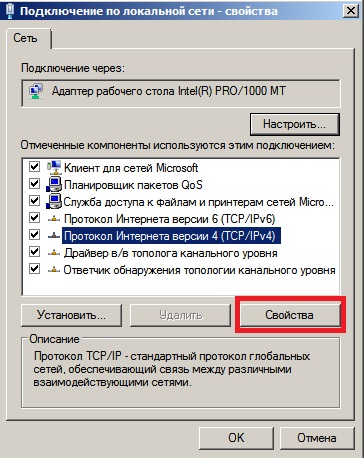

IPv4 => Свойства

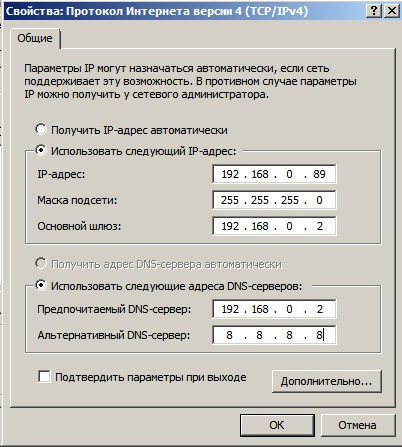

Теперь задаете Ваш локальный IP адрес. После применения настроек проверьте доступ в интернет, чтобы убедиться, что все сделано правильно.

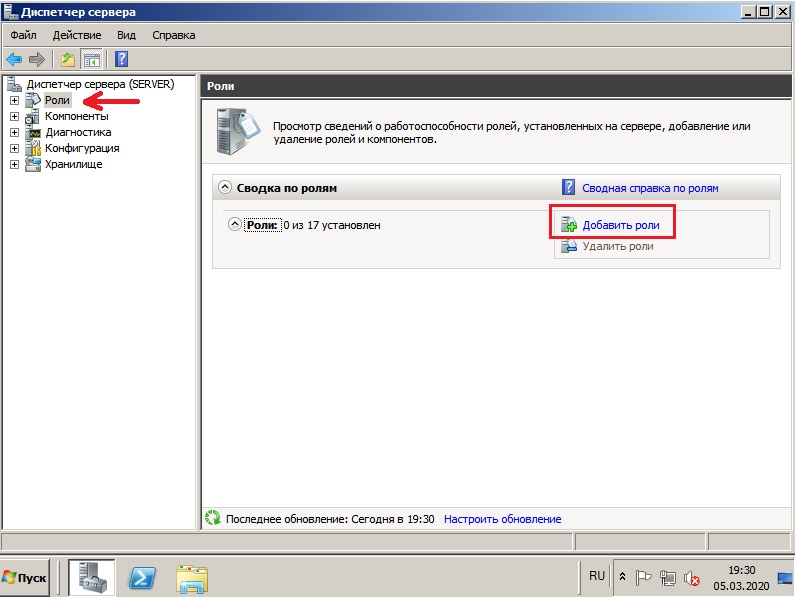

3) Теперь приступим к установке ролей. Заходим в диспетчер серверов, нажимаем на пункт «Роли» => Добавить роли.

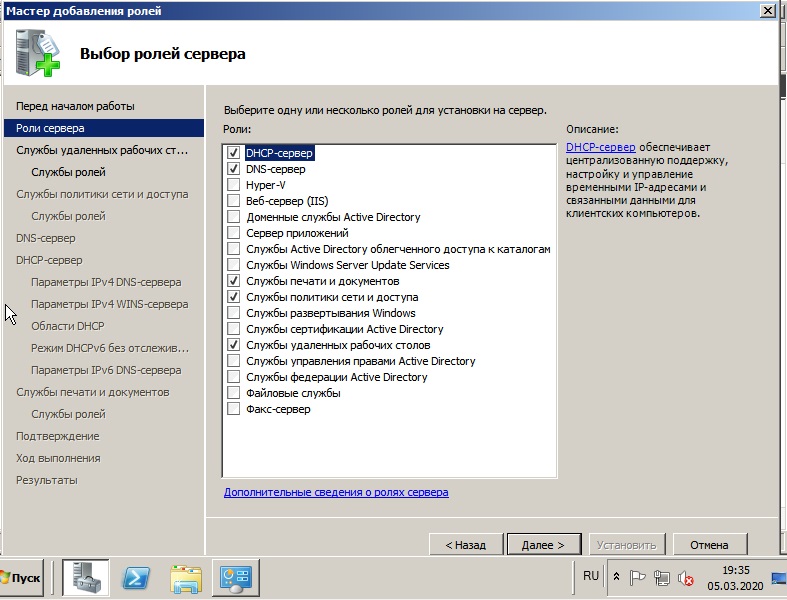

Здесь выбираем то, что для Вас нужно именно в работе сервера, большинство настроек ролей задаются сразу из установки роли. Поэтому мы рассмотрим варианты в случае когда определенная роль устанавливается, или пропускается. На примере мы установим DHCP сервер и зададим ему диапазон IP адресов для раздачи в локальную сеть, зададим домен и службы удаленных рабочих столов.

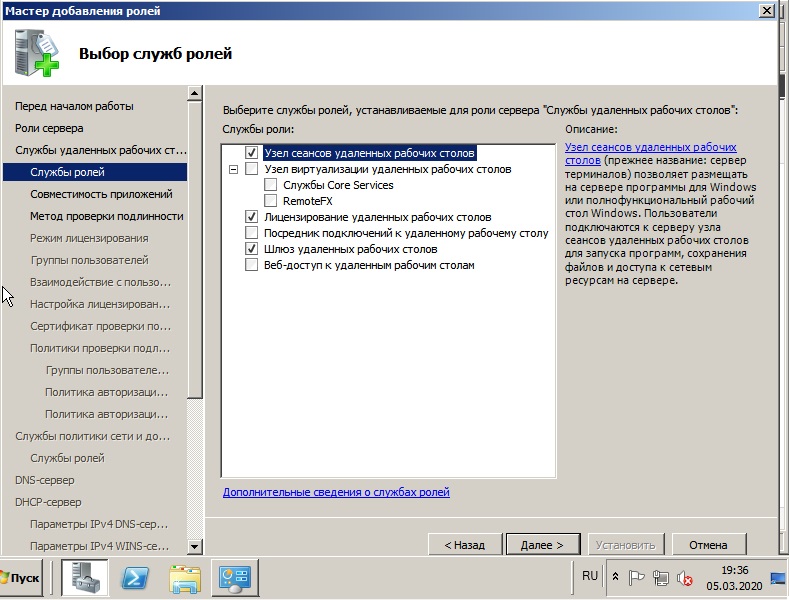

В службах ролей выбираем пункты для работоспособности RDP.

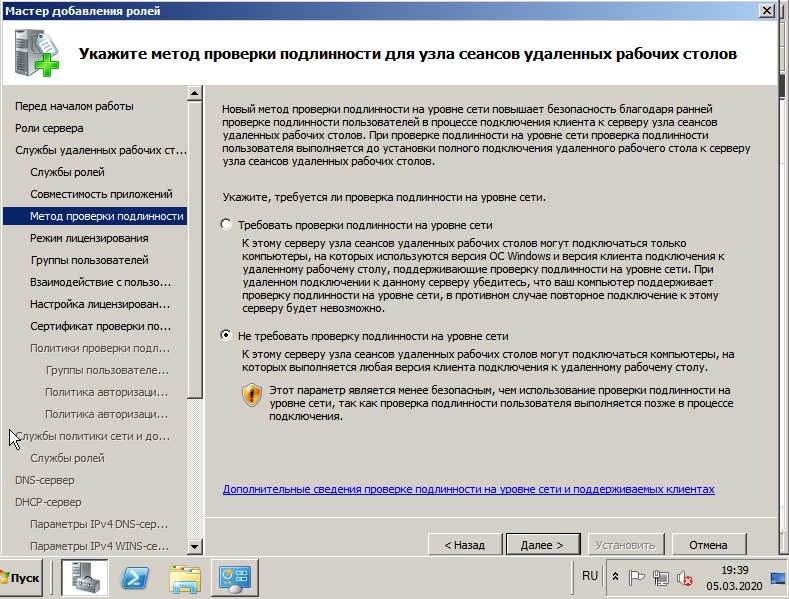

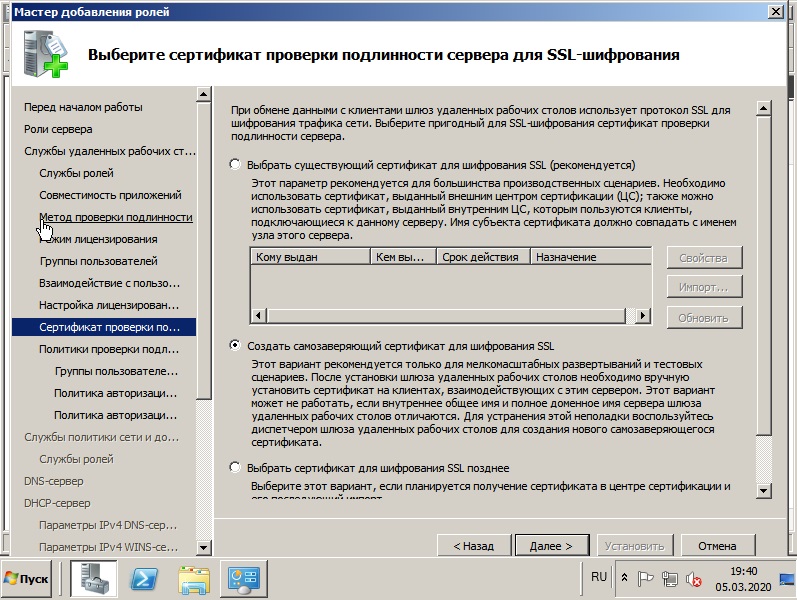

Если у Вас нет SSL сертификата, нажимаете «Не требовать проверку …».

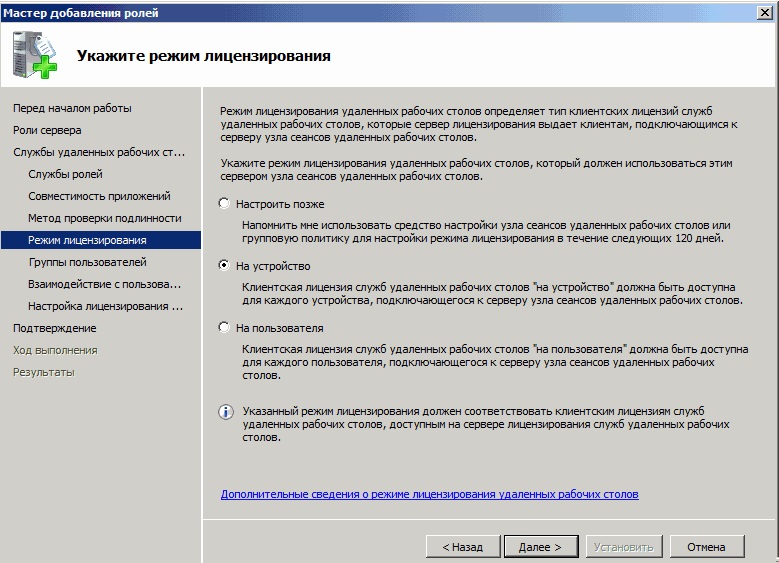

Здесь нужно выбрать пункт в зависимости от Вашего ключа активации для лицензирования удаленных рабочих столов. На устройство, или на пользователя. Их настройка ничем не отличается друг от друга, разница лишь в том, какой ключ Вы будете вводить. Если Вы пока не уверены в способе лицензирования можете выбрать «Настроить позже» к настройкам RDP мы вернемся чуть позже. А так же, если у Вас нет ключа для лицензирования RDP, то приобрести ключ активации Windows Server CAL на 20 пользователей можете в нашем каталоге.

Пропускаем пункт сертификатов.

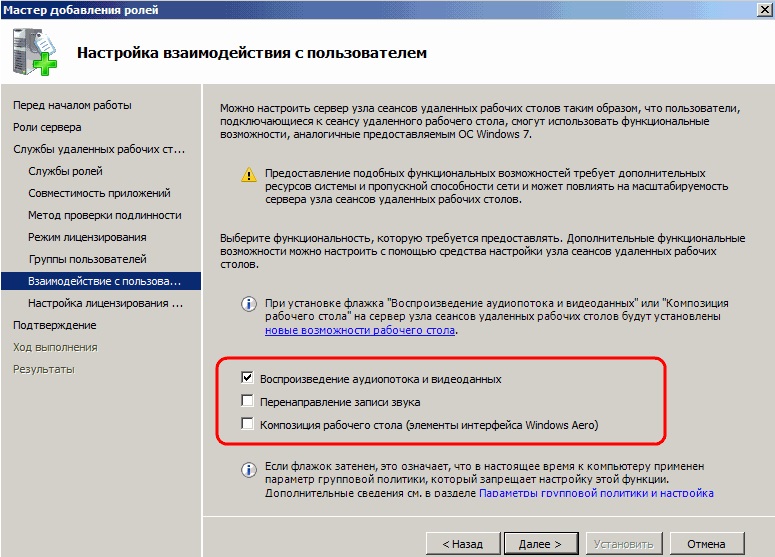

В меню «Взаимодействие с пользователями разрешаем аудио и видео.

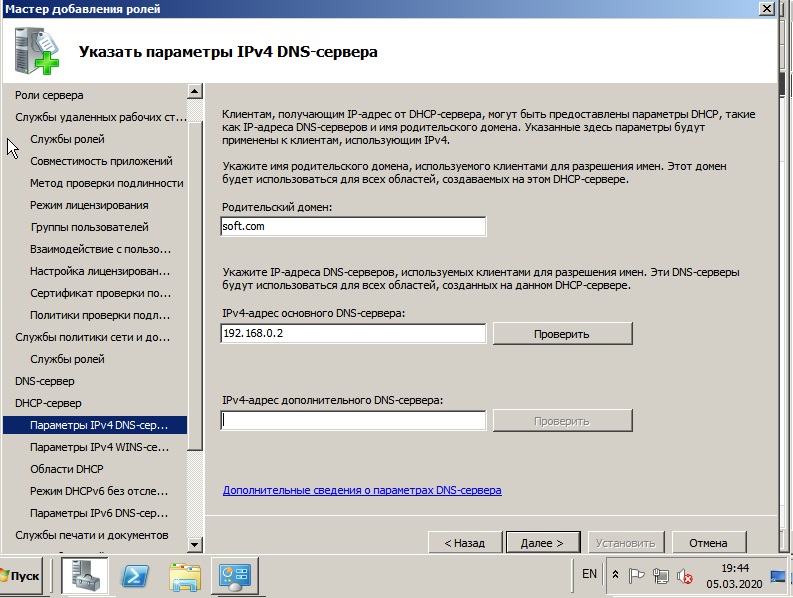

Доходим до параметров DHCP, указываете в нем названием Вашего домена, и Ваш локальный IP адрес для подключениям к данному DNS.

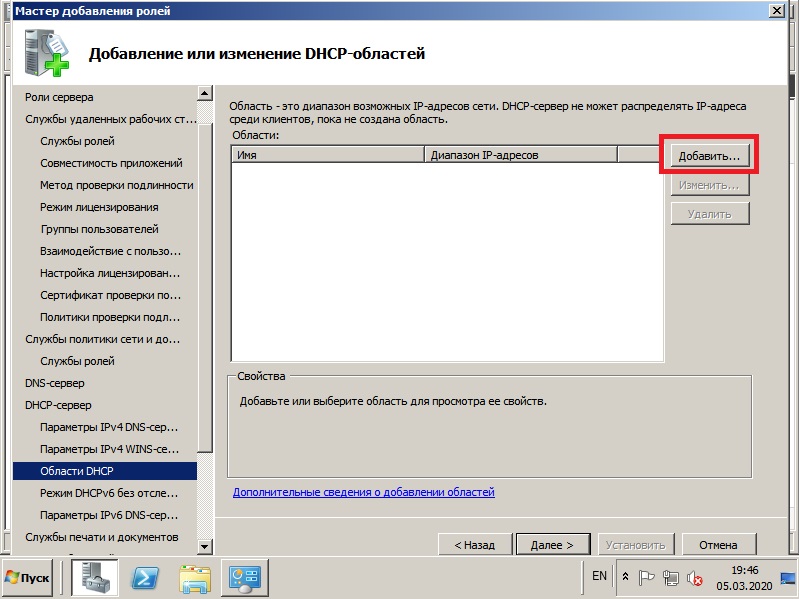

Теперь добавим области (диапазоны) DHCP.

Задайте имя для Вашего DHCP сервера, начальный IP адрес и конечный, который будет раздавать Ваш сервер.

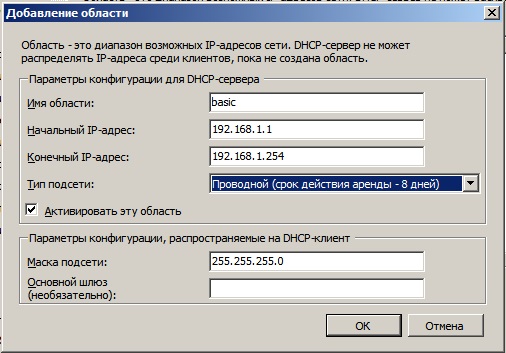

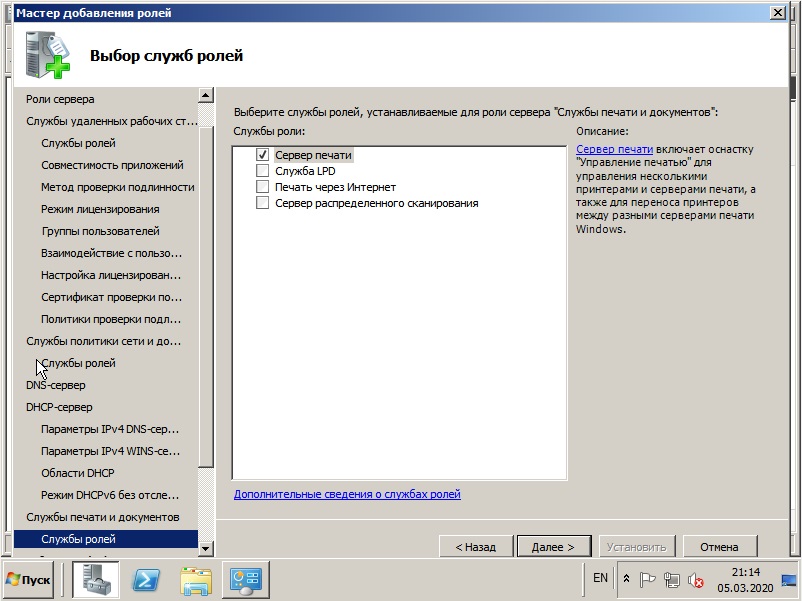

Отключаем IPv6

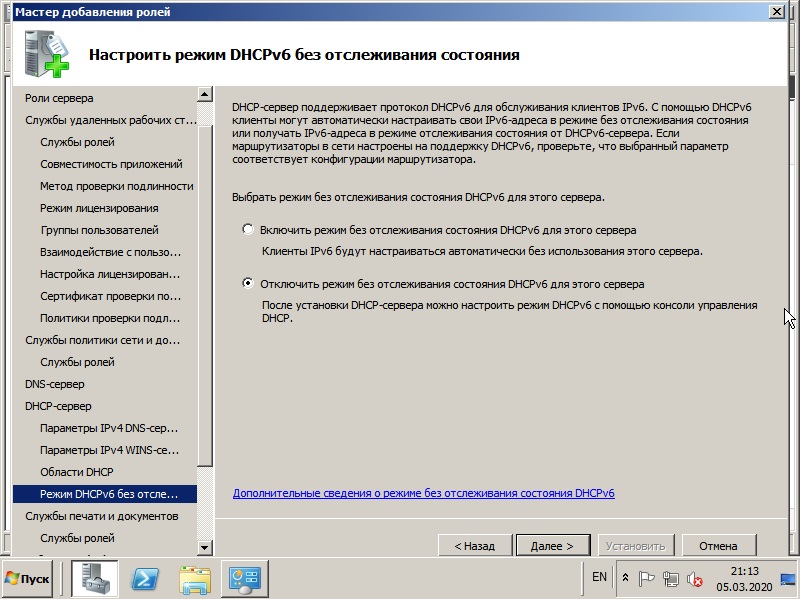

Если Вы в установке ролей выбрали службу печати (если она Вам нужна), то установке служб так же выбираете «Сервер печати».

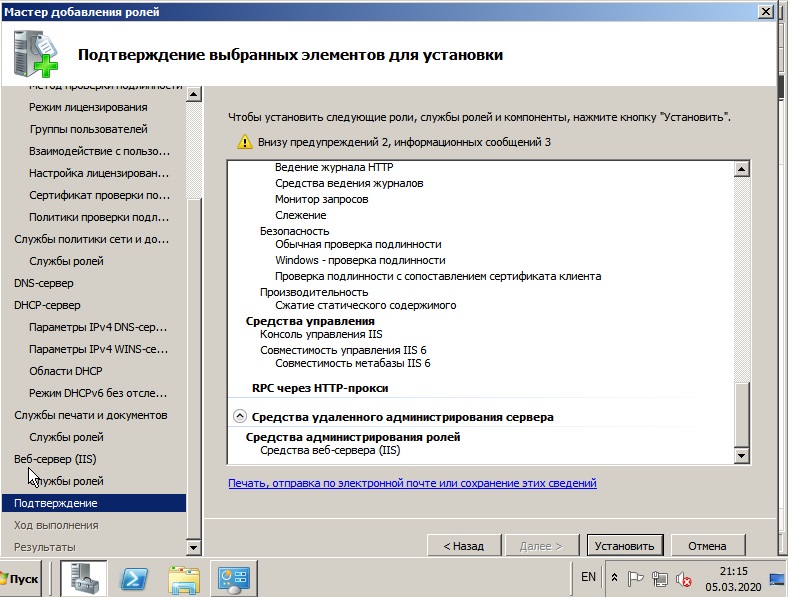

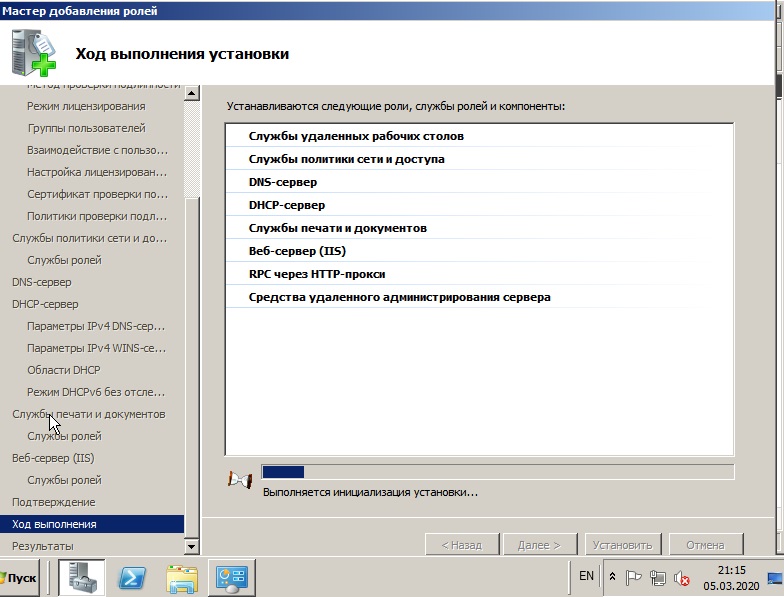

Доходим до подтверждения и устанавливаем роли.

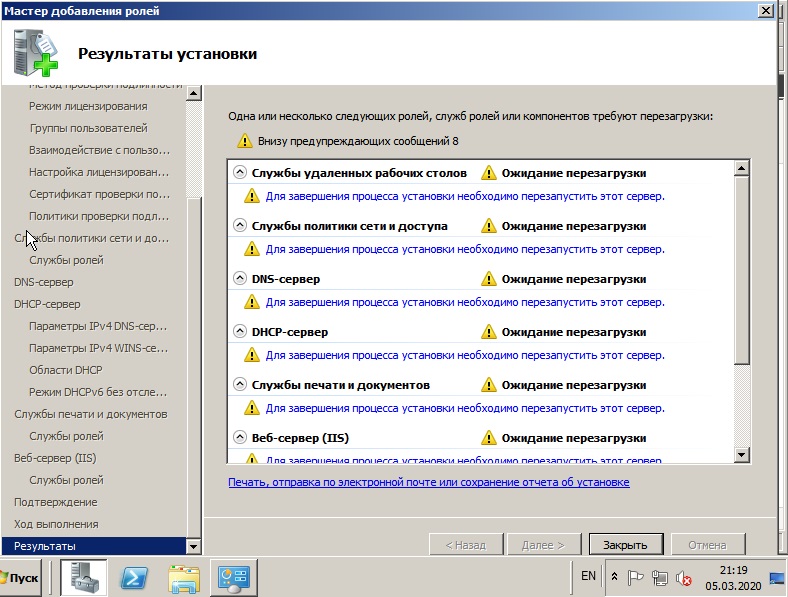

После установки ролей необходимо перезагрузиться.

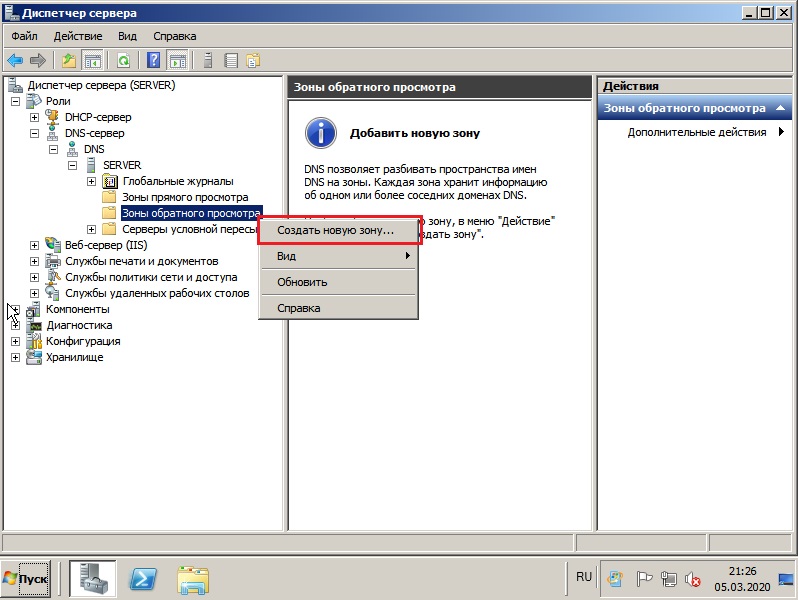

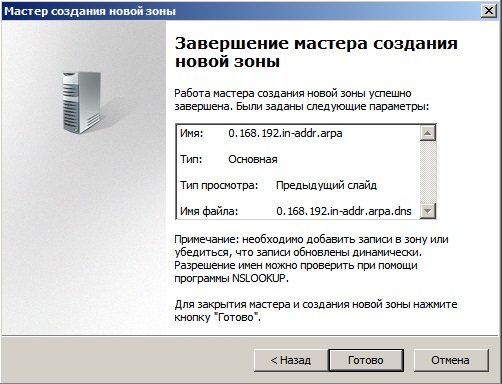

4) Теперь настроим DNS (домен). Открываем дерево «Диспетчер сервера» => DNS-сервер => DNS => Ваше имя сервера (в нашем случае «Server») => Глобальные журналы => Зоны обратного просмотра => Создать новую зону.

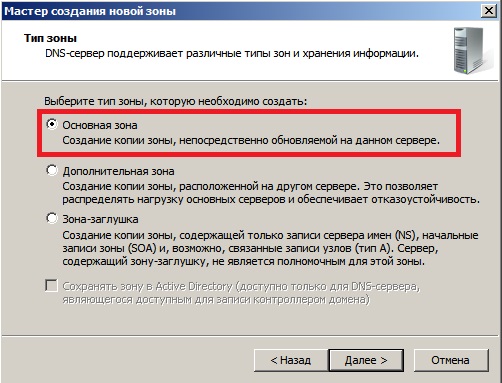

Выбираем пункт «Основная зона».

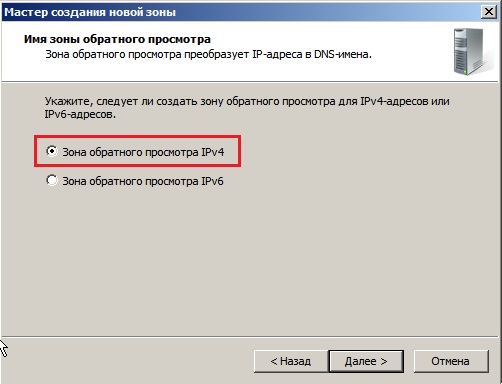

Зона обратного просмотра IPv4.

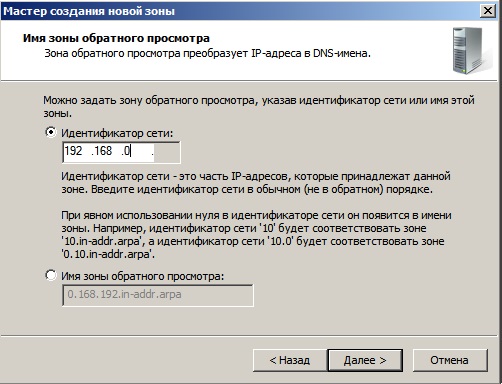

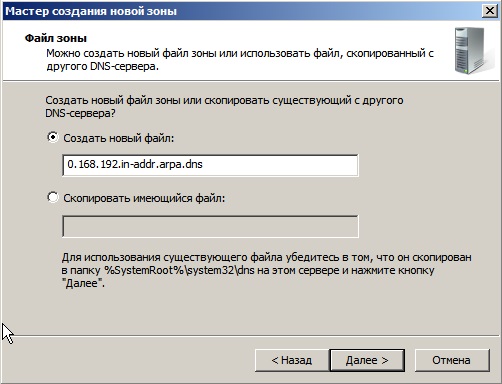

Выбираете Ваш идентификатор сети, под которым будет работать данный домен.

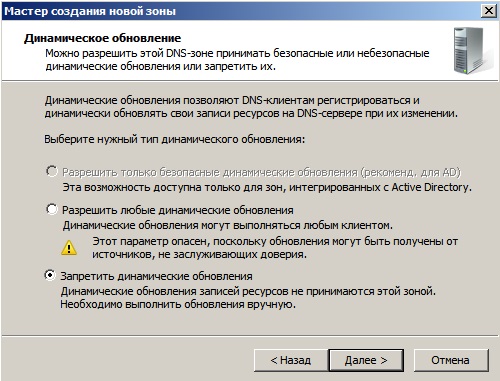

Для Windows Server 2008r2 рекомендуем отключать динамические обновления, лучше делать обновления в ручную.

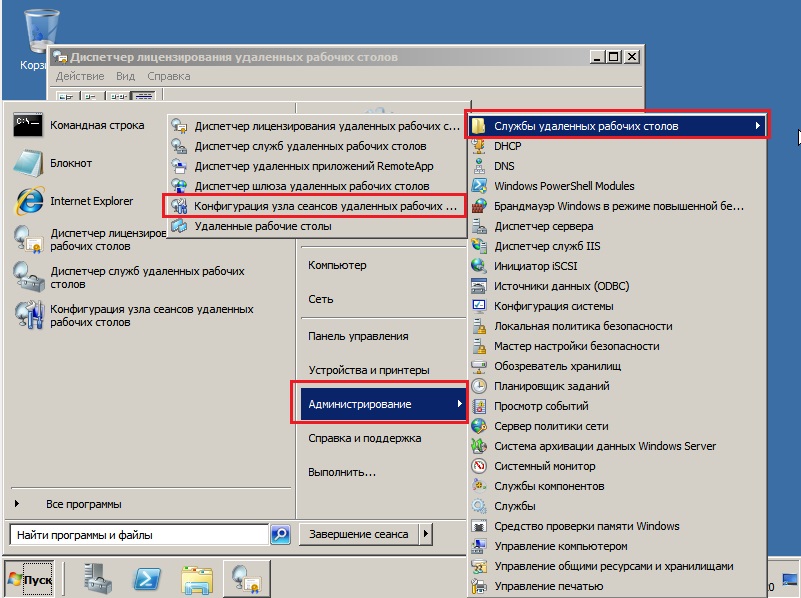

5) Приступим к настройкам удаленных рабочих столов (RDP) Windows Server 2008 R2. Не важно, задали ли вы тип лицензирования (на устройство или на пользователя) в процессе установки, мы пройдемся по всем настройкам и определим тип уже в них.

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Конфигурация узла сеансов удаленных рабочих столов.

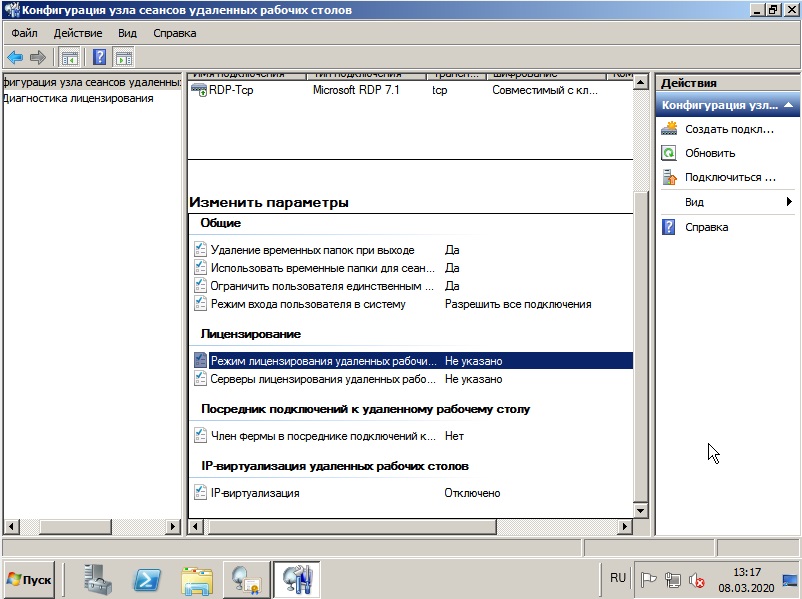

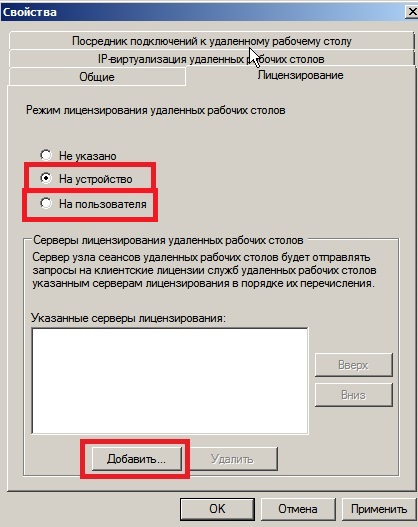

Внизу будет выбор параметров, из пункта «Лицензирование» выбираем пункт «Режим лицензирования удаленных рабочих столов».

Теперь здесь уже выбираем Ваш тип лицензирования в зависимости от Вашего ключа активации RDS User или Device CAL. Если у Вас нет ключа активации, приобрести его можете в нашем каталоге. Настройки «на пользователя», или «на устройство» ничем не отличаются друг от друга, кроме выбора непосредственно самого пункта лицензирования и Вашего ключа активации.

На примере выберем «На устройство» и нажимаем «Добавить».

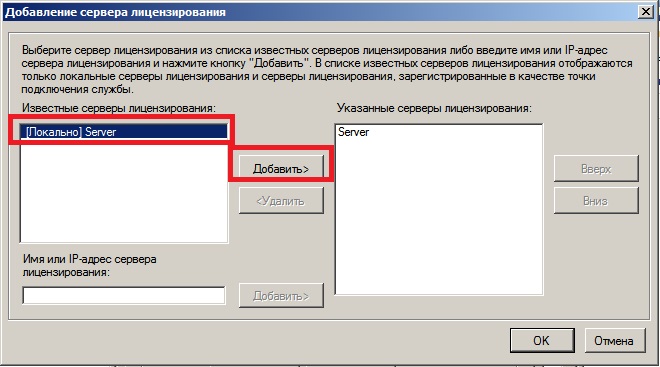

Добавляем Ваш сервер из «Известных» в «Указанные», после нажимаем «ОК».

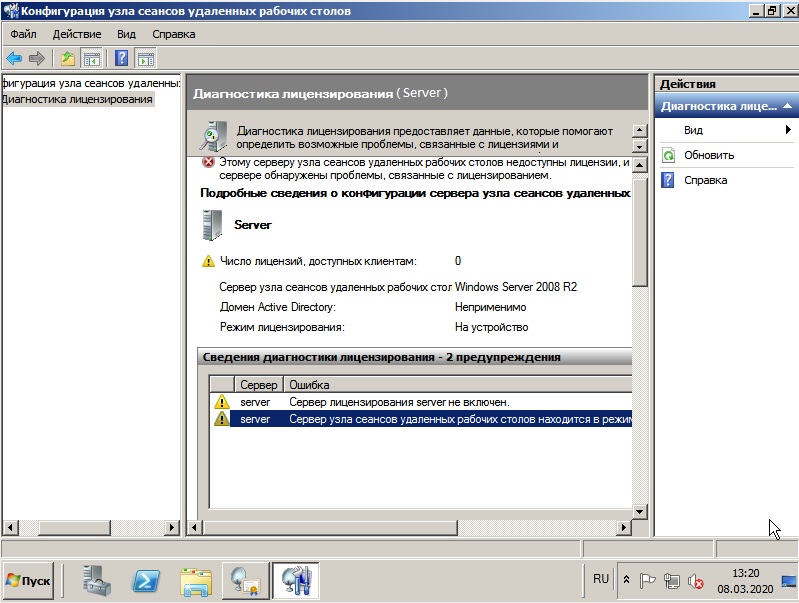

После, видим, что сервер добавлен, но не лицензирован. И находится пока в режиме ожидания.

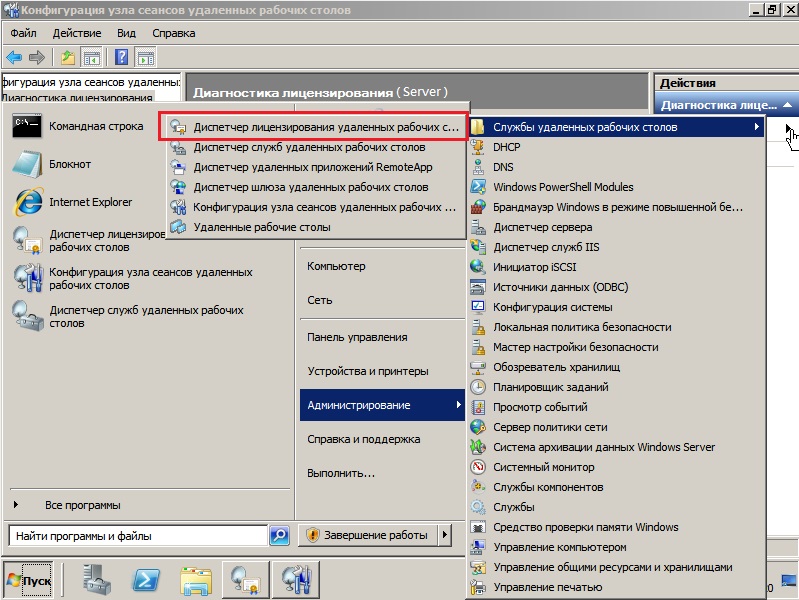

Заходим в меню «Пуск» => Администрирование => Службы удаленных рабочих столов => Диспетчер лицензирования удаленных рабочих столов.

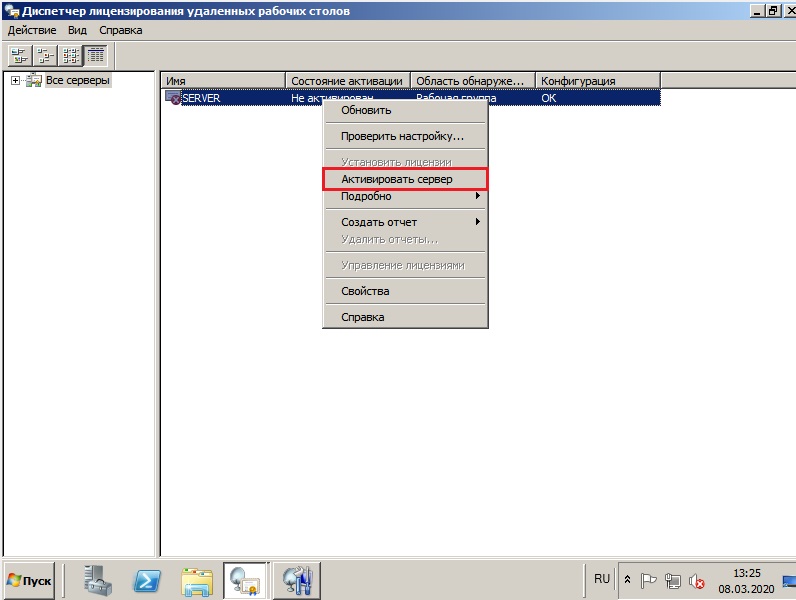

В новом окне у Вас будет Ваш сервер, на котором будет указано состояние активации — «Не активирован». Нажимаете правой кнопкой мыши => Активировать сервер.

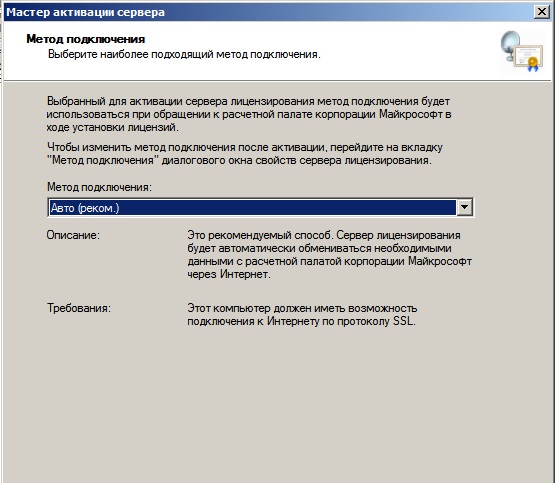

Рекомендуем выбрать «Автоматический режим».

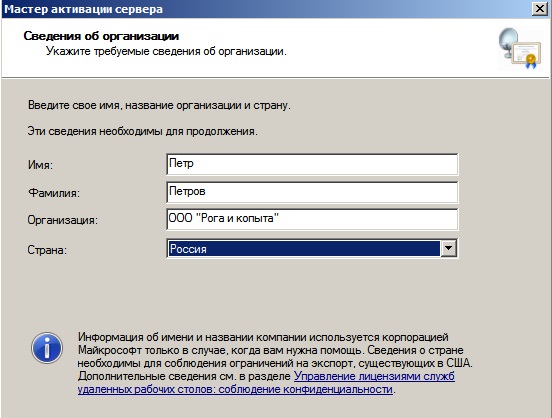

Вводите данные Вашей организации. (Можно вводить любые данные, они не требуют проверки).

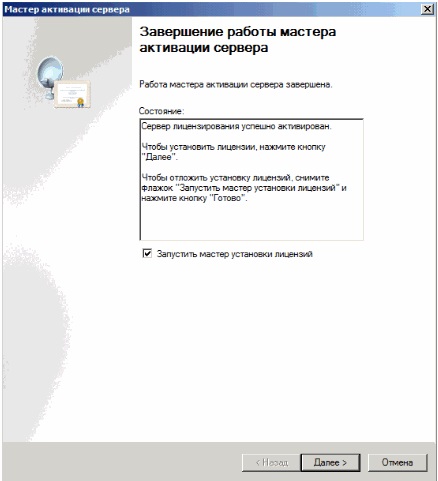

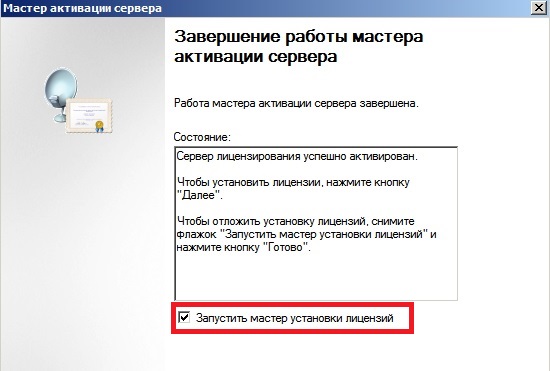

Запускаем мастер установки лицензий.

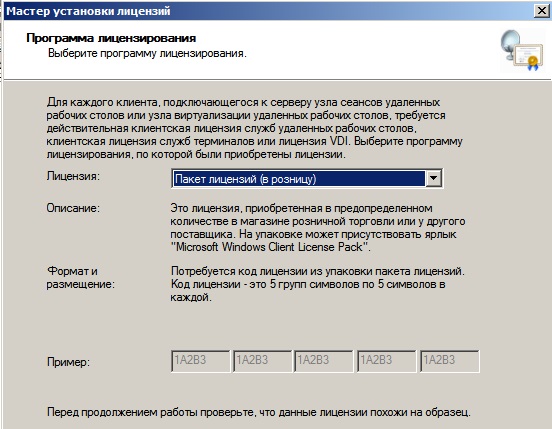

При лицензировании — выбираем «Пакет лицензий в розницу» => Далее.

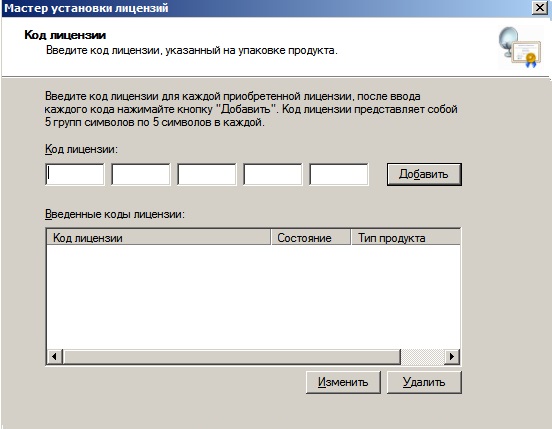

И теперь вводите Ваш ключ активации для лицензирования RDP (удаленных рабочих столов).

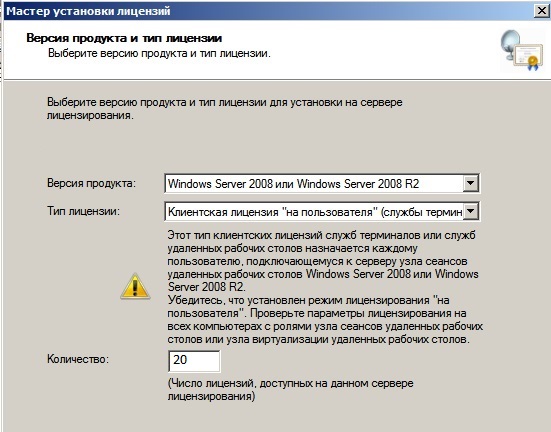

В зависимости от типа лицензирования у Вас может выйти следующее окно, в нем нужно будет ввести количество пользователей или устройств, которое указано в Вашей лицензии.

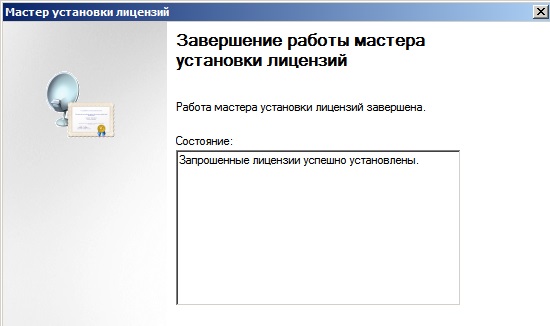

Завершаем работу мастера установки лицензий. Если все прошло успешно, то у Вас выйдет следующее окно.

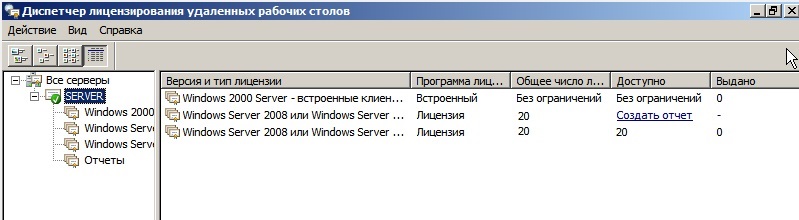

Теперь Вы можете увидеть, что Ваш сервер настроен на определенное число подключений, в заивимости от Вашего сервера.

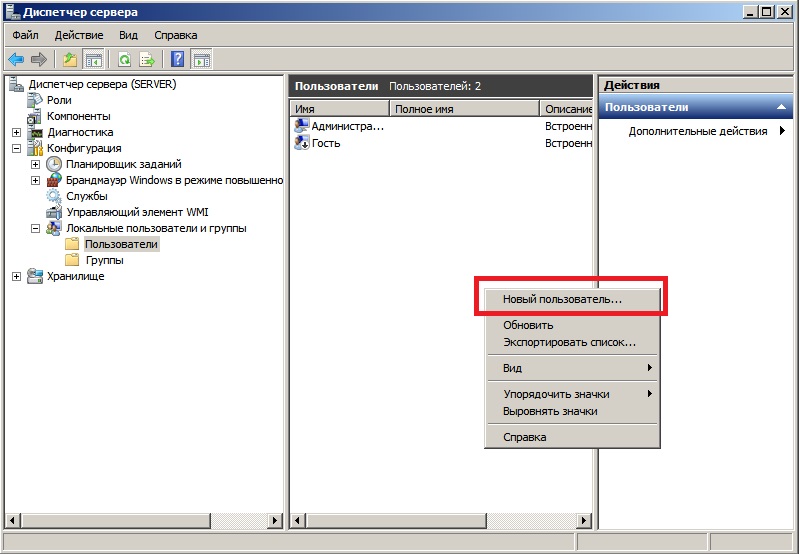

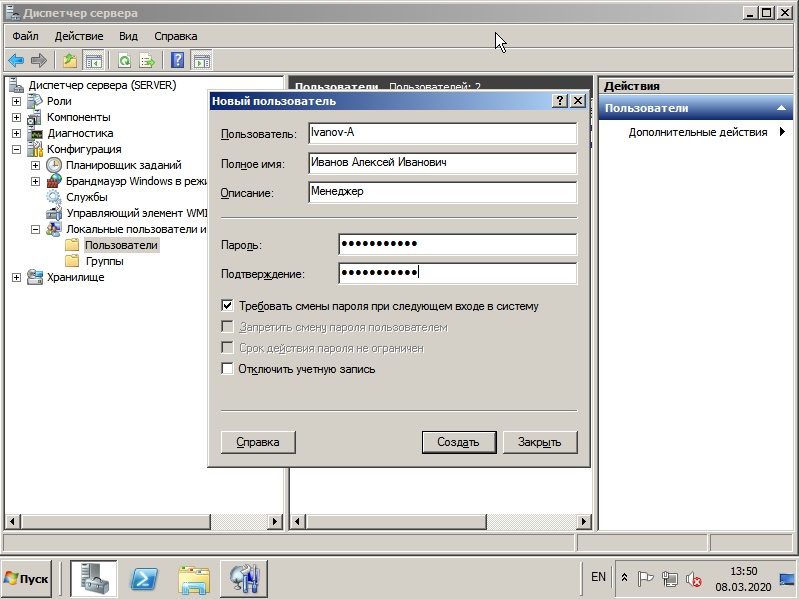

6) Но чтобы подключаться по RDP нам нужны пользователи, а точнее, нам нужно их завести. Заходим в «Диспетчер серверов» => Открываем дерево «Конфигурация» => Локальные пользователи и группы => Выбираем «Пользователи», далее в окне пользователей нажимаем правой кнопкой мыши => Новый пользователь.

Заполняем карточку пользователя и задаем ему пароль.

На этом все. Теперь Вы можете подключить первого клиента к серверу Windows Server 2008 R2.

Пользователь ESET Антон Севостьянов подготовил руководство по развертыванию и администрированию сети на основе выделенного сервера.

Сегодня хочу рассказать о настройке Windows Server 2008 R2 в условиях, приближенных к боевым (то есть в виртуальной среде). Такой подход позволит в домашних условиях протестировать и изучить все возможности данной технологии.

В статье рассматриваются следующие вопросы:

- настройка DNS сервера;

- установка Active Directory;

- взаимодействия учетных записей в рабочей группе и в домене;

- подключение компьютеров к домену;

- создание доменных пользователей;

- управление доступом к ресурсам;

- настройка DHCP сервера;

- подключение сети к интернет;

- настройка групповой политики;

Для начала вам понадобится 64-разрядная операционная система Windows и программа управления виртуальными машинами (например, VMWare). Минимальные системные требования: 6 Гб ОЗУ и 70 Гб свободного места на жестком диске.

Требования к ресурсам вашего ПК зависят от того, сколько машин будет в виртуальной сети и какие на них установлены ОС.

Установка клиентских машин с ОС Windows 7, 8.1 и 10

В нашем примере будет 4 компьютера под управлением Windows Server 2008 R2, 7, 8.1 и 10. Таким образом, 4 Гб оперативной памяти понадобится только для работы виртуального полигона.

Начинаем с установки и настройки DNS-сервера. С помощью программы VMWare создаем серверную и клиентские виртуальные машины:

Файл Новая виртуальная машина Выборочный Указываем установочный образ системы Windows 2008 R2 Путь к виртуальной машине D:VirtualMashinDomain 2008R22008R2 1Гб Использовать только сеть для узла Создать виртуальный диск: 40 Гб, хранить в одном файле Готово

Затем устанавливаем ОС Windows Server 2008 R2:

- Запускаем виртуальную машину

Открываем BIOS (клавиша F2) и проверяем правильность настроек для загрузки с виртуального привода. Нужно убедиться, что у виртуального привода установлен высший приоритет. Если это не так, меняем соответствующие настройки в BIOS

Аналогичным образом создаем виртуальные машины для клиентских операционных систем.

Перед настройкой DNS-сервера, переименовываем его в server, чтобы назначение компьютера в сети было понятно:

Мой компьютер ПКМ Свойства Имя компьютера Изменить параметры Изменить server ОК Перезагрузка

Теперь назначаем сетевой карте статический IP-адрес, так как у сервера IP-адрес меняться не должен:

Центр управления сетями и общим доступом Подключение по локальной сети Свойства Протокол интернета версии 4

Устанавливаем значения:

IP: 192.168.0.1

Mask: 255.255.255.0

Теперь переходим настройке DNS-сервера:

Пуск Администрирование Диспетчер сервера Роли Добавить роли Далее DNS-сервер Далее Далее Установить Закрыть

Далее сконфигурируем DNS-сервер:

Пуск Администрирование Диспетчер сервера Роли DNS-сервер DNS Server ПКМ Настроить DNS Создать зоны прямого и обратного просмотра

Зона прямого просмотра — преобразование имени в адрес, зона обратного просмотра —– преобразование адреса в имя. Выбираем «Да, создать зону прямого просмотра», затем «Основная зона», то есть зона будет храниться и обновляться на сервере. Дополнительная зона создается в ситуации, когда основная хранится на другом сервере, а на текущем сервере сохраняется копия. Это нужно для распределения нагрузки на основной сервер:

Имя зоны: office.local Создать новый файл зоны Динамическое обновление зоны

Создание файла office.local

Записи в DNS необходимо регулярно обновлять. Если у компьютера изменится IP-адрес, он должен быть изменен в записи, относящийся к доменному имени этого ПК, чтобы другие компьютеры знали, к какому IP-адресу нужно обращаться. Если записи не соответствуют действительности, то компьютер просто не сможет получить доступ к сети.

Существует несколько вариантов динамического обновления зоны DNS:

- Разрешить только безопасные динамические обновления. Рекомендуется использовать этот способ. Однако опция будет недоступна до создания домена, пока не установлена служба Active Directory.

- Разрешать любые динамические обновления — эту настройку лучше не использовать, так как данные могут быть недостоверны

- Запретить динамическое обновление — записи придется обновлять вручную. Выбираем этот способ, пока динамические обновления неактивны. После поднятия домена просто изменяем настройки

В нашем примере сервер будет всего один, поэтому пересылка запросов не потребуется:

Серверы пересылки Нет, не пересылать запросы Готово

Надеюсь, статья пригодилась. Пишите замечания в комментариях!

Антон Севостьянов

системный администратор, www.sys-team-admin.ru

Администрирование Windows Server 2008. Учебный курс Microsoft

Администрирование Windows Server 2008. Учебный курс Microsoft (70-646) (2013).pdf скачать

Администрирование Windows Server 2008. Учебный курс Microsoft. Экзамен 70-646.

Авторы — Орин Томас, Йен Маклин

Данный учебный курс Microsoft, написанный Орином Томасом и Йеном Маклином, предназначен для администраторов серверов и доменов, имеющих двух- или трехлетний опыт управления серверами Windows и инфраструктурой в среде с 250–5000 (и даже более) пользователями, находящимися в трех или более физических местоположениях, и тремя и более контроллерами доменов.

В задачи администратора входит поддержка сетевых служб и ресурсов: серверов передачи сообщений, серверов баз данных, служб файлов и печати, прокси-серверов, брандмауэров, ресурсов Интернета и интрасети, удаленного доступа и клиентов. Также администратор отвечает за сетевую связь, в том числе подключение удаленных филиалов и отдельных пользователей к корпоративной сети и подключение корпоративных сетей к Интернету. Данный учебный курс, как и сертификационный экзамен 70-646, посвящен сетевым технологиям Windows Server 2008 и 2008 R2, поддерживающим распределенный доступ к веб-содержимому, мультимедиа, операционным системам и приложениям. Темы учебного курса соответствуют темам экзамена, описанным на странице экзамена на вкладке Skills Measured (http://www.microsoft.com/learning/en/us/exam.aspx?ID=70-647&locale=en-us).

Изучив излагаемый здесь материал, вы научитесь: планировать и выполнять развертывание серверов под управлением Windows Server 2008 и Windows Server 2008 R2; планировать и выполнять управление серверами Windows Server 2008 и Windows Server 2008 R2; выполнять мониторинг, обслуживание и оптимизацию серверов; планировать развертывание приложений и подготовку данных; планировать и внедрять стратегии обеспечения высокой готовности и бесперебойной работы инфраструктуры.

Книга предназначена для системных администраторов, квалифицированных пользователей и всех тех, кто хочет получить исчерпывающие знания в области развертывания и обслуживания Windows Server 2008 R2.

Скачать

Еще из рубрик Скачать и Книги.

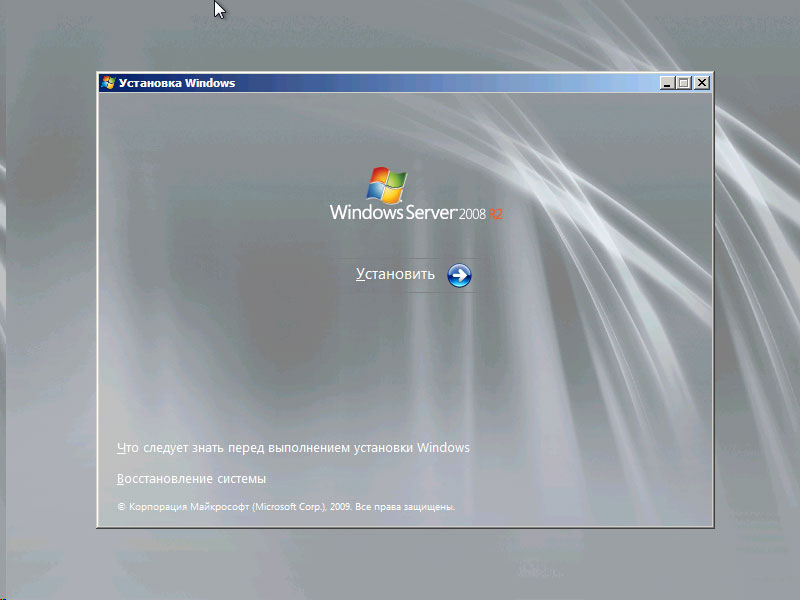

В этой статье я расскажу, как установить Windows Server 2008. Как правило, установка проходит без каких-либо трудностей и мало чем отличается от установки Windows 7. Но многие вещи, о которых я собираюсь написать, происходят именно в этой среде. Поэтому, для того чтобы быть последовательным, я и решил начать свой блог именно с этой инструкции. Итак:

0. Оглавление

- Что понадобится

- Установка Windows Server

- Начальная настройка

1. Что понадобится

- Установочный диск Microsoft Windows 2008 R2.

- Рабочий код, для активации Microsoft Windows 2008 R2.

2. Установка Windows Server

Вставляем диск в DVD-ROM и грузимся с него (Для этого в BIOS надо поставить первичную загрузку с CD-ROM). После непродолжительной загрузки мы попадем на окно с выбором языка:

Выбираем нужные параметры (По умолчанию язык, формат времени и раскладку клавиатуры оставляем русскую) и нажимаем «Далее» .

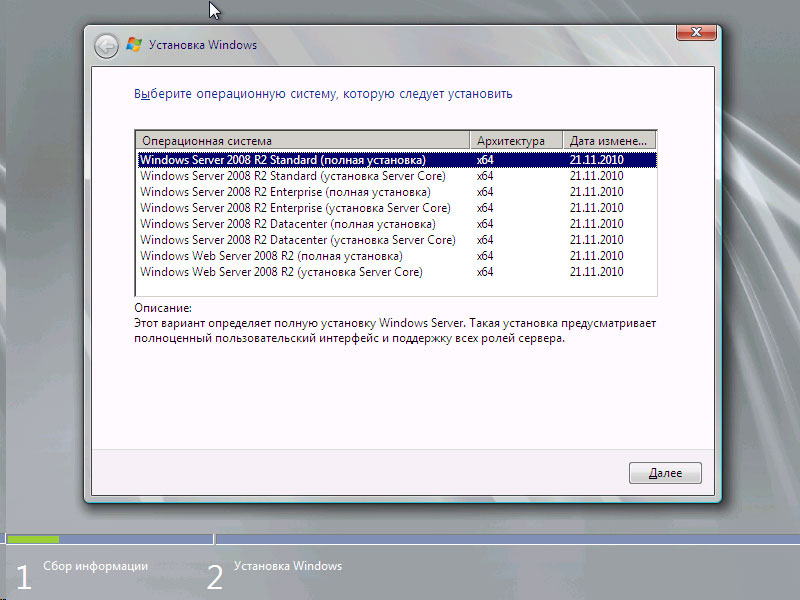

Нажимаем кнопку «Установить» и попадаем в меню выбора редакций операционной системы:

О том чем отличаются редакции Windows Server можно почитать на официальном сайте. Выбираем нужный нам пункт и жмем «Далее»

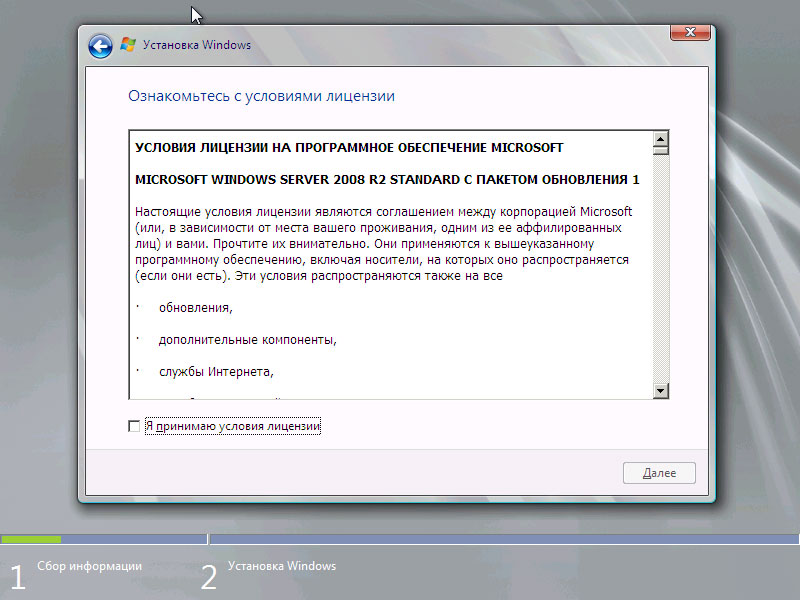

Ставим галочку «Я принимаю условия лицензии» и нажимаем «Далее»

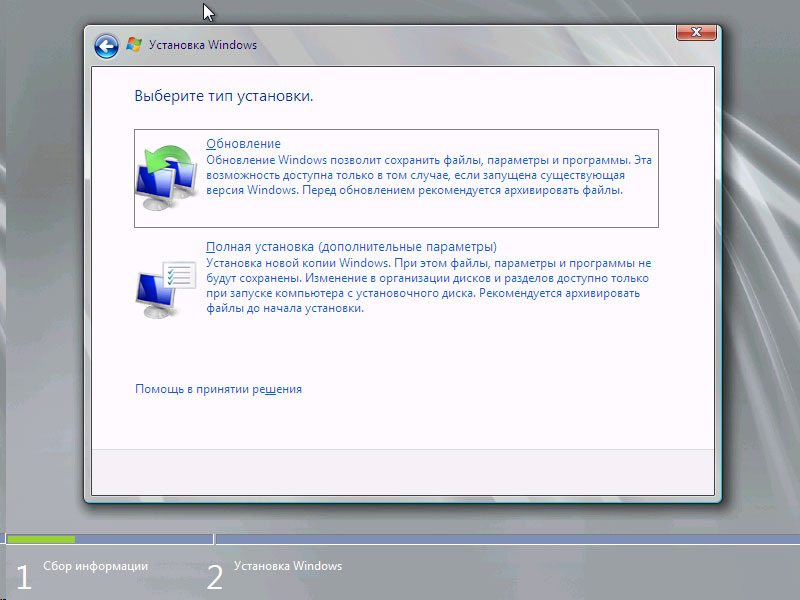

Тип установки выбираем «Полная установка». Теперь нам нужно выбрать раздел, куда мы установим операционную систему. Перед установкой с разделом можно выполнить некоторые операции, список которых можно просмотреть нажав на «Настройка диска»

После того, как раздел готов, нажимаем «Далее» и ждем, пока установщик выполнит все необходимые операции.

3. Начальная настройка

После завершения установки компьютер перезагрузится, и мы попадем на окно авторизации, которое сразу потребует ввести пароль Администратора. По умолчанию пароль должен отвечать требованиям сложности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков

- Иметь длину не менее 6 знаков

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

О том, как потом изменить политику паролей можно прочитать здесь.

Рекомендую сразу запись введенный пароль в определенное для этого место. Для хранения паролей удобно использовать различные менеджеры паролей, например, бесплатную программу — KeePass.

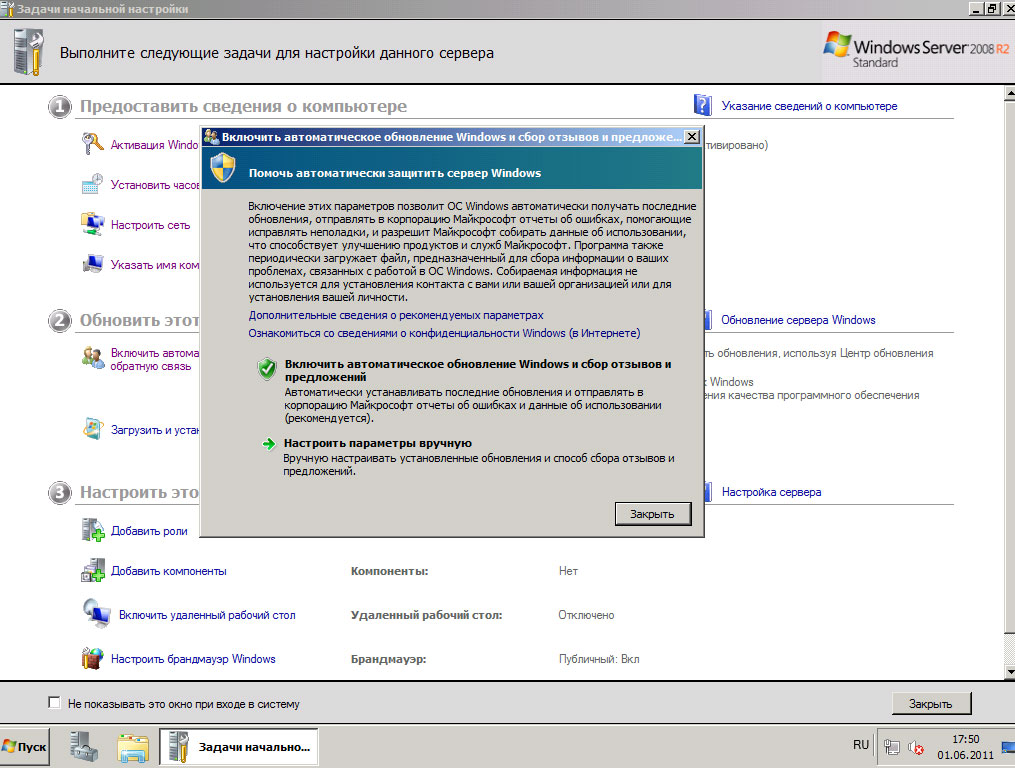

Вводим 2 раза пароль, нажимаем «Ввод» и, после загрузки учетных данных, откроется окно «Задачи начальной настройки»

Пройдемся по всем пунктам. Начнем мы с сети. Нажимаем на «Настроить сеть«. Откроются «Сетевые подключения«, кликаем 2 раза по активному подключению, в появившемся списке выделяем «Протокол Интернета версии 4 (TCP/IPv4)» и нажимаем «Свойства«. Вводим необходимые для подключения параметры и через «ОК» закрываем окна.

Теперь нажимаем «Активировать Windows«. В появившемся окне вводим наш ключ активации.

Нажимаем 2 раза «Далее» и, если все прошло хорошо, то мы должны увидеть сообщение об успешной активации Windows.

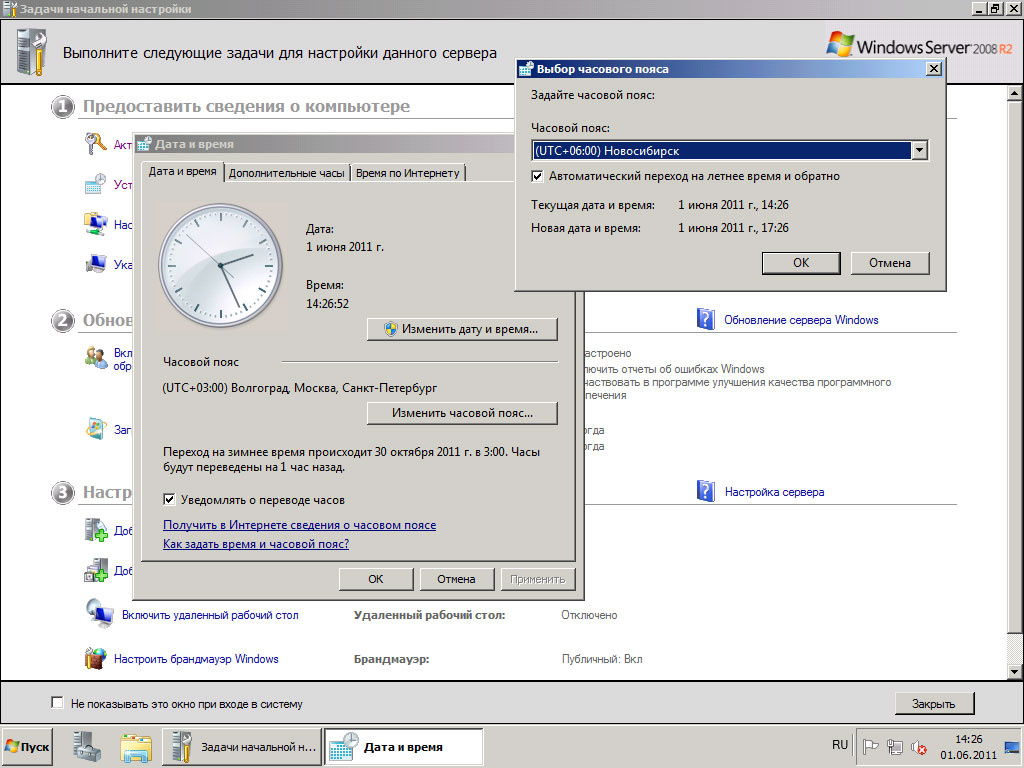

Закрываем окно и устанавливаем время, дату и часовой пояс.

Затем нажимаем на «Изменить имя компьютера», в открывшемся окне нажимаем на «Изменить» и вводим новое имя компьютера.

Нажимаем 2 раза «ОК» и затем идем на «Включить автоматическое обновление...»

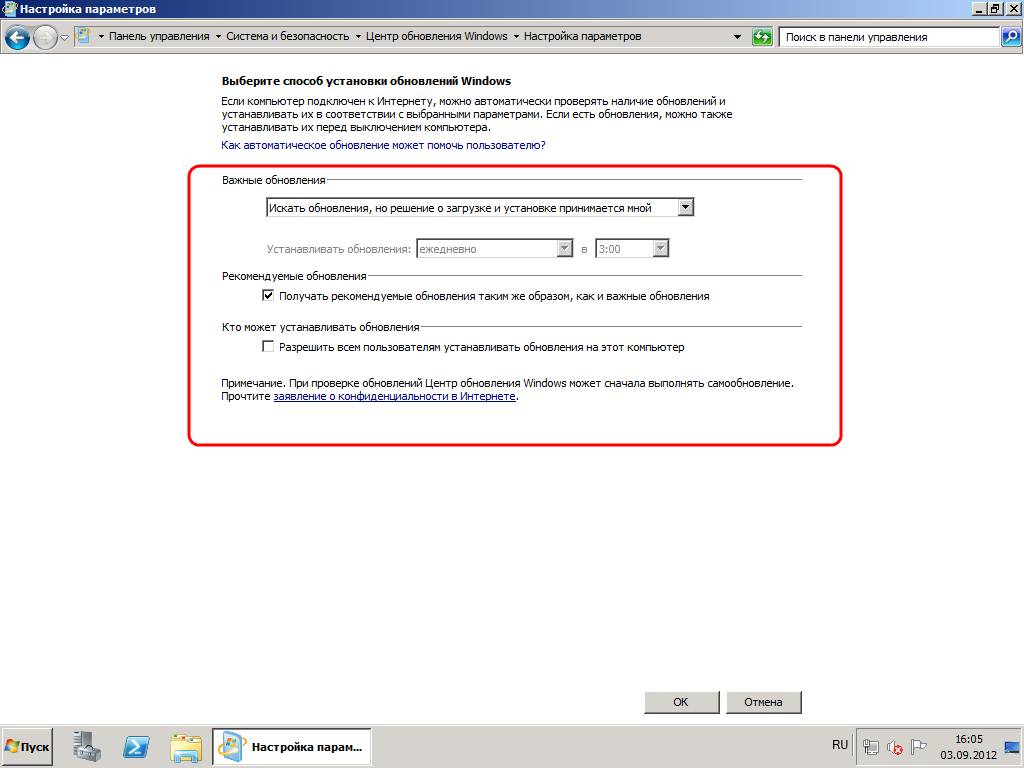

Можно выбрать «Включить автоматическое обновление…» , но я советую нажать «Настроить параметры вручную» и установить настройки как показано на скриншоте ниже.

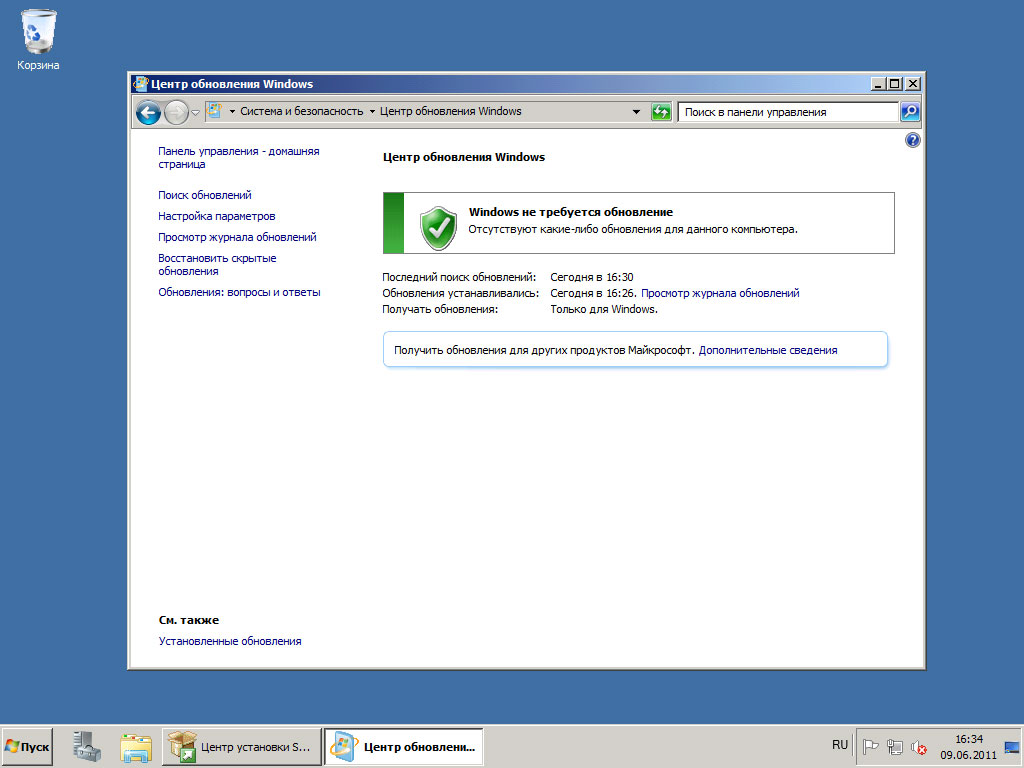

Затем нажимаем на «Загрузить и установить обновления…»

Далее, в открывшемся «Центре обновления Windows» рекомендую нажимать на «Установить обновления» и «Поиск новых обновлений» до тех пор, пока Windows не сообщит, что нет новых обновлений. При этом может потребоваться не одна перезагрузка.

Ну и наконец нам осталось включить удаленный рабочий стол. Нажав на соответствующую кнопку в окне «Задачи начальной настройки» выбираем пункт «Разрешить подключение от компьютера с любой версией удаленного рабочего стола«, нажимаем «Применить» и соглашаемся на внесение исключения в брандмауэр.

Ну вот и все. На этом установка Windows завершена и можно переходить к добавлению пользователей, установке необходимых ролей и компонент и пр.

Прежде чем читатель приступит к просмотру данного опуса, хотел бы заметить, что я не ставил перед собой цель написать руководство администратора по работе с Windows 20008. Главной моей задачей является ознакомление специалистов с новыми функциями, а также мне представляется важным привести примеры, где эти функции могут быть применены в бизнесе.

Кроме того, хочу заметить, что все написанное ниже будет интересно скорее системным администраторам, нежели разработчикам, хотя и они наверняка найдут для себя что-то полезное.

Наверное, начать следует с того, что таких грандиозных перемен не было со времен выхода Windows Server 2000, когда появилась служба каталога Active Directory и другие службы, которые ознаменовали новую эпоху для продуктов Microsoft. И действительно, в Windows 2008 появилось такое количество новых функций, служб, а также изменений в старых привычных службах, что перечислять их все будет слишком долго, а читать — утомительно.

Интерфейс управления

Очень важно, что теперь, когда администратор пожелает добавить или убрать какую-то роль, сервер не только установит службу, но и правильно настроит персональный брандмауэр для корректной работы всех установленных служб.

В разделе «Диагностика», в дополнение к обычному журналу событий и консоли производительности, появилась консоль надежности сервера. Суть этой оснастки заключается в том, что администратор может сразу увидеть, как работает его сервер на протяжении последнего месяца.

Рис.2 Консоль управления сервером. Монитор надежности сервера

Суть данного отчета заключается в том, что производится анализ журнала событий за месяц и в зависимости от категории события строится кривая надежности всей системы. В результате администратору не нужно просматривать огромное количество записей журнала событий, чтобы проанализировать работу сервера за месяц. В самом же журнале событий появились новые возможности:

-

Категоризация событий. Т.е. теперь можно просматривать события на уровне отдельных компонентов;

-

Возможность создавать собственные представления и сохранять их для дальнейшего использования, цепляя к дереву представлений;

-

Реакция на событие. Наверняка многим ранее хотелось, чтоб компьютер мог реагировать на какие-то события, к примеру, если служба остановилась и в журнале событий появилась запись об этой критической ошибке, сделать так, чтобы выполнился какой-то сценарий или команда, которые запустят службу или уведомят администратора по электронной почте. Ранее для таких целей администраторам приходилось либо устанавливать сервер МОМ, либо писать свою программу, анализирующую журнал событий. Теперь в этом нет необходимости;

-

Сбор информации с журнала событий другого компьютера.

Следующим новшеством в консоли управления стало появление оснастки брандмауэра. Более того, в отличие от своего предшественника в Windows Server 2003, версия в Windows Server 2008 имеет настройки не только входящих фильтров, но и исходящих. Иными словами, теперь стало возможным настраивать не только то, что может прийти извне к нашему серверу, но и блокировать исходящие пакеты.

В самом низу дерева оснасток в консоли управления сервером по-прежнему есть возможность управления накопителями, однако и здесь появились новшества. Так, появилась возможность дробления существующих разделов на более мелкие, чего ранее продукты Microsoft не делали. Следующим новшеством стало изменение в стратегии резервного копирования. Исчезли привычные варианты резервного копирования, как то system state, а также классический выбор каталогов, которые хотелось «бэкапить» в файл с расширением bkp. На смену пришла новая технология резервного копирования, которая использует технологию теневых копий Shadow Copy, а результатом становится файл vhd. Т.е. сделав резервную копию всей системы, вы можете использовать этот файл для работы в виртуальной среде.

Здесь стоит упомянуть и о стеке протокола TCP/IP. Сказать, что этот компонент в операционной системе подправили — ничего не сказать! Дело в том, что сам стек протокола был полностью переработан. Благодаря внесенным изменениям система стала устойчивее, а протокол стал взаимодействовать с компьютерами под управлением Windows Vista и Windows Server 2008 гораздо быстрее. Но самым существенным стало полноценное использование TCP/IP версии 6 (IPv6). Более того, если ранее администратор хотел заставить подключить компьютер к сетям, работающим по протоколу IPv6, ему пришлось бы выполнять все настройки с командной строки. Теперь же все настройки протокола IPv6 находятся в той же оснастке, где ранее мы могли настраивать только IPv4.

Рис. 3 Управление адресацией IPv6

Обновление в Active Directory

Следующая новинка, которую никак нельзя пропустить, это служба Active Directory. Какие же новшества появились здесь? До выхода Windows Server 2008 была одна серьезная проблема, с которой сталкивались предприятия. Пример: в некой компании имеется огромное количество филиалов, а руководство при этом не желает, чтобы на серверах в филиалах хранились пароли руководства и администраторов сети. Компании приходилось строить многодоменную структуру, благодаря чему учетные записи, находившиеся в центральном офисе, не реплицировались на контроллеры доменов филиалов. В Windows Server 2008 эта проблема решена за счет контроллеров домена только для чтения Read Only Domain Controller (RDC). Идея заключается в том, что теперь в филиале можно установить RDC, который не хранит в своей базе пароли пользователей. Однако если какой-либо сотрудник попробует войти в сеть филиала, где имеется RDC, его запрос, принятый сервером, будет перенаправлен в ближайший сайт с обыкновенным DC. Контроллер домена из другого филиала аутентифицирует пользователя, после чего данные аутентификации кэшируются на RDC. С этого момента если пользователь попытается войти в сеть повторно, перенаправления запросов на аутентификацию в другой сайт не будет. Вместо этого его аутентифицирует локальный RDC, используя кэшированные данные. Понятно, что в такой среде пароли высшего руководства на данном сервере храниться не будут. Но это еще не все. Еще одной проблемой удаленных офисов с ненадежным обеспечением физической безопасности оборудования могли быть обычные кражи. После таких инцидентов компания теряла не только оборудование, но и информацию, в том числе базу с пользовательскими паролями, которые могут расшифровать злоумышленники. В Windows Server 2008 предложено новое решение для борьбы с подобными инцидентами. Теперь если кто-то завладел базой с паролями, администратору достаточно убрать учетную запись контроллера домена из домена, указав при этом режим принудительной блокировки всех учетных записей, которые были внесены в кэш RDC. Более того, администратор может сохранить список всех учетных записей, которые были заблокированы, в обычный текстовый документ, чтобы знать, у кого из сотрудников необходимо сменить пароль и разблокировать учетную запись.

Нельзя не отметить и тот факт, что ранее для того чтобы к учетным записям пользователей применялись различные политики паролей, необходимо было создавать дополнительные домены. Как это выглядело на практике? Предположим, есть некая компания, где политика безопасности требует, чтобы минимальная длина пароля учетных записей пользователей составляла 8 символов, а в отделе исследований — 10. Для того чтобы выполнить подобную задачу раньше надо было создавать два домена с различными политиками. А это значит, что компании приходилось закупать дополнительное оборудование и лицензии. Теперь появилась возможность реализовать данную задачу в структуре с одним доменом, что привело к снижению затрат на внедрение подобных задач.

Групповые политики

Большое количество новшеств появилось в групповых политиках. Для того чтобы описать все те новые настройки, которые помогают теперь управлять устройствами и безопасностью при помощи групповых политик, надо издать отдельно книгу. Но самые интересные я попытаюсь затронуть. Итак, теперь у нас появилась возможность управлять принтерами. Ранее мне приходилась писать логон-скрипт, устанавливать пользователю все принтеры, с которыми он мог бы работать, независимо от того, на какой каком компьютере пользователь вошел в сеть. Теперь нам достаточно в групповой политике настроить подключаемые принтеры и применить их к учетным записям пользователей. Следующая замечательная настройка — управление сетевыми потоками. Если ранее администратору приходилось сетевыми потоками управлять только на устройствах, которые разделяли сети, то теперь мы можем непосредственно через групповую политику указать, какой программе на пользовательском компьютере какую ширину канала давать. В результате пользовательская рабочая станция сама будет управлять сетевыми потоками, независимо от того, на каком компьютере пользователь работает.

Рис. 4 Управление групповыми политиками. Создание политики приоритета по трафику

Еще одной замечательной политикой является управление внешними накопителями, такими, как флеш-карты. Если ранее для того чтобы запретить в компании использование флеш-карт (именно через эти устройства происходит утечка большей части информации), приходилось приобретать продукты сторонних производителей, которые к тому же не поддерживали управление через групповые политики, теперь все сводится к тому, что администратор создает политику, в которой указывает, на какие устройства можно производить запись, с каких можно читать, а с какими вообще запрещено работать.

Рис. 5. Управление групповыми политиками. Создание политики доступа пользователей к съемным устройствам

Для сотрудников, которые занимаются безопасностью, приятным новшеством стала возможность хранения сертификата пользователя вместе с его ключом в Active Directory. Таким образом, если ранее сотруднику компании, который пользуется, предположим, цифровой подписью, надо было экспортировать свой секретный ключ и перенести его на другой компьютер (прошу обратить внимание, что пользователь должен был быть технически подкован, в противном случае вся нагрузка ложилась на администраторов сети), то теперь администратору достаточно только создать групповую политику, и секретный ключ будет храниться в Active Directory, и будет доступен для его хозяина с любого компьютера.

Безопасность

Так незаметно мы подобрались к теме безопасности. Здесь новшеств и усовершенствований хоть отбавляй. Причем это не только перечисленные выше усовершенствования для персонального брандмауэра, который поддерживает как IPv4, так и IPv6, новшества в распространении сертификатов, о которых я уже упомянул, но и еще кое-что.

Самым главным новшеством стало появление Network Access Protection (NAP), протокола, который позволяет управлять доступом к локальным серверам с предварительной проверкой, соответствует ли конфигурация данного компьютера требованиям политики безопасности компании. Как это выглядит на практике? Приведу два сценария.

-

Обычно руководство компании желает, чтобы на компьютерах, которые подключаются к серверам, были установлены все основные обновления. Внедрение технологии NAP делает это возможным. Теперь, когда пользовательский компьютер попытается подключиться к серверу под управлением Windows Server 2008, к нему будет выполнен запрос со стороны сервера на предмет того, какие обновления у него установлены. Полученные данные будут переданы на сервер, который хранит информацию о том, каким требованиям должен соответствовать подключающийся компьютер. Если он не соответствует корпоративным требованиям, на компьютер будут поставлены карантинные ограничения, которые позволят ему связаться с сервером обновления (к примеру, с System Center Configuration Manager 2007), установить обновления, после чего выполнить повторный запрос к первоначальному серверу.

-

Возможно, руководство компании желает, чтоб все компьютеры, которые подключаются к сети, соответствовали корпоративным стандартам безопасности. Таким требованием является, например, включение персонального брандмауэра. Если внедрить технологию NAP в сочетании с коммутаторами 3-го уровня, поддерживающими портовую аутентификацию 802.1x, это окажется простой задачей. Теперь, когда персональный компьютер попытается получить IP-адрес, коммутатор предварительно запросит у него сведения о конфигурации, которую передаст на сервер политик. Тот, в свою очередь, определит, соответствует ли компьютер утвержденным критериям или нет, после чего вернет служебную информацию коммутатору с ответом, пропускать запросы от компьютера в сеть или не пропускать.

Те же самые действия можно применять и к компьютерам, которые подключаются к корпоративной сети через VPN. Эти компьютеры будут проверяться на соответствие корпоративной политике безопасности, на основании чего будет принято решение, к каким ресурсам предоставлять им доступ.

«Безголовый» сервер

Еще одно новшество, которое касается не только безопасности, но и производительности серверов, — это появление возможности установки операционной системы без графической оболочки (режим Core). Выполнив такую установку, администраторы смогут управлять большинством функций либо с командной строки, либо используя MMC-консоль на другом компьютере. Что дает установка сервера в режиме Core? Во-первых, снижается площадь атаки на сервер, т.к. многие библиотеки не устанавливаются вообще. Во-вторых, снижается количество обновлений, необходимых для этого сервера, что ведет к уменьшению числа перезагрузок. И в-третьих, это предоставление большего количества аппаратных ресурсов, таких как память, приложениям, установленным на сервере, что ведет к увеличению производительности.

Шифрование

Новшеством, которое позволило организовать защиту серверов Windows Server 2008 на физическом уровне, стало использование технологии BitLocker или шифрование жесткого диска. Если ранее пользователи могли шифровать данные только в отдельных файлах на жестком диске, то теперь можно зашифровать все файлы на диске, включая файлы операционной системы, а значит и базу учетных записей пользователей с хэшами их паролей. Таким образом, если злоумышленник проникнет в серверную и унесет сервер с собой , а если не унесет, а просто выдернет жесткий диск, к примеру, из контроллера домена, то данные будут все равно зашифрованы и просмотреть их будет невозможно.

Виртуализация и терминальные службы

Важный момент — поддержка таких технологий, как виртуализация. В Windows Server 2008 виртуализация представляется в виде двух различных сценариев — терминальные службы и виртуальные машины.

Попробуем рассмотреть эти технологии и новшества, которые связаны с ними по отдельности.

1. Терминальные службы. Опытные администраторы уже привыкли пользоваться службами терминалов как для удаленного администрирования серверов, так и для предоставления удаленного доступа пользователям к приложениям, которые требуют значительных ресурсов, таких как процессорное время или широкая полоса пропускания сети. Однако в прежних версиях было несколько недостатков, которые сейчас успешно устранены. Так, ранее если пользователь желал подключиться к удаленному рабочему столу, ему, как минимум, необходимо было, чтобы по пути соединения с сервером никакое устройство не блокировало протокол, по которому работает вся технология терминальных серверов. На сегодня эта проблема решена с помощью компонента TS Gateway, своеобразного шлюза, который позволяет пользователям подключаться к нему при помощи обычного Internet Explorer, используя стандартный протокол HTTP, который, как правило, пропускается всеми маршрутизаторами и брандмауэрами. Более того, на терминальном шлюзе могут быть опубликованы различные терминальные серверы, находящиеся внутри компании, что решило проблему с портами на внешних адресах компании. Что еще радует, так это возможность подключаться к терминальным серверам, которые расположены во внутренней сети компании, с помощью обновленного терминального клиента, указав предварительно шлюз, через который необходимо осуществлять подключение.

Рис. 6. Доступ к терминальному серверу через шлюз при помощи клиента терминального доступа

В дополнение могу заметить, что теперь при подключении к терминальному серверу пользователь может производить печать на принтер, который установлен на его локальном компьютере, без предварительной установки драйверов принтера на терминальном сервере, а это ведет к существенному снижению административных расходов, связанных с поддержкой службы печати у всех клиентов.

Нельзя не отметить и новшество, которое касается приложений, запускаемых на терминальном сервере. До выхода Windows Server 2008 использование единственного приложения требовало от пользователей открывать сессию на терминальном сервере, в которой запускалось окно с приложением. Т.е. выглядело это как окно в окне. Если же запускаемое на сервере приложение производило вывод информации в системной строке, что рядом с часами на рабочем столе (к примеру, Outlook высвечивает уведомление о пришедшем письме). Теперь запускаемые в терминальной сессии приложения выглядят как обычные окна на экране, которые ничем не отличаются от других окон с программами, а информация, выводимая приложением в системную строку состояния, выводится непосредственно на клиентском компьютере, что делает работу пользователя с приложением на терминальном сервере более привычной.

2. Виртуальные серверы. Начиная с Windows Server 2008, устанавливать дополнительно службу виртуальных машин не требуется. Данная функция уже встроена в саму операционную систему, ее лишь надо включить. Но это не все. Windows Server 2008 поддерживает технологию Hyper-V, благодаря которой виртуальные машины взаимодействуют с оборудованием не через прослойку в виде главной операционной системы и служб виртуального сервера, а напрямую с оборудованием, отделенным тонкой программной прослойкой, необходимой только для того, чтобы можно было управлять гостевыми виртуальными машинами с основной. Главная машина, в свою очередь, работает тоже как независимая виртуальная машина. Подобное решение, прежде всего, позволяет снизить зависимость виртуальных машин от сбоев главной машины или же от службы, которая управляет гостевыми машинами. Использование Hyper-V позволяет поддерживать виртуализацию для операционных систем, работающих не только на платформе х86, но и на х64; также появилась возможность поддержки операционных систем сторонних производителей. Для крупных компаний имеется дополнительный продукт, который позволяет проводить мониторинг и управлять виртуализацией из одной точки, это System Center Virtual Machine Manager. Он позволяет снимать образы с реальных серверов и превращать их в виртуальные машины, проводить мониторинг виртуальных и управляющих серверов и, в случае чрезмерной нагрузки на оборудование, перенести виртуальную машину с одного физического сервера на другой, менее нагруженный, для оптимизации работы физических серверов.

Для бизнеса подобные решения дают огромные преимущества, прежде всего в снижении стоимости владения самими серверами. Это и меньшее количество дорогостоящего оборудования, снижение расходов на содержание ИТ-сотрудников, а также уменьшение затрат на электроэнергию и сокращение времени простоя, связанное с плановыми перезагрузками.

Общий итог

Ну и напоследок хотелось бы добавить еще пару слов о том, что многими процессами и задачами в Windows Server 2008 стало управлять гораздо проще. Это обусловлено тем, что в саму операционную систему интегрирована оболочка управления сервером PowerShell, которая предоставляет грандиозные возможности в области автоматизации управления.

Резюмируя все сказанное, хотелось бы отметить, что внедрение Windows Server 2008 в компаниях переводит всю ИТ-инфраструктуру на принципиально новый уровень, уровень повышенной безопасности, управляемости, а главное, максимальной отдачи от средств, вложенных в этот замечательный продукт.

Шоханов Андрей, MCP, MCSA, MCSE, MCT (2005,2006,2007)