В инструкции будет рассмотрена по настройка L2TP VPN сервера: удаленное подключение через VPN клиент типа L2TP+IpSec и настройка VPN туннеля между двумя роутерами MikroTik. VPN клиентом может выступать любое устройство со статическим(белым) или динамическим(серым) IP.

- Настройка L2TP VPN сервера

- VPN между двумя MikroTik

- Подключение Windows VPN

- Задать вопрос по настройке L2TP VPN

Нужна настройка MikroTik VPN L2TP?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Настройка MikroTik VPN сервера L2TP

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

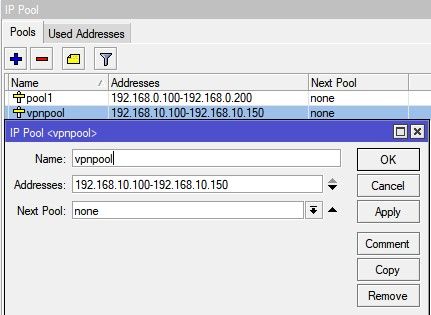

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Добавление новой подсети

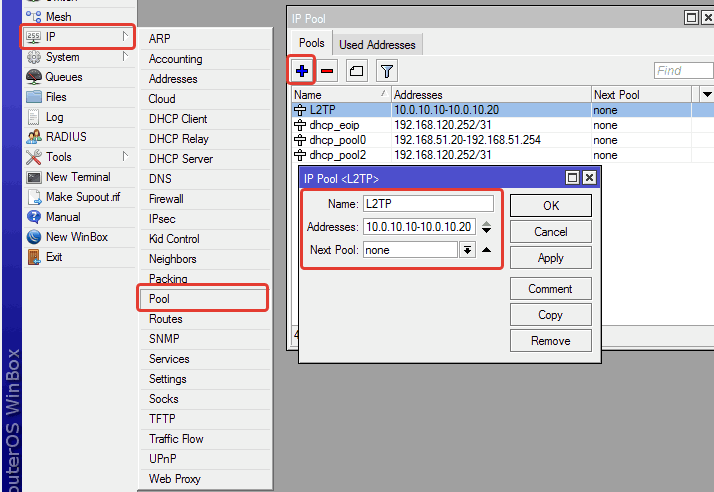

Настройка находится IP→Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

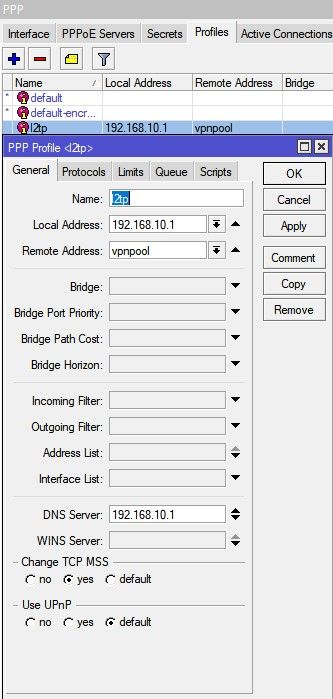

Настройка VPN сервера L2TP(на сервере)

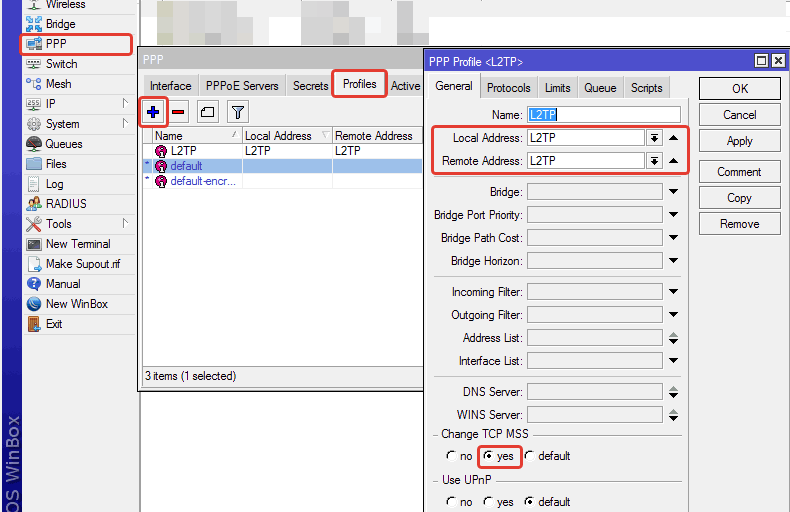

Настройка находится PPP→Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address= 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

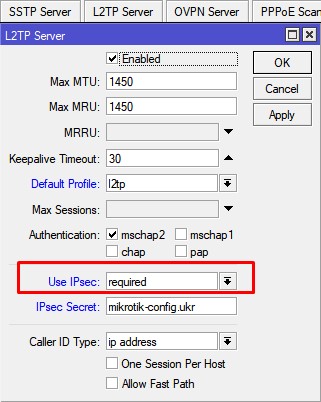

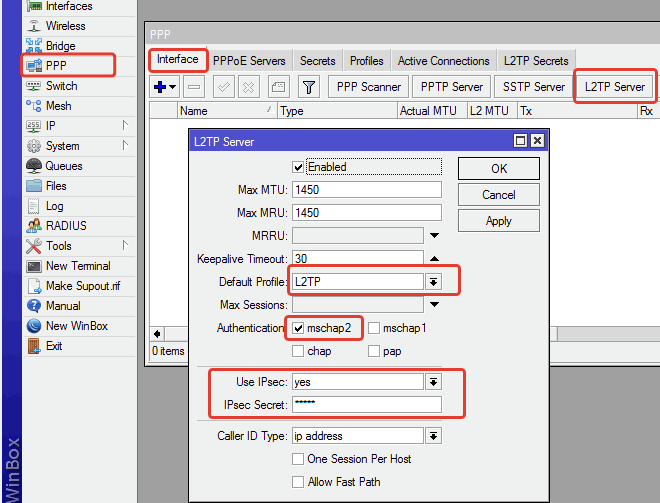

Активация VPN сервера L2TP

Настройка находится PPP→Interface→L2TP Server

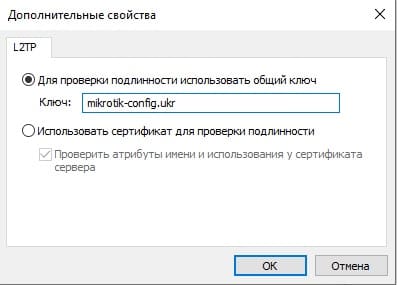

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

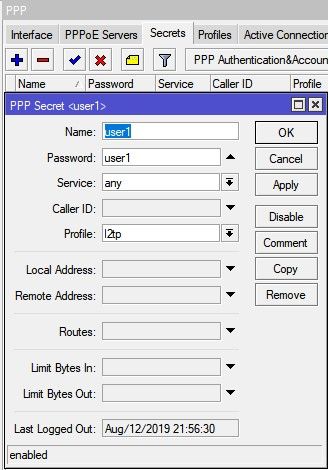

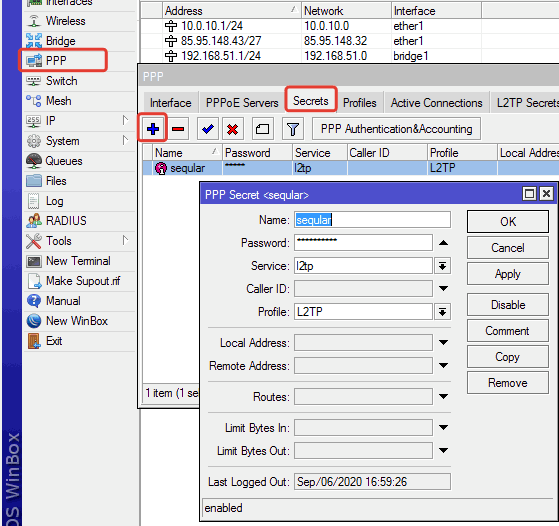

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP→Interface→Secrets

/ppp secret add name=user1 password=user1 profile=l2tp

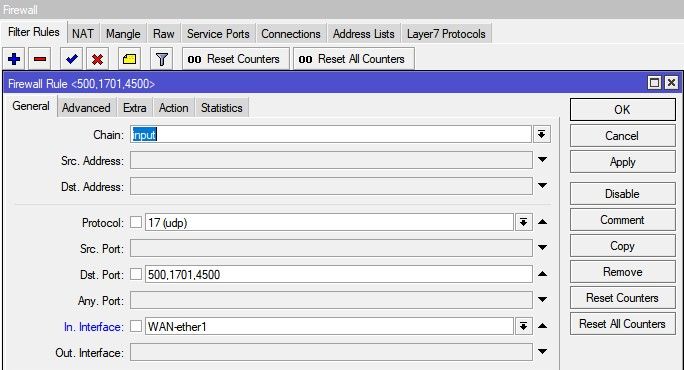

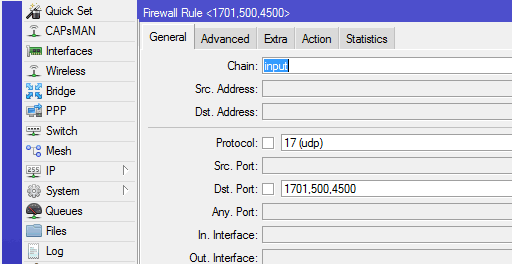

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP→Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 in-interface=WAN-ether1 protocol=udp

Настройка интернета для VPN клиентов L2TP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка VPN L2TP MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

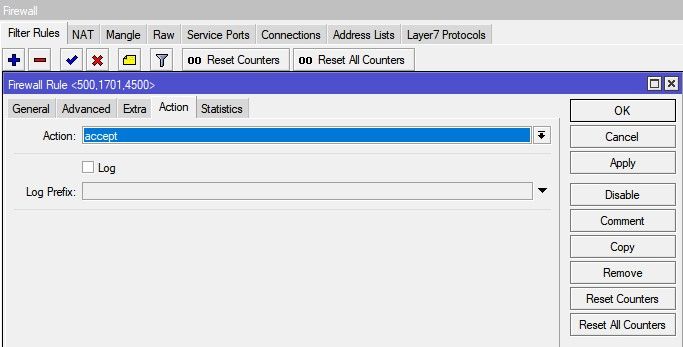

Настройка VPN подключения L2TP между MikroTik, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

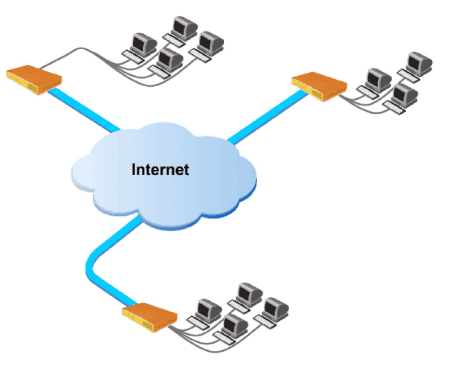

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP→Interface→Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp remote-address=192.168.10.2

а клиентская часть состоит из настройки L2TP клиента.

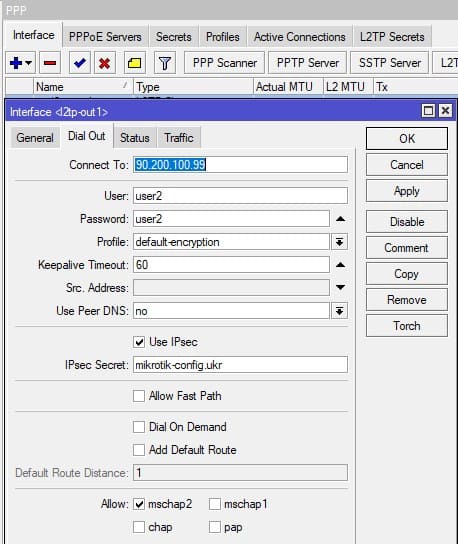

Настройки L2TP клиента(на клиенте)

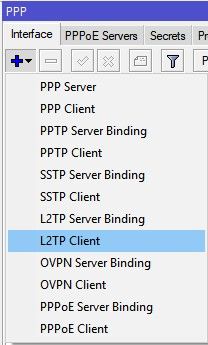

Настройка находится PPP→Interface→+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name= l2tp-out1 password=user2 user=user2

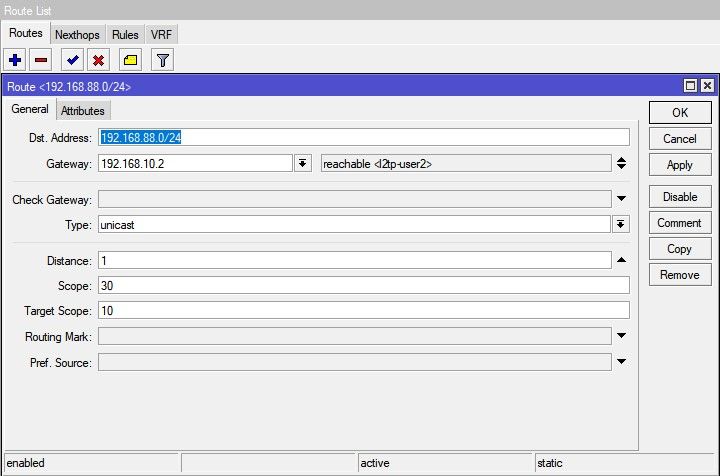

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

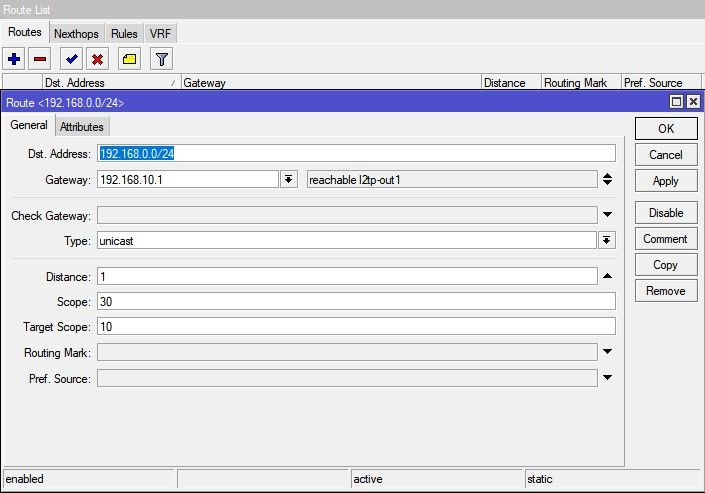

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

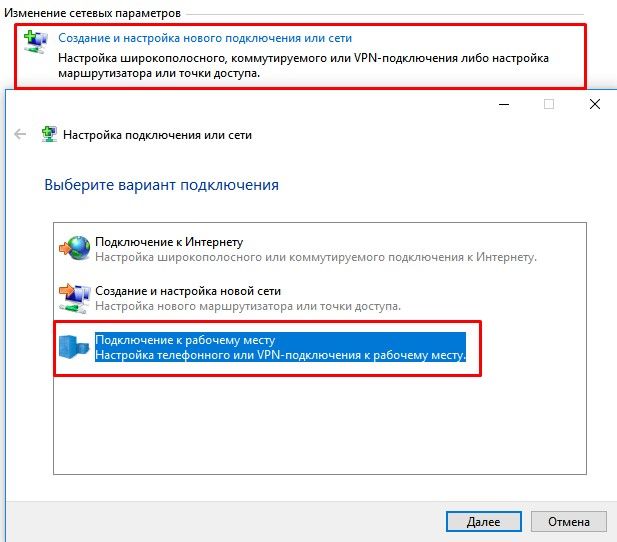

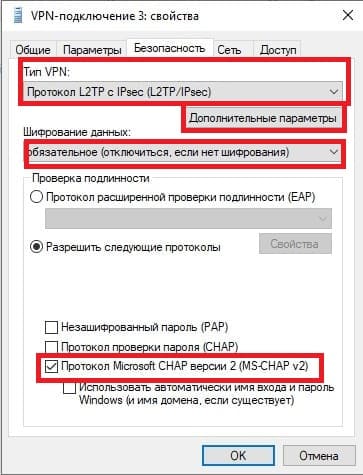

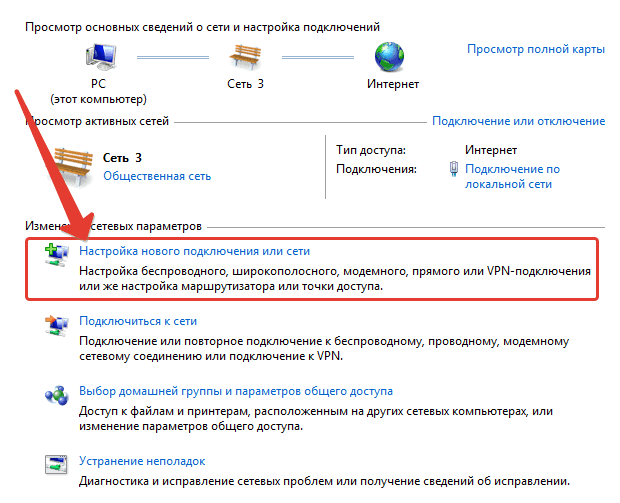

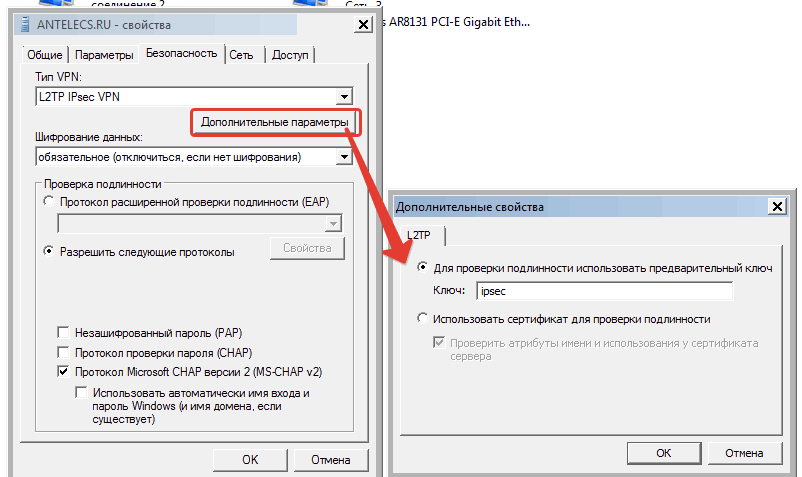

Настройка Windows VPN подключения L2TP

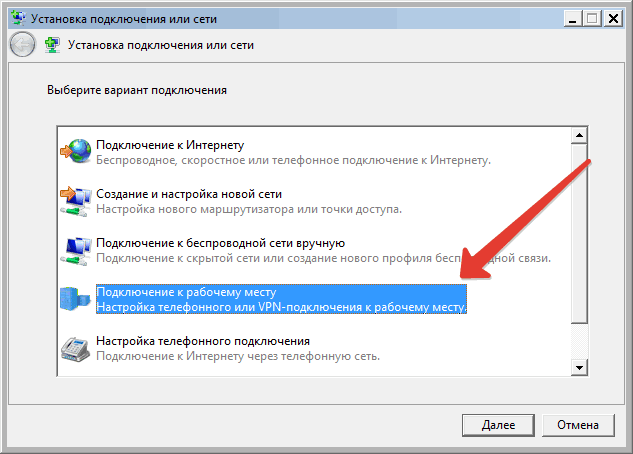

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступом

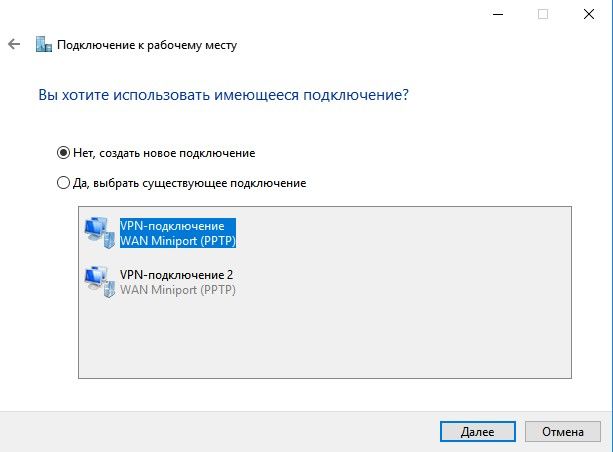

создание Windows VPN клиента

выбор нового подключения

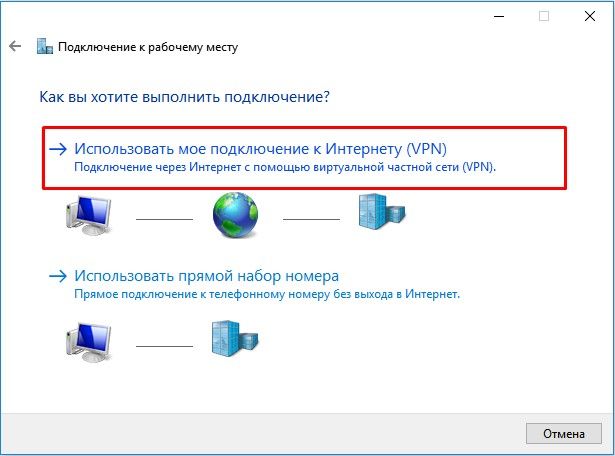

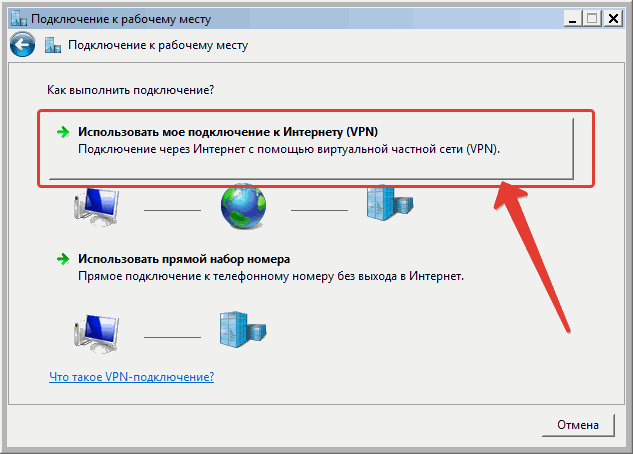

использовать текущее подключение к интернету

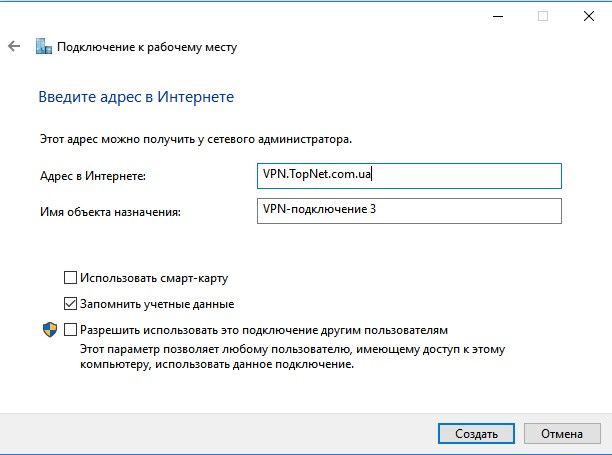

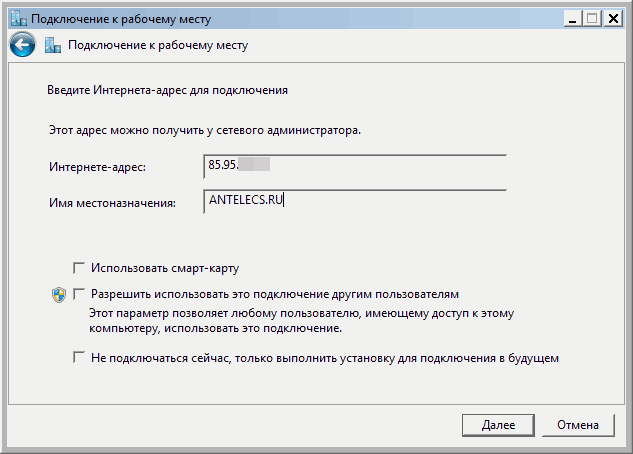

указать адрес VPN сервера

настройка VPN клиента Windows

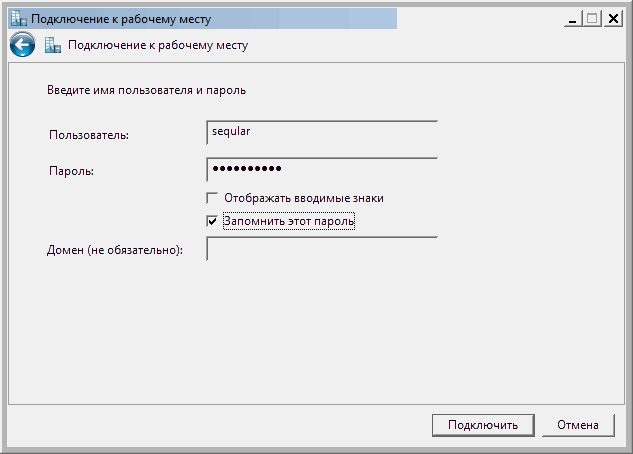

указать ключ IpSec

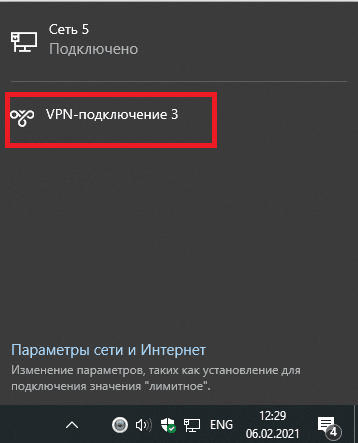

подключение Windows VPN

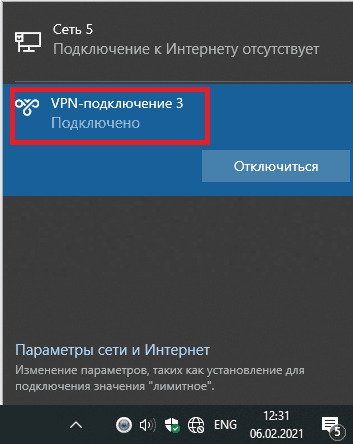

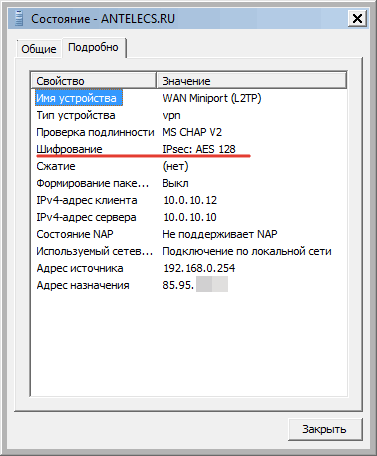

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа L2TP в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

L2TP — это туннельный протокол служащий для организации виртуальных частных сетей, объединивший в себе лучшие функции протоколов PPTP (Microsoft) и L2F (Cisco).

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Содержание

- Mikrotik. Настройка L2TP Server

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Настройка Mikrotik L2TP Server. Главный офис

- Создаем профиль подключения

- Настраиваем Secret

- Включаем L2TP Server и IPSec

- Создаем интерфейс

- Настройка firewall

- Настройка филиала (L2TP Client)

- Настройка маршрутизации межу офисами

- Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- Создаем пул адресов

- Профиль подключения

- Создание пользователя

- Включаем L2TP Server

- Настройка подключения на стороне клиента

- Настройка маршрутизации L2TP-клиента

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

- PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

- IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

- PPP => Profiles => “+”.

На вкладке «General» укажем имя профиля:

Далее откроем вкладку «Protocols», установим обязательное шифрование:

- Use Encryption: Yes;

- OK.

Добавляем L2TP Client:

- Interface => “+”;

- L2TP Client.

Вкладка «General»:

- Укажем имя интерфейса.

Вкладка «Dial Out»:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

- IP => Routes => “+”.

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

- IP => Routes => “+”.

Укажем подсеть главного офиса и назначим Gateway:

Где:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Схема:

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

- IP => Pool => “+”.

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

- PPP => Profiles => “+”.

Выполним настройку профиля следующим образом:

Где:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

Вкладка “Protocols”:

- Use MPLS: no – отключим многопротокольную коммутацию по меткам;

- Требовать шифрование.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

Где:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

Прочитано:

13 951

В текущей заметке, я разберу, как из под Windows 10 Pro x64 настроить VPN подключение до домашней/рабочей сети где шлюз это оборудование на базе Mikrotik (RB2011UiAS-2HnD) версии 6.43. Кто будет смотреть ее не найдет ничего нового, это просто пошаговое руководство для самого себя.

Windows 10 Pro x64 (Version 10.0.17134.254) Настройка VPN подключения до Mikrotik

Исходные данные: средствами Mikrotik я получаю домен четвертого уровня, к примеру: 5281153fa719.sn.mynetname.net

- Далее через DNS записи своего блога

www.ekzorchik.ruсоздаюCNAMEзапись вида:home.ekzorchik.ru=домен четвертого уровня. В Вашем случае если этого нет то либо покупать статический IP адрес, использовать DynDNS или что-либо еще у меня таких трудностей нет. - По заметке поднимаю VPN/L2TP сервис на домашнем Mikrotik

- Создаю разрешающие правила и запрещающие

На системе под управлением Windows 10 Pro x64 настраиваю подключение к домашней сети посредством VPN соединения вида: l2tp + ipsec.

[stextbox id=’alert’]На заметку: ну конечно же домена home.ekzorchik.ru нет в реальности, так что не пытайтесь подключиться или подобрать попадете в бан лист для блога, я увижу.[/stextbox]

Авторизуюсь в системе с использованием учетных записей администратора компьютера.

Win + R -> control.exe – (Просмотр: Категория) Мелкие значки – Центр управления сетями и общим доступом – «Создание и настройка нового подключения или сети» — «Подключение к рабочему месту» — «Использовать мое подключение к Интернету (VPN)»

- Адрес в интернете:

home.ekzorchik.ru - Имя объекта назначения: home

- Запомнить учетные данные:

отмечаю галочкой

И нажимаю «Создать» окна «Подключение к рабочему месту», после перехожу на «Изменение параметров адаптера», по созданному подключению с именем «home» через правый клик мышью выбираю элемент «Свойства», затем вкладка «Безопасность»:

- Тип VPN:

Протокол L2TP с IPsec (L2TP/IPsec) - Потом «Дополнительные параметры» и указываю ключ ipsec

- «Для проверки подлинности использовать общий ключ»: Ключ:

Aa1234567@!

После нажимаю «Разрешить следующие протоколы»: «Протокол Microsoft CHAP версии 2 (MS-CHAP-2)» и нажимаю ОК окна home: свойства, затем снова на созданном подключении home через правый клик мышью выбираю, но уже «Подключить/отключить», указываю логин и пароль и вуаля подключение к домашней сети успешно настроено.

Дальше уже в зависимости как настроен VPN и правила фаервола я получаю доступ к домашней сети/рабочей сети.

А так все шаги выполнены успешно. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Зачем

Организация VPN-подключений может использоваться в различных сценариях:

- Подключение удалённых клиентов к корпоративной сети (работа на дому, из командировок).

- Объединение сегментов локальной сети двух офисов, находящихся на удалении.

Несмотря на великое множество различных протоколов и типов VPN, применительно к Mikrotik чаще всего используется связка L2TP + IPsec, т.к. для клиентов на основе Microsoft Windows не требуется установка дополнительного программного обеспечения (в отличие от OpenVPN, например), что существенно облегчает интеграцию пользователей, не обладающих высоким навыком работы на компьютере.

Итак, настраиваем сервер и клиент L2TP + IPsec.

Шаг 1. Диапазон адресов клиентов

Для того, чтобы избежать путаницы, выделим всех клиентов,

подключаемых по VPN в отдельный пул адресов. Так проще будет настроить

маршрутизацию и правила межсетевого экрана, при необходимости.

IP – Pool

Добавляем новый пул, назвав его как-нибудь примечательно,

чтобы потом не затупить.

Шаг 2. Профиль для VPN-подключения

Следующим шагом создадим настройки профиля подключений по VPN.

PPP

Перейдём на вкладку Profiles и добавим новый профиль.

Зададим имя для удобства. Не мудрствуя лукаво, я просто оставил L2TP. А также указал локальный и удалённый

адреса из нашего пула (по счастливой случайности он так же называется L2TP).

Я также отметил возможность изменять максимальный размер сегмента

TCP (опция Change TCP MSS). Есть подозрение, что

это поможет избежать фрагментацию сегментов.

Шаг 3. Секреты

Под секретом в данном случае понимаются учётки VPN-юзеров. Заходим также в

раздел PPP, на вкладку Secrets и

под каждого пользователя создаём свой секрет.

В качестве сервиса выбираем l2tp, а в качестве профиля – созданный на шаге № 2 профиль PPP.

Создал одну учётку пока, для эксперимента. Если уж с ней

получится, то и с другими по аналогии должно пойти на УРА.

Шаг 4. Запускаем сервер L2TP

Здесь просто убедимся, что у нас запущены соответствующие

сервисы. Заходим в L2TP Server и

убеждаемся в наличии соответствующих настроек:

Здесь, кстати, важный нюанс – для шифрования будем

использовать IPsec. Серьёзных

уязвимостей протокол не имеет, поэтому этого нам будет достаточно. Нужно

указать предварительный ключ – в примере на скрине это слово «ipsec». Можно придумать что-нибудь

посекурнее, например «123» или «password»

— каждый решает сам J

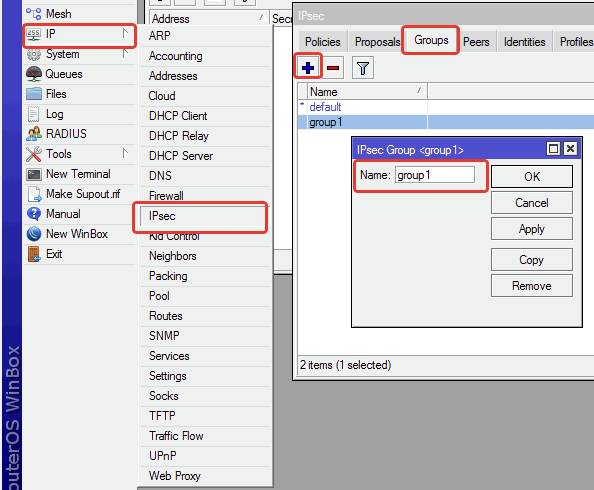

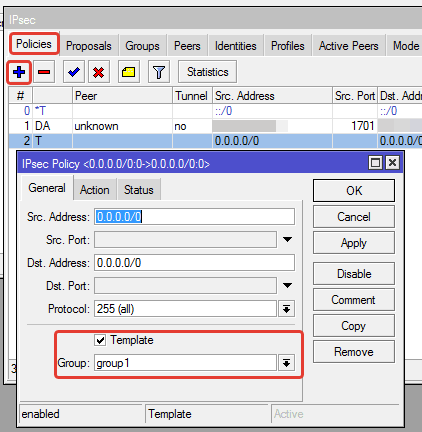

Шаг 5. Тюним IPsec

Важнячок: «из коробки» мой IPSEC глючил и

не давал подключиться. Решение было такое: идём в IP – IPSEC и

создаём новую группу в разделе Group.

А потом на вкладке «Policies»

добавить политику, указав нашу новую группу в качестве шаблона. Видимо какой-то

глюк, но с ним многие сталкивались.

Шаг 6. Файрволл

На сетевом экране IP — Firewall необходимо открыть следующие порты (цепочка input — входящий): протокол udp, порты 500, 4500, 1701.

Можно уточнить правила, указав In. Interface, чтобы ожидать пакеты именно с внешнего интерфейса, а также указать конкретные Src. или Dst. адреса, но это уже будет зависеть от конкретной ситуации. Чем точнее описано правило, тем оно более «секурно», но одновременно и менее гибкое.

Соответственно, если политика по умолчанию у вас accept — то делать ничего не надо. Если drop — скорректировать правила соответствующим образом. Настройка файрволла — тема очень интересная, заслуживает отдельной статьи.

Шаг 7. Настраиваем клиента Windows

VPN-сервер настроен! Самое время настроить клиента. Делать это мы будем из операционной системы Windows 7, хотя настройки в общем-то типовые. Дополнительный софт ставить не надо.

Открываем «Центр управления сетями и общим доступом» через «Панель управления» и нажимаем кнопку «Настройка нового подключения или сети»:

Тут нужно найти пункт, содержащий в сете три волшебные буквы «VPN», а именно: «Подключение к рабочему месту».

Предлагаются два варианта. Нам подходит первый — подключение через уже имеющееся Интернет-соединение. Условно говоря, поверх уже существующего канала создаётся шифрованный, прямиком «на работу».

На следующем шаге указываем IP-адрес нашего VPN-сервера (в данном случае — внешний интерфейс Mikrotik) и даём подключению хорошо читаемое имя. Я укажу наш сайт )

И вот здесь пригодится имя пользователя и пароль, которые мы создавали на этапе «секреты».

Если попытаться подключиться сейчас, то ничего хорошего не выйдет! Всё правильно, открываем свойства созданного VPN-подключения и идём на вкладку «Безопасность».

Выбираем тип VPN: L2TP IPsec, а также нажимаем на кнопку «Дополнительные параметры» и вводим предварительный ключ (ipsec)

И вот теперь уже подключение происходит сразу. Откроем окно состояния и видим, что криптозащита трафика включена, можно работать дальше.

Данную статью можно закончить! Оставайтесь с нами, рассмотрим и другие варианты подключений!

Реальность меняется, теперь работать в офисе – совершенно не обязательно. Работу можно выполнять из дома или из любой точки мира. Вместе с тем, встает вопрос подключения к рабочему компьютеру удаленно. При этом важно, чтобы передача данных была стабильной. Сегодня мы поговорим о подключении удаленной сети при помощи оборудования L2tp Mikrotik.

Многофункциональный роутер «Микротик» подходит для частного использования и для бизнеса.

Для крупных фирм, в которых сотрудники работают удаленно, самой популярной опцией в роутере служит объединение нескольких компьютеров в одну локальную сеть. Количество возможных удаленных офисов, которое поддерживает RouterOS, будет зависеть от модификации прошивки:

- 4 lvl – 200;

- 5 lvl – 500;

- 6 lvl – без ограничений.

Варианты VPN сервера в “Микротике”

Существует 2 способа реализации ВПН при помощи «Микротика». Отличие их в том, что в первом случае вы настраиваете подключение NPN между абонентами и Mikrotik, а во втором – два отдельных прибора.

Самый легкий и быстрый способ объединения двух Mikrotik IpSec VPN состоит в создании туннеля «site-to-site». Такой вид объединения часто используется для передачи данных между офисами по VPN-access. Это делается с применением EOIP Tunnel. Если вы решите не шифровать передаваемые данные, то соединение будет работать максимально быстро. Для настройки вам понадобятся два «белых» IP на каждом маршрутизаторе.

Соединение «Клиент — сервер» через Mikrotik (L2tp, SSTP, PPTP) гораздо удобнее, ведь с его помощью можно подключать к удаленному серверу через VPN не только несколько офисов, но и отдельных удаленных сотрудников. При этом достаточно иметь только один «белый» IP.

Как настроить домашнюю сеть через Интернет

Сейчас одним из самых простых и популярных типов подключения VPN-access служит L2tp. Его востребованность обоснована тем, что L2tp-клиент уже встроен в ОС Windows 10.

Для того, чтобы управлять рабочей сетью, находясь в командировке, отпуске или на удаленке — ваш маршрутизатор должен иметь реальный IP. Что это значит?

Что такое реальный IP?

Когда вы подключаетесь к Интернету, ваш компьютер (маршрутизатор) автоматически получает IP-адрес, при помощи которого происходит взаимодействие с сетью. Адрес может быть назначен как локальной сетью, так и вашим провайдером. При назначении адреса сетью — ваше оборудование будет скрыто от общего доступа. Если IP назначается провайдером, то компьютер или маршрутизатор становятся доступными через Интернет.

Что делать, если нет реального IP, но нужен доступ к локальной сети?

Как произвести настройку

Эту проблему просто решить при помощи маршрутизатора. Рассмотрим несколько вариантов построения ВПН-туннеля – для тех, кто никогда не работал с RouterOS и тех, кто уже имеет базовые знания по настройке.

Вариант настройки №1: для новичков

Маршрутизатор, в данном случае – VPN-клиент, а в качестве главного сервера используем рабочий сервер, которому присвоен реальный IP.

Далее объясняем, как настраивается маршрутизация на практике:

- Открываем поле меню PPP – Interface нажимаем «+» (добавить) и кликаем на L2tp Client.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_1.png

- Затем перед вами откроется окно, на вкладке General которого вы должны прописать название, например, «Удаленная работа». Затем кликаем на Dial Out и приступаем к настройке ключевых параметров соединения сервера:

- Connect to: IP реальный (например, 192.168.5.1).

- USER: ваше имя.

- Password: пароль.

Для обеспечения надежной защиты данных возможно поднять VPN с помощью L2tp IpSec VPN. Скорость работы будет ограничена параметрами Mikrotik. Если в ходе работы не нужно передавать большие объемы информации, то возможно приобрести недорогое оборудование одной из предыдущих модификаций, без аппаратной поддержки IpSec. Без этой опции вы сможете передавать 200-300 Мб по L2tp IpSec server.

- Если соединение начнет «подвисать», то берите более новую модель, уже с поддержкой. В этом случае, вам подойдут модели CRR серии.

Важно! L2tp IpSec VPN корректно работает только, если вы используете оборудование Mikrotik. В противном случае, шифрование данных лучше отключить!

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_2.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_3.png

С настройкой VPN-клиента мы справились. Теперь приступаем к настройке VPN-сервера: его функцию будет выполнять маршрутизатор Mikrotik L2tp.

- Открываем вкладку PPP – Interface, затем кликаем на L2tp Server и ставим отметку в поле Enable. Добавляем шифрование, как описано ранее, нажимаем «Принять» (Yes), вводим пароль в поле IPsec Secret. Сохраняем внесенные данные.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_4.png

- Мы подключили сервер. Теперь добавляем пользователя. Вписываем логин и пароль, которые мы уже прописывали со стороны клиента.

- Кликаем в Secrets, затем «+» (добавить) и добавляем данные, и выбираем ВПН-туннель.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_5.png

Основная настройка VPN клиента завершена. Теперь вы можете открыть с удаленного ноутбука Winbox и подключиться к рабочему компьютеру или маршрутизатору.

Winbox – программное обеспечение, с интуитивно понятным интерфейсом, которое поможет управлять настройками Mikrotik.

Метод подключения пригодится тем, кто хочет работать удаленно, при этом имеет стабильное Интернет-соединение и реальный IP. Если получить его невозможно, то стоит воспользоваться платными сервисами, обеспечивающими DDNS. Бесплатные – нестабильные в работе и могут подвести вас в важный момент «отвалившись».

Но для этого компания, которая производит оборудование Mikrotik VPN, разработала собственный облачный сервис, который предоставляет услуги DDNS.

Вариант настройки №2: для опытных пользователей

- Кликаем на «Быстрые настройки» (Quick Set), в появившемся окне активизируем VPN.

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_6.png

- Единственное, что останется сделать – придумать пароль. Лучше воспользоваться генератором паролей, чтобы избежать взлома. Запишите пароль, чтобы не забыть его!

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_7.png

*********.sn.mynetname.net – это внешний адрес вашей рабочей сети. «*» – цифры номера вашего маршрутизатора.

- По завершении всех настроек мы можем переходить к подключению себя, как клиента сети.

VPN-подключение к сети при помощи встроенного клиента MS Windows

- Открываем «Панель управления» Windows из компонентов «Пуск». Кликаем на «Центр управления сетями и общим доступом». Кликаем «Настройка нового подключения – Подключение к рабочему месту – Подключение к VPN».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_8.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_10.png

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_9.png

- Затем в поле «Интернет-адрес» вносим IP VPN и прописываем «Имя местоназначения».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_11.png

- Вводим пароль и имя, которое мы придумали в предыдущих шагах. Нажимаем «Подключить».

https://deps.ua/images/news/company/2020/7989/Управления_домашней_сетью_через_интернет_12.png

С помощью чего выполнить шифрование

Шифровать поток данных, направленных через Mikrotik, возможно через Proton VPN. Также можно скачать бесплатную версию программы. В полной платной версии Proton VPN будут доступны такие функции, как

- безлимитный трафик;

- шифрование и передача ключей;

- защита информации DNS;

- Always-on VPN и Killswitch;

- поддержка сетей Top, поддержка p2p и т.д.

Для передачи данных от Mikrotik, Proton VPN использует особую систему шифрования:

Так решается проблема отслеживания IP пользователя. Технология в чем-то схожа с Double или TrippleVPN.

У программы Proton VPN есть три версии: Visionary, Plus, Basic, которые различаются по стоимости, но все совместимы с Mikrotik.

Создание ВПН через командную строку

Как поднять подключение при помощи командной строки? Для кого-то способ может быть более понятным.

Создаем пул IP

Для создания вам понадобится «серая» подсеть и IP-адреса для подключения.

Применяем команду:

ip pool add name=<название> ranges=<IP-адреса>

Диапазон адресов, для ускорения процесса, можно прописать через дефис в формате:

/ip pool add name=vpn-pool ranges=172.24.0.*-172.24.0.***

Начиная от первого и заканчивая последним.

Создание PPP-профиля

PPP-профиль используется для привязки пула IP к VPN-серверу.

Применяем команду:

/ppp profile add name=vpn-profile local-address=172.24.0.254 remote-address=vpn-pool use-mpls=no use-compression=yes use-encryption=yes only-one=no

где:

- name=vpn-profile – имя профиля;

- local-address=***.**.*.*** – адрес сервера;

- remote-address=vpn-pool – какой пул будет отдавать адреса для пользователей;

- use-mpls=no – запрет на использование MPLS:

- use-compression=yes – «поджимаем» трафик;

- use-encryption=yes – при надобности запускаем шифрование данных;

- only-one=no – подключение сразу нескольких пользователей к серверу (пользователь не один).

Настройка NAT

Теперь нам нужно разрешить вход клиентам в сеть. Настраиваем VPN за провайдерским NAT.

Применяем команду:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

Как создать пользователя

Пользователь создается командой:

/ppp secret add name=<логин> password=<пароль> service=<тип сервера>

Параметр «service» обозначает, к каким сервисам у пользователя будет доступ.

Создаем нового пользователя:

/ppp secret add name=vpn-user password=vpn-password service=any

Затем приступаем к генерации сертификатов.

Генерируем сертификаты

Нам понадобятся два сертификата: Certification authority и server.

Применяем команду:

/certificate add name=ca-template common-name=”MikroTik” days-valid=3650 key-usage=crl-sign,key-cert-sign

/certificate sign ca-template ca-crl-host=185.X.X.83 name=”MikroTik”

где параметр «ca-crl-host» – IP или домен.

Далее создаем сертификат «server»:

/certificate add name=server-template common-name=185.X.X.83 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign server-template ca=”MikroTik” name=”server@MikroTik”

Подключаемся к IP, а не к домену.

Экспортируем CA:

/certificate export-certificate “MikroTik” export-passphrase=””

Настройка VPN под L2tp/IPsec Mikrotik

Алгоритм шифрования протокола сейчас практически не имеет багов. Значит шифрование при помощи AES будет безопасным.

Применяем команду:

/interface l2tp-server server set enabled=yes default-profile=vpn-profile authentication=mschap2 use-ipsec=required ipsec-secret=super-secret

Ipsec-secret – общий ключ, поэтому в настройках клиента нужно выбрать аутентификацию при помощи общего ключа.

https://selectel.ru/blog/wp-content/uploads/2020/10/2_L2TP-IPsec_1-1525×1356.jpg

Заключение

Мы надеемся, что наша инструкция поможет вам в работе и расширит возможности компании. Больше интересной и полезной информации вы можете найти в нашем блоге.