Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

-

gmx

- Модератор

- Сообщения: 3043

- Зарегистрирован: 01 окт 2012, 14:48

Коллеги!

А вот неожиданно обнаружилось, что клиенты на Windows 10 при попытке подключиться к микротику по PPtP не подключаются.

В логах микротика только поптыка подкючения.

А в логах винды вот это:

Код: Выделить всё

CoID={6BD6F03B-21BC-464C-A083-9D7F4D9967A8}: Пользователь SYSTEM установил удаленное подключение VPN-подключение, которое завершилось сбоем. Возвращен код ошибки 806.При этом микротик-микротик по pptp работает прекрасно.

Эта же винда и этот же микротик по L2TP — тоже без проблем.

Что не так с pptp? Как побороть?

-

podarok66

- Модератор

- Сообщения: 4222

- Зарегистрирован: 11 фев 2012, 18:49

- Откуда: МО

06 апр 2020, 22:20

Да тут два варианта всего. Либо шифрование неправильное установлено или устаревшее ( от старого Винда может отказываться) , либо антивирь или брандмауэр блочит соединение.

А перейти на sstp никак? Всё же поновее протокол…

Мануалы изучил и нигде не ошибся? Фаервол отключил? Очереди погасил? Витая пара проверена? … Тогда Netinstal’ом железку прошей и настрой ее заново. Что, все равно не фурычит? Тогда к нам. Если не подскажем, хоть посочувствуем…

-

gmx

- Модератор

- Сообщения: 3043

- Зарегистрирован: 01 окт 2012, 14:48

07 апр 2020, 08:43

Оно же ведь работало все нормально. Видимо прилетело какое-то обновление на винду.

По-поводу sstp — уже переходим. Просто неожиданно все это получилось.

-

podarok66

- Модератор

- Сообщения: 4222

- Зарегистрирован: 11 фев 2012, 18:49

- Откуда: МО

07 апр 2020, 10:46

gmx писал(а): ↑

07 апр 2020, 08:43

Видимо прилетело какое-то обновление на винду.

Ну так! Наверняка где-то в дебрях чейндж-логов есть упоминания. Но как правило это никем не читается, потому что мы и так такую гору чтива вынуждены изучать, что на это точно времени не будет.

За сообщение спасибо, я и раньше pptp не жаловал, теперь совсем из приемлемых вариантов вычеркну. Ну разве что для телефонов

Мануалы изучил и нигде не ошибся? Фаервол отключил? Очереди погасил? Витая пара проверена? … Тогда Netinstal’ом железку прошей и настрой ее заново. Что, все равно не фурычит? Тогда к нам. Если не подскажем, хоть посочувствуем…

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

не могу подключиться к VPN

Доброго дня!

ситуация, есть локальная сеть выход в инет через mikrotik, (pppoe), интернет работает. никаких настроек для vpn на mikrotik не делал.

создал на пк в сети VPN — подключение к пк в интернет (этот vpn-пк работает)

при попытки подключиться к этому VPN — получаю ошибку 619

вопрос — может ли mikrotik блокировать исходящее подключение к VPN ? и что сделать чтобы не блокировал?

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 12 июл 2017, 11:55

Chupaka писал(а): ↑12 июл 2017, 11:49

А без мелкотика оно нормально работает? Какой именно VPN поднимается?

работает, правда проверял со смартфона. через wifi не работает, а через билайн работает, не думаю, что Ростелеком что-то режет…

PPTP

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 12 июл 2017, 16:02

maxim_minton писал(а): ↑12 июл 2017, 13:04

chas99 писал(а): ↑12 июл 2017, 11:36

у меня не работает ИСХОДЯЩЕЕ подключение…Микротик может благополучно обрабатывать входящие, исходящие и проходящие подключения, в зависимости от того как он настроен/не настроен.

Ок, если взять дефолтную конфигурацию mikrotik, должен работать vpn о котором идёт речь ?

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 03:13

попробовал, в mikrotik создал PPTP-клиента прописал адрес/логин/пароль и mikrotik подключился…

правда не пингуется хост 192.168.0.249 к которому нужно подключиться.

- 2017-07-13_100821.jpg (114.48 КБ) 12832 просмотра

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 05:35

УРА!!! нашел!

был выключен service port pptp, включил и заработало =)

- 2017-07-13_122947.jpg (27.53 КБ) 6089 просмотров

но раз мы уже общаемся, помогите плиз, настроить vpn-client на Mikrotike, описание выше…

чтобы можно было со своего пк 192.168.1.15 подключаться к удаленному ПК 192.168.0.249 … что-то с маршрутами не то

-

Chupaka

- Сообщения: 3627

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

- Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 09:50

Пропишите маршрут к этому хосту:

/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

-

Chupaka

- Сообщения: 3627

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

- Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 09:52

chas99 писал(а): ↑13 июл 2017, 05:35

УРА!!! нашел!

был выключен service port pptp, включил и заработало =)

По умолчанию они все включены. Зачем их выключили — это вопрос к тому, кто выключил

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 13 июл 2017, 11:54

Chupaka писал(а): ↑13 июл 2017, 09:50

Пропишите маршрут к этому хосту:/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Отлично, Работает, СПАСИБО!

Chupaka писал(а): ↑13 июл 2017, 09:50

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

вот это не понял

сейчас я со своего ПК (192.168.1.15) подключаюсь к 192.168.0.249 и без этого правила…

-

Chupaka

- Сообщения: 3627

- Зарегистрирован: 29 фев 2016, 15:26

- Откуда: Минск

- Контактная информация:

Re: не могу подключиться к VPN

Сообщение

Chupaka » 13 июл 2017, 12:10

Видимо, уже есть какое-то правило, которое маскарадит всё подряд направо и налево, без разбору Тогда ничего добавлять не надо

-

chas99

- Сообщения: 127

- Зарегистрирован: 10 фев 2017, 08:52

Re: не могу подключиться к VPN

Сообщение

chas99 » 14 июл 2017, 03:14

Chupaka писал(а): ↑13 июл 2017, 09:50

Пропишите маршрут к этому хосту:/ip route add dst-address=192.168.0.249 (или 192.168.0.0/24, например) gateway=bipico

Если будете давать доступ для компьютеров за роутером — не забудьте добавить правило NAT masquerade с out-interface=bipico

Извиняюсь!!!

оказывается у меня на ПК был поднят VPN-клиент поэтому он и работал… отключил его, доступ пропал.

добавил masquerade с out-interface=bipico — всё заработало!!!

РЕСПЕКТ Chupaka

В сегодняшнем мануале я покажу как настроить Mikrotik PPTP клиент. Пожалуй, самая простая и быстрая настройка из всех существующих VPN протоколов на Mikrotik. Но это не та цель, которую мы преследуем. VPN это дело серьезное. Нужно понимать, что нам не нужны «желтолицые» товарищи в нашей сеточки. Не стоит упускать из внимания, что протокол признан не безопасным, поэтому будем тюнинговать нашу инфраструктуру. После стандартной настройки, я усложню задание.

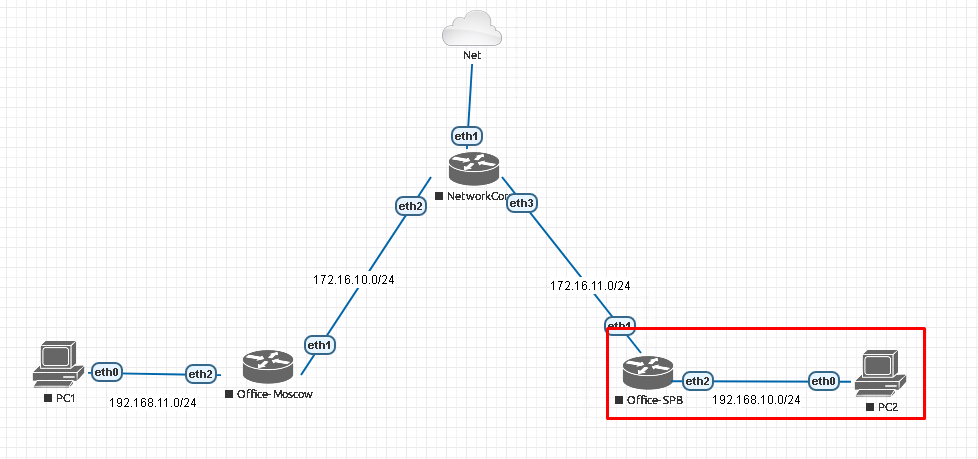

Схема сети представлена ниже

Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB сервер;

- Office-Moscow клиент;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 1 92.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 1 92.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Цель №1. Подключиться к ранее настроенному роутеру с маршрутизатора Mikrotik в Москве.

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, дабы убедиться, что они друг друга видят. В реально жизни один из них должен иметь белый (публичный) IP, и именно тот, кто будет выполнять роль сервера.

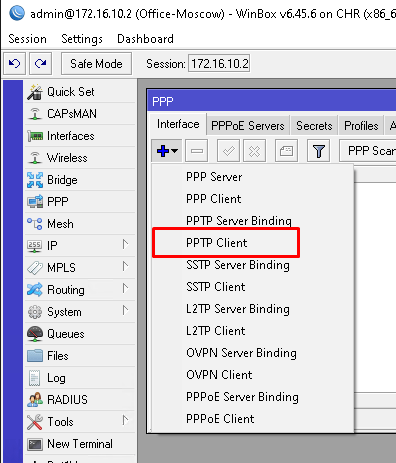

Далее переходим на московский роутер и открываем PPP.

Создаем PPTP Client интерфейс.

В General вписываем понятное имя интерфейса. Советую называть их в зависимости на того, на кого он смотрит, в нашем случае это направление в Санкт-Петербург. Назовем to-SPB. Больше ничего не меняем и переходим далее.

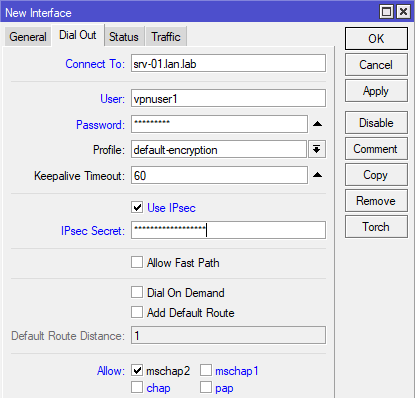

Открываем вкладку Dial Out.

- В строке Connect To заполняем IP роутера, на который хотим подключиться. В нашем случае это питерский Mikrotik сервер 172.16.11.1;

- В поле User — логин;

- В поле Password – пароль.

Но сначала их нужно создать! Переходим на наш питерский сервер Mikrotik, в PPP открываем Secrets.

Добавляем через + нового пользователя

- Name – MSC (имя пользователя);

- Password – 1234 (пароль);

- Profile — PPTP-General-Profile (ранее созданный профайл).

Применим настройки и убедимся, что пользователь создался корректно.

Теперь тоже самое, но в командной строке:

/interface pptp-client add allow=mschap2 connect-to=172.16.11.2 disabled=no name=to-SPB password=1234 user=MSC

Возвращаемся на московский Mikrotik. Мы остановились на задании параметров PPTP Client.

Пишем IP PPTP сервера 172.16.11.2, логин и пароль, убираем старые протоколы аутентификации, оставляем только mschap2.

Применяем и смотрим что создался интерфейс

Интерфейс создался и его статус Connected. Перейдем во вкладку Status

- Local Address указывает на адрес роутера в VPN сети;

- Remote Address указывает на адрес роутера VPN сервера в VPN сети.

Попробуем теперь отправить ping запросы в обе стороны через VPN сеть.

Эхо-ответы есть. На этом стандартная настройка клиента закончена.

Настройка Firewall

Цель №2. Обезопасить клиентское подключение к серверу VPN.

После стандартной настройки клиента, необходимо настроить файрволл сервера который у нас тоже располагается на mikrotik. Перейдем в IP-Firewall

Ранее мы создали правило входящего соединения, теперь нам нужно его модифицировать. В данном примере я знаю с какого IP будет подключаться клиент.

Открываю правило №0 и вношу в него адрес клиента.

Открываю правило №1 и вношу в него тот же самый IP клиента

Тем самым я разрешил gre и tcp на порт 1723 глобально только с 172.16.10.2

Далее переходим PPP – Secrets.

- На вкладке Service выставляю вместо any значение pptp. Т.е. разрешаю подключаться данной учетной записи только к сервису pptp;

- В Caller ID задаю белый статический адрес клиента. Т.е. разрешаю подключаться этой учетной записи только с определенного адреса.

В консоли:

/ip firewall filter add action=accept chain=input comment=in_PPTP-Allow connection-state=new protocol=gre src-address=172.16.10.2;

/ip firewall filter add action=accept chain=input connection-state=new dst-port=1723 protocol=tcp src-address=172.16.10.2;

/ppp secret add caller-id=172.16.10.2 name=MSC password=1234 profile=PPTP-General-Profile service=pptp.

Тем самым мы полностью закрылись от внешних атак, подбору паролей и многого другого для данной учетной записи.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

-

OlegP

New Member- Регистрация:

- 17 мар 2021

- Сообщения:

- 1

- Симпатии:

- 0

- Баллы:

- 1

Друзья, приветствую!

Такое открытие — клиенты на Windows 10 при попытке подключиться к MikroTik по PPtP не подключаются.

В логах MikroTik только попытка подключения.

А в логах винды вот это:КОД: ВЫДЕЛИТЬ ВСЁ

CoID={6BD6F03B-21BC-464C-A083-9D7F4D9967A8}: Пользователь SYSTEM установил удаленное подключение VPN-подключение, которое завершилось сбоем. Возвращен код ошибки 806.

При этом MikroTik-MikroTik по pptp работает прекрасно.

Эта же винда и этот же MikroTik по L2TP — тоже без проблем.Что не так с pptp? Как побороть?

-

alexey

Moderator- Регистрация:

- 16 мар 2021

- Сообщения:

- 39

- Симпатии:

- 1

- Баллы:

- 8

клиенты на Windows 10 подключены к сети проводом?

Ошибка: 806: Не удается создать VPN-соединение между данным компьютером и VPN-сервером. Обычно эта ошибка возникает в том числе, если одно из интернет-устройств (например, брандмауэр или маршрутизатор), расположенных между компьютером и VPN-сервером, не настроено на прохождение пакетов протокола GRE (Generic Routing Encapsulation). Если проблема повторяется, обратитесь к администратору сети или поставщику услуг Интернета.

Поделиться этой страницей

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

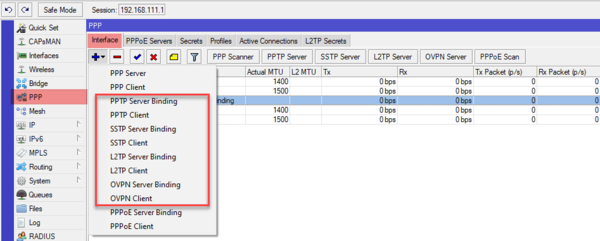

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

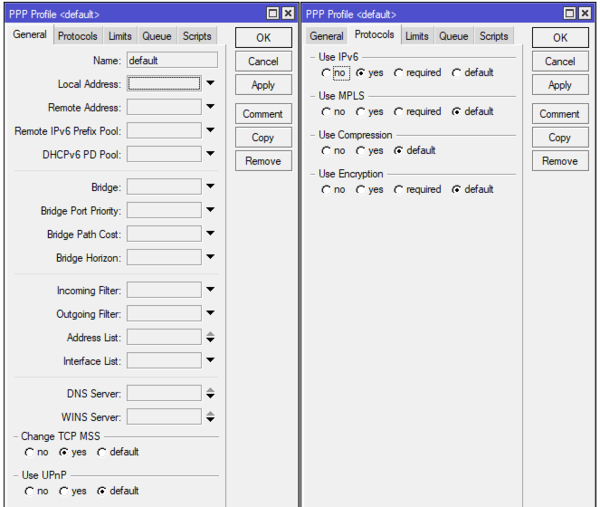

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

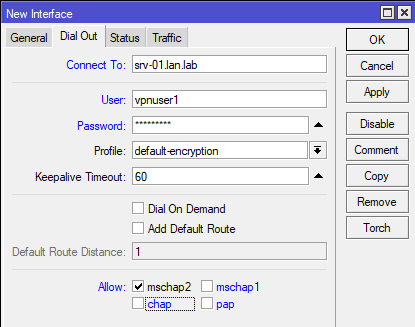

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

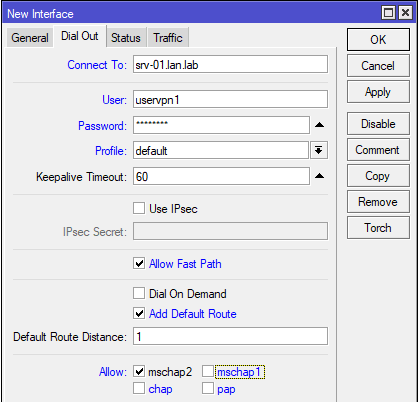

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

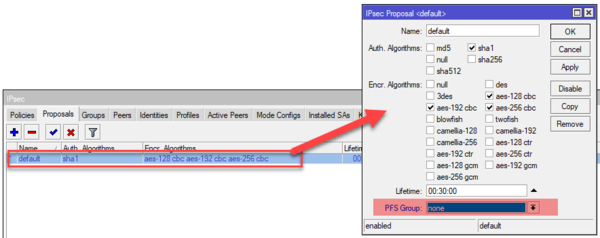

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

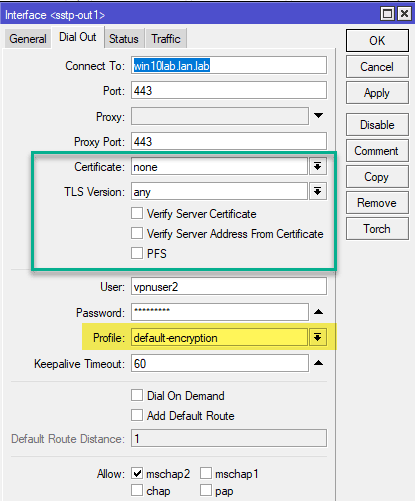

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

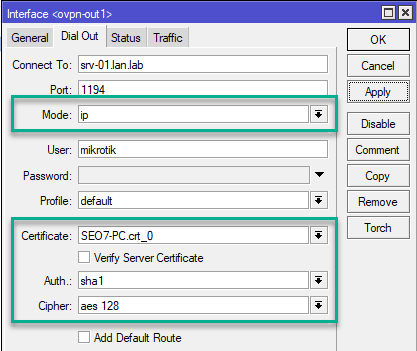

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

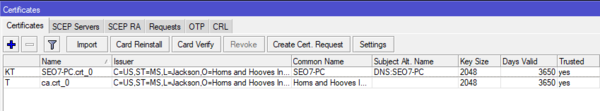

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

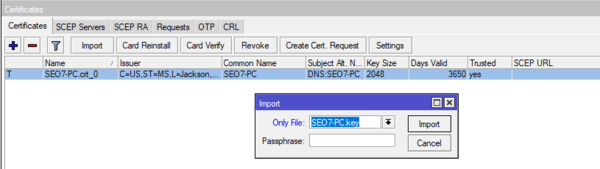

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

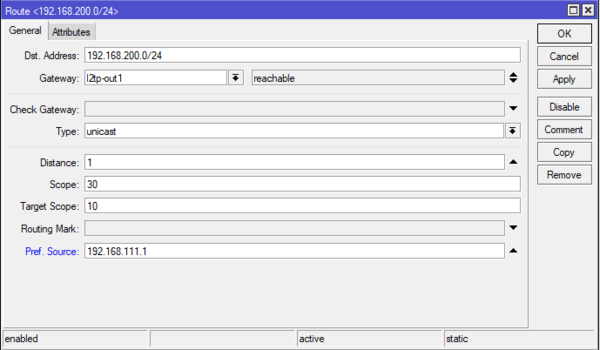

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

- Remove From My Forums

-

Question

-

hi,

we have a Mikrotik router with PPTP server setup. we noticed that the PPTP VPN client setup on the Windows 10 machine has stopped working after the upgrade 1909. VPN clients on other windows platforms are still working normally (windows 10 1903, windows

7,…). the error on the VPN connection is «A connection to the remote computer could not be established. you might need to change the network settings for this connection» and in event viewer the following error is logged each time i try to use

the PPTP VPN connection note that i have tried all the possible connections and did changes on server and client (CHAp, PAP, IPV4, IPV6,…)Log Name: Application

Source: RasClient

Date: 30/12/2019 10:12:29 AM

Event ID: 20227

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: Richard-T460p.technocom.local

Description:

CoId={563EDC1B-589E-4749-99D5-BFB9EB92A584}: The user TECHNOCOMrichard dialed a connection named kanj which has failed. The error code returned on failure is 720.

Event Xml:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»RasClient» />

<EventID Qualifiers=»0″>20227</EventID>

<Level>2</Level>

<Task>0</Task>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime=»2019-12-30T08:12:29.219214800Z» />

<EventRecordID>19104</EventRecordID>

<Channel>Application</Channel>

<Computer>Richard-T460p.technocom.local</Computer>

<Security />

</System>

<EventData>

<Data>{563EDC1B-589E-4749-99D5-BFB9EB92A584}</Data>

<Data>TECHNOCOMrichard</Data>

<Data>kanj</Data>

<Data>720</Data>

</EventData>

</Event>

- Remove From My Forums

-

Question

-

hi,

we have a Mikrotik router with PPTP server setup. we noticed that the PPTP VPN client setup on the Windows 10 machine has stopped working after the upgrade 1909. VPN clients on other windows platforms are still working normally (windows 10 1903, windows

7,…). the error on the VPN connection is «A connection to the remote computer could not be established. you might need to change the network settings for this connection» and in event viewer the following error is logged each time i try to use

the PPTP VPN connection note that i have tried all the possible connections and did changes on server and client (CHAp, PAP, IPV4, IPV6,…)Log Name: Application

Source: RasClient

Date: 30/12/2019 10:12:29 AM

Event ID: 20227

Task Category: None

Level: Error

Keywords: Classic

User: N/A

Computer: Richard-T460p.technocom.local

Description:

CoId={563EDC1B-589E-4749-99D5-BFB9EB92A584}: The user TECHNOCOMrichard dialed a connection named kanj which has failed. The error code returned on failure is 720.

Event Xml:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»RasClient» />

<EventID Qualifiers=»0″>20227</EventID>

<Level>2</Level>

<Task>0</Task>

<Keywords>0x80000000000000</Keywords>

<TimeCreated SystemTime=»2019-12-30T08:12:29.219214800Z» />

<EventRecordID>19104</EventRecordID>

<Channel>Application</Channel>

<Computer>Richard-T460p.technocom.local</Computer>

<Security />

</System>

<EventData>

<Data>{563EDC1B-589E-4749-99D5-BFB9EB92A584}</Data>

<Data>TECHNOCOMrichard</Data>

<Data>kanj</Data>

<Data>720</Data>

</EventData>

</Event>