Продолжение статей:

[Начало] Forensics Windows Registry

[Продолжение] Forensics Windows Registry — ntuser.dat

Иногда для получения полной картины все данные реестра нужно собрать в одно цело с которым будет удобнее рассматривать все варианты произошедшего или исследования следов/артефактов.

Дано:

- ntuser.dat извлечён из криминалистического образа (dd, raw, e01, 001 и.т.д)

- файлы реестра SAM, SECURITY, SOFTWARE, SYSTEM, DEFAULT, DRIVERS полученные IREC или Triage или скопированы из криминалистического образа так же как и ntuser.dat

Примечание.

Сразу оговорюсь что у нашего suspect не использовалось очень многое в системе и некоторые файлы будут из моей системы для общего понимания и обзора.

Мы воспользуемся программой MiTec Windows Registry Recovery (бесплатна, портабельна).

Теперь мы можем в одном окне просматривать всю информацию находящуюся в реестре.

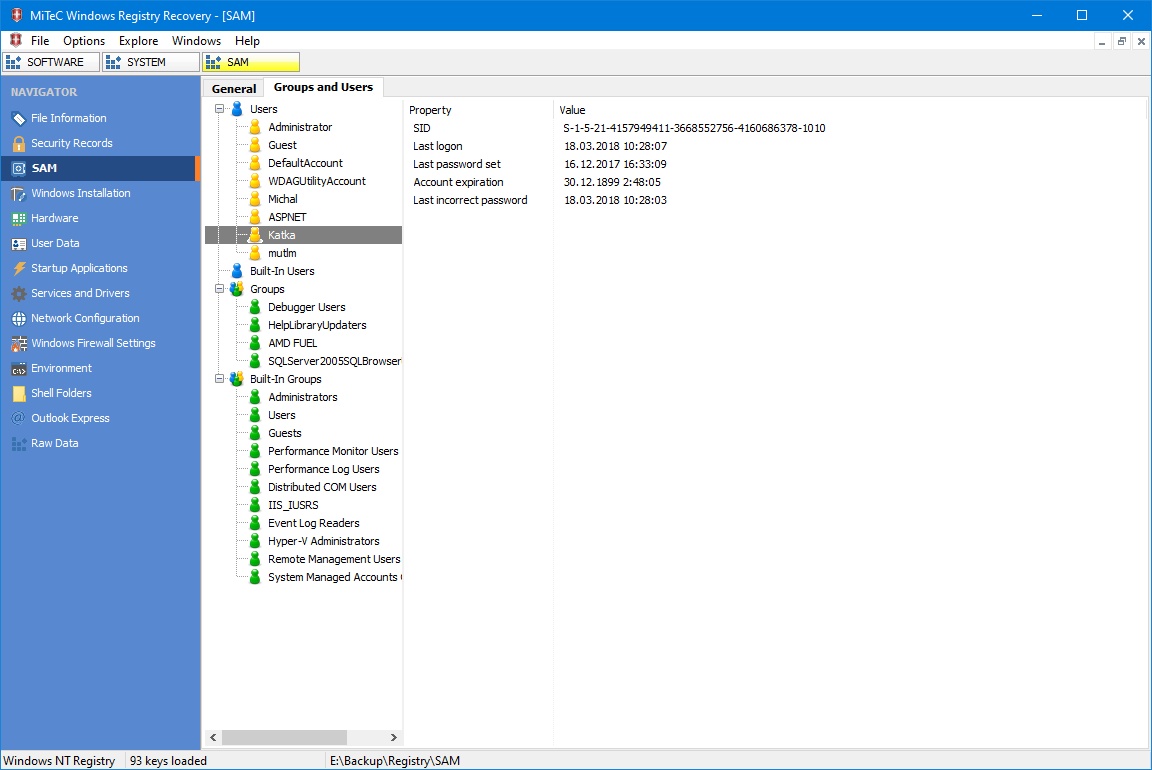

Публиковать screen каждой ветки и каждого пункта нет смысла (это был бы флуд прямо в статье), но в пример рассмотрим куст SAM, SOFTWARE и отображение их информации

P:S

Спасибо за прочтение и интерес к forensics.

Содержание

- Windows Registry Recovery 3.1.0

- Недокументированные возможности Windows: скрываем изменения в реестре от программ, работающих с неактивным реестром

- Зачем это нужно?

- Как это происходит?

- Журналирование до Windows Vista

- Журналирование начиная с Windows Vista (до Windows 8.1)

- Эксперимент

- Windows Registry Recovery

- Review

- Free Download

- A lightweight and portable software application for crashed machine registry configuration data recovery, with exporting options

- Mitec windows registry recovery

- Windows Registry Recovery lets you recover Registry Configuration from crashed computers

- Windows Registry Recovery

Windows Registry Recovery 3.1.0

По сути, перед вами маленькое и портативное приложение, распаковываем архив, запускаем, далее оно дает пользователь возможность читать файлы, которые включают данные реестра Windows, а также важные данные о конфигурации и настройках Windows. Я писал выше, что софт портативен, а значит удалить его можно будет в будущем, просто удалив исполняемый файл, по сути он один, больше файлов за собой не тащит. Также возможно записать его на USB-накопитель, чтобы запустить на любом компьютере без усилий и проблем, подключили носитель, запустили, работает.

Кто хочет скачать Windows Registry Recovery последней версии, ссылка в полной новости, распространяется программа бесплатно, не требуется патч, ключ, кряк и прочие средства, распаковали архив, запустили и сразу можно приступать к работе.

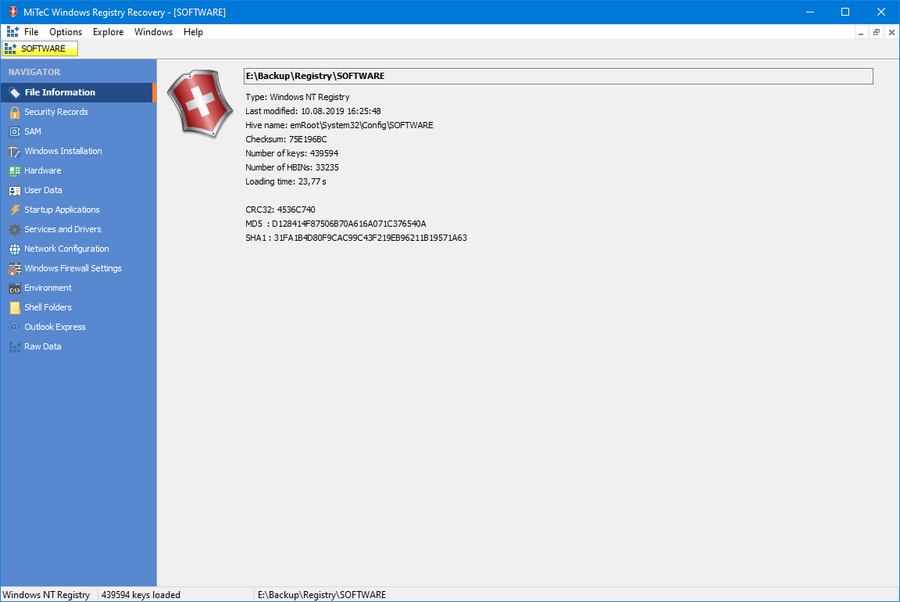

Если рассматривать интерфейс, то сделан он из обычного окна с простым шаблоном, в нем вы можете открывать файлы, используя только файловый браузер, поддержка поддержка перетаскивания не реализована. Софт содержит информацию о типе файла, дате последнего изменения, имени главного раздела реестра, контрольной сумме, количестве ключей, времени загрузки, а также сигнатурах CRC32, MD5 и SHA1.

Источник

Недокументированные возможности Windows: скрываем изменения в реестре от программ, работающих с неактивным реестром

Зачем это нужно?

Сокрытие ключей реестра от программ, работающих с неактивным реестром, при сохранении возможности обычной работы с этими ключами стандартными средствами операционной системы Windows (в составе активного реестра) может быть использовано для достижения двух целей:

Как это происходит?

Реестр Windows состоит из двух частей: энергозависимая часть (ключи реестра и значения, которые будут потеряны после отключения куста из-за того, что они не сохраняются в файл; пример: ключ «CurrentControlSet» куста «SYSTEM»), энергонезависимая часть (синхронизируется с файлом куста реестра).

Поскольку во время записи энергонезависимой части в файл куста необходимо обеспечить целостность сохраняемых данных (например, в случае сбоя электропитания, прерывающего операции записи данных), ядро Windows использует журналирование реестра — записываемые данные сохраняются сначала в файл журнала (этот файл находится в одной директории вместе с основным файлом и имеет расширение «.LOG», «.LOG1» или «.LOG2») и только потом в основной файл куста (если запись в файл журнала не будет успешно завершена, то основной файл останется целым и нетронутым, а если запись в основной файл не будет успешно завершена, то его целостность можно восстановить с помощью данных из журнала, которые были успешно записаны до сбоя).

Предлагаемый способ сокрытия ключей (и их значений, а также других элементов) заключается в сохранении соответствующих данных только в журнал, но не в основной файл куста реестра. Сторонние программы, работающие с неактивным реестром, в подавляющем большинстве случаев игнорируют файл (файлы) журнала, а потому ключи реестра, хранимые в журнале, но не в основном файле, будут невидимыми для этих программ. Ядро Windows, с другой стороны, использует журнал для восстановления целостности куста при его подключении, а потому обсуждаемые ключи будут видимыми для ядра и, соответственно, других запущенных программ.

Для блокирования записи в основной файл куста можно использовать отладочный механизм, который появился в Windows Vista. Для понимания сути этого механизма необходимо рассмотреть появившуюся в Windows Vista схему журналирования.

Журналирование до Windows Vista

В Windows XP и более ранних версиях Windows каждому энергонезависимому кусту реестра соответствует один основной файл и один файл журнала. Исключением из этого правила является куст SYSTEM в Windows 2000 и более ранних версиях Windows, который зеркалируется (в файл с именем «system.alt»), а не журналируется, чтобы упростить код загрузчика (который должен загрузить в память указанный куст) и не добавлять в него поддержку восстановления из журнала (под зеркалированием понимается поочередная запись данных в два основных файла, которые в результате будут иметь одинаковую логическую структуру ключей, значений и других элементов).

Журналирование происходит путем компактного (без выравнивания по смещениям) сохранения в файл журнала подлежащих записи в основной файл данных вместе со структурой — битовой картой секторов основного файла, которая позволяет определить, по каким смещениям нужно записать в основной файл блоки данных из файла журнала. Если при подключении куста будет установлено, что в его основной файл не была завершена запись данных, то будут прочитаны блоки из файла журнала, определены (с помощью битовой карты) смещения этих блоков в основном файле, а затем эти блоки будут записаны в основной файл, таким образом завершая ранее прерванную из-за сбоя запись.

Подобная схема имеет существенный недостаток — если во время записи в основной файл произойдет ошибка ввода-вывода (например, из-за попытки записи в сбойный сектор), то дальнейшие операции синхронизации куста с основным файлом окажутся невозможными до перезагрузки компьютера (даже в том случае, если сбойный сектор будет нейтрализован переназначением секторов на уровне драйвера файловой системы или хранилища). Это происходит из-за того, что журналирование каждый раз очищает файл журнала от старых данных, а значит ошибка записи в основной файл приведет к нарушению целостности этого файла, и новая попытка синхронизации куста потребует стирания данных из журнала, который остался единственным способом восстановить уже нарушенную целостность основного файла.

Следовательно, если такое стирание журнала допустить, возможно возникновение ситуации, когда из-за нового сбоя будет нарушена целостность единственного файла журнала, при этом целостность основного файла была нарушена предыдущим сбоем.

Журналирование начиная с Windows Vista (до Windows 8.1)

Для решения проблемы синхронизации куста с основным файлом в условиях повторяющихся сбоев была реализована схема двойного журналирования. В этой схеме каждому основному файлу соответствуют два файла журнала (с расширениями «.LOG1» и «.LOG2»). По умолчанию используется первый файл журнала («.LOG1»).

Если при записи в основной файл произошла ошибка, то происходит смена файла журнала (с «.LOG1» на «.LOG2» и наоборот). Таким подходом обеспечивается постоянное наличие корректного файла журнала, в котором есть данные от предыдущей попытки синхронизации. В результате сбой во время записи в файл журнала (после сбоя во время записи в основной файл) не приведет к неисправимому нарушению целостности куста реестра (кстати говоря, если такая ситуация все же возникнет, в ядре Windows есть механизмы самовосстановления, исправляющие явные ошибки в логической структуре куста).

Но такую схему журналирования нужно отладить, а потому в ядро Windows была внедрена переменная, позволяющая имитировать повторяющиеся ошибки записи в основные файлы всех кустов реестра, — CmpFailPrimarySave. По неизвестным причинам эта переменная есть и в обычных версиях ядра (а не только в отладочных версиях). Если в эту переменную записать некоторое значение, отличное от нуля, то функция записи данных в основной файл будет имитировать ошибку на разных этапах такой записи.

Следует отметить, что в процессе подключения куста реестра ядро должно выбрать, какой из двух файлов журнала использовать для восстановления, для чего реализуется относительно сложный алгоритм, определяющий, какой из файлов журнала сохранил целостность, какой из них содержит более позднюю версию записываемых данных и т. д. До Windows 8 этот алгоритм содержал серьезную ошибку, в результате которой почти во всех случаях, вне зависимости от конкретных деталей, выбирался первый файл журнала («.LOG1»). В частности, для Windows 7 соответствующие исправления алгоритма были выпущены лишь в марте 2016 года (следовательно, все это время двойное журналирование в Windows 7 предоставляло защиту целостности не лучше, чем Windows XP). Для преодоления описанной ошибки необходимо не только блокировать запись в основной файл куста, но и блокировать переход ко второму файлу журнала («.LOG2») в случае сбоя (чтобы первый файл журнала всегда содержал наиболее поздние данные, пусть даже и в ущерб целостности в случае сбоя; в противном случае при следующей загрузке системные кусты реестра могут быть восстановлены в состояние, неожиданно более раннее, чем при завершении штатного выключения компьютера). К счастью, следующее значение обсуждаемой переменной позволяет достигнуть желаемого эффекта без смены файла журнала — 3.

Эта же переменная будет работать так же и в более новых версиях Windows (8.1 и 10), где применяется другой способ журналирования (вне рамок данной статьи).

Эксперимент

В качестве эксперимента создадим невидимые ключ и его значение в операционной системе Windows 7 (Service Pack 1). Для этого в запущенной операционной системе изменим (редактированием памяти) значение переменной ядра CmpFailPrimarySave с 0 на 3, а затем создадим ключ реестра «HKEY_LOCAL_MACHINESYSTEMinvisible_key» со значением с именем «invisible_value», содержащим строку «123456». Затем выключим операционную систему штатным способом и экспортируем файлы куста реестра SYSTEM.

После повторного включения операционной системы запустим редактор реестра и отметим, что искомые ключ и значение в нем видны (рис. 1).

Рис. 1: Редактор реестра Windows

В то же время в экспортированных файлах реестра искомые ключ и значение сторонние программы (например, Windows Registry Recovery и Registry Explorer) не отображают (рис. 2 и 3).

Рис. 2: Windows Registry Recovery

Рис. 3: Registry Explorer

Источник

Windows Registry Recovery

Review

Free Download

A lightweight and portable software application for crashed machine registry configuration data recovery, with exporting options

Windows Registry Recovery is a tiny and portable application that allows users to read files which include Windows Registry hives, as well as important data on configuration and Windows installation settings.

Since there is no setup pack available, you can drop the executable file anywhere on the hard disk and click it to run.

It is also possible to save it to a USB flash disk or similar storage unit, in order to run it on any machine with minimum effort. What’s more, the Windows Registry does not get new entries, and files are not kept on the hard disk after removing the utility.

The interface is made from a regular window with a plain and simple layout, where you can open files using the file browser only, since drag-and-drop support is not featured.

Windows Registry Recovery reveals information on the file type, last date of modification, hive name, checkum, number of keys and HBINs, loading time, together with CRC32, MD5 and SHA1 signatures.

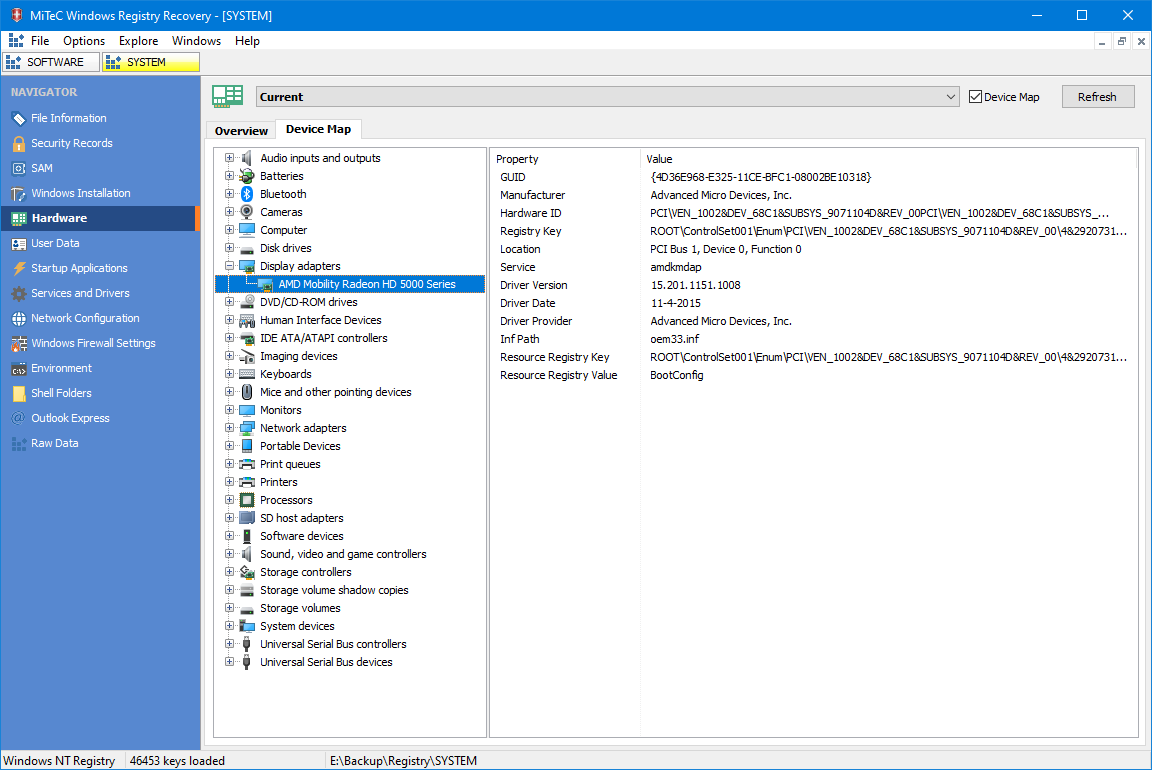

In addition, you can enter a key prefix or root key for exporting data, explore security records and find out various details (e.g. usage counter, record size, owner and group SID), get Windows installation details (e.g. installed software, hot fixes), view hardware information, and more.

We have noticed a minimal CPU and RAM consumption during the utility’s runtime. It has a good reaction speed and works well, without causing the operating system to hang, crash or pop up error dialogs. Thanks to its intuitive layout and overall simplicity, Windows Registry Recovery should satisfy all users.

Источник

Mitec windows registry recovery

This tool allows to completely manage any MS OLE Structured Storage based file. You can save and load streams, add, delete, rename and edit items and property sets.

Embedded streams can be viewed as hexadecimal listing or text or interpreted as pictures, RTF or HTML.

Plugin is simple DLL with very simple interface. For more info see ZLIBCodec source code (Delphi) in distribution package. This sample Codec plugin does compressing/decompressing of stream data using ZLIB algorithm.

How does it work? Seamlessly. SSV searches its directory for any DLL. If this DLL exports two functions called «EncodeIStream» and «DecodeIStream» then this DLL is considered to be Codec plugin and it is interfaced by SSV. When you browsing file, new menu item is displayed called «Decoders» (but only if any Codec plugin is found). If you choose any of listed decoders then content of viewed stream is processed via «DecodeIStream» routine from choosen decoder and then displayed in decoded form. If data is not in format supported by selected decoder then data is displayed in form in which it is stored. If you save stream data then selected decoder is used as well.

Very similar way is used if you try to load data into stream. Dialog box with available encoders is displayed and data is stored in format given by selected encoder.

Distribution package contains ZLIB codec source in Delphi so any programmer can write his/her own codecs which can be immediatelly used with SS Viewer.

Источник

Windows Registry Recovery lets you recover Registry Configuration from crashed computers

Do you have a crashed Windows computer at your disposal? Well, there are many ways to recover its data and information. But if it happens to be a rather old computer then it might get tricky to recover everything. The tool that we are talking about in this post might help your recover one part of it, and that is the Windows Registry. Windows Registry Recovery is a freeware that can help your recover crashed machine Registry configuration. What this tool does is read Registry hives and then convert them to REGEDIT4 format. Read on to find out more about this tool.

Windows Registry Recovery

Before we start, you must know what a Registry Hive is and how this tool works. According to Microsoft’s Windows Dev Center:

A hive is a logical group of keys, subkeys, and values in the Registry that has a set of supporting files containing backups of its data.

Each time a new user logs on to a computer, a new hive is created for that user with a separate file for the user profile. This is called the user profile hive. A user’s hive contains specific Registry information pertaining to the user’s application settings, desktop, environment, network connections, and printers. User profile hives are located under the HKEY_USERS key.

In short, a Registry hive is a file on disk where Windows stores your computer’s Registry as a backup. So, in case of a crashed computer, you can simply use its hard drive to extract the Registry values using Windows Registry Recovery.

Windows Registry Recovery can read files containing all Windows versions Registry hives. It extracts much useful information about Windows installation settings of the host machine.

The process of recovering the Registry is quite simple. Just connect the crashed computer’s hard drive to another computer and run this tool. Now you have to locate Registry hives in this drive and open them up with Windows Registry Recovery.

Once the file is open, you can preview all the information contained in that file. You can view some essential information about the file. Or you can view the information and configuration of the Windows installation. You can check what programs were installed and what was the hardware map when the computer has crashed. Moreover, you can even view the network configuration, Firewall Settings, Users on the host computer, and so on. The tool lets you view every corner of the hive in a very organized way.

Moving on to the export feature, you can export the entire hive to a REGEDIT4 format. REGEDIT4 is nothing but a more nuclear and modern way of saving Registry backups. It can be directly merged with Windows Registry using Windows Registry Editor. So, if you want to restore Registry configuration on your host computer, this is the way out. Or you can just save the backup for future reference.

Windows Registry Recovery is a great tool that can help a lot of people in trouble caused by crashed computers. The Registry is an integral part of Windows computers, and there is often a requirement to backup or recover it. This tool works with hives from all versions of Windows ranging from Windows 9x to Windows 10. Plus, it is free to use.

You can download Windows Registry Recovery from its homepage.

Источник

1. Криминалистический анализ реестра операционной системы Windows.

2. РЕЕСТР ОС Windows

Реестр – это компонент операционной

системы компьютера, который в

иерархической базе данных хранит

важнейшие установки и информацию о

приложениях, системных операциях и

пользовательской конфигурации.

3.

• Регистрационная база данных (Registration

Database) Windows, в первую очередь

является базой данных параметров

операционной системы, приложений и

драйверов оборудования. Реестр содержит

огромный объем информации, начиная с

параметров учетных записей пользователя

и заканчивая цветами рабочего стола.

4.

• До создания Реестра Microsoft использовала

обычные текстовые файлы для управления

системой. В MS-DOS конфигурация системы

контролировалась двумя следующими

файлами:

• Config.sys содержал конфигурационную

информацию, необходимую для функционирования

MS-DOS. В основном, это были общие параметры

оборудования, используемого различными

приложениями, например работа верхней и нижней

памяти.

• Autoexec.bat был пакетным файлом, служившим

для выполнения процедур автозагрузки.

5. Реестр выполняет следующие основные функции:

Отслеживает все системные устройства и их установки,

включая такие ресурсы, как запросы на прерывания (IRQ) и

номера каналов прямого доступа памяти (DMA).

Работает как база данных, которая унифицирует

функционирование приложений.

Проверяет наличие необходимых драйверов для

инсталируемого оборудования. При добавлении нового

переферийного устройства Диспетчер конфигурации

(Configuration manager) операционной системы помещает

конфигурационные данные устройства в реестр.

Предоставляет системные сервисы, которые необходимы для

работы многих приложений.

Обеспечивает запуск необходимого приложения при щелчке

мышью.

Сохраняет информацию относящуюся к системным правилам,

профилям пользователей и средствам администрирования.

6.

Приложения

MS-DOS

самостоятельно

регулировали все свои параметры и

совместное с другими приложениями

использование таких устройств, как принтер и

звуковая карта.

Параметры хранились в текстовых файлах,

называемых файлами инициализации (.INI).

7.

• Program.ini — содержал параметры Менеджера

программ Windows (Windows Program Manager),

обеспечивающего графический интерфейс

пользователя (graphical user interface — GUI), для

работы в Windows.

• Control.ini — содержал множество

пользовательских настроек Windows, включая

параметры рабочего стола, звука и принтера.

• Win.ini -этот файл содержал информацию о

визуальном оформлении Windows и параметры

установленных приложений.

• System.ini — содержал параметры конфигурации

оборудования и определял, как Windows будет с

ним взаимодействовать.

8.

• С появлением Windows NT на свет появился

новый Реестр. 64 кб ограничение было

снято, и теперь Реестр мог занимать

столько места, сколько ему было необходимо.

• Один файл был заменен несколькими, но

при этом сохранилась единая иерархическая структура, объединяющая вместе

все записи.

• С момента появления Windows NT Реестр

практически не изменился.

9. РЕЕСТР ОС Windows

Реестр Windows 2000, XP, 7, 8 хранится в

следующих файлах:

DEFAULT,

SAM,

(находятся по адресу

SECURITY,

С:WINDOWS

SOFTWARE,

System32Config)

SYSTEM

NTUSER.DAT

(по адресу C:Documents

andSettings[Профиль пользователя])

10. Ключи реестра

11. HKEY_CLASSES_ROOT

В основном, HKEY_CLASSES_ROOT (HKCR) обеспечивает совместимость с 16разрядными приложениями Windows. HKCR содержит информацию об

ассоциациях файлов -т.е. какие приложения открывают определенные типы

файлов. Более важным для многих людей является то, что HKCR содержит

определения всех объектов среды Windows ХР. Ключи, контролирующие эти

определения, контролируют информацию о внешнем интерфейсе объекта,

как, например, команды, доступные в контекстном меню данного объекта.

32-битные приложения обращаются к этим данным через их копию в

подключе SoftwareClassess подкаталога HKEY_LOCAL_MACHINE. На самом

деле — это не совсем копии, а просто информация, хранящаяся в одном кусте,

но рассматриваемая как бы с двух разных точек. Если изменить параметр в

одном месте, то он изменится и в другом.

• В HKCR преобладают два следующих типа ключей:

Ключи расширений файлов названы так же, как и представляемые ими

расширения (.doc, .txt и так далее). Параметры этих ключей определяют,

какие приложения открывают файлы с соответствующим расширением. Эти

ключи могут содержать и подключи, контролирующие дополнительные

функции, такие как список программ меню Открыть с помощью (Open With).

Ключи определения класса содержат информацию об объектах,

соответствующих Общей модели объектов (Component Object Model — COM) модели, позволяющей программистам разрабатывать объекты, доступные

всем СОМ — совместимым приложениям. Технологии Внедрения и связывания

объектов (Object Linking and Embedding — OLE) и ActiveX основаны на COM.

12. HKEY_USERS

Содержит

информацию,

определяемую

пользователем

(например,

пользовательские

настройки рабочего стола): установки по

умолчанию (HKEY_USERS.DEFAULT) для рабочего

стола, меню Пуск (Start), приложений и т. д.

Когда новый пользователь входит в систему,

установки по умолчанию копируются в отдельный

подраздел, название которого совпадает с именем

пользователя.

Все

изменения,

которые

пользователь в дальнейшем произведёт с этими

установками сохраняются в этом подразделе.

13. HKEY_CURRENT_USER

Пользовательские настройки из HKEY_USERS вступают в силу в процессе входа

пользователя в систему. При этом содержимое подраздела

HKEY_USERSname, где name — имя текущего пользователя, или подраздела

HKEY_USERS.DEFAULT копируется в раздел HKEY_CURRENT_USER.

Раздел HKEY_CURRENT_USER содержит несколько подразделов:

AppEvents — содержит пути звуковых файлов, используемых для озвучивания

системных событий.

Control Panel — содержит различные данные, которые могут быть изменены в

панели управления.

Display — содержит пользовательские установки экрана для текущего

пользователя (этот подраздел доступен, только если

разрешены пользовательские профили (user profiles)).

InstallLocationsMRU — содержит пути, использованные в процессе последней

инсталляции.

keyboard layout — содержит информацию о раскладке клавиатуры. Текущая

раскладка клавиатуры устанавливается с использованием пункта Клавиатура

(Keyboard)панели управления.

Network — содержит подразделы, описывающие постоянные и недавно

установленные сетевые соединения, а также состояние сети.

RemoteAccess — необязательный подраздел, доступный только в случае, если

установлен сервис удалённого доступа.

SOFTWARE — содержит пользовательские настройки приложений. Этот раздел

ссылается на раздел HKEY_LOCAL_MACHINE, в которой также хранятся

настройки приложений.

14. HKEY_LOCAL_MACHINE

Этот раздел определяет всю информацию, относящуюся к

локальному компьютеру, такую как драйверы, установленное

программное обеспечение, наименование портов и

конфигураций программного обеспечения. Эта информация

верна для всех пользователей, подключённых к системе.

Состоит из нескольких подразделов:

• Config — хранит конфигурацию компьютера. Содержимое

данного подраздела обновляется в процессе установки и

запуска Windows.

• Enum — Windows использует так называемую шинную

нумерацию (bus enumeration) для учёта всех установленных

компонента оборудования. Данные для этих компонентов

хранятся в этом подразделе и используются для построения

«дерева оборудования» на вкладке Устройства

(Drevices) диалога Система(System), вызываемого из панели

управления.

15. HKEY_LOCAL_MACHINE

• Hardware — содержит установки для последовательных портов

доступных на локальном компьютере. Подраздел Description

содержит записи для устройств в системе.

• Network — когда Windows работает в сети, этот подраздел

содержит регистрационную информацию пользователя (т.е.

имя пользователя, сетевого провайдера, подтверждения

регистрации и т.д.)

• Security — доступен для сетевых машин и содержит информацию

о провайдере безопасности.

• Software — вся информация о программах, установленных на

компьютере. Подраздел Classes этого раздела используется

для построения раздела HKEY_CLASSES_ROOT.

• System — содержит всю необходимую информацию для запуска

Windows. Здесь содержится подраздел CurrentControlSet, в

котором содержатся подразделы Control и Servicer. Подраздел

Control содержит такую информацию, как имя компьютера,

параметры файловой системы и т.д.

16. HKEY_CURRENT_CONFIG

• Этот ключ отвечает за устройство Plug&Play

и содержит информацию о текущей

конфигурации компьютера с переменным

составом аппаратных средств. Установки

этого раздела, соответствуют

конфигурационным установкам,

хранящимся в разделе

HKEY_LOCAL_MACHINEConfig

17.

• Hardware — соответствует подключу

HKLMHardware. Данный параметр не имеет

своего значения, так как информация об

оборудовании не хранится на диске.

• SAM-соответствует подключу HKLMSAM.

• Security — соответствует подключу HKLMSECURITY.

• Software — соответствует подключу

HKLMSoftware.

• System — соответствует подключу HKLMSystem.

• Default — соответствует подключу HKUDefault.

18.

Таблица 1 Ключи

Реестра и файлы

хранения.

Куст реестра

Файлы

HKEY_LOCAL_MA

CHI N ESAM

Sam, Sam.log, Sam.sav

HKEY_LOCAL_MA

CH!NESecurity

Security, Security.log, Security.sav

HKEY_LOCAL_MA

CHINESoftware

Software, Software.log, Software.sav

HKEY_LOCAL_MA

CHINESystem

System, System.alt, System.log, System.sav

HKEY_CURRENT_C

ONFIG

System, System.alt, System.log, System.sav

HKEY_CURRENT_

USER

Ntuser.dat, Ntuser.dat.log

HKEY_USERS.

DEFAULT

Default, Default.log, Default.sav

19. Работа с реестром

• при обычной работе

программа REGEDIT

• при исследовании отдельного накопителя

программа MiTEC Windows

Registry Recovery

20. MiTEC Windows Registry Recovery

21. HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInstallerFolders

данные реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInstallerFolders

22. Изменения в реестре

Монитор реестра (RegMon)

23. Криминалистически значимые области реестра

1. Блокировка/разблокировка записи

через порты USB

24.

Если раздела StorageDevicePolicies в

резделе Control нет, то его необходимо

создать.

Далее создаём параметр WriteProtect,

тип dword

При значении параметра WriteProtect :

1 — режим чтения (readonly)

0 — режим записи

25. 2. Запрет на использование USB накопителя

При значении параметра Start :

4 — блокировка USB накопителя

3 — стандартный режим (без блокировок)

26. 3. Подключенные через USB накопители

27. 4. Устройства USB

Сведения об устройстве по VID и PID на сайтах:

— flashboot.ru

— driverslab.ru

28. driverslab.ru

29. 5. ВременнЫе метки

• Все ключи реестра содержат временную метку

(timestamp, last write value), аналогично дате

последнего изменения для файлов.

• Это значение хранится в структуре FILETIME и

показывает дату и время того, когда ключ реестра

был изменен. Это значение обновляется, когда

ключ был создан, изменен или удален.

Временная метка есть только у ключей реестра,

значения реестра такого поля не содержат.

30. Обнаружение метки

31. Экспорт

Экспортируем ключ реестра

в файл формата *.txt

32. 6. Иные сведения

Параметр

Путь к ключу

Название ключа

Имя компьютера

ControlSet00XControlCo

mputerNameComputer

Name

LENOVO-PC

Время последнего

выключения компьютера

ControlSet00XControl

Windows

ShutdownTime

Сетевые шары

ControlSet00XServices

LanmanServerShares

Сетевые адаптеры, и их

параметры

ControlSet00XServicesTc

pipParametersInterfaces

Разрешение входящих

подключений по

протоколу RDP

ControlSet00XControlTer

minal Server

33.

Раздел реестра HKEY_LOCAL_MACHINESYSTEM

Настройки времени (текущий часовой пояс)

ControlSet00XControlTimeZoneInformation

33

34.

Раздел реестра HKEY_LOCAL_MACHINESYSTEM

Запрет на входящие подключения по протоколу RDP

ControlSet00XControlTerminal Server

34

35.

Раздел реестра HKEY_LOCAL_MACHINESYSTEM

Сетевые настройки

ControlSet00XServicesTcpipParametersInterfaces

35

36.

Раздел HKEY_LOCAL_MACHINESOFTWARE

Полный путь к ключу

Название ключа

Сведения об установленном ПО

MicrosoftWindows NTCurrentVersionUninstall

—

Сведения об установленной ОС

MicrosoftWindows NTCurrentVersion

36

37.

Сведения об установленной ОС

MicrosoftWindows NTCurrentVersion

38.

Сведения об установленной ОС

MicrosoftWindows NTCurrentVersion

39.

Сведения об установленном ПО

Раздел реестра HKEY_LOCAL_MACHINESOFTWARE

MicrosoftWindows NTCurrentVersionUninstall

39

40.

Сведения о об учетных записях в ОС

Раздел реестра HKEY_LOCAL_MACHINESAM

40

41.

Сведения о об учетных записях в ОС

Раздел реестра HKEY_LOCAL_MACHINESAM

42.

HKEY_CURRENT_USERSoftwareMicrosoft

WindowsCurrentVersionExplorerRunMRU

Содержит до 26 записей

командной строки

У меня был PuTTY на сбойном компьютере, и у него было много вещей в сессиях.

У меня есть доступ к системному диску разбитого компьютера.

Как связаться с веткой реестра PuTTY и скопировать ее на новый активный компьютер?

изменён Martin Prikryl11k

Вы можете использовать некоторые инструменты для чтения реестра. Нравится MiTec Windows Registry Recovery.

Смотрите мое руководство по восстановлению настроек WinSCP. С PuTTY это идентично, за исключением пути к ключу реестра, конечно:

- В MiTec Windows Registry Recovery выберите «Файл»> «Открыть».

- Найдите файл куста реестра вашей учетной записи. Обычно он находится в

C:Usersusernamentuser.dat(илиC:Documents and Settingsusernamentuser.datв Windows XP и более ранних версиях). Обратите внимание, что файл обычно скрыт. - Перейти к исследованию> Необработанные данные.

- Найдите ключ

Software/SimonTatham/PuTTY/Sessions. - Перейдите в Файл> Экспорт в формат REGEDIT4.

- В диалоговом окне « Экспорт в REGEDIT4 » выберите «

HKEY_CURRENT_USERи установите флажок « Только выбранный ключ» и « Вырезать имя корневого ключа». - Сохраните экспорт в файл по вашему выбору.

- Перенесите файл в целевую систему.

- Импортируйте экспорт реестра, открыв его (двойной щелчок).

изменён Martin Prikryl11k

ответ дан Martin Prikryl11k

Вот простое руководство по извлечению конфигурации Putty из старой Windows/Crashed Windows без какого-либо дополнительного программного обеспечения. Это было очень полезно для меня, и я просто хочу поделиться с вами одним и тем же сайтом на тот случай, если приведенный ниже будет нарушен.

Кредиты: http://www.miniservernation.com/2012/05/putty-import-settings-from-old-hdd-or-crashed-system/

Предпосылки:

• Ваш файл реестра должен быть по-прежнему доступен (находится в профилях пользователей). Шаги по восстановлению конфигурации замазки:

- На вашей новой Windows запустите putty один раз. Затем создайте фиктивный сервер конфигурации. Это заставит Putty создать новую конфигурационную запись в реестре.

- Закрыть замазку.

- Используйте команду запуска Windows (Windows Key + r) для запуска «regedit».

- В редакторе реестра выделите «HKEY_LOCAL_MACHINE».

- Затем нажмите Файл -> Загрузить куст …

- Диалоговое окно попросит открыть файл реестра. Исследуйте свою старую папку профиля пользователя. Например, «C:Windows.oldUsersmyusernameNTUSER.DAT»

- Вам будет предложено ввести имя для этого ключевого имени. Просто положите все, что вам нравится. В этом примере мы используем «old-registry».

- Теперь вы можете развернуть HKEY_LOCAL_MACHINE и увидите файл ключа, который вы только что открыли, под меткой, которую вы указали в шаге 7.

- Разверните так, HKEY_LOCAL_MACHINEold-registrySoftwareSimonTatham

- Теперь выделите SimonTatham в левой части окна regedit и щелкните правой кнопкой мыши, затем выберите «Экспорт».

- Экспортируйте эту запись реестра в имя файла и местоположение по вашему выбору. Я помещаю это в рабочий стол и называю это «putty-config». Этот файл будет иметь расширение .reg. Но те, кто не включил расширения просмотра, не увидят его. Это хорошо.

- Теперь вы можете выгрузить old-registry из своего улья. Убедитесь, что «старый реестр» выделен. Выберите Файл -> Выгрузить куст …

- Как только вы разгрузите улей, закройте regedit.

- Используйте блокнот, чтобы открыть файл реестра, который вы только что сохранили. Для меня это «putty-config».

- Используйте заменить «HKEY_LOCAL_MACHINEold-registry» на «HKEY_CURRENT_USER». Нажмите Заменить все.

- Теперь сохраните файл и закройте блокнот.

- Щелкните правой кнопкой мыши файл «putty-config» и выберите «Объединить». Это объединит реестр с вашим новым реестром.

- Открой Putty и вуаля !!! Все ваши старые конфигурации вернулись в Putty, включая все сеансовые ключи.

ответ дан Anand Varkey Philips101