Из продуктов

Microsoft более защищенными являются ОС

Windows NT, Windows 2000 Server и Windows 2003 Server. Большие

возможности для гибкой настройки защиты

имеются во FreeBSD и Linux.

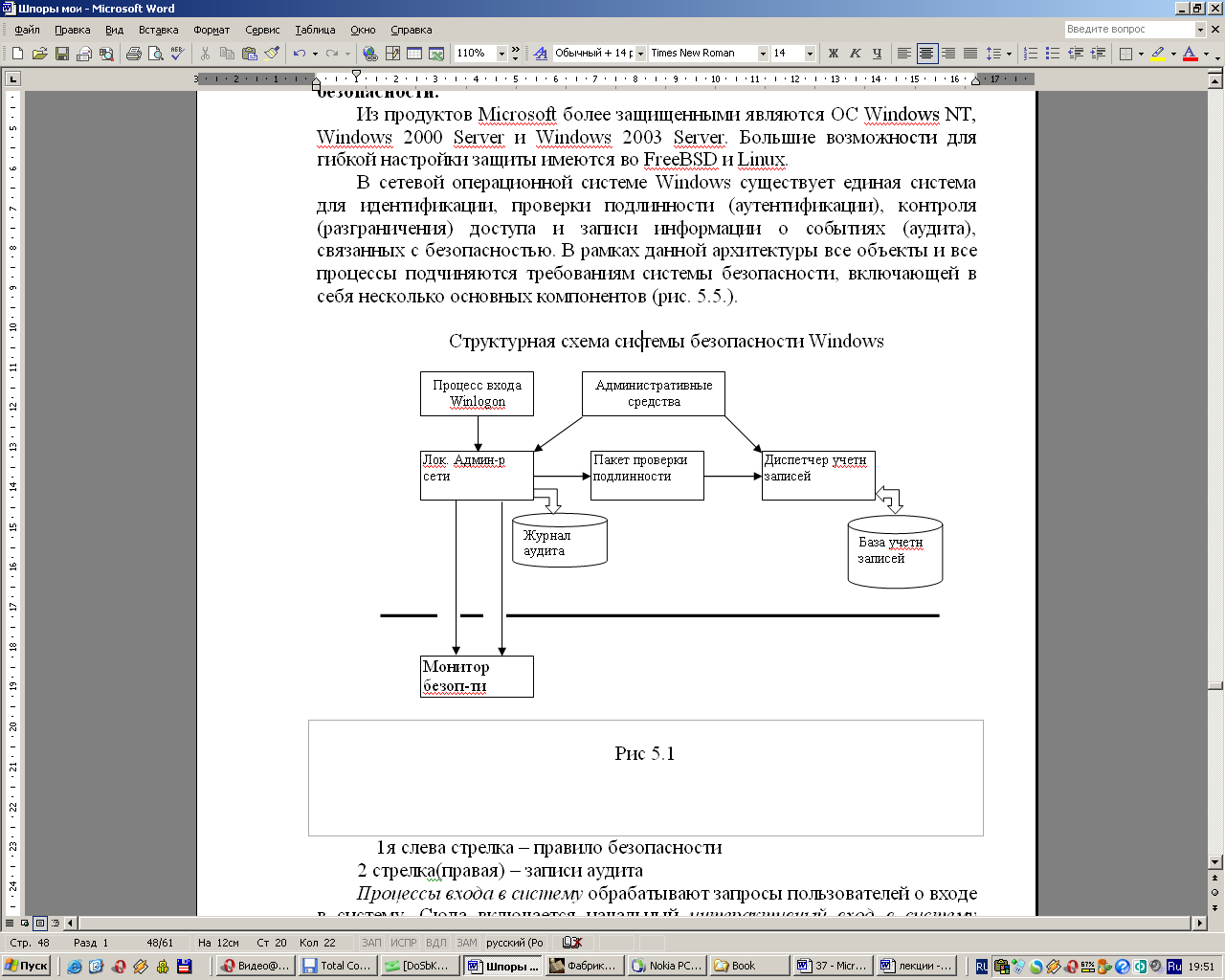

В

сетевой операционной системе Windows

существует единая система для

идентификации, проверки подлинности

(аутентификации), контроля (разграничения)

доступа и записи информации о событиях

(аудита), связанных с безопасностью. В

рамках данной архитектуры все объекты

и все процессы подчиняются требованиям

системы безопасности, включающей в себя

несколько основных компонентов (рис.

5.5.).

Структурная схема

системы безопасности Windows

1я слева стрелка

– правило безопасности

2 стрелка(правая)

– записи аудита

Процессы

входа в систему

обрабатывают запросы пользователей о

входе в систему. Сюда включается начальный

интерактивный

вход в систему

через диалоговое окно входа пользователя

и процессы удаленного

входа,

открывающие доступ к серверу Windows

с удаленных компьютеров. Вход в систему

обязателен для работы с сервером или

рабочей станцией Windows

2000/2003.

Центральная

часть системы безопасности Windows

— Локальный

администратор безопасности

(Local

Security

Authority,

LSA)

— проверяет, есть ли у пользователя

необходимые полномочия для входа в

систему. Этот компонент создает маркеры

доступа, управляет локальными правилами

безопасности,

обеспечивает службы интерактивной

проверки подлинности, а также контролирует

правила аудита и записывает в журнал

аудита сообщения, полученные от

Монитора безопасности.

Диспетчер

учетных

записей

(Security

Account

Manager,

SAM)

поддерживает базу

данных учетных записей.

В ней хранятся все учетные записи

пользователей и групп. Эта база является

частью реестра операционной системы и

недоступна обычным пользователям в

ходе нормальной работы, обеспечивает

службы подтверждения подлинности

пользователя, используемые администратором

локальной безопасности.

Монитор

безопасности

(Security

Reference

Monitor,

SRM)

проверяет, имеет ли пользователь

достаточные права для доступа к объекту.

Он работает в режиме ядра. Компоненты

ядра и пользовательские процессы

обращаются к Монитору безопасности,

чтобы выяснить, имеют ли право пользователи

и процессы получить доступ к объекту.

SRM

хранит в себе весь код, ответственный

за подтверждение доступа, и это

единственная копия данного кода для

любой системы Windows.

Благодаря этому все проверки выполняются

одинаково для всех объектов в системе.

Журнал

аудита

(Security

log)

содержит записи о событиях, связанных

с работой системы безопасности. Сюда

заноситься информация о входах

пользователей, изменениях в базе учетных

записи и системной политике, событиях

доступа пользователей к секретам файлам.

Пакет

проверки подлинности

(Authentication

package)

проверяет

подлинность

пользователя. Windows

по умолчанию использует текст проверки

подлинности MSV1_0,

но эта операционная система может

поддерживать несколько таких пакетов,

выполненных как динамические библиотеки

DLL.

Таким образом независимые поставщики

программного обеспечения могут включать

в Windows

свои модули проверки подлинности.

В

рамках архитектуры системы безопасности

Windows

реализованы новые подходы к проверке

подлинности пользователя и защиты

данных:

1 полное

интегрирование с активным каталогом

Windows

— для обеспечения масштабируемого

управления учетными записями в больших

доменах с гибким контролем доступа и

распределением административных

полномочий;

2

протокол проверки подлинности Kerberos

версии 5 —стандарт безопасности для

Internet,

реализуемый как основной протокол

проверки подлинности сетевого входа;

3 усиленная проверка

подлинности с применением сертификатов,

основанных на открытых ключах;

4

безопасные сетевые каналы, основанные

на стандарте SSL;

5 файловая система

с шифрованием.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Время прочтения

7 мин

Просмотры 19K

Му публикуем цикл статей об информационной безопасности клиентсокго оборудования и приобретаемых в аренду серверов VPS Windows. Это третья статья по теме «основы информационной безопасности». Описанные ранее вопросы:

- Часть 1: Виды угроз

- Часть 2: Информация и средства ее защиты

- Цена ошибки

Немаловажным вопросом является рассмотрение различных моделей информационной безопасности, которые могут применяться при построение системы информационной безопасности. Существует несколько моделей, каждая из которых позволяет ответить на поставленные перед ней вопросы.

Можно выделить три основных модели информационной безопасности, это концептуальная модель, математическая модель и функциональная модель информационной безопасности.

В чем же их отличие, на какие вопросы они отвечают и какие задачи позволяют решить основных модели информационной безопасности, мы рассмотрим ниже.

Концептуальная модель информационной безопасности

Концептуальная модель отвечает на общие вопросы и отражает схематично общую структуру модели информационной безопасности, на которой как на стержне строятся остальные модели и концепции информационной безопасности.

Для построения концептуальной модели информационной безопасности не зависимо от того насколько простая или сложная у Вас информационная система, необходимо как минимум ответить на три вопроса: что защищать, от кого защищать и как защищать? Это обязательный минимум, которого может быть достаточно для небольших информационных систем. Однако принимая во внимание возможные последствия, то лучше выполнить построение полной концептуальной модель информационной безопасности, в которой необходимо определить:

- Источники информации

- Приоритет или степень важности информации.

- Источники угроз

- Цели угроз

- Угрозы

- Способы доступа

- Направления защиты

- Средства защиты

- Методы защиты

Ниже схематично показана наиболее полная концептуальная модель информационной безопасности, которая является общей для всех информационных систем.

Рисунок 1. Концептуальная модель информационной безопасности

Построение концептуальной модели информационной безопасности виртуального сервера принято разделять на несколько различных уровней. В большинстве случаев достаточно двух уровней — верхнего, организационно-управленческого, который охватывает всю организацию и корпоративную информационную систему, и нижнего или сервисного, который относится к отдельным подсистемам самой информационной системы и различным сервисам.

Концепцию или программу верхнего уровня возглавляет лицо напрямую отвечающее за информационную безопасность организации. В небольших организациях, это как правило сам руководитель организации, в более крупных эти обязанности выполняет или руководитель IT-подразделения или непосредственно руководитель отдела по обеспечению информационной безопасности, если таковой отдел выделен в отдельную структуру.

В рамках программы верхнего уровня принимаются стратегические решения по безопасности, данная программа должна содержать следующие главные цели:

- Стратегическое планирование

- Разработку и исполнение политики в области информационной безопасности

- Оценка рисков и управление рисками

- Координация деятельности в области информационной безопасности

- Контроль деятельности в области ИБ

Главная цель или концепция программы нижнего уровня это обеспечить надежную и экономически оправданную защиту информационных подсистем, конкретных сервисов или групп сервисов. На этом уровне принимаются решения по вопросам: какие механизмы, средства и методы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, мониторинг системы информационной безопасности в целом и отслеживание и состояние слабых мест, проводится первичное обучение персонала и т.п.

Обычно за программу нижнего уровня отвечают ответственные руководители подразделений по обеспечению информационной безопасности, системные администраторы и администраторы и руководители сервисов. Важнейшим действием на этом уровне является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться.

Для данного уровня необходимо сформулировать ответы на следующие вопросы:

- Какие данные и информацию будет обслуживать данный сервис?

- Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

- Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы?

- Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость или любые другие?

- Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность?

- Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис?

Необходимо принимать во внимание несколько следующих очень важных замечаний:

- «Данная программа не является воплощением простого набора технических средств, встроенных в информационную систему — у системы информационной безопасности есть важнейшие «политический» и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штат и выделенный бюджет. Без подобной поддержки приказы, распоряжения и различные «призывы» к исполнению программы, останутся пустым звуком».

- «При построении модели информационной безопасности физического сервера или VPS, нужно всегда помнить, что как бы Вам не хотелось защитить информацию, окружив ее десятками заборов и охранных системы, применив самые современные и изощренные методы и средства защиты, потраченные усилия и средства на построение системы информационной безопасности должны достигаться экономически оправданными мерами».

После того как было выполнено построение концептуальной модели информационной безопасности можно приступить к построению математической и функциональной модели информационной безопасности.

Математическая и функциональная модели информационной безопасности

Математическая и функциональные модель на прямую связаны друг с другом. Математическая модель представляет собой формализованное описание сценариев в виде логических алгоритмов представленных последовательностью действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер.

При построении данных моделей необходимо опираться на следующие важнейшие обстоятельства:

- Выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры информационной системы;

- Четкая математическая формулировка задачи построения модели средств защиты информации, учитывающая заданные требования к системе защиты и позволяющая построить средства защиты информации в соответствии с этими критериями.

На практике в условиях многочисленных рисков угроз безопасности произвести подобную численную оценку без использования методов математического моделирования, очевидно, не представляется возможным.

Для примера рассмотрим математическую модель экономически оправданной системы минимизации рисков информационной безопасности.

На основе оценки экспертов вероятности реализации угрозы информационной безопасности, рассчитывается значимость каждой угрозы, а также оценивается уровень затрат в стоимостном выражении на восстановление работоспособности системы. Далее рассчитывается суммарный риск отказа работоспособности системы как сумма рисков по каждому из направлений.

Результатом решения описанной задачи будем считать распределение финансового ресурса по выделенным направлениям деятельности организации, минимизирующего риски отказа работоспособности системы по критерию информационной безопасности.

Пусть в технической или социально-экономической системе заданы (найдены) зависимости рисков Ri отказа работоспособности системы от затрат Xi на их избежание (исключение, уменьшение) в i-м направлении обеспечения информационной безопасности (отказ аппаратного, программного обеспечения, отказ работоспособности системы из-за недостаточной квалификации сотрудников, управленцев и т.п.)

i = 1…n, где n – количество указанных направлений.

Таким образом, при минимизации рисков информационной безопасности будем использовать такой показатель, как уровень затрат (в материальном или стоимостном выражении) на восстановление работоспособности системы в случае ее отказа по одному или нескольким направлениям.

Определим далее следующие величины:

1) Суммарный риск отказа системы

2) Z – максимальная сумма затрат на уменьшение (устранение) выделенных рисков

3) ZMAXi – максимальная сумма затрат на реализацию i-го направления

4) ZMINi – минимальная сумма затрат на реализацию i-го направления,

Далее можно сформулировать следующую задачу математического программирования, в которой каждый из рисков необходимо свести к минимуму, при этом общая сумма затрат на их избежание должна быть меньше или равна максимальной сумме затрат на уменьшение (устранение) выделенных рисков, где затраты на избежание угроз в каждом из направлений должны быть больше минимальной суммы заложенной для данного направления, но при этом не превышать максимальной суммы для этого же направления.

Построенная система является экономически оправданной в том случае если сумма всех затрат на избежание, уменьшение или устранение составленных рисков не превышает или равна общей максимальной сумме затрат выделенных на уменьшение (устранение) суммарных рисков.

Это только один из примеров использования математического моделирования при построении системы информационной безопасности вашего виртуального сервера. Математическое моделирование может так же применяться для построение математической модели потенциального нарушителя, в которой возможно определение коэффициента или вероятности реализовать угрозу атаки потенциальным нарушителем. Или может быть рассмотрена задача резервирования элементов системы, решаемая для защиты от нарушения конфиденциальности обрабатываемой в информационной системе информации.

В зависимости от целей и решаемой задачи, может быть построено и применено множество математических моделей части системы информационной безопасности, которые помогут еще на стадии проектирования системы информационной безопасности оценить ее эффективность.

Последним не маловажным вопросом при построении любых моделей или систем является жизненный цикл данной модели или системы.

К сожалению, не достаточно только построить систему информационной безопасности применяя различные модели, но так же необходимо соблюдать жизненный цикл данной системы. В которой вне зависимости от размеров организации и специфики ее информационной системы, работы по обеспечению информационной безопасности, в том или ином виде должны содержать следующие этапы или шаги, представленные на рисунке 2.

Рисунок 2. Жизненный цикл системы информационной безопасности

При этом важно не упустить каких-либо существенных аспектов. Это будет гарантировать некоторый минимальный (базовый) уровень информационной безопасности, обязательный для любой информационной системы.

Защита информации на уровне операционных систем Windows Server 2012

Защита информации на уровне операционных систем

Требования к защите информации

Обеспечение защиты средств вычислительной техники (СВТ) и

автоматизированных систем (АС) осуществляется системой разграничения

доступа субъектов и объектов доступа, а также обеспечивающими средствами

для этой системы.

Концепция защиты средств вычислительной техники и автоматизированных систем

от несанкционированного доступа к информации утверждена решением

Государственной технической комиссии при Президенте Российской Федерации от

30 марта 1992 г.

Способы реализации системы разграничения доступа (СРД) зависят от

конкретных особенностей СВТ и АС. Возможно применение следующих способов

защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

В случае использования средств защиты от НСД в государственных информационных системах (ГИС) они должны

быть сертифицированы минимум по 6-ому классу. Средства вычислительной техники при этом должны быть

сертифицированы не менее чем по 5-ому классу.

Кроме того, в ГИС первого и второго классов защищенности

средства защиты от НСД должны быть сертифицированы не ниже чем по 4 уровню

контроля отсутствия недекларированных возможностей.

В информационных системах персональных данных (ИСПДн):

- в ИСПДн 1 уровня защищенности — средства защиты от НСД не ниже 4 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 2 уровня защищенности — средства защиты от НСД не ниже 5 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 3 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 4 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 6 класса.

В ИСПДн первого и второго уровня защищенности должны использоваться

средства защиты информации, также сертифицированные не ниже чем

по 4 уровню

контроля отсутствия недокументированных возможностей (НДВ).

Данные о сертификации средств защиты находится в Государственном реестре

сертифицированных средств защиты информации, администрируемом ФСТЭК России.

В частности, для продукции компании Microsoft имеем:

| № сертификата | Дата внесения в реестр | Срок действия сертификата |

Предназначение средства (область применения), краткая характеристика параметров / (оценка возможности использования в ИСПДн) |

| 1929/1 | 14.05.2010 | 14.05.2019 |

Microsoft Windows Server 2008 Enterprise Edition (SP2)– по 5 классу СВТ (может использоваться в 1Г и может использоваться для защиты информации в ИСПДн до 3 класса включительно) |

| 4006 | 29.08.2018 | 29.08.2023 | MS Windows Server 2016 — по 5 классу защищенности для СВТ |

| 4369 | 10.02.2021 | 10.02.2026 | ОС Microsoft Windows 10 в редакции Корпоративная — требования доверия (6), Требования к ОС, Профиль защиты ОС (А шестого класса защиты. ИТ.ОС.А6.ПЗ) |

Классы защищенности СВТ от НСД

ФСТЭК России устанавливает семь классов защищенности СВТ от НСД к

информации. Самый низкий класс — седьмой, самый высокий — первый. Классы

подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Требования безопасности информации к операционным системам

Требования безопасности информации к операционным системам утверждены

приказом ФСТЭК России от 19 августа 2016 г. №119, вступили в силу с 1 июня

2017 г. Устанавливают 3 типа (А, Б, В)

и 6 классов защиты ОС:

- Тип А – ОС общего назначения,

- Тип Б – встраиваемая ОС,

- Тип В – ОС реального времени.

6 класс – самый низкий, 1 класс – самый высокий

Операционные системы 6 класса защиты применяются

в ГИС 3 и 4 классов

защищенности, в АСУТП 3 класса защищенности, в ИСПДн при необходимости

обеспечения 3 и

4 уровней защищенности персональных данных

Операционные системы 1, 2, 3 класса применяются в информационных системах,

обрабатывающих государственную тайну.

Профили защиты операционных систем

Профили защиты операционных систем подробно рассмотрены в следующих методических документах ФСТЭК России:

- Методические документы. Профили защиты операционных систем типов «Б» и «В“. Утверждены ФСТЭК России 11 мая 2017 г.

- Методические документы. Профили защиты операционных систем типа «А“. Утверждены ФСТЭК России 8 февраля 2017 г.

Операционная система Microsoft Windows Server 2012 имеет развитые

встроенные механизмы и средства защиты, а именно:

- разграничение прав и полномочий пользователей с помощью учётных записей и групп;

- разграничение прав (разрешений) на доступ к объектам (на уровне объекта);

- локальная политика безопасности и групповые политики;

- защита реестра и ограничение прав доступа к нему;

- использование шифрующей файловой системы EFS и шифрование диска BitLocker;

- средства обеспечения безопасности сетевых подключений;

- средства аудита.

Разграничение полномочий для групп и учетных записей пользователей

Компьютеры, на которых установлена поддерживаемая версия Windows, могут

контролировать использование системных и сетевых ресурсов с помощью

взаимосвязанных механизмов аутентификации и авторизации. После

аутентификации пользователя операционная система Windows использует

встроенные технологии авторизации и контроля доступа для реализации второго

этапа защиты ресурсов: определения, имеет ли аутентифицированный

пользователь правильные разрешения для доступа к ресурсу.

Владельцы объектов обычно предоставляют разрешения группам безопасности, а

не отдельным пользователям. Пользователи и компьютеры, добавленные в

существующие группы, принимают разрешения этой группы. Если объект

(например, папка) может содержать другие объекты (например, подпапки и

файлы), он называется контейнером. В иерархии объектов связь между

контейнером и его содержимым выражается ссылкой на контейнер как на

родителя. Объект в контейнере называется дочерним, а дочерний объект

наследует настройки контроля доступа родительского элемента. Владельцы

объектов часто определяют разрешения для контейнерных объектов, а не

отдельных дочерних объектов, чтобы упростить управление доступом.

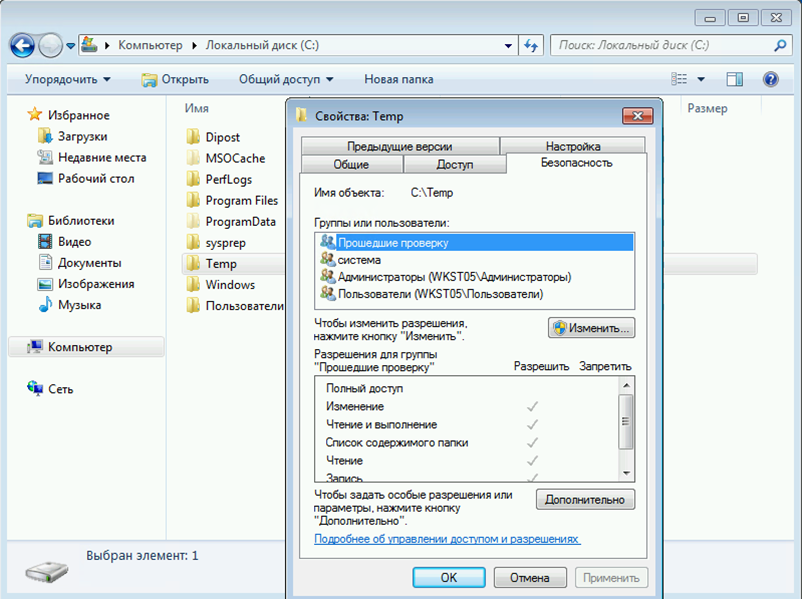

Разрешения на доступ к ресурсам для групп и учетных записей пользователей

Общие ресурсы доступны пользователям и группам, отличным от владельца

ресурса, и их необходимо защищать от несанкционированного использования. В

модели управления доступом пользователи и группы (также называемые

субъектами безопасности) представлены уникальными идентификаторами

безопасности (SID).

Им назначаются права и разрешения, которые информируют

операционную систему о том, что может делать каждый пользователь и группа.

Каждый ресурс имеет владельца, который предоставляет разрешения участникам

безопасности. Во время проверки контроля доступа эти разрешения

проверяются, чтобы определить, какие участники безопасности могут получить

доступ к ресурсу и как они могут получить к нему доступ.

К общим ресурсам относятся файлы, папки, принтеры, разделы реестра и

объекты доменных служб Active Directory (AD DS).

Общие ресурсы используют списки контроля доступа

(ACL) для назначения разрешений. Это позволяет

администраторам ресурсов осуществлять контроль доступа следующими способами:

- запретить доступ неавторизованным пользователям и группам;

- установите четко определенные ограничения на доступ, который предоставляется авторизованным пользователям и группам.

Права доступа определяют тип

доступа, который предоставляется пользователю

или группе для объекта или свойства объекта. Используя пользовательский

интерфейс управления доступом, можно установить разрешения NTFS для таких

объектов, как файлы, объекты Active Directory, объекты реестра или

системные объекты, такие как процессы. Разрешения могут быть предоставлены

любому пользователю, группе или компьютеру. Рекомендуется назначать

разрешения группам, поскольку это повышает производительность системы при

проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- группы, пользователи и другие объекты с идентификаторами безопасности в домене;

- группы и пользователи в этом домене и любые доверенные домены;

- локальные группы и пользователи на компьютере, где находится объект.

Права доступа к объекту зависят от типа объекта. Например, разрешения,

которые можно прикрепить к файлу, отличаются от разрешений, которые можно

прикрепить к разделу реестра. Однако некоторые разрешения являются общими

для большинства типов объектов:

- чтение;

- изменение;

- смена владельца;

- удаление

Когда устанавливаются разрешения, указываются уровни доступа для групп и

пользователей. Например, можно разрешить одному пользователю читать

содержимое файла, разрешить другому пользователю вносить изменения в файл и

запретить всем другим пользователям доступ к файлу. Можно установить

аналогичные разрешения для принтеров, чтобы определенные пользователи могли

настраивать принтер, а другие пользователи могли только печатать.

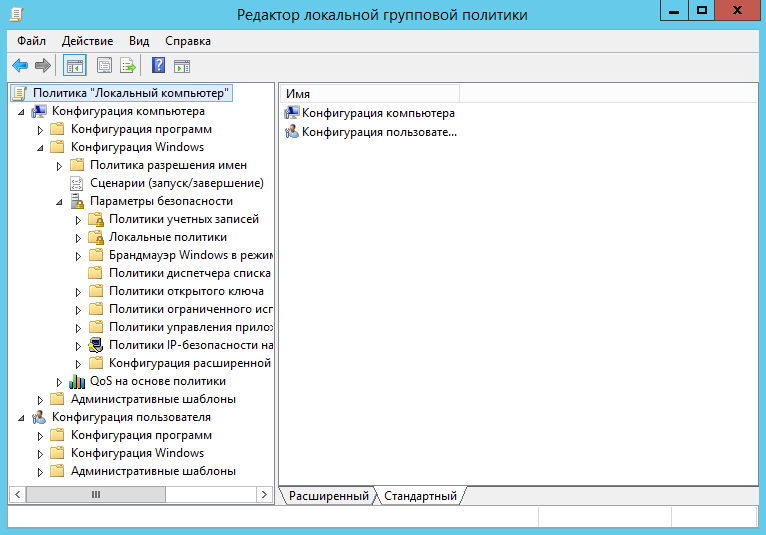

Локальная групповая политика (gpedit.msc)

Политики параметров безопасности — это правила, которые можно настроить на

компьютере или нескольких компьютерах для защиты ресурсов на компьютере или

в сети. Расширение Параметры безопасности

оснастки Редактор локальной

групповой политики (Gpedit.msc)

позволяет определять конфигурации безопасности как часть объекта групповой политики

(GPO). Объекты групповой политики связаны с контейнерами Active Directory,

такими как сайты, домены и организационные единицы, и позволяют администраторам управлять

параметрами безопасности для нескольких компьютеров с любого компьютера,

присоединенного к домену.

Настройки безопасности могут контролировать:

- аутентификацию пользователя в сети или на компьютере;

- ресурсы, к которым пользователям разрешен доступ;

- записывать ли действия пользователя или группы в журнал событий;

- членство в группе.

Для управления настройками безопасности для нескольких компьютеров можно

использовать один из следующих вариантов:

- отредактировать определенные параметры безопасности в объекте групповой политики.

-

использовать оснастку Шаблоны безопасности, чтобы создать шаблон

безопасности, содержащий политики безопасности, которые вы хотите

применить, а затем импортировать шаблон безопасности в объект групповой

политики. Шаблон безопасности — это файл, представляющий конфигурацию

безопасности, который можно импортировать в объект групповой политики,

применить к локальному компьютеру или использовать для анализа

безопасности.

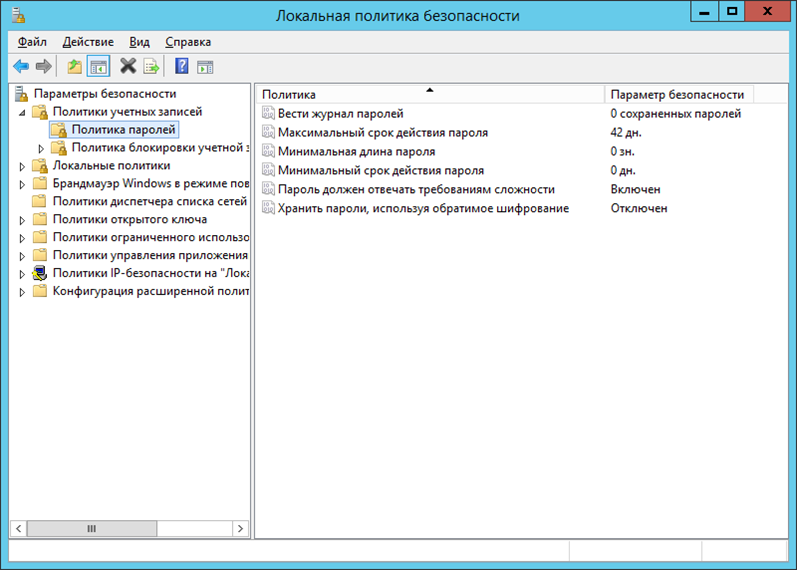

Локальная политика безопасности

Помимо использования групповых политик безопасности Active Directory

следует также использовать локальные политики, так как они затрагивают не

только права пользователей, выполняющих вход через доменную учетную запись,

но и локальные аккаунты. Для управления локальными политиками нужно

использовать соответствующую оснастку Локальная политика безопасности,

вызываемую командой secpol.msc (Выполнить (WIN+R)).

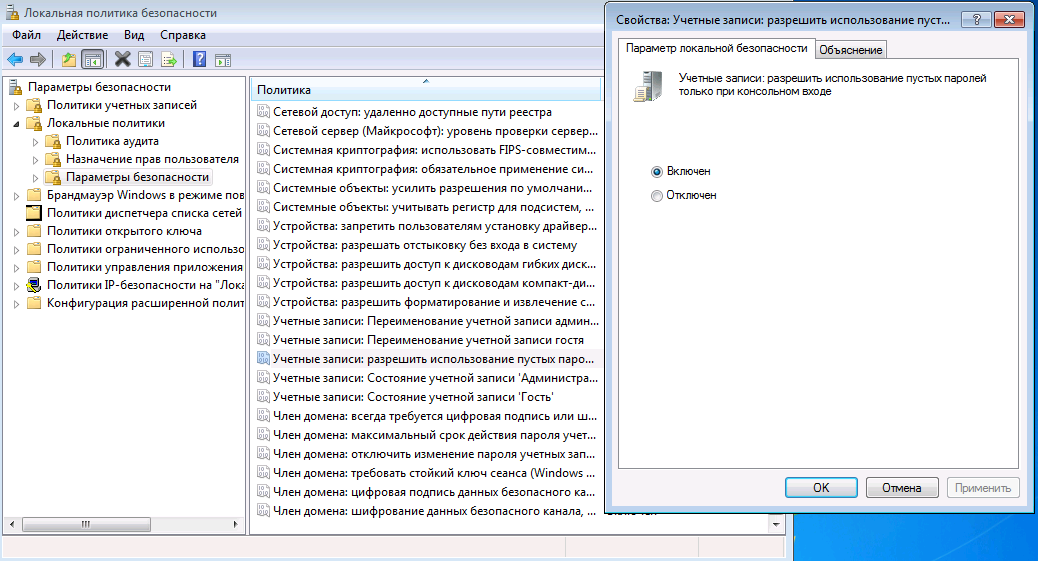

Например, при помощи локальной политики безопасности можно блокировать

RDP-подключения для учетных записей с пустым паролем:

Computer Configuration — Настройки Windows — Настройки безопасности

— Локальные политики безопасности — Параметры безопасности и включите

(Enable) параметр Учетные записи: Разрешить использование пустых паролей

только при консольном входе:

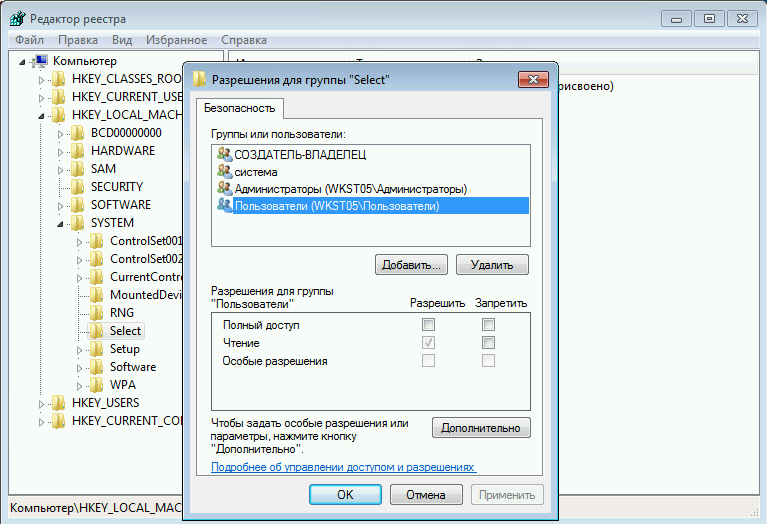

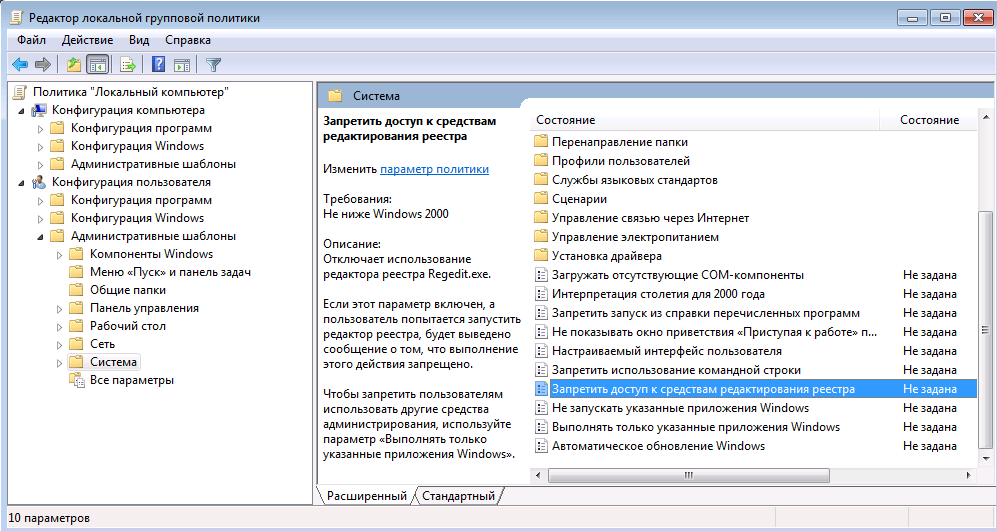

Защита реестра Windows

Реестр, а точнее разделы реестра, также относится к общим ресурсам Windows.

Соответственно к ним также могут быть применены ограничения на доступ

отдельных пользователей или групп:

Либо можно через редактор локальной групповой политики полностью запретить доступ к средствам редактирования реестра:

Нажать комбинацию клавиш Win+R, в окне редактирования

следует ввести: gpedit.msc Откроется редактор локальной

групповой политики. В нем в Конфигурация пользователя выбрать

Административные шаблоны далее Система. Из списка найти пункт

Запретить доступ к средствам редактирования реестра и кликнуть на нем

дважды. Выбрать Включить и затем нажать ОК

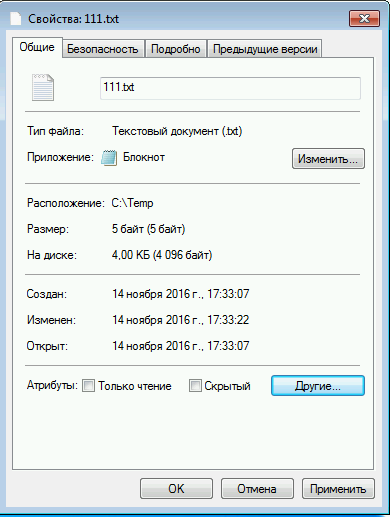

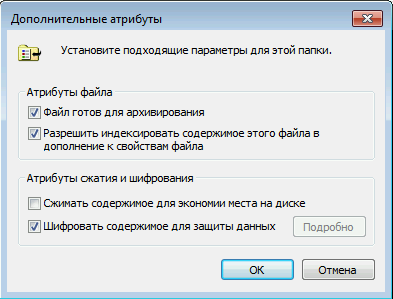

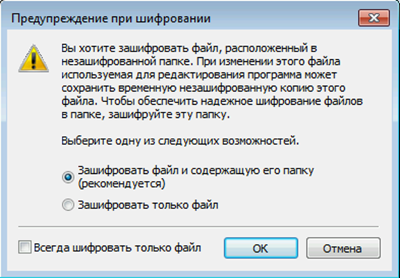

Шифрующая файловая система EFS

Шифрованная система Encrypting File System (EFS) позволяет быстро

зашифровать и поставить пароль на ваши файлы и папки в системе windows,

используя собственную учетную запись пользователя. Поскольку файлы или

папки были зашифрованы с использованием пароля учетной записи пользователя

windows, другие пользователи на вашей системе, включая администратора, не

может открыть, изменить или переместить папки, или файлы. Система EFS

является полезной, если вы не хотите, чтобы другие пользователи смотрели

ваши файлы и папки.

Encrypting File System и BitLocker это разные системы для шифрования. EFS

считается менее безопасной, чем BitLocker. Любое лицо, знающее пароль

учетной записи, под которой было произведено шифрование, может легко

получить доступ к зашифрованной информации. Вы не сможете шифровать целые

разделы диска, EFS работает только с файлами и папками, а BitLocker

наоборот, только с дисками и съемными носителями.

Средства безопасности сетевых подключений

Операционная система Windows Server 2012 имеет развитые средства

безопасности сетевых подключений:

- брандмауэр Windows в режиме повышенной безопасности;

- политика сети и удаленного доступа — служба маршрутизации и удалённого доступа;

- преобразование сетевых адресов NAT;

- криптографическая аутентификация, использование цифровых подписей и сертификатов безопасности;

- использование виртуальных частных сетей (VPN);

- шифрование передаваемых данных, возможность использования безопасного IP-протокола – Ipsec и протокола TLS.

Брандмауэр Windows позволяет создавать расширенные правила сетевых

подключений для достаточно мощной защиты. Возможно создание правила доступа

к Интернету для программ, белые списки, ограничивать трафик для

определенных портов и IP адресов, не устанавливая сторонних

программ-фаерволов для этого.

Подробнее средства безопасности сетевых подключений рассмотрены в материале

Техническая защита информации в локальных и глобальных сетях»

Содержание

- Безопасность современных операционных систем семейства WINDOWS.

- Аннотация

- Общая постановка проблемы

- Механизмы защиты семейства Windows.

- Вывод

- Защита информации на уровне операционных систем

- Требования к защите информации

- Классы защищенности СВТ от НСД

- Требования безопасности информации к операционным системам

- Профили защиты операционных систем

- Встроенные механизмы и средства защиты ОС Windows Server 2012

- Разграничение полномочий для групп и учетных записей пользователей

- Разрешения на доступ к ресурсам для групп и учетных записей пользователей

- Локальная групповая политика (gpedit.msc)

- Локальная политика безопасности

- Защита реестра Windows

- Шифрующая файловая система EFS

- Средства безопасности сетевых подключений

Безопасность современных операционных систем семейства WINDOWS.

Автор: А.Г. Олейник

Источник:Инновационные перспективы Донбасса / Международная научно–практическая конференция. – Донецьк, ДонНТУ – 2016.

Аннотация

А.Г. Олейник Безопасность современных операционных систем семейства WINDOWS. В статье анализируется выполнение технических характеристик ОС по обеспечению безопасности от несанкционированного доступа к данным пользователя. Приведены достоинства и недостатки ОС семейства Windows, а также приведены элементы безопасности ОС.

Общая постановка проблемы

Для большинства ОС либо полностью не реализуется основной для данных приложений мандатный механизм управления доступом к ресурсам, либо не выполняется его важнейшее требование «Должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителя должен быть не ниже уровня конфиденциальности записываемой на него информации». В связи с этим далее будем говорить лишь о возможном соответствии средств защиты современных ОС классу АС 1Г (защита конфиденциальной информации).

В качестве альтернативных реализаций ОС рассмотрим семейства Unix и Windows.

Сначала остановимся на принципиальном или концептуальном противоречии между реализованными в ОС механизмами защиты и принятыми формализованными требованиями. Концептуальном в том смысле, что это противоречие характеризует не какой-либо один механизм защиты, а общий подход к построению системы защиты.

Противоречие состоит в принципиальном различии подходов к построению схемы администрирования механизмов защиты и, как следствие, это коренным образом сказывается на формировании общих принципов задания и реализации политики безопасности в организации, распределения ответственности за защиту информации, а также на определении того, кого относить к потенциальным злоумышленникам.

Для иллюстрации из совокупности формализованных требований к системе защиты конфиденциальной информации рассмотрим следующие два требования:

— право изменять правила разграничения доступа (ПРД) должно предоставляться выделенным субъектам (администрации, службе безопасности и т.д.);

— должны быть предусмотрены средства управления, ограничивающие распространения прав на доступ.

Теперь в общих чертах рассмотрим концепцию, реализуемую в современных универсальных ОС. Пользователь файлового объекта, т.е. лицом, получающим право на задание атрибутов доступа к файловому объекту, является лицо, создающее файловый объект. Так как файловые объекты создают конечные пользователи, то именно они и назначают ПРД к создаваемым им файловым объектам. Другими словами, в ОС реализуется распределенная схема назначения ПРД, где элементами схемы администрирования являются собственно конечные пользователи.

В данной схеме пользователь должен наделяться практически таким же доверием, как и администратор безопасности, при этом нести наряду с ним ответственность за обеспечение компьютерной безопасности. Отметим, что данная концепция реализуется и большинством современных приложений, в частности СУБД (Система управления базами данных), где пользователь может распространять свои права на доступ к защищаемым ресурсам. Кроме того, не имея в полном объеме механизмов защиты компьютерной информации от конечного пользователя, в рамках данной концепции невозможно рассматривать пользователя в качестве потенциального злоумышленника.

Отметим, что централизованная и распределенная схемы администрирования – это две диаметрально противоположные точки зрения на защиту, требующие совершенно различных подходов к построению моделей и механизмов защиты. При этом сколько-нибудь гарантированную защиту информации можно реализовать только при принятии концепции полностью централизованной схемы администрирования, что подтверждается известными угрозами ОС.

Возможности моделей, методов и средств защиты будем рассматривать применительно к реализации именно концепции централизованного администрирования. Одним из элементов данной концепции является рассмотрение пользователя в качестве потенциального злоумышленника, способного осуществить НСД к защищаемой информации.

Механизмы защиты семейства Windows.

Кратко остановимся на основных механизмах защиты, реализованных в ОС семейства Windows, и проведем анализ защищенности ОС семейства Windows (NT/2000). Отметим, что здесь ряд объектов доступа (в частности, устройства, реестр ОС и т.д.) не являются объектами файловой системы. Поэтому возникает вопрос, как следует трактовать требование «Система защиты должна контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т.д.)». Не ясно, являются ли объектами доступа, к которым, следуя формальным требованиям, необходимо разграничивать доступ пользователей, например, реестр ОС и т.д.

Основными механизмами защиты являются:

— идентификация и аутентификация пользователя при входе в систему;

— разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

— аудит, т.е. регистрация событий.

Здесь явно выделяются возможности разграничений прав доступа к файловым объектам (для NTFS) — существенно расширены атрибуты доступа, устанавливаемые на различные иерархические объекты файловой системы (логические диски, каталоги, файлы). В частности, атрибут «исполнение» может устанавливаться и на каталог, тогда он наследуется соответствующими файлами.

При этом существенно ограничены возможности управления доступом к другим защищаемым ресурсам, в частности, к устройствам ввода. Например, здесь отсутствует атрибут «исполнение», т.е. невозможно запретить запуск несанкционированной программы с устройств ввода.

Принципиальные недостатки защитных механизмов ОС семейства Windows (NT / 2000 / XP). Прежде всего рассмотрим принципиальные недостатки защиты ОС семейства Windows. В ОС Windows невозможна в общем случае реализация централизованной схемы администрирования механизмов защиты или соответствующих формализованных требований. Связано это с тем, что в ОС Windows принята концепция реализации разграничительной политики доступа к ресурсам (для NTFS).

В рамках этой концепции разграничения для файла приоритетнее, чем для каталога, а в общем случае — разграничения для включаемого файлового объекта приоритетнее, чем для включающего. Это приводит к тому, что пользователь, создавая файл и являясь его «владельцем», может назначить любые атрибуты доступа к такому файлу (т.е. разрешить к нему доступ любому иному пользователю). Обратиться к этому файлу может пользователь (которому назначил права доступа «владелец») вне зависимости от установленных администратором атрибутов доступа на каталог, в котором пользователь создает файл. Данная проблема непосредственно связана с реализуемой в ОС Windows концепцией защиты информации.

Далее, в ОС семейства Windows (NT / 2000 / XP) не в полном объеме реализуется дискреционная модель доступа, в частности, не могут разграничиваться права доступа для пользователя «Система». В ОС присутствуют не только пользовательские, но и системные процессы, которые запускаются непосредственно системой. При этом доступ системных процессов не может быть разграничен. Соответственно, все запускаемые системные процессы имеют неограниченный доступ к защищаемым ресурсам. С этим недостатком системы защиты связано множество атак, в частности, несанкционированный запуск собственного процесса с правами системного. Кстати, это возможно и вследствие некорректной реализации механизма обеспечения замкнутости программной среды.

В ОС семейства Windows (NT / 2000 / XP) невозможно в общем случае обеспечить замкнутость (или целостность) программной среды.

Стоит отметить, что с точки зрения обеспечения замкнутости программной среды [т.е. реализации механизма, обеспечивающего возможность пользователям запускать только санкционированные процессы (программы)] действия пользователя по запуску процесса могут быть как явными, так и скрытыми.

Возвращаясь к обсуждению недостатков, отметим, что в ОС семейства Windows (NT / 2000 / XP) невозможно встроенными средствами гарантированно удалять остаточную информацию. В системе просто отсутствуют соответствующие механизмы.

Кроме того, ОС семейства Windows (NT / 2000 / XP) не обладают в полном объеме возможностью контроля целостности файловой системы. Встроенные механизмы системы позволяют контролировать только собственные системные файлы, не обеспечивая контроль целостности файлов пользователя. Кроме того, они не решают важнейшую задачу данных механизмов контроль целостности программ (приложений) перед их запуском, контроль файлов данных пользователя и др.

Что касается разделяемых сетевых ресурсов, то фильтрации подвергается только входящий доступ к разделяемому ресурсу, а запрос доступа на компьютере, с которого он осуществляется, фильтрации не подлежит. Это принципиально, так как не могут подлежать фильтрации приложения, которыми пользователь осуществляет доступ к разделяемым ресурсам. Благодаря этому, очень распространенными являются атаки на протокол NETBIOS.

Кроме того, в полном объеме управлять доступом к разделяемым ресурсам возможно только при установленной на всех компьютерах ЛВС файловой системы NTFS. В противном случае невозможно запретить запуск несанкционированной программы с удаленного компьютера, т.е. обеспечить замкнутость программной среды в этой части.

Из приведенного анализа можно видеть, что многие механизмы, необходимые с точки зрения выполнения формализованных требований, ОС семейства Windows не реализуют в принципе, либо реализуют лишь частично.

Вывод

С учетом сказанного можем сделать важный вывод относительно того, что большинством современных универсальных ОС не выполняются в полном объеме требования к защите АС по классу 1Г. Это значит, что, учитывая требования нормативных документов, они не могут без использования добавочных средств защиты применяться для защиты даже конфиденциальной информации. При этом следует отметить, что основные проблемы защиты здесь вызваны не невыполнимостью ОС требований к отдельным механизмам защиты, а принципиальными причинами, обусловленными реализуемой в ОС концепцией защиты.

Защита информации на уровне операционных систем

Требования к защите информации

Обеспечение защиты средств вычислительной техники (СВТ) и автоматизированных систем (АС) осуществляется системой разграничения доступа субъектов и объектов доступа, а также обеспечивающими средствами для этой системы.

Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации утверждена решением Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.

Способы реализации системы разграничения доступа (СРД) зависят от конкретных особенностей СВТ и АС. Возможно применение следующих способов защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

В случае использования средств защиты от НСД в государственных информационных системах (ГИС) они должны быть сертифицированы минимум по 6 -ому классу. Средства вычислительной техники при этом должны быть сертифицированы не менее чем по 5 -ому классу.

Кроме того, в ГИС первого и второго классов защищенности средства защиты от НСД должны быть сертифицированы не ниже чем по 4 уровню контроля отсутствия недекларированных возможностей.

В информационных системах персональных данных (ИСПДн):

- в ИСПДн 1 уровня защищенности — средства защиты от НСД не ниже 4 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 2 уровня защищенности — средства защиты от НСД не ниже 5 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 3 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 4 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 6 класса.

В ИСПДн первого и второго уровня защищенности должны использоваться средства защиты информации, также сертифицированные не ниже чем по 4 уровню контроля отсутствия недокументированных возможностей (НДВ).

Данные о сертификации средств защиты находится в Государственном реестре сертифицированных средств защиты информации, администрируемом ФСТЭК России. В частности, для продукции компании Microsoft имеем:

| № сертификата | Дата внесения в реестр | Срок действия сертификата | Предназначение средства (область применения), краткая характеристика параметров / (оценка возможности использования в ИСПДн) |

| 1929/1 | 14.05.2010 | 14.05.2019 | Microsoft Windows Server 2008 Enterprise Edition (SP2)– по 5 классу СВТ (может использоваться в 1Г и может использоваться для защиты информации в ИСПДн до 3 класса включительно) |

| 4006 | 29.08.2018 | 29.08.2023 | MS Windows Server 2016 — по 5 классу защищенности для СВТ |

| 4369 | 10.02.2021 | 10.02.2026 | ОС Microsoft Windows 10 в редакции Корпоративная — требования доверия (6), Требования к ОС, Профиль защиты ОС (А шестого класса защиты. ИТ.ОС.А6.ПЗ) |

Классы защищенности СВТ от НСД

ФСТЭК России устанавливает семь классов защищенности СВТ от НСД к информации. Самый низкий класс — седьмой, самый высокий — первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Требования безопасности информации к операционным системам

Требования безопасности информации к операционным системам утверждены приказом ФСТЭК России от 19 августа 2016 г. № 119 , вступили в силу с 1 июня 2017 г. Устанавливают 3 типа (А, Б, В) и 6 классов защиты ОС:

- Тип А – ОС общего назначения,

- Тип Б – встраиваемая ОС,

- Тип В – ОС реального времени.

6 класс – самый низкий, 1 класс – самый высокий

Операционные системы 6 класса защиты применяются в ГИС 3 и 4 классов защищенности, в АСУТП 3 класса защищенности, в ИСПДн при необходимости обеспечения 3 и 4 уровней защищенности персональных данных

Операционные системы 1, 2, 3 класса применяются в информационных системах, обрабатывающих государственную тайну.

Профили защиты операционных систем

Профили защиты операционных систем подробно рассмотрены в следующих методических документах ФСТЭК России:

- Методические документы. Профили защиты операционных систем типов «Б» и «В“. Утверждены ФСТЭК России 11 мая 2017 г.

- Методические документы. Профили защиты операционных систем типа «А“. Утверждены ФСТЭК России 8 февраля 2017 г.

Встроенные механизмы и средства защиты ОС Windows Server 2012

Операционная система Microsoft Windows Server 2012 имеет развитые встроенные механизмы и средства защиты, а именно:

- разграничение прав и полномочий пользователей с помощью учётных записей и групп;

- разграничение прав (разрешений) на доступ к объектам (на уровне объекта);

- локальная политика безопасности и групповые политики;

- защита реестра и ограничение прав доступа к нему;

- использование шифрующей файловой системы EFS и шифрование диска BitLocker;

- средства обеспечения безопасности сетевых подключений;

- средства аудита.

Разграничение полномочий для групп и учетных записей пользователей

Компьютеры, на которых установлена поддерживаемая версия Windows, могут контролировать использование системных и сетевых ресурсов с помощью взаимосвязанных механизмов аутентификации и авторизации. После аутентификации пользователя операционная система Windows использует встроенные технологии авторизации и контроля доступа для реализации второго этапа защиты ресурсов: определения, имеет ли аутентифицированный пользователь правильные разрешения для доступа к ресурсу.

Владельцы объектов обычно предоставляют разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может содержать другие объекты (например, подпапки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его содержимым выражается ссылкой на контейнер как на родителя. Объект в контейнере называется дочерним, а дочерний объект наследует настройки контроля доступа родительского элемента. Владельцы объектов часто определяют разрешения для контейнерных объектов, а не отдельных дочерних объектов, чтобы упростить управление доступом.

Разрешения на доступ к ресурсам для групп и учетных записей пользователей

Общие ресурсы доступны пользователям и группам, отличным от владельца ресурса, и их необходимо защищать от несанкционированного использования. В модели управления доступом пользователи и группы (также называемые субъектами безопасности) представлены уникальными идентификаторами безопасности ( SID ). Им назначаются права и разрешения, которые информируют операционную систему о том, что может делать каждый пользователь и группа. Каждый ресурс имеет владельца, который предоставляет разрешения участникам безопасности. Во время проверки контроля доступа эти разрешения проверяются, чтобы определить, какие участники безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

К общим ресурсам относятся файлы, папки, принтеры, разделы реестра и объекты доменных служб Active Directory ( AD DS ). Общие ресурсы используют списки контроля доступа ( ACL ) для назначения разрешений. Это позволяет администраторам ресурсов осуществлять контроль доступа следующими способами:

- запретить доступ неавторизованным пользователям и группам;

- установите четко определенные ограничения на доступ, который предоставляется авторизованным пользователям и группам.

Права доступа определяют тип доступа, который предоставляется пользователю или группе для объекта или свойства объекта. Используя пользовательский интерфейс управления доступом, можно установить разрешения NTFS для таких объектов, как файлы, объекты Active Directory, объекты реестра или системные объекты, такие как процессы. Разрешения могут быть предоставлены любому пользователю, группе или компьютеру. Рекомендуется назначать разрешения группам, поскольку это повышает производительность системы при проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- группы, пользователи и другие объекты с идентификаторами безопасности в домене;

- группы и пользователи в этом домене и любые доверенные домены;

- локальные группы и пользователи на компьютере, где находится объект.

Права доступа к объекту зависят от типа объекта. Например, разрешения, которые можно прикрепить к файлу, отличаются от разрешений, которые можно прикрепить к разделу реестра. Однако некоторые разрешения являются общими для большинства типов объектов:

Когда устанавливаются разрешения, указываются уровни доступа для групп и пользователей. Например, можно разрешить одному пользователю читать содержимое файла, разрешить другому пользователю вносить изменения в файл и запретить всем другим пользователям доступ к файлу. Можно установить аналогичные разрешения для принтеров, чтобы определенные пользователи могли настраивать принтер, а другие пользователи могли только печатать.

Локальная групповая политика (gpedit.msc)

Политики параметров безопасности — это правила, которые можно настроить на компьютере или нескольких компьютерах для защиты ресурсов на компьютере или в сети. Расширение Параметры безопасности оснастки Редактор локальной групповой политики (Gpedit.msc) позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). Объекты групповой политики связаны с контейнерами Active Directory, такими как сайты, домены и организационные единицы, и позволяют администраторам управлять параметрами безопасности для нескольких компьютеров с любого компьютера, присоединенного к домену.

Настройки безопасности могут контролировать:

- аутентификацию пользователя в сети или на компьютере;

- ресурсы, к которым пользователям разрешен доступ;

- записывать ли действия пользователя или группы в журнал событий;

- членство в группе.

Для управления настройками безопасности для нескольких компьютеров можно использовать один из следующих вариантов:

- отредактировать определенные параметры безопасности в объекте групповой политики.

- использовать оснастку Шаблоны безопасности , чтобы создать шаблон безопасности, содержащий политики безопасности, которые вы хотите применить, а затем импортировать шаблон безопасности в объект групповой политики. Шаблон безопасности — это файл, представляющий конфигурацию безопасности, который можно импортировать в объект групповой политики, применить к локальному компьютеру или использовать для анализа безопасности.

Локальная политика безопасности

Помимо использования групповых политик безопасности Active Directory следует также использовать локальные политики, так как они затрагивают не только права пользователей, выполняющих вход через доменную учетную запись, но и локальные аккаунты. Для управления локальными политиками нужно использовать соответствующую оснастку Локальная политика безопасности , вызываемую командой secpol.msc ( Выполнить ( WIN+R )).

Например, при помощи локальной политики безопасности можно блокировать RDP-подключения для учетных записей с пустым паролем:

Computer Configuration — Настройки Windows — Настройки безопасности — Локальные политики безопасности — Параметры безопасности и включите (Enable) параметр Учетные записи: Разрешить использование пустых паролей только при консольном входе :

Защита реестра Windows

Реестр, а точнее разделы реестра, также относится к общим ресурсам Windows. Соответственно к ним также могут быть применены ограничения на доступ отдельных пользователей или групп:

Либо можно через редактор локальной групповой политики полностью запретить доступ к средствам редактирования реестра:

Нажать комбинацию клавиш Win+R , в окне редактирования следует ввести: gpedit.msc Откроется редактор локальной групповой политики. В нем в Конфигурация пользователя выбрать Административные шаблоны далее Система . Из списка найти пункт Запретить доступ к средствам редактирования реестра и кликнуть на нем дважды. Выбрать Включить и затем нажать ОК

Шифрующая файловая система EFS

Шифрованная система Encrypting File System (EFS) позволяет быстро зашифровать и поставить пароль на ваши файлы и папки в системе windows, используя собственную учетную запись пользователя. Поскольку файлы или папки были зашифрованы с использованием пароля учетной записи пользователя windows, другие пользователи на вашей системе, включая администратора, не может открыть, изменить или переместить папки, или файлы. Система EFS является полезной, если вы не хотите, чтобы другие пользователи смотрели ваши файлы и папки.

Encrypting File System и BitLocker это разные системы для шифрования. EFS считается менее безопасной, чем BitLocker. Любое лицо, знающее пароль учетной записи, под которой было произведено шифрование, может легко получить доступ к зашифрованной информации. Вы не сможете шифровать целые разделы диска, EFS работает только с файлами и папками, а BitLocker наоборот, только с дисками и съемными носителями.

Средства безопасности сетевых подключений

Операционная система Windows Server 2012 имеет развитые средства безопасности сетевых подключений:

- брандмауэр Windows в режиме повышенной безопасности;

- политика сети и удаленного доступа — служба маршрутизации и удалённого доступа;

- преобразование сетевых адресов NAT;

- криптографическая аутентификация, использование цифровых подписей и сертификатов безопасности;

- использование виртуальных частных сетей (VPN);

- шифрование передаваемых данных, возможность использования безопасного IP-протокола – Ipsec и протокола TLS.

Брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Возможно создание правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Подробнее средства безопасности сетевых подключений рассмотрены в материале Техническая защита информации в локальных и глобальных сетях»

Содержание:

ВВЕДЕНИЕ

При разработке операционной системы Windows NT компания Microsoft уделяла самое пристальное внимание обеспечению информационной безопасности. Как следствие, эта система предоставляет надежные механизмы защиты, которые просты в использовании и легки в управлении.

Каждый, кто использует компьютерные сети, нуждается в средствах обеспечения безопасности. Статистика показывает, что в большинстве случаев несанкционированного проникновения в систему можно избежать, если системный администратор уделяет должное внимание средствам защиты. Эффективность обеспечения безопасности компьютерных систем всегда зависит от качества настройки программно-аппаратных средств. Операционная система Windows NT имеет богатый набор средств защиты, которые будут рассмотрены в данном курсовом проекте.

Основными механизмами защиты являются:

- идентификация и аутентификация пользователя при входе в систему;

- разграничение прав доступа к ресурсам, в основе которого лежит реализация дискреционной модели доступа (отдельно к объектам файловой системы, к устройствам, к реестру ОС, к принтерам и др.);

- аудит, т.е. регистрация событий.

Объектом исследования является операционная система Windows NT.

Предметом исследования являются механизмы защиты в операционной системе Windows NT.

Целью курсовой работы является рассмотрение перспективных технологий и методов защиты информации от несанкционированного доступа.

Задачами курсового проекта является указание наилучших рекомендаций по обеспечению безопасности системы.

1. ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ В WINDOWS NT

1.1 Физическая защита

К физическим средствам защиты относится:

- обеспечение безопасности помещений, где размещены серверы сети;

- ограничение посторонним лицам физического доступа к серверам, концентраторам, коммутаторам, сетевым кабелям и другому оборудованию;

- использование средств защиты от сбоев электросети.

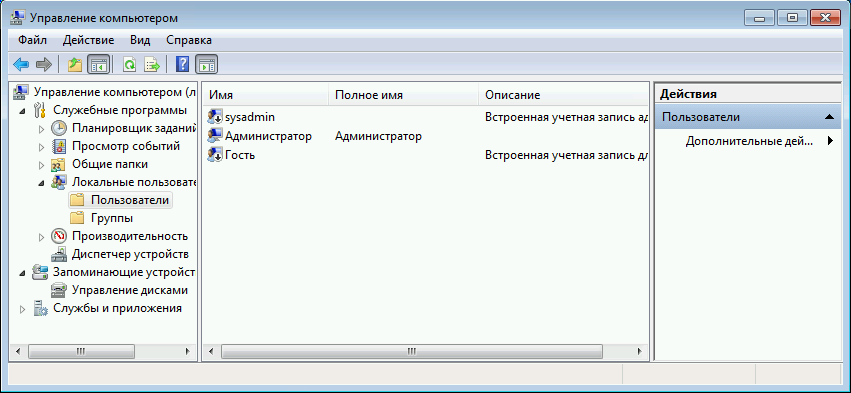

Администрирование учетных записей

В функции Менеджера учетных записей входит поддержка механизма идентификации и проверки подлинности пользователей при входе в систему. Все необходимые настройки хранятся в базе данных Менеджера учетных записей.

Учетные записи пользователей, компьютеров и групп — один из главных элементов управления доступом к сетевым ресурсам, а значит, и всей системы безопасности сети в целом.

В среде Windows NT Active Directory существует 3 главных типа пользовательских учетных записей:

- Локальные учетные записи пользователей. Эти учетные записи существуют в локальной базе данных SAM ( Security Accounts Manager ) на каждой системе, работающей под управлением Windows 2003. Эти учетные записи создаются с использованием инструмента Local Users and Groups ( Локальные пользователи и группы ) консоли Computer Management ( Управление компьютером ). Заметим, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию.

- Учетные записи пользователей домена. Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи консоли » Active Directory Users and Computers » (» Active Directory – пользователи и компьютеры «).

- Встроенные учетные записи. Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator ( Администратор ) и Guest ( Гость ). По умолчанию учетная запись Гость отключена.

Полноценный набор инструментов Windows NT облегчает администраторам управление системой защиты и ее поддержку. Например, администратор может контролировать круг пользователей, имеющих права доступа к сетевым ресурсам: файлам, каталогам, серверам, принтерам и приложениям. Учетными записями пользователей и правами для каждого ресурса можно управлять централизованно:

- С помощью простых графических инструментов администратор задает принадлежность к группам, допустимое время работы, срок действия и другие параметры учетной записи.

- Администратор получает возможность аудита всех событий, связанных с защитой доступа пользователей к файлам, каталогам, принтерам и иным ресурсам.

- Система способна блокировать учетную запись пользователя, если число неудачных попыток регистрации превышает заранее определенное.

- Администраторы вправе устанавливать срок действия паролей, принуждать пользователей к периодической смене паролей и выбору паролей, затрудняющих несанкционированный доступ.

- С точки зрения пользователя система защиты Windows NT полноценна и несложна в обращении.

Простая процедура регистрации обеспечивает доступ к соответствующим ресурсам. Для пользователя невидимы такие процессы, как шифрование пароля на системном уровне. Пользователь сам определяет права доступа к тем ресурсам, которыми владеет. Например, чтобы разрешить совместное использование своего документа, он указывает, кто и как может с ним работать. Разумеется, доступ к ресурсам предприятия контролируется только администраторами с соответствующими полномочиями.

Более глубокий уровень безопасности — то, как Windows NT Server защищает данные, находящиеся в физической памяти компьютера. Доступ к ним предоставляется только имеющим на это право программам. Если данные больше не содержатся на диске, система предотвращает несанкционированный доступ к той области диска, где они содержались. При такой системе защиты никакая программа не «подсмотрит» в виртуальной памяти машины информацию, с которой оперирует в данный момент другое приложение.

Удаленный доступ через открытые сети и связь предприятий через Интернет стимулируют постоянное и быстрое развитие технологий безопасности. В качестве примера можно выделить сертификаты открытых ключей и динамические пароли. Архитектура безопасности Windows NT однозначно оценивается как превосходящая и эти, и многие будущие технологии. Перечислим функции безопасности Windows NT.

Информация о доменных правилах безопасности и учетная информация хранятся в каталоге Active Directory (служба каталогов Active Directory обеспечивает тиражирование и доступность учетной информации на многих контроллерах домена, а также позволяет удаленное администрирование).

В Active Directory поддерживается иерархичное пространство имен пользователей, групп и учетных записей машин (учетные записи могут быть сгруппированы по организационным единицам).

Административные права на создание и управление группами учетных записей пользователей могут быть делегированы на уровень организационных единиц (возможно установление дифференцированных прав доступа к отдельным свойствам пользовательских объектов).

Доменная модель изменена и использует Active Directory для поддержки многоуровневого дерева доменов (управление доверительными отношениями между доменами упрощено в пределах всего дерева доменов).

Внешние пользователи, не имеющие учетных записей Windows NT, могут быть аутентифицированы с помощью сертификатов открытых ключей и соотнесены с существующей учетной записью. Права доступа, назначенные для этой учетной записи, определяют права внешних пользователей на доступ к ресурсам.

В распоряжении пользователей находятся средства управления парами закрытых (открытых) ключей и сертификатами, используемые для доступа к ресурсам системы.

Технология шифрования встроена в операционную систему позволяет использовать цифровые подписи для идентификации потоков.

Делегирование административных полномочий — гибкий инструмент ограничения административной деятельности рамками части домена. Этот метод позволяет предоставить отдельным сотрудникам возможность управления пользователями или группами в заданных пределах, и в то же время, не дает им прав на управление учетными записями, относящимися к другим подразделениям.

Существует три способа делегирования административных полномочий:

- на изменение свойств определенного контейнера, пример, LocalDomainPolicies самого домена;

- на создание и удаление дочерних объектов определенного типа (пользователи, группы, принтеры и пр.);

- на обновление определенных свойств некоторых дочерних объектов внутри например, право устанавливать пароль для объектов типа User).

Внешние пользователи, не имеющие учетных записей Windows NT, могут быть аутентифицированы с помощью сертификатов открытых ключей и соотнесены с существующей учетной записью. Права доступа, назначенные для этой учетной записи, определяют права внешних пользователей на доступ к ресурсам.

В распоряжении пользователей находятся средства управления парами закрытых (открытых) ключей и сертификатами, используемые для доступа к ресурсам системы.

Технология шифрования встроена в операционную систему позволяет использовать цифровые подписи для идентификации потоков.

Делегирование административных полномочий — гибкий инструмент ограничения административной деятельности рамками части домена. Этот метод позволяет предоставить отдельным сотрудникам возможность управления пользователями или группами в заданных пределах, и в то же время, не дает им прав на управление учетными записями, относящимися к другим подразделениям.

Существует три способа делегирования административных полномочий:

- на изменение свойств определенного контейнера, пример, LocalDomainPolicies самого домена;

- на создание и удаление дочерних объектов определенного типа (пользователи, группы, принтеры и пр.);

- на обновление определенных свойств некоторых дочерних объектов внутри например, право устанавливать пароль для объектов типа User).

Каждый пользователь должен быть членом как минимум одной встроенной группы и может быть членом нескольких групп безопасности, создаваемых в процессе эксплуатации операционной системы. При регистрации пользователь получает так называемый маркер доступа, который содержит, помимо идентификатора безопасности учетной записи пользователя, все идентификаторы групп, в которые пользователь входит. Именно этот маркер сопровождает любой запрос на получение ресурса (объекта), который передается операционной системе. Итоговые разрешения на доступ к объектам, имеющим списки управления доступом, вычисляются как сумма разрешений, определенных для каждой из групп. И только явный запрет на разрешение перечеркивает сумму разрешений, которая получается для данного пользователя.

1.2 Защита каталогов и файлов

Операционная система Windows NT поддерживает файловые системы FAT (File Allocation Table) и NTFS (New Technology File System). У FAT и NTFS различные характеристики производительности, разный спектр предоставляемых возможностей и т.д. Основное отличие файловой системы NTFS от других (FAT, VFAT (Virtual File Allocation Table), HPFS) состоит в том, что только она одна удовлетворяет стандарту безопасности C2, в частности, NTFS обеспечивает защиту файлов и каталогов при локальном доступе.

Защиту ресурсов с использованием FAT можно организовать с помощью прав доступа: Чтение, Запись, Полный.

Таким образом, можно рекомендовать создавать дисковые разделы NTFS вместо FAT. Если все же необходимо использовать раздел FAT, то его надо сделать отдельным разделом для приложений MS-DOS и не размещать в нем системные файлы Windows NT.

Поскольку файлы и каталоги в Windows NT являются объектами, контроль безопасности осуществляется на объектном уровне. Дескриптор безопасности любого объекта в разделе NTFS содержит два списка контроля доступа (ACL) — дискреционный (discretionary ACL (DACL)) и системный (system ACL (SACL)).

В операционной системе Windows NT управление доступом к файлам и каталогам NTFS возлагается не на администратора, а на владельца ресурса и контролируется системой безопасности с помощью маски доступа (access mask), содержащейся в записях списка контроля доступа ACL.

В лучшую сторону выделяются возможности разграничений прав доступа к файловым объектам (для NTFS) — существенно расширены атрибуты доступа, устанавливаемые на различные иерархические объекты файловой системы (логические диски, каталоги, файлы).

В частности, атрибут «исполнение» может устанавливаться и на каталог, тогда он наследуется соответствующими файлами. При этом существенно ограничены возможности управления доступом к другим защищаемым ресурсам, в частности, к устройствам ввода. Например, здесь отсутствует атрибут «исполнение», т. е. невозможно запретить запуск несанкционированной программы с устройств ввода.

Администратор может с помощью утилиты File Manager устанавливать как стандартные, так и индивидуальные разрешения.

Для того, чтобы эффективно пользоваться возможностями механизмов безопасности NTFS, нужно помнить следующее:

- Пользователи не могут пользоваться каталогом или файлом, если они не имеют разрешения на это, или же они не относятся к группе, которая имеет соответствующее разрешение.

- Разрешения имеют накопительный эффект за исключением разрешения No Access, которое отменяет все остальные имеющиеся разрешения. Например, если группа CO-WORKERS имеет разрешение Change для какого-то файла, а группа Finance имеет для этого файла только разрешение Read, и Петров является членом обеих групп, то у Петрова будет разрешение Change. Однако, если разрешение для группы Finance изменится на No Access, то Петров не сможет использовать этот файл, несмотря на то, что он член группы, которая имеет доступ к файлу.

- Когда вы создаете в каталоге файлы и подкаталоги, то они наследуют разрешения, которые имеет каталог.

- Пользователь, который создает файл или каталог, является владельцем (owner) этого файла или каталога. Владелец всегда имеет полный доступ к файлу или каталогу, так как может изменять разрешения для него. Пользователи — члены группы Administrators — могут всегда стать владельцами любого файла или каталога.

- Самым удобным путем управления защитой файлов и каталогов является установка разрешений для групп пользователей, а не для отдельных пользователей. Обычно пользователю требуется доступ ко многим файлам. Если пользователь является членом какой-либо группы, которая имеет доступ к этим файлам, то администратору проще лишить пользователя этих прав, удалив его из состава группы, а не изменять разрешения для каждого файла. Заметим, что установка разрешения для индивидуального пользователя не отменяет разрешений, данных пользователю как члену некоторой группы.

1.3 Защита реестра

Системный реестр (registry) Windows NT — это база данных, содержащая информацию о конфигурации и значениях параметров всех компонентов системы (устройствах, операционной системе и приложениях). Основные кусты реестра находятся в ветви HKEY_LOCAL_MACHINE и называются SAM, SECURITY, SOFTWARE и SYSTEM. Куст SAM, как мы уже знаем, — это база данных Менеджера учетных записей, SECURITY хранит информацию, используемую локальным Менеджером безопасности (LSA). В кусте SOFTWARE находятся параметры и настройки программного обеспечения, а в SYSTEM содержатся данные о конфигурации, необходимые для загрузки операционной системы (драйверы, устройства и службы).

Доступ пользователей к полям реестра следует разграничить. Это можно осуществить с помощью утилиты Regedt32.

Установленные в системе по умолчанию разрешения на доступ к разделам реестра нельзя модифицировать рядовым пользователям. Поскольку некоторые разделы реестра доступны членам группы Everyone, после установки Windows NT необходимо изменить разрешения в разделе.

Для доступа к разделу

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NT CurrentVersionPerfLib можно вообще удалить группу Everyone, а вместо нее добавить группу INTERACTIVE с правом Read.

Для ограничения удаленного доступа к системному реестру Windows NT используется запись в разделе HKEY_LOCAL_MACHINESystemCurrentcontrolSetControlSecurePipeServerswinrg.

По умолчанию право удаленного доступа к реестру имеют члены группы Administrators. В Workstation этот раздел отсутствует, и его необходимо создать. Право удаленного доступа к реестру получают только пользователи и группы, указанные в списке прав доступа к указанному разделу. К некоторым разделам реестра необходимо предоставить доступ по сети другим пользователям или группам; для этого эти разделы можно указать в параметрах Machine и Users подраздела HKEY_LOCAL_MACHINESystemCurrentControlSetControSecurePipeServerswinregAllowedPaths.

1.4 Безопасность сервера SMB

Доступ к файлам и принтерам по сети в операционной системе Windows NT обеспечивает сервер SMB (Server Message Block), называемый просто сервером или LAN Manager сервером. SMB осуществляет проверку подлинности клиента, пытающегося получить доступ к информации по сети. Существует два режима работы системы контроля: проверка на уровне ресурса (Share Level) и проверка на уровне пользователя (User Level). Windows NT не поддерживает доступ на уровне ресурса.

При проверке на уровне пользователя сервер выполняет идентификацию пользователя на основе базы учетных записей. Протокол SMB обеспечивает защиту в начальный момент сеанса, затем все данные пользователя передаются по сети в открытом виде. Если вы хотите обеспечить конфиденциальность информации, необходимо использовать программные или аппаратные средства шифрования транспортного канала (например, PPTP, входящего в Windows NT).

Сеансы протокола SMB можно подделать или перехватить. Шлюз может перехватить сеанс SMB и получить такой же доступ к файловой системе, как и легальный пользователь, инициирующий сеанс. Но шлюзы редко используются в локальных сетях. А если такую попытку предпримет компьютер в сети Ethernet или Token Ring, в которой находится клиент или сервер SMB, то это вряд ли удастся, поскольку перехватывать пакеты достаточно трудно.

1.5 Принципы работы защитной системы IIS

Microsoft Internet Information Server (IIS) был создан для унификации работы всех служб Internet. Он представляет собой высокоинтегрированный пакет серверных служб поддержки HTTP, FTP и Gopher.

Защита IIS основана на средствах обеспечения безопасности Windows NT. В их число входят:

- учетные записи пользователей. Для предотвращения несанкционированного доступа к узлу IIS следует контролировать учетные записи пользователей. К основным методам защиты также относятся: применение формуляра “Гость из Internet”, регистрация по имени и паролю пользователя (по схеме аутентификации Windows NT) и выбор сложных для угадывания паролей;

- установка NTFS;

- права доступа. Основным механизмом доступа через сервер IIS является анонимный доступ. Из механизмов проверки подлинности лишь Windows NT Challenge-Response, используемый сервером HTTP, можно считать относительно защищенным. Поэтому не применяйте для аутентификации базовую схему, так как имя пользователя и пароль при этом передаются по сети открытым способом;

- уменьшение числа протоколов и отключение службы Server. Уменьшив число протоколов, которыми пользуются сетевые адаптеры, вы заметно усилите защиту. Чтобы пользователи не смогли просматривать разделяемые ресурсы IIS, отключите службу Server. Отключение этой службы затруднит злоумышленникам поиск слабых мест в вашей системе;

- защита информации в FTP. FTP всегда использует защиту на уровне пользователя. Это значит, что для доступа к серверу FTP пользователь должен пройти процедуру регистрации. Сервис FTP сервера IIS для идентификации пользователей, желающих получить доступ, может использовать базу данных пользовательских бюджетов Windows NT Server. Однако при этой процедуре FTP передает всю информацию только открытым текстом, что создает опасность перехвата пользовательских имен и паролей.

Проблема раскрытия паролей устраняется при таких конфигурациях сервера FTP, когда он разрешает анонимный доступ. При анонимном входе пользователь должен ввести в качестве пользовательского имени anonymous и свой почтовый (e-mail) адрес — в качестве пароля. Анонимные пользователи получают доступ к тем же файлам, доступ к которым разрешен бюджету lVSR_computemame.

Кроме того, к сервису FTP сервера IIS Windows NT можно разрешить исключительно анонимный доступ. Такой вариант хорош тем, что при нем отсутствует возможность рассекречивания паролей в общей сети. Анонимный доступ к FTP разрешен по умолчанию;

- контроль доступа по IP-адресу. Существует дополнительная возможность контроля доступа к серверу IIS — разрешение или запрещение доступа с конкретных IP-адресов (рис. 5). Например, можно запретить доступ к своему серверу с определенного IP-адреса; точно так же можно сделать сервер недоступным для целых сетей. С другой стороны, можно разрешить доступ к серверу только определенным узлам;

- схемы шифрования. Чтобы обеспечить безопасность пакетов во время их пересылки по сети, приходится применять различные схемы шифрования. Необходимость в такой защите вызвана тем, что при пересылке пакетов по сети не исключен перехват кадров. Большинство схем шифрования работает внутри прикладного и транспортного уровня модели OSI. Некоторые схемы могут работать и на более низких уровнях. Используются такие протоколы, как: SSL, PCT, SET, PPTP, PGP.

1.6 Аудит

Аудит — это функция Windows NT, позволяющая отслеживать деятельность пользователей, а также все системные события в сети.

Важный элемент политики безопасности – аудит событий в системе. ОС

Windows ведет аудит событий по 9 категориям: